D6.3 Collection of all SWP deliverables (with

nature=R) produced during month 13-24

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Deliverable

Deliverable reference number

IST-027635/D06.3/FINAL | 1.00

Deliverable title

D6.3 Collection of all SWP deliverables (with

nature=R) produced during month 13-24

WP contributing to the deliverable

WP6

Due date

Oct 2007

Actual submission date

Nov 2007

Responsible Organisation

LDV,Lehrstuhl für Datenverarbeitung, TUM

Authors

Chun Hui Suen

Abstract

Keywords

OpenTC WP6

Dissemination level

Public

Revision

FINAL | 1.00

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

This document is a compilation of the following deliverables:

●

D06a.3 Final DRM system specification (M 24)

●

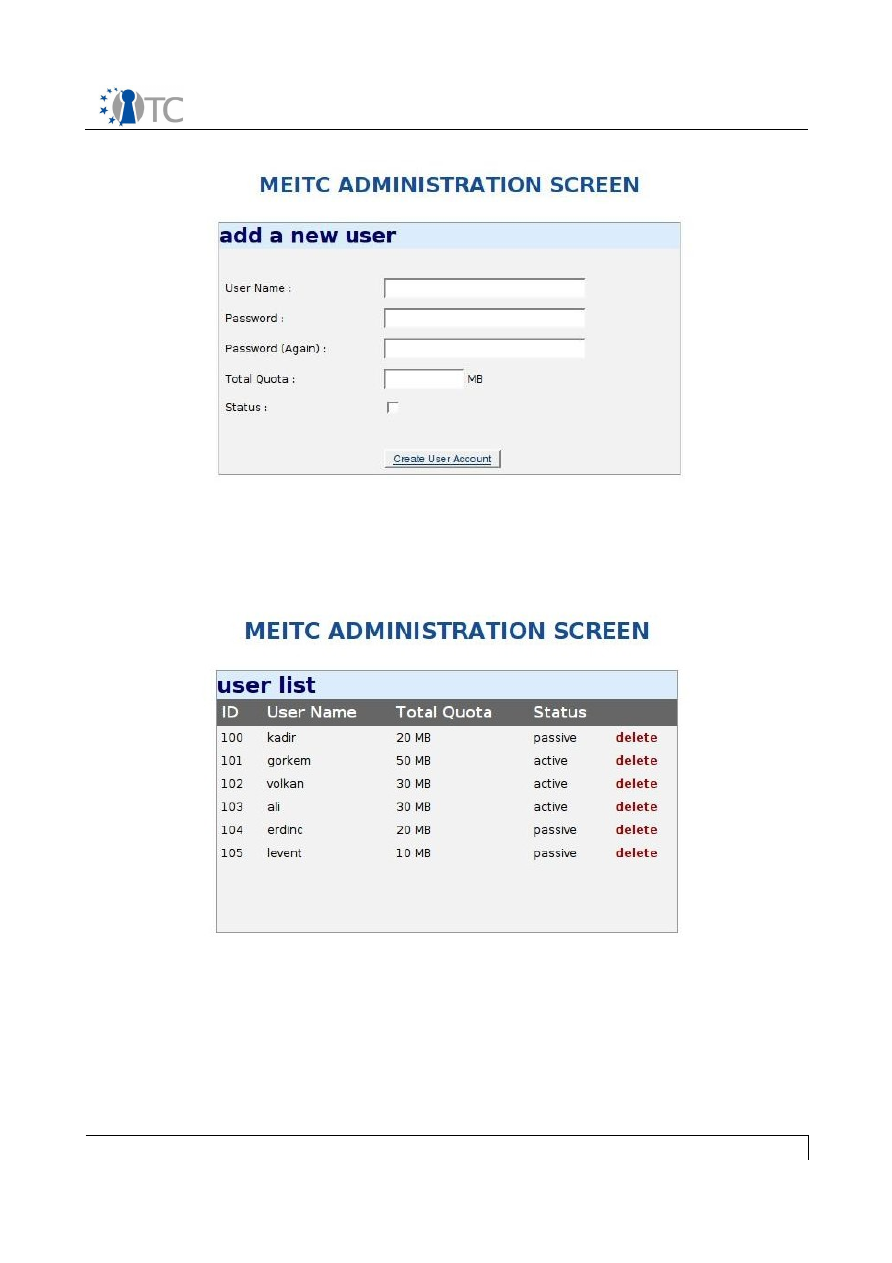

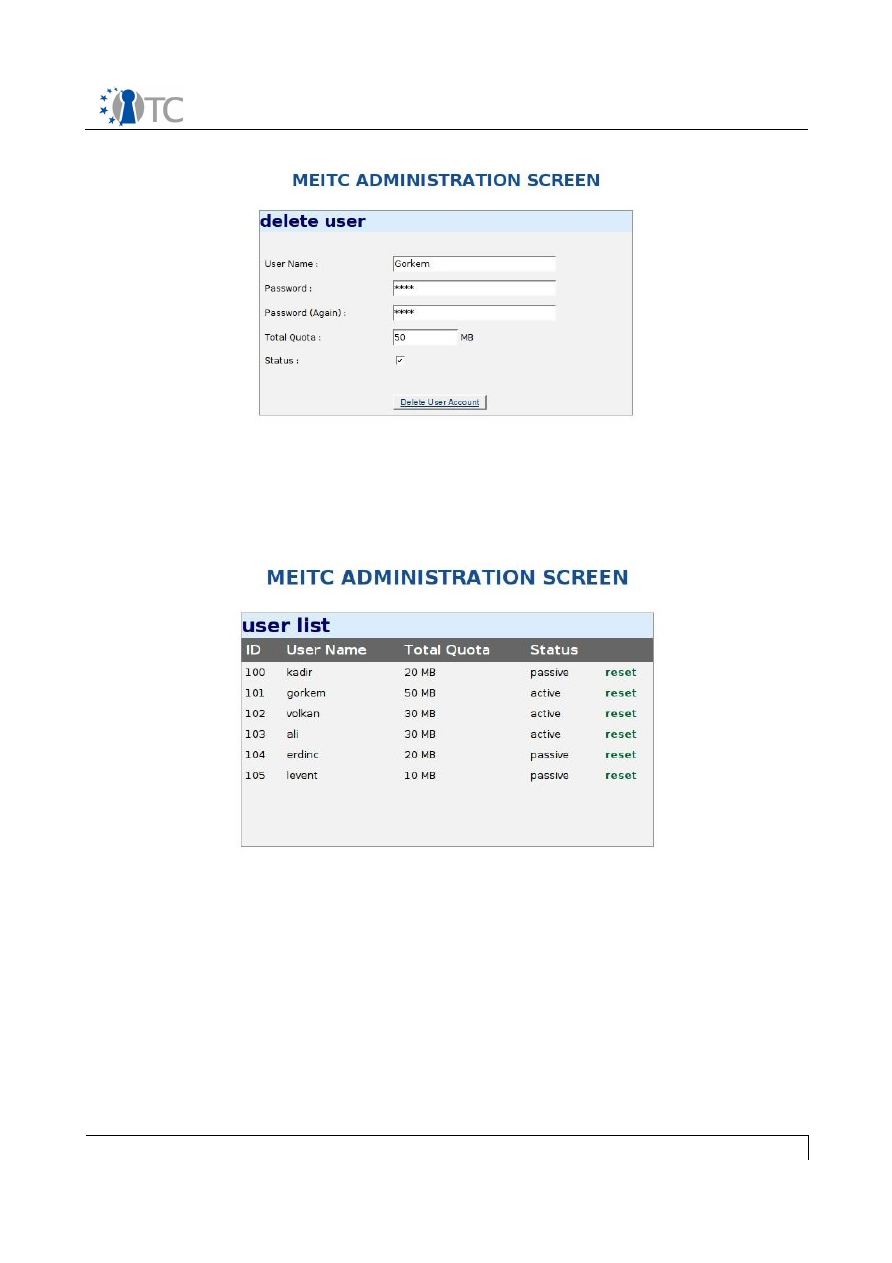

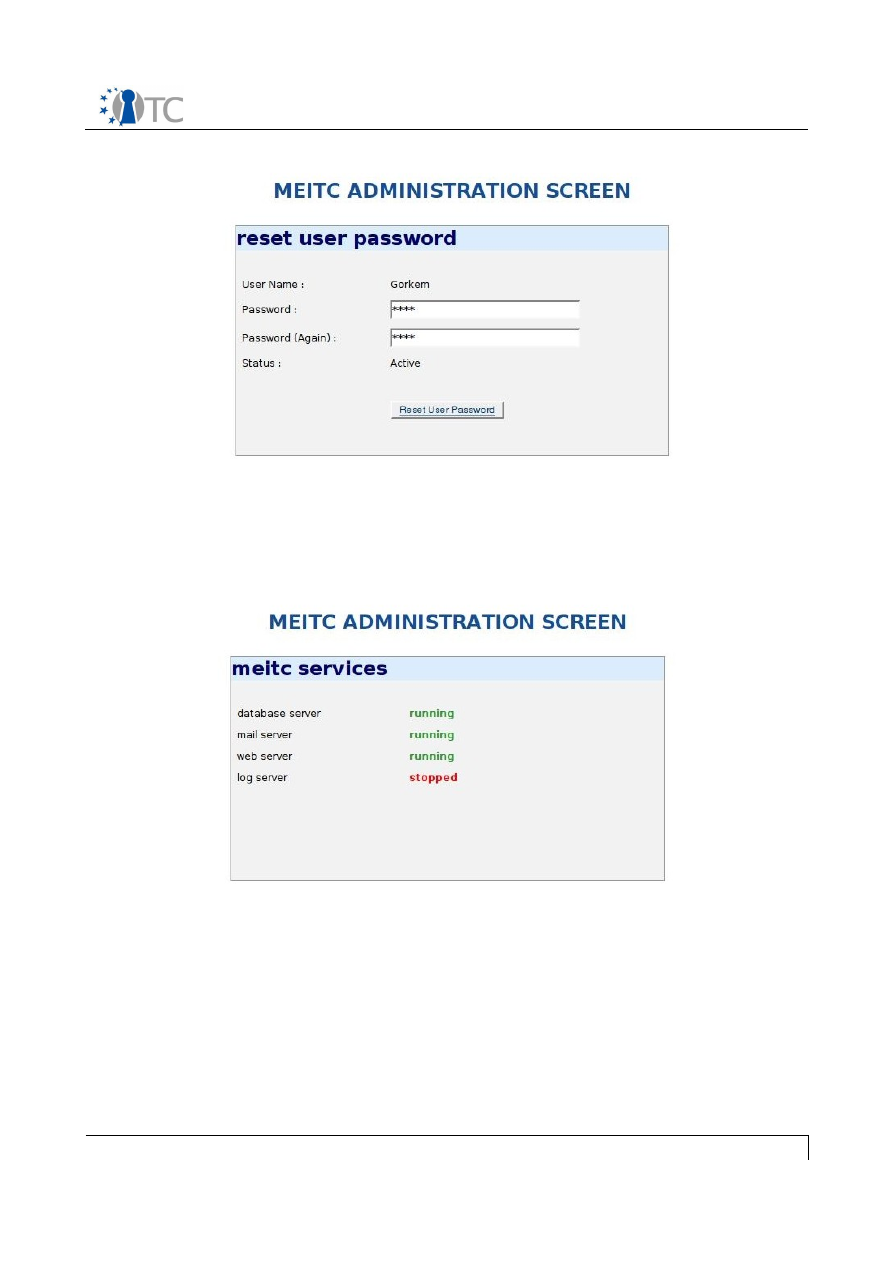

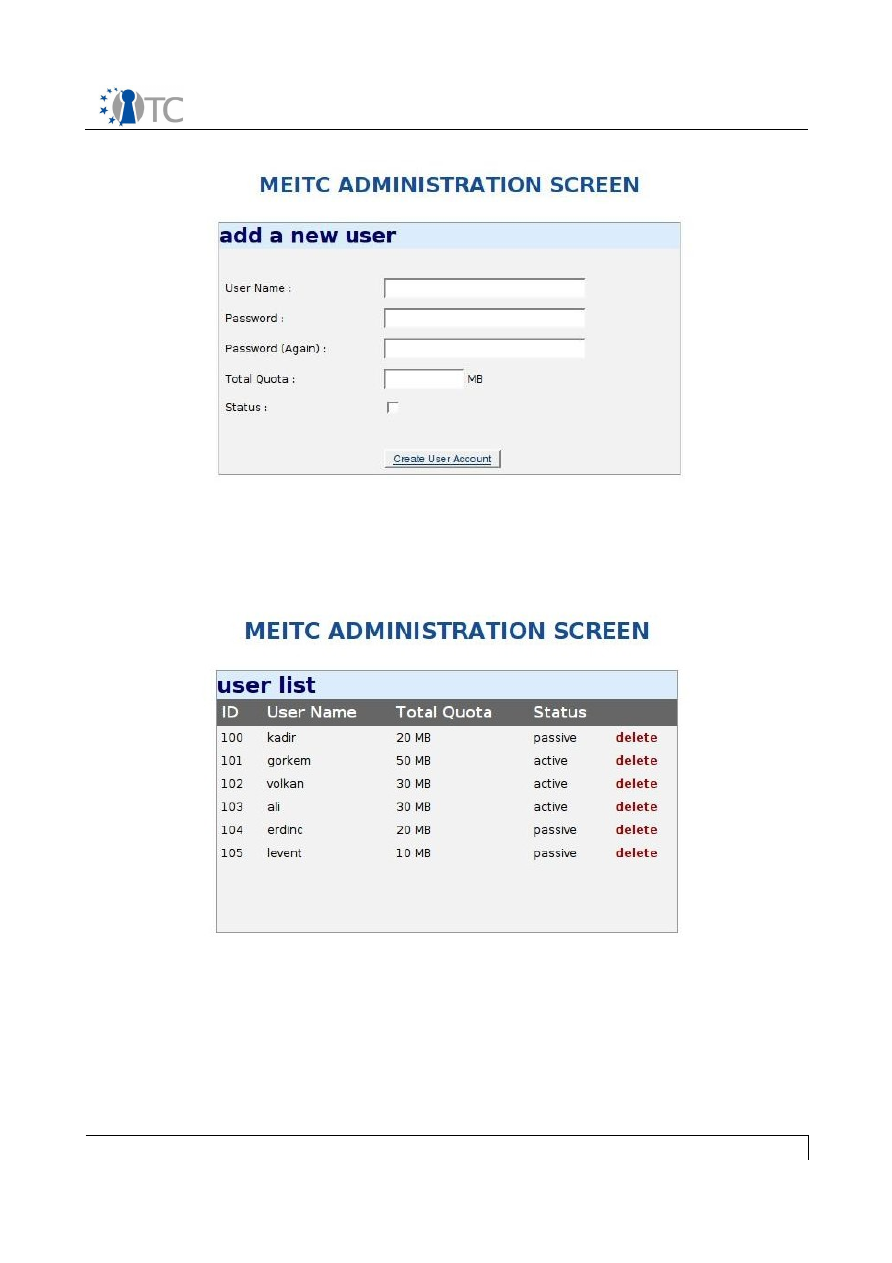

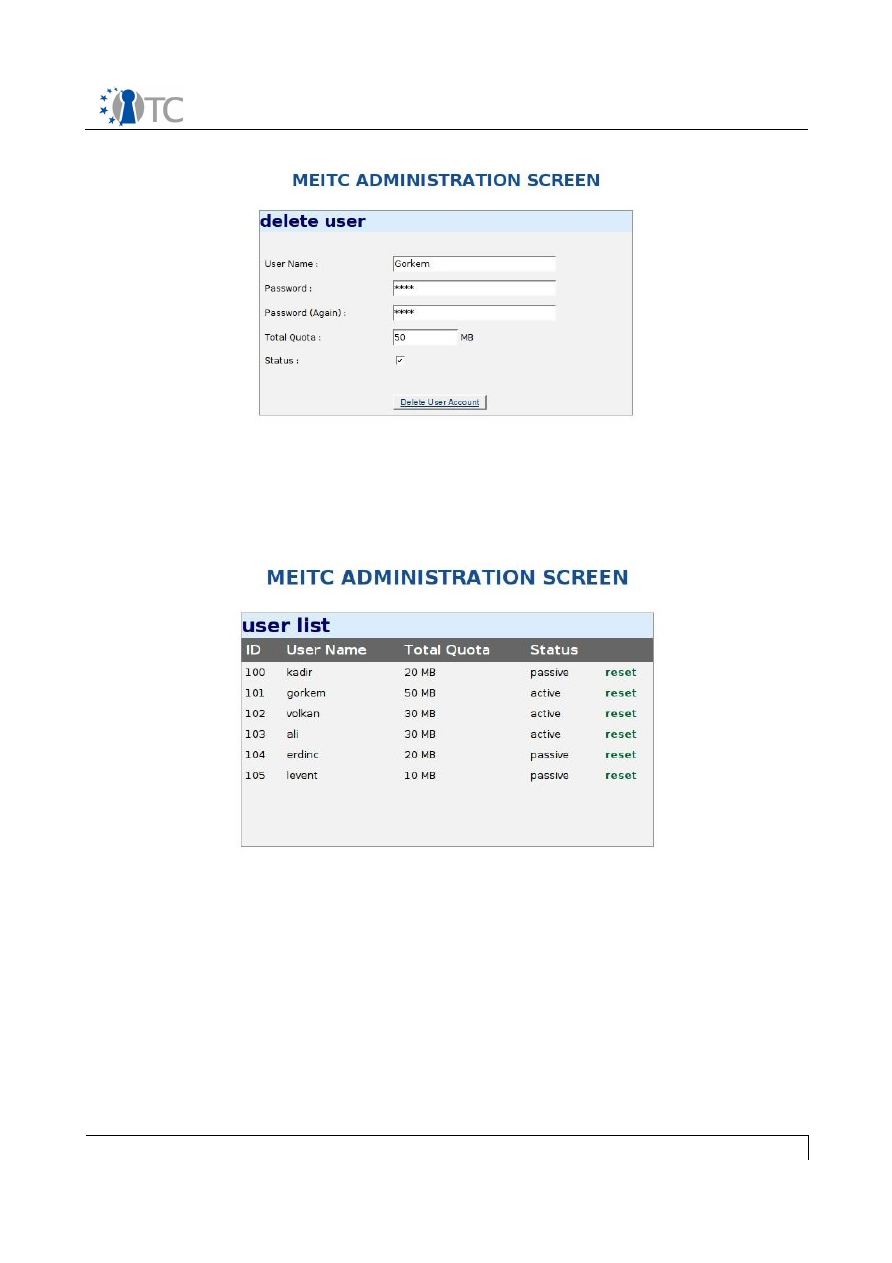

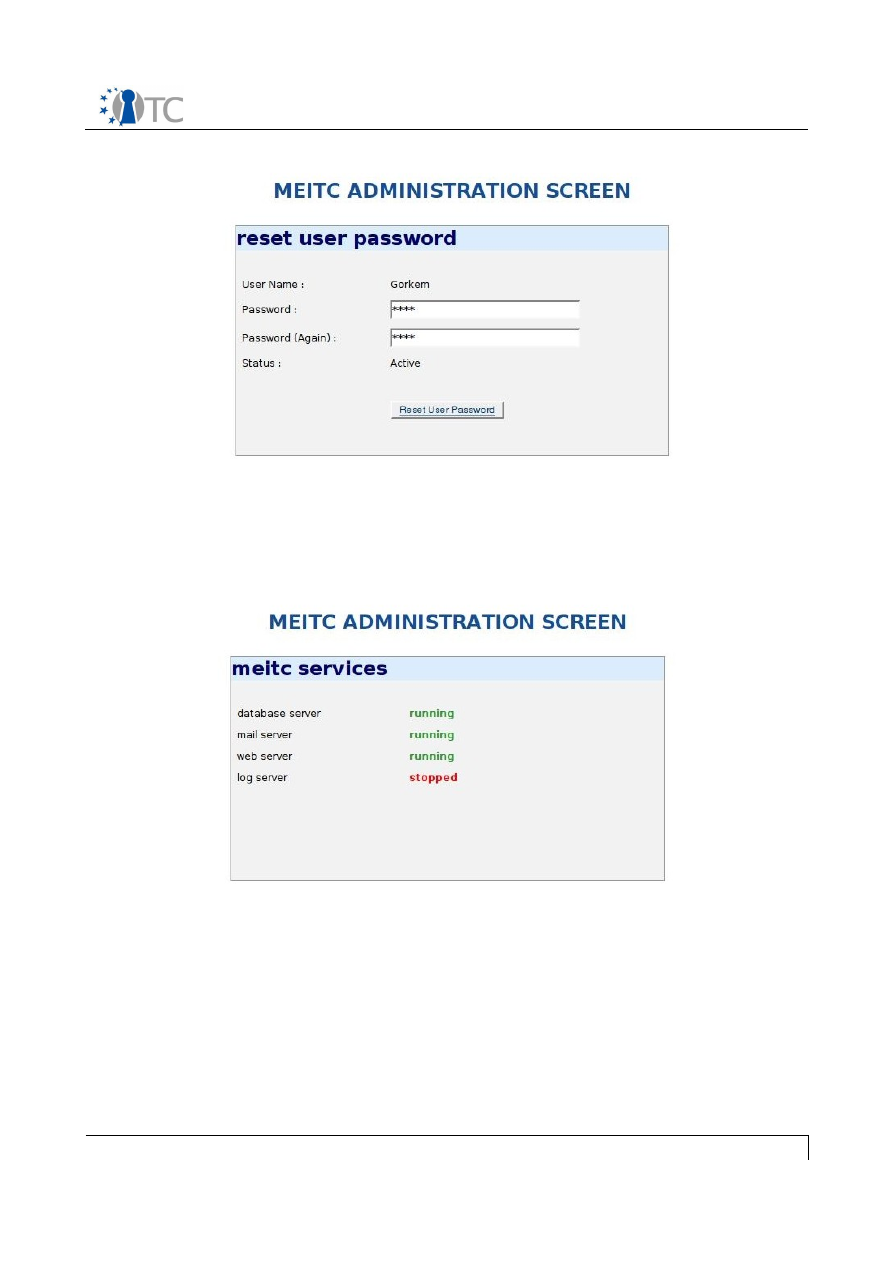

D06b.2 A report containing the MEITC specification and test plan (M13)

●

D06b.3 Detailed design and test document (M15)

●

D06c.1 High level requirements specification (for Proof-of-Concept WYSIWYS

application

)

(M 24)

●

D06d.1 EFS C/C++ API Specification (M18)

●

D06e.4 Final MFA System Specification (M 18)

Note: The deliverable D06d.1 has been placed in the annex, as it is still incomplete

and will be revised in the next phase of the project. It is deemed not suitable for public

release and will thus not be included in the public dissemination of this document.

Open_TC Deliverable D06.3

2/2

WP06a.3 Final DRM system specification

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Internal document

Deliverable reference number

IST-027635/D06a.3/FINAL | 1.00

Deliverable title

Final DRM system specification

WP contributing to the deliverable

WP6

Due date

Oct 2007

Actual submission date

Oct 2007

Responsible Organisation

LDV,Lehrstuhl für Datenverarbeitung, TUM

Authors

Chun Hui Suen, Florian Schreiner

Abstract

Keywords

DRM, fair, interoperable, MPEG-21

Dissemination level

Public

Revision

FINAL | 1.00

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

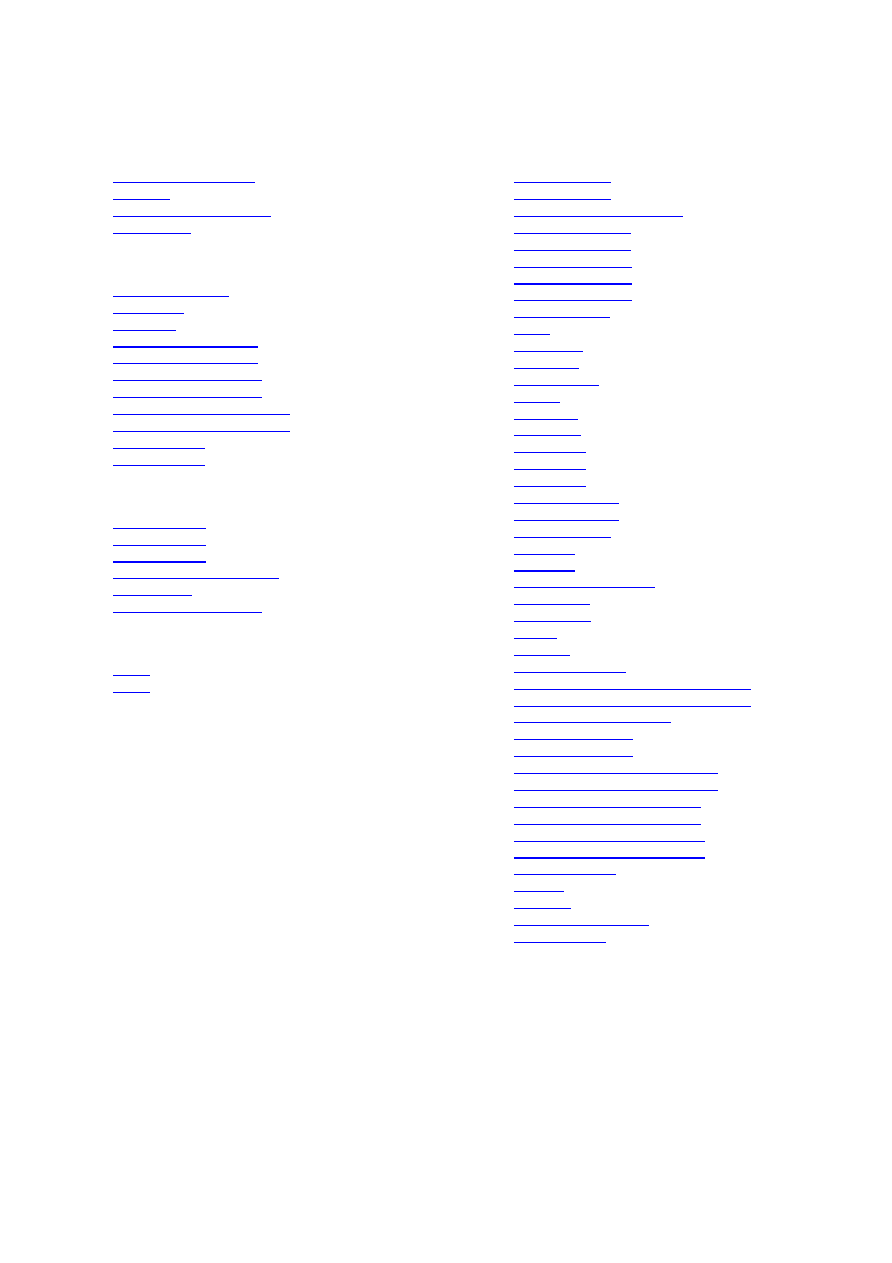

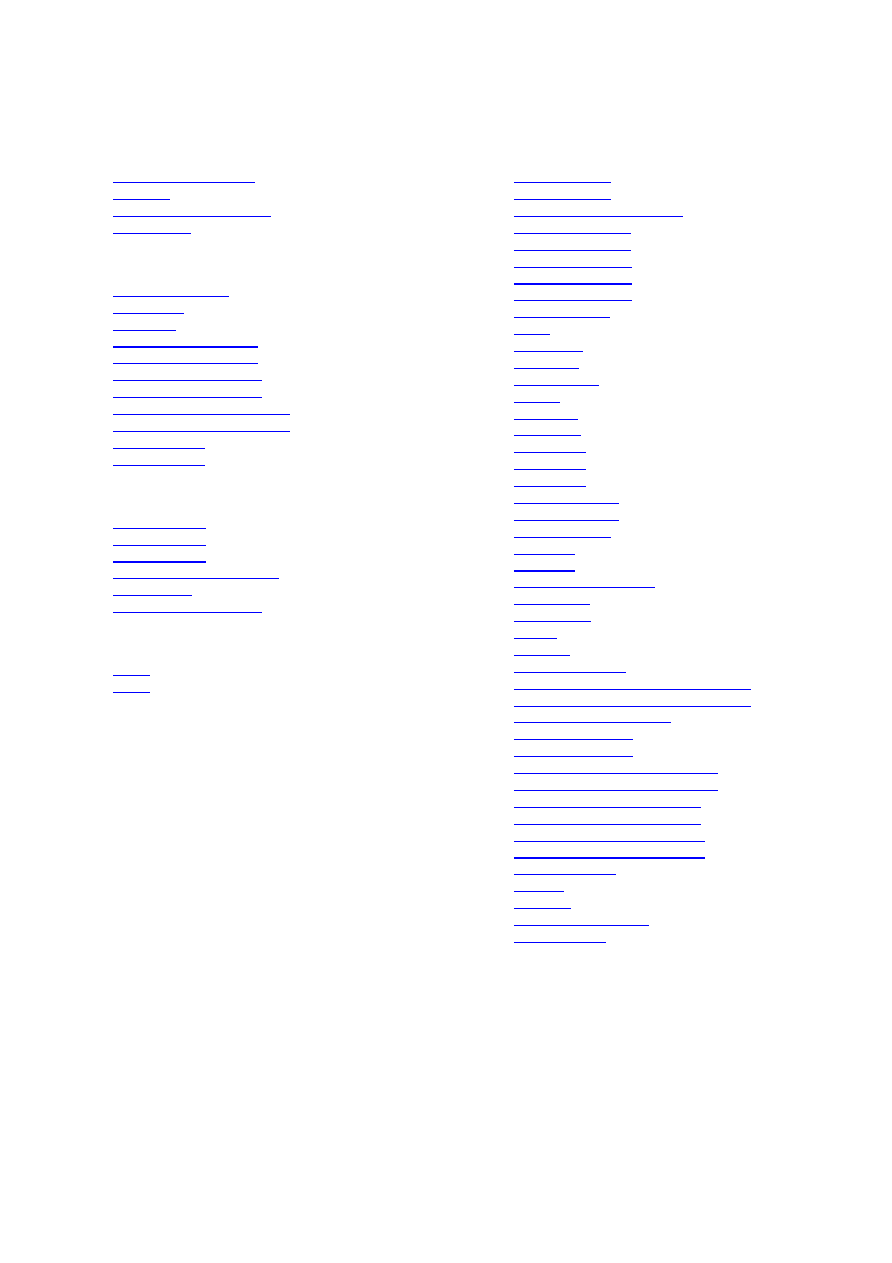

Table of Contents

1 .Introduction...............................................................................................................4

2 .Use Cases..................................................................................................................4

2.1 Overview................................................................................................................4

2.2 Description of Use Cases........................................................................................5

3 .Design Specifications...............................................................................................10

3.1 Architecture..........................................................................................................10

3.2 Player API and Player application.........................................................................10

3.2.1 Registration.....................................................................................................10

3.2.2 Content Authorization......................................................................................11

3.2.3 Legacy Player Application................................................................................11

3.3 Manager API.........................................................................................................12

3.4 Application loader................................................................................................12

3.5 Core Manager.......................................................................................................13

3.6 License Manager..................................................................................................13

3.6.1 License Interpreter..........................................................................................13

3.6.2 License Translation Manager ..........................................................................14

3.7 State Management...............................................................................................15

3.8 Sealed storage.....................................................................................................15

3.8.1 Key store.........................................................................................................15

3.8.2 License store...................................................................................................16

3.8.3 User store........................................................................................................16

3.9 Utility library.........................................................................................................16

3.1 0OS Services........................................................................................................16

4 .XEN/L4 virtualization environment...........................................................................18

4.1Co mpartment architecture.................................................................................18

4.2In terfaces between compartments.....................................................................18

5 .Component Interaction within the DRM system.......................................................20

5.1 Functional parts of the DRM Core ........................................................................20

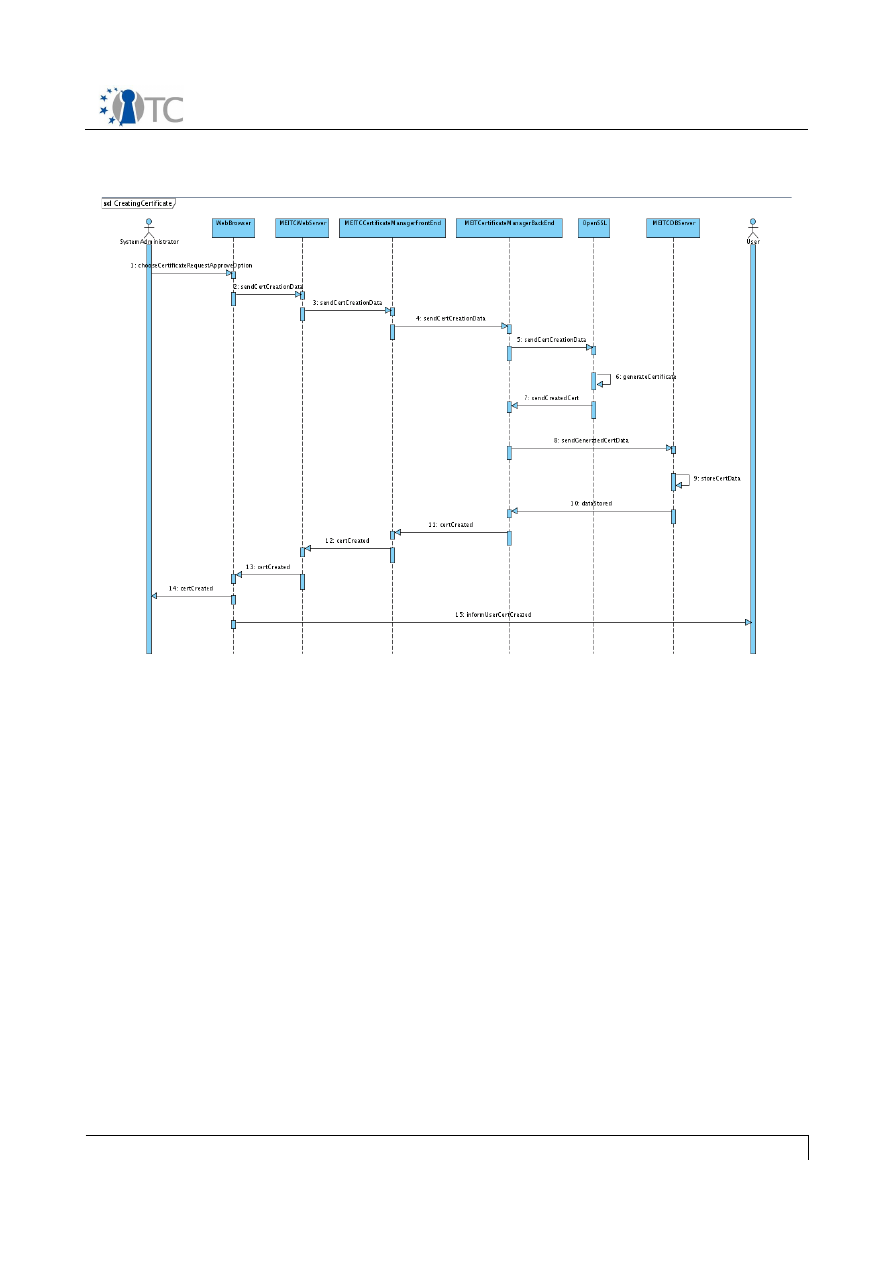

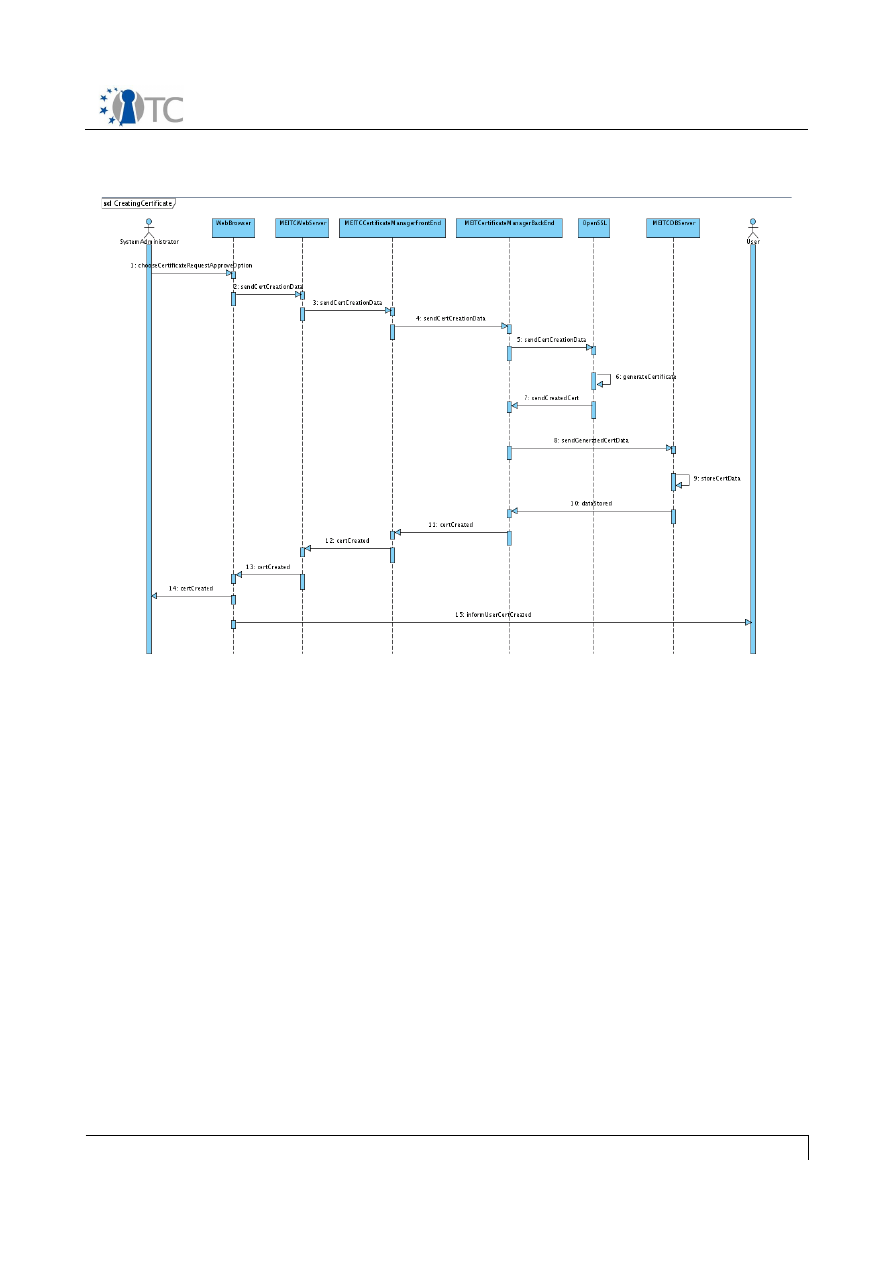

5.2 Sequence diagrams..............................................................................................21

5.2.1 Player API ........................................................................................................21

5.2.2 Management API .............................................................................................22

5.3 Interaction between different peers.....................................................................22

5.3.1 License and Content Key transfer....................................................................22

5.4 Domain Management...........................................................................................23

6 .Technical Specifications...........................................................................................24

6.1 External API..........................................................................................................24

6.2 Internal API...........................................................................................................24

7 .Requirements from other Partners...........................................................................25

8 .Glossary of Abbreviations........................................................................................26

9 .References...............................................................................................................27

Open_TC Deliverable D06a.3

2/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

List of figures

Figure 1: System Overview...........................................................................................10

Figure 2: License Translation........................................................................................15

Figure 3: Virtualization of the DRM Core.......................................................................18

Figure 4: Interface Chain..............................................................................................19

Figure 5: Internal and external components of DRM Core............................................20

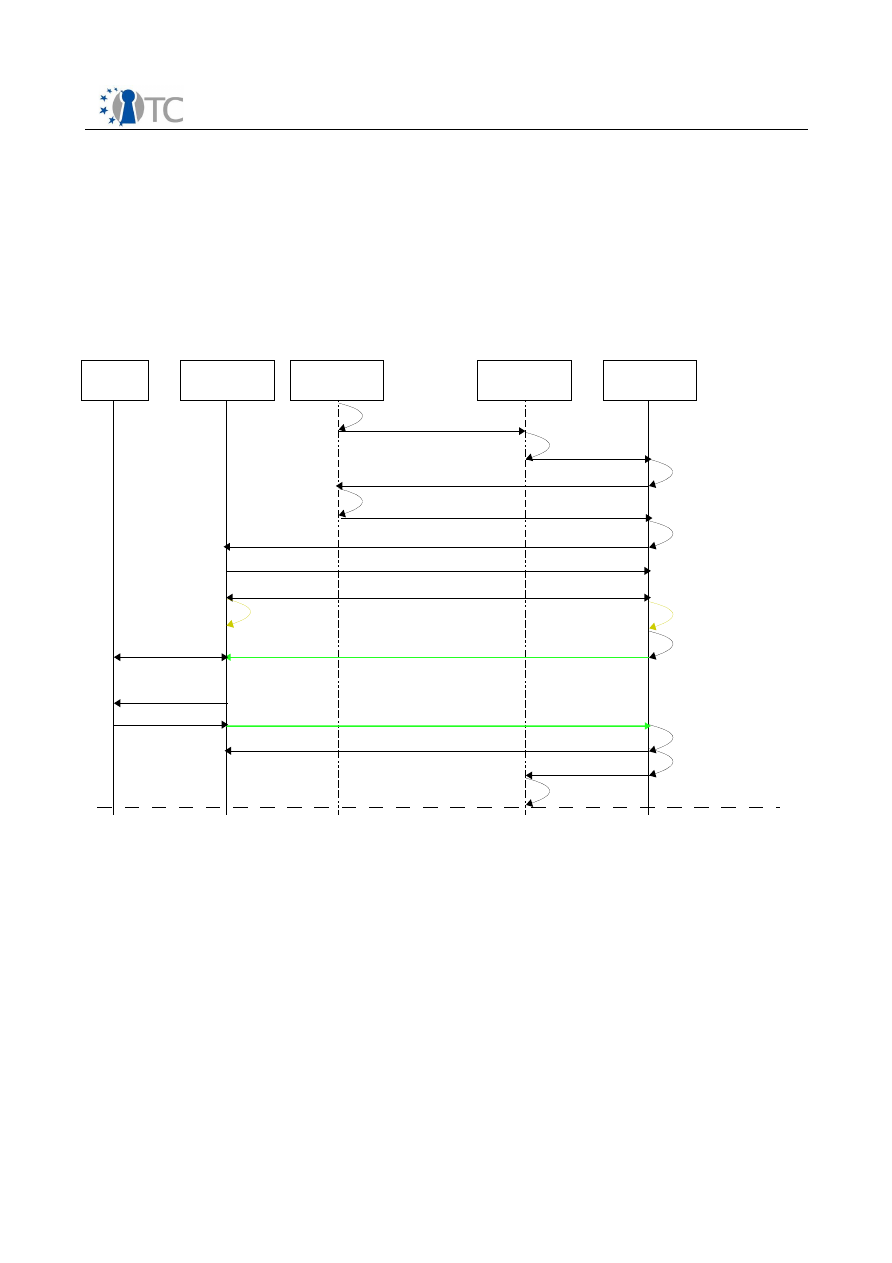

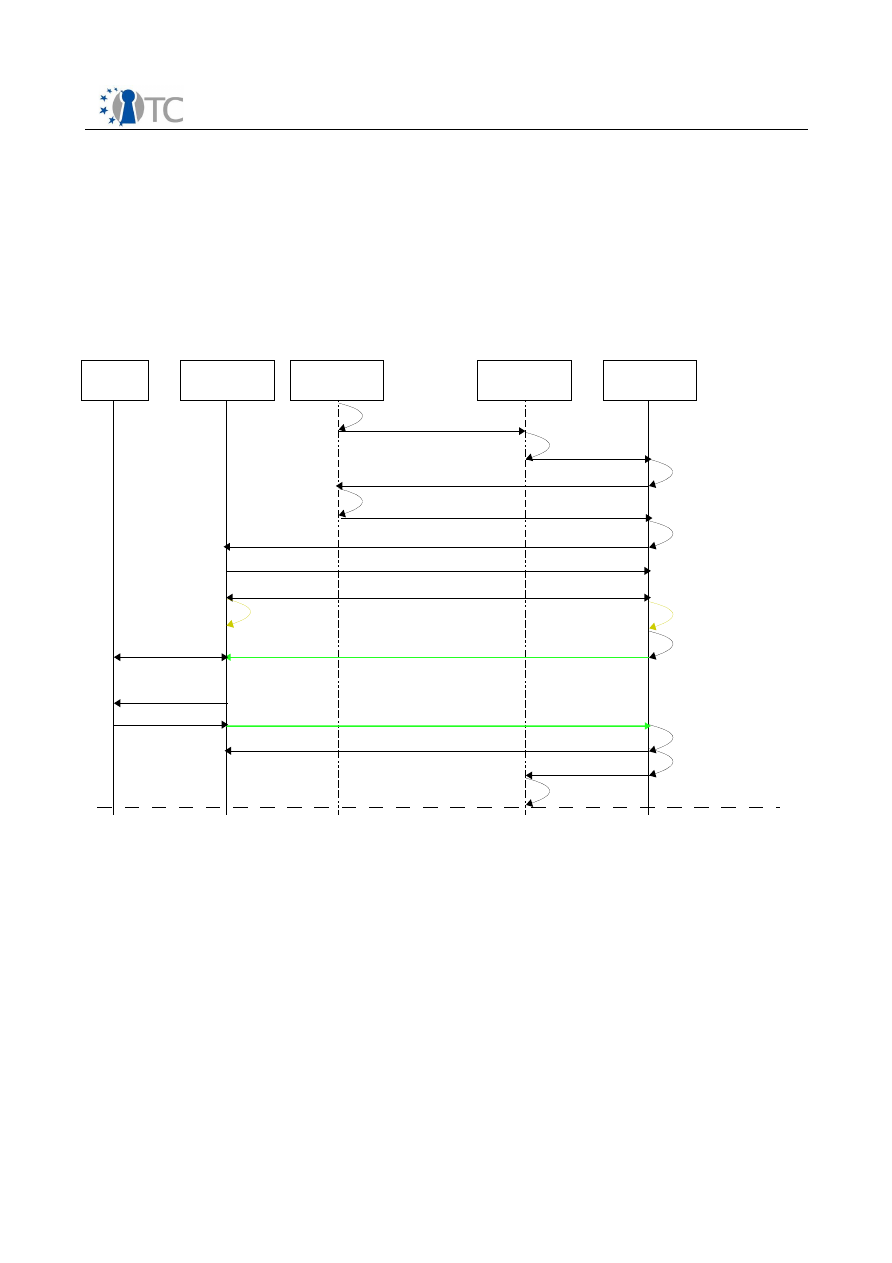

Figure 6: Sequence diagram for media playback.........................................................21

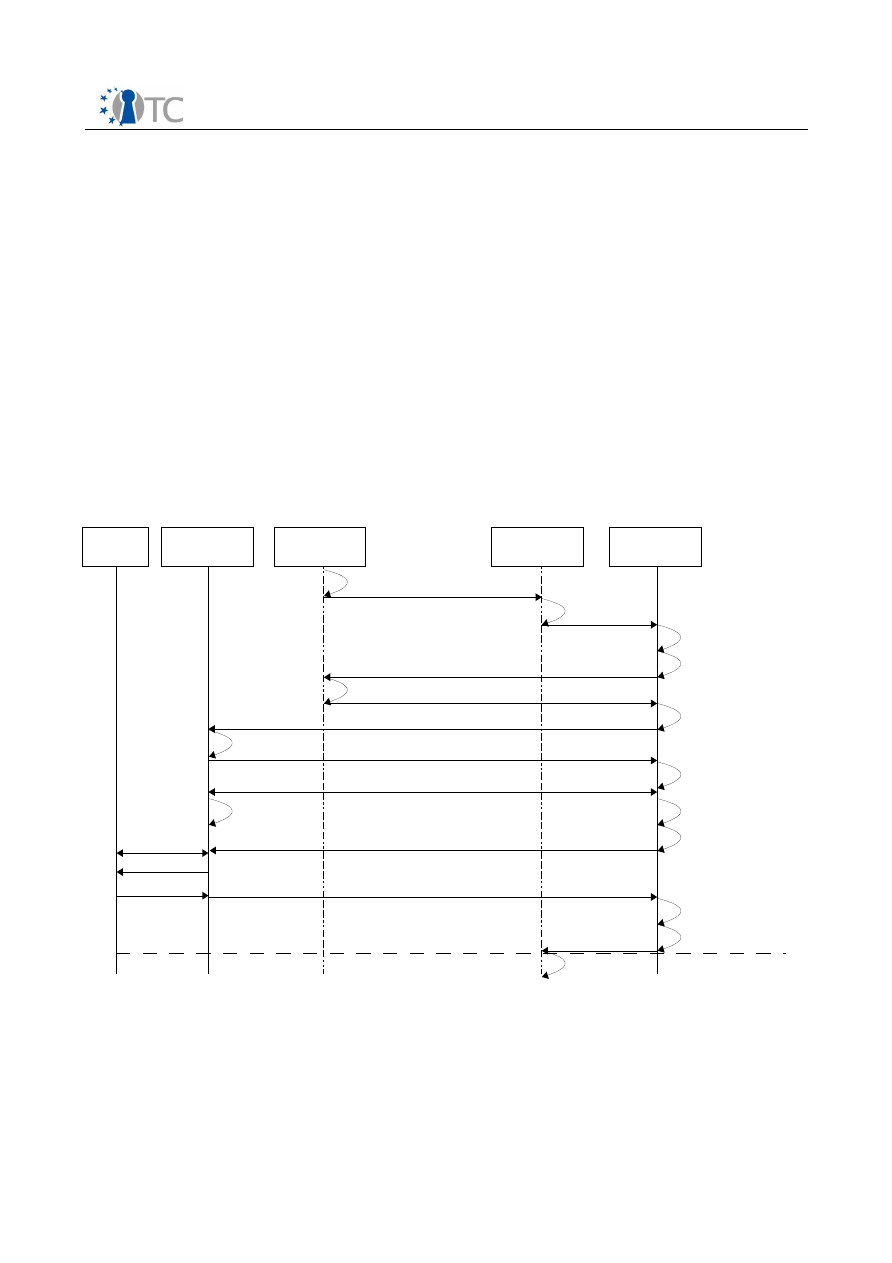

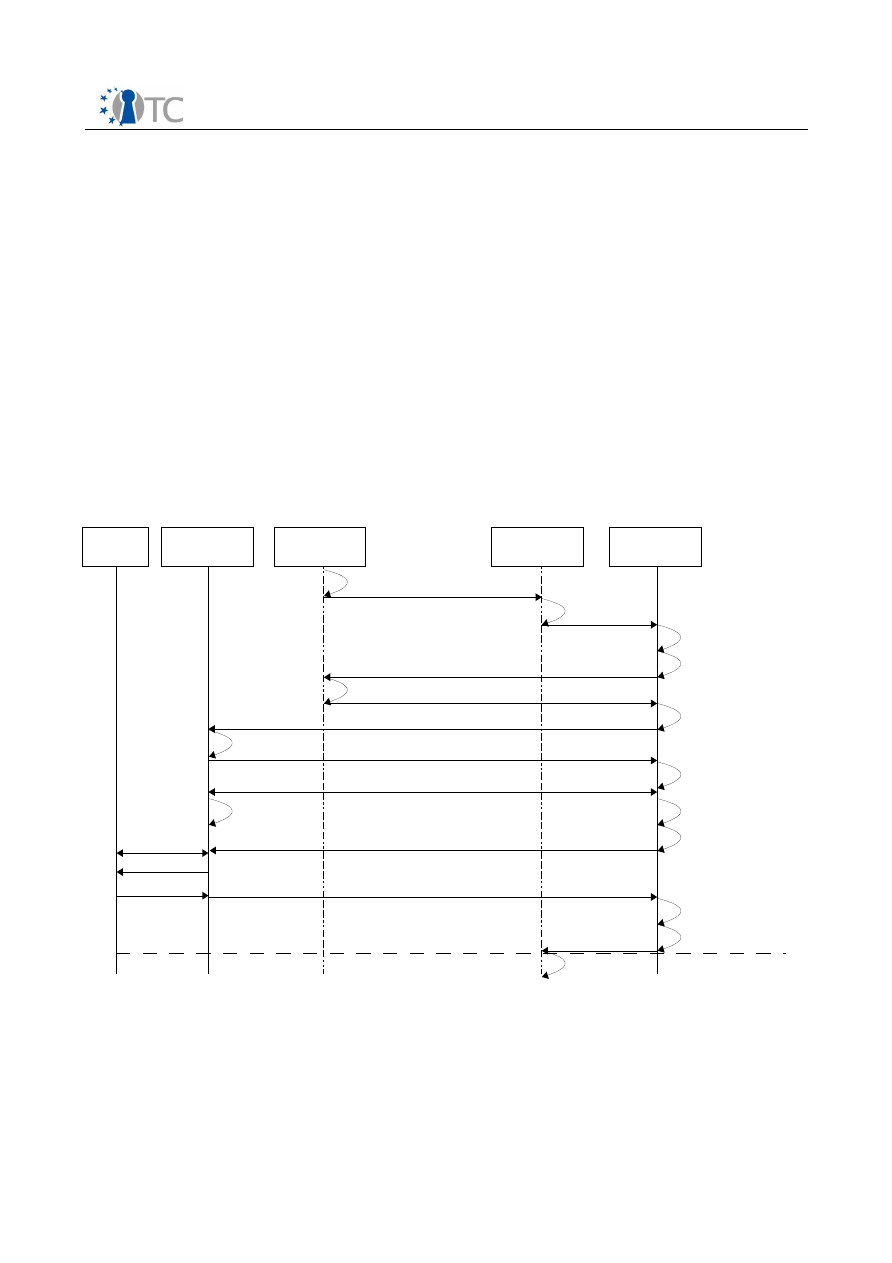

Figure 7: License transfer sequence diagram...............................................................22

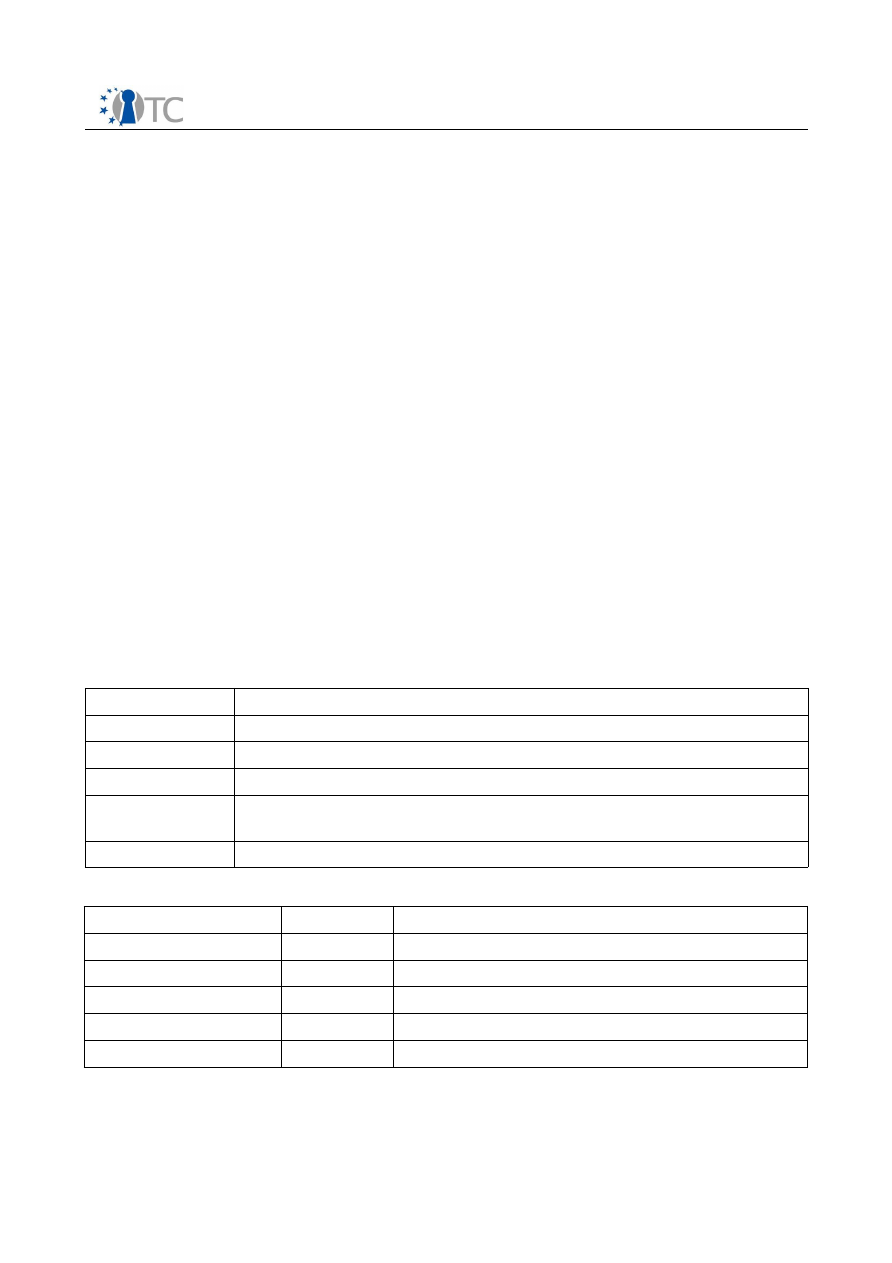

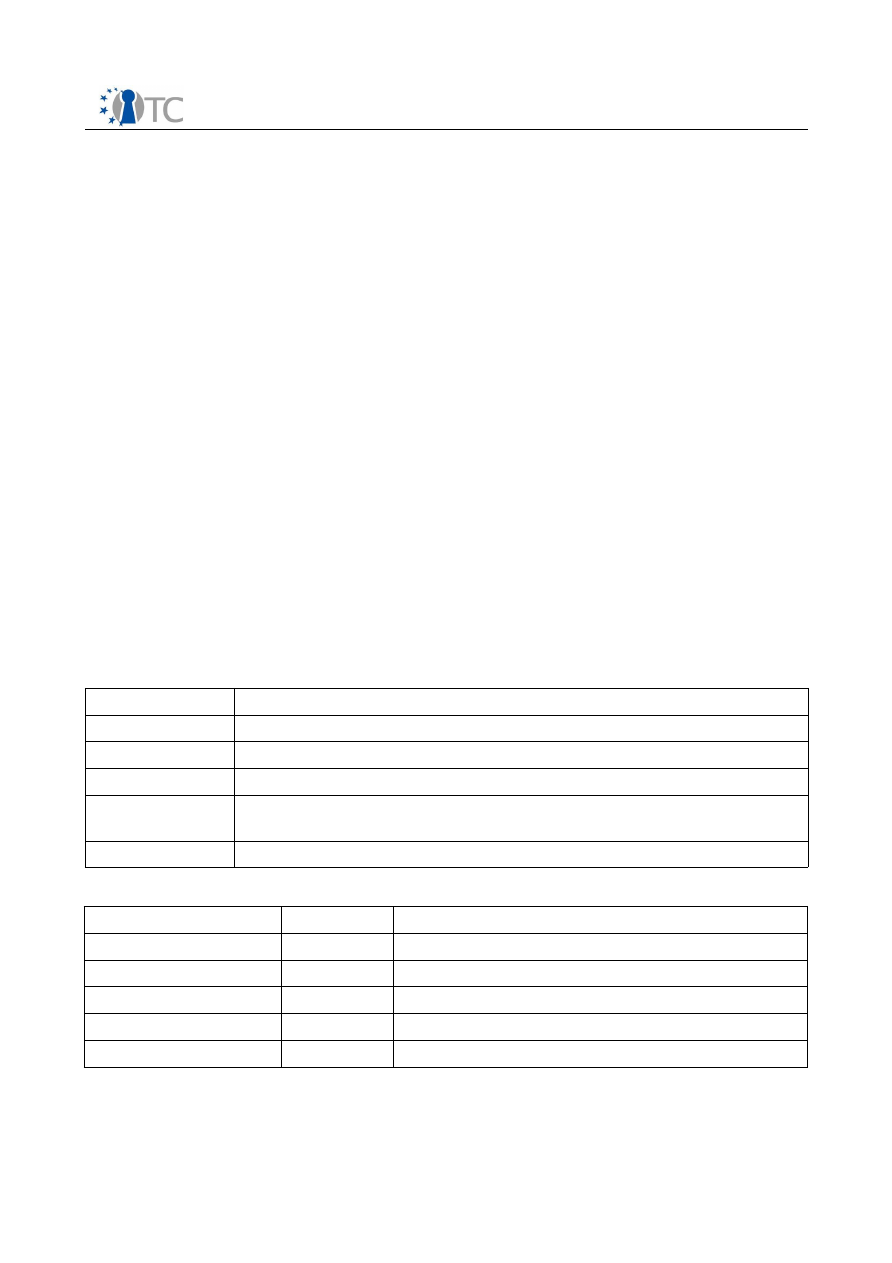

Figure 8: Domain Client Management..........................................................................23

Open_TC Deliverable D06a.3

3/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

1. Introduction

This document collects the specifications of a DRM system to be developed as sample

application for the OpenTC framework. These specifications define the scope of

system, describe its functional requirements and its design. The design sections of

this document are mainly focused on the definition of the system architecture by

depicting the system modules, the function of each of them and the related

interactions. Specific details of the API and communication protocol are still subject to

change depending on the interfaces provides by the underlying OpenTC framework

developed in workpackage 3 to 5 and implementation issues to be resolved.

The principal scope of the DRM system will be the protection of multimedia content.

Generalization of the DRM system for the protection of other contents, such as

personal data, secret information or medical records of the patients, would be

possible through extension of the DRM system. However, specific implementation of

such generalization will not be implemented in this sub-workpackage.

This document is organized into 9 sections. Section 2 describes the functional

requirements in terms of use cases while sections 3, 4 and 5 include the design

specifications of the system. Section 6 contains the API specification and section 7

shows the requirements for this application within the OpenTC System. Sections 8

and 9 provide glossary and references to the terms and technologies used in the DRM

system. And external companion document contains the detailed API specification.

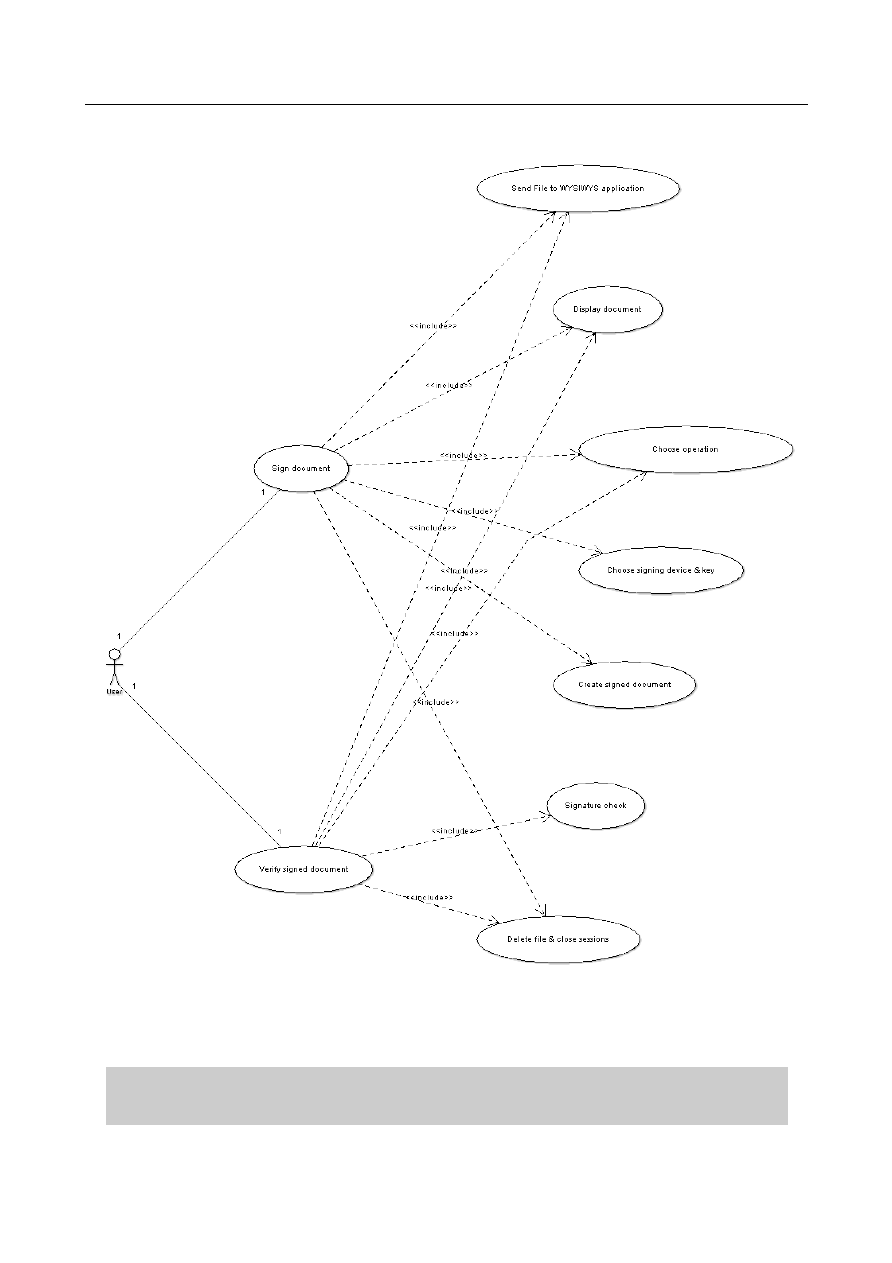

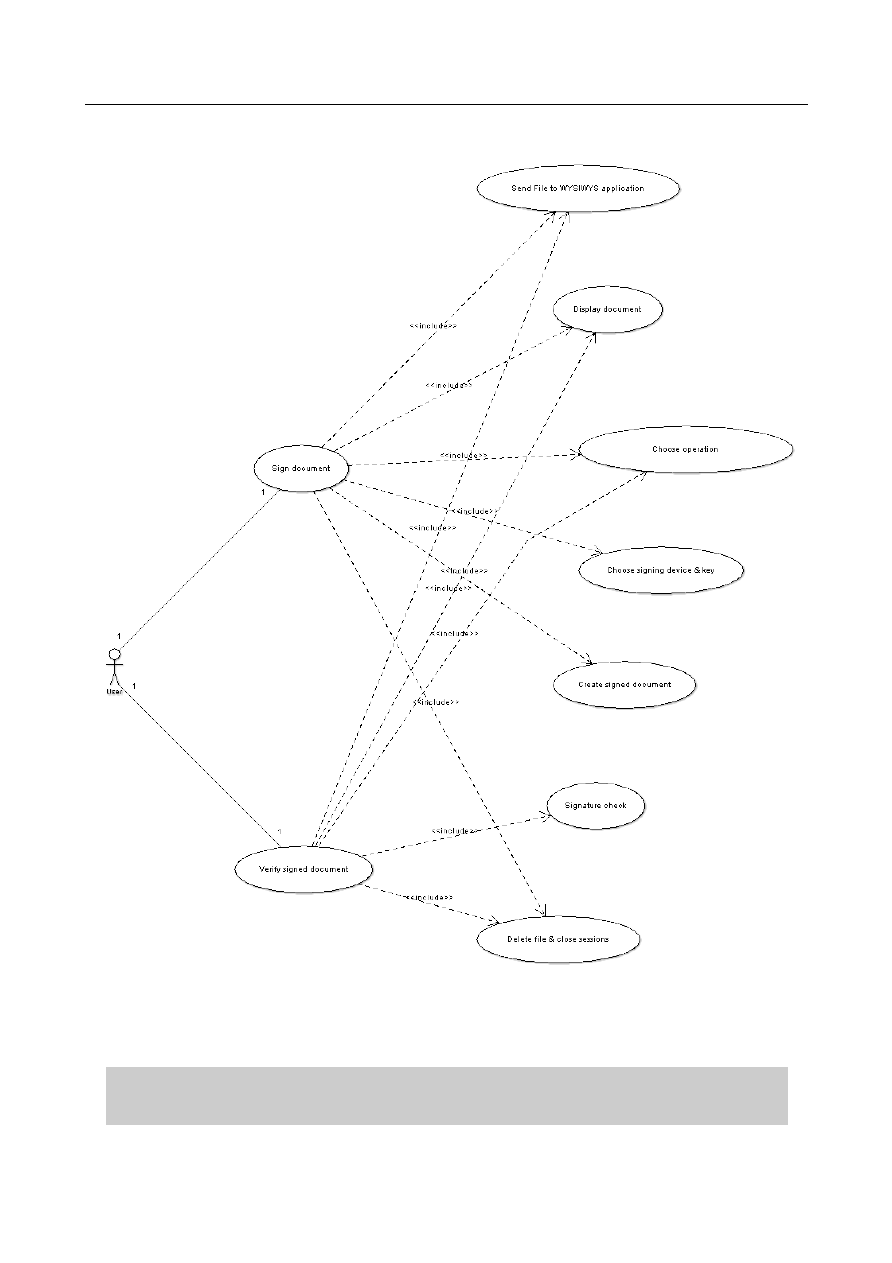

2. Use Cases

2.1 Overview

The Interoperable DRM system application scenario describes a DRM system that is

based on Trusted Computing and MPEG-21 for protecting multimedia content. The

system can be divided in 2 main parts: the DRM Core and the secure application.

The DRM-core runs as an independent domain that handles the content licenses and

the content keys. It exposes this functionality through an application programming

interface (DRM Core-API) to applications. The DRM-core is responsible for parsing

licenses, deciding on whether access to requested content is allowed and managing

the content keys. The core also support the management of user domains, which

allows a user to play content on multiple platforms, that belong to his domain. The

core handles the registration of other platforms to a domain and issues domain

licenses for these peers.

The secure application is in the simplest case a media player. The application uses the

DRM Core-API provided by the DRM-core to gain access to protected content. After a

verification process, the application receives the content key from the DRM Core and

is able to render the content.

The user can perform different actions with the secure application. Every action

triggers a process between the application and the DRM Core. For the DRM system we

differentiate between these 5 main use cases:

•

Installation of the system

•

Download content

Open_TC Deliverable D06a.3

4/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

•

View / Consume Content

•

Renew License

•

Transfer License

In the following sections these different use cases are explained in detail. They

describe step by step, what happens when the user intends to perform an action.

2.2 Description of Use Cases

Use Case Unique ID

/ UC 10 /

Title

Installation of the system

Description

The administrator installs the DRM System within the

OpenTC framework.

Actors

Administrator

Preconditions

The OpenTC framework was started.

Postconditions

The DRM Core is installed/initialized.

Comment

Normal Flow

1. The administrator installs a DRM-Core and starts it

in a separate compartment.

2. The administrator installs the DRM player in a

separate secure environment for rendering of the

content.

3. A signed policy file establishes the following

requirements:

•

Trusted I/O Channels: We need a secure audio

and video output path for rendering content.

•

Access to the trusted services from the

compartment, especially to the DRM Core.

Access to the Core will be limited by its API.

•

Ability to display an application in a Window-

System, which is started in the secure

environment. An efficient method for video

rendering should also be supported in a secure

manner (for example Overlay).

•

Integrity measurement of all applications and

plugIns that can be used to reproduce content

in a secure way.

Open_TC Deliverable D06a.3

5/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

Use Case Unique ID

/ UC 20 /

Title

Download content and install license

Description

The user downloads a content.

Actors

User

Preconditions

The OpenTC framework was started and the DRM Core is

running in a secure environment.

Postconditions

The content keys and the license are kept secure in the

sealed storage.

Comment

Normal Flow

1. The user downloads a container file either from a

provider or another user. The file consists of the

multimedia content. The downloading and the

storage can be unsecured, because the data is

always encrypted.

The license can also be transferred in this step. It

doesn't need to be protected, since it is signed by

the content provider.

2. The user starts the secure environment.

3. The user starts the player application for the

retrieval of the content keys.

4. The player application establishes a secured

connection to the provider for exchanging the

content keys.

5. The DRM Core generates an attestation identity

keys (AIKs) and encryption keys using the TPM, so

that the content provider can encrypt the content

key.

6. The user receives the content with an embedded

license. This license is forwarded to the DRM core.

7. The license for the content is checked and

preprocessed in the DRM core. The encrypted

content is decrypted and stored in sealed storage.

The important information of the license is stored

in the sealed store.

Open_TC Deliverable D06a.3

6/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

Use Case Unique ID

/ UC 30 /

Title

View / Consume content

Description

The user tells the player that he wants to view or

consume the content of a protected file.

Actors

User

Preconditions

The OpenTC framework was started and the player

application and DRM Core are running in a secure

environment.

Postconditions

Comment

Normal Flow

1. The user starts a player application, which runs in

the secure environment.

2. The user triggers the application to access a

protected media file for rendering.

3. The player application registers with the DRM-

Core. Then it asks the DRM-core through the API to

enable access to the protected information by

handing out the content key from the key store.

4. The Core is presented with the content's unique DII

(Digital Item Identifier) along with the requested

action (e.g. play, print, burn etc.) and decides on

whether access is granted or not. If yes, the DII is

used to query the key store for the content key.

The key store itself is an encrypted file and is

protected by sealing its key to a trusted system

configuration. Thus, the core can only access the

key store when the system is in a known trusted

state.

5. Then the DRM-Core hands out the content key to

the application. It poses no threat since the system

and the player application are trusted.

Open_TC Deliverable D06a.3

7/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

Use Case Unique ID

/ UC 40 /

Title

Renew License

Description

Generally licenses are valid until a final date. After this

date, the license expires and the user has to renew his

license from a license server.

Actors

User

Preconditions

The OpenTC framework was started and the DRM Core is

running in a secure environment.

Postconditions

New license is stored securely in the sealed storage.

Comment

Normal Flow

1. The user triggers the license renewal and the

player application connects to the content

provider.

2. The DRM-Core performs an authentication

procedure similar to that in the download

procedure.

3. The player application replaces the existing license

by a new one.

Open_TC Deliverable D06a.3

8/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

Use Case Unique ID

/ UC 50 /

Title

Transfer License

Description

Licenses are transferred to other computers or are

translated to other DRM-Systems.

Actors

User

Preconditions

The OpenTC framework was started and the DRM Core is

running in a secure environment. Manager application

and target DRM system are running in a secure

environment.

Postconditions

Transferred license is stored secure in target DRM

system.

Comment

Normal Flow

1. The user initiates a transfer.

2. Then the Manager application establishes a secure

and authenticated connection between the two

systems. The license and content key are

transmitted securely. A similar authentication

procedure as in the download and renew license

use case is required.

3. In case a different DRM system needs to be

supported, the existing license must be translated

by the DRM Core. The translation may also require

a re-encryption of the content. Furthermore, the

translated license has to be signed by the DRM

Core, which will use the TPM to enable trust to its

signature.

4. The player application transmits the content itself.

This is not a security problem, since the

transferred data is always encrypted.

Open_TC Deliverable D06a.3

9/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

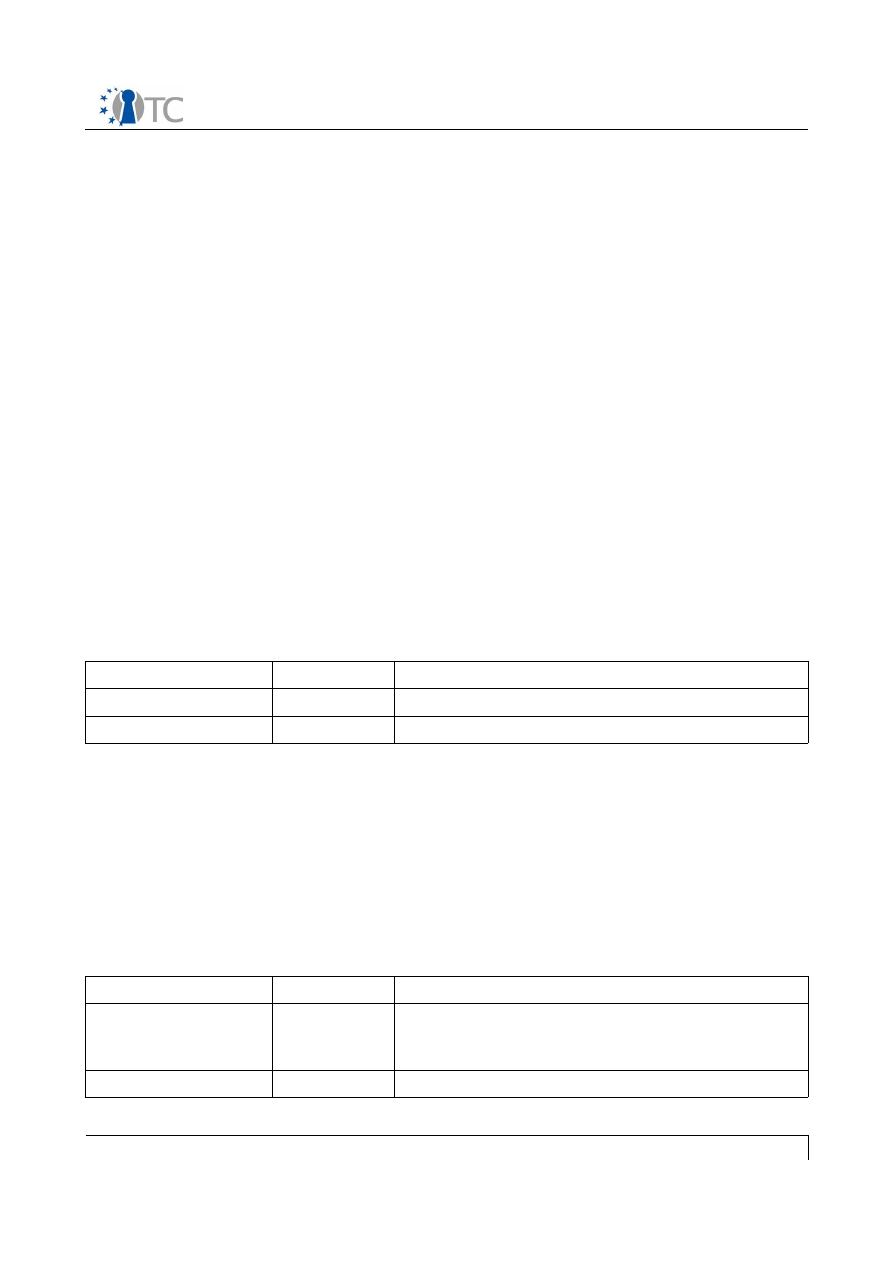

3. Design Specifications

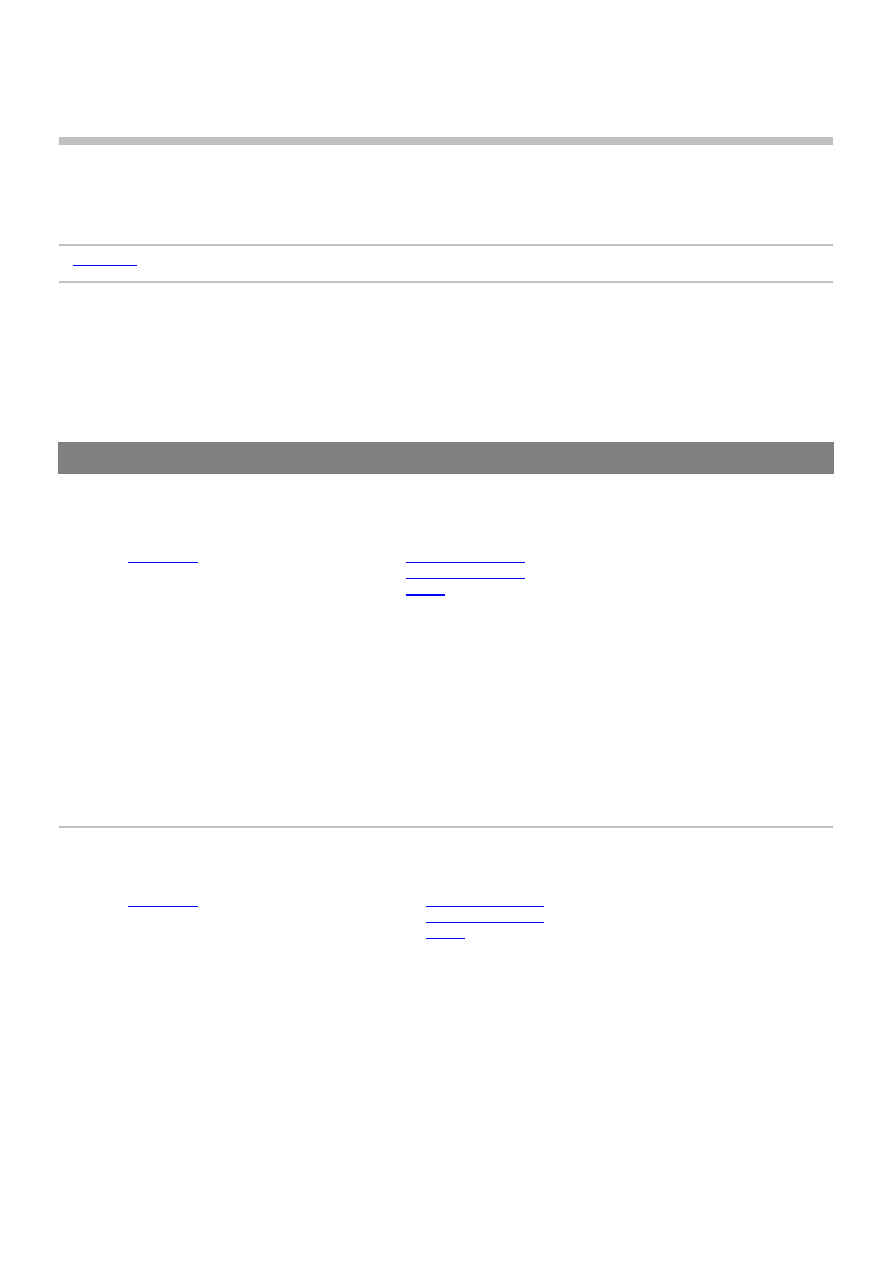

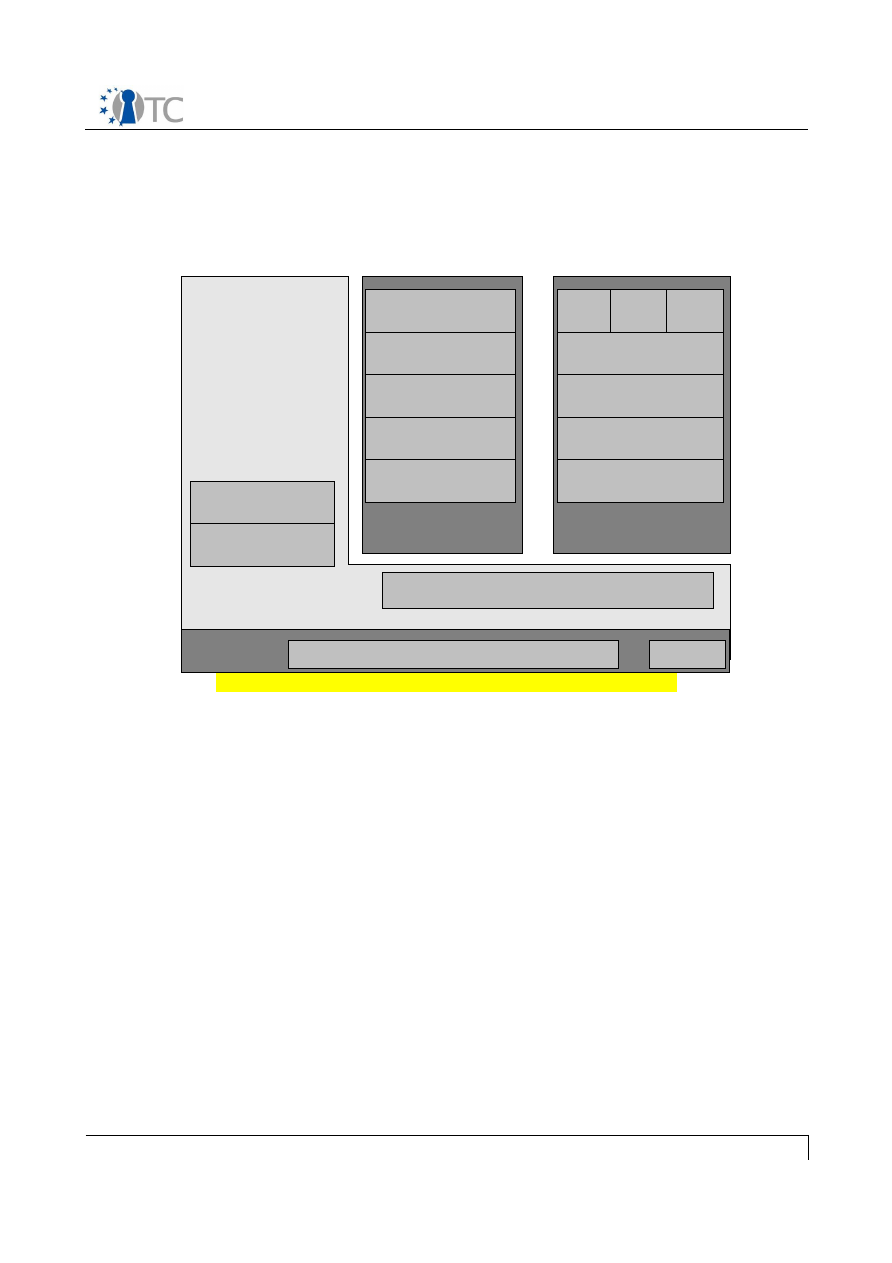

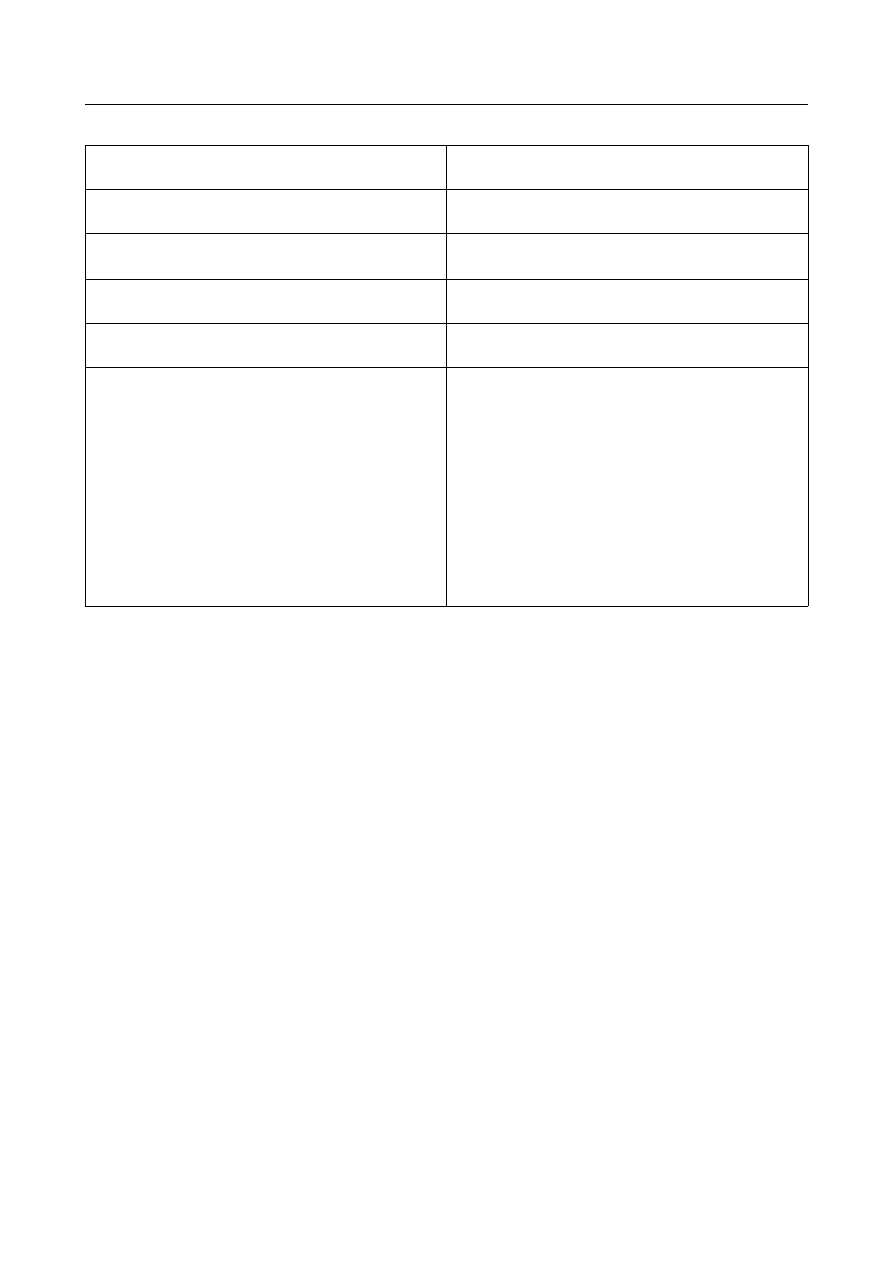

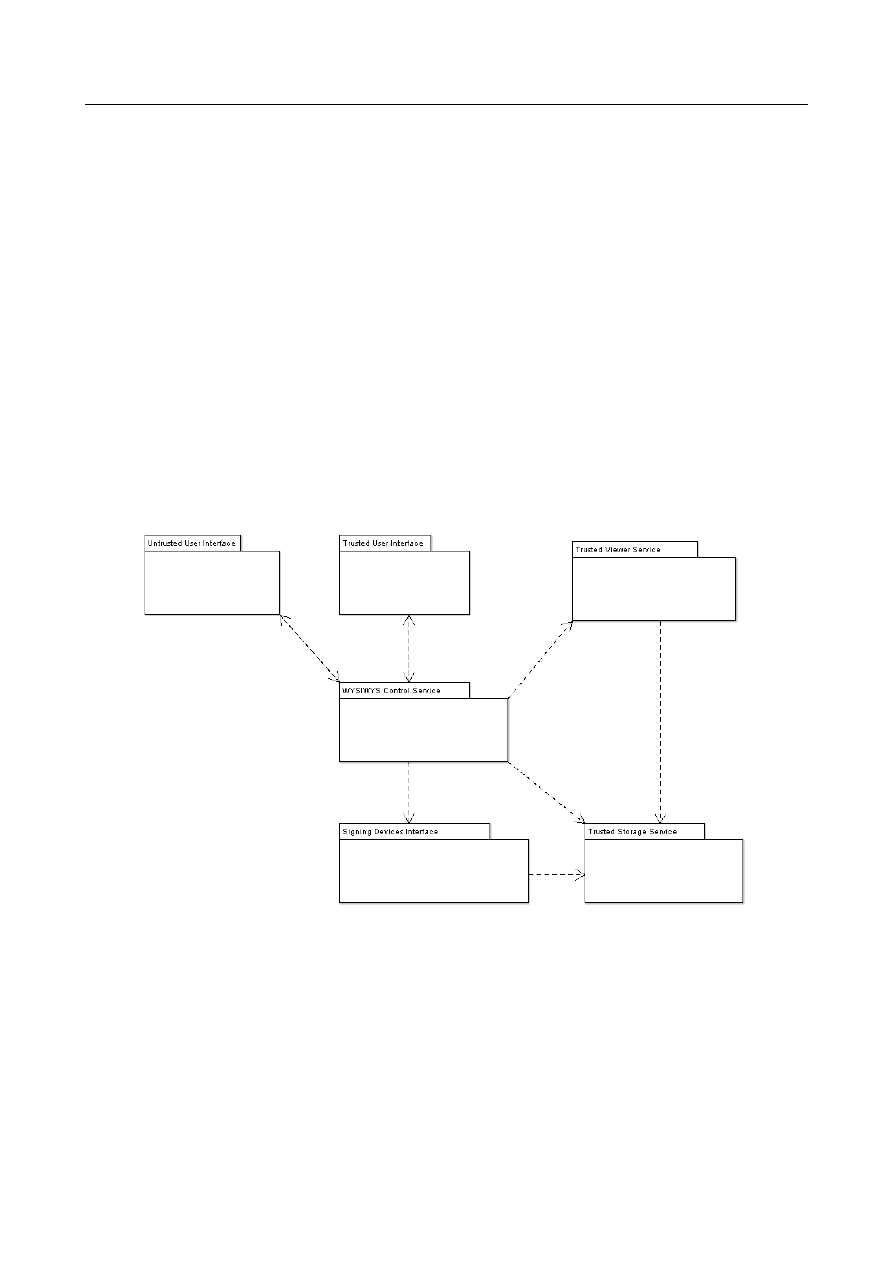

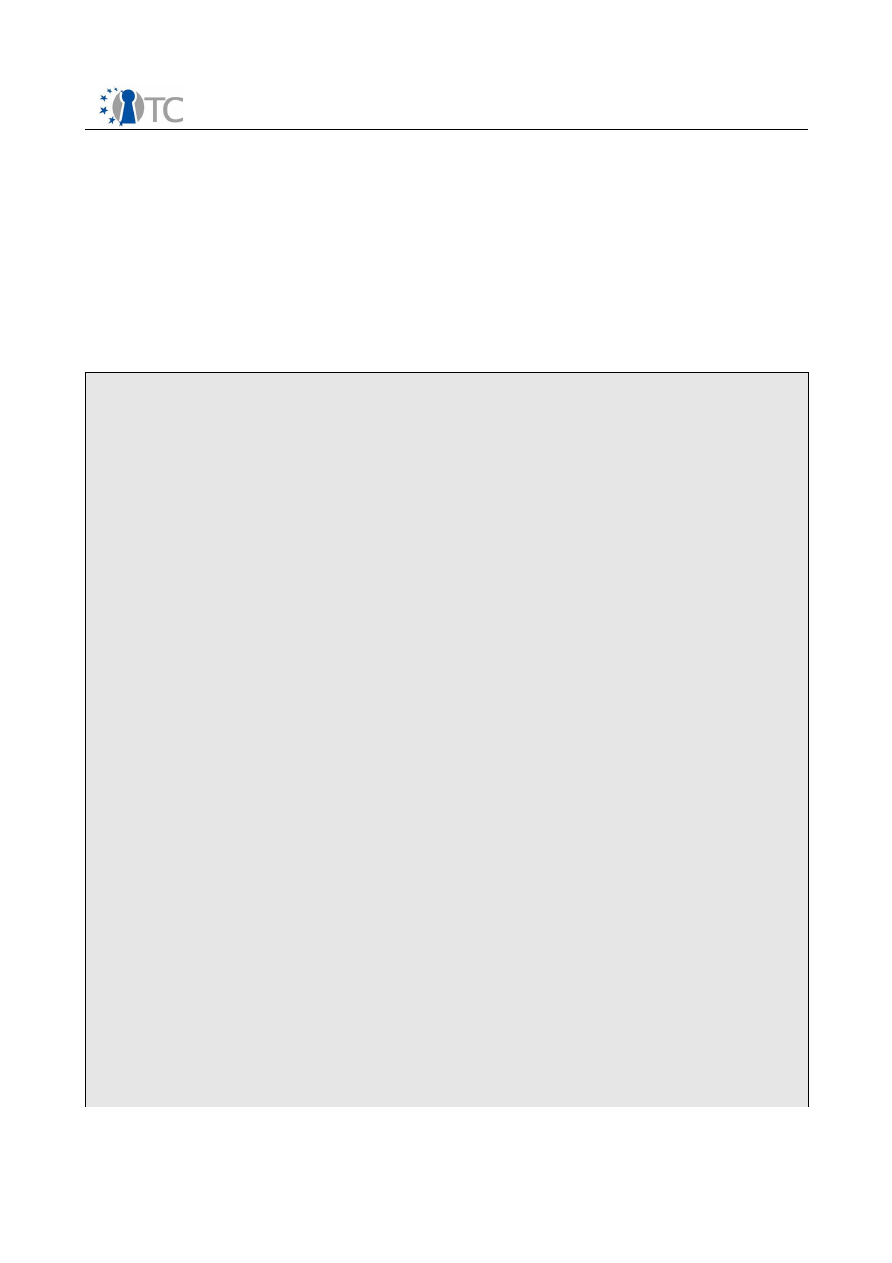

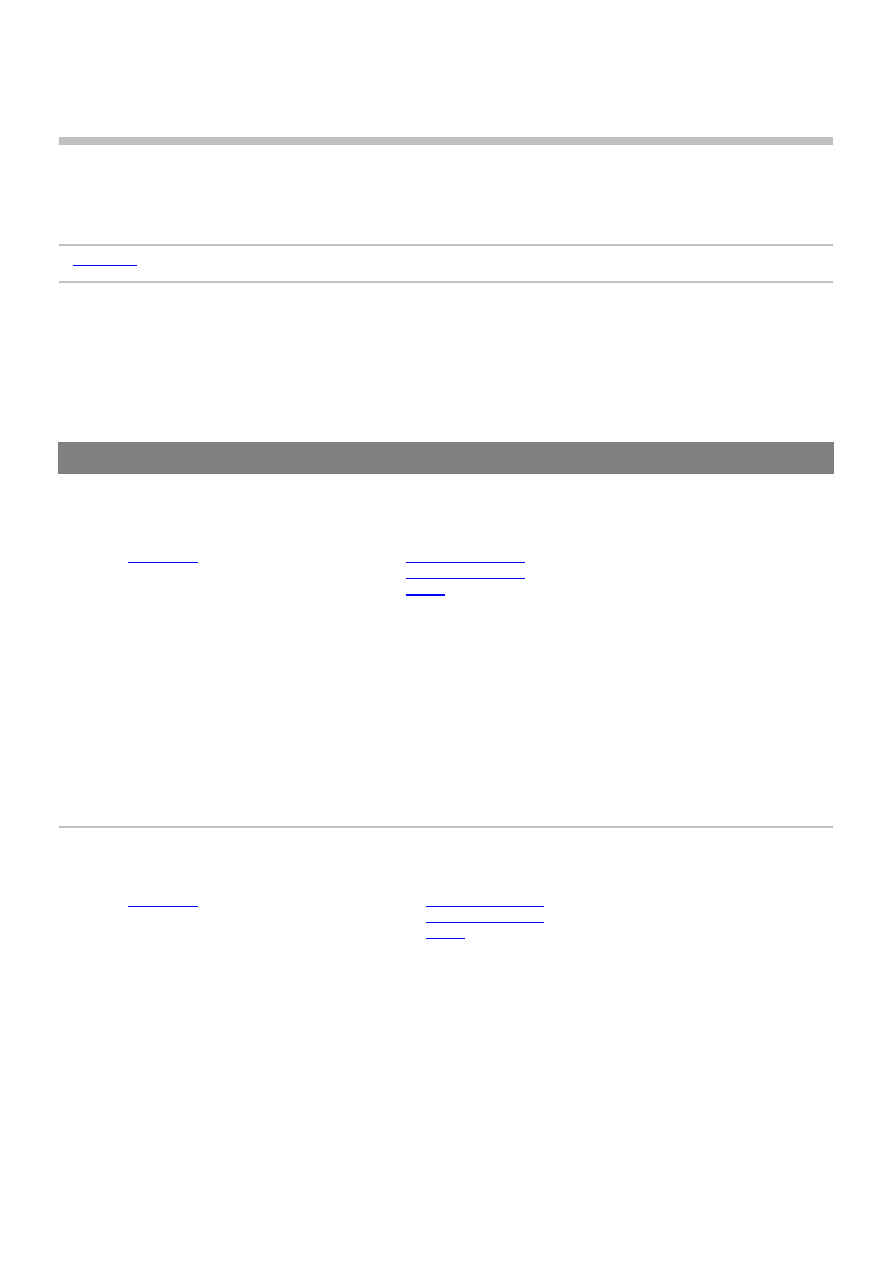

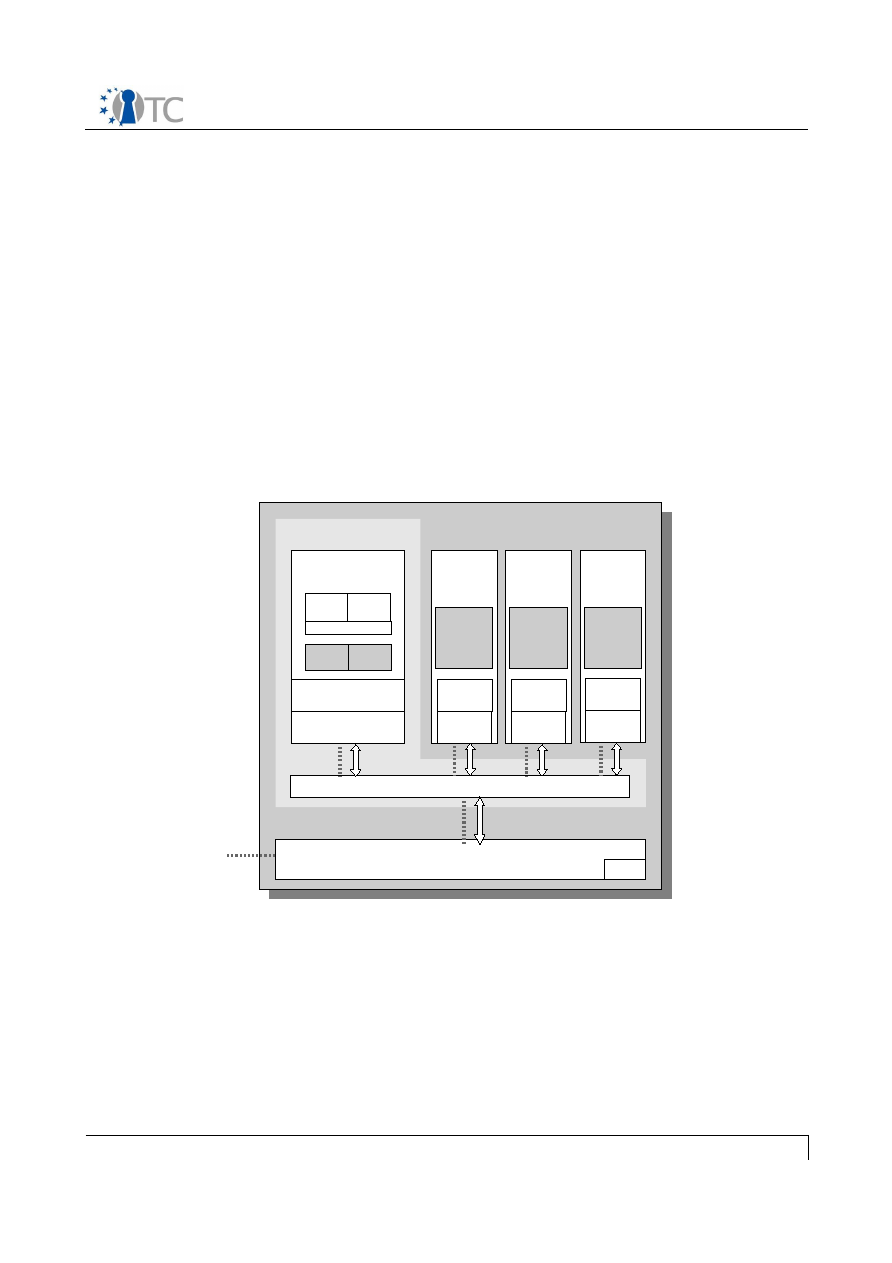

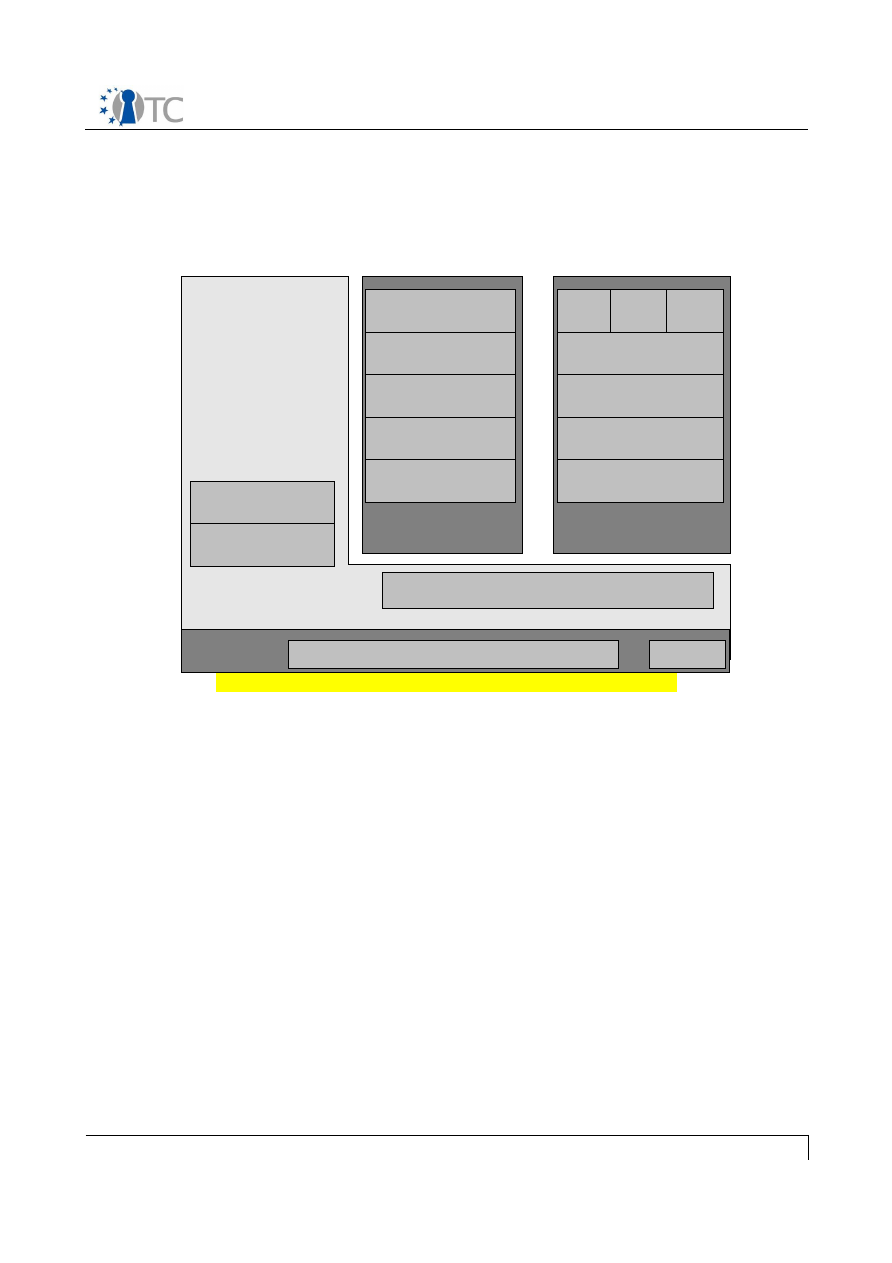

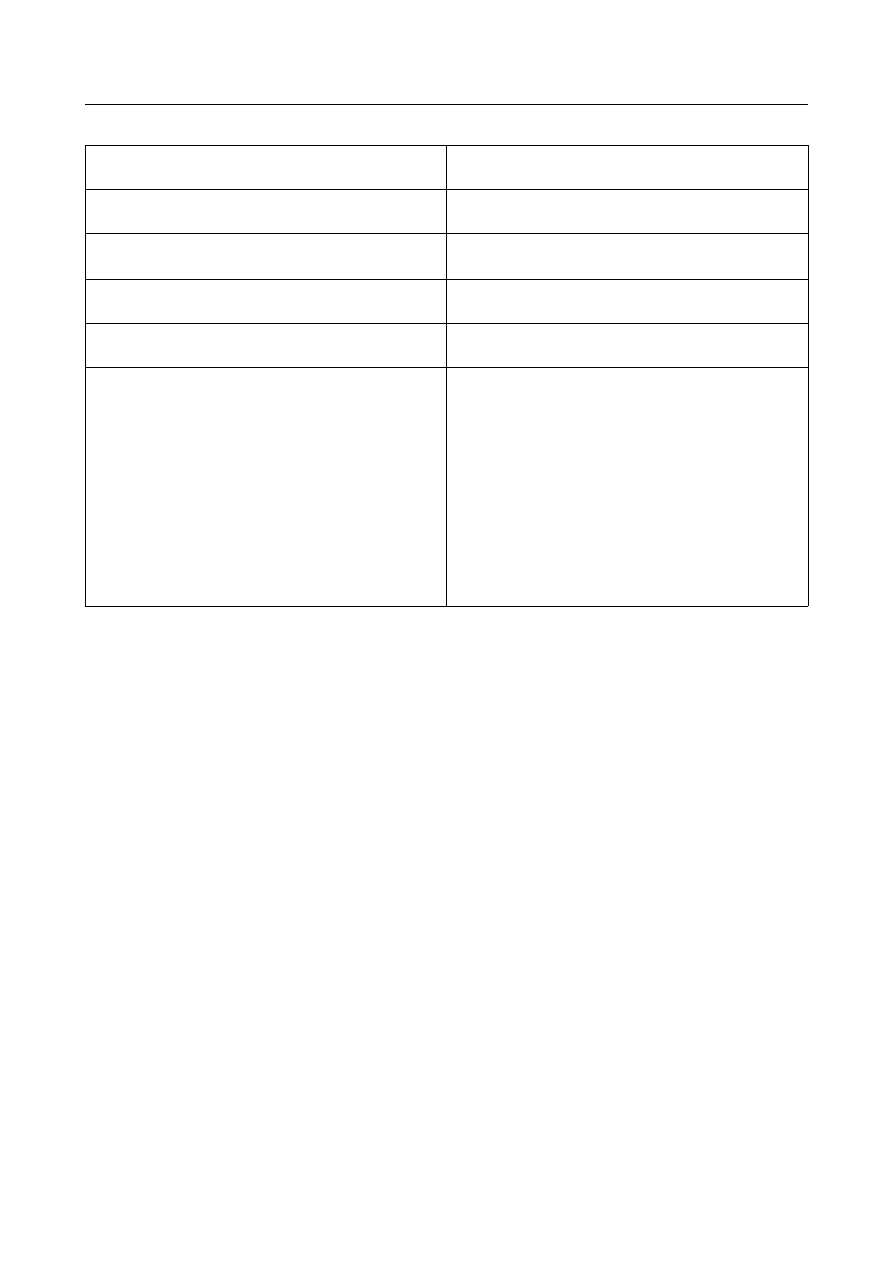

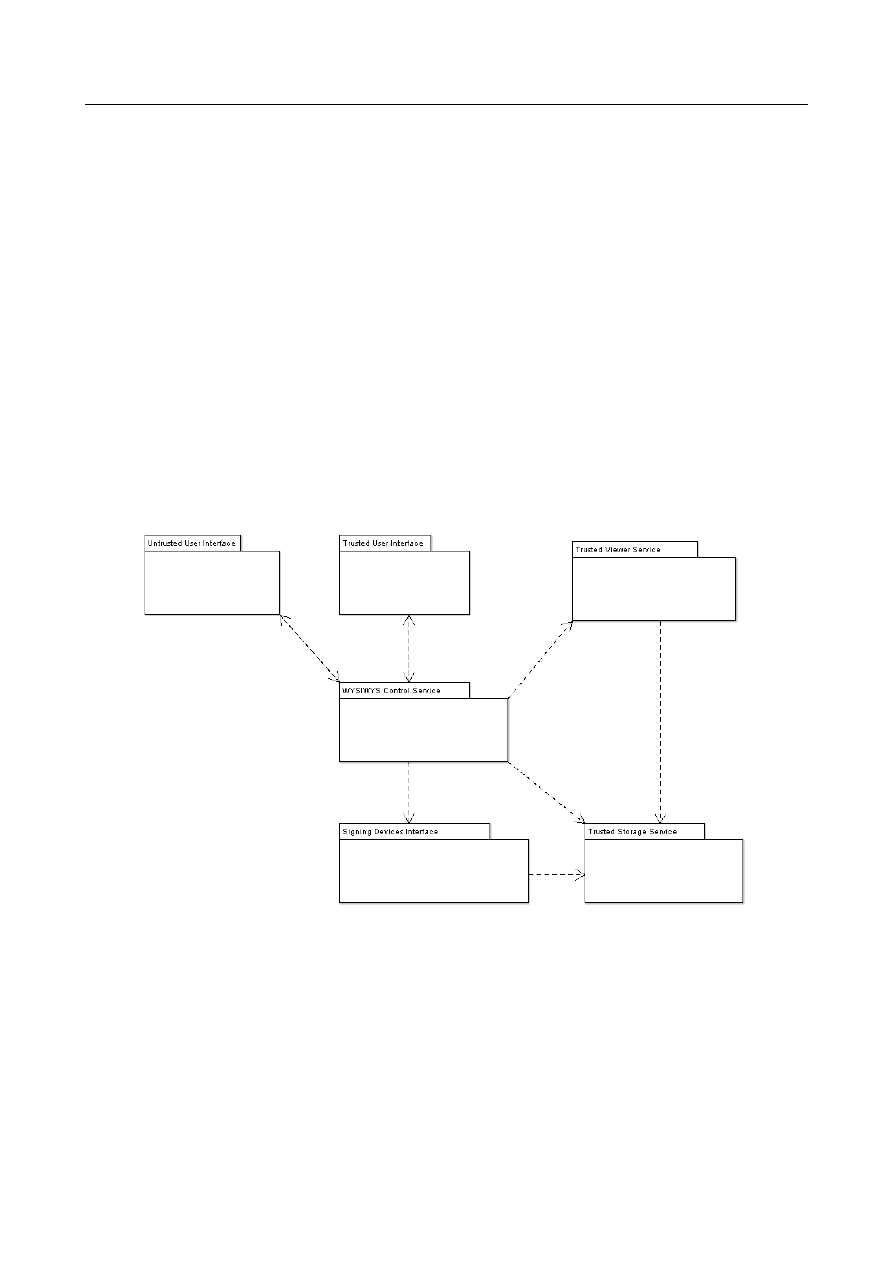

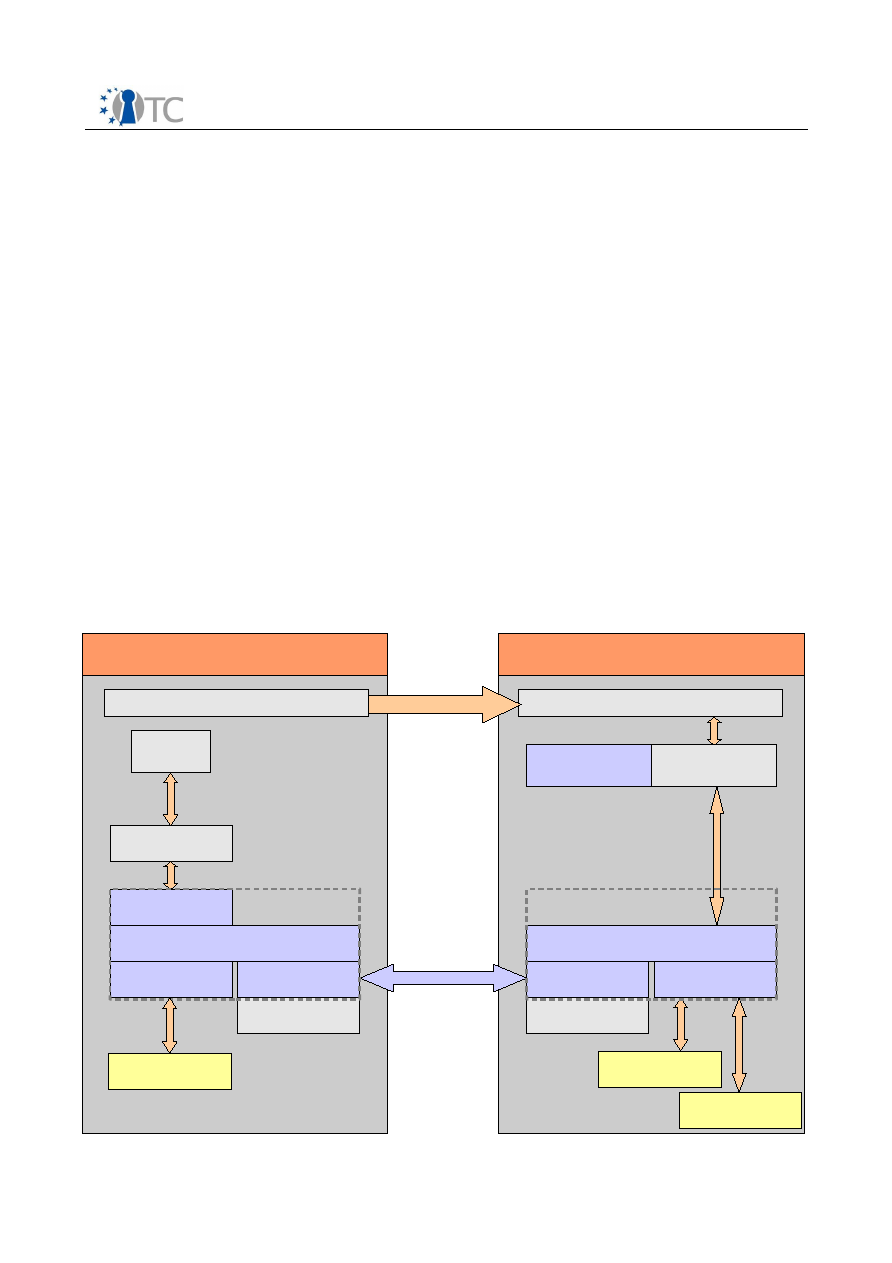

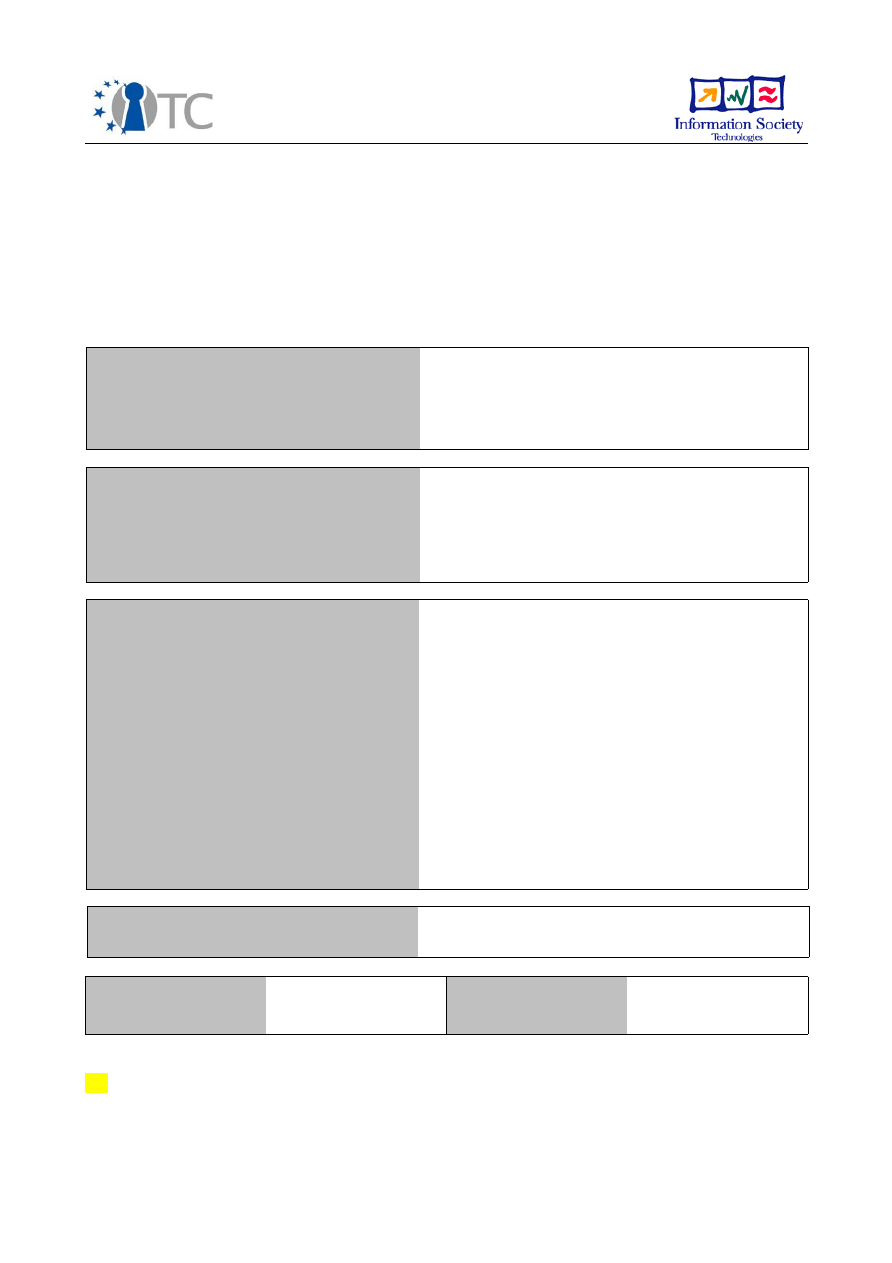

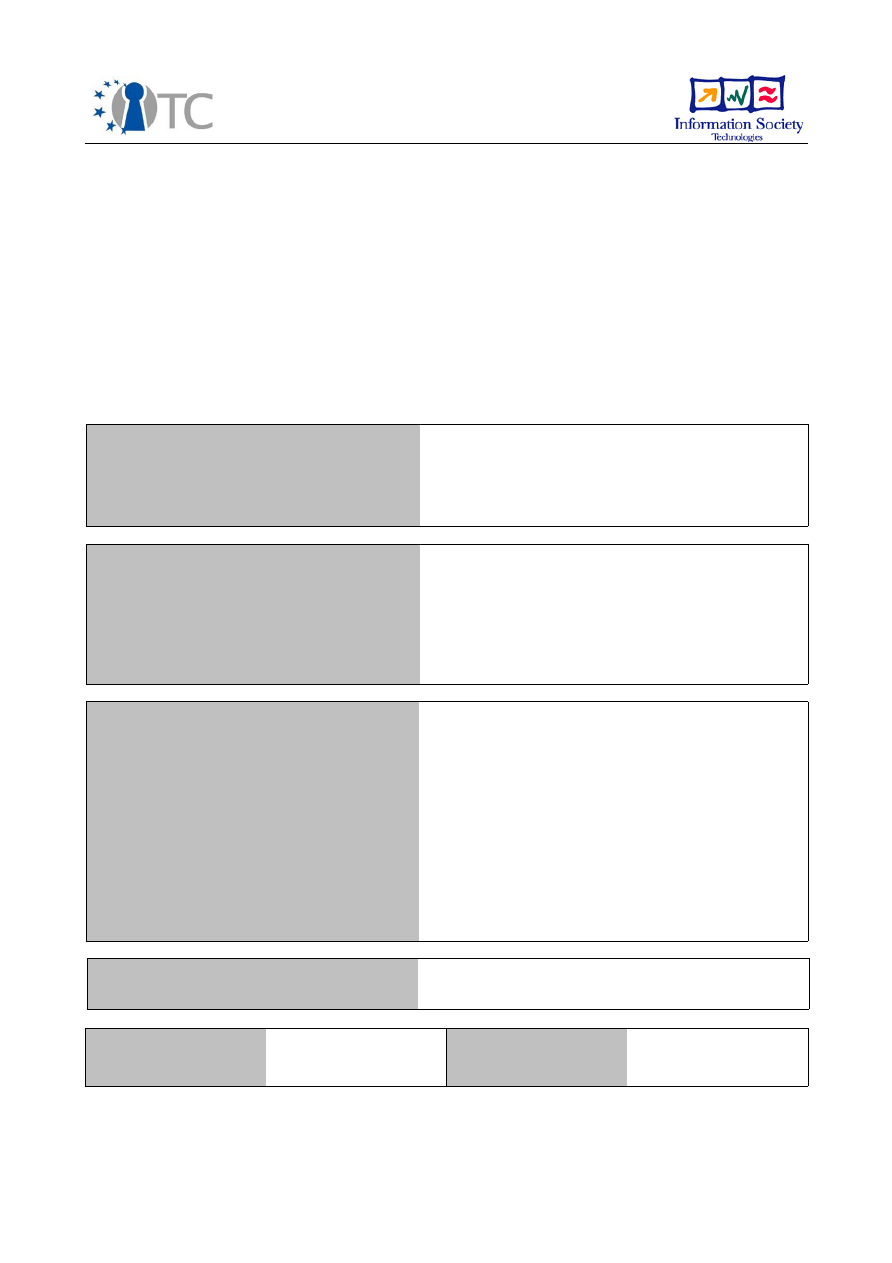

3.1 Architecture

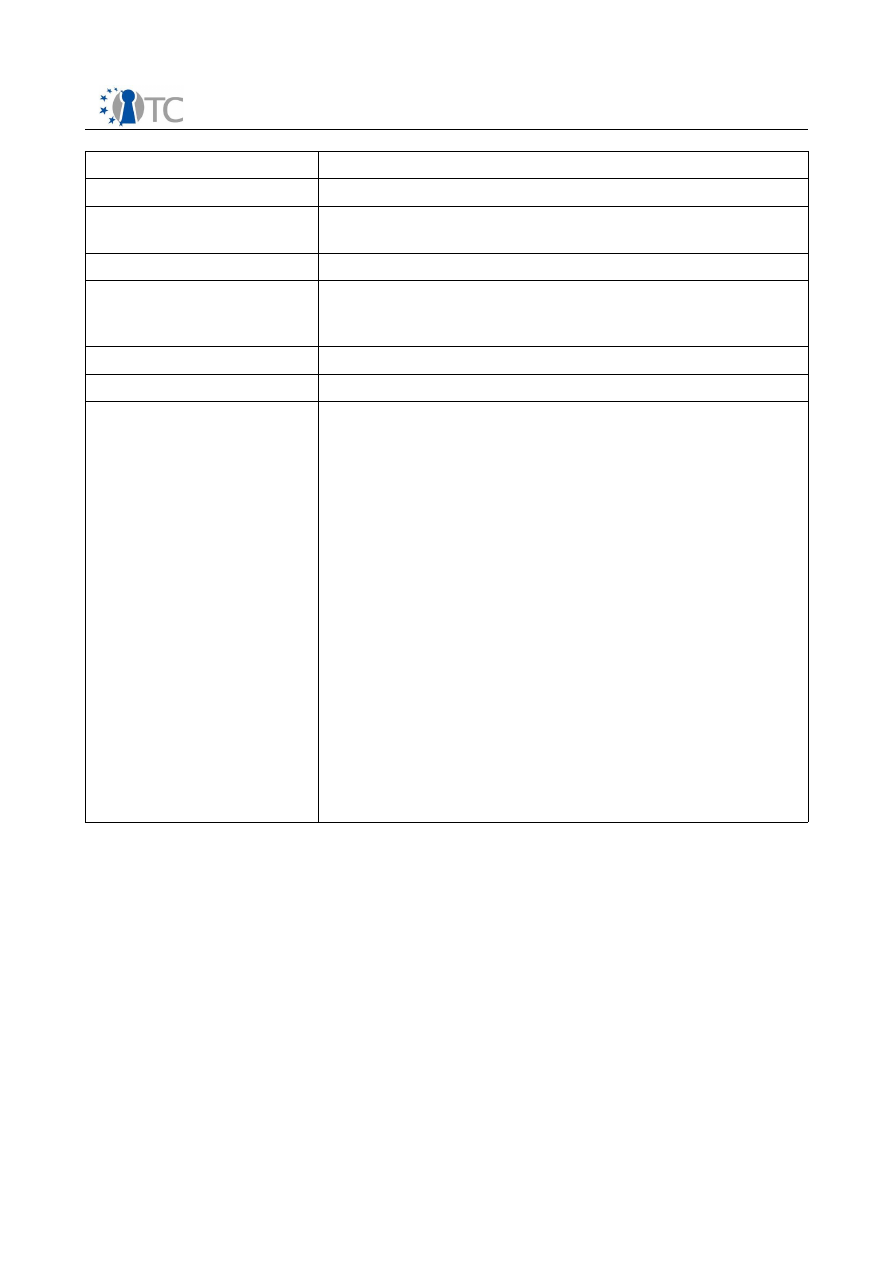

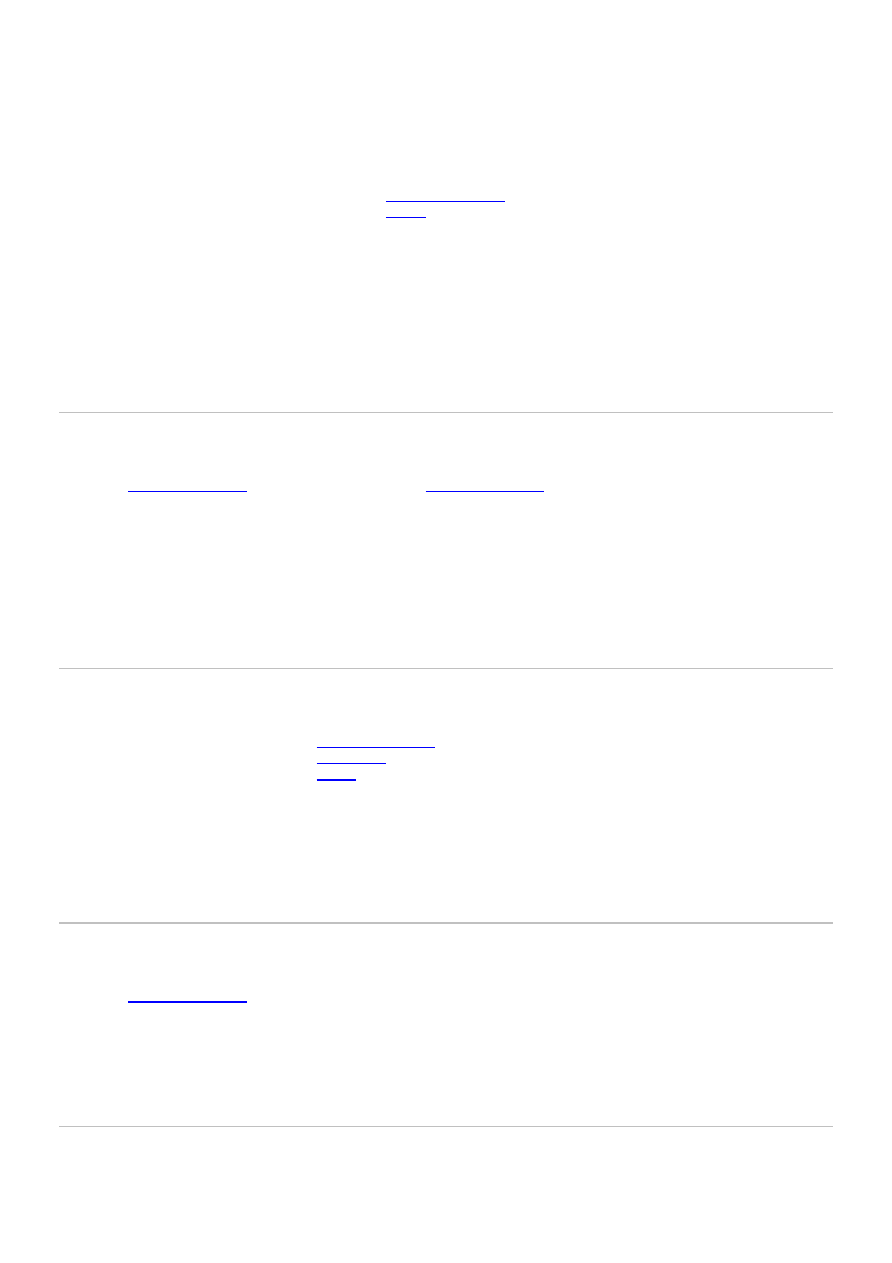

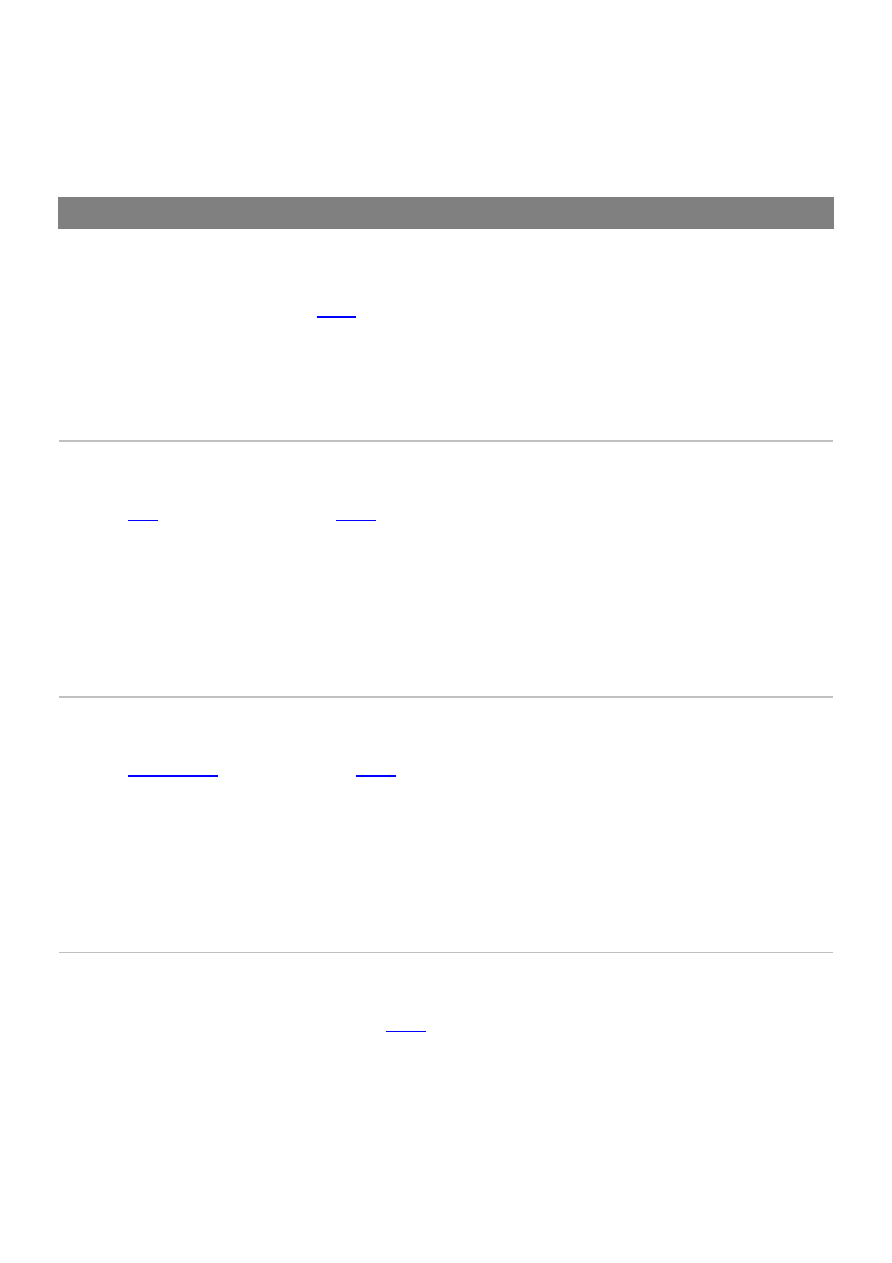

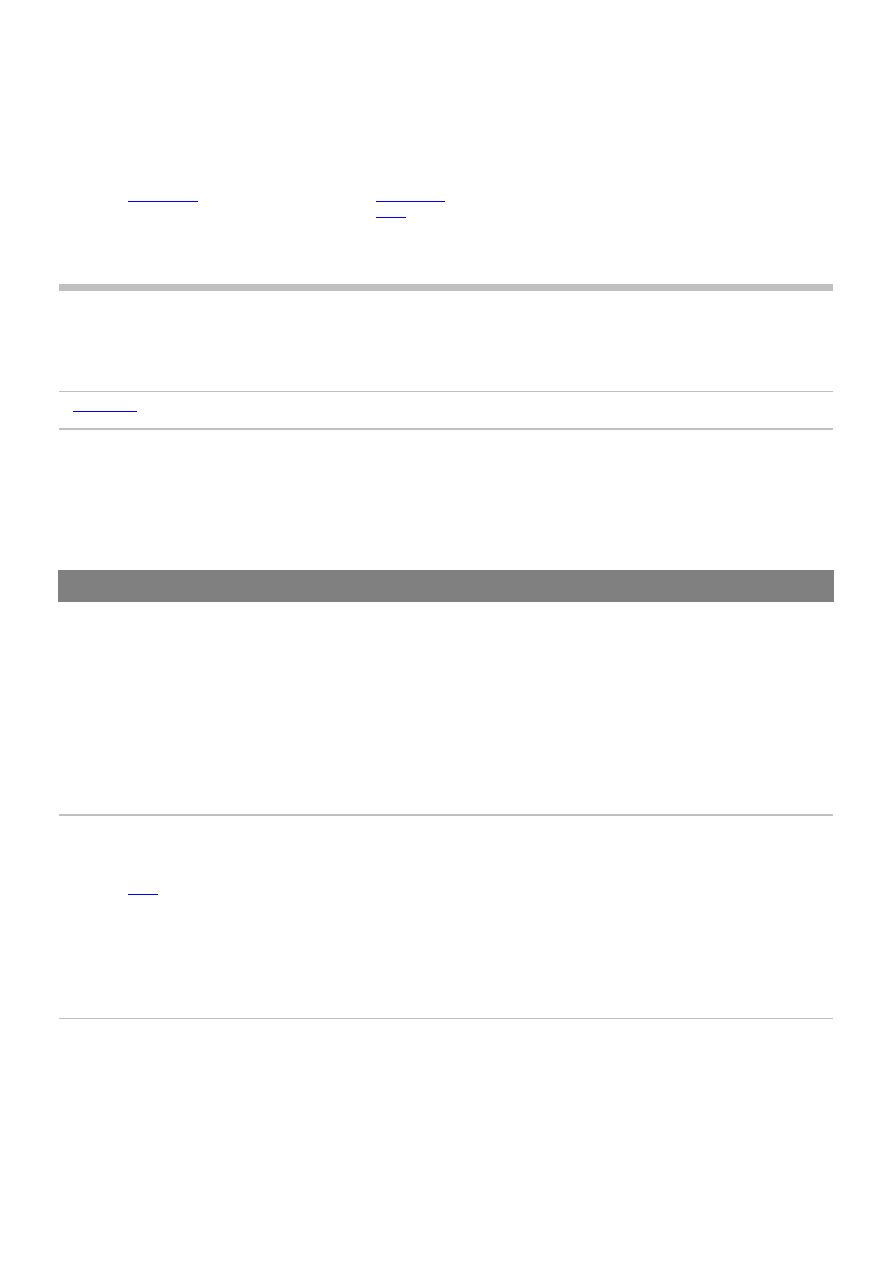

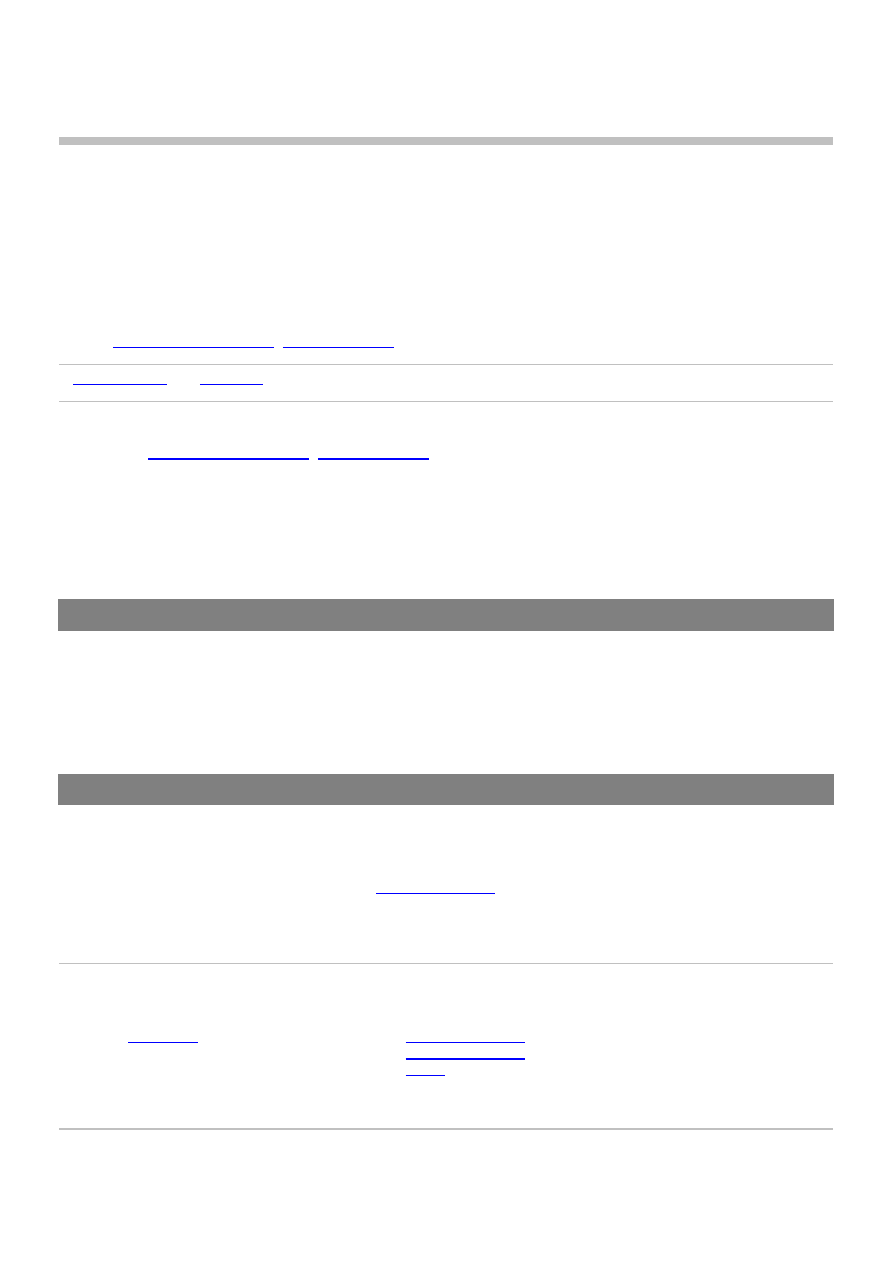

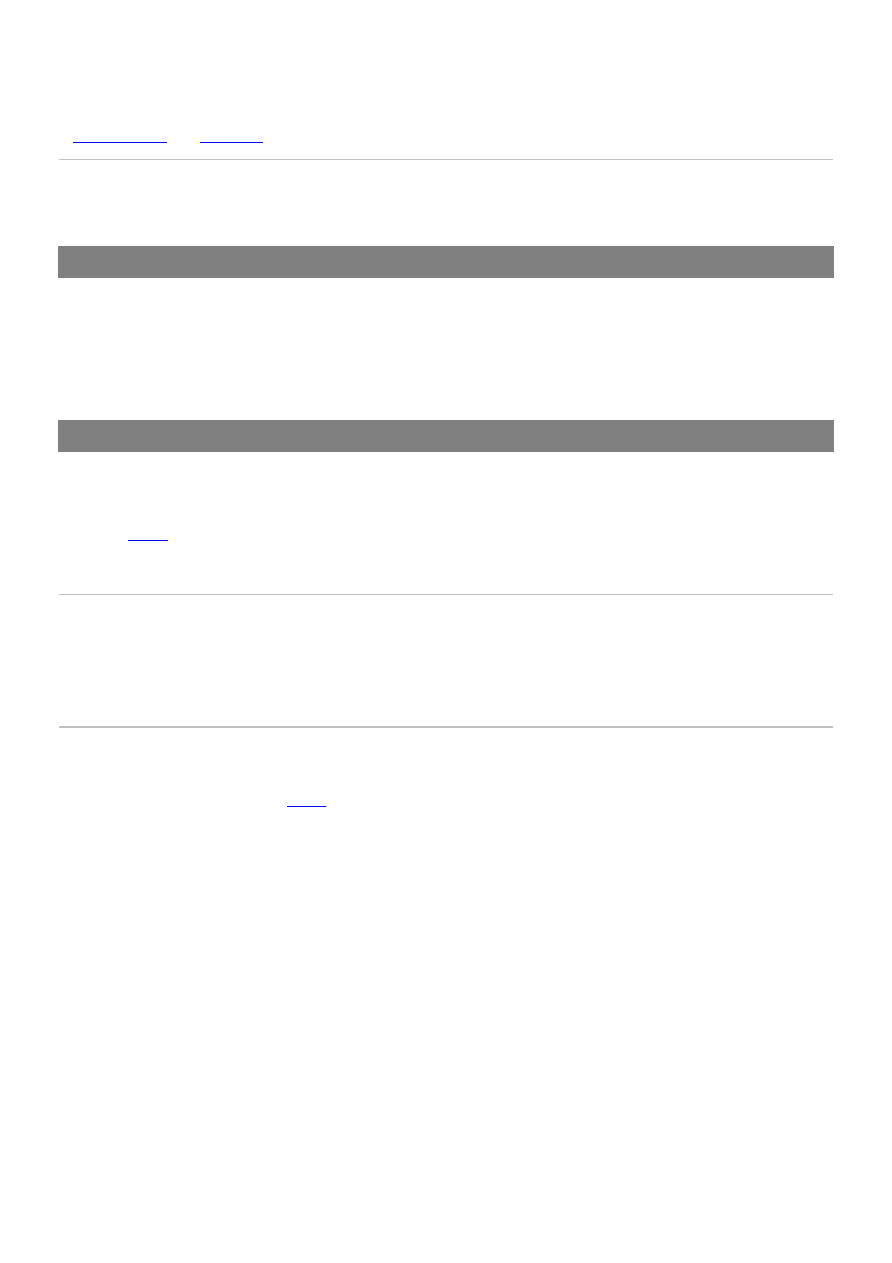

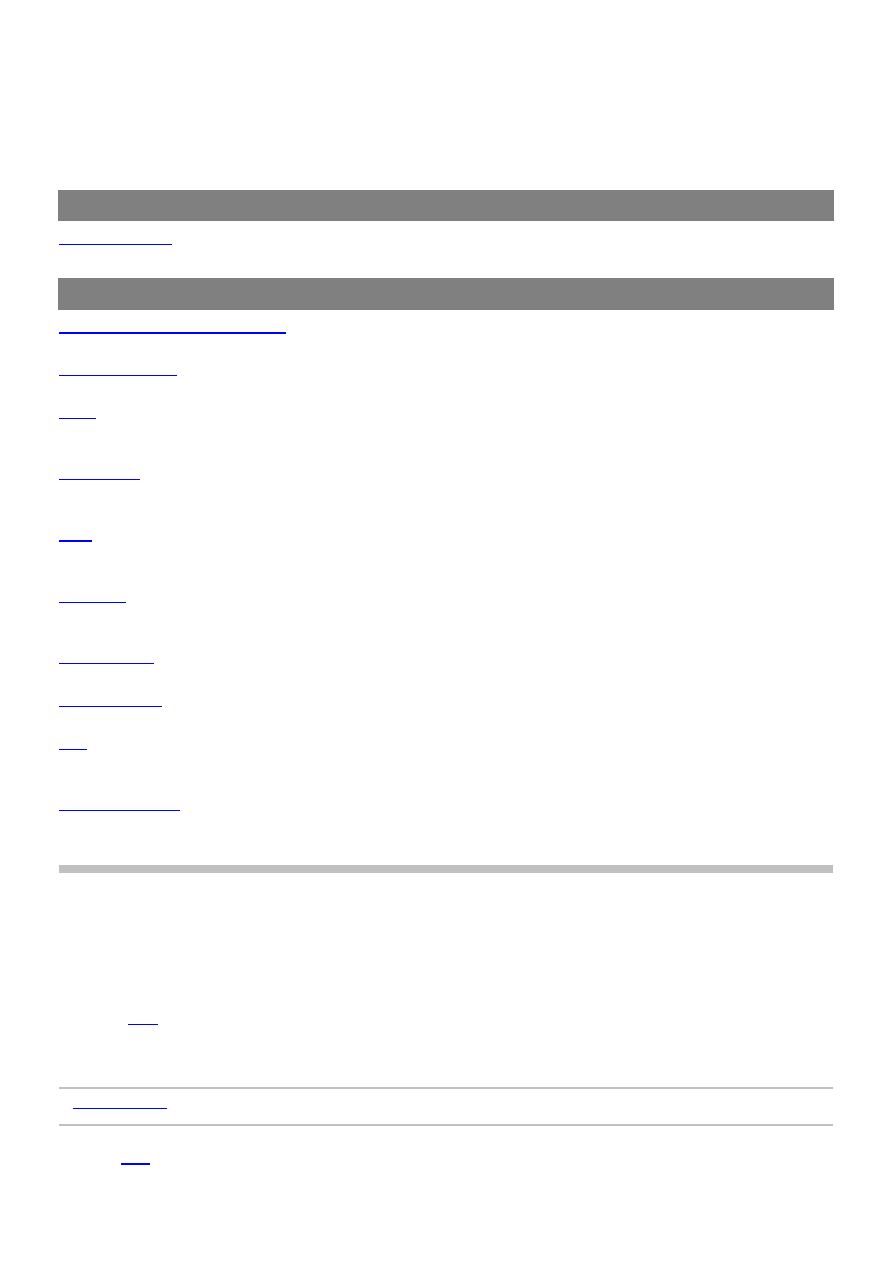

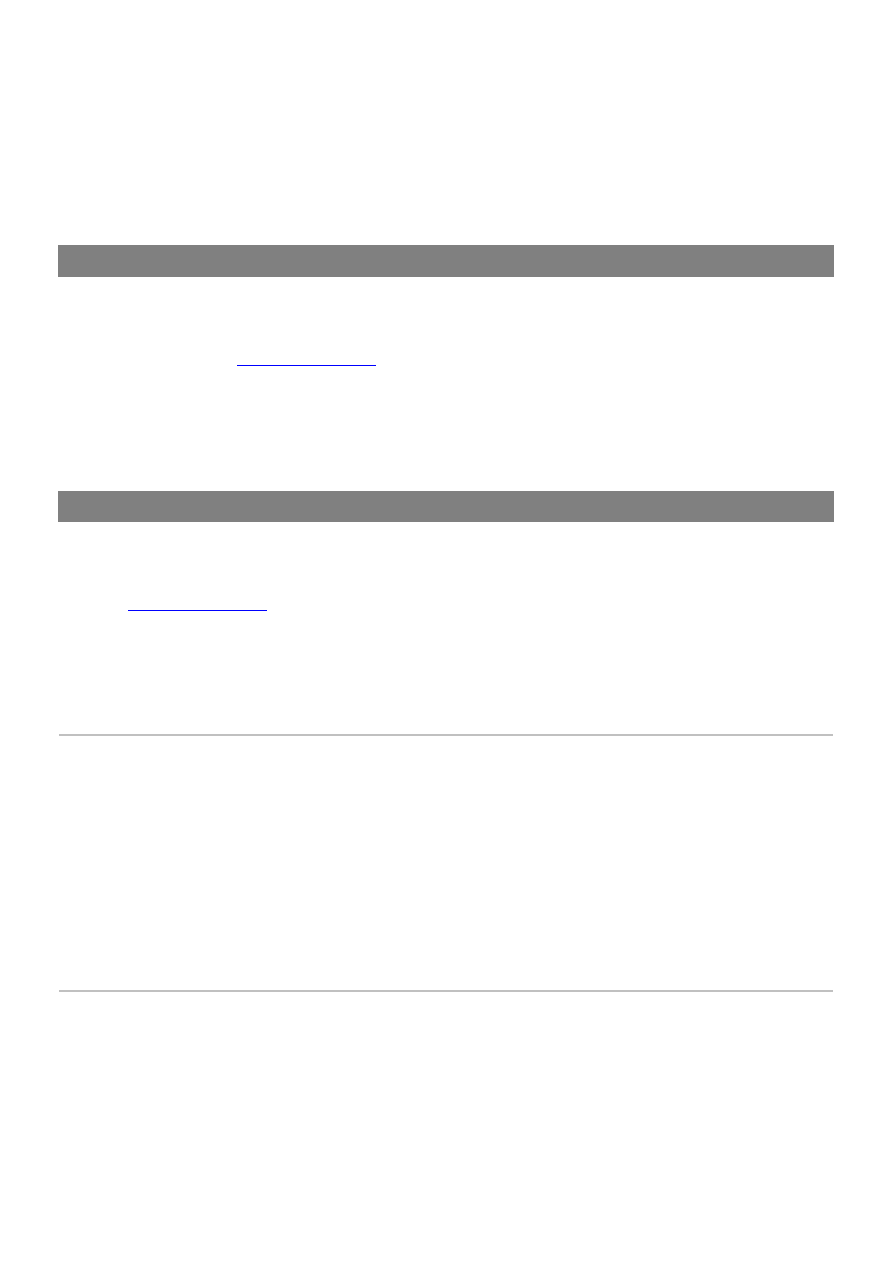

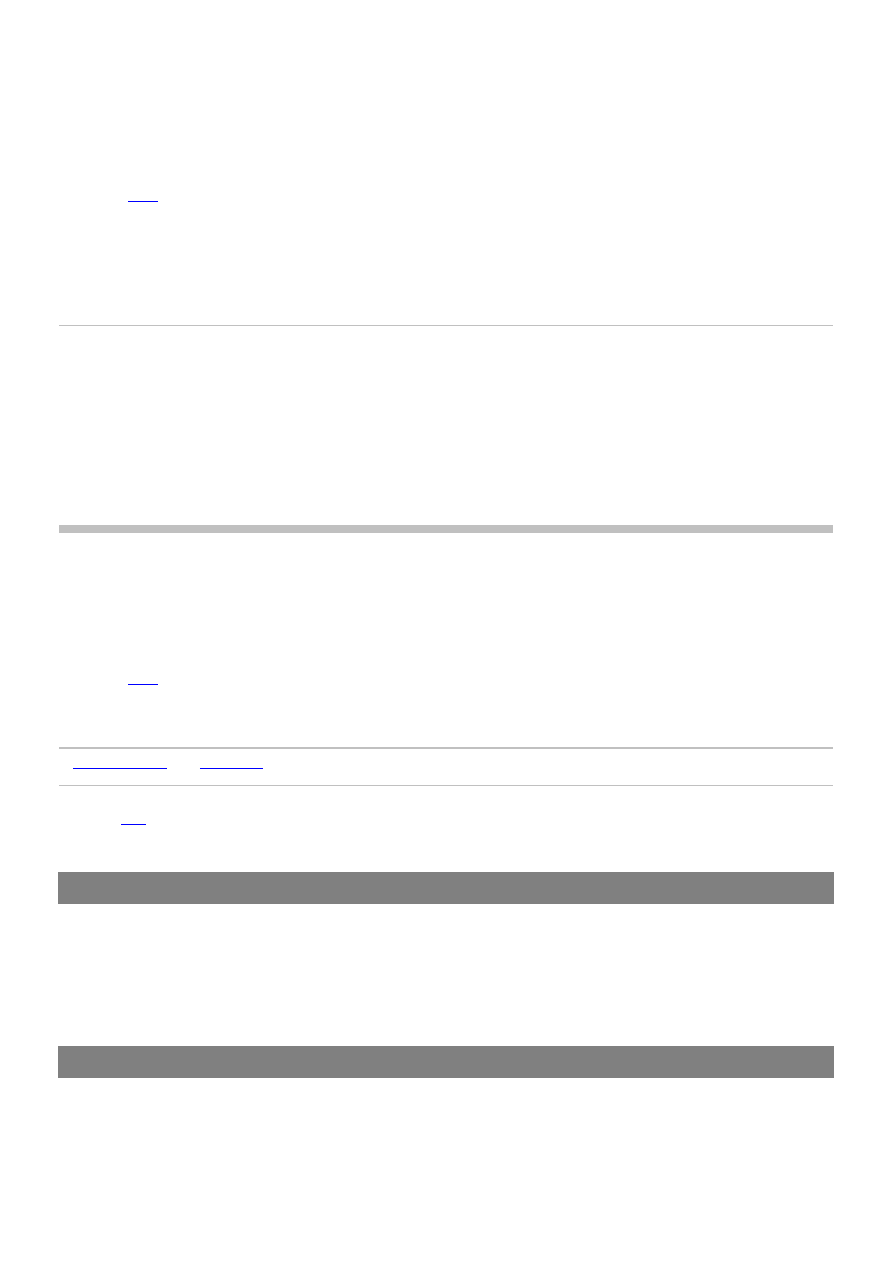

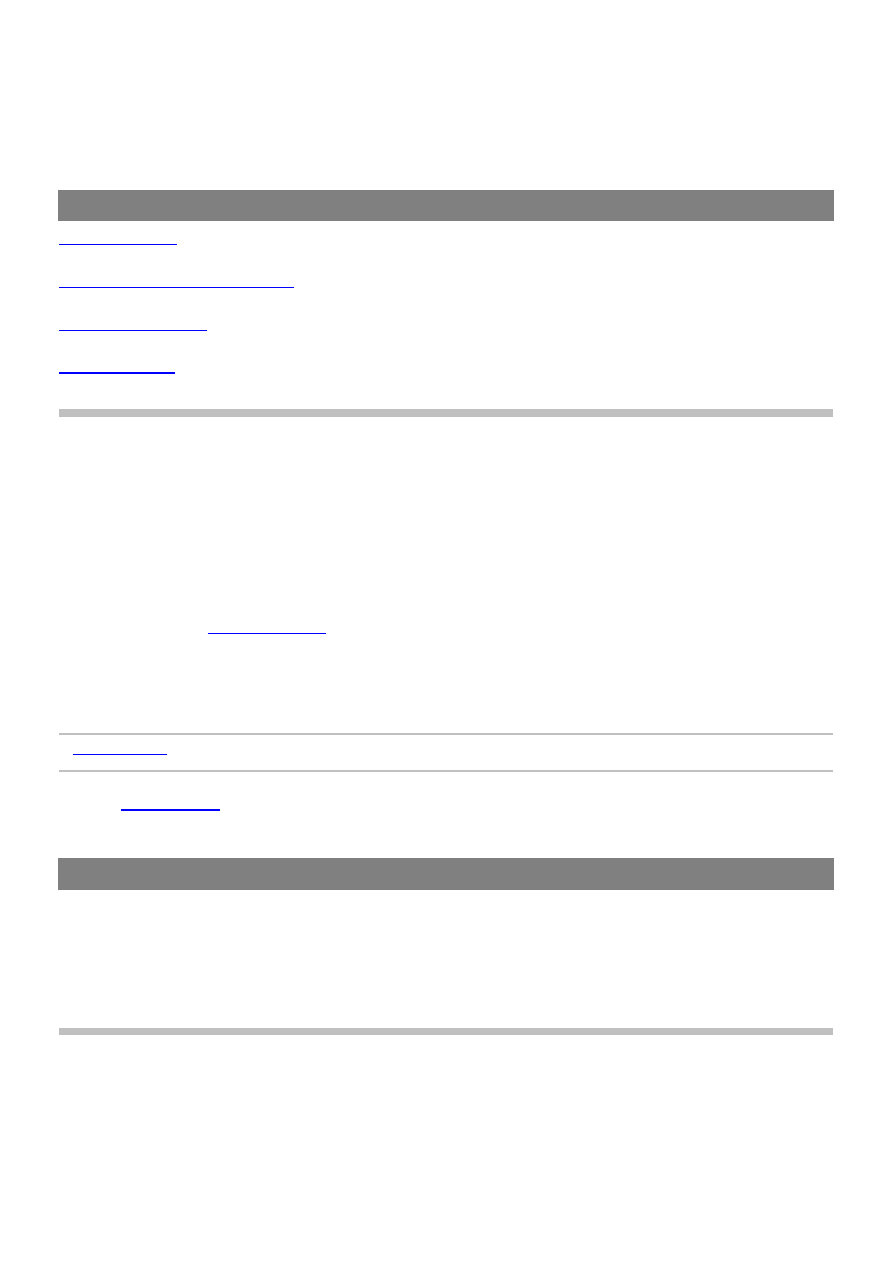

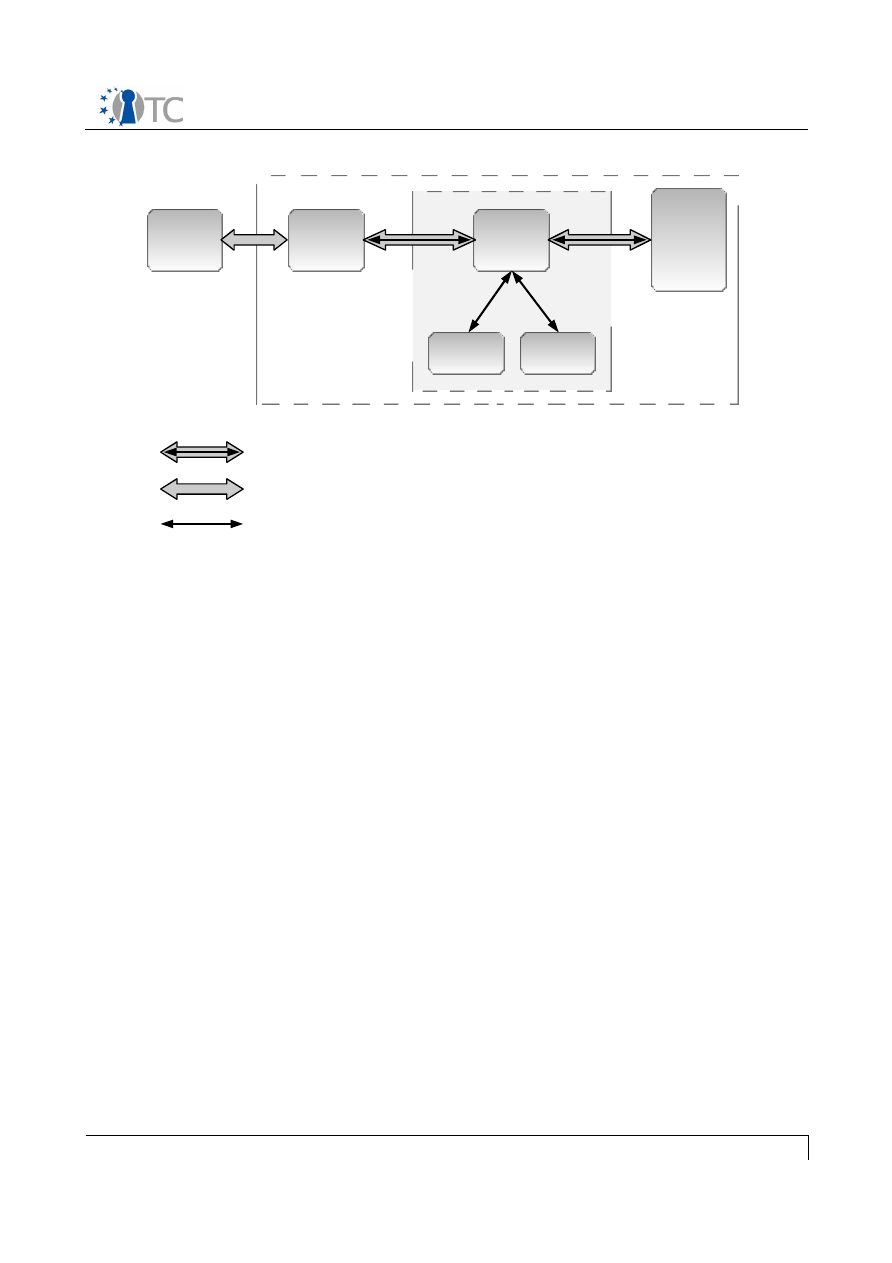

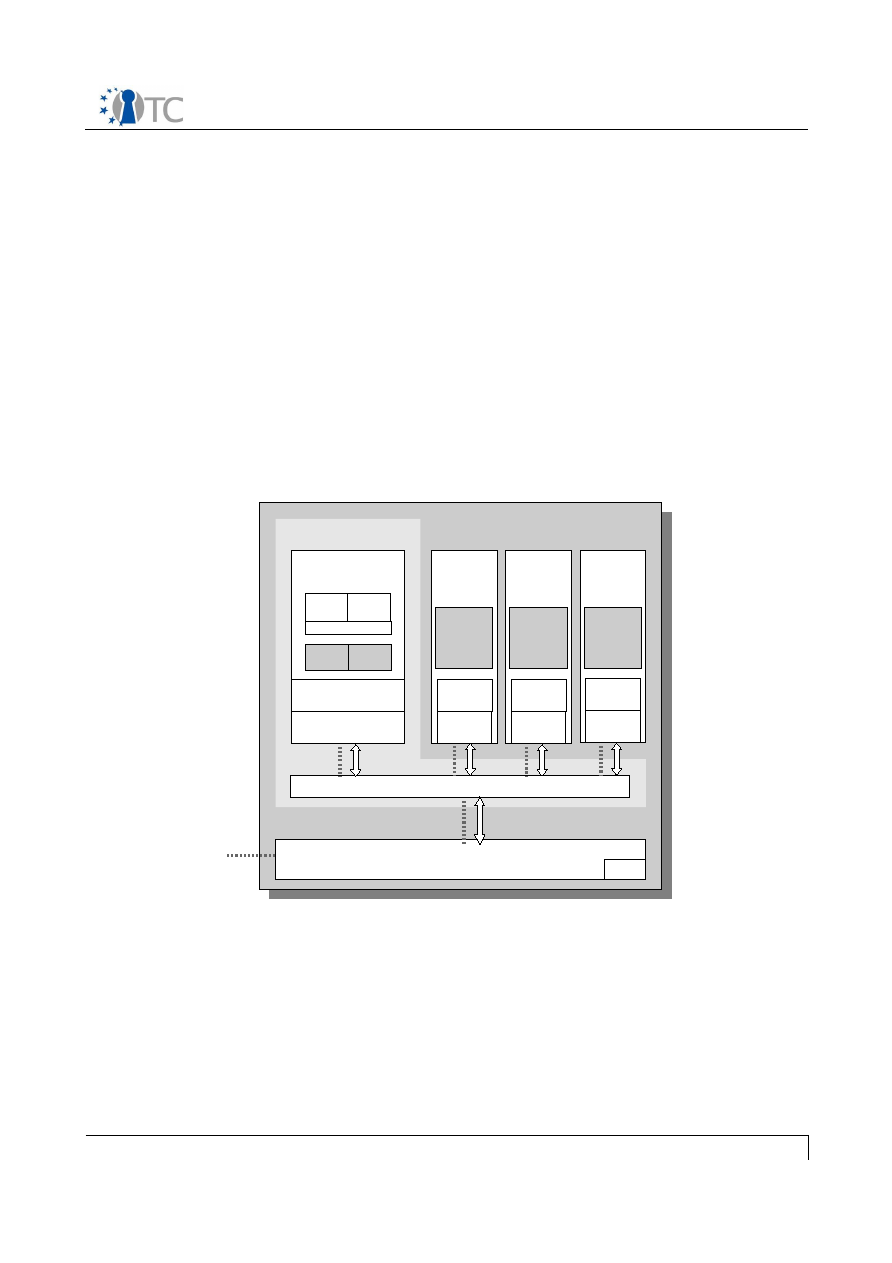

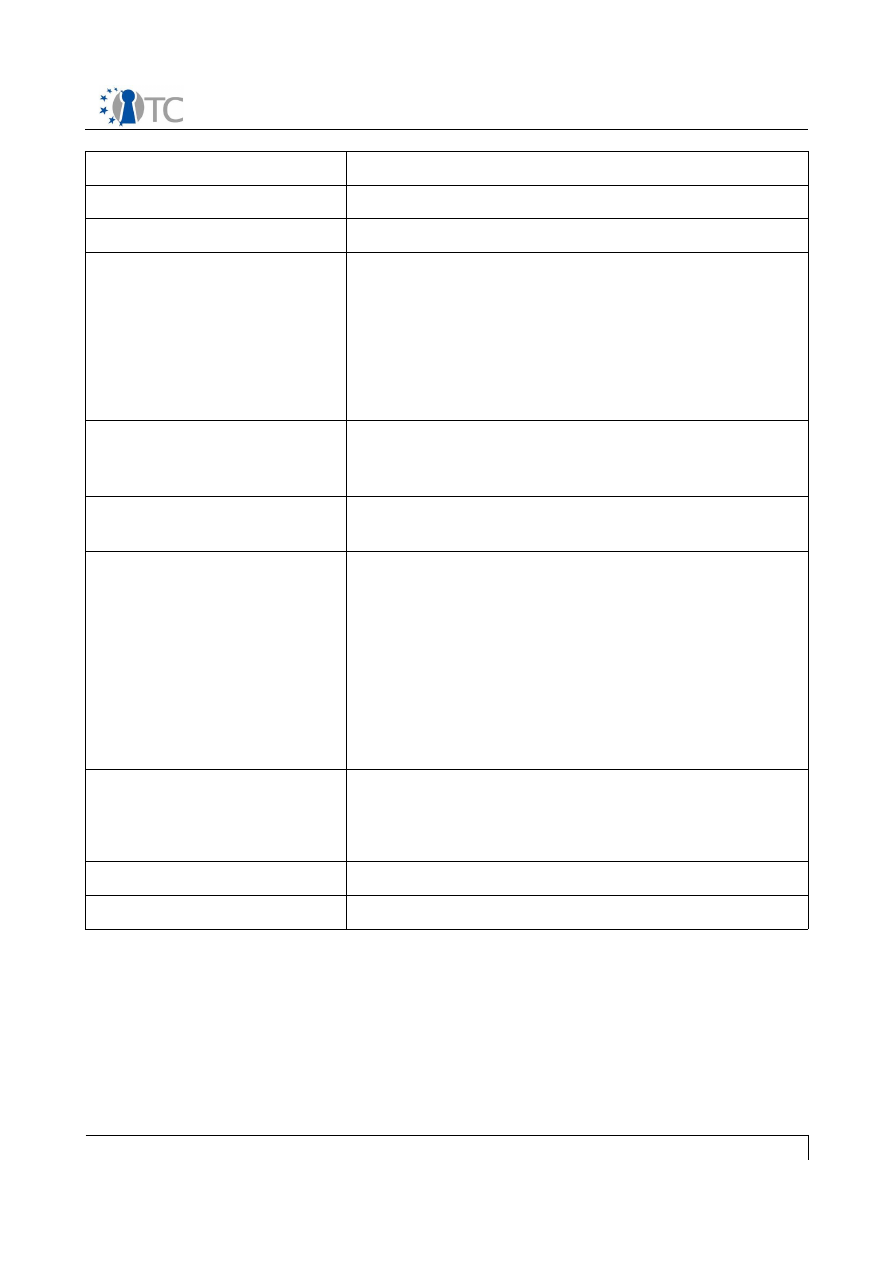

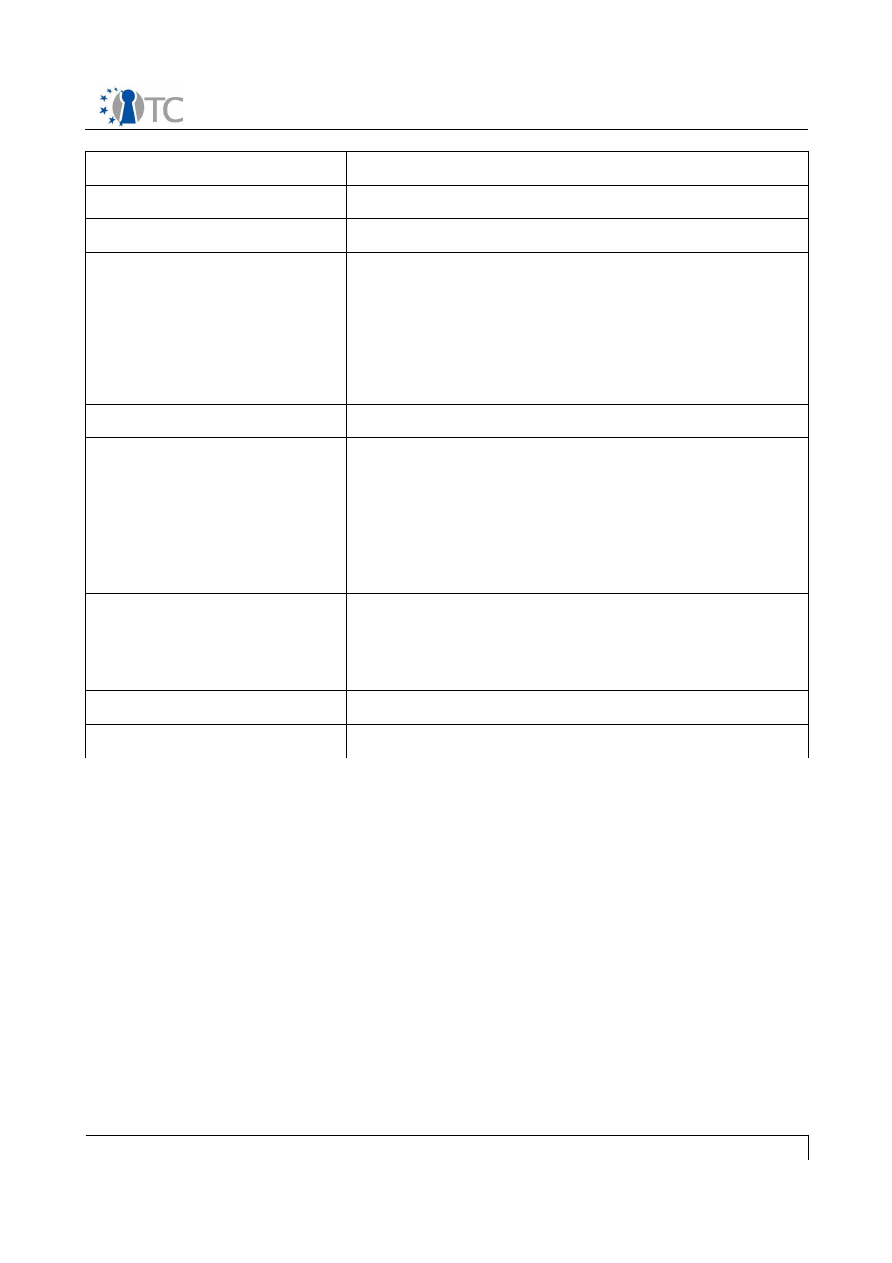

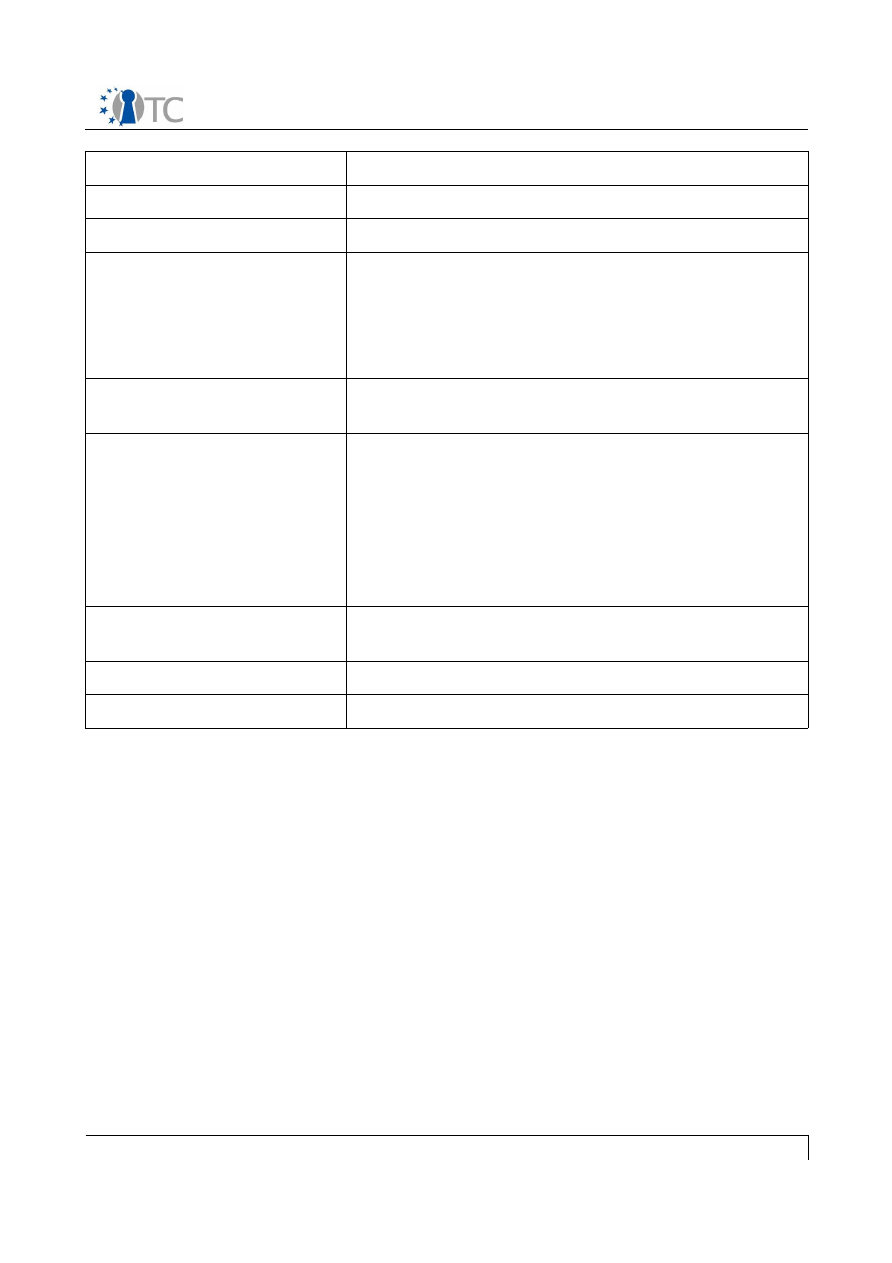

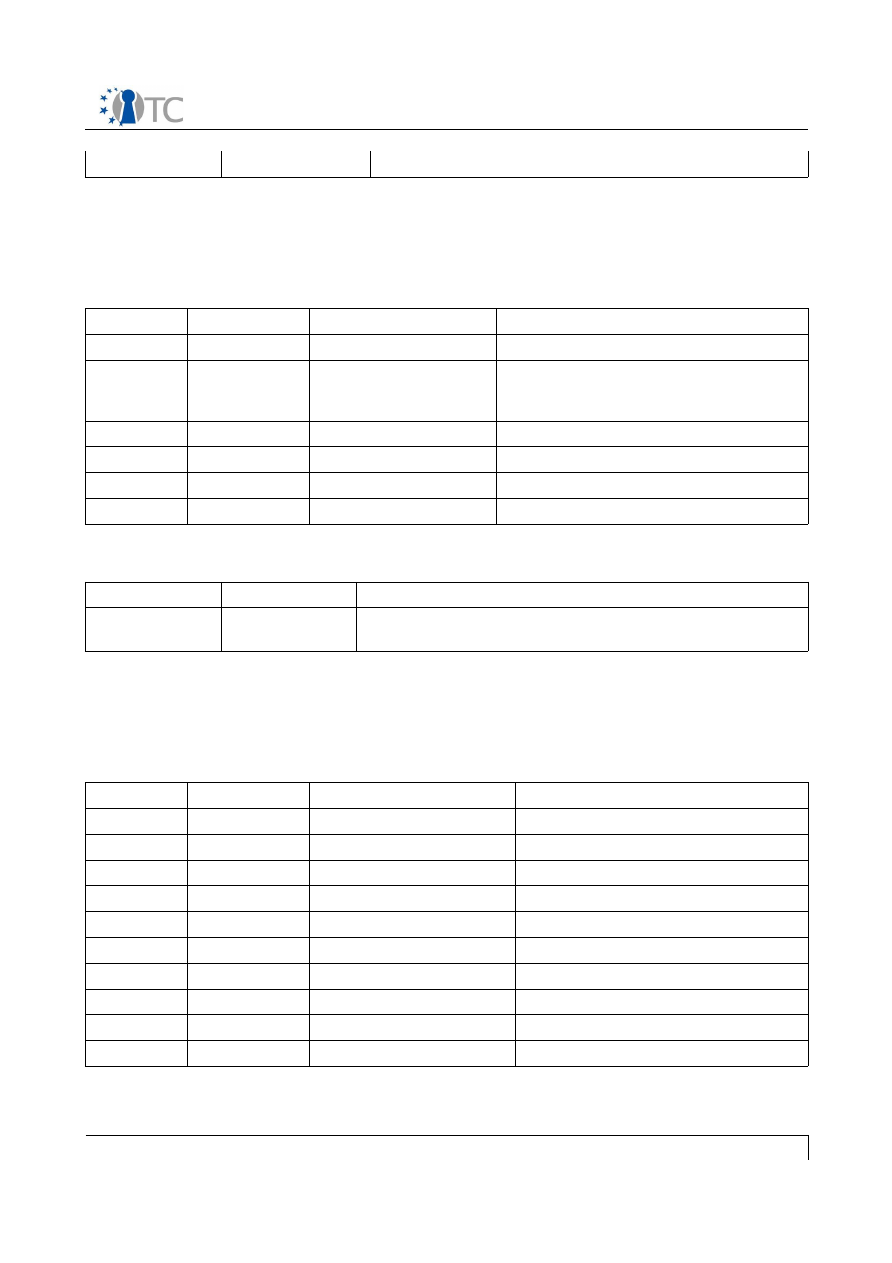

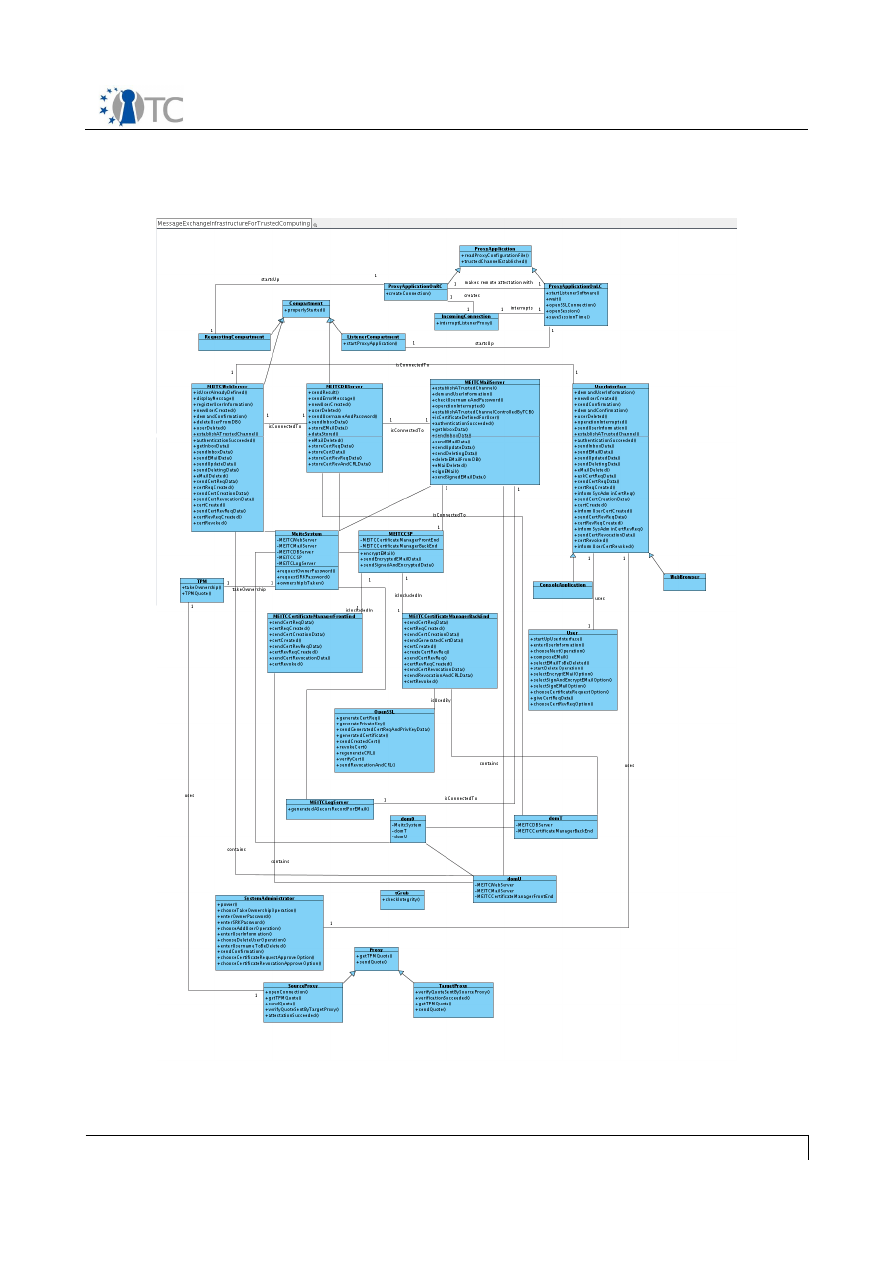

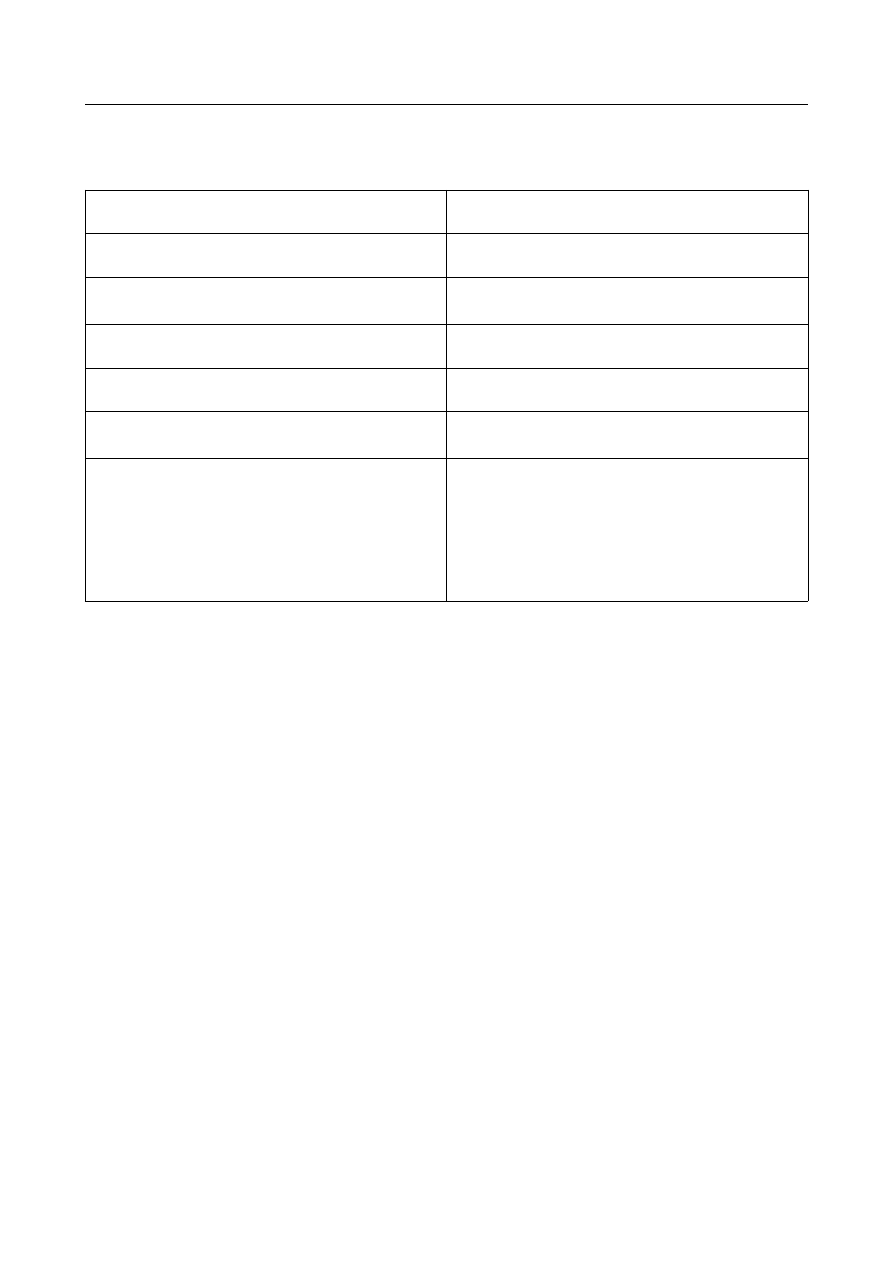

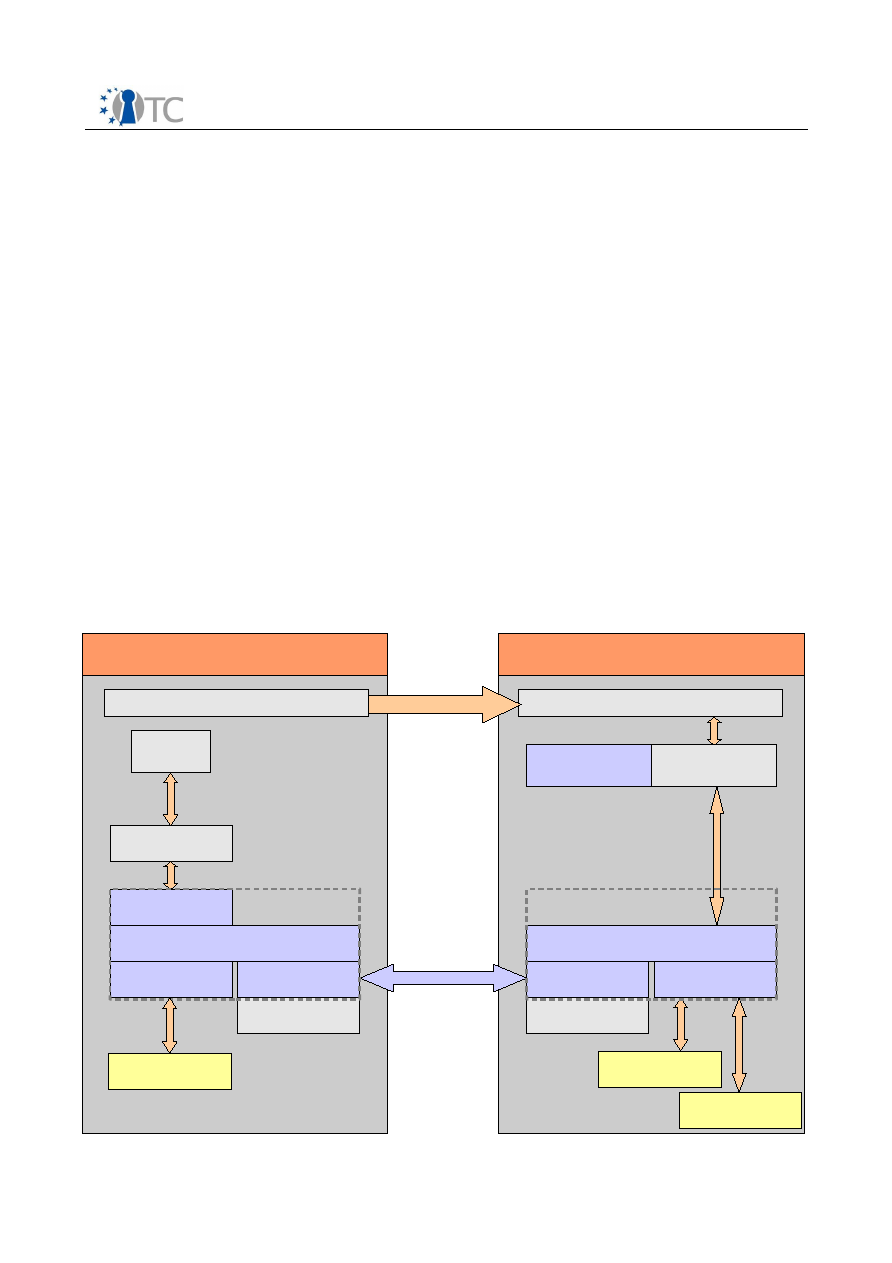

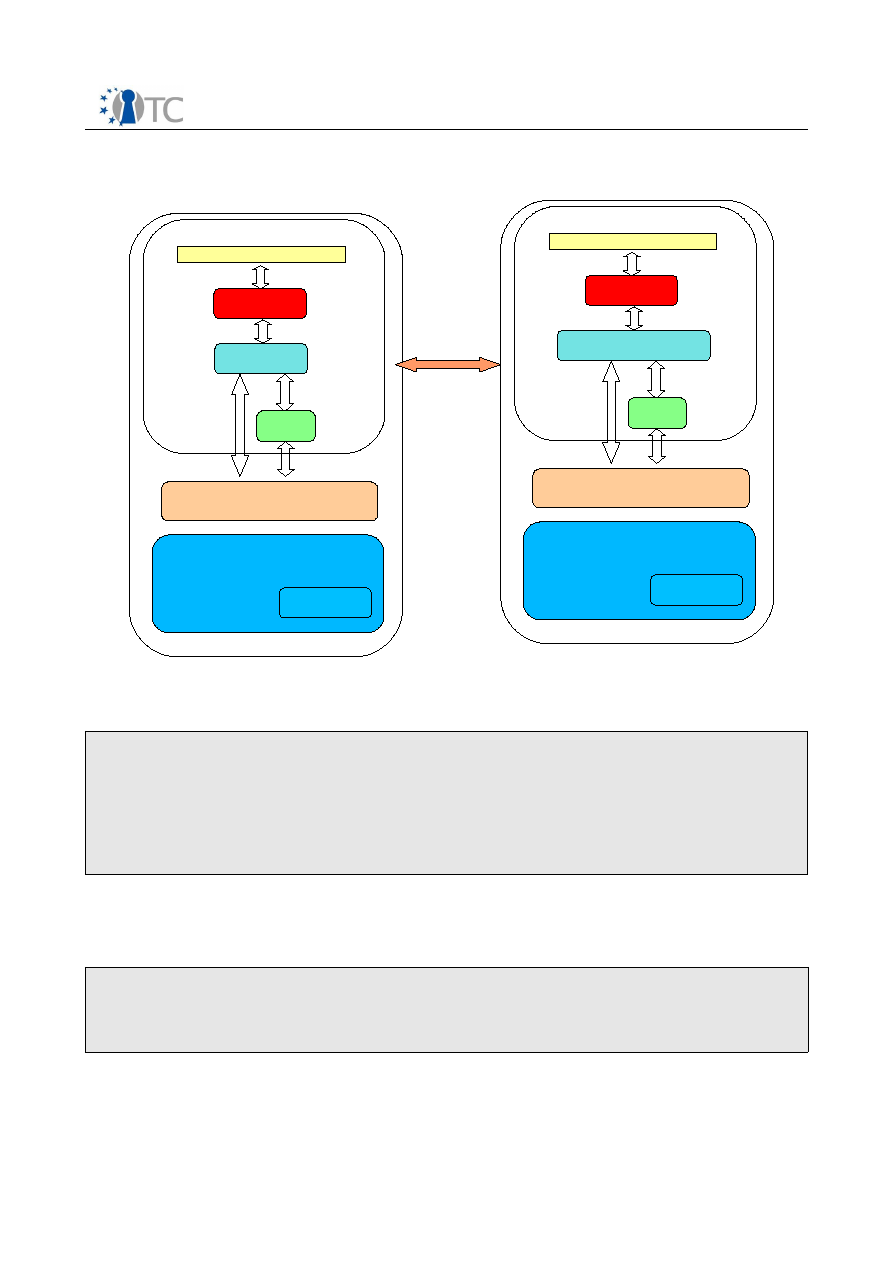

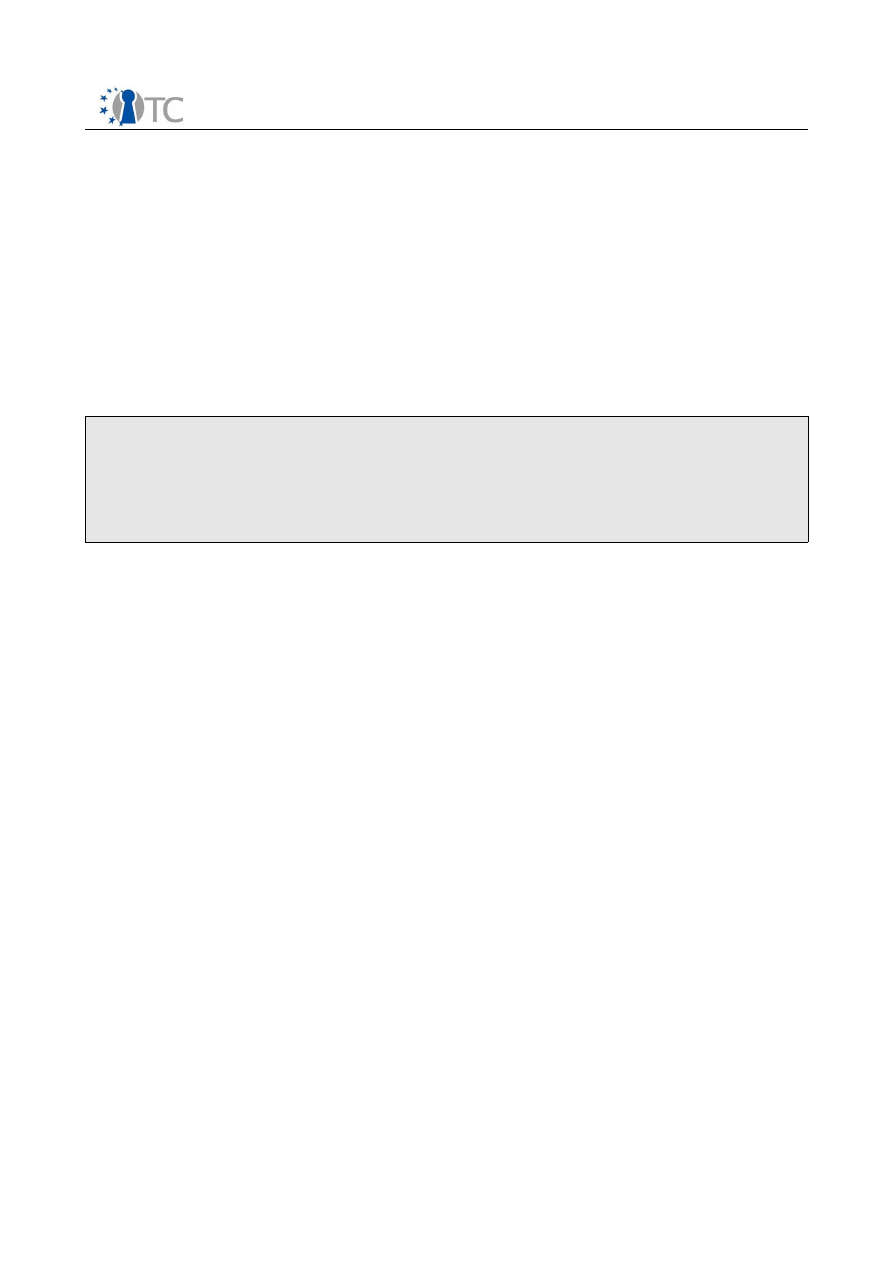

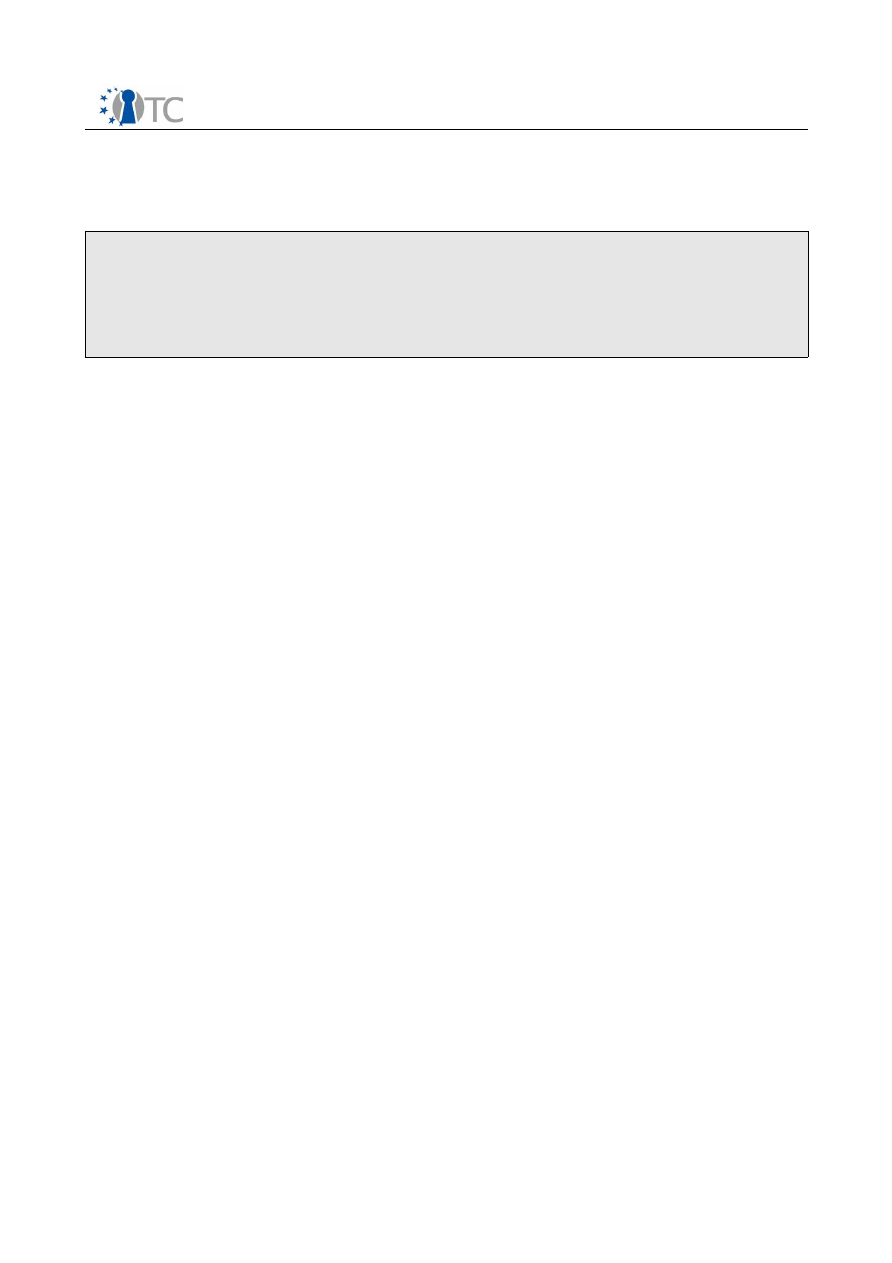

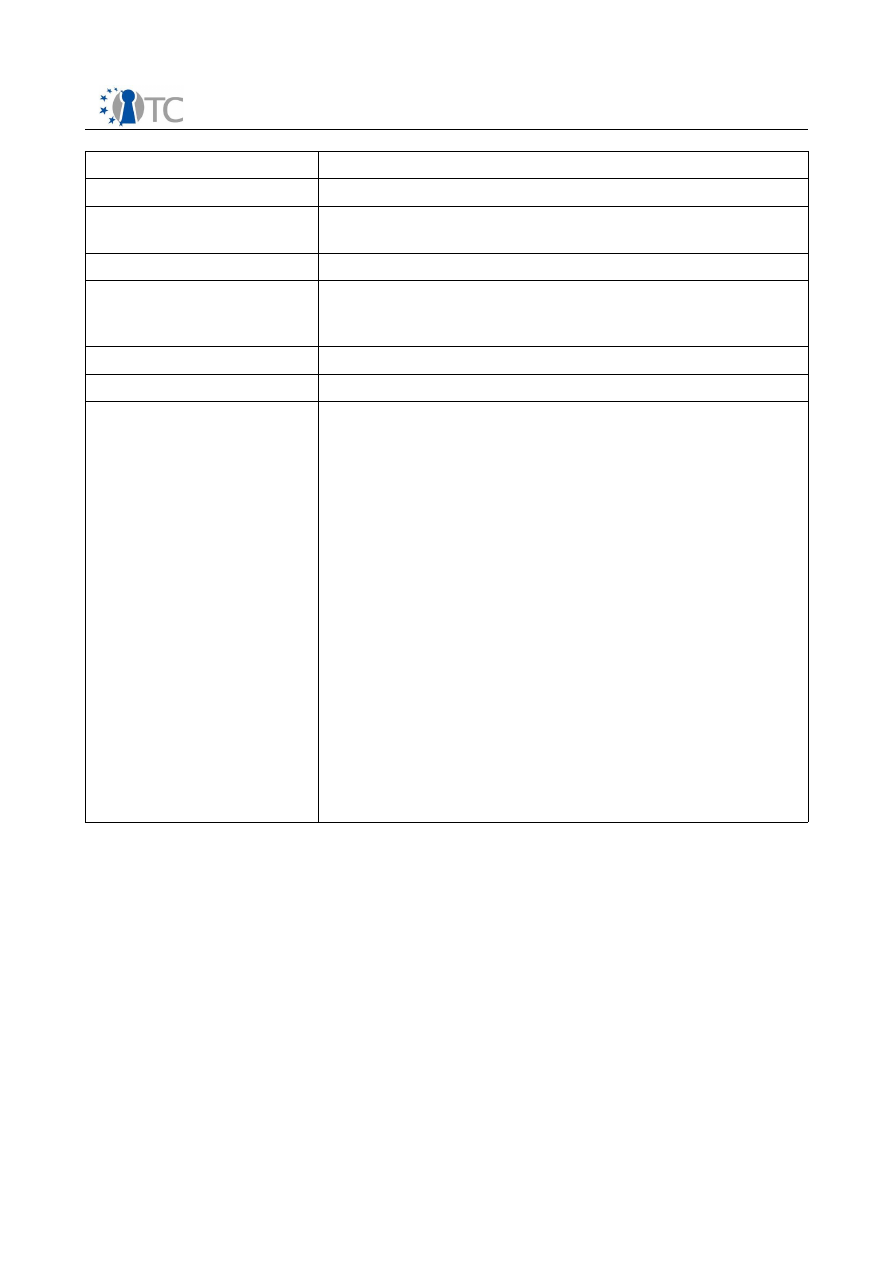

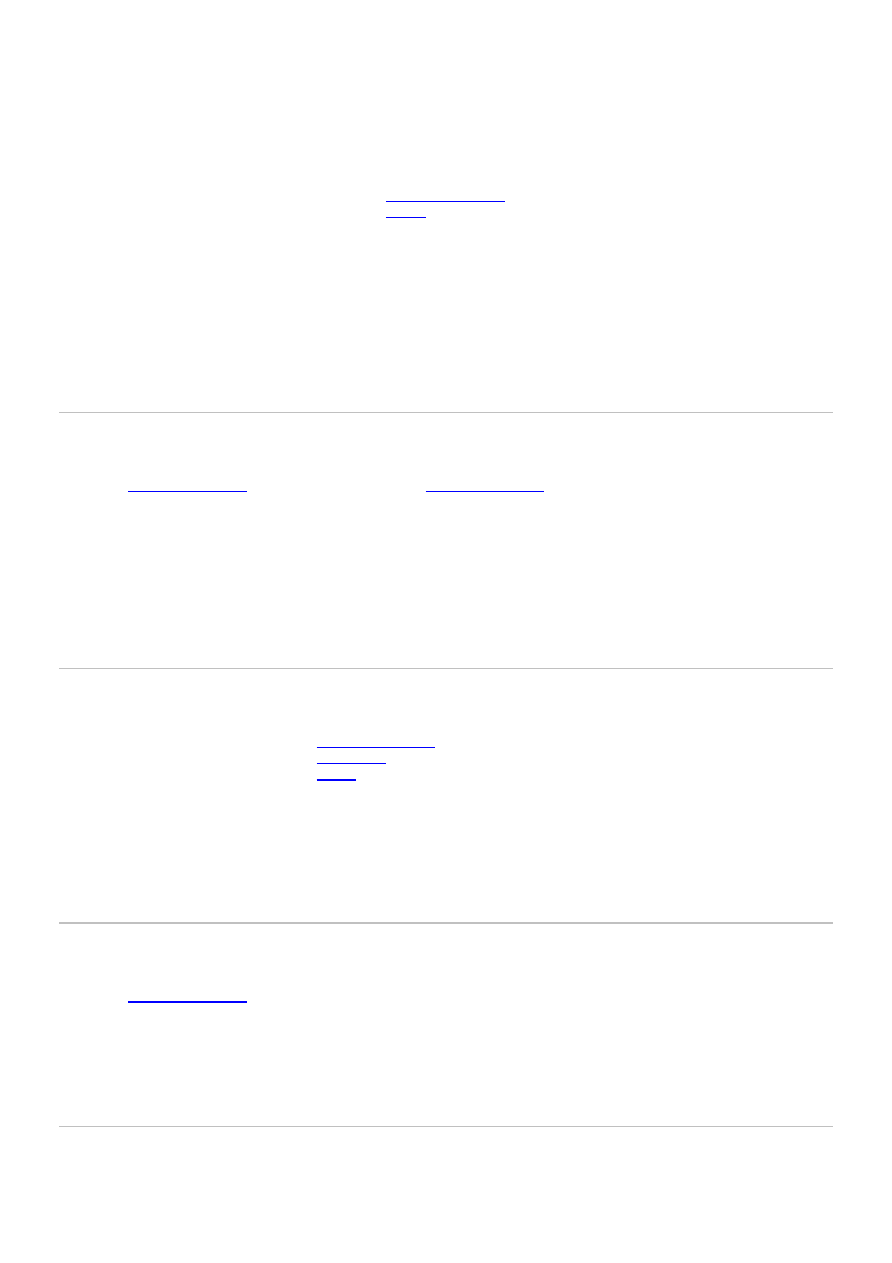

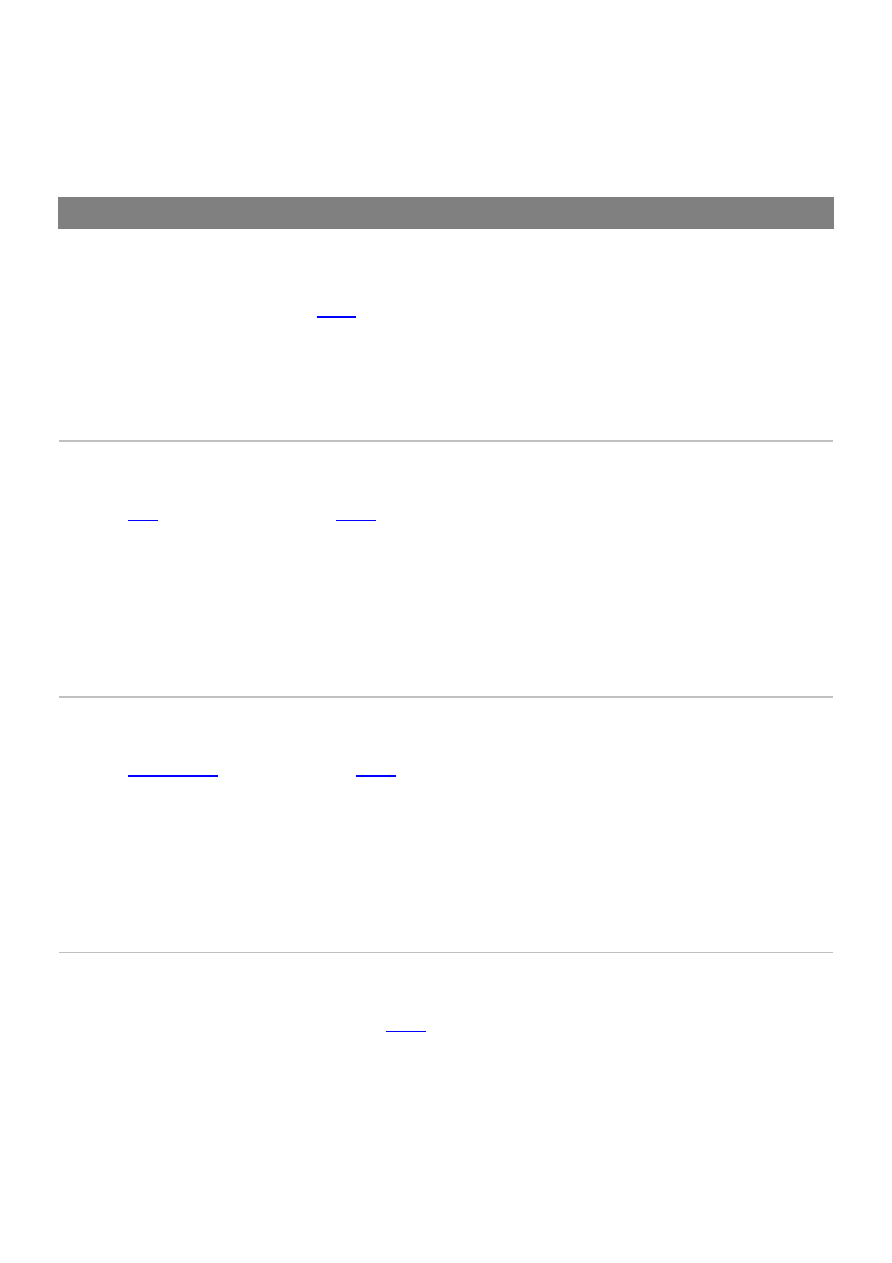

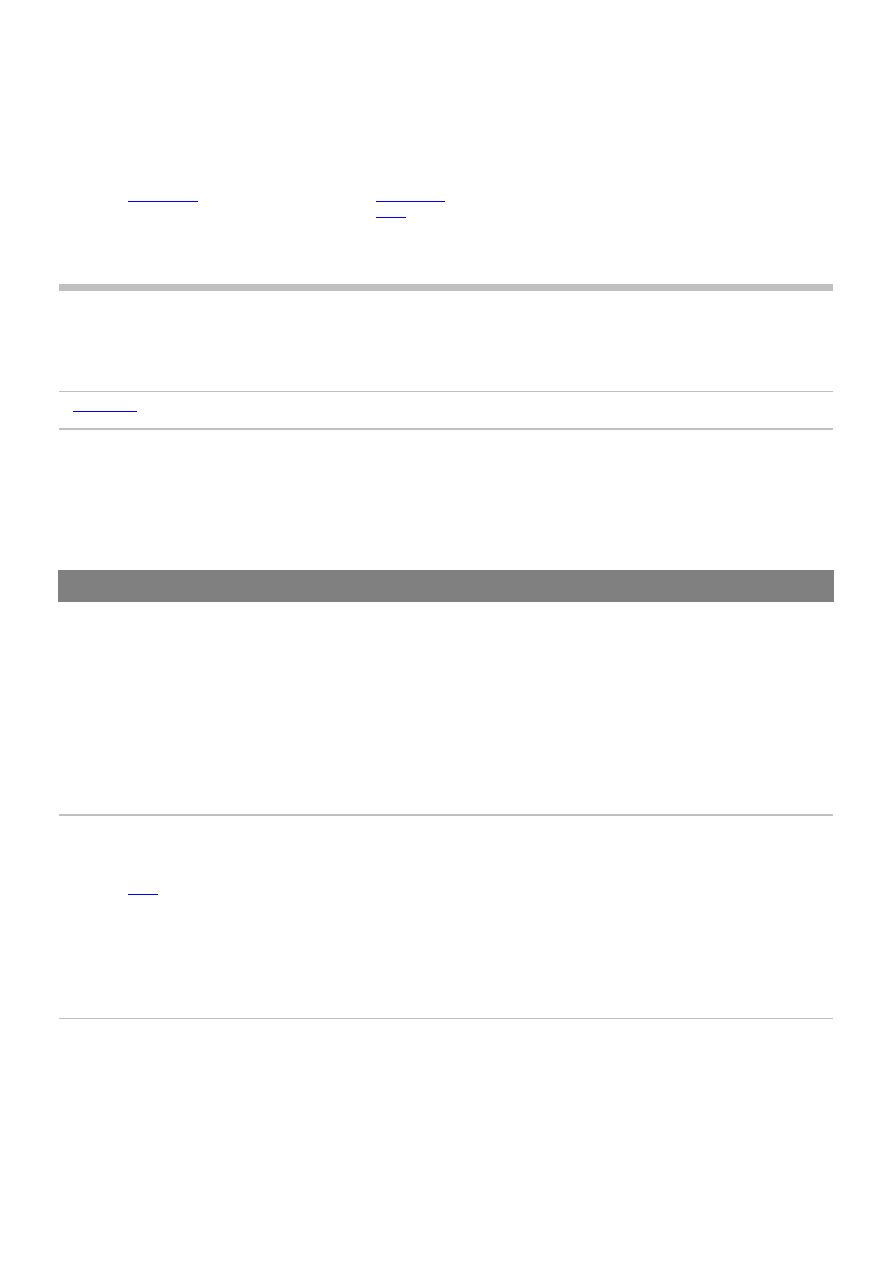

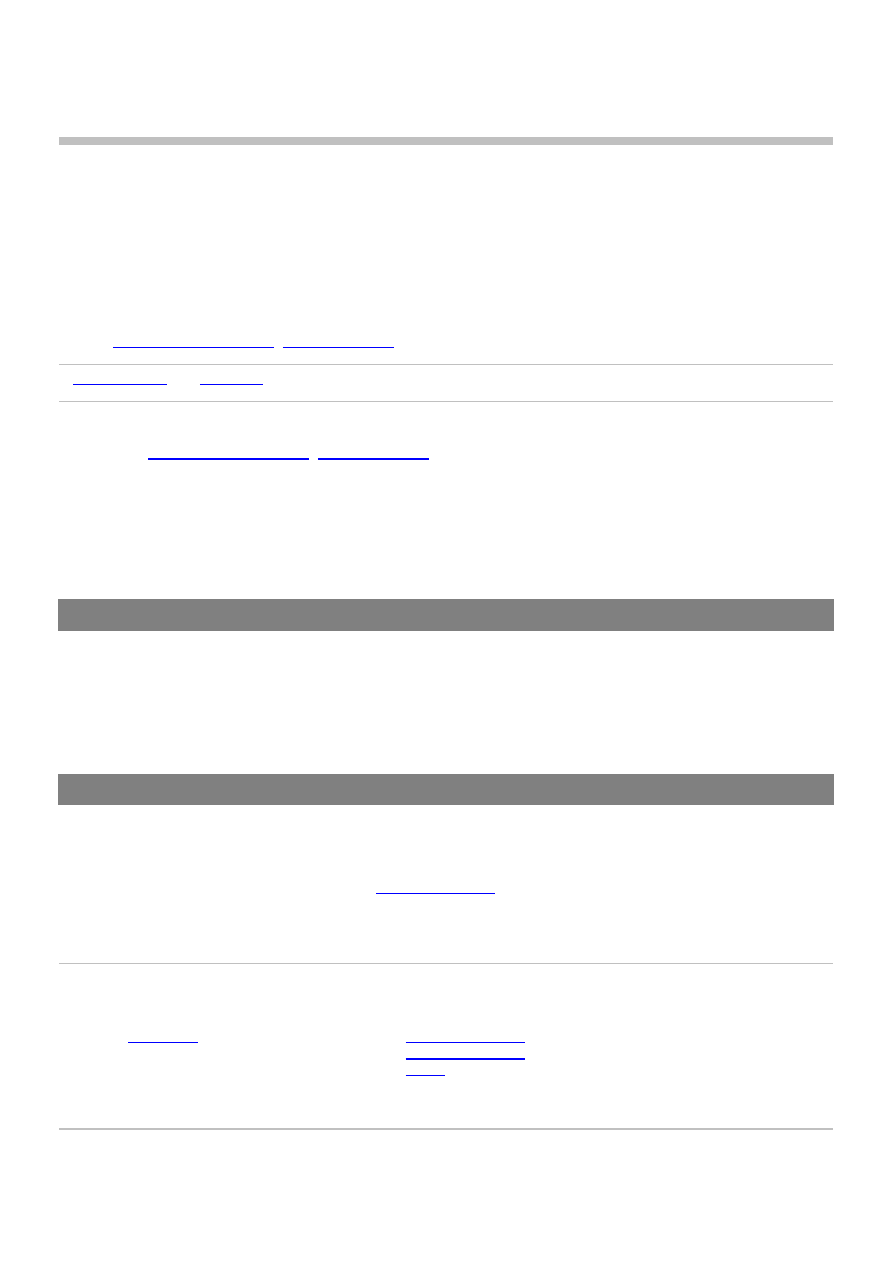

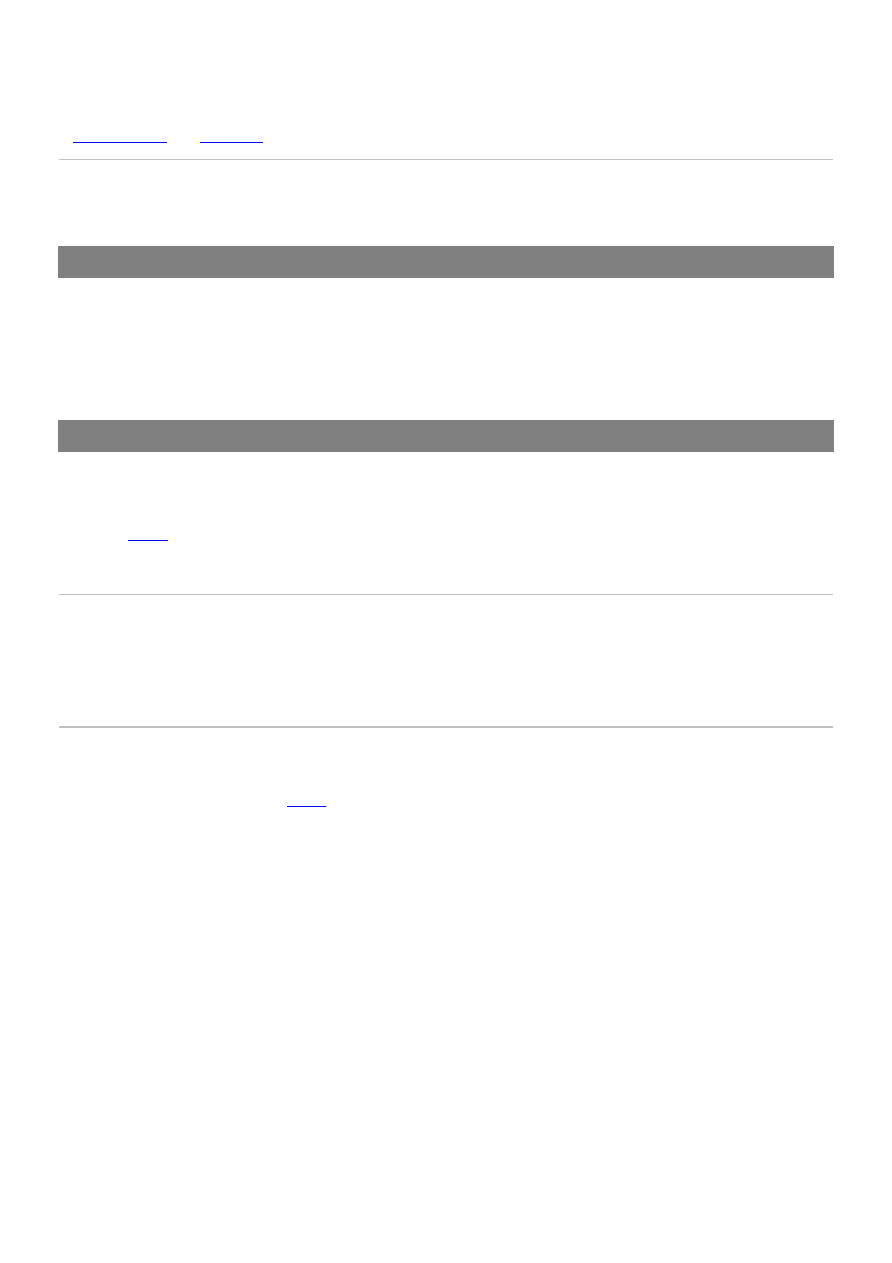

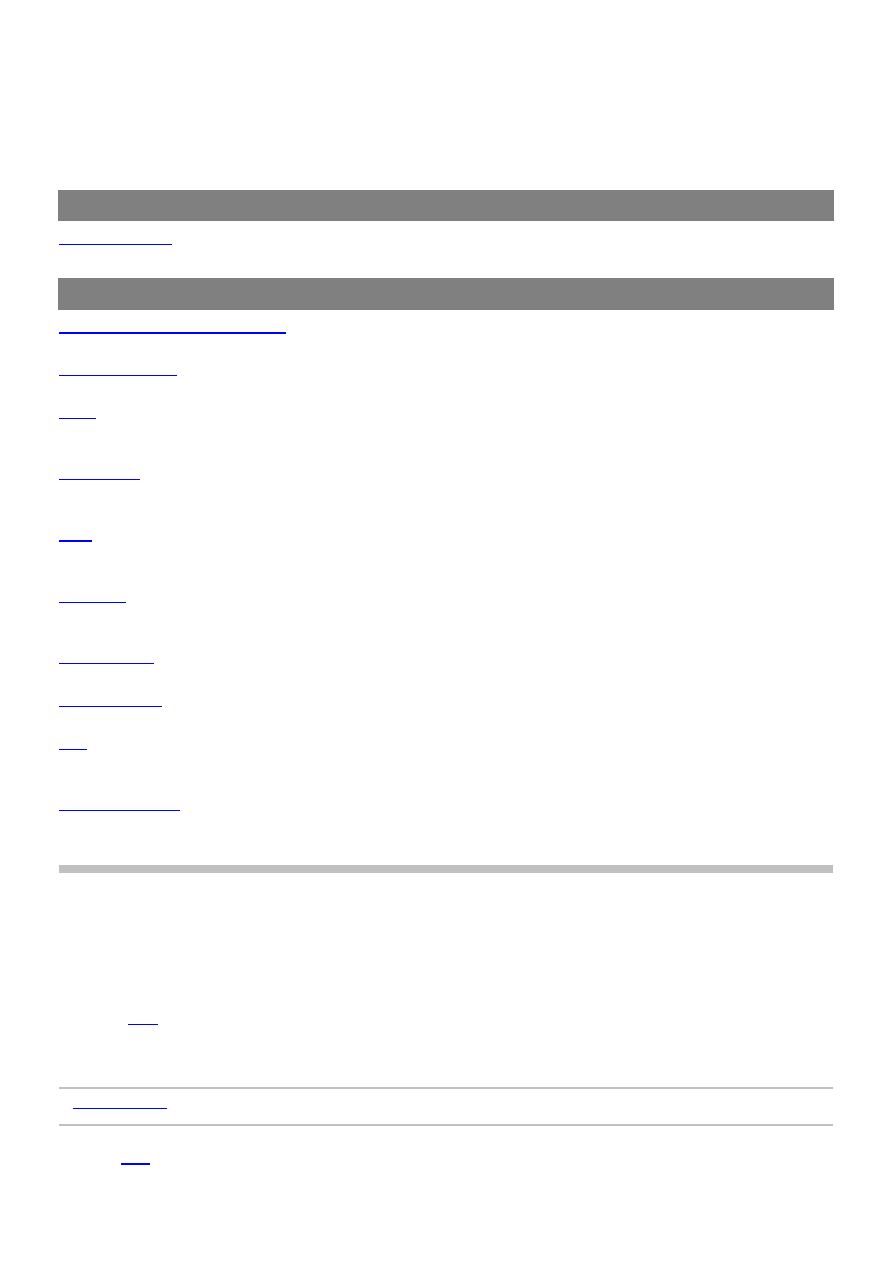

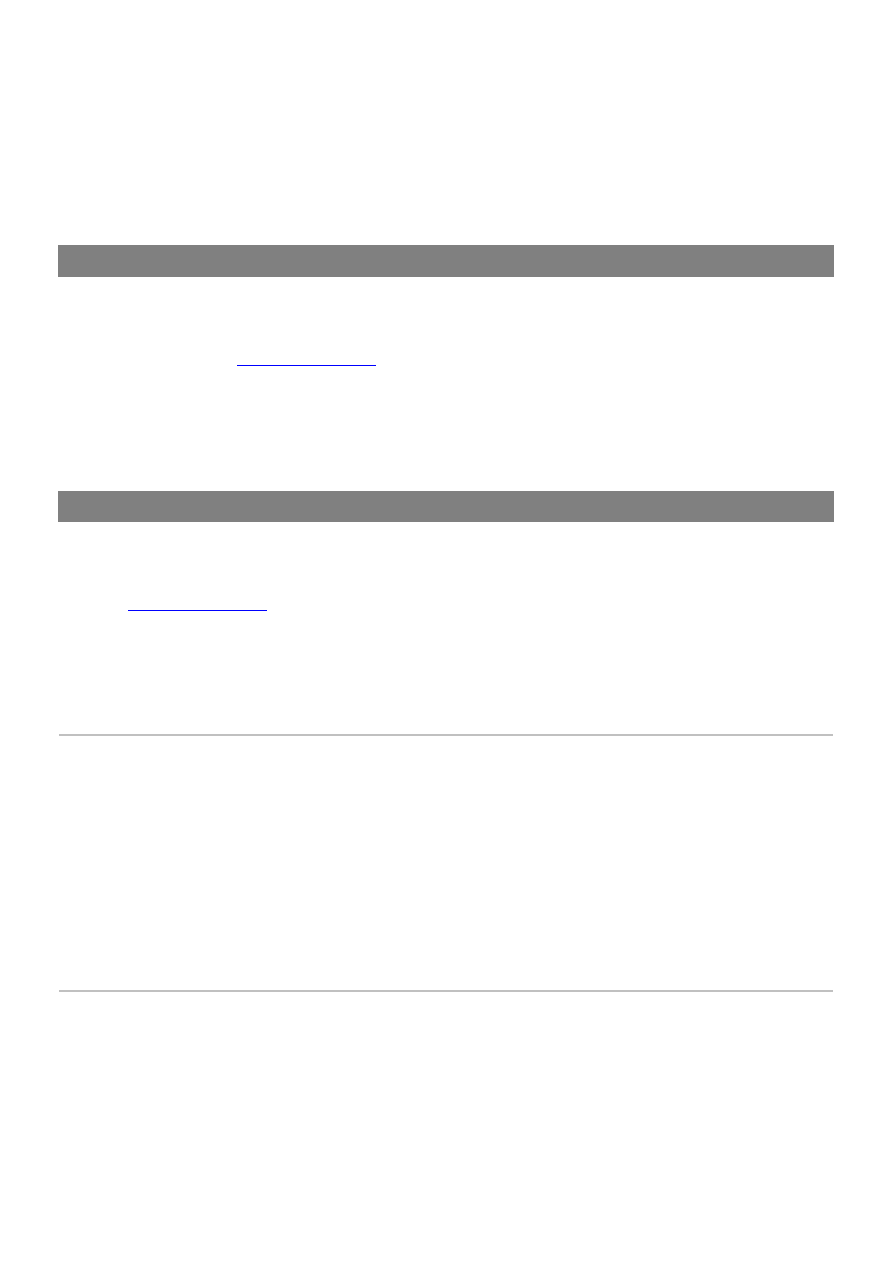

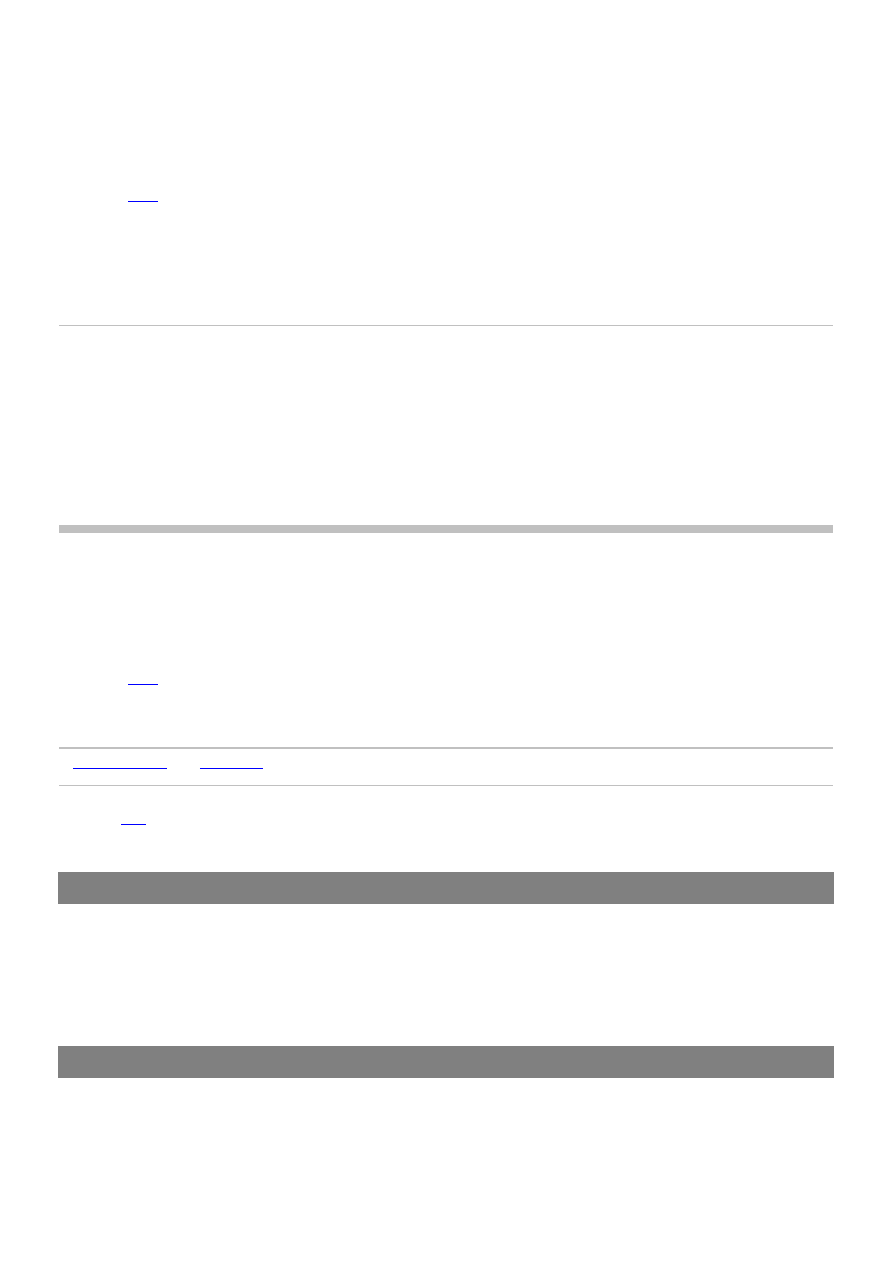

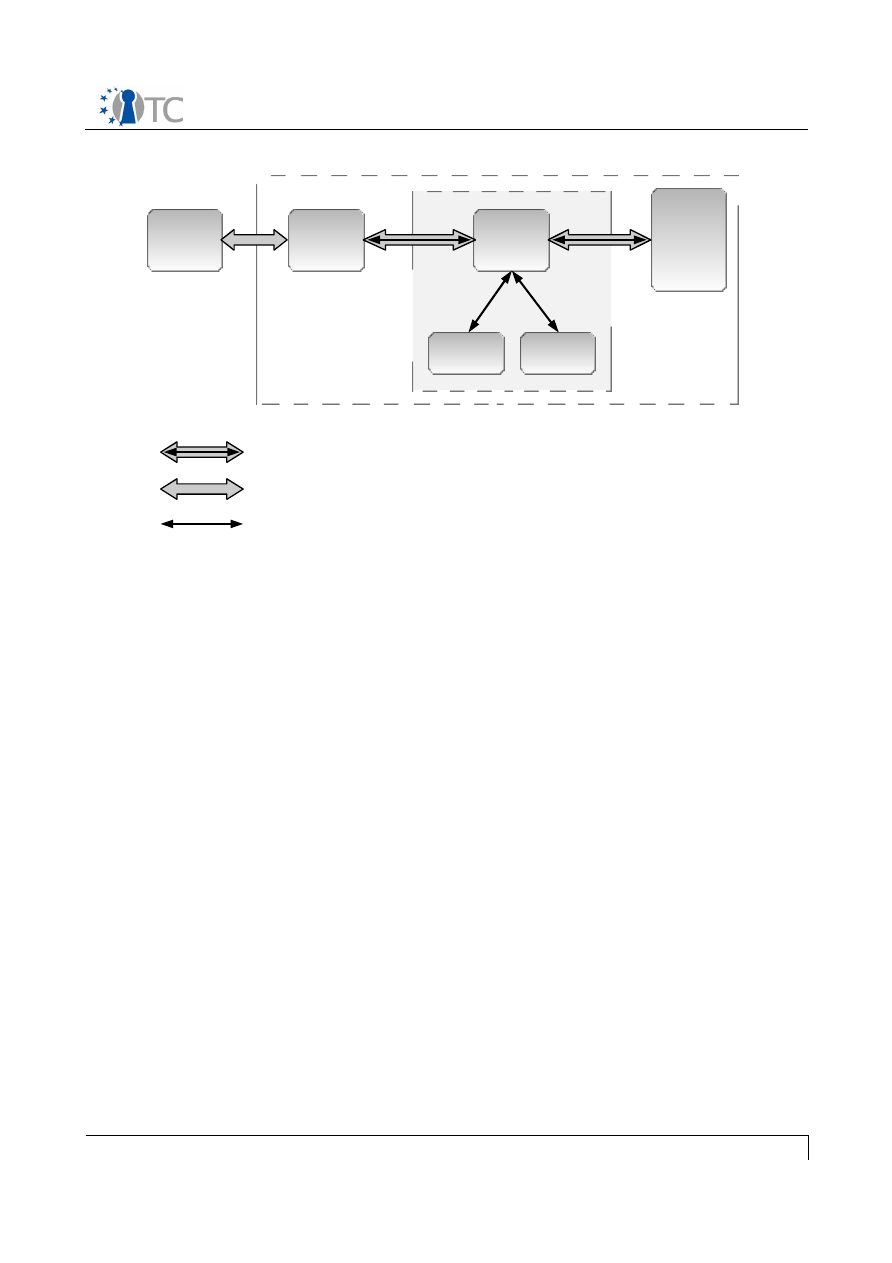

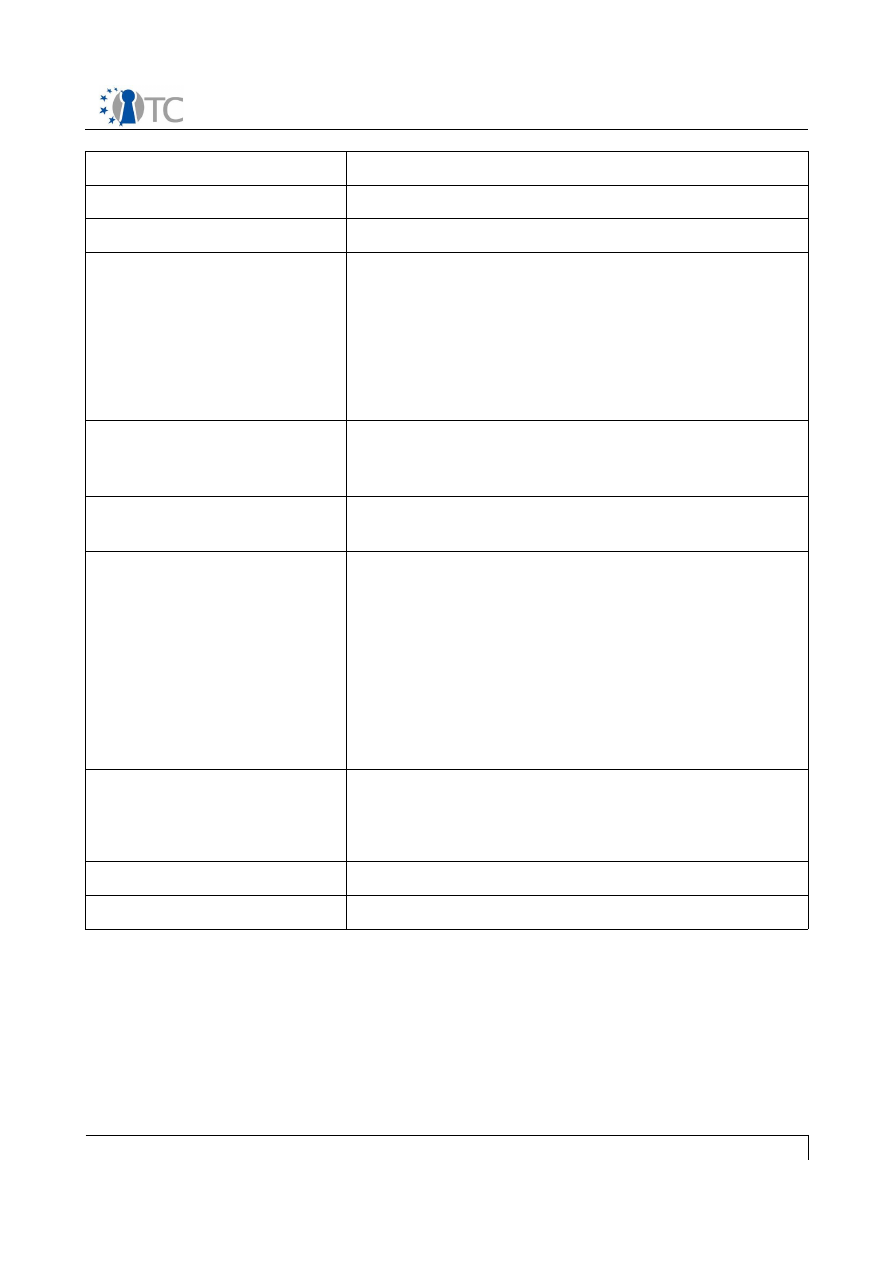

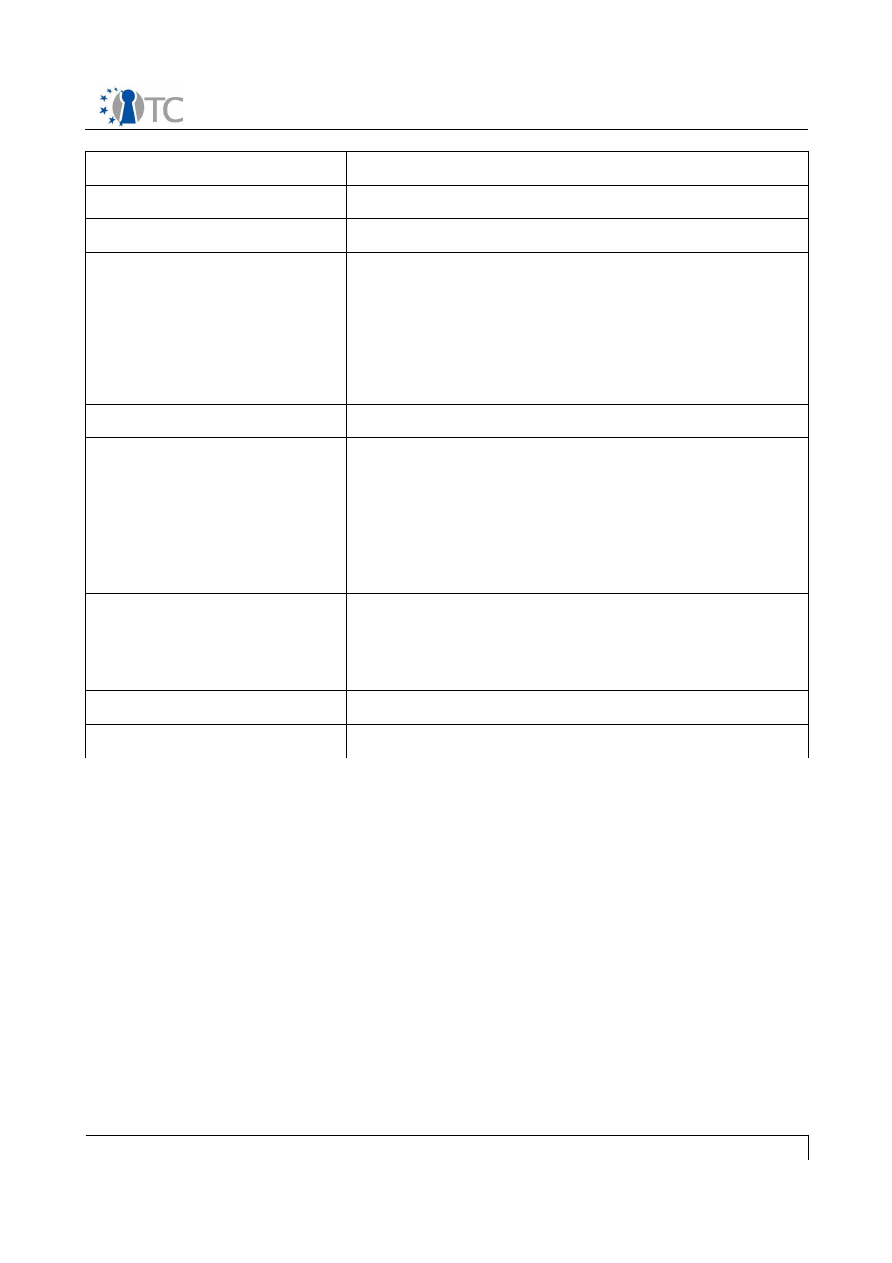

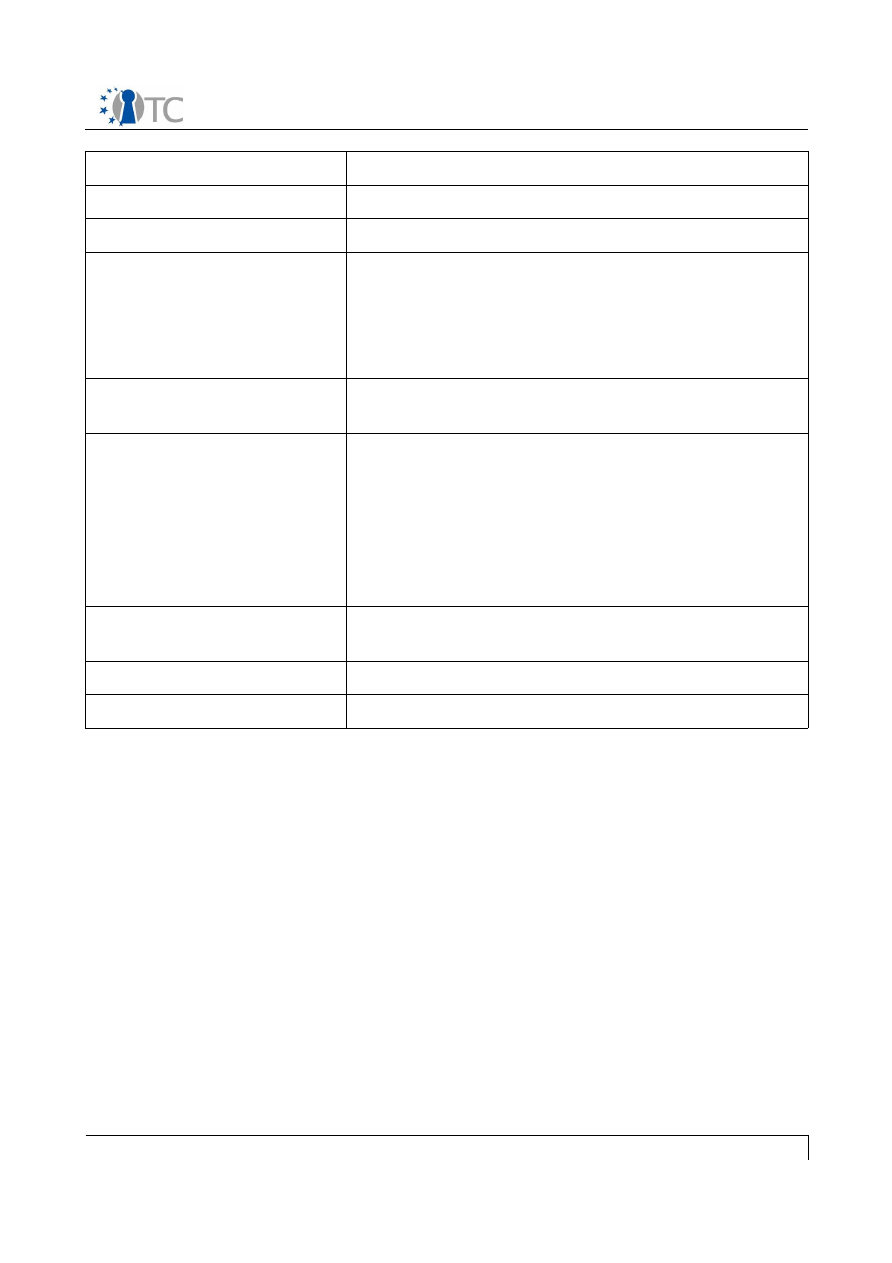

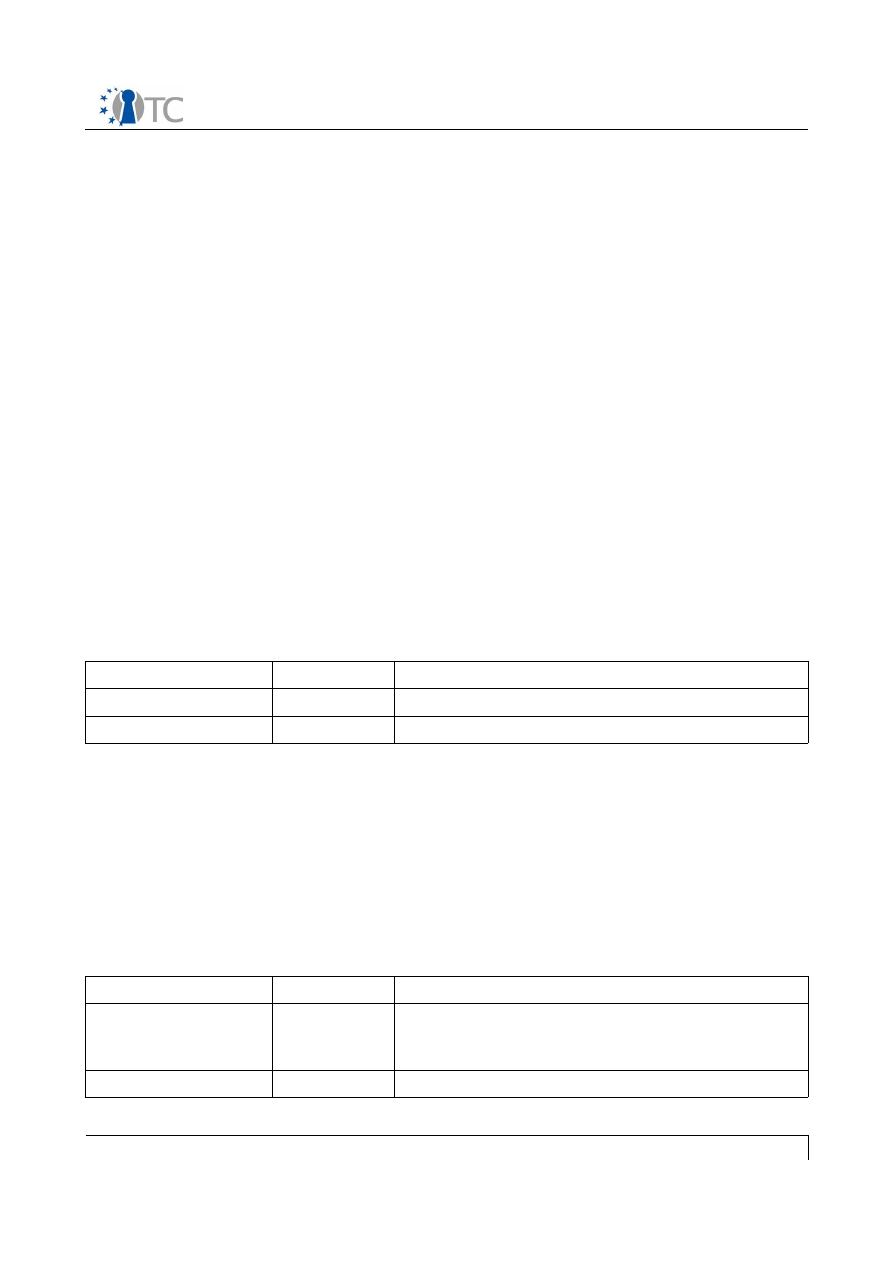

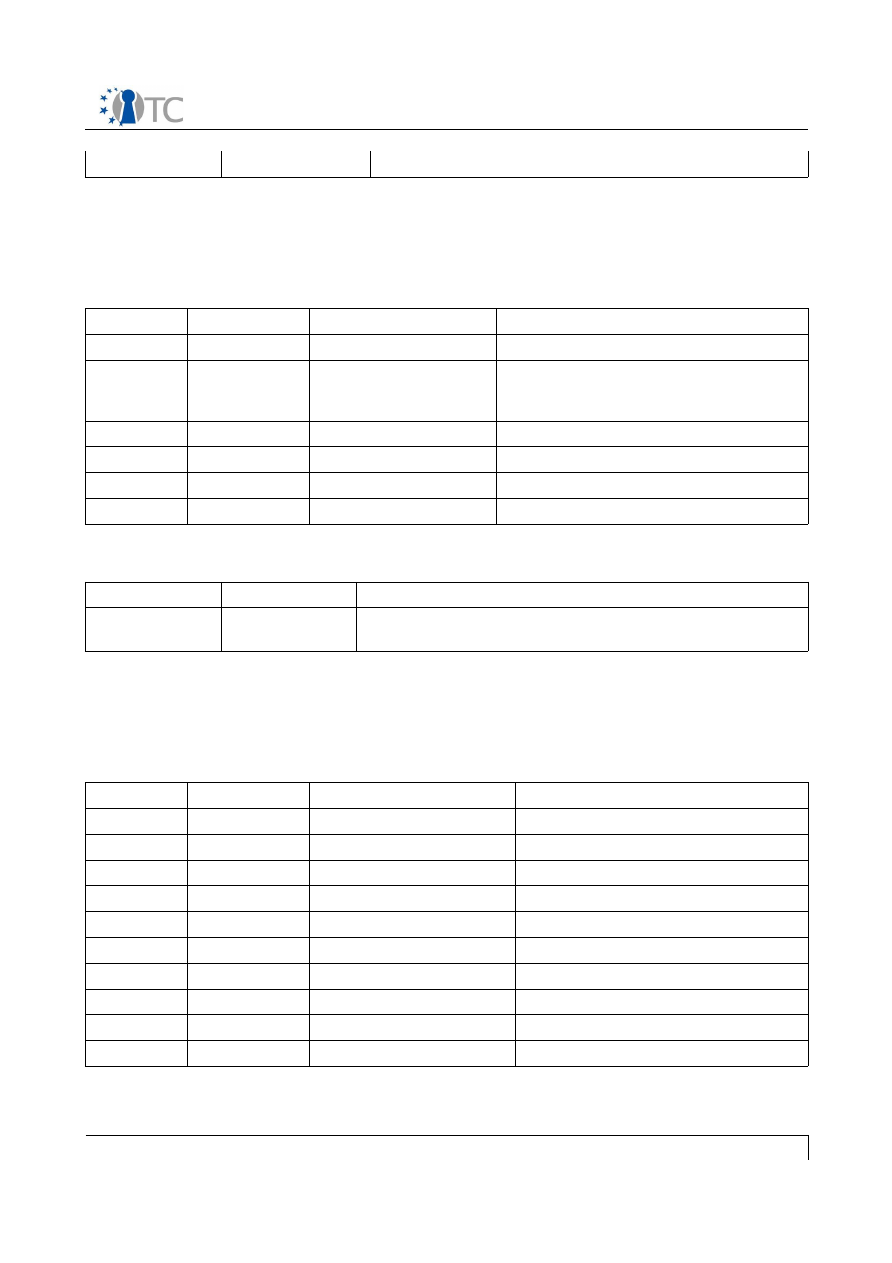

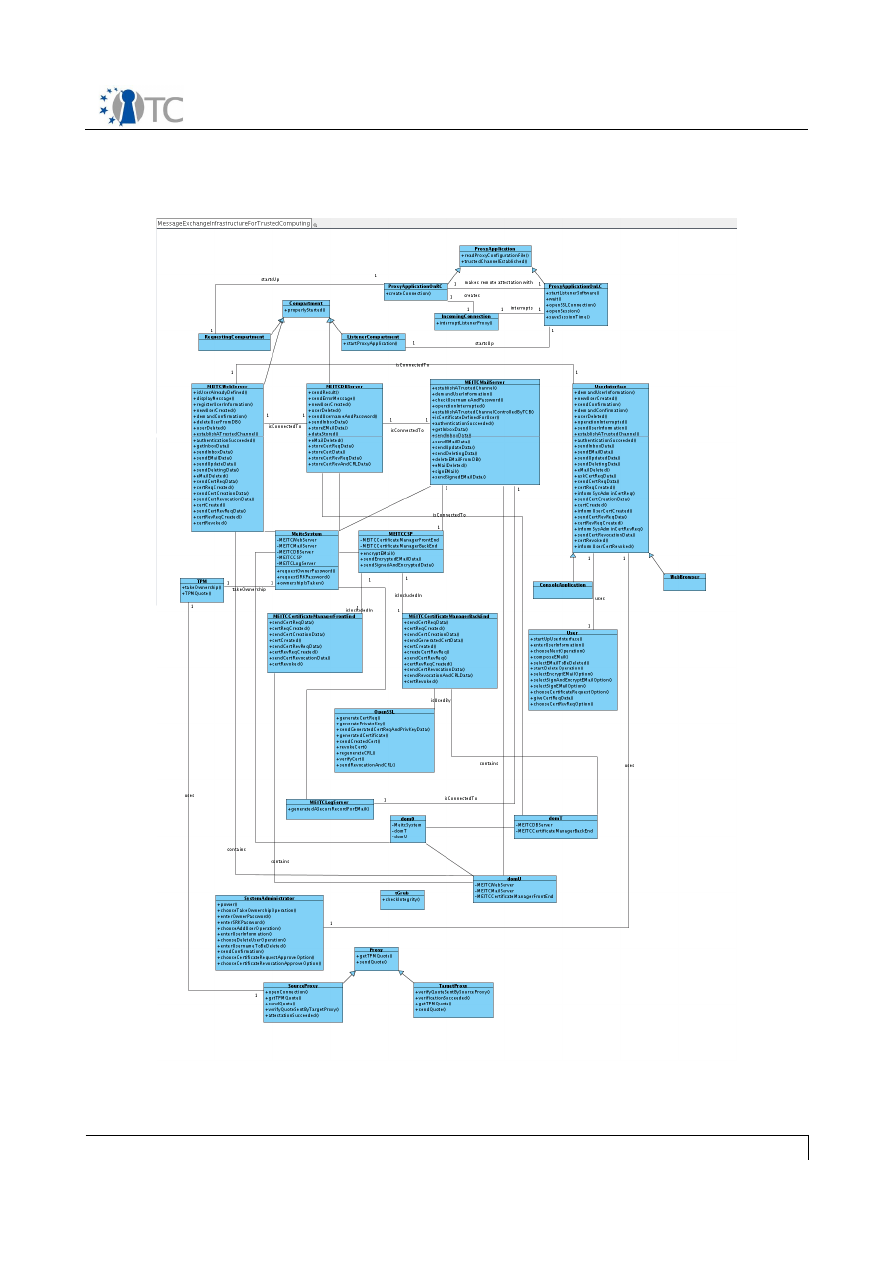

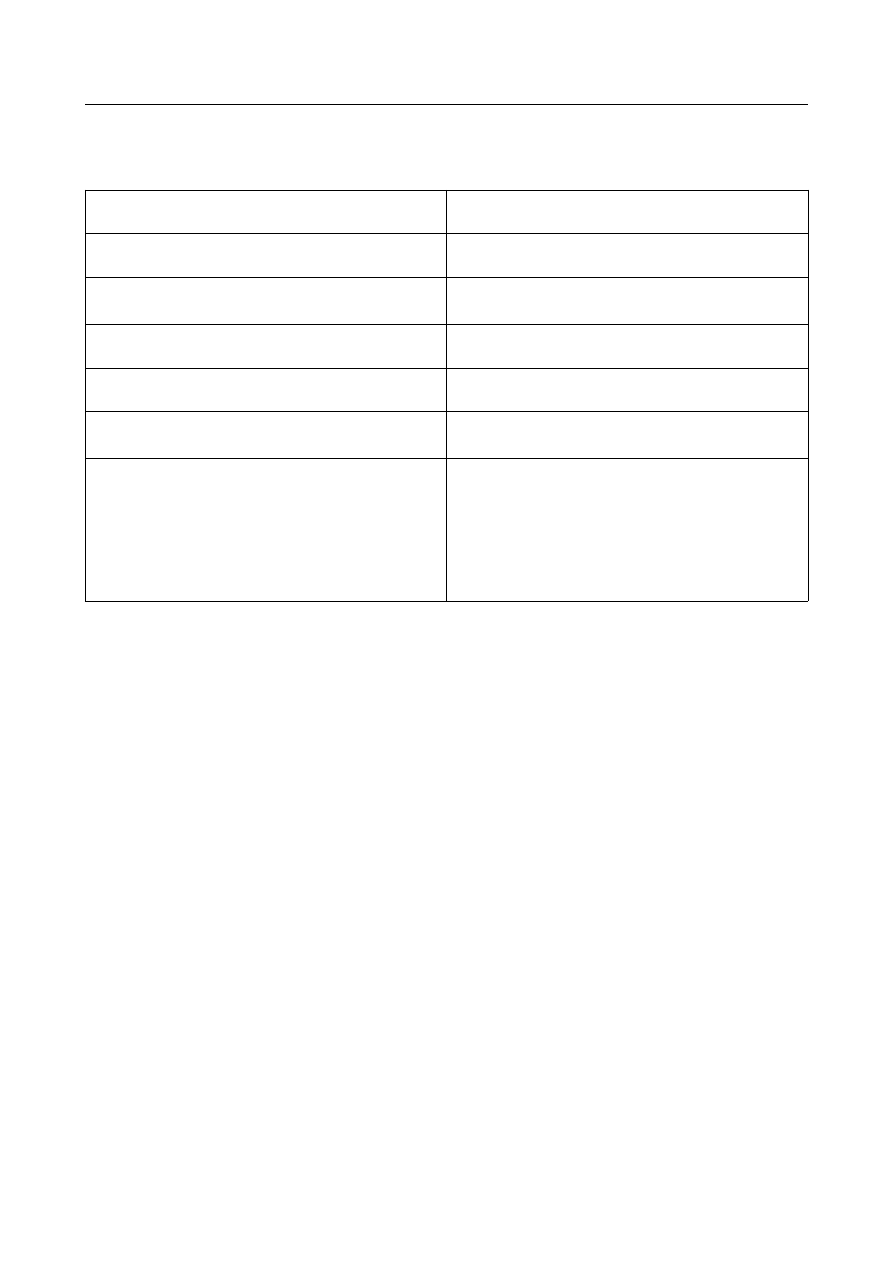

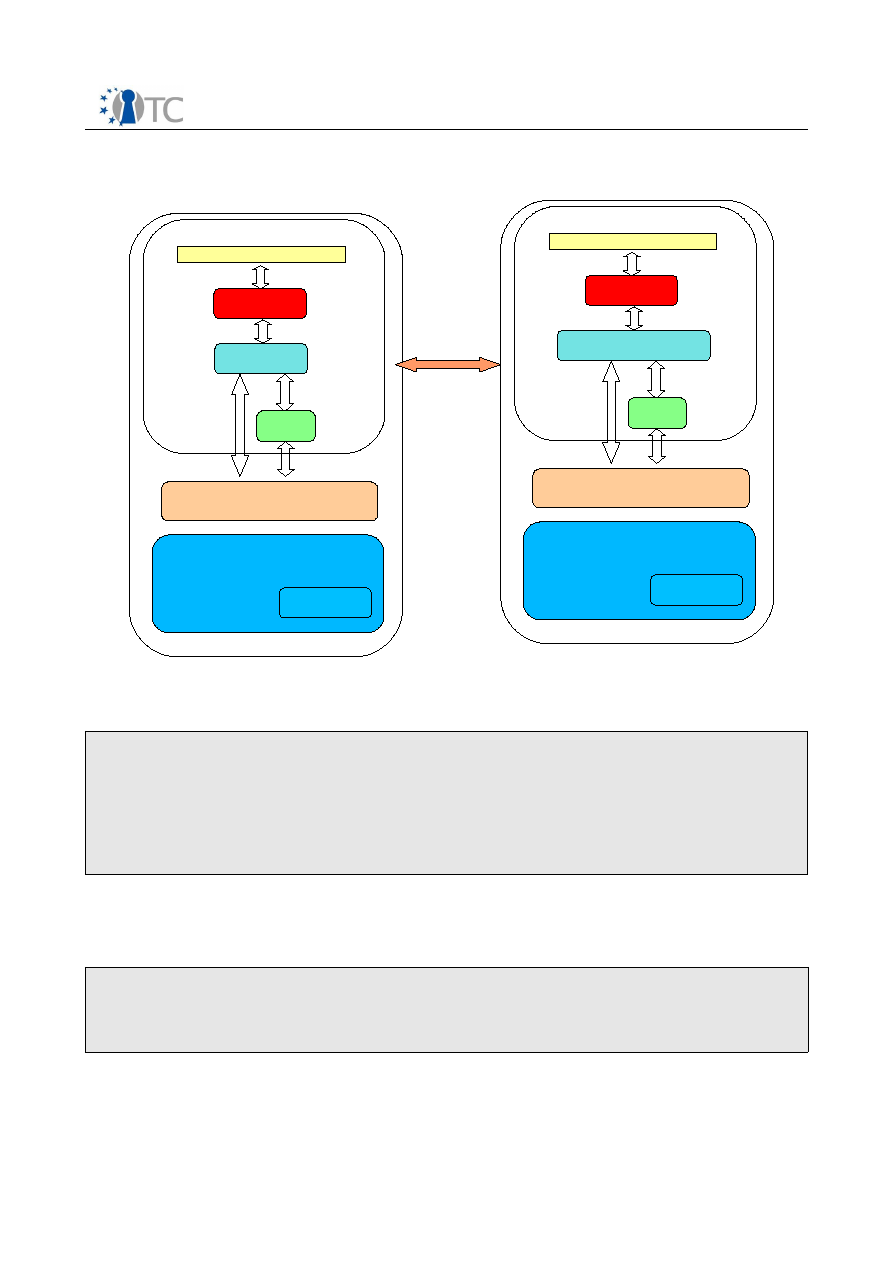

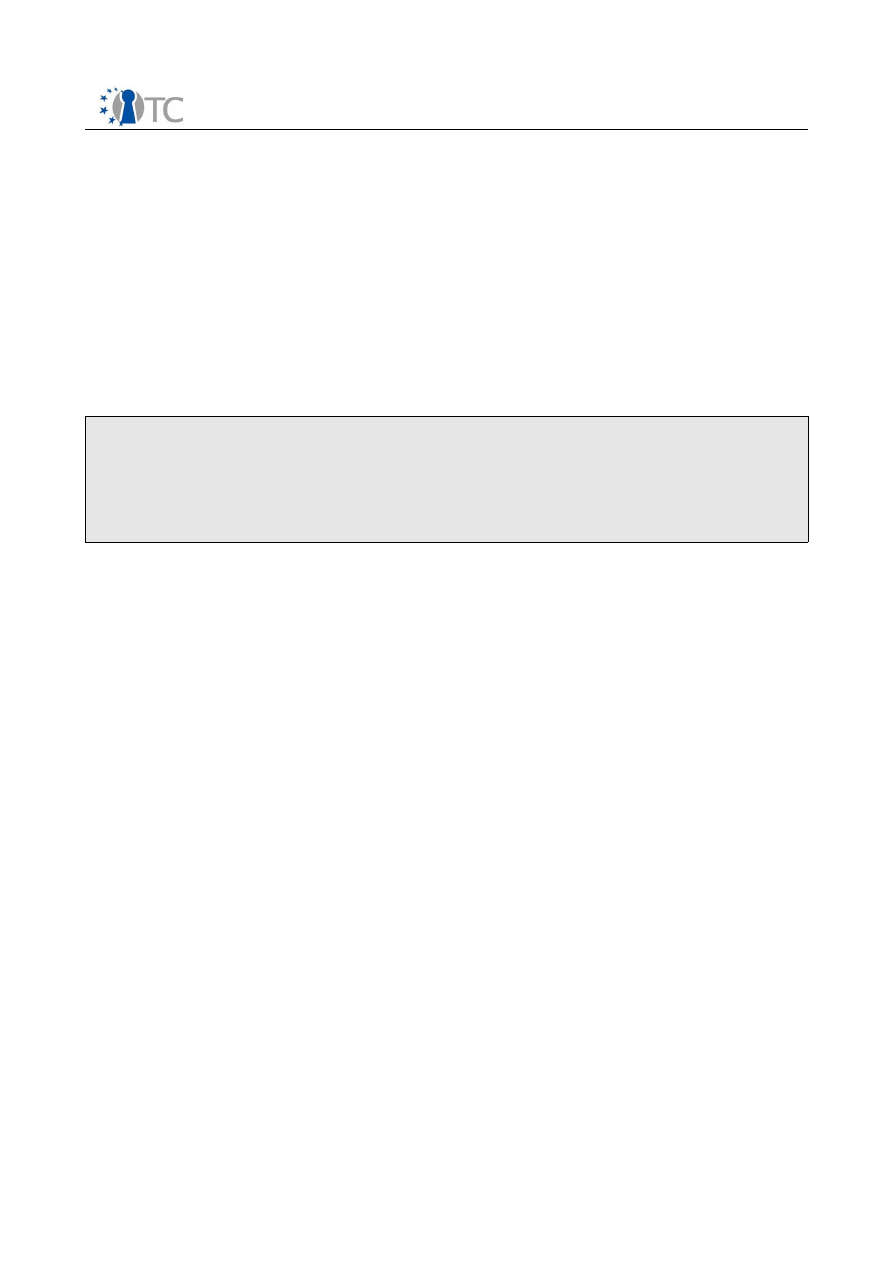

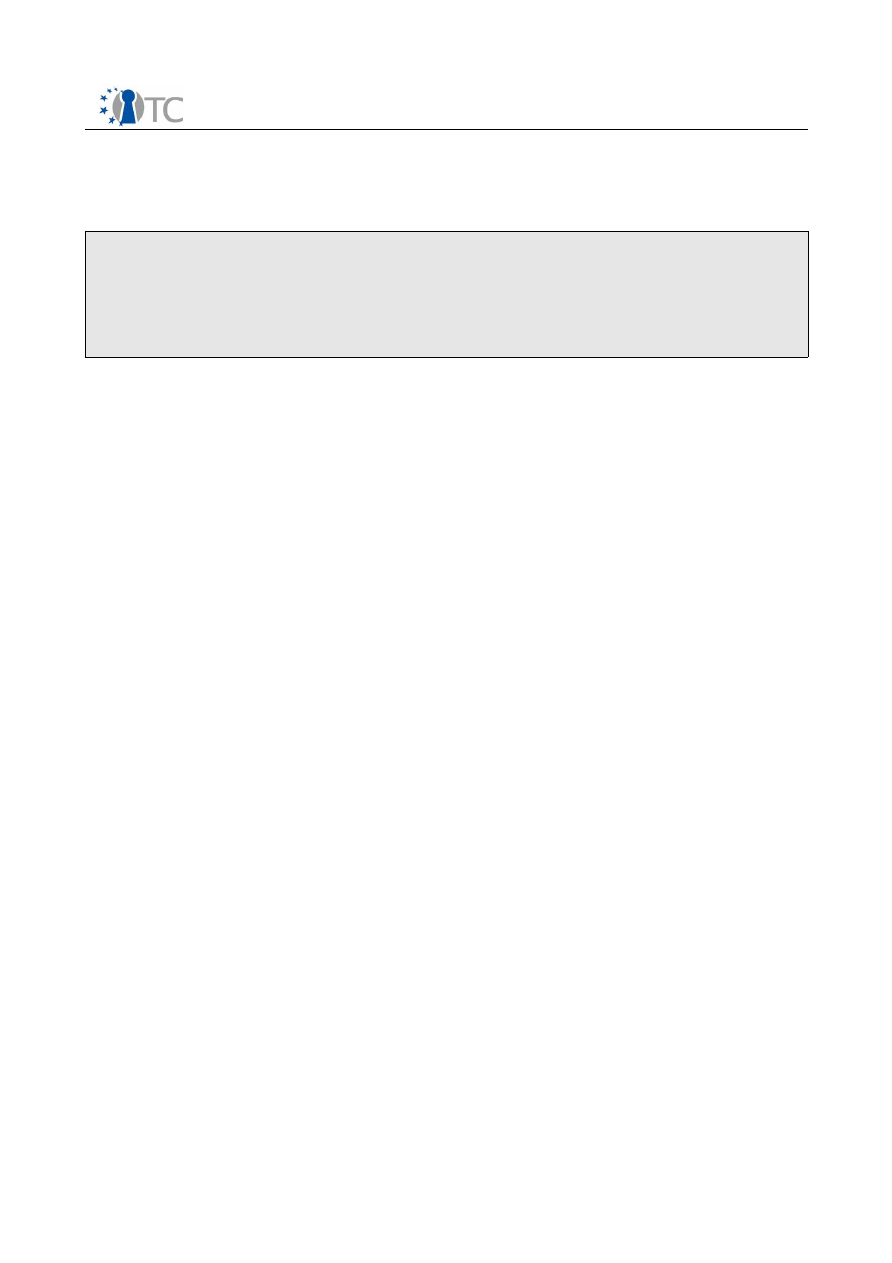

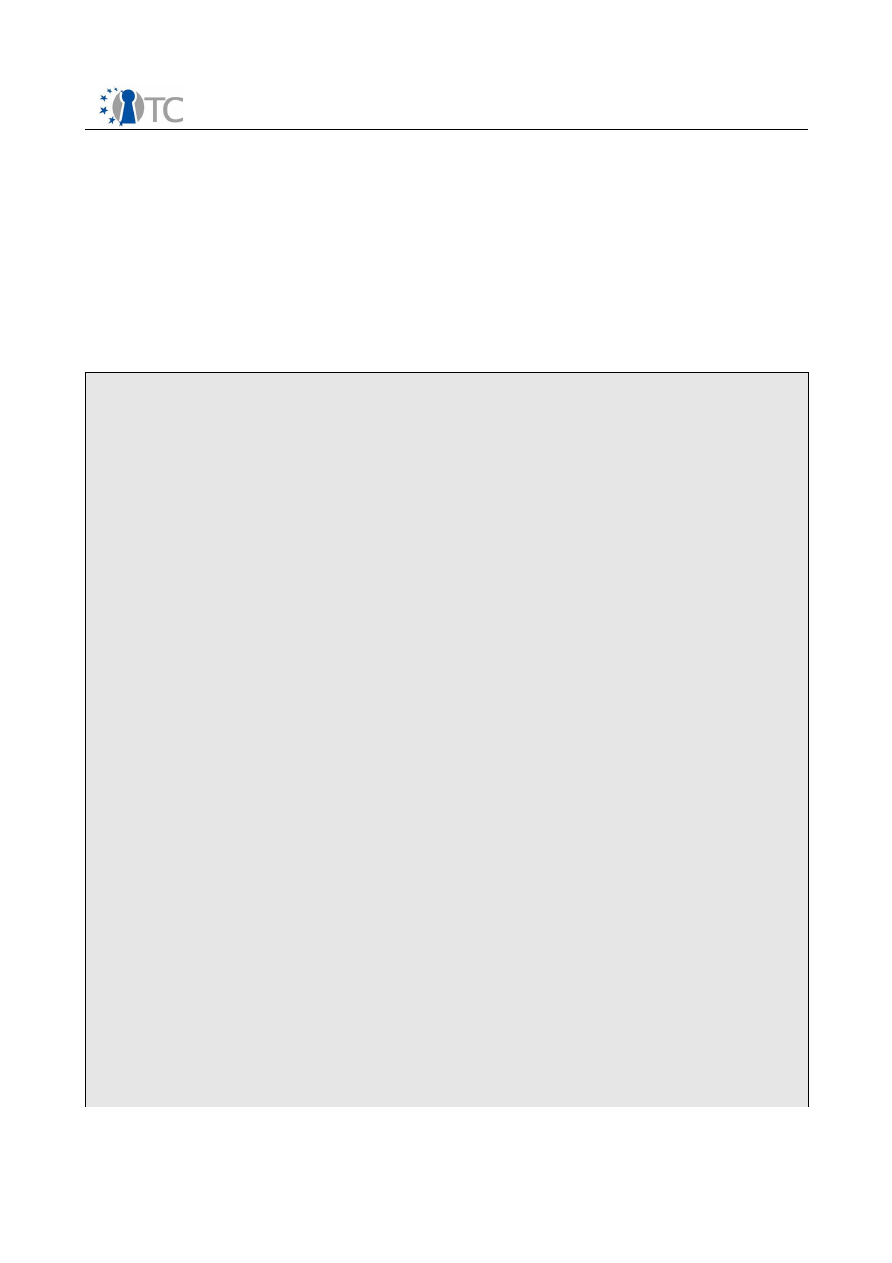

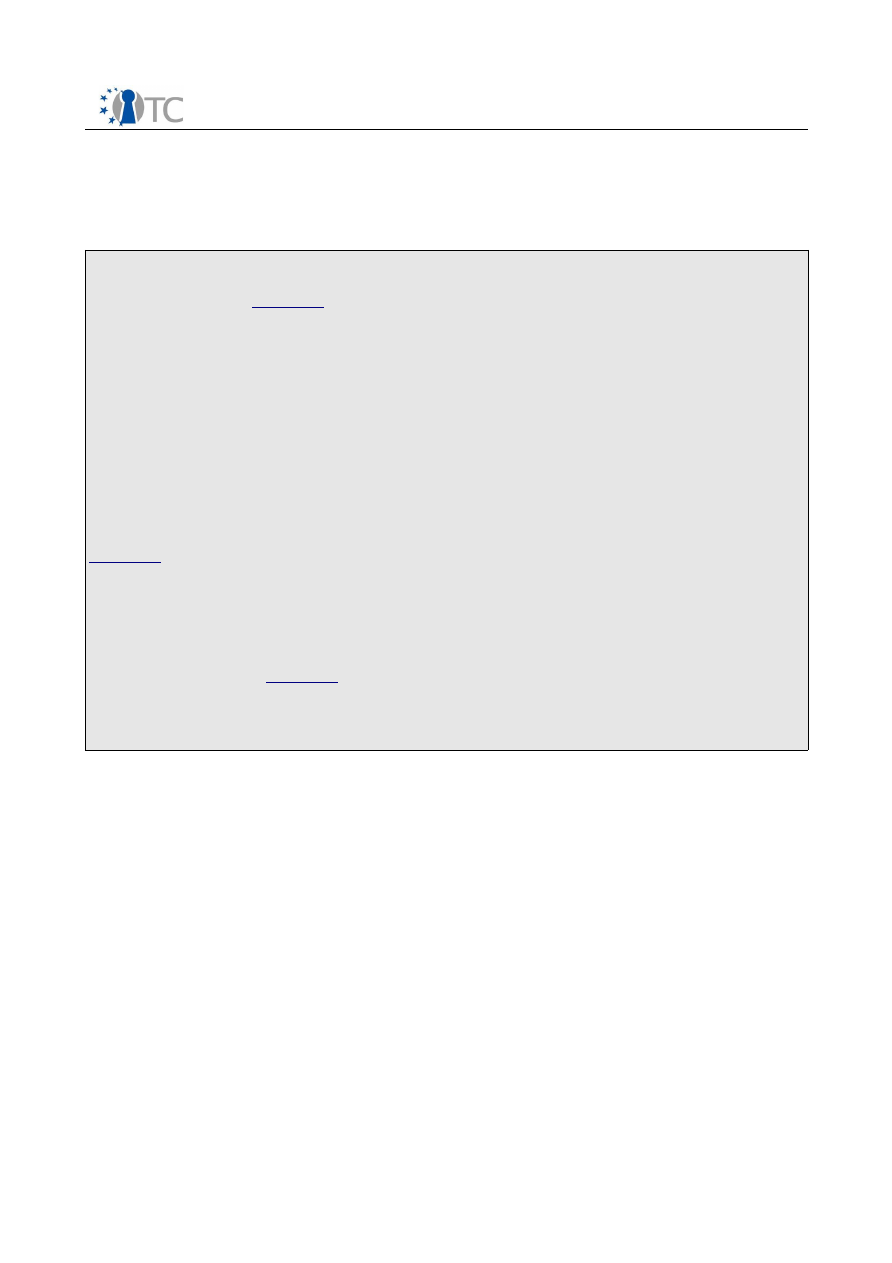

The diagram below shows the major components which make up the OpenTC DRM

system. The entire system can be divided into 3 sections, namely applications running

in userspace, the DRM Core which is running in a secure compartment, and security

services provided by the operating system and compartment management. The

precise separation of the system components among different secured compartments

is explained in section . The following sections will explain the individual components

of the system in detail.

3.2 Player API and Player application

The Player API is used for two purposes: the registration of a player application

(Player) and the content authorization. The following sections describe these two

functionalities in details.

3.2.1 Registration

Each Player who wants to access a protected content must register with the DRM Core

first. During registration, the Player and DRM Core starts a secure channel which can

only be opened if the core and player are running in a trusted state (provided by

OpenTC framework).

Additionally, the Core gets some information about the player, e.g. the version number

or process information, so that the Core can distinguish between multiple players on

Open_TC Deliverable D06a.3

10/27

Figure 1: System Overview

License

Manager

(License

Interpretation

& Translation)

Player

API

Manager

API

Core

Manager

Sealed storage

(Key/License

Store)

Application

Loader

Sealing

Secure Time

Attestation

Crypto. Lib.

Measurement

Player

Manager

GUI

I/O

OSServices

DRM

Core

Userspace Applications

Utility Library

State

Management

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

the same machine. After the authentication the capability negotiation follows, where

the core negotiates a common rule set with the Player instance. This rule set defines

the REL commands, that both, player and core, have a common understanding of. This

mechanism enables the Core to discover, which commands the player supports and in

what way the Core can control the Player.

This restriction description can be done by using the subset of REL commands related

to representing conditions on operations, time and state. This allows a well defined

command set to be used, without defining a new standard.

After successful registration, the player is considered trustworthy to handle the

protected content in a correct and predictable way.

3.2.2 Content Authorization

After a successful registration the player can request the content key for a particular

protected content. This triggers a process of retrieving the associated license(s) of the

selected content and interpretation of this license. The Core then comes to the

decision if the player is allowed to access the content or not. This “Result” is described

in a XML format similar to the MPEG-21 REL and is transmitted to the Player.

If the Result is positive and the Player is generally allowed to access the content.

Together with a positive Result, the Core also transmits the content key so that the

Player can decrypt the content.

Furthermore the Result may contain several additional conditions, which have to be

enforced during the process of rendering. The content provider can define these

conditions to specify in what way the content can be rendered. An example condition

would be that the player should play only the first 10 seconds of a song. The player

has to understand these conditions in order to be able to enforce it correctly.

The capabilities of the player for these conditions are negotiated during the

registration, so the Core knows which conditions the player is able to enforce. For

example during the registration, the player informs the core, that he is able to enforce

the rule “play only the first x seconds” and the Core saves this property in an internal

storage. When a license is validated and this rule should be applied for the value 10,

then the Core generates a Result, which contains the rule that states “play only the

first 10 seconds”.

Decryption Modules are needed, when the Player receives a positive Result and then

wants to decrypt a specific content. Generally every content can use its own

encryption algorithm depending on the producer of the content. If the Player wants to

decrypt these contents, he needs access to all corresponding encryption libraries. This

functionality is provided by the Utility Library, which the player can use to get access

to a corresponding implementation of the encryption algorithm. The Utility Library is a

part of the API and provides a standardized interface for essential algorithms. The

mechanism within the Utility Library is explained in section 3.9.

3.2.3 Legacy Player Application

All specifications in the API are standardized and can be used by the player

applications. Generally the Player should be compatible to the DRM-System to know

the API of the core and how to handle content. An optional feature is to provide

support for legacy players, which cannot access the API directly. Players of that kind

Open_TC Deliverable D06a.3

11/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

are not aware of the DRM Core, but maybe favored by users for whatever reason.

These cases are handled by capturing the file reading operation and redirecting the

request to the DRM core during the read cycle. In this way, the handling of license

authentication and interpretation occurs transparent to the application.

For the player, the whole process is similar to a normal file access. The player receives

the unprotected content from the socket and can render it. The file access capturing in

this case converts and forwards requests through the API to the DRM Core. Since all

applications, including the legacy ones, run in the secured environment, handing out

the content key or the decrypted content itself is no problem, since it is guaranteed

that the applications cannot compromise it.

3.3 Manager API

Manager API provides an interface to management features of the DRM Core, The

provided functionalities can be divided in the following four categories:

•

License Management:

–

Insertion of new licenses into the DRM Core

–

Renewal of existing licenses

–

Deletion of invalid or expired licenses

•

License Transfer:

–

Generation of a Transfer Licenses to an external peer

–

Request for attestation keys

–

Generation of signed certificates

•

User Management:

–

Adding and Removing users of the system

•

Domain Management:

–

Registration and de-registration of Domains

License Management is used to update the license storage of the DRM Core. For a new

content, the respective licenses can be added and for an expired content, the

corresponding license can be renewed or removed. The License Transfer functions

provide information for the acquisition and transfer of licenses to external peers. The

Domain Management and User Management functions allow the Manager GUI to

update the current domains and the users of the system.

The Manager API (defined in

ManagementInterface

) differs from the Player API, so

that playback and administrative functions of the DRM Core are clearly separated.

3.4 Application loader

The initial loading of the DRM Core needs to be done in a secure manner. This should

be handled by the compartment and device manager, which will check the integrity of

the compartment image before loading the DRM Core. In addition to the main image, a

secure persistent storage is used to provide secure storage for the DRM Core, that will

be discussed in sections and .

Open_TC Deliverable D06a.3

12/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

3.5 Core Manager

The central component of the system is the Core Manager. It's tasks are the central

management of the different parts of the DRM-Core. It coordinates the requests from

the application layer and forwards them to the appropriate components. It also

contains the error handling such as fail over, treatment of invalid data, error logging

and exception handling.

3.6 License Manager

The core manager implements the interface to the Player and Manager GUI, and

coordinates the management and enforcement of licenses. When the player wants to

decrypt a protected content for a particular action, it sends a request to the core

manager, with a reference to the protected content and the request parameters. This

request contains the rights and the corresponding license, which have to be verified. A

request may also consist of multiple licenses.

Upon request from the player, the DRM Core makes the appropriate query to the key /

license storage, and sends the complete request to the license manager. In this case

the License Interpreter has to verify each license and determine if the right may be

granted over the content.

Depending on the license type, this is performed by the appropriate license

interpreter, generating an internal representation of the license. When the license is

positively authorized, the content key is retrieved from the key storage and returned

to the player with an appropriate player restriction description.

When this player restriction needs to be adapted, or if a license is requested, then the

query is passed to the license translation manager.

3.6.1 License Interpreter

The licenses, that are stored in the sealed storage are in an XML format. Before these

licenses can be interpreted, license parsing needs to be carried out. This process maps

a license into an internal representation suitable for interpretation.

The parsing process takes place in two steps. First, the formal integrity of the received

data is validated, for e.g. XML-formatted licenses this includes schema- or DTD-

validation.

In the second step the authenticity and integrity of the data must be validated. The

most utilized approach is using digital signatures on the license, like XML dsig,

together with X509 based certification chains. To leave the possibility to extend the

concept to new formats, the signature checking uses the utility library as plug-in

architecture for the verification.

After the parsing of the license, the interpretation can be performed. In this process

the internal representation of the license is matched against the operation request

from the player application. The matching returns either a positive or negative result.

A positive result implies that the player application is allowed to decrypt and render

the specified content. However, depending on the license, a positive result may also

include additional restrictions which the player must support and enforce.

The OpenTC license model strives to support the concept of a “fair” DRM system as

well. This means, that the content creator has the possibility to create licenses, that

Open_TC Deliverable D06a.3

13/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

are beneficial not only for the content provider, but also the consumer of a content.

The DRM system is designed in such way, that all participants will be treated equally,

so that every participant can either act like a content consumer or a content provider.

A content provider can use the system to protect his own creation against any misuse.

Nevertheless the content provider can still decide to restrict the usage of the content

in an “unfair” way. This decision isn't based on a technical problem, but rather a

consequence of the business model. In order to have a fair usage of DRM, each

participant has to consider carefully its business model. The business model should

provide different added-value to the user, by granting additional rights to the user. We

foresee the following rights, which would support a “fairer” usage of DRM:

●

copy

●

burn

●

sell

With the right to “copy”, the consumer can create a limited amount of private copies.

By transferring these copies, the content can be shared with a small number of

OpenTC devices, which belong to the domain of the user. This domain is defined

beforehand in the license, which contains a specified maximum number of devices

within the domain.

In the same way, the right “burn” grants the user to save the content on a disc. “Sell”

means, that a consumer can sell the content to another user. With these technical

possibilities, the DRM works almost transparently to the consumer.

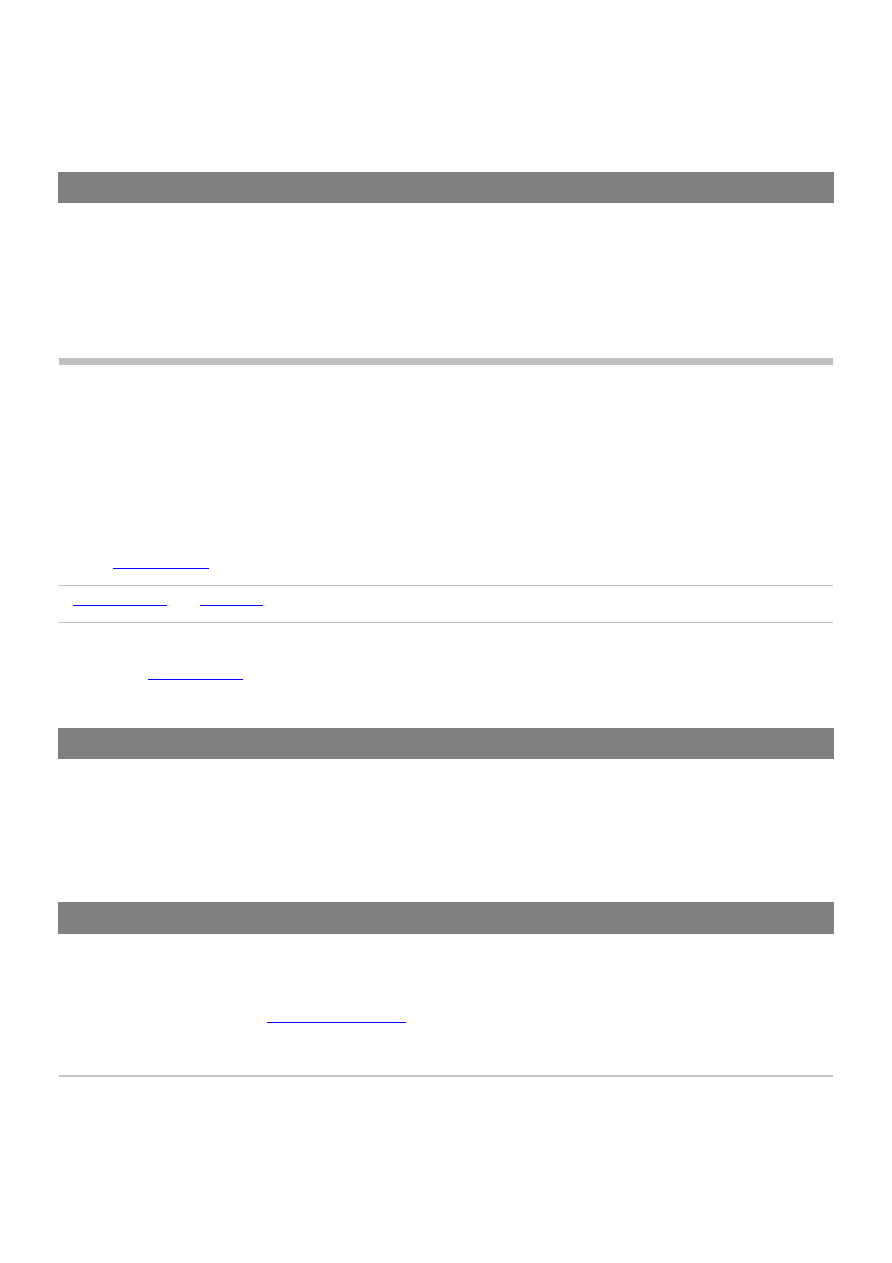

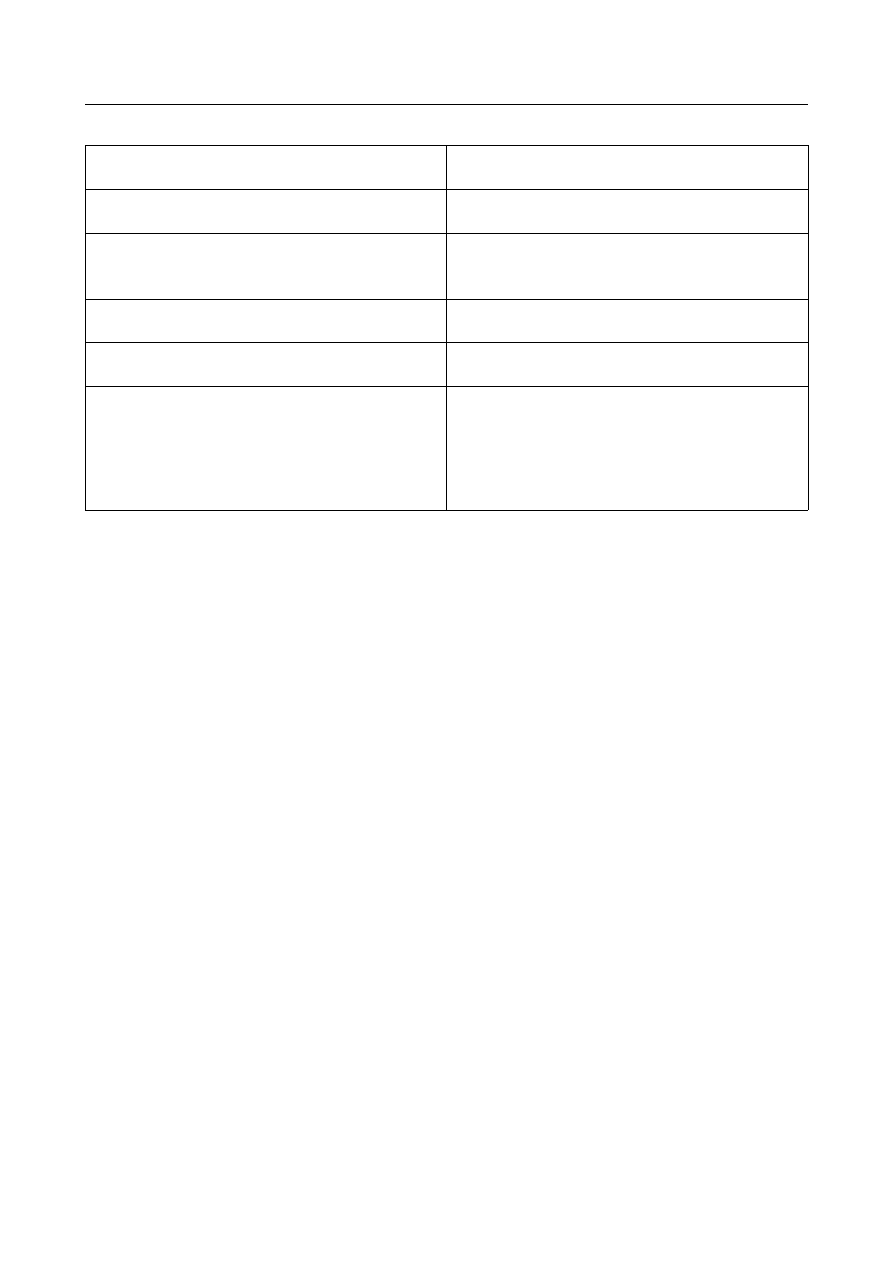

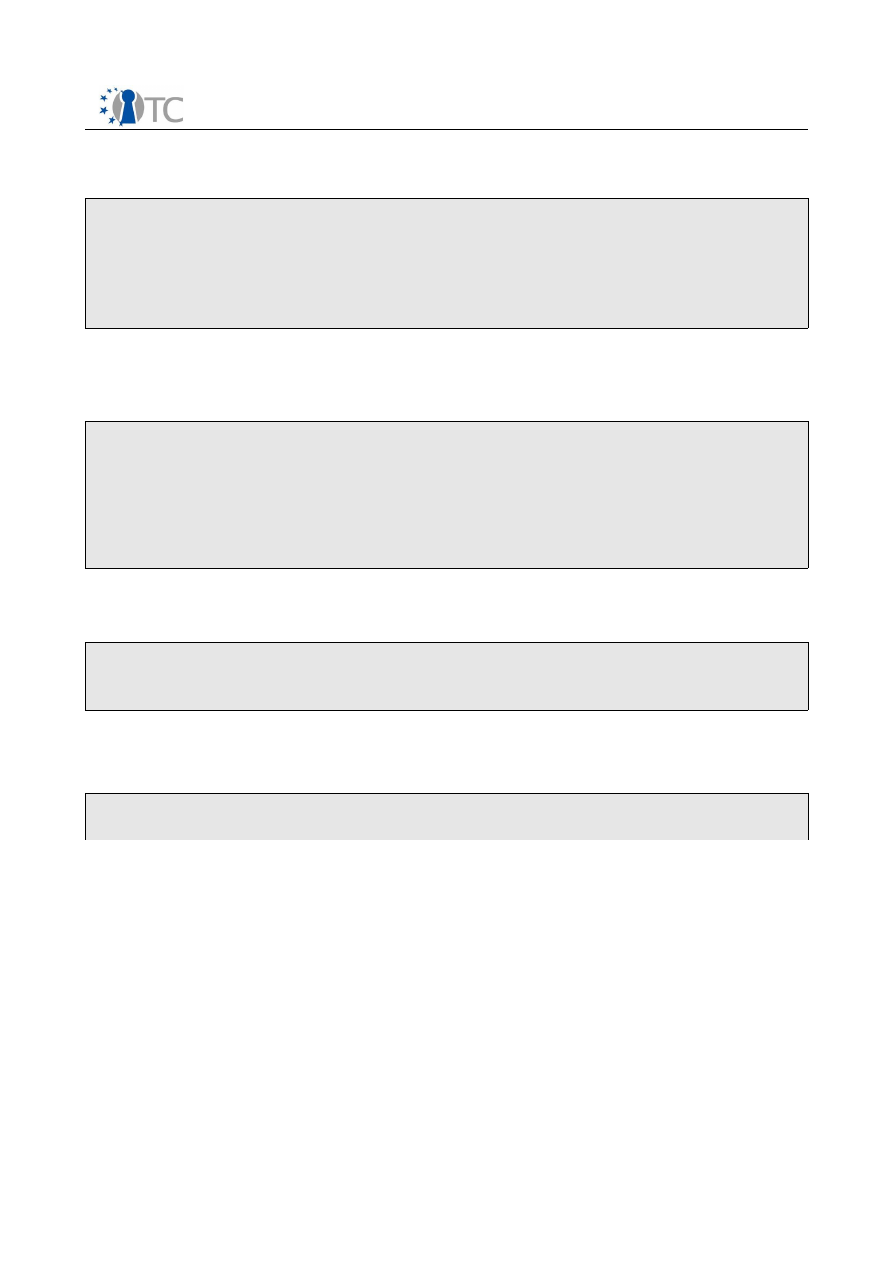

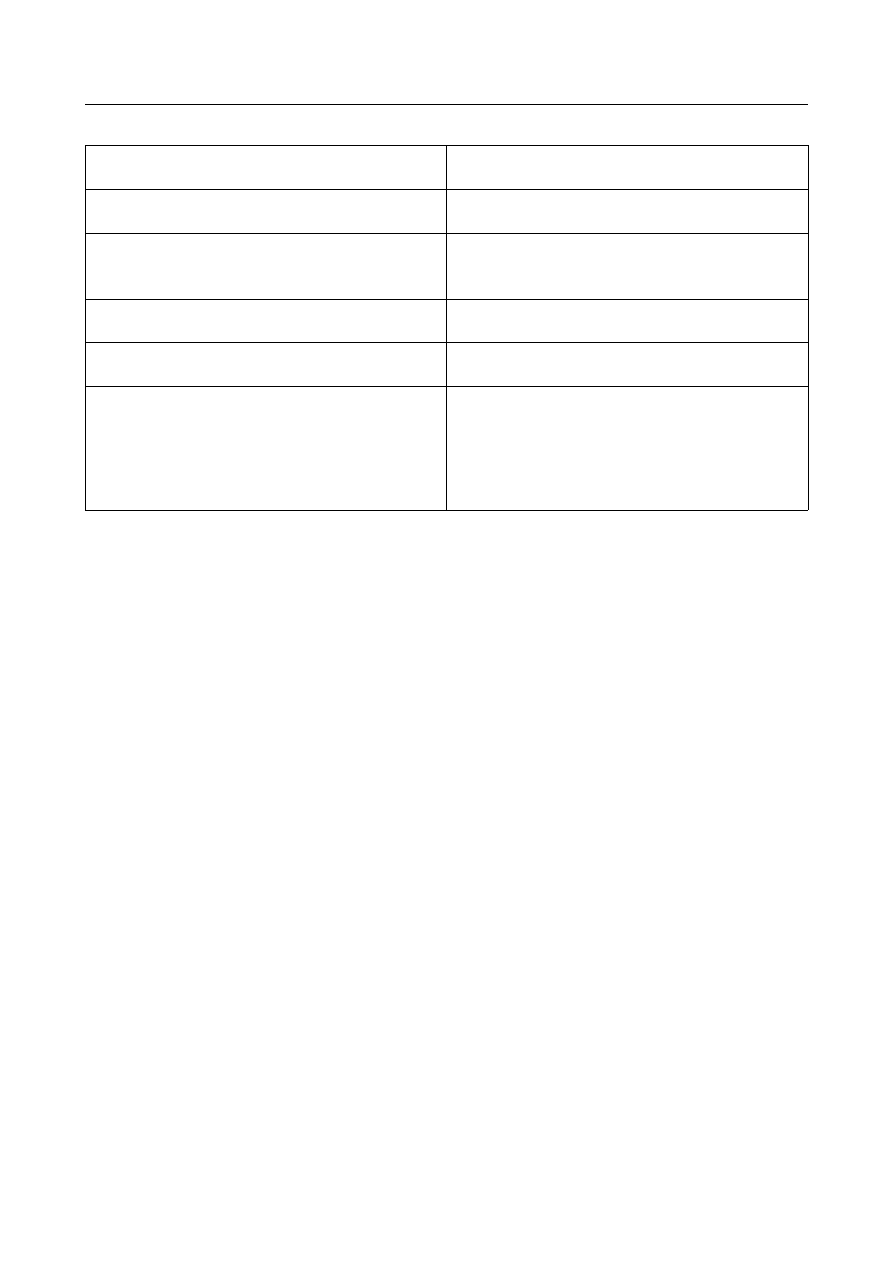

3.6.2 License Translation Manager

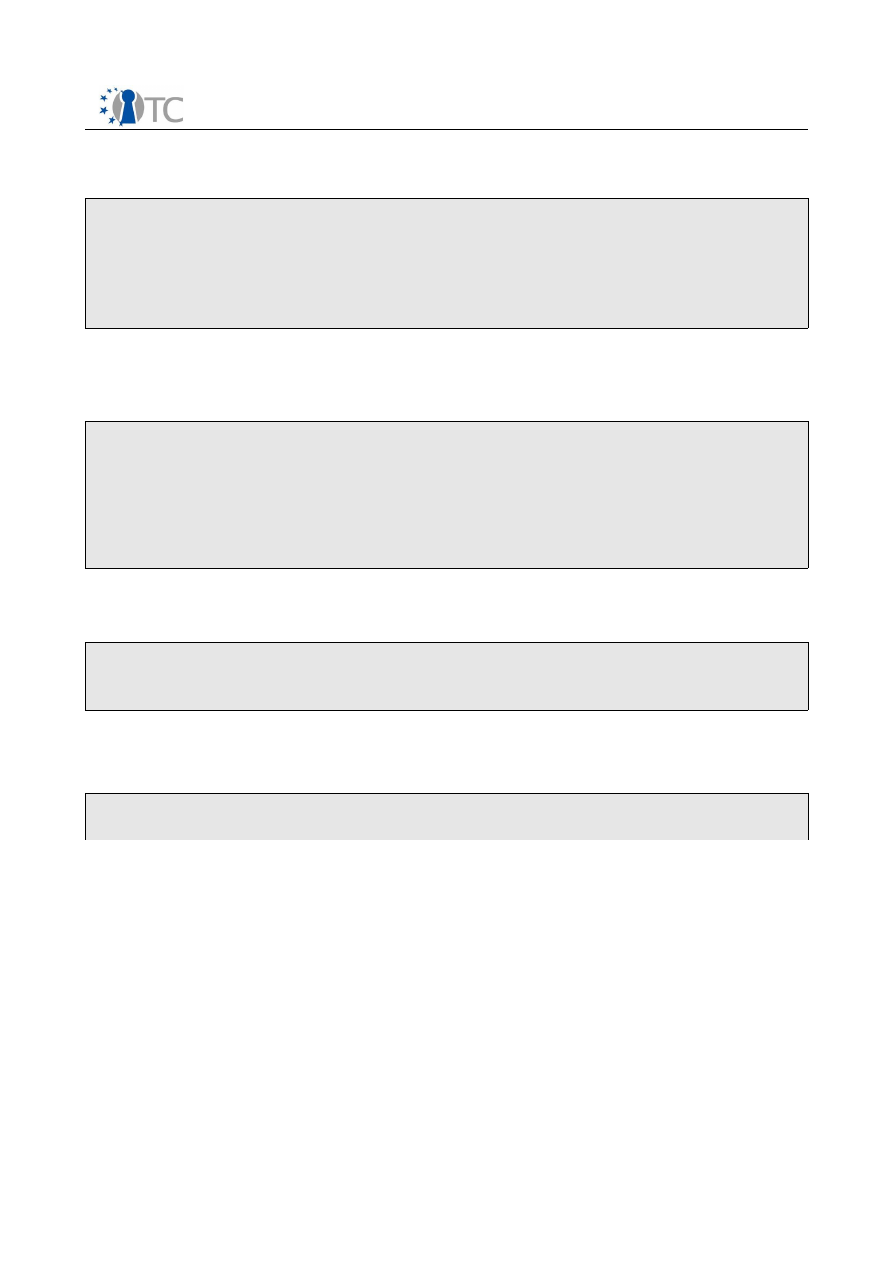

In order to support interoperability between different systems, we propose to include a

license translation system, to support the translation of licenses between different

license description schemes, e.g. Open Mobile Alliance (OMA) REL, Digital Video

Broadcast Content Protection or Content Management DVB-CPCM. This allows content

to be received from or exported to foreign DRM systems or to external devices which

do not support the MPEG-21 REL license format.

This enables a seamless experience for the user, by allowing multimedia content to

easily move between different interoperable systems and devices.

The parsing of the license to be translated is first performed, which creates an internal

representation of the license. This is then handed to the translation engine with the

required translation requirements, such as target license language and profile.

Requirements for the translation system are:

●

Element name translation / adaptation

●

Restructuring of license elements to a legal structure in the other language

●

Contractive translation of unsupported elements

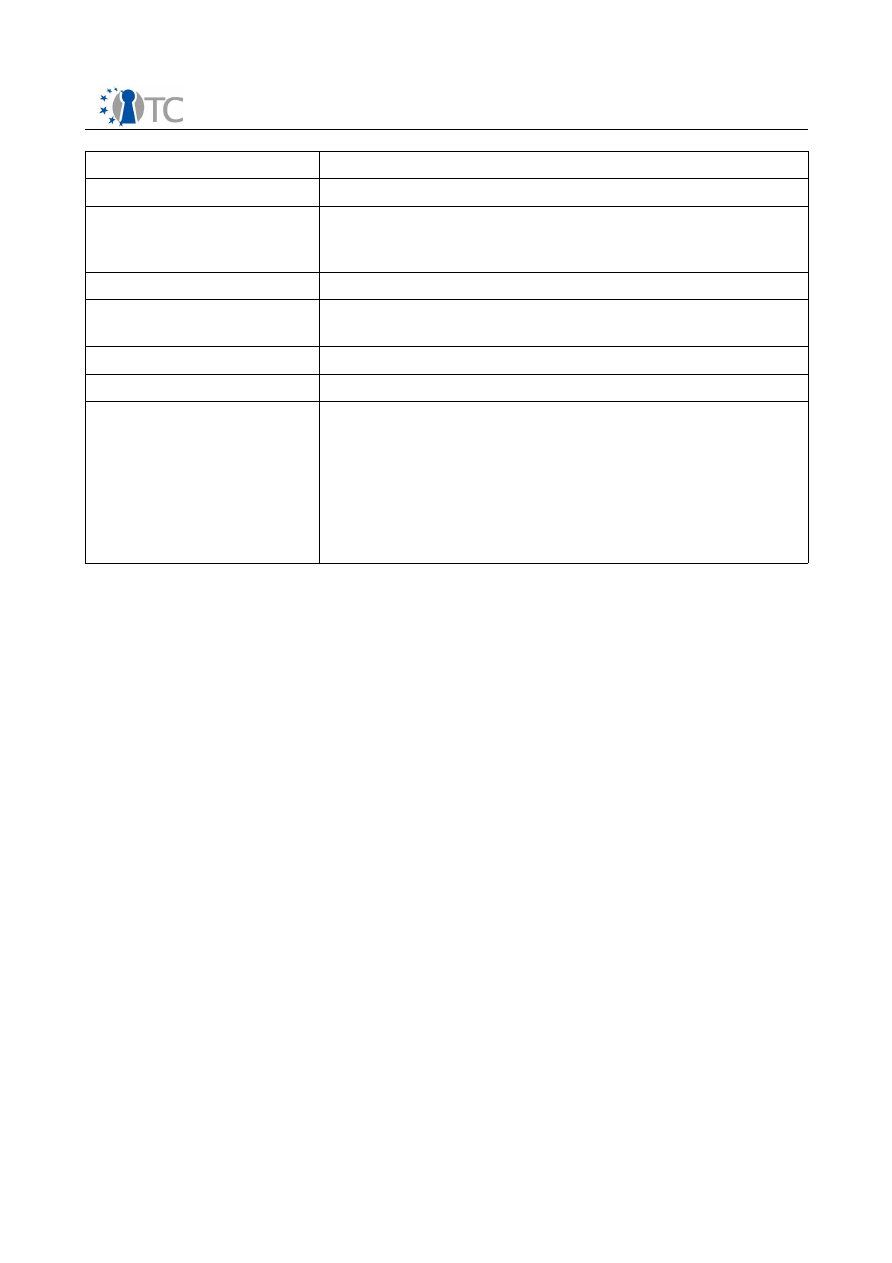

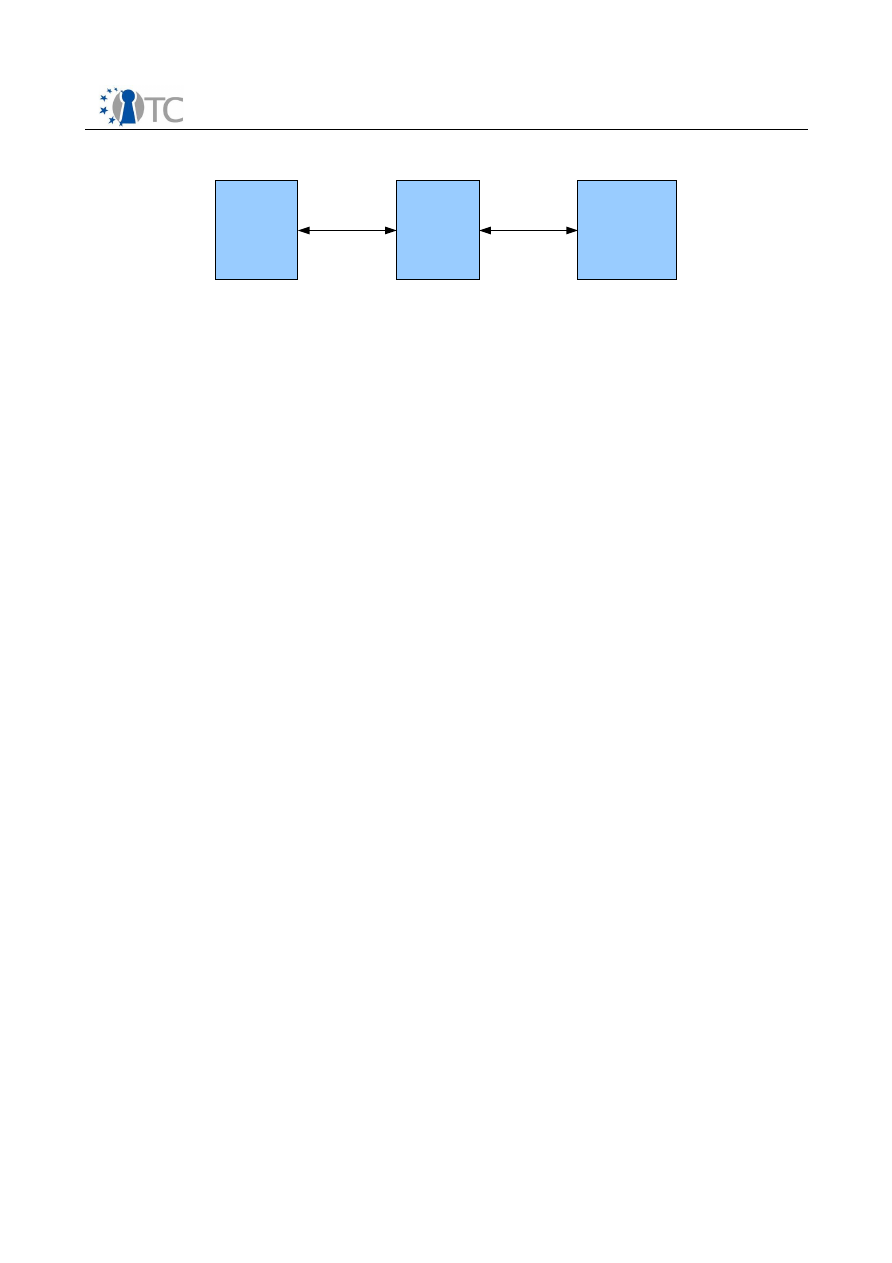

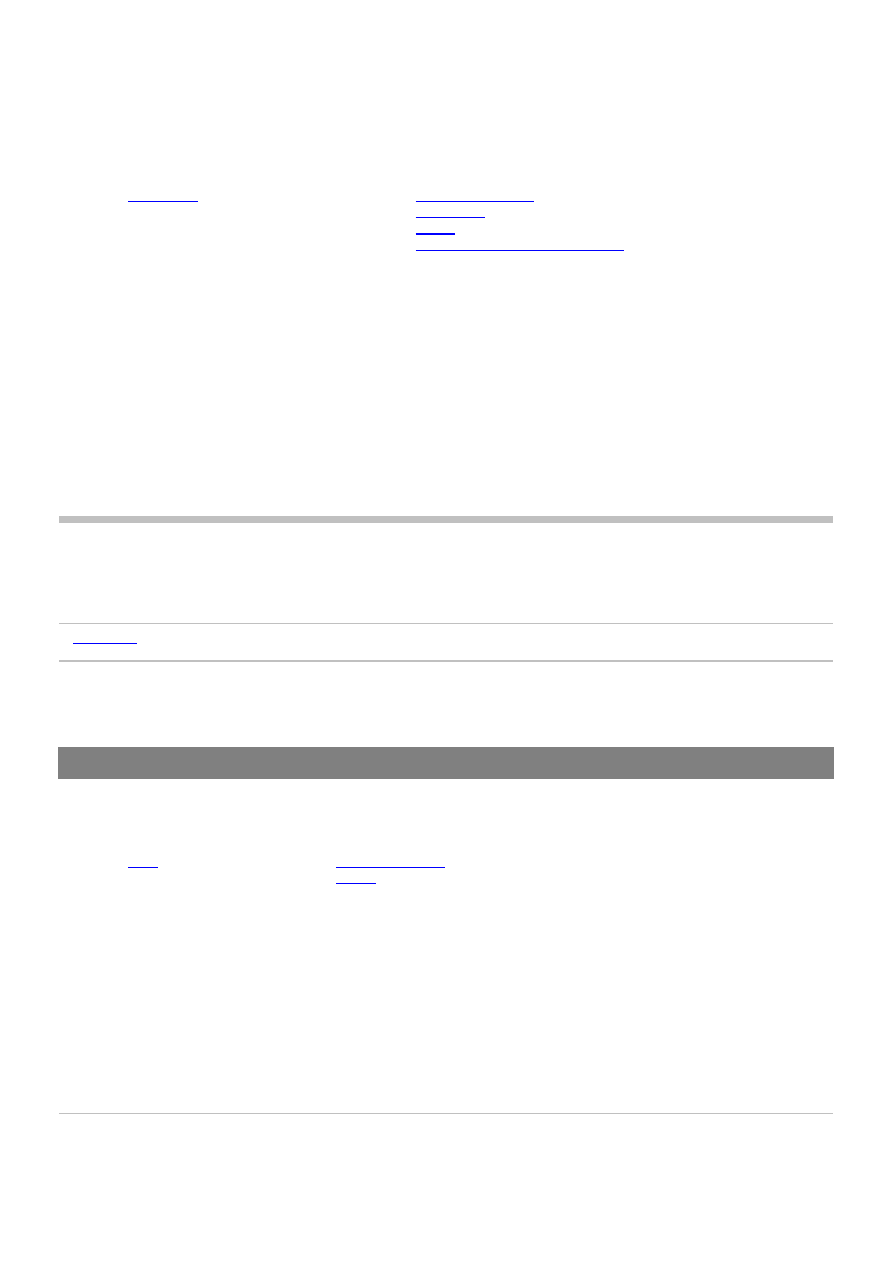

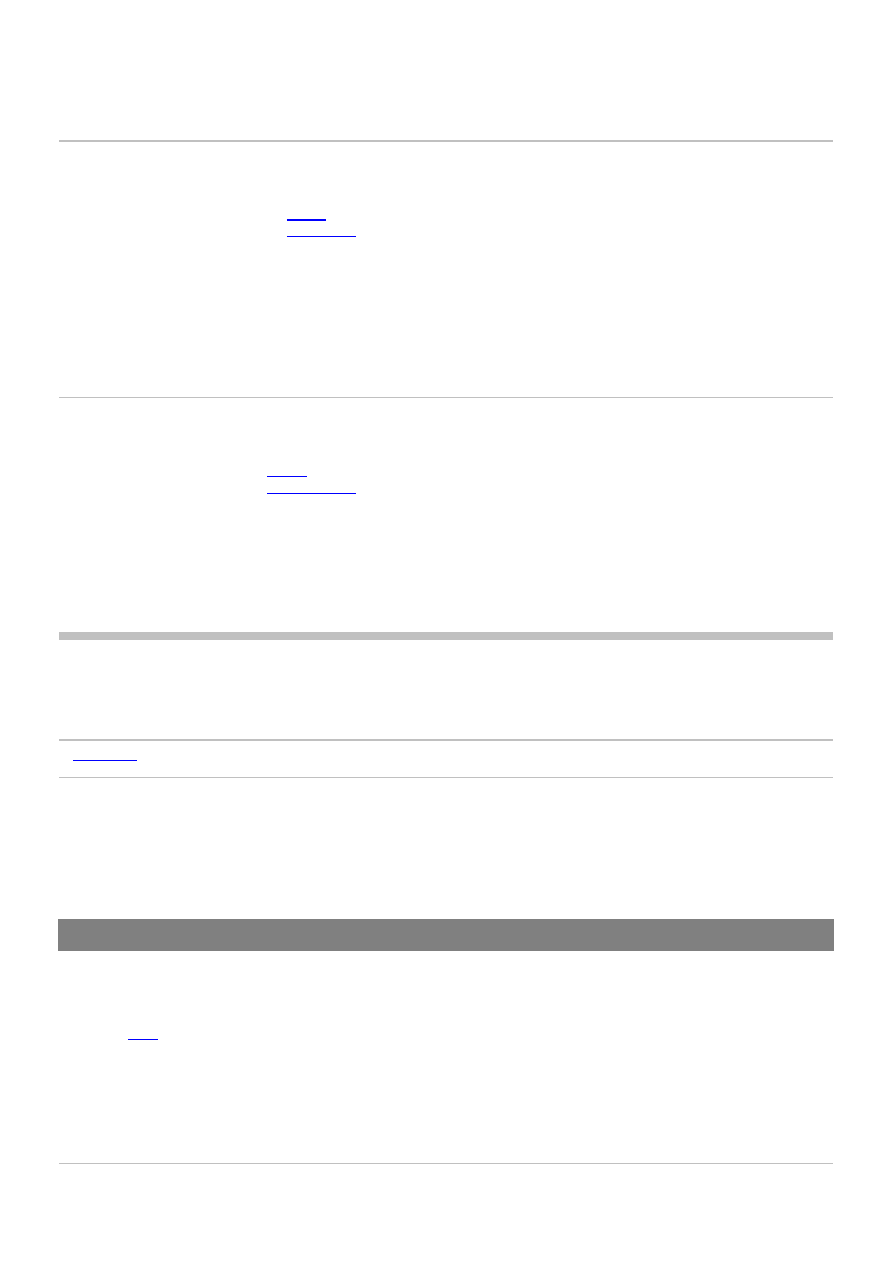

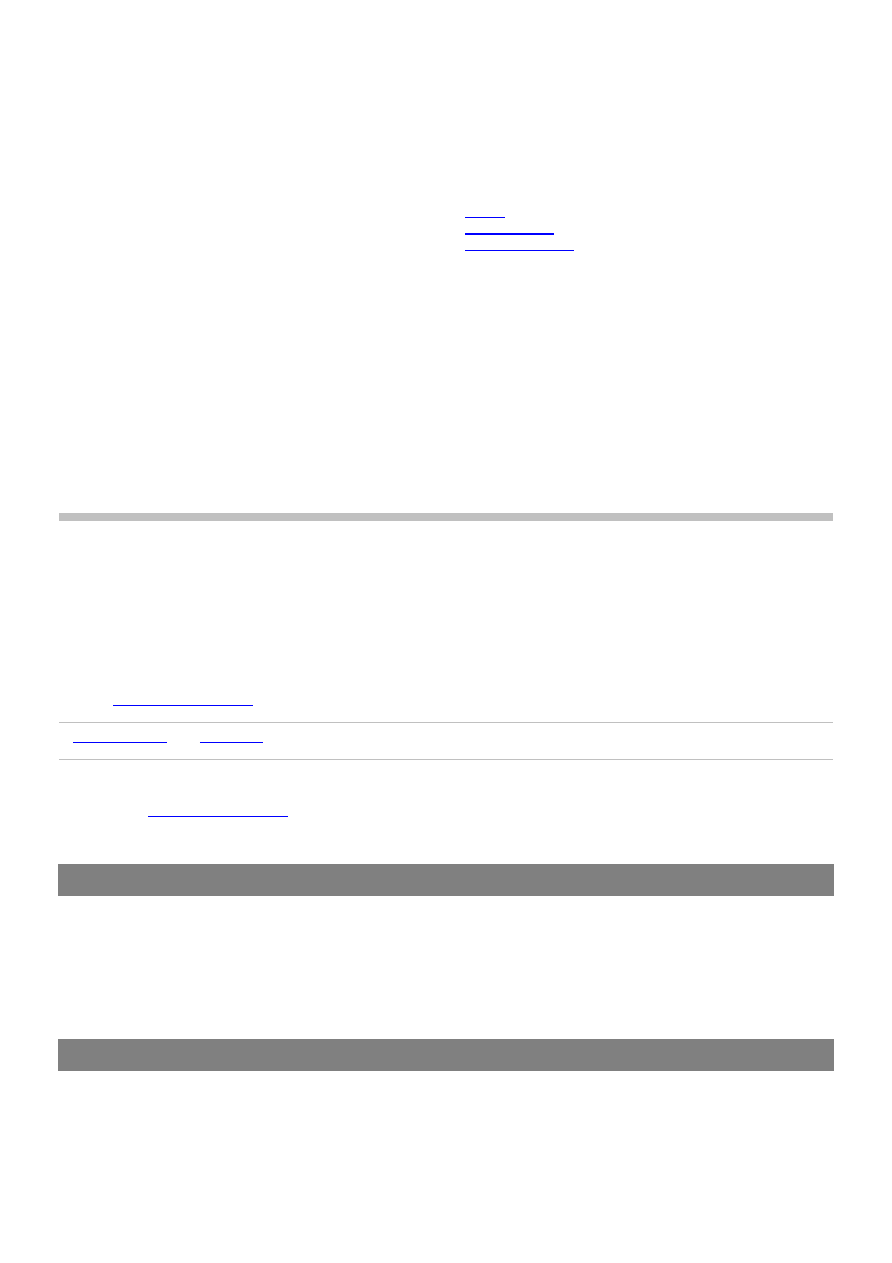

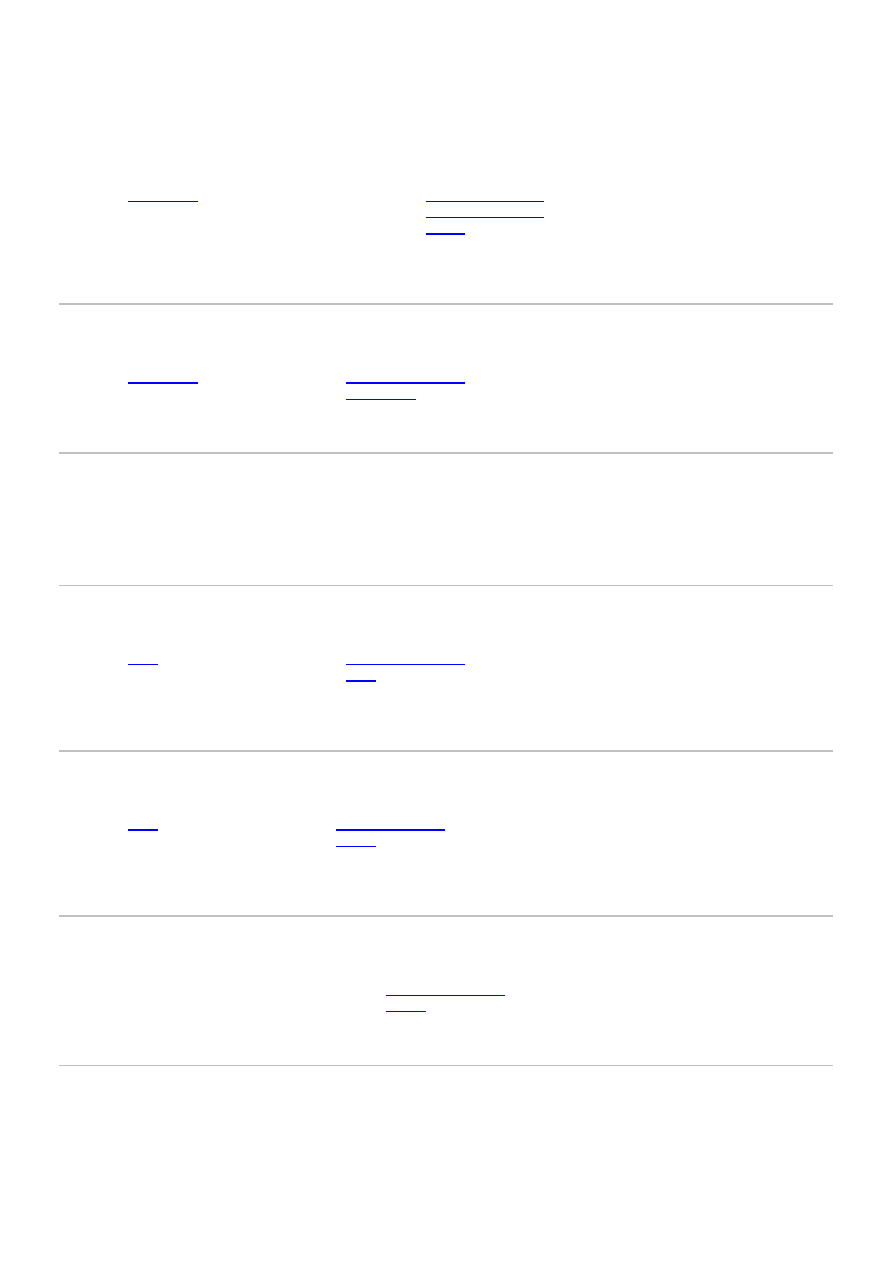

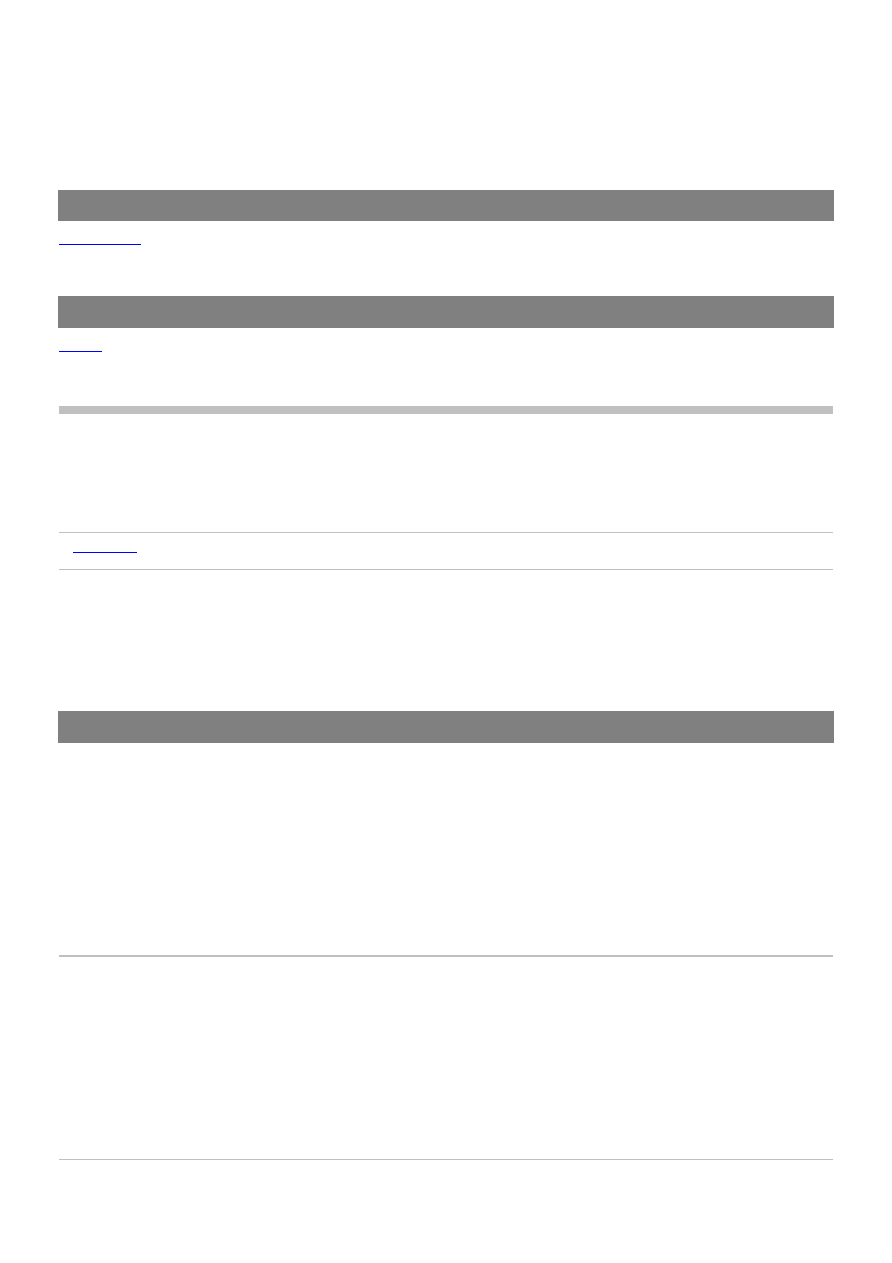

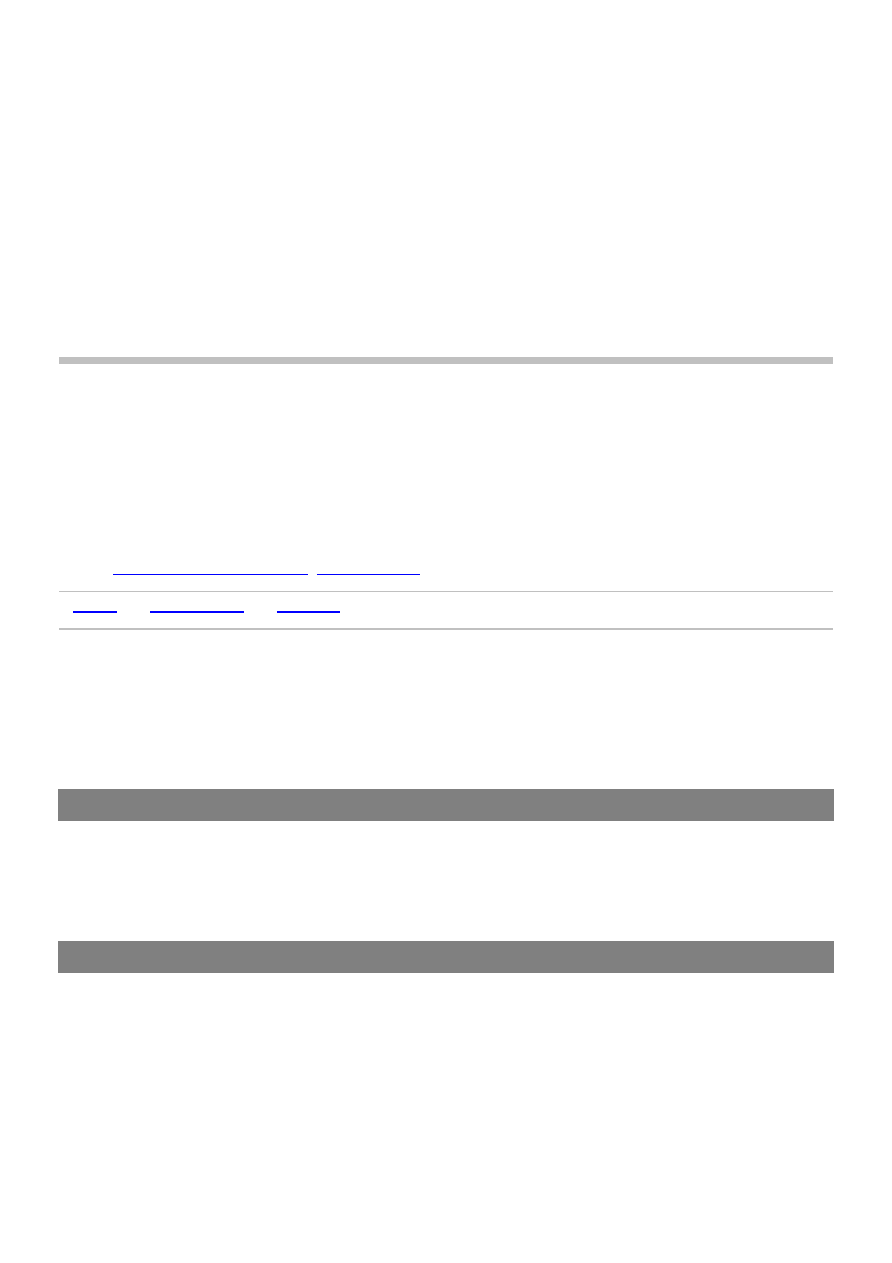

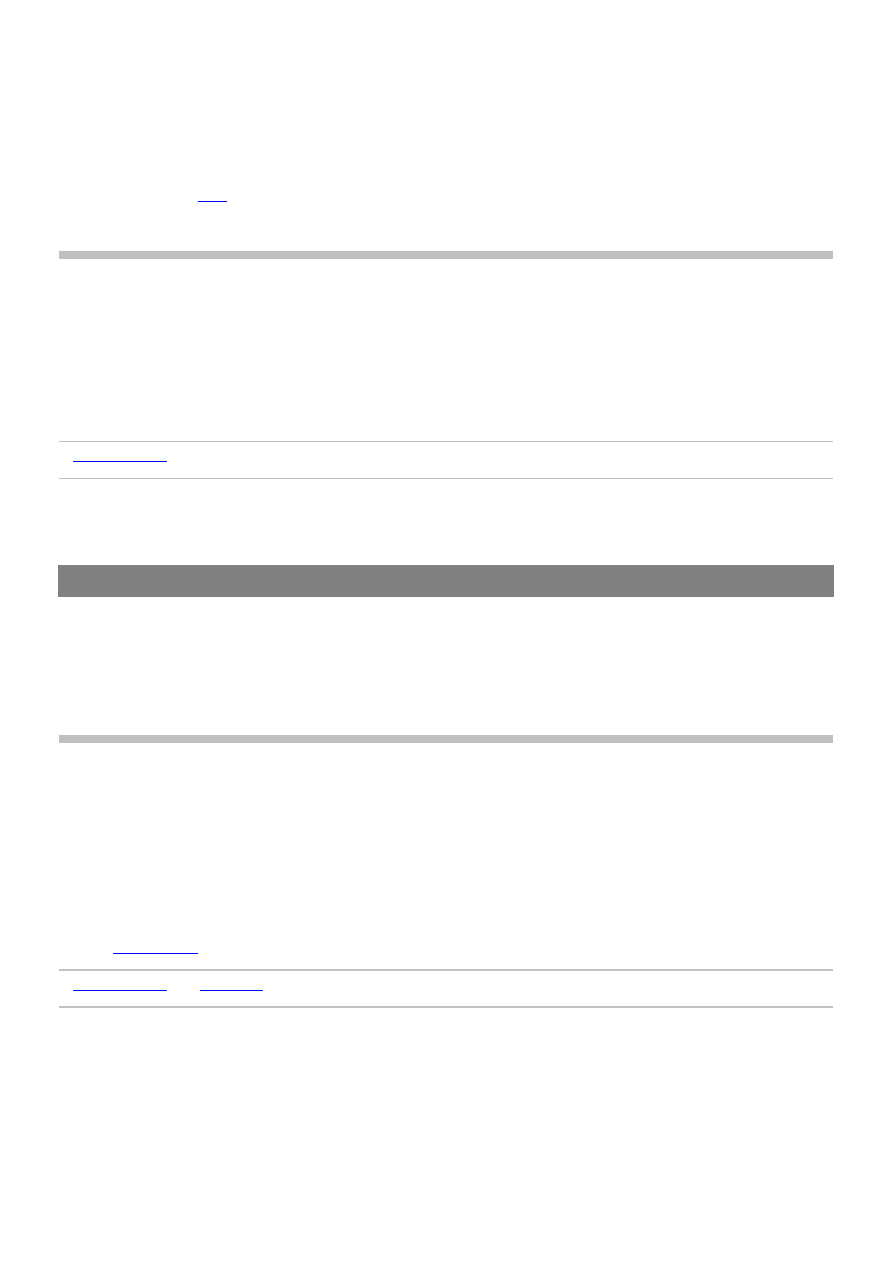

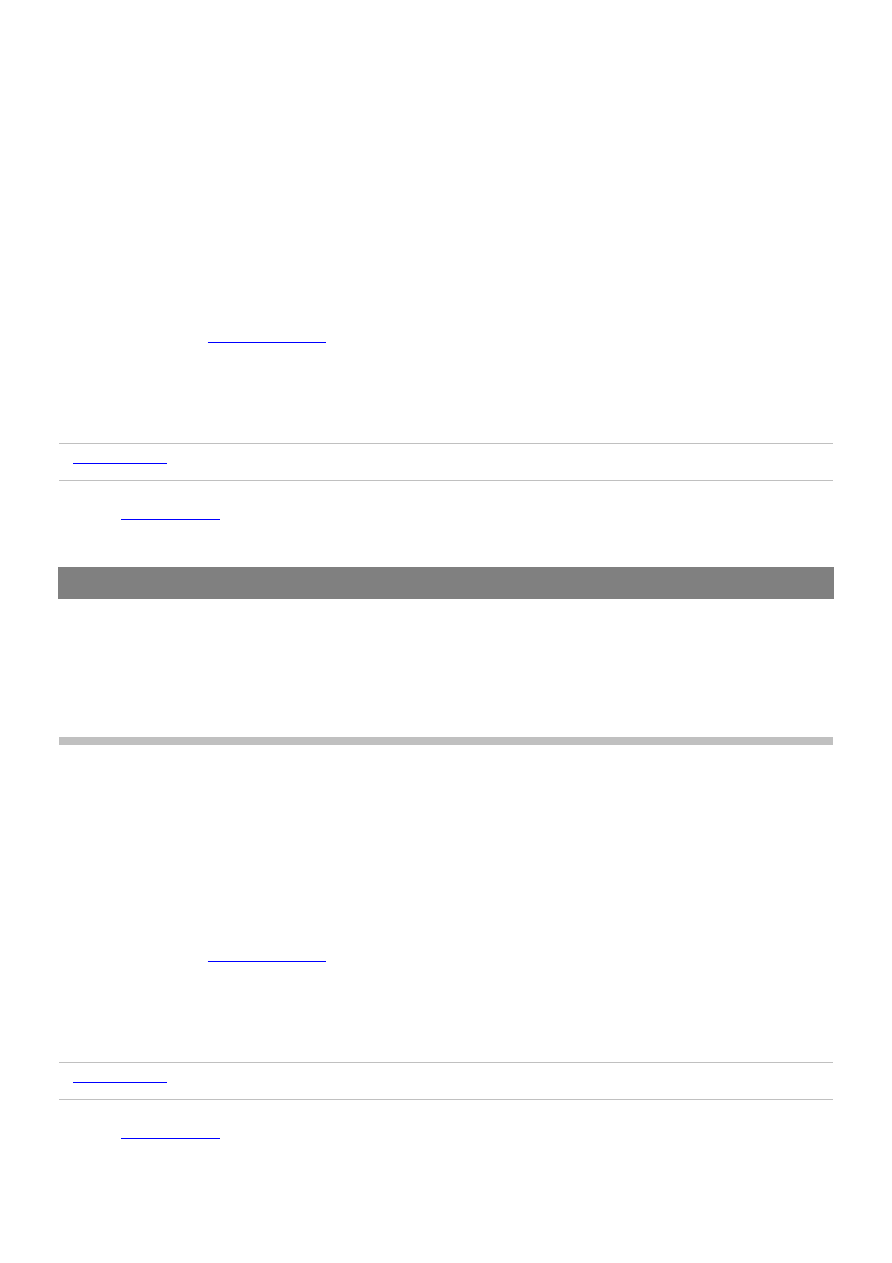

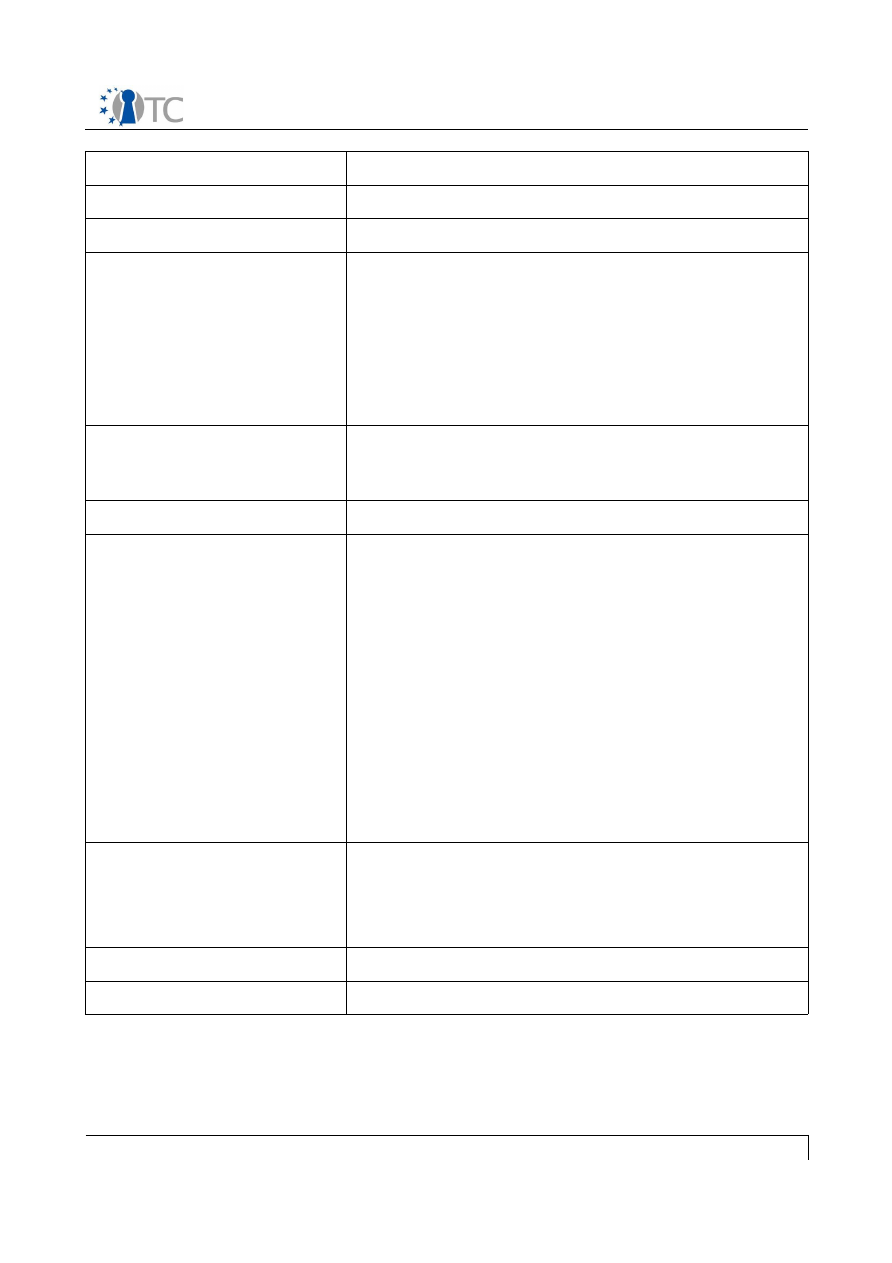

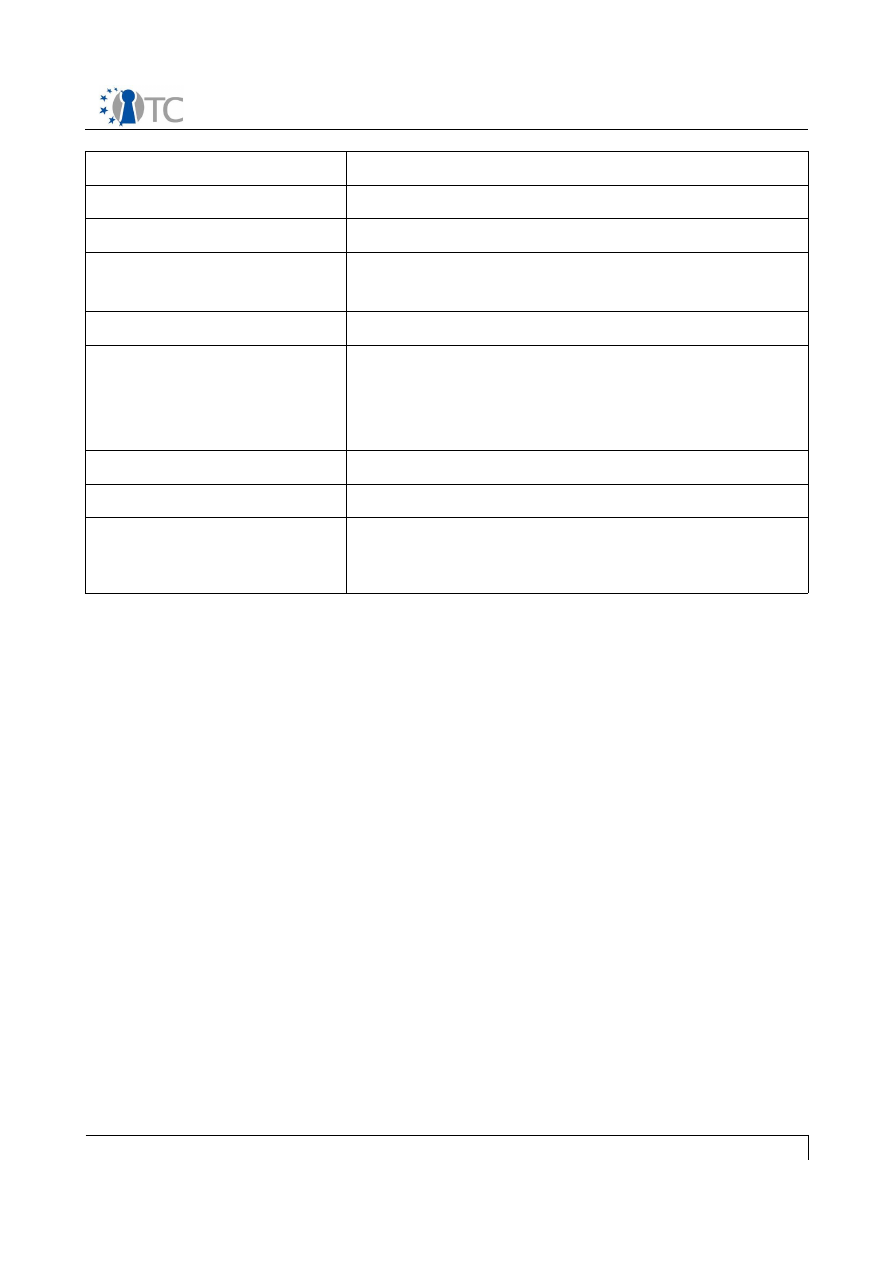

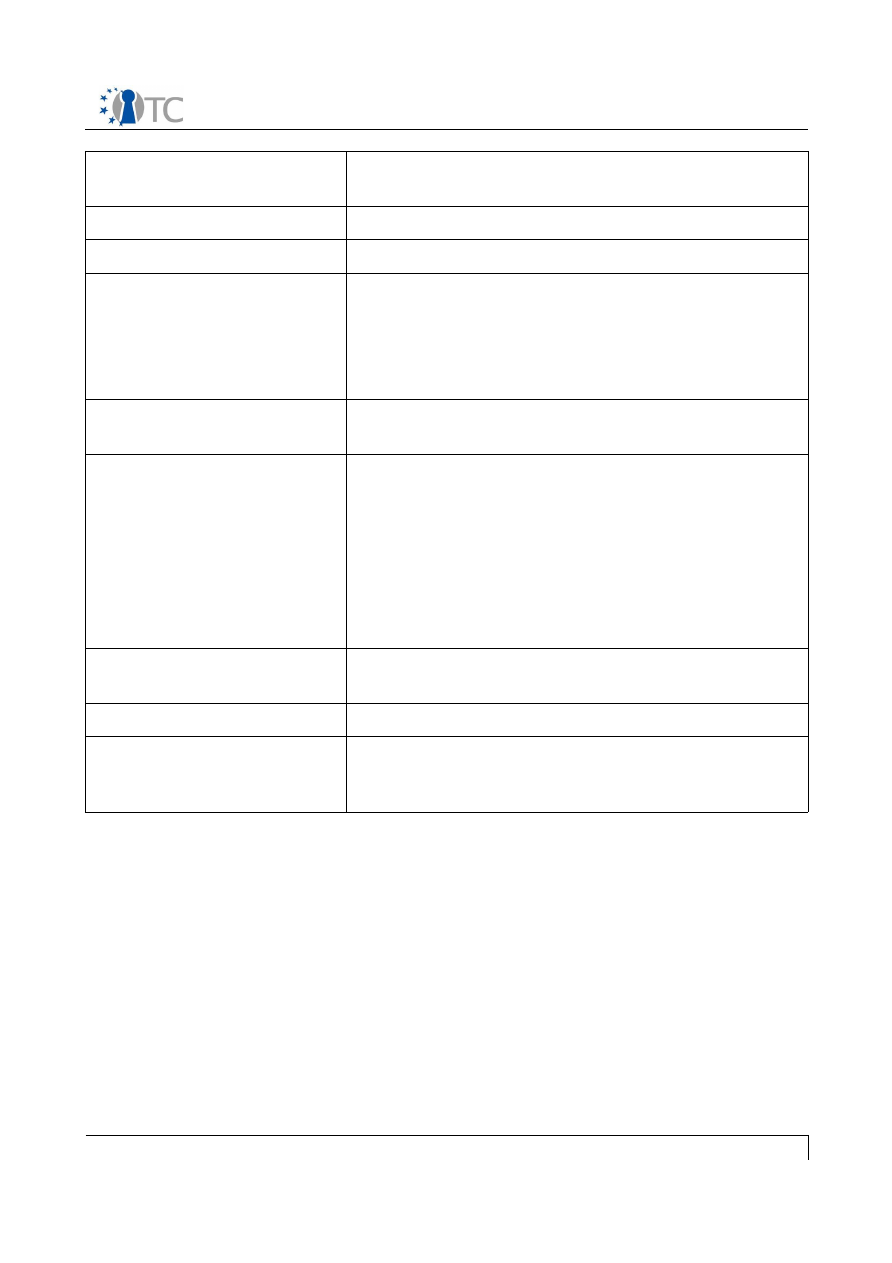

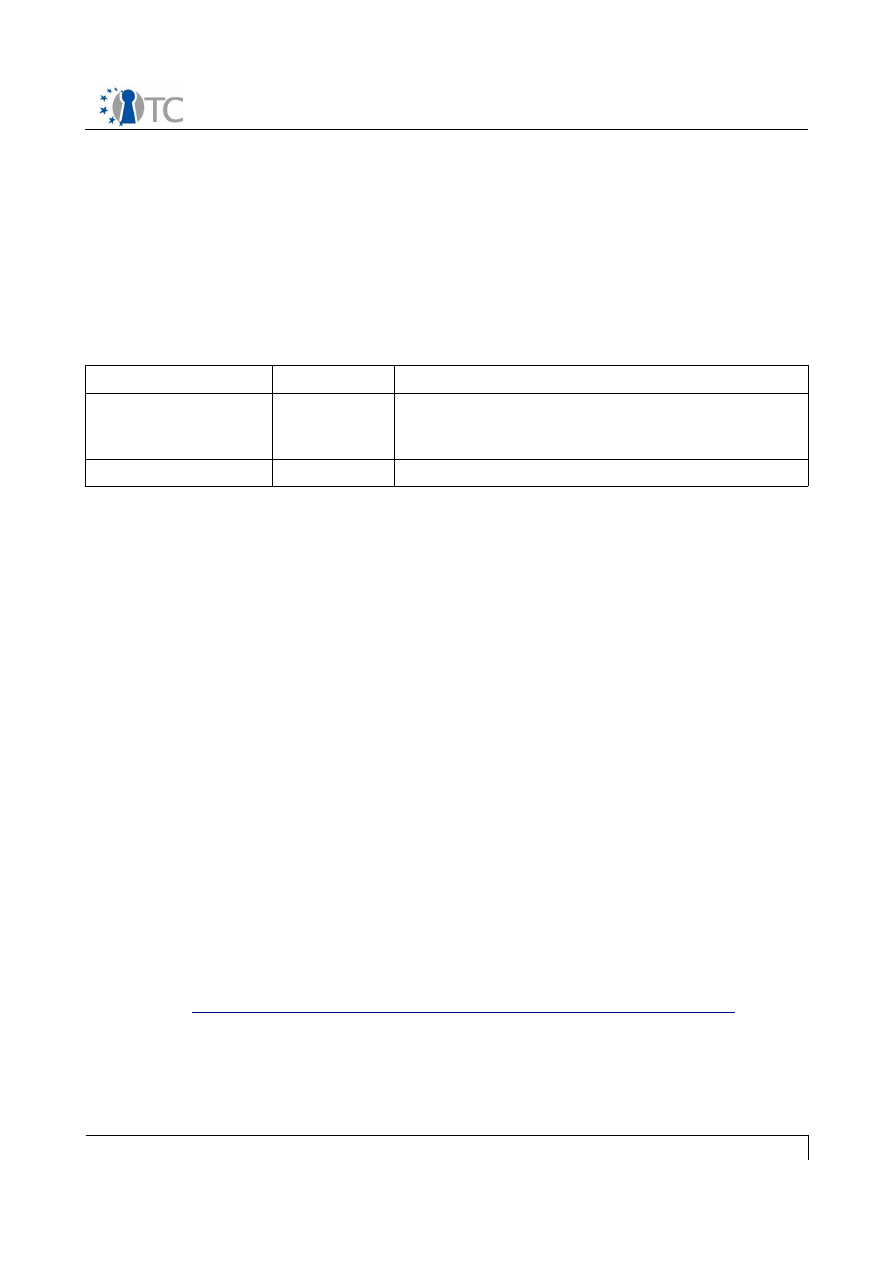

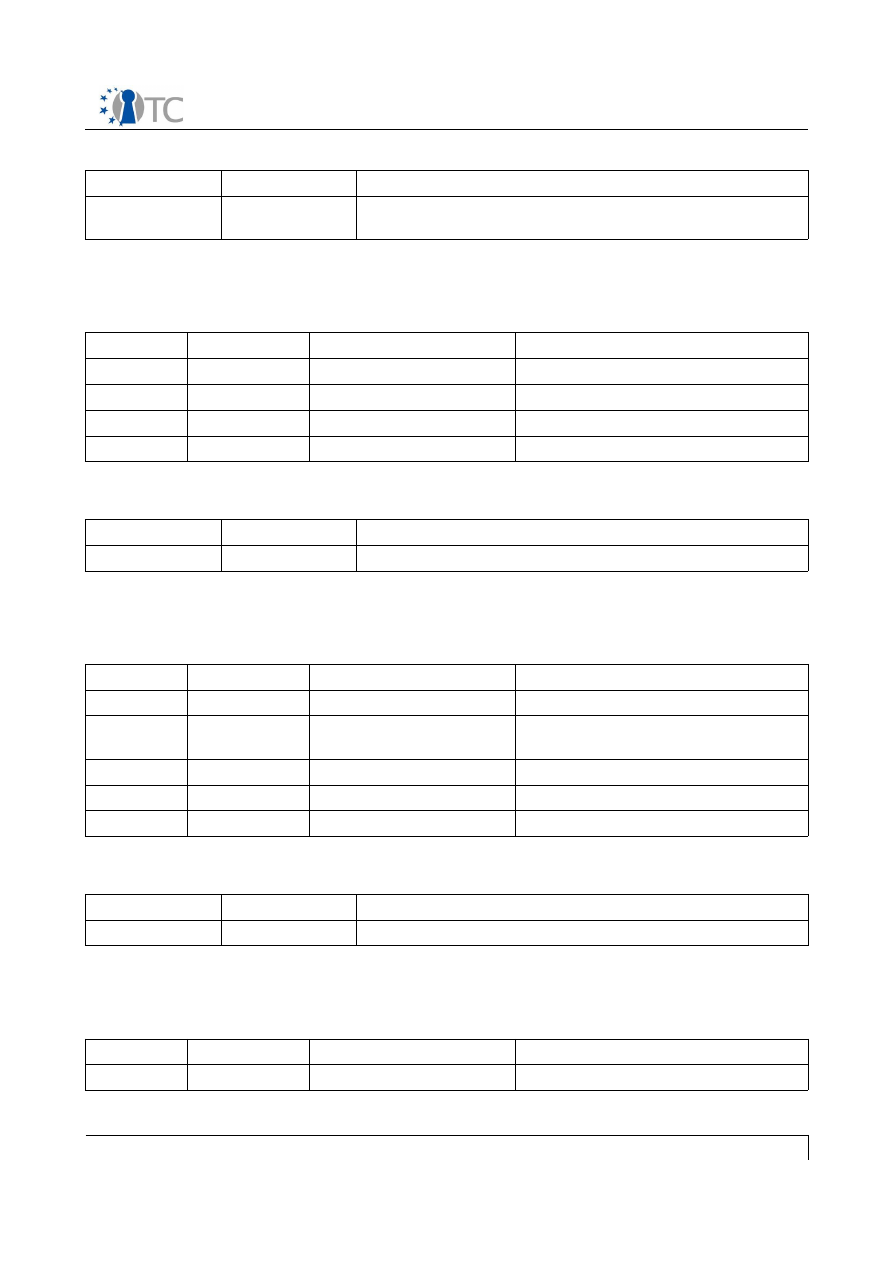

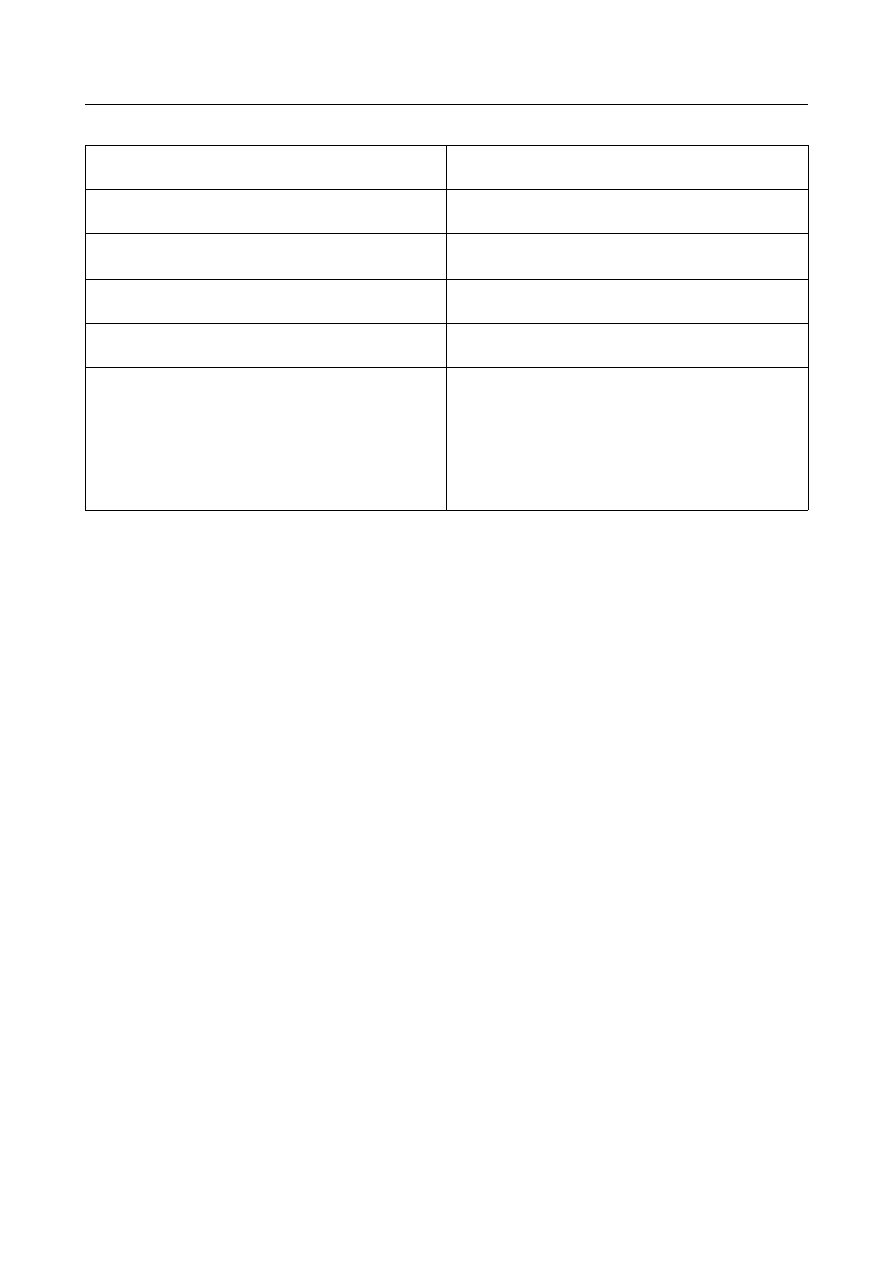

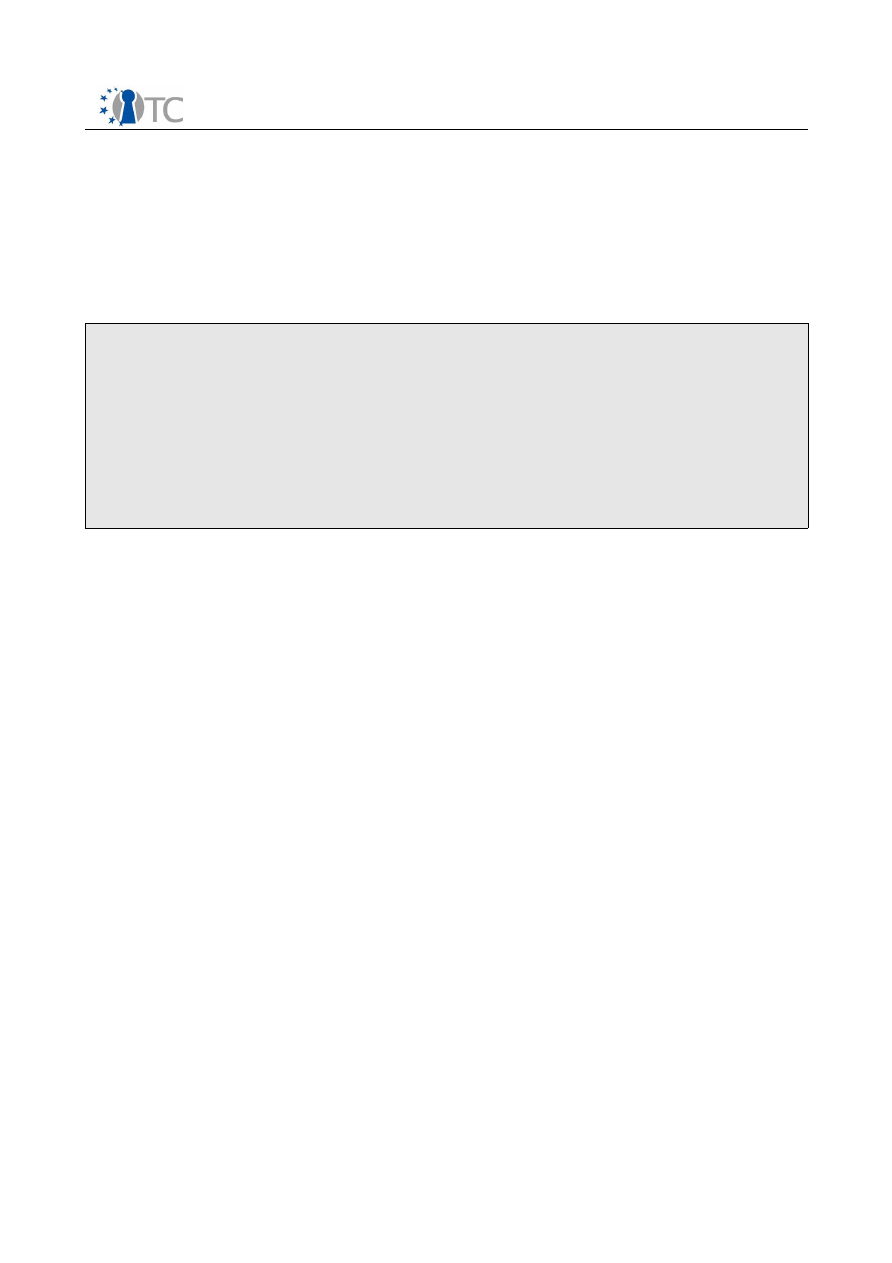

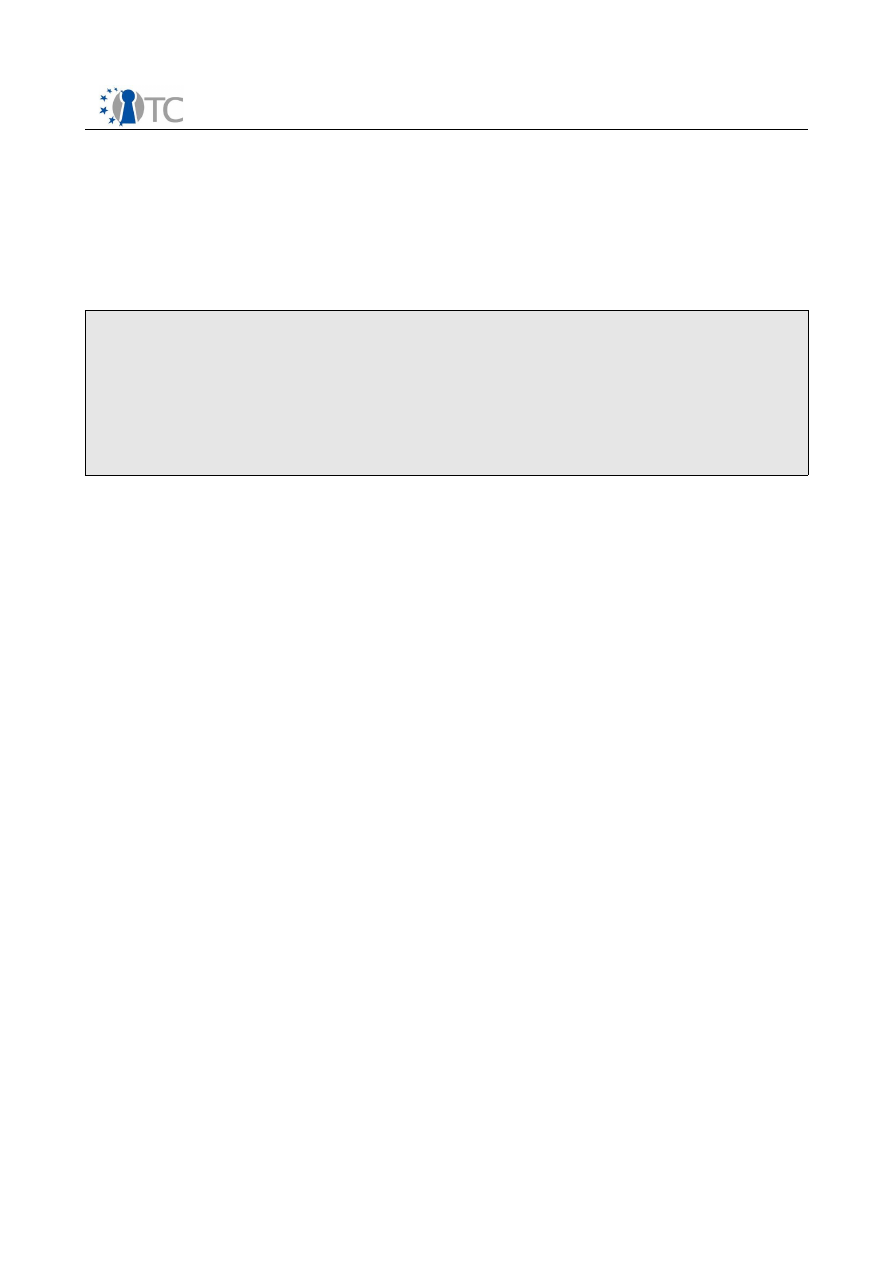

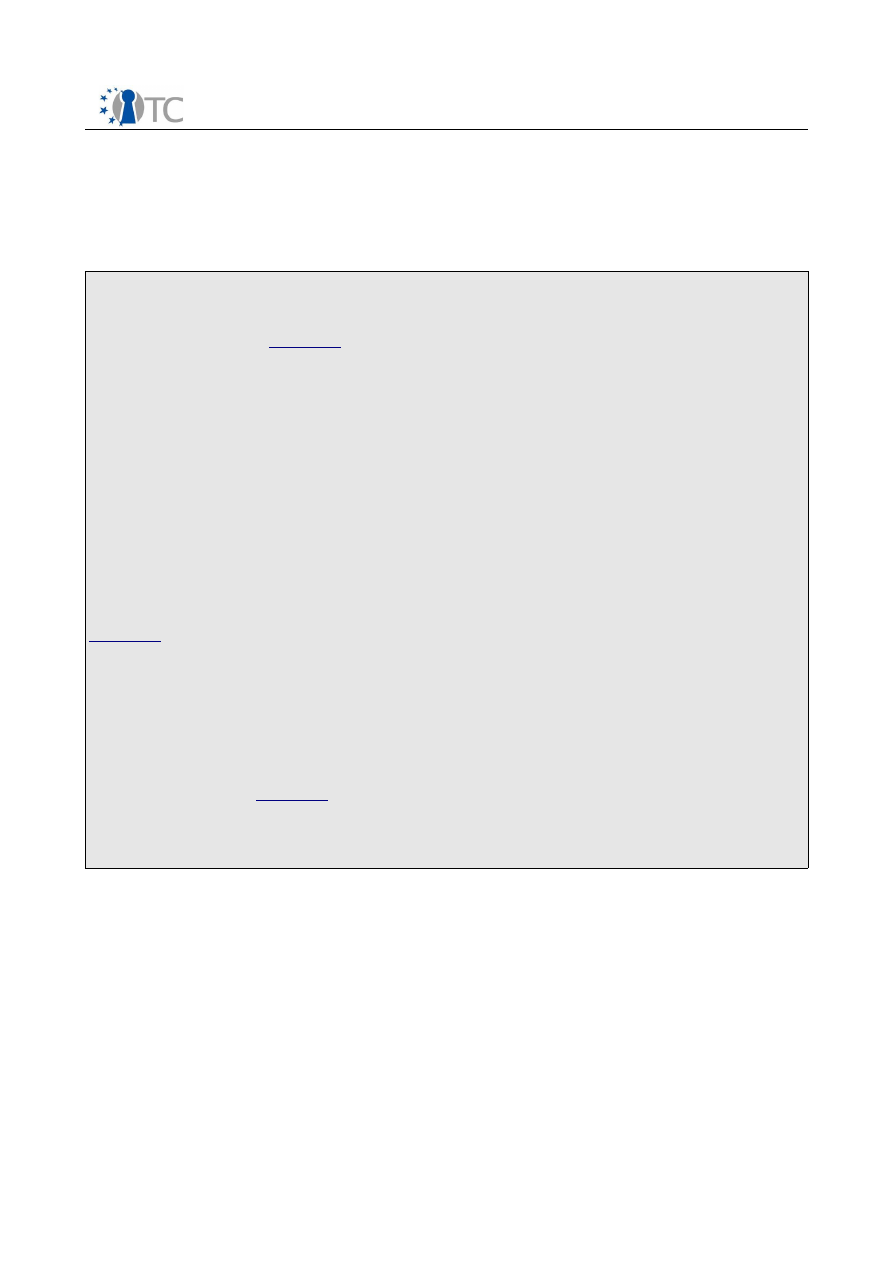

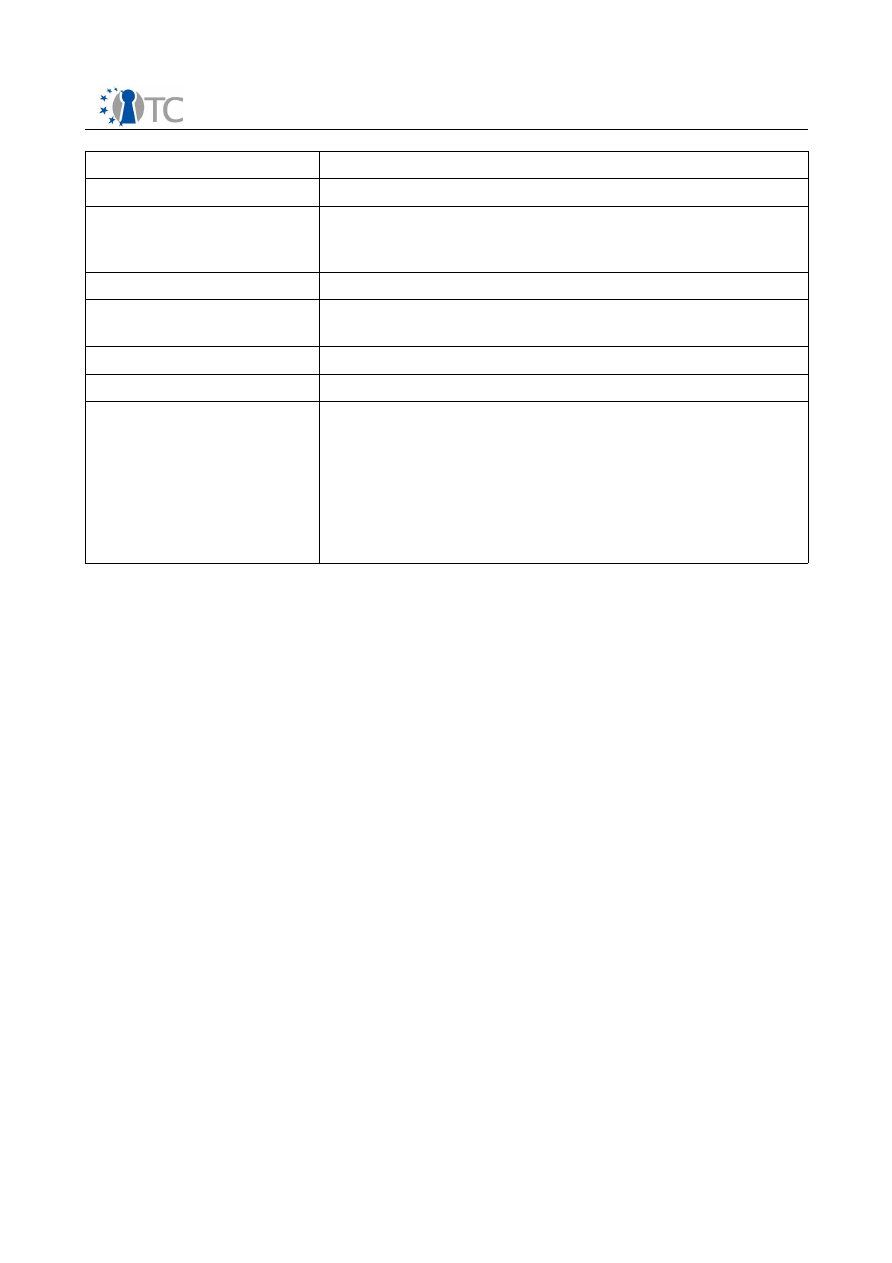

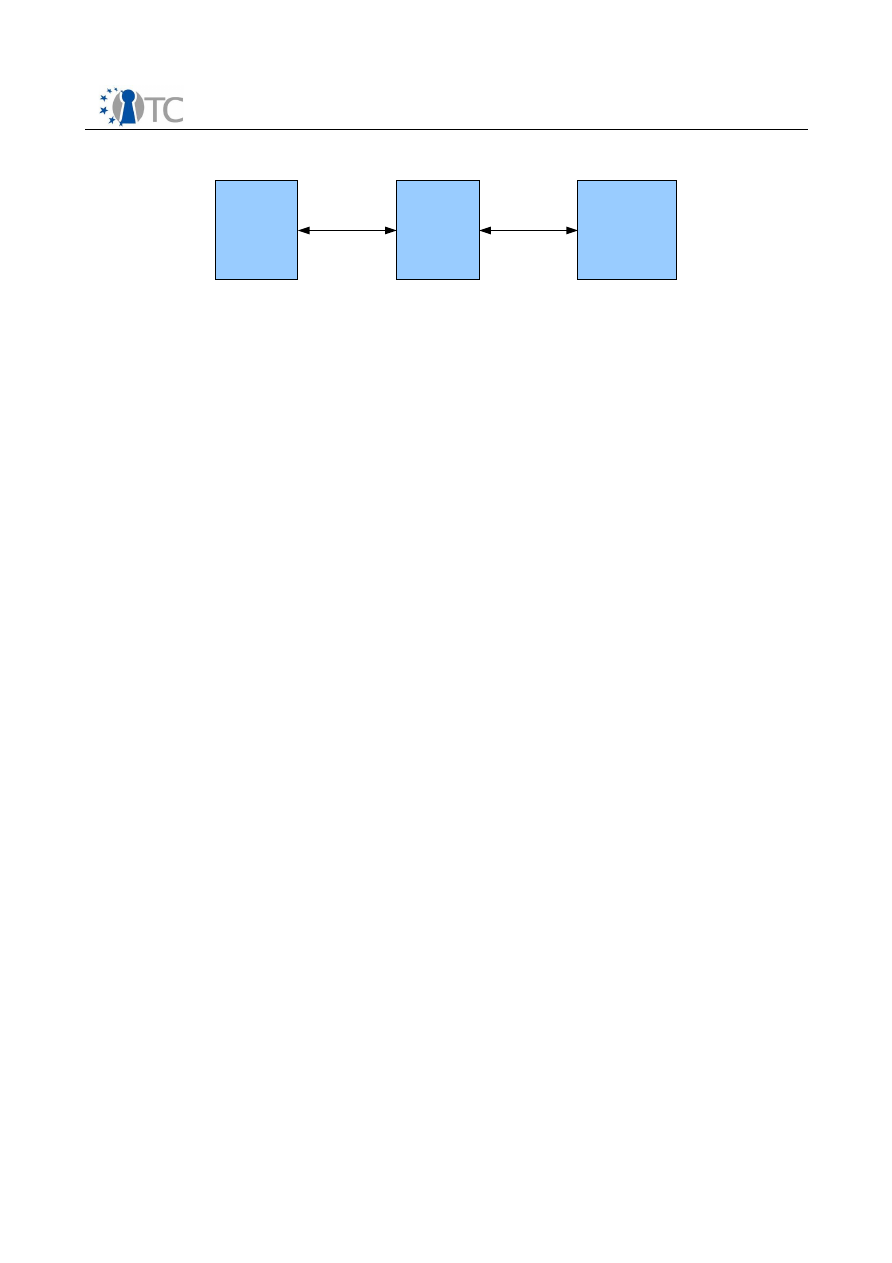

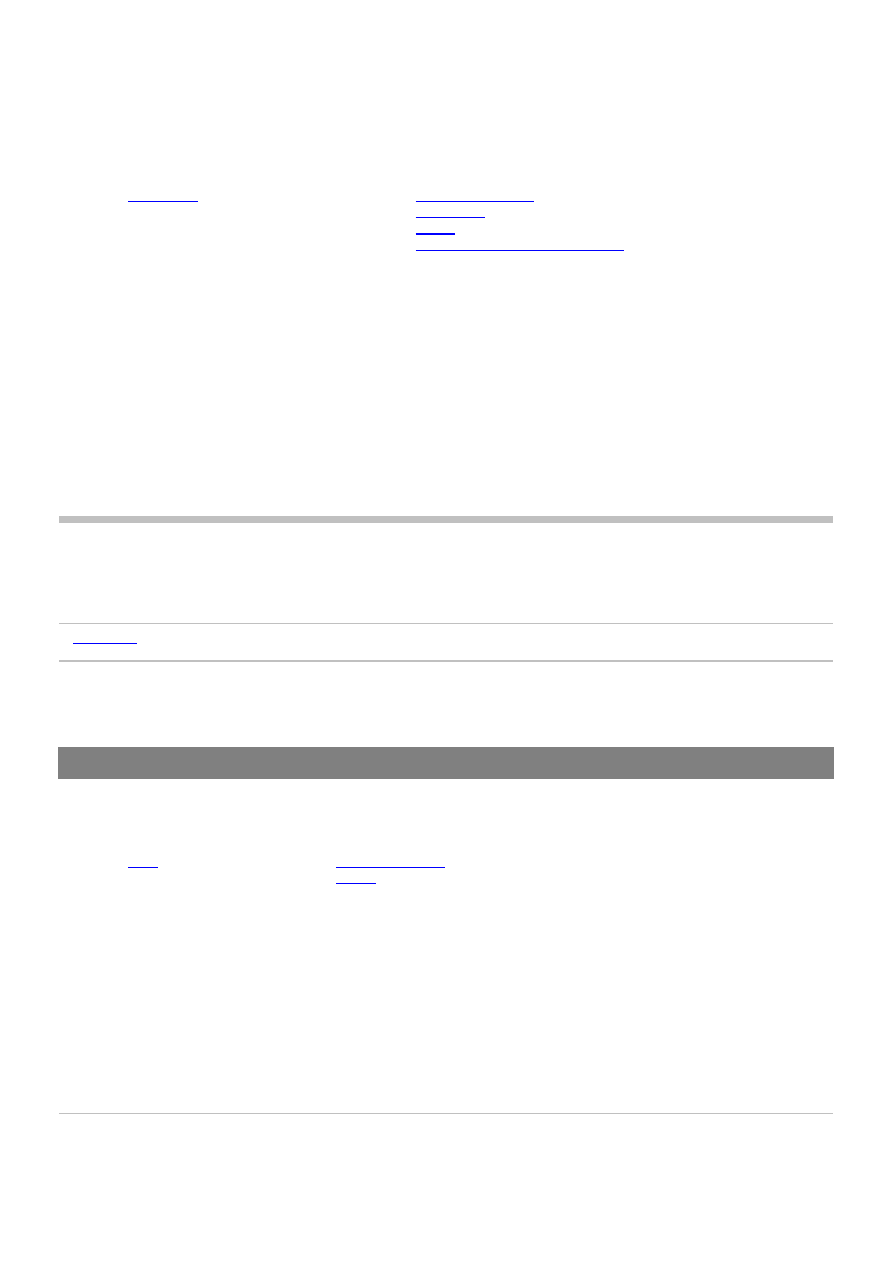

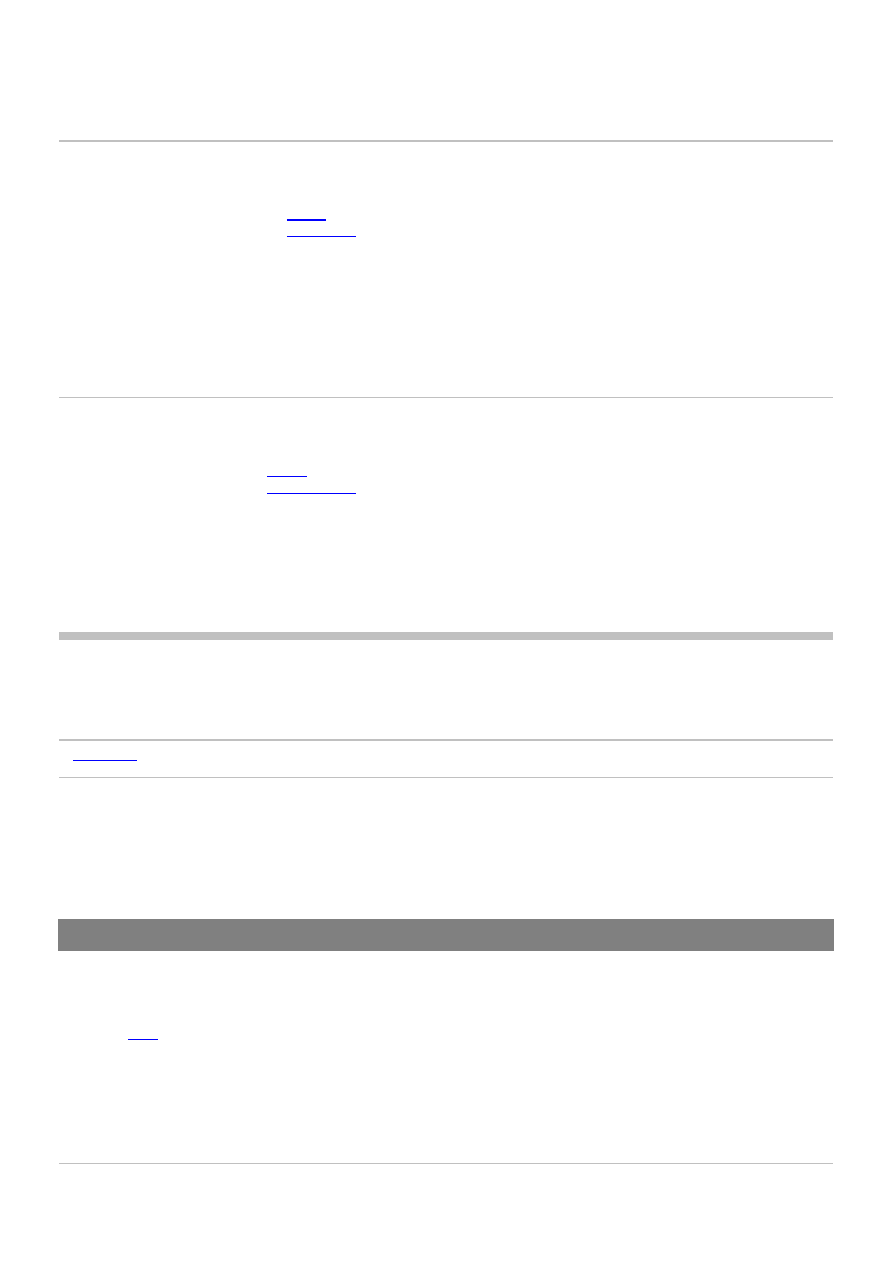

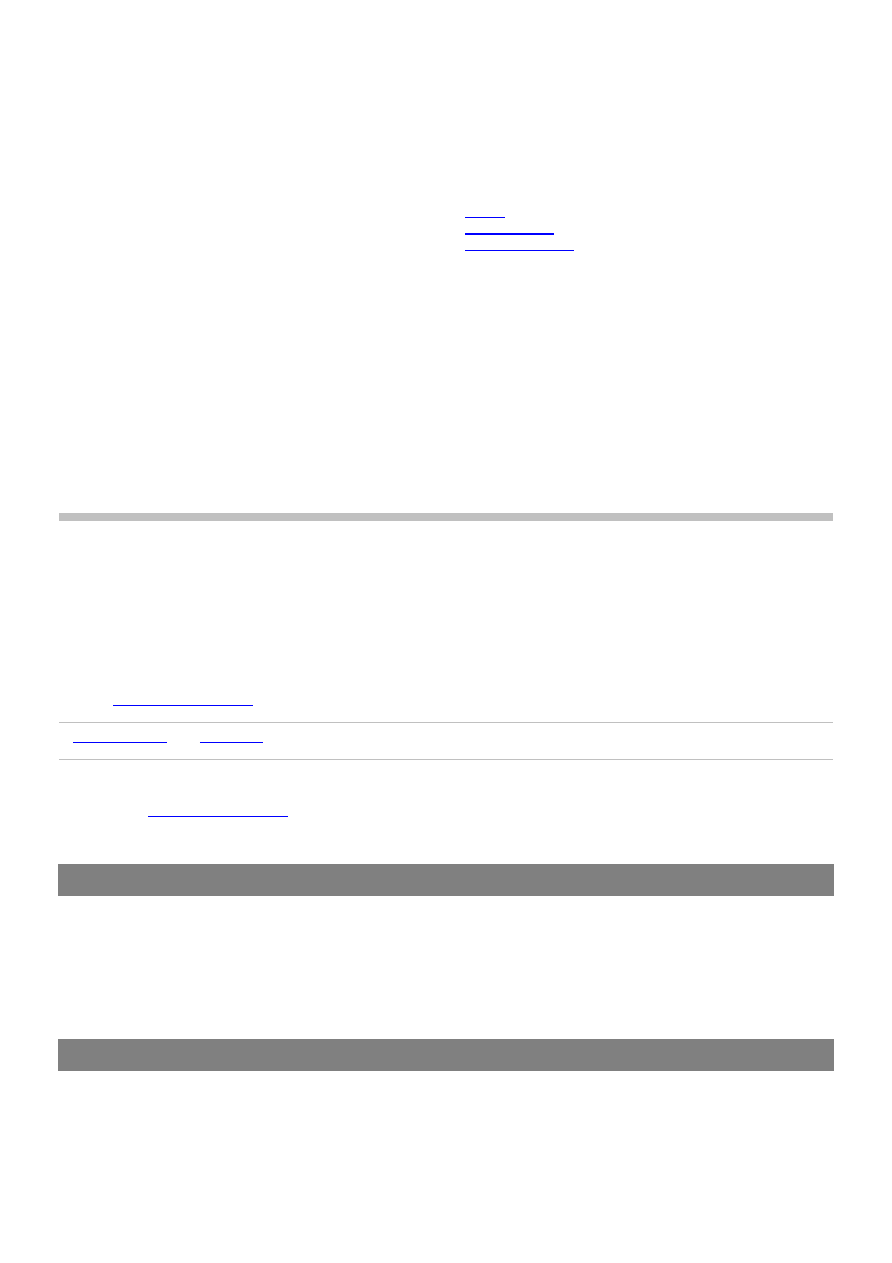

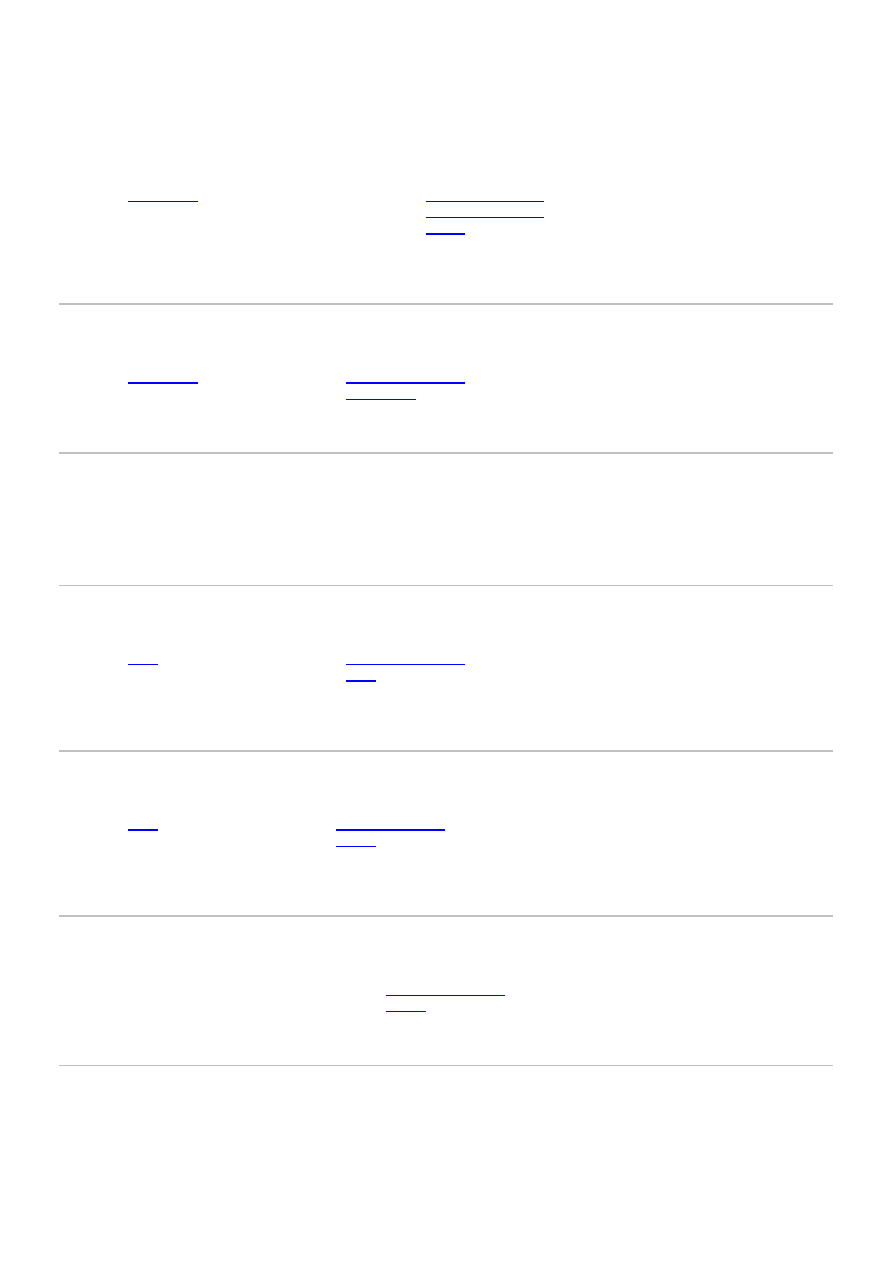

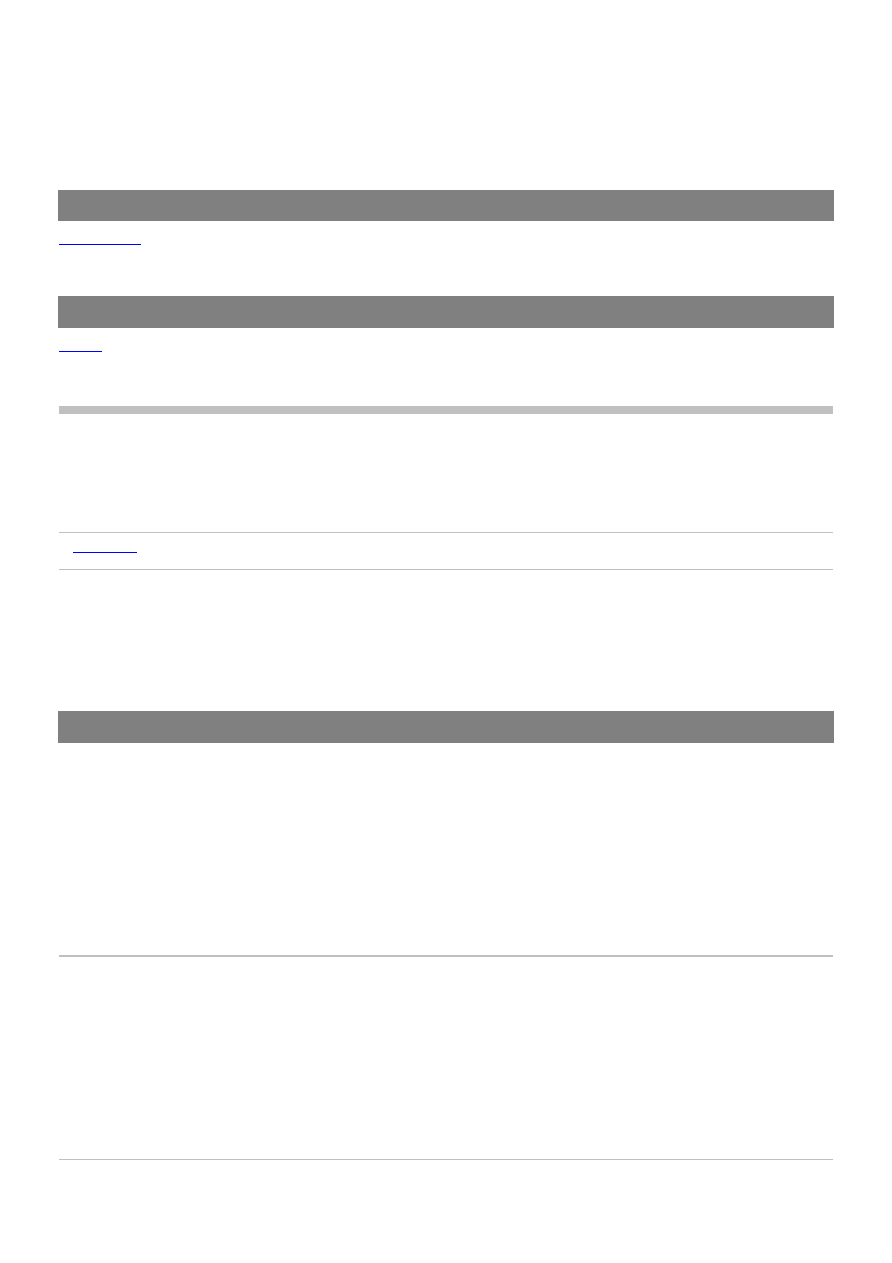

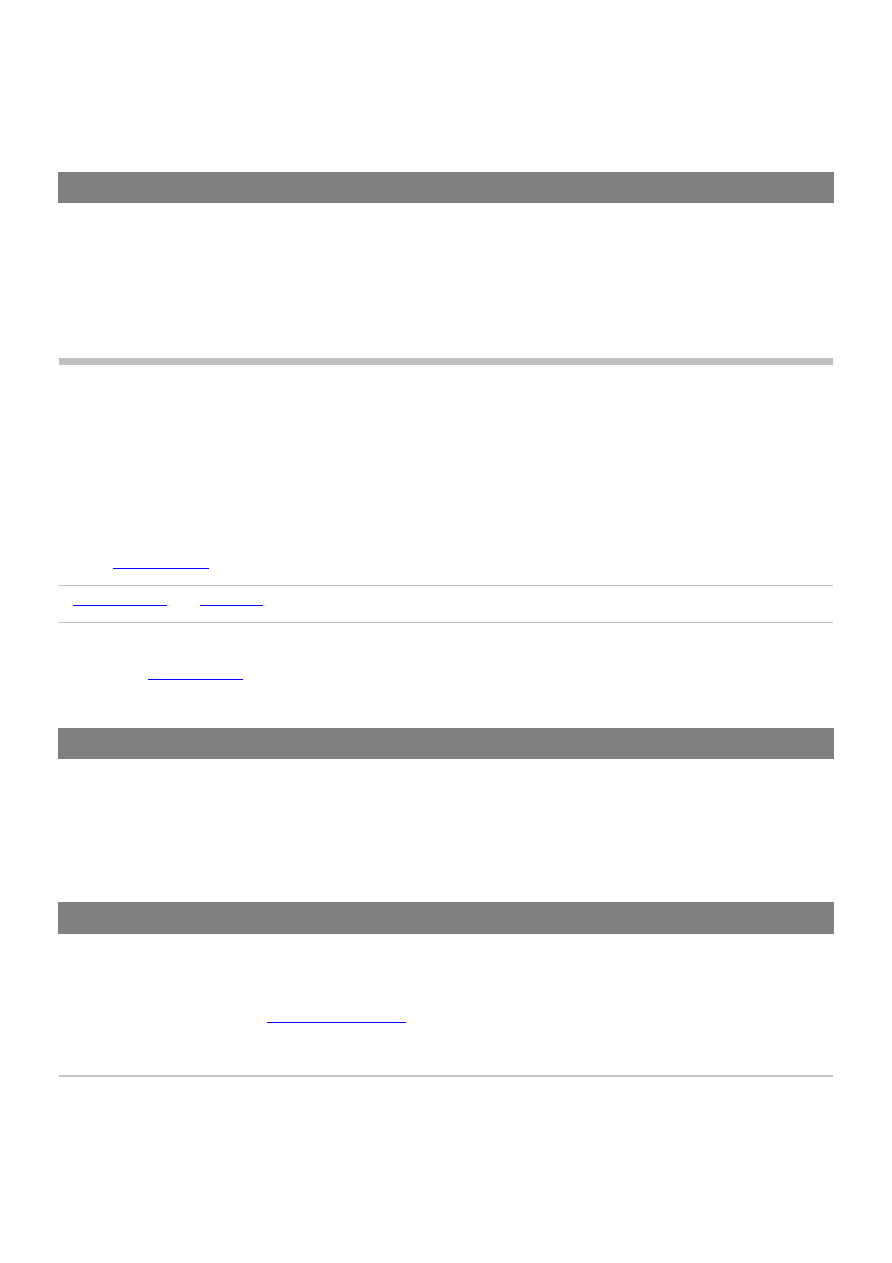

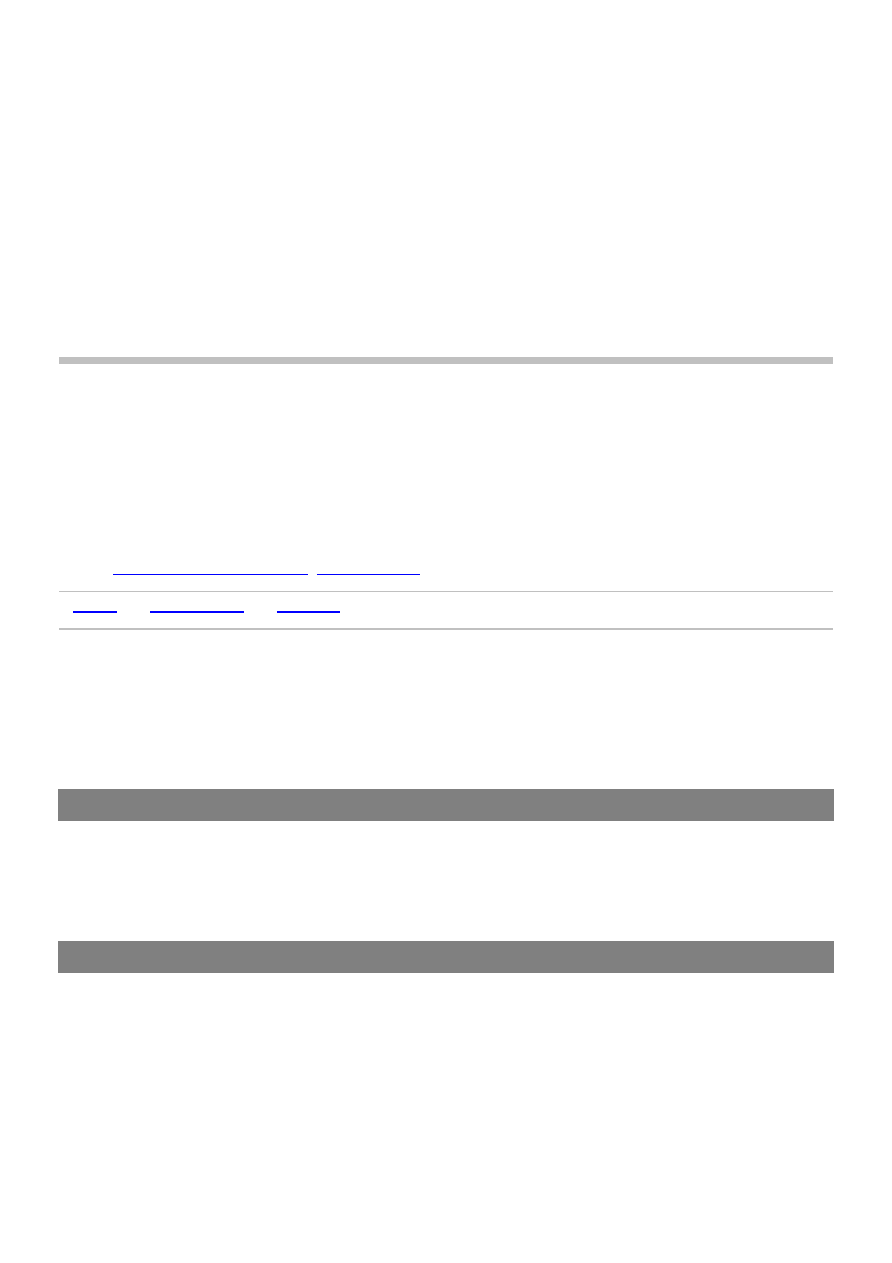

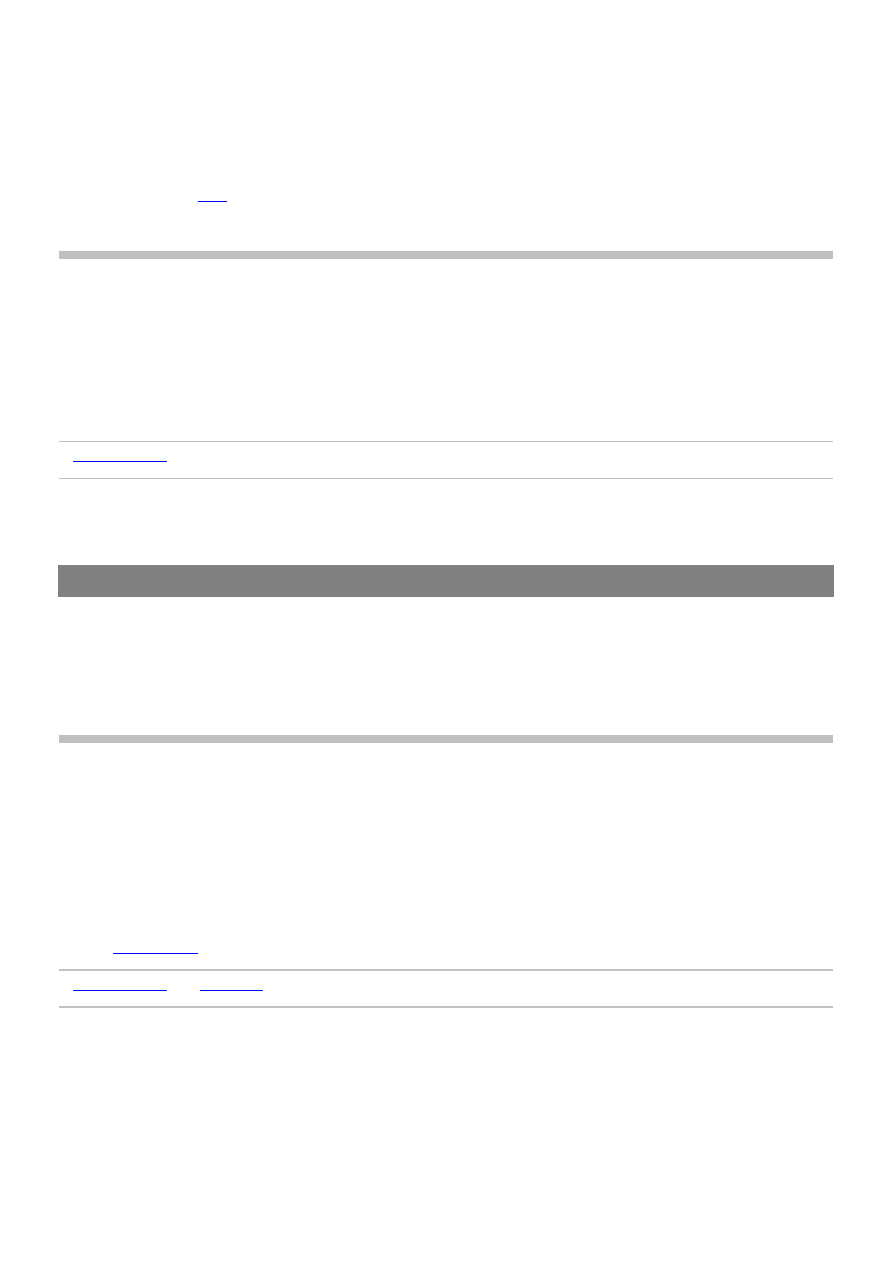

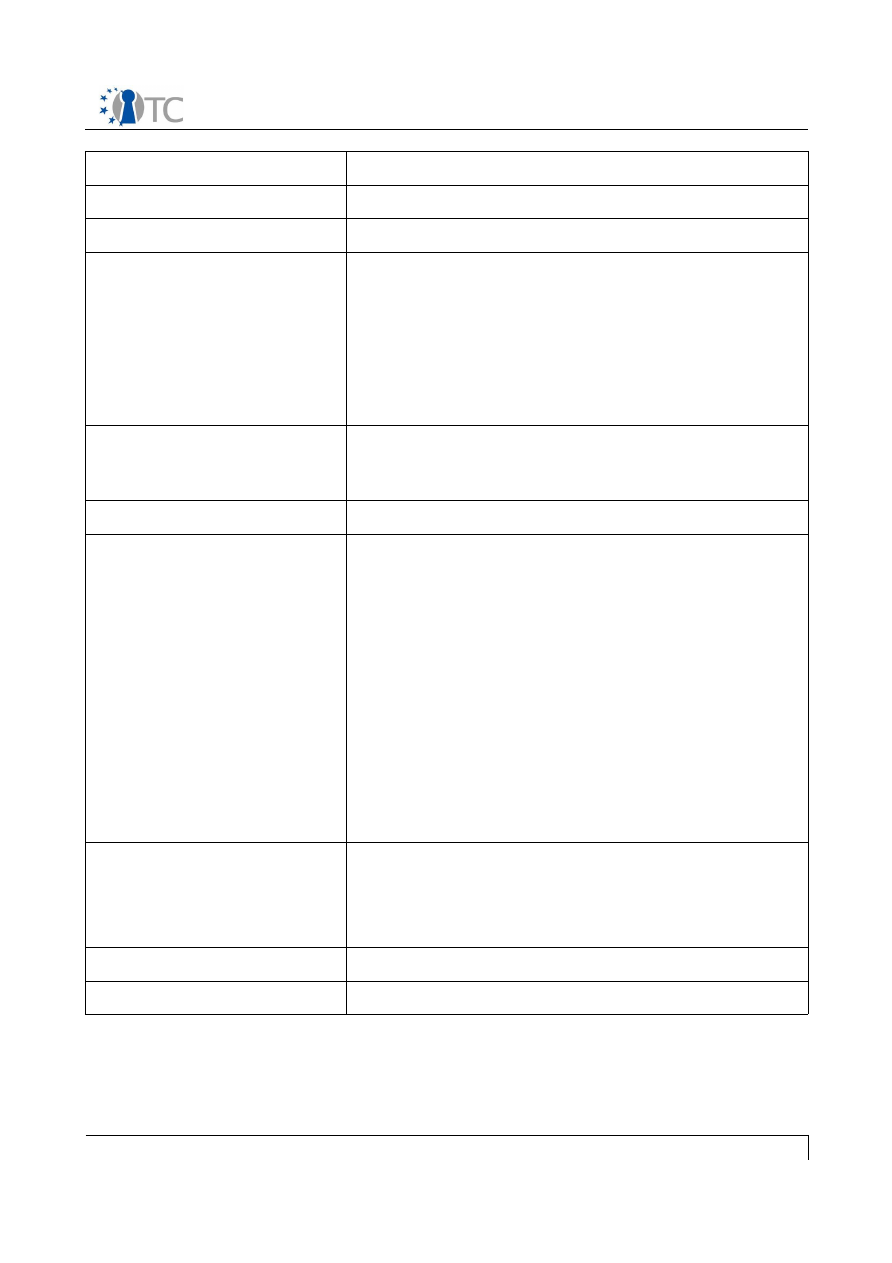

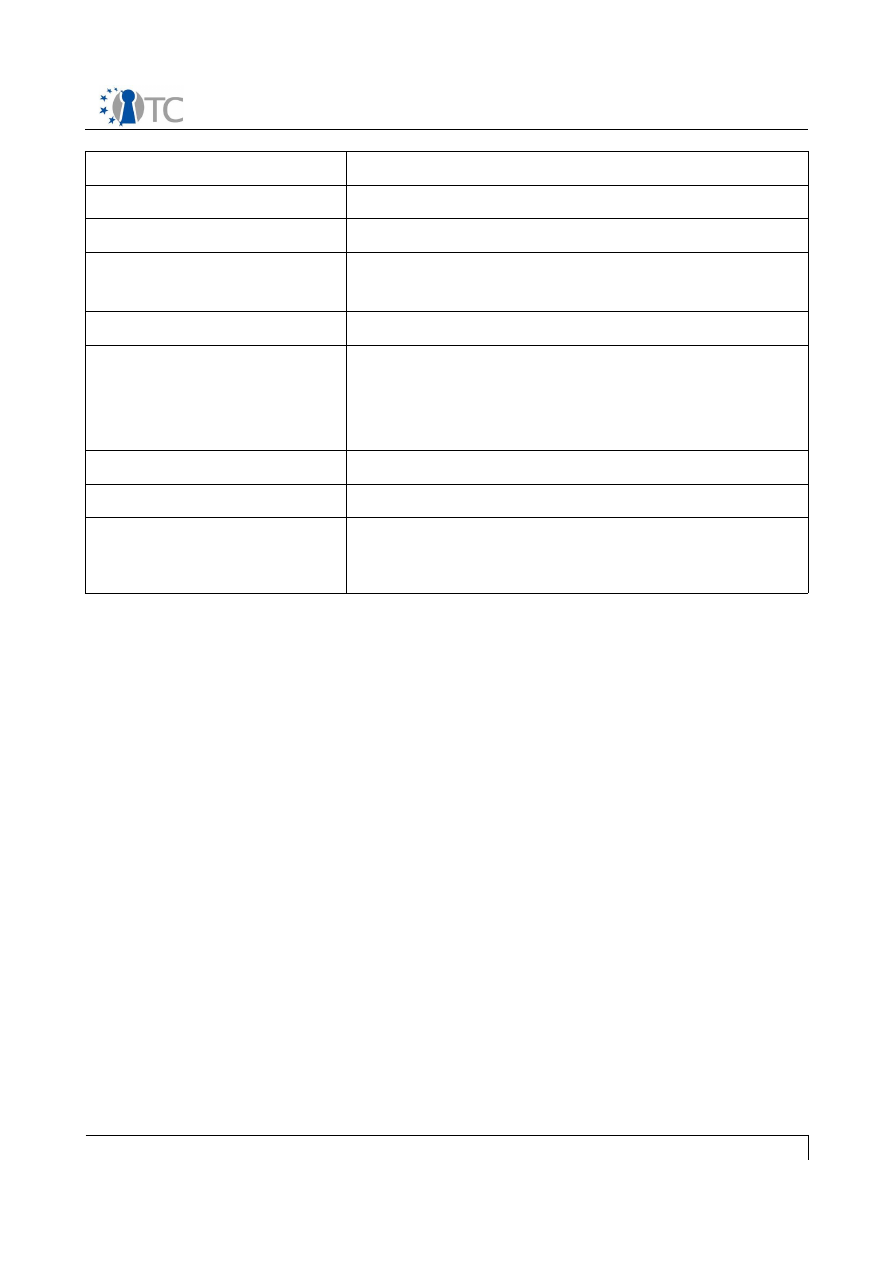

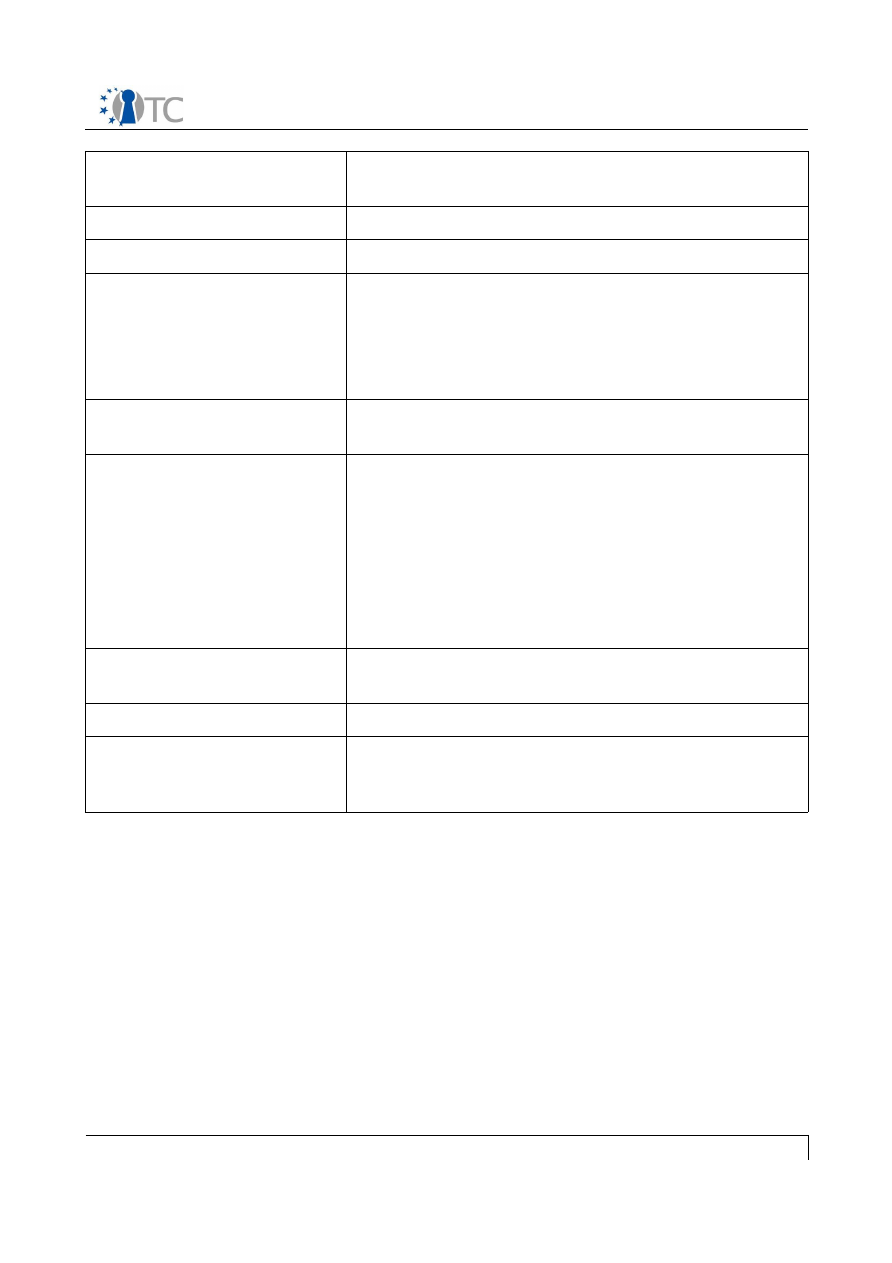

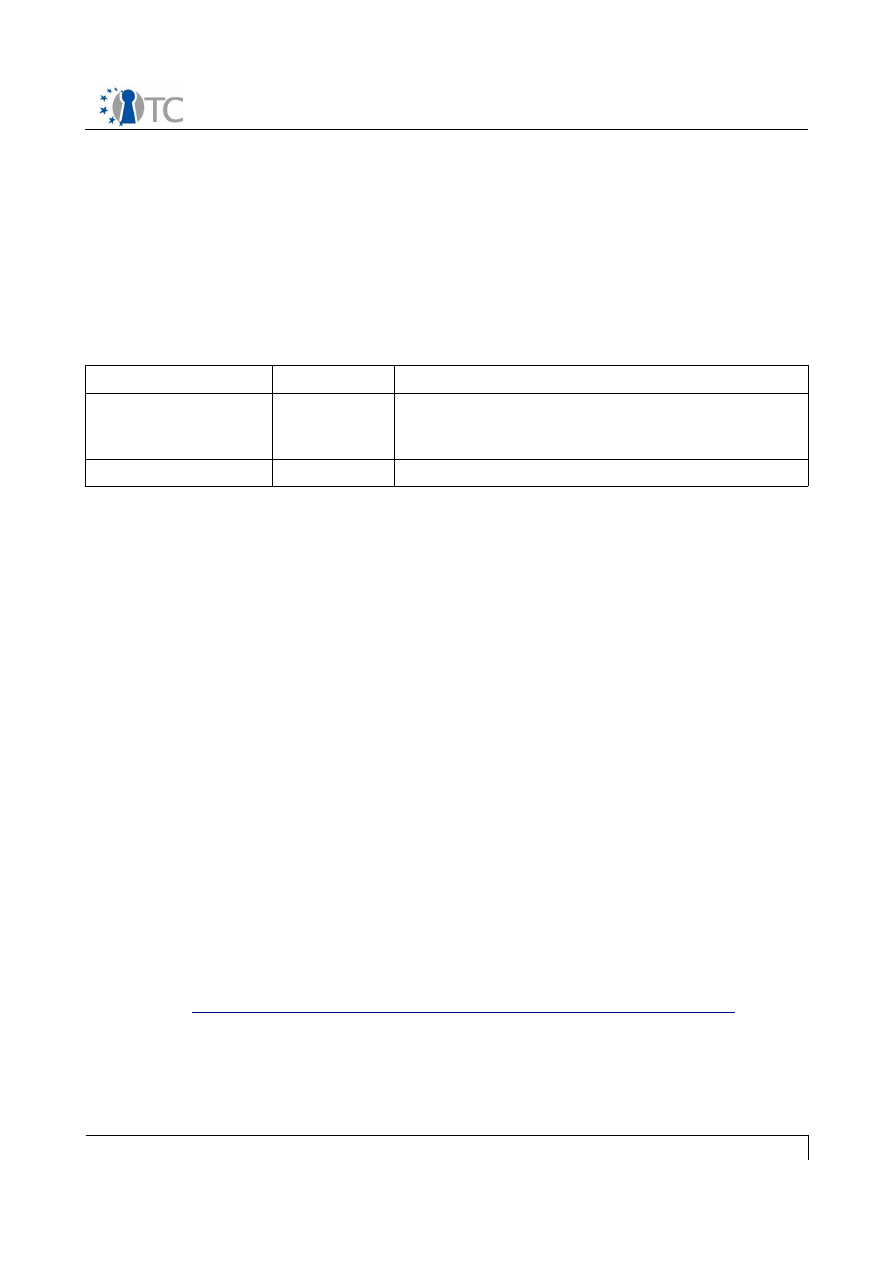

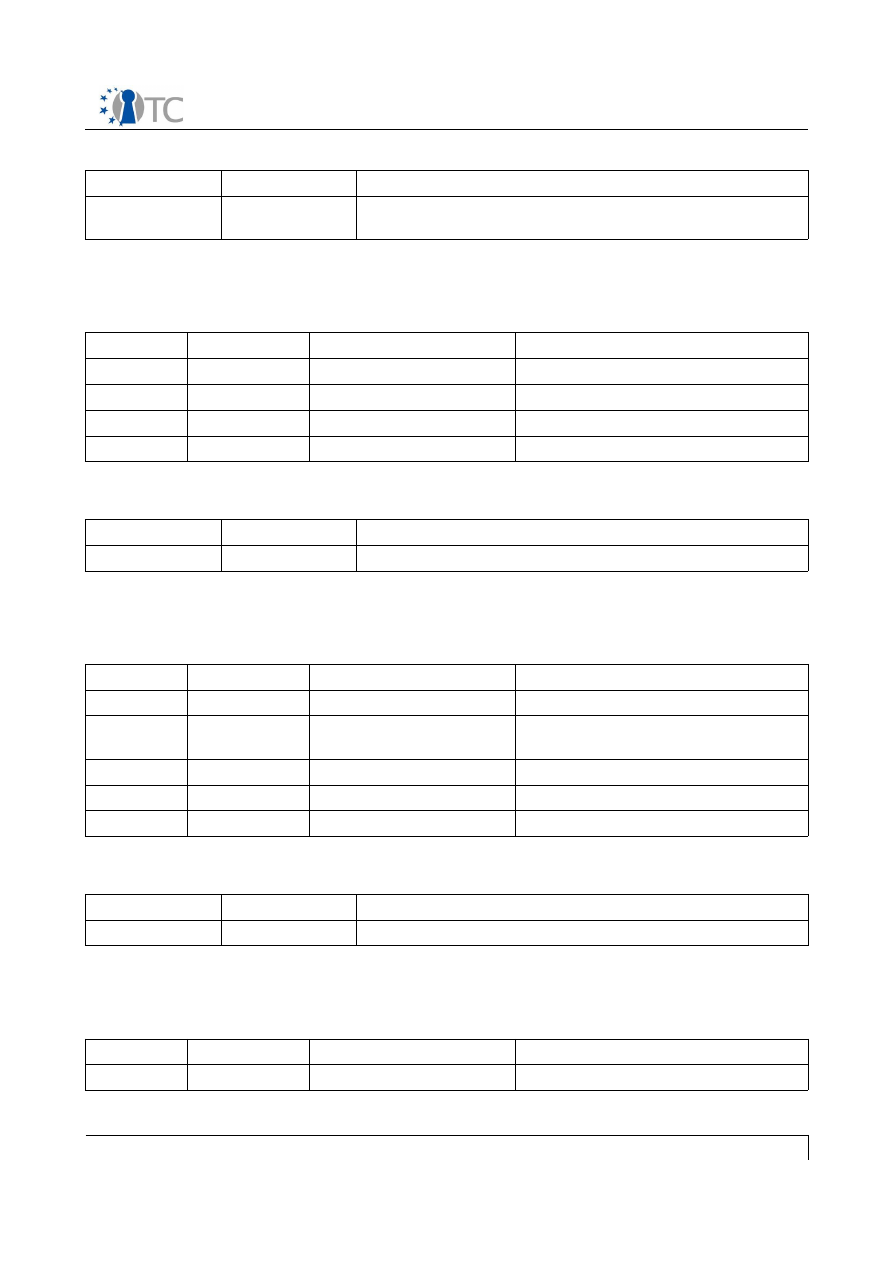

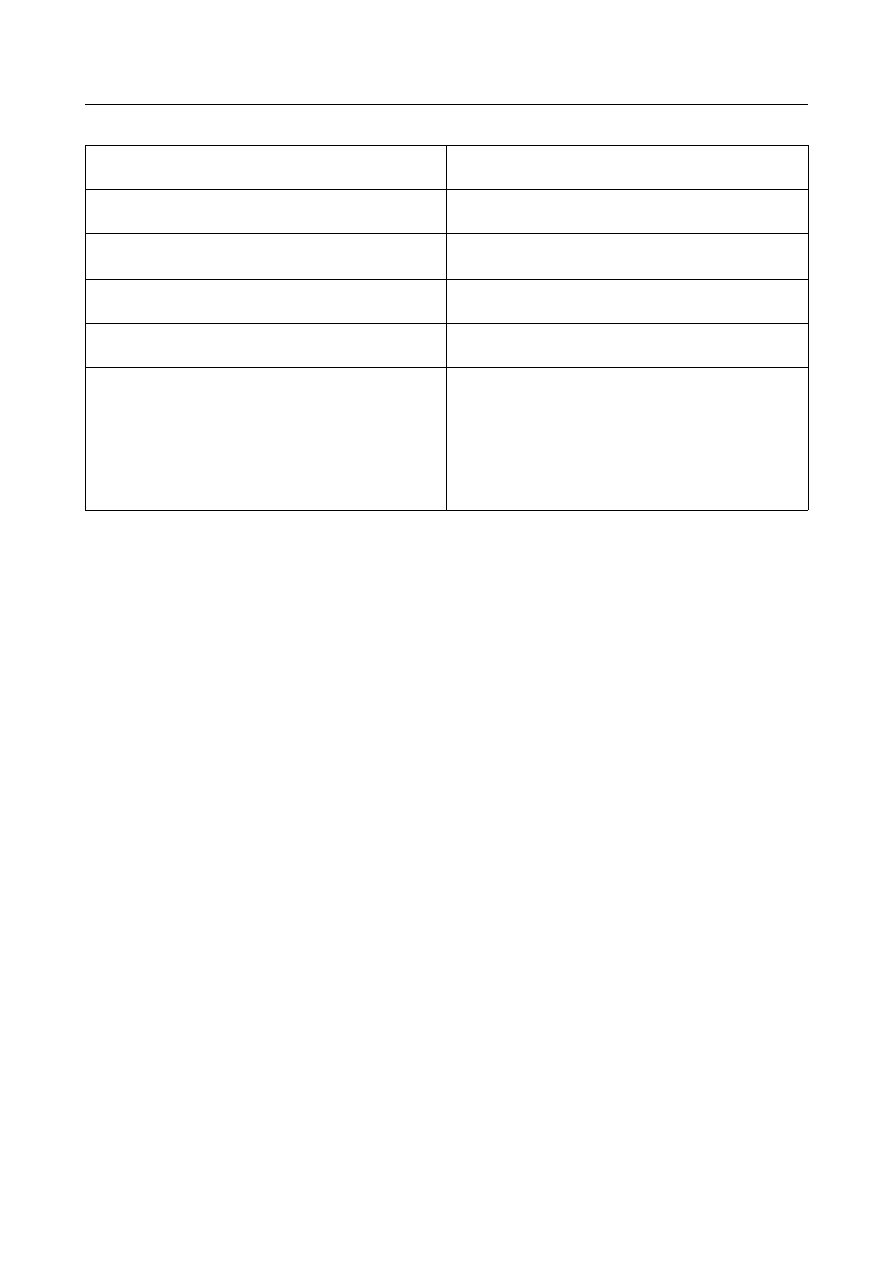

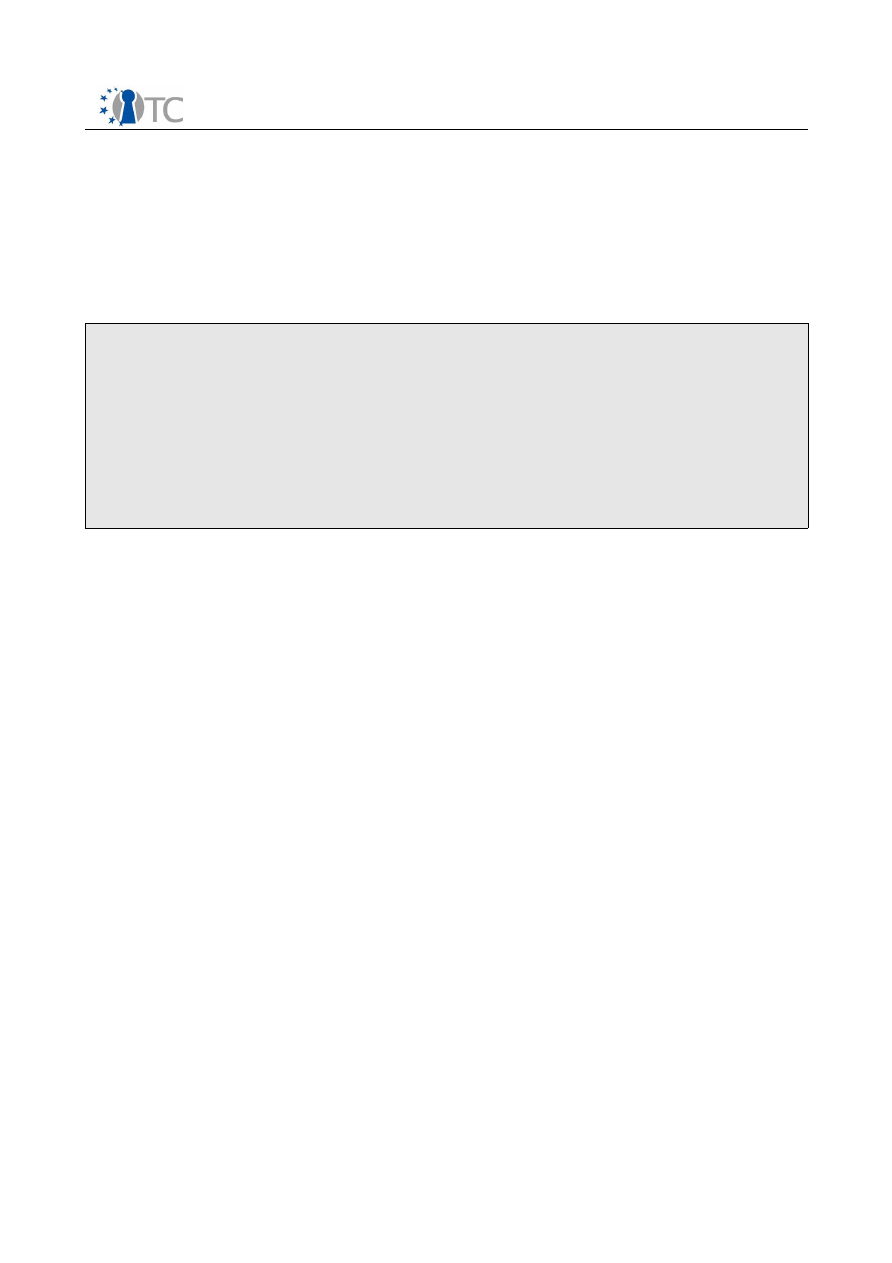

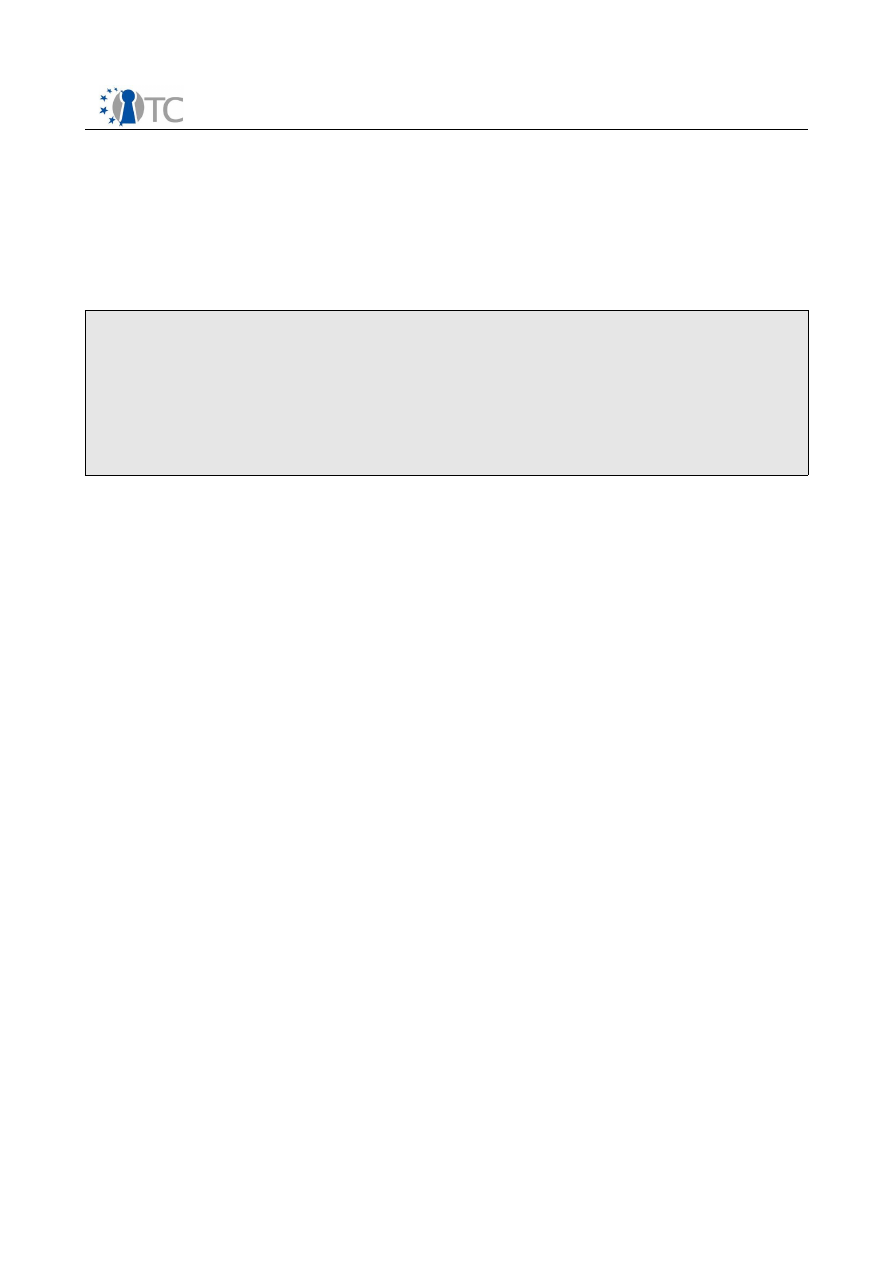

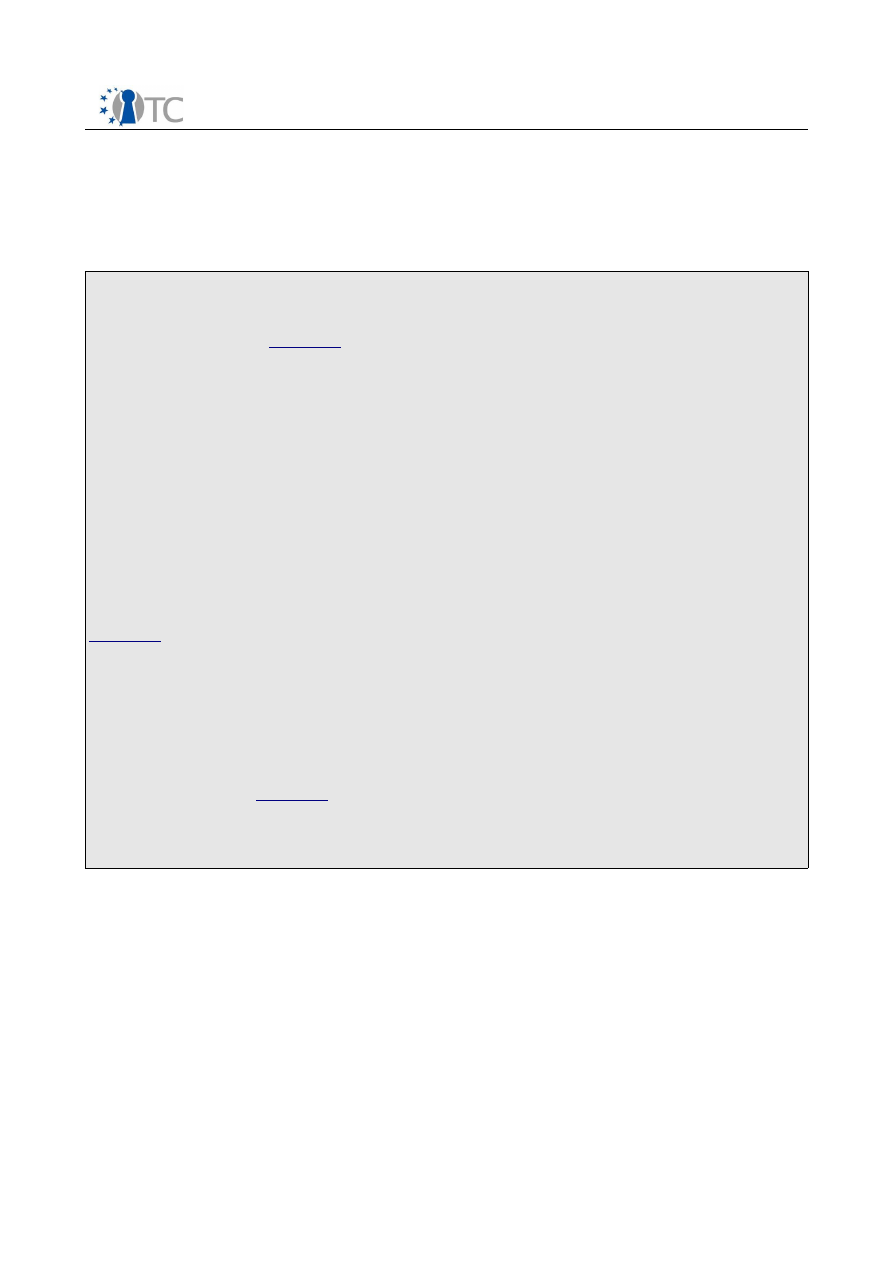

Figure 2 shows the translation between two license languages. Element renaming can

be handled trivially, but restructuring and contractive translation (where an alternative

description must be generated that best matches the original element) of elements

not found in the original language, will require intelligent rules for such

transformation.

Open_TC Deliverable D06a.3

14/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

The proposed solution is to use an expert system architecture to transform a

knowledge representation of the original license into another license language.

Transformation rules can be built to translate the element names, make appropriate

contractive translation of elements which are not found in the target language, and an

output phase which generates the output license in a different structure.

3.7 State Management

The State Manager is responsible for managing system and license-related states.

System states are a general framework to access information related to the DRM

system (such as current player capabilities and credentials) and machine-related

parameters (such as time and location). License-related states are used to store

persistent information needed for license interpretation (such as playback counter).

3.8 Sealed

storage

The sealed store consists of three parts: the key store, the license store and the user

store.

3.8.1 Key store

A particularly important component of the core is the key store. The key store contains

the keys which are used to access (namely decrypt) the protected content in the

system. The DRM Core ensures that a content key is given out only when a requested

action is allowed by the license. The key store is organized as a table which contains

keys and unique content identifiers. The same identifiers are used in the licenses to

reference content. Respective technologies are part of the MPEG-21 standard. The key

store is implemented as a secure database, which is decrypted by the core when a

secure environment is established. This is done with the help of the TPM, which seals

the key storage master key, so that it can only be accessed when the system is in a

secure state. The core itself is thus only able to retrieve the master key when the

system has not been compromised.

Open_TC Deliverable D06a.3

15/27

Figure 2: License Translation

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

3.8.2 License store

As described previously, License Interpretation Manager relies on an internal

representation of licenses. The structure of this Internal license store is similar to the

structure defined in MPEG-21. To speed up the evaluation of licenses by the License

Interpretation Manager, each single syntactic object of a license, namely principal,

digital item, grant and condition, is mapped to a specific internal object representation

that is optimized for the evaluation process. The internal storage offers some basic

search methods on the storage objects for selecting certain items based on different

criteria or for matching two items against each other. The license is also stored in the

secure database, to protect against any unauthorized change to the license outside of

the DRM Core. Regarding the semantic of the stored elements, we strictly use values

from the RDD-Standard issued within the MPEG-21 framework.

3.8.3 User store

The User store contains credentials of the user of the system. This information is

needed to authenticate different consumers and to verify if a consumer is allowed to

access the content. The storage contains an identifier of every user and public/private

key pair for the verification of signatures. The user authentication depends also on the

user management of the underlying operating system, so that the credentials might

change or additional information might be needed.

3.9 Utility library

In order to support an extensible DRM system, a utility library is provided to both the

player application and the DRM Core. This utility library provides a centralized

mechanism in which new tools for decoding, encryption, decryption, signing, and so

on, can be retrieved and made available.

The Player Application can request a decryption tool from the Utility library to be able

to decode the content. The DRM Core may also need cryptographic tools, for signature

verification or self-signing generated licenses (for instance, in the case of license

translation from another DRM system).

The Utility library follows the concept of MPEG-21 IPMP tools, in which tools for specific

functions can be identified and automatically retrieved for the target platform. This

allows the DRM Core and player to support new media (new codecs) and licenses (new

cryptographic tools) when newer tools become available.

An important security aspect is that this utility library itself must be verified

beforehand, and must run within a secured environment. Mechanism to verify the

integrity of the retrieved tools, such as tool signing, must be implemented to ensure

that the tool cannot be modified to introduce security weaknesses.

3.10 OS Services

The necessary OS services required by the DRM Core are secure time, sealing,

compartment measurement, attestation, cryptographic libraries. Secure time

mechanism provides a trustworthy source of time, on which time-related license

conditions can be verified.

Sealing of the license and key stores of the DRM Core, and measurement of the DRM

Open_TC Deliverable D06a.3

16/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

Core compartment should be performed by the OS compartment manager, prior to the

starting of the DRM Core compartment.

Services to aid the attestation of the DRM Core to services on the Internet, such as the

generation of AIK keys, need to be provided by the underlying framework.

Standard cryptographic libraries are also necessary in order to perform decryption and

hash operations as required by the DRM Core and Player application.

Open_TC Deliverable D06a.3

17/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

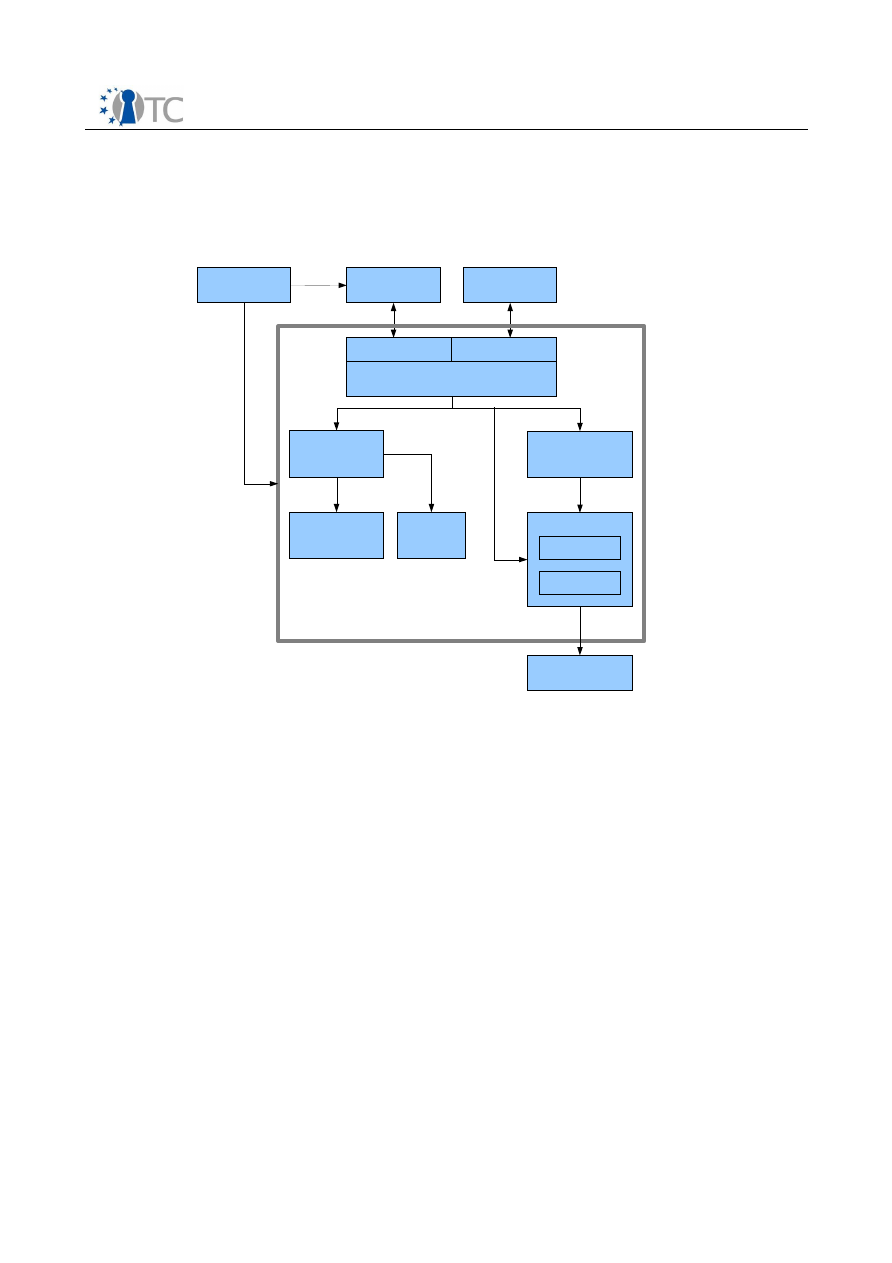

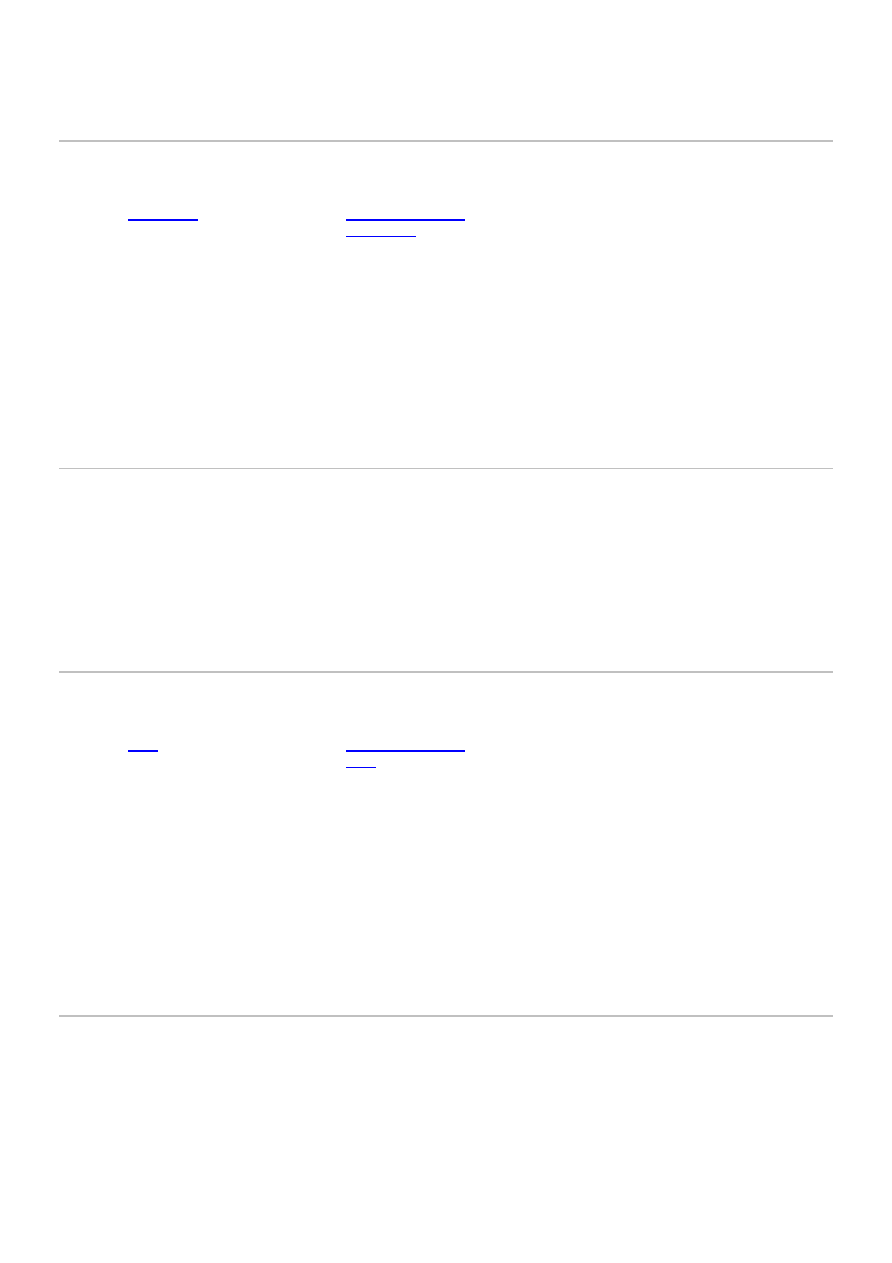

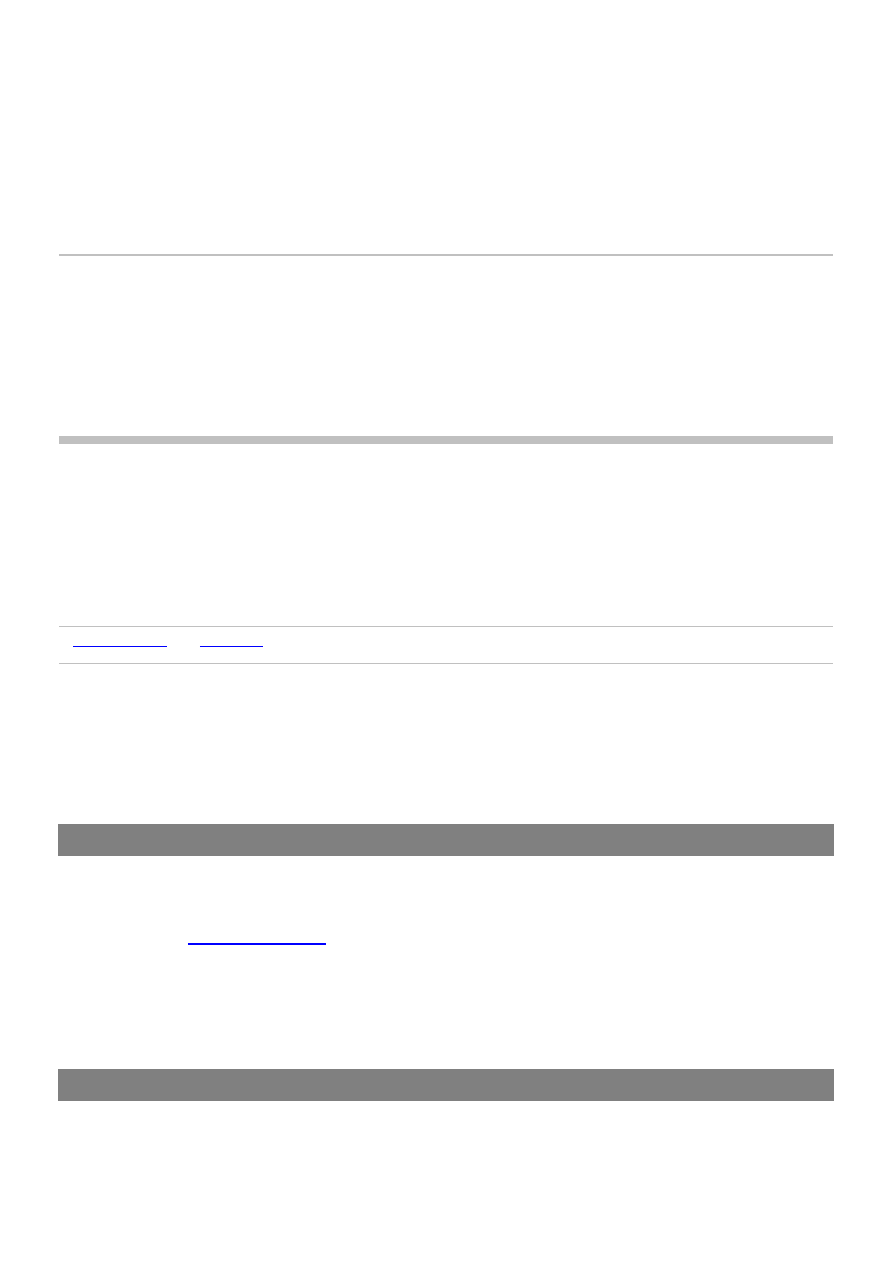

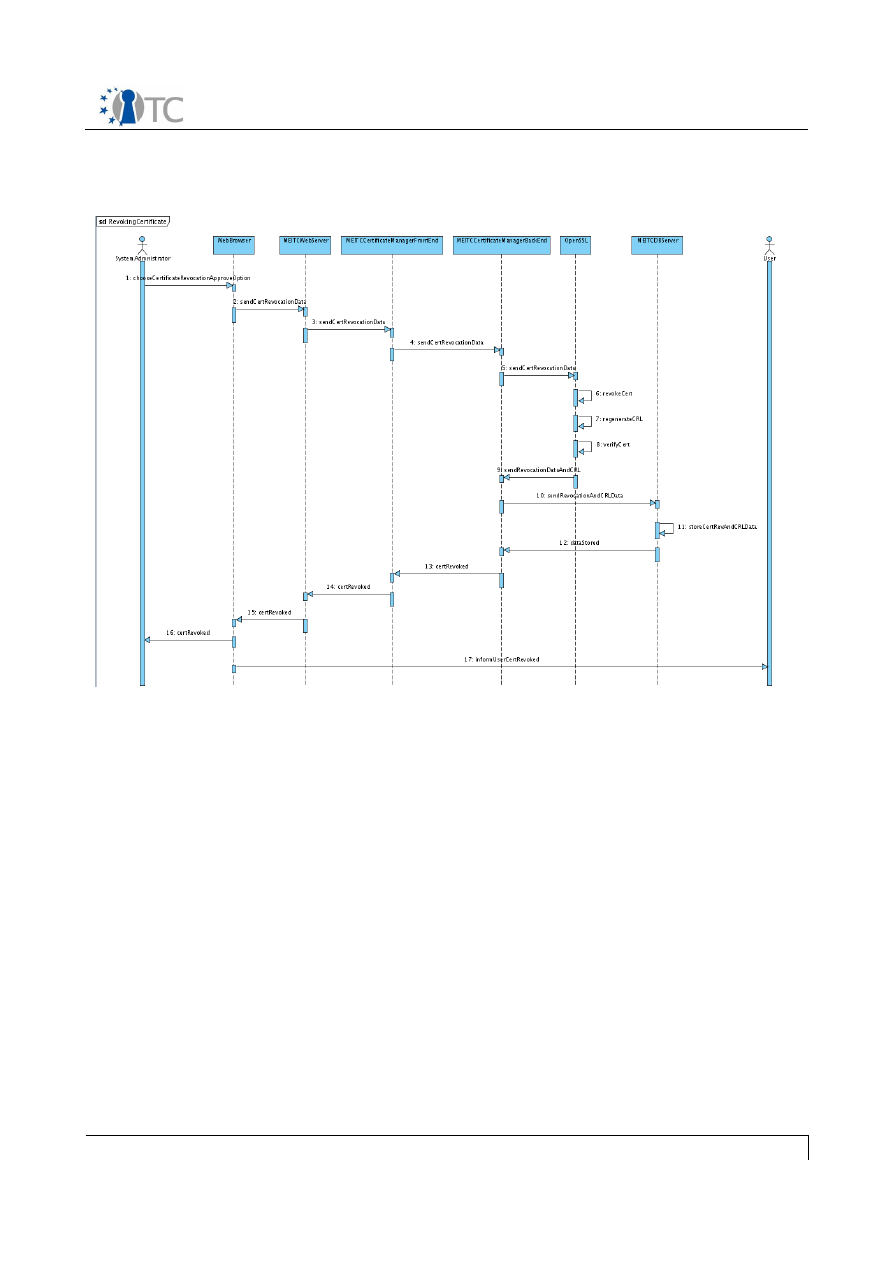

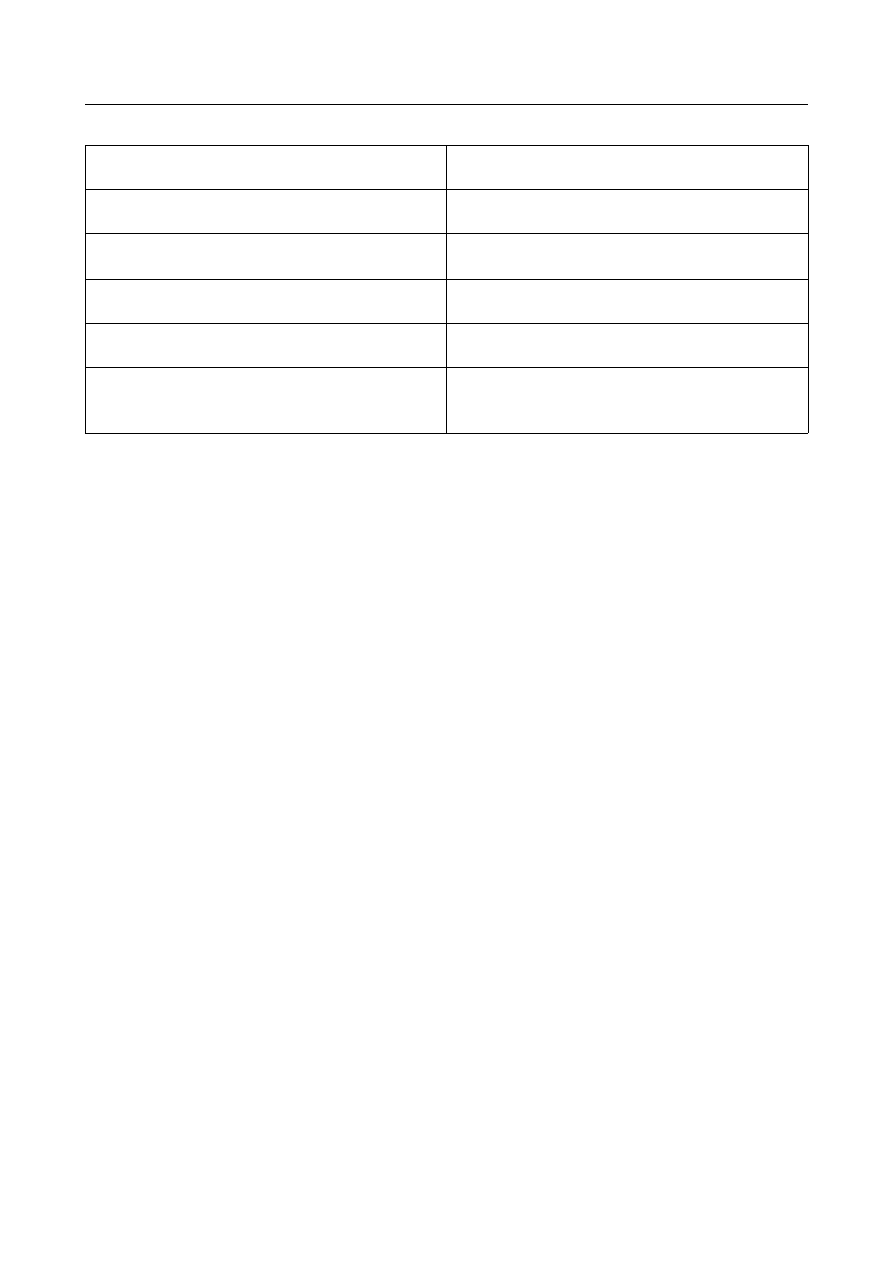

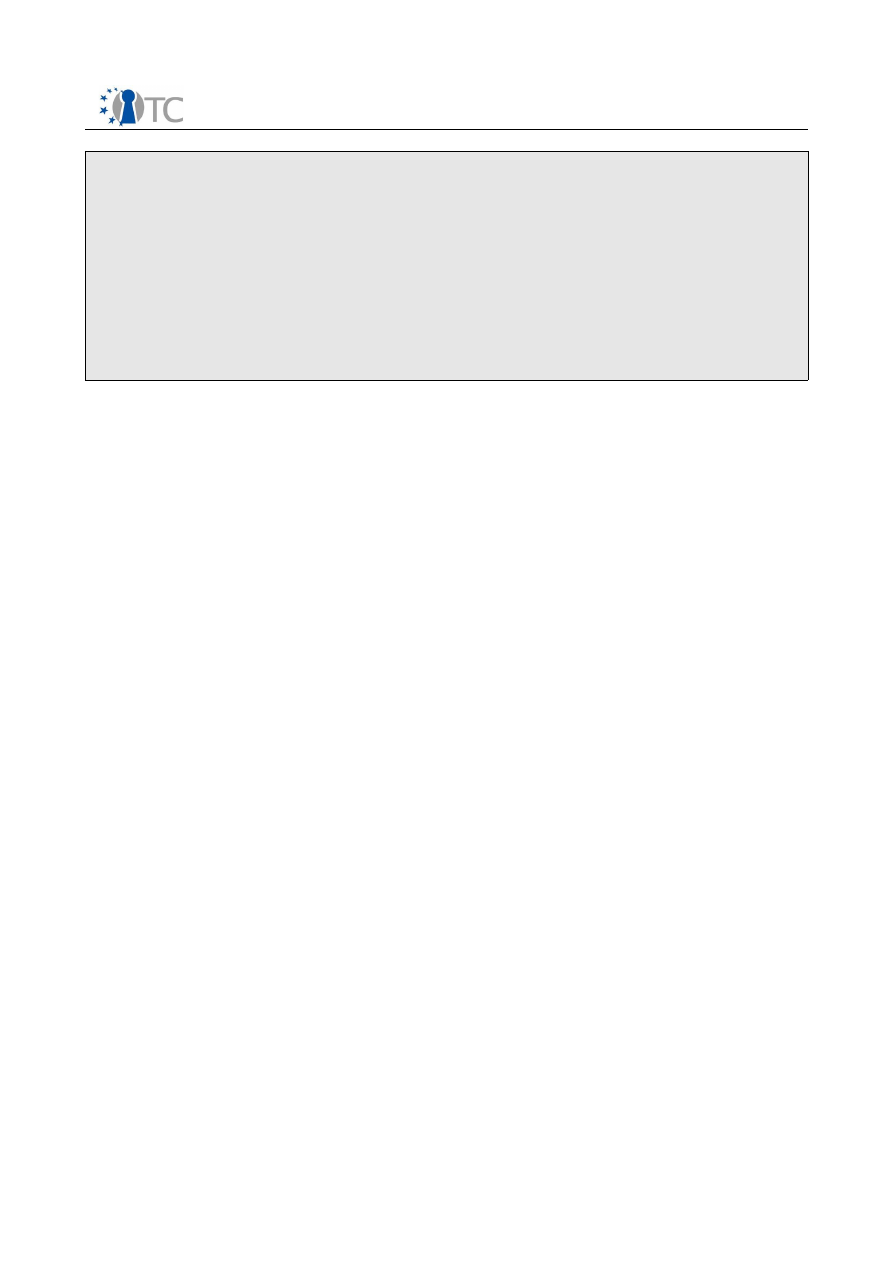

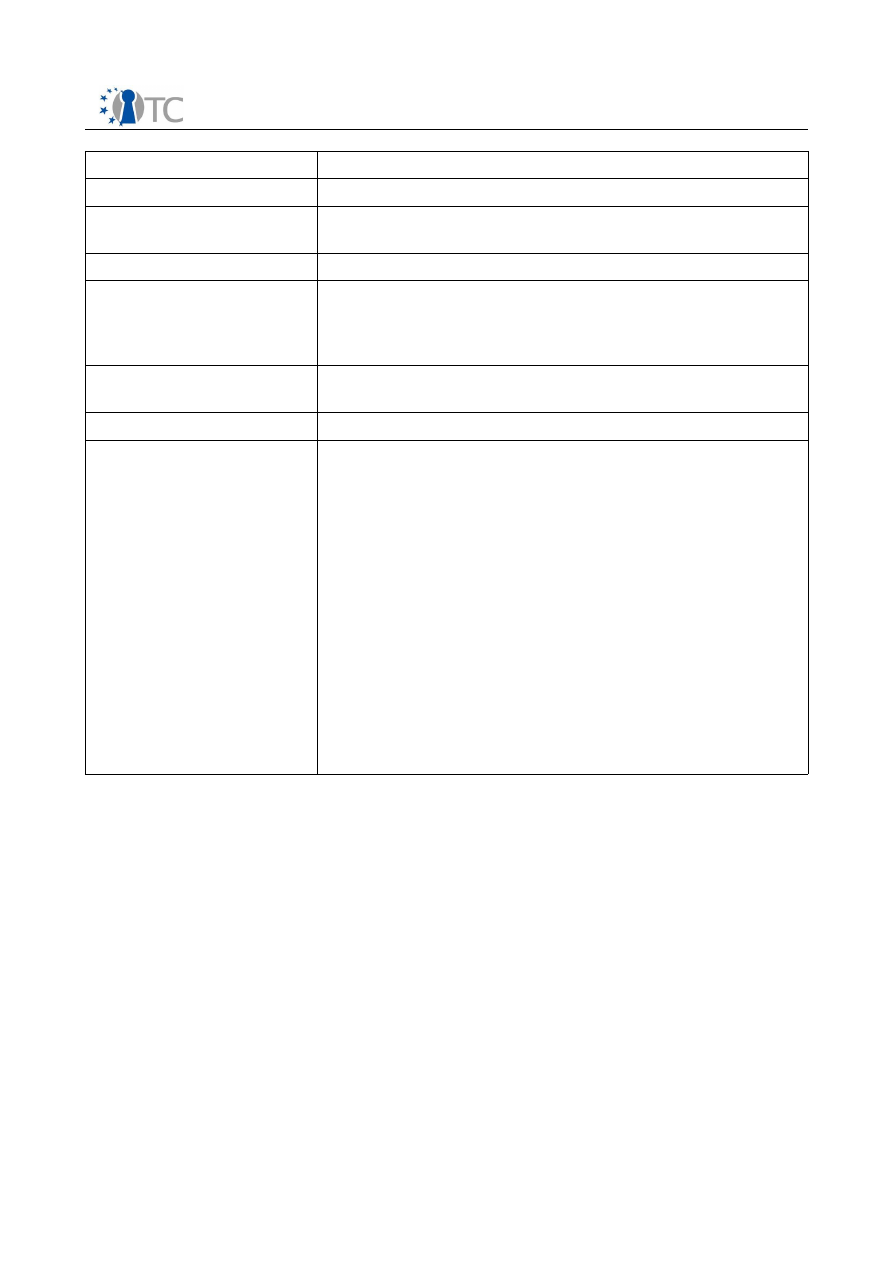

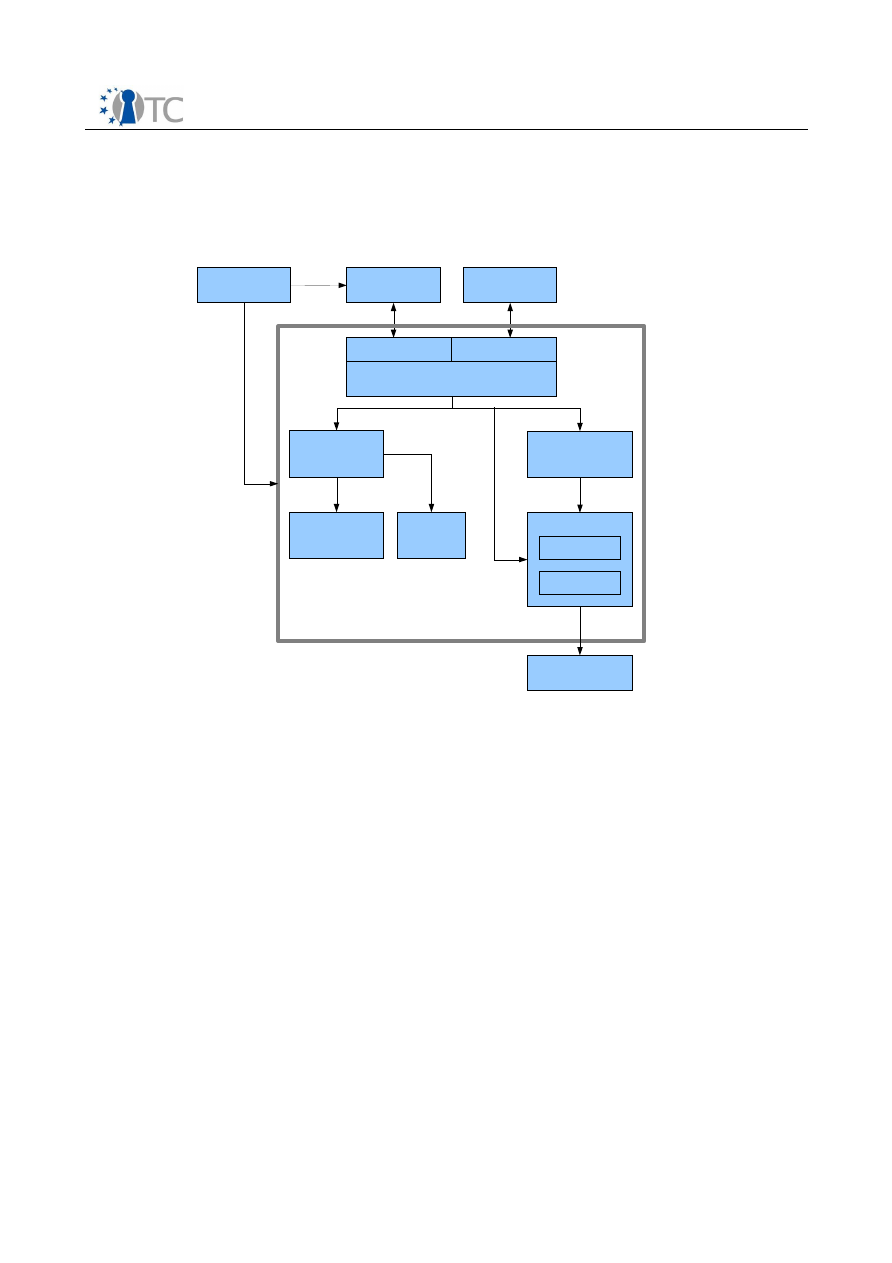

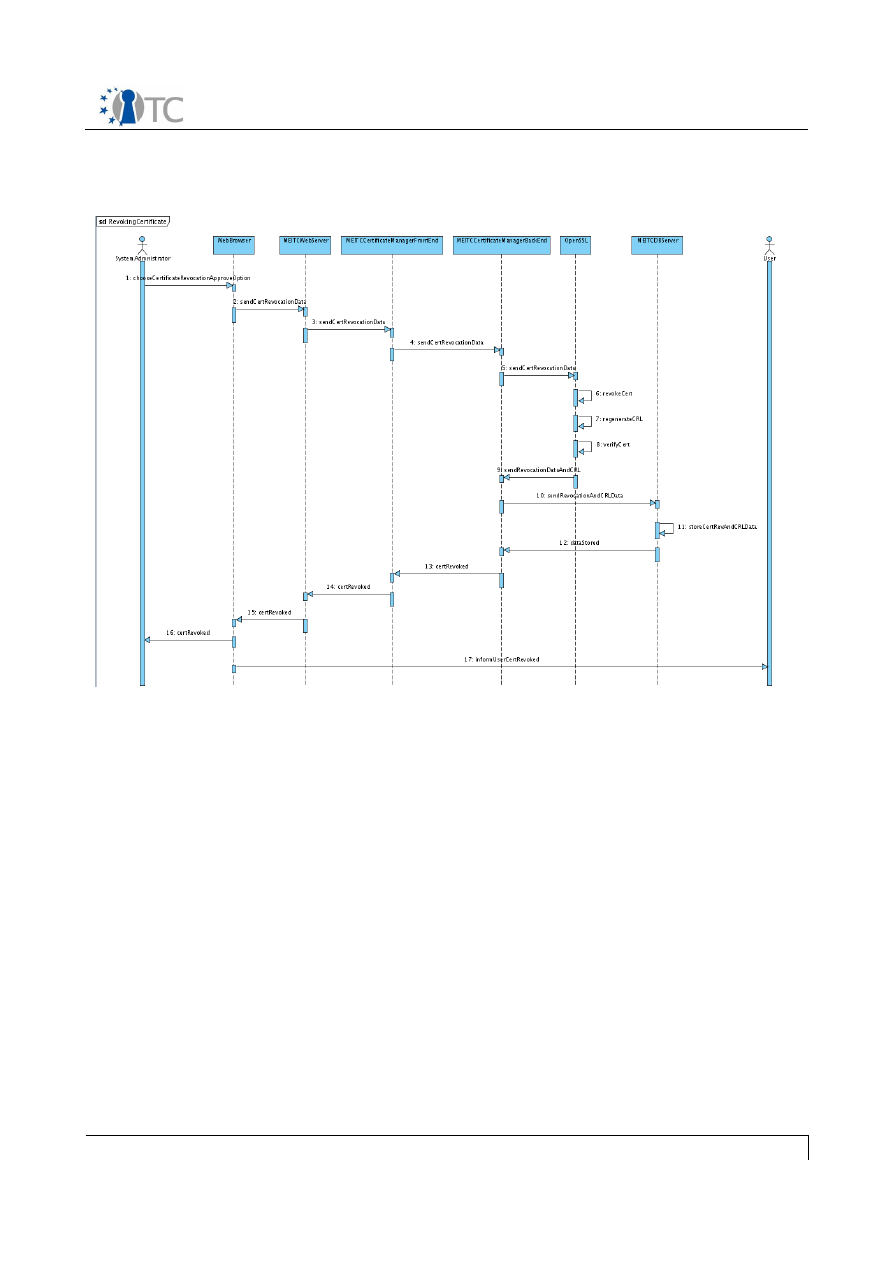

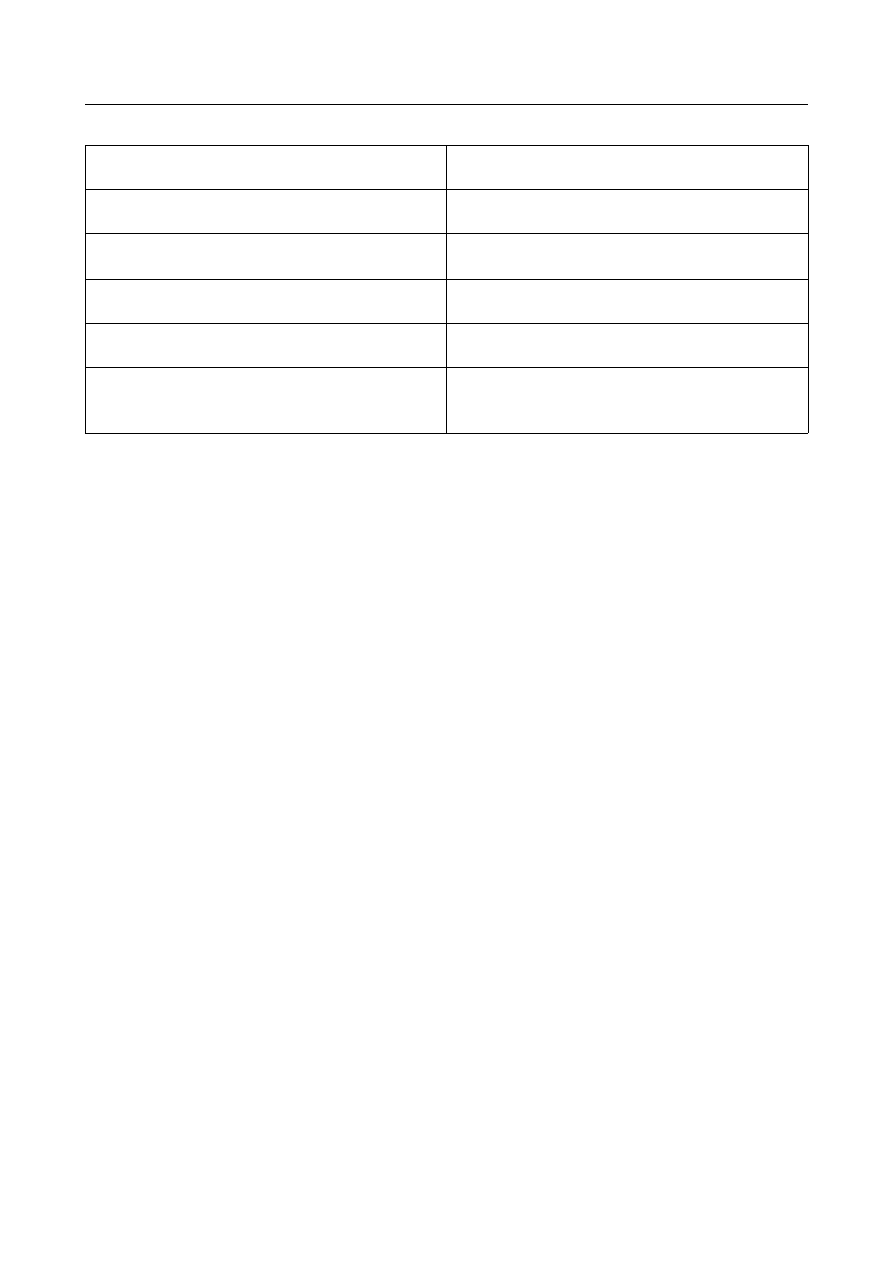

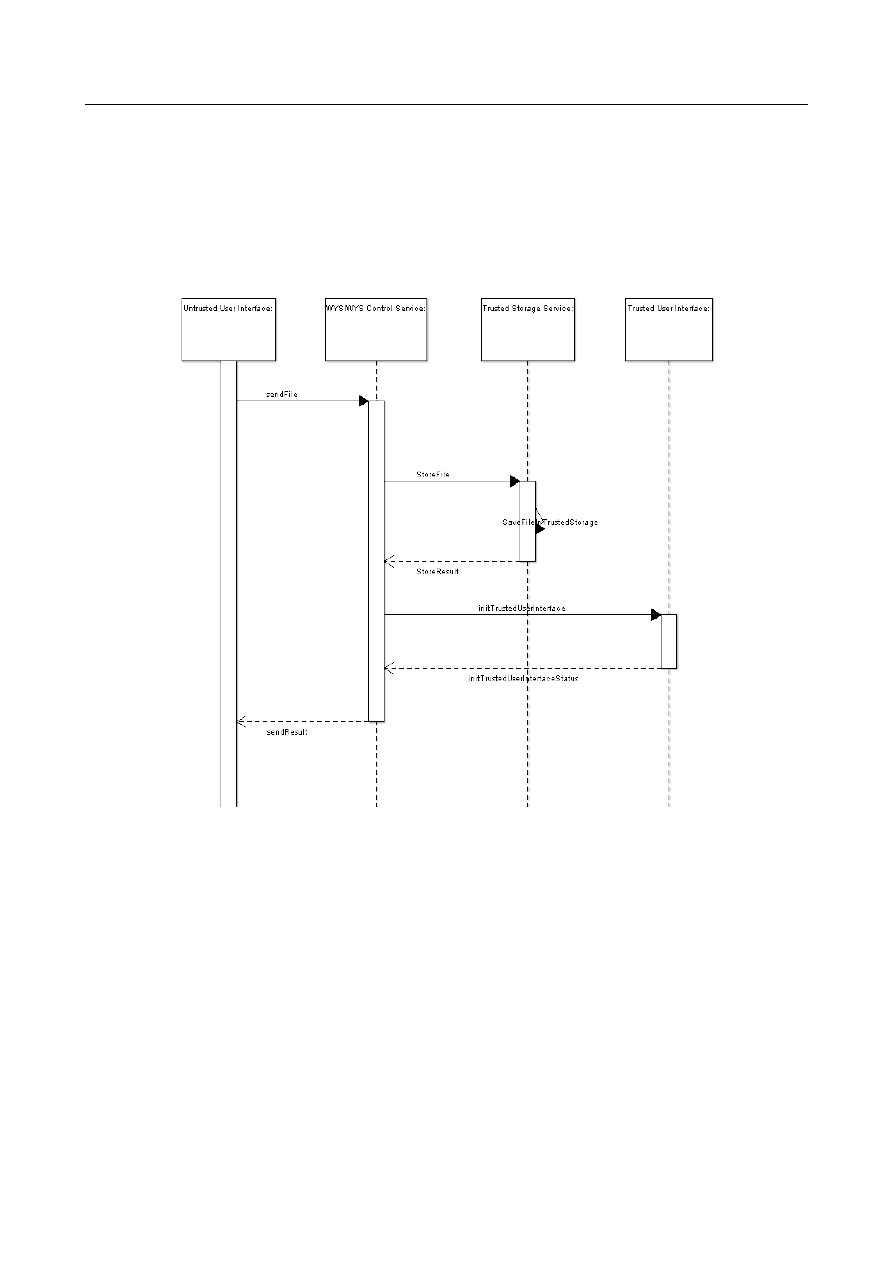

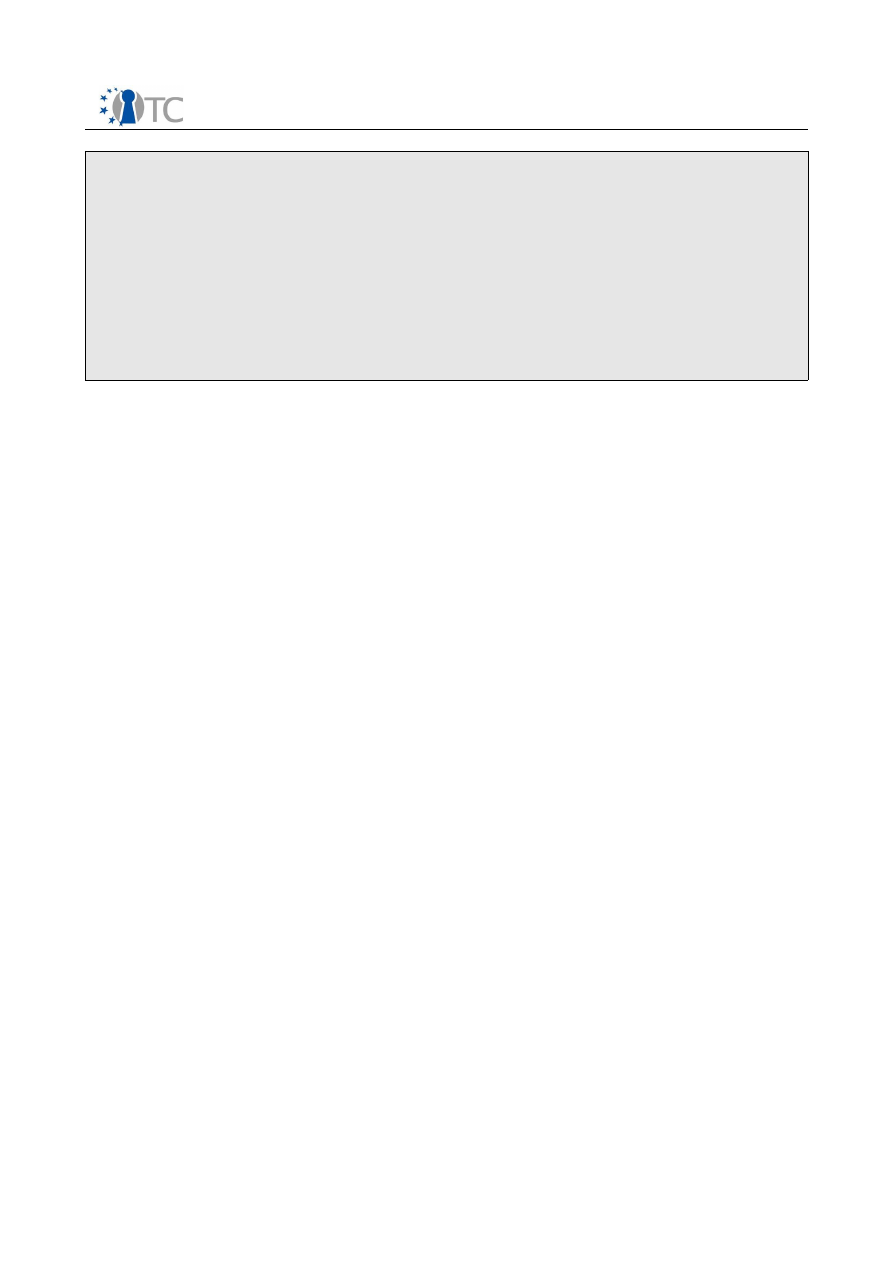

4. XEN/L4 virtualization environment

4.1 Compartment architecture

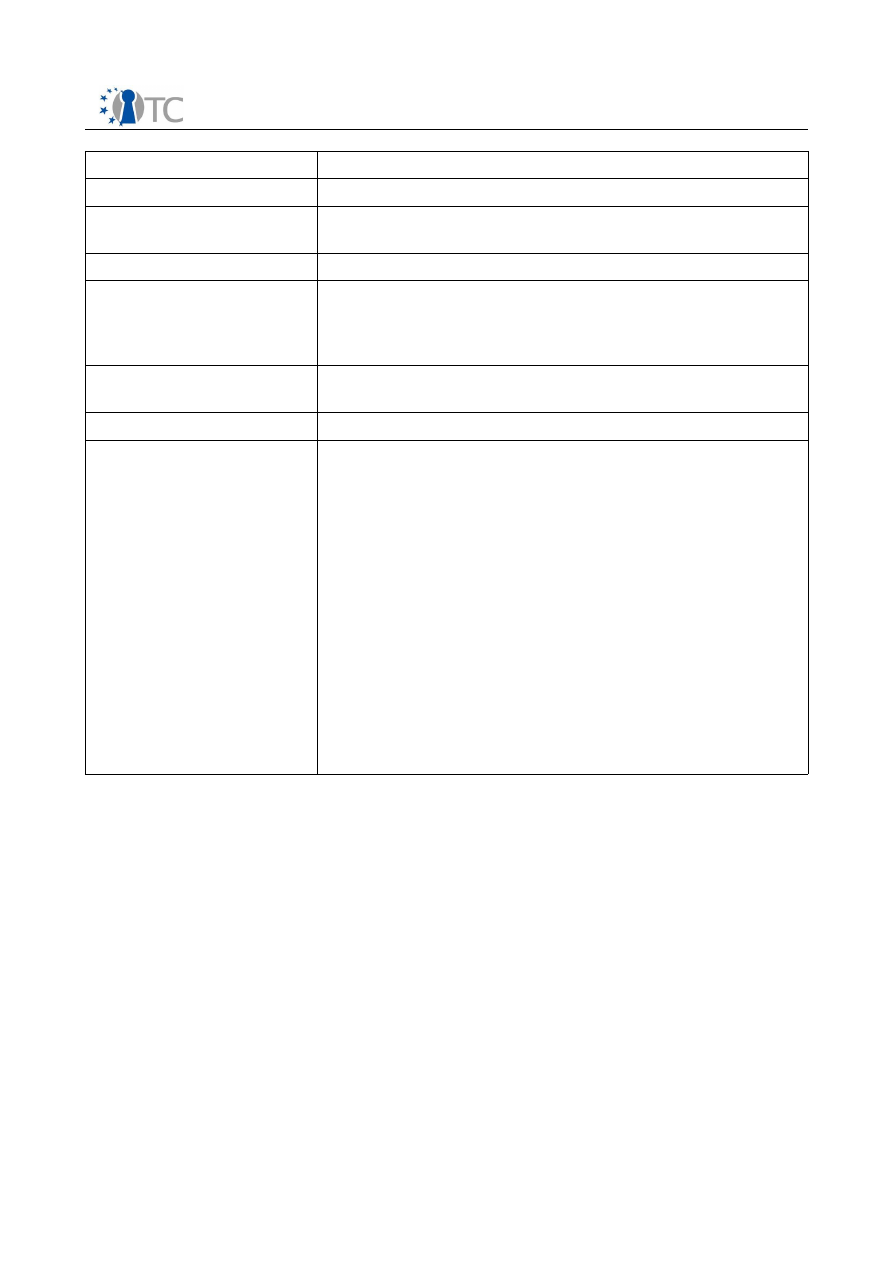

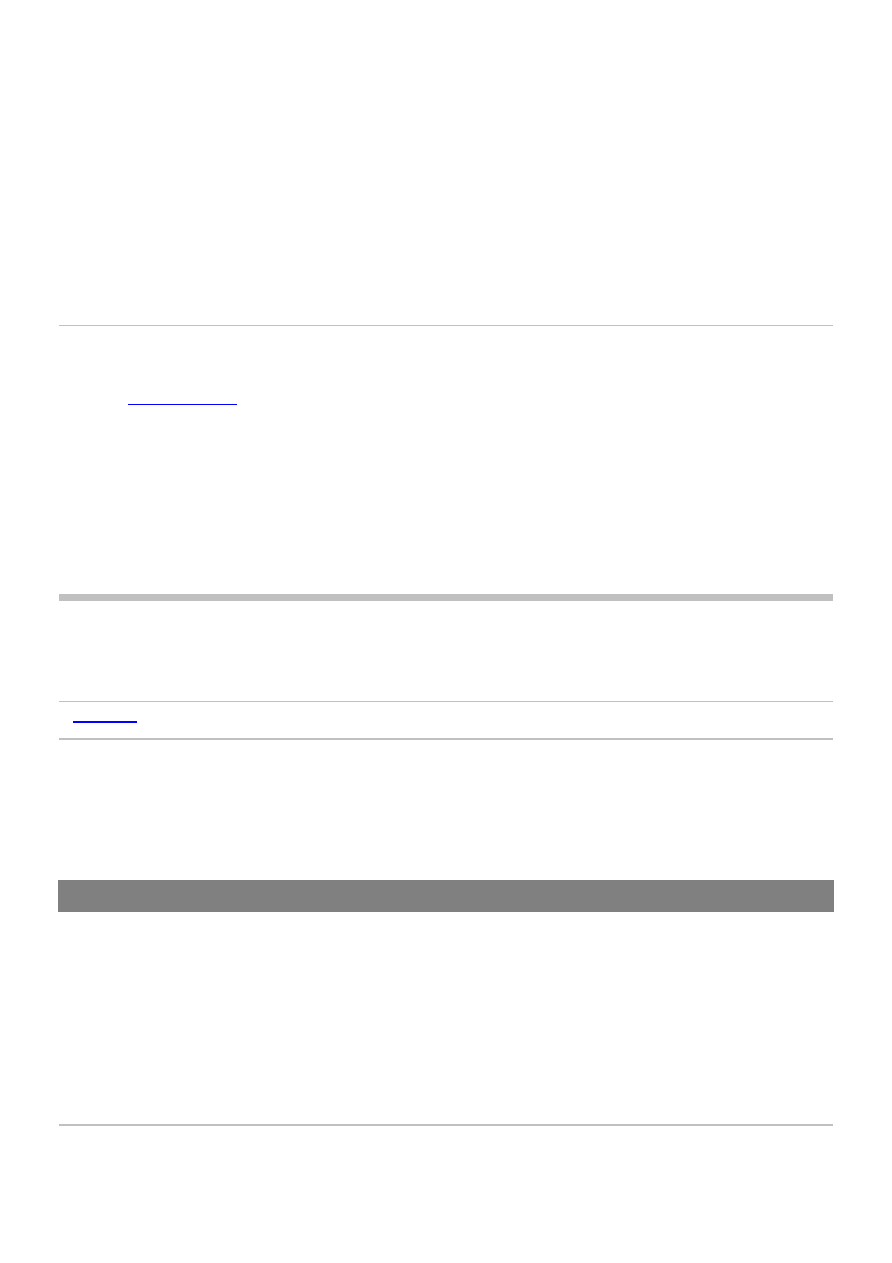

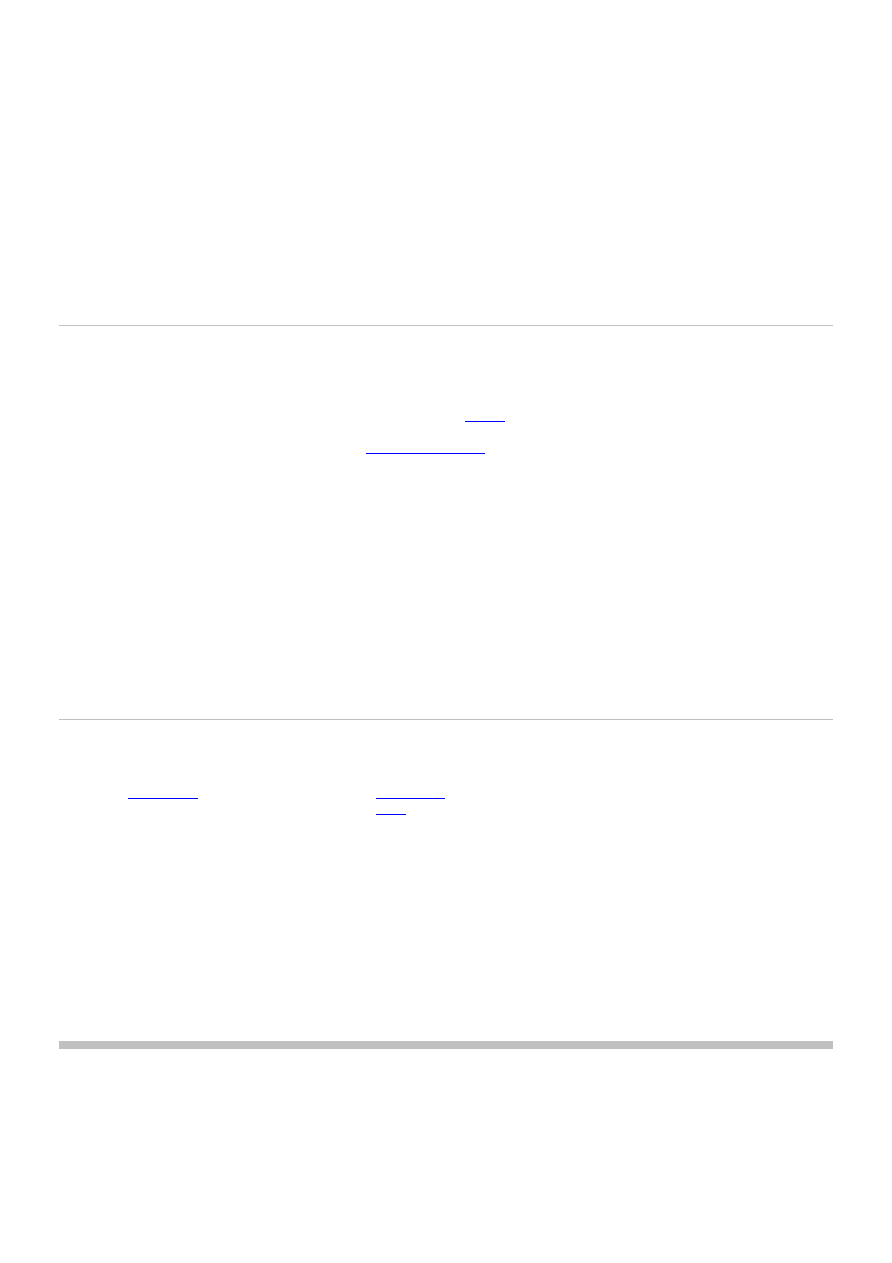

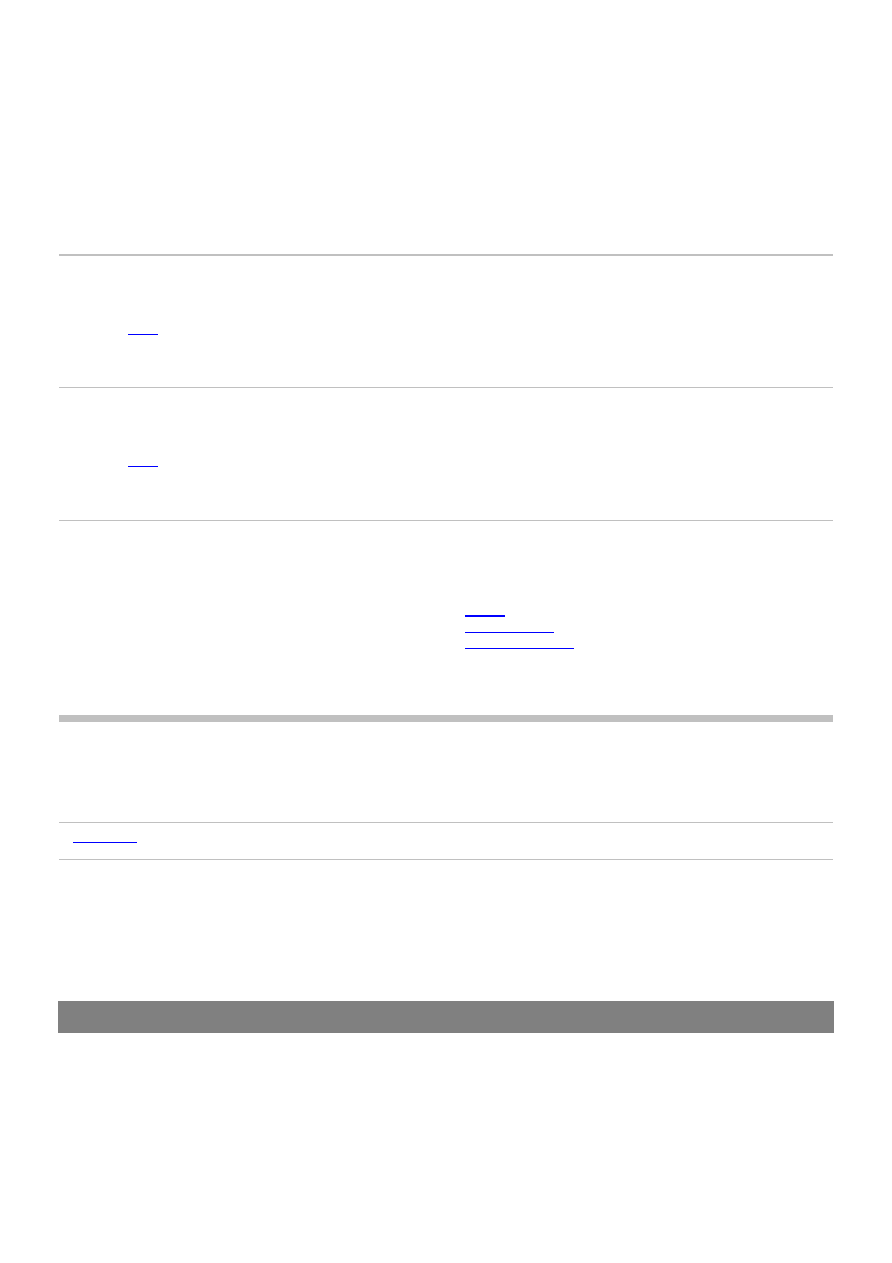

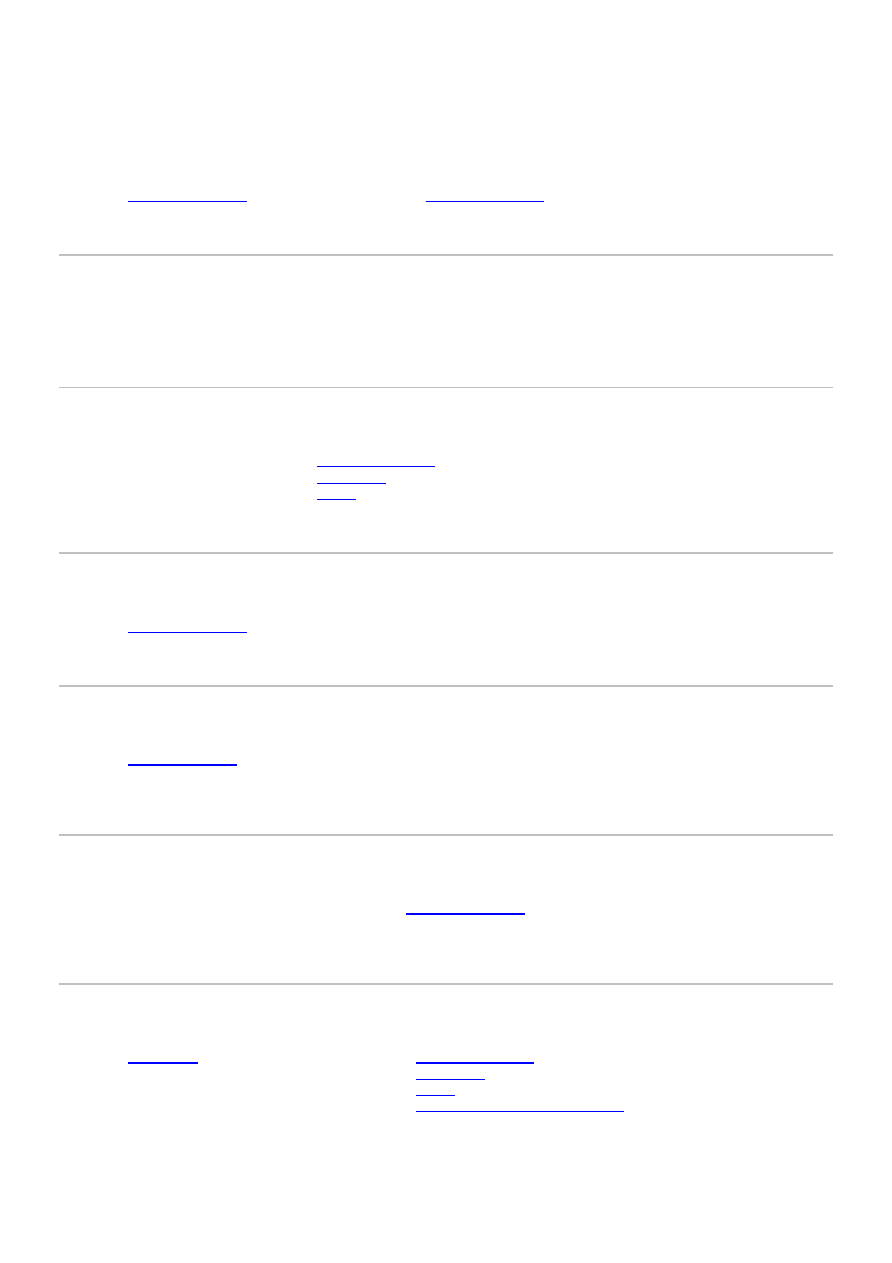

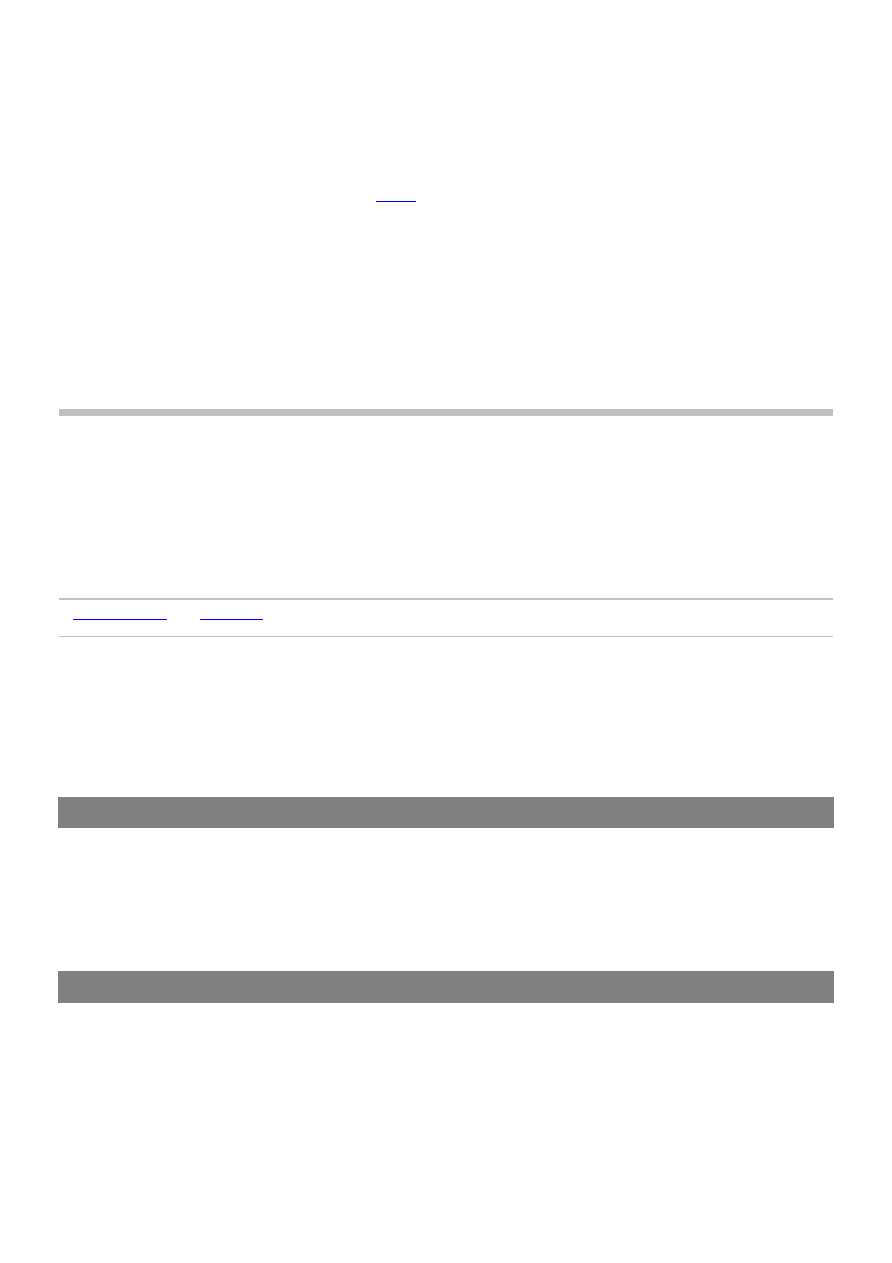

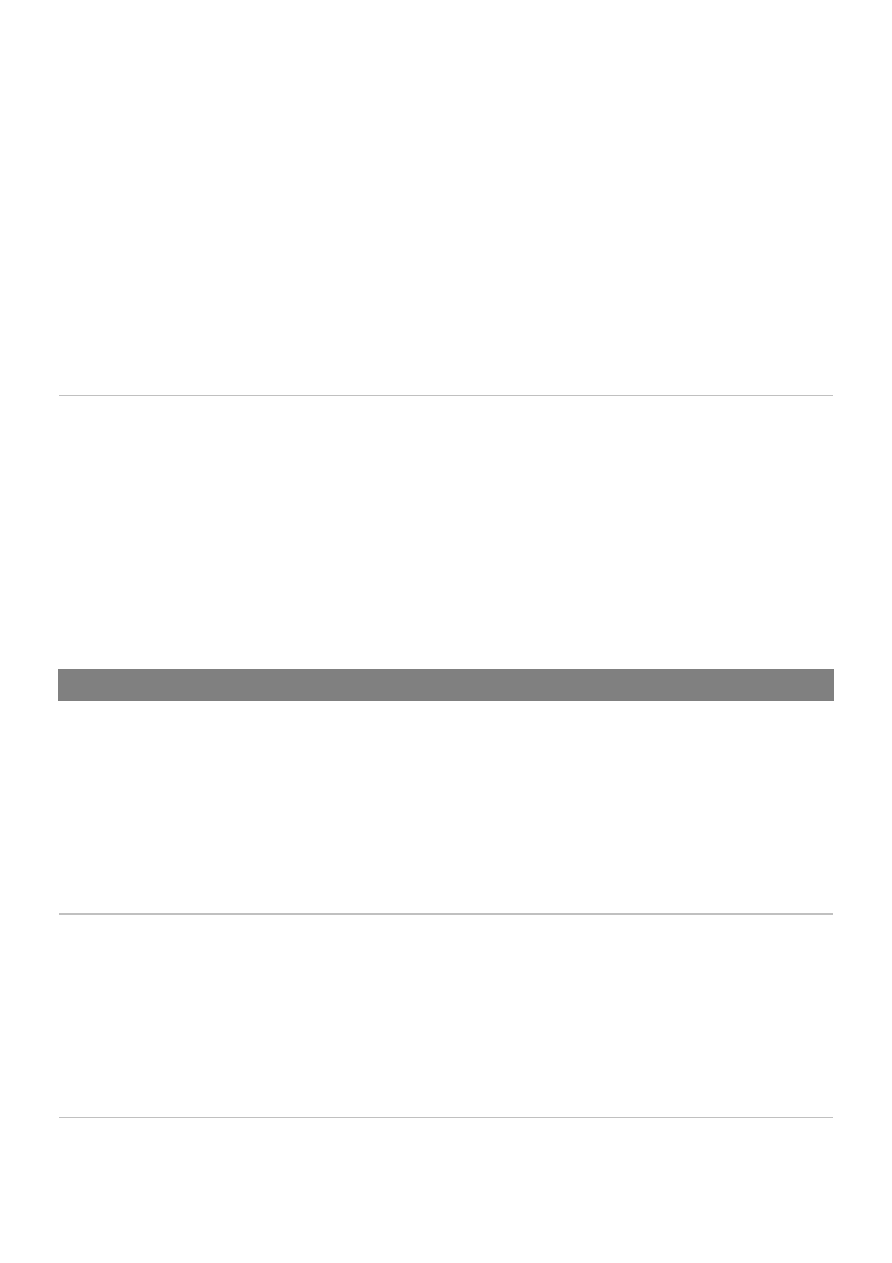

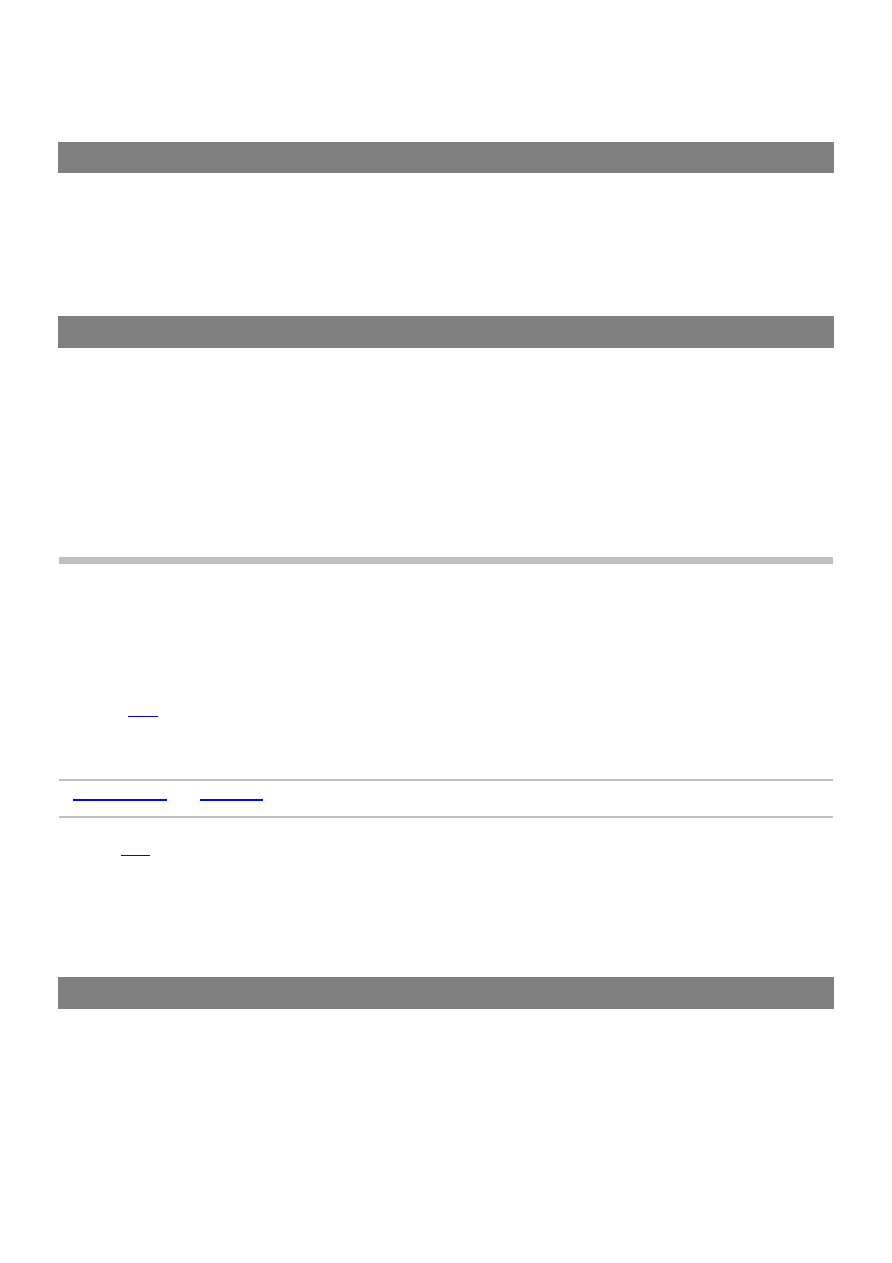

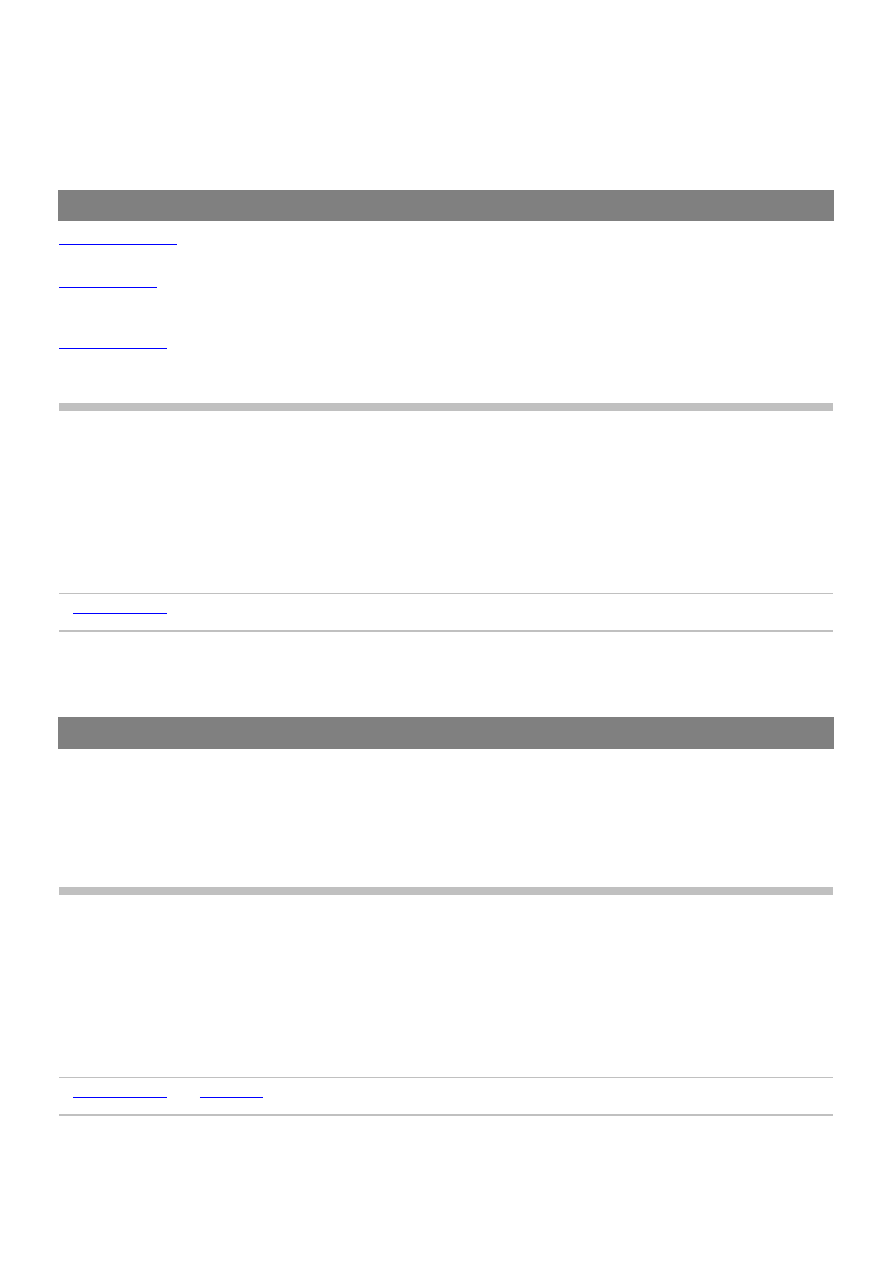

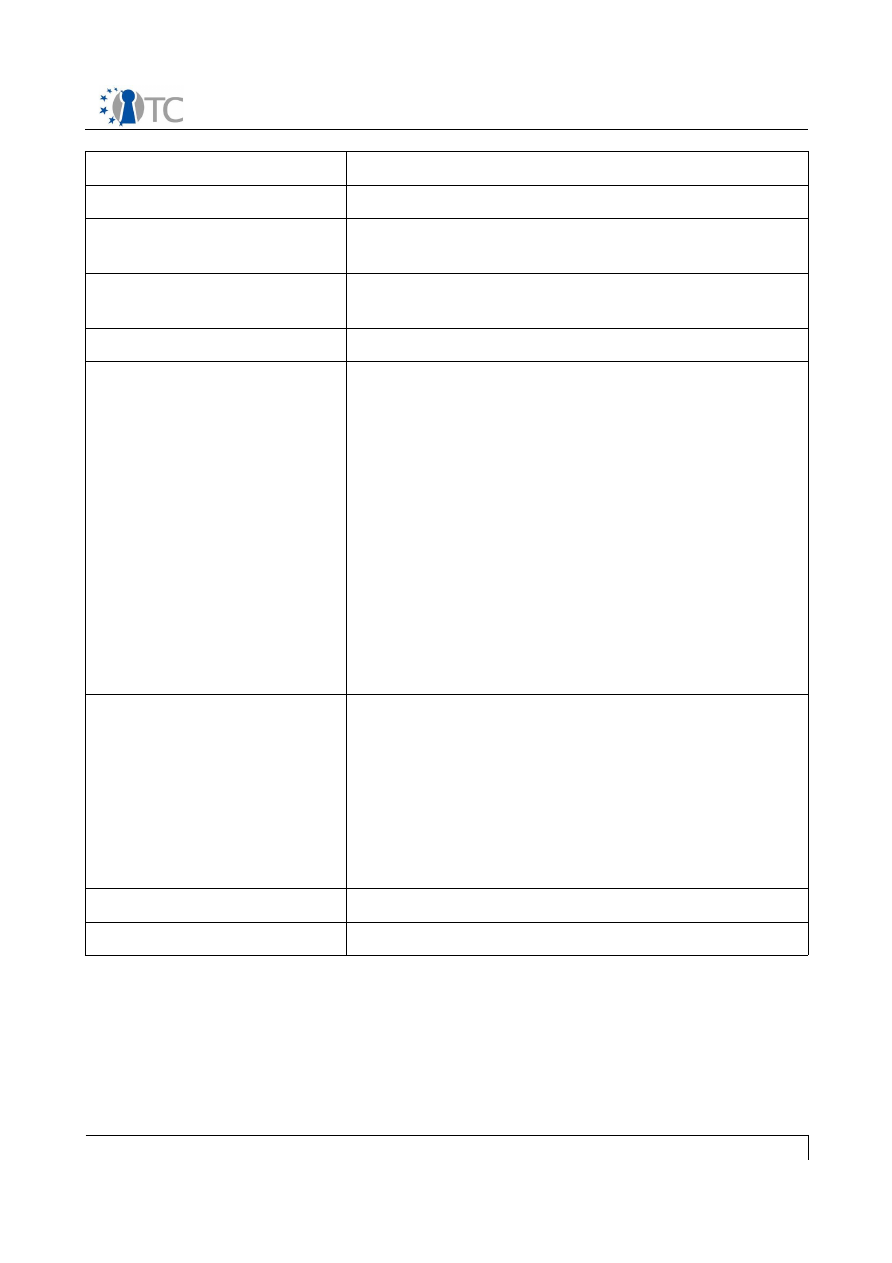

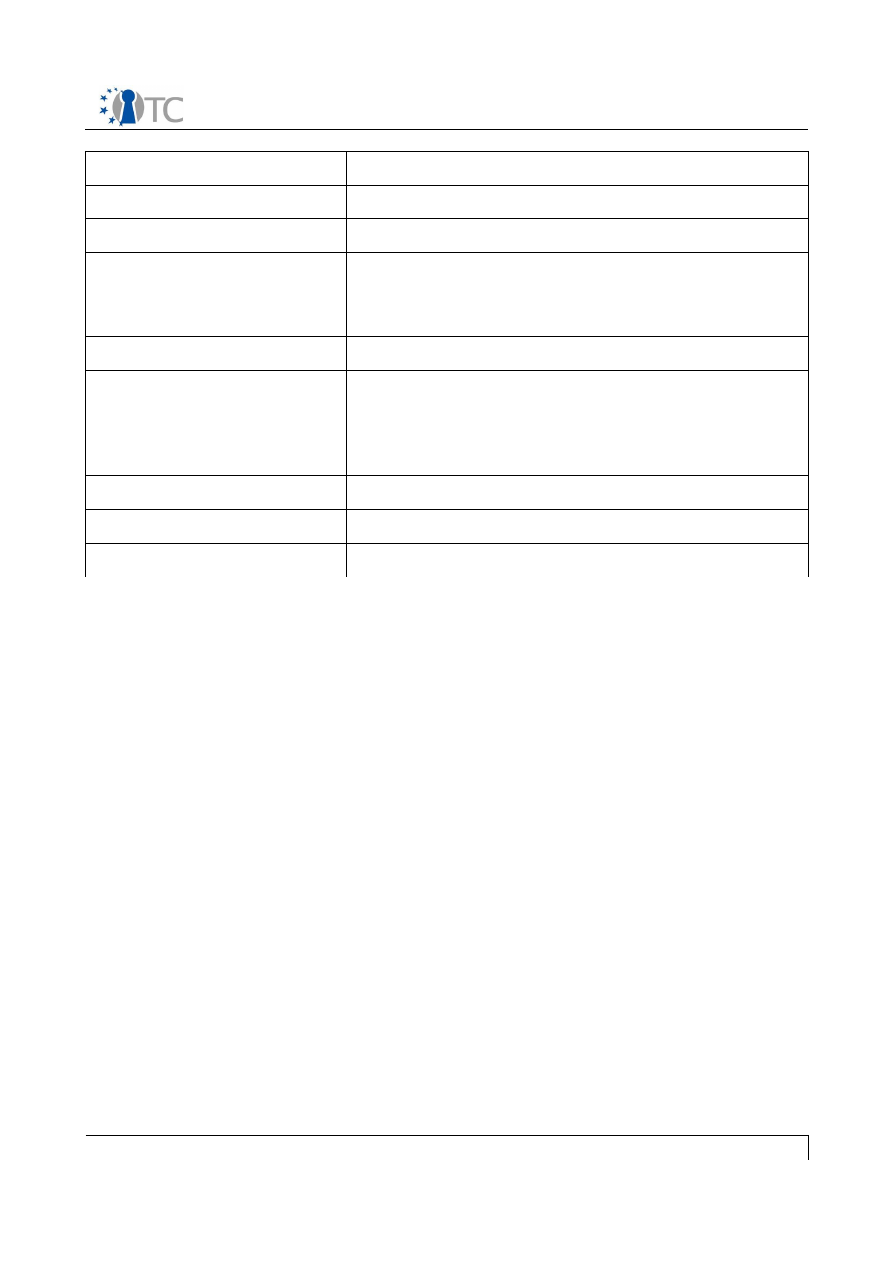

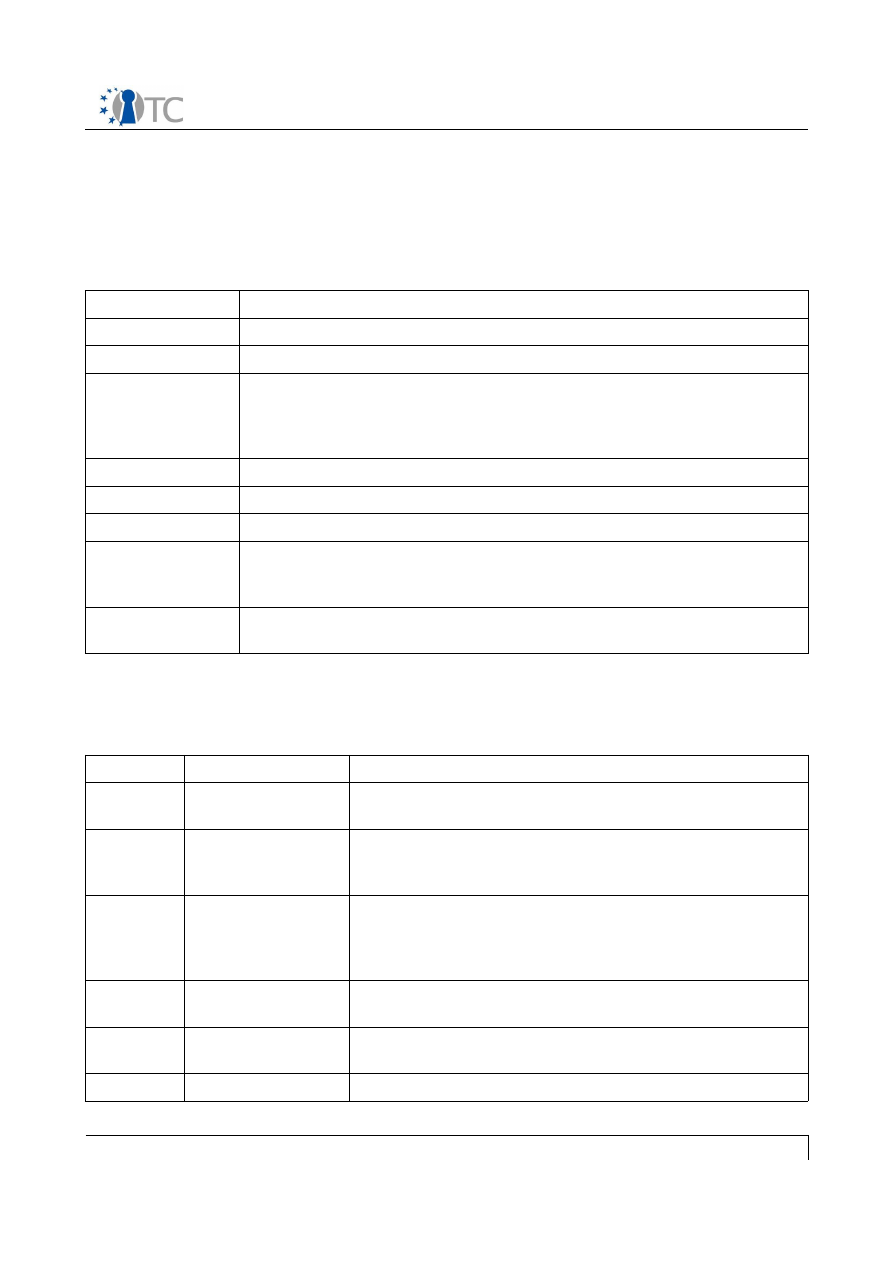

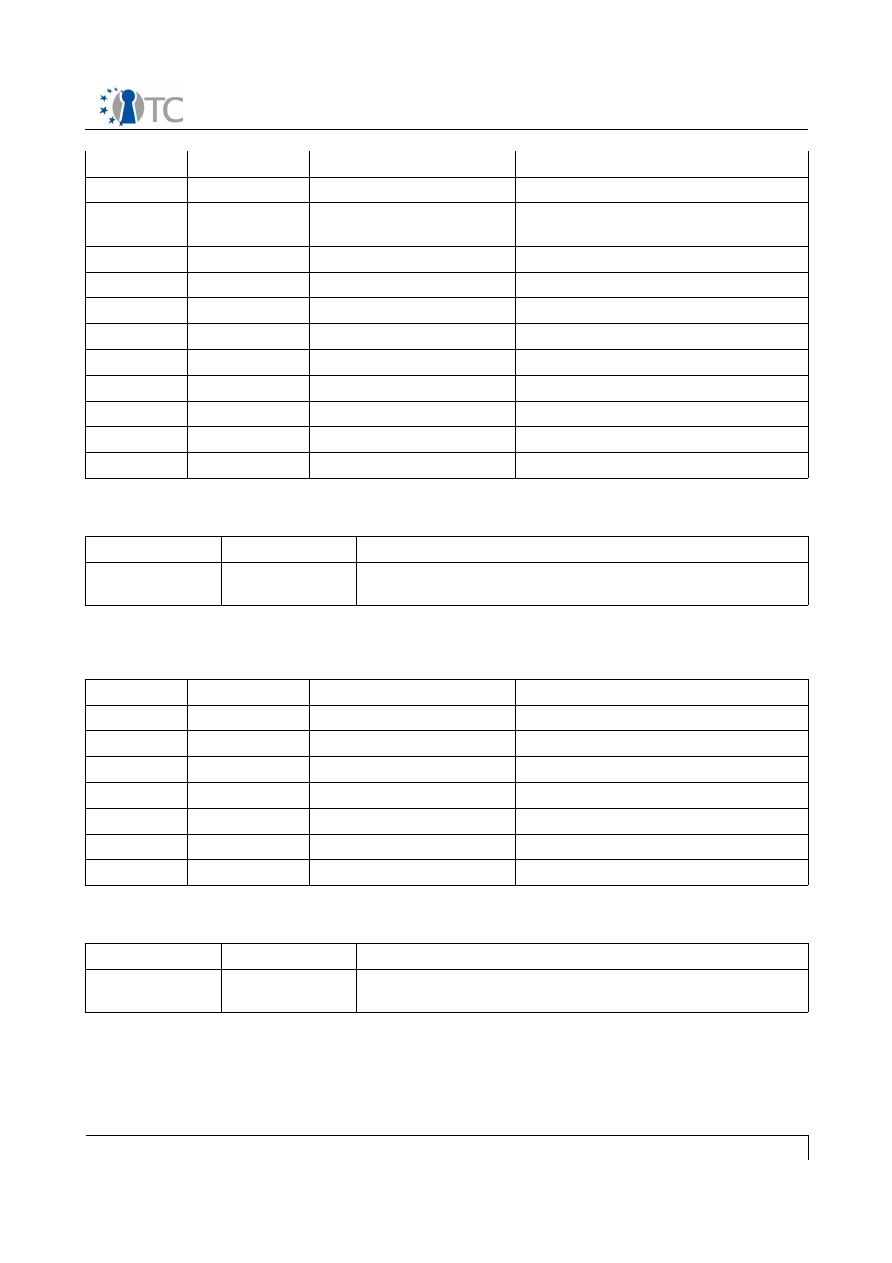

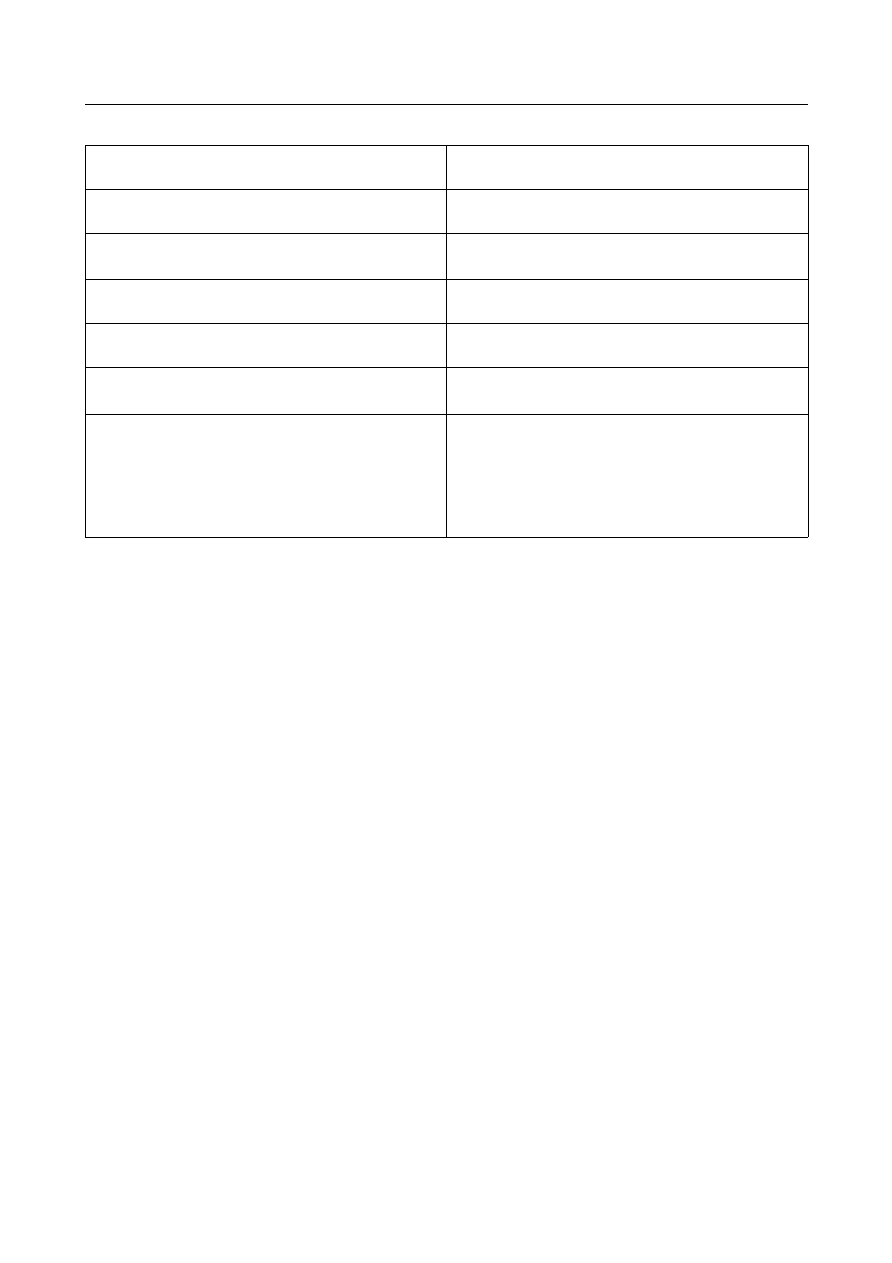

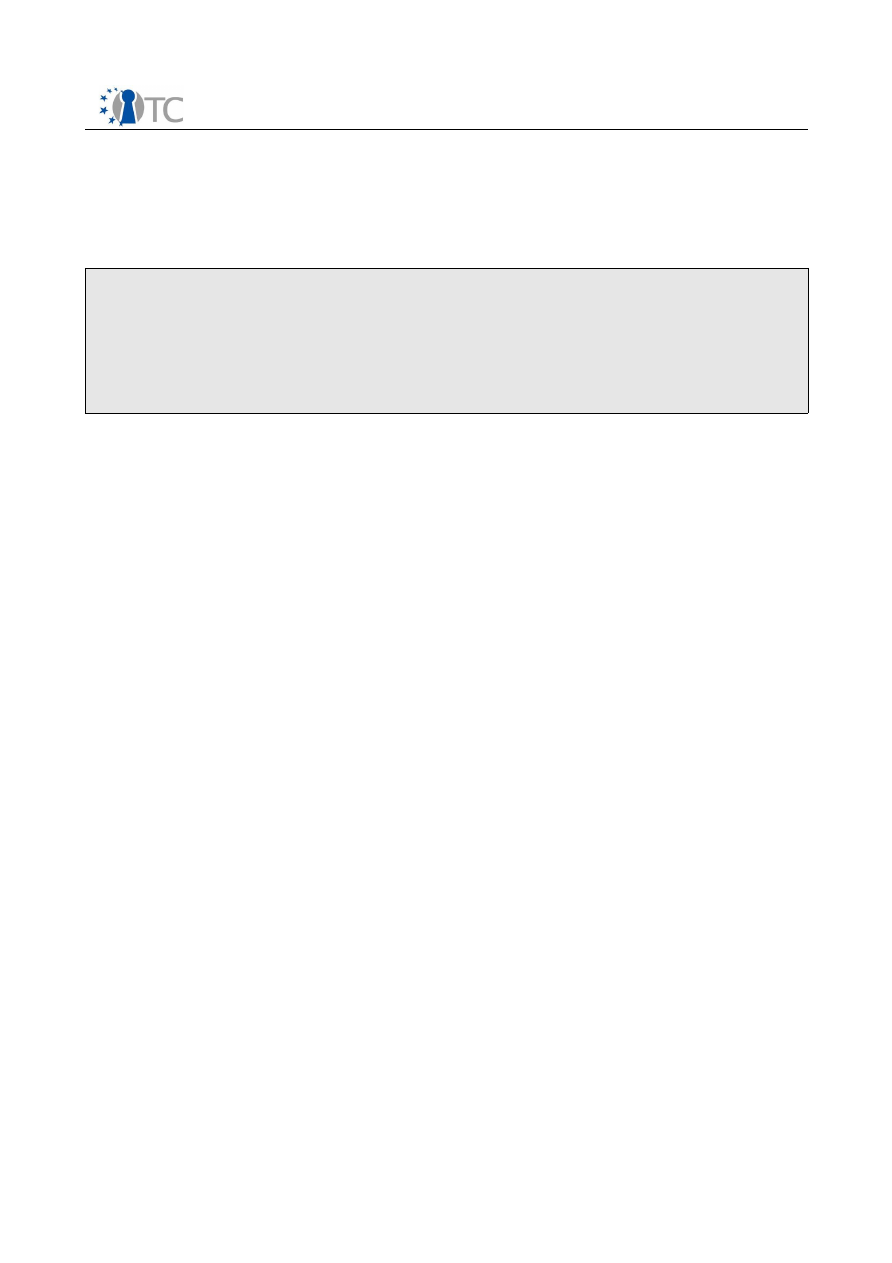

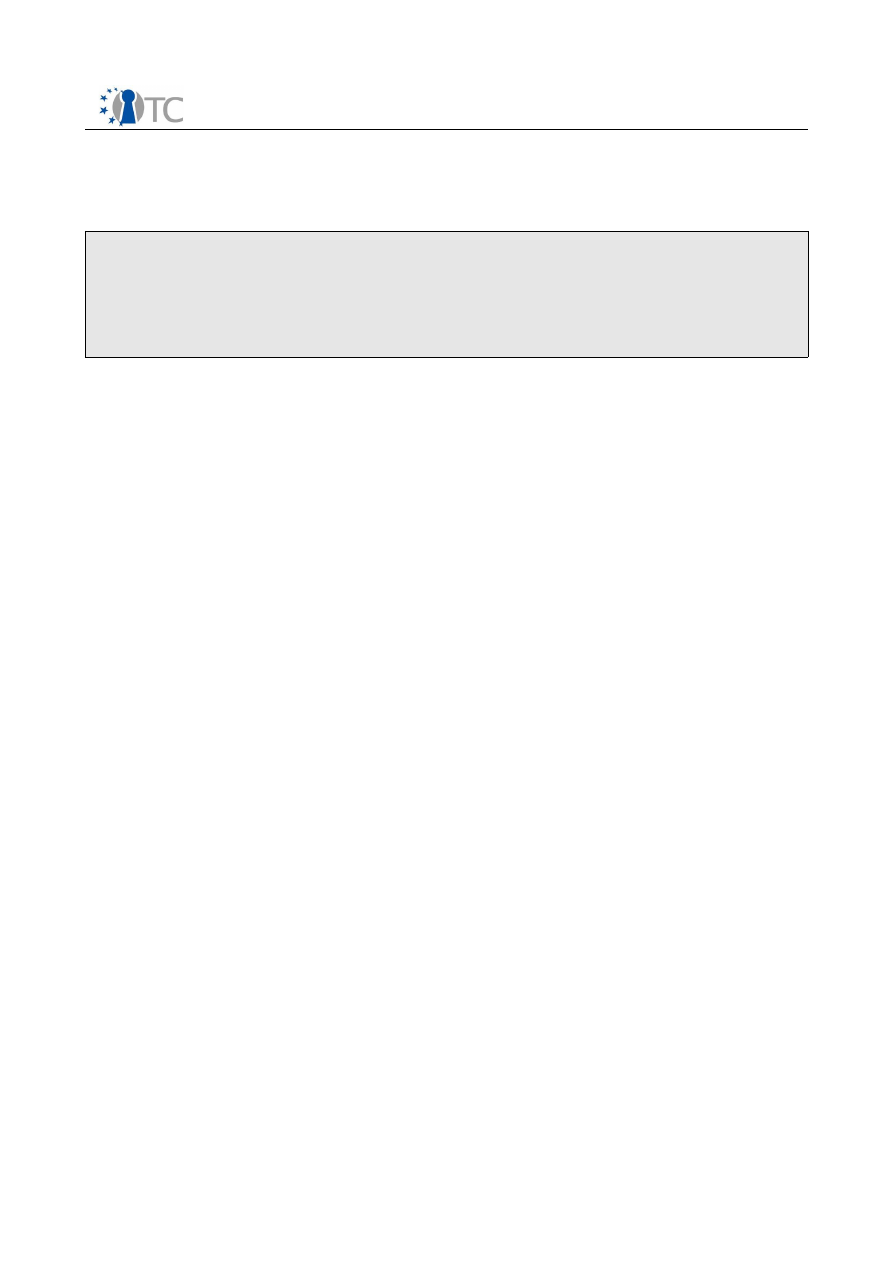

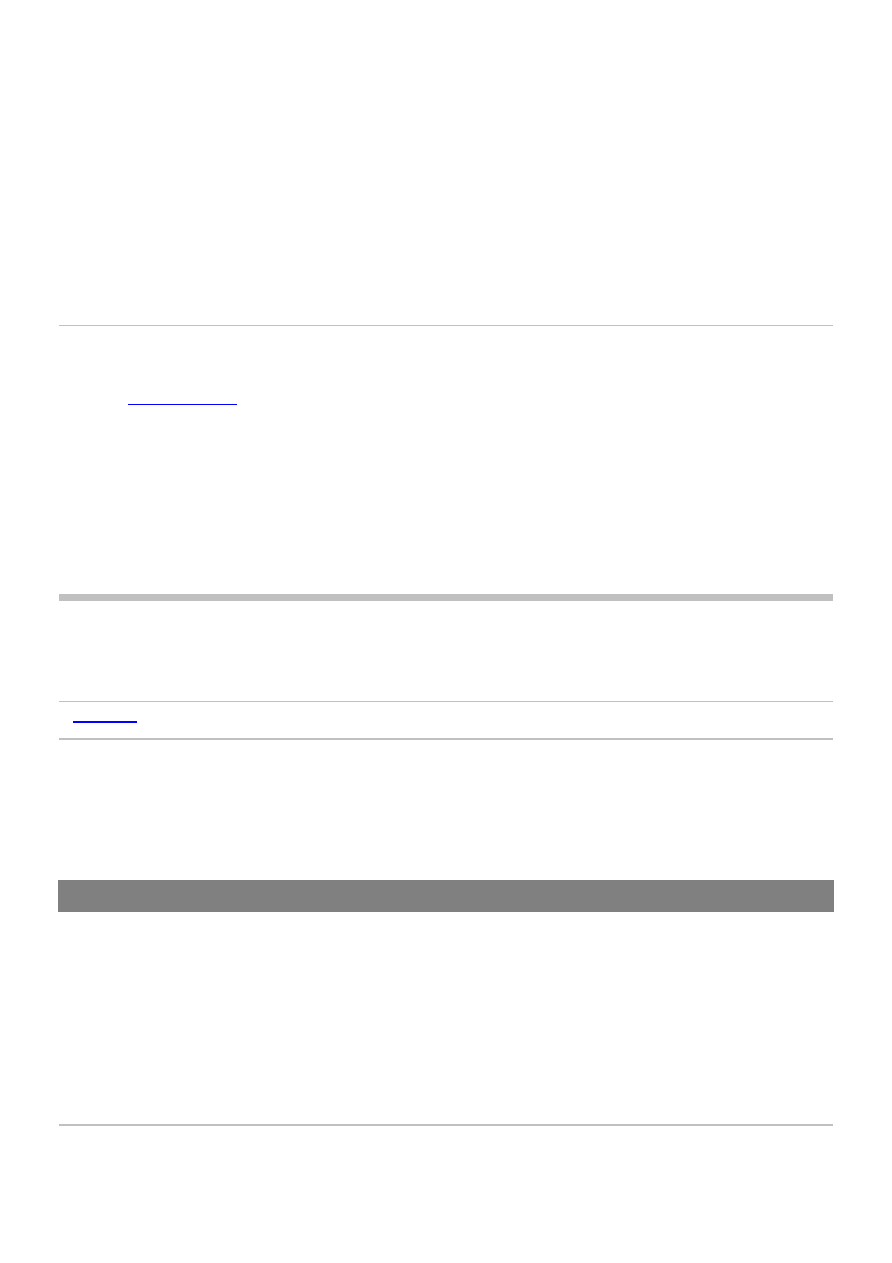

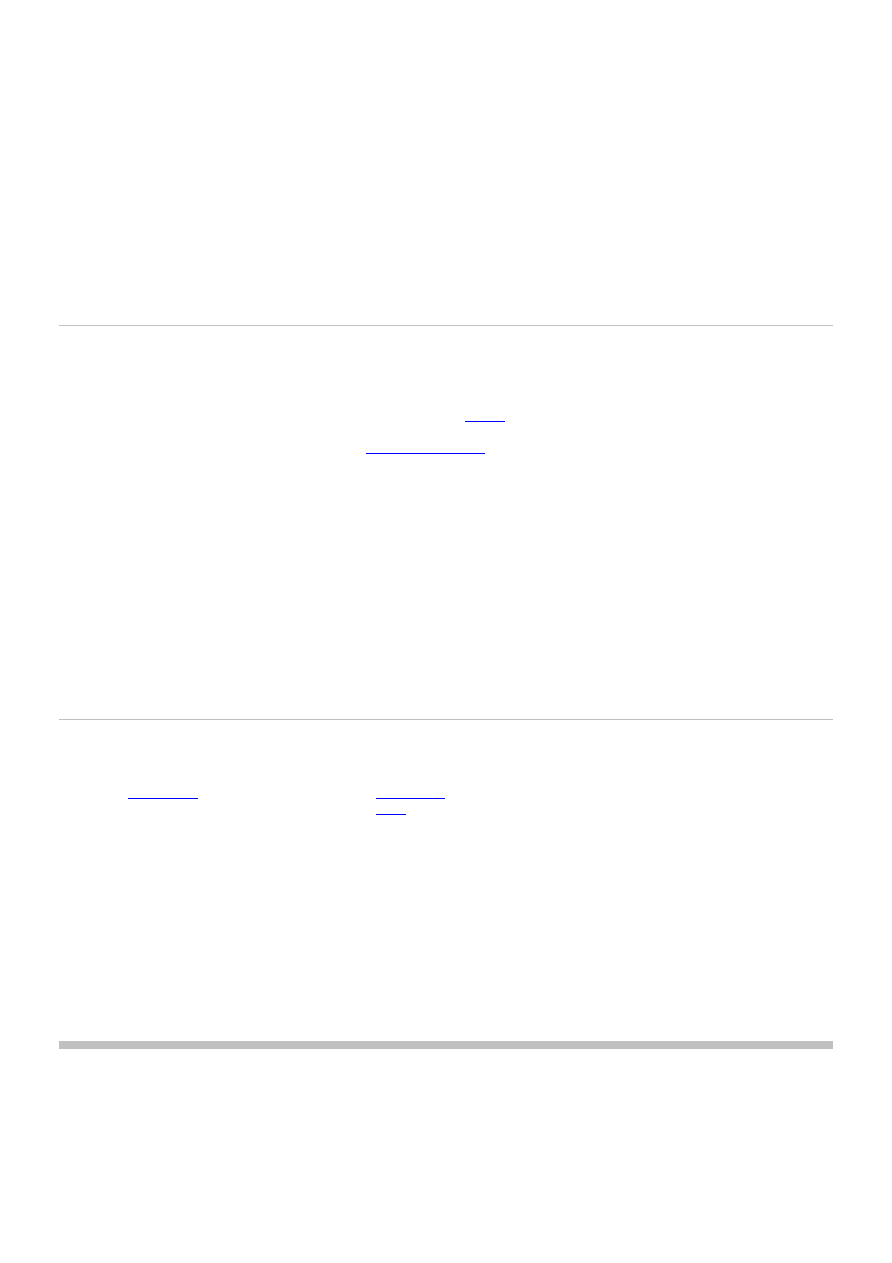

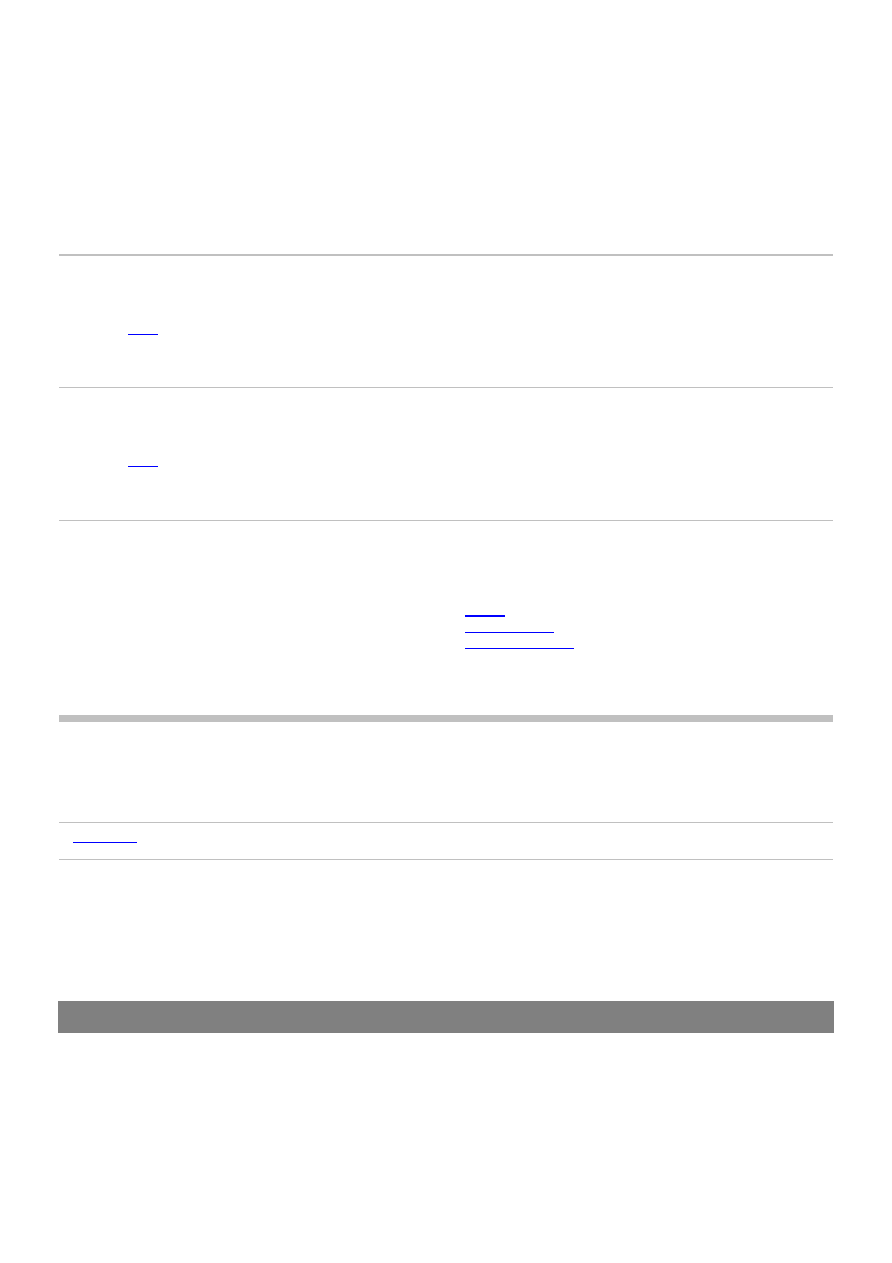

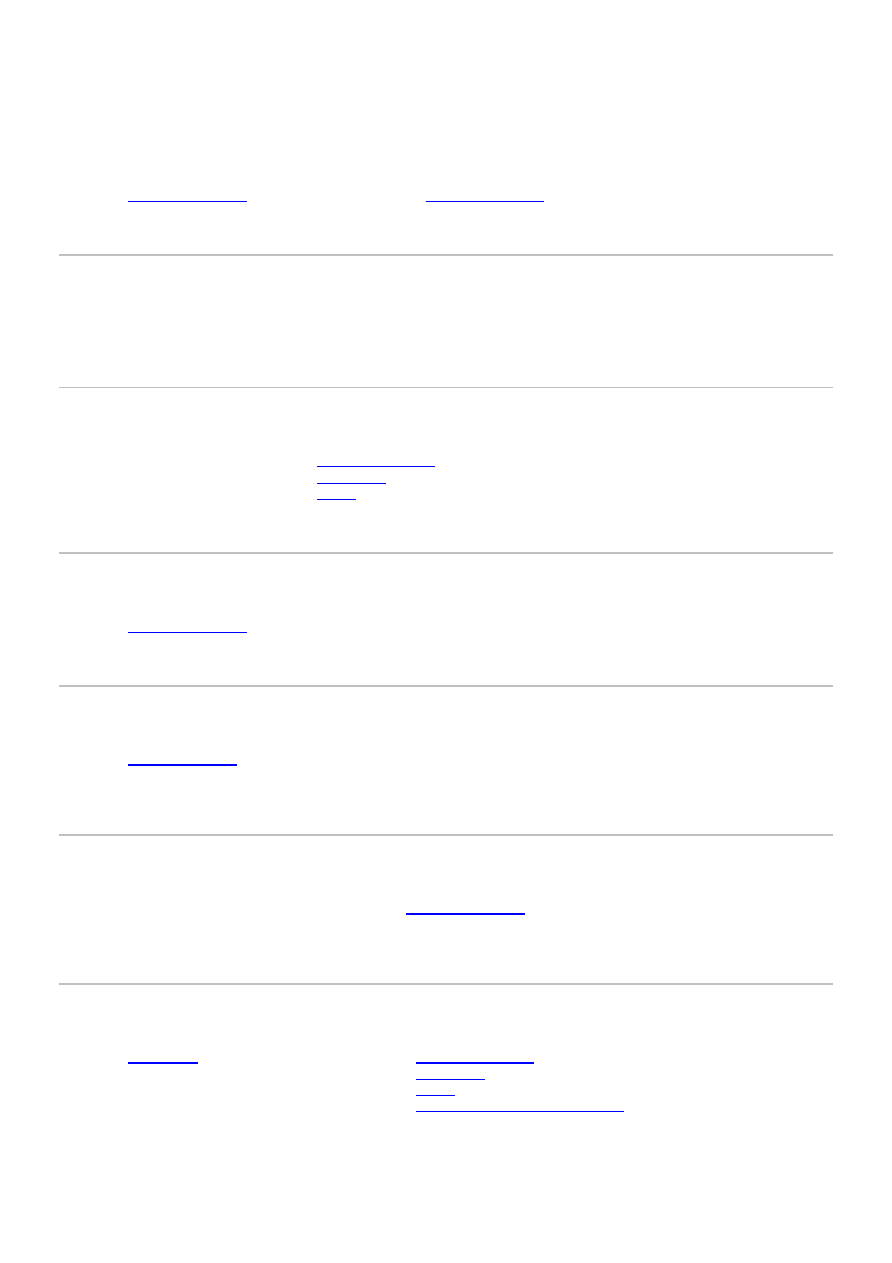

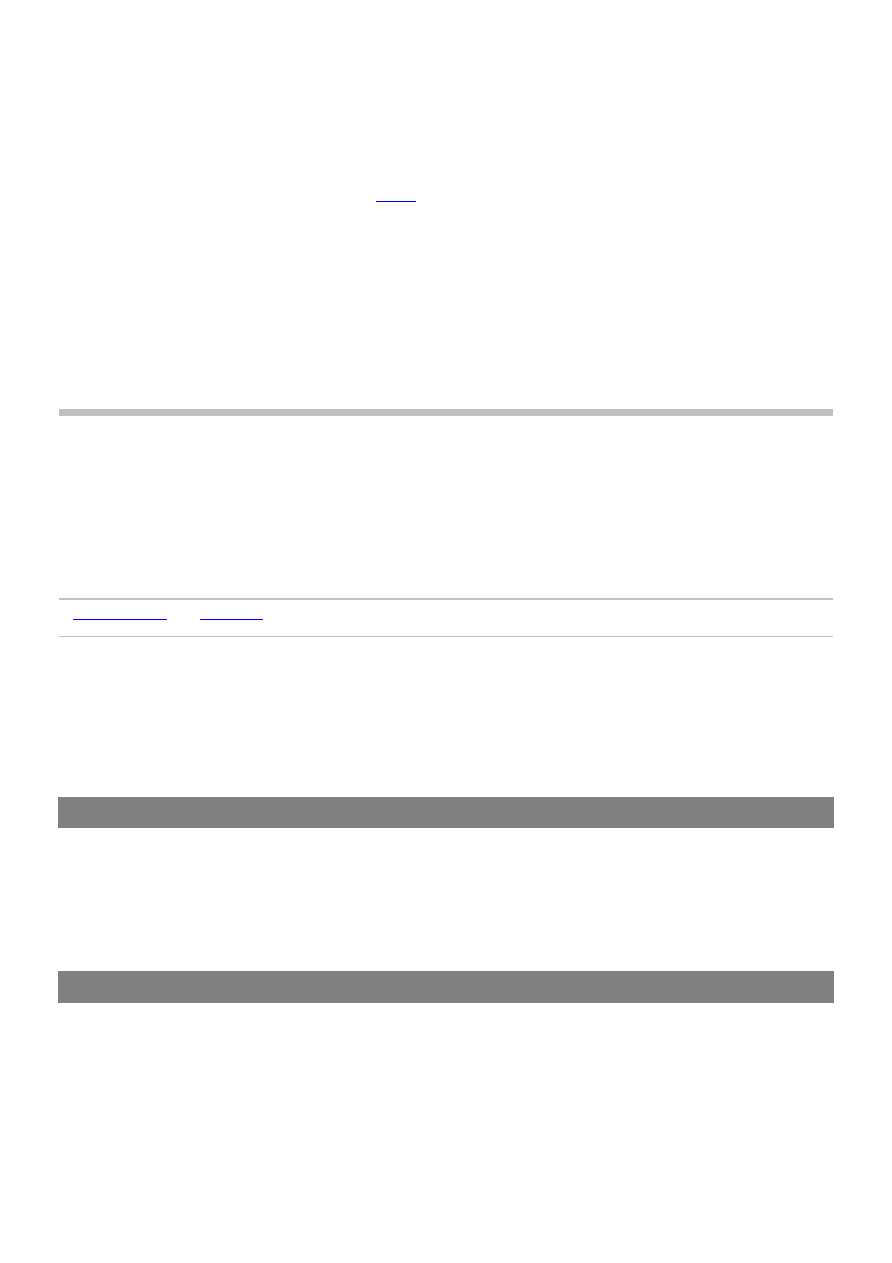

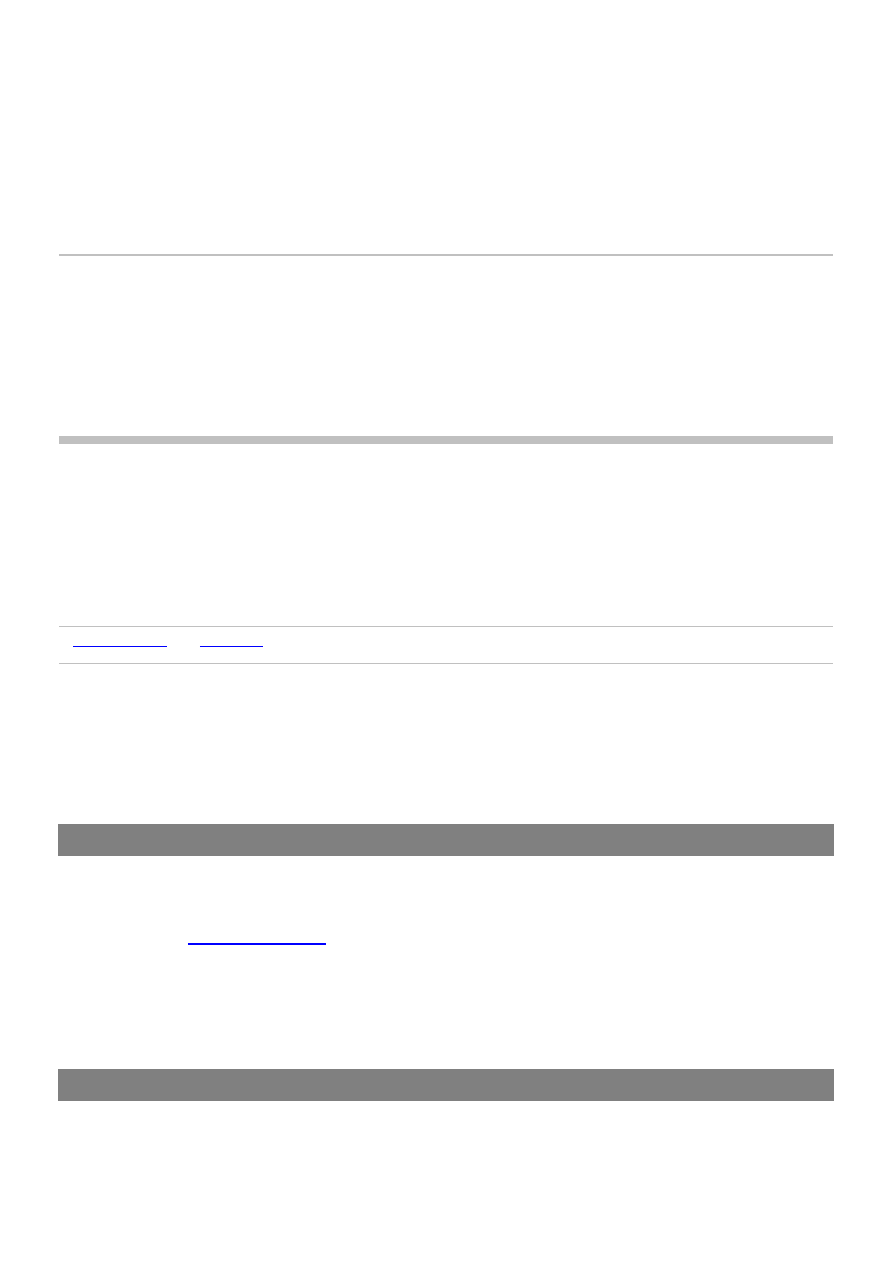

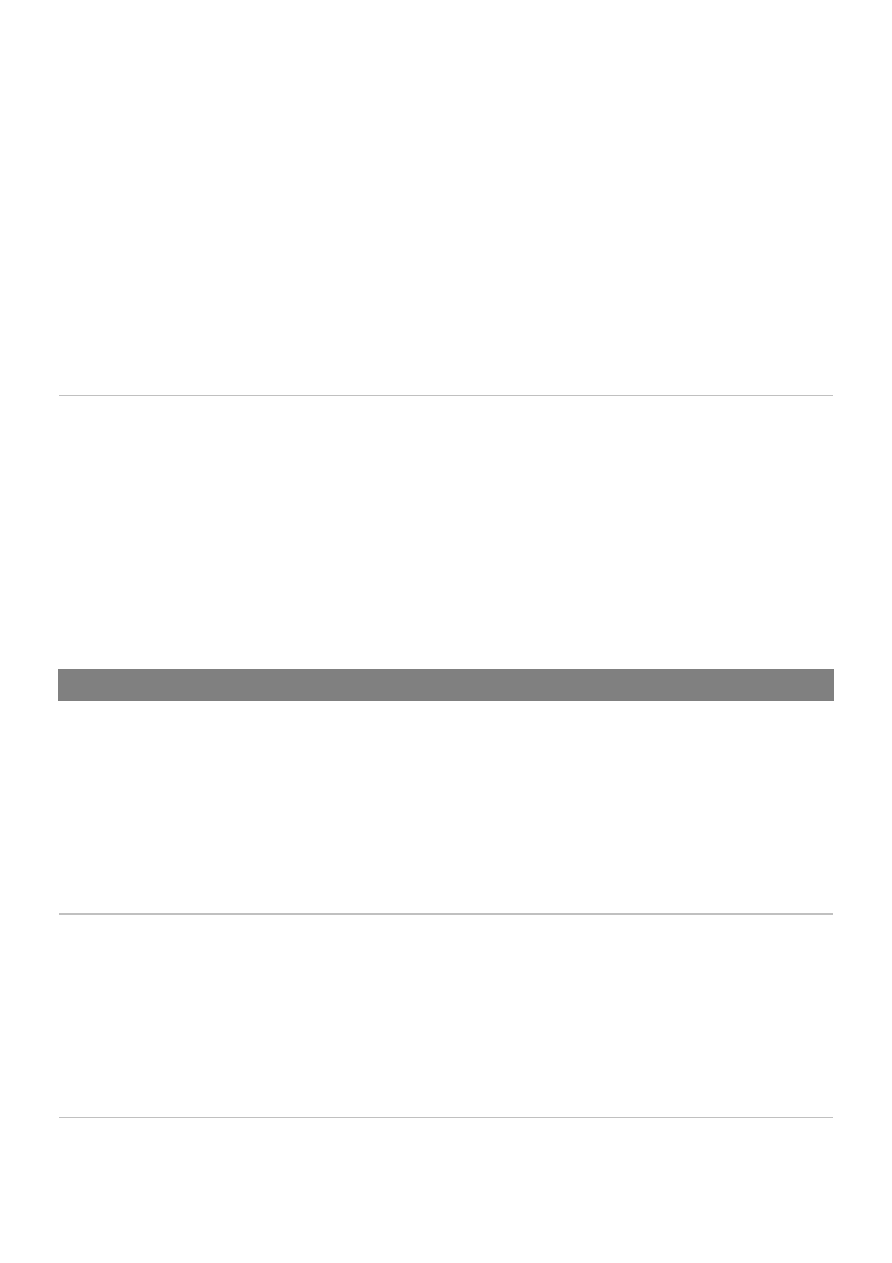

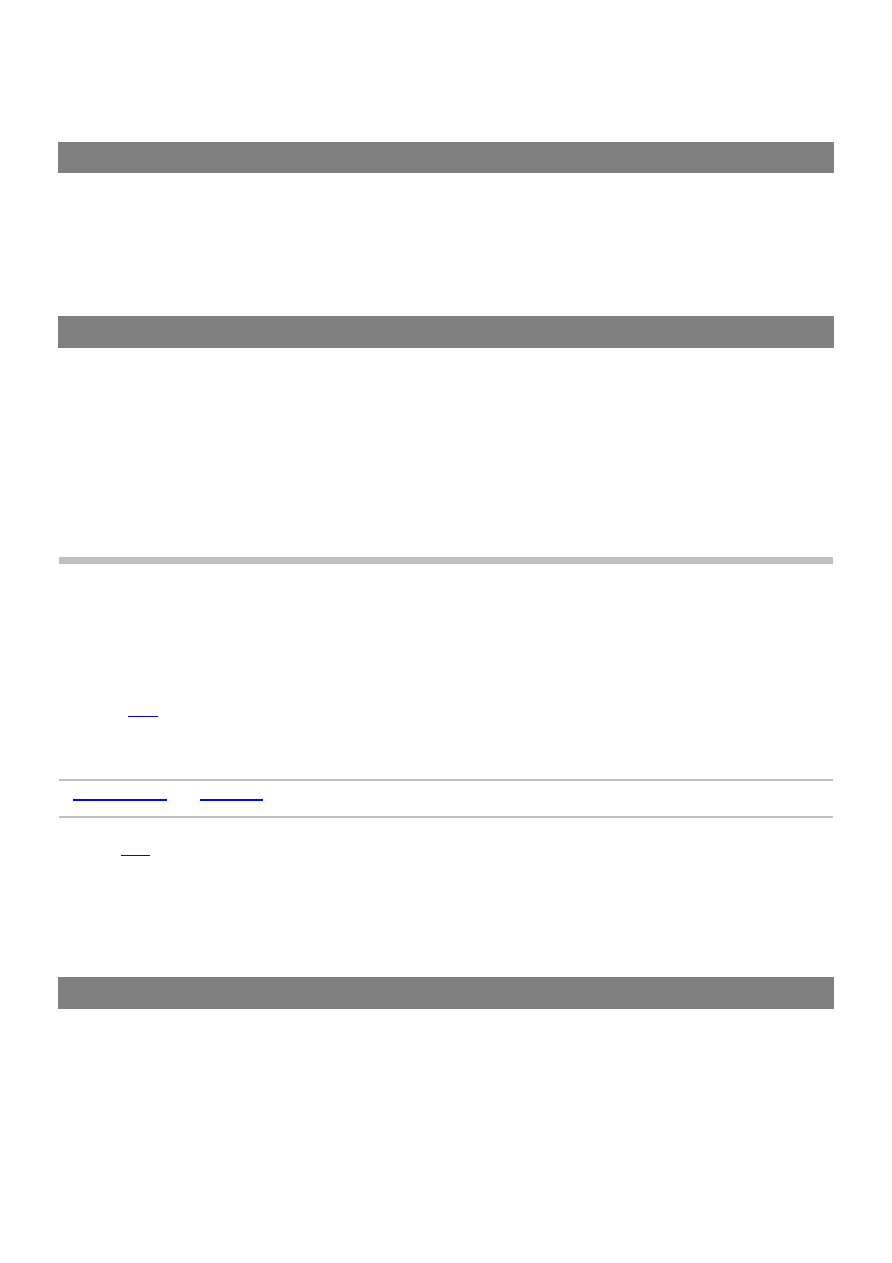

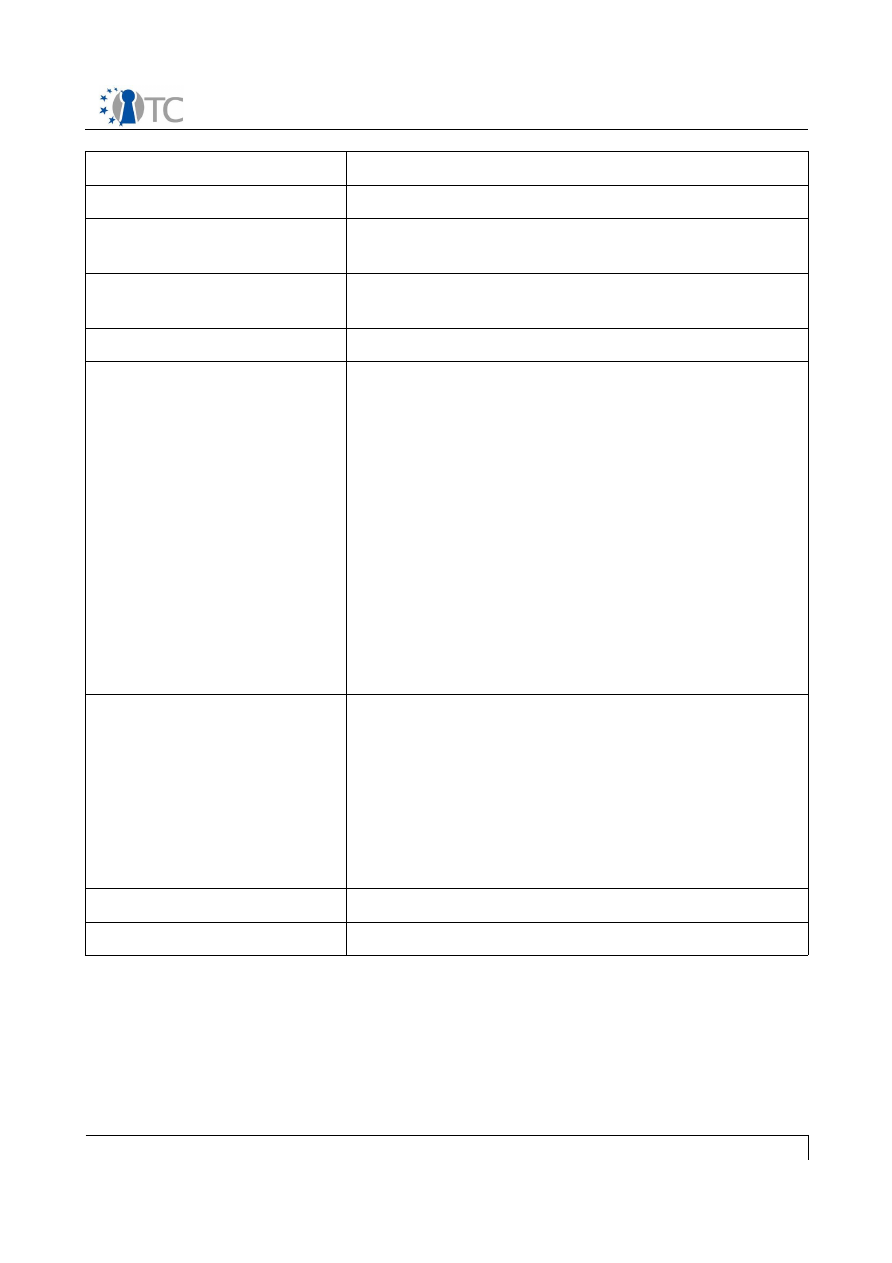

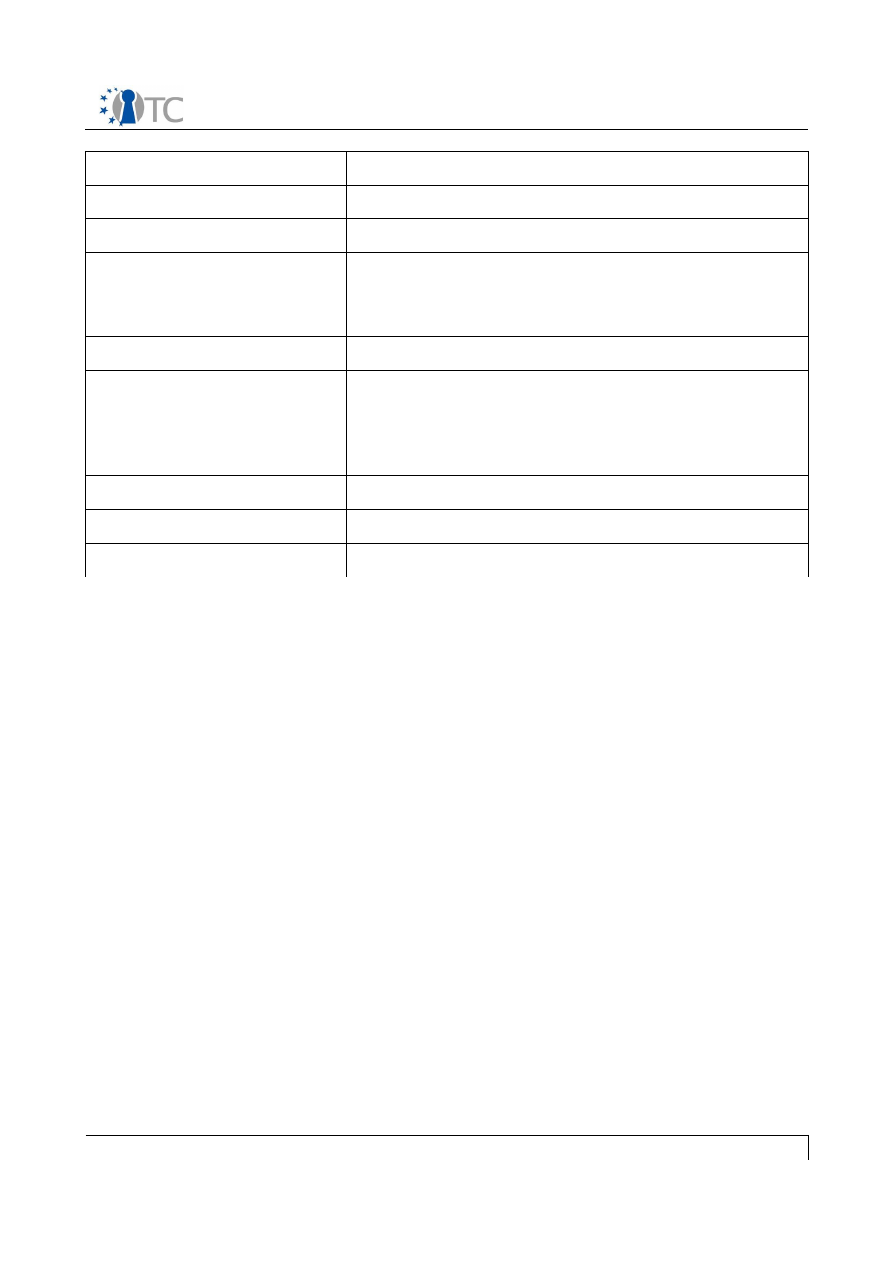

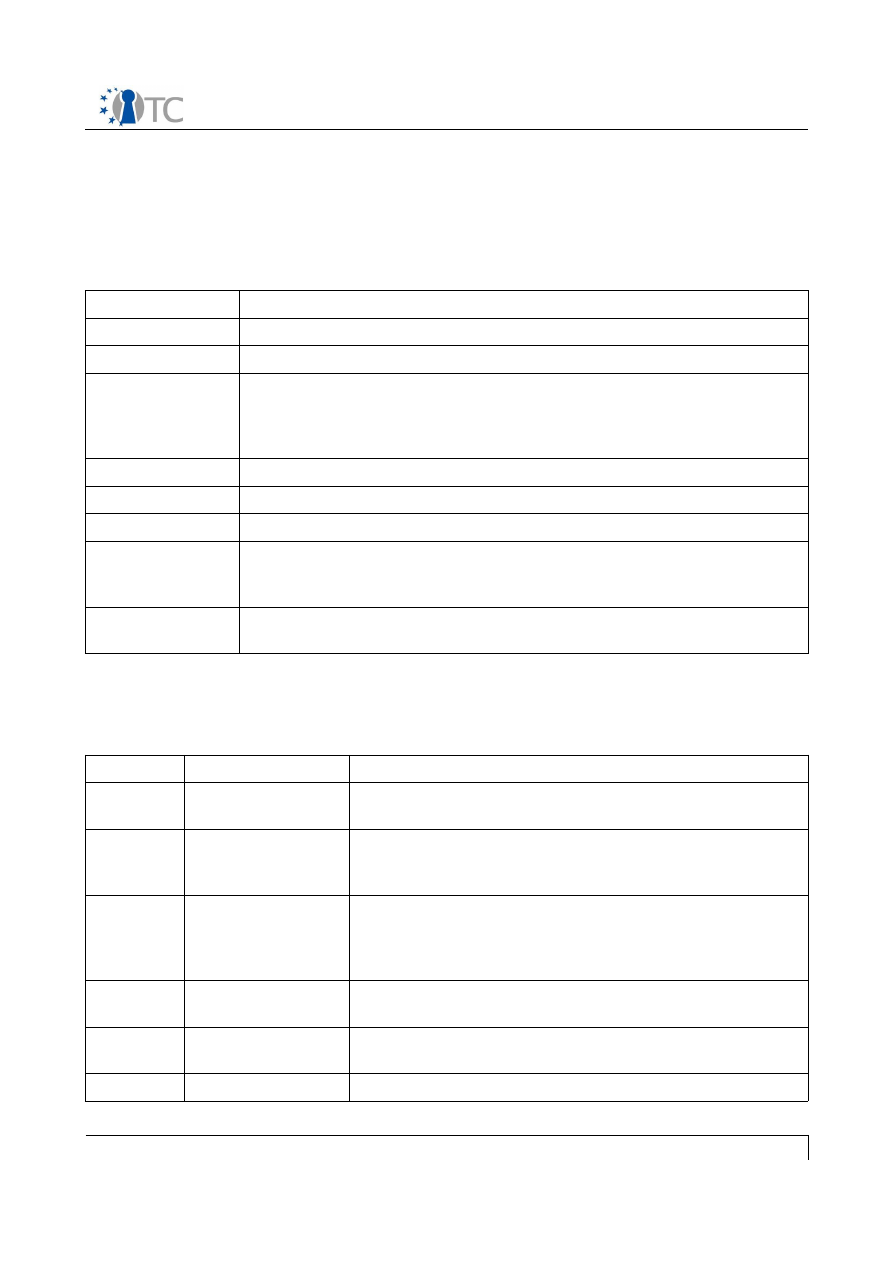

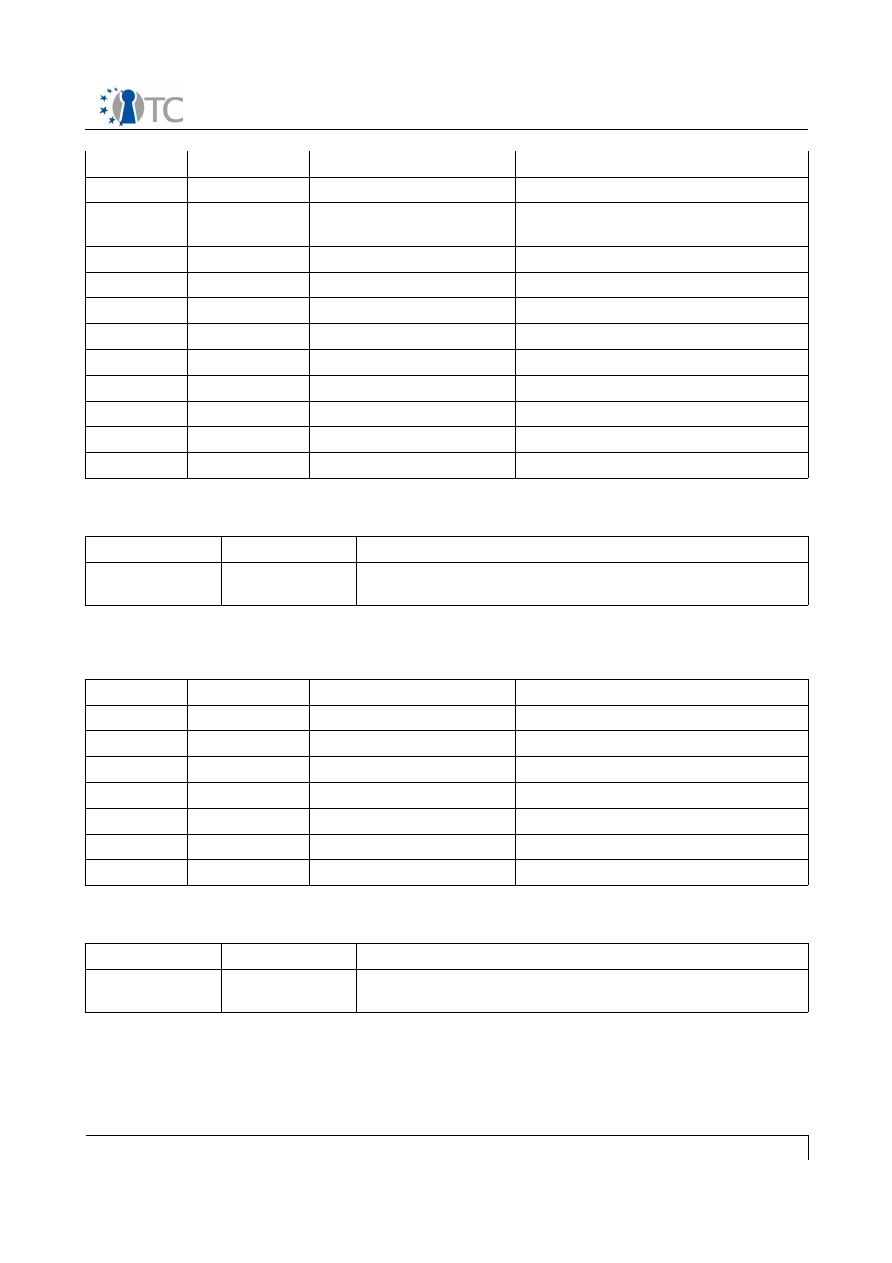

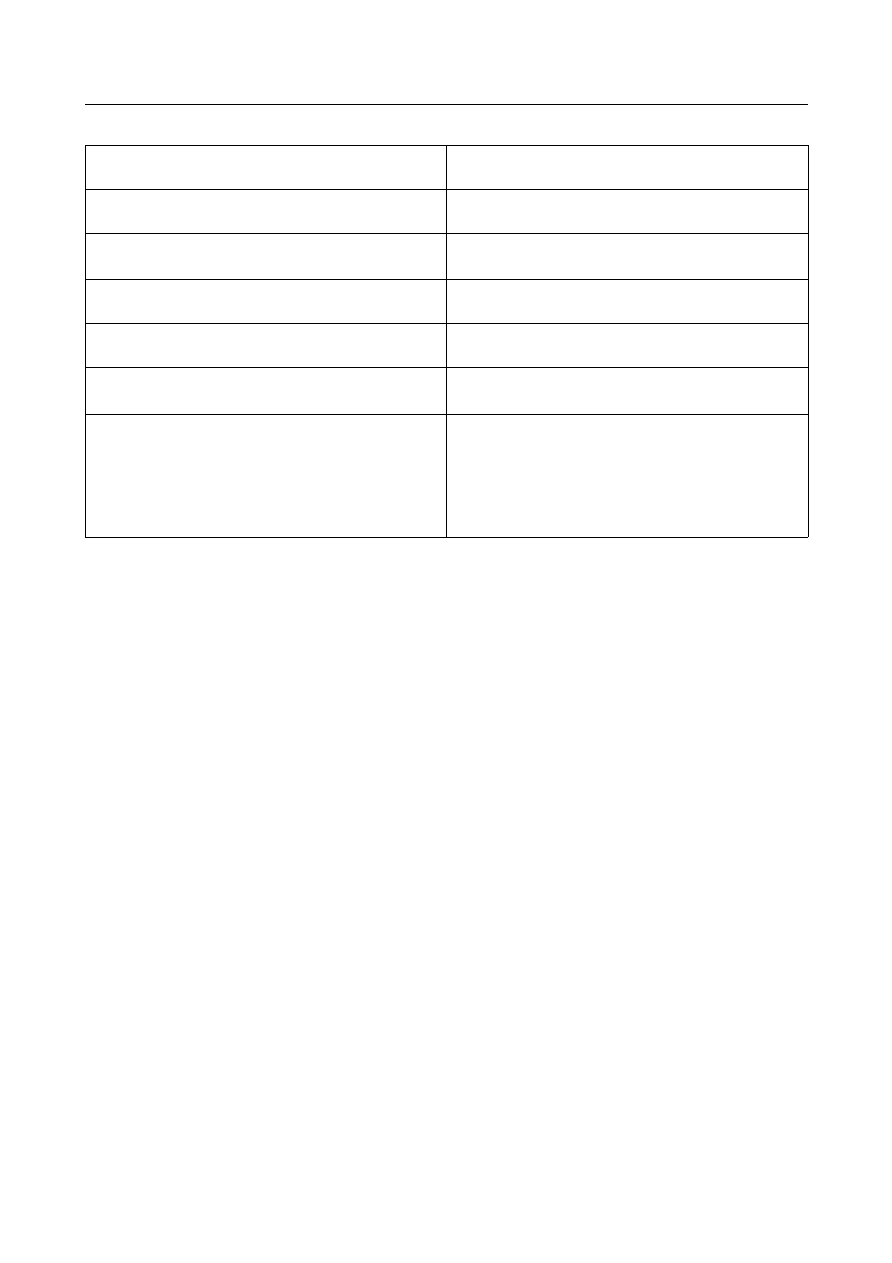

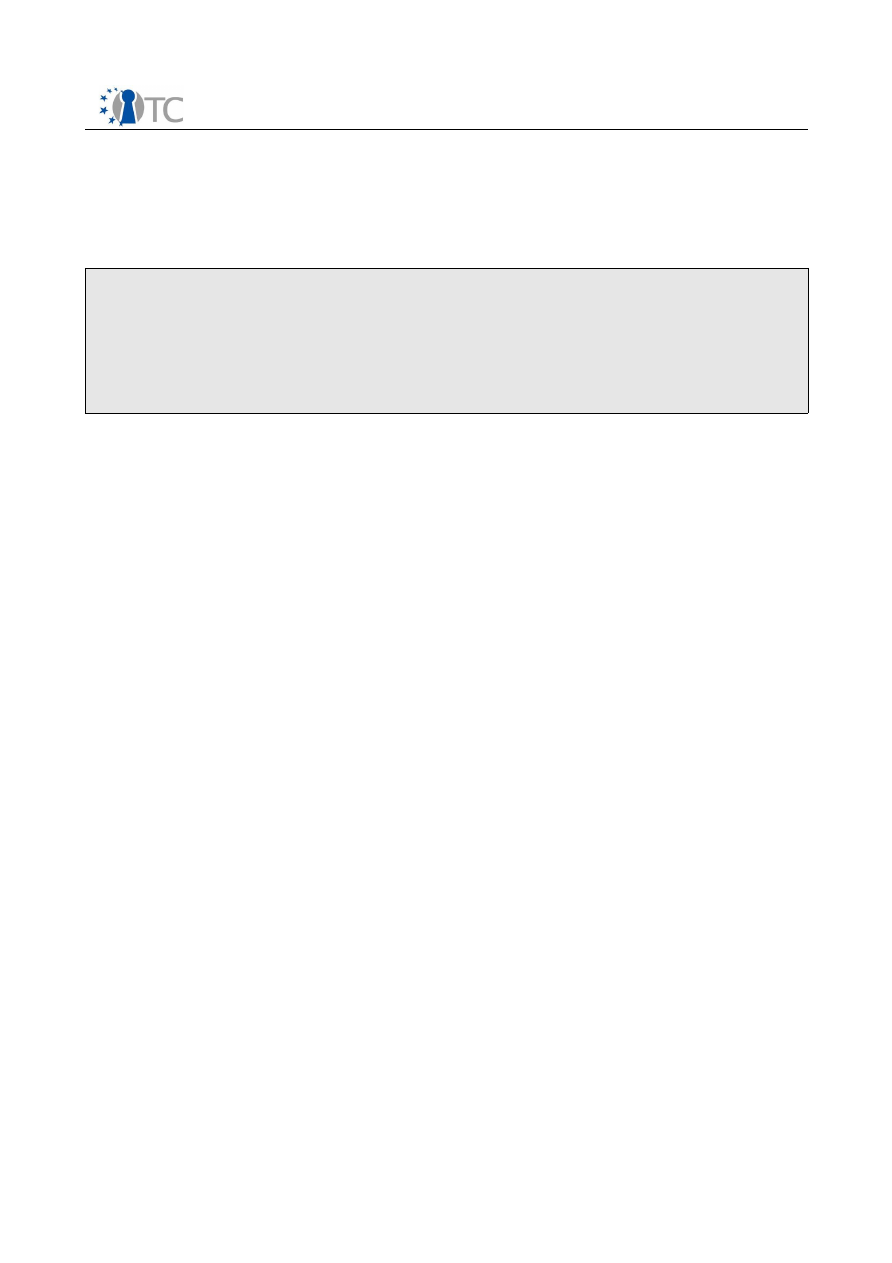

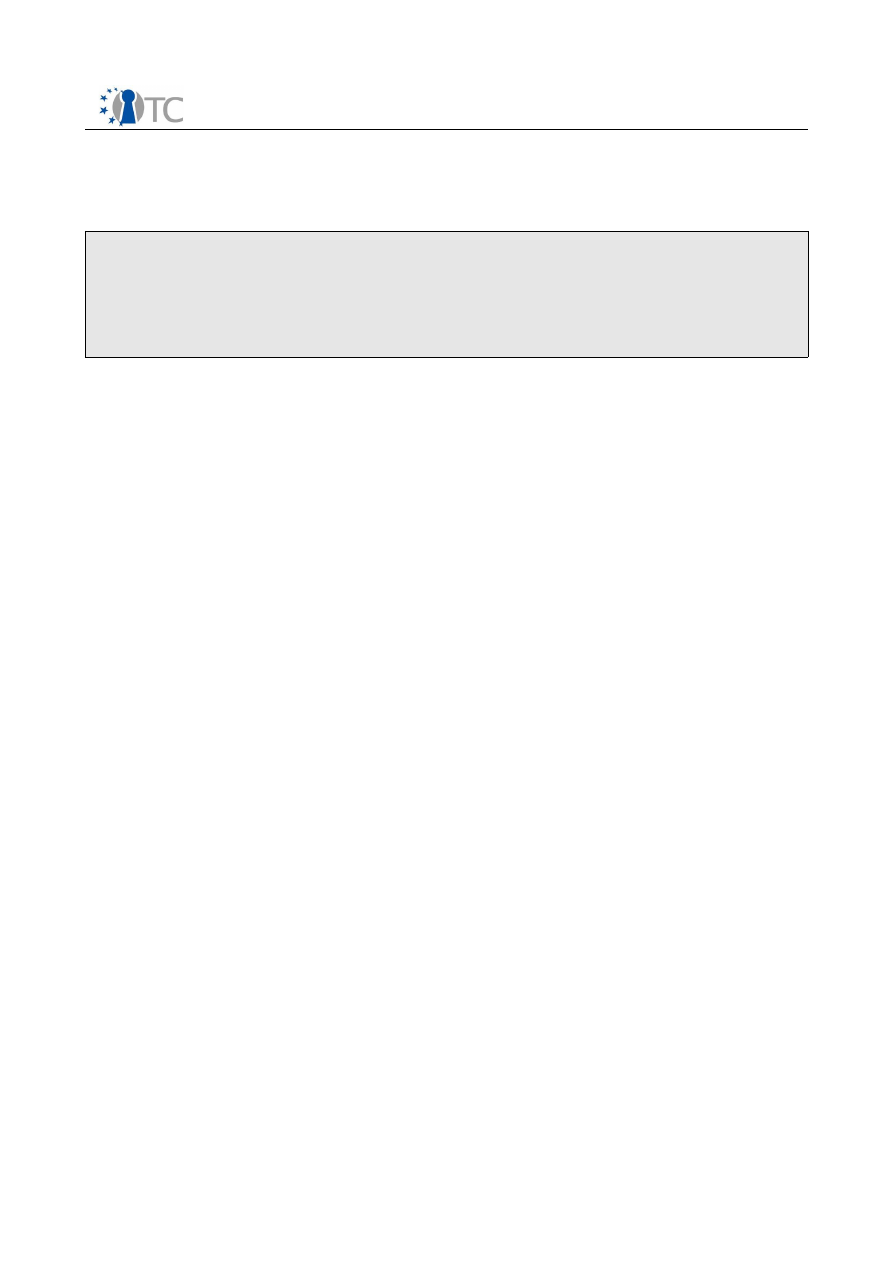

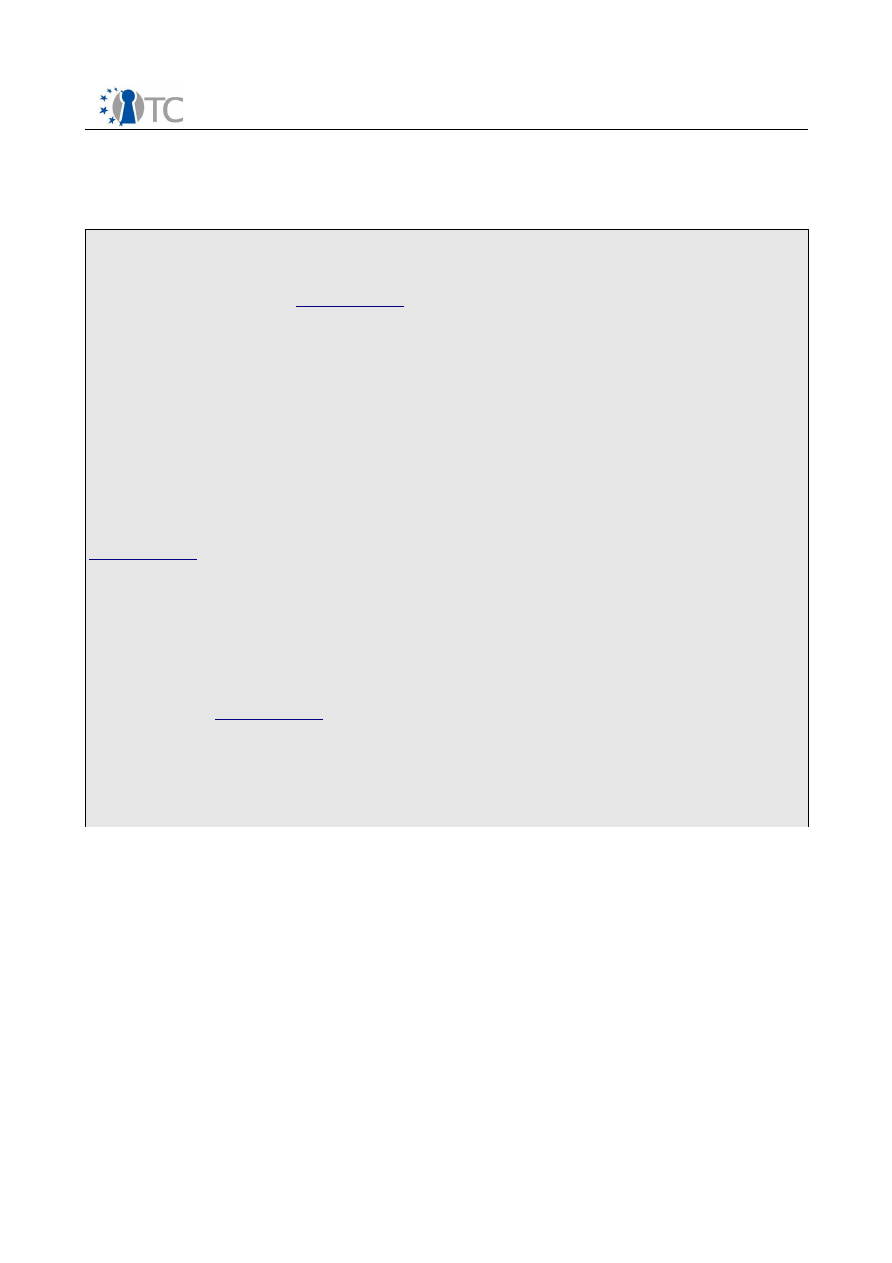

In order to take advantage of the secure application isolation provided by the

virtualization framework in OpenTC, higher security can be achieved by separating the

player application and DRM Core into separate compartments. Figure 3 shows virtual

machine partitioning of different components. The DRM Core as described in section 3

runs in a protected compartment, while the OpenTC Player runs in a different

protected compartment. Since the information traffic between the DRM Core and

player is not high, this is not a big performance penalty. The hypervisor, and OS

components such as kernel and drivers are not described in this document.

For the rendering of the content, the player needs access to device drivers/kernel

modules. This access is controlled by security policies which only allows

communication with signed device drivers/kernel modules in the service compartment.

This enforces the secure output path criteria. The DRM Core has access to a secure

storage provided by the service compartment. Sealing is used to encrypt this storage,

such that the DRM Core can only access it when the OS and the DRM Core are not

modified.

Open_TC Deliverable D06a.3

18/27

Figure 3: Virtualization of the DRM Core

Hypervisor

Service

Compartment

Protected

Compartment1

Protected

Compartment2

Unprotected

Compartment

kernel

Sealed

storage

DRM

Core

Secure

Application

kernel

kernel

kernel

Signed

drivers

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

4.2 Interfaces between compartments

A generic way to achieve communication between two compartments is the definition

of a network RPC between them. This form is used for the connection from the secured

application to the DRM Core. The security policy of the channel can be defined via an

interface from the operating system. Furthermore some rules of the license may have

to be applied, e.g. the content may not be rendered at the same time in more than

one player application. XML-RPC [7] is the RPC protocol used in this case, as it

provides a simple implementation as well as widely available cross-platform libraries

for binding with many languages. This RPC interface exposes methods from the

PlayerInterface

and

ManagementInterface.

The interface between the DRM Core and secure sealed storage is implicit, in that it is

achieved by mounting secure mount points within the compartment of the DRM Core.

This is controlled by the compartment and device manager in service compartment.

The sealed storage is used for the storage of the licenses and the content keys.

Open_TC Deliverable D06a.3

19/27

Figure 4: Interface Chain

Sealed

storage

DRM

Core

Secure

Application

Mounted

directory

Network

RPC

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

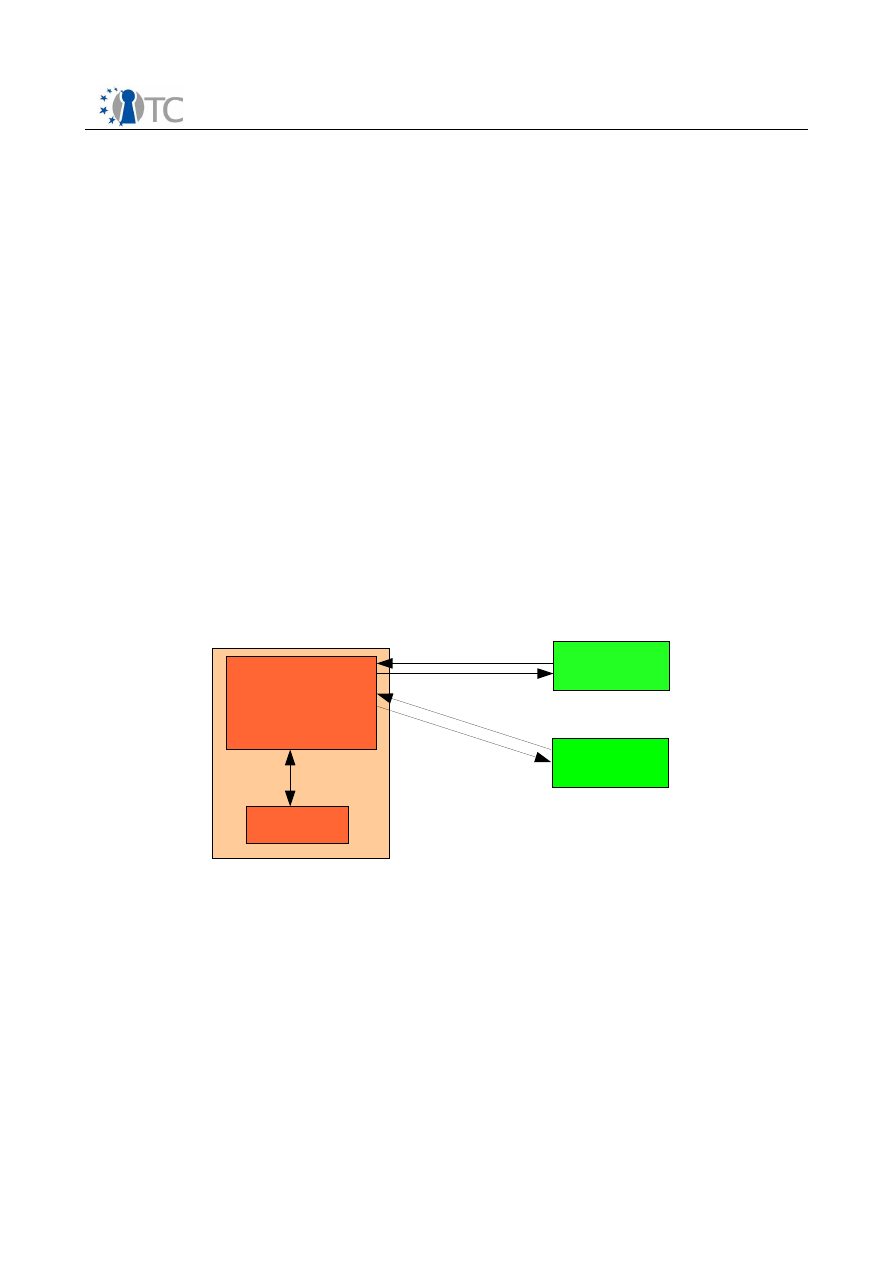

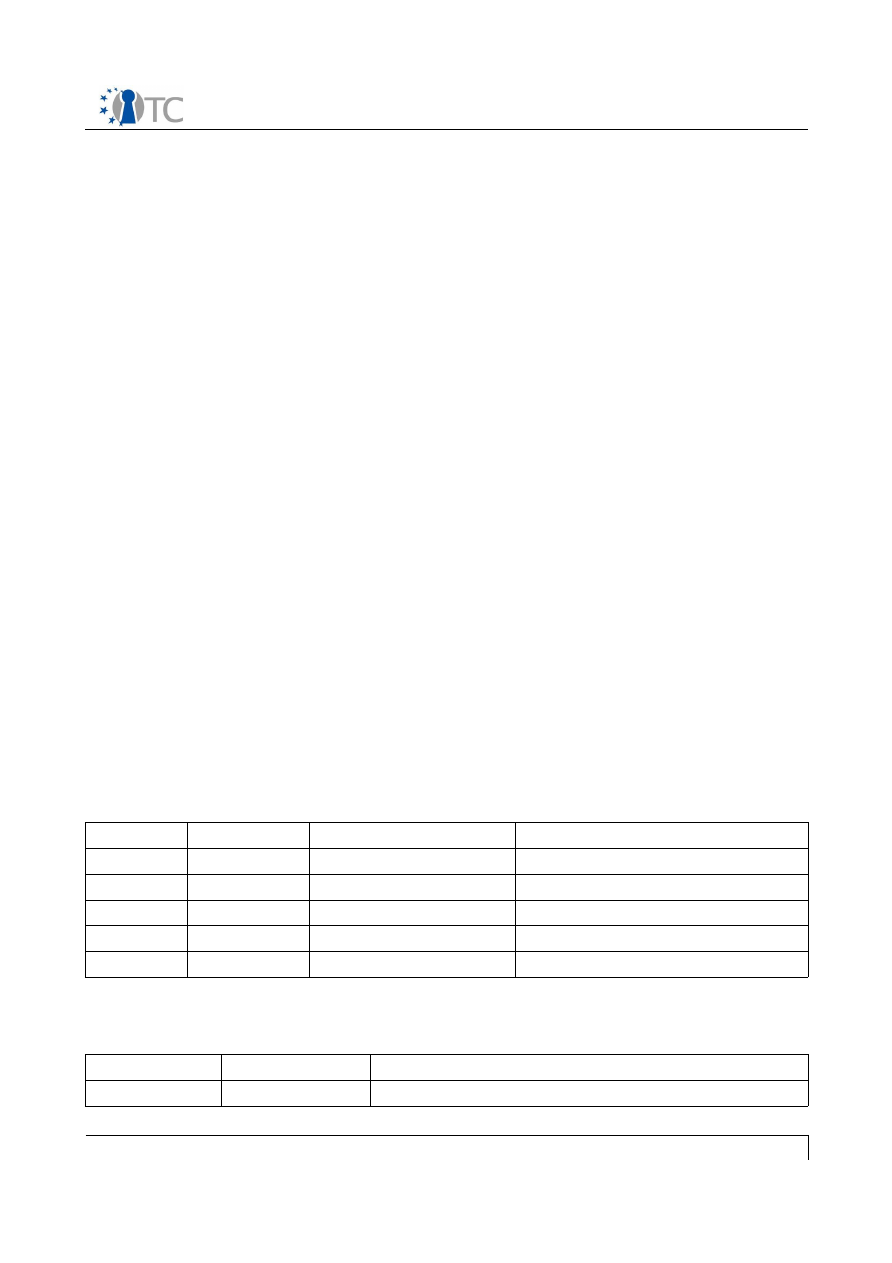

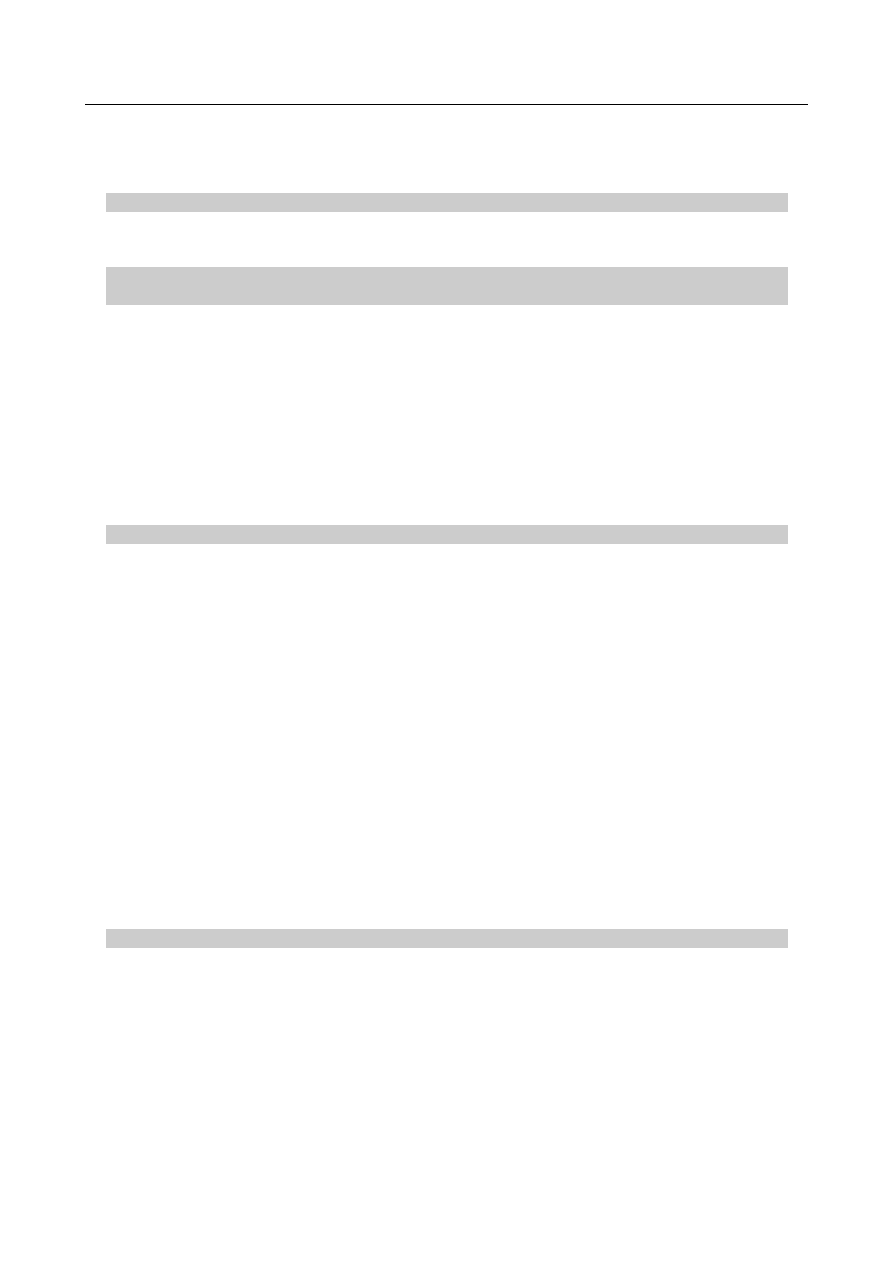

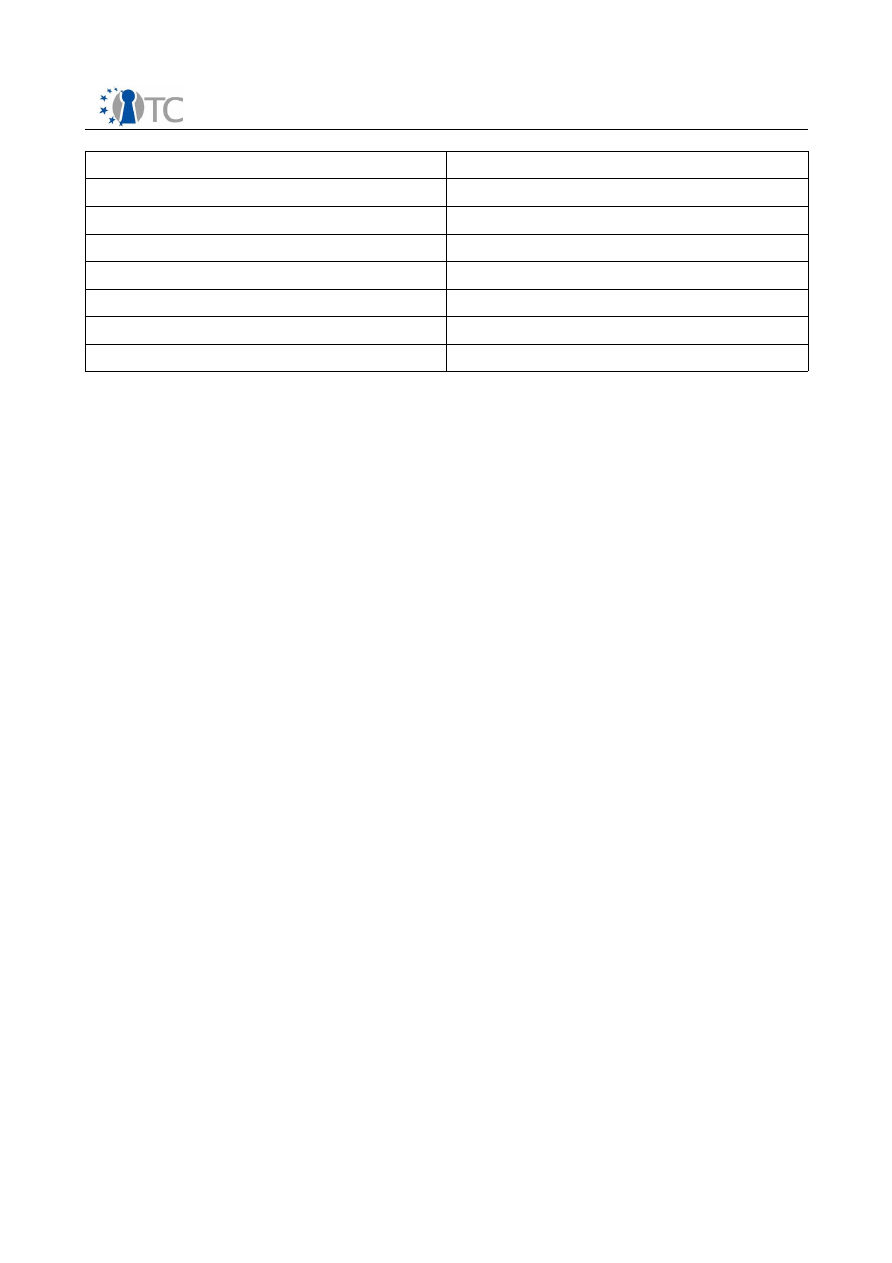

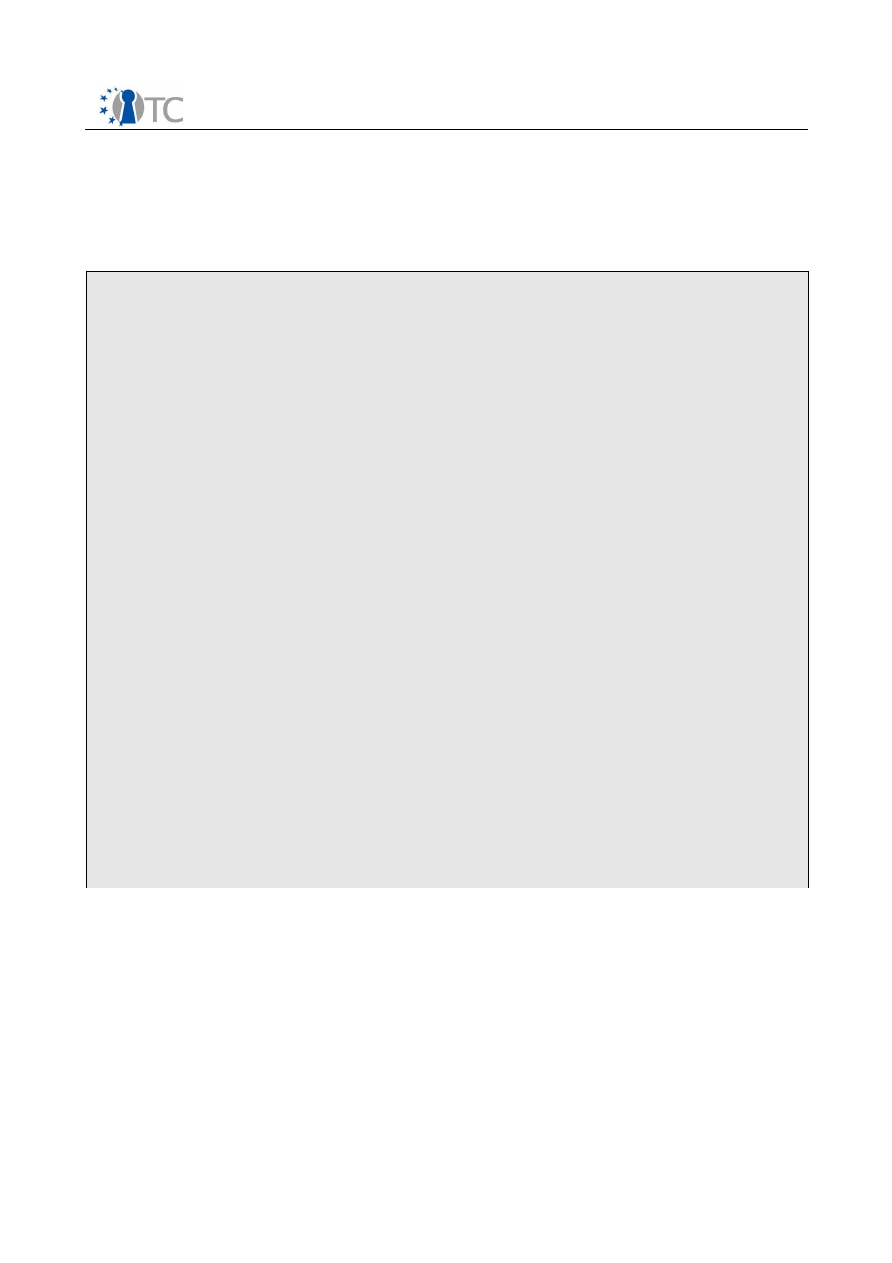

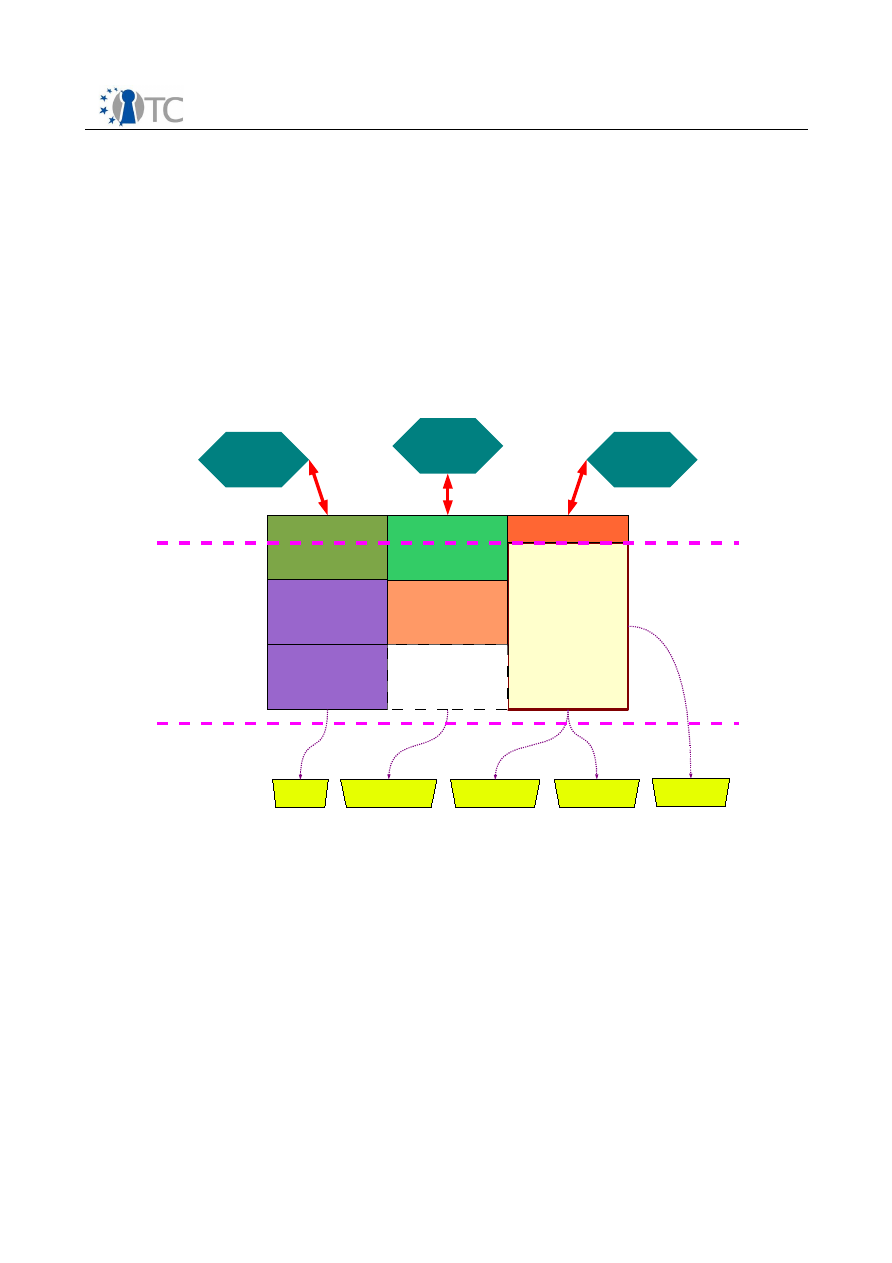

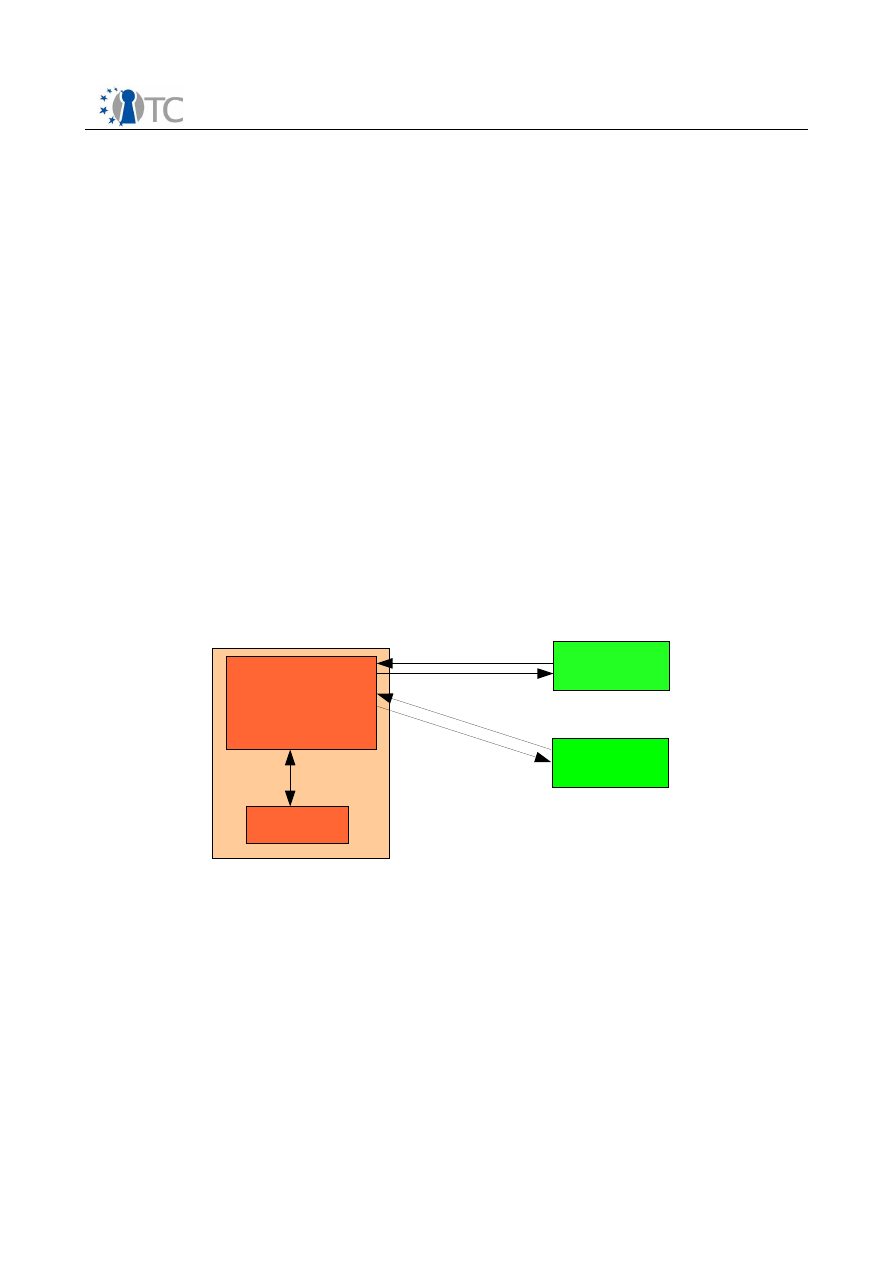

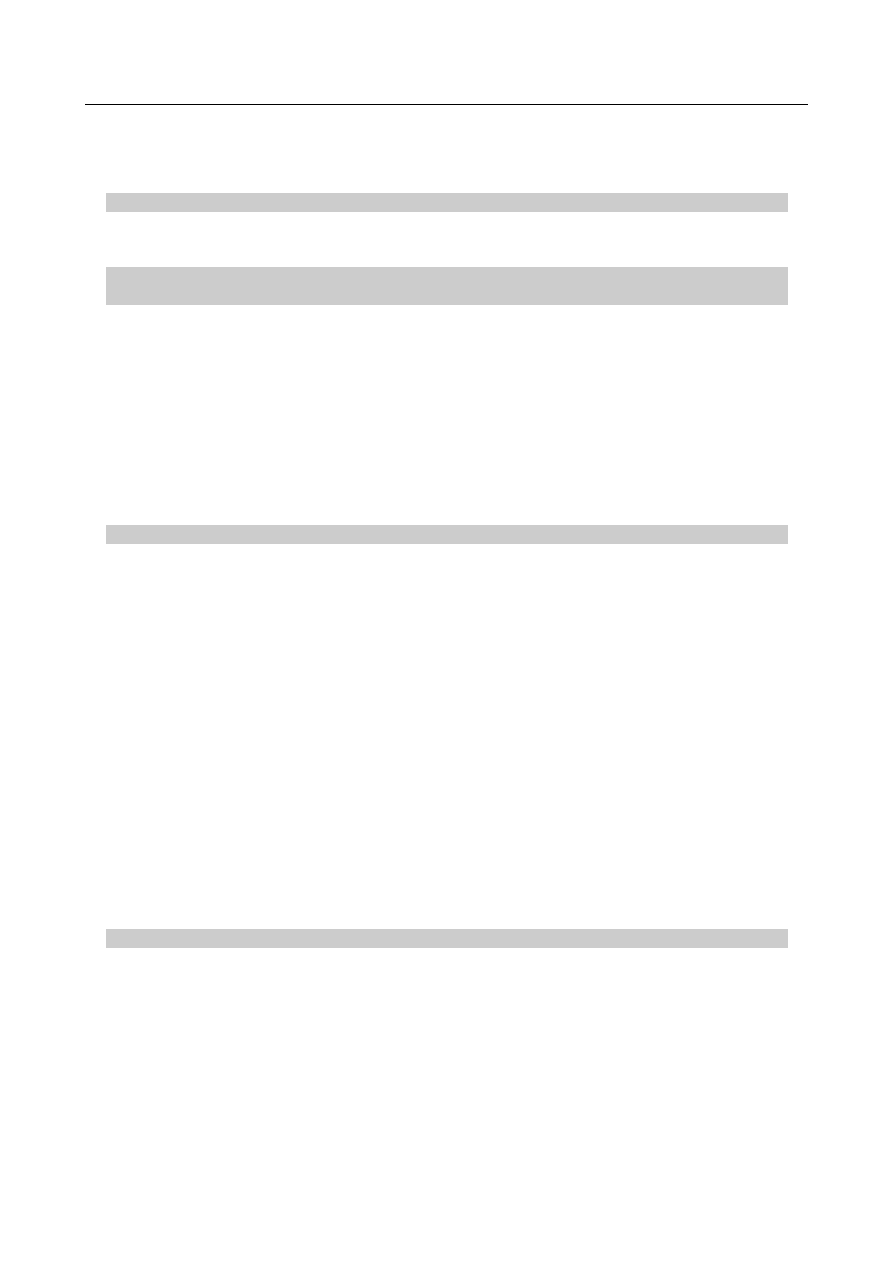

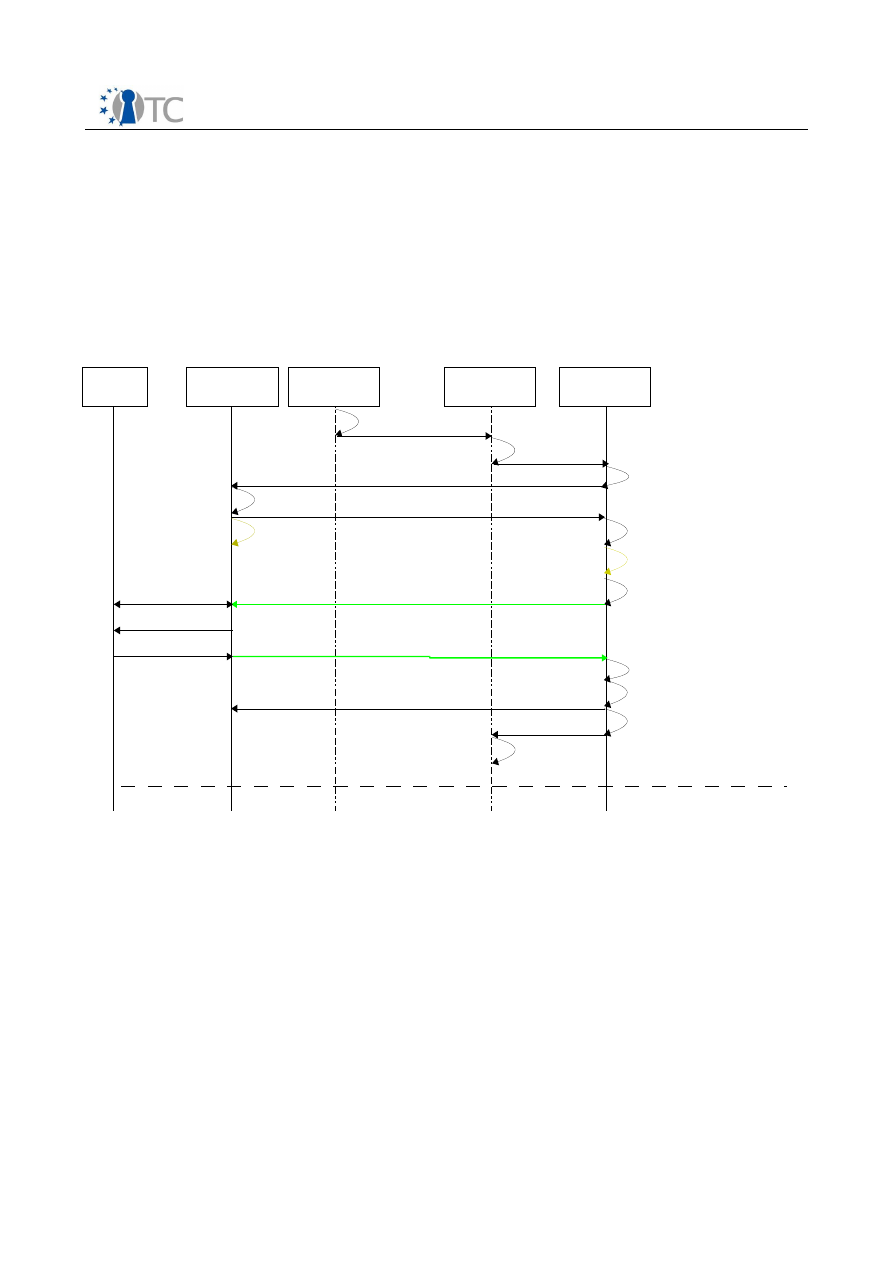

5. Component Interaction within the DRM system

5.1 Functional parts of the DRM Core

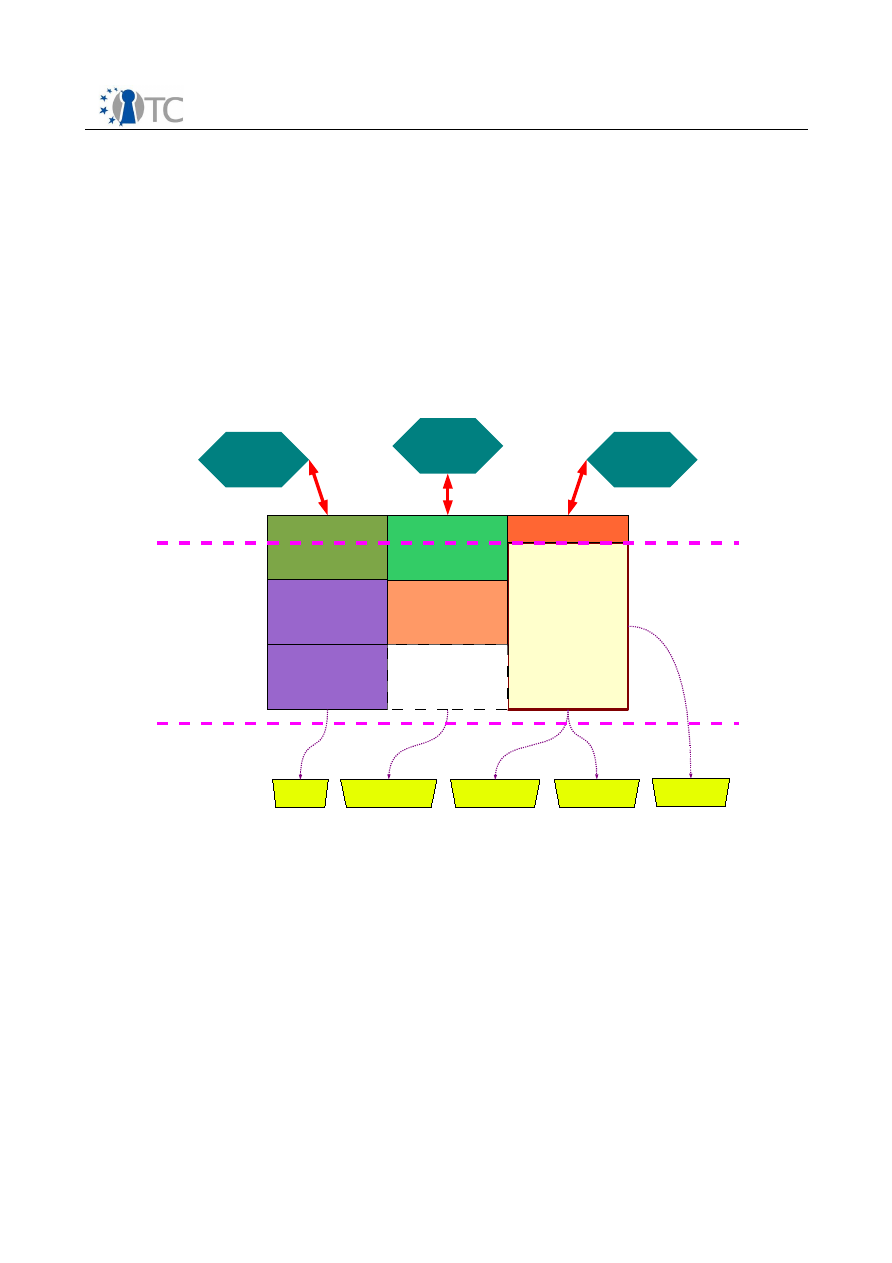

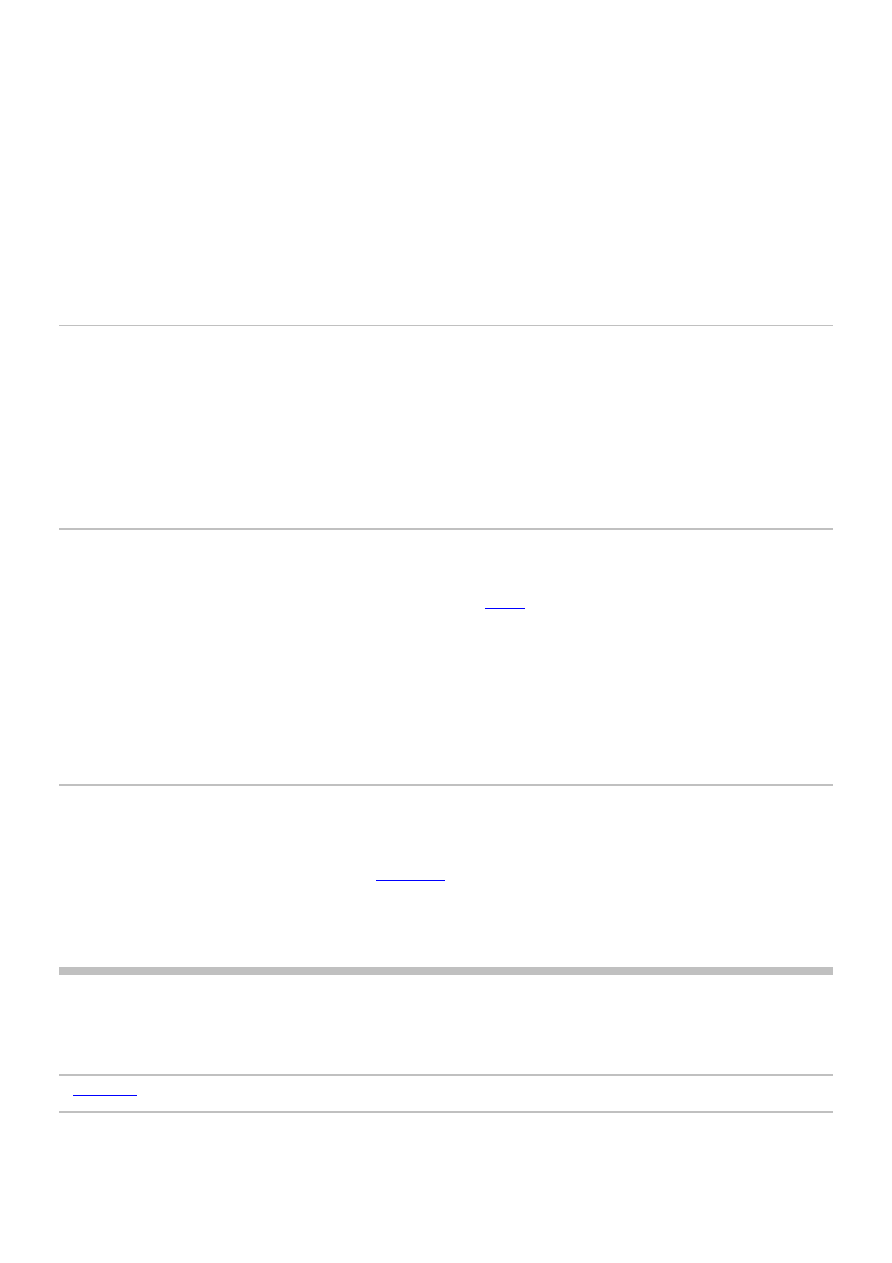

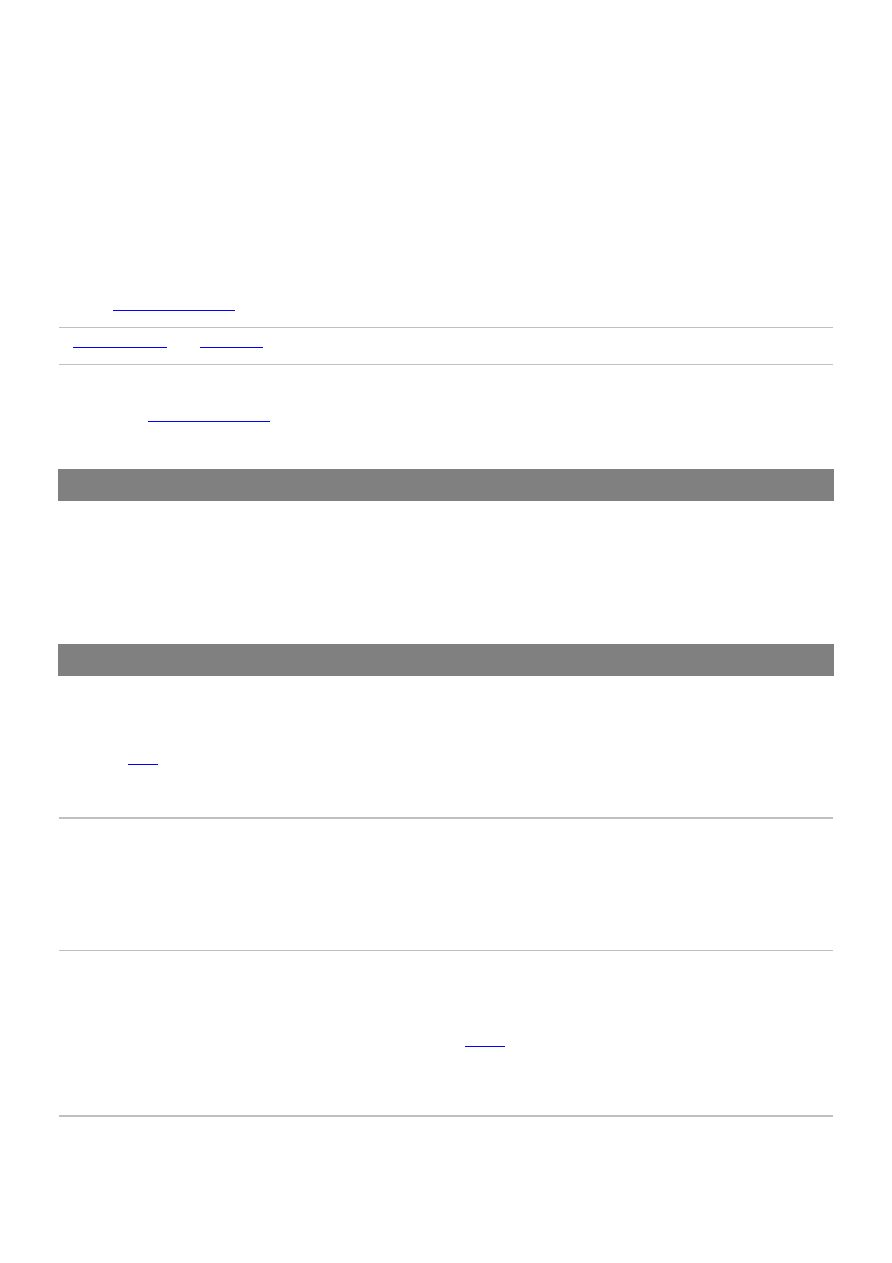

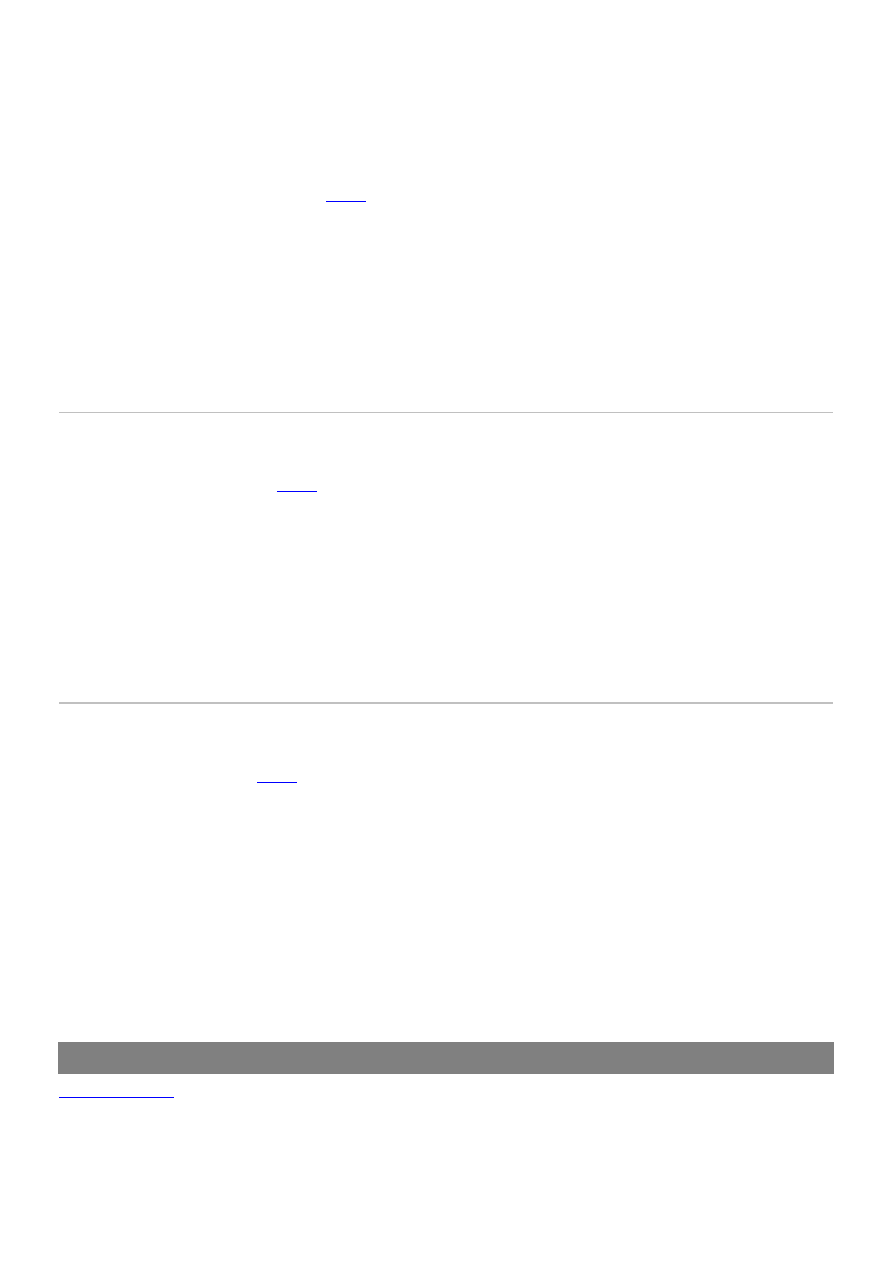

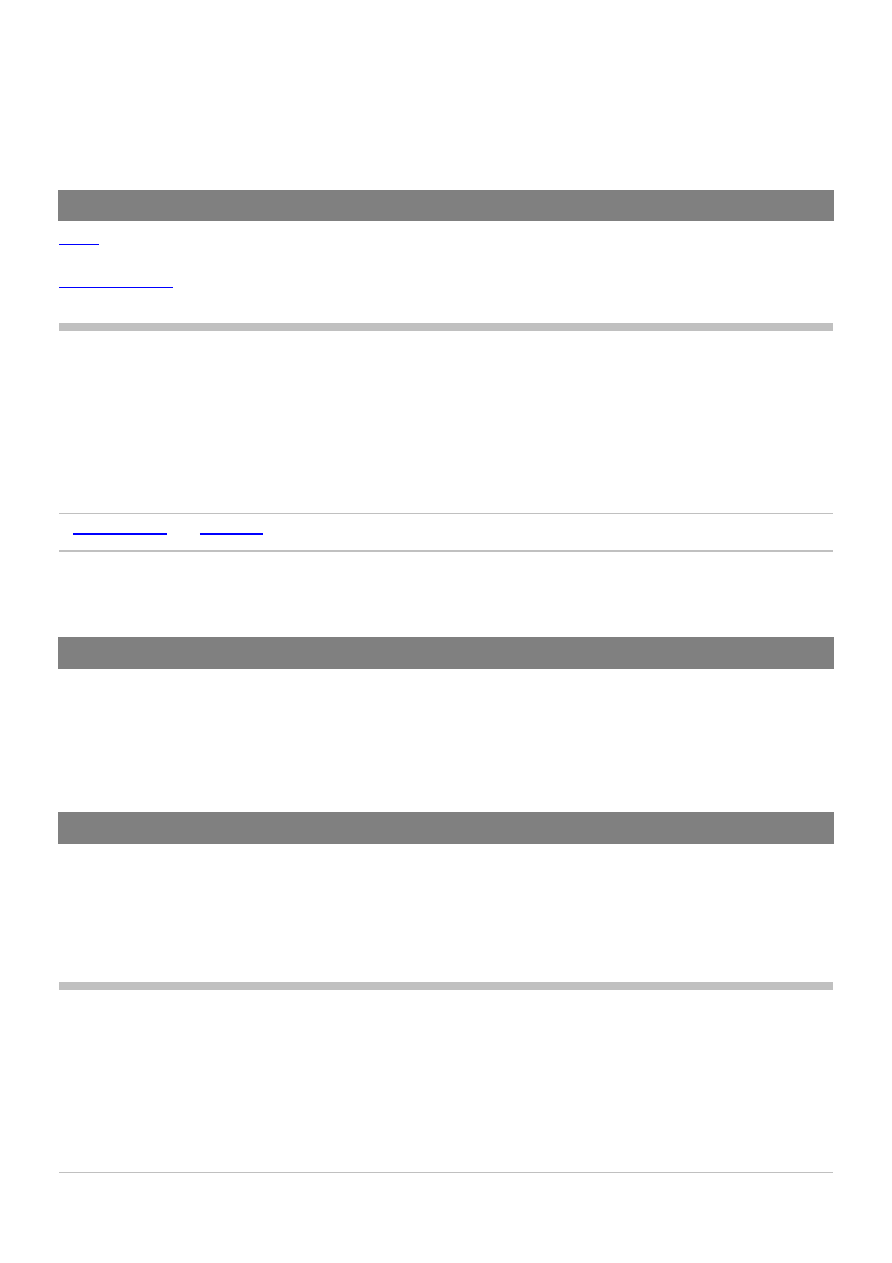

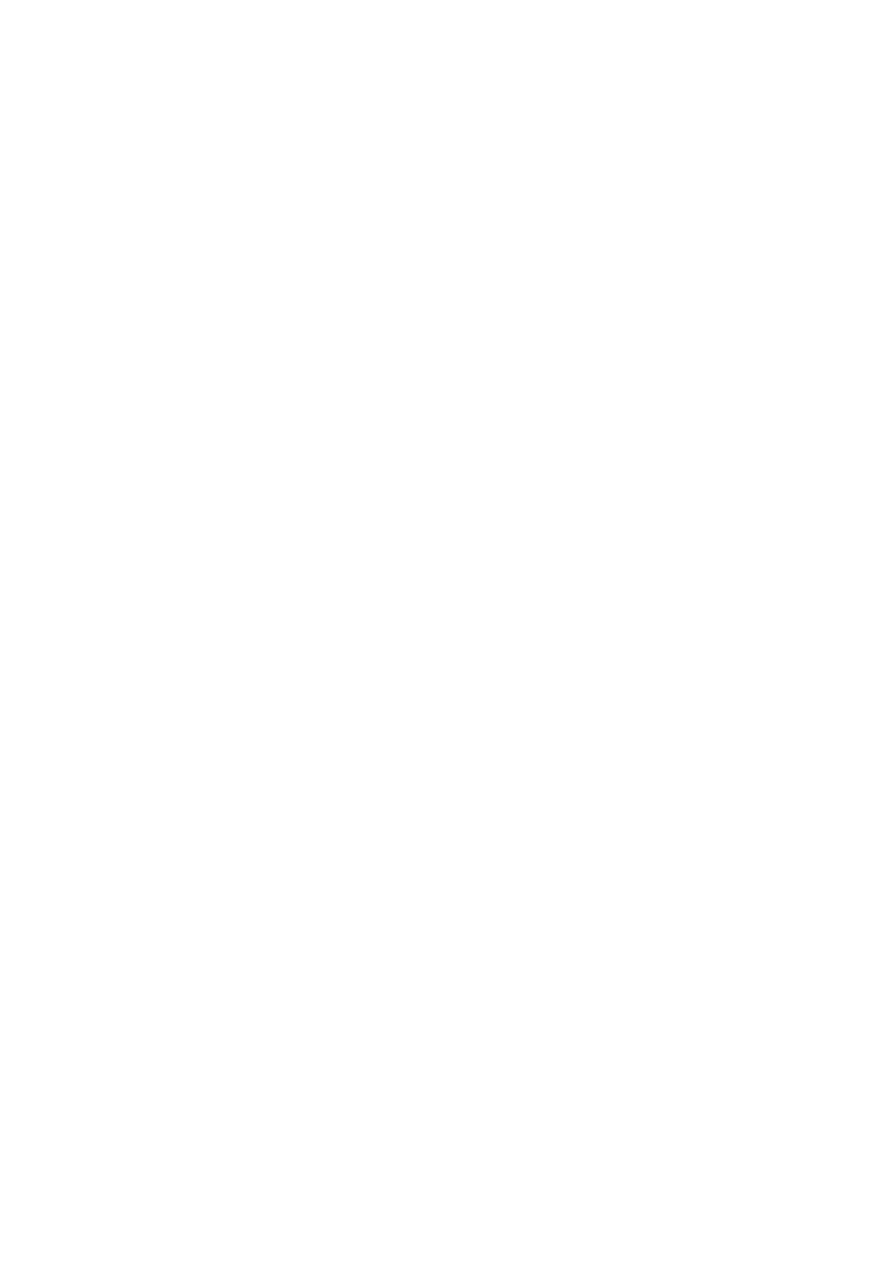

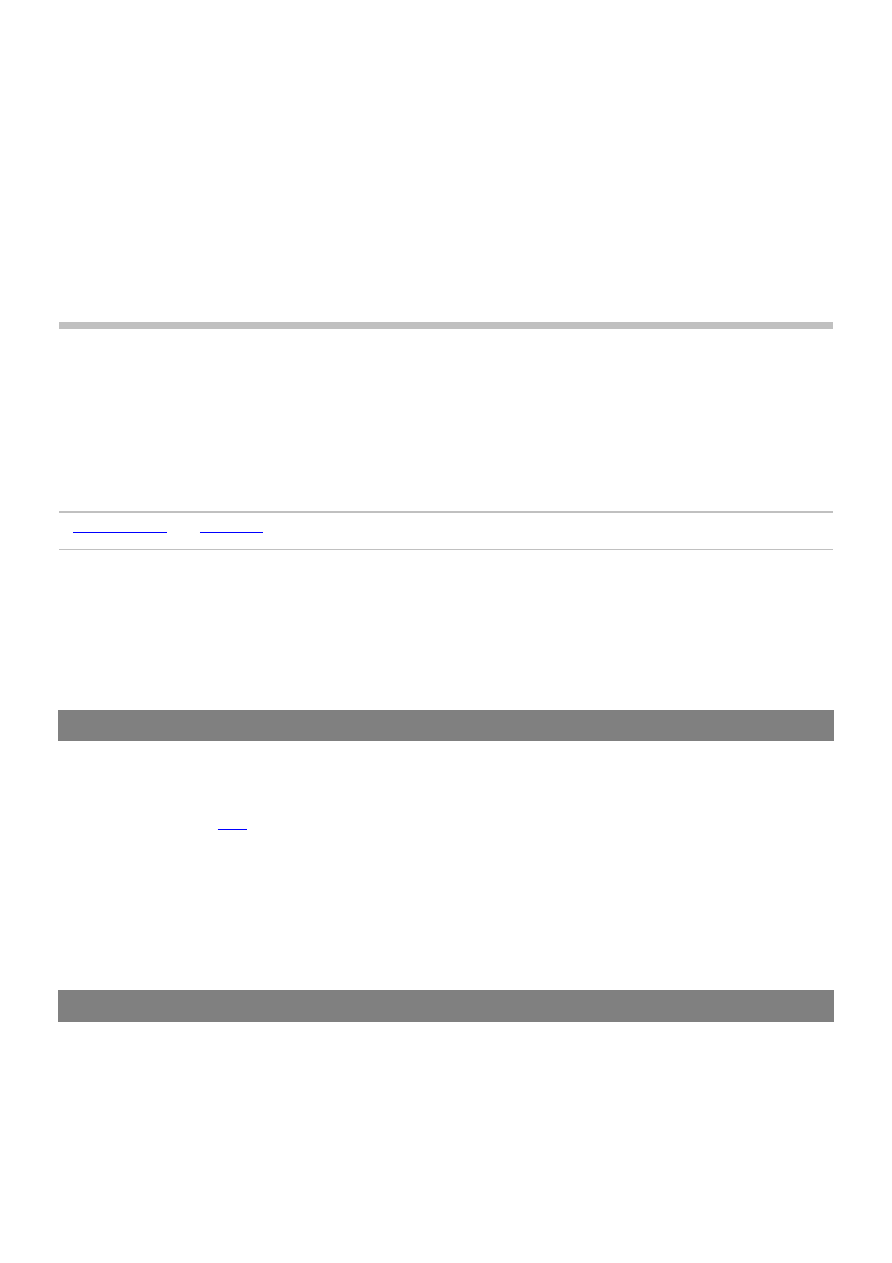

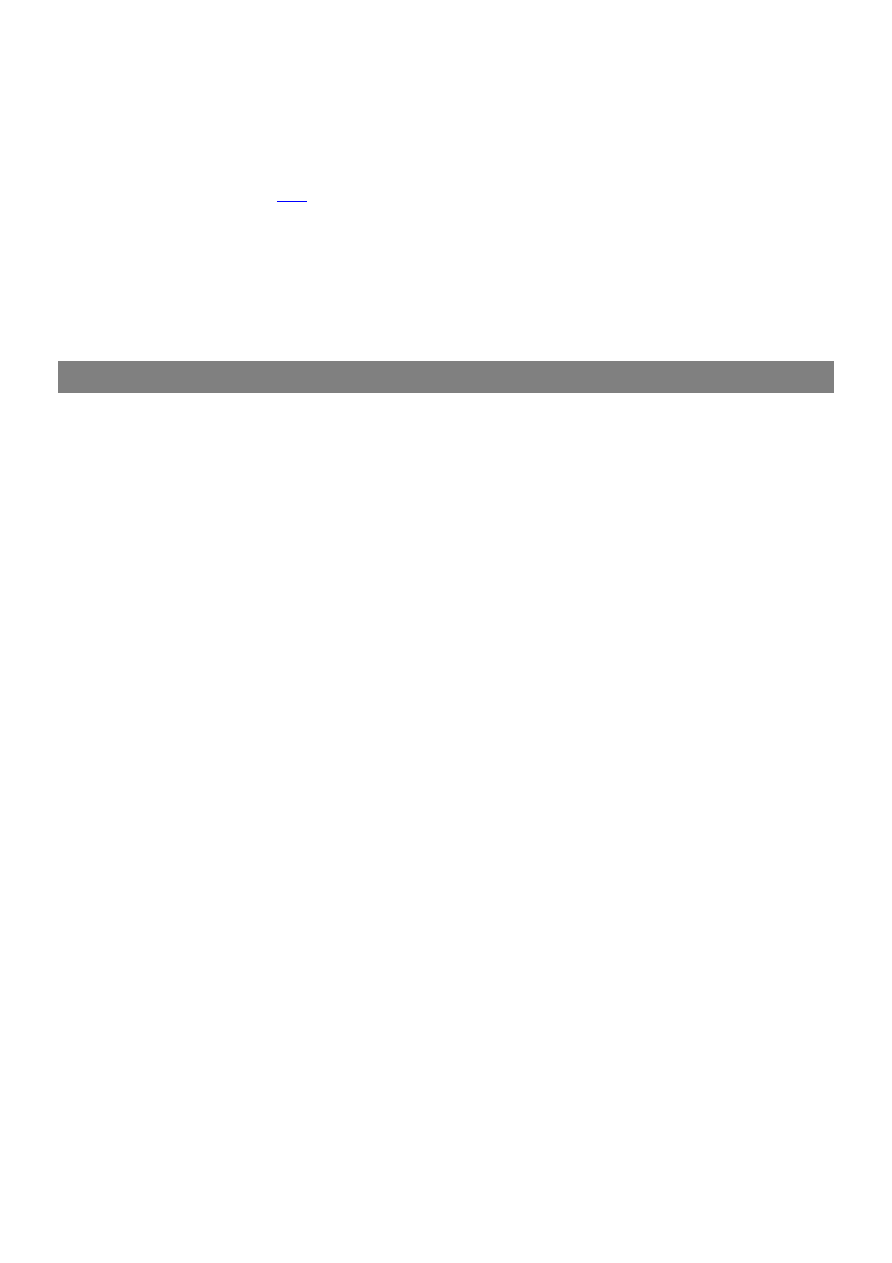

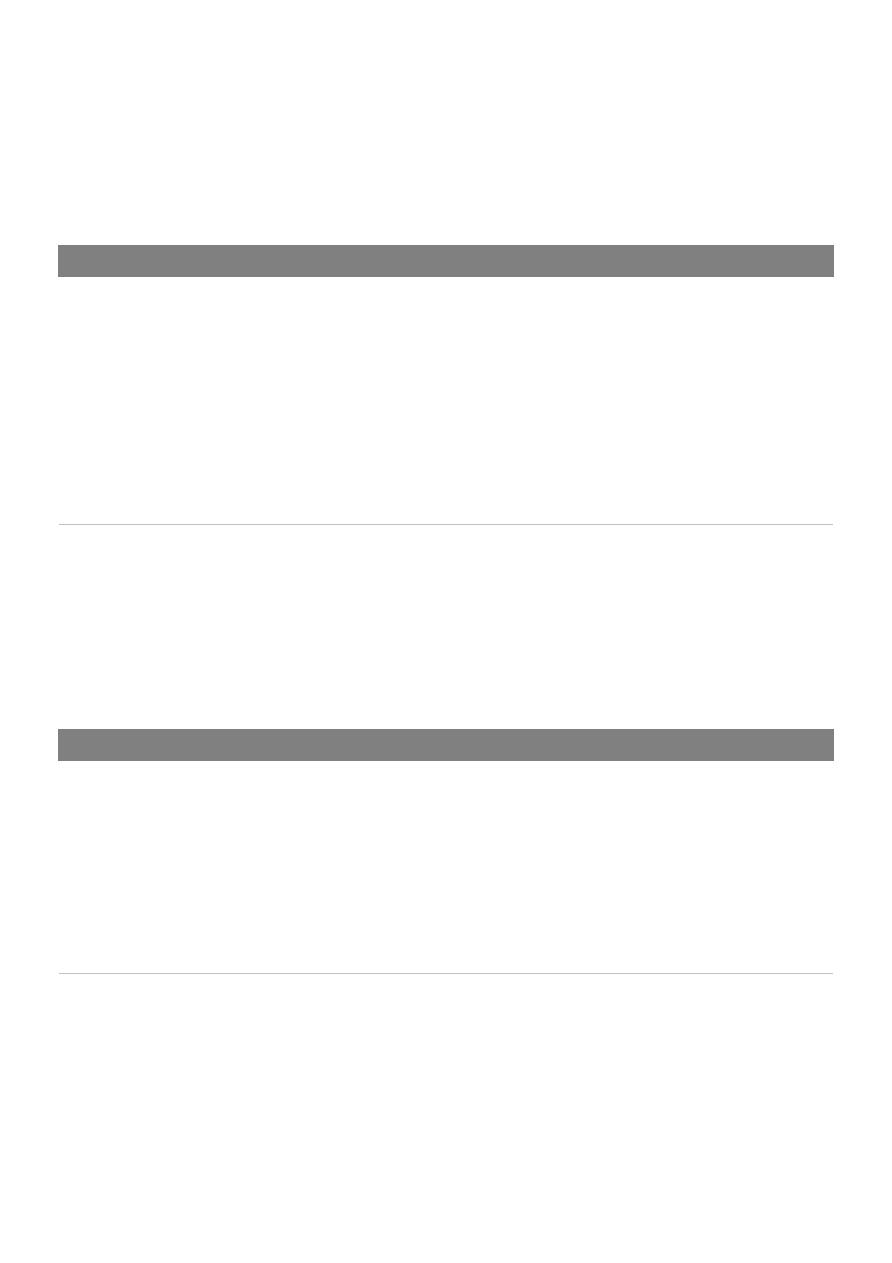

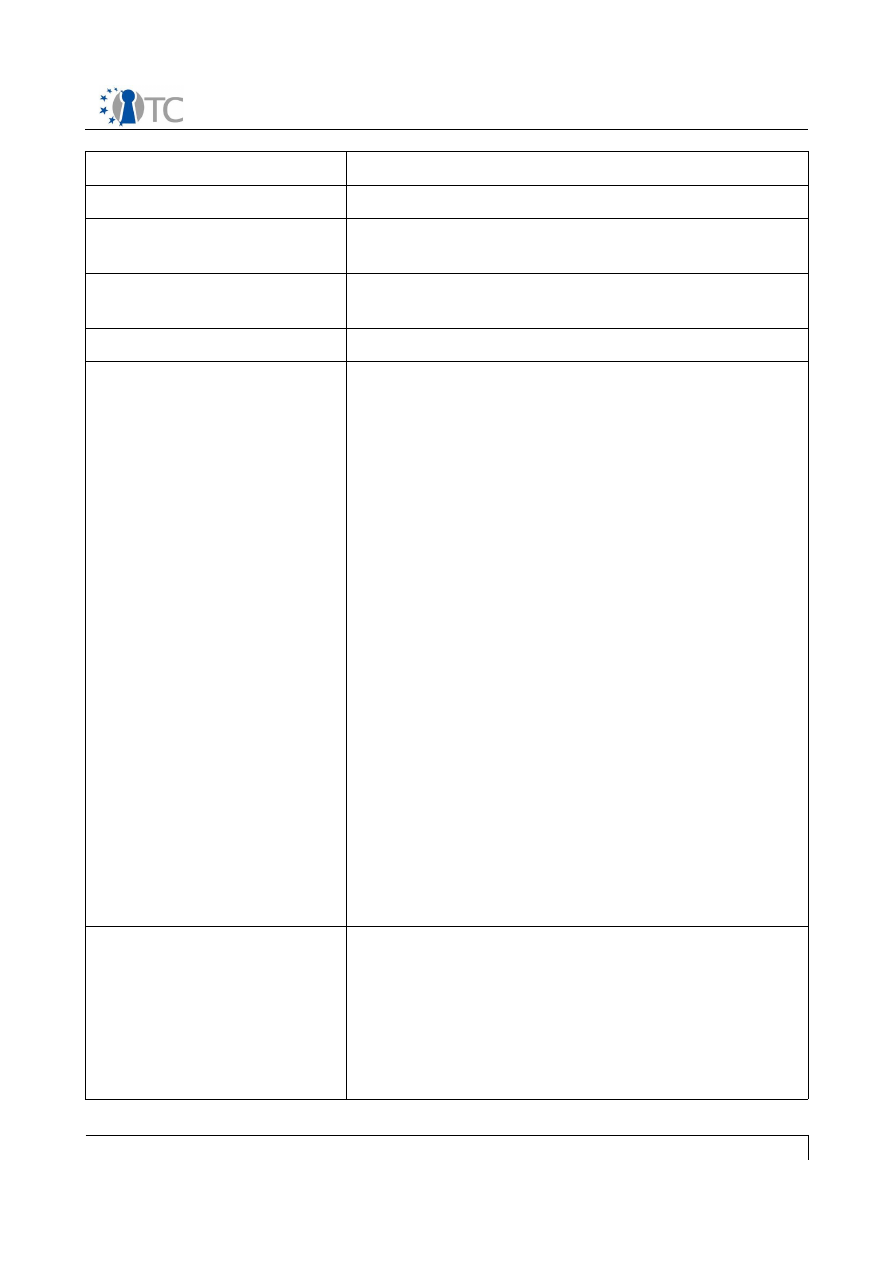

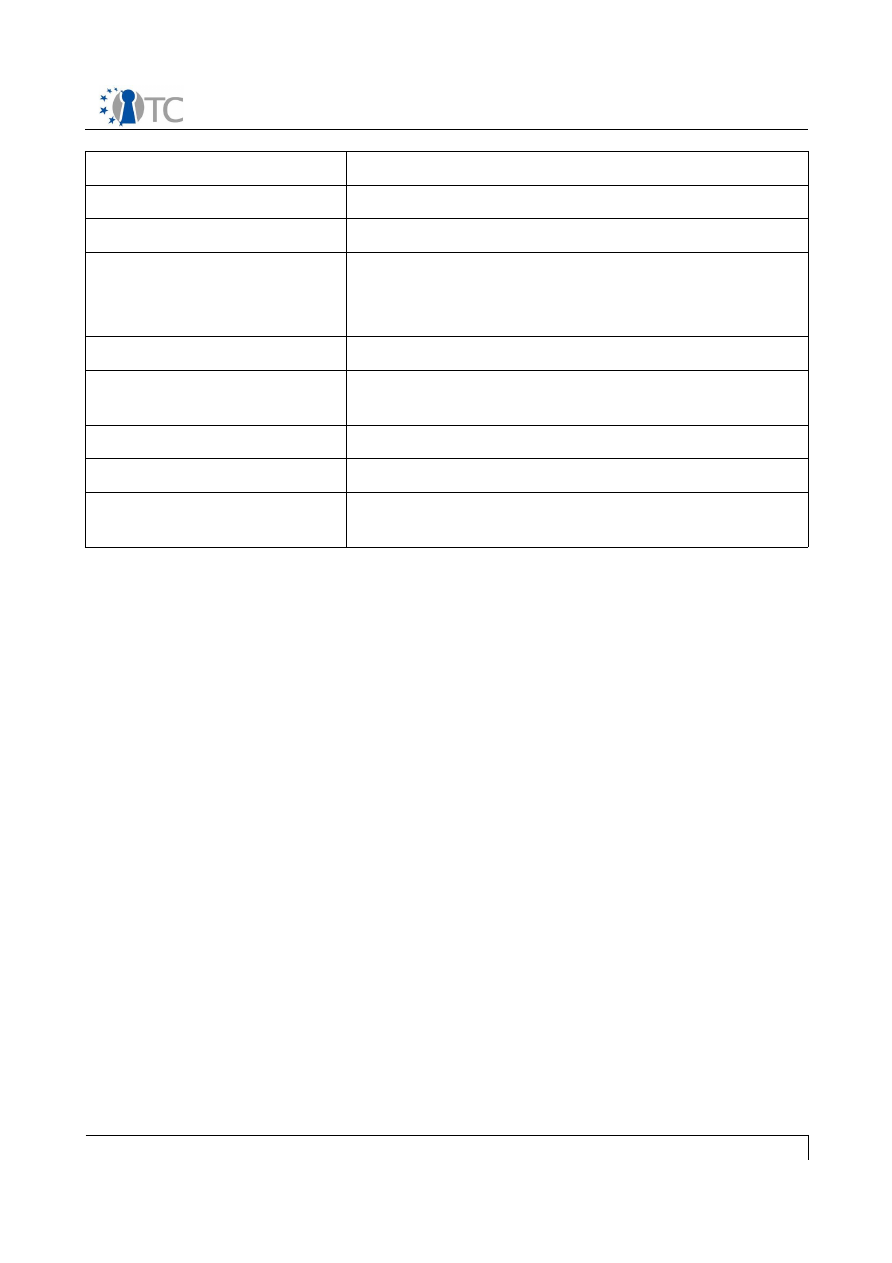

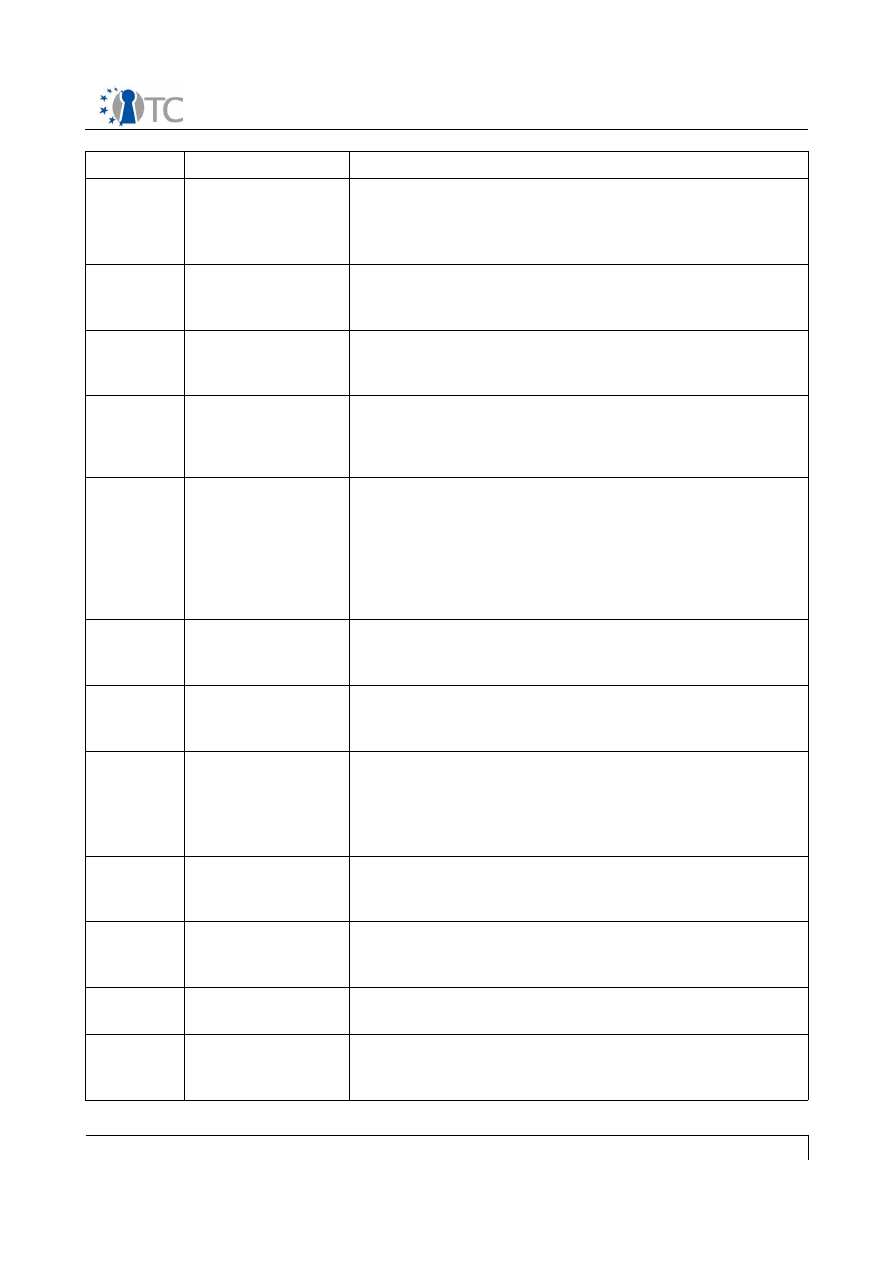

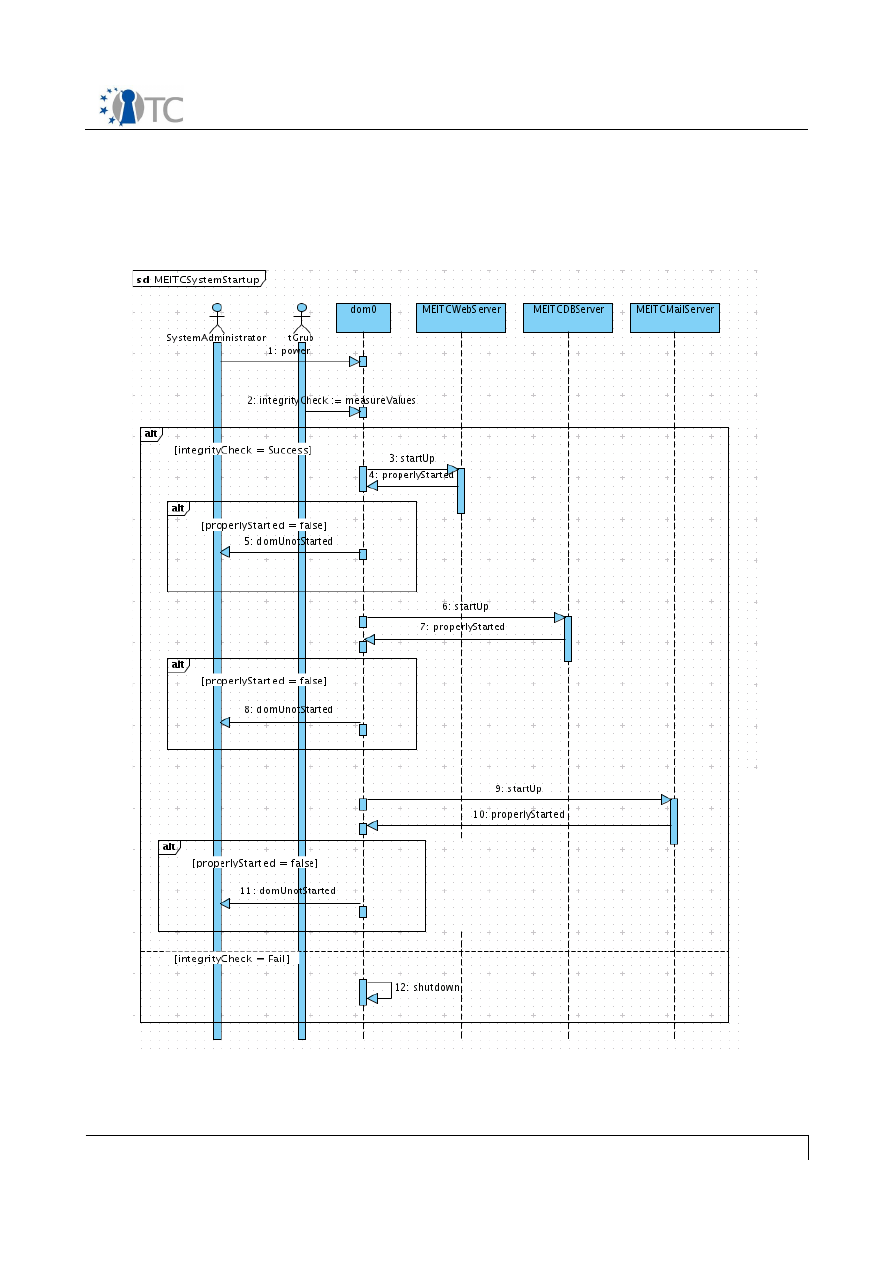

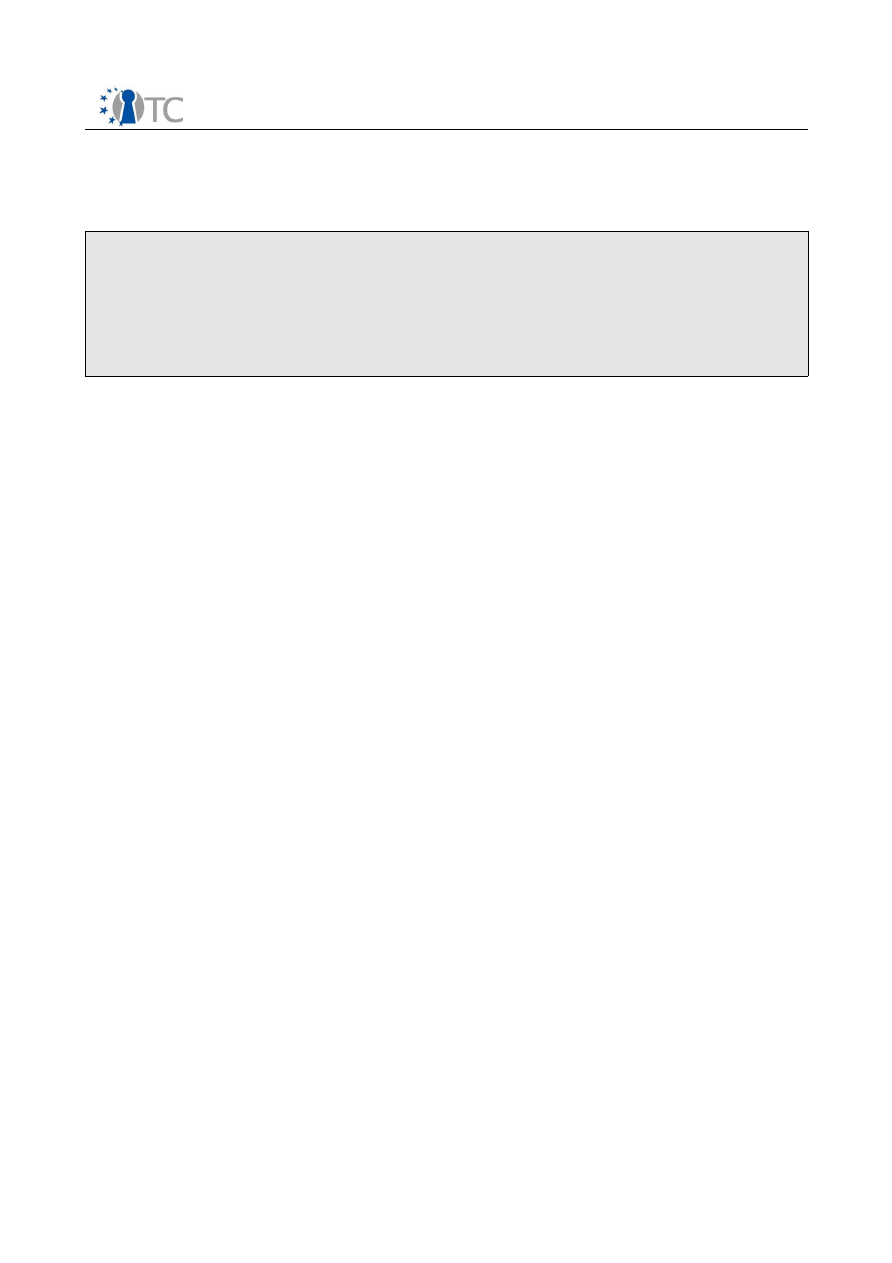

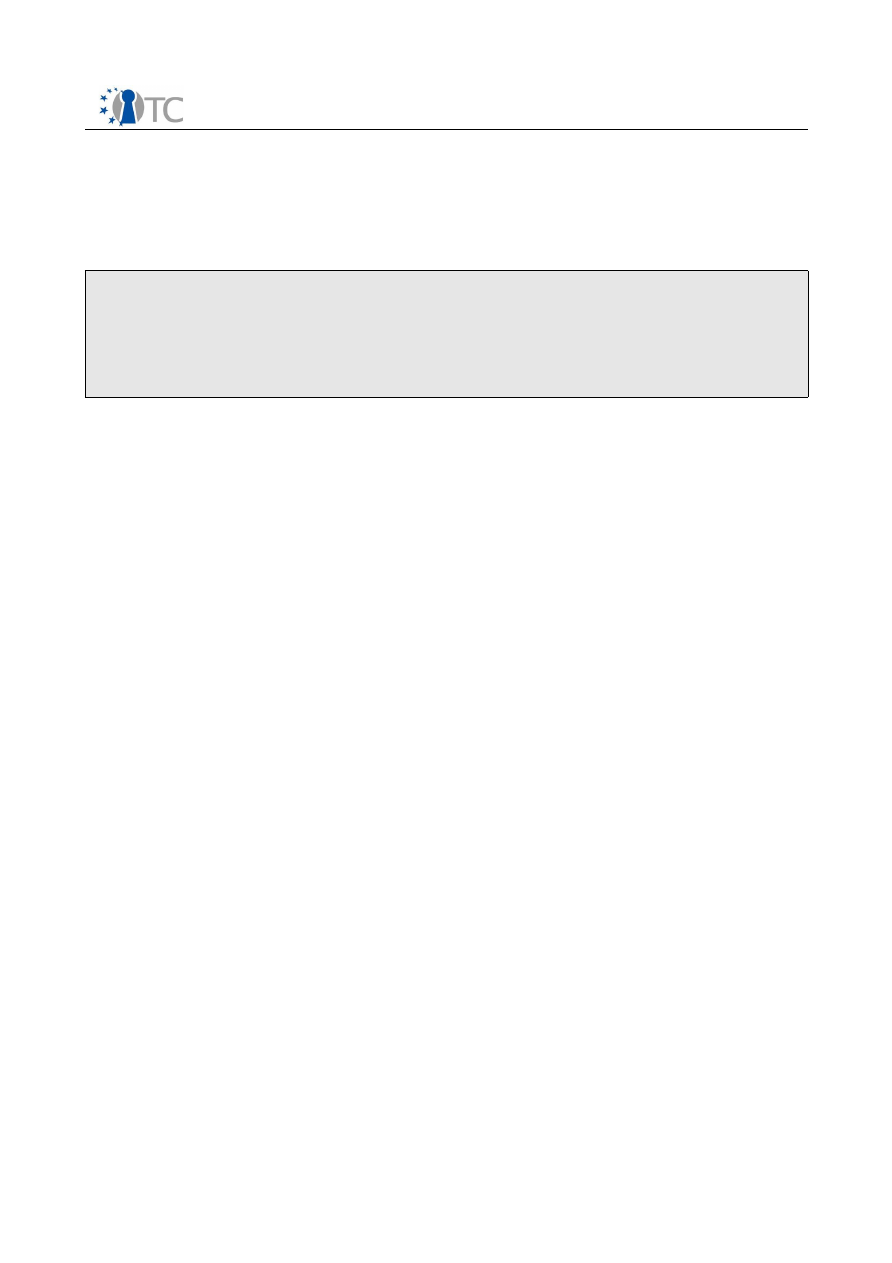

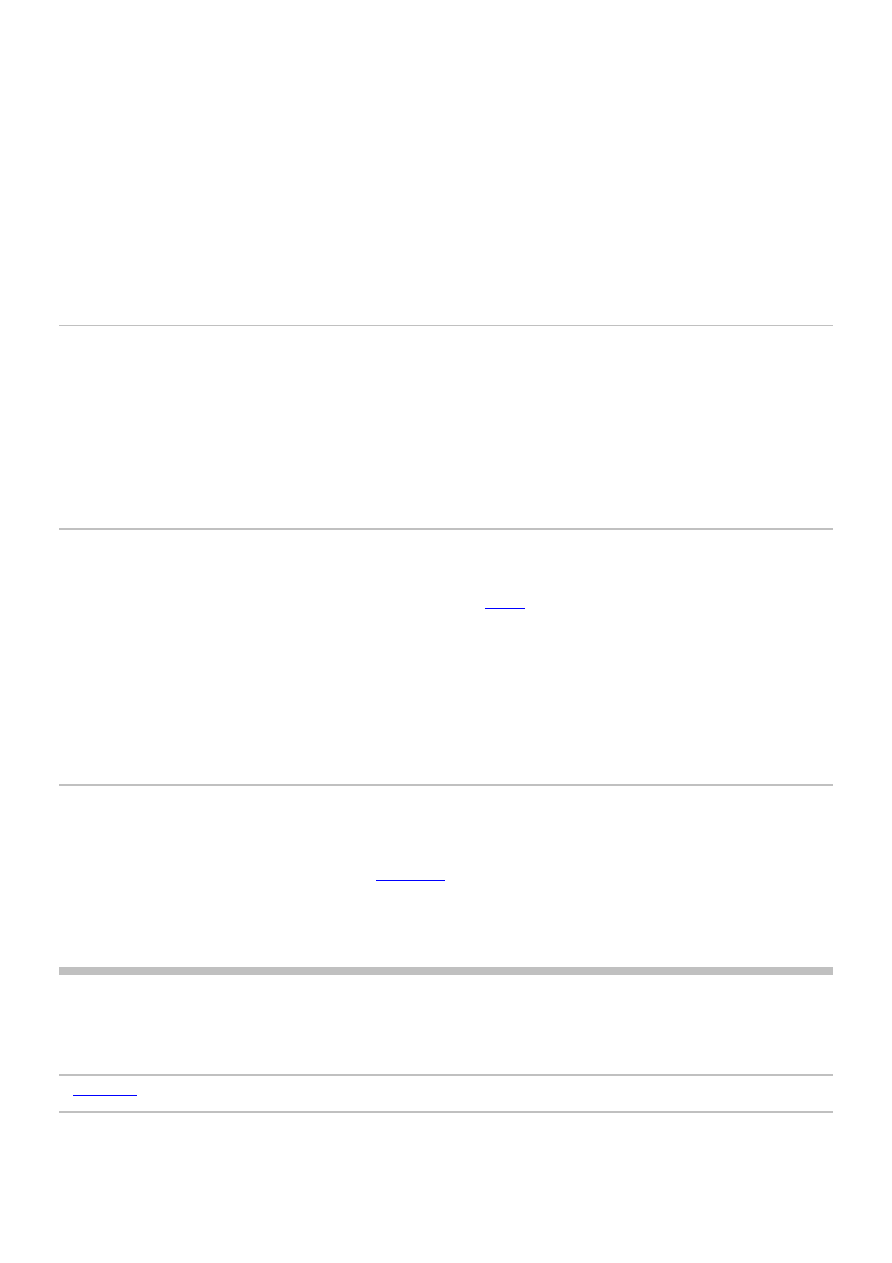

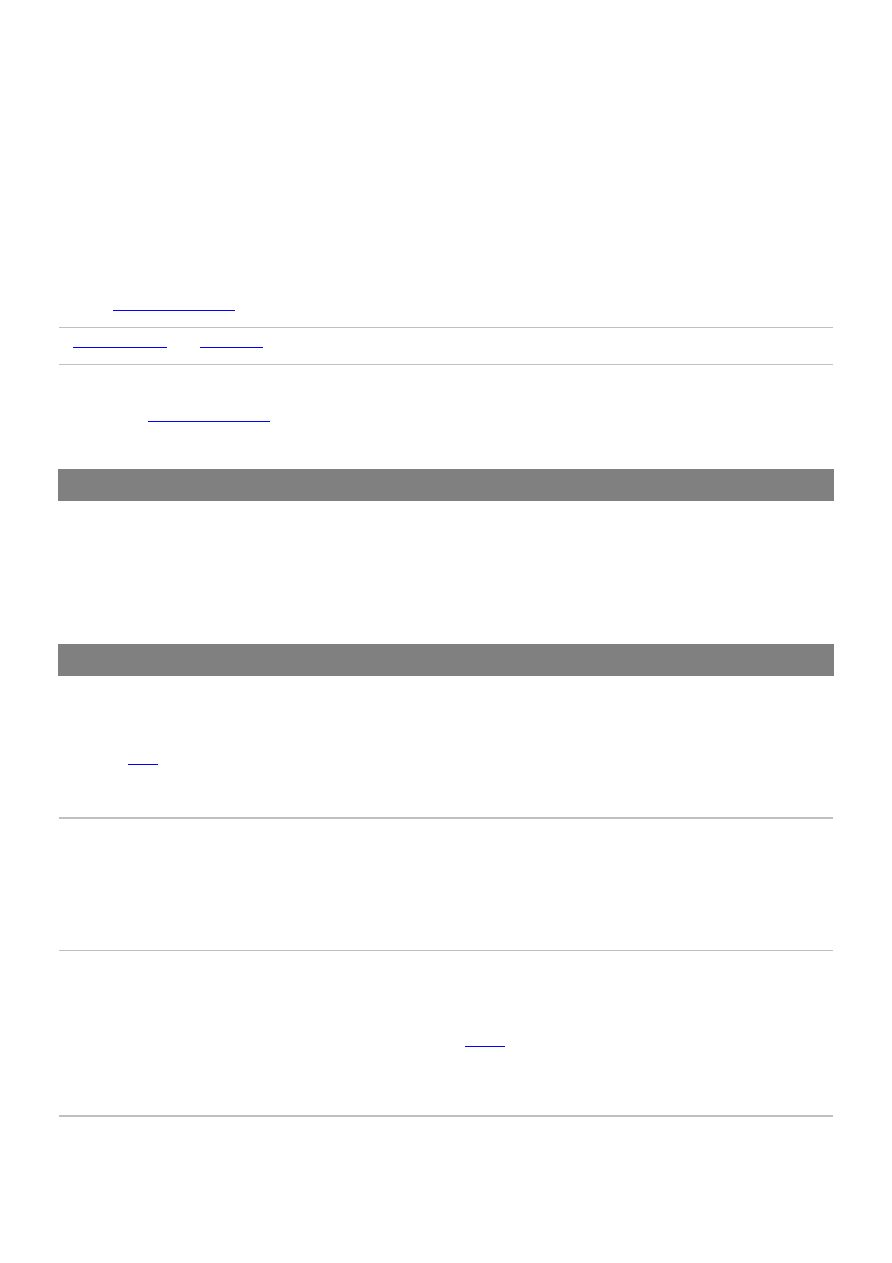

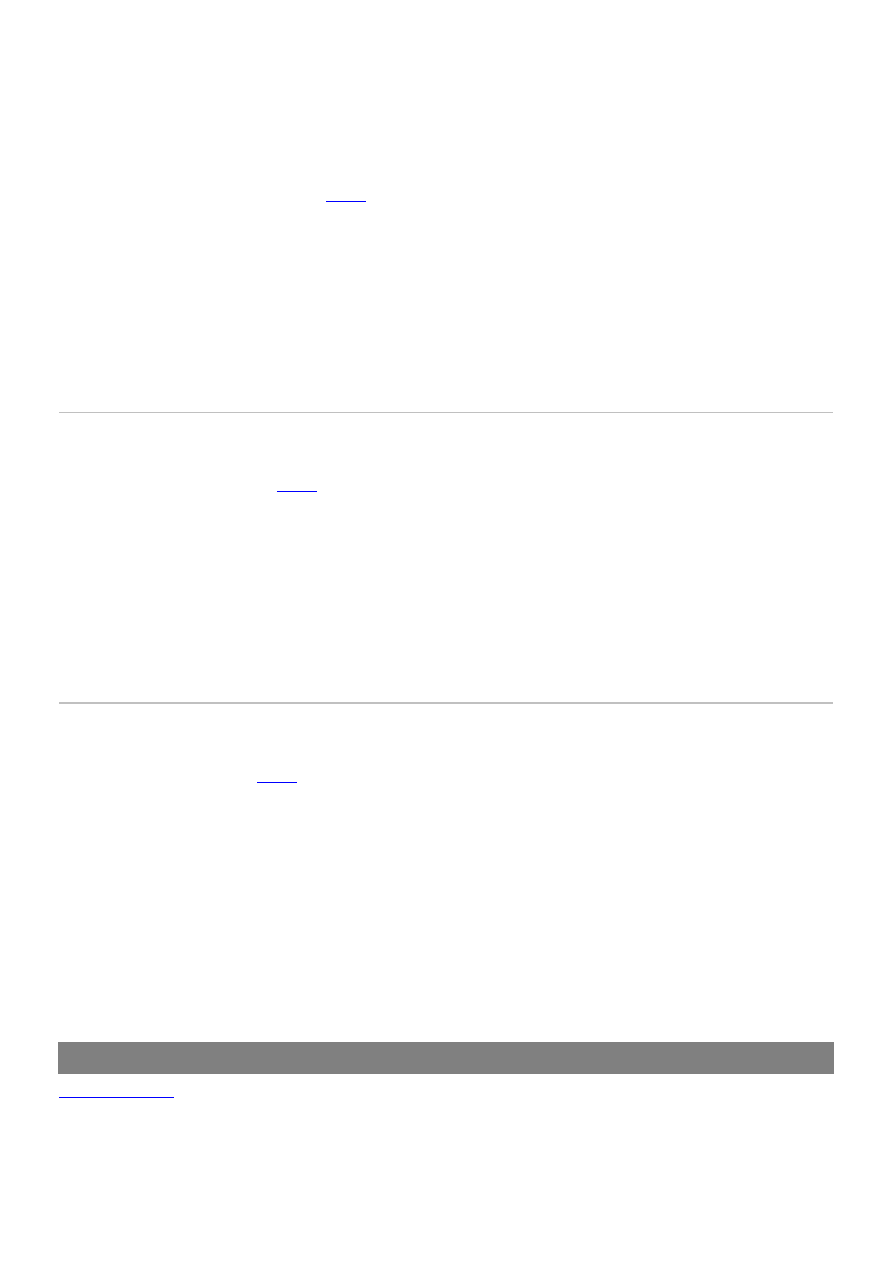

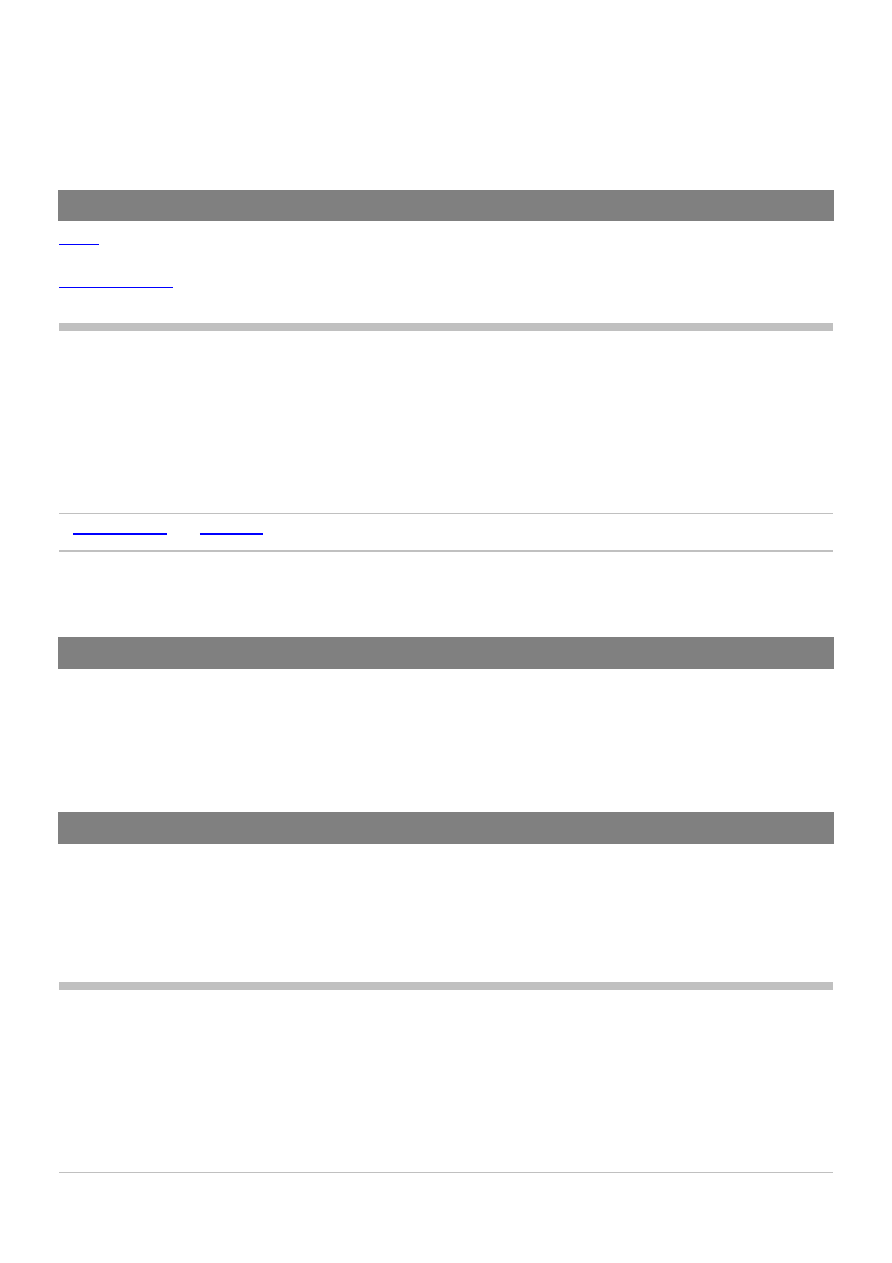

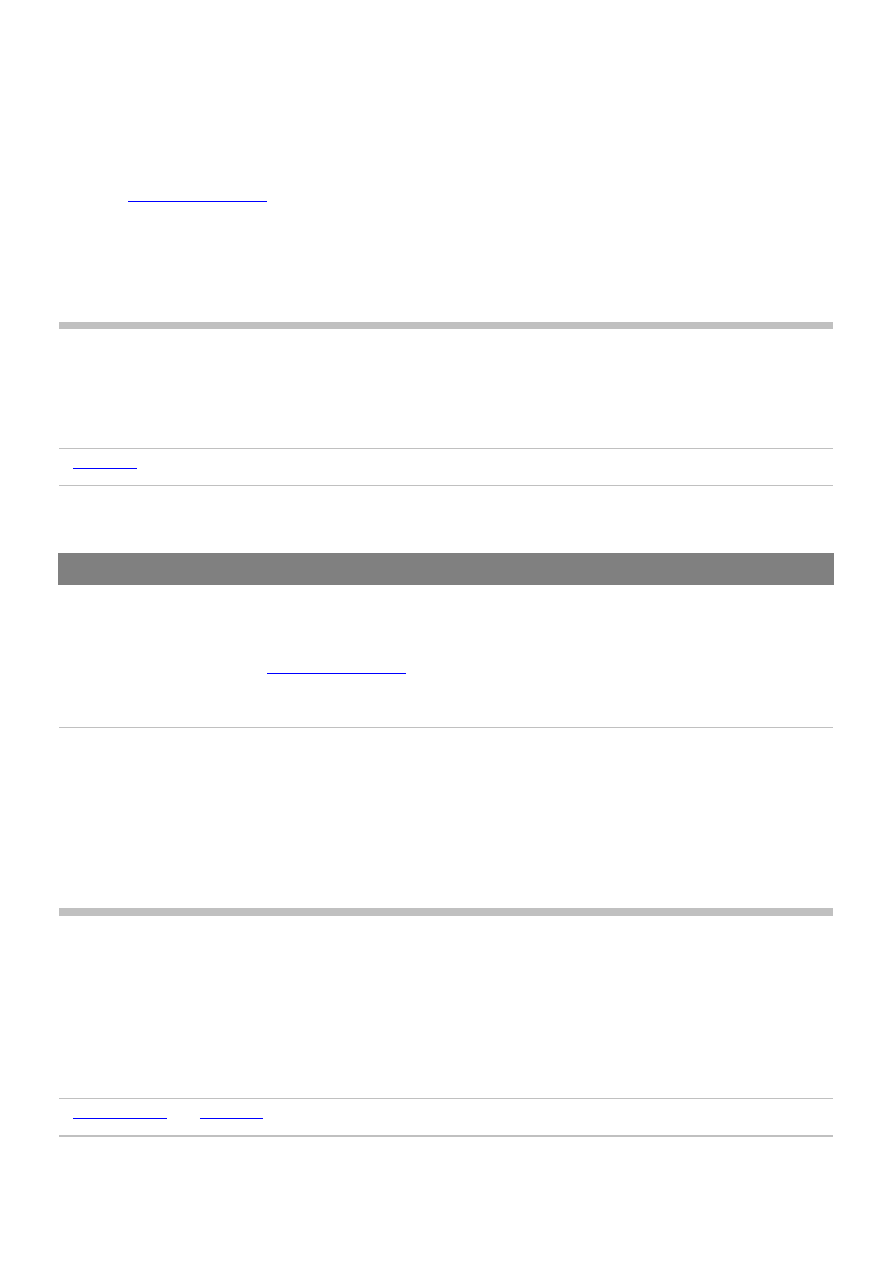

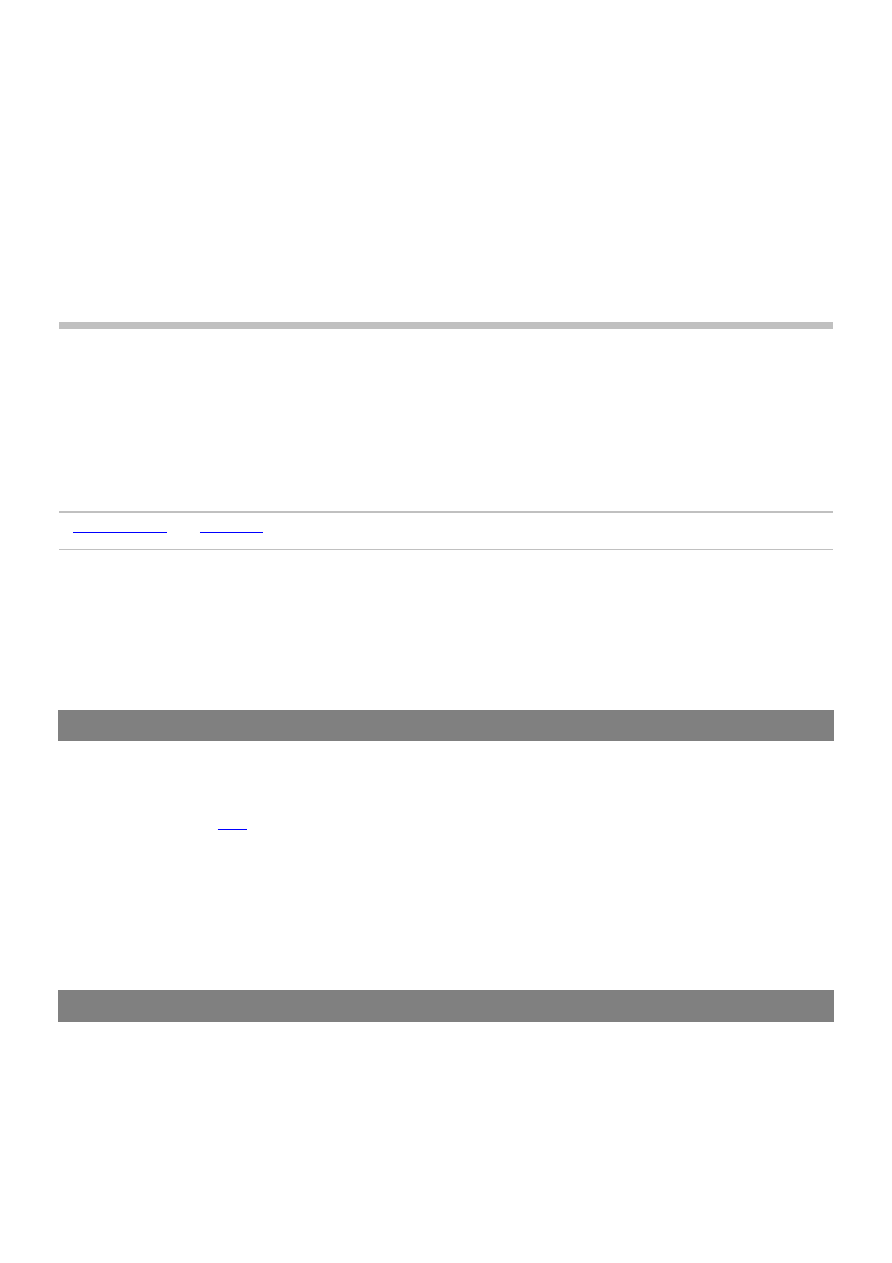

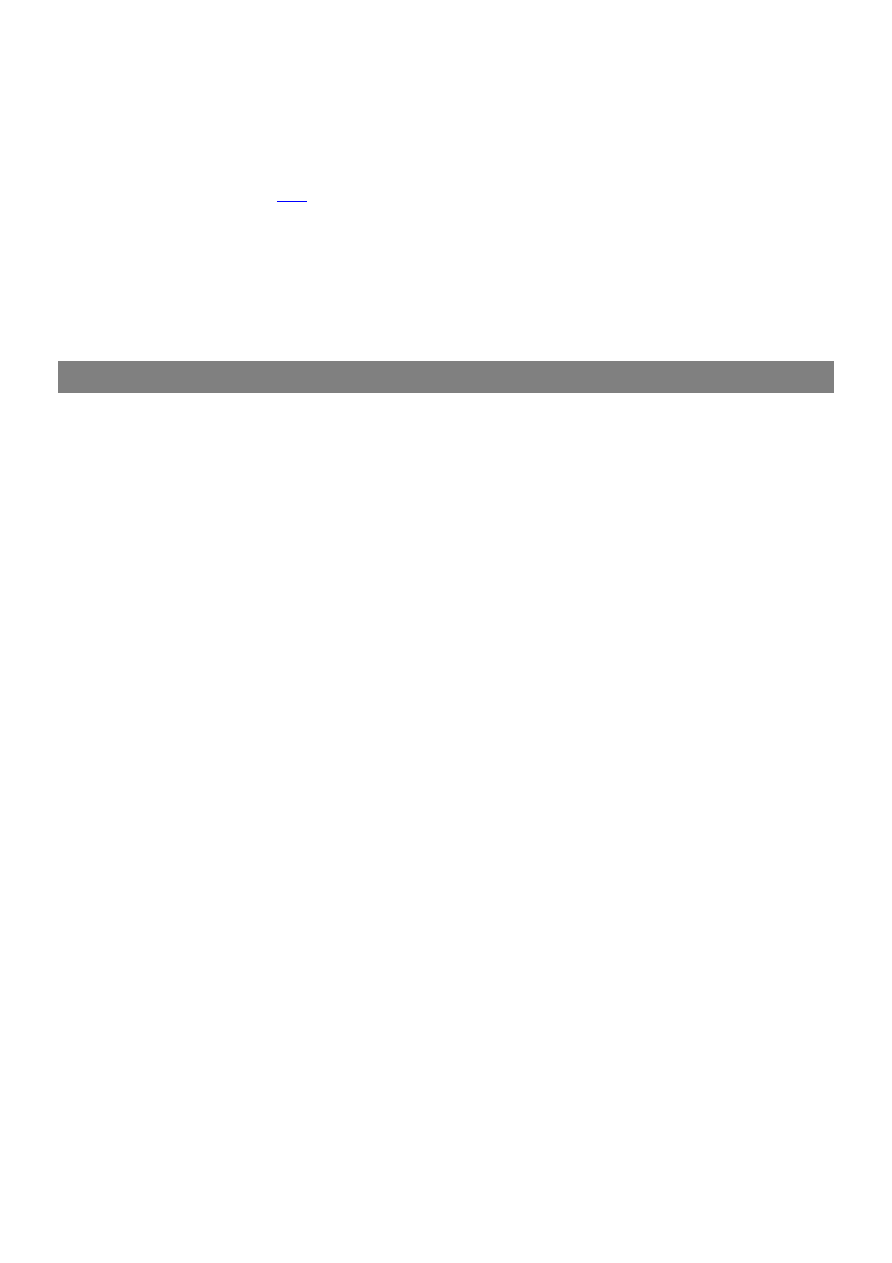

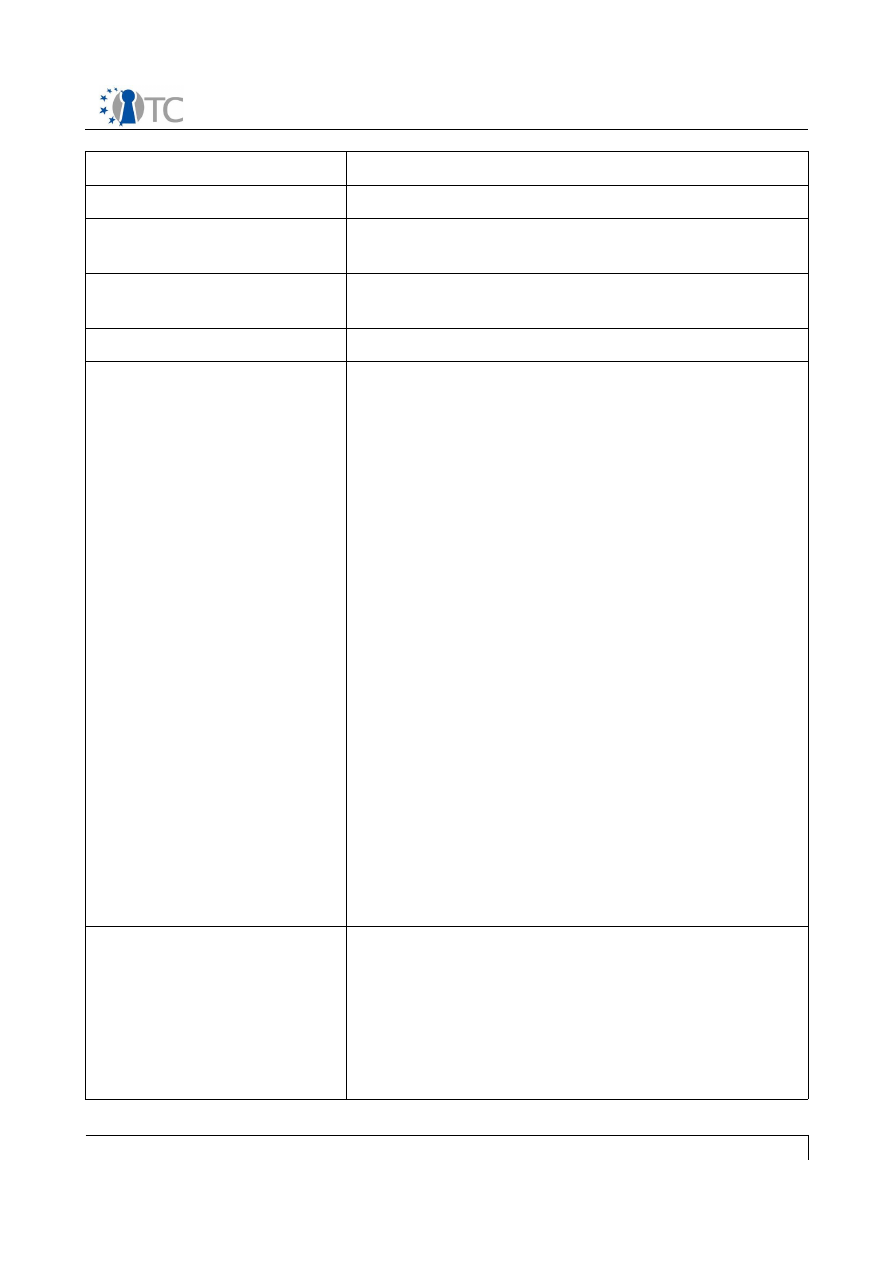

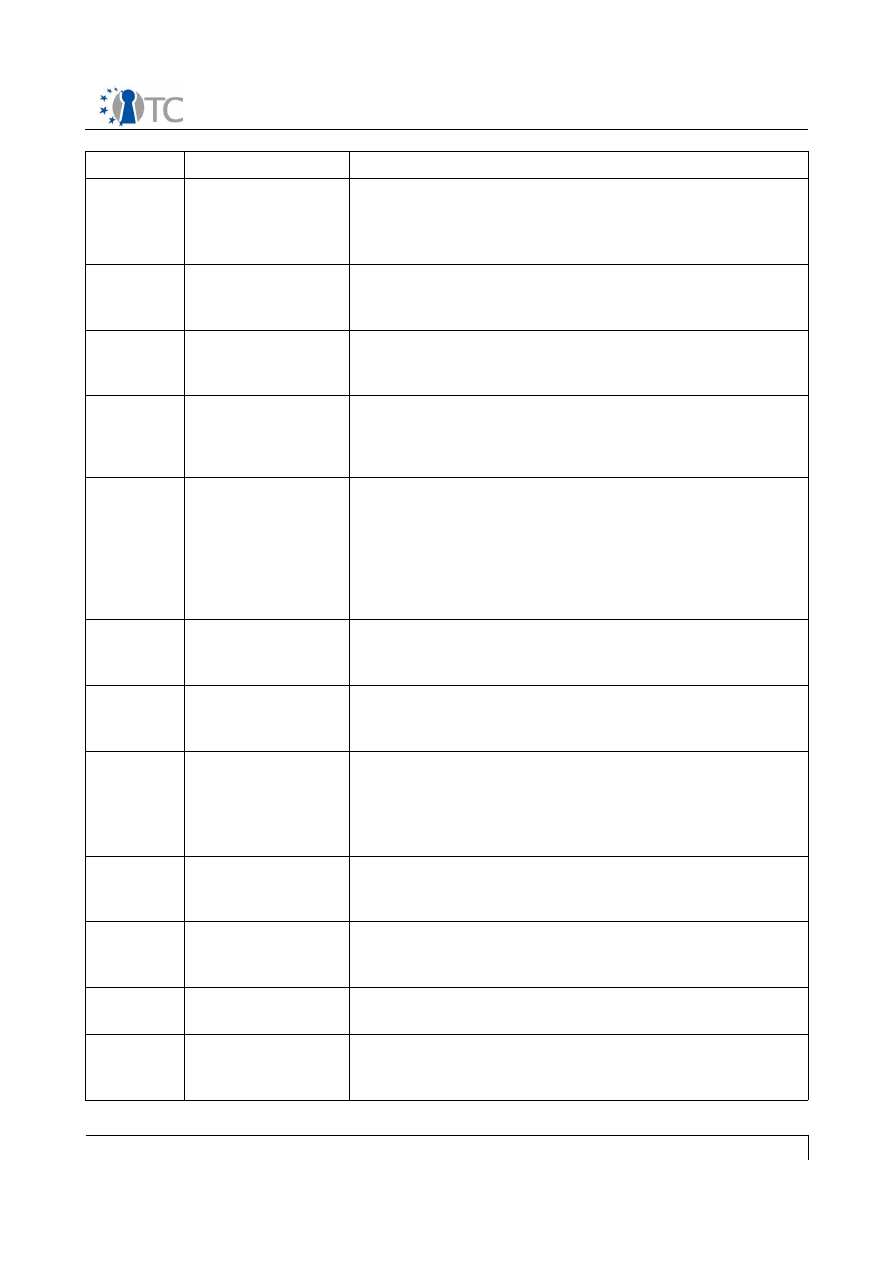

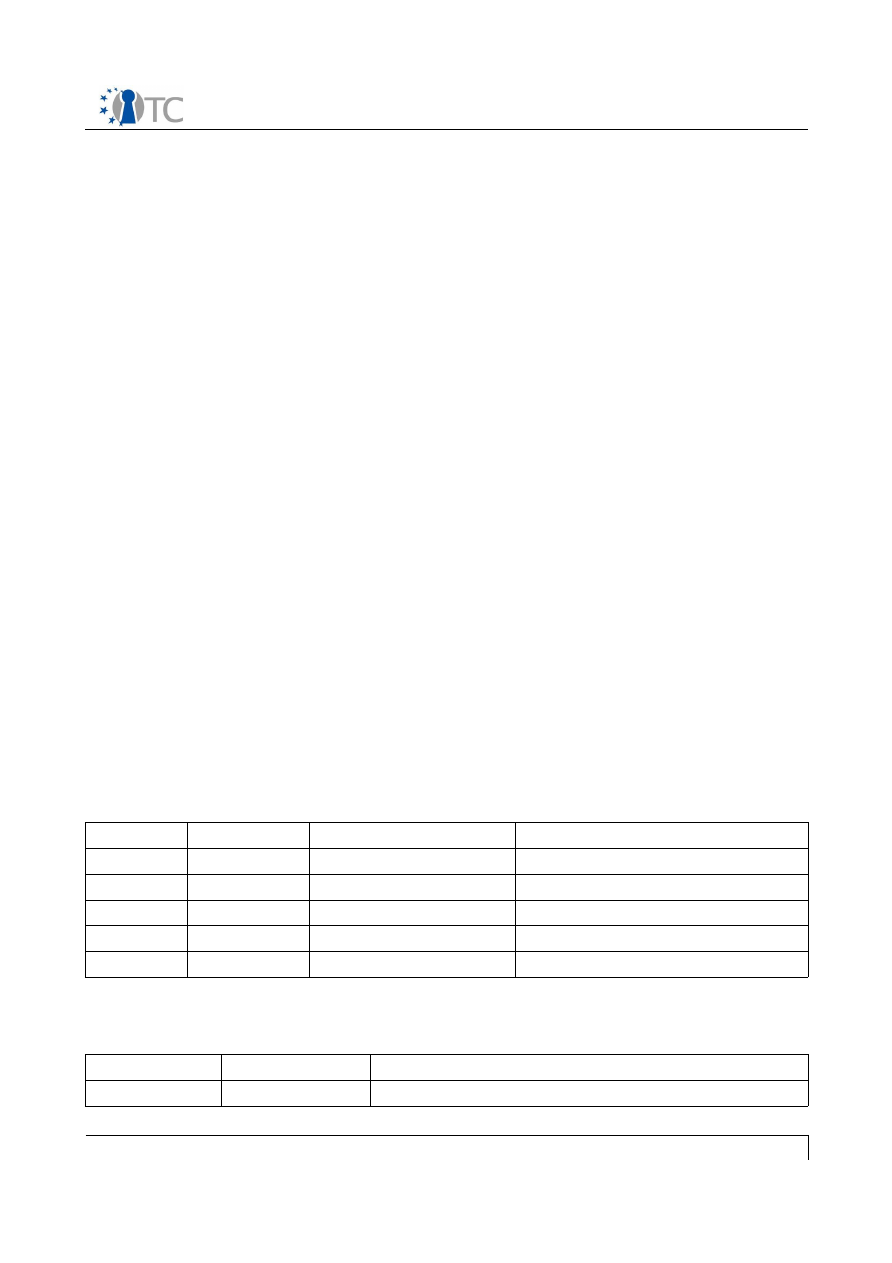

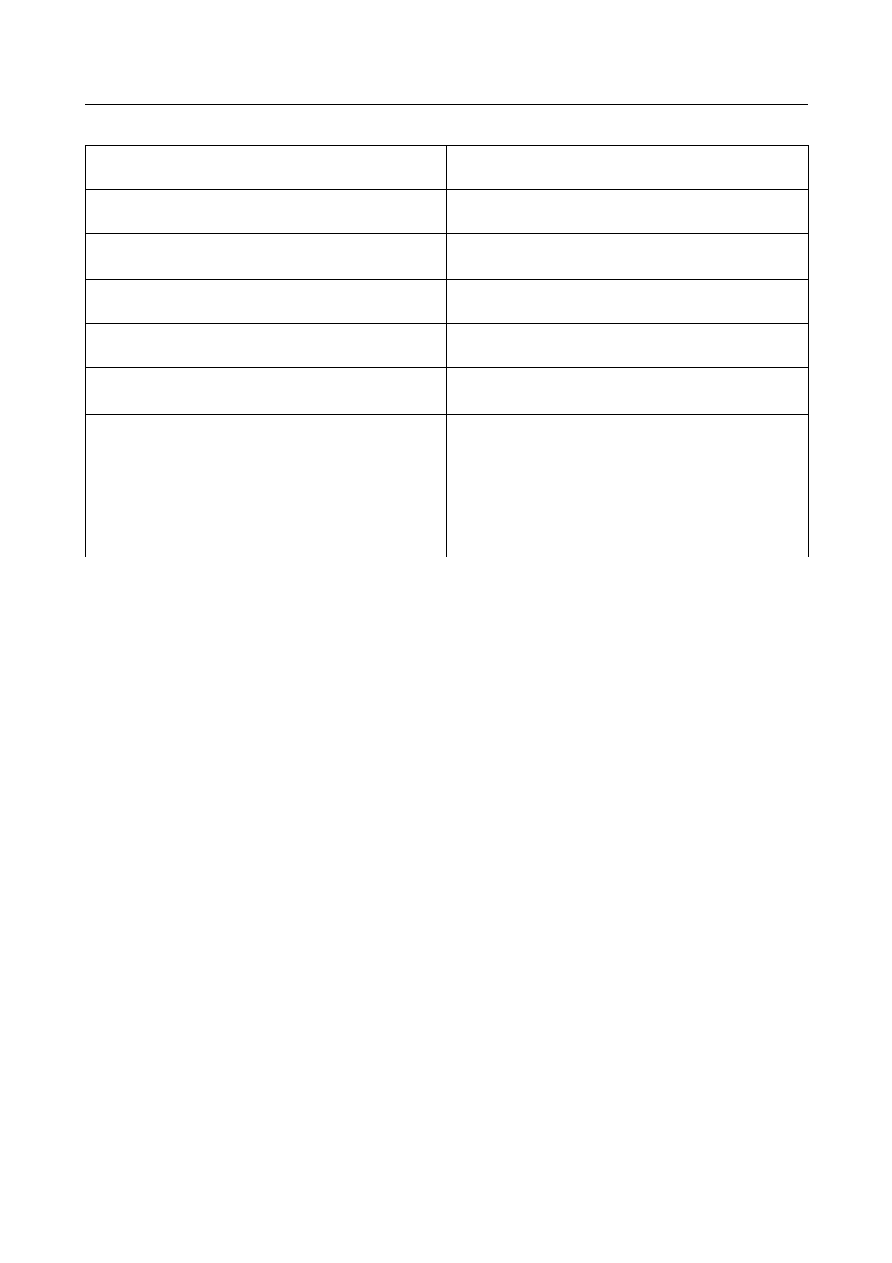

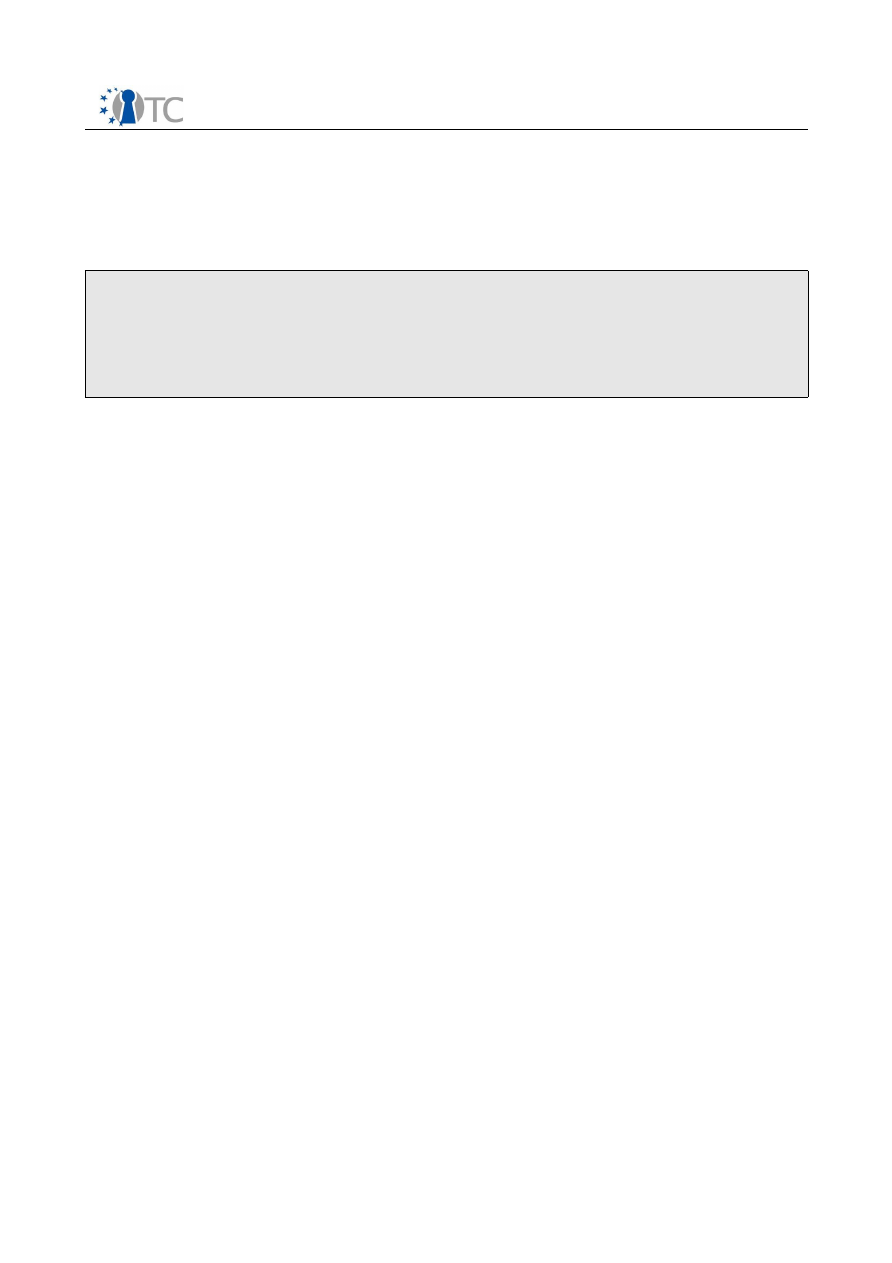

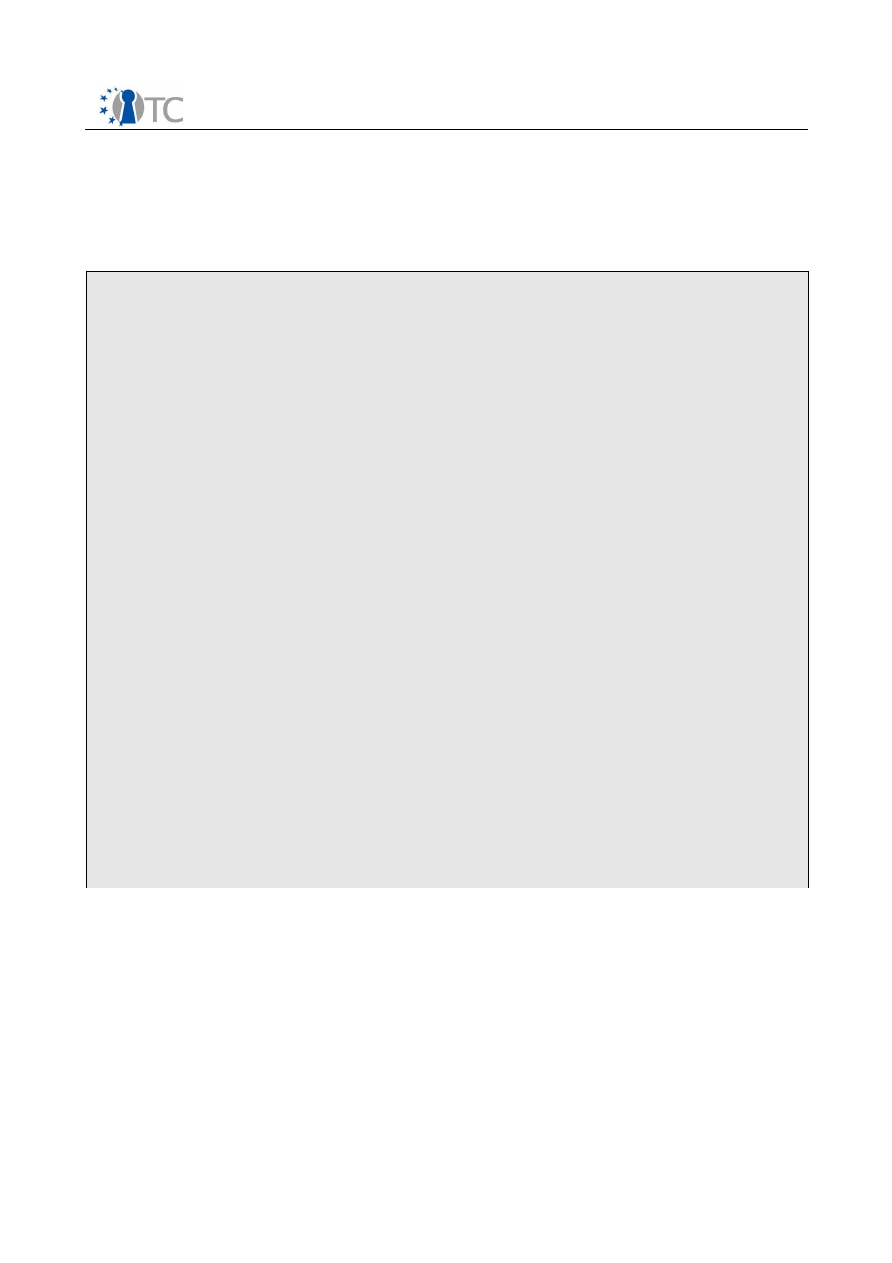

The DRM Core consists of five key functional parts: The Core Manager, License

Manager, License Translation Manager, State Manager and Database Manager. The

Database Manager is a component that provides the access to the sealed storage.

Figure 5 shows the inter-relations of the different modules.

The Core Manager provides the API's to the user level applications. The Core Manager

is directly connected to the License Manager, the State Manager and the Database

Manager.

The License Manager can process licenses and then decides to which component the

license should be forwarded. If a license shall be interpreted, he uses the License

Interpreter, which parses the license and compares it to a given set of conditions. The

License Translation Manager is used, if a license has to be converted to or from other

DRM-Systems. The Manager can either import or export a license from another

compatible system.

The State Manager contains the current states of the applications and contents. It

monitors all players that are connected to the DRM Core and provides state

information about players, system and digital items.

The Database Manager has a connection to the key store and the license store. The

Core Manager can request specific keys and licenses from the Database Manager,

Open_TC Deliverable D06a.3

20/27

Figure 5: Internal and external components of DRM Core

Core Manager

Player Interface

Manager Interface

OpenTC Player

Manager GUI

Database Manager

State Manager

License

Manager

License

Translation

Manager

License

Interpreter

Sealed & encrypted

storage

Key store

License store

DRM Core

Utility Library

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

which are then retrieved from the key store or the license store.

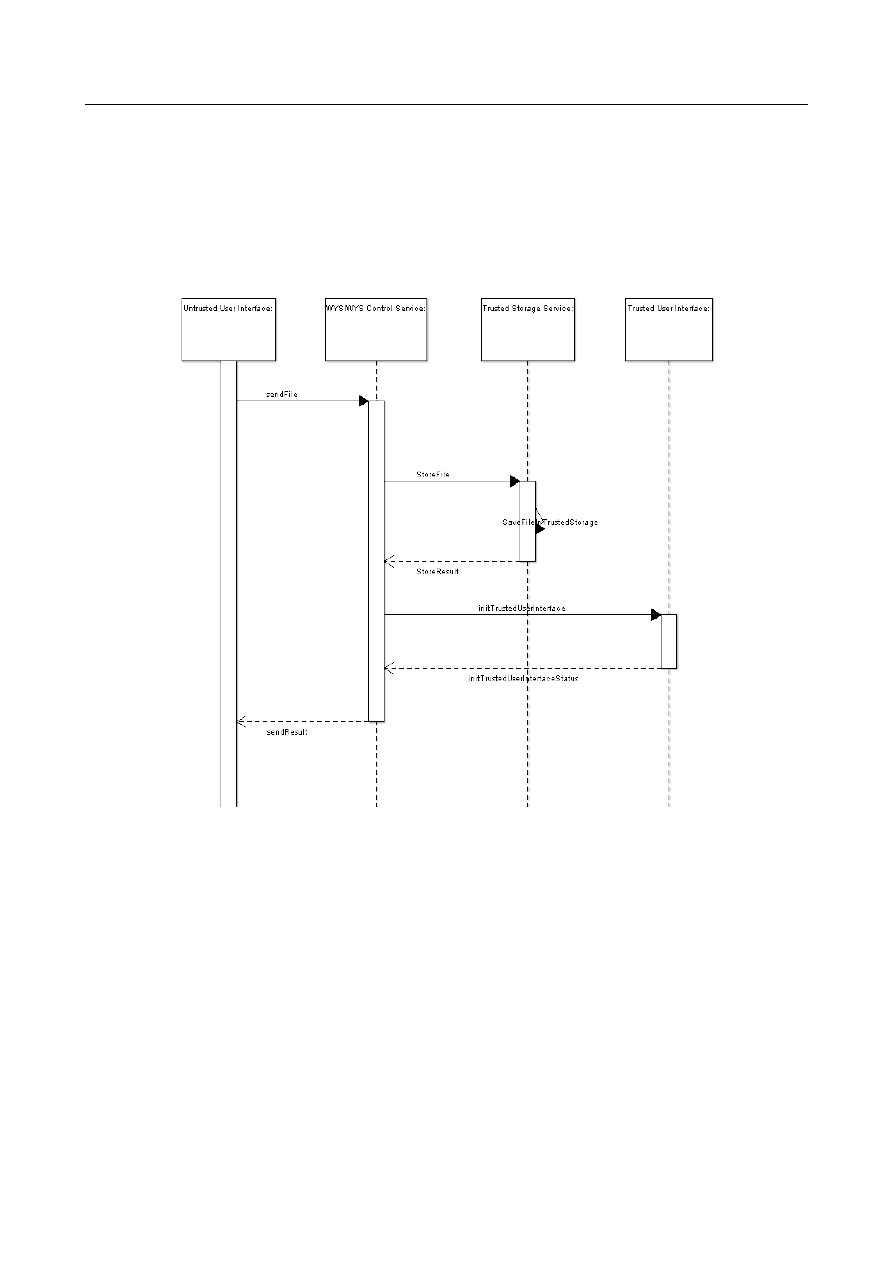

5.2 Sequence diagrams

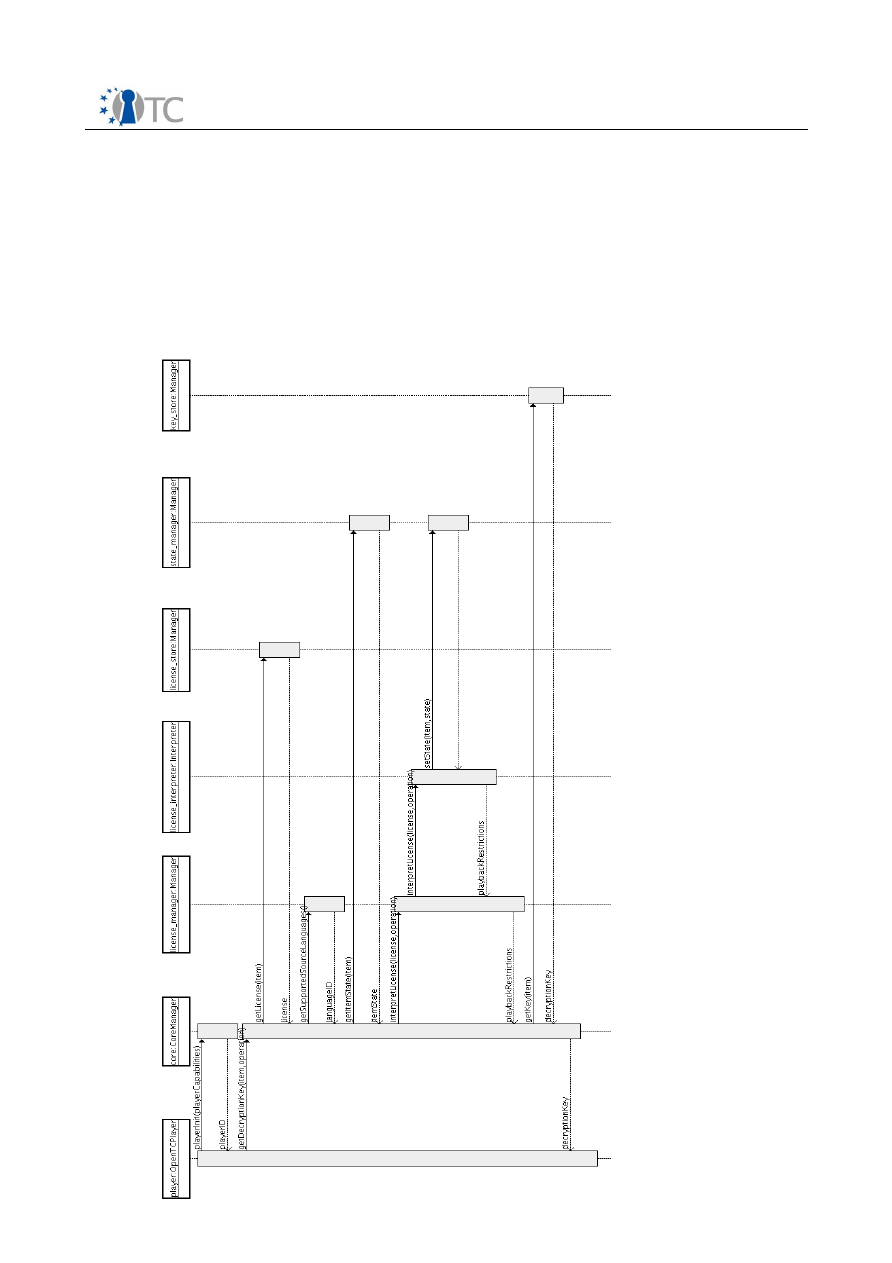

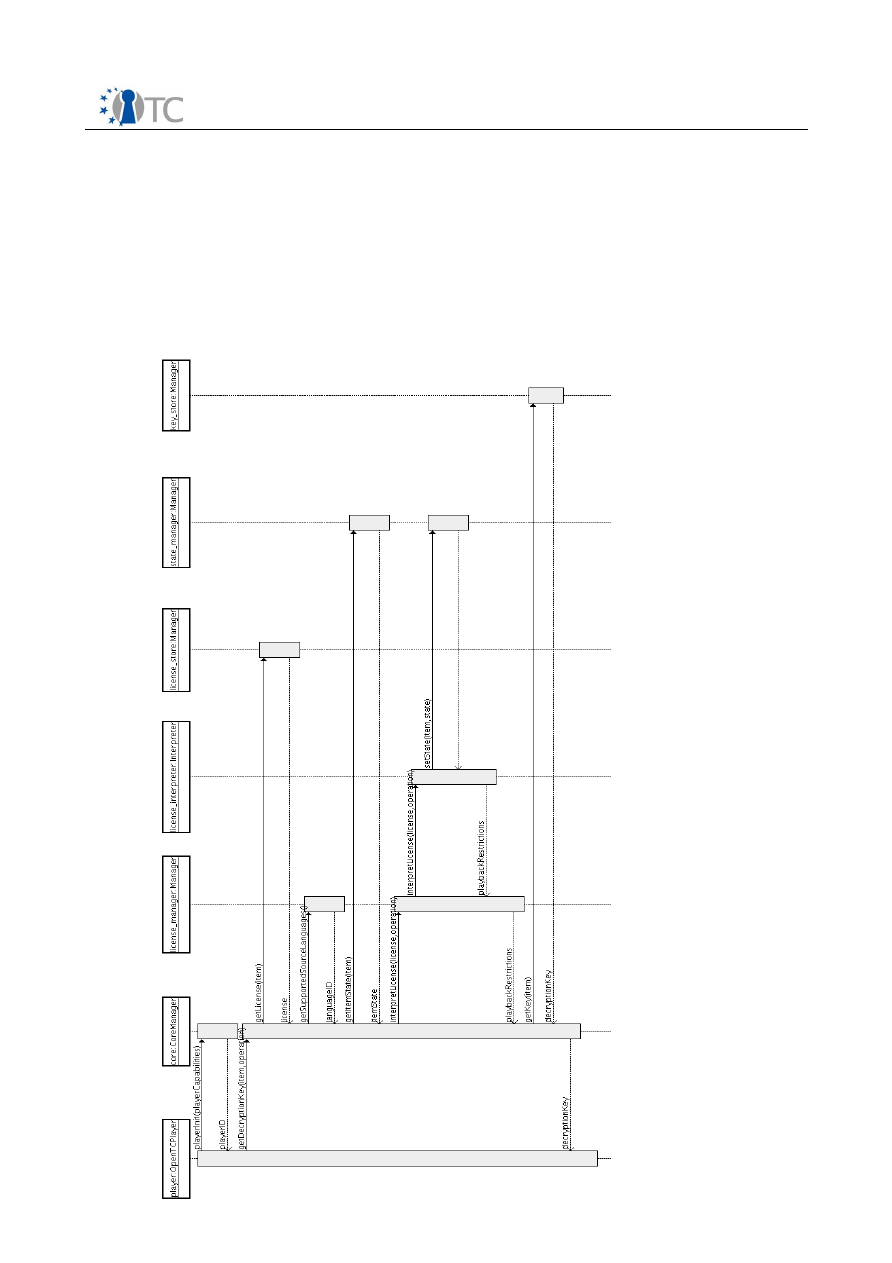

5.2.1 Player API

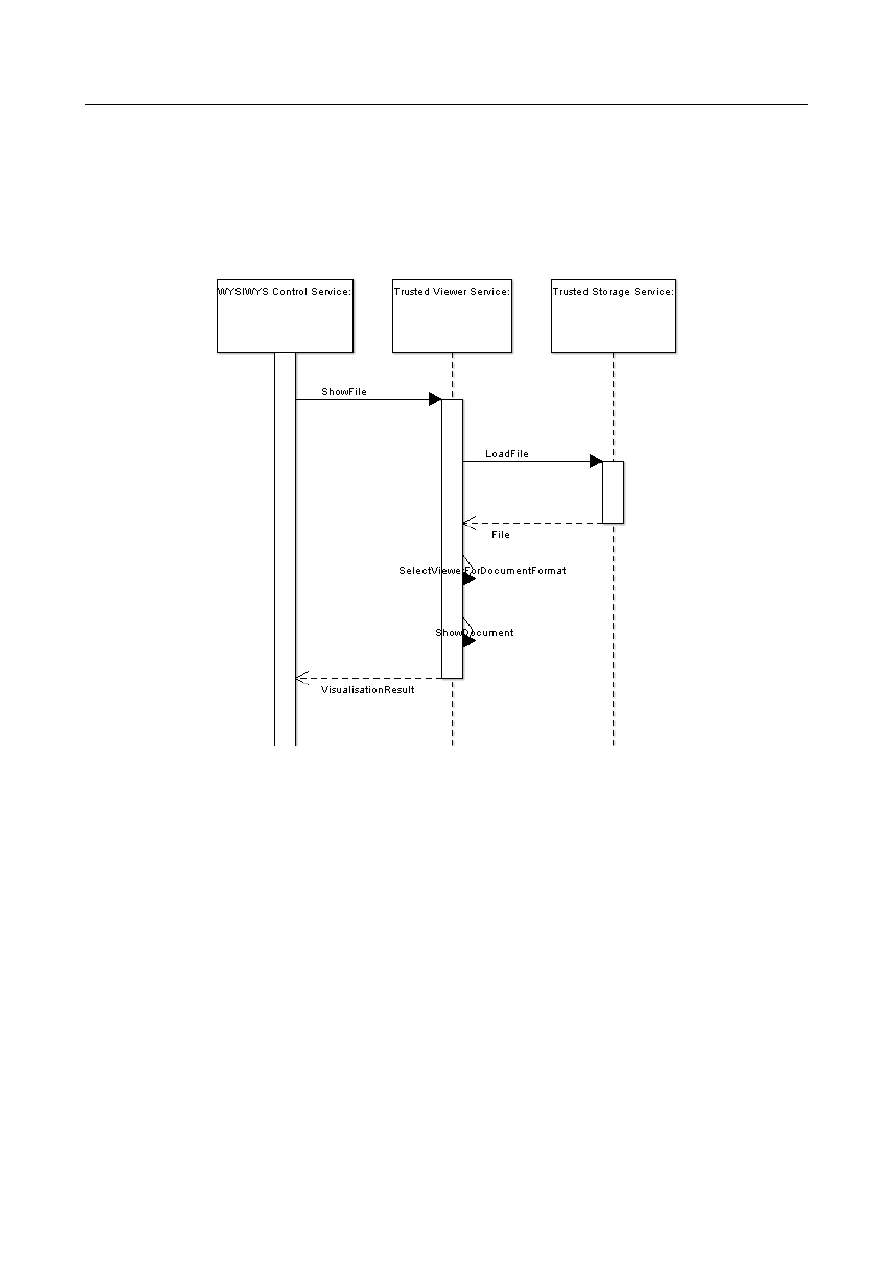

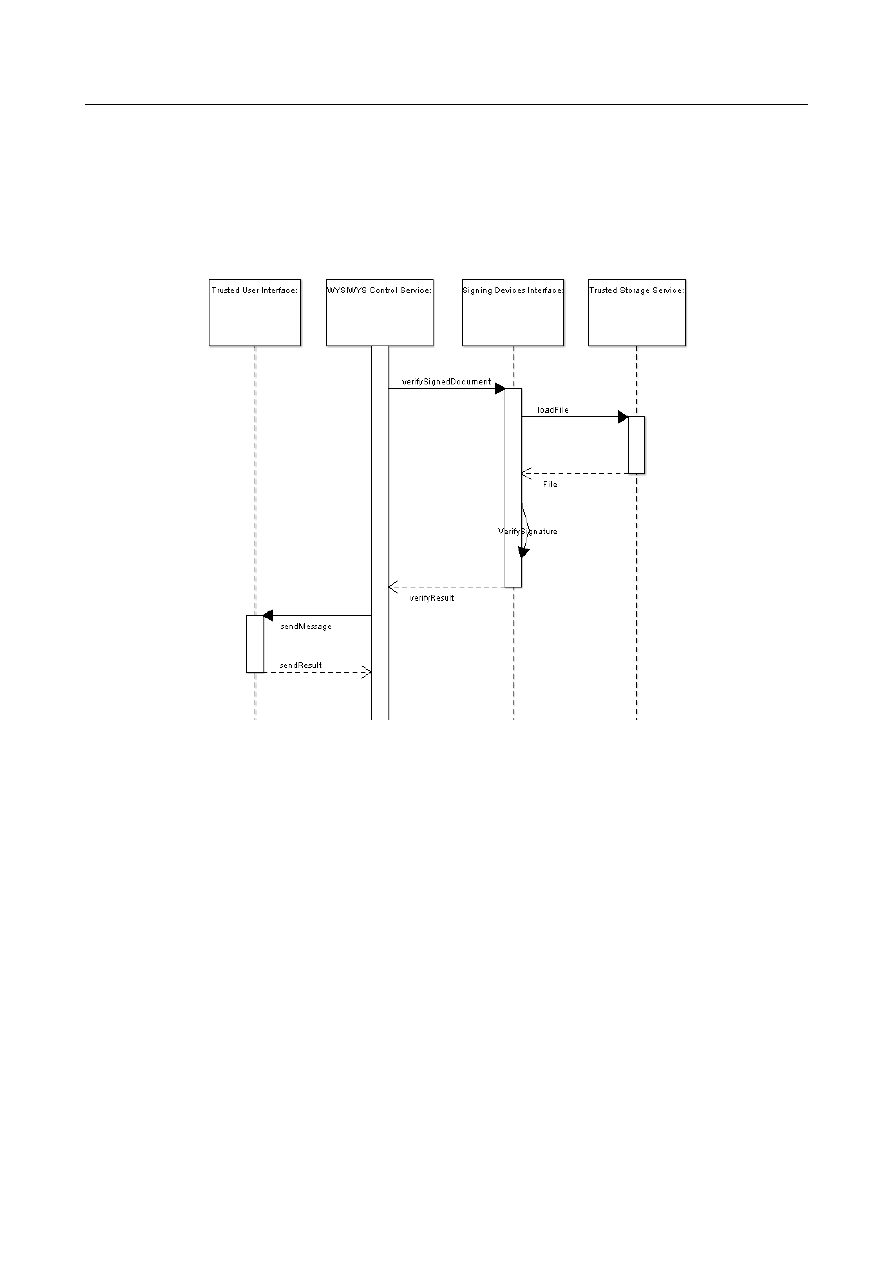

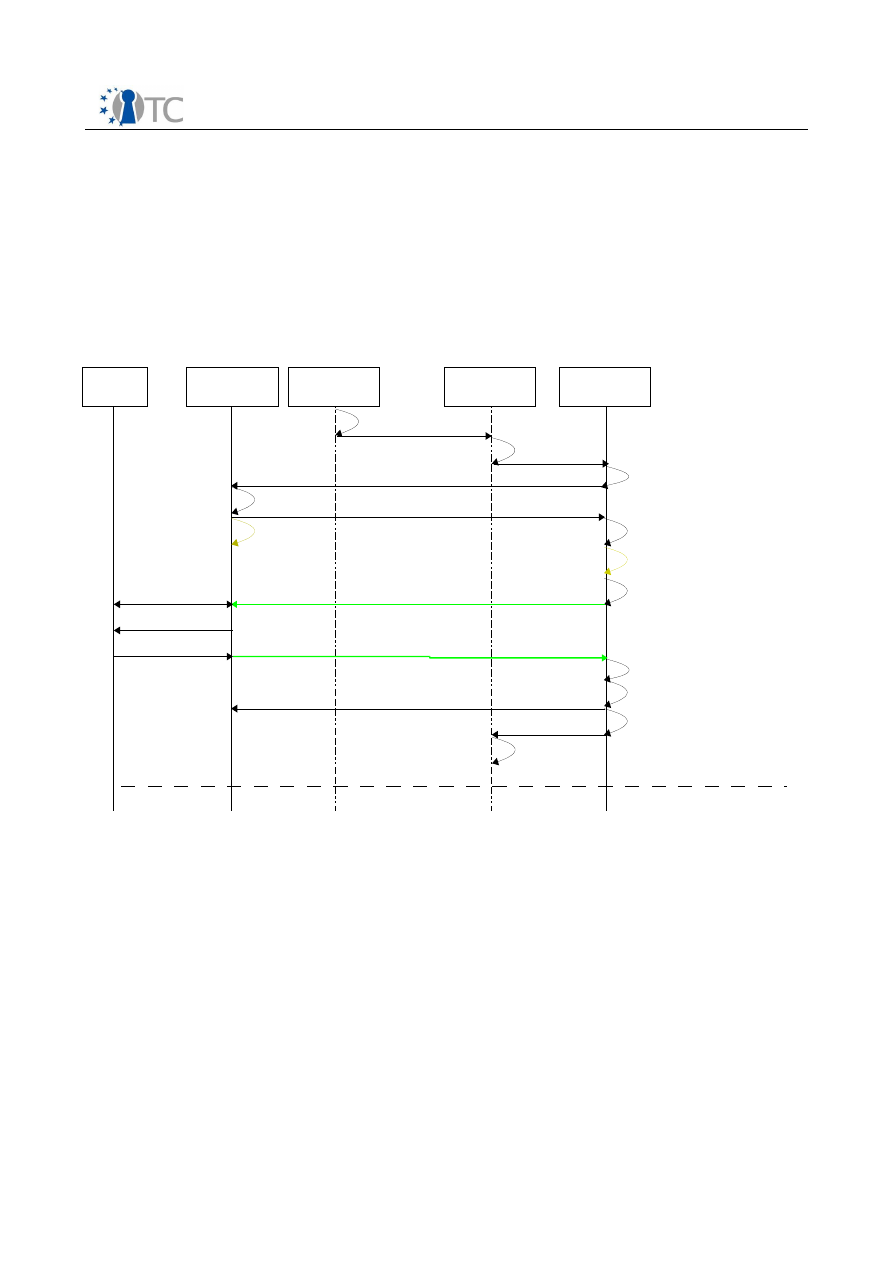

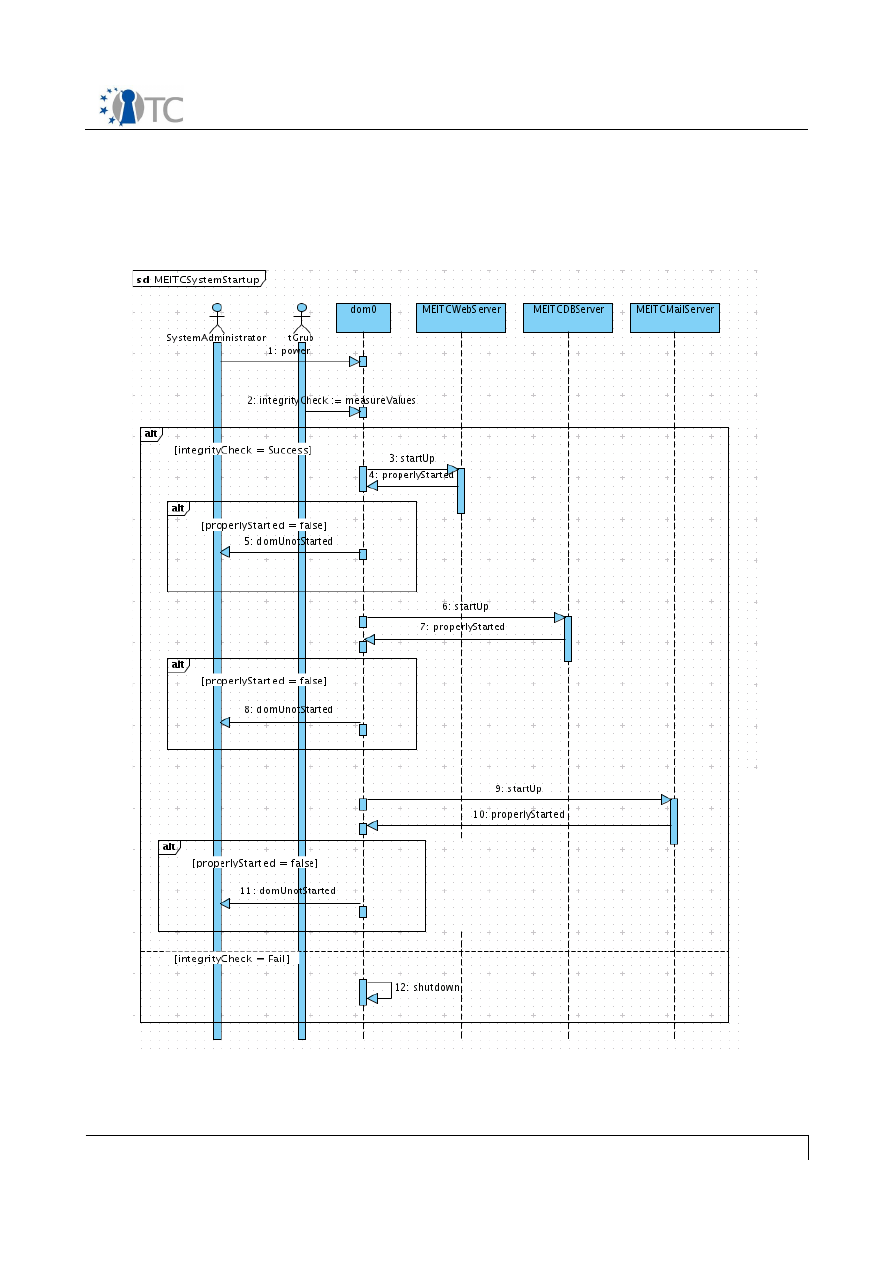

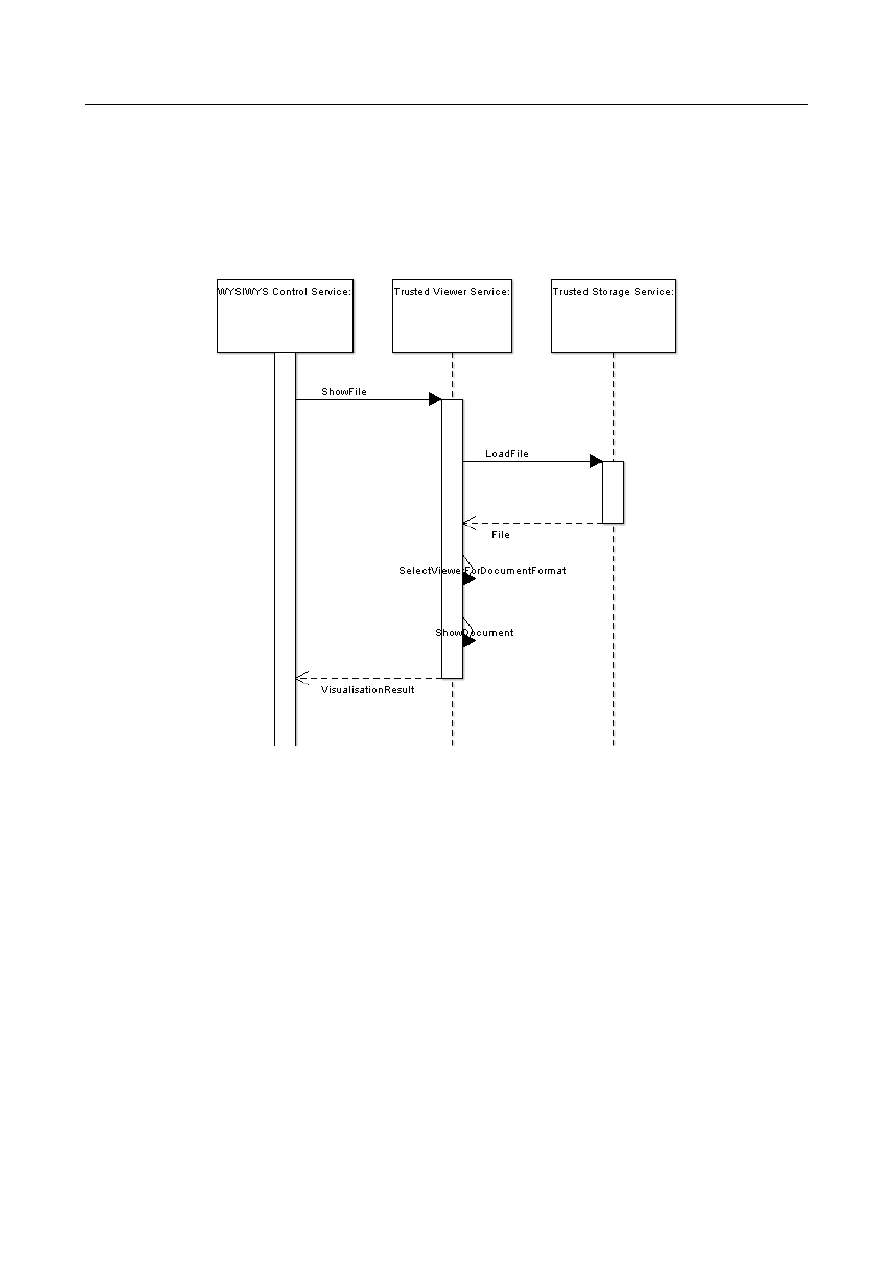

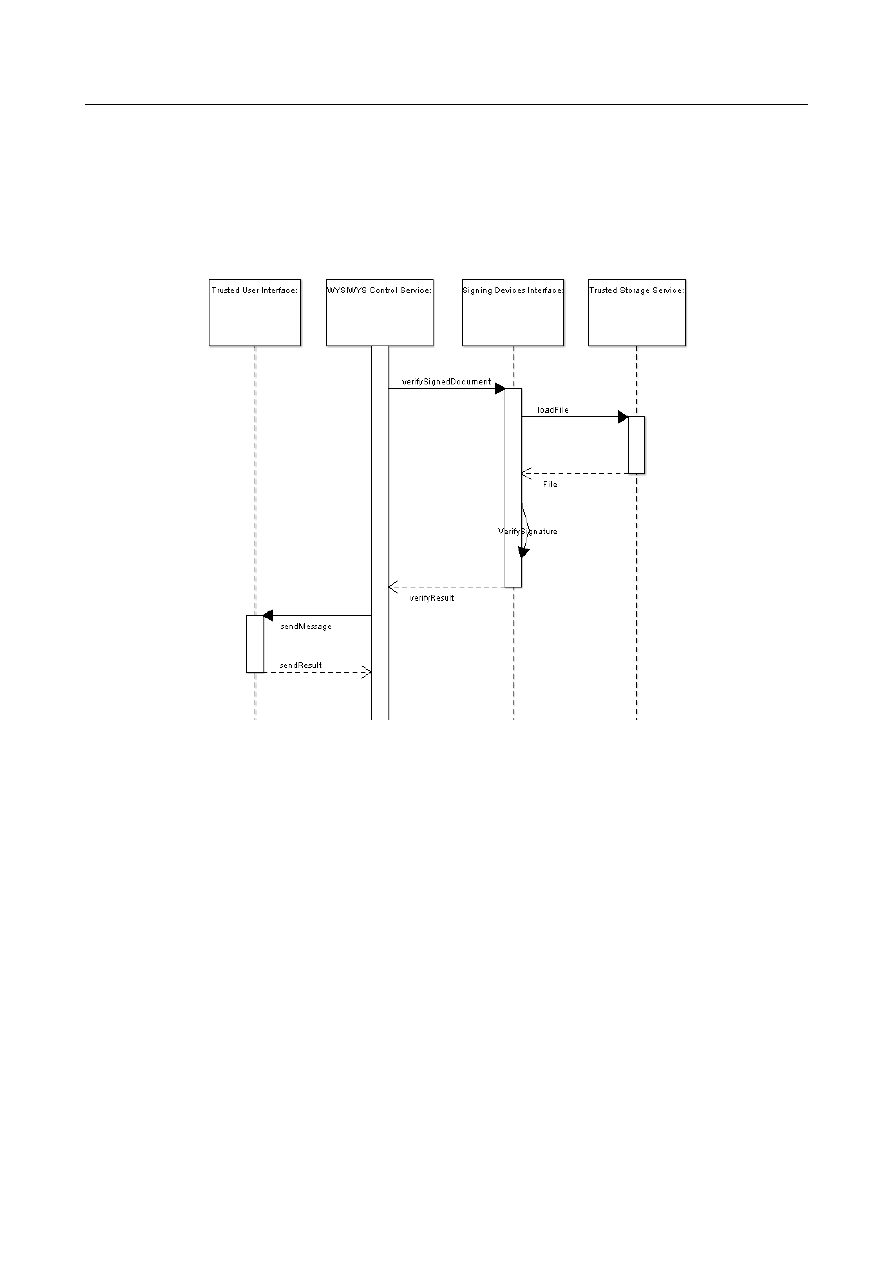

Figure 6 shows the sequence diagram for interaction between the player and different

components within the DRM Core. The player application first performs an initial

Open_TC Deliverable D06a.3

21/27

Figure 6: Sequence diagram for media playback

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

handshake with the DRM Core by reporting its playback capabilities, and receives as a

response a

PlayerID,

which the DRM Core uses to identify different players

connected to the core. Upon the player requesting to decrypt a digital item, the core

manager handles the request and calls the appropriate modules within the DRM Core

to process the request. Upon success, the content key is retrieved and returned to the

player.

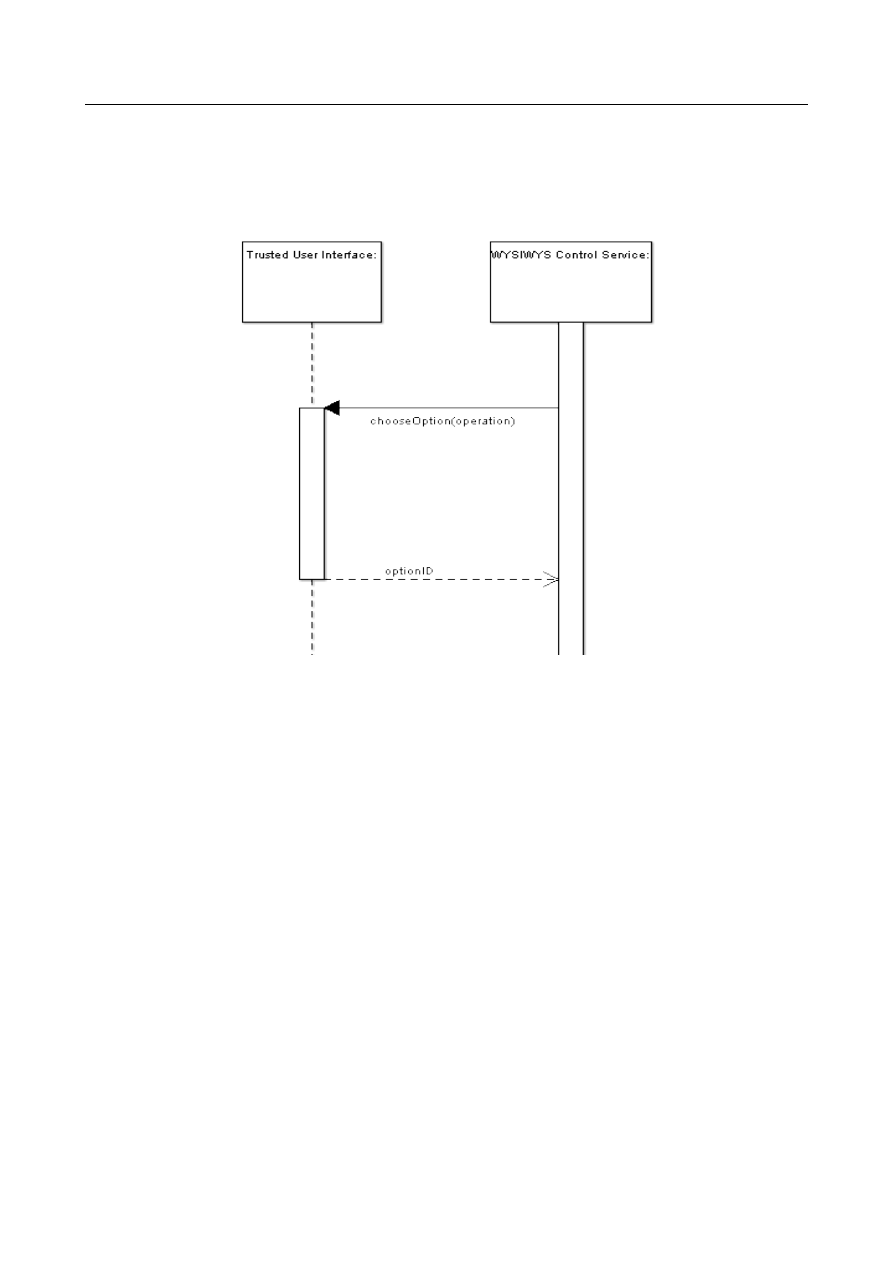

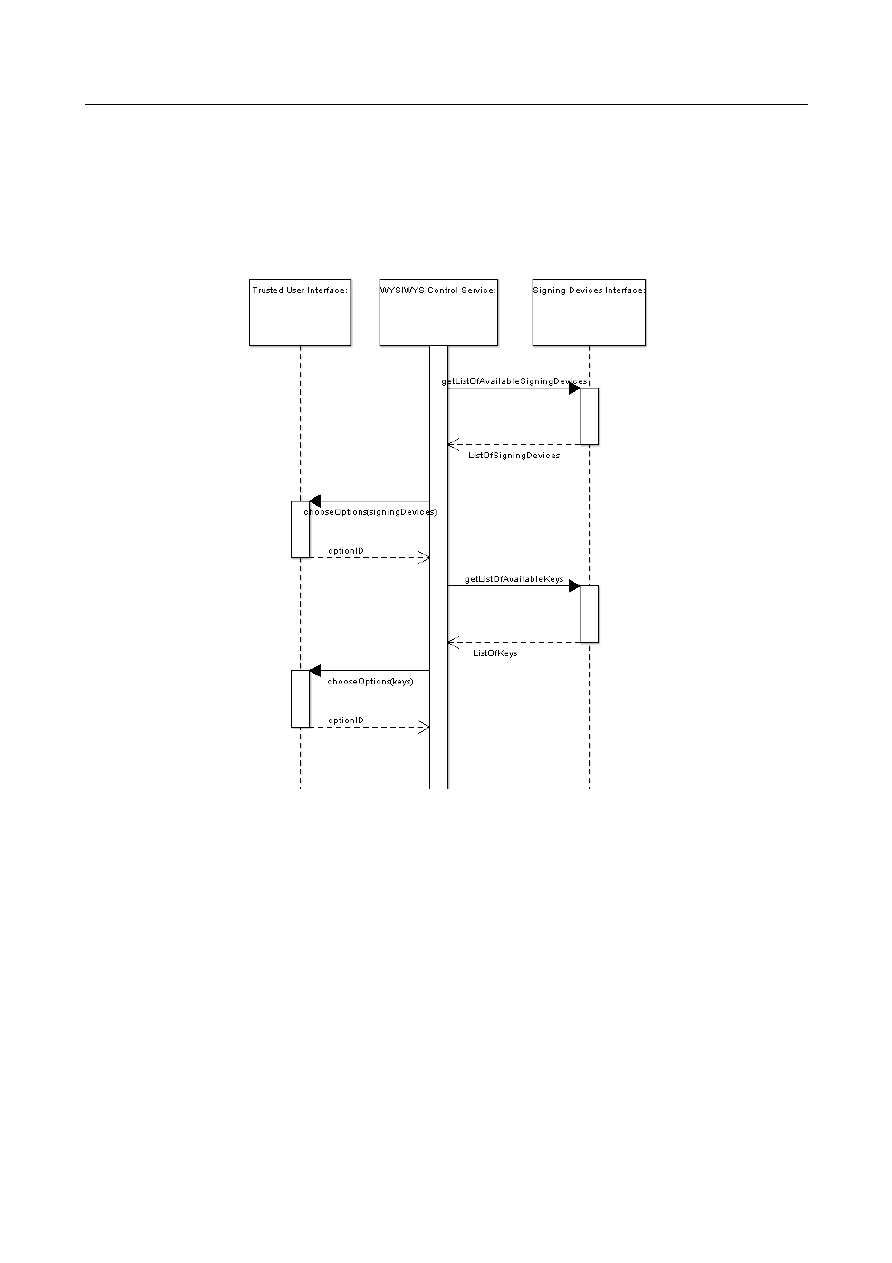

5.2.2 Management API

The functions of the Management API are processed in a similar way to the ones of the

Player API. The functions called from the Management GUI are processed by the

CoreManager, which passes the parameters to the corresponding component.

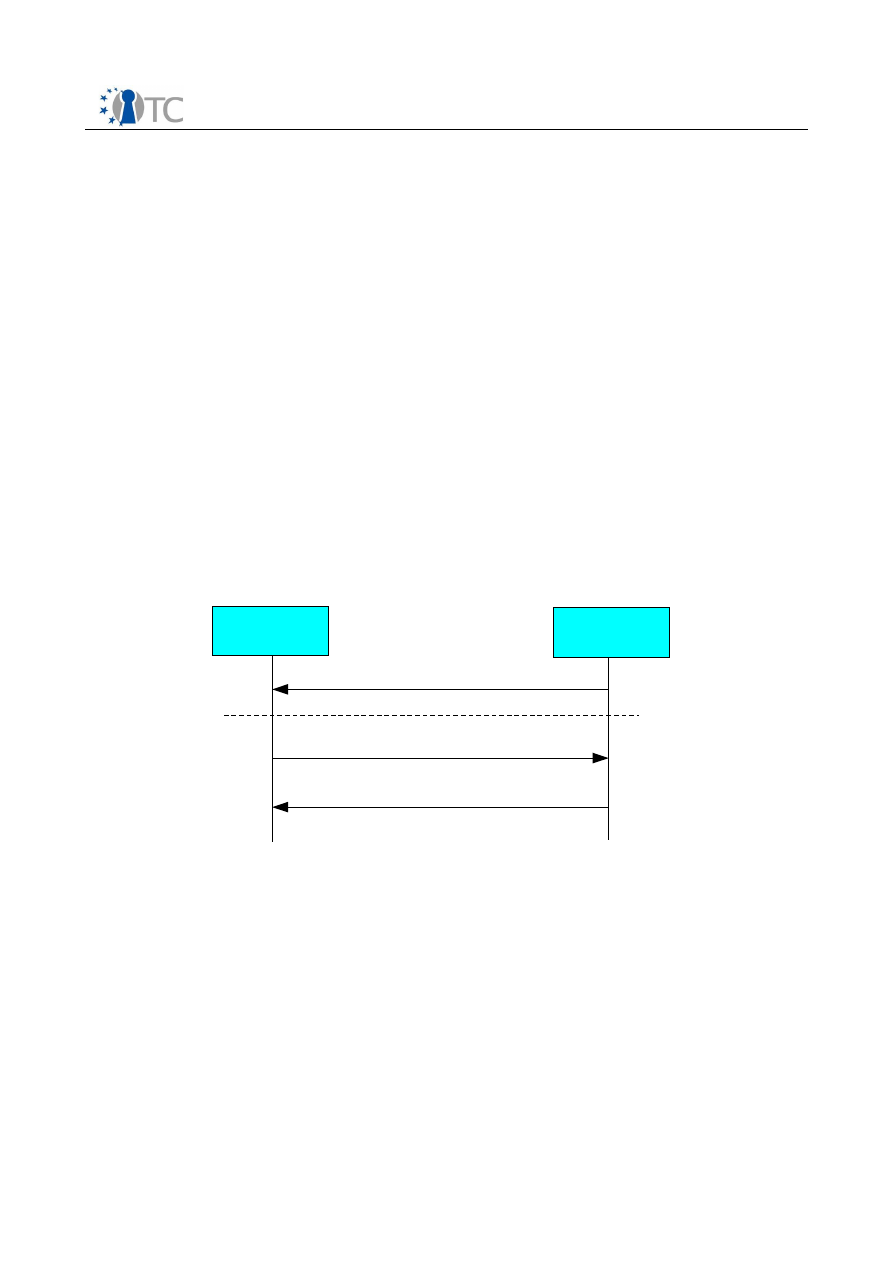

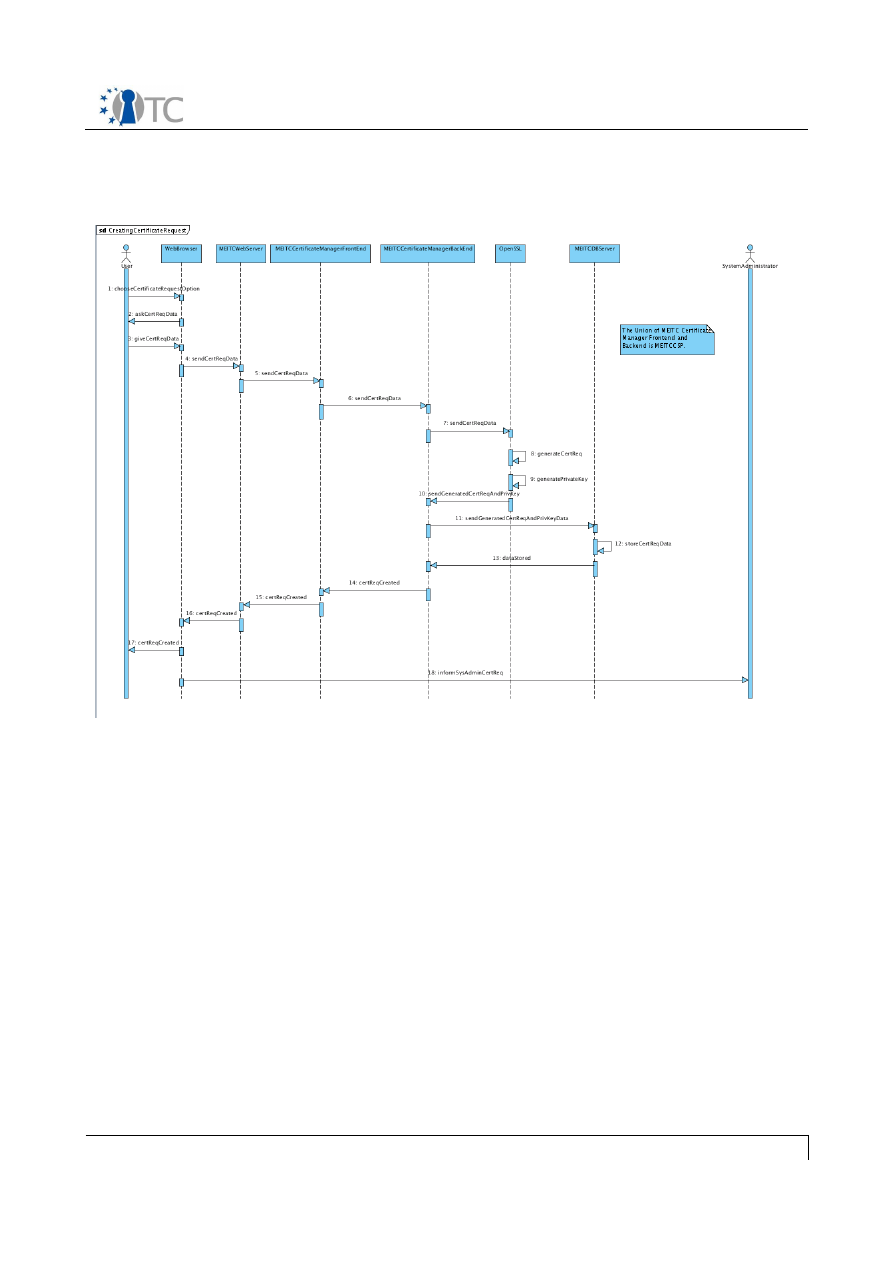

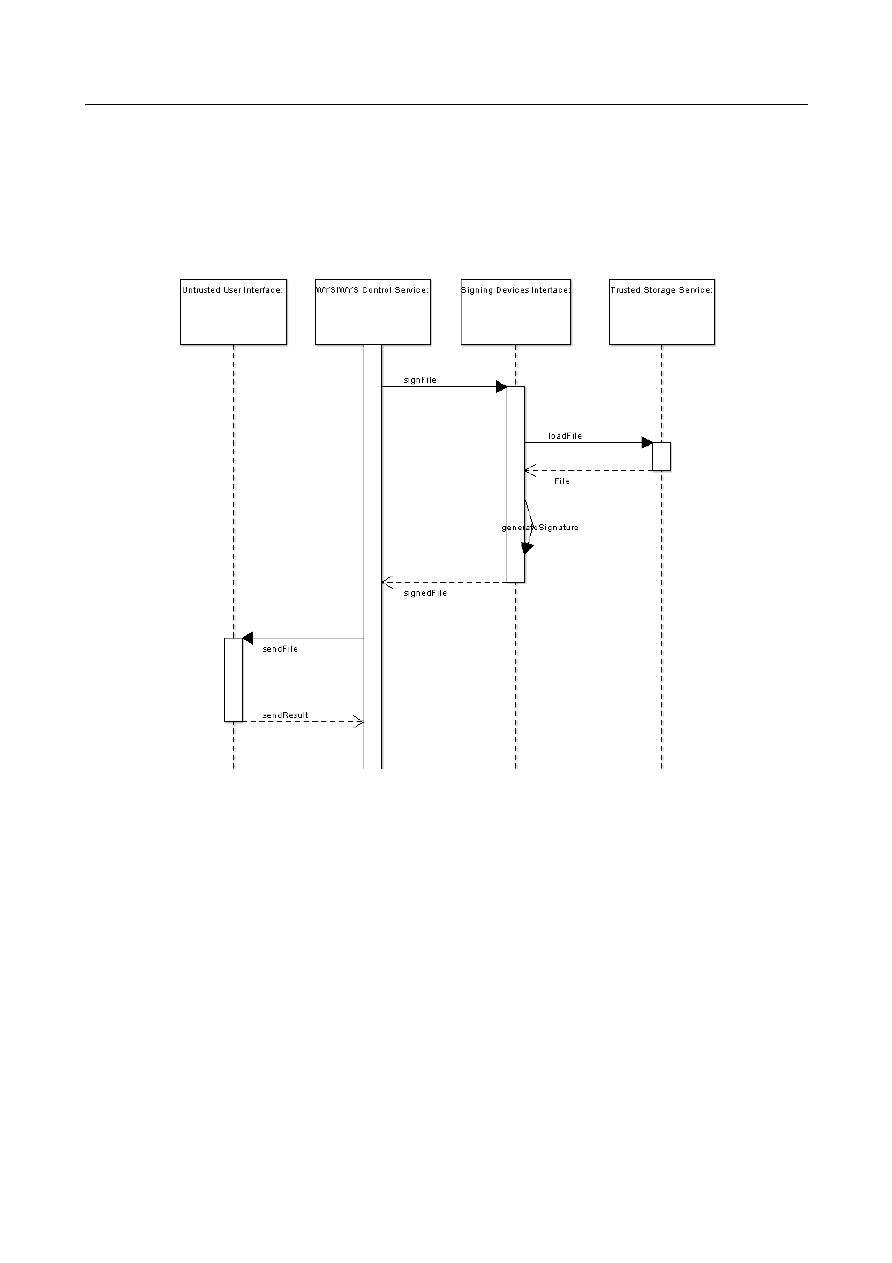

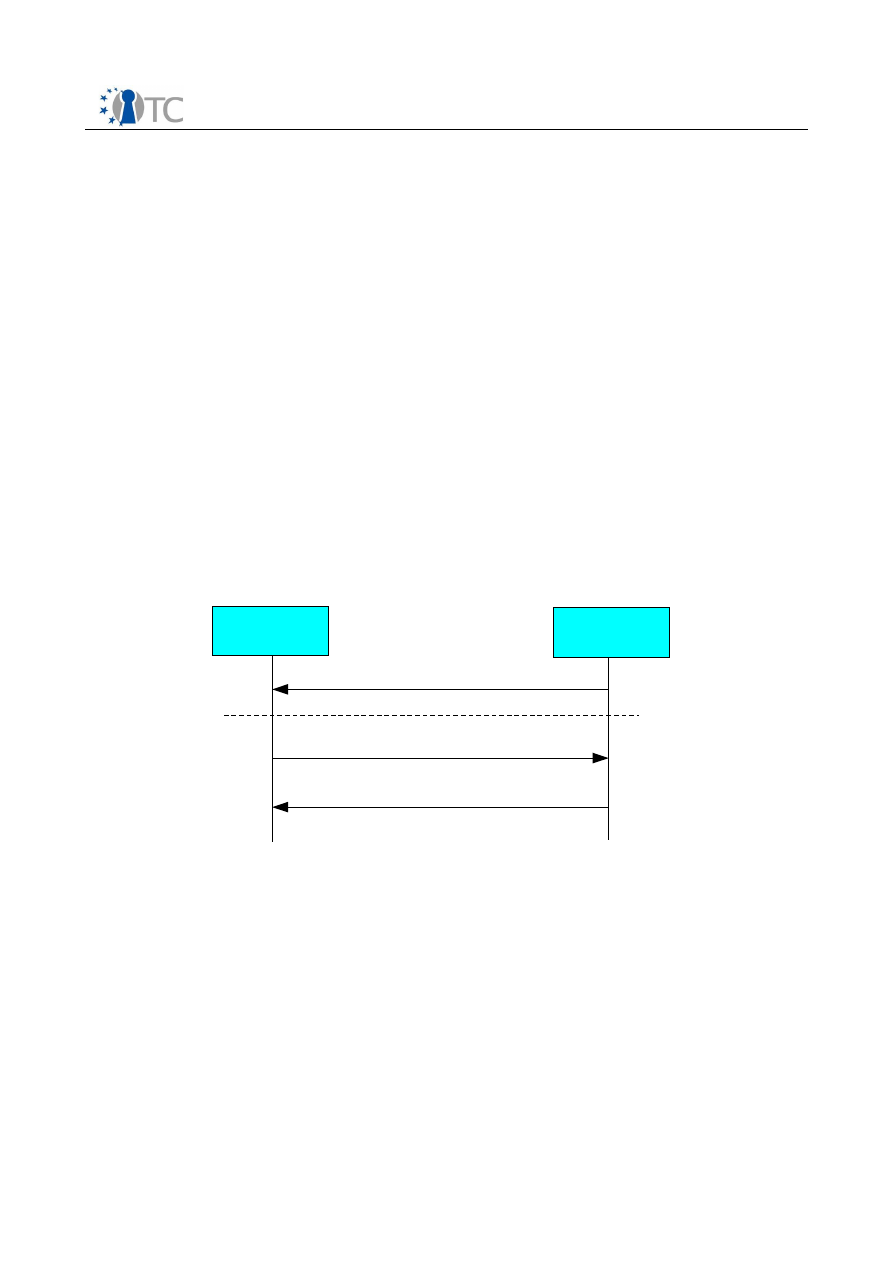

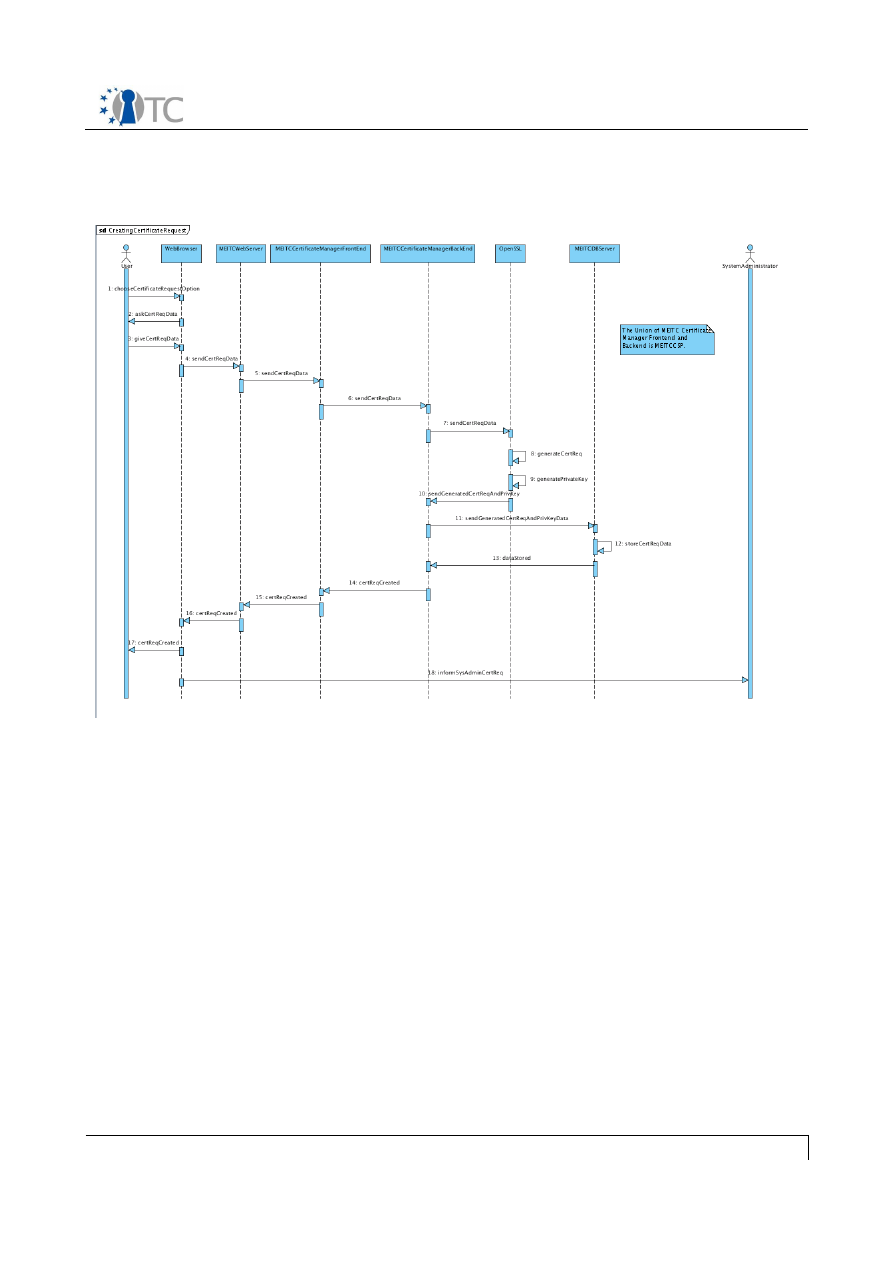

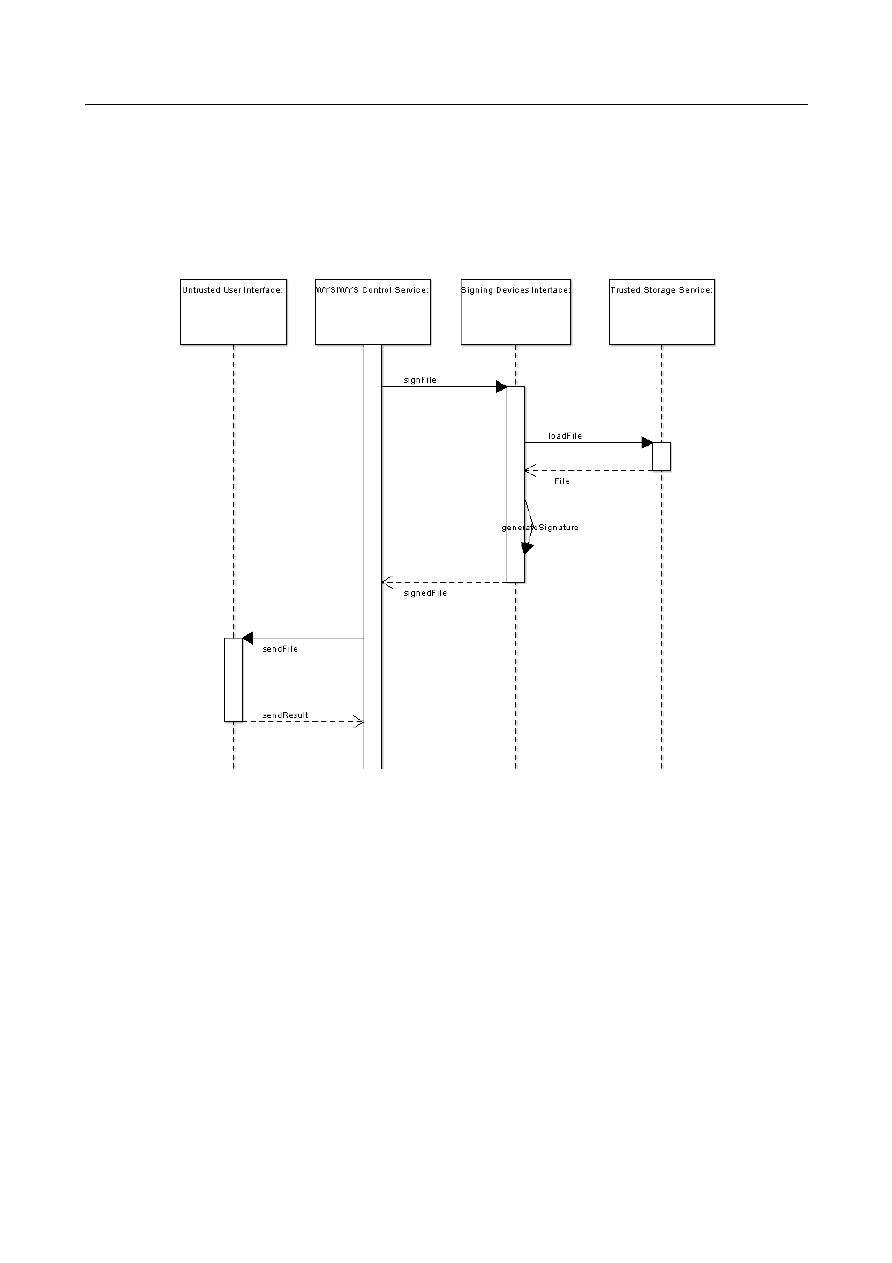

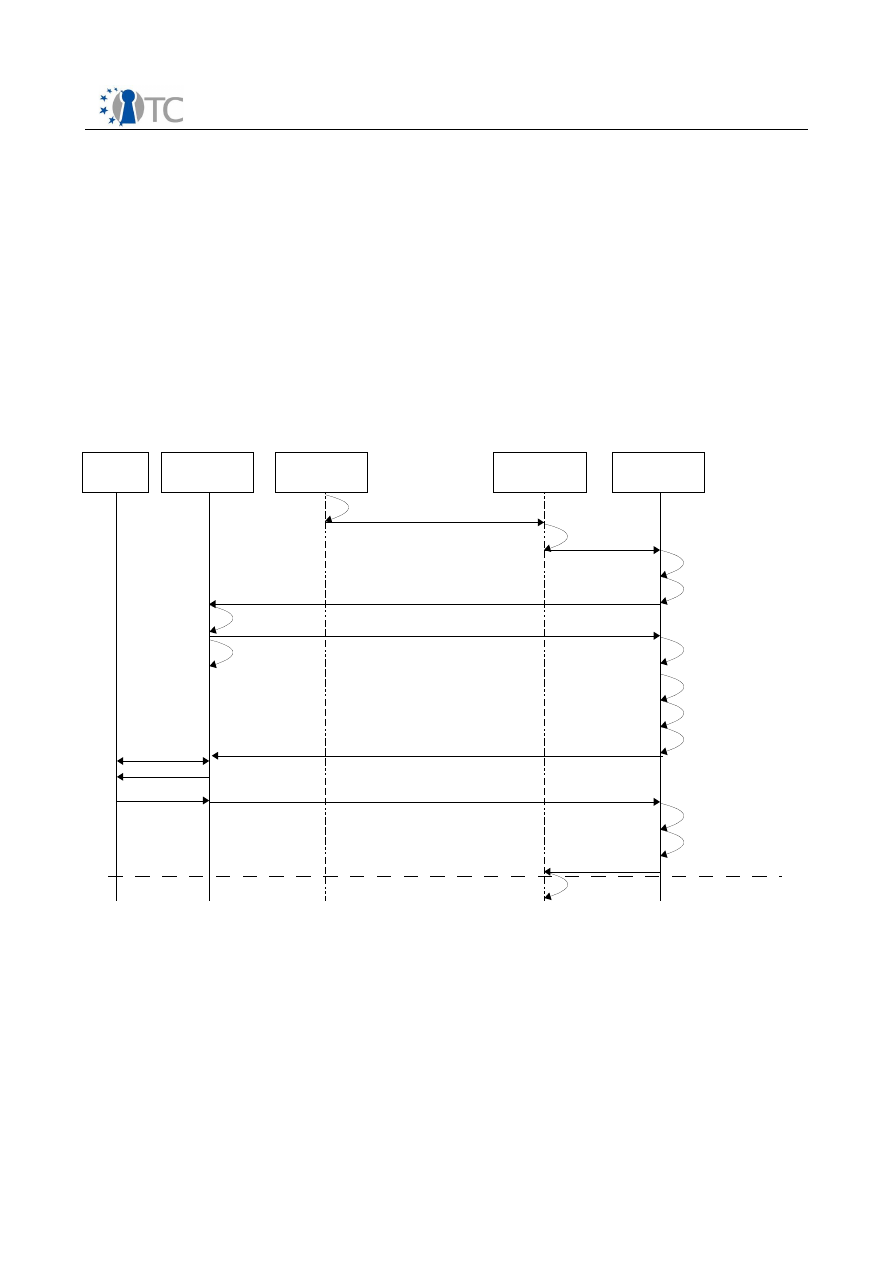

5.3 Interaction between different peers

5.3.1 License and Content Key transfer

A license and Content Key has to be transferred, when a content is moved from one

peer to another, e.g. when a content is sold to another user.

The figure shows the sequence diagram of the key and license transfer from user B to

user A.

In a first step the public key of the user B need to be transferred to user A. This step

can be skipped, if the key of user B can be verified by a certificate hierarchy based on

a trusted root certificate. After that, User A transmits the Content Request Certificate

to User B. The Content Request Certificate contains a public encryption from User A

and a content identifier to request a specific content from User B. The certificate is

signed by User A using an AIK.

User B responds with the Encrypted Content key, that is encrypted with the public key

of user A. User A can decrypt the key and store the key in the key storage of the DRM

core. Then user B transmits the license, which is signed using his private key. User A

verifies the signature and stores the license in the license store. If the transmission

were successful, user B removes the license and the content key from his sealed

Open_TC Deliverable D06a.3

22/27

Figure 7: License transfer sequence diagram

User A

User B

Public Key

Peer B

Content Request Certificate

Encrypted Content Key

Signed license

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

storage.

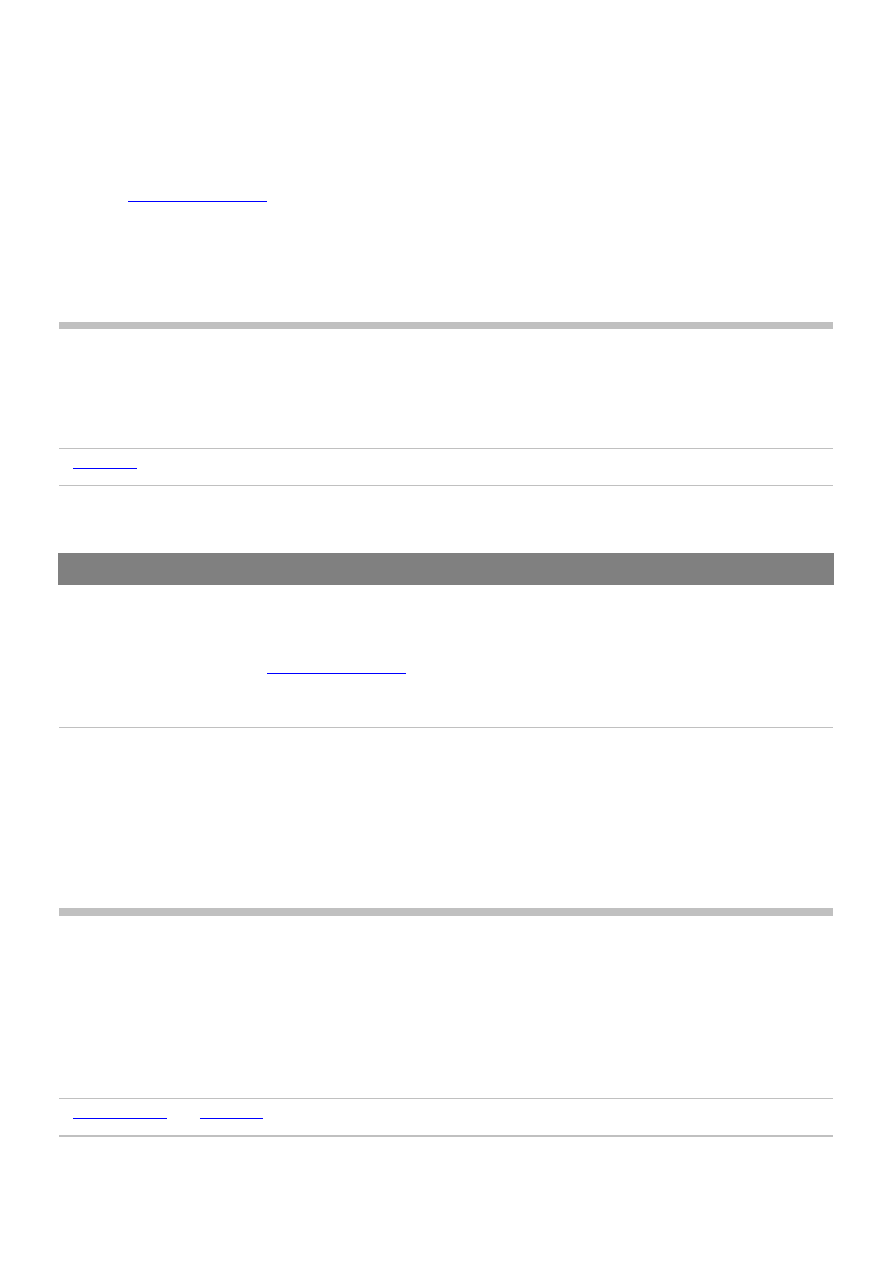

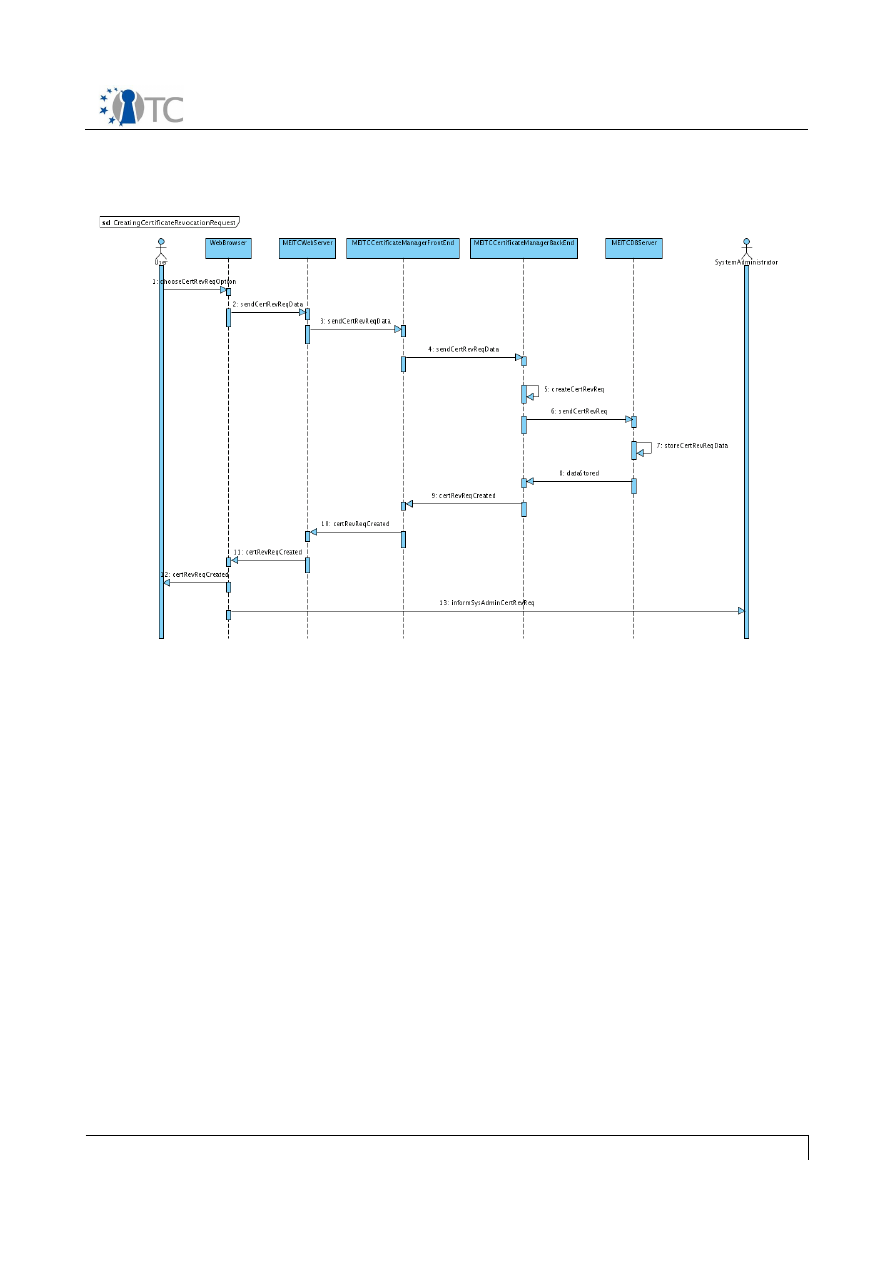

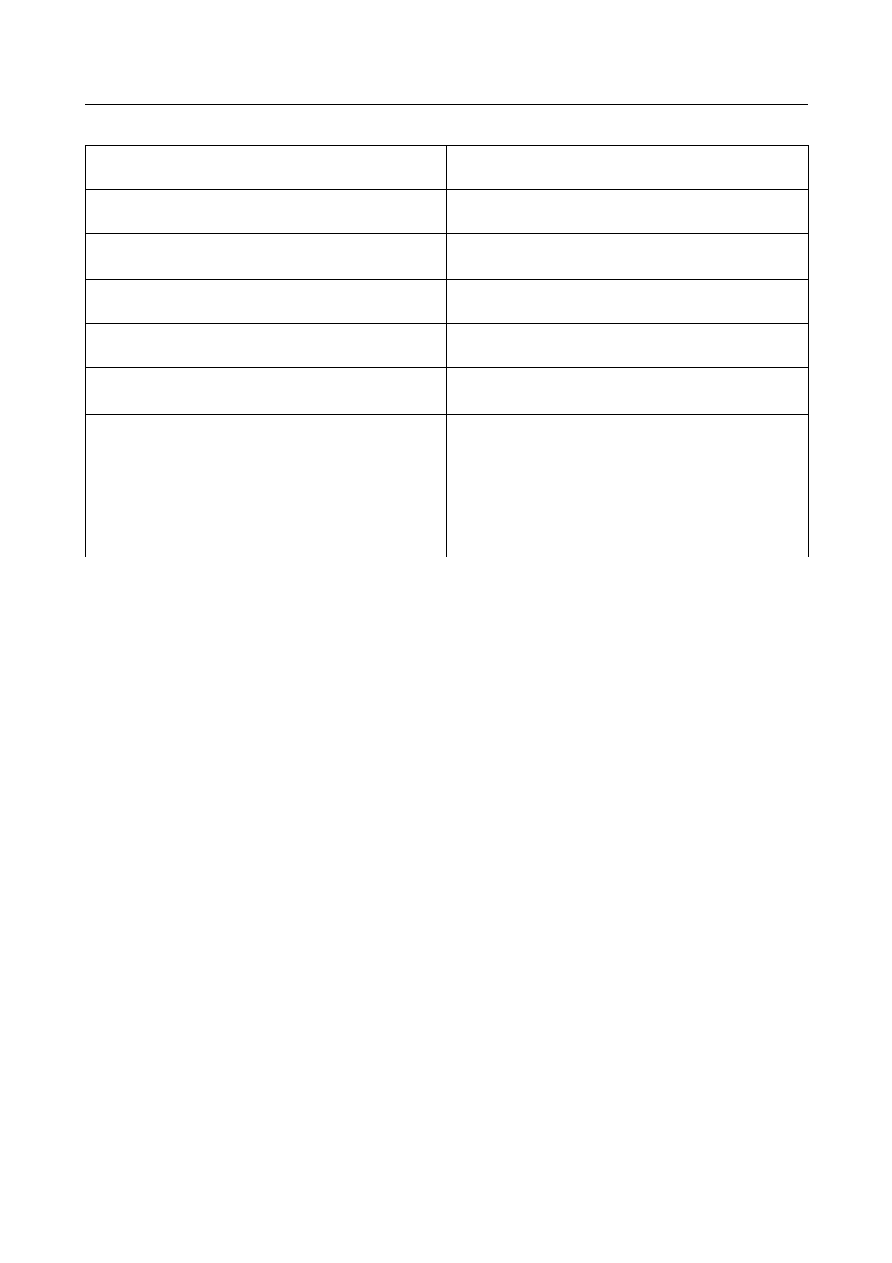

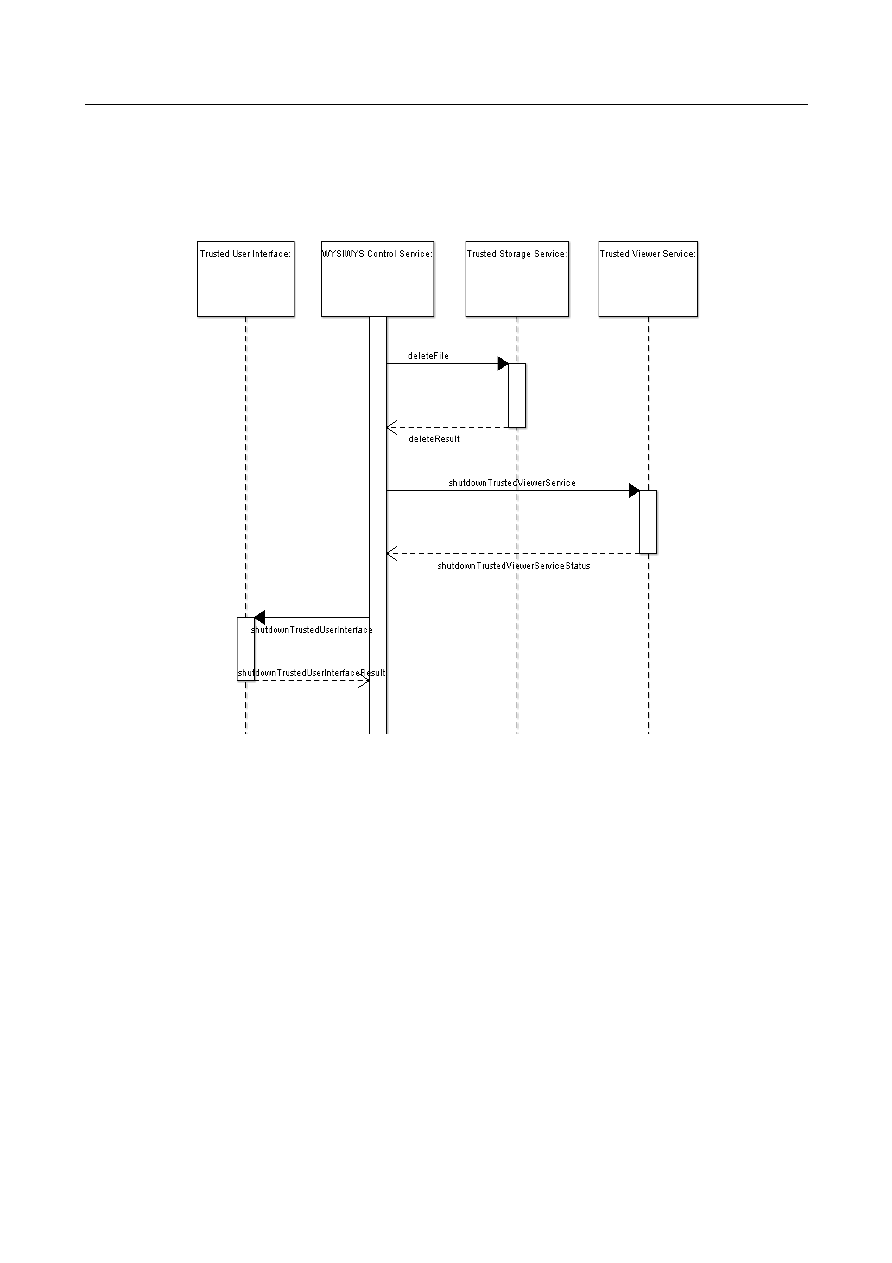

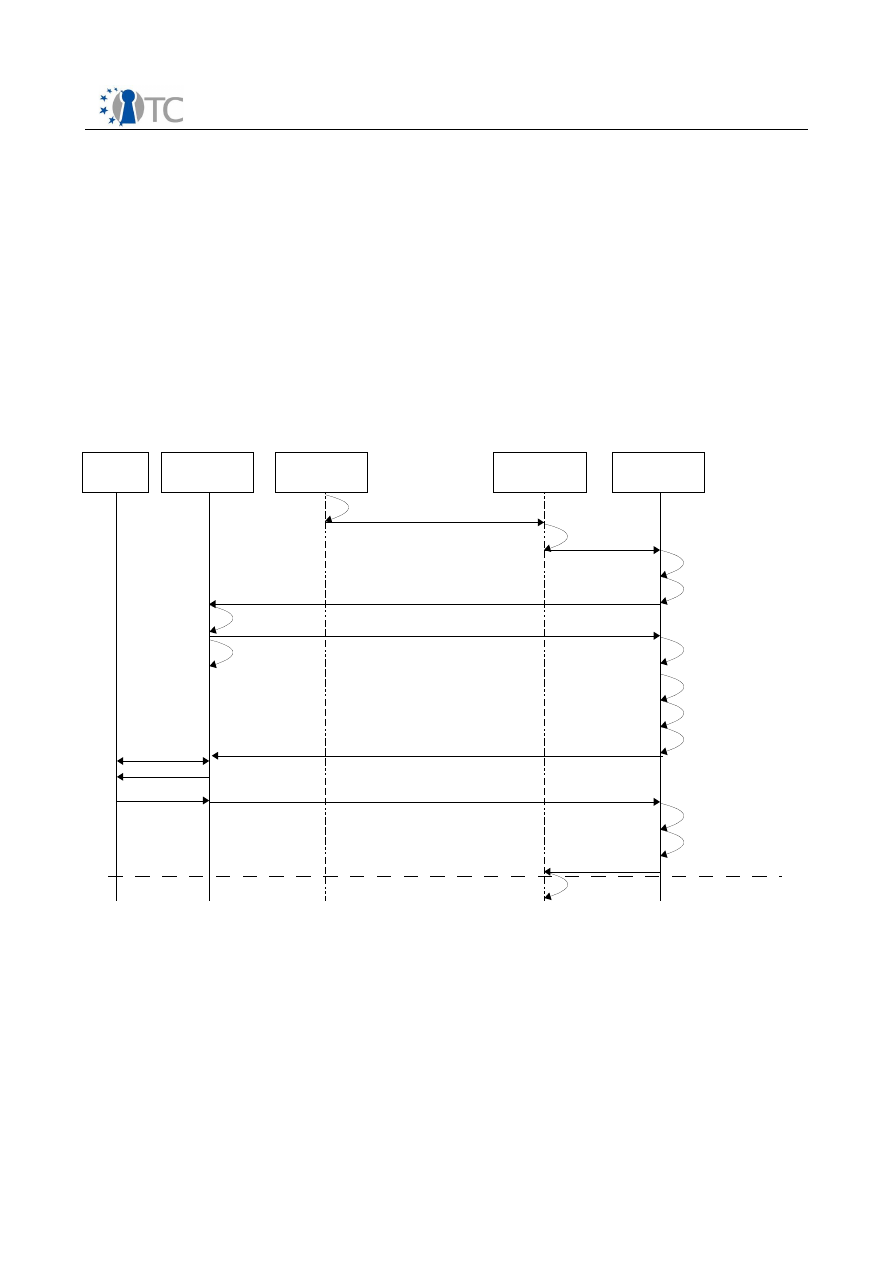

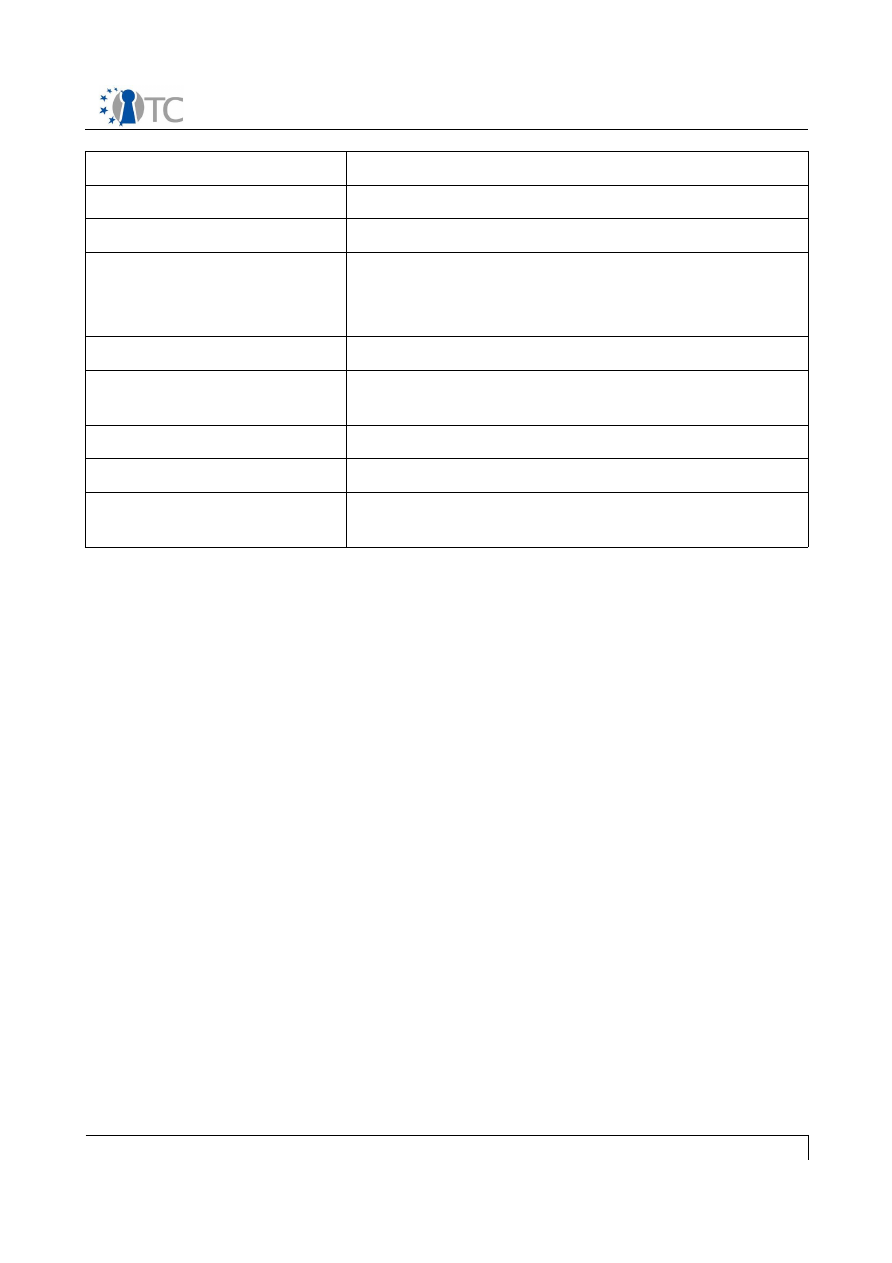

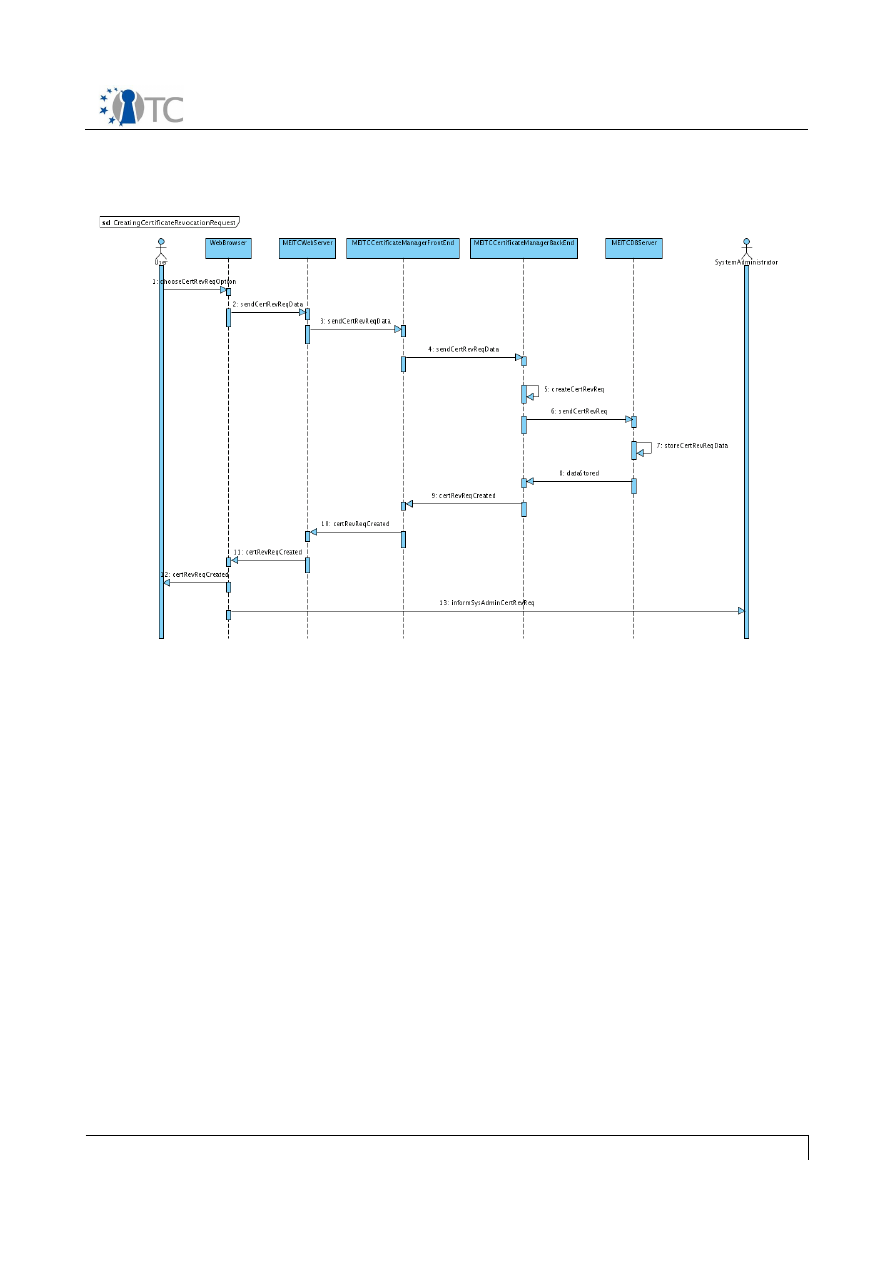

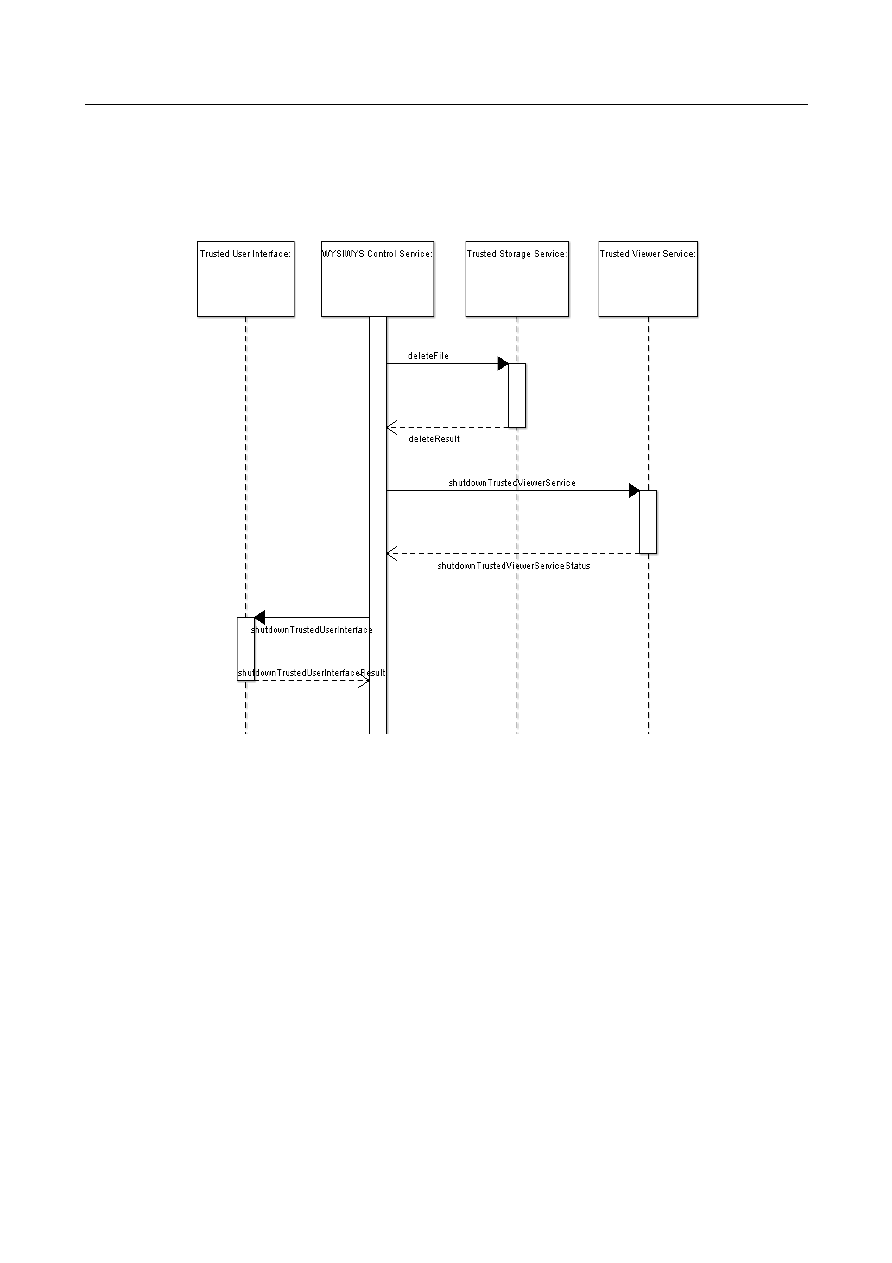

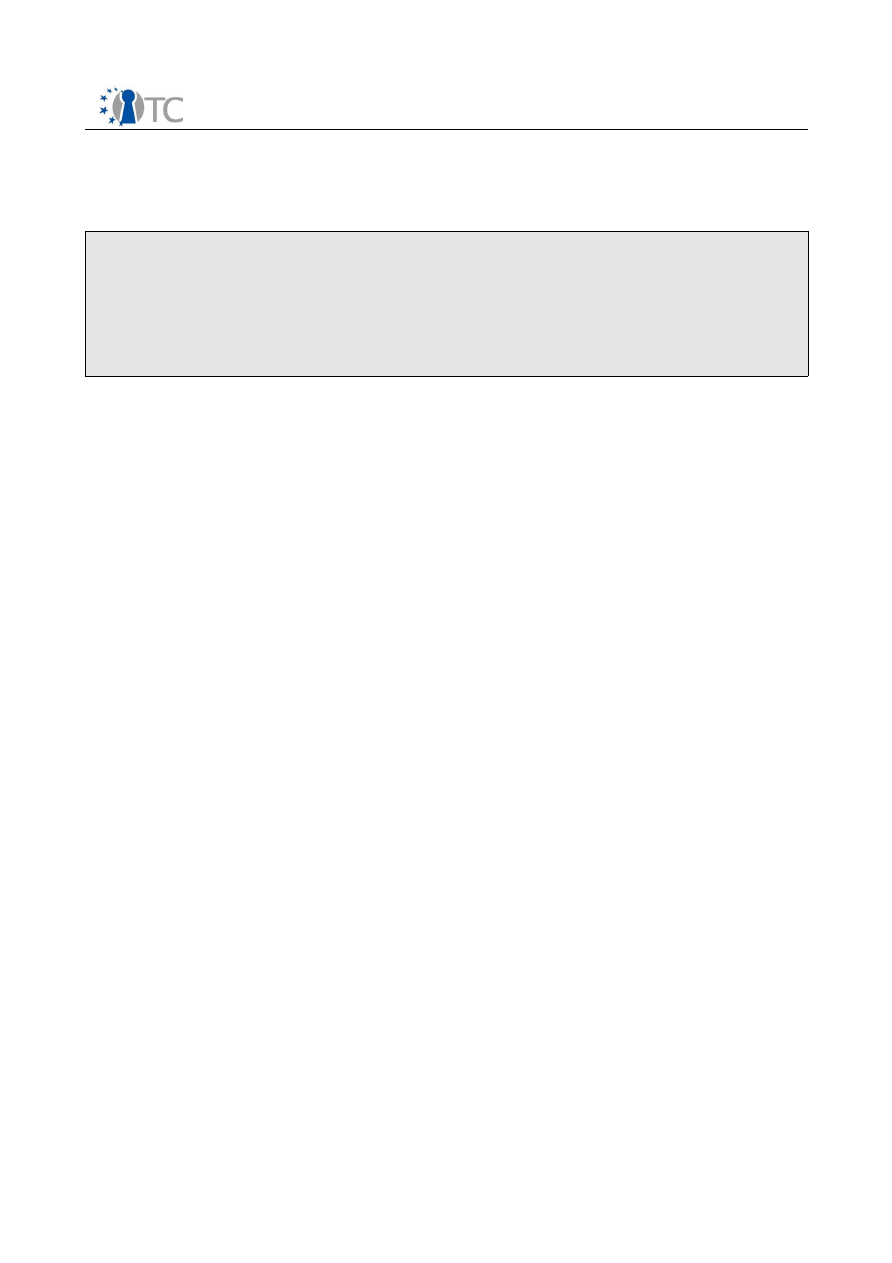

5.4 Domain Management

The DRM-Core supports the usage of domains, which allow users to share the content

with other platforms. A content can be consumed on every platform, that belongs to

the same domain. The license of the content specifies the maximum number of peers,

that are allowed to join the domain. Every content has an own domain, so each

content can be assigned to any other peer, when the limit of peers has not exceeded.

A peer can act either as a domain controller or as a domain client. The domain

controller manages the domain and controls the number of peers, that joined the

domain. The domain client is a member of the domain, who is able to play the content.

The following figure 8 shows the management of the domain clients. If a domain client

wants to play a content as a domain member, it contacts the domain controller. The

domain controller checks that the number of domain clients is not exceeded. After

that, the domain controller registers the requesting client as a domain member and

generates a domain license for the client. The domain license is a temporary license,

that is issued for the domain client and that is signed by the domain controller. With

this license, the domain client has the permission to play the content as a member of

the domain.

Open_TC Deliverable D06a.3

23/27

Figure 8: Domain Client Management

DRM Core

Domain Controller

Peer A

Domain Client

Peer C

Domain Client

Peer B

Reques

t Domain L

icense

Domain License

Domain

License

...

Request Domain License

Create Domain License

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

6. Technical Specifications

The technical API specifications is described in a separate companion document

“System API Specifications”, formatted in a javadoc style. The System API

Specifications describes both external and important internal API used in the DRM

core.

6.1 External API

The DRM Core exposes 2 main API to the player and management software, namely,

the

PlayerInterface

and

ManagementInterface

. These 2 interfaces are used by the

network backend component of the DRM core, which handles communication between

the core, and the player and management software respectively.

6.2 Internal API

The System API Specifications also specifies important internal API and classes. This

illustrates the internal structure and organization of the DRM Core.

Open_TC Deliverable D06a.3

24/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

7. Requirements from other Partners

The secure application is generally a media player that uses the DRM Core-API to

render protected content. The application needs to be secure, because it is allowed to

decrypt the content. To maintain the security of the system, the player application

should run in a separate compartment, whose integrity and authenticity were checked

before its execution.

Furthermore the DRM system expects the presence of an underlying trusted system

and requires the following services from it:

●

Secure Environment.

The DRM Core and the media player application may

only execute when a secured environment is present. Thus, the underlying

system must provide:

●

Memory isolation and protection of processes running in the secure

environment.

●

Secure audio and video output paths to certified (signed) hardware

drivers and/or hardware. No unauthorized application or service

should be able to read from this output path. Optionally cryptographic

protection between the driver and the hardware can also be applied

when supported by the hardware.

●

A means to measure the integrity of the DRM system and associated

applications. This implies the existence of a method for measuring

applications before they are loaded and executed. (this is implicitly

enforced by the installation policy definition)

●

Cryptographic services.

The DRM Core requires several cryptographic

services which have to be provided by the underlying system:

●

A Trusted Software Stack (TSS), supporting AIK generation and

sealing. AIKs are required for authentication/remote attestation

purposes, while sealing is used to lock cryptographic keys to specific

system configurations. The core can thus ensure that content keys

are only accessible when the systems integrity is ensured. (this is

done indirectly by TPA)

●

Sealed Storage. The DRM Core will use sealed storage for its license

and key databases. (this is implicitly mounted by the domain builder)

●

A system-wide database of certificates of root certification authorities,

along with services to verify certificates.

●

Central policy management.

Operation of the DRM Core and the media

player application will be subject to an operation policy. This policy

management would define policy governing communication and management

functions of domains in the OpenTC framework.

Open_TC Deliverable D06a.3

25/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

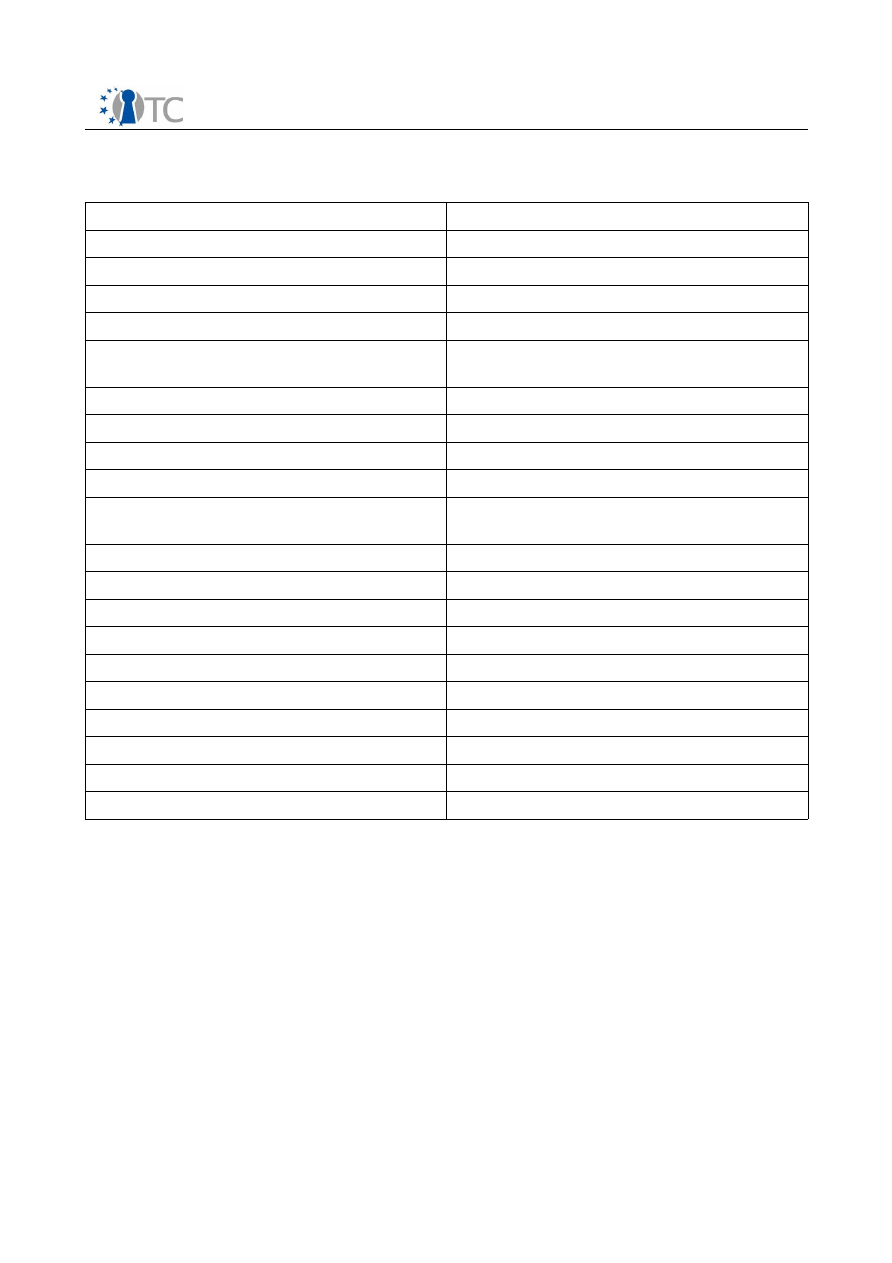

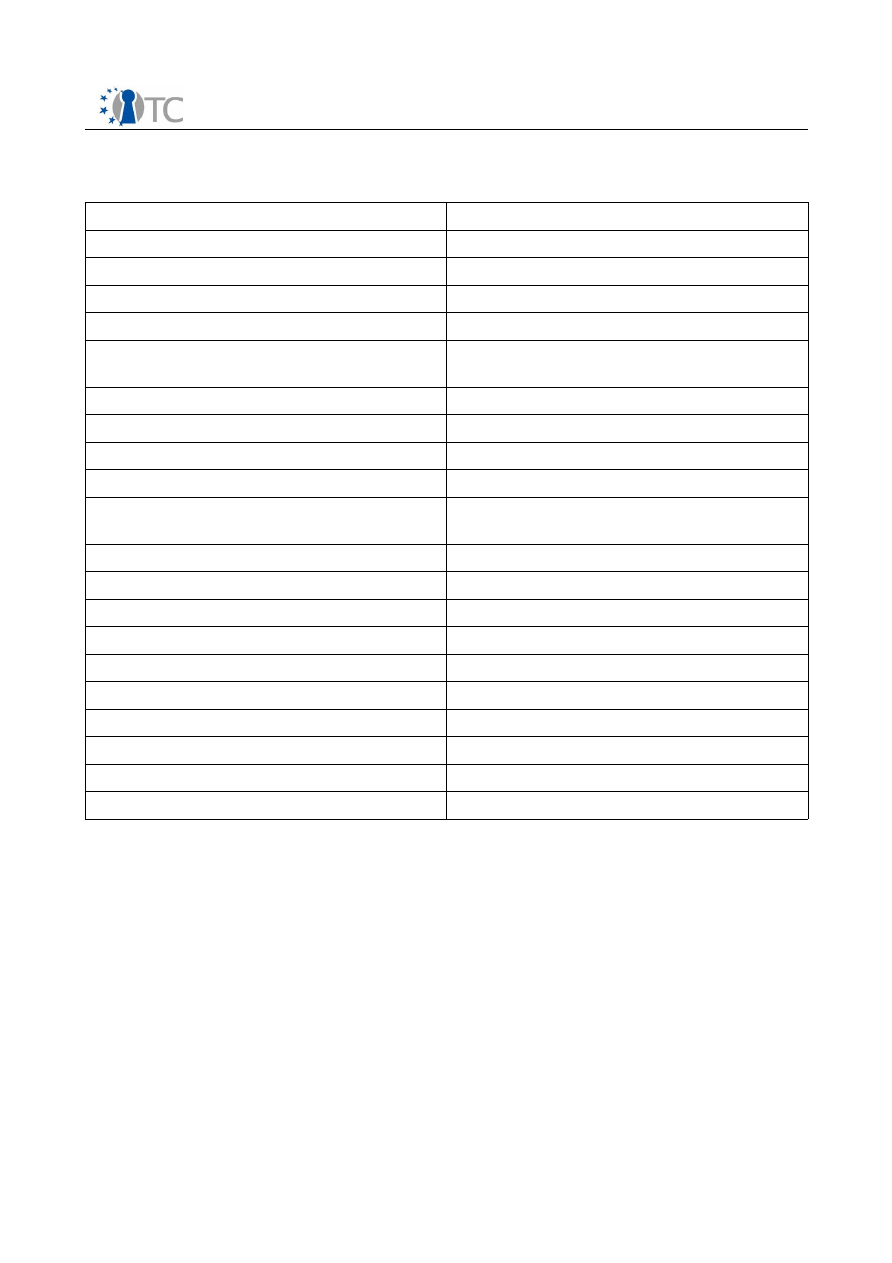

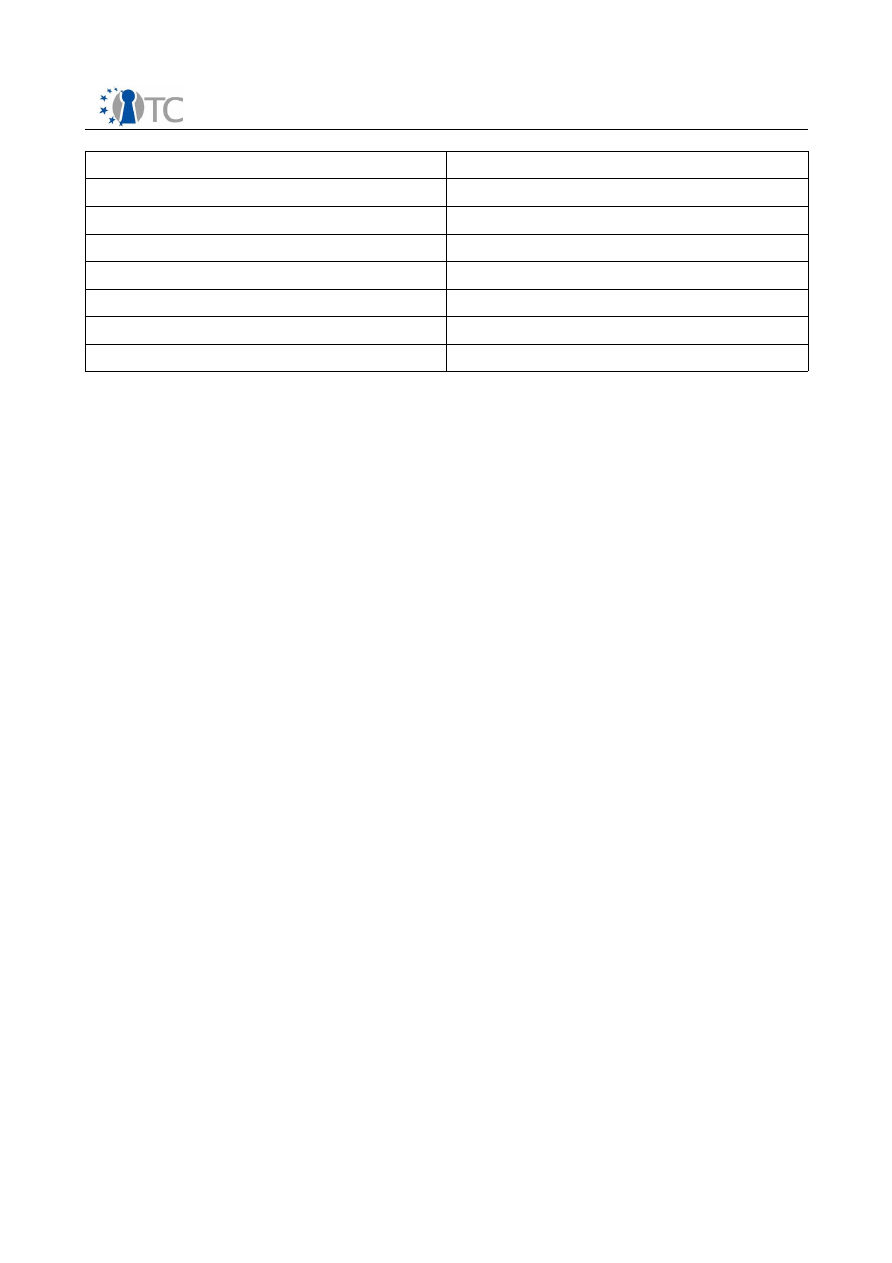

8. Glossary of Abbreviations

Abbreviation

Explanation

API

Application programming interface

DI

Digital Item

DII

Digital Item Identifier

DRM

Digital Rights Management

DVB-CPCM

Digital Video Broadcast – Copy Protection

and Content Management

dsig

Digital signature

DTD

Document Type Definition

GUI

Graphical User Interface

I/O

Input / Output

IPMP

Intellectual Property Management and

Protection

MPEG

Motion Pictures Experts Group

OMA

Open Mobile Alliance

OpenTC

Open Trusted Computing

OS

Operating System

RDD

Rights Data Dictionary

REL

Rights Expression Language

TPM

Trusted Platform Module

TSS

Trusted Software Stack

UC

Use Case

XML

Extensible Markup Language

Open_TC Deliverable D06a.3

26/27

D06a.1 Preliminary DRM System Specification

FINAL | 1.00

9. References

[1] MPEG: MPEG-21 Multimedia Framework Part 1: Vision, Technologies and

Strategy. Reference: ISO/IEC TR 21000-1:2004. From ISO/IEC JTC 1.29.17.11.

[2] MPEG: MPEG-21 Multimedia Framework Part 3: Digital Item Identification.

Reference: ISO/IEC TR 21000-3:2003. From ISO/IEC JTC 1.29.17.03.

[3] MPEG: MPEG-21 Multimedia Framework Part 4: Intellectual Property

Management and Protection Components. Reference: ISO/IEC TR 21000-4. From

ISO/IEC JTC 1.29.17.04.

[4] MPEG: MPEG-21 Multimedia Framework Part 5: Rights Expression Language.

Reference: ISO/IEC FDIS 21000-5:2004. From ISO/IEC JTC 1/SC 29/WG 11.

[5] MPEG: MPEG-21 Multimedia Framework Part 6: Rights Data Dictionary.

Reference: ISO/IEC TR 21000-6:2004. From ISO/IEC JTC 1.29.17.06.

[6] Open Mobile Alliance (2005): DRM Specification Candidate Version 2.0.

http://www.openmobilealliance.org/release_program/drm_v2_0.html

[7] XML-RPC Specification

http://www.xmlrpc.com/spec

(Oct 2007)

Open_TC Deliverable D06a.3

27/27

WP06a Final DRM system specification

Companion document: System API Specification

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Internal document

Deliverable reference number

IST-027635/D06a.3/FINAL | 1.00

Deliverable title

D6a.3 Final System Specification:

System API Specification

WP contributing to the deliverable

WP6

Due date

Oct 2007

Actual submission date

Oct 2007

Responsible Organisation

LDV,Lehrstuhl für Datenverarbeitung, TUM

Authors

Chun Hui Suen, Florian Schreiner

Abstract

Keywords

DRM, fair, interoperable, MPEG-21

Dissemination level

Public

Revision

FINAL | 1.00

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

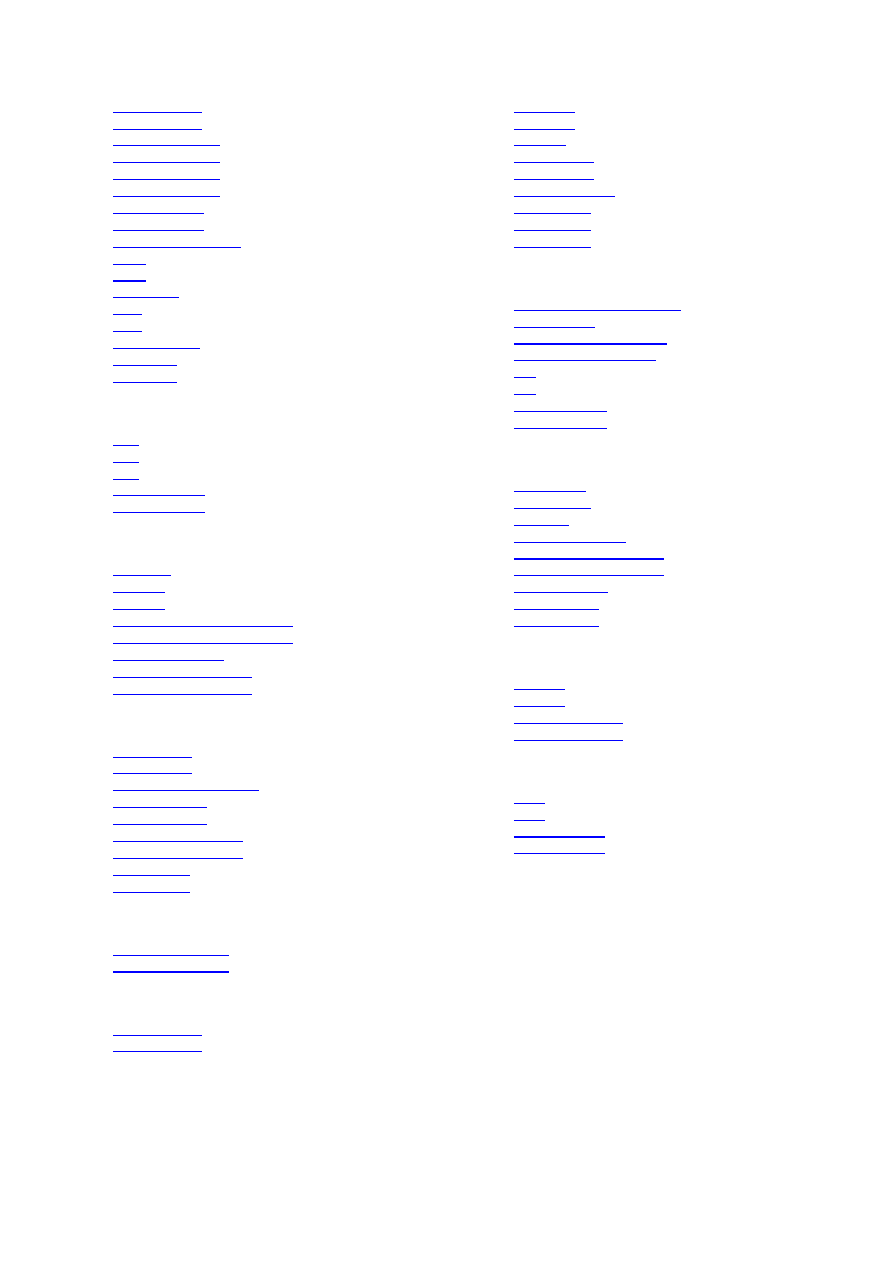

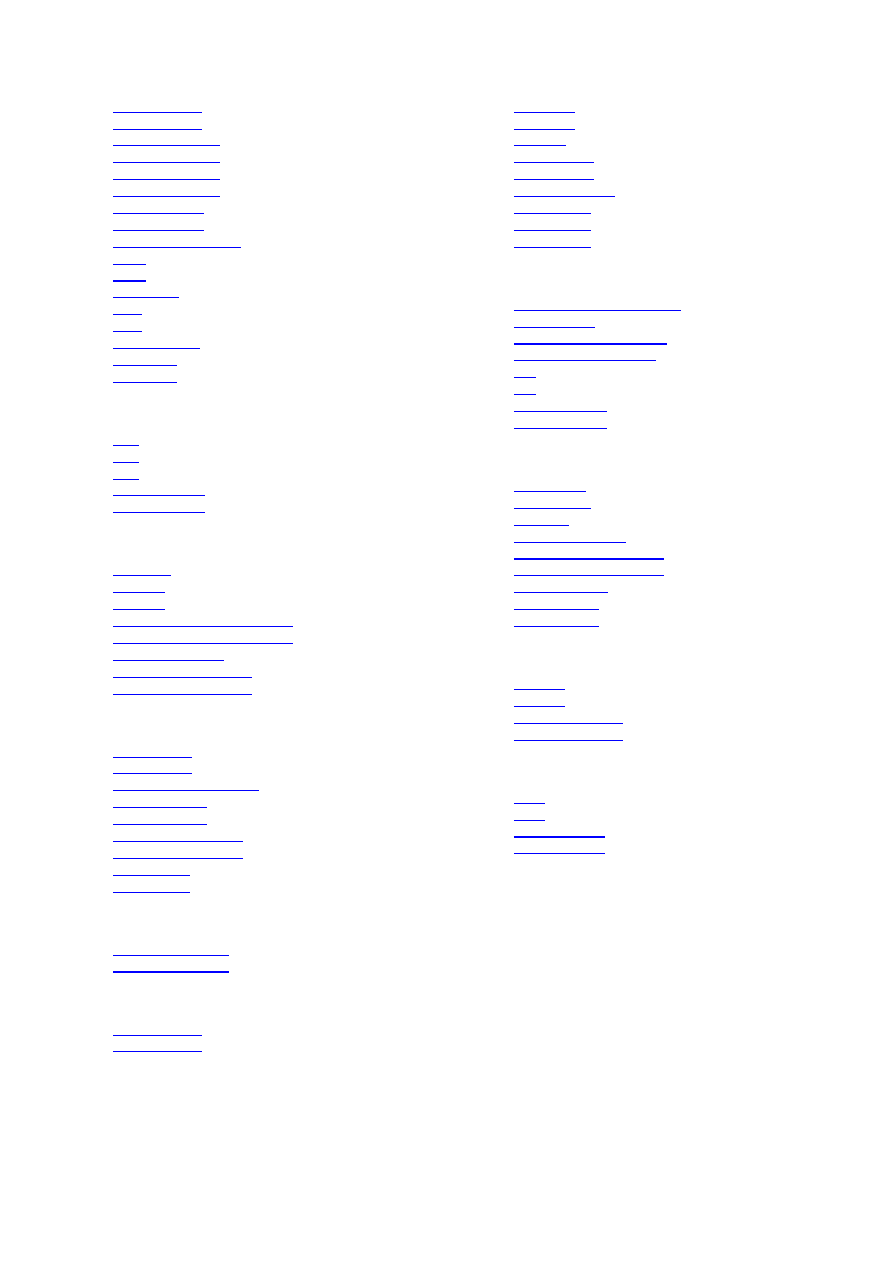

Table Of Content

ManagementInterface

.................................................................................................................... 3

PlayerInterface

.............................................................................................................................. 6

DomainClientInterface

................................................................................................................... 7

DbManager

.................................................................................................................................... 8

LicenseManager

.......................................................................................................................... 10

LicenseManagerImpl

................................................................................................................... 12

InterpreterInterface

...................................................................................................................... 13

MPEG21Interpreter

..................................................................................................................... 14

StateManager

.............................................................................................................................. 15

de.tum.ldv.opentc.manager.core

................................................................................................. 16

CoreManager

.................................................................................................................... 17

de.tum.ldv.opentc.manager.user

................................................................................................. 20

User

.................................................................................................................................. 20

UserManager

.................................................................................................................... 20

de.tum.ldv.opentc.manager.util

................................................................................................... 22

IPMPTool

.......................................................................................................................... 22

Ipmp

.................................................................................................................................. 23

de.tum.ldv.opentc.model

............................................................................................................. 25

CoreAssignedRandomKey

............................................................................................... 25

Int32Identifier

.................................................................................................................... 26

Item

................................................................................................................................... 27

ItemIdentifier

..................................................................................................................... 28

ItemState

.......................................................................................................................... 28

Key

.................................................................................................................................... 30

License

............................................................................................................................. 32

Mpeg21Rel

....................................................................................................................... 33

PeerIdentity

....................................................................................................................... 34

Rel

.................................................................................................................................... 34

RestrictedKey

................................................................................................................... 35

de.tum.ldv.opentc.model.ex

......................................................................................................... 37

KeyNotFound

.................................................................................................................... 37

LicenseAuthorizationFailed

............................................................................................... 38

NoLicenseInCore

.............................................................................................................. 38

OtcException

.................................................................................................................... 39

de.tum.ldv.opentc.model.state

..................................................................................................... 40

ManagerState

................................................................................................................... 40

PlayerState

....................................................................................................................... 40

SystemState

..................................................................................................................... 42

Index

............................................................................................................................................ 44

Interface ManagementInterface

<

Methods

>

public interface ManagementInterface

This class provides a second external interface for administrative functions to the DRM Core, such as

license management and controlling attestation.

Author:

chunhui

Methods

createDomainLicense

public

License

createDomainLicense(

ManagerState

managerState,

PeerIdentity

partner,

Item

item)

Request for a domain license from this core. This is usually requested from a domain member to

the the target DRM core to issue a license for the client.

Parameters:

managerState - state returned during initialization

item - Digital item in question.

partner - target(principal) of new license

Returns:

A transferable license.

createTransferLicense

public

License

createTransferLicense(

ManagerState

managerState,

PeerIdentity

partner,

Item

item,

boolean deleteSource)

Initiate a license transfer to an external peer.

Parameters:

managerState - state returned during initialization

item - Digital item in question.

partner - target(principal) of new license

deleteSource - This simultaneously removes the content key and license from the local

DRM core

Returns:

A transferable license.

deleteLicense

public

License

deleteLicense(

ManagerState

managerState,

License

itemLicense)

Generate a license indicating that the particular license of an item has been removed from the

local DRM core. It returns a deauthorization notice, which is a REL prove signed by the core, that

the license has been removed.

Parameters:

managerState - state returned during initialization

itemLicense - license to deauthorize

Returns:

deauthorization notice license

getAllLicenses

public java.util.List getAllLicenses()

Dump all licenses. (Used as a management feature to view all licenses stored in the DRM Core.

Returns:

All XML licenses in the DRM Core.

getAttestationKey

public

Key

getAttestationKey(

ManagerState

managerState,

Rel

relType,

java.lang.String serverURL)

Obtain an attestation key to be used for downloading content.

Parameters:

managerState - state returned during initialization

playerID - same ID as given by the Core during @method playerInit

relType - REL language used.

serverURL - URL of the server to obtain license.

Returns:

an attestation key to be used for downloading content

getLicense

public java.util.List getLicense(

ManagerState

managerState,

Item

item)

Obtain license for a particular item.

Parameters:

managerState - state returned during initialization

item - Digital item in question.

Returns:

All XML license related to the specified digital item.

getLocalIdentity

public

PeerIdentity

getLocalIdentity(

ManagerState

managerState)

Get identity of local DRM core

Parameters:

managerState - state returned during initialization

Returns:

peer identity

insertLicense

public void insertLicense(

ManagerState

managerState,

License

license,

Item

item)

Insert license into database.

Parameters:

license - license to be inserted.

item - The digital item associated with the license.

managerInit

public

ManagerState

managerInit(java.lang.String userID)

Initialize a connection to the management interface

Returns:

ManagerState object

signGeneratedLicense

public

License

signGeneratedLicense(

ManagerState

managerState,

License

unsignedLicense,

Item

item,

CoreAssignedRandomKey

key)

Request the DRM core to sign an application generated license (in the case of application

generated content).

Parameters:

managerState - state returned during initialization

unsignedLicense - application generated license

item - item reference

key - an empty CoreAssignedRandomKey Object. The actual key will be generated by the

core and stored

Returns:

signature for license

Interface PlayerInterface

<

Methods

>

public interface PlayerInterface

This class provides the main external interface to the OpenTC player.

Methods

getDecryptionKey

public

Key

getDecryptionKey(

PlayerState

playerState,

Item

item,

java.lang.String operation)

Main method to request for a decryption key for media playback.

Parameters:

playerState - same state as given by the Core during @method playerInit

item - Digital item to be played

operation - Operation requested on item

Returns:

Content decryption key if successful

getSupportedREL

public java.util.List getSupportedREL()

Get a list of supported REL languages on this DRM core

Returns:

List of supported REL languages

playerInit

public

PlayerState

playerInit(java.lang.String playerCapabilities,

java.lang.String userID)

Initialization method called by the player

Parameters:

playerCapabilities - XML capabilities description of the player

Returns:

a player state referencing this session with the player

Interface DomainClientInterface

<

Methods

>

public interface DomainClientInterface

Interface for domain clients.

Author:

chunhui

Methods

attachDomainController

public void attachDomainController(java.lang.String url)

Attach a new domain controller

Parameters:

url - URL of the new domain controller

dettachDomainController

public void dettachDomainController(java.lang.String url)

Dettach a new domain controller

Parameters:

url - URL of the new domain controller

getAttachedDomainURLs

public java.util.LinkedList getAttachedDomainURLs()

Get a list of all domains associated with this DRM Core.

Returns:

List of name of all domains.

requestDomainLicense

public java.util.List requestDomainLicense(

Item

item)

request a license from the domain controller.

Parameters:

item - Digital item in question.

Returns:

All XML licenses related to the specified digital item.

returnDomainLicense

public void returnDomainLicense(java.lang.String url,

License

lic)

Send a deauthorization license of a license deleted from the local DRM core, back to the domain

controller. param url Domain controller param lic deauthorization license

Interface DbManager

<

Methods

>

public interface DbManager

Interface to the database engine.

Author:

chunhui

Methods

deleteLicense

public void deleteLicense(

Item

item)

Delete all licenses related to a digital item.

Parameters:

item - Digital item

getDecryptionKey

public

Key

getDecryptionKey(

Item

item)

Get the content decryption key for a digital item.

Parameters:

item - Digital item

Returns:

content decryption key

getItemState

public

ItemState

getItemState(

Item

item)

Get the item state of a digital item.

Parameters:

item - Digital item

Returns:

Item state

getLicense

public java.util.List getLicense(

Item

item)

Get all licenses related to a digital item.

Parameters:

item - Digital item.

Returns:

All related licenses.

setLicense

public void setLicense(

Item

item,

License

license)

Store a license and item state linked to a digital item.

Parameters:

item - Digital item

license - license

state - item state

setState

public void setState(

Item

item,

ItemState

state)

Store the item state linked to a digital item, without changing its license.

Parameters:

item - Digital item

state - item state

Interface LicenseManager

<

Methods

>

public interface LicenseManager

Interface to the license manager. This is the manager which

Author:

chunhui

Methods

getSupportSourceLanguage

public

Rel

getSupportSourceLanguage()

Get supported REL language which can be parsed.

Returns:

REL language

getSupportTargetLanguages

public java.util.List getSupportTargetLanguages()

Get supported REL languages which can be generated during a license translation.

Returns:

List of REL languages

interpretLicense

public java.lang.String interpretLicense(java.util.List licenseGroup,

Item

item,

java.lang.String operation)

throws

OtcException

Authorize an operation performed on a digital item, based on the group of licenses

Parameters:

licenseGroup - List of licenses

item - digital item

operation - operation

Returns:

REL restriction for the operation

Throws:

de.tum.ldv.opentc.model.ex.OtcException -

translateLicense

public

License

translateLicense(

License

sourceLicense,

Rel

targetLicenseLang,

java.lang.String targetRestrictions)

Translates a license from one REL language to another.

Parameters:

sourceLicense - input license

targetLicenseLang - target REL language

targetRestrictions - translation restrictions.

Returns:

translated license

Class LicenseManagerImpl

java.lang.Object

|

+--de.tum.ldv.opentc.manager.license.LicenseManagerImpl

All Implemented Interfaces:

LicenseManager

<

Constructors

> <

Methods

>

public class LicenseManagerImpl

extends java.lang.Object

implements

LicenseManager

Constructors

LicenseManagerImpl

public

LicenseManagerImpl()

Methods

getSupportSourceLanguage

public

Rel

getSupportSourceLanguage()

getSupportTargetLanguages

public java.util.List getSupportTargetLanguages()

interpretLicense

public java.lang.String interpretLicense(java.util.List licenseGroup,

Item

item,

java.lang.String operation)

translateLicense

public

License

translateLicense(

License

sourceLicense,

Rel

targetLicenseLang,

java.lang.String targetRestrictions)

Interface InterpreterInterface

<

Methods

>

public interface InterpreterInterface

Interface to REL interpreter

Author:

chunhui

Methods

getSupportedInterpretedLanguages

public java.util.List getSupportedInterpretedLanguages()

Return the list of supported languages this interpreter can parse.

Returns:

List of REL languages

getSupportedSourceLanguage

public

Rel

getSupportedSourceLanguage()

Return the supported language this interpreter can parse.

Returns:

List of REL languages

interpretLicense

public java.lang.String interpretLicense(java.util.List licenseGroup,

Item

item,

ItemState

state,

SystemState

system,

java.lang.String operation)

Authorize an operation on a digital item, given a group of licenses, iten state and system state.

Parameters:

licenseGroup - List of licsenses

item - Digital item

state - Item state

system - System state

operation - Operation on digital item

Returns:

REL restriction of operation

Class MPEG21Interpreter

java.lang.Object

|

+--de.tum.ldv.opentc.manager.license.interpreter.MPEG21Interpreter

All Implemented Interfaces:

InterpreterInterface

<

Constructors

> <

Methods

>

public class MPEG21Interpreter

extends java.lang.Object

implements

InterpreterInterface

Constructors

MPEG21Interpreter

public

MPEG21Interpreter()

Methods

getSupportedInterpretedLanguages

public java.util.List getSupportedInterpretedLanguages()

getSupportedLanguage

public

Rel

getSupportedLanguage()

getSupportedSourceLanguage

public

Rel

getSupportedSourceLanguage()

interpretLicense

public java.lang.String interpretLicense(java.util.List licenseGroup,

Item

item,

ItemState

state,

SystemState

system,

java.lang.String operation)

Interface StateManager

<

Methods

>

public interface StateManager

State manager

Author:

chunhui

Methods

checkCurrentUse

public int checkCurrentUse(

Item

item,

java.lang.String operation)

Check current operation count

Parameters:

item - digital item

operation - operation on item

Returns:

current count of operation

checkLimit

public int checkLimit(

Item

item,

java.lang.String operation)

Check limits of counter

Parameters:

item - digital item

operation - operation on item

Returns:

maximum count of operation

countUse

public int countUse(

Item

item,

java.lang.String operation)

Increment counter for operation on digital tiem

Parameters:

item - digital item

operation - operation on item

Returns:

current count

Package de.tum.ldv.opentc.manager.core

Class Summary

CoreManager

The CoreManager coordinates the requests from the application layer and forwards them to the

appropriate components.

de.tum.ldv.opentc.manager.core

Class CoreManager

java.lang.Object

|

+--de.tum.ldv.opentc.manager.core.CoreManager

All Implemented Interfaces:

ManagementInterface

,

PlayerInterface

<

Constructors

> <

Methods

>

public class CoreManager

extends java.lang.Object

implements

ManagementInterface

,

PlayerInterface

The CoreManager coordinates the requests from the application layer and forwards them to the

appropriate components. It implements the ManagerInterface and PlayerInterface

Author:

chunhui

Constructors

CoreManager

public

CoreManager(java.lang.String localIdentity)

Methods

addDomainController

public void addDomainController(

ManagerState

managerState,

java.lang.String url)

createDomainLicense

public