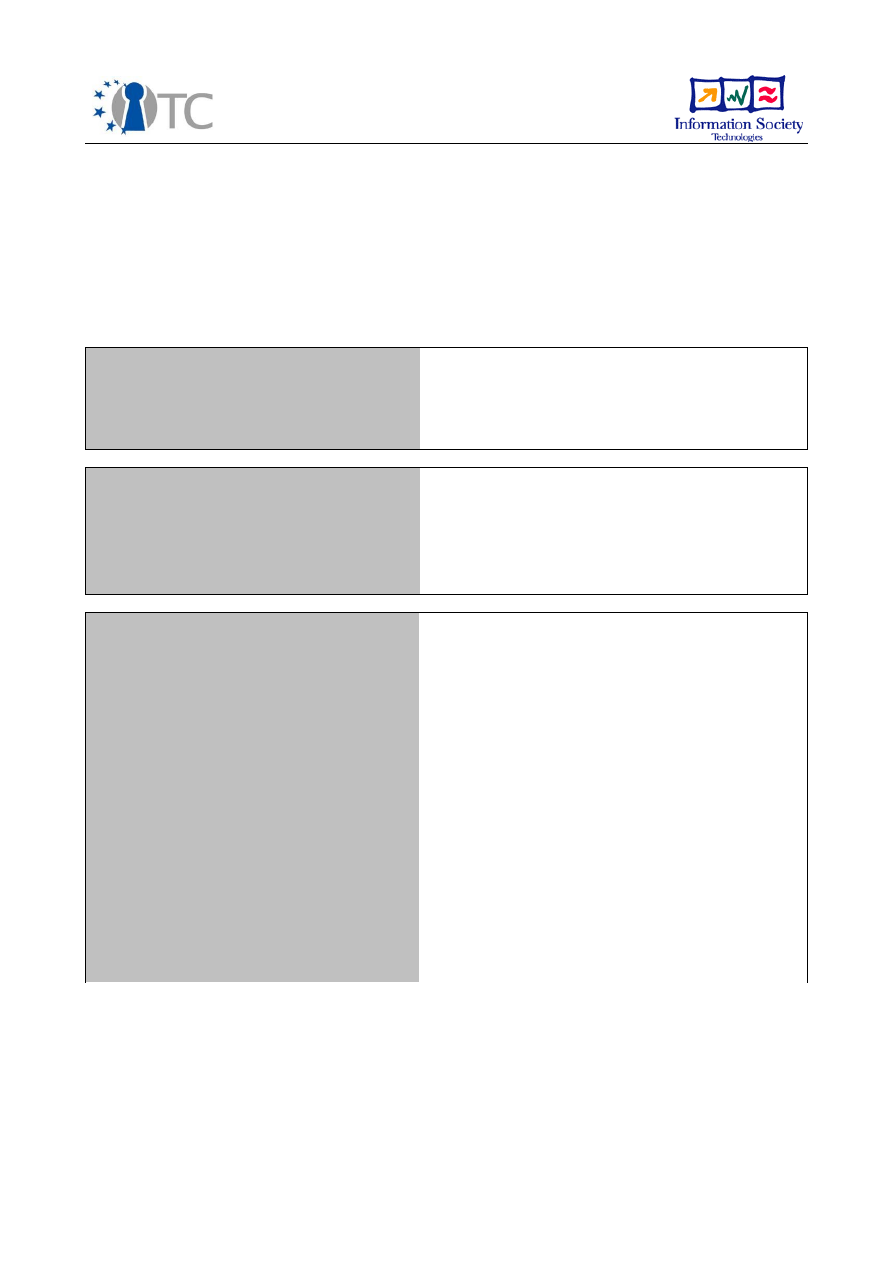

D02.2 Requirements Definition and

Specification

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Report

Deliverable reference number

IST-027635/D02.2/Final | 1.00

Deliverable title

Requirements Definition and Specification

WP contributing to the deliverable

WP02 (contributions from WP02-08)

Due date

Feb 2007 - M16

Actual Submission Date

April 2007

Responsible Organisation

ITAS

Authors

Dirk Kuhlmann, Arnd Weber (eds.).

Irina Beliakova, Alexander Boettcher, Hans

Brandl, Hubert Braunwart, Anthony Bussani,

Görkem Çetin, Chris I. Dalton, Eckhard Delfs,

Kurt Dietrich, Roman Drahtmüller, Volkan

Erol, Ivan Evgeniev, Ralf Findeisen, E. M.

Gallery, Bora Güngören, Pete Herzog, Zoltan

Hornak, Kadir Imamoglu, Bernhard Jansen,

David Jennings, Bernhard Kauer, Rainer

Landfermann, Matthias Lenk, Peter Lipp,

Hans Loehr, Stephane lo Presti, David

Plaquin, Armand Puccetti, Harigovind

Ramasamy, Gianluca Ramunno, Florian

Schreiner, Matthias Schunter, Christian

Stueble, Gergely Tóth, Ventcislav Trifonov,

Alexander Warg, Dirk Weber, Carsten

Weinhold, Andreas Wespi.

Requirements Definition and Specification

Final | 1.00

Abstract

OpenTC sets out to develop trusted and

secure computing systems based on Trusted

Computing hardware and Open Source Soft-

ware. This deliverable provides a high-level

specification to guide design and future im-

plementation. Requirements were derived in

part from a media analysis, application sce-

narios and use cases definitions that are also

included in this document.

Keywords

Edit Document Properties

Dissemination level

Public

Revision

Final | 1.00

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

If you need further information, please visit our website

www.opentc.net

or contact

the coordinator:

Technikon Forschungs-und Planungsgesellschaft mbH

Richard-Wagner-Strasse 7, 9500 Villach, AUSTRIA

Tel.+43 4242 23355 –0

Fax. +43 4242 23355 –77

Email

coordination@opentc.net

The information in this document is provided “as is”, and no guarantee

or warranty is given that the information is fit for any particular purpose.

The user thereof uses the information at its sole risk and liability.

OpenTC Deliverable 02.2

2/141

Requirements Definition and Specification

Final | 1.00

Table of Contents

1 Summary..................................................................................................................... 8

2 Introduction................................................................................................................. 9

3 Results of consortium-internal Survey....................................................................... 11

3.1 Survey Results...................................................................................................... 11

3.2 Summary and Conclusions ................................................................................... 19

4 Media Analysis........................................................................................................... 20

4.1 Method and Selected Media.................................................................................. 20

4.2 TC in General........................................................................................................ 20

4.2.1 Public Discussion.............................................................................................. 20

4.2.2 Some German Positions .................................................................................. 23

4.2.3 Views on OpenTC............................................................................................. 24

4.3 Suggestions.......................................................................................................... 24

5 OpenTC Application Scenarios................................................................................... 26

5.1 Private Electronic Transactions............................................................................. 26

5.1.1 Problem Scenario............................................................................................. 26

5.1.2 Security Environment....................................................................................... 27

5.1.3 Functional Requirements..................................................................................28

5.1.4 Description of Use Cases.................................................................................. 29

5.1.5 Security Objectives and Security Requirements...............................................31

5.2 Trusted Virtual Datacenter ................................................................................... 32

5.2.1 Problem Scenario............................................................................................. 32

5.2.2 Security Environment ...................................................................................... 33

5.2.3 Functional Requirements..................................................................................34

5.2.4 Description of Use Cases.................................................................................. 36

5.2.5 Security Objectives and Security Requirements...............................................37

5.3 Corporate Computing at Home............................................................................. 38

5.3.1 Problem Scenario............................................................................................. 38

5.3.2 Security Environment ...................................................................................... 39

5.3.3 Functional Requirements..................................................................................40

5.3.4 Description of Use Cases.................................................................................. 41

5.3.5 Security Objectives and Security Requirements...............................................42

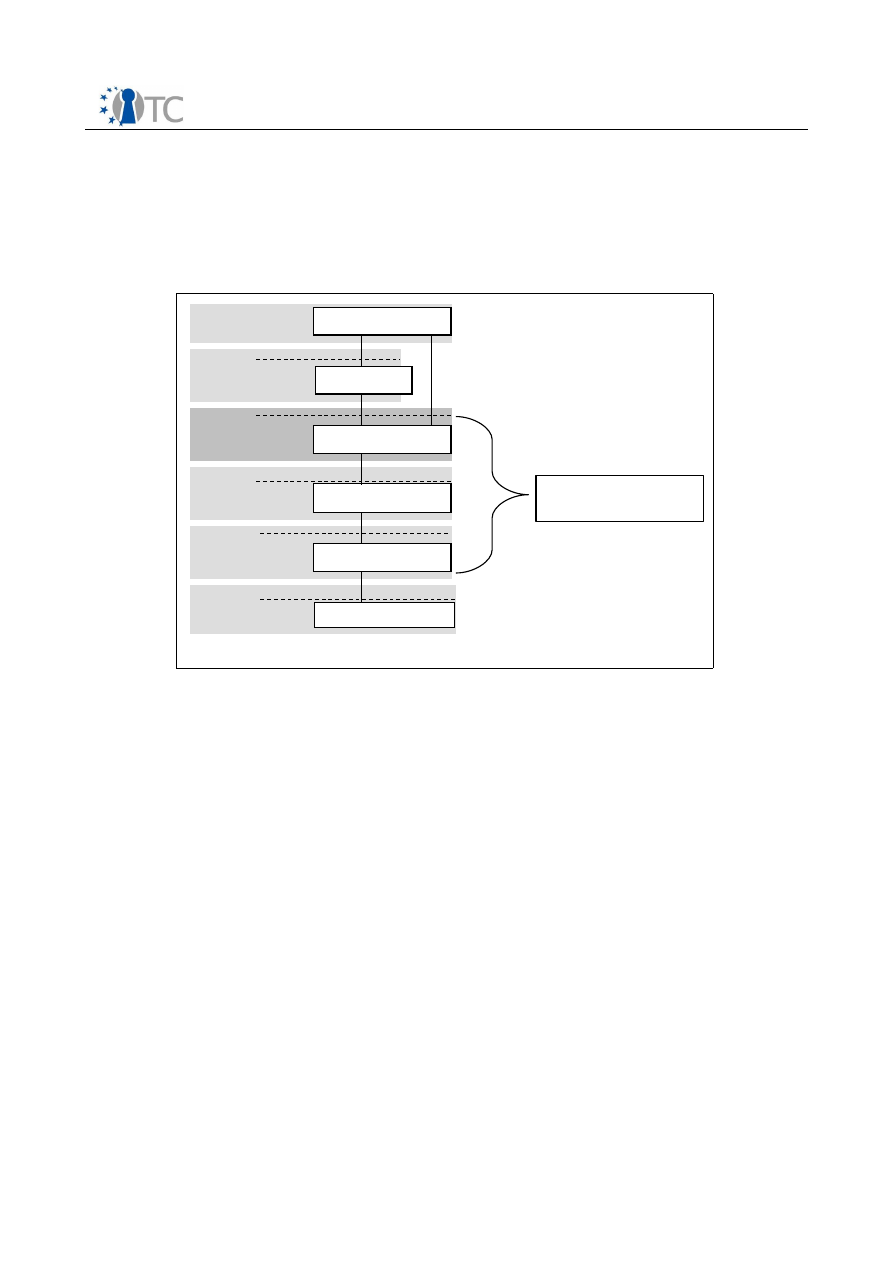

6 Workpackage Structure and Relationships................................................................ 43

7 High Level Architecture Overview............................................................................. 45

7.1 Motivation............................................................................................................. 45

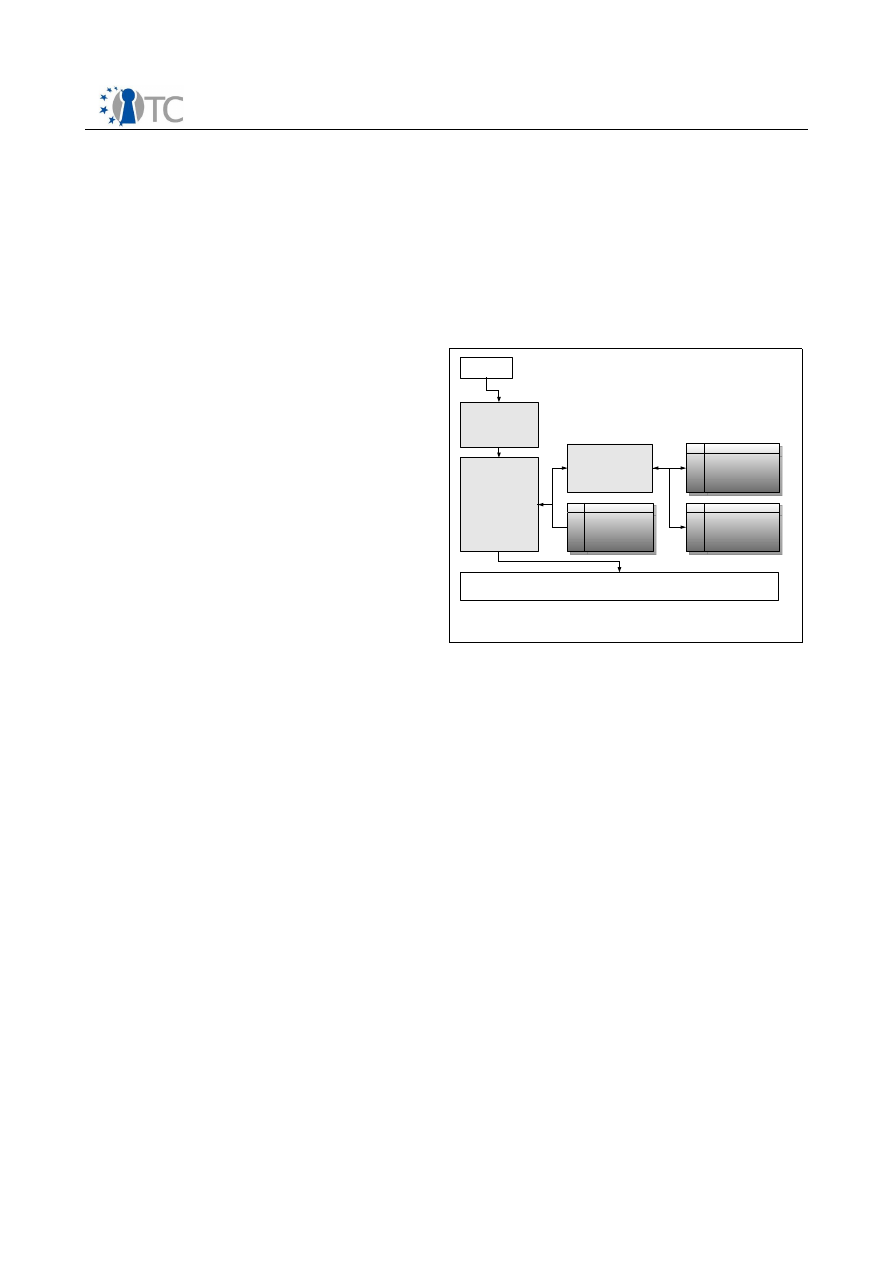

7.2 Trusted Virtualization Platform Architecture......................................................... 46

7.2.1 Main Components............................................................................................. 46

7.2.2 Trusted Computing Base.................................................................................. 47

7.2.3 Component and Service Layering.....................................................................49

7.2.4 Applications...................................................................................................... 50

7.2.5 Development Support...................................................................................... 50

8 Workpackage 03: Basic Interface and Trust Layers................................................... 51

8.1 SWP 3a: Trusted Computing enhanced CPUs........................................................ 52

8.1.1 Requirements Breakdown................................................................................ 52

8.1.2 High-level Specification and Design................................................................. 53

8.1.3 Services of this Layer....................................................................................... 54

8.1.4 Dependencies: Required Services from Sub-Layers......................................... 55

OpenTC Deliverable 02.2

3/141

Requirements Definition and Specification

Final | 1.00

8.2 SWP 3b: TSS-Stack according to TCG Specification ............................................. 55

8.2.1 Requirements Breakdown................................................................................ 55

8.2.2 High Level Specification and Design................................................................ 55

8.2.3 Services............................................................................................................ 56

8.3 SWP03c: basic TPM-enabled crypto services........................................................ 60

8.3.1 Requirements breakdown................................................................................ 61

8.3.2 High-level Specification/Design........................................................................ 62

8.3.3 Functionality: Services/APIs, Message/Key/Policy formats................................62

8.3.4 Dependencies: required services from sublayers............................................. 63

8.4 SWP03d: Java Integration – High Level Overview..................................................63

8.4.1 The Role of Java................................................................................................63

8.4.2 Integration of Trusted Computing into Java......................................................64

8.4.3 Network Security and Isolation of Security-Critical Applications...................... 66

8.4.4 Applicability of TC-Enhanced Java.................................................................... 67

9 Workpackage 04: Virtual Machine Monitors...............................................................68

9.1 Specific Goals and Deliverables............................................................................ 68

9.2 Requirements and Architecture Discussion.......................................................... 69

9.2.1 Virtualization.................................................................................................... 69

9.2.2 Run-Time Protection and Isolation....................................................................69

9.2.3 Trusted Computing Base.................................................................................. 69

9.3 Goals and Deliverables......................................................................................... 70

9.3.1 Trustworthy Virtualization Layer...................................................................... 70

9.3.2 Base TCG virtualization support....................................................................... 70

9.3.3 OS instance life-cycle management................................................................. 71

9.3.4 Mandatory security policy configuration.......................................................... 73

9.3.5 Basic TPM management................................................................................... 73

9.3.6 Mandatory information flow policy enforcement mechanisms......................... 73

9.4 Xen and L4 specifics............................................................................................. 74

9.4.1 Xen Virtual Machine Monitor............................................................................ 74

9.4.2 L4 Virtual Machine Monitor............................................................................... 75

10 Workpackage 05: Management of OpenTC Framework........................................... 77

10.1 The OpenTC Security Services ........................................................................... 79

10.1.1 Trusted User Interface.................................................................................... 79

10.1.2 User Identity Manager.................................................................................... 80

10.1.3 Compartment Security Manager.................................................................... 80

10.1.4 Compartment Trust Manager......................................................................... 81

10.1.5 Storage Manager............................................................................................ 81

10.1.6 TPM Server..................................................................................................... 81

10.1.7 Cryptographic Services.................................................................................. 82

10.1.8 Virtual Network Management......................................................................... 82

10.2 OpenTC Security Management Services............................................................. 82

10.3 Management of the Trusted Platform Module..................................................... 83

10.3.1 Initialization of the Security Platform............................................................. 83

10.3.2 TPM Configuration.......................................................................................... 84

10.3.3 TPM Backup and Restore Functionality.......................................................... 84

10.4 Key Management Services and Infrastructure.................................................... 85

10.4.1 Public Key Infrastructure Overview................................................................ 85

10.4.2 Trusted Computing enhancement of PKI........................................................ 85

10.4.3 Privacy-enabled Key Management................................................................. 86

10.5 Implementation Architecture.............................................................................. 87

10.5.1 Implementation on L4.................................................................................... 87

OpenTC Deliverable 02.2

4/141

Requirements Definition and Specification

Final | 1.00

10.5.2 Implementation on Xen.................................................................................. 87

10.6 Management Applications................................................................................... 87

10.6.1 Trusted Platform Agent (TPA)......................................................................... 87

10.6.2 Remote Management Provider (DMTF CIM).................................................... 89

11 Workpackage 06: Trusted Computing Applications................................................. 90

11.1 General............................................................................................................... 90

11.2 SWP06a: Interoperable DRM .............................................................................. 90

11.2.1 Requirements breakdown.............................................................................. 90

11.2.2 Planned features ........................................................................................... 91

11.2.3 High level Specification and Design............................................................... 92

11.3 SWP06.b: Message Exchange Infrastructure ...................................................... 94

11.3.1 Requirements breakdown.............................................................................. 94

11.3.2 High-level Specification and Design............................................................... 95

11.3.3 Functionality: Services/APIs, Message/Key/Policy formats..............................97

11.3.4 Dependencies: Required services from sub layers......................................... 99

11.4 SWP06.c: Trusted Platform WYSIWYS application............................................... 99

11.4.1 Requirements Breakdown............................................................................ 100

11.4.2 High-level Specification and Design............................................................. 101

11.4.3 Functionality: Services/APIs, Message/ Key / Policy formats.........................102

11.4.4 Dependencies: Required Services from Sublayers....................................... 104

11.5 SWP06.d: Encrypted File Service...................................................................... 105

11.6 SWP06.e: Multifactor Authentication.................................................................105

11.6.1 Requirements breakdown............................................................................ 105

11.6.2 High-level Specification/Design of selected Workpackages .........................105

11.6.3 Functionality: Services/APIs, Message/Key/Policy formats............................106

11.6.4 Dependencies: Required services from sub-layers....................................... 107

12 Workpackage 07: Evaluation and Assurance......................................................... 108

12.1 General............................................................................................................. 108

12.2 SWP07a: Manual and automated Security Testing, Risk Analysis..................... 108

12.2.1 Objectives.................................................................................................... 108

12.2.2 Approach...................................................................................................... 109

12.2.3 Dependencies with other SWP......................................................................111

12.3 SWP07b: Linux Package Verification................................................................. 111

12.3.1 Objectives.................................................................................................... 112

12.3.2 Approach...................................................................................................... 112

12.3.3 Functionality................................................................................................. 113

12.3.4 Dependencies with other SWP......................................................................113

12.4 SWP07c: Applied Trust Verification and Integrity Methodology........................ 113

12.4.1 Objectives.................................................................................................... 113

12.4.2 Approach ..................................................................................................... 114

12.5 SWP07d: Towards CC EAL5 Certification........................................................... 114

12.5.1 General......................................................................................................... 114

12.5.2 Objectives ................................................................................................... 114

12.5.3 Approach ..................................................................................................... 115

12.5.4 Dependencies with other SWP......................................................................115

13 Workpackage 08: TC for embedded controllers in mobile phones.........................116

13.1 Overview .......................................................................................................... 116

13.2 SWP08a: Market Requirements and technical Capabilities............................... 117

13.2.1 Market, user and mobile network provider requirements............................ 118

13.2.2 Minimum set of functionalities for embedded HW/SW platforms................. 119

OpenTC Deliverable 02.2

5/141

Requirements Definition and Specification

Final | 1.00

13.2.3 Suitability and options of mobile TPM for demonstrator...............................119

13.3 SWP08b: Trusted Operating System for Mobile Platforms ............................... 119

13.3.1 Overview...................................................................................................... 120

13.3.2 Demonstrator Applications........................................................................... 120

13.3.3 Use Case: Secure Wallet...............................................................................121

13.4 SWP08c: Trust and security profiles for application structures ........................ 121

13.4.1 Background on use cases............................................................................ 121

13.4.2 Other Activities............................................................................................. 123

13.4.3 Future activities............................................................................................123

13.5 Use case analysis: Secure wallet on the mobile phone..................................... 124

13.5.1 Overview...................................................................................................... 124

13.5.2 Motivation and Problem Description.............................................................124

13.5.3 Terms and Definitions.................................................................................. 125

13.5.4 Security Objectives & Security Requirements.............................................. 125

13.5.5 Functional Requirements (Use Case Model)................................................. 127

14 The OpenTC Project............................................................................................... 128

15 List of References.................................................................................................. 129

16 List of Abbreviations.............................................................................................. 130

17 Appendices............................................................................................................ 132

17.1 Consortium-internal Questionnaire................................................................... 132

17.2 References identified in the media analysis......................................................135

OpenTC Deliverable 02.2

6/141

Requirements Definition and Specification

Final | 1.00

List of figures

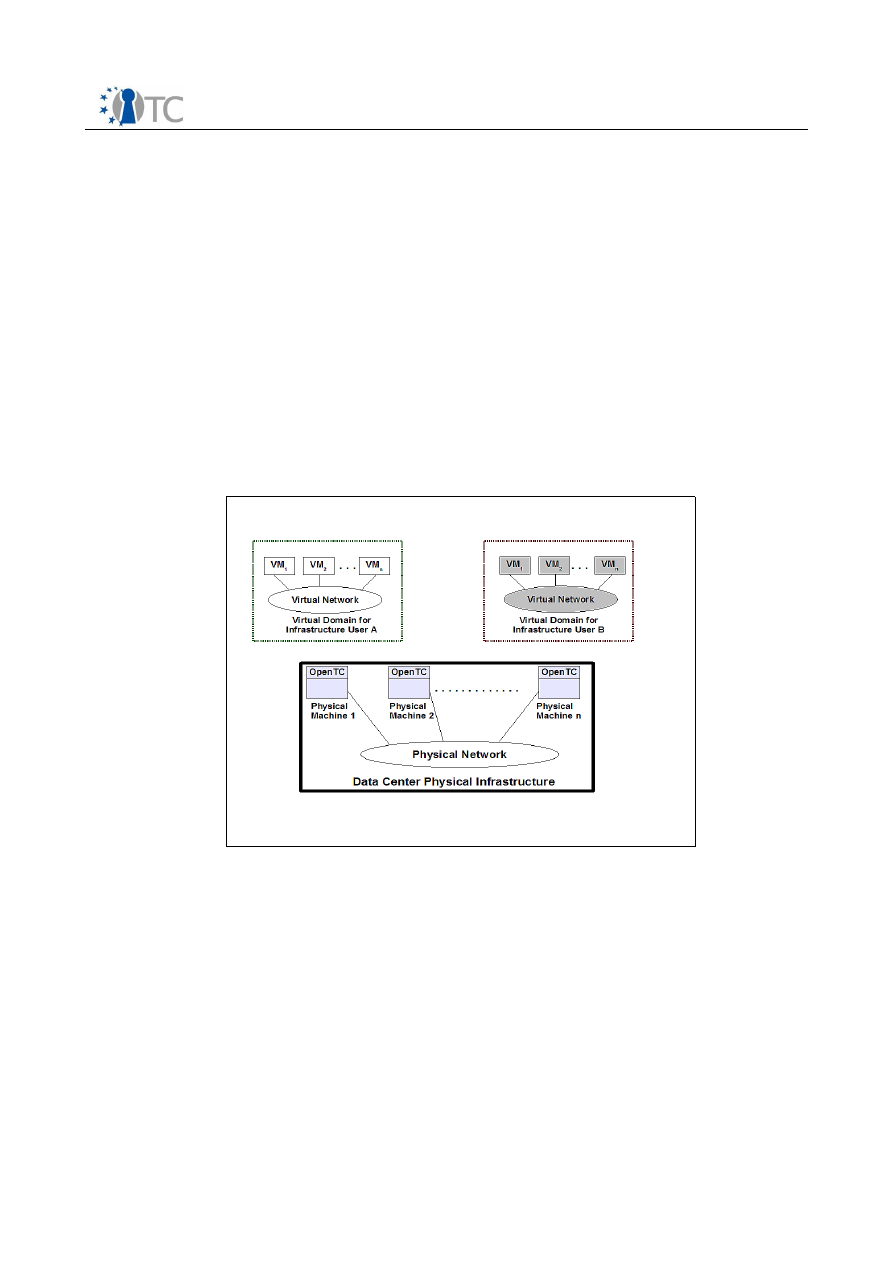

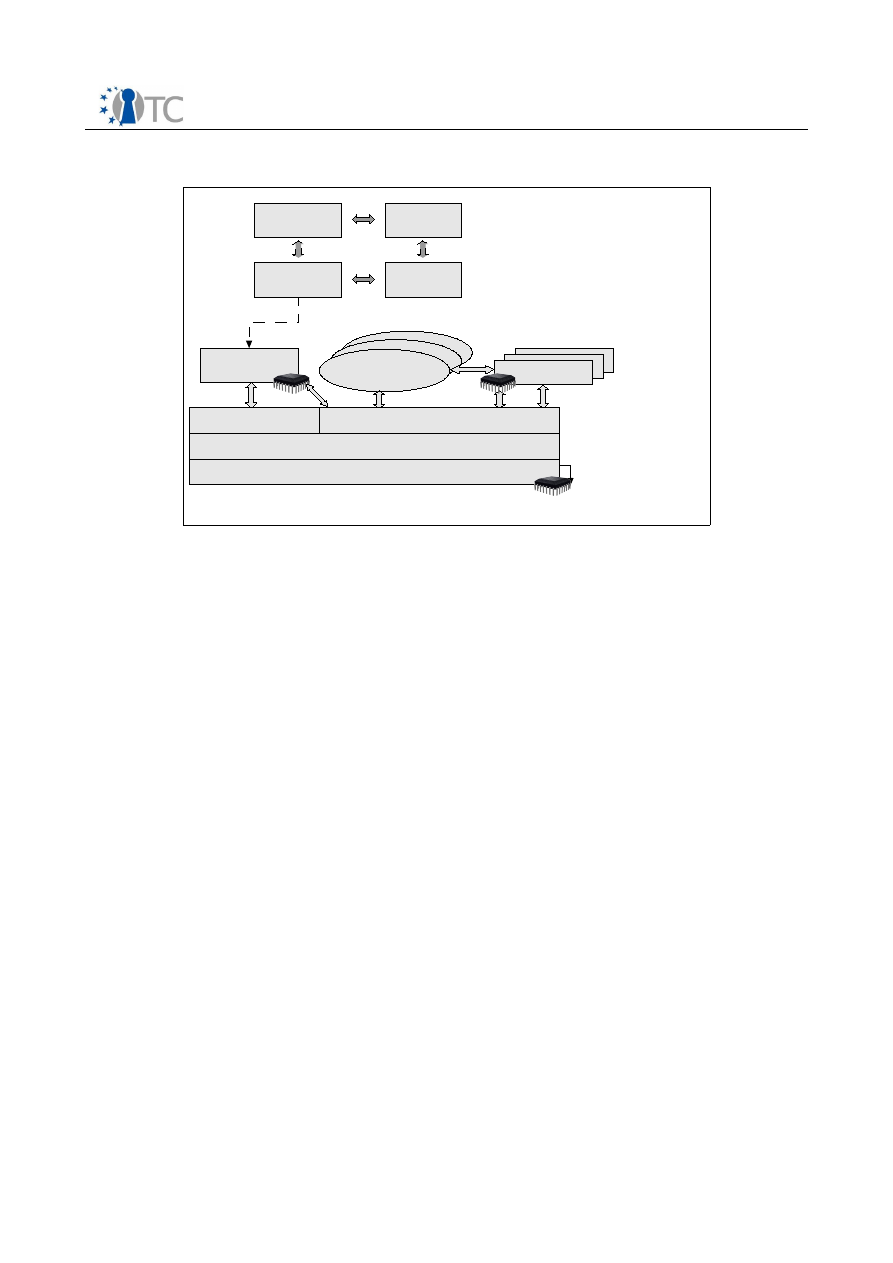

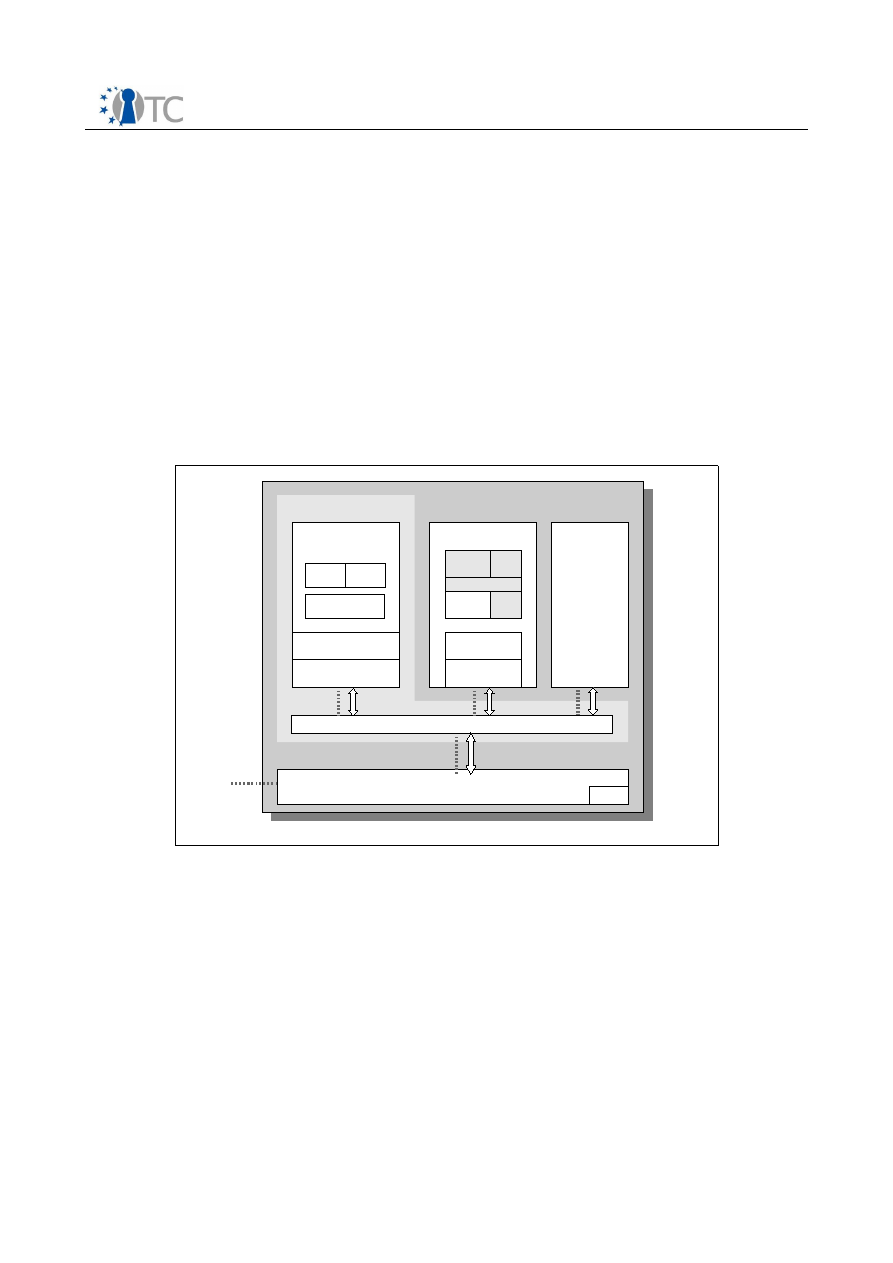

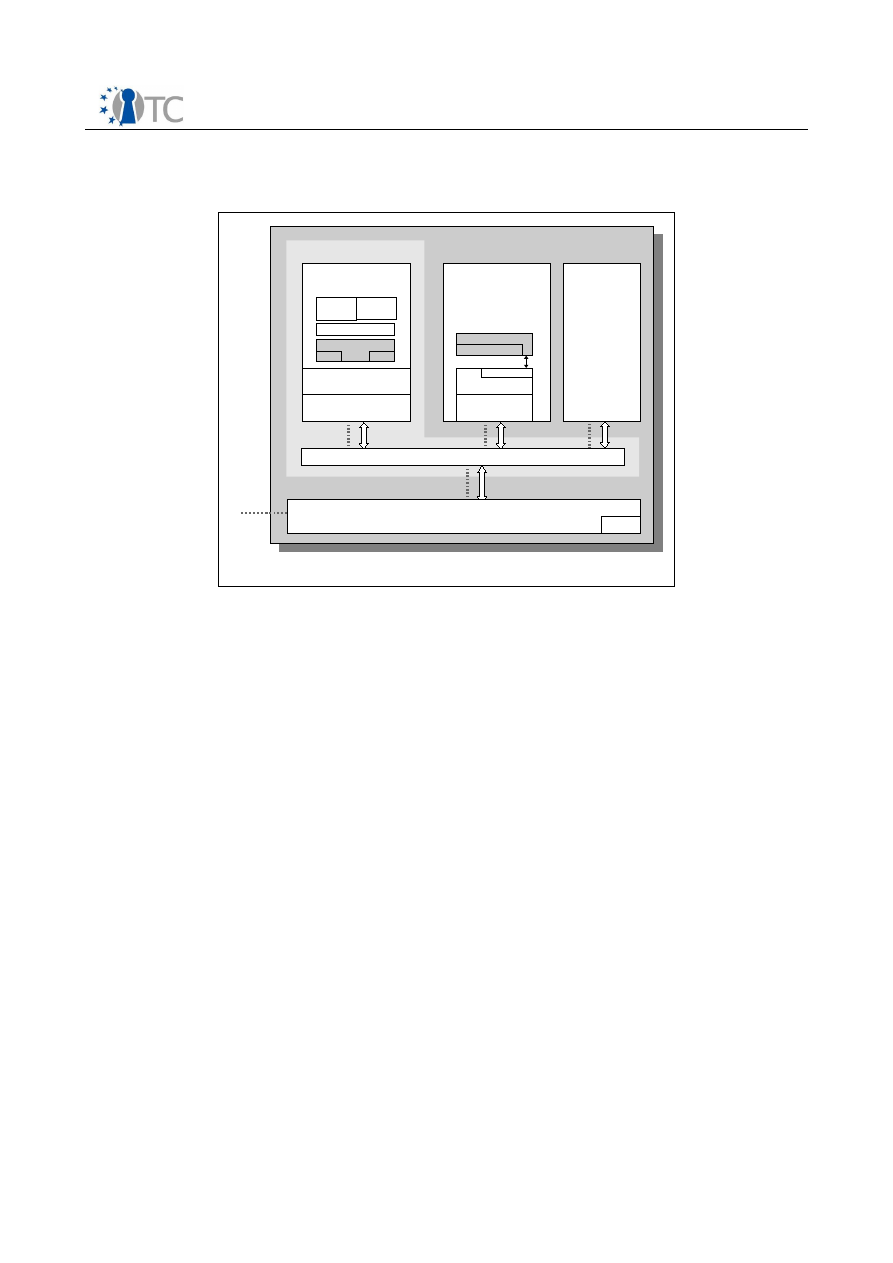

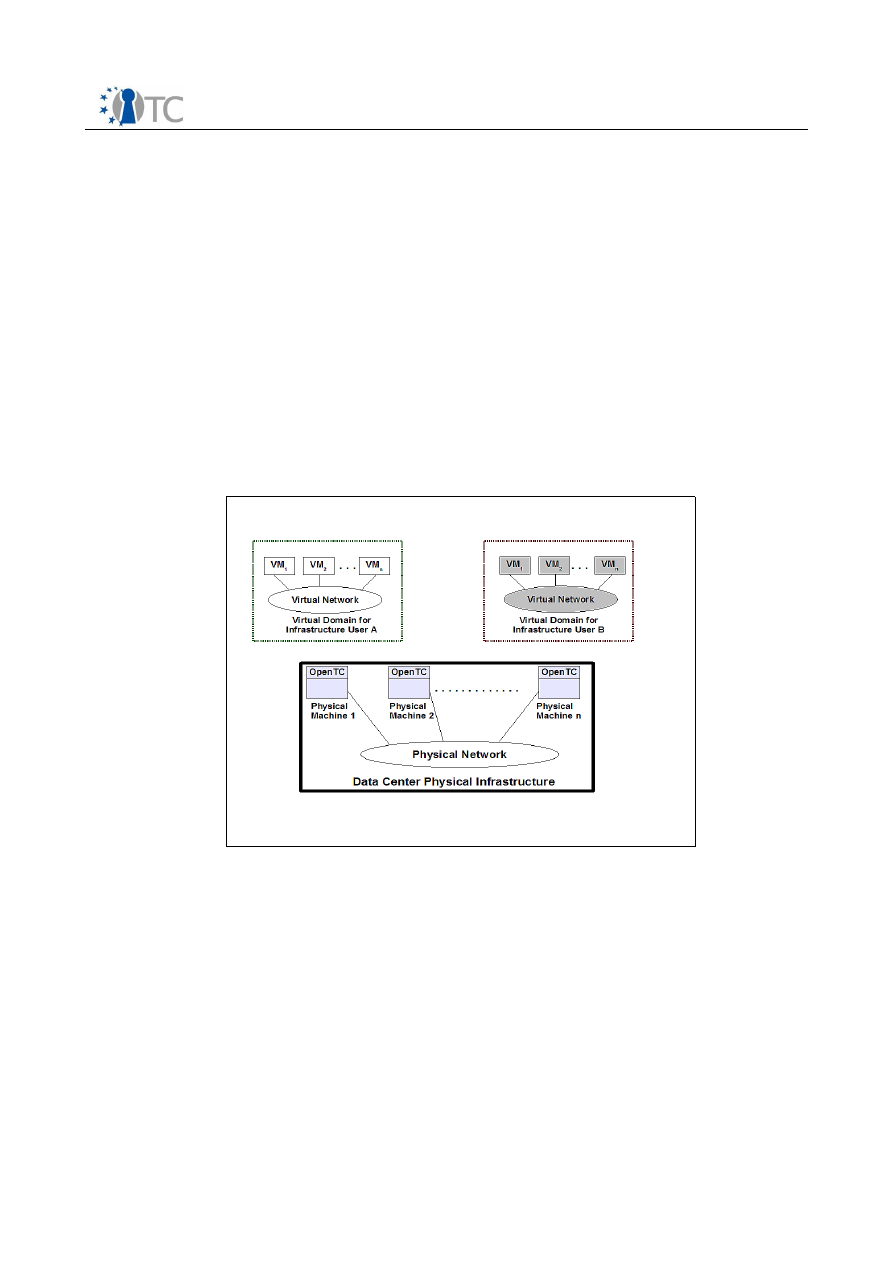

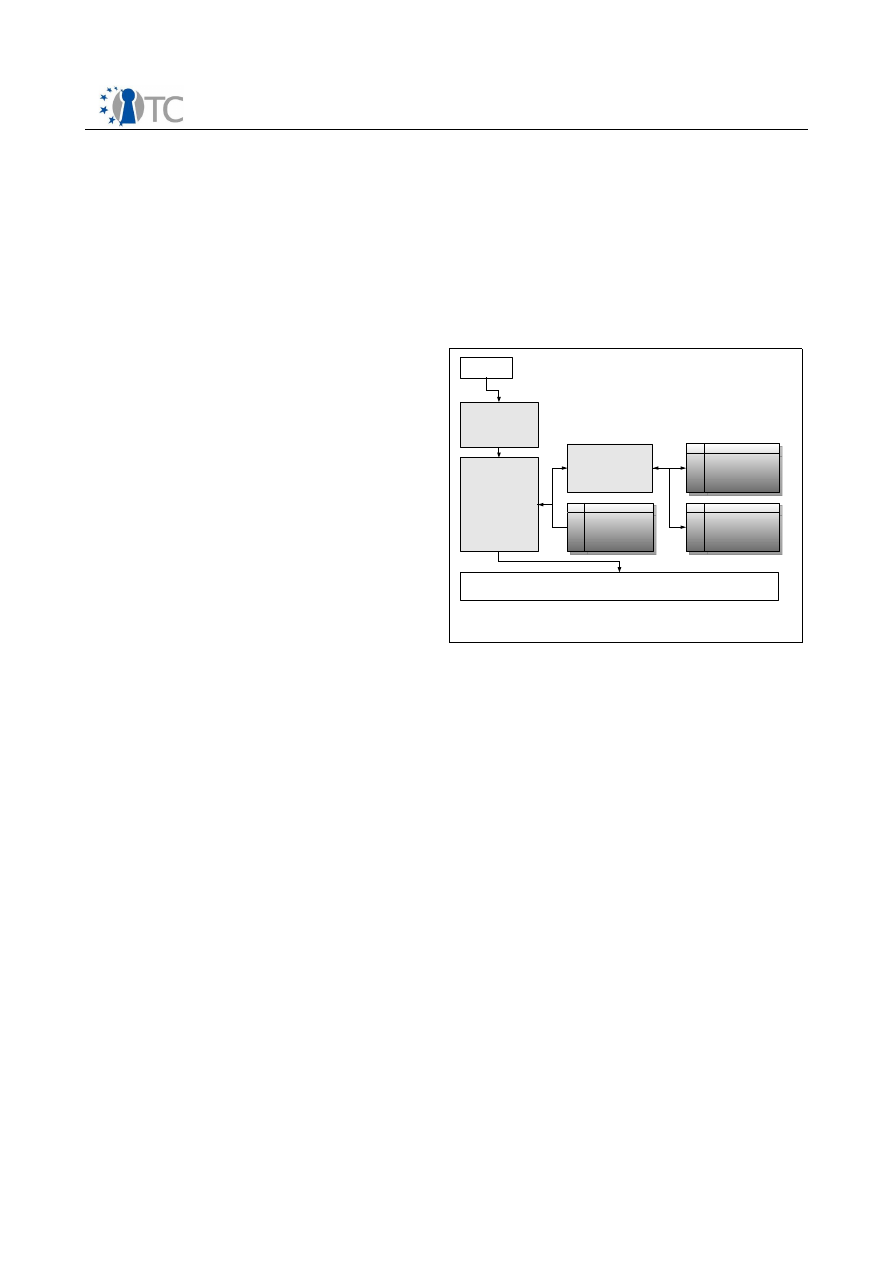

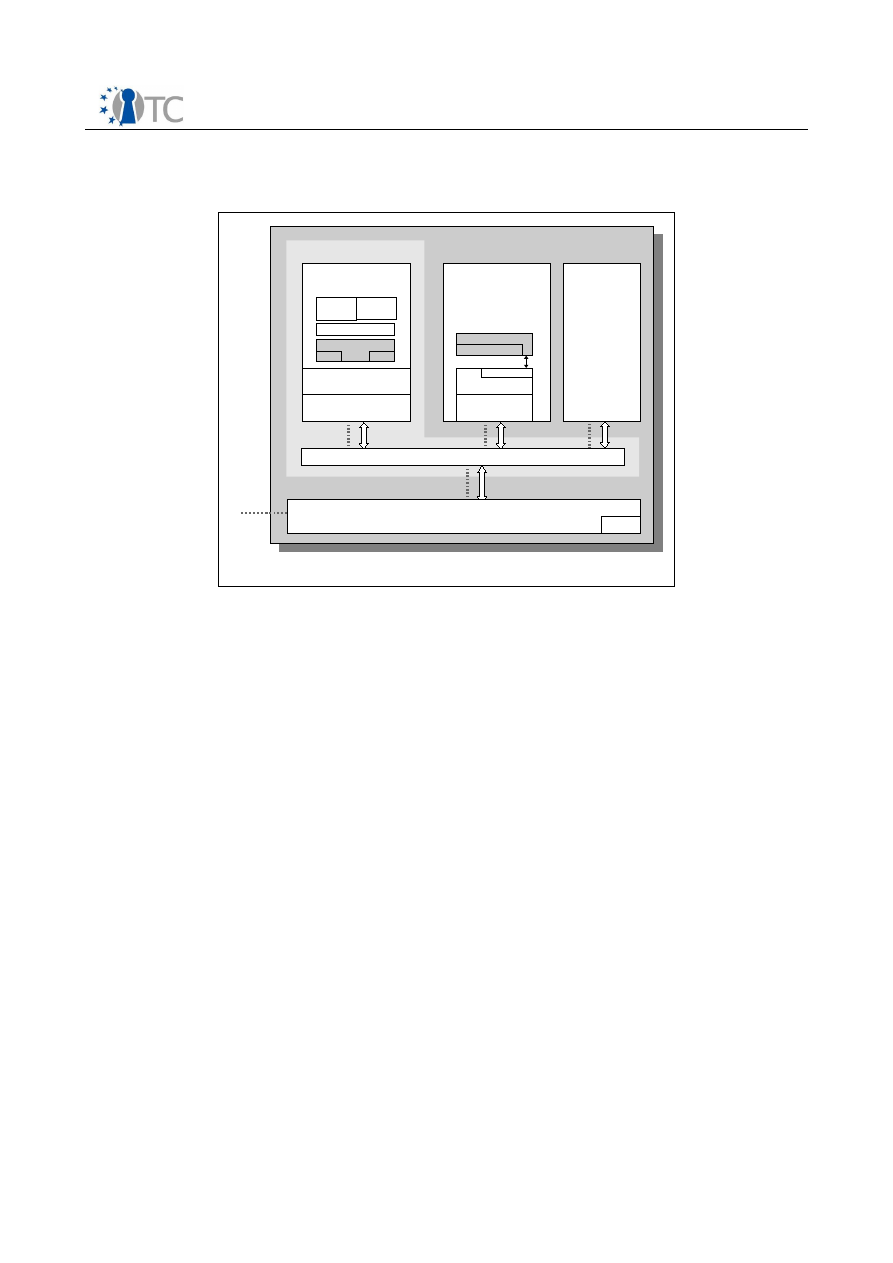

Figure 1: Mapping Virtual Infrastructures to Physical Resources in a Data Center....... 33

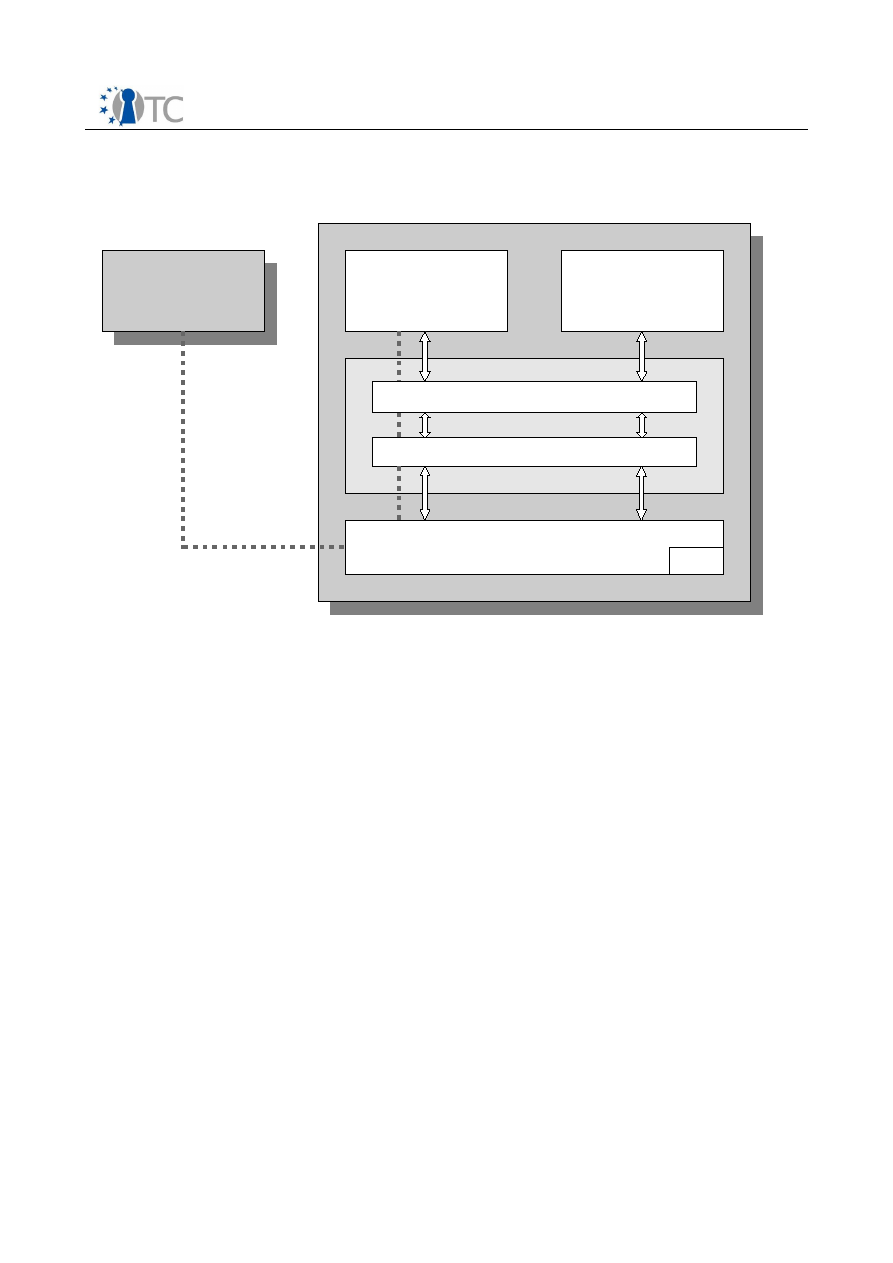

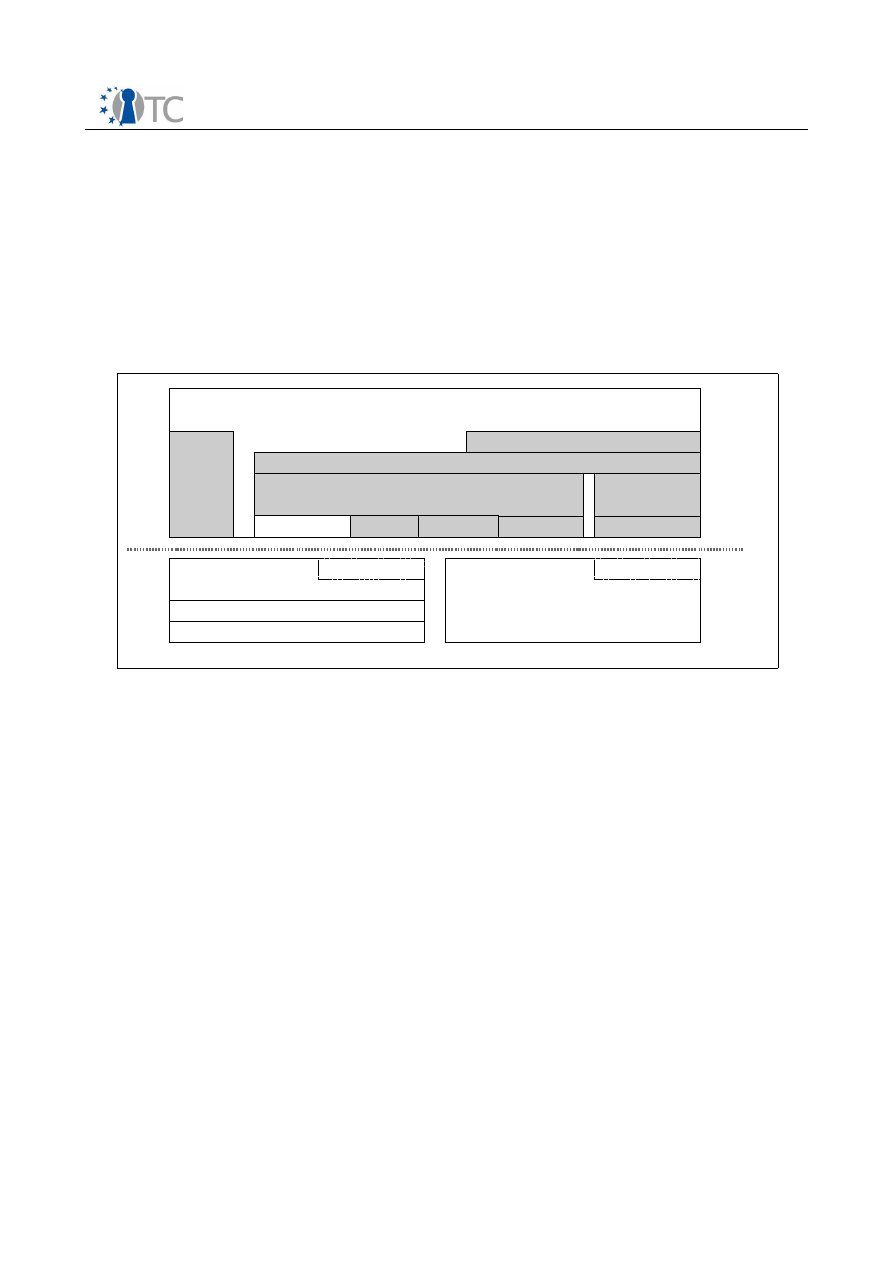

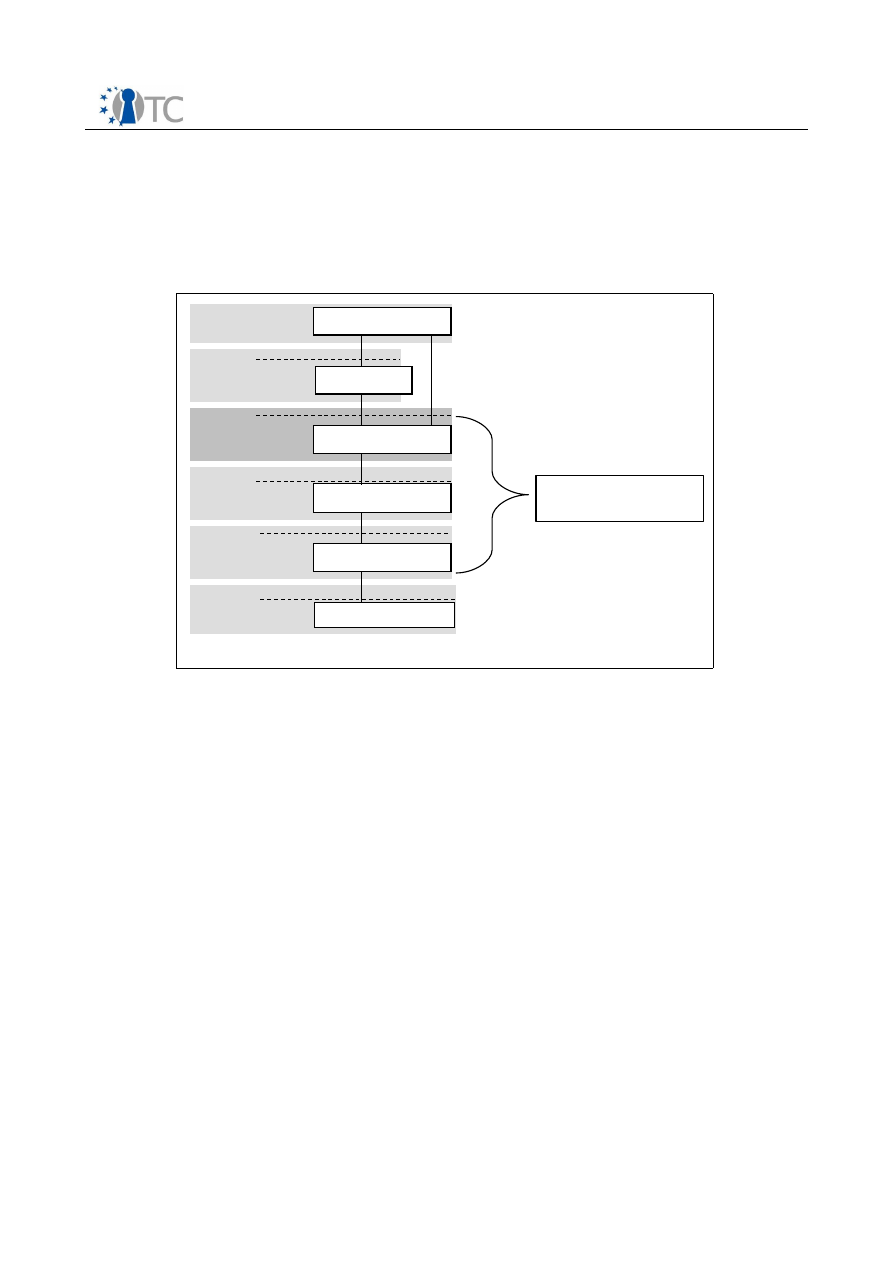

Figure 2: Diagram of the platform architecture............................................................ 40

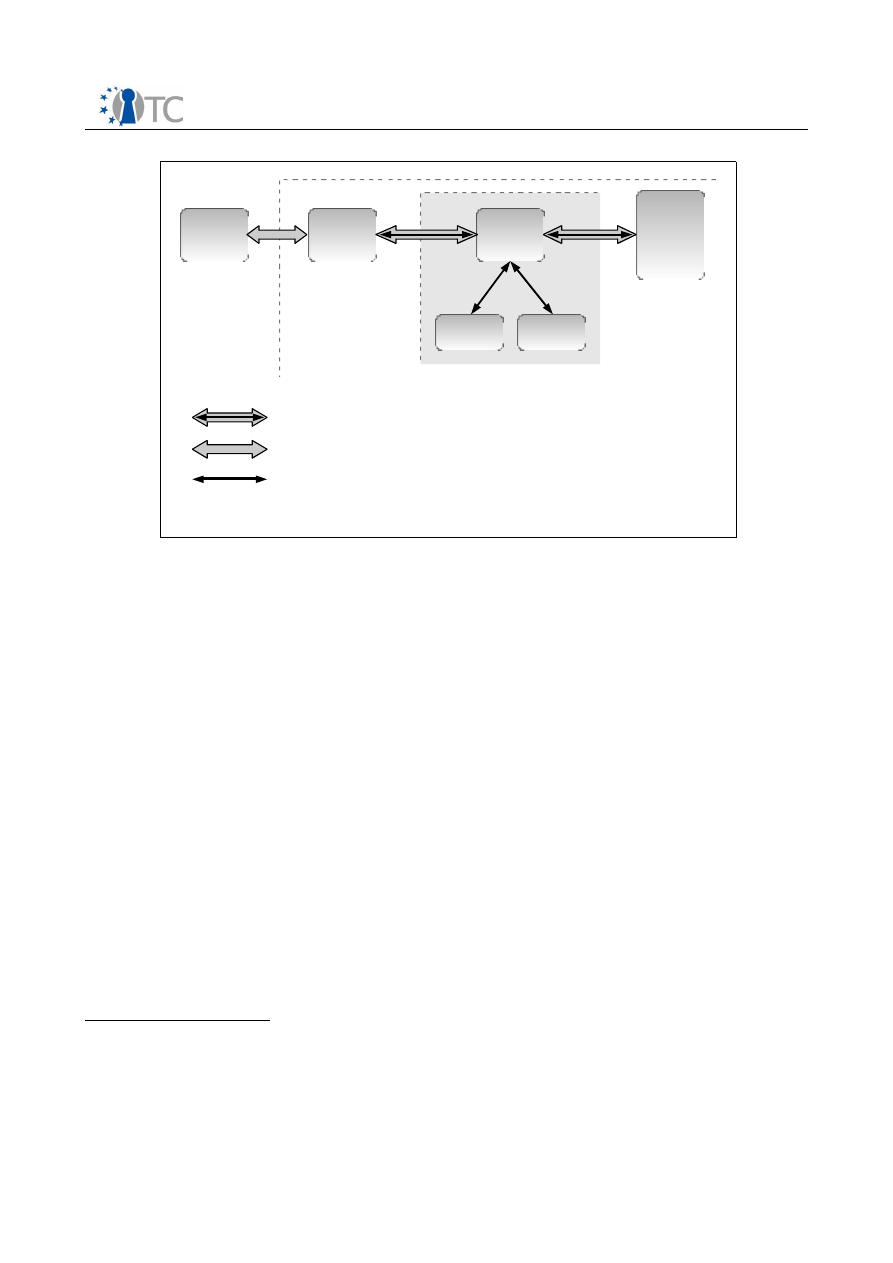

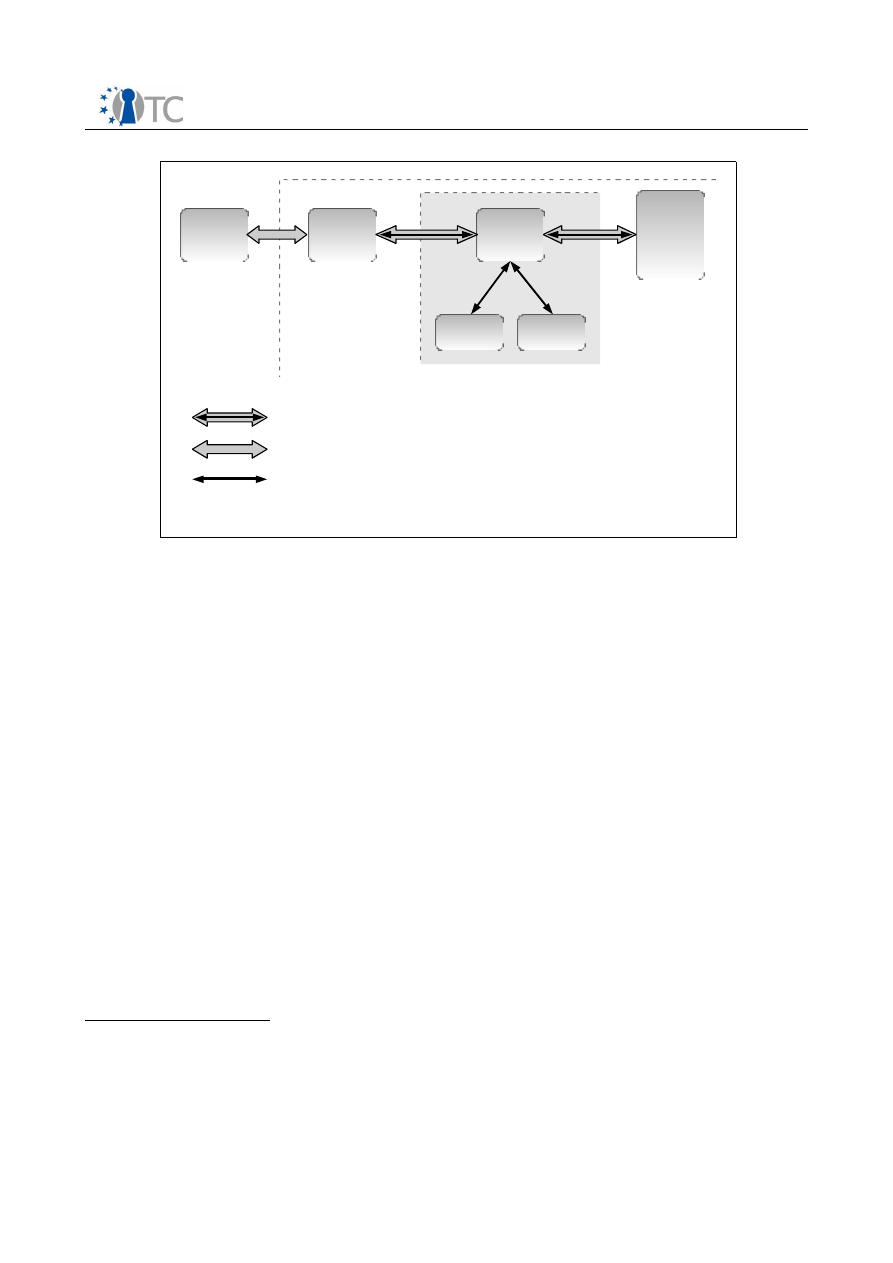

Figure 3: Dependencies between OpenTC workpackages............................................ 44

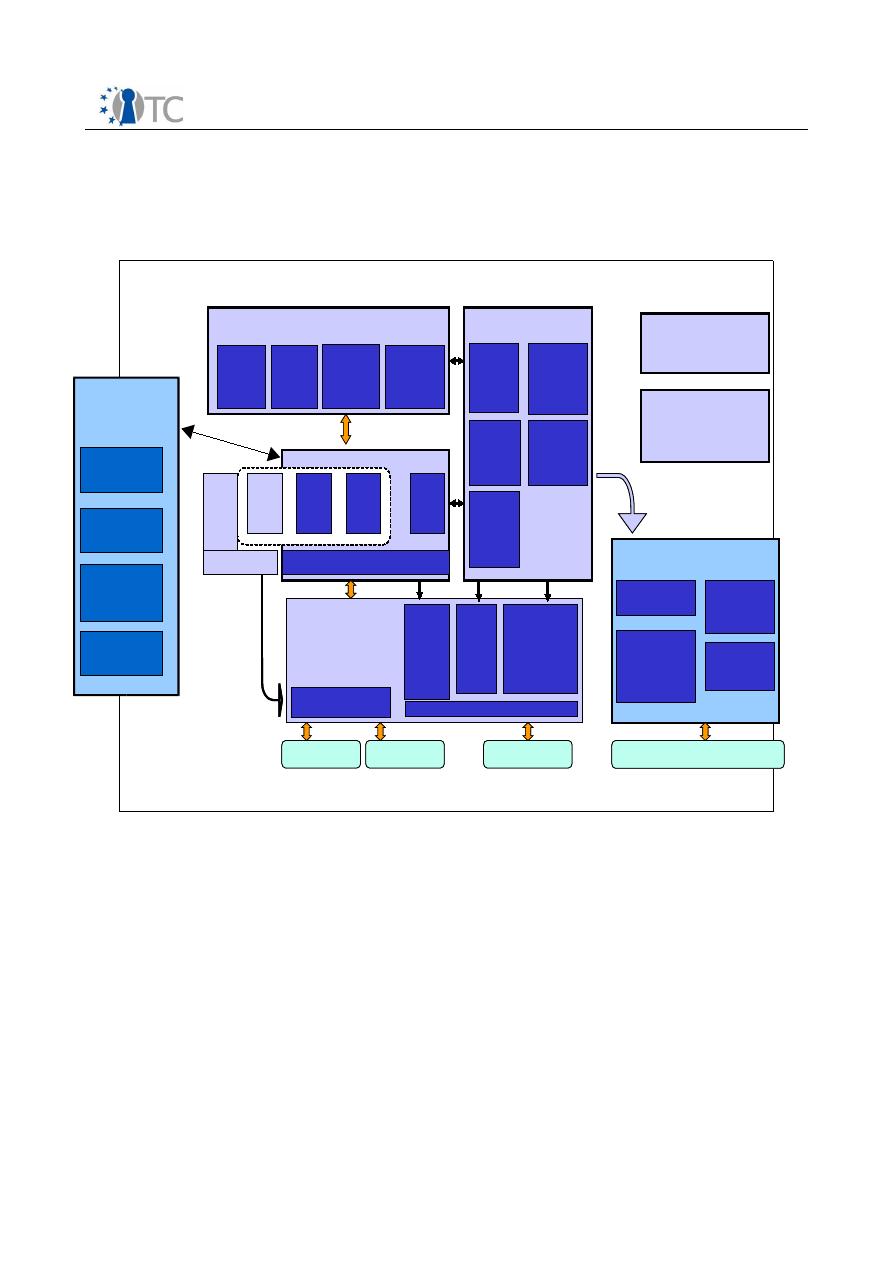

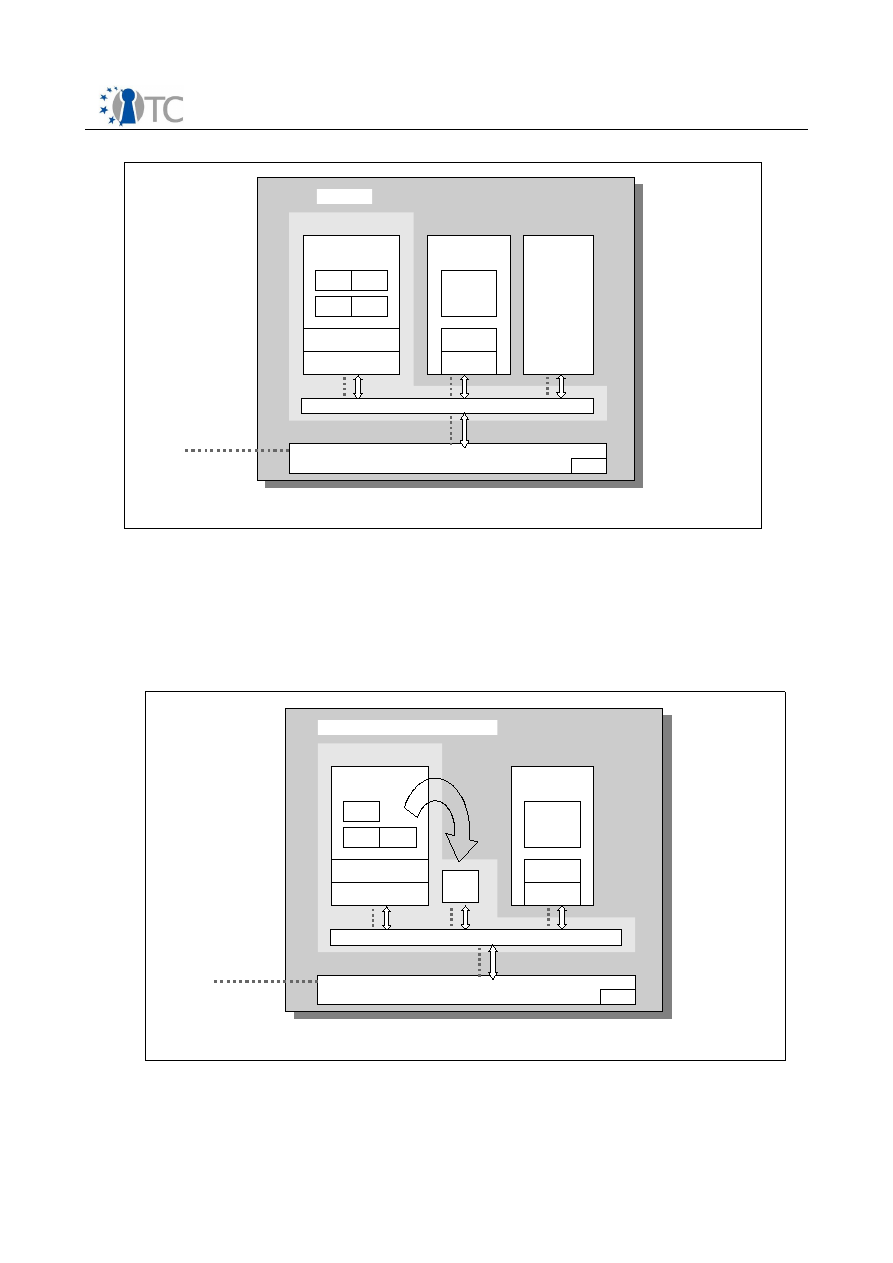

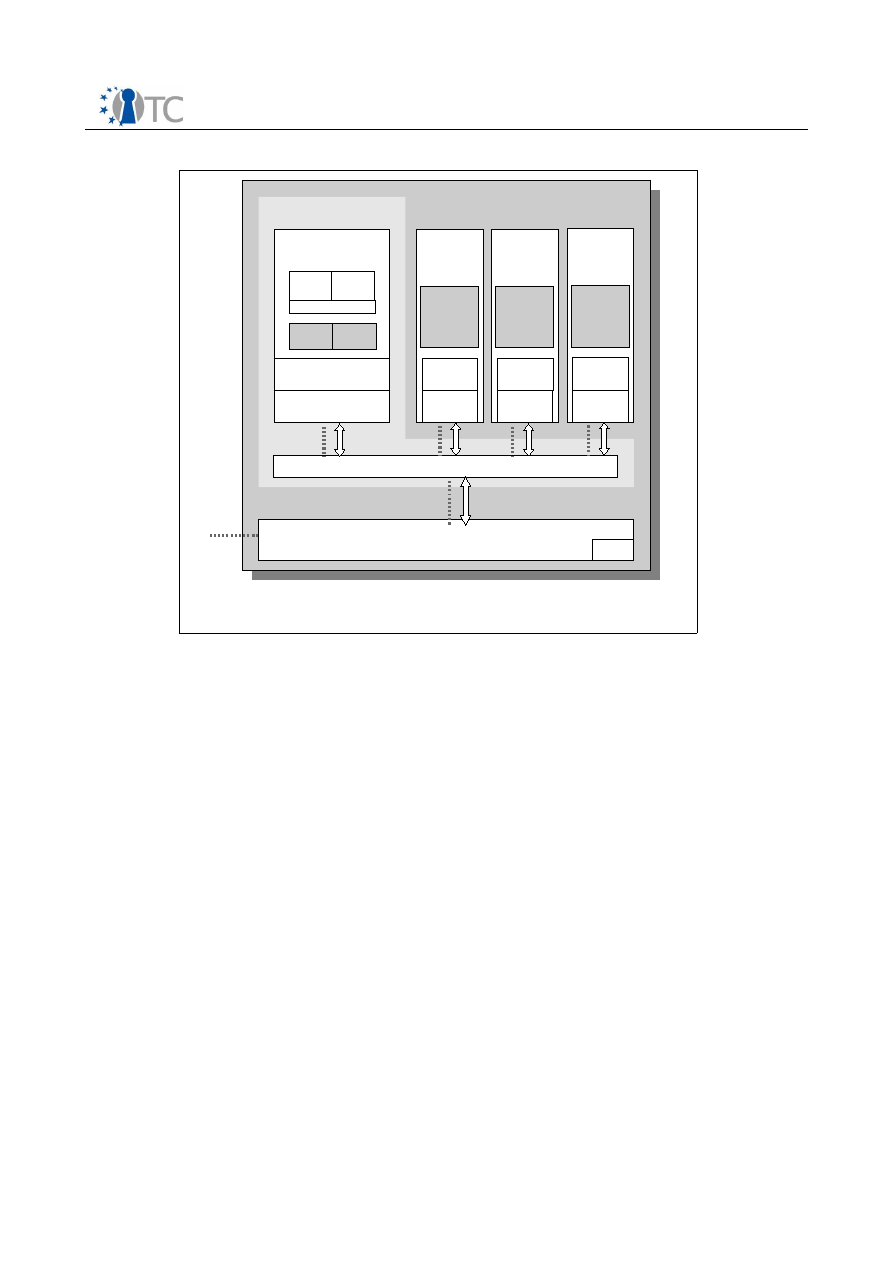

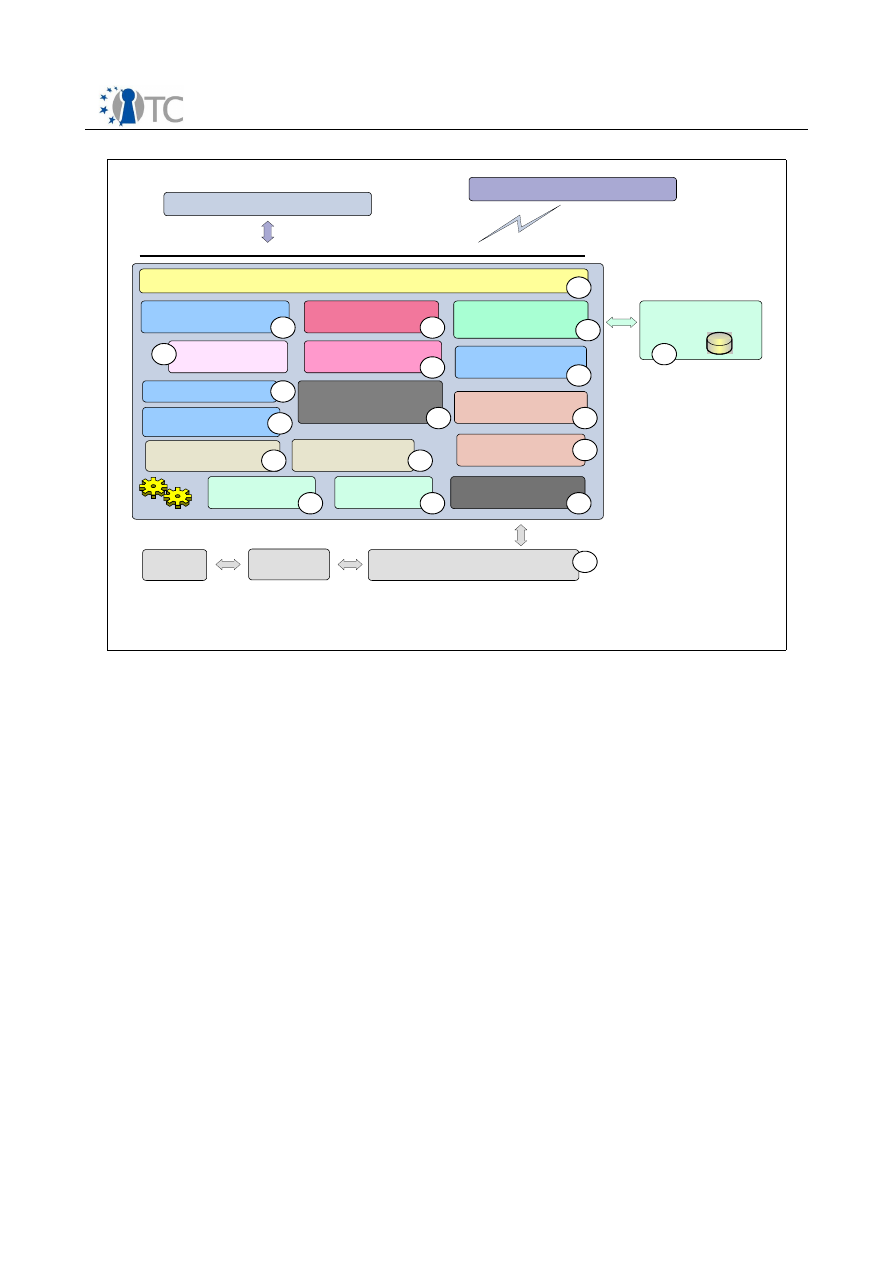

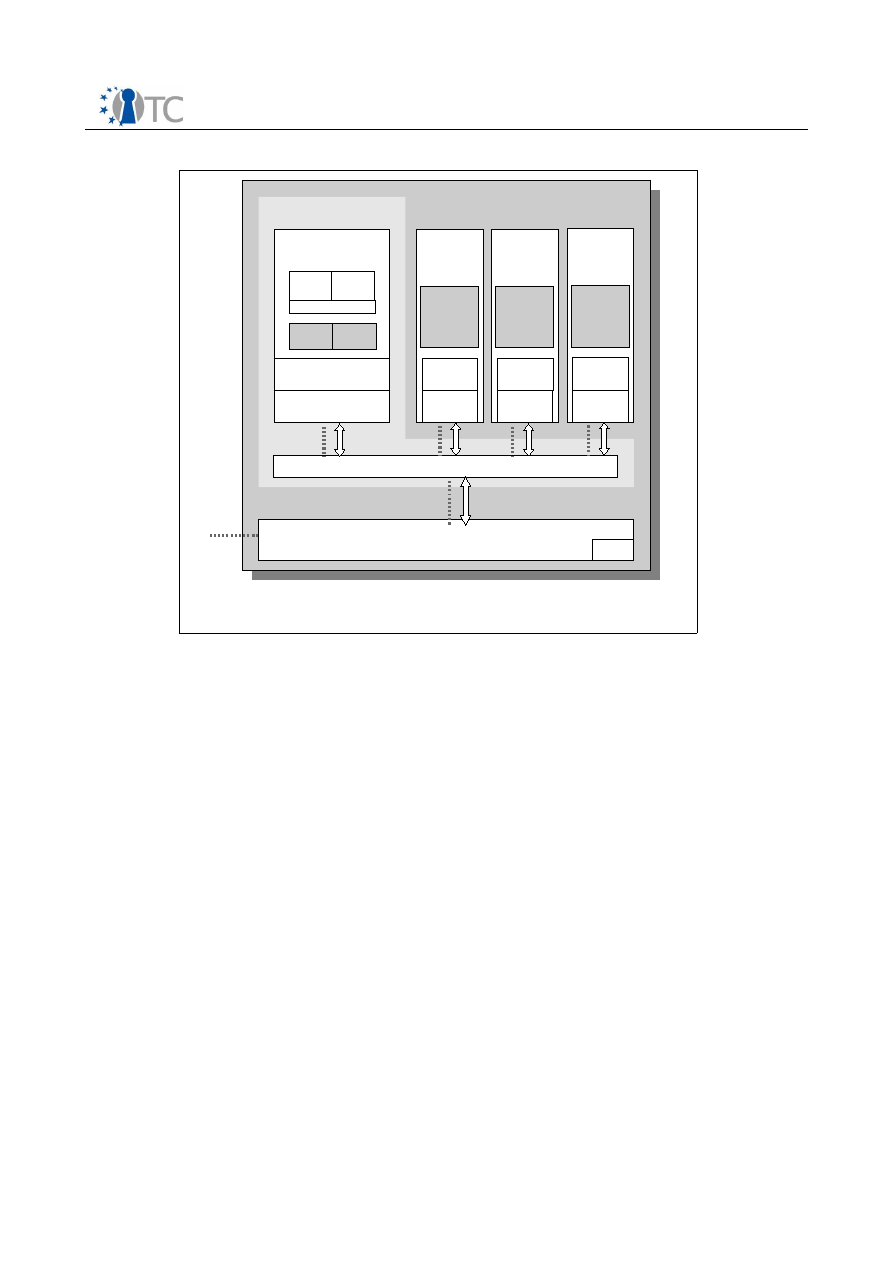

Figure 4: High Level OpenTC Architecture (idealized logical view)............................... 48

Figure 5: VM-hosted Security services.......................................................................... 49

Figure 6: VM-hosted to generic Security Service.......................................................... 49

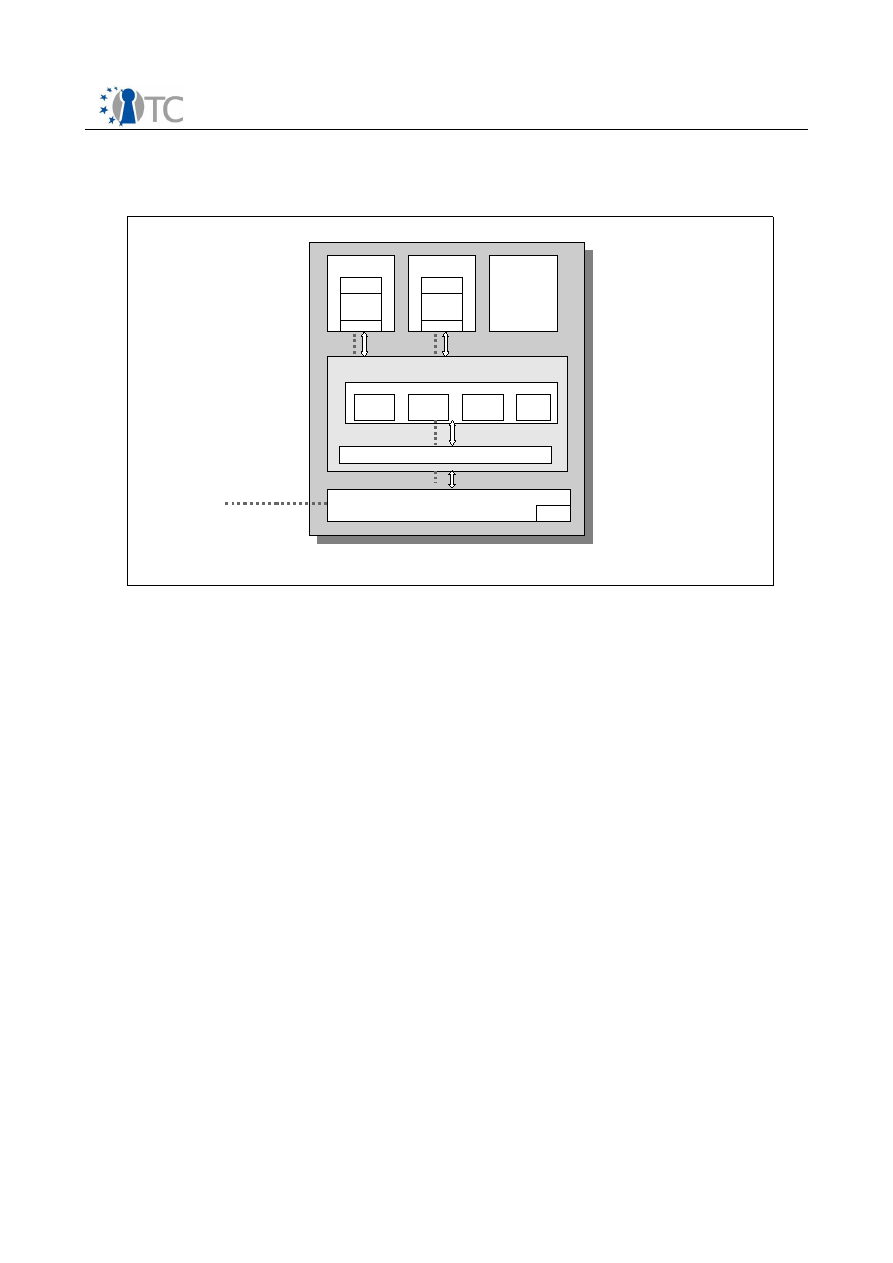

Figure 7: Software Components for TCB....................................................................... 55

Figure 8 : TSS Stack...................................................................................................... 57

Figure 9 : TCG TSS architecture – core service............................................................. 58

Figure 10 : TCG TSS architecture service provider....................................................... 60

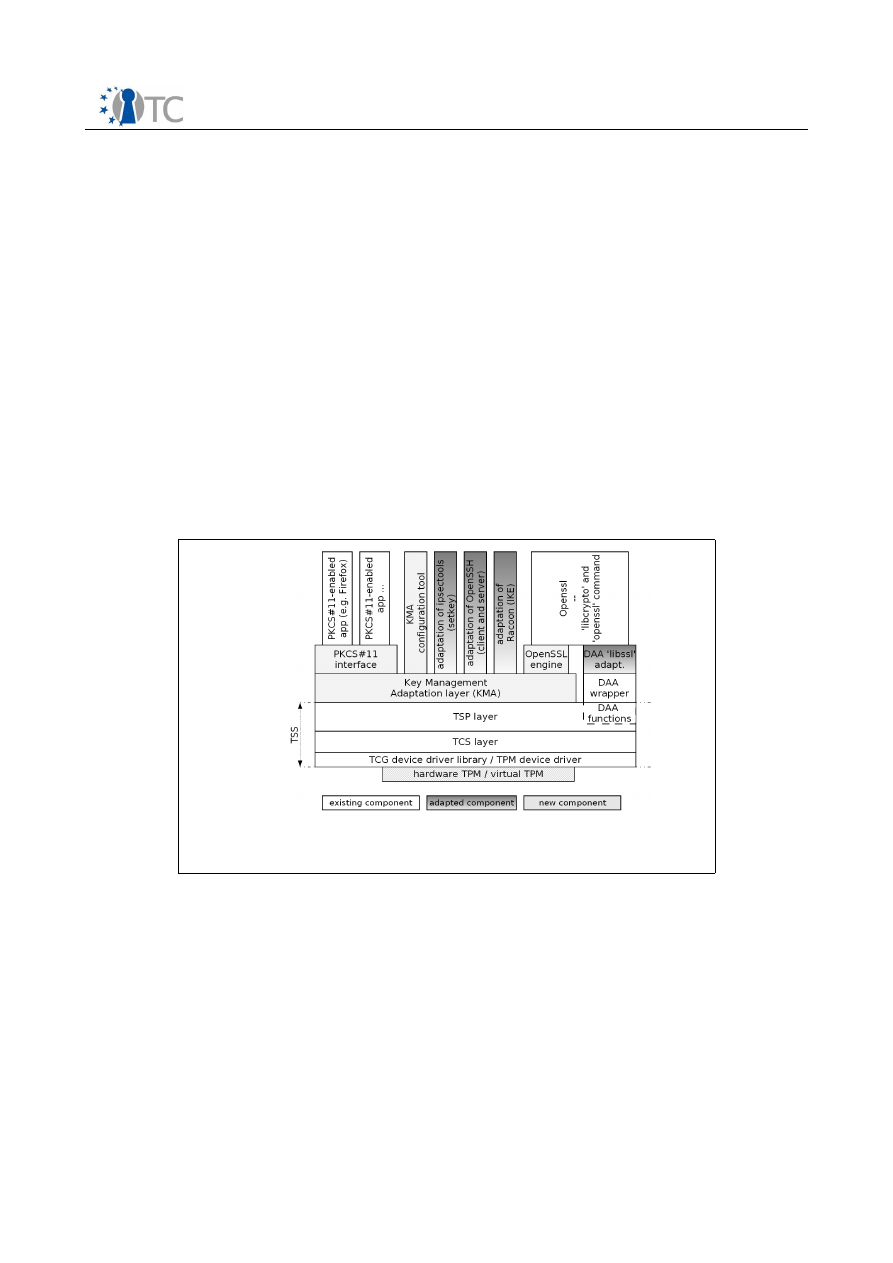

Figure 11: Architecture of the cryptographic libraries/applications.............................. 63

Figure 12 : TSS Abstraction Layers............................................................................... 65

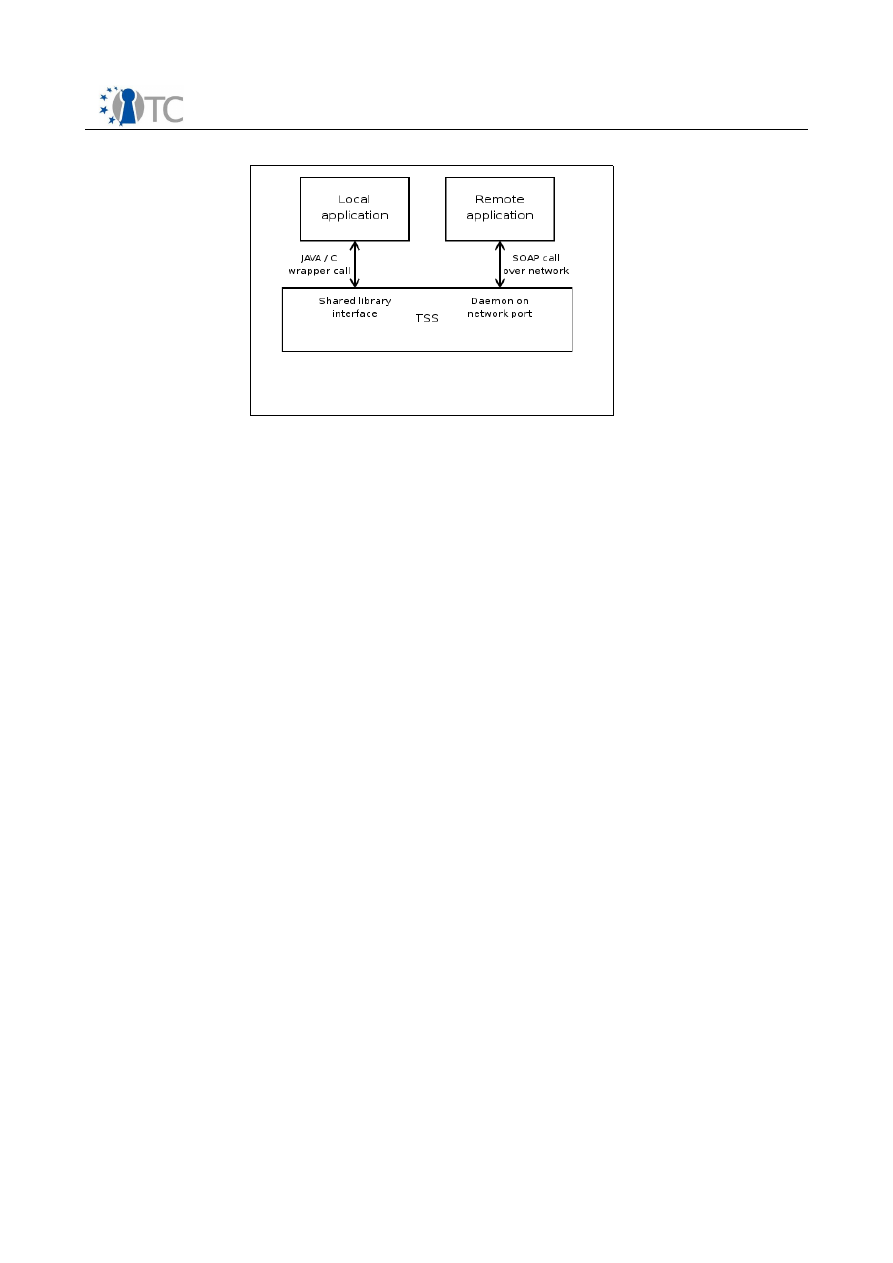

Figure 13: TSS Access Mechanisms.............................................................................. 66

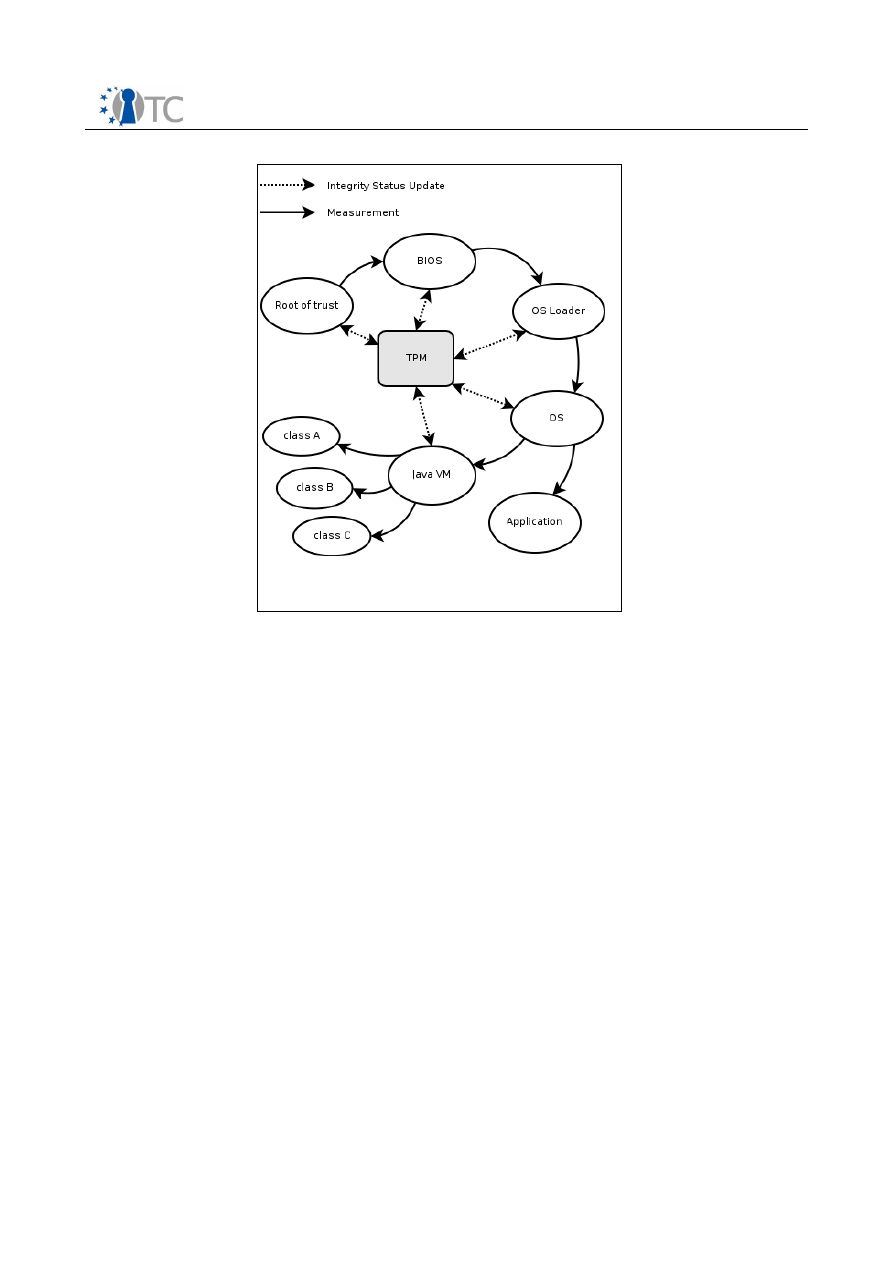

Figure 14: Chain of Trust.............................................................................................. 67

Figure 15: Xen management architecture.................................................................... 73

Figure 16: Xen management functionality................................................................... 73

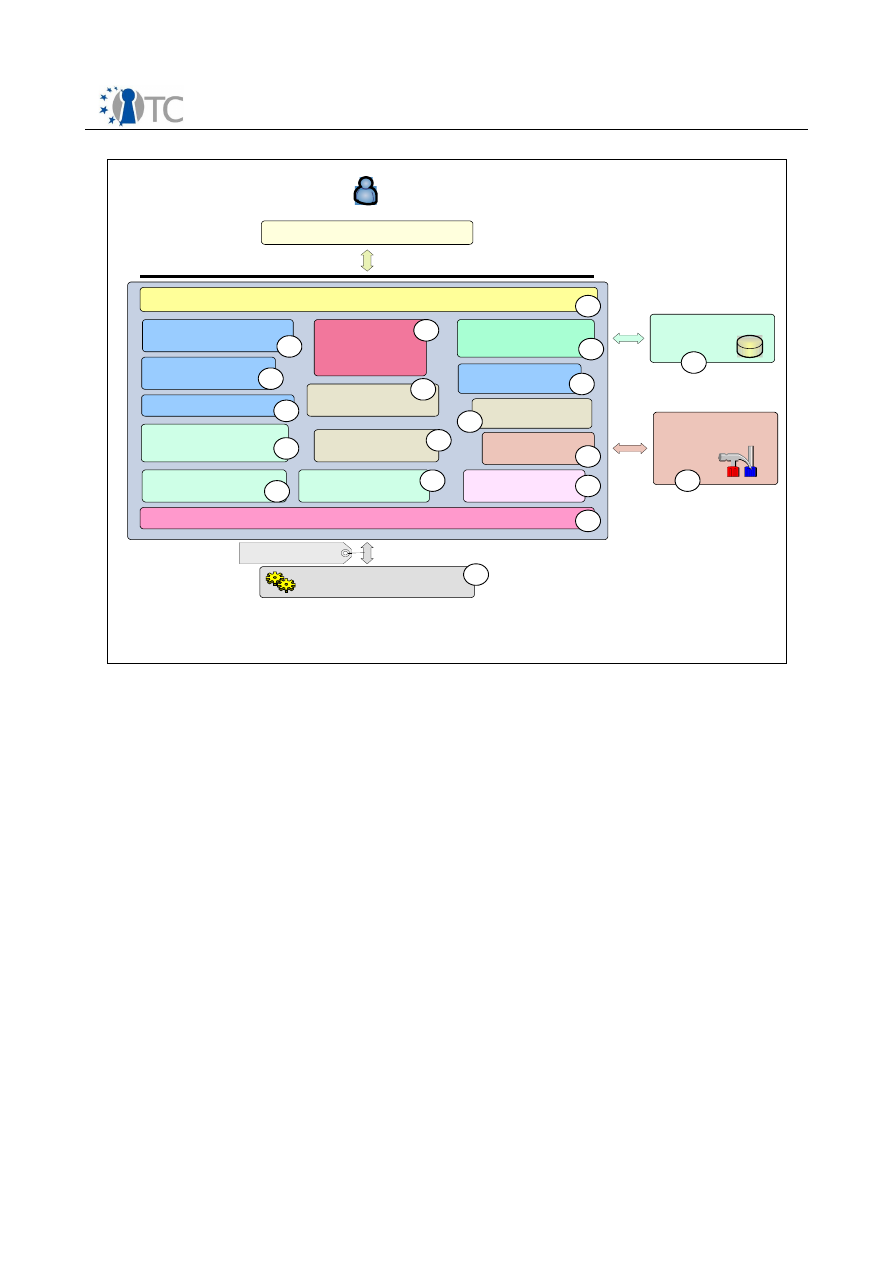

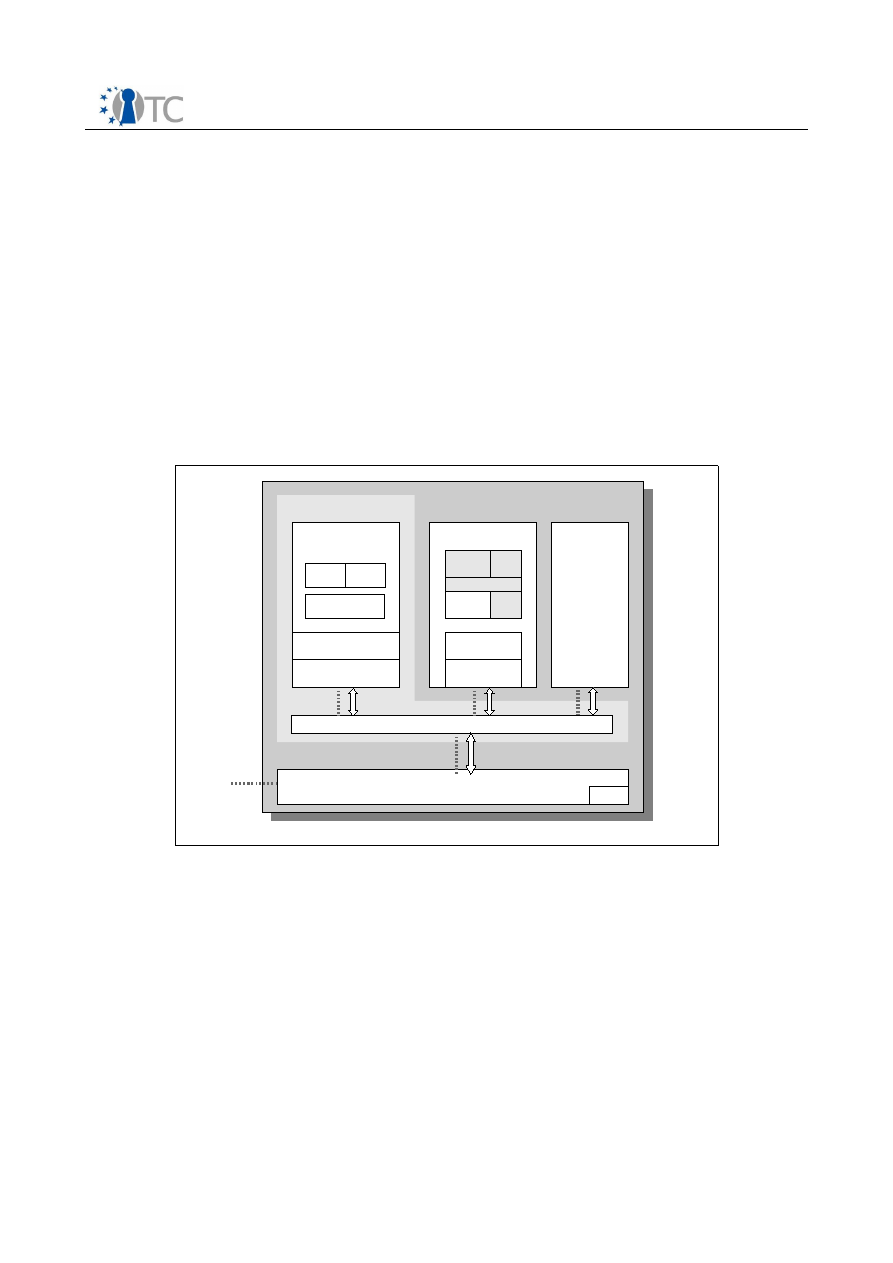

Figure 17: Layers of the OpenTC Framework................................................................79

Figure 18: Security Management Components sorted by Abstraction.......................... 80

Figure 19: Security Management Components............................................................. 84

Figure 20: Trusted Platform Agent................................................................................ 89

Figure 21: Architecture of a DRM system..................................................................... 93

Figure 22: Architecture of a MEITC system................................................................... 97

Figure 23: communications among MEITC components............................................... 98

Figure 24: WYSIWYS VM with components................................................................. 102

Figure 25: MFA components....................................................................................... 107

OpenTC Deliverable 02.2

7/141

Requirements Definition and Specification

Final | 1.00

1 Summary

OpenTC sets out to develop trusted and secure computing systems based on Trusted

Computing hardware and Open Source Software. This deliverable provides high-level

specifications to guide design and future implementation. Requirements were derived

in part from a media analysis, application scenarios and use cases definitions that are

also included in this document.

OpenTC Deliverable 02.2

8/141

Requirements Definition and Specification

Final | 1.00

2 Introduction

The goal of OpenTC is to define and implement an open Trusted Computing frame-

work. This framework builds on the cost efficient and widely deployed “Trusted Plat-

form Module” (TPM) specified by the Trusted Computing Group (TCG) and the new

generation of x86 CPUs from AMD and Intel. Main software components of OpenTC are

Open Source operating systems and software, supporting Linux in particular.

The architecture is based on security mechanisms provided by low level operating

system layers, with isolation properties interfacing the Trusted Computing hardware.

These layers make is possible to utilize enhanced trust and security properties for

operating systems, middleware, and applications. The suggested architecture is ex-

pected to be applicable to different platform types such as servers, workstations and

embedded systems.

This document gives an overview of context information, requirements, and high level

specifications guiding the direction of OpenTC. Following this introduction, we present

results of a small, consortium-internal survey on Trusted Computing. It was conducted

to document views and opinions, to share them between the various partners of this

large project, and to highlight potential issues to be taken into account during the

design phase. The survey provides a context to consider characteristics of potential

application scenarios and to discuss implications for the future dialog between the

project and the outside world.

In chapter 4, we present the results of a media analysis on the current perception of

Trusted Computing. Drawing from a variety of sources, we outline and comment major

points of discussion that were raised during the public debate. Where possible, we

give recommendations on how to address these concerns in OpenTC's design and

implementation. Using these results and input from consortium partners, we make

suggestions for an application scenario that concerns the protection of electronic

transactions of private end-users in their role as consumers.

Application scenarios and use cases have a dual role in OpenTC. On the one hand,

they are starting points for determining necessary and desirable features of the over-

all architecture. On the other hand, they serve as the context to validate project re-

sults. Substantial effort has been spent in the first months of the project on

investigating suitable application scenarios and defining corresponding use cases. A

summarizing description of three use cases can be found in chapter 5. They address

recommendations from chapter 4. In addition, they address datacenter and server en-

vironments, and enhanced trust and security properties of remote corporate

computers connected to corporate networks via the Internet.

The remainder of this report is dedicated to requirements and high level

specifications. We outline the structure and interdependencies of OpenTC activities

and give a motivation and overview of the general architecture. The following chapters

document requirements (Workpackage 2) and high level specifications for each of the

technical Workpackages 3 to 8 (Workpackage 1 addresses management,

Workpackages 9 and 10 address distribution and dissemination of results).

Determining requirements and specification is a continuous activity. Current findings

will be extended and improved, and it is planned to update this report during the

course of the project. Public documents that aim to obtain feedback from the

OpenTC Deliverable 02.2

9/141

Requirements Definition and Specification

Final | 1.00

interested public are expected to use updated and refined versions of this report as a

starting point.

OpenTC Deliverable 02.2

10/141

Requirements Definition and Specification

Final | 1.00

3 Results of consortium-internal Survey

The consortium conducted a small internal e-mail survey

(a) for identifying areas to be addressed in the future survey work, and

(b) for identifying issues to be taken into account when specifying OpenTC.

The results of this survey are presented in an anonymized way. Answers such as

“don’t know” have been omitted, which appears justifiable as the objectives are to

collect ideas and to share knowledge. Initially, the questionnaire has been tested in

personal interviews. As of March 2006, answers have been received from ten

consortium members, seven from industry, three from academia.

The questions from the questionnaire are presented in courier font. For the complete

questionnaire, please consult the corresponding appendix.

3.1 Survey Results

Experiences with TC

Do you have any practical experiences with Trusted Computing

yourself? If yes:

What are your experiences?

Against which threats has TC been used in your case?

All but two respondents have experiences with TC. In summary, most of the ten

respondents have a TPM in their PC, but only 2 use it. On computers equipped

with TPMs, the hardware is used to secure keys and passwords, for example as

encrypting password files.

Is your institution involved in selling TPMs, computers with TPMs,

or in offering related software or services? If yes:

What sort of products and services are on offer?

Which experiences did your company make in that field?

Why are your customers interested in TC?

Are there any documents available about private or

corporate user interests and experiences?

Respondents from industry are active in the related fields, for example TCG

specification work, TPM manufacturing, related software development and

evaluation, sales of PCs with TPMs.

Software supporting TC from the following manufacturers was mentioned,

supplied either by the respondent's company, or by partner companies:

Infineon, Hewlett-Packard, Utimaco, Wave (backup-server), and Tripwire (check

of hash values against list).

TPMs are considered the cheapest way to secure critical keys and data. All large

corporations are interested in this kind of usage, in particular with regard to

portable computers. The feedback obtained from customers suggests that TPMs

are being used. Customers do not give any details on what exactly they secure

with TPMs. It was not possible to identify any publicly available documents

OpenTC Deliverable 02.2

11/141

Requirements Definition and Specification

Final | 1.00

describing user experiences with TC.

Key finding: S

ecuring corporate networks seems to be the current main market for TC,

e.g., to render hard disks on lost and stolen portable computers unusable. This is in

contrast to the beliefs expressed in many media (see next chapter) according to which

TC is essentially about DRM for increasing revenues from sales of software and

content.

Use Cases and Threats

What are the most important use cases for OpenTC which should be

taken into account during the design, in your view? Please describe

them.

The use cases mentioned by the respondents can be described and grouped as

follows:

Protection of PC-networks

Protection of PCs is the most general use case mentioned:

1. Protection against vulnerabilities (viruses, worms, exploitable security

vulnerabilities in general).

2. Managing large numbers of corporate PCs: block stolen ones, lost HDD

should be unusable, secure email, secure workflow management.

3. Access to WLAN and corporate networks

4. Trusted Network Connect: any use case including corporate users with

mandatory use of TC; Trusted Network Connect: checking the integrity of

corporate client machines, while allowing user to maintain private

execution environment in parallel, for example by means of virtualization.

5. Secure private PCs owned by employees if they are used to access

corporate networks. On private hardware, the owner should be enabled to

run the company OS configuration in parallel to his own OS.

6. Highly-sensitive corporate networks: security and locking-down of

information within a network of computers; restricted usage in specialized

facilities where sensitive information is handled.

These remarks are in line with today’s predominantly corporate use of TPMs.

Secure servers

1. Virtual data center: several operating system instances running on behalf

of different companies or applications run on the same physical server.

With support for load balancing, the number of such servers could be

reduced, resulting in cost savings for equipment, energy, and hardware

maintenance.

2. Server support services: provider installed servers at client location with

24/7 support. The provider needs to assure integrity of servers to prevent

changes, manipulations, etc. from his customer that could result in

additional support costs.

3. Network components: secure Linux servers and routers.

OpenTC Deliverable 02.2

12/141

Requirements Definition and Specification

Final | 1.00

Server-based scenarios are a promising field for applying OpenTC results, since

virtual data centres come with new challenges to isolate execution

environments of different customers.

Single services

The following single services were mentioned:

1. Home banking etc.: potential killer application, its value is easy to

communicate to the public and the media. The solution should reduce the

impacts of unauthorized modifications of application software, viruses,

malware, phishing, etc. Solution might be applicable to auctioning and

other types of e-business.

2. Secure payment: reduce risks of identity theft and phishing.

3. Improving confidence in digital signatures: “

What You Sign Is What You

See

” (WYSIWYS) applications for really secure electronic signatures, to

support the European Directive on electronic signatures.

4. Fair DRM allow executing lawful rights of digital media consumers, for

example with support for sub-licensing in accordance with mutually

agreed policies (copy to portable players, restricted sharing).

5. Shared infrastructure and storage. The traditional client-server model is

not optimal for serving media content that needs a lot of bandwidth.

Private resources could be used for serving content. In this case, it could

be advantageous if private resources can temporarily be put outside the

owner's control (by renting them out).

6. General support for users and developers that enhances the transparency

of the underlying TC mechanisms and the effective control of platform

owners.

Some respondents suggested to use Trusted Computing to secure single

applications whose subversion can result in actual financial loss for platform

owners. DRM for media content was mentioned, but was required to be

implemented with protection of user rights. It was also pointed out that users

might need applications to manage their TPM data.

Small platforms

1. OS for small platforms should support features similar to those on trusted

PC platforms (better protection against mobile viruses, DRM, etc.].

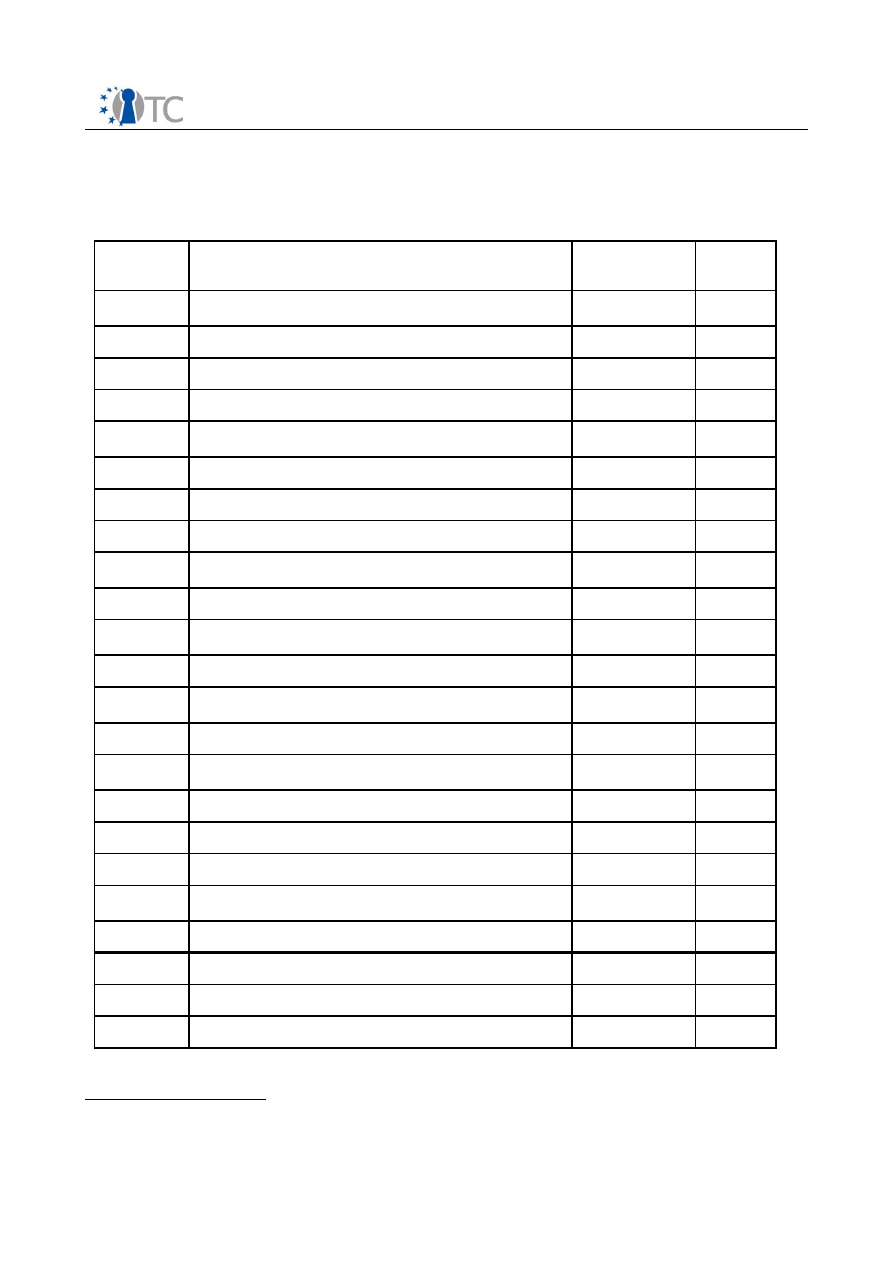

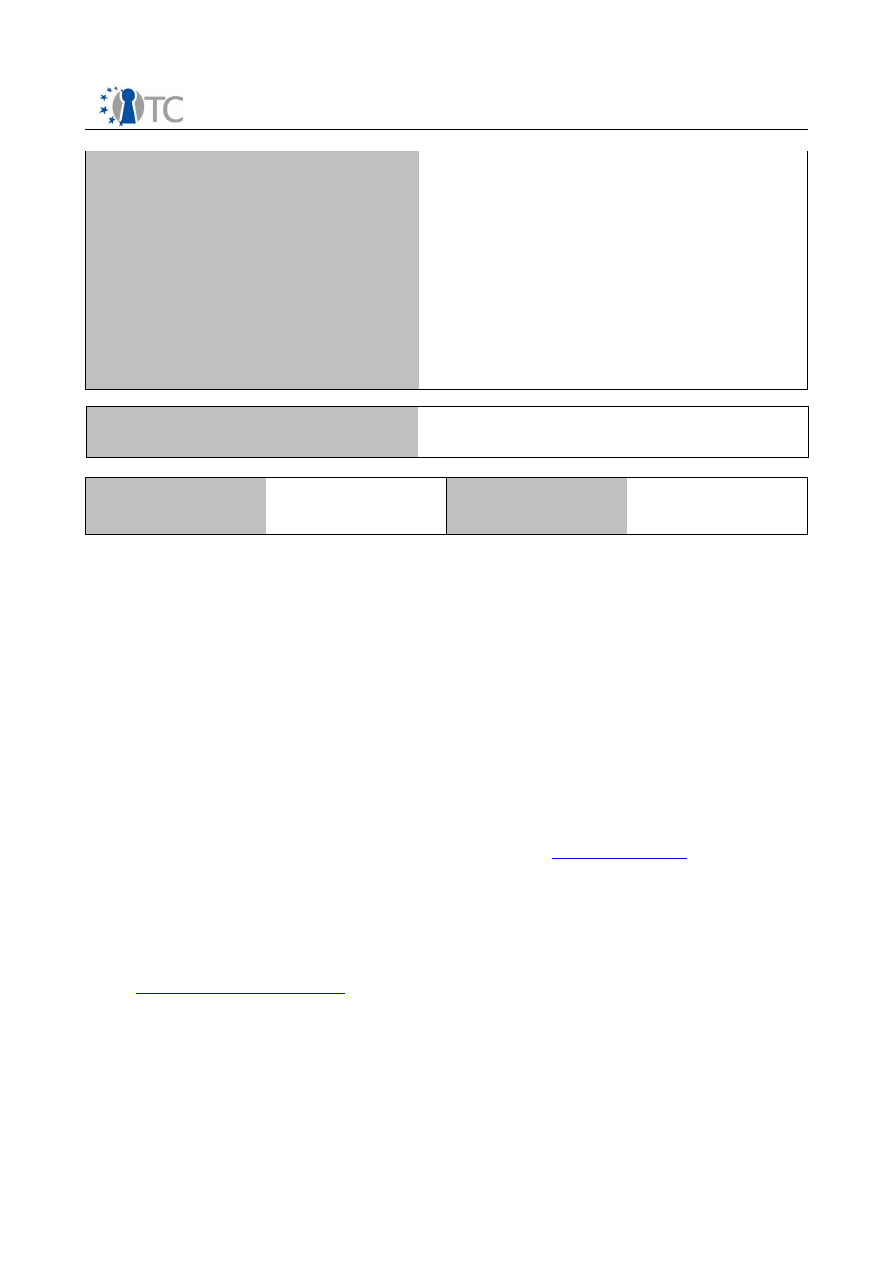

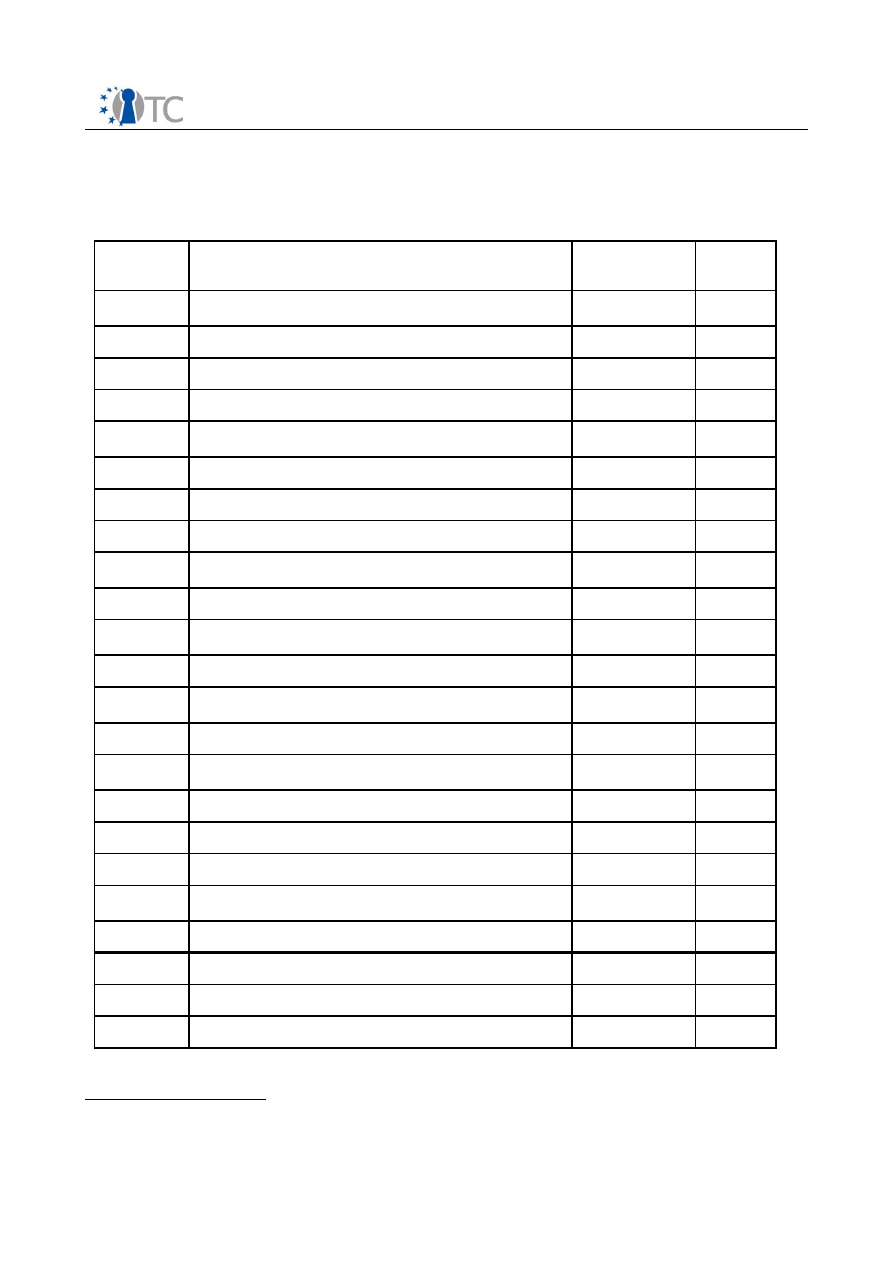

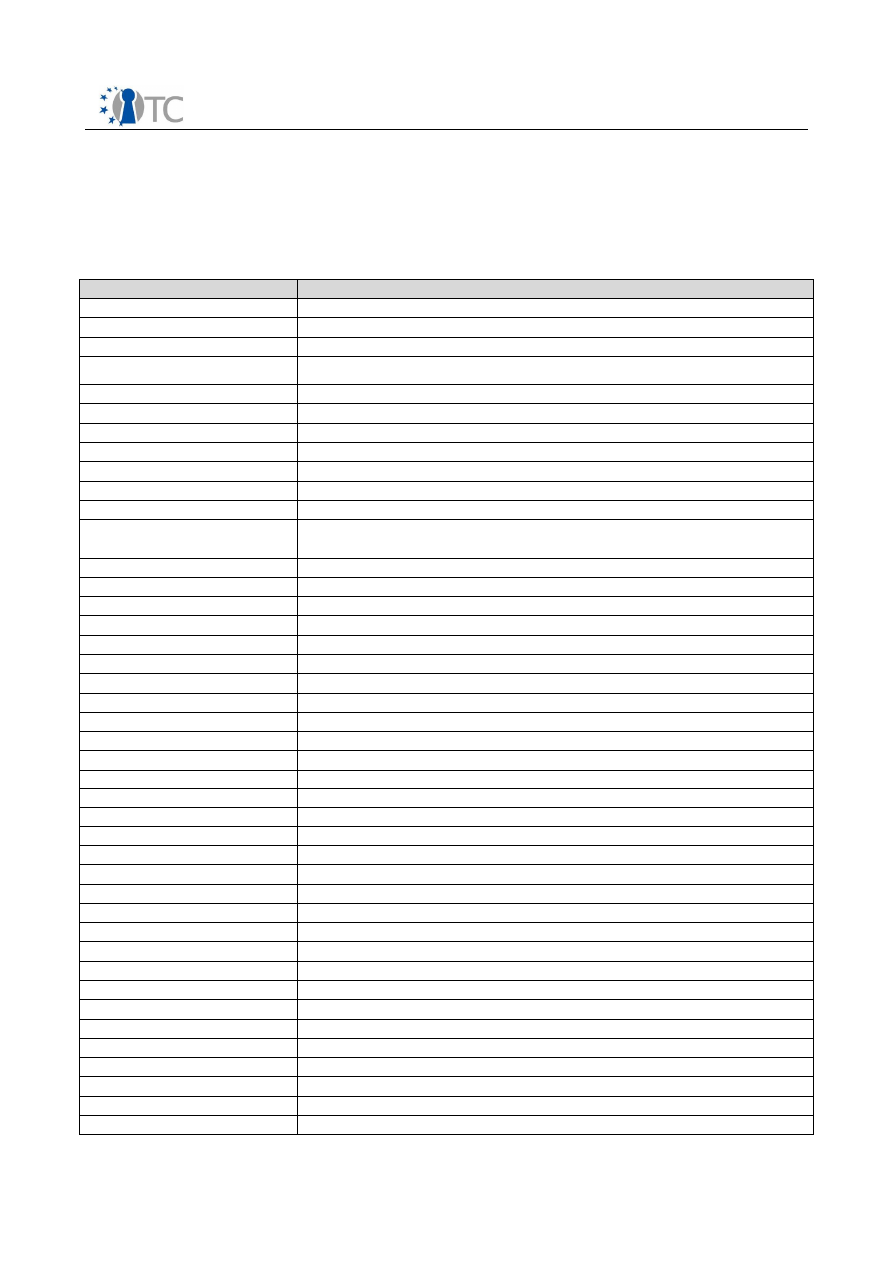

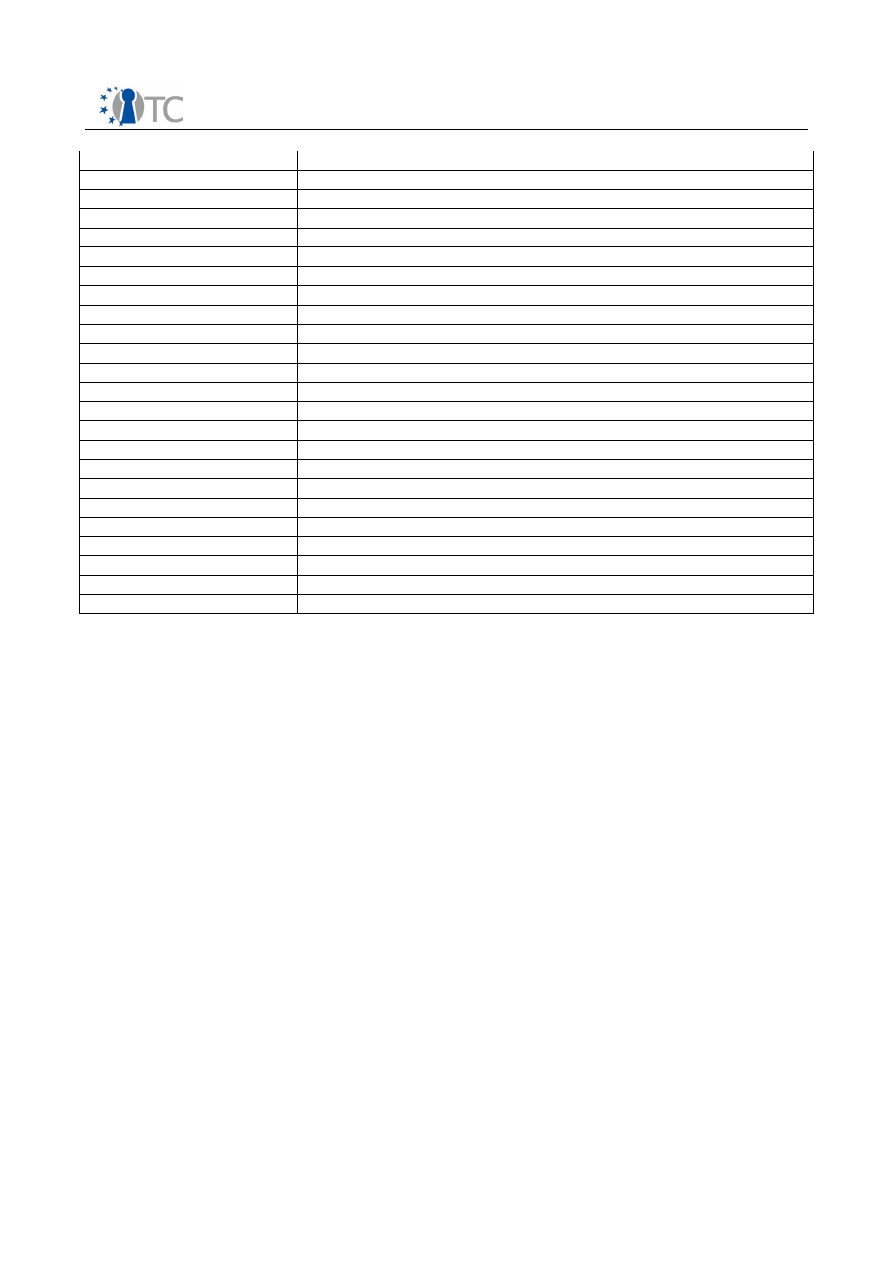

Overview of application areas and scenarios

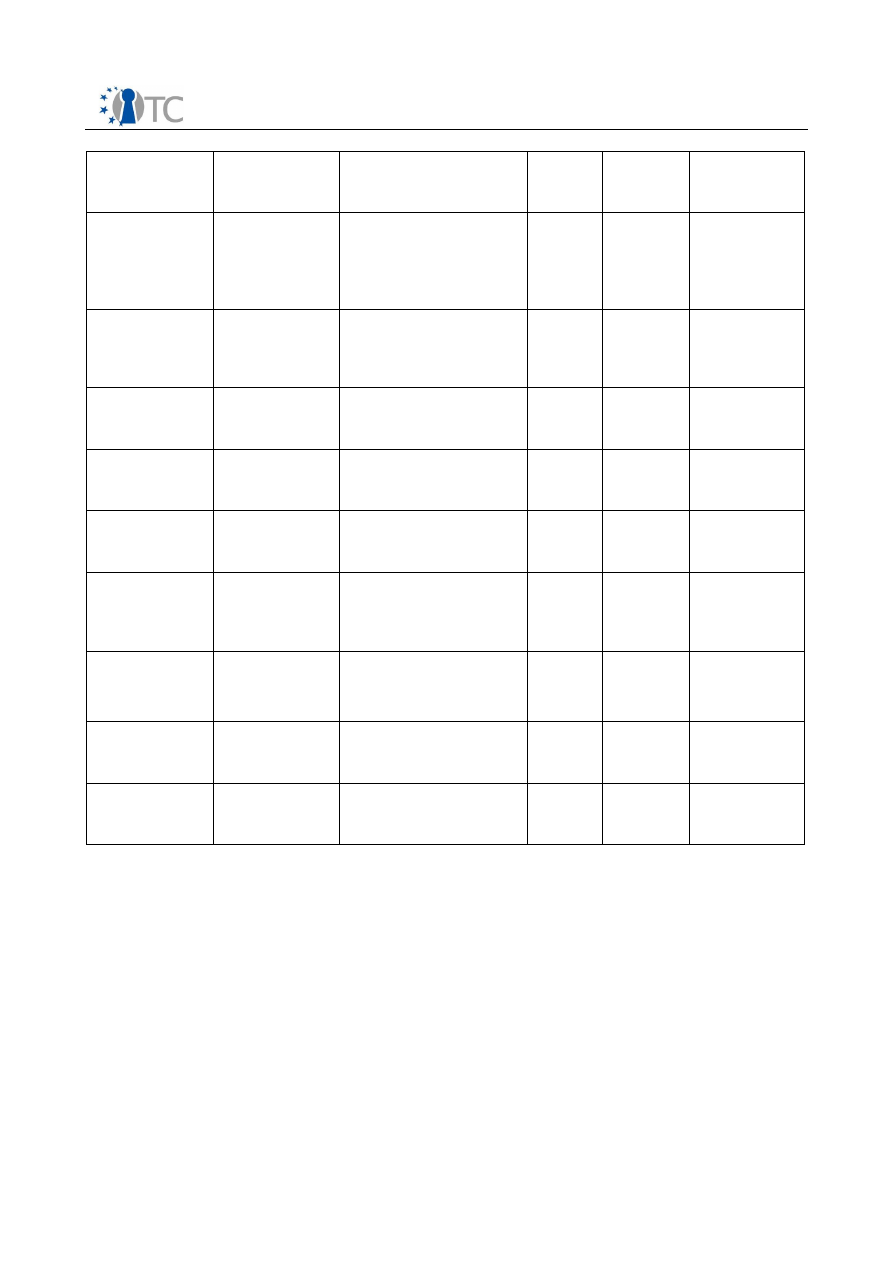

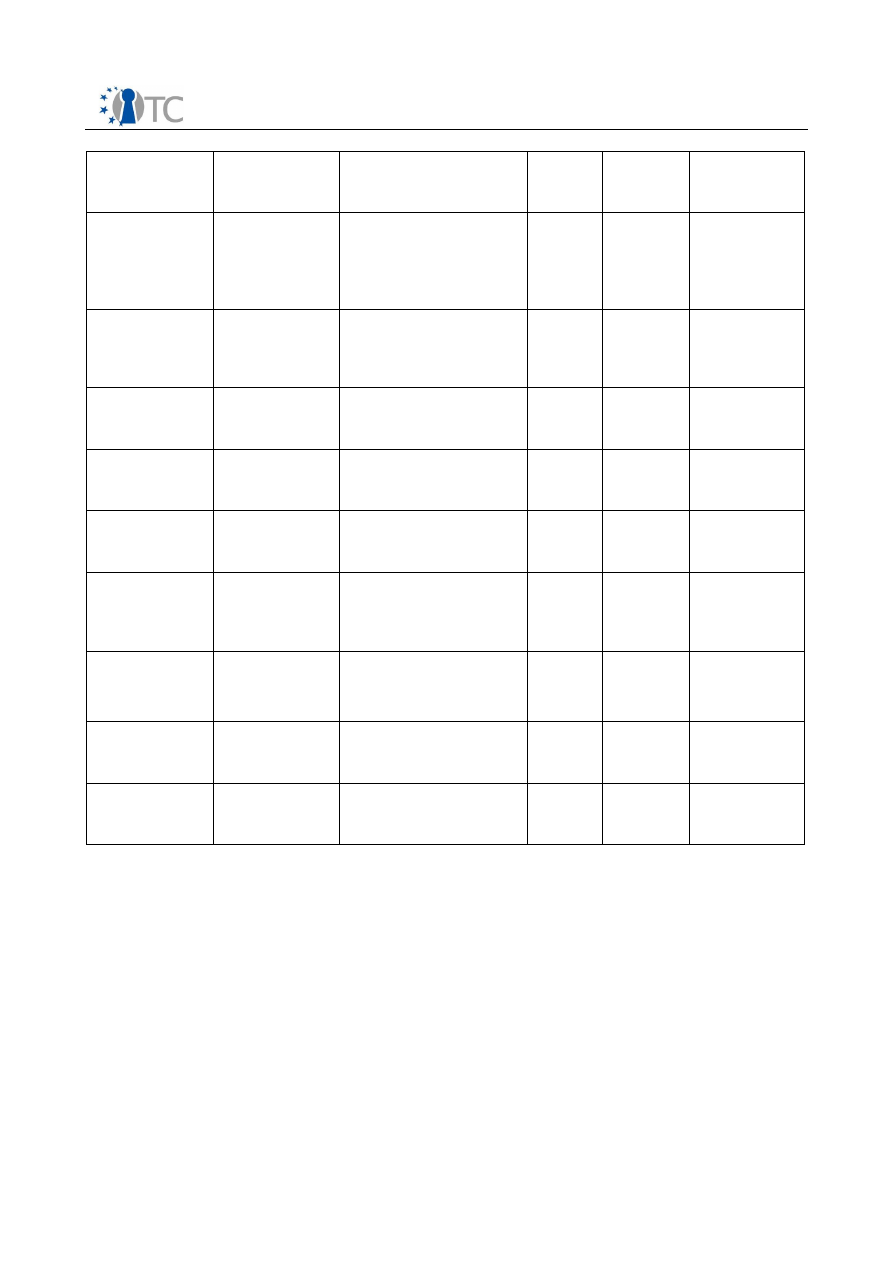

The following table gives an overview of use cases for which detailed responses

were given.

OpenTC Deliverable 02.2

13/141

Requirements Definition and Specification

Final | 1.00

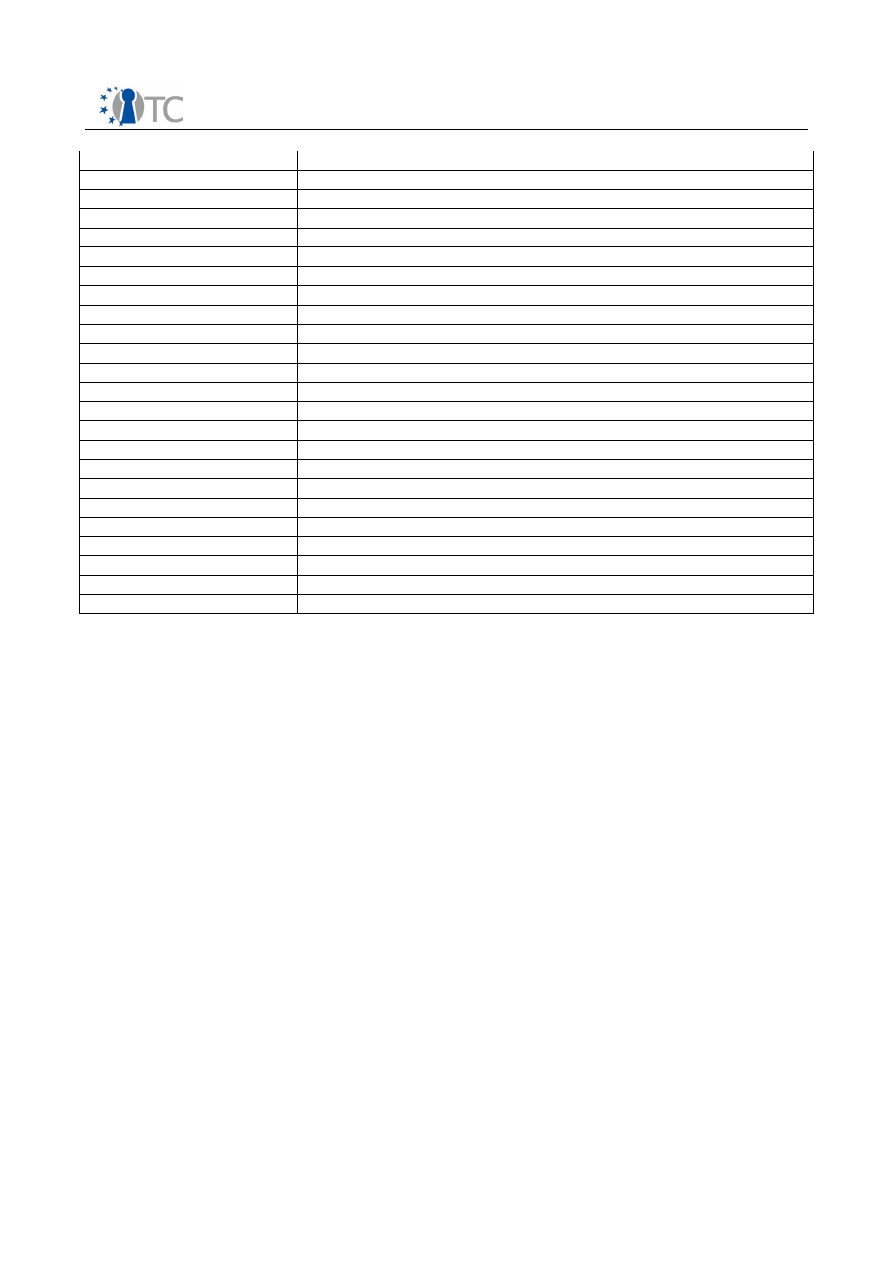

Name

Threat

Requirements

Com-

part-

ments

OS

Potential

market

Mobile

phones,

embedded

systems

Viruses,

malware,

SIMLOCK

attacks, illegal

copying

Adaptation to

embedded controller

3-6

Embed-

ded,

Micro-

kernel

Top/ middle

level mobile

phones

Home banking

etc.

Viruses,

malware, etc.

Protection against

code modification,

phishing attacks, etc.

2 or

more

Windows

10% [of

PCs], in the

EU about 10-

20 million

Secure

payment

Identity theft,

phishing

Secure storage,

communications, non-

repudiation

Any

WYSIWYS

Faking digital

signatures

Trusted path between

application, keyboard

and monitor

2

Protection

against

vulnerabilities

Viruses etc.

Identification of

executables

Any

Home office

Attacks on

corporate

data

Encryption of HDD,

sealing. Installation

under existing OS

would be convenient

2

Any

Thousands

Corporate

network

Leaking

sensitive

information

Encryption

Mutual attestation of

OS and applications

2

Linux

In

specialised

facilities

DRM

(copying)

Protect rights; allow

copying according to

rights/policies

2

Linux

Widespread

Virtual data

centre

Malicious

code, insider

attacks

Load balancing,

virtualisation of TPM,

strong isolation

20

multiple

4-10

Table 1: Use Cases.

Sorted by number of expected users, with similar use cases being grouped together.

The table shows that use for mobile phones could lead to a deployment of TC on

a very large scale. In 2005, some 800 million phones have been sold (Msmobiles

2006); a significant share of these could become candidates for embedding TC-

technology, as they become increasingly complex machines which need to be

secured.

The second largest application mentioned is home banking (or similar forms of

e-commerce). The respondent estimated that this could result in some 10 or 20

million applications in the EU.

OpenTC Deliverable 02.2

14/141

Requirements Definition and Specification

Final | 1.00

Trusted Computing and the Media

Are you aware of any benefits of Trusted Computing discussed in the

media? Which are these?

As a general observation, the media tends not to discuss potential benefits.

Are you aware of any disadvantages of Trusted Computing discussed

in the media? Which are these?

Responses can be summarized as follows:

●

The media tends to equate TC with Digital Rights Management. Most

consumers do not like DRM, and some emphasis has been put on the fact

that it will become more difficult to work around DRM-schemes.

●

There is fear that privately owned computers will be controlled by

Microsoft. The technology could be abused to reduce owner's freedom of

choice with regard to installing and using software.

●

There could be infringement of privacy if a user is required to

communicate his configuration to external parties that want to check

whether the owner's system has been set up in a defined way.

Which critiques are justified or unjustified, in your opinion?

The comments received can be summarized as follows:

●

If crucial software components and application are made to run only

with TC capabilities, this could put restrictions on the user.

●

Privacy-related critiques should be taken seriously. Representative

bodies of users should be able to check privacy-related technical

developments.

●

Much critique from the media is speculation without factual basis.

Where critique is justified (lack of a compliance program and

conformance criteria), it is often ignored by the media since the topics

are difficult to understand.

●

Trusted Computing is shrouded in secrecy: information, developer

tools and end-user tools that would help to interact with TPMs in a

straight-forward way are difficult to come by or unavailable. People

fear what they do not understand.

Do you think the public debate around Trusted Computing has somehow

changed during recent time? If so, how would you characterise the

current state of debate around TC?

The responses can be summarized as follows:

●

Over the last couple of years, the discussion has improved as it has

become more fact-based. Take [the German computer magazine] c’t,

an important computer magazine in Europe. You can see from the

OpenTC Deliverable 02.2

15/141

Requirements Definition and Specification

Final | 1.00

archives that their representation of Trusted Computing changed to

reflect the actual technical facts, notwithstanding that they remain

skeptical.

●

The IT and software manufacturers had to address the problem of

trust in end systems as an industry – the alternative was potentially

inadequate and inflexible governmental regulation. Some vendors had

preceding work that came from research on DRM which addressed

parts of the requirements, and this may have influenced some early

decisions in the specification phase. For example, years ago a

marketing person from Microsoft had said the area [for applying TC]

was „content”. This was communicated in all media. The TCG was

supposed to be more balanced than the TCPA.

●

The problem of lost and stolen portable computers has received

increasing attention from the media. The public debate has motivated

TCG standardisation people to add additional privacy and security

features into the TC specification (Direct Anonymous Attestation,

option of deleting the endorsement key). Important parties such as

governments have contributed to the discussion. They now have a

stake in the development of TC and a more balanced view on potential

advantages and disadvantages, and there is an active debate about

using TPMs for Linux.

●

Public opinion and opinions on certain websites with misinformation

are negative (3 such statements). The general public still does not

understand or even know about TC and its potential benefits, and the

broad mass of users is not interested. Presentations and news about

TC at the RSA conference 2006 did not add to the level of public

understanding, as the only relevant papers were of scientific and

research nature. The use of TPMs in Microsoft VISTA is not a point in

public discussion.

●

The last case from Sony [a DRM system based on a Windows rootkit]

seems to be unequivocally bad. [this respondent apparently assumes

that negative news about DRM are implicitly negative for TC which is

widely regarded to be related to DRM]

Are there any particularly important websites, newspapers or

journals we should take into account?

Are there any specific documents which were published during the

last few months which we should take into account?

The following recommendations were put forward:

●

Richard Stallman's and Linus Torvald's recent comments on the GPLv3

and Trusted Computing;

●

statements produced by the Electronic Privacy Information Center (EPIC);

●

work on DRM conducted by the EU-funded “Indicare” project;

●

search for TC/TCG and “discussion forum” and check German and US-

Wikipedia, there is tracking of discussion of content;

OpenTC Deliverable 02.2

16/141

Requirements Definition and Specification

Final | 1.00

●

check the questions written by the German Federal government, and the

TCG answers.

Some of these suggestions have been taken into account in the media analysis

(next chapter).

If you think of the perception of Trusted Computing by the general

public, is there any action the OpenTC-consortium should take, e.g.

regarding PR activities, or use cases to be chosen?

The responses can be summarized as follows:

●

In general, public perception could be improved by moving towards the open

software developing environment. The most effective contribution of OpenTC

would be if results can be used as yardstick for Microsoft's effort.

●

Regarding PR activities, it was suggested to involve a PR-agency to introduce

OpenTC-concepts to the media. On the other hand, it was remarked that it is

an uphill struggle to improve public perception. OpenTC is probably too small

for real PR activities, Its primary chance of producing a positive echo are the

attractiveness of its technical approach and results.

There are important publications such as the Communications of the ACM or

Business Week where technologists and executives get their opinions from.

However, one may have doubts whether Trusted Computing is a topic for

them. In any case, we need the technology first to substantiate our claims.

This issue should probably be discussed with the TCG and their media

professionals (the TCG-website includes a section on publications). From a

practical perspective, OpenTC could produce a bootable system with

practical applications which could be promoted at public and open events to

present first results to some relevant people.

●

Regarding application scenarios and use cases, OpenTC should promote

positive aspects of Trusted Computing, e.g. by showing important use cases

like protection within a company network. People will probably be interested

know that we are close enough to TCG to make an impact, and OpenTC's

relevance and specific approach should be communicated to the Trusted

Computing Group.

Simple end-user tools (under Windows or a bootable Live Linux CD with tools

to support easy interactions with TPM hardware) are likely to be well

received by the liberal media. The same could be true for solutions where

users have control over controversial aspects (DRM keys, certificate

generation etc.). Solutions should demonstrated that the Open Source

approach allows implementers to modify or replace "official" components

that are considered problematic.

Application scenarios should be chosen with regard to their relevance to the

public, choosing solutions that are considered reasonable to the average

user. In theory, OpenTC could investigate open alternative payment systems

or DRM, but the feasibility and practical impact of such efforts is somewhat

OpenTC Deliverable 02.2

17/141

Requirements Definition and Specification

Final | 1.00

questionable.

●

Regarding interviews to be conducted, suggestions were made to involve

persons with well known critical attitudes, asking them for concrete

suggestions and for feedback to OpenTC use cases. It was also suggested to

interview a named representative of the German Ministry of the Interior

about requirements.

Design Issues

Are there any open issues in the design of OpenTC? Which are these?

Any comments?

Answers to these questions can be summarized as follows:

●

In general, we need to maintain speed and momentum, as indifference

may set in and people become complacent about negative aspects of TC

implementations. This, in turn, may result in moves from commercial

organizations to abuse the technology and to stake their claims on home-

user PCs (a captive audience).

Currently it is quite tedious to use TC, since security adds complexity. We

don't have clear indications on how much additional complexity users

would accept. In OpenTC, we should try to make things as seamless as

possible.

●

Concerning single technical issues, there are real challenges to verify the

integrity of a particular system based on PCR values (Platform

Configuration Register) in a meaningful way. Using open and evolving

OpenTC OS which operates on a variety of hardware only adds to these

difficulties.

Measurement of application trustworthiness is also an issue. Multiple

steps are needed to measure applications and compare their metrics

against a huge database somewhere that is vouched for by an

organisation. This appears to be feasible for components that are rather

static, but many components may be subject to frequent change. This

can be addressed by a monitoring mechanism that does not log

everything into the TPM.

An important issue is to find policy expressions with an appropriate level

of granularity to express the configuration and information flow of virtual

machines. This is required to reason about security properties of virtual

machine compartments connecting to the outside world.

The design should make sure that “trusted” compartments cannot

assume control of the whole computer, and that compartment running on

behalf of other parties are erasable. Some scenarios may leverage pre-

existing trust (for example in data centers). OpenTC may therefore also

consider a design that do not require hardware TPMs.

OpenTC Deliverable 02.2

18/141

Requirements Definition and Specification

Final | 1.00

3.2 Summary and Conclusions

The responding partners presented their views about opportunities and risks of TC, the

likely evolution of the market, and suggestions on potential areas of work. In this

section, we summarize issues which appear to be of particular relevance to the

project.

The most attractive areas for widespread deployment of Trusted Computing

technology, in terms of numbers, are probably mobile phones and home banking. The

first scenario is addressed in an OpenTC Workpackage that investigates TC usage for

embedded and mobile controllers. Regarding home banking or similar application

scenarios, a Linux-based demonstrator using OpenTC components appears to be

feasible, and it could be beneficial to demonstrate the value of TC architectures. As

demonstrated for XEN, components used in OpenTC might eventually be capable of

hosting proprietary operating systems such as Windows (Shankland 2005), but this is

outside the scope of this project.

According to the survey, the most realistic market for Trusted Computing are solutions

for securing corporate networks and data assets (Trusted Network Connect), integrity

validation for remote systems, support for data and hard disk encryption. This is in

contrast to commonly expressed opinions that TC mainly targets DRM for consumer

PCs to increase revenues for software and content providers. A demonstrator

protecting portable computers (with virtualization, migration of keys and protected

data, etc.) could therefore be useful.

Concrete suggestions put forward by the respondents concern specific application

scenarios (isolation mechanisms for data centers, security design that does not

require TPMs, consumer friendly DRM). It was highlighted that additional system

complexity caused by improved security properties may lead to acceptance problems.

Several technical challenges need to be addressed in the areas of policy,

configuration, monitoring and maintaining a trustworthy initial state.

The public perception of TC remains a potential inhibitor, not least because potential

benefits of Trusted Computing are under-represented. Public perception of Trusted

computing might be improved by

●

involving parts of the open software development communities and user groups

in the design and implementation effort.

●

providing developer and end user tools, support and information for Trusted

Computing hardware for the public,

●

providing applications that appeal to the general public

●

addressing privacy concerns in the design, e.g., by implementing solutions base

on Direct Anonymous Attestation (DAA).

The OpenTC consortium should, within its means, contribute to the public debate.

Professional PR support could be of advantage here. PR-activities could be discussed

with the TCG, and a public event could be used to present first OpenTC results. The

consortium should consider to maintain links with representatives of TC-critical groups

and interested public bodies for obtaining concrete suggestions.

OpenTC Deliverable 02.2

19/141

Requirements Definition and Specification

Final | 1.00

4 Media Analysis

The following analysis of media had the objectives

•

to assess TC and its relation to DRM systems,

•

to outline the conditions of TC and DRM acceptability,

•

to identify general requirements to be taken into account by the project, and

•

to identify areas to be discussed with stakeholders, for example in workshops

and a web-based discourse process.

The findings from this analysis are described in this chapter.

4.1 Method and Selected Media

Between January and March 2006, we conducted a systematic search for printed and

online material about Trusted Computing. For online searching, we used engines from

Google, Financial Times, New York Times, Heise Online, c’t (Magazin für

Computertechnik),

and

Golem

(the last 3 being in German). To identify articles,

statements on blogs, etc., we used the following keywords (the first two alone, and in

combination with all others):

Trusted Computing, OpenTC, digital rights management,

benefits, critique, risks, technology assessment

. We then followed links to web-based

content and literature (see the references section). This approach was followed to gain

a broad overview of how TC-systems are being assessed by those participating in the

debate (interested citizens, professionals, authors of print media, etc.). Note that links

leading to information from companies offering TC components and services have not

been evaluated. We also included explicit suggestions for media to be looked into by

consortium members.

4.2 TC in General

4.2.1 Public Discussion

In the media identified, a general skepticism towards Trusted Computing prevails. We

did not evaluate these arguments statistically (e.g. by counting arguments and

articles, as common in media analysis), since this would not provide additional insights

relevant for the OpenTC project. The reason is that it became obvious that much of

the material reiterates arguments that were put forward at early stages of the public

debate by Anderson (2003), Stallman (2002), EPIC (2002), and Schoen (2003).

The main arguments of these and subsequent authors can be summarized as follows:

1. The main motivation behind TC is to support powerful DRM-systems for

protecting content and software (see Anderson 2003 or more recently

Thompson 2005). “It is about setting up toll booths deep in your own pockets” is

one comment made on Slashdot (2006). Another one is: “The software

companies realize they have a product that never gets old, never wears out and

will perform the task it was purchased to do until hell freezes over unless they

find a way of breaking it. Software companies have been trying to find ways of

making software wear out for decades so they can rake a continuous income

from their customers the way other manufacturers do. They use product

OpenTC Deliverable 02.2

20/141

Requirements Definition and Specification

Final | 1.00

activation to tie the non-wearing software to the fragile hardware for example,

but their customers hate them for it. The customer wants to buy a tool and use

it forever…”

2. TC will take away the control of a PC from the user (Anderson 2003).

3. The computer will have keys kept secret from the user.

4. Control of TC-using computer systems will be with media companies and with

companies such as Microsoft and Intel (cf. Graff 2005).

5. Software may stop operating if one does not obey to the new rules enforced by

means of TC, e.g., with regard to using content, but also with regard to files

from word processors and email programs (Anderson 2003).

6. Exchange of files produced by Open Source software and by TC-using software

will be hindered. Customers could be locked into proprietary solutions. For

instance, Schneier (2005) criticizes that interoperability is not strongly enforced

by the TCG.

7. Existing copyright exemptions, such as those for librarians, scientists,

educators, blind people etc. are difficult to implement in a DRM system implying

that DRM should not be used at all.

8. Users might be traced using keys provided and configuration attested by the

TPMs.

9. Patents owned by TCG-companies could be used to limit competition.

These skeptical views are motivated by the following observations:

●

Since the mid-nineties, there have been plans by the US government to

implement a “Trusted Third Party” for key escrow.

●

In the late 1990s, Intel planned means of unique identification in its Pentium III

processor, a move which was abandoned after widespread criticism.

●

"This is a new focus for the security community," said David Aucsmith, security

architect for chip maker Intel "The actual user of the PC – someone who can do

anything they want – is the enemy." (quoted after Lemos 1999)

●

The U.S. Digital Millennium Copyright Act might hinder cryptanalysis and hence

progress in cryptography.

●

The subsequent proposal by US Senator Fritz Hollings to use a trusted chip in all

consumer electronics equipment (Anderson 2003). In critical comments the chip

has since been nicknamed the “Fritz” chip.

●

Bill Gates reportedly considers exploring the business opportunities of

restricting office document usability: “We came at this thinking about music,

but then we realized that e-mail and documents were far more interesting

domains" (after Thurrott 2002). Similarly, Brad Brunell of Microsoft reportedly

said that with Palladium one could send E-Mails which dissolve after one week

or can’t be printed. Palladium was said to remove any weaknesses of software-

based DRM-systems (EBI-Newsletter 2003).

OpenTC Deliverable 02.2

21/141

Requirements Definition and Specification

Final | 1.00

●

More recently, Sony modified the Windows operating systems by installing a

rootkit for DRM purposes without informing the users. The rootkit has been said

to produce vulnerabilities. Skepticism increased because the providers of anti-

virus software did not issue warnings (Schneier 2005b).

Richard Stallman even concluded that the potential threats of what he calls

“treacherous computing” makes public resistance necessary (Stallman 2002).

From the perspective of those who are actively developing Trusted Computing

specifications and technology, the public debate is characterized by a high level of

speculation, fear, uncertainty and doubt. Although the applicability of TC for DRM

might have been a driver for some companies, Trusted Computing targets long-

standing problems of IT security and trustworthiness in general.

Whether or not TC enabled systems might take away control from the user will depend

on software implementations and policies that may be required during electronic

interactions, for example, when a remote computer connects to a corporate network.

To disallow direct inspection and modifications of TPM protected keys lies at the heart

of this technology; however, no alternative solution has been put forward that could

achieve the goal of remotely attesting a platform state in a trustworthy manner.

At this stage, one can merely speculate about the level of control that might be

executed by external parties such as content or software providers. Customers may

simply insist on base levels of openness to run arbitrary software or on interoperability

with Open Source based systems, and they may just refuse systems that stop software

from working. Even if it proves possible to implement TC based constraints, their

deployment will primarily depend on market forces and user acceptance.

The problem of DRM solutions allowing privileged access for librarians, researchers

and educators is not specific to those based on Trusted Computing technology. For

this audience, the strength of DRM mechanisms is irrelevant, since their actual access

to content does not rely on circumventing or breaking these mechanisms. As far as

user traceability is concerned, TC included privacy protecting mechanism from the

outset, and this aspect has since been improved by supporting Direct Anonymous

Attestation (DAA).

Potential implications of intellectual property (IP) ownership on aspects of Trusted

Computing are unclear, and it remains to be seen whether they will become stumbling

blocks for non-proprietary implementations. However, as of April 2006, we are not

aware of a single case where IP claims have been brought against freely available

implementations.

In summary: it is currently a matter of speculation whether Trusted Computing will in

fact yield the negative consequences dreaded by its critics. First commercial

applications provide support for protecting keys and sensitive data (cf., e.g., Hewlett

Packard 2003), are mainly targeted at corporate environments. To this extent, TC has

been non-controversial.

For the OpenTC project, the following conclusions can be drawn from the analysis of

the aforementioned, mostly sceptical debate:

1. The project could show that TC can work in the user's interest. The usefulness of

reducing impacts of potential vulnerabilities on PCs and providing hardware

support for storage protection is undisputed. The same holds for checking

whether remote PCs are properly configured before connecting to corporate

networks.

OpenTC Deliverable 02.2

22/141

Requirements Definition and Specification

Final | 1.00

2. It would be attractive to demonstrate TC-protected compartments, using

virtualization to confine the impact of TC-based enforcement mechanisms to

locked-down components.

4.2.2 Some German Positions

For OpenTC, it is interesting to review opinions which are either deviating, more

neutral or referring more closely to the TCG specifications. The most detailed one we

were able to identify is the German government’s position. In 2003, it expressed 47

different requirements towards the TCG and towards Microsoft (cf. Federal

Government 2003, Sandl 2004, Schallbruch 2004; similarly: BITKOM 2004). In turn, the

TCG responded to the demands (2004). For the OpenTC project, the following issues

are of potential relevance:

●

“It must be possible to transfer the information stored in an existing security

module to a new hardware platform in such a manner that users can continue

using their software even on the new hardware platform.” (request 3.1)

Comment: Key migration is part of the TCG specifications. It could be beneficial

for the public perception of OpenTC if the consortium demonstrated key

migration, e.g., with backup or DRM applications.

●

“If DRM solutions are developed which are based on the security module (TPM),

such solutions must consider the user's right to copy data and programs for

private purposes and must be implemented accordingly.” (request 3.2)

Comment: While the TCG specifications render this possible, demonstrating this

could be beneficial.

●

“Users must have full control of their keys, and they must be able to delete

these keys when necessary and to generate new keys... It should be possible to

delete any information previously stored in the TPM and to cancel its

functionality (for example, when scrapping the PC).” (request 4.3) Comment:

The TCG responded to these demands by writing that the owner has the ability

to create, use and invalidate any key. Regarding the endorsement key, the TCG

anticipates that the TPM owners will use it as provided. The consortium could

consider to enable owners and users to view data stored in the TPM, edit such

data as appropriate, and invalidate them as appropriate, e.g., when a PC is to

be handed over to another user or to be scrapped.

●

Zero-knowledge attestation should be aimed at (request 5.7). Comment: As DAA

has become part of the TCG specifications, there is no need for OpenTC to

address this. It could be considered for demonstrators to be built later in the

course of the project.

●

The TCG should find a solution which exempts non-commercial open-source

projects from license fees (request 6.1-6.4). The manufacturers in the TCG

should disclose the relevant intellectual property. Comment: The OpenTC

consortium might consider to make related information supporting or hindering

the free use of TC available on its website.

OpenTC Deliverable 02.2

23/141

Requirements Definition and Specification

Final | 1.00

●

“The TCG's actions may not lead to the occurrence or reinforcement of market-

dominating positions in the IT sector.” (request 8.1) Similarly, interoperability of

TC-using software with other software is demanded (request 9.2) Comment: The

OpenTC project as such can be seen as an initiative aiming at reducing market-

domination. Using virtualization it will be possible to demonstrate that locked-

down software can run side-by-side with ordinary software components.

●

“If personal data is transmitted in conjunction with the use of the NGSCB, the

user must have the possibility to consent to such transmission in each and

every case.” (request 10.3). Comment: While this is a demand towards

Microsoft, the OpenTC consortium could conclude that it might be beneficial to

display to the users if relevant data are transmitted. It could be considered to

offer at least the option to see whether an attestation to a remote partner is

being conducted.

A number of authors have suggested that transparency can be supported by applying

the TC approach for securing Linux computers (cf. Kursawe, Reimer 2005; Sadeghi et

al. 2004, 2005; Kuhlmann, Gehring 2003). It has also been suggested to provide

attestation for only a small part of the computer, which would allow to leave other

parts un-attested (Bechtold 2005b, see also Weber, Weber 2006).

In summary, the German debate has become somewhat more neutral. E.g. the article

“Trusted Computing in der Diskussion” in the German wikipedia edition clarifies that

software running on TC computers does not need to be certified by a central agency

and that TC does not imply a monopoly in operating systems.

4.2.3 Views on OpenTC

In journals and on the WWW, some opinions about the OpenTC project have emerged

already. In December 2005, news emerged about OpenTC planning for a DRM

demonstrator. A commentator on the “Golem” blog (2005) accused the consortium

members of being “traitors” to the concepts of Open Source Software. When the

German computer magazine “c’t” published an article about OpenTC early in 2006, it

provided some correct information about the project. Referring to the planned MPEG-

21 demonstrator, the article concluded: “The research objectives by OpenTC will

hardly be capable of resolving the doubts which the sceptics have”. Similarly, Bottoni

(2006) said in his Italian blog that the OpenTC “project is based on the availability of

… the ‘famous/notorious’ Fritz Chip” and would essentially deal with DRM. This is just

another example of the old arguments against TC, in particular that it essentially

means DRM, show up again and again.

However, there are also more neutral voices, such as the German “PC-Magazin” which

remained neutral when reporting about OpenTC in an article available online (2005).

4.3 Suggestions

The following suggestions are based on the media analysis above, and on discussions

in the consortium. The OpenTC project could consider the following actions:

1. OpenTC could render possible TC usage for providing multilateral security, by,

e.g., not only protecting a remote party, but also the user. It could be shown

that virtualization allows to constrain the impact of TC-based enforcement

mechanisms to defined components.

OpenTC Deliverable 02.2

24/141

Requirements Definition and Specification

Final | 1.00

2. OpenTC could demonstrate tools to inspect the TPM as well as for editing and

invalidating TPM protected data as appropriate, e.g., when a PC is to be handed

to another user or to be scrapped. Options to migrate keys and protected data

could be included, for example when providing backup or DRM applications.

Demonstrating this for DRM-protected data could be beneficial.

3. OpenTC could address privacy concerns by supporting to inspect privacy-

relevant data transmitted by TC based mechanisms. The user should get a clear

indication if attestation to a remote systems is in progress. Implementing DAA

could be considered.

4. Information on Intellectual Property-issues that could support or hinder the free

use of TC could be made available on the OpenTC website.

In summary: demonstrating the benefits of TC in practical scenarios appears to be the

most promising line of action. Four types of demonstrators may be of particular

interest:

1. A demonstrator showing how to browse and manipulate TPM-data. This could be

of interest for implementers, the Linux-community, specialised media, etc.

2. A demonstrator showing the benefits for organisations such as corporations and

governments. It could show protection against theft and loss of portable

computers, etc.

3. A demonstrator targeting a DRM application that safeguards basic consumer

rights.

4. Finally, a demonstrator could focus on protecting online transactions of private

users.

Regarding the last point, consumers might be interested to better protect private

assets currently at risk. An obvious example is improved protection of browser based

home banking from password and transaction number “phishing”. Using TC based

attestation, users could convince themselves that the execution environment

dedicated to e-commerce transaction has not been tampered with.

Such a demonstrator would be easy-to-understand, and the underlying principles

could be equally applicable for protecting users in the Windows world. The idea of

securing a browser and its execution environment can be extended to other browser-

based electronic transactions such as auctioning or eGovernment. In the next chapter,

we will outline some ideas in the “Private Electronic Transactions”, or “PET”,

application scenario.

This analysis of media will be continued and refined. We intend to discuss the analysis,

conclusions, requirements and specifications in this document with stakeholders in

interviews, workshops and web-based discourse.

OpenTC Deliverable 02.2

25/141

Requirements Definition and Specification

Final | 1.00

5 OpenTC Application Scenarios

Application scenarios and use cases have a dual role in OpenTC. On the one hand,

they are starting points for determining necessary and desirable features of the

overall architecture. On the other hand, they serve as the context to validate project

results. Substantial effort has been spent during the first months of the project on

investigating suitable application scenarios and defining corresponding use cases. A

summarizing description of three use cases can be found in this chapter. They address

recommendations from chapter 4, datacenter and server environments, and enhanced

trust and security properties of remote corporate computers connected to corporate

networks via the Internet.

5.1 Private Electronic Transactions

As part of a Banking Scenario Use Case, the OpenTC project explores how its

architecture can reduce the risks currently involved in doing home banking over the

Internet. First and foremost, these efforts are targeted at enhancements of user's

security. At the same time, an increase of the protection of banks is achieved. Banks

can benefit from trusted computing e.g. through a reduction of expenses for disputed

transfers.

5.1.1 Problem Scenario

Home banking via the Internet has become a convenient and simple way to do their

financial transactions. Although commonly used, Internet home banking has several

security issues which have been reported in public media. For example, phishing is a

popular form of attack based on social engineering and deception: An eavesdropper

tries to gather the Personal Identification Numbers (PINs) and Transaction

Authentication Numbers (TANs) of a user by impersonating the website of the user's

bank. The obtained confidential information is then used to redirect funds from the

user's bank account. Other forms of threats are malicious modifications of the user's

operating system environment, for example by worms, viruses or Trojan horses. In

such a case, the correct behaviour of the system and its applications can no longer be

ensured. Such malicious code might disclose confidential information or interfere with

sensitive transactions of the user.

It is assumed that a private user will continue to use a legacy operating system for his

everyday tasks. In parallel to the legacy OS, OpenTC will provide fully isolated

compartments tailored for specific purposes. Such a compartment is the banking

compartment of this use case. Interaction with the bank is based on a web browser

which is running in this trusted compartment. For secure communication with the

bank, the user switches from the compartment running the legacy OS to the banking

compartment.

The protection offered by this use case is twofold: On the one hand, the user is

guaranteed that the banking compartment is technically protected from malicious

modification. In addition, the trusted compartment provides reasonable protection

against phishing attacks. On the other hand, the bank benefits from a trusted

computing enhanced architecture because it can anticipate reduced losses from

fraudulent transactions, less disputes and a better image in the public.

Furthermore, we assume banking components to be hosted in compartments. A

OpenTC Deliverable 02.2

26/141

Requirements Definition and Specification

Final | 1.00

compartment is characterized by services and applications it hosts, its configuration

and policies attached to it. These policies define

●

the protection level for data accessed and processed

●

the protection level of applications and services that participate in the processing

of data

●

the information flow between different compartments (both local to the hardware

platform and on remote platforms)

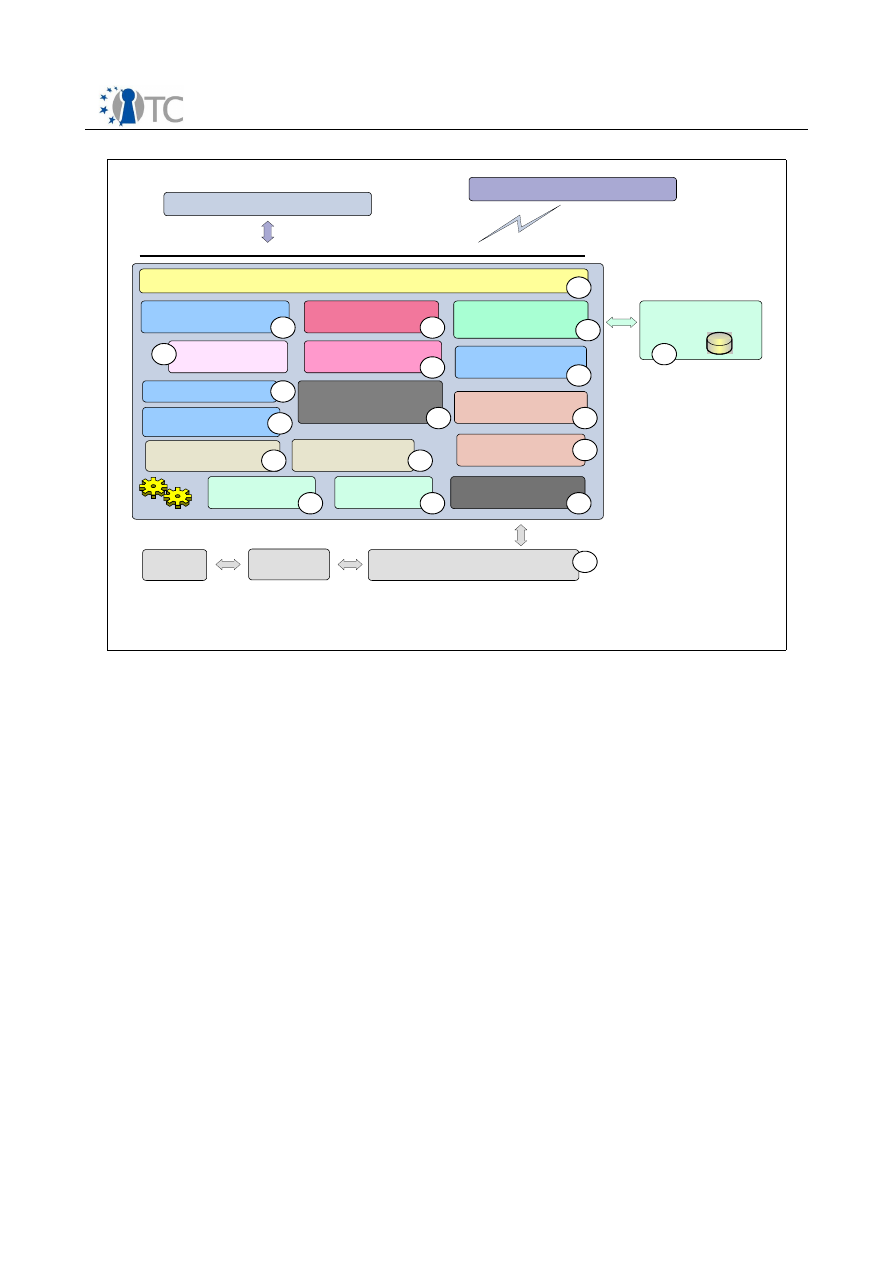

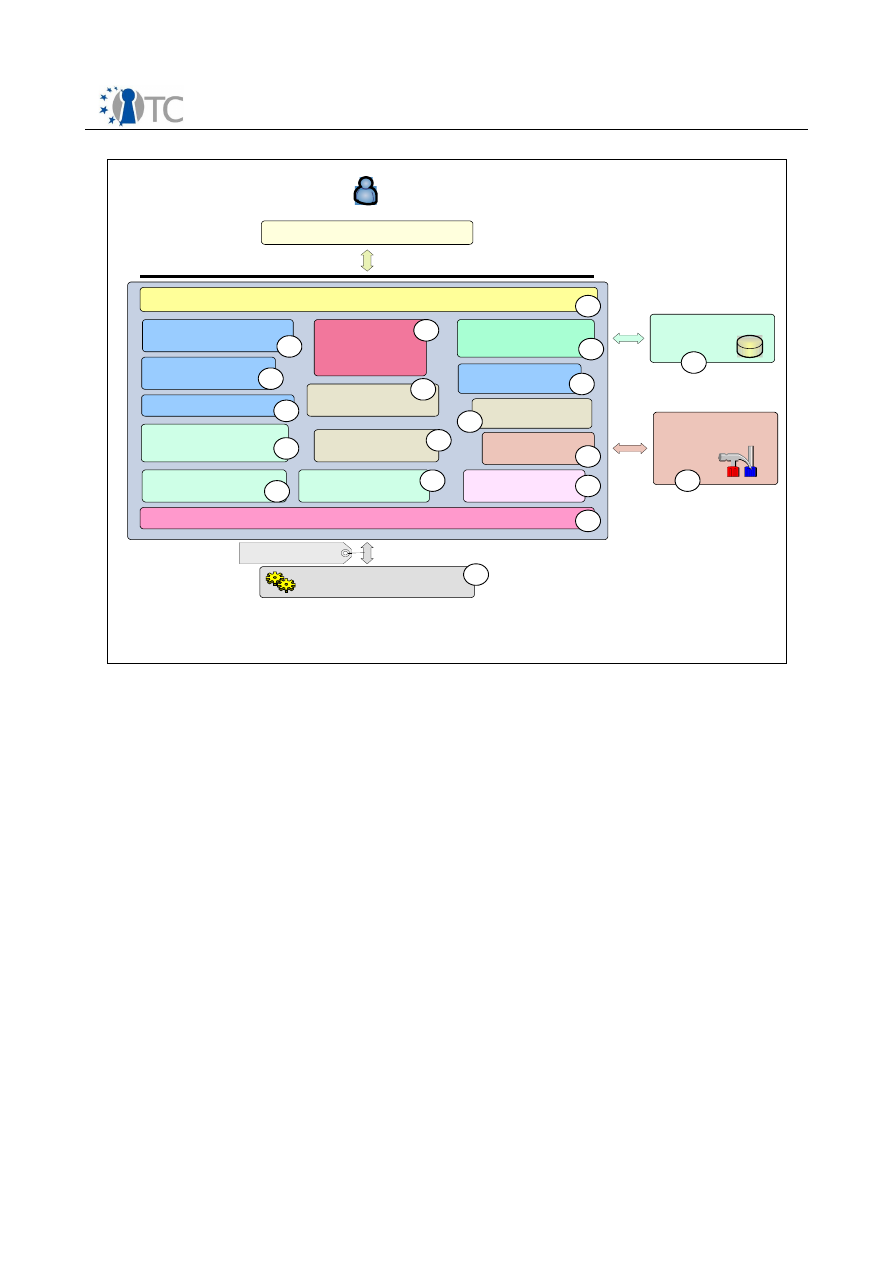

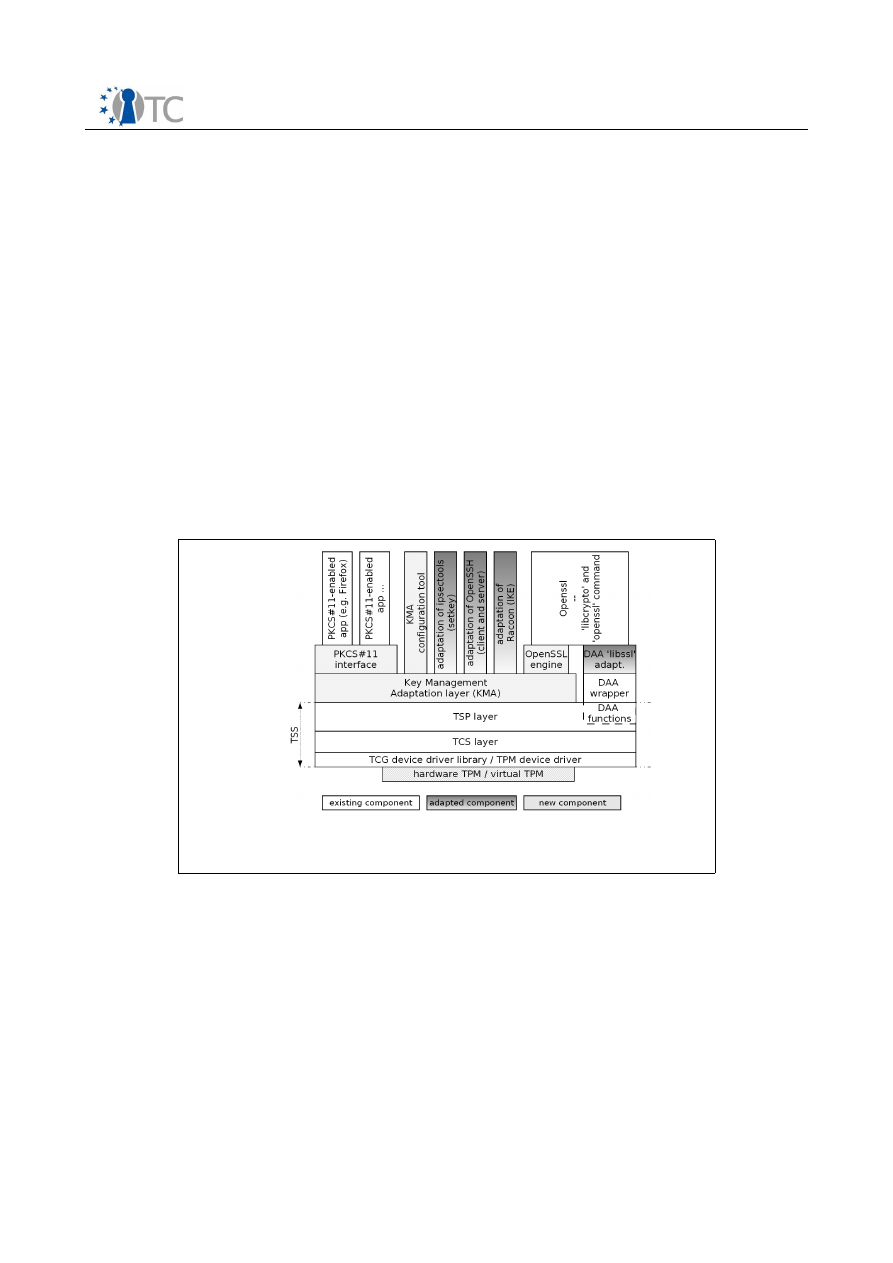

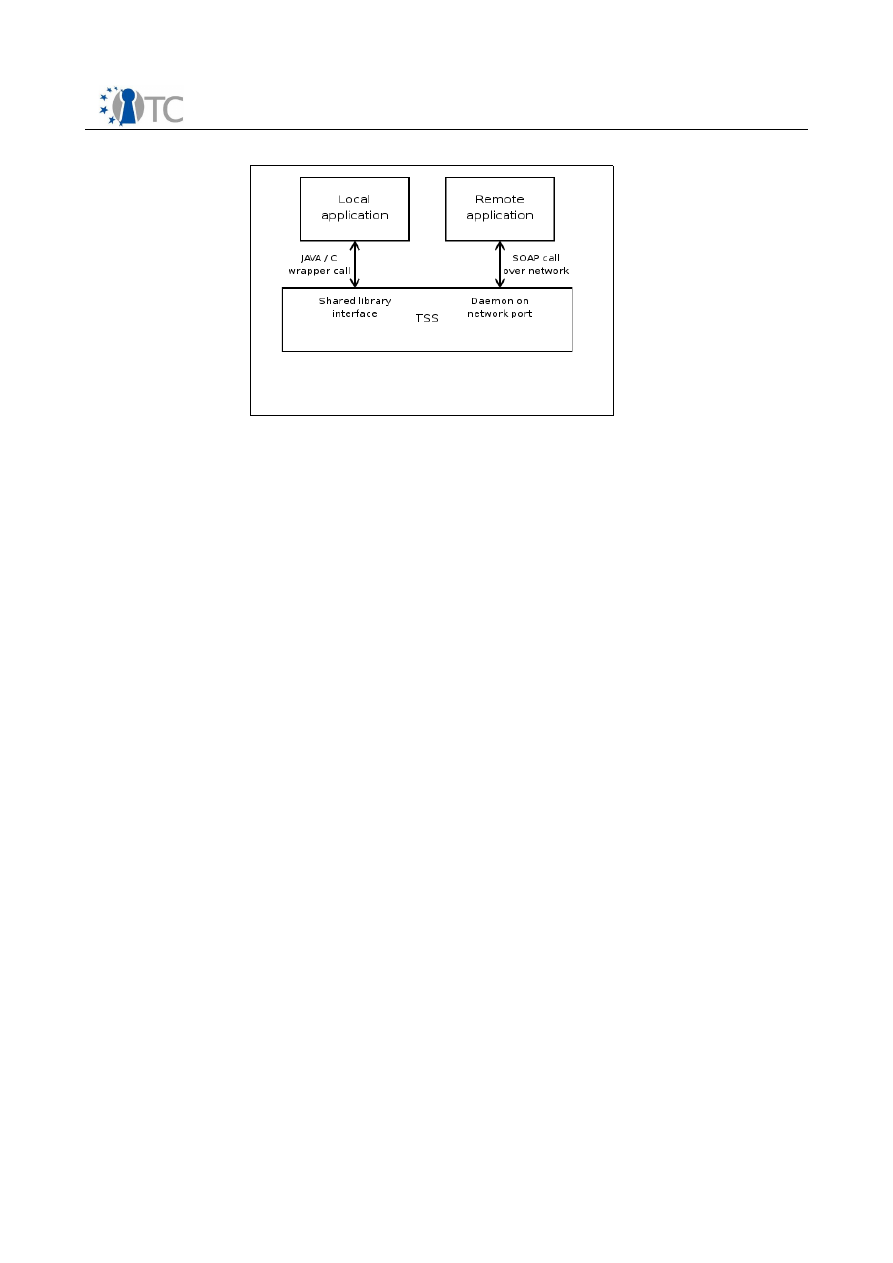

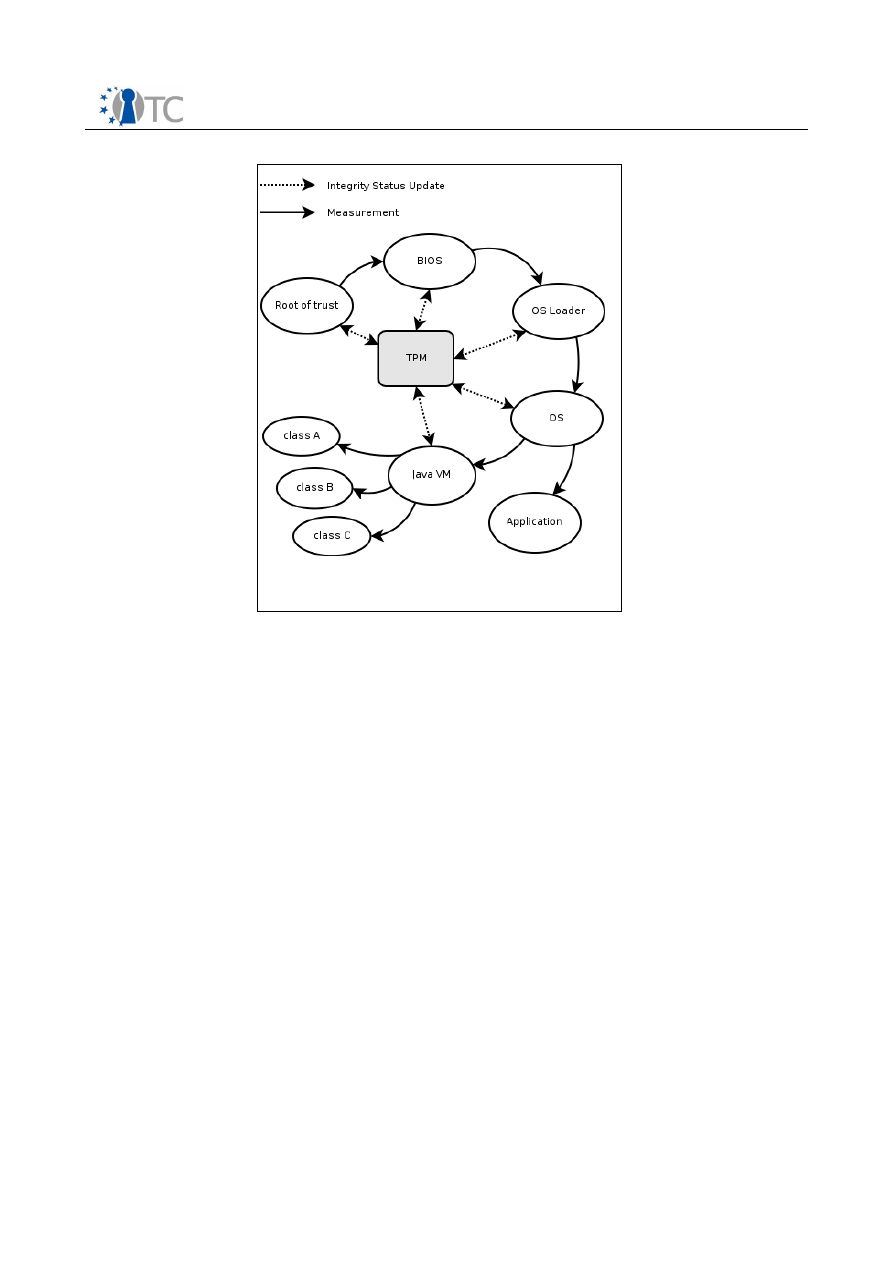

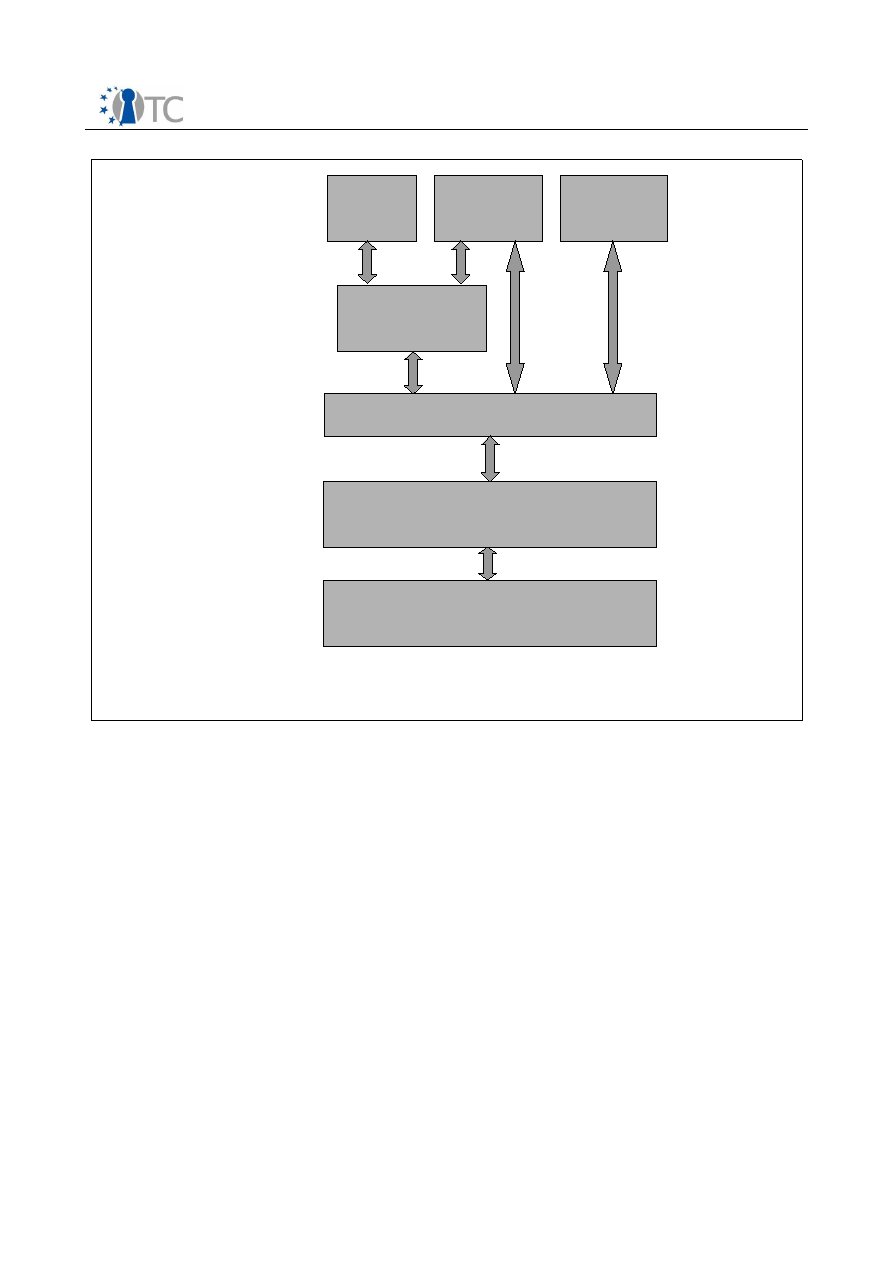

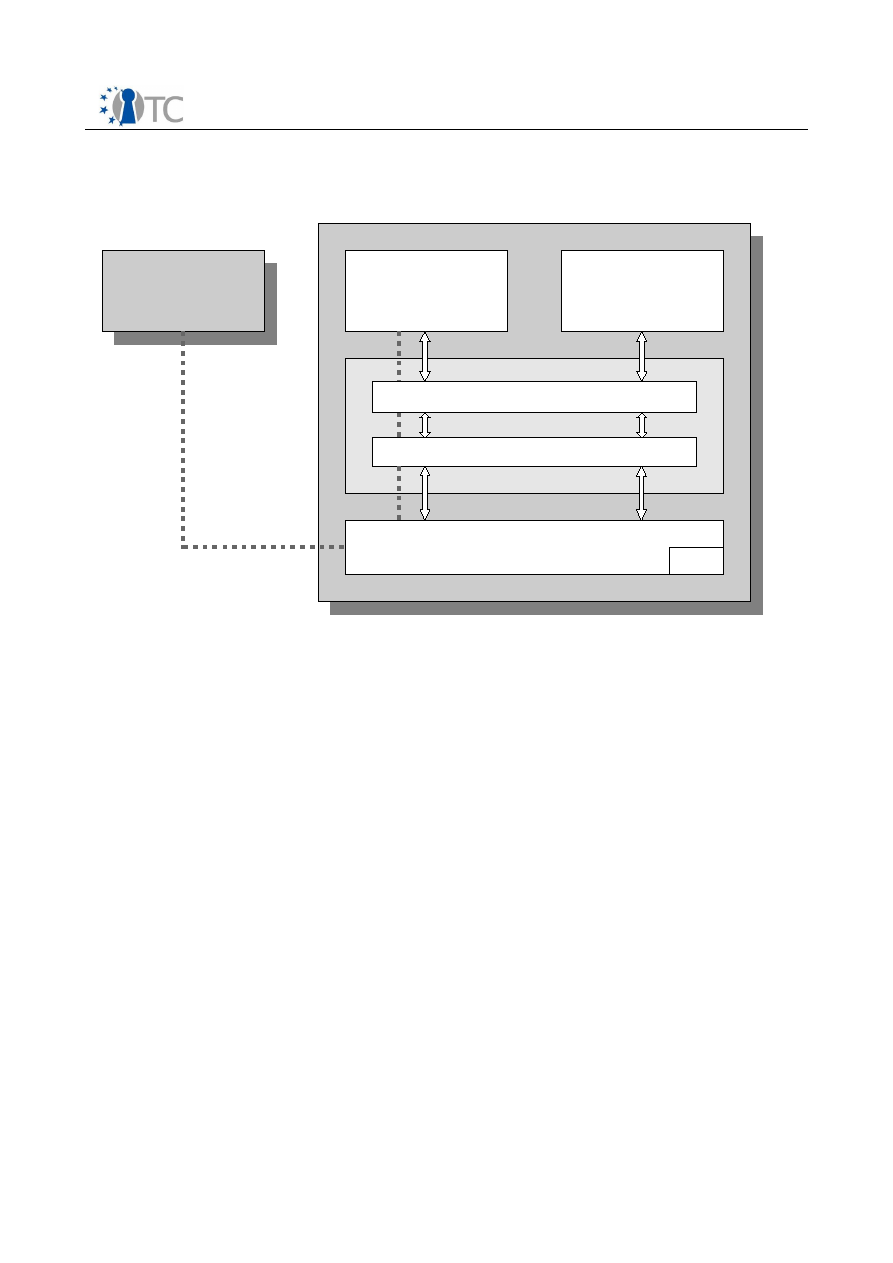

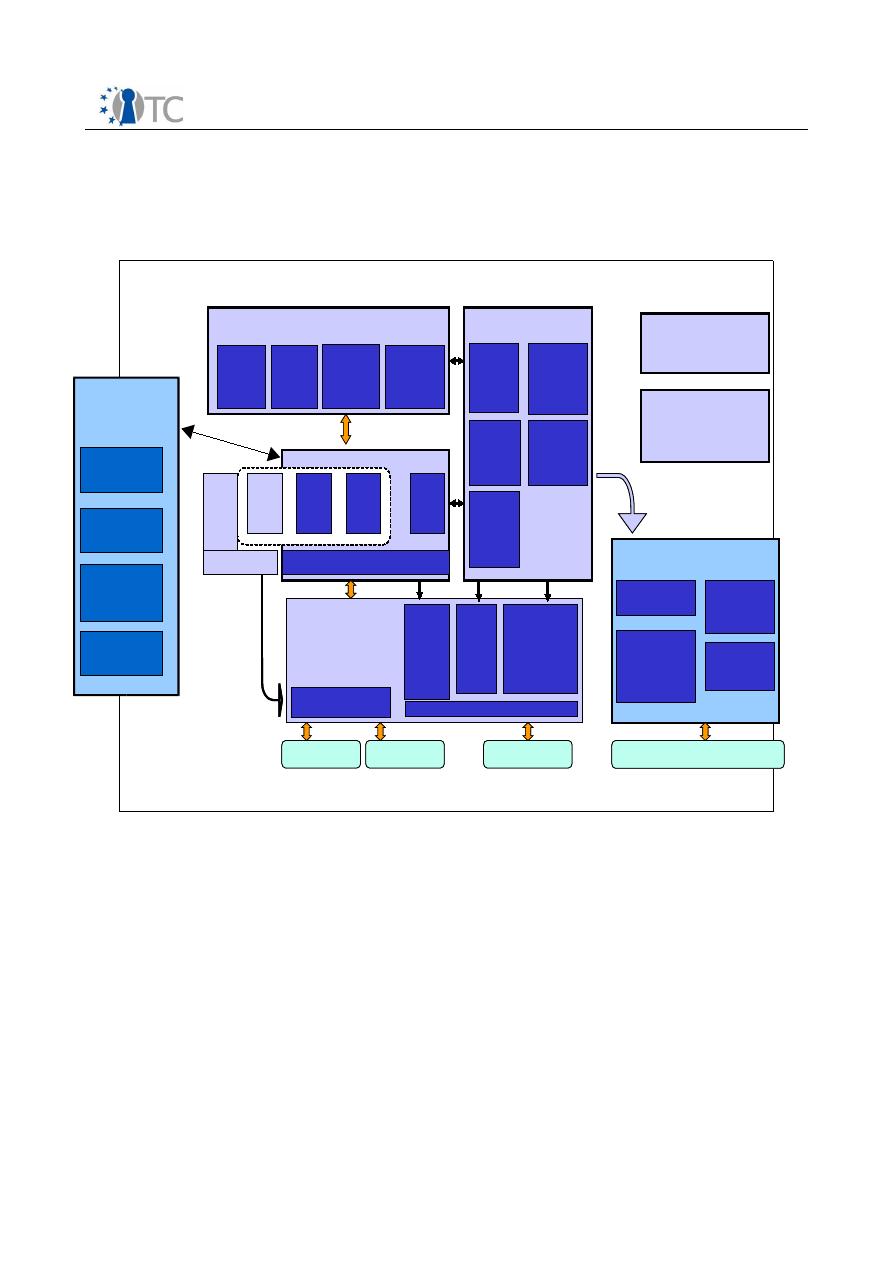

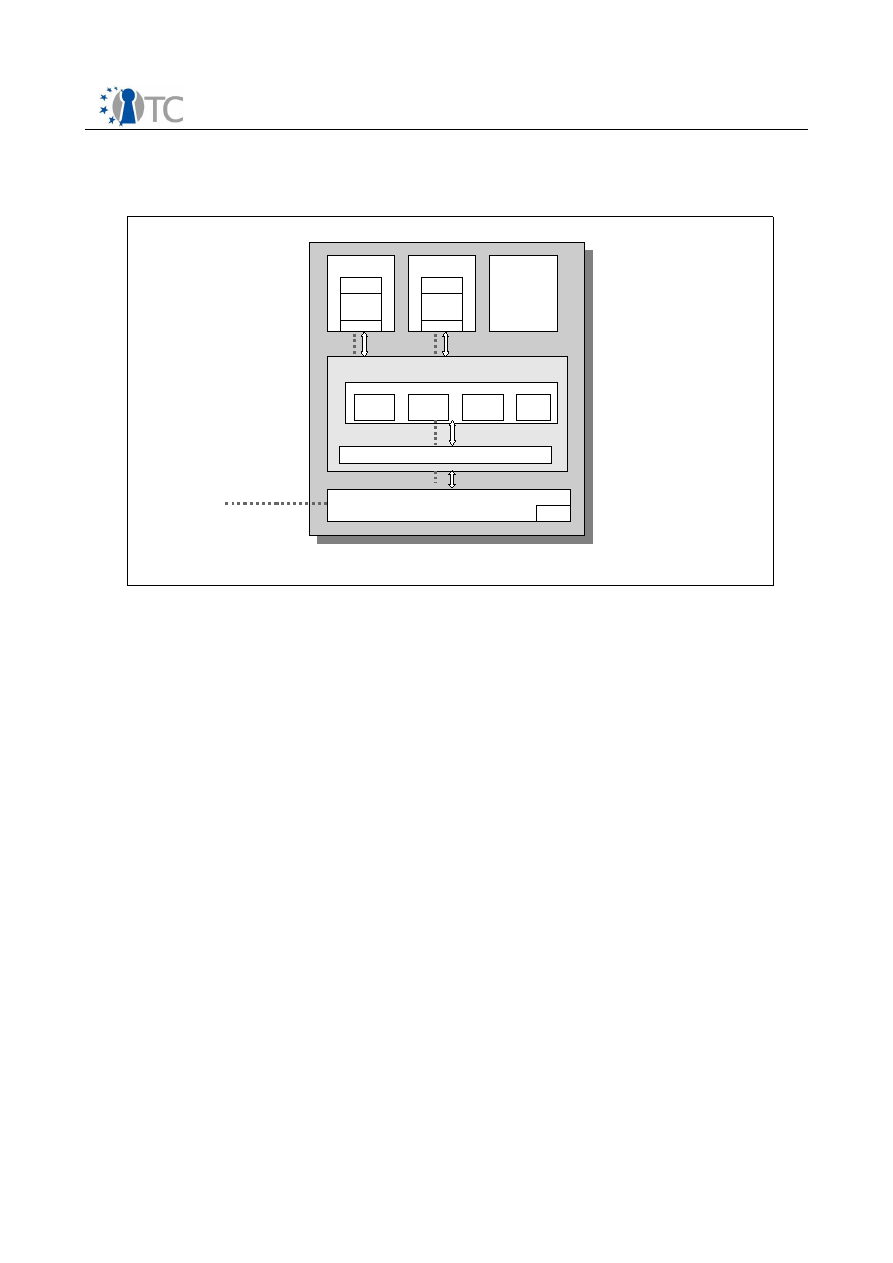

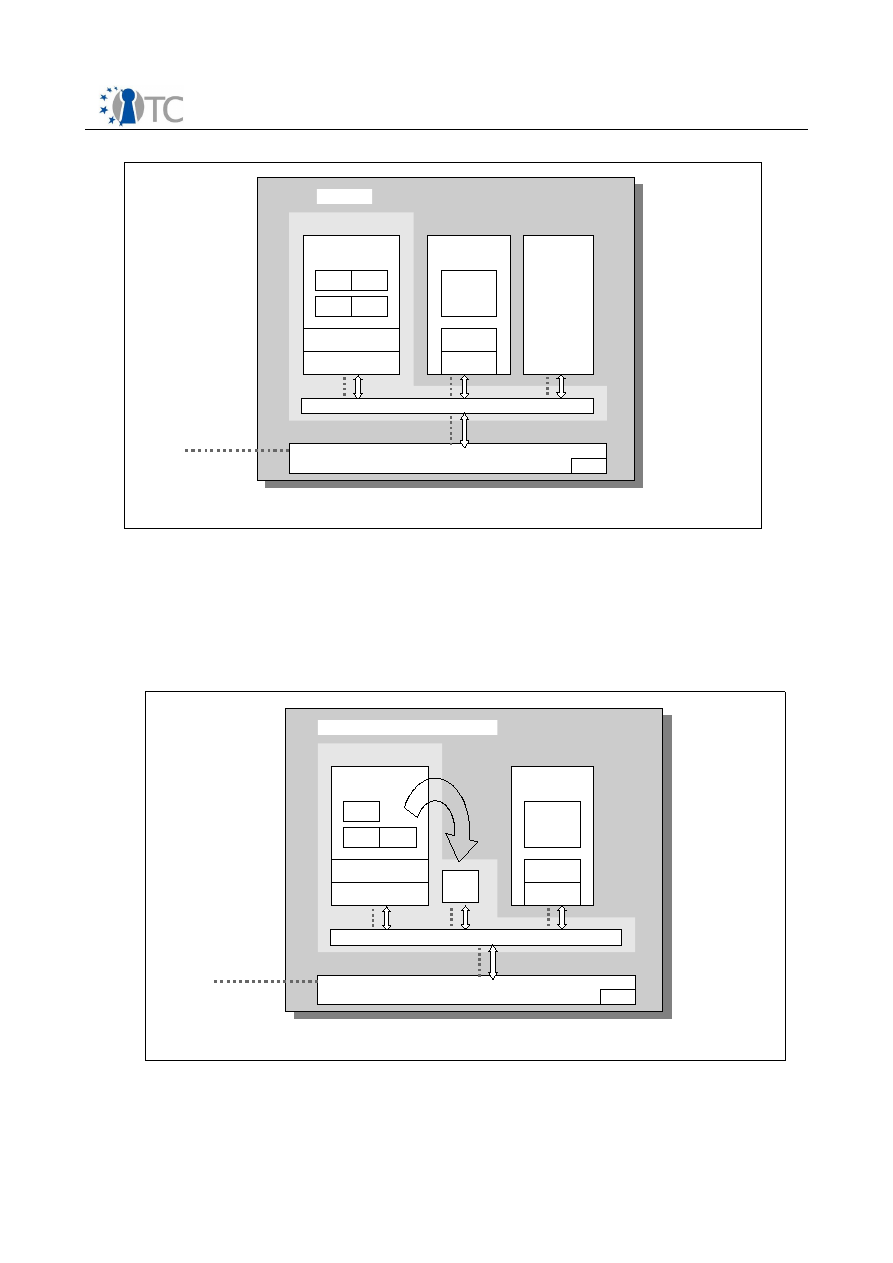

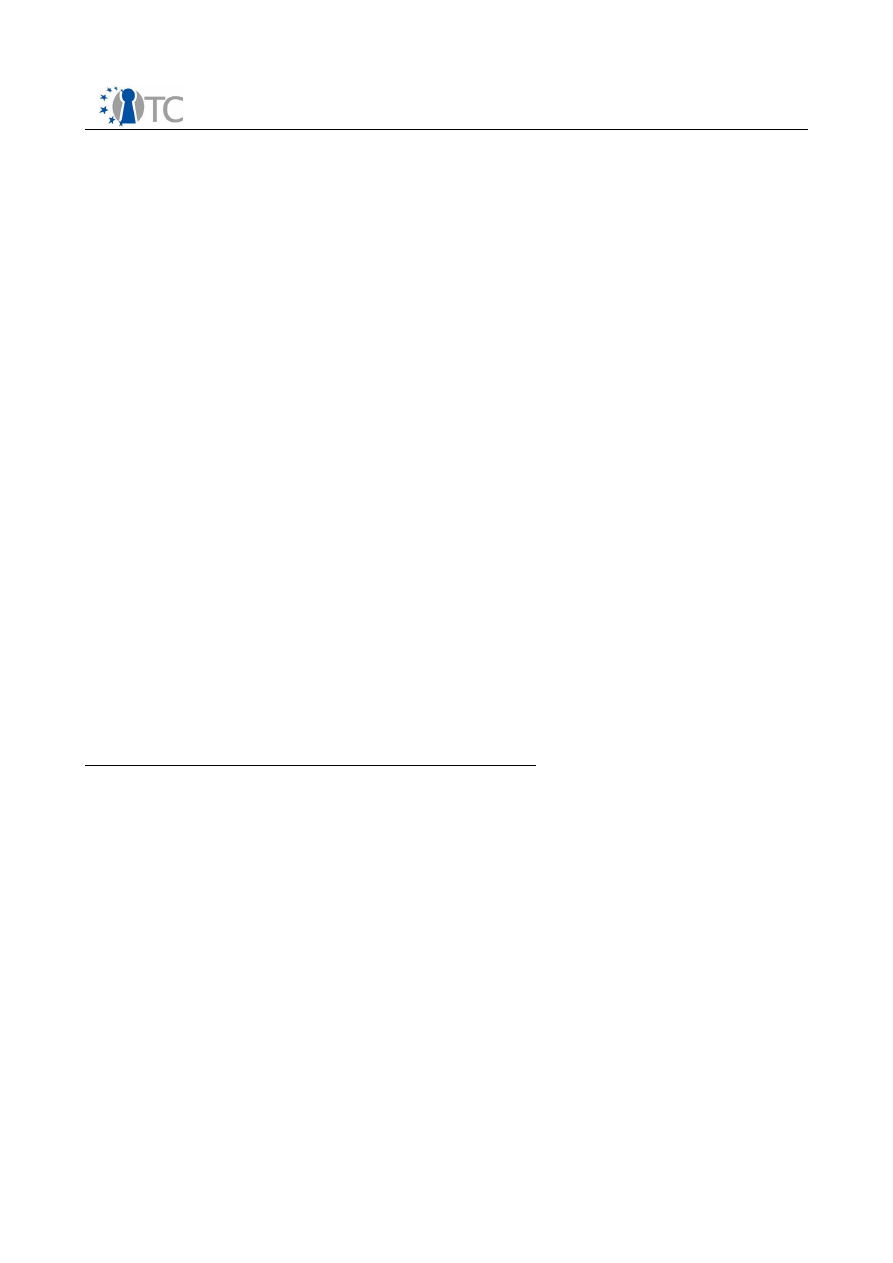

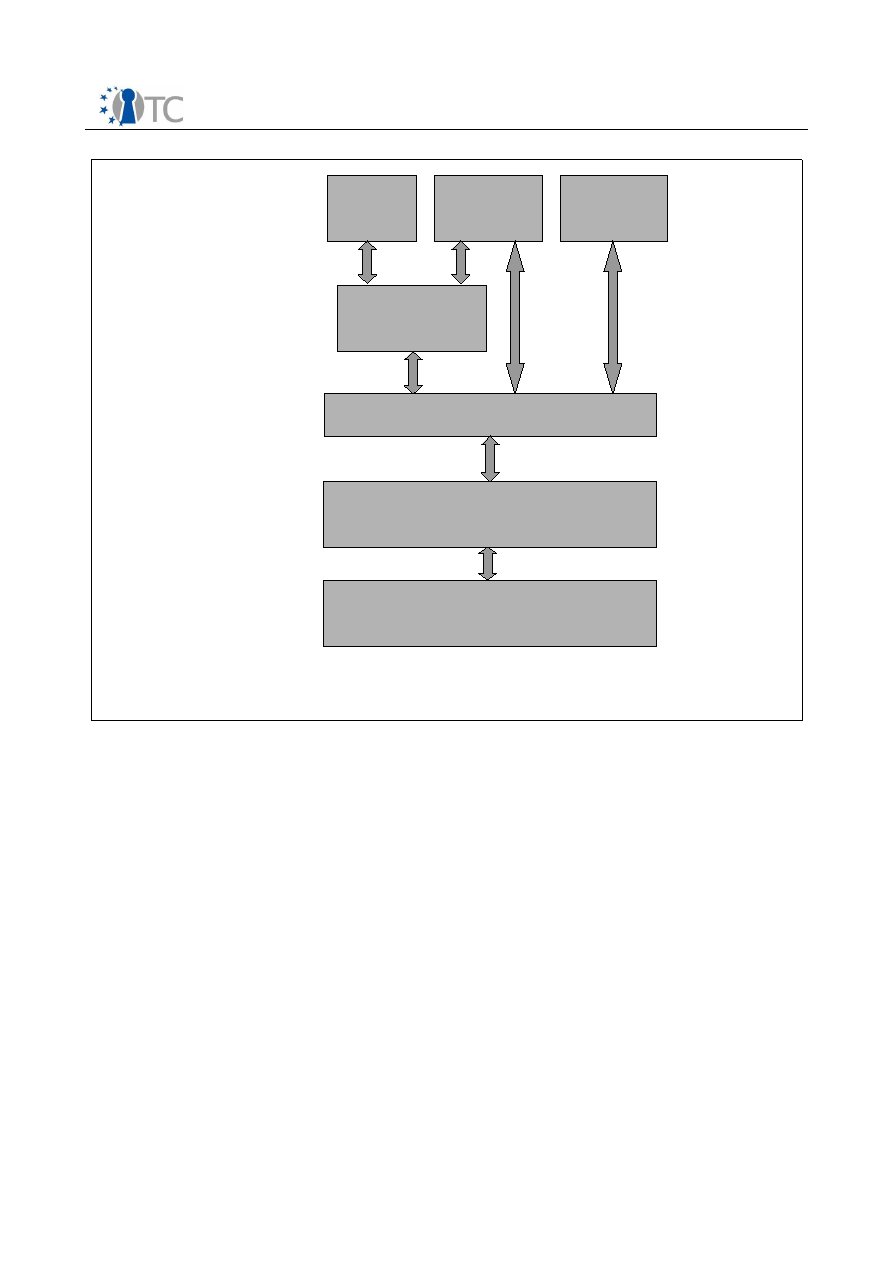

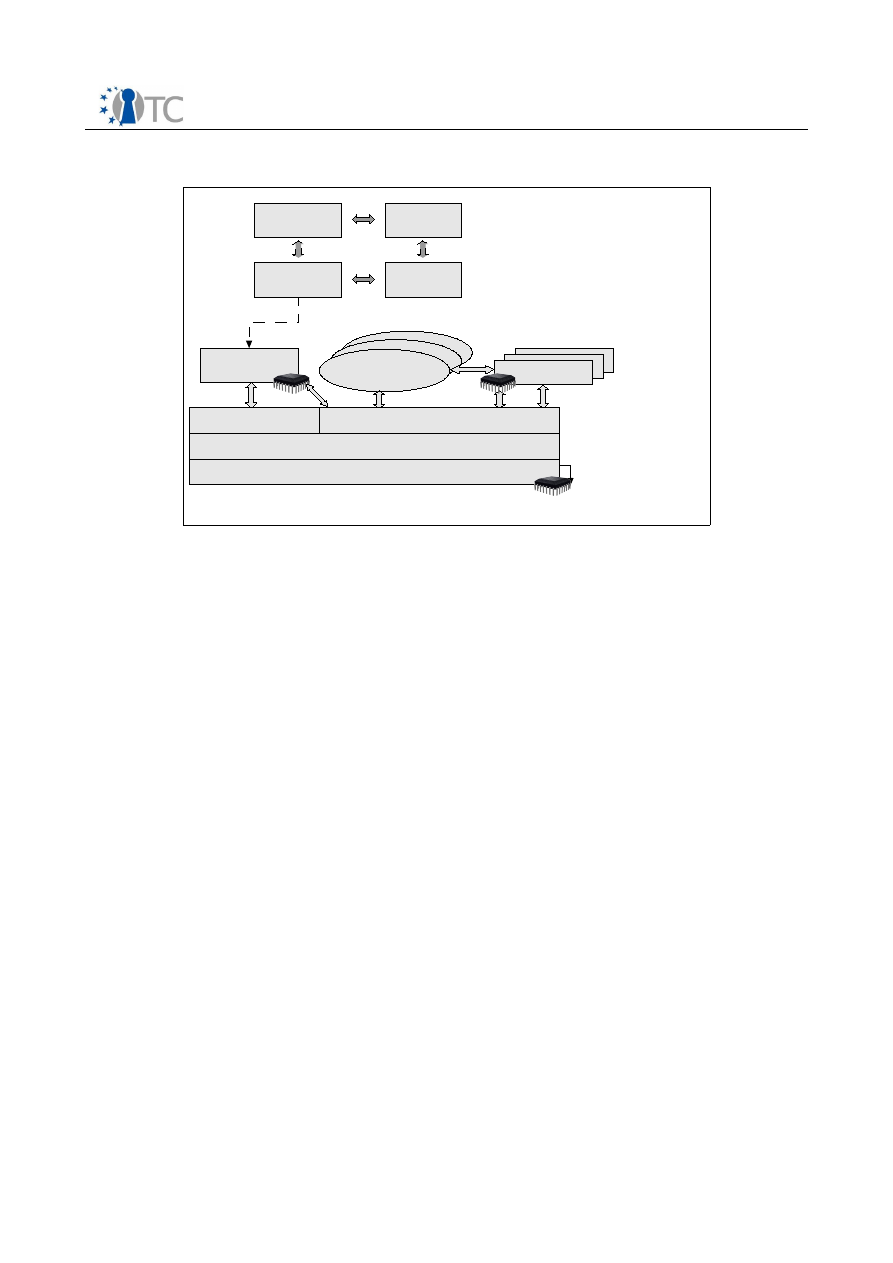

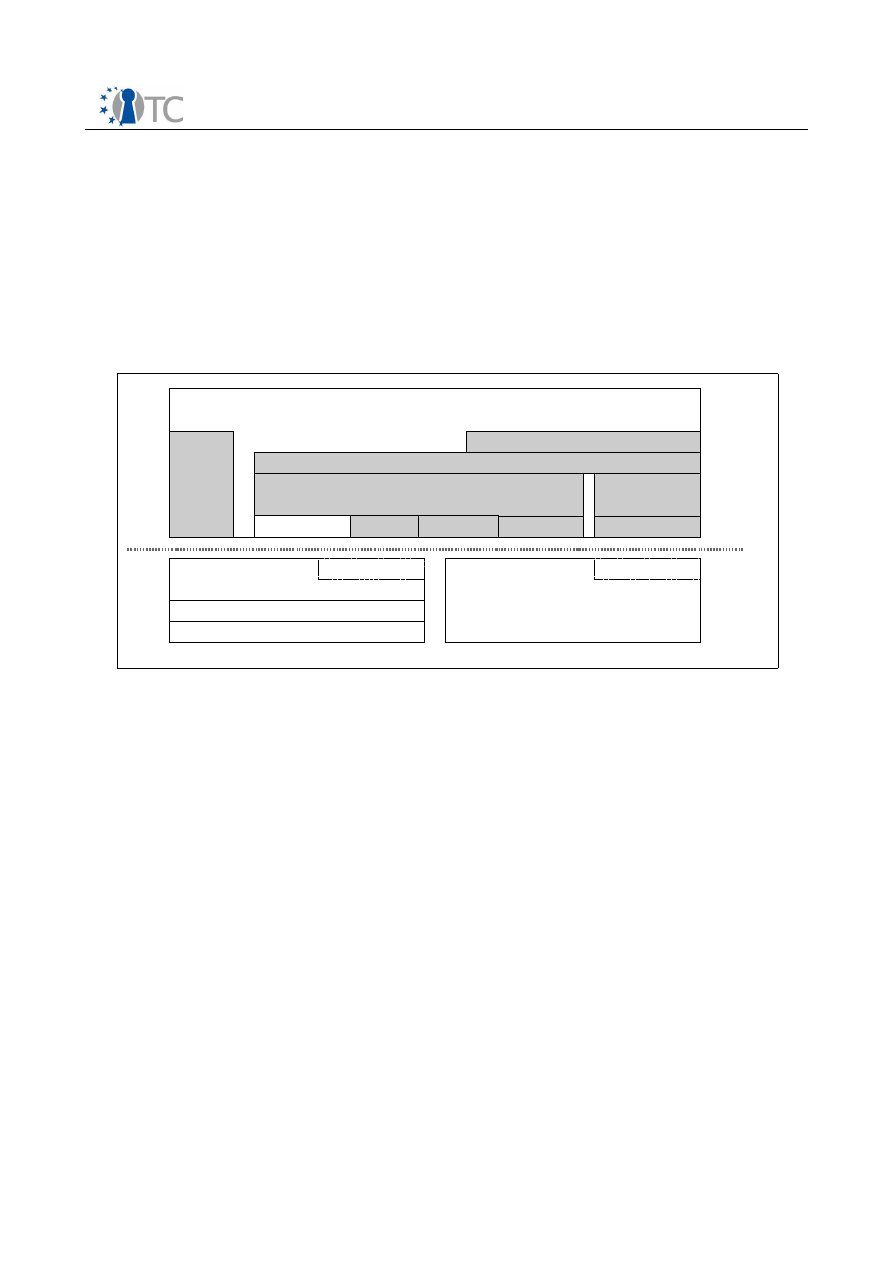

●