D3.3 Collected internal deliverables for year 3

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Report, Prototype

(see page 87/88 of Annex1)

Deliverable reference number

IST-027635/D3.3/1.0

Deliverable title

Collected internal deliverables for year 3

WP contributing to the deliverable

WP3

Due date

M38 (postponed to M42)

Actual submission date

03.06.09

Responsible Organisation

POLITO

Authors

Emanuele Cesena, Davide Vernizzi, Gianluca

Ramunno, Roberto Sassu (POL)

Abstract

Collection of internal deliverables of WP3 in

year 3

Keywords

OpenTC WP3

Dissemination level

Public

Revision

1.0

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

Collected internal deliverables for year 3

V 1.0

Introduction:

This Deliverable is a collection of the following internal WP3 Deliverables out of the

Sub-Workpackages with Nature R (Report) and P (Prototype) within the period of M25 -

M36:

●

D03c.3 – TLS DAA enhancement specification

●

D03c.6 – TLS DAA enhancement OpenSSL design

●

D03c.12 – OpenSSL engine TLS DAA enhancement

●

D03c.9 Enhancement of Key Management Adaptation (KMA), which also

includes:

○

D03c.10 Adapting IPsec configuration tools and IKE demon source

○

D03c.11 PKCS#11 source code and documentation

The source code and the binaries of these Deliverables are located on a FTP server.

The link and the credentials for accessing this FTP server are being sent separately via

email to both, the EC and the Reviewers.

If you need further information, please visit our website

www.opentc.net

or contact

the coordinator:

Technikon Forschungs-und Planungsgesellschaft mbH

Burgplatz 3a, 9500 Villach, AUSTRIA

Tel.+43 4242 23355 –0

Fax. +43 4242 23355 –77

Email

coordination@opentc.net

The information in this document is provided “as is”, and no guarantee

or warranty is given that the information is fit for any particular purpose.

The user thereof uses the information at its sole risk and liability.

Open_TC Deliverable 3.3

D03c.3 SSL/TLS DAA-enhancement

specification

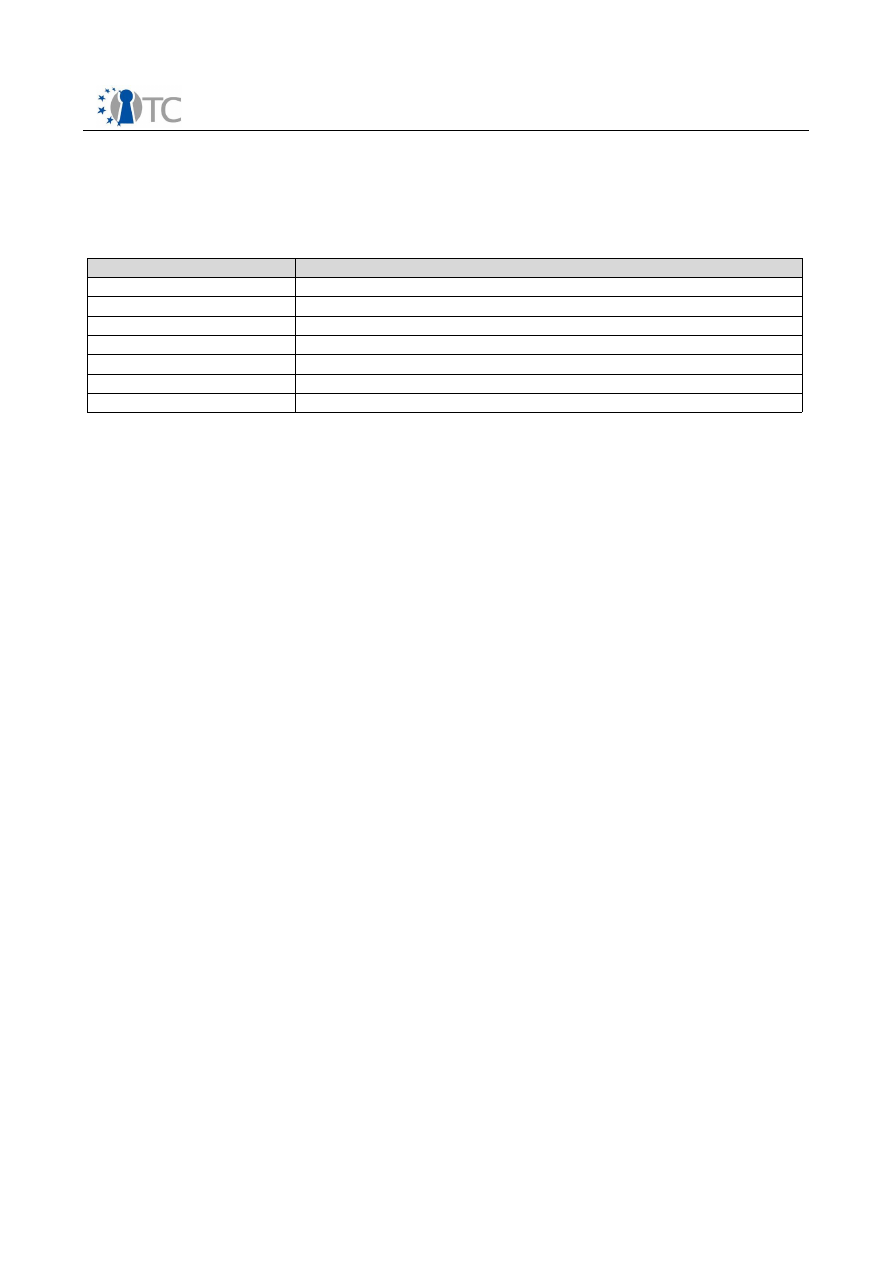

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Internal deliverable

Deliverable reference number

IST-027635/D03c.3/FINAL | 1.20

Deliverable title

SSL/TLS DAA-enhancement specification

WP contributing to the deliverable

WP03c

Due date

Dec 2006 - M12

Actual submission date

May 15, 2009 (second revision)

Responsible Organisation

POL

Authors

Emanuele Cesena, Gianluca Ramunno,

Davide Vernizzi (editor)

Abstract

This deliverable specifies the enhancements

to TLS protocol in order to use DAA for group

authentication.

Keywords

OPEN_TC, TPM, TLS, DAA

Dissemination level

Public

Revision

FINAL | 1.20

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

SSL/TLS DAA-enhancement specification

FINAL | 1.20

Table of Contents

1 Introduction.................................................................................................................4

2 The Direct Anonymous Attestation (DAA) protocol.....................................................4

3 Using the DAA for authentication................................................................................5

3.1 Application scenario...............................................................................................5

3.2 Combining TLS and DAA protocols.........................................................................6

4 Enhancing TLS protocol (informative).........................................................................6

4.1 TLS protocol............................................................................................................6

4.2 Hello extensions.....................................................................................................6

4.3 Supplemental data message..................................................................................9

5 DAA-enhanced TLS (DAA-TLS)...................................................................................10

5.1 Overview..............................................................................................................10

5.2 Summary of DAA-TLS capabilities and protocol flow............................................11

5.3 Binding between TLS channel and DAA authentication........................................13

5.4 Verification of the authentication.........................................................................14

5.5 Definition of the hello extension DAAAuthExt.......................................................14

5.6 Definition of the supplemental data entry DAAAuthSupplDataEntry...................16

6 Specification of TCG TSS/TPM DAA profile for DAA-TLS.............................................18

6.1 Profile requirements and specification.................................................................18

6.2 Prerequisites for using TSS functions for DAA-TLS................................................19

6.3 Nonce and basename generation.........................................................................19

6.4 DAA signature.......................................................................................................20

6.5 Signature verification...........................................................................................21

6.6 Data encoding/decoding.......................................................................................22

6.6.1 Basic data types..............................................................................................22

6.6.2 Complex types.................................................................................................23

6.6.2.1 DAA Signature (normative).........................................................................23

7 Security considerations.............................................................................................24

7.1 Endorsement Key (EK) exposure..........................................................................24

7.2 Basename and DAA signature..............................................................................24

8 IANA considerations..................................................................................................25

9 Final considerations (IPsec and IKE/ISAKMP).............................................................25

10 List of abbreviations................................................................................................26

11 Referenced Documents...........................................................................................26

Open_TC Deliverable 03c.3

2/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

List of figures

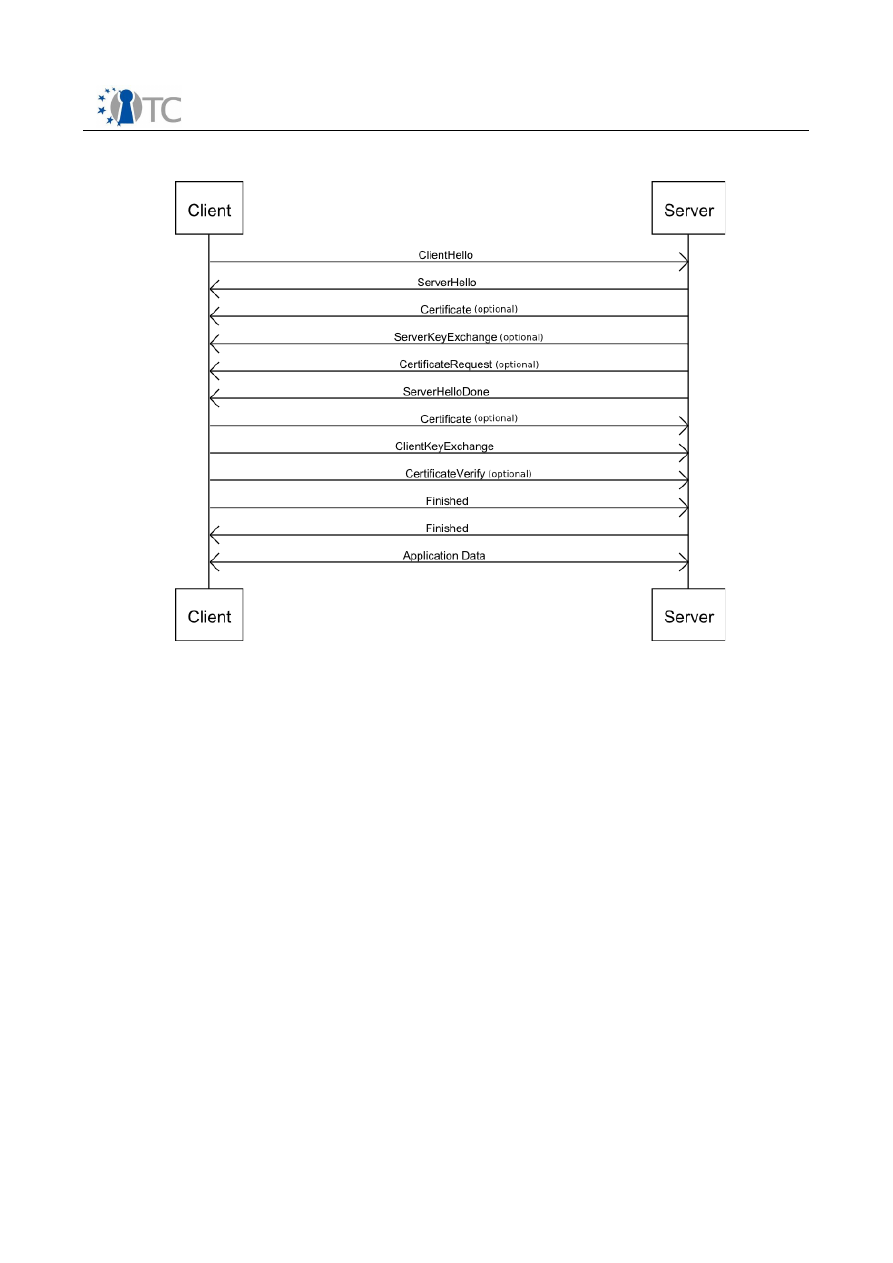

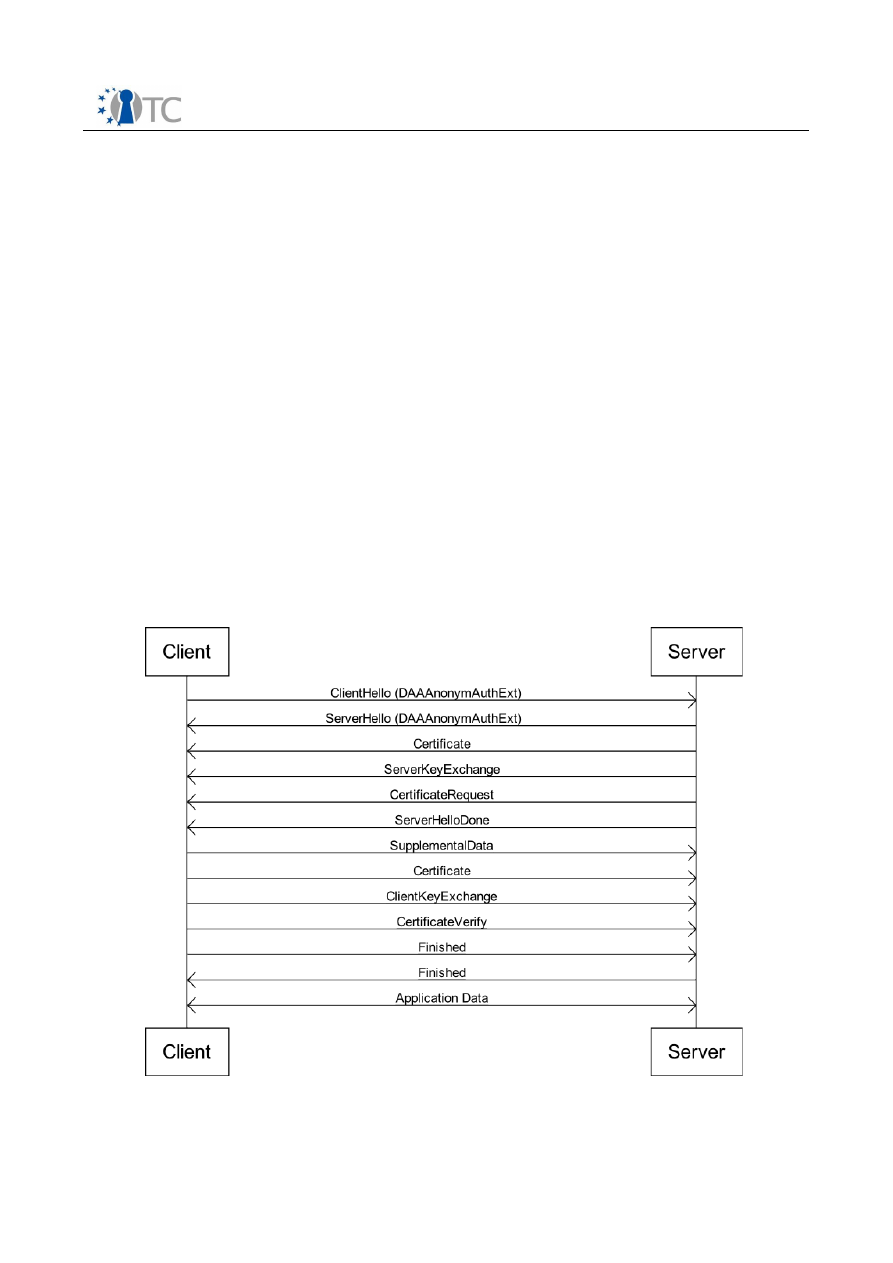

Figure 1: Messages exchanged during the TLS handshake protocol...............................7

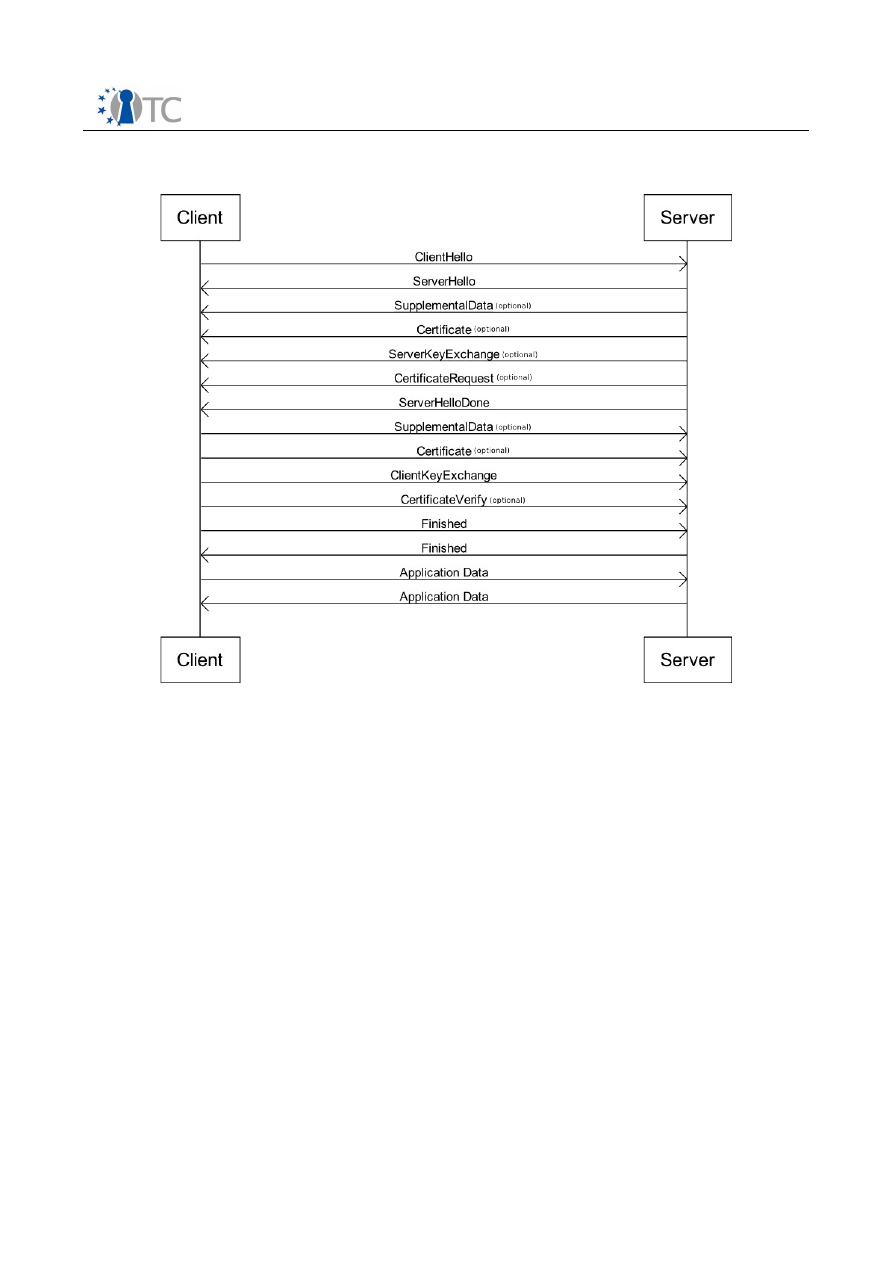

Figure 2: Supplemental data exchange in TLS handshake protocol................................9

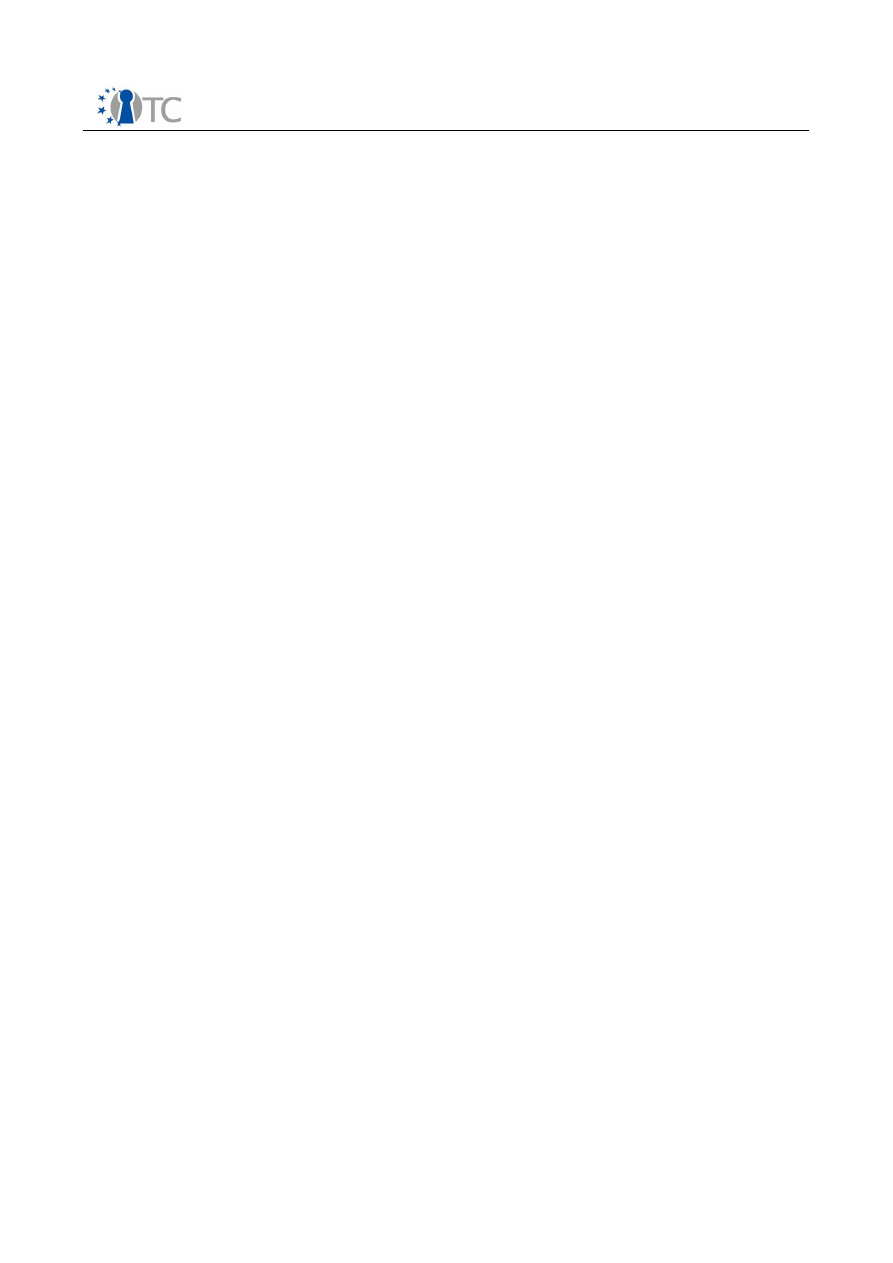

Figure 3: TLS extended to support DAA authentication (DAA-TLS)...............................12

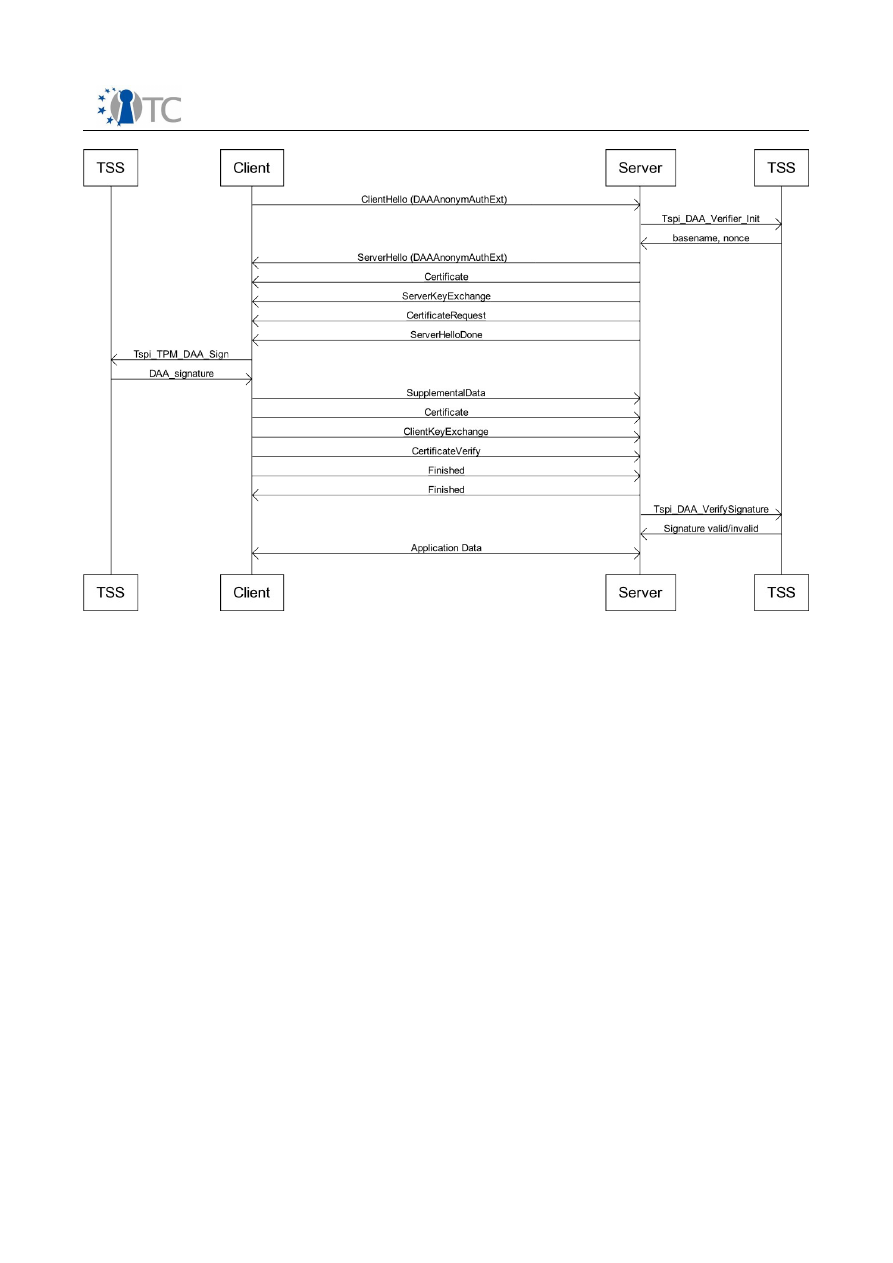

Figure 4: TCG TSS/TPM DAA profile for DAA-TLS: TLS handshake and TSS calls...........19

Open_TC Deliverable 03c.3

3/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

1 Introduction

Secure channels allow two or more entities to communicate securely over insecure

networks. These channels use cryptographic primitives to provide confidentiality,

integrity and authentication of network messages. Trusted Computing (TC) technology

allows to extend the network protection to the peers involved in the communication.

TC, in facts, allows a platform with TC-enabled hardware to provide cryptographic

proofs about its behavior. By using this information, the counterpart can be

guaranteed about the security of the message not only while it is transmitted, but also

after it is received on the TC-platform.

2 The Direct Anonymous Attestation (DAA) protocol

Direct Anonymous Attestation (DAA) ([6]) is a privacy-friendly protocol that was

designed to overcome the privacy issues of the Privacy CA (PCA). In particular, the

main problem related to the use of a Privacy CA, is that it is possible for the privacy CA

to disclose sensitive data that could allow a third party to link different remote

attestations made by the same platform and, therefore, breaking the platform's

privacy. DAA overcomes this problem using a zero-knowledge proof.

In this section is given an overview of the DAA protocol and described how this

protocol can be used to provide anonymous authentication.

The DAA scheme involves four principals, three mandatory and one optional:

●

TC-platform equipped with a TPM.

●

DAA issuer.

●

Verifier.

●

A revocation authority. This last entity is optional.

The purpose of the DAA is to convince the verifier that a signature received from the

TC-platform was made using a genuine TPM, without revealing the actual identity of

the platform (in TCG architecture the identity of a platform is represented by the

Endorsement Key (EK) of the TPM).

The DAA is composed of two main protocols: the Join protocol and the Sign protocol.

The Join protocol occurs between the platform and the issuer and results in the TC-

platform receiving a DAA credential, so it can authenticate to verifiers. In details, the

issuer checks that the platform is equipped with a genuine TPM and, if this is the case,

issues to the TPM the DAA credentials. This protocol occurs once for a TC-platform and

has to happen before it can meaningfully interact with verifiers.

The Sign protocol allows a verifier to decide if a signature received from a TC-platform

was made using a genuine TPM or not. Unlike with other protocols (e.g. those involving

the use of an AIK), the verifier does not need to see the actual DAA credential, but the

proof of the existence of the credentials is provided through a zero-knowledge proof.

In detail, the DAA signature is a group signature that provides the verifier with an

evidence that the platform belongs to the group of platforms that received the DAA

credentials from a particular issuer.

DAA provides both complete anonymity and pseudonymity. Complete anonymity

means that the verifier can only verify if the platform that generated the DAA

Open_TC Deliverable 03c.3

4/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

signature belongs to the group of platforms that received the DAA credentials from the

issuer. Therefore each issuer represents a group of platforms, but each platform can

belong to different groups through DAA credentials obtained from different issuers.

The pseudonymous option allows a verifier to link together different signatures made

by the same platform. Notably, the verifier can recognize the pseudonym under which

a particular platform made a signature and link it to previous signatures made by the

same pseudonym, but it is not possible for the verifier, to link the pseudonym with the

actual platform.

Furthermore, the DAA signature can selectively provide a zero-knowledge proof on a

subset of the attributes that belong to the DAA certificate; for instance, it is possible to

prove that the expiration date of a DAA credential has not been reached, without

revealing it.

Finally, the DAA protocol allows to use a trusted third party as a Revocation Authority

(RA). The RA can revoke the anonymity or the pseudonymity provided by the DAA

credentials under particular circumstances determined by a policy. When the RA is

used, the platform encrypts its identity using the public key of the RA; the verifier then

can forward the encrypted identity of the platform to the revocation authority that

reveals the identity of the platform if the circumstances determined by the policy

apply.

Note that in this version of the document, neither the attributes nor the revocation

authority are used.

3 Using the DAA for authentication

It is possible to use the DAA to authenticate a platform, and therefore to authenticate

its owner, while guaranteeing its privacy. In general, a TC-enabled platform receives

the DAA credentials from an issuer, and many different verifiers challenge the platform

to verify if it belongs to the group of platforms that received the DAA credentials from

that issuer. The TPM guarantees that the DAA credentials cannot be shared with other

platforms and actually belong to the platform, while the DAA protocol guarantees that

it is not possible to link one challenge to the actual identity of the platform, thus

preserving the privacy of the platform.

The DAA signature allows a verifier to authenticate the platform that made the

signature w.r.t. a group of platforms (i.e. those that received the credentials from a

particular issuer), and the platform has assurance that it is not possible to link such

authentication to its real identity.

3.1 Application scenario

A possible scenario for a DAA-based authentication for a service is the following: a

company wants to allow access to the internal network only to authorized platforms.

This requirement can be fulfilled using a TPM-enabled platform and the DAA protocol:

1. The company issues a DAA certificate to each laptop before giving it to the

employee.

2. The company verifies that only allowed platforms (i.e. those that received a DAA

certificate) access the network with a DAA challenge.

In this scenario, the company is assured that only certified laptops can access the

Open_TC Deliverable 03c.3

5/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

network, and the employees are guaranteed that the company can not link the

authentication to their specific platform. The company might also desire to link the

accesses to different services provided to the remote users. In this case the

pseudonymous option provided by DAA can meet the requirement.

3.2 Combining TLS and DAA protocols

An implementation of a protocol for anonymous authentication through the DAA

signature is possible by enhancing the TLS protocol (see [3]) to implement the

concepts described in section 5. Using the TLS protocol has many advantages: it is

widely supported, many open source implementations are available and it is possible

to extend the protocol without loosing backward compatibility.

The latter point in particular is helpful because allows to design a protocol that can be

used, when a TPM is available, to provide anonymous authentication, but can also

work on platforms without TC-enabled hardware, thus providing classical

authentication. Moreover, TLS also provides confidentiality and integrity of the

messages exchanged on the channel.

4 Enhancing TLS protocol (informative)

4.1 TLS protocol

The Transport Layer Security (TLS) protocol implements a secure channel, namely a

client/server communication guaranteeing authenticity, integrity and confidentiality of

the exchanged data. Two main and subsequent phases can be identified: during the

first one, a

handshake

protocol is run by peers to authenticate themselves to each

other and agree on a session key; then, once the handshake is completed, the

communication begins and the peers exchange messages over the established secure

channel.

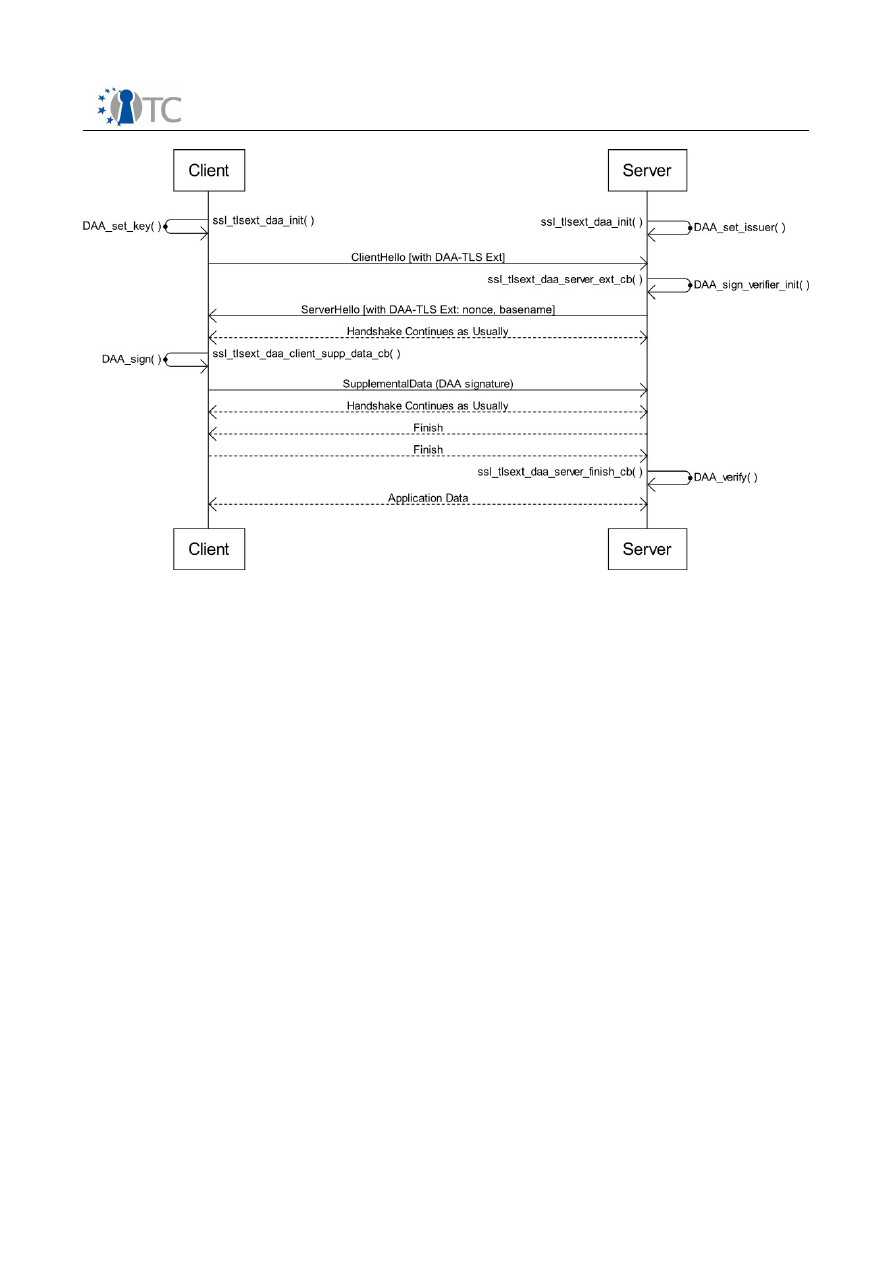

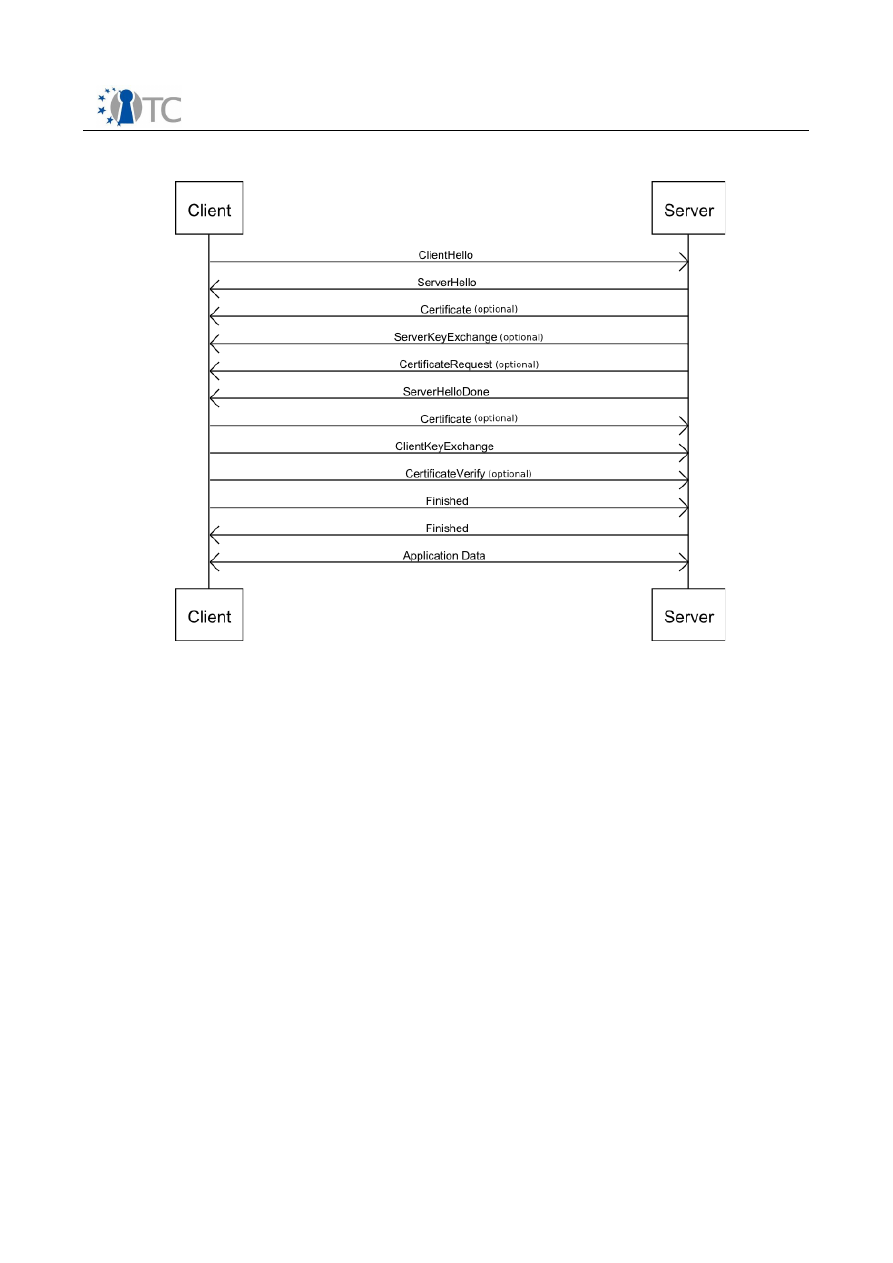

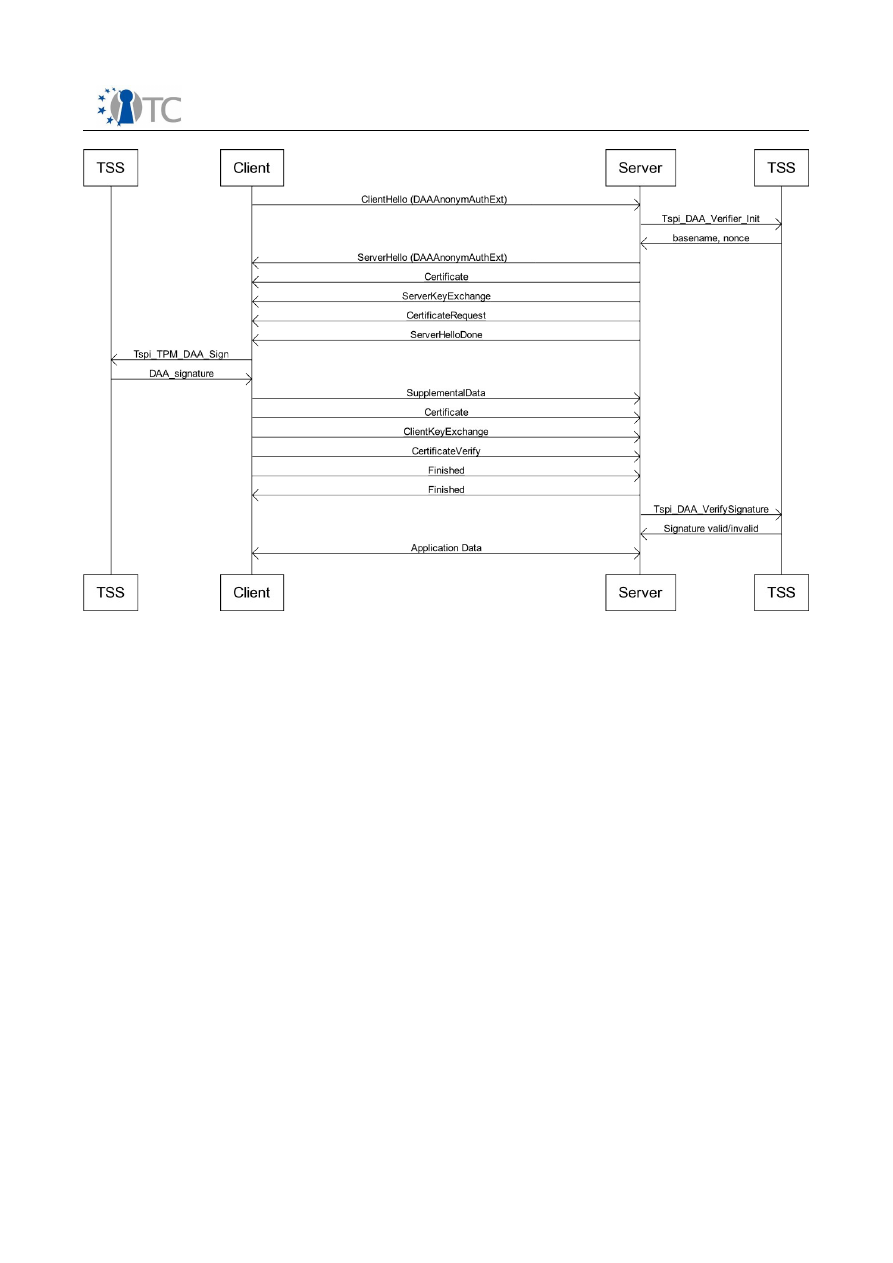

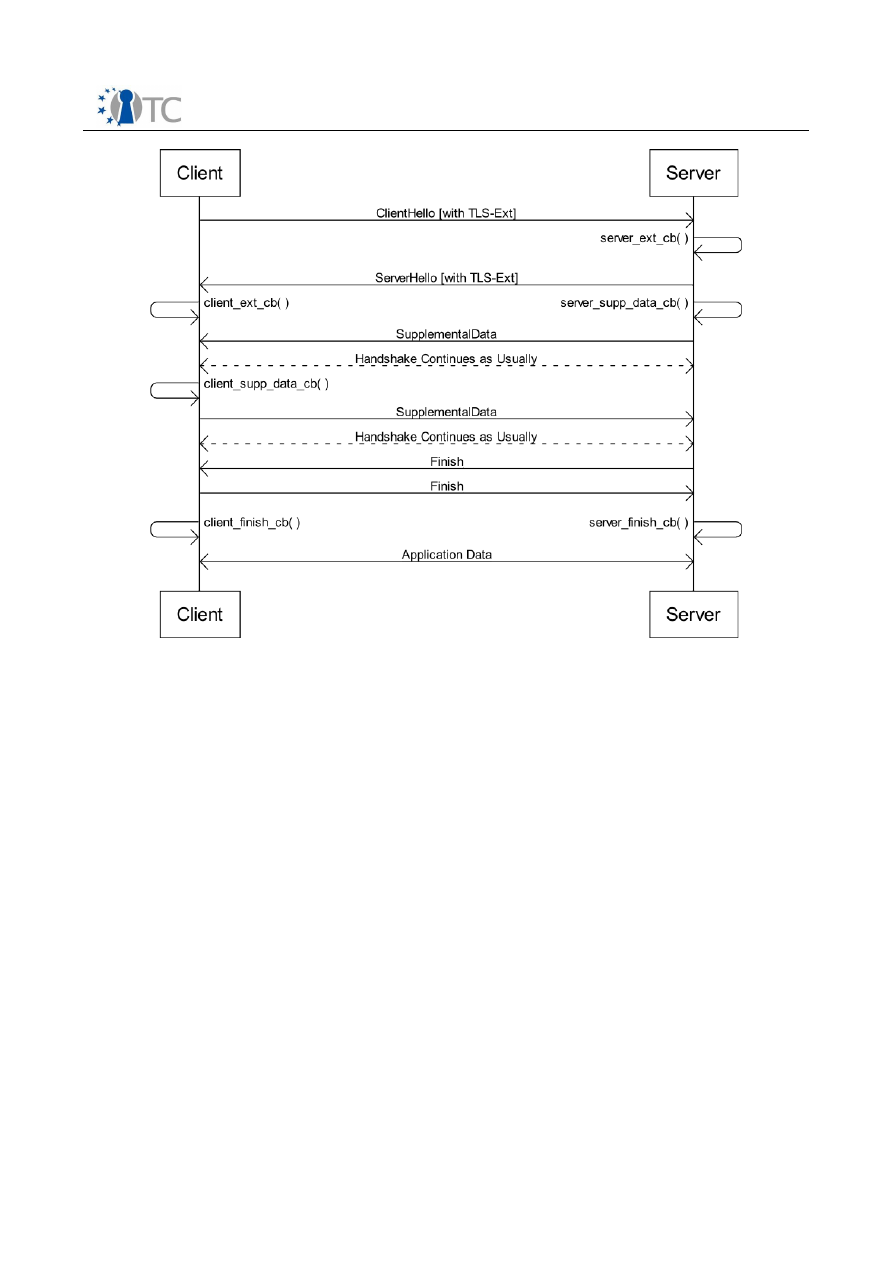

In Figure 1 a diagram shows the messages exchanged by client and server during the

TLS handshake.

It is possible to extend the TLS handshake by defining:

1. extensions to the hello messages according to the framework specified in [4]

2. new data units carried over an additional handshake message, called

supplemental data and specified in [5], which can be exchanged between client

and the server in both directions

All definitions recalled in the following are expressed using the Presentation Language

specified and used in [3].

4.2 Hello extensions

The hello extensions consist of additional data that may be used to add functionalities

to TLS and are designed to be backward compatible. Indeed the extensions must be

negotiated: therefore TLS clients supporting the extensions can communicate with TLS

servers not supporting them and vice versa.

Open_TC Deliverable 03c.3

6/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

The extended client hello message definition is:

struct {

ProtocolVersion client_version;

Random random;

SessionID session_id;

CipherSuite cipher_suites<2..2^16-1>;

CompressionMethod compression_methods<1..2^8-1>;

Extension client_hello_extension_list<0..2^16-1>;

} ClientHello;

and, symmetrically, the extended server hello message definition is:

struct {

ProtocolVersion server_version;

Random random;

SessionID session_id;

CipherSuite cipher_suite;

CompressionMethod compression_method;

Extension server_hello_extension_list<0..2^16-1>;

} ServerHello;

Open_TC Deliverable 03c.3

7/27

Figure 1: Messages exchanged during the TLS handshake protocol

SSL/TLS DAA-enhancement specification

FINAL | 1.20

where

client_hello_extensions_list

and

server_hello_extension_list

represent the new field containing a list of extensions, while the other fields have the

same meaning as in the base TLS specification ([3]).

Each extension is defined as:

struct {

ExtensionType extension_type;

opaque extension_data<0..2^16-1>;

} Extension;

where

extension_type

is (the unique identifier of) the type of the extension and

extension_data

contains data specific for the particular extension type.

Clients and servers using the extensions must adhere to the following rules:

1. if the client wants to request the server for extended functionalities, it sends the

extended client hello message instead of the standard hello message

2. if the server supports the extended functionalities required by the client, it may

reply with an extended server hello that contains a subset of the extensions

sent by the client in order to signal to the latter which functionalities will be

provided

The extended server hello message can only be sent in response to a received

extended client hello message and cannot contain any extension that was not

previously requested by the client. The complete definition of the TLS extension

framework is specified in [4].

Each

Extension

must be defined by explicit specification. Five new extensions are

specified in [4].

Open_TC Deliverable 03c.3

8/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

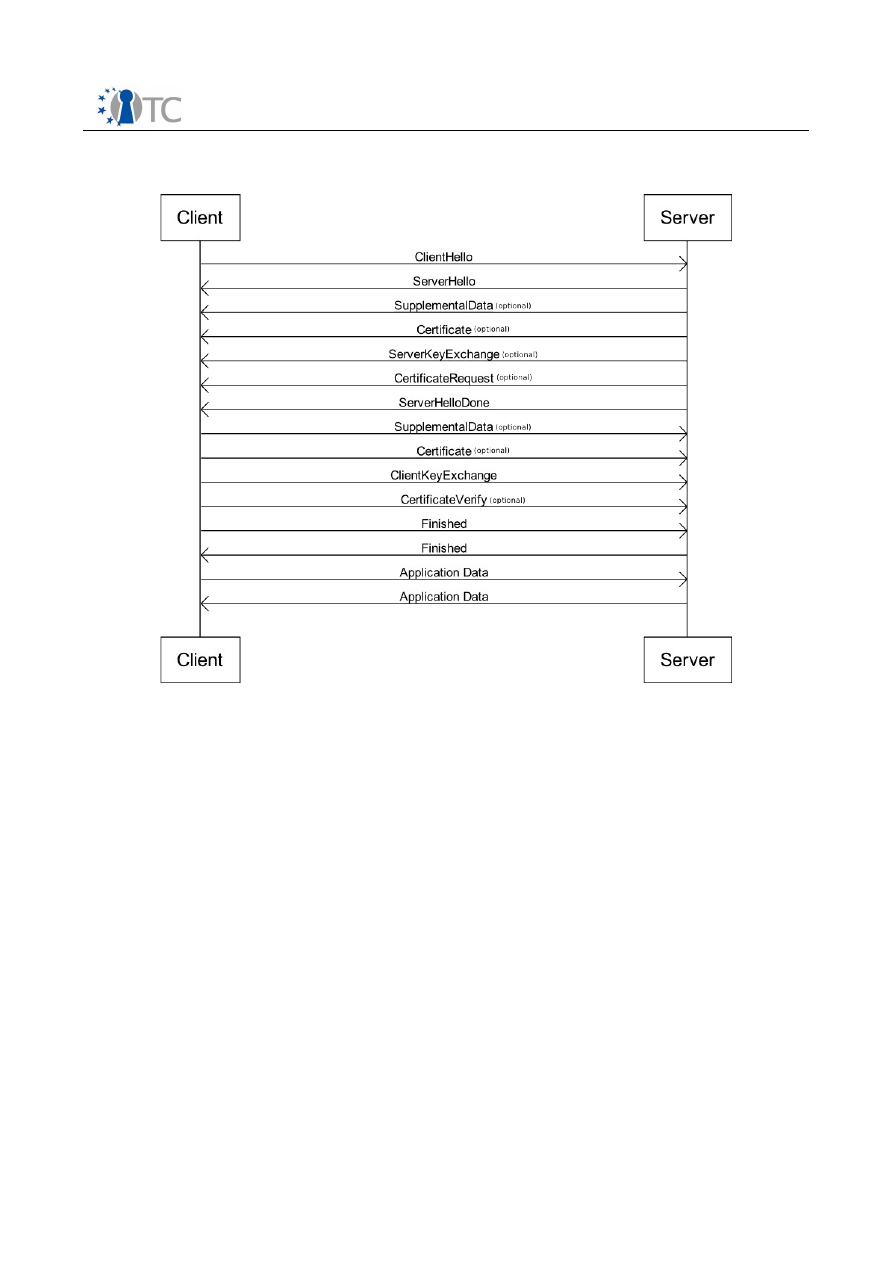

4.3 Supplemental data message

The supplemental data is an additional message of the TLS handshake, specified in [5],

to carry extra authentication and/or authorization data units for the application

establishing the secure channel.

Different data units, called supplemental data entries, can be transferred from server

to client and vice versa: however, for each direction all supplemental data entries must

be carried over a single message exchanged during the handshake, as shown in

Figure 2.

The supplemental data message is defined as:

struct {

SupplementalDataEntry supp_data<1..2^24-1>;

} SupplementalData;

where

supp_data

is a list of items defined as:

struct {

SupplementalDataType supp_data_type;

uint16 supp_data_length;

Open_TC Deliverable 03c.3

9/27

Figure 2: Supplemental data exchange in TLS handshake protocol

SSL/TLS DAA-enhancement specification

FINAL | 1.20

select(SupplementalDataType) { }

} SupplementalDataEntry;

enum {

(65535)

} SupplementalDataType;

Each

SupplementalDataEntry

is defined by a unique type (

supp_data_type

) and

includes the length (

supp_data_length

) and the value

(

select (SupplementalDataType) { }

).

If present, the

SupplementalData

message must contain at least one non empty

SupplementalDataEntry

which is then used by the application.

Each

SupplementalDataEntry

must be negotiated between client and server via

specific hello extension; receiving an unexpected

SupplementalDataEntry

must result

in a fatal error, and the receiver must close the connection.

Furthermore, supplemental data entries must not be evaluated during (and interfere

with) the TLS handshake by the protocol implementation but only at the end of the

handshake and by the applications.

Each

SupplementalDataEntry

must be defined by explicit specification. Supplemental

data entries can be sent by client and/or server according to their definition. The

supplemental data message must be sent by either party (client/server) to the other

one according to which data entries have to be carried in each direction.

5 DAA-enhanced TLS (DAA-TLS)

5.1 Overview

TLS supports different key exchange and authentication methods.

DH_anon

key

exchange implies non-authenticated (i.e. anonymous) TLS sessions. Any other key

exchange algorithm, instead, implies server authentication being mandatory and client

authentication being optional.

Enhancing TLS with DAA leads to additional authentication methods. In this document

the use of DAA is specified only for the client authentication and with

RSA

key

exchange method. Subsequent specifications may define further methods considering

DAA also for the server authentication and other key exchange methods supported by

TLS.

In this specification DAA is used to add a group authentication scheme for client, with

two variants: complete anonymity within the group or use of a pseudonym chosen by

the verifier to let it link different client authentications made by the same platform

with specific group credentials (i.e. with DAA credentials released by a specific issuer).

For brevity, in the following the former variant will be referred to as DAA

authentication while the latter as DAA authentication with pseudonymous (or also DAA

pseudonymous authentication).

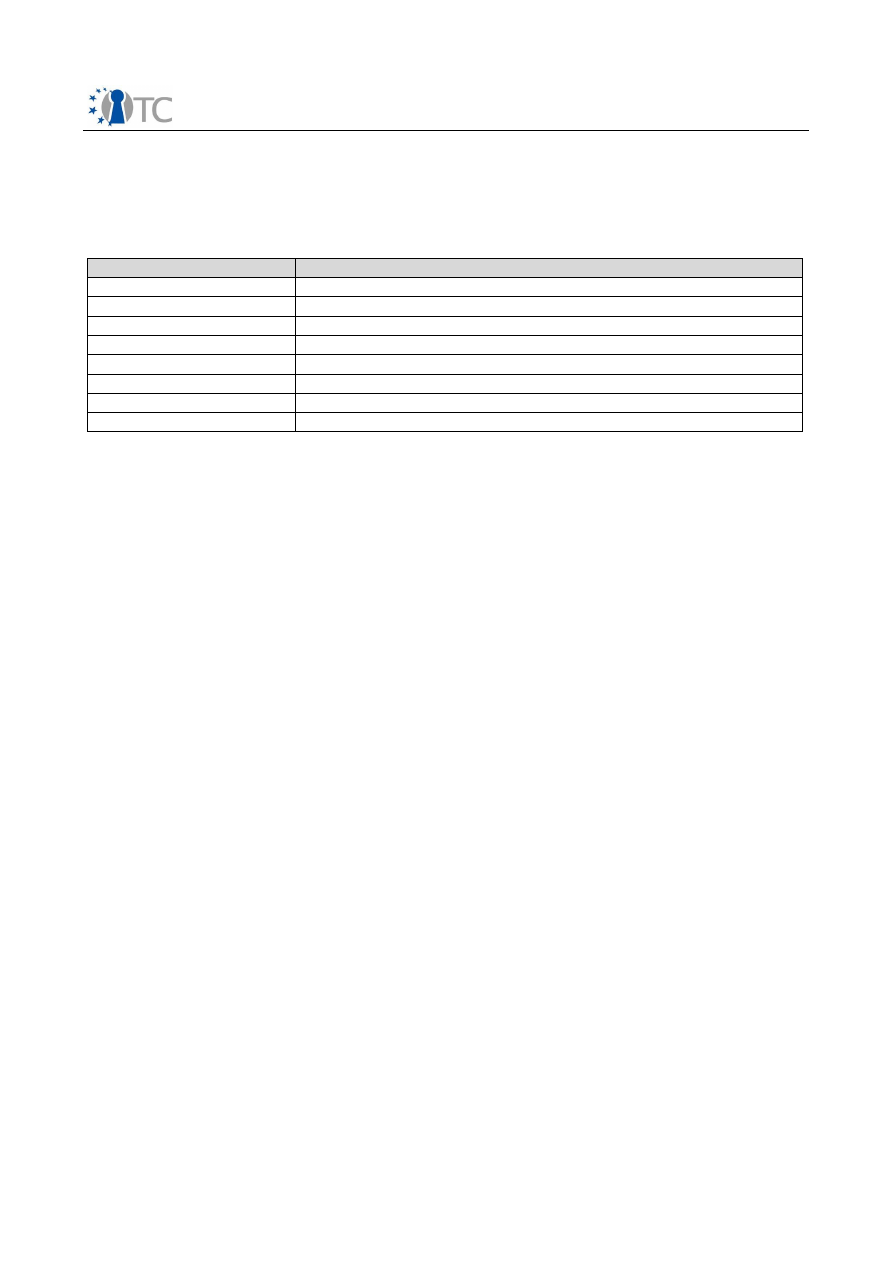

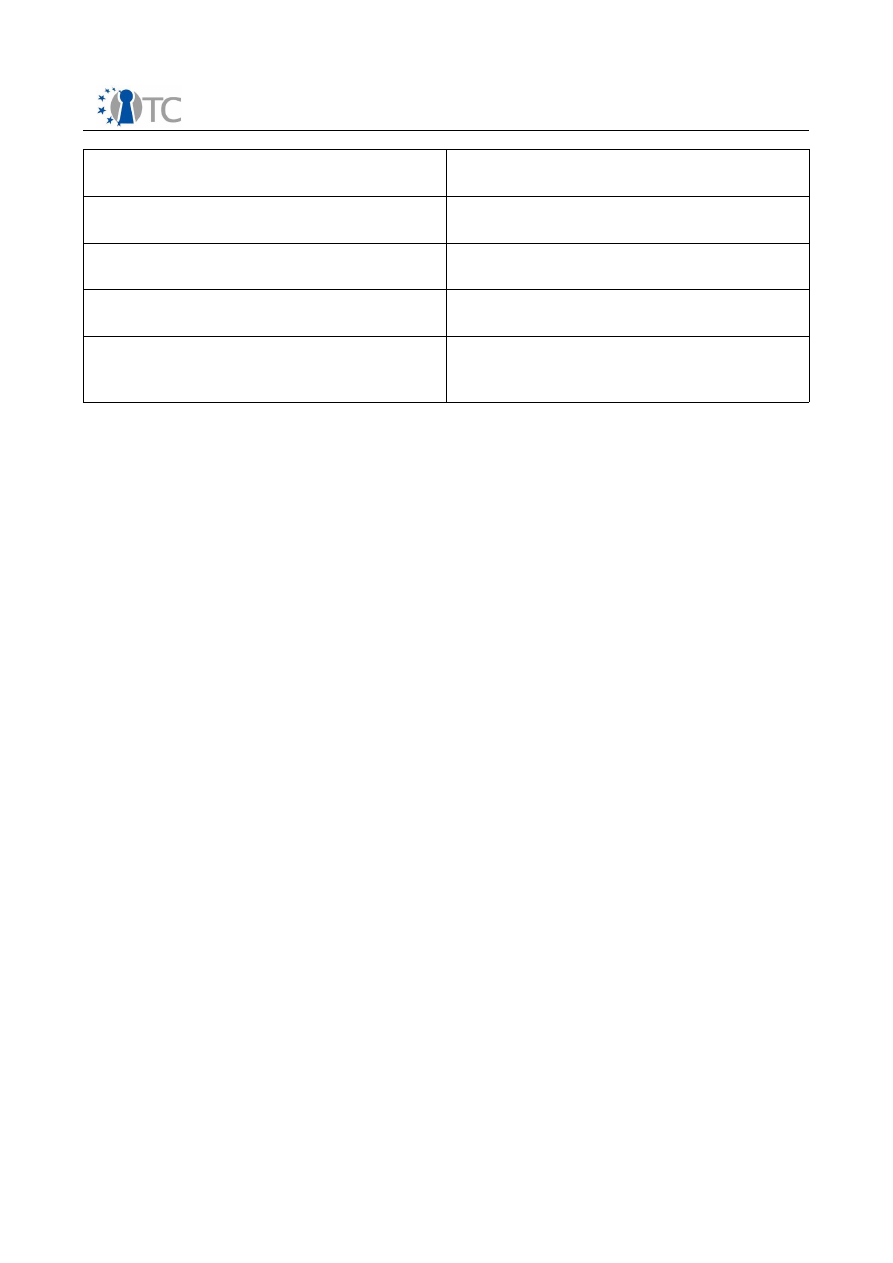

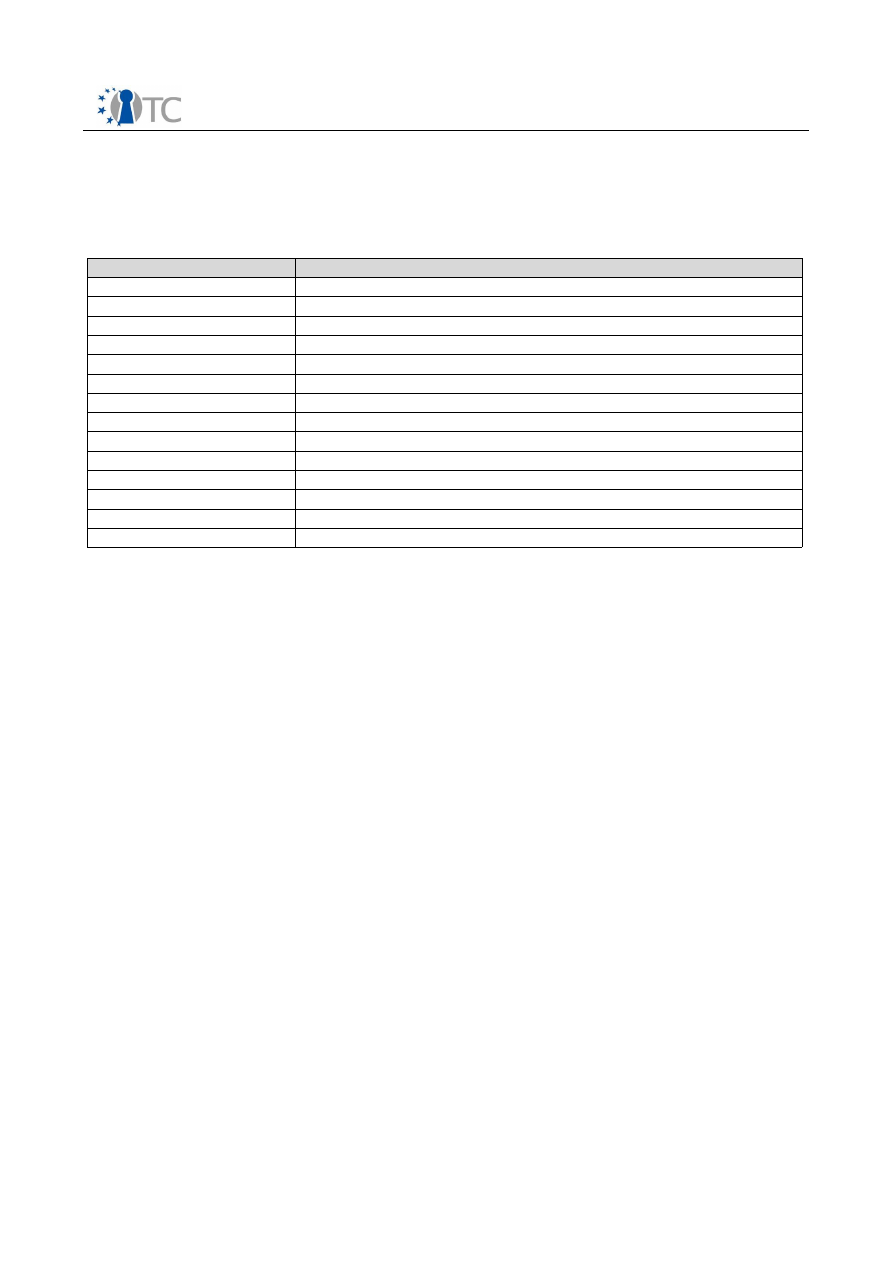

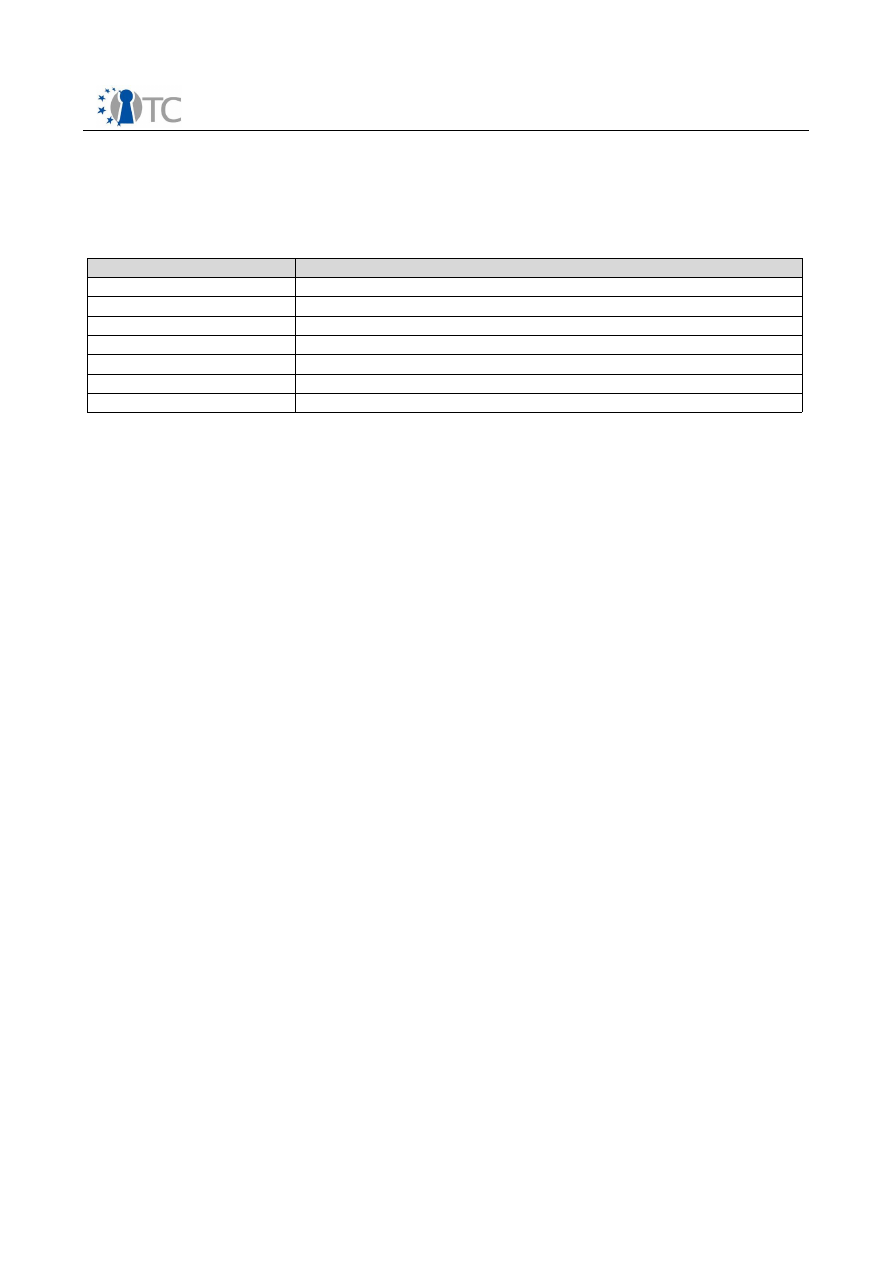

Table 1 summarizes all possible authentication methods for a TLS implementation

adherent to this specification (i.e. supporting DAA-TLS).

Open_TC Deliverable 03c.3

10/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

Complete anonymous TLS session

Standard TLS with

DH_anon

key exchange

method

Server authentication only

Standard TLS with all key exchange

methods but

DH_anon

Client and server authentication

Standard TLS with all key exchange

methods but

DH_anon

Group authentication for client and

standard RSA authentication for server

DAA-enhanced TLS with

RSA

key exchange

method

Group authentication with pseudonym for

client and standard RSA authentication for

server

DAA-enhanced TLS with

RSA

key exchange

method, pseudonym specified by verifier

Table 1: Authentication methods for DAA-TLS capable client and server

In this document the enhancement of TLS with DAA is specified through the definition

of a new hello extension and a new supplemental data entry, both expressed using the

Presentation Language specified and used in [3].

5.2 Summary of DAA-TLS capabilities and protocol flow

DAA is composed of two main protocols: Join where the platform obtains a DAA

credential from an issuer and Sign where the platform performs a DAA signature and a

verifier verifies it.

In this specification only the DAA Sign protocol is used to enhance TLS for client

authentication. The DAA Join protocol is out of scope and not described: it is assumed

as previously run to obtain the DAA credential required by DAA Sign.

The enhancement defined throughout this section (Section 5) is generic to support any

specification of DAA; in the next sections, instead, a binding to a particular DAA

specification and design (i.e. TCG TSS/TPM) is defined.

In this document, the revocation of DAA credentials and revocation checking, whilst

essential elements for authentication, are not considered as part of DAA-TLS and,

therefore, not specified, but left to the application.

The DAA Sign protocol involves a platform and a verifier; there roles are respectively

mapped onto client and server TLS roles. In order to preserve its privacy, the client

authenticates itself by performing a DAA signature verified by the server.

The protocol flow is:

1. The client starts the TLS handshake by sending the

ClientHello

message. The

latter MUST contain an extension to inform the server that the client is capable

of using DAA for authentication.

2. If the server agrees on using DAA for client authentication, it replies to the client

with the

ServerHello

message by sending back the same extension. In the

hello extension, the server also specifies the nonce needed for the DAA

signature; moreover, if the server wants the client to use DAA authentication

with pseudonymous, it MUST also specify the basename that the client MUST

use while performing the DAA signature. If the client does not accept to use the

Open_TC Deliverable 03c.3

11/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

pseudonym, it MUST terminate the handshake. Otherwise the latter continues

and the DAA authentication for client with the related variant are then agreed

on.

3. The server MUST also request the client authentication by sending the

CertificateRequest

message. This is needed to bind the TLS session to the

DAA signature. See section 5.3 for further details.

4. The client performs the DAA signature over a self-signed client certificate and

sends it to the server using a

SupplementalDataEntry

carried over the

SupplementalData

message. It also contains all data necessary to verify the

DAA signature.

5. The TLS handshake protocol continues according to [3] until its completion.

6. To comply with [5], any action caused by the evaluation of the data carried by

SupplementalData

MUST be performed after the handshake is completed.

Therefore, before accepting any data from the channel, the server MUST

conclude the verification of the DAA signature over the client certificate. This

operation MUST NOT happen during the handshake, but MUST take place

immediately after the handshake is completed. If the verification fails, the

server MUST shut down the TLS channel; otherwise the client is successfully

authenticated and the data exchange over the secure channel can start.

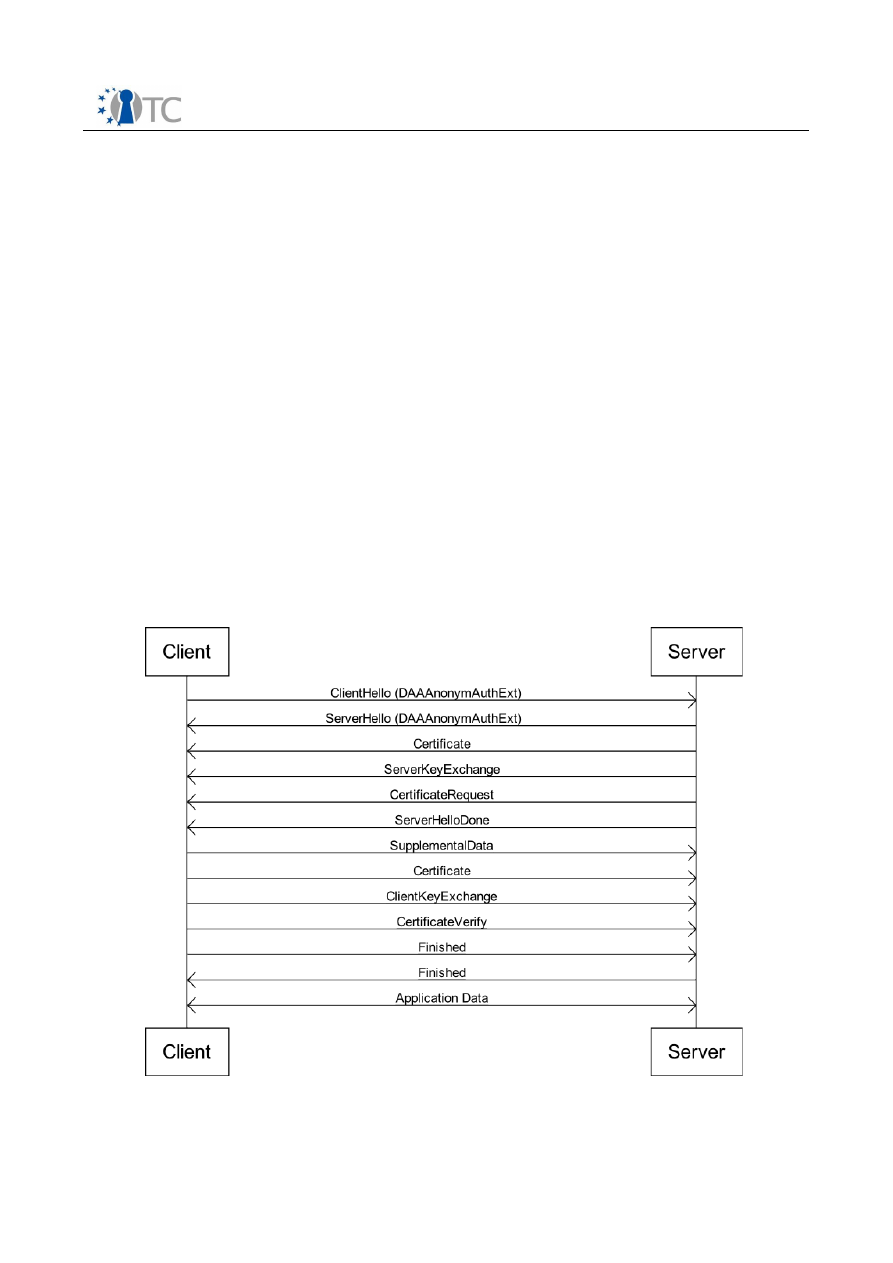

The TLS protocol extended to support the DAA authentication of the client is shown in

Figure 3.

Open_TC Deliverable 03c.3

12/27

Figure 3: TLS extended to support DAA authentication (DAA-TLS)

SSL/TLS DAA-enhancement specification

FINAL | 1.20

5.3 Binding between TLS channel and DAA authentication

In order to complete the client authentication, it is required to provide the binding

between TLS session and DAA authentication. This is done by the client by DAA-signing

a client certificate. For the purposes of this specification, the client certificate must be

a self-signed X.509v3 certificate, DER-encoded, including all extensions required by

TLS specification [3]. In subsequent specifications, a format for DAA signature

algorithm for X.509 certificates may be defined in order to replace the self-signed

client certificate with another DAA-signed. This would imply, however, a revision of the

DAA-TLS protocol as defined in this document.

The binding is provided as follows:

1. The client MUST create a self-signed certificate with no indication about its

identity (e.g. with a random distinguished name) for each TLS handshake.

2. The TLS handshake enhanced with hello extensions and supplemental data must

proceed as described in section 5.1.

3. The server MUST require the client authentication during the handshake by

sending the

CertificateRequest

message. According to [3], the server can

provide a list of accepted certification authorities (CAs); in this case, the client

MUST choose a certificate issued by one of these CAs. Because the client self-

generates a new certificate for each TLS connection, the server MUST send the

CertificateRequest

message with the field

certificate_authorities

empty;

therefore, according to [3], the client MAY send any certificate.

4. The client must DAA-sign the certificate used for TLS client authentication. This

provides the binding between the TLS session and the DAA authentication and

complete the client group authentication. The DAA signature MUST be sent to

the server through the

SupplementalData

message while the self-signed client

certificate MUST be sent to the server through the

Certificate

message.

The DAA protocol MAY also be used to sign other data, in addition to the self-signed

client certificate used for the TLS authentication. This data, if present, depends on the

context of the application. The input of the DAA-signing function must be

SHA1 (TLS_Client_Certificate || AdditionalData)

where

SHA1

is the digest calculation using SHA-1 [10] algorithm,

TLS_Client_Certificate

is the self-signed certificate used for the TLS authentication

and DER-encoded,

||

is the concatenation operator and

AdditionalData

represents

any additional data the application wants to DAA-sign.

An example of possible

AdditionalData

to DAA-sign is an Attestation Identity Key

(AIK) which can be used for a remote attestation of the configuration of the platform;

in this case the AIK must be signed by the DAA to convince the verifier that the AIK

was generated and is used by a genuine TPM. This document neither defines the

encoding of

AdditionalData

nor how it is created, but this might be specified in future

documents.

If no additional data is present, the input of the DAA-signing function must be:

SHA1 (TLS_Client_Certificate)

Open_TC Deliverable 03c.3

13/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

Any additional data DAA-signed MUST be transported within the supplemental data

message so that it is possible for the verifier to recompute the signed digest.

5.4 Verification of the authentication

The server MUST verify the authentication of the client. This is done by combining the

different data exchanged during the handshake.

First, the server needs to check the correctness of the DAA signature. Besides, once

the DAA signature is verified, it is necessary to verify the binding between the TLS

session and the DAA authentication. In order to do this, the server MUST verify that the

digest signed by the client corresponds to the digest calculated over the data

exchanged during the TLS handshake. This is done by repeating on the server side the

operations previously done on the client side: concatenating the self-signed certificate

received from the client through the

Certificate

message with the additional data, if

present, received from the client through the

SupplementalData

message and

computing the digest over these composed data.

Since the

SupplementalData

message is sent from client to server before the

Certificate

message, the described verification can be done only after receiving the

latter message. Moreover, according to [5], for security reasons the data exchanged as

supplemental data MUST NOT have any effect on the handshake and MUST be

evaluated only after its completion. Therefore the complete verification of the

authentication MUST be performed only after the handshake is completed and the

server MUST NOT accept any data from the TLS channel before the verification is

finished and successful. If the verification fails the server MUST shut down the TLS

channel.

5.5 Definition of the hello extension DAAAuthExt

This document specifies the

DAAAuthExt

hello extension according to [4]. This

extension indicates the intention to use the DAA authentication of the TLS client. When

sent by the latter, it means that the client supports the DAA authentication and wants

to use it for authenticating itself; when it is sent by the server (only as response to the

client), it means that the server agrees on using DAA authentication for the client.

This extension is defined as:

enum {

DAAAuthExt (XX)

} ExtensionType;

struct {

ExtensionType extension_type;

opaque extension_data<0..2^16-1>;

} Extension;

where the type (

XX

) of the extension must be assigned by the IANA through the IETF

Consensus process (see Section 8 for details). The

extension_data

is defined as:

struct {

uint8

daa_tls_version;

Open_TC Deliverable 03c.3

14/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

DAAAuthParam

daa_auth_param <0..2^7-1>;

} DAAAuthExt;

struct {

uint8

daa_auth_param_type;

opaque daa_auth_param_data <0..2^8-1>;

} DAAAuthParam;

where

daa_tls_version

specifies the version of the DAA-enhancement of TLS and

indicates the set of the

DAAAuthParam

to exchange and in which sequence as well as

the

DAAAuthSupplDataEntry

within the

SupplementalDataEntry

. A DAA-enhancement

conforming to this specification is identified by the value 1. Each parameter

DAAAuthParam

is defined by a type

daa_auth_param_type

and a payload

daa_auth_param_data

and must appear at most once in the list:

enum {

daa_error (0),

daa_binding_version (1),

daa_nonce (2),

daa_basename (3),

(255)

} daa_auth_param_type;

struct {

uint8

daa_auth_param_type;

select (daa_auth_param_type) {

case daa_error:

DAAError;

case daa_binding_version: DAABindingVersion;

case daa_nonce:

DAANonce;

case daa_basename:

DAABasename;

}

} DAAAuthParam;

struct {

uint8 daa_error_code;

} DAAError;

struct {

uint8 daa_binding_version;

} DAABindingVersion;

struct {

uint8 daa_nonce_length;

opaque daa_nonce <0..2^8-1>;

} DAANonce;

Open_TC Deliverable 03c.3

15/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

struct {

uint8 daa_basename_length;

opaque daa_basename <0..2^8-1>;

} DAABasename;

The semantic of the different parameters which can be carried by

daa_auth_param_data

is defined as follows:

●

DAAError

indicates an error related to the DAA extension occurred on the peer.

This specification defines the following error codes:

enum {

daa_error_disabled (1),

daa_error_binding_version_not_supported (2),

(255)

} error_code;

with the following semantic:

1.

daa_error_disabled

means the server does not accept the DAA extension

for the current session (note that the server ignores the received DAA

extension if it does not support it at all, but SHOULD reply with the DAA

extension if it supports it, but for any reason does not want to accept it).

2.

daa_error_binding_version_not_supported

means the server does not

support the binding version requested by the client.

●

DAABindingVersion

indicates a specific binding (i.e. profile) for which includes a

standardized specification of DAA (like the one proposed by the TCG) and the

specific relations with the DAA enhancement, including the data encoding and

optionally software interfaces to be used.

●

DAANonce

is a DAA's own parameter, the nonce that the client must use during

the DAA signature. This parameter must be always sent by the server (i.e. the

DAA verifier).

●

DAABasename

is a DAA's own parameter, the basename that must be used

during the DAA signature. If the server wants the client to have a

pseudonymous, then this parameter must be present in the

DAAAuthExt

server

hello extension. If the server wants the client to be completely anonymous, then

the server must not send the basename in its

DAAAuthExt

hello extension: at

the signature time the client must then use a randomly generated basename;

the client must not ever send the basename in its

DAAAuthExt

hello extension.

5.6 Definition of the supplemental data entry

DAAAuthSupplDataEntry

This document specifies the

DAAAuthSupplDataEntry

supplemental data entry,

exchanged within the supplemental data message, according to [5].

The supplemental data entry must transport all data needed by the server to verify the

DAA signature performed by the client; therefore, if negotiated, it must only be sent by

client to server and never in the opposite direction.

The structure of the supplemental data entry for DAA authentication is defined as:

Open_TC Deliverable 03c.3

16/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

enum {

DAA_auth_suppl_data_entry (XX)

} SupplementalDataType;

struct {

SupplementalDataType supp_data_type;

uint16 supp_data_length;

select(SupplementalDataType) {

case DAA_auth_suppl_data_entry: DAAAuthSupplDataEntry;

}

} SupplementalDataEntry;

where the type (

XX

) of the supplemental data entry must be assigned according to [5]

(see Section 8 for details). The payload of the supplemental data entry,

DAAAuthSupplDataEntry

, is defined as:

struct {

DAAAuthSupplDataEntryType

daa_suppl_data_entry_type;

uint16

daa_suppl_data_entry_length;

select(DAAAuthSupplDataEntryType) { }

} DAAAuthSupplDataEntry;

where

daa_suppl_data_entry_length

indicates the length of the data and

daa_suppl_data_entry_type

indicates the type of the data and is defined as:

enum {

daa_signature (0),

daa_additional_signed_data (1),

(255)

} DAAAuthSupplDataEntryType;

struct {

DAAAuthSupplDataEntryType

daa_suppl_data_entry_type;

uint16

daa_suppl_data_entry_length;

select(DAAAuthSupplDataEntryType) {

case daa_signature: DAASignature;

case daa_additional_signed_data: DAAAdditionalSignedData;

}

} DAAAuthSupplDataEntry;

struct {

opaque daa_signature <0..2^16-4>;

} DAASignature;

struct {

opaque daa_additional_signed_data <0..2^16-4>;

} DAAAdditionalSignedData;

where:

Open_TC Deliverable 03c.3

17/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

●

DAASignature

contains the DAA signature whose encoding depends on the

value of

DAABindingVersion

and it is specified accordingly;

●

DAAAdditionalSignedData

contains the additional signed data whose encoding

depends on the value of

DAABindingVersion

and it is specified accordingly.

6 Specification of TCG TSS/TPM DAA profile for DAA-TLS

To have a complete specification for DAA-TLS it is necessary to define a DAA profile,

i.e. a specific design and data format for DAA; therefore each profile must refer to a

specific version of DAA protocol, standardized through a specification. The profile is

build upon such base specification and must define the (sub)set of features defined in

the base specification to use for DAA-TLS, data encoding/decoding, interactions with

APIs (if any), and any other aspect relevant to have a complete and interoperable

specification for DAA-TLS. Depending on the features selected from the base

specification, when defining a new DAA profile, it might be necessary to add new types

for

DAAAuthParam

and

DAAAuthSupplDataEntry

respectively, thus leading to a new

version of DAA-TLS.

In this section a DAA profile based on TCG TSS [2] and TPM [1] specifications is defined

for the DAA-enhanced TLS protocol specified in Section 5. This profile is identified by

the value 1 to assign to

DAABindingVersion

carried by a

DAAAuthParam

.

6.1 Profile requirements and specification

This profile specifies that all functions and data structures related to the attributes of

DAA credentials and the Anonymity Revocation Authority (ARA) defined by TSS

specification [2] MUST NOT be used with DAA-TLS. Future versions of this DAA profile

may specify the use of such features.

This profile requires a TCG-enabled platform for the TLS client (assuming the

platform

DAA role) equipped with a TPM 1.2 [1] and a TCG Software Stack (TSS) version 1.2

Errata A [2], while the TLS server (assuming the

verifier

DAA role) MUST only have

installed the TSS with the same version as the client.

This profile defines a list of the TSS functions required for DAA-TLS; for each one, the

function prototype and a summary are included.

This profile also defines the data encoding/decoding rules.

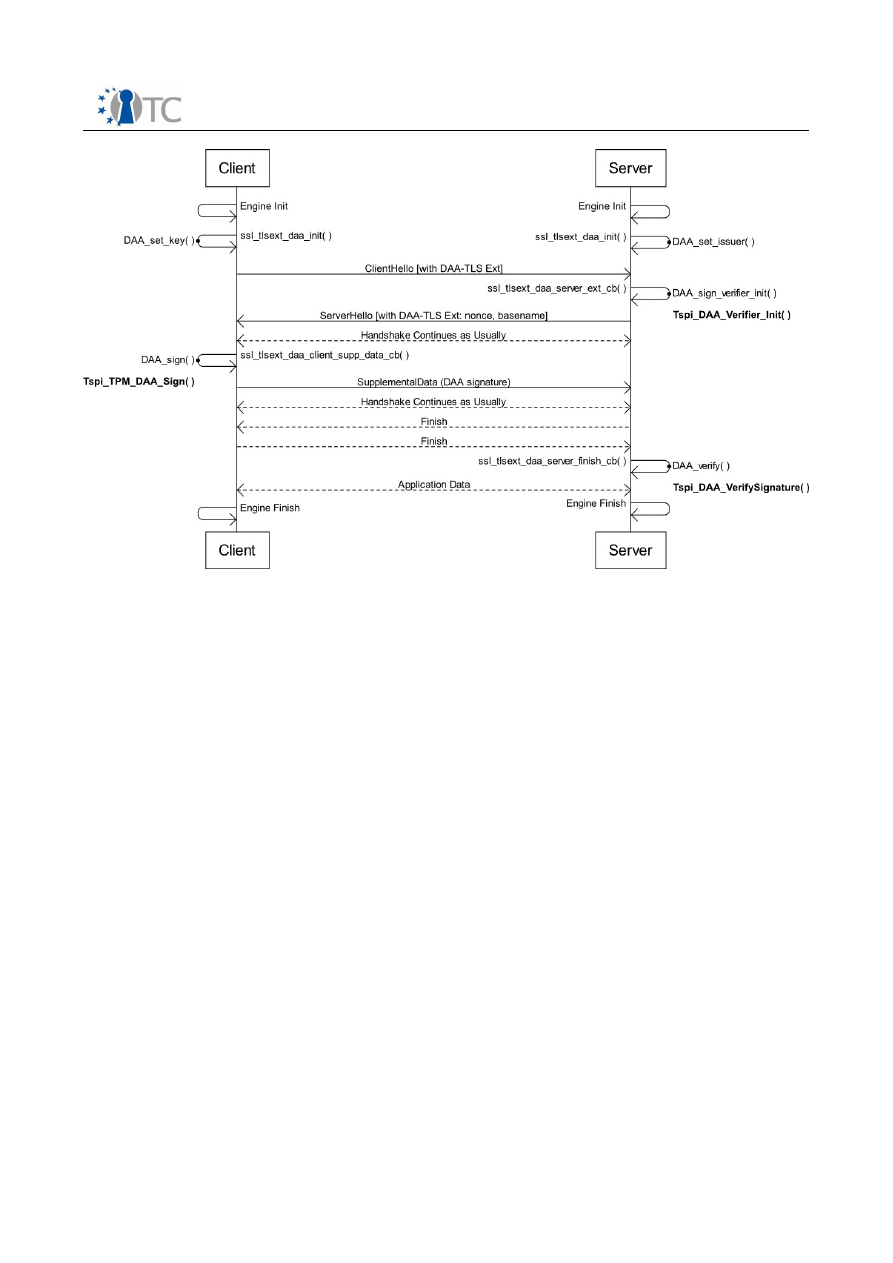

Both the DAA-TLS handshake messages and the interactions (i.e. the function calls)

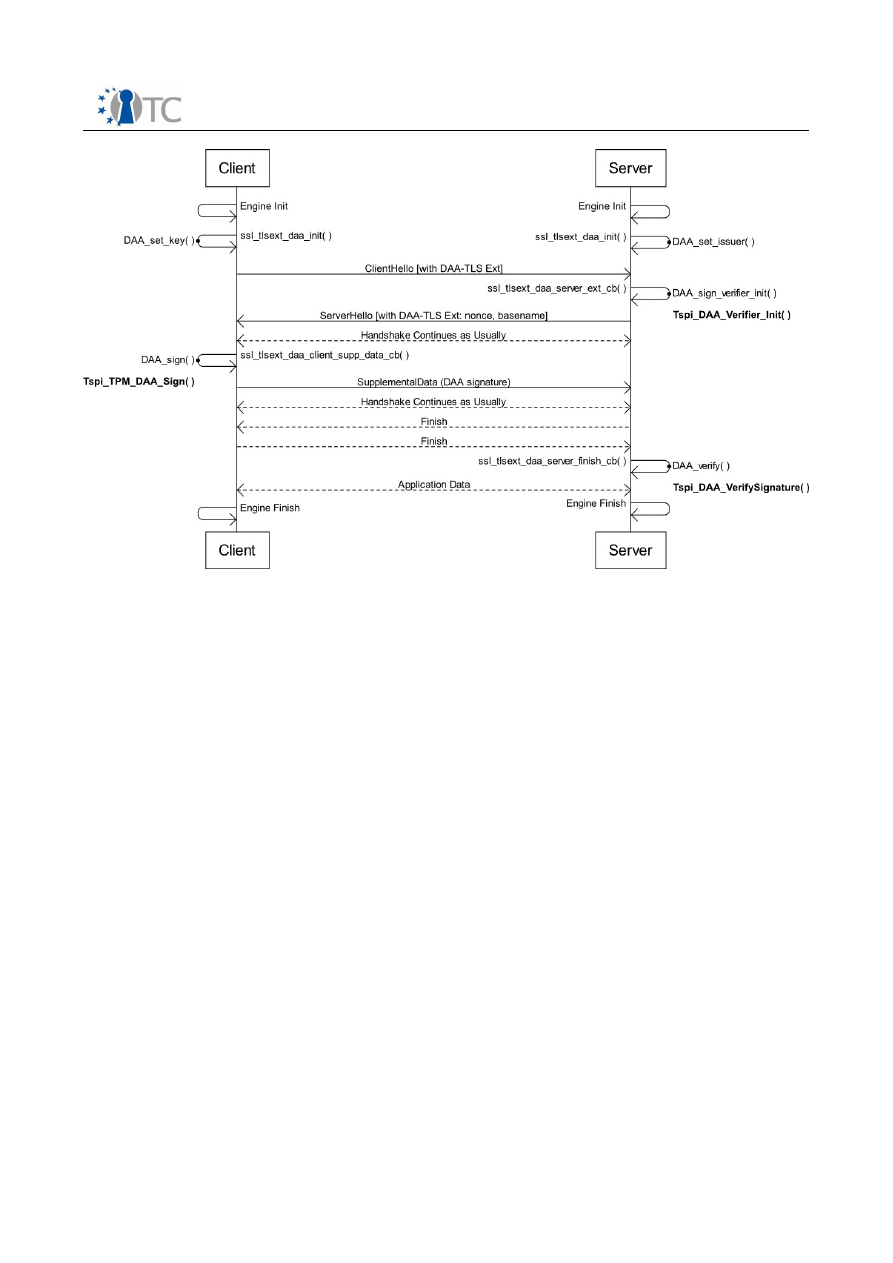

with the TSP Interface exposed by TSS are shown in the combined diagram of Figure 4.

Open_TC Deliverable 03c.3

18/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

6.2 Prerequisites for using TSS functions for DAA-TLS

The TSP Interface (TSPI) provided by TSS exposes objects whose instances can be

referenced through handles. Therefore before using an object it is necessary to create

it and obtain the related handle. This can be done using specific functions provided by

TSPI. This profile does not specify which functions must be used: refer to the TSS

specification [2]. For this DAA profile, the necessary objects are:

●

TPM object that allows to use the chip functionalities

●

An object that contains information about the DAA issuer

●

DAA credentials

Furthermore DAA-TLS requires that the platform (i.e. the TLS client) receives DAA

credentials from a DAA issuer. This aspect is not covered in this document and it is

supposed that such credentials are available on the client before the DAA-TLS

handshake begins.

6.3 Nonce and basename generation

The DAA verifier's nonce and the basename MUST be generated by the server and sent

to the client via server hello extension; they must obtained by calling the TSS function

TSS_RESULT Tspi_DAA_Verifier_Init

(

Open_TC Deliverable 03c.3

19/27

Figure 4: TCG TSS/TPM DAA profile for DAA-TLS: TLS handshake and TSS calls

SSL/TLS DAA-enhancement specification

FINAL | 1.20

TSS_HDAA_CREDENTIAL

hDAACredential,

// in

UINT32*

nonceVerifierLength, // out

BYTE**

nonceVerifier,

// out

UINT32*

baseNameLength,

// out

BYTE**

baseName

// out

);

where the first parameter is the handle of the DAA credential; the other parameters

constitute the output of the function and represent respectively the size of the nonce,

the nonce, the size of the basename and the basename.

The nonce MUST be sent to the client as

Nonce

as element of the list of

DAAAuthParam

carried over the

DAAAuthExt

server hello extension.

If the basename is not returned by the function (i.e.

*baseNameLength

is set to 0 and

**baseName

to NULL), then the

Basename

MUST NOT be present as element of the list

of

DAAAuthParam

carried over the

DAAAuthExt

server hello extension.

6.4 DAA signature

The client MUST generate the DAA signature over the self-signed TLS client certificate

and optionally over additional data; the signature MUST be sent to the server via

supplemental data entry. The signature is generated by calling the TSS function

TSS_RESULT Tspi_TPM_DAA_Sign

(

TSS_HTPM

hTPM,

// in

TSS_HDAA_CREDENTIAL

hDAACredential,

// in

TSS_HDAA_ARA_KEY

hARAKey,

// in

TSS_HHASH

hARACondition,

// in

TSS_DAA_SELECTED_ATTRIB*

revealAttributes,

// in

UINT32

verifierNonceLength,

// in

BYTE*

verifierNonce,

// in

UINT32

verifierBaseNameLength,

// in

BYTE*

verifierBaseName,

// in

TSS_HOBJECT

signData,

// in

TSS_DAA_SIGNATURE**

daaSignature

// out

);

where the parameters are:

●

hTPM

is the handle of the TPM object.

●

hDAACredential

is the handle of the object holding the DAA credential.

●

hARAKey

is the handle of the Anonymity Revocation Authority (ARA) object. If it

is NULL, then ARA is not used. This profile requires this parameter set to NULL.

●

hARACondition

is the handle of the object indicating the conditions under which

ARA should reveal the pseudonym. This MUST be NULL if

hARAKey

is NULL. This

profile requires this parameter set to NULL.

●

revealAttributes

represents the attributes the credential owner wants to

reveal to the DAA verifier. This profile requires this parameter set to NULL.

●

verifierBaseName

and

verifierBaseNameLength

are respectively the

Open_TC Deliverable 03c.3

20/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

basename and its length. If

Basename

was not present as element of the list of

DAAAuthParam

, then

verifierBaseName

MUST be set to NULL and

verifierBaseNameLength

MUST be set to 0; else the basename MUST be set to

the value received by the client as

Basename

element of the list of

DAAAuthParam

carried over the

DAAAuthExt

server hello extension.

●

verifierNonce

and

verifierNonceLength

are respectively the nonce and its

length. The nonce MUST be set to the value received by the client as

Nonce

element of the list of

DAAAuthParam

carried over the

DAAAuthExt

server hello

extension.

●

signData

is the handle of the object containing data to be DAA-signed to bind

the TLS session to the DAA authentication; the type of the handle MUST be

TSS_HHASH

; the data carried by the object MUST be the digest calculated using

SHA-1 algorithm over the self-signed TLS client certificate (DER-encoded) and, if

present, additional data. The details of this calculation are specified in section

5.3.

●

daaSignature

is the output of the function, i.e. the DAA signature performed by

TSS/TPM with the credential handled by

hDAACredential

, over

SignData

using

the nonce received from the server and the basename either received from the

server or randomly generated by the client itself at the signature time.

d

aaSignature

MUST be sent to the server as

DAASignature

element of the list

of

DAAAuthSupplDataEntry

carried over the

SupplementalDataEntry

. The

daaSignature

MUST be encoded in DER format, as detailed in Section 6.6.2.1.

6.5 Signature verification

The server MUST verify the DAA signature received from client through the

supplemental data. The signature is verified by calling the TSS function

TSS_RESULT Tspi_DAA_VerifySignature

(

TSS_HDAA_CREDENTIAL

hDAACredential,

// in

TSS_HDAA_ISSUER_KEY

hIssuerKey,

// in

TSS_HDAA_ARA_KEY

hARAKey,

// in

TSS_HHASH

hARACondition,

// in

UINT32

attributesLength,

// in

UINT32

attributesLength2,

// in

BYTE**

attributes,

// in

UINT32

verifierNonceLength,

// in

BYTE*

verifierNonce,

// in

UINT32

verifierBaseNameLength,

// in

BYTE*

verifierBaseName,

// in

TSS_HOBJECT

signData,

// in

TSS_DAA_SIGNATURE*

daaSignature,

// in

TSS_BOOL*

isCorrect

// out

);

where the parameters are:

●

hDAACredential

is the handle of the object holding the DAA credential.

●

hIssuerKey

is the handle of the object holding the issuer public key.

Open_TC Deliverable 03c.3

21/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

●

hARAKey

is the handle of the Anonymity Revocation Authority (ARA) object. If it

is NULL, then ARA is not used. This profile requires this parameter set to NULL.

●

hARACondition

is the handle of the object indicating the conditions under which

ARA should reveal the pseudonym. This MUST be NULL if

hARAKey

is NULL. This

profile requires this parameter set to NULL.

●

attributesLength

,

attributesLength2

and

attributes

are respectively the

number of attributes revealed by the owner of the DAA credential, the size in

bytes of each attribute and the list of the revealed attributes. This profile

requires the first two parameters set to 0 and the last one set to NULL

●

verifierBaseName

and

verifierBaseNameLength

are respectively the

basename and its length used for the signature. If the function

Tspi_DAA_VerifyInit

previously called by the server returned a basename,

then

verifierBaseName

and

verifierBaseNameLength

must be set to

corresponding values returned by

Tspi_DAA_VerifyInit

. Instead, if the latter

returned NULL, then

verifierBaseName

and

verifierBaseNameLength

must be

set respectively to NULL and 0.

●

verifierNonce

and

verifierNonceLength

are respectively the nonce and its

length used for the signature and must be set to the corresponding values

returned by the function

Tspi_DAA_VerifyInit

previously called by the server.

●

signData

is the handle of the object containing data DAA-signed by the client to

bind the TLS session to the DAA authentication. The type of the handle MUST be

TSS_HHASH

; this object MUST be created by computing the SHA-1 digest over the

TLS client certificate (DER-encoded) and, if present, additional data. The details

of this calculation are specified in section 5.3.

●

daaSignature

is the actual signature to be verified, received by the client as

DAASignature

element of the list of

DAAAuthSupplDataEntry

carried over the

SupplementalDataEntry

. The

DAASignature

MUST be decoded from DER

format, as detailed in Section 6.6.2.1.

●

isCorrect

is the function output and indicates if the verification of the DAA

signature was successful.

6.6 Data encoding/decoding

6.6.1 Basic data types

According to [2], Section 4.3.4.29.10, all DAA-related data structures used as

input/output to/from TSS are encoded with the big endian (or network order byte)

format, with the Most Significant Byte at the far left of a multi-byte data unit (e.g.

buffer or word) and the Least Significant Byte at the far right. Since data structures

can contain other embedded structures but are, at the end, made up of elementary

data, also the latter are encoded with the big endian format.

According to [3], Section 4, all data types defined using the Presentation Language for

TLS (like

DAAAuthExt

hello extension and supplemental data entry) and holding multi-

byte values are encoded with the big endian (or network order byte) format.

Therefore converting elementary data as buffers or words from/to TSS encoding

to/from TLS encoding does not require any adaptation of the order byte but only, if

Open_TC Deliverable 03c.3

22/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

necessary, the adjustment of the length in bytes.

6.6.2 Complex types

6.6.2.1 DAA Signature (normative)

The DAA Signature, sent by the server as

DAASignature

element of the list of

DAAAuthSupplDataEntry

MUST be BER-encoded according to the ASN.1 definition of

the Portable Data specified in the following. This definition is required in this document

because in Section 3.23 of [2] there is lack of Portable Data definition for DAA

Signature.

Each member of the TSS structure must be individually re-encoded to BER and vice-

versa. If the member is not an elementary data, it MUST be recursively expanded until

all elementary data are exposed: then they can be re-encoded as the corresponding

members for the target encoding rules.

With respect to the DAA Signature structure as defined in Section 3.12 of [2], in the

following definition the unnecessary fields are not present (including those related to

the credential attributes, which are not supported in this profile):

DaaSignature ::= SEQUENCE

{

versionInfo

TssVersion,

zeta

INTEGER,

-- z

capitalT

INTEGER,

-- T

challenge

INTEGER, -- c

nonceTpm

INTEGER, -- nT

sV

INTEGER,

-- sV

sF0

INTEGER,

-- sF0

sF1

INTEGER,

-- sF1

sE

INTEGER,

-- sE

nonceVerifier

INTEGER,

-- nV

}

TssVersion ::= SEQUENCE

{

major

INTEGER,

minor

INTEGER,

revMajor

INTEGER,

revMinor

INTEGER

}

Open_TC Deliverable 03c.3

23/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

7 Security considerations

7.1 Endorsement Key (EK) exposure

TCG design ([1,2]) of DAA protocol gives the verifier assurance about the genuineness

of the TPM making DAA signatures. By issuing the DAA credentials, the issuer

guarantees that the TPM is genuine.

To enforce this behavior, once the issuer verified the credentials (e.g. EK certificate)

provided by the platform requesting a DAA credential, the issuer creates the latter and

encrypts it with the public part of the Endorsement Key (EK) of the TPM requesting the

credential. This procedure guarantees that only the TPM owning the private part of the

Endorsement Key can decrypt, install and use the received DAA credential.

This procedure has the drawback that the issuer gets to know the public part of the EK:

being unique to every TPM, the EK can be used as a identifier to track TPM operations

that involve the EK (i.e. requesting other DAA credentials or an AIK certificate). For this

reason, the issuer must be a trusted third party that guarantees to the verifier that the

genuineness of the TPM is checked and to the platform the sensitive data (i.e. the

public part of the EK) are kept secure.

While this is not a problem in the reference scenario (where the company is the

issuer), it may become a problem in more open scenarios; in these latter cases, the

platform must carefully choose the DAA issuer.

7.2 Basename and DAA signature

In some scenarios, the basename or the DAA signature may be considered sensitive

data. For instance, a man in the middle can forge the basename by modifying the

server hello message. In this case it can persuade the client to make a DAA signature

over a chosen basename. If the basename was chosen to be fixed, it is possible for the

attacker to track successive DAA signatures of the same platform over the same

basename.

The TLS protocol allows both the client and the server to detect the attack, but only

after the DAA signature was made. This attack can be detected when the finished

messages are exchanged: these messages contain the hash of all the messages

exchanged during the handshake; if the attacker modified the server hello, the server

will compute a hash different from the hash computed by the client, leading to the

discover of the attack.

Furthermore, by listening to the channel in the case of a pseudonymous

authentication, an eavesdropper could be able to link together different DAA

signatures generated by the same platform. Listening on the channel leads the

attacker to know both the basename and the DAA signature; in the case of

pseudonymity, these two data are enough to link different signatures made by the

same platform. Differently from the previous attack, this attack can not be detected by

the client nor the server and, hence, it puts at risk the privacy of the client.

For these reasons in some scenarios, the data exchanged within the supplemental

data message must be protected. [5] asserts that such protection must be provided

through the use of a double handshake. The first handshake is a regular one that only

aims to the creation of a secure channel. Next, within the secure channel a second

Open_TC Deliverable 03c.3

24/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

handshake happens; this latter handshake actually carries the hello extensions and the

supplemental data necessary for the anonymous authentication.

Note that in the case of a double handshake, the first handshake must be done in a

way that exposes no information about the peer that must be authenticated

anonymously using the DAA during the second handshake.

8 IANA considerations

The hello extensions and the supplemental data entries are defined by their types. The

hello extensions types MUST be assigned by the IANA through a IETF consensus

procedure, while the supplemental data specification allows the use of private types

for the supplemental data entries.

Because each supplemental data entry MUST be negotiated using the hello extensions

mechanism, it is not actually possible to use the private types for the supplemental

data entry defined in this document.

For this reason this document does not defines the types of the hello extension nor the

type of the supplemental data entry.

9 Final considerations (IPsec and IKE/ISAKMP)

The IKE/ISAKMP protocols are part of the IPsec protocols family and are used to

authenticate the peers, to negotiate the security services and the keys.

As for TLS protocol, DAA can be used to enhance the Internet Key Exchange protocol

(IKEv1/ISAKMP and IKEv2) to add a group authentication scheme to preserve the

platform privacy while using the security protocols of the IPsec family.

Open_TC Deliverable 03c.3

25/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

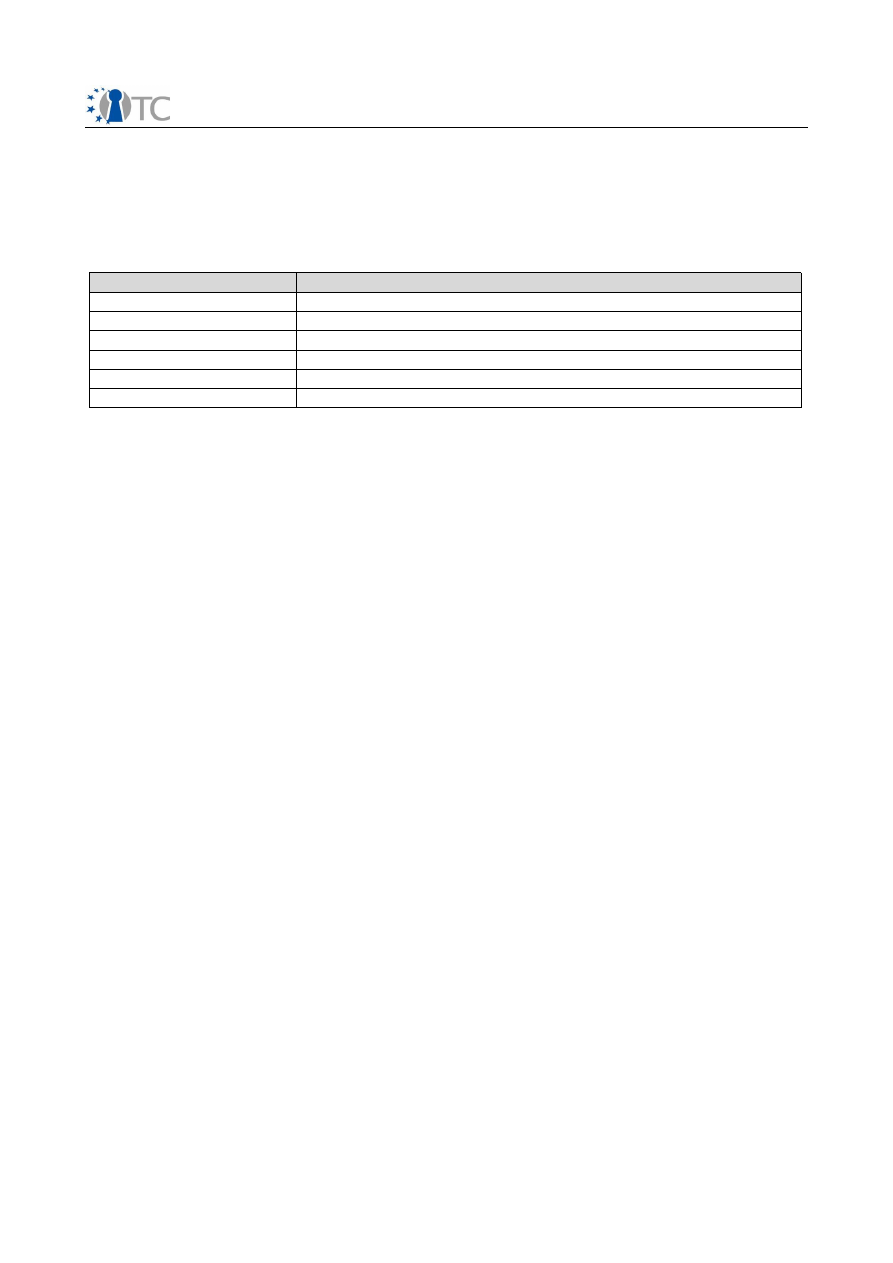

10 List of abbreviations

Listing of term definitions and abbreviations used in this document (IT expressions and

terms from the application domain).

Abbreviation

Explanation

AIK

Attestation Identity Key

ARA

Anonymity Revocation Authority

ASN.1

Abstract Syntax Notation 1

BER

Basic Encoding Rules

CA

Certification Authority

DAA

Direct Anonymous Attestation

DER

Distinguished Encoding Rules

EK

Endorsement Key

PCA

Privacy CA

SHA-1

Secure Hash Algorithm 1

TCG

Trusted Computing Group

TLS

Transport Layer Security

TPM

Trusted Platform Module

TSS

TCG Software Stack

11 Referenced Documents

/1/ TCG TPM Main Specification (parts 1,2,3)

July 9, 2007,

Version 1.2 Level 2 Revision 103

/2/ TCG Software Stack (TSS) Specification

March 7, 2007,

Version 1.2, Level 1, Errata A

/3/ IETF RFC 4346, The Transport Layer Security (TLS) Protocol Version 1.1

April, 2006

/4/ IETF RFC 4366, Transport Layer Security (TLS) Extensions

April, 2006

/5/ IETF RFC 4680, TLS Handshake Message for Supplemental Data

September, 2006

/6/ Direct Anonymous Attestation

Ernie Brickell, Jan Camenisch, Liqun Chen

CCS '04: 11th ACM conference on Computer and Communications Security

2004

/7/ ITU-T Rec. X.208, Specification of Abstract Syntax Notation One (ASN.1)

1988

/8/ ITU-T Recommendation X.690, Information Technology – ASN.1 encoding rules:

Open_TC Deliverable 03c.3

26/27

SSL/TLS DAA-enhancement specification

FINAL | 1.20

Specification of Basic Encoding Rules (BER), Canonical Encoding Rules (CER) and

Distinguished Encoding Rules (DER)

1997

/9/ ITU-T Recommendation X.509, Information technology – Open Systems

Interconnection – The Directory: Public-key and attribute certificate frameworks

/10/ IETF RFC 3174, US Secure Hash Algorithm 1 (SHA1)

September, 2001

Open_TC Deliverable 03c.3

27/27

D03c.6 OpenSSL engine/DAA enhancement

design specification

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Internal deliverable

Deliverable reference number

IST-027635/D03c.6/FINAL | 2.00

Deliverable title

OpenSSL engine/DAA enhancement design

specification

WP contributing to the deliverable

WP03c

Due date

Oct 2007 - M24

Actual submission date

May 15, 2009 (major revision)

Responsible Organisation

POL

Authors

Emanuele Cesena, Davide Vernizzi, Gianluca

Ramunno

Abstract

This deliverable describes which

modifications must be done to OpenSSL in

order to support the anonymous

authentication made through the DAA

protocol.

Keywords

OPEN_TC, TPM, TLS, OpenSSL, DAA

Dissemination level

Public

Revision

FINAL | 2.00

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

OpenSSL engine/DAA enhancement design specification

FINAL | 2.00

Table of Contents

1 Introduction.................................................................................................................5

2 Architecture overview.................................................................................................5

3 TLS Hello Extensions and Supplemental Data.............................................................8

3.1 Architecture............................................................................................................8

3.1.1 Overview............................................................................................................8

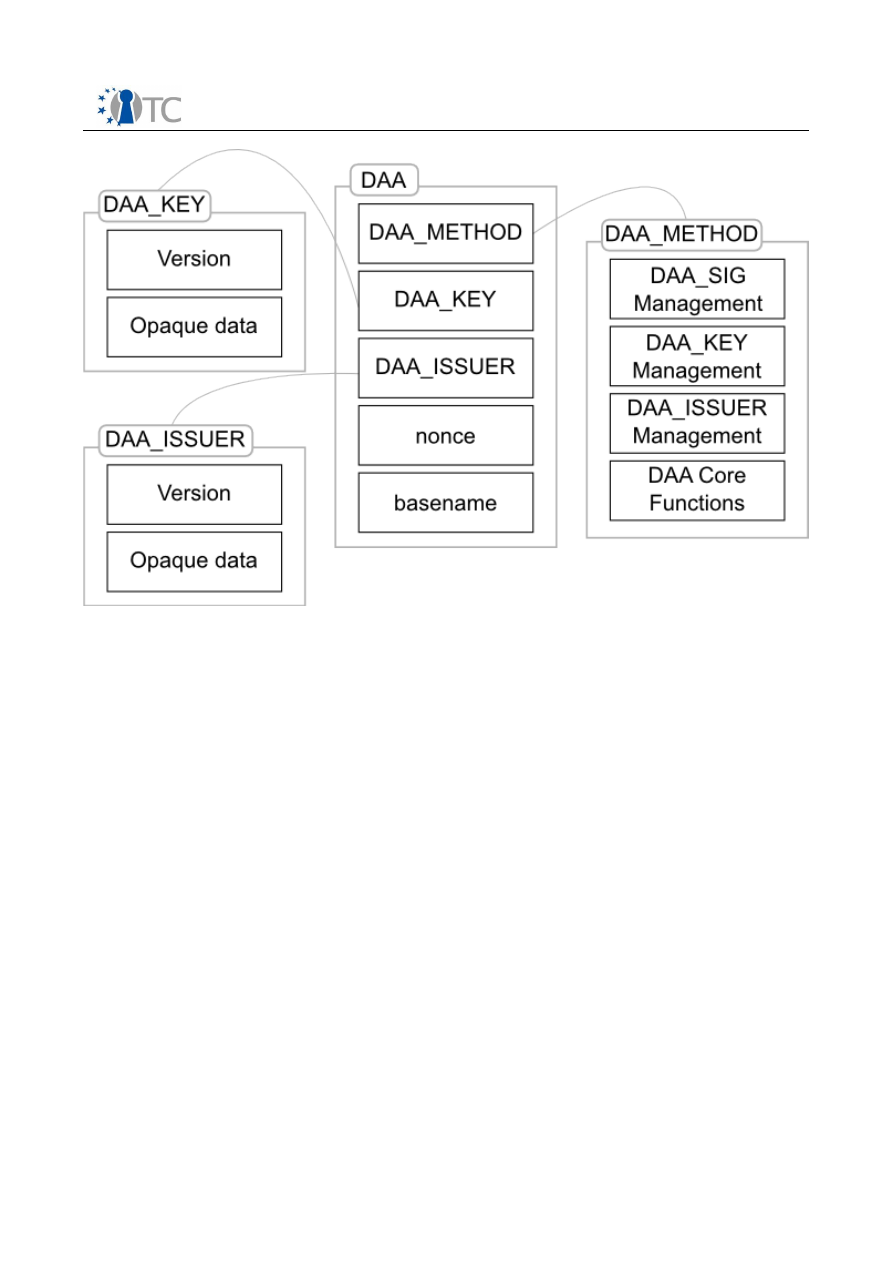

3.1.2 Data Structures................................................................................................10

3.1.3 Workflow..........................................................................................................11

3.2 Application Programming Interface......................................................................13

3.2.1 Interface..........................................................................................................13

3.2.2 Application Interface........................................................................................19

3.3 Examples..............................................................................................................20

3.3.1 Hello World!.....................................................................................................20

3.3.2 Supplemental Data..........................................................................................22

4 Direct Anonymous Attestation..................................................................................24

4.1 Architecture..........................................................................................................24

4.1.1 Overview..........................................................................................................24

4.1.2 Data Structures................................................................................................25

4.1.3 Workflow..........................................................................................................27

4.2 Application Programming Interface......................................................................29

4.2.1 Application Interface........................................................................................29

4.3 Examples..............................................................................................................32

5 TLS DAA-Enhancement.............................................................................................33

5.1 Architecture..........................................................................................................33

5.1.1 Overview..........................................................................................................33

5.1.2 Data Structures................................................................................................34

5.1.3 Implementation Details....................................................................................34

5.1.3.1 Core.............................................................................................................34

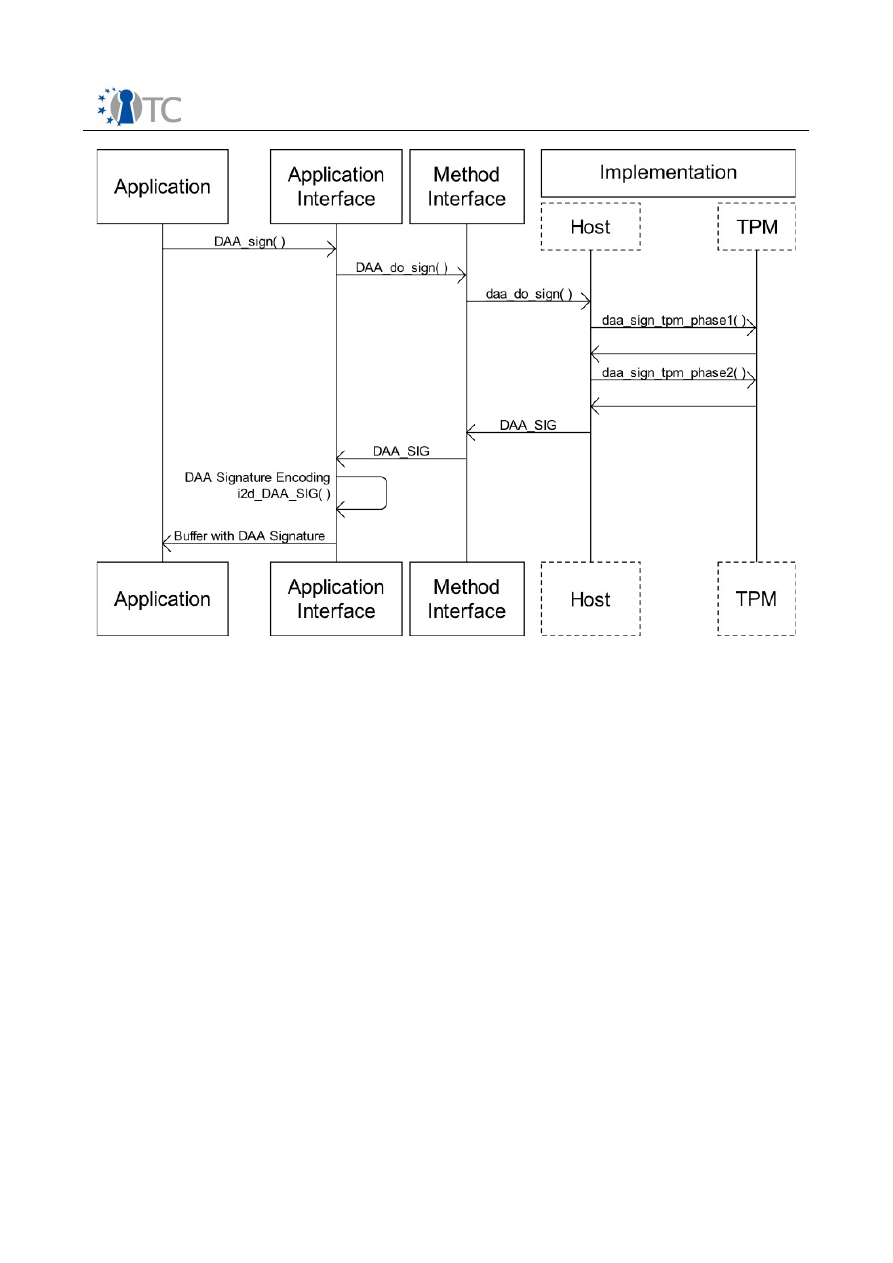

5.1.4 Workflow..........................................................................................................35

5.1.5 Other Features.................................................................................................37

5.1.5.1 Support to TLS Sessions Resumption..........................................................37

5.1.5.2 Legacy Mode...............................................................................................37

5.2 Application Programming Interface......................................................................38

5.2.1 Application Interface........................................................................................38

5.3 Example...............................................................................................................39

5.3.1 Common Modifications.....................................................................................39

5.3.2 Modifications on the Client..............................................................................40

5.3.3 Modifications on the Server.............................................................................40

5.3.4 Running the commands...................................................................................41

6 Implementation of the Specification of TCG TSS/TPM DAA Profile for DAA-TLS.........42

6.1 Architecture..........................................................................................................42

6.1.1 Overview..........................................................................................................42

6.1.2 Implementation Details....................................................................................43

6.1.2.1 DAA_METHOD..............................................................................................44

6.1.3 Workflow..........................................................................................................46

6.2 Examples..............................................................................................................48

7 List of abbreviations..................................................................................................49

8 Referenced Documents.............................................................................................49

Open_TC Deliverable D03c.6

2/61

OpenSSL engine/DAA enhancement design specification

FINAL | 2.00

9 Appendix. Code Documentation................................................................................51

9.1 General TLS Extensions framework......................................................................51

9.1.1 Patch................................................................................................................51

9.1.2 Core.................................................................................................................53

9.1.3 Interface..........................................................................................................54

9.1.4 Application Interface........................................................................................54

9.2 Direct Anonymous Attestation..............................................................................54

9.2.1 Implementation................................................................................................54

9.2.2 Method Interface..............................................................................................58

9.2.3 Application Interface........................................................................................60

9.3 TLS DAA-Enhancement.........................................................................................60

9.3.1 Core.................................................................................................................60

9.3.2 Application Interface........................................................................................60

9.4 Engine TPM-DAA...................................................................................................60

9.4.1 TSS Binding Utilities.........................................................................................60

9.4.2 DAA_METHOD..................................................................................................61

Open_TC Deliverable D03c.6

3/61

OpenSSL engine/DAA enhancement design specification

FINAL | 2.00

List of figures

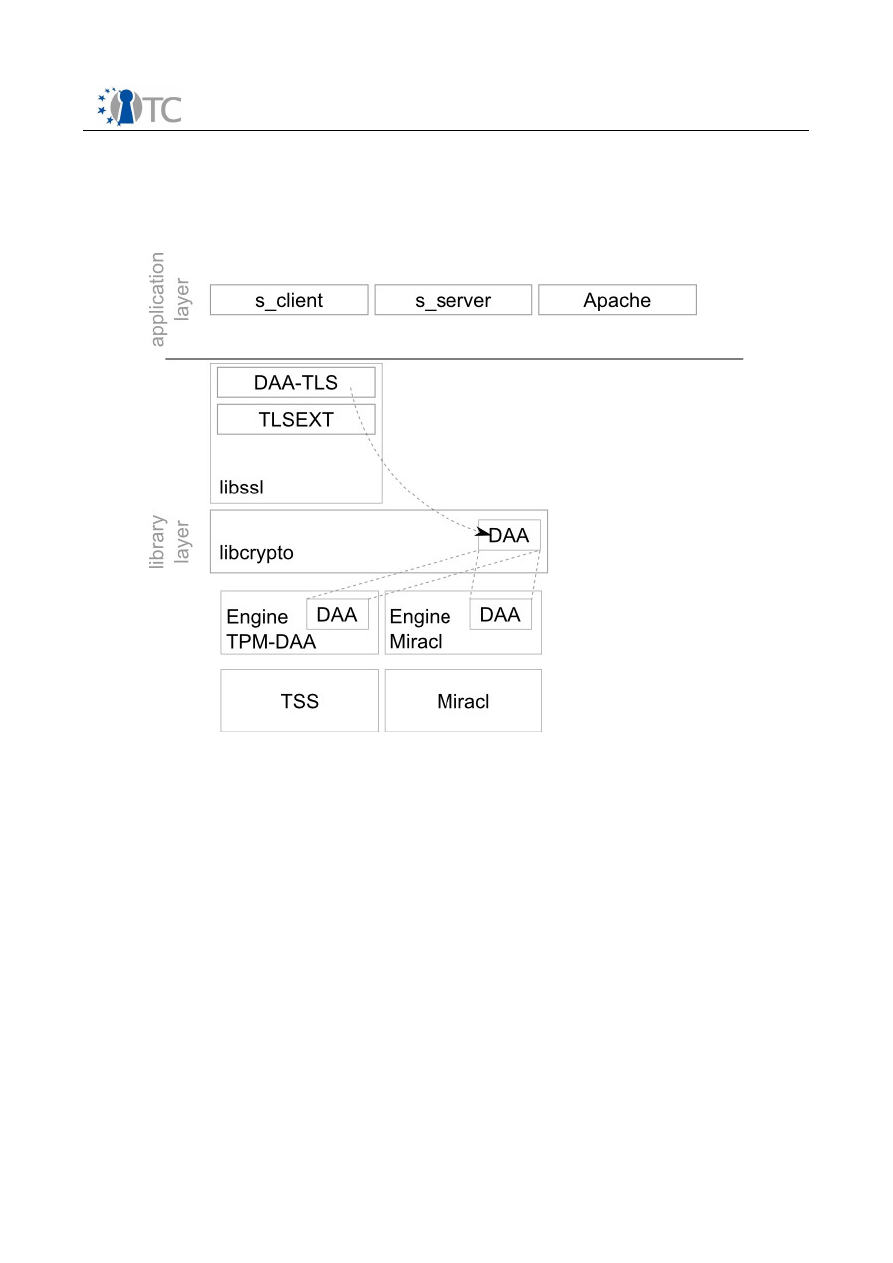

Figure 1: System Architecture Overview.........................................................................6

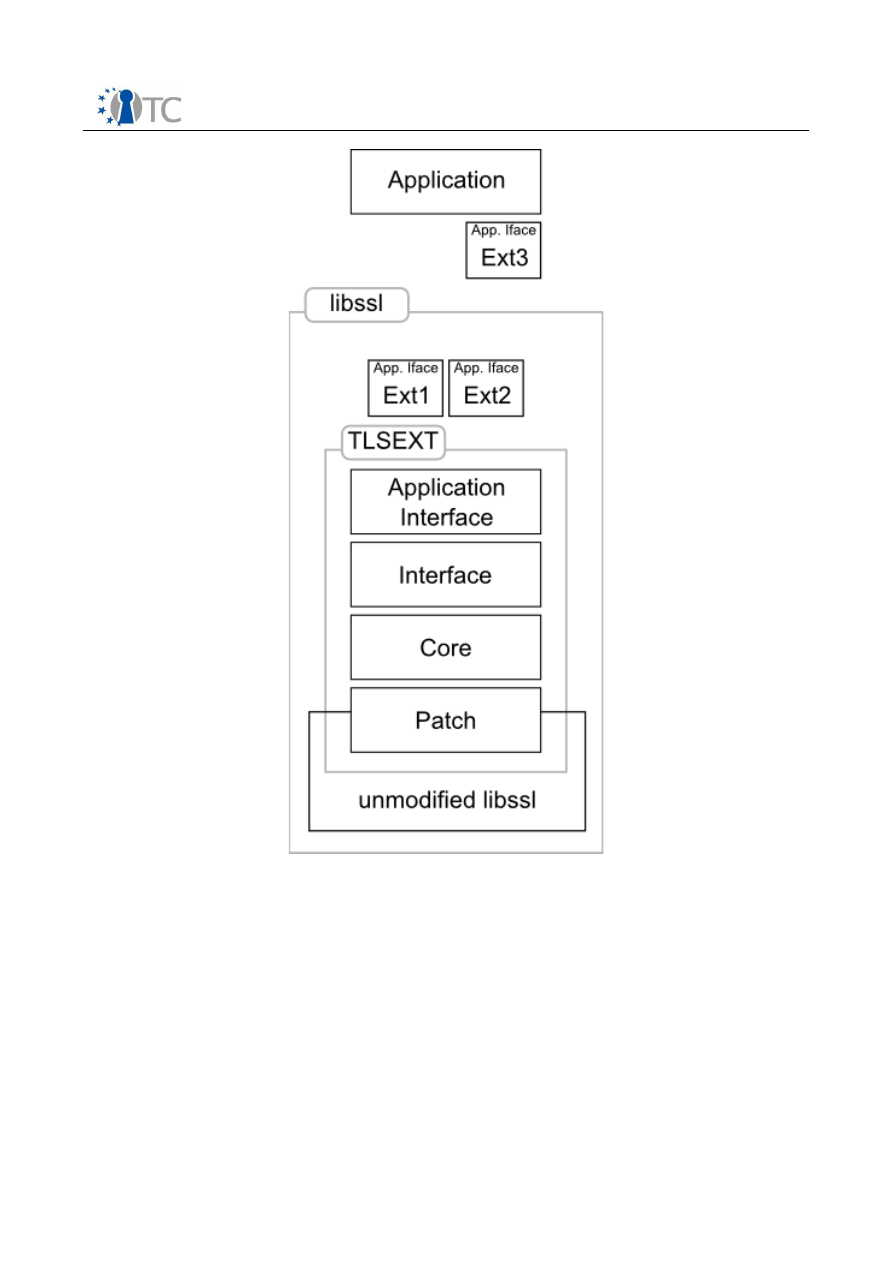

Figure 2: TLS Hello Extensions and Supplemental Data Overview..................................9

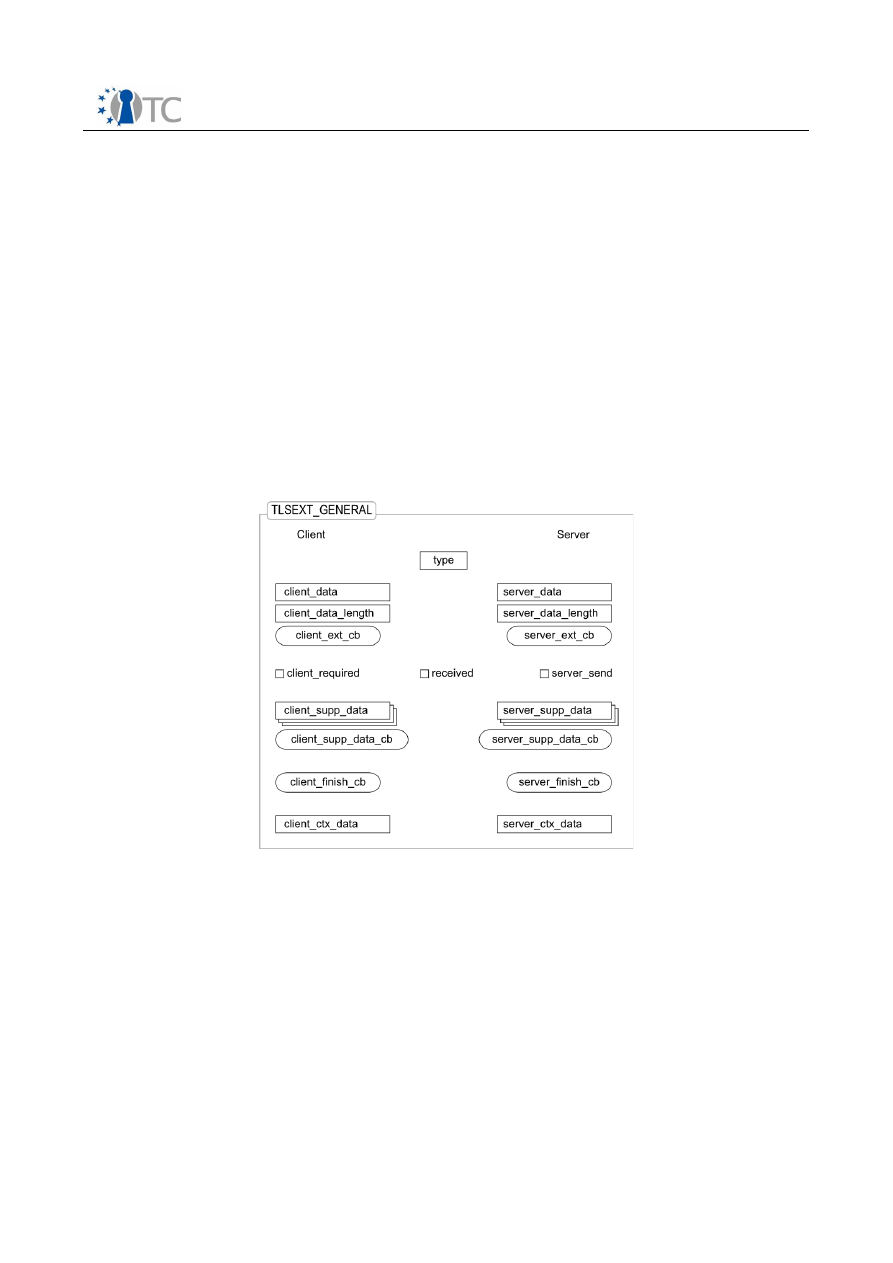

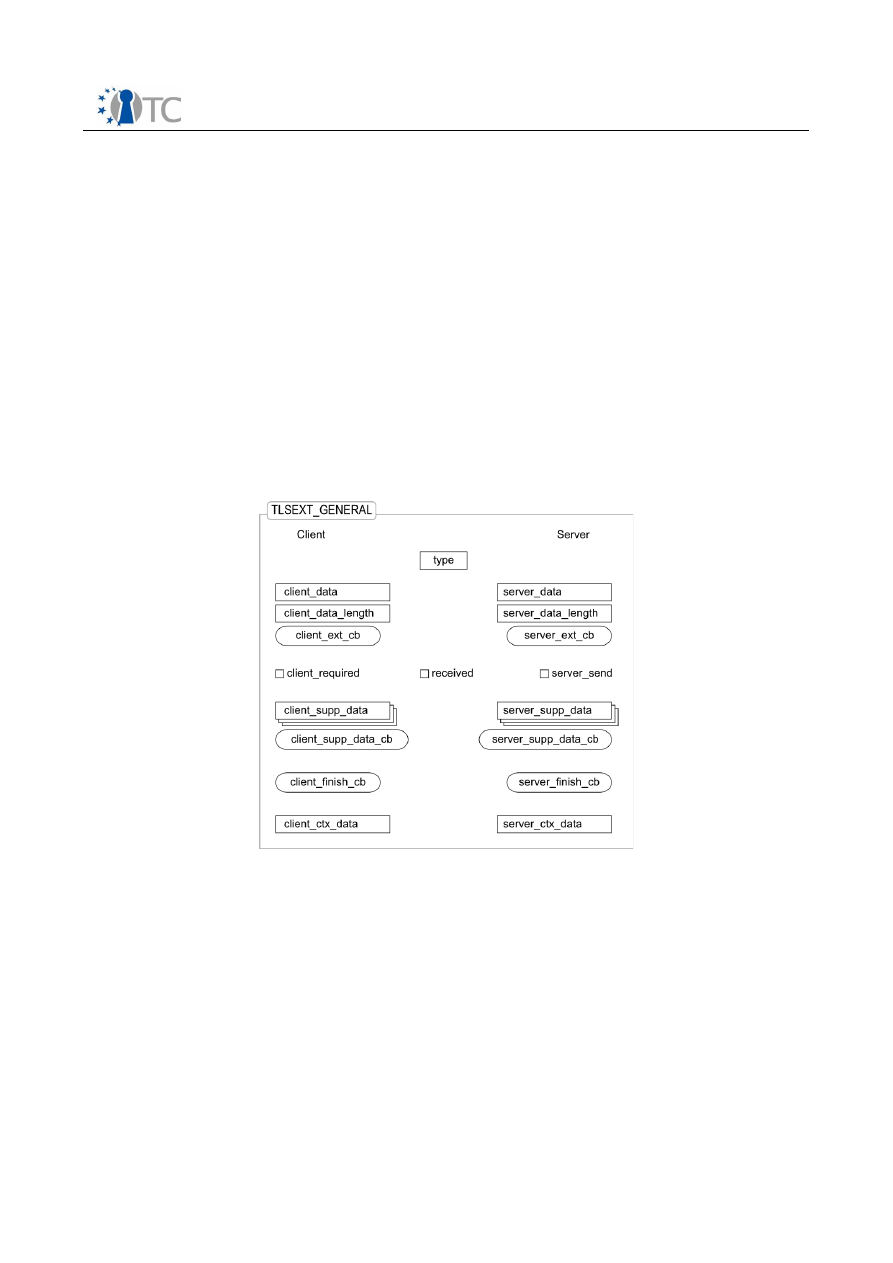

Figure 3: TLS Hello Extensions and Supplemental Data Data Structure........................10

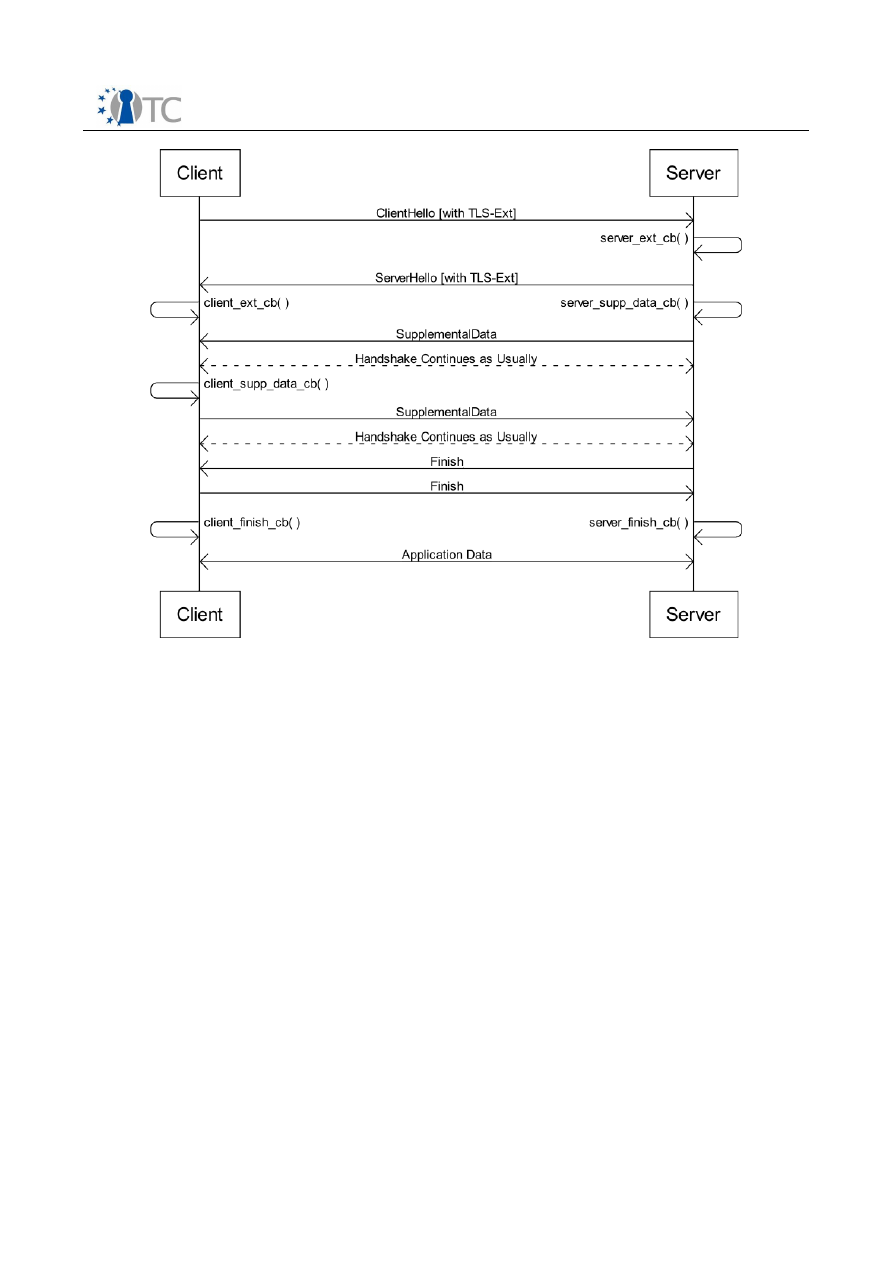

Figure 4: TLS Hello Extensions and Supplemental Data Workflow................................12

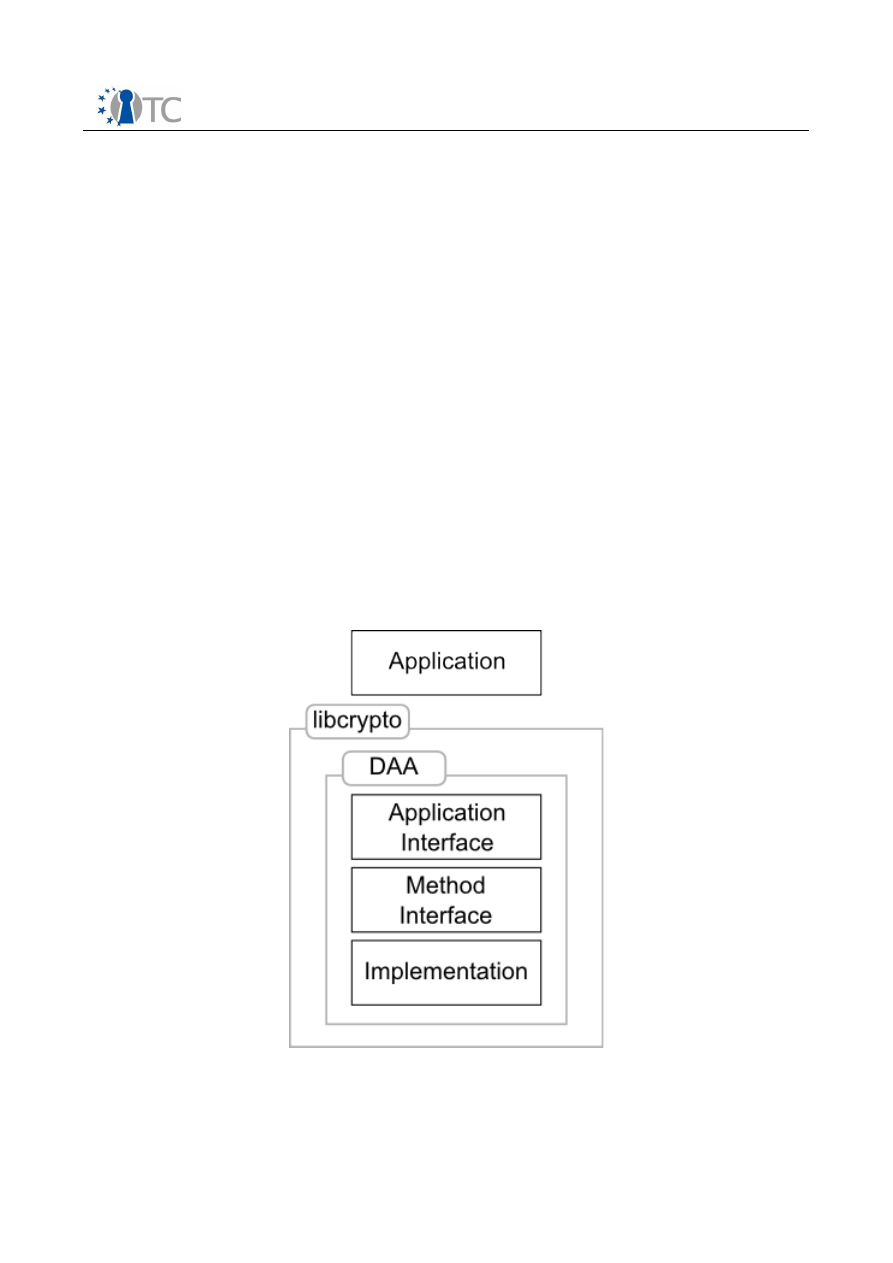

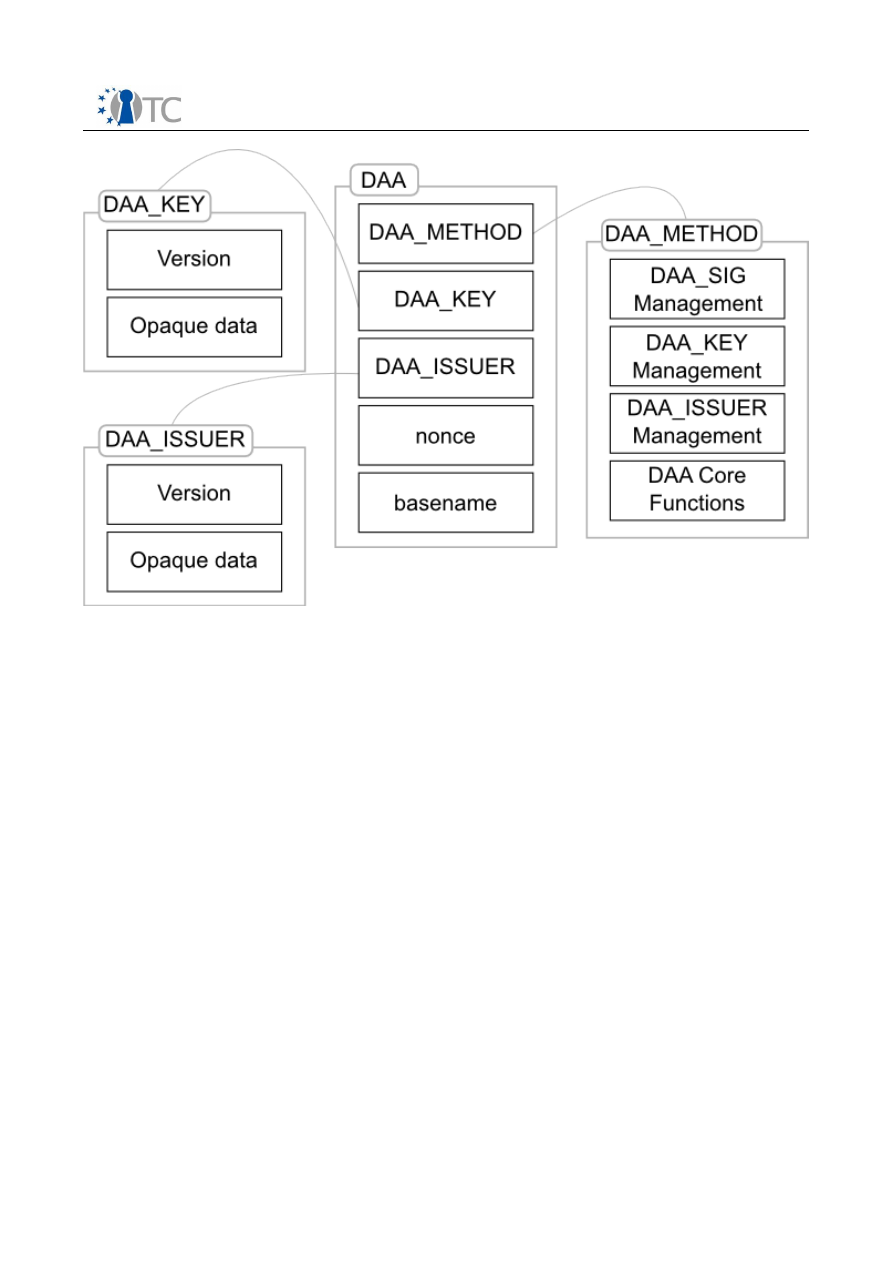

Figure 5: Direct Anonymous Attestation Architecture Overview...................................24

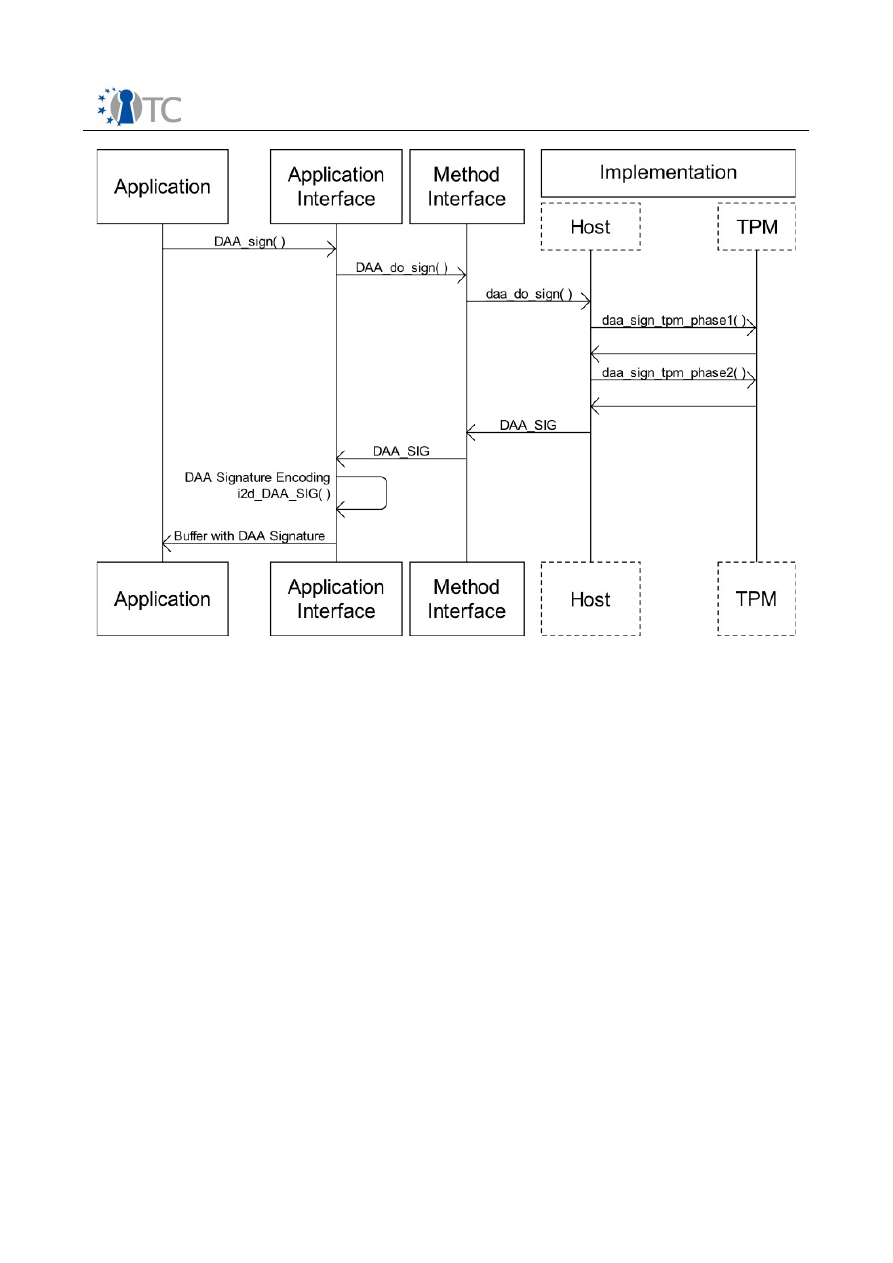

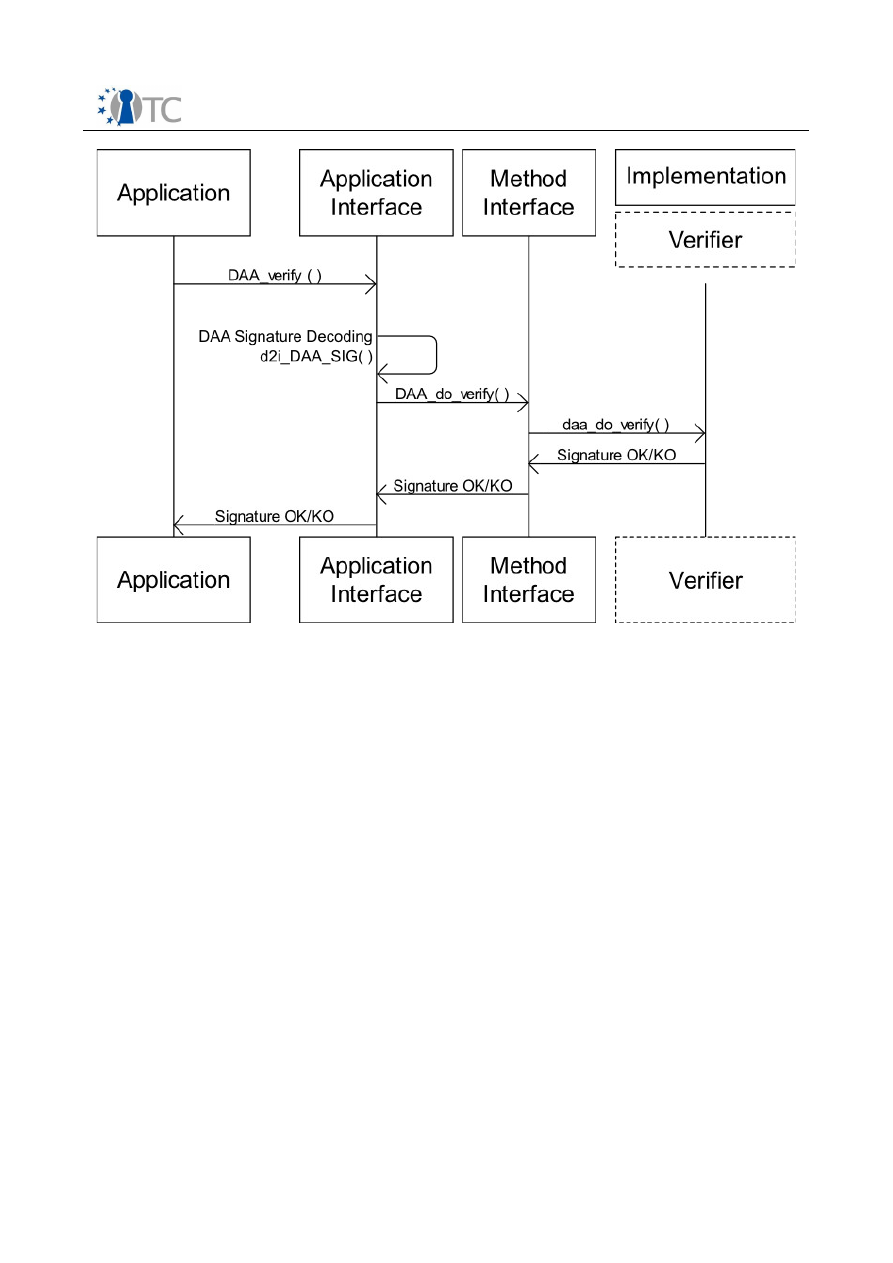

Figure 6: Direct Anonymous Attestation Data Structure...............................................26

Figure 7: Direct Anonymous Attestation Sign Workflow................................................28

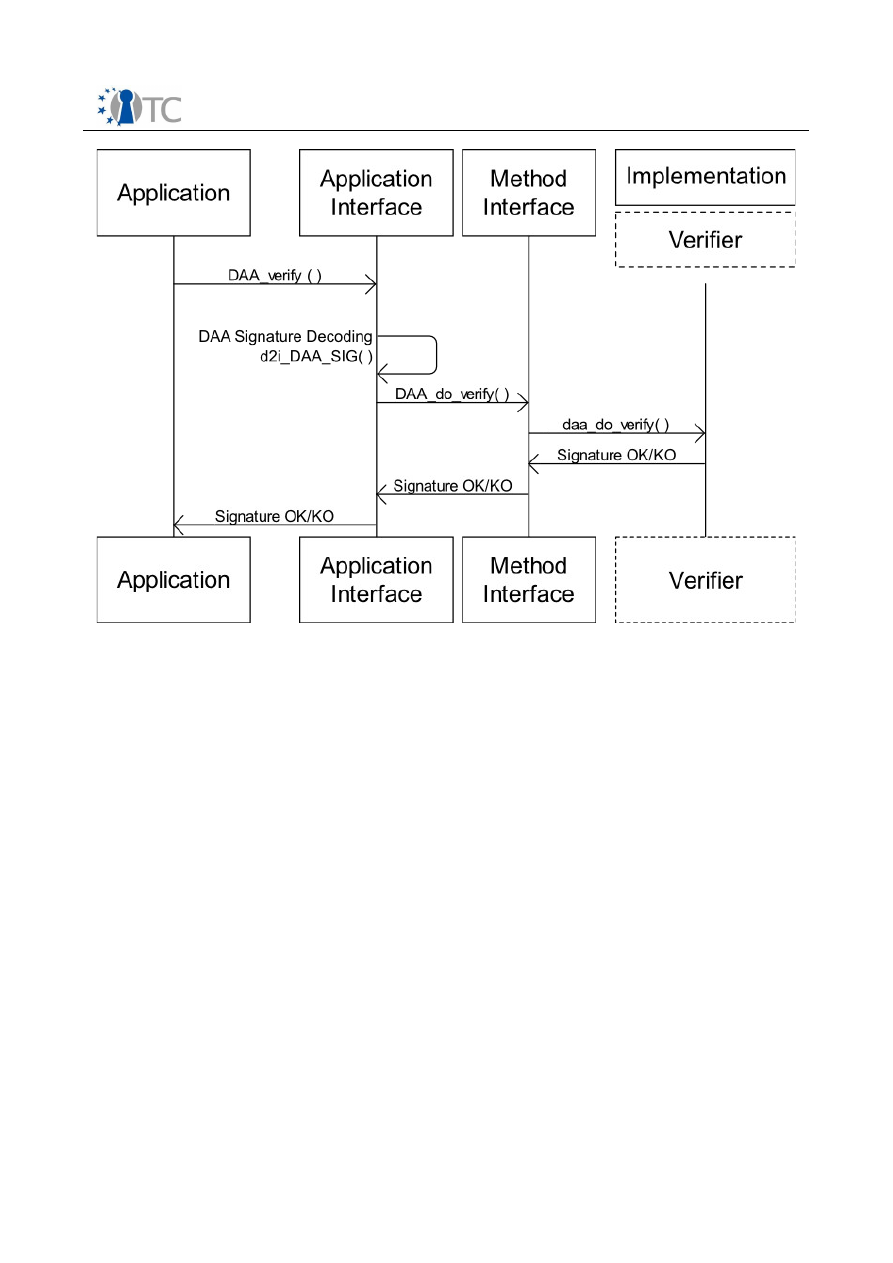

Figure 8: Direct Anonymous Attestation Verify Workflow..............................................29

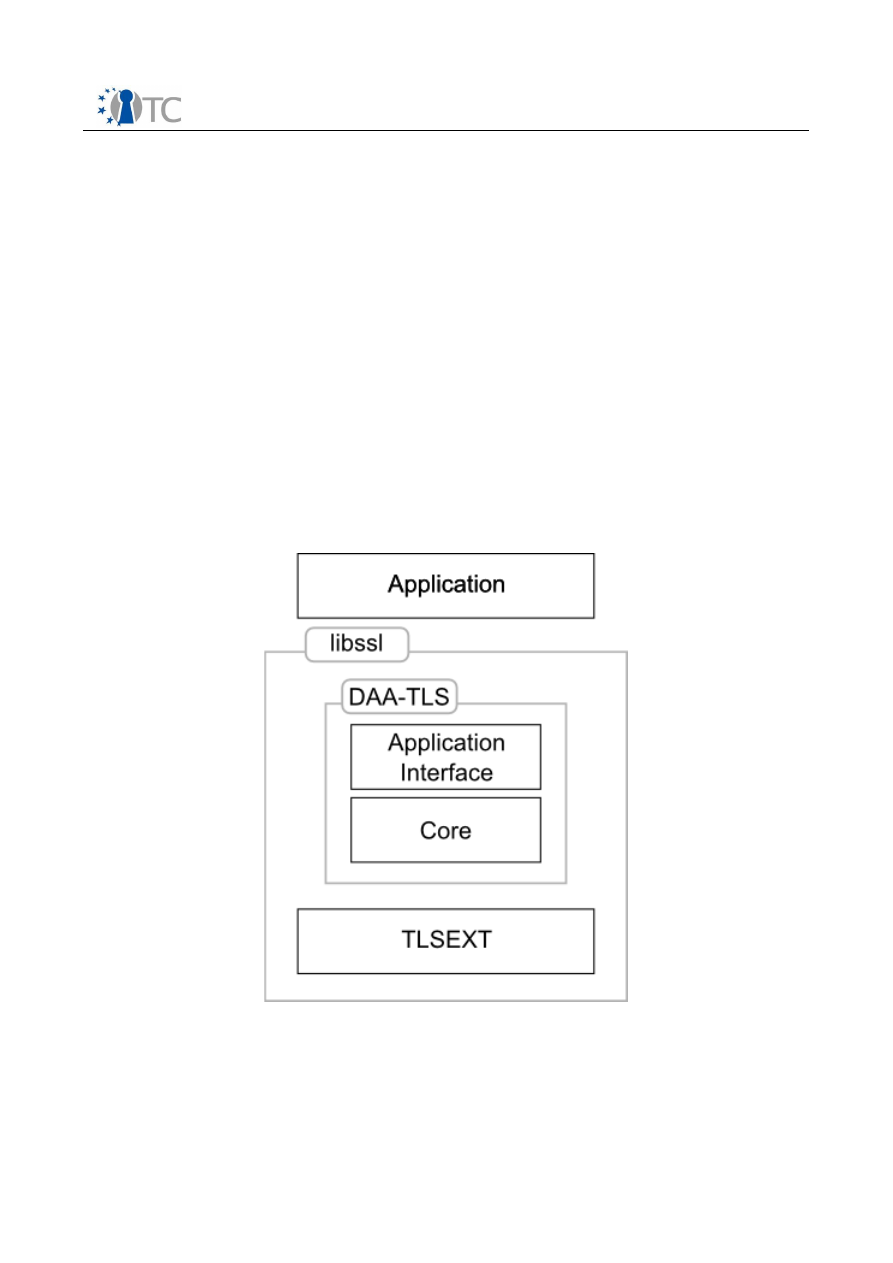

Figure 9: TLS DAA-Enhancement Architecture Overview..............................................33

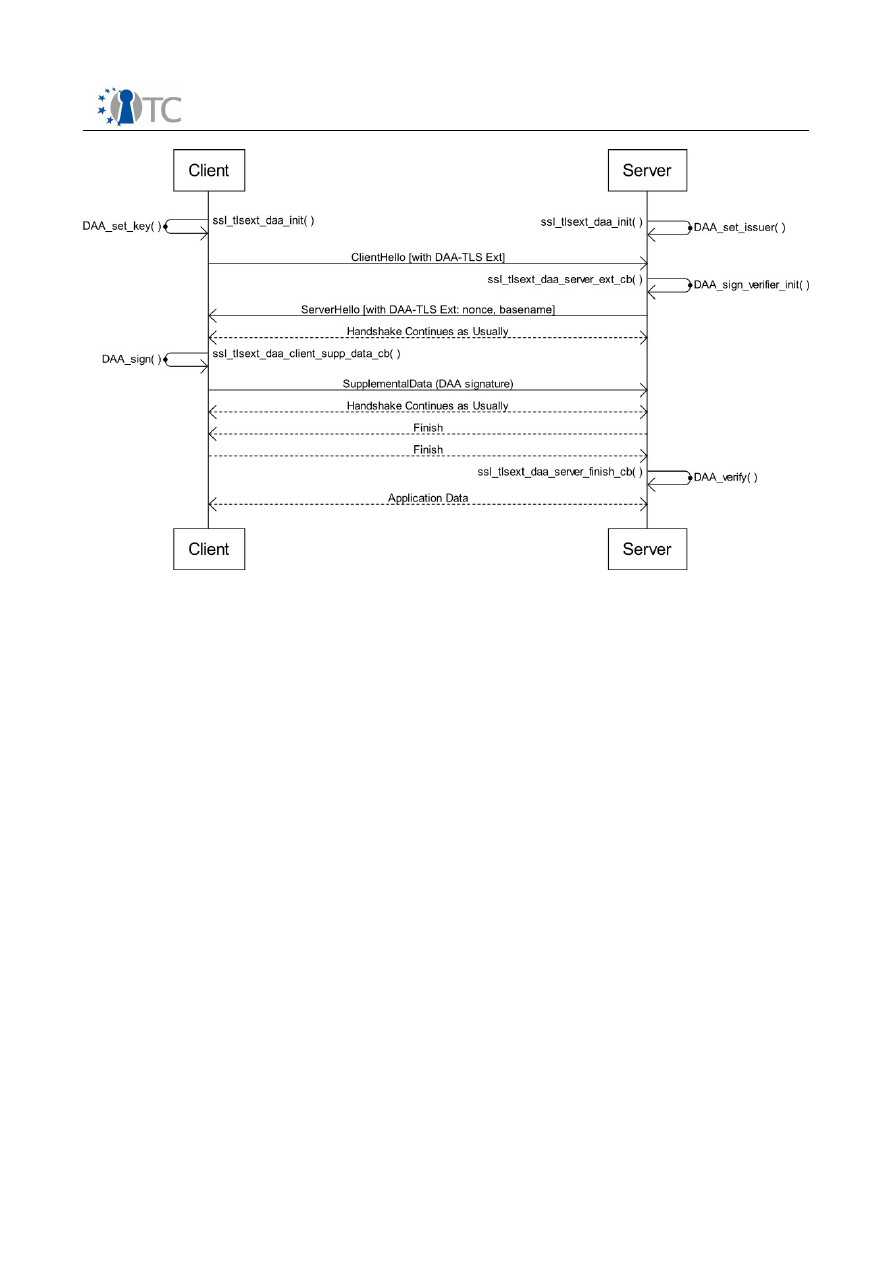

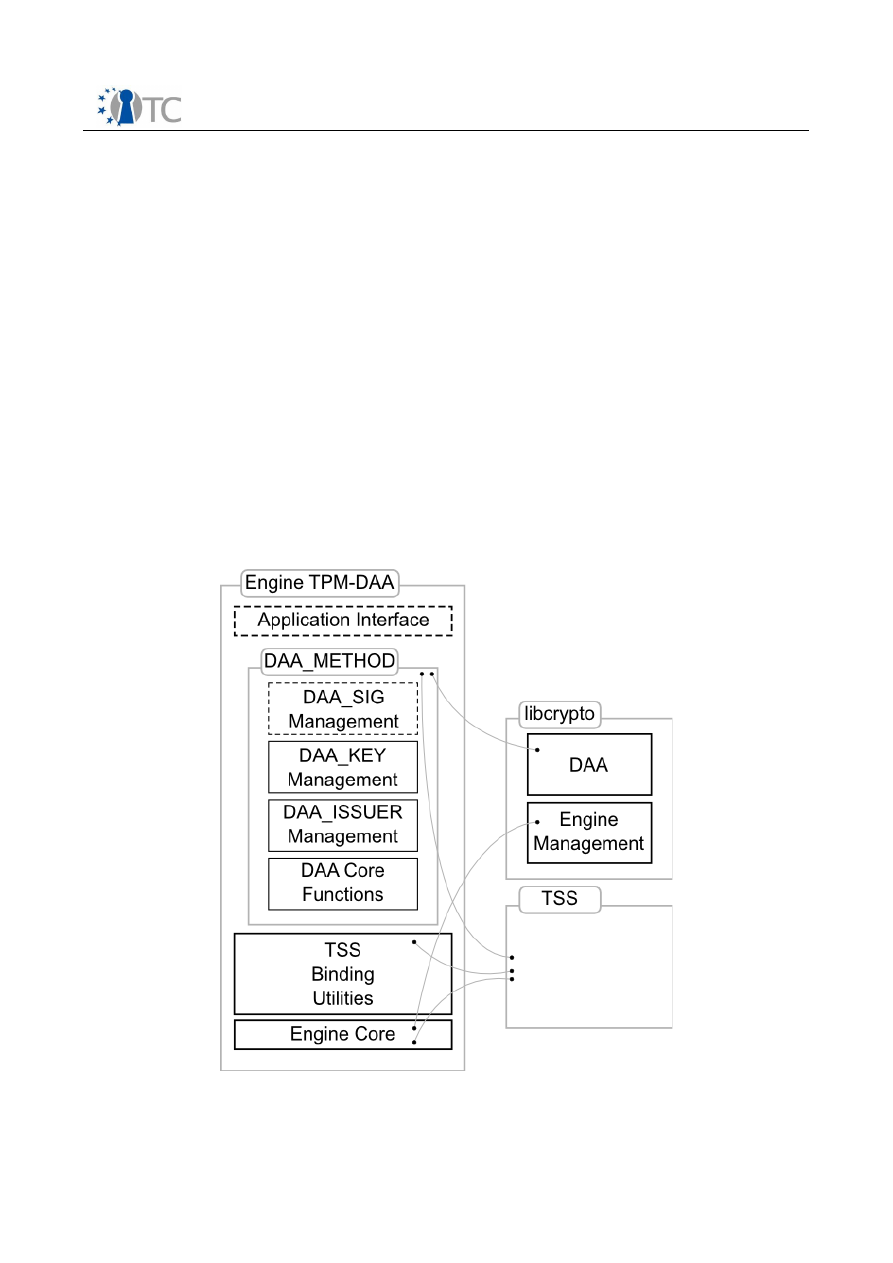

Figure 10: TLS DAA-Enhancement Workflow.................................................................36

Figure 11: Implementation of the specification of TCG TSS/TPM DAA profile for DAA-TLS

Overview.......................................................................................................................42

Figure 12: TCG TSS/TPM DAA Profile for DAA-TLS Workflow..........................................47

Open_TC Deliverable D03c.6

4/61

OpenSSL engine/DAA enhancement design specification

FINAL | 2.00

1 Introduction

Secure channels allow two or more entities to communicate securely over insecure

networks using cryptographic primitives to provide confidentiality, integrity and

authentication of network messages. Trusted Computing (TC) technology extends the

network protection to the peers involved in the communication. TC, in facts, allows a

platform with TC-enabled hardware to provide cryptographic proofs about its behavior.

Using these information, the counterpart can be guaranteed about the security of the

message not only while it is transmitted, but also after it is received on the TC-

platform.

Among the primitives available to a TC-platform, Direct Anonymous Attestation (DAA)

[7] is a privacy-friendly protocol that was designed to overcome the privacy issues of

the privacy CA. In particular, the main problem related with the use of a privacy CA, is

that it is possible for the privacy CA to disclose sensitive data that could allow a third

party to link different remote attestation made by the same platform and, therefore,

breaking the platform's privacy. DAA overcomes this problem using a zero-knowledge

proof.

In [1], a TLS DAA-Enhancement is proposed to exploit DAA as a mechanism to achieve

(client) anonymous authentication. Furthermore, based on the Trusted Platform

Module (TPM) and Trusted Software Stack (TSS), a TCG TSS/TPM profile is specified to

exploit the DAA-related functions available in the TC technology. This document

describes an implementation of the TLS DAA-Enhancement, including the TCG TSS/TPM

profile.

2 Architecture overview

The implementation of SSL/TLS DAA-enhancement as specified in [1] is organized as a

set of components that act at different layers, beginning from the lower cryptographic

level, up to the TLS protocol enhancement level. The design through components is

motivated by:

●

code modularity: smaller components with a defined interface allow applications

to select only the required features, avoiding unnecessary growth of their code.

●

future reuse: components may be shared among other applications or higher

layer components that exploit the provided capabilities.

●

support for real-world applications: both DAA-aware and legacy applications

may exploit the TLS DAA-enhancement to take advantage of the (client)

anonymous authentication.

●

security-oriented design: code modularity and reuse, as well as best practice

and policy for configuring applications, result in an added value with respect to

the security provided by the code. Furthermore it is possible to expect that

lower layer components may be integrated in the mainstream libraries, thus

bringing the code to be publicly shared and evaluated.

OpenSSL supports engines as a way to provide alternative implementations for a

cryptographic primitive, usually to exploit cryptographic hardware accelerators.

Engines are used to provide two different implementations of the DAA protocol: the

first one exploits the TPM/TSS capabilities, the latter is pure software and implements

a newer version of the protocol [9].

Open_TC Deliverable D03c.6

5/61

OpenSSL engine/DAA enhancement design specification

FINAL | 2.00

The whole implementation has been done and tested with OpenSSL v0.9.9, snapshot

20081204.

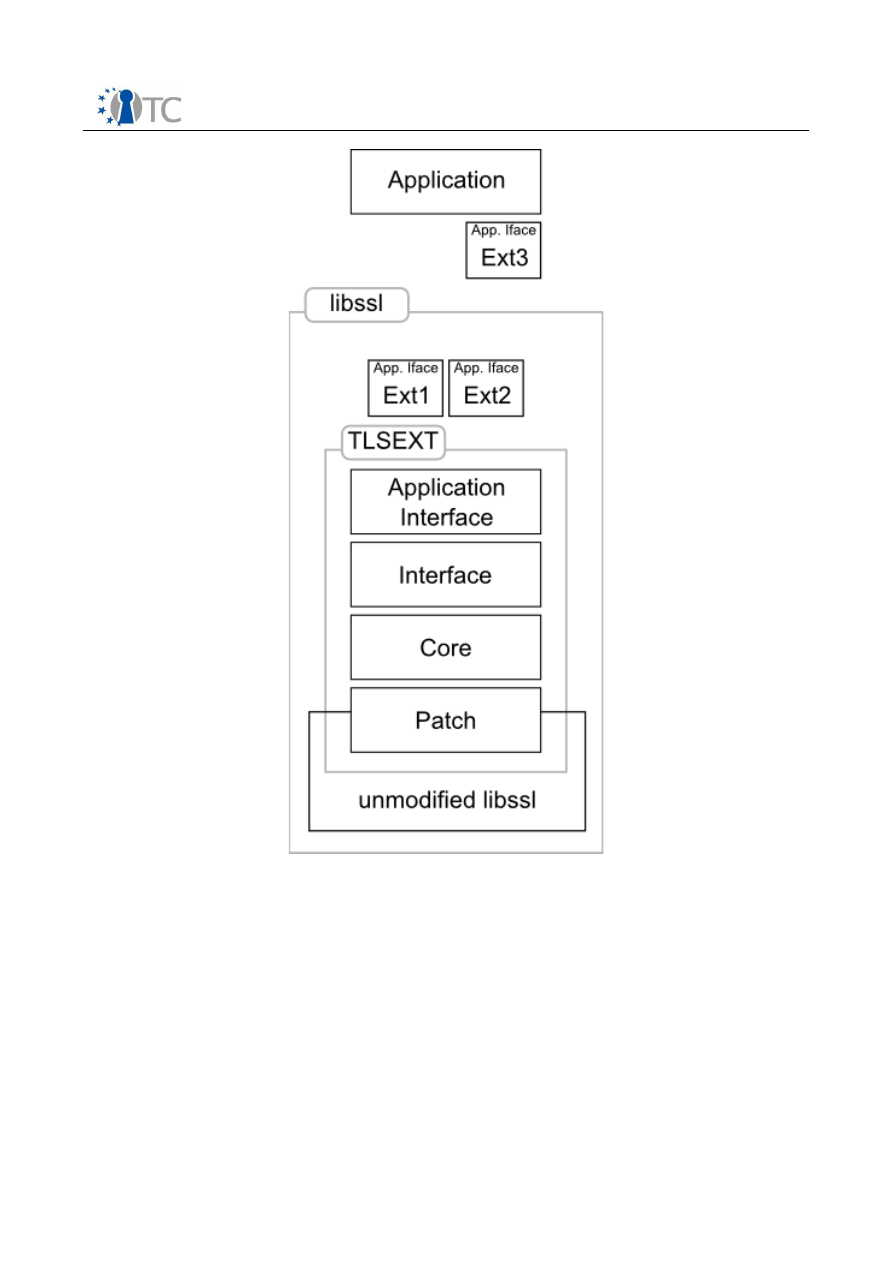

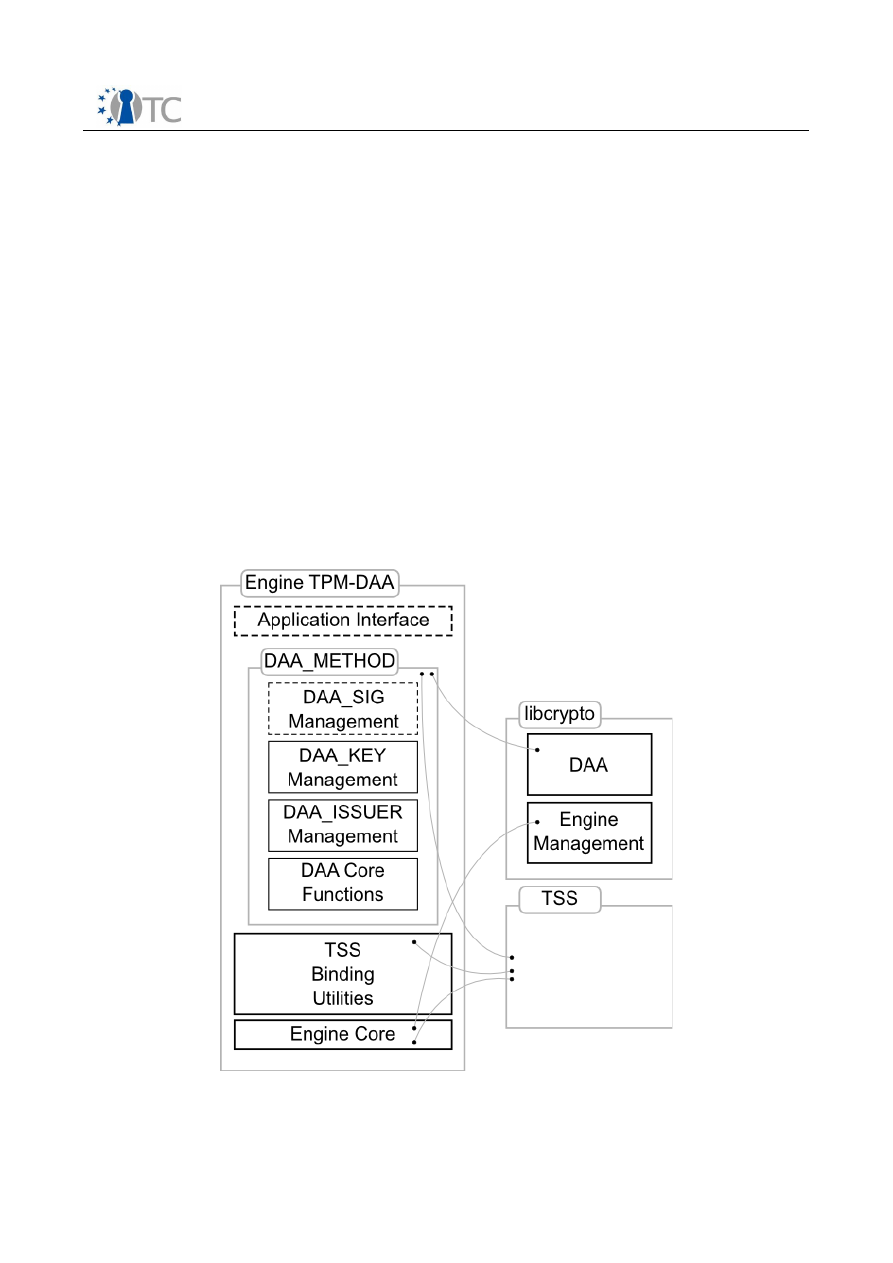

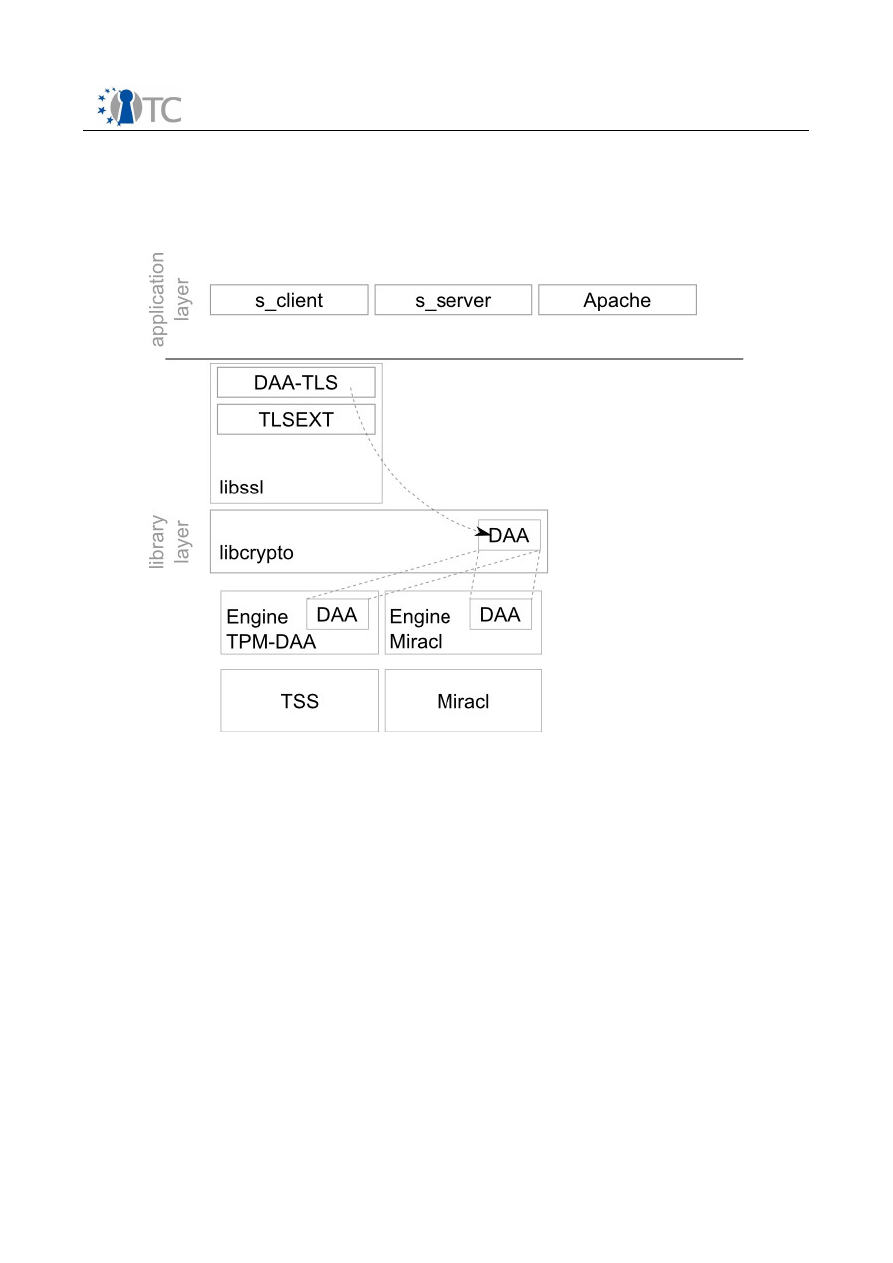

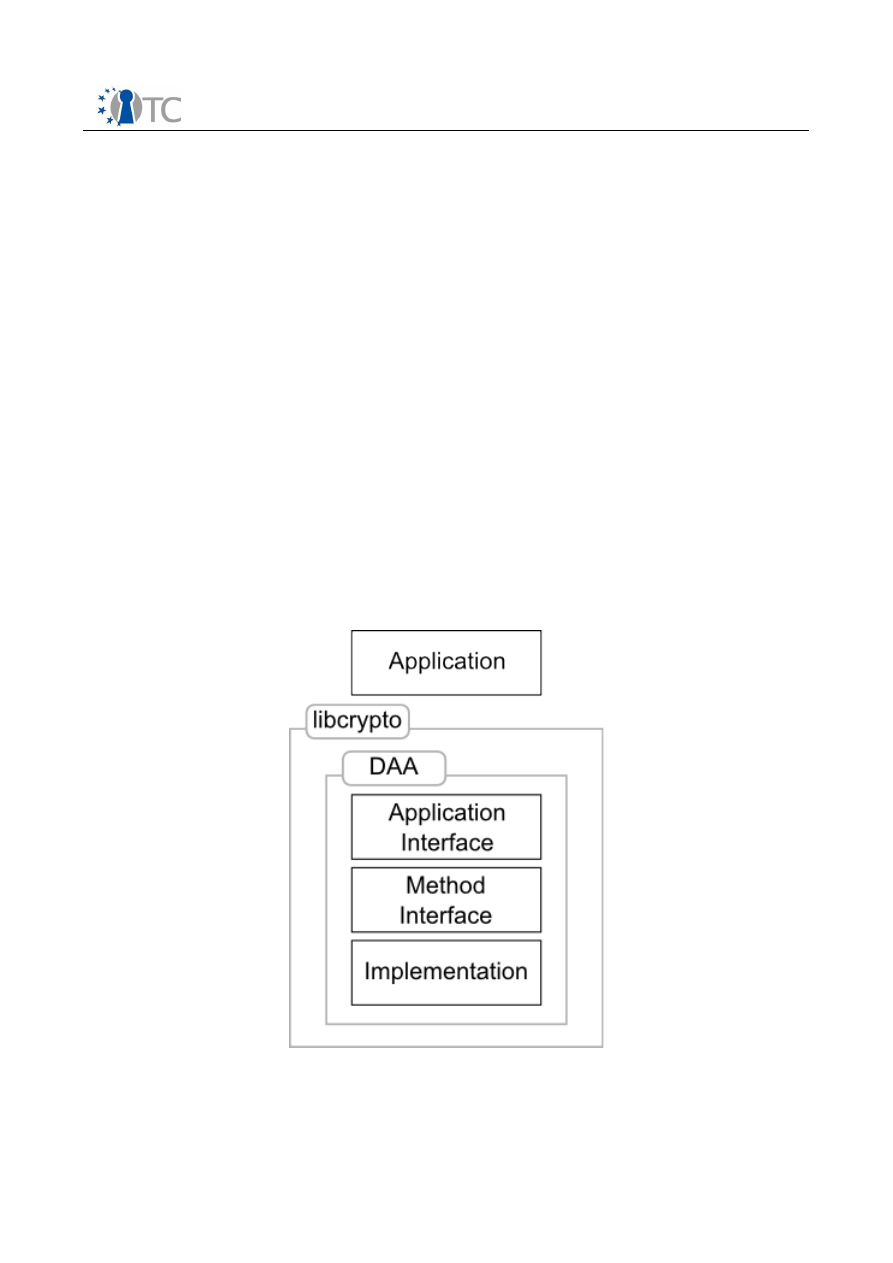

Figure 1 presents the overall architecture.

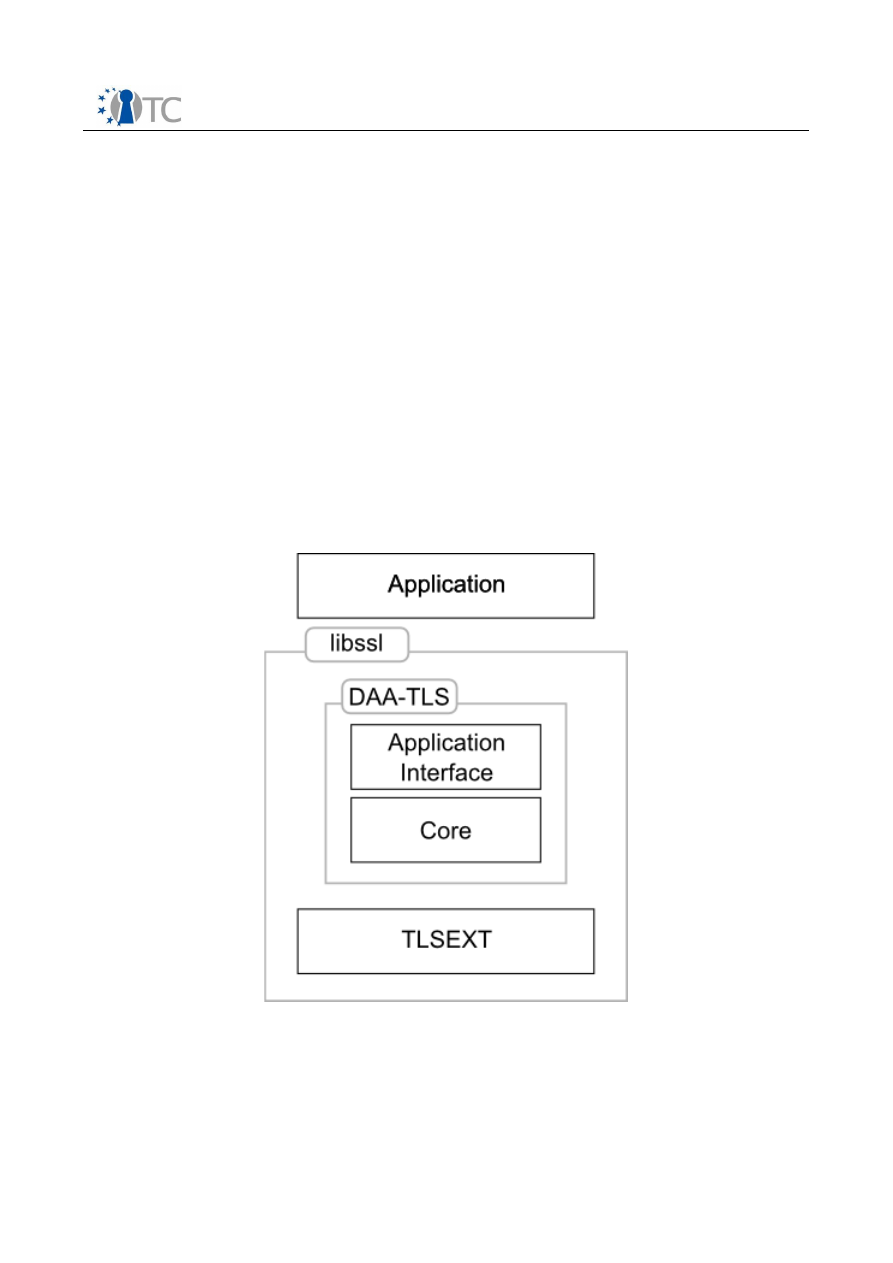

In more detail:

●

TLS Hello Extensions and Supplemental Data (TLSEXT)

is a framework for