D05.4 Design of the Cross-Domain Security

Services

(M31) May 2008

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable Type

Report

Reference number

IST-027635 /D01.2/V02 Final

Title

D05.4 Design of the Cross-Domain Security

Services

WPs contributing

WP05

Due date

May 2008 (M31)

Actual submission date

May 26, 2008

Responsible Organisation

IBM (Matthias Schunter)

Authors

CUCL, HP, IBM, RUB, Polito

Abstract

This report describes the final design of the

OpenTC security services. The design will be

implemented for the 2008 Demonstrator of a

“Virtual Data Center”.

Keywords

OpenTC, Virtualization, Trusted Computing,

Security Services

Dissemination level

Public

Revision

V02 Final

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

D05.4 Design of the Cross-Domain Security Services

If you need further information, please visit our website

www.opentc.net

or contact

the coordinator:

Technikon Forschungs-und Planungsgesellschaft mbH

Burgplatz 3a, 9500 Villach, AUSTRIA

Tel.+43 4242 23355 –0

Fax. +43 4242 23355 –77

Email

coordination@opentc.net

The information in this document is provided “as is”, and no guarantee

or warranty is given that the information is fit for any particular purpose.

The user thereof uses the information at its sole risk and liability.

Design of the Cross-Domain Security Services

OpenTC Workpackage 5

1

OpenTC Deliverable D05.4

V02 – Final Revision. 6505 (OpenTC Public (PU))

2008/05/26

A

BSTRACT

This report describes the final design of the OpenTC security services. This design will

be implemented for the 2008 Demonstrator of a “Virtual Data Center”. It is based on

the research documented in Deliverable D05.1 "Basic Security Services” and D05.2

“Security Services Proof of Concept”.

The goal of this deliverable is to describe and explain the detailed concepts and

design of our security services. These security services manage the security policies

for our virtual machine platform and enforce them in collaboration with the underlying

Xen or L4 hypervisors.

A

CKNOWLEDGEMENTS

The following people were the main contributors to this report (alphabetically by or-

ganisation): Theodore Hong, Eric John, Derek Murray (CUCL); Serdar Cabuk, David

Plaquin (HP); Bernhard Jansen, HariGovind V. Ramasamy, Matthias Schunter (IBM);

Yacine Gasmi (RUB), Ahmad-Reza Sadeghi (RUB), Patrick Stewin (RUB), Martin

Unger (RUB); Gianluca Ramunno (Polito), Davide Vernizzi (Polito). We would like to

thank our reviewer Peter Lipp from IAIK Graz.

Furthermore, we would like to thank the other members of the OpenTC project for

helpful discussions and valuable contributions to the research that is documented in

this report.

2

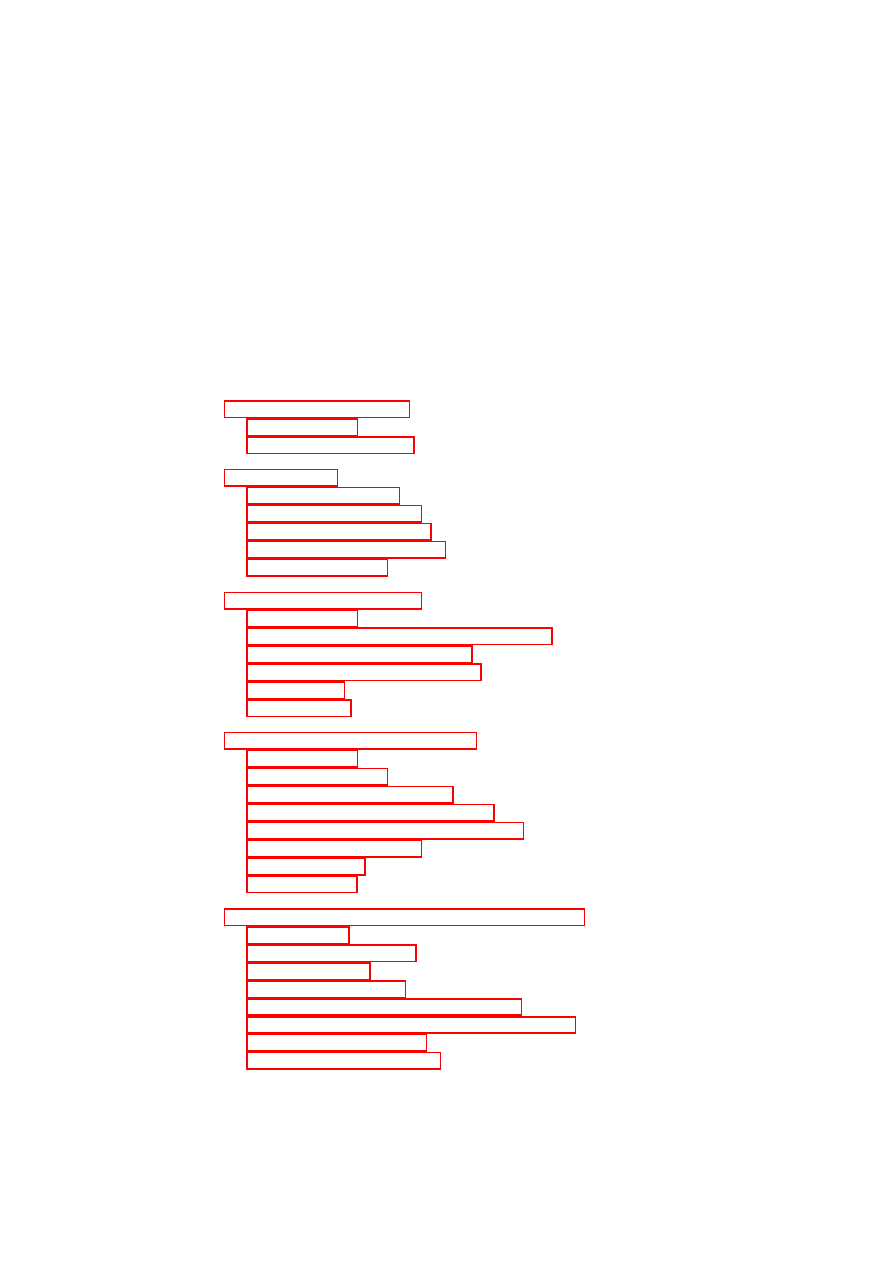

Contents

1

Introduction and Outline

5

1.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5

1.2

Outline of this Report . . . . . . . . . . . . . . . . . . . . . . . . . .

6

2

Related Work

8

2.1

Trusted Computing . . . . . . . . . . . . . . . . . . . . . . . . . . .

8

2.2

Machine Virtualization . . . . . . . . . . . . . . . . . . . . . . . . .

9

2.3

Trusted Virtual Domains . . . . . . . . . . . . . . . . . . . . . . . .

10

2.4

Property-Based Attestation . . . . . . . . . . . . . . . . . . . . . . .

11

2.5

Trusted Channels . . . . . . . . . . . . . . . . . . . . . . . . . . . .

11

3

Compliance Proofs for Xen

12

3.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

12

3.2

Formal Integrity Model for Virtual Machines

. . . . . . . . . . . . .

13

3.3

The PEV Integrity Architecture . . . . . . . . . . . . . . . . . . . . .

16

3.4

Realization using Xen and Linux . . . . . . . . . . . . . . . . . . . .

19

3.5

Use Cases . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

21

3.6

Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

4

Hierarchical Integrity Management

28

4.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

28

4.2

Design Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . .

29

4.3

Basic Integrity Management . . . . . . . . . . . . . . . . . . . . . .

31

4.4

Hierarchical Integrity Management . . . . . . . . . . . . . . . . . . .

35

4.5

Policy Verification for Security Services . . . . . . . . . . . . . . . .

40

4.6

Implementation in Xen . . . . . . . . . . . . . . . . . . . . . . . . .

42

4.7

Related Work . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

45

4.8

Conclusions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

47

5

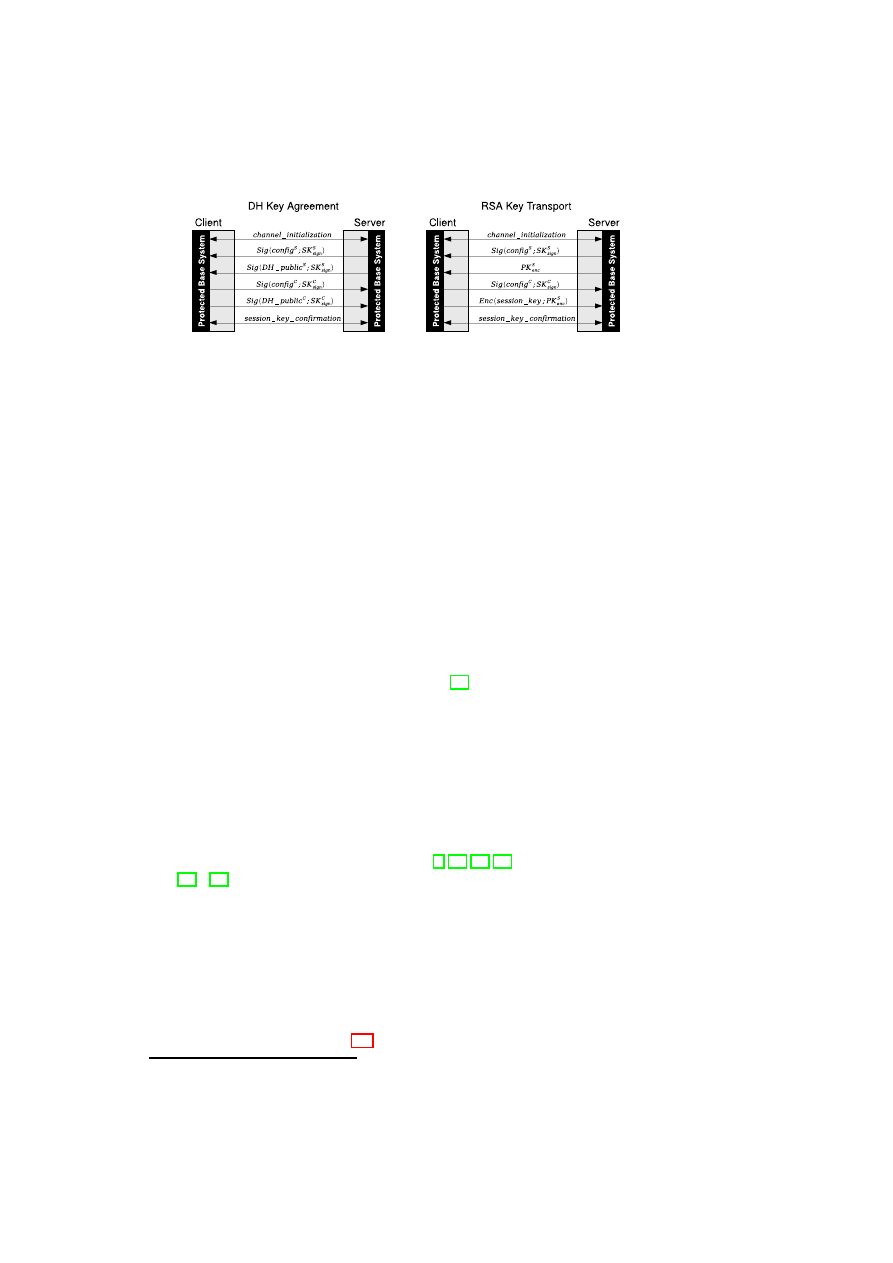

Trusted Channels with Remote Integrity Verification

48

5.1

Motivation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

48

5.2

Requirement Analysis . . . . . . . . . . . . . . . . . . . . . . . . . .

50

5.3

Basic Concept . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

51

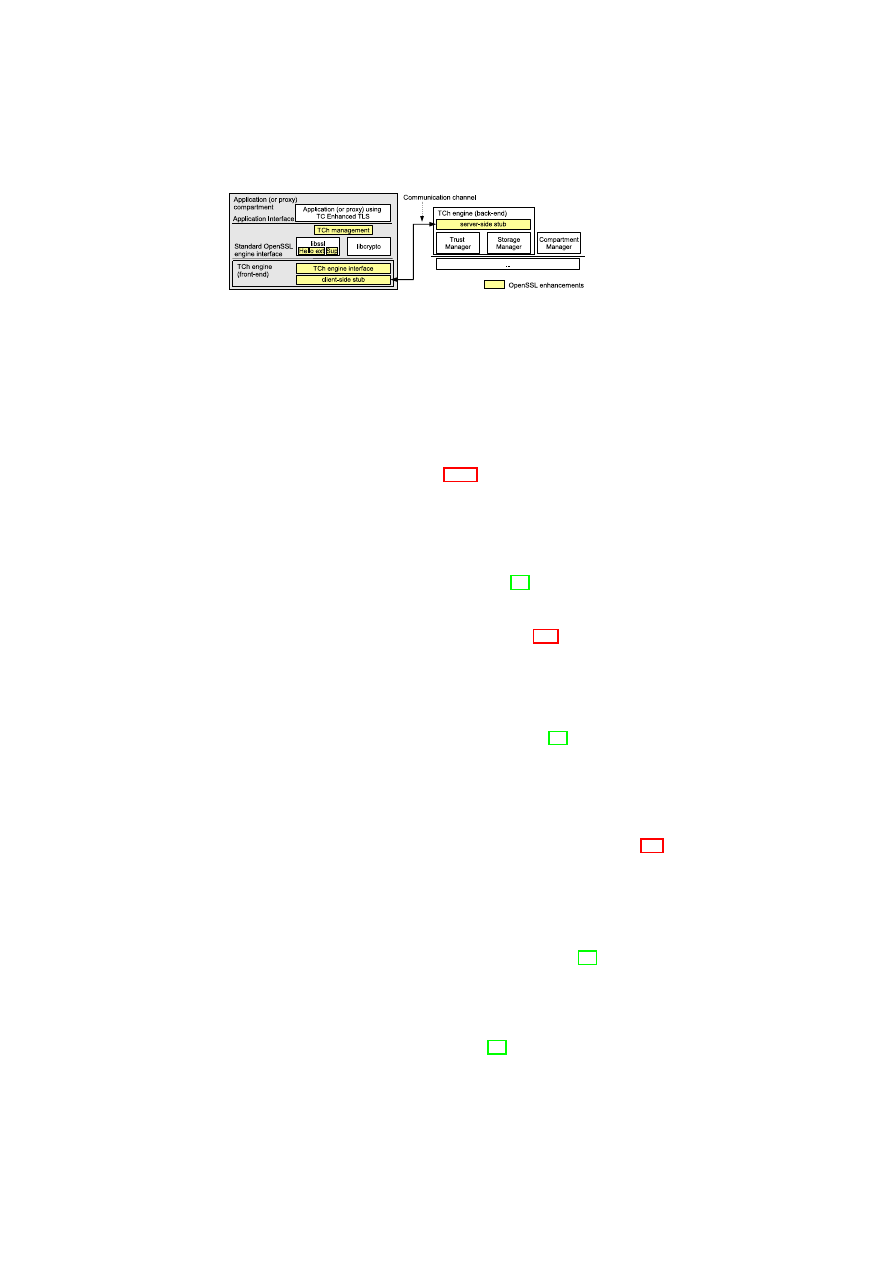

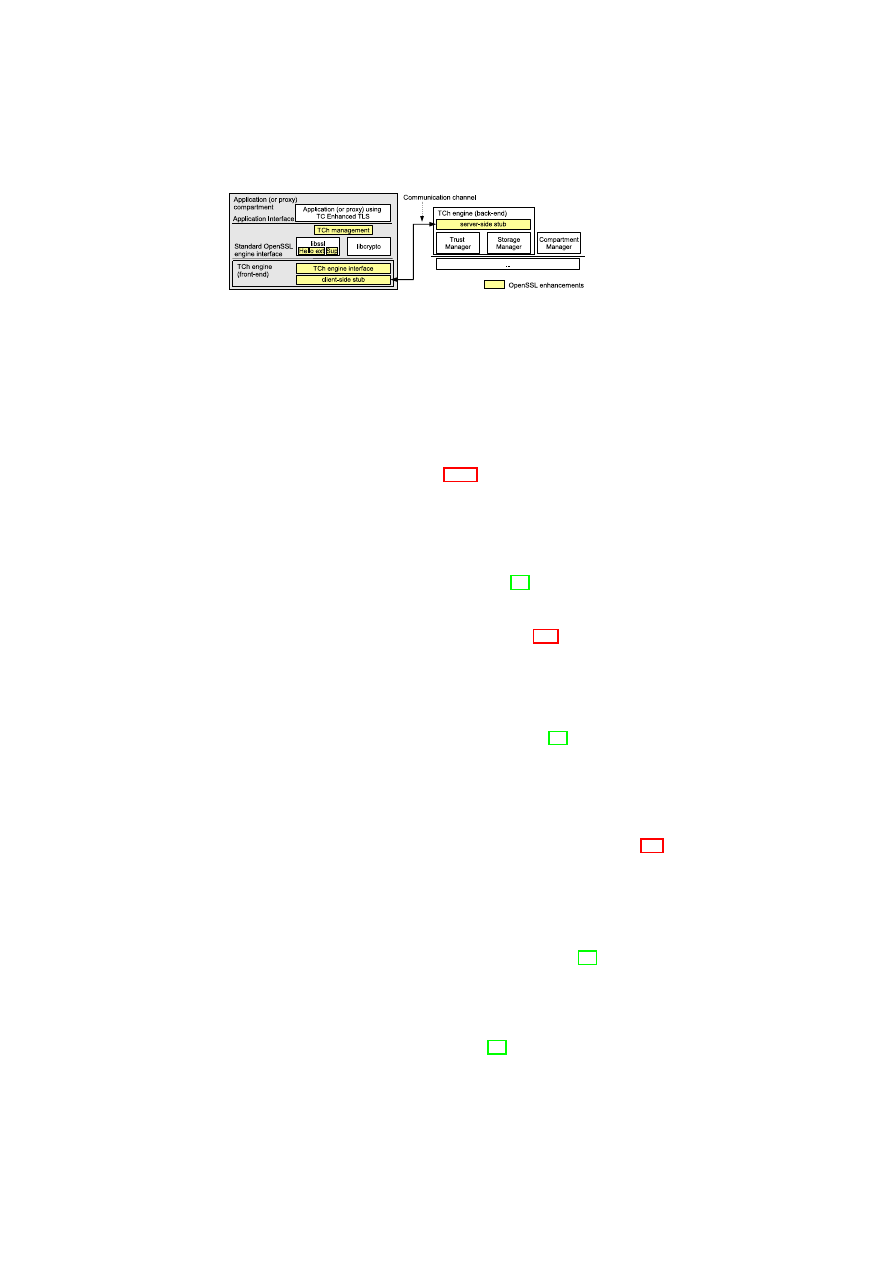

5.4

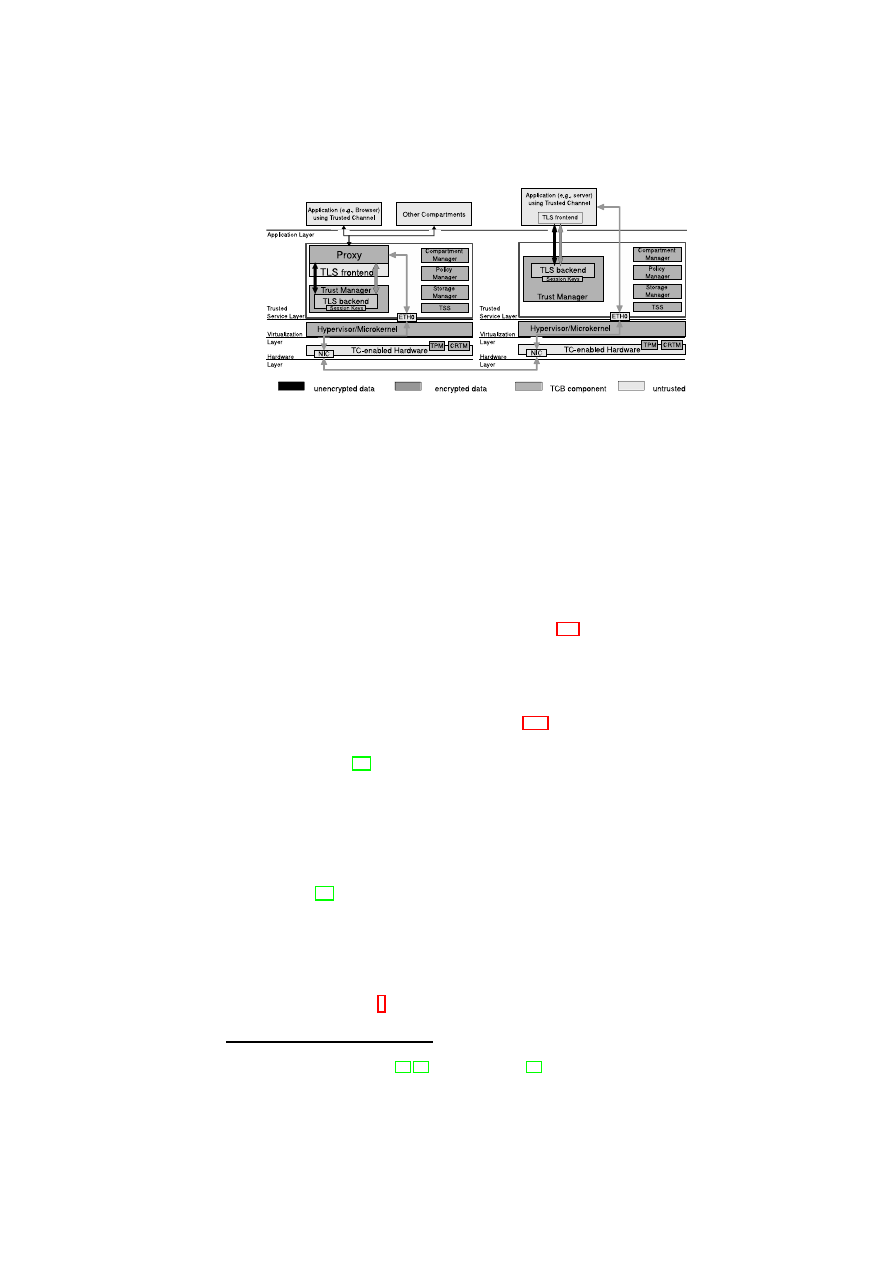

System Architecture . . . . . . . . . . . . . . . . . . . . . . . . . . .

51

5.5

Credentials, Extensions and their Usage . . . . . . . . . . . . . . . .

55

5.6

Implementing a Trusted Channel with OpenSSL

. . . . . . . . . . .

60

5.7

Security Considerations . . . . . . . . . . . . . . . . . . . . . . . . .

62

5.8

Functional Considerations . . . . . . . . . . . . . . . . . . . . . . .

63

3

4

OpenTC D05.4 – Design of the Cross-Domain Security Services

5.9

Summary . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

64

6

Conclusion and Outlook

65

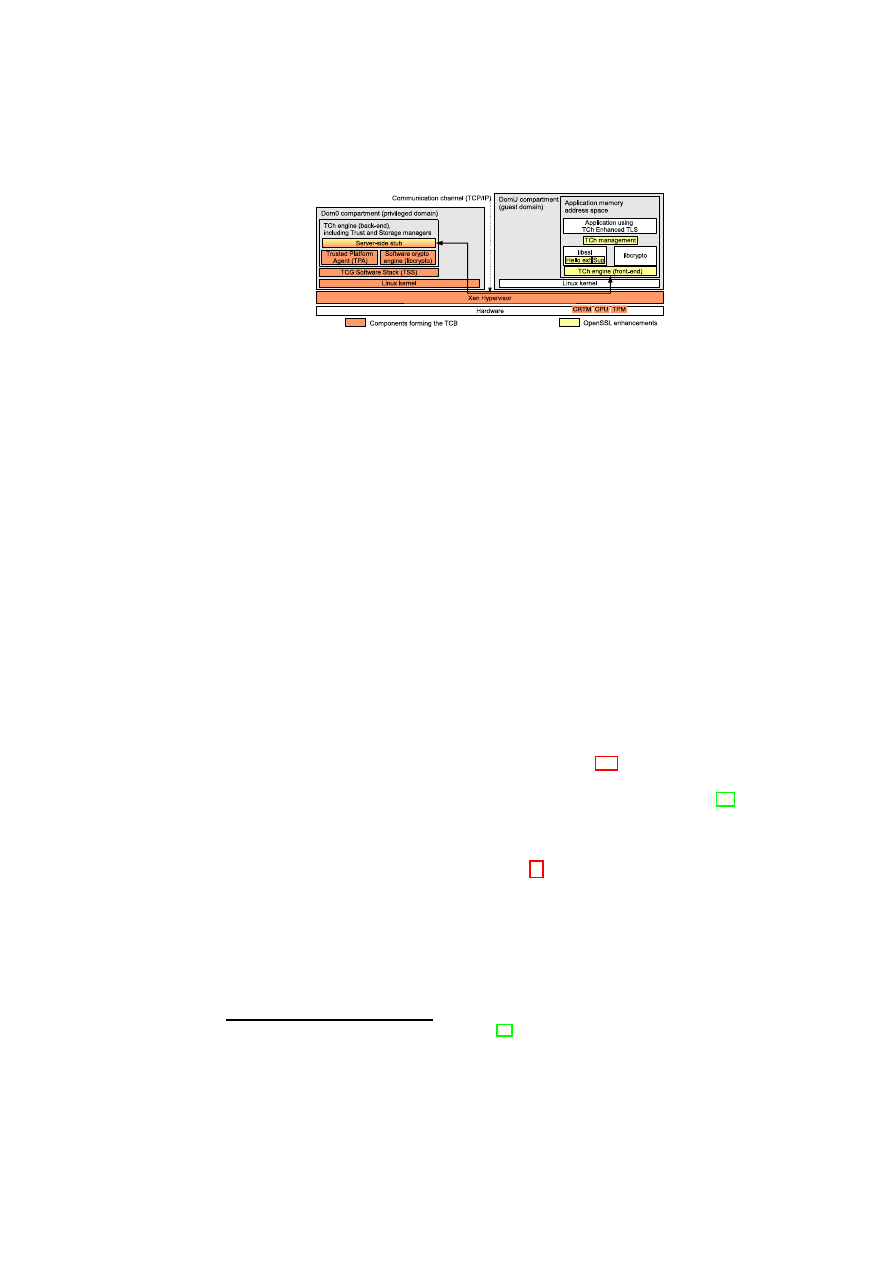

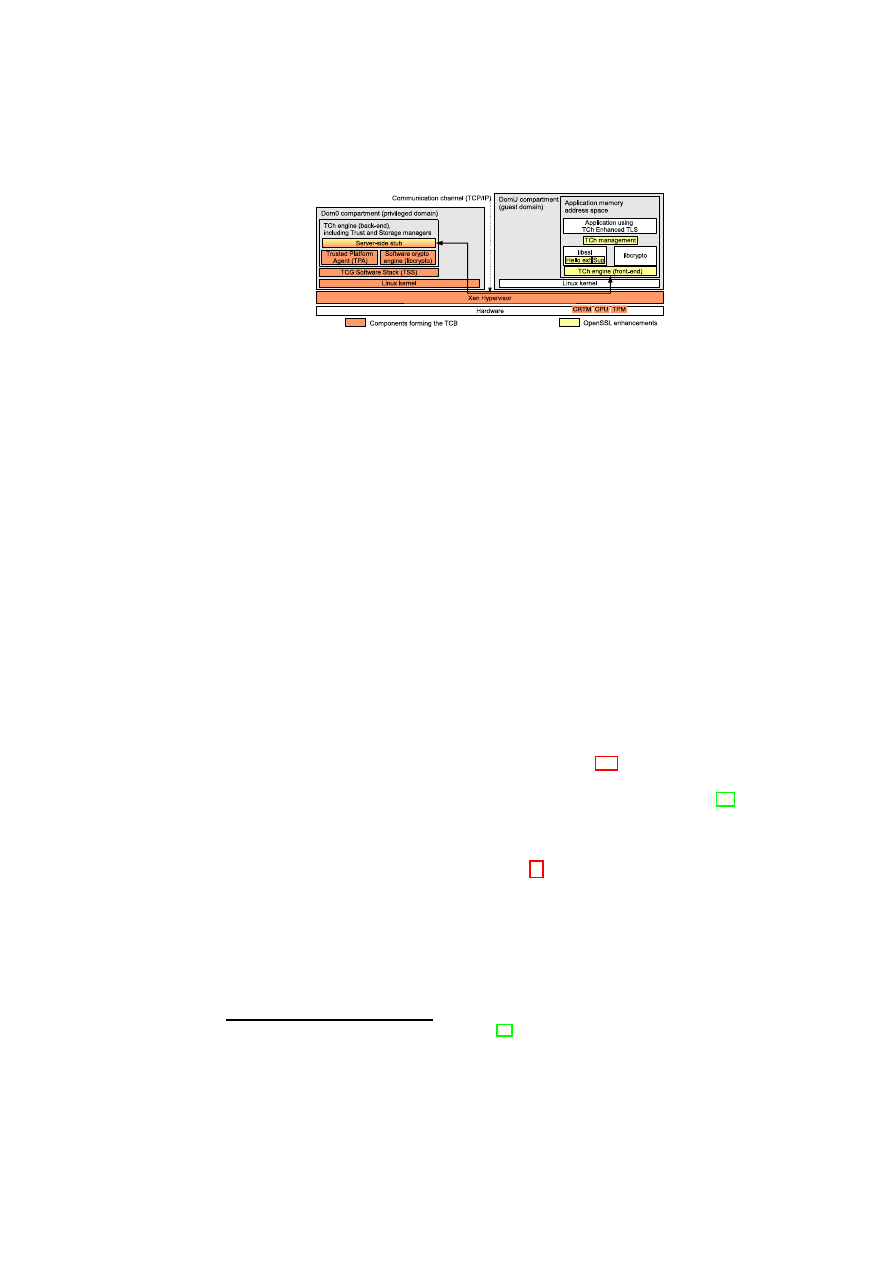

A Some details on Trusted Channel Implementation

66

A.1 Details of Hardware and Virtualization Layer . . . . . . . . . . . . .

66

A.2 Linkage of Configuration Information to Secure Channel . . . . . . .

69

A.3 State-Change Protocol Flow . . . . . . . . . . . . . . . . . . . . . .

70

Bibliography

71

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

Chapter 1

Introduction and Outline

1.1

Introduction

Hardware virtualization is enjoying a resurgence of interest fueled in part by its cost-

saving potential. By allowing multiple virtual machines to be hosted on a single phys-

ical server, virtualization helps improve server utilization, reduce management and

power costs, and control the problem of server sprawl.

A prominent example in this context is data centers. The infrastructure provider,

who owns, runs, and manages the data center, can transfer the cost savings to its cus-

tomers or outsourcing companies, whose virtual infrastructures are hosted on the data

center’s physical resources. A large number of the companies that outsource their op-

erations are small and medium businesses or SMBs, which cannot afford the costs of a

dedicated data center in which all the data center’s resources are used to host a single

company’s IT infrastructure. Hence, the IT infrastructure belonging to multiple SMBs

may be hosted inside the same data center facility. Today, even in such “shared” data

centers, each run on distinct physical resources and there is no resource sharing among

various customers. In this so-called physical cages model, the customers are physically

isolated from each other in the same data center.

Limited trust in the security of virtual datacenters is one major reason for customers

not sharing physical resources. Since management is usually performed manually, ad-

ministrative errors are commonplace. While this may lead to down-times in virtual

datacenters used by a single customer, it can lead to information leakages to competi-

tors if the datacenter is shared. Furthermore, multiple organizations will only allow

sharing of physical resources if they can trust that security incidents cannot spread

across the isolation boundary separating two customers.

Security Objectives

Our main security objective is to provide isolation among dif-

ferent domains that is comparable

1

with the isolation obtained by providing one infras-

tructure for each customer. In particular, we require a security architecture that protects

those system components that provide the required isolation or allow to verifiably rea-

son about their trustworthiness of and also of any peer endpoint (local or remote) with

a domain, i.e., whether they conforms to the underlying security policy.

We achieve this by grouping VMs dispersed across multiple physical resources

into a virtual zone in which customer-specified security requirements are automatically

1

Note that unlike physical isolation, we do not solve the problem of covert channels.

5

6

OpenTC D05.4 – Design of the Cross-Domain Security Services

enforced. Even if VMs are migrated (say, for load-balancing purposes) the logical

topology reflected by the virtual domain should remain unchanged. We deploy Trusted

Computing (TC) functionality to determine the trustworthiness (assure the integrity) of

the policy enforcement components.

Such a model would provide better flexibility, adaptability, cost savings than to-

day’s physical cages model while still providing the main security guarantees required

for applications such as datacenters.

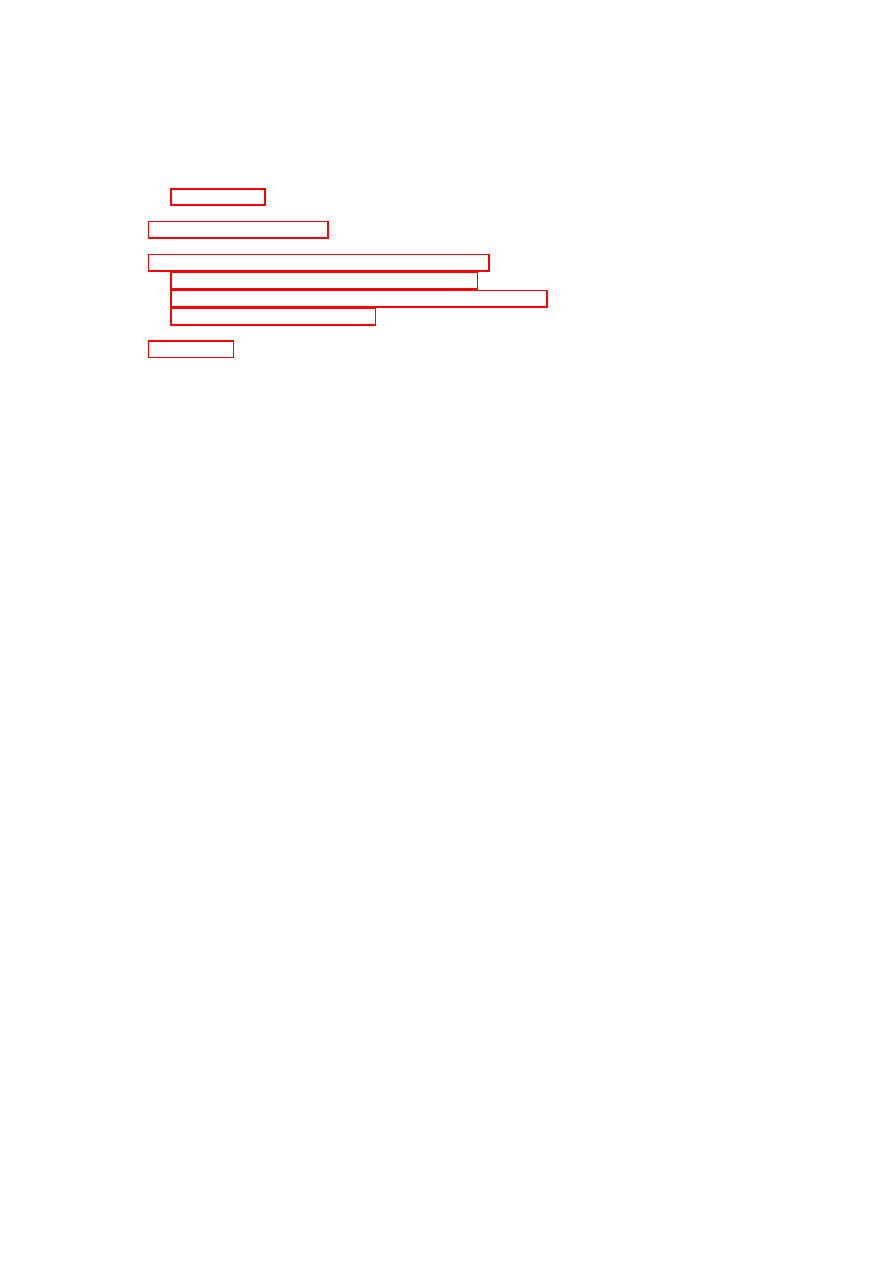

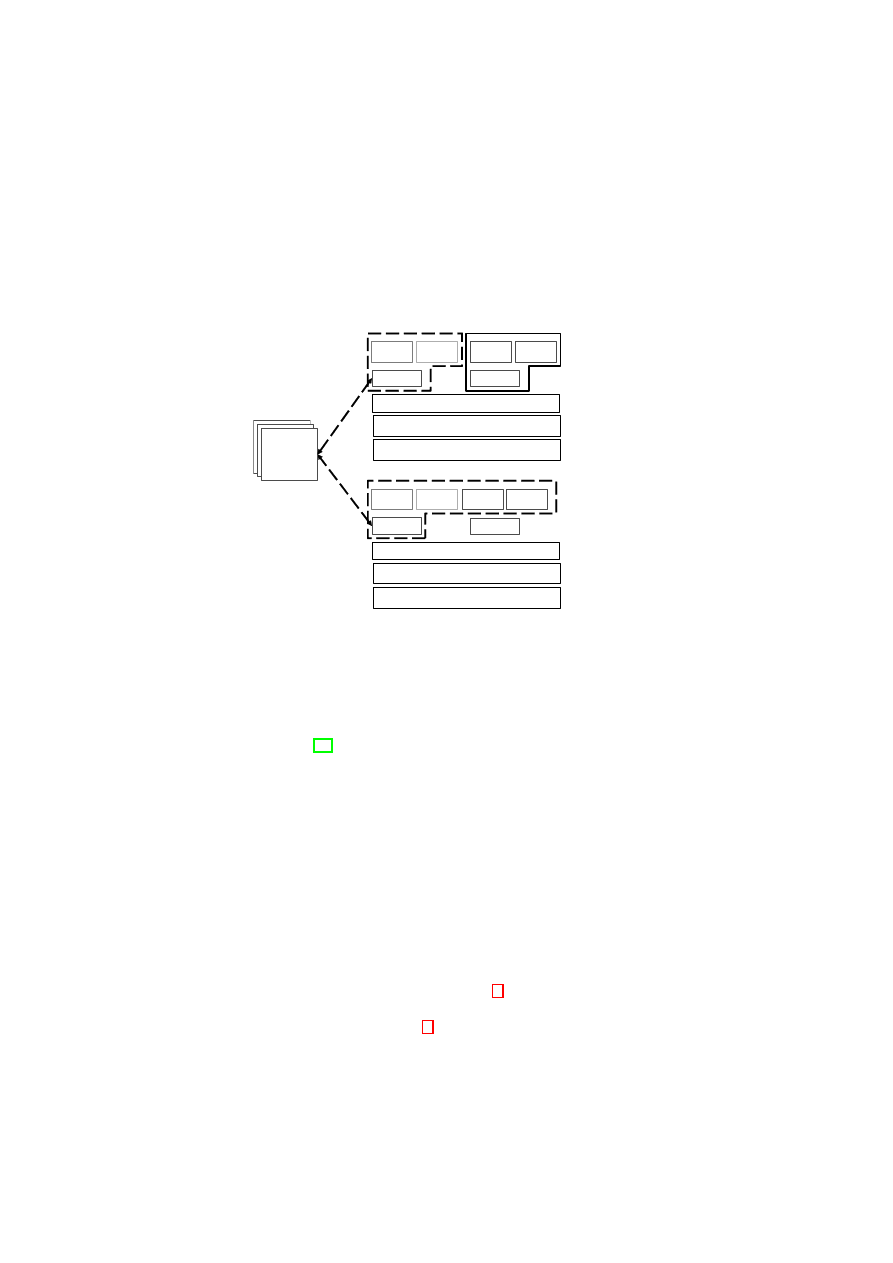

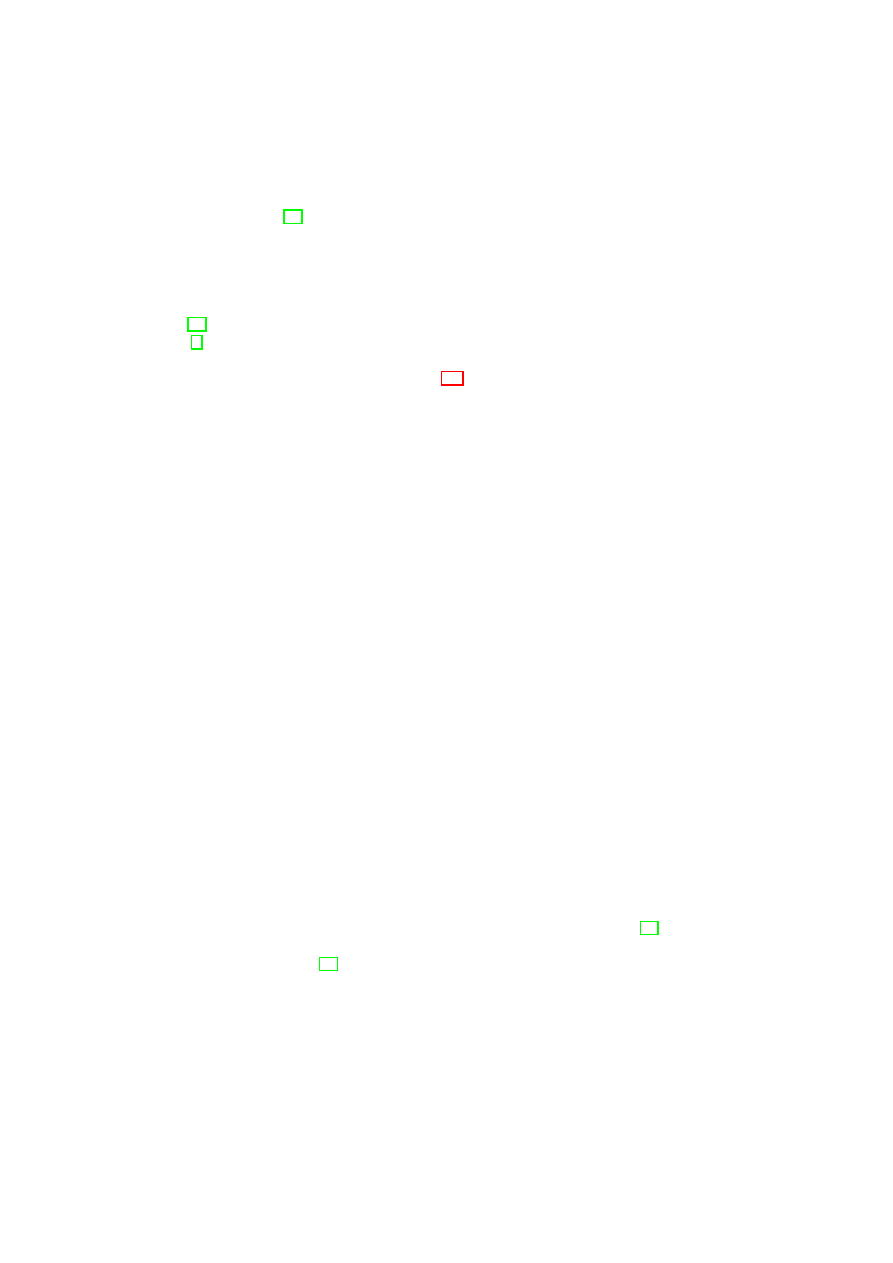

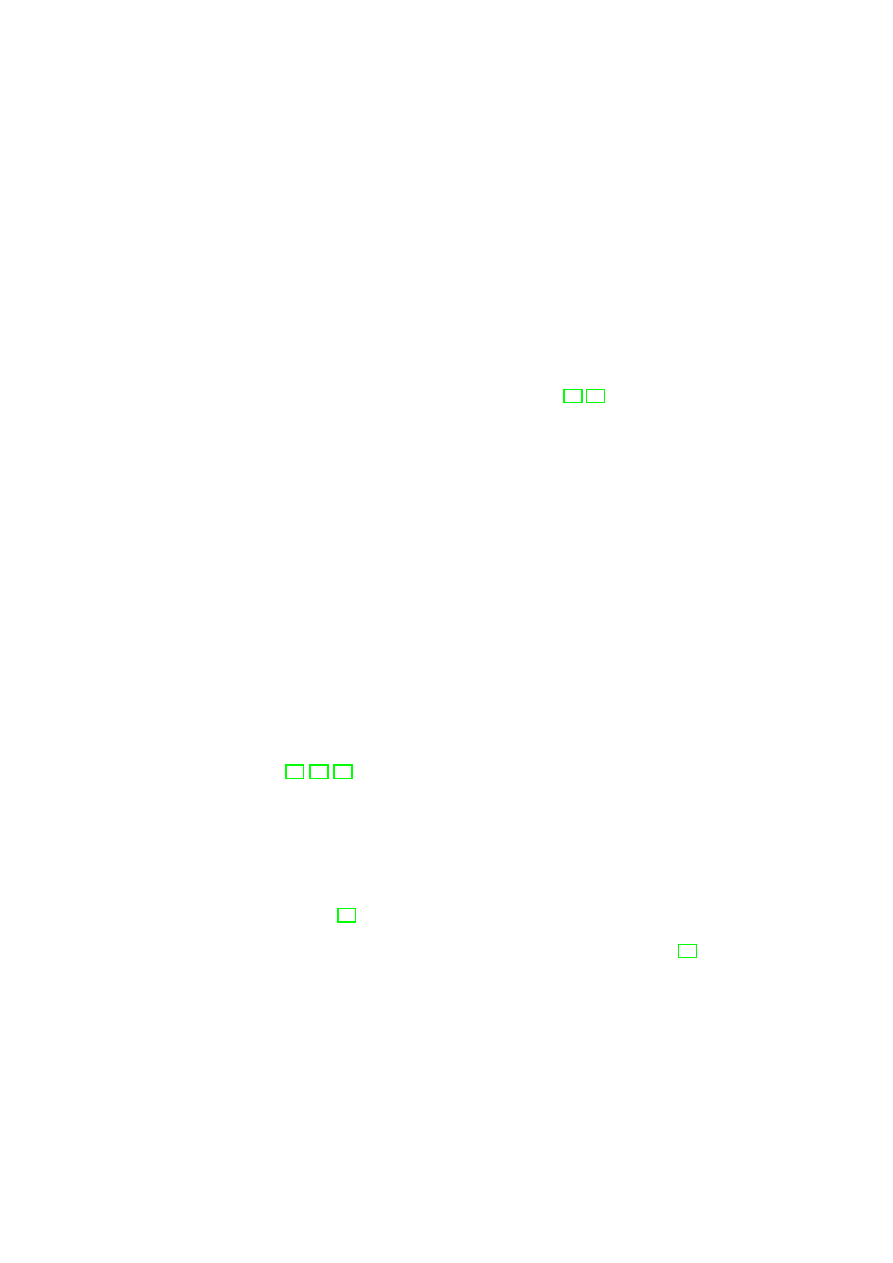

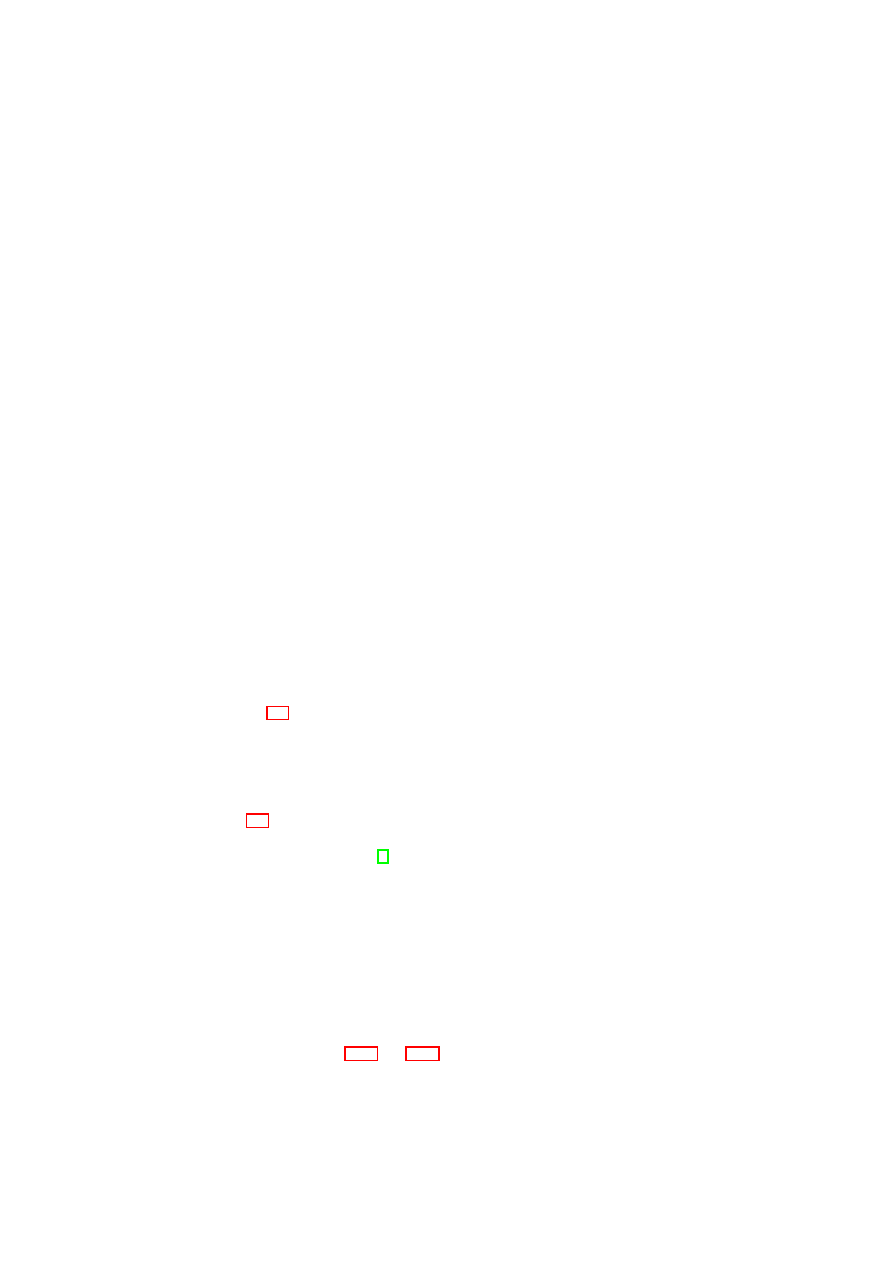

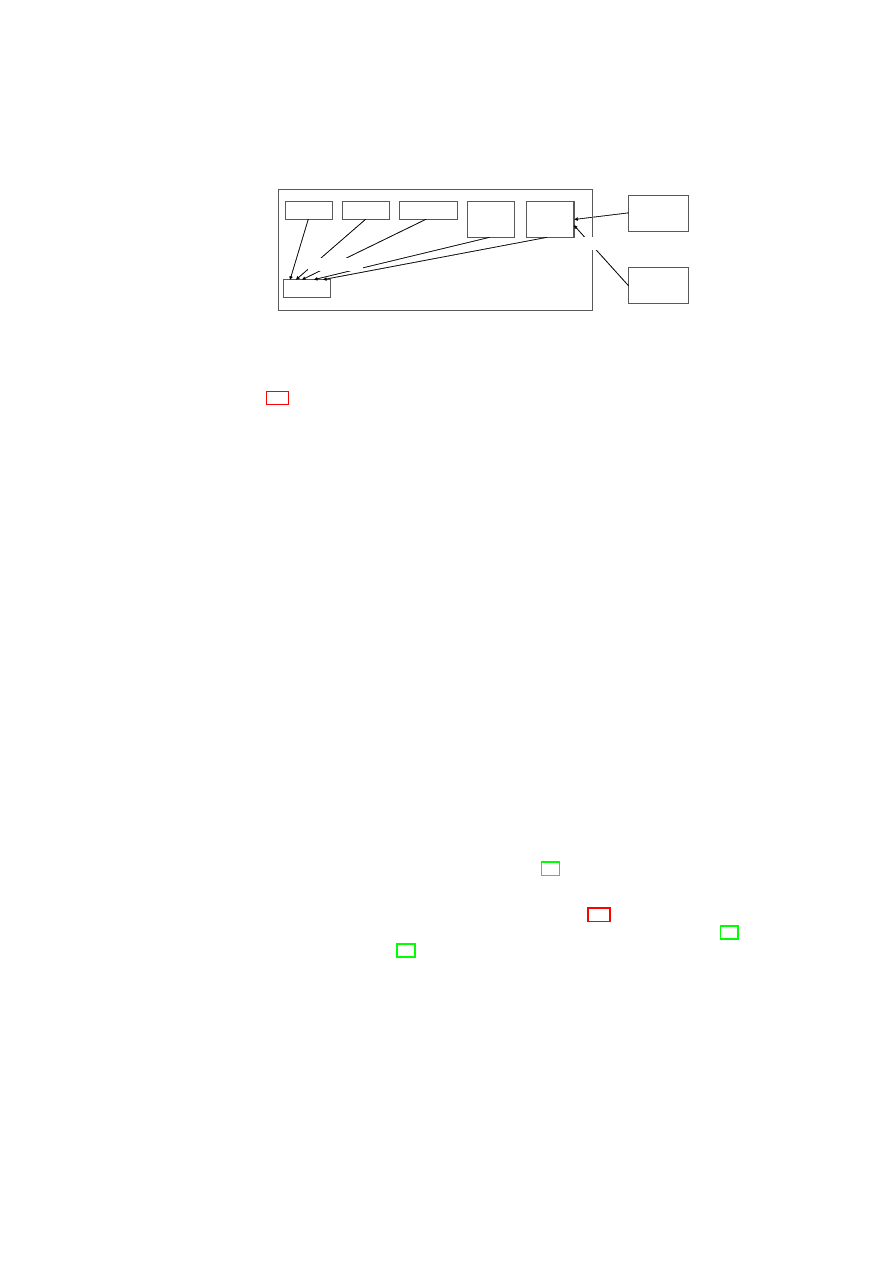

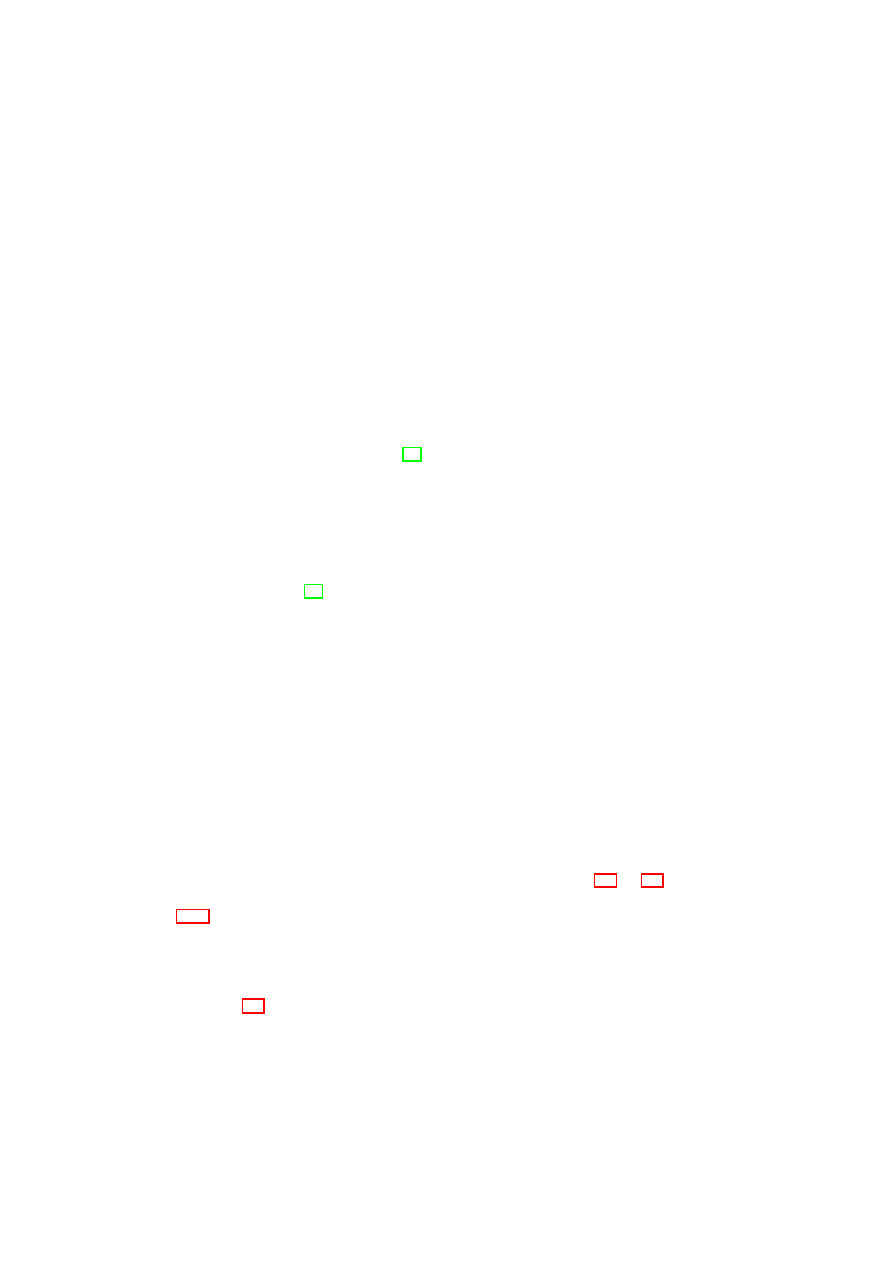

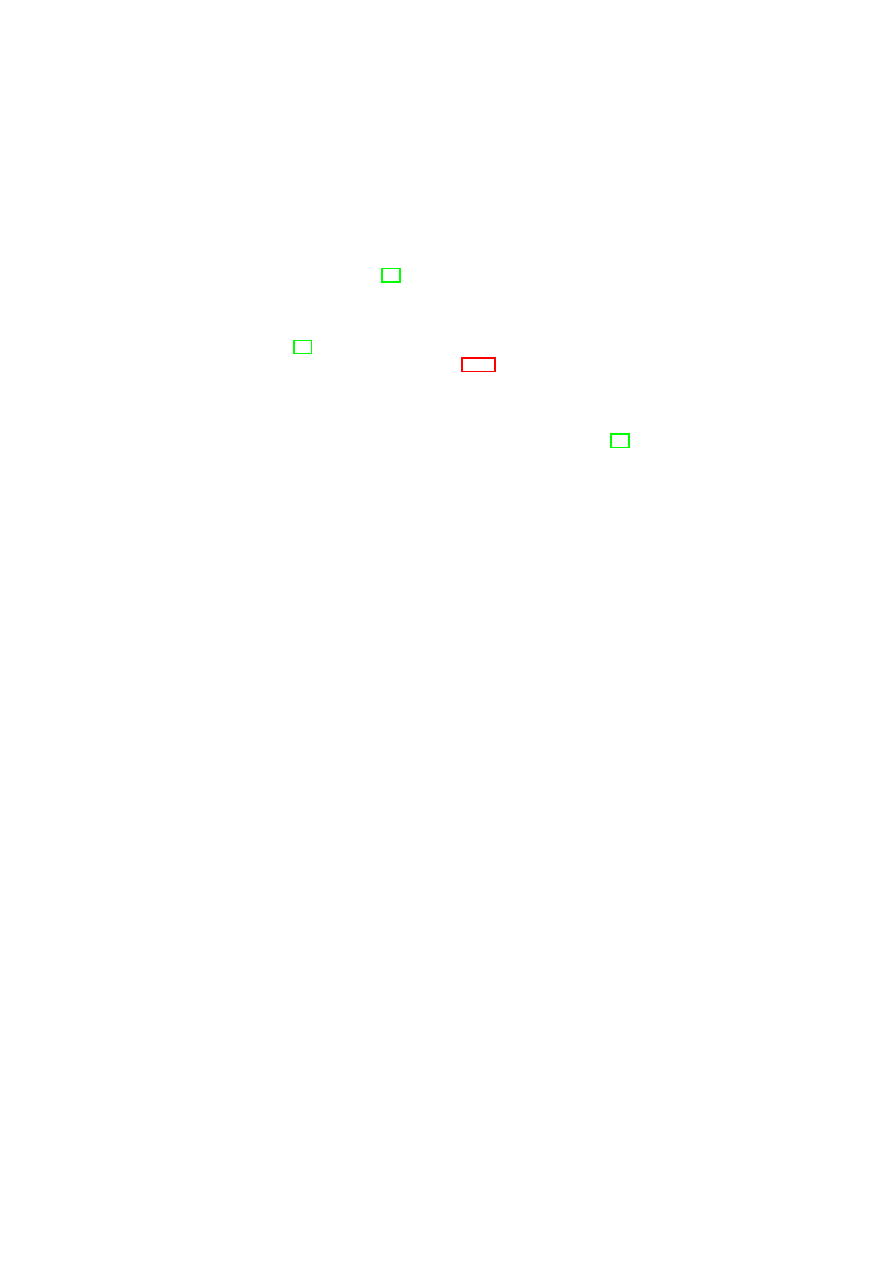

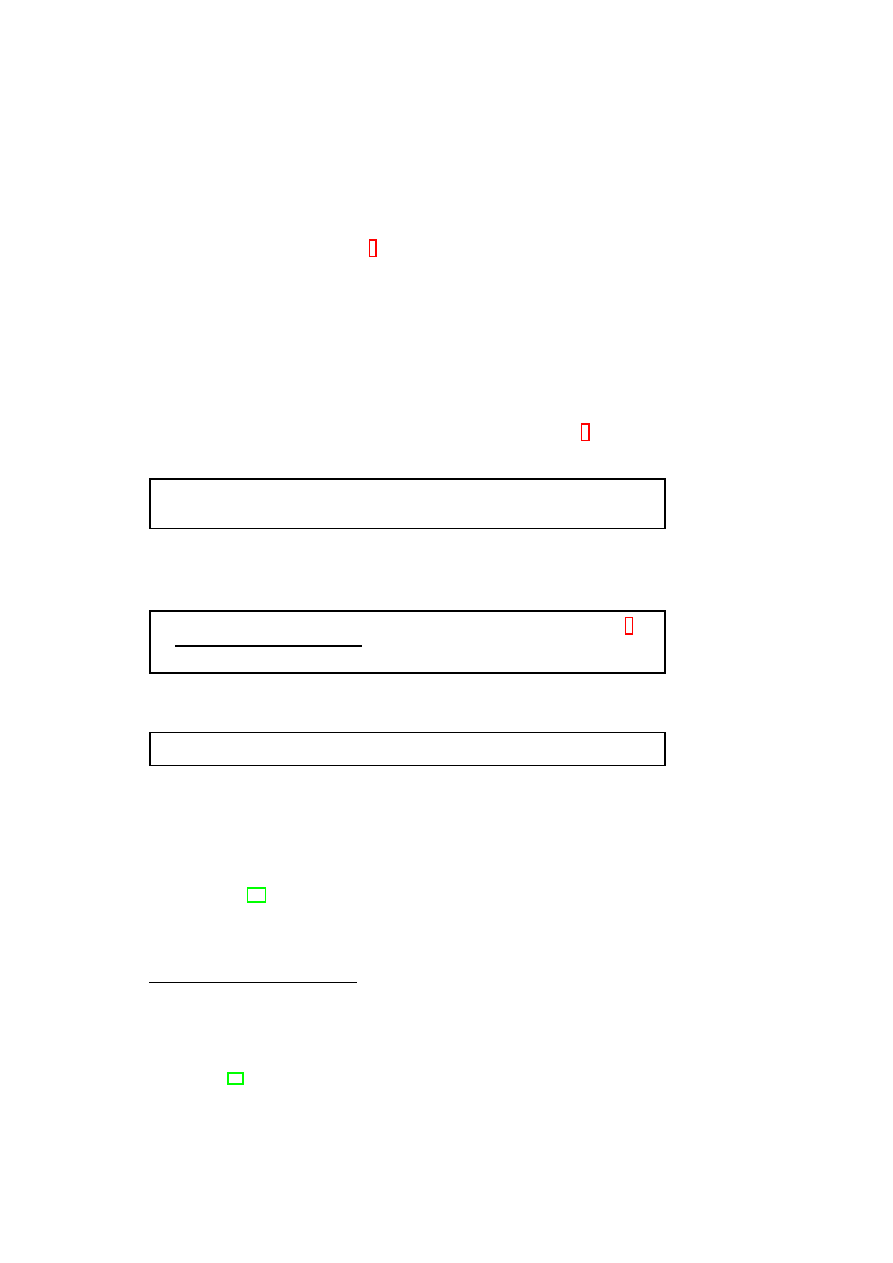

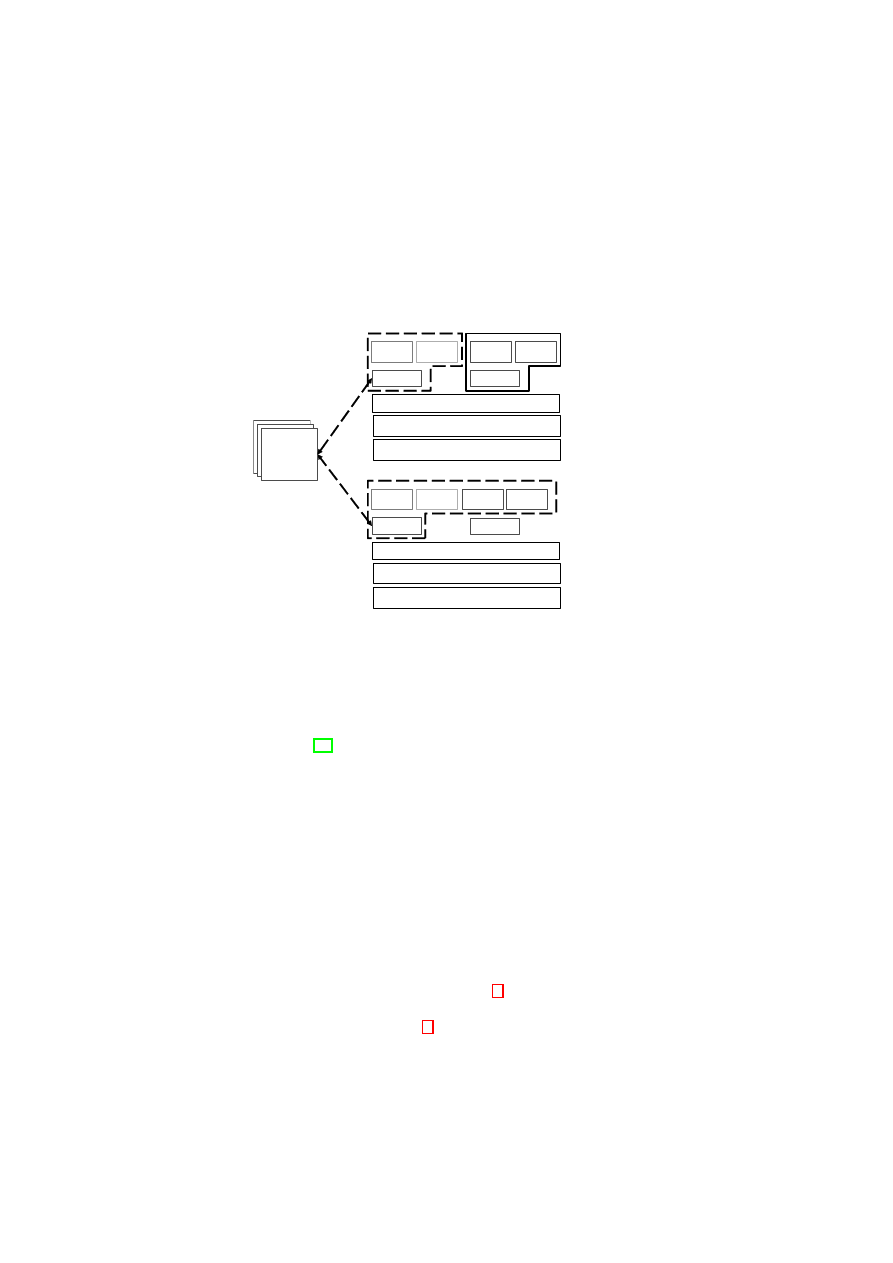

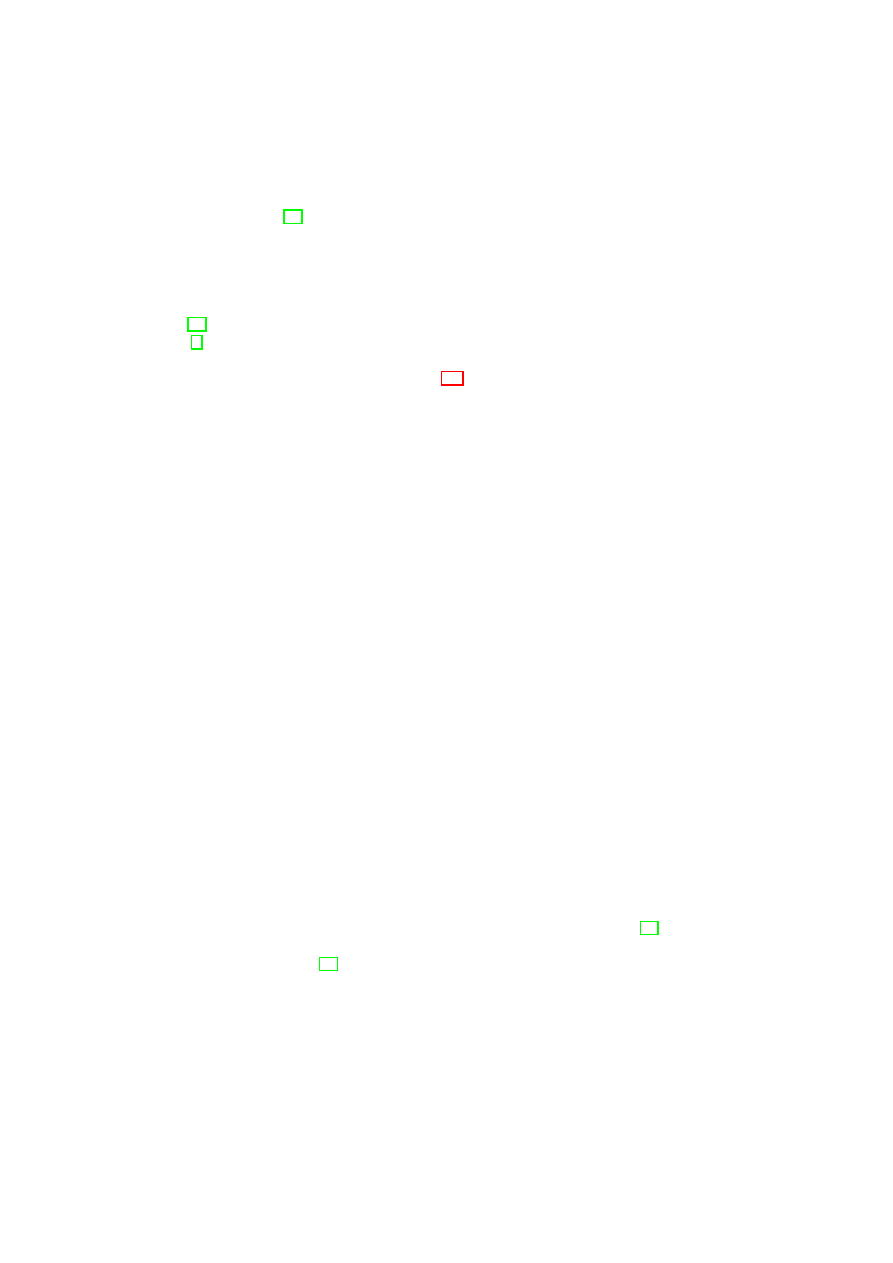

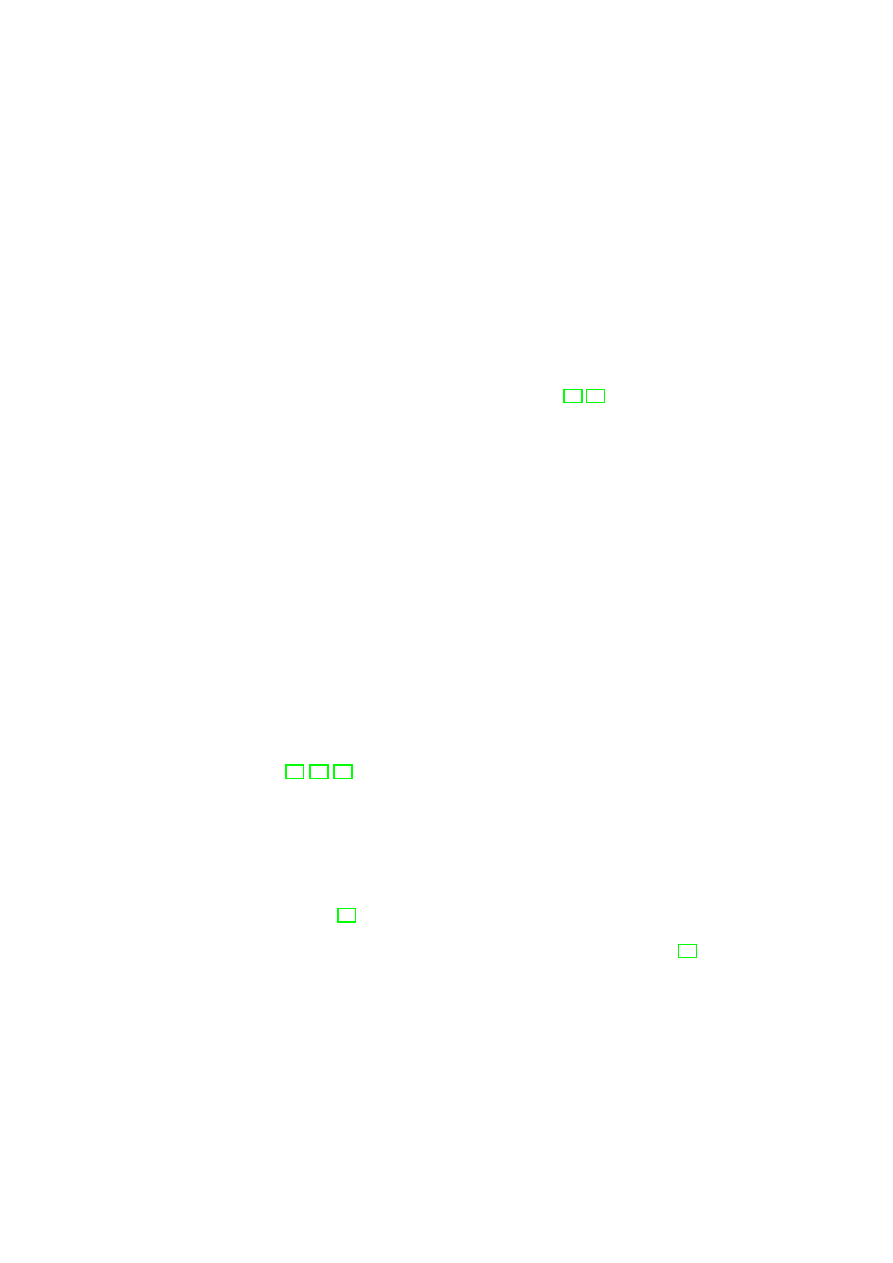

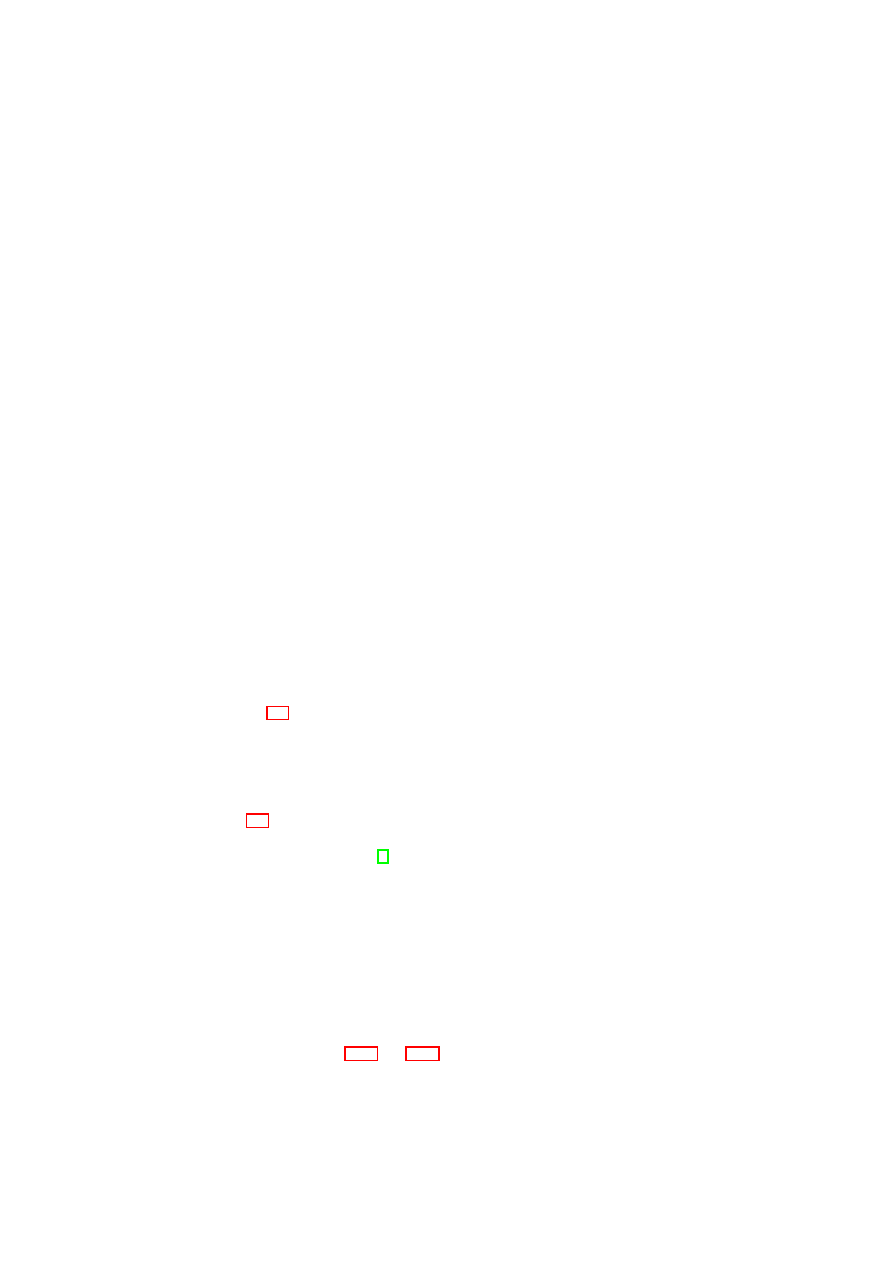

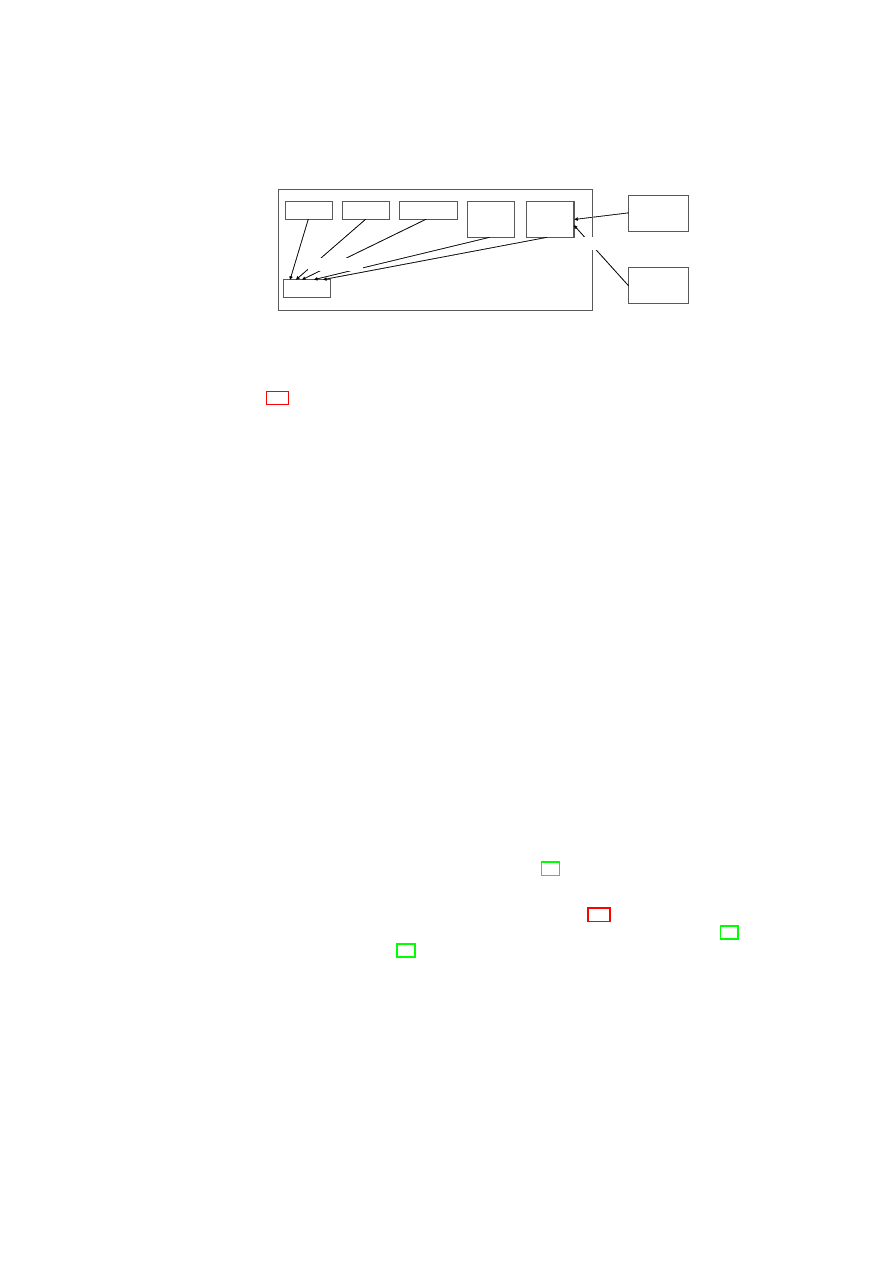

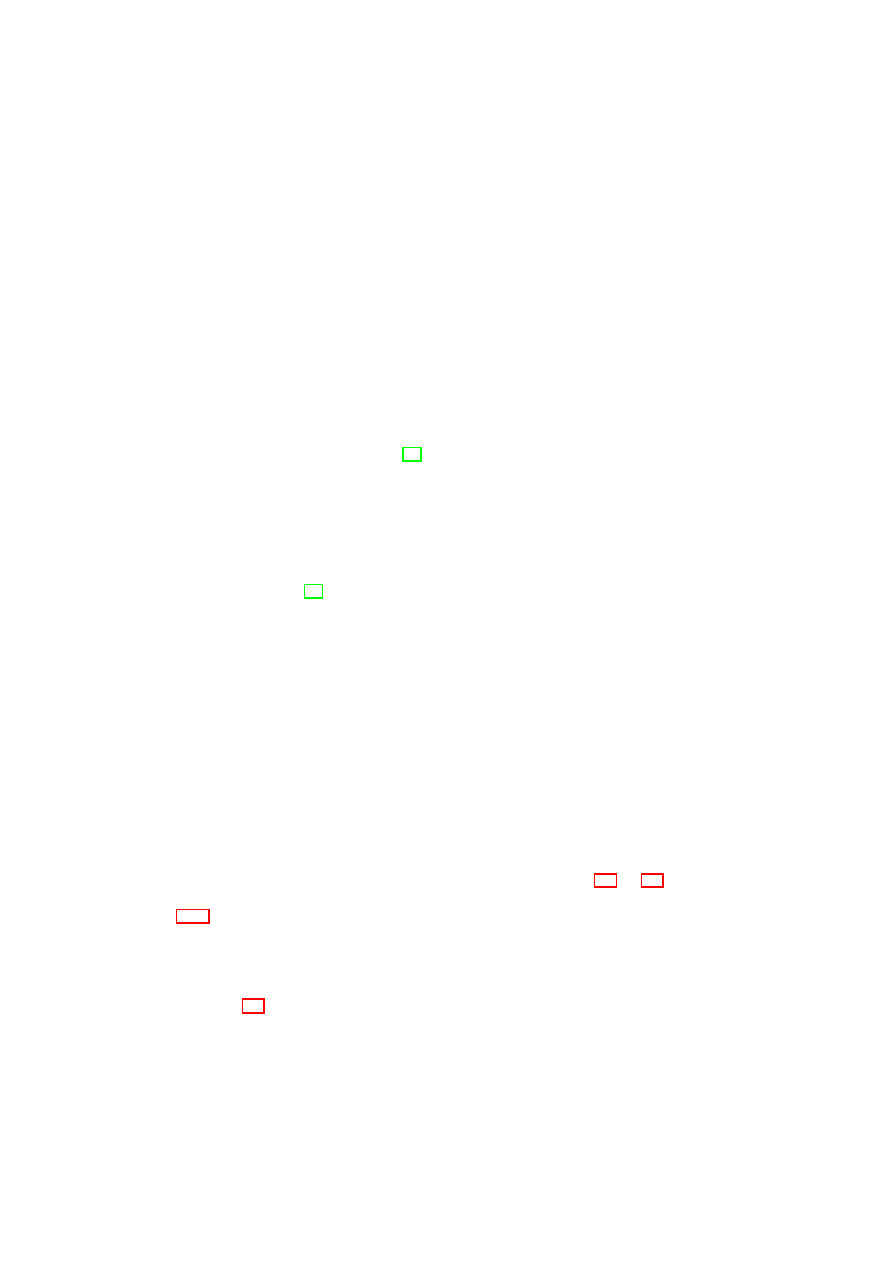

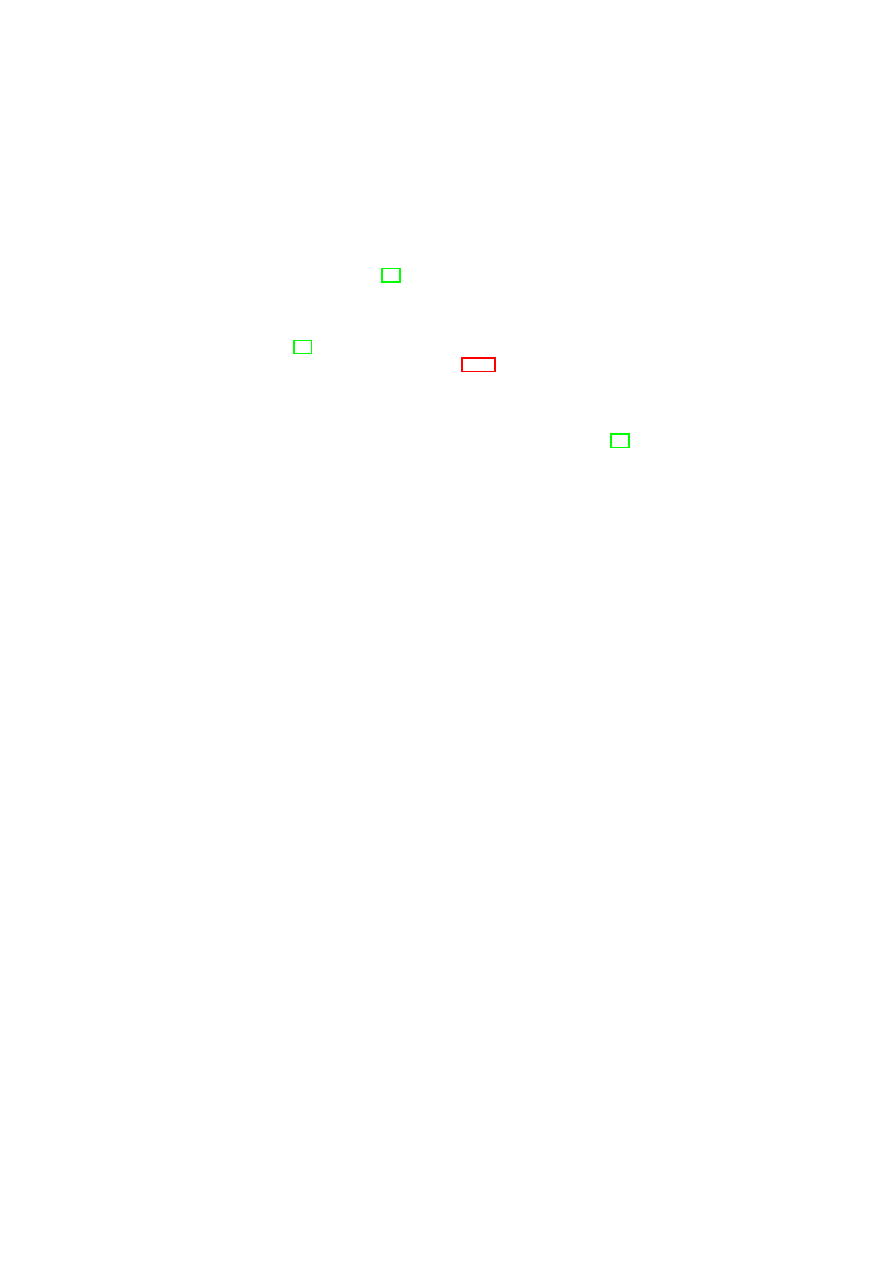

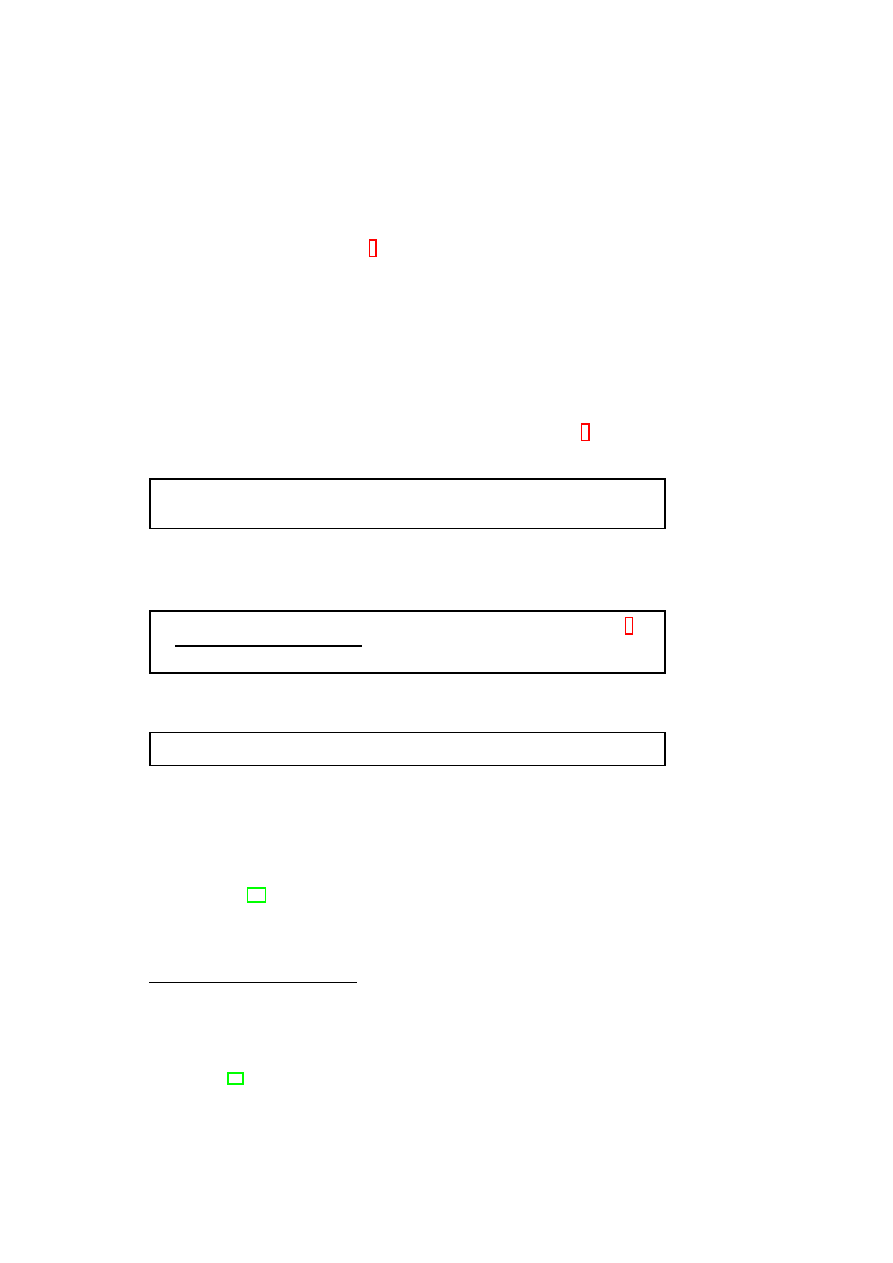

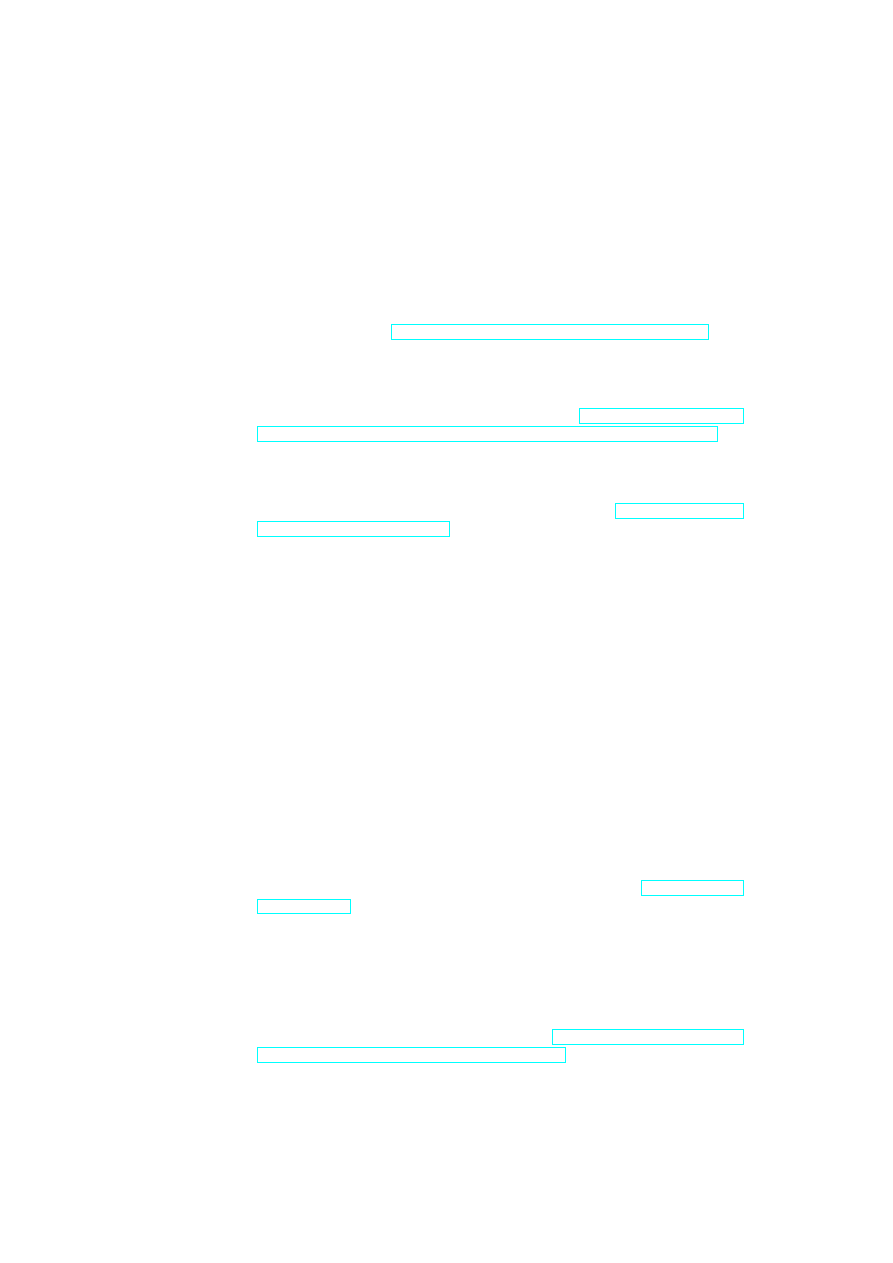

Hardware Platform

Hypervisor

Security Services

VM

A1

VM

A2

VM

A3

VM

A4

TVD1

Master

TVD1

Master

TVD1

Master

Proxy1

…

Proxy2

Hardware Platform

Hypervisor

Security Services

VM

B1

VM

B2

VM

B3

VM

B4

Proxy1

…

Proxy2

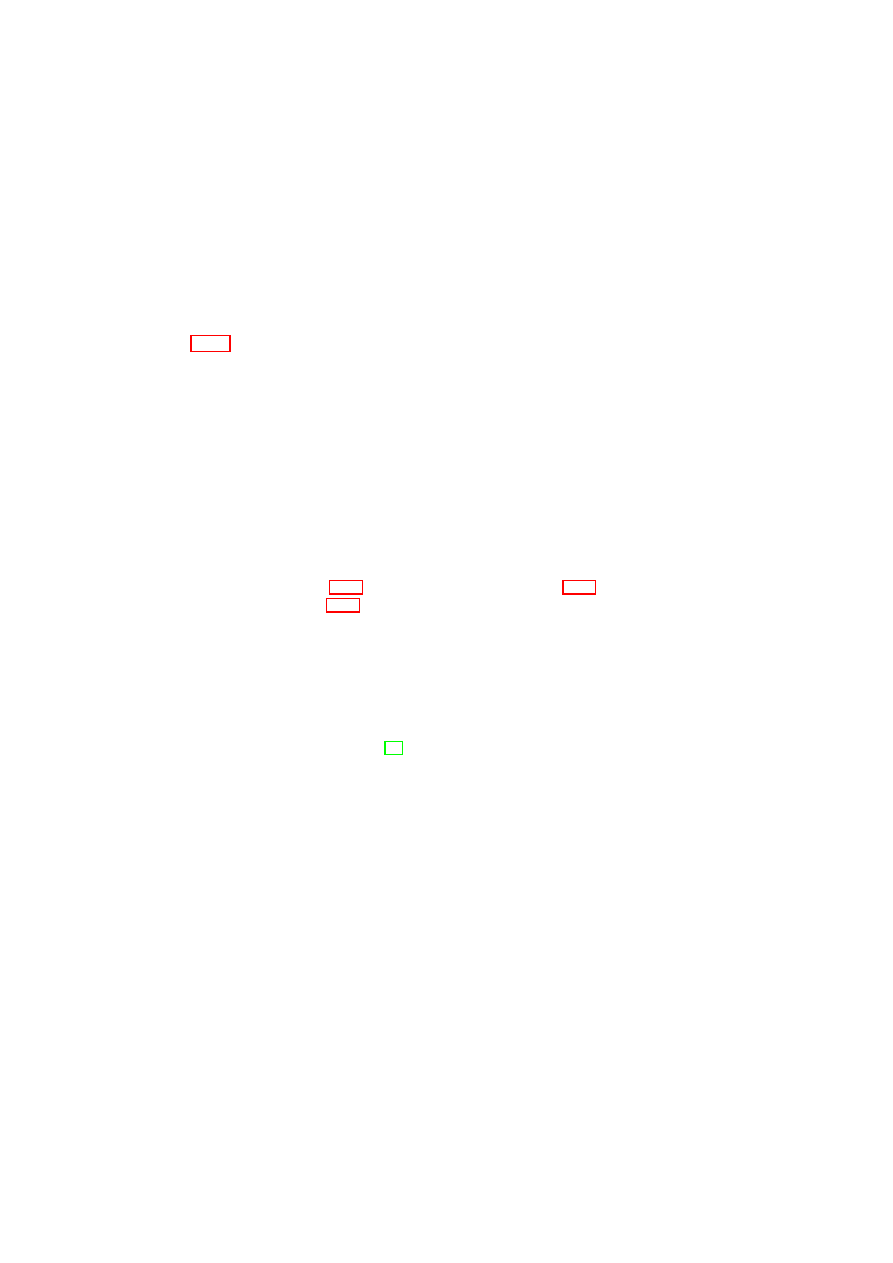

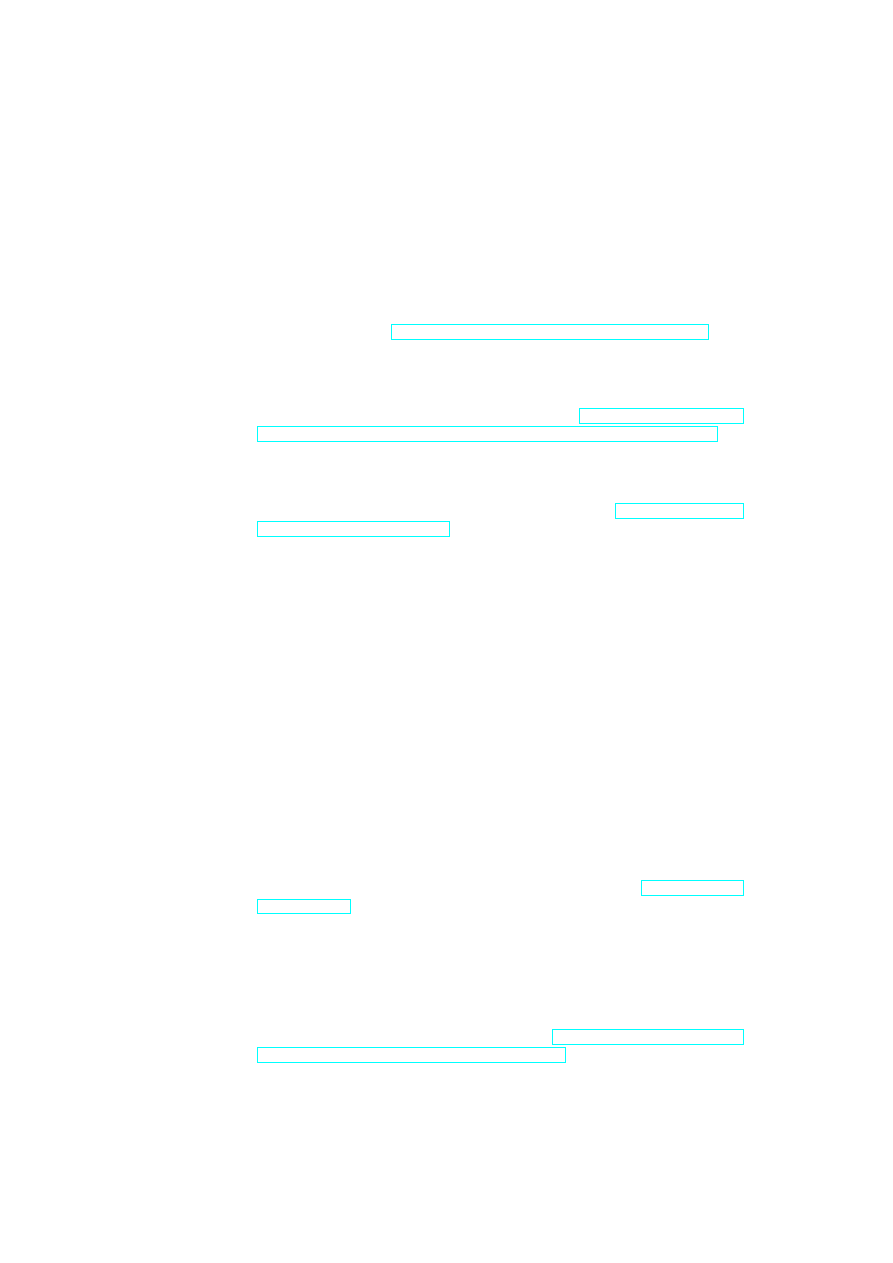

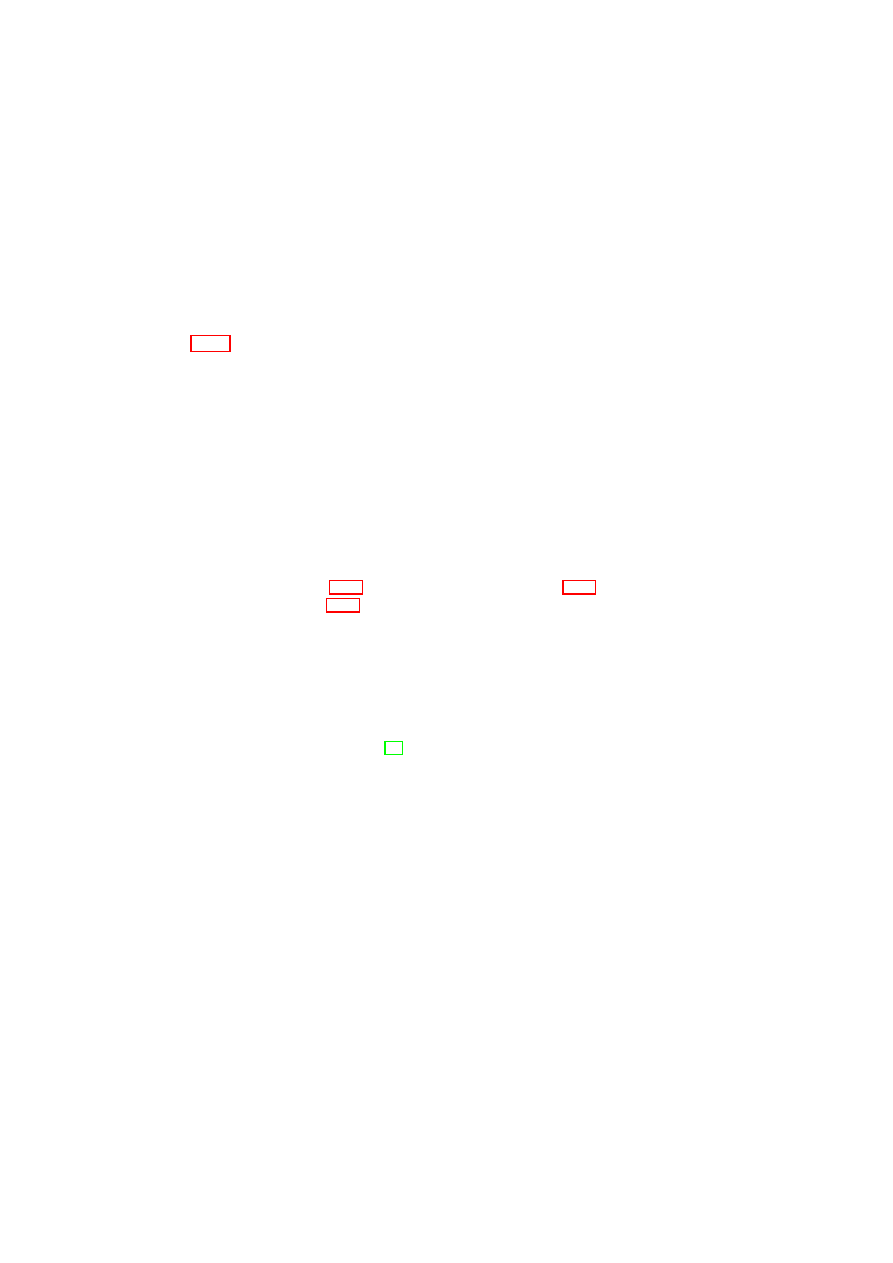

Figure 1.1: TVD Architecture: High-Level Overview.

Contribution

In this deliverable, we provide a blueprint for realizing a logical cages

model, in particular for virtualized data centers, based on a concept called Trusted

Virtual Domains or TVDs [11]. Based on previous work, we describe a security man-

agement framework that helps to realize the abstraction of TVDs by guaranteeing reli-

able isolation and flow control between domain boundaries. Our framework employs

networking and storage virtualization technologies as well as Trusted Computing for

policy verification. Our main contributions are (1) combining these technologies to

realize TVDs and (2) orchestrating them through a management framework that auto-

matically enforces isolation among different zones. In particular, our solution aims at

automating the verification, instantiation and deployment of the appropriate security

mechanisms and virtualization technologies based on an input security model, which

specifies the required level of isolation and permitted information flows.

1.2

Outline of this Report

We first survey background and related work in Chapter 2. The first technical part of

this report describes the integrity and assurance management of the OpenTC Security

Services. This has two aspects: In Section 3 we describe how integrity statements

about virtual machines can be made and how data can be bound to the integrity of a

machine. We also describe how to protect the privacy of users using our system.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 1. INTRODUCTION AND OUTLINE

7

In Section 4 we extend these results to cover hierarchical integrity management,

i.e., the integrity protection of packages of multiple virtual machines and the related

components.

The second technical part of this report covers secure channels. Chapter 5 describes

how to establish a secure channel while verifying the integrity of the peer. This allows

users to not only guarantee the integrity of a given machine but also to securely connect

to the machine that has been validated.

In Chapter 6 we conclude this report and point out selected open problems.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

Chapter 2

Related Work

Virtualization and Trusted Computing have gained prominence in the past ten years

as commercial interests have led to consolidating multiple virtual machines on a sin-

gle physical host. Virtualization enables simple consolidation and isolation while

Trusted Computing promises increased security guarantees. In this section, we in-

troduce Trusted Computing technology in Section 2.1 and virtualization in Section 2.2.

Furthermore, secure networking and other concepts applied in this report are described.

2.1

Trusted Computing

Trusted Computing technology aims to provide a cryptographic guarantee of the in-

tegrity of a computing platform. Arbaugh et al. developed AEGIS [7], the architecture

on which most subsequent Trusted Computing systems are based. AEGIS is respon-

sible for introducing two fundamental concepts: the use of cryptographic hashes (in-

tegrity measurements) of platform code to demonstrate integrity, and the chain of trust.

A piece of code has integrity if it has not been changed in an unauthorized manner

during a defined period of time. Any change, however small, to the code would result in

a complete change in the hash value: the hash is therefore a concise means of represent-

ing the code. The integrity of an entire platform can be captured by starting the boot

process with a core root of trust for measurement (CRTM), which might be a BIOS

boot block, for example. The CRTM loads the next component in the boot process,

measures (hashes) it, and stores that measurement in a secure location. That compo-

nent then carries out whatever processing is necessary before loading and measuring

the next component, and chaining the measurement to the secure log. This process re-

peats until all trusted components are loaded. The integrity of the whole platform can

then be proved by induction over the log of integrity measurements.

AEGIS inspired the most common Trusted Computing architecture, which is de-

fined by the Trusted Computing Group [74]. In this architecture, every computer

contains a secure co-processor, known as a Trusted Platform Module (TPM), which

enables the enforcement of security policies by controlling access to cryptographic

material and primitives. It also provides secure storage in the form of Platform Config-

uration Registers (PCRs), which may only be reset or extended. Extension is used to

represent an entire chain of trust in a single register, and we discuss this further in Sec-

tion 4.3. A secure boot-loader, such as OSLO [38], is required to ensure that the initial

state of the TPM reflects the first component that is loaded. Thereafter, all subsequent

8

CHAPTER 2. RELATED WORK

9

platform components, including the operating system kernel and device drivers, can be

securely loaded by the preceding component.

The TPM features we leverage are integrity measurement, sealing, and attestation.

Measurement of a component involves computing the SHA-1 hash of the binary code

of that component. The sequence of measured values are stored in a measurement log,

external to the TPM. Sealing is a TPM operation that is used to ensure that a certain

data item is accessible only under platform configurations reflected by PCR values.

The unsealing operation will reveal the data item only if the PCR values at the time of

the operation match the PCR value specified at the time of sealing. Attestation refers

to the challenge-response style cryptographic protocol for a remote verifier to query

the platform measurement values recorded and for the platform to reliably report the

requested values. The verifier first sends a challenge to the platform. The platform

invokes the

TPM

_

Quote

command with the challenge as a parameter. The invocation

also carries an indication of which PCRs are of interest. The TPM returns a signed

quote containing the challenge and the values of the specified PCRs. The TPM signs

using the Attestation Identity Key (AIK), whose public key is certified by a third party

that the verifier trusts. The platform then replies to the verifier with the signed quote

along with log information that is necessary to reconstruct the platform’s configuration.

Based on the reply, the verifier can decide whether the platform is in an acceptable state.

A further consideration is the Trusted Computing Base (TCB). This term is used

inconsistently in the literature, and we prefer the definition from Hohmuth et al, who

refer to “the set of components on which a subsystem S depends as the TCB of S.” [34]

Therefore a single platform could contain multiple TCBs, depending on the set of ap-

plications that runs on it. In this work, we refer to the platform TCB as the set of

components on which all other platform components depend, and the application TCB

as the set of components on which a particular application depends. This distinction

can be illustrated by considering the following scenario. A web browser depends on

HTML rendering for correct execution: therefore the rendering is in the application

TCB of the browser. However (assuming a sensible implementation), the rendering

could not compromise the entire platform: therefore it is not in the platform TCB.

2.2

Machine Virtualization

Virtualization makes it possible to partition the resources of a computer platform –

such as memory, CPU, storage, and network connections – among several virtual ma-

chines (VMs), which provide an interface that resembles physical hardware. A virtual

machine monitor (VMM) runs beneath the VMs and is responsible for securely (and

fairly) multiplexing access to the physical resources. In addition, to preserve isolation

between the VMs, the VMM executes privileged instructions on behalf of the guest

VMs. In our work, we consider an architecture whereby the VMM is the only code

that runs at the highest privilege level; alternative approaches place the VMM inside a

host operating system kernel [58, 70]. In particular, we consider the Xen VMM [20].

VMMs are increasingly used in the development of secure computing systems [15,

67, 17]. The typical argument for using a VMM is that the amount of code is relatively

small by comparison to a full operating system: the Xen VMM comprises approxi-

mately

100

,

000

lines of code, while a recent version of the Linux kernel comprises

approximately over

6

million lines of code. The compactness of a VMM therefore

makes it more trustworthy than a monolithic kernel. It can therefore be argued that it is

feasible to include a VMM inside a minimal TCB. Note that security flaws within a VM

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

10

OpenTC D05.4 – Design of the Cross-Domain Security Services

are not solved by a standard VMM (although specialized VMMs, such as SecVisor, do

address this problem [67]). However, the isolation properties of a VMM ensure that

the compromise of one VM cannot affect another VM. Therefore, virtualization can be

used to host applications from mutually distrusting organizations on the same physical

machine, or to provide a sand-box for executing untrusted code.

Trusted virtualization extends the concepts from Trusted Computing, such as chains

of trust, into virtual machines. These can be used to attest the state of a VM to a third

party [27], or to provide the illusion of a physical TPM to applications running within

a VM [9].

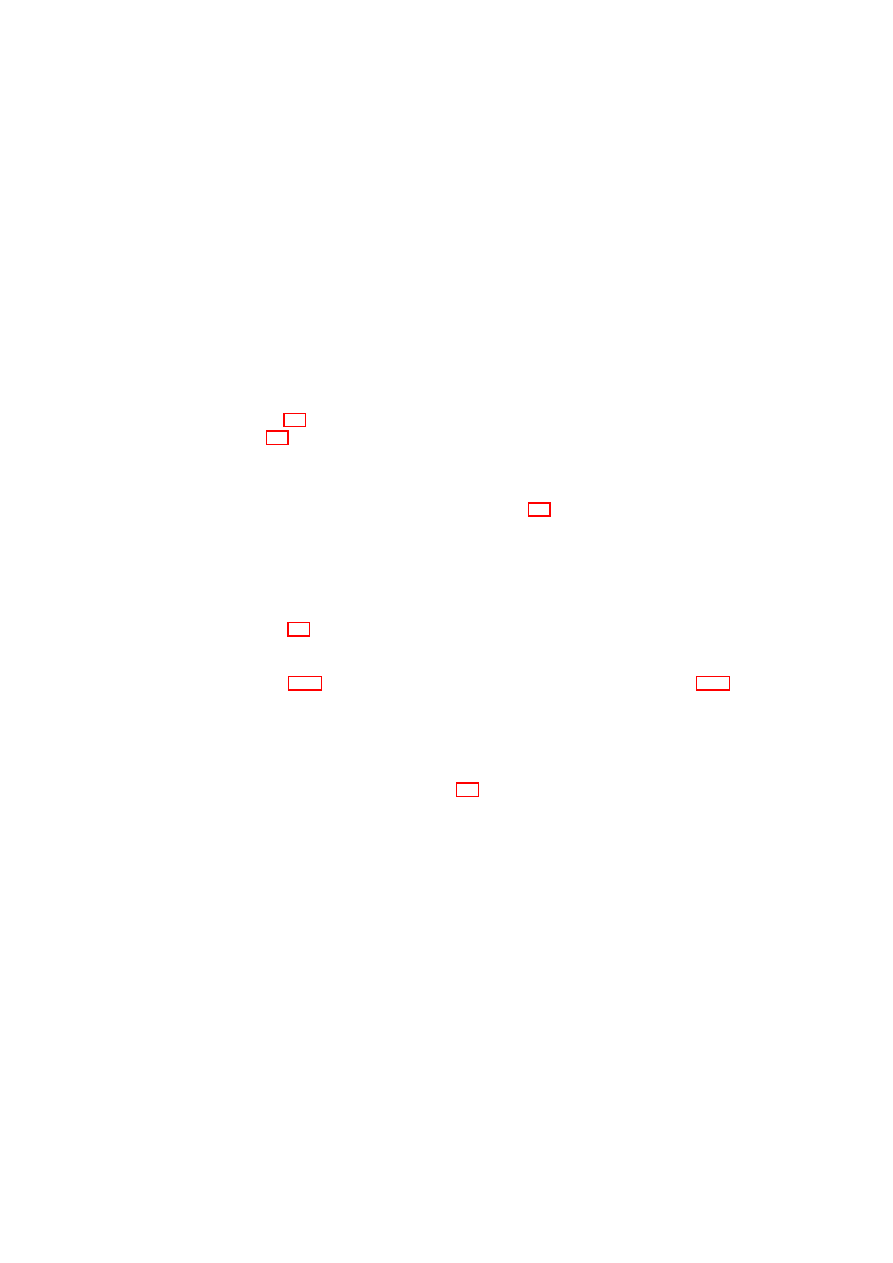

To provide context for our Xen-based prototype, we familiarize the reader with the

Xen VM architecture, which is shown in Figure 3.1. In Xen-speak, running instances

of VMs are called domains. A special domain, called Dom0, is the first domain that

is created. Normally, this domain controls all other domains, called user domains or

DomUs. For a given physical device, the native device driver is part of at most one

VM. If the device is to be shared with other VMs, then the VM with the native device

driver makes the device available through device channels implemented using shared

memory. For that purpose, the VM with the native device driver provides a back-end

driver, and any VM that wants to share the device exports a virtual device driver called

the front-end driver to the back-end driver. Every front-end virtual device has to be

connected to a corresponding back-end virtual device; only then does the front-end de-

vice become active. The mapping is many-to-one, i.e., many front-end virtual devices,

one from each user domain, may be mapped to a single back-end virtual device.

2.3

Trusted Virtual Domains

A TVD is represented by a set of distributed virtual processing elements (VPE) (e.g.,

virtual machines) and a communication medium interconnecting the VPEs, and pro-

vides a policy and containment boundary around those VPEs. VPEs within each TVD

can usually communicate freely and securely with each other. At the same time, they

are sufficiently isolated from outside VPEs, including those belonging to other TVDs.

Here, isolation loosely refers to the requirement that a dishonest VPE in one TVD can-

not send messages to a dishonest VPE in another TVD, unless the inter-TVD policies

explicitly allow such an information flow.

Each TVD has an associated infrastructure whose purpose is to provide a unified

level of security to member VPEs, while restricting the interaction with VPEs outside

the TVD to pre-specified, well-defined means only. Unified security within a domain

is obtained by defining and enforcing membership requirements that the VPEs have

to satisfy before being admitted to the TVD and for retaining the membership. Each

TVD defines rules regarding in-bound and out-bound network traffic. Their purpose is

to restrict communication with the outside world.

The concept of TVD, in the form as considered in this paper, was introduced in [11].

Later, a secure network virtualization framework was proposed in [] aiming to realize

the abstraction of TVDs in [11]. The focus [] is a security-enhanced network virtual-

ization, which (1) allows groups of related VMs running on separate physical machines

to be connected together as though they were on their own separate network fabric, and

(2) enforces cross-group security requirements such confidentiality, integrity, and flow

control. However, the work in [] focuses solely on the secure network virtualization

aspects rather than integrating and exploiting of trusted computing functionality.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 2. RELATED WORK

11

2.4

Property-Based Attestation

Integrity verification of applications and their underlying Trusted Computing Base

(TCB) helps enforcing security policies in a distributed system. The TCG solution for

remote integrity verification are mechanisms called remote binary attestation, remote

binary binding, and binary sealing. Loosely speaking, binary attestation and binary

binding are based on a measurement of the chain of executed code using a crypto-

graphic digest. This fixes and reveals the exact binaries of a platform, which is privacy

invasive and limits scalability. A more general and flexible extension to the binary at-

testation is property-based attestation [60, 56, 41]: attestation should only determine

whether a platform configuration or an application has a desired property. Property-

based attestation/binding should determine whether the target machine to be attested

fulfills certain requirements (e.g., provides certain access control methods). This avoids

revealing the concrete configuration of software and hardware components. For exam-

ple, it would not matter whether Web browser

A

or

B

is used, as long as both have the

same properties.

Some proposals in the literature consider the protection and prove the integrity of

computing platforms in the context of secure and authenticated (or trusted) boot (see,

e.g., [7], [21], [65], [68], [83]). A high-level protocol for property-based attestation

is presented in [56]. The solution is based on property certificates that are used by

a verification proxy to translate binary attestations into property attestations. In [60]

the authors propose and discusses several protocols and mechanisms that differ in their

trust models, efficiency, and the functionality Aoffered by the trusted components. In

particular, [60] discusses how the TSS, the TPM library proposed by the TCG, can

provide a property-based attestation protocol based on the existing TC hardware with-

out a need to change the underlying trust model. Another refinement of this idea is

proposed in [41]. Moreover, based on ideas of [60], [14] proposes a cryptographic

zero-knowledge protocol for anonymous property-based attestation.

In [32] the authors propose semantic remote attestation using language-based

trusted virtual machines (VM) to remotely attest high-level program properties. The

general idea is to use a trusted virtual machine (TrustedVM) that verifies the security

policy of the machine that runs within the VM.

In [45], [47] and [46] the authors propose a software architecture based on Linux

providing attestation and binding. The architecture binds short-lifetime data (e.g., ap-

plication data) to long-lifetime data (e.g., the Linux kernel) and allows access to that

data only if the system is compatible to a security policy certified by a security admin-

istrator.

2.5

Trusted Channels

The standard approach for creating secure channels over the Internet is to use secu-

rity protocols such as Transport Layer Security (TLS) [19] or Internet Protocol Se-

curity (IPSec) [39], which aim at assuring confidentiality, integrity, and freshness of

the transmitted data as well as authenticity of the involved endpoints. However, se-

cure channels do not provide any guarantees about the integrity of the communication

endpoints, which can be compromised by viruses and Trojans. Based on security archi-

tectures that deploy Trusted Computing functionality, one can extend these protocols

with integrity reporting mechanisms as proposed in [28] for the case of TLS.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

Chapter 3

Policy Enforcement and

Compliance Proofs for Xen

Virtual Machines

Bernhard Jansen, HariGovind V. Ramasamy, Matthias Schunter (IBM)

3.1

Introduction

Hardware virtualization is enjoying a resurgence of interest fueled in part by its cost-

saving potential in data centers. By allowing multiple virtual machines to be hosted

on a single physical server, virtualization helps improve server utilization, reduce man-

agement and power costs, and control the problem of server sprawl.

We are interested in the security management of virtual machines, i.e., the pro-

tection, enforcement, and verification of the security of virtual machines. Security

management is a non-trivial problem even in traditional non-virtualized environments.

Security management of virtual machines (VMs) is even more complicated because the

virtual machines hosted on a given physical server may belong to different virtual orga-

nizations, and as a result, may have differing security requirements. Protecting a VM

against security attacks may be complicated by inadequate isolation of the VM from

other VMs hosted on the same server. Verifying the security of a VM may be compli-

cated by confidentiality requirements, which may dictate that the information needed

for verification of a VM’s configuration should not divulge configuration information

of other co-hosted VMs.

We address two main problems relating to security management, particularly in-

tegrity management, of VMs: (1) protecting the security policies of a VM against

modification throughout the VM’s life cycle, and (2) verifying that a VM is compliant

with specified security requirements. We describe a formal model that generalizes in-

tegrity management mechanisms based on the Trusted Platform Module (TPM) [78] to

cover VMs (and their associated virtual devices) and a wider range of security policies

(such as isolation policies for secure device virtualization and migration constraints for

VMs). On TPM-equipped platforms, system compliance can be evaluated by checking

TPM register values. Our model allows finer-grained compliance checks by handling

policies that can be expressed as predicates on system log entries. Verifying compliance

involves showing that the system integrity state, as reflected by secure write-only logs,

12

CHAPTER 3. COMPLIANCE PROOFS FOR XEN

13

satisfies certain conditions. We build on previous work by others [27, 31, 63, 65, 9]

who have used the Trusted Platform Module (TPM) [78] to protect the integrity of the

core virtual machine monitor (VMM) and to reliably isolate VMs. Based on the formal

model, we describe an integrity architecture called PEV (which stands for protection,

enforcement, and verification) and associated protocols. The architecture incorporates

integrity protection and verification as part of the virtualization software itself, and at

the same time enhances its policy enforcement capabilities. We describe a prototype

realization of our architecture using the Xen hypervisor [8]. We demonstrate the policy

enforcement and compliance checking capabilities of our prototype through multiple

use cases.

Our generalized integrity management mechanisms are both extensible and flexi-

ble. Extensibility means that it is possible to guarantee compliance even if new virtual

devices are attached to the VMs. Flexibility means that the verifier is able to spec-

ify which aspects of the enforced security policies are of interest, and obtain only the

information corresponding to those aspects for validation of system compliance.

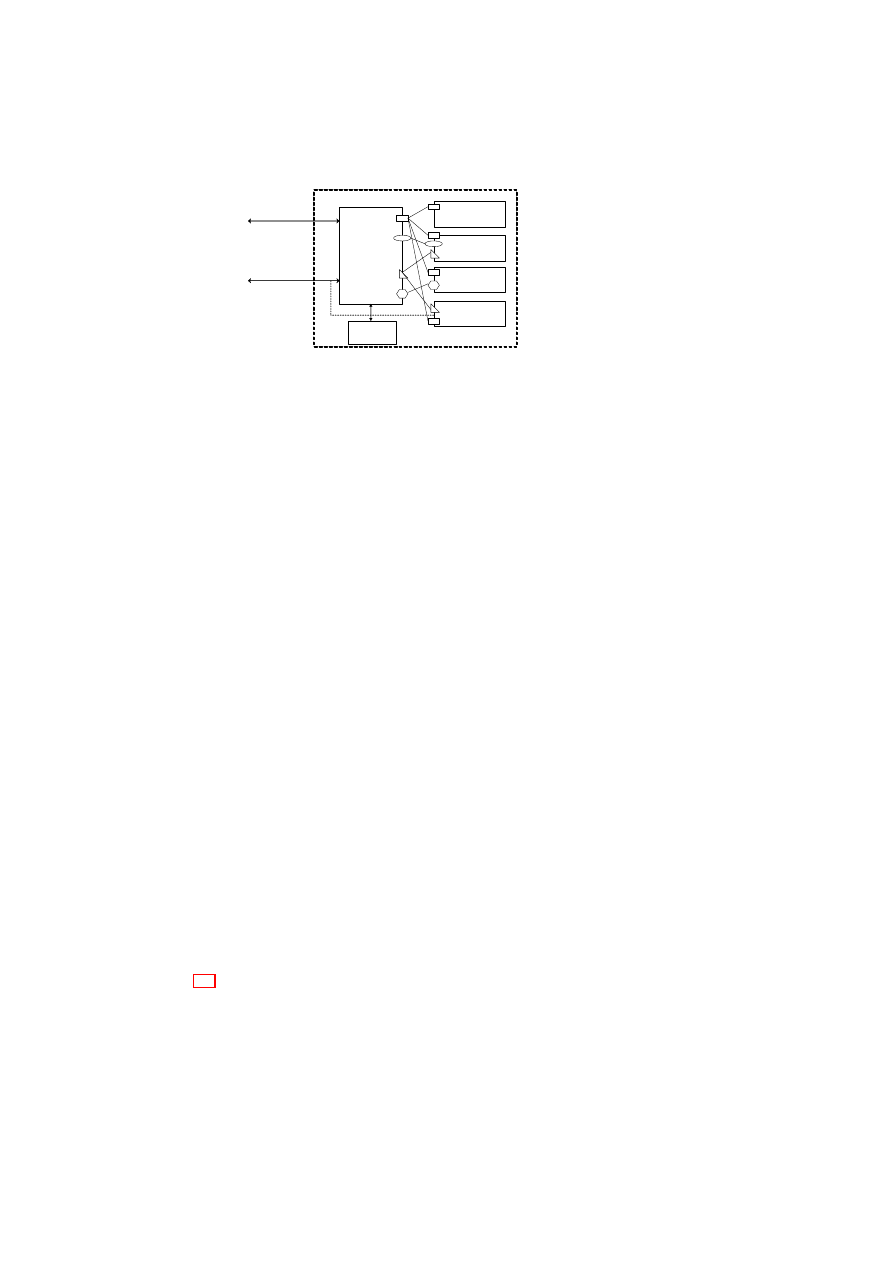

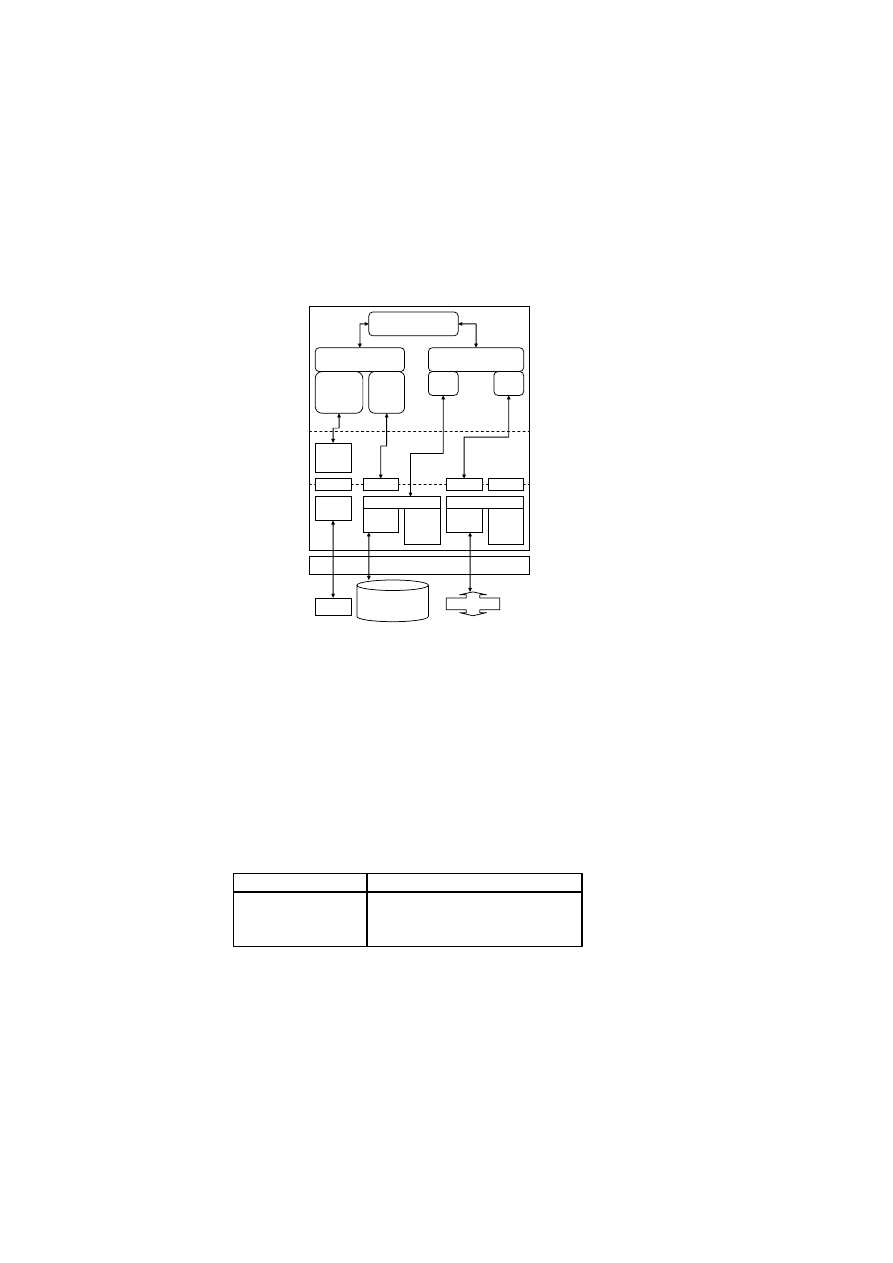

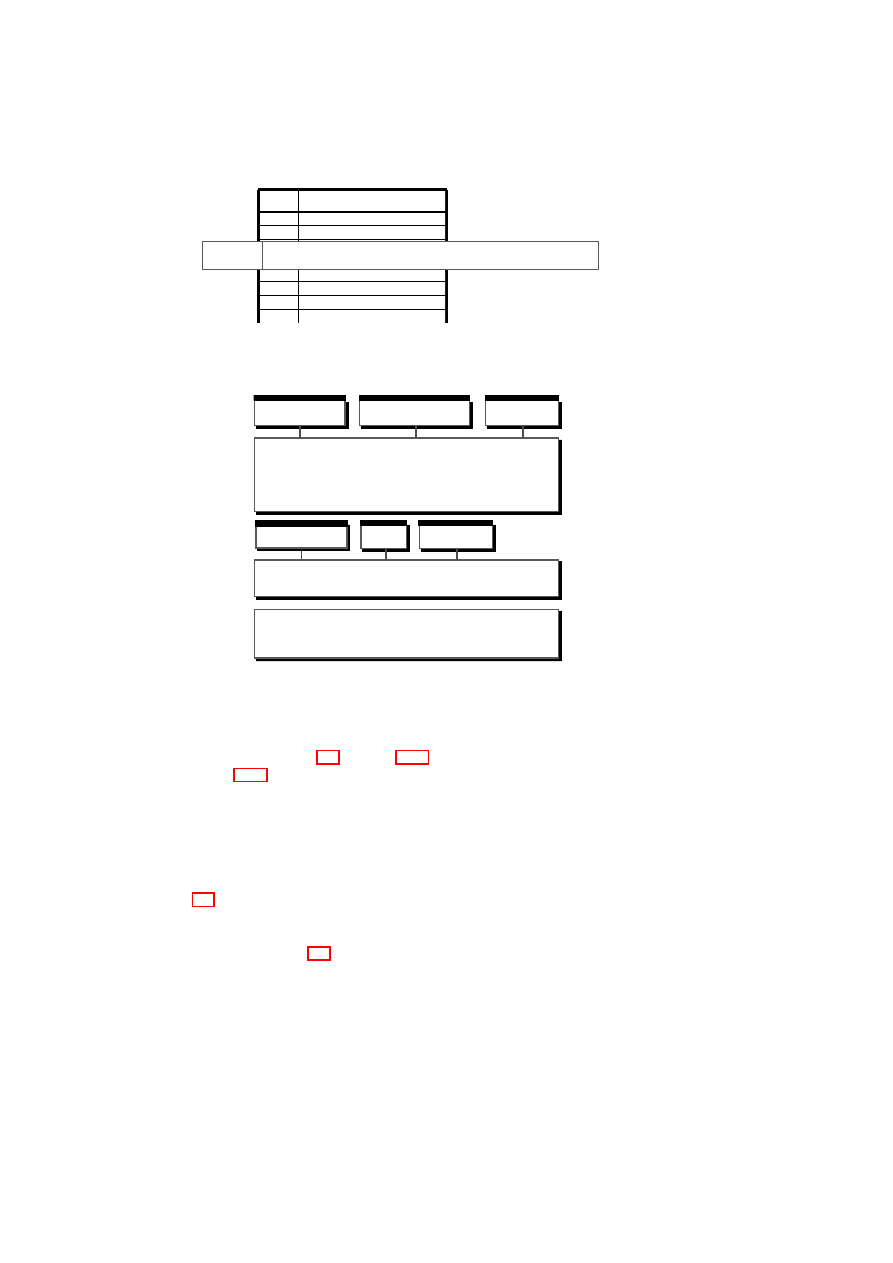

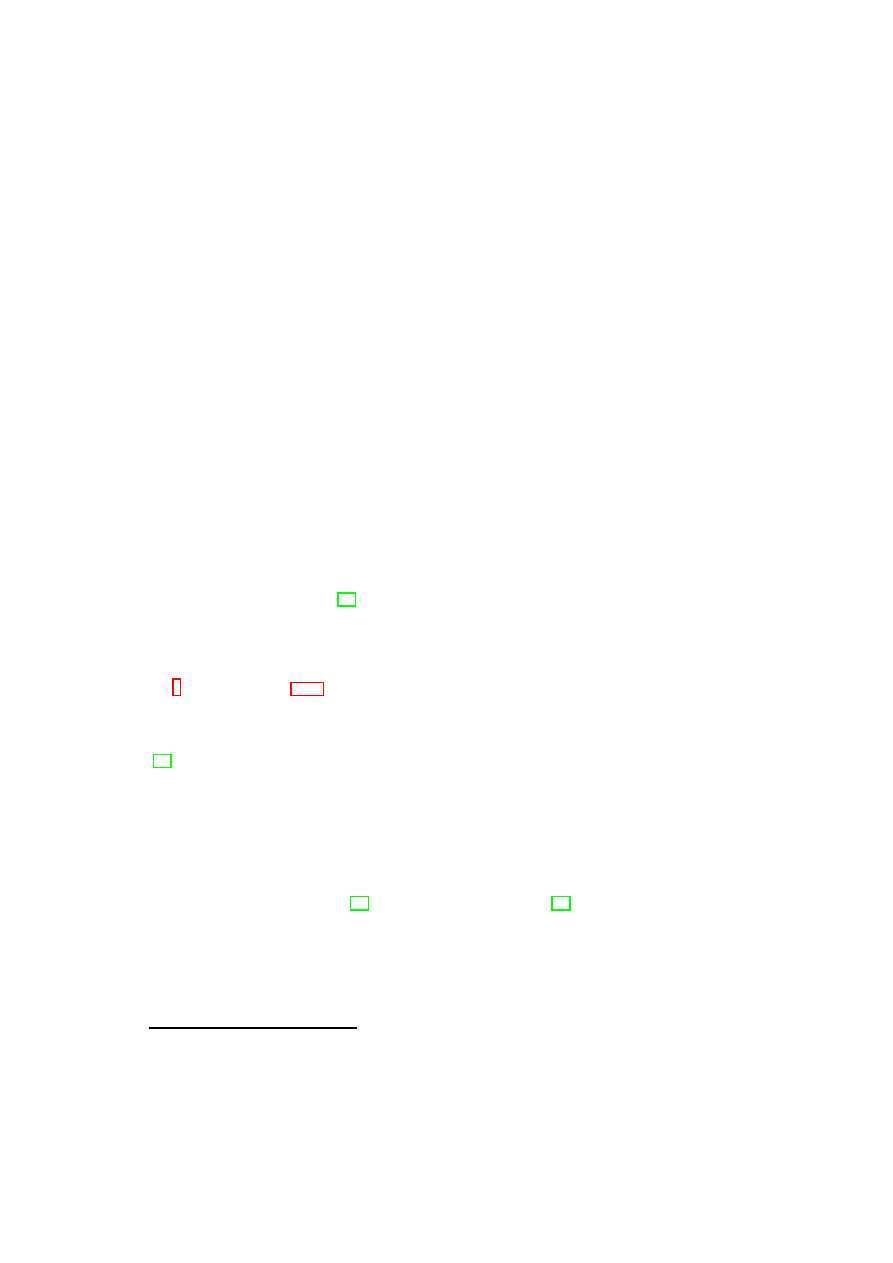

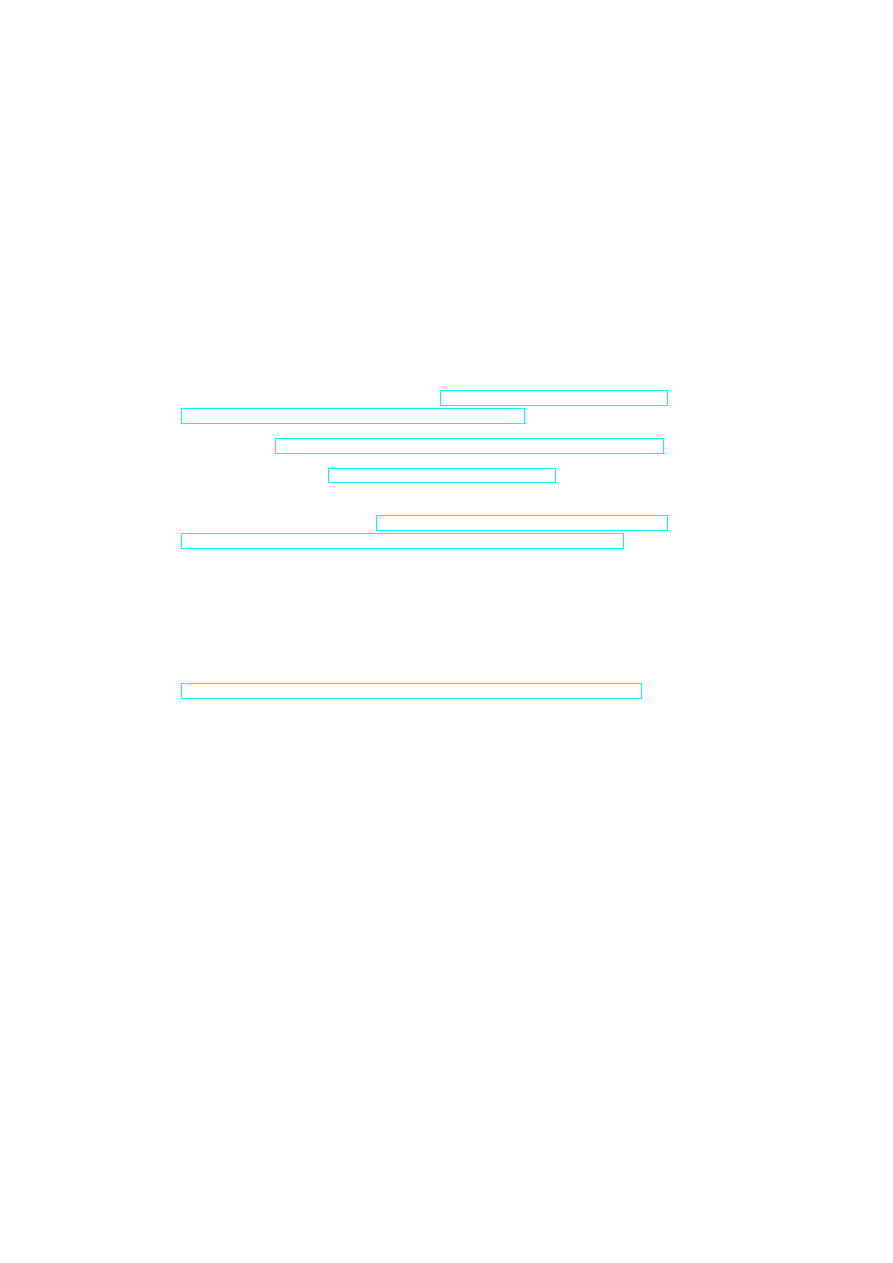

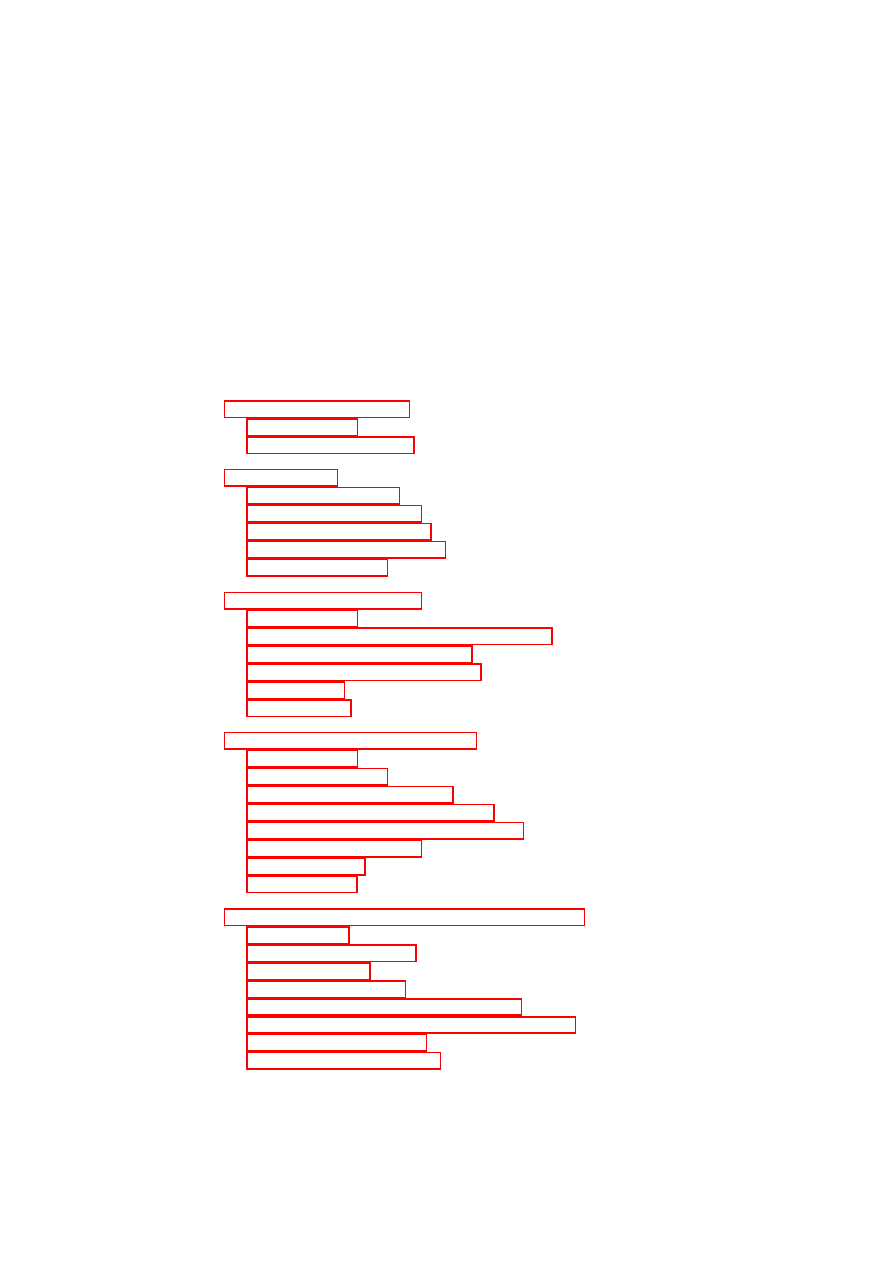

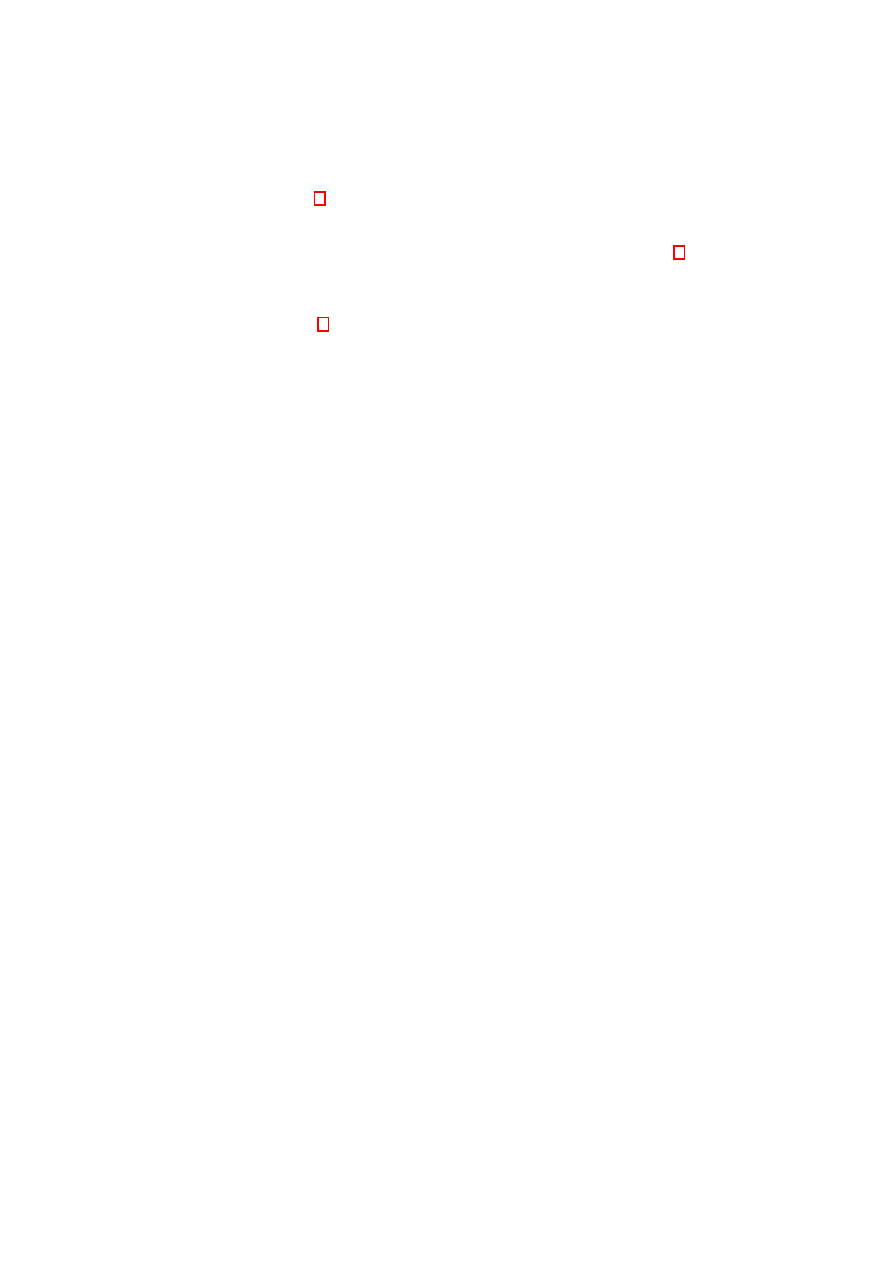

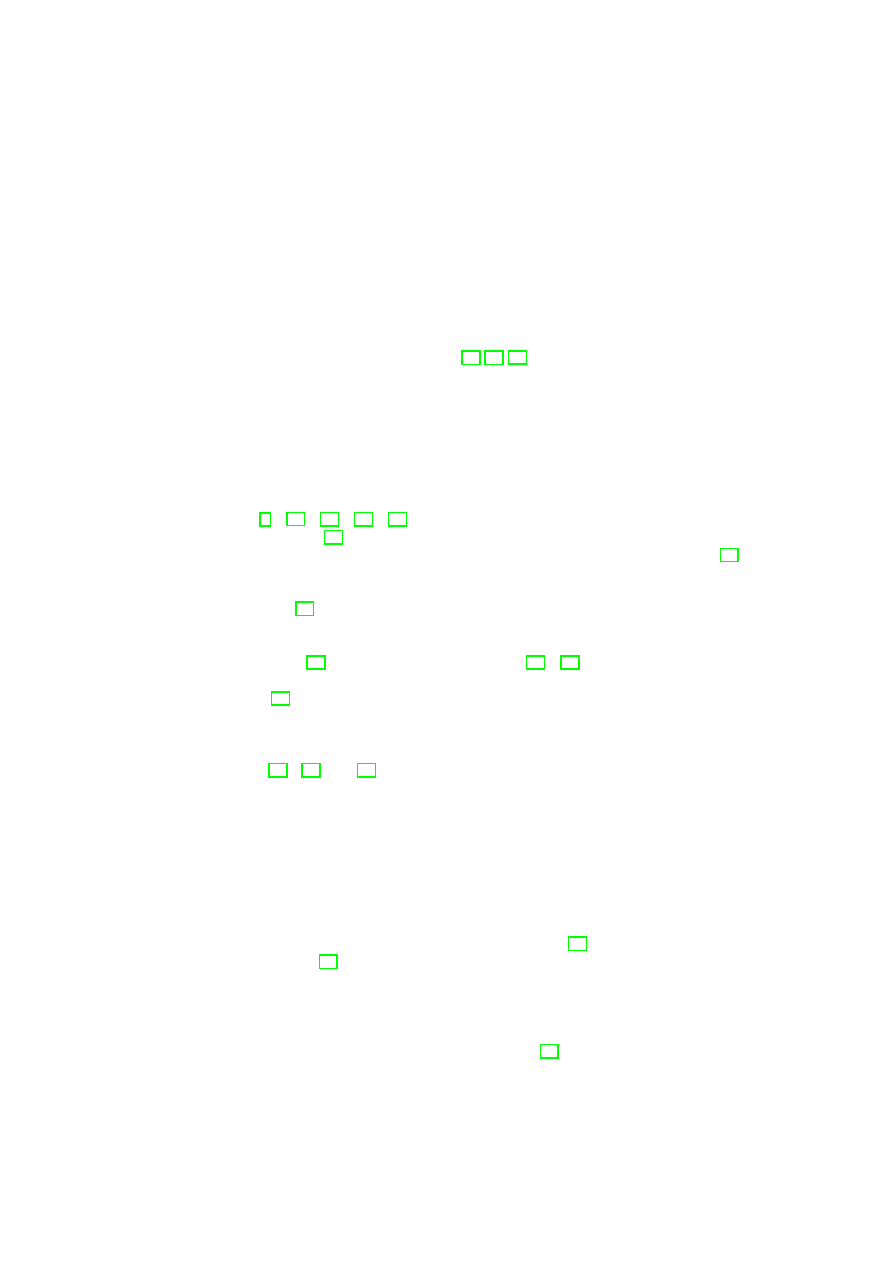

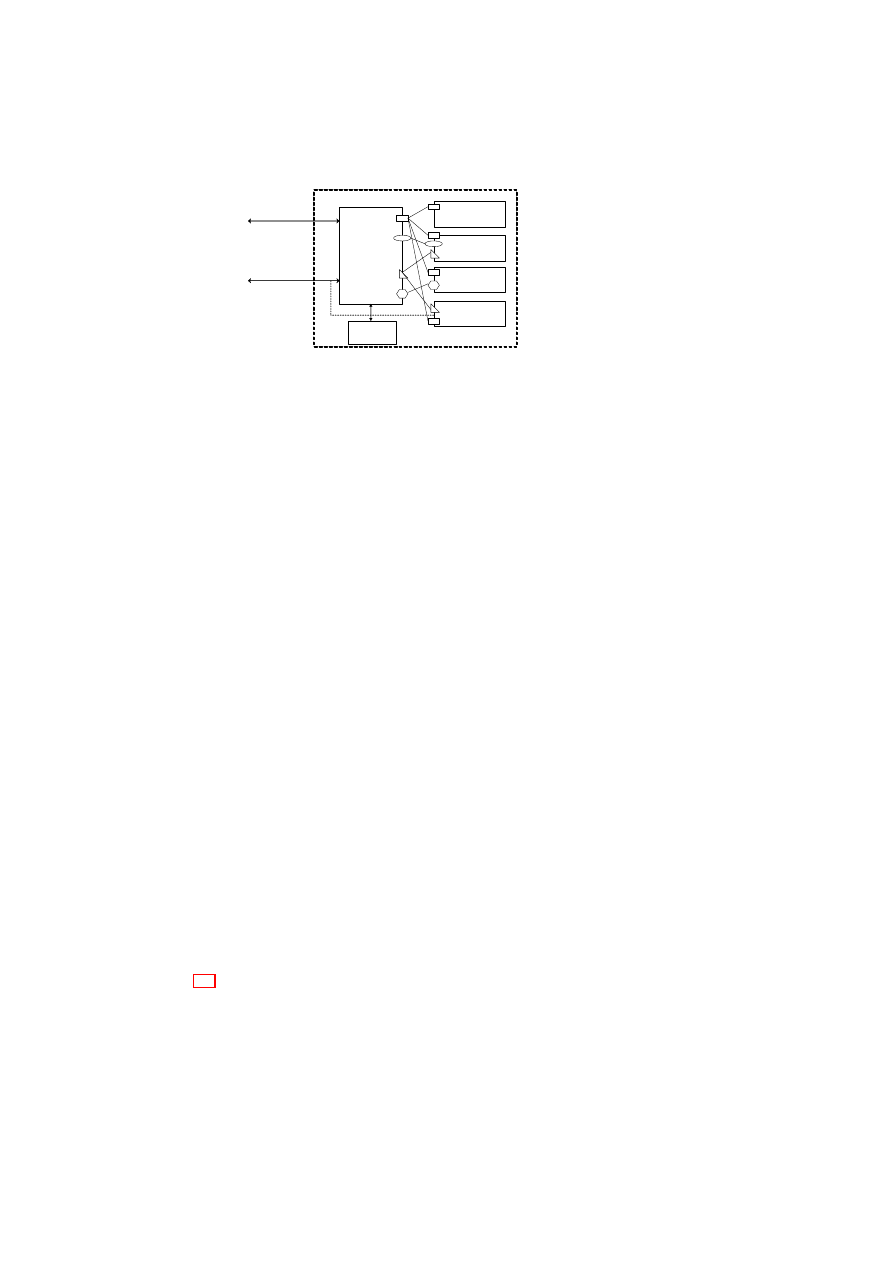

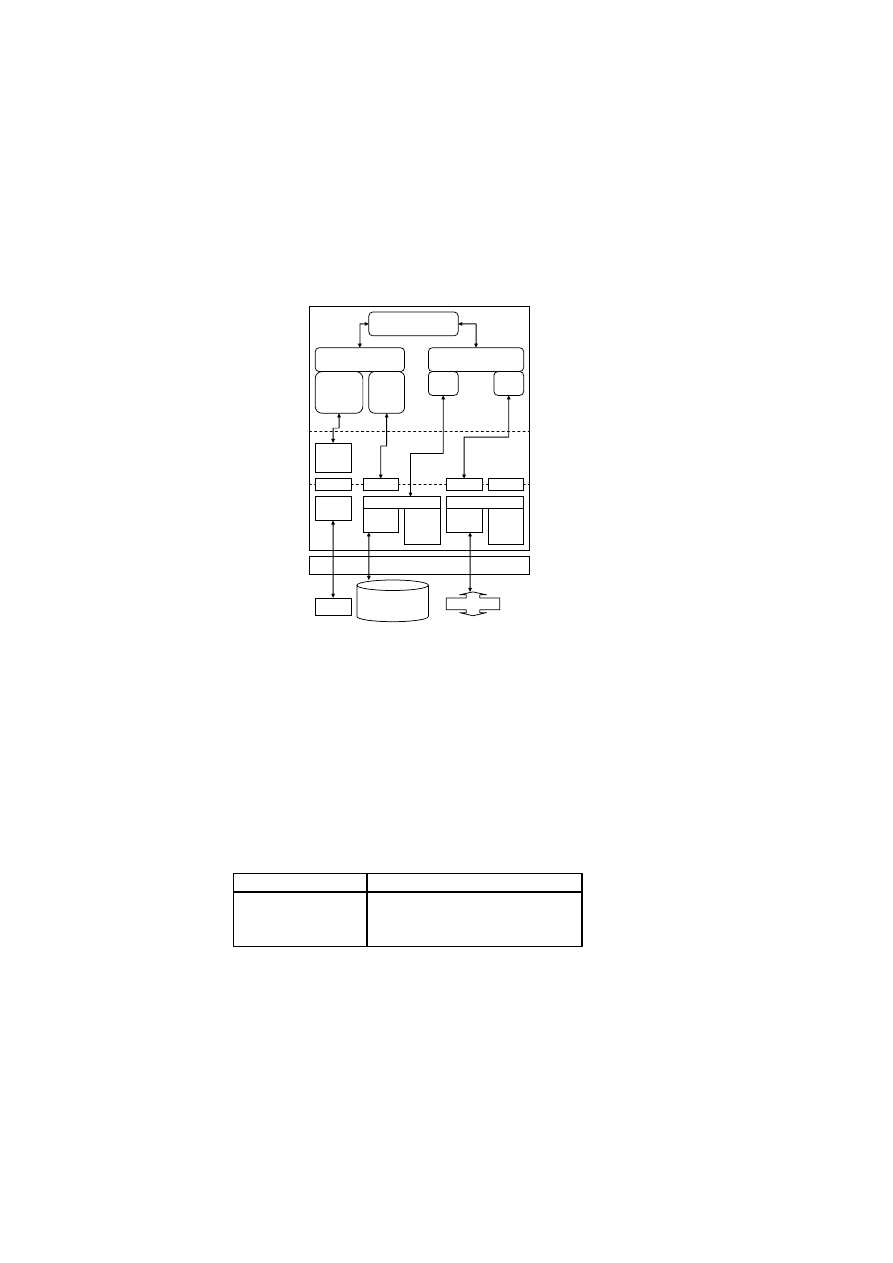

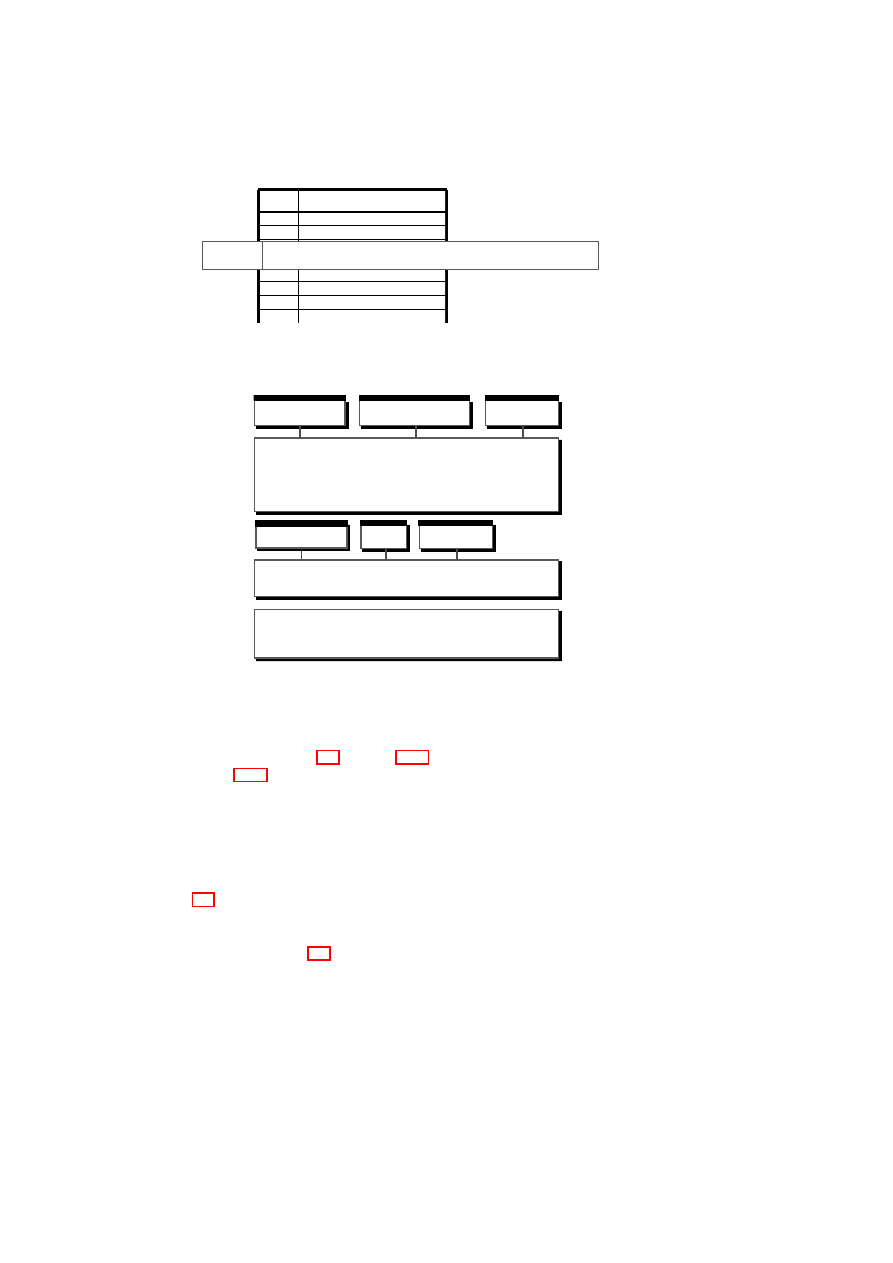

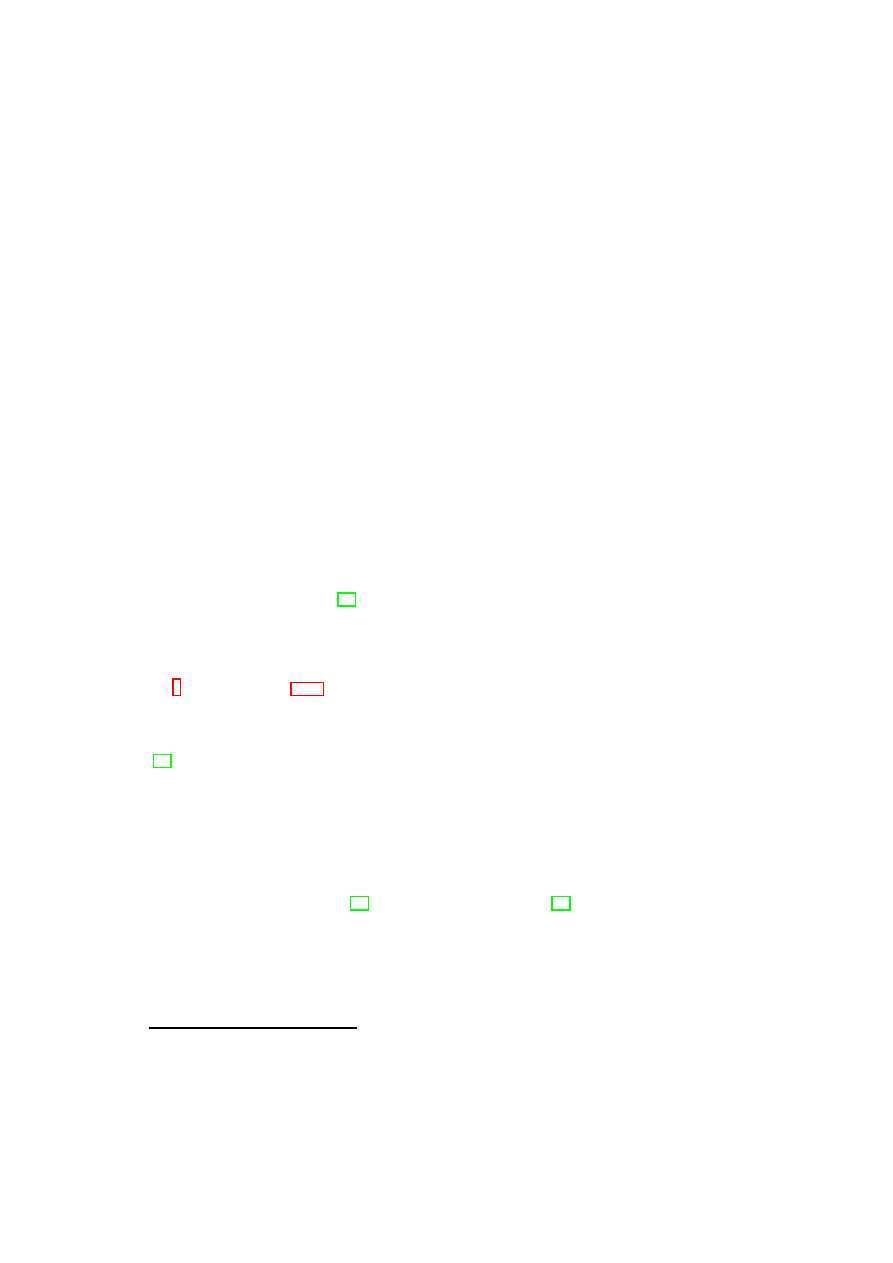

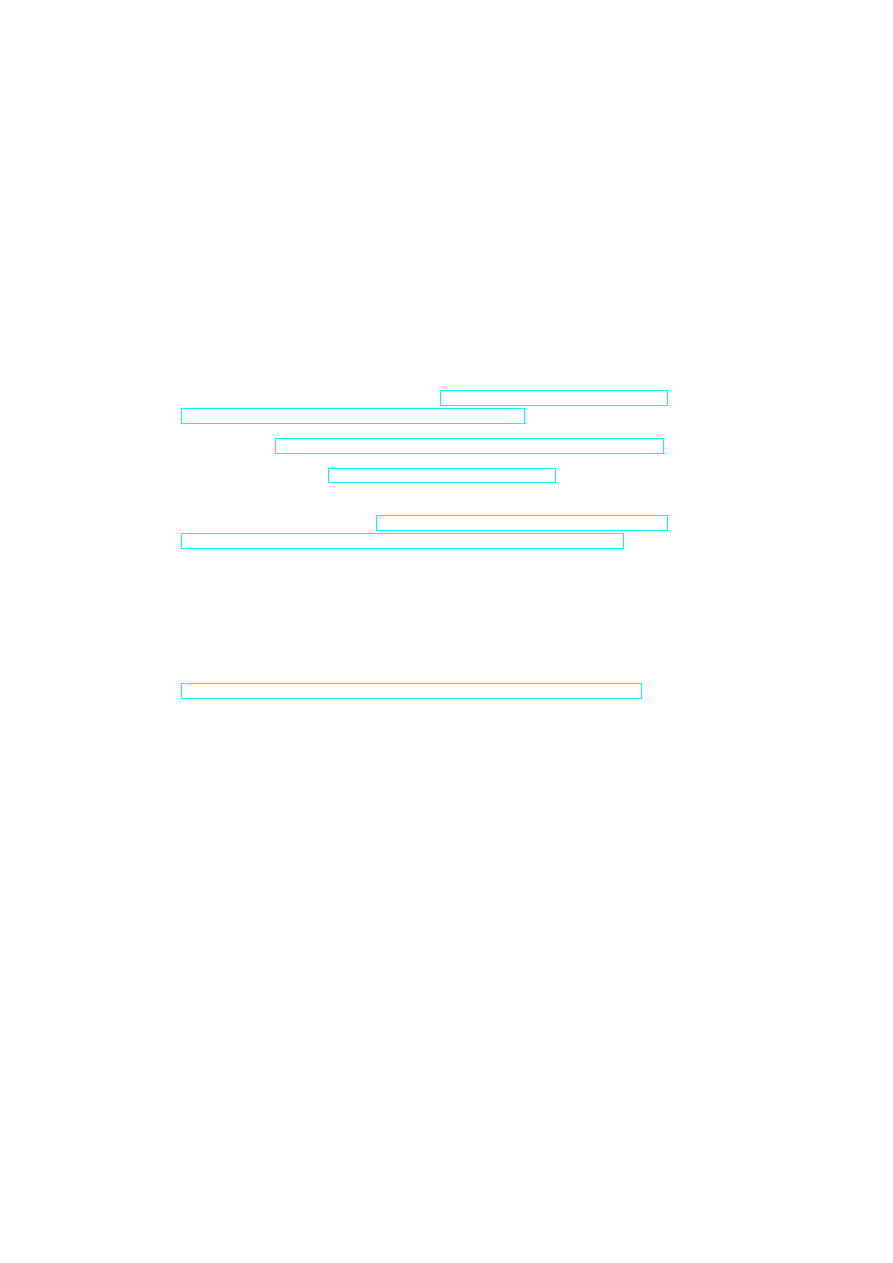

Physical Hardware

Management

of security,

devices,

VMs, and I/O

Dom0

GuestOS

User

Software

DomU 1

GuestOS

User

Software

DomU 2

GuestOS

User

Software

DomU 3

VMM Core

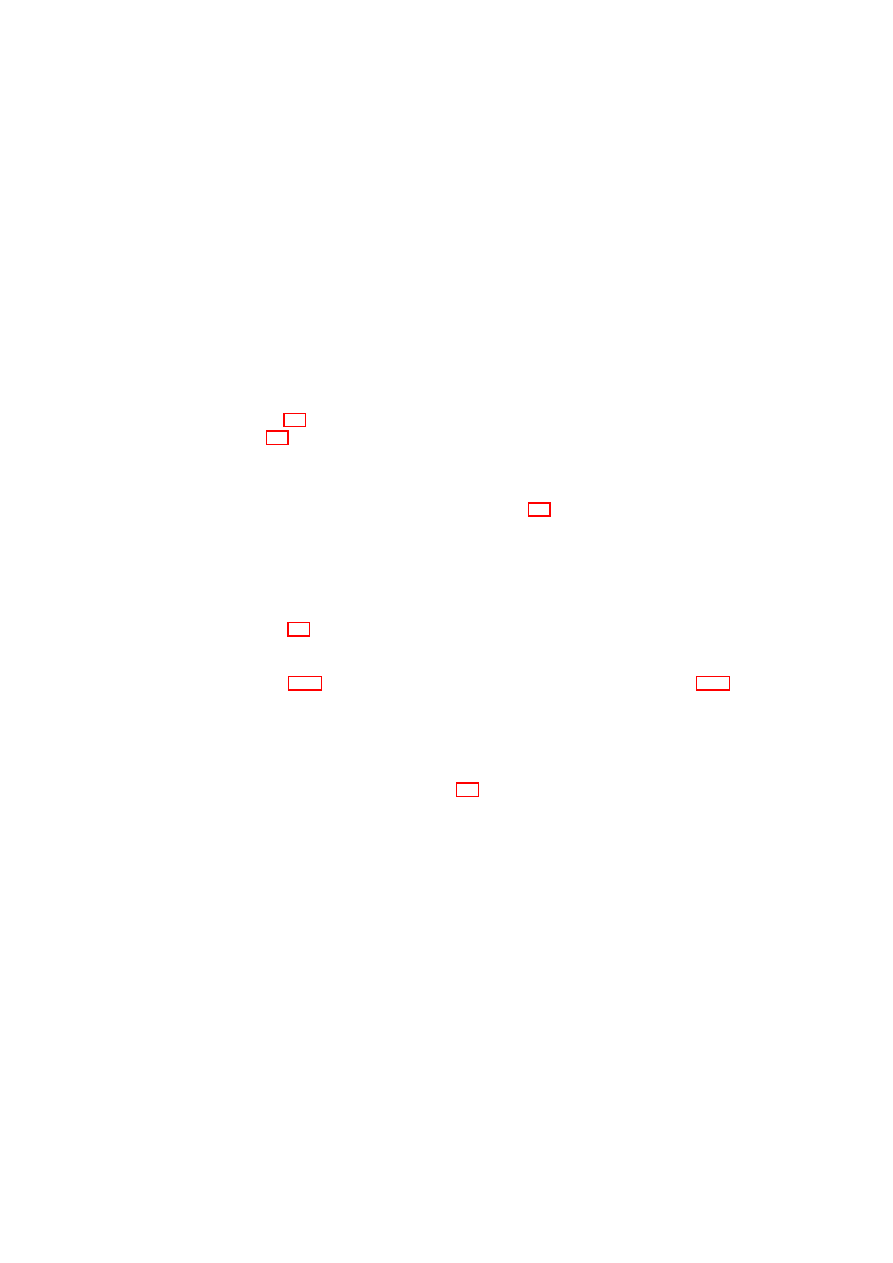

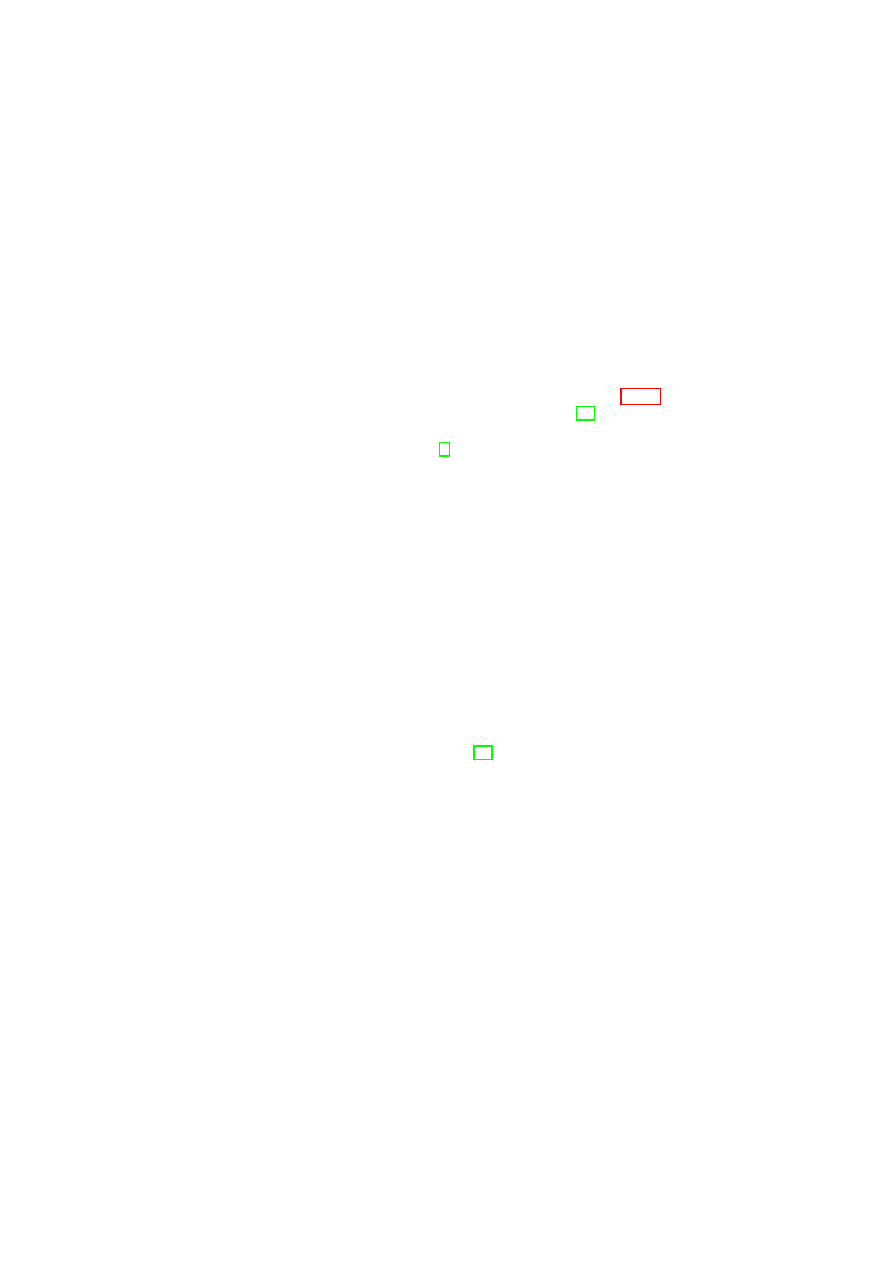

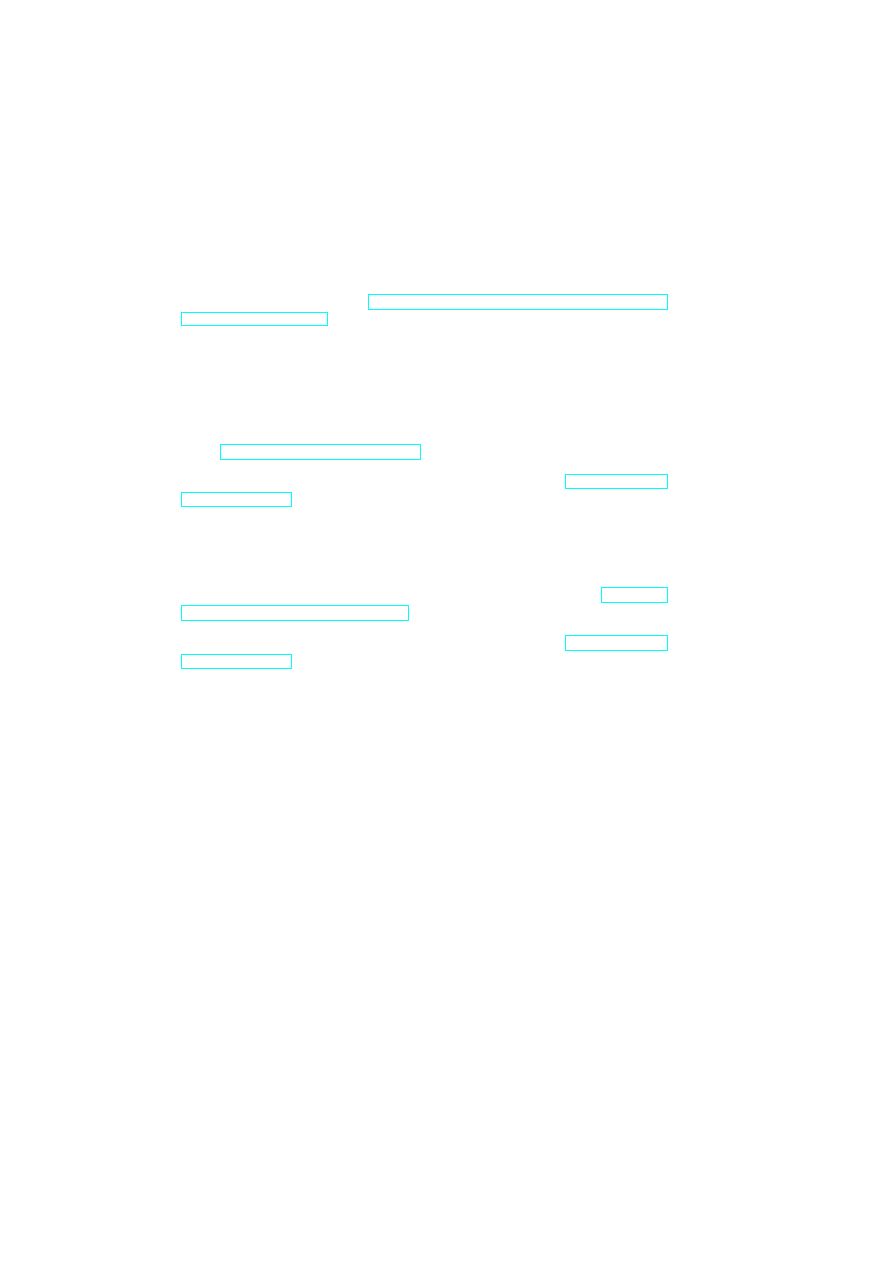

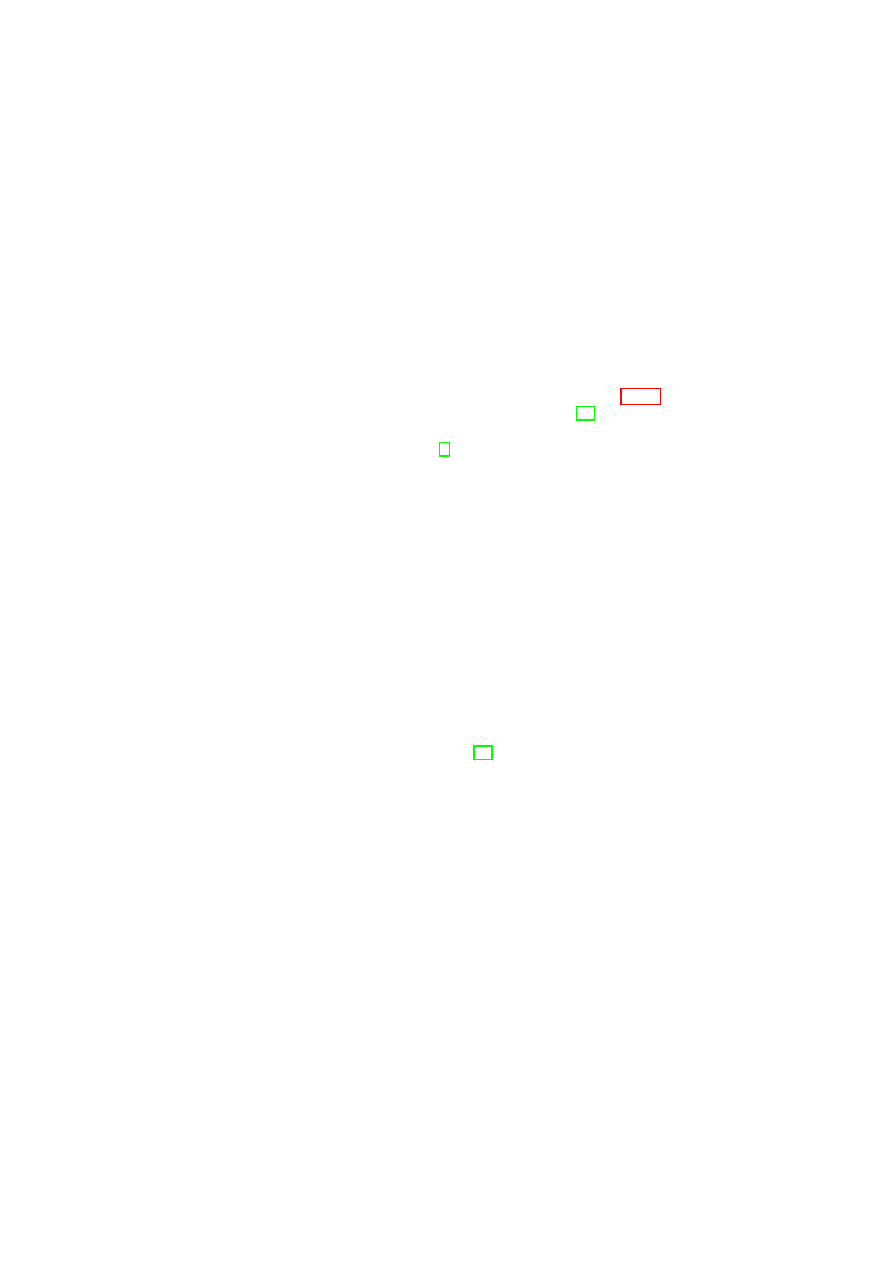

Figure 3.1: Xen virtual machine architecture

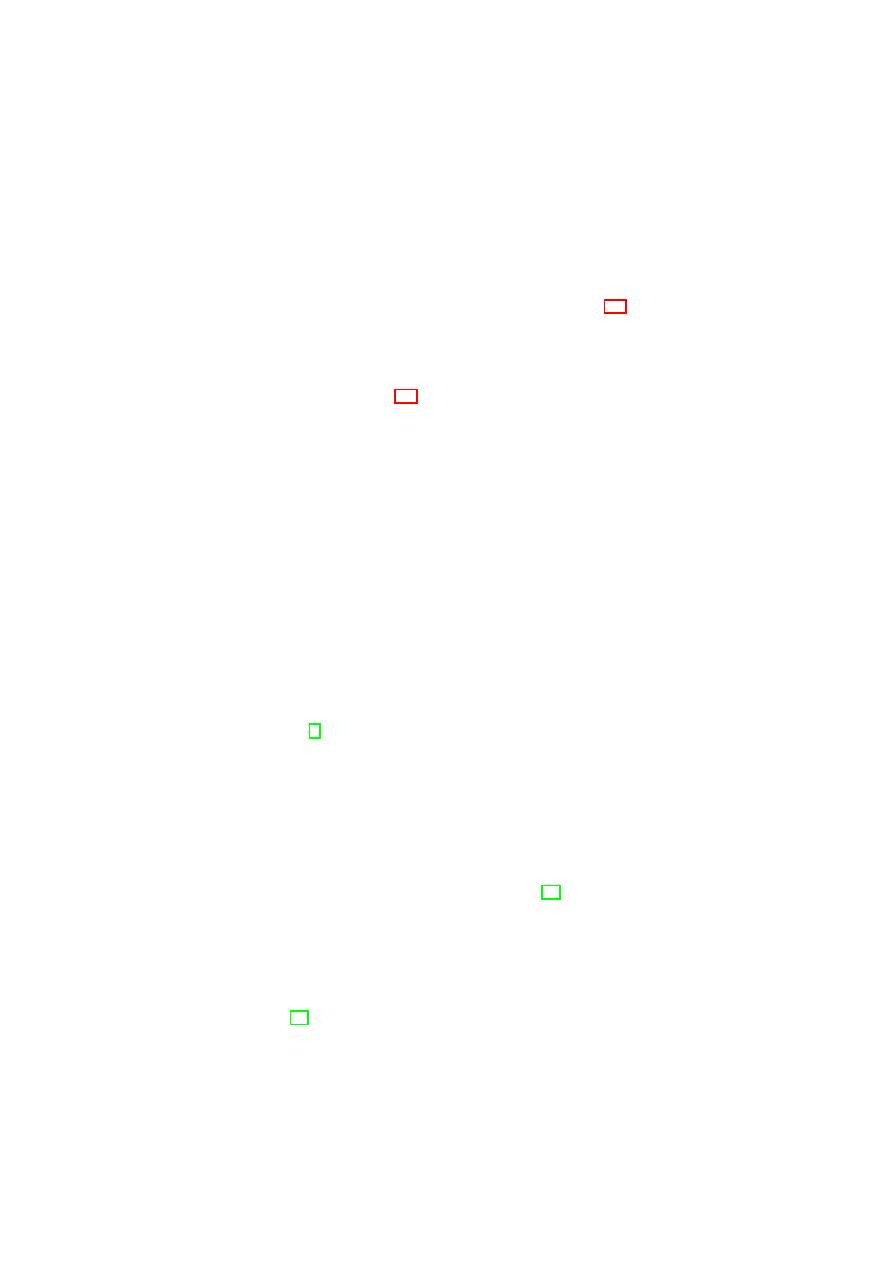

3.2

Formal Integrity Model for Virtual Machines

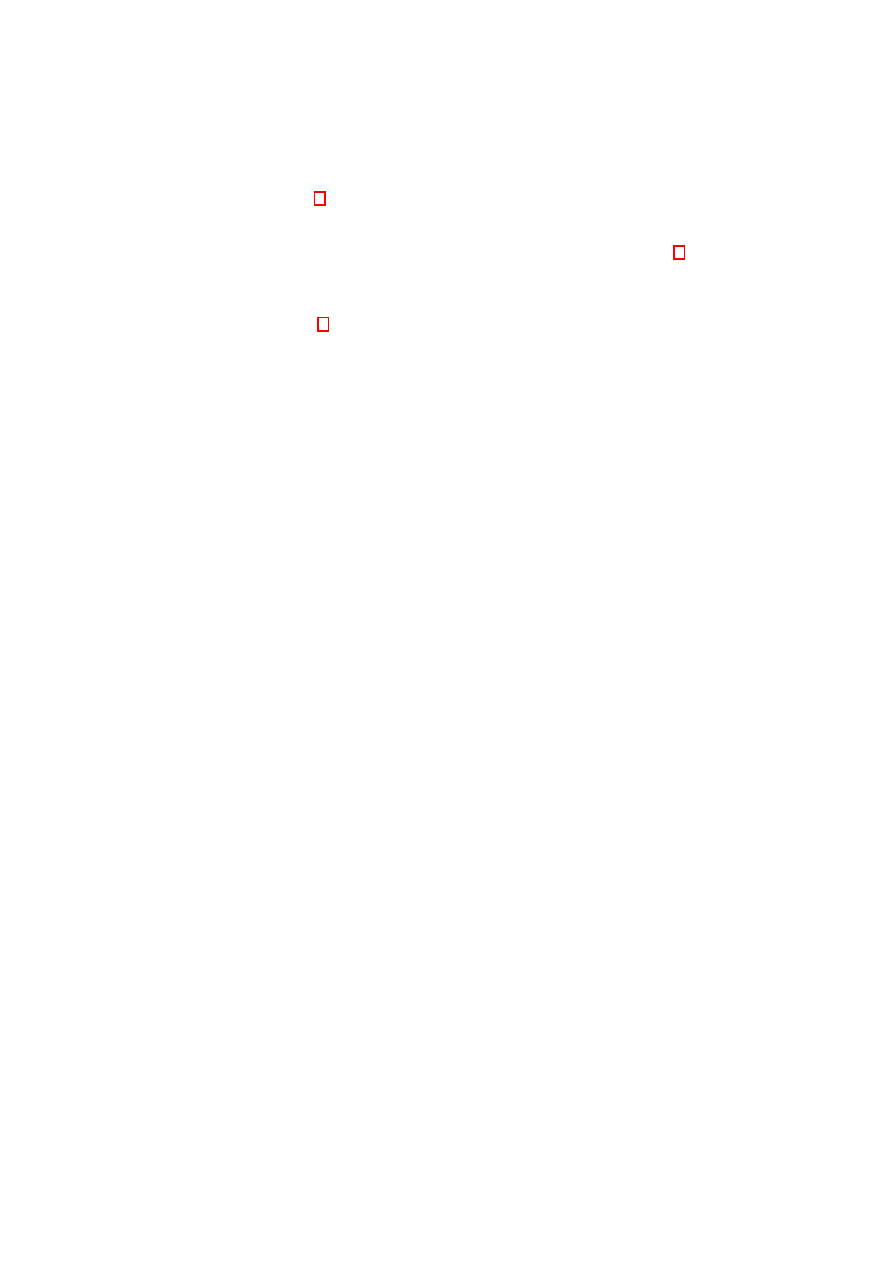

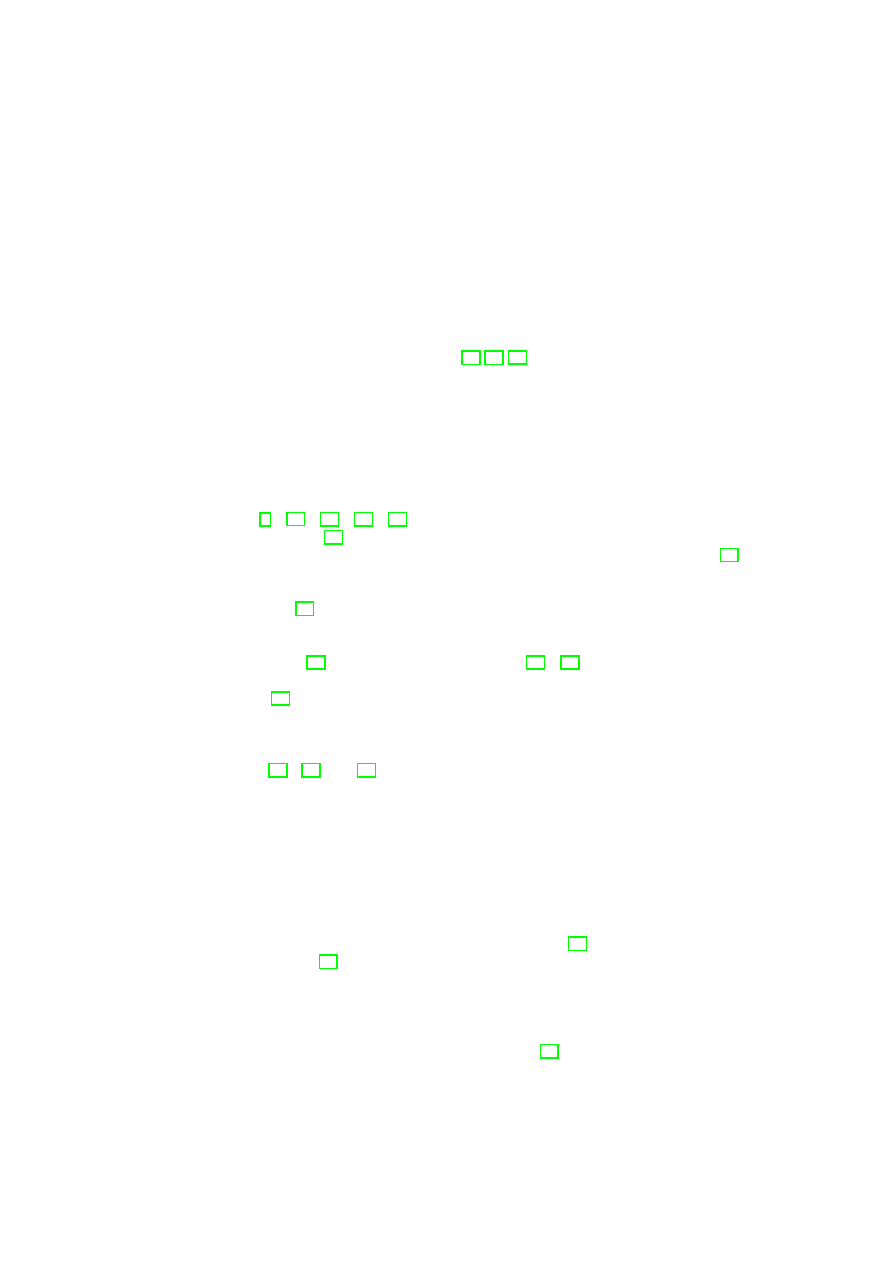

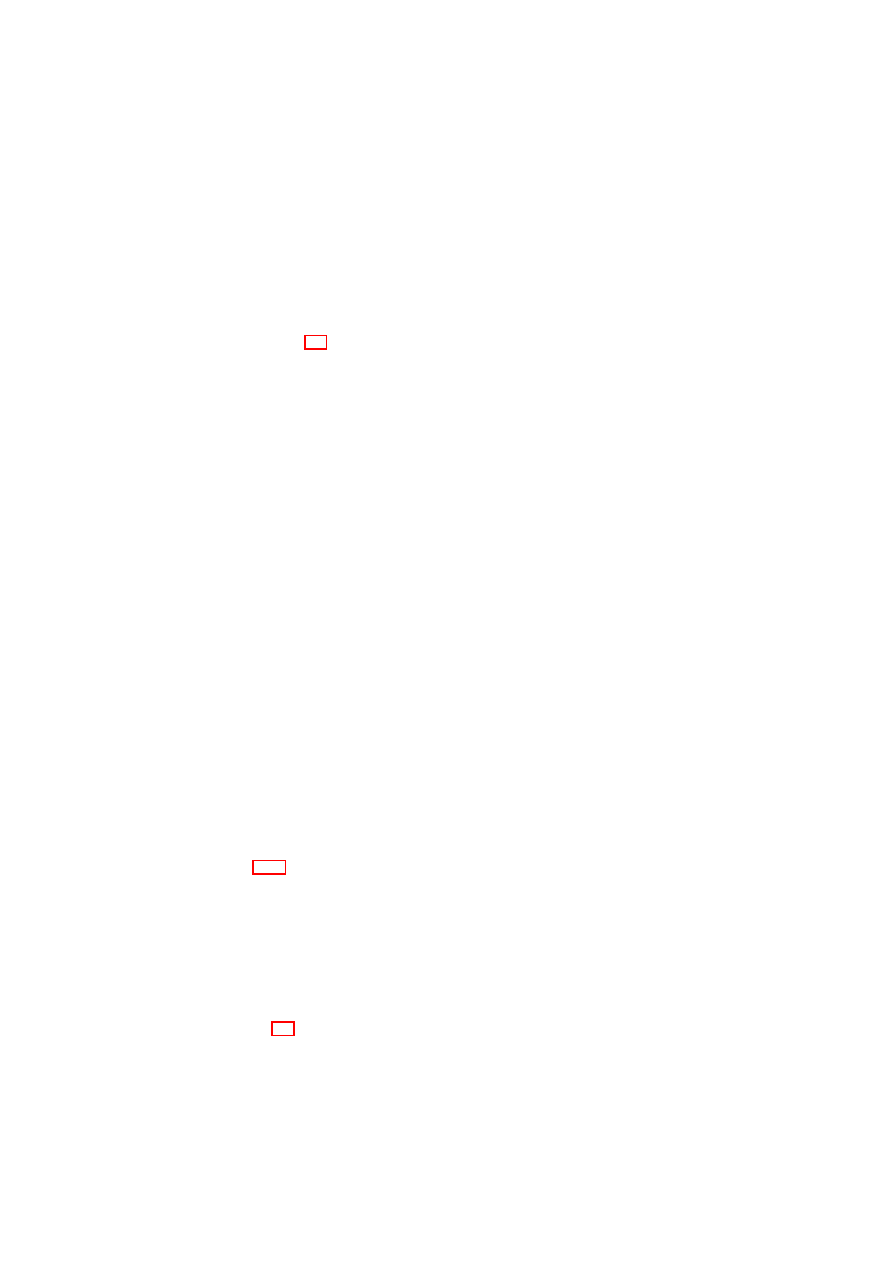

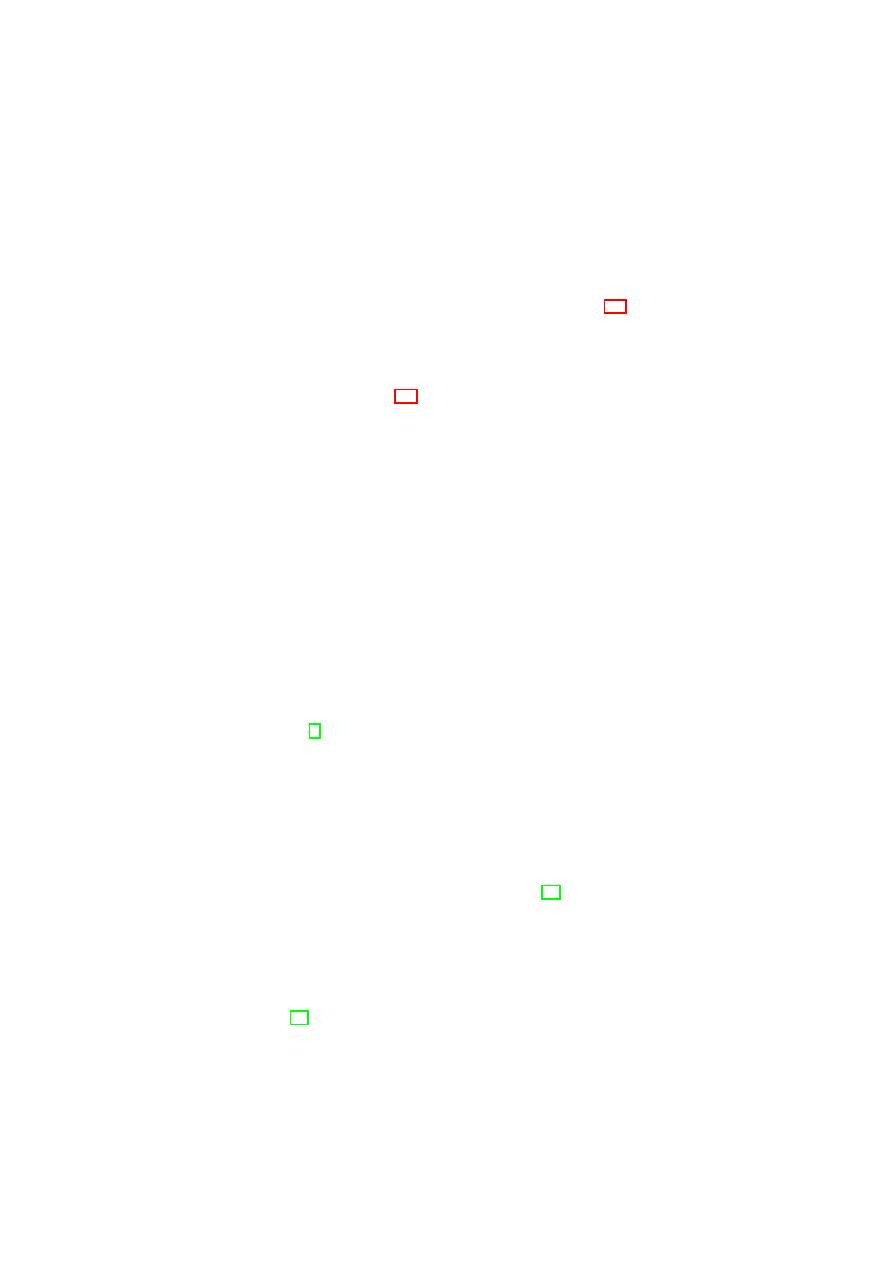

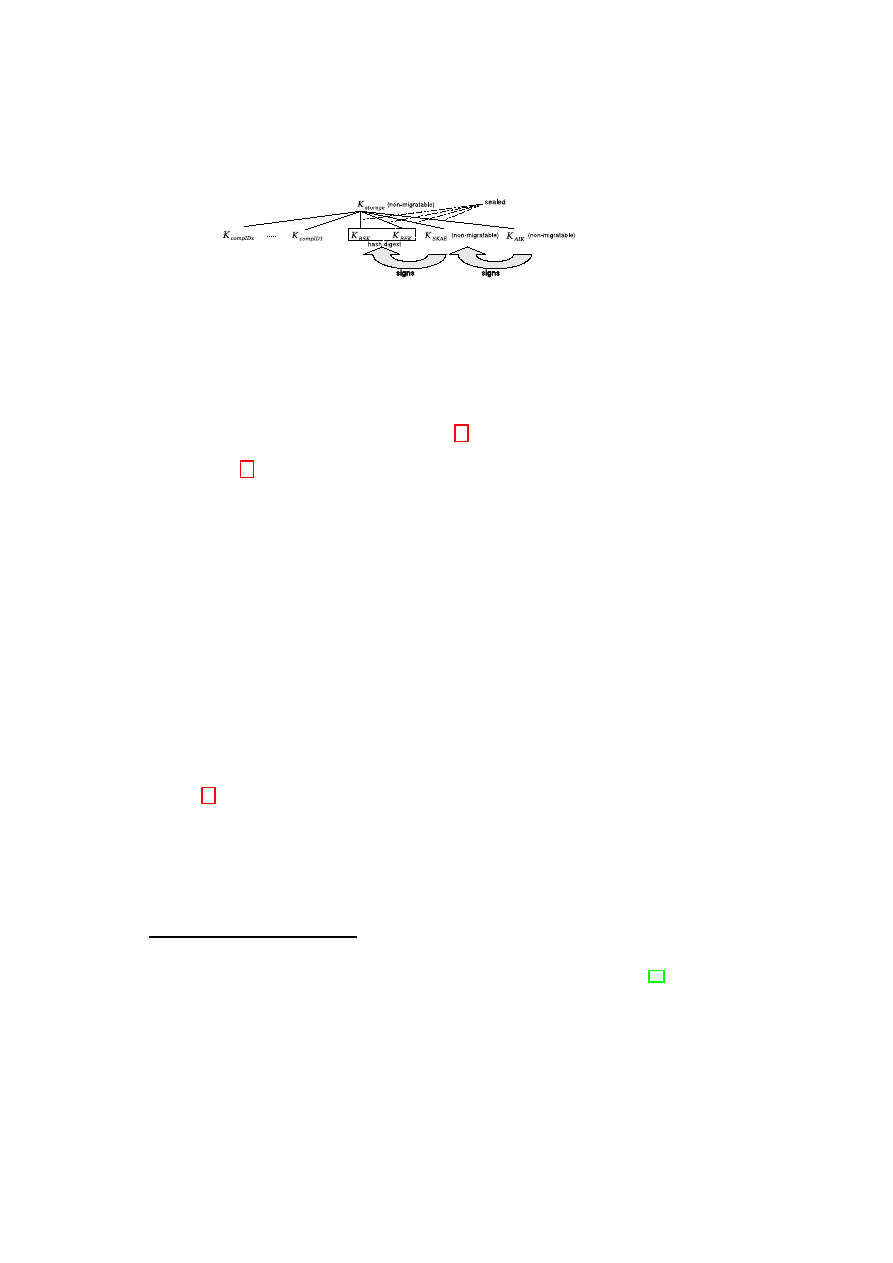

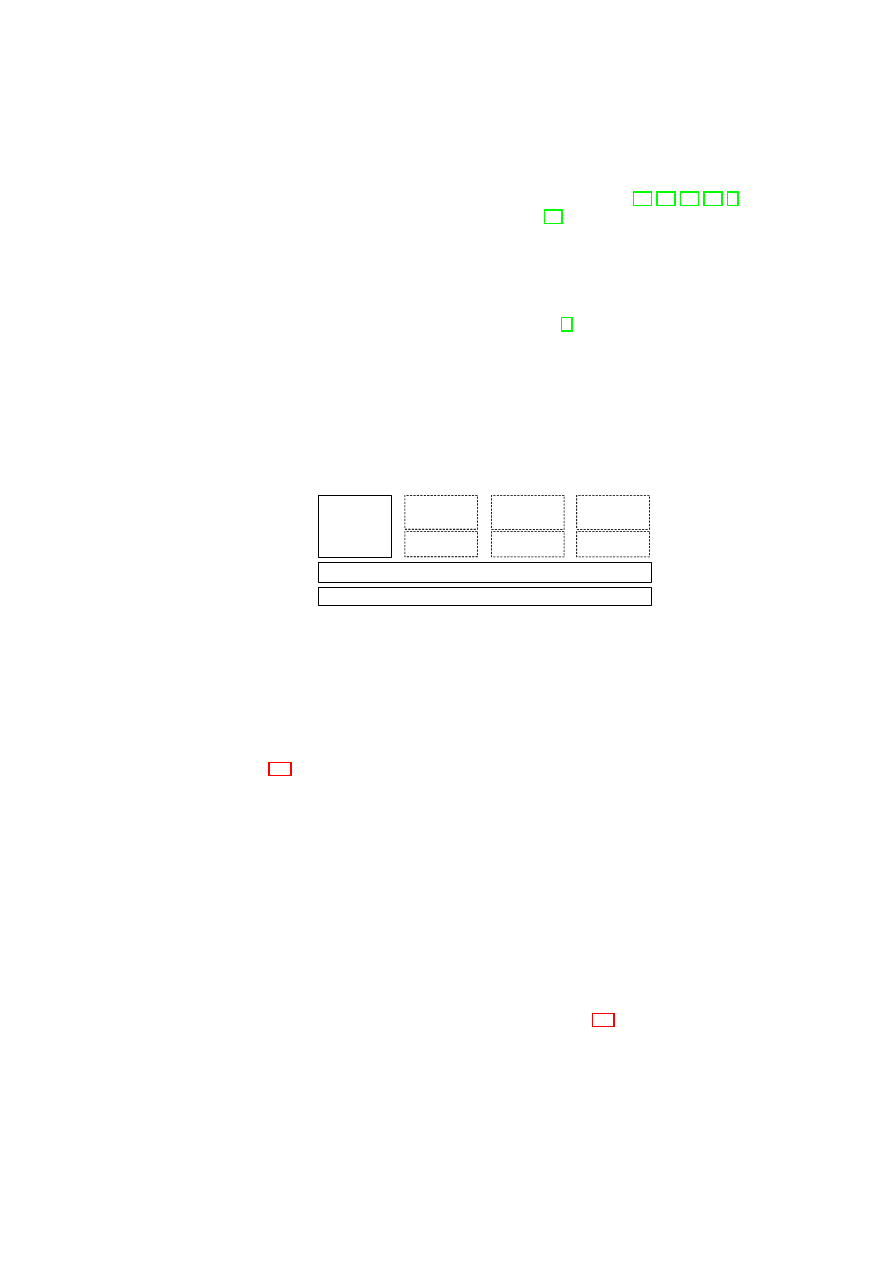

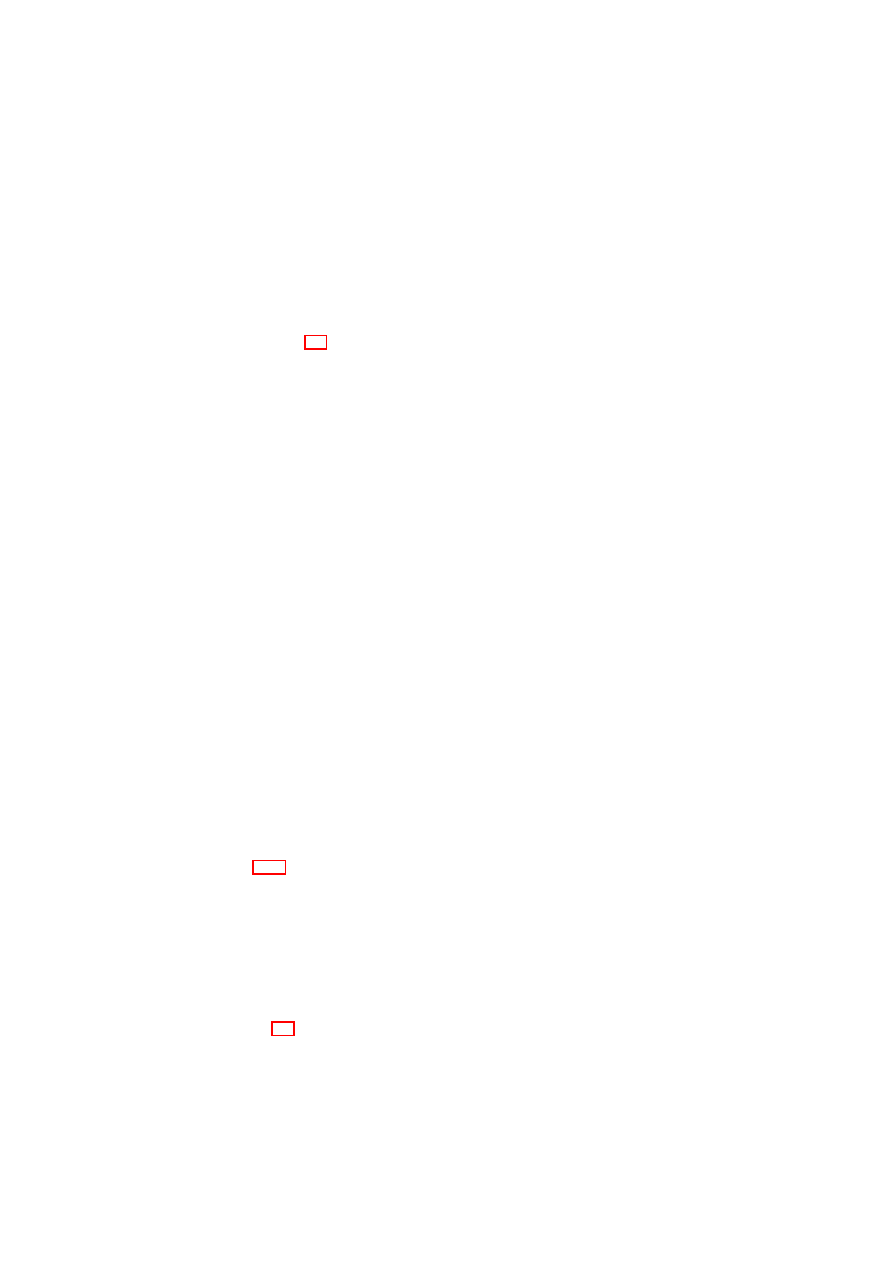

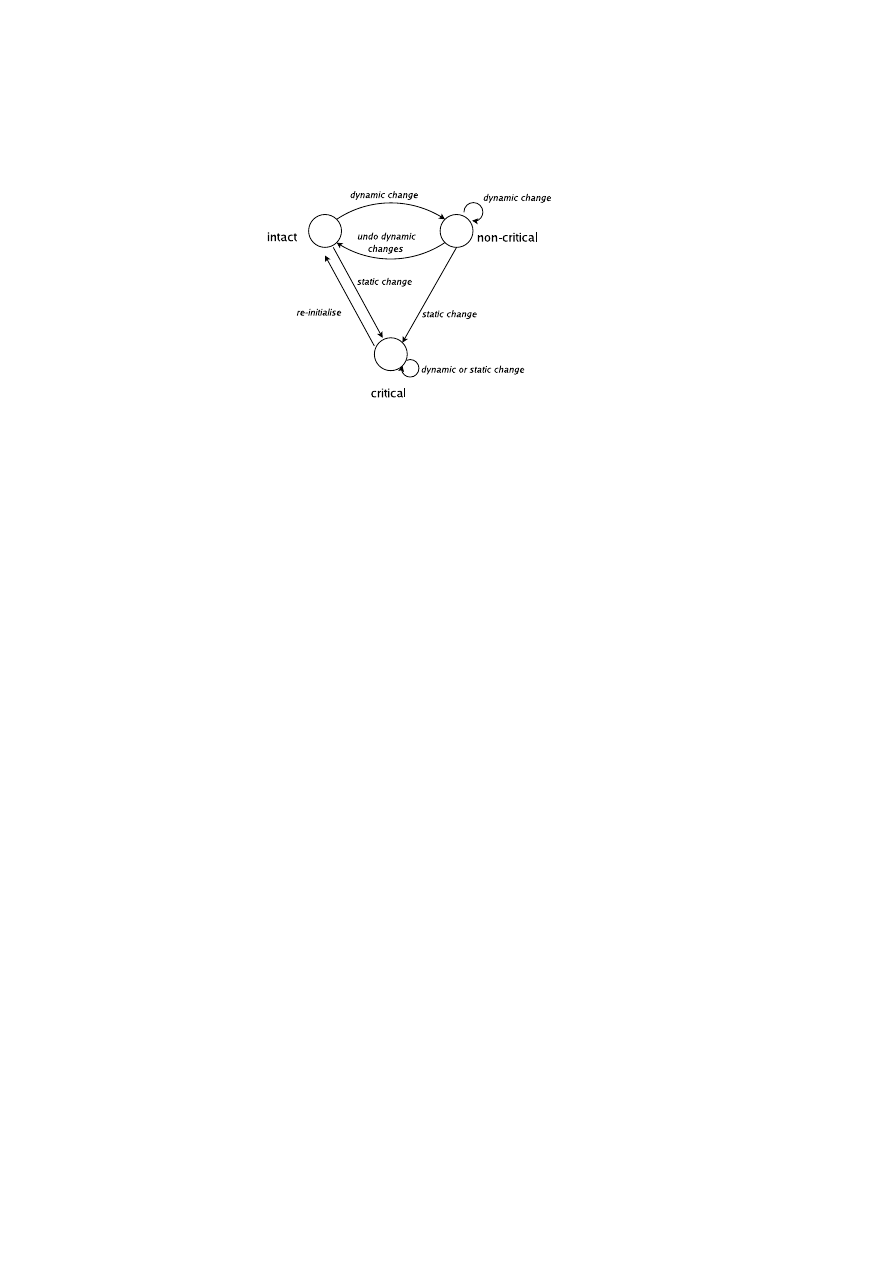

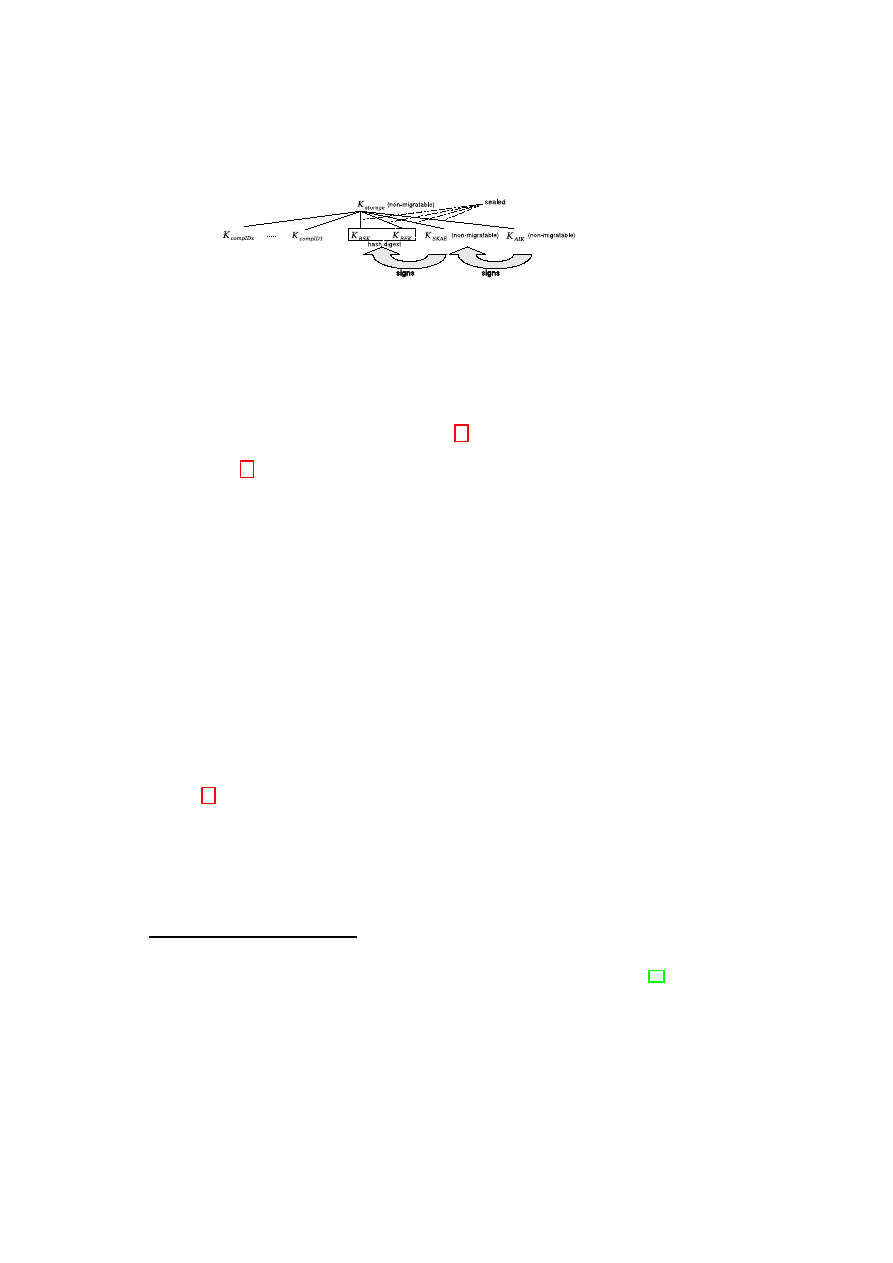

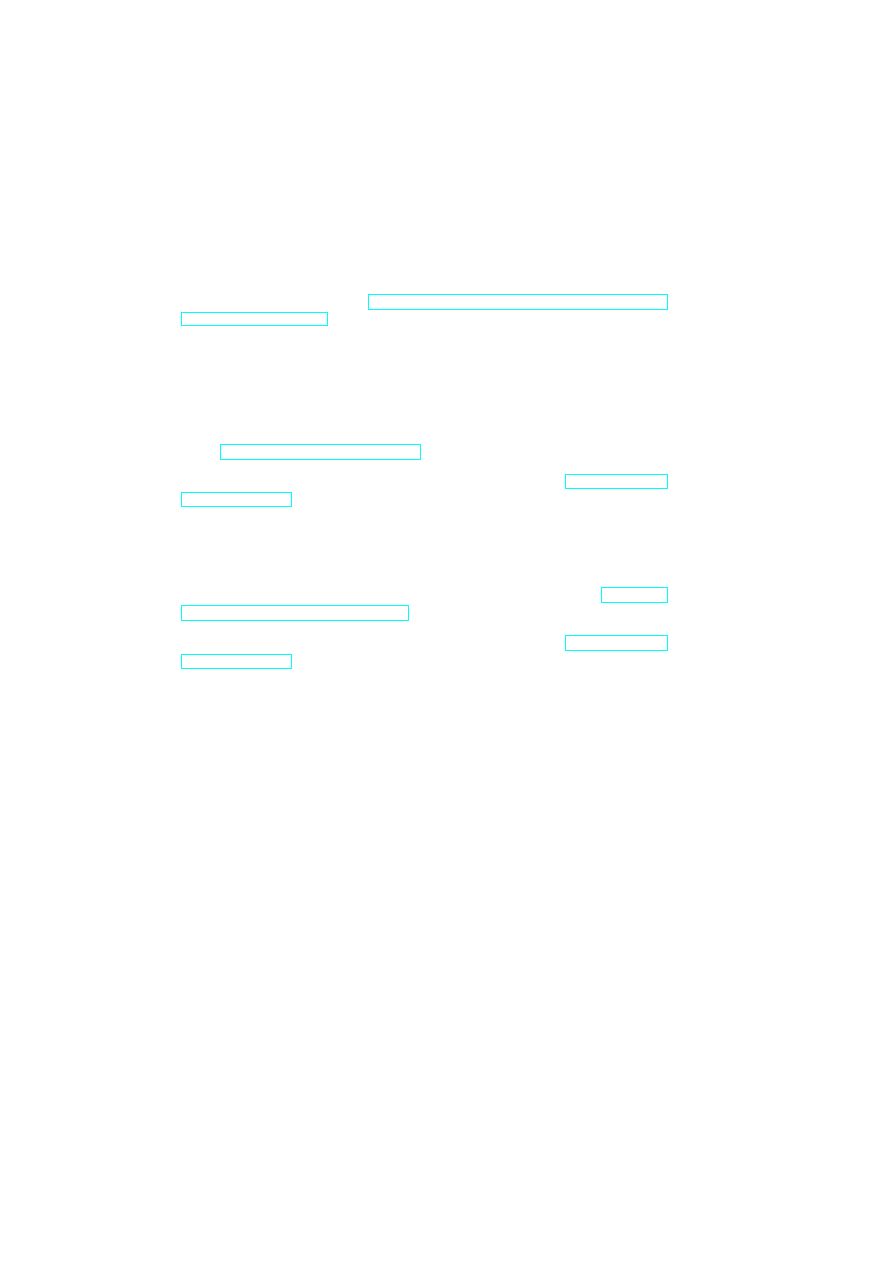

Figure 3.2 shows our system model for integrity management. At a high level, the

system consists of VMs and a TCB, and is configured through policies. The TCB peri-

odically logs the integrity state of the rest of the system. The log repository contains a

record of the integrity history of the system, and is secure write-only, i.e., log entries,

once written, cannot be modified or removed by any entity in the rest of the system.

The log data includes the list of software components, configuration parameters, poli-

cies, and any updates to them. The log contents are useful in evaluating compliance

with those security properties that can be expressed as predicates on the contents. The

compliance proof involves showing that correct policies and healthy policy enforce-

ment mechanisms are in place. The TCB also provides conditional release of secrets,

where the condition is expressed as predicates on the log data. That allows a sensitive

data item and a condition to be stored such that the data item is released only if the log

data satisfies the condition specified.

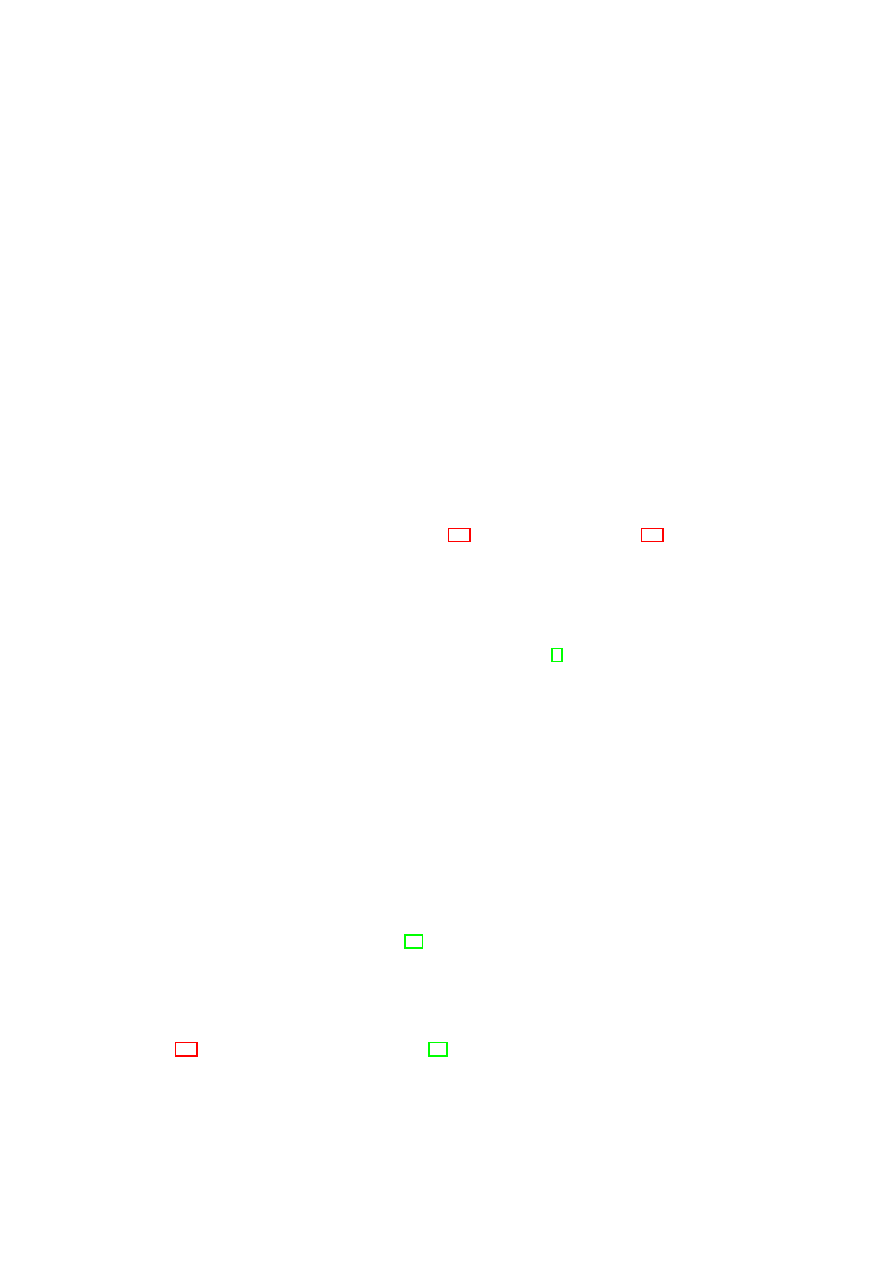

For flexibility and extensibility, the log data is stored in a tree structure instead

of a monolithic log file. The log tree

T

is shown in Figure 3.3. Each tree node is a

triple containing log data for one system component. To keep the tree size manageable,

only those components that have an impact on the system’s integrity or those that are

of interest from an integrity verification point of view are represented in the log tree.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

14

OpenTC D05.4 – Design of the Cross-Domain Security Services

TCB

policy

log

integrity

state

conditional

release

of secrets

VM

sealing or

attestation

request

response

User or Verifier

integrity

requirements

predicate

Π

Π

System

log

repository

secret

repository

VM

VM

. . . .

Figure 3.2: System model for integrity management

…

…

(

id, type, log

)

(

id, type, log

)

(

id

1

, type

1

, log

1

)

(

id

1

, type

1

, log

1

)

(

id

11

, type

11

, log

11

)

(

id

11

, type

11

, log

11

)

(

id

111

, type

111

, log

111

)

(

id

111

, type

111

, log

111

)

(

id

2

, type

2

, log

2

)

(

id

2

, type

2

, log

2

)

(

id

21

, type

21

, log

21

)

(

id

21

, type

21

, log

21

) (

id

2

n

, type

2

n

, log

2

n

)

(

id

2

n

, type

2

n

, log

2

n

)

Figure 3.3: Tree

T

of log entries

A triple for a component

k

contains an identifier

id

k

, a component type

type

k

, and a

vector

log

k

of log values. Sub-components are modeled as children of a node. The tree

can be extended by adding or removing children nodes. For example, the addition of a

new virtual device to a VM can be easily reflected in the log tree by adding a new node

as a child of the sub-tree that corresponds to the VM.

The integrity requirements of a user or verifier are modeled by

Π(

p

(

T

))

, where

Π

is a predicate and

p

()

is a projection function. We introduce the notion of a projection

function, denoted by

p

()

, to model the specific aspects of the system’s integrity state

that is of interest to a user or verifier. For example, a verifier may be interested only in

a disk’s access control list and not the actual disk contents. When applied on the log

tree, the function returns a subset of the tree nodes and a subset of the vector elements

from the log vector of each node. Formally,

p

(

T

) =

{

l

k

}

, where

l

k

∈

log

k

, and

(

id

k

, type

k

, log

k

)

∈ T

.

We now use our formal model to generalize TPM-based integrity protection and

verification. We also enhance our model by adding access control to the log contents.

3.2.1

Generalized Sealing to Protect Integrity

A TPM-equipped system can seal a data item, i.e., the system can encrypt the data item

and bind it to the system configuration prevalent at the time of sealing. The system

configuration is reflected by the contents of a specified subset of the TPM’s PCRs. The

data item may be a key generated by the TPM itself or something generated outside the

TPM. Decryption of the data item, called unsealing, is possible only when the system

configuration (reflected by the contents of the same subset of PCRs) is the same as that

at the time of sealing.

We generalize sealing for protecting the integrity of a sensitive data item

d

by mak-

ing

d

inaccessible to the system (or some component) unless specified integrity re-

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 3. COMPLIANCE PROOFS FOR XEN

15

quirements are met. We use two operations,

seal

and

unseal

, to model the concept of

generalized sealing. Let

T

x

denote the log tree at time

t

x

. The

seal

operation, per-

formed at time

t

s

, takes as input the data item

d

, a projection function

p

()

, a sealing

predicate

Π

, and the public part

K

p

of an encryption key

K

. The operation logs

p

()

and

Π

, and encrypts

d

using

K

p

to produce the encrypted output

e

. Thus, the contents

of

T

s

include

p

()

and

Π

. The

unseal

operation, performed at time

t

u

(where

t

u

> t

s

),

takes as input

e

and

T

u

, and outputs

d

iff the condition

Π(

p

(

T

u

))

holds. In other words,

the private part of the key

K

used for decrypting

e

is revealed iff the condition holds.

Here,

p

()

and

Π

are retrieved from the log. A simple sealing predicate may just com-

pare the result of

p

(

T

u

)

with a reference value (e.g.,

p

(

T

s

)

). A more complex predicate

may extract the high-level properties of the system from

p

(

T

u

)

and compare them with

desired properties (similar to property-based attestation [56, 60]).

One can easily see that our generalized sealing concept covers the special case of

TPM sealing. For TPM sealing,

T

u

consists of the values in the PCRs; the projection

function

p

()

specifies the subset of PCRs whose values are of interest for assessing the

system’s integrity; the sealing predicate

Π

checks whether their values at the time of

unsealing are the same as at the time of sealing.

3.2.2

Generalized Attestation to Verify Integrity

A TPM-equipped system can use the TPM to engage in a challenge-response style

cryptographic protocol, called attestation, with a verifier. The protocol allows the ver-

ifier to query and reliably obtain the measurement values for the system stored in the

PCRs of the TPM. Reliable reporting of the measurement values is due to the signing

of the values by the TPM, which is trusted by the verifier. Based on these values, the

verifier can assesses the integrity state and the trustworthiness of the system.

We generalize attestation so that the verifier can specify which aspects of the sys-

tem’s integrity state are of interest to her. In our model, the attestation operation

attest

()

obtains as input a challenge

c

, an attestation predicate

Π

, a projection function

p

()

, and a secret key

K

s

. The operation outputs a signed message

sign

K

s

(

f

(

p

(

T

))

, c

)

.

Our attestation operation is a generalization of both binary and property-based at-

testation [56, 60, 32]. For binary attestation, the predicate

Π

is simply the identity

function, i.e.,

Π(

x

) =

x

, and the result of attestation is simply the signature on the

result of the projection function applied on the log tree. TPM attestation is a special

case of binary attestation in which

T

simply consists of the values in the PCRs and

the projection function

p

()

specifies a subset of PCRs. For property-based attestation,

the predicate

Π

extracts high-level properties from the result of the projection function

applied on the log tree.

Whereas previous works such as the Integrity Measurement Architecture (IMA)

of of Sailer et al. [65] provide a good way of checking the hash of software binaries,

our generalized attestation enables better assessment of the run-time behavior of the

system. In this respect, our model has goals similar to those of Haldar et al. [32]. How-

ever, unlike Haldar et al. who focus on attesting the behavior of a software application,

our model has a focus on VMs and virtual devices. For example, our attestation oper-

ation enables a verifier to check the number and type of VMs running on the system.

Because of their reliance on the Java virtual machine which runs on top of an operating

system, their TCB includes the operating system. In contrast, our TCB includes only

the VMM and underlying system layers, and is much smaller than theirs.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

16

OpenTC D05.4 – Design of the Cross-Domain Security Services

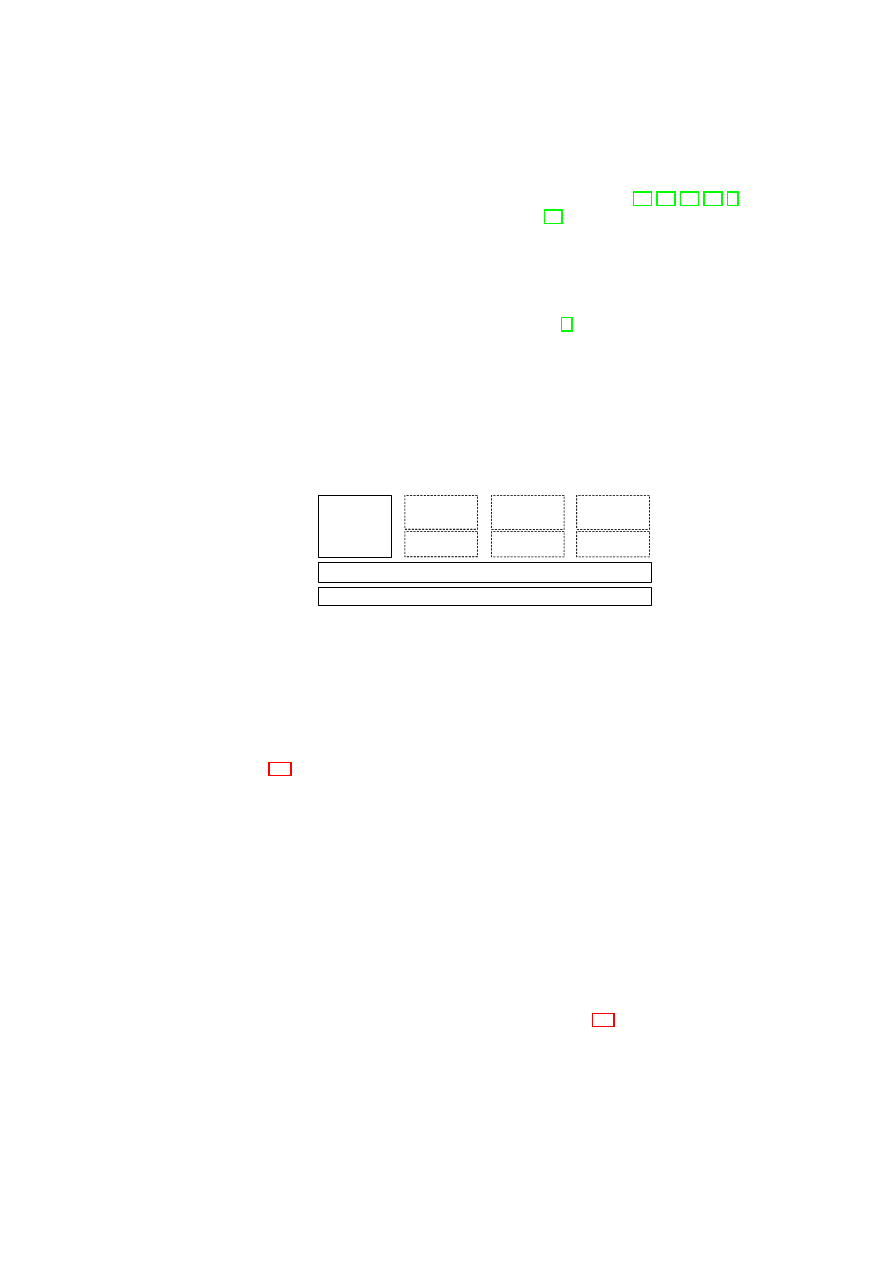

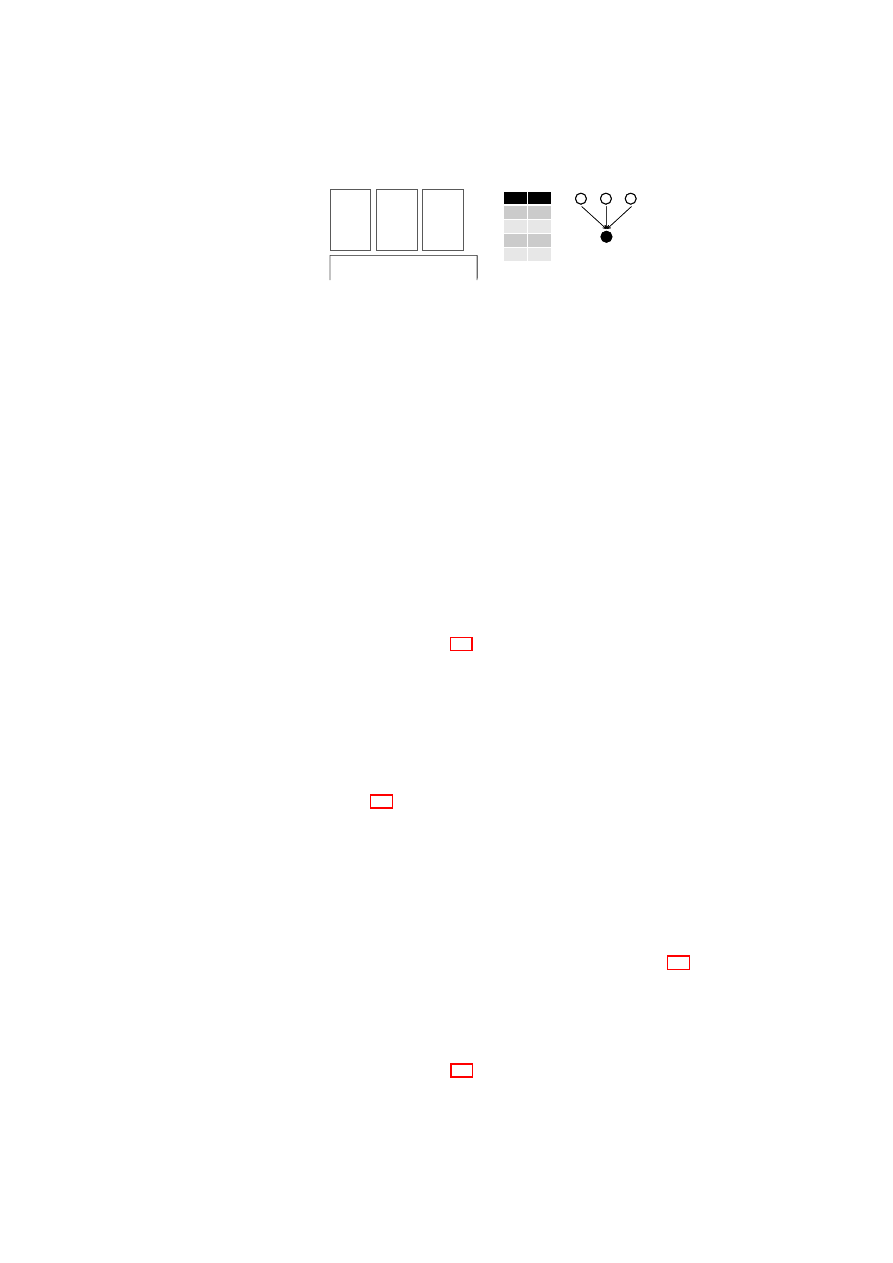

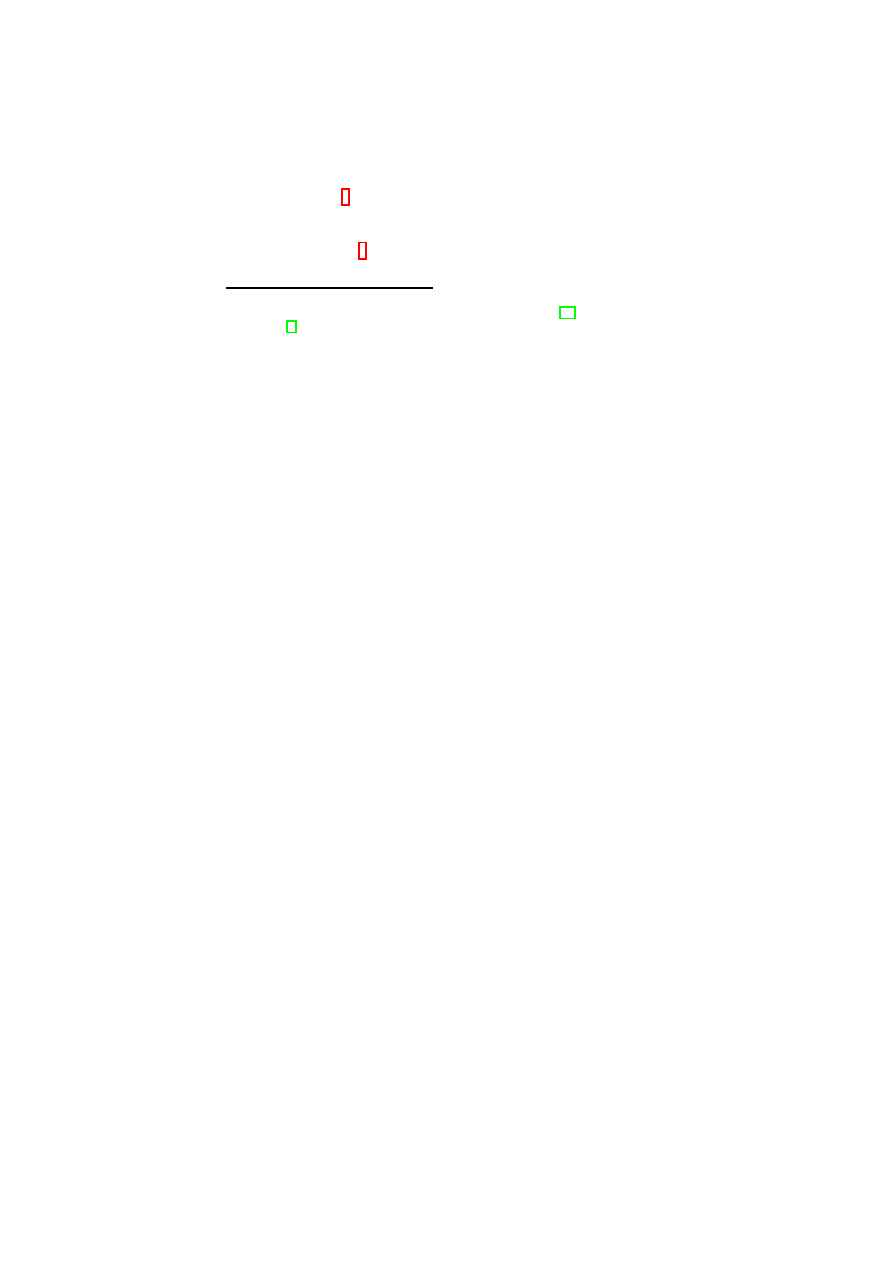

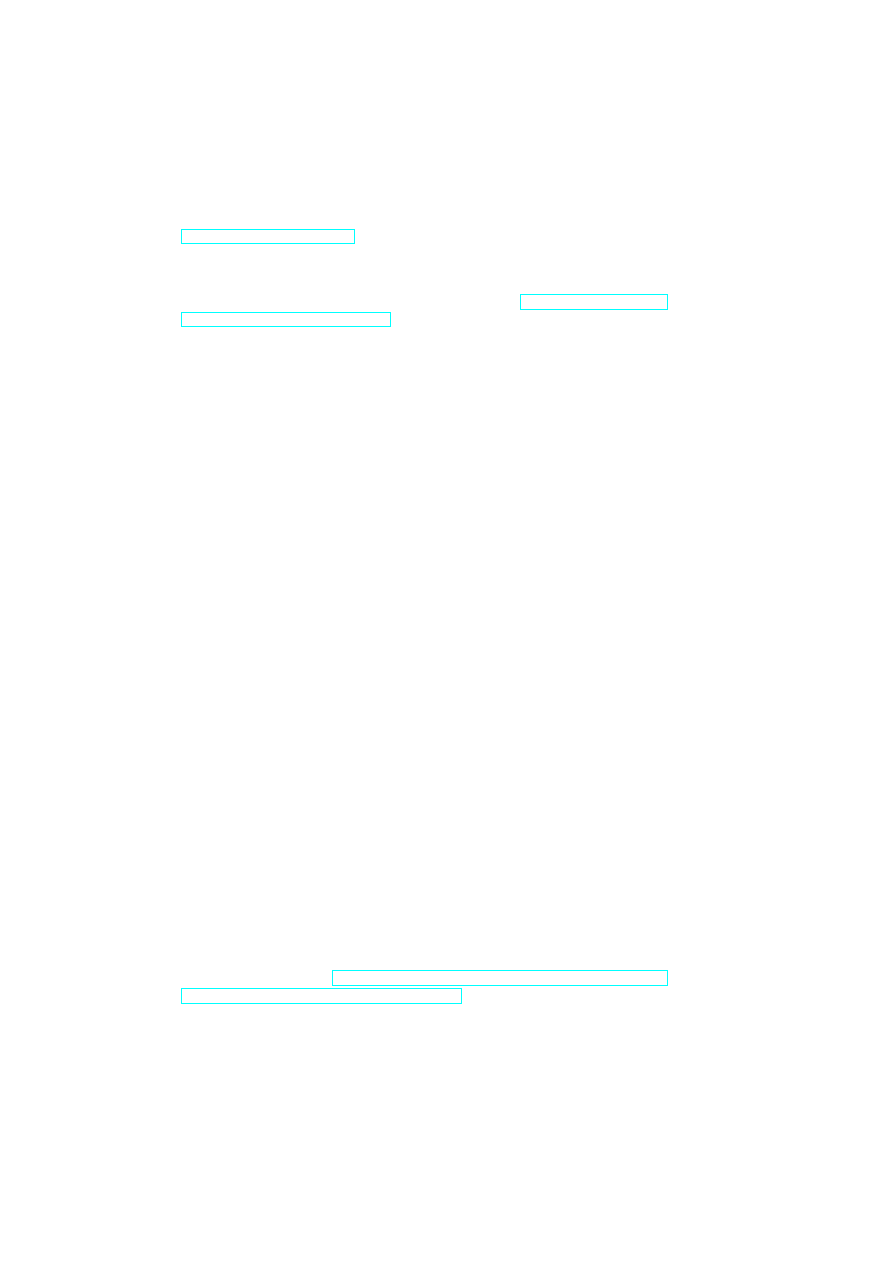

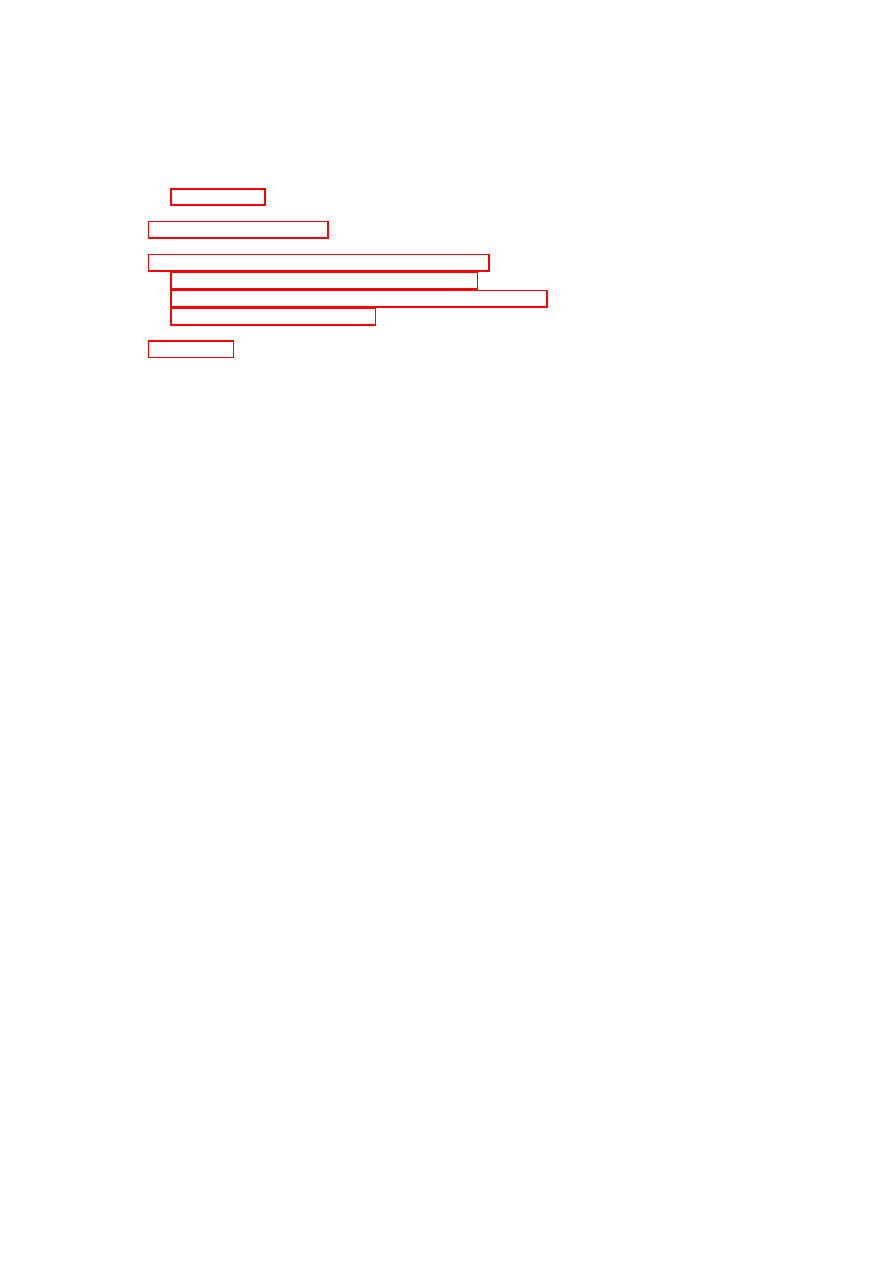

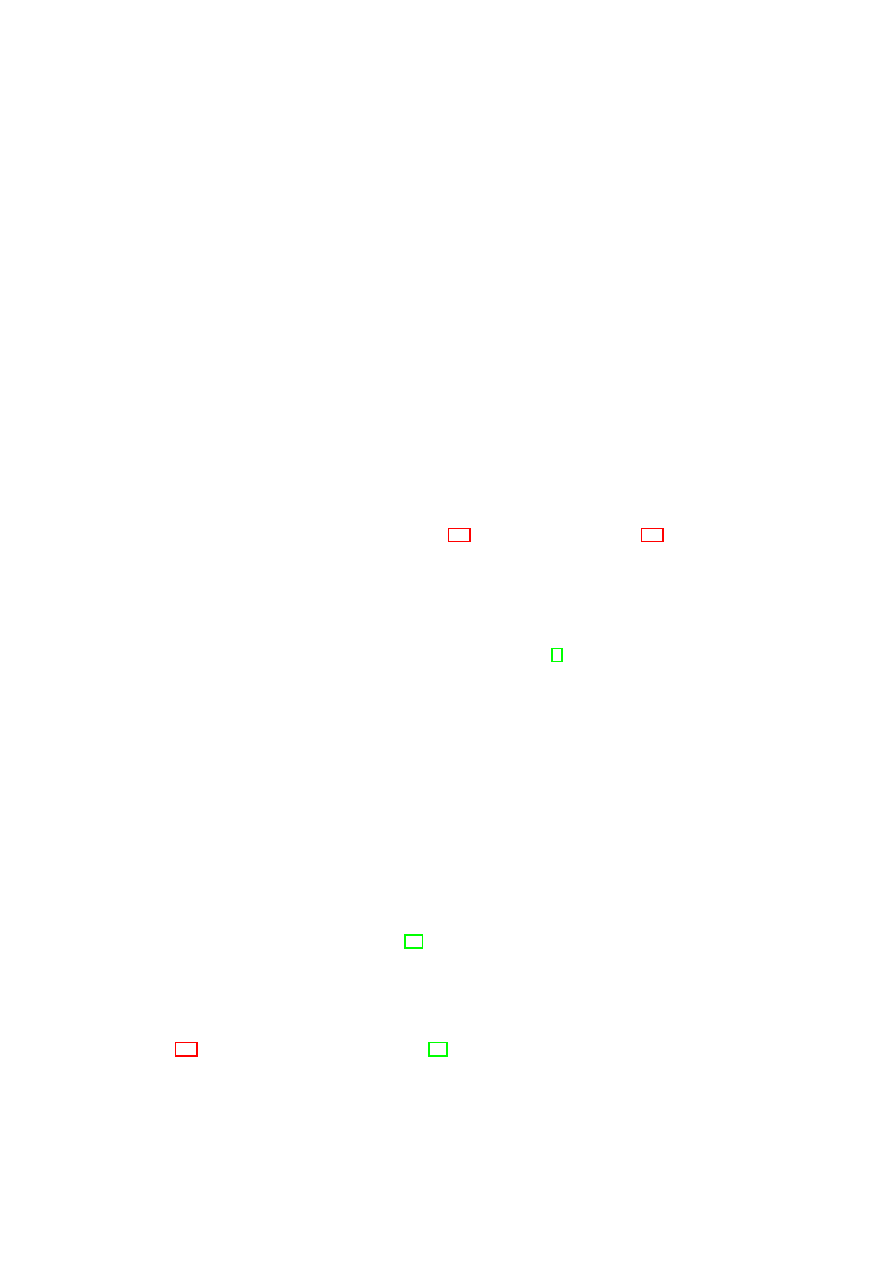

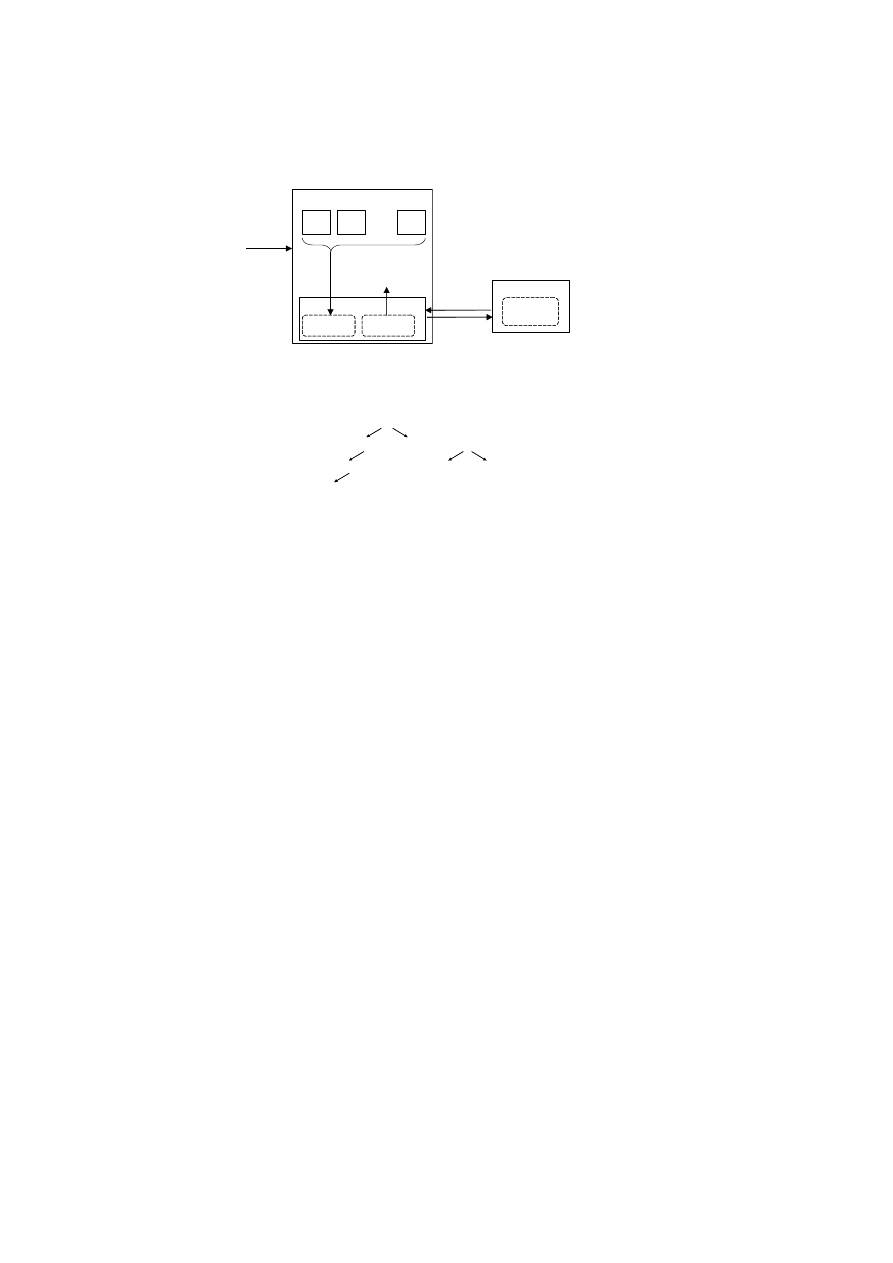

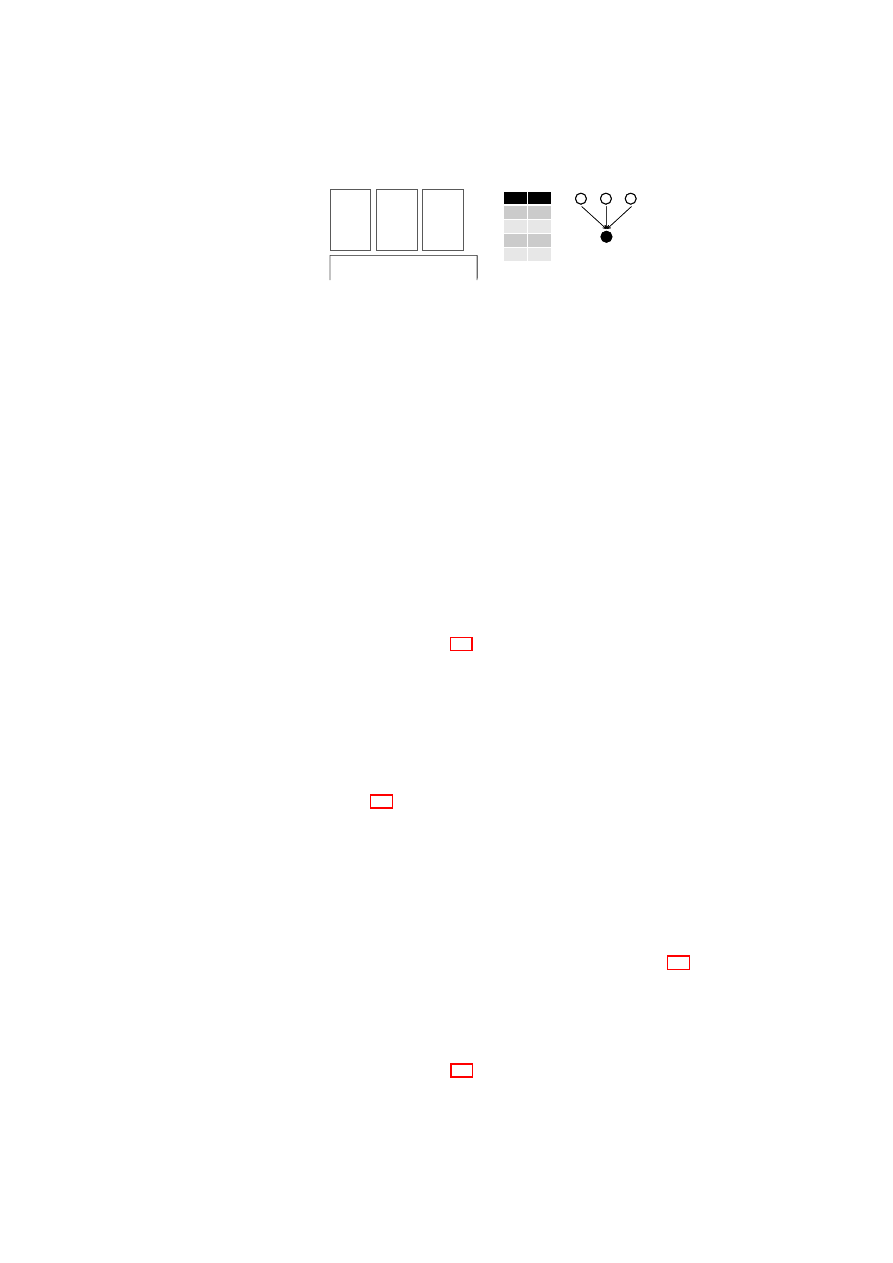

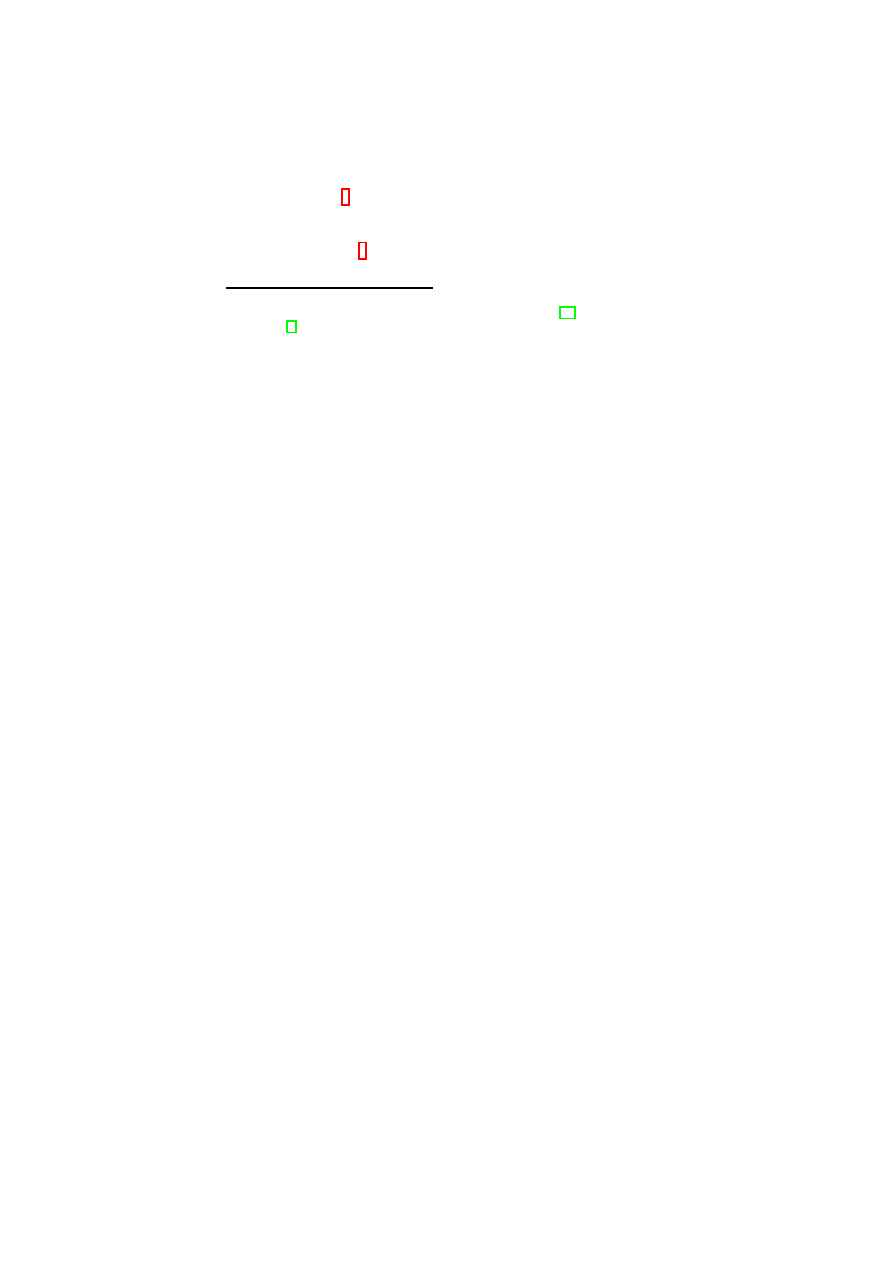

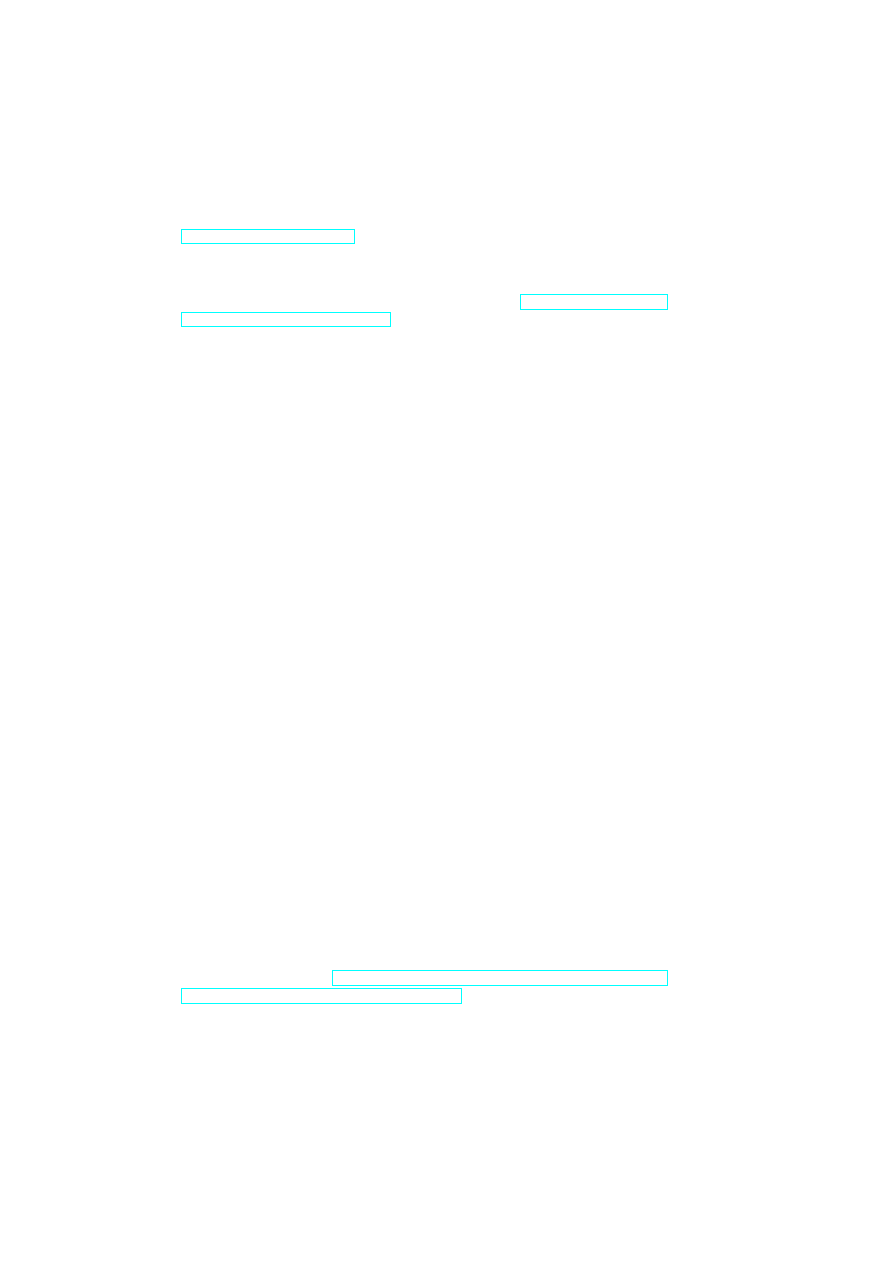

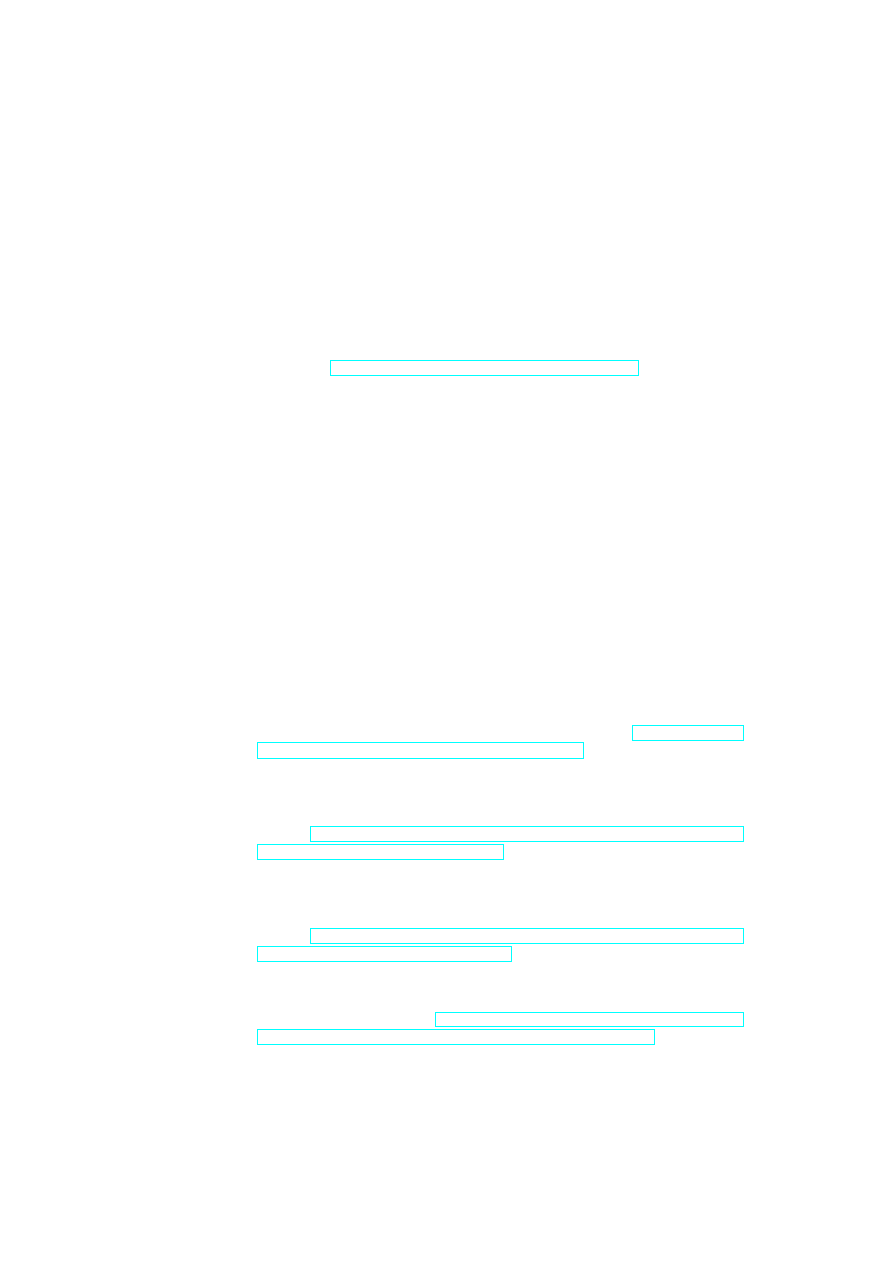

Central

Integrity

Manager

Network

Integrity Manager

VMM

Integrity Manager

Devices

Integrity Manager

Storage

Integrity Manager

Attestation

Sealing

Unsealing

TCB

Predicate

Evaluator

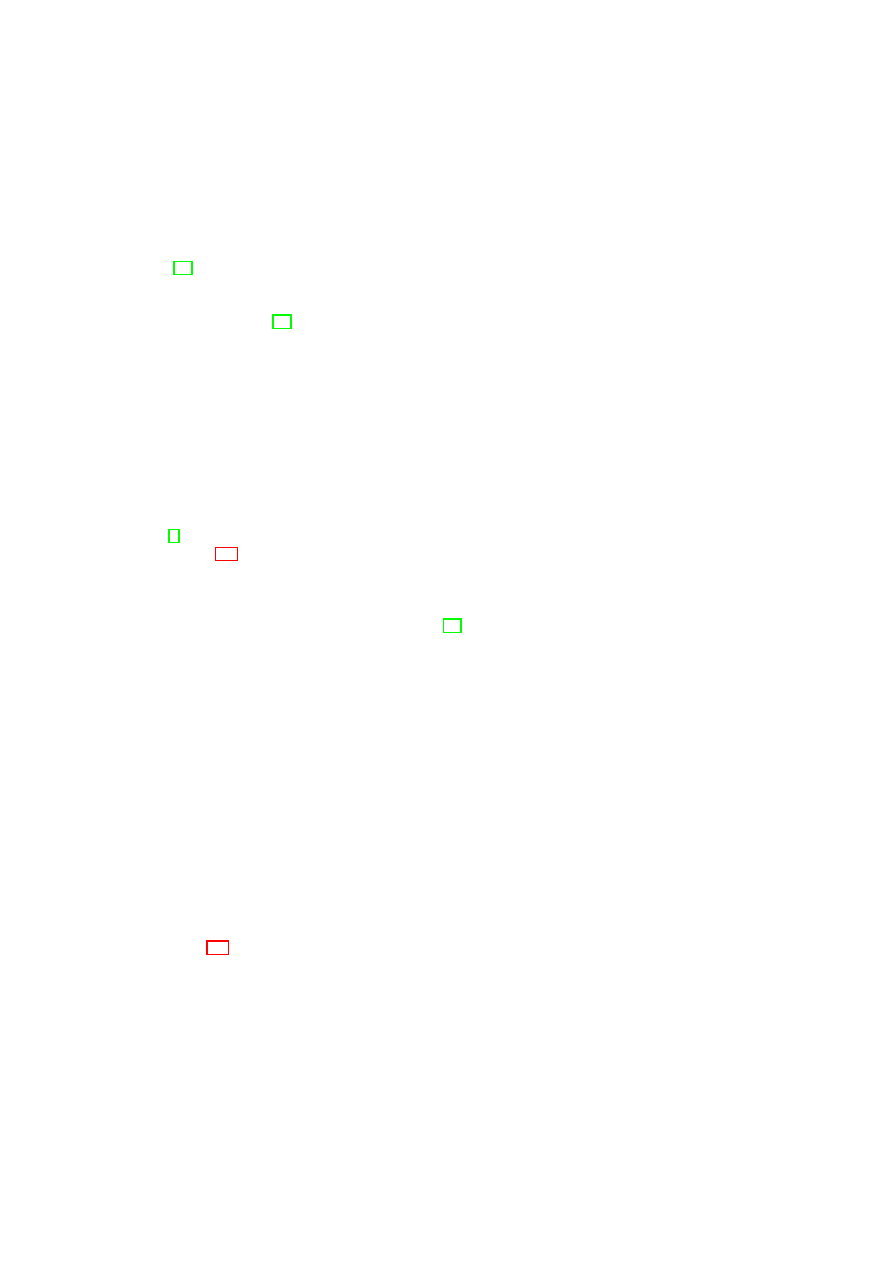

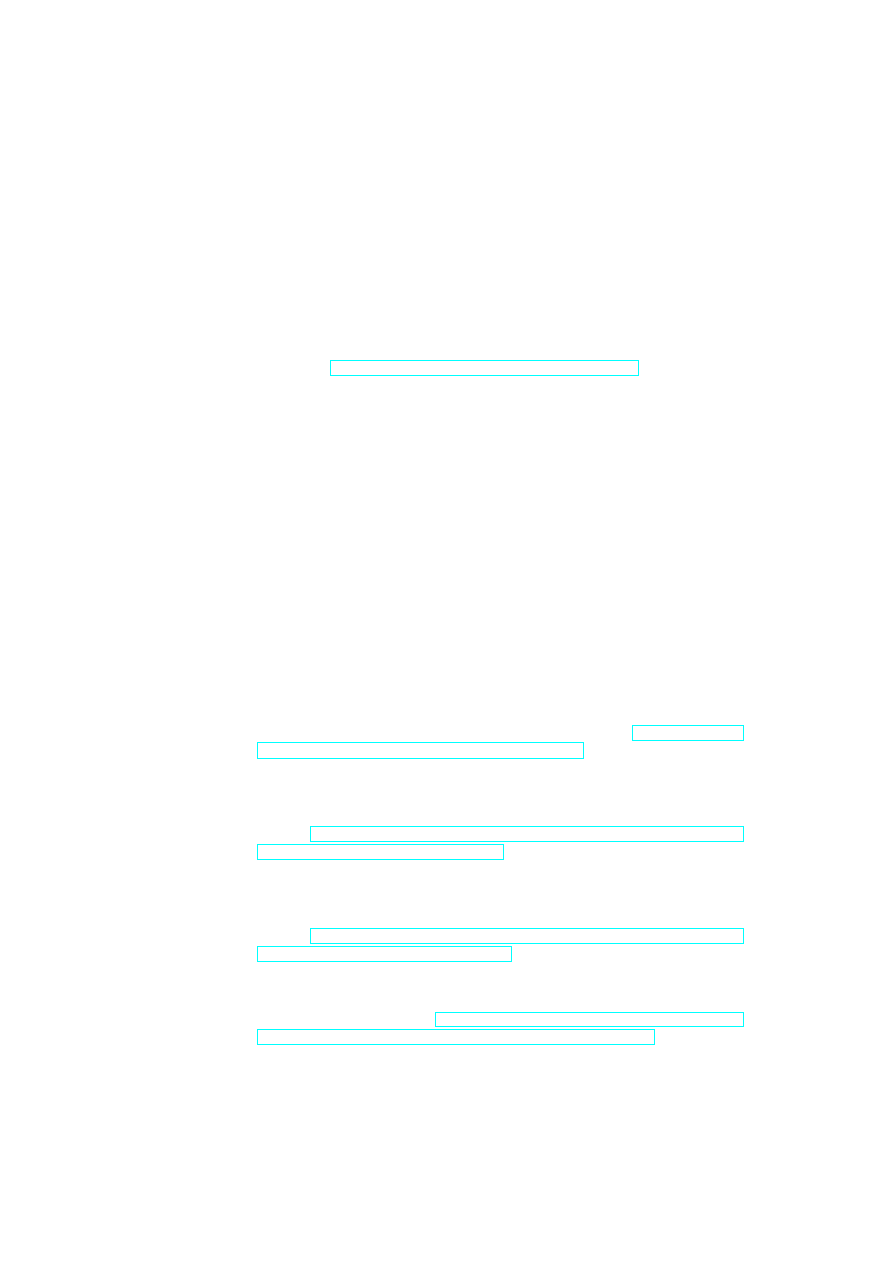

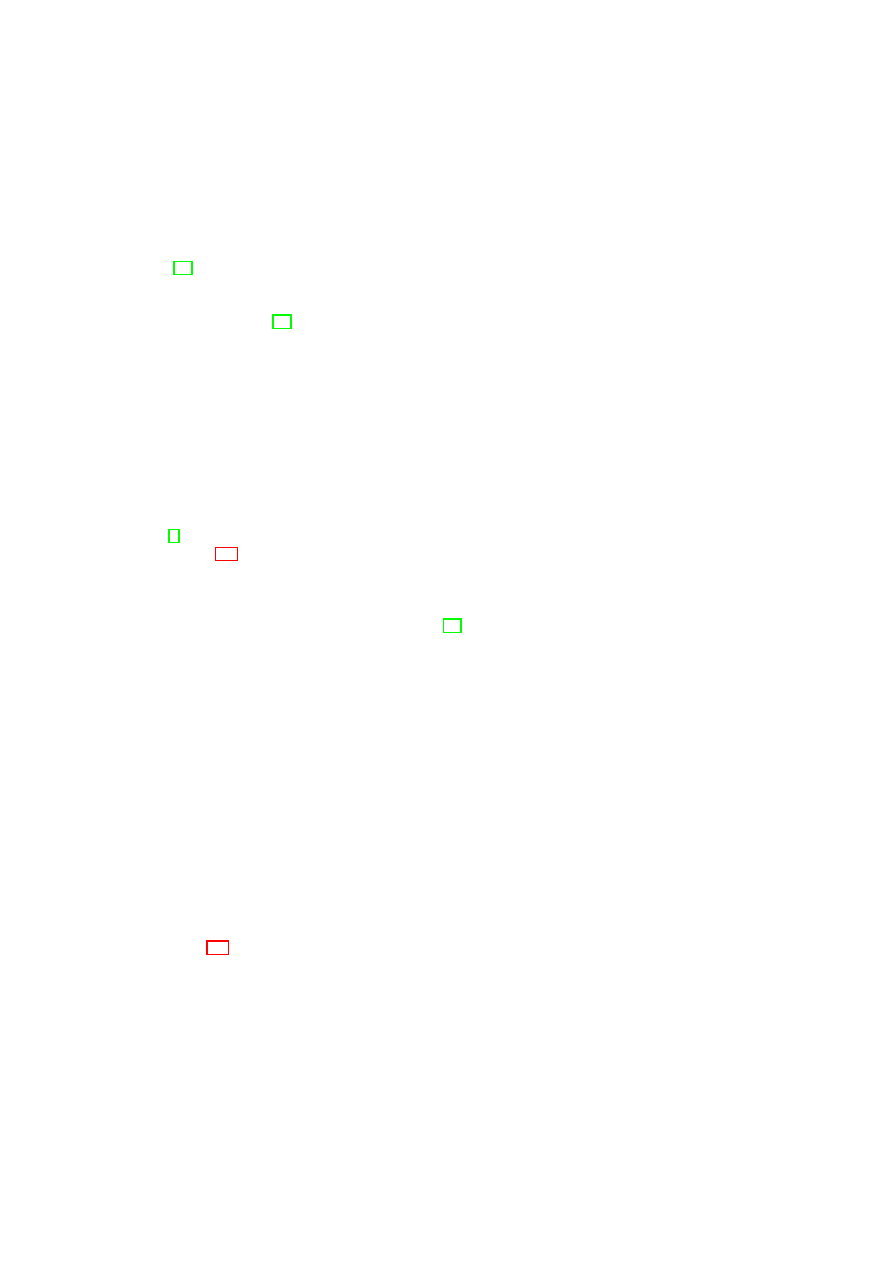

Figure 3.4: Architecture for integrity protection and verification

3.2.3

Access Restriction

The integrity of certain aspects of the system (such as the VMM) may be important to

multiple users. Conversely, certain aspects of the system may be confidential to one

or more users, e.g., the state of a particular VM may be verified only by the users of

that VM. Hence, it is important that attestation and sealing be applied not directly on

the system state, but on appropriate projections of the state. Furthermore, if a state

that is relevant for integrity verification contains information about multiple users, it

should be possible to prove integrity without revealing the actual state. We formalize

such requirements using two concepts: access restriction specification and projection

assessment function.

Given a set of users

U

and a log tree

T

, an access restriction is specified by a

function

r

()

that assigns a subset of

U

to each vector element in each node of the

tree. The subset assigned to a given vector element in a given node is called the access

control list (ACL) for that element. Despite the potentially large number of nodes in the

log tree, ACLs can be efficiently implemented by attaching ACLs only to some nodes

and vector elements. ACLs of children nodes may be derived through inheritance of

the parent node’s ACL. Scoping rules may be used to apply an ACL to multiple vector

elements of a given node.

A projection assessment function can determine whether a given projection con-

forms to or violates access restrictions. A projection

p

(

T

)

applied by a user

u

∈

U

conforms to the access restriction specification

r

()

if the output only contains vector

elements in which

u

was contained in the ACL. Any predicate

Π

for attestation or seal-

ing can be applied on such a projection without violating the access restrictions. If the

projection does not conform to

r

()

, then prior to applying the predicate, an access filter

is used to hide those parts of

p

(

T

)

that

u

is not authorized to see.

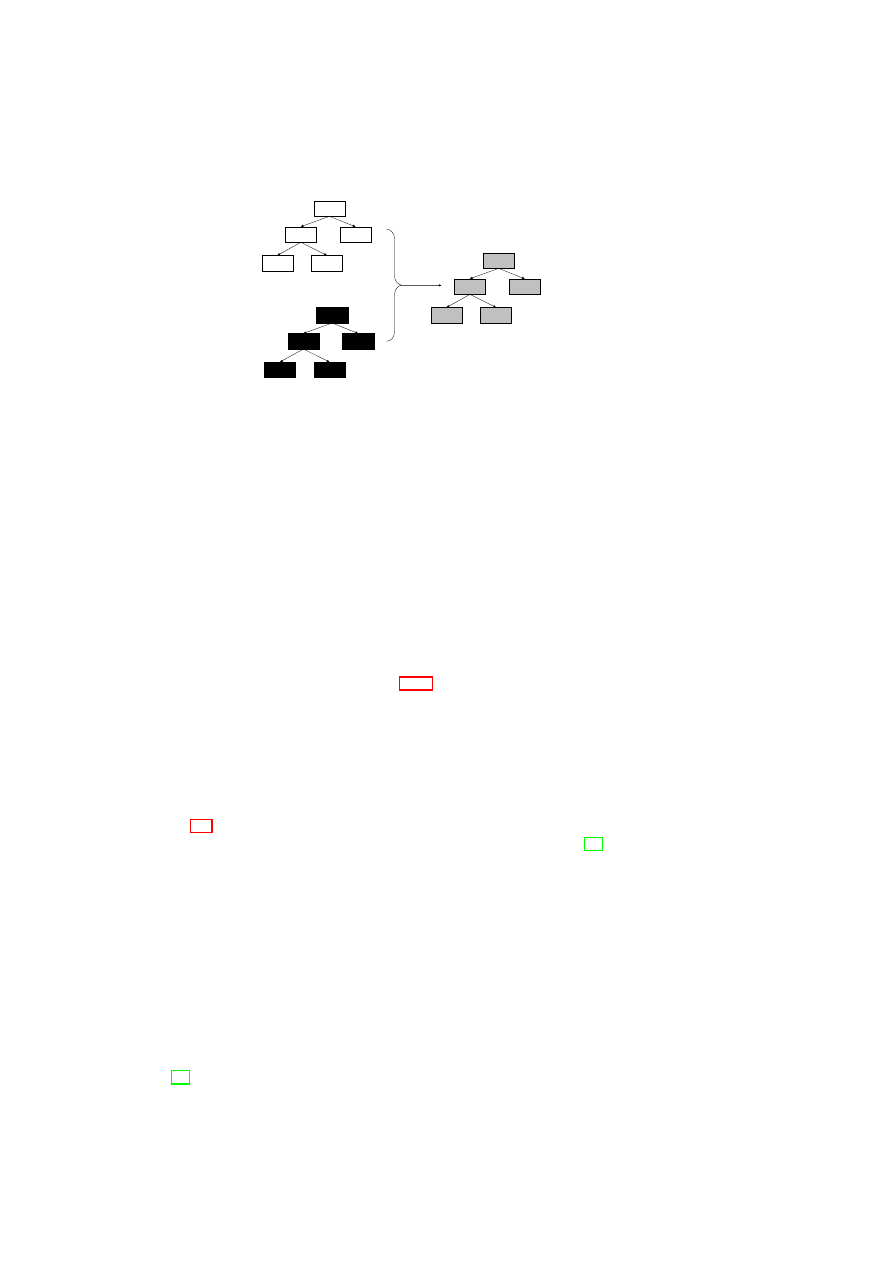

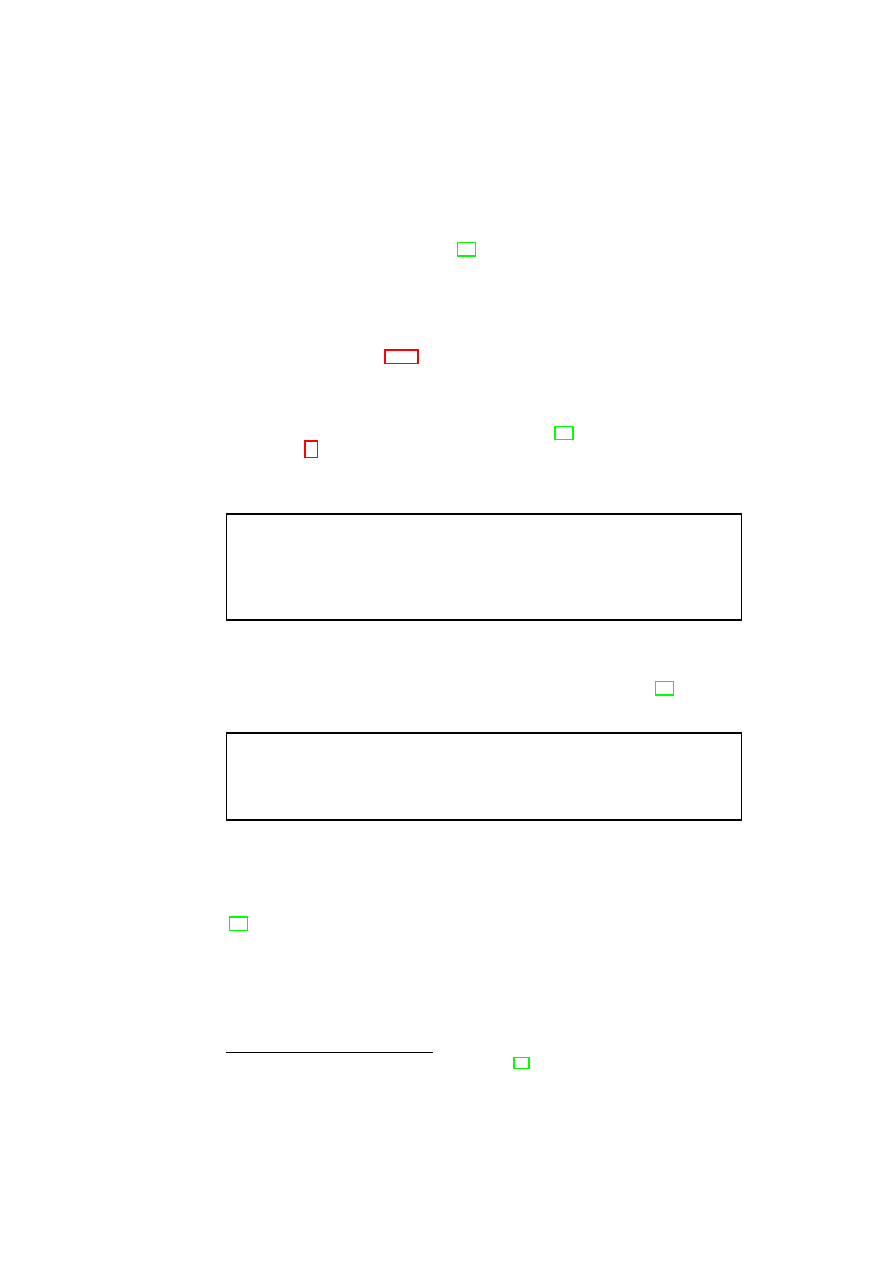

3.3

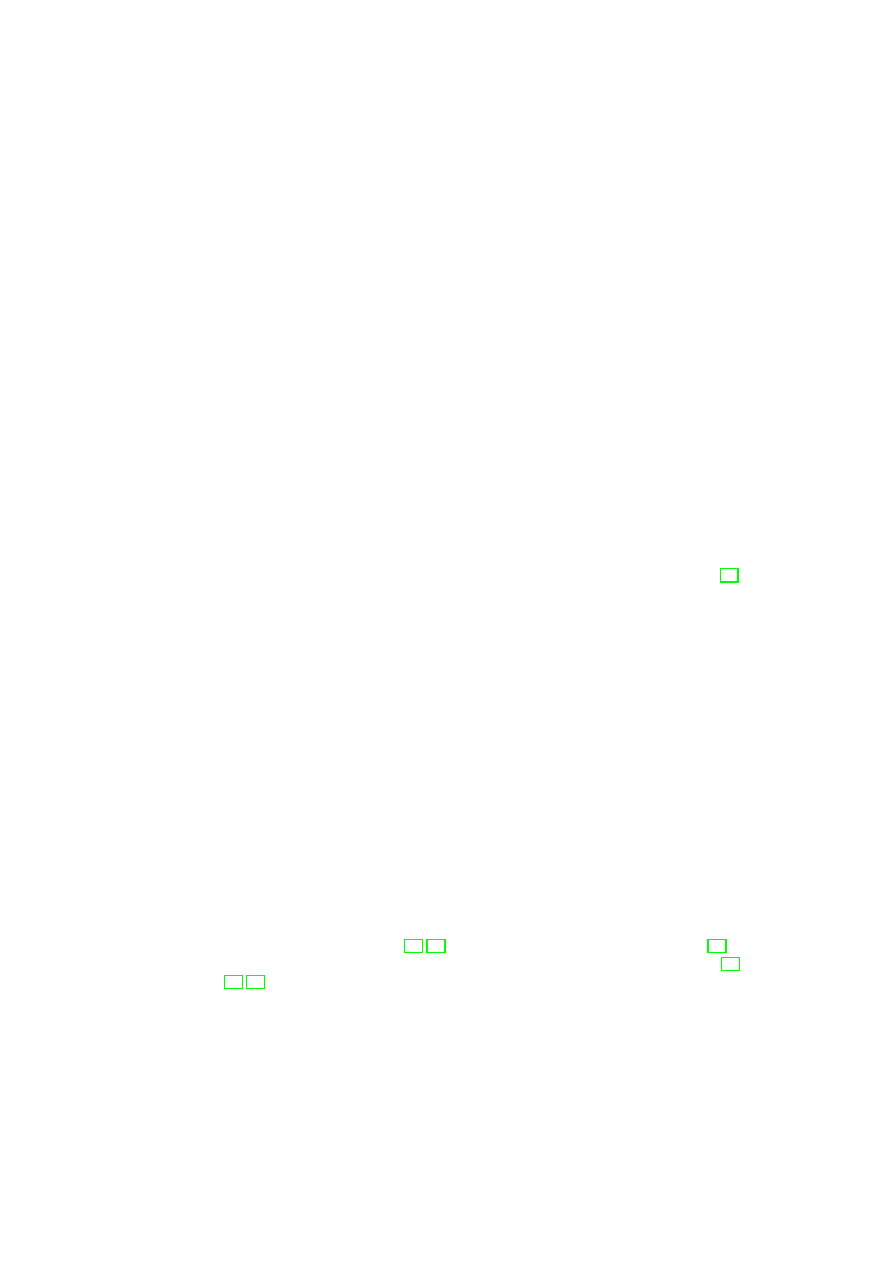

The PEV Integrity Architecture

Figure 3.4 shows the PEV architecture for protecting, enforcing, and verifying the

integrity of VMs and virtual devices. There is a central integrity manager and compo-

nent integrity managers that are associated with individual system components such as

storage, VMM, networking, and other devices. Each component integrity manager is

responsible for the part of the log tree corresponding to the component. For example,

the storage integrity manager is responsible for maintaining the storage sub-tree of the

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 3. COMPLIANCE PROOFS FOR XEN

17

system log tree

T

. Hereafter, we refer to the central integrity manager as the Integrity

Manager.

The Integrity Manager has a master plug-in module for each log projection func-

tion that needs to be implemented. The module obtains state information about various

aspects of the system that may be of interest to a potential verifier or user by invoking

the appropriate component plug-in modules and aggregating their outputs. A compo-

nent plug-in module is part of the component integrity manager and reveals particular

aspects of the component’s integrity that are relevant for the projection function.

In Figure 3.4, the various master plug-in modules are attached to the Integrity Man-

ager are shown using different geometrical shapes (ovals, hexagons, triangles, and

rectangles). For example, the triangular plug-in module measures certain aspects of

system storage and the VMM, as indicated by the presence of triangular component

plug-in modules in the Storage Integrity Manager and VMM Integrity Manager. On

the other hand, the hexagonal plug-in module measures only certain aspects of sys-

tem devices. Each plug-in module has a unique identifier. The mapping between each

plug-in identifier and the functionality provided by the corresponding plug-in module

is made publicly available (e.g., through a naming service or a published table).

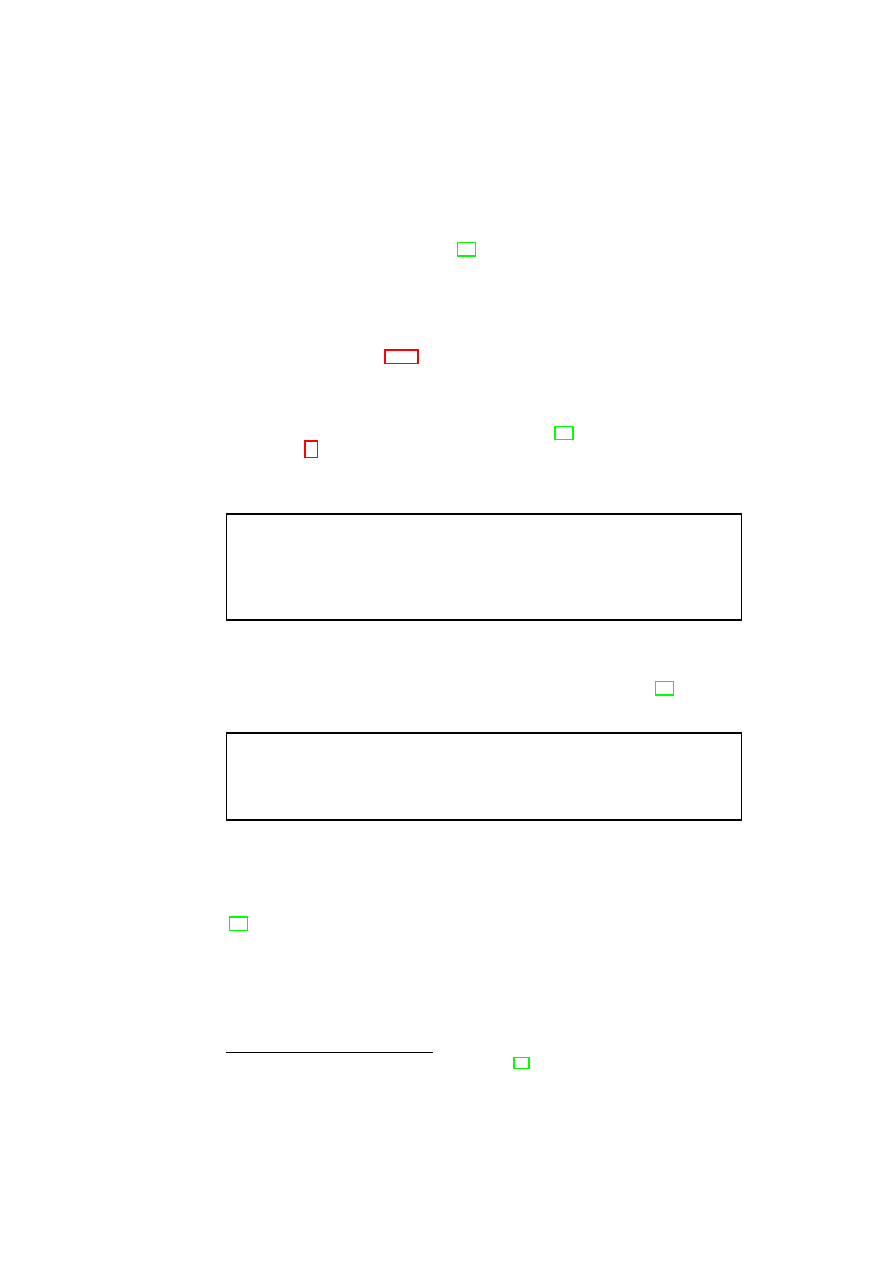

3.3.1

Sealing/Unsealing Protocol

At the time of sealing, the user provides the following inputs:

Data The data item to be encrypted during sealing and to be revealed later only if

certain conditions are met.

Key The sealing key whose public part is used for encrypting the data at the time of

sealing, and whose private part is revealed only if the unseal operation completes

successfully.

Identifier(s) of Plug-in Module(s) By listing the identifiers of plug-in modules, a user

can choose what aspects of the system’s integrity state are to be checked prior to

revealing the private part of the sealing key.

Predicate The predicate specifies user-defined conditions that the system’s integrity

state must satisfy at the time of unsealing in order for the private part of the

sealing key to be revealed.

Our sealing protocol requires the log projection functions (described in Sec-

tion 3.2.1) to be implemented as plug-in modules as part of the TCB. The key used

for encrypting the sensitive data item is sealed away against the state of the TCB and

a hash of the user-specified projection functions and sealing predicates. The Integrity

Manager stores the state of the TCB in PCRs that cannot be reset and the hash in a

resettable PCR (say

P CR

i

). This ensures that the TCB is aware of the conditions to

be satisfied before the key can be revealed to the user. To perform the unseal operation,

the TCB has to ensure that

P CR

i

still contains the hash of the user-specified projec-

tion function and sealing predicates. Then, the unseal operation reveals the key to the

Integrity Manager. The Integrity Manager then invokes the predicate evaluator module

(Figure 3.4) to check whether the sealing predicates (evaluated on the output of the log

projection function) are indeed satisfied. If that is the case, then the Integrity Manager

reveals the key to the user.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

18

OpenTC D05.4 – Design of the Cross-Domain Security Services

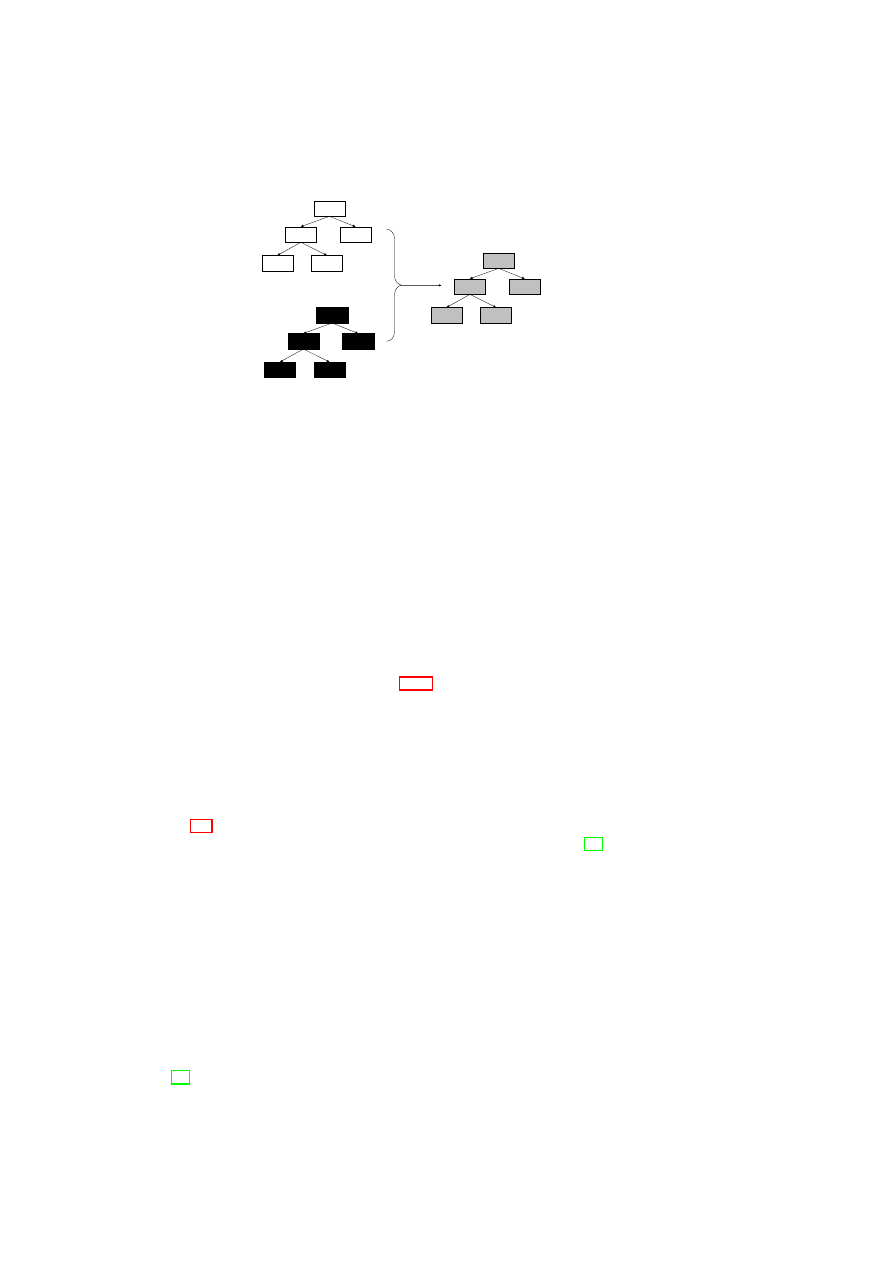

N

N

1

N

2

N

11

N

12

N’

N’

1

N’

2

N’

11

N’

12

R

R

1

R

2

R

11

R

12

Figure 3.5: Enforcing access restrictions on system state

The flexibility of our sealing protocol is due to the fact that arbitrarily complex

conditions to reveal the sealed key can be coded as plug-in modules. The extensibility

arises from the fact that new plug-in modules covering the integrity state of newly

added VMs or virtual devices can be easily added to the TCB.

3.3.2

Attestation Protocol

The verifier initiating the attestation protocol provides as input a challenge (to ensure

freshness) and the identifier(s) of plug-in module(s) that are relevant to evaluating sys-

tem compliance with the verifier’s integrity requirements. The flexibility of our attes-

tation protocol relies on the verifier being able to attest the TCB and requires the log

projection functions (described in Section 3.2.1) to be implemented as plug-in modules

as part of the TCB. The extensibility of our attestation protocols relies on the ability to

add new plug-in modules for new aspects of the system’s integrity state that the verifier

may be interested in.

3.3.3

A Blinding Technique For Enforcing Access Restrictions

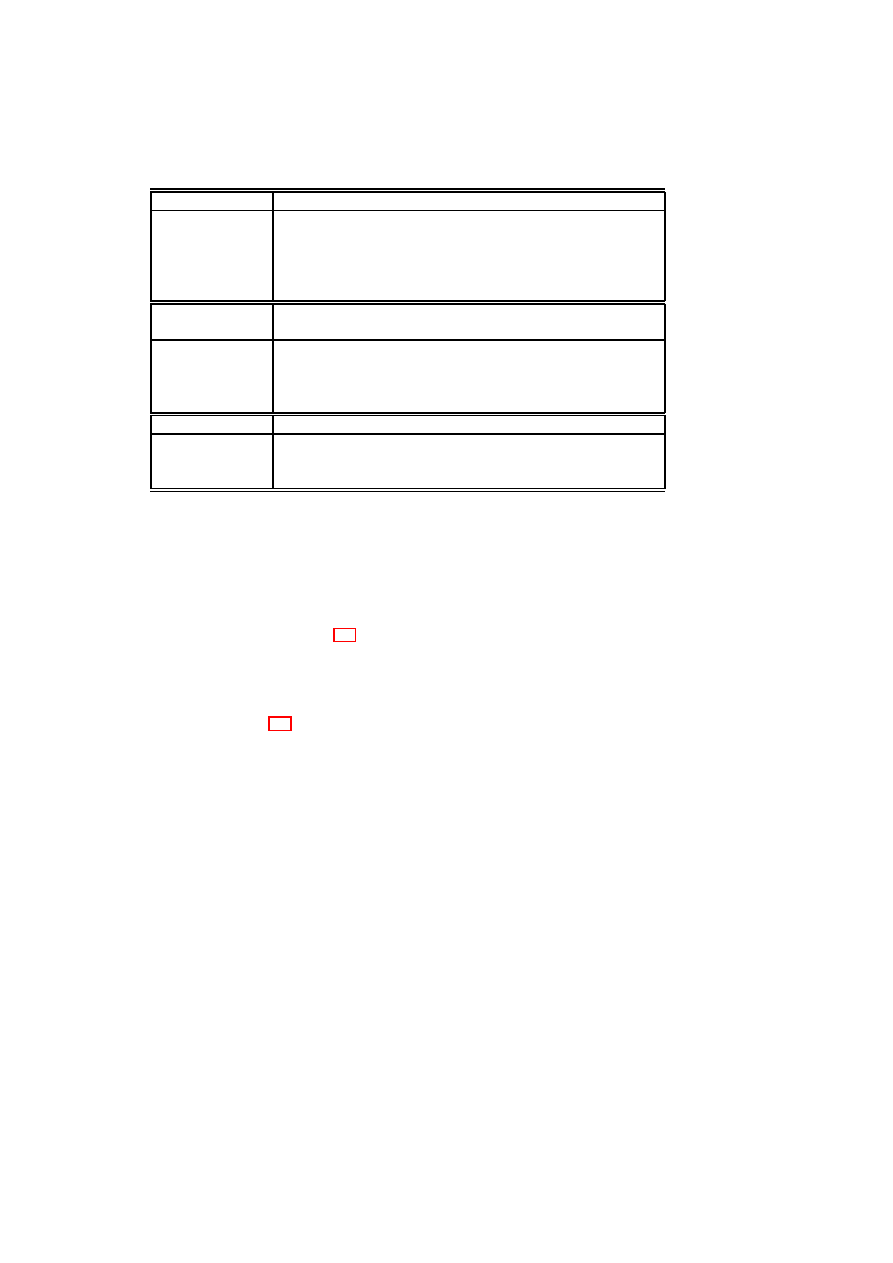

Figure 3.5 shows a simple blinding technique that uses a commitment scheme to enforce

access restrictions on the log tree. Cryptographic commitment schemes [30] generally

consist of two phases. The first phase, called commit phase, is used to make a party

commit to a particular value while hiding that value from another party. It is only in the

second phase, called reveal phase, that the value is revealed to the second party. Any

commitment scheme guarantees that (a) the committed value cannot be obtained by the

second party before the reveal phase, and (b) the second party can detect whether the

value revealed is indeed the same value that was committed to in the first phase.

For simplicity, we consider blinding at the granularity of log tree nodes instead of

at the granularity of log vector elements in the tree nodes, i.e., the access restriction

specification

r

()

assigns a subset of

U

to each node of the tree. A random tree

R

is

bound to the original log tree

T

through a multi-bit commitment scheme to give the

blinded log tree

¯

T

.

R

is a tree that has the same structure as that of

T

and whose nodes

are random numbers. Existing commitment schemes such as the one by Damgard et

al. [18] or those based on one-way hash functions can be used for this purpose.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 3. COMPLIANCE PROOFS FOR XEN

19

In a TPM-equipped system, logging is done by extending the PCRs with the mea-

surement values. For blinding, it is the nodes of

¯

T

that are actually logged. This

means that instead of doing the normal

TPM

_

extend

(

n

)

, a

TPM

_

extend

(

r

⊗

n

)

is

done, where

n

is a node of

T

,

r

is a node of

R

, and

⊗

denotes the commitment

operation used for hiding

n

until the reveal phase.

A projection function

p

()

that conforms to the access restrictions can be realized as

follows: when invoked at the request of user

u

,

p

()

reveals

¯

T

and only those nodes in

T

that contain

u

in their respective ACLs. Thus,

p

()

implements the reveal phase of the

multi-bit commitment scheme and reveals only those nodes in

T

that

u

is authorized

to access. Due to the guarantees of the commitment scheme, the system cannot invent

arbitrary values for the nodes in

T

without being detected by the user.

As a result of the blinding technique described above, any user

u

knows that all

components that have any effect on system integrity have been taken into consideration

in the system log tree; in addition, for those components that it is authorized to access,

u

can check whether they indeed have the acceptable configuration and state value, by

comparing with its own reference values that may be provided and certified by a trusted

third party. In particular, if the ACL for the root node is

U

(i.e., all users can access

the root node), then any user can verify overall system integrity (just from the value of

root(

T

)) without knowing the exact configuration of any individual component in the

system.

Our approach of using commitment schemes for blinding suffers from the disad-

vantage that two colluding verifiers can learn the values revealed to the other. Alternate

schemes based on zero-knowledge proofs or deniable signatures need to be investigated

to overcome this disadvantage.

3.4

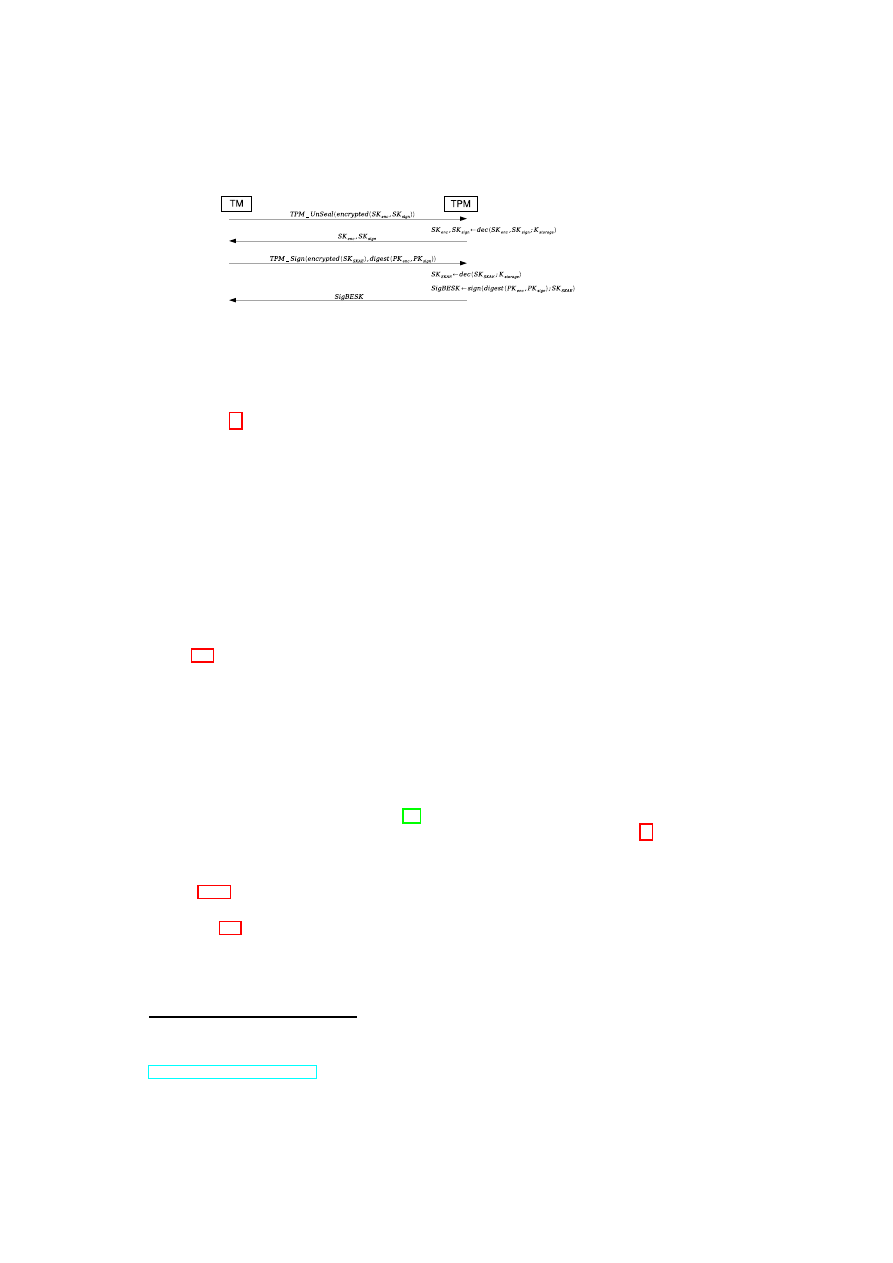

Realization using Xen and Linux

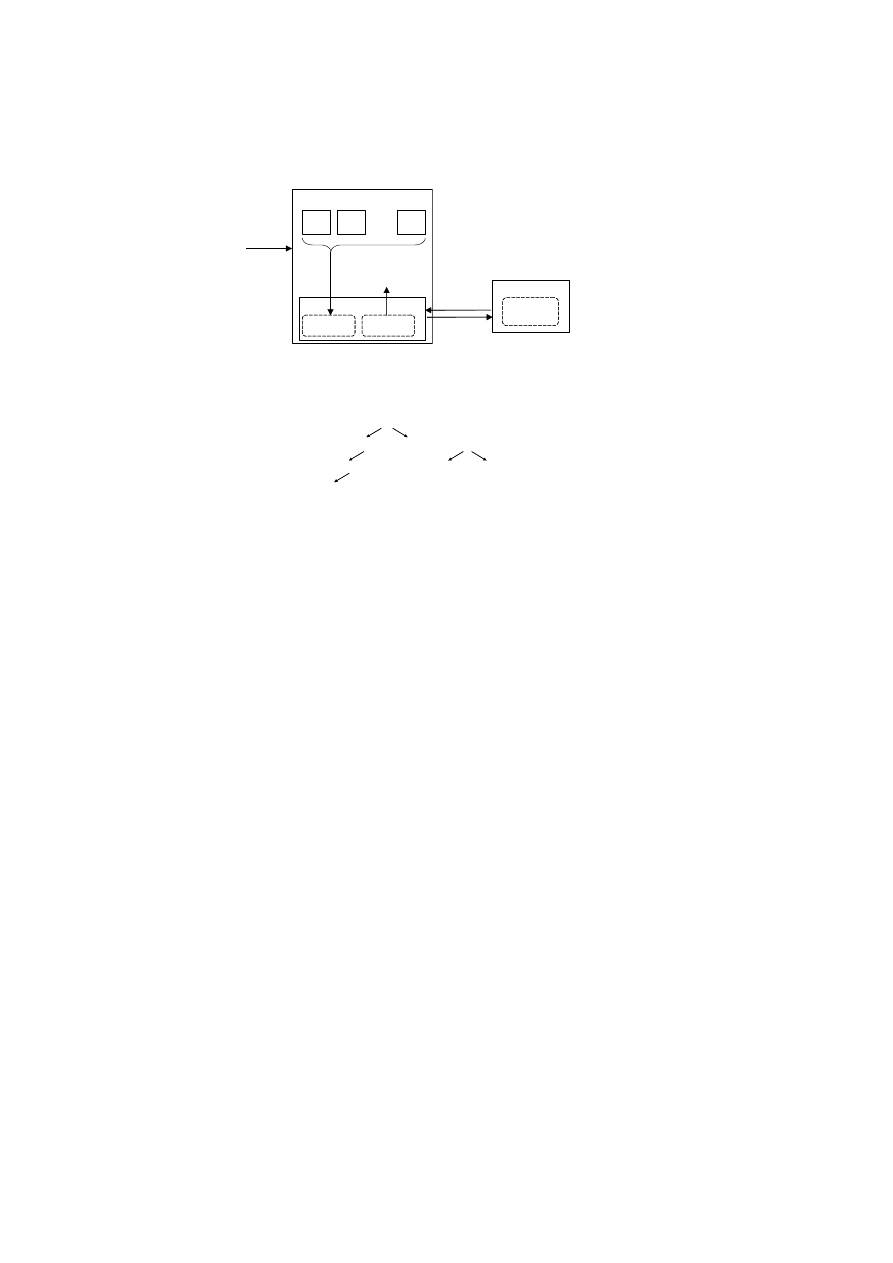

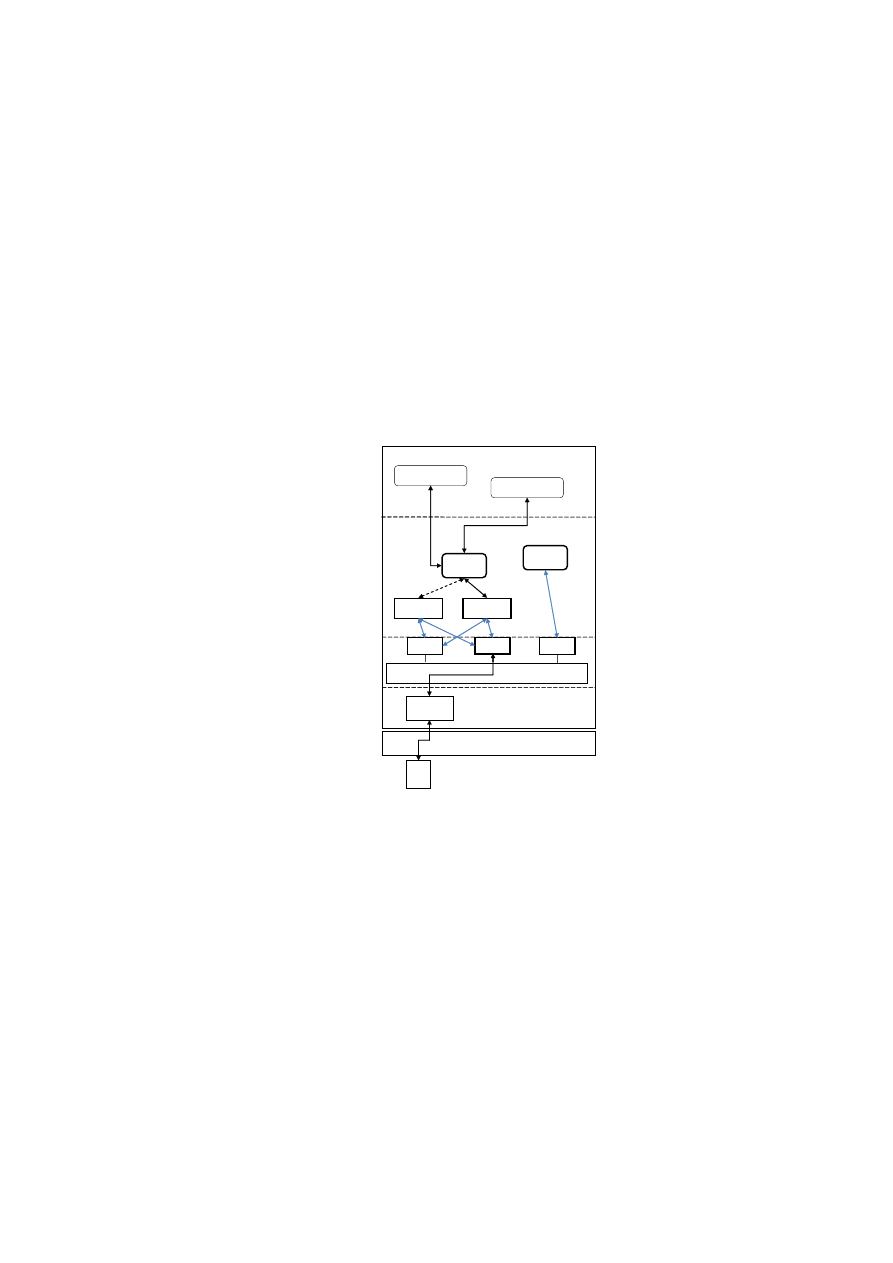

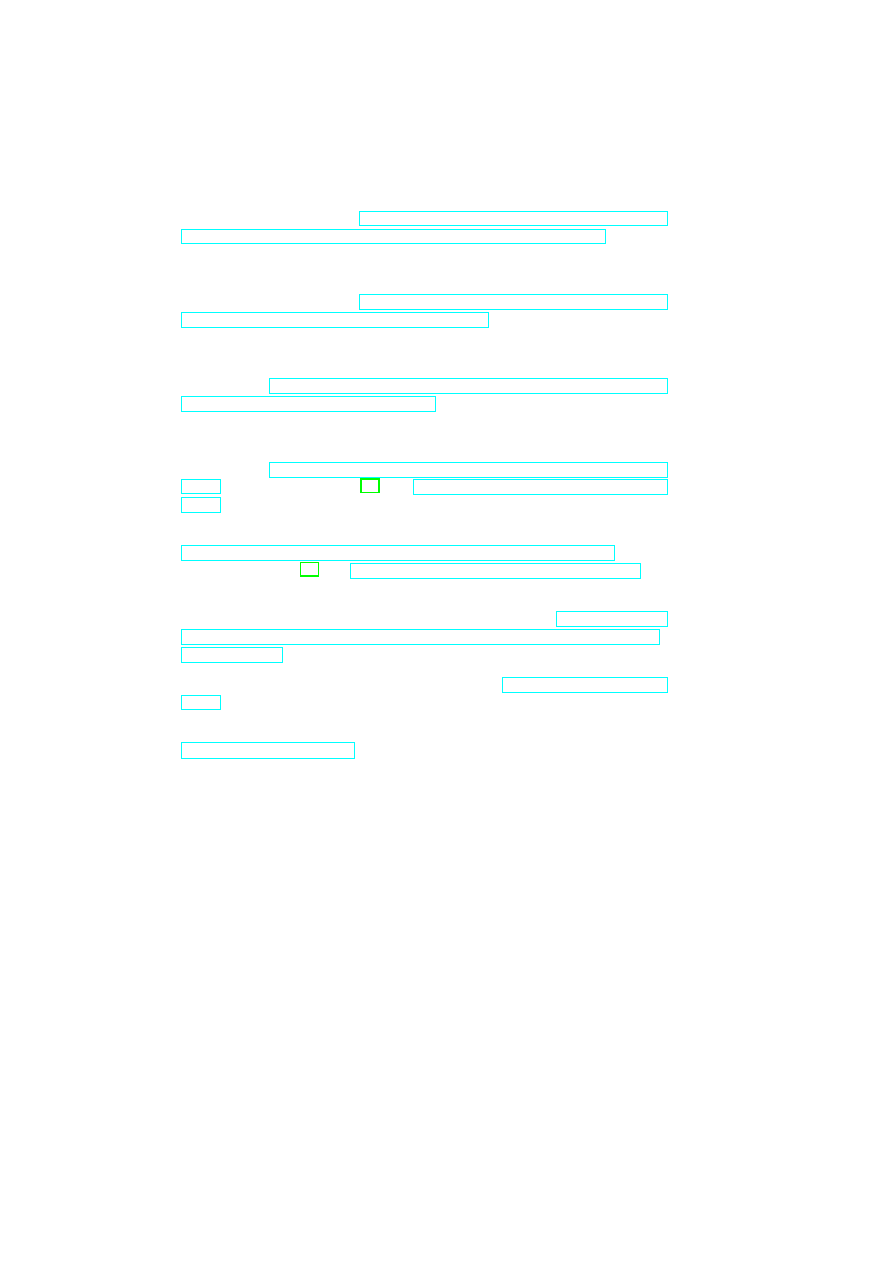

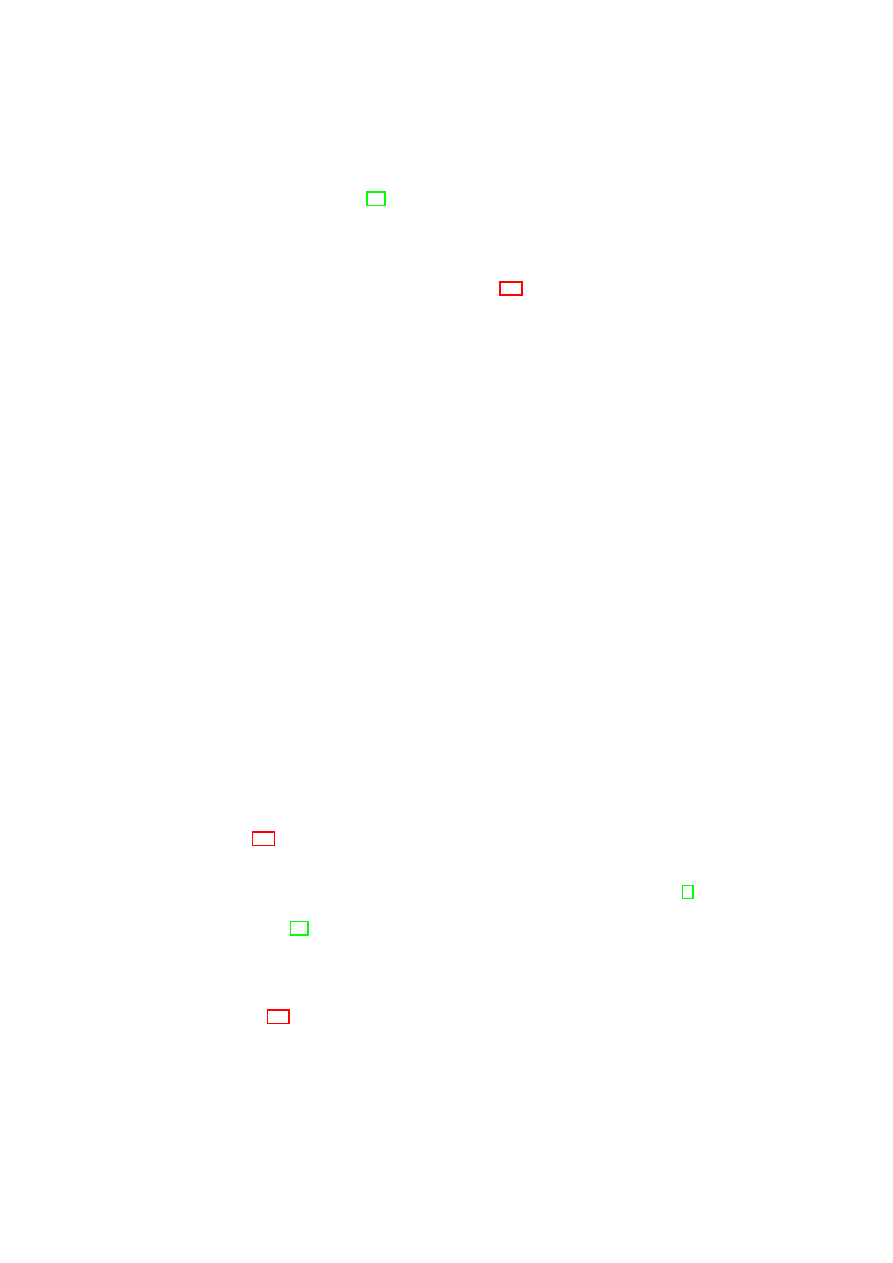

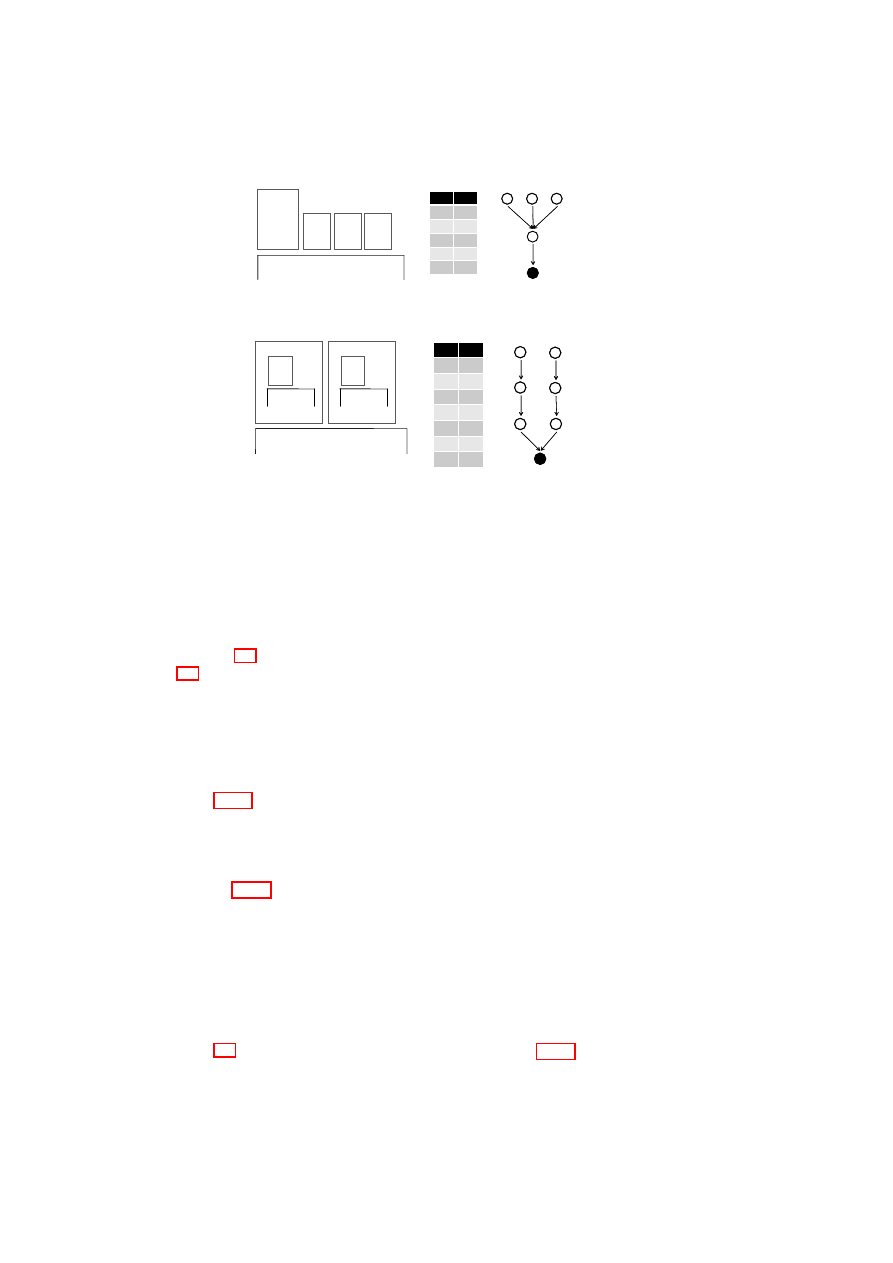

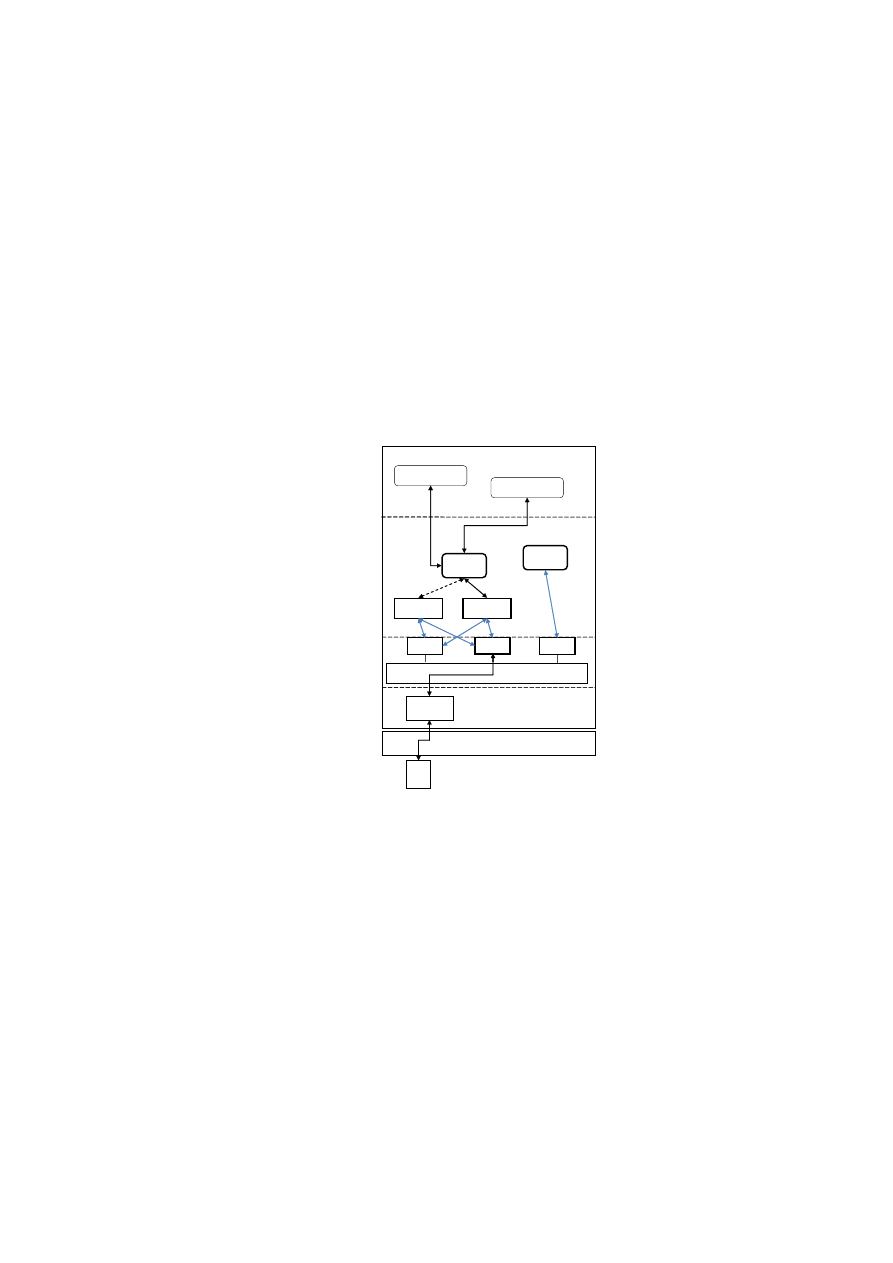

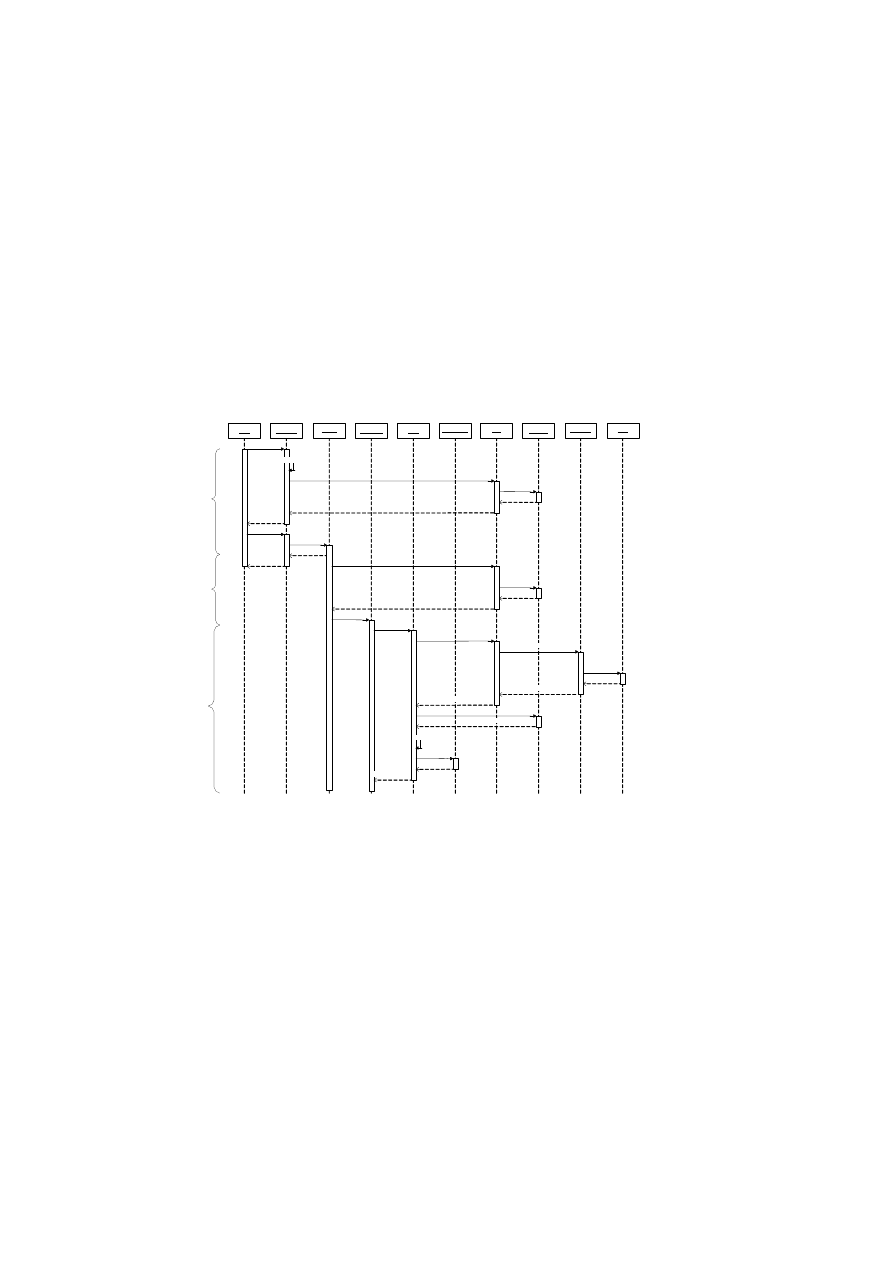

Figure 3.6 shows an example implementation of our PEV architecture with the Xen hy-

pervisor using Linux for Dom0. The main components of our implementation are the

Compartment Manager (CM), Integrity Manager (IM), and the Secure Virtual Device

Manager (SVDM). All components are implemented in Dom0. The CM is responsi-

ble for the VM life cycle management. As the sole entry point for user commands, it

communicates directly with the hypervisor and orchestrates the IM and the SVDM. Ta-

ble 3.1 shows the mapping between concepts in our formal model and their realization

in our Xen prototype. XSLT is a language for transforming one XML document into

another XML document [3]. We assume that the XSLT interpreter is part of the TCB.

The

getCurrentState

()

function of the CM returns the current state of the physical

machine, which includes the list of hosted VMs, their status (active, suspended, or

hibernating), VM ownership information (e.g., the virtual organization to which a VM

belongs), the amount of free memory available, etc. Using the result of the function,

a verifier can decide whether the physical machine satisfies the integrity requirements

for performing certain actions (e.g., starting a new VM belonging to a particular virtual

organization).

The IM in our Xen prototype has a storage integrity plug-in (SIP) for measuring var-

ious disk images and files. The IM also has an Attestation & Sealing module (ASM)

that interfaces with the TPM for executing the sealing and attestation protocols (de-

scribed in Sections 3.3.1 and 3.3.2) as well as for invoking normal TPM operations,

such as

TPM

_

Quote

. The ASM invokes normal TPM operations through the TPM

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

20

OpenTC D05.4 – Design of the Cross-Domain Security Services

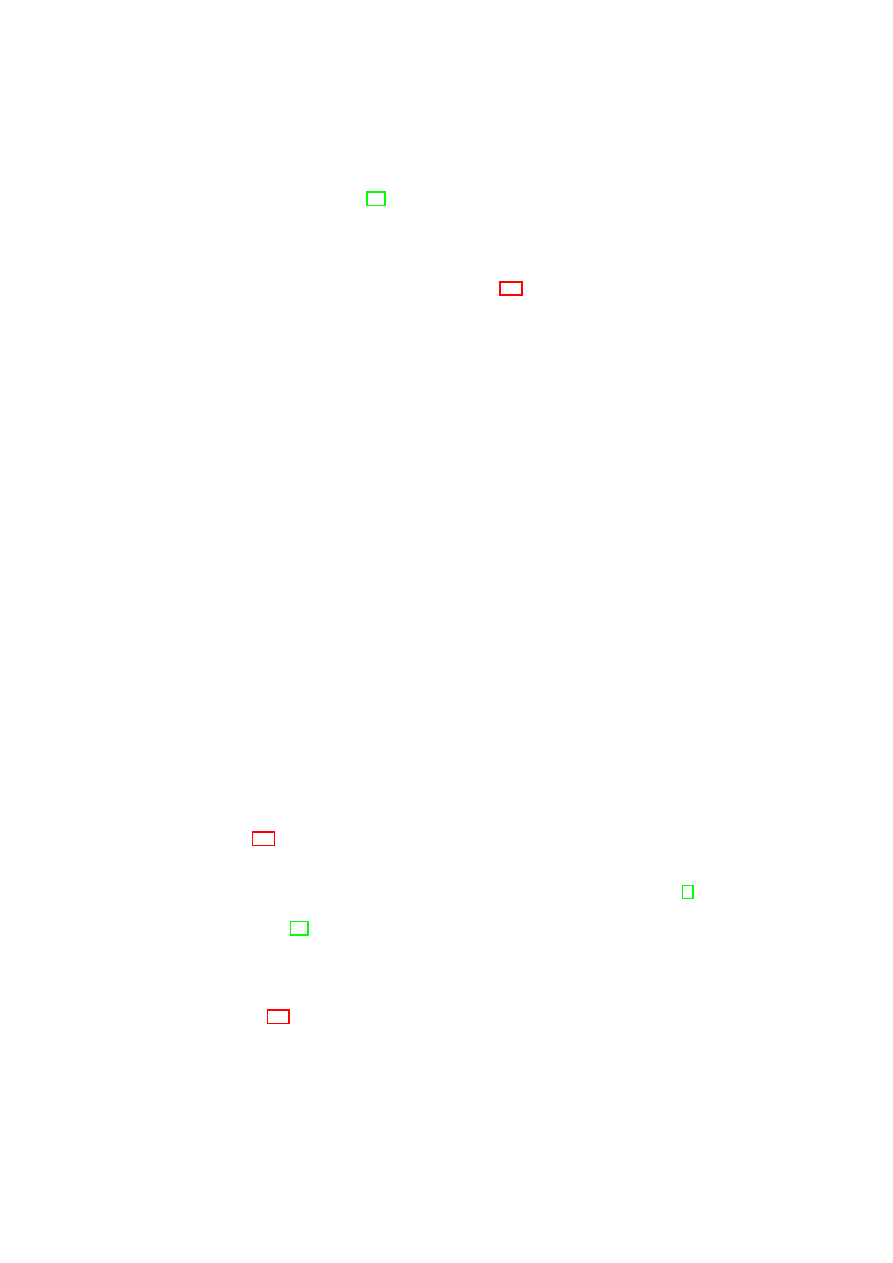

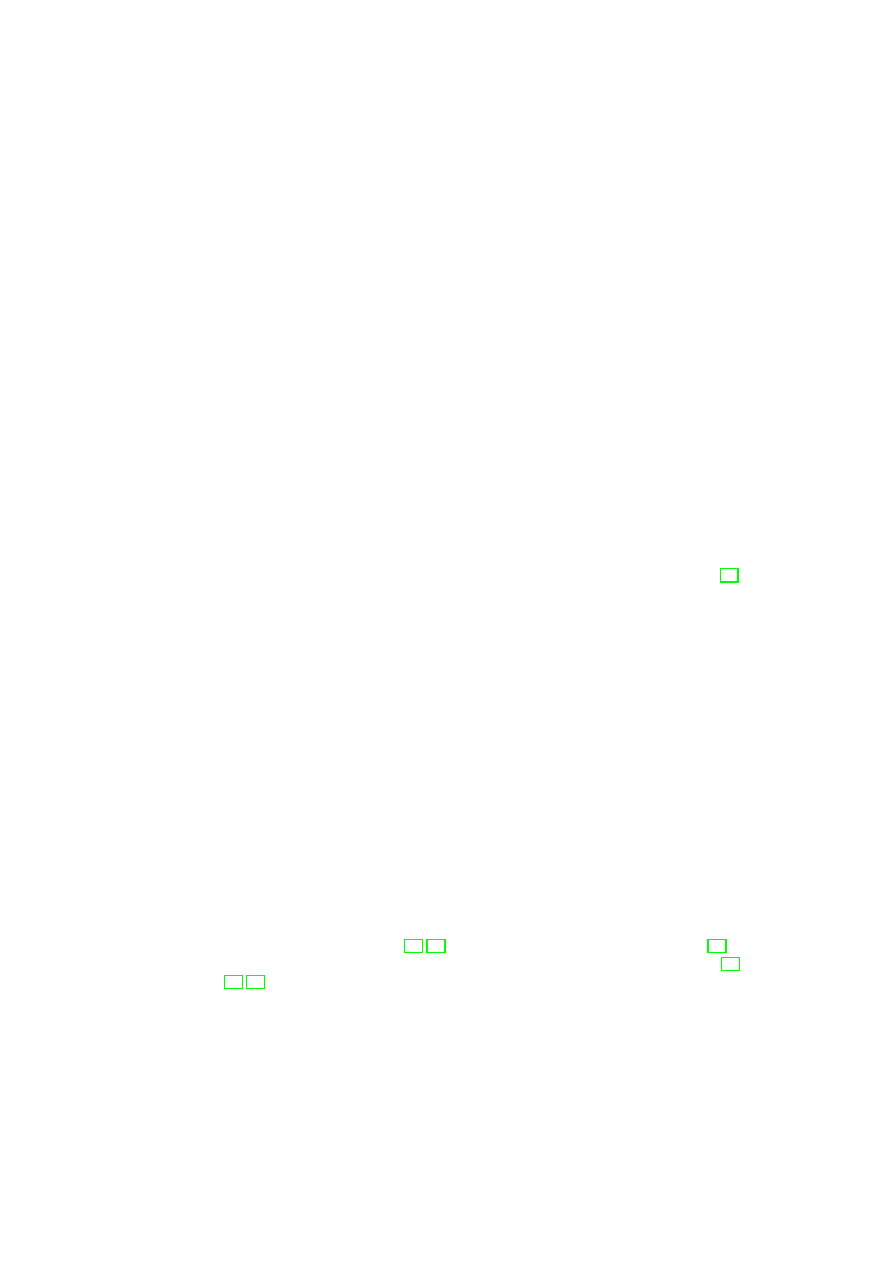

Xen Hypervisor

TPM

Hard Disk

Drive (HDD)

Network

/dev/tpm

TPM

Driver

TPM

Software

Stack

HDD

Driver

DM Crypt

/dev/sda

Ethernet

Driver

virtual

network

device

backend

Bridge

brctl

eth0

Compartment

Manager

Integrity

Manager

Secure Virtual

Device Manager

virtual

disk

virtual

NIC

Attestation

& Sealing

Module

Storage

Integrity

Plug-in

Dom0

User

Space

Library

Space

Kernel

Space

virtual

block

device

backend

Figure 3.6: Realization using Xen and Linux

Model

Xen-based Prototype

Projection

p

()

component measurement plug-in

Predicate

Π

XSLT stylesheet

Access Filter

XSLT stylesheet

Table 3.1: From model to implementation

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 3. COMPLIANCE PROOFS FOR XEN

21

Software Stack (TSS) [71], which is the standard API for accessing the functions of

the TPM.

The SVDM is responsible for managing virtual devices such as virtual hard disks,

virtual block devices, virtual network devices, and virtual TPMs. The service offered

by the SVDM is realized through multiple specialized low-level component plug-in

modules, one for each virtual device. Figure 3.6 shows two plug-ins in our Xen pro-

totype. One is for managing the virtual (encrypted) hard disk and the other one is for

managing the virtual network interface card (NIC).

In Dom0, secure device virtualization is implemented in the kernel space. Tasks

such as configuring virtual devices are done through the SVDM in the user (or applica-

tion) space. The SVDM manages the security properties of devices. For example, a se-

cure hard disk is implemented by means of the DM Crypt loopback device. Similarly,

network virtualization is done by providing virtual NICs for the VMs and bridging

these virtual NICs to the physical NIC. Security for networks has two aspects. Topol-

ogy constraints define which VM is allowed to connect to which sub-network(s). In

addition, confidentiality requirements dictate which connections need to be encrypted.

Secure management of virtual devices is a complex task. For example, there are

multiple steps involved in starting a virtual hard-disk drive. First, a policy-based check

of the state of the physical machine is done based on the results of

getCurrentState

()

function. Depending on the logic implemented by the corresponding plug-in, that

check may include verifying the measurements of the hypervisor, binary disk, and the

Dom0 image. Then, the virtual hard-disk is attached with credentials and connected

to a loop device (/dev/loop). The virtual hard-disk may be encrypted, for example,

with a sealing key that is made available only if the platform is in a certain state. The

decryption of the virtual hard-disk image is done using Linux hard-disk encryption.

After decryption, the device file that gives access to the decrypted image is connected

to the front-end. Similar policy-based checks may be done when starting other virtual

devices. For example, before starting a virtual network device, policies may stipulate

that the VM must be in some acceptable state and outside firewalls must be configured

correctly.

3.5

Use Cases

In this section, we describe a few examples of how the components introduced in Sec-

tion 3.4 interact for integrity protection, enforcement, and verification purposes. We

assume that the core TCB (including Xen and Dom0 Linux) has been measured at

start-up time. Additional services may need to be measured based on policy. The mea-

surement can either be done by a trusted boot loader such as TrustedGRUB [2] (which

measures the entire boot image) or by a more fine-grained approach such as Sailer et

al.’s IMA [65].

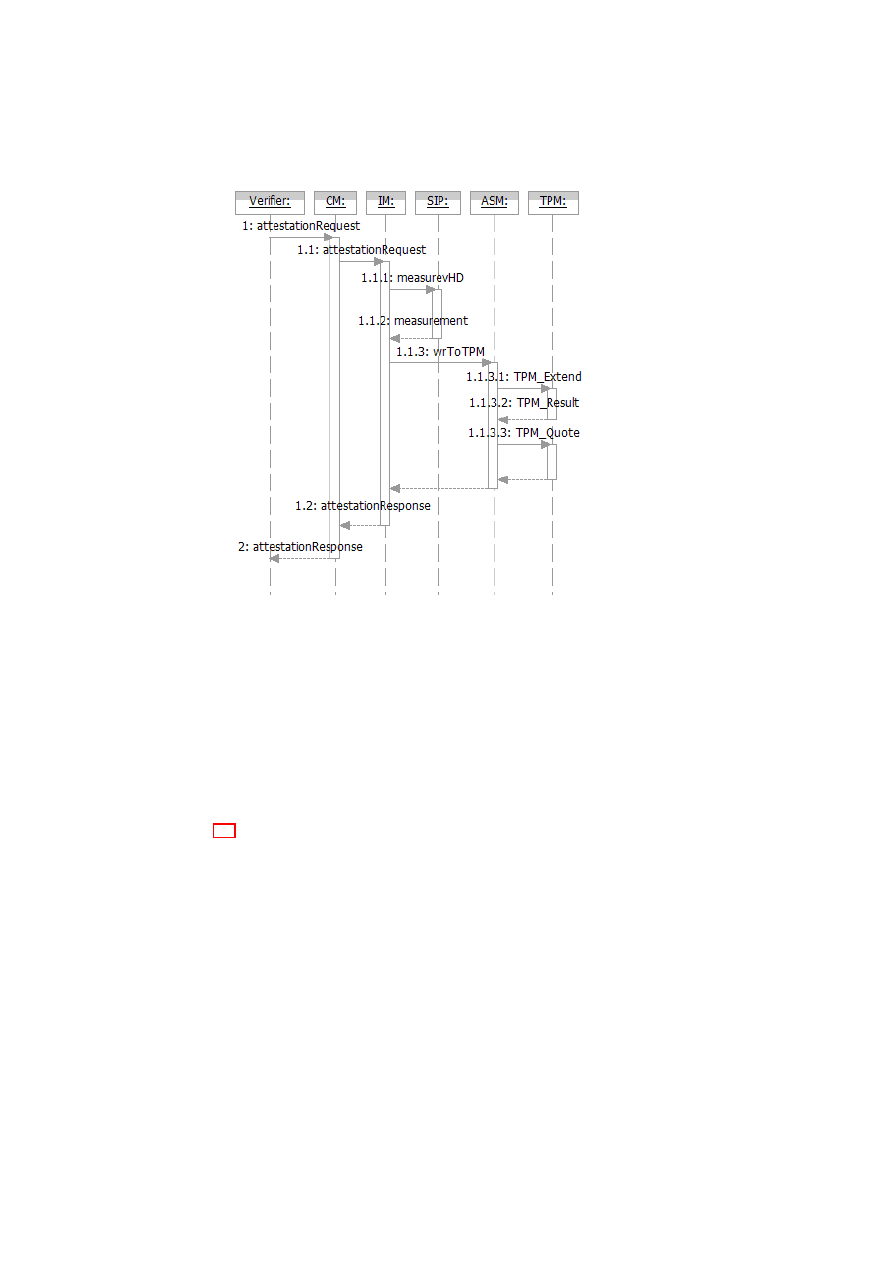

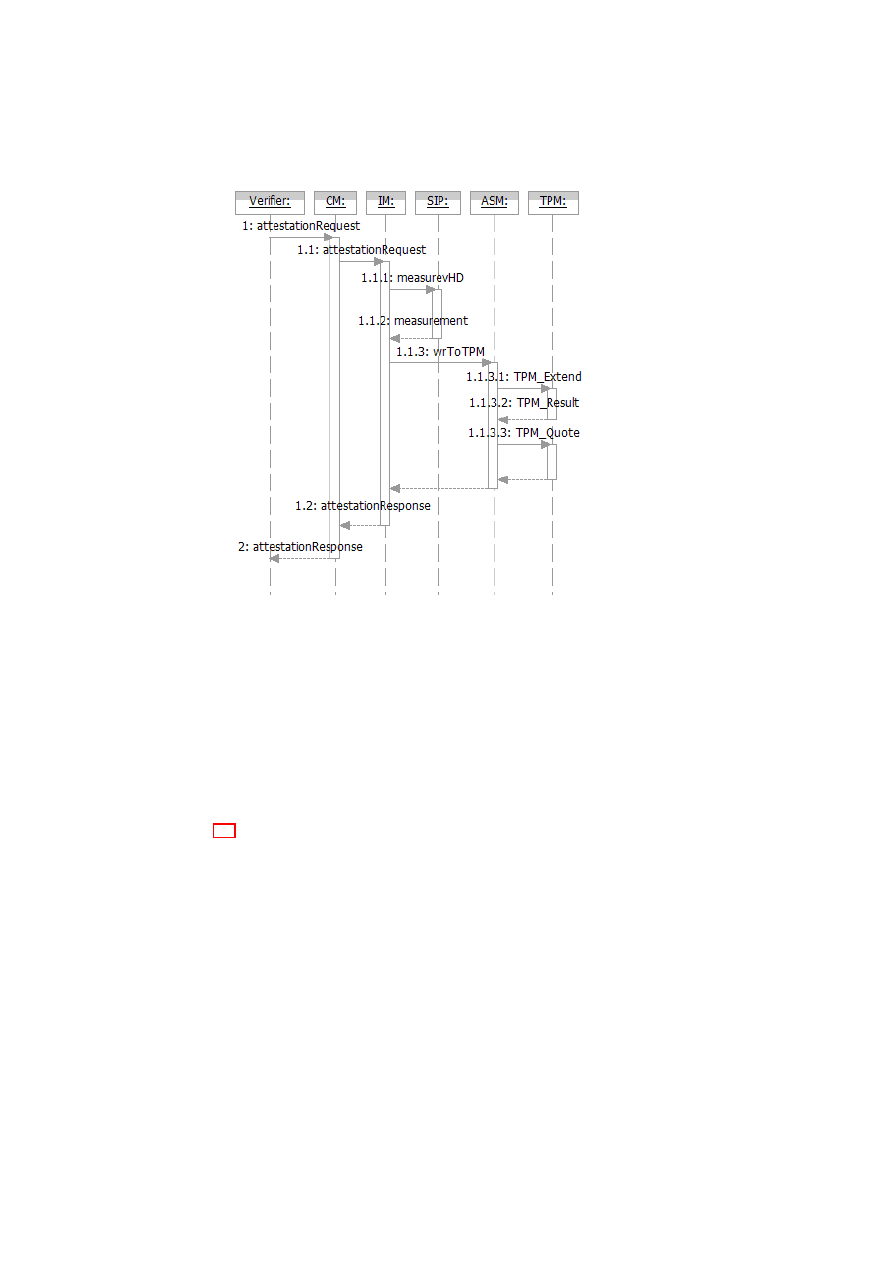

3.5.1

TPM-based Attestation on a VM Disk

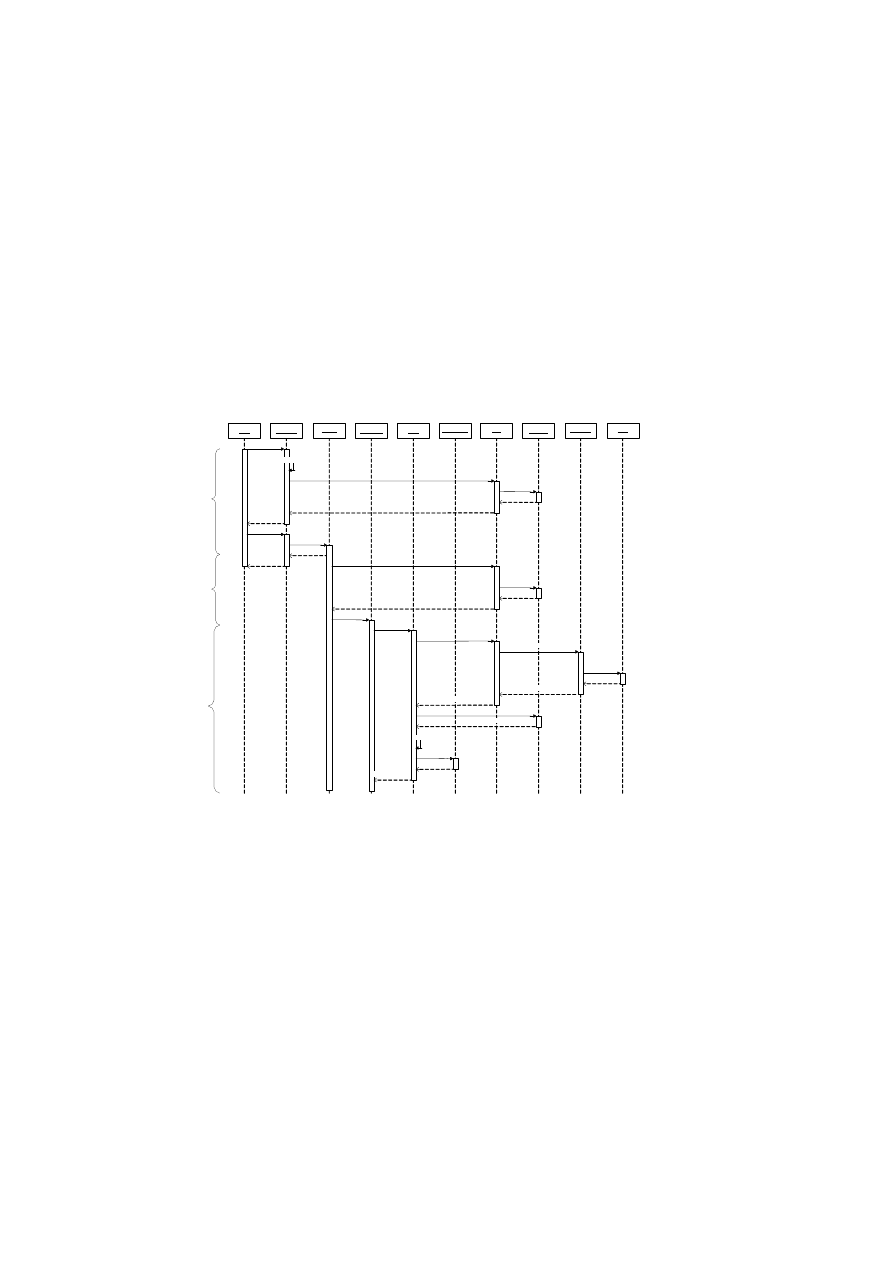

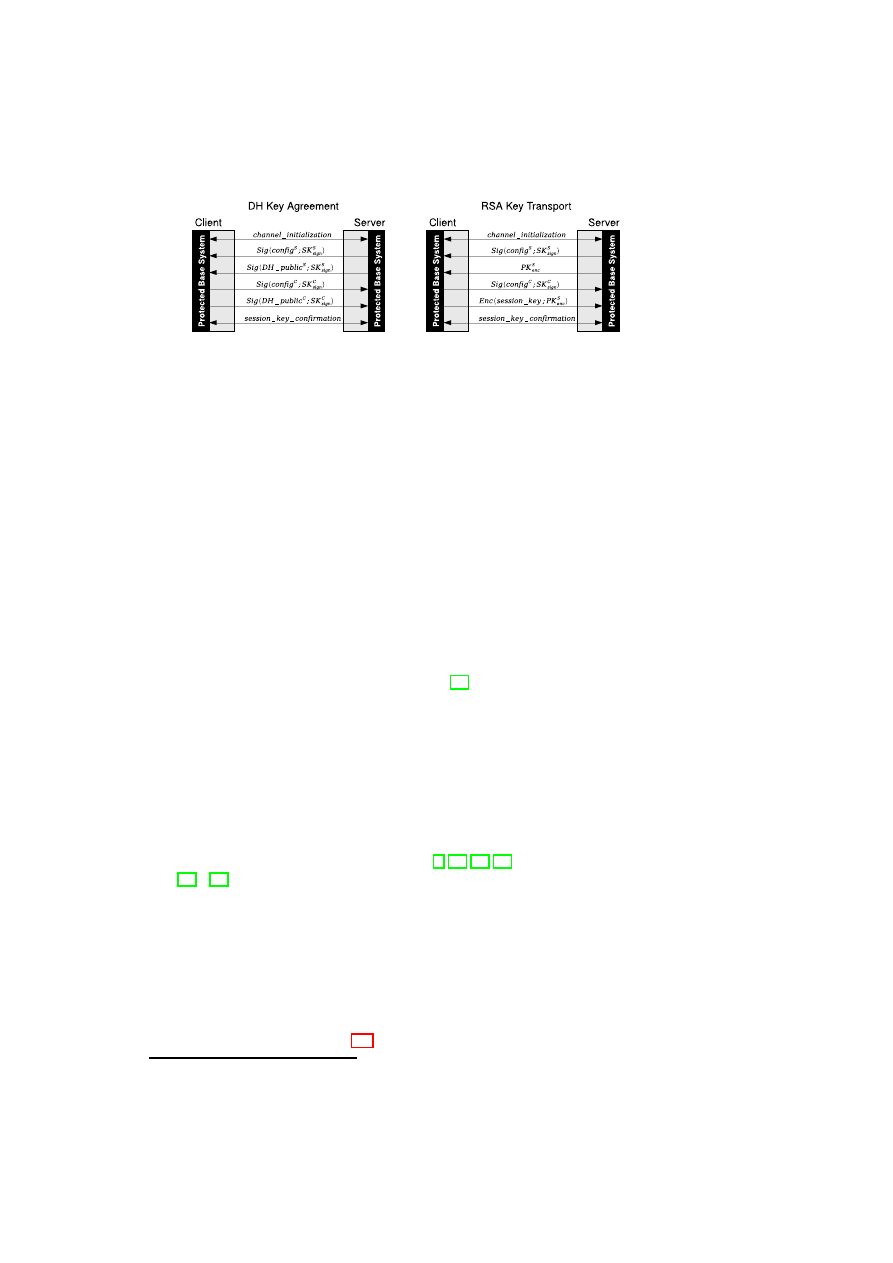

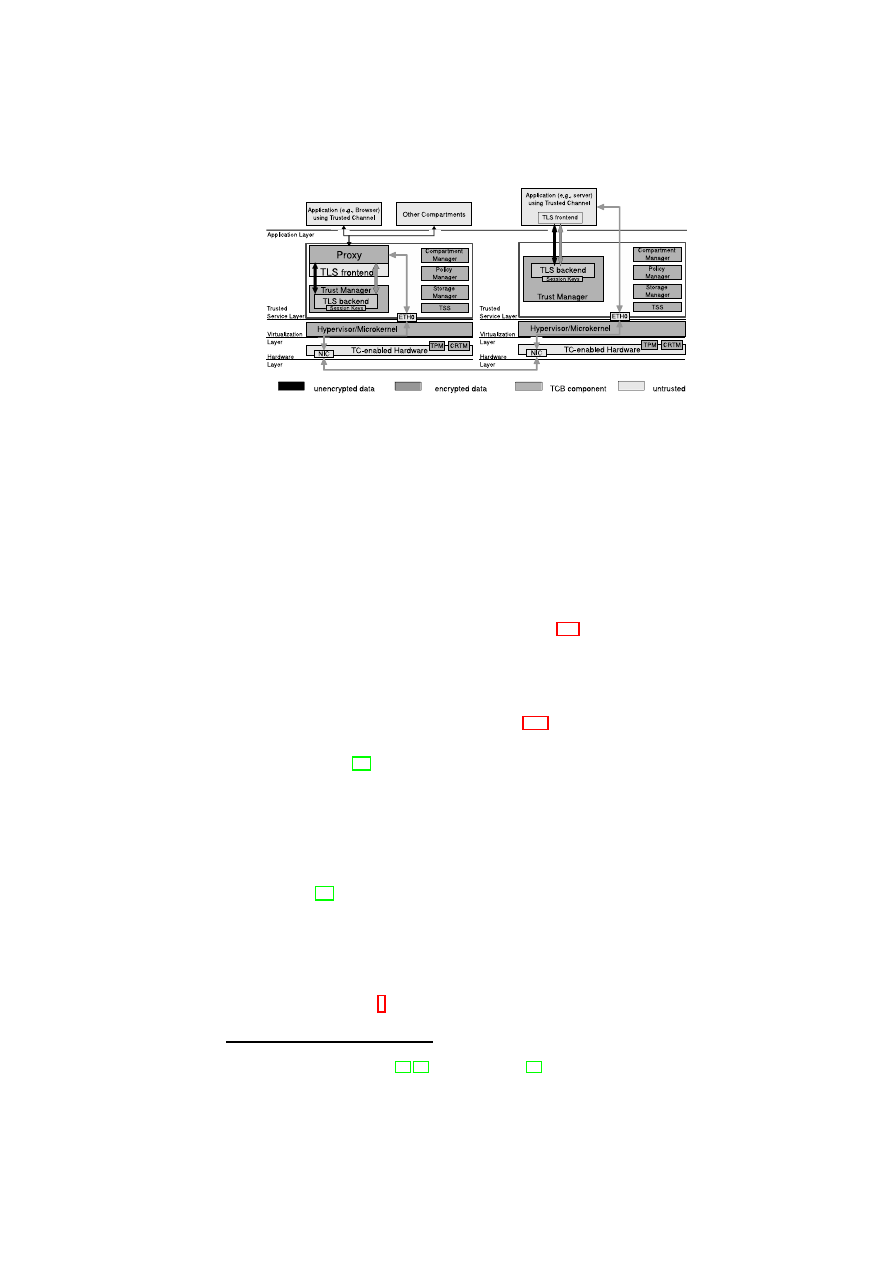

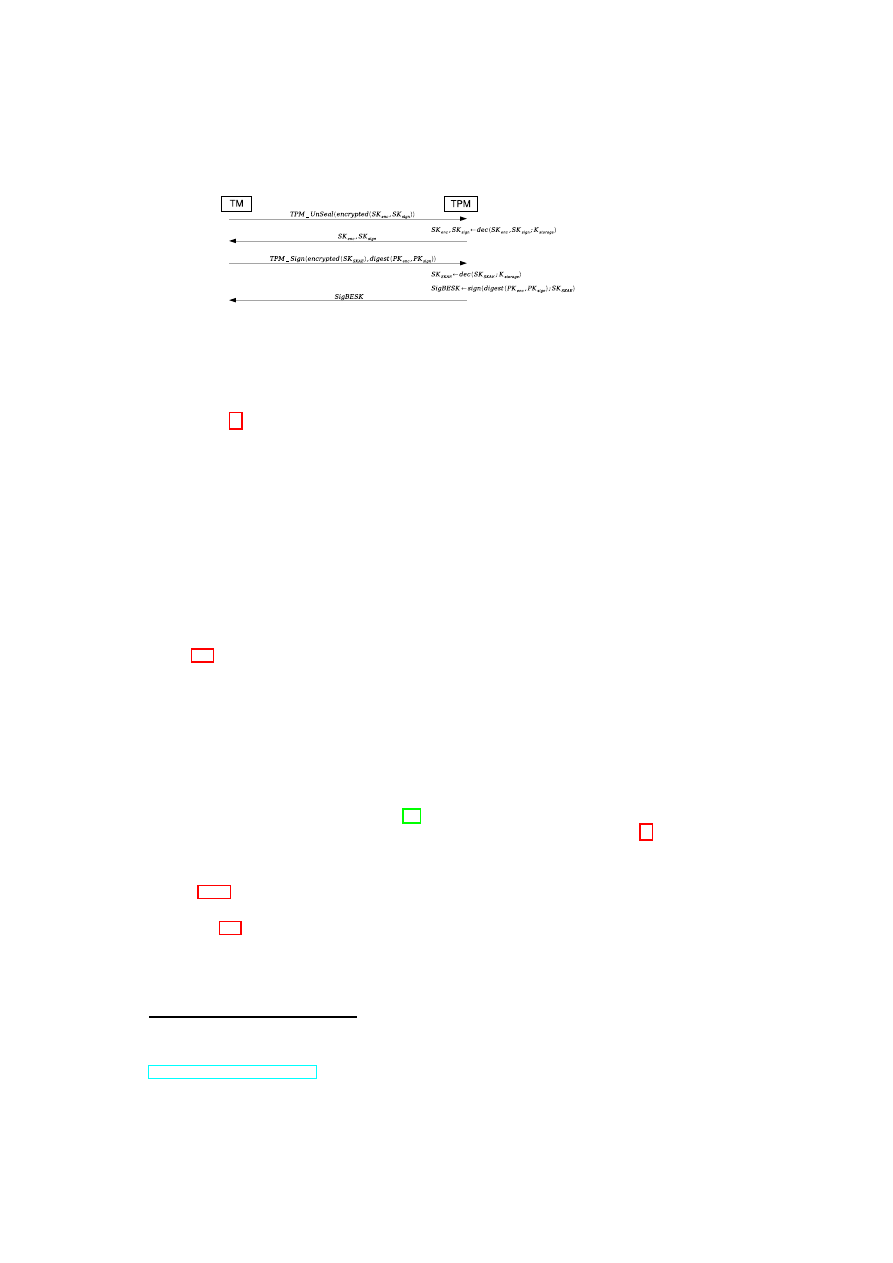

Figure 3.7 shows the component interactions for attesting the current state of the TCB

and the status of a VM’s disk image. The user/verifier interacts with the CM through

the

attestationRequest

call with an attestation descriptor and user credential as pa-

rameters (step 1). The attestation descriptor is an XML structure that describes what

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

22

OpenTC D05.4 – Design of the Cross-Domain Security Services

Figure 3.7: TPM-based attestation on a VM disk

aspect of the system’s integrity state the verifier wants attested. In other words, the

attestation descriptor is how the verifier chooses the log projection function suitable

for its purpose. As described before, projection functions are realized by a set of com-

ponent plug-in modules. Some of these plug-in modules are measurement plug-ins,

which not only return the relevant integrity states of the components but are also the

ones measuring their integrity states in the first place. The attestation descriptor con-

tains one or more measurement descriptors. Based on the measurement descriptors,

the IM knows the exact set of measurement plug-ins to invoke.

Figure 3.8 shows an example attestation descriptor as a XML structure. It contains

an

<attestation>

section, which defines the type of attestation (

tpm-based

)

and the parameters needed for attestation (the TPM Attestation Identity Key or

AIK

and a

challenge

). Nested in the attestation descriptor is a measurement descriptor,

which specifies a measurement target (

measureTarget

) and a destination (

dest

).

The target indicates what is to be measured (in this case, a VM disk image), whereas

the destination indicates where the result should be stored (in this case, the TPM’s PCR

number 16). The

<attestTarget>

defines the scope of the requested attestation (in

this case, all PCRs).

Based on the user credential supplied, the CM checks whether the verifier has the

right to request attestation of the system sub-states indicated by the attestation descrip-

tor. The check is essentially a way of determining whether the requested projection is

a projection that conforms to the access restriction specification; hence, it is useful in

enforcing access restriction. If the check reveals that the verifier wants to have more

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 3. COMPLIANCE PROOFS FOR XEN

23

<attestation-desc>

<attestation type="tpm-based"

challenge="0xaded..."

aik="0xaada3..">

<measurement-desc type="tpm">

<measureTarget name="disk:/dev/sdb1"

dest="PCR16"/>

</measurement-desc>

<attestTarget name="ALLPCRS"/>

</attestation>

</attestation-desc>

Figure 3.8: Attestation descriptor in XML

attested than what he/she is allowed to, then the entire attestation request is denied.

Otherwise, the CM forwards the request to the IM (step 1.1).

The IM extracts the measurement descriptor(s) from the attestation descriptor and

delegates the measurement(s) to the appropriate plug-in(s). In our example, the IM

invokes the

measurevHD

function at the SIP passing the measurement descriptor as a

parameter (step 1.1.1). The plug-in completes the requested measurement and returns

the measurement result back to the IM (step 1.1.2). Although step 1.1.2 might look like

an unnecessary extra step, the indirection via the IM allows the measurement plug-ins

to be written independent of the TPM or similar future devices that are indicated as

dest

.

The IM invokes the

wrToTPM

function at the ASM with the challenge, the

AIK

,

the measurement result, and the destination PCR (step 1.1.3). The actual writing of the

result into the PCR happens by the

TPM

_

extend

operation (step 1.1.3.1). Thereafter,

a

TPM

_

Quote

gets created and returned to the ASM (steps 1.1.3.2 and 1.1.3.3). The

ASM wraps the

TPM

_

Quote

into an

attestationResponse

and returns it to the IM. The

attestationResponse

includes not only the

TPM

_

Quote

but also the relevant log files.

The IM returns the

attestationResponse

to the CM (step 1.2), which forwards it to the

verifier (step 2).

A verifier can check the attestation result by recomputing a hash over the attestation

targets (i.e., the relevant log files) specified in the

attestationResponse

and comparing

the resulting hash with the hash in the PCR from the

TPM

_

Quote

.

The PCR in which the measurement result is stored will be reset after the attestation

process has finished. Therefore, our prototype requires a TCG 1.2 compliant TPM, and

the

dest

PCR has to be

16

or higher.

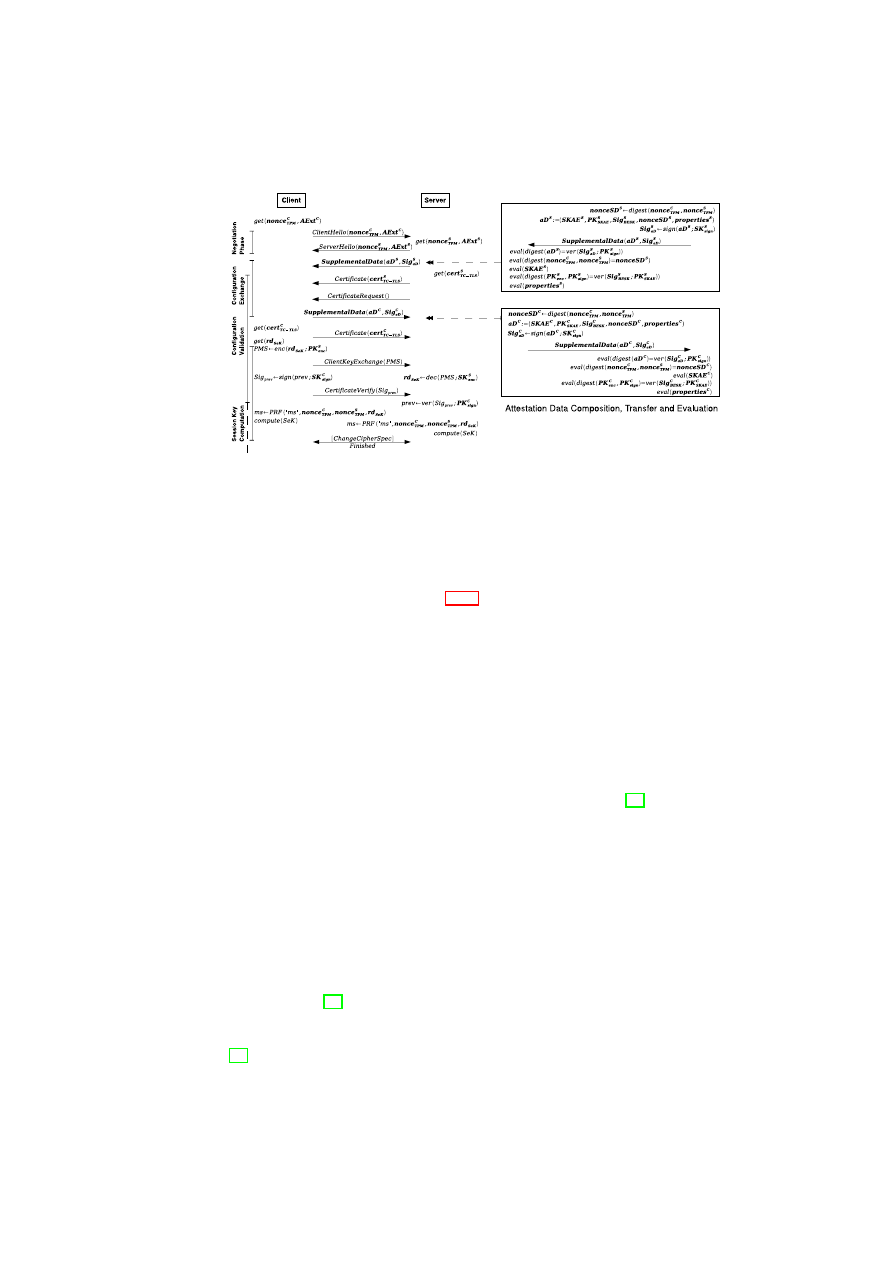

3.5.2

(Re-)Starting a VM with TPM-based Sealing

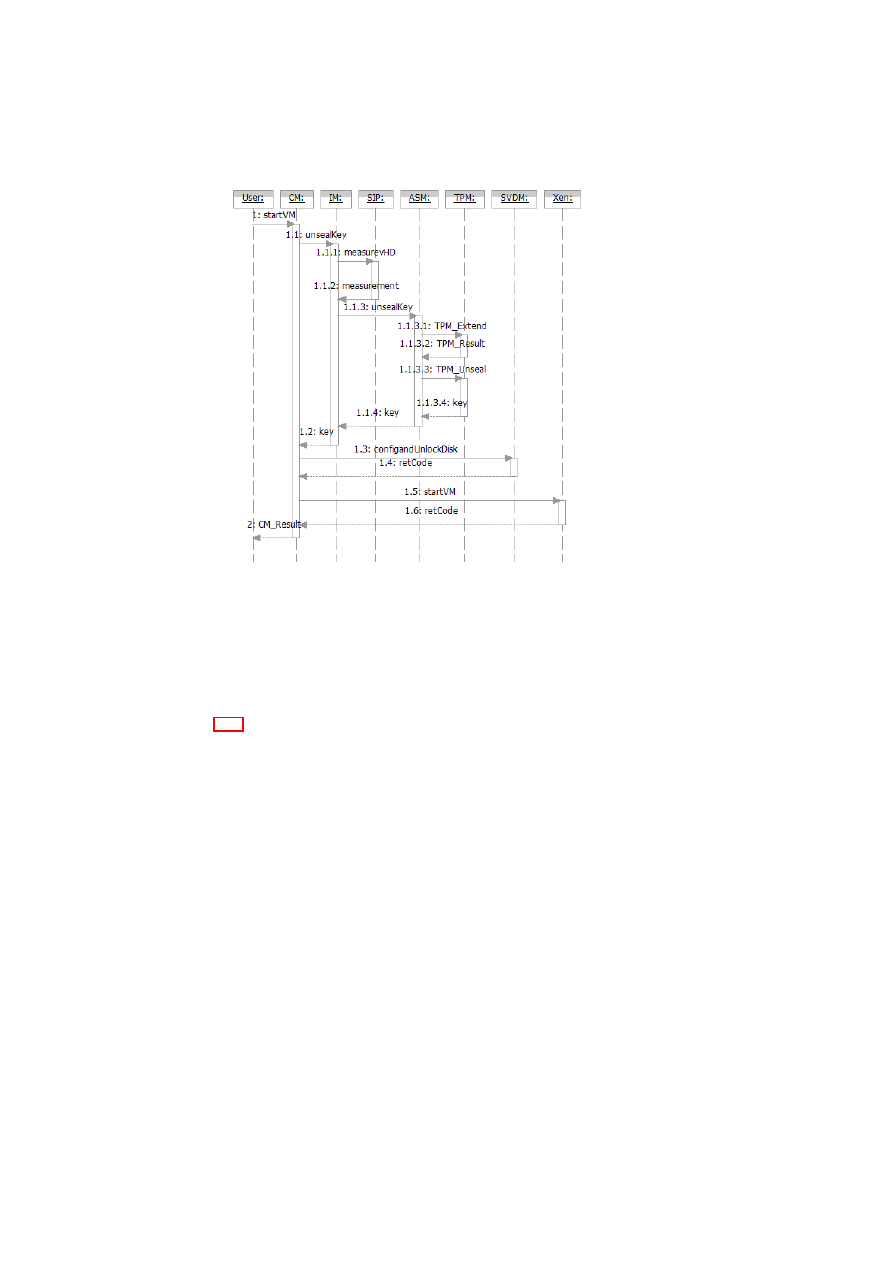

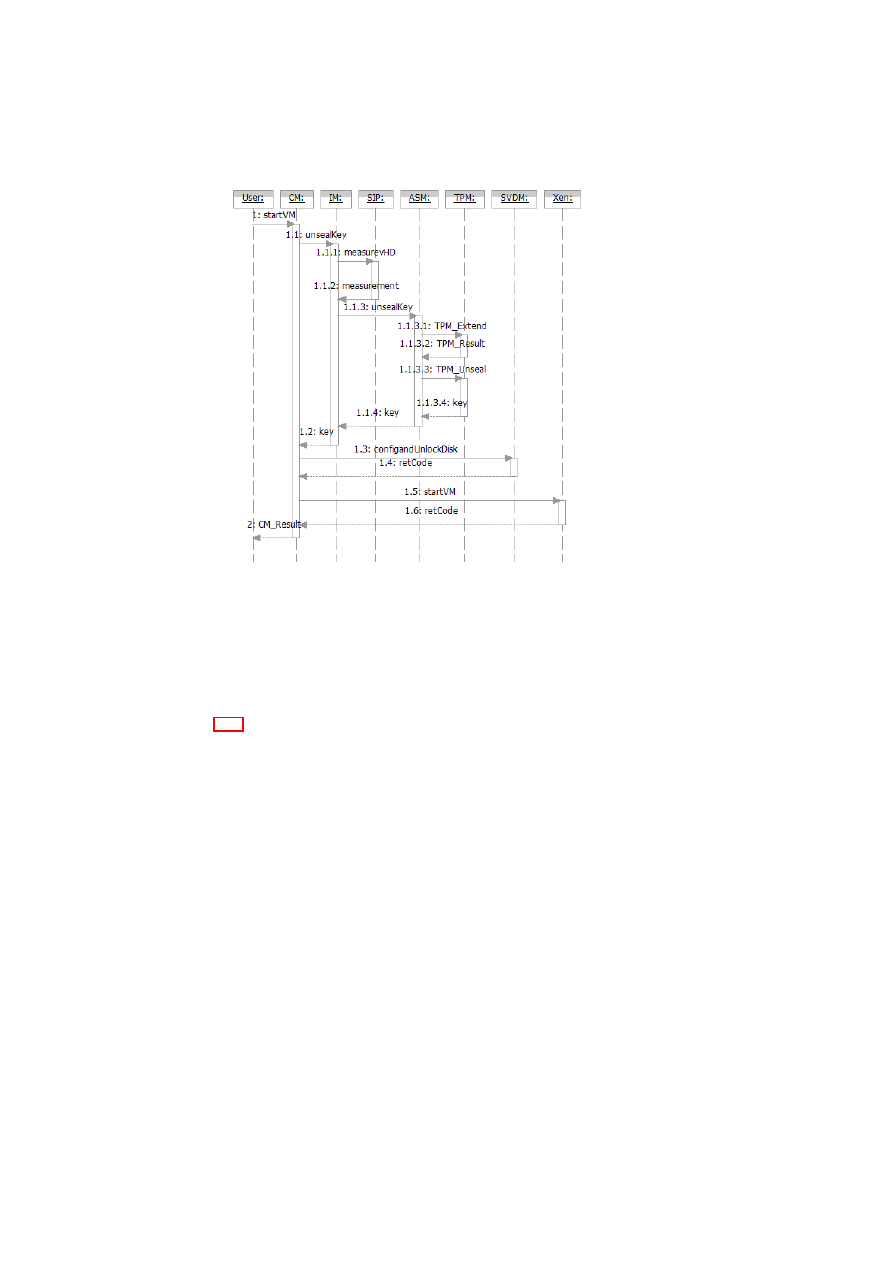

Figure 3.9 shows the component interactions for (re-)starting a VM with a sealed disk

image. In this use case, we show how to enforce a policy that specifies that the key for

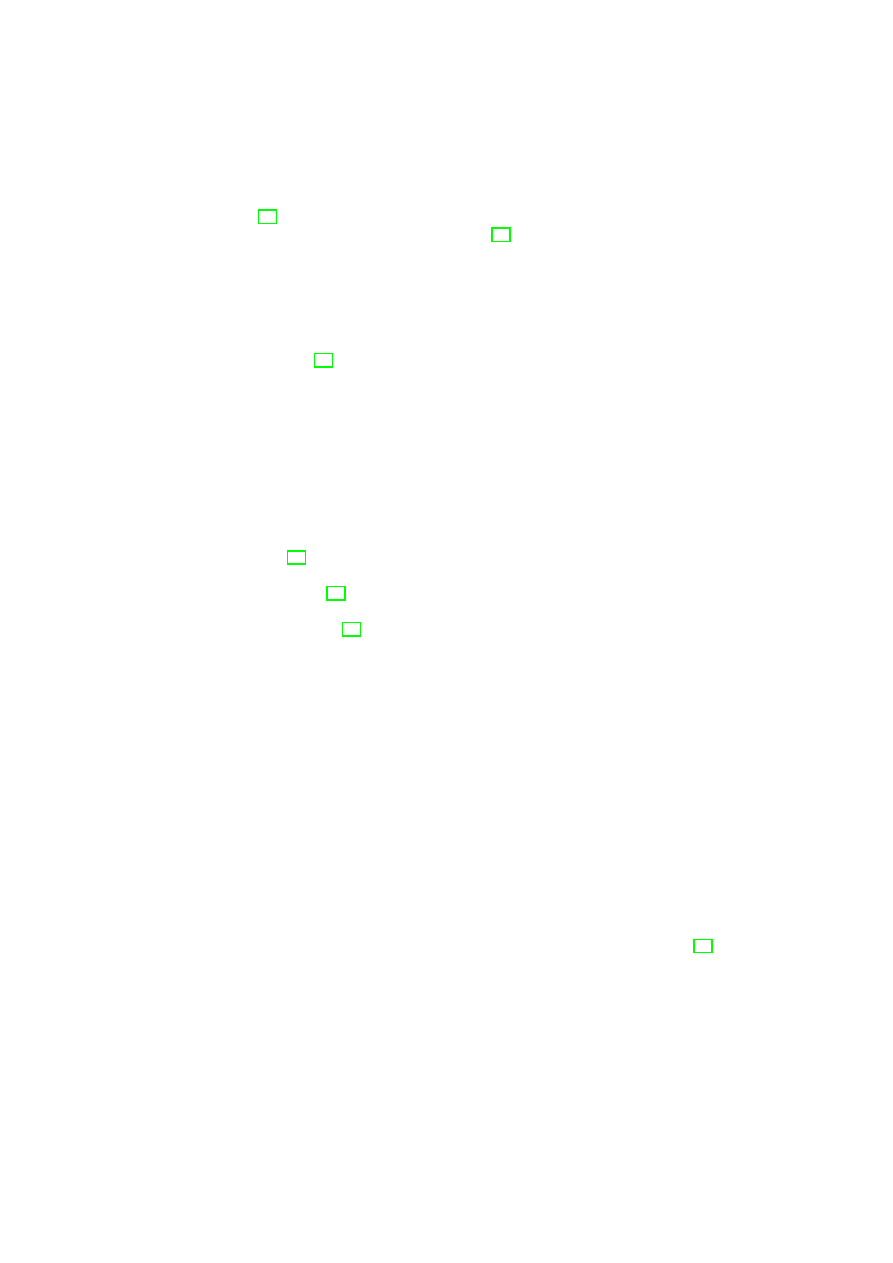

decrypting the disk image be revealed only after measuring the disk image and only if

the measurement value written into a specified PCR matches the value against which

the key was sealed.

The user interacts with the CM through the

startVM

call to (re-)start the VM

(step 1). After determining that the disk image has to be first decrypted through unseal-

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

24

OpenTC D05.4 – Design of the Cross-Domain Security Services

Figure 3.9: Creation of a VM with TPM-based sealing

ing, the CM obtains the sealing descriptor that was given to it at the time of sealing.

Like the attestation descriptor, the sealing descriptor also contains one or more mea-

surement descriptors, which are used to let the IM know the exact set of measurement

plug-in modules to invoke.

Figure 3.10 shows an example sealing descriptor as an XML structure. It contains

an

<sealing>

section, which defines the type of sealing (

tpm-based

) and the pa-

rameters needed for unsealing (the identifier of the key protected by the TPM). Nested

in the sealing descriptor there is a measurement descriptor, which specifies a measure-

ment target (

measureTarget

) and a destination (

dest

). The target indicates what

is to be measured (in this case, a VM disk image), whereas the destination indicates

where the result should be stored (in this case, the TPM’s PCR number 16).

The CM calls the IM interface

unsealKey

(step 1.1), passing the sealing descriptor

as a parameter. The IM extracts the measurement descriptor from the sealing descrip-

tor and calls the

measurevHD

interface of the SIP with the measurement descriptor

(step 1.1.1). The plug-in reads the list of

measureTargets

, and accordingly mea-

sures the disk image. It returns a measurement result list to the IM (step 1.1.2). The

IM calls the ASM, which handles TPM-related functions (step 1.1.3). The ASM writes

the measurements to the TPM by invoking the

TPM

_

Extend

operation (step 1.1.3.1).

Furthermore, the ASM performs the unsealing of the key requested by invoking the

TPM

_

Unseal

operation (step 1.1.3.3). If the

dest

PCR value matches the value at the

time of sealing, then the disk is in the desired state and the unseal operation is success-

ful (step 1.1.3.4); in that case, the ASM returns a key back to the IM (step 1.1.4), which

in turn returns the key to the CM (step 1.2). In case the unseal operation fails, the ASM

would return a failure. The CM calls the SVDM function

configAndUnlock

()

to attach

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 3. COMPLIANCE PROOFS FOR XEN

25

<sealing-desc>

<sealing type="tpm-based" keyid="0x01">

<measurement-desc type="tpm">

<measureTarget

‘‘

name="file:/xenimages/vm1image"

desc="PCR16"/>

</measurement-desc>

</sealing>

</sealing-desc>

Figure 3.10: Sealing descriptor in XML

and unlock the disk (steps 1.3 and 1.4). Upon successful completion of that function,

the CM instructs the Xen hypervisor to actually start the VM (steps 1.5 and 1.6).

For the sake of simplicity, Figure 3.9 does not show details of key handling such as

loading a sealing wrapper key into the TPM.

3.5.3

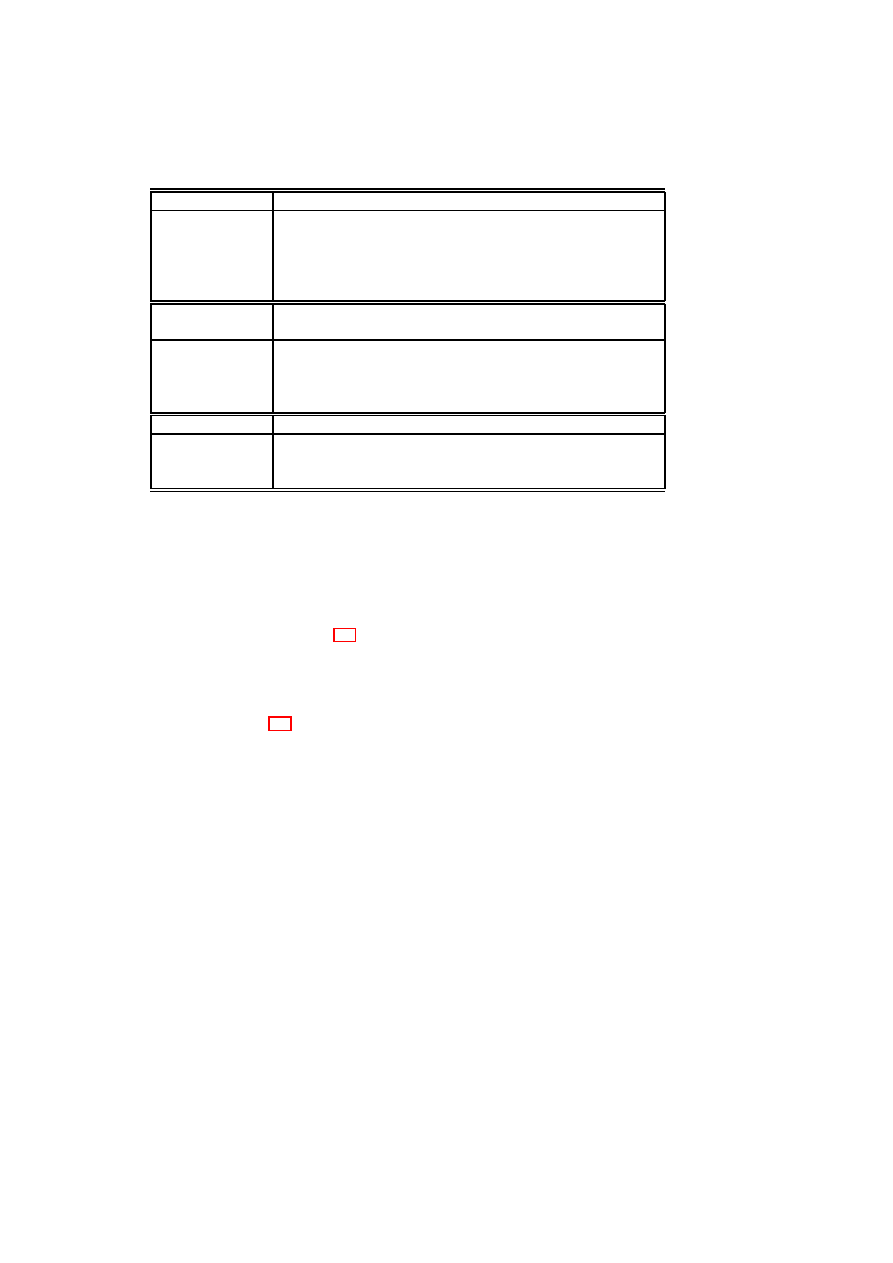

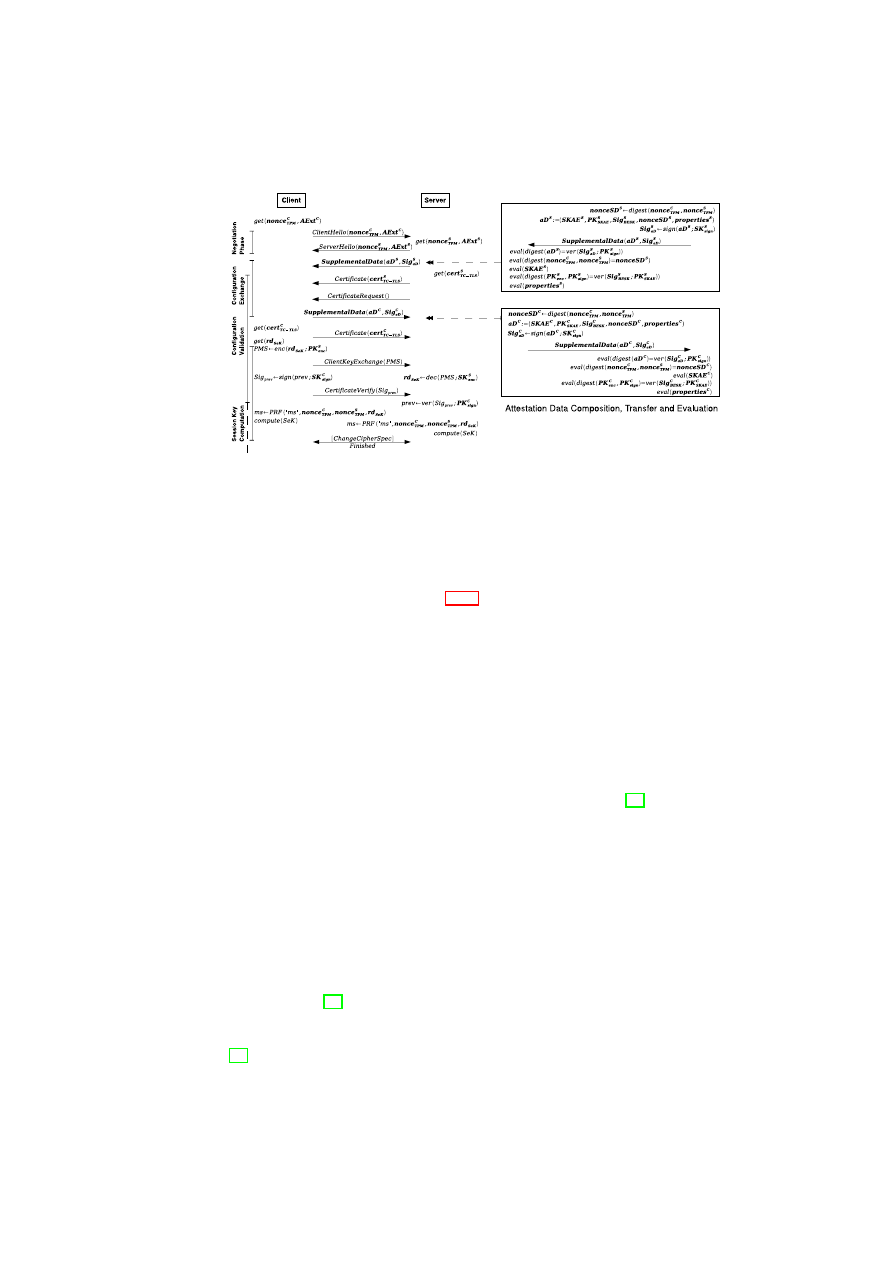

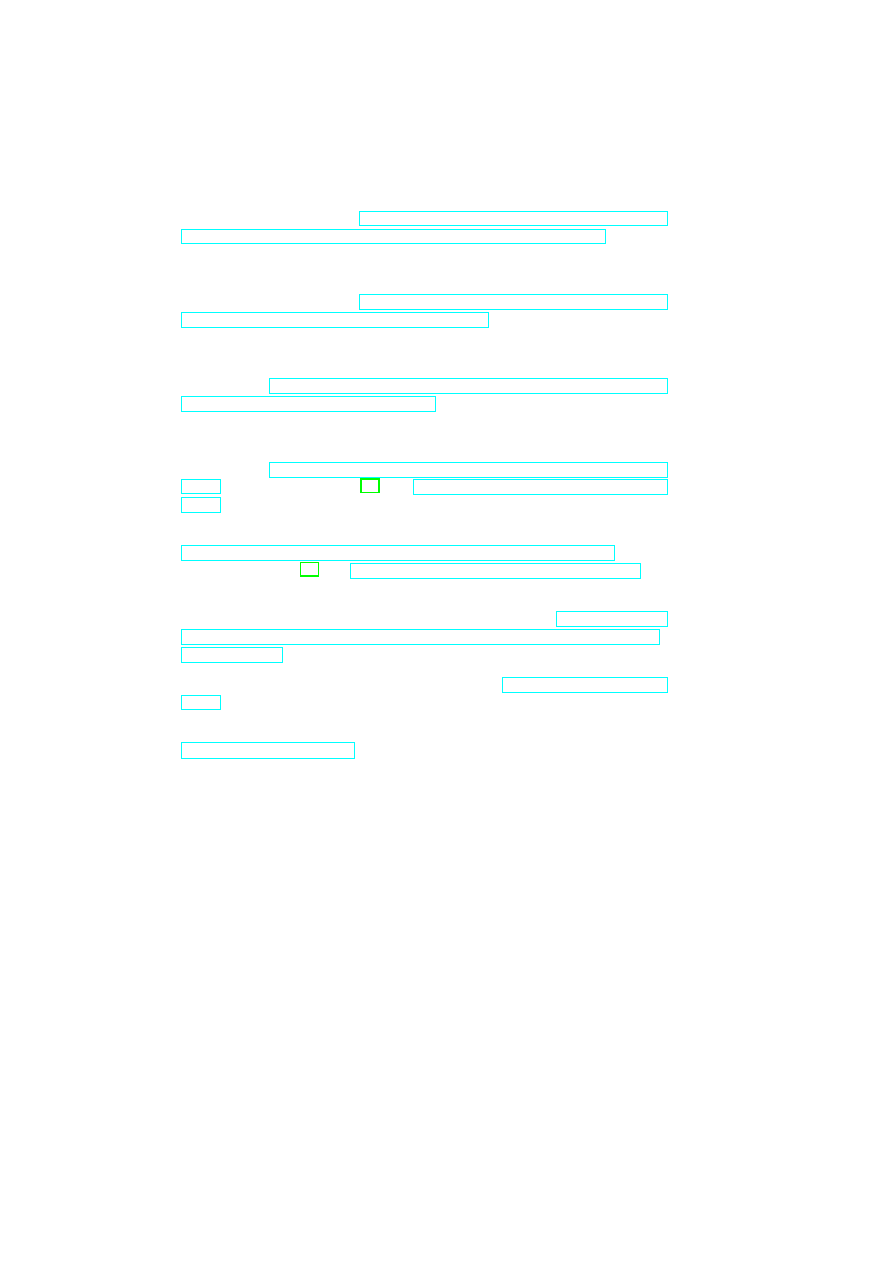

Enforcement and Compliance Proofs for Information Flow

Control

Customer

Network

Management

Network

DMZ

Internet

Figure 3.11: Virtual network topology

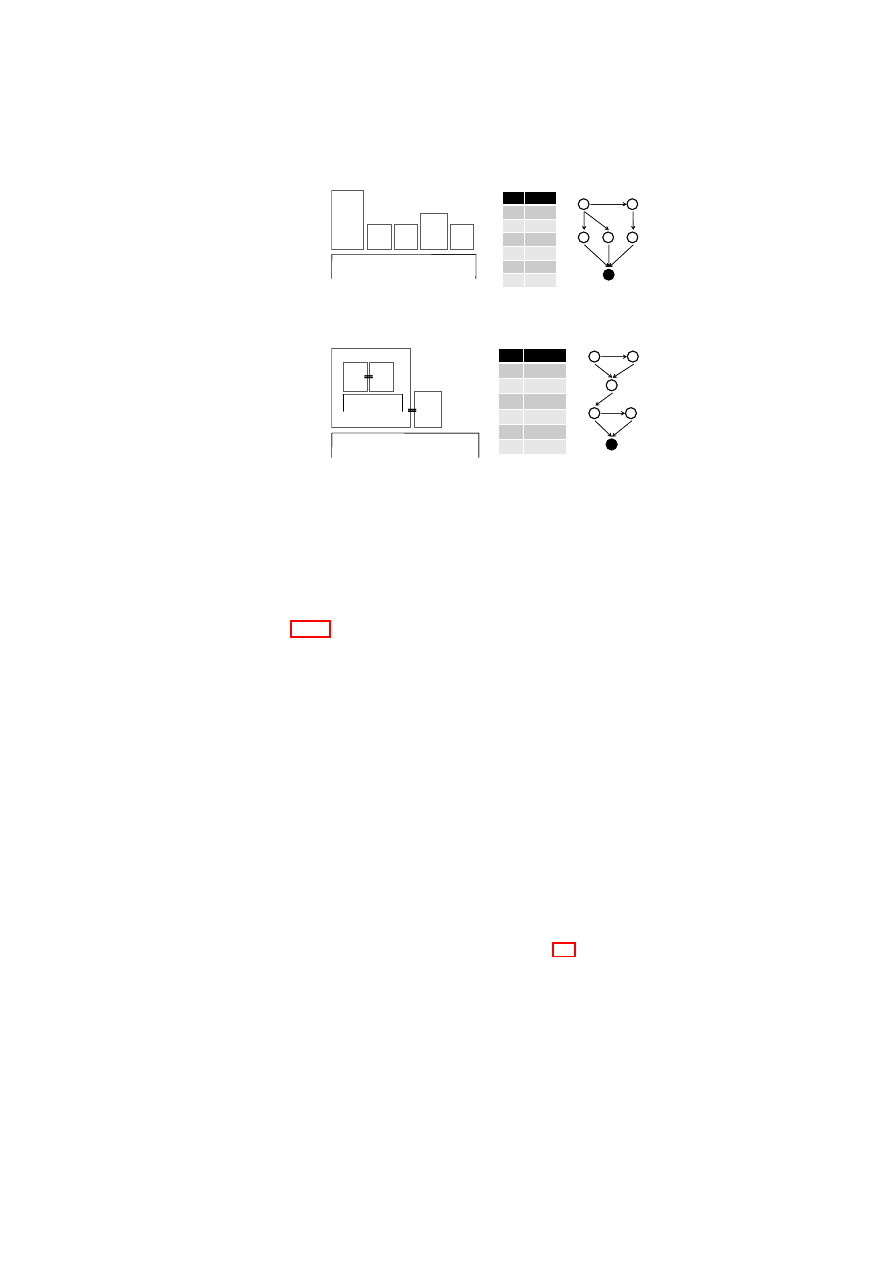

Consider, for example, the virtual network topology shown in Figure 3.11 with

four virtual network zones. The topology shows the network of a company (which we

shall call the customer company) connected to the Internet via a demilitarized zone

(DMZ). The customer network is also connected to a management network that allows

an outsourcing provider to manage the customer systems. The management network is

not connected to the Internet.

from/to

Cust

.

DMZ

Mgmt

.

Internet

Cust

.

1

1

1

0

DMZ

1

1

0

1

Mgmt

.

1

0

1

0

Internet

0

1

0

0

Figure 3.12: Flow control matrix

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

26

OpenTC D05.4 – Design of the Cross-Domain Security Services

An information flow-control matrix is a simple way of formalizing the system-wide

flow-control objectives [12]. Figure 3.12 shows a sample matrix for the four virtual

network zones. Each matrix element represents a policy specifying the information

flows permitted between a pair of network zones. The 1 elements along the matrix

diagonal convey the fact that there is free information flow within each network zone.

The 0 elements in the matrix are used to specify that there should be no information

flow between two zones, e.g., between the management zone and the Internet.

In [12], we described a Xen-based prototype of a secure network virtualization

architecture that is based on the concept of Trusted Virtual Domains. The architecture

allows arbitrary network topologies connecting VMs. For example, different VMs on

the same physical infrastructure may belong to different virtual network zones. Despite

this, the architecture ensures the enforcement of policy-based information flow control.

We can use the architecture for enforcing the policies shown in Figure 3.12.

<flow-policy>

<zone id="customer-net">

<permit id="mgmt-net" />

<permit id="dmz" />

</zone> ...

</flow-policy>

Figure 3.13: Flow control policy in XML

By combining the Xen prototypes of our PEV architecture and our secure network

virtualization architecture, it is possible to validate the configuration of the virtual net-

working subsystem on each host. The subsystem exports an XML version of its flow-

control matrix, as shown in Figure 3.13. The network measurement plug-in outputs

the XML structure of the flow-control policy, when invoked by the IM. By request-

ing attestation of the TCB and this policy, a verifier can obtain a compliance proof for

the correct configuration of the virtual networking subsystem on a given host. At the

verifier, a XSLT stylesheet is used to perform further transformations on the XML file

returned by the platform. The XSLT stylesheet is a concrete implementation of the at-

testation predicate

Π

(described in Section 3.2.2), which assesses whether the platform

is trustworthy from the verifier’s point of view. The result of the predicate will serve to

convince the verifier that the policy in Figure 3.12 is the actual flow-control policy as

enforced by the network subsystem. If access restriction is an important concern, the

XML output from the plug-in modules may be first processed by an XSLT stylesheet

that implements a access filter before passing it on to the verifier. In such a case, the

stylesheet would be embedded in the platform TCB.

A user can also protect sensitive information (say, an encryption key) against access

by an untrusted network configuration using a two-stage procedure. The first stage is

sealing, in which the user has to specify the binary configuration of the TCB and condi-

tions for checking whether a given network configuration is a trusted one. Figure 3.14

shows an XSLT script that encodes the condition that the customer network should be

directly connected only to the DMZ and the management network of the outsourcing

provider, but not to any other network. The input to the XSLT script is the XML pol-

icy that is output by the network measurement plug-in. The XSLT script is a concrete

realization of the user-specified predicate

Π

in our formal model (Section 3.2). The

user seals the key to both the state of the TCB and the value of a resettable PCR; the

latter reflects the integrity of the XSLT script and the integrity of the plug-in identifier.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

CHAPTER 3. COMPLIANCE PROOFS FOR XEN

27

<xsl:template

match="/flow-policy/zone[@id=’customer-net’]">

<xsl:choose> <xsl:if

test="count(*[@id=’dmz’])=1

and count(*[@id=’mgmt-net’])=1">

<true />

</xsl:if>

</xsl:choose>

</xsl:template>

Figure 3.14: XSLT condition

The second stage is unsealing, in which the IM (i) obtains the result of the plug-in, (ii)

applies the result as input to the XSLT script, (iii) extends the resettable PCR with the

hash of the XSLT script and the network measurement plug-in identifier, and (iv) tries

to unseal the actual key. For steps (iii) and (iv), the IM invokes the ASM. The TPM

should only reveal the key if the TCB is correct and the XSLT evaluated to

<true/>

when executed on their output.

3.6

Conclusion

We introduced a formal model for managing the integrity of arbitrary aspects of a

virtualized system and evaluating system compliance with respect to given security

policies. Based on the model, we described an architecture, called PEV, for protecting

security policies against modification, and allowing stakeholders to verify the poli-

cies actually implemented. We generalized the integrity management functions of the

Trusted Platform Module, so that they are applicable not just for software binaries, but

also for checking security compliance and enforcing security policies. We described

a prototype implementation of the architecture based on the Xen hypervisor. We also

presented multiple use cases to demonstrate the policy enforcement and compliance

checking capabilities of our implementation.

OpenTC Document D05.4/V02 – Final R6505/2008/05/26/OpenTC Public (PU)

Chapter 4

Hierarchical Integrity

Management for Complex

Trusted Platforms

Serdar Cabuk, David Plaquin (HP), Theodore Hong, Derek Murray, Eric John (CUCL)

4.1

Introduction

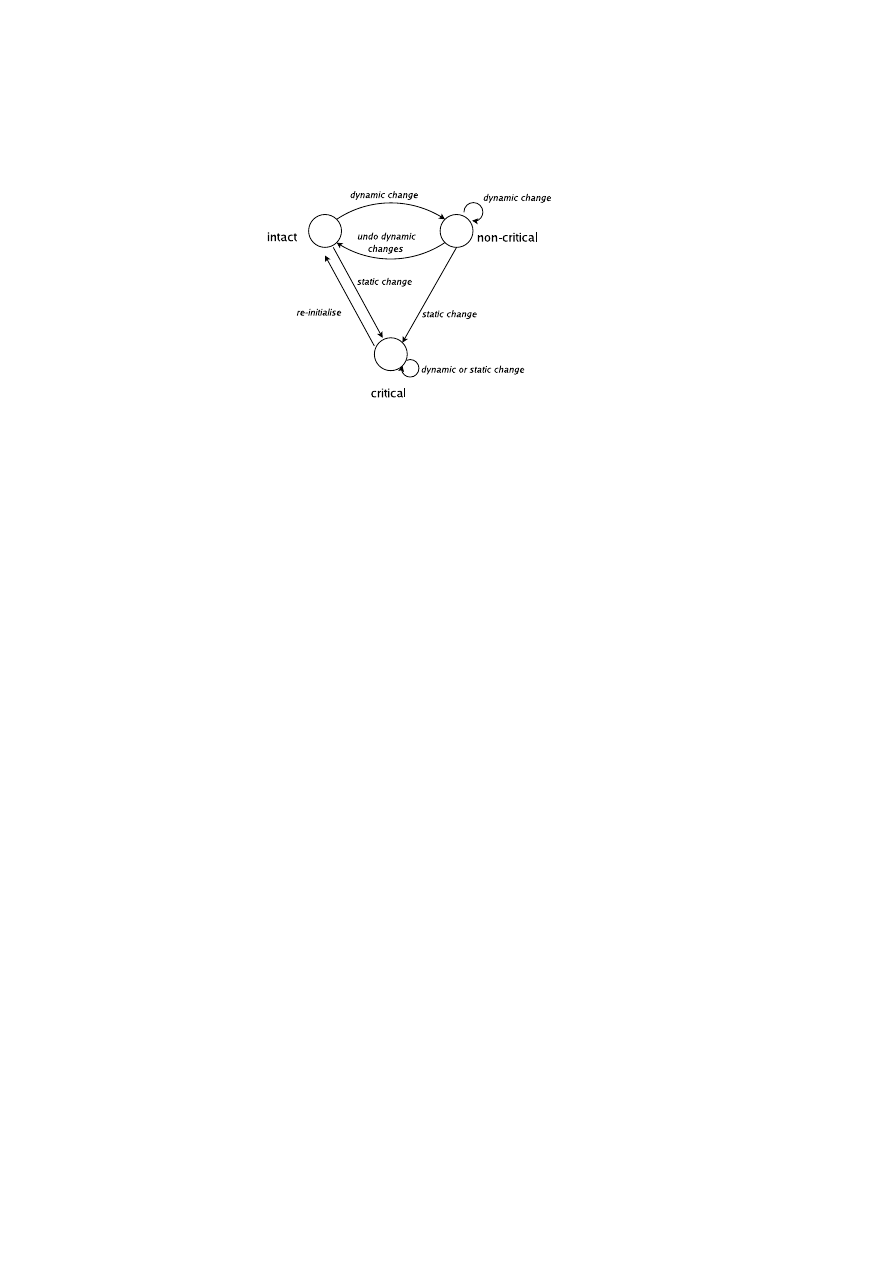

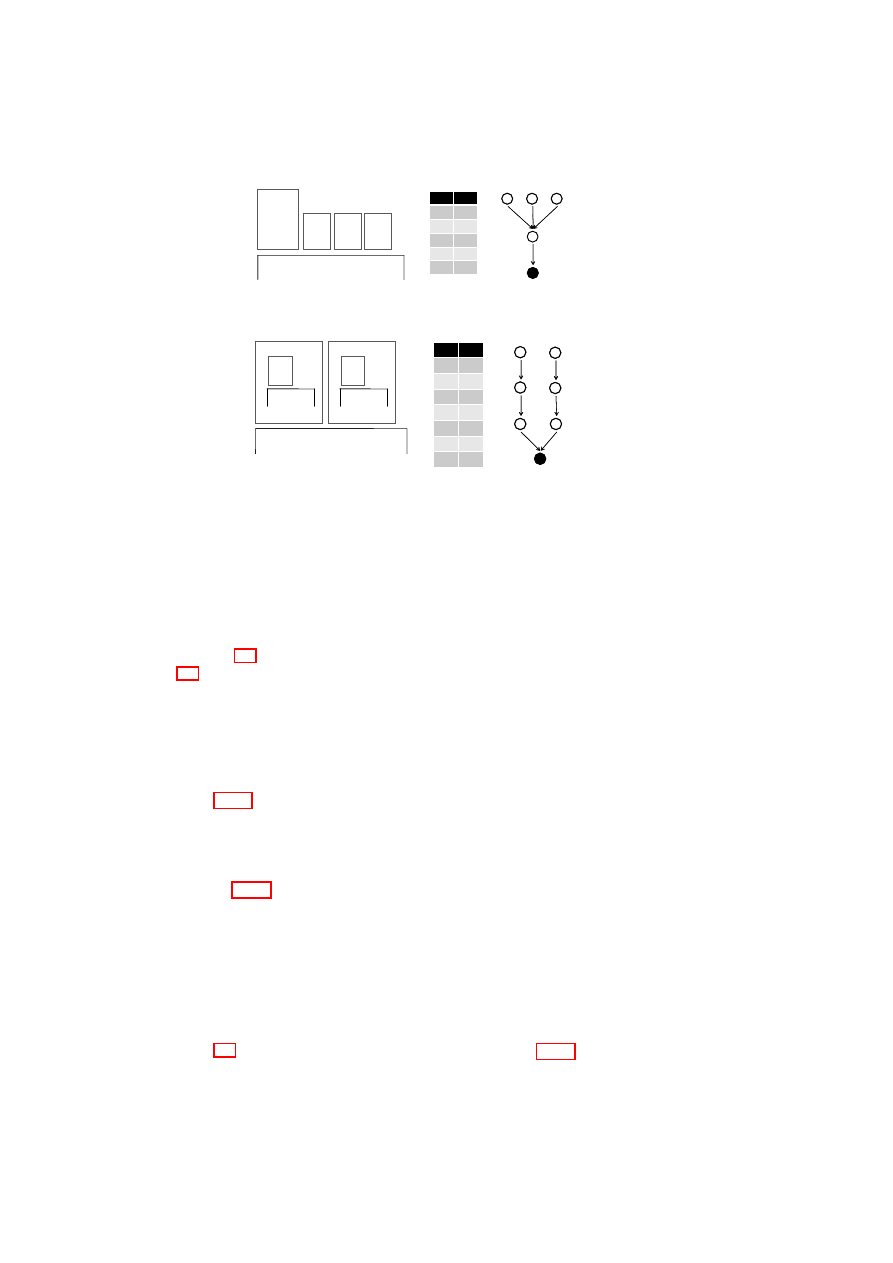

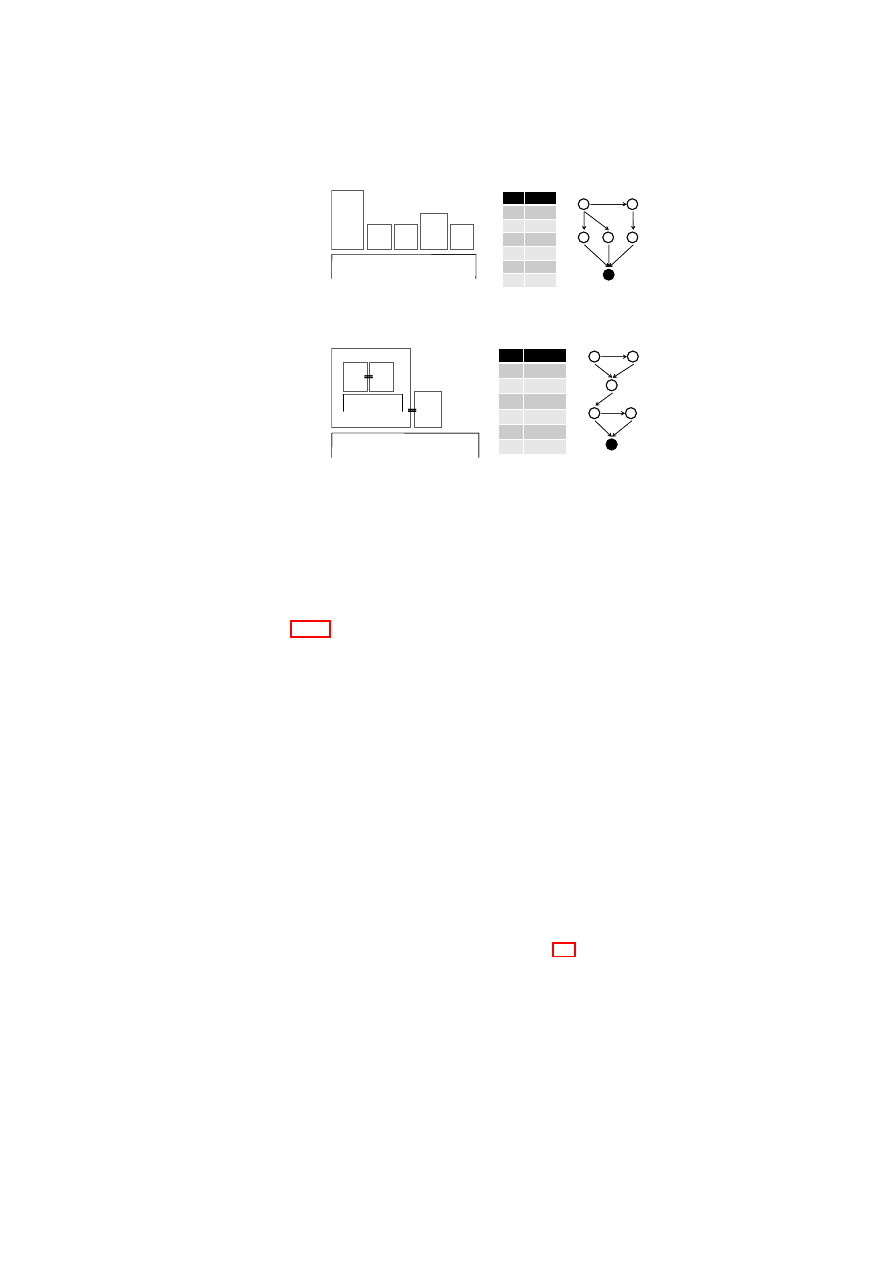

Trusted Computing has been proposed as a means of providing verifiable trust in a

computing platform. However, as virtualization becomes more popular and platform

changes (such as security patches) occur more frequently, the established model for