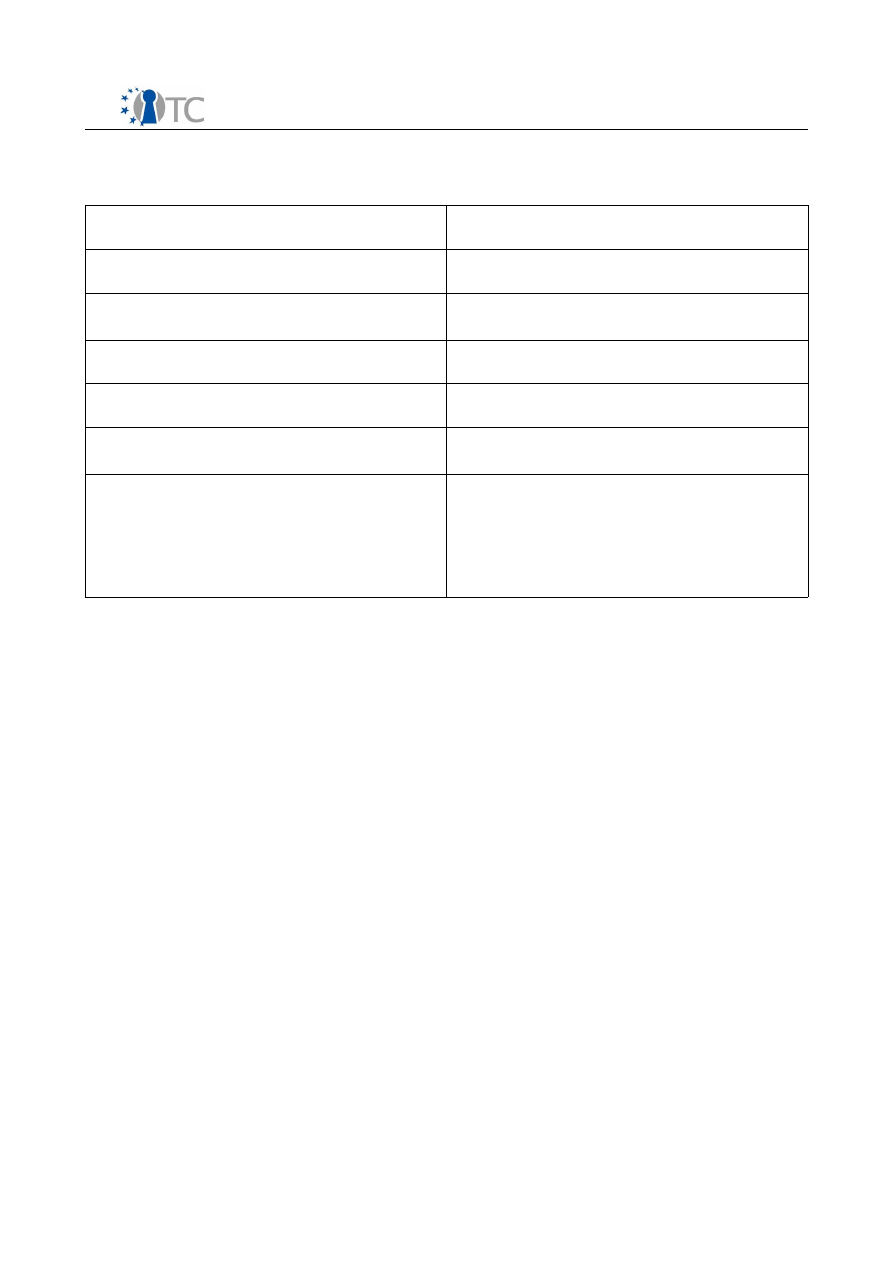

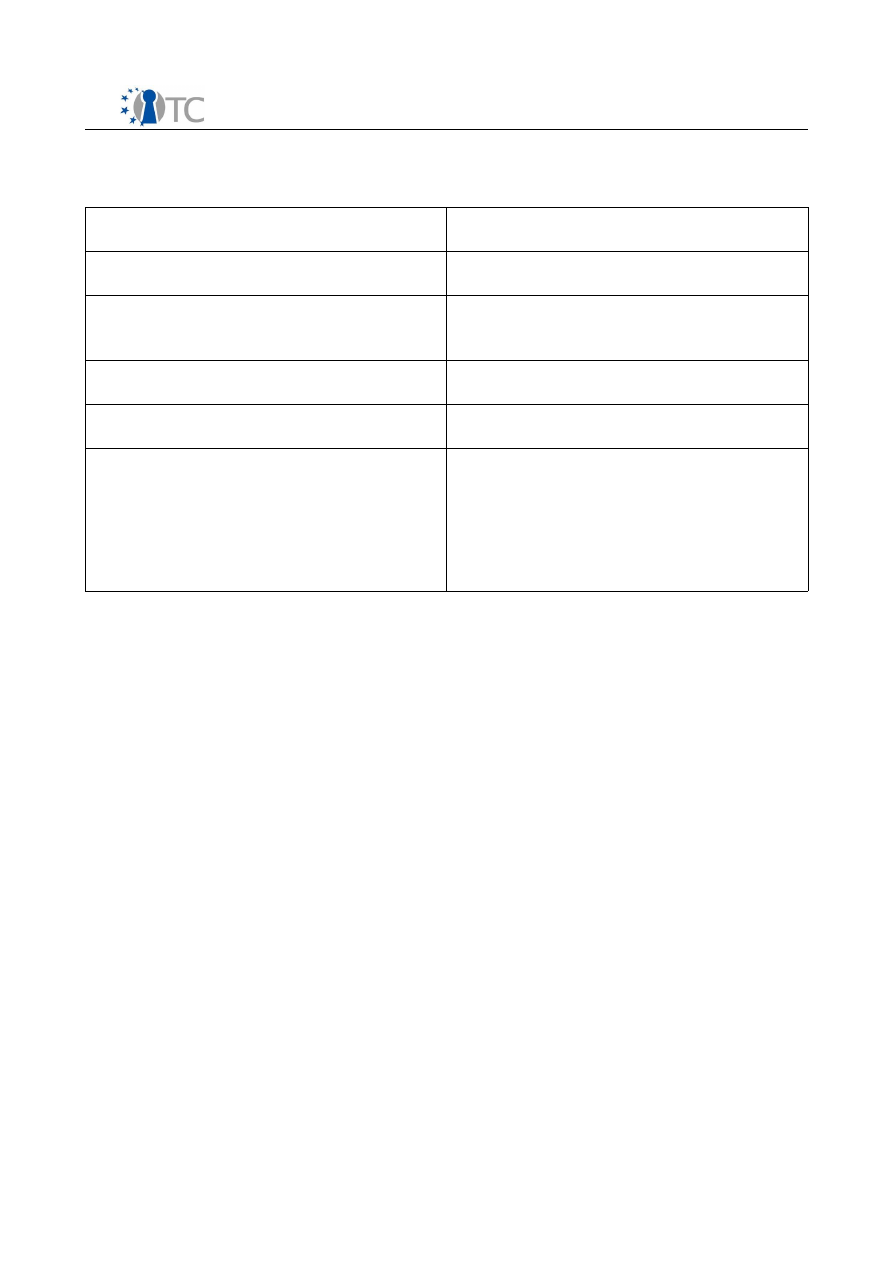

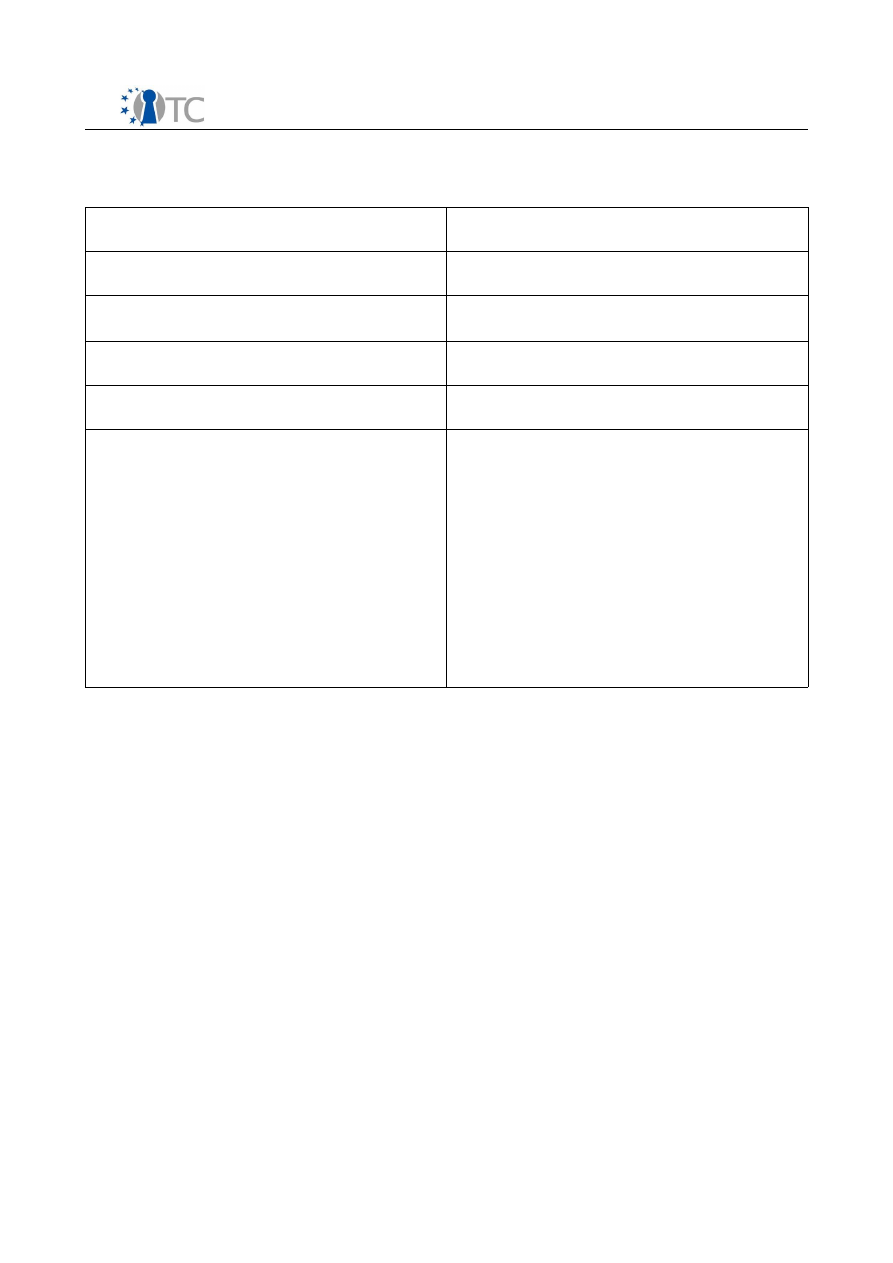

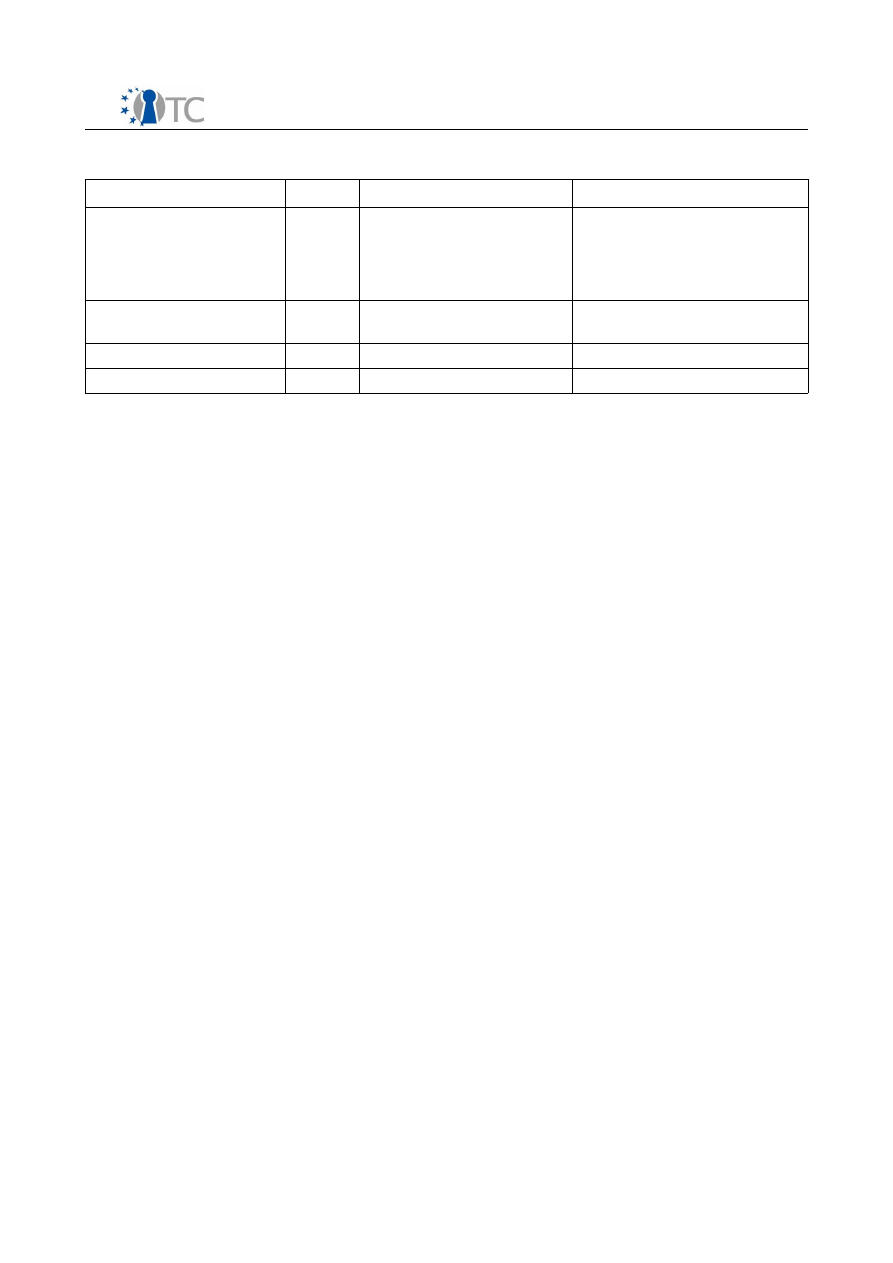

D6.5 Collection of all SWP deliverables

(nature=R) produced during months 25-36

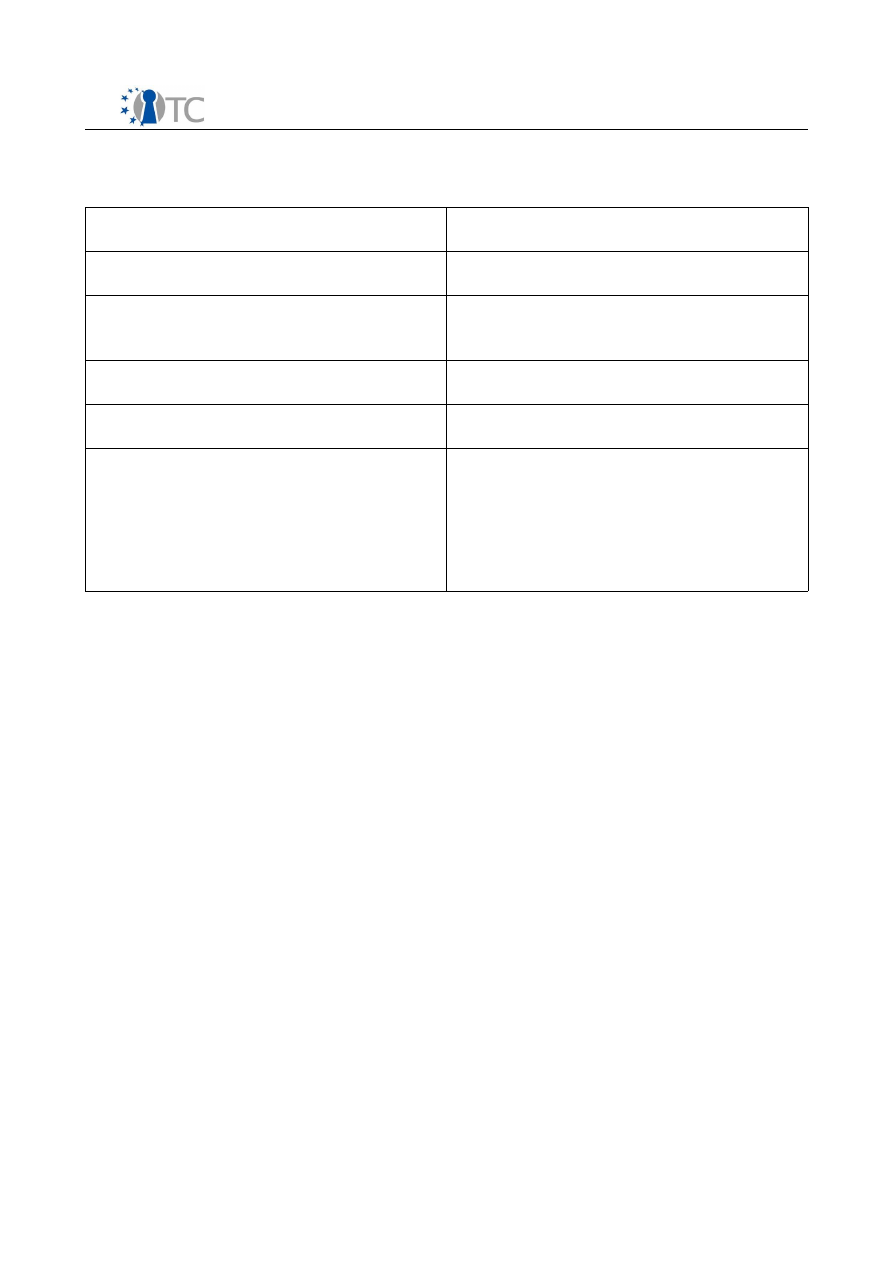

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Report (see page 87/88 of Annex 1)

Deliverable reference number

IST-027635/D6.5/1.0

Deliverable title

Collection of all SWP deliverables (nature=R)

produced during months 25-36

WP contributing to the deliverable

WP6

Due date

M36 (postponed to M42)

Actual submission date

26.05.09

Responsible Organisation

LDV, Lehrstuhl fuer Datenverarbeitung, TU

Munich

Authors

Chun Hui Suen (LDV), Giovanni Cabiddu,

Gianluca Ramunno, Marco Vallini (POL),

Görkem Çetin, Kadir İmamoğlu (TUB)

Abstract

Collection of all SWP deliverables (nature=R)

produced during months 25-36

Keywords

OpenTC WP6

Dissemination level

Public

Revision

1.0

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

Collection of all SWP deliverables (nature=R) produced during months 25-36 V 1.0

Introduction:

This Deliverable is a collection of the following internal WP6 Deliverables out of the

Sub-Workpackages with Nature R (Report) within the period of M25 - M36:

●

D06b.5 - MEITC Use Case Document

●

D06c.2 - WYSIWYS application design specification

If you need further information, please visit our website

www.opentc.net

or contact

the coordinator:

Technikon Forschungs-und Planungsgesellschaft mbH

Burgplatz 3a, 9500 Villach, AUSTRIA

Tel.+43 4242 23355 –0

Fax. +43 4242 23355 –77

Email

coordination@opentc.net

The information in this document is provided “as is”, and no guarantee

or warranty is given that the information is fit for any particular purpose.

The user thereof uses the information at its sole risk and liability.

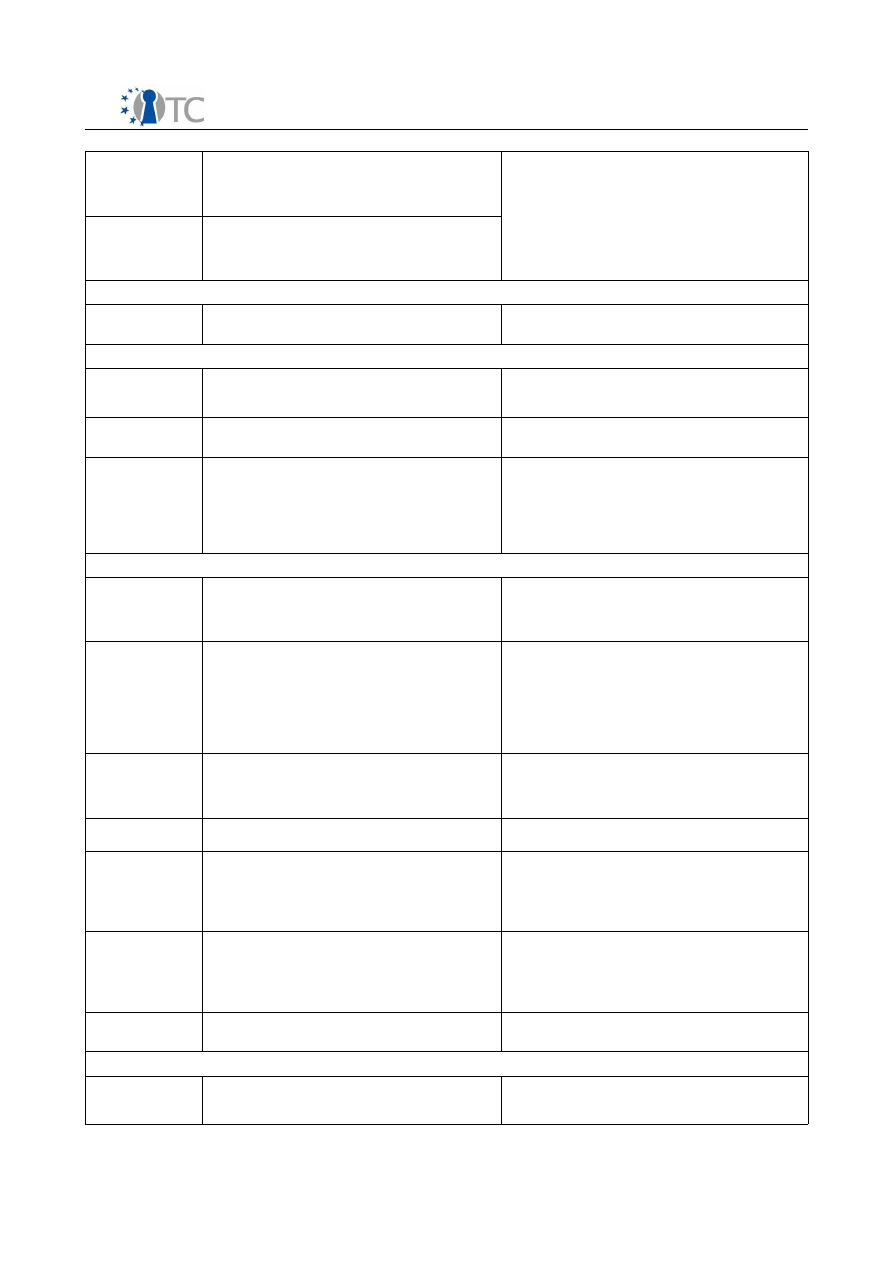

Open_TC Deliverable 6.5

WP06b.5 MEITC Use case document

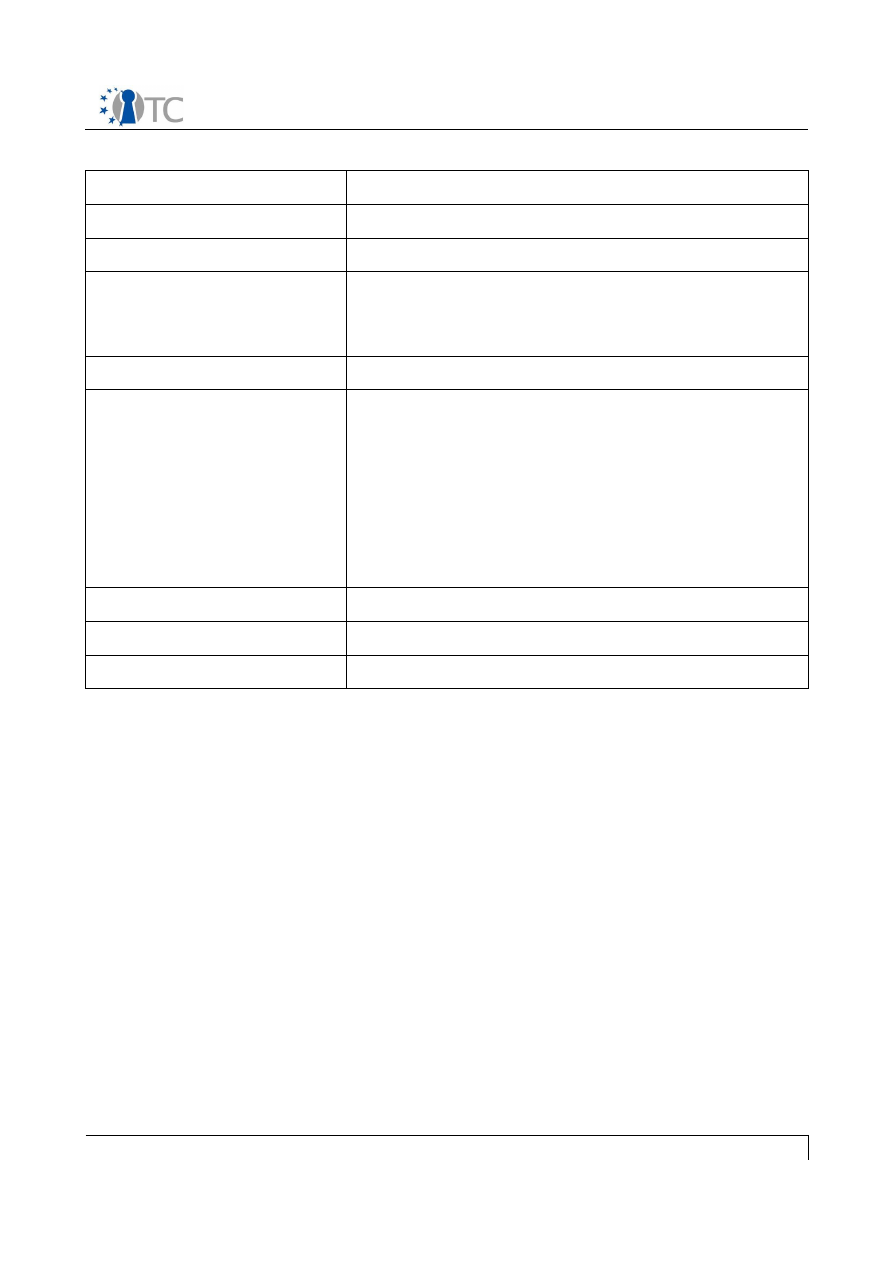

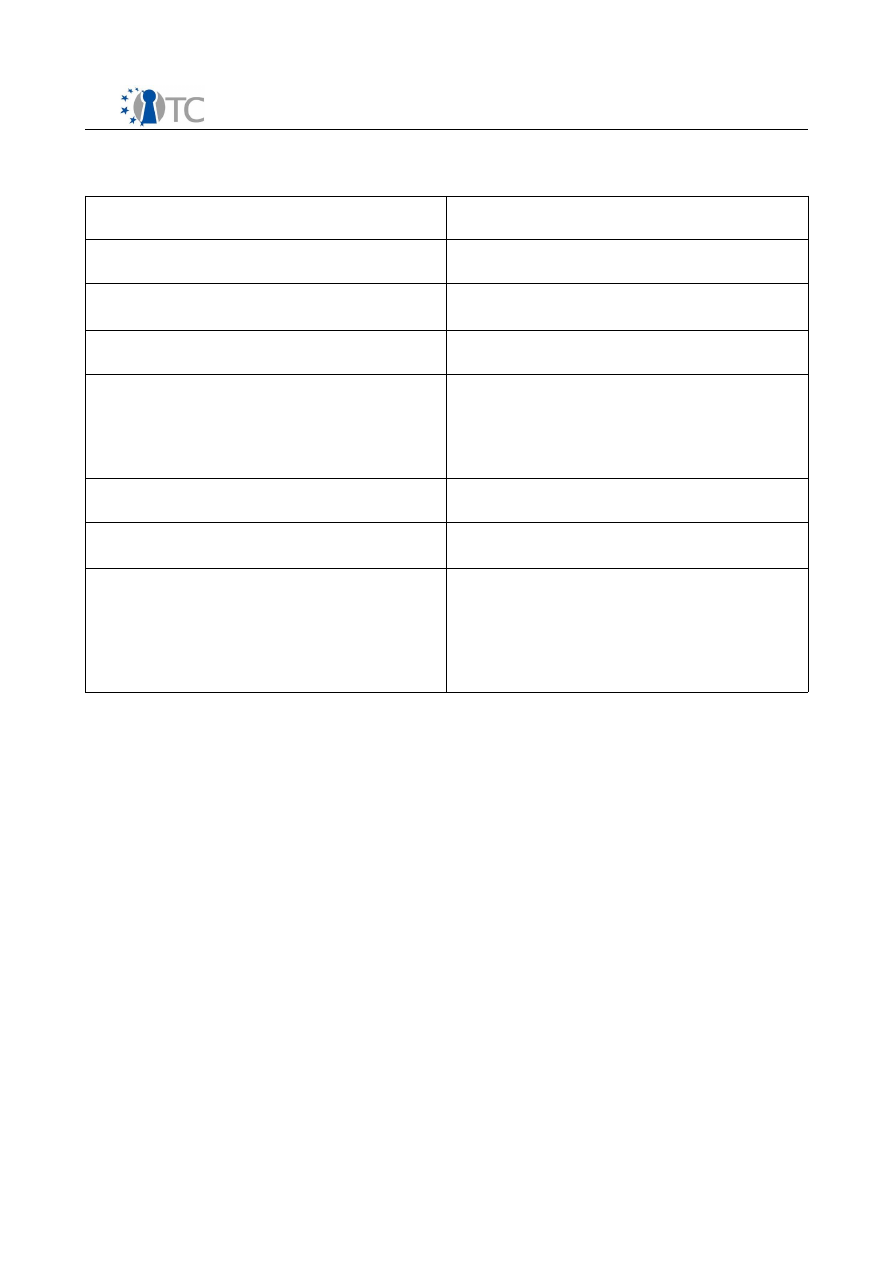

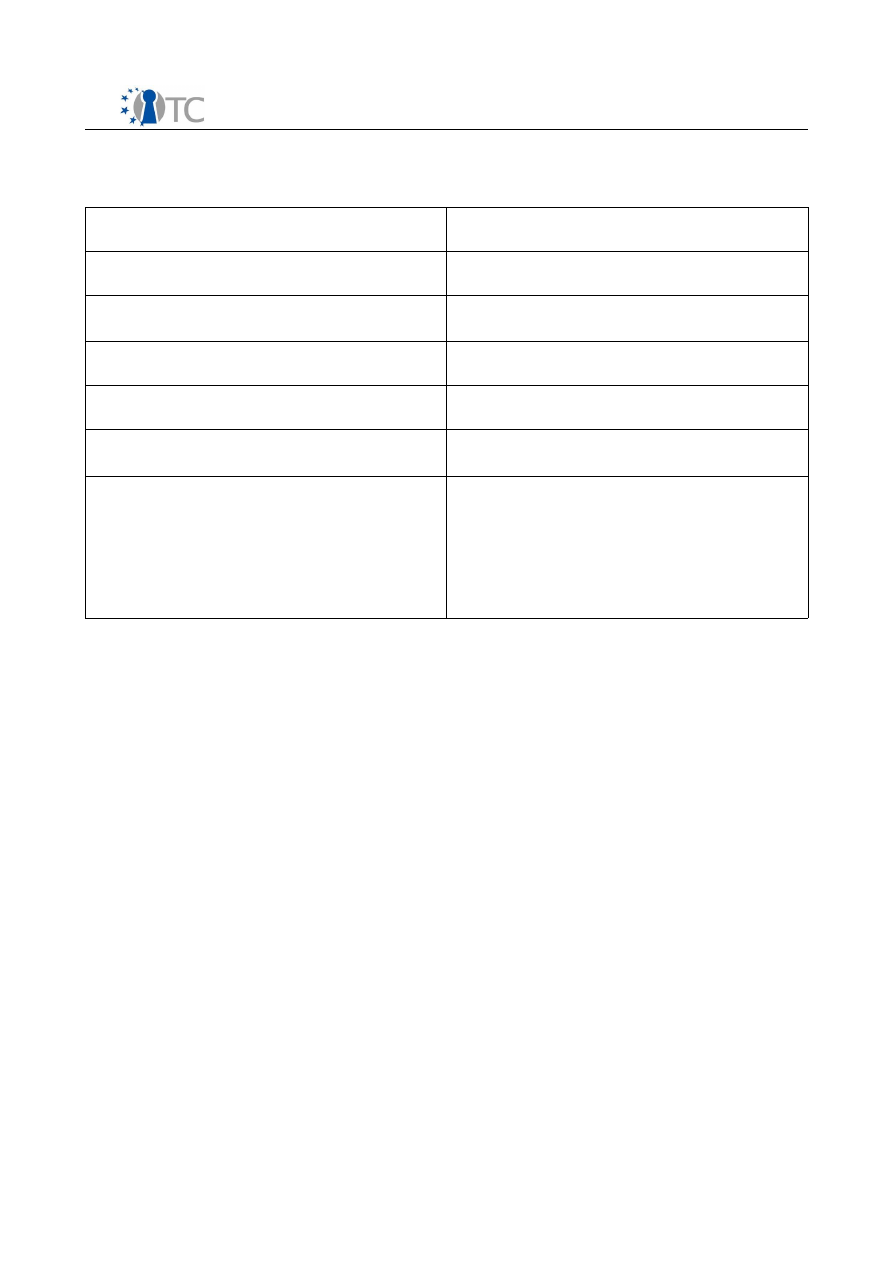

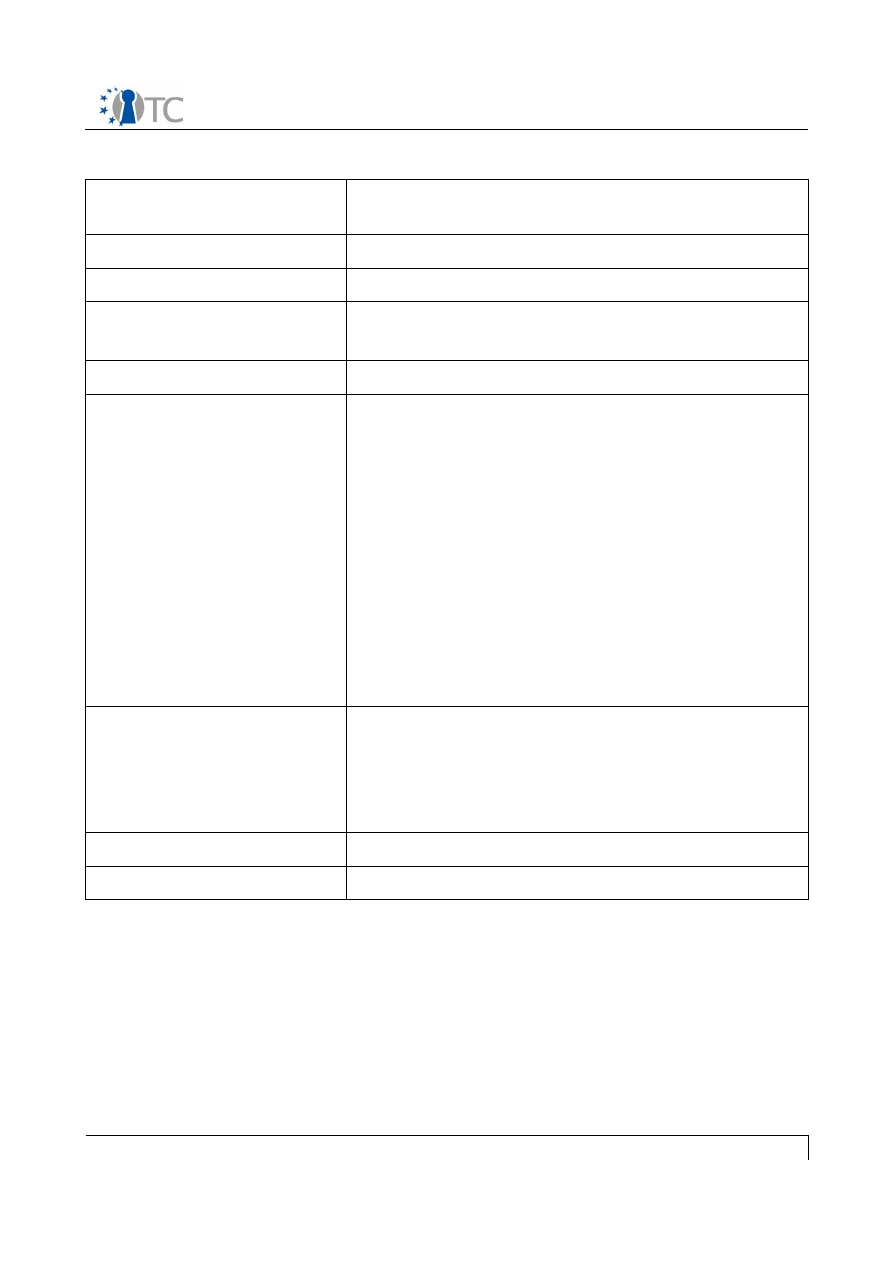

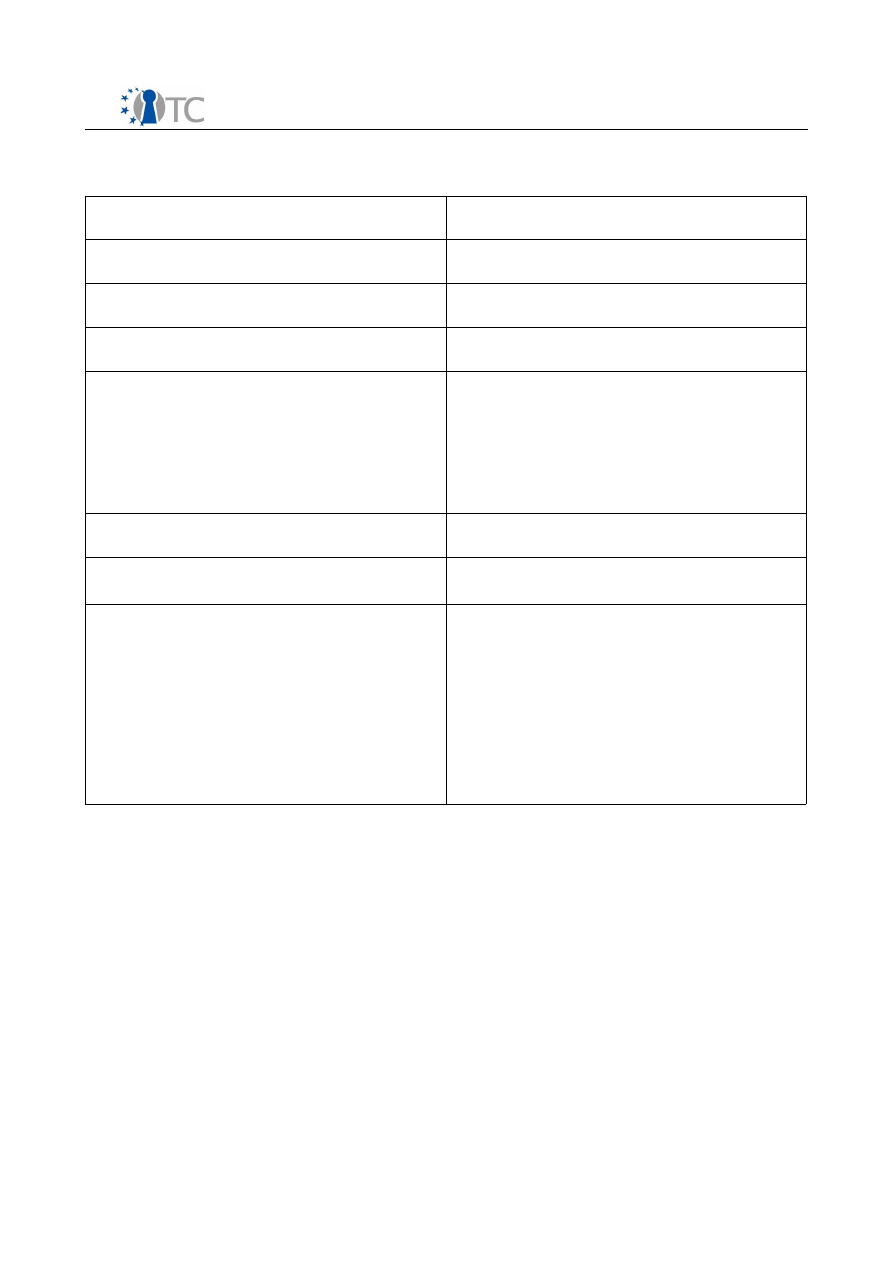

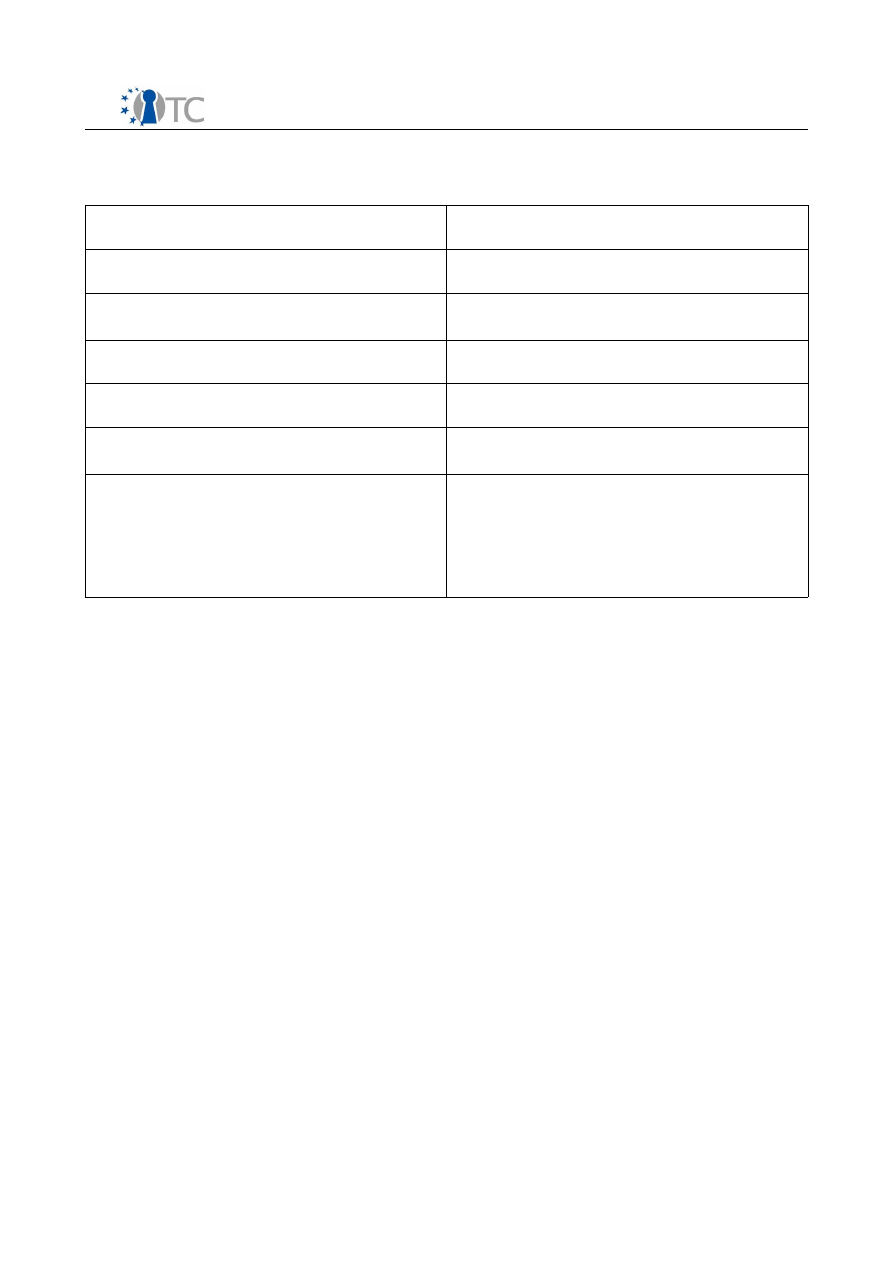

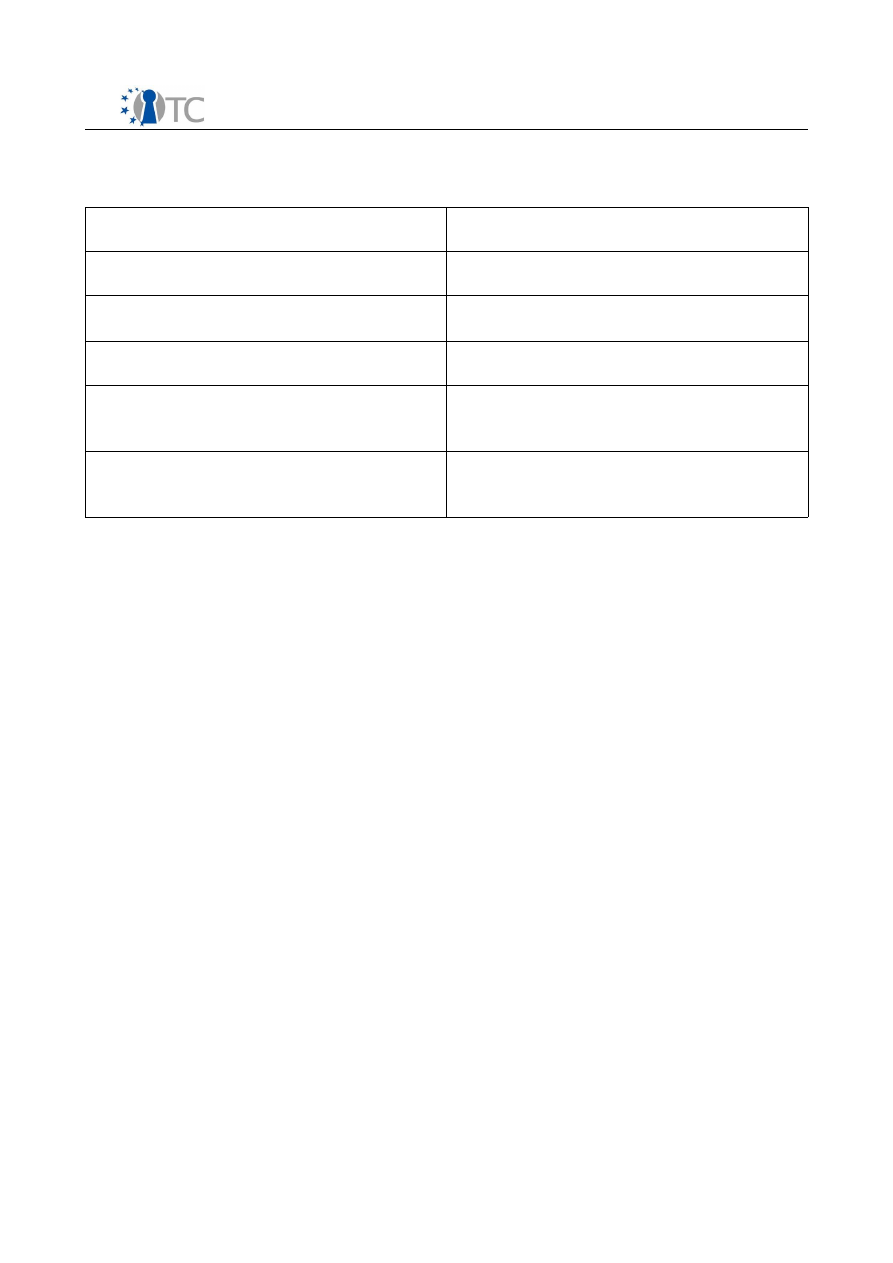

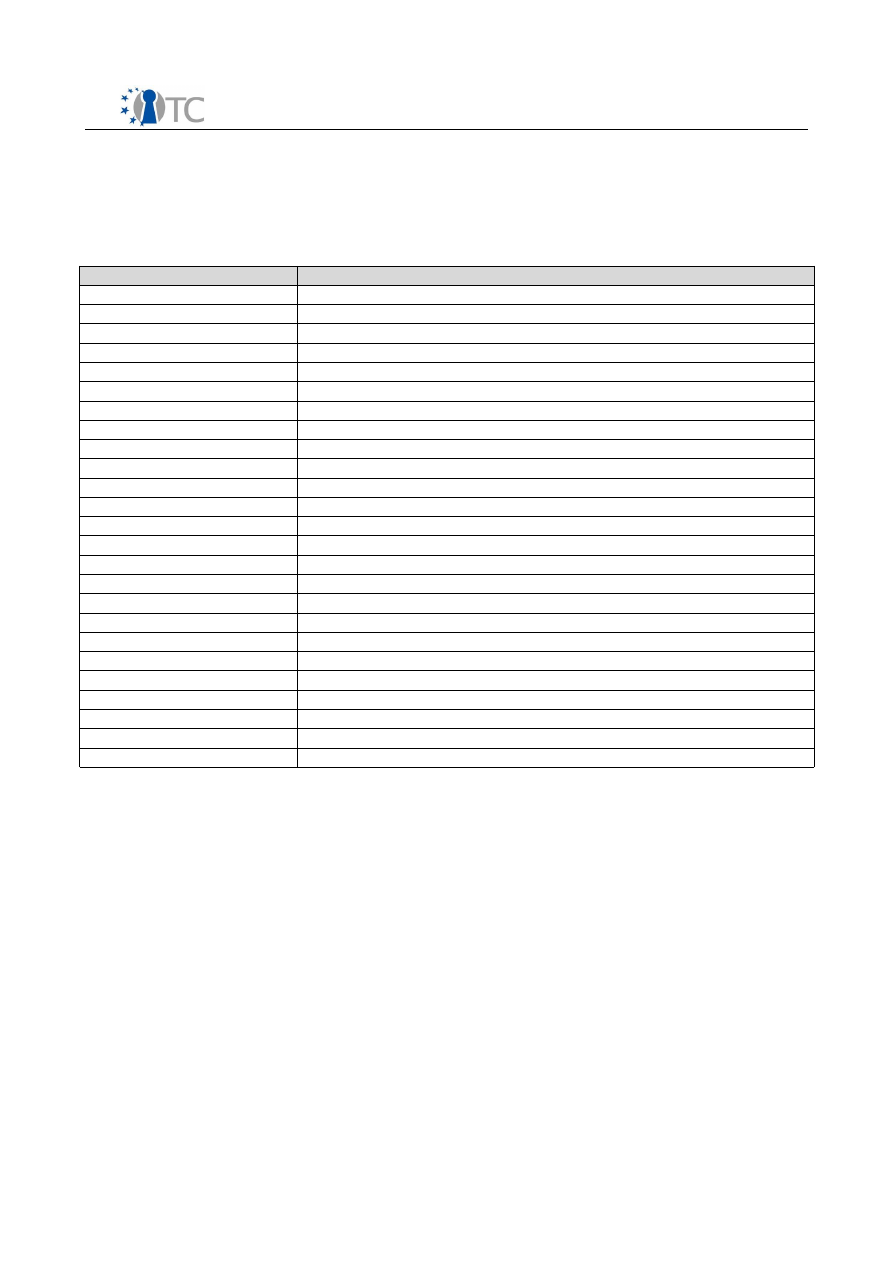

Project number

IST 027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Document type (internal/public)

Internal document

Report Number – OO Revision

OTC-17

Title

MEITC Use case document

Editor

Görkem Çetin

Authors

Görkem Çetin, Kadir İmamoğlu

Abstract

This internal deliverable is the Use case

document for MEITC system

Keywords

MEITC, TPM, TSS, Web Server, Mail Server,

Database Server, Log Service

OTC-17: MEITC Use case document

Table of Contents

1 Introduction...............................................................................................................3

2 Description.................................................................................................................3

3 Use Cases..................................................................................................................3

4 Abbreviations...........................................................................................................38

Internal document

2/39

OTC-17: MEITC Use case document

1

Introduction

The purpose of this document is to describe the use cases of the Message Exchange

Infrastructure for Trusted Computing (MEITC) which has been developed within a sub-

workpackage of the Open Trusted Computing (Open_TC) project by TUBITAK-UEKAE.

Prior to this document, TUBITAK UEKAE has released two documents, namely “D6b.3

MEITC Detailed Design and Test Document” and “D6b.2 MEITC Specification and Test

Plan”. Both documents give an overview of MEITC components.

2

Description

The MEITC system is not a self-contained system. It depends on a entire OpenTC

system (CC@H) which will be developed within the project. This system which is a

trusted environment must be ready in order to ensure that MEITC is fully functional.

The users of the MEITC system will use an unmodified web based browser (Mozilla

Firefox, Konqueror, Internet Explorer etc.) to access their accounts. Servers defined in

previous MEITC documents (I.e web server, mail server etc) will support virtualization,

and will also fully support TPM functions. Access to web servers will be realized

through a web based browser. In order to increase the trustworthiness of the whole

system, web browser and web server will communicate on a secure channel by using

HTTP on top of the conventional TLS/SSL protocols.

Users will connect to MEITC system via their web based browsers. Each page of the

messaging system will be prepared using JSP and HTML. There will be two types of

users: system administrators and unprivileged user. System administrators will have

administrative privileges to manage user accounts. The other user type will not have

administrative privileges, and instead they only have access to their messages in their

own message boxes.

The user interface of MEITC will have a user-centered design, in which tasks can be

easily followed and executed by the end-user. The user interface should also satisfy

the general requirements of the customer as the software evolves. End-users of MEITC

will see a simple webmail that will give them the ability to read, send and delete e-

mails (or other actions) they would like to take.

For more information about MEITC, refer to “Third MEITC Prototype” document

(D06b.7-Third MEITC Prototype.odt).

3

Use Cases

In this section, we will see what the users and the system administrators can do when

using the MEITC system.

General assumptions and requirements

The assumptions below describe the security aspects of the environment in which this

prototype will be used. These assumptions are heavily based on PET Banking

Demonstrator Use Cases document.

AR 10: Correct hardware

Internal document

3/39

OTC-17: MEITC Use case document

The underlying hardware is non-malicious and behaves as expected. Optionally, the

correct properties of the hardware can be attested using a platform certificate.

AR 20: Trusted Administrator

Standard services for compartment administration and platform management must be

trusted to act in accordance with the wishes of users, since they have to access

security-critical information.

AR 30: Physical attacks

Physical attacks against the underlying hardware platform must not happen.

AR 40: Xen based system

The MEITC system will benefit from virtualization, so, a Xen based system should

already be installed on the system, featuring dom0 (the hypervisor) and domAPP (the

virtual machines).

AR 50: Trusted bootloader

A trusted bootloader, specifically tGRUB, is required in order to to measure the

integrity of the system.

AR 60: TPM driver

A TPM driver is required to reach the TPM module on the mainboard.

AR 70: Trusted Software Stack (TSS)

A trusted software stack (v1.x) is required to use the TPM driver.

AR 80: OpenSSL TPM Engine

An openssl tpm engine is required to access TPM hardware with an openssl

application.

Internal document

4/39

OTC-17: MEITC Use case document

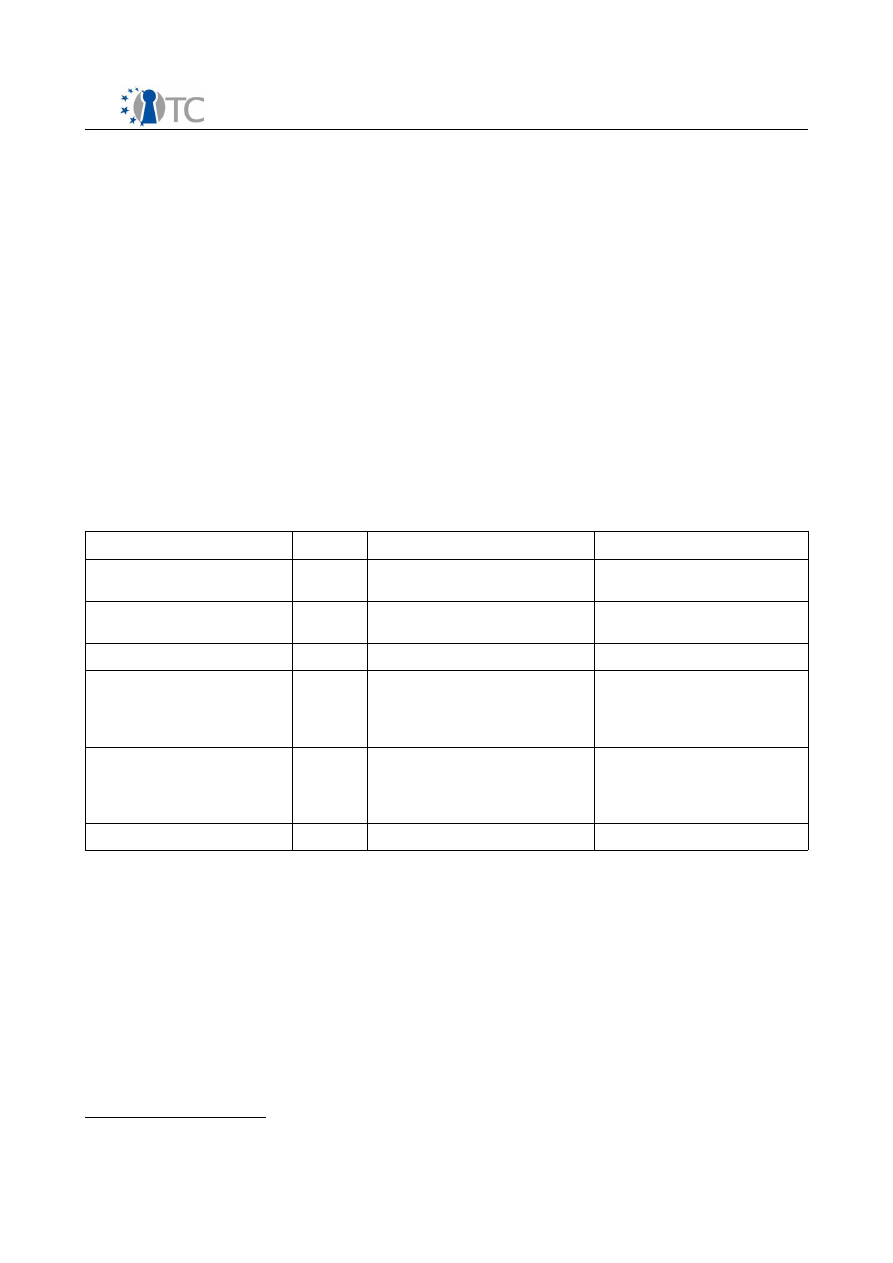

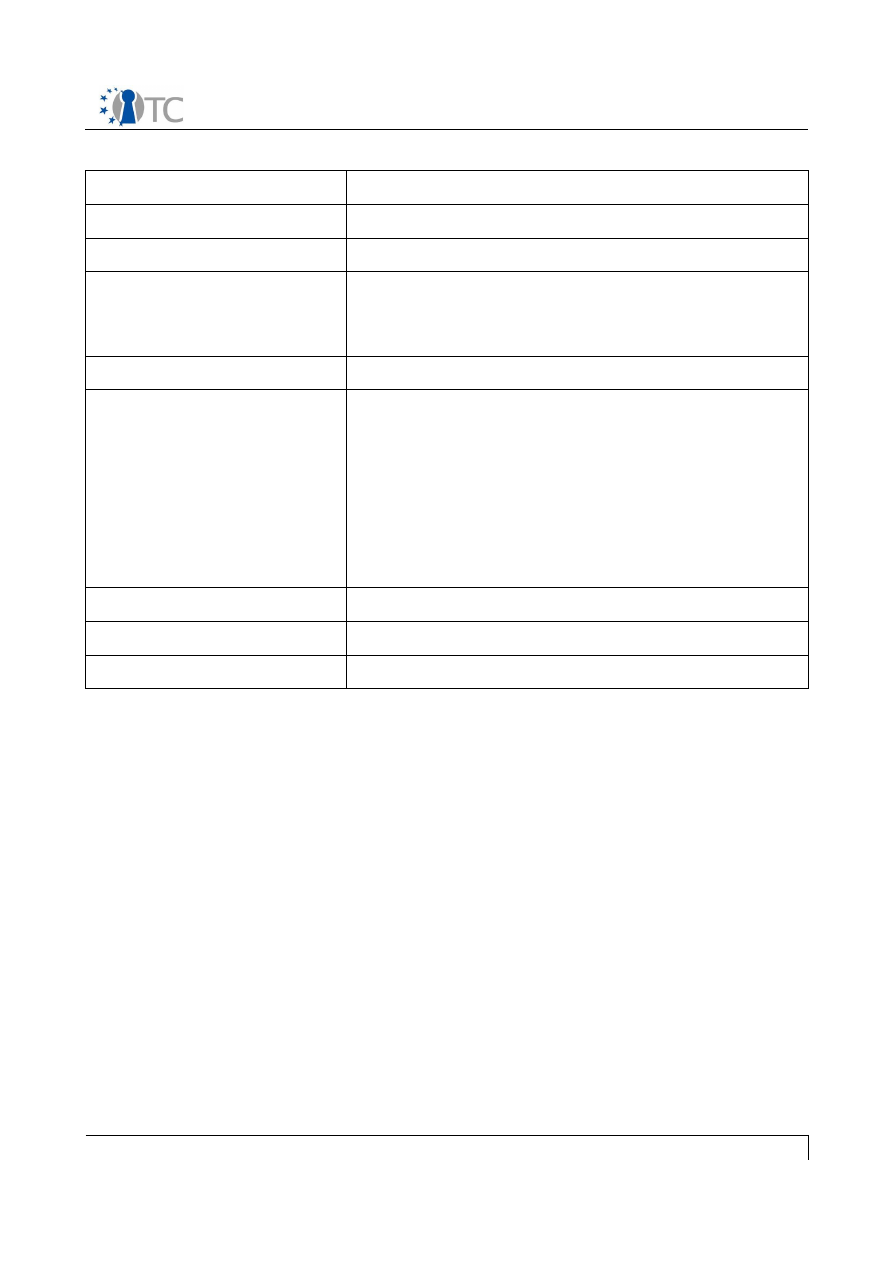

UC name

UC 10: MEITC system startup

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. The MEITC components are installed on a

trusted computing base

2. The TPM ownership is already taken by the

system administrator

Postconditions

All the servers have remotely attested and are up

and running

Main flow

1. dom0 is powered on by the administrator

2. dom0 is checked and booted by tGRUB

3. dom0 starts up the Database (DB), Web

Server (WS) and Mail Server (MS) servers

on different domAPP compartments

4. dom0 checks running status of the domAPP

compartments

5. If all the domAPP compartments are up and

running, then dom0 and each of the

compartments establish a connection

6. WS establishes a connection with DB

7. WS establishes a connection with MS

Alternative flow

2.a If the integrity checking process fails, the

system halts

5.a.1 If one of the compartments does not boot

properly, then the system administrator makes

sure that the corresponding domAPP starts

5.a.2 Operation continues with step 3

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

5/39

OTC-17: MEITC Use case document

UC name

UC 11: Taking TPM Ownership

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. The MEITC components are installed on a

trusted computing base

2. The ownership of the system's TPM has not

yet been taken

Postconditions

TPM Ownership has been taken

Main flow

1. The ownership of the system's TPM is

properly taken

Alternative flow

1. The system administrator takes the

ownership of the system. As part of this

process, he specifies the owner password

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

6/39

OTC-17: MEITC Use case document

UC name

UC 13: MEITC system shutdown

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. The MEITC components are installed on a

trusted computing base

2. The TPM ownership is already taken by the

system administrator

Preconditions

/UC 10/

Postconditions

All the servers are shut down

Main flow

1. domDB is powered off by the administrator

2. domAPP is powered off by the administrator

3. dom0 is powered off by the administrator

Alternative flow

None

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

7/39

OTC-17: MEITC Use case document

UC name

UC 40: Adding a new user

Primary actors

System administrator

Stakeholders and interest

MEITC web server, MEITC database server, web

browser

Assumptions

The system administrator is logged in to the

system

Postconditions

User is created

Main flow

1. System administrator uses the web

interface to choose “add user” operation

2. System administrator enters the user

details using the web interface

3. Web browser checks all fields to ensure

there are no empty fields

4. Web server demands from the database if

the entered username is already defined

5. Database server responds that the user is

not already defined

6. User information is registered to the

database server

7. Database server informs the web server

that a new user has been created

8. Web server informs the administrator that

the new user has been created

Alternative flow

4.a.1 If the user is already defined the database

server sends an error message to web server.

4.a.2 Web server displays the message on the

web browser.

4.a.3 Web browser demands from the system

administrator to enter the user's details one more

time.

4.a.4 The operations continue with step 2

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

8/39

OTC-17: MEITC Use case document

UC name

UC 45: Updating an existing user

Primary actors

System administrator

Stakeholders and interest

MEITC web server, MEITC database server, web

browser

Assumptions

1. The system administrator is logged in to

the system

Preconditions

/UC 40/

Postconditions

User updated

Main flow

1. System administrator chooses “update

user” operation from the web interface

2. System administrator enters the updated

user details using the web interface

3. Web browser checks all fields to ensure

there are no empty fields

4. Web server sends the user update

information to the database server

5. User information is updated in the database

6. Database server informs the web server

that the user details have been updated

7. Web server informs system administrator

that the user details have been updated

Alternative flow

4.a.1 If an empty field exists the browser shows

an error message to the user

4.a.2 Web browser demands that the system

administrator enters the updated users details

one more time

4.a.3 The operations continue with the step 2

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

9/39

OTC-17: MEITC Use case document

UC name

UC 50: Deleting an existing user

Primary actors

System administrator

Stakeholders and interest

MEITC web server, MEITC database server, web

browser

Assumptions

The system administrator is logged in to the

system

Postconditions

User is deleted

Main flow

1. System administrator uses the web

interface to choose “delete user” operation

2. System administrator enters the username

to be deleted to the web interface

3. Web server demands from the database

whether this username is already defined

4. Database server responds that username is

already defined

5. Web server sends a confirmation request to

the web browser

6. Web browser requests confirmation from

the system administrator

7. System administrator confirms the

operation

8. Web browser sends the confirmation to the

web server

9. Web server sends the delete operation to

the database server

10.User is deleted from the database and a

message is sent to the web server

11.Web server passes this message to the web

browser

12.Web browser displays that the selected

user is deleted

Alternative flow

4.a.1 If the user is not already defined, database

server sends to the web server an error message

4.a.2 Web server displays this message on web

browser

4.a.3 Web browser requests from the system

administrator to select another username

4.a.4 The operation continues with the step 2

Internal document

10/39

OTC-17: MEITC Use case document

7.a.1 System administrator does not confirm the

operation

7.a.2 Operation is interrupted

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

11/39

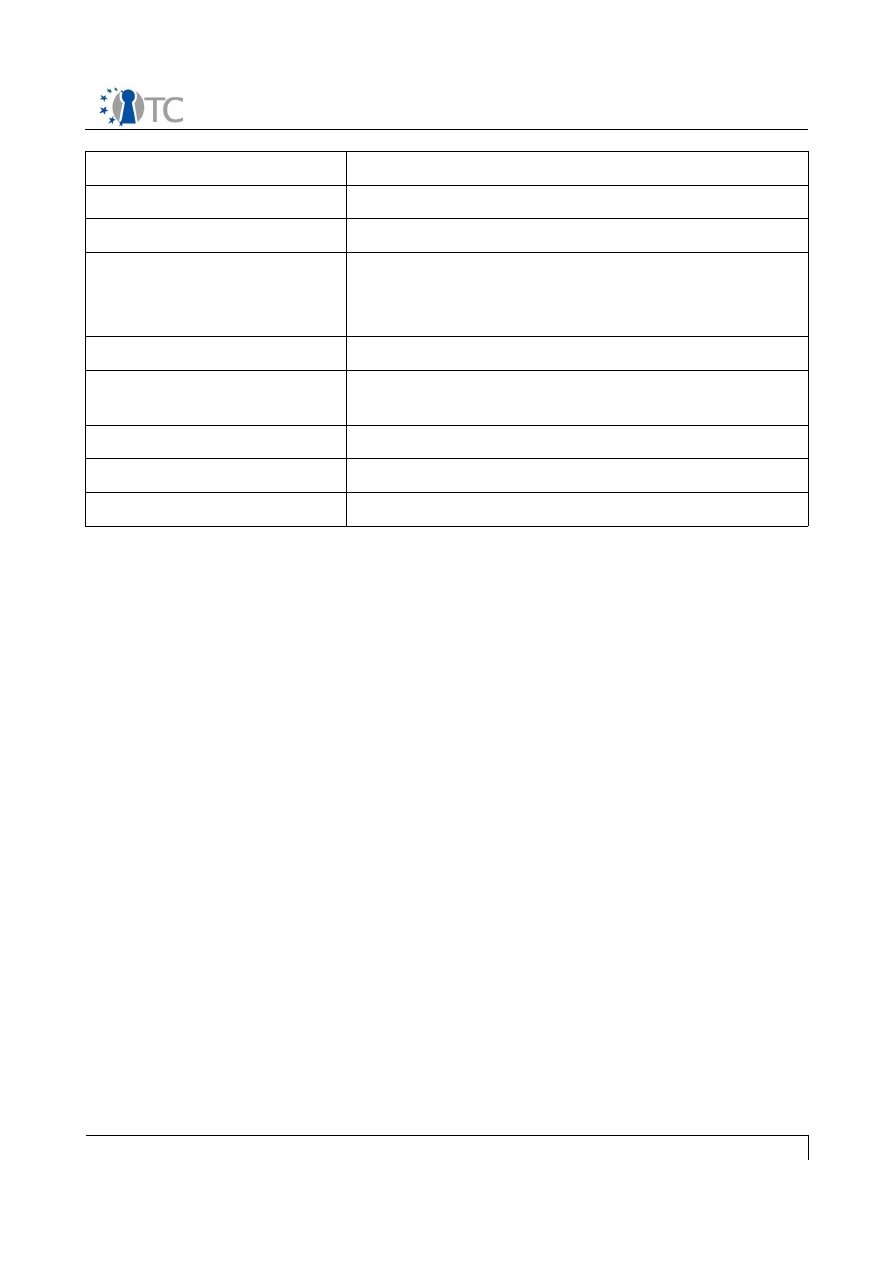

OTC-17: MEITC Use case document

UC name

UC 55: Adding an administrator user

Primary actors

System administrator

Stakeholders and interest

MEITC web server, MEITC database server, web

browser

Assumptions

The system administrator is logged in to the

system

Postconditions

Administrator user created

Main flow

1. System administrator uses the web

interface to choose “add admin” operation

2. System administrator enters the

administrator user details using the web

interface

3. Web server demands from the database if

the entered administrator username is

already defined

4. Database server responds that the

administrator user is not already defined

5. Administrator user information is registered

to the database

6. Database server informs the web server

that new administrator user is created

7. Web server informs administrator that the

new administrator user is created

Alternative flow

4.a.1 If the administrator user is already defined

the database server sends an error message to

web server

4.a.2 Web server displays the message on the

web browser

4.a.3 Web browser demands from the system

administrator to enter administrator user's

information one more time

4.a.4 The operation continues with the step 2

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

12/39

OTC-17: MEITC Use case document

UC name

UC 56: Updating an existing administrator

user

Primary actors

System administrator

Stakeholders and interest

MEITC web server, MEITC database server, web

browser

Assumptions

The system administrator is logged in to the

system

Preconditions

/UC 55/

Postconditions

Administrator user updated

Main flow

1. System administrator uses the web

interface to choose “update administrator

user” operation

2. System administrator enters updated

administrator user details using the web

interface

3. Web browser checks to ensure there are no

empty fields

4. Web server sends the updated

administrator user details to the database

server

5. Administrator user information is updated

to the database

6. Database server informs the web server

that the administrator user details have

been updated

7. Web server informs administrator that the

administrator user details have been

updated

Alternative flow

4.a.1 If an empty field is exists the browser shows

an error message to the user

4.a.2 Web browser demands from the system

administrator to enter updated administrator

user's information one more time

4.a.3 The operations continue with the step 2

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

13/39

OTC-17: MEITC Use case document

UC name

UC 57: Delete an administrator user

Primary actors

System administrator

Stakeholders and interest

MEITC web server, MEITC database server, web

browser

Assumptions

The system administrator is logged in to the

system

Preconditions

/UC 55/

Postconditions

Admin user is deleted

Main flow

1. System administrator uses the web

interface to choose “delete administrator

user” operation

2. System administrator selects the

administrator username to be deleted from

the web interface

3. Web server demands from the database

whether this administrator username is

already defined

4. Database server indicates that the

administrator username is already defined

5. Web server sends a confirmation request to

the web browser

6. Web browser requests confirmation from

the system administrator

7. System administrator confirms the

operation

8. Web browser sends the confirmation to the

web server

9. Web server sends the delete operation to

the database server

10.Administrator user is deleted from the

database and a message is sent to the web

server

11.Web server passes this message to the web

browser

12.Web browser displays that the selected

administrator user is deleted

Alternative flow

4.a.1 If the administrator user is not already

defined, database server sends to the web server

Internal document

14/39

OTC-17: MEITC Use case document

an error message

4.a.2 Web server displays this message on web

browser

4.a.3 Web browser requests from the system

administrator to select another administrator

username

4.a.4 The operation continues with the step 2

7.a.1 System administrator doesn't confirm the

operation

7.a.2 Operation is interrupted

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

15/39

OTC-17: MEITC Use case document

UC name

UC 60: User authenticates via MEITC

Primary actors

User

Stakeholders and interest

All MEITC servers and web browser on client side

Assumptions

1. User is already defined in MEITC system

2. A web browser is installed in the client side

platform

Postconditions

User is authenticated via MEITC

Main flow

1. User opens web browser in the client side

2. User enters her username and password

3. Web browser sends username and

password to the web server

4. Web server establishes a secure channel

with MEITC mail server

5. Web server sends username and password

to the mail server

6. Mail server establishes a secure channel

with the database server

7. Mail server asks the database server for the

username and password

8. Database server returns username and

password

9. Mail server checks username and password

with the database server

Alternative flow

10.a. If the authentication process fails, operation

stops

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

1. How (or whether) to implement the mutual

remote attestation is still an issue

Internal document

16/39

OTC-17: MEITC Use case document

UC name

UC 100: Accessing user's inbox

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. The user is authenticated as in UC 60

Postconditions

User accesses her inbox

Main flow

1. WS connects to MS for accessing the mail

inbox data of the user

2. MS gets the inbox data from DB server

3. DB server gives the user data to MS

4. MS sends the data to WS

5. WS forwards the data to the client

6. User chooses next operation

Alternative flow

1.a.1 If MS is not properly functioning, then web

server gives an appropriate error message and

goes back to login page

2.a.1 If DB is not properly functioning, then web

server gives an appropriate error message and

goes back to login page

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

17/39

OTC-17: MEITC Use case document

UC name

UC 110: Sending an e-mail

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. User is authenticated as in UC 60

3. User can read mails as explained in UC 100

Postconditions

User sends an e-mail

Main flow

1. User composes the e-mail and selects the

signing and encryption options

2. Client sends the e-mail data to the WS

3. WS sends the e-mail data to the MS

4. MS sends the e-mail data to the CS for

signing and encrypting the e-mail

5. MS generates the signature for the e-mail

by using the sender's private key and/or

encrypts it by using the public keys of the

recipient

6. MS logs the e-mail transmission information

7. MS stores a record that contains details of

the e-mail

8. MS sends the e-mail data to the DB

9. DB stores the signed and/or encrypted e-

mail to the sender's and the recipients'

mailboxes

10.MS sends the acknowledge of the operation

and the update of the mailbox to the WS

11.WS forwards the acknowledge to the web

browser

Alternative flow

1. In any of the steps above, if the

corresponding (affected) server is not

functioning properly, then the WS sends a

reply showing the error to the user

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

18/39

OTC-17: MEITC Use case document

UC name

UC 120: Deleting an e-mail

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running, not necessarily

with all compartments

2. The user is authenticated as in UC 60

3. The user can read her e-mail as explained

in UC 100

4. The user has her inbox open

Postconditions

The user deletes the selected e-mail

Main flow

1. User selects the appropriate e-mail to be

deleted

2. User clicks on the "Delete" button

3. WS sends this information to MS

4. MS deletes the e-mail and informs DB

5. E-mail is deleted from the DB

Alternative flow

1. In any of the steps above, if the

corresponding (affected) server is not

functioning properly, then the WS sends a

reply showing the error to the user

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

19/39

OTC-17: MEITC Use case document

UC name

UC 130: Backup MEITC System

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. Admin user is logged in

Preconditions

/UC 10/

Postconditions

MEITC system backup will be taken

Main flow

1. Administrator user clicks on "Backup" link

under the Administrator menu

2. Web Browser sends this link request to the

WS

3. WS (domAPP) retrieves database structure

and data from DB and writes to a text file

This text file will be archived and

compressed in .tar.gz file format

4. WS archives and compresses users mail

directories. Users' mails are located in MS

in a directory

5. Administrator user will be asked whether to

download this file or not

Alternative flow

None

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

20/39

OTC-17: MEITC Use case document

UC name

UC 200: Requesting a certificate

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. User logins to the certificate manager

Postconditions

User requests a certificate

Main flow

1. User requests for a new self signed

certificate

2. This request is stored in the DB repository.

3. As the administrator logs in, he is asked to

accept or reject the request

4. As administrator accepts, the certificate is

generated

5. Certificate generation information is sent to

the user

Alternative flow

3.a. System administrator rejects revoking

process

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

Normally, this should be done by system

administrator. Usual certificate requesting

mechanisms will be investigated

Internal document

21/39

OTC-17: MEITC Use case document

UC name

UC 205: Requesting a certificate for user via

administrator panel

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. Administrator user is logged in

Postconditions

Administrator user requests a user certificate

Main flow

1. Administrator user clicks to the "requests

for a new user certificate" link

2. Administrator user enters all users'

certificate request data information

3. Client sends this information to the WS

4. WS checks availability of the user

5. If the user exist WS sends this request to

CS

6. CS generates the certificate request and

stores it to the DB repository

7. WS forwards the acknowledge to the web

browser that the certificate request is

generated

Alternative flow

5.a. If the user doesn't exist in the system

5.a.1 If the user doesn't exist in the system the

administrator makes sure that the entered user is

defined

5.a.2 Operation continues with step 2

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

22/39

OTC-17: MEITC Use case document

UC name

UC 210: Revoking a certificate

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. User has a certificate

3. User logins to the certificate manager

Postconditions

Certificate is revoked

Main flow

1. User asks for his certificate to be revoked

2. This request is stored in the DB repository

3. When the administrator logs in, he is asked

to accept or reject the revocation

4. If the administrator accepts, the certificate

is revoked

5. Certificate revocation information is sent to

the user

Alternative flow

3.a. System administrator rejects the revocation

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

23/39

OTC-17: MEITC Use case document

UC name

UC 220: Viewing a certificate

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. User logins to the certificate manager

3. User already has a certificate

Postconditions

User views the selected certificate

Main flow

1. User clicks on the menu item in order to

view the certificate

Alternative flow

None

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

All users should be able to see other's certificates

Internal document

24/39

OTC-17: MEITC Use case document

UC name

UC 230: Accepting a certificate request

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. User has requested a certificate as in UC

200

2. MEITC system is running

3. Administrator logins to the certificate

manager

Postconditions

Certificate request is granted and certificate is

generated

Main flow

1. Administrator views the certificate request

2. Administrator accepts the certificate

request

3. Certificate is generated by CS and stored

on the database

4. When the user logs in again, he'll be

informed that certificate is generated

Alternative flow

3.a. System administrator rejects certificate

request

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

25/39

OTC-17: MEITC Use case document

UC name

UC 240: Accepting a certificate revocation

request

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. User has issues a certificate revocation

request as in UC 210

2. MEITC system is running

3. Administrator logins to the certificate

manager

Postconditions

Certificate revocation request is accepted and

certificate is revoked

Main flow

1. Administrator views the certificate

revocation request

2. Administrator accepts the certificate

revocation request

3. Certificate is revoked by CS and revocation

information is stored on the database

4. Certificate is deleted from the DB

Alternative flow

3.a. System administrator rejects certificate

revocation request

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

This process can optionally be issued

automatically by the system, immediately after a

user request, without administrator intervention

Internal document

26/39

OTC-17: MEITC Use case document

UC name

UC 270: Signing an e-mail

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. User is authenticated as in UC 60

Postconditions

User sends a signed e-mail

Main flow

1. User selects the signing option and

composes the e-mail

2. Client sends the e-mail data to the WS

3. WS sends the e-mail data to the MS

4. MS generates the signature for the e-mail

by using the sender's private key

5. MS logs the e-mail transmission information

6. MS stores a record that contains details of

the e-mail

7. MS stores the signed e-mail data to the

recipients' mailbox directory

8. MS sends the acknowledge of the operation

and the update of the mailbox to the WS

9. WS forwards the acknowledge to the web

browser

Alternative flow

1. In any of the steps above, if the corresponding

(affected) server is not functioning properly, then

the WS sends a reply showing the error to the

user

4.a.1 If the sender user's private key is not

available, the message is not signed

4.a.2 Operation is interrupted

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

27/39

OTC-17: MEITC Use case document

UC name

UC 280: Encrypting an e-mail

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. User is authenticated as in UC 60

Postconditions

User sends an encrypted e-mail

Main flow

1. User selects the encryption options and

composes the e-mail

2. Client sends the e-mail data to the WS

3. WS sends the e-mail data to the MS

4. MS encrypts the e-mail by using the public

key of the recipient

5. MS stores the encrypted e-mail data to the

recipients' mailbox directory

6. MS sends the acknowledge of the operation

and the update of the mailbox to the WS

7. WS forwards the acknowledge to the web

browser

Alternative flow

1. 1. In any of the steps above, if the corresponding

(affected) server is not functioning properly, then

the WS sends a reply showing the error to the

user

4.a.1 If the recipient user's public key is not

available, the message is not encrypted

4.a.2 Operation is interrupted

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

28/39

OTC-17: MEITC Use case document

UC name

UC 290: Decrypting an e-mail

Primary actors

User

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. User is authenticated as in UC 60

3. E-Mail is encrypted as in UC 280

4. User can access inbox as in UC 100

Preconditions

/UC 280/

Postconditions

User decrypts the encrypted e-mail

Main flow

1. User tries to open encrypted e-mail

2. Client sends the request to the WS

3. WS sends the request to the MS

4. MS decrypts the e-mail by using senders'

private key

5. MS sends the decrypted e-mail data to the

WS

6. WS sends the encrypted email data to the

web browser

7. User read the message

Alternative flow

1. In any of the steps above, if the corresponding

(affected) server is not functioning properly, then

the WS sends a reply showing the error to the

user

4.a.1 If the user's private key is not available, the

message is not decrypted

4.a.2 Operation is interrupted

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

29/39

OTC-17: MEITC Use case document

UC name

UC 300: Encrypting system logs

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running.

2. Administrator user is logged in

Preconditions

/UC 10/

Postconditions

MEITC log files will be encrypted

Main flow

1. Administrator user clicks on “Log services”

menu

2. Administrator user chooses the a log type.

This log type can be MySQL, Maillog,

Tomcat Apache or MEITC application log

3. Log file is encrypted by using TPM based

certificate. This certificate is created by

using openssl tpm engine

4. Timestamp information will be added to the

encrypted log file name, like

log_file.YYYYMMDDHHMMSS.enc

5. This encrypted log file is be archived and

compressed

6. User downloads the encrypted file

Alternative flow

None

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

Trusted time and privacy CA services which will

be developed in OpenTC are not ready

Internal document

30/39

OTC-17: MEITC Use case document

UC name

UC 310: Decrypting system logs

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running.

2. Administrator user is logged in

Preconditions

/UC 10/

/UC 300/

Postconditions

MEITC log files will be decrypted

Main flow

1. Administrator user clicks on “Log services”

menu

2. Administrator user chooses an encrypted

log file

3. This log file is decrypted by using log server

key and CA application.

4. Decrypted log file is archived and

decompressed

5. Administrator user downloads this

decrypted file

Alternative flow

None

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

Trusted time and privacy CA services which will

be developed in OpenTC are not ready

Internal document

31/39

OTC-17: MEITC Use case document

UC name

UC 320: Showing TPM / TSS Status

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running.

2. Administrator user is logged in

Postconditions

TPM / TSS Status information shown

Main flow

1. Administrator user clicks on "TPM / TSS

Status" link under the TPM Configurator

menu

2. Web Browser sends this link request to the

WS

3. WS (domAPP) opens SSH tunnel to dom0

4. In dom0 TPM / TSS status (whether it's

running or not) is checked by using TPM

Tools

5. WS sends TPM Status data to the web

browser

Alternative flow

3.a. If the SSH Tunnel doesn't open to dom0 from

domAPP

3.a.1 If the SSH Tunnel doesn't open to dom0

from domAPP the administrator makes sure that

the all MEITC services is running

3.a.2 Operation continues with step 2

4.a. If the TPM Tools does not run in the dom0

4.a.1 If the TPM Tools application does not run in

the dom0 the administrator makes sure that the

application is running properly

4.a.2 Operation continues with step 2

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

32/39

OTC-17: MEITC Use case document

UC name

UC 330: Showing TPM / TSS Details

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running.

2. Administrator user is logged in

Postconditions

TPM / TSS detailed information shown

Main flow

1. Administrator user clicks on "TPM / TSS

Detail" link under the TPM Configurator

menu

2. Web Browser sends this link request to the

WS

3. WS (domAPP) opens SSH tunnel to dom0

4. In dom0 TPM / TSS detail information (PCR

values) is checked by using TPM Tools

5. WS sends TPM detail data to the web

browser

Alternative flow

3.a. If SSH tunnel doesn't open from domAPP to

dom0

3.a.1 Administrator makes sure that all MEITC

services is running

3.a.2 Operation continues with step 2

4.a. If the TPM Tools does not run in the dom0

4.a.1 If the TPM Tools application does not run in

dom0, administrator makes sure that application

is running properly

4.a.2 Operation continues with step 2

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

33/39

OTC-17: MEITC Use case document

UC name

UC 340: Logging out from MEITC admin

panel

Primary actors

System administrator

Stakeholders and interest

Web server and web browser on client side

Assumptions

1. Administrator user is already defined

2. A web browser is installed in the client side

Preconditions

Administrator user is authenticated

Postconditions

Administrator user is logged out

Main flow

1. User clicks the "Logout" link on the MEITC

administrator panel

2. Web browser sends the logout request to

the web server

3. Web server destroys administrator users

session information

4. WS forwards the acknowledge to the web

browser. In the acknowledge message it

says the administrator user is logged out of

the system

Alternative flow

None

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

34/39

OTC-17: MEITC Use case document

UC name

UC 350: Logging out from the MEITC

Certmanager

Primary actors

User

Stakeholders and interest

Web server and web browser on client side

Assumptions

1. User is already defined in MEITC

certmanager system.

2. A web browser is installed in the client side

platform

Preconditions

User is authenticated to the MEITC certmanager

Postconditions

User is logged out from the MEITC certmanager

Main flow

1. User clicks on "Logout" link on the MEITC

certmanager

2. Web browser sends a logout request to the

web server

3. Web server destroys user session

information

4. WS forwards the acknowledgement to the

web browser. In the acknowledgement

message it says the user is logged out from

the system

Alternative flow

None

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

Internal document

35/39

OTC-17: MEITC Use case document

UC name

UC 360: Creating TPM based log certificate

file for signing MEITC logs

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. Administrator user is logged in

Postconditions

TPM based certificate is created

Main flow

1. Administrator user clicks to "Create TPM

based log certificate" link under the Log

Management menu

2. In the TPM based certificate status page,

administrator user clicks “create TPM based

log certificate” button, if this certificate file

is not created before

3. Web browser sends this link request to WS

4. WS (domAPP) opens SSH tunnel to dom0

5. In dom0 a log key file is created using

openssl TPM engine application.

6. In dom0, TPM based certificate is created

using the previously created log keyfile,

openssl and openssl TPM engine

applications

Alternative flow

4.a. If the SSH Tunnel is not created from

domAPP to dom0

4.a.1 Administrator makes sure that all MEITC

services is running

4.a.2 Operation continues with step 2

5.a. If TSS doesn't run in dom0

5.a.1 Administrator makes sure that the

application is running properly

5.a.2 Operation continues with step 6

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

Trousers is used as TSS

Internal document

36/39

OTC-17: MEITC Use case document

UC name

UC 370: Signing MEITC Log files with TPM

based log certificate

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. Administrator user is logged in

Preconditions

/UC 360/

Postconditions

MEITC log file is signed with TPM based certificate

Main flow

1. Administrator user clicks to "MEITC logs"

link under the Log Management menu

2. In MEITC log page, administrator user

selects the component (MySQL, Tomcat) to

be signed

3. Web browser sends this link request to the

WS

4. WS (domAPP) opens SSH tunnel to dom0

5. In dom0 a sha1 log file of the selected

MEITC component is created using the log

file and sha1sum command

6. In dom0 sha1 log file is signed with TPM

based log certificate file. Openssl and

openssl TPM engine is used in this process

Alternative flow

4.a. If an SSH tunnel is not created from domAPP

to dom0

4.a.1 Administrator makes sure that the all

MEITC services is running

4.a.2 Operation continues with step 2

5.a. If TSS doesn't run in dom0

5.a.1 Administrator makes sure that application is

running properly

5.a.2 Operation continues with step 6

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

Trousers is used as TSS

Internal document

37/39

OTC-17: MEITC Use case document

UC name

UC 380: Verifying Signed MEITC Log Files

Primary actors

System administrator

Stakeholders and interest

All MEITC servers

Assumptions

1. MEITC system is running

2. Administrator user is logged in

Preconditions

/UC 360/

/UC 370/

Postconditions

Signed MEITC log file is verified with tpm based

log certificate

Main flow

1. Administrator user clicks on “Verify logs”

link under Log Management menu

2. In the MEITC verify logs page, user clicks

the file to be verified

3. Web browser sends this link request to WS

4. WS (domAPP) opens an SSH tunnel to dom0

5. In dom0 compartment, selected MEITC

signed log file is verified with TPM based

log certificate

Alternative flow

4.a. If an SSH tunnel is not created from domAPP

to dom0

4.a.1 Administrator makes sure that all MEITC

services are running

4.a.2 Operation continues with step 2

System requirements

See general assumptions in section 3 "Use Cases"

Open issues

None

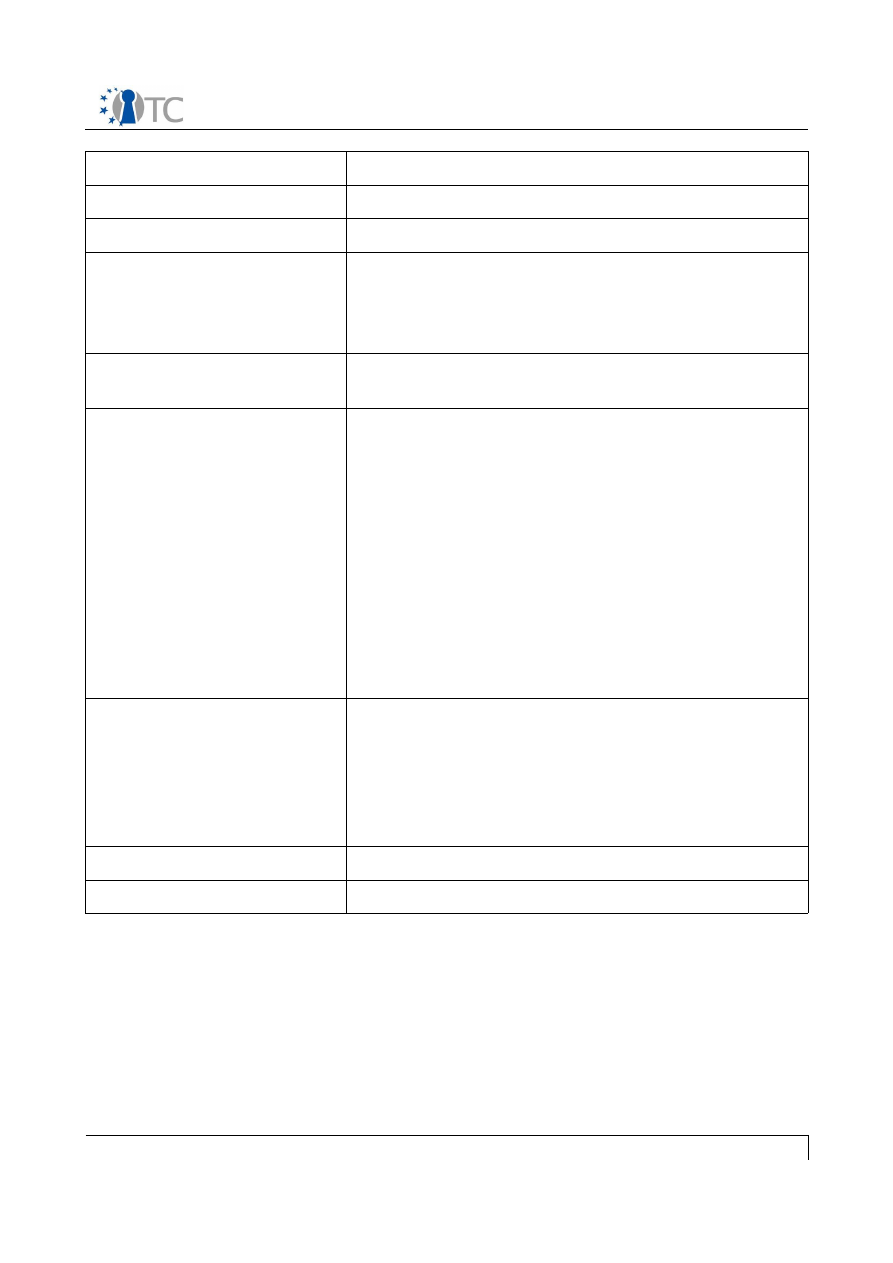

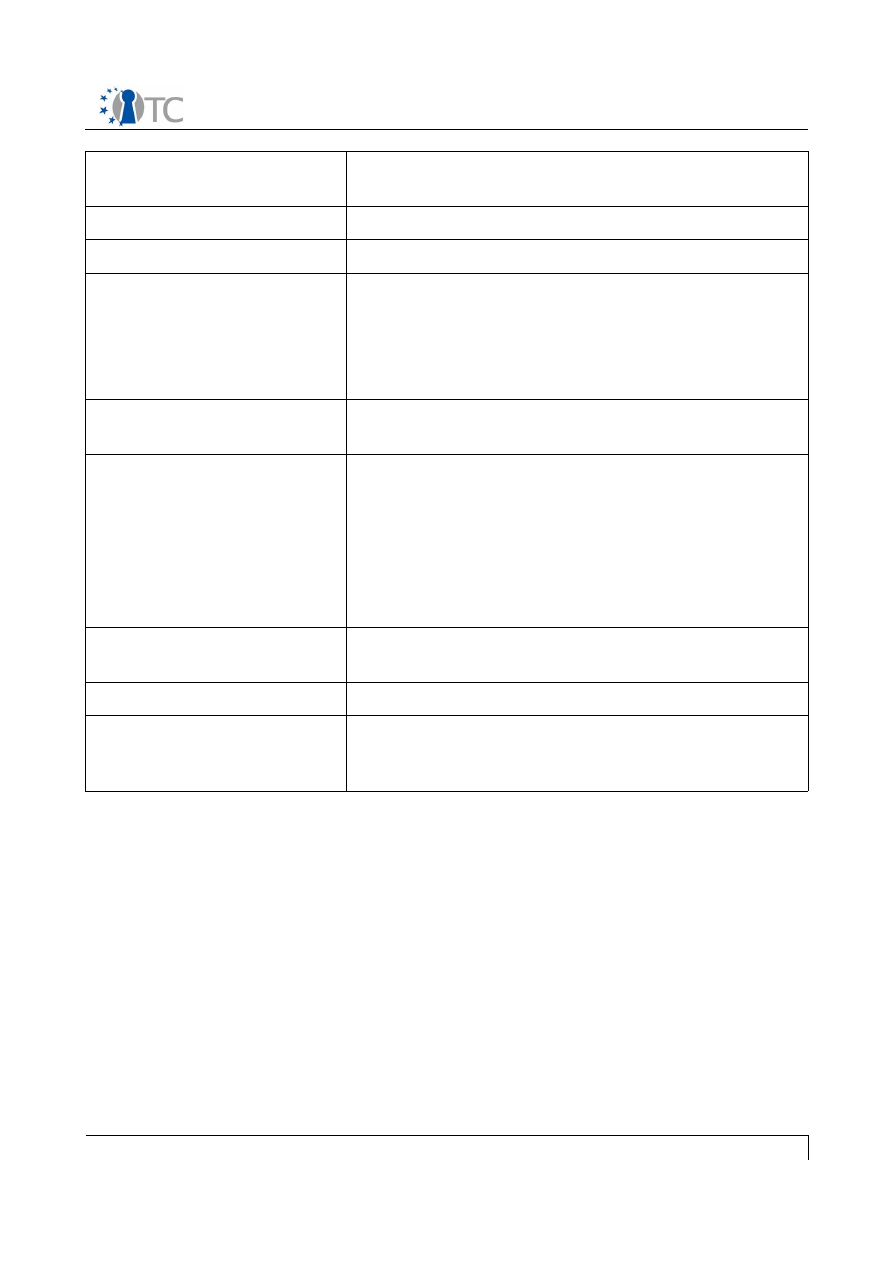

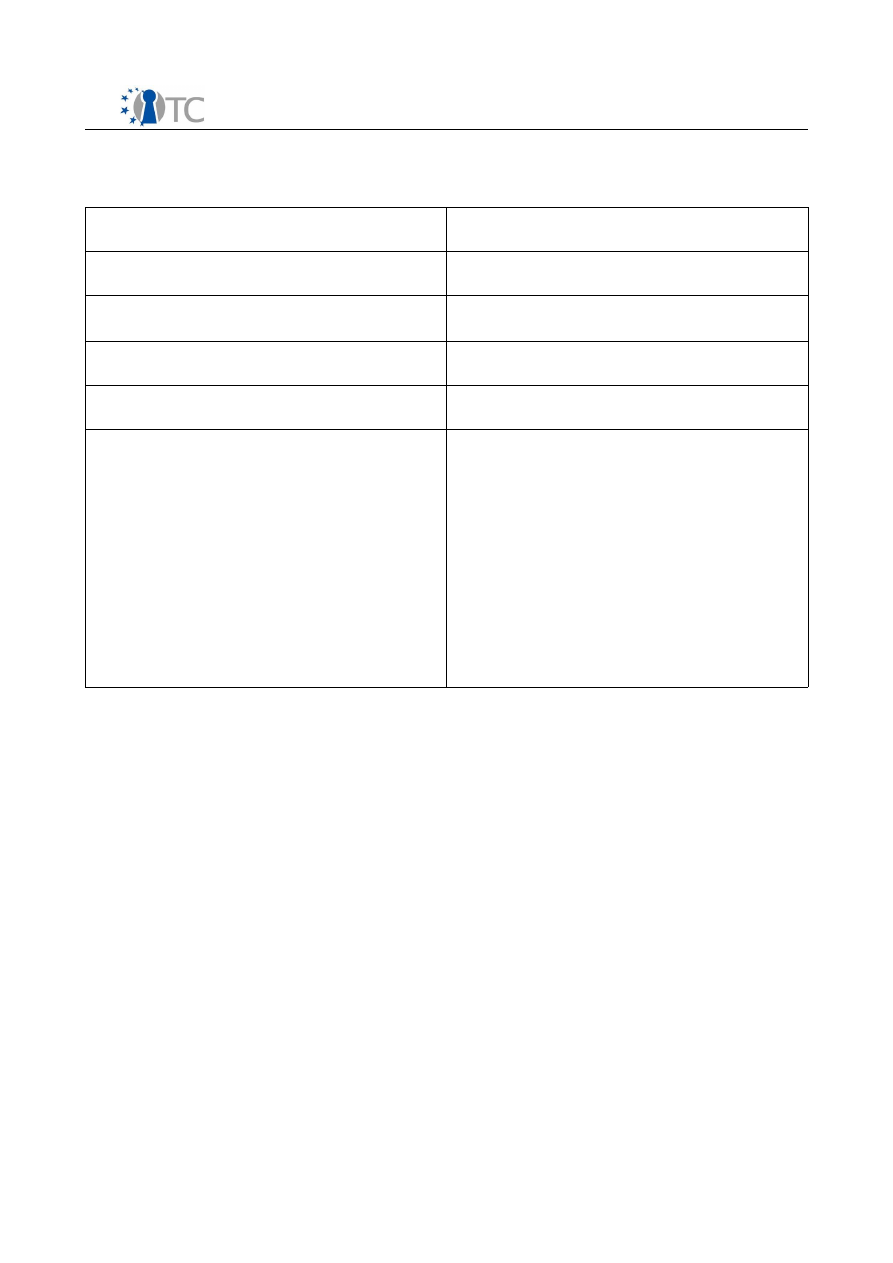

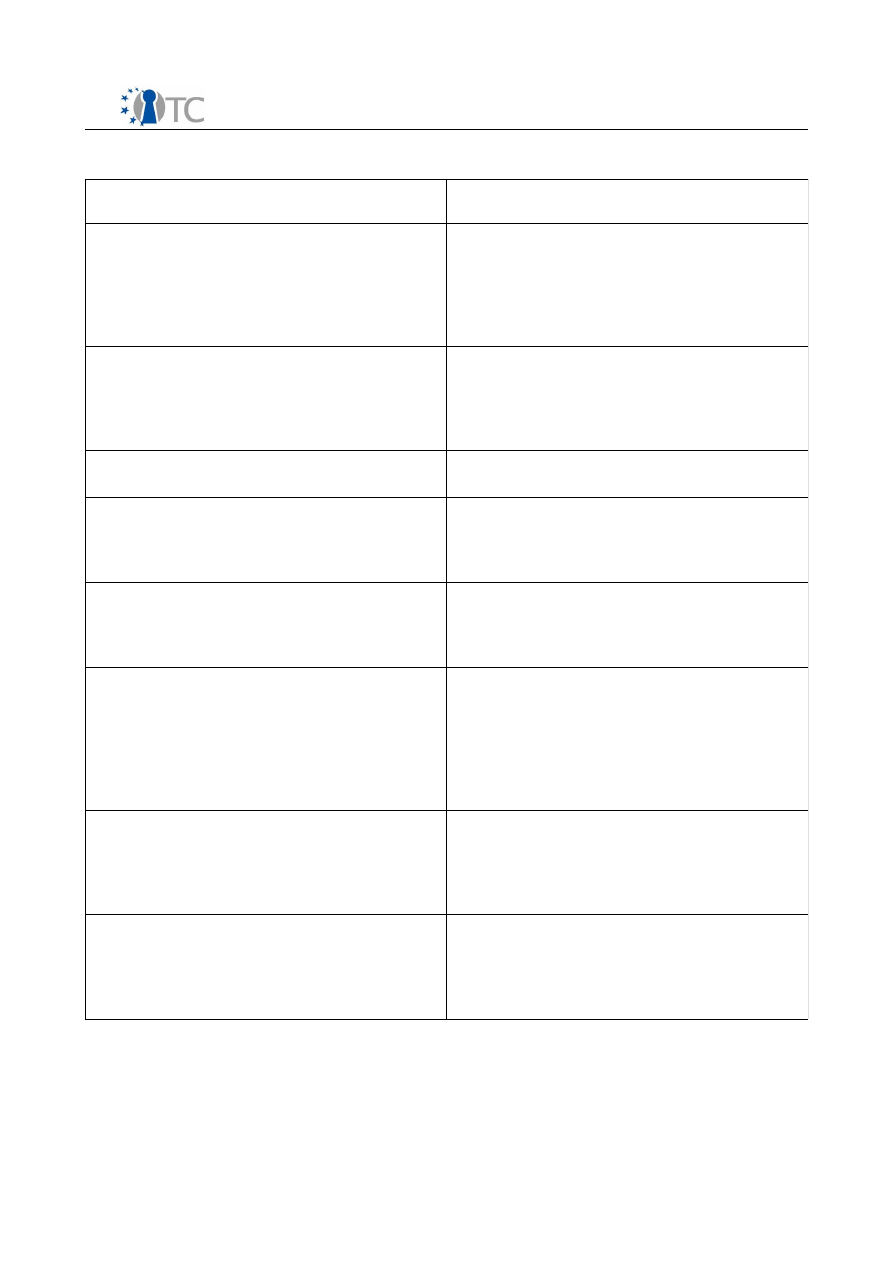

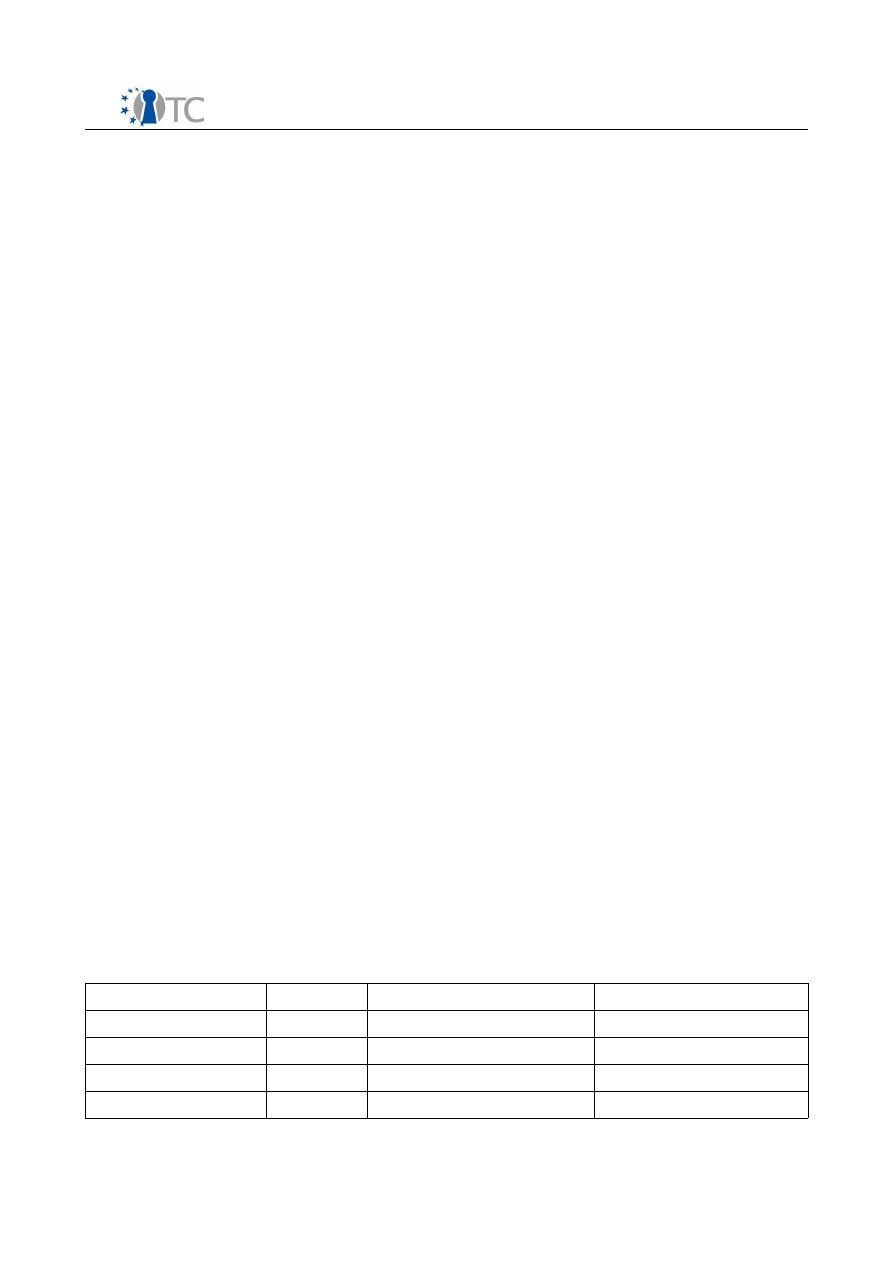

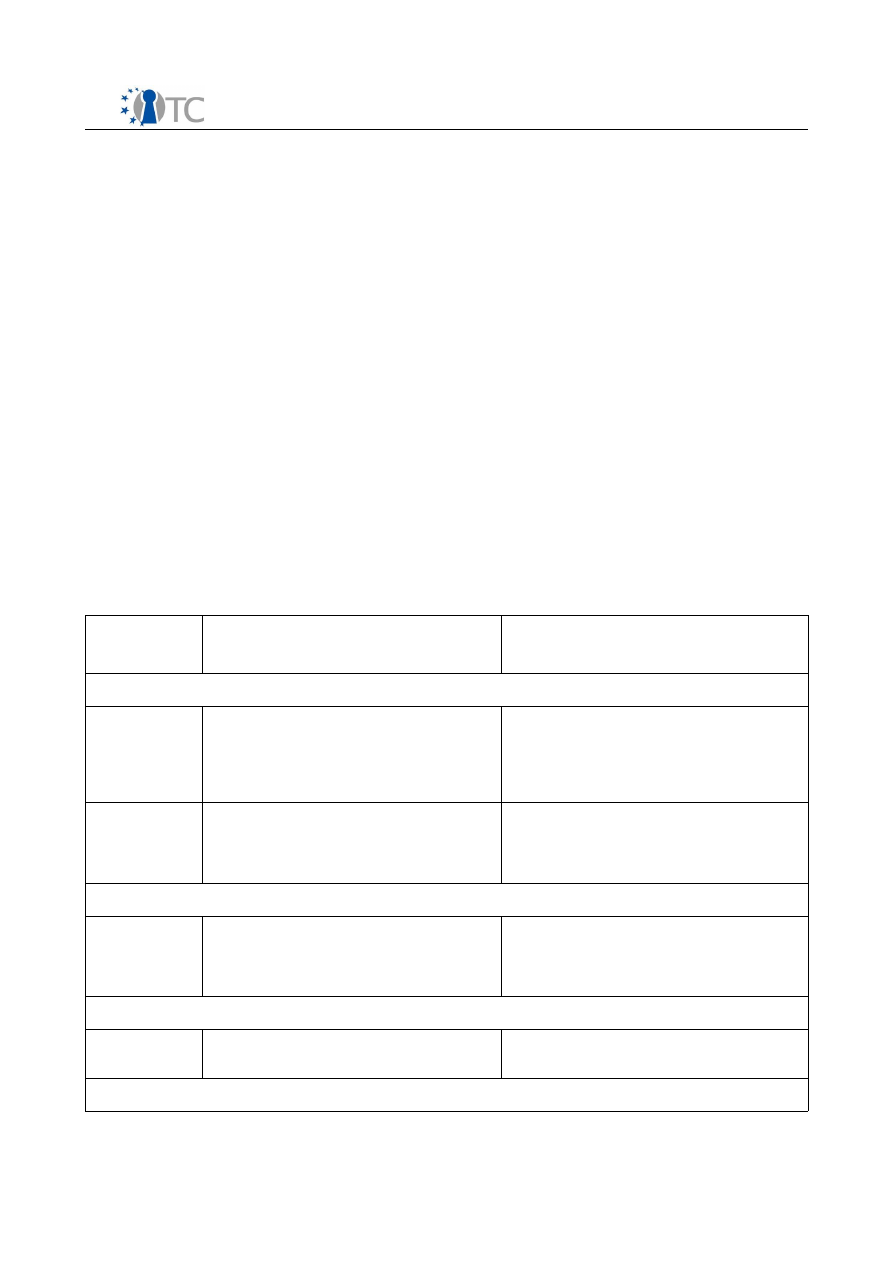

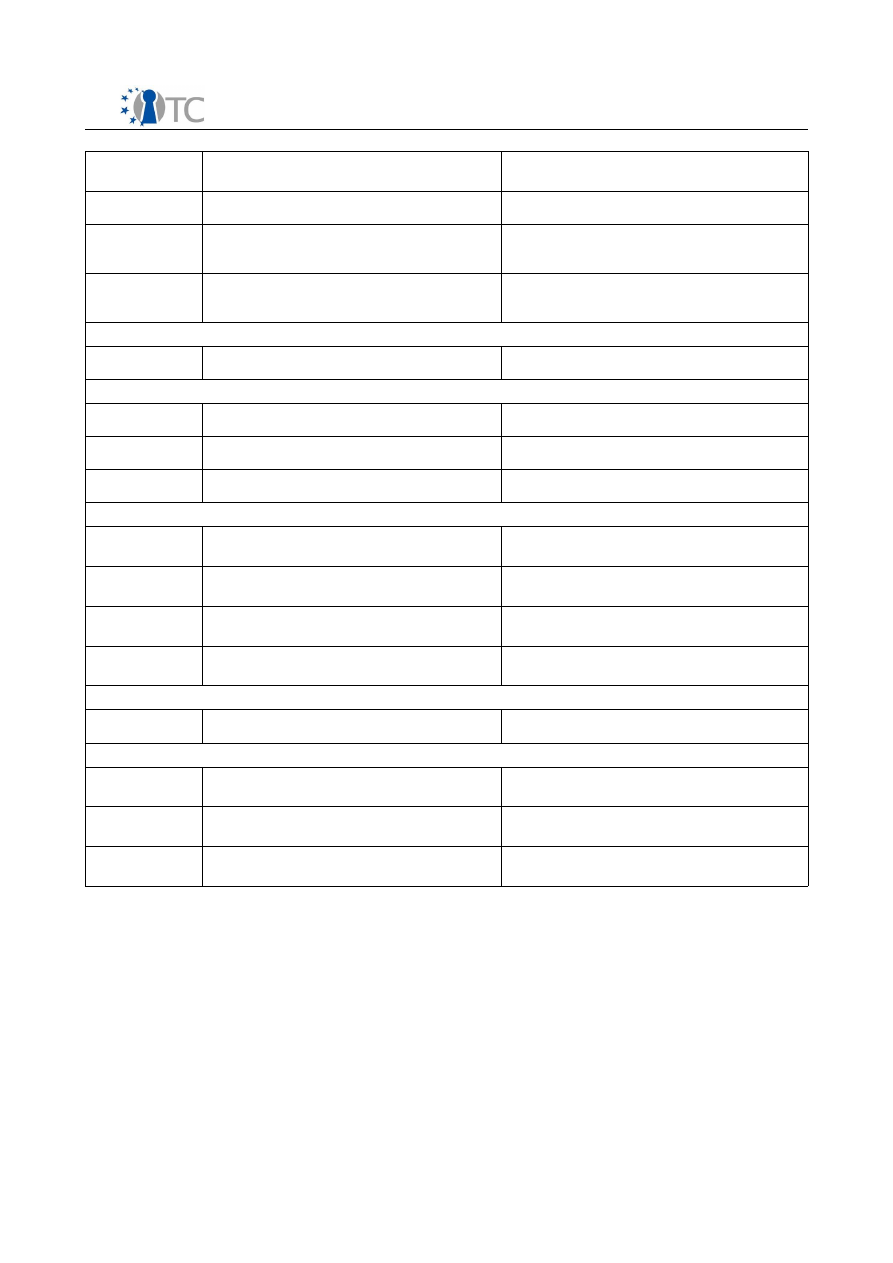

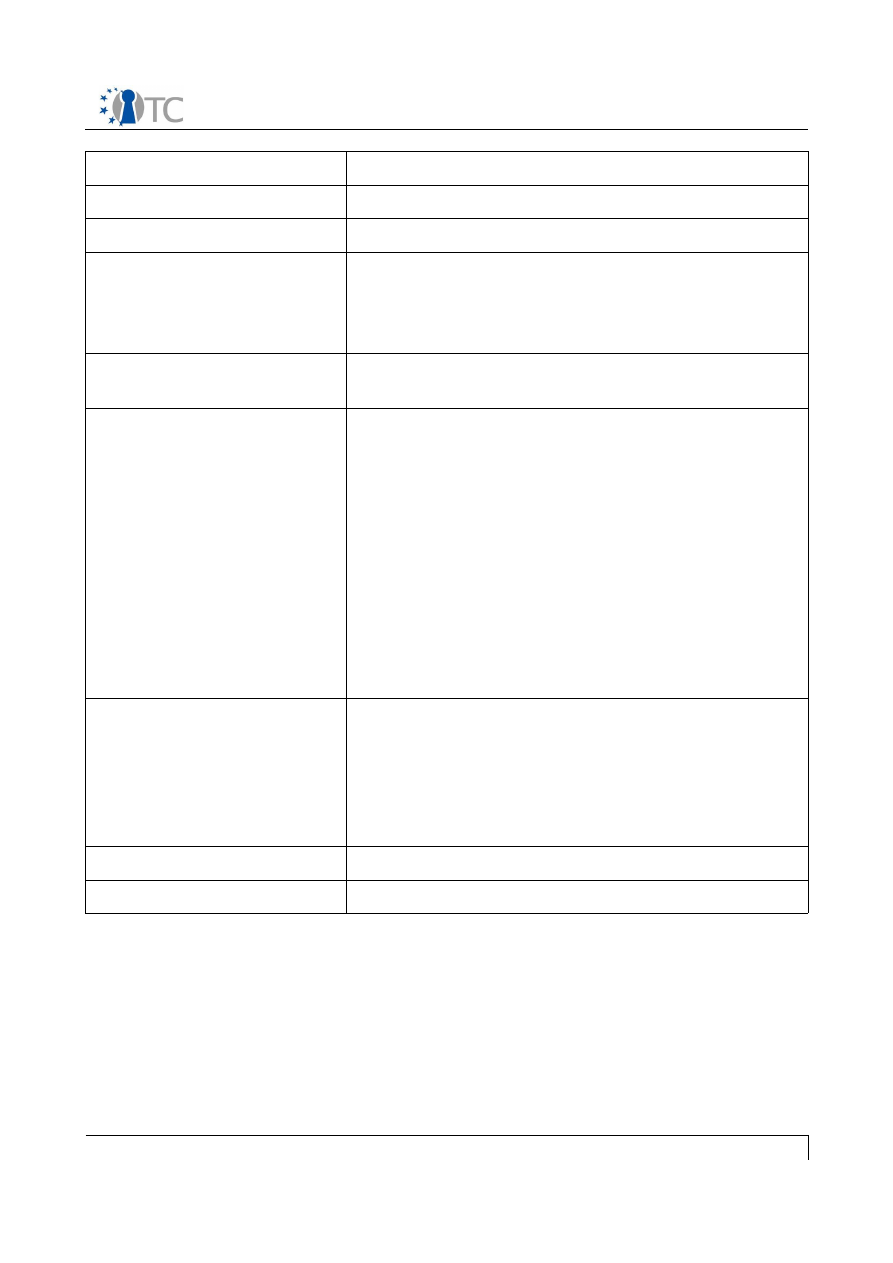

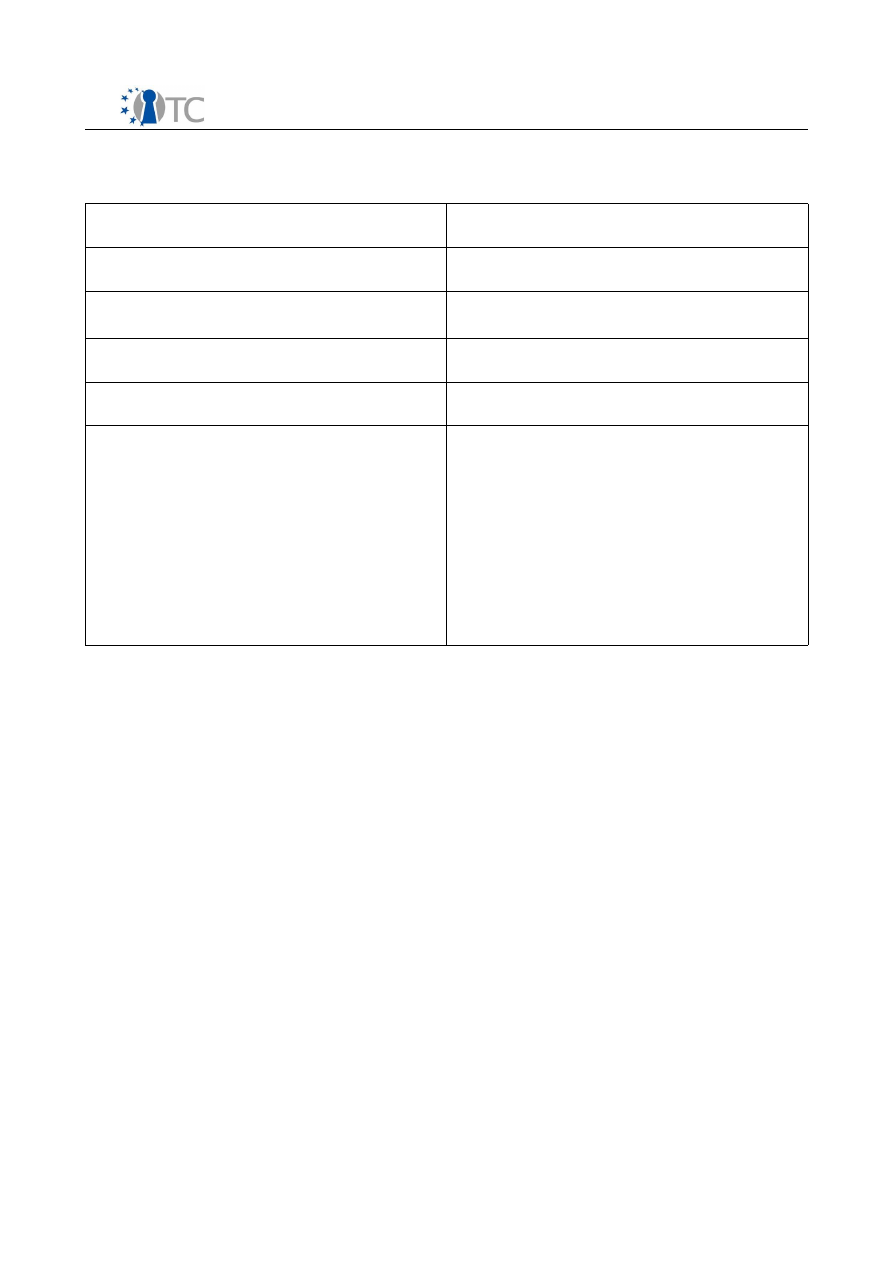

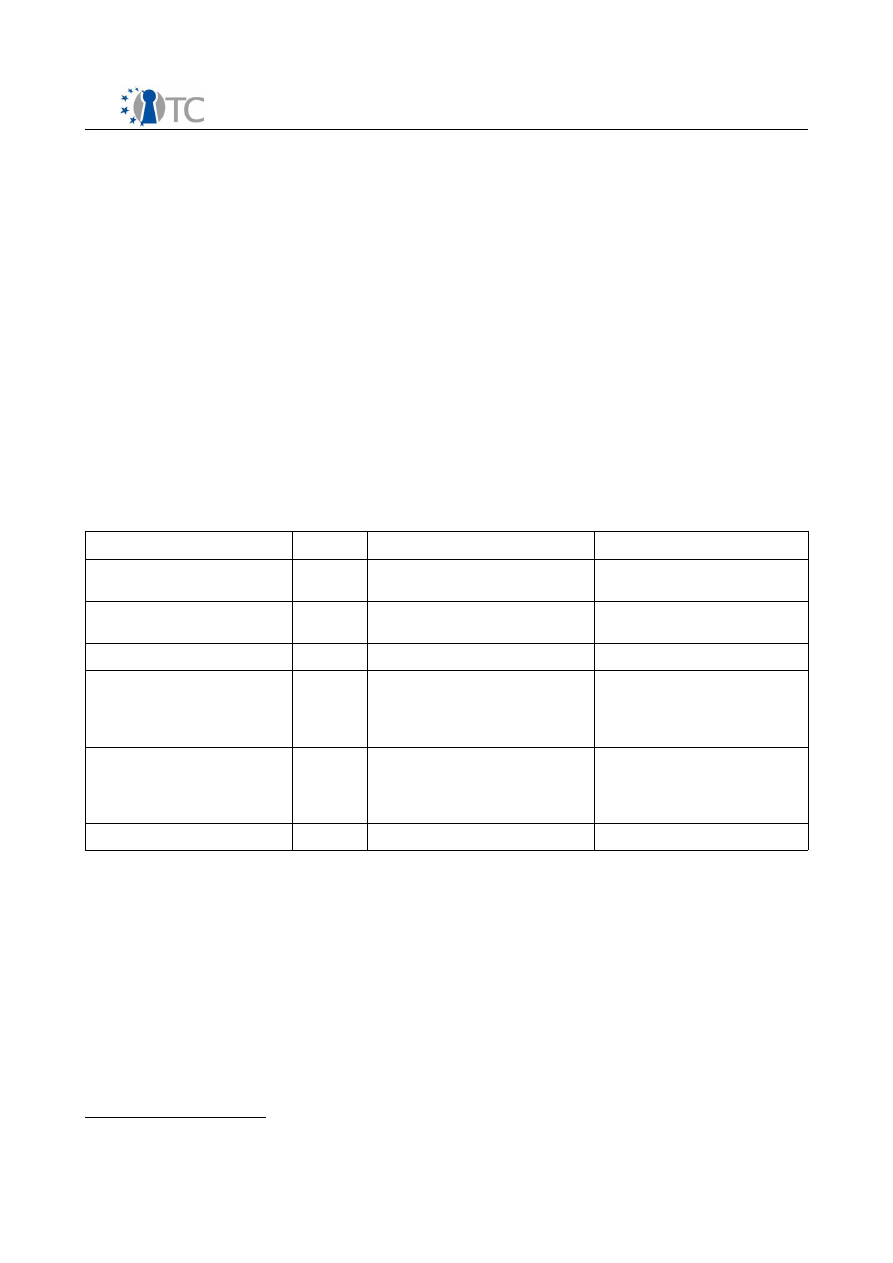

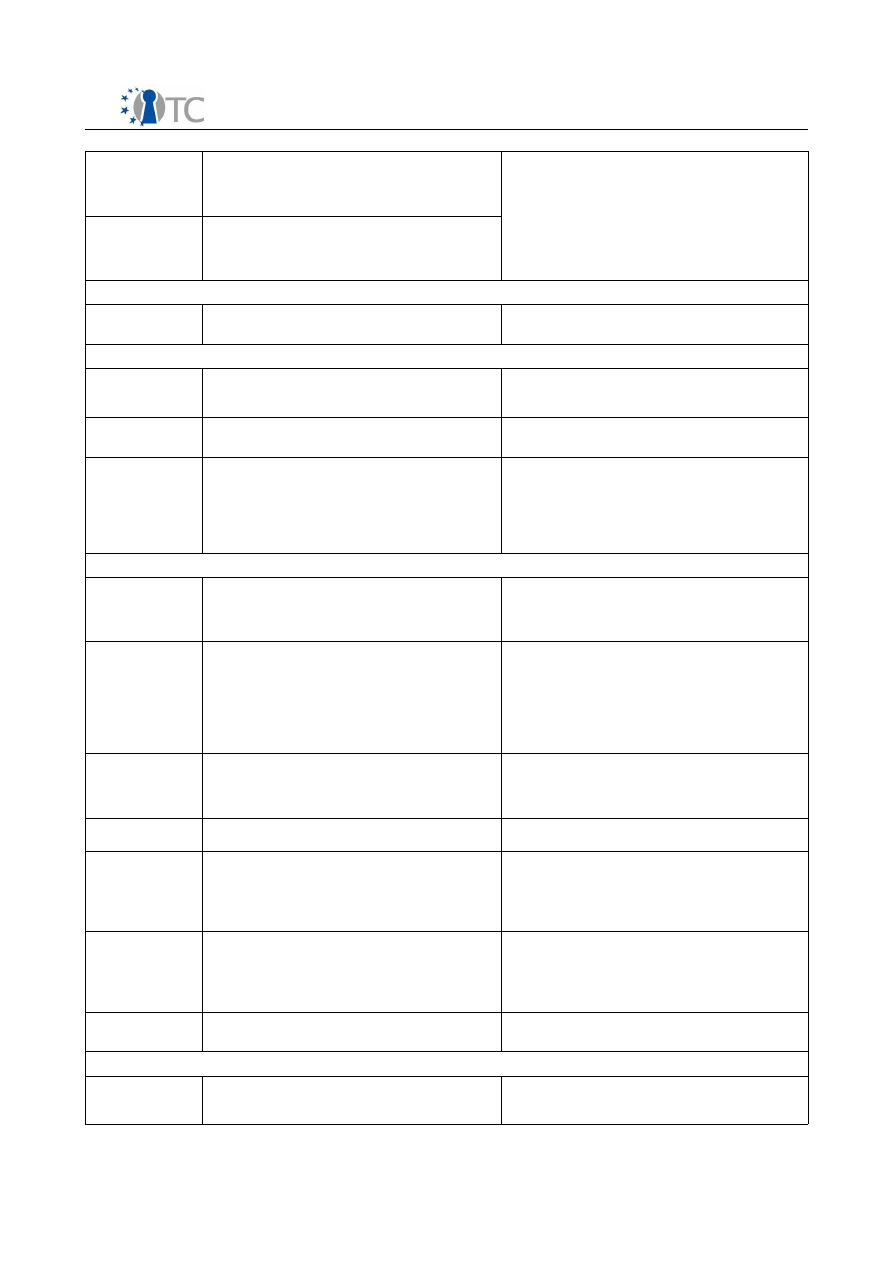

4

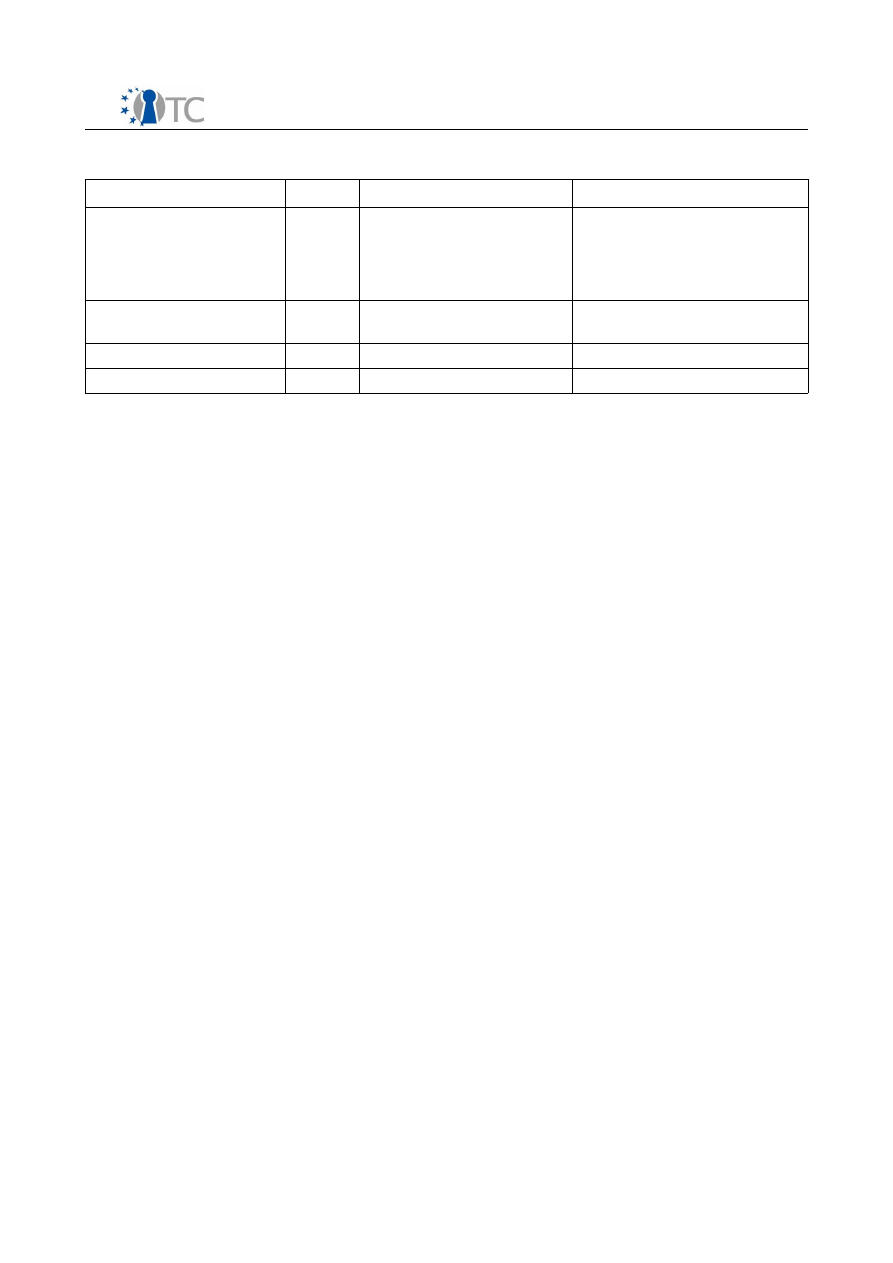

Abbreviations

Abbreviations used in this report are given in Table 1.

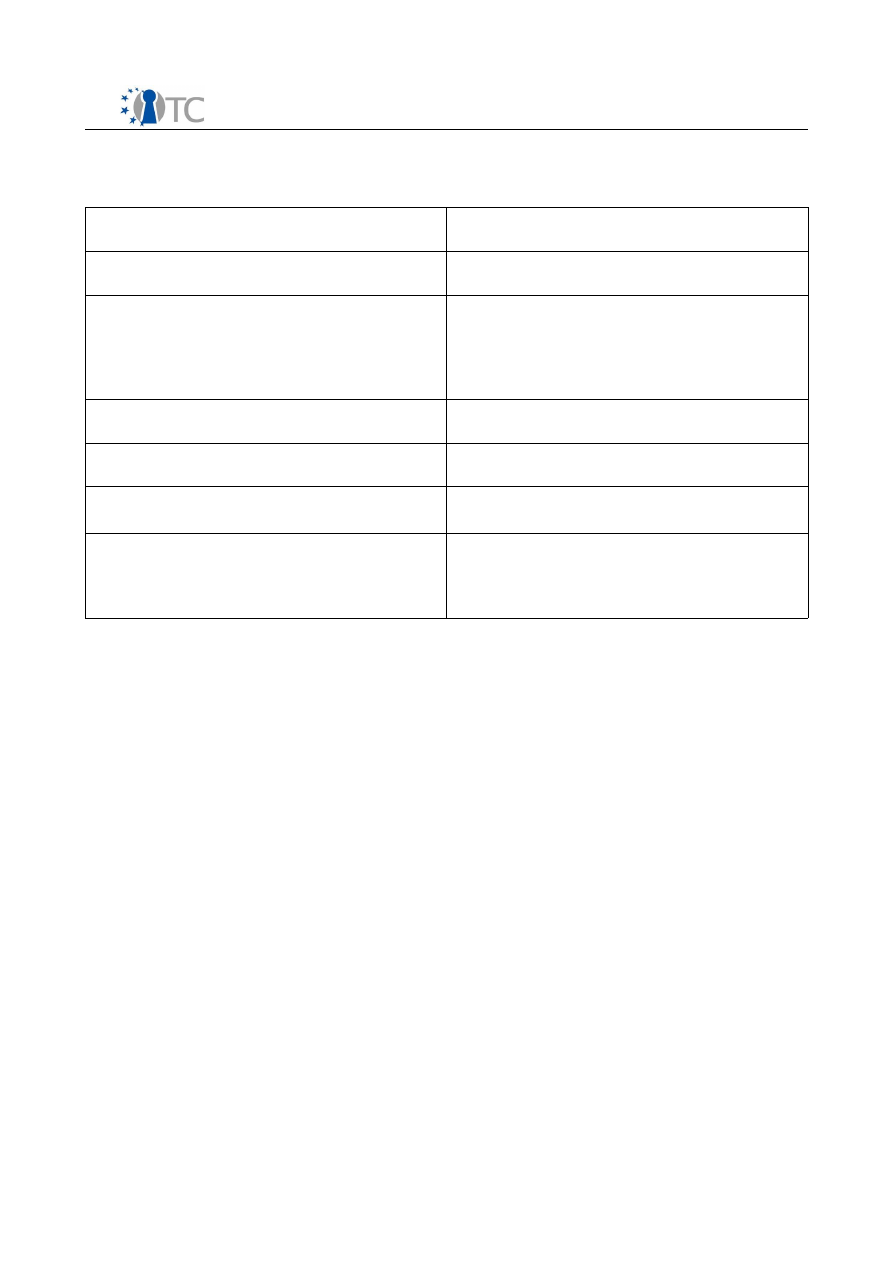

Table 1. Abbreviations

Abbreviation

Terminology

Definition

CS

Certificate Service

CS is the certificate service provider for

MEITC

TPM

Trusted Platform

Module

The TPM is a micro controller that stores

keys, passwords and digital certificates.

TSS

Trusted Software

The TSS is a software specification that

Internal document

38/39

OTC-17: MEITC Use case document

Abbreviation

Terminology

Definition

Stack

provides a standard API (Application

Programming Interface) for accessing the

functions of the TPM.

PCR

Platform

Configuration

Register

The measurement results of the

configuration by a TPM module are stored

in a platform configuration register inside

of the TPM module as PCR values.

OPENTC

Open Trusted

Computing

OPEN TC consortium is an R&D project

focusing on the development of trusted

and secure computing systems based on

open source software.

MEITC

Message Exchange

Infrastructure for

Trusted Computing

MEITC is a secure message exchange

environment.

HTTP

Hyper Text Transfer

Protocol

HTTP, the actual communications protocol

that enables web browsing

OpenSSL

Open Secure

Socket Layer

OpenSSL is a popular package to add

cryptographic security to applications

communicating over a network

JSP

Java Server Pages

Java Server Pages (JSP) are normal HTML

with Java code pieces embedded in them.

A JSP compiler is used to generate a

Servlet from the JSP page.

HTML

Hypertext (or

HyperText) Markup

Language

HTML is a language to specify the

structure of documents for retrieval

across the Internet using browser

programs of the WorldWideWeb

TC

Trusted Computing Trusted computing is a combination of

software and hardware supporting

applications to ensure that data cannot

be accessed unless the user’s system is

operating as expected and has not been

tampered with

LS

Log Service

LS is used in MEITC system

MS

Mail Server

MS is a component of MEITC system

WS

Web Server

WS is a component of MEITC system

DB

Database

DB server is a component of MEITC

system

Internal document

39/39

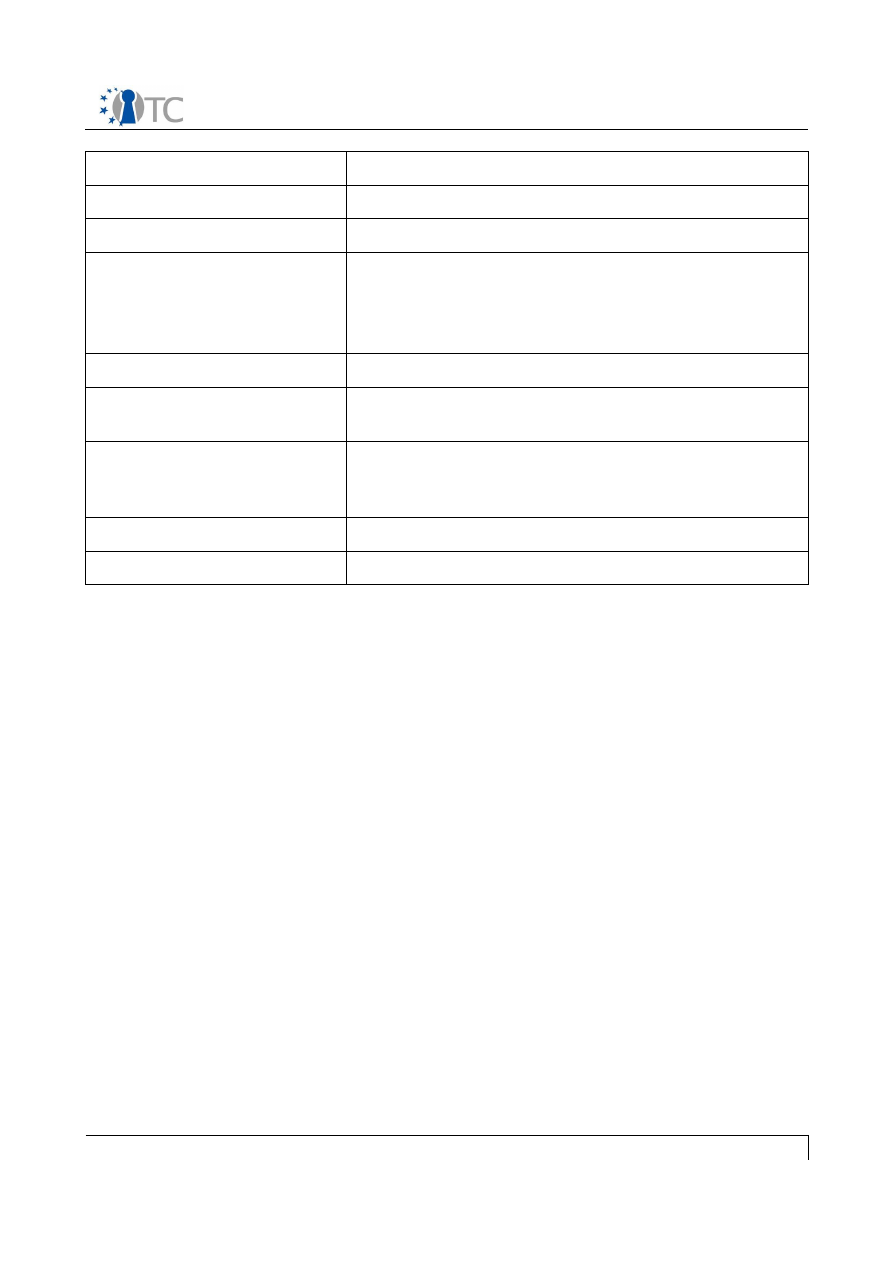

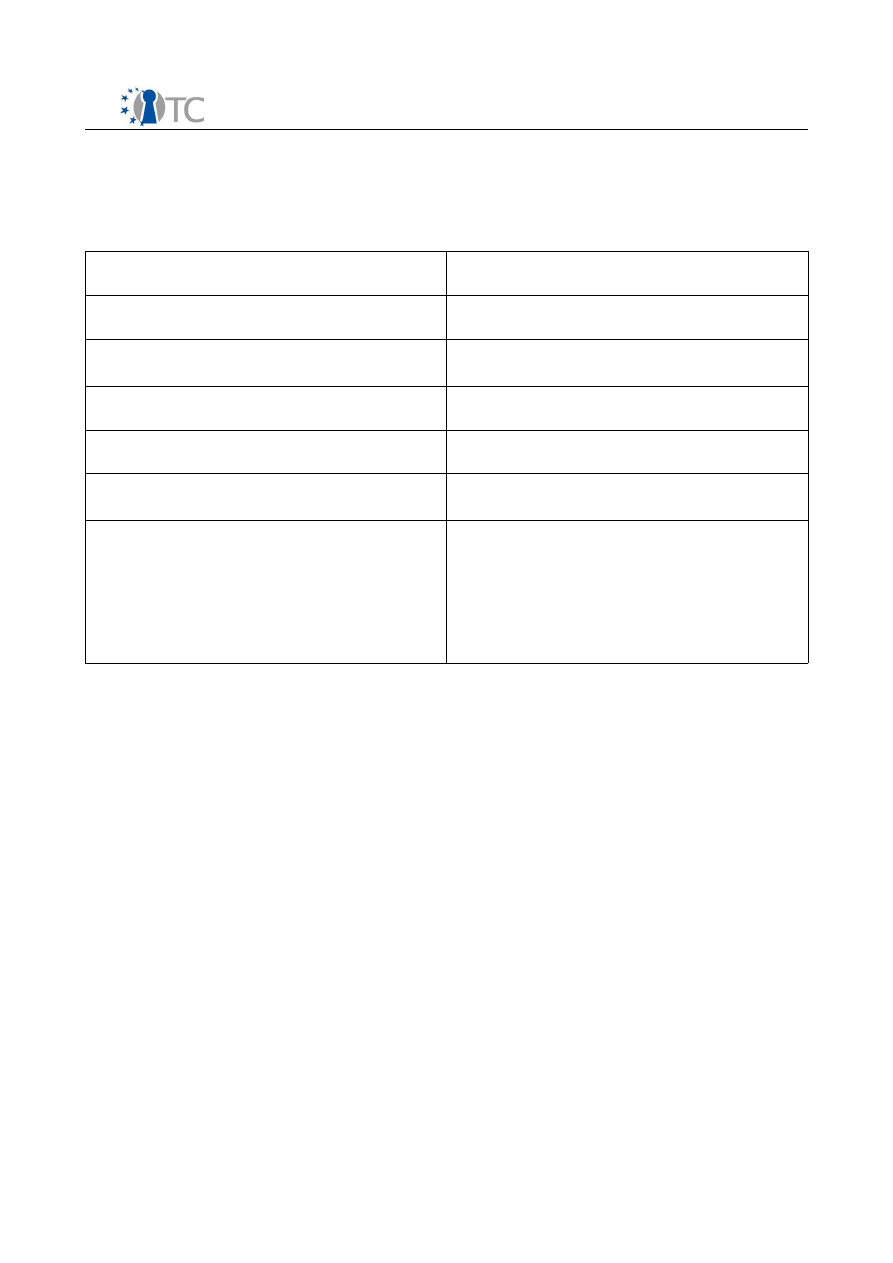

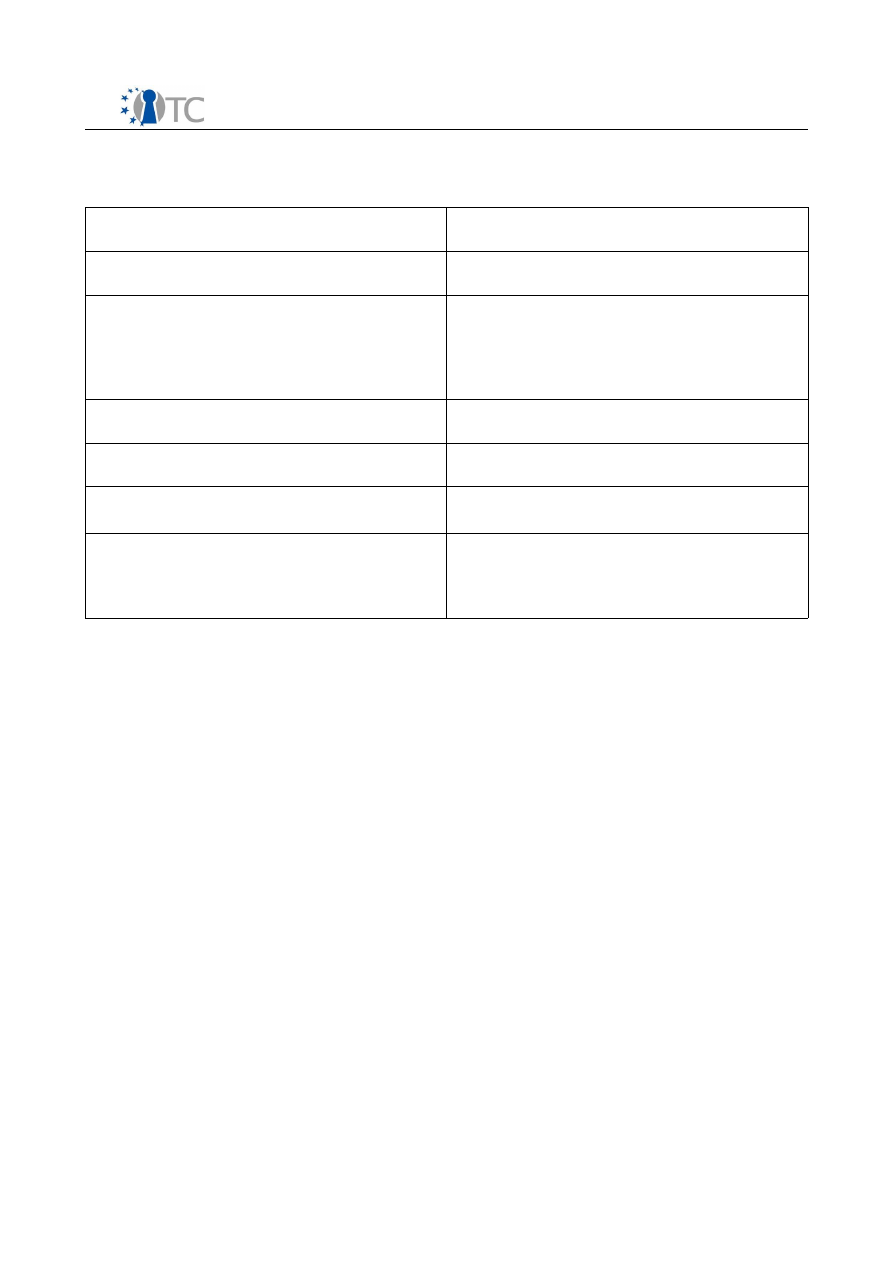

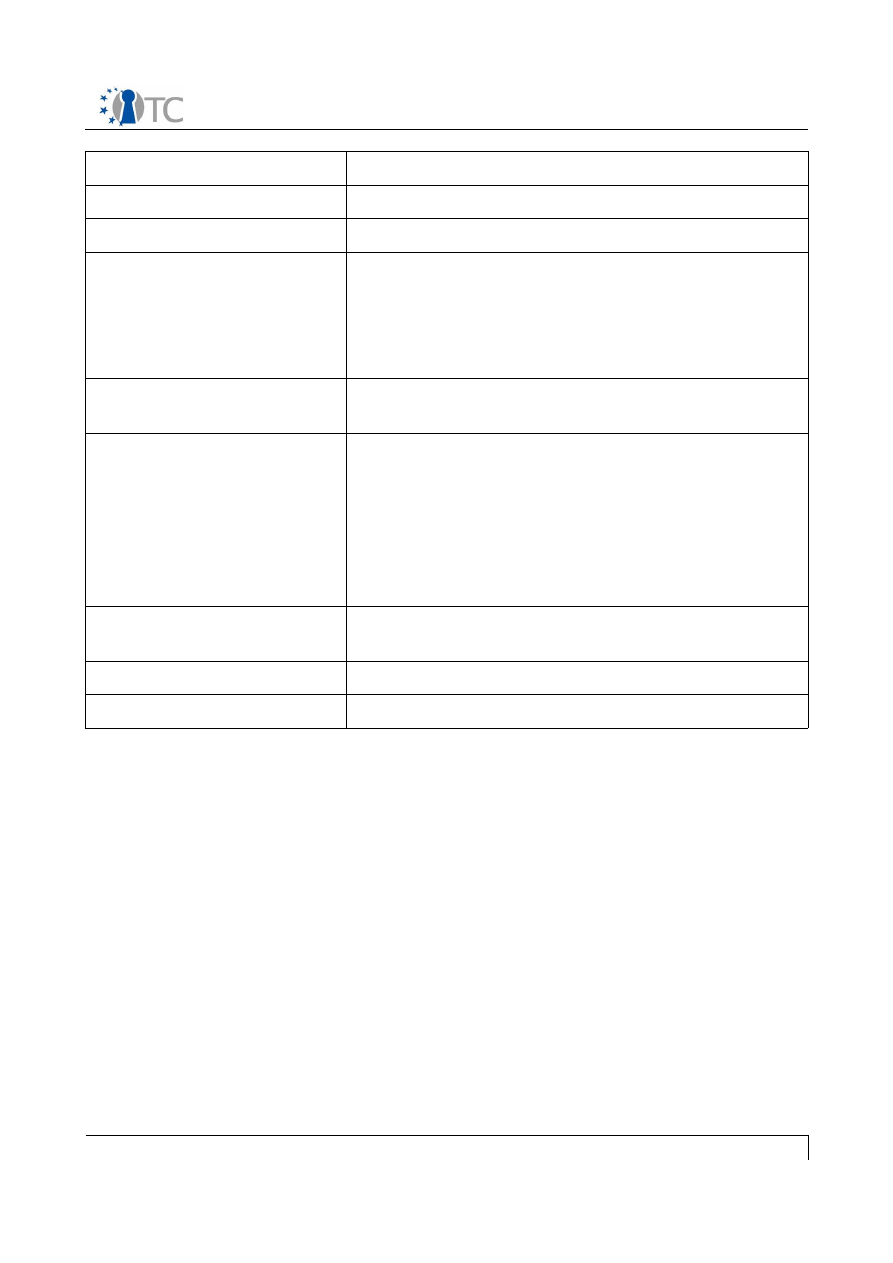

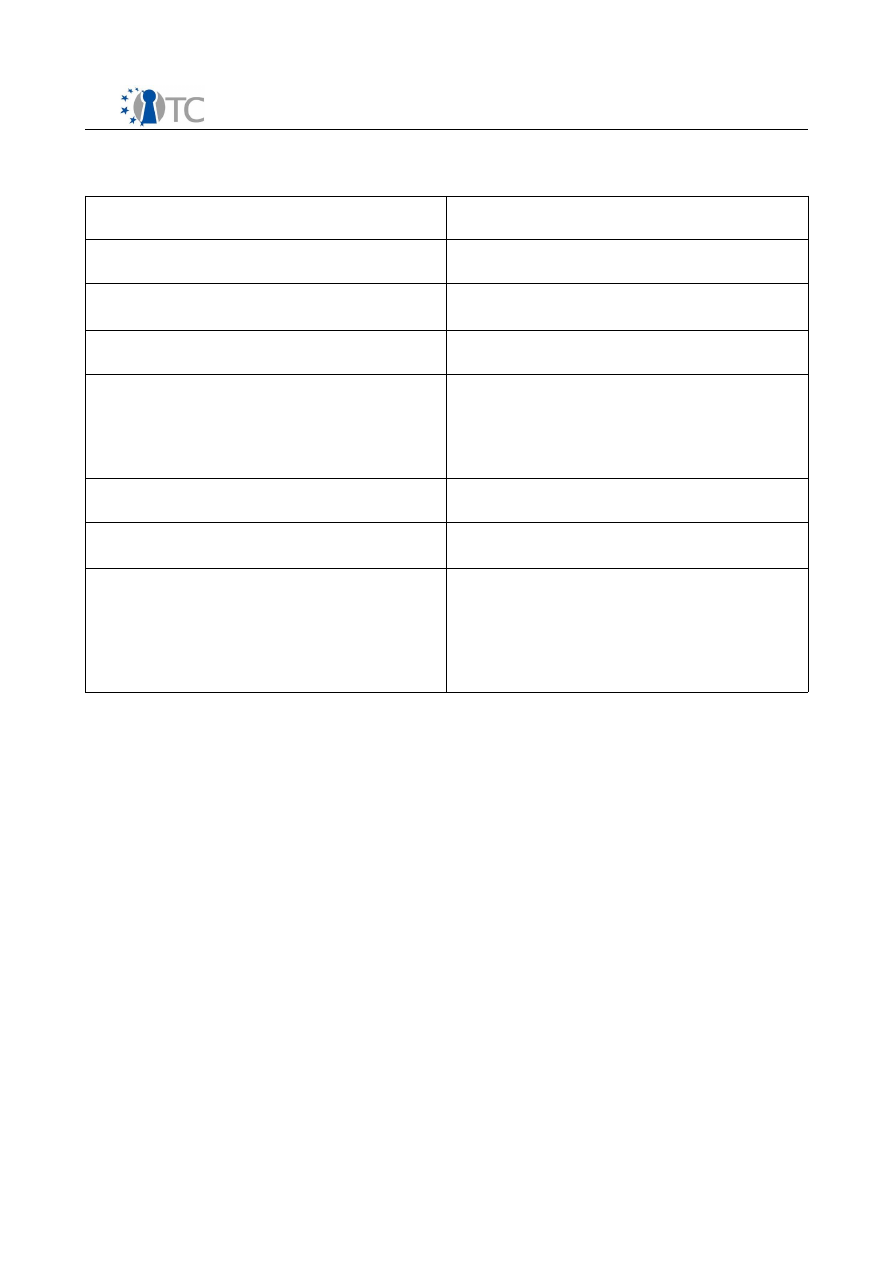

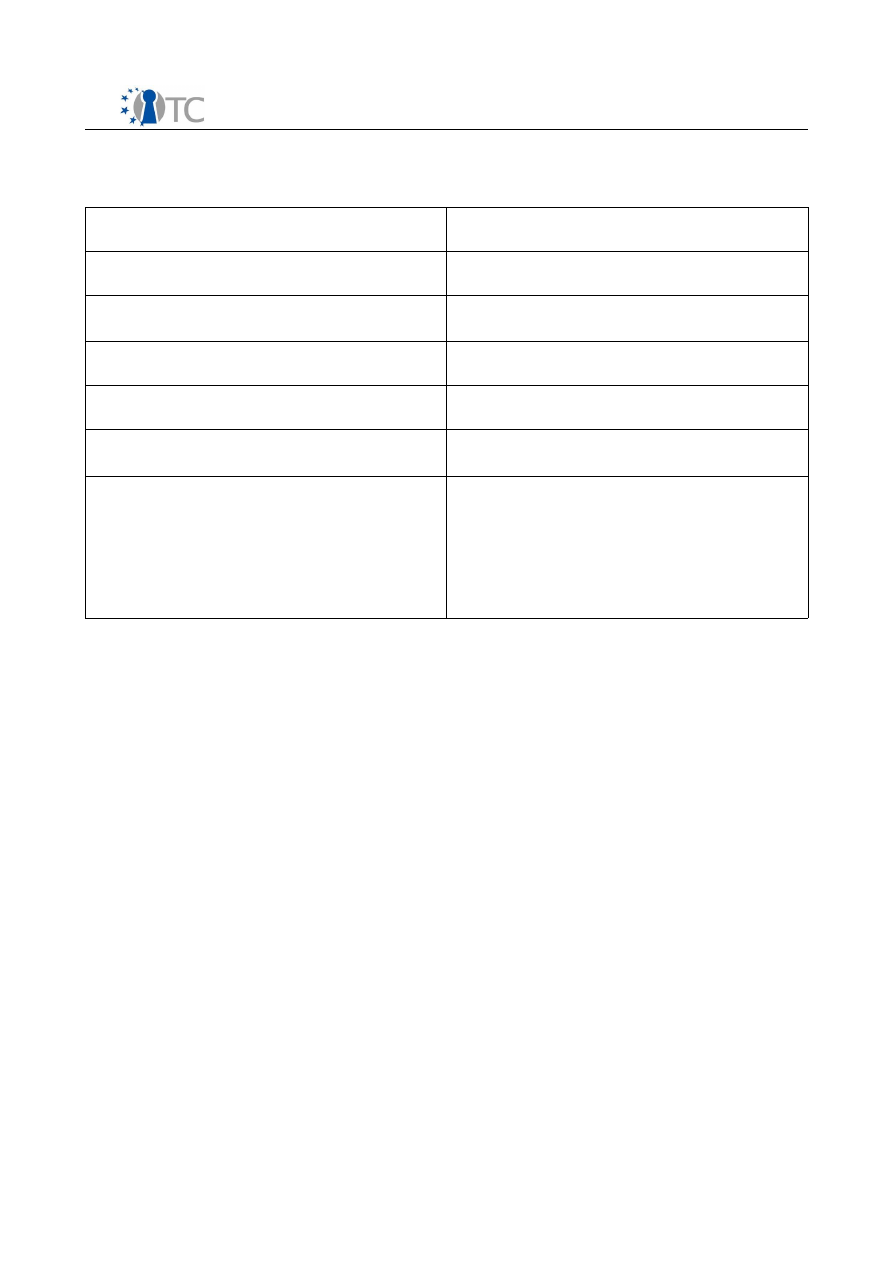

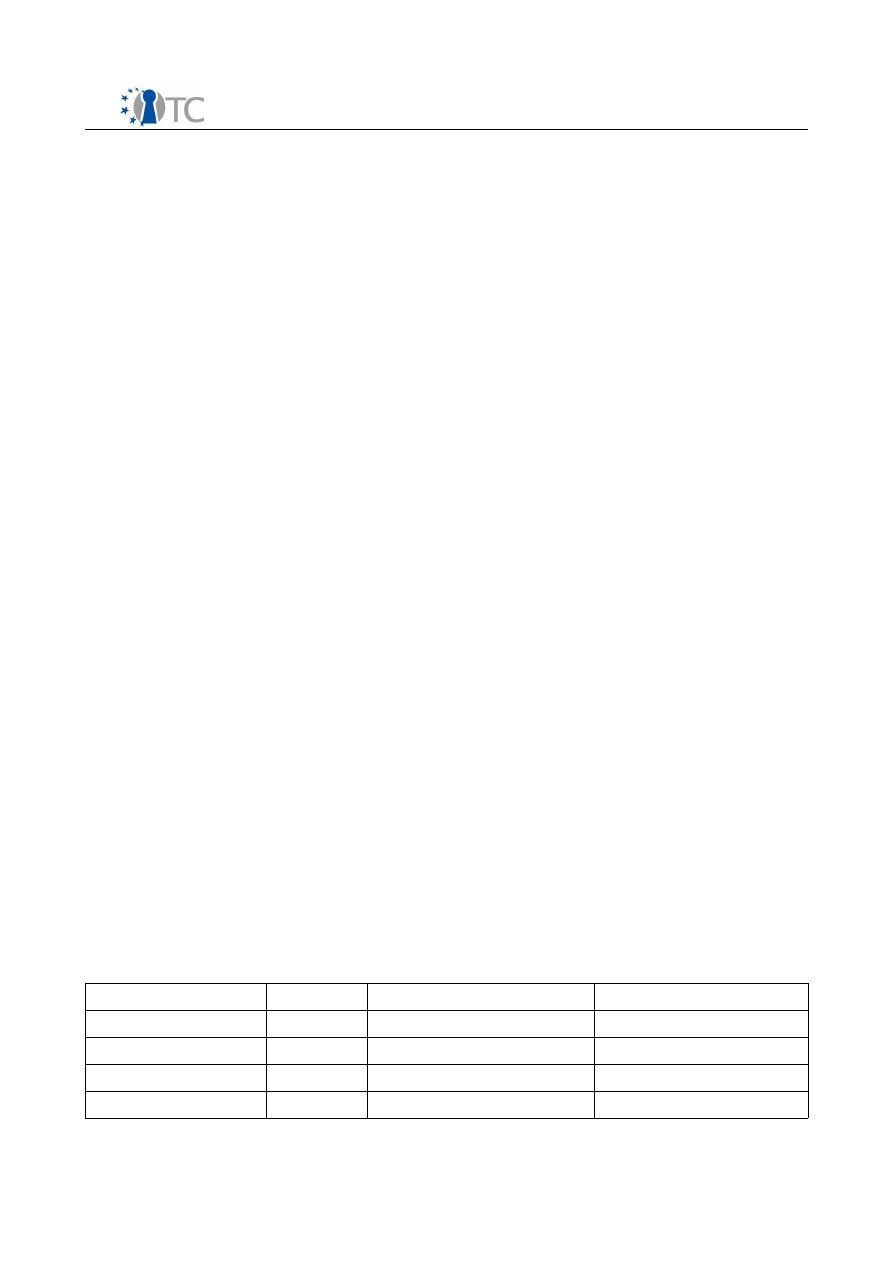

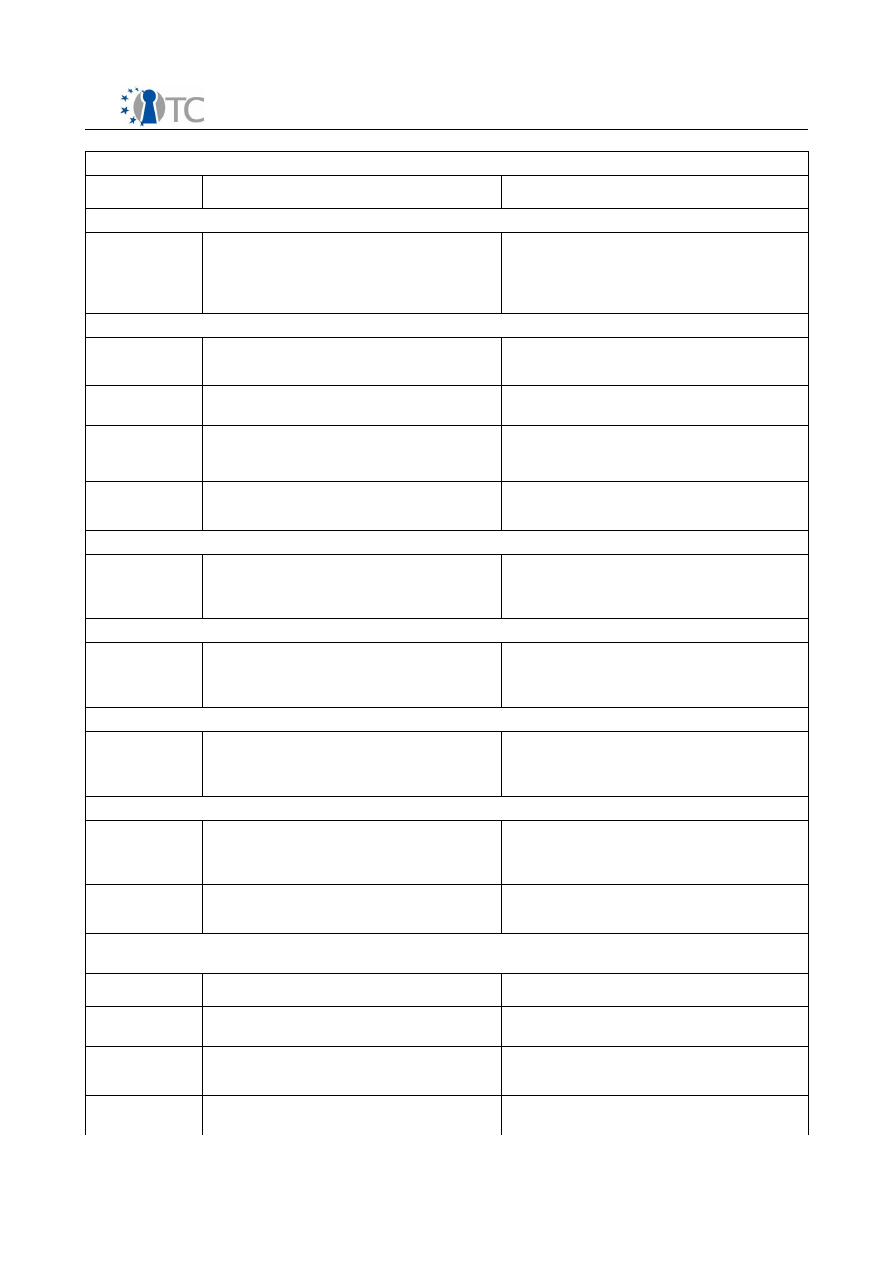

WP06.c2: WYSIWYS application design

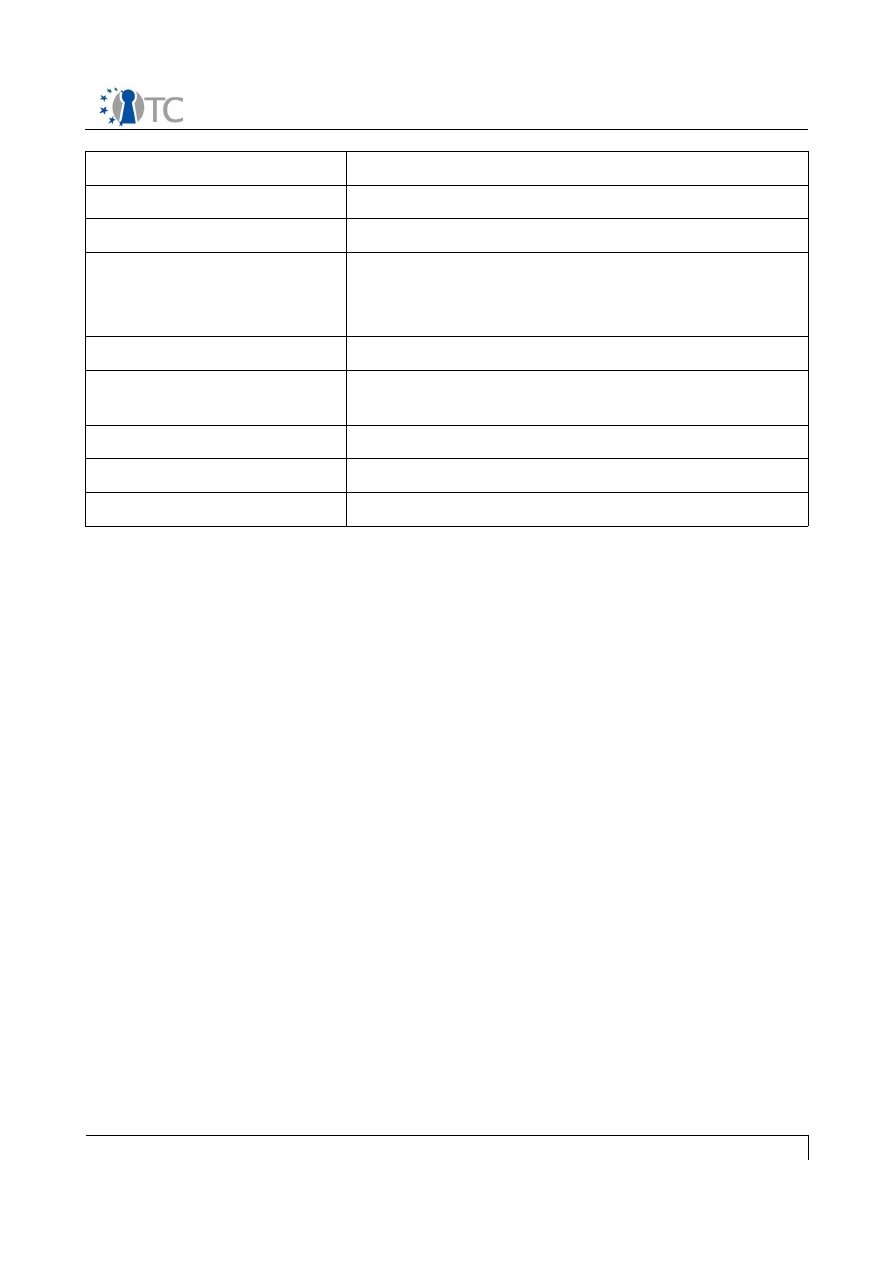

specification

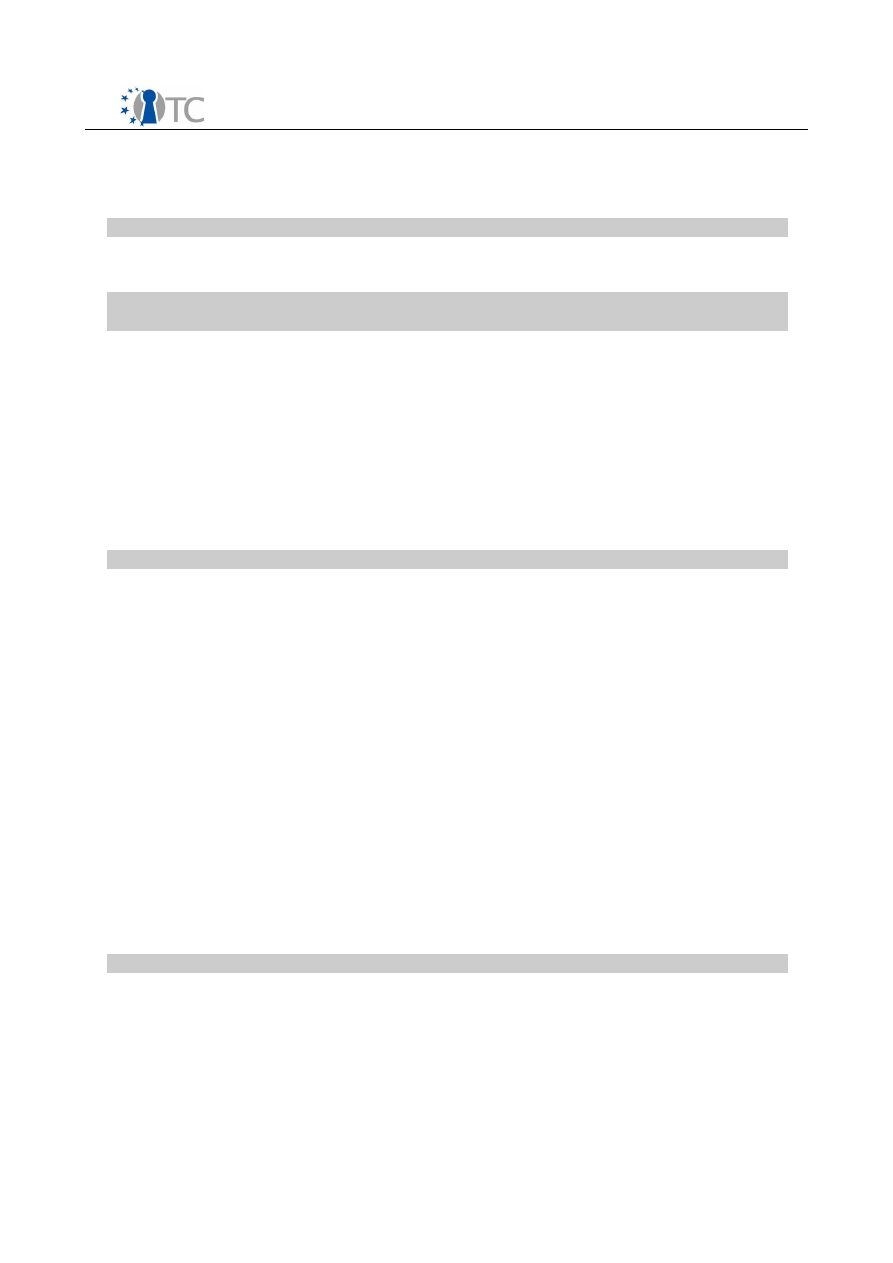

Project number

IST- 027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Internal deliverable

Deliverable reference number

IST-027635/D06c.2/FINAL 1.10

Deliverable title

WYSIWYS application design specification

WP contributing to the deliverable

WP6

Due date

Apr 2008 - M30

Actual submission date

Apr 2009

Responsible Organisation

Politecnico di Torino

Authors

Giovanni Cabiddu, Gianluca Ramunno, Marco

Vallini (POL)

Abstract

WYSIWYS is a functional and security

requirement for electronic signatures,

especially when used in legal contexts. This

document consists in the design specification

for a WYSIWYS application suitable for

OpenTC security architecture and satisfying

the WYSIWYS requirement. It also includes

the updated high level requirements

specification: for this reason it supersedes

the deliverable D06c.1. Finally it includes

some implementation detail of the prototype

delivered as D06c.3.

Keywords

WYSIWYS, Trusted Computing, Virtualization

Dissemination level

Public

Revision

FINAL 1.10

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

SWP06c WYSIWYS application design specification

FINAL 1.10

Table of Contents

1 Motivation and problem description..........................................................................6

2 Security Environment................................................................................................7

2.1 Assumptions..........................................................................................................7

2.2 Threats...................................................................................................................9

3 Functional Requirements (Use Case Model)............................................................11

3.1 Goal.....................................................................................................................11

3.2 Target Groups......................................................................................................11

3.3 Roles and Actors..................................................................................................11

3.4 Overview..............................................................................................................11

3.5 Use Cases (Detailed Description).........................................................................12

3.5.1 Sign a document.............................................................................................13

3.5.2 Verify a signed document................................................................................14

3.5.3 Basic operations..............................................................................................15

4 Security Objectives & Security Requirements.........................................................23

4.1 Security Objectives..............................................................................................23

4.2 Security Requirements.........................................................................................24

5 Supplementary Requirements................................................................................25

5.1 Preconditions.......................................................................................................25

5.2 Required Criteria..................................................................................................25

5.3 Desired Criteria....................................................................................................25

5.4 Distinguishing Criteria..........................................................................................26

5.5 Execution Environment........................................................................................26

5.5.1 Software..........................................................................................................26

5.5.2 Hardware.........................................................................................................26

5.6 Development Environment..................................................................................26

5.6.1 Software..........................................................................................................26

5.6.2 Hardware.........................................................................................................26

6 Architecture for WYSIWYS: Trusted Computing and Virtualization..........................27

6.1 Compartments and integrity measures...............................................................27

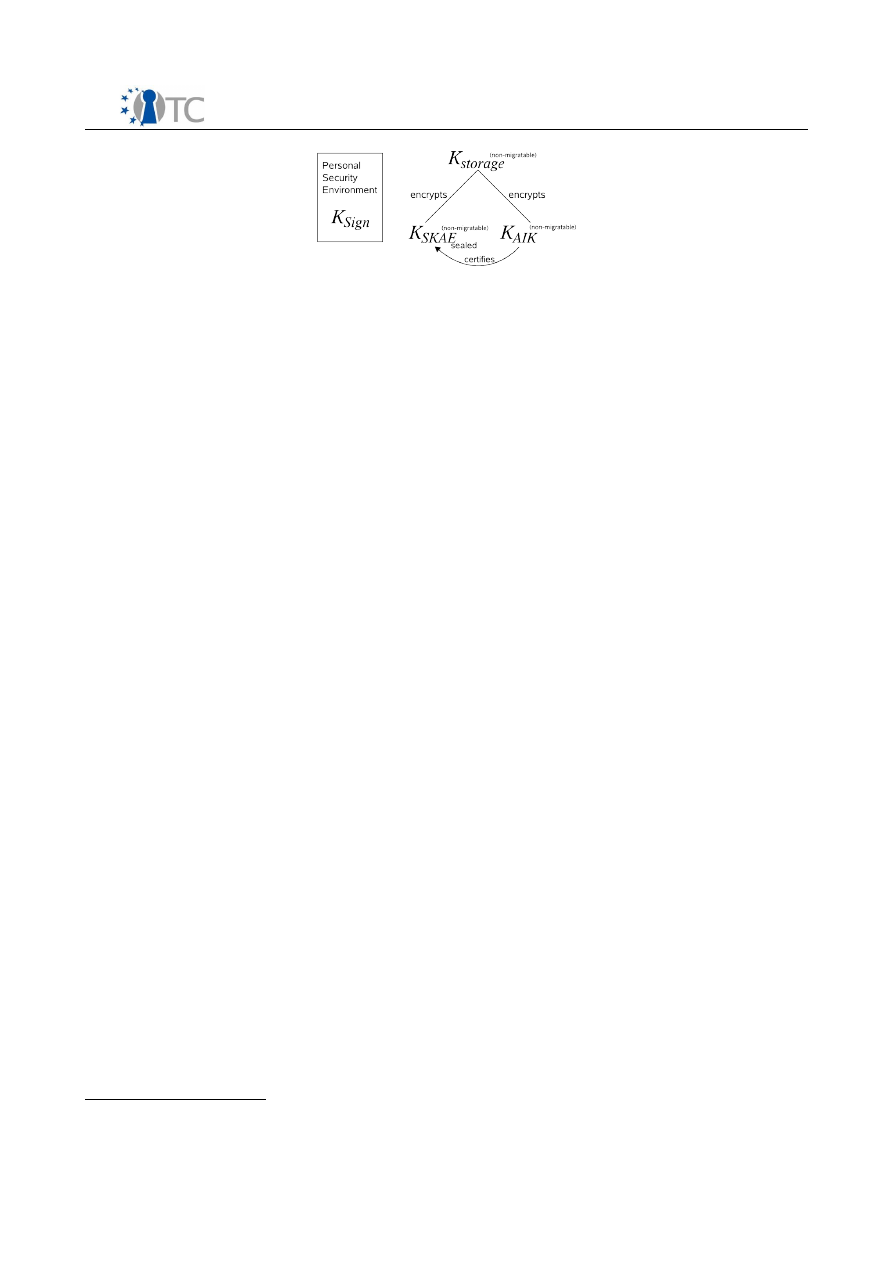

6.2 Solutions for integrity binding..............................................................................29

6.2.1 Keys and data structures................................................................................30

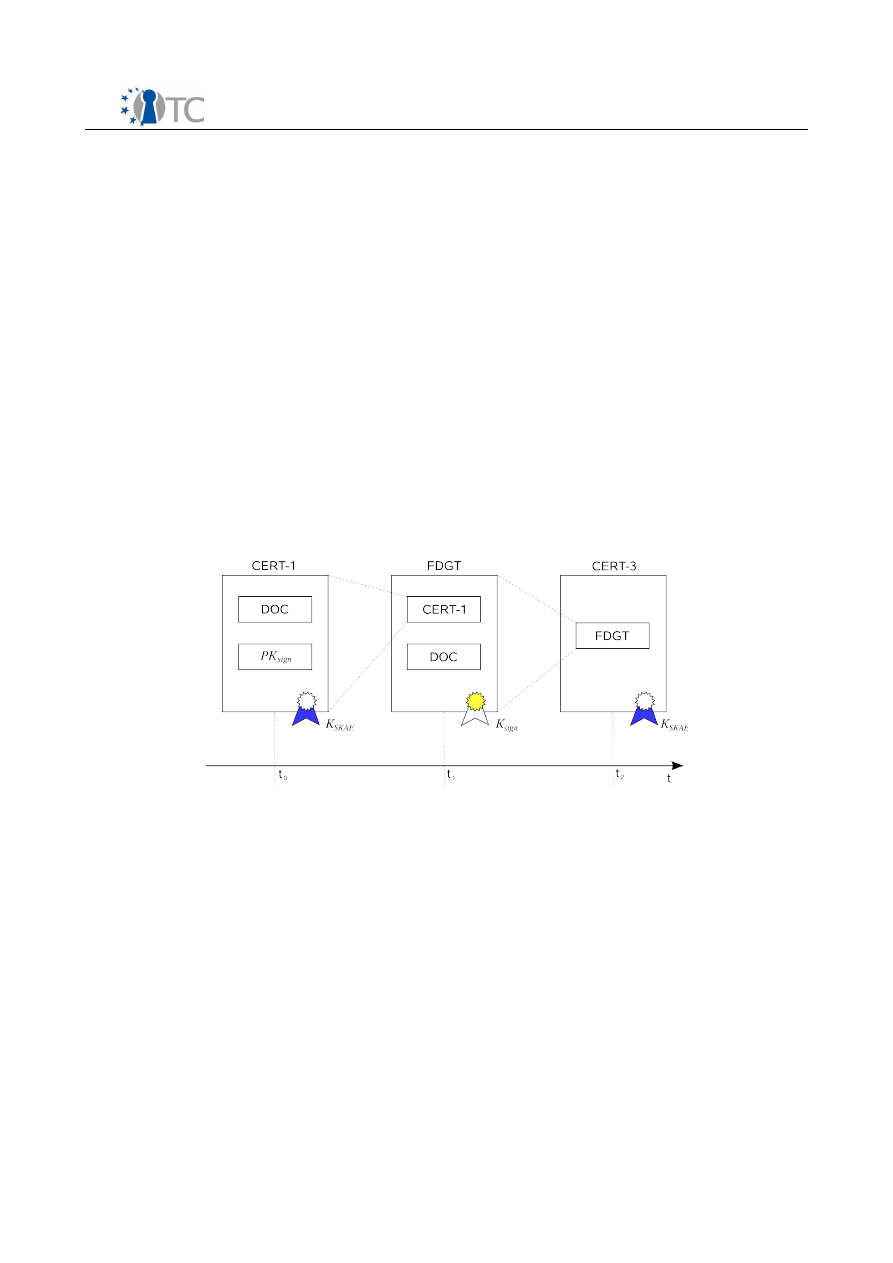

6.2.2 Three phases bind...........................................................................................31

6.2.3 Conditions.......................................................................................................32

6.2.4 Initialization phase..........................................................................................33

6.2.5 Discussion on other types of binding...............................................................33

6.3 Proving the WYSIWYS requirement......................................................................34

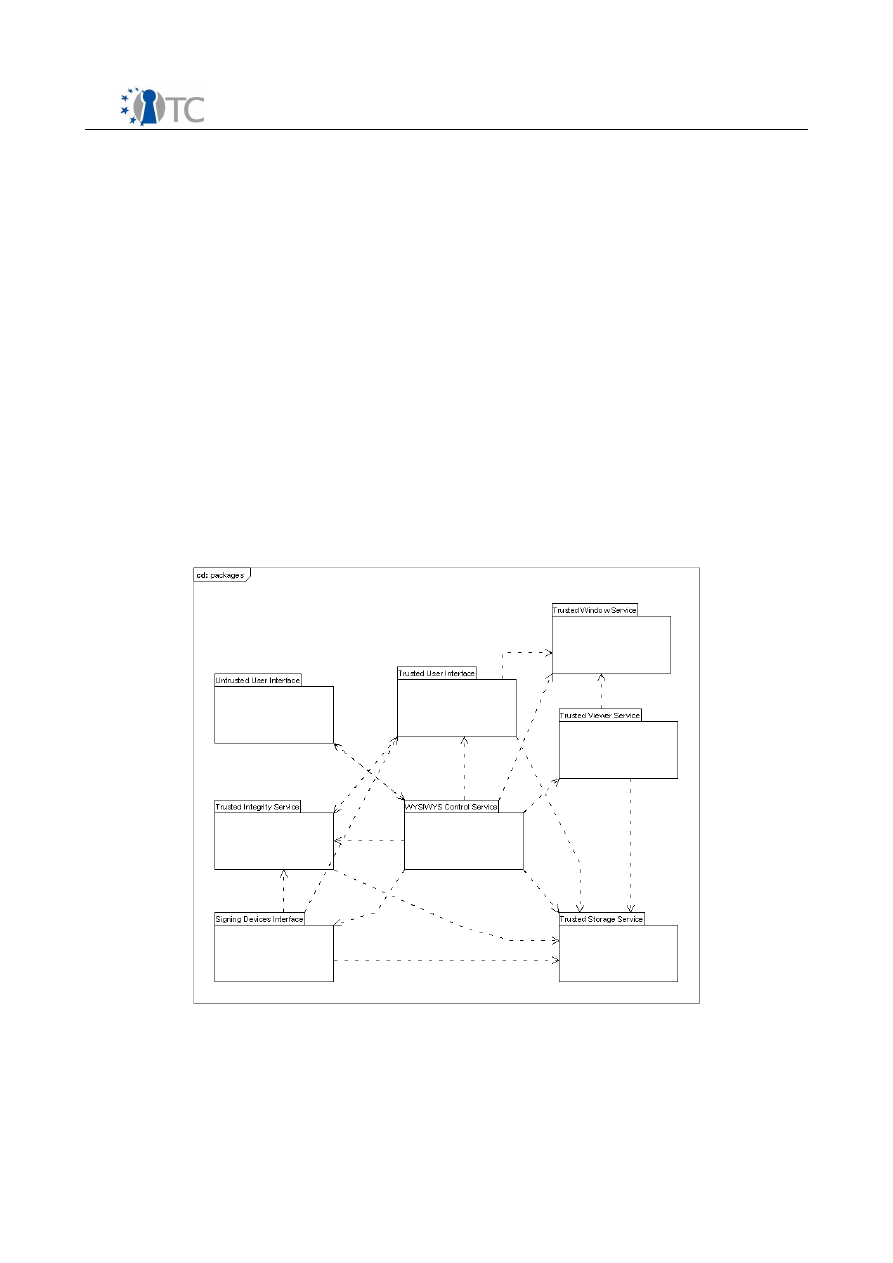

7 High-Level Software Architecture...........................................................................36

7.1 Introduction.........................................................................................................36

7.2 Logical views........................................................................................................36

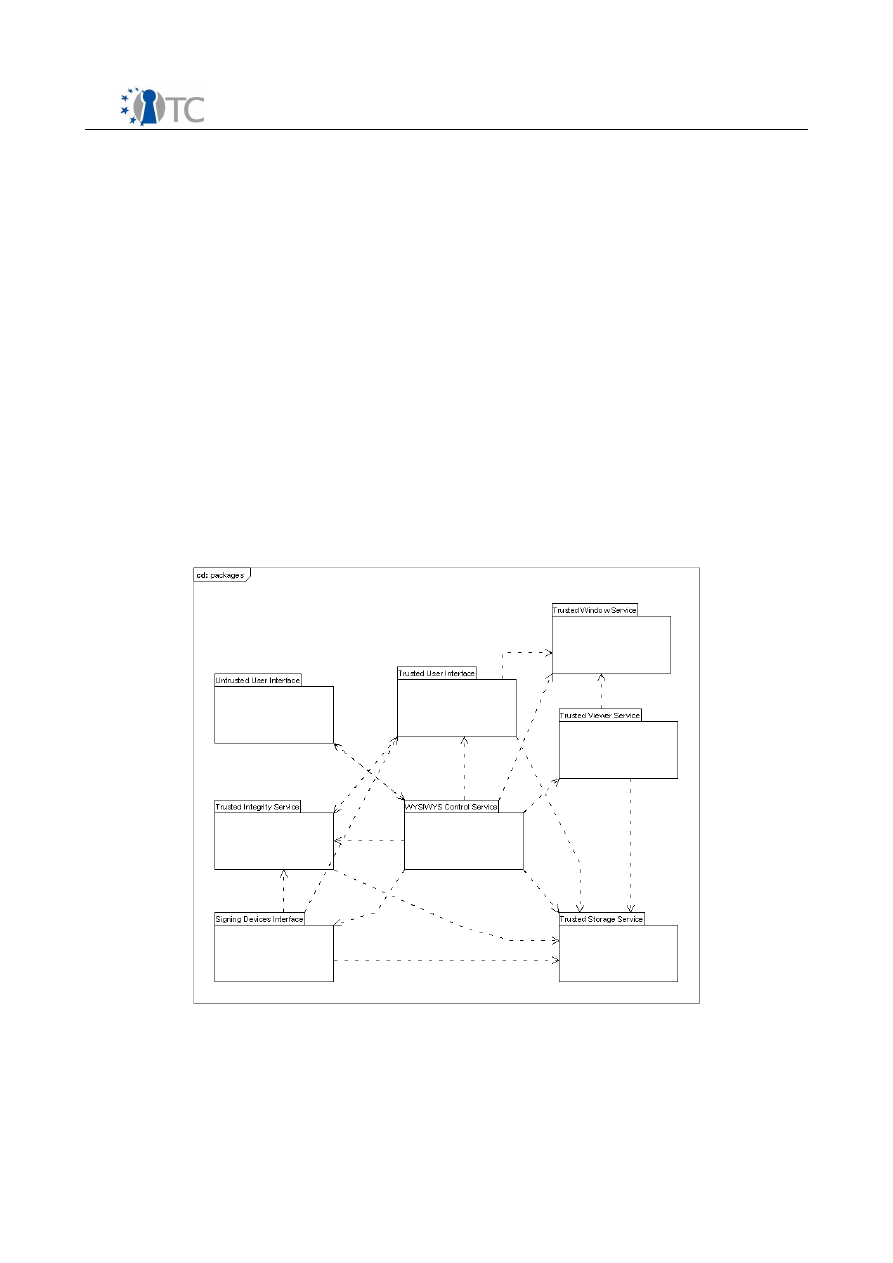

7.2.1 Packages.........................................................................................................36

7.2.2 Use case realisation........................................................................................38

8 Design.....................................................................................................................49

8.1 Communication between modules.......................................................................49

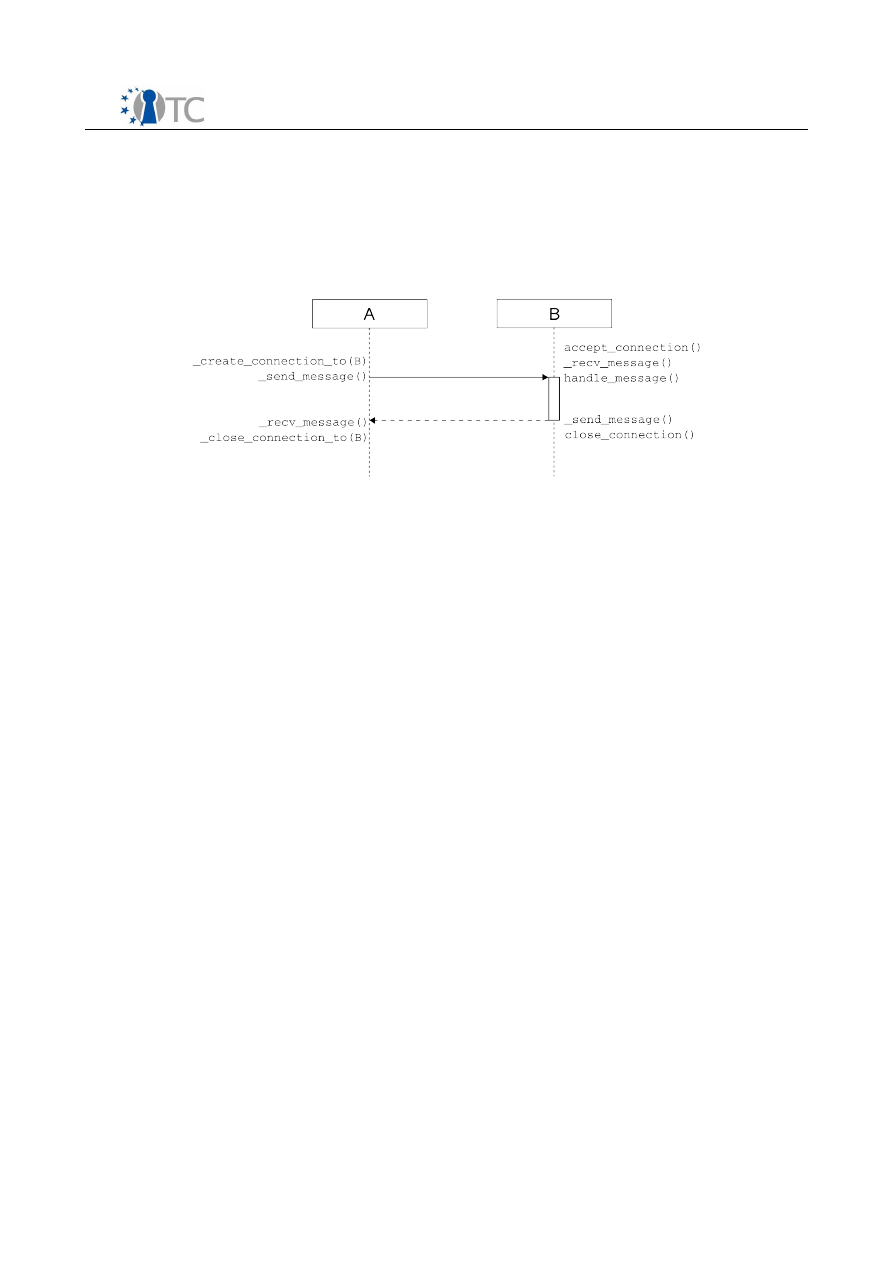

8.1.1 wys_commlib library........................................................................................51

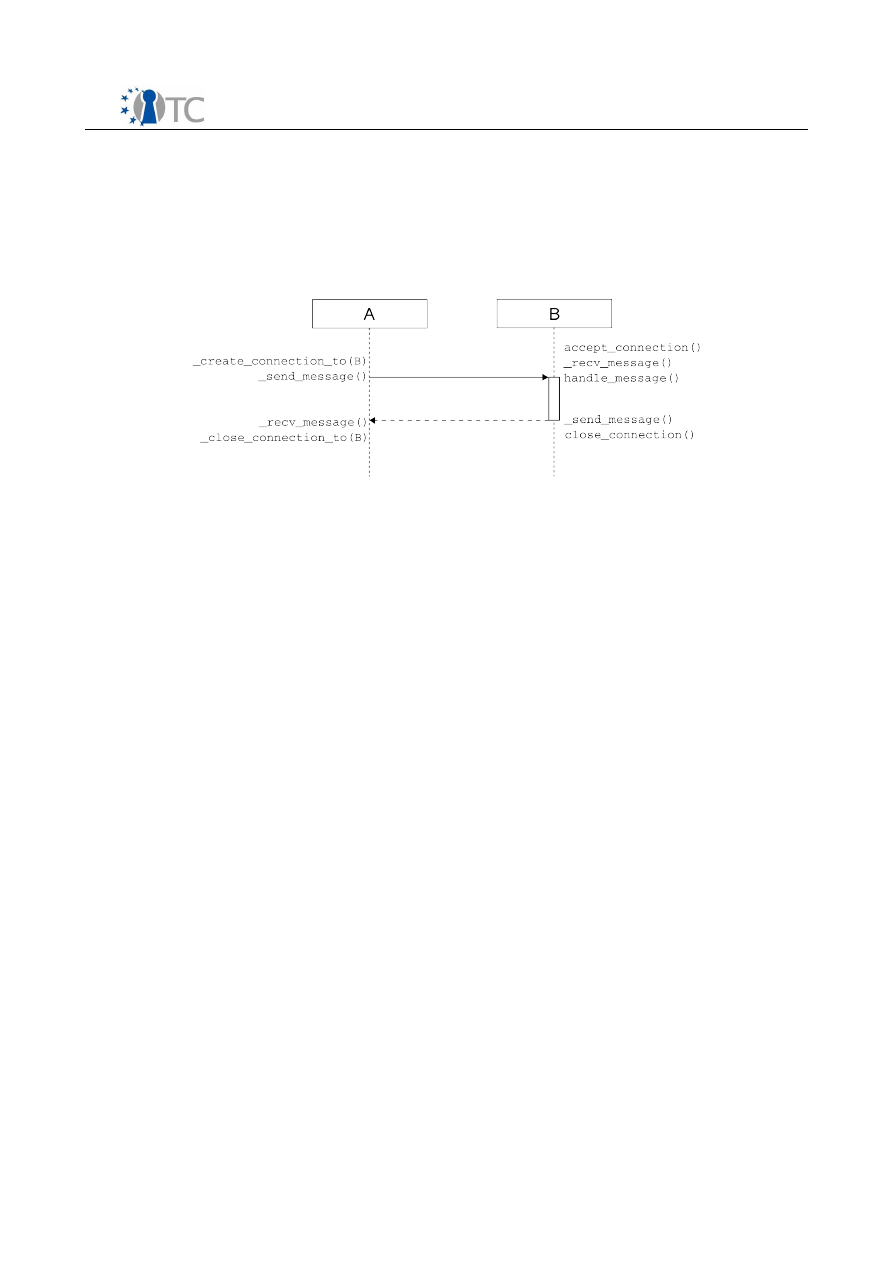

8.1.2 Interactions between modules........................................................................53

8.2 Modules................................................................................................................54

8.2.1 WYSIWYS Control Service (CS)........................................................................54

8.2.2 Signing Device Interface (SDI).........................................................................55

Open_TC Deliverable 06c.2

2/81

SWP06c WYSIWYS application design specification

FINAL 1.10

8.2.3 Trusted Integrity Service (TIS).........................................................................57

8.2.4 Trusted Storage Service (TS)...........................................................................59

8.2.5 Trusted User Interface (TUI)............................................................................60

8.2.6 Trusted Viewer Service (TVS)..........................................................................63

8.2.7 Trusted Window Service (TWS).......................................................................64

8.2.8 Untrusted User Interface (UUI)........................................................................65

9 Implementation details...........................................................................................66

9.1 Three phase bind.................................................................................................66

9.1.1 Key Registration..............................................................................................67

9.1.2 Signature process............................................................................................68

9.1.3 WYSIWYS Application startup..........................................................................70

9.1.4 Drivers.............................................................................................................71

10 Security requirements for signature creation applications...................................75

11 List of Abbreviations.............................................................................................79

12 Acknowledgements...............................................................................................80

13 References............................................................................................................81

Open_TC Deliverable 06c.2

3/81

SWP06c WYSIWYS application design specification

FINAL 1.10

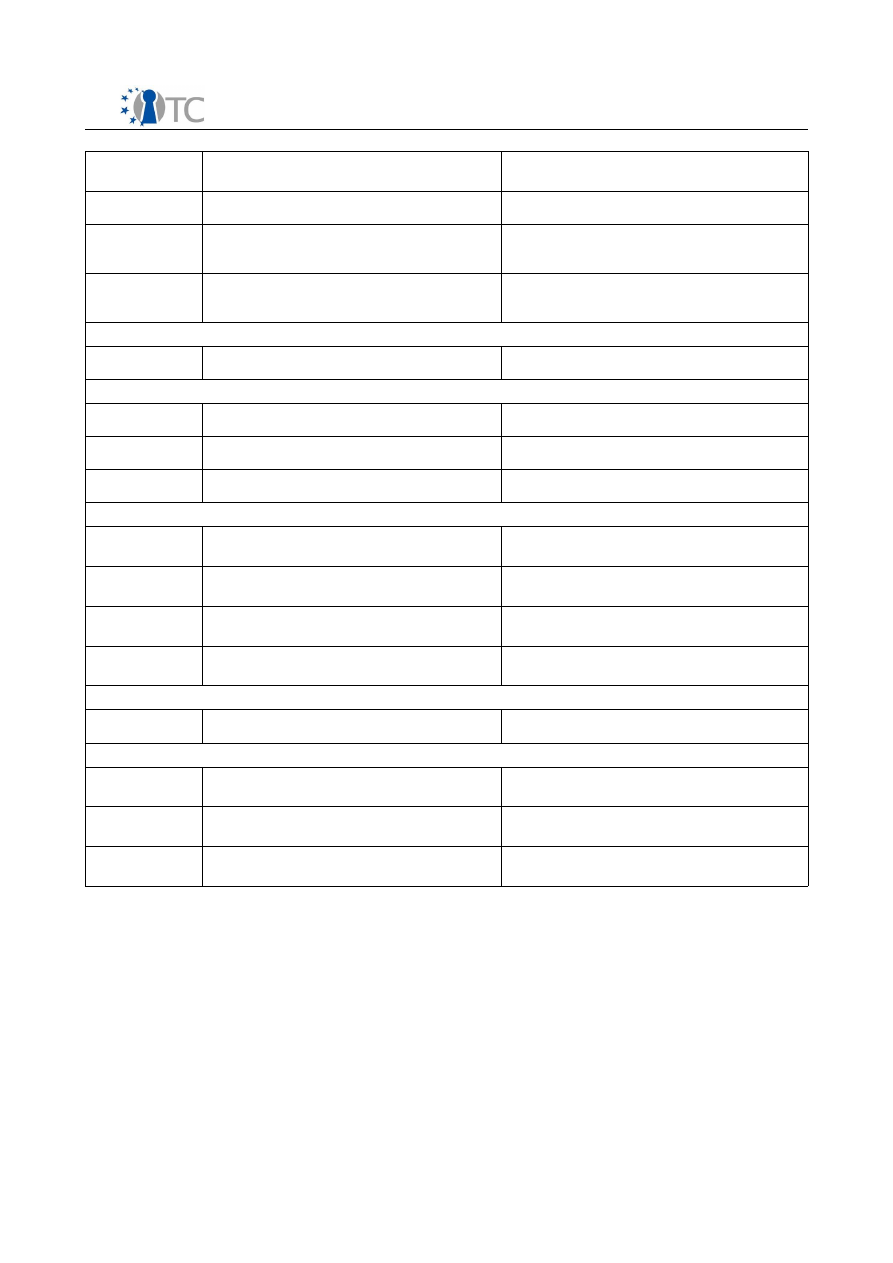

List of figures

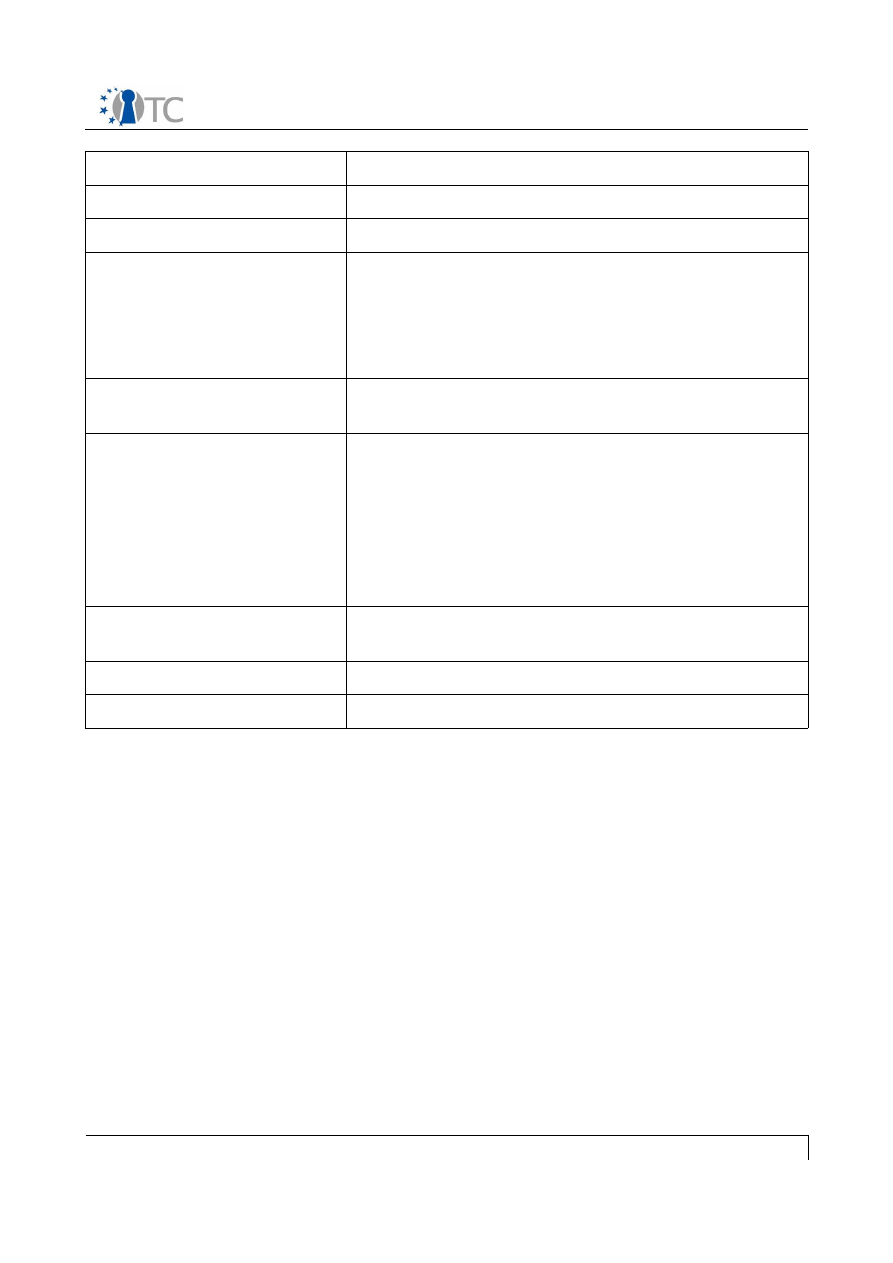

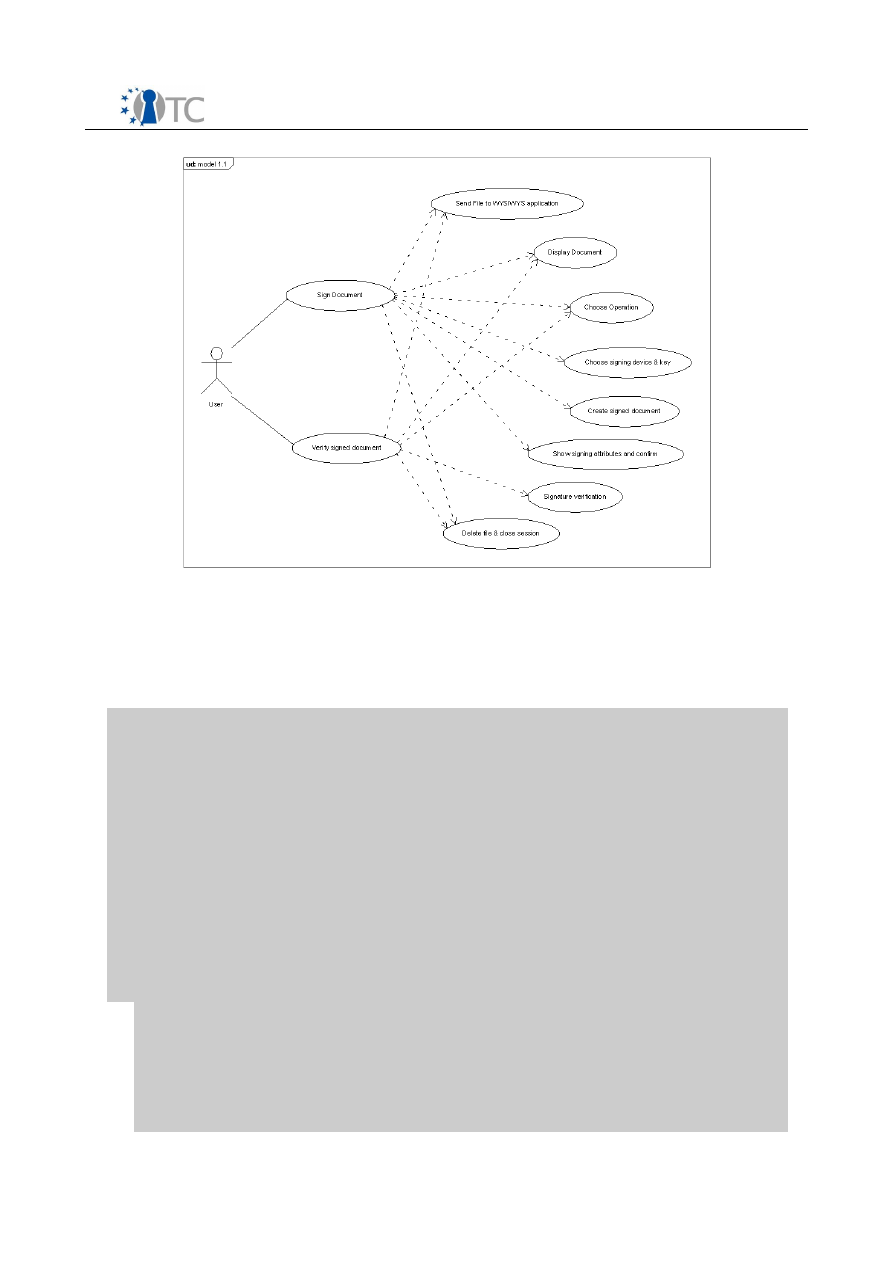

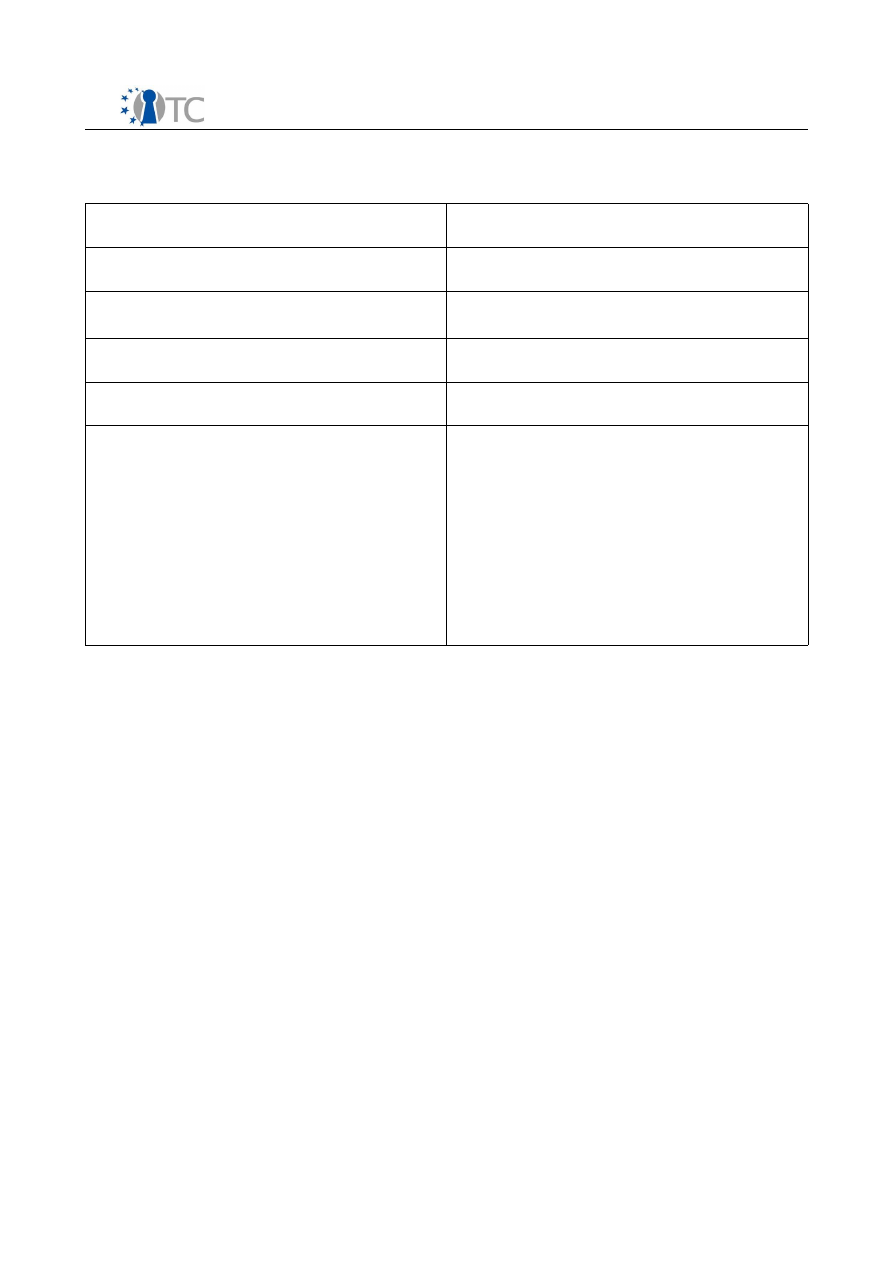

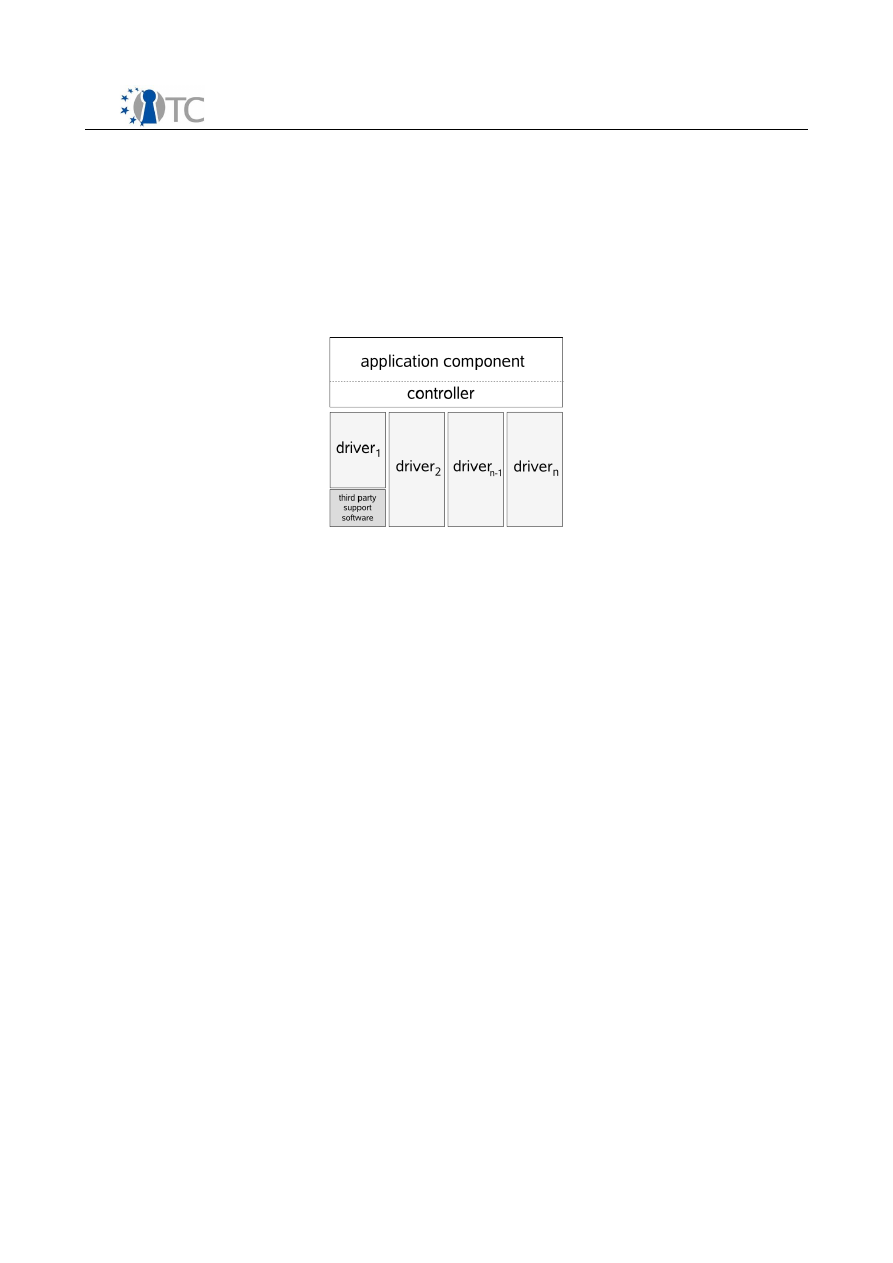

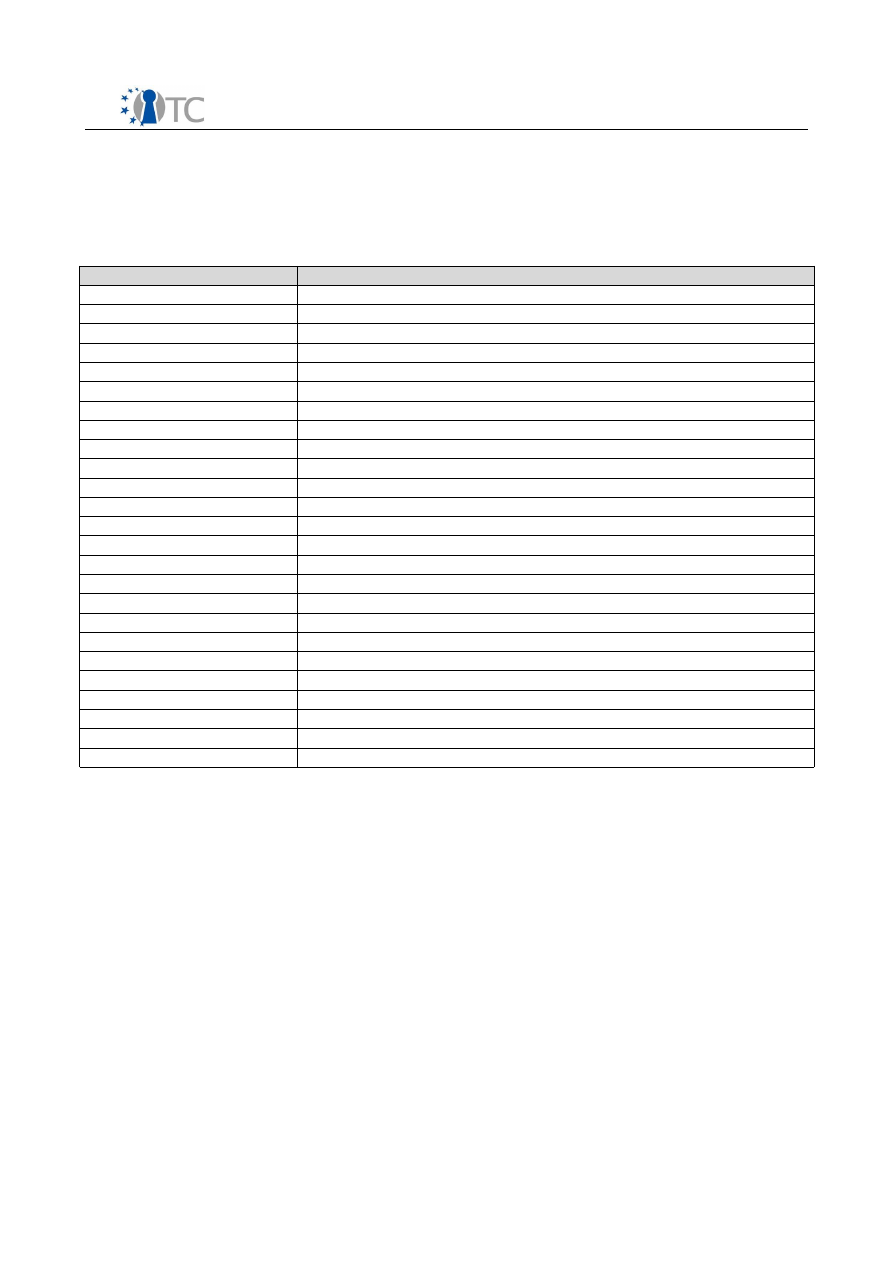

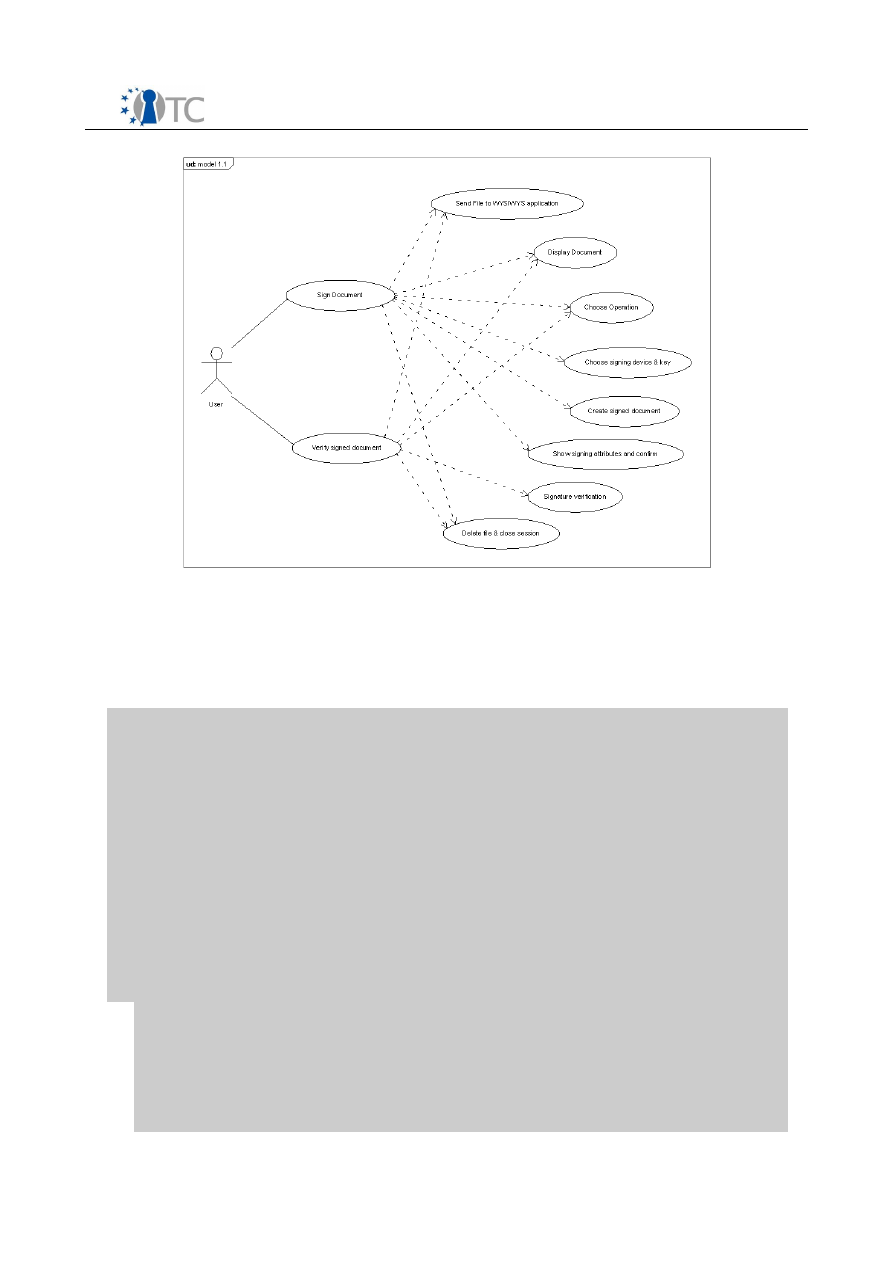

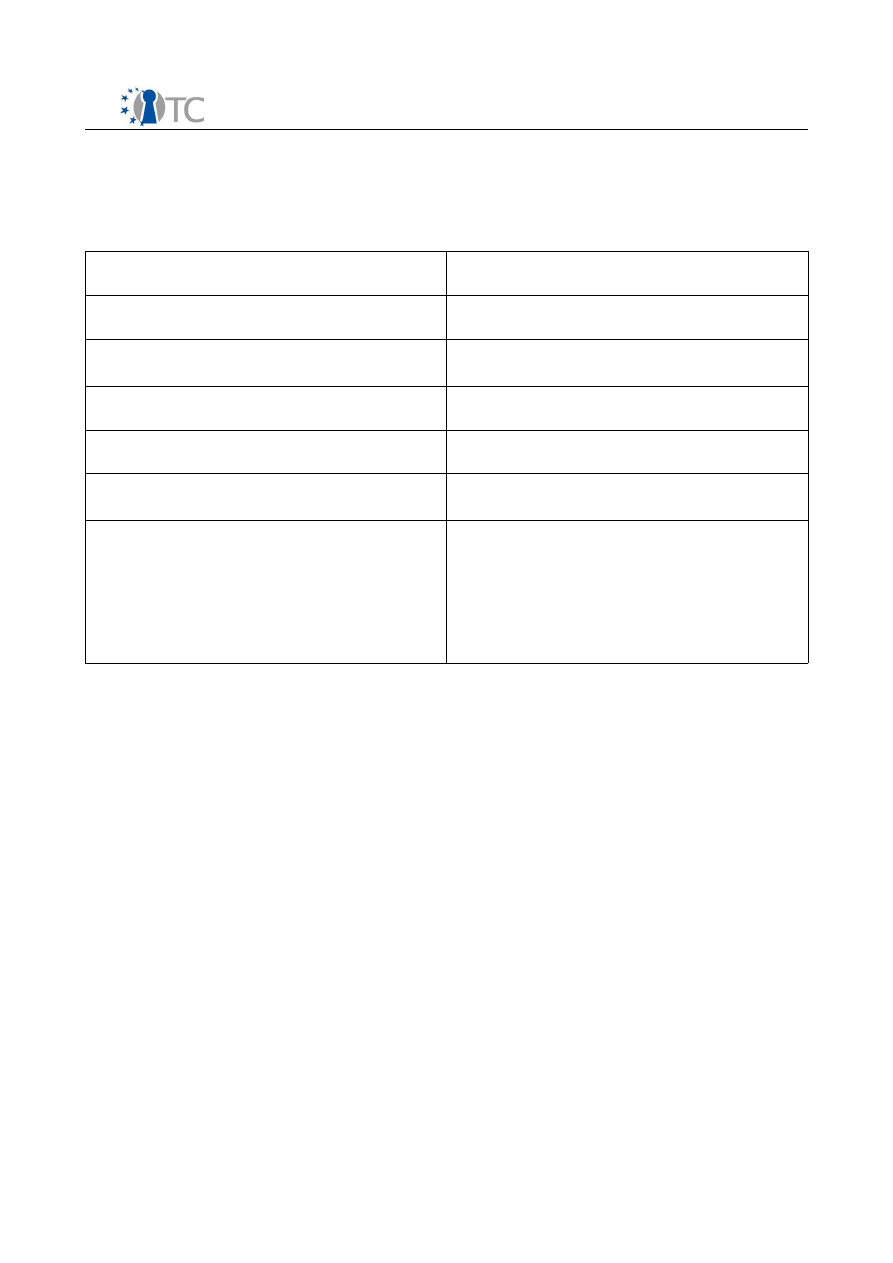

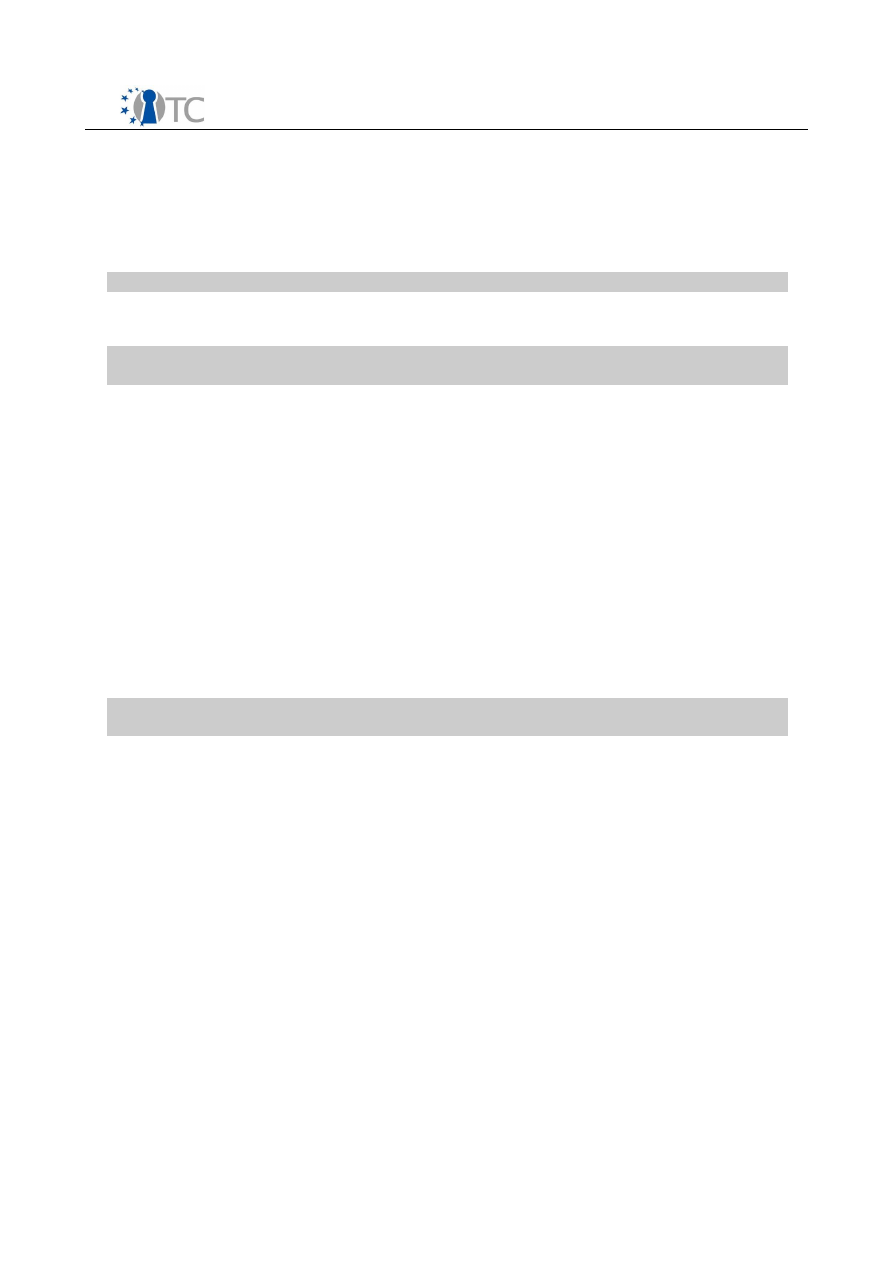

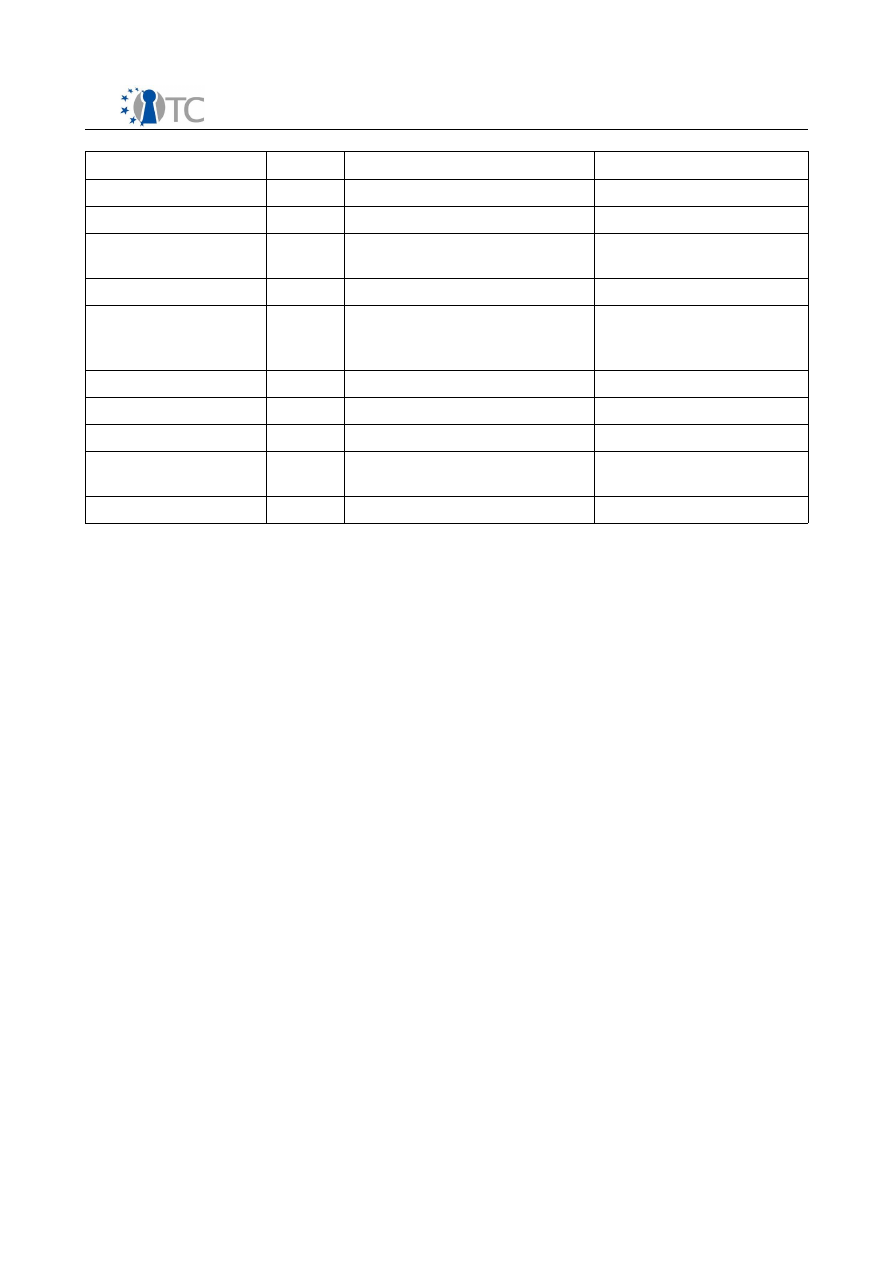

Figure 1: Use cases diagram........................................................................................12

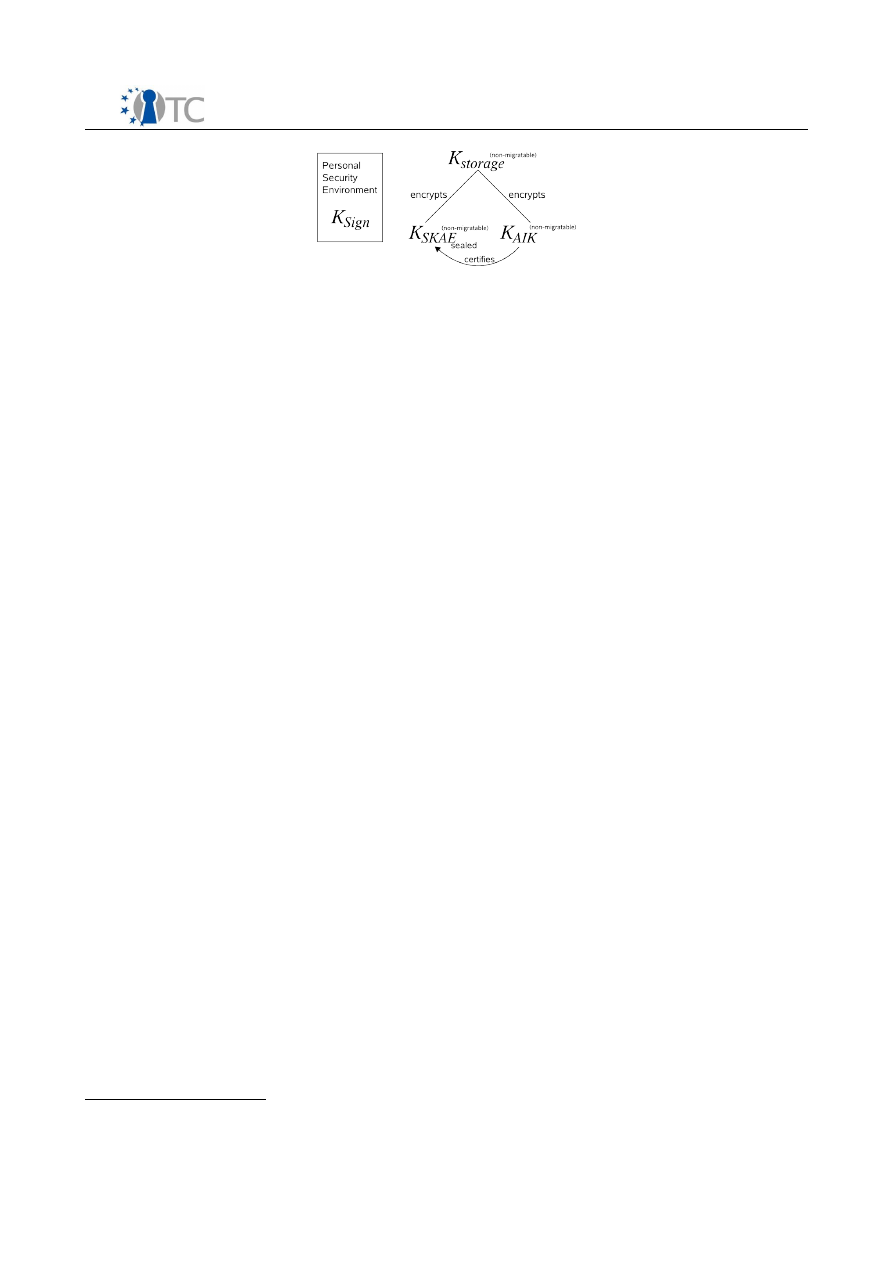

Figure 2: Keys...............................................................................................................31

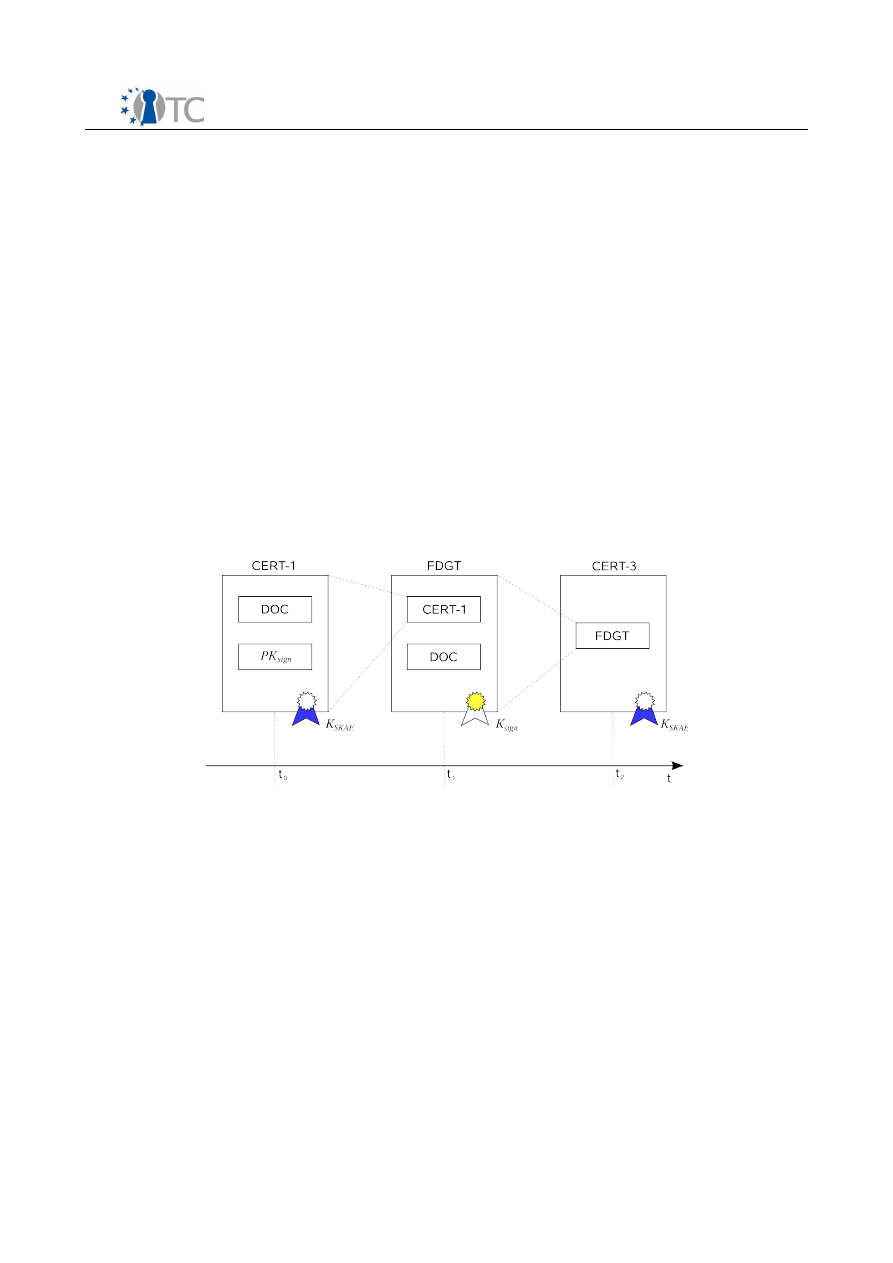

Figure 3: Three phase bind scheme..............................................................................32

Figure 4: Package diagram...........................................................................................36

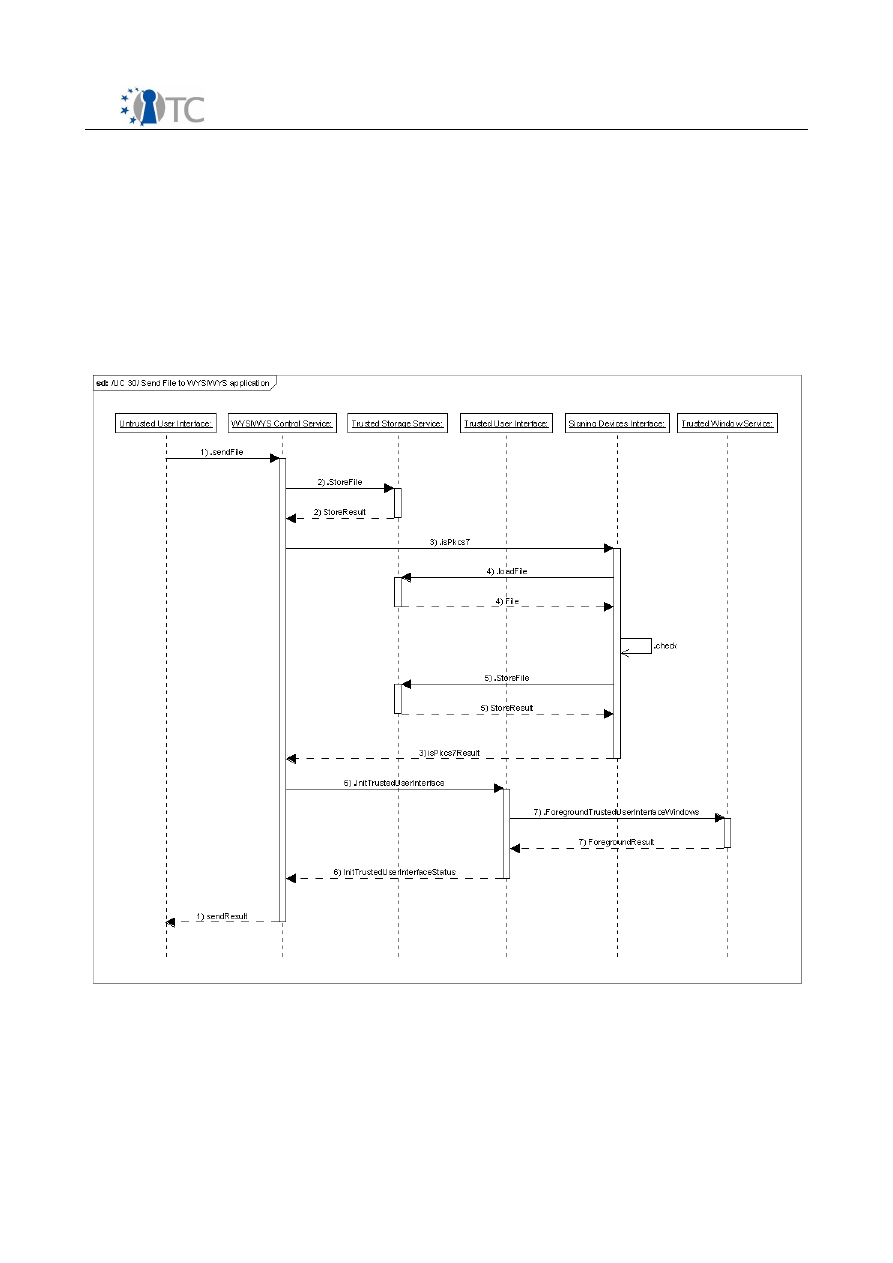

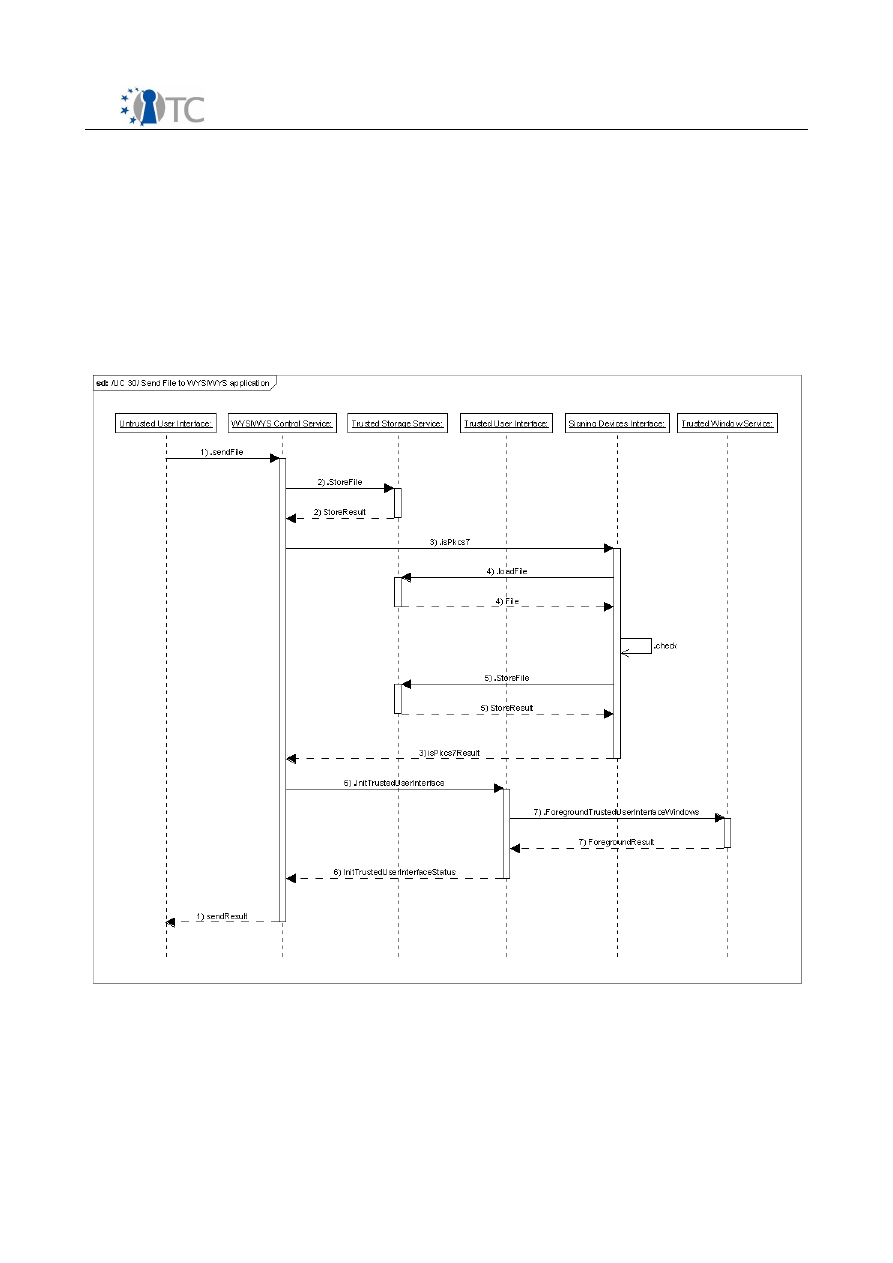

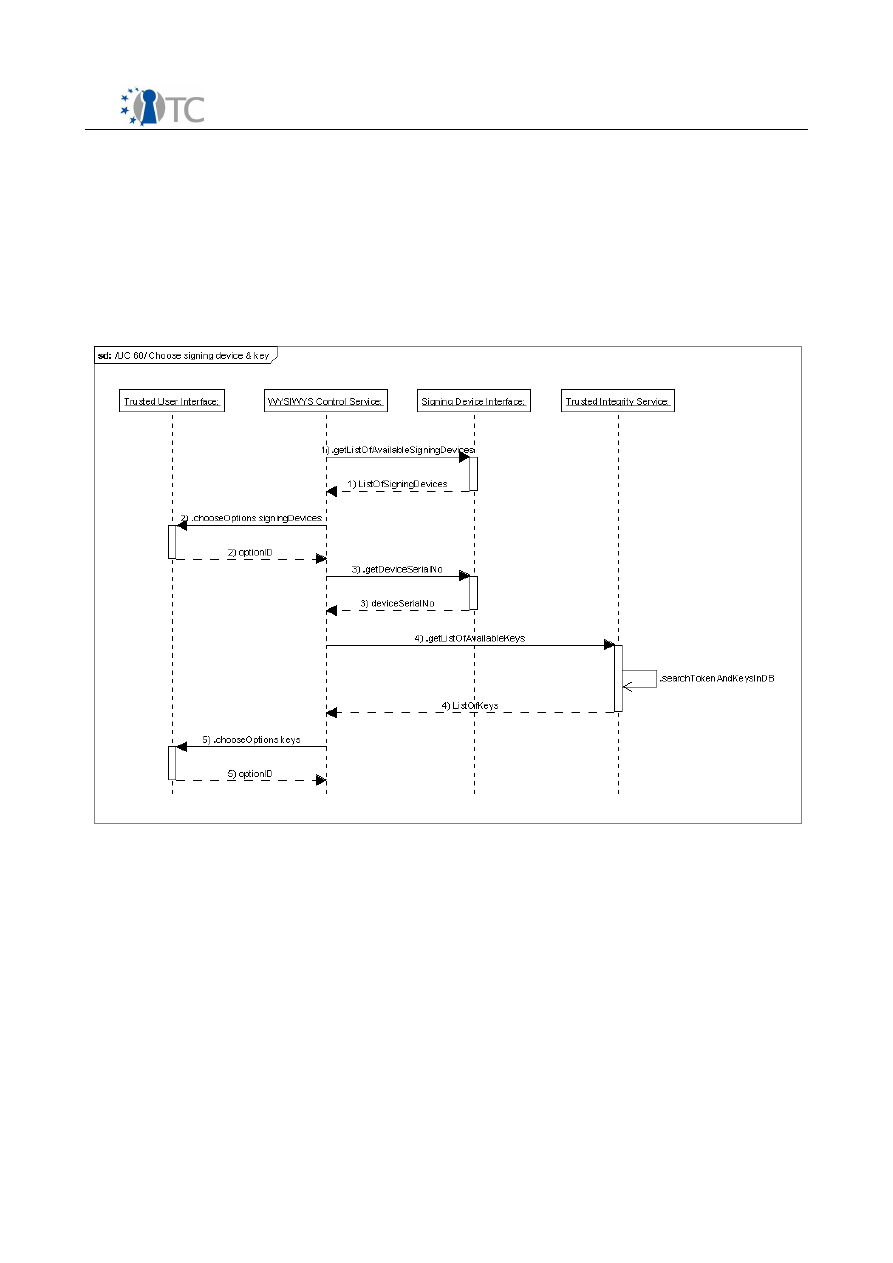

Figure 5: UC 30 sequence diagram...............................................................................40

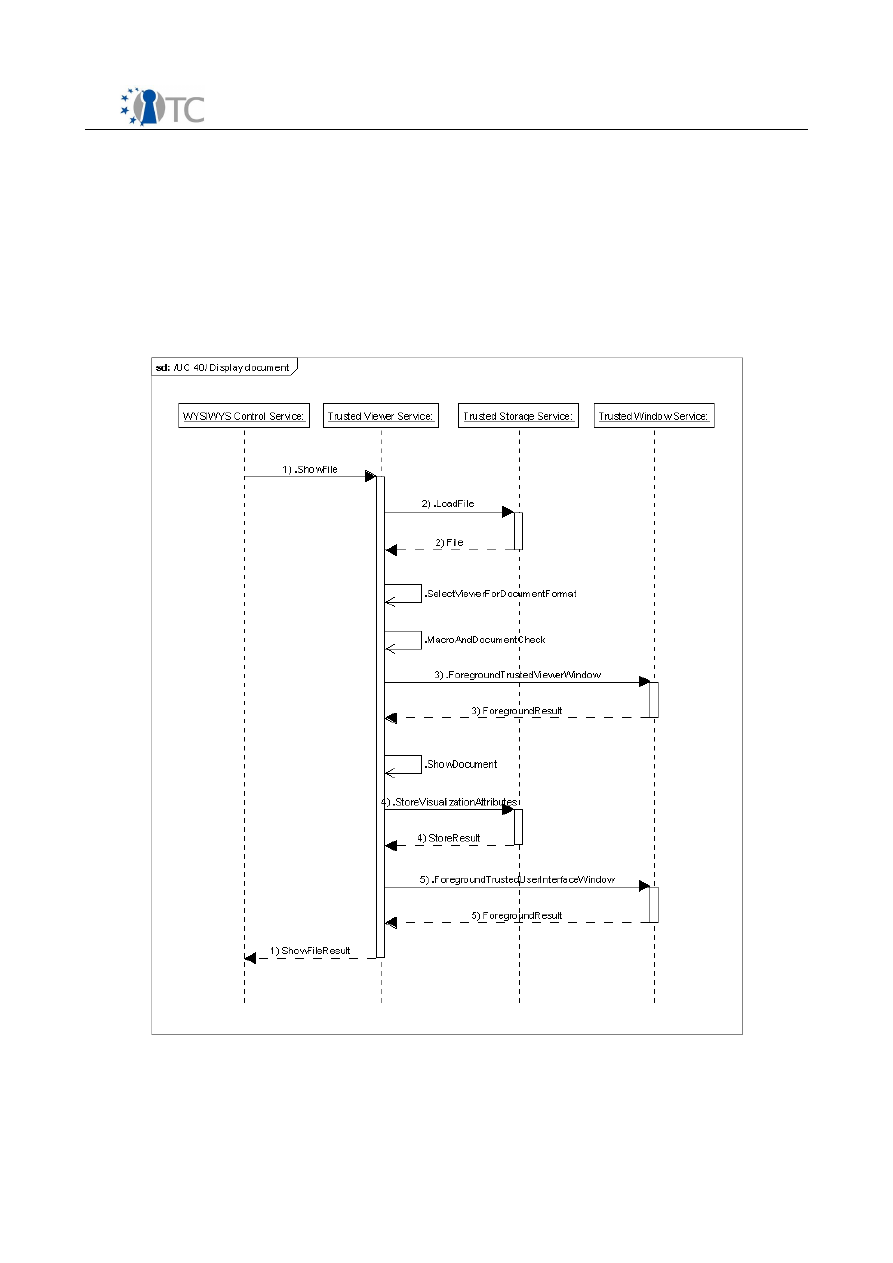

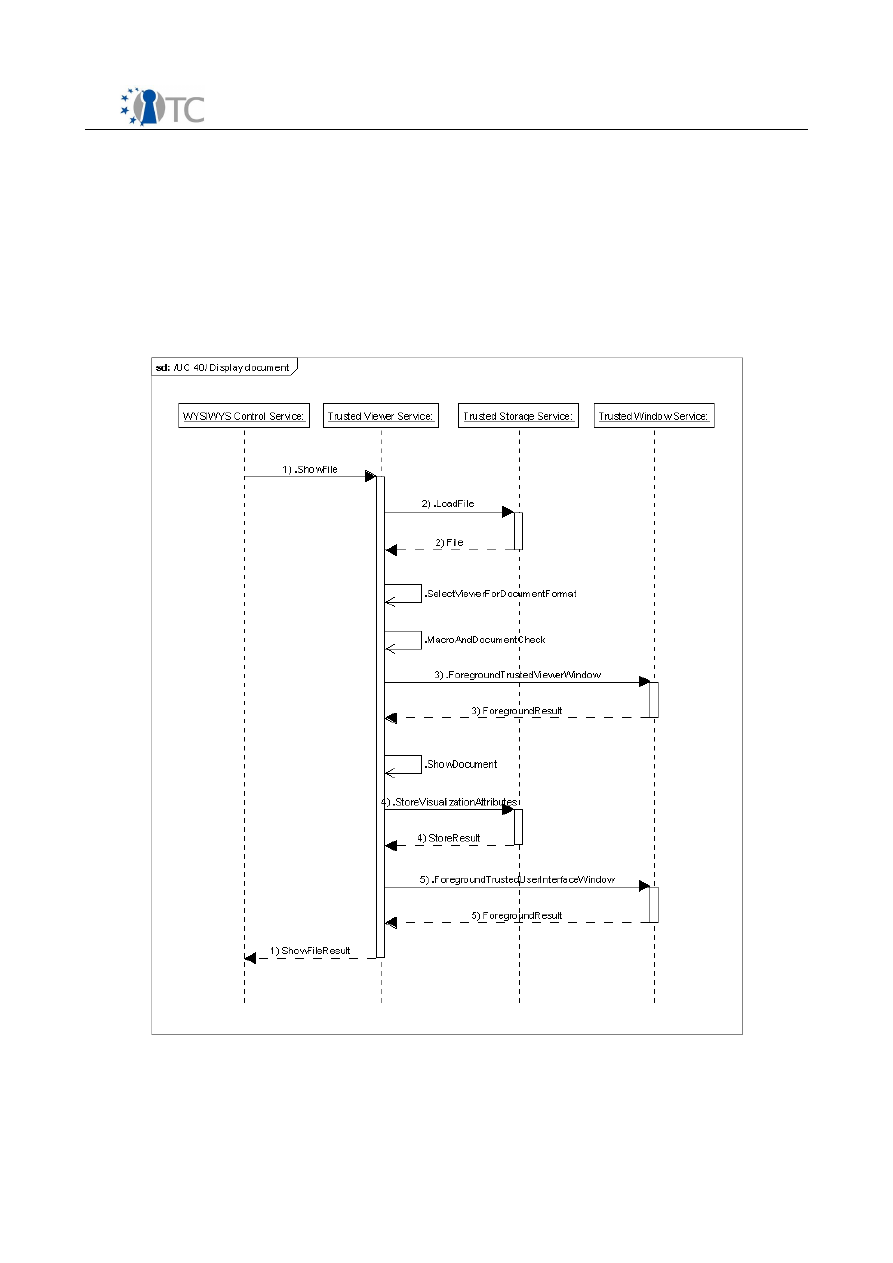

Figure 6: UC 40 sequence diagram...............................................................................41

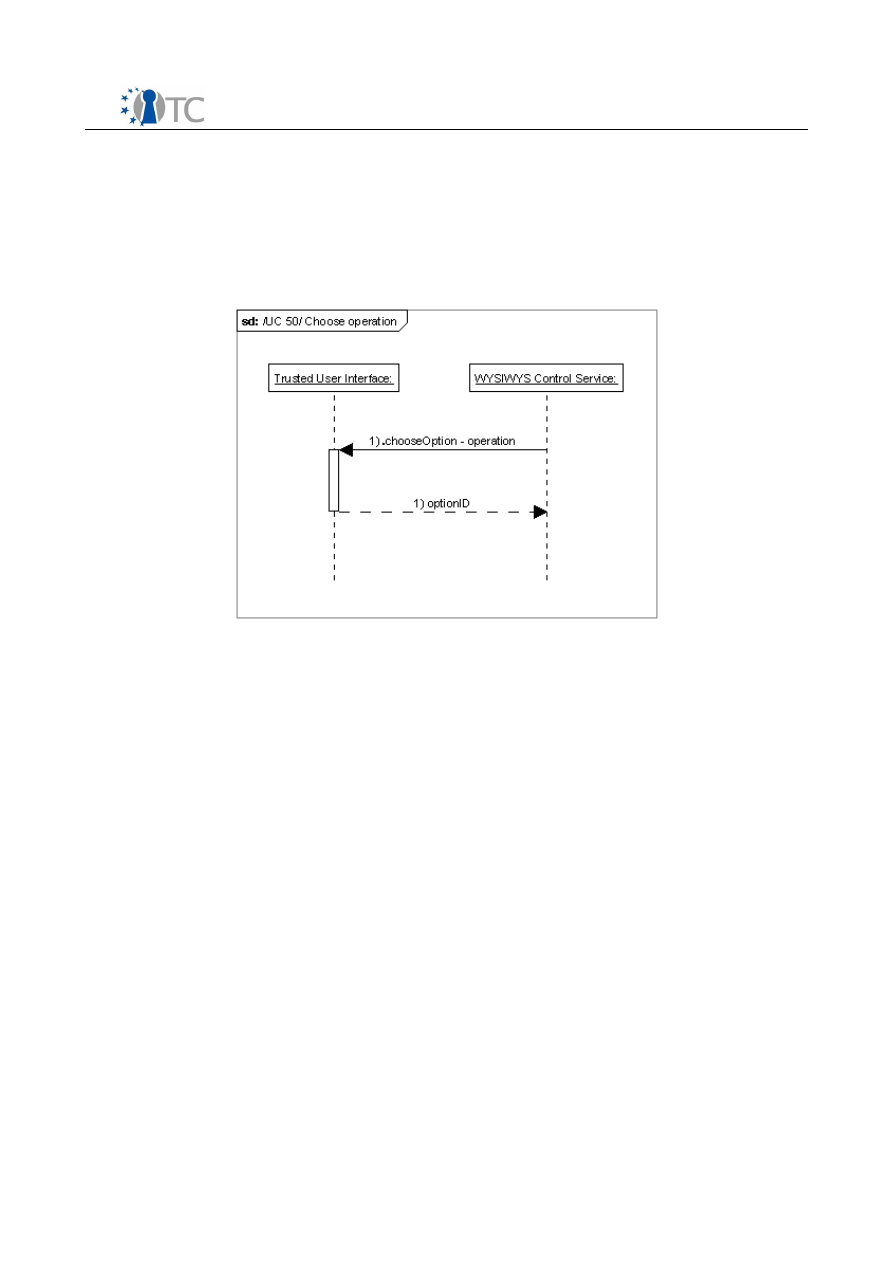

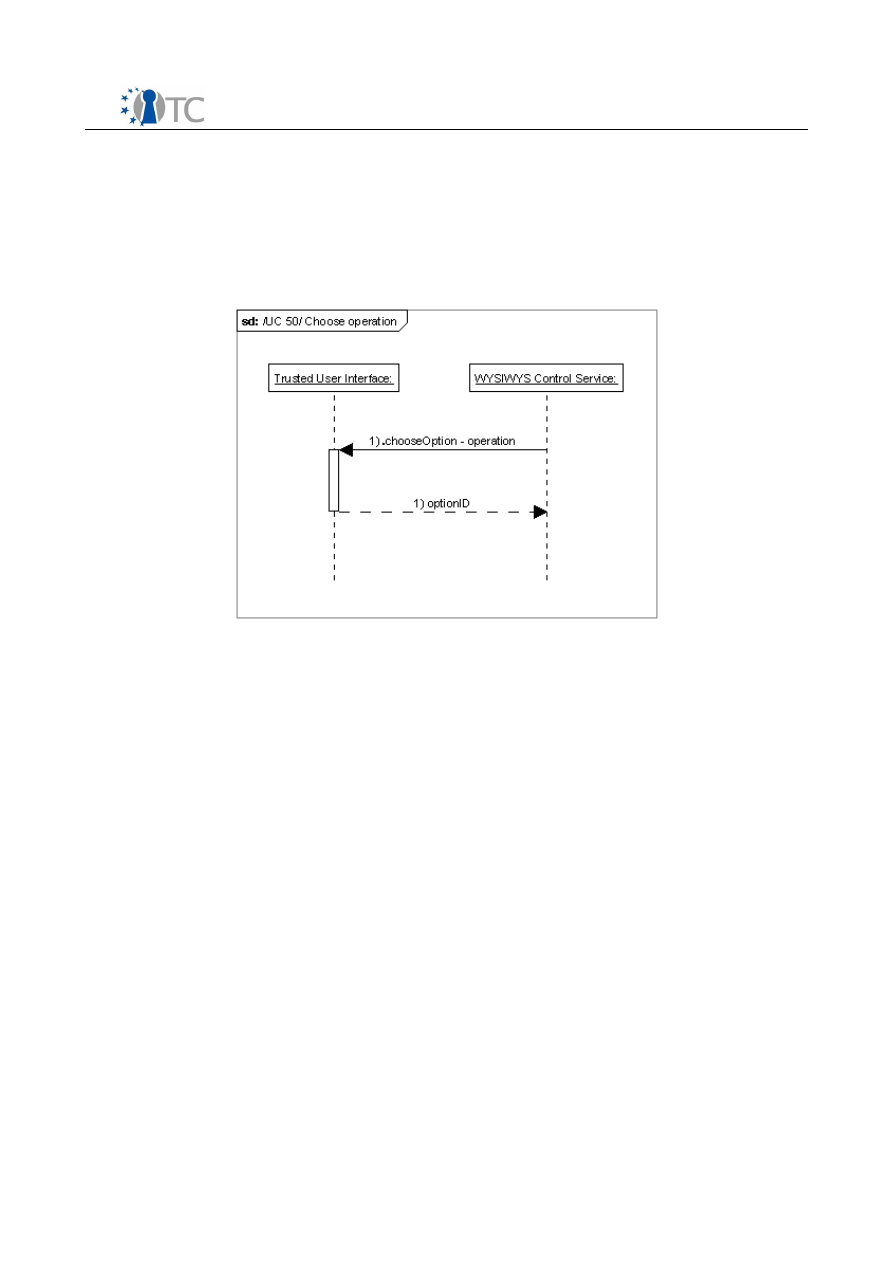

Figure 7: UC 50 sequence diagram...............................................................................42

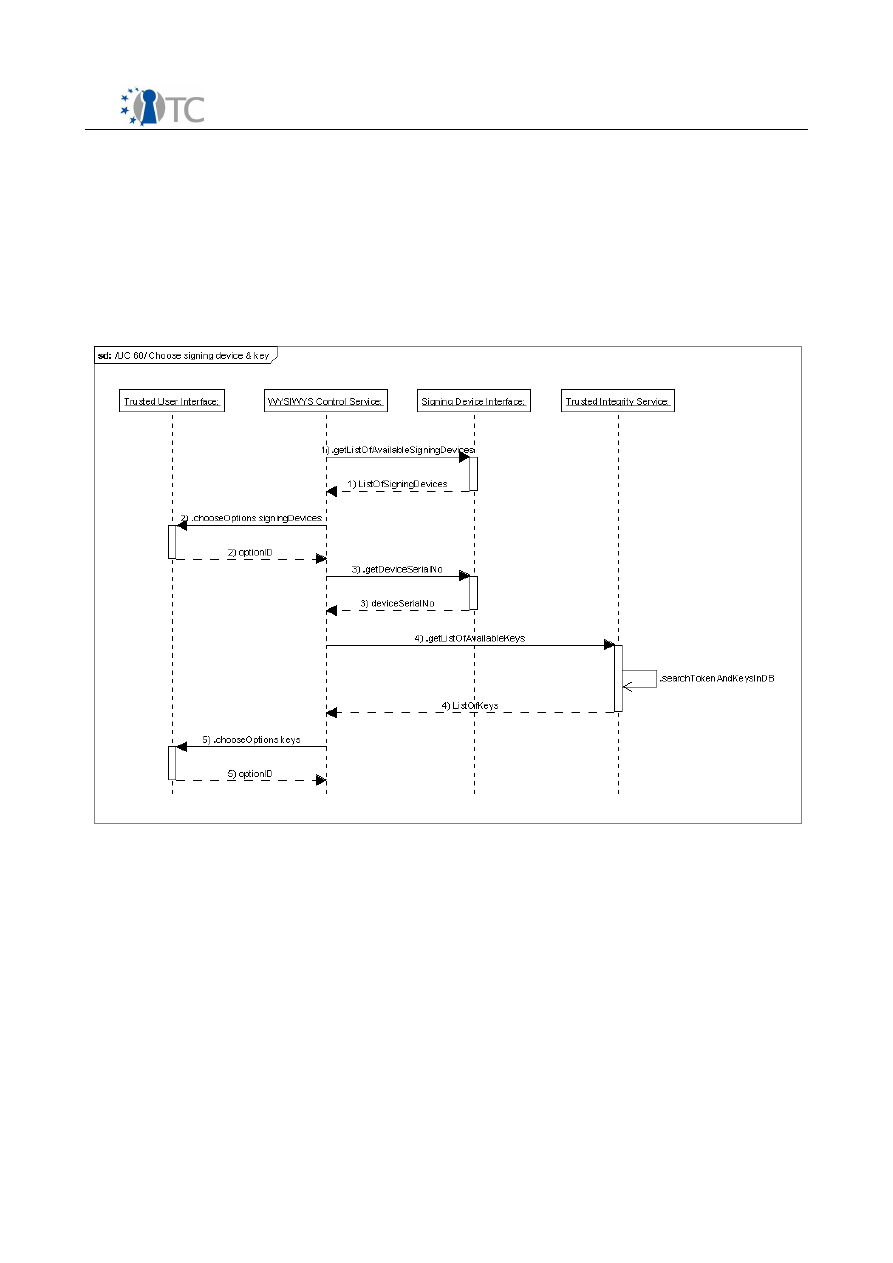

Figure 8: UC 60 sequence diagram...............................................................................43

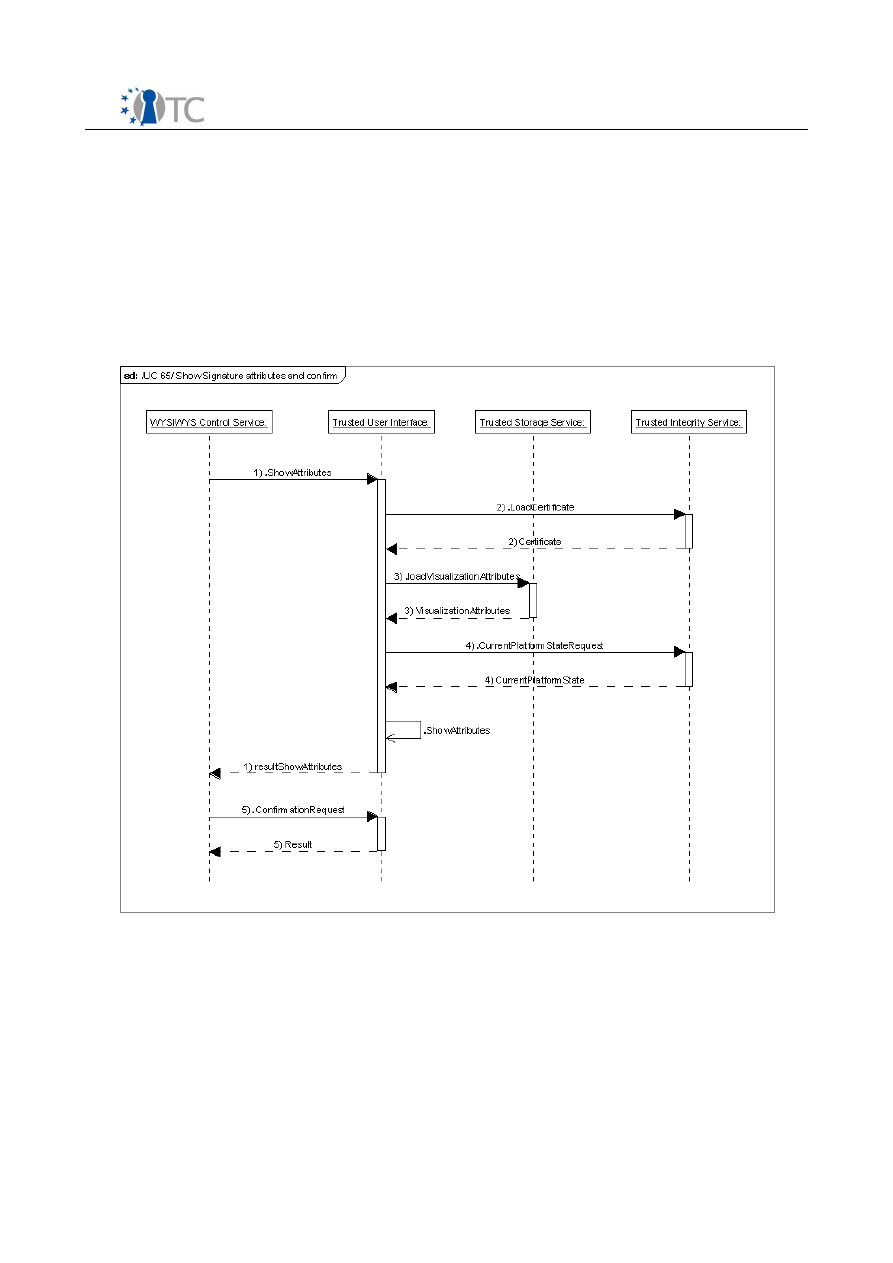

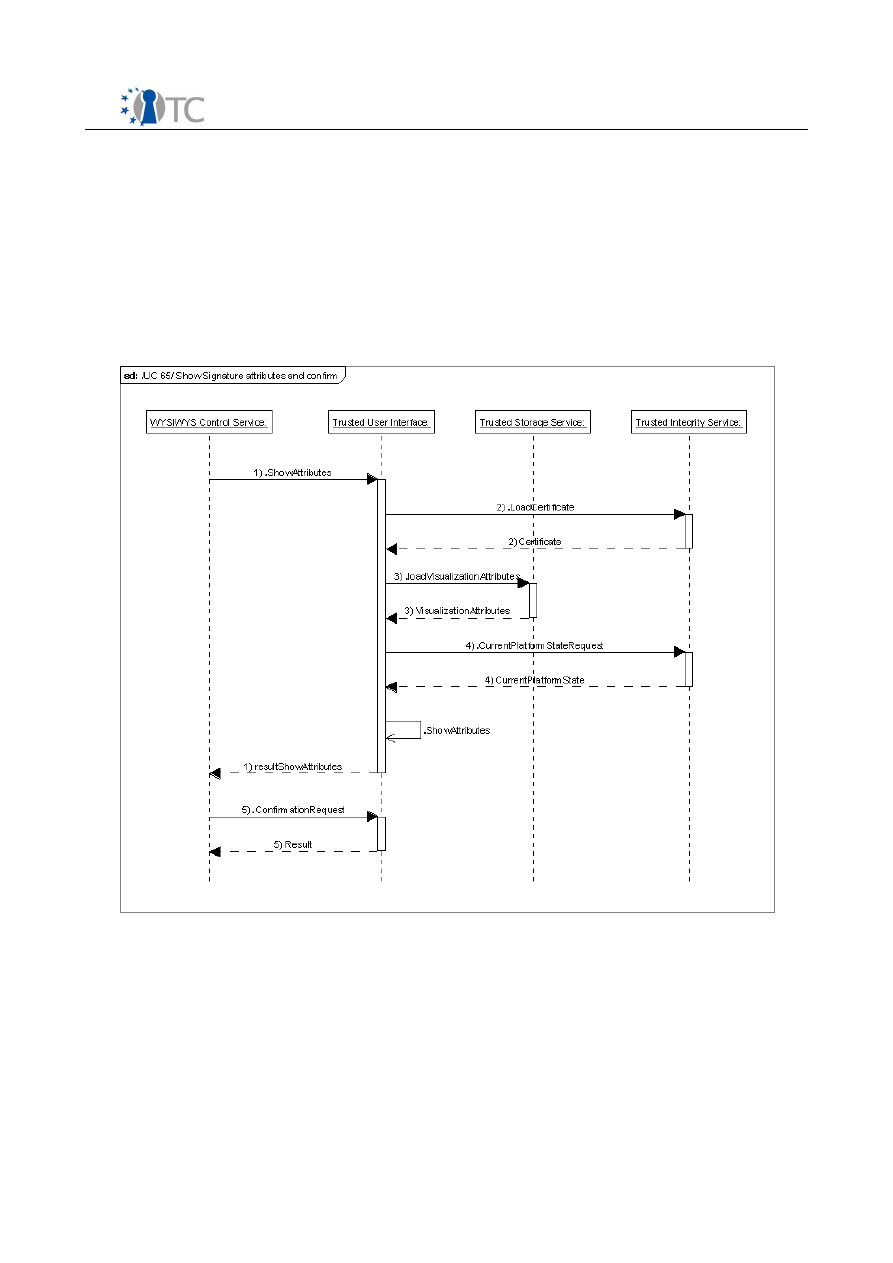

Figure 9: UC 65 sequence diagram...............................................................................44

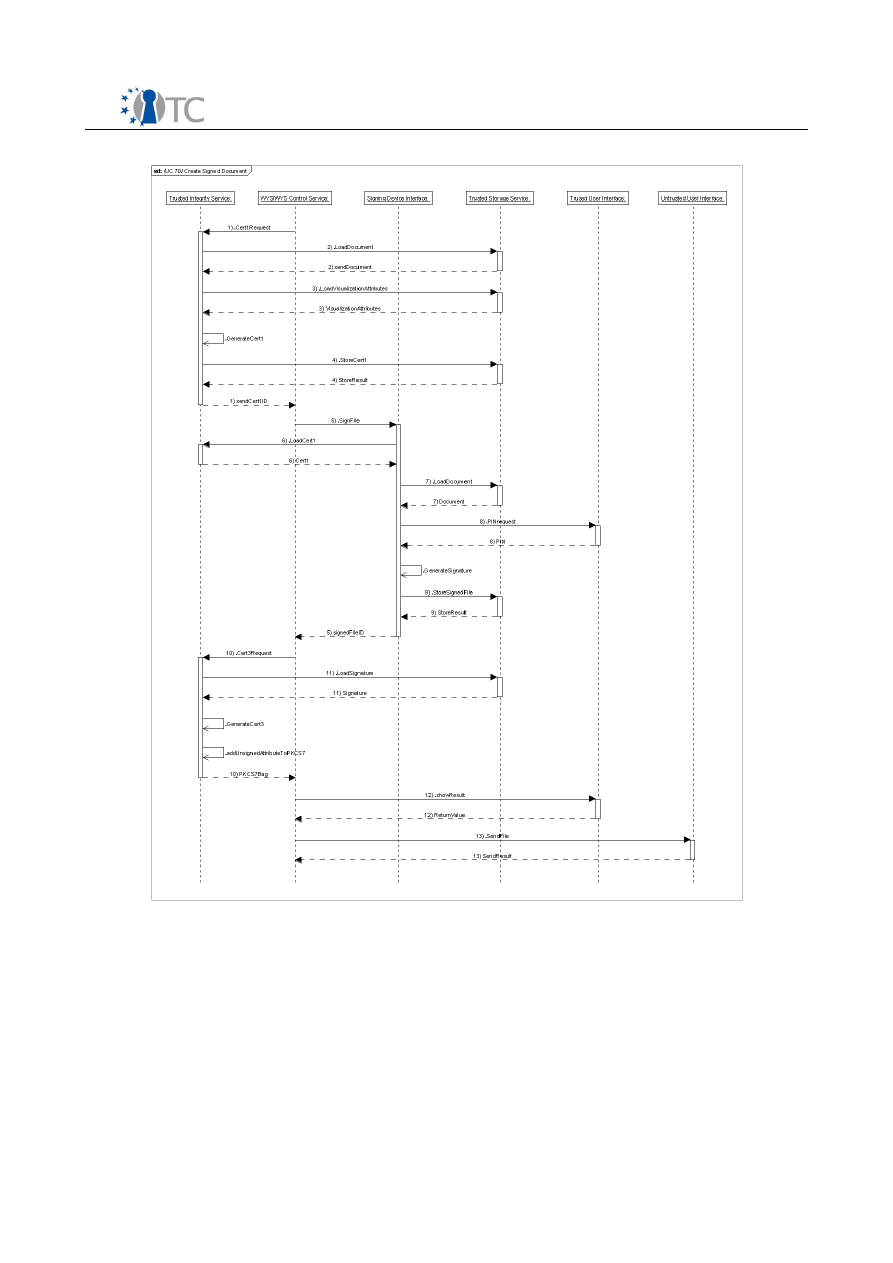

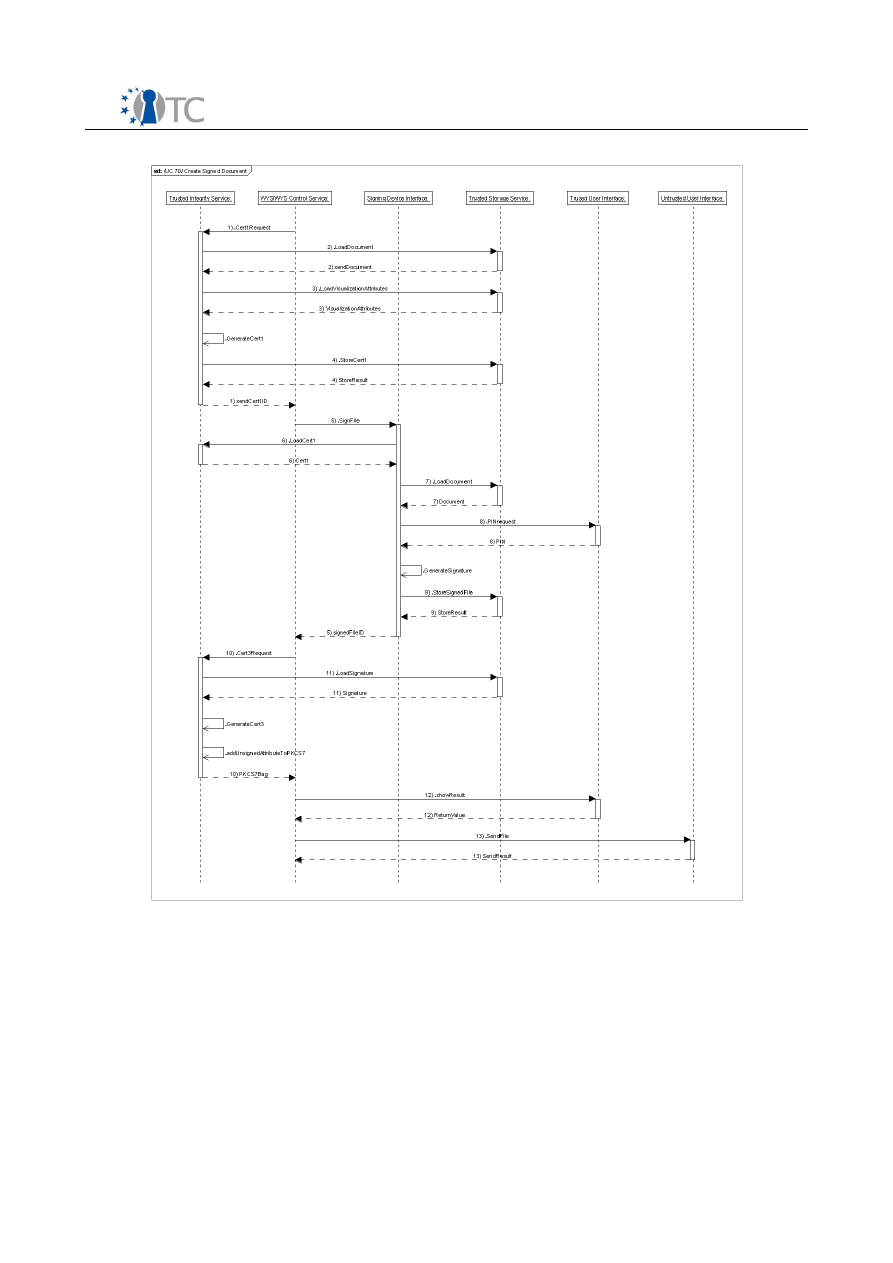

Figure 10: UC 70 sequence diagram.............................................................................46

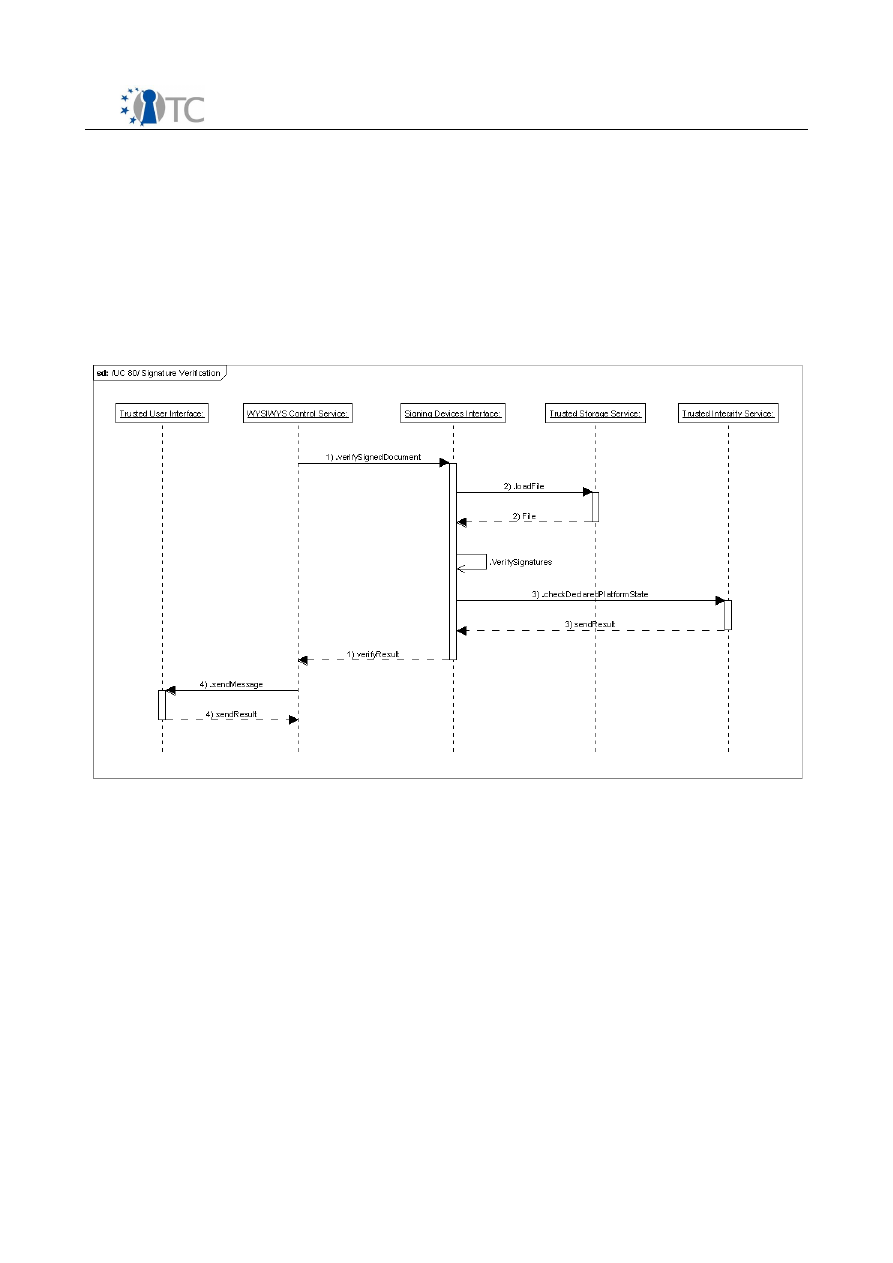

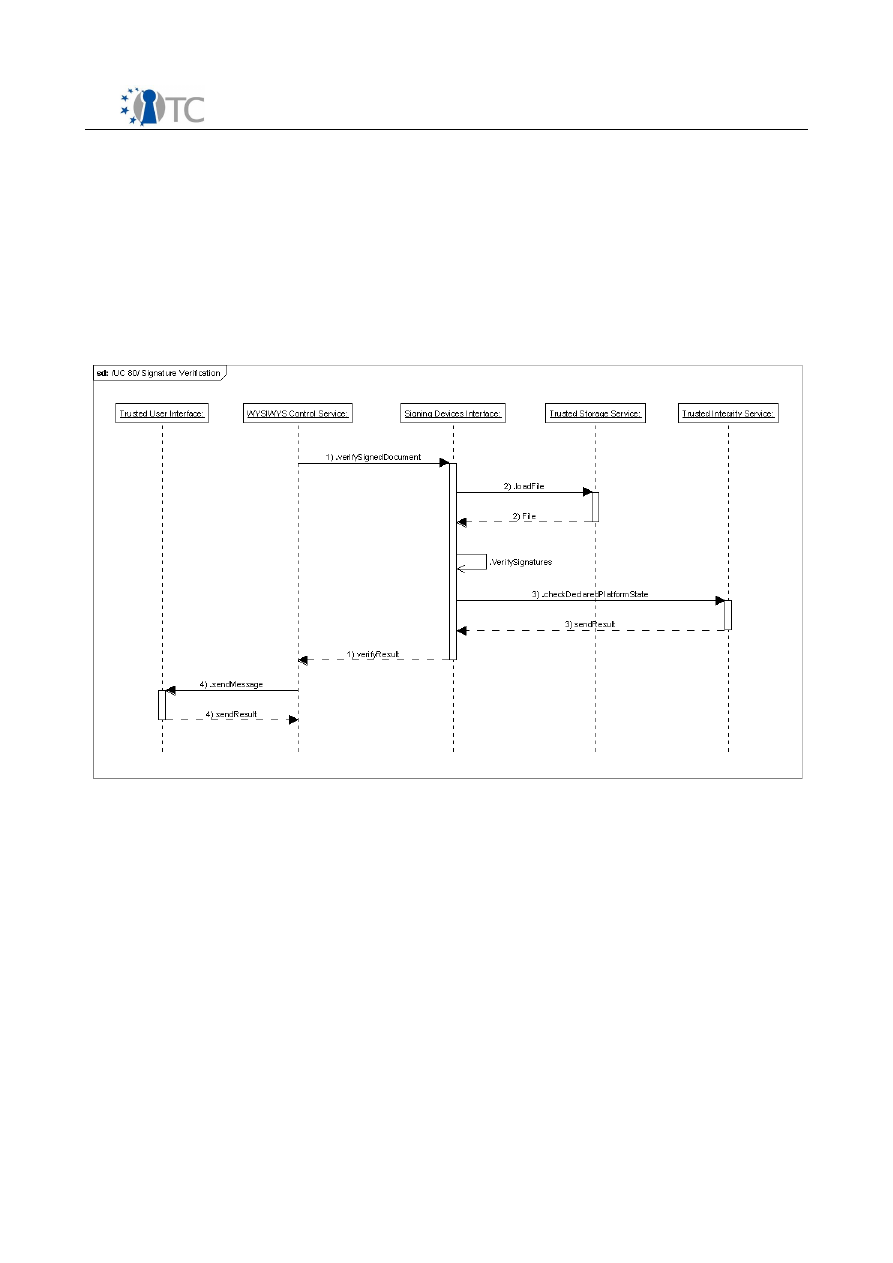

Figure 11: UC 80 sequence diagram.............................................................................47

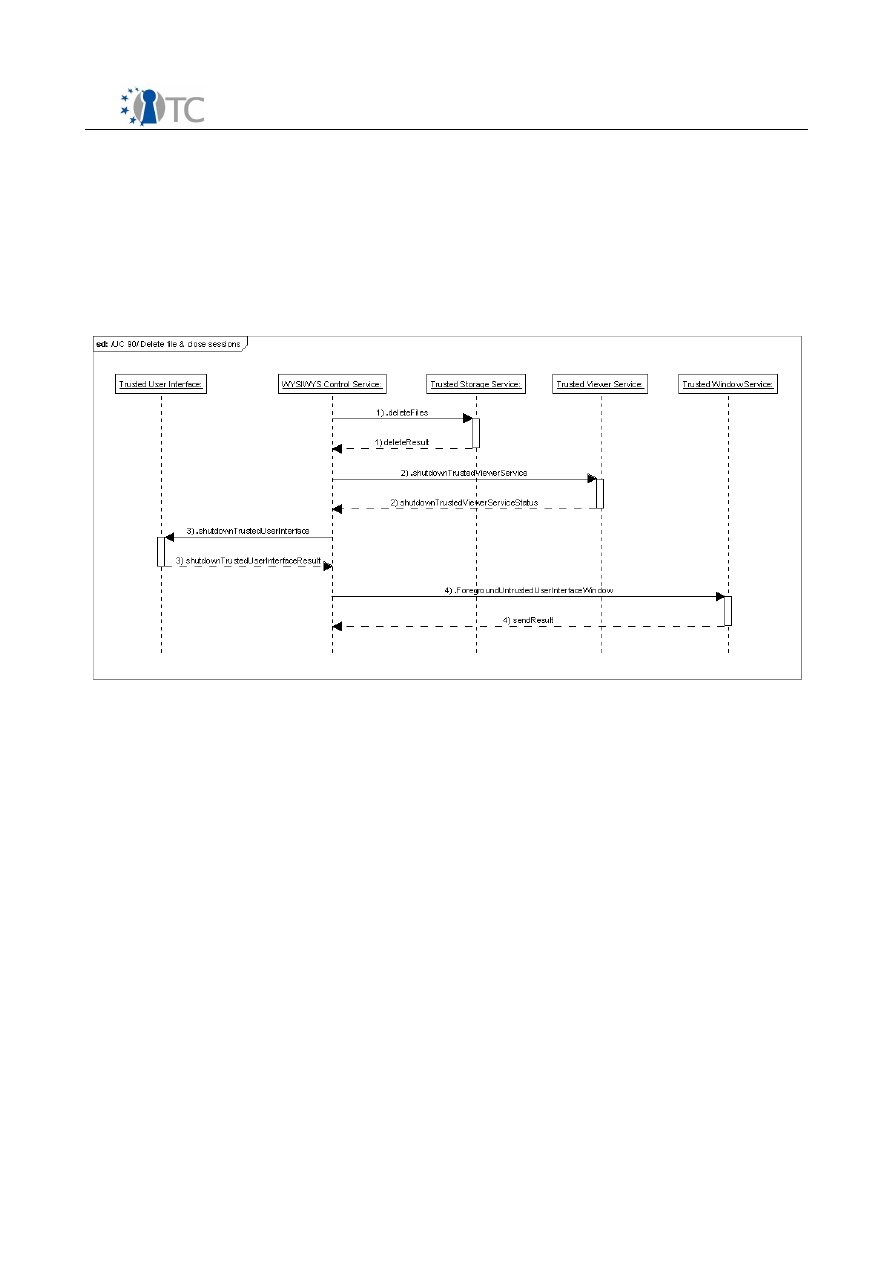

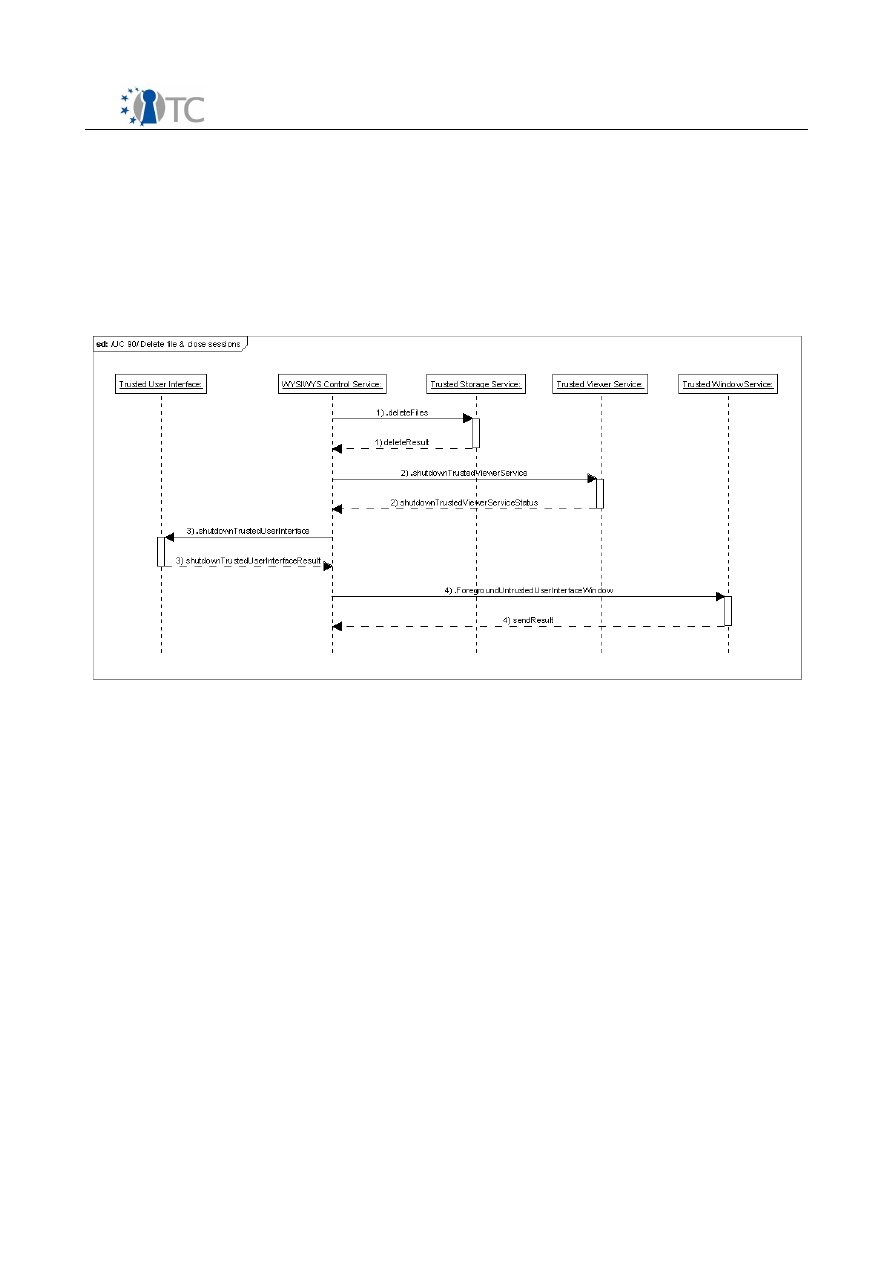

Figure 12: UC 90 sequence diagram.............................................................................48

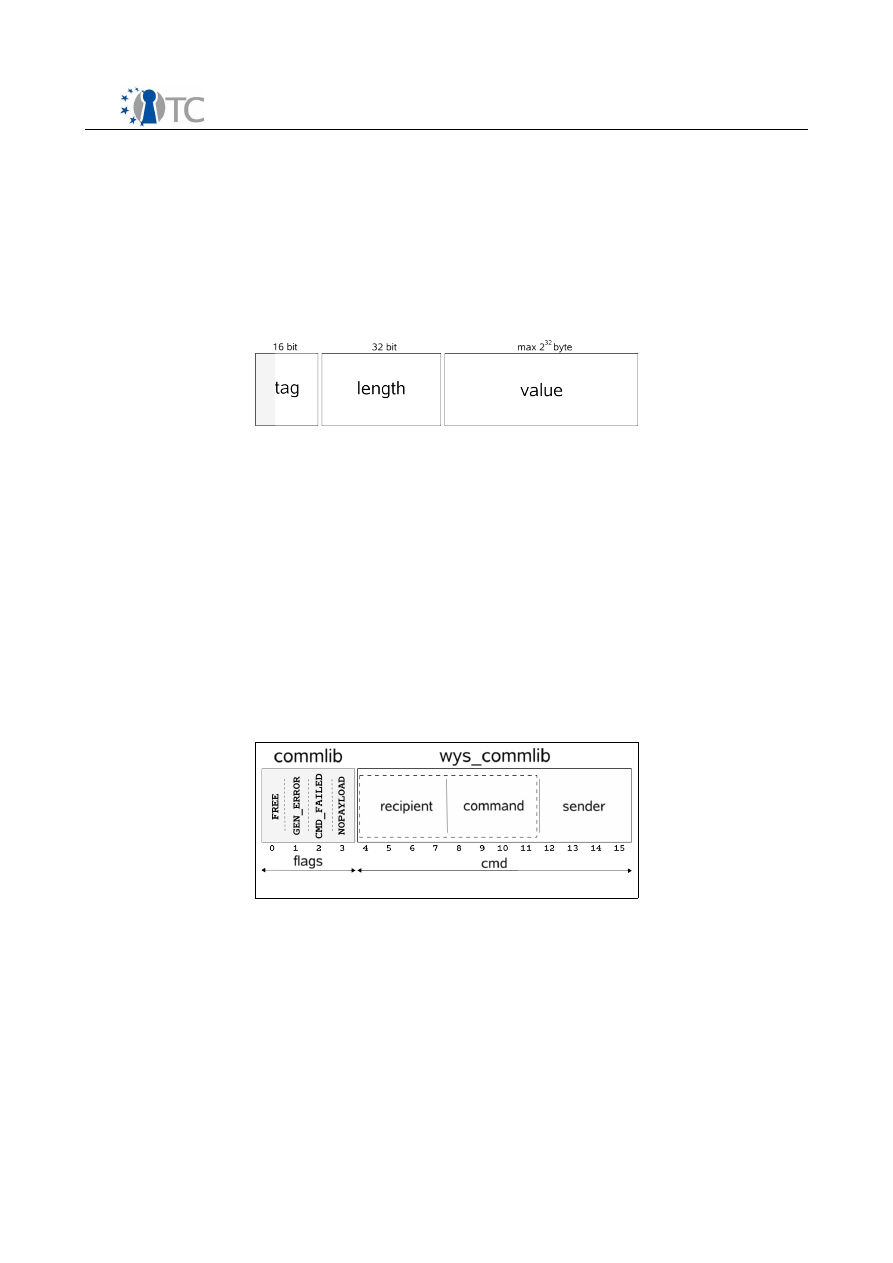

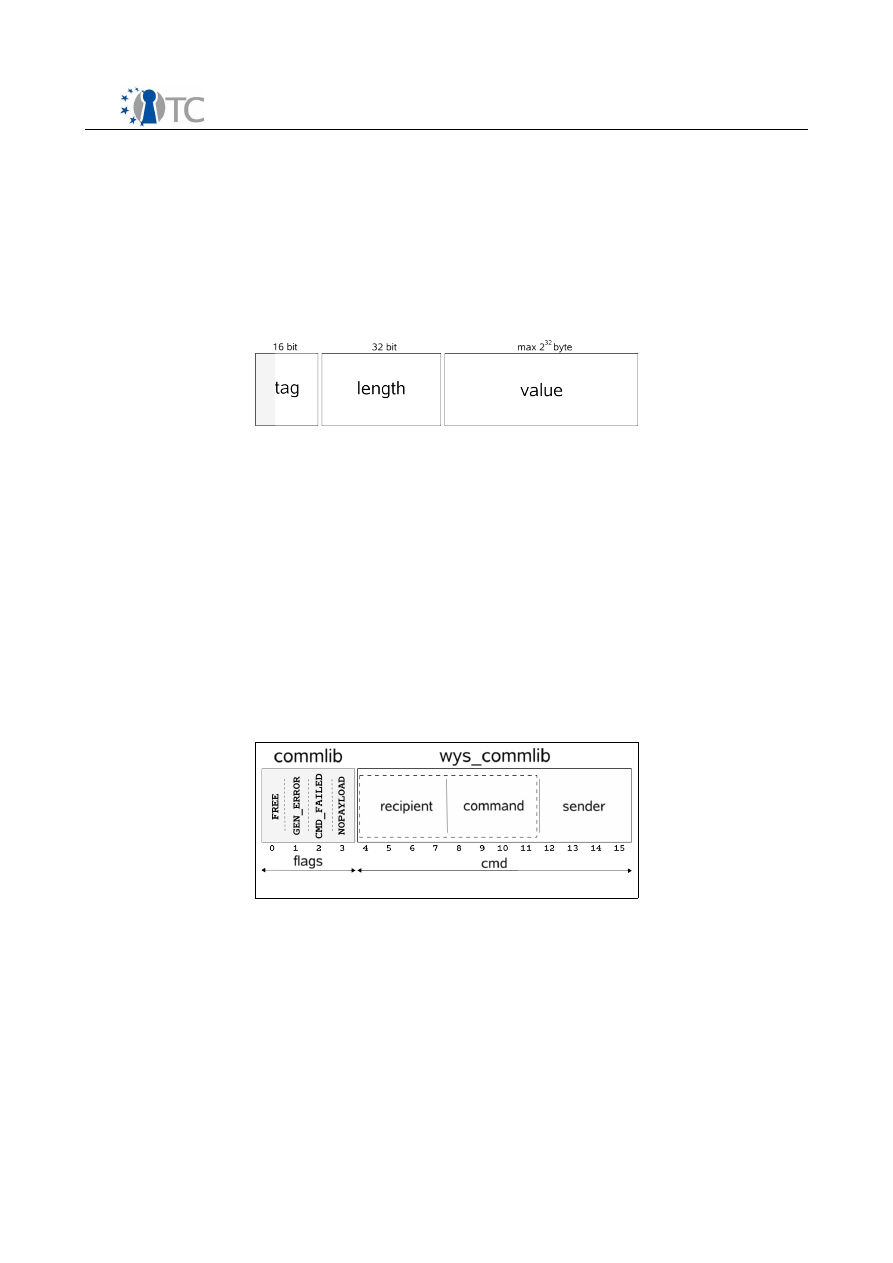

Figure 13: Tag-Length-Value .......................................................................................49

Figure 14: T field...........................................................................................................49

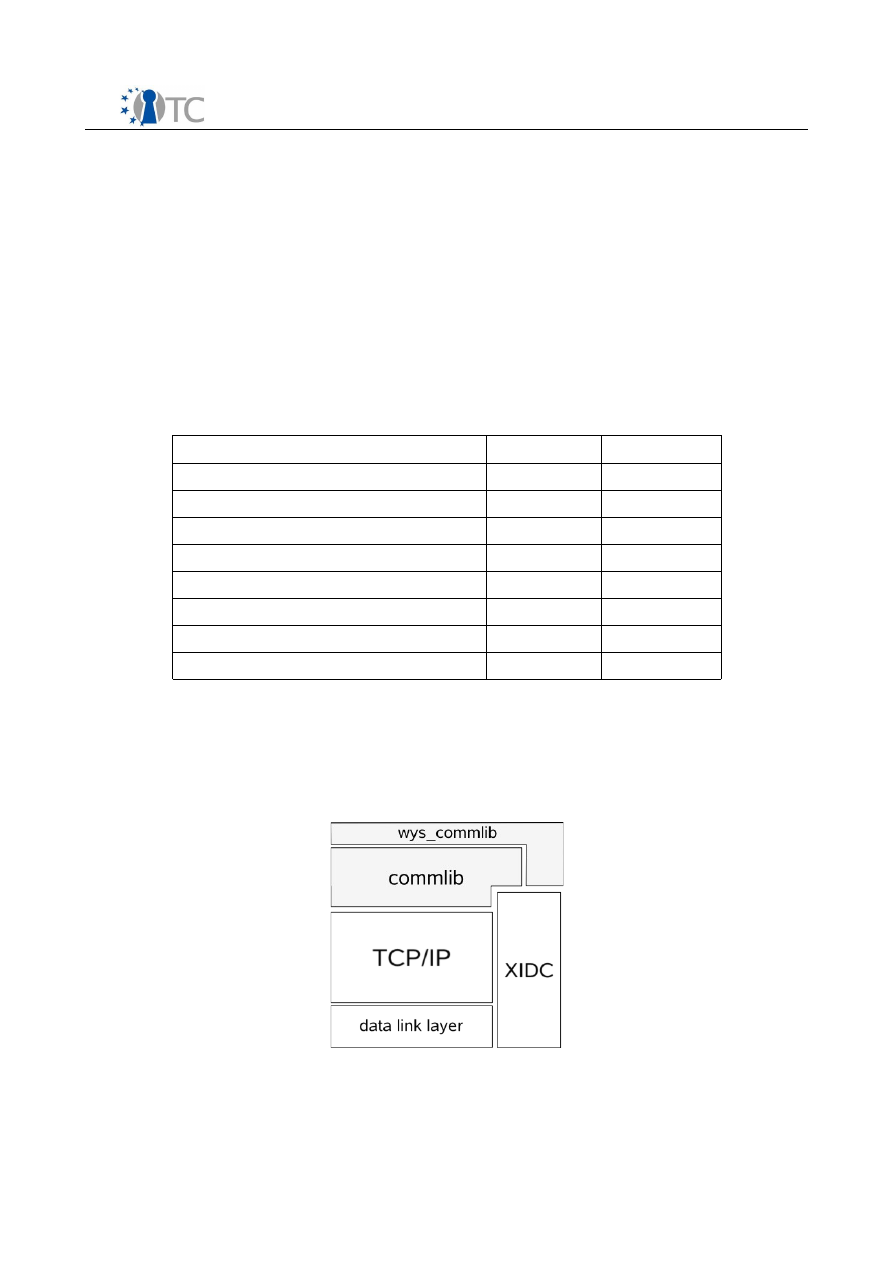

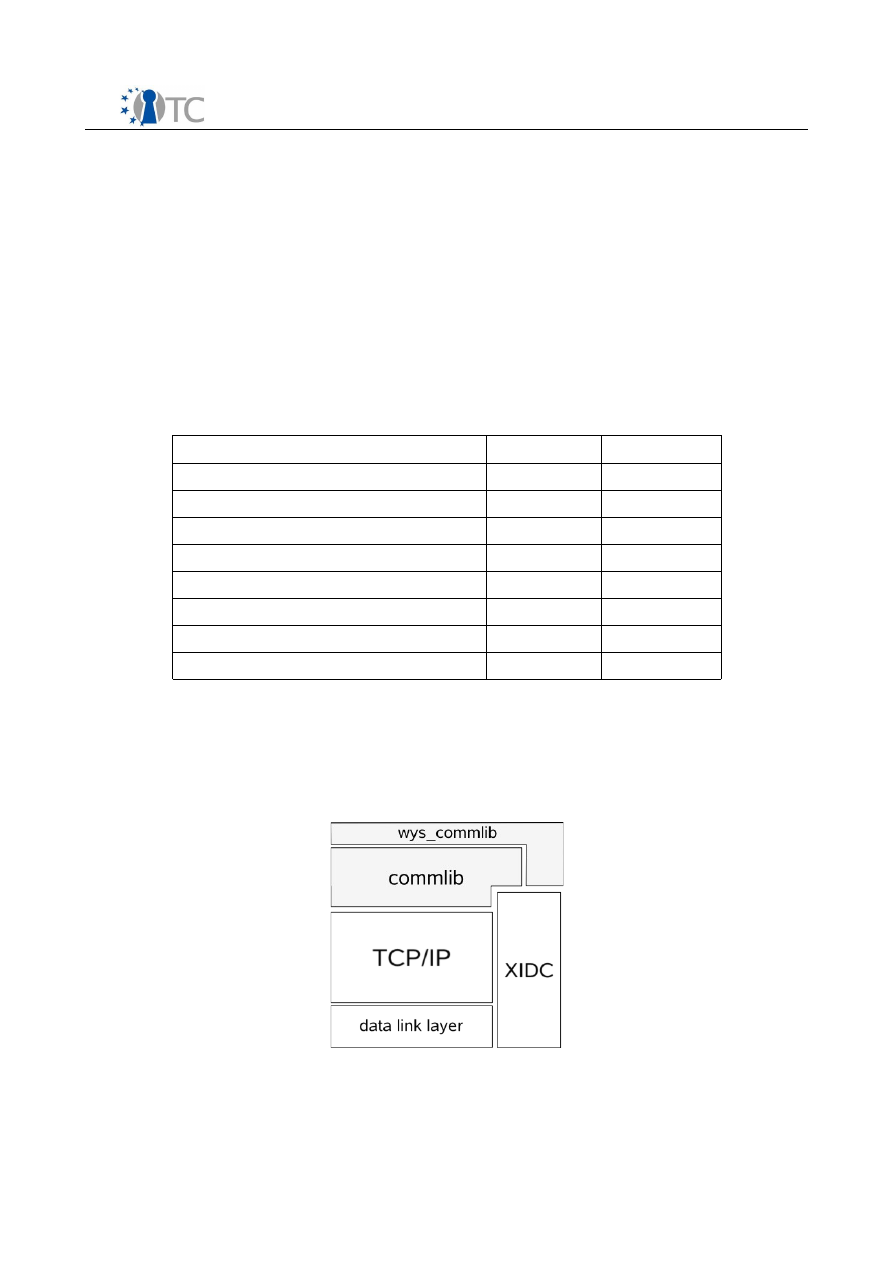

Figure 15: Stack of libraries..........................................................................................50

Figure 16: Interactions between modules.....................................................................53

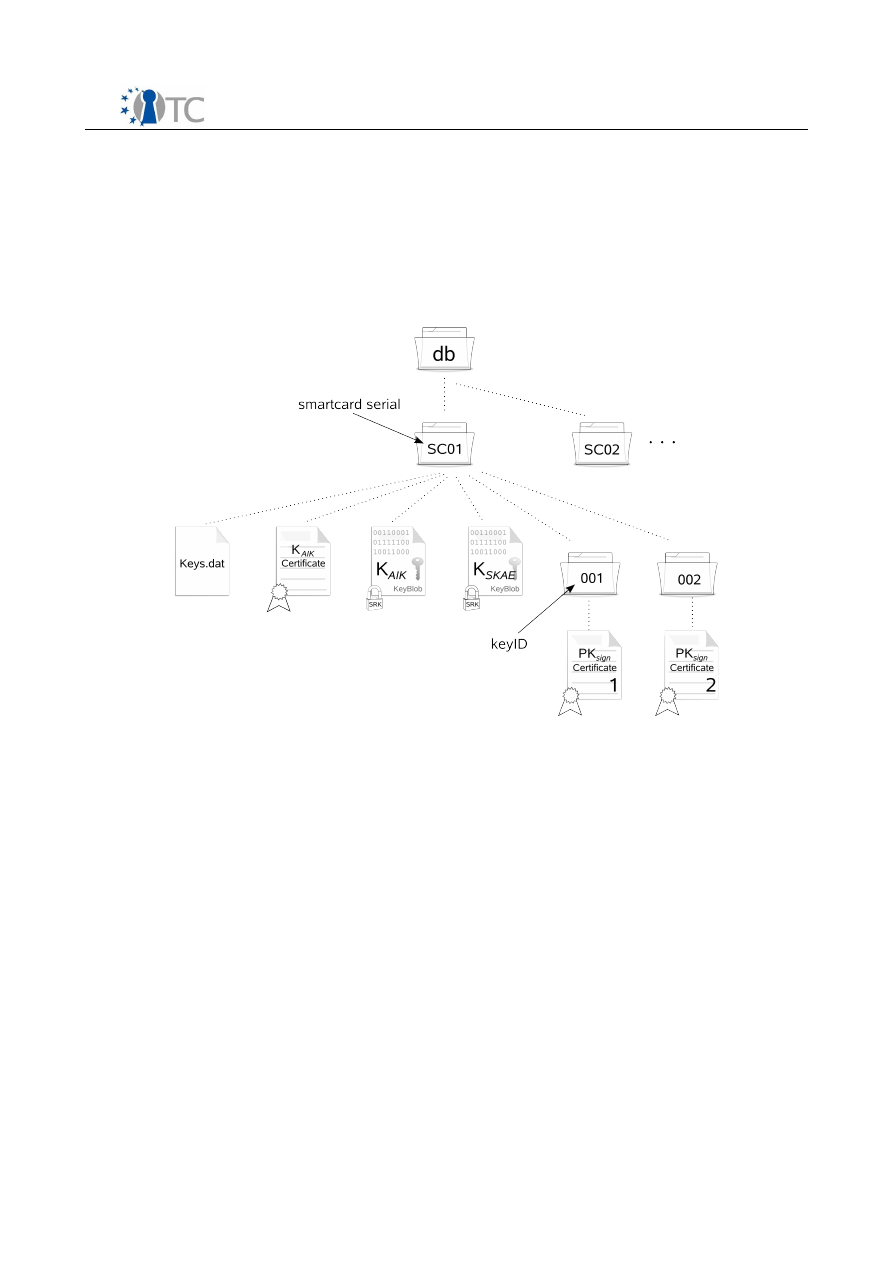

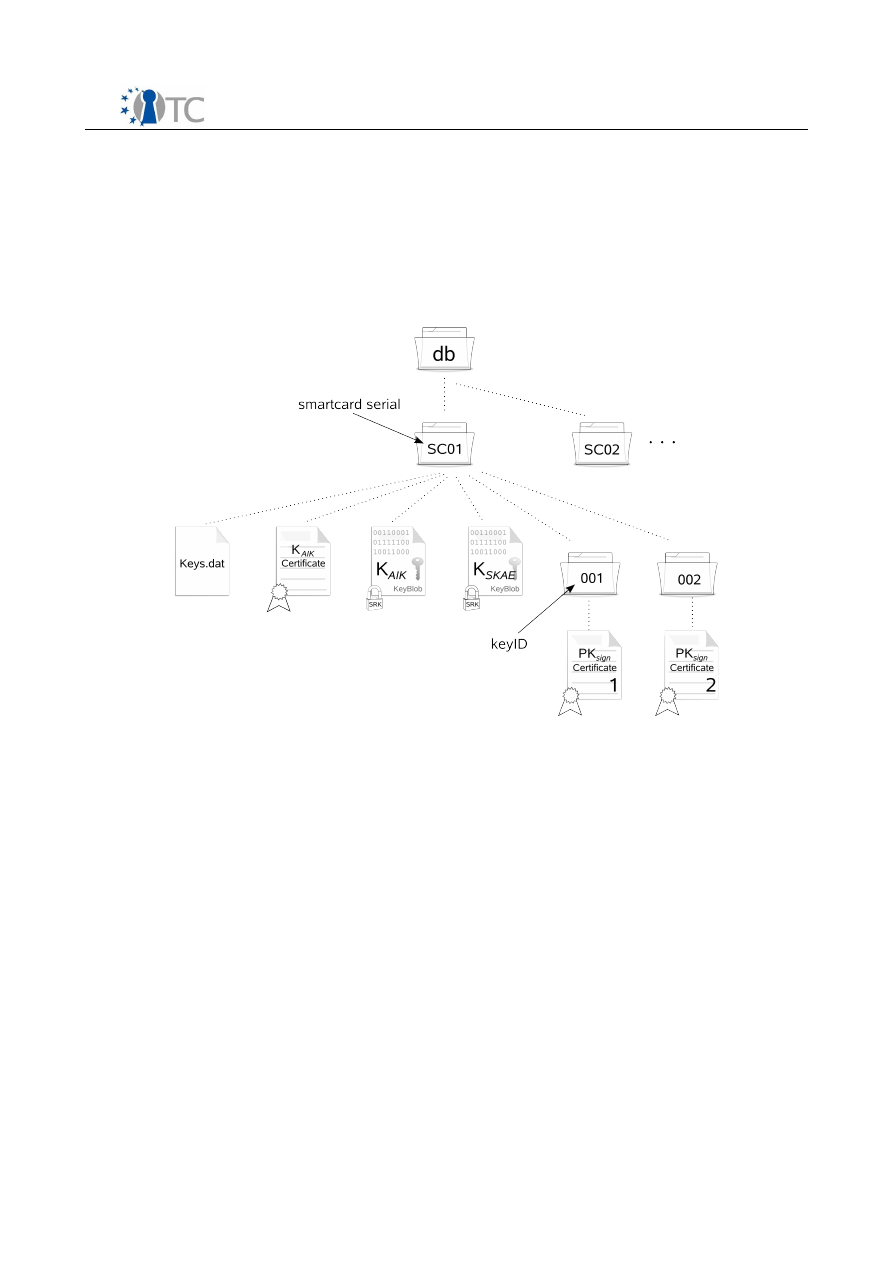

Figure 17: Trusted Integrity Service DB........................................................................67

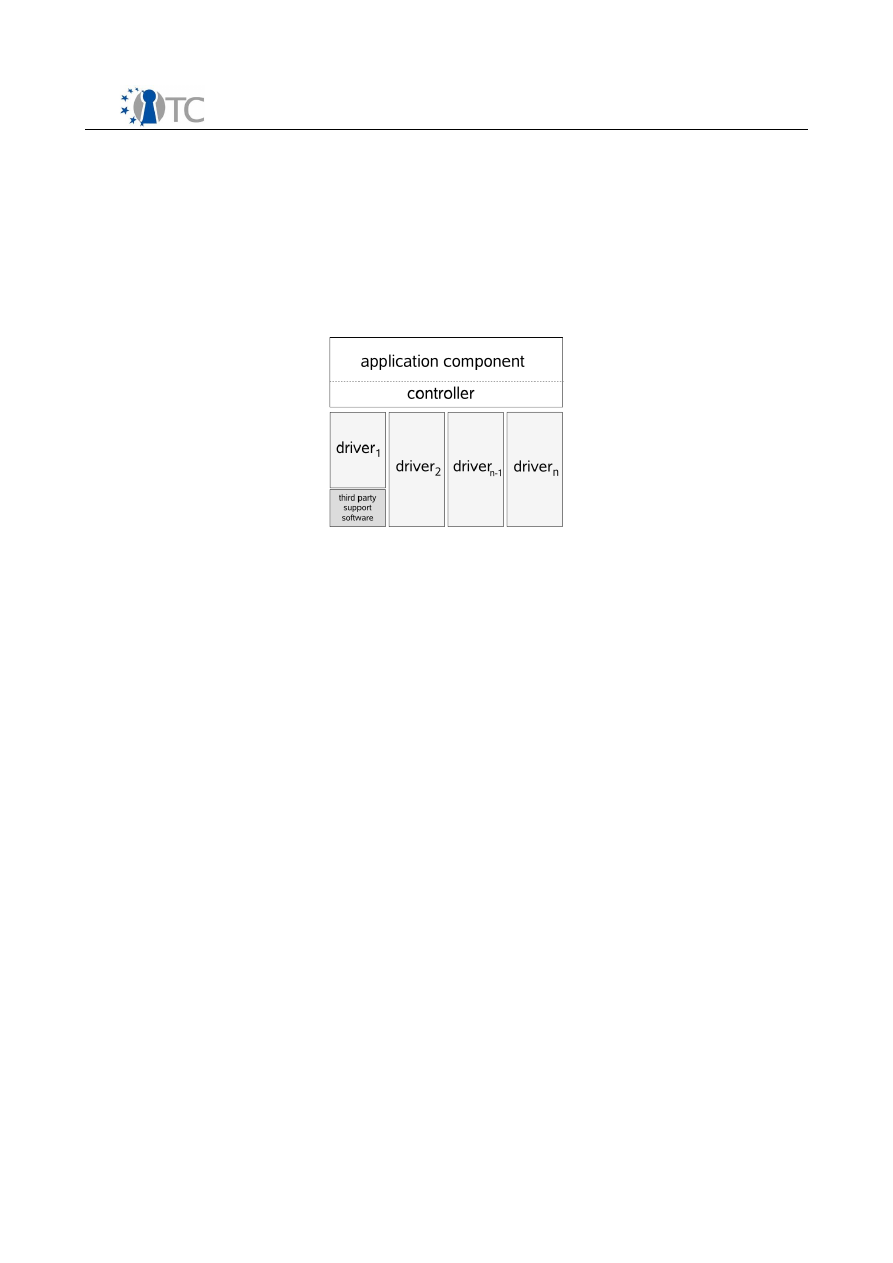

Figure 18: Drivel Model.................................................................................................71

Figure 19: SDI software stack for POLITO Student's Smart Card..................................73

Open_TC Deliverable 06c.2

4/81

SWP06c WYSIWYS application design specification

FINAL 1.10

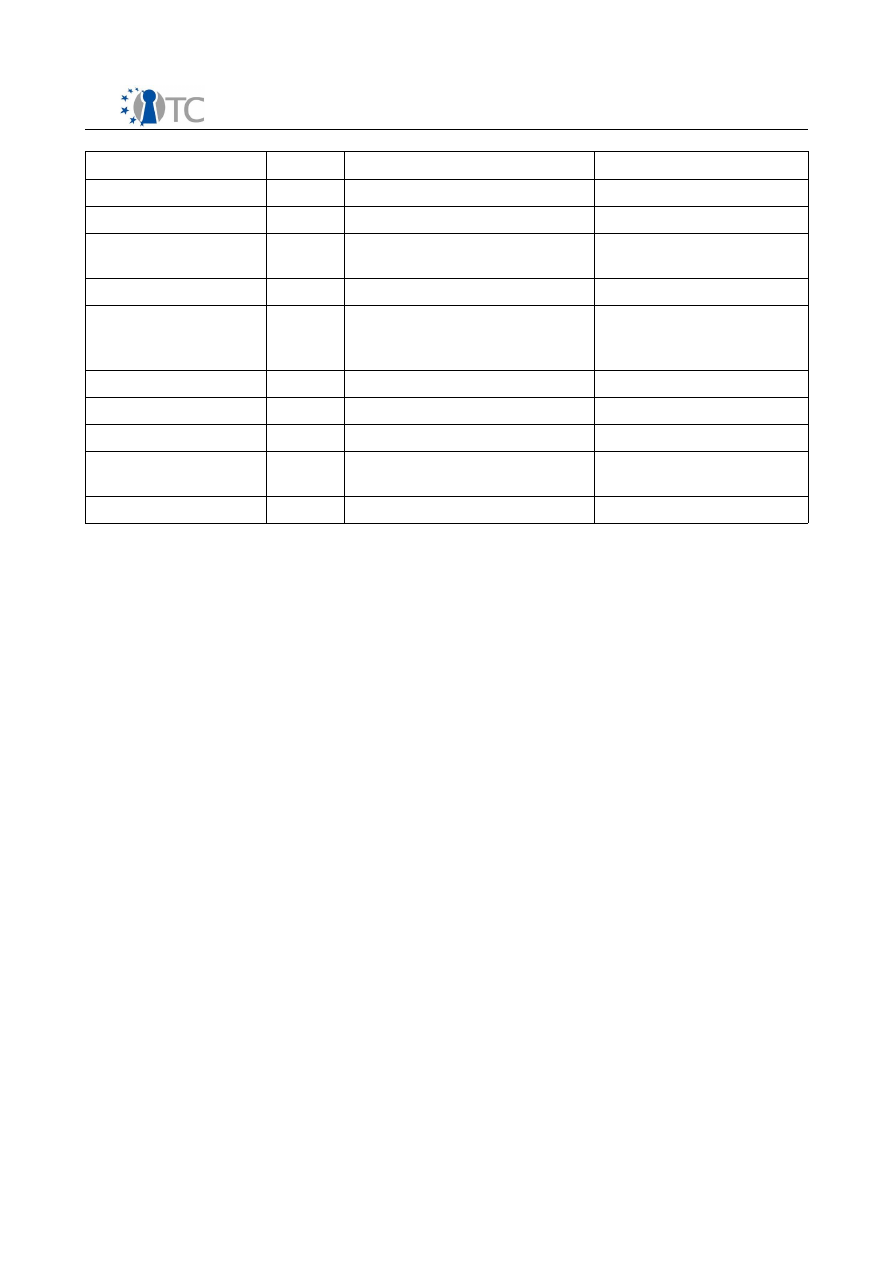

List of Tables

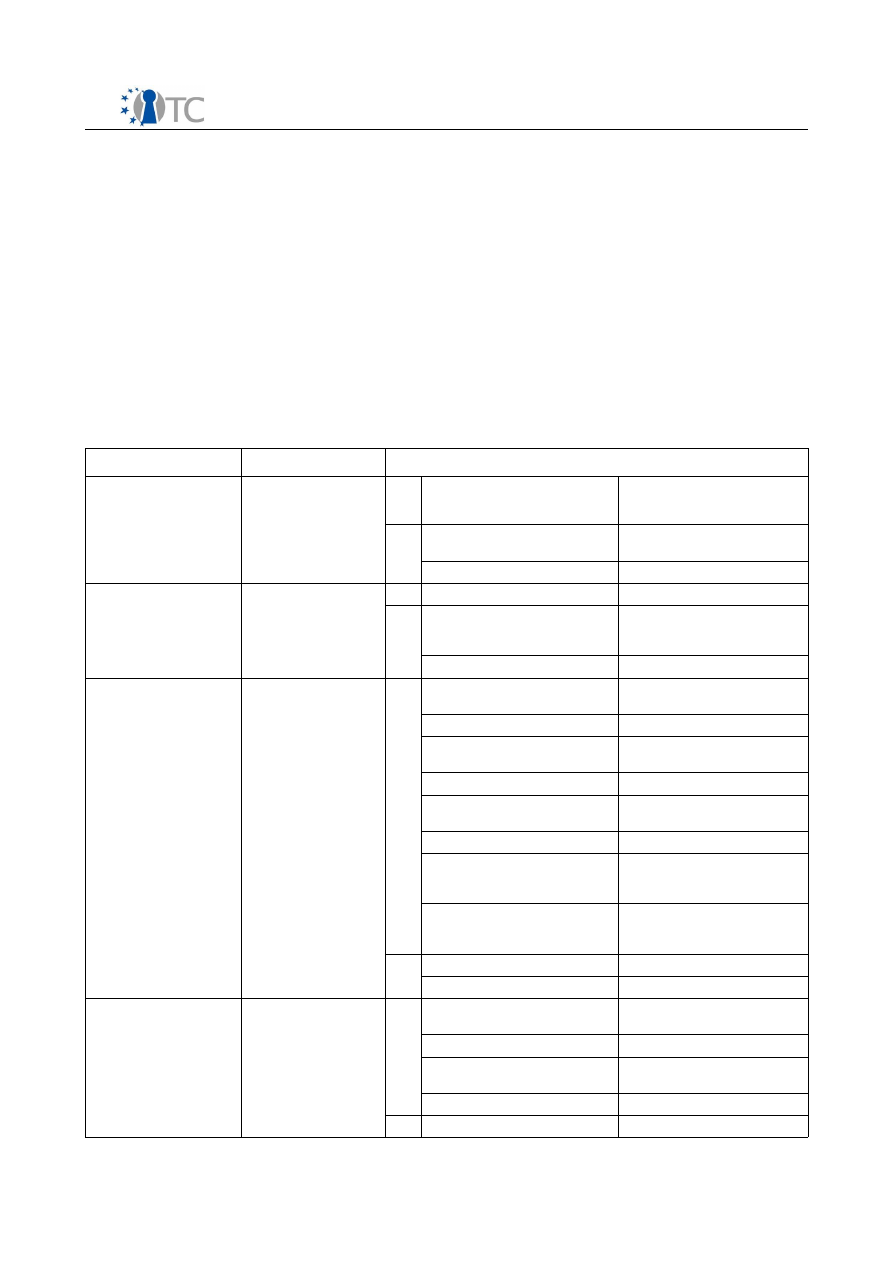

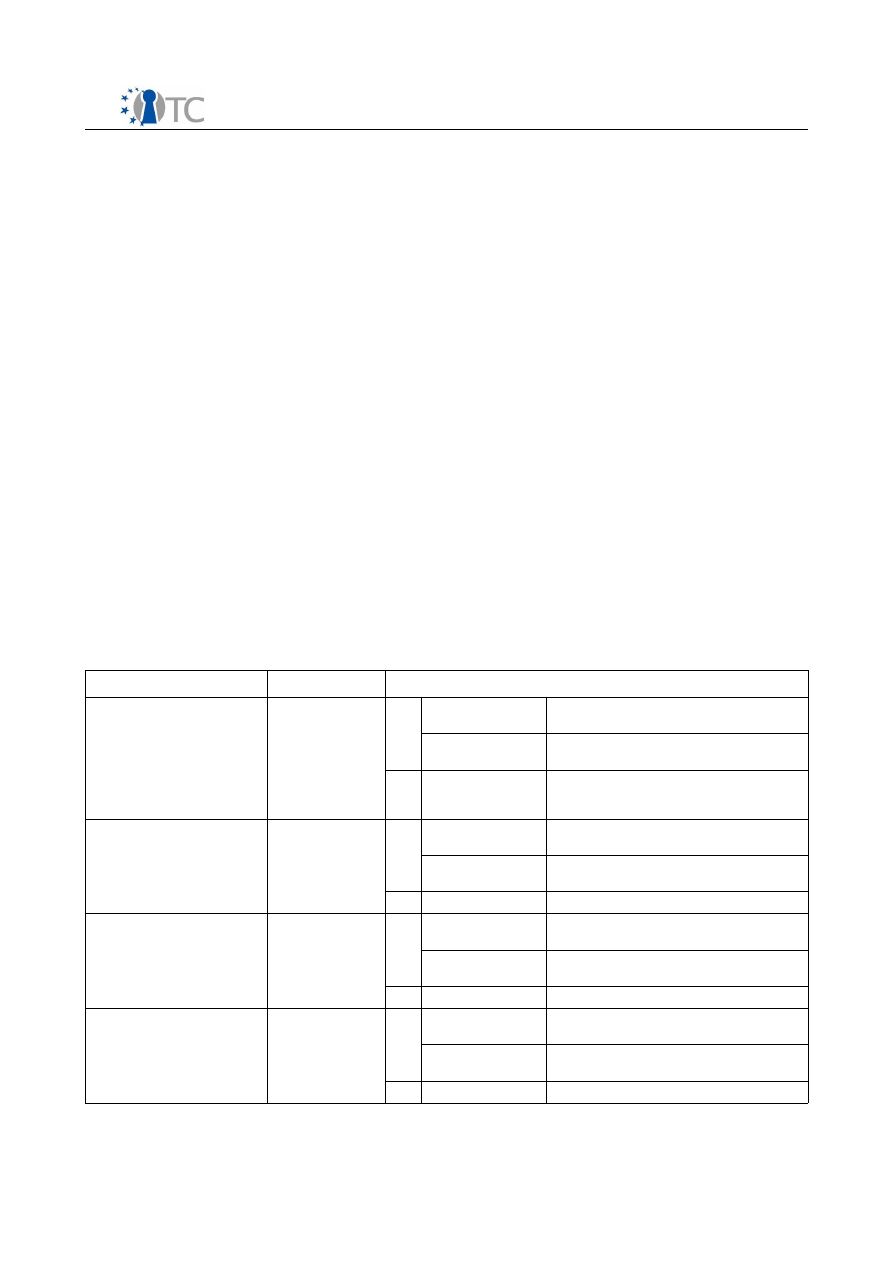

Table 1: Packages required by use cases.....................................................................39

Open_TC Deliverable 06c.2

5/81

SWP06c WYSIWYS application design specification

FINAL 1.10

1 Motivation and problem description

“What You See Is What You Sign” (WYSIWYS) is a functional and security requirement

for electronic signatures, especially when used in legal contexts (e.g. the European

Directive 1999/93/EC [9] on electronic signatures). To guarantee the trustworthiness

of the content displayed and being signed, there is the need to guarantee a trusted

path from the signing (or verifying) application to the user and in the opposite

direction. Many past and present solutions that claim to be WYSIWYS compliant, in

reality they are not. In fact they do not protect against Trojan software or other

“malware” that can either modify the document image displayed to the user or the

user’s input to activate the signing device operations. This is caused by the insecure

architecture of the I/O subsystems integrated within the current monolithic Operating

Systems.

Therefore the design of a WYSIWYS application must also take into account the

underlying architecture in order to guarantee the actual trustworthiness of the

application. In particular trusted input/output paths between the application and the

user must be must be in place in order to guarantee the correct binding between the

document presentation and the data actually signed or verified.

The security properties and services provided by OpenTC architecture can be used as

foundation for a WYSIWYS application; enabling features from OpenTC are the trusted

GUI and the assurance about the integrity of the Trusted Computing Base including

hypervisor, operating system, and applications. Moreover memory isolation through

virtualization and information flow control policies allow designing the WYSIWYS

application in a modular fashion with a strong confinement of components with

different levels of requirements for strength.

Another relevant aspect is the correctness of the document presentation. Given the

complexity of the current document formats, there is no sufficient market for

designing and implementing trustworthy viewers solely for the purpose of secure

electronic signatures. We therefore use a pragmatic approach for achieving this

requirement. Standard applications used to produce the documents being signed can

be used as “trusted viewers” provided that they are properly configured to avoid

hidden content, and dynamic content depending on the platform configuration or on

the time when the document is presented.

This document includes the design specification for a WYSIWYS application for a

reference architecture of an application for signing and verifying electronic documents

that satisfies the WYSIWYS requirement. It also includes the updated high level

requirements specification: for this reason it supersedes the deliverable D06c.1 [8].

Finally it includes some implementation detail of the prototype delivered as D06c.3.

Open_TC Deliverable 06c.2

6/81

SWP06c WYSIWYS application design specification

FINAL 1.10

2 Security Environment

This section describes the security aspects of the environment in which the

product is intended to be used and the manner in which it is expected to be

employed.

2.1 Assumptions

A description of assumptions shall describe the security aspects of the

environment in which the Target of Evaluation (TOE) will be used or is intended

to be used. This shall include the following:

●

information about the intended usage of the TOE, including such aspects

as the intended application, potential asset value, and possible limitations

of use; and

●

information about the environment of use of the TOE, including physical,

personnel, and connectivity aspects.

/A 10/ Trusted Administrator

The security administrator of the system is non-malicious.

/A 20/ Correct hardware

The underlying hardware (e.g., CPU, devices, TPM, ...) does not contain backdoors, is

non-malicious and behaves as specified.

/A 30/ No Physical attacks

Physical attacks against the underlying hardware platform do not happen.

/A 40/ TOE Binding

The IT-environment offers a mechanism that allows the TOE (WYSIWYS application) to

store information and data like signing keys such that it cannot be accessed by

another TOE configuration. Example mechanisms are the sealing function offered by a

TPM as specified by the TCG in combination with an authenticated bootstrap

architecture, or a tamper-resistant storage in combination with a secure bootstrap

architecture.

/A 50/ No man-in-the-middle attack

The user can determine whether he/she has a direct trusted path to the video and

keyboard interfaces of the computer. A physical attack that relays the whole

communication between a local user and the Input/Output devices to another device

does not happen.

/A 60/ Trusted video path

The architecture underlying TOE provides a reliable and secure video output path.

Open_TC Deliverable 06c.2

7/81

SWP06c WYSIWYS application design specification

FINAL 1.10

/A 70/ Trusted input paths

The architecture underlying TOE provides reliable and secure paths for input devices

(keyboard, mouse, etc.).

/A 80/ Trusted path to cryptographic devices

The architecture underlying TOE, i.e. the TCB, provides a reliable and secure path to

signing devices.

/A 90/ CRTM, TPM, boot loader, VMM and basic security services are

trustworthy

The architecture underlying TOE, namely Core Root of Trust for Measurement (CRTM),

TPM, boot loader, Virtual Machine Monitor (VMM) and services providing security

features behave as expected. All of them are referred to as Trusted Computing Base

(TCB) hereinafter.

/A 100/ TCB guarantees memory isolation between VMs

The TCB guarantees memory isolation between Virtual Machines (VMs) also called

compartments.

/A 110/ TCB is able to enforce security policies for information flow control

The TCB can enforce security policies for information flow control between

compartments: it can guarantee authenticity, integrity and confidentiality of

communication channels among compartments.

/A 120/ TCB prevents exploits and replay attacks

The TCB is designed to prevent exploits of uncritical applications to gain access to

security sensitive information and replay attacks, namely resetting the state of an

application by replaying an older state.

/A 130/ TCB provides secure installation services for TOE

TCB provides installation services for all security critical applications like TOE.

/A 140/ Integrity of TOE is guaranteed by TCB

The TCB guarantees the integrity of TOE: either preventing TOE from running if it

compromised or allowing TOE to be started but alerting the user about TOE being

compromised.

/A 150/ TCB provides secure GUI

The TCB provides a way to distinguish Trusted Compartments from untrusted ones

when shown.

/A 160/ Atomic operations and internal data

The TCB guarantees that operations that are required to be atomic are executed

Open_TC Deliverable 06c.2

8/81

SWP06c WYSIWYS application design specification

FINAL 1.10

properly. If the operation fails, all internal data related with that procedure are

deleted.

/A 170/ TCB allows selected VMs to interact with a remote system

The TCB, if needed, can enable any compartment to interact with a remote system (for

example a server on the Internet). All interactions are enforced by security policies.

2.2 Threats

A description of threats shall include all threats to the assets against which

specific protection within the TOE or its environment is required. Note that not all

possible threats that might be encountered in the environment need to be listed,

only those which are relevant for secure TOE operation.

A threat shall be described in terms of an identified threat agent, the attack, and

the asset that is the subject of the attack. Threat agents should be described by

addressing aspects such as expertise, available resources, and motivation.

Attacks should be described by addressing aspects such as attack methods, any

vulnerabilities exploited, and opportunity.

If security objectives are derived from only organizational security policies and

assumptions, then the description of threats may be omitted.

/T 10/ Trojan Horse

An adversary may try to get access to sensitive information by deceiving

Administrators or Users such that an application under control of the adversary claims

to be the TOE.

/T 20/ Unauthorised User

An unauthorised user may use TOE to read or modify information owned by another

user.

/T 30/ Unauthorised Administrator

An unauthorised user may use a management functionality of the TOE to grant itself

access to sensitive information.

/T 40/ Unauthorised Data Access

An unauthorised application may read or manipulate user information persistently

stored by TOE.

/T 50/ Denial of Service

An adversary may try to prevent that authorised users can use the TOE by denial of

service attacks against the TCB or the TOE itself.

/T 60/ Document replacement when displayed

A malicious application may try to replace the document being displayed to fool the

user.

Open_TC Deliverable 06c.2

9/81

SWP06c WYSIWYS application design specification

FINAL 1.10

/T 70/ Document replacement when being signed

A malicious application may try to replace the document being signed with another

one while keeping displayed the document selected by the user.

/T 80/ Incorrect document visualisation by output device

The output device may not be able to correctly represent all document details, e.g.

due to screen resolution or output device size not enough for a correct representation

or a limited set of available colours.

/T 90/ Misinterpretation of document format

The format of the document to be signed or verified may be wrongly interpreted by

the viewer.

/T 100/ Dynamic code embedded in the document

The document may include dynamic code (i.e. macros) which can, without invalidating

the signature, modify the document visualisation if different platforms are used or the

document is displayed at different times (e.g. signature or verification time).

/T 110/ Hidden content

The document may include hidden content being signed (e.g. text in the same colour

as the background) without the user being able to notice it.

/T 120/ Third party software bugs and failures

Software made by a third party, like a document viewer for a specific document

format, used inside a VM, may contains bugs and can cause malfunctioning.

Furthermore, that software may accidentally embed malware code.

/T 130/ Replay attacks using valid platform attestation values

An adversary may try to use

valid

attestation informations to certify a signature

generated by a

rogue

platform.

/T 140/ Signature invalidation

An adversary may try to invalidate a good digital signature or a valid platform

attestation.

Open_TC Deliverable 06c.2

10/81

SWP06c WYSIWYS application design specification

FINAL 1.10

3 Functional Requirements (Use Case Model)

3.1 Goal

The goal is designing an application for signing and verifying an electronic document

such that the WYSIWYS requirement is met. Furthermore, the application must provide

a way to prove that a signature is made by a platform in a known state - i.e. that

meets the WYSIWYS requirement - giving additional guarantees to the signer and the

verifier. To achieve this goal, the design is based on the OpenTC platform, a security

architecture built on top of Trusted Computing and virtualization technologies. The

application performs the following operations: displaying the document to be signed

and electronically signing the document, displaying an already signed document and

verifying the electronic signature.

3.2 Target Groups

Defines the users/other components that wish to use the product.

●

Home user (Single-user platform at home)

●

Employee (Multi-user platform in enterprise environment)

3.3 Roles and Actors

In this section we define different roles and actors important for the use case

model. Actors are parties outside the system that interact with the system; an

actor can be a class of users, roles users can play, or other systems. Note that,

depending on the use case, some parties or actors may not be involved.

User

: The user of a computing platform is an entity interacting with the platform

under the platform's security policy. Examples are employees using enterprise-owned

hardware.

3.4 Overview

The user can use WYSIWYS application to perform two main operations:

1. signing a document

2. verifying a signed document

Open_TC Deliverable 06c.2

11/81

SWP06c WYSIWYS application design specification

FINAL 1.10

3.5 Use Cases (Detailed Description)

Each use case focuses on describing how to achieve a single business goal or

task. From a traditional software engineering perspective a use case describes

just one feature of the system. For most software projects this means that

multiple, perhaps dozens, of use cases are needed to fully specify the new

system. The degree of formality of a particular software project and the stage of

the project will influence the level of detail required in each use case.

A use case defines the interactions between external actors and the system

under consideration to accomplish a business goal.

Use cases treat the system as a "black box", and the interactions with the

system, including system responses, are perceived as such from outside the

system. This is a deliberate policy, because it simplifies the description of

requirements, and avoids the trap of making assumptions about how this

functionality will be accomplished.

A use case should:

●

describe a business task to serve a business goal

●

have no implementation-specific language

●

be at the appropriate level of detail

●

be short enough to implement by one software developer in a single

release.

Open_TC Deliverable 06c.2

12/81

Figure 1: Use cases diagram