D08.2: Porting Security Services to a Mobile

Platform to Support a Trusted Mobile Application

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Report

Deliverable reference number

IST-027635/D08.2/Final

Deliverable title

“Porting Security Services to a Mobile

Platform to Support a Trusted Mobile

Application”

WP contributing to the

deliverable

WP8

Due date

30

th

September 2008 - M35

Actual submission date

7

th

October 2008

Responsible Organisation

RUB

Authors

RUB (Alaa Abdul-Hadi, Andreas Krügersen,

Hans Löhr, Ahmad-Reza Sadeghi, Marcel

Winandy),

COM2 (Eckhard Delfs),

IFX (David Jennings),

RHUL (Eimear Gallery)

Abstract

This document presents the “Secure Wallet”,

a countermeasure against identity theft on the

Internet. The Secure Wallet supports

automated secure logins on web-pages, using

Trusted Computing and Virtualisation on the

client side. We analyse the security of our

approach and discuss related work. Moreover,

a security kernel based architecture to

support such a wallet is sketched, together

with an architecture for a prototype, where

some part of the implementation is running on

a PC, and the other part on a mobile platform

(Infineon's X-GOLD

TM

208 platform). Recent

standardization activities, in particular the

TCG Mobile Reference Architecture and

OMTP TR1 specifications, are then examined

in light of the Secure Wallet use case.

Keywords

Trusted Computing, Secure Wallet, Identity

Theft, Mobile Trusted Platform

Dissemination level

Public

Revision

FINAL

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic

Priority

IST

Duration

42 months

Security Services for a Trusted Mobile Application

Final

Table of contents

1 Introduction..................................................................................................................5

2 The Secure Wallet Use Case and Prototype................................................................7

2.1 Overview of the Secure Wallet.................................................................................7

2.1.1 Classical phishing ...............................................................................................7

2.1.2 Malware phishing ...............................................................................................9

2.1.3 Countering phishing .........................................................................................10

2.2 Security Problem Definition ..................................................................................11

2.2.1 Threats...............................................................................................................11

2.2.2 Assumptions ......................................................................................................12

2.2.3 Objectives...........................................................................................................14

2.2.4 Security Objective Rationale ............................................................................15

2.2.5 Requirements ....................................................................................................16

2.3 Related Work .........................................................................................................18

2.3.1 Client-based Phishing Countermeasures .........................................................18

2.3.2 Server-based Phishing Countermeasures ........................................................20

2.3.3 Proxy Components ............................................................................................20

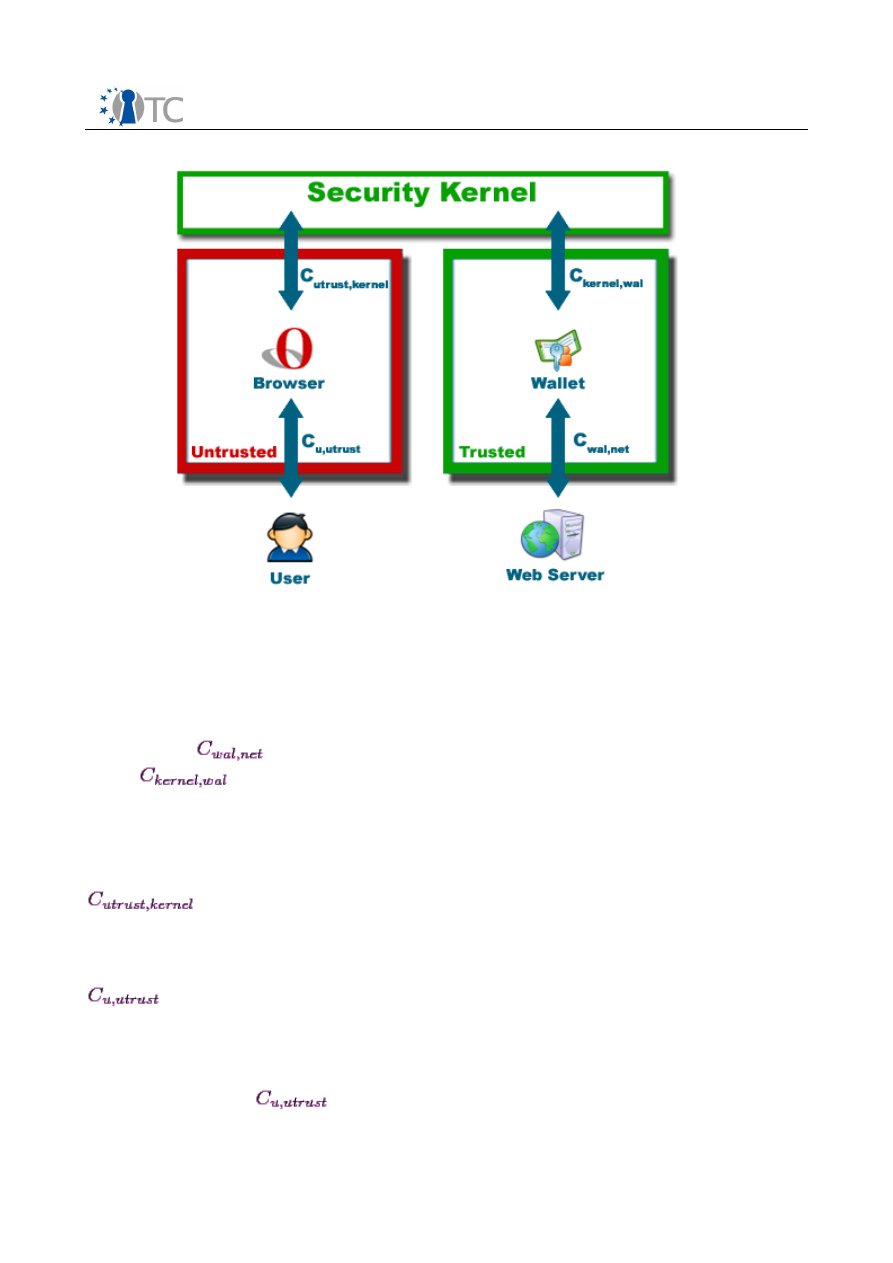

2.4 The General Secure Wallet Architecture ..............................................................21

2.4.1 Wallet Behavior .................................................................................................21

2.4.2 Design and Architecture ...................................................................................24

2.5 Security Analysis ...................................................................................................28

2.5.1 Attacks ...............................................................................................................29

2.5.2 Assumptions ......................................................................................................31

2.5.3 Protection against Classical Phishing Attacks .................................................31

2.5.4 Protection against Online Malware Phishing Attacks .....................................33

2.5.5 Protection against Offline Attacks ...................................................................37

2.5.6 Attacks on the Passwords .................................................................................38

2.5.7 Discussion .........................................................................................................39

2.5.8 Other Attacks ....................................................................................................40

2.6 Architectural Overview .........................................................................................40

2.6.1 Architecture on a PC..........................................................................................40

2.6.2 Storage Manager..............................................................................................41

2.6.3 X-GOLDTM 208-Based Architecture.................................................................45

2.6.4 Hybrid Architecture for Demo-Prototype.........................................................45

2.7 Porting and Test Concepts of the TPM emulator on X-GOLDTM 208..................47

2.7.1 Porting Concepts...............................................................................................48

2.7.2 Implementation strategy...................................................................................50

2.7.3 Architecture.......................................................................................................54

2.7.4 Test Architecture...............................................................................................57

3 TCG Support for the Secure Wallet Prototype..........................................................59

3.1 Requirements for a Robust Implementation of the Secure Wallet.......................59

3.1.1 Secure Wallet Application Installation..............................................................59

3.1.2 Secure Wallet Protocol Suite.............................................................................59

3.1.3 Summary of Requirements................................................................................63

3.2 Requirements Analysis...........................................................................................64

3.3 TCG Mappings........................................................................................................66

3.3.1 Revised Architectural Model.............................................................................66

3.3.2 Fundamental MTM command runs...................................................................68

3.3.3 Authenticated Boot Process..............................................................................72

Open_TC Deliverable D08.2

2/109

Security Services for a Trusted Mobile Application

Final

3.3.4 Secure Boot Process..........................................................................................73

3.3.5 Maintaining Integrity.........................................................................................78

3.3.6 Secure Storage..................................................................................................80

3.3.7 Demonstrating Privilege....................................................................................82

3.3.8 Conclusions........................................................................................................85

4 OMTP TR1 and the Secure Wallet Prototype............................................................87

4.1 OMTP TR1 Summary..............................................................................................87

4.1.1 Security Enablers...............................................................................................87

4.1.2 Threat Model......................................................................................................89

4.1.3 TR1 Core Requirements....................................................................................91

4.1.4 Asset Protection.................................................................................................92

4.1.5 Trusted Execution Environment.......................................................................92

4.1.6 Use Case Overview............................................................................................94

4.2 Secure Wallet Architecture in the context of TR1................................................97

4.3 Proposal of the final porting of the secure wallet to the X-GOLD 208.................98

4.4 Platform Integrity and Authenticity.......................................................................98

4.4.1 Trusted Execution Environments....................................................................100

4.4.2 Secure Storage................................................................................................100

4.4.3 Secure User IO.................................................................................................102

4.4.4 Software Threats.............................................................................................102

4.5 Summary...............................................................................................................103

5 Conclusions..............................................................................................................104

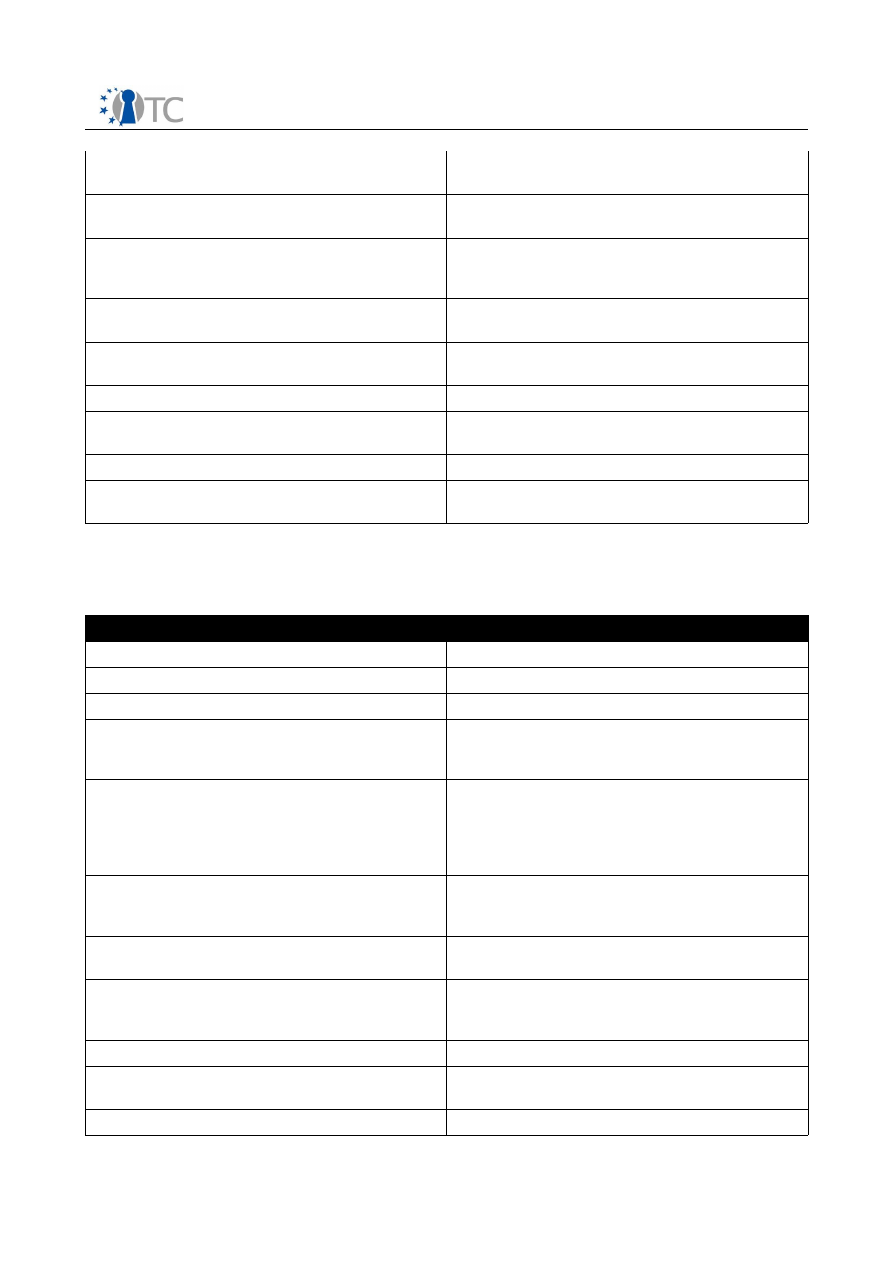

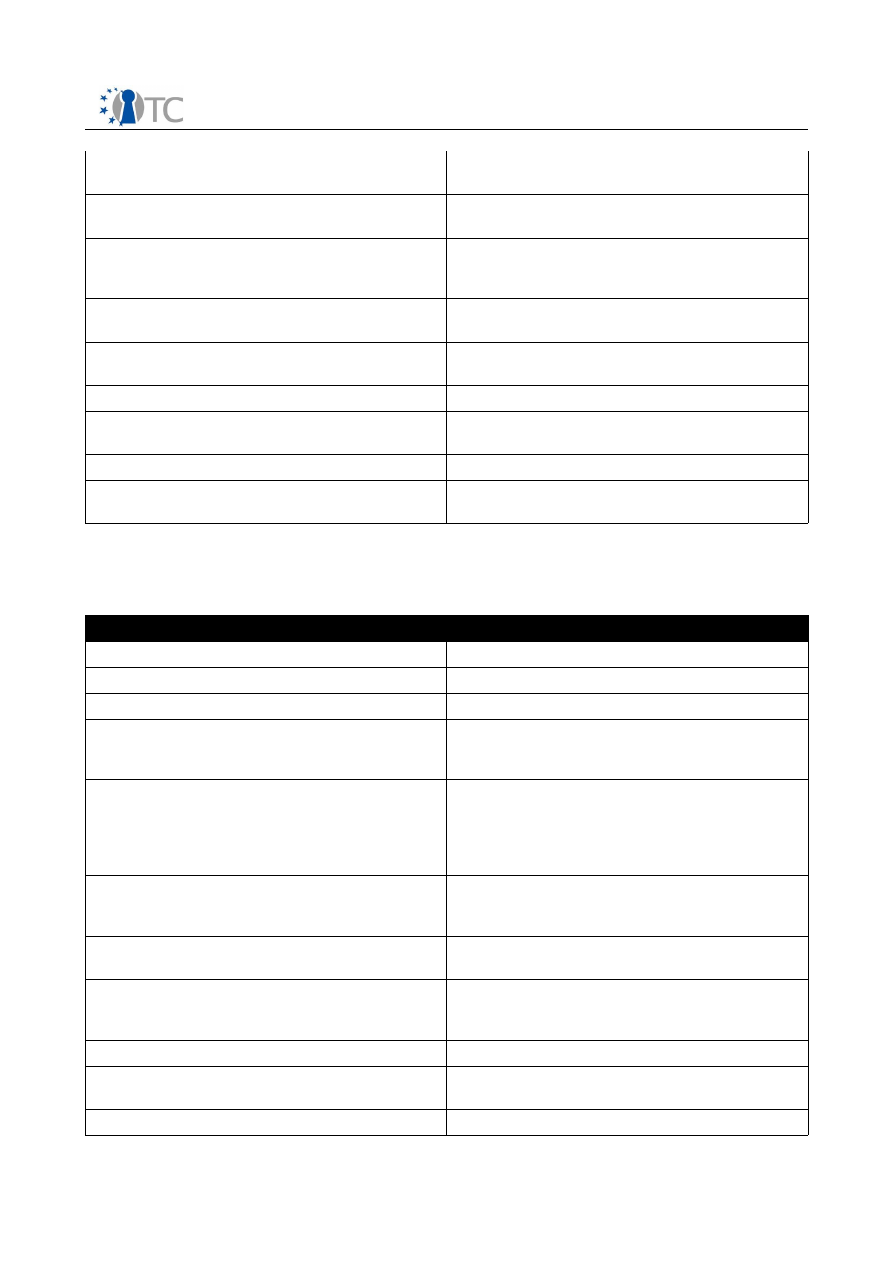

Index of tables

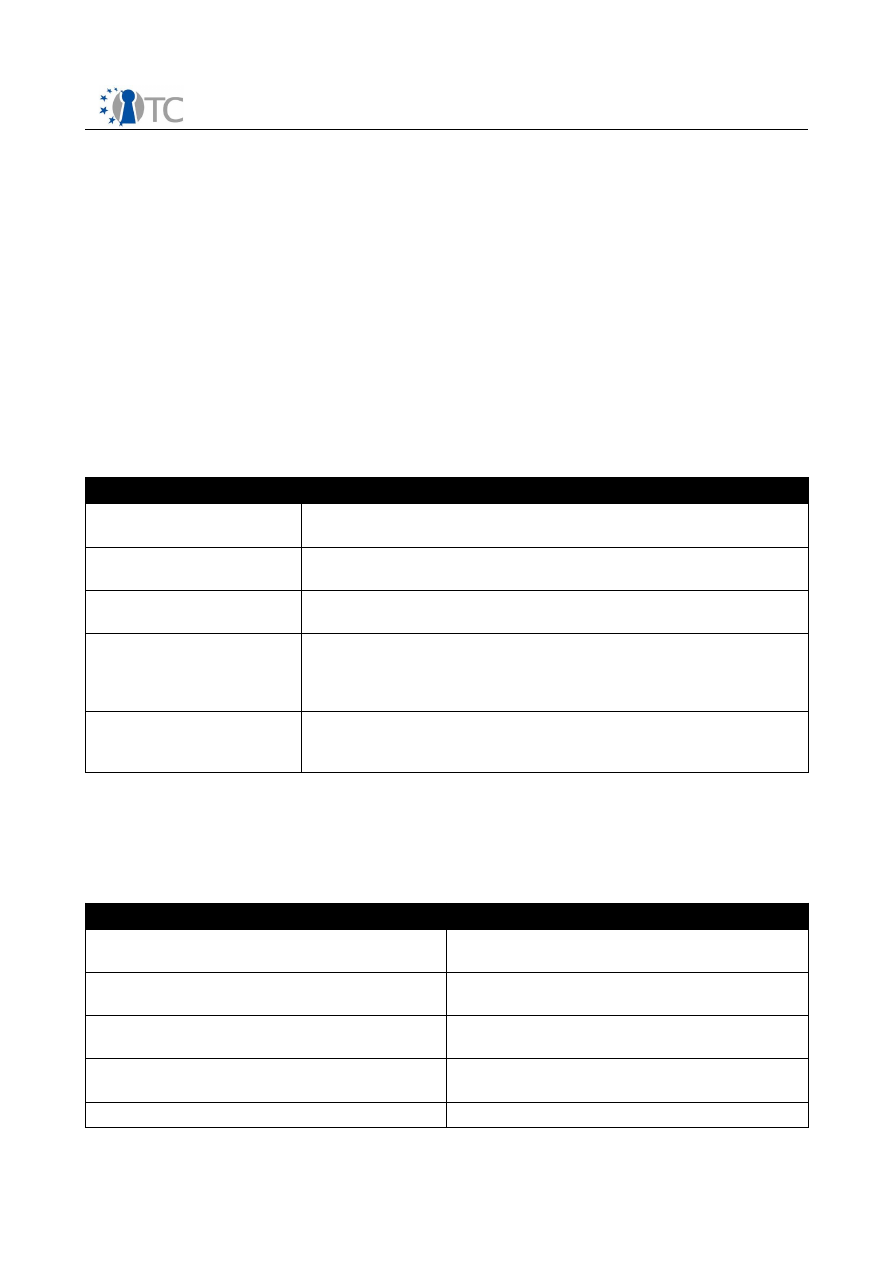

Table 1: Threats and the objectives addressing them...................................................15

Table 2: Secure wallet application installation..............................................................59

Table 3: Starting the secure wallet................................................................................60

Table 4: Starting the secure wallet (alternative)...........................................................60

Table 5: Selecting a passphrase.....................................................................................60

Table 6: Selecting a passphrase.....................................................................................60

Table 7: Authenticating a user.......................................................................................61

Table 8: Authenticating a user (alternative)..................................................................61

Table 9: Changing a passphrase....................................................................................62

Table 10: Changing a passphrase (alternative).............................................................62

Table 11: Storing sensitive data.....................................................................................62

Table 12: Storing sensitive data (alternative)...............................................................62

Table 13: Accessing secure storage (application).........................................................63

Table 14: Accessing secure storage (application)(alternative).....................................63

Table 15: MTM permanent flags....................................................................................69

Table 16: MTM initialisation...........................................................................................69

Table 17: MTM start-up..................................................................................................69

Table 18: MTM save state..............................................................................................69

Table 19: Self testing......................................................................................................70

Table 20: Retrieving self test results.............................................................................70

Table 21: Creating an endorsement key pair................................................................70

Table 22: Accessing the public endorsement key..........................................................71

Table 23: Physically enabling an MTM..........................................................................71

Table 24: Physically disabling an MTM.........................................................................71

Table 25: Enabling/Disabling an MTM...........................................................................71

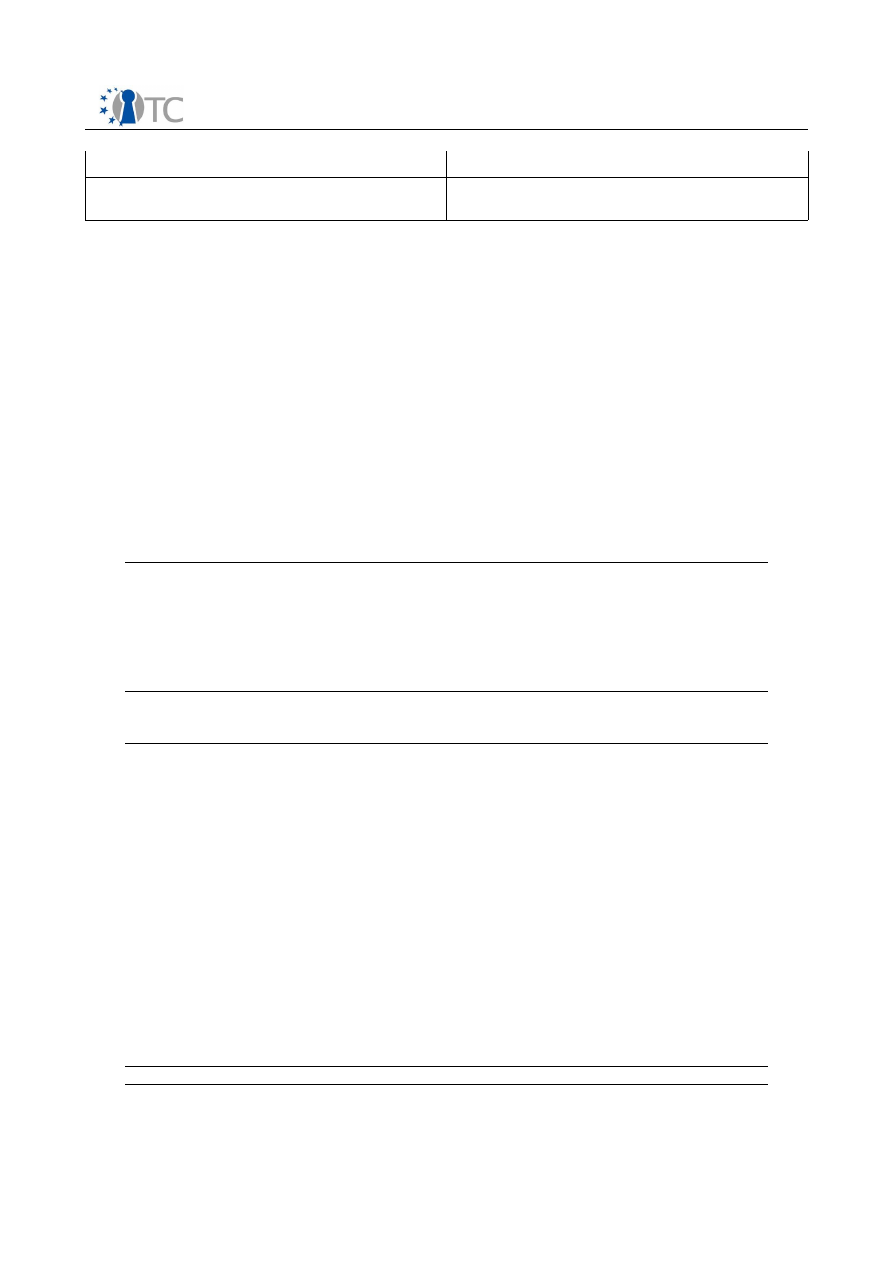

Open_TC Deliverable D08.2

3/109

Security Services for a Trusted Mobile Application

Final

Table 26: Setting the state of the 'TPM_PF_OWNERSHIP' flag....................................72

Table 27: Taking ownership of an MTM.........................................................................72

Table 28: Activating an MTM.........................................................................................72

Table 29: MTM permanent flags....................................................................................74

Table 30: TPM_VERIFICATION_KEY structure.............................................................75

Table 31: TPM_RIM_CERTIFICATE structure................................................................76

Table 32: RIM installation...............................................................................................76

Table 33: RIM_Cert verification.....................................................................................76

Table 34: Loading a verification key..............................................................................76

Table 35: Disabling the loading of a root verification key.............................................77

Table 36: Incrementing a bootstrap counter.................................................................77

Table 37: Setting verified PCRs......................................................................................77

Table 38: Measurement verification and PCR extension...............................................77

Table 39: A transport session.........................................................................................81

Table 40: Creating a wrap key........................................................................................82

Table 41: Loading a key..................................................................................................82

Table 42: Sealing data using a storage key...................................................................82

Table 43: Authorising an MTM owner read of the public endorsement key................84

Table 44: Authorising a load key and an object seal.....................................................85

Table 45: MTM commands required in an MLTM and an MRTM in order to implement

the secure wallet mechanism.........................................................................................86

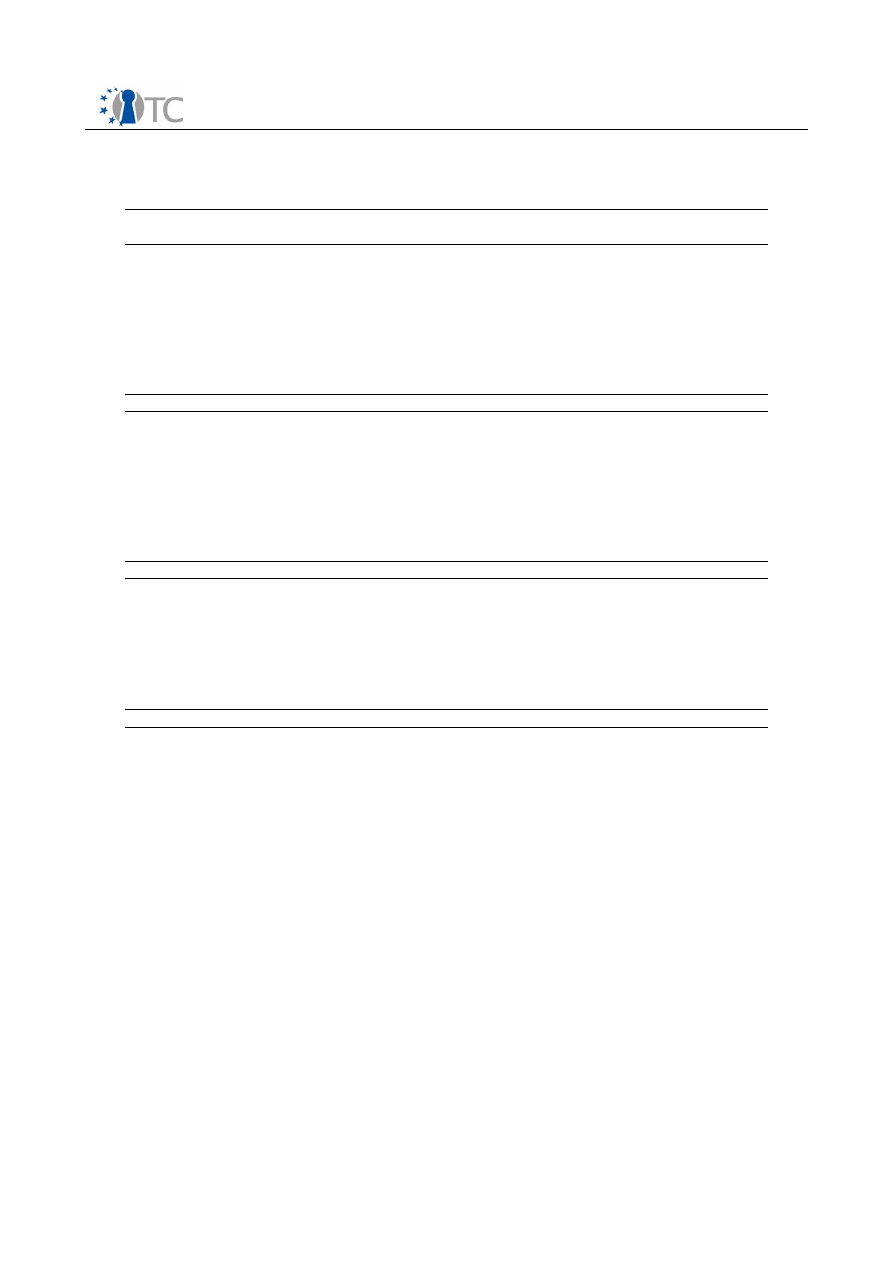

Index of figures

Figure 1: Web Server Login..............................................................................................9

Figure 2: Classical Phishing Overview...........................................................................10

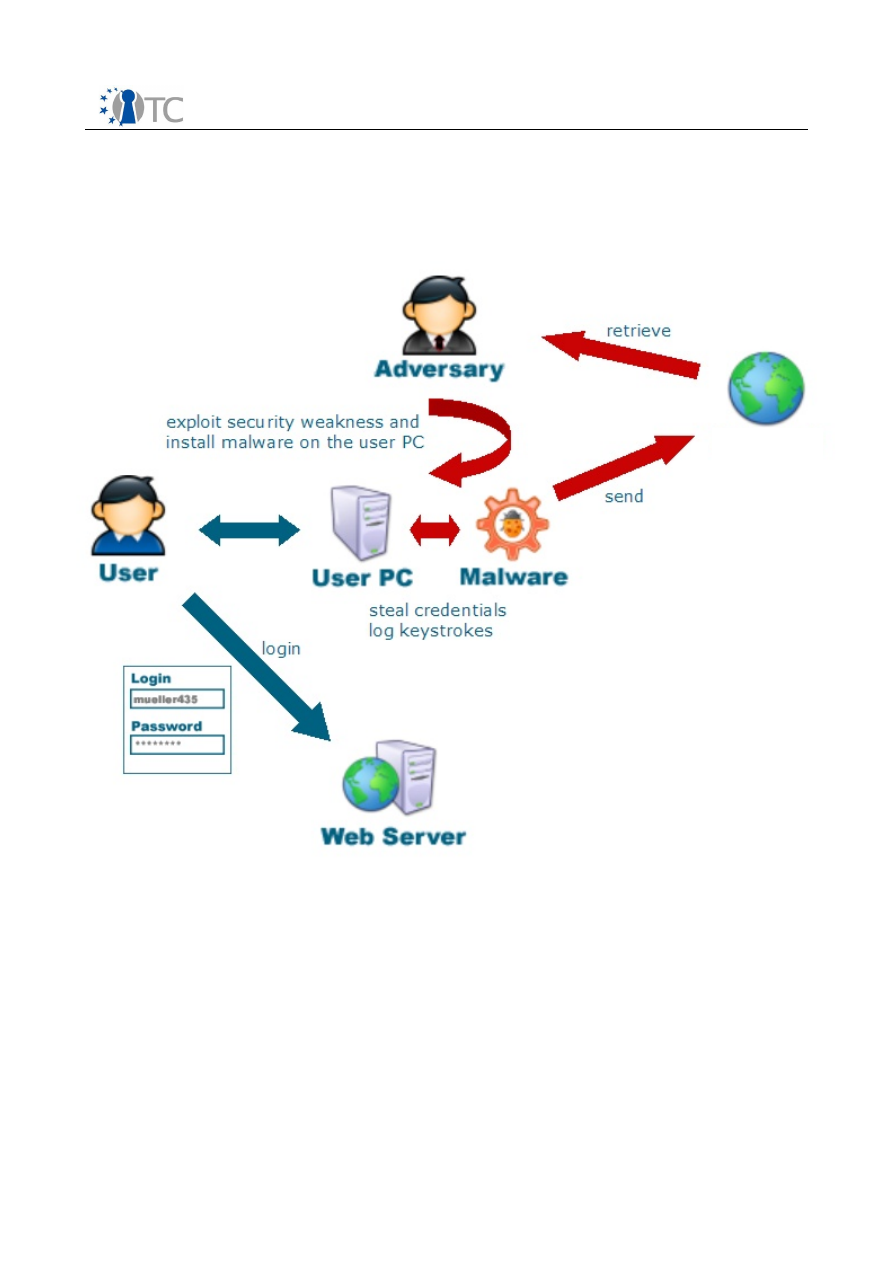

Figure 3: Malware Phishing Overview...........................................................................11

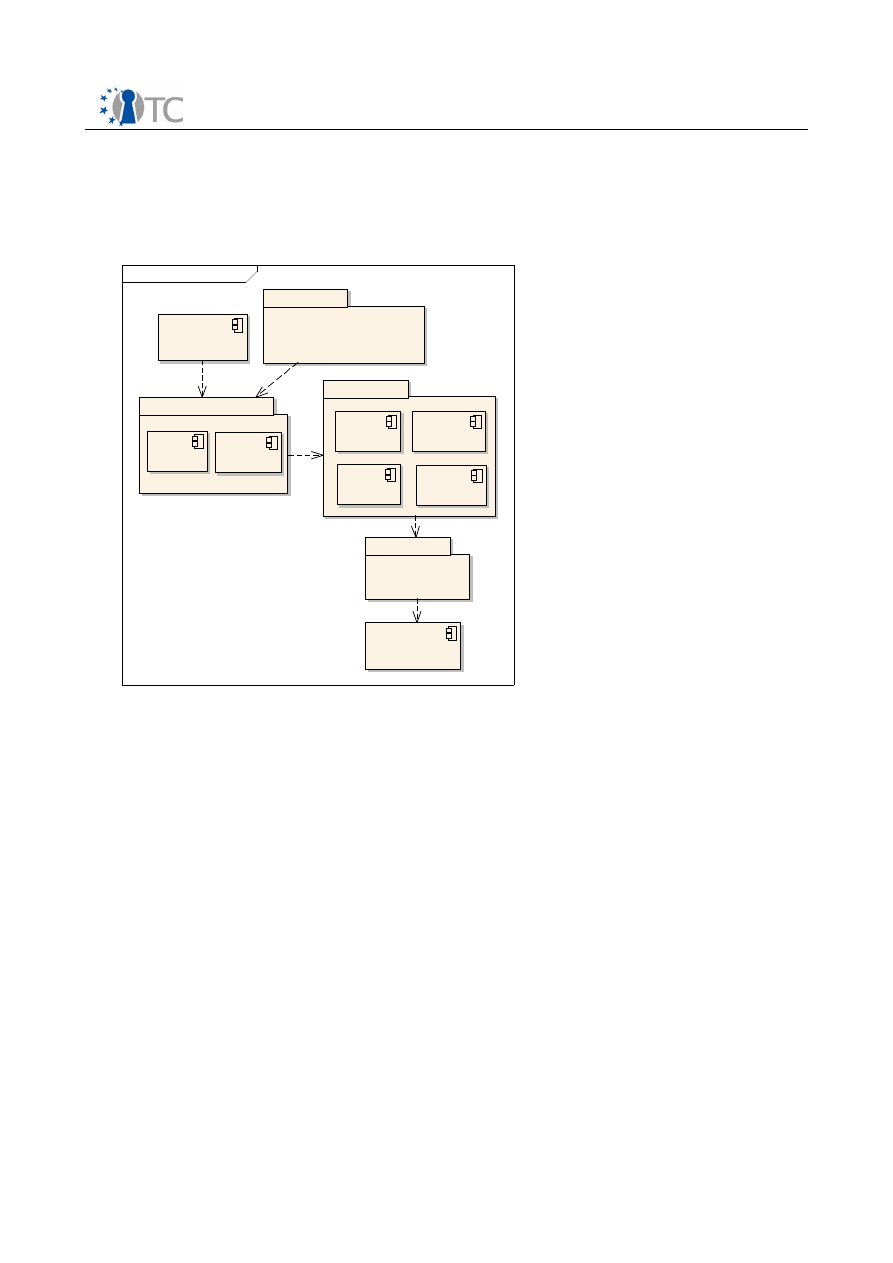

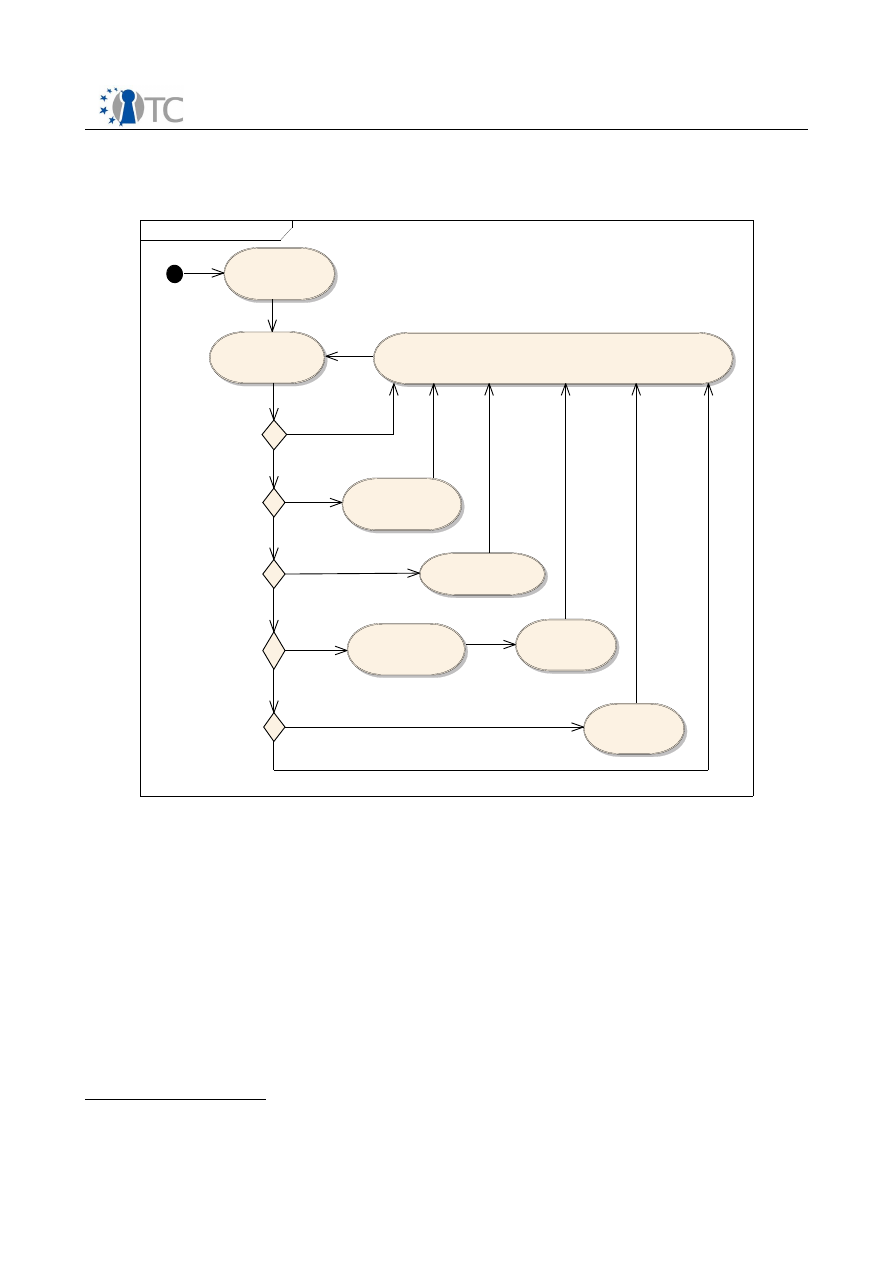

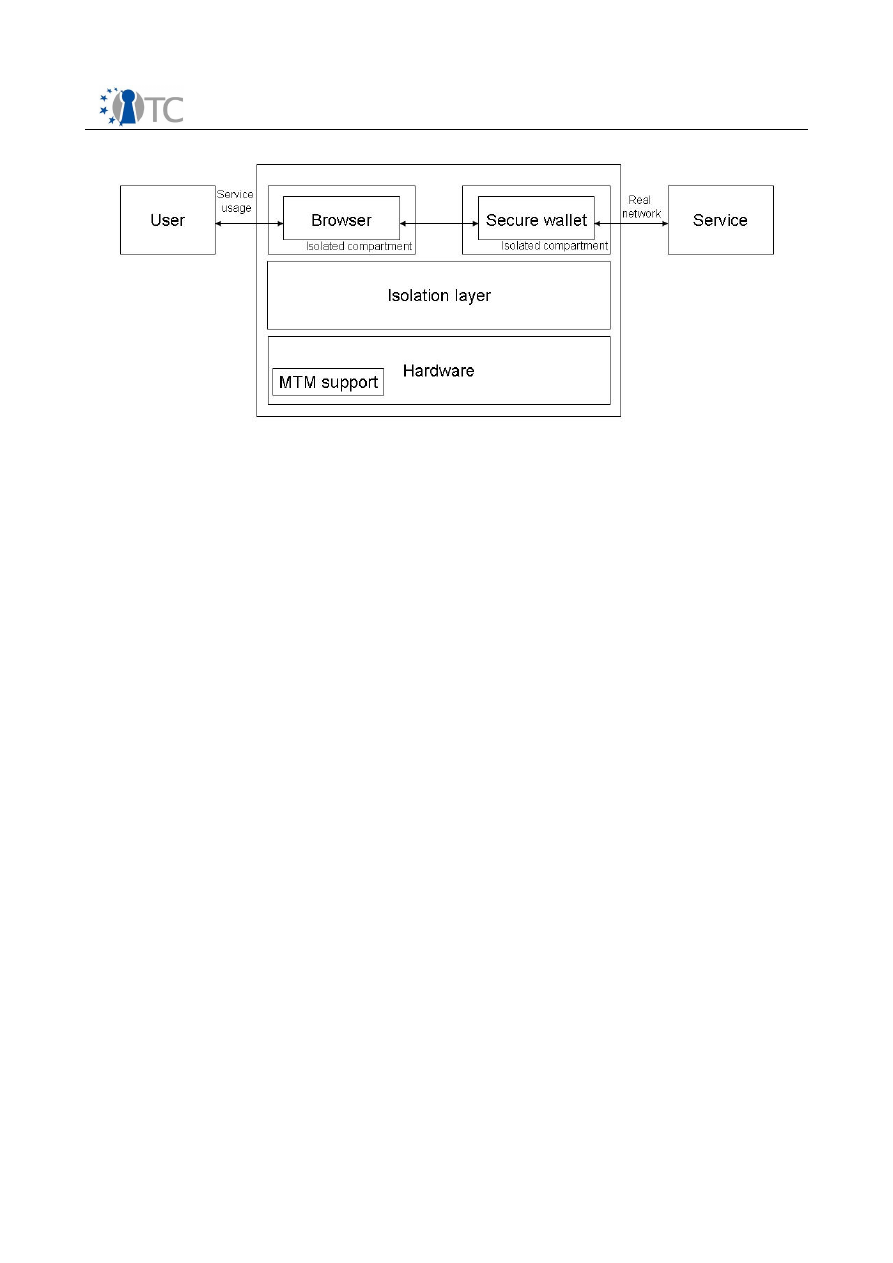

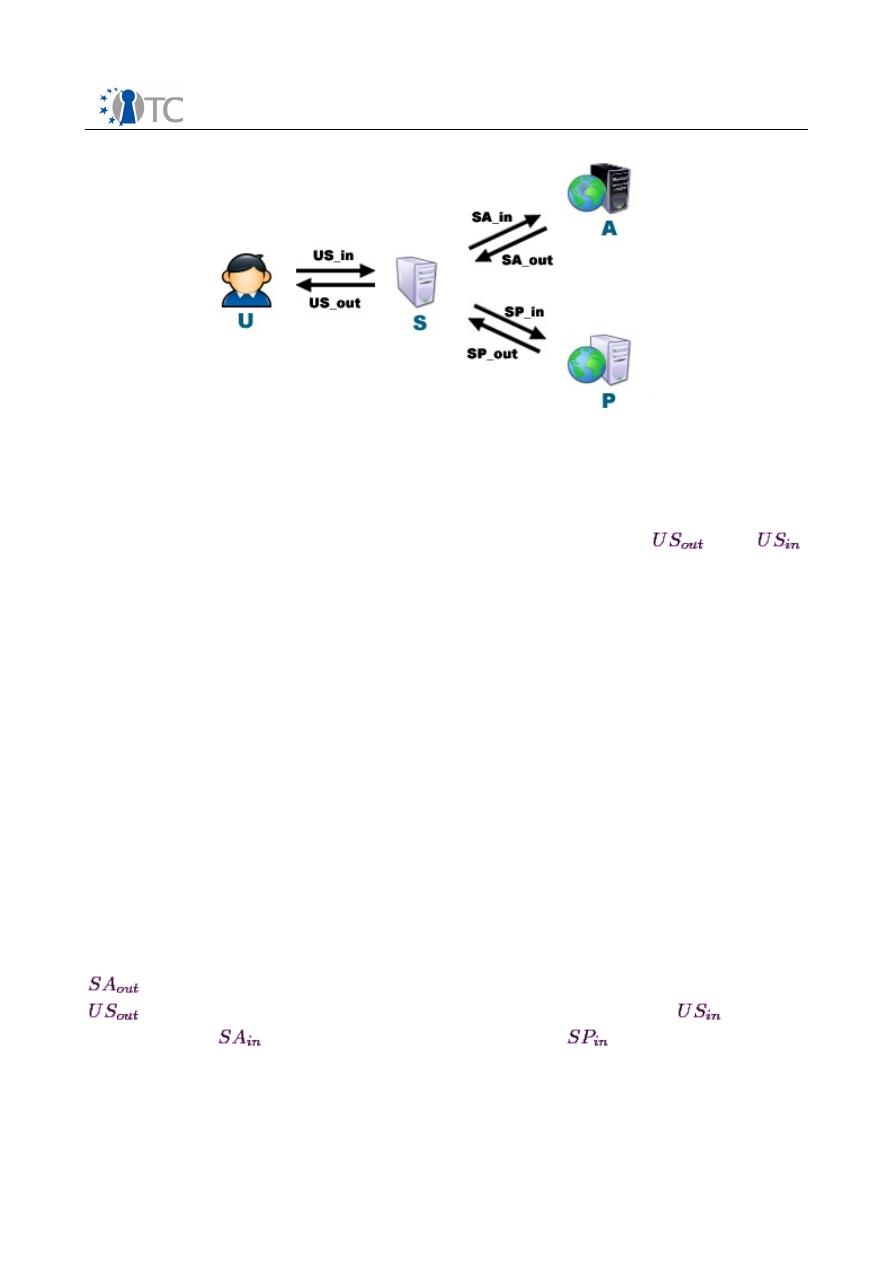

Figure 4: The Secure Wallet...........................................................................................22

Figure 5: Password fields are disabled automatically...................................................23

Figure 6: Setup dialog for a web site.............................................................................24

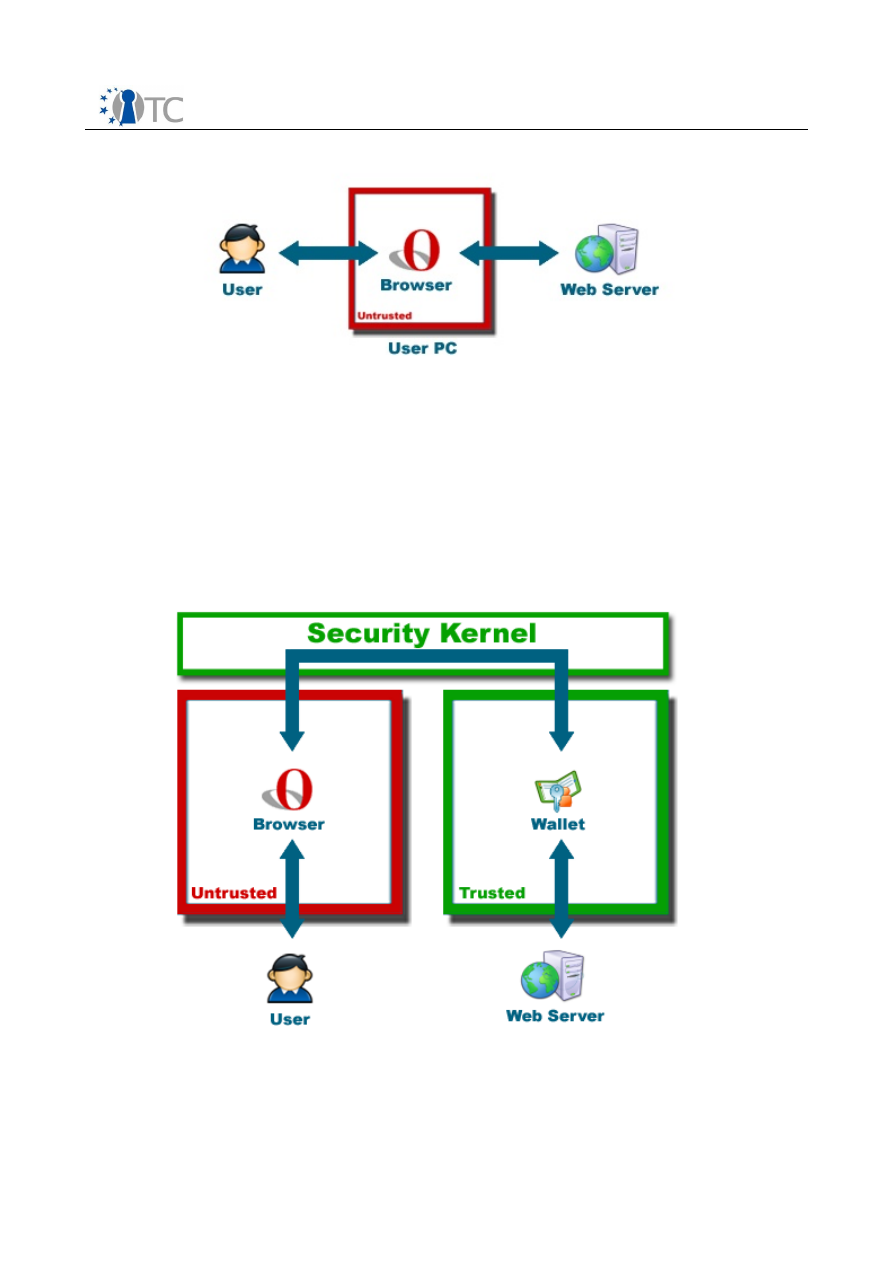

Figure 7: The Conventional System Model....................................................................27

Figure 8: The Secure Wallet System Model..................................................................27

Figure 9: Simplified system model for the Secure Wallet ............................................30

Figure 10: The Internal Communication Channels.......................................................36

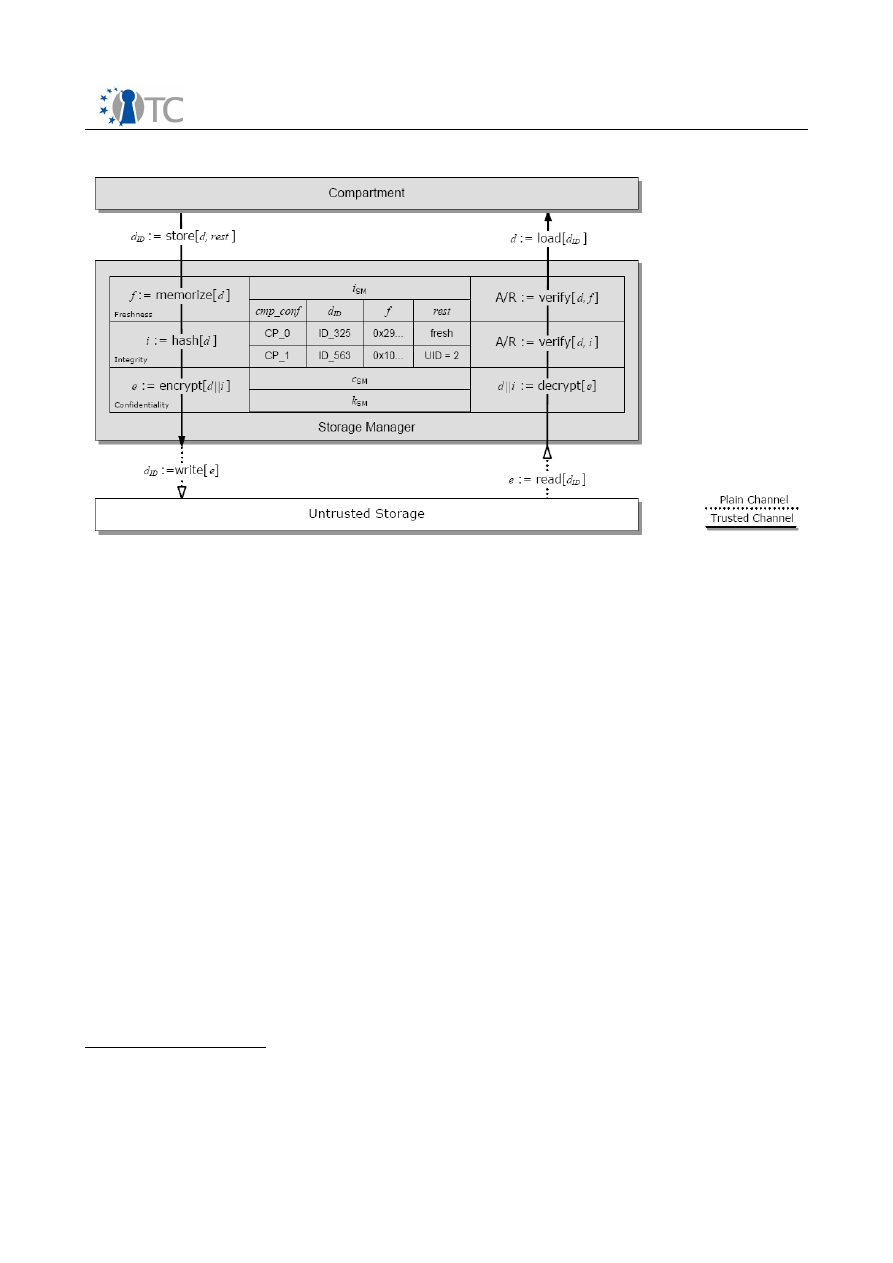

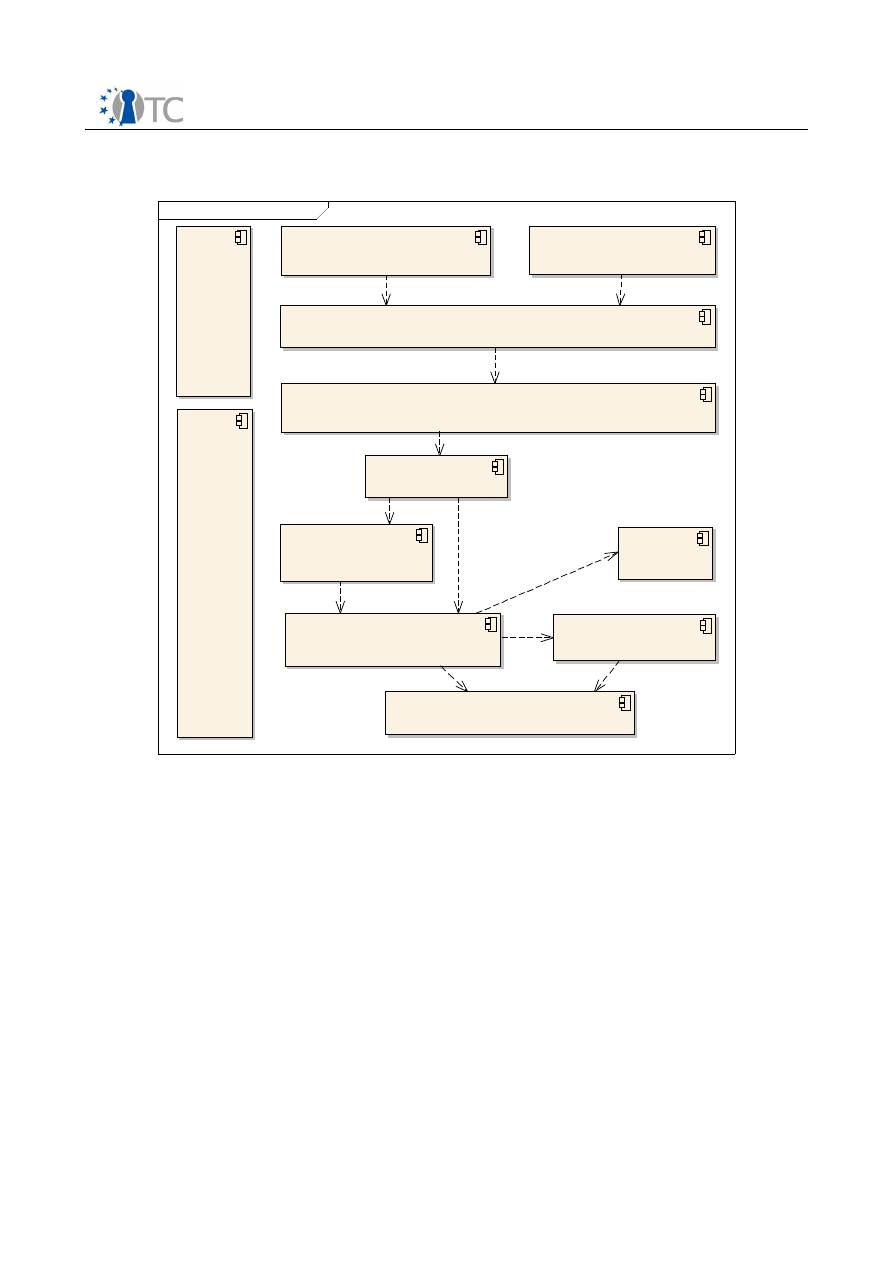

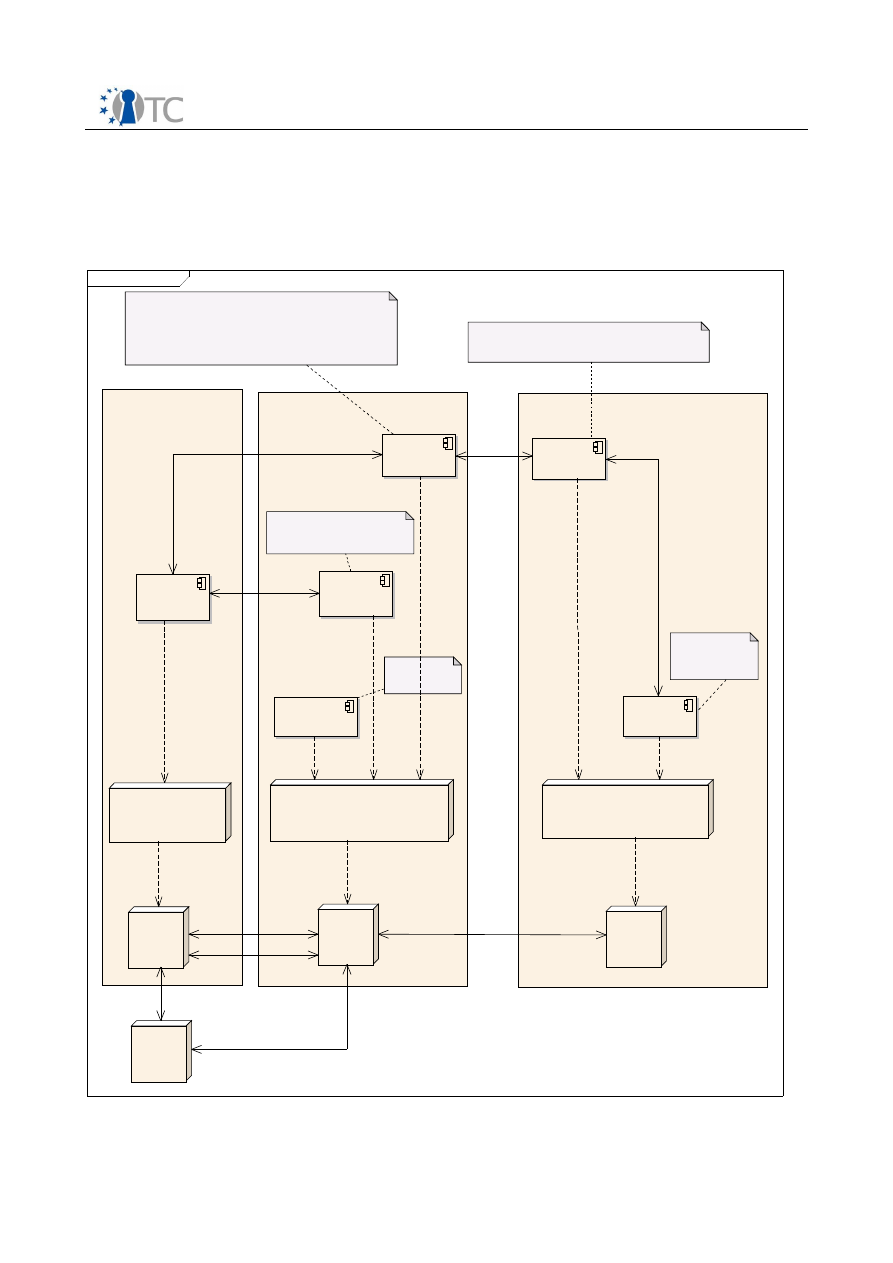

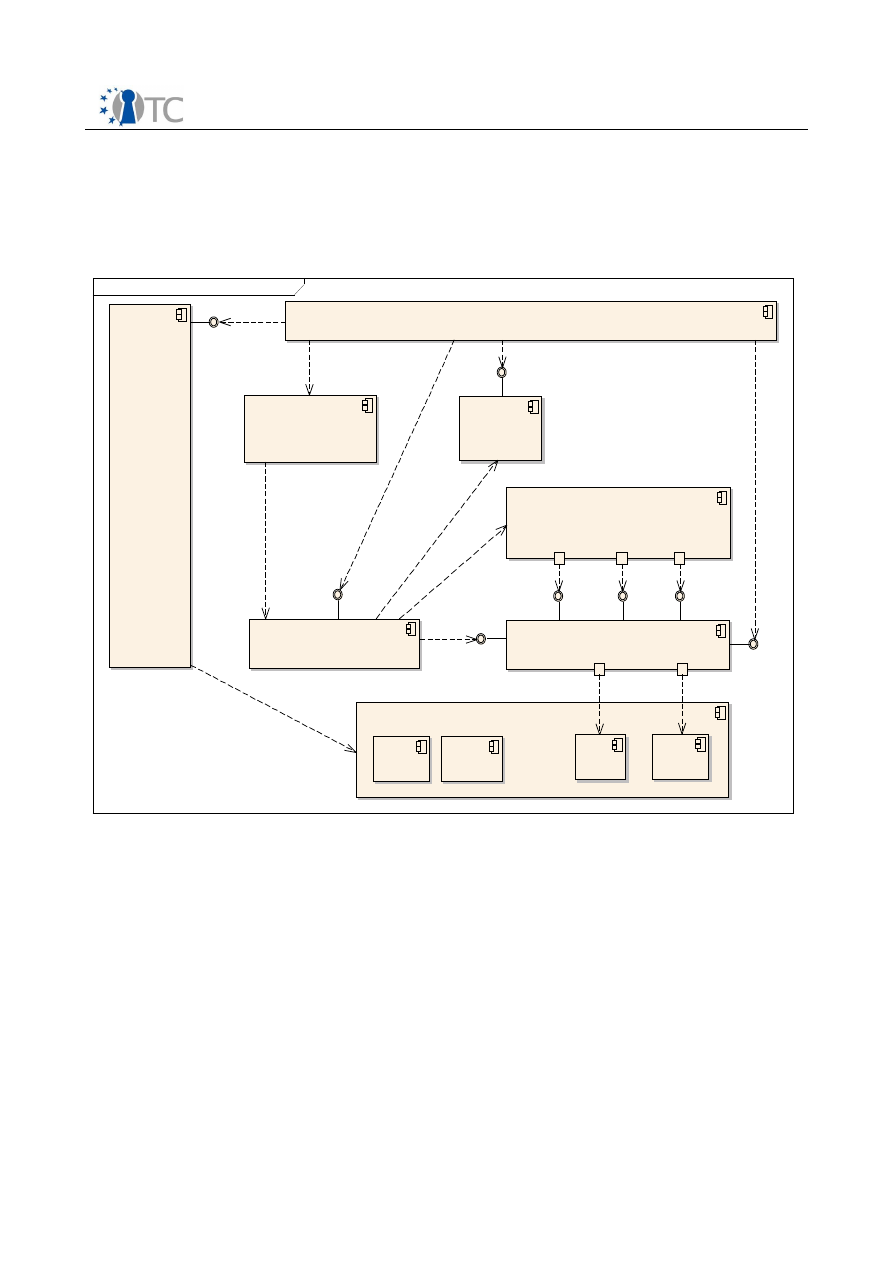

Figure 11: System architecture for PC hardware.........................................................42

Figure 12: Implementation of the Storage Manager.....................................................44

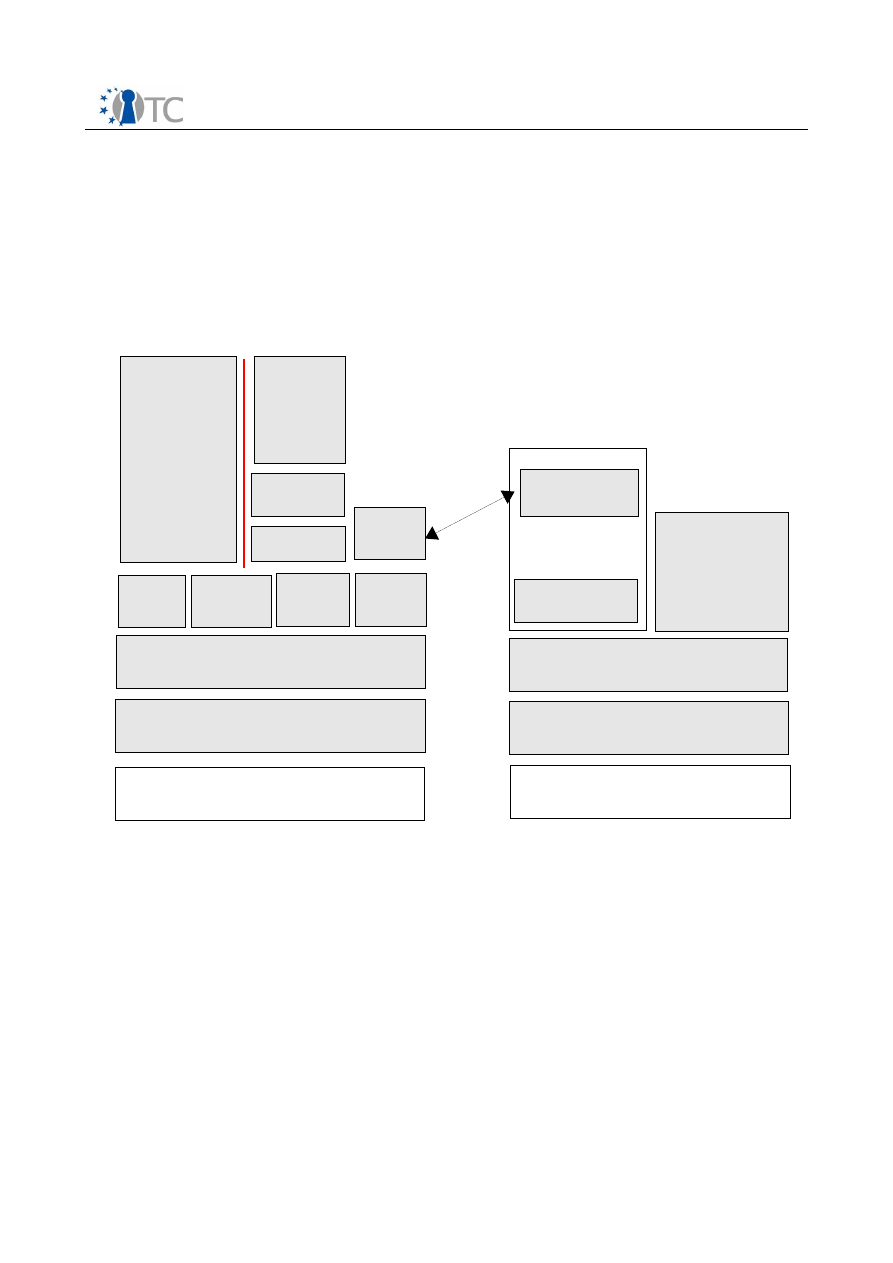

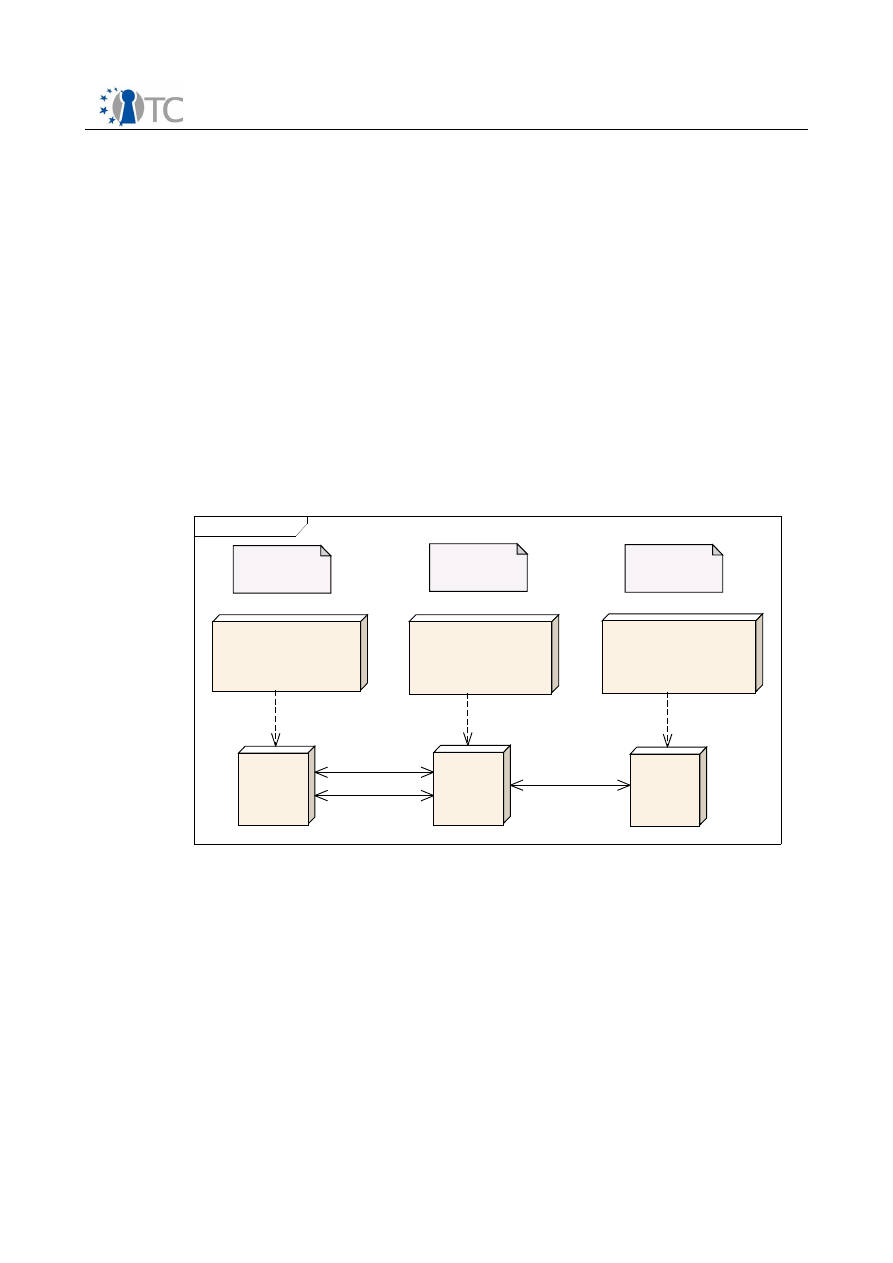

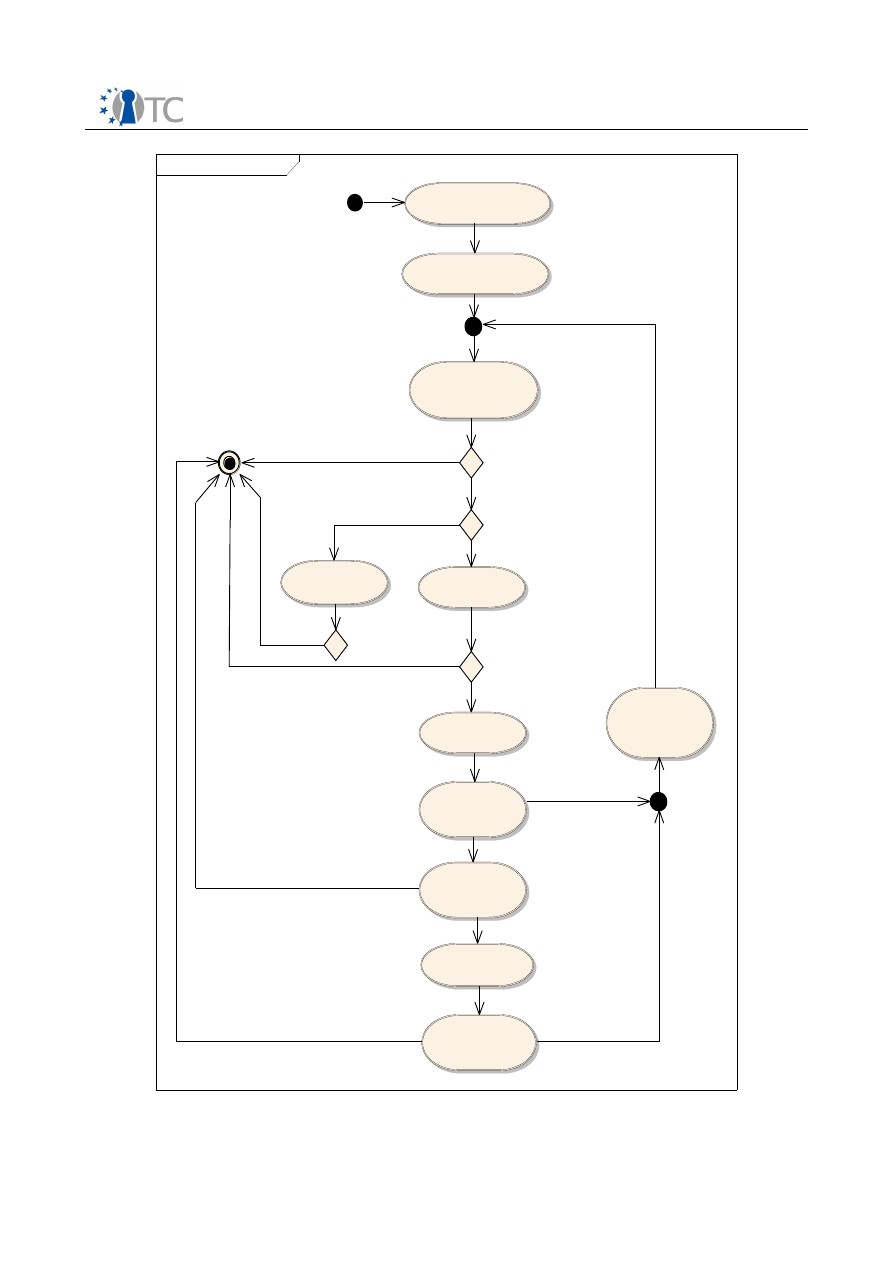

Figure 13: Architectural overview for a demo-prototype. ............................................47

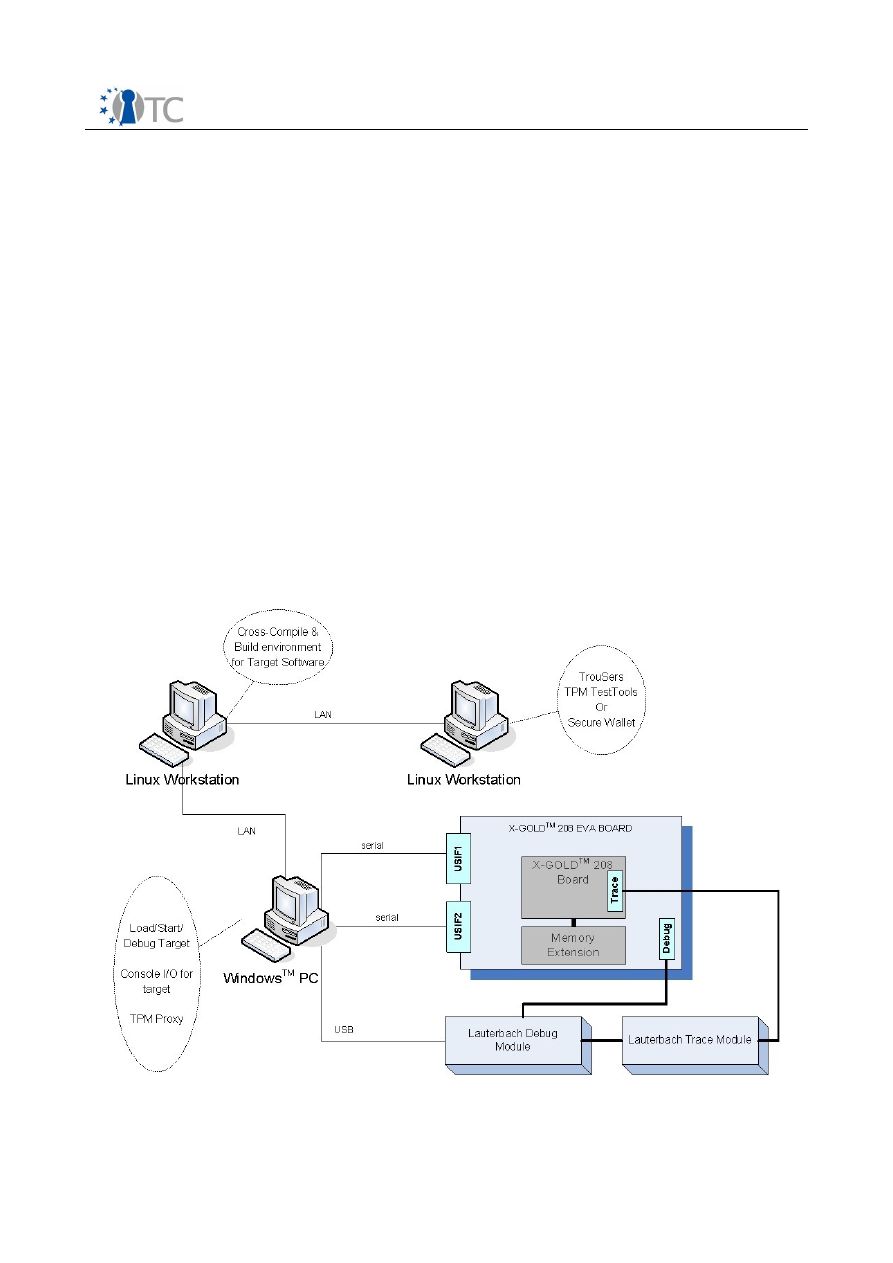

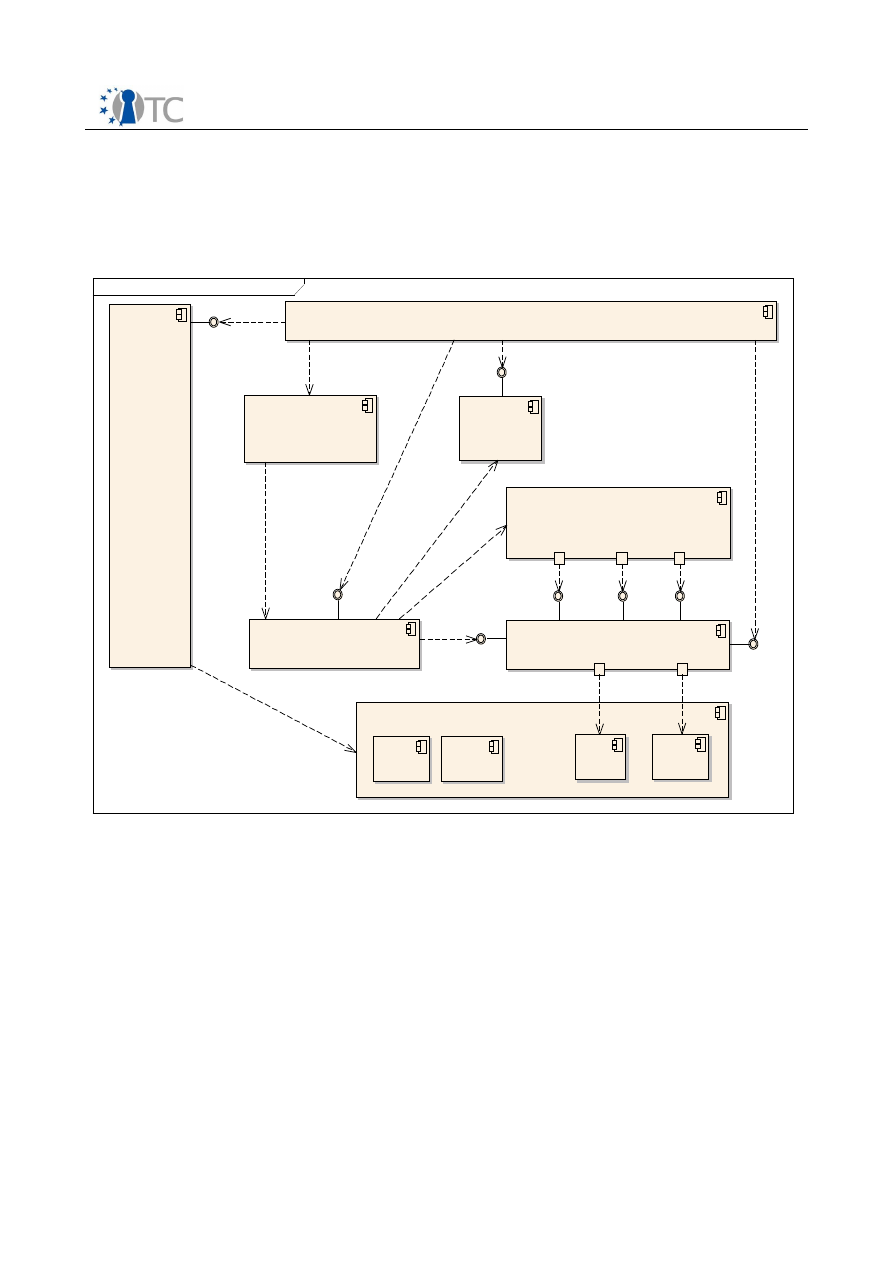

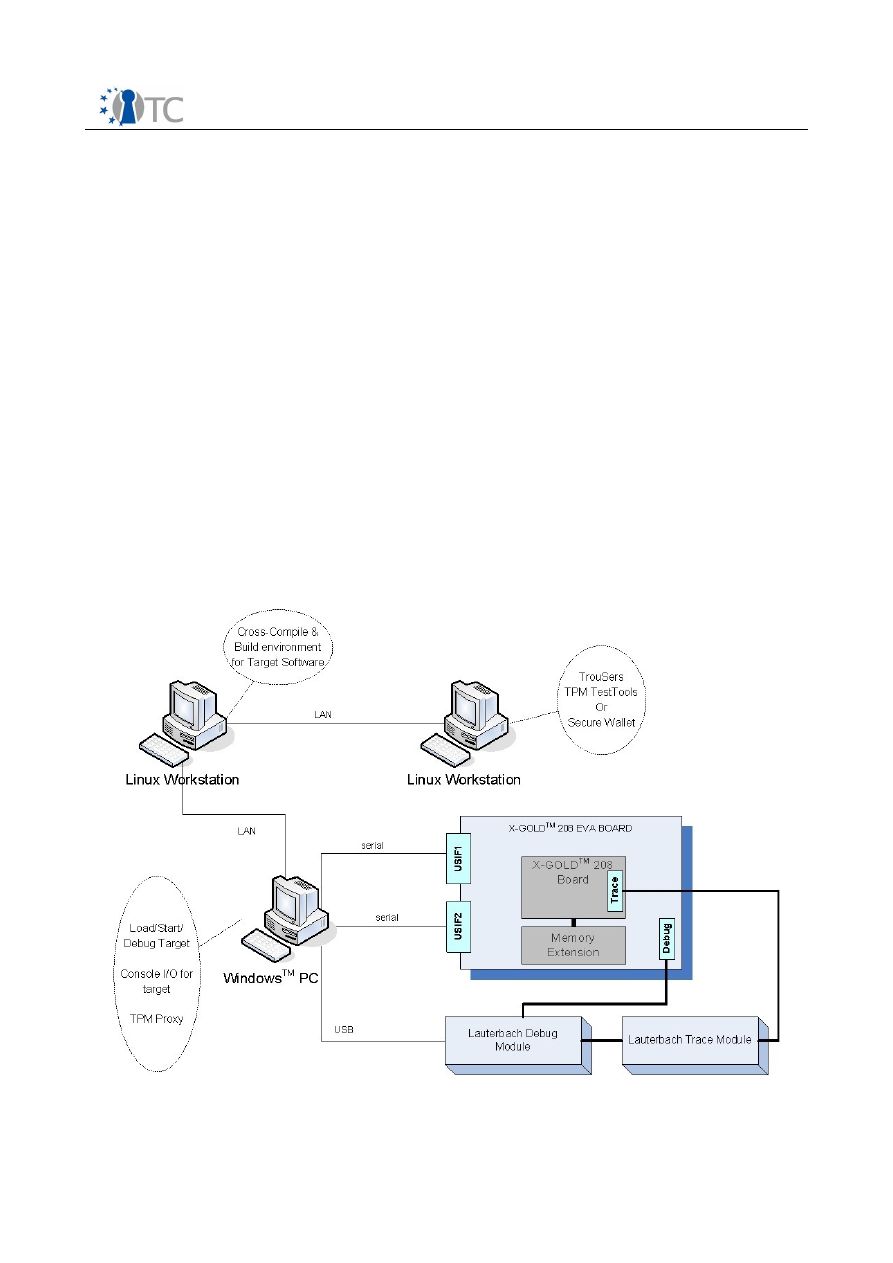

Figure 14: Development environment for TPM emulator on target.............................48

Figure 15: Basic target architecture for TPM emulator on L4/X-GOLDTM 208..........49

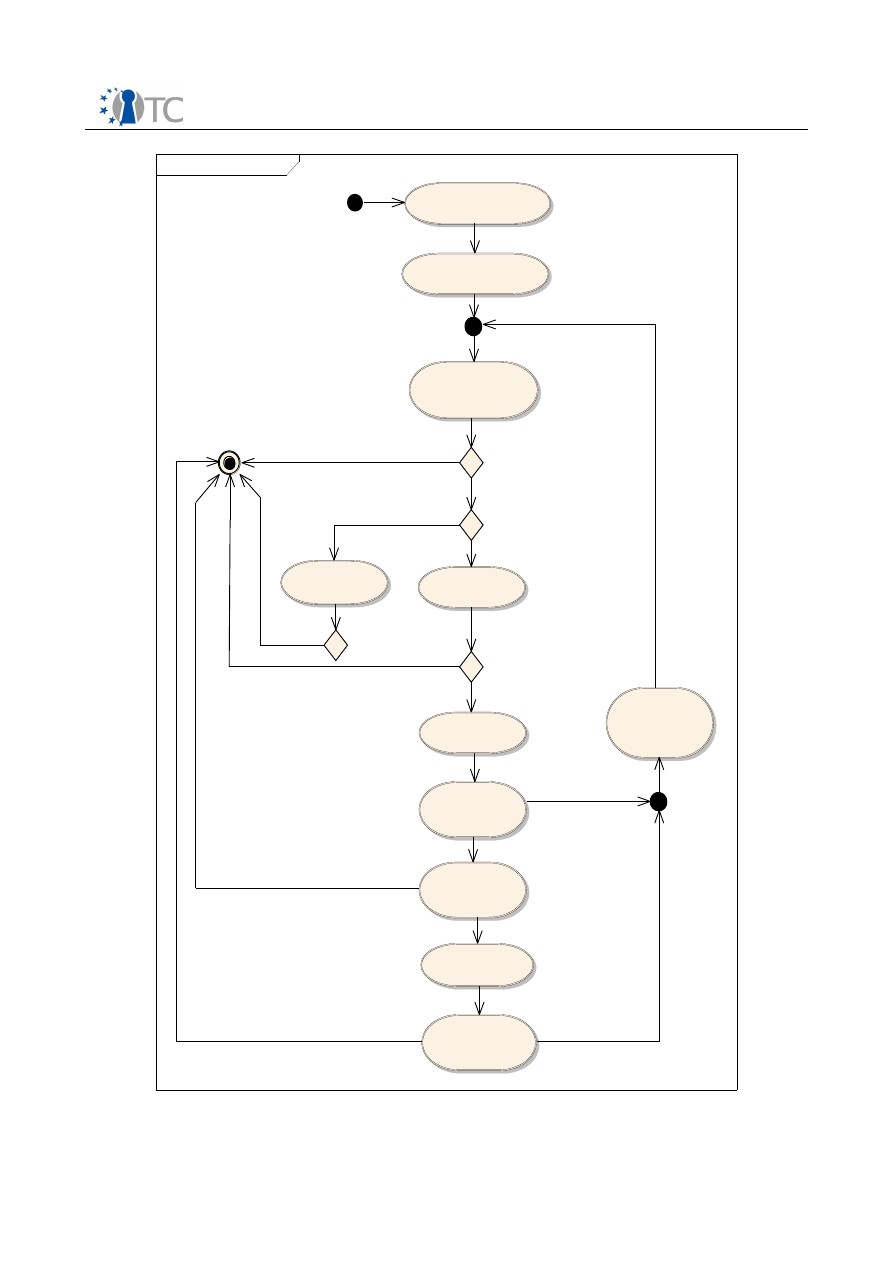

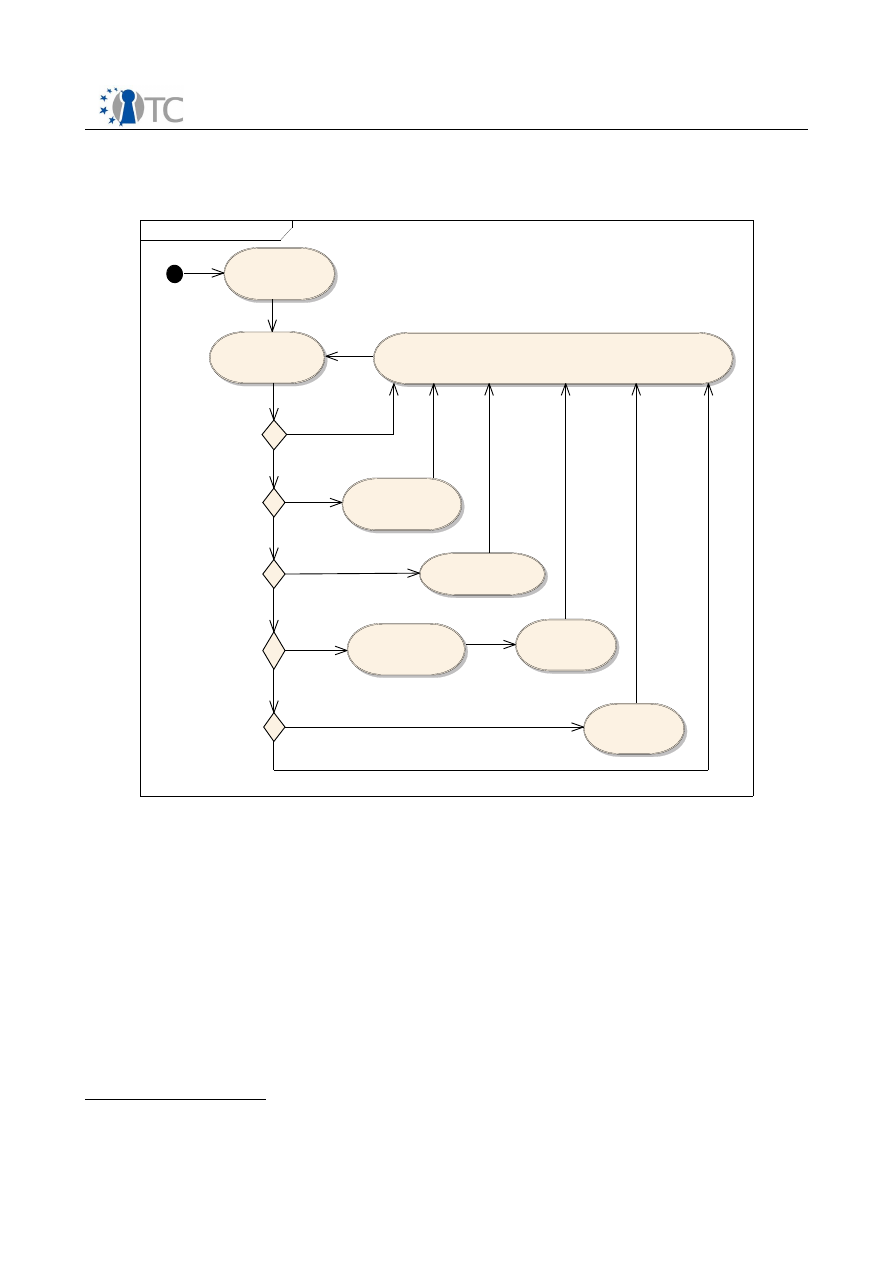

Figure 16: Linux TPM emulator architecture................................................................52

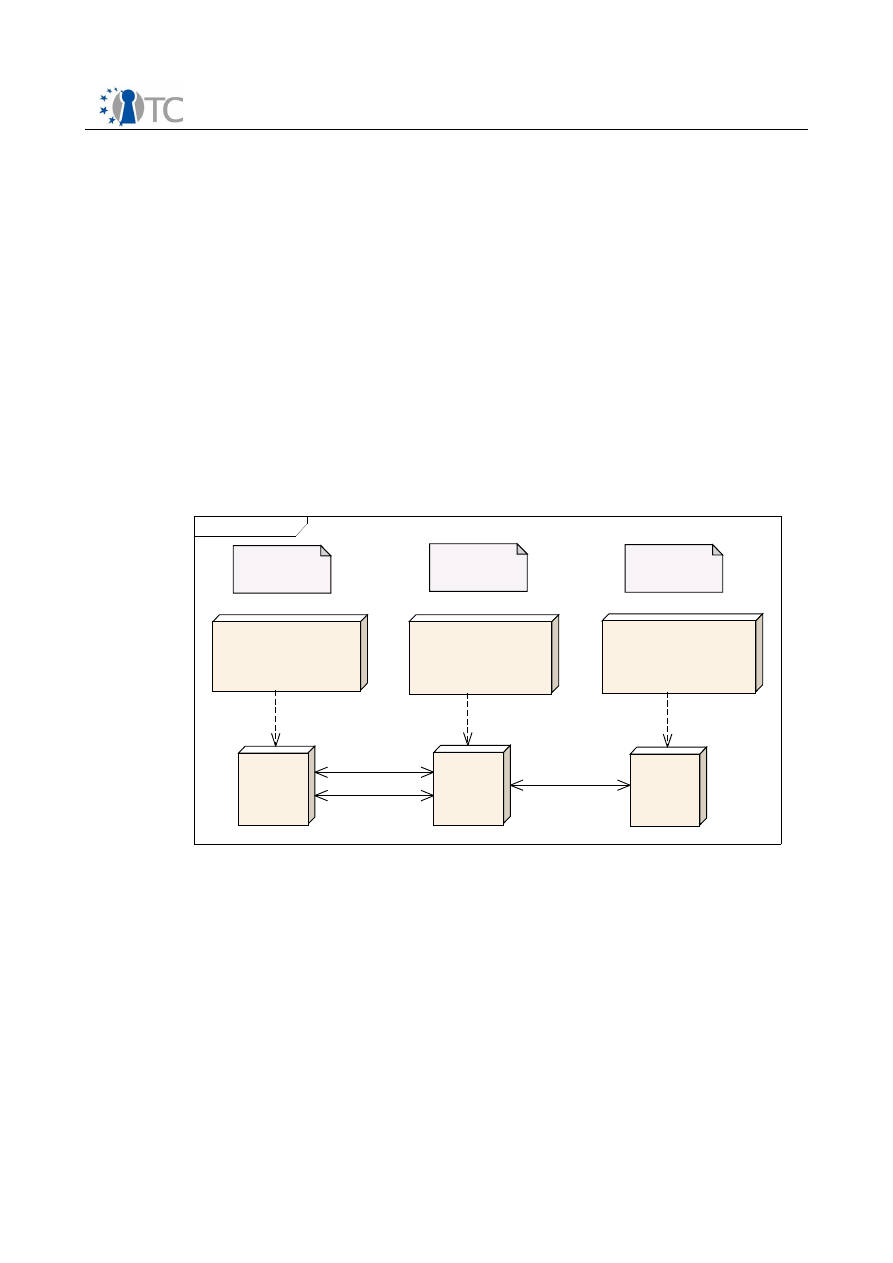

Figure 17: Basic prototyping deployment view.............................................................54

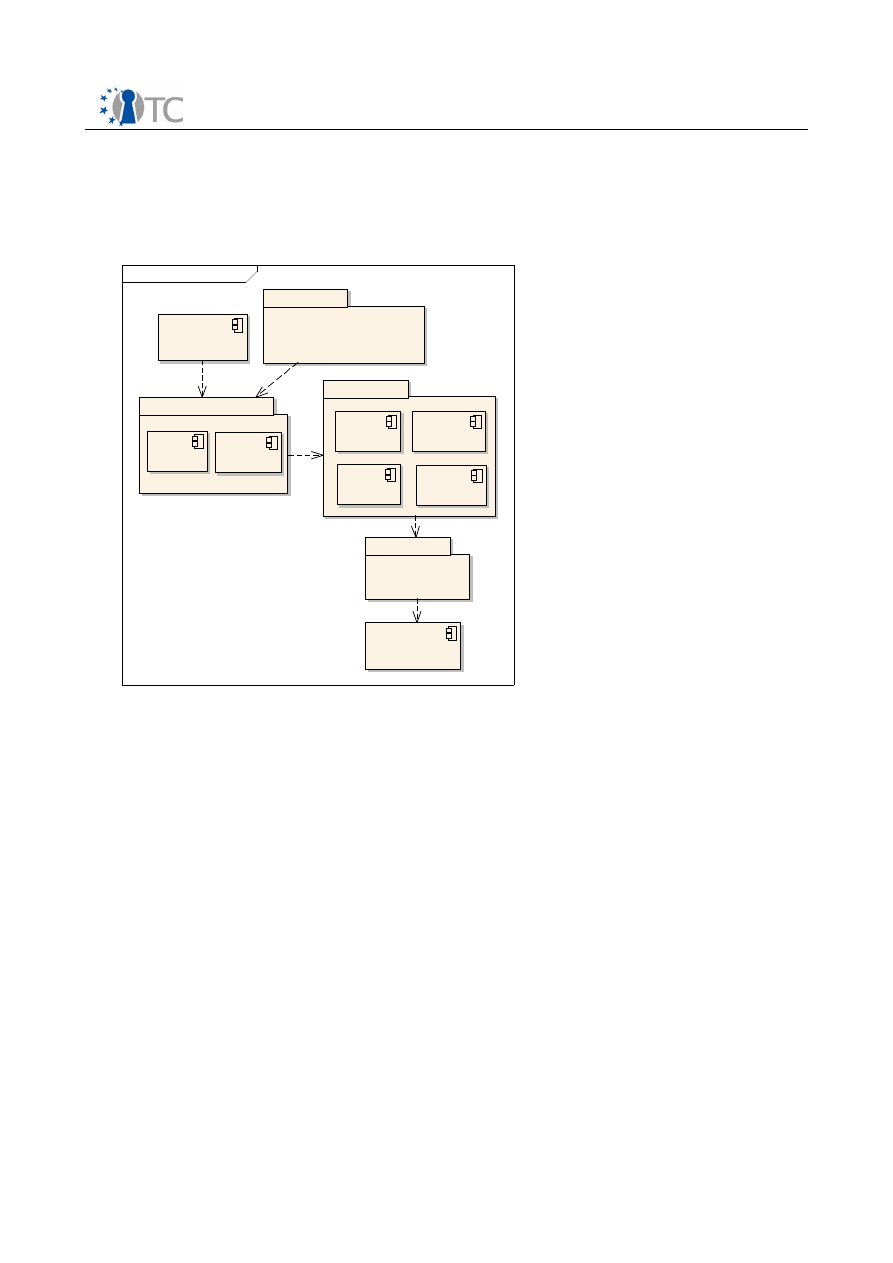

Figure 18: Component view of target software architecture........................................55

Figure 19: TPM emulator procedures on L4..................................................................56

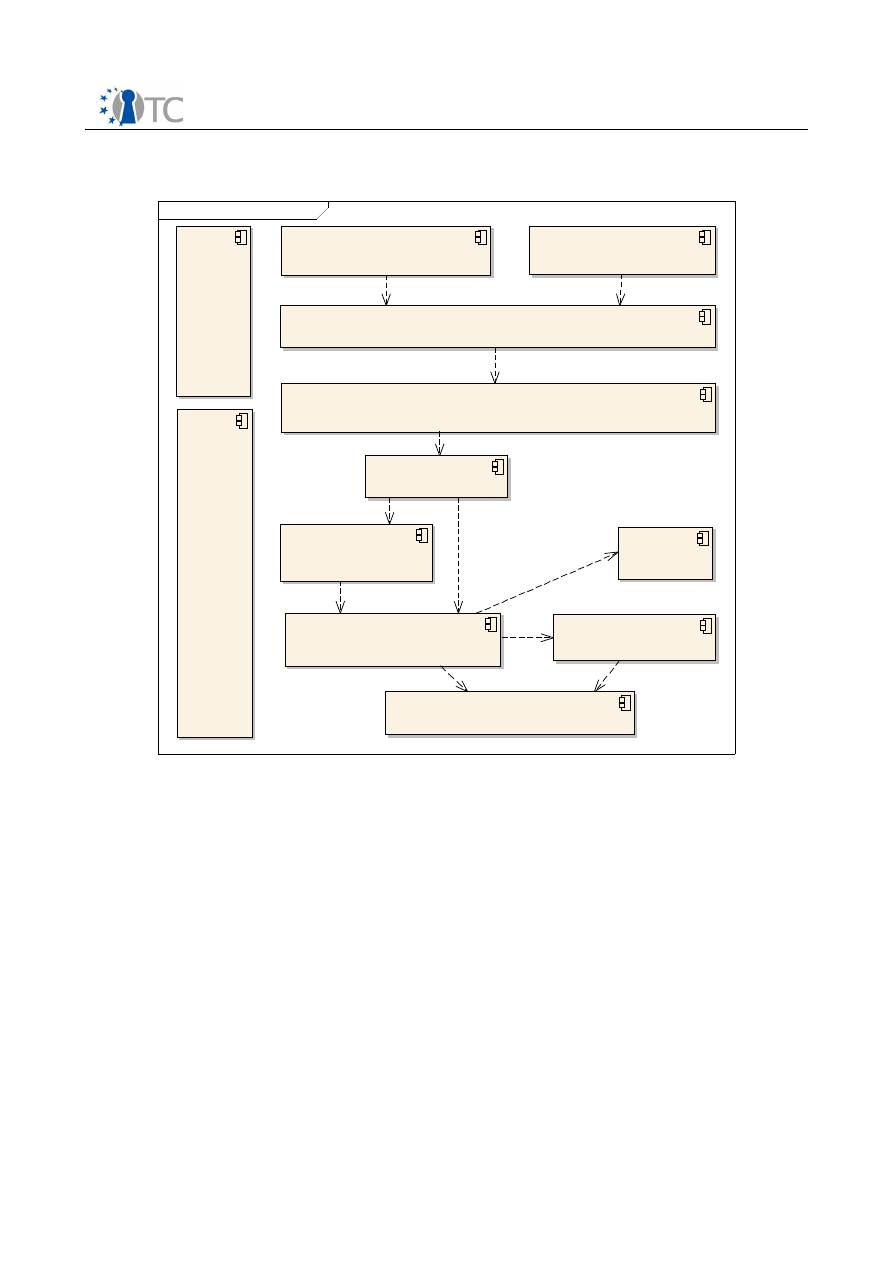

Figure 20: TPM Proxy procedures.................................................................................57

Figure 21: Deployment view used for target testing ....................................................58

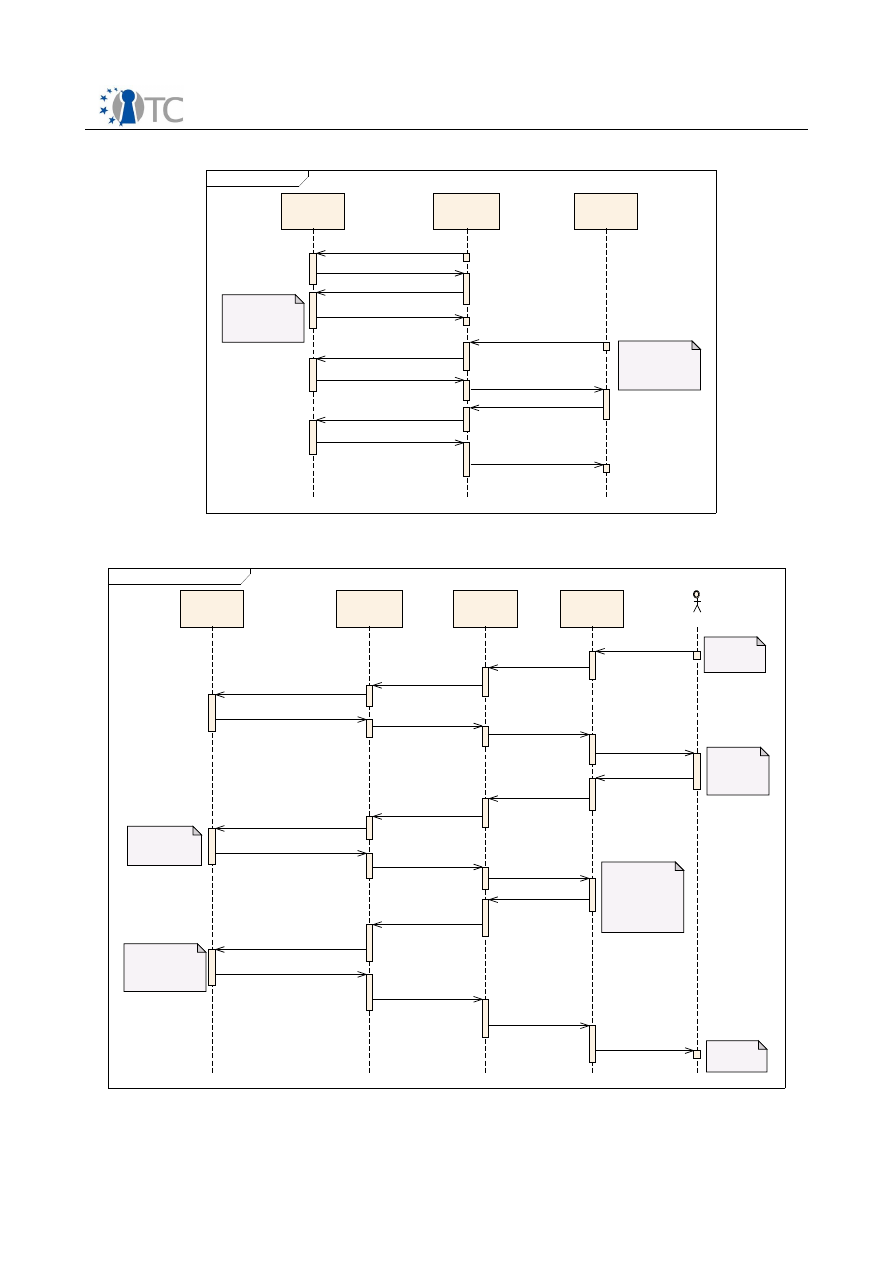

Figure 22:Message flow until start of Trousers daemon..............................................59

Figure 23: Example message exchange for a simple use case to read the public EK. 59

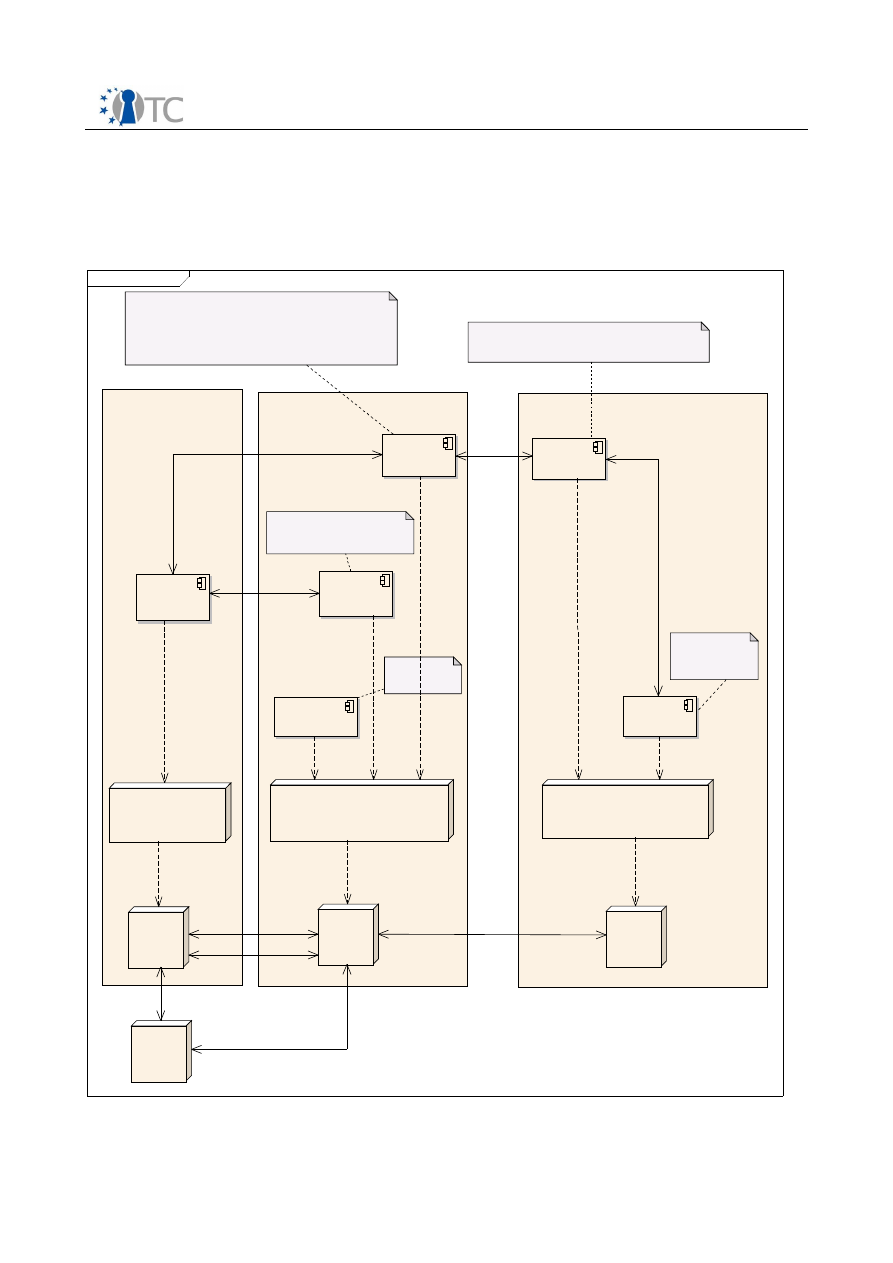

Figure 24: Secure wallet architecture...........................................................................68

Figure 25: A sample key hierarchy from a secure wallet provider engine...................81

Figure 26: Proposed architecture for final secure wallet prototype .........................100

Open_TC Deliverable D08.2

4/109

Security Services for a Trusted Mobile Application

Final

1

Introduction

Identity theft has become one of the fastest growing crimes on the Internet, leading

to huge financial losses and privacy violations [1,2]. Various attacks have been

identified in the past. A prominent class of attacks are those termed as illusion

attacks, such as phishing and pharming, where the user is lured to a faked site and

asked to disclose her identity credential information. Essentially, the attackers make

use of the fact that the average Internet user is unable to distinguish a legitimate site

from a fake one, and the underlying security mechanisms and indicators do not

efficiently and effectively support her in making the right decision [26]. Hence, the

first core security objective is to provide a strong password mechanism for the user

while reducing the user’s intervention with the system as much as possible. Ideally,

the user should not know the passwords. This requirement seems to be contradictory,

however, relying on a system that knows the passwords and automatically performs

the login on behalf of the user, including an automatic verification of the legitimacy

of the web site, prevents the mentioned attacks.

In addition to illusion attacks and the related social engineering attacks, a more

powerful class of attacks is due to malware compromising and infiltrating the user’s

computing platform with malicious code. Examples include Trojan horses like

keyloggers

1

or transaction generators

2

[12,3]. Typical sources of malware are various

offers on supplementary software and plug-ins that may contain malicious code. In

this context, commodity operating systems (OS’s) cannot appropriately prevent or

even reduce the impact of these attacks since they still suffer from various

conceptual shortcomings: beside architectural security problems and the inherent

vulnerabilities resulting from high complexity, they require careful system

administration skills which ordinary users typically do not have. Hence the second

main security objective is to have a small Trusted Computing Base (TCB) that can

provide the following security properties:

1. a secure execution environment for handling users’ authentication credentials,

ideally isolated from potentially malicious programs (isolation);

2. a secure user interface to interact with trusted applications, which cannot be

faked or eavesdropped by malicious programs (trusted path); and

3. a secure environment for the credentials when the system is offline (secure

storage). In particular, credentials are bound to the TCB to prevent attacks

where an adversary tries to gain access to the data by replacing software (e.g.,

booting a different OS).

Both the scientific and industrial community have addressed many of the known

attacks on web authentication and proposed promising identity management

solutions to alleviate the threat of identity theft. On the one hand, delegated identity

management systems, where the user calls a trusted third party in form of a

distributed server for hosting and providing identity information, exist but showed to

have deficiencies [32,34,62,54]. For example, as analysed in [32], authentication tools

1Keyloggers record all keystrokes of the user, especially during entering passwords, and

transmit them to a phisher.

2Transaction generators wait until the user has logged in, e.g., to her financial online

account, and create fraudulent transactions in the background.

Open_TC Deliverable D08.2

5/109

Security Services for a Trusted Mobile Application

Final

such as Microsoft’s CardSpace [38] can successfully be attacked even in a weaker

adversary model (assuming the DNS is under the control of the adversary), whereas

our adversary model considers malware as well.

On the other hand, wallet-like approaches such as SpyBlock [55,40,39], Delegate

[43], Vault [45], or Wallet-Proxy [31] have gained more attention recently and seem

to be very promising towards secure web authentication. Those approaches use a

password wallet as authentication agent in an isolated trusted environment (using

virtual machines, or as with Delegate, a separate physical machine) to separate the

handling of credentials from the normal web browsing (see also [55,70]). The wallet-

based approach has the advantage that the user owns a “guardian angel” who

protects against disclosure of sensitive data and potentially prevents identity theft

caused by wrong user behavior. Further, there is no need to trust a distributed server

hosting the credentials. Another issue is that a wallet can perform cryptographic

tasks that cannot be performed by the user or provided by the current browser

implementations. In this work, we focus on password phishing. To protect against

transaction generators, the secure wallet could be extended according to ideas

presented in [40].

In this deliverable, we describe our approach to counter identity theft: the Secure

Wallet use case and prototype. We present the requirements and architecture,

analyse the security, and propose a prototype implementation. This includes the

architecture for a demonstrator using Infineon's X-GOLD

TM

208 (formerly called S-

GOLD3

TM

) mobile platform. Moreover, the relation of the Secure Wallet to current

mobile standards, in particular the TCG Mobile Reference Architecture and OMTP

TR1 specifications, is discussed.

Open_TC Deliverable D08.2

6/109

Security Services for a Trusted Mobile Application

Final

2

The Secure Wallet Use Case and Prototype

In this section, we describe the Secure Wallet, our solution to counter identity theft

based on the concepts from [31], and give an overview of the system architecture. We

sketch the system architecture (based on generic security services as developed in

OpenTC WP05) that has been used for our prototype implementation on a PC. We

describe an architecture for a mobile platform, and propose a “hybrid” architecture

for a demo-prototype, where functionalities are split between a PC and a mobile

platform.

2.1 Overview of the Secure Wallet

According to the Anti-Phishing Working Group (APWG) [1], phishing attacks are still

on the rise. Especially crimeware attacks reached a new all-time high in December

2006, when the APWG recorded 340 unique applications designed for phishing and

identity theft. More than 28.000 different phishing sites were recorded during the

same month, each with an average online time of 4 days. Although those were about

10.000 sites less than in October and November, the number of phishing sites has

almost tripled since summer 2006. In April 2007 that number almost doubled to

55.000 unique sites, whereas in the last months of 2007 it dropped to about 30.000

sites again. Gartner [11] estimates direct financial losses due to phishing to $2.8

billion in 2006, while indirect losses are much higher, including account replacement

costs and higher expenses for mitigating damage in trust and brand values. As

attacks increase in frequency and become more sophisticated with every generation,

increasing losses can be expected as well.

In this chapter, we describe the basic ideas underlying the secure wallet. Note that

we focus on password phishing. To address transaction generators, ideas from [40]

can be combined with our approach.

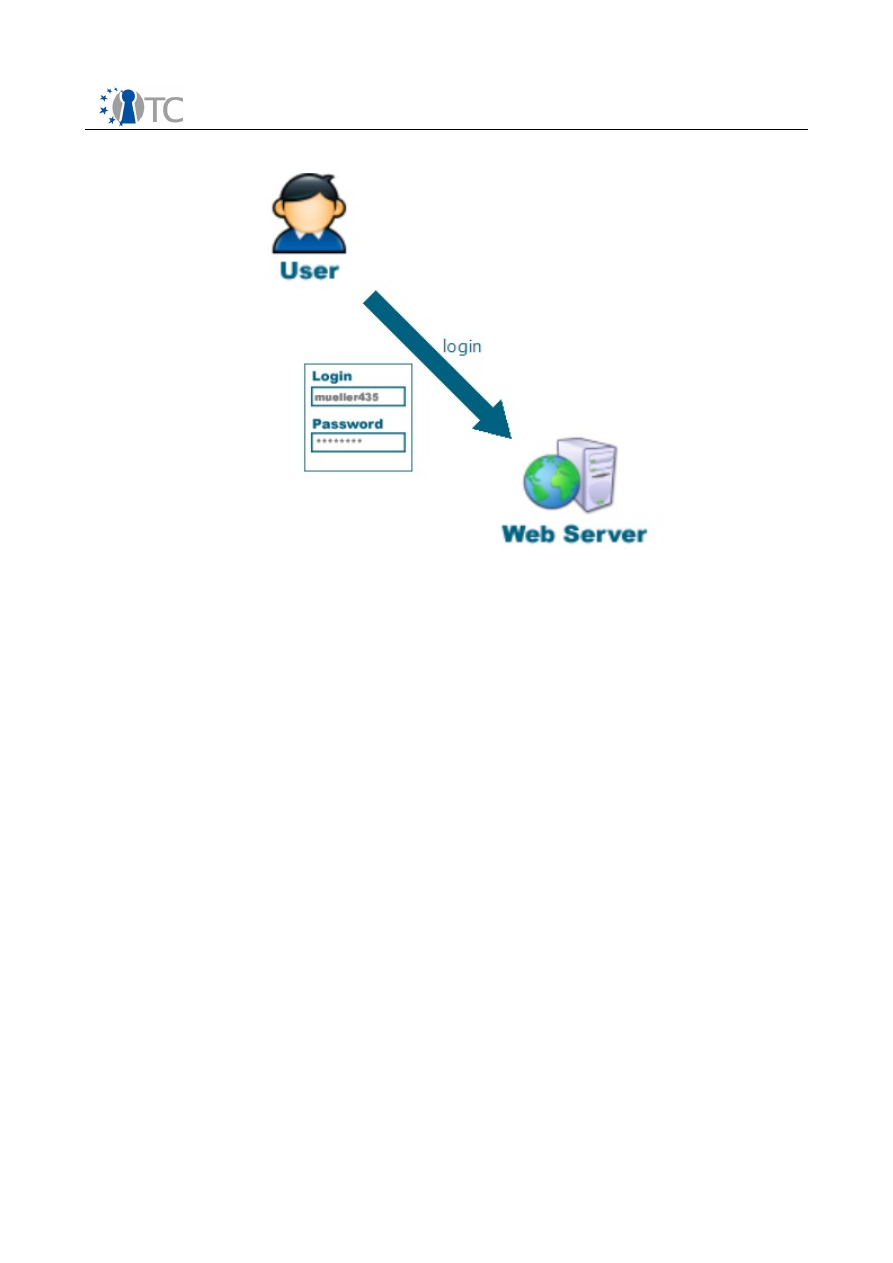

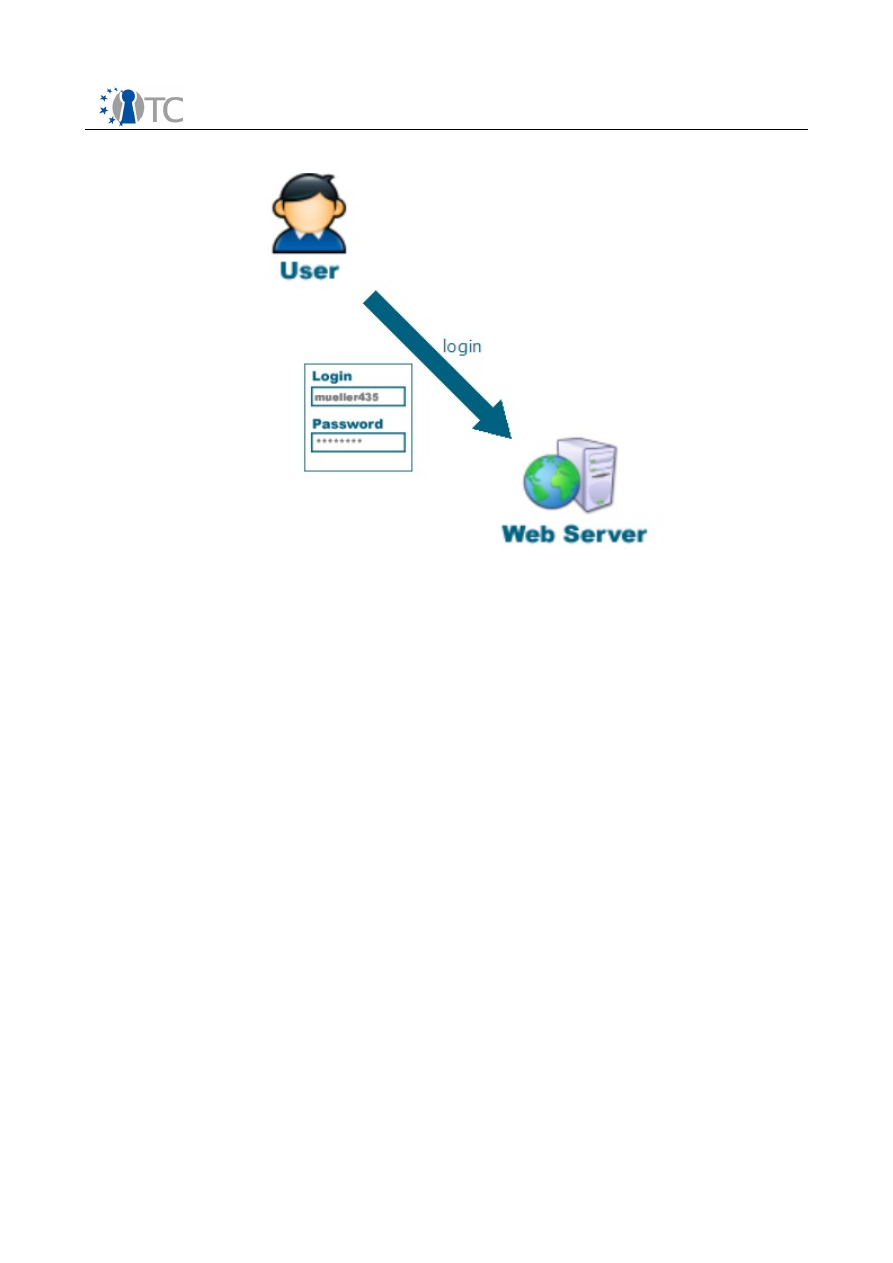

2.1.1 Classical phishing

Basically, there are two types of phishing attacks. We define the first category, which

is the oldest and still most widespread attack, as

classical phishing

. The normal user

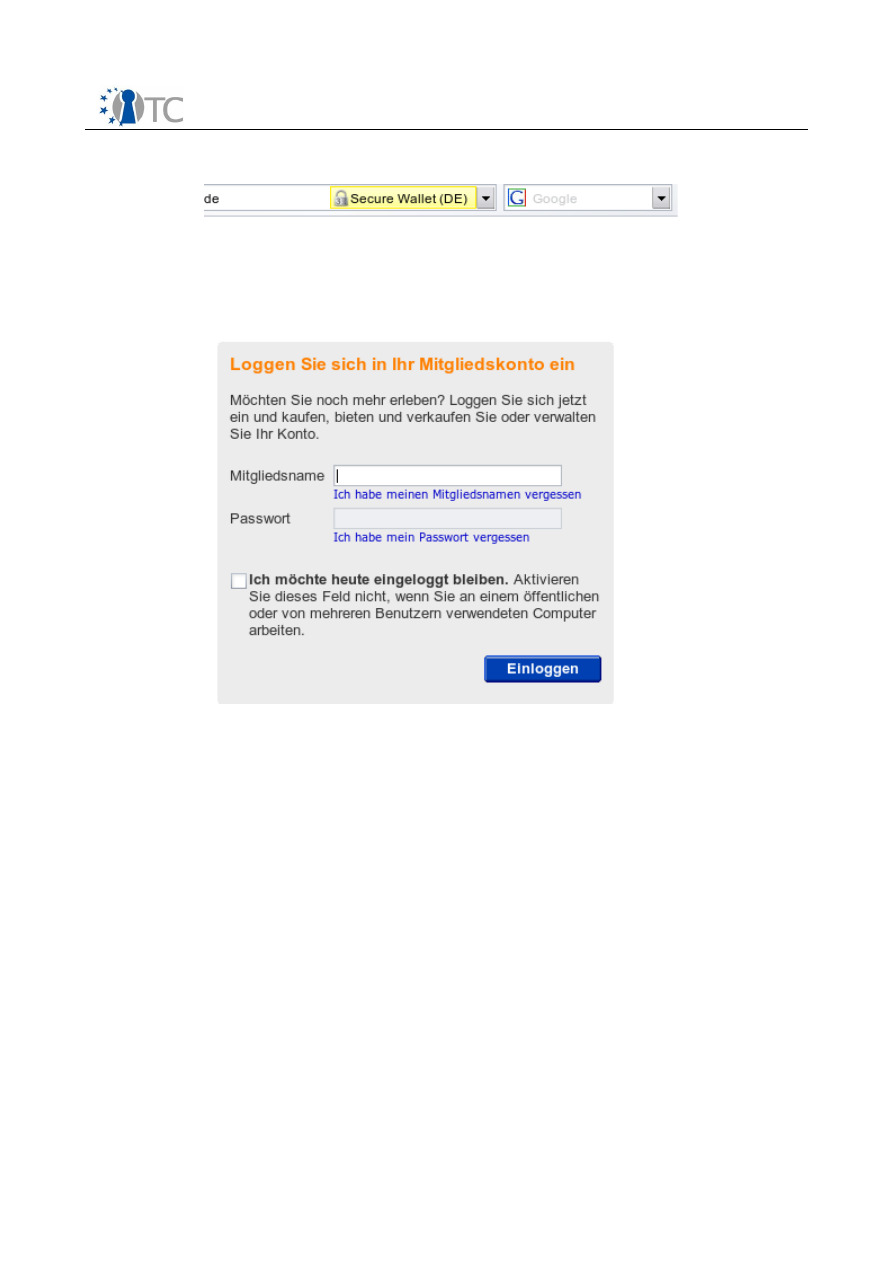

login procedure for an arbitrary web server is shown in Figure 1. The user enters her

username and password into a web form provided by the web server and submits this

form.

Open_TC Deliverable D08.2

7/109

Security Services for a Trusted Mobile Application

Final

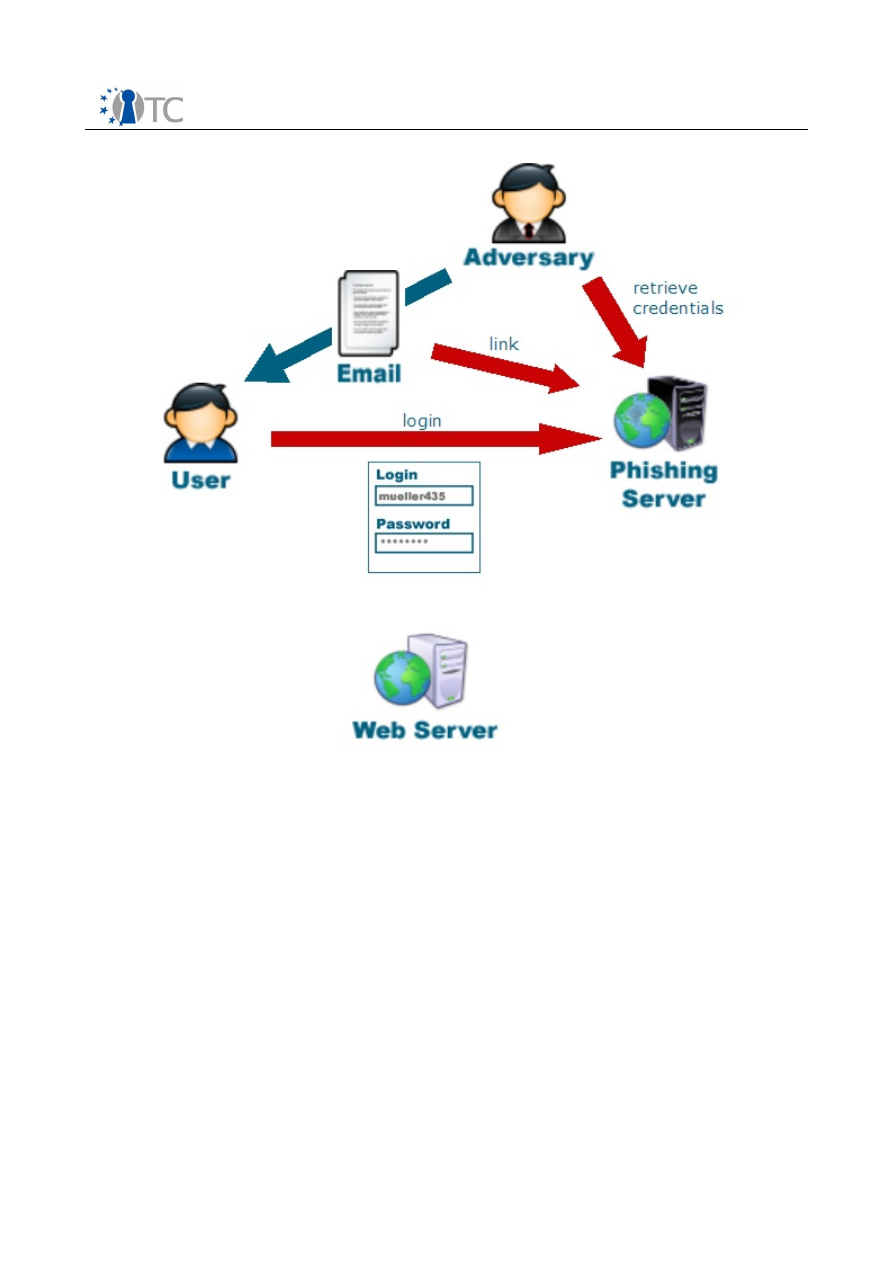

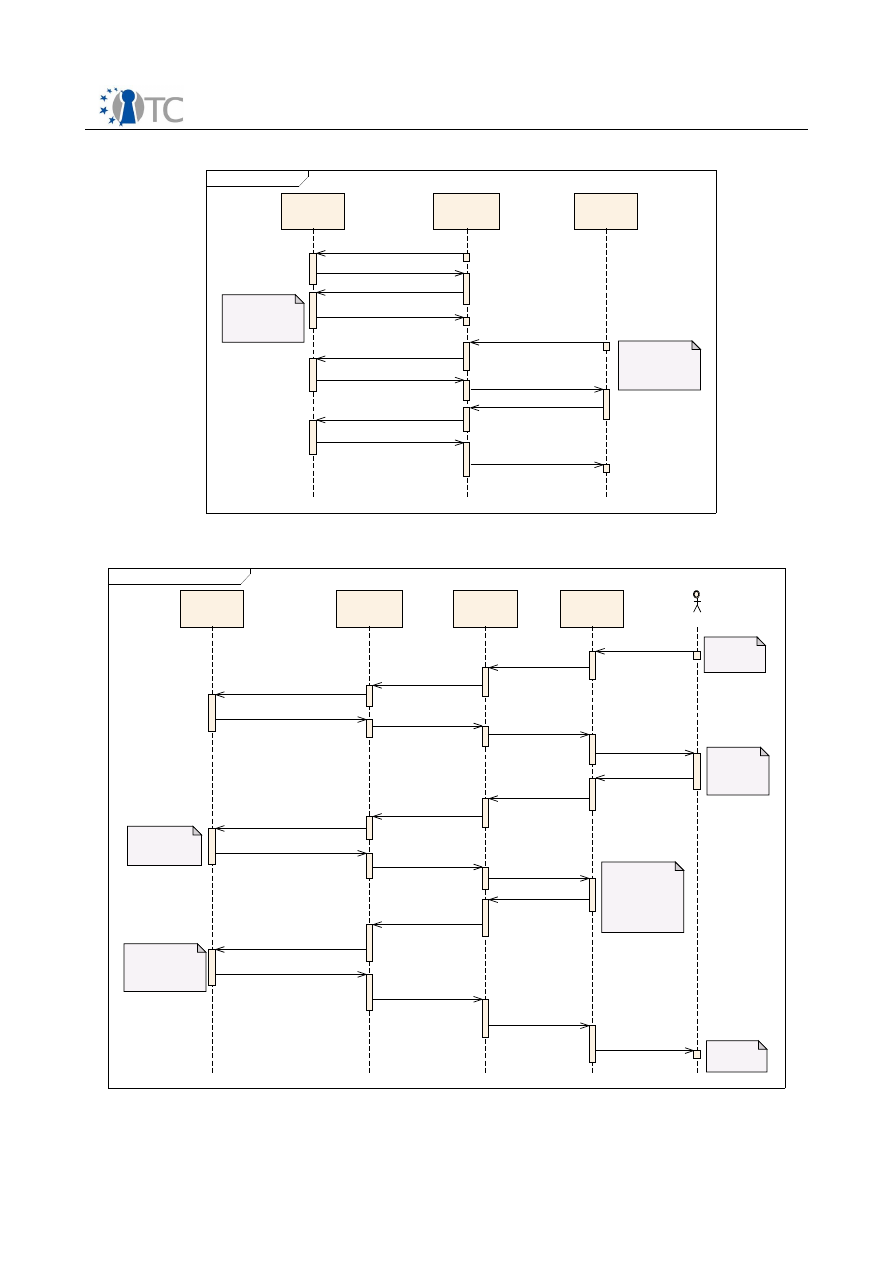

Figure 1:

Web Server Login

In the phishing attack, the phisher tries to lure the unwary victim to a faked web site,

which is designed to mimic a known web site (e.g. an online banking site of a

common bank), using social engineering techniques. Such a lure typically is a spoofed

email that appears to come from the organization associated with the original web

site, asking to fill out some web form or to log into the victim's account in order to

prevent it from being locked down permanently. Those sites have in common that a

user with a given technical knowledge can distinguish them from the original sites by

comparing the URLs or other security indicators (e.g. an SSL certificate). More

sophisticated attacks include DNS poisoning techniques (e.g., see [75]), thereby

using the URL of the original site and forwarding the request to the phisher's web

server. If the phisher was able to fake the site well enough to be plausible for the

victim, he hopes that the user enters her credential in order to use the site or to carry

out the requested operation (e.g. confirm her account). Since the phisher controls the

faked web site, he is in possession of the victim's credential afterwards.

Open_TC Deliverable D08.2

8/109

Security Services for a Trusted Mobile Application

Final

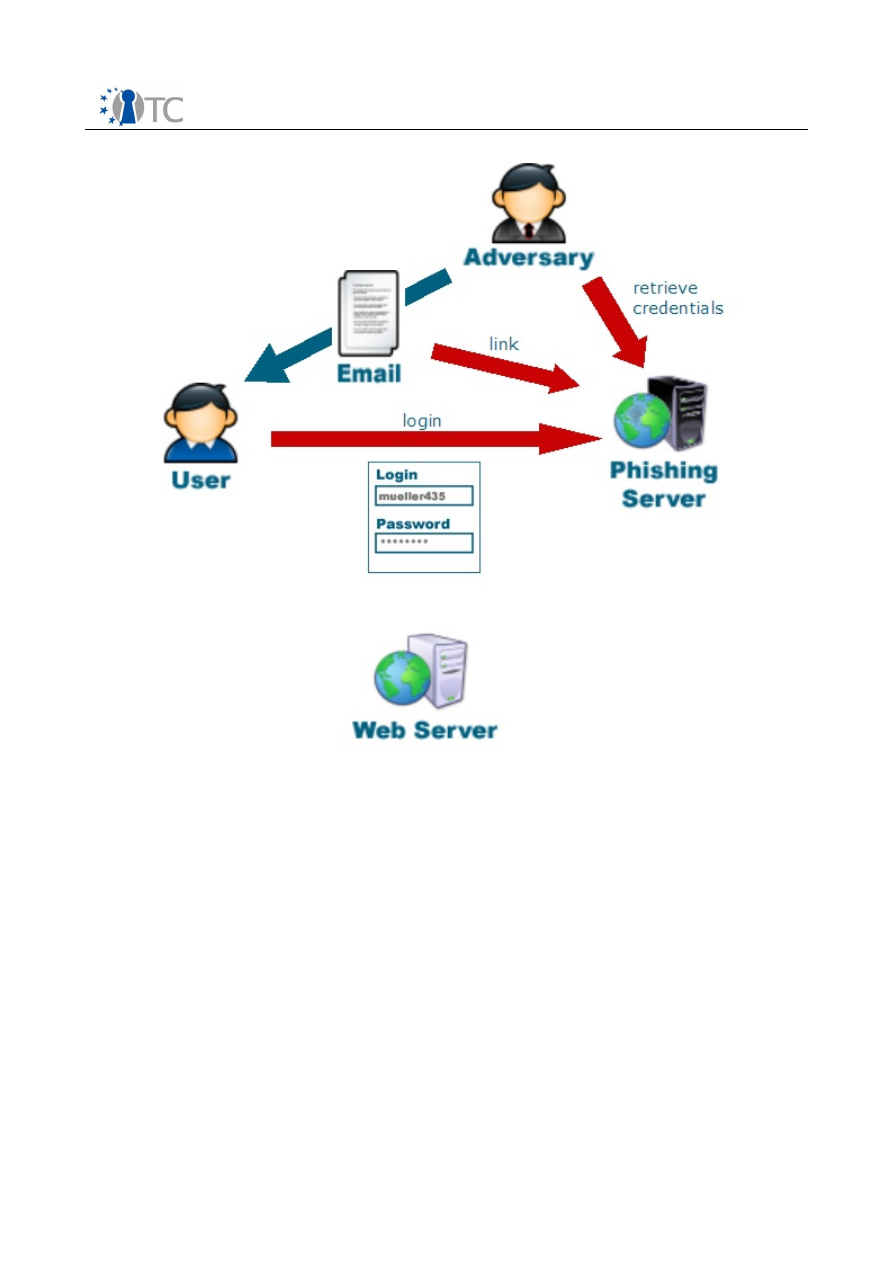

Figure 2:

Classical Phishing Overview

Websites that disclose personal information about their users, e.g. the fact whether a

specific email address is registered with it or not, can be used by phishers to build up

hostile profiles. Those profiles are then used by phishers to create custom phishing

mails tailored to the respective user, increasing the likelihood that the user believes

the mail [9].

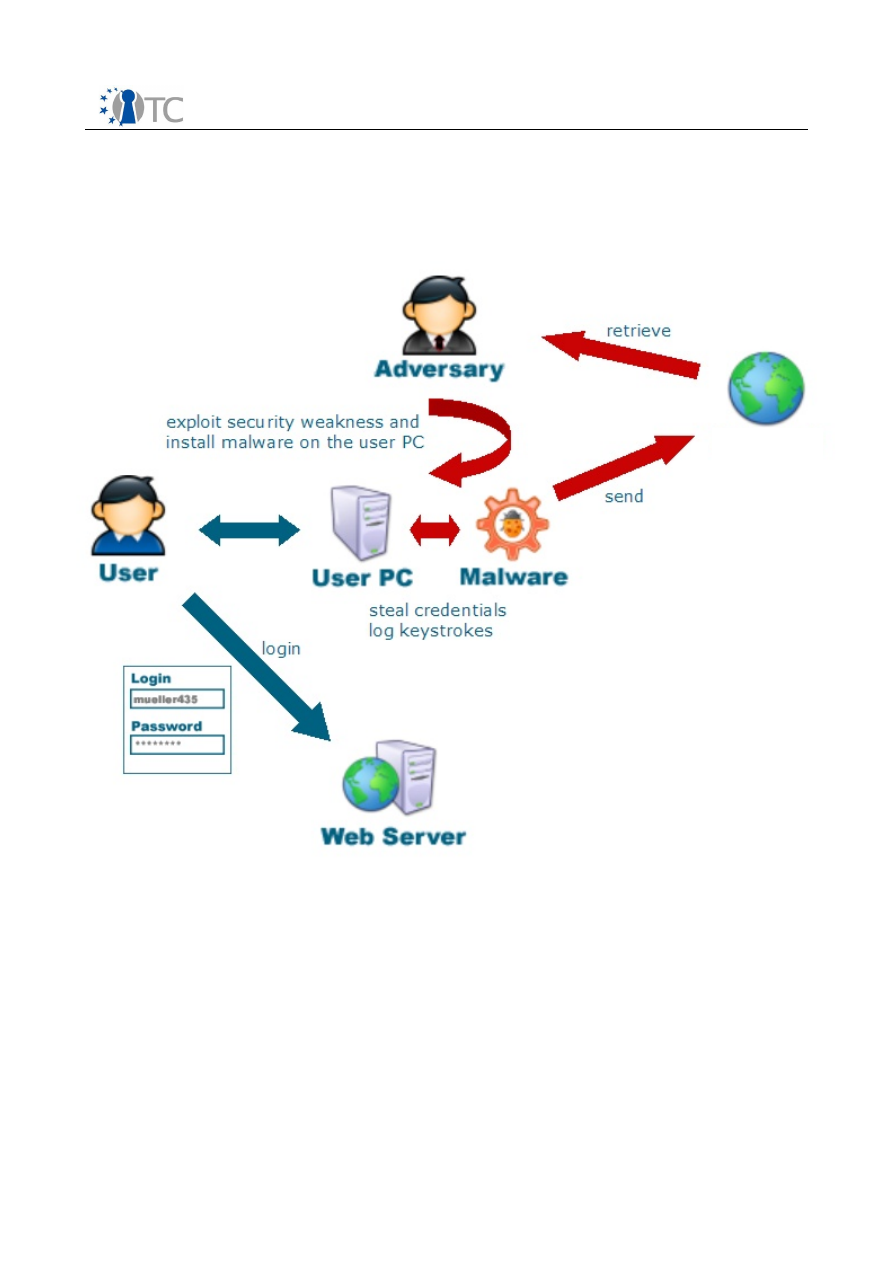

2.1.2 Malware phishing

The other type of phishing attacks we define as

malware phishing

. Generally, those

attacks can be categorized as attempts to collect personal information directly at the

client through the use of malware, i.e. malicious software like trojans or keyloggers.

Malware can have various effects on the client system. Besides keyloggers, which

gather keystrokes and send them to the phisher, trojans can hijack browsers and

trick users by altering their user interface or redirecting data streams to rogue

servers. More sophisticated tools make use of numerous distributed machines

gathering and collecting data silently using covert channels [42]. Phishers exploit

known flaws in widely used software (e.g. buffer overruns) to distribute their

Open_TC Deliverable D08.2

9/109

Security Services for a Trusted Mobile Application

Final

malicious code. As malware improves more and more, becoming increasingly resilient

to detection and countering techniques, phishing through malware seems appealing

and can be expected to increase in frequency. This is confirmed by the fact that in

December 2006 the number of unique variants of phishing malware increased by 110

to 340 [1].

Figure 3:

Malware Phishing Overview

2.1.3 Countering phishing

What makes countering phishing attacks difficult is the broad range of different

attack vectors. On the one hand, the security engineer has to account for the unwary,

technically inexperienced user being tricked by a convincing web site fake. On the

other hand, credentials could also leak directly at the client without the user ever

noticing it (at least until the phisher makes use of the stolen data). While solutions

exist, targeting either the first or the second type of attacks in more or less detail,

there is still no technique available that protects against both threats equally. The

related work section provides some examples of existing solutions and illustrate why

they do not suffice to target both kinds of attacks.

This document takes up the idea from [31] and presents an implementation for the

Open_TC Deliverable D08.2

10/109

Server on

the Internet

Security Services for a Trusted Mobile Application

Final

proposed trusted wallet. This wallet, hence called Secure Wallet, will be used to

securely store user credentials and authenticate to remote services on behalf of the

user without requiring specific security-related skills (i.e. as stated above, to be able

to recognize a web site fake or detect malware on her computer). In contrast to most

other solutions, the wallet will equally protect against classical and malware phishing

attacks.

The wallet will be executed on top of a virtualisation platform based on trusted

computing functionality. This platform provides integrity and isolation by combining

a security kernel and controlled access mechanisms. Running on top of this platform,

no malicious software will be able to access or intercept the credentials stored in the

wallet.

2.2 Security Problem Definition

2.2.1 Threats

Internet users are subject to the following security threats regarding their identities:

Threat 1

(Identity Theft through Faked Web Sites)

The user U is lured to a faked

web site A where she enters her credential for the original site P, thereby exposing

them to the creator of the faked site.

The user may arrive at the fake site through different means, e.g., a spoofed email

containing a link to the site, a link on some other (probably not even compromised)

web site or through redirection by DNS poisoning. If the user disregards possible

security warnings or does not notice that browser security indicators are missing and

hence trusts the displayed content, she may be inclined to enter her credential

for the original site P in order to log into the fake site A. The adversary and creator of

the fake site A then can take possession of the user's credential for the original site.

Afterwards, the adversary can use them to impersonate the user in order to perform

transactions or gain access to other data belonging to the user.

Threat 2

(Malware Identity Theft)

Malicious software installed by an adversary A

on user U's system gathers identity data and credentials when they are entered by U

(for various applications). The software somehow exposes that data for A to retrieve.

Malicious software (i.e. malware) can be various kinds of trojans – maybe containing

keyloggers or other spyware – on the user's system. It could have been installed by

intention (and perhaps the user does not notice the software contains spyware), or

without the user ever noticing it. Depending on the type of malware, user credentials

may leak through different means. A keylogger might log all characters entered into

the target application, whereas a trojan might display a faked login dialog for the

target application persuading the user that it is the real application. Note that this

includes login forms on web sites as well, since the trojan could have altered the

browser's behavior.

As soon as the malware has gathered sufficient credentials, it will somehow contact

the adversary to send the gathered data to A, or it uses covert channels to expose the

data at some public place, where A can retrieve it. Afterwards, A can use those

credentials to impersonate the user as described in Threat 1.

Threat 3

(Wallet Credential Theft)

Malicious software reads the wallet's credential

store directly.

Open_TC Deliverable D08.2

11/109

Security Services for a Trusted Mobile Application

Final

A reasonable approach for malicious software is to bypass all protection mechanisms

supplied by the Secure Wallet during web site setup or login and read the wallet's

credential store directly. If that credential store is not sufficiently protected,

attackers can gain access to all credentials that U has already stored.

Threat 4

(Configuration Modification)

Malicious software modifies the wallet's

configuration in order to somehow intercept unprotected credentials.

If a malicious program cannot overcome the wallet's defences while interacting with

a remote server or cannot read its credential store directly, it could try to change the

wallet's configuration to weaken its security or disable it completely. If the wallet's

configuration files are not protected from unauthorized access, malicious code could

alter them in any possible way.

Threat 5

(Fake Dialog Attack)

Malicious software displays faked dialogs resembling

the wallet's user interface and lures the user to enter credentials into those faked

dialogs.

Instead of disguising as some other application where the user could possibly enter

credentials, malware could also try to disguise as the wallet itself. If the user has

learned to enter credentials only into the wallet, this approach would be more

promising than faking another application. Once the user is convinced that she uses

the original wallet, the malicious program can intercept any credentials entered.

An additional threat, not directly addressed by this work, comprises the use of

Transaction Generators [40] to generate an arbitrary amount of unauthorized

transactions once the user has successfully logged into a specific web site. This

threat is not introduced by the wallet concept though, but is a general threat

regarding web sites allowing for commercial transactions. Therefore, it will (briefly)

be discussed in the security analysis below.

2.2.2 Assumptions

As outlined in [31], the wallet solution is based on the following three assumptions:

Assumption 1

(Honest Provider)

We assume that the service provider P and his

services used by the user U are not compromised.

If the service provider P did not reliably protect his services, malicious users are able

to steal identities directly from the provider's database. Therefore, P must enforce

that his services cannot be exploited. This especially holds true for certifying

services. We assume that appropriate protection of the services includes the use of

secure communication protocols such as SSL/TLS.

Assumption 2

(Genuine Internet)

We assume that U uses a genuine internet

connection, i.e. an adversary A cannot spoof the whole web.

Web spoofing attacks were first described by Felten et al. [28,71], and comprise an

attack where A is able to fake the whole internet and any associated service for a

user U. If such attacks were taken into account, the user would already disclose her

credentials to the adversary when signing up for a service. Therefore, it is assumed in

the following that U always signs up at an honest provider P using an unspoofed

internet connection.

Assumption 3

(Ordinary User)

We assume that the user U is an ordinary Internet

user unable to properly authenticate a service provider P.

Open_TC Deliverable D08.2

12/109

Security Services for a Trusted Mobile Application

Final

In order to authenticate a web site provided by P, the user has to verify the service

identifiers

. Such identifiers are the domain name, the 'https' protocol specifier in

the URL, and the SSL server certificate. However, studies show that most Internet

users cannot distinguish legitimate web sites from faked ones and do not understand

indicators, which signal trustworthiness, or where to look for those [36,37].

Assumption 4

(Trustworthy Public Key Infrastructure)

We assume that a

trustworthy PKI exists, whose Certificate Authorities (CA) issue certificates for a web

site P only to individuals associated with P.

The whole point of a public key infrastructure lies in trusting some distinct

Certificate Authorities to issue certificates only to authorized individuals, e.g. a

certificate for www.ebay.com should only be issued to eBay Inc. or another entity

explicitly authorized by eBay Inc. If a CA does not conform to secure practices for the

verification of an applicant's identity, an arbitrary individual could, in theory, acquire

a certificate for any web site he desires, thus being able to impersonate that site in a

man-in-the-middle attack. Such an attack has been effective in the past at least once

for a prominent victim, when an attacker managed to disguise himself as a Microsoft

employee and acquired two certificates issued to Microsoft from Verisign [6].

Assumption 5

(Private Key Protection)

We assume that the service providers

protect the private keys of their certificates sufficiently and revoke them as soon as

they are compromised or not used anymore.

If a service provider does not sufficiently protect his private keys, an adversary who

manages to steal them can impersonate the service provider and trick users into

disclosing their credentials. This kind of attack cannot be countered by any

mechanisms on the client-side.

Assumption 6

(Single Credential Storage Mechanism)

We assume that the user

enters all credentials into the wallet exclusively.

The wallet can only work to its maximum effect if the user uses it exclusively to store

her credentials for web sites. When she still attempts to enter credentials into web

sites directly or into other applications not associated with the wallet, no assumptions

can be made about the credentials' security since the wallet cannot cover those

external factors. This also includes “recovery options” for forgotten passwords

offered by many websites. If the user uses such an option to get an email containing

the password, the adversary might obtain the password from this email, hence we

have to assume that the user does not use such options (which are not necessary in

any case, because passwords are stored by the secure wallet). In practice, this

assumption is more realistic and thus weaker than the assumption that the user

always verifies the results of SSL certificate verifications provided by the browser.

Assupmtion 7

(Feasability of Secure Software Development)

We assume that it is

possible to develop secure software components of limited complexity and to verify

their correctness.

Without secure software, we cannot protect the user's credentials. However, we try

to limit the number and complexity of trusted software components. For instance, we

do not assume that a complete web browser or an operating system where the user

can install software can be implemented securely. But we do assume that a basic

“security kernel” and a simple secure wallet application can be implemented

securely, and that the correctness of their implementation can be verified.

Open_TC Deliverable D08.2

13/109

Security Services for a Trusted Mobile Application

Final

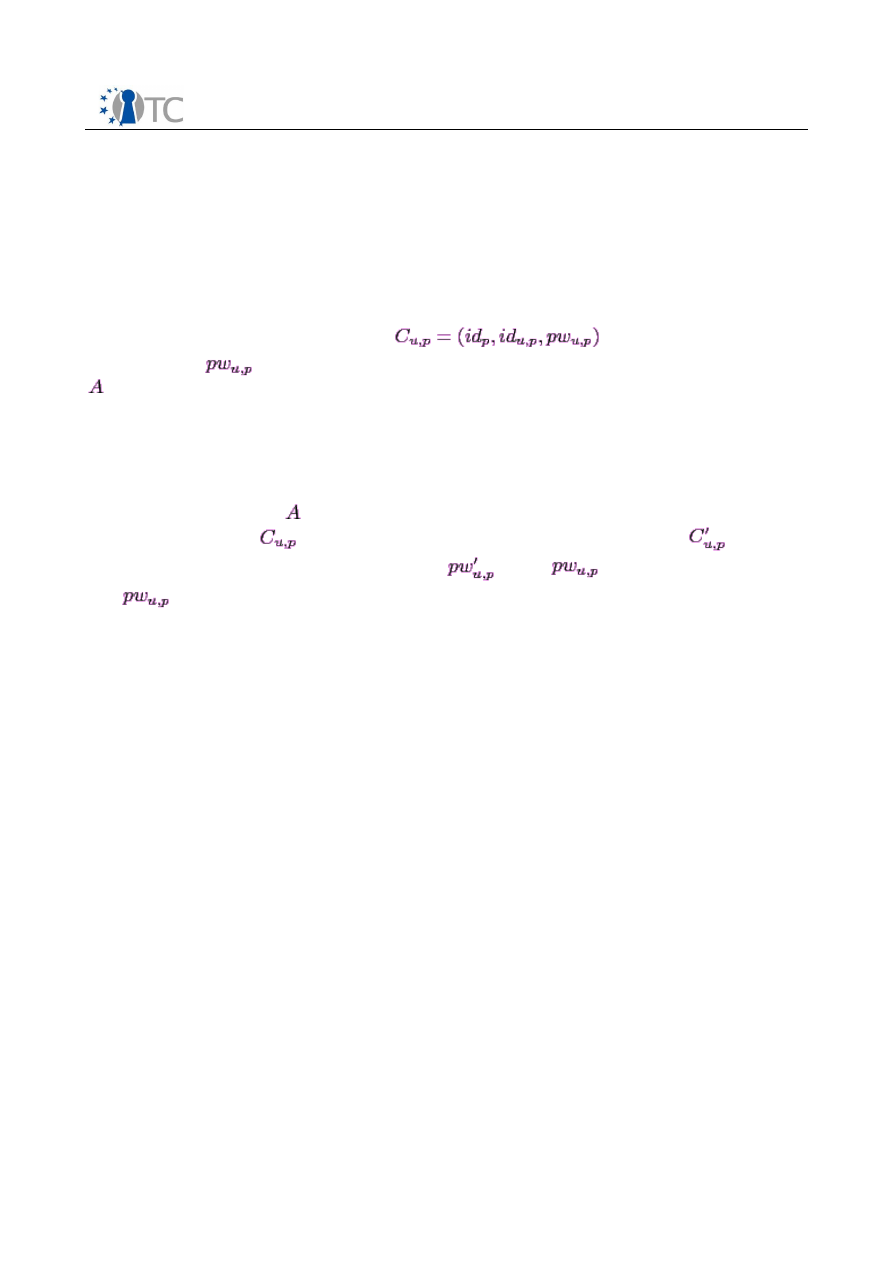

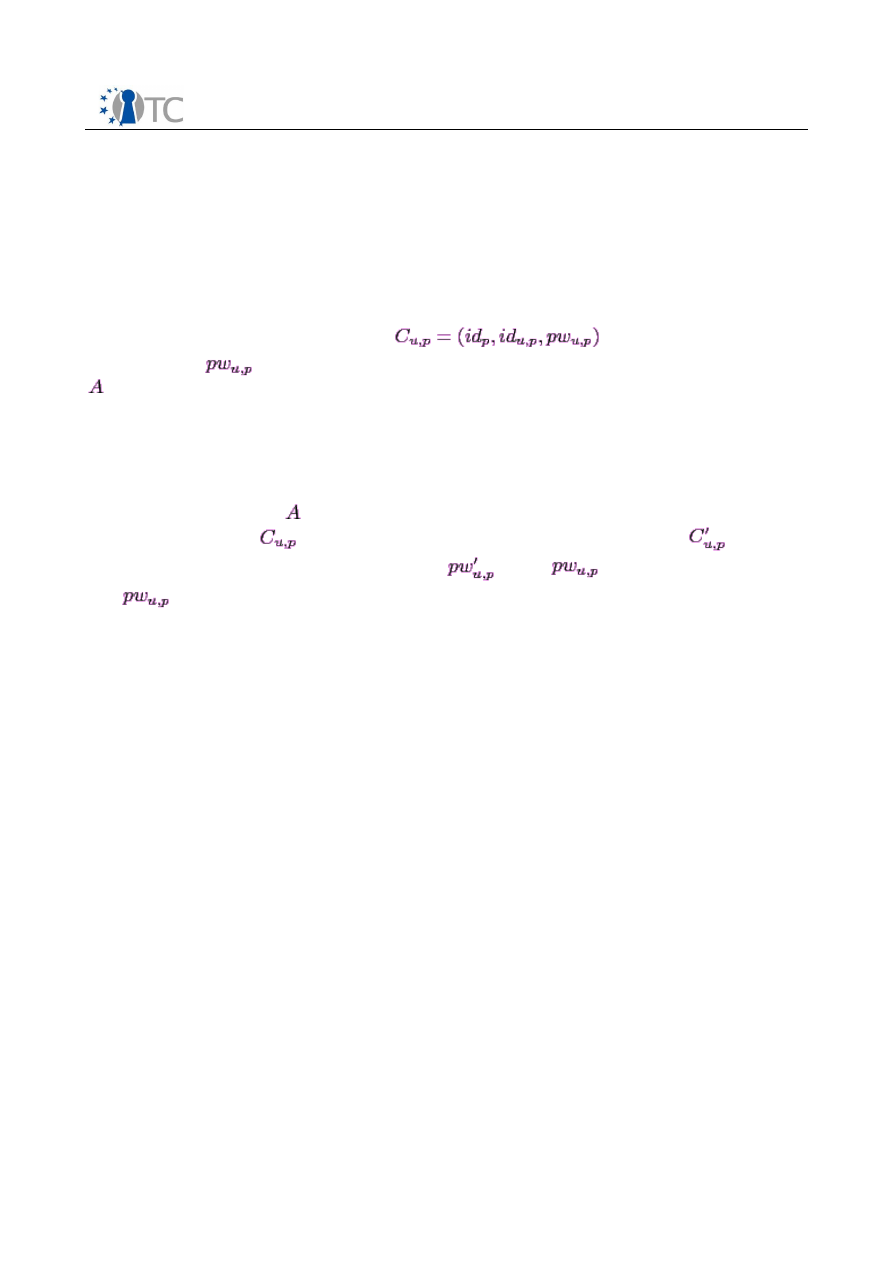

2.2.3 Objectives

The main objective is to preserve the

confidentiality of the user's credentials

.

However, this is made difficult by the fact that most service providers offer only

entity authentication, i.e., authentication is based on the credentials alone and does

not include all components in the communication path. This can be exploited by

compromising such an unauthorized component. Therefore, the Secure Wallet will

attempt to achieve the following partial security objectives:

Objective 1

(Protection against Fake Sites)

Let P be a web site for which the

Secure Wallet stores U's credential

. The wallet will change

the password

in order to prevent U from being able to disclose it to a fake site

. Moreover, the password generated by the wallet will be a

strong

password with

high entropy, unique for each site, to protect against dictionary attacks and common

password attacks.

The user may possibly give away everything she knows to a phishing attack,

especially her credentials for a specific web site P. An effective way of preventing

credential leakage is not letting the user know those credentials. Thus, even if faced

with a faked web site

, U cannot disclose any secret information apart from the

outdated credential

that U knew before the wallet changed it to

. In order

to prevent the adversary from computing

from

(in case he managed to

get

from the unwary user), the wallet incorporates random values into the

transformation.

This seems to have a great impact on usability, since U cannot log into the web sites

stored in the wallet from other computers anymore because she does not know the

password. While the question remains whether it is wise for U to expose her

password to a possibly insecure or compromised computer beyond her control, there

are certain ways to improve usability, such as migrating the user's data to other

platforms. Further work in this direction is needed.

Objective 2

(Secure Environment)

The system S ensures that the Secure Wallet's

internal credential store can only be accessed if the wallet is executed in a secure

and trusted environment.

If the user attempts to execute the wallet in an insecure environment, the system

must prohibit further access to the wallet to prevent leakage of credentials.

Therefore, the system must ensure that no security-critical components have been

compromised by verifying whether they have changed since the last time the wallet

was used.

Objective 3

(Secure Storage)

The Secure Wallet uses a secure storage that cannot

be read by any other application.

The storage is the wallet's most important component since it contains all credentials

stored by the user. Unauthorized applications that manage to read the wallet's

storage directly, immediately gain access to all credentials, rendering all the wallet's

other protection mechanisms useless. Therefore, the wallet must protect its storage

or rely on the system to sufficiently protect it. No other application than the wallet

should have access to that storage.

Objective 4

(Secure Configuration)

The Secure Wallet software and configuration

Open_TC Deliverable D08.2

14/109

Security Services for a Trusted Mobile Application

Final

cannot be altered by unauthorized applications in such a way that an adversary may

gain access to the user's credentials.

The configuration controls how the wallet is used or whether it is used at all. By

altering the configuration, an adversary could disable the wallet completely and

prevent it from protecting the user's credentials during web site login. Alternatively,

the wallet could be misconfigured to prevent affective protection of user credetials.

By modification of untrusted software components, an adversary should only be able

to prevent the automated login operations (i.e., denial of service) but should never

get access to the wallet's credentials. To prevent any further modifications, the

configuration files must be stored separately, so that unauthorized applications

cannot reach them. Moreover, the wallet software must not contain security-critical

implementation flaws, such as buffer overflows.

Objective 5

(Secure Input and Output)

No other application should gain

unauthorized access to input or output of the Secure Wallet .

A common attack of Trojan horse programs is to emulate password input dialogs. The

unwary user believes to enter her credentials into the genuine password dialog she

expects. Thus she exposes those credentials to the malicious program. Therefore, the

user must feel confident about the integrity, authenticity and confidentiality of the

communication path to the wallet application as well as the integrity and authenticity

of the secure wallet itself.

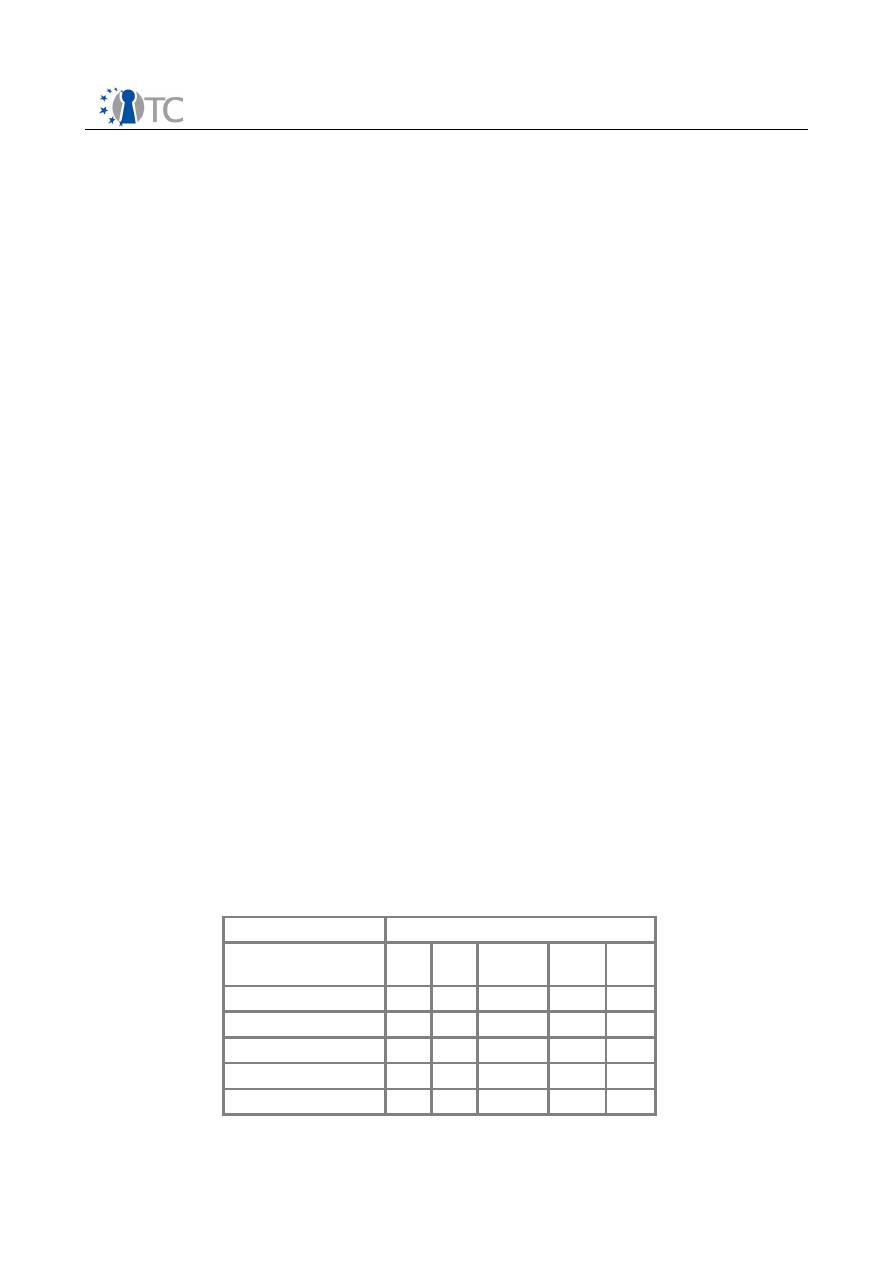

2.2.4 Security Objective Rationale

Objective 1 (

Protection against Fake Sites

) counters Threat 1 (

Identity Theft through

Faked Web Sites

). When the user does not know the password for a web site, she

cannot give that password away to an adversary trying to fake the web site.

Therefore, faked web sites no longer pose a risk for the user's credentials.

Objective 3 (

Secure Storage

) counters Threat 3 (

Credential Theft

), Objective 4

(

Secure Configuration

) counters Threat 4 (

Configuration Modification

) and

Objective 5 (

Secure Input and Output

) is meant to prevent Threat 5 (

Disguising as

the Wallet

), since no malicious code can pretend to be the Secure Wallet as long as a

trusted path to the wallet exists and is used. In addition, when the system already

recognizes unexpected changes to security-critical components, protection against

malware is significantly increased. Thus, all three Objectives 3 to 5 together with

Objective 2 (

Secure Environment

) counter Threat 2 (

Malware Identity Theft

).

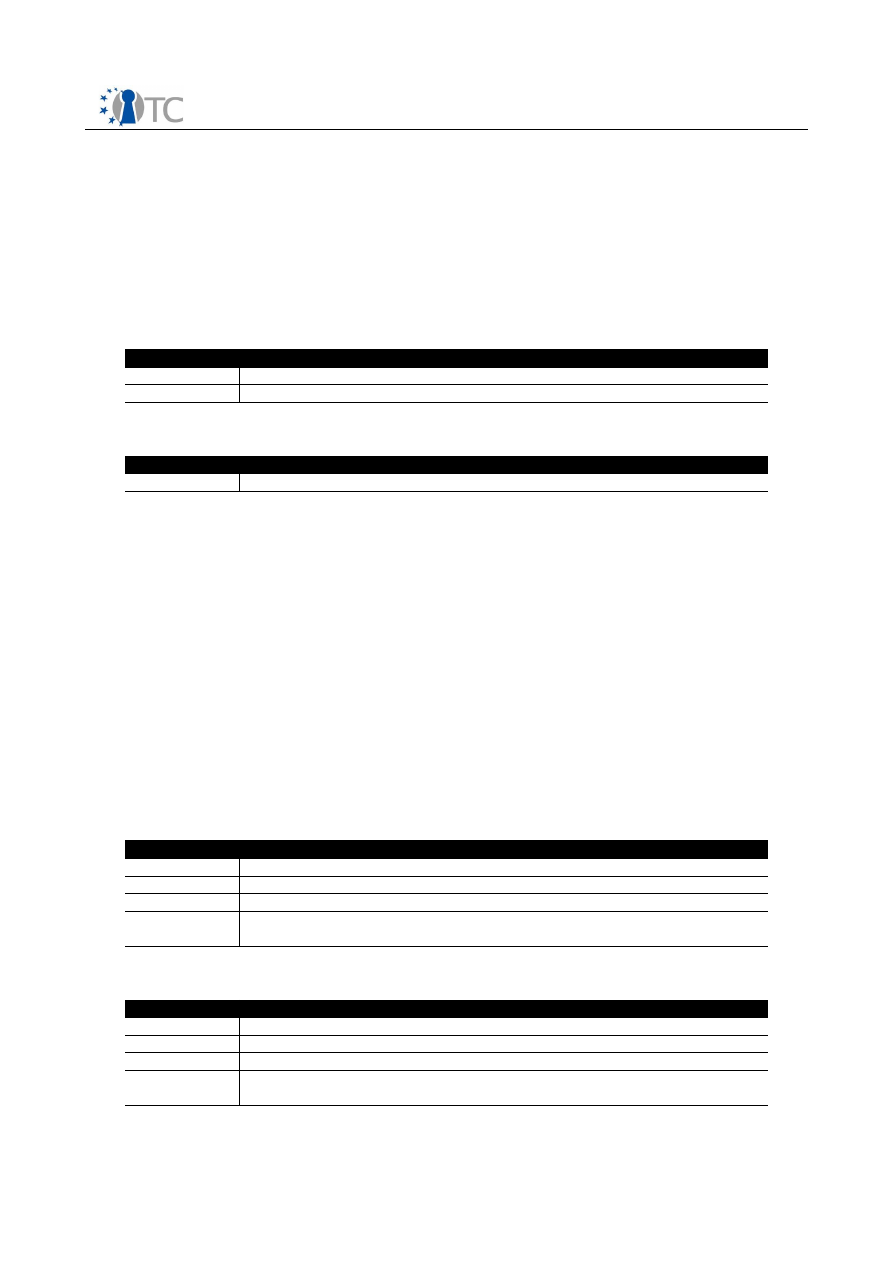

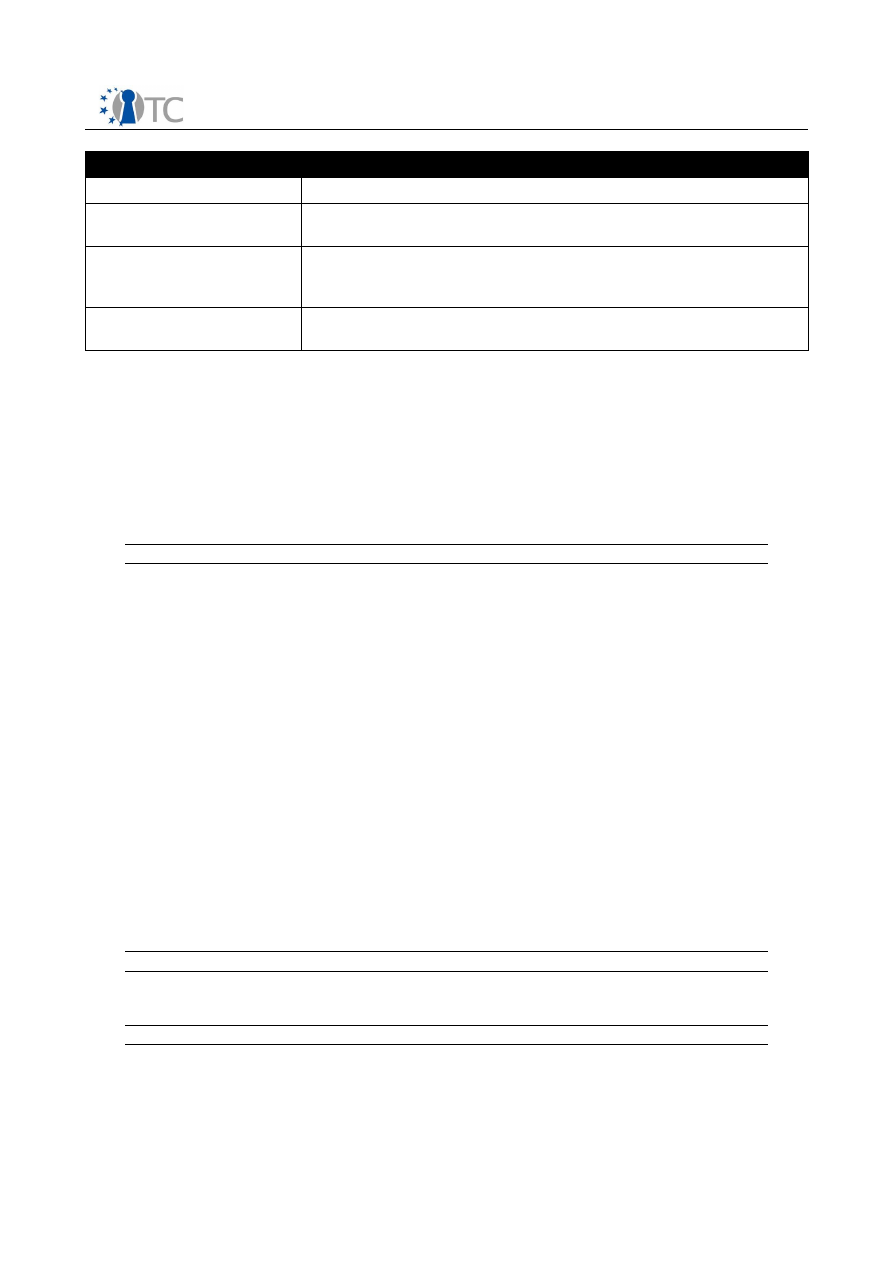

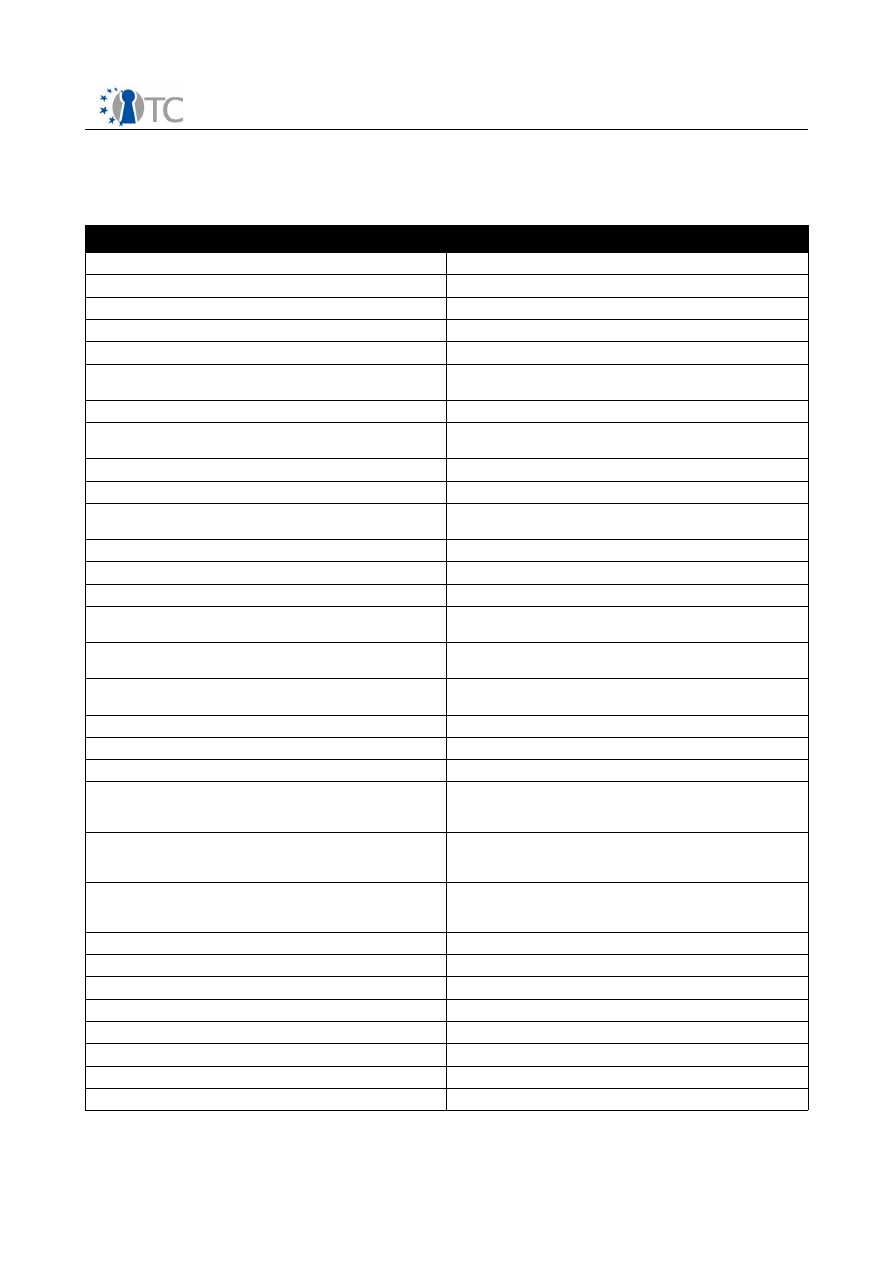

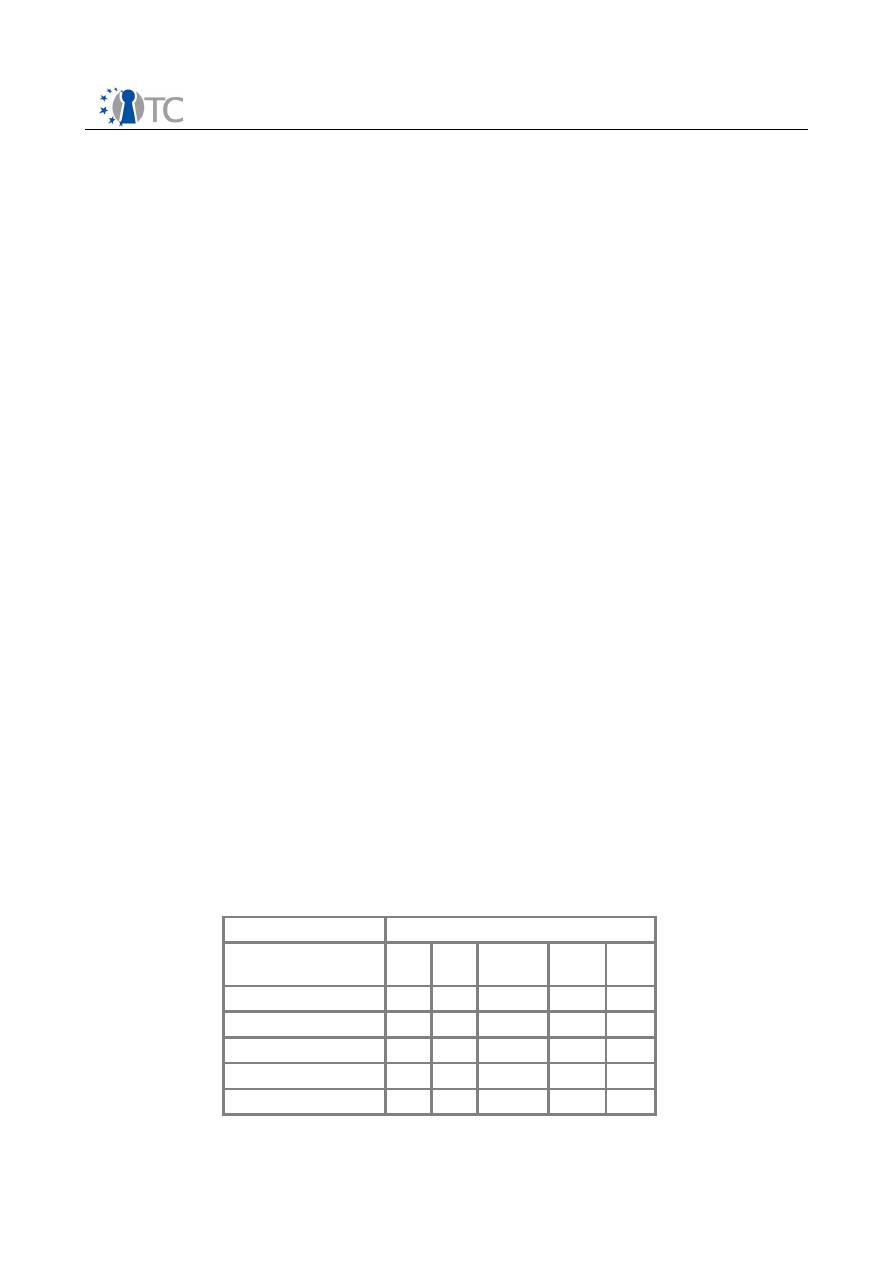

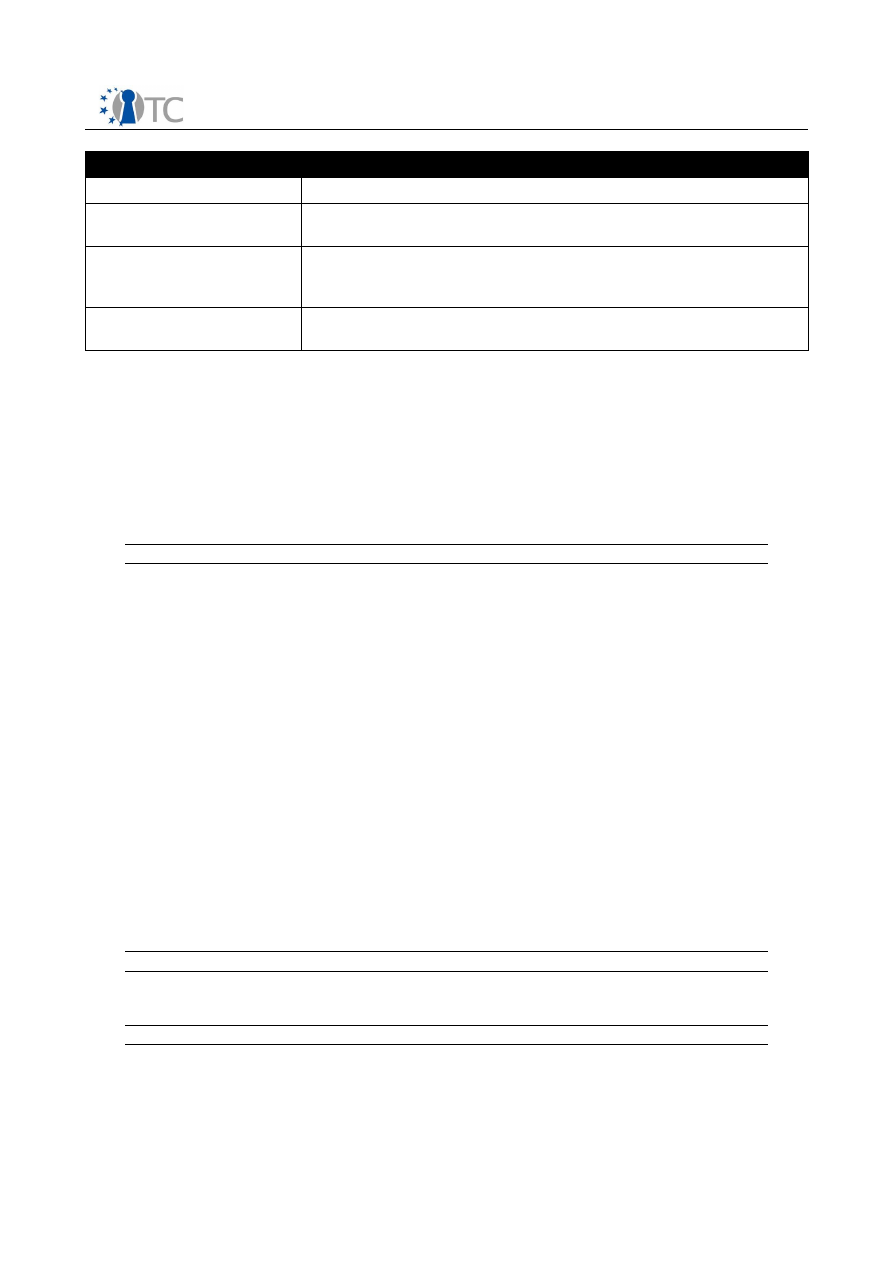

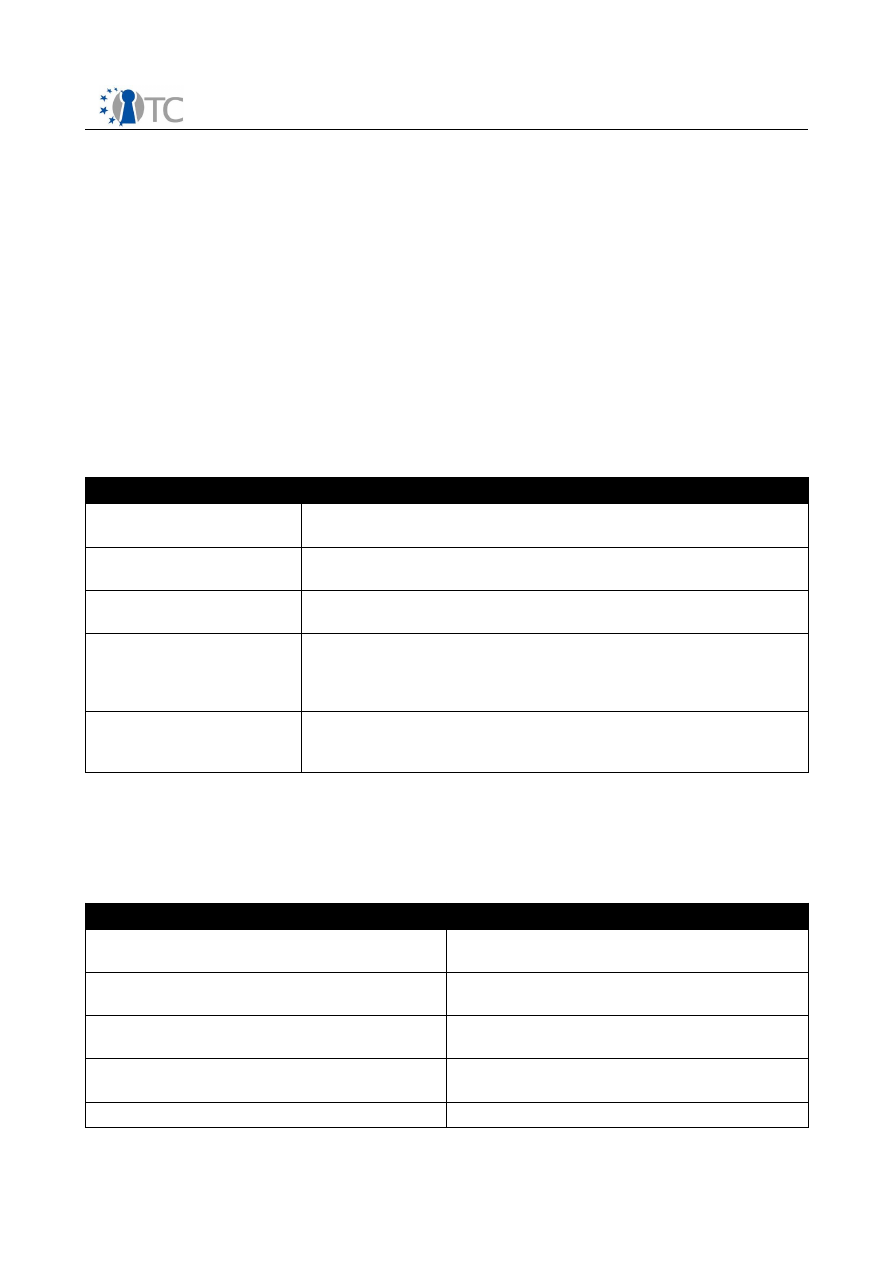

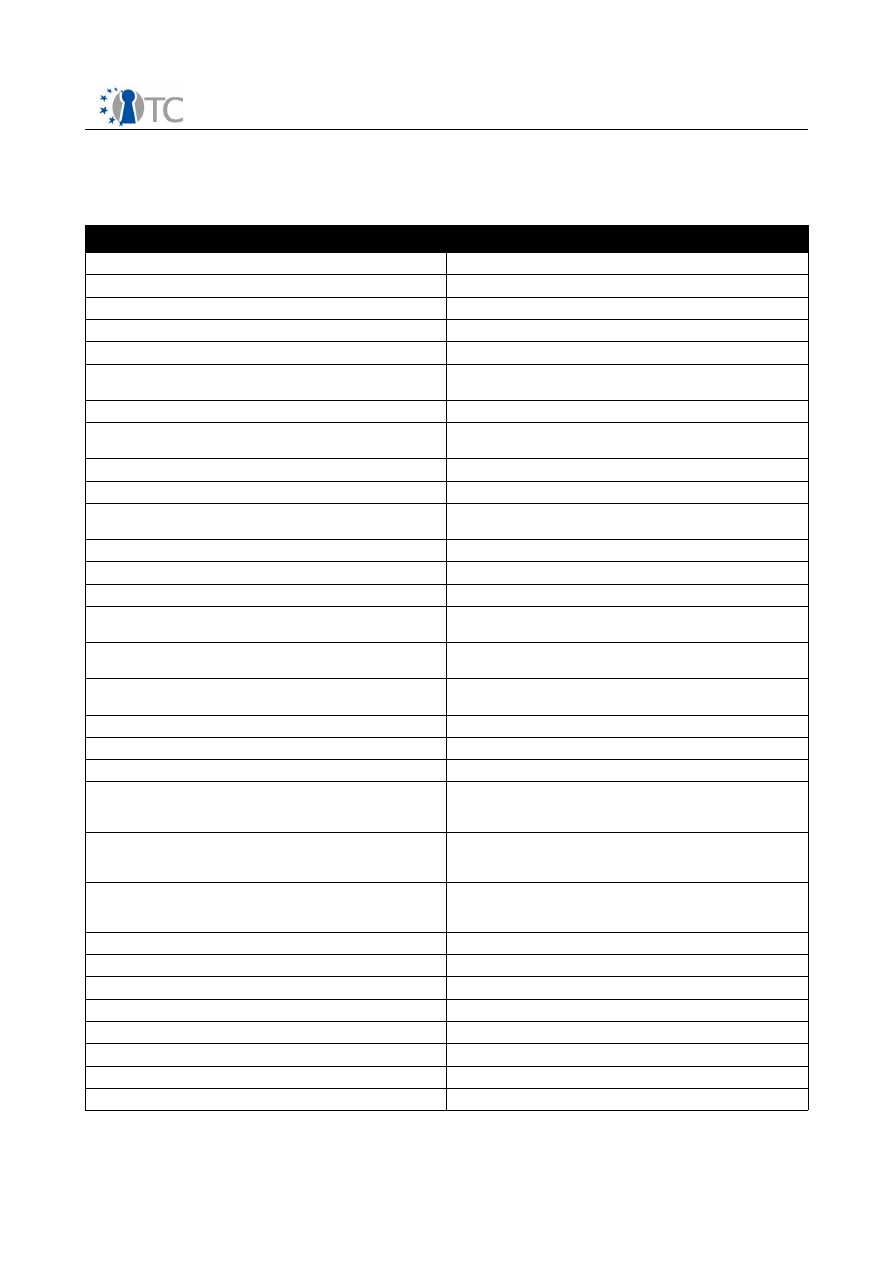

Table 1:

Threats and the objectives addressing them

Objective

Threat

Fake

Site

Env. Storage Config Input

Fake Sites

X

Malware

X

X

X

X

Credential Store

X

Config Modification

X

Fake Dialog

X

Open_TC Deliverable D08.2

15/109

Security Services for a Trusted Mobile Application

Final

By ensuring a secure authentication process and preventing insecure communication

channels, both faked web sites and malicious programs lose their ability to disguise

as a trusted entity. Thus, the overall security objective, being the preservation of the

confidentiality of the user's credentials, is achieved if the partial objectives can be

achieved. The following table provides a compact overview of the discussed relations

between objectives and threats.

Assumption 1 (

Honest Provider

) is important to exclude the service provider system

from all security considerations. If the adversary can steal identities directly at the

provider, no action taken on the client can prevent that. Even if the adversary can

“only” compromise the provider instead of stealing the identities at once, the client

won't presumably detect that. Thus, Assumption 1 is crucial for all following

considerations.

As already described in Assumption 2 (

Genuine Internet

), if an adversary was able to

spoof the whole internet, the user U would already disclose her credentials when

signing up for a service. In this case, no protections on the client side would have an

effect either.

On the other hand, if Assumption 3 (

Ordinary User

) is not taken into account, the

proposed solution will also work for a skilled user who knows how to distinguish a

phishing site from an original site (in the case of Threat 1). Regarding Threat 1, a

skilled user will probably refuse to install any kind of suspicious software in the first

place or recognize faked login dialogs displayed on her system. The assumption is

reasonable, though, because studies show that most Internet users do not possess

such knowledge and therefore it helps to prevent phishing attacks for a larger user

base.

The importance of Assumption 4 (

Trustworthy Public Key Infrastructure

) becomes

immediately clear when dealing with certificates that have been issued without

authorization. Certificates represent the primary source of trust in a public key

infrastructure. If there exists a certificate that seems to belong to a certain web site P

but was issued to an adversary A instead, A can impersonate P for arbitrary users

without them noticing.

If an adversary manages to steal a private key from a service provider and

impersonates him in a form of redirection attack, there is nothing that the client

could do to detect that apart from verifying the actual web site content. Without

Assumption 5, a client cannot trust a single certificate since it could possibly be

stolen.

2.2.5 Requirements

In order to achieve the security objectives introduced above, both the system (i.e.,

the platform together with the operating system) and the wallet must meet several

requirements. Those requirements are as follows:

Requirement 1

(System Integrity)

The integrity of security-critical components in

S should not be compromised.

If malicious software infects critical system components in , the system is rendered

incapable of providing protection against attacks and cannot meet the other security

requirements. Thus, security-critical components of have to be isolated from non-

Open_TC Deliverable D08.2

16/109

Security Services for a Trusted Mobile Application

Final

critical components. While this preserves system integrity at runtime, additional

measures must be taken to protect against offline-attacks, e.g. when a different

operation system is booted. A secure boot mechanism is required to prevent

modification of initial system components.

Requirement 2

(Isolation)

Runtime and offline protection of application code and

data in S must be assured.

The internal state or persistently stored state of processes must not be accessible by

malicious processes. Since malware may try to log the user's key strokes or modify

the system configuration, applications for different tasks of the user should be

separated, such that they cannot interfere with each other. The Secure Wallet should

store the user's credentials securely. Thus, having a clearly security-related task, the

wallet's internal credential store should never be read by applications unrelated to

security tasks, e.g. a web browser or active scripts running therein.

Requirement 3

(Information Flow)

Credentials should be relayed to authorized

applications only.

Credentials must enter and leave the wallet in order to be used effectively. If

credentials could not be passed on to other applications (e.g. in order to log into a

web site), the wallet has no other use than storing them. Only trusted components

known by the wallet or components that can identify and authorize themselves (e.g. a

remote web server using a valid SSL certificate) should gain access to any of the

stored credentials. The wallet should warn the user when she attempts to send

credentials over an insecure communication channel (e.g. to a web site without SSL

encryption). Moreover, inter-process communication should only be performed

through strictly controlled communication interfaces, i.e. no bypassing of those

interfaces should be possible.

Requirement 4

(Trusted Path)

No other application should gain unauthorized

access to input or output of the application in S used by U to enter her credentials

(i.e., the secure wallet).

To ensure that the user enters credentials only into the wallet and no other

applications can access the user's input, the system must provide a mechanism which

allows separation of input channels. While the user enters her credentials, she must

feel confident that those credentials are sent over a secure communication channel. A

visual proof of the current channel's security state should be displayed to the user at

all times.

Requirement 5

(Robustness)

Wrong configuration or setup of security-critical

components of S should not have adverse effects on the security features provided.

As pointed out in Assumption 3 (

Ordinary User

), this deliverable assumes an ordinary

user without any technical knowledge to configure or understand security-critical

applications or indicators. Thus, any configuration necessary to fulfil the security

objective must be easy to understand and tolerate mistakes. In the context of the

wallet this implies that the user should preferably only enter user credentials without

having to worry about any inner workings. Because of assumption 3 (ordinary user),

this requirement does not only address usability: in order to protect the credentials of

unskilled users, the secure wallet

must

be easy to setup ad configure.

Requirement 6

(Authentication)

Unauthorized individuals should not be able to

access the wallet's data stored by other users.

Open_TC Deliverable D08.2

17/109

Security Services for a Trusted Mobile Application

Final

On a multi-user system or in a multi-user environment (e.g. an open-plan office) the

system must ensure that credentials stored by one user are not accessible by other

users. A user has to authenticate herself before she can use the wallet and her stored

credentials. The system must provide a method to let the user authenticate herself.

This can either happen as part of a general user authentication or it can be specific to

the wallet. Moreover, the system's security policy may define that the user has to

reauthenticate herself after a specific timespan.

2.3 Related Work

2.3.1 Client-based Phishing Countermeasures

Several existing solutions add security toolbars to the browser's user interface that

should warn the user of fraudulent sites by checking certain indicators like a valid

SSL certificate or by maintaining a blacklist of known phishing sites. Examples of

such toolbars are TrustBar [37], Netcraft Toolbar [7] or SpoofGuard [22]. While those

solutions tend to lessen the success of phishing attacks, they are not sufficient to

counter them completely, as a recent study shows [69]. Users fail to continuously

check the displayed security indicators, since their primary goal is not security but to

finish the task that led them to the phishing site. Even when the toolbars showed

suspicious signs, users often did not know how to interpret them. They tend to trust

the actual web site content more than the security indicators that were installed. This

is especially harmful if a phishing site displays real web site content in a man-in-the-

middle attack or in a picture-in-picture attack, where a picture of a browser window

containing the image of a legitimate site is shown as the content of a fraudulent site

[41].

Dynamic Security Skins [25] offer a better alternative in requiring the user to

recognize only an image and a low-entropy password while freeing them from the

burden of checking all browser security indicators, but they have two drawbacks.

First, this approach is not resistant to malware attacks, since a trojan altering the

browser's behavior or user interface could fake the images by generating a matching

set of images itself. Second, they require a change to the web server, which

significantly lowers the chance for this technique to be deployed.

A related approach was taken with Synchronized Random Dynamic Boundaries [73].

In an attempt to separate status information from web site content, the authors

implemented a protection scheme that changed the border colours of the browser

and its associated windows in random intervals, thereby exposing spoofed windows

generated by malicious code. While this technique does not require a change to the

web server, it still suffers from similar drawbacks as the dynamic security skin

approach, e.g., it is vulnerable to malware attacks.

Password Managers

Password managers are readily available for many different operating systems and

desktop environments. A familiar example is KWallet [59] included in the KDE

Project. Passwords are encrypted and stored on the user's system and can be

automatically retrieved, e.g. by the Konqueror browser, whenever the user enters a

web site that the wallet has a password for. Such wallet approaches neither provide

Isolation nor a Trusted Path, though.

The Web Wallet [70] separates the input of credentials and the usage of a web site by

Open_TC Deliverable D08.2

18/109

Security Services for a Trusted Mobile Application

Final

locking the HTML forms requiring credentials. After the user presses a predefined

security key, the Web Wallet verifies the security properties of the target web site

and displays a dialog to the user where she has to explicitly choose the destination

site the credentials should be sent to, instead of displaying simple confirmation

dialogs. The user can choose from a list of web sites previously stored by the wallet.

While this is quite effective in countering classical phishing attacks, no protection

against malware attacks is provided.

Yee and Sitaker proposed the PassPet browser extension [72] which addresses the

issue of re-used passwords across multiple different web sites. It lets the user assign

a

pet name

for each of her used sites and generates a new password incorporating

the domain name. When the user wants to log into one of her sites, she enters the pet

name into the extension and it copies her password into the designated password

fields. Similar to other password manager solutions, this is effective against classical

phishing but lacks resistance to certain kinds of malware attacks.

Platforms & Operating Systems

Virtualisation

To prevent malware attacks, a secure operating system is vital, and for the solution

proposed in this deliverable, virtualisation is an important building block. Because of

the abundance of literature on this topic, we do not provide a review of recent work

here, but refer the reader to previous work, such as [33,46,57].

Cox et al. [24] introduced the Tahoma Web browsing system which added a new

separate trusted software layer called browser operating system (BOS) on which

browsers execute. They separated several browser instances running in the Xen

virtual machine monitor [18], thereby isolating different web applications from each

other. While this approach proved to counter 87% of the browser flaws and malware

attacks presented in their paper, no protection against classical phishing is available.

This is due to the fact that Tahoma can only provide an isolated browser instance

when the user enters a phishing site but does not prevent her from actually entering

her credentials. Moreover, offline modification of critical system components is

possible. Thus, malware attacks targeting the BOS itself are still feasible.

While not exactly related to protection of credentials, the SpyBlock [40] browser

extension employs a similar approach by using VMWare to set up a virtual machine

running an isolated web browser. While this defends against certain malware attacks,

it suffers from the same problem as Tahoma, i.e. no protection against classical

phishing attacks is provided.

Secure User Interfaces

The security of user interfaces was examined by several papers. Epstein et al.

introduced the Trusted X system [27] which aimed to replace the X windows system

found on UNIX systems with a security-enhanced version. In the course of creating

the EROS operating system, a secure GUI called EROS Trusted Window System

(EWS) was also developed [58]. A minimum-complexity secure user interface was

introduced with Nitpicker [29], which is an implementation based on an L4-

microkernel [5] that adds floating labels to active views while dimming out inactive

views. This allows users to authenticate the application they are currently using.

Open_TC Deliverable D08.2

19/109

Security Services for a Trusted Mobile Application

Final

Trusted Computing

Other more general work on preventing malware attacks focuses on integrity

preservation and verification. The authors of [16] construct a chain of integrity

checks during the bootstrap process in an attempt to provide a

Secure Boot

. Their

AEGIS system compares computed cryptographic hash values with stored digital

signatures previously associated with each bootstrap component utilizing a special

hardware component for reference. An implementation of this approach using a TPM

was shown in [48].

A similar attempt in secure booting was realized with TrustedGRUB [10], which is an

extension of the GNU GRUB bootloader. It allows detection of available TPMs and

measurement of arbitrary files during the boot process.

In [56] an integrity measurement system for Linux is presented. The system

measures all executable content that is loaded into the Linux system and protects

those measurements using a TPM. The loaded software stack can be proved to a third

party by using the TCG attestation mechanisms.

2.3.2 Server-based Phishing Countermeasures

Several server-based countermeasures attempt to extend the SSL protocol in order to

effectively thwart man-in-the-middle attacks [21]. For such attacks, the man-in-the-

middle creates two SSL connections, one with the server and one with the client. To

prevent such attacks, the authors of [60] propose a password-based extension, while

[52] utilizes trusted mobile devices for automatic verification of web sites instead of

using the web browser for that task. By linking passwords to SSL sessions, Oppliger

et al. [51] successfully counter man-in-the-middle attacks since passwords now

contain information about the parties involved in the communication.

While these approaches are effective to counter classical phishing attacks, they

provide no mechanisms for countering malware phishing attacks, since malware on

the user's system can still modify the communication.

A rather different anti-phishing approach was proposed by Birk et al. In their work

the authors fill collection servers of phishers with fingerprinted credentials and lure

them to virtual accounts. As a result, they attempt to profile phishers to prevent

future misuse of stolen credentials. Since this approach does nothing to prevent

current phishing attacks, it can be rather classified as a supporting measure [20].

2.3.3 Proxy Components

In 1997, Gabber et al. proposed the Janus Personalized Web Anonymizer [30] which

was an HTTP proxy that filtered incoming and outgoing traffic to anonymize the user.

It was executed locally and set up as the browser's HTTP proxy. Since the SSL

protocol had not been widely adopted yet, it provided no support for the HTTPS

protocol.

The PwdHash browser extension [55] discussed the idea of an SSL-capable proxy that

is able to forge SSL certificates on the fly to enable inspection and filtering of SSL-

protected traffic. A related implementation approach is examined in [15].

Open_TC Deliverable D08.2

20/109

Security Services for a Trusted Mobile Application

Final

2.4 The General Secure Wallet Architecture

To prevent the user from disclosing her credentials to any phishing site, a new

trusted component is introduced. This component, hence called Secure Wallet, will

store all of the user's credentials for web sites and will be used as a proxy for the web

browser.

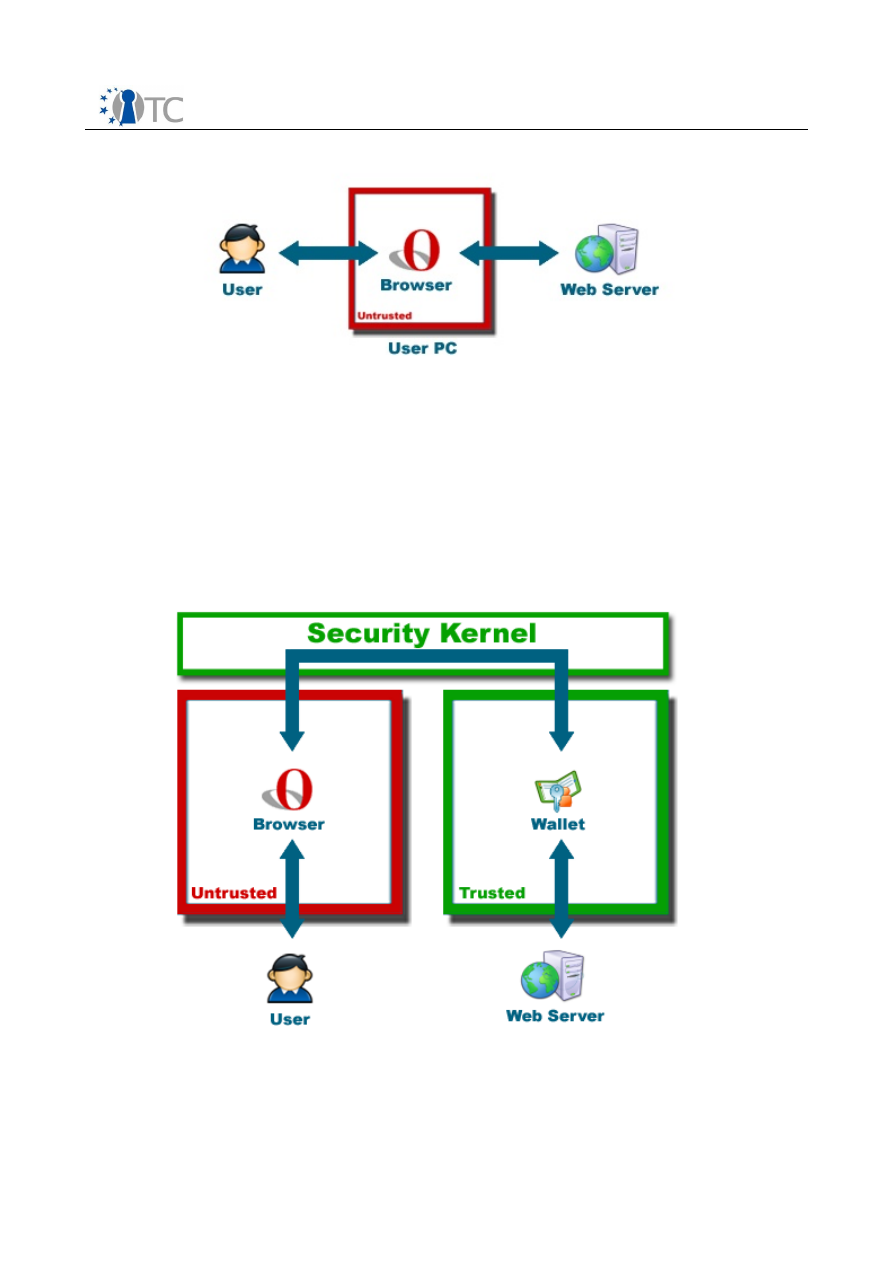

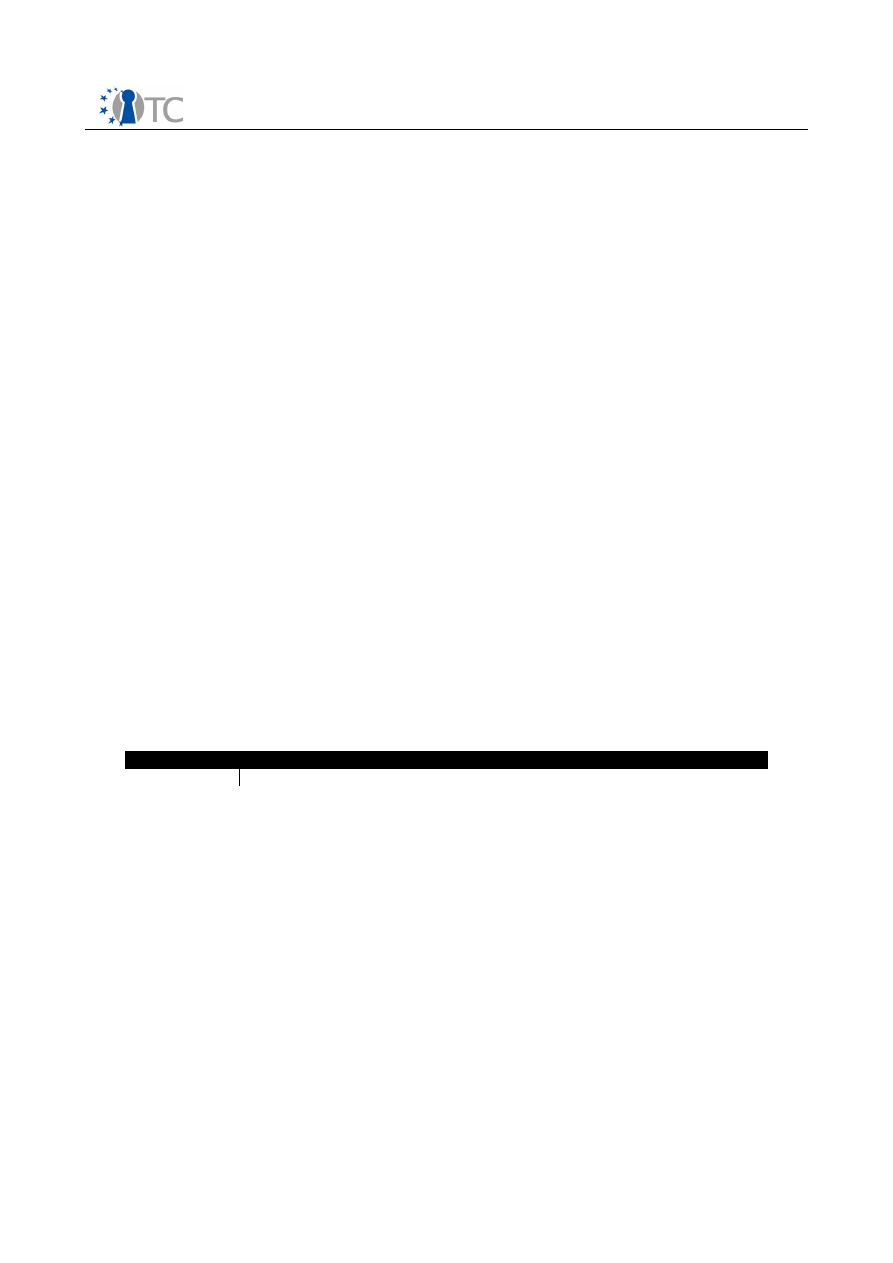

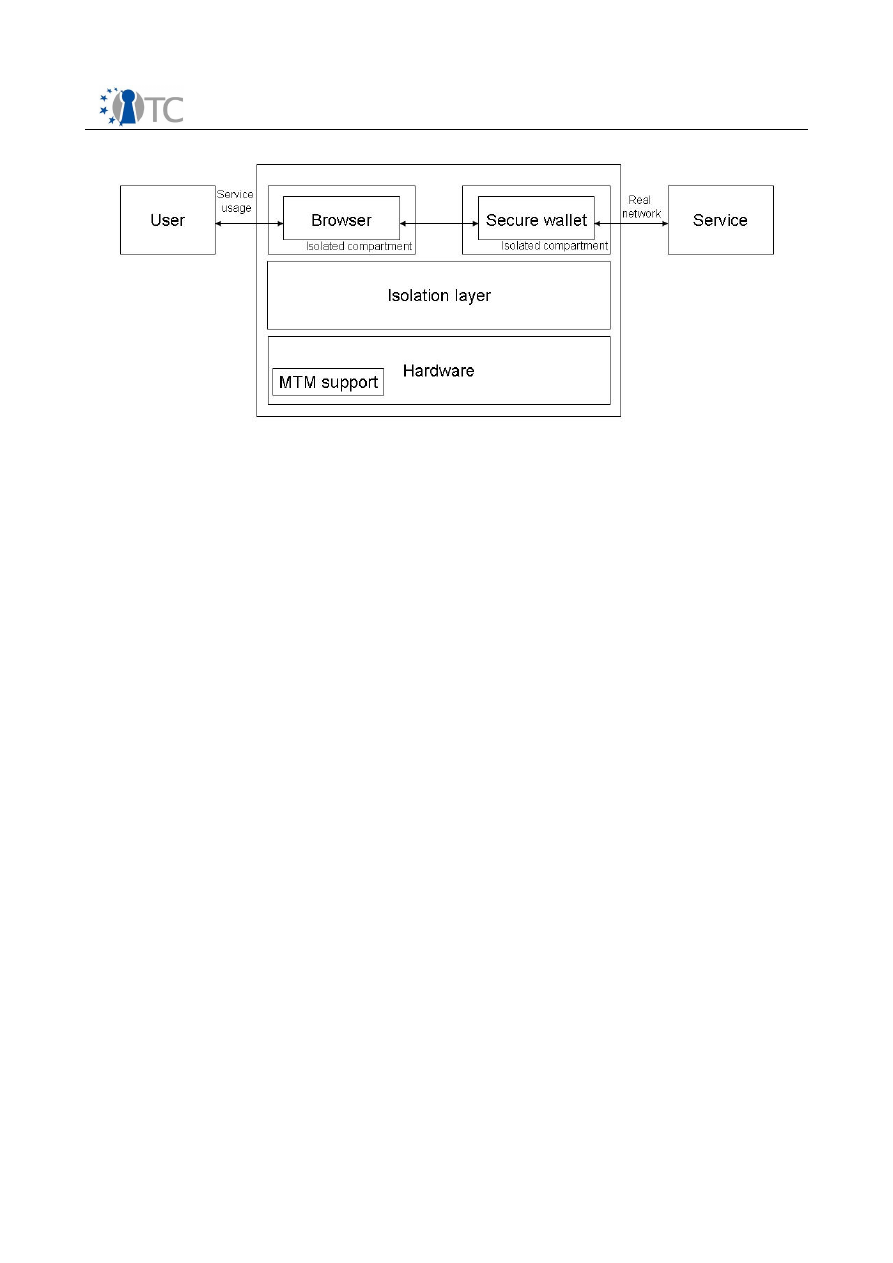

Figure 4:

The Secure Wallet

The user will utilize her web browser for viewing web pages as before but will enter

her passwords only into the wallet. In order to access the wallet, she needs to request

a secure input path (i.e. a

trusted path

) from the system to ensure that only the wallet

receives her password inputs. Whenever she attempts to log into a web site with the

browser, the wallet will handle those login operations automatically by modifying the

browser's requests. Thus, she never needs to enter passwords into the untrusted

browser again. In fact, password fields in the browser are locked to remind her that

passwords are not to be entered into the browser anymore.

By strengthening the user's passwords with random values and binding them to the

domain they belong to, the wallet also prevents common password attacks and

dictionary attacks. Protection against malware attacks is provided by taking

advantage of trusted computing functionality and strong isolation properties of a

suitable system platform.

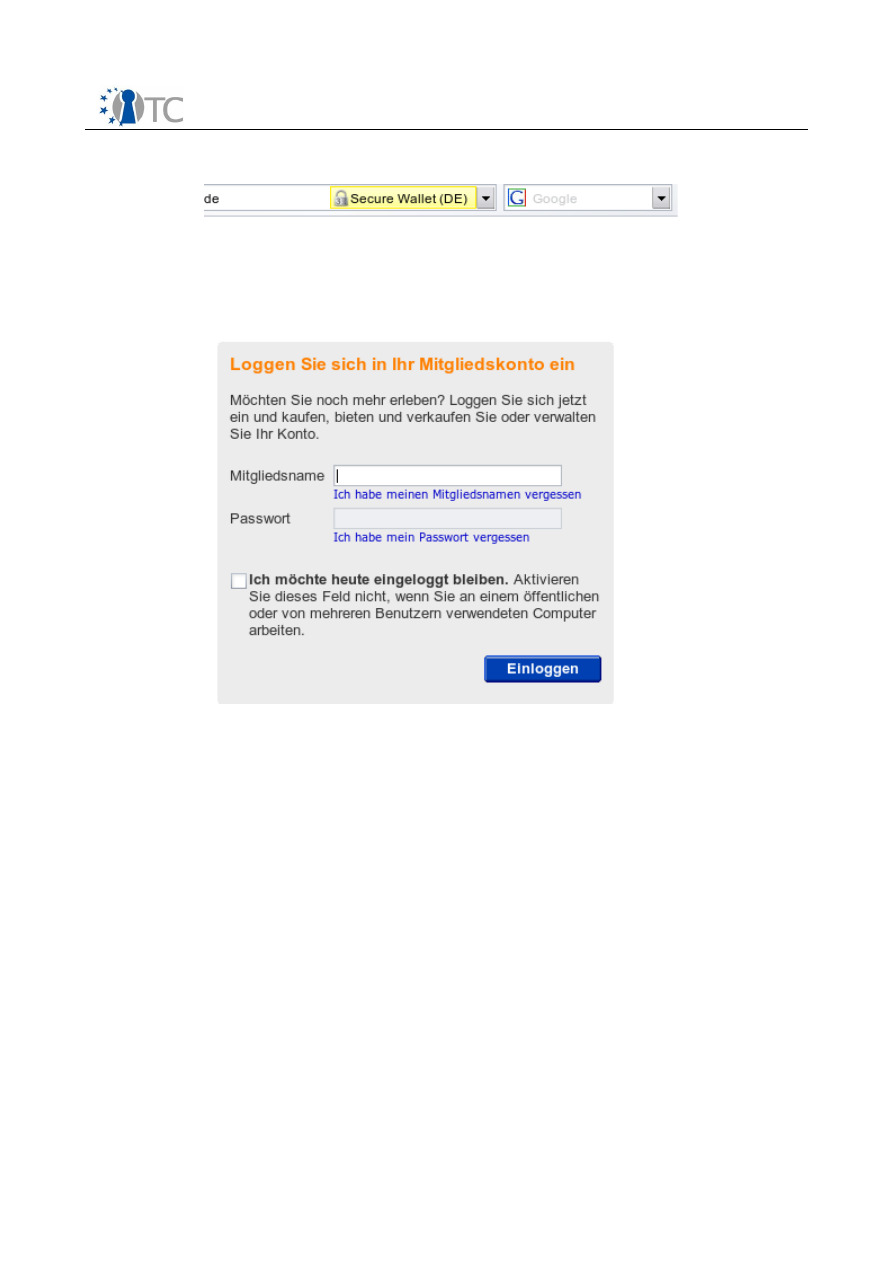

2.4.1 Wallet Behavior

This section describes the general behavior of the wallet system from a user's

perspective.

General Use

The user opens her web browser and attempts to use a web site that requires a login.

1. The user enters the web page containing the login form for the web site. The

login form's password fields are disabled, i.e. the user can only enter non-

sensitive values directly into the browser (see also Figure 5).

2. After entering all required non-sensitive values into the login form, the user

clicks on the Submit button.

3. The browser receives the next site-specific web page indicating a successful

login and displays it.

Open_TC Deliverable D08.2

21/109

Security Services for a Trusted Mobile Application

Final

4. The user can now use the web site as usual.

Figure 5:

Password fields are disabled automatically

Web Site Setup

To enable the automatic login described above, the user must set up a web site in the

wallet. Setup for an existing account occurs the first time the user attempts to use it.

1. The user enters a value for each non-sensitive field in the login form (e.g. the

username) and clicks on the Submit button afterwards.

2. The wallet displays a notification message indicating that the user should

initiate the trusted path to the wallet.

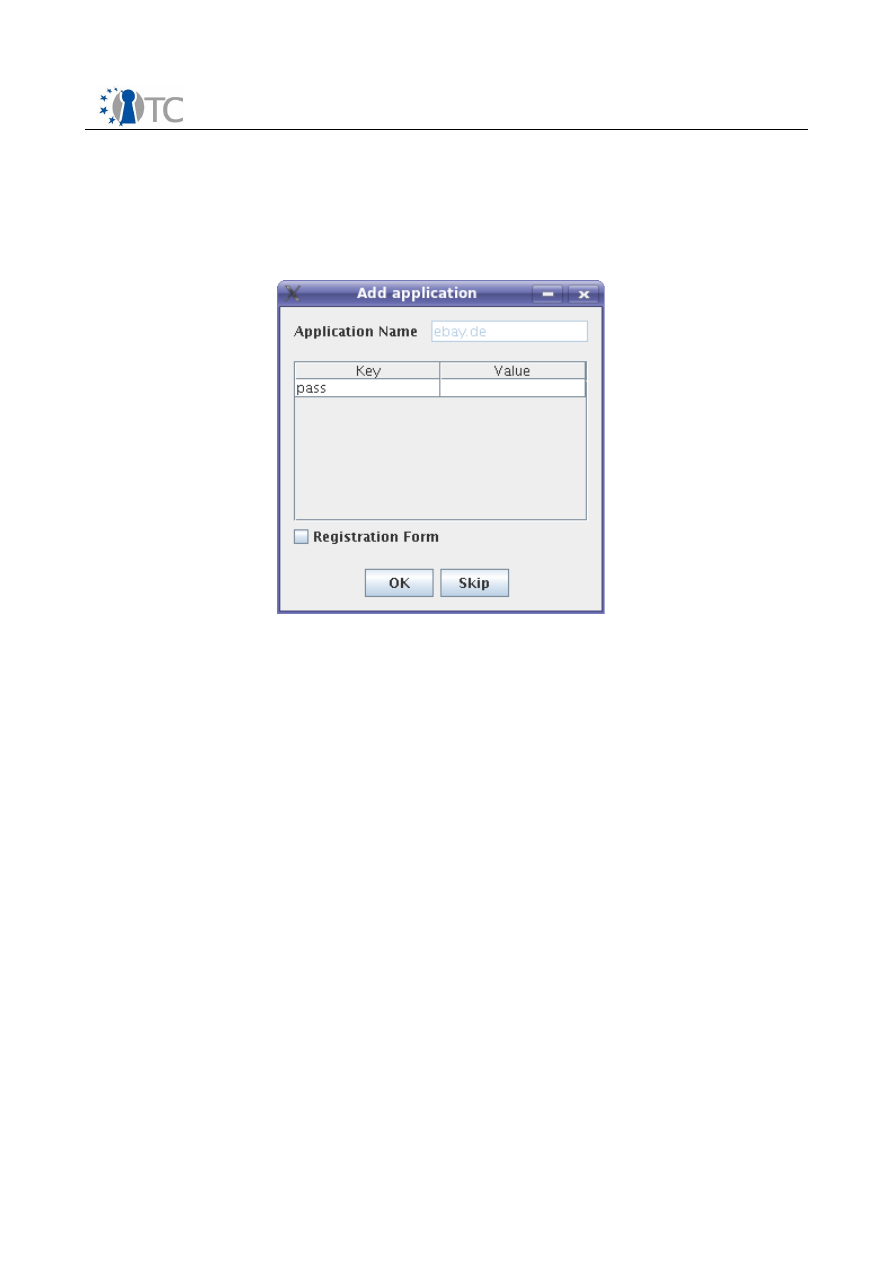

3. The user initiates the trusted path to the wallet and sees a dialog containing all

password fields of the login form (see Figure 6).

4. The user enters her credentials and clicks on the OK button afterwards.

5. The wallet displays a security message requesting the user to initiate the

password changing process for the web site as soon as she returns to the

browser.

6. The user leaves the trusted path to the wallet and returns to her browser.

7. The browser displays the site-specific web page indicating a successful login.

8. The user changes her password for the web site (see below).

9. The user can now use the web site as usual and any further login attempts are

carried out as described above.

Note that registering a new account for a web site works in a similar way. The user

Open_TC Deliverable D08.2

22/109

Security Services for a Trusted Mobile Application

Final

can set up the page in the wallet whether or not the registration form allows to

choose the user password. If the registration form contains no password fields, some

providers pre-generate the password and send it by email, i.e. web site setup occurs

when the user first submits the login form and proceeds as described above. The

setup process for a registration form with password fields is slightly different from

the one shown above.

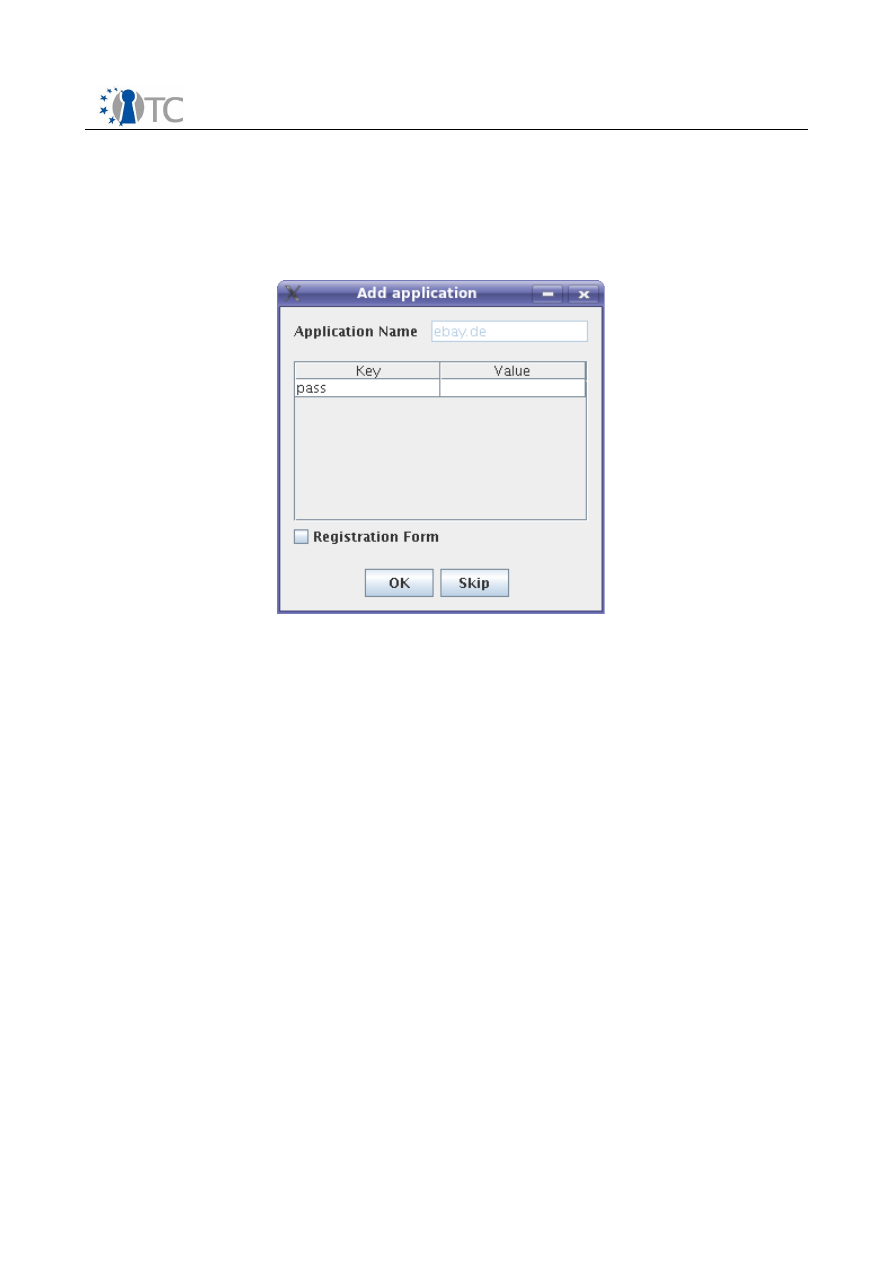

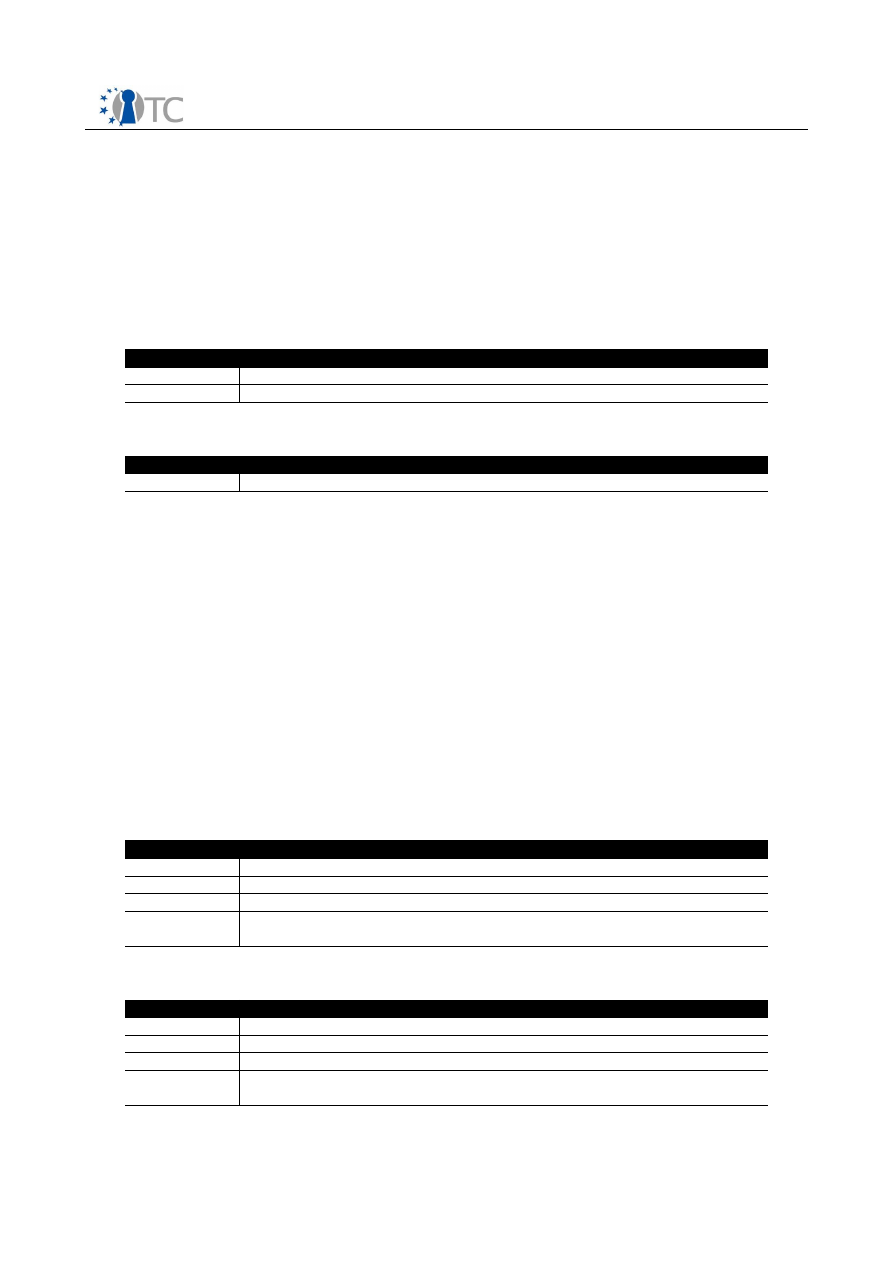

Figure 6:

Setup dialog for a web site

Password Change

Changing of the user's password occurs in a similar way to setting up a web site in

the wallet.

1. The user enters the web page containing the form for changing her password

for the web site. The form's password fields have been disabled just like the

password fields in the login form had been before.

2. If any non-sensitive values are required, the user enters them and then clicks

on the Submit button.

3. The wallet displays a notification message, indicating that she should initiate

the trusted path to the wallet.

4. The user initiates the trusted path to the wallet and sees a dialog containing all

password fields of the password changing form. A password changing form

usually contains fields for entering the old password and the new desired

password.

5. For each field, the user chooses between the two options “Fill in old password”

and “Generate new password” without entering passwords herself.

6. The user clicks on the OK button, leaves the trusted path to the wallet and

returns to her browser.

Registration Forms

If the registration form contains fields for an initial password choice, the setup

executes as described above. But when the user first submits the login form after

registration, a setup dialog will be displayed once again. This dialog works just like

Open_TC Deliverable D08.2

23/109

Security Services for a Trusted Mobile Application

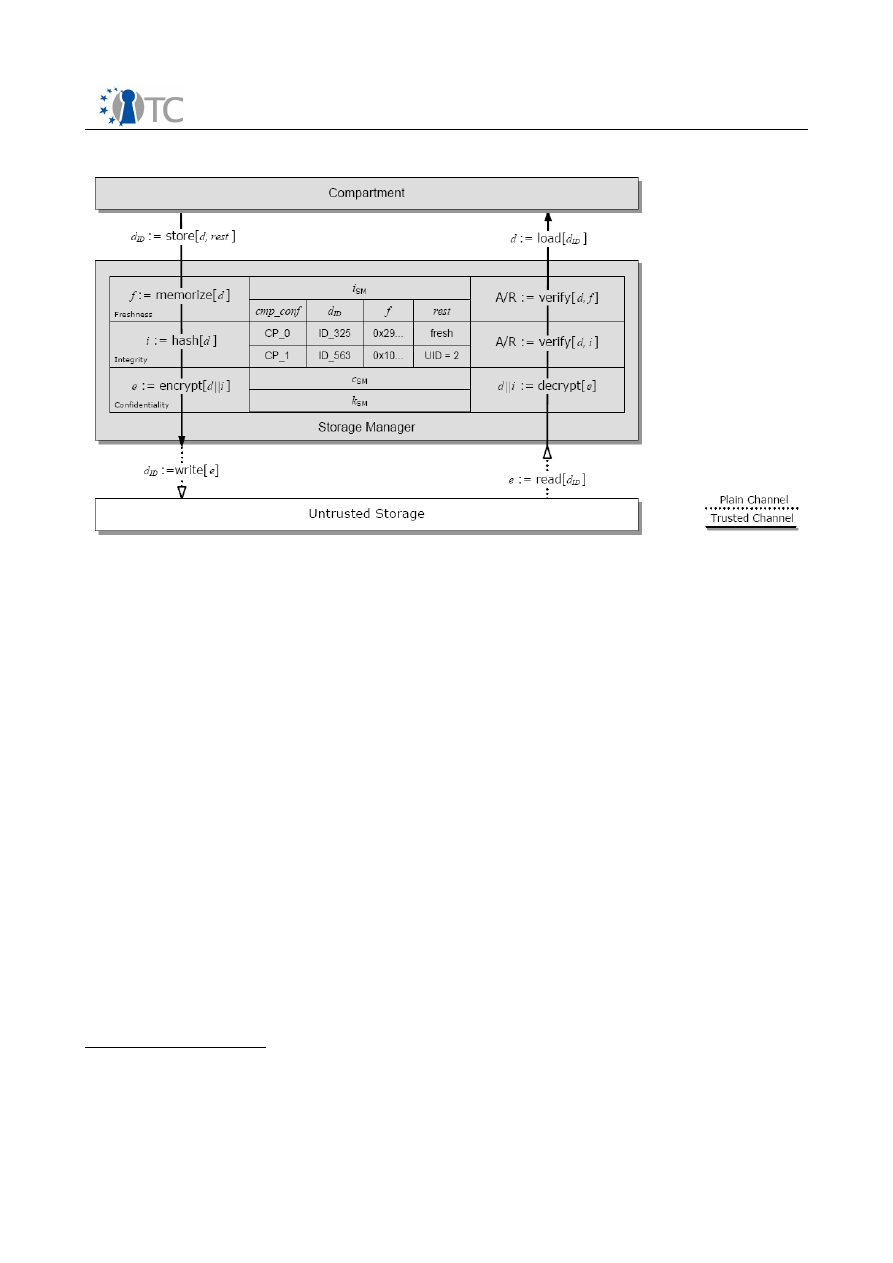

Final

the password change dialog, i.e. the user has to choose whether to use the stored

password for the password field in the login form (which is the obvious choice in this

case) or a newly generated password. After that, each subsequent login attempt will

execute as described above.

2.4.2 Design and Architecture

The design and architecture presented in the following was developped to address

the issues detailed in Section 2.2. Many of the general design decisions described in

this section have already been discussed in [31]. The purpose of this actual work was

to find a concrete approach to implement the wallet as a demo application while still

adding new ideas. In the process, some original ideas were refined or adapted to

accommodate the actual implementation.

Protection against Classical Phishing Attacks

This section provides a short overview of the general design decisions and their

impact on usability.

Deny credential input into the browser

An ordinary user is susceptible to all kinds of classical phishing attacks. For example,

a faked web site could trick her to enter her credentials for her home bank. Letting

the user enter credentials directly into the browser makes it hard to counter all

various attacks. Thus, the first major design choice for the wallet was to deny the

user the ability to enter credentials directly into web forms. Instead, the user should

enter those credentials only into the wallet.

The most efficient way of preventing the user to enter credentials into the browser is

to simply lock all web forms by modifying the HTML source code and setting the

disabled flag on all contained <input type=”password”> tags. The default behavior

for logging into a web site is now equivalent to entering non-sensitive data and

clicking on the Submit button, i.e. the user is trained to just express her intent of

logging in without entering her password into the browser. All further steps required

for logging in are then executed by the wallet internally. Usually that means

replacing the empty web form variables for the password with the previously stored

user credentials and forwarding the modified login request to the web server. Note

that locking the password fields alone does not provide sufficient security since that

mechanism can be countered quite easily. The next section discusses this attack more

detailed.

To allow the wallet access to received web pages, it needs to be able to read and

modify the communication between the browser and the remote web server. Thus,

the wallet is realized as a web proxy and set up as the browser's HTTP and HTTPS

proxy. To free the user of the burden to verify the browser's security indicators of

web pages, the wallet will also verify those indicators automatically, e.g. by verifying

the remote server's SSL certificate and rejecting invalid connections. Furthermore,

the wallet will issue a warning when the user attempts to set up credentials for a site

unprotected by SSL since those credentials could be stolen by an eavesdropper.

Whenever the user clicks on the Submit button of a locked login form for a web site

that has not been set up in the wallet yet, the user has to enter her credentials into

the wallet. Data fields required for a successful login are extracted from the submit

Open_TC Deliverable D08.2

24/109

Security Services for a Trusted Mobile Application

Final

request and compared to previously encountered login forms, i.e. the user enters a

value for all fields of the login form. This is the only time when the user should

actually type in her password. After the site has been set up, the password should not

have to be entered again.

Change the user's passwords

Locking the login forms is just a visual support mechanism and not foolproof to

prevent the user from entering credentials. An adversary could embed JavaScript

code into his fake site that automatically unlocks all locked forms. Or the user could

be tricked by cleverly designed malware to enter her credentials into other

applications than the browser or the wallet (also confer to the next section for a

discussion of malware protection). The paradigm that users should not know their

own passwords prevents such attacks to succeed. Furthermore, users tend to re-use

passwords for several (or even all) web sites because it is tedious or even

unmanageable to memorize a new password for each new site the user registers

with. This way an adversary could gain access to a whole range of web sites by

phishing the password of just one site (i.e. a

common password attack

). In practice,

those passwords also tend to be quite weak, mostly consisting of common words or

phrases, which makes them susceptible to dictionary attacks.

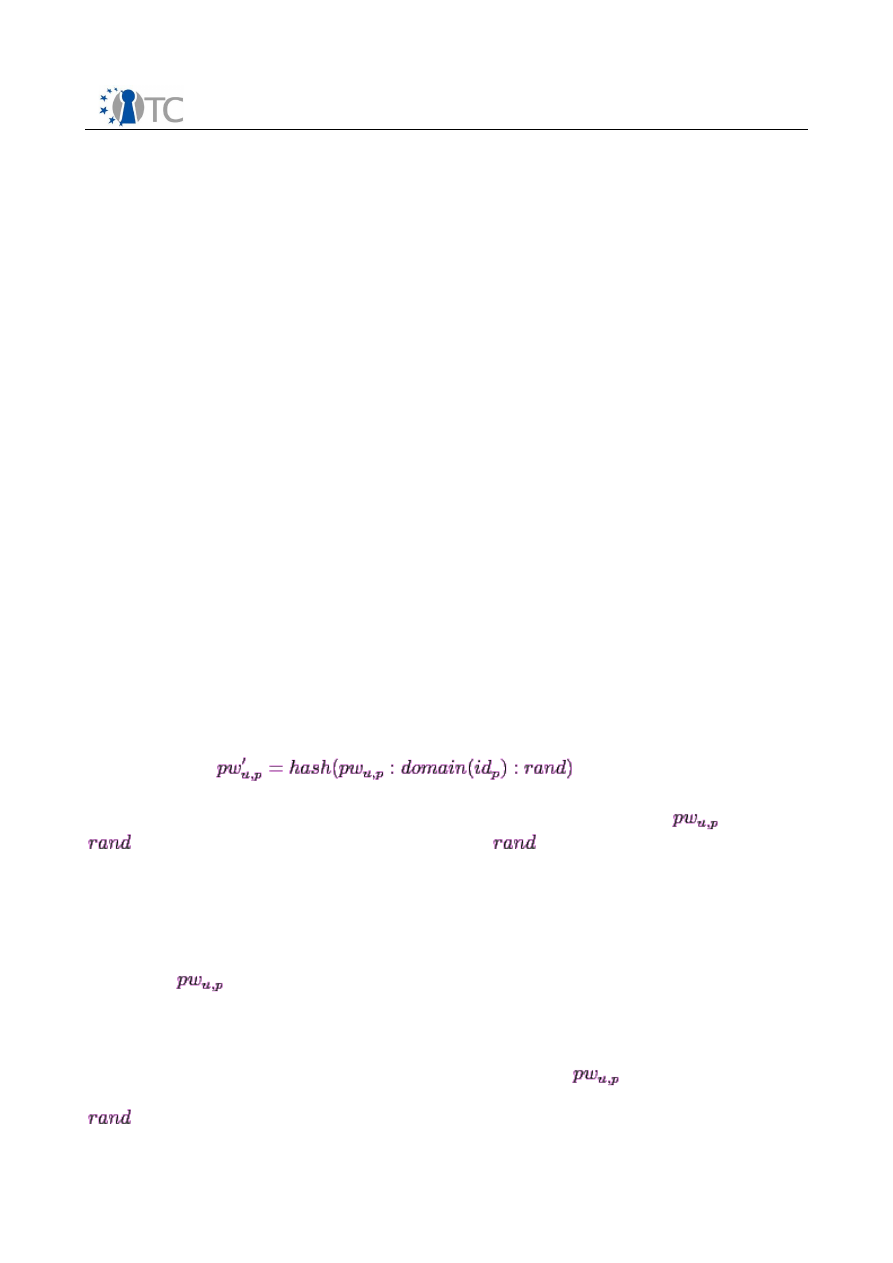

Thus, the second major design choice for the wallet was to replace the user's

passwords with new passwords that are, on the one hand, unique to each web site

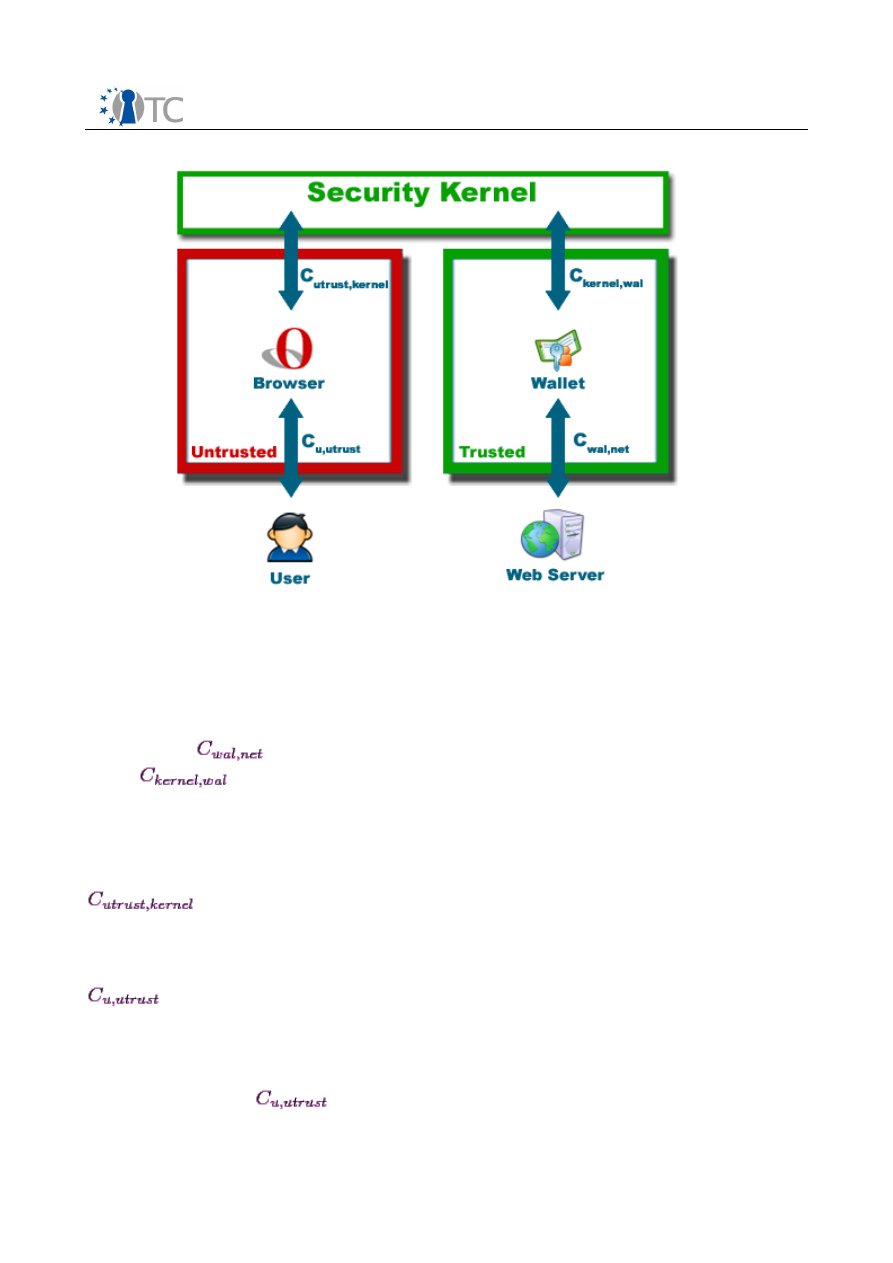

and, on the other hand, stronger than the usual user passwords. While changing the