D05.1 Basic Security Services

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Report

Deliverable reference number

IST-027635/D05.1/V1.0 Final

Deliverable title

Basic Security Services

WP contributing to the deliverable

WP5

Due date

M20

Actual submission date

August 2

nd

, 2007

Responsible Organisation

IBM

Authors

Matthias Schunter (IBM)

Abstract

This report summarises the work of the

OpenTC Workpackage 05 “Security

Management” during the first half of the

OpenTC Project (see www.opentc.net). The

goal of WP5 is to define the security policies

and services as well as their management for

the OpenTC platform.

Workpackage 05 is based on a security-

enhanced core hypervisor (Xen or L4) to

function. With security-enhanced we mean

that the hypervisor is able to control access

to core hypervisor resources such as shared

memory. This core hypervisor and the

underlying hardware are built by

Workpackage 04 and 03, respectively.

Workpackage 05 then defines security

domains that are automatically isolated and

enforce domain-specific policies. This

enables, e.g., reliable customer isolation in a

data centre as well as secure islands of

corporate networks on personal

homemachines. Technically, this is achieved

by providing virtual devices that enforce

these policies and are isolated from each

other.

In addition, we define infrastructure for

cross-cutting security objectives that span

all aspects of the system. One example is

integrity management that enables

Open_TC Deliverable 05.1

1

OpenTC D05.1 - Basic Security Services

V1.0 Final

verification of the integrity of a trusted

computing base as well as the policies

enforced by the devices. The overall output

of Workpackage 05 to the applications

running on the OpenTC platform are secure

virtual machines, networks, storage, and

device management. This infrastructure is

then used by the applications that are built

by Workpackage 06. Security focuses on flow

control, integrity protection, and security

protection against outsiders (e.g.,

encryption).

In addition to this applied work on the

OpenTC platform,Workpackage 05 has

conducted studies on advanced virtualisation

topics. Examples include privacy protection

as well as architectures for dependability

using virtual machines.

The report is structured into a detailed

design of the Xen and L4 platforms as well

as the platform-agnostic service

management and public-key infrastructures.

It is concluded with the advanced research

studies and an appendix.

Keywords

Security Services, XEN, L4, Hypervisor

Dissemination level

Public

Revision

V1.0 Final

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

Open_TC Deliverable 05.1

2

OpenTC D05.1 - Basic Security Services

V1.0 Final

If you need further information, please visit our website

www.opentc.net

or contact

the coordinator:

Technikon Forschungs-und Planungsgesellschaft mbH

Richard-Wagner-Strasse 7, 9500 Villach, AUSTRIA

Tel.+43 4242 23355 –0

Fax. +43 4242 23355 –77

Email

coordination@opentc.net

The information in this document is provided “as is”, and no guarantee

or warranty is given that the information is fit for any particular purpose.

The user thereof uses the information at its sole risk and liability.

Open_TC Deliverable 05.1

3

Contents

1

Introduction and State-of-the-Art

7

1.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

1.2

Outline

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

1.3

High-level Secure Virtualisation Architecture . . . . . . . . . . . . .

8

1.3.1

Virtualisation Layer

. . . . . . . . . . . . . . . . . . . . . .

8

1.3.2

Security Services Layer

. . . . . . . . . . . . . . . . . . . .

9

1.3.3

Virtual Machines Layer . . . . . . . . . . . . . . . . . . . . .

10

1.3.4

Application Layer

. . . . . . . . . . . . . . . . . . . . . . .

10

1.3.5

Implementation of the Architecture . . . . . . . . . . . . . .

10

1.4

High-level Management Architecture

. . . . . . . . . . . . . . . . .

11

2

Background and Related Work

13

2.1

Trusted Computing . . . . . . . . . . . . . . . . . . . . . . . . . . .

13

2.1.1

Limitations . . . . . . . . . . . . . . . . . . . . . . . . . . .

14

2.2

Secure Operating Systems . . . . . . . . . . . . . . . . . . . . . . .

15

2.2.1

Approaches using Virtualisation . . . . . . . . . . . . . . . .

15

2.2.2

Approaches using Microkernels . . . . . . . . . . . . . . . .

15

2.3

Secure Virtual Networking . . . . . . . . . . . . . . . . . . . . . . .

16

2.4

Attestation and Integrity Verification . . . . . . . . . . . . . . . . . .

17

2.5

Virtualisation and Dependability . . . . . . . . . . . . . . . . . . . .

18

3

Xen Security Services

20

3.1

Xen Security Architecture

. . . . . . . . . . . . . . . . . . . . . . .

20

3.1.1

Virtual Machine Monitors . . . . . . . . . . . . . . . . . . .

20

3.1.2

Xen Basics . . . . . . . . . . . . . . . . . . . . . . . . . . .

20

3.1.3

Xen Architecture . . . . . . . . . . . . . . . . . . . . . . . .

22

3.1.4

Xen Disaggregation

. . . . . . . . . . . . . . . . . . . . . .

23

3.2

Xen Security Services . . . . . . . . . . . . . . . . . . . . . . . . . .

23

3.2.1

Security System Architecture

. . . . . . . . . . . . . . . . .

25

3.2.2

Component-Level Design of the VMM Security Services Layer

25

3.3

Secure Virtual Networking . . . . . . . . . . . . . . . . . . . . . . .

30

3.3.1

Security Objectives and Policies . . . . . . . . . . . . . . . .

31

3.3.2

Secure Virtual Networks . . . . . . . . . . . . . . . . . . . .

33

3.3.3

Auto-deployment of TVDs . . . . . . . . . . . . . . . . . . .

39

3.3.4

Implementation in Xen . . . . . . . . . . . . . . . . . . . . .

42

3.3.5

Performance Results . . . . . . . . . . . . . . . . . . . . . .

44

3.4

Integrity Management . . . . . . . . . . . . . . . . . . . . . . . . . .

46

3.4.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . .

4

6

4

5

OpenTC D05.1 – Basic Security Services

3.4.2

Integrity Management for Virtual Machines . . . . . . . . . .

46

3.4.3

Detailed Component Interactions

. . . . . . . . . . . . . . .

50

3.4.4

Summary . . . . . . . . . . . . . . . . . . . . . . . . . . . .

53

4

L4 Security Services

54

4.1

High-Level Software Architecture . . . . . . . . . . . . . . . . . . .

54

4.1.1

Basic Concepts . . . . . . . . . . . . . . . . . . . . . . . . .

54

4.1.2

Implementation . . . . . . . . . . . . . . . . . . . . . . . . .

57

4.2

High-Level Requirements Specification . . . . . . . . . . . . . . . .

59

4.2.1

Informal Requirements . . . . . . . . . . . . . . . . . . . . .

59

4.2.2

Security Environment

. . . . . . . . . . . . . . . . . . . . .

60

4.2.3

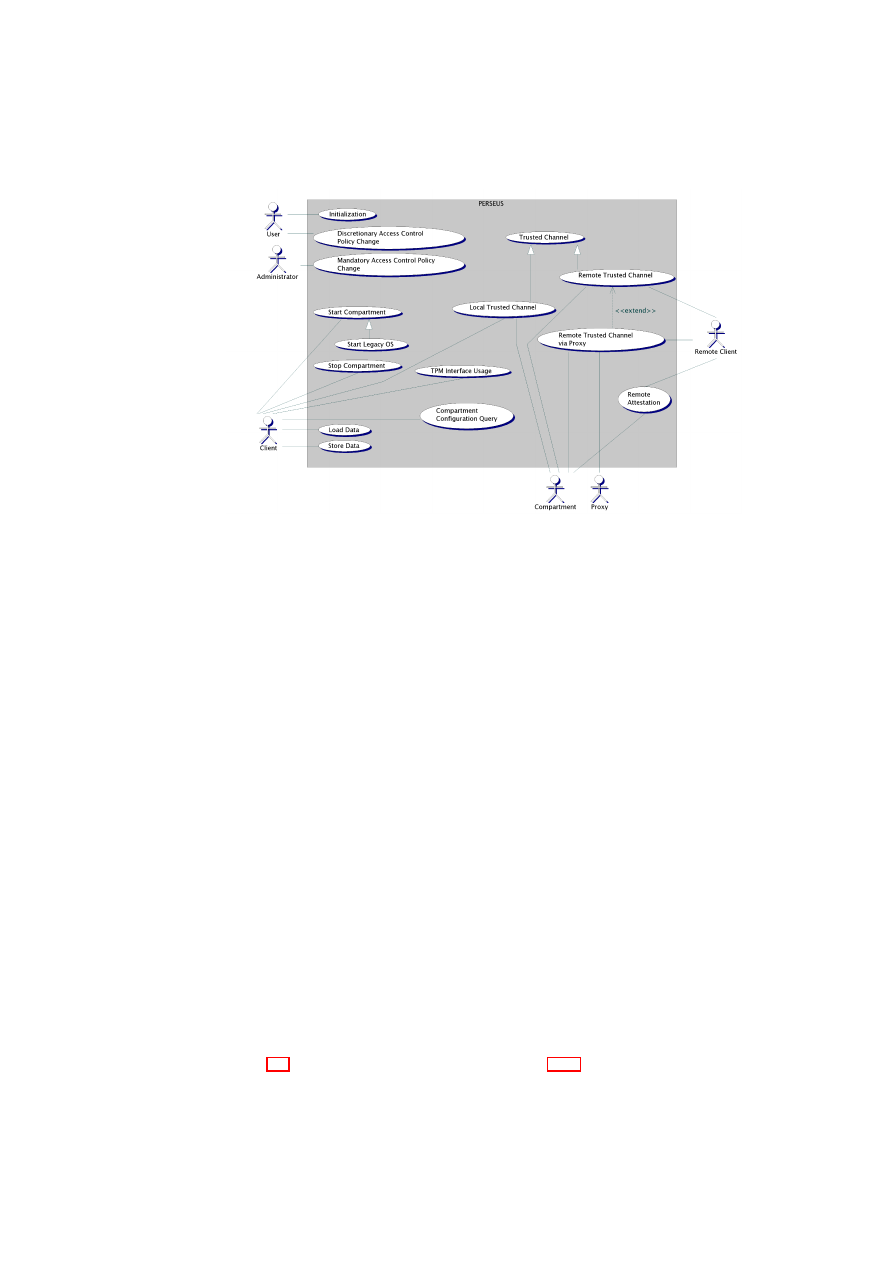

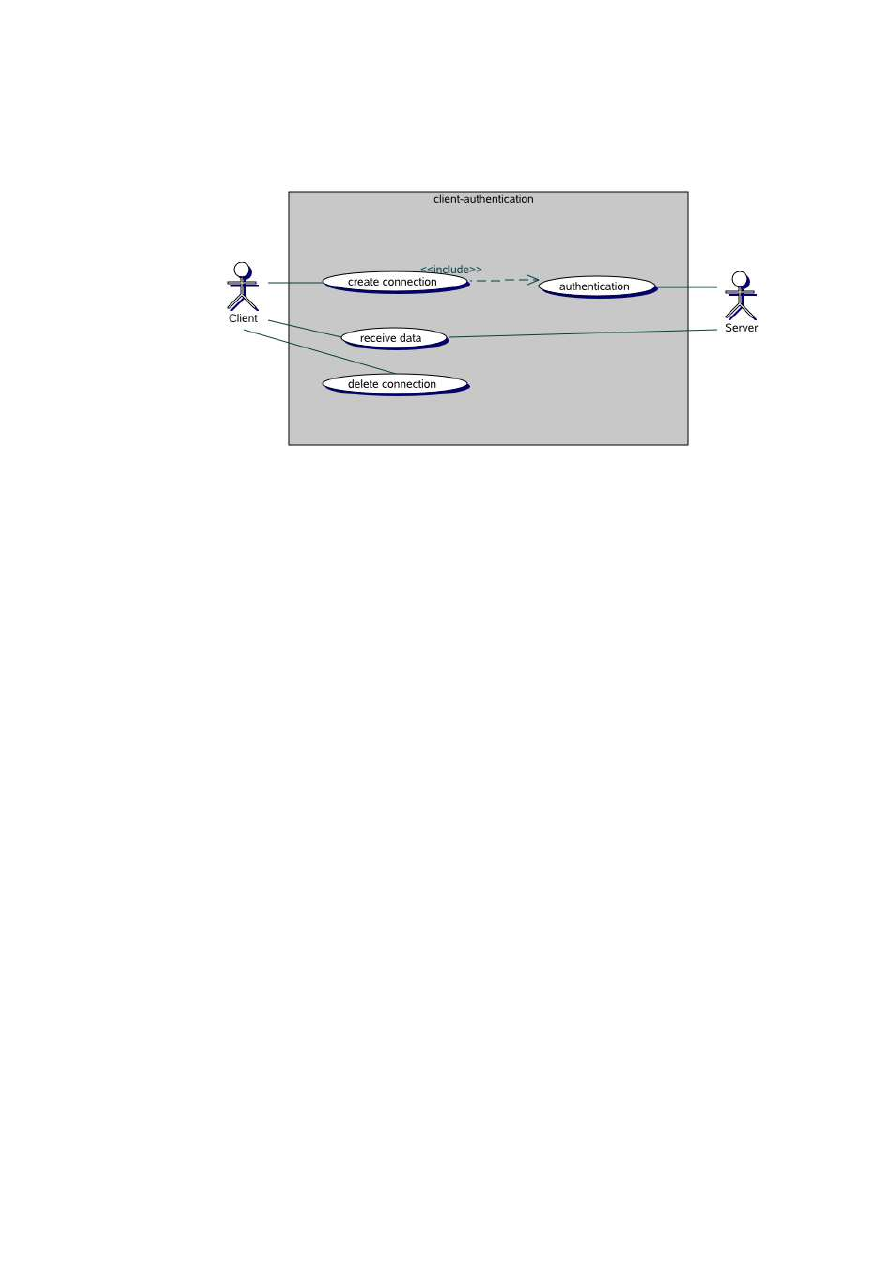

Functional Requirements (Use Case Model) . . . . . . . . . .

62

4.2.4

Security Objectives . . . . . . . . . . . . . . . . . . . . . . .

65

4.2.5

Security Requirements . . . . . . . . . . . . . . . . . . . . .

67

4.2.6

Supplementary Requirements . . . . . . . . . . . . . . . . .

68

4.3

High-Level Software Architecture Specification . . . . . . . . . . . .

70

4.3.1

Security Model . . . . . . . . . . . . . . . . . . . . . . . . .

70

4.3.2

Logical View . . . . . . . . . . . . . . . . . . . . . . . . . .

72

4.4

High-Level Design of a Secure Virtual Private Network . . . . . . . .

80

4.4.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . .

80

4.4.2

Requirement Specification . . . . . . . . . . . . . . . . . . .

80

4.4.3

Design of Virtual Networking for L4 . . . . . . . . . . . . . .

86

5

Security Services Management

88

5.1

Integrity Management Model . . . . . . . . . . . . . . . . . . . . . .

88

5.1.1

Objectives and Definitions . . . . . . . . . . . . . . . . . . .

88

5.1.2

Hierarchical Integrity Model . . . . . . . . . . . . . . . . . .

90

5.1.3

Dynamic Measurement Model . . . . . . . . . . . . . . . . .

92

5.1.4

Evaluation of the Model . . . . . . . . . . . . . . . . . . . .

94

5.2

Security Services Management Framework

. . . . . . . . . . . . . .

95

5.2.1

Framework Architecture . . . . . . . . . . . . . . . . . . . .

96

5.2.2

Core Security Service Management . . . . . . . . . . . . . .

97

5.2.3

Credential Management . . . . . . . . . . . . . . . . . . . .

98

5.2.4

Remote Attestation . . . . . . . . . . . . . . . . . . . . . . .

101

5.3

Conclusions and Chapter Summary . . . . . . . . . . . . . . . . . . .

102

6

Public Key Infrastructure

103

6.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

103

6.2

Basic Trusted Computing PKI . . . . . . . . . . . . . . . . . . . . .

104

6.2.1

EK Certificate . . . . . . . . . . . . . . . . . . . . . . . . . .

104

6.2.2

Platform Certificate . . . . . . . . . . . . . . . . . . . . . . .

105

6.2.3

Attestation Identity . . . . . . . . . . . . . . . . . . . . . . .

106

6.3

Trusted Platform Agent . . . . . . . . . . . . . . . . . . . . . . . . .

107

6.4

XKMS mapping . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

109

6.4.1

Message Structure . . . . . . . . . . . . . . . . . . . . . . .

109

6.4.2

RegisterRequest

. . . . . . . . . . . . . . . . . . . . . . . .

112

6.4.3

LocateRequest . . . . . . . . . . . . . . . . . . . . . . . . .

113

6.4.4

ValidateRequest . . . . . . . . . . . . . . . . . . . . . . . . .

114

6.4.5

RevokeRequest . . . . . . . . . . . . . . . . . . . . . . . . .

115

6.4.6

ReissueRequest . . . . . . . . . . . . . . . . . . . . . . . . .

116

CONTENTS

6

6.4.7

RecoverRequest

. . . . . . . . . . . . . . . . . . . . . . . .

117

6.5

Open Issues . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

117

7

Advanced Security Services

119

7.1

Privacy-enhancing Protocols . . . . . . . . . . . . . . . . . . . . . .

119

7.1.1

Outline of this Section . . . . . . . . . . . . . . . . . . . . .

120

7.1.2

Terms and Definitions . . . . . . . . . . . . . . . . . . . . .

120

7.1.3

Main Aspects . . . . . . . . . . . . . . . . . . . . . . . . . .

124

7.1.4

TCG Model . . . . . . . . . . . . . . . . . . . . . . . . . . .

128

7.1.5

TCG Binary Attestation . . . . . . . . . . . . . . . . . . . .

130

7.1.6

Attesting Properties . . . . . . . . . . . . . . . . . . . . . . .

133

7.1.7

Delegation . . . . . . . . . . . . . . . . . . . . . . . . . . .

135

7.1.8

Property Attestation

. . . . . . . . . . . . . . . . . . . . . .

138

7.1.9

Property Attestation Protocols . . . . . . . . . . . . . . . . .

141

7.1.10 Deployment Scenarios . . . . . . . . . . . . . . . . . . . . .

143

7.1.11 Implementation . . . . . . . . . . . . . . . . . . . . . . . . .

147

7.1.12 Open Issues . . . . . . . . . . . . . . . . . . . . . . . . . . .

149

7.1.13 Summary . . . . . . . . . . . . . . . . . . . . . . . . . . . .

149

7.2

Dependability Enhancements Using Virtualisation . . . . . . . . . . .

150

7.2.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . .

150

7.2.2

Virtualisation: New Opportunities for Dependability . . . . .

150

7.2.3

Quantifying the Impact of Virtualisation on Node Reliability .

153

7.2.4

Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . .

158

8

Conclusion and Future Work

159

A Appendices

160

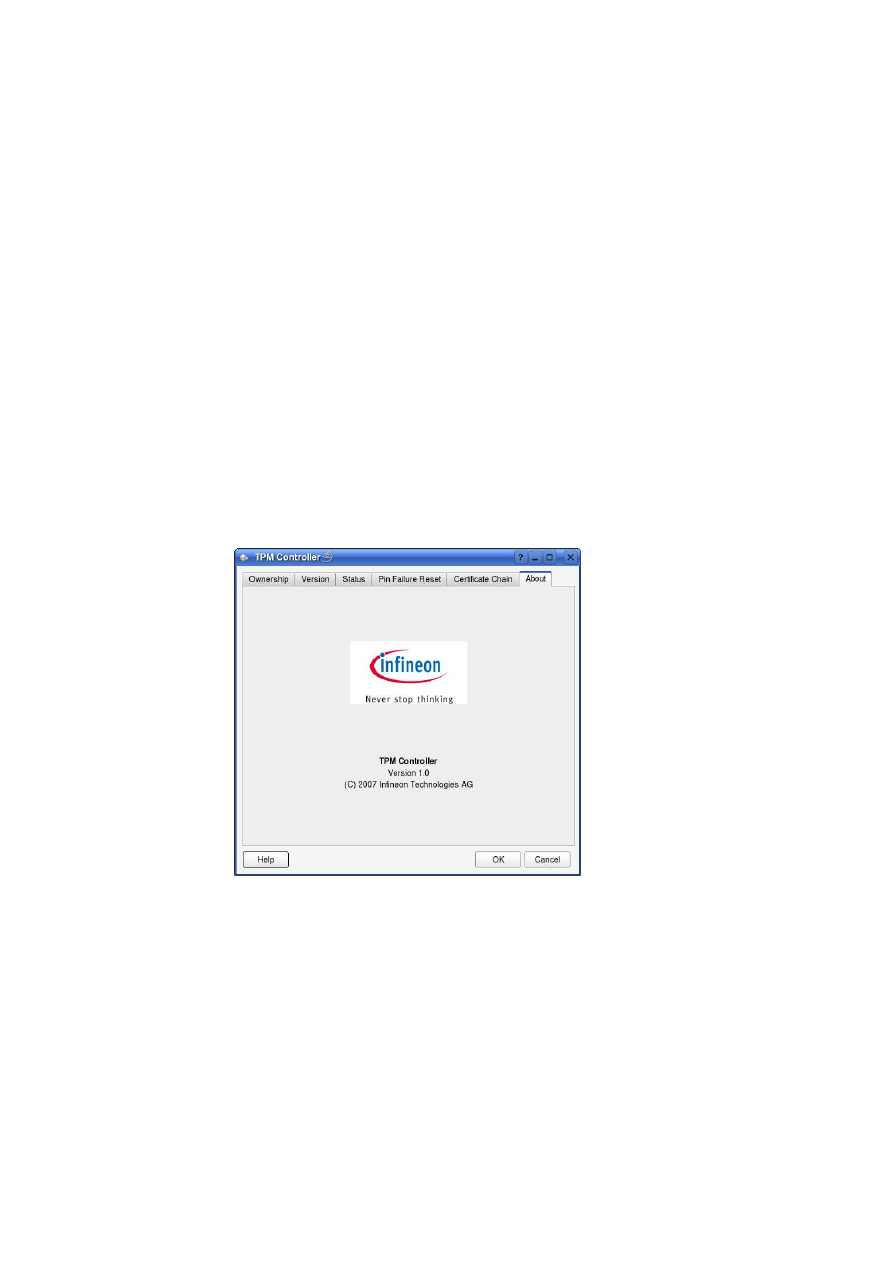

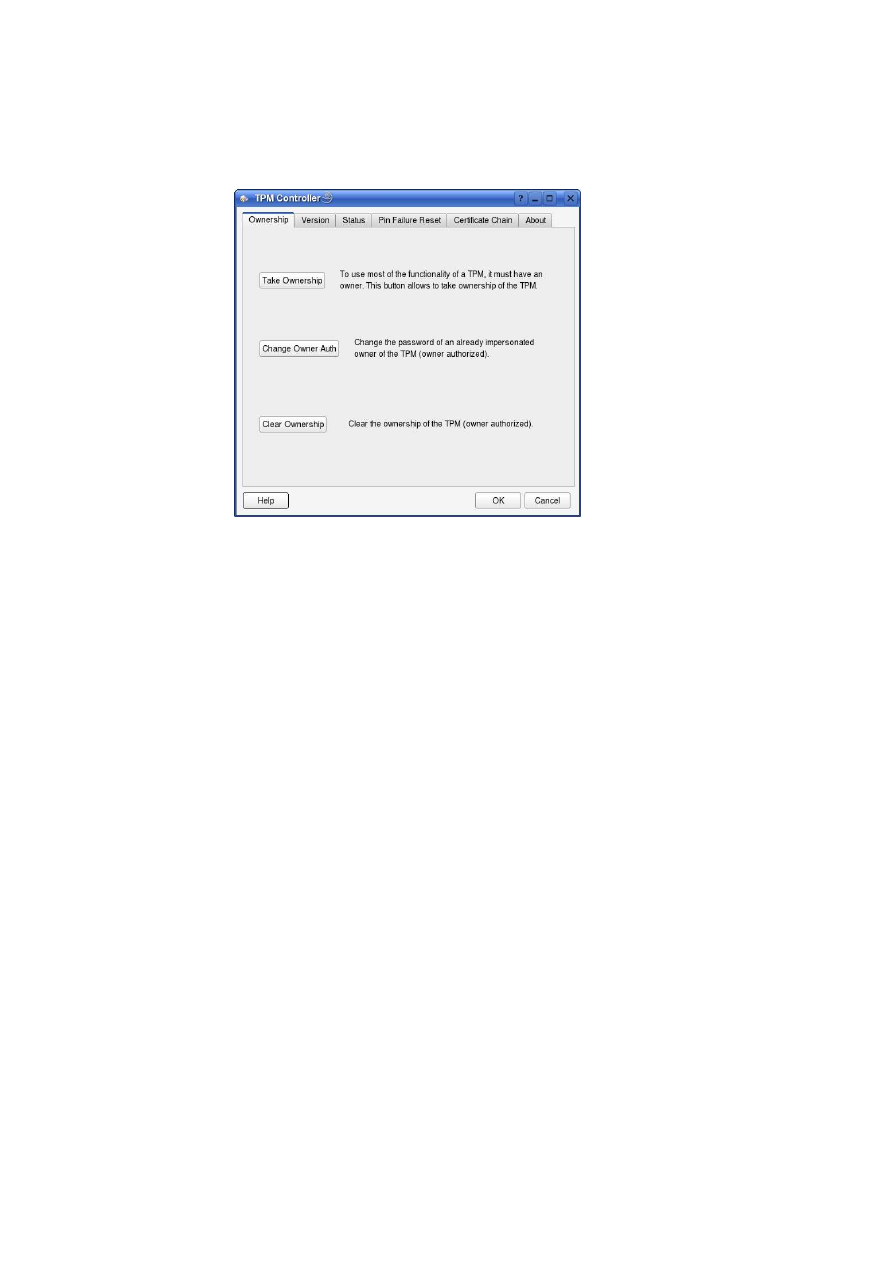

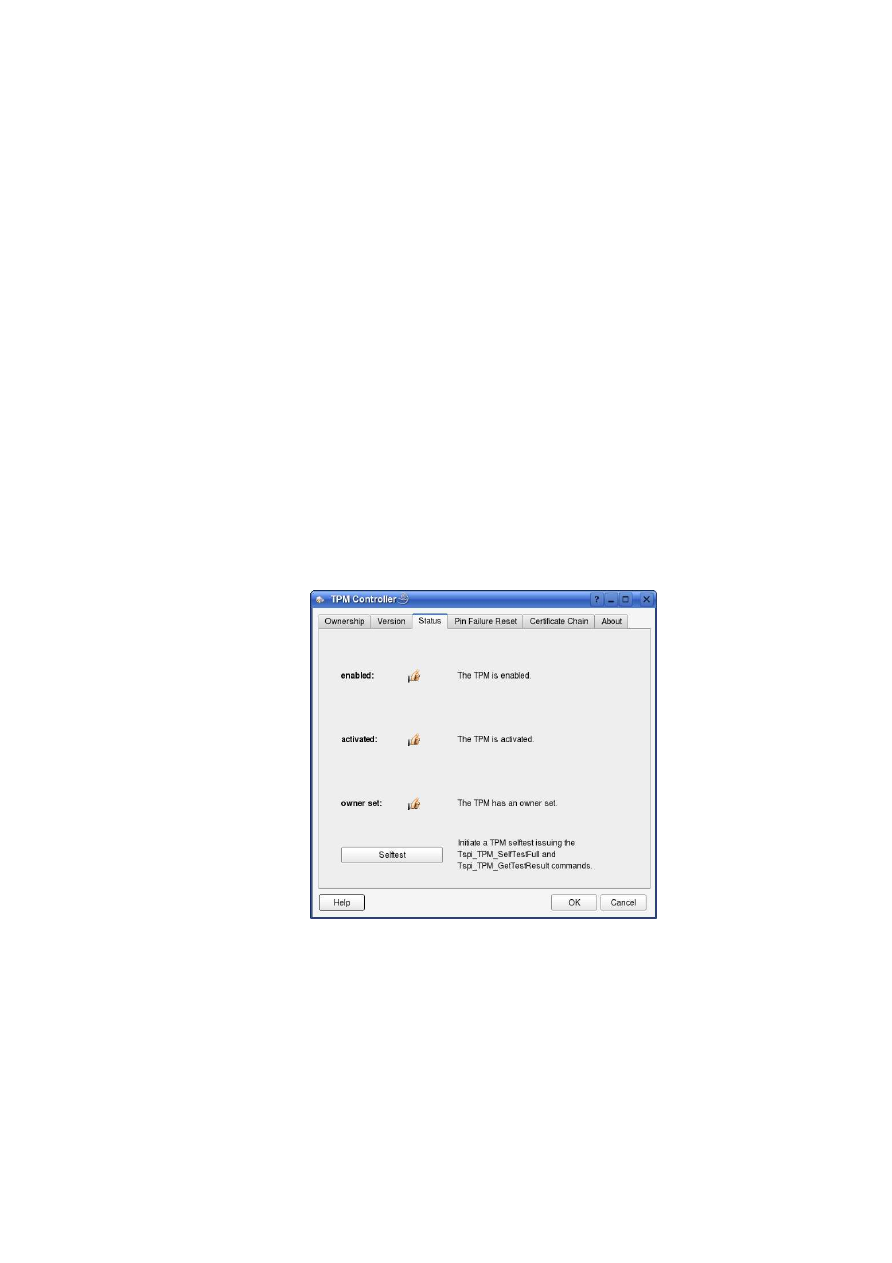

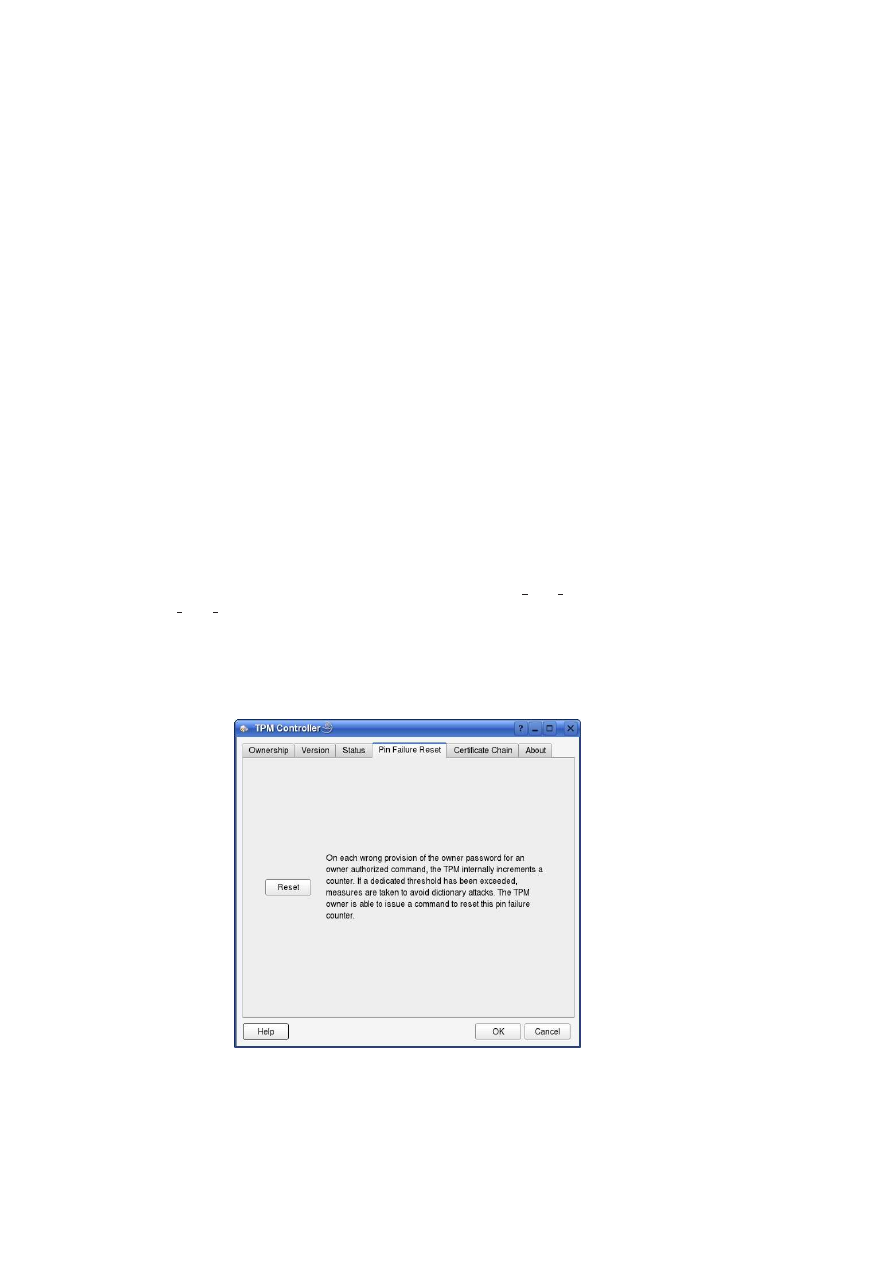

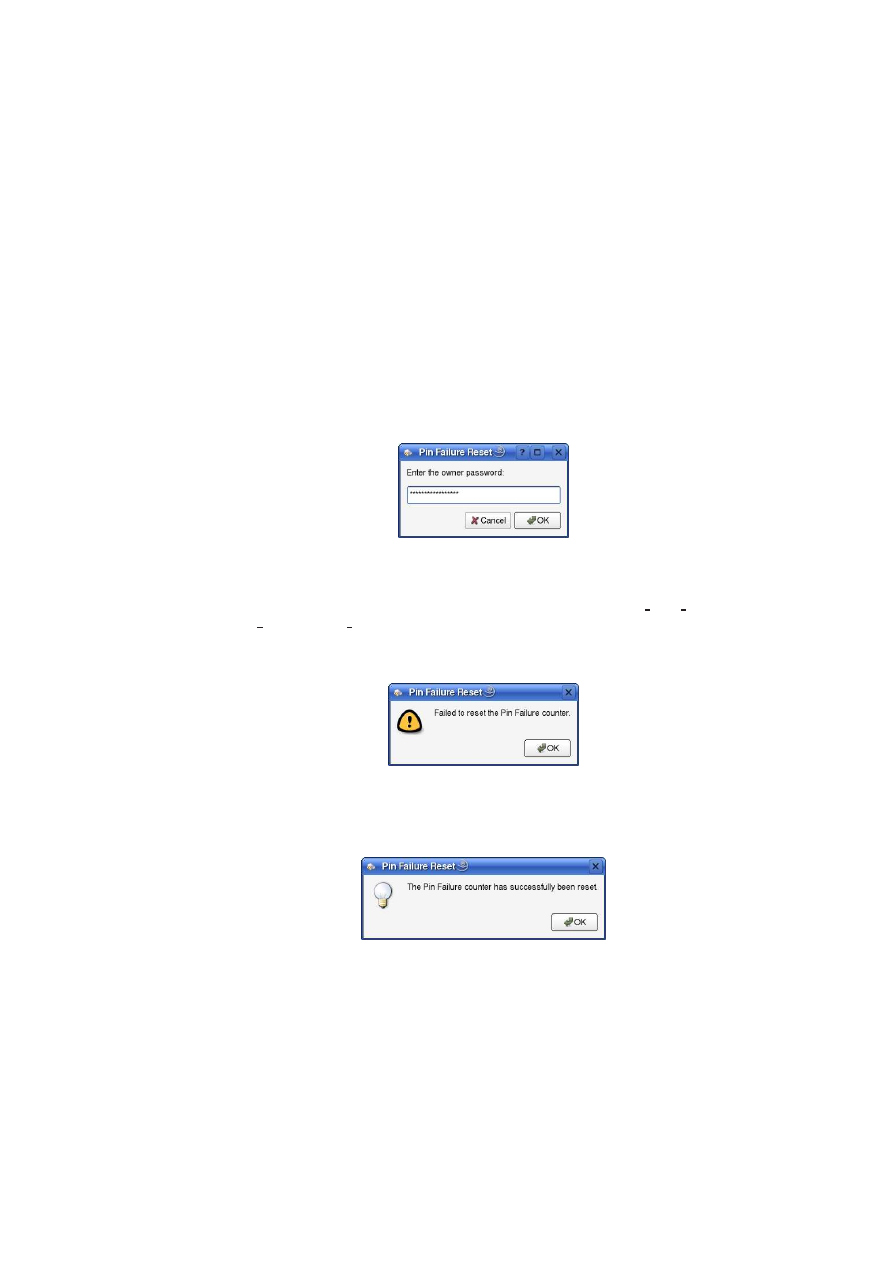

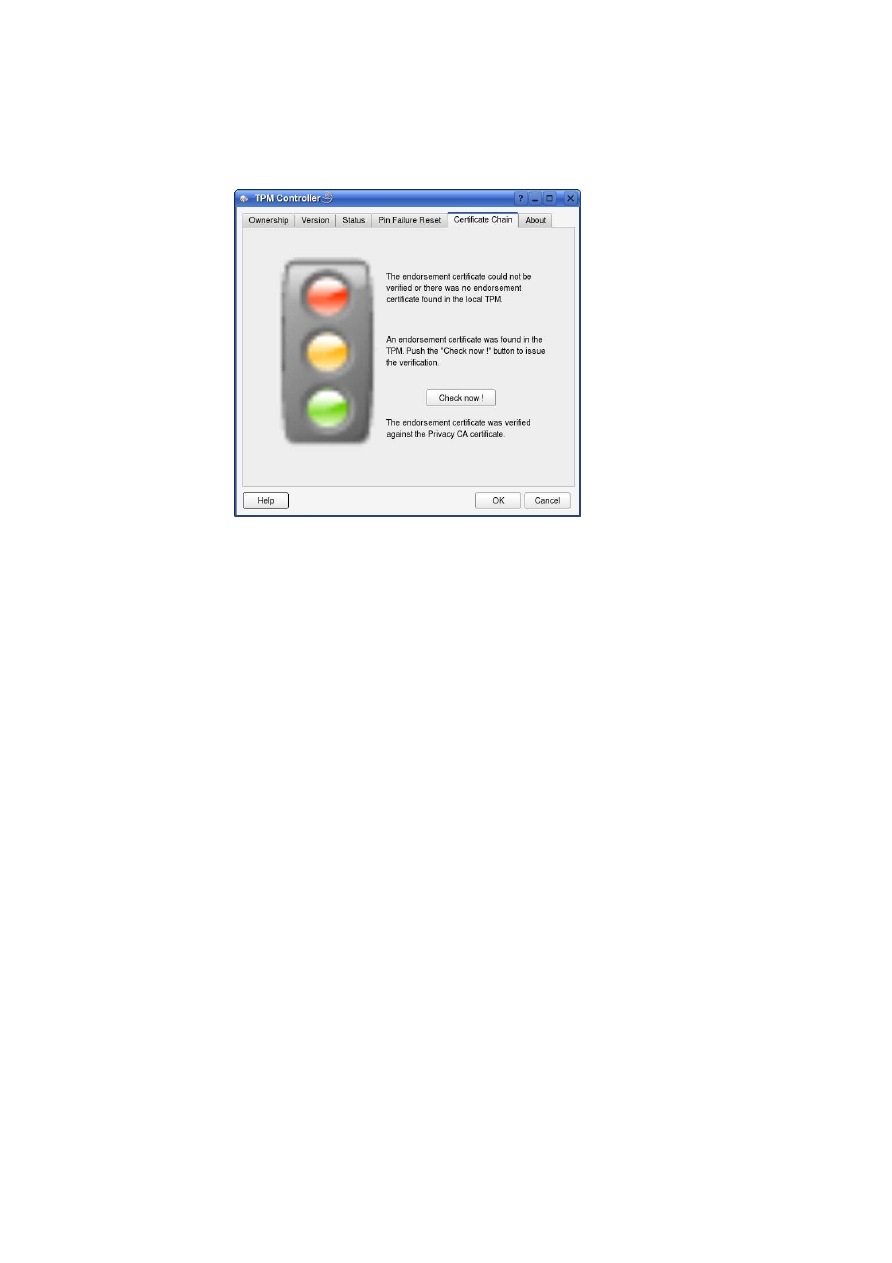

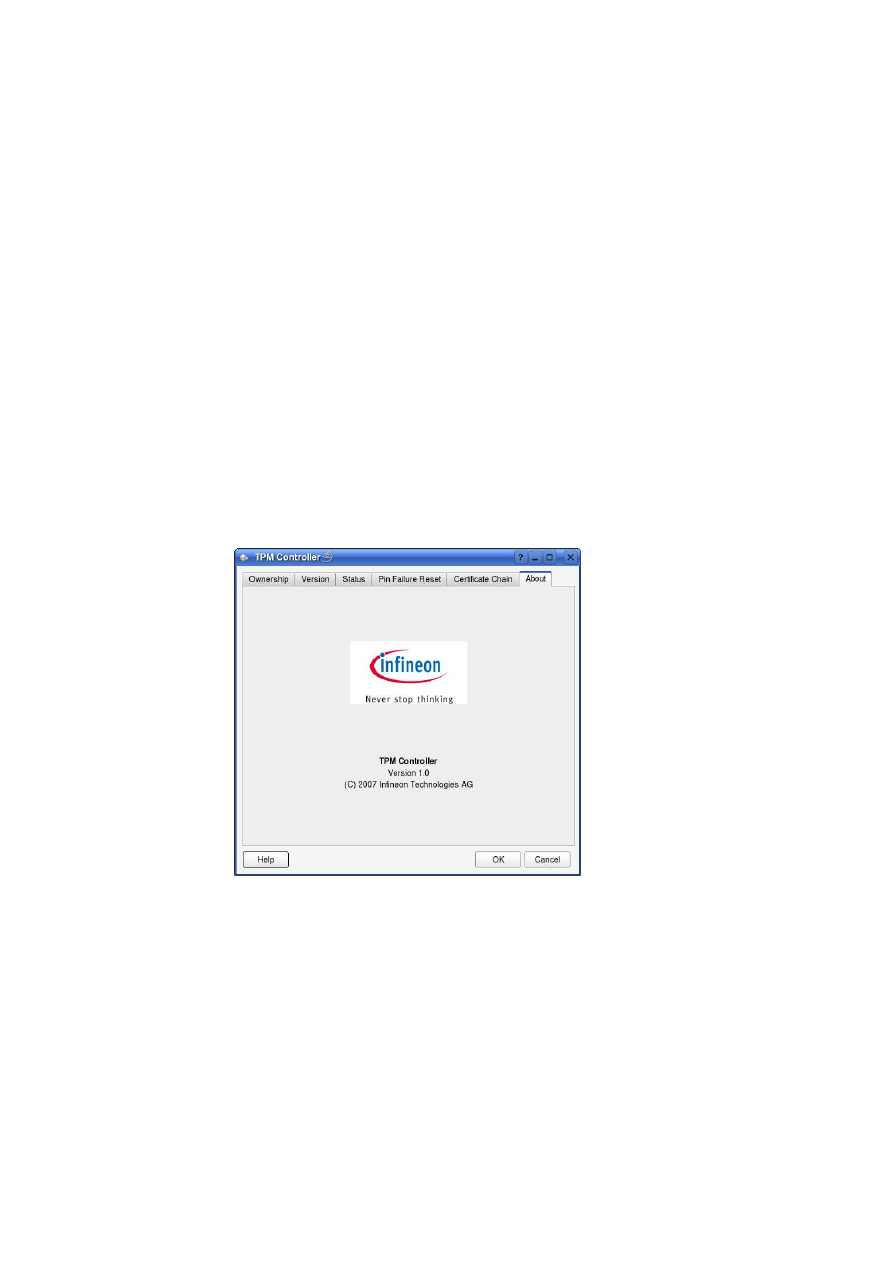

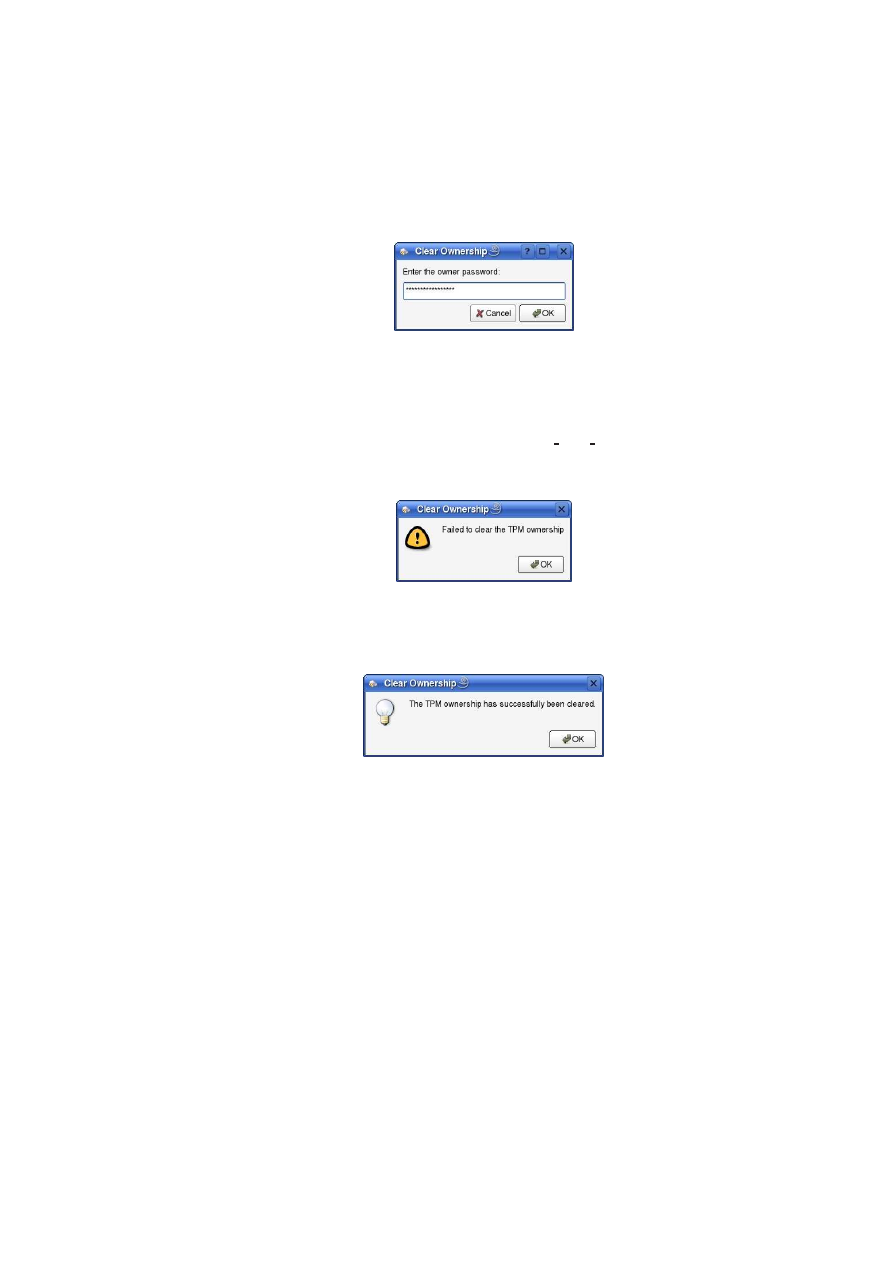

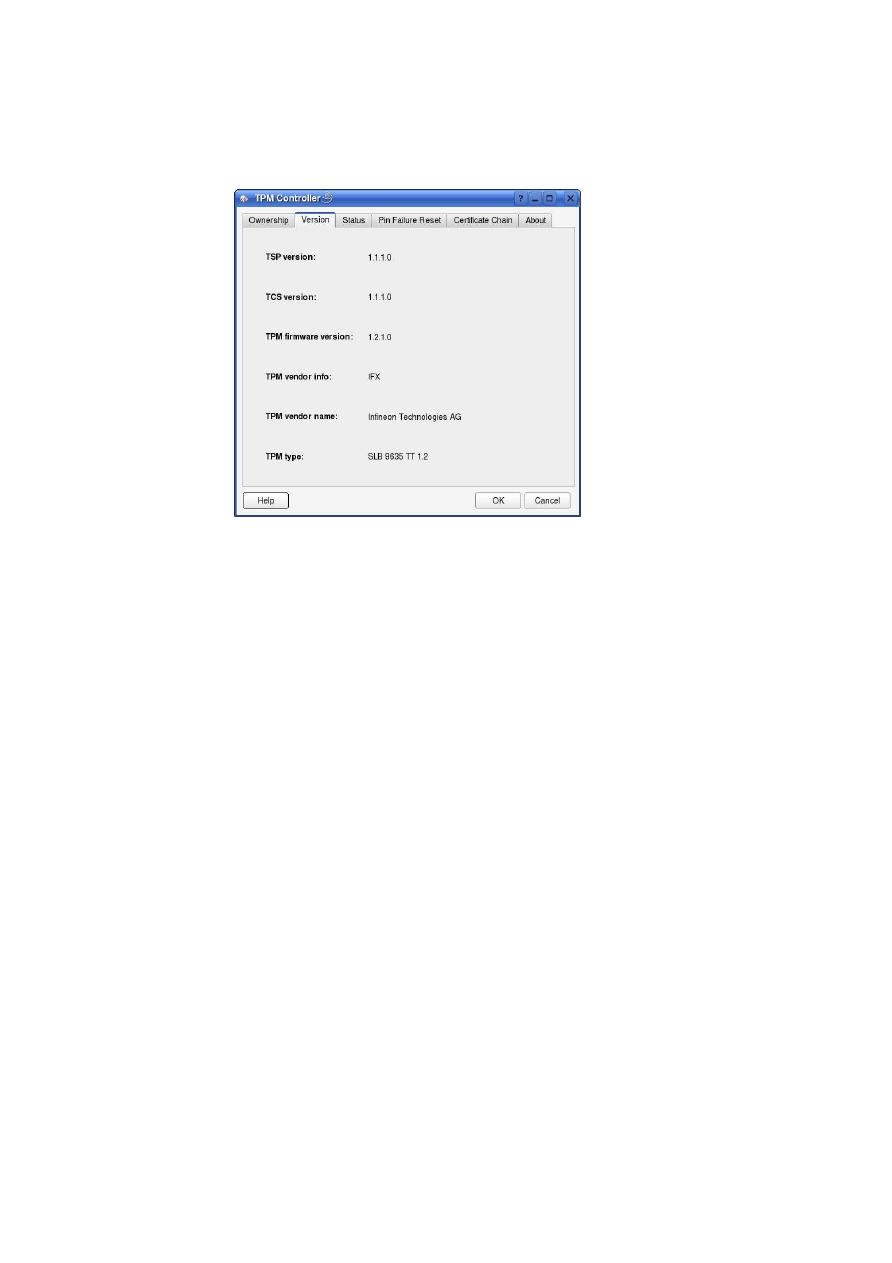

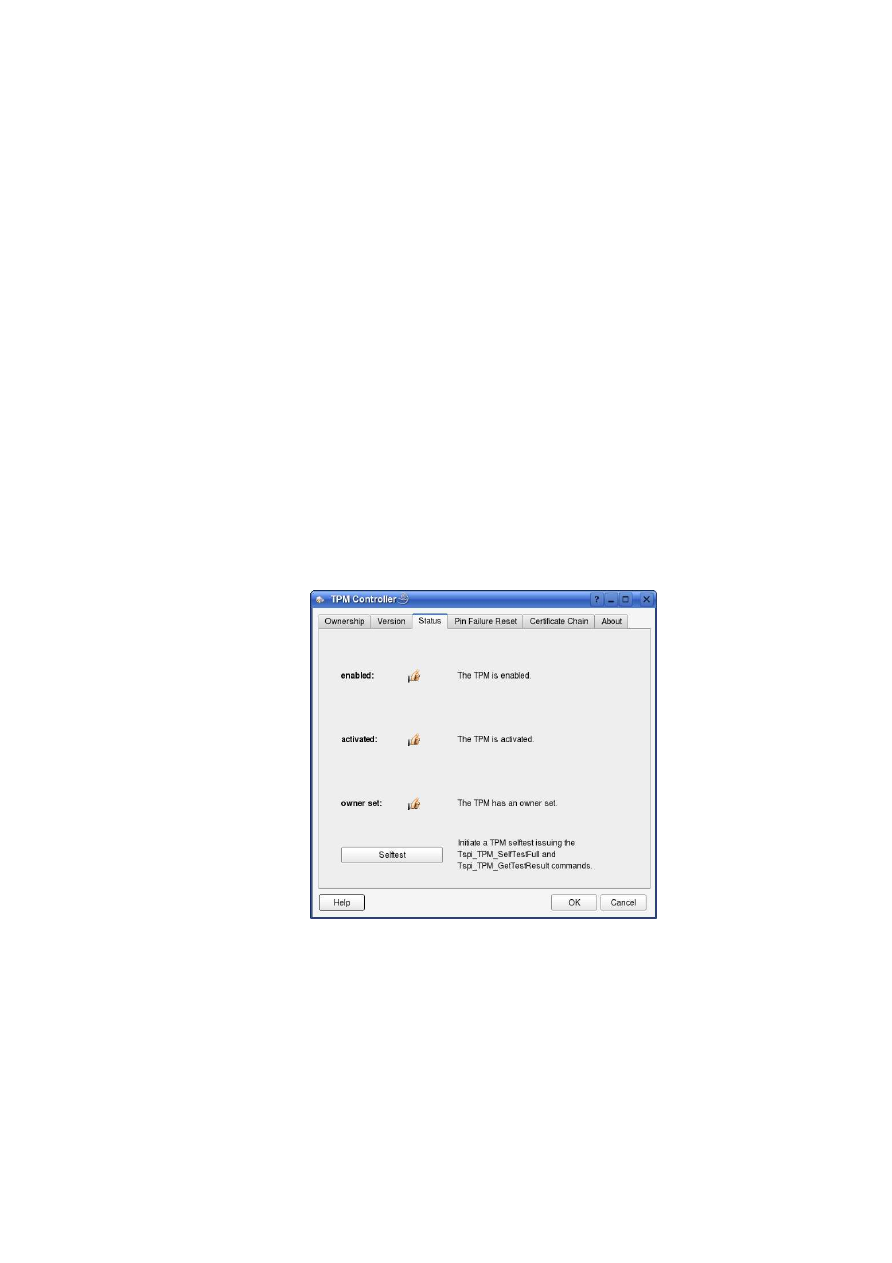

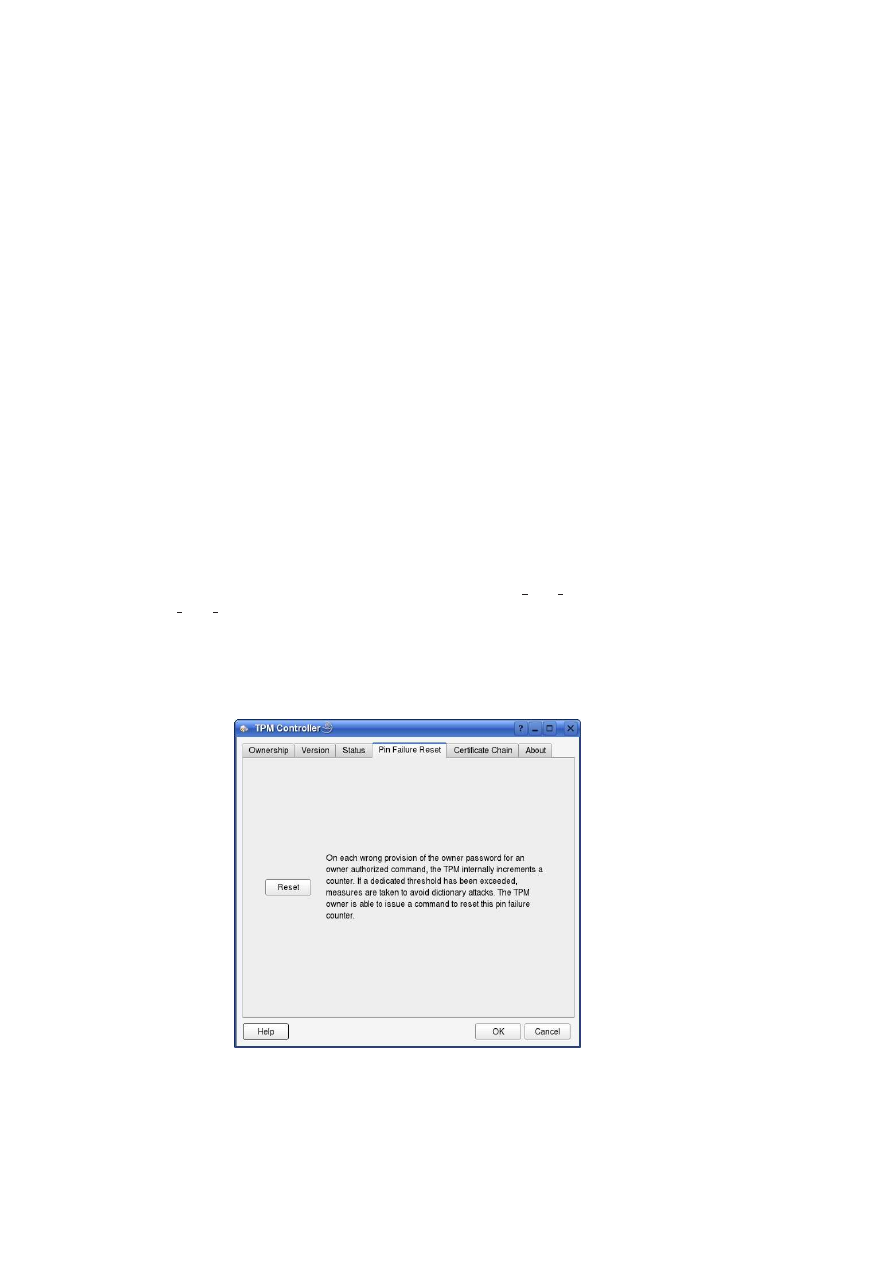

A.1 Design of TPM Controller for TPM Management . . . . . . . . . . .

160

A.1.1

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . .

160

A.1.2

Getting started . . . . . . . . . . . . . . . . . . . . . . . . .

161

A.1.3

Ownership . . . . . . . . . . . . . . . . . . . . . . . . . . .

161

A.1.4

Version . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

165

A.1.5

Status . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

167

A.1.6

Pin Failure Reset . . . . . . . . . . . . . . . . . . . . . . . .

168

A.1.7

Certificate Chain . . . . . . . . . . . . . . . . . . . . . . . .

169

A.1.8

About . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

171

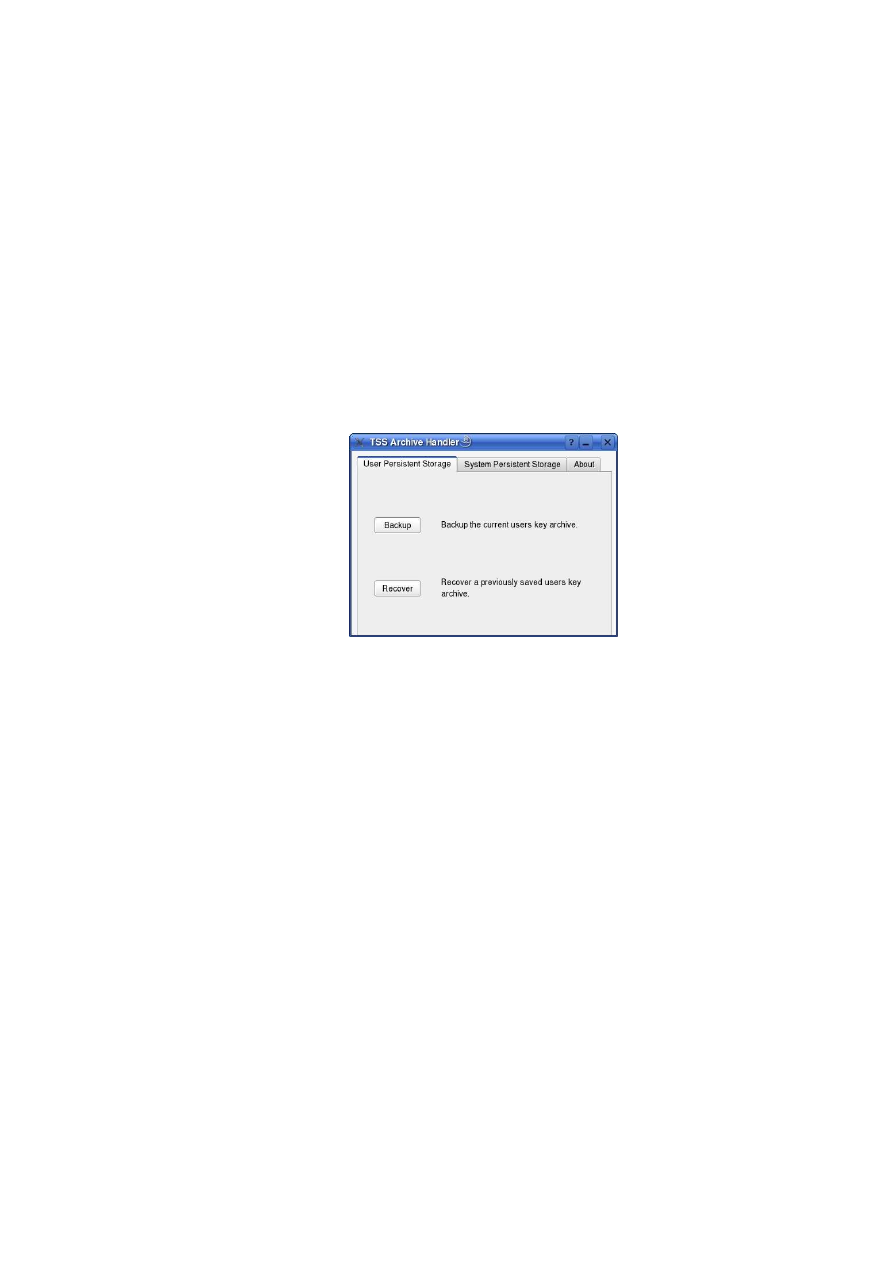

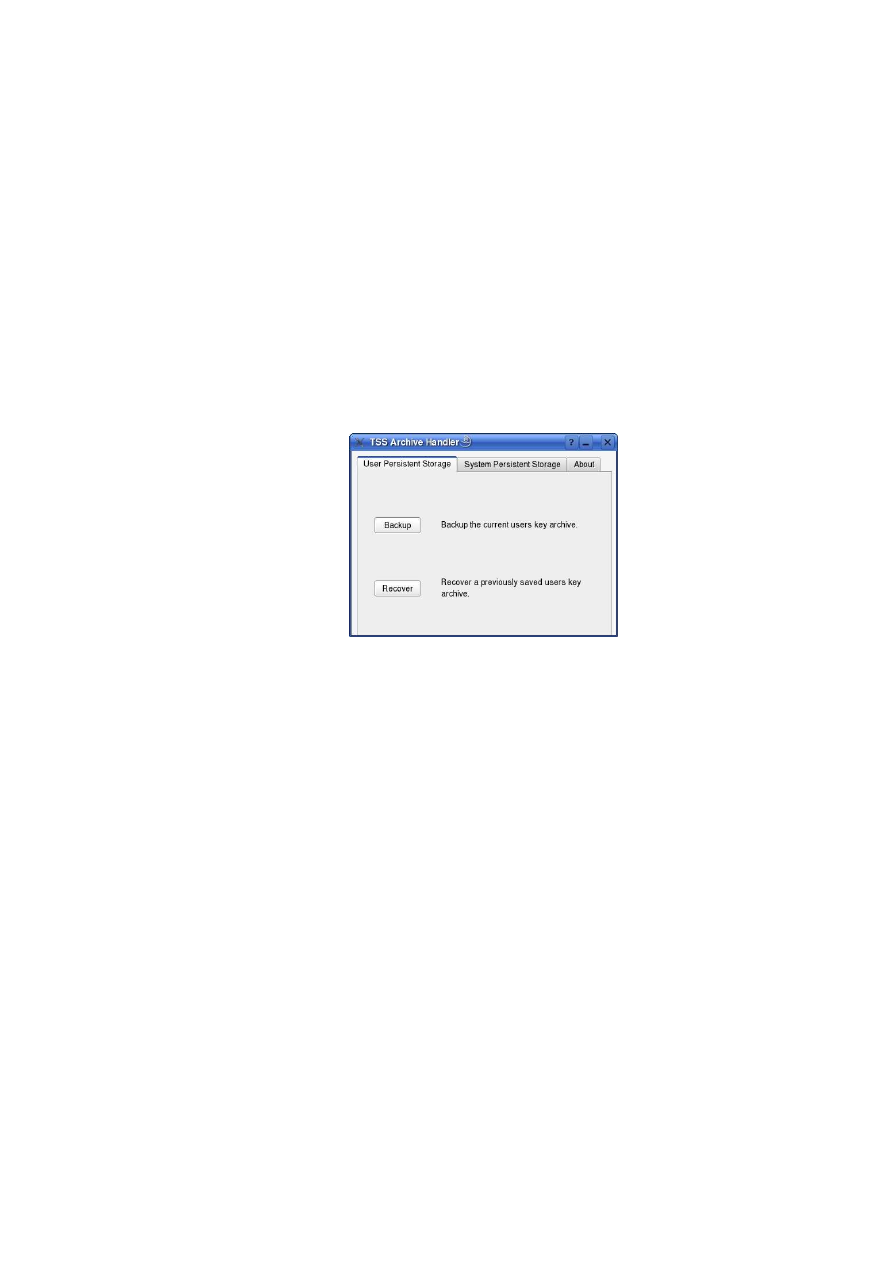

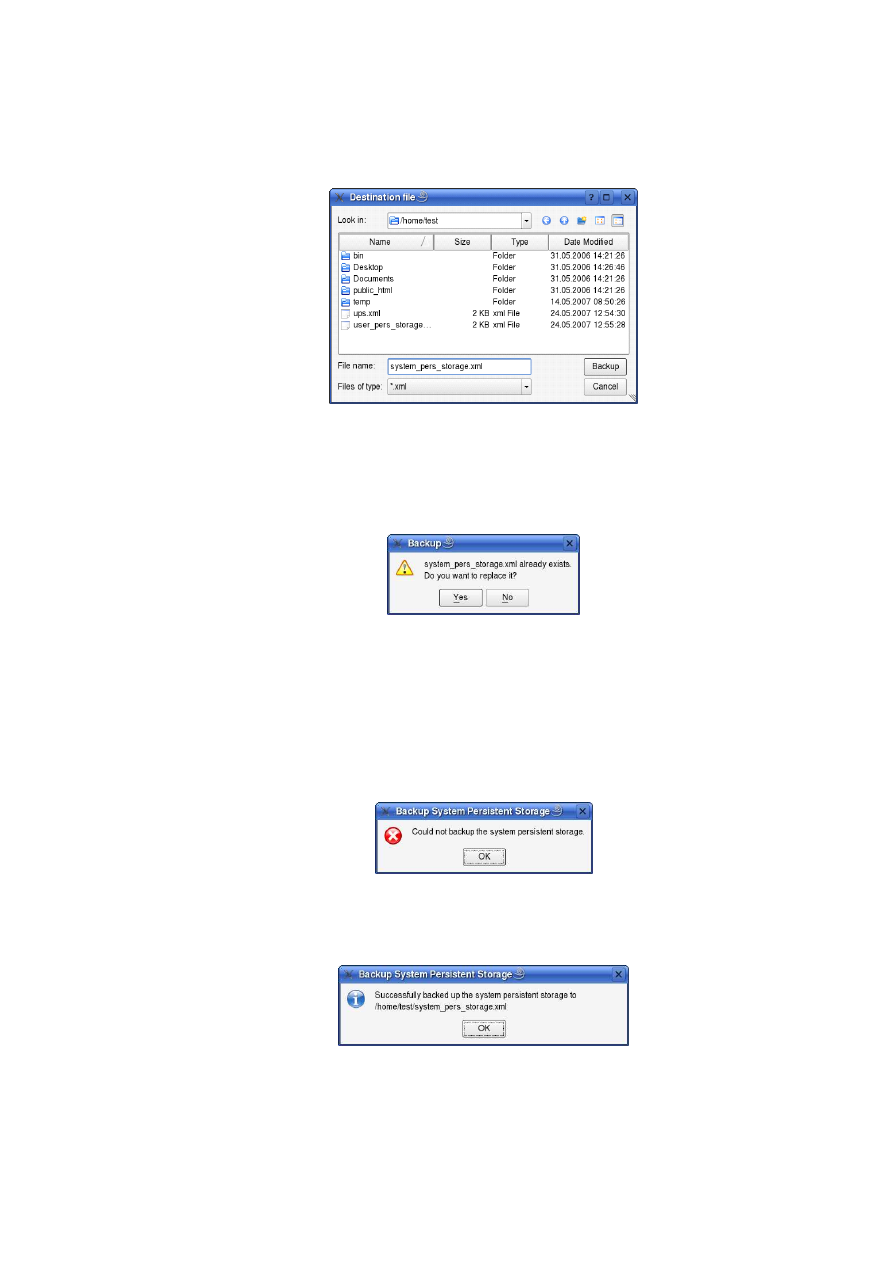

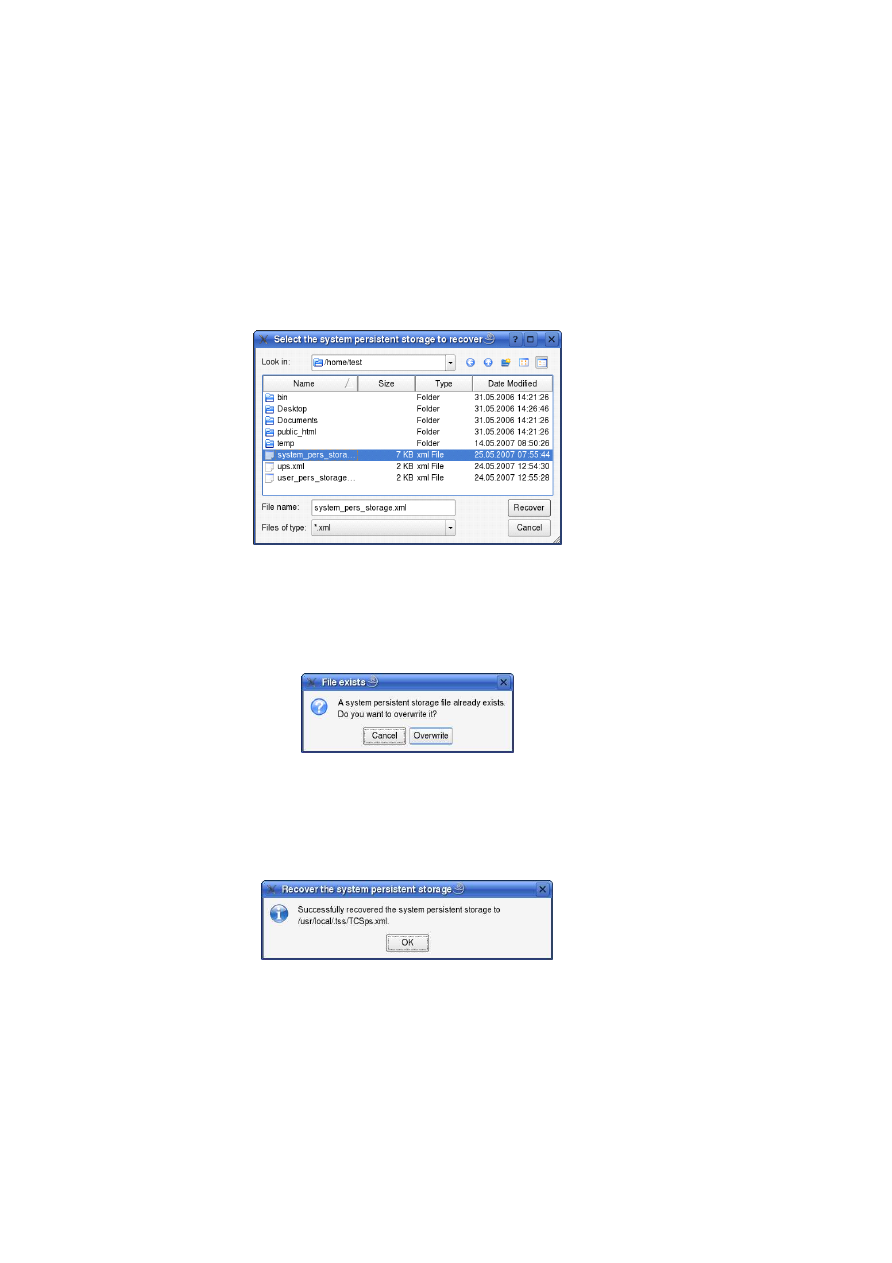

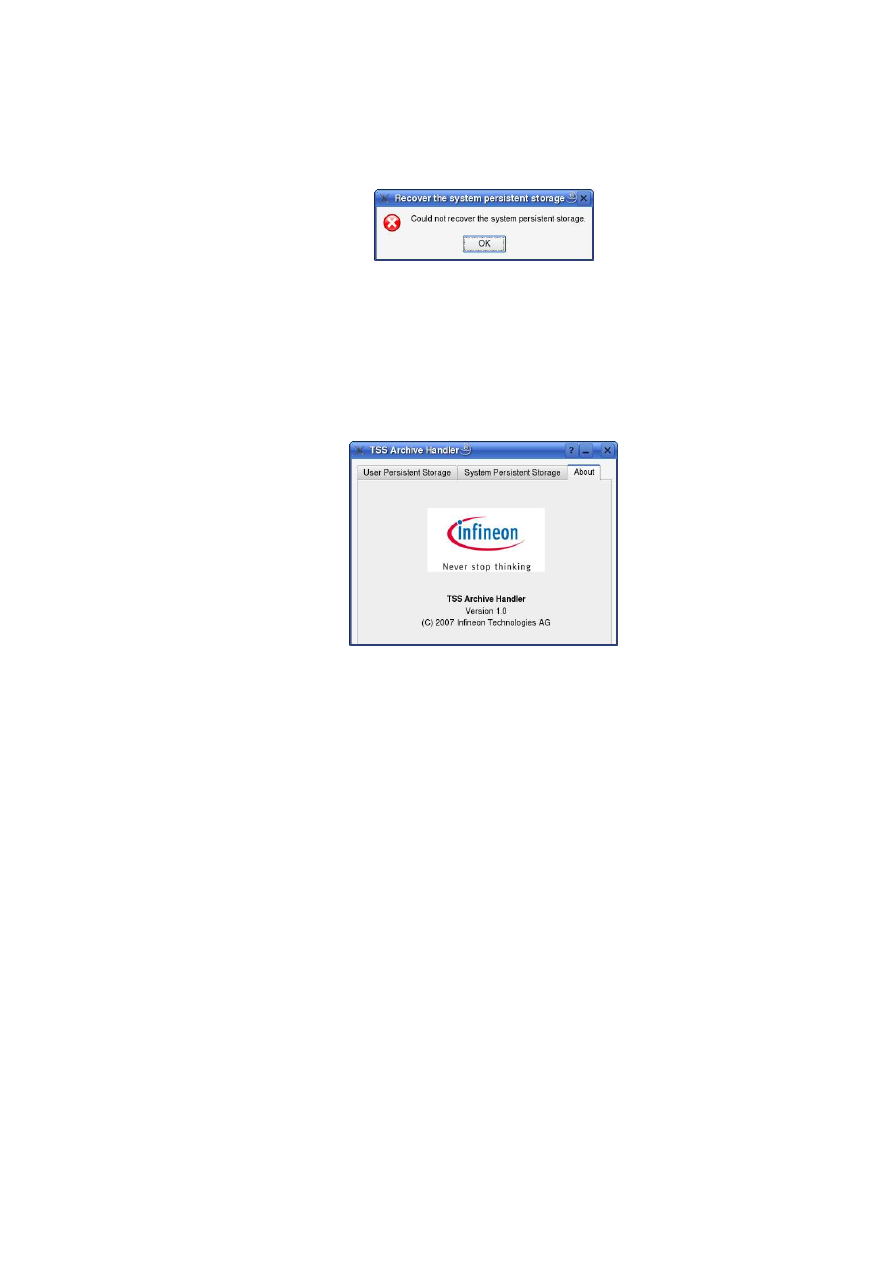

A.2 TPM Backup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

171

A.2.1

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . .

172

A.2.2

Getting started . . . . . . . . . . . . . . . . . . . . . . . . .

172

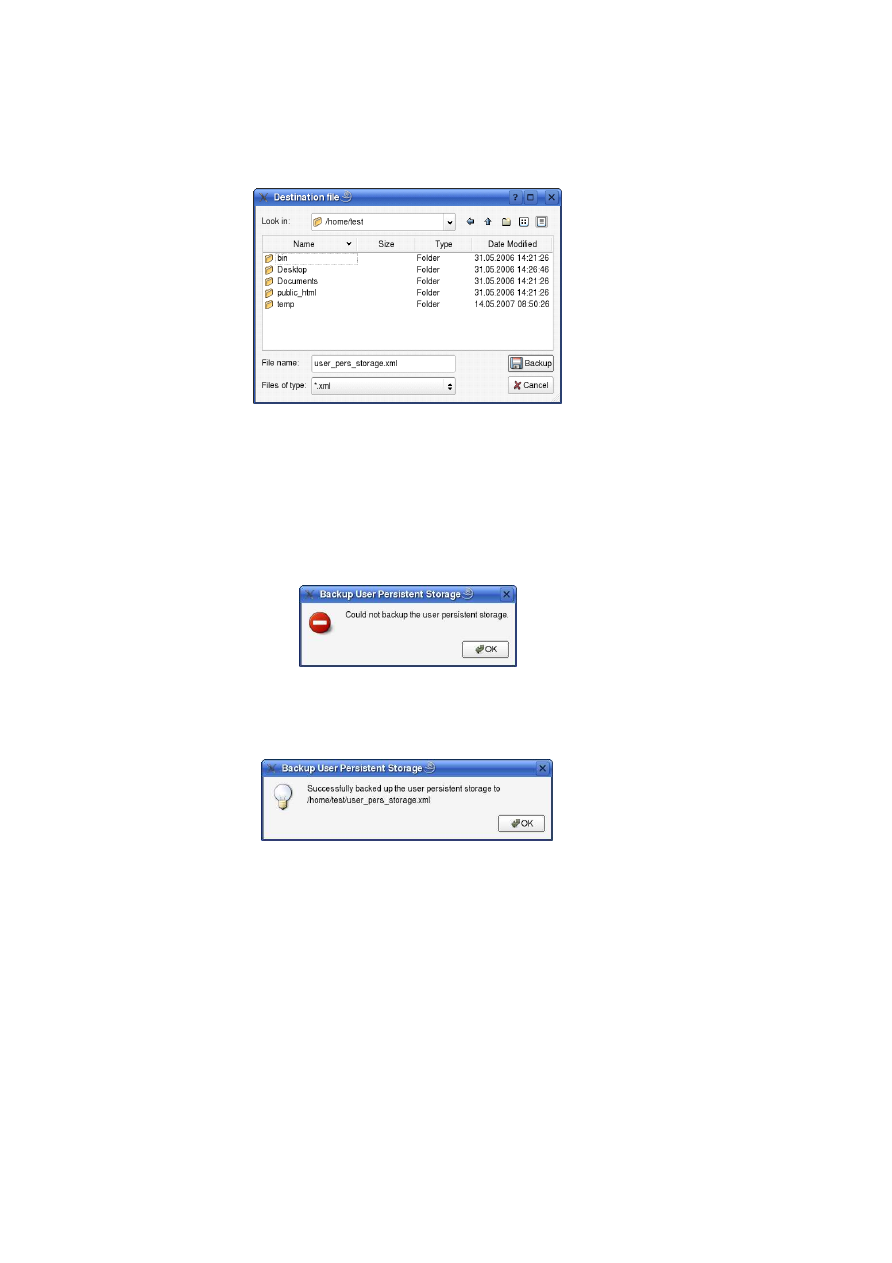

A.2.3

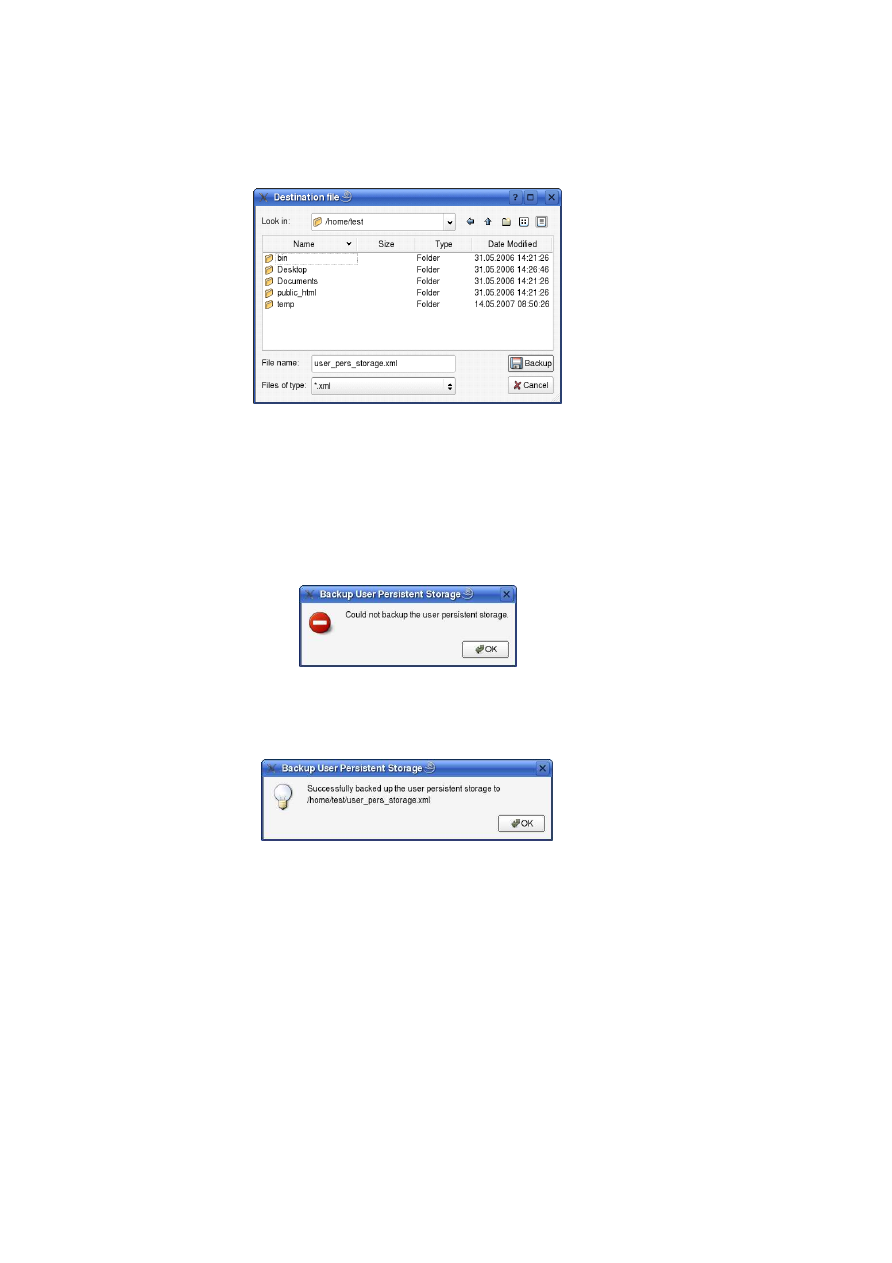

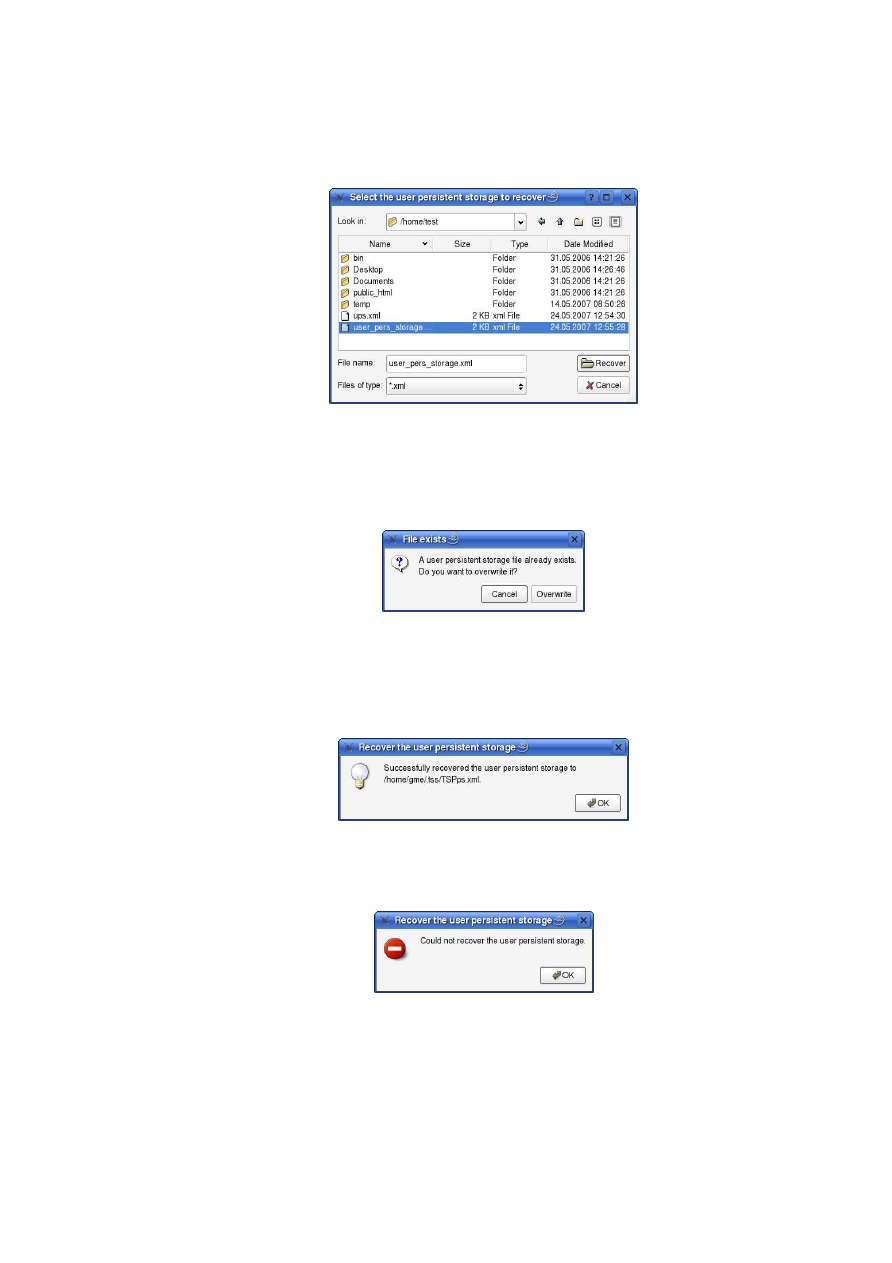

User persistent storage . . . . . . . . . . . . . . . . . . . . .

173

A.2.4

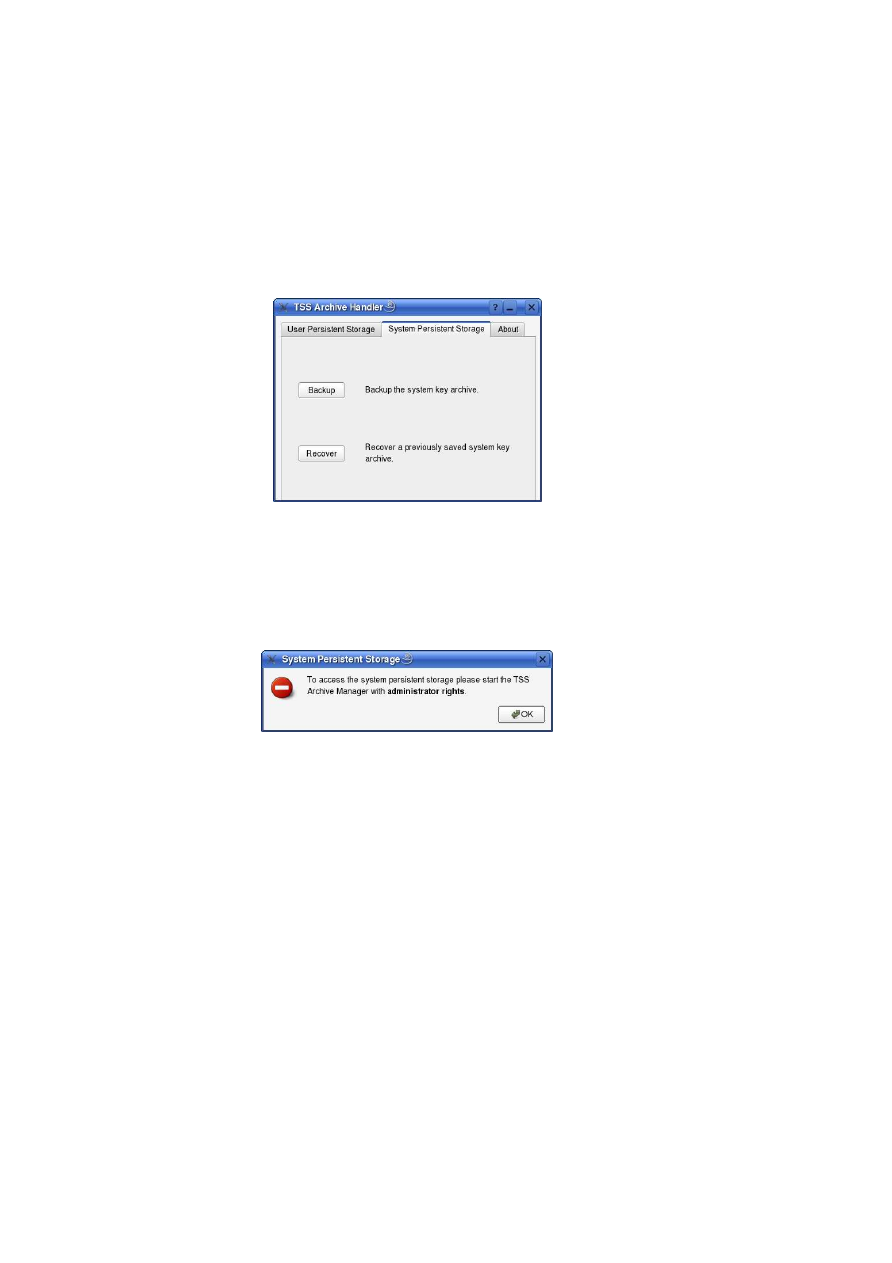

System persistent storage . . . . . . . . . . . . . . . . . . . .

176

A.2.5

About . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

179

A.3 Use Cases for Security Services

. . . . . . . . . . . . . . . . . . . .

179

A.4 Additional Use Cases for SVPN . . . . . . . . . . . . . . . . . . . .

196

A.5 Basic PKI Prototype

. . . . . . . . . . . . . . . . . . . . . . . . . .

200

A.5.1

Components

. . . . . . . . . . . . . . . . . . . . . . . . . .

200

A.5.2

Applications . . . . . . . . . . . . . . . . . . . . . . . . . .

204

A.5.3

Implementation of the Trusted Platform Agent (TPA) . . . . .

205

Bibliography

206

Chapter 1

Introduction and

State-of-the-Art

M. Schunter (IBM), S. Cabuk (HPL)

1.1

Introduction

This document is the first deliverable of the OpenTC Workpackage 05 – “Security

Management”. It summarises highlights of our research in the first half of the OpenTC

project.

The OpenTC architecture comprises four main layers. The hardware layer (Work-

package 03) provides hardware with virtual machine and security enablement. This is

then used by the hypervisor layer (Workpackage 04) to provide virtual machines with

appropriate security enforcement capabilities. Examples include isolation or access

control to virtual machines. The security services layer (Workpackage 05) provides

secure device virtualisation such as secure storage, network, and display. It provides

functionality to manage the security policies and integrity of the trusted computing

base of the OpenTC platform.

1.2

Outline

This document is structured as follows. Chapter 1 introduces the OpenTC concept and

describes the high-level architecture of the OpenTC platform that is common to both

hypervisors, Xen and L4. Chapter 2 summarises related work and background. Chap-

ter 3 describes the Xen security services architecture in detail. Chapter 4 describes the

L4 security services architecture in detail. Chapter 5 describes the integrity manage-

ment concept that is hypervisor agnostic and can be implemented on both hypervisors.

Chapter 6 describes our Public Key Infrastructure. It describes the certificate extensions

to X509v3 certificates that are necessary to support the OpenTC platform. Chapter 7

outlines some of our more advanced research such as property-based attestation or in-

creased dependability by means of using hypervisors. Chapter 8 concludes this report

while Appendix A contains supplemental material.

7

Open_TC Deliverable 05.1

8

OpenTC D05.1 – Basic Security Services

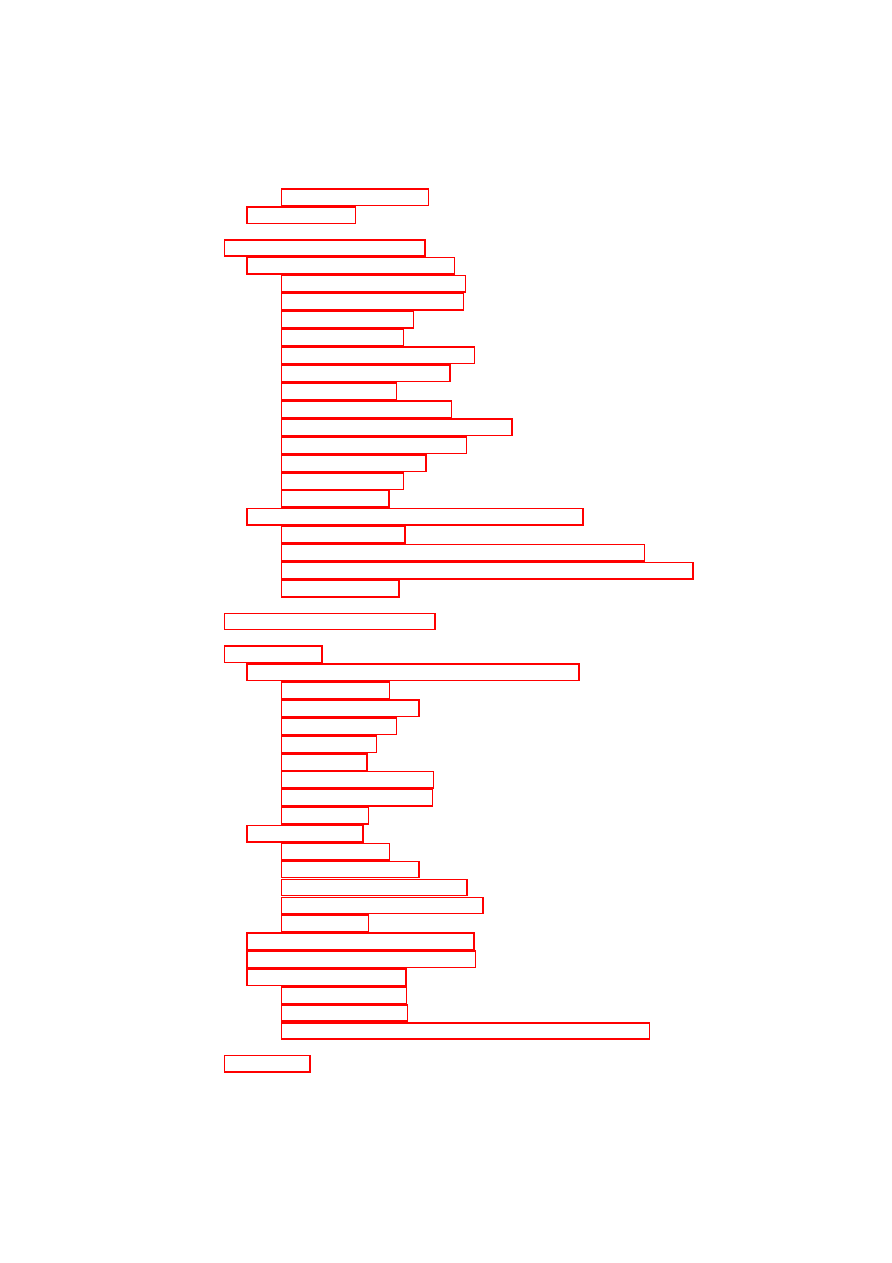

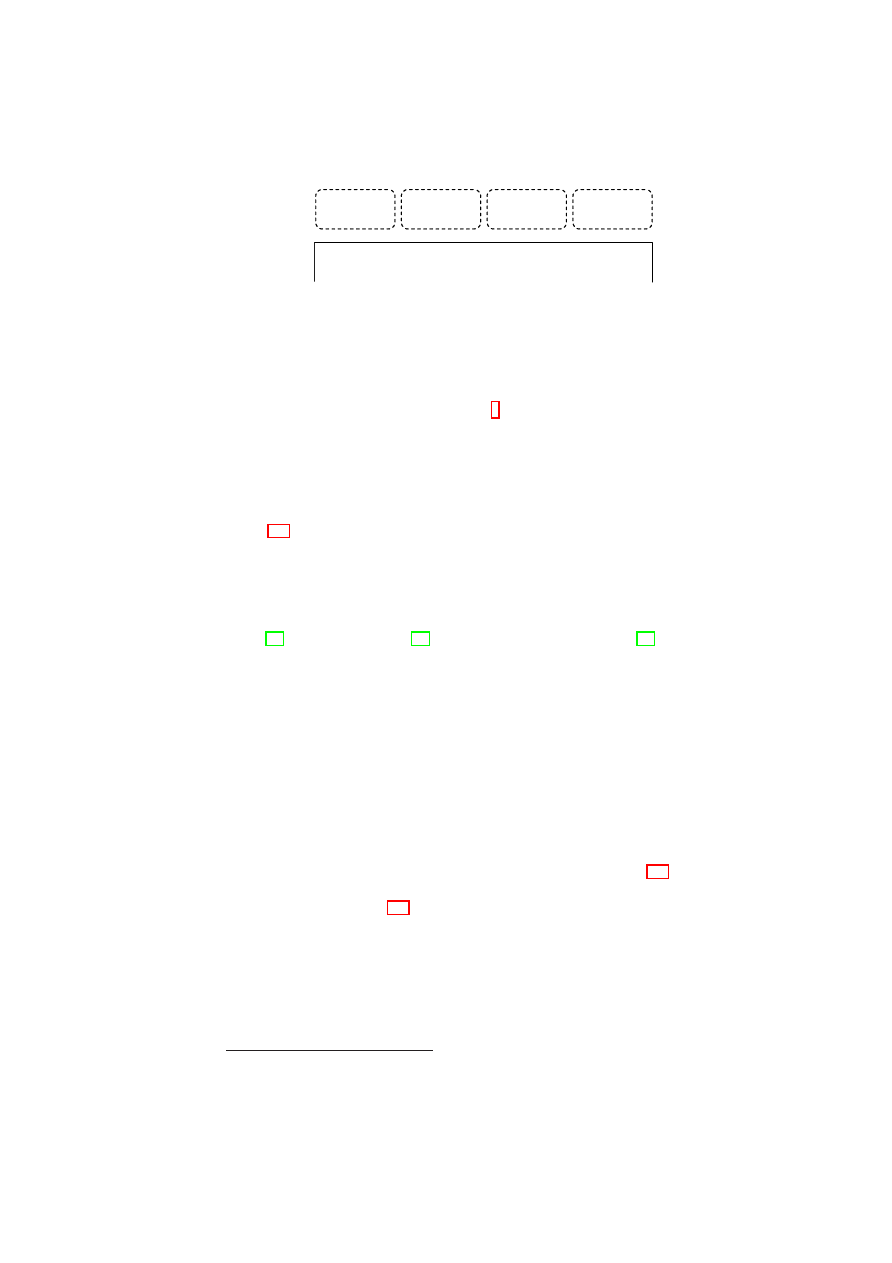

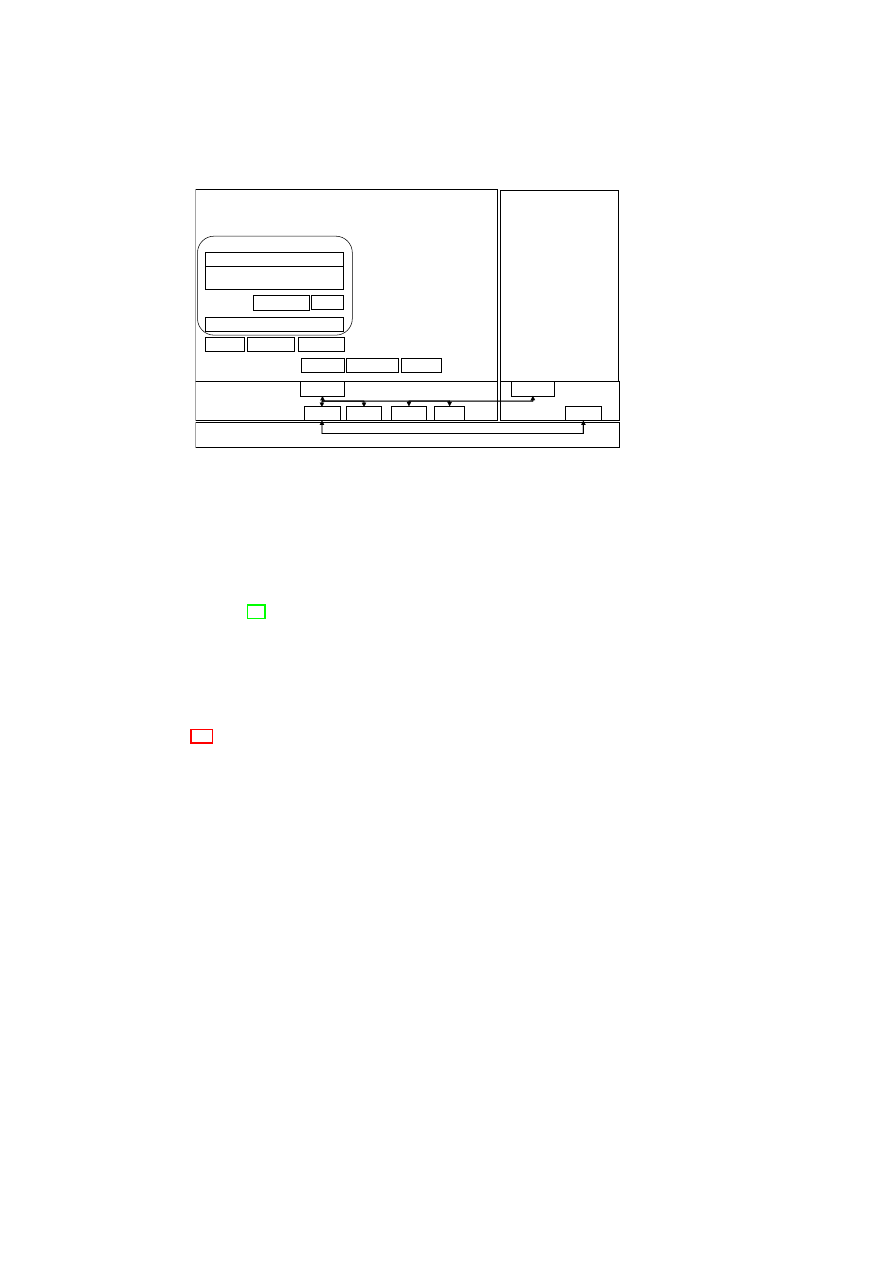

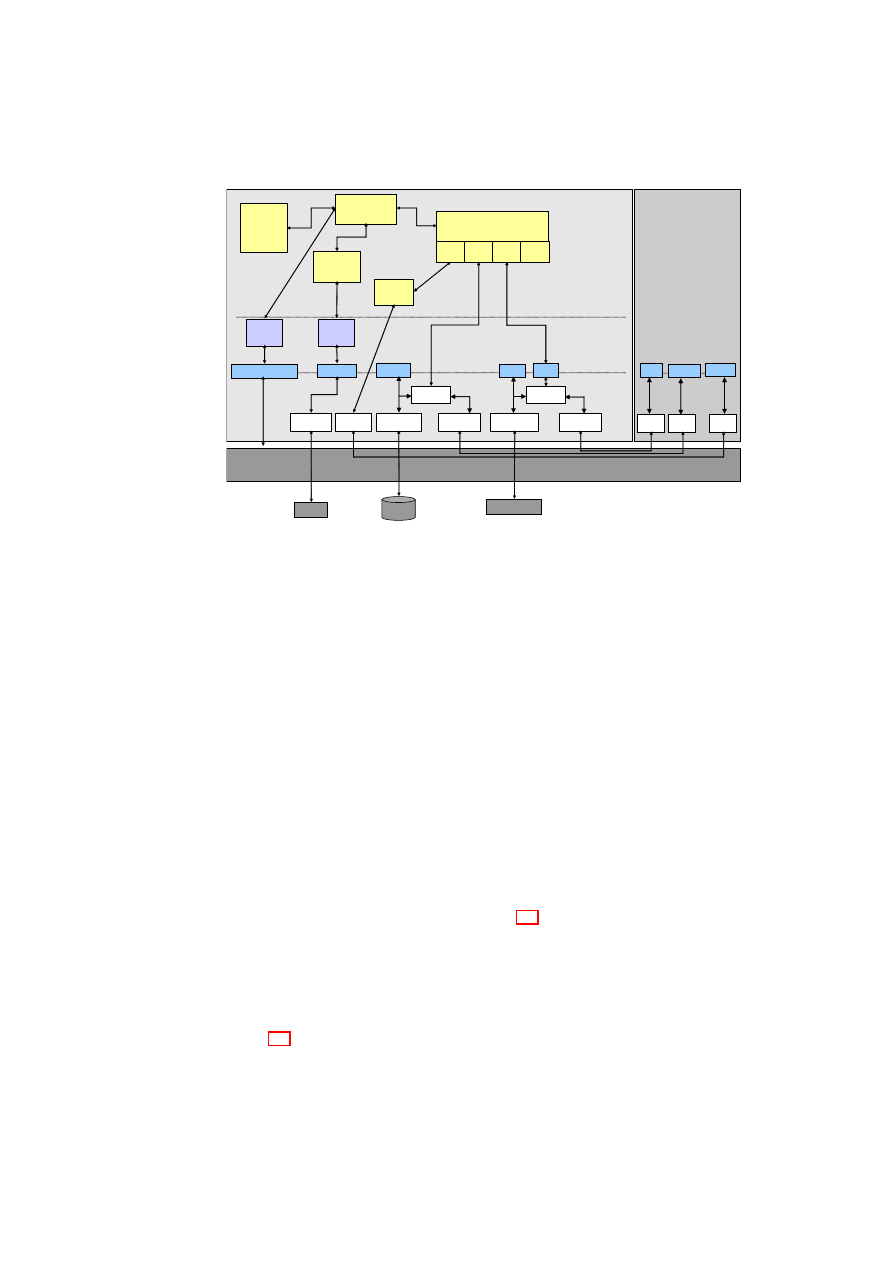

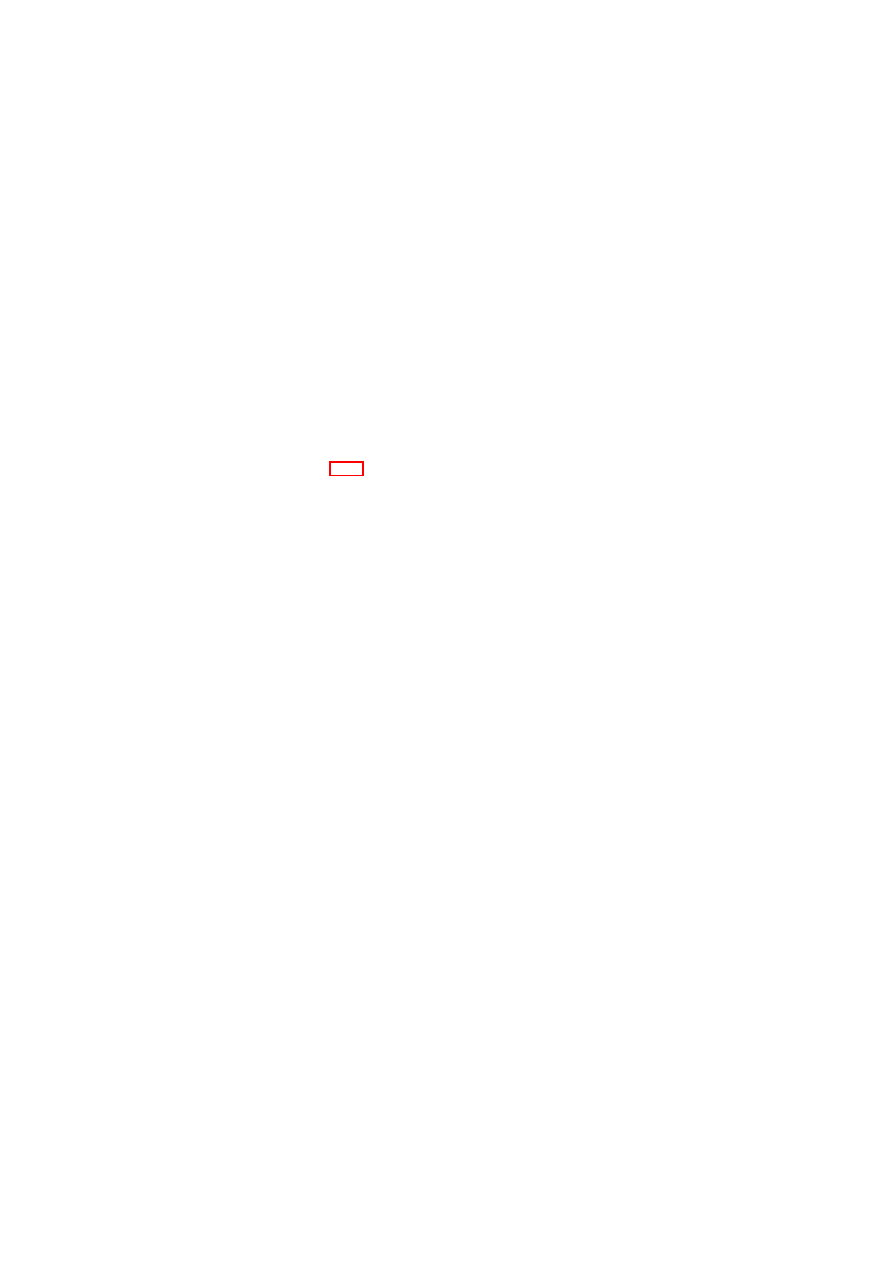

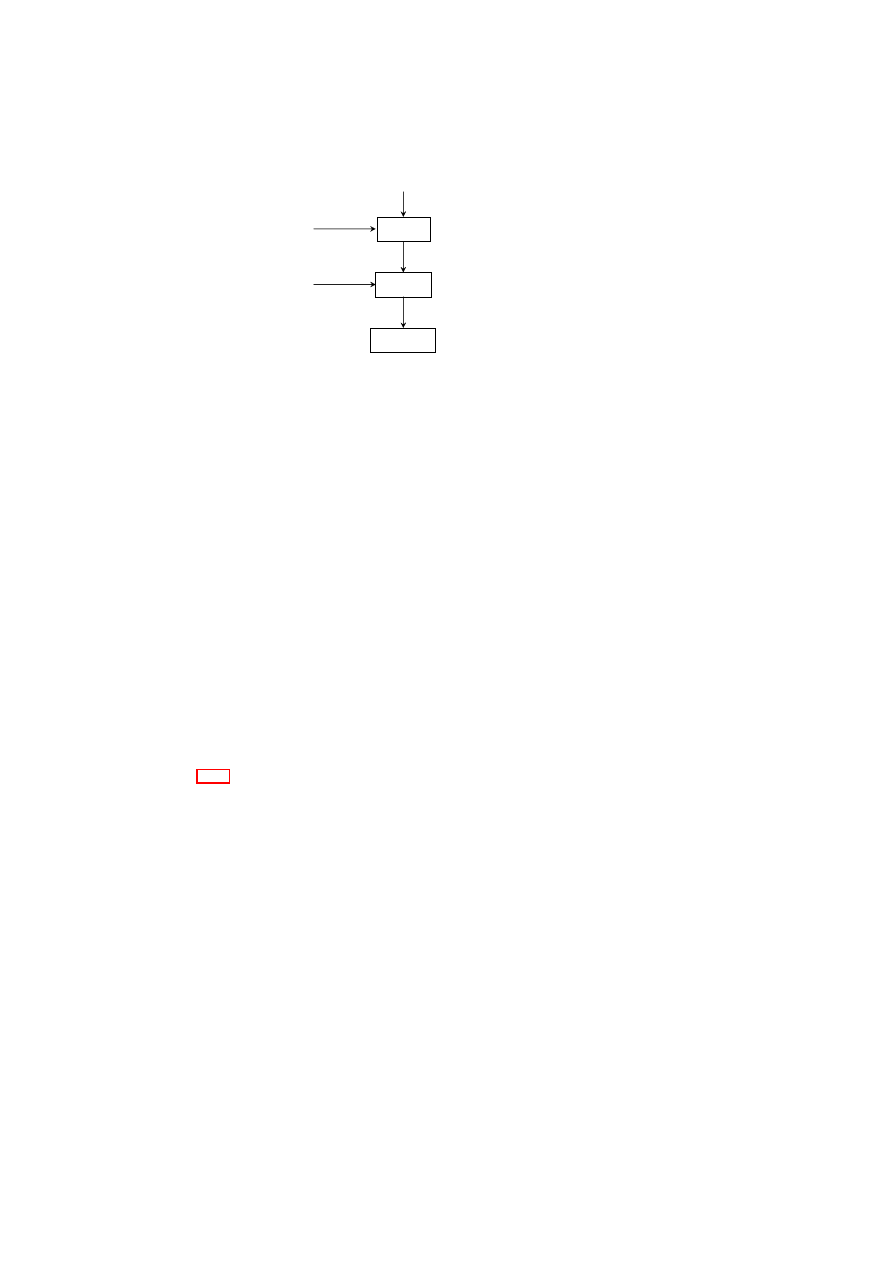

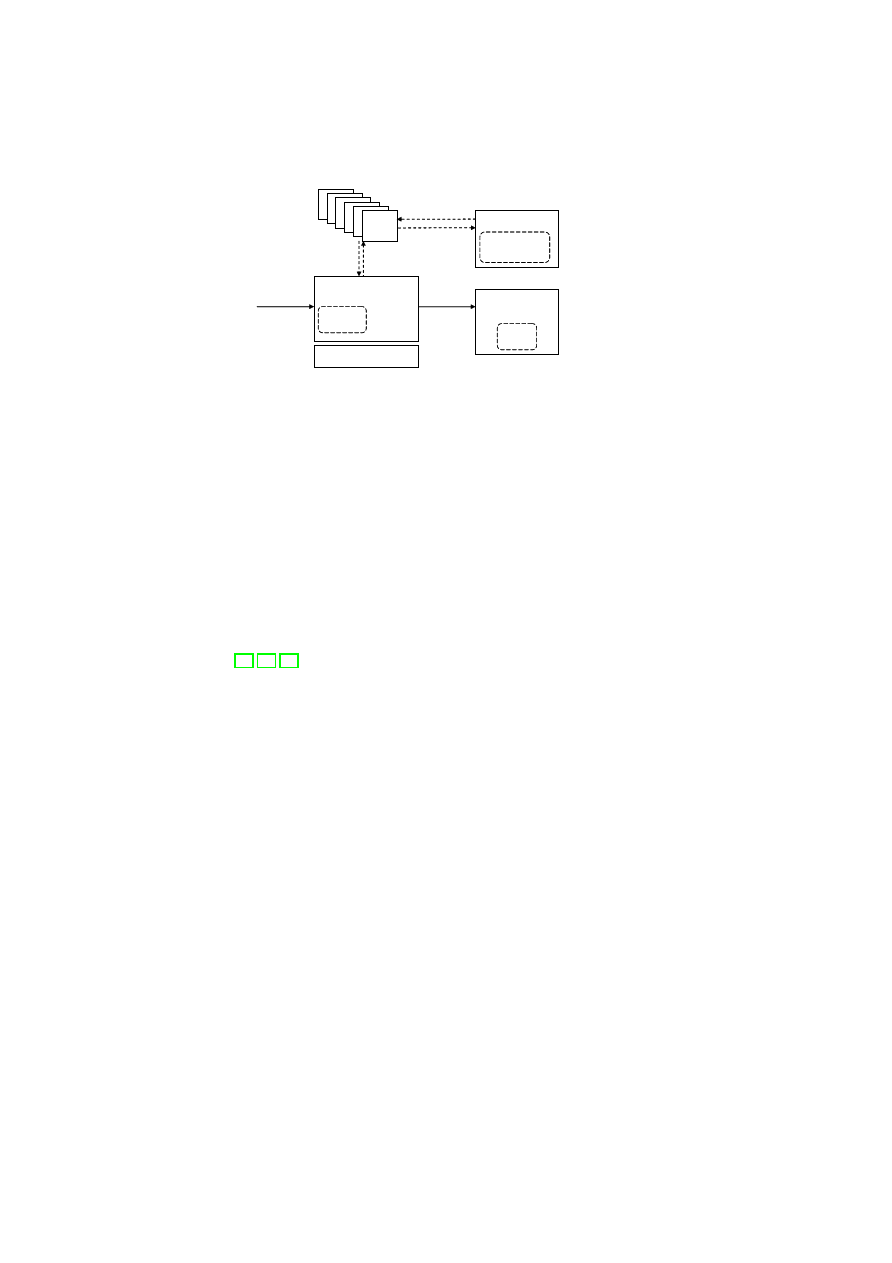

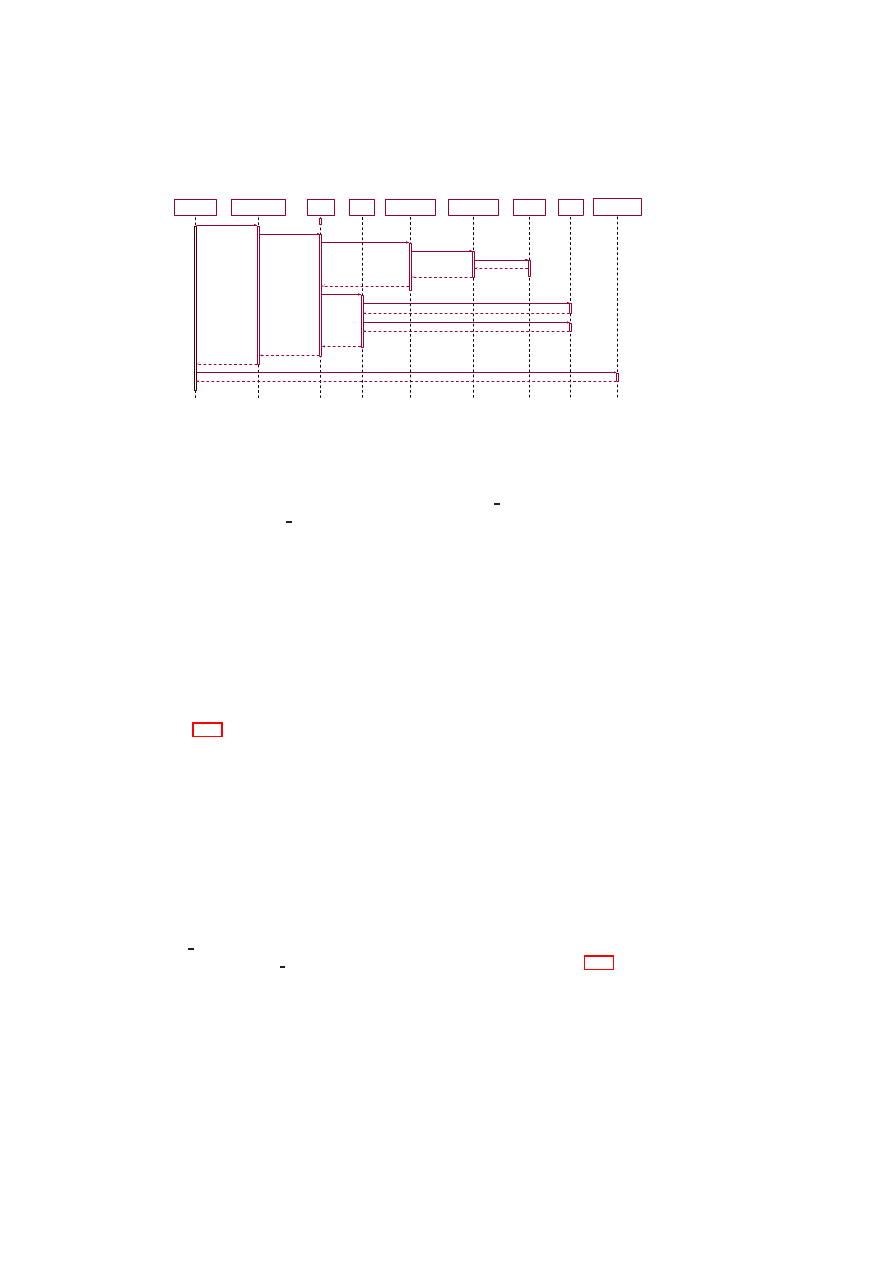

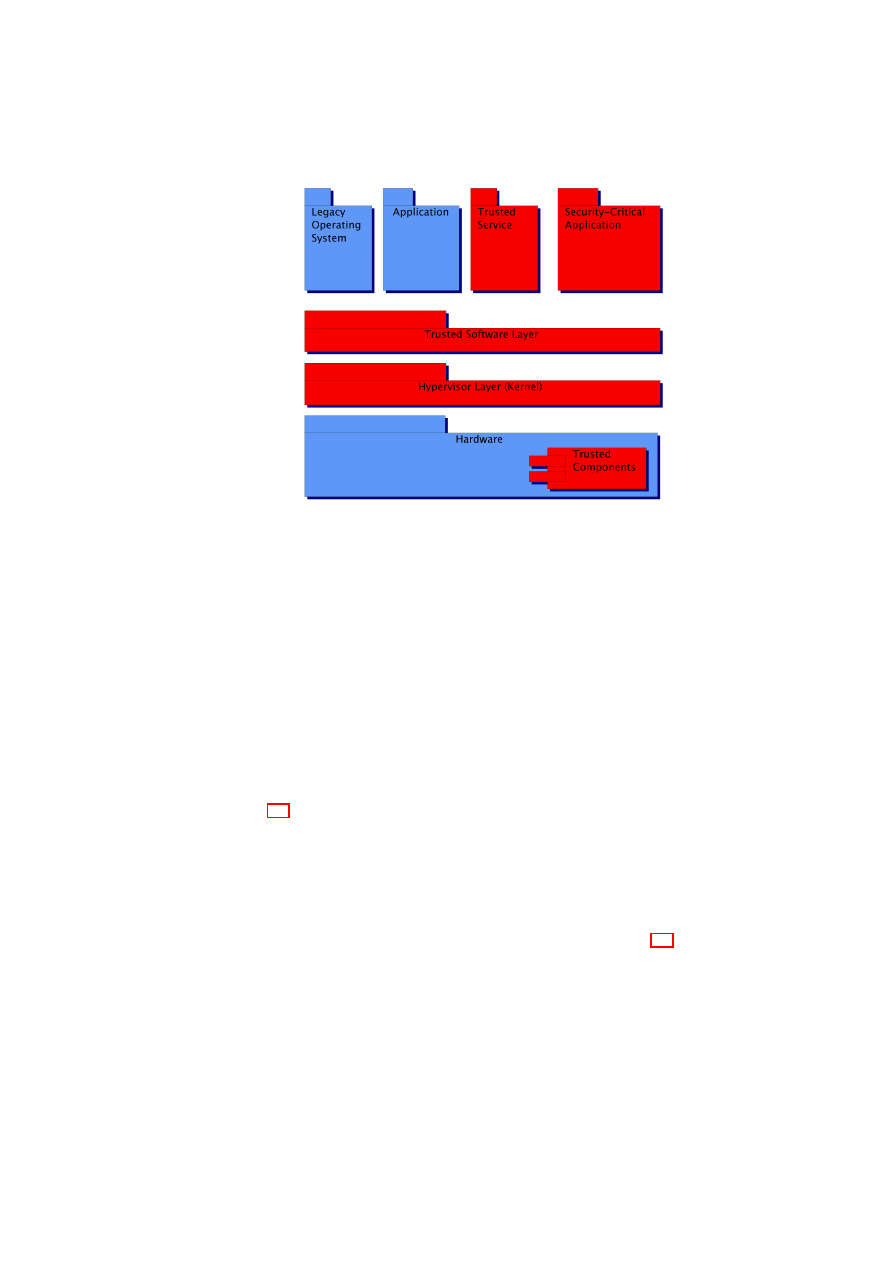

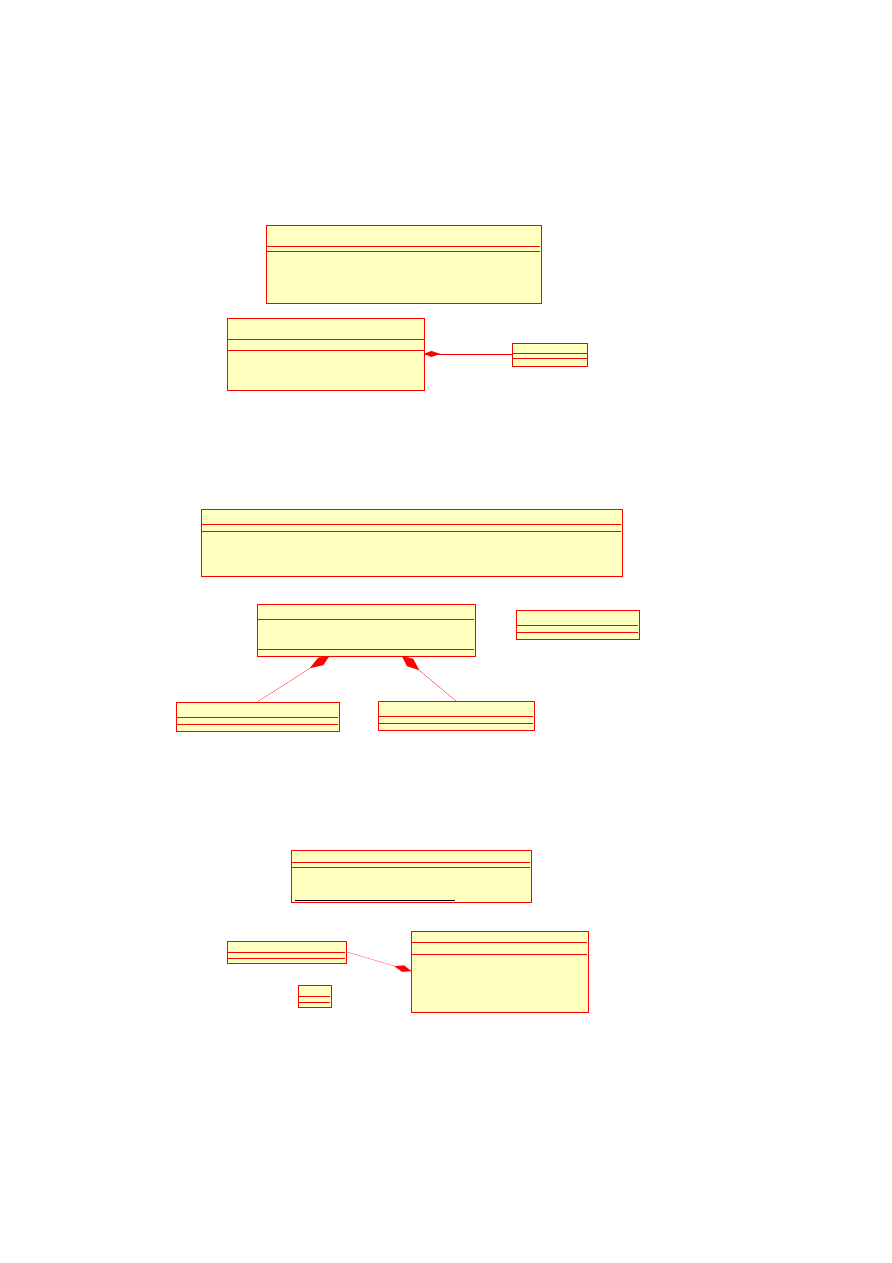

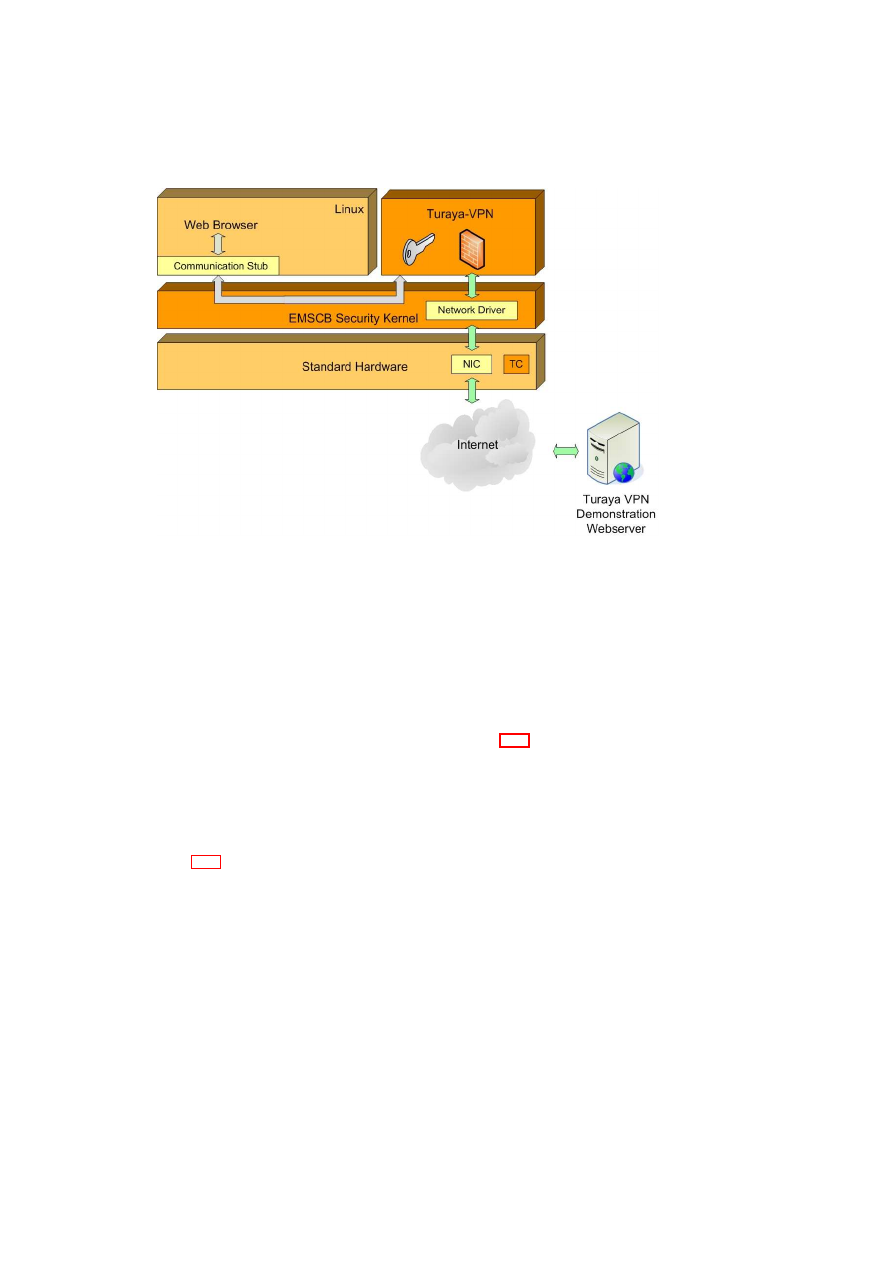

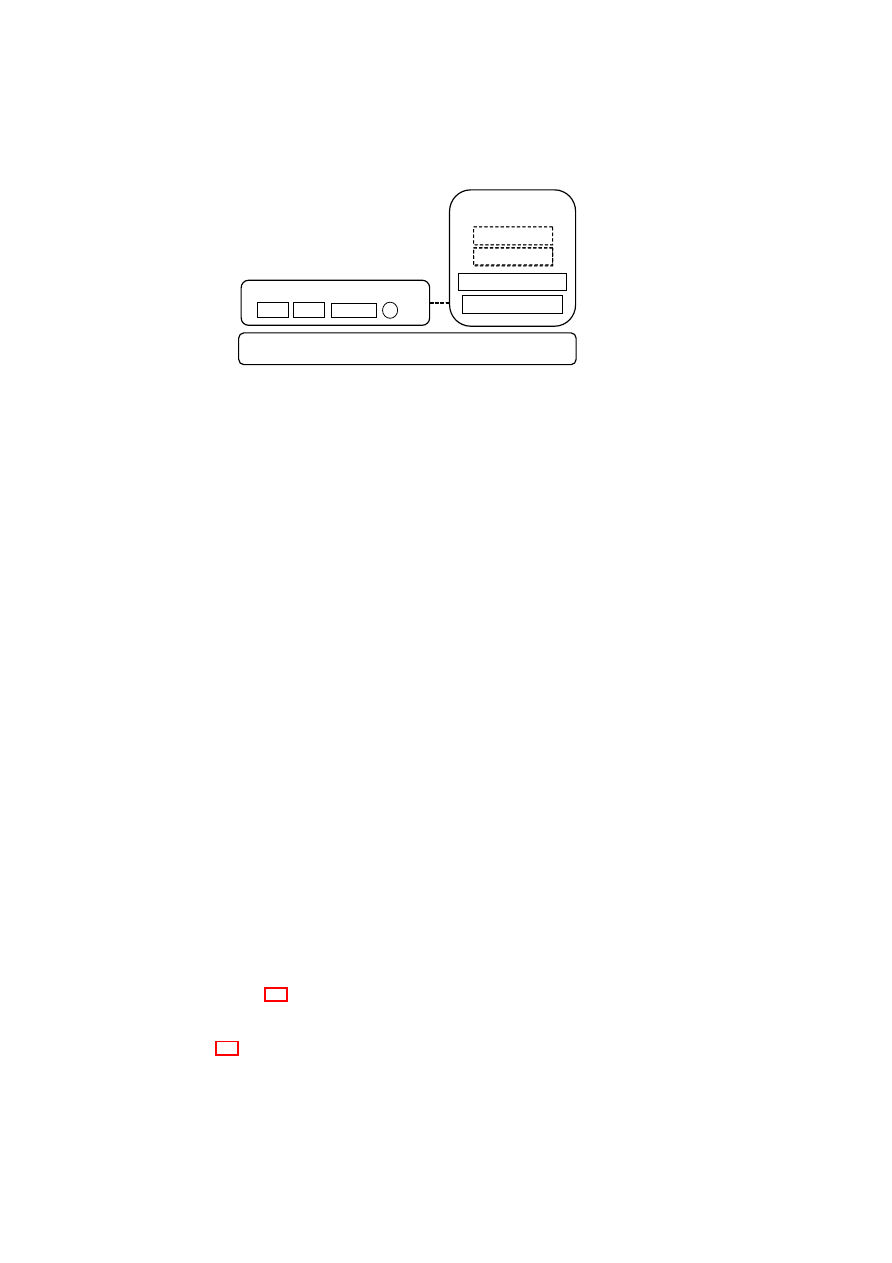

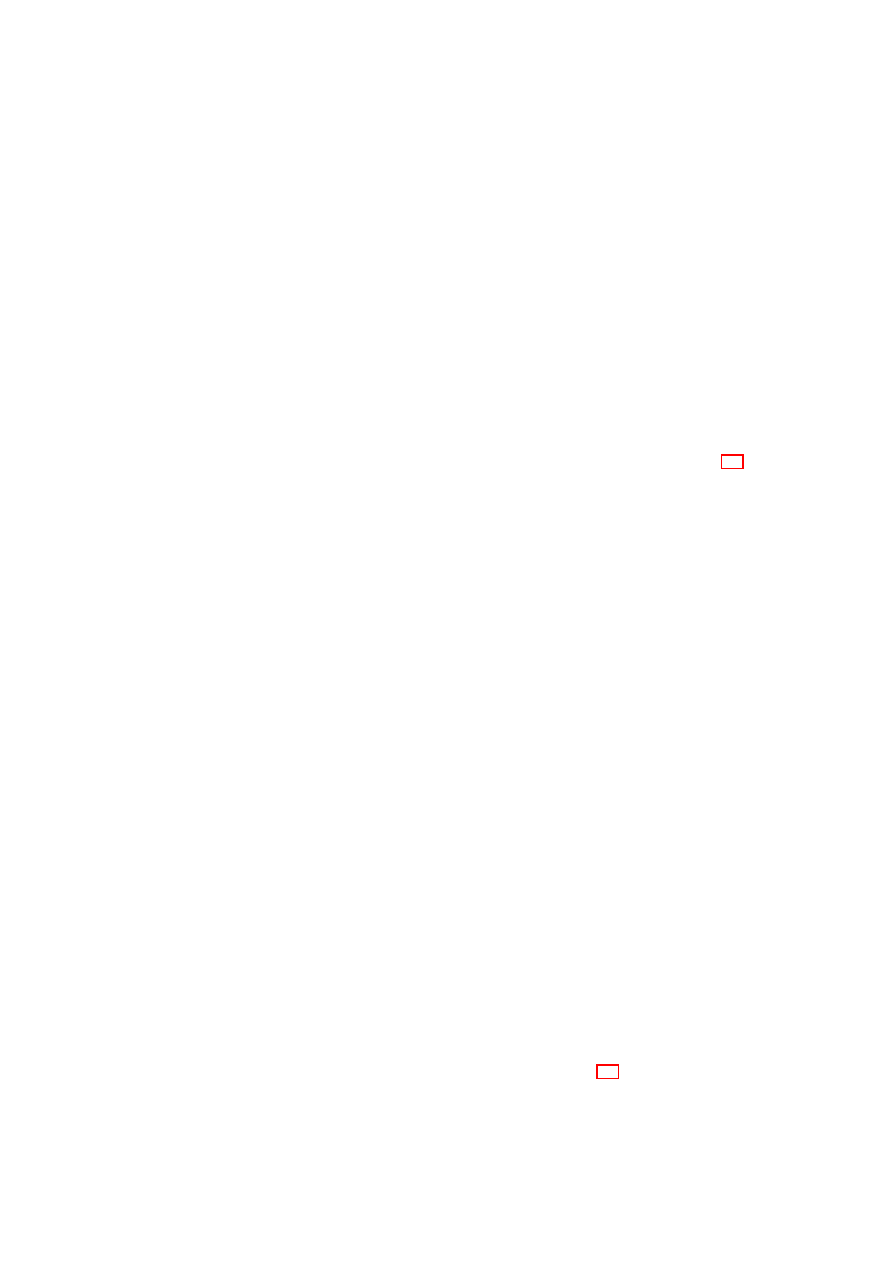

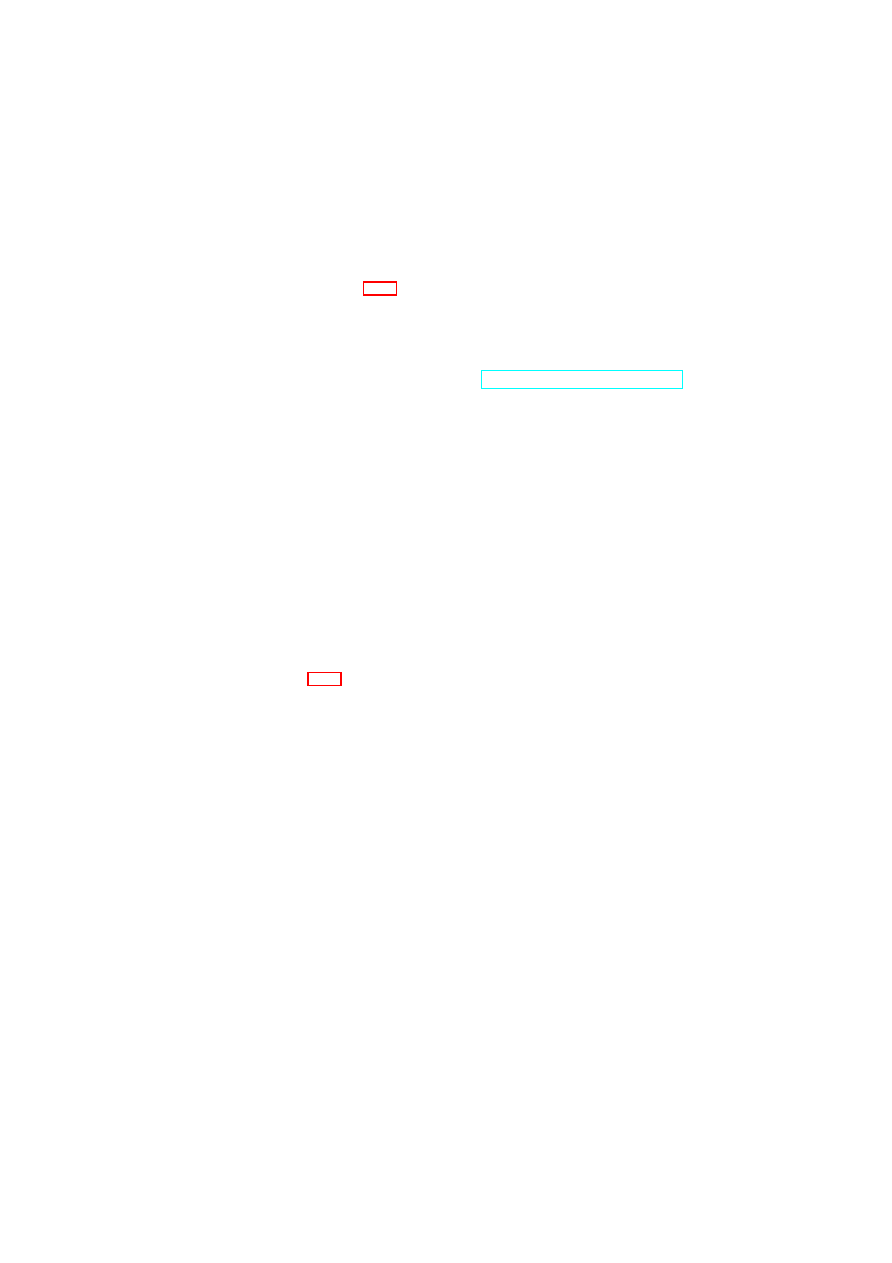

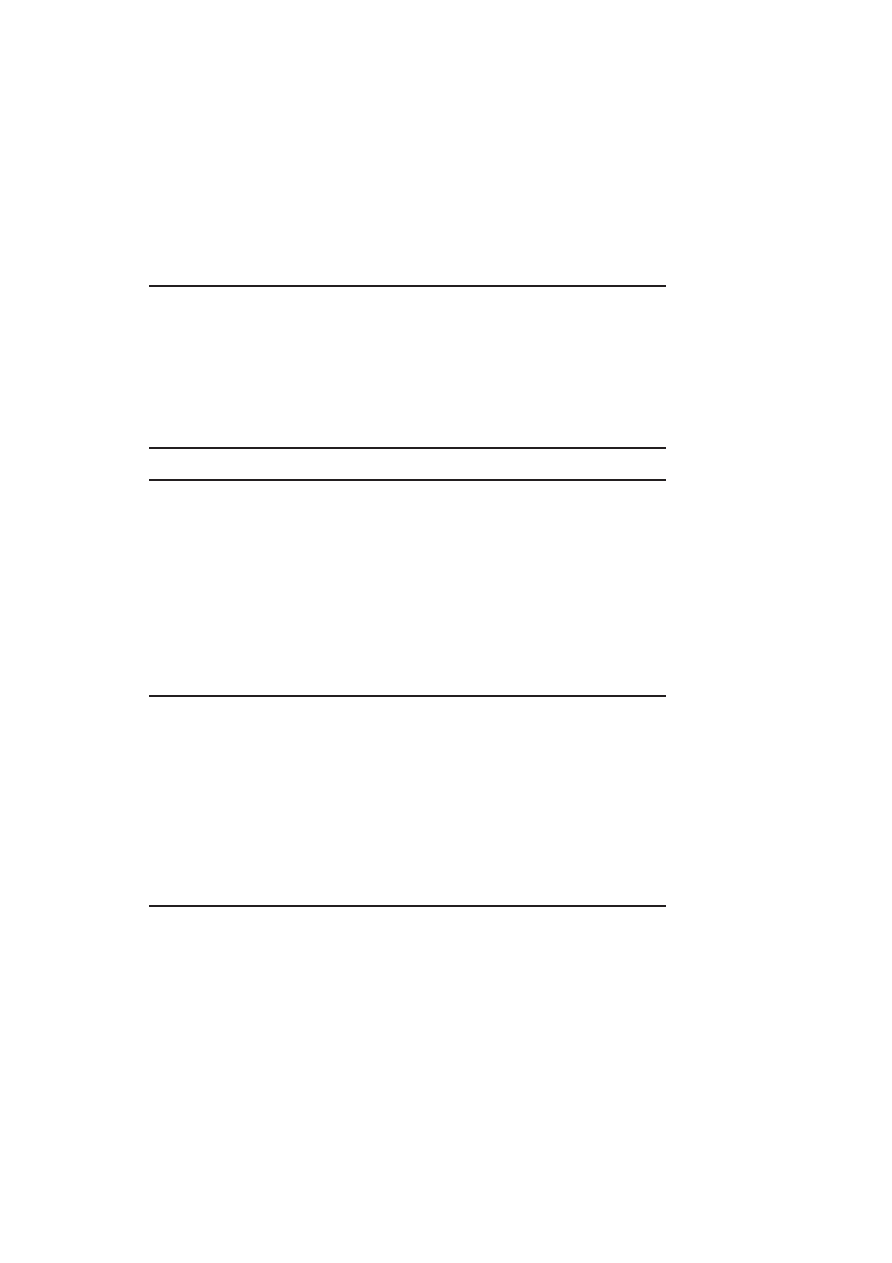

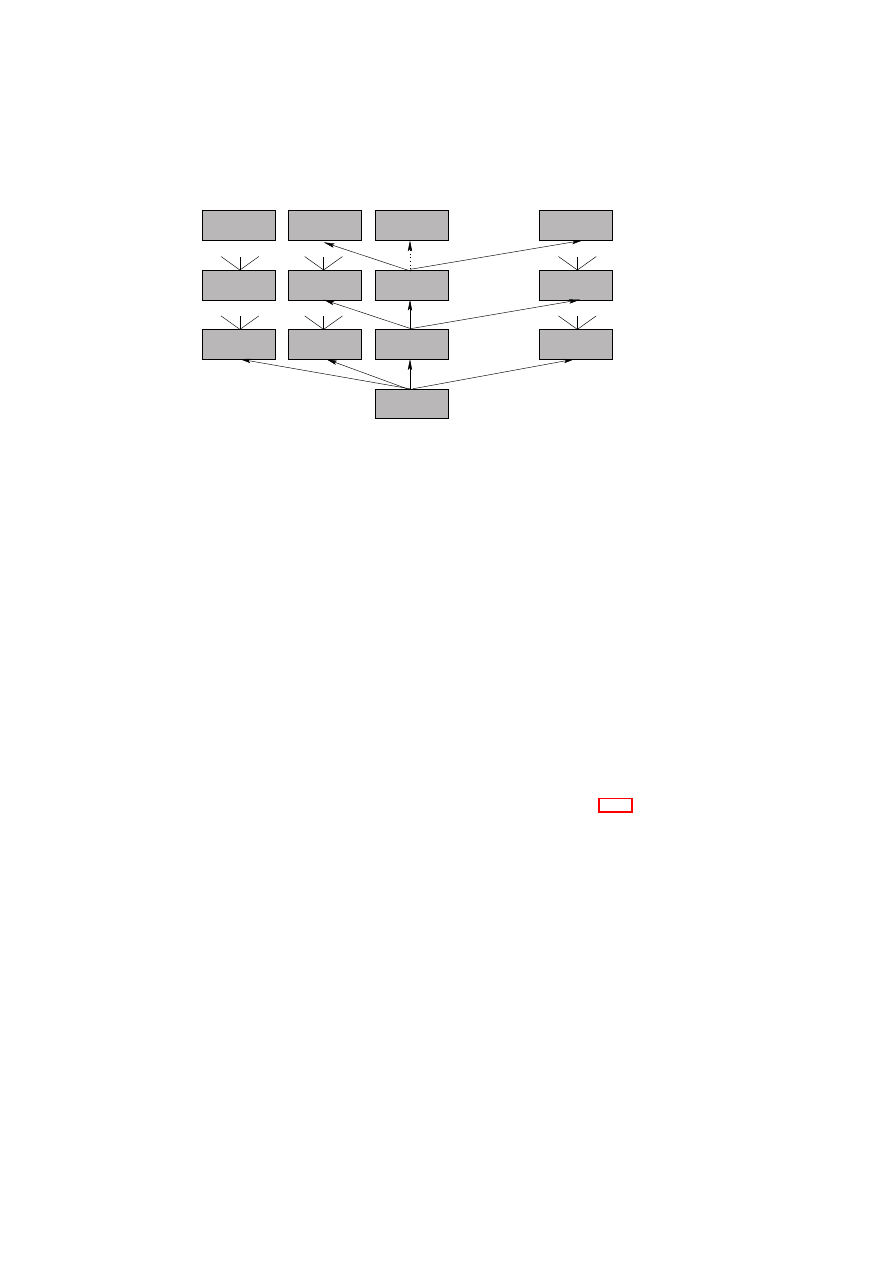

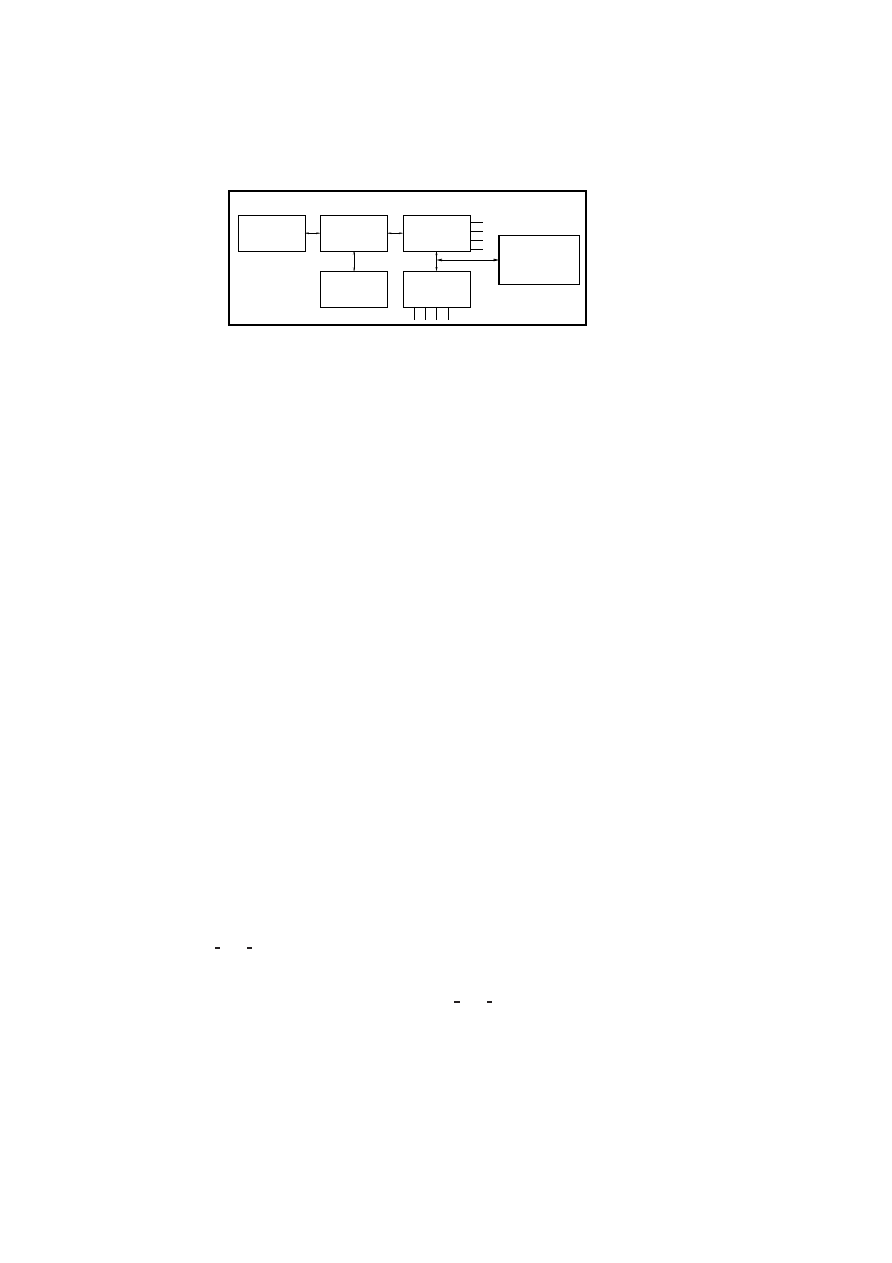

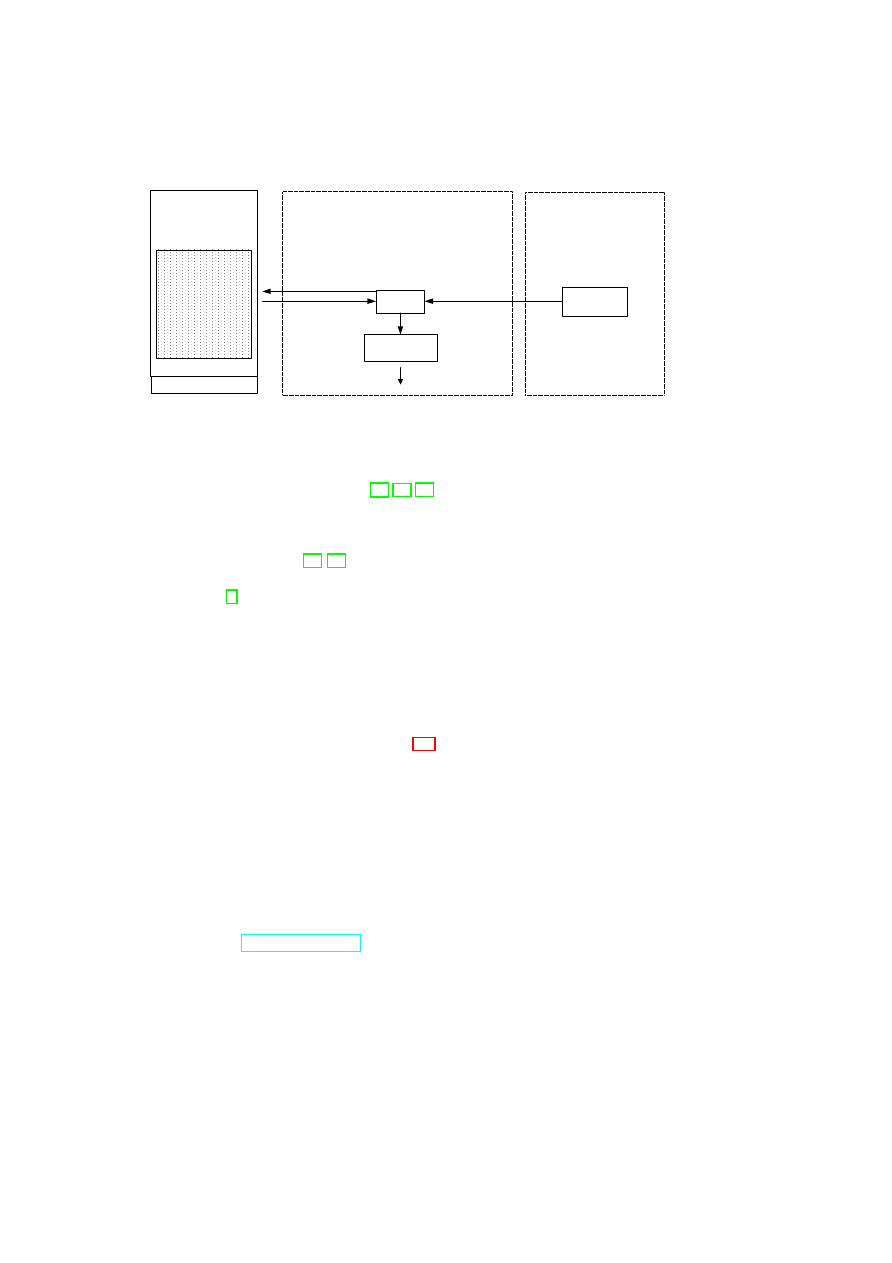

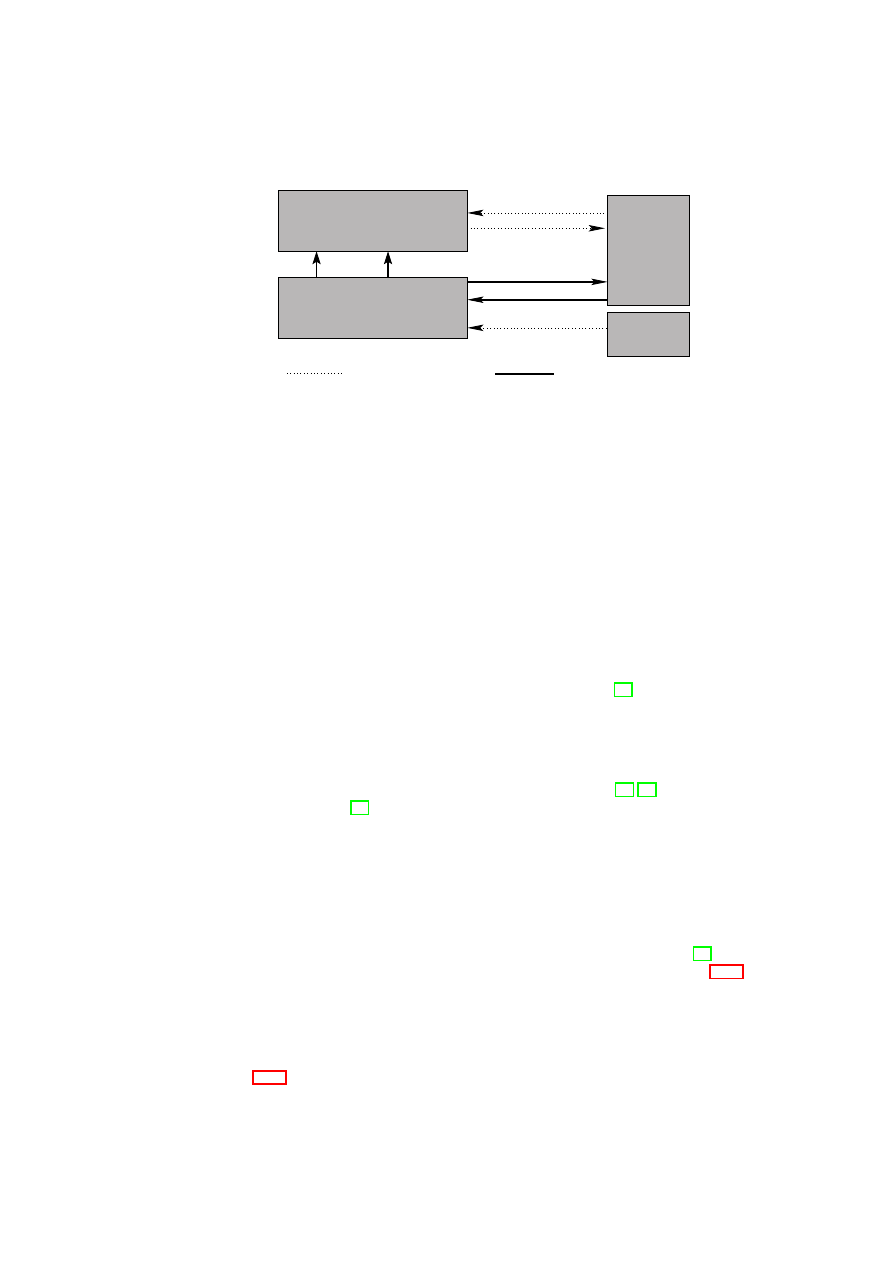

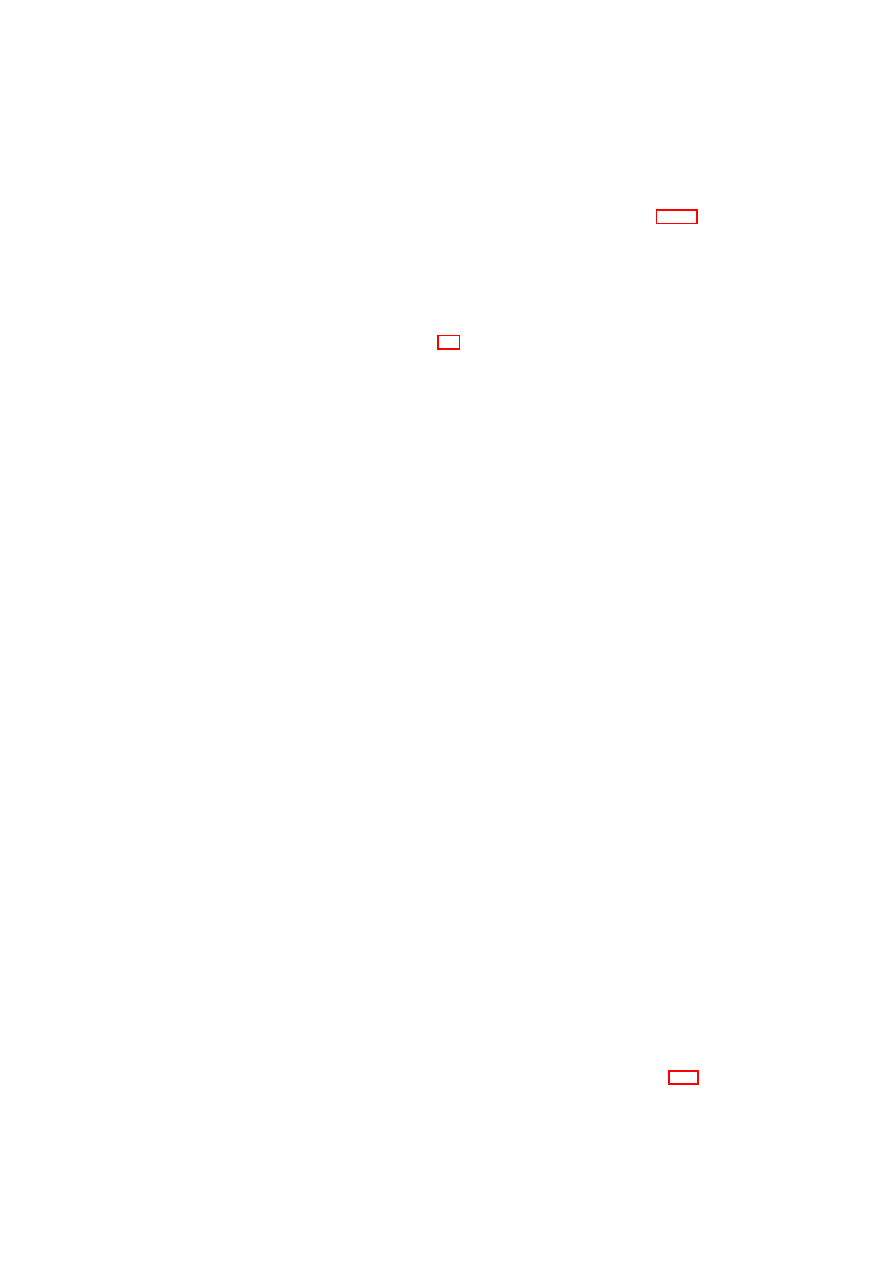

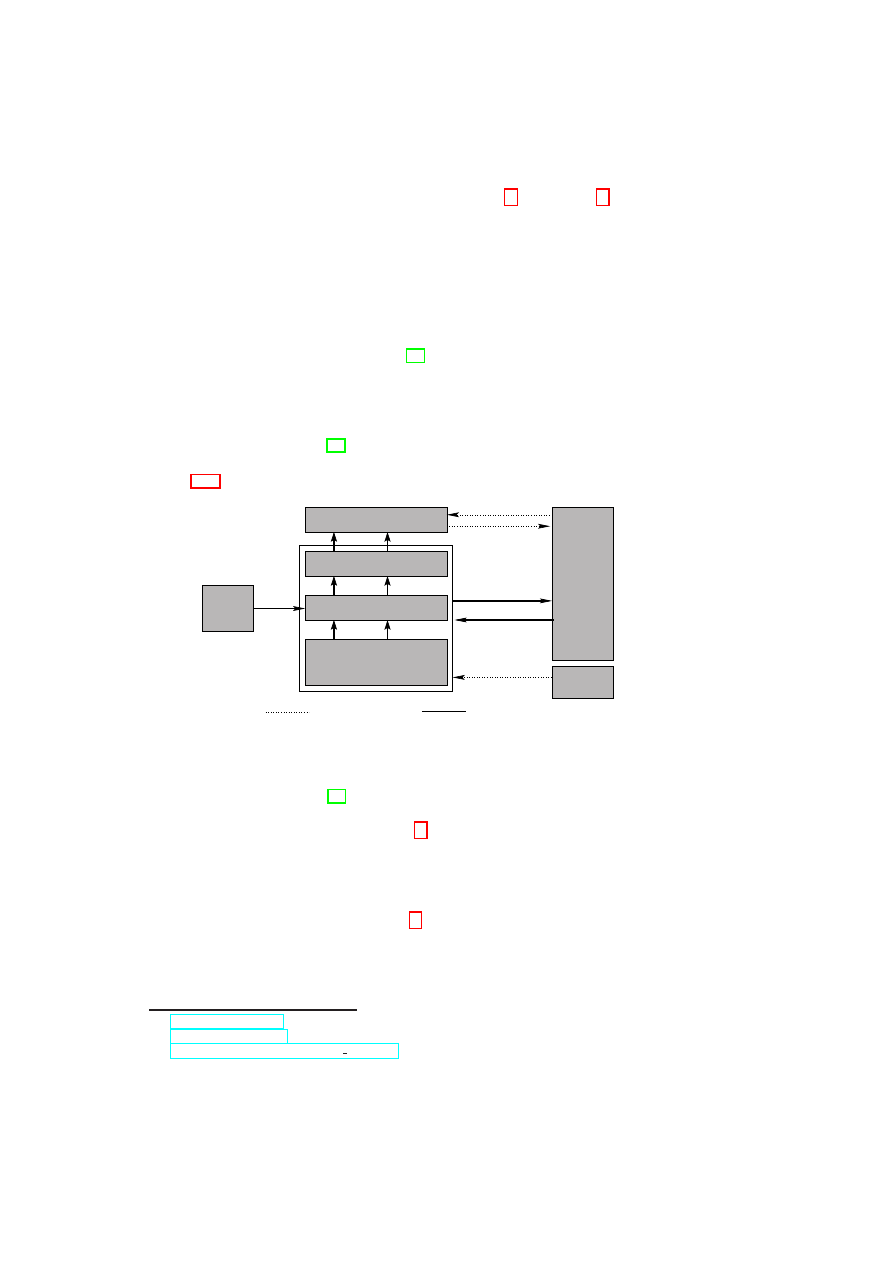

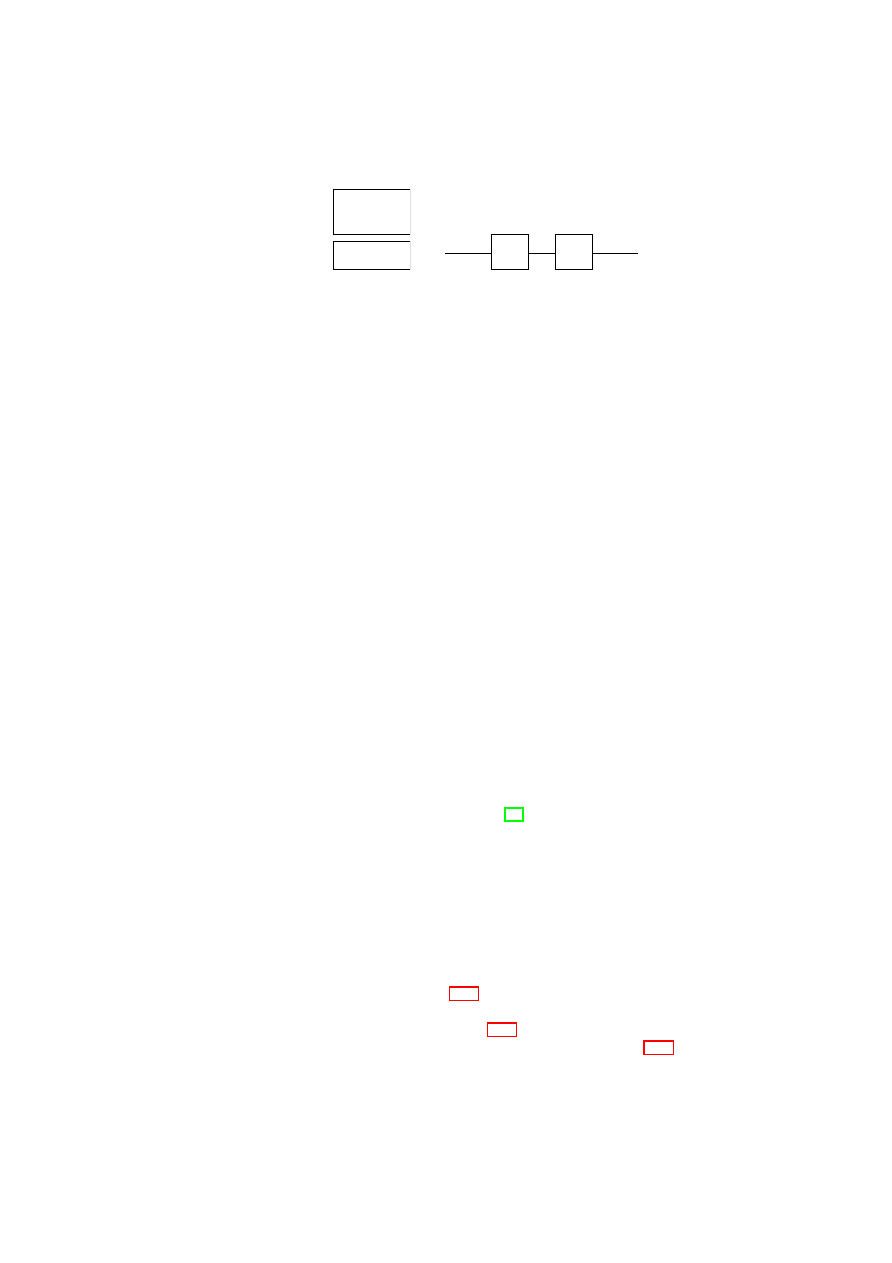

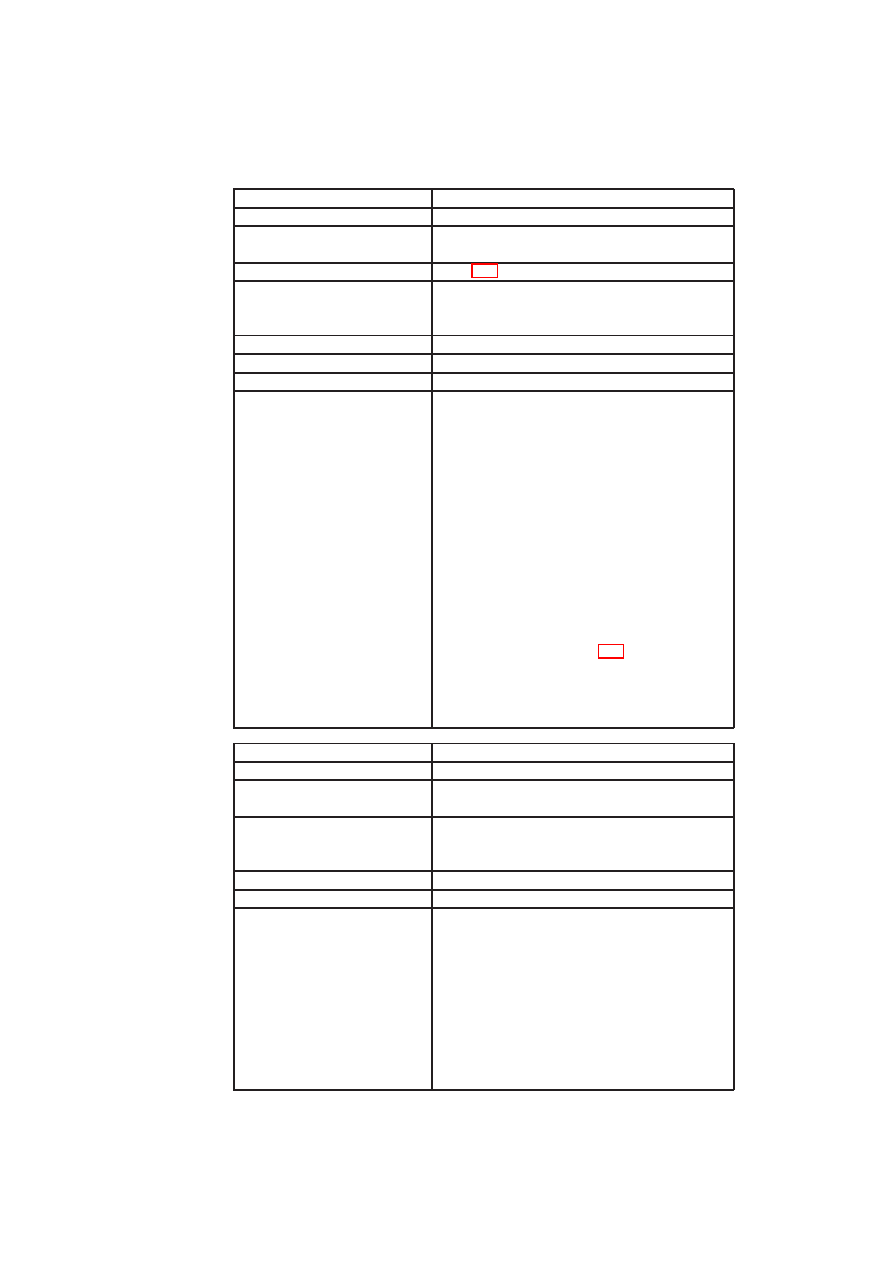

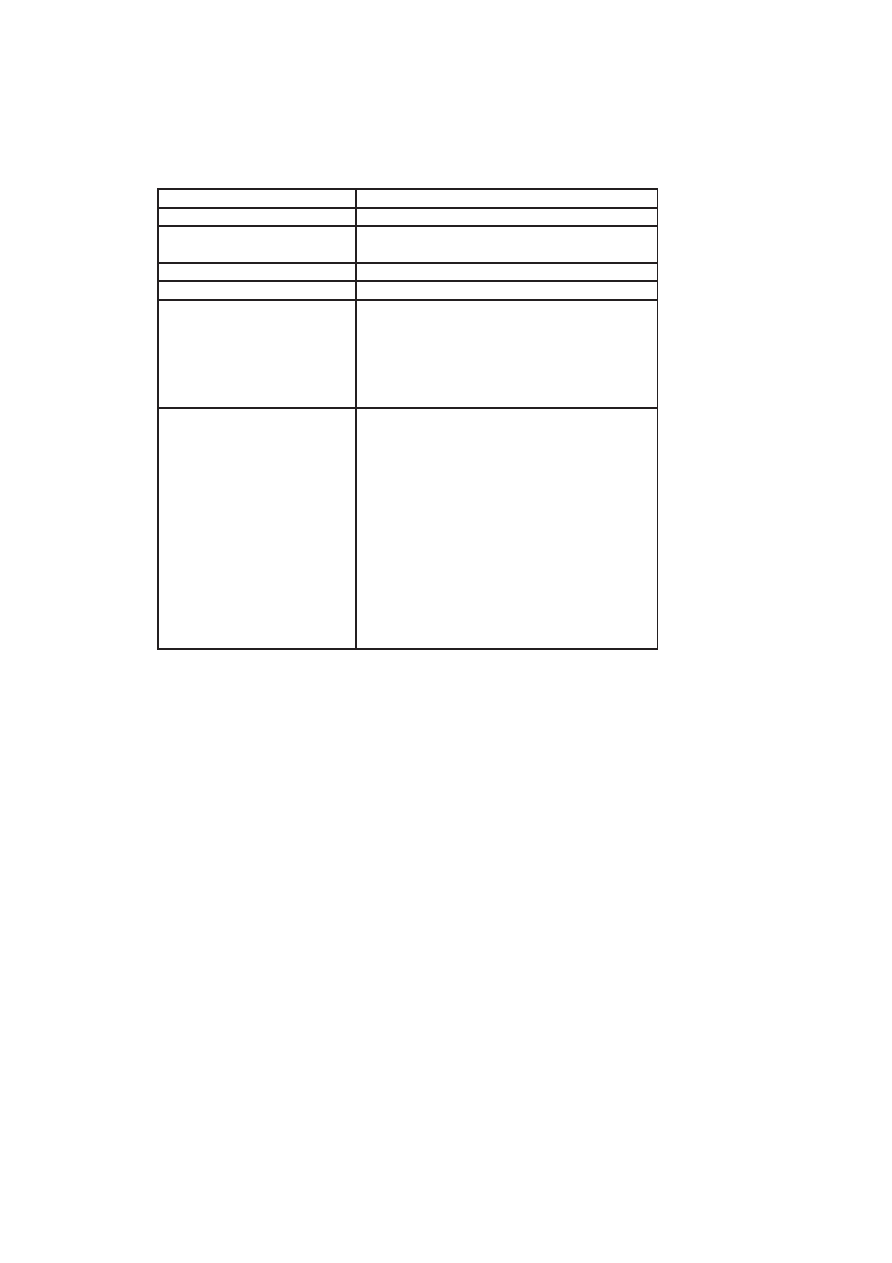

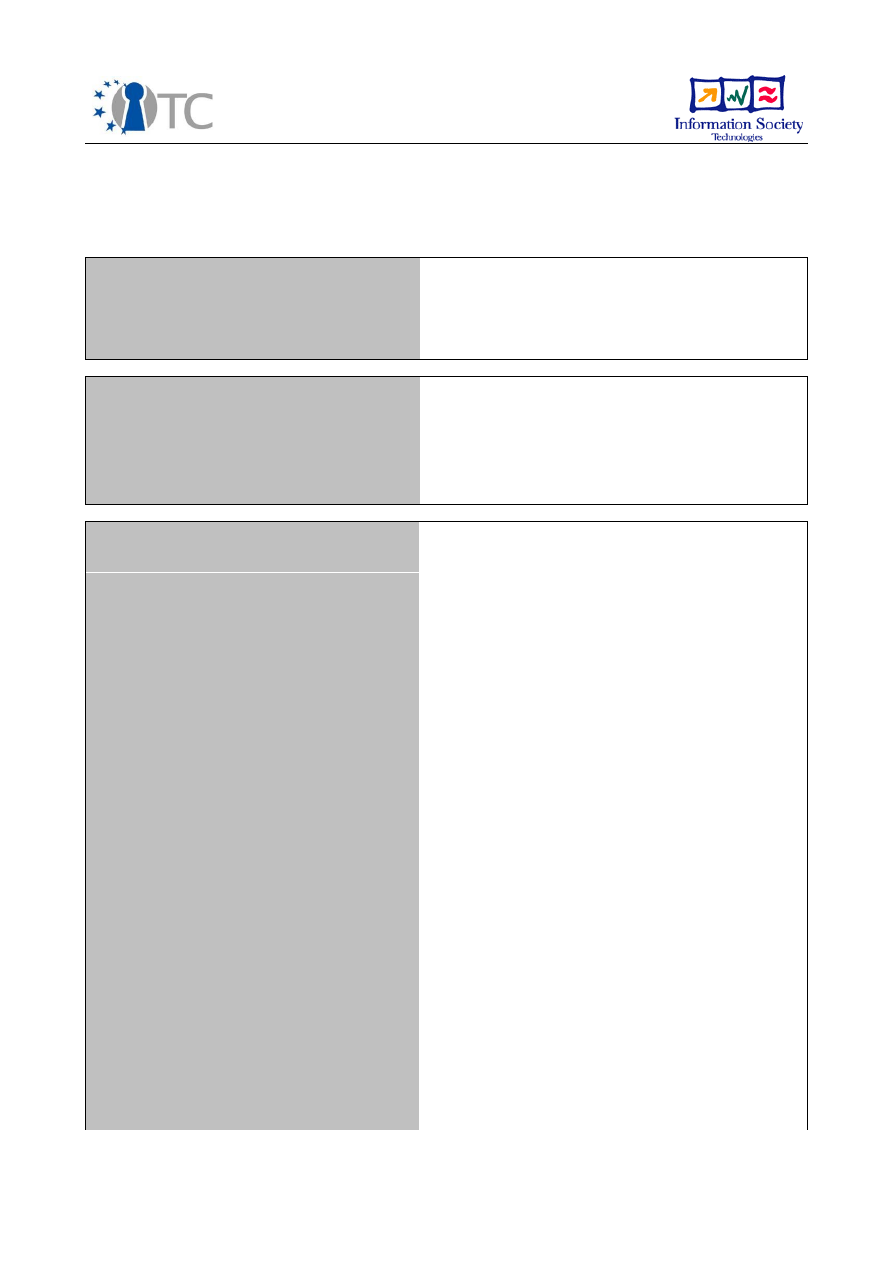

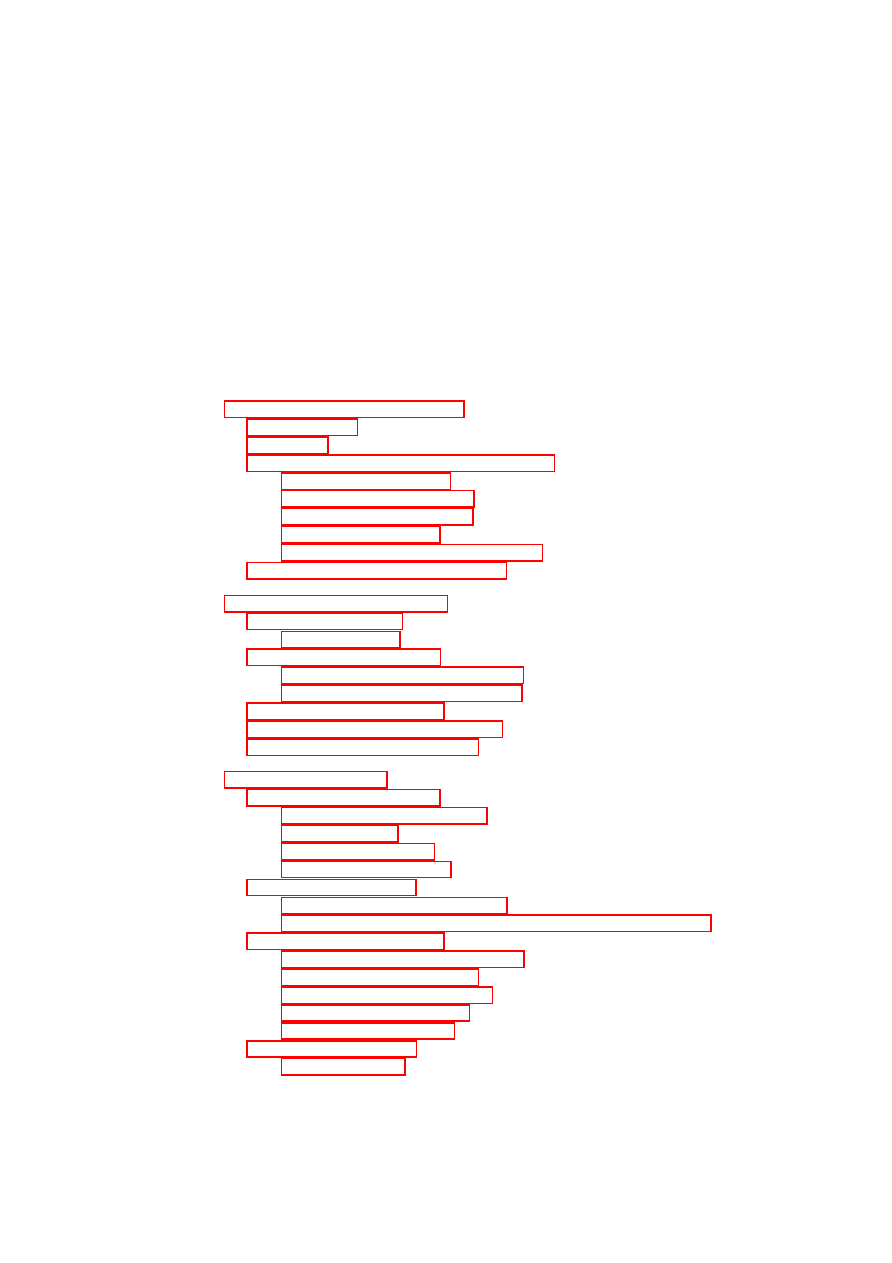

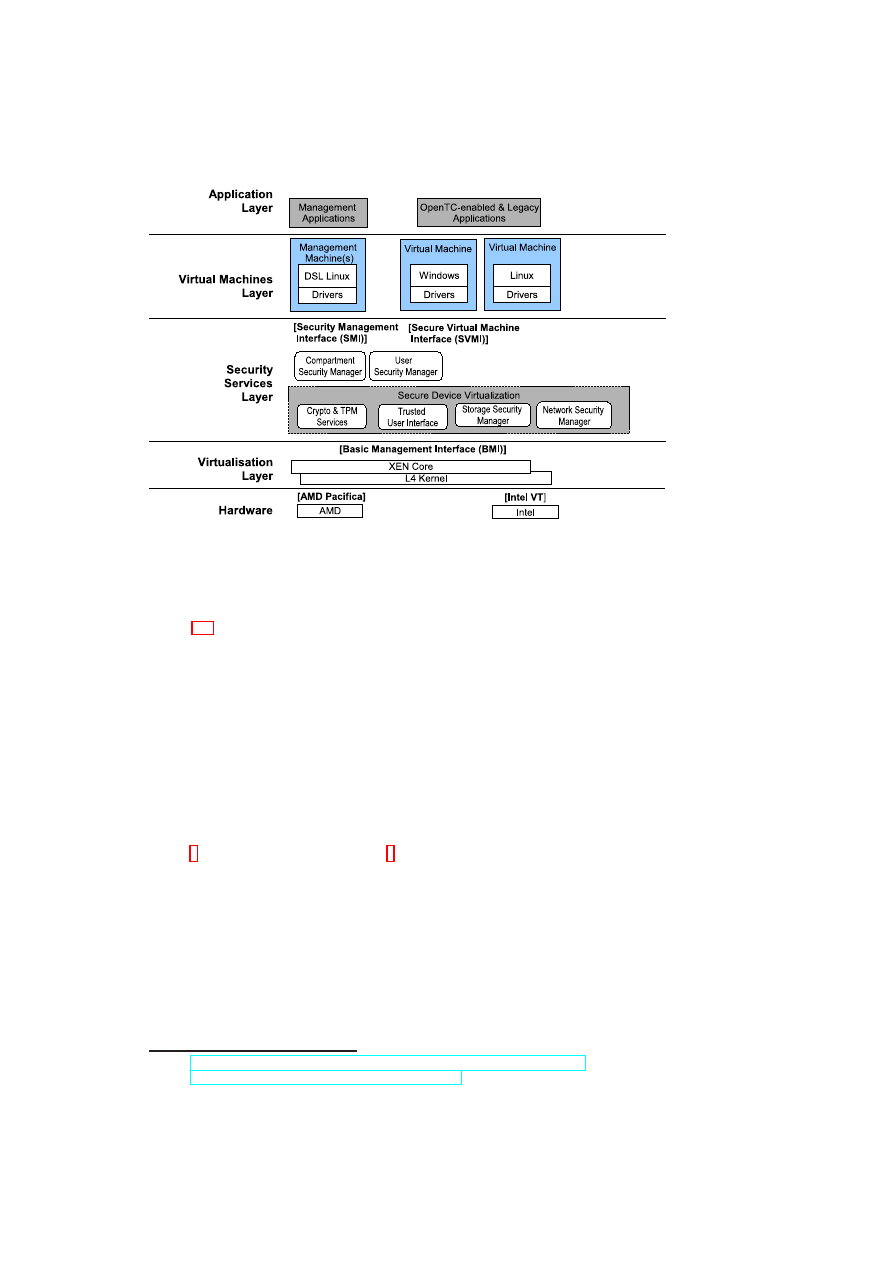

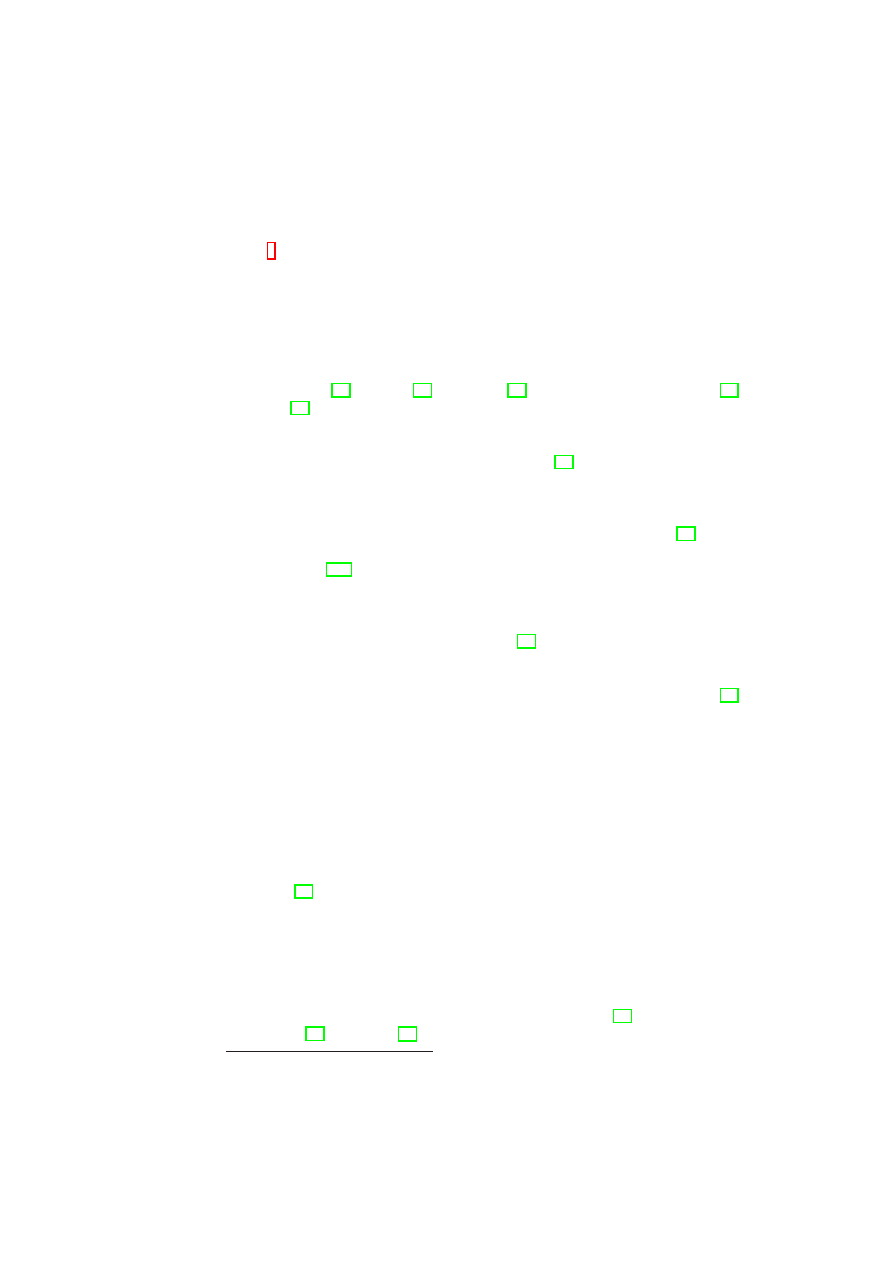

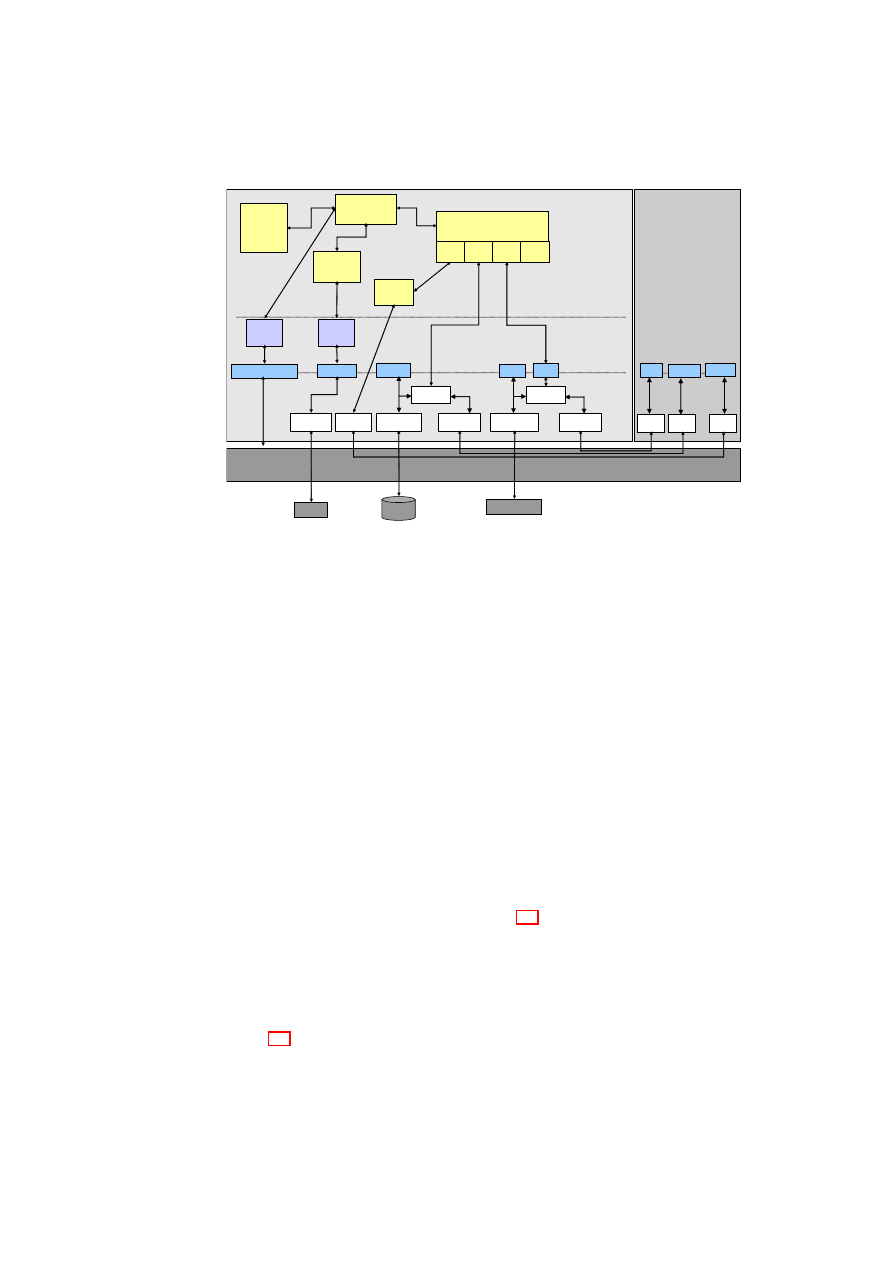

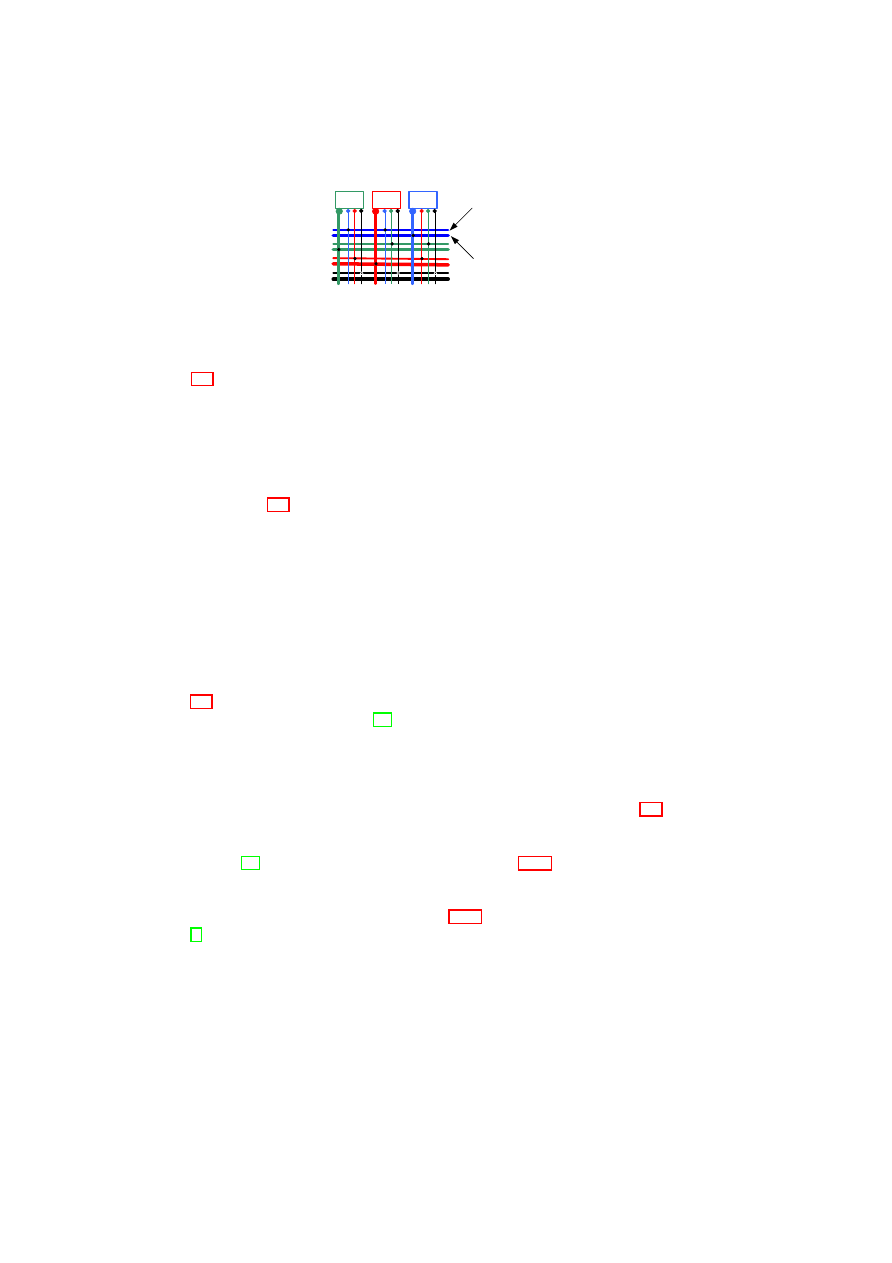

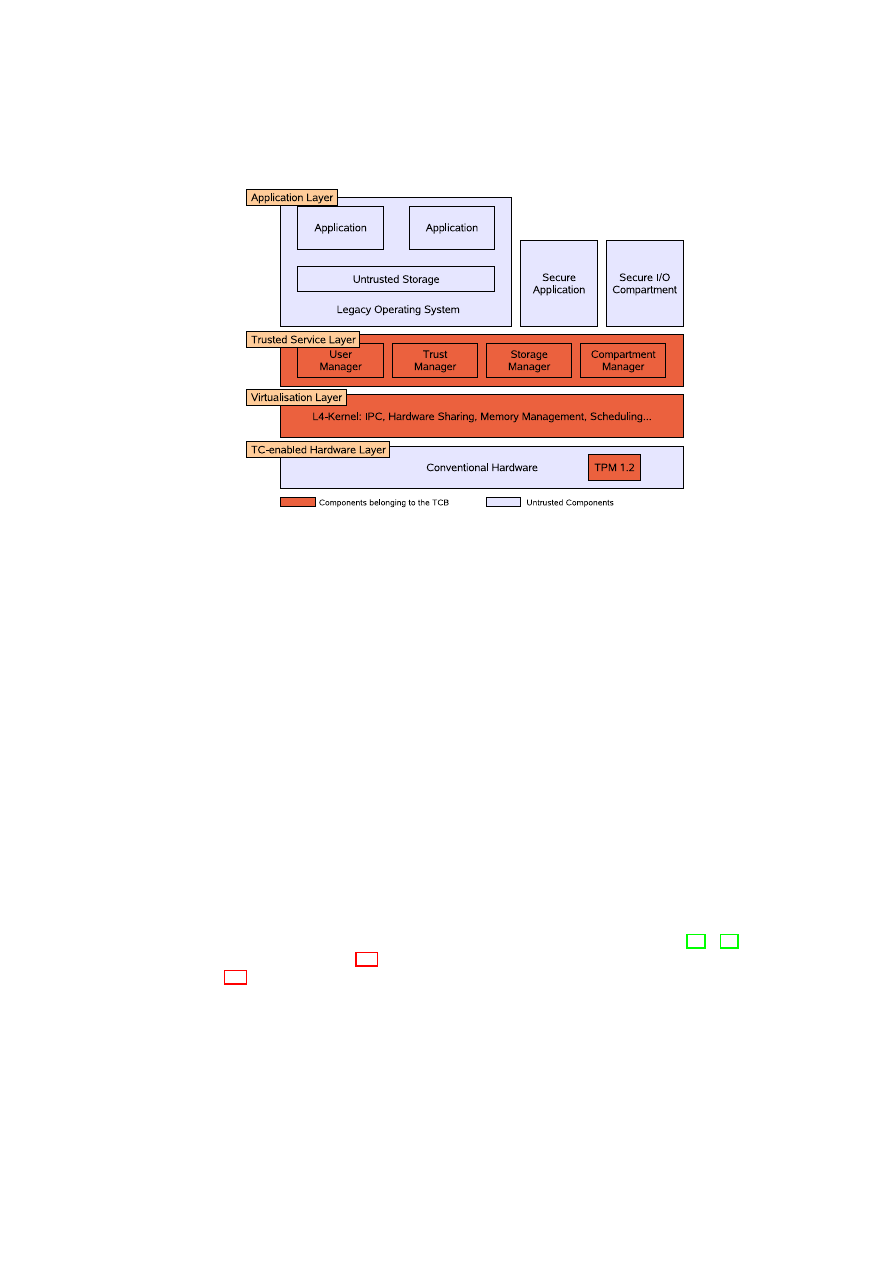

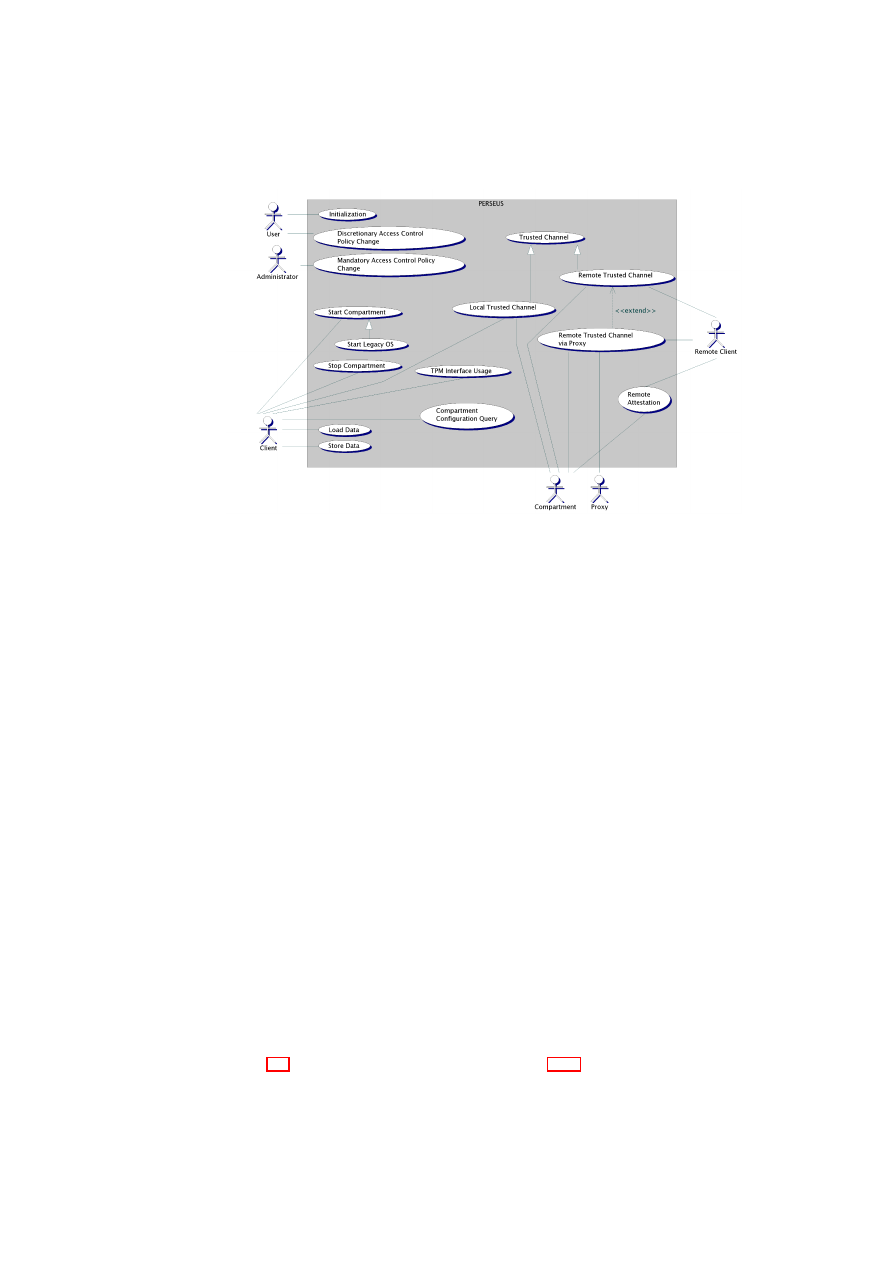

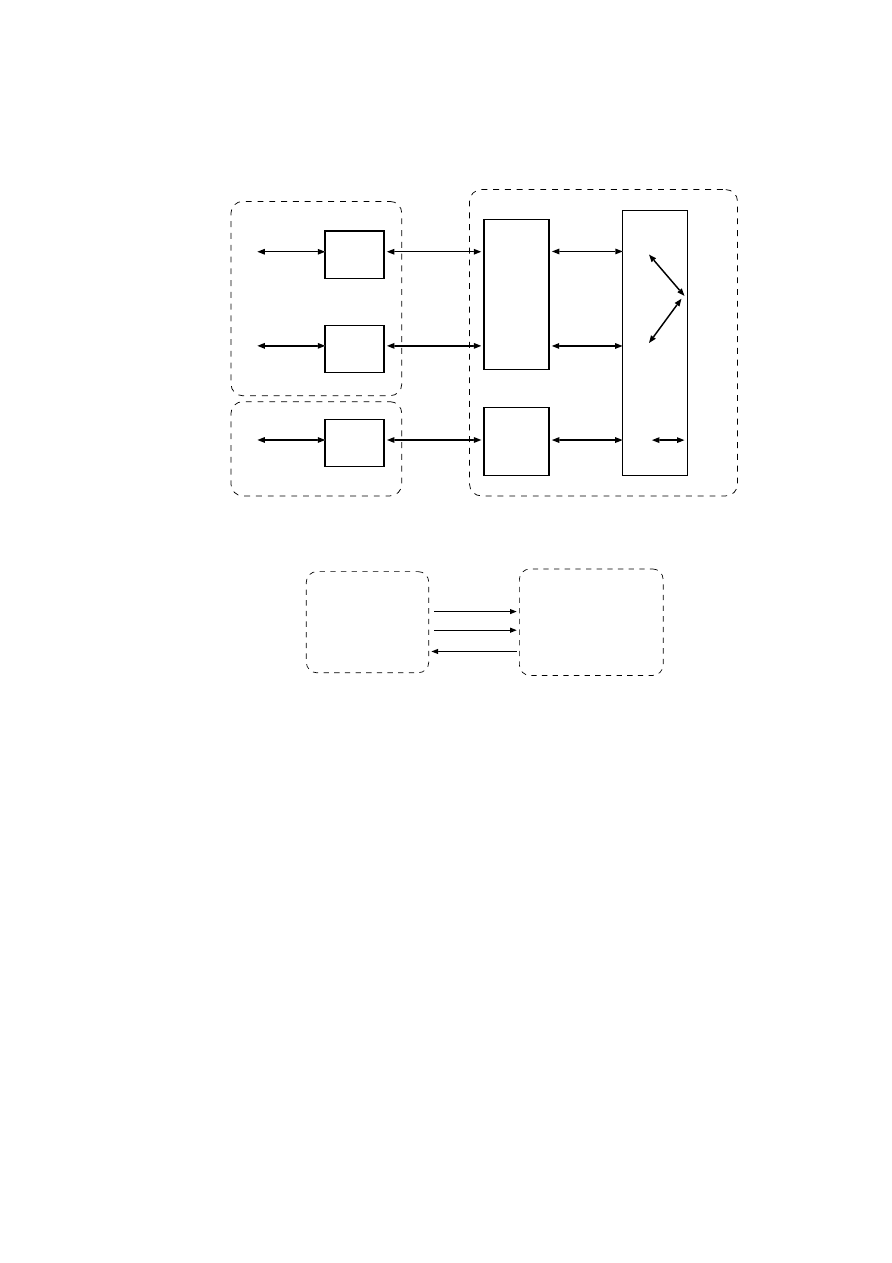

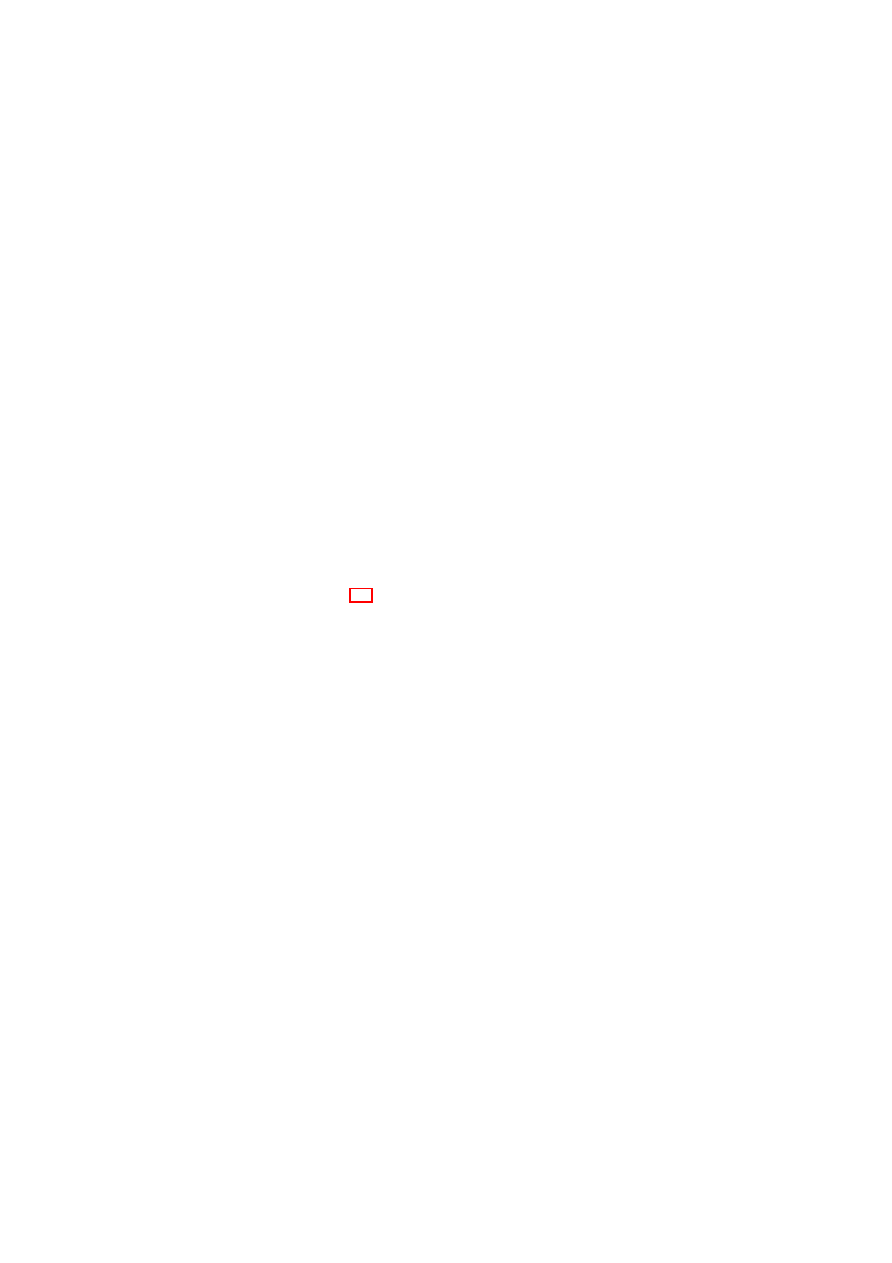

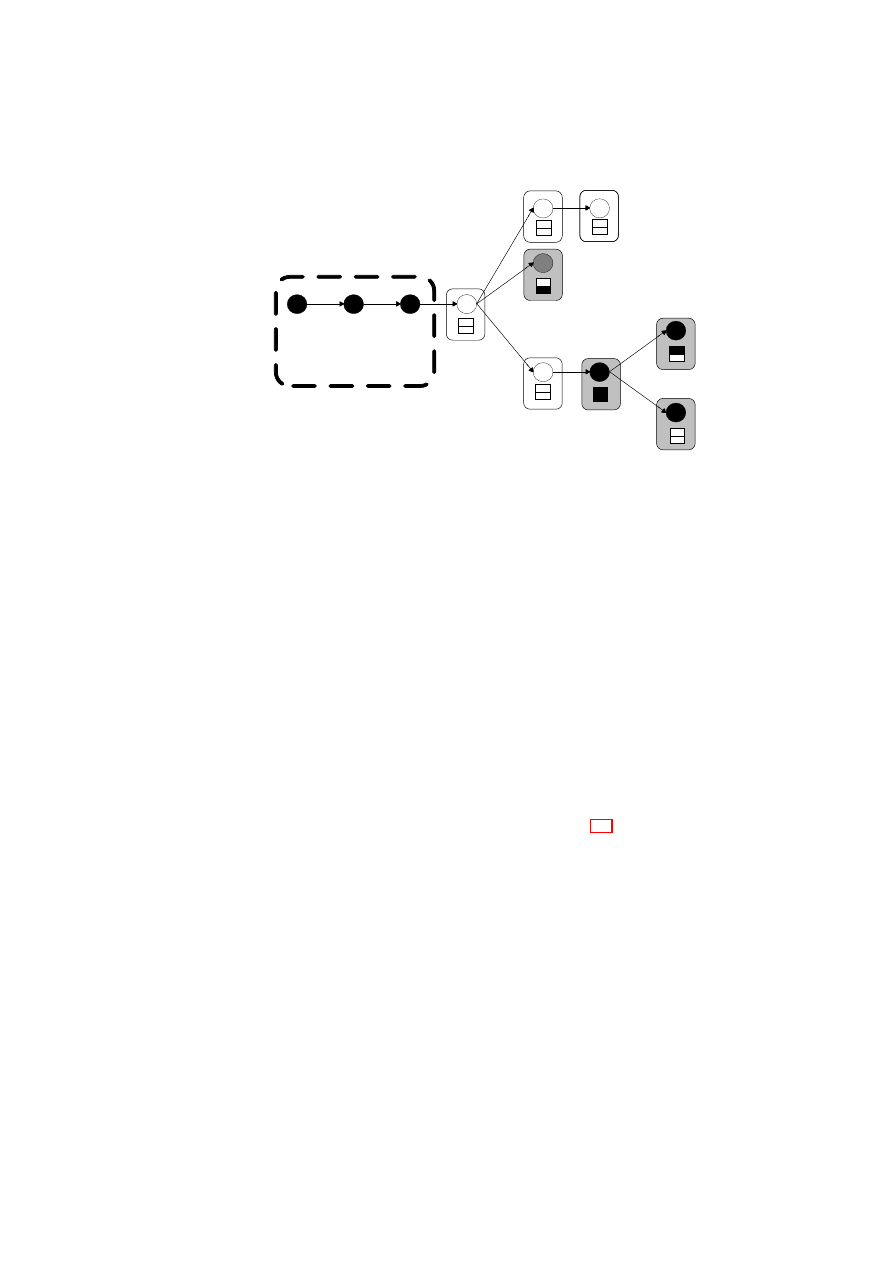

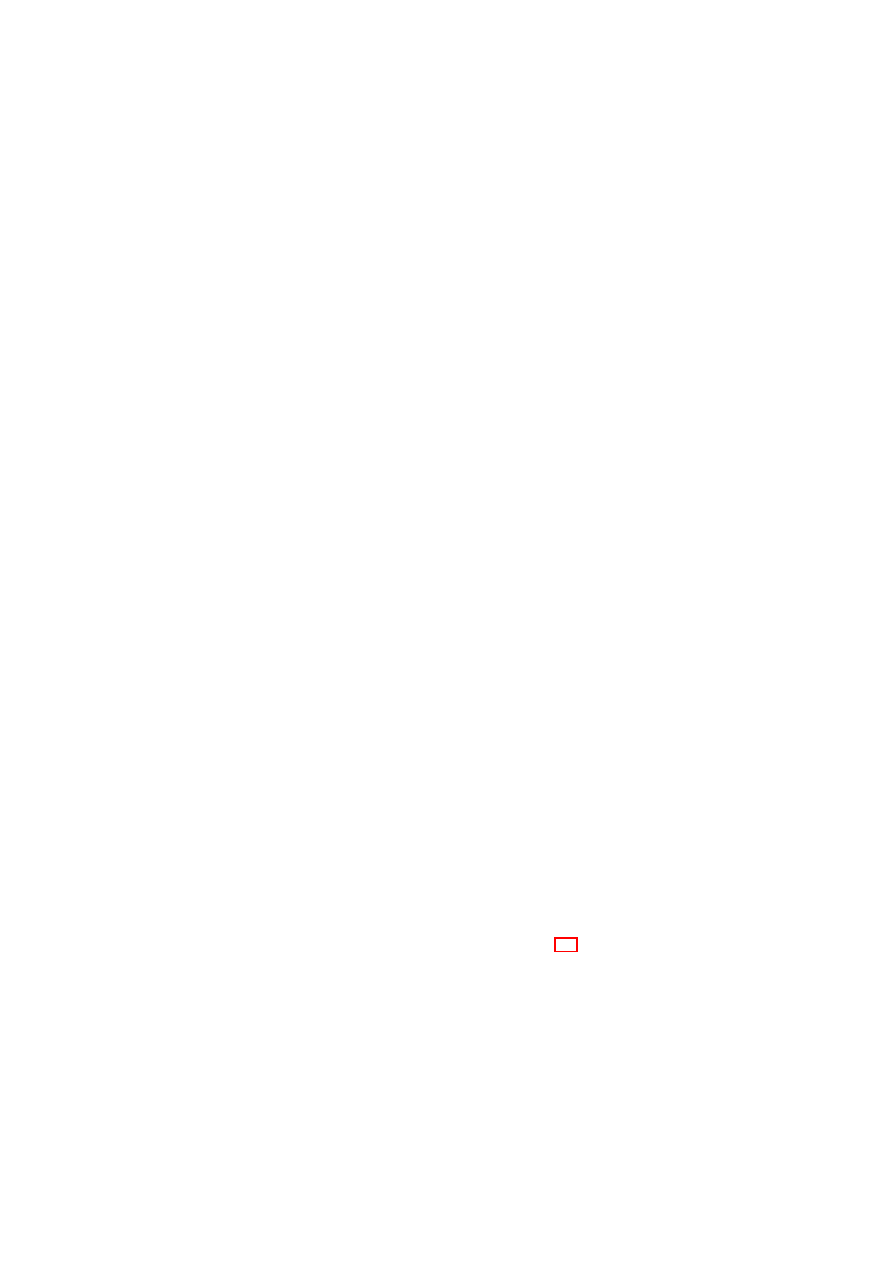

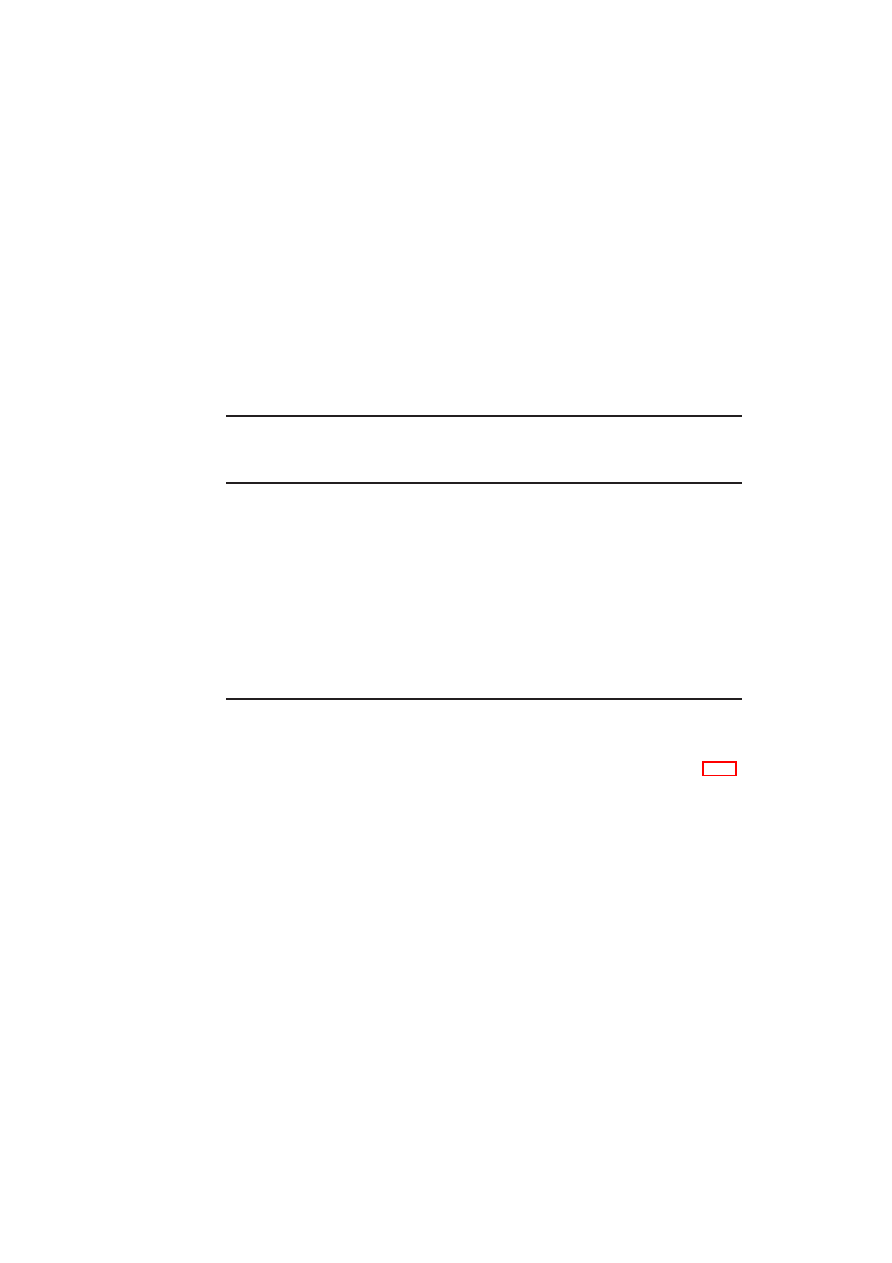

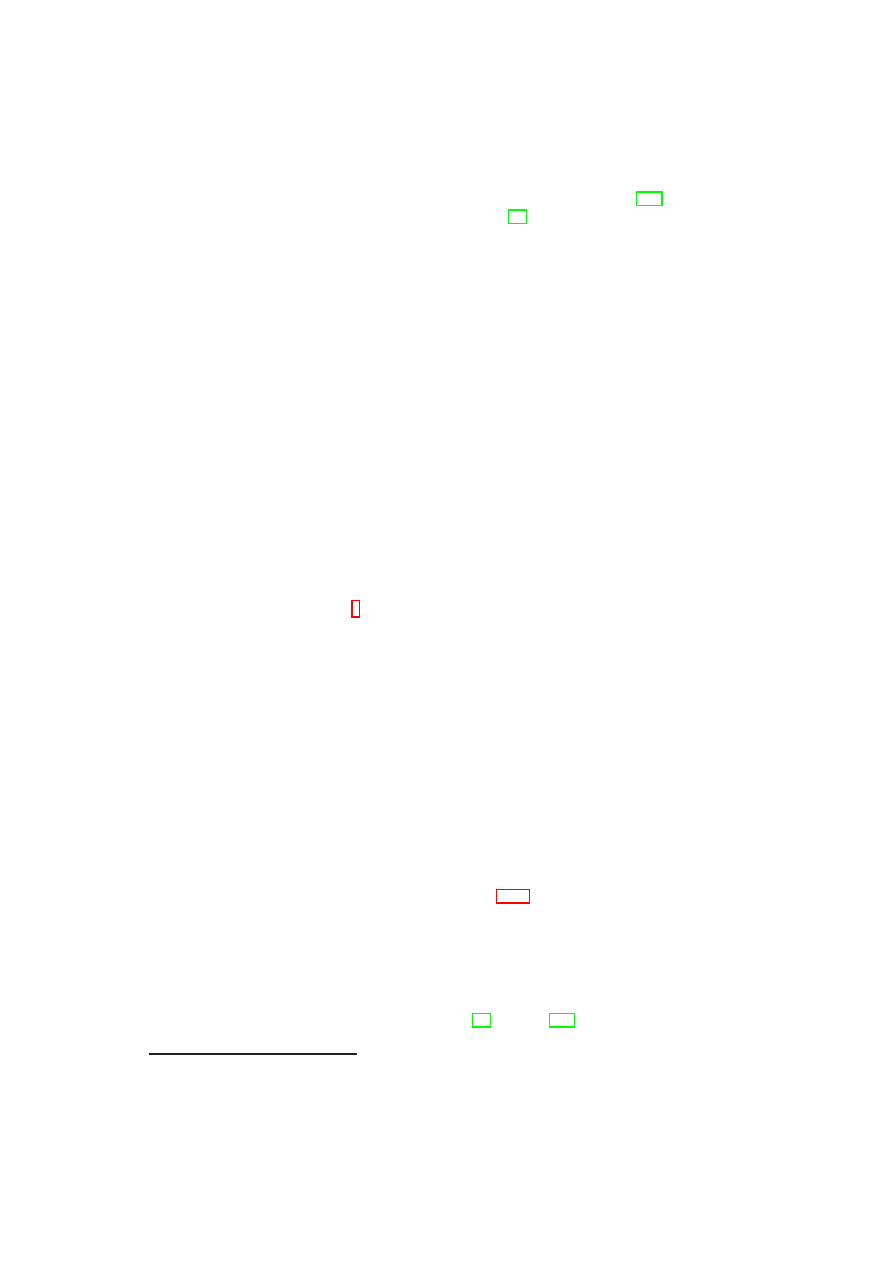

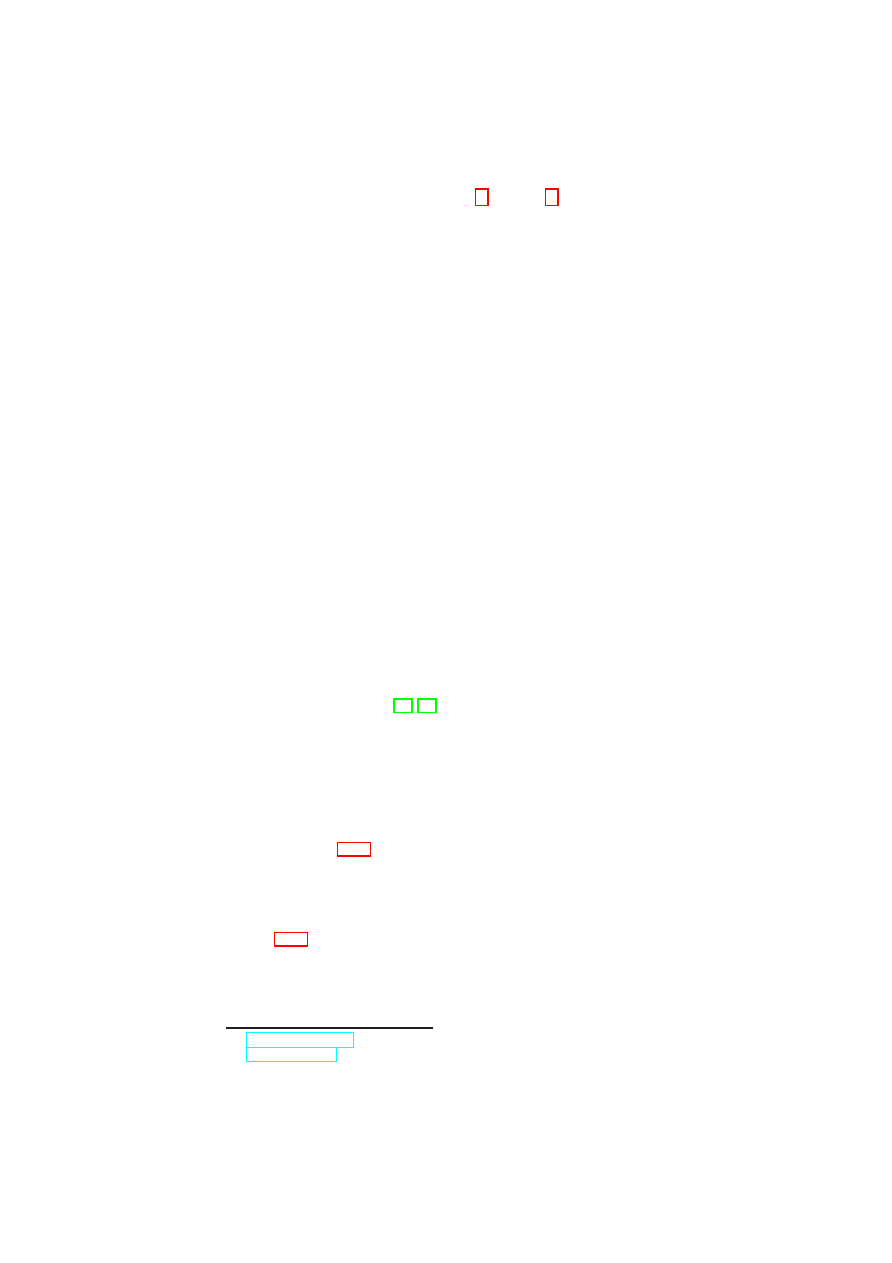

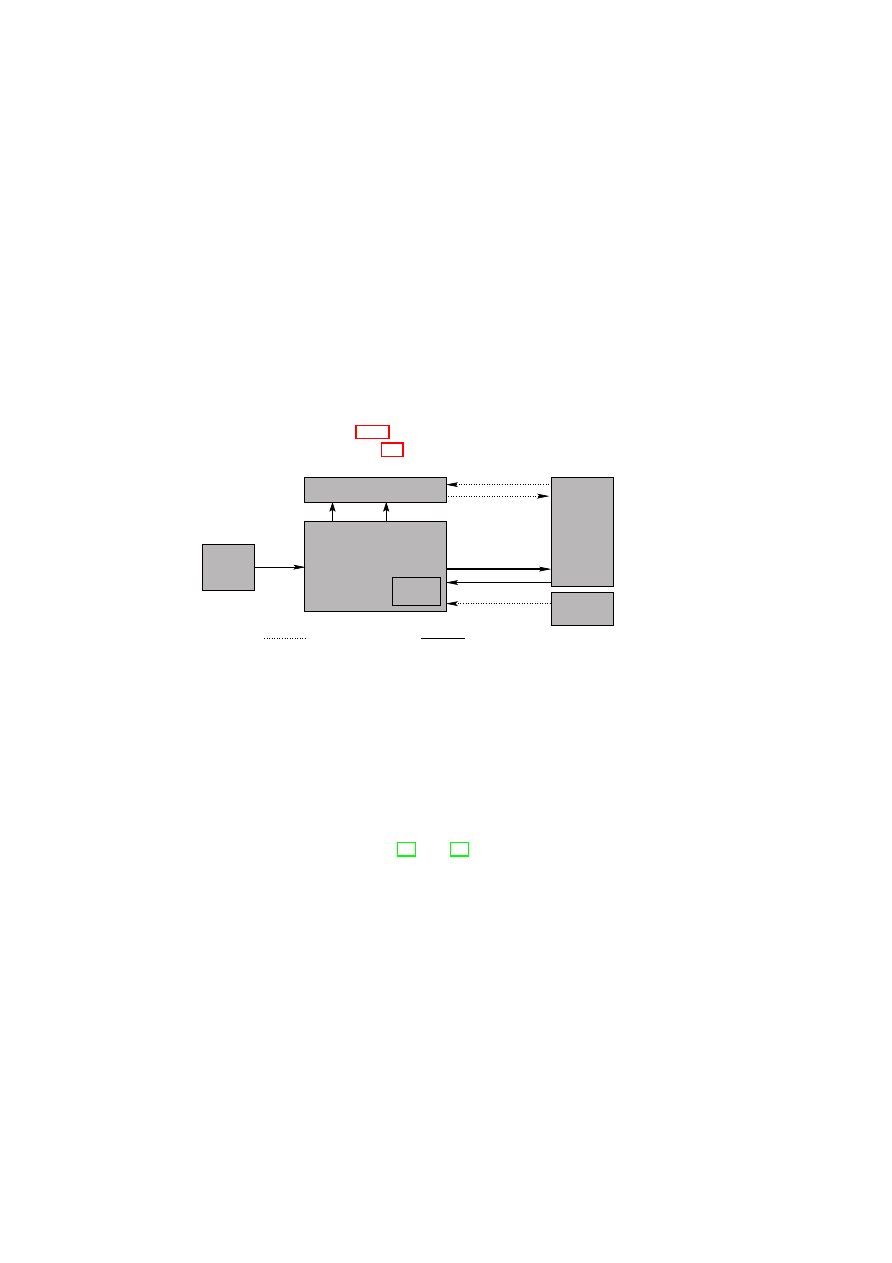

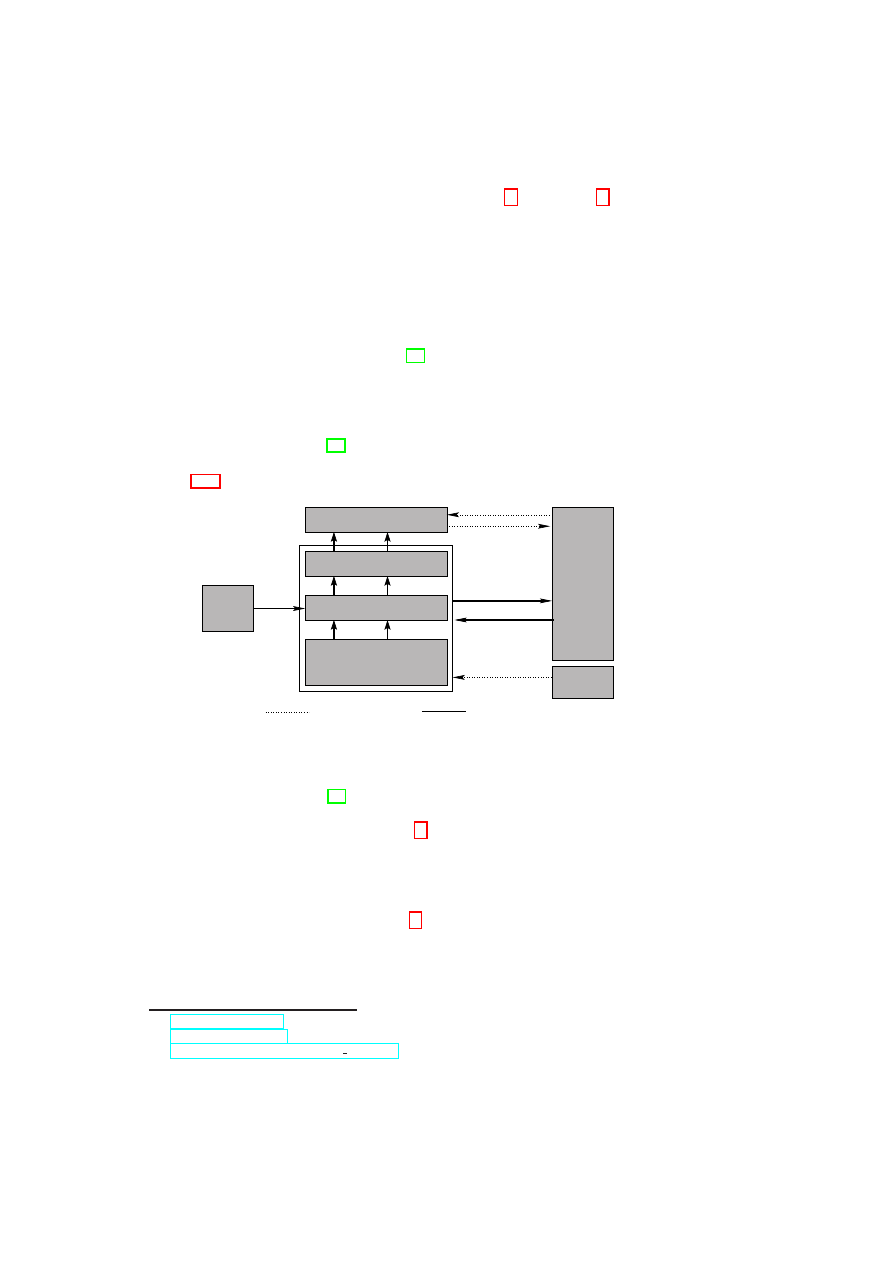

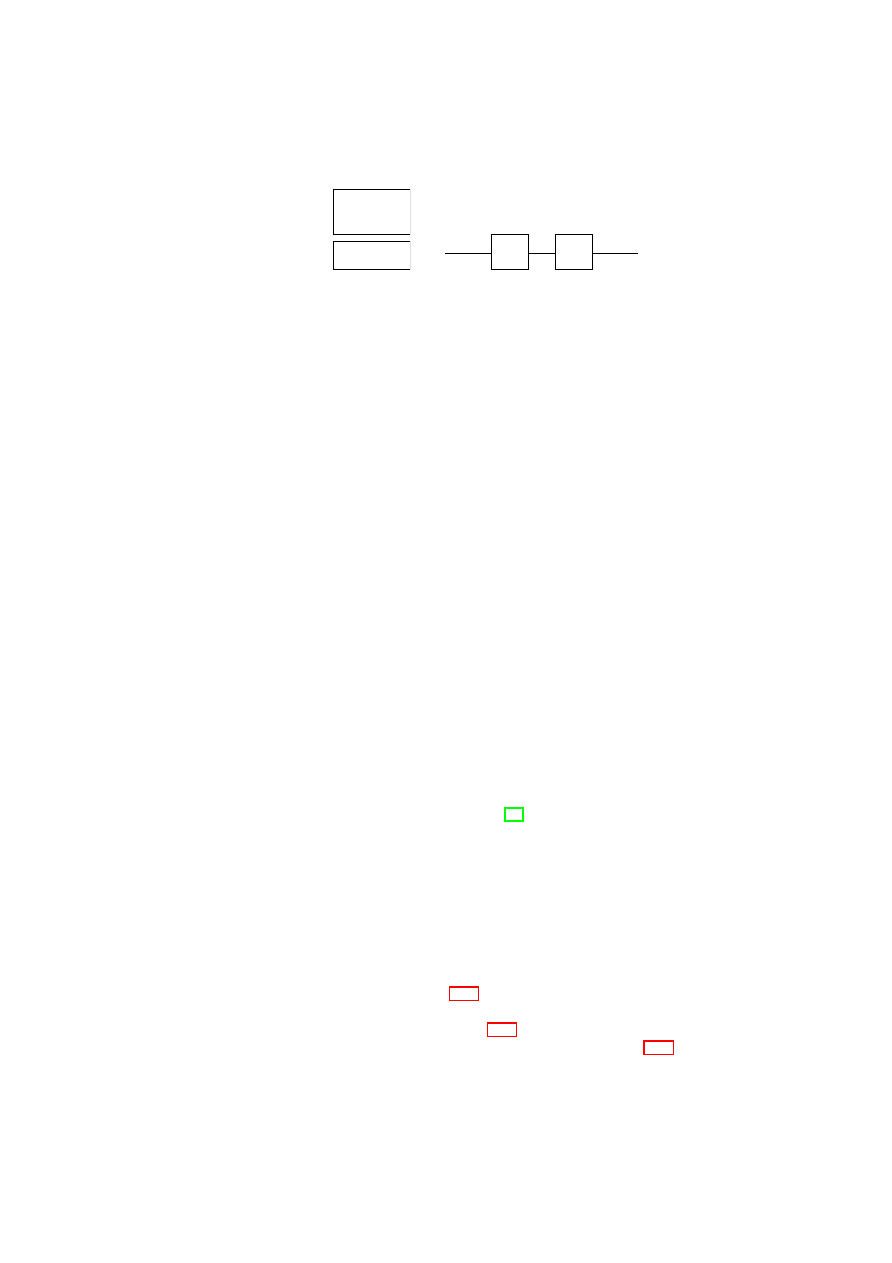

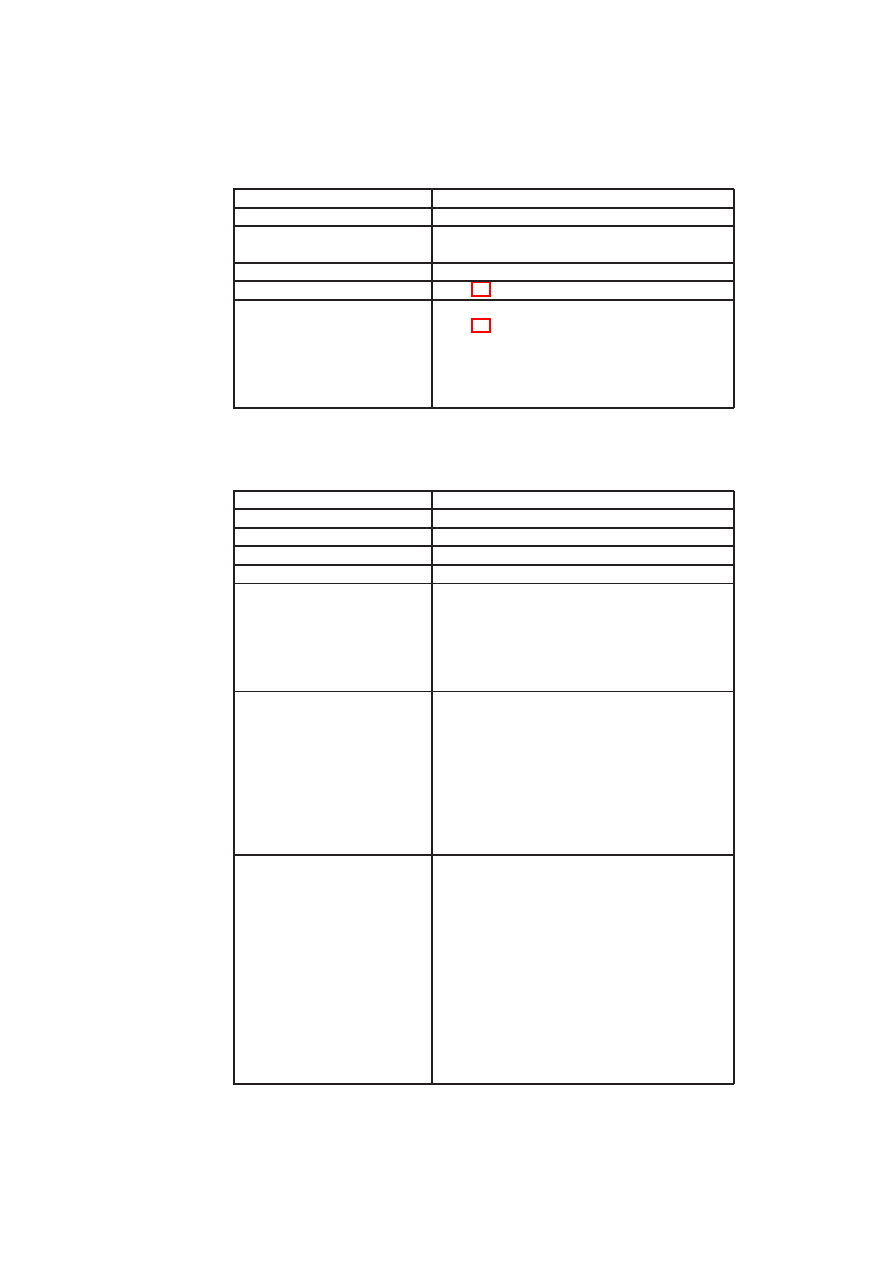

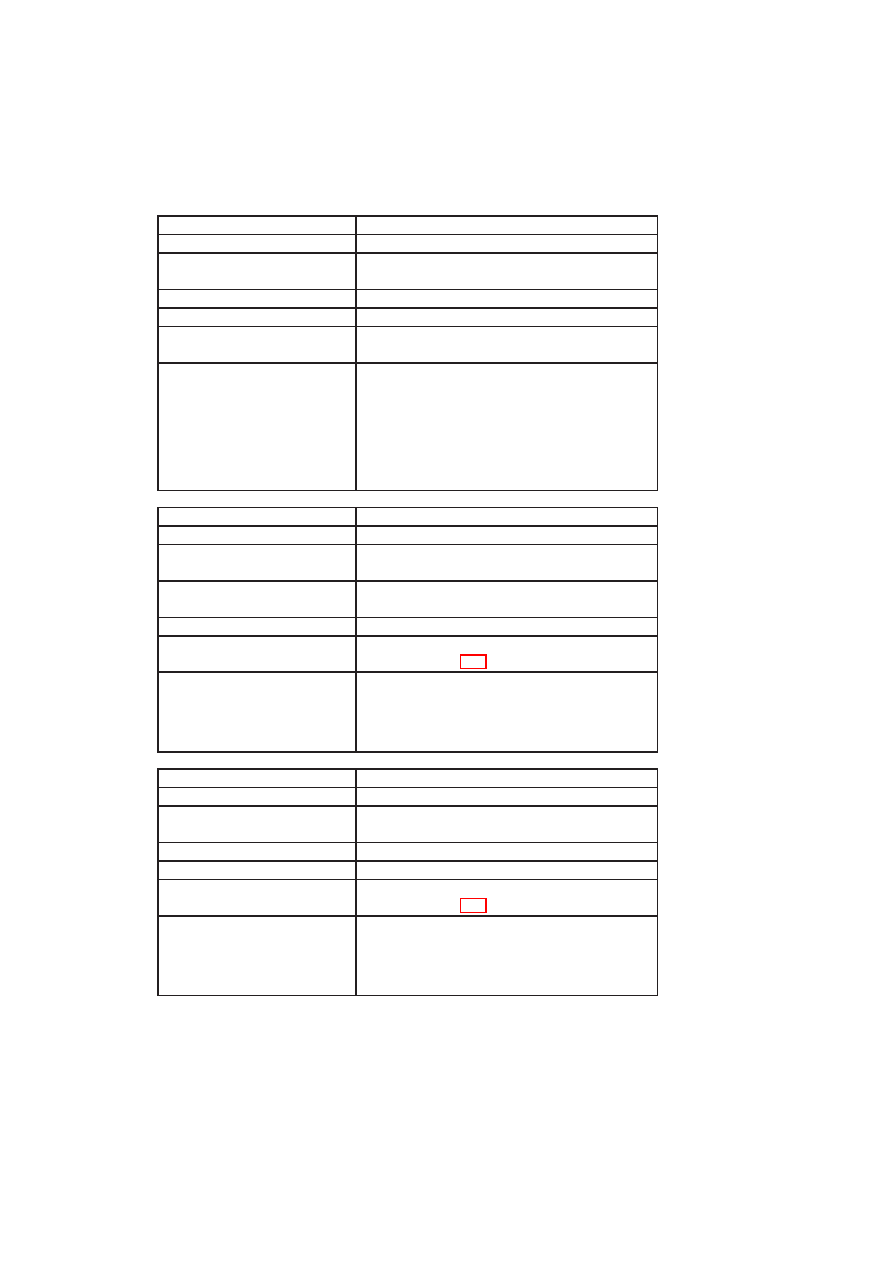

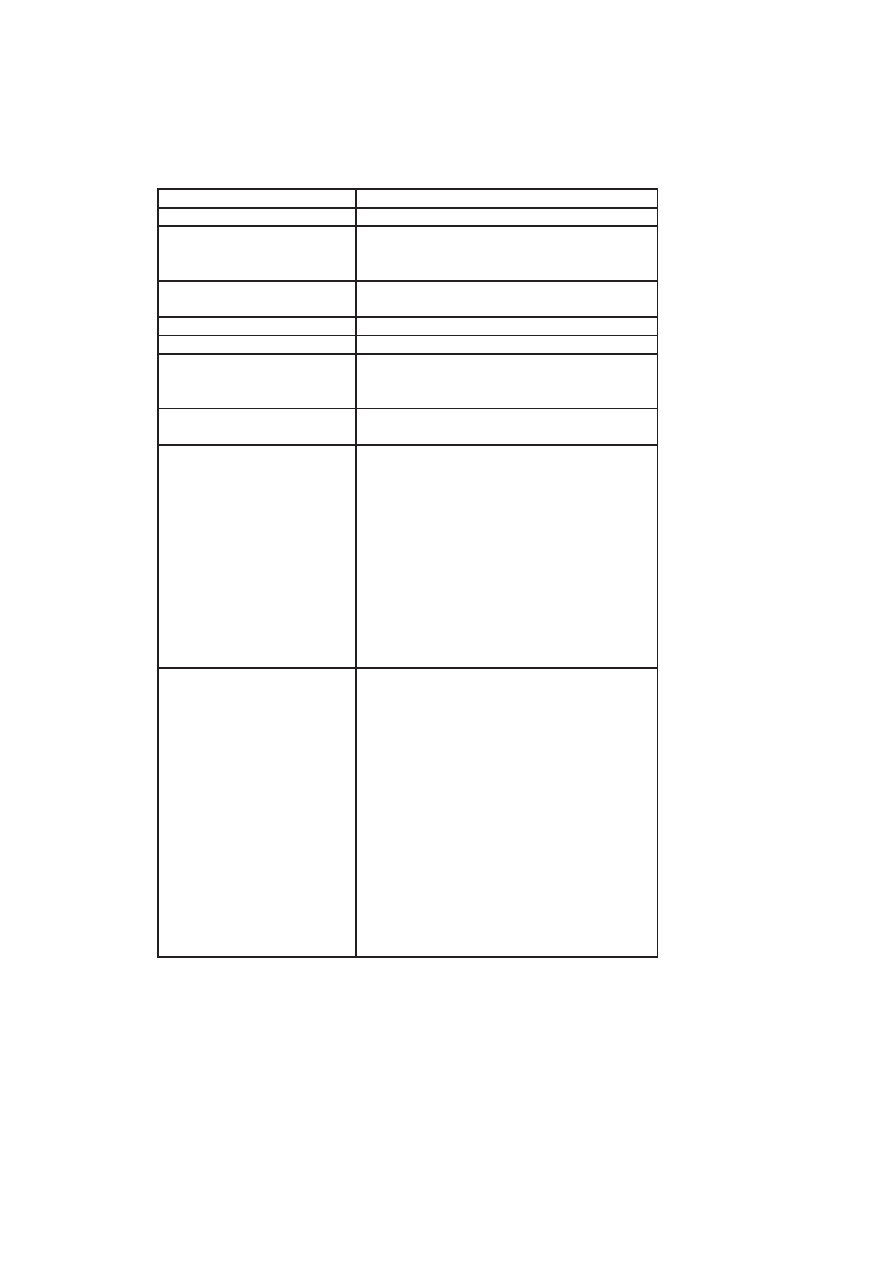

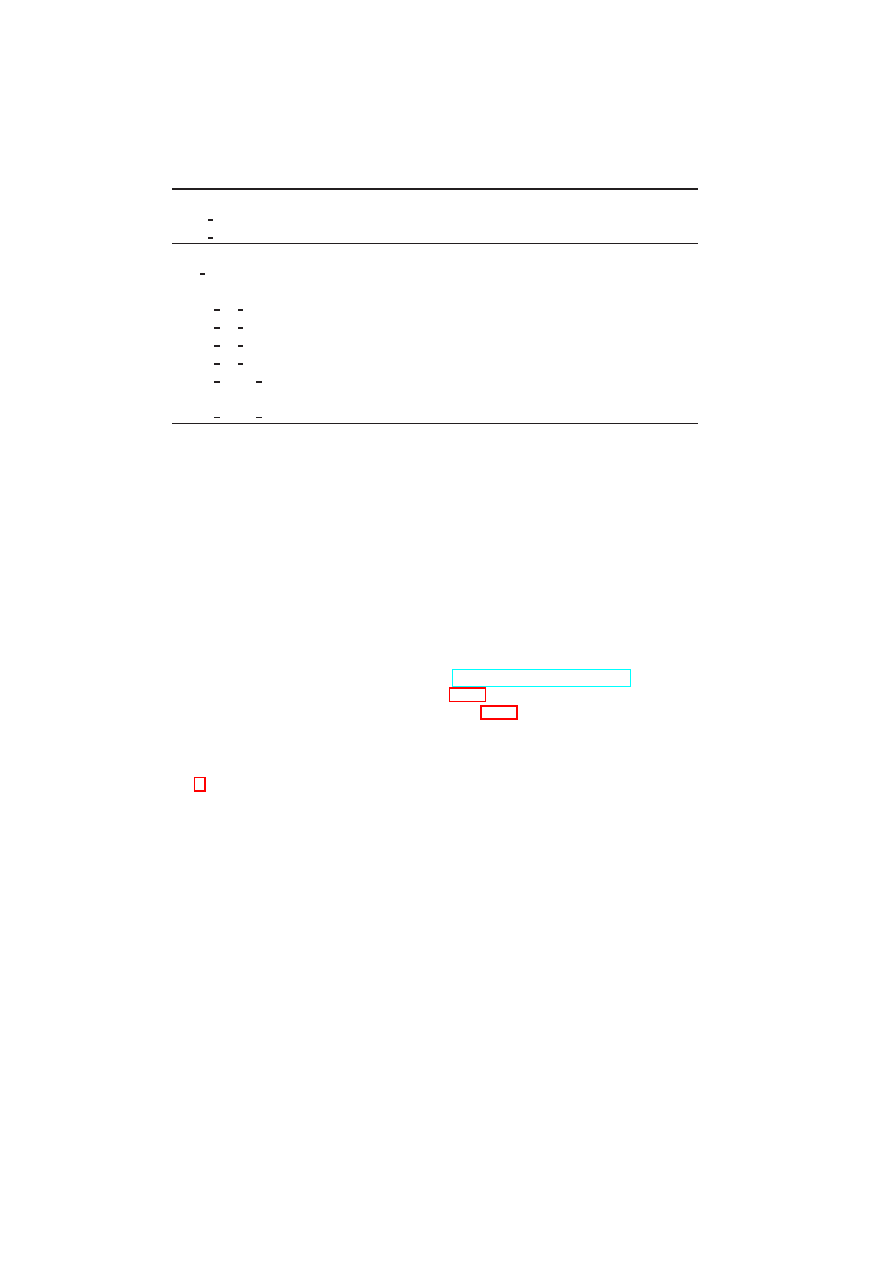

Figure 1.1: Layers of the OpenTC Architecture

1.3

High-level Secure Virtualisation Architecture

Figure 1.1 outlines our architecture. The unique features of the OpenTC architecture

are:

•

Verifiable security by means of trusted computing technology.

•

Support of multiple different hypervisors (L4 and Xen).

•

Flexibility by means of configurable policies.

It is structured in different layers of abstraction that we will describe in the sequel. Each

layer interact with the next layer of abstraction by a set of well-defined interfaces.

The foundation of our architecture is an actual virtualisation-enabled x86 processor

and its peripherals. This includes processors, memory, and devices (network, storage,

PCI cards, etc.) that need to be virtualised. The hypervisors use AMD SVM tech-

nology

1

as well as Intel VT technology

2

. By using processors with full virtualisation

support, we can achieve better isolation without the need to modify guest operating

systems.

1.3.1

Virtualisation Layer

The virtualisation layer provides virtual machines and their basic policy enforcement

capabilities. We have built on existing versions of the L4 and Xen hypervisors. Our

main focus is to extend these hypervisors to increase security. That includes several

aspects:

1

See

http://enterprise.amd.com/us-en/solutions/consolidation/virtualization.aspx

2

See

http://www.intel.com/technology/computing/vptech/

.

Open_TC Deliverable 05.1

CHAPTER 1. INTRODUCTION AND STATE-OF-THE-ART

9

•

Fine-grained Trust Domains: Unlike today’s version of Xen, we separate ser-

vices into small isolated virtual machines to increase robustness and security.

•

Policy-enforcement: The virtualisation layer is built to enforce a wide range of

security policies. Examples include access and flow control policies as well as

resource sharing policies.

•

Verifiable security: By means of trusted computing, external stakeholders can

verify the virtualisation layer and its policies.

The virtualisation layer offers a basic management interface (BMI) to the security ser-

vices layer. The interface supports functions like creating a virtual machine while

specifying its virtual network cards, memory, storage, and CPUs. An example of a

policy that can be enforced at the virtualisation layer are sHype policies that can be

loaded at boot-time [81].

1.3.2

Security Services Layer

The security services layer provides scalable security and virtualisation functions that

are needed to enforce security policies. This includes compartment security manage-

ment, user security management, and secure device virtualisation.

The compartment security manager manages the life-cycle of virtual machines and

tracks the security policies and other context associated with each compartment. This

includes integrity constraints, permissions, and global identifiers for each compart-

ment. The compartment security manager can be used to prove selected security prop-

erties to peers. The user security manager manages the users of the system and enables

authentication of individual users and their associated roles.

An important contribution to scalability for trusted computing is the focus on se-

curity properties for trust management [71, 78, 35]. Instead of verifying integrity by

means of cryptographic checksums, we use higher-level properties such as user roles,

machine types, or trust domains to determine trust. This is done by first using check-

sums to verify the core security services and then use these security services to evalu-

ate the desired security properties. Only if these properties are satisfied, certain actions

such as unsealing a key or performing a transaction with a peer are performed. The con-

sequence is that a verifier only needs to define security properties to be satisfied and no

longer needs to track individual software configurations that are deemed trustworthy

(see Section 7.1).

Virtualised devices can include any device that can be made to support virtual-

isation. Secure storage provide virtual partitions with integrity, confidentiality, and

freshness guarantees. Virtual networks can provide mutually isolated virtual network

topologies and secure transport (cf. [34]). The implementation of trusted user inter-

faces depends on the environment. A simple solution that is sufficient for reliable

selecting a compartment can be implemented by a secure hot-key that is caught by a

virtualised keyboard driver. Another alternative is a multi-compartment graphical user

interface that assigns a distinguishable window to each compartment. An third option

are remote user interfaces such as a secure shell management console or a remotely

accessible management service. In our secure transaction scenario the user can use a

hot-key to switch compartments. In a server setting, the shell will indicate the com-

partment that it is operating on. The cryptographic services include a virtual TPM [10]

as well as other cryptographic and key management primitives.

Open_TC Deliverable 05.1

10

OpenTC D05.1 – Basic Security Services

For efficiency, the security services can push policies into policy enforcement func-

tions of the virtualisation layer. This is done, if fast policy enforcement is critical for

performance. E.g., a policy decision whether a certain network card can be assigned

to a newly created virtual machine can easily be done outside the hypervisor since it

is usually not performance critical. Access decision for shared resources, on the other

hand, should be executed in the core since their performance is critical.

1.3.3

Virtual Machines Layer

The virtual machines layer contains the actual virtual machines that constitute the pay-

load of the architecture. The architecture can host Windows and Linux virtual ma-

chines. This is done by providing drivers for accessing the virtual hardware provided

by the lower layers. Depending on the hypervisor, certain security services can be

implemented by a set of security management machines (Xen) or lighter-weight tasks

(L4).

1.3.4

Application Layer

In a management virtual machine, we host the management applications that allow

users to interact and maintain their platform. This includes accepting/rejecting policies

and defining or loading baseline policies that can delegate certain management func-

tions (such as trust in public keys) to other parties. Another example is the life-cycle

management of a trusted platform module.

An important class of applications are management applications. In particular, in

virtualised data centres, a scalable management infrastructure is essential. Technically,

this scalability is achieved by multiple mechanisms such as secure migration of vir-

tual machines that enables load balancing or self-service machines that obtain mainte-

nance orders and execute these orders while only reporting results to the management

servers. An example of such a pull model is patch management in which a machine

pulls the latest patch policy, then installs the patches from a cluster of software distri-

bution servers, and finally reports its success to the configuration management system.

As a consequence, central management infrastructure only manages policies while the

costly operations are distributed onto the individual machines.

1.3.5

Implementation of the Architecture

On the L4 hypervisor, the security and management services are isolated tasks that run

directly on top of the L4 micro kernel. Each service defines a well-defined interface for

inter-process communication (IPC). Interaction between services or between instances

of hosted payload virtual machines and services is performed using these interfaces.

An IPC call that is issued by a process first goes to the L4 micro kernel, which then

transfers it to the callee. The IPC mechanism is implemented similarly to the IPC

architecture of CORBA.

The implementation of the security and management services on the Xen Hyper-

visor is split into two parts. The low-level part is implemented directly in the Xen

Kernel running with full privileges. This part contains the security enforcement of the

security services. The lower-level part controls the basic access, communication and

Open_TC Deliverable 05.1

CHAPTER 1. INTRODUCTION AND STATE-OF-THE-ART

11

Platform

Management

Domain

Management

Resource

Management

Network

Management

Hardware & Virtualisation Layer

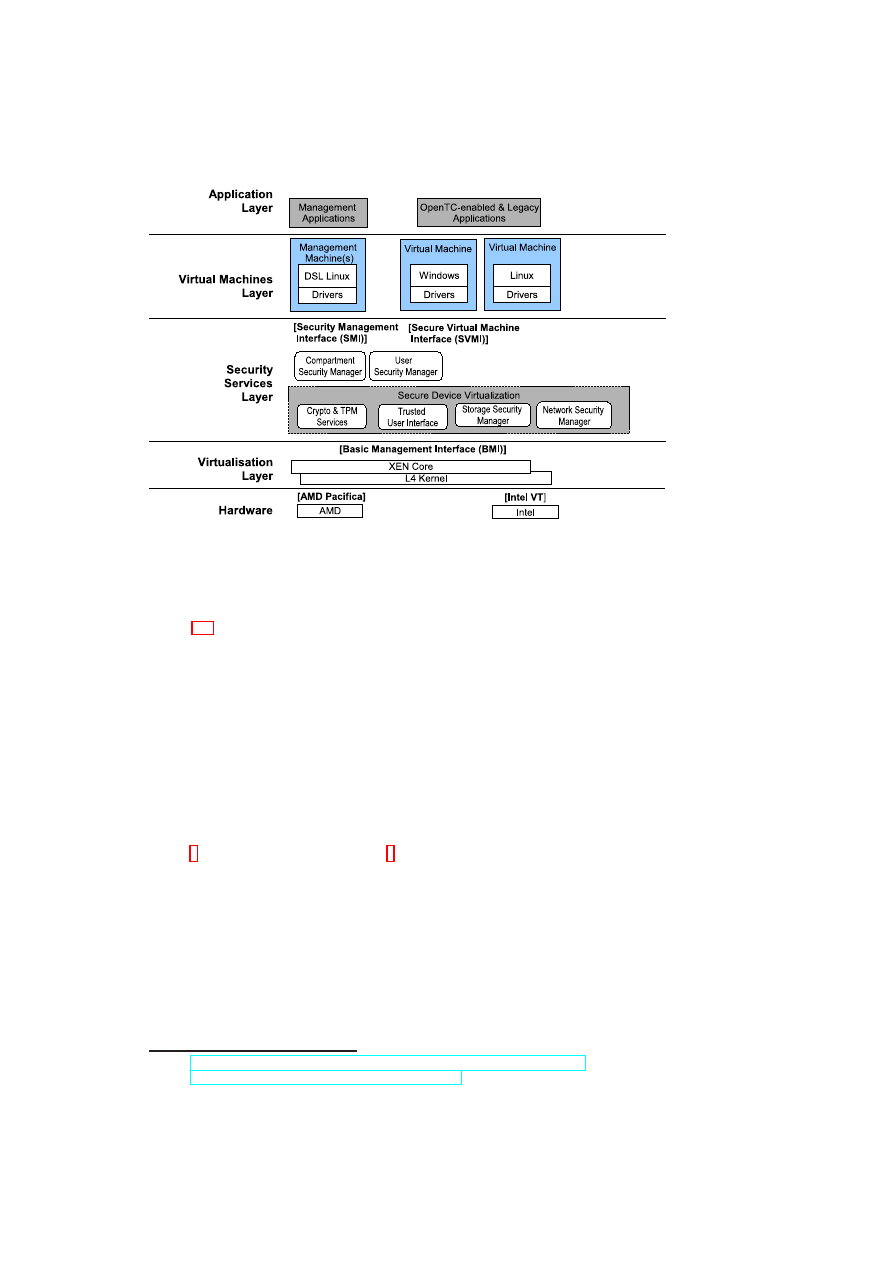

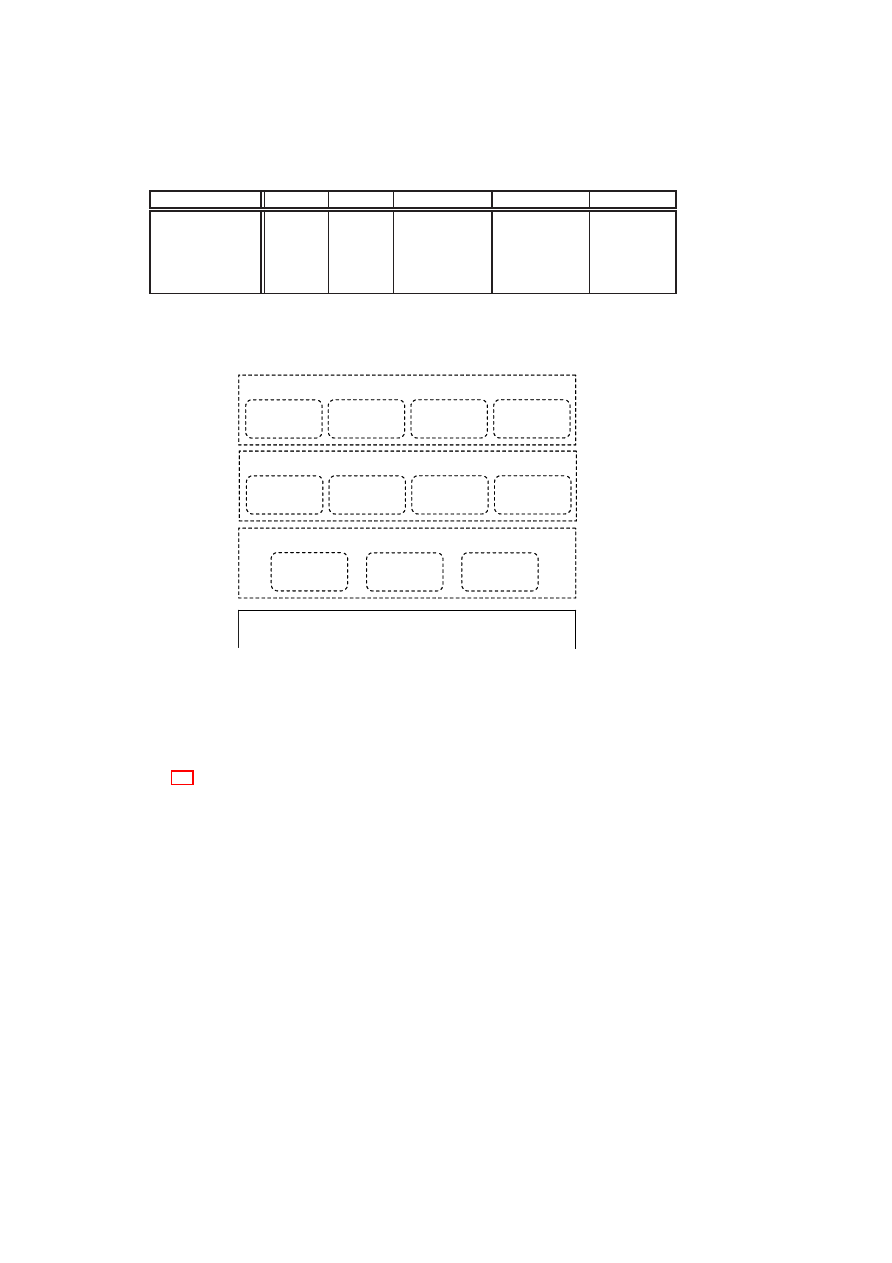

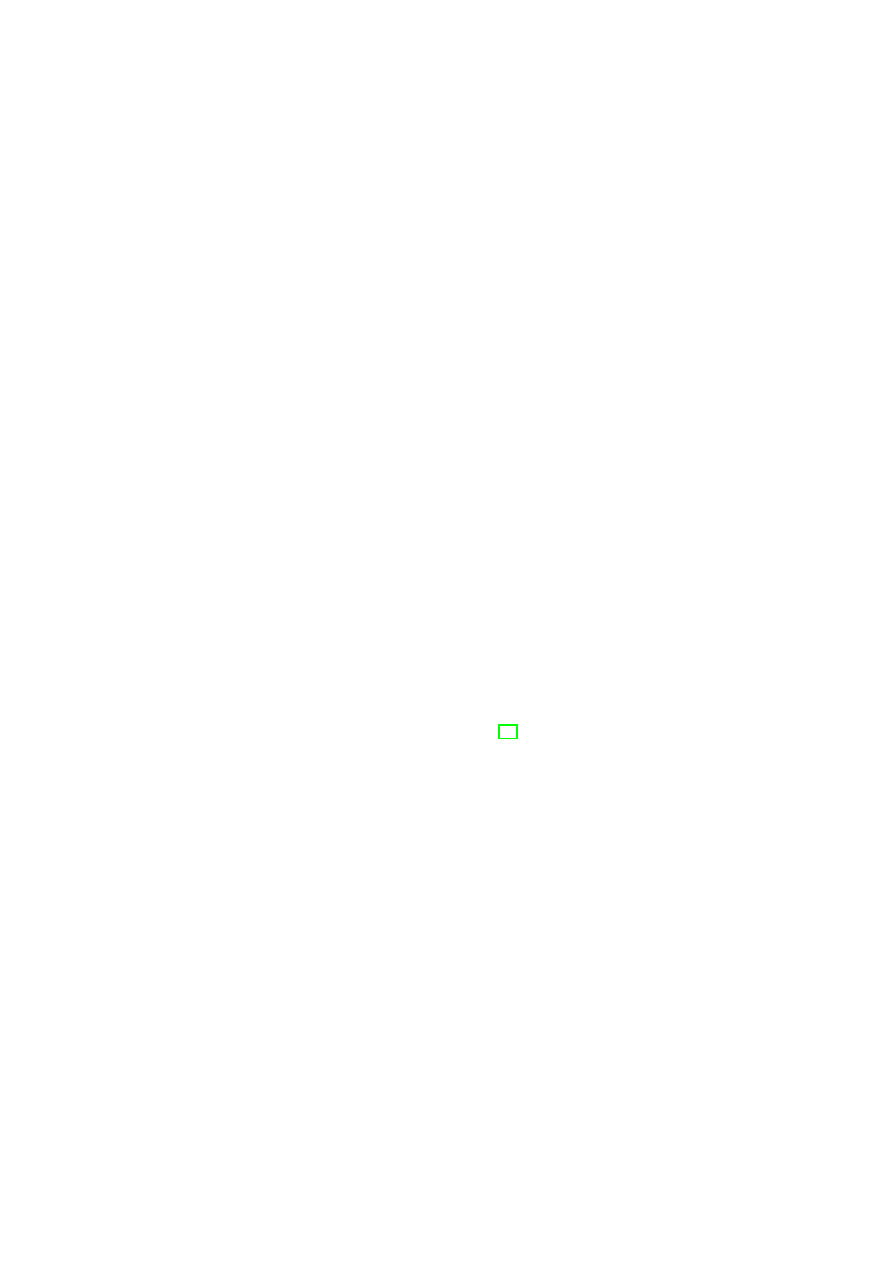

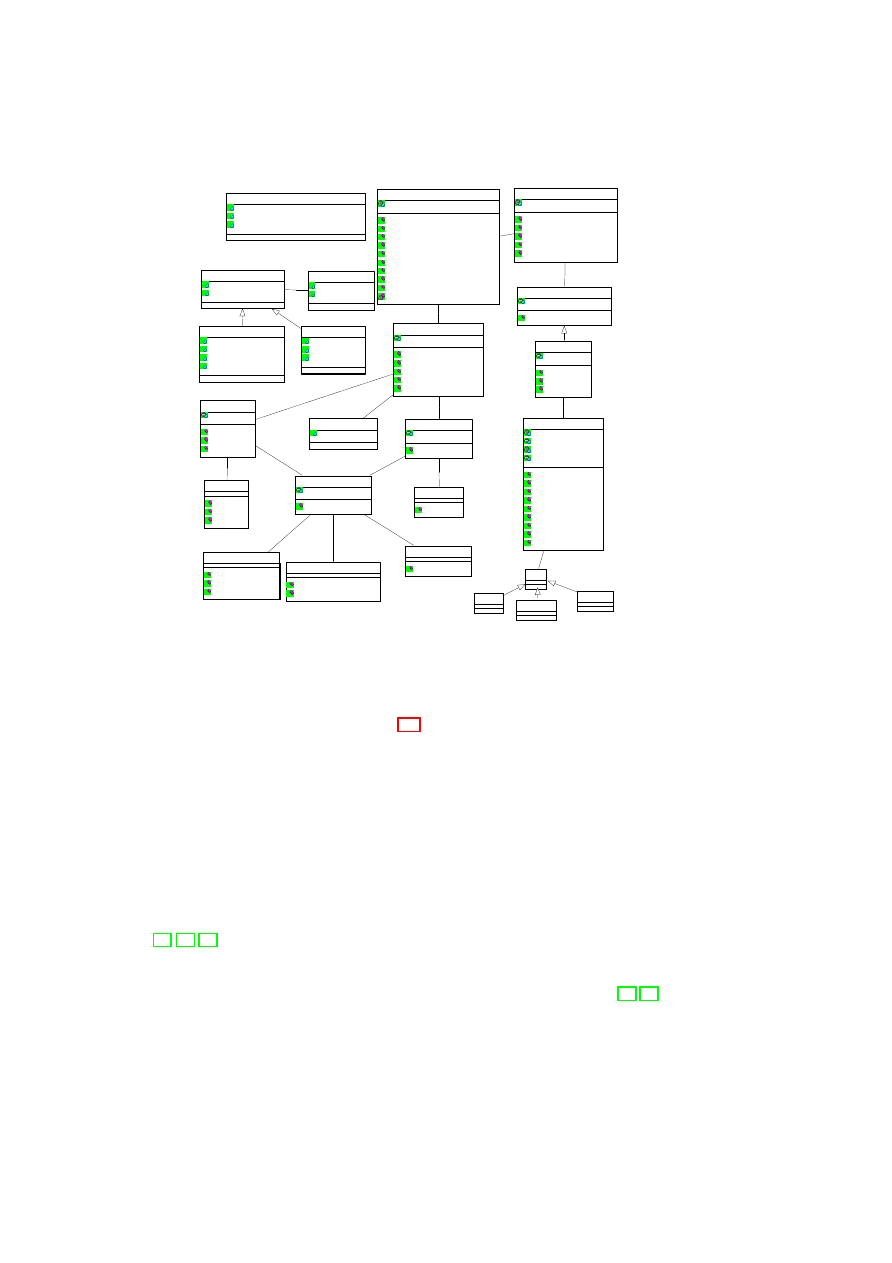

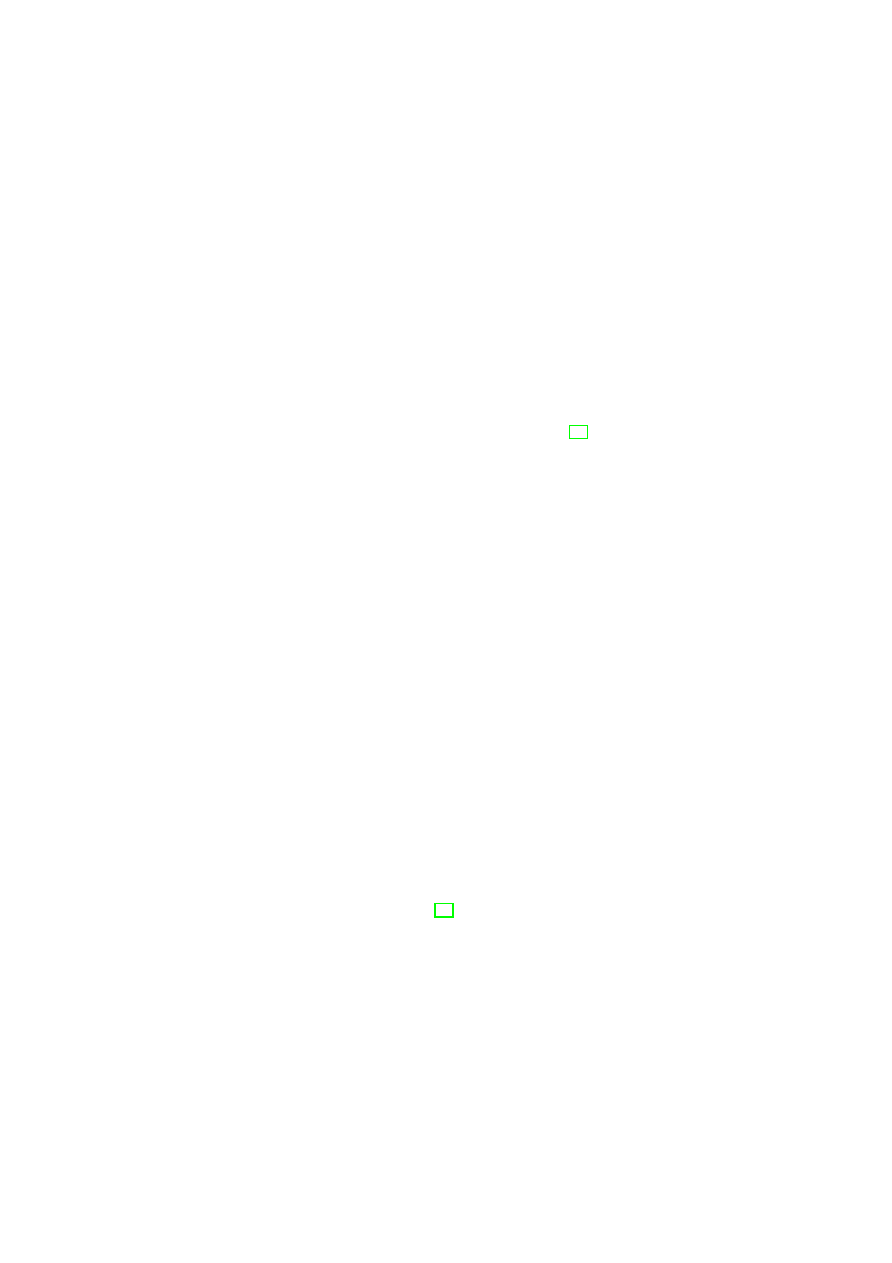

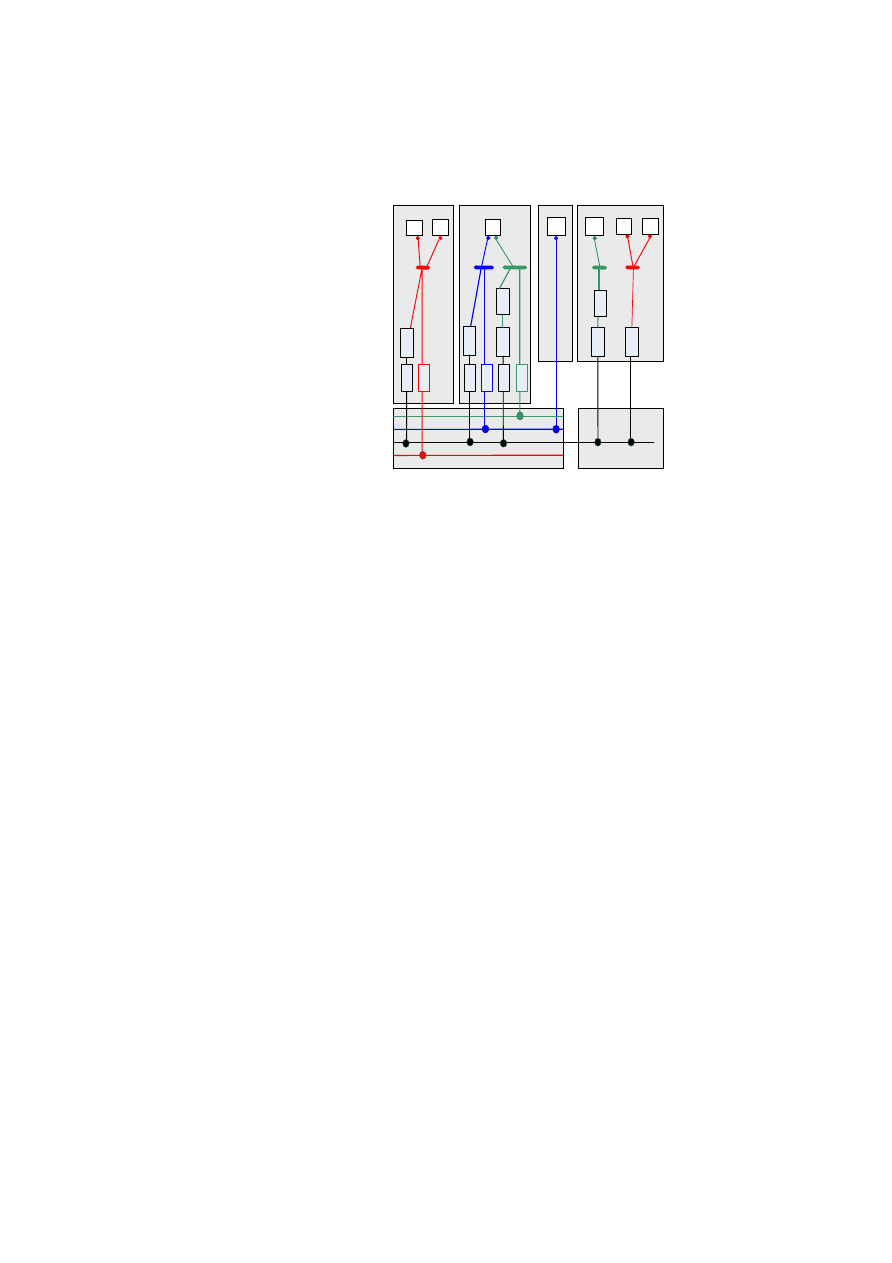

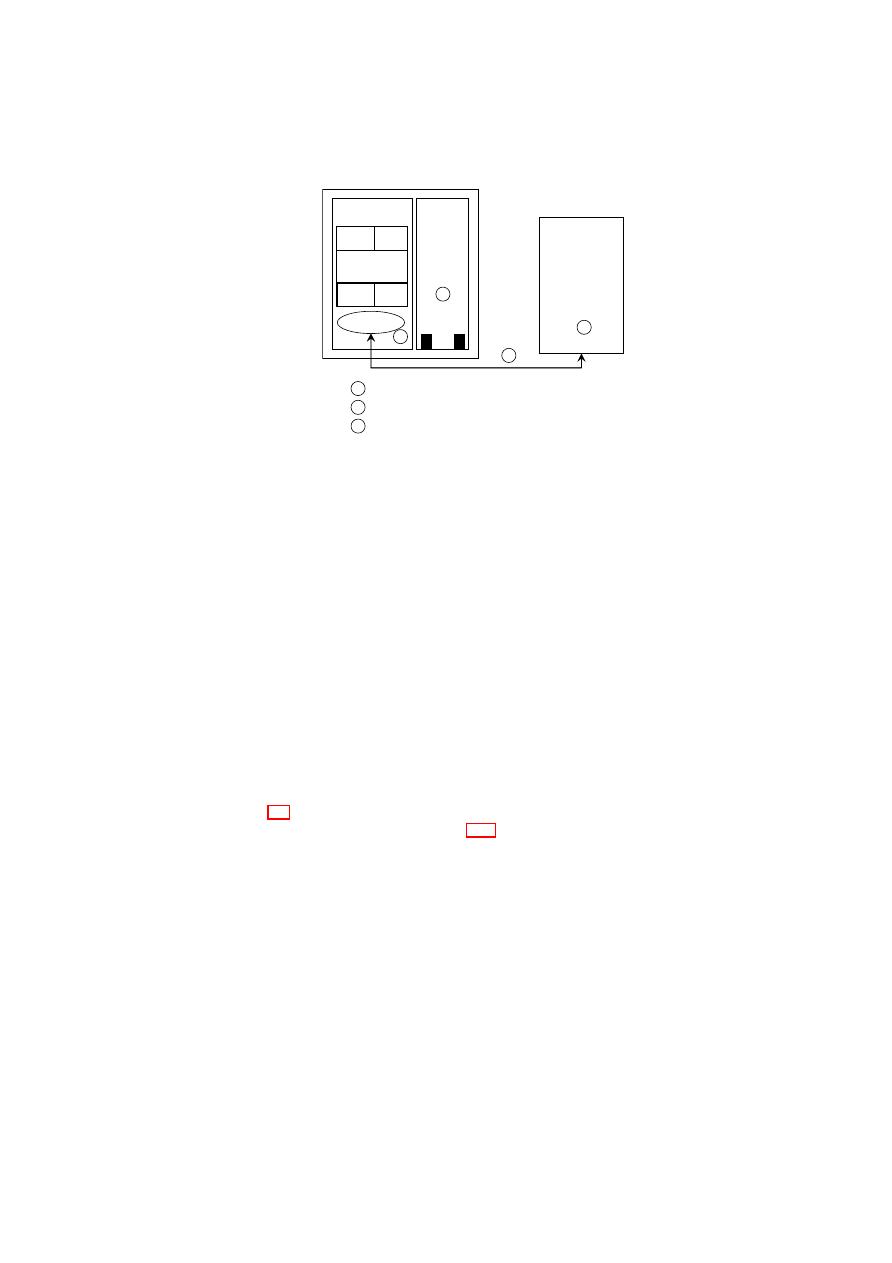

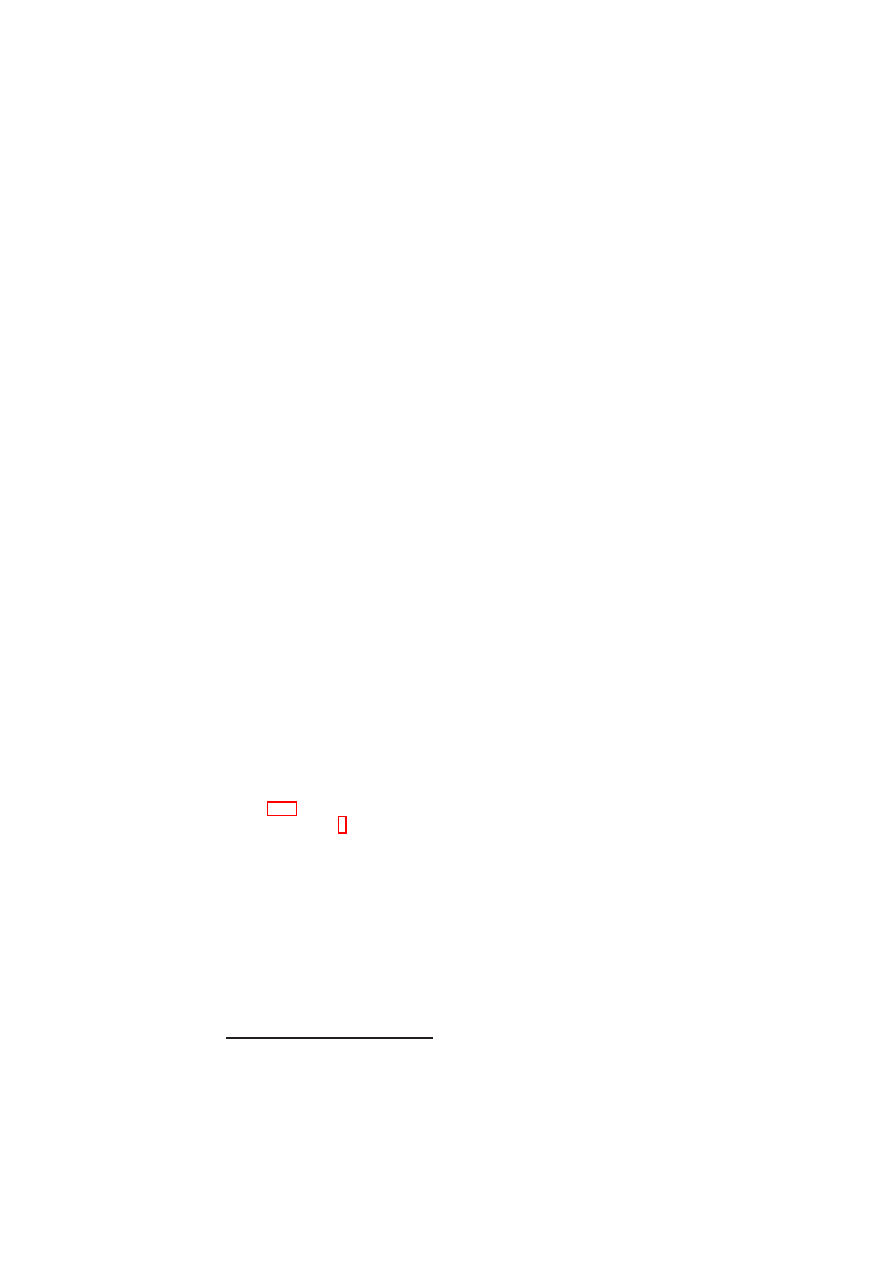

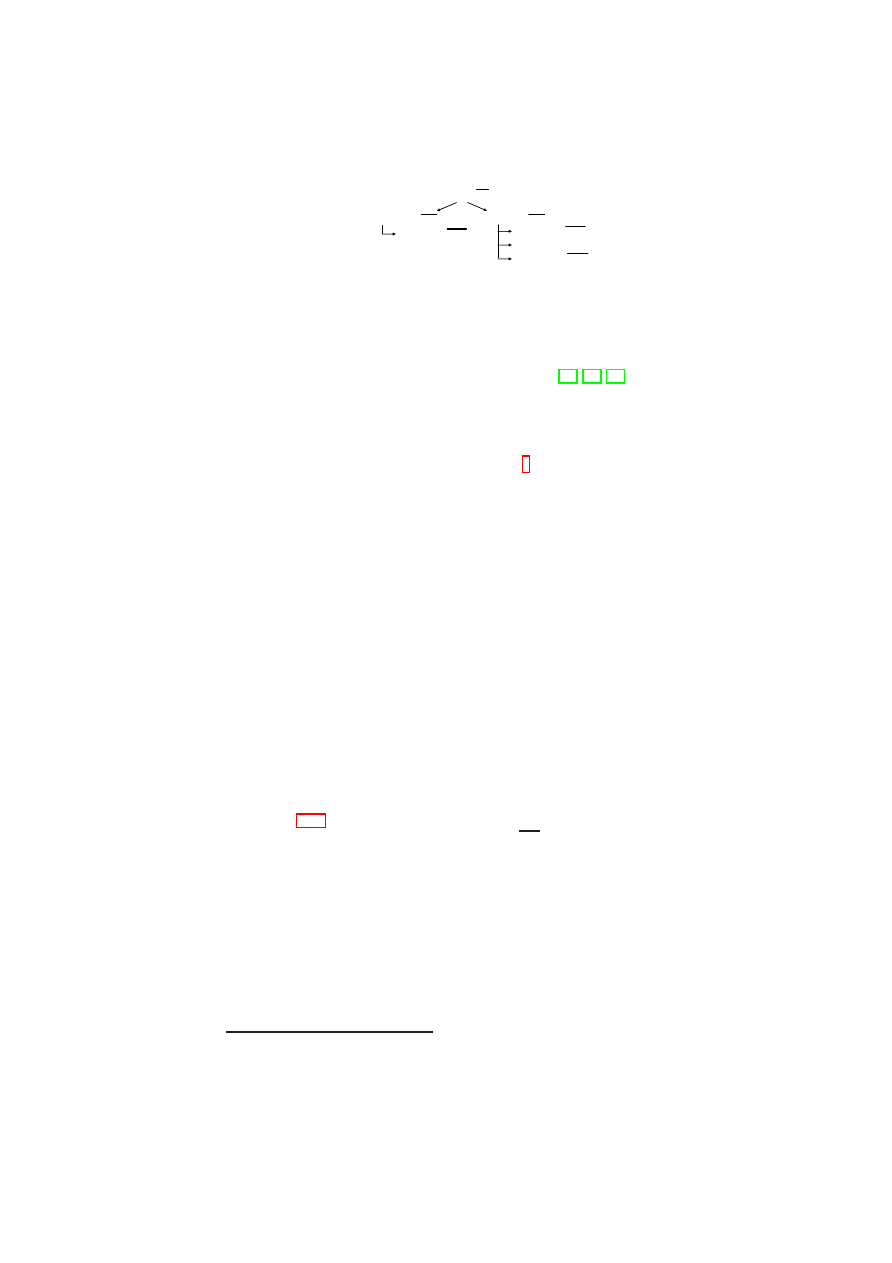

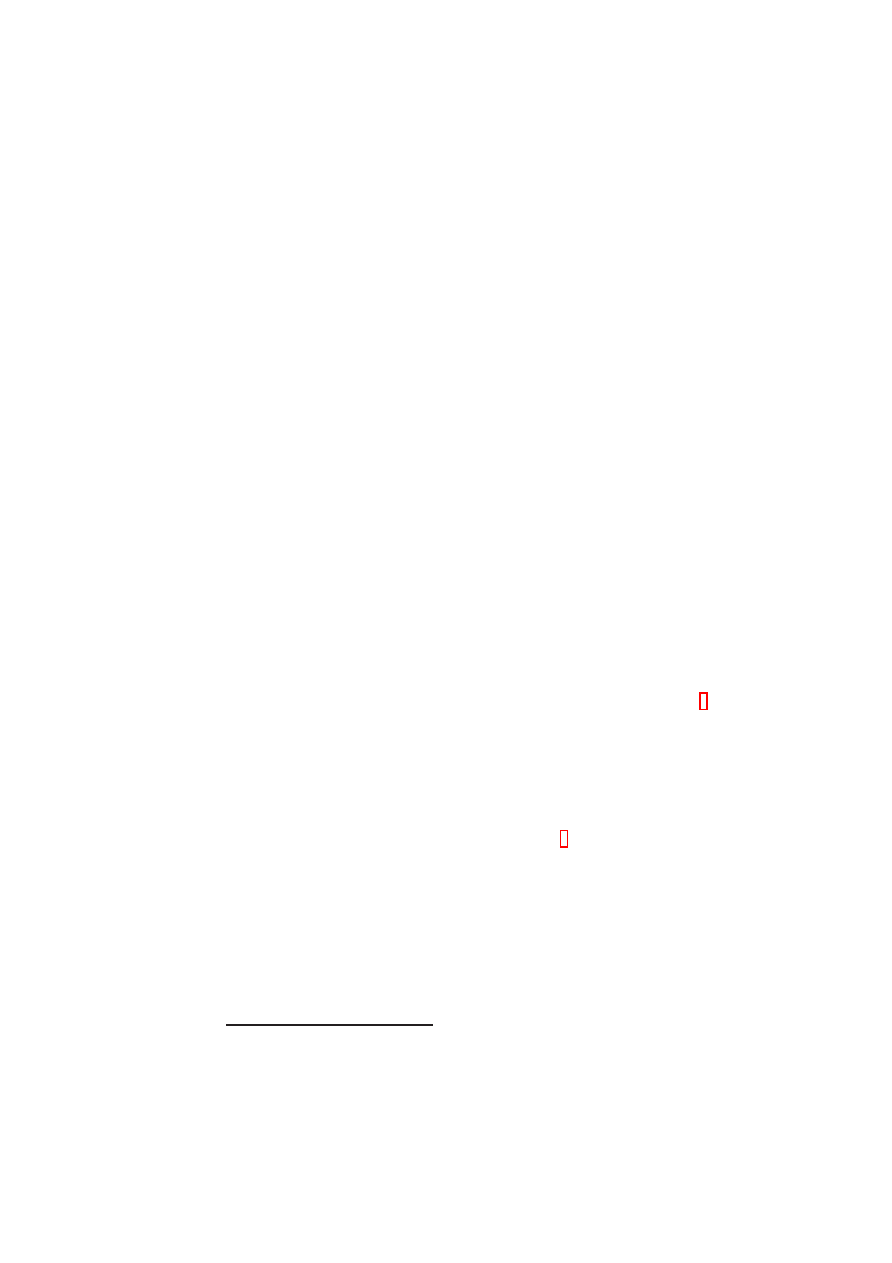

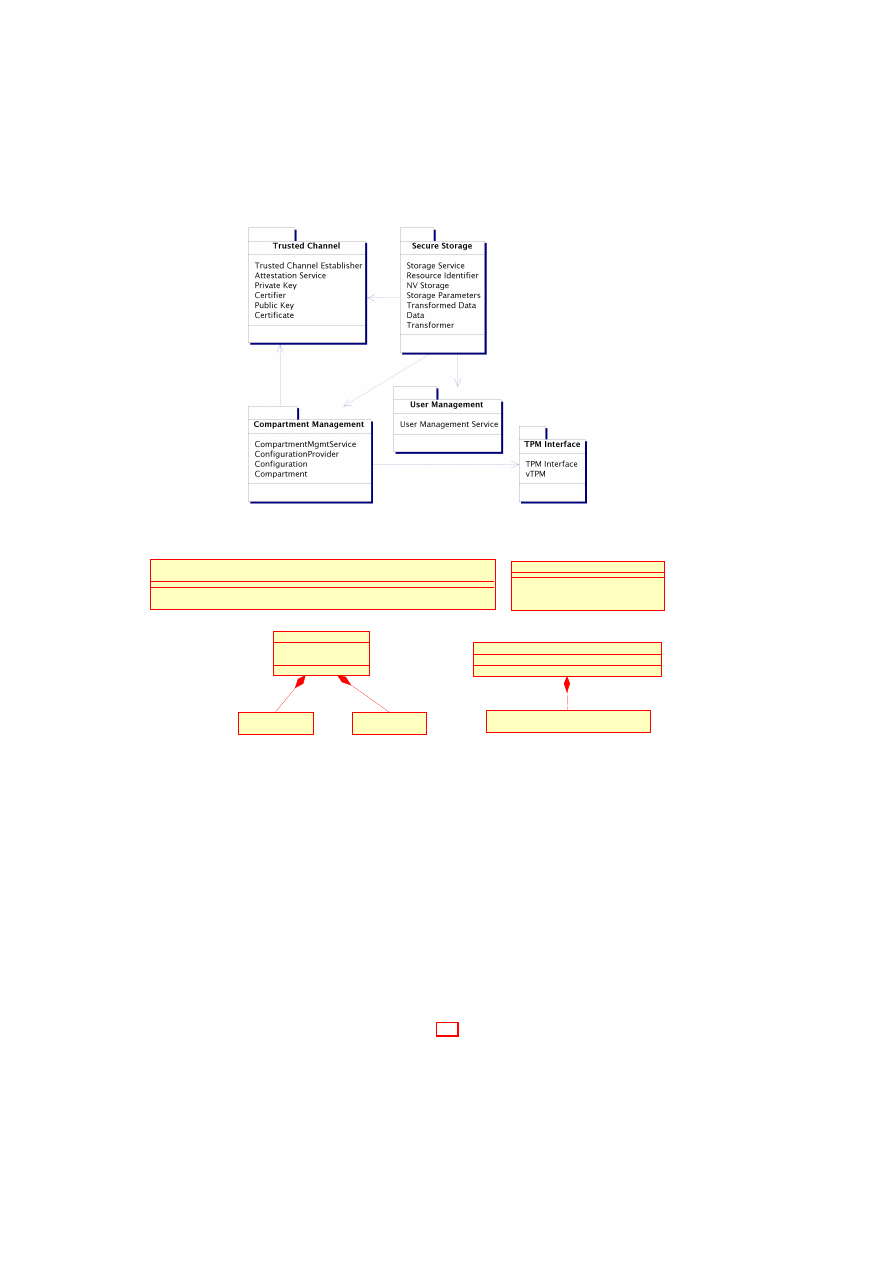

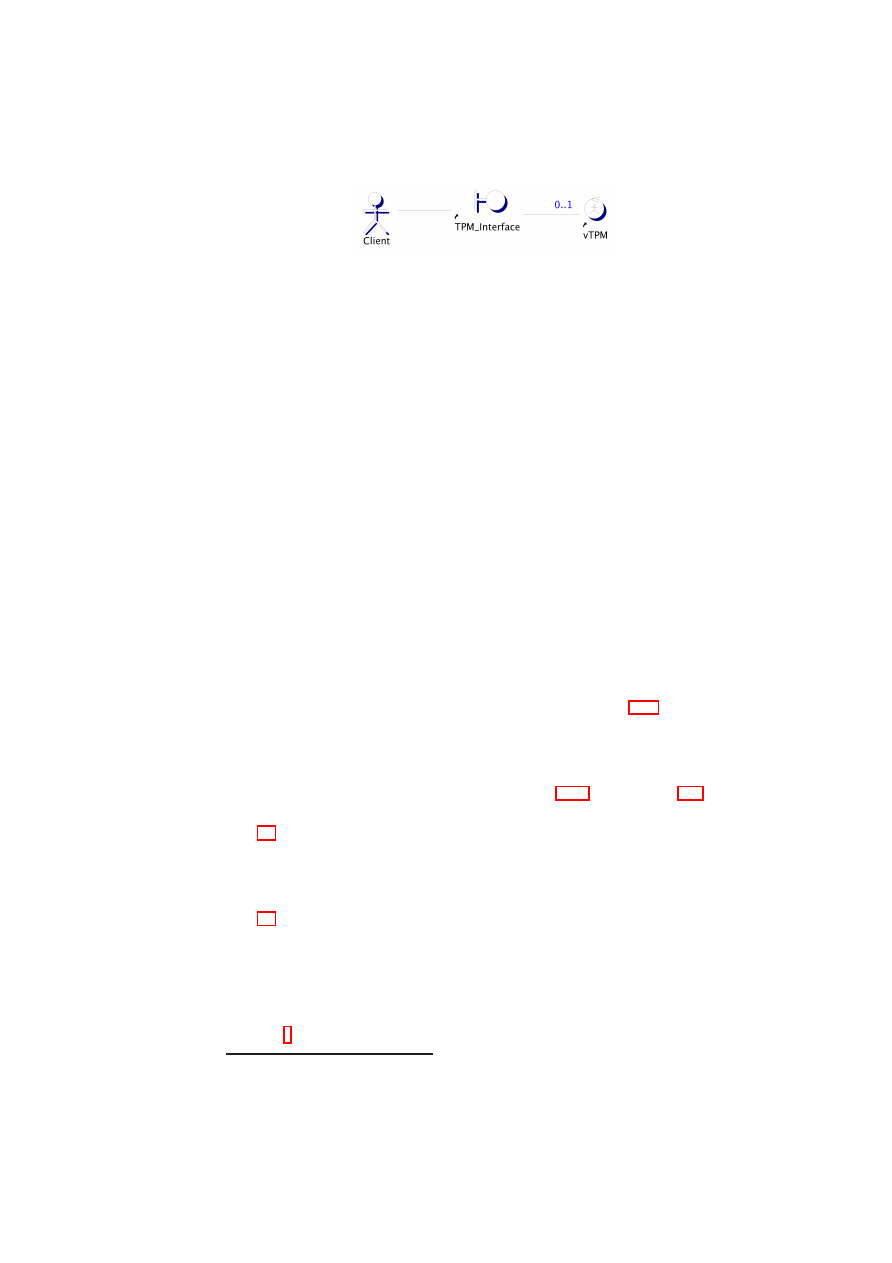

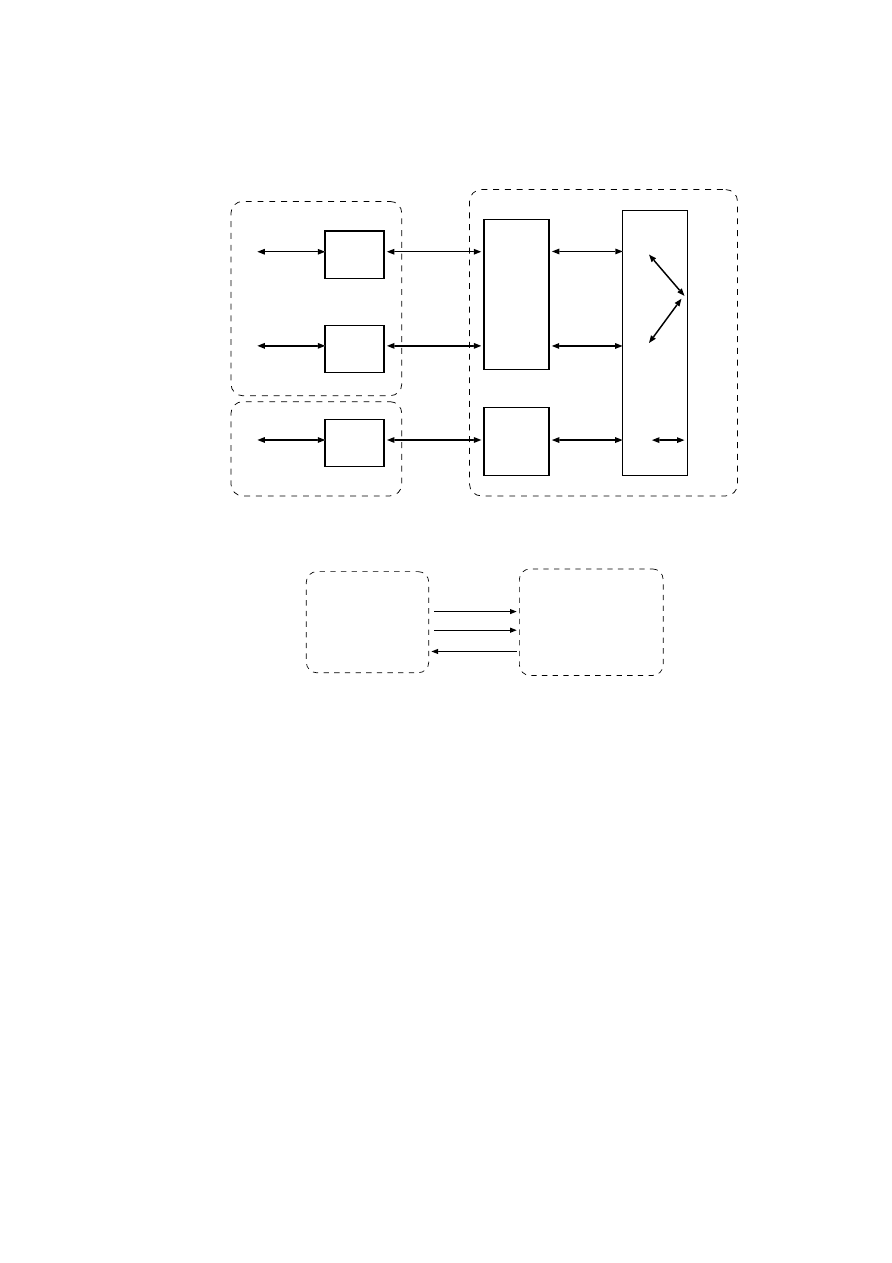

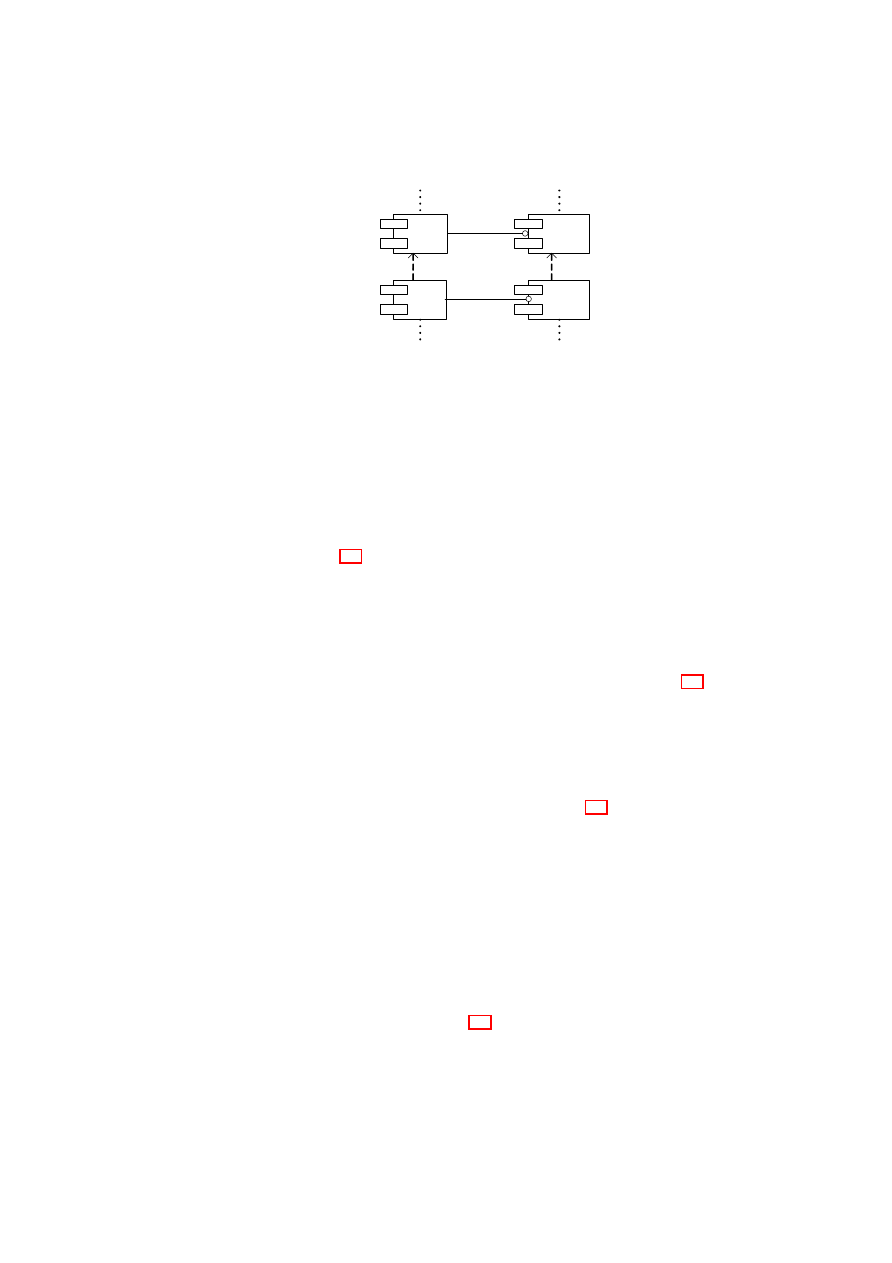

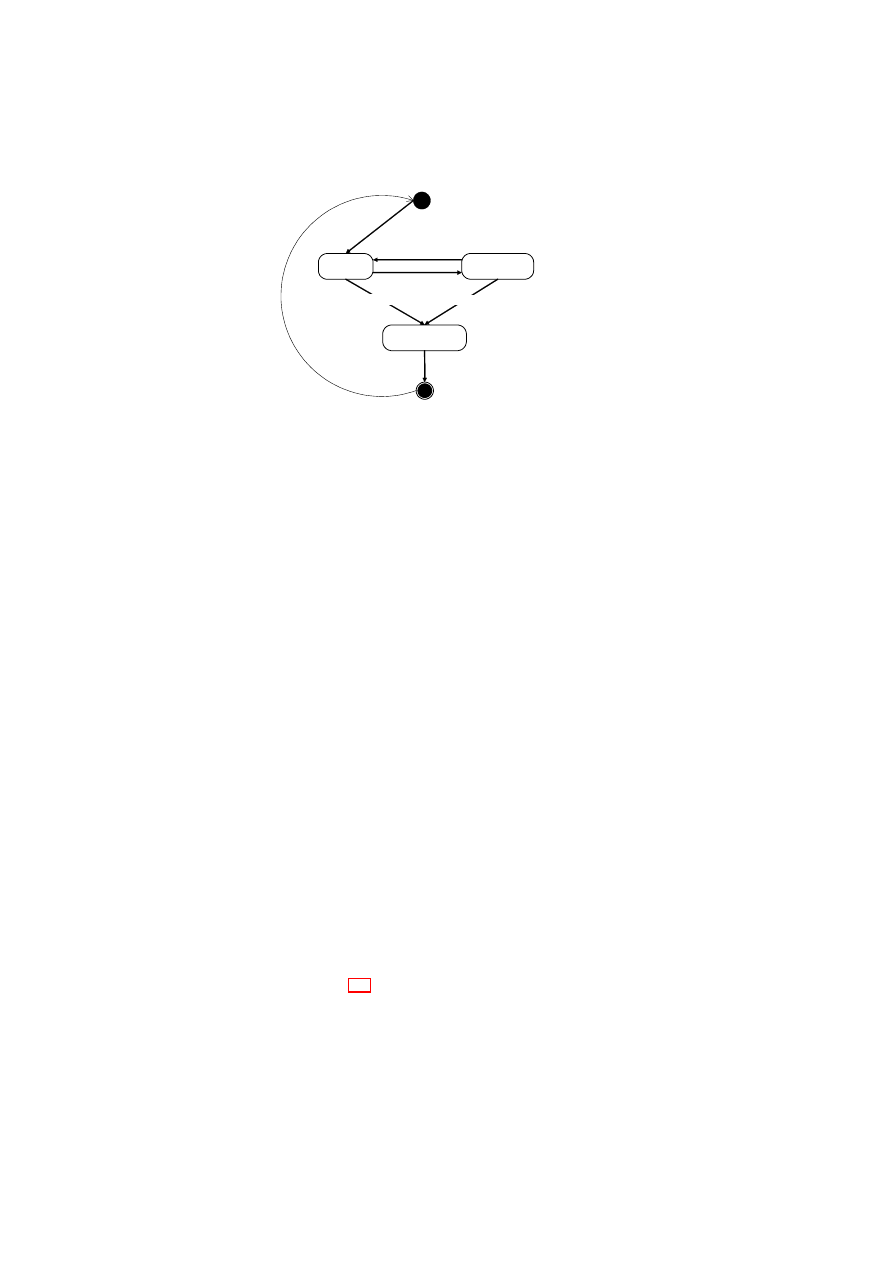

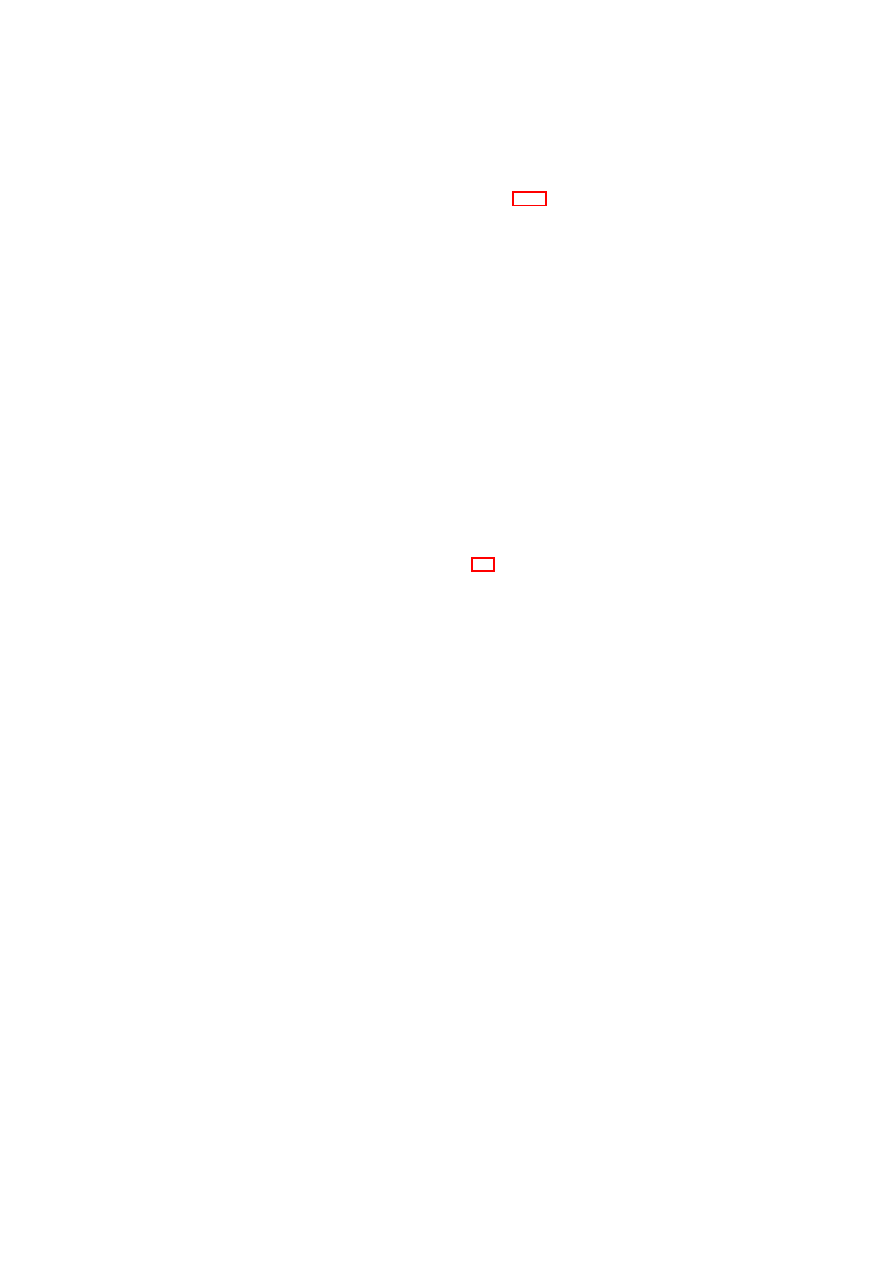

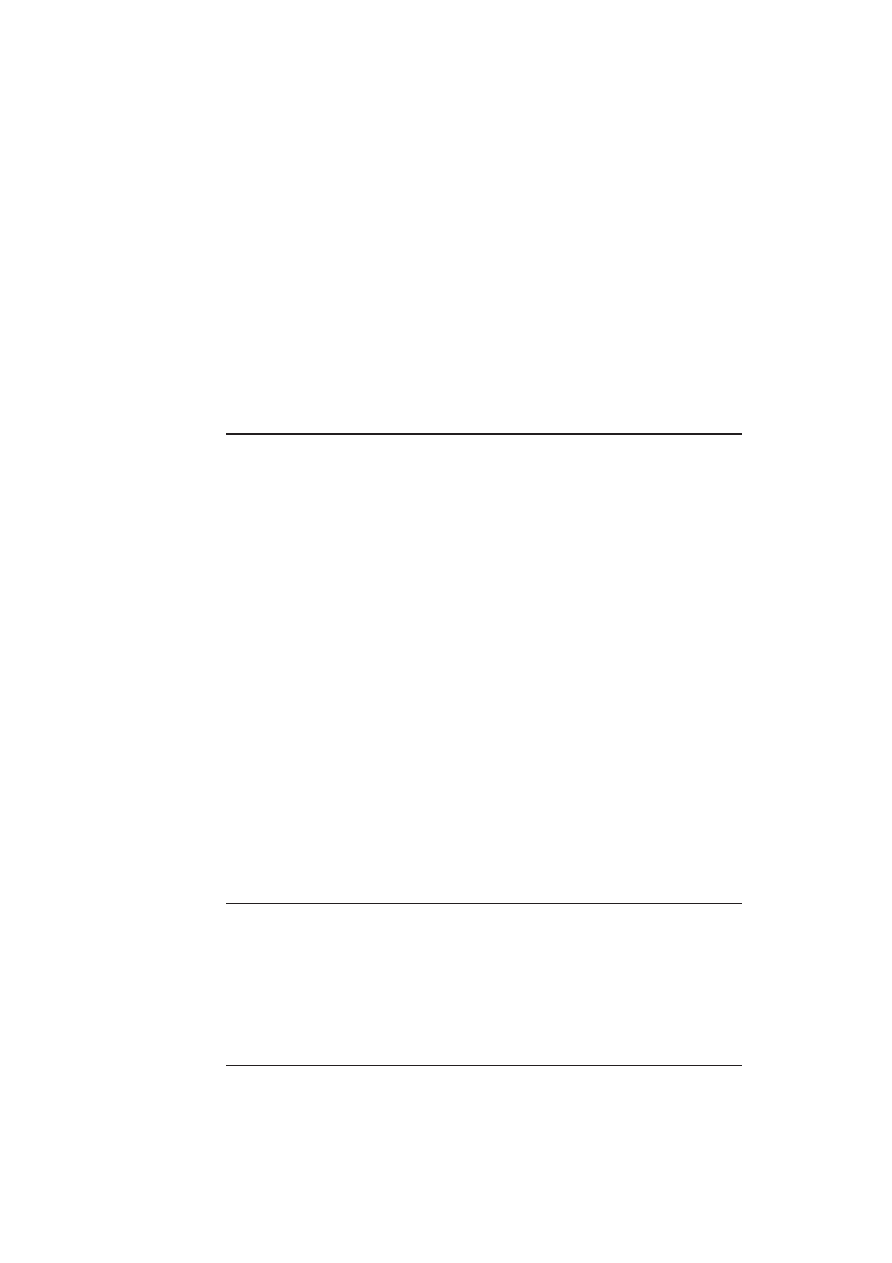

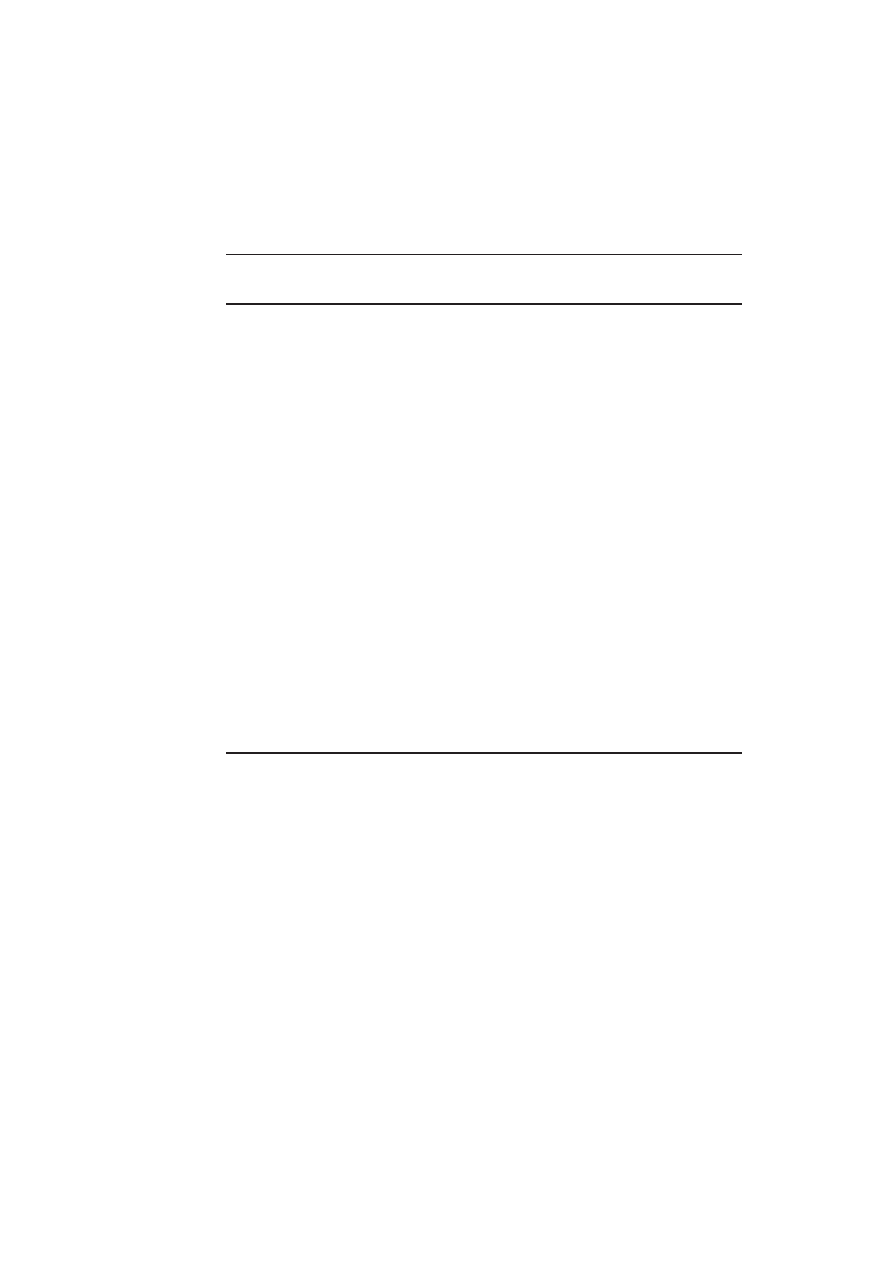

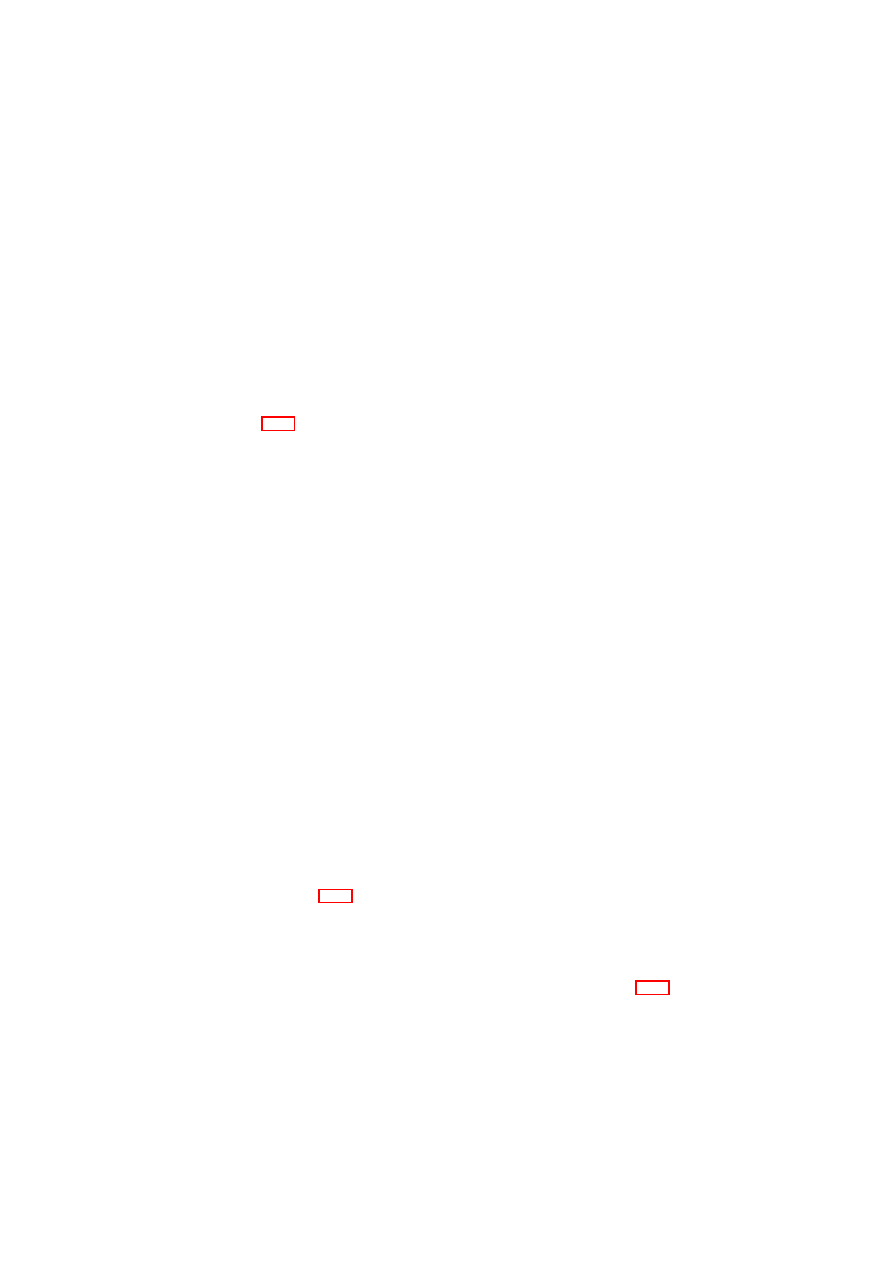

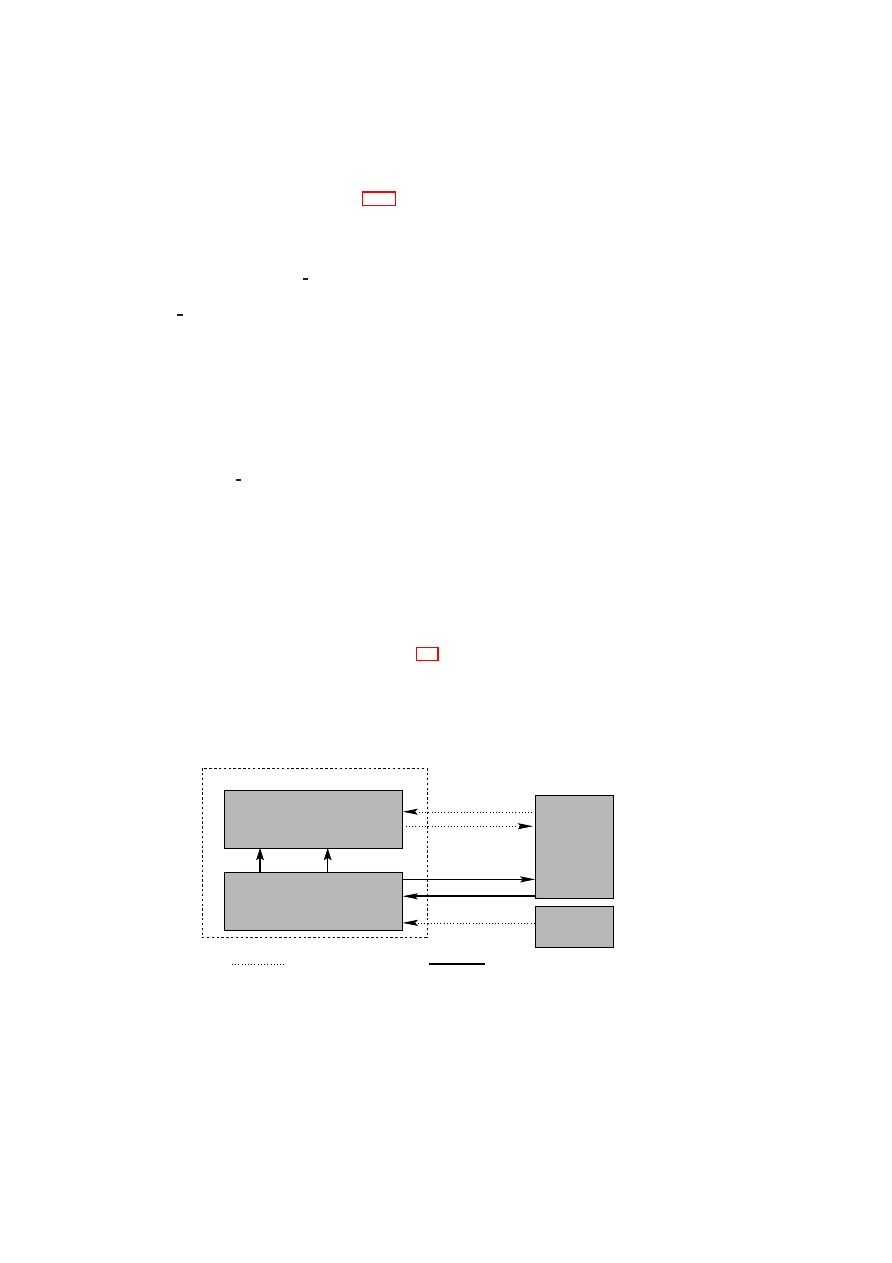

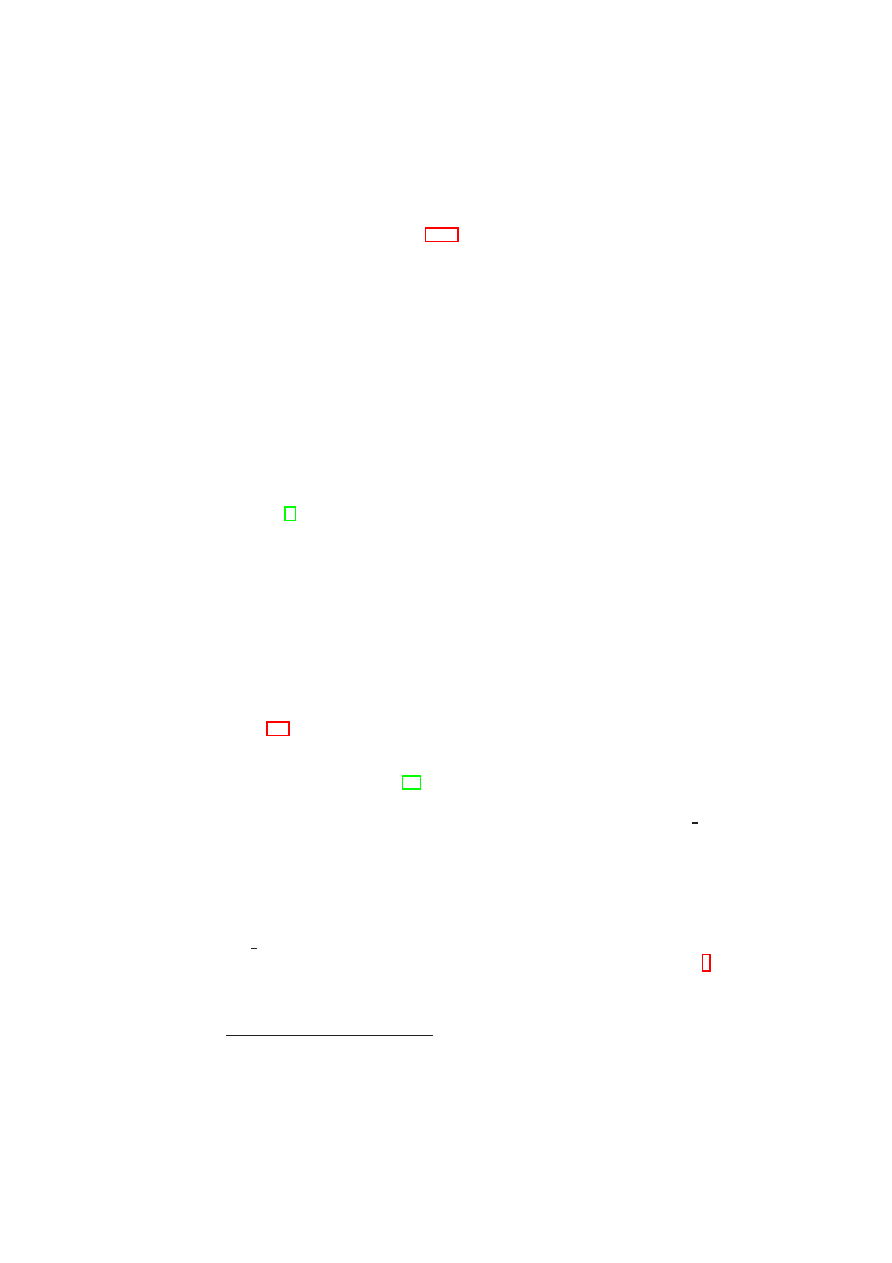

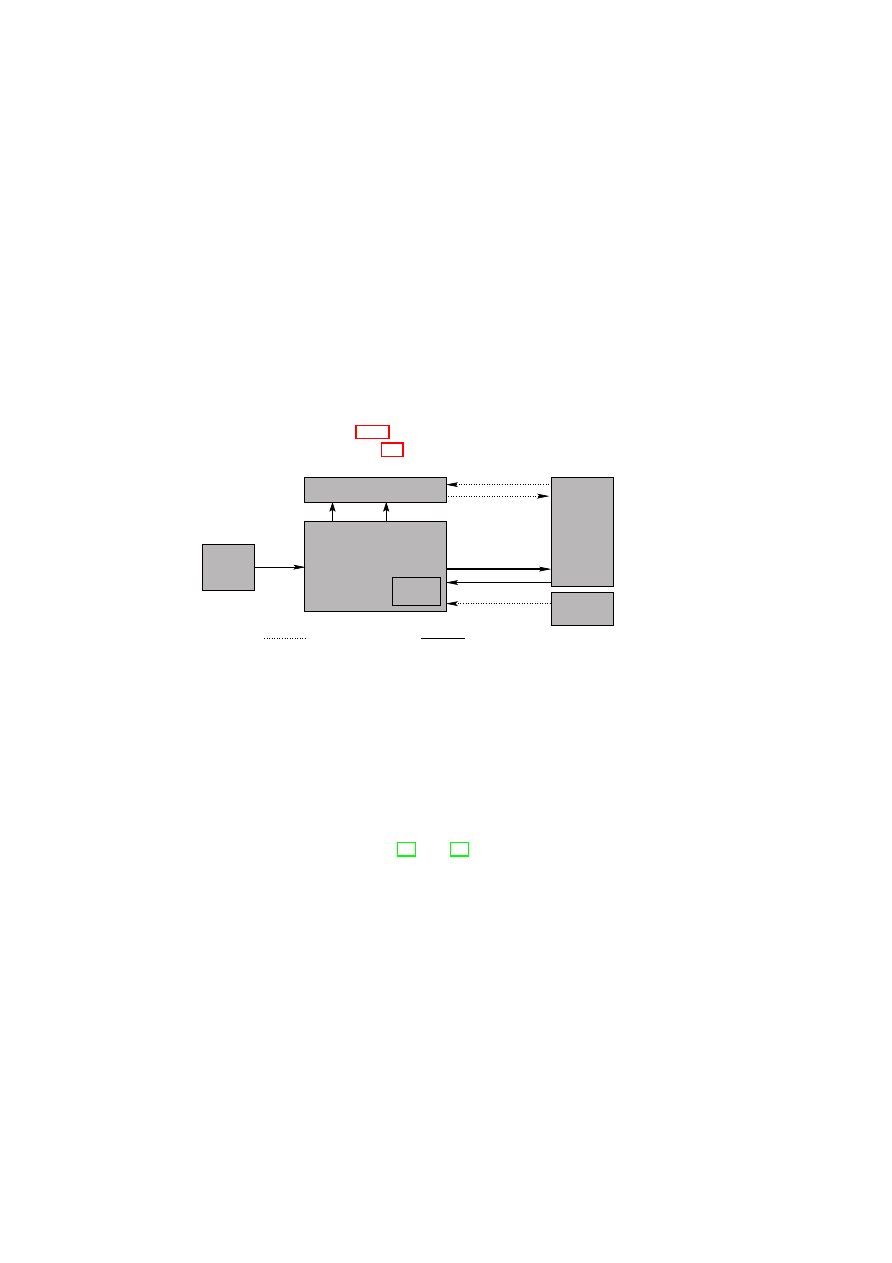

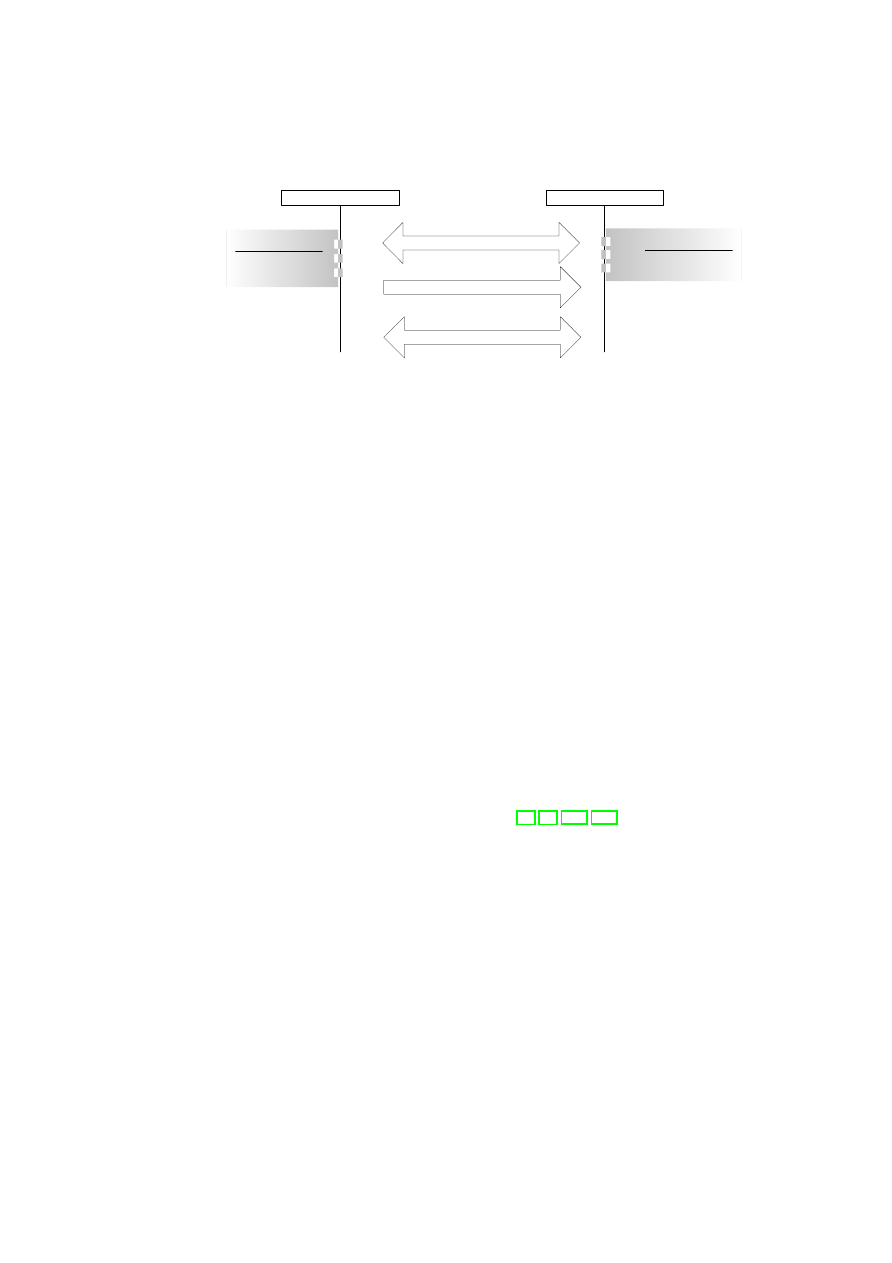

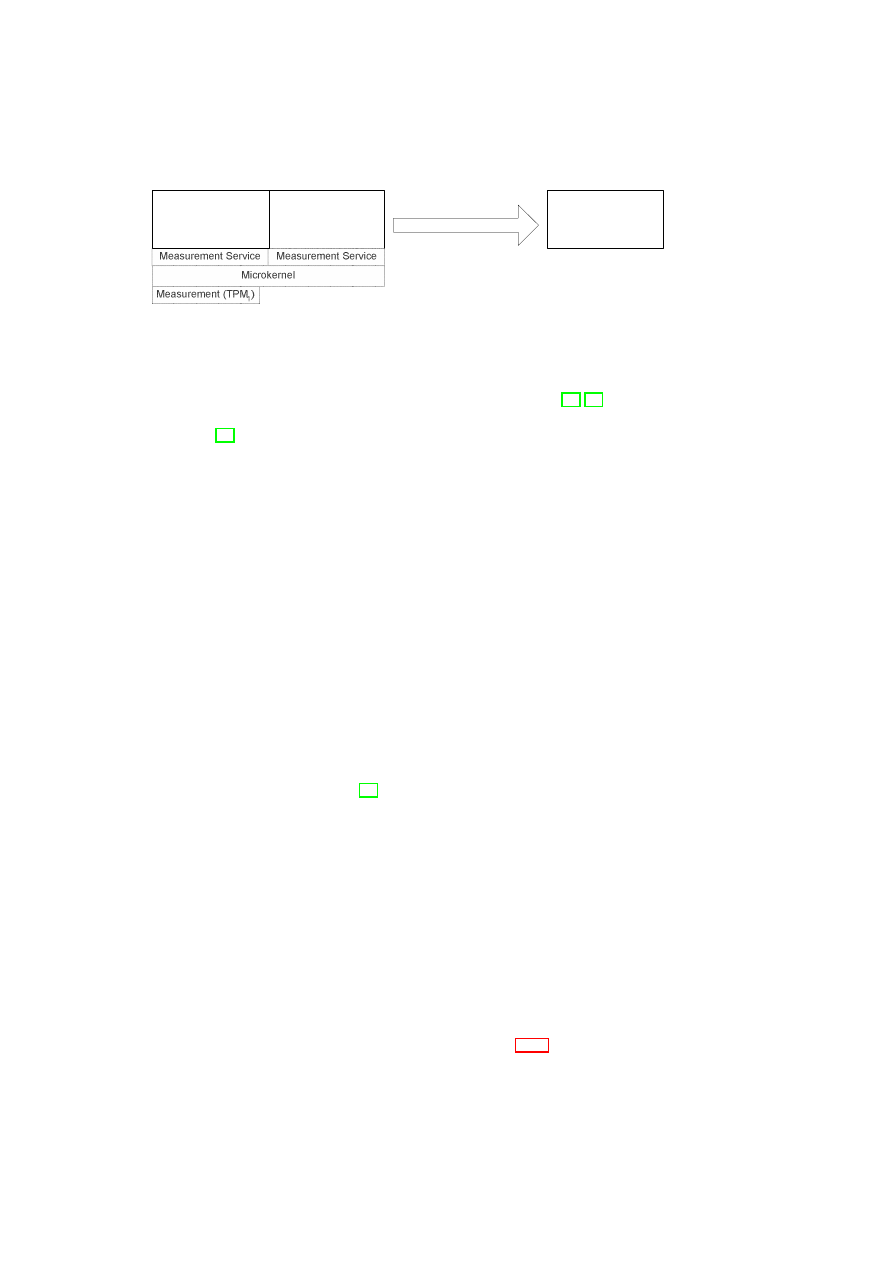

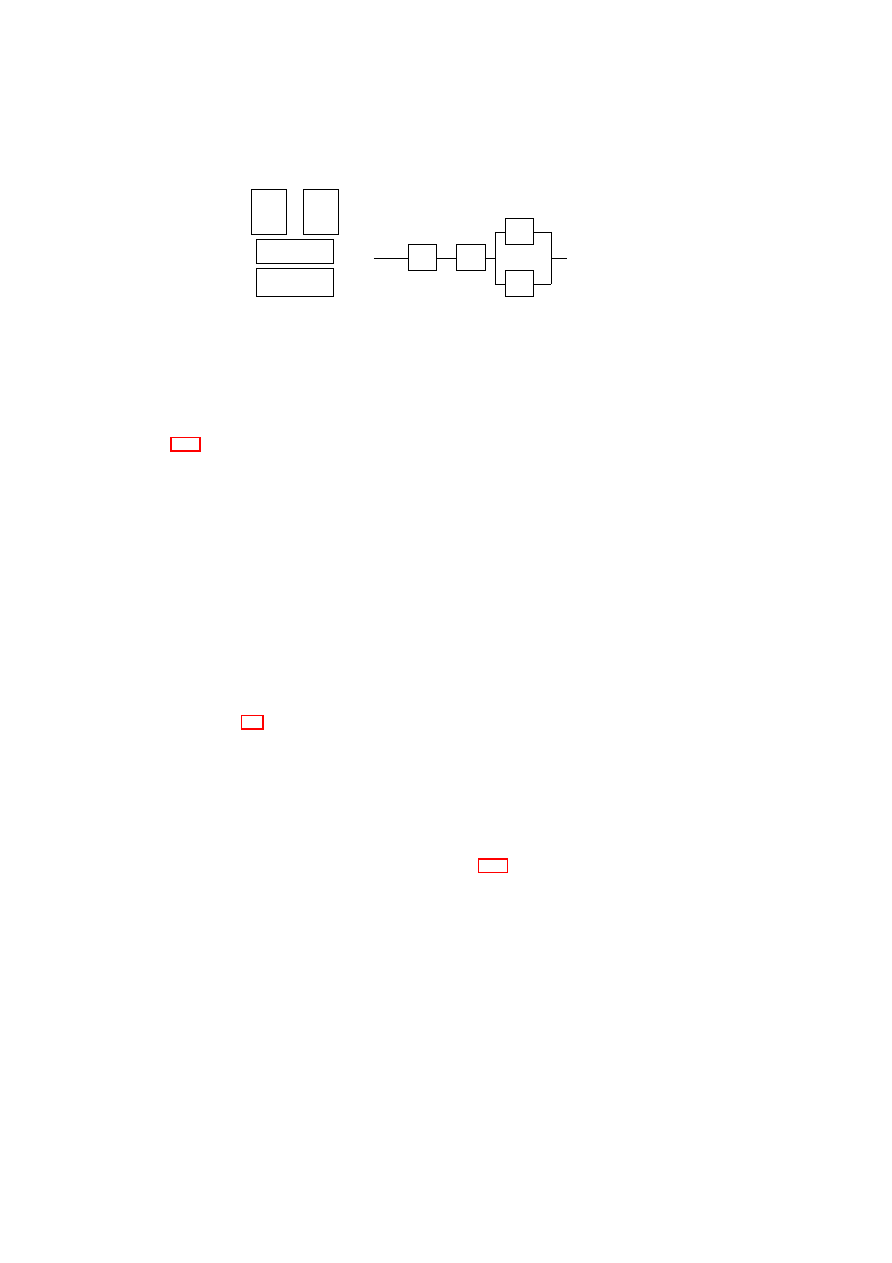

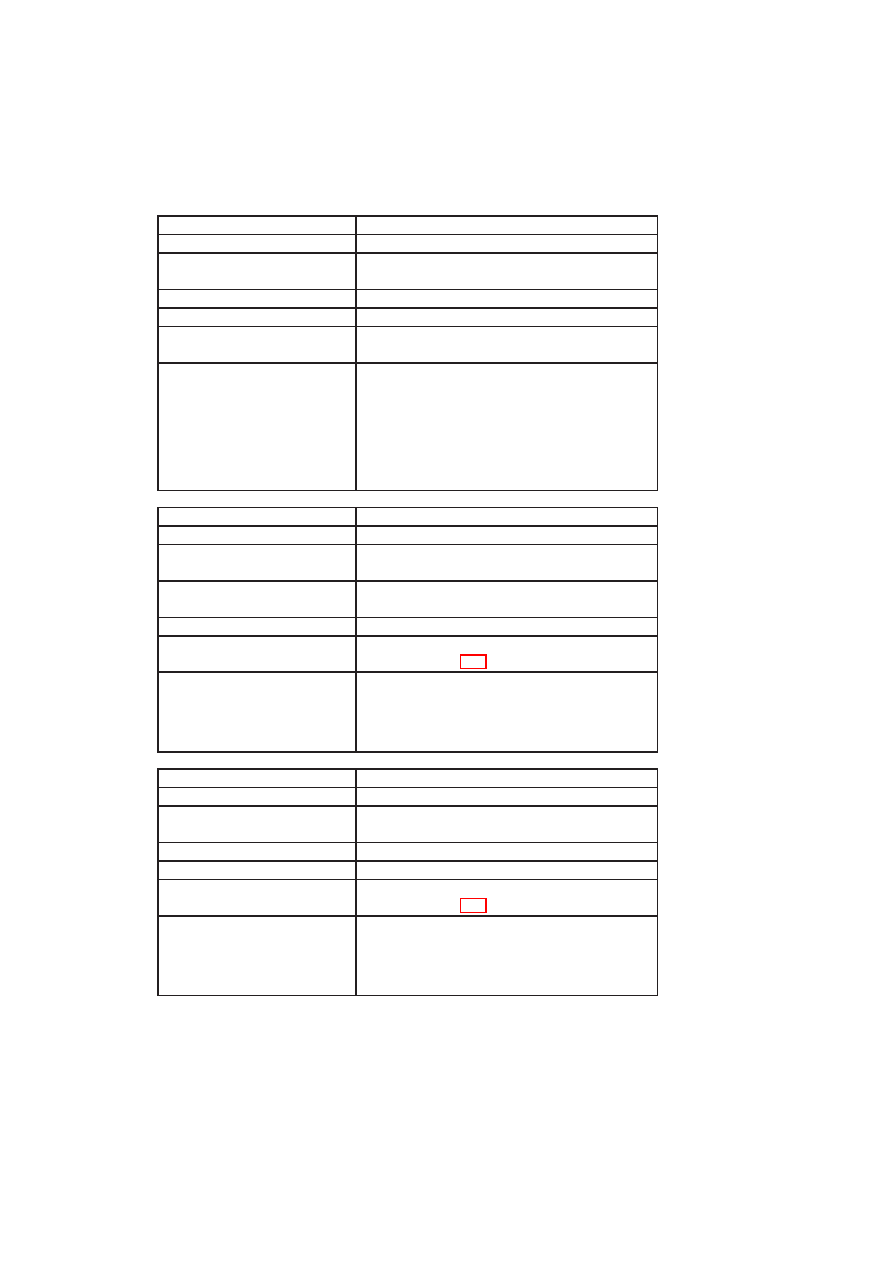

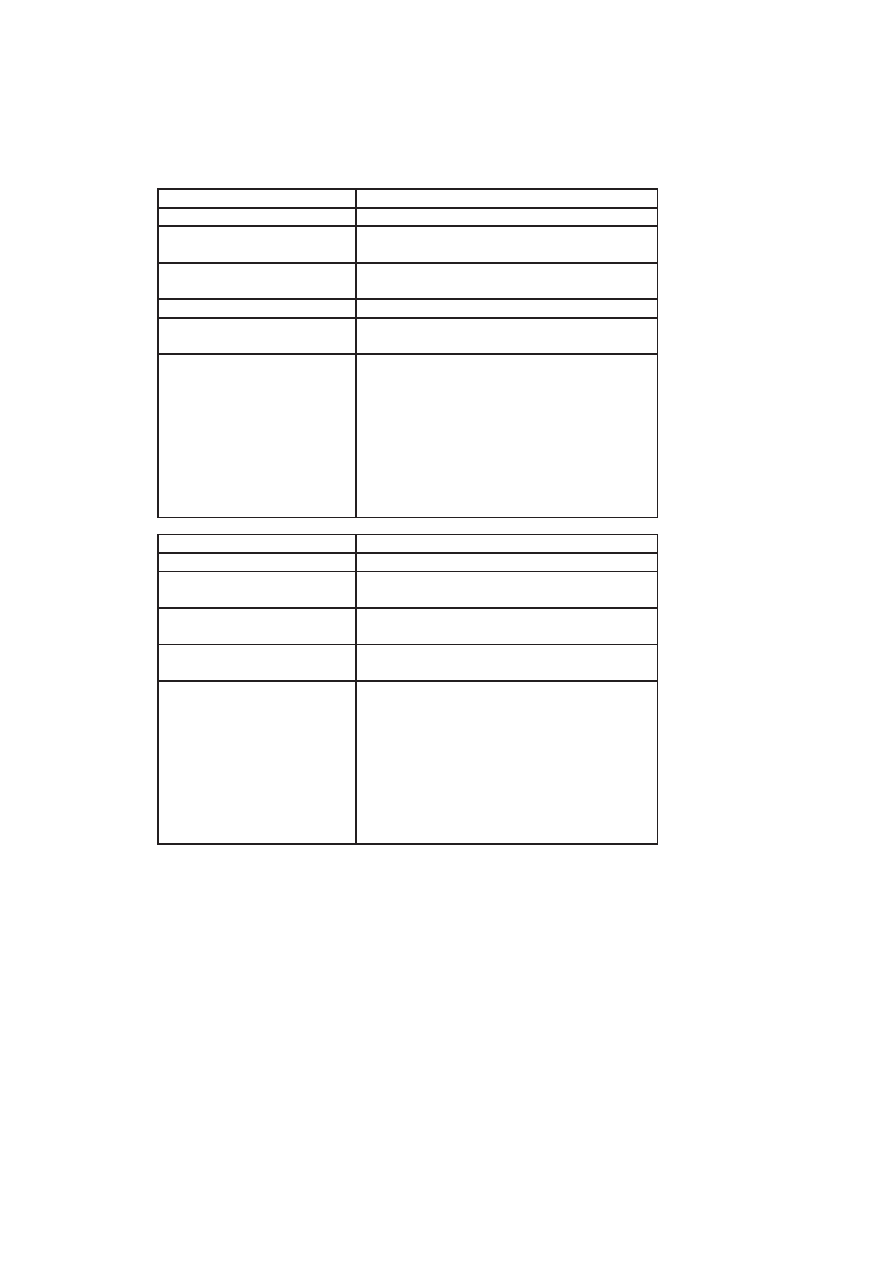

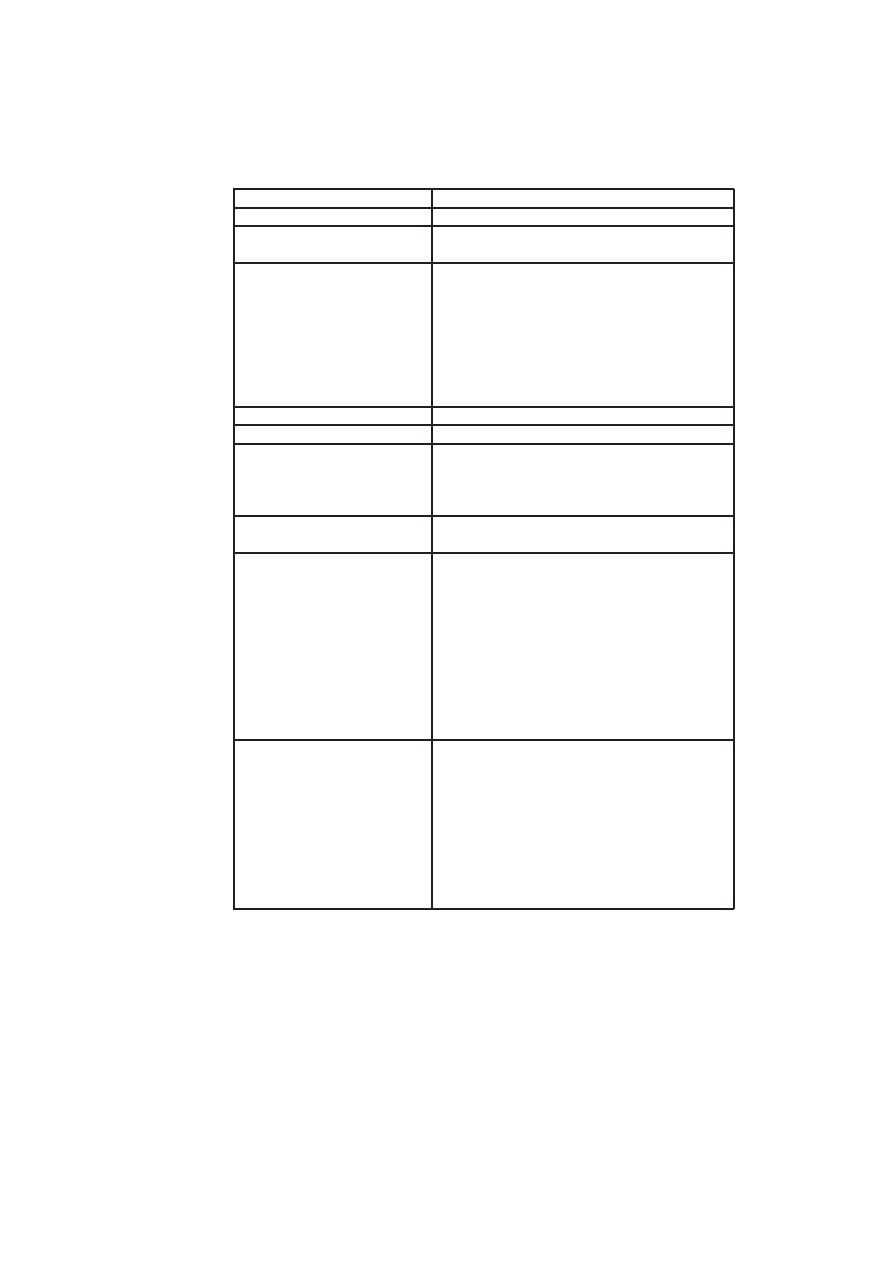

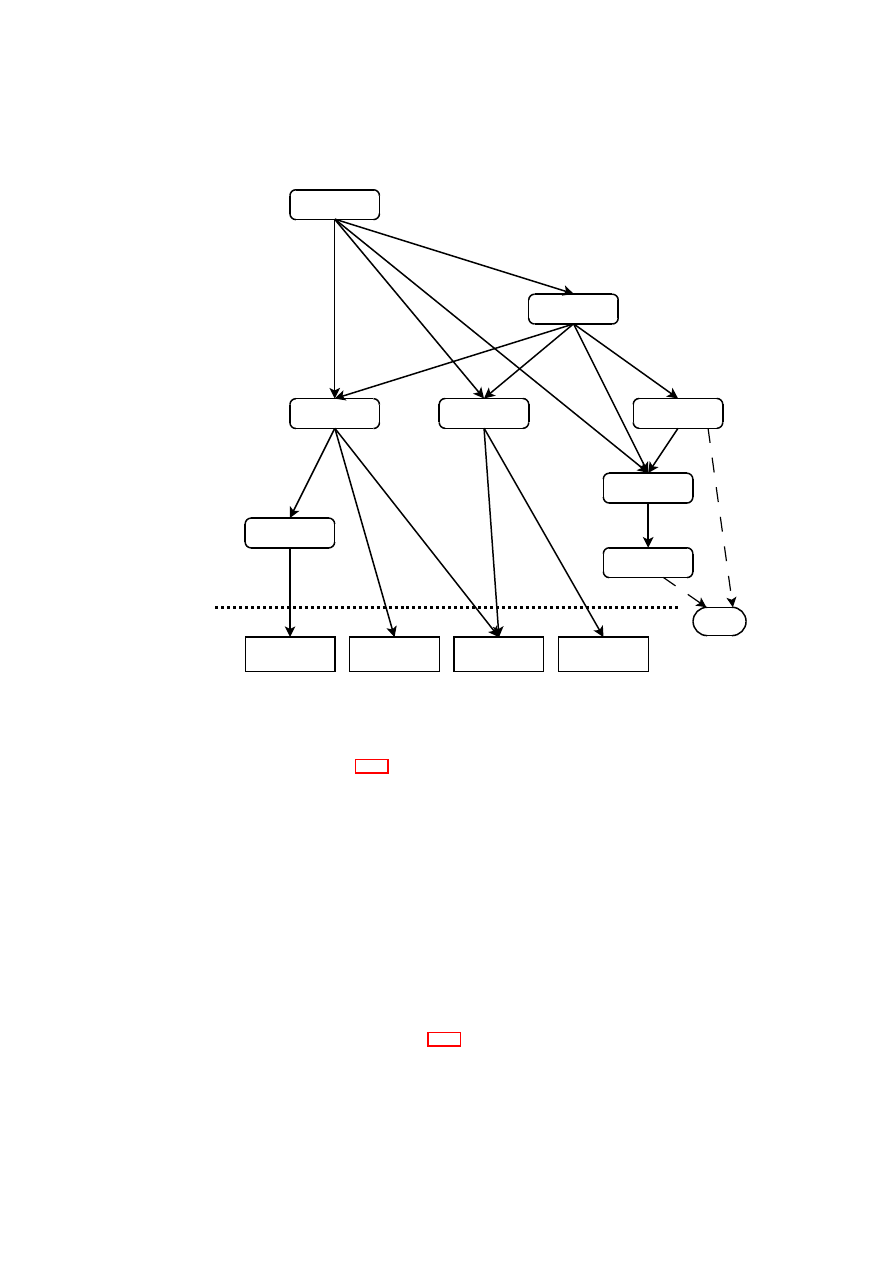

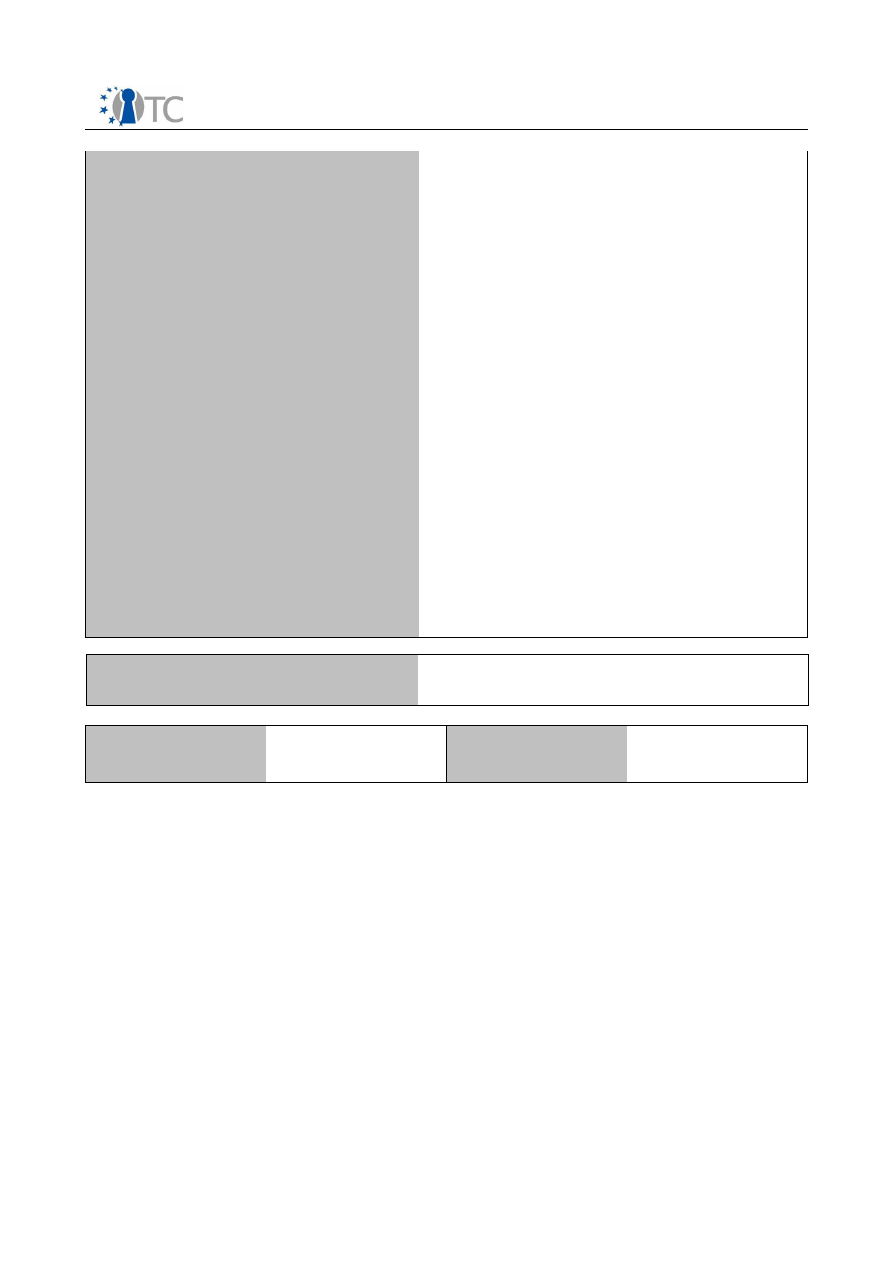

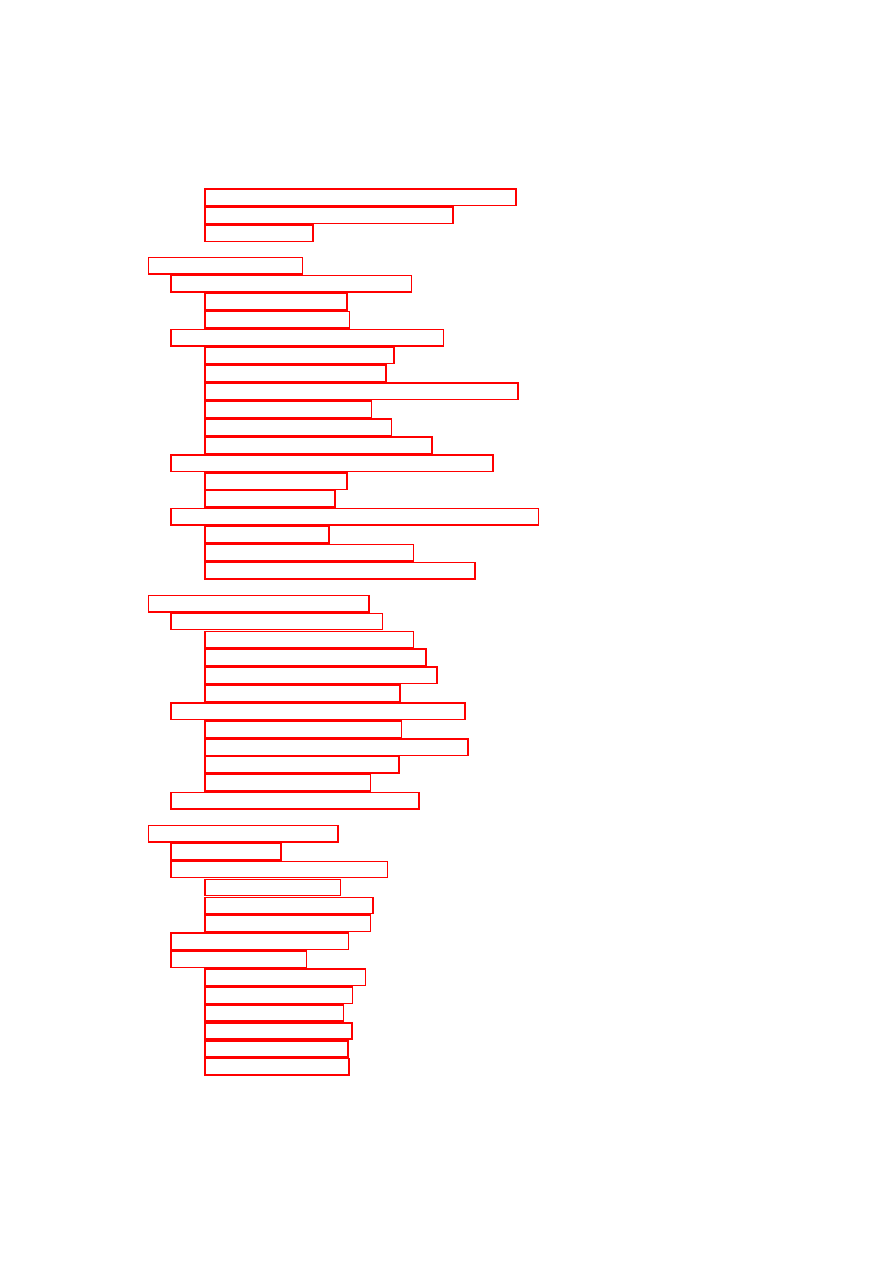

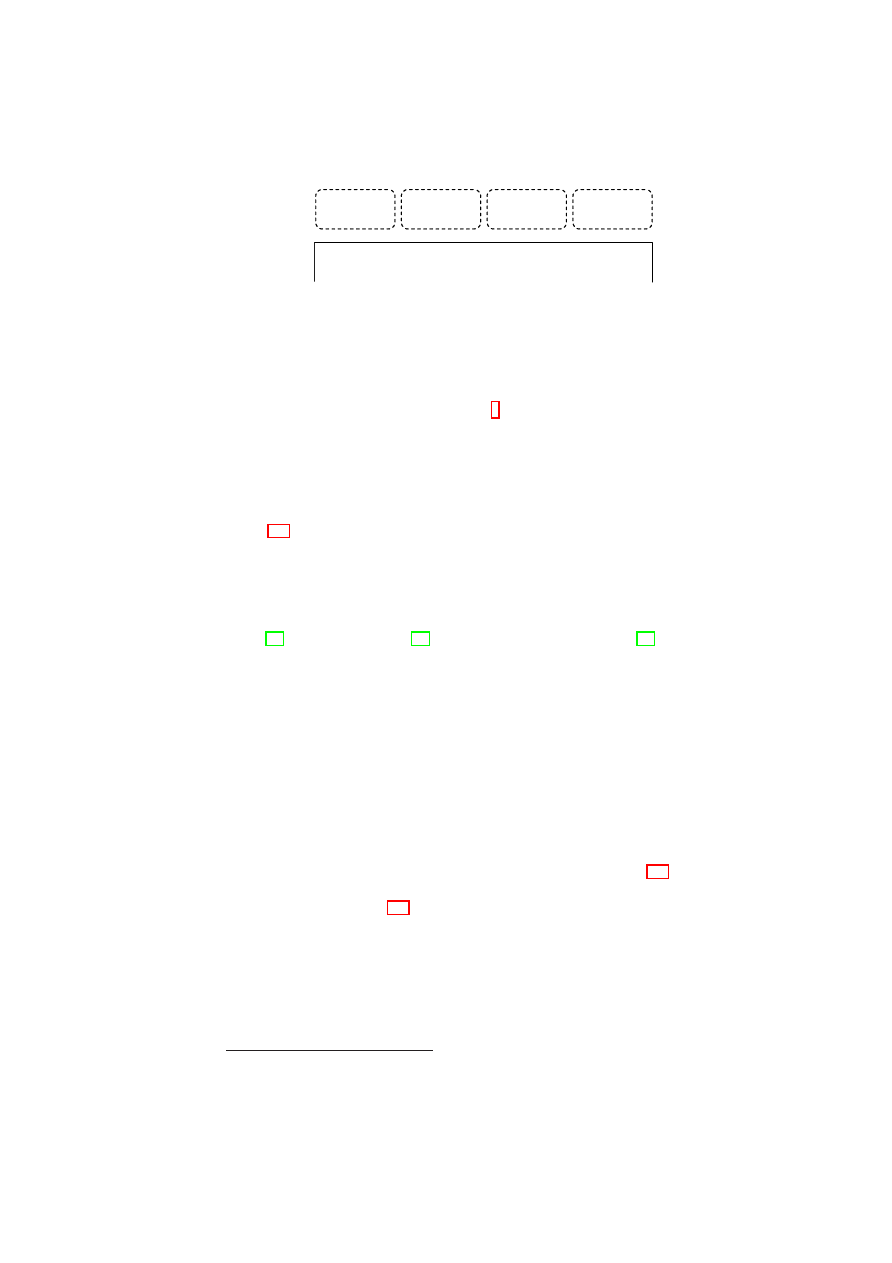

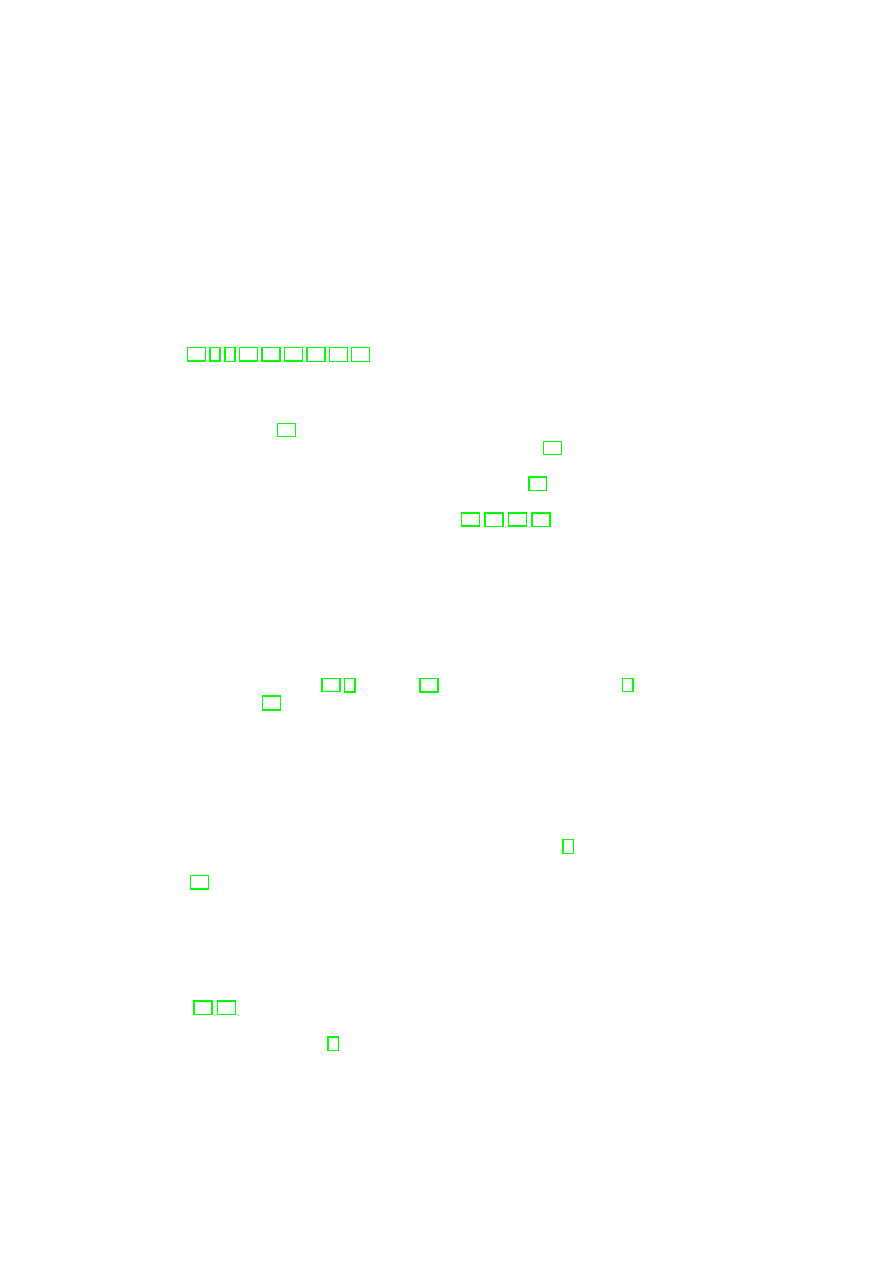

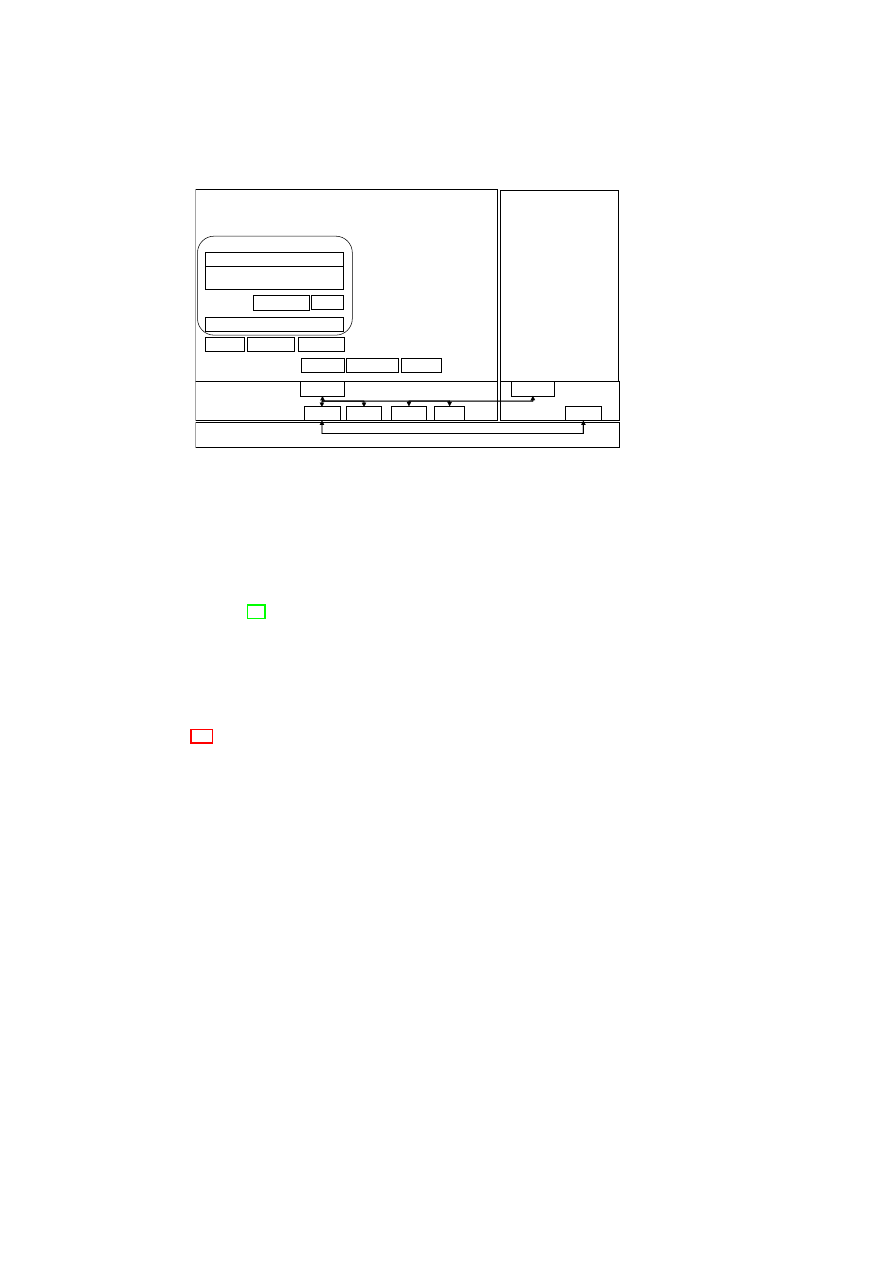

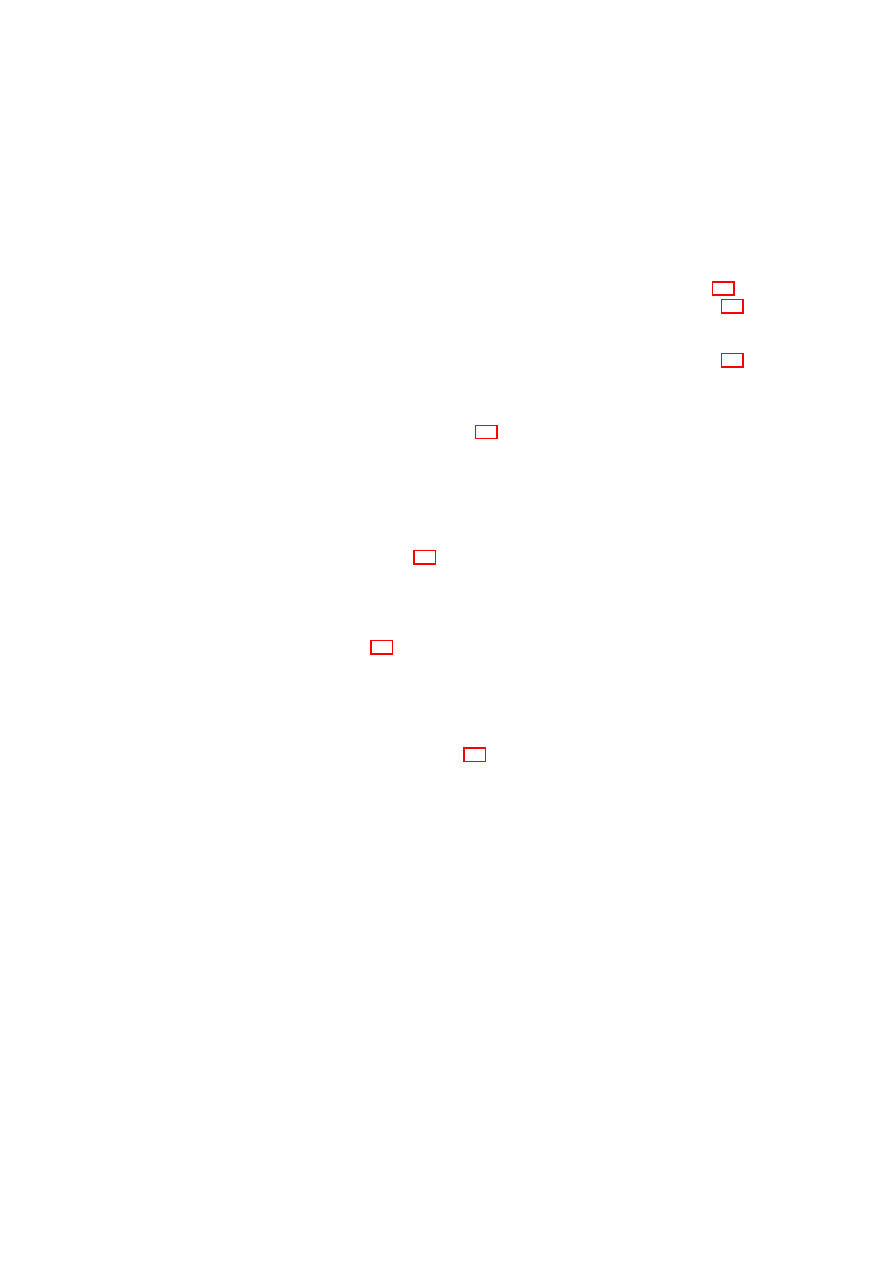

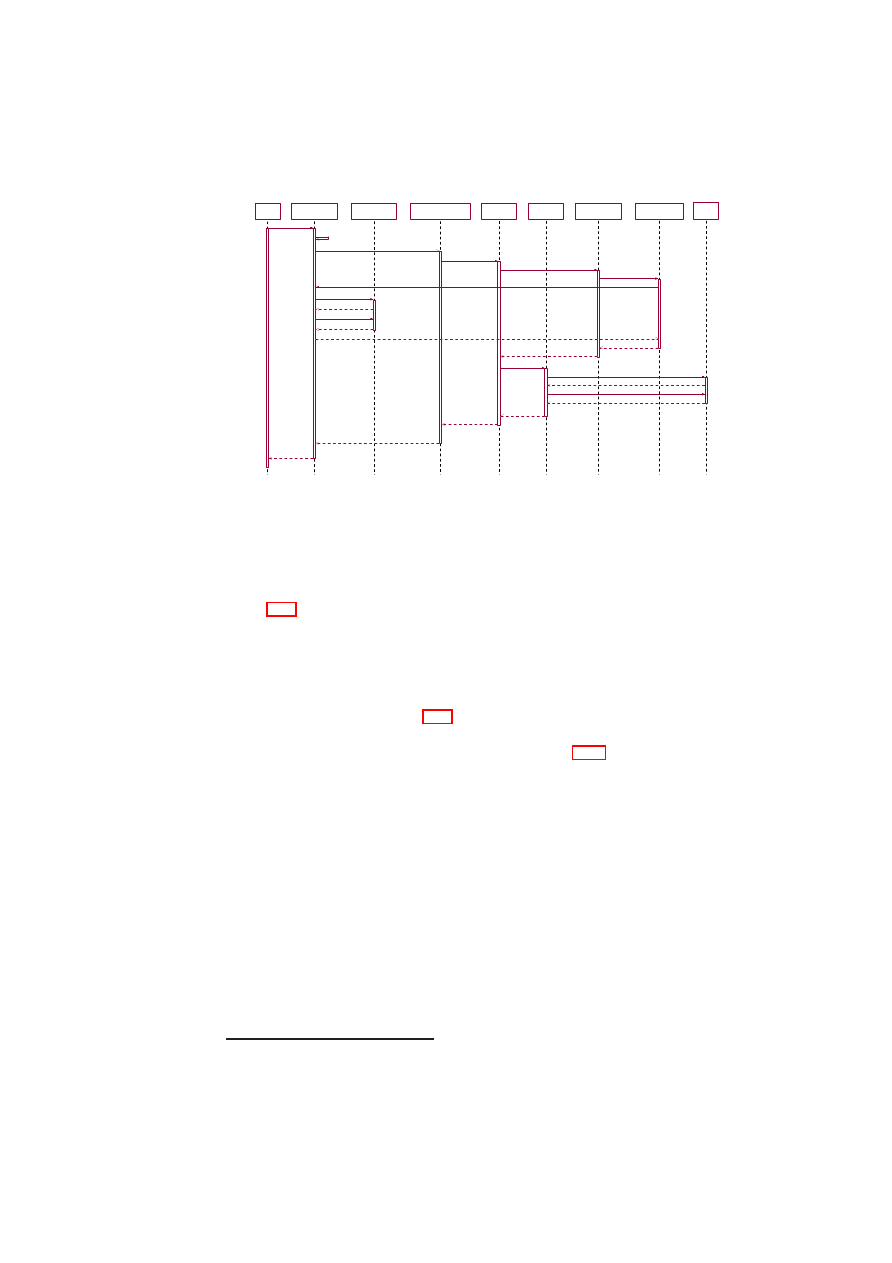

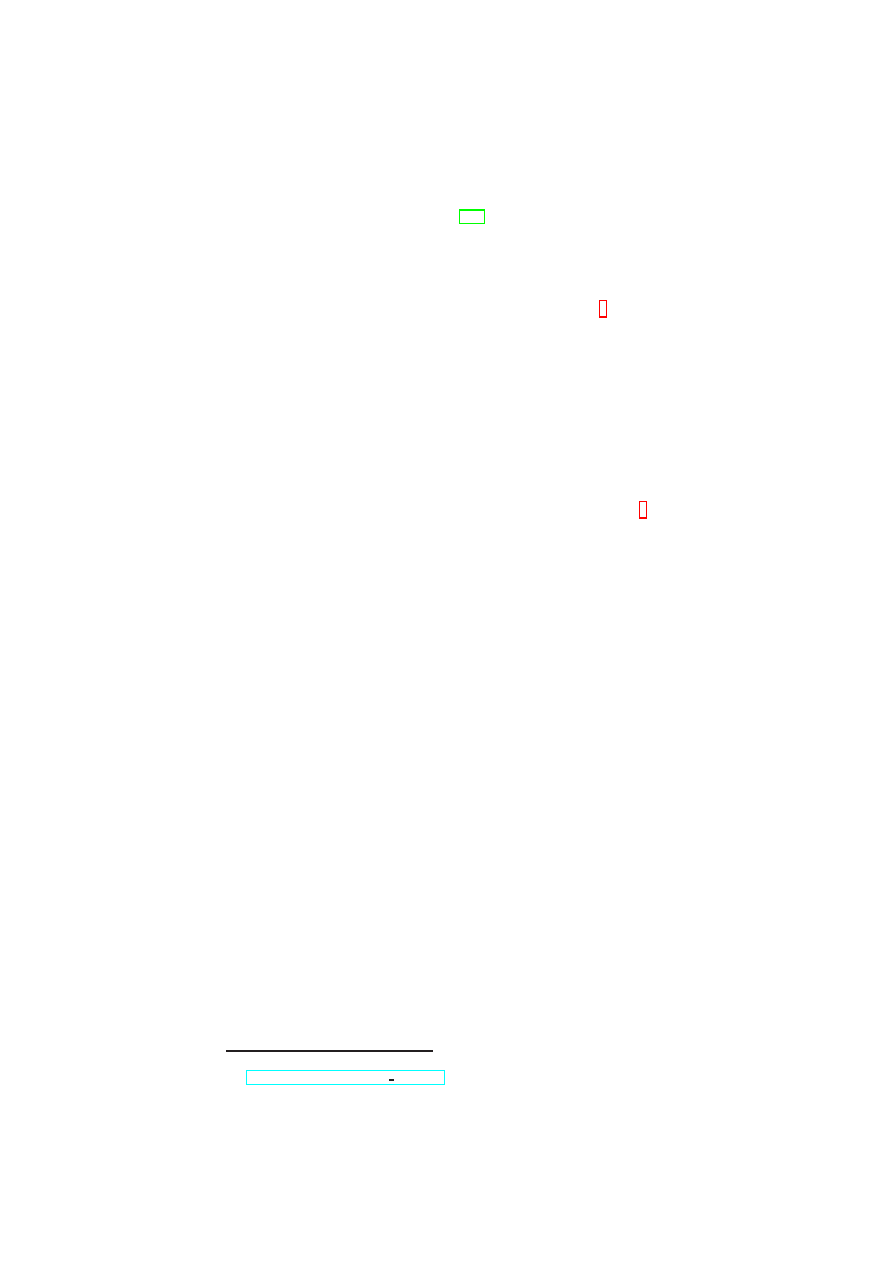

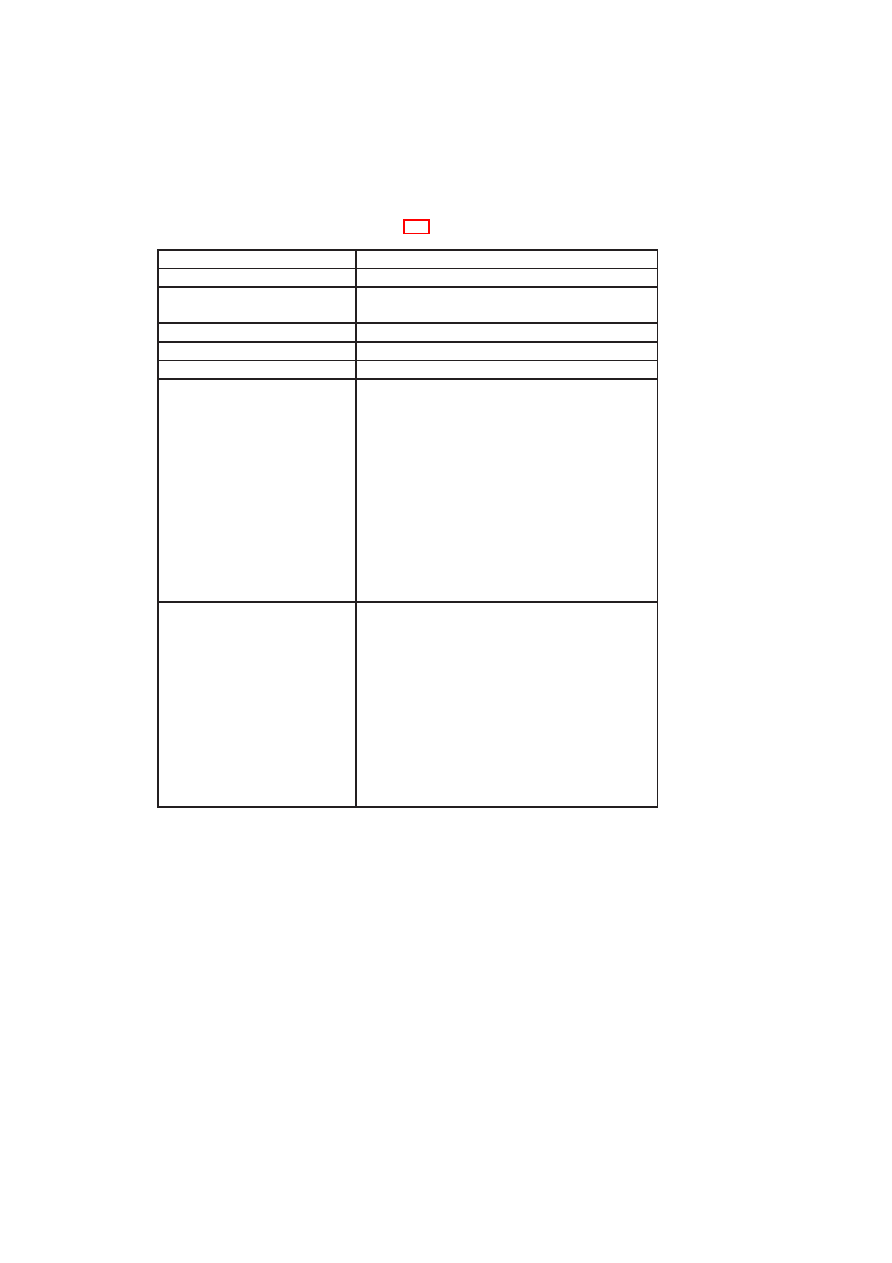

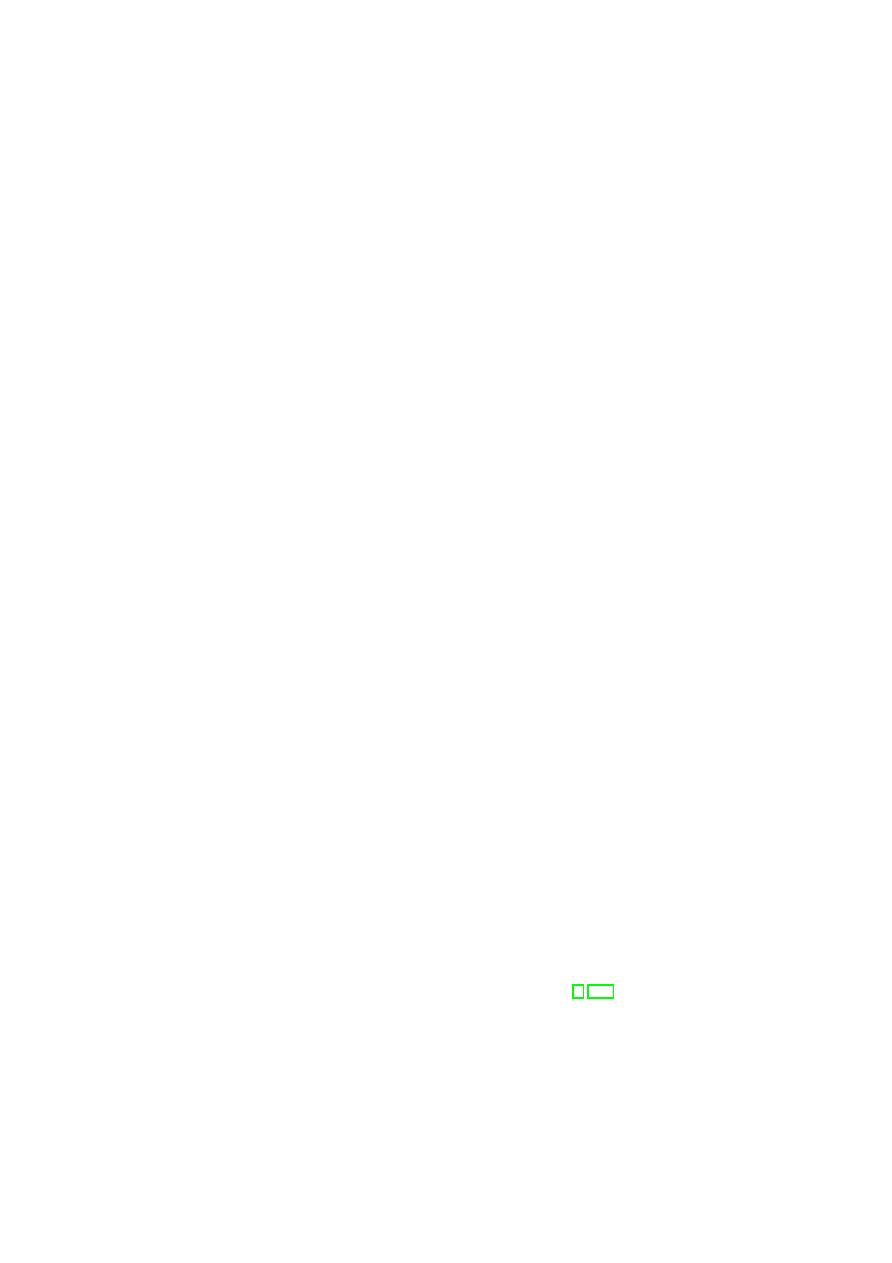

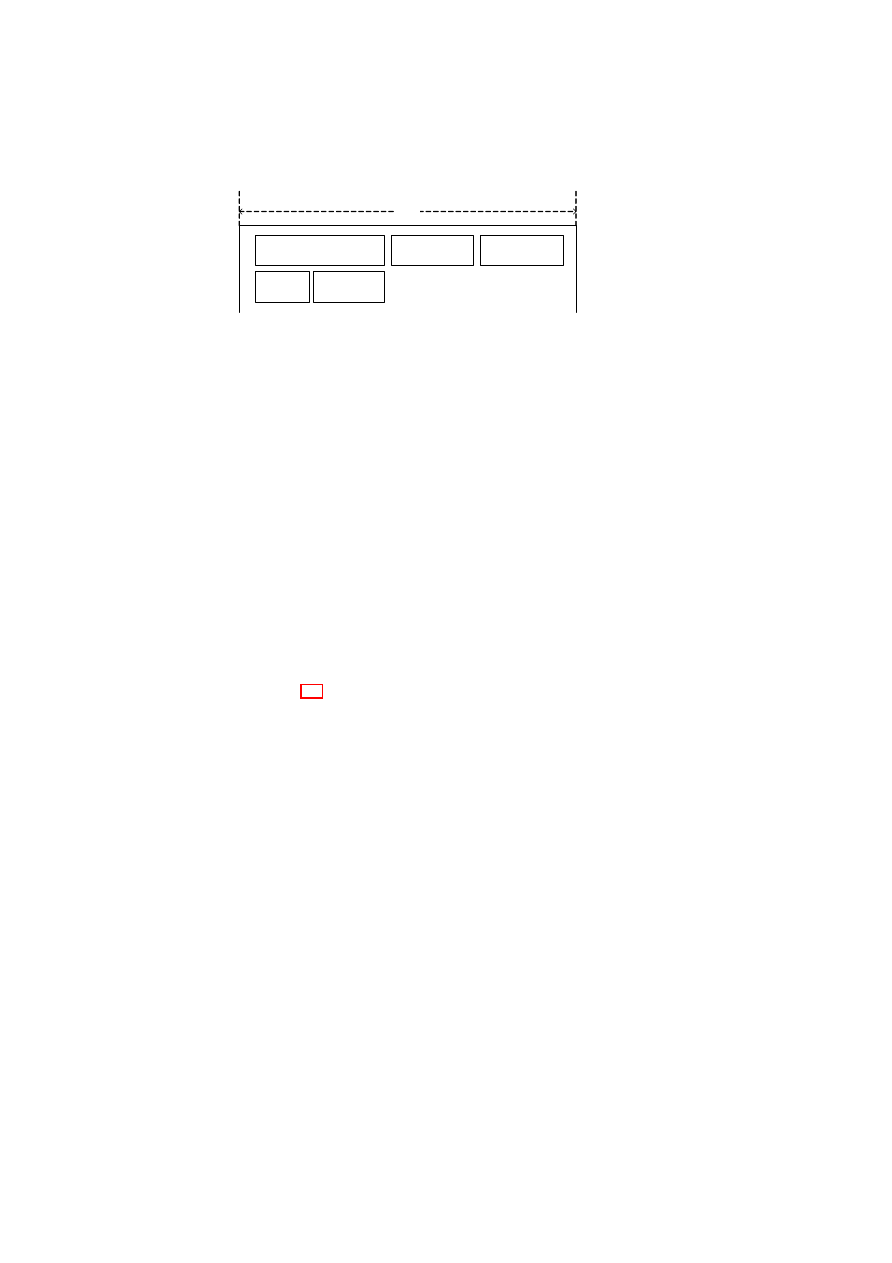

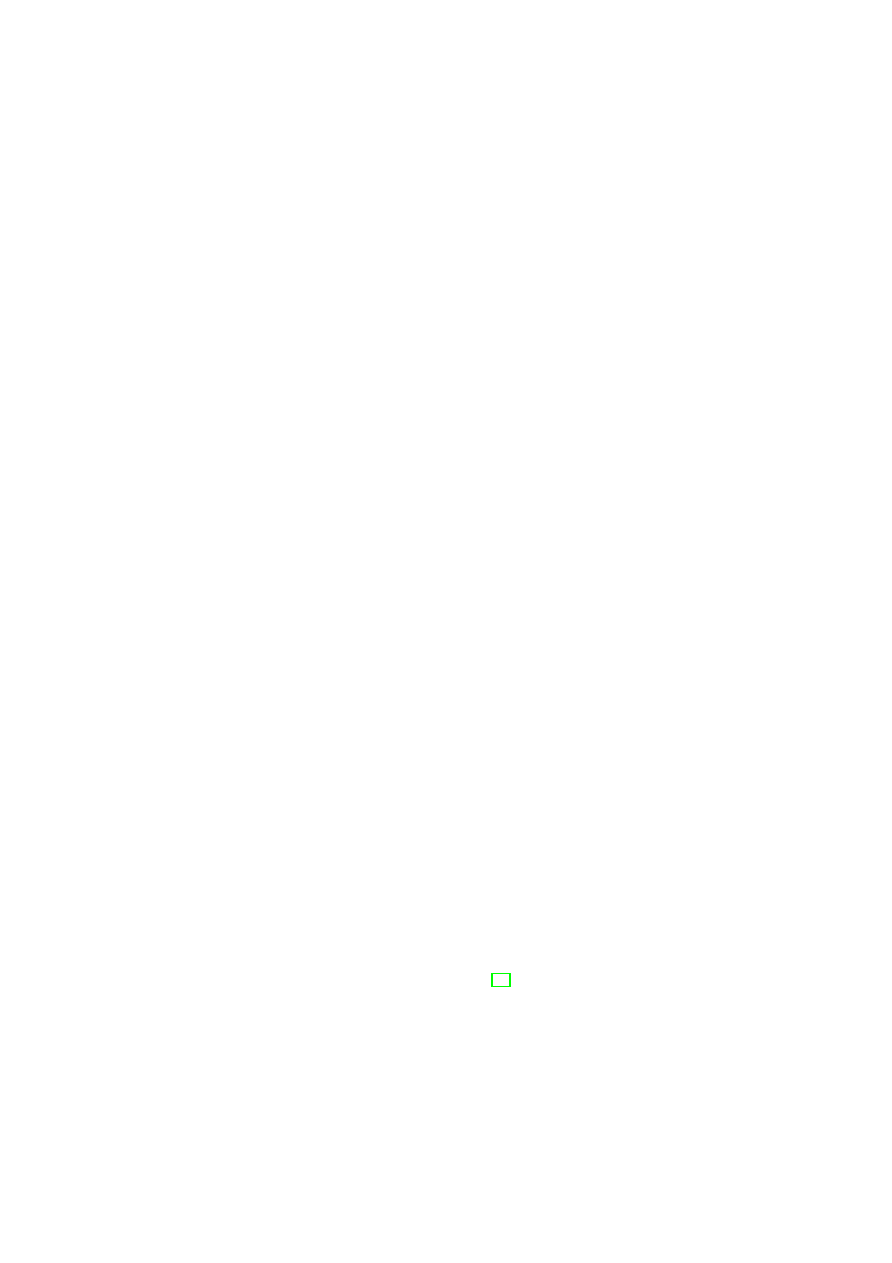

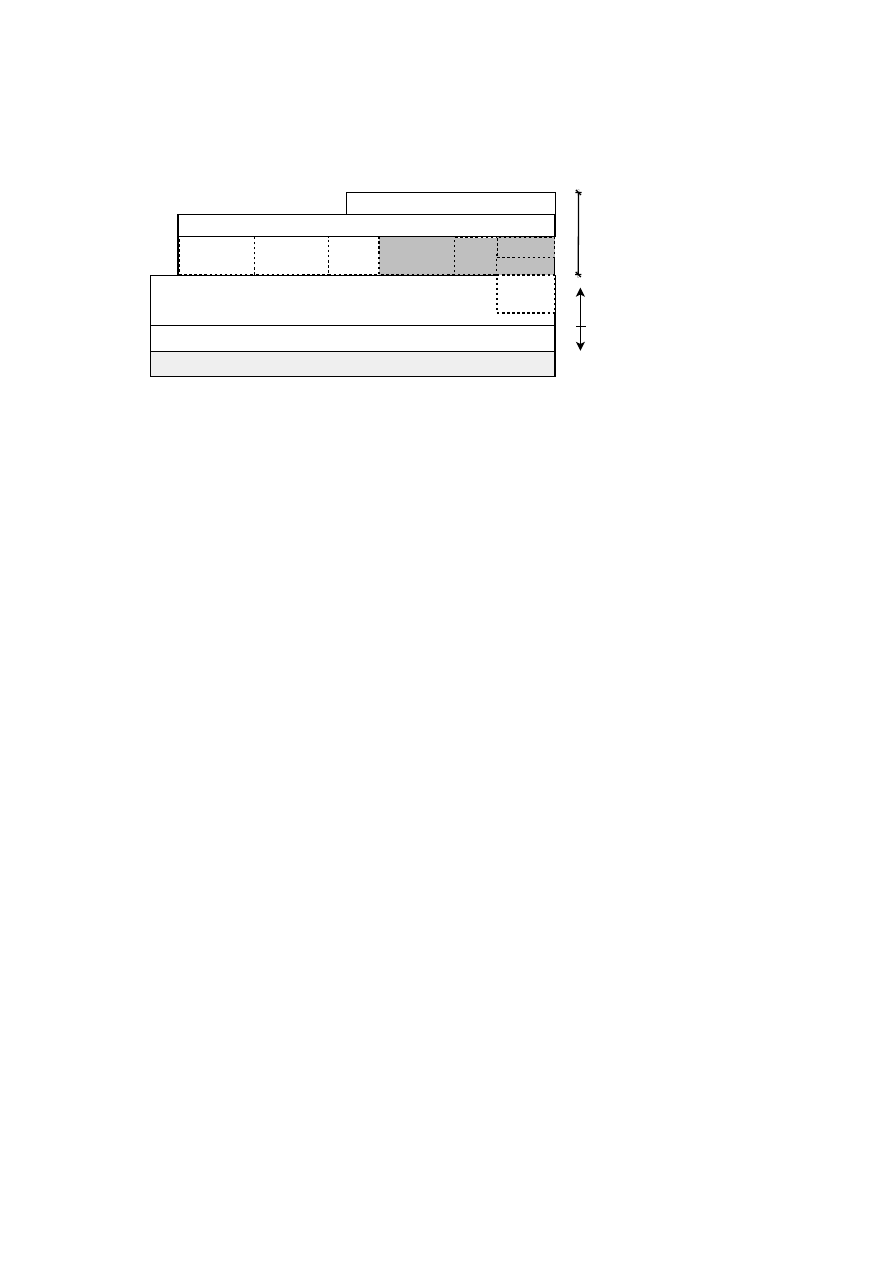

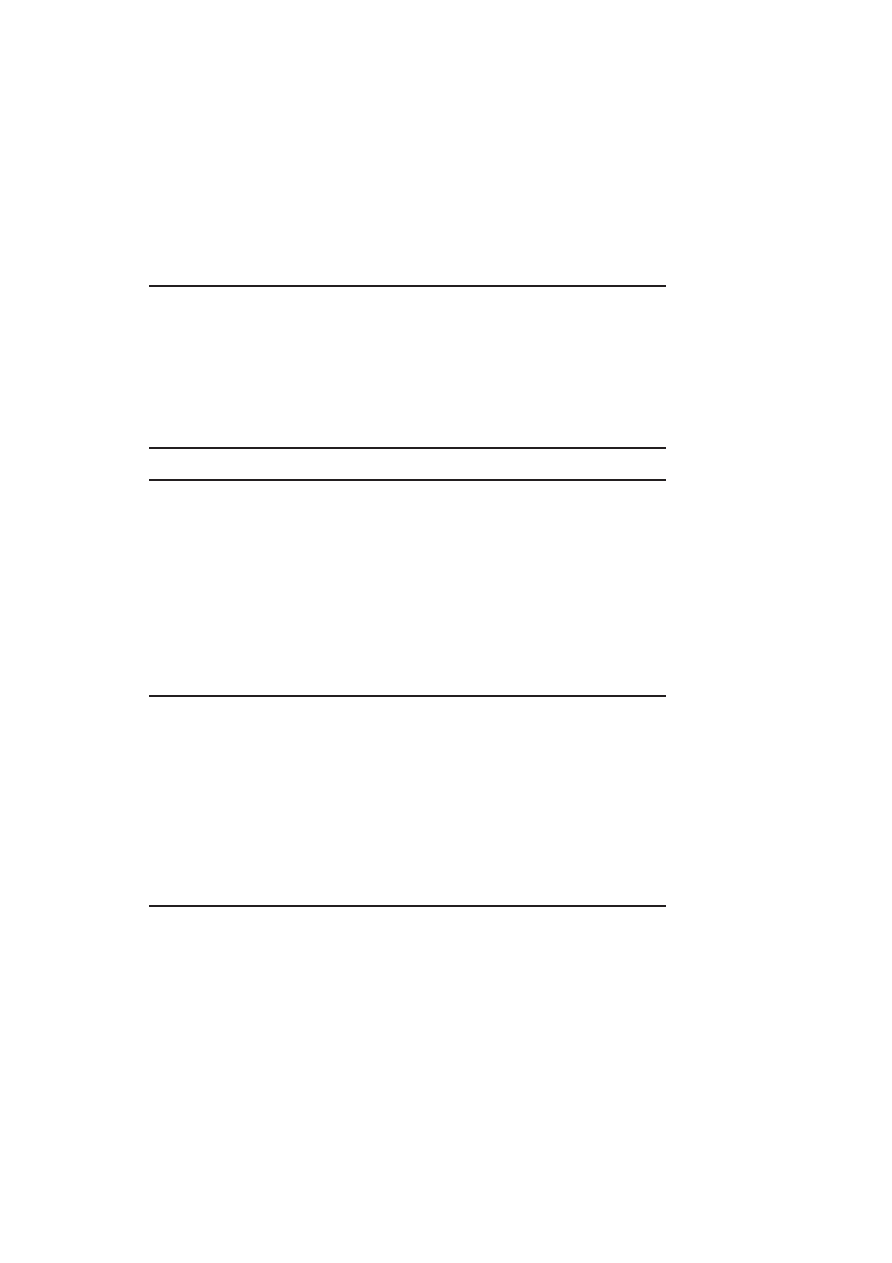

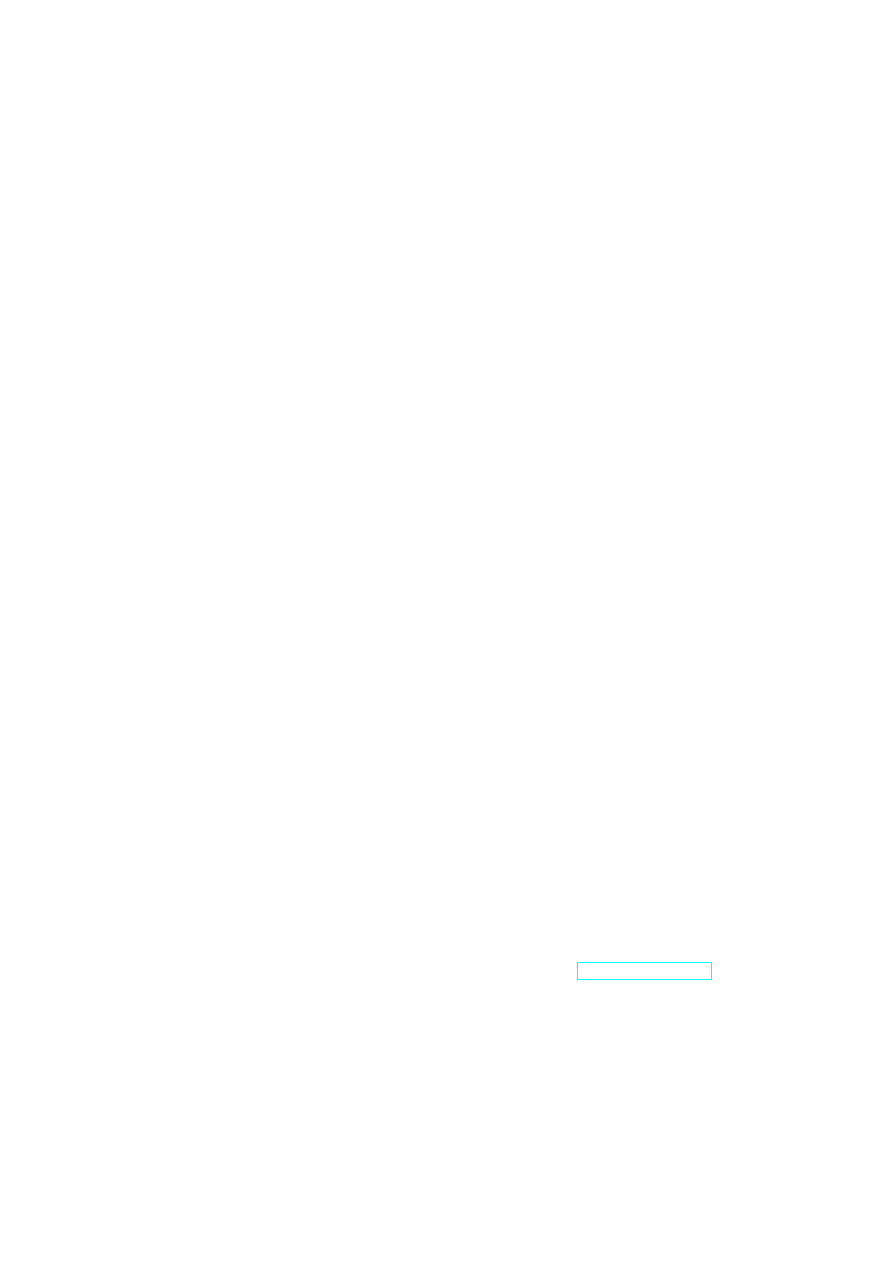

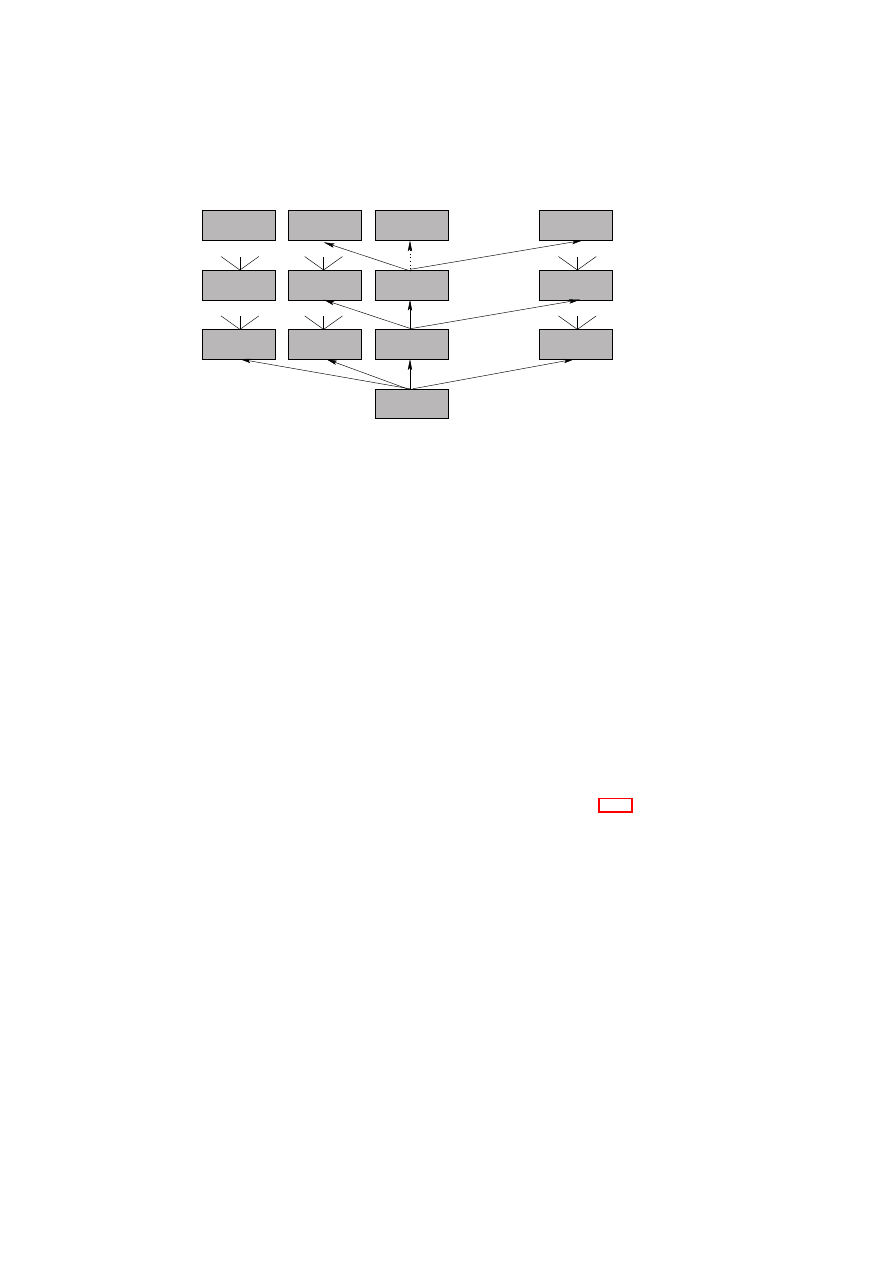

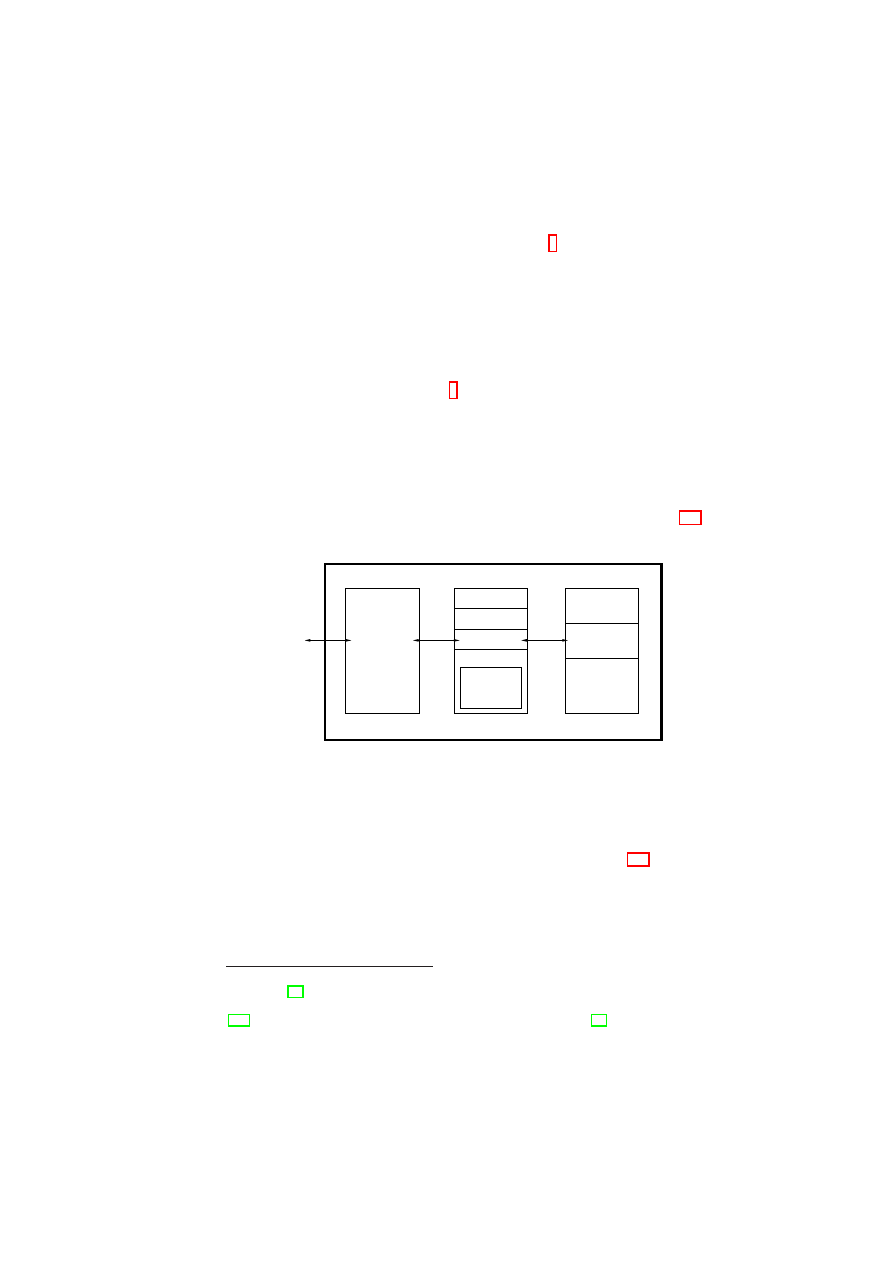

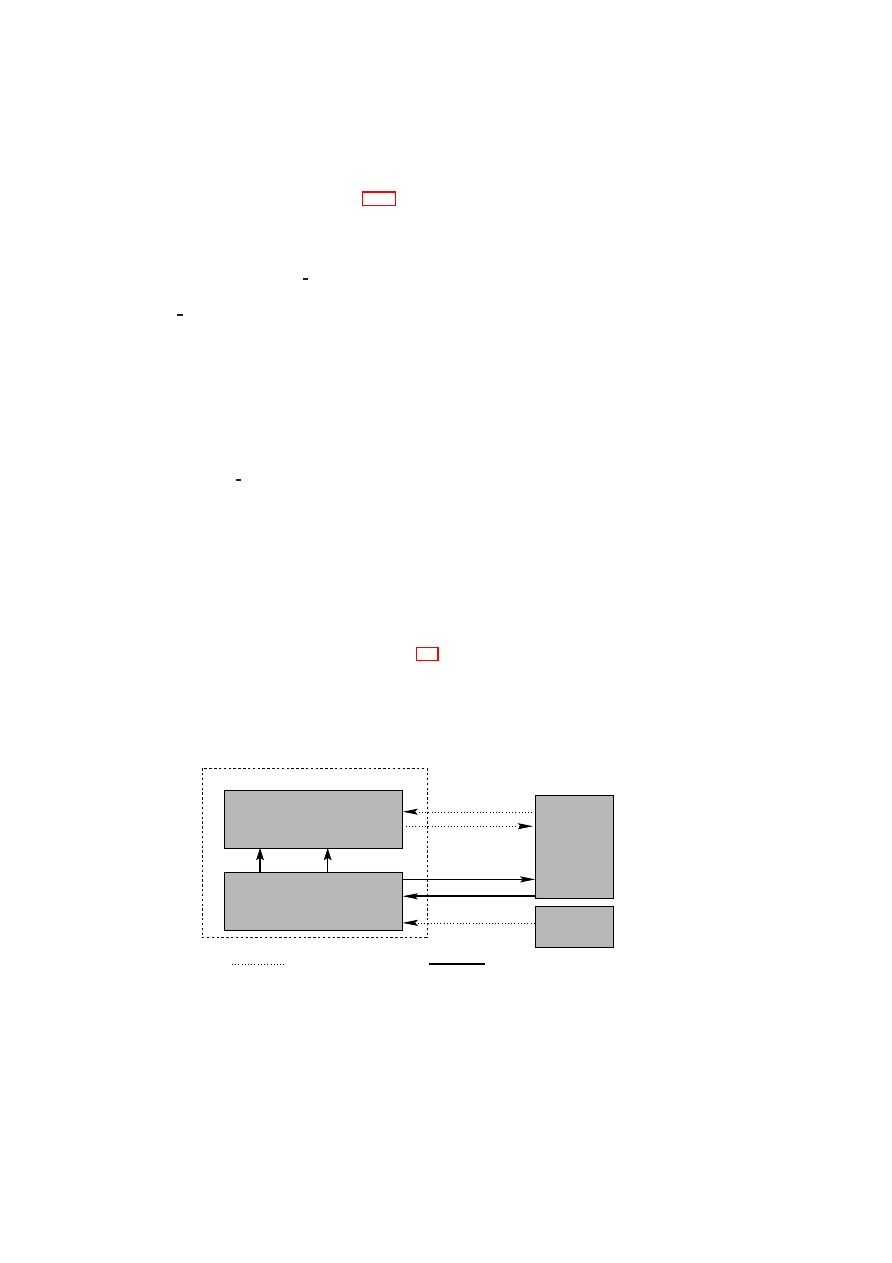

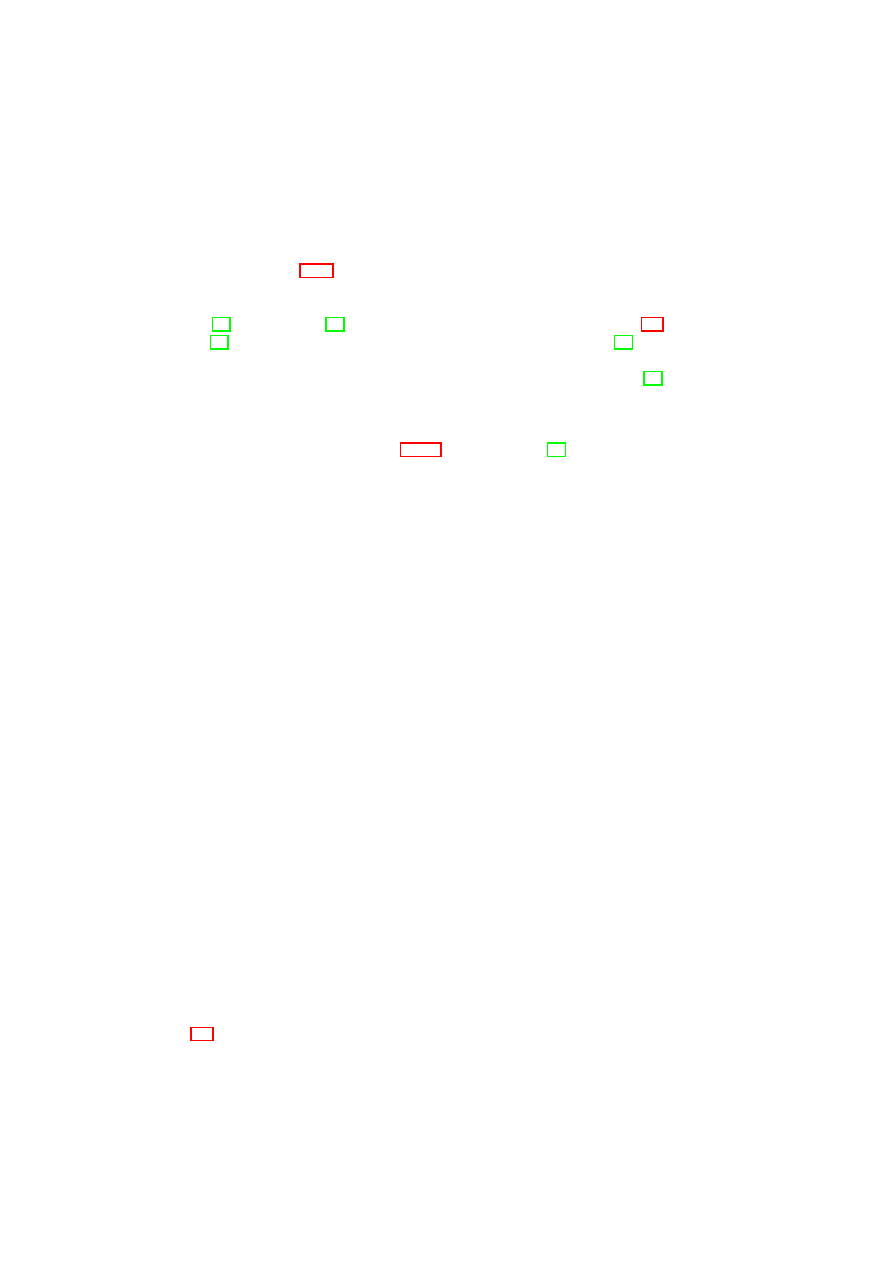

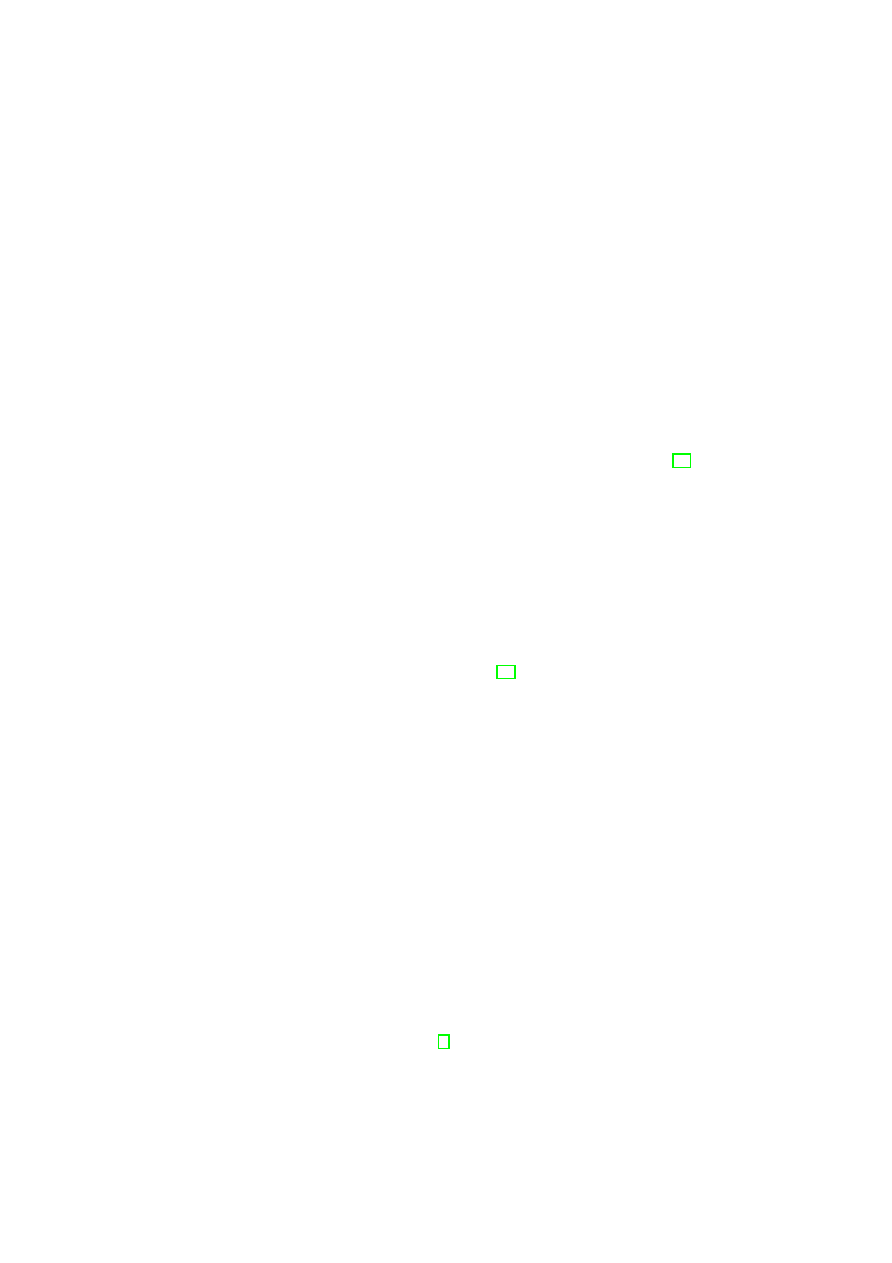

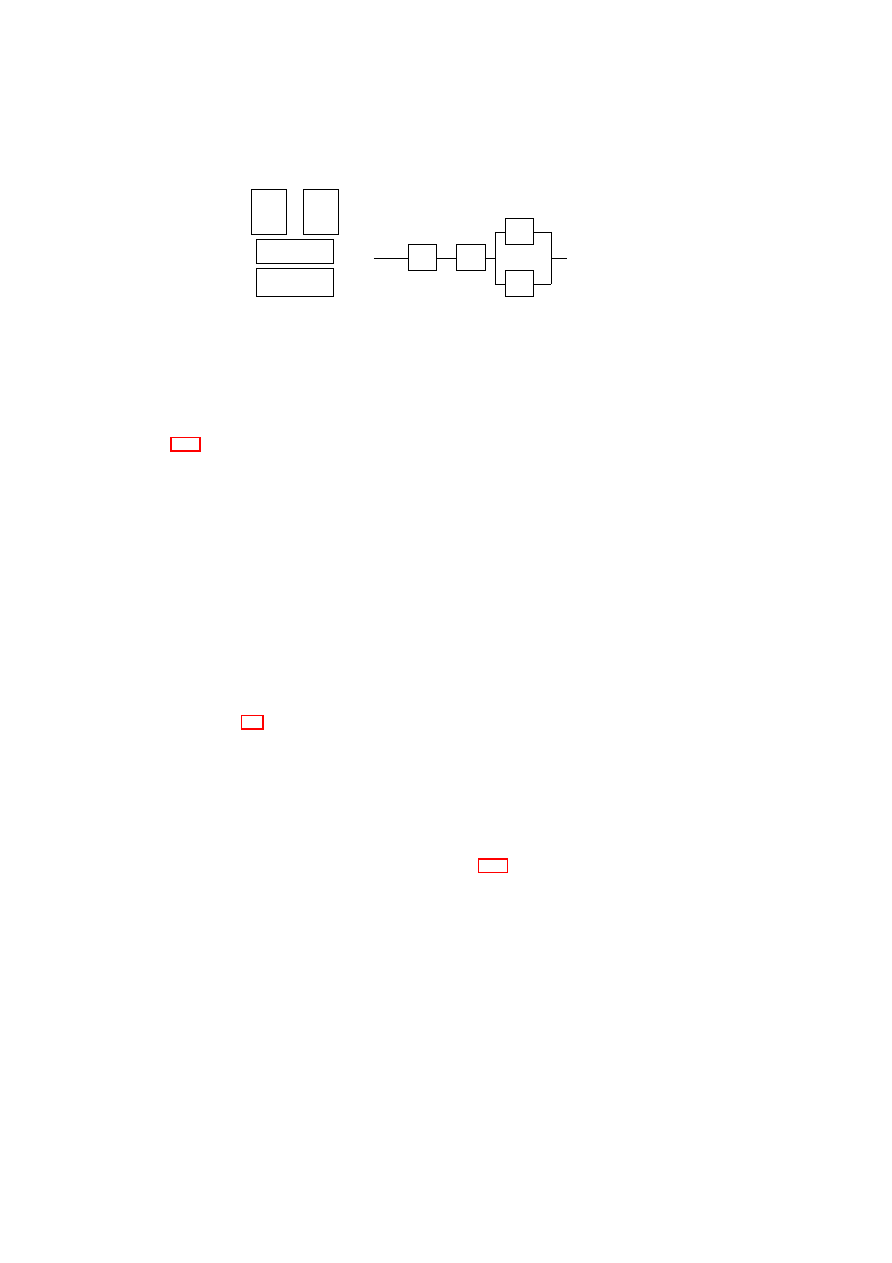

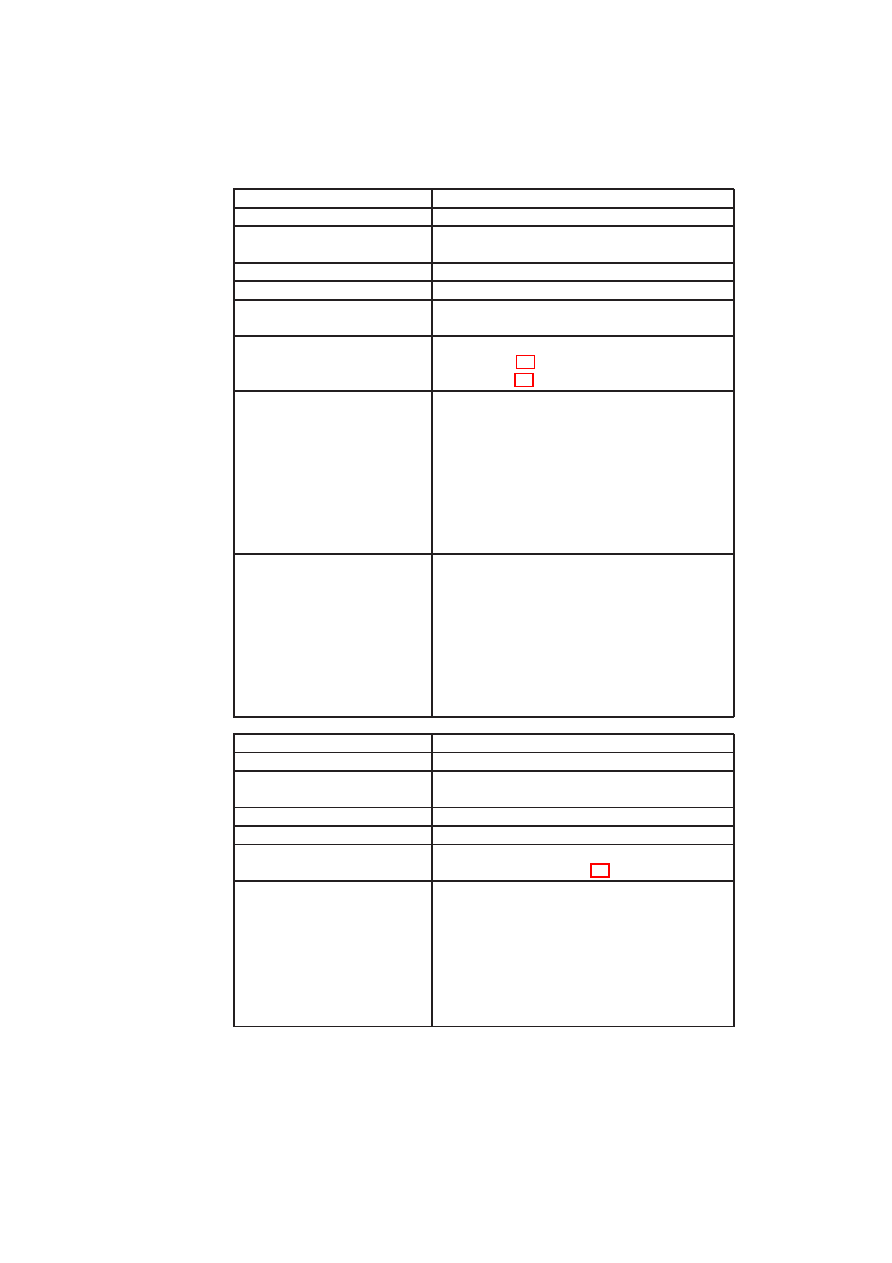

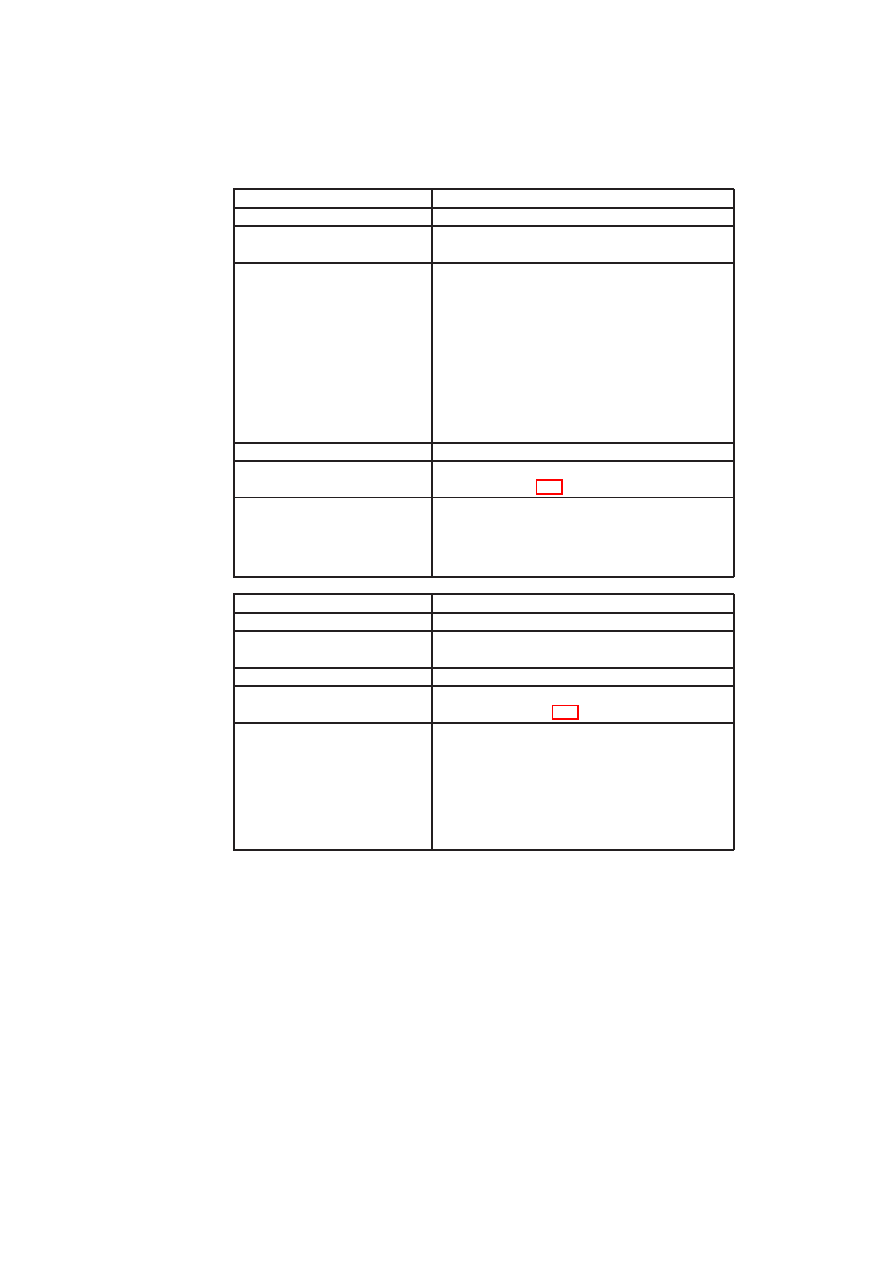

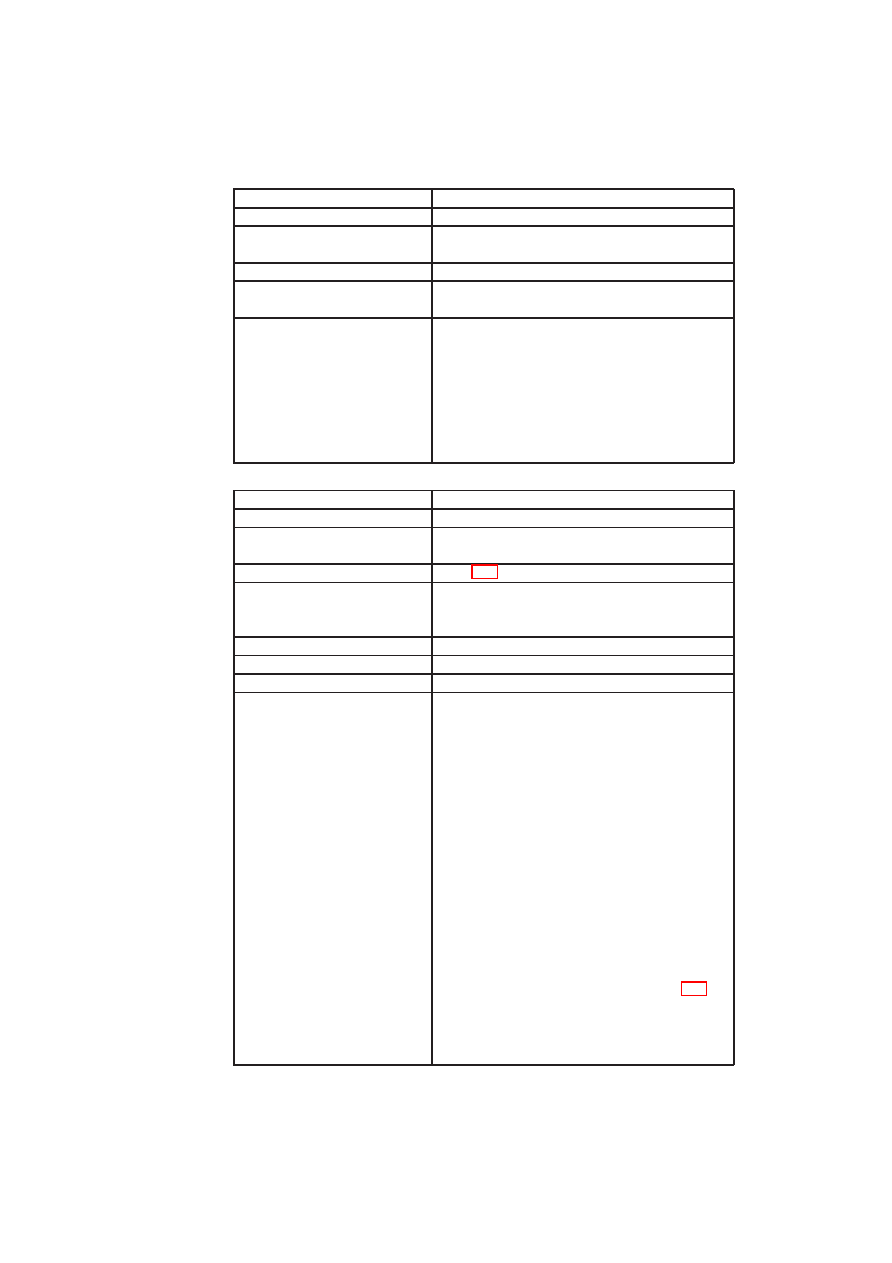

Figure 1.2: A high-level abstraction of the management components.

enforcement and provides a well-defined interface to the higher layers. The higher

level includes non-enforcement parts of the security services as well as the manage-

ment components. Both run in one or more

3

service virtual machines or in a special

security service virtual machine as normal user processes.

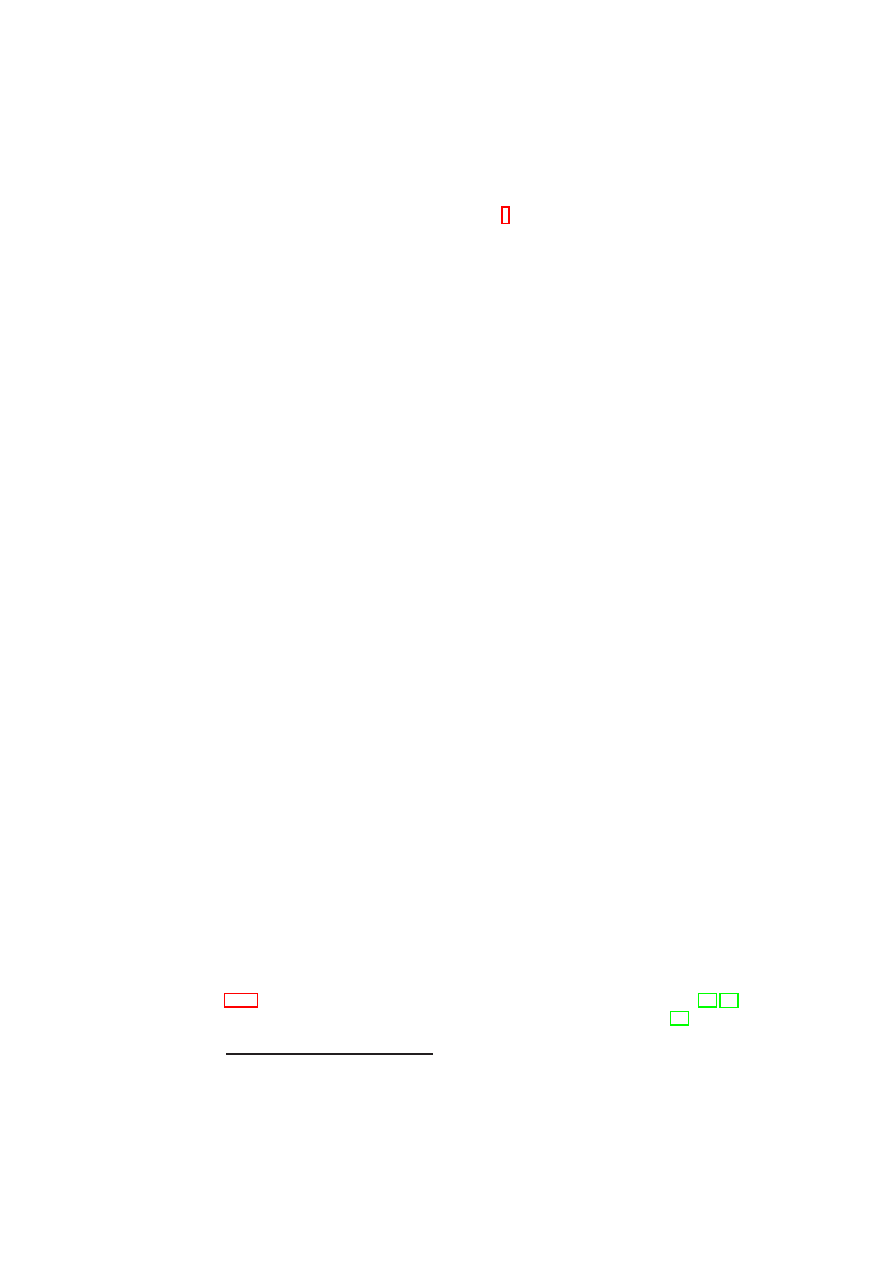

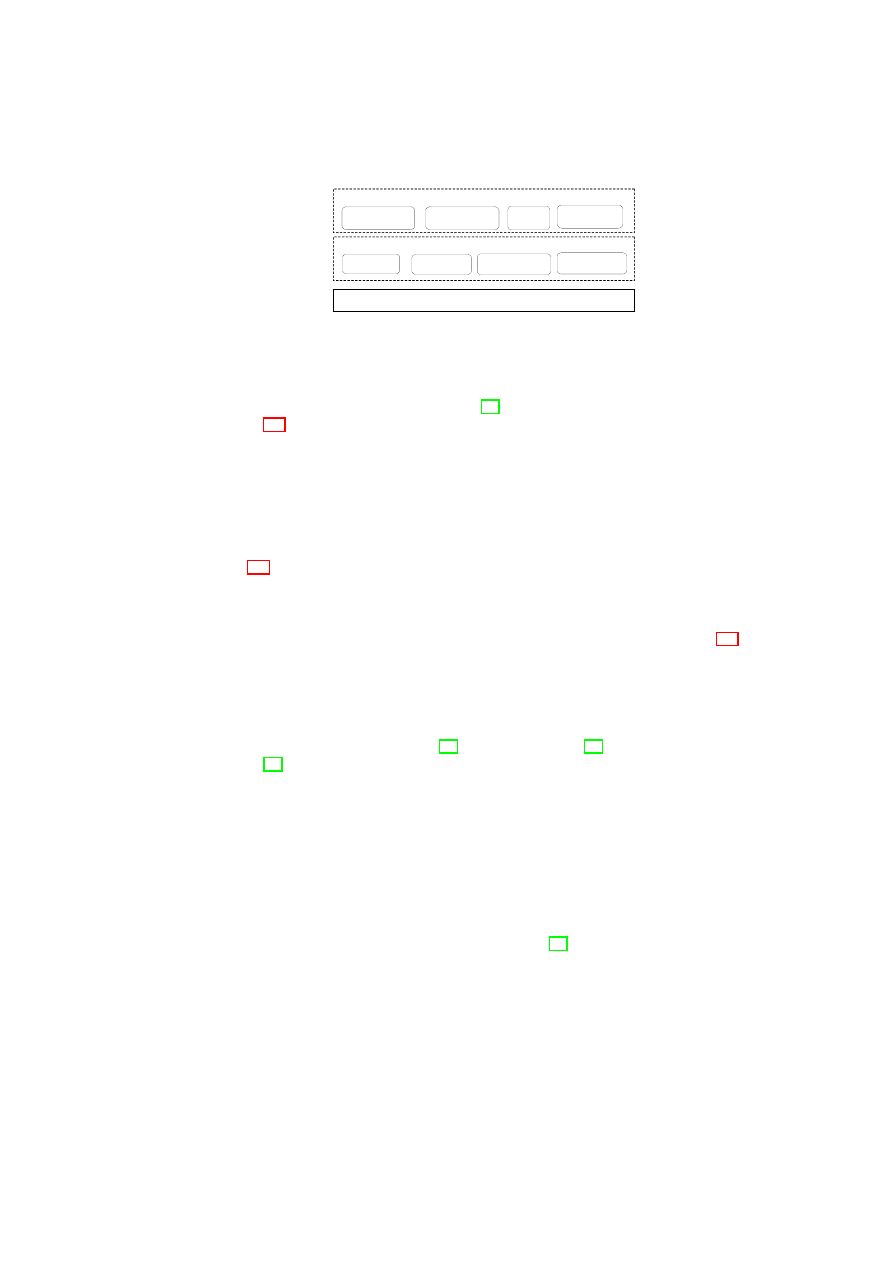

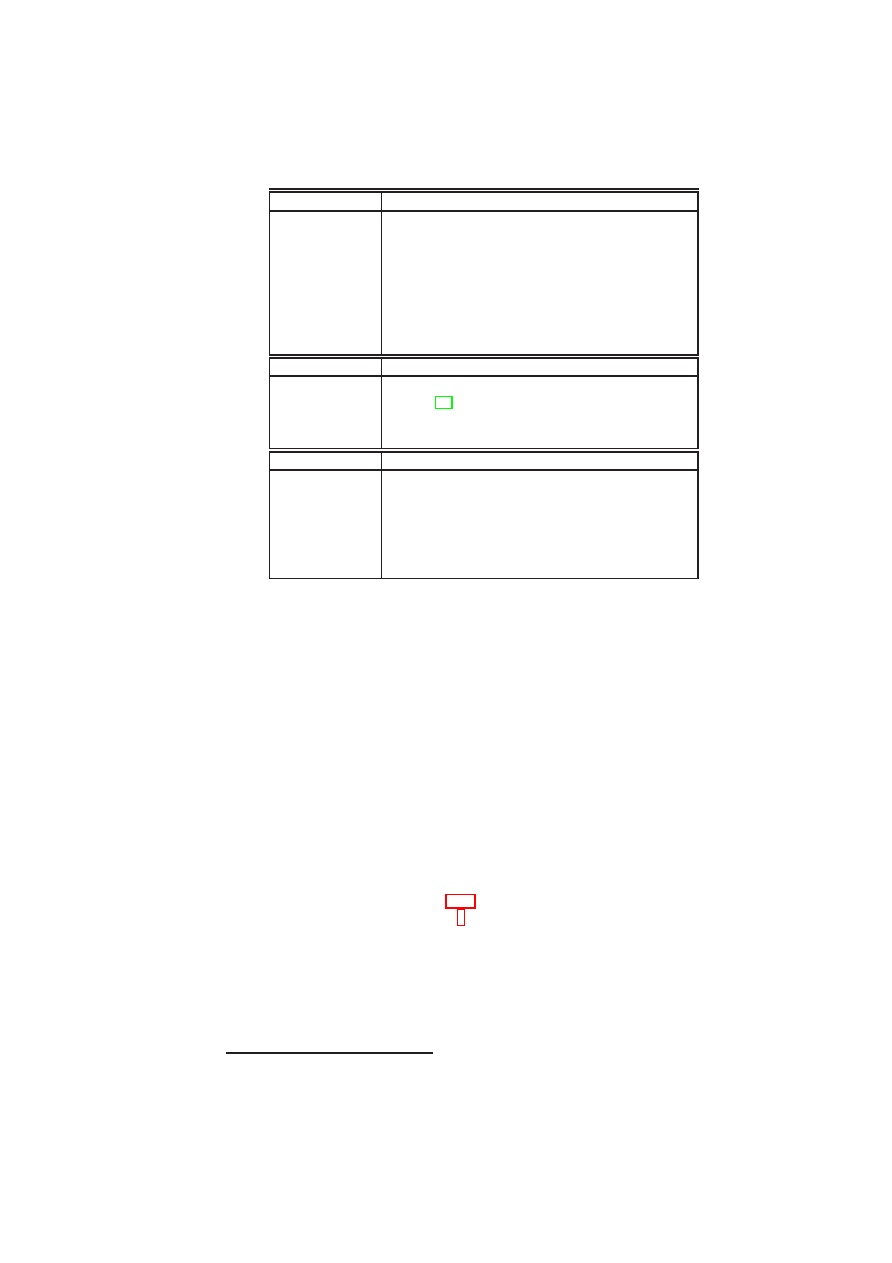

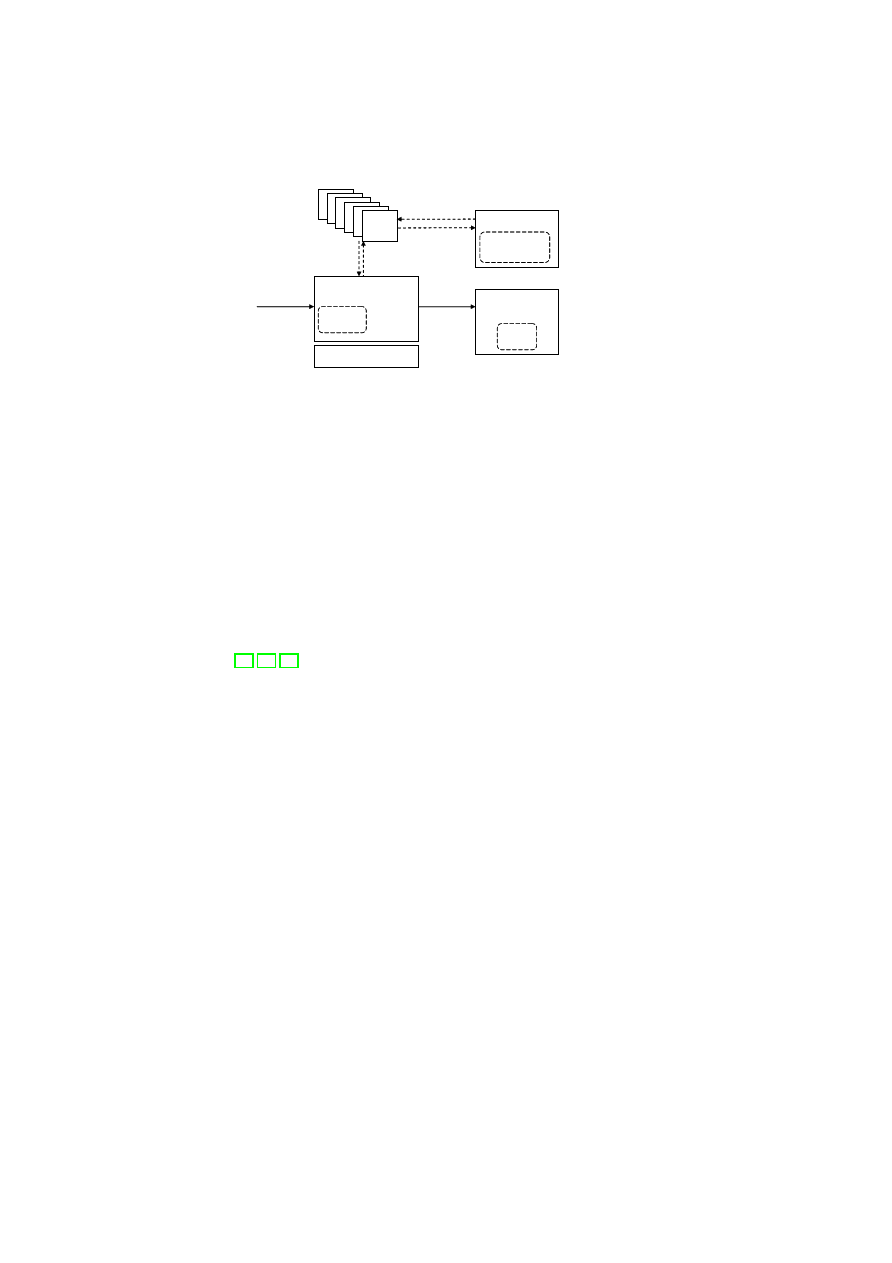

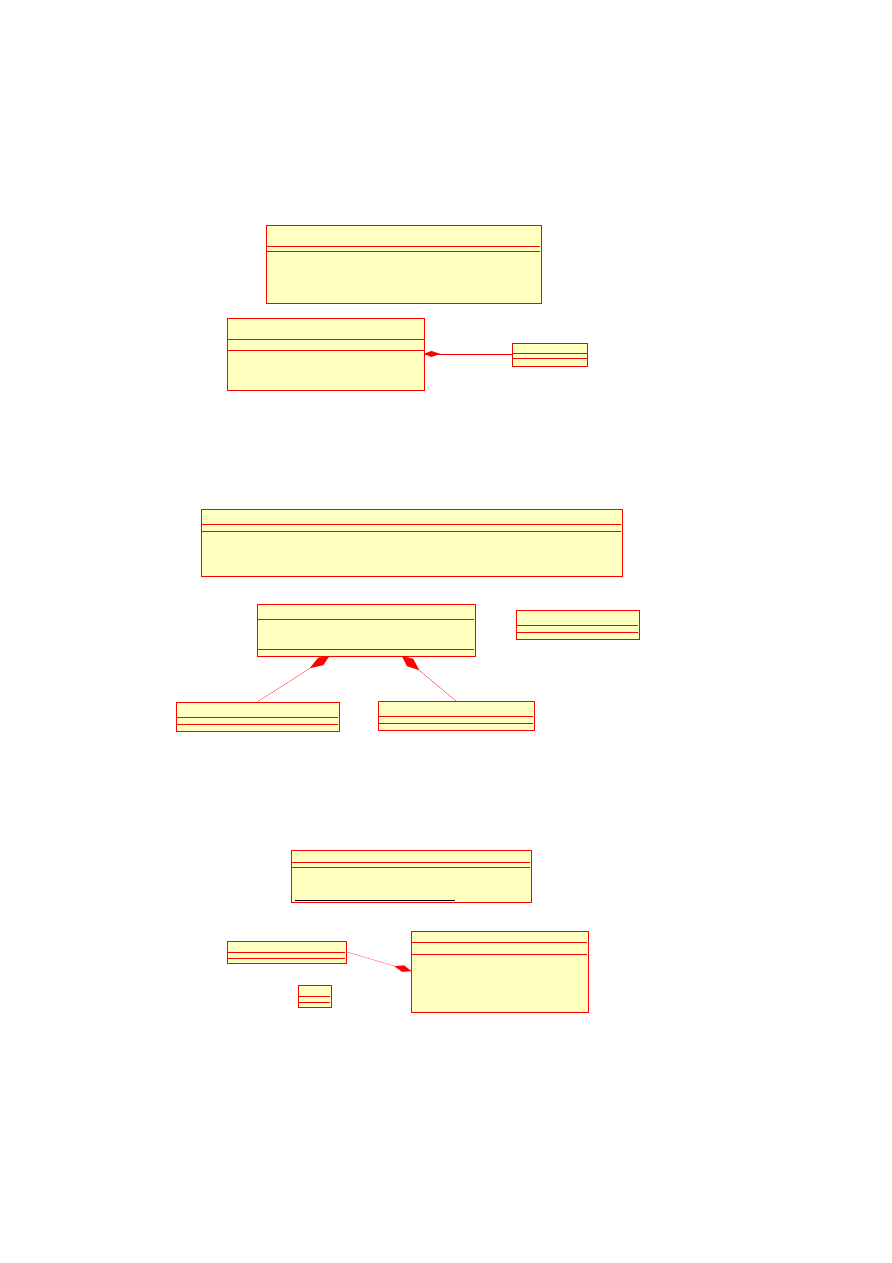

1.4

High-level Management Architecture

Figure 1.2 illustrates a high-level abstraction of the management components that are

required to manage virtualised platforms. Each component concentrates on a specific

aspect of virtualised platform management. Platform management involves the life-

cycle management of the underlying physical platform and its security device (e.g.,

trusted platform module (TPM)). Domain management deals with the management

of virtual domain users and life-cycle. Virtual devices such as virtual network inter-

faces [34], virtualised TPMs [10], and virtualised user interfaces [68] are managed

through resource management. Network management makes use of these virtualised

devices to further enable virtual topologies using various network virtualisation tech-

niques.

The management components are not mutually exclusive. That is, corresponding

management duties may be handled in collaboration with more that one management

component. For example, resource management and network management collaborate

to enable and manage network virtualisation. In this setting, the former manages the

virtual network interfaces and the latter manages the virtual network topology.

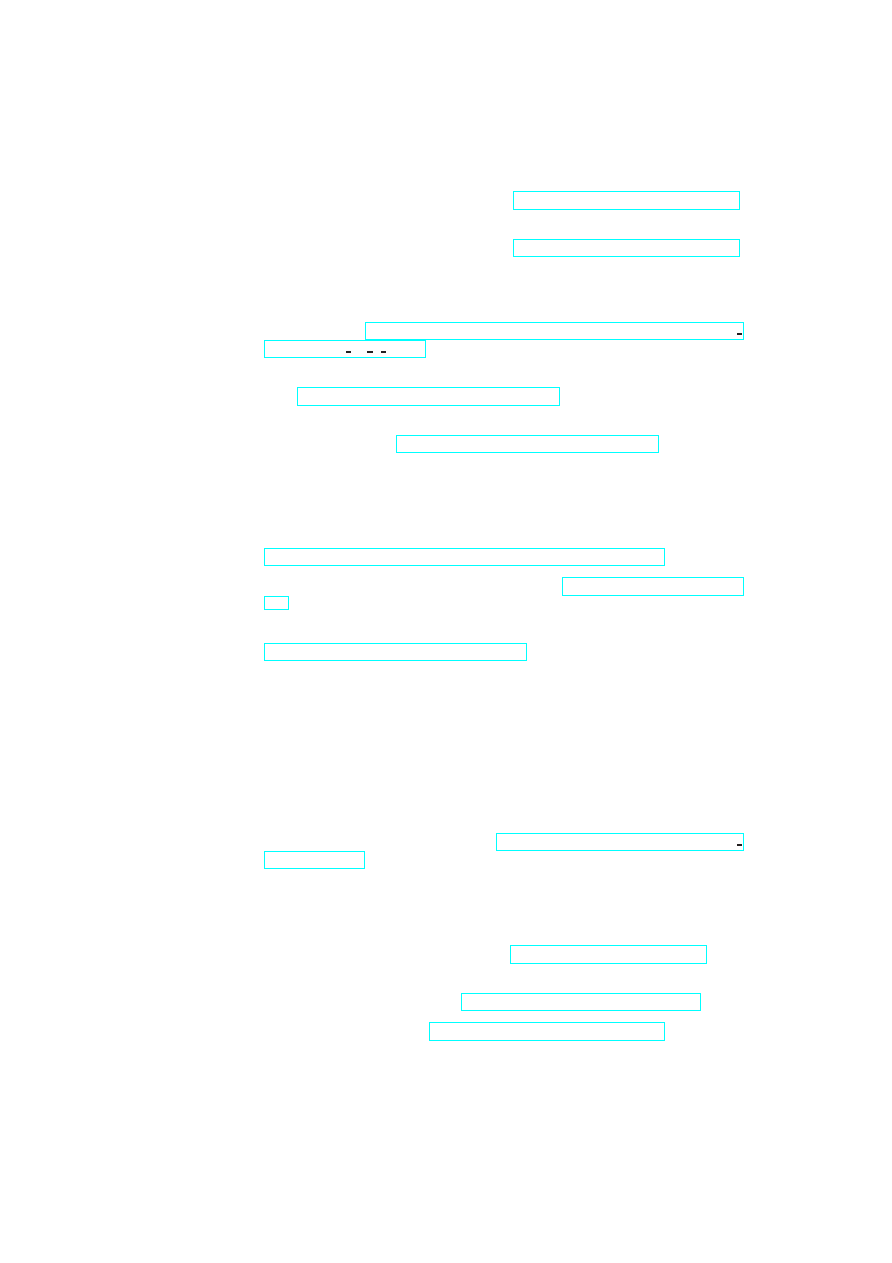

Security services provide the necessary functionality for each management com-

ponent listed above and further enhance each to meet security requirements such as

integrity, isolation, access control, confidentiality, and flow control. Further, they main-

tain a unified view on security guarantees that cover multiple devices (e.g., data on a

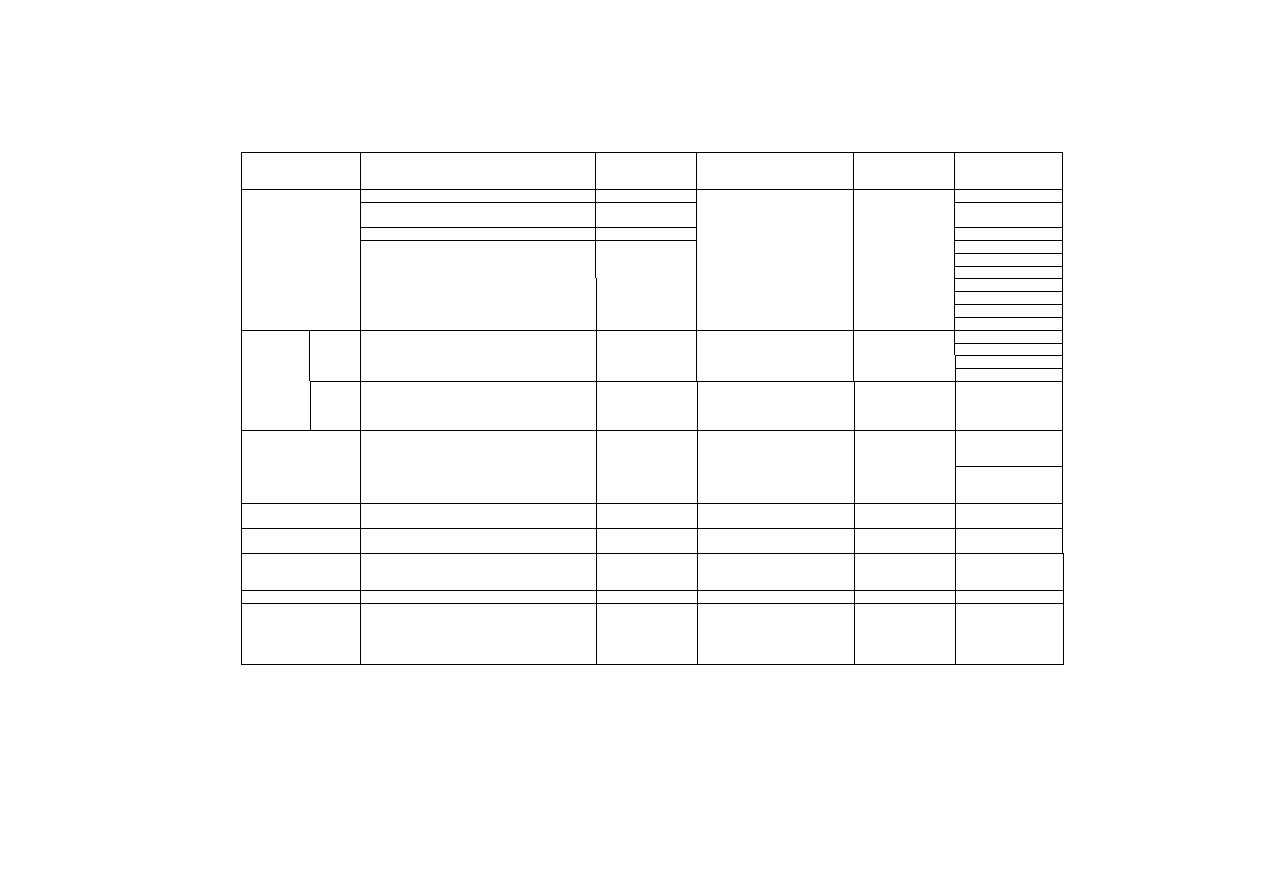

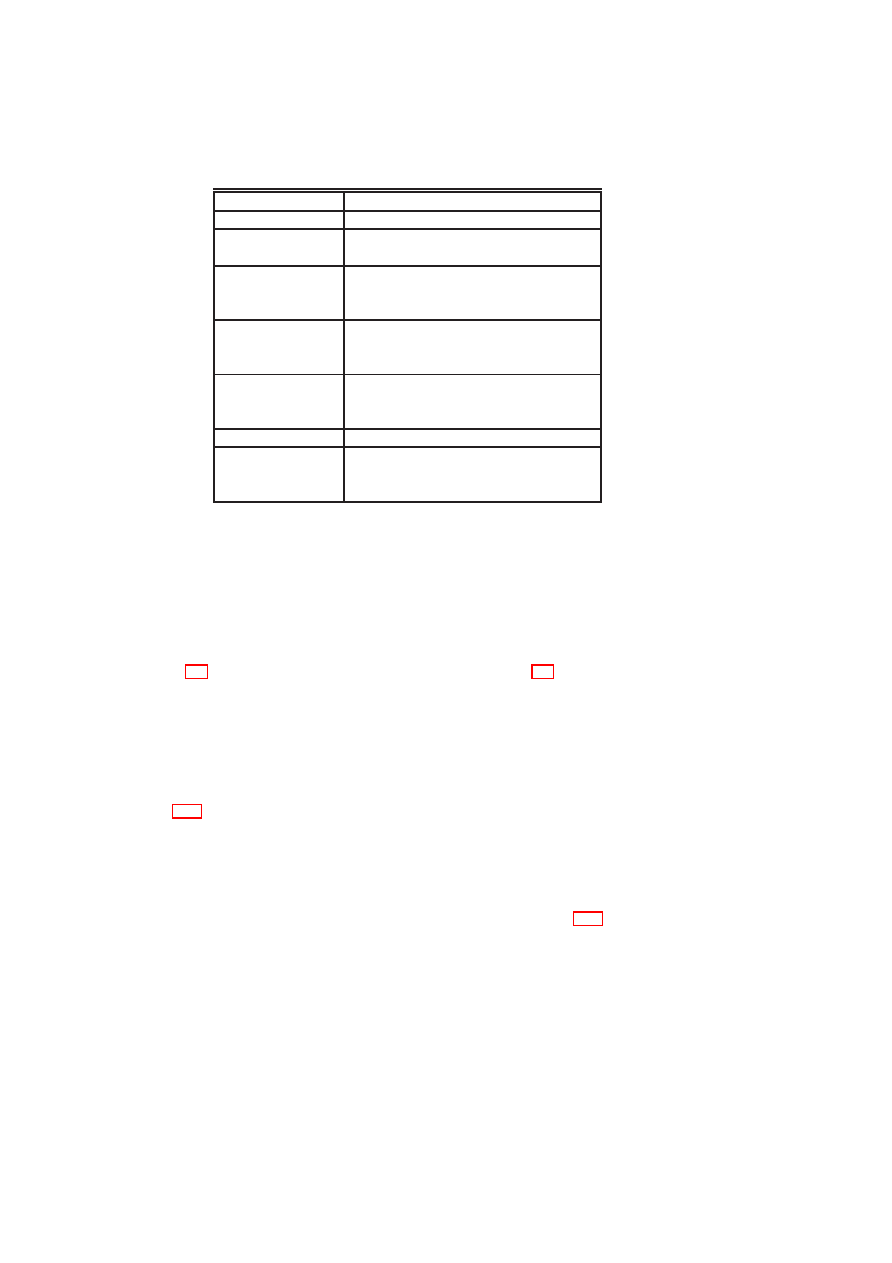

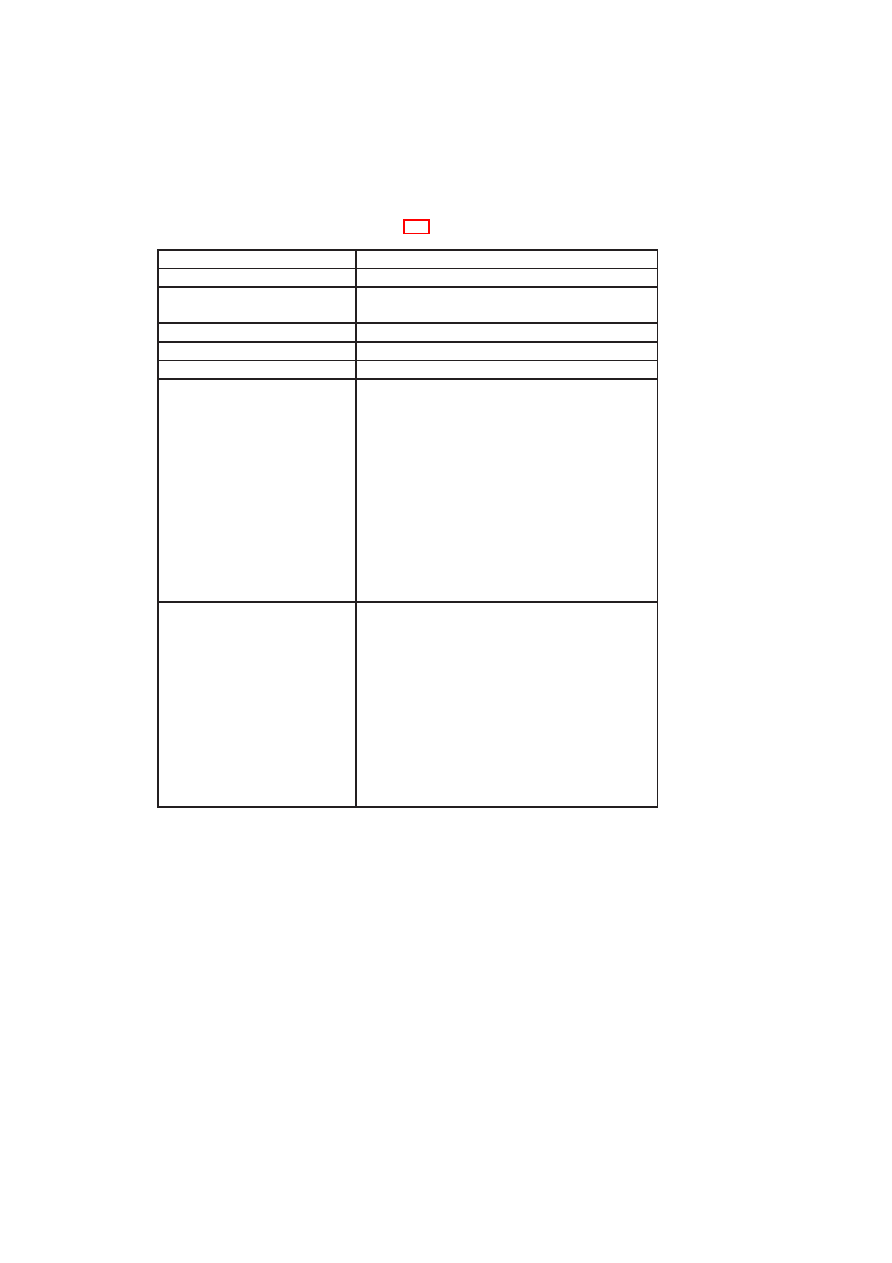

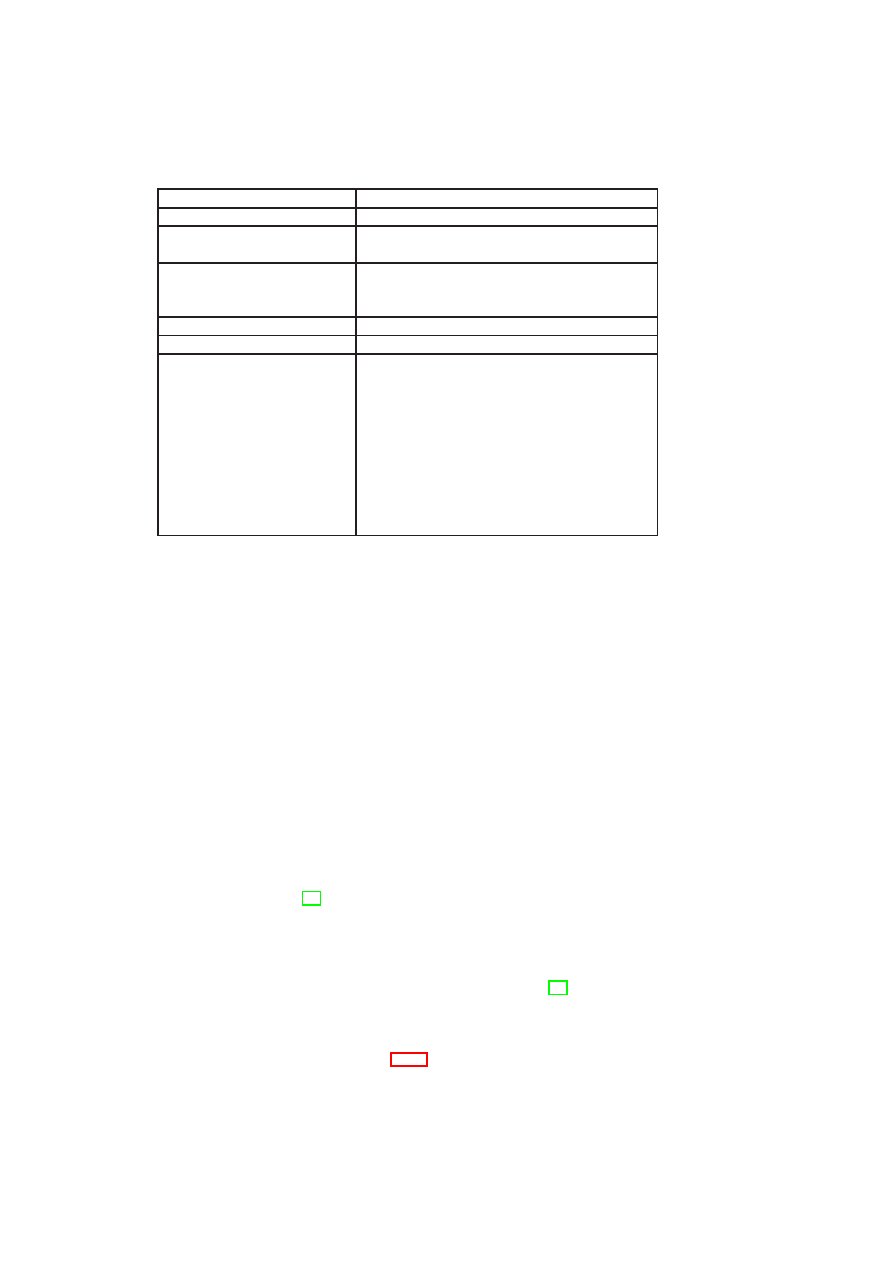

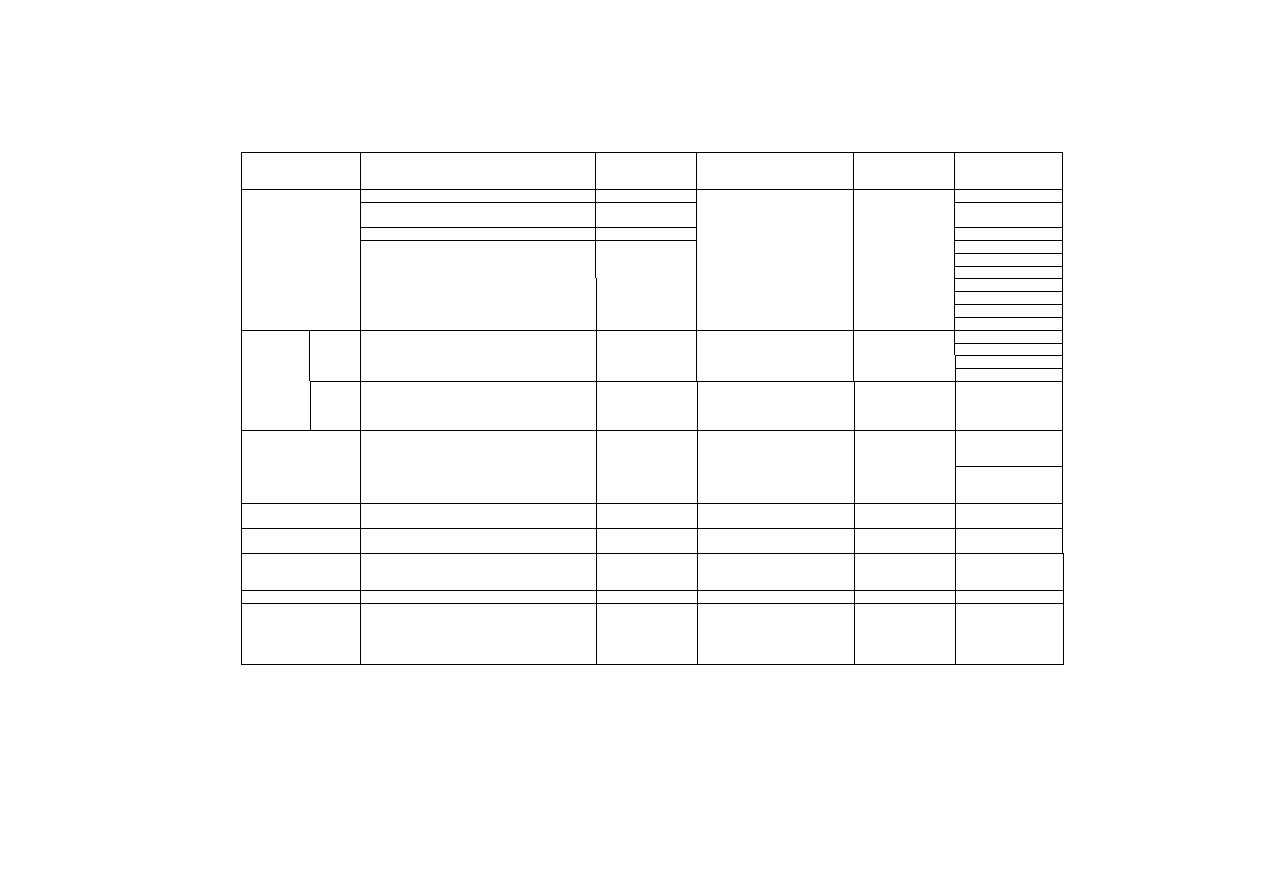

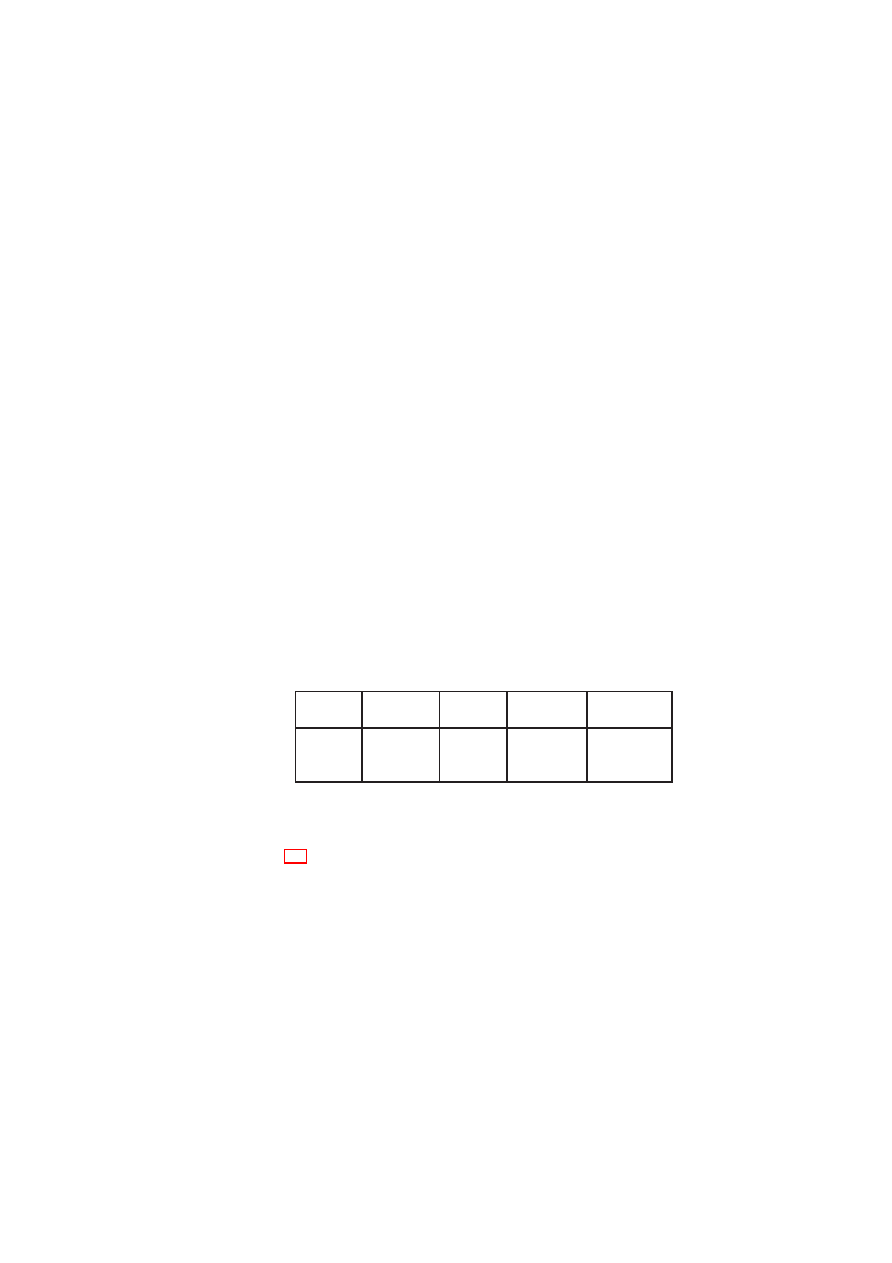

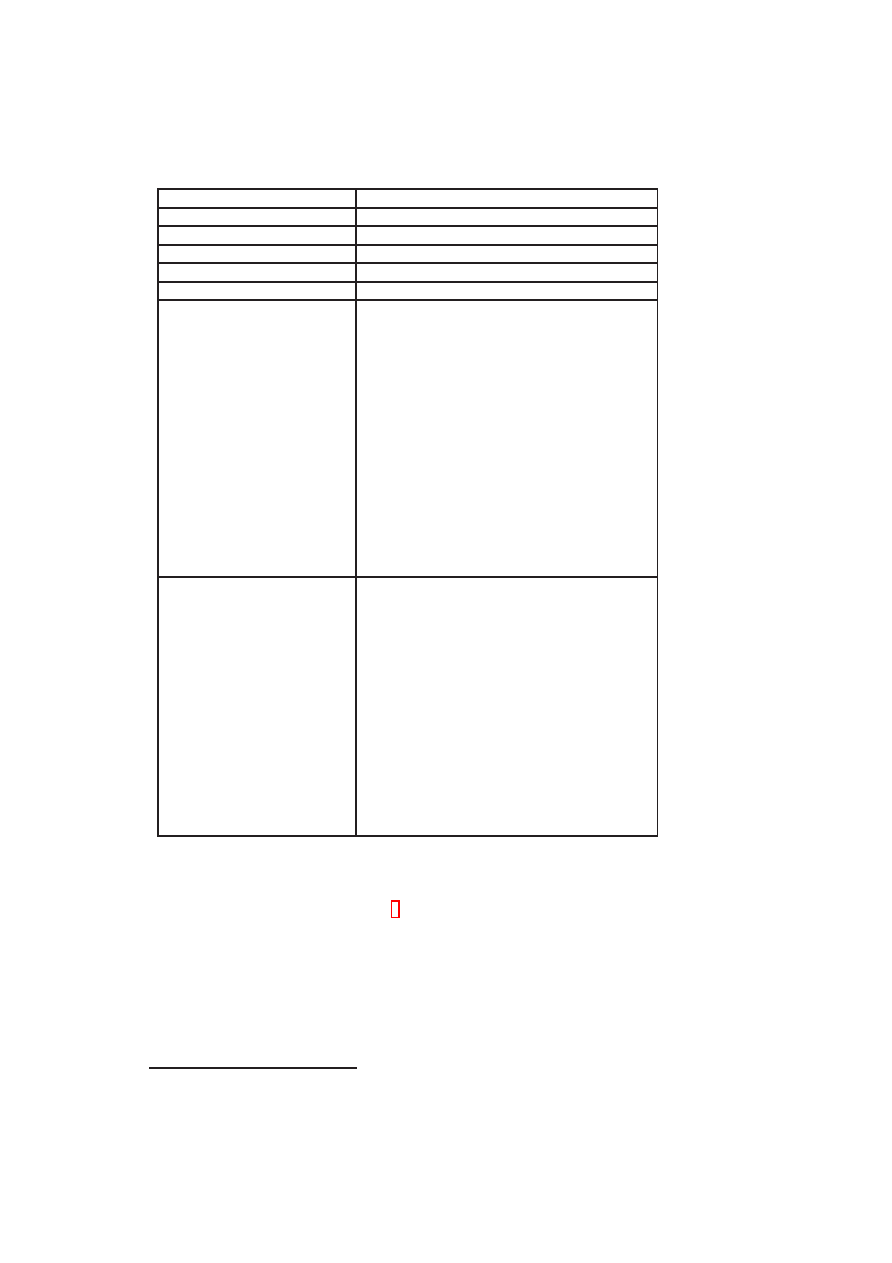

disk being stored in a TPM) and the virtualisation layer core. Table 1.1 lists the se-

curity requirements for the underlying physical platform and the virtual domains and

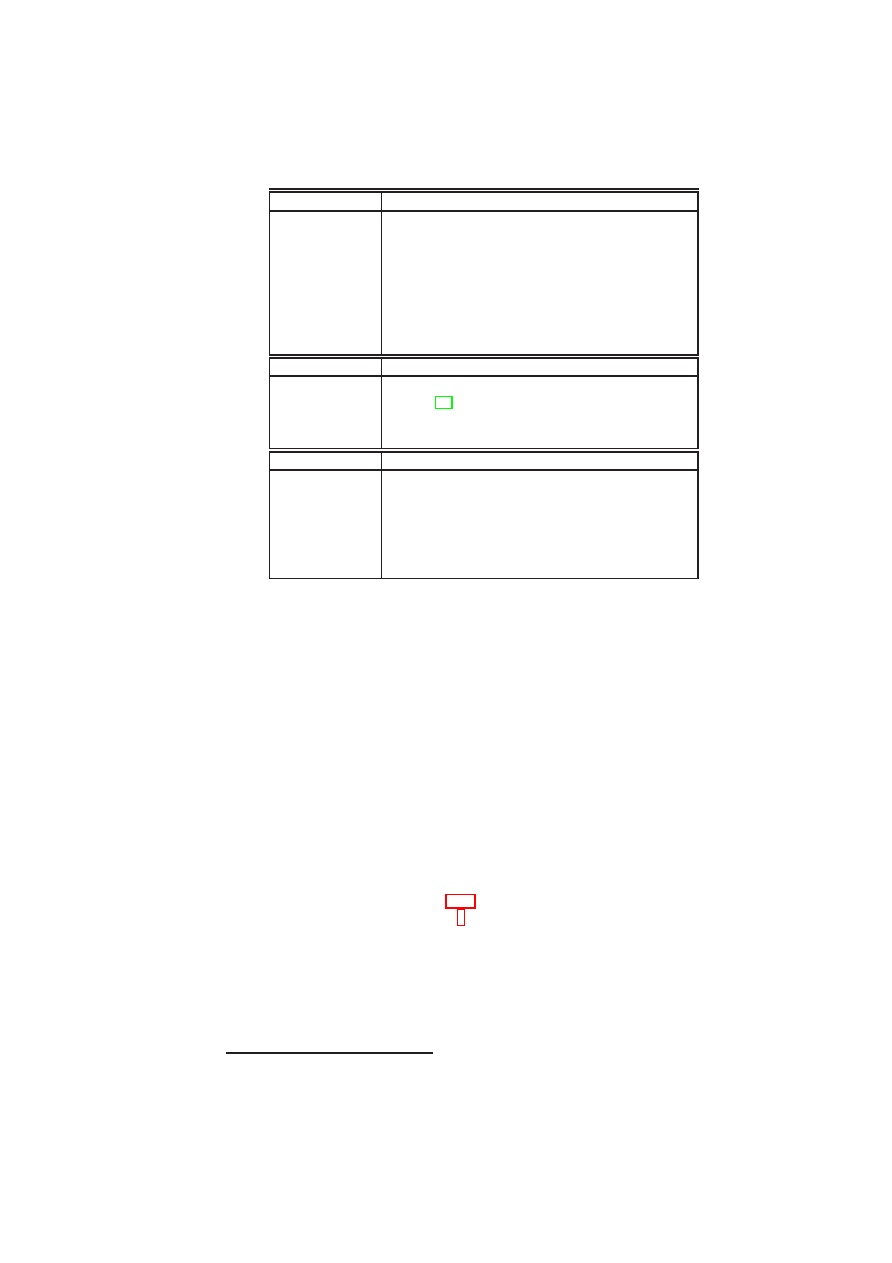

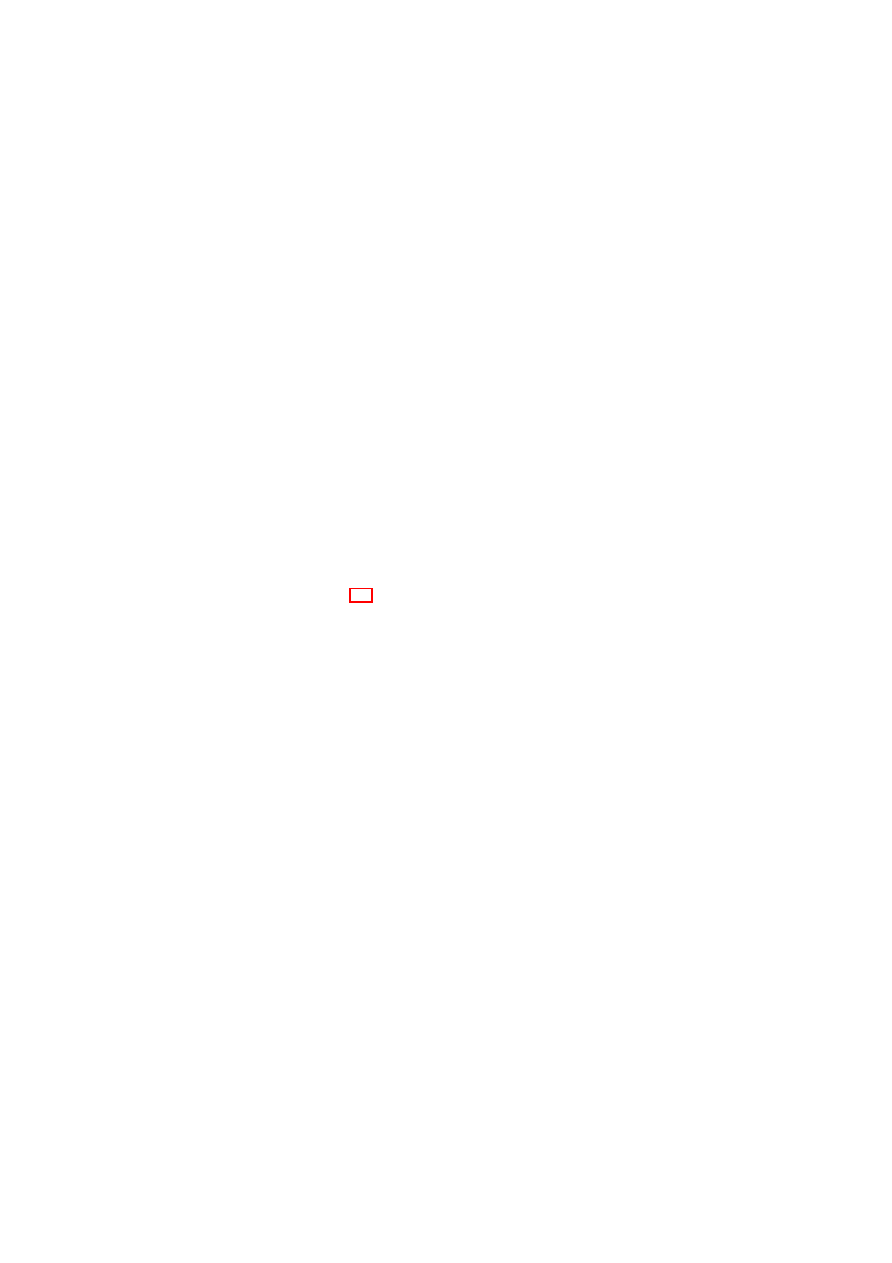

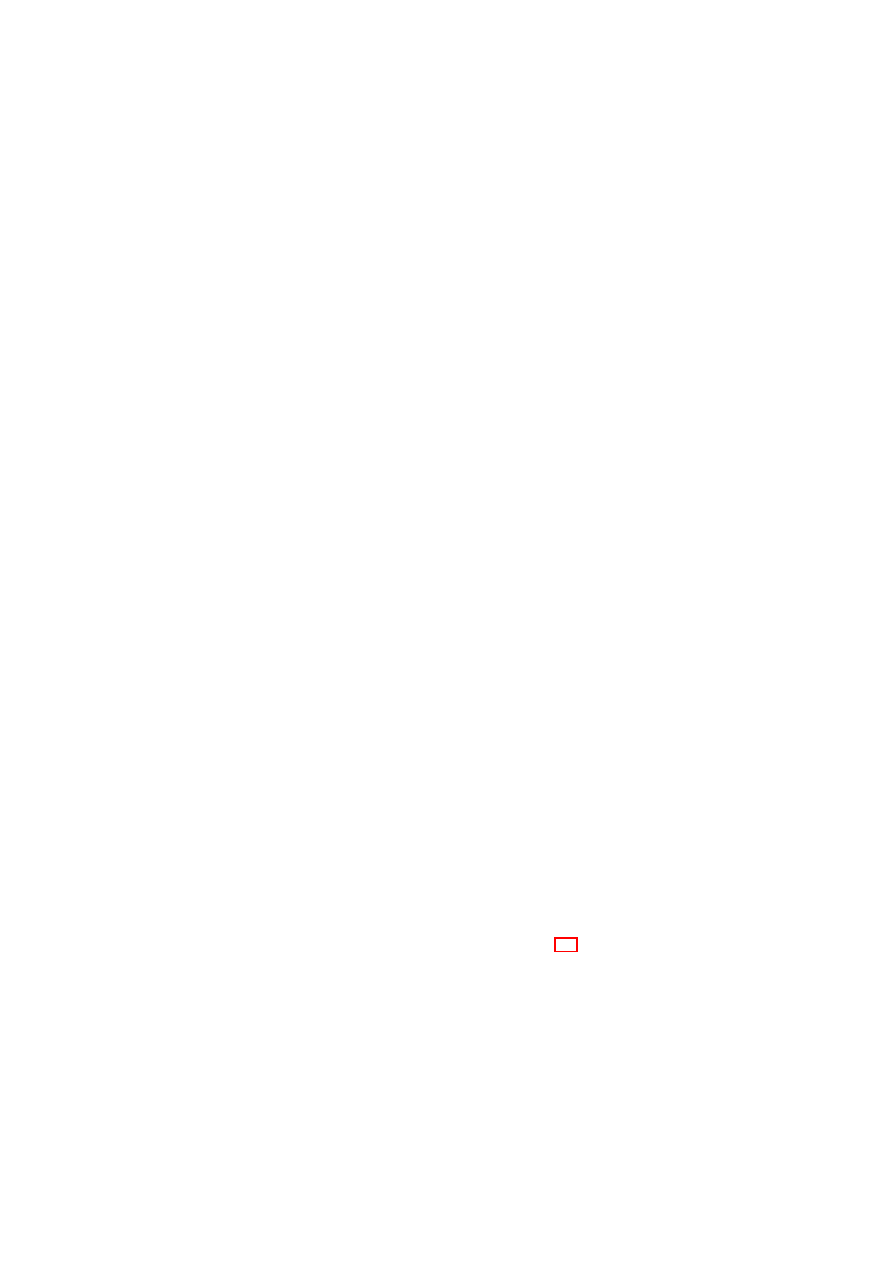

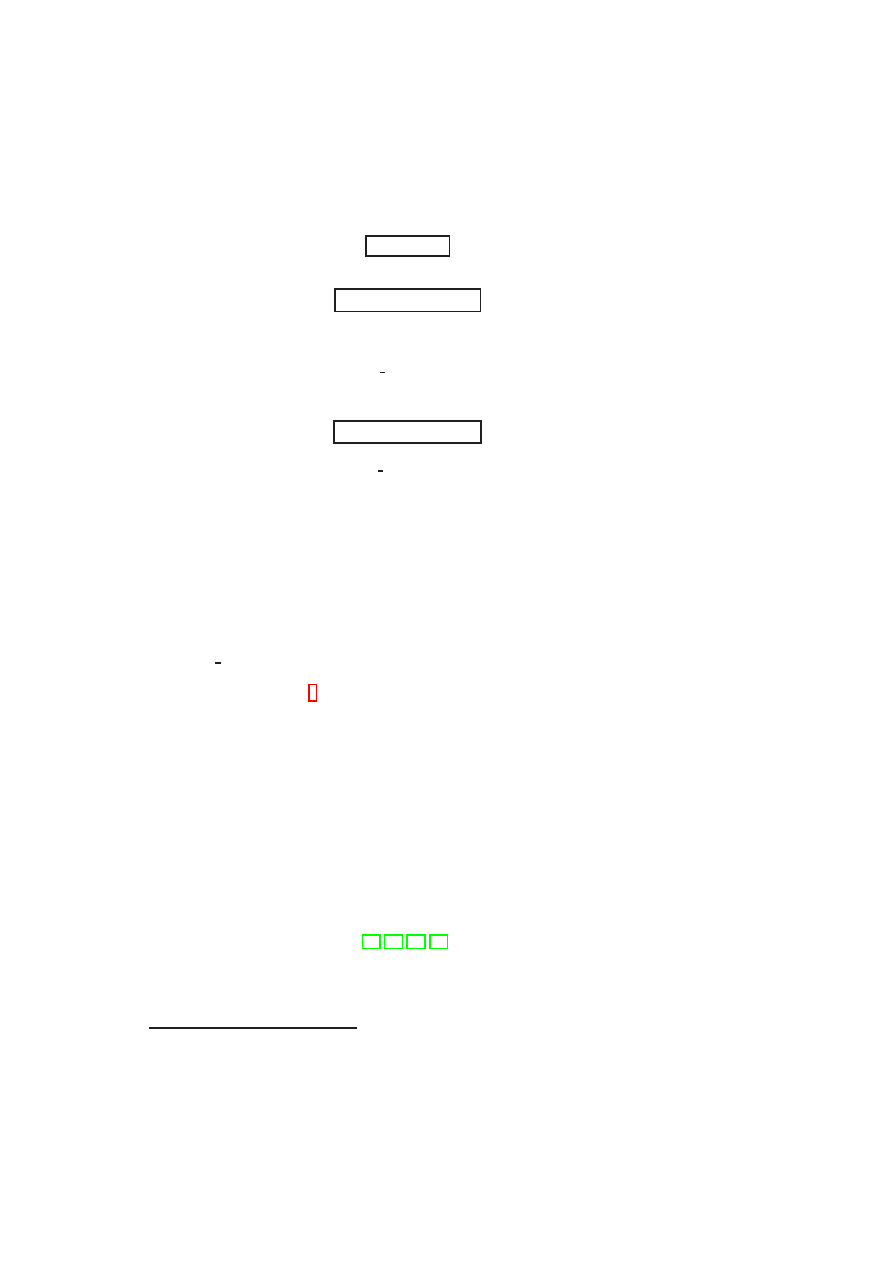

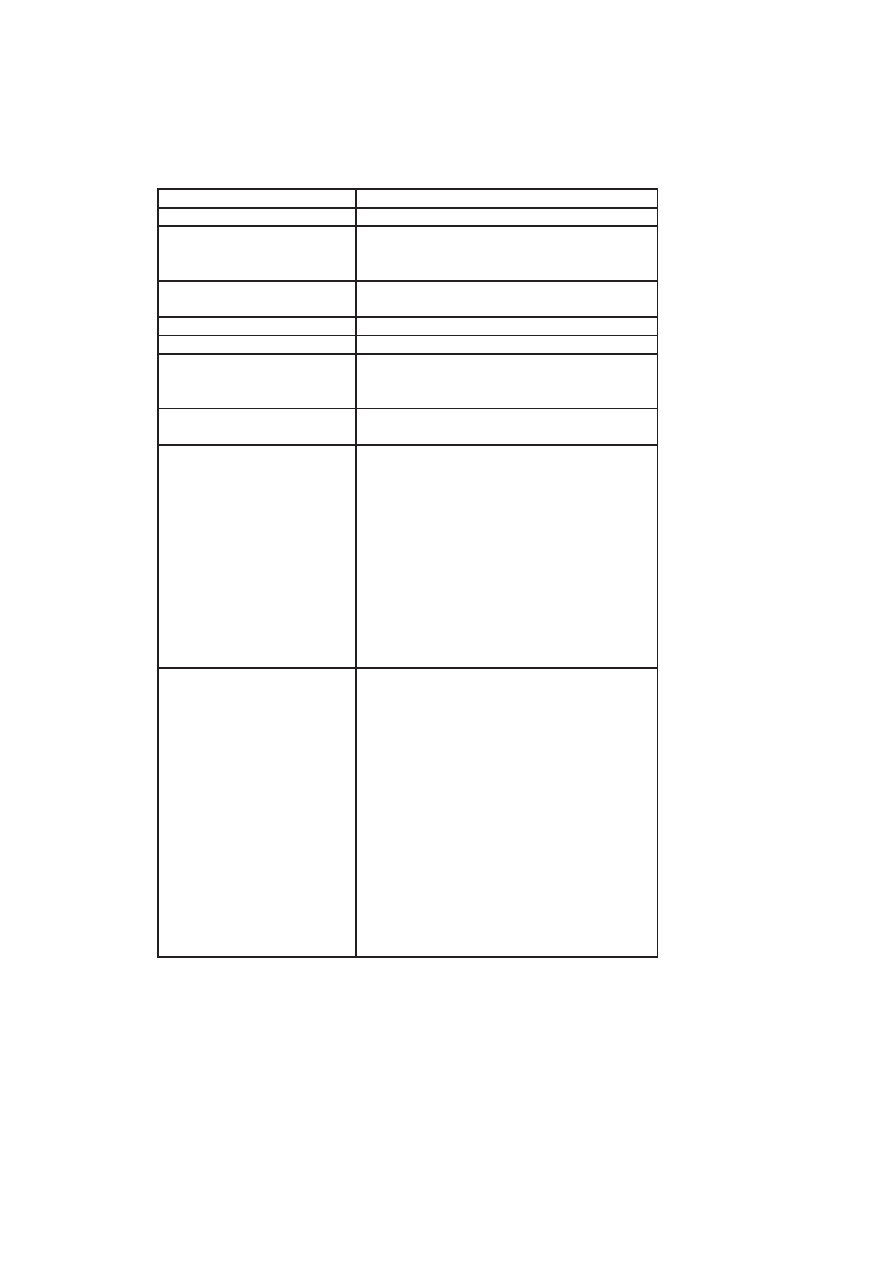

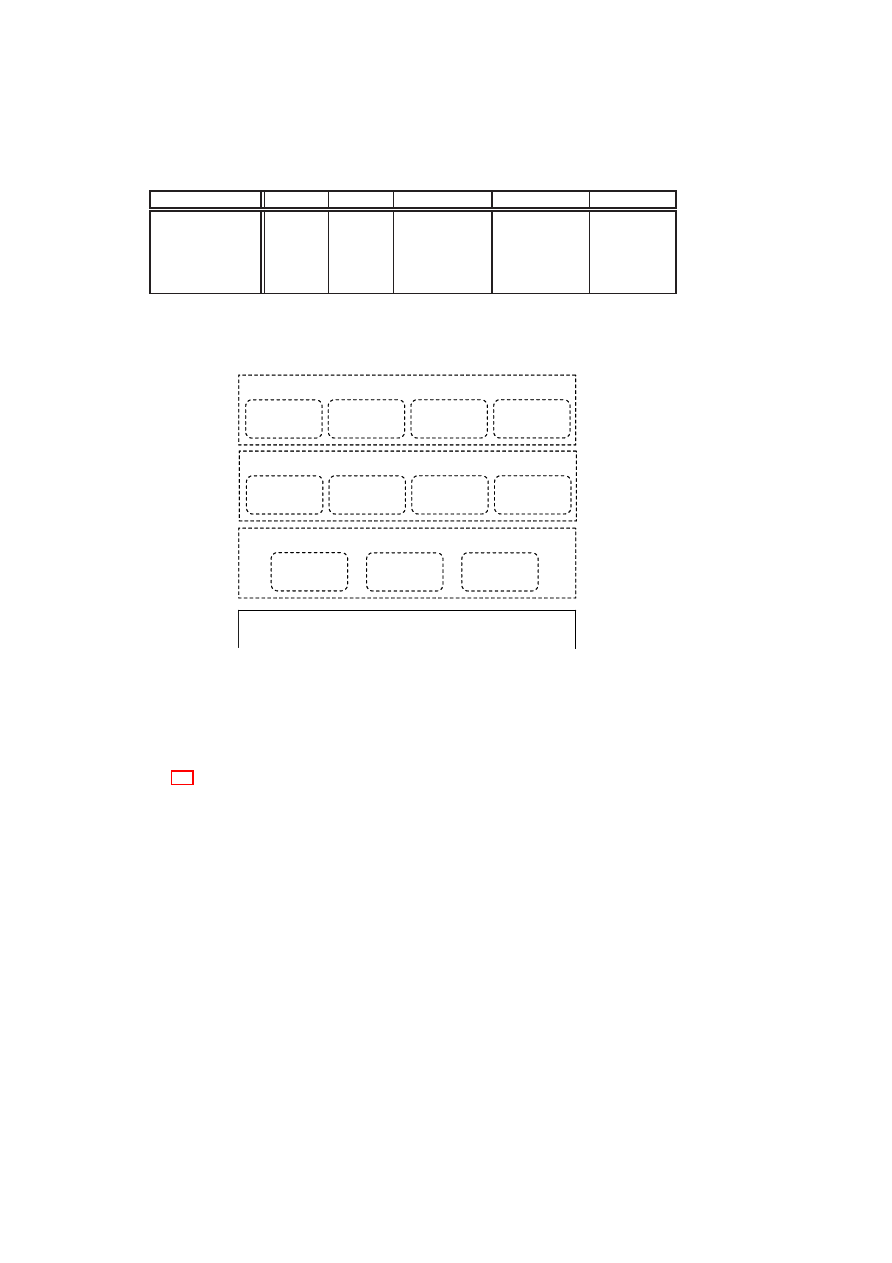

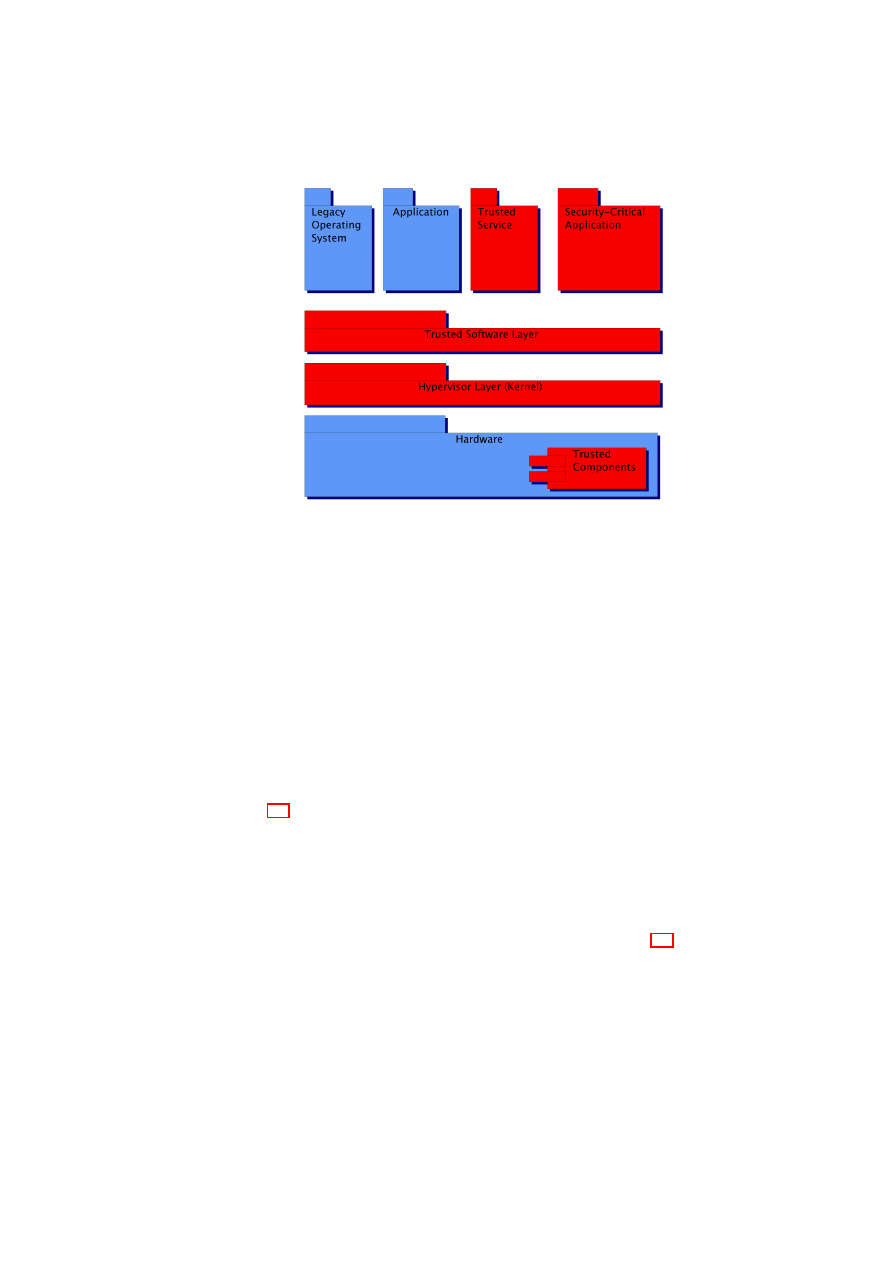

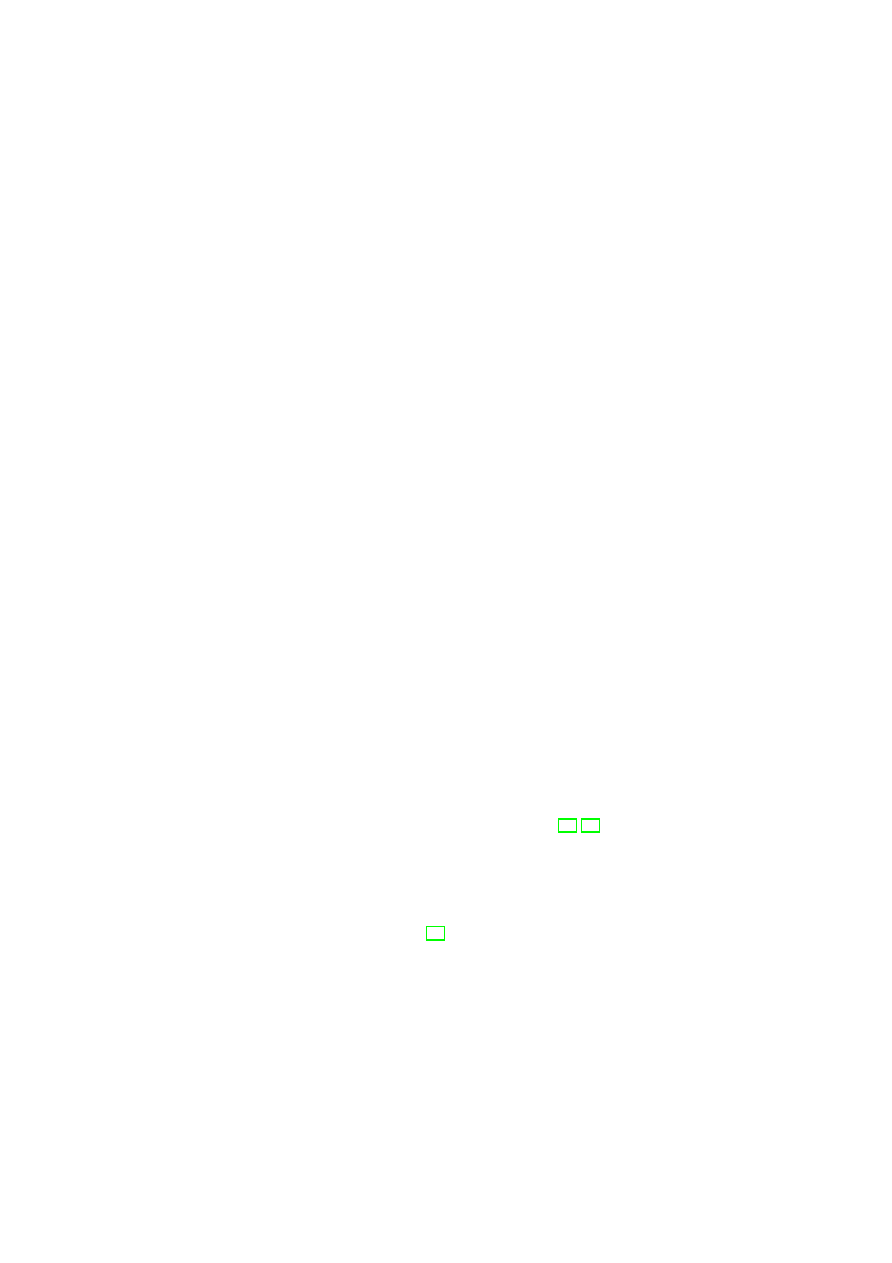

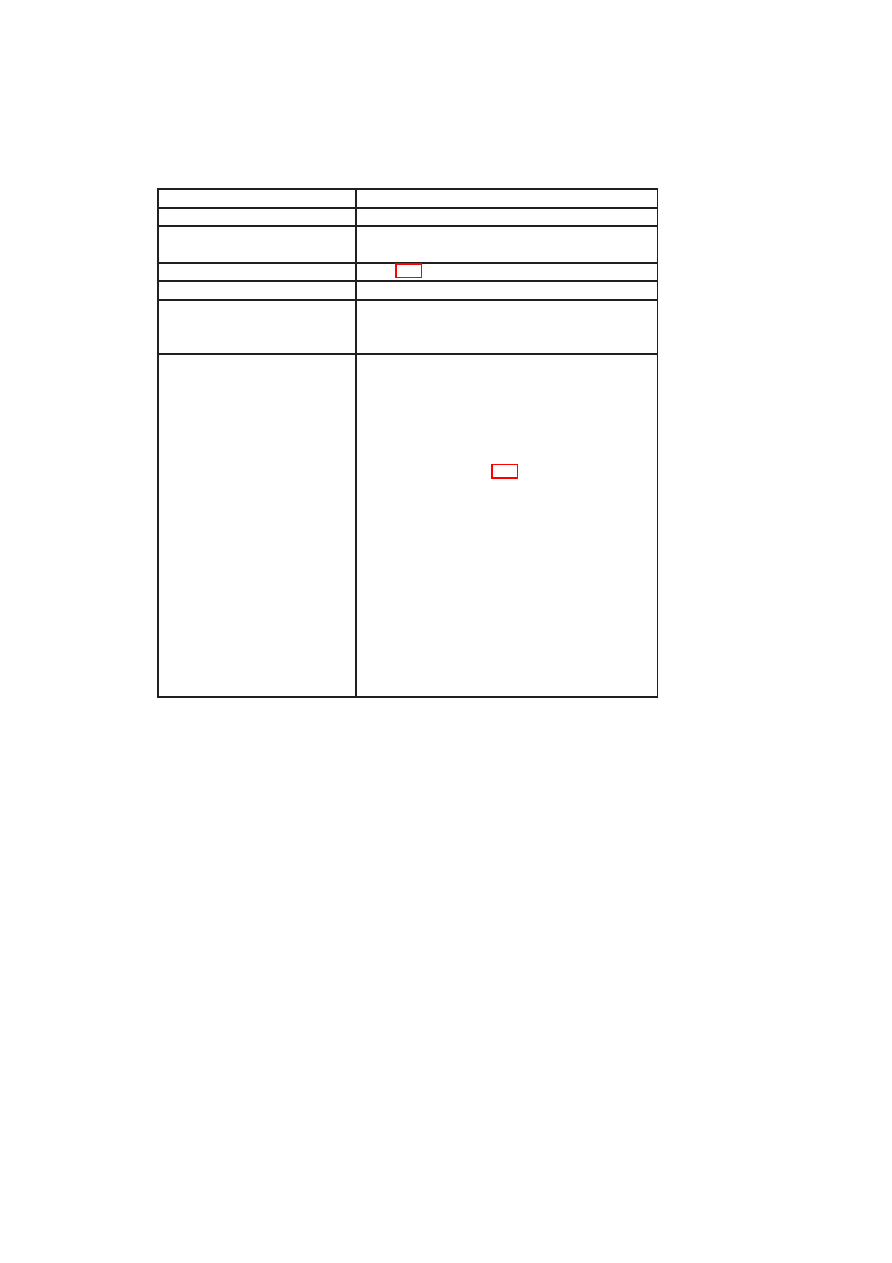

resources it hosts. Figure 1.3 illustrates an example security-enhanced management

framework with the relevant functionality grouped together. The framework is built

upon the foundation of the hardware root of trust offered by the TPM. The architecture

leverages the recent advances in hardware virtualisation such as virtualisation support

in the CPU offered in the latest chips from Intel and AMD. The hardware layer includes

one of these chips and the TPM. Just above the hardware layer is a trusted virtualisa-

tion layer with strong isolation properties (among virtual domains) and well-defined

interfaces to the TPM. On top of the virtualisation layer core are the security services.

3

For increased security, we split the single management virtual machine of Xen into multiple smaller

ones.

Open_TC Deliverable 05.1

12

OpenTC D05.1 – Basic Security Services

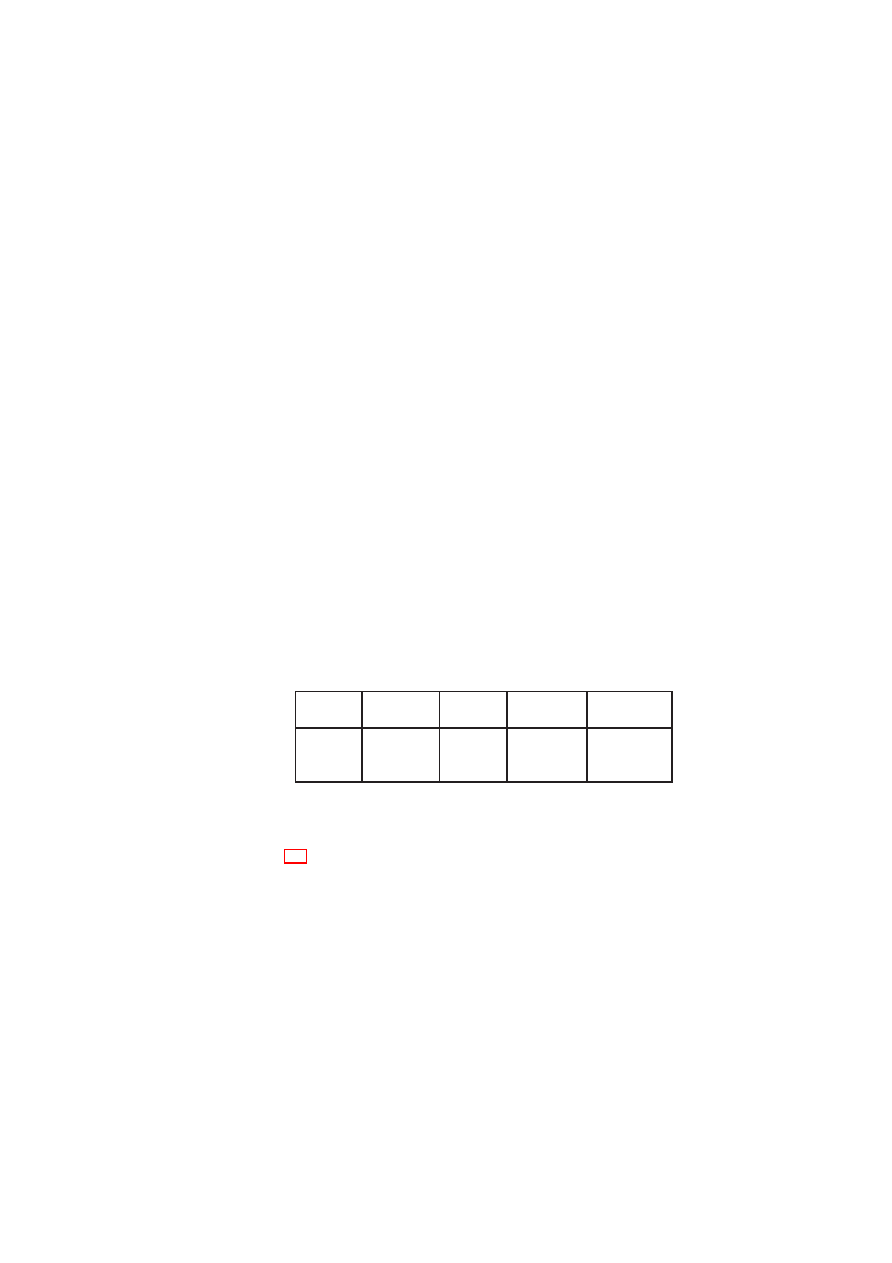

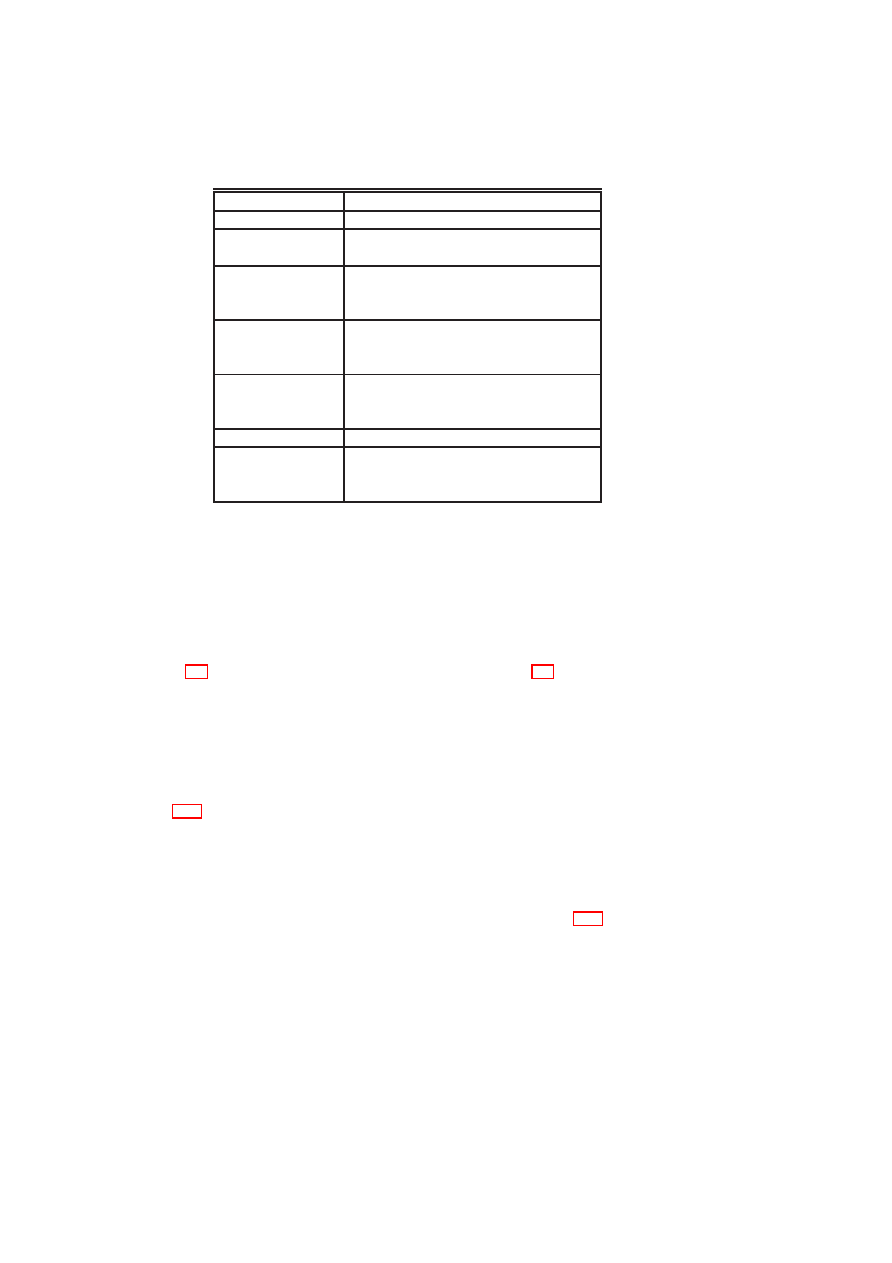

Integrity

Isolation

Confidentiality

Access control

Flow control

Platform security

X

X

Domain security

X

X

X

Network security

X

X

X

Storage security

X

X

X

Interface security

X

X

Table 1.1: Security requirements for the physical platform, virtual domains, and virtual

devices (storage and interfaces).

Life-cycle

Management

User

Management

Integrity

Management

Credential

Management

Hardware & Virtualisation Layer

Security-enhanced Domain Management

TPM

Management

Key

Management

Security-enhanced Platform Management

vTPM

Management

vInterface

Management

vStorage

Management

vNetwork

Management

Security-enhanced Resource / Network Management

Life-cycle

Management

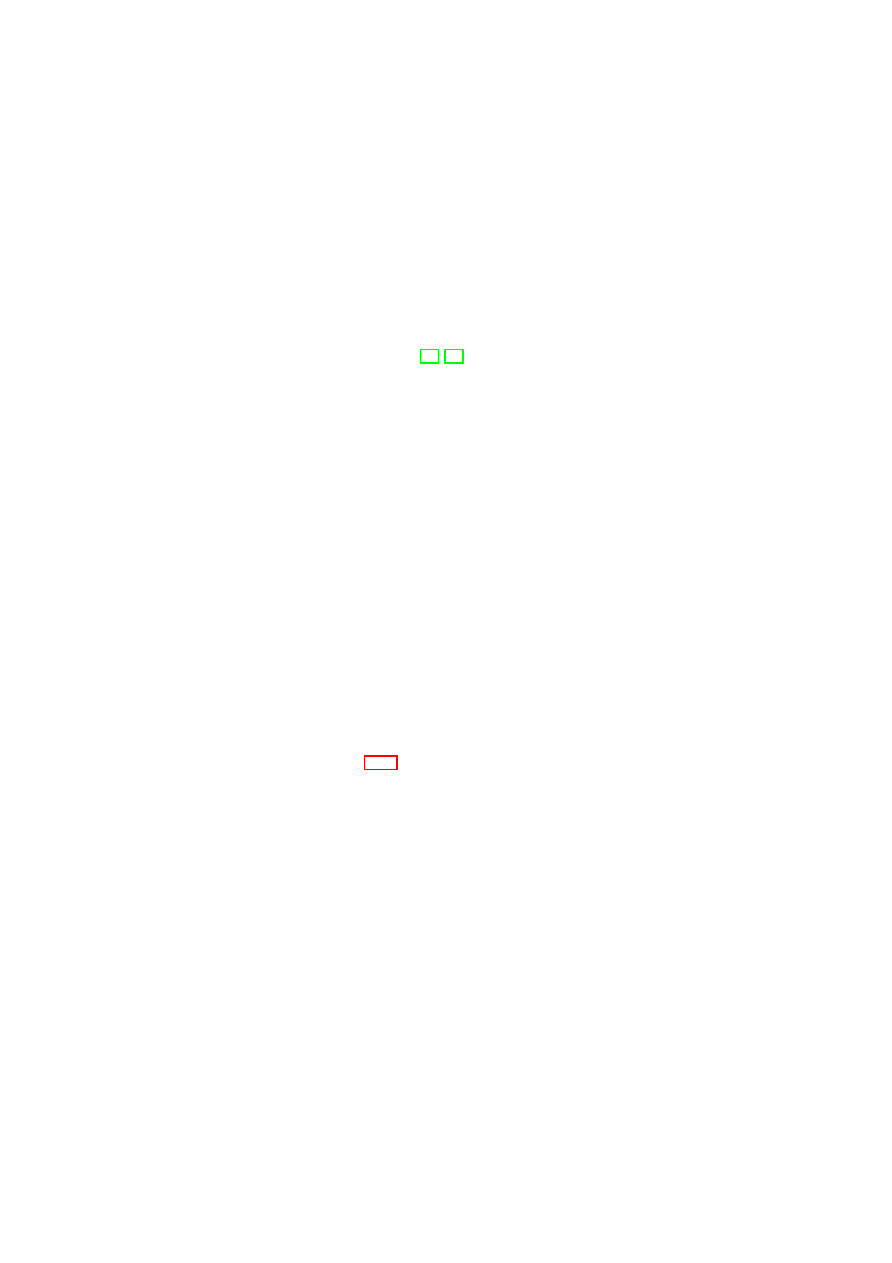

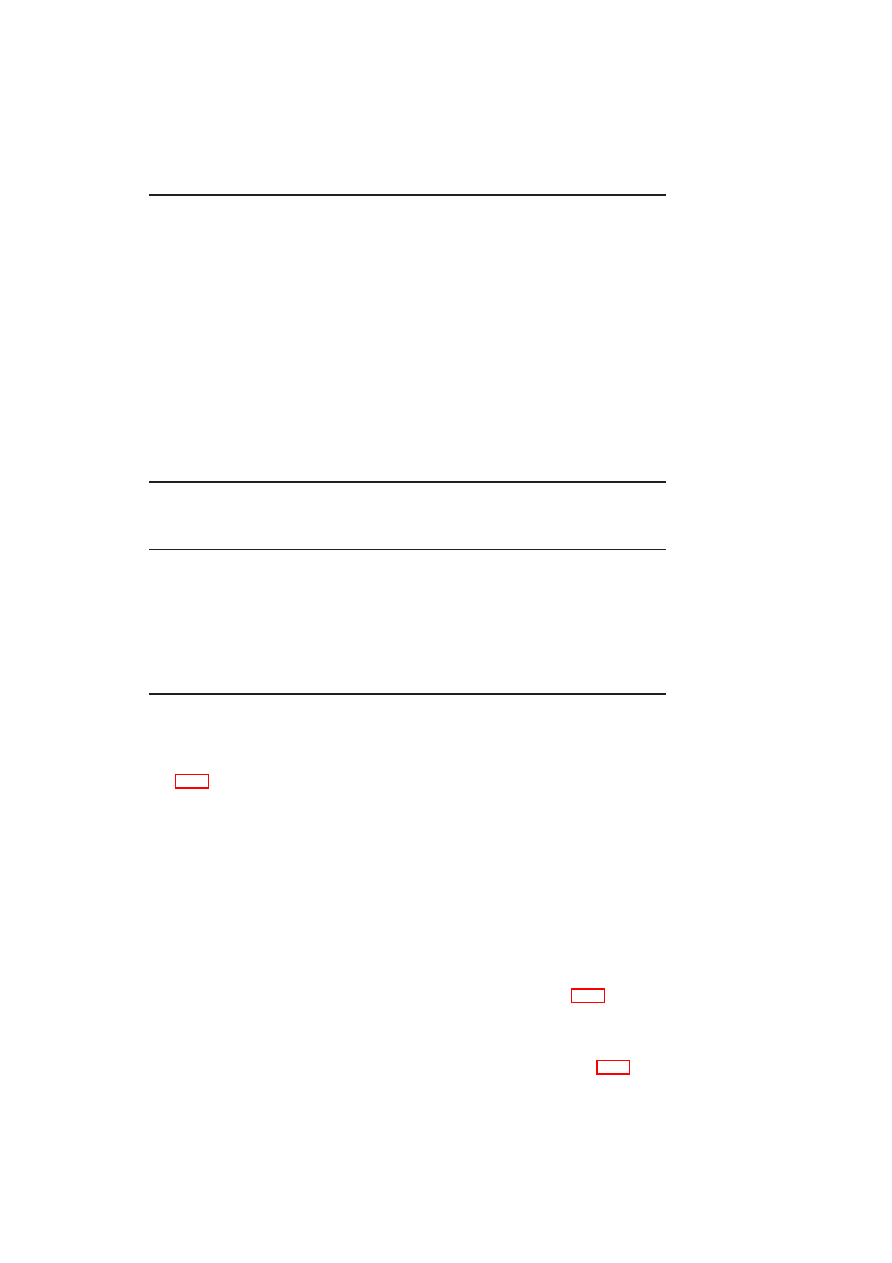

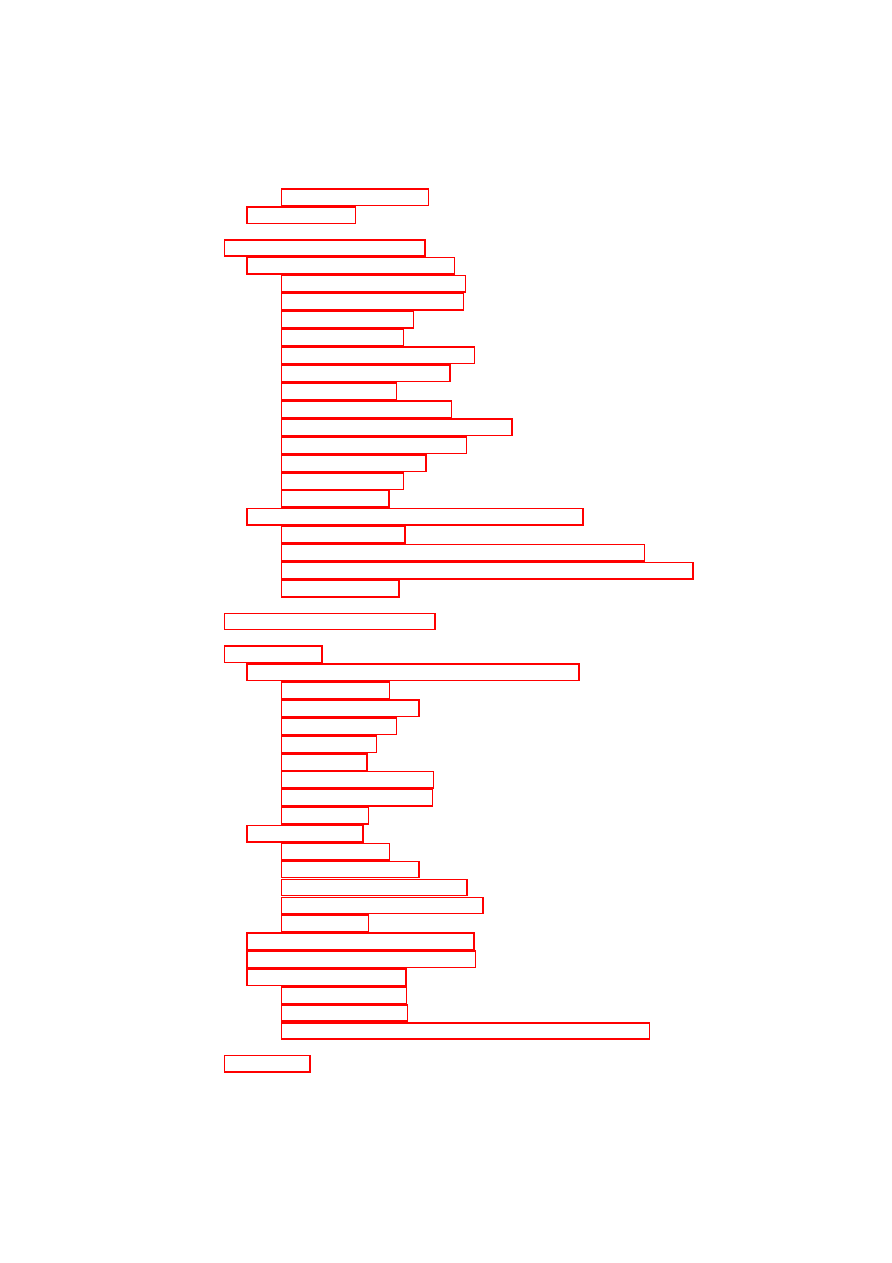

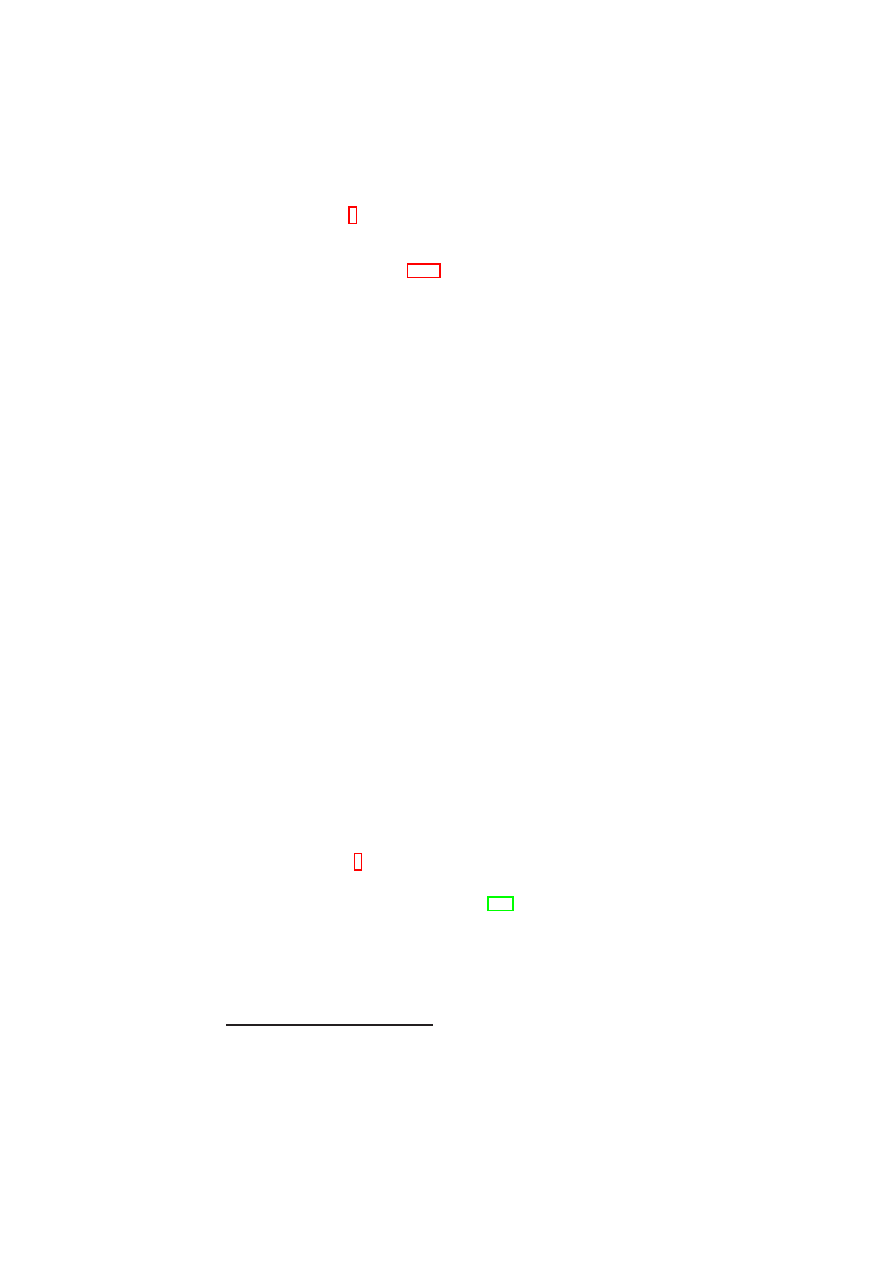

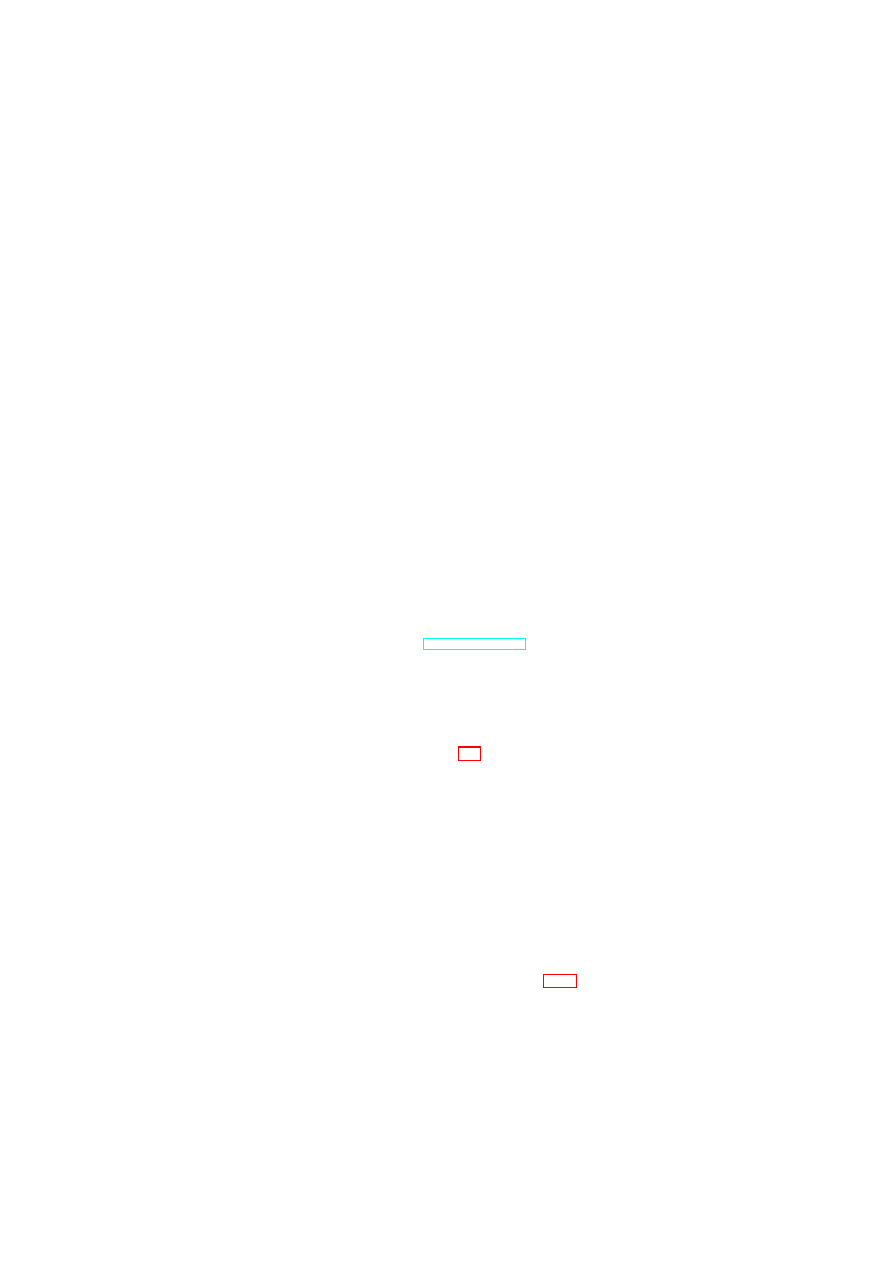

Figure 1.3: An example security-enhanced management framework with the relevant

functionality grouped together.

Security services models presented in this report follow the model depicted in Fig-

ure 1.3 to realise such a framework making use of the virtualisation and Trusted Com-

puting technology. However, they differ in the design and implementation. One option

is to employ a single large management domain to orchestrate the management oper-

ations. An alternative approach follows a distributed model to employ small manage-

ment domains to distribute the management functionality across the platform.

Open_TC Deliverable 05.1

Chapter 2

Background and Related Work

S. Cabuk, C. I. Dalton (HPL), B. Jansen, H. Ramasamy, M. Schunter, E. Van

Herreweghen (IBM), Ch. St¨uble, A. Sadeghi, M. Unger (RUB)

2.1

Trusted Computing

A TPM is a hardware implementation of multiple roots-of-trust, each for a different

intended purpose; e.g., root of trust for reporting, and root of trust for storage. The

specification of the TPM is given by the Trusted Computing Group (TCG [102]).

Each root of trust enables parties, both local and remote, to place trust on a TPM-

equipped platform that the platform will behave as expected for the intended purpose.

By definition, the parties trust each root-of-trust, and therefore it is essential that the

root-of-trust always behave as expected. Given that requirement, a hardware root-of-

trust – especially one that is completely protected from software attacks and tamper-

evident against physical attacks, as required by the TPM specification – is better than a

software-only root-of-trust because of the inherent difficulty of validating the software

that provides the root-of-trust in the first place.

The TPM has Platform Configuration Registers (PCRs), which are 160-bit registers

useful for storing platform integrity measurements. The values stored in PCRs are

essential for TPM functions such as attestation and sealing. The TPM specification

requires the first 16 PCRs to be non-resettable. The values stored in those registers

can only be extended. The contents of other PCRs can be changed only by the reset

or extension operations. The extension operation takes an input value and a PCR as

input arguments, and replaces the contents of the PCR with a SHA-1 hash of the string

representing the concatenation of the old PCR contents and the input value.

The TPM features we leverage in this section are integrity measurement storage,

recording, attestation, and sealing. “Measurement” of a component involves computing

the SHA-1 hash of the binary code of that component. The sequence of measured val-

ues are stored in a measurement log, external to the TPM. “Recording” a measurement

involves extending a PCR with the hash. “Attestation” refers to the challenge-response

style cryptographic protocol for a remote party to query the recorded platform measure-

ment values and for the platform to reliably report the requested values. “Sealing” is a

TPM operation that is used to ensure that a certain data item is accessible only under

platform configurations reflected by PCR values. The “unsealing” operation will reveal

the data item only if the PCR values at the time of the operation match the specified

PCR value at the time of sealing.

13

Open_TC Deliverable 05.1

14

OpenTC D05.1 – Basic Security Services

TCB Measurement.

In particular, each software component in the Trusted Comput-

ing Base (TCB) is first measured and then recorded before the control is passed to it.

These measurements are stored in the corresponding TPM PCRs, and are incremental.

That is, a sequence of measurements can be recorded in the same register by incre-

mentally extending the previous measurement without changing its size, thus enabling

virtually infinite number of measurements. This way, the complete execution sequence

can be recorded enabling a third-party to verify it at a later phase.

Remote Attestation.

A user can verify the correct operation of a trusted comput-

ing platform, for example, before exchanging data with the platform, by requesting

the trusted platform to provide one or more integrity metrics. The user receives the

integrity metric or metrics, and compares them against values which it believes to be

true (these values being provided by a trusted party that is prepared to vouch for the

trustworthiness of the platform or by another party the user is willing to trust). If there

is a match, the implication is that at least part of the platform is operating correctly,

depending on the scope of the integrity metric. If there is no match, the assumption

is that the entire platform has been subverted and cannot be trusted (unless isolation

technologies are employed to restrict the scope of what cannot be trusted).

2.1.1

Limitations

The static TCG architecture imposes several limitations on complex dynamic platforms

in which platform configuration and security policies are allowed to change frequently:

Linear Chain-of-Trust

The TCG measurement model follows a linear model to

form a chain-of-trust rather than branching out hierarchically. This results in a lin-

ear dependency relation between the platform components. However, in complex plat-

forms this conservative approach may prove impractical because a linear dependency is

often not the case. That is, components may form independent trust chains all branch-

ing out from a common root.

An expensive solution to this problem suggested by the TCG is to identify and

group dependent components together and employ more than one PCR to store the

measurement for each group. However, because the number of registers is limited, this

solution is not scalable. Further, the TCG does not provide any mechanism to manage

these measurement groups at a later stage.

Static Measurement Model

Current TCG schemes fail to address the cases in which

measured platform components are allowed to change into another form (e.g., through

a software update) or adapt to current conditions. Further, certain platform compo-

nents may function in various operating modes (e.g., with different configurations) to

perform operations with varying security needs. In either case, the TCG takes the con-

servative approach to deem any such change as potentially malicious and irreversible.

The TCG requires on-going measurements to take place using measurement agents

to monitor ongoing activity. However, these measurements are static and irreversible.

For example, if a platform component changes into another form and changes back into

its original form, the static solution requires a complete reboot and the re-measuring

of the entire chain-of-trust to be able to re-establish trustworthiness. This approach

Open_TC Deliverable 05.1

CHAPTER 2. BACKGROUND AND RELATED WORK

15

can be beneficial for platforms in which one cannot evaluate what impact such changes

may have on the platform. However, it is impractical for dynamic platforms in which

platform components are allowed to change frequently and run in various operating

modes.

1

2.2

Secure Operating Systems

Much effort has already been put into improving security of computing platforms since

computers are used within infrastructures that require management of sensitive data.

Examples of systems that were developed from scratch to respect security require-

ments are BirliX [37], Multics [23] and Hydra [21] or more recent ones are EROS [87]

and SPIN [11]. The problems inherent to these approaches is that systems particularly

designed for preserving security tend to be very inflexible or software cannot be ported

easily to these systems or has to be developed from scratch. These factors inhibit these

approaches to be applied in a large scale. SELinux [88] suffers from similar prob-

lems. While allowing legacy applications to run, SELinux claims to achieve security

by defining and enforcing specific security policies, but writing these security policies

turned out to be far too complicated. Furthermore these approaches although especially

designed to preserve security have been proves to be vulnerable to attacks [48]. Other

approaches rely on special hardware, e.g., secure coprocessors, to realise their security

goals like Dyad [104] for example. In this system similar measures to keep data secure

are applied like in our approach, but in contrast to the OpenTC approach they rely on a

physically fully separated execution environment. Thus, additional costs for this sep-

arated environment are induced. By providing logical separation we omit these costs.

Another approach represents the “Bear” project [60] of the Dartmouth College. In this

system TCG hardware is used by an adapted boot loader to provide a chain of trust and

a Linux security kernel module monitors changes to sensitive data. The weakness of

this system is that it still relies on a large monolithic kernel. Marchesini et. al. [61]

propose OS-hardening techniques to provide isolation of environments but they also

use a monolithic kernel as base for their system. As result performance loss occurs

and the overall improvement of security is rather small, because these legacy mono-

lithic kernels are too large to evaluate their security. Therefore, we aim at keeping the

amount of code that has to be evaluated as small as possible by using virtualisation

and microkernel techniques. Other advantages of the OpenTC approach is that legacy

software does not have to be adapted to run without perceptible performance loss.

2.2.1

Approaches using Virtualisation

The Terra [31] system represents promising approach to secure virtualisation by di-

viding the system in closed-box and open-box virtual machines. Closed-box virtual

machines run separated from others and are capable to provide a security enhanced

environment for applications processing sensitive data.

2.2.2

Approaches using Microkernels

Examples for systems using microkernels are SawMill-Linux [33] based on the L4

microkernel [58] and Flask [91], a Mach-based system. As far as we know these ap-

1

Although dynamic root of trust feature was introduced in TPM v1.2 that can potentially address this

problem, the problem of dynamically managing software states remains unaddressed.

Open_TC Deliverable 05.1

16

OpenTC D05.1 – Basic Security Services

proaches neither aim at keeping security relevant parts as small as possible, nor do they

provide mechanisms such as trusted path or protected environments.

2.3

Secure Virtual Networking

Previous work on virtualising physical networks can be roughly grouped into two

categories:

those based on Ethernet virtualisation and those based on TCP/IP-

level virtualisation. Although both categories include a substantial amount of work

(e.g., [42, 4, 9, 24, 25, 67, 92, 98, 99]), few studies have an explicit security focus.

Ethernet Virtualisation:

Ethernet virtualisation aims at transporting multiple Ether-

net connections over a single physical medium. There are a large number of Ethernet

tunnelling protocols [25]. Local transport over a “trusted” wire is usually multiplexed

using the well-established VLAN standard IEEE 802.1Q-2003 [40]. It adds virtual

LAN tags to each Ethernet segment and enables separation of multiple networks. An

example for high-performance Infiniband VLANs is given in [38]. In wide-area net-

works, VLAN tags are often not preserved. To overcome these restrictions, Ethernet

encapsulation has been proposed as an alternative [42, 92, 24, 25]. Ethernet packets

(including tags) are wrapped into TCP/IP packets. This enables the embedding of a vir-

tual Ethernet network into a wide-area network. Unfortunately, the performance and

scalability of the resulting system are limited.

Overlay Networks and TCP/IP Virtualisation:

Overlay networking provides

application-level network virtualisation among participating hosts. An overlay net-

work typically consists of hosts (physical or virtual), routers, and tunnels that serve as

virtual links between the hosts. Several overlay designs have been introduced in the

literature: PlanetNet VNET [67, 9], X-Bone [98], Resilient Overlay Networks [4], and

the JXTA project [99]. The designs share the common goal of creating a virtualised

network layer with a customised topology mapped onto the actual physical infrastruc-

ture. They differ in the underlying technology that enables the mapping, management

of the technology, and the terminology used.

Overlay networks are most useful for implementing a virtual network topology on

top of the physical topology. However, they are not suitable for systems with strong

separation, isolation, and flow control requirements. As an example, although the Plan-

etLab VNET provides separation of network packets originating from different slices,

the separation is merely enforced using the OS network services [9]. Similarly in

JXTA, peer groups are used to group network peers and enforce certain isolation prop-

erties [99]. However, it is the network administrator’s responsibility to enforce flow

control policies across group boundaries as JXTA does not impose any specific flow

control schemes for the sake of flexibility. Other shortcomings of overlay networks are

complex management models, binary intra-group flow policies, and lack of inter-group

flow control policies.

The VIOLIN project addresses a number of these deficiencies and enhances the

traditional TCP/IP overlay networks to create mutually isolated distributed environ-

ments [45, 74]. The main idea is to provide each subsystem with a virtual IP world

having its own address space. In particular, a VIOLIN is created on top of an overlay

network (such as PlanetLab [9]) and consists of virtual hosts, switches, and routers.

Communication between these entities is enabled through a User-Mode Linux (UML)

O

pen_TC Deliverable 05.1

CHAPTER 2. BACKGROUND AND RELATED WORK

17

implementation enhanced with UDP-tunnelling for inter-host communication

2

. The

VIOLIN model provides isolation between different VIOLINs, which in turn enhances

mobility through location-independent addressing. Further, the model enables the cus-

tomisation of each VIOLIN with the desired technology (e.g., IPv6) without requiring a

global deployment. A major disadvantage of VIOLIN is that the model completely dis-

allows inter-VIOLIN communication rather than adopting a policy-based flow control

scheme. In practice, it may be desirable for VIOLINs belonging to different organi-

sations to interact with each other under certain flow control policies enforced at each

VIOLIN boundary.

Previous solutions also offered network virtualisation schemes that do not rely on

overlay networking. Spawning networks employ nested programmable networks to

form a hierarchy of virtual networks that are isolated from each other [16, 17, 52]. The

main idea is to enable parent networks to spawn child networks that utilise the parents’

resources. The child networks then may or may not choose to inherit certain charac-

teristics from their parent. The advantages are that the child networks can employ a

specialised networking technology (e.g., a mobile-IP network) while inheriting basic

network functionality from their parent. Further, they can spawn child networks of

their own, forming a forest of networks.

Spawning networks utilise the Genesis network kernel [52] that enables the life-

cycle management of each spawned network including the spawning capability. The

Genesis kernel is a complex virtual networking kernel that needs to be installed on ev-

ery physical domain that will potentially host spawning networks. The major downside

is that this requires major changes to the existing network infrastructure.

2.4

Attestation and Integrity Verification

There have been several proposals in the literature for protecting and proving the in-

tegrity of computing platforms based on cryptographic techniques and trusted compo-

nents. Known aspects in this context are secure and authenticated (or trusted) booting.

The former means that a system can measure its own integrity and terminates the boot

process in case the integrity check fails, whereas the latter aims at proving the platform

integrity to a (remote) verifier (for both topics see, e.g., [5], [29], [84], [89], [110]).

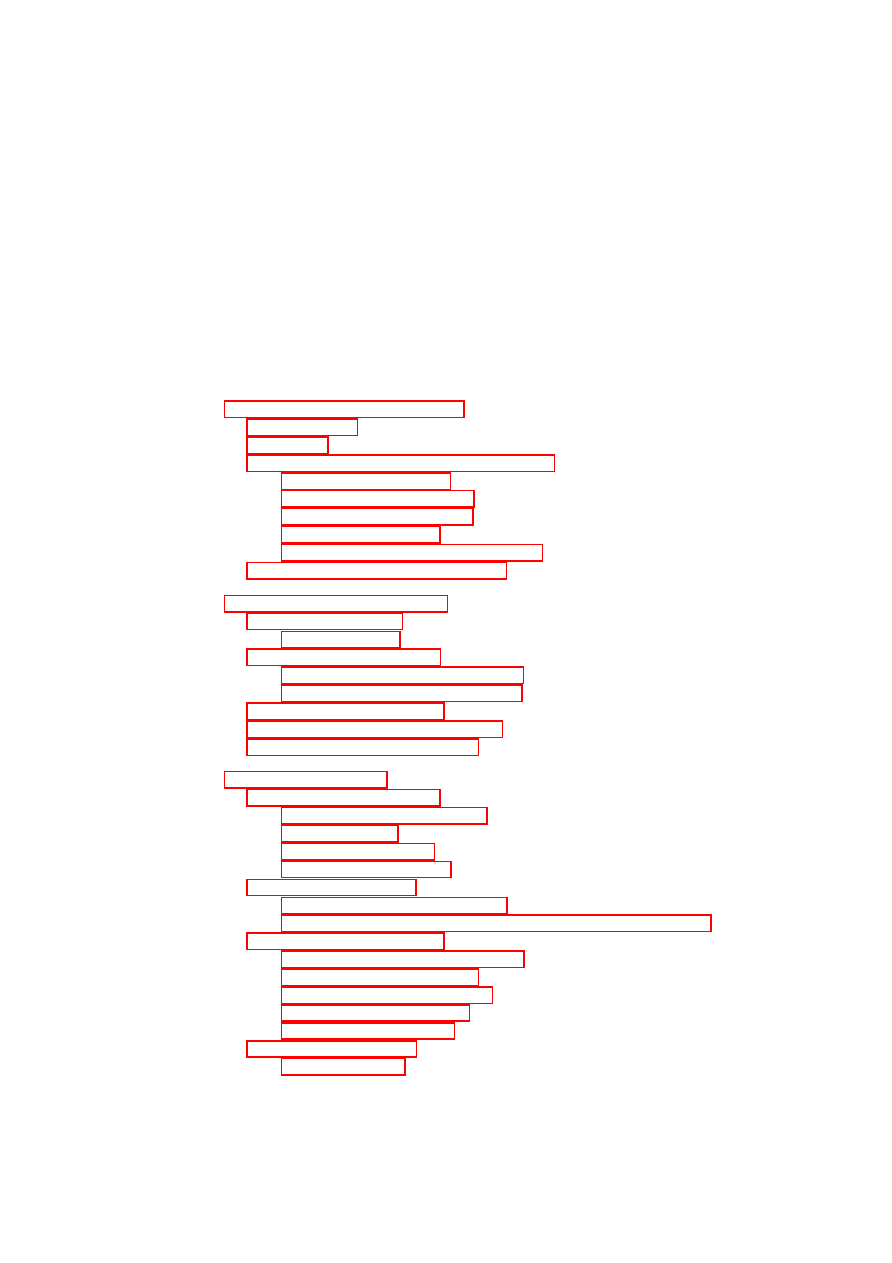

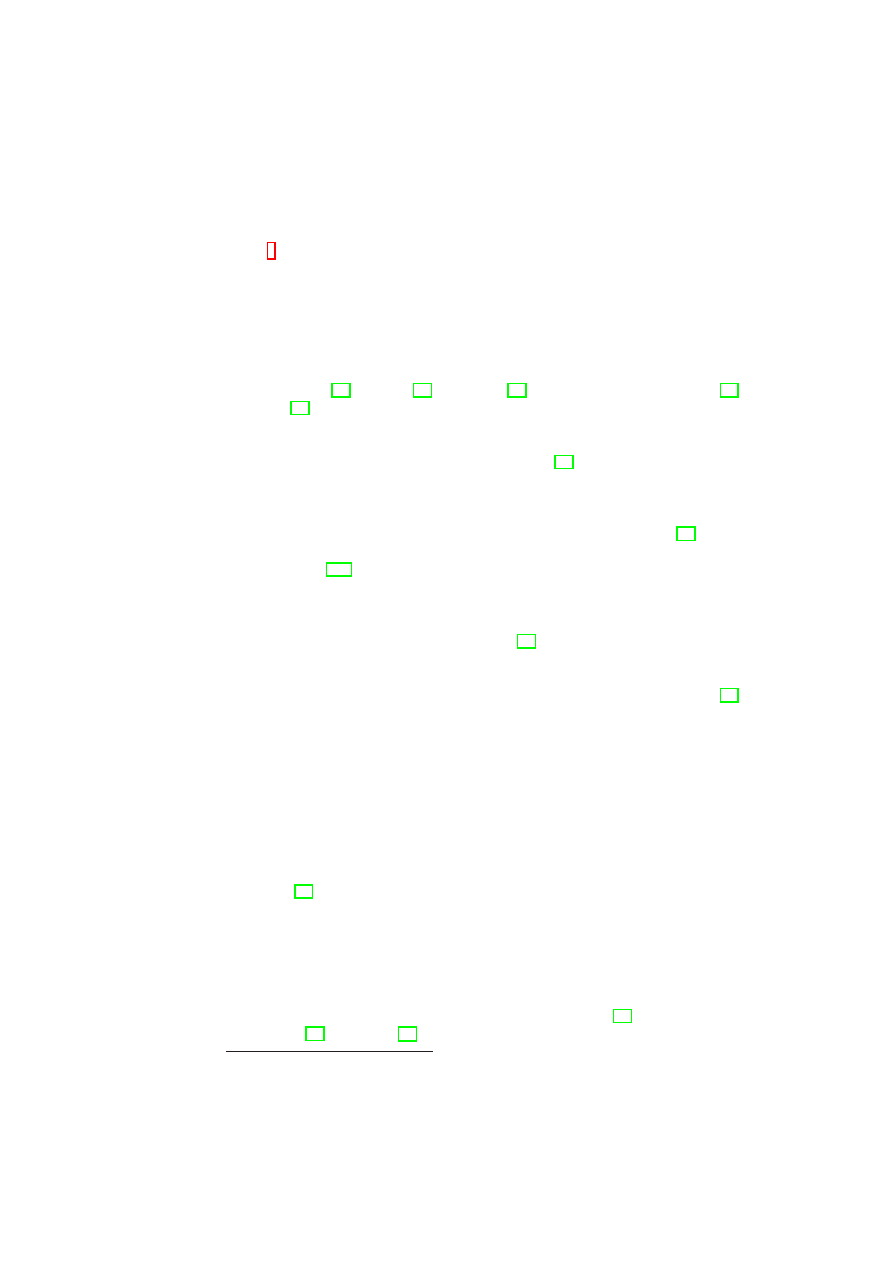

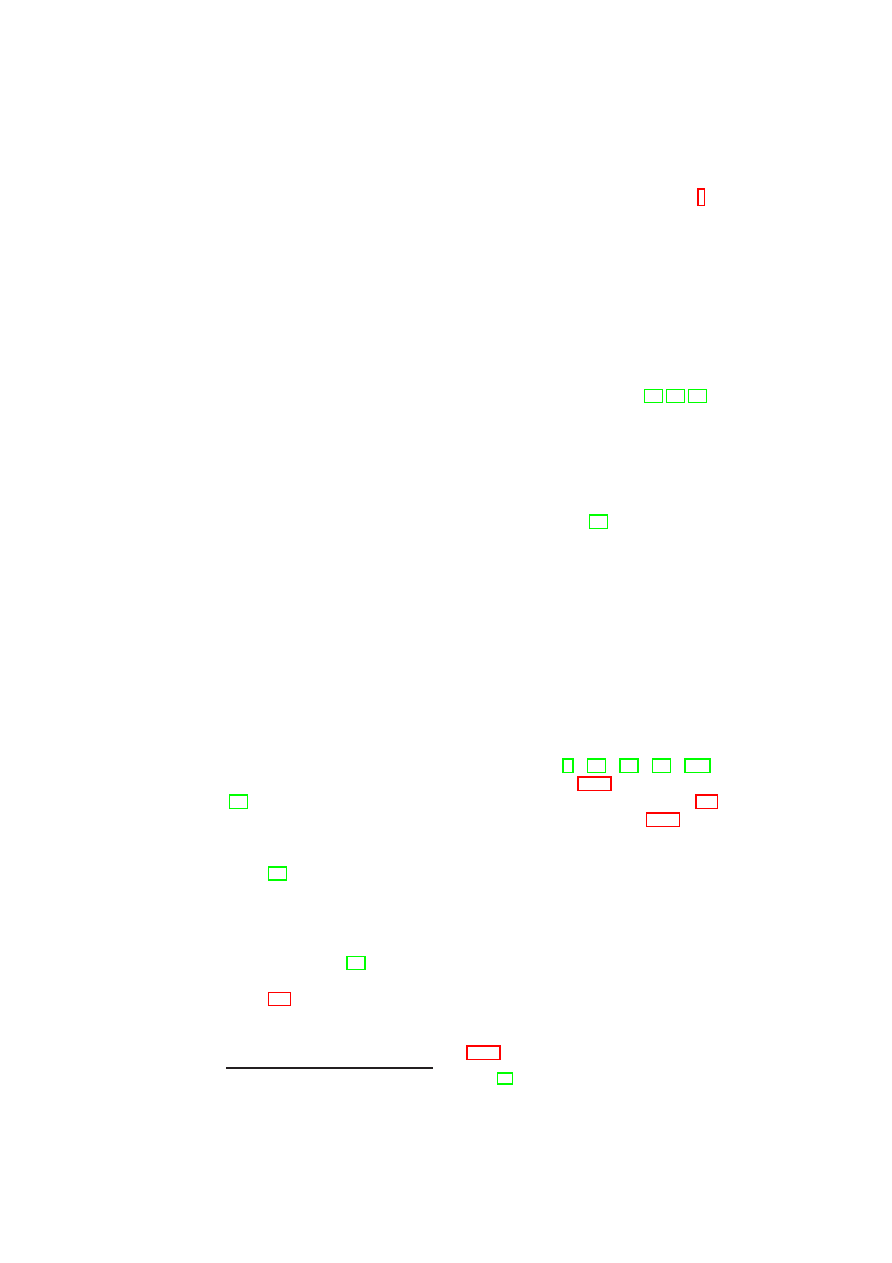

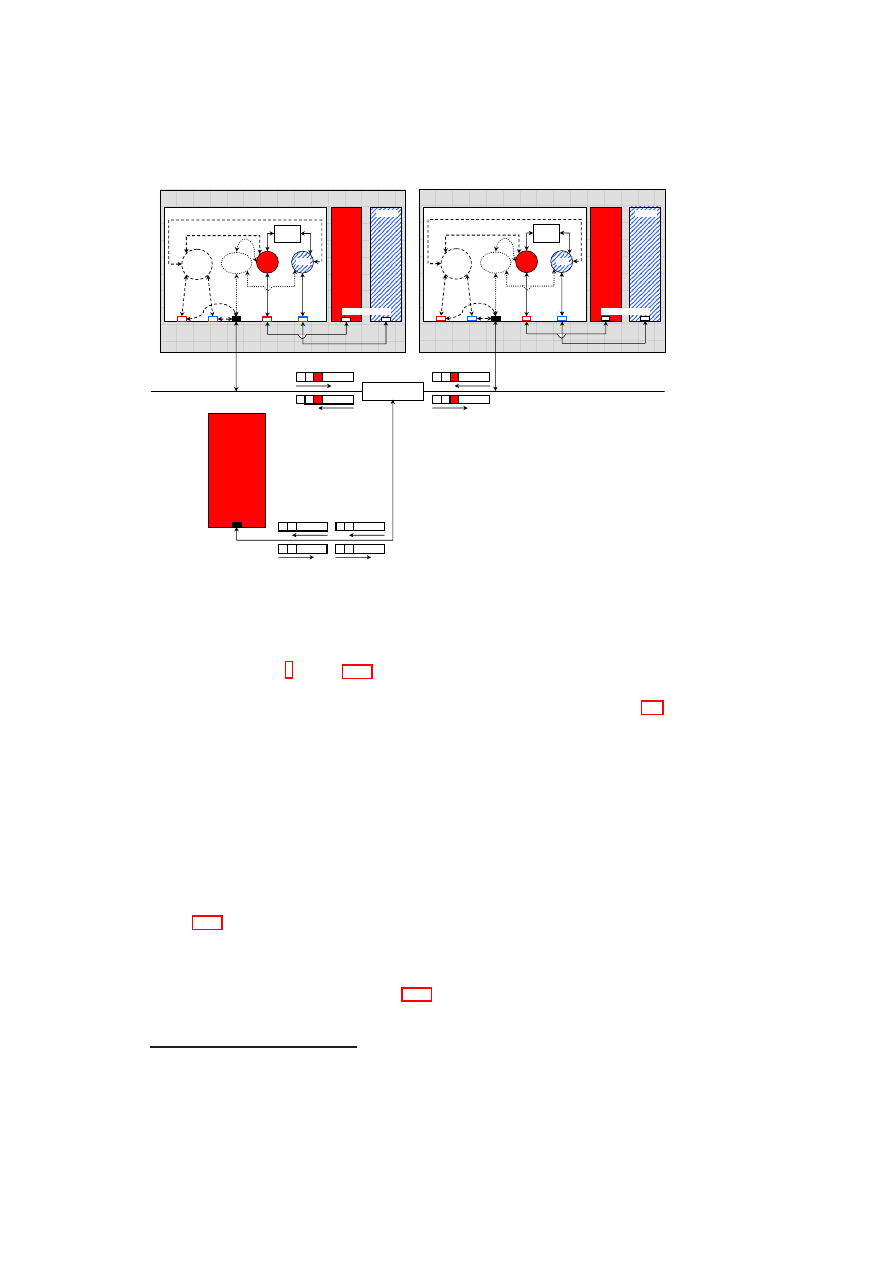

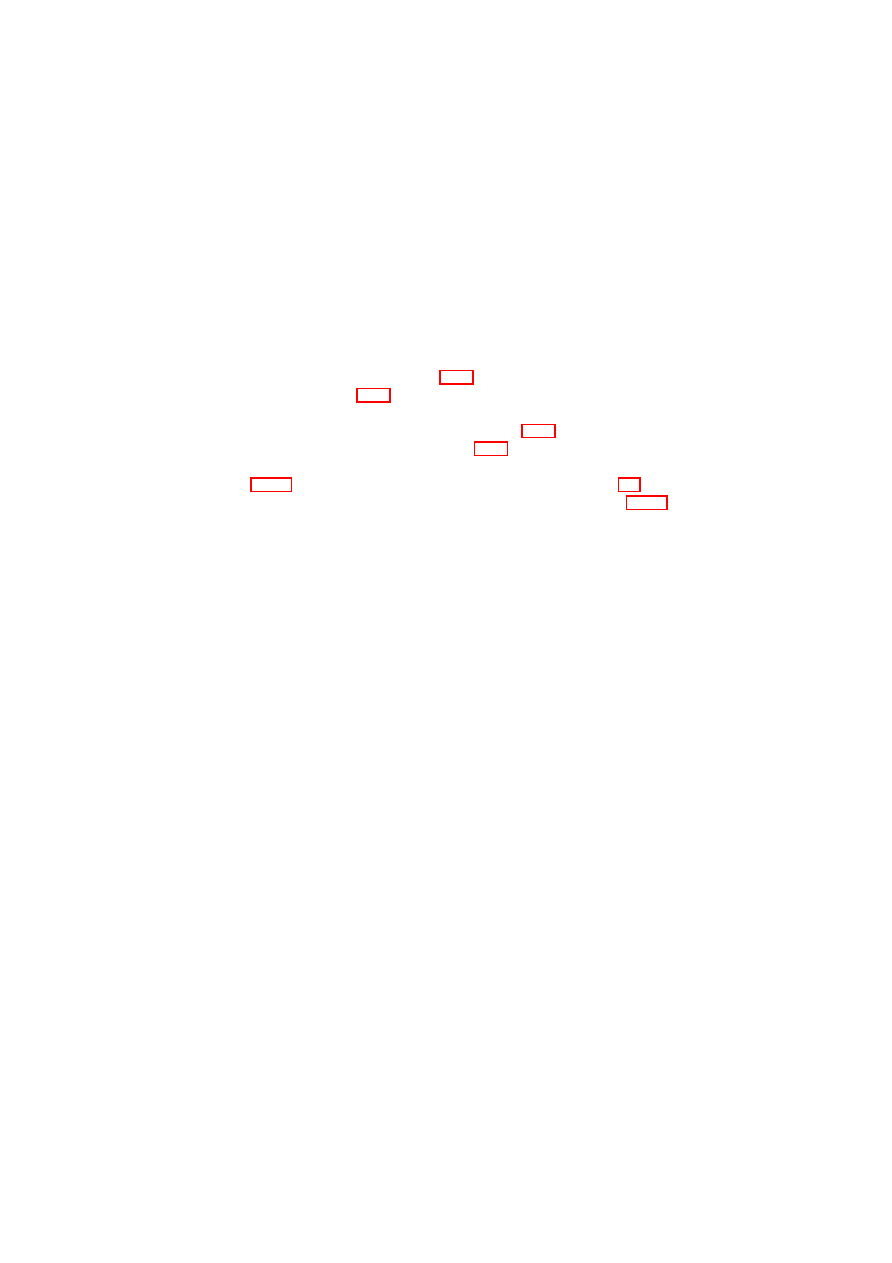

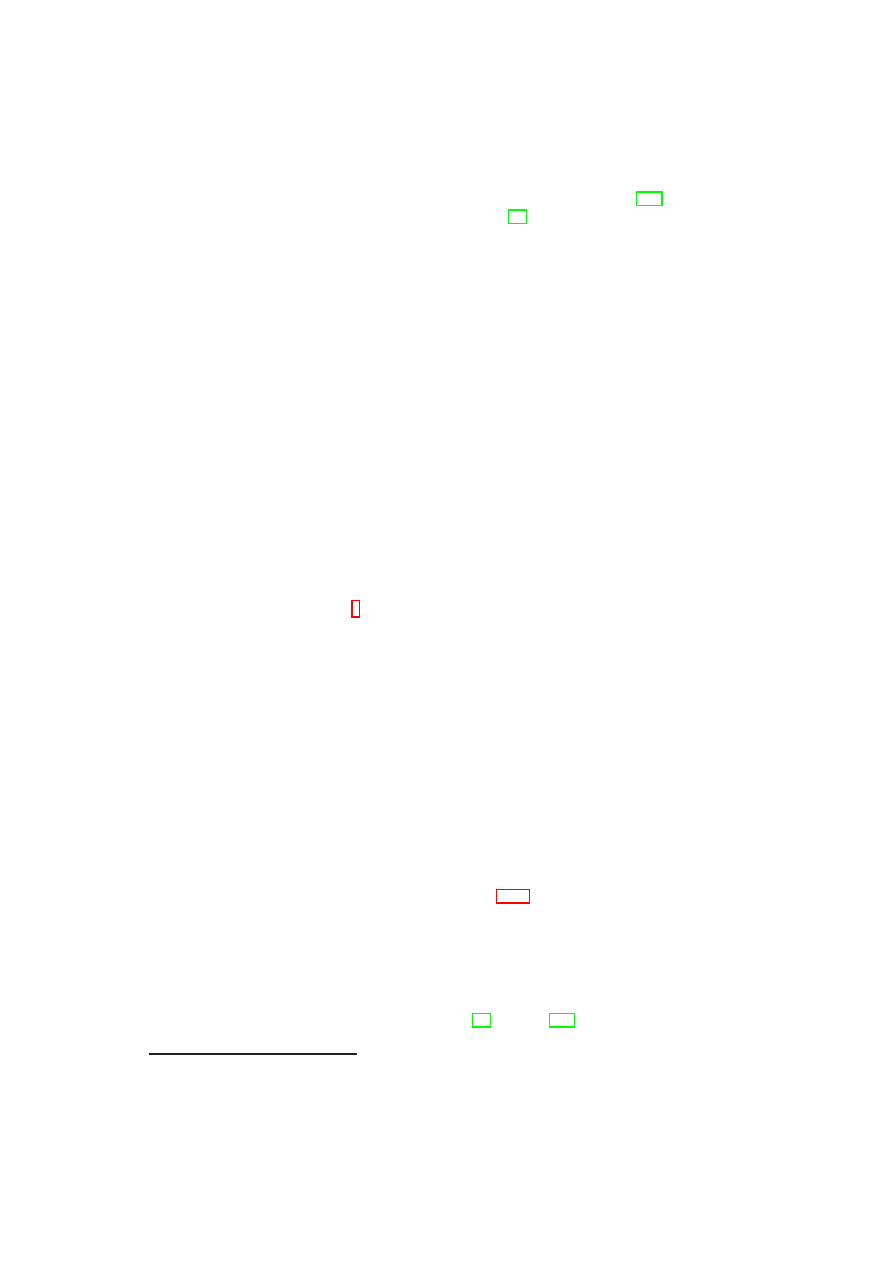

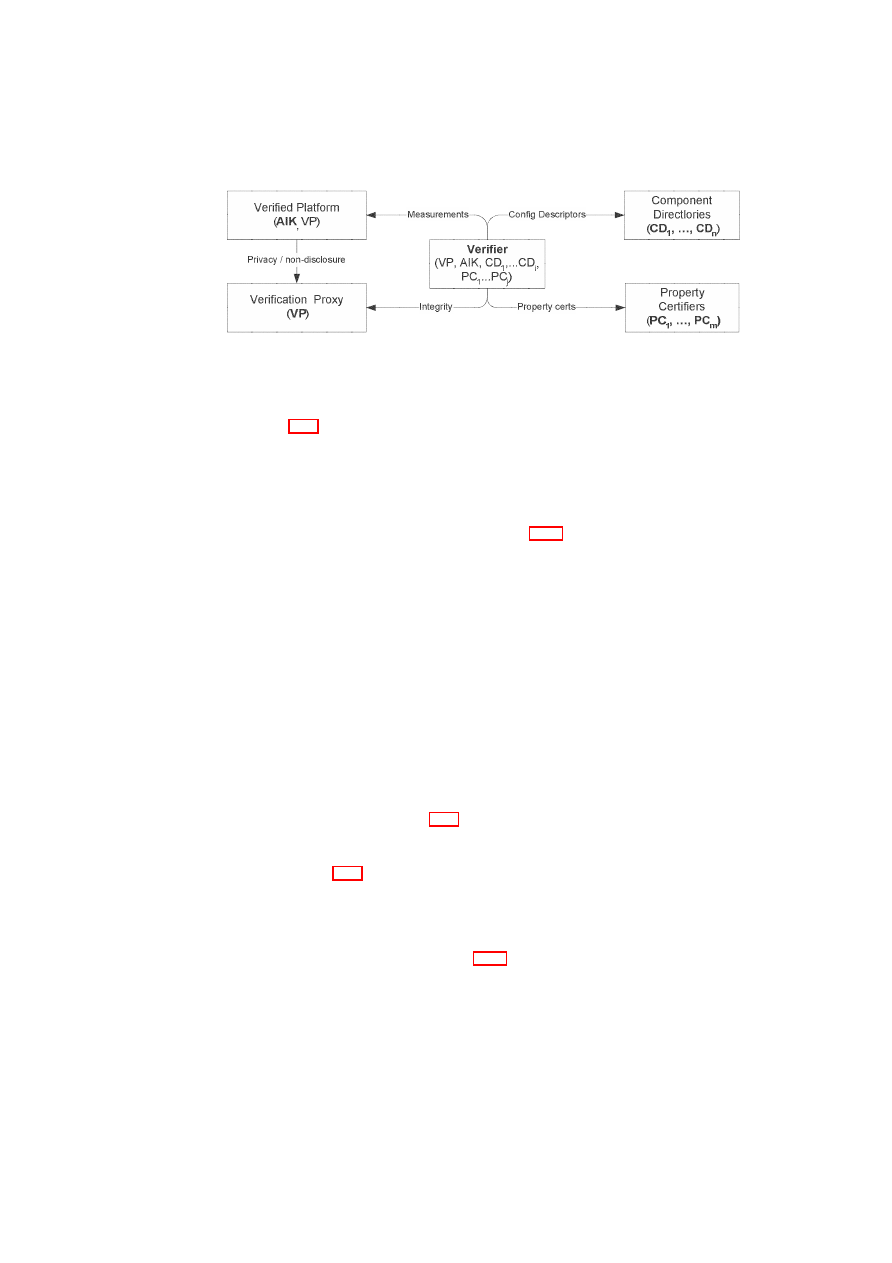

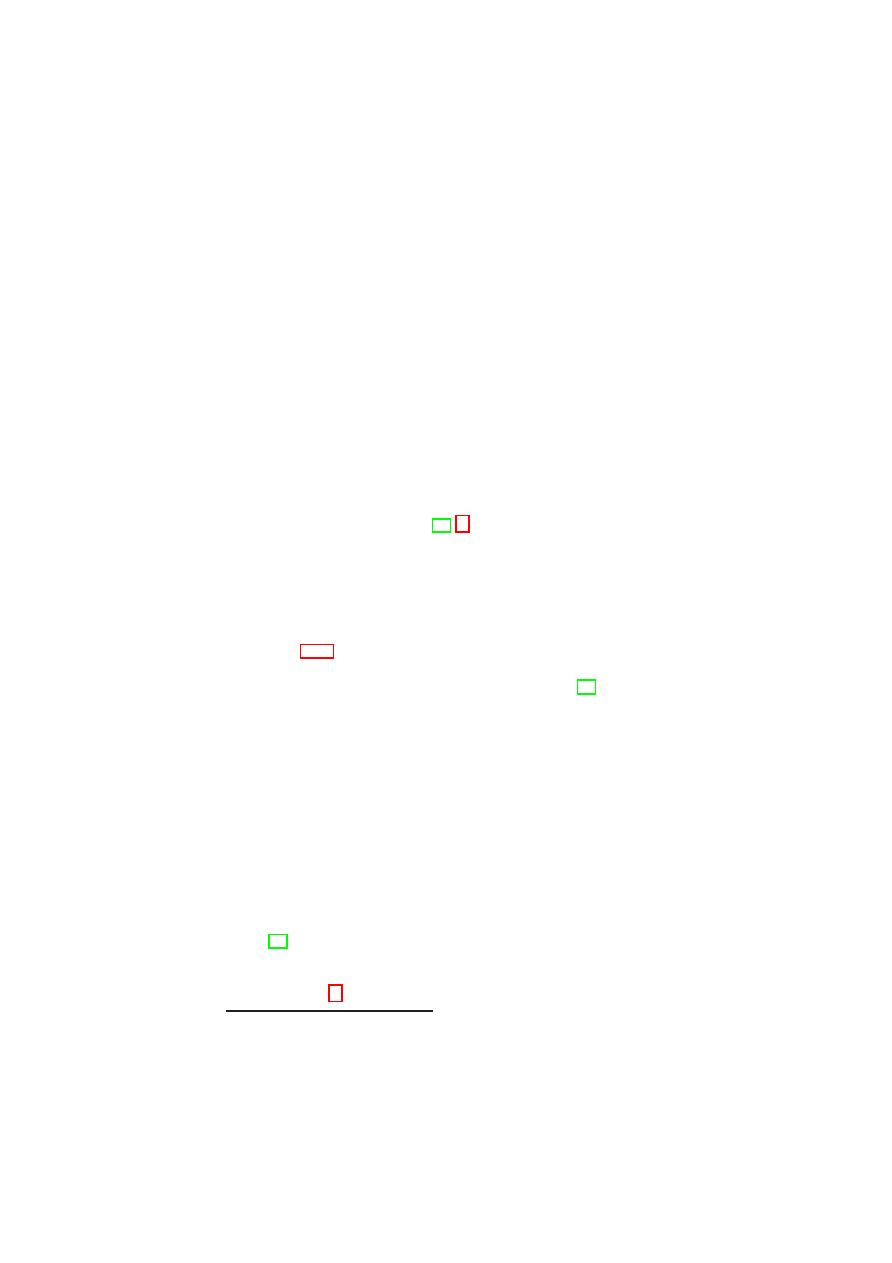

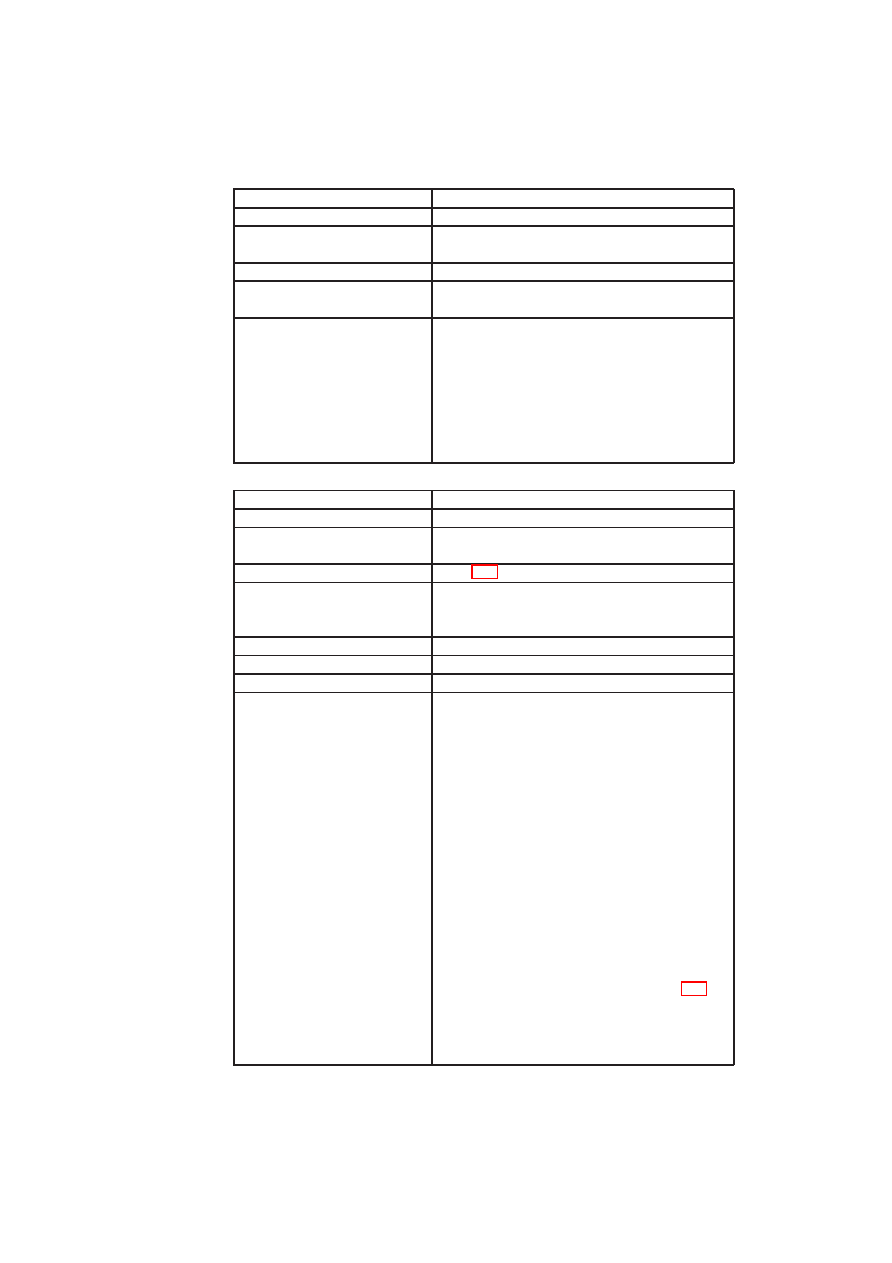

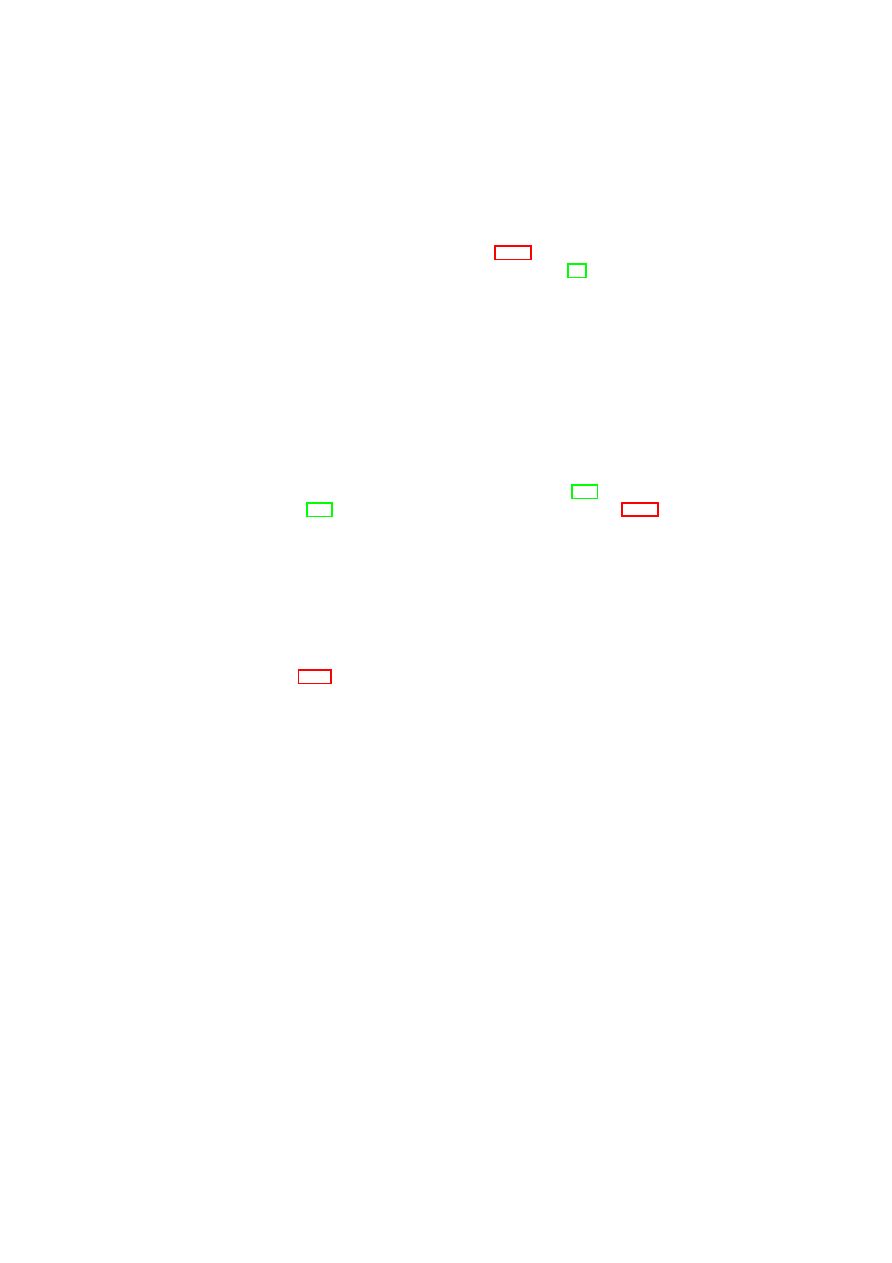

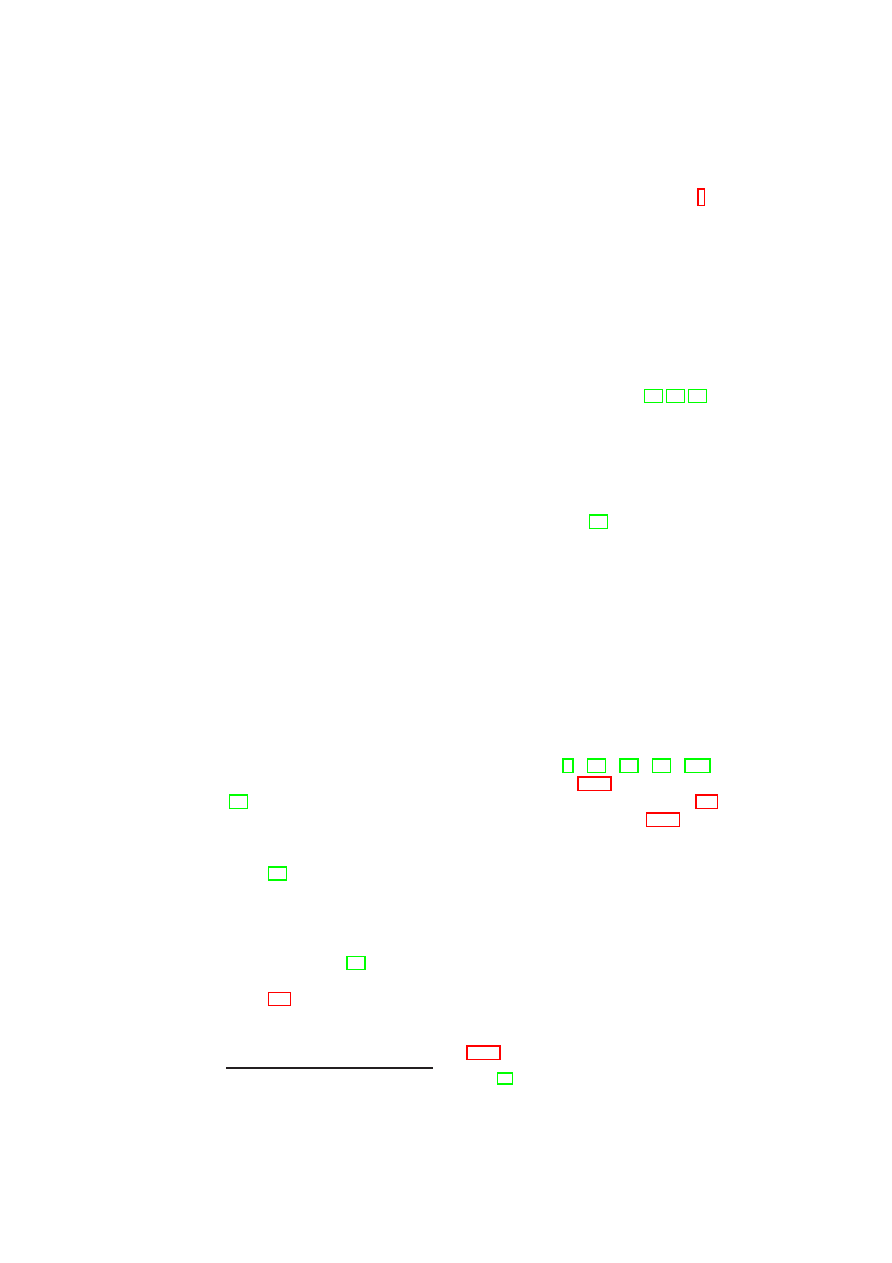

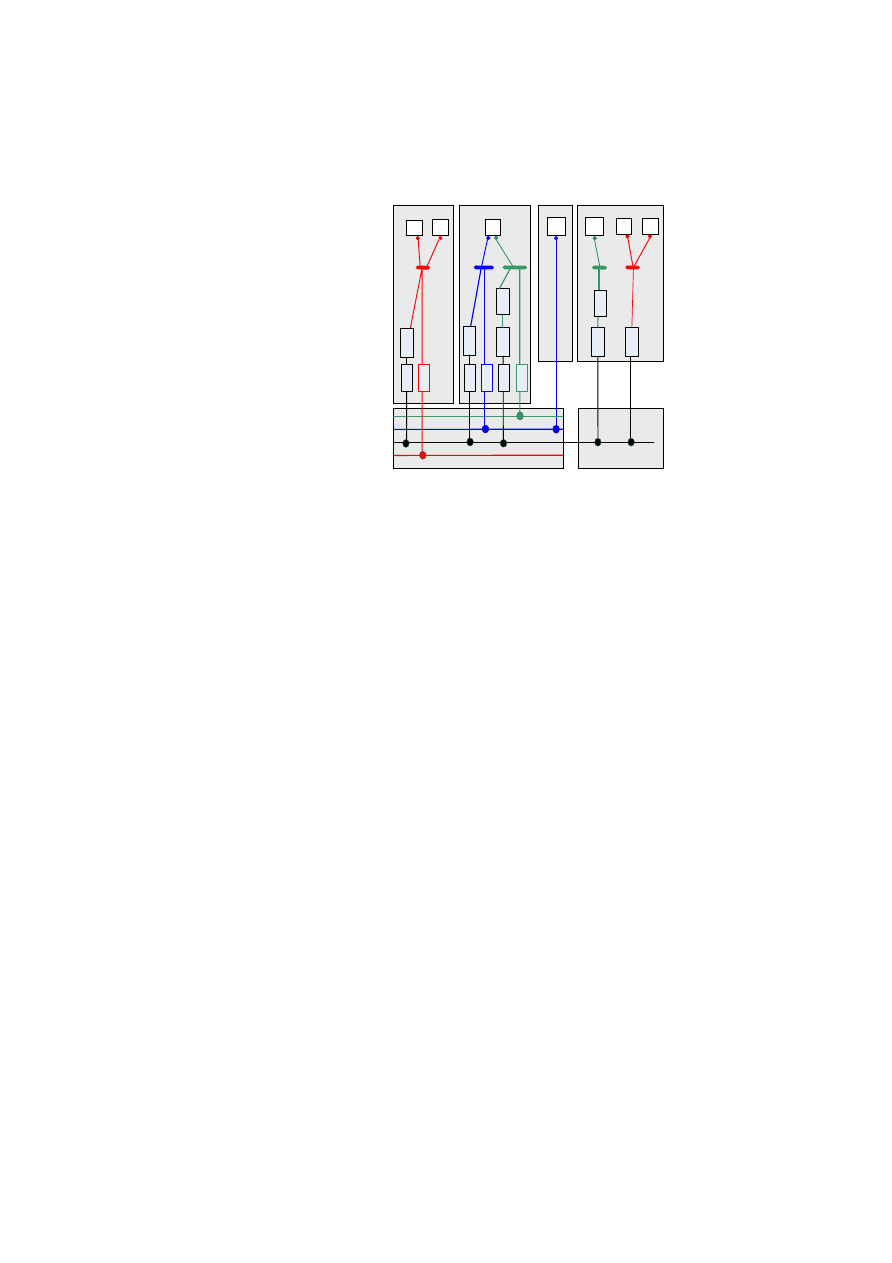

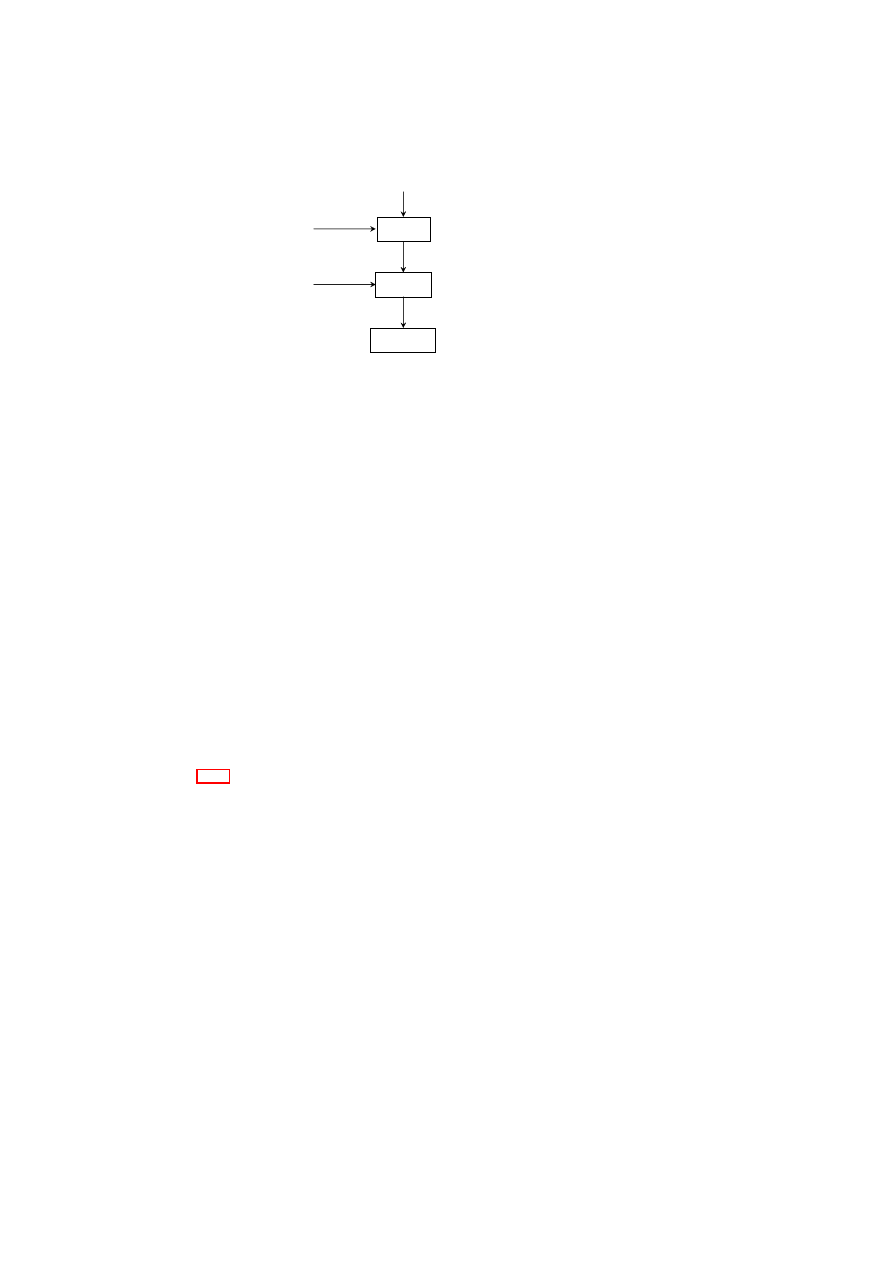

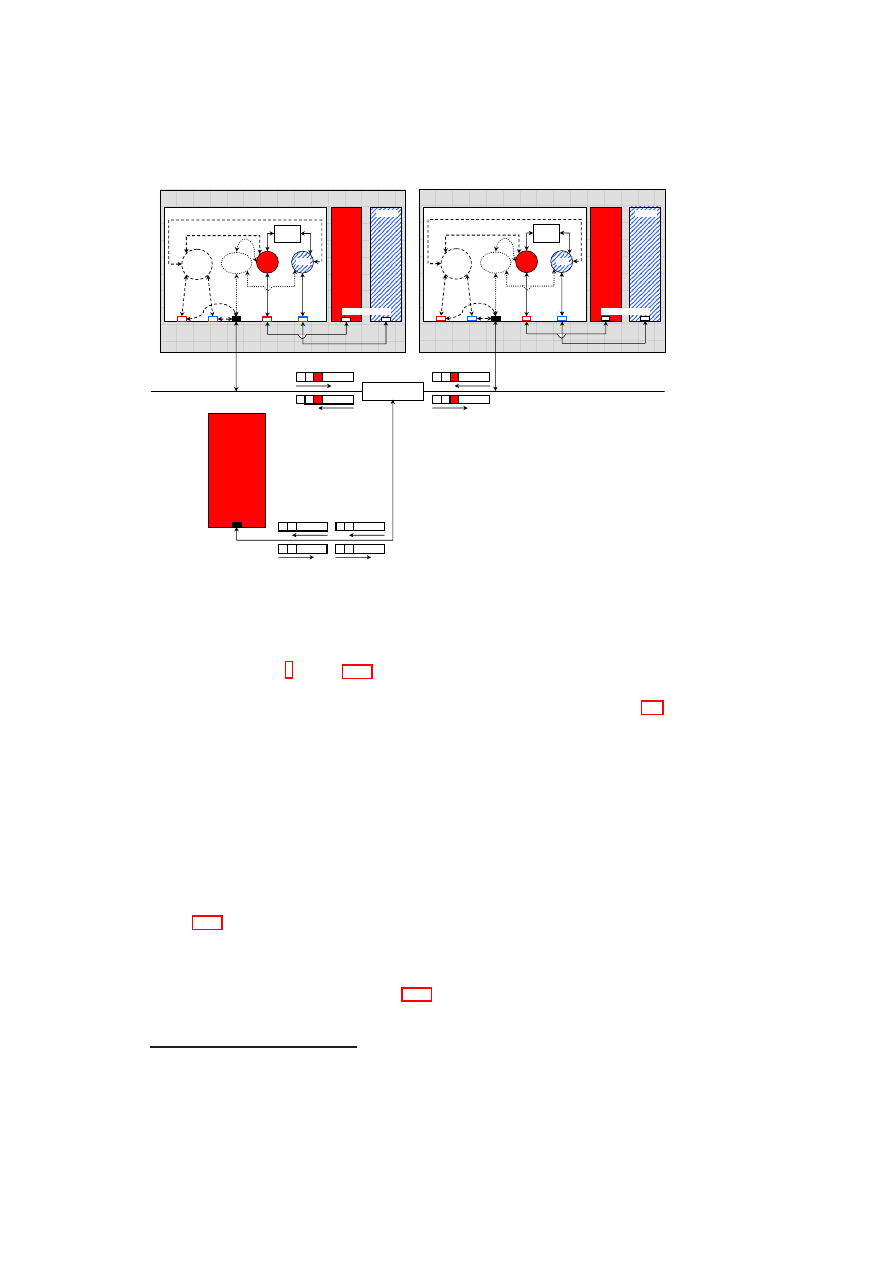

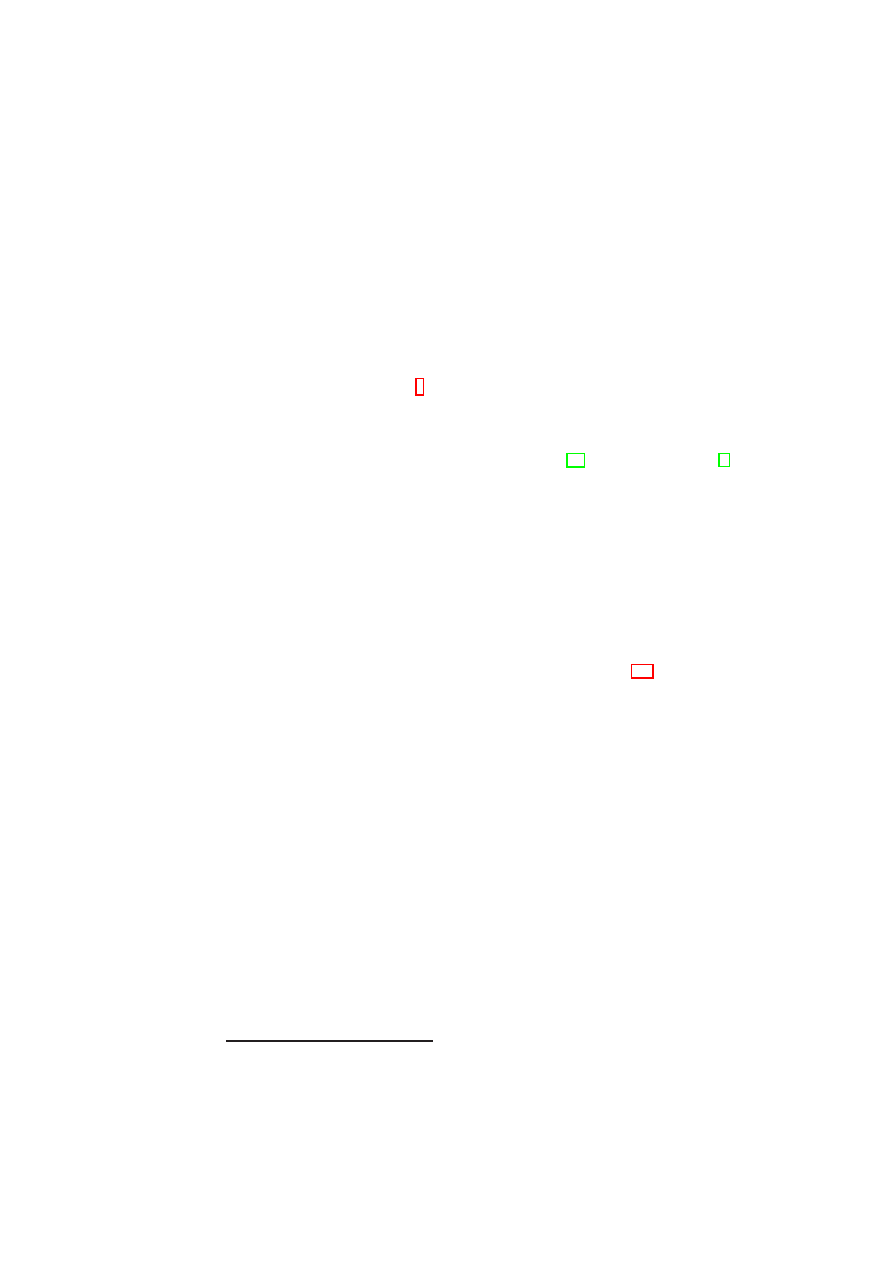

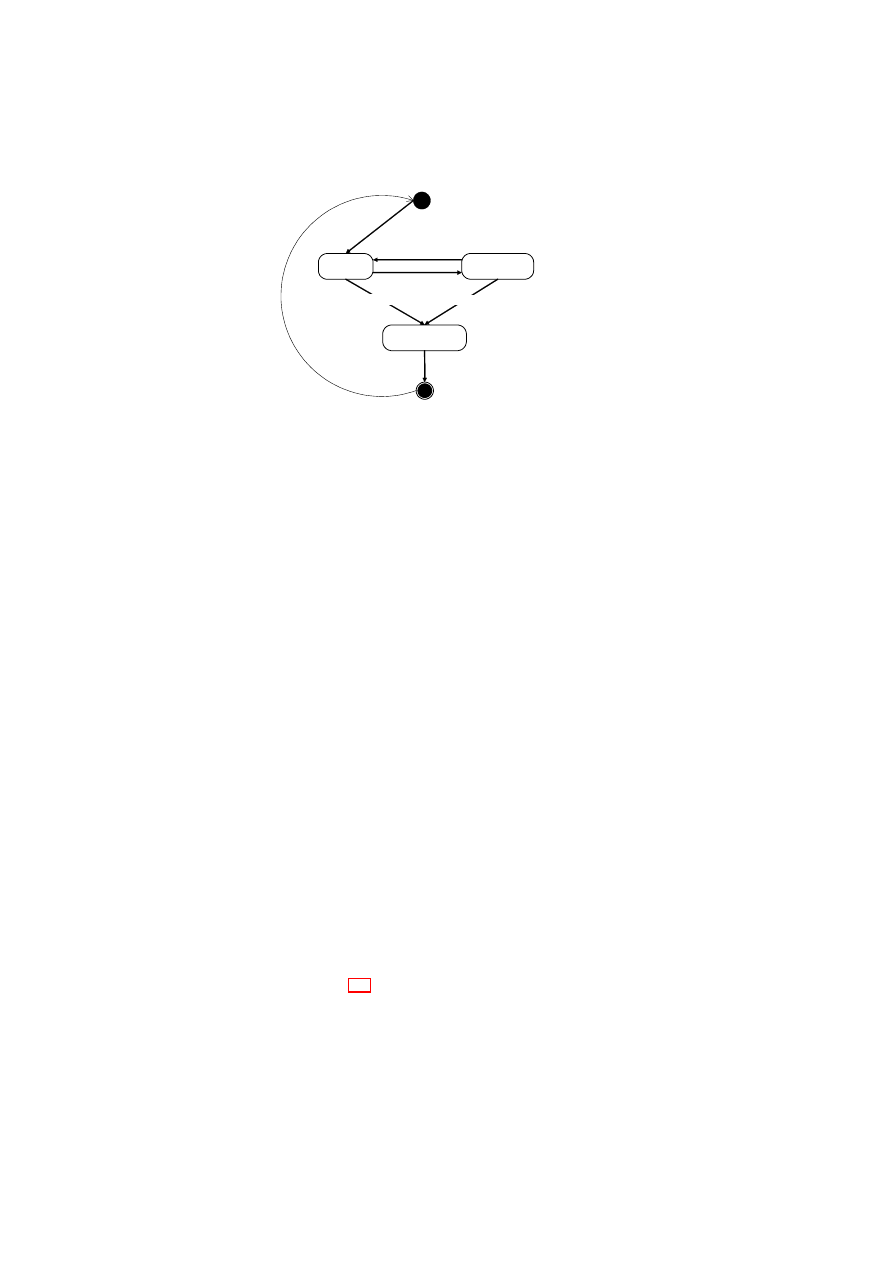

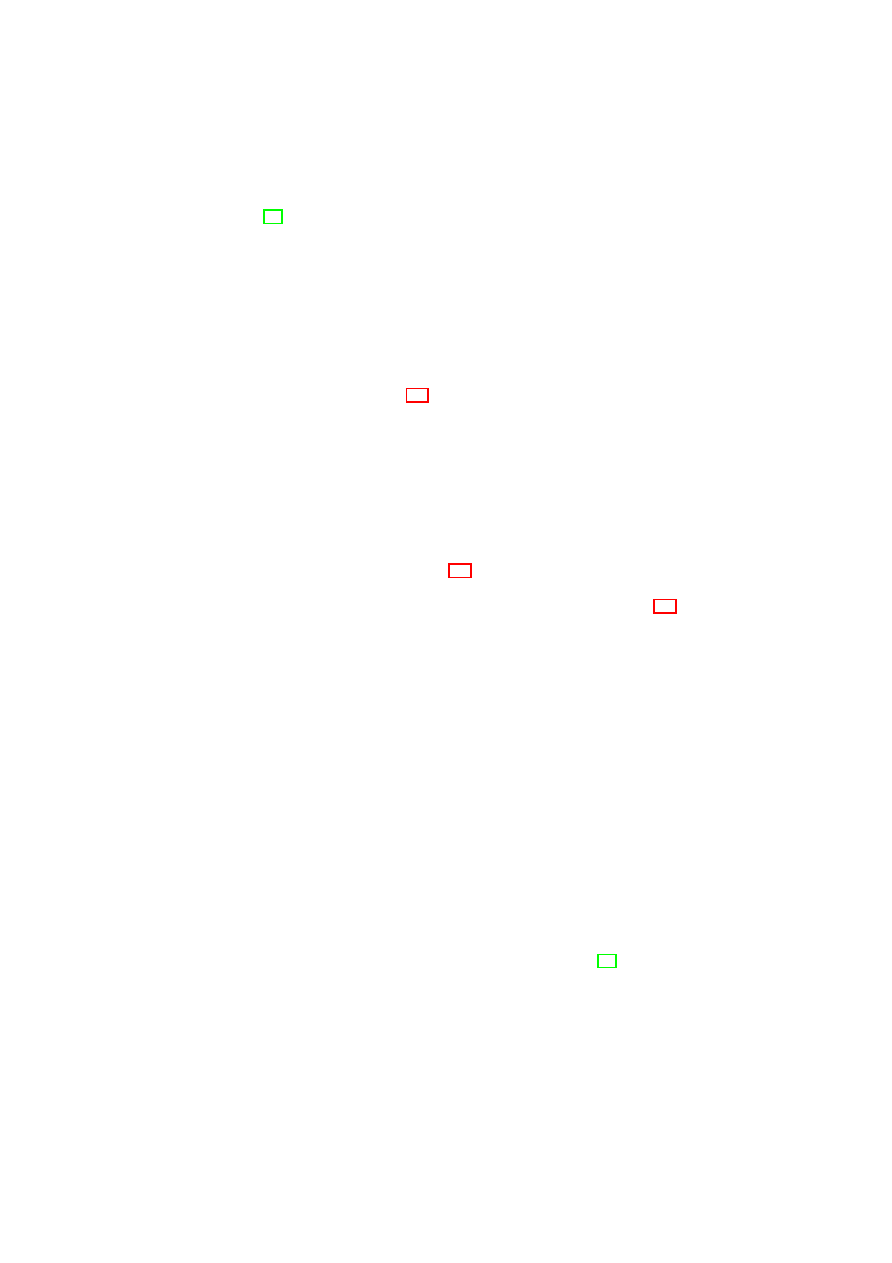

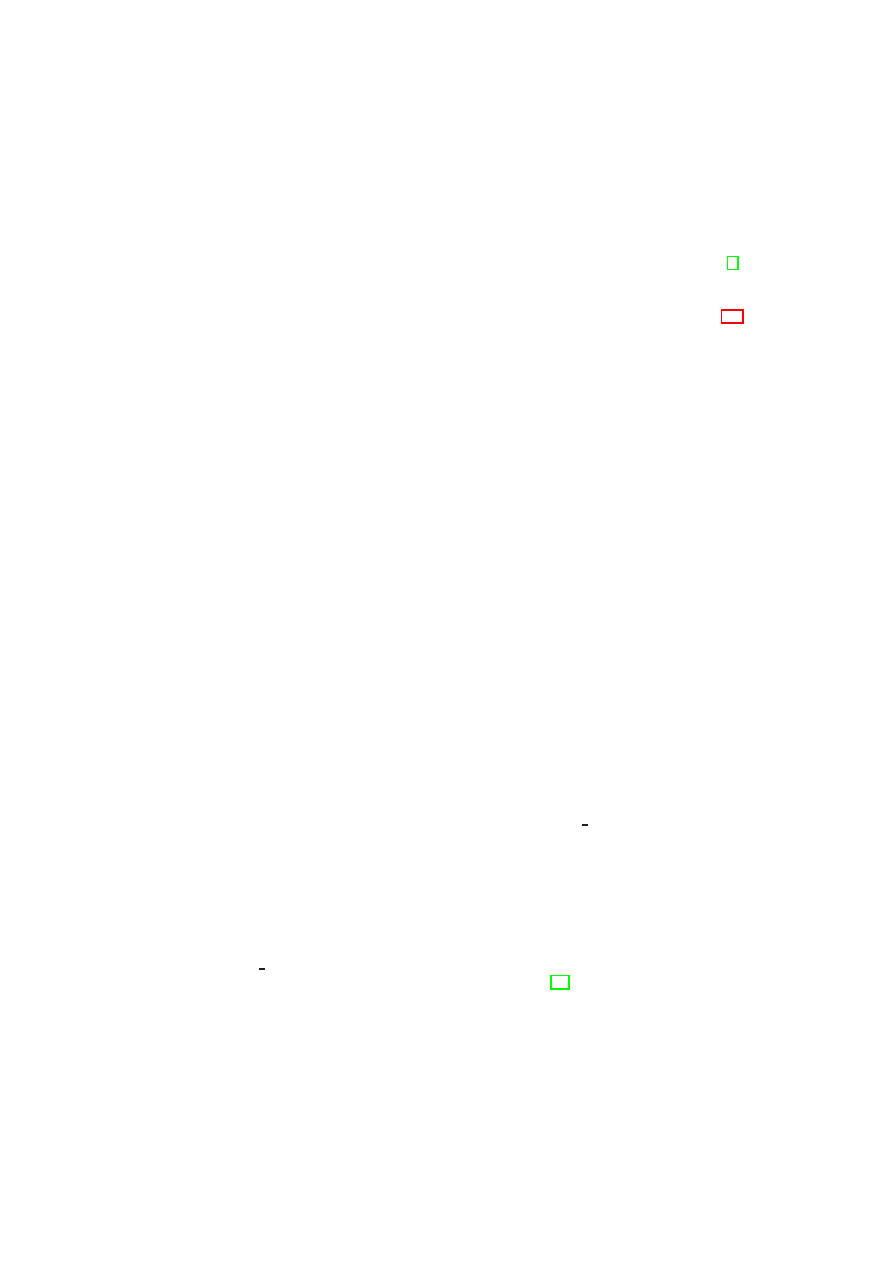

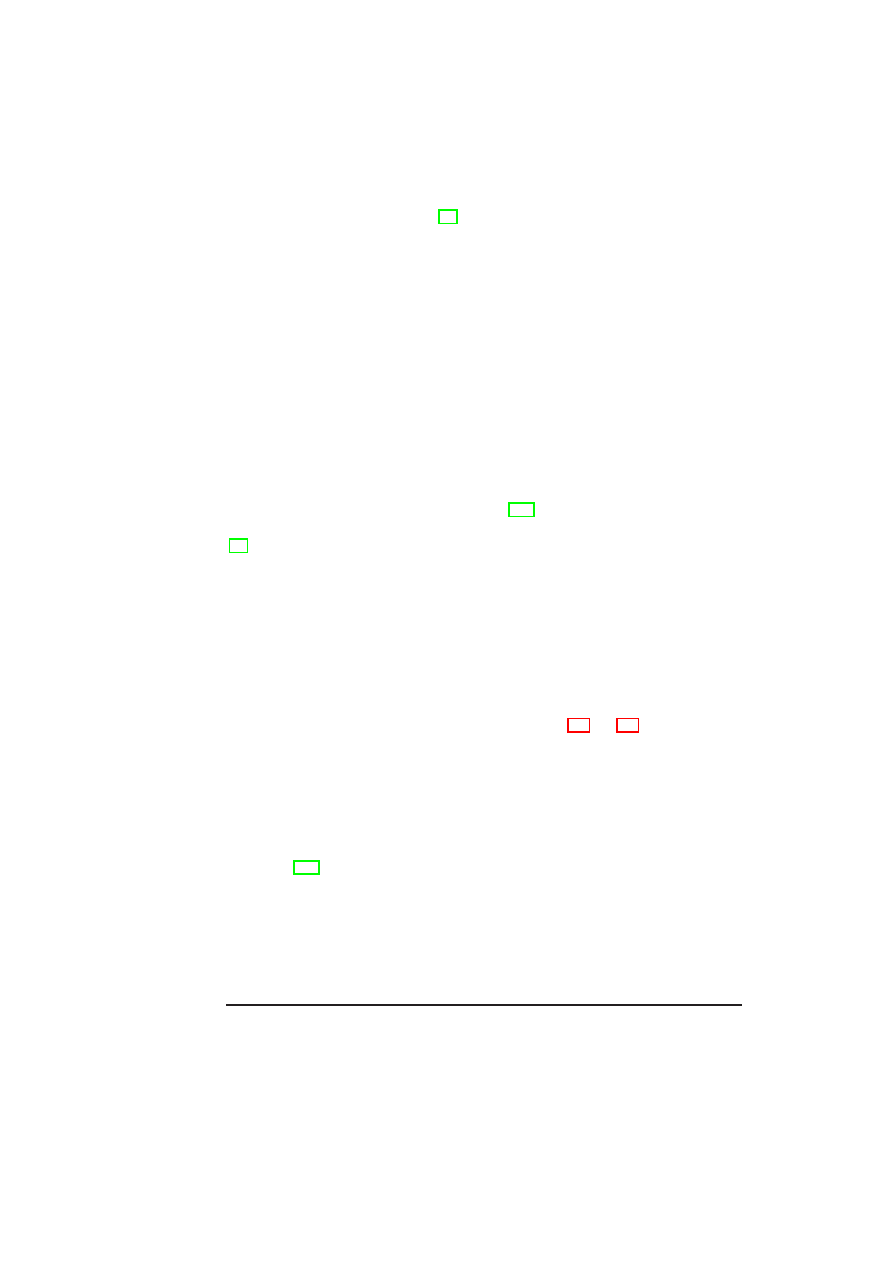

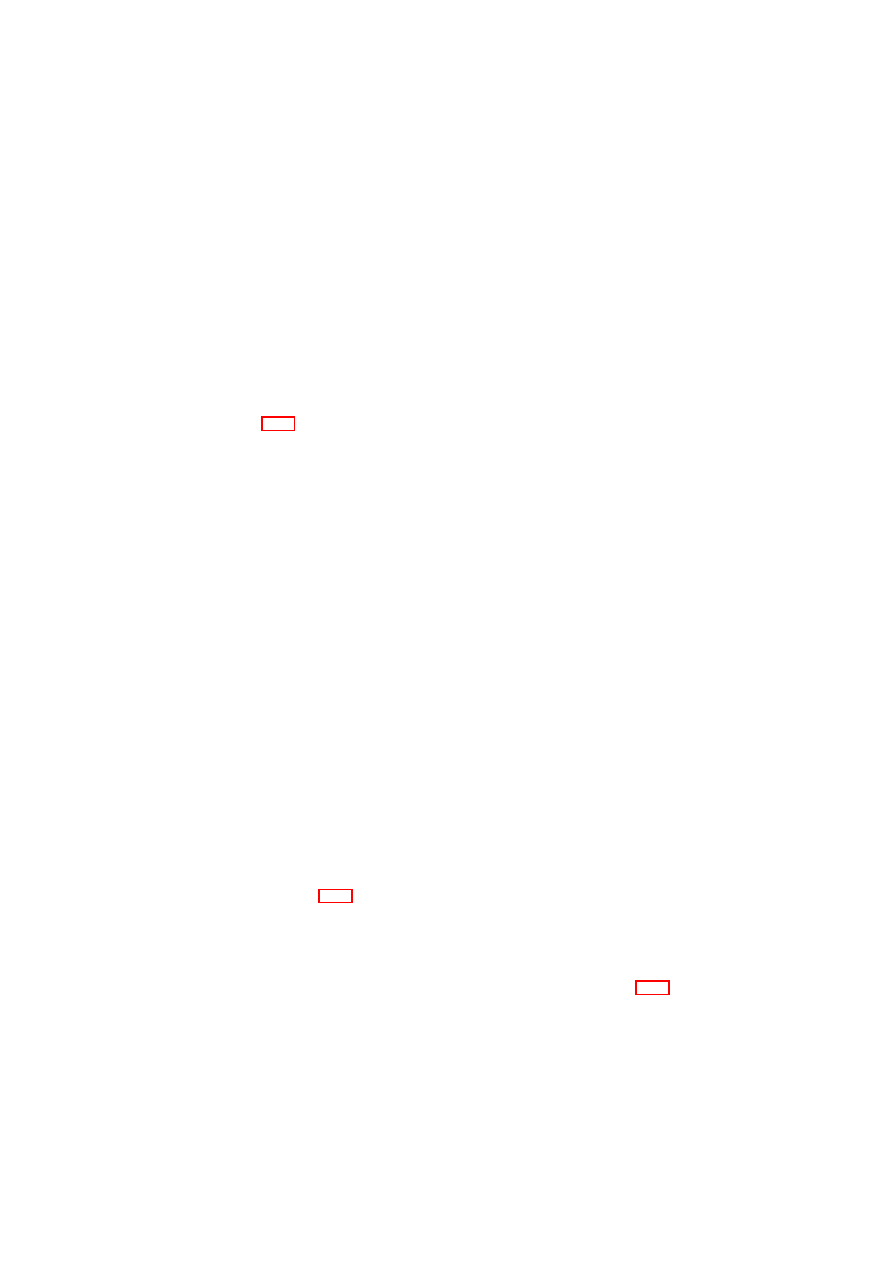

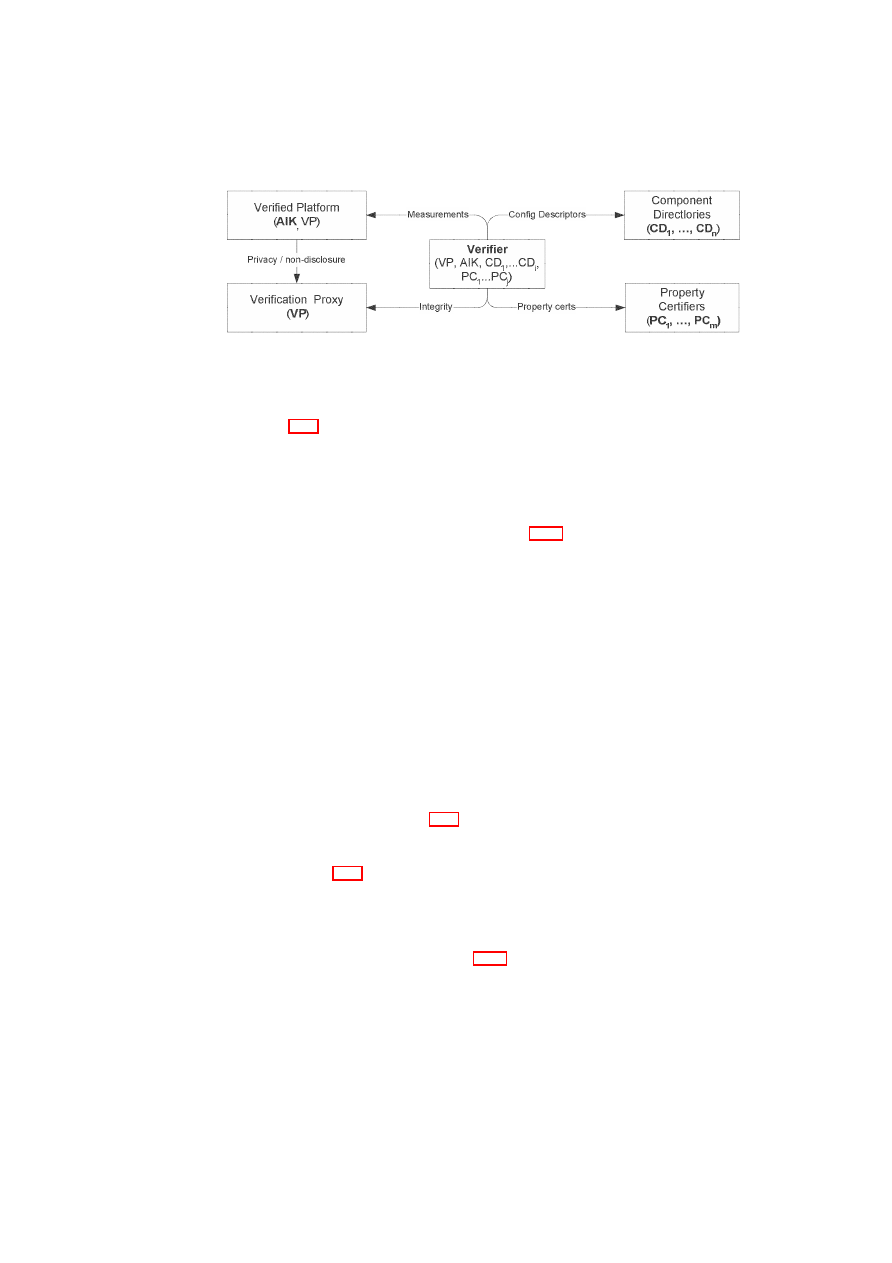

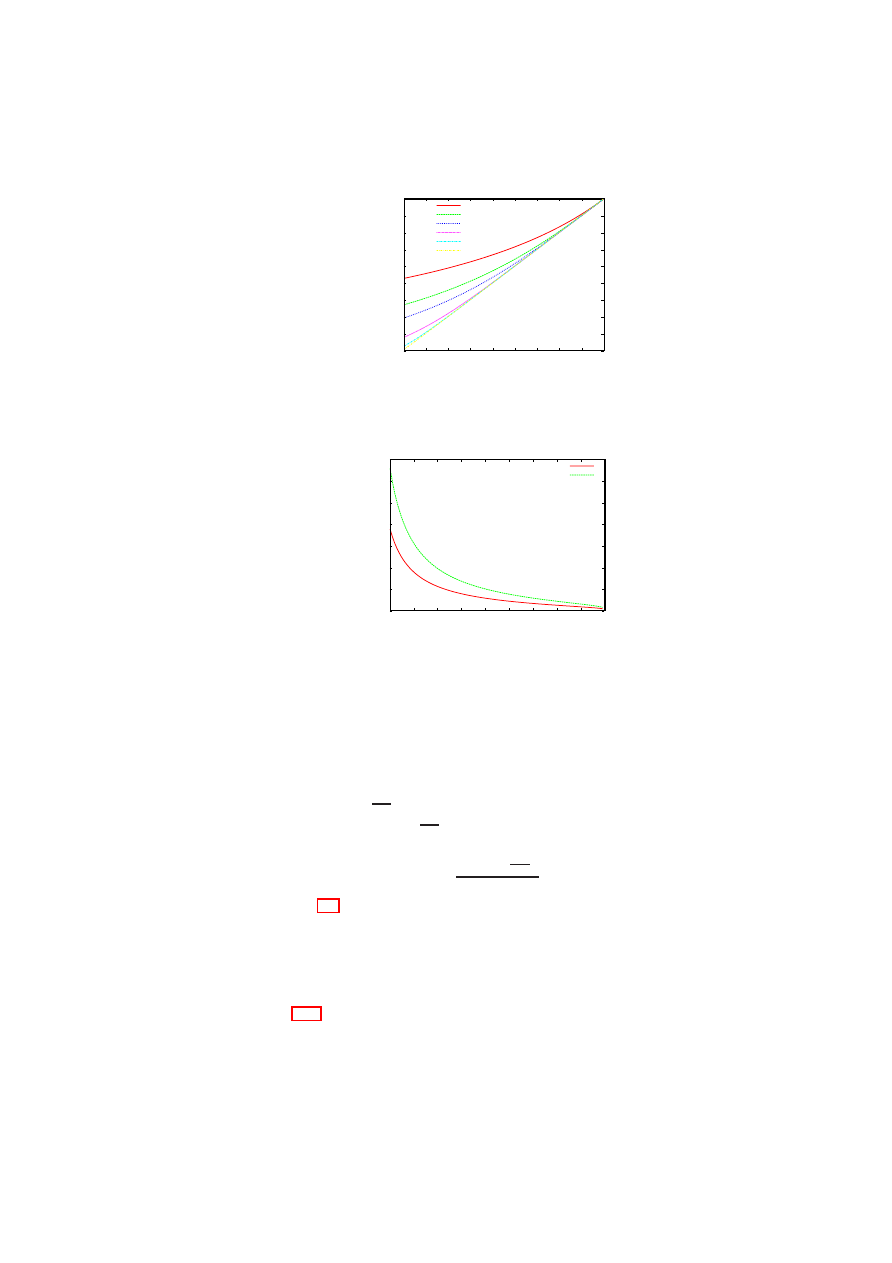

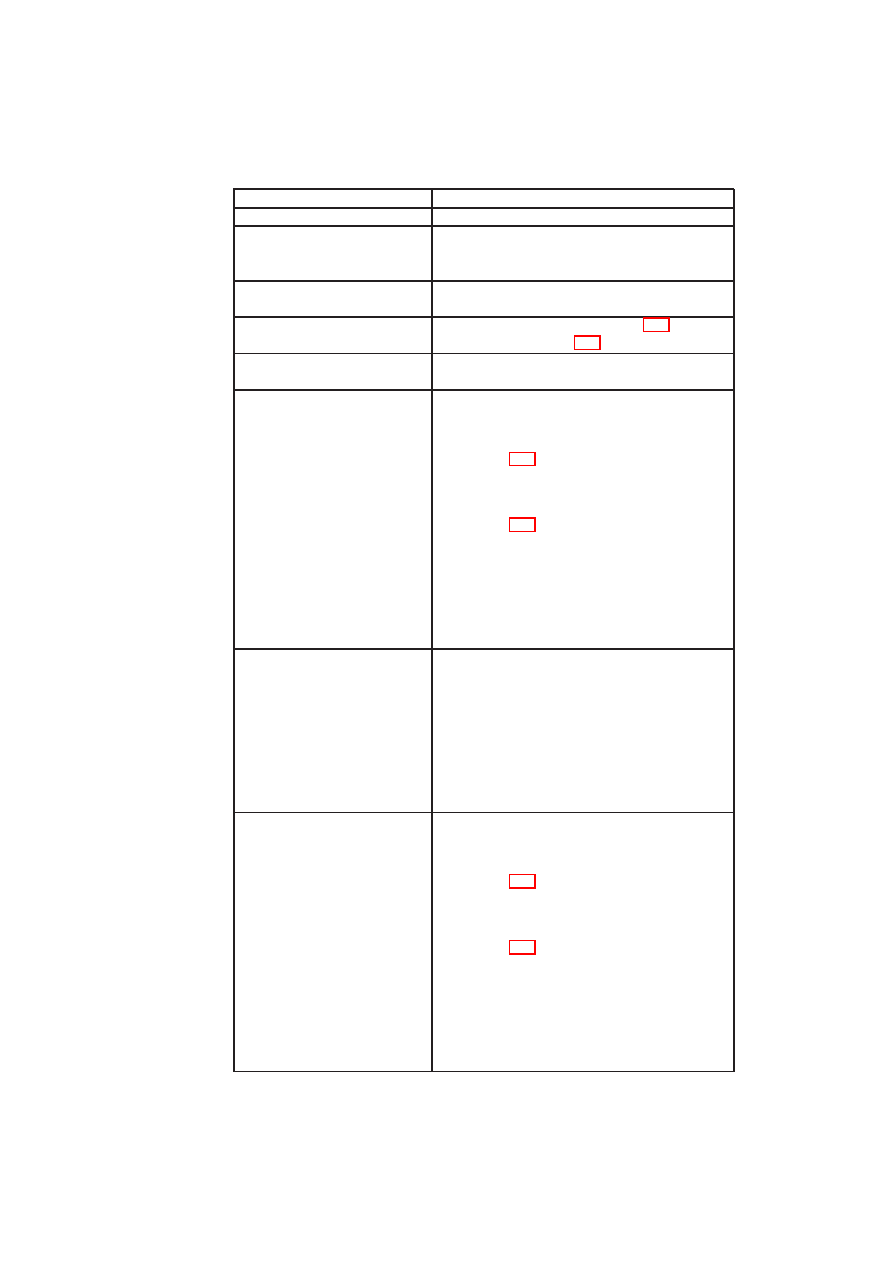

The property attestation approach outlined in Section 7.1.7 was first proposed in

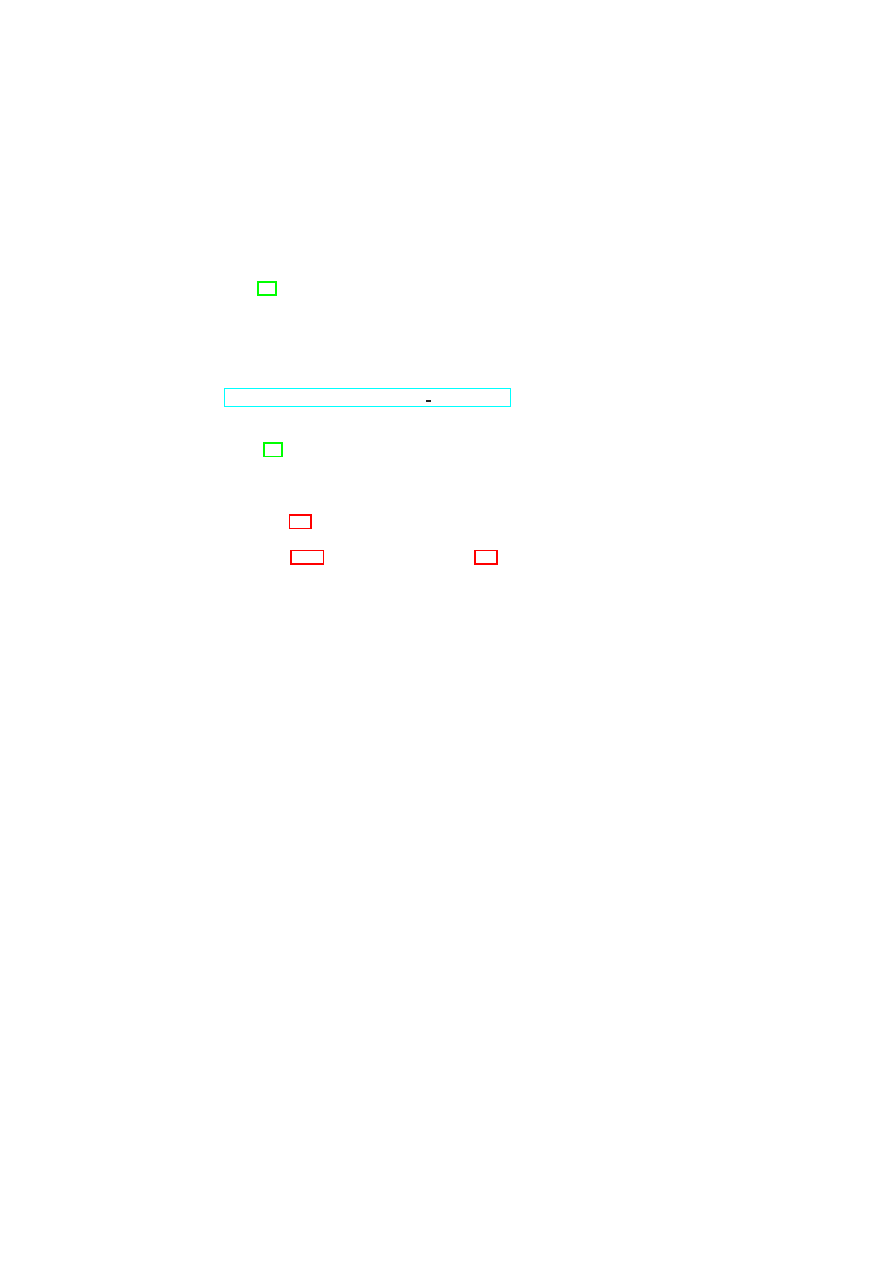

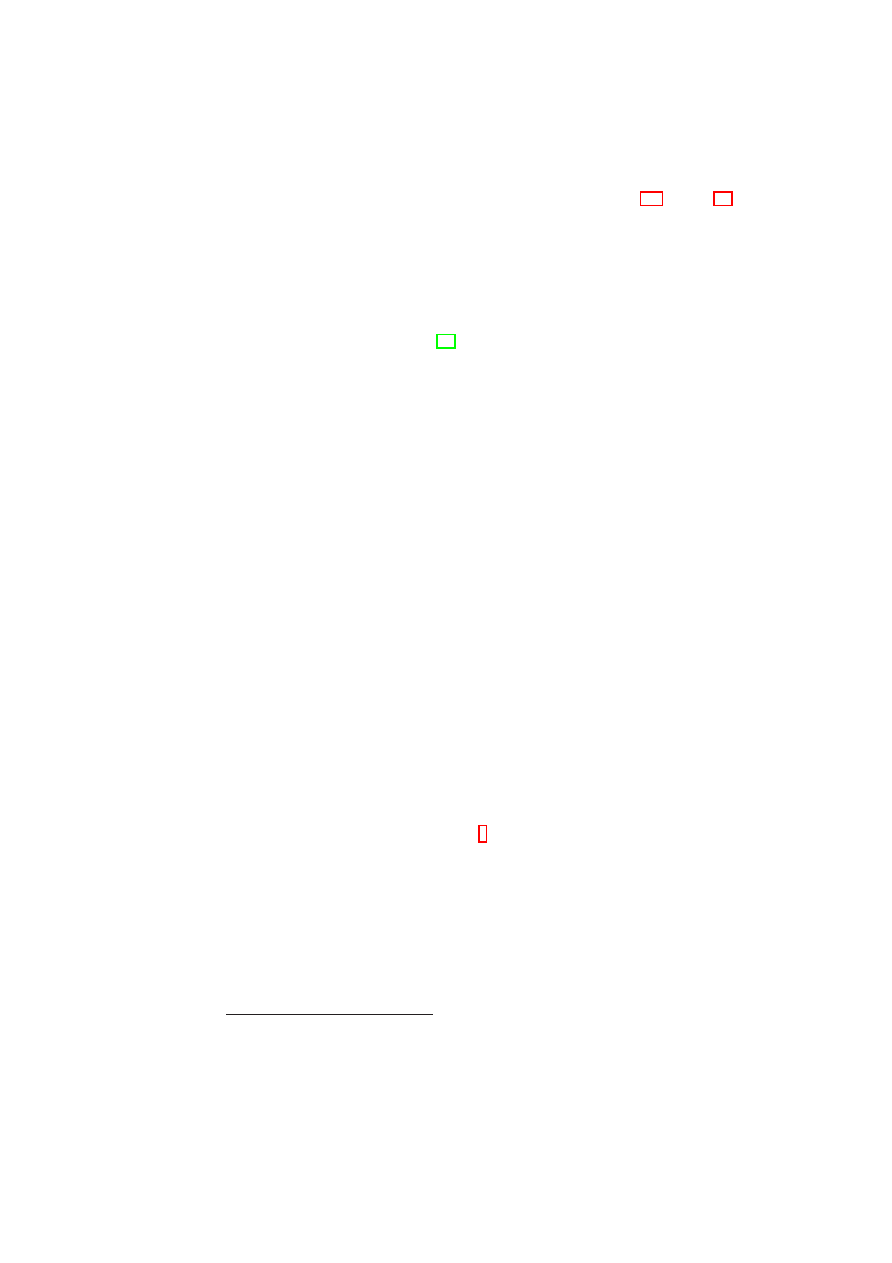

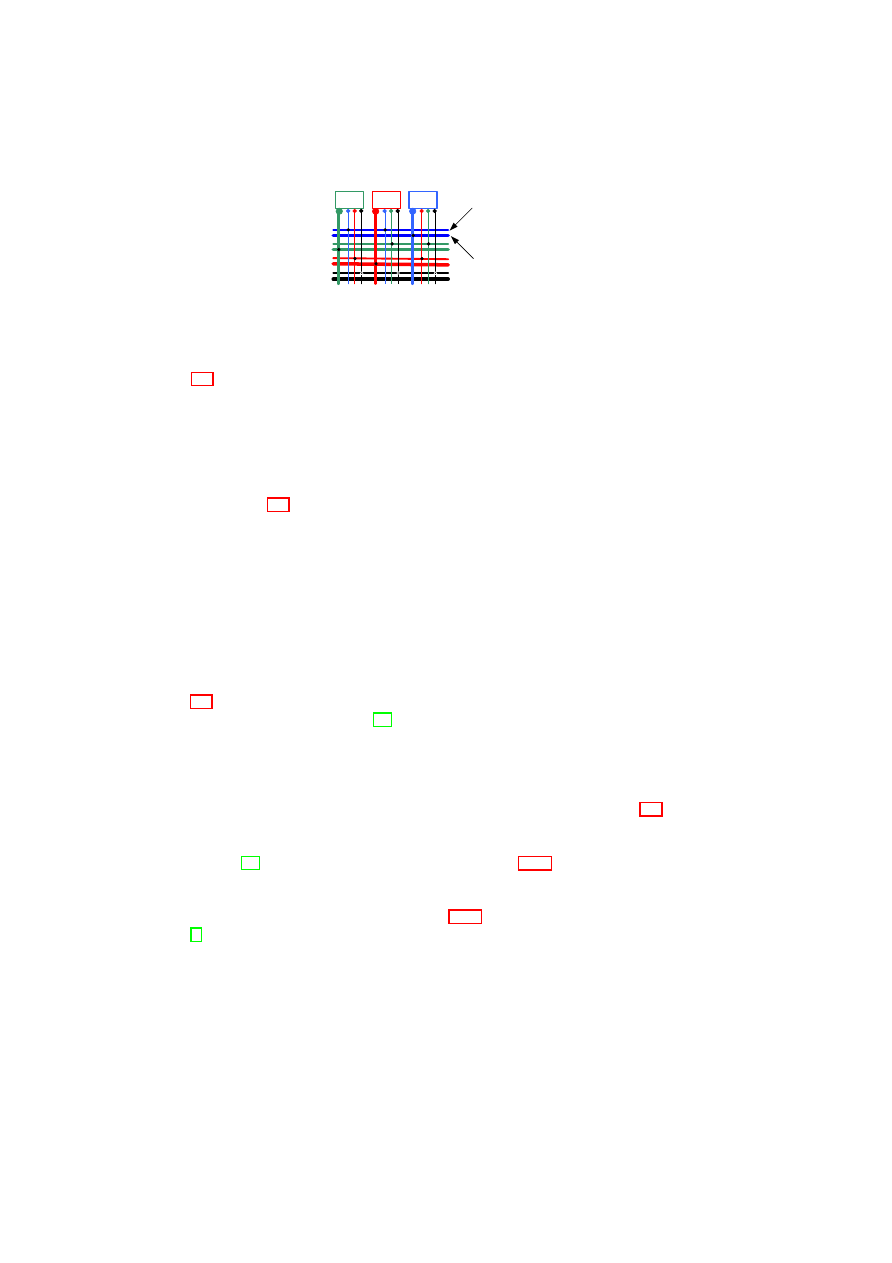

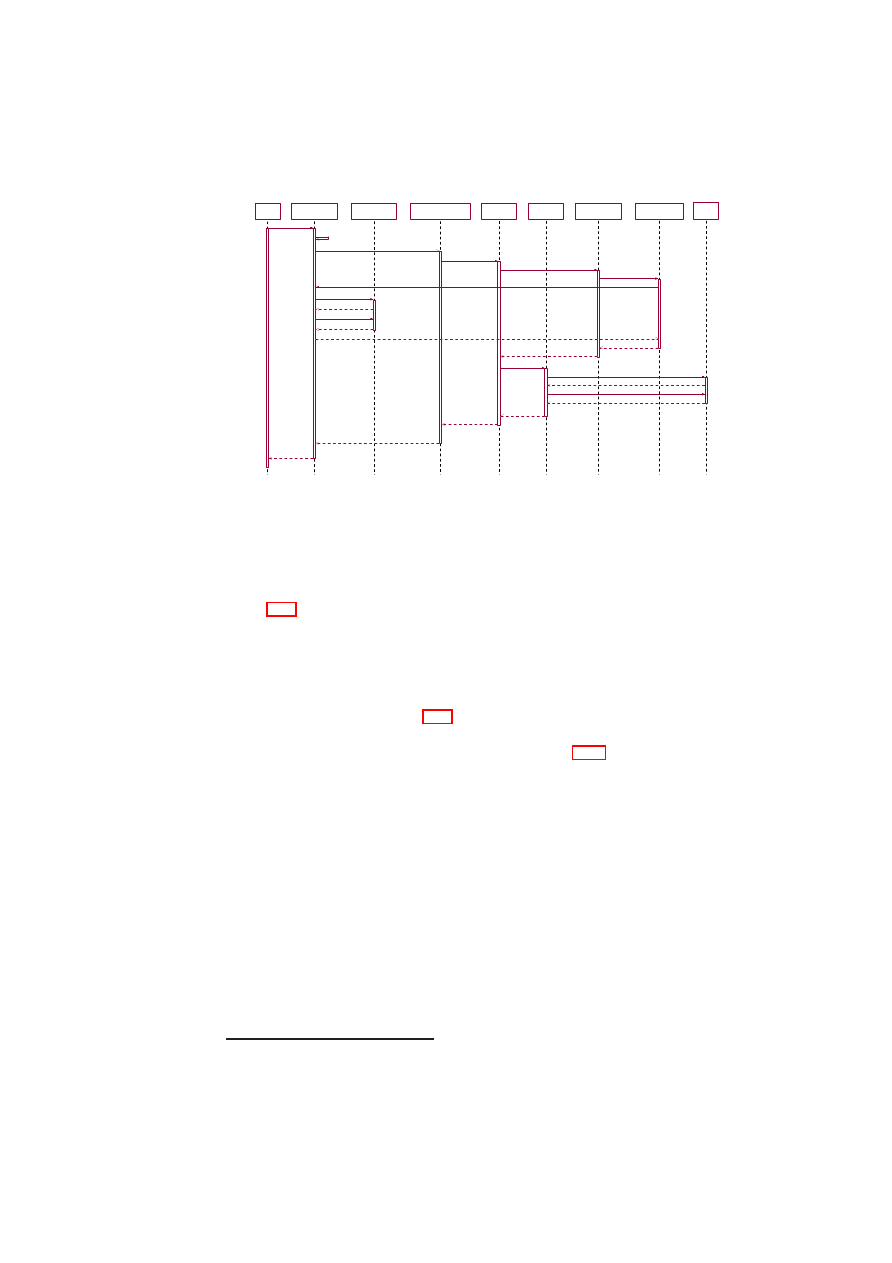

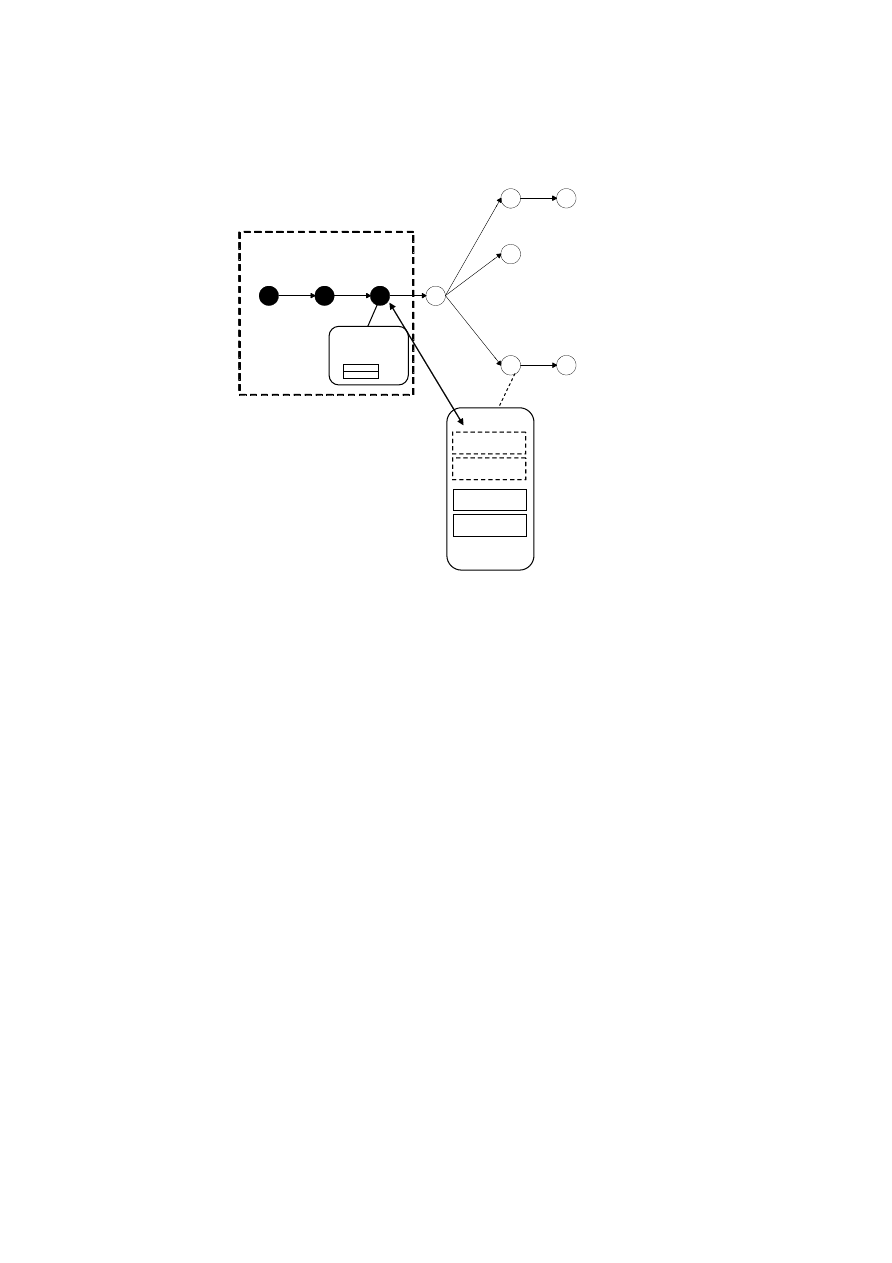

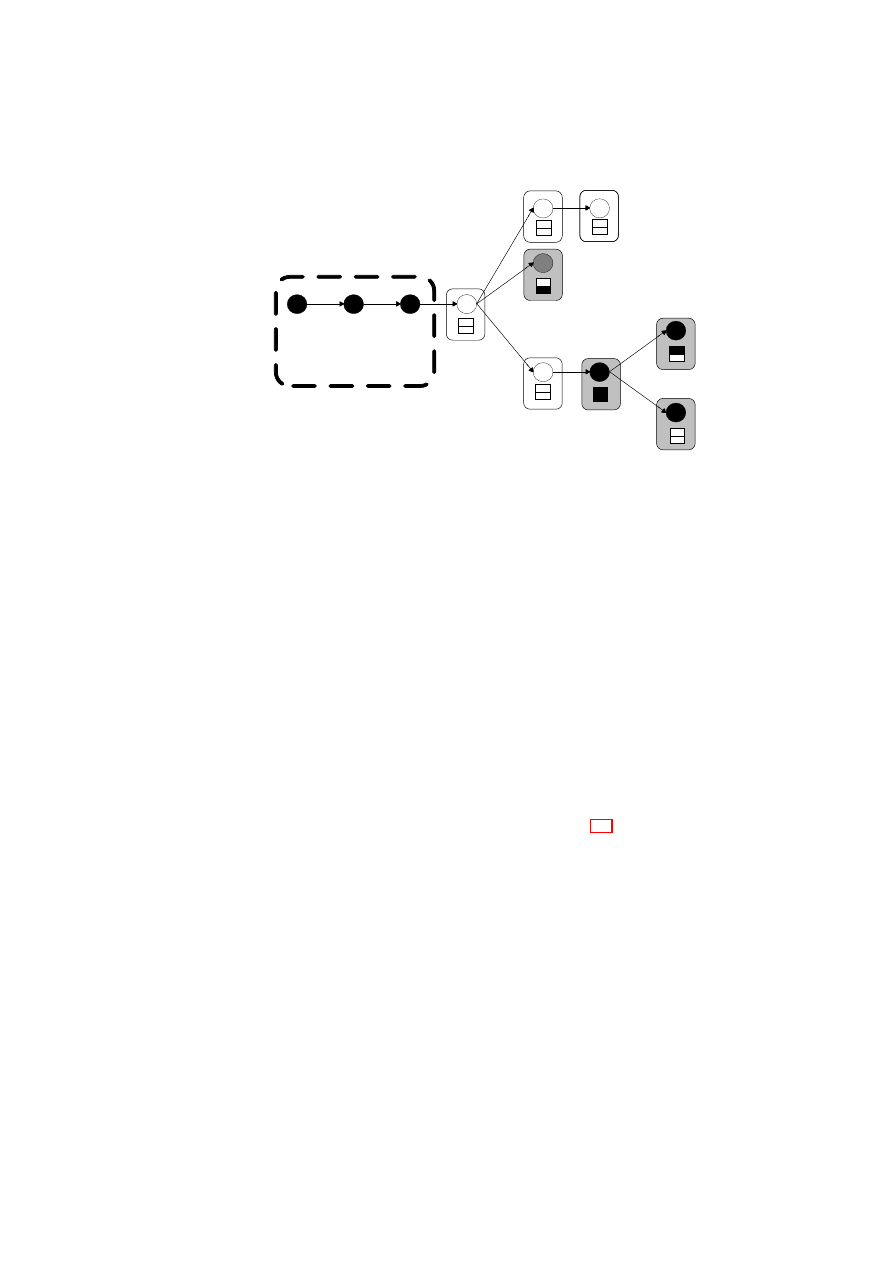

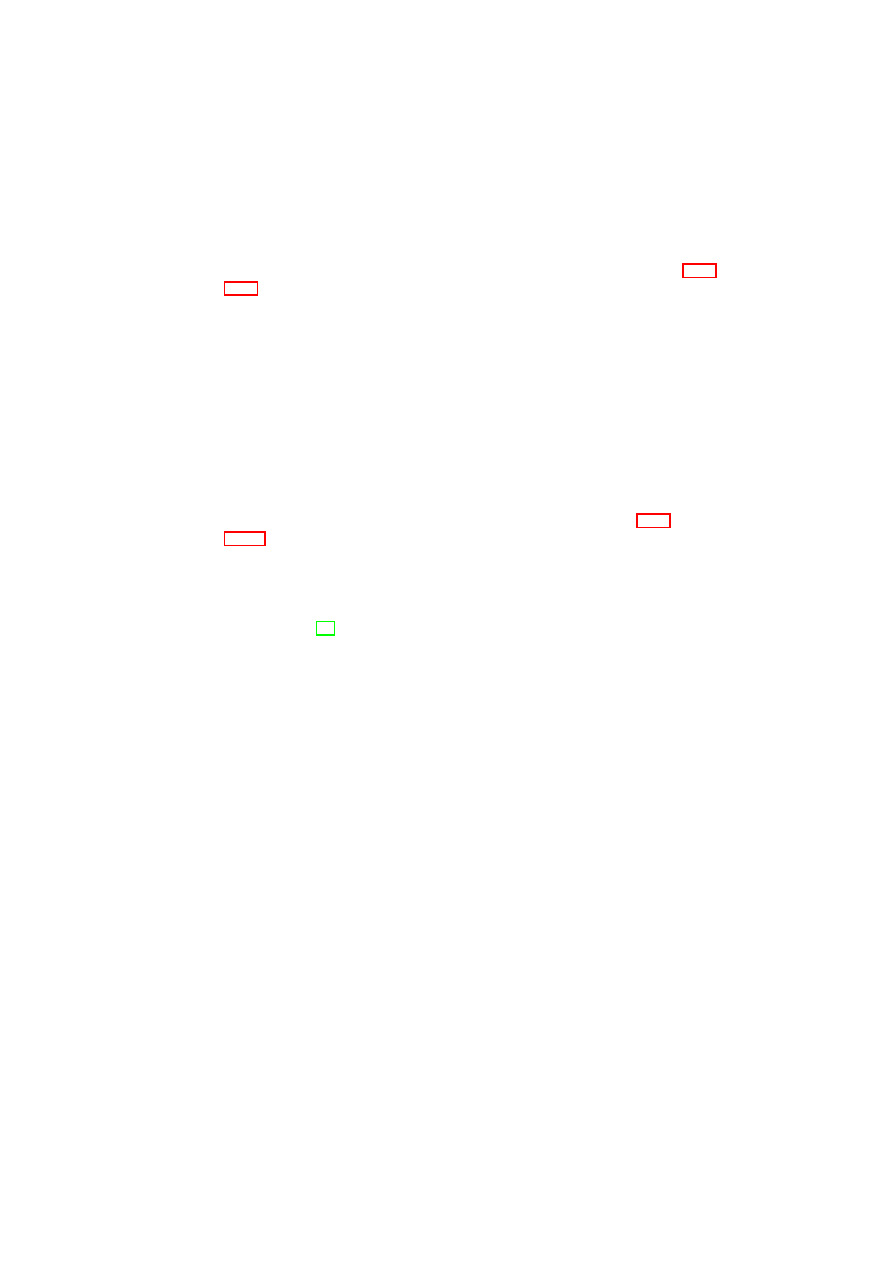

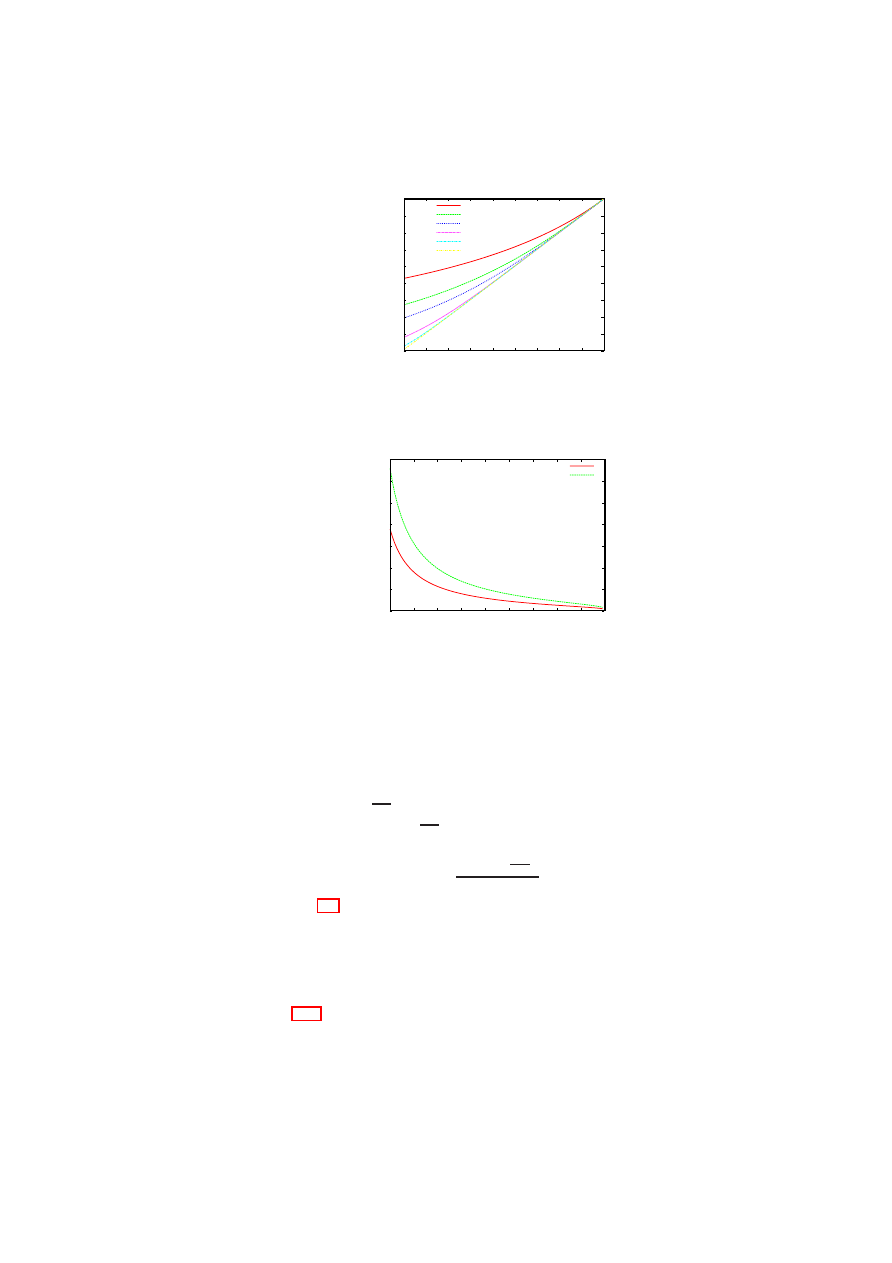

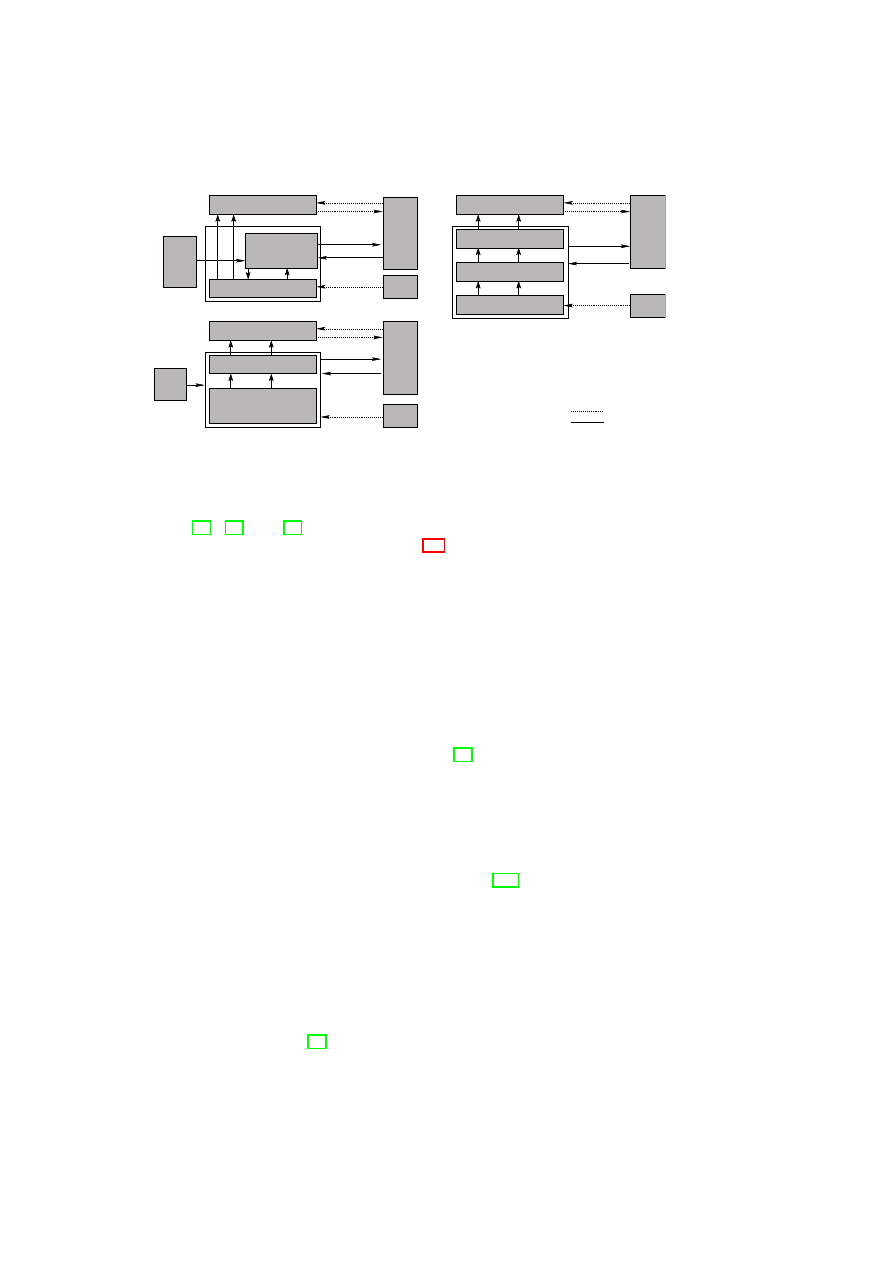

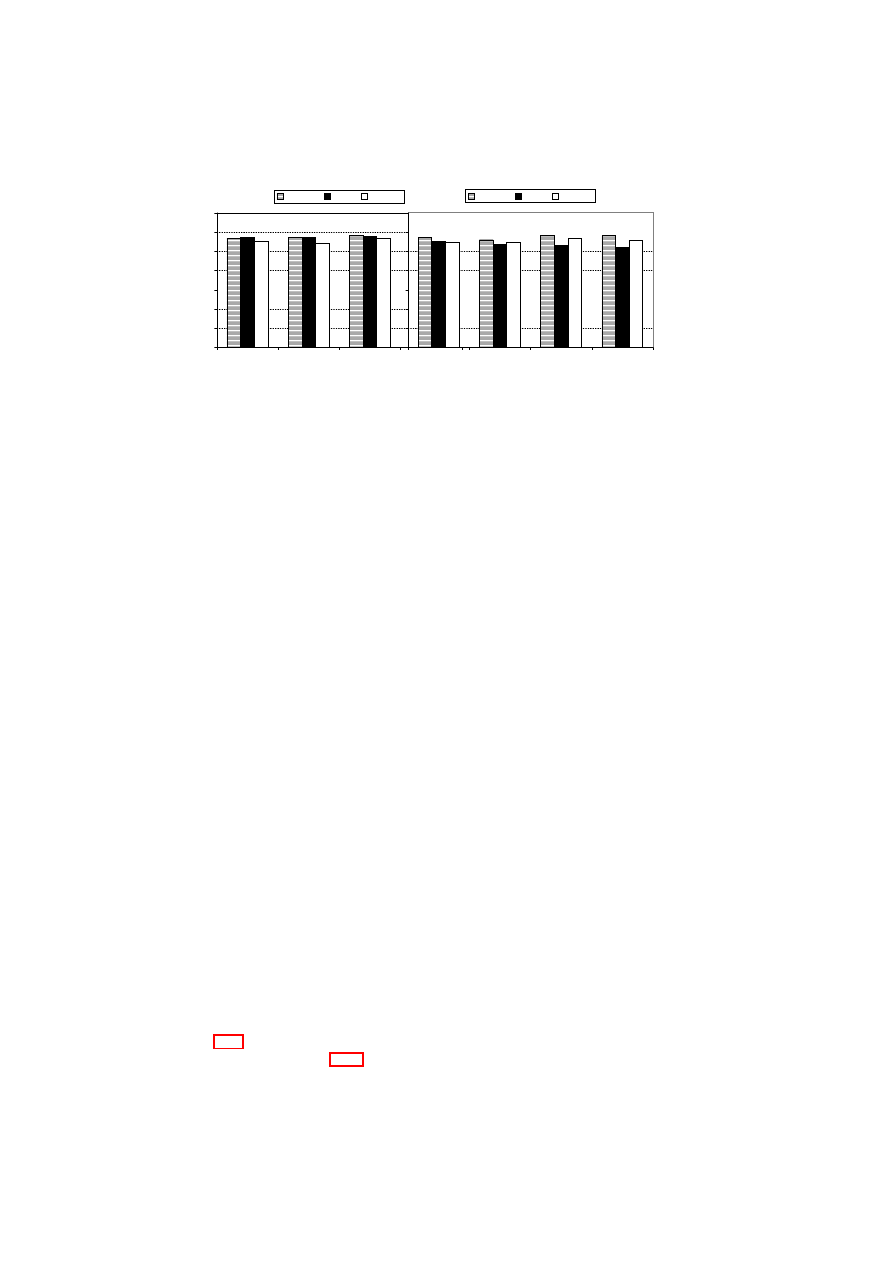

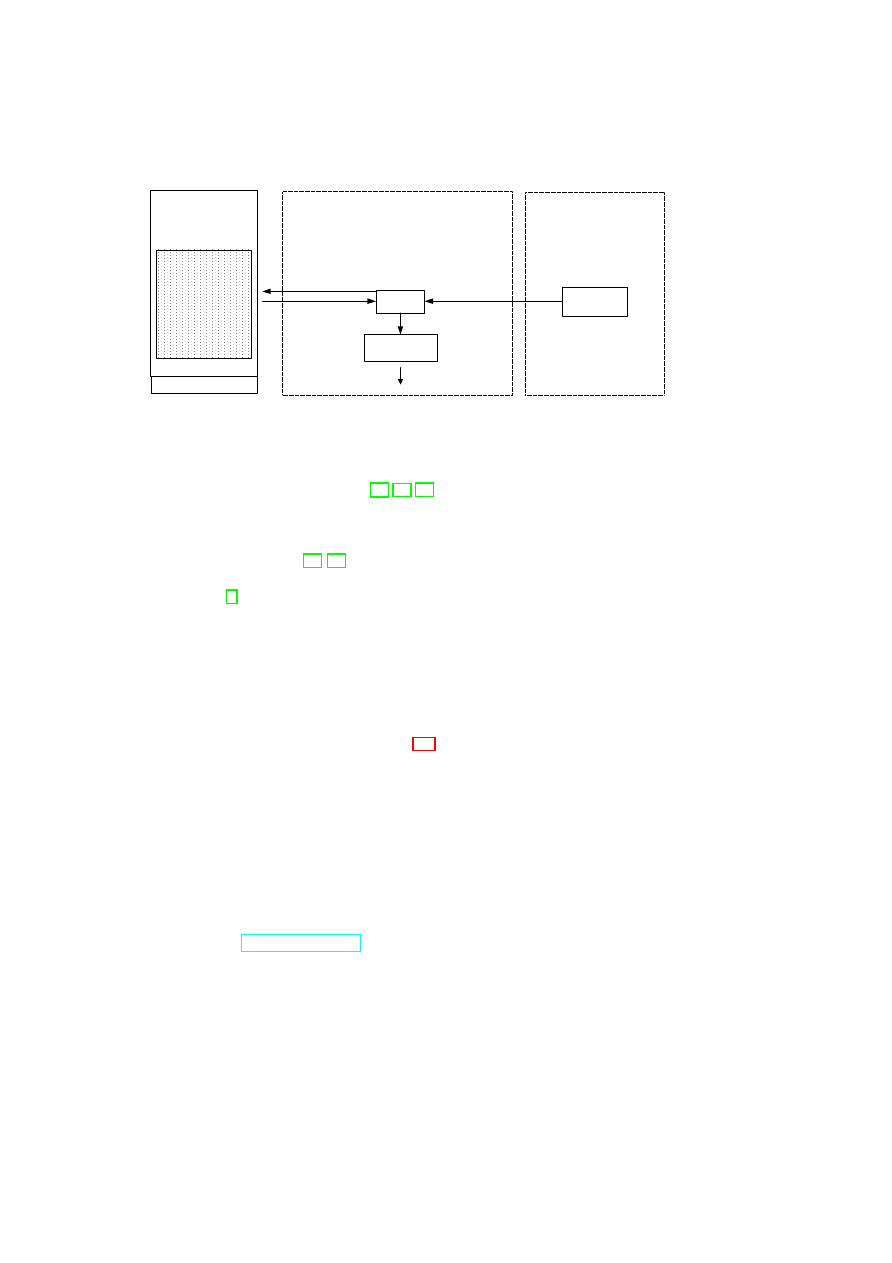

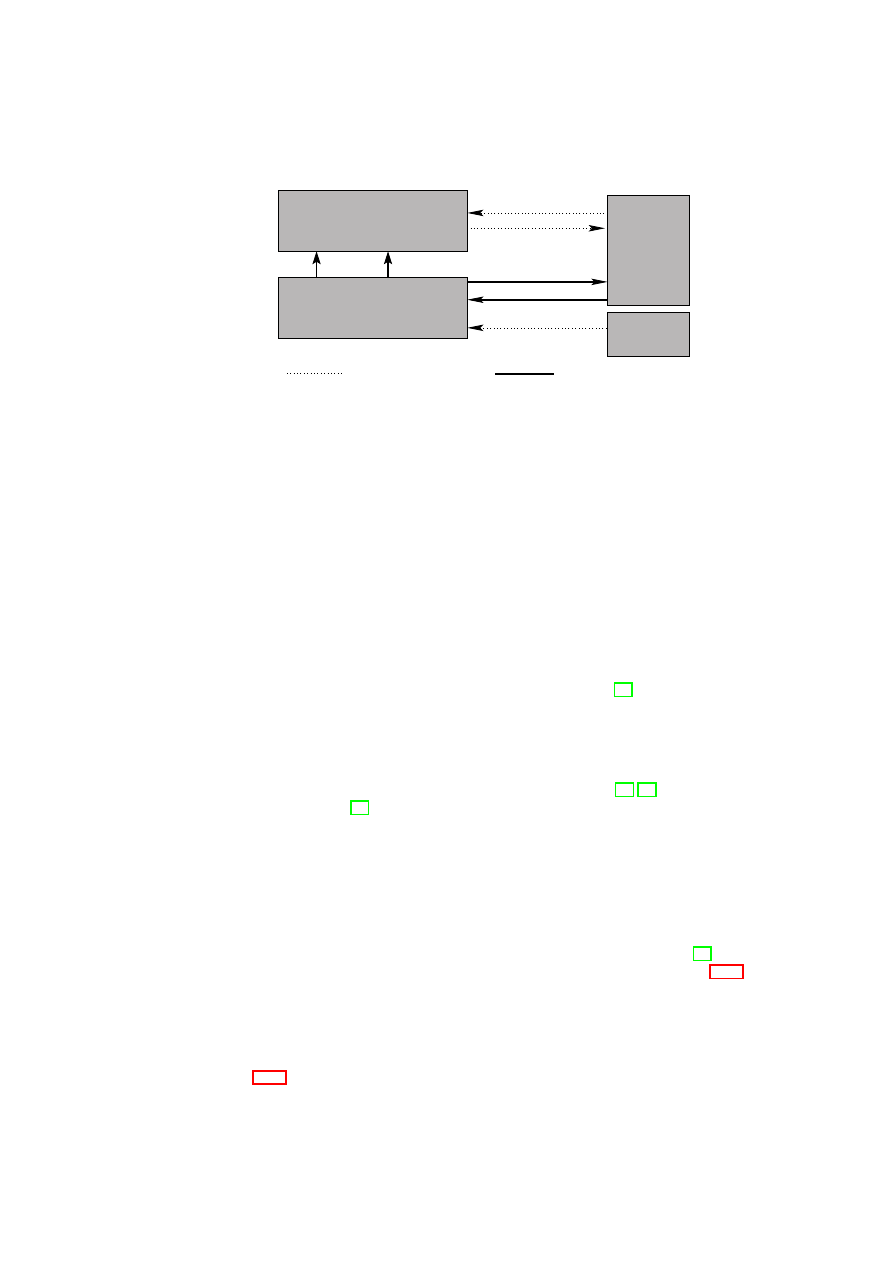

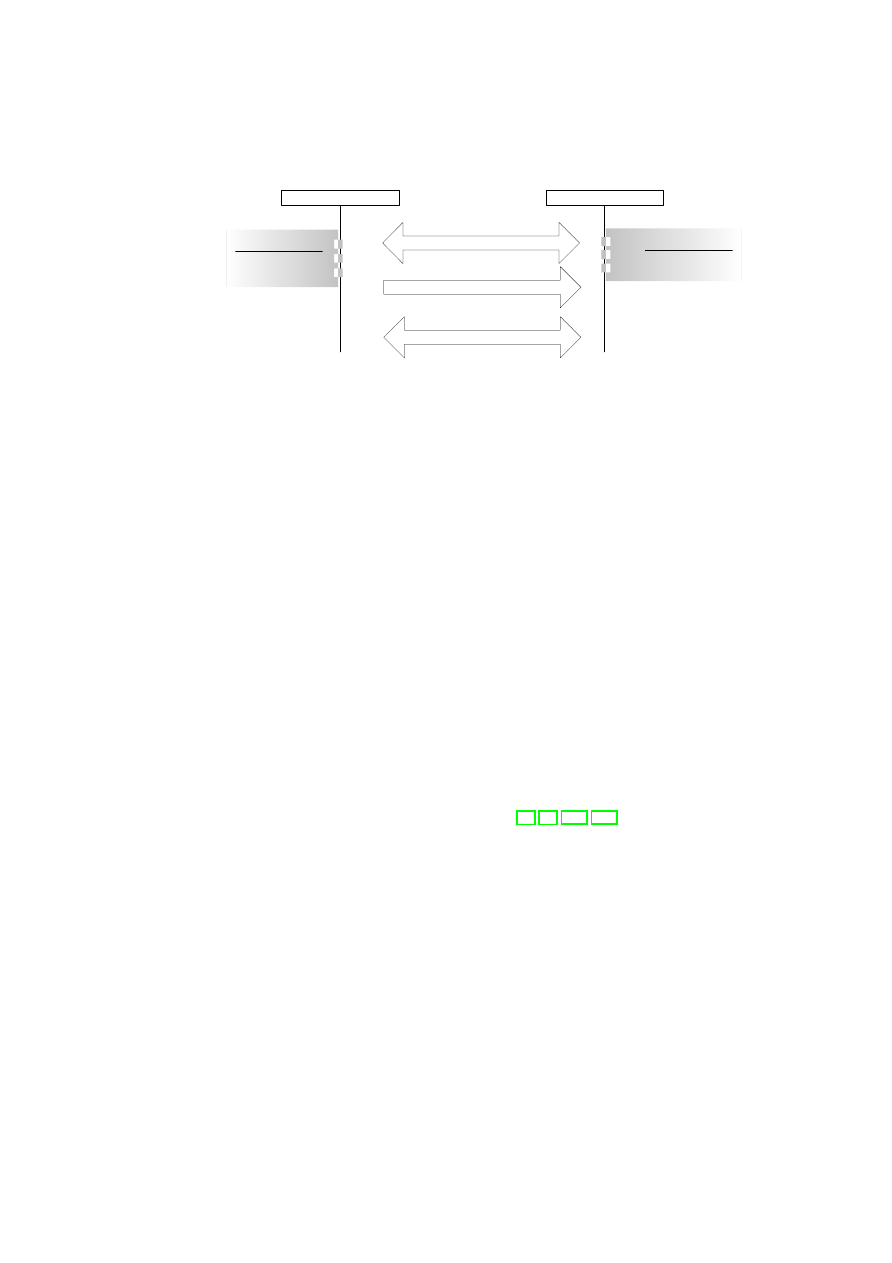

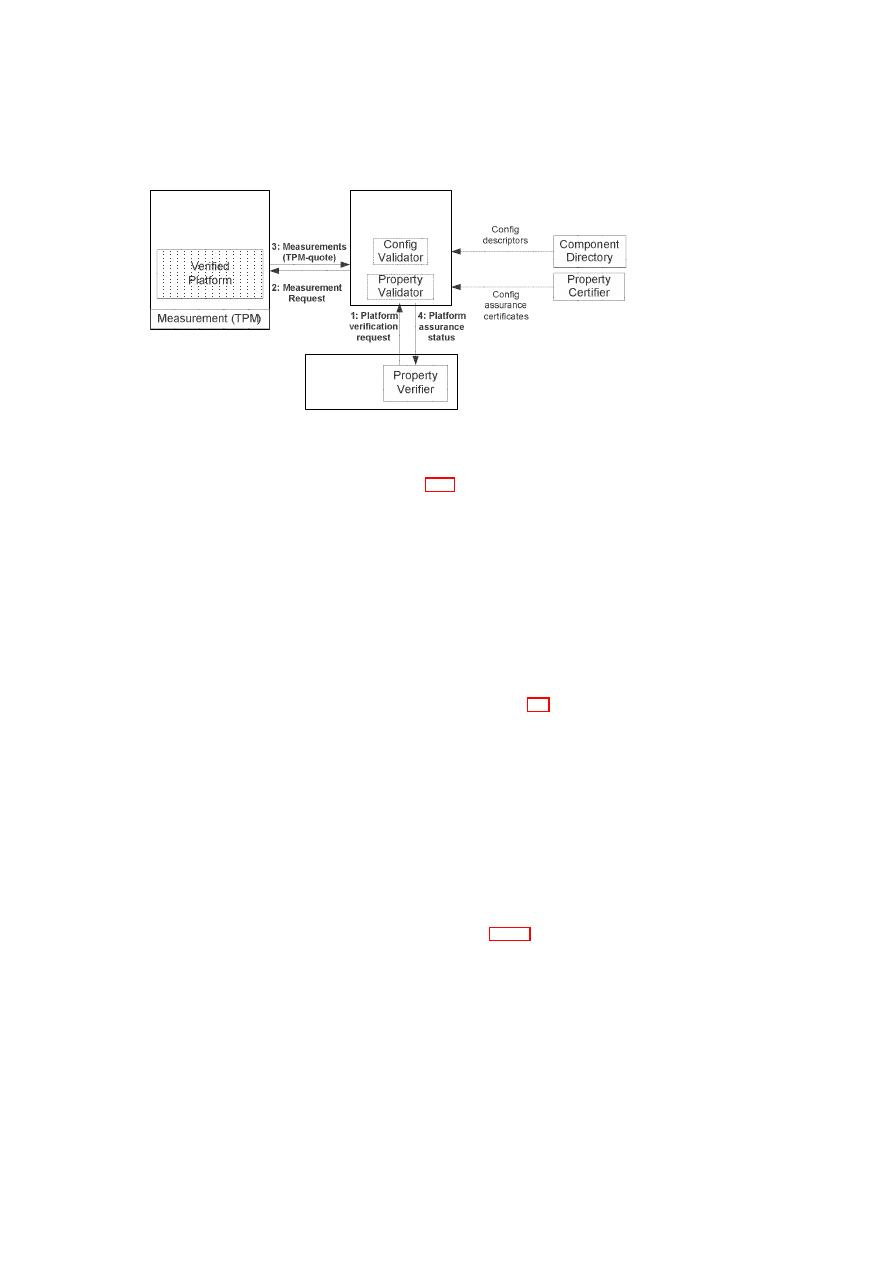

[71] to prevent the deficiencies of the existing binary attestation (see Figure 2.1 a)).

Similar to the certificate-based detection method discussed in Section 7.1.6, this solu-

tion is based on property certificates that are used by a verification proxy to translate

binary attestations into property attestations.

In [44], an abstract integrity model for virtual machine monitors is provided. The

authors introduce a more formal notation for attestation and sealing. Their notation

for attestation introduces a function that can be used to define attestation of properties

by mapping configurations to a corresponding property. Binary attestation is obtained

when the identity function is given.

The authors of [35] propose semantic remote attestation – using language-based

trusted virtual machines (VM) to remotely attest high-level program properties (see

Figure 2.1 b)). The general idea behind this approach is the use of a trusted virtual

machine that checks the security policy of the code that runs within the VM. Since

the trusted VM still has to be binary attested, semantic remote attestation is a hybrid

solution with code analysis (see Section 7.1.6).

2

A Xen-based solution has recently been introduced [75].

O

pen_TC Deliverable 05.1

18

OpenTC D05.1 – Basic Security Services

Verification

Proxy

a)

c)

U

U

U

insecure channel

secure channel

TPM

data(D)

exec(H)

Attestor

data(D)

TPM

data(D)

Attestor

Linux & Enforcer

Applications

Servers

Directory

CI

V

V

b)

data(D)

data(D)

Trusted VM

TPM

data(D)

Secure OS

Attestor

attest(H|TVM|OS)

seal(H|TVM|OS,D)

send(m)

receive(m)

receive(m)

send(m)

V

send(m)

receive(m)

attest(p)

seal(p,D)

attest(p)

seal(p,D)

M

M

boot(C )

attest(C )

M

seal(C ,D)

M

M

TVM

exec(C )

exec(C )

M

exec(C )

OS

TSL

B

exec(C )

exec(C )

TSL

B

boot(C |C )

boot(C |C |C )

OS

TVM

M

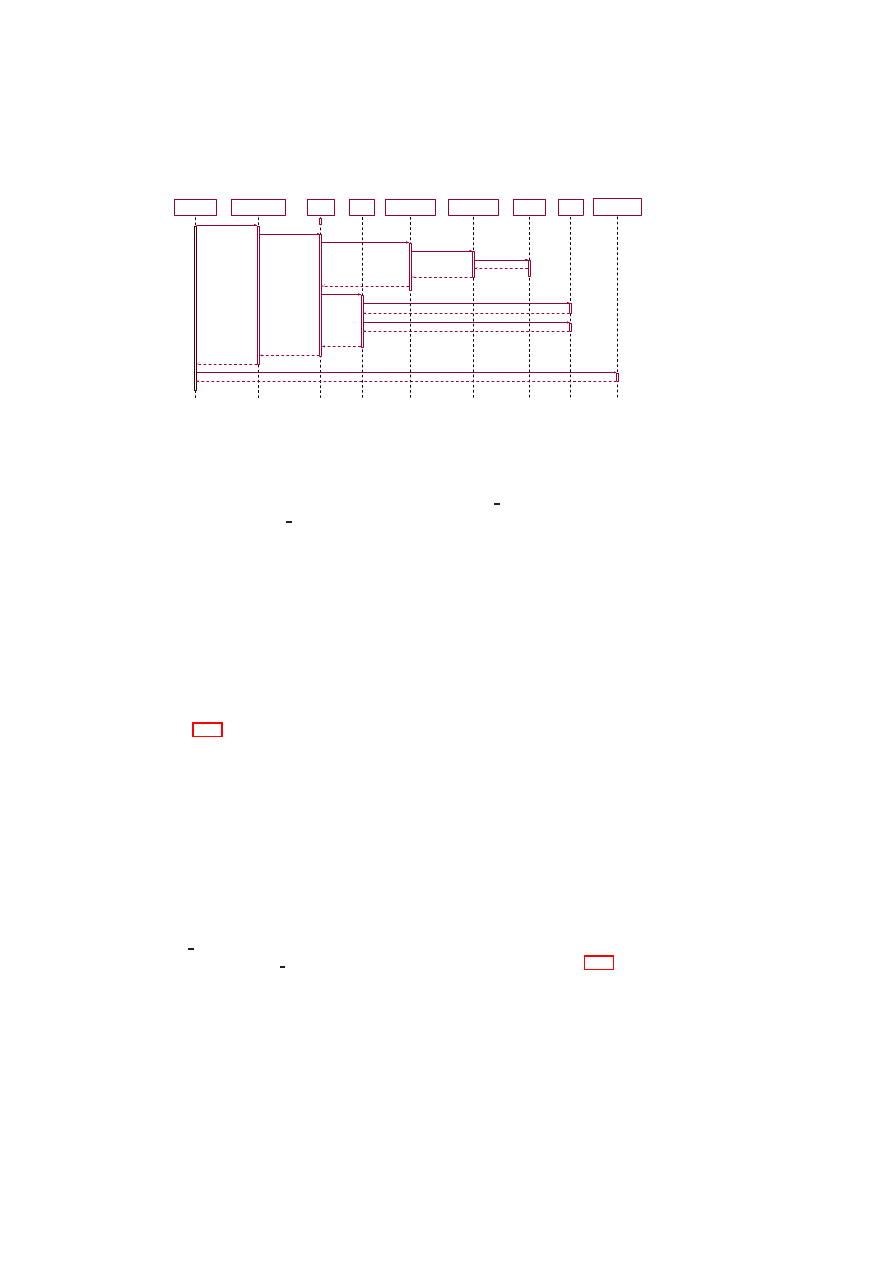

Figure 2.1: Comparison of related approaches: a) Property Attestation, b) Semantic

Remote Attestation, c) The Enforcer Project

In [60], [62], and [61] the authors propose a software architecture based on Linux

providing attestation and sealing (see Figure 2.1 c)). The architecture allows to bind

short-lifetime data (e.g., application data) to long-lifetime data (e.g., the Linux kernel)

and to allow access to the data only if the system is compatible to a security policy

certified by a security administrator. Moreover, the papers suggest to use a certification

authority that certifies the trustworthiness of certain configurations of long-lifetime

data. Thus, the proposed architecture is very similar to a hybrid approach based on

property certificates.

2.5

Virtualisation and Dependability

We now give a sampling of related work in the area of using virtual machines for

improving dependability. Bressoud and Schneider [12] implemented a primary-backup

replication protocol tolerant to benign faults at the VMM level. The protocol resolves

non-determinism by logging the results of all non-deterministic actions taken by the

primary and then applying the same results at the backups to maintain state consistency.

By treating the entire VM as a state machine, their approach does not require any

modifications to the hardware, the guest OS, or the application program. However, the

downside of the approach is the significant performance overhead incurred.

Commercial products such as VMware Double-Take [105] also do VM-based fault

tolerance.

Double-Take uses hardware-based real-time synchronous replication to

replicate application data from multiple VMs to a single physical machine so that the

application can automatically fail over to a spare machine by importing the replicated

data in case of an outage. As the replication is done at the file system level below

the VM, the technique is guest-OS-agnostic. Such a design could provide the basis

for a business model in which multiple client companies outsource their disaster re-

covery capability to a disaster recovery hot-site that houses multiple backup physical

machines, one for each client.

Douceur and Howell [26] describe how VMMs can be used to ensure that VMs

satisfy determinism and thereby enable state machine replication at the VM level rather

than the application level. Specifically, they describe how a VM’s virtual disk and clock

O

pen_TC Deliverable 05.1

CHAPTER 2. BACKGROUND AND RELATED WORK

19

can be made deterministic with respect to the VM’s execution. The design relieves the

application programmer of the burden of structuring the application as a deterministic

state machine. Their work is similar to Bressoud and Schneider’s approach [12] of

using a VMM to resolve non-determinism. However, the difference lies in the fact that

while Bressoud and Schneider’s approach resolves non-determinism using the results

of the primary machine’s computation, Douceur and Howell’s design resolves non-

determinism a priori by constraining the behaviour of the computation.

Dunlap et. al. describe ReVirt [28] for VM logging and replay. ReVirt encapsulates

the OS as a VM, logs non-deterministic events that affect the VM’s execution, and

uses the logged data to replay the VM’s execution later. Such a capability is useful

to recreate the effects of non-deterministic attacks, as they show later in [47]. Their

replay technique is to start from a checkpoint state and then roll forward using the log

to reach the desired state. Joshi et. al. [47] combine VM introspection with VM replay

to analyse whether a vulnerability was activated in a VM before a patch was applied.

The analysis is based on vulnerability-specific predicates provided by the patch writer.

After the patch has been applied, the same predicates can be used during the VM’s

normal execution to detect and respond to attacks.

Backtracker [49] can be used to identify which application running inside a VM was

exploited on a given host. Backtracker consists of an online component that records

OS objects (such as processes and files) and events (such as read, write, and fork), and

an offline component that generates graphs depicting the possible chain of events that

occurred between the point at which the exploit occurred and the point at which the

exploit was detected.

An extension of Backtracker [51] has been used to track attacks from a single host

at which an infection has been detected to the originator of the attack and to other hosts

that were compromised from that host. The extension is based on identifying causal

relationships, and also has been used for correlating alerts from multiple intrusion de-

tection systems.

King et. al. [50] describe the concept of time-travelling virtual machines, in which

VM replay is used for low-overhead reverse debugging of operating systems and for

providing debugging operations such as reverse breakpoint, reverse watch point, and

reverse single step.

O

pen_TC Deliverable 05.1

Chapter 3

Xen Security Services

S. Cabuk, C. I. Dalton (HPL), B. Jansen, H. Ramasamy, M. Schunter (IBM)

3.1

Xen Security Architecture

This section provides background on virtual machine monitors and an overview of the

Xen security model and architecture.

3.1.1

Virtual Machine Monitors

Virtualisation is a technology that allows the real hardware configuration of a system

to be abstracted away and allows multiple virtual domains (i.e., VMs), each running

its own operating system and applications, to be hosted on a single physical machine.

Virtual computing involves using a layer of software, called the virtual machine mon-

itor (VMM) or hypervisor, between the physical hardware and the operating system to

provide the illusion of a real physical machine to the operating system. The VMM does

this by emulating the physical machine in software. The operating systems running in

the VMs are called guest operating systems. Depending on how the emulation is done,

changes may be required to the guest operating systems. Some VMMs such as VMware

ESX and Xen V3 can leverage recently introduced processor virtualisation support and

do not require any change to be made to the guest operating systems. Without pro-

cessor support, changes to the guest operating system were suggested to achieve better

performance (e.g., Xen para-virtualisation [8]). The OS and applications of a VM run

on the VM’s own virtual resources (virtual CPU, virtual NIC, virtual RAM, virtual

disks, etc.). The VMM maps the virtual resources to the physical resources and also

manages access to the input/output devices.

3.1.2

Xen Basics

In Xen-speak, running instances of VMs are called domains. A special domain, called

Dom0 or domain zero, is the first domain that is created. This domain controls all

other domains, called user domains or DomUs. Dom0 also realises the management

duties for DomUs. These management duties include platform management, domain

management, resource management, and network management as listed in Section 1.4.

20

Open_TC Deliverable 05.1

CHAPTER 3. XEN SECURITY SERVICES

21

Physical Hardware

Management

of security,

devices,

VMs, and I/O

Dom0

GuestOS

User

Software

DomU 1

GuestOS

User

Software

DomU 2

GuestOS

User

Software

DomU 3

VMM Core

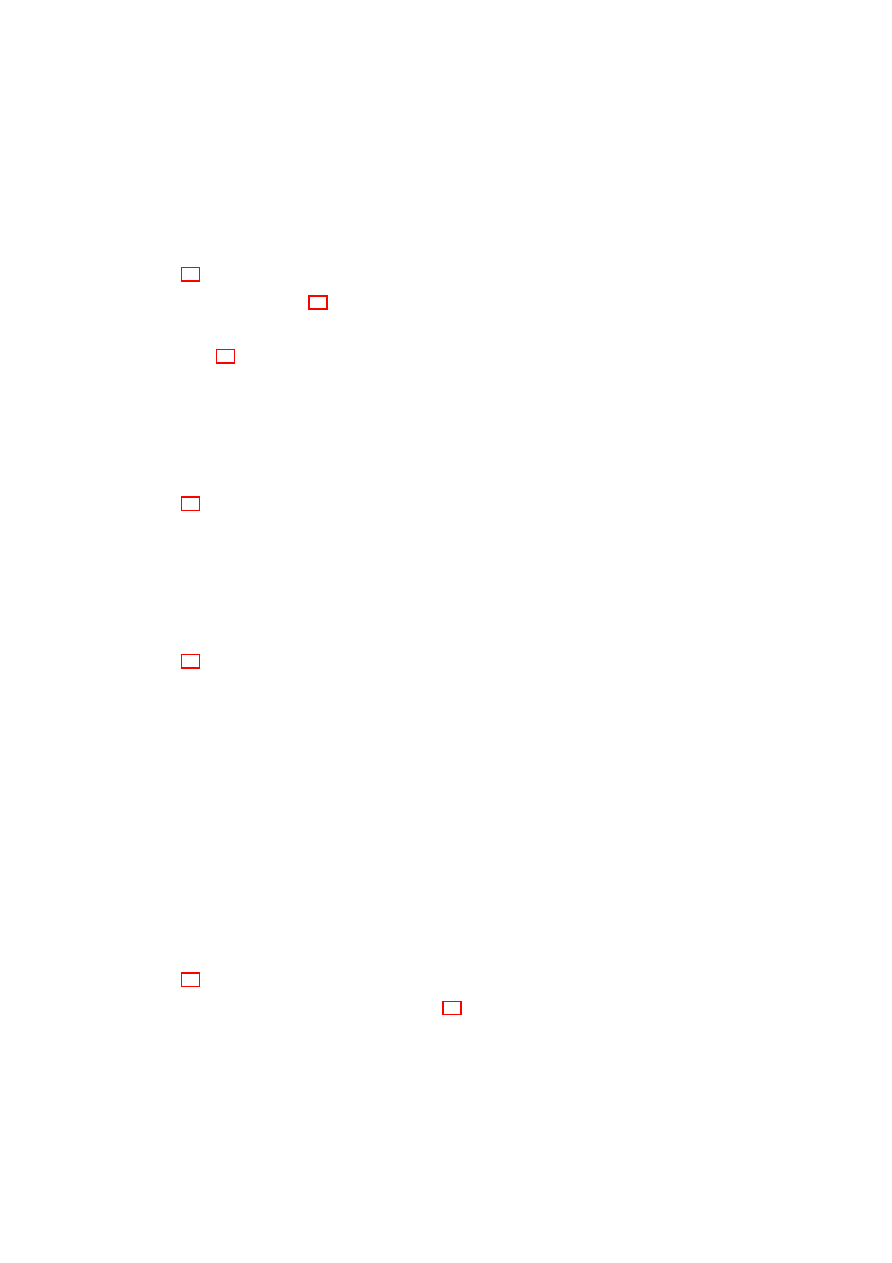

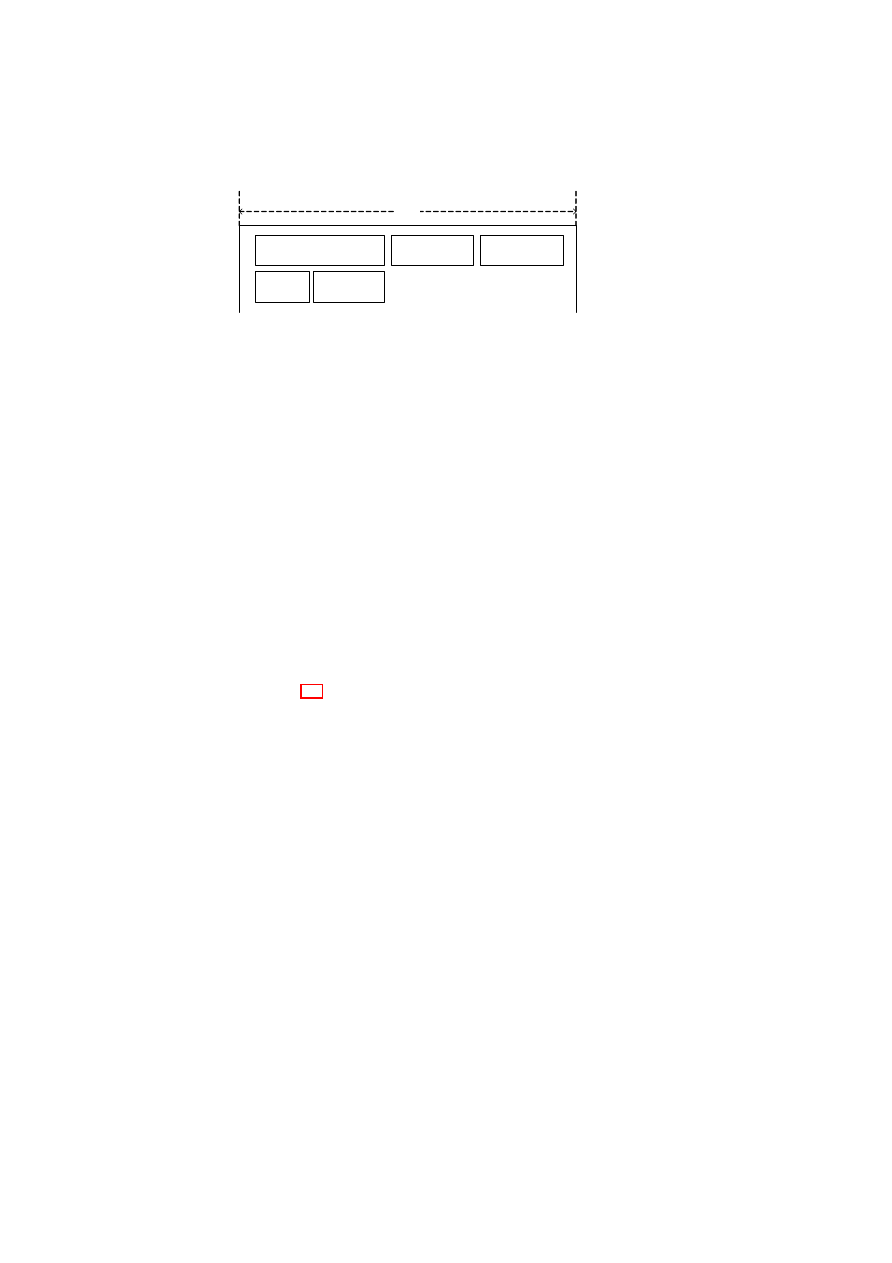

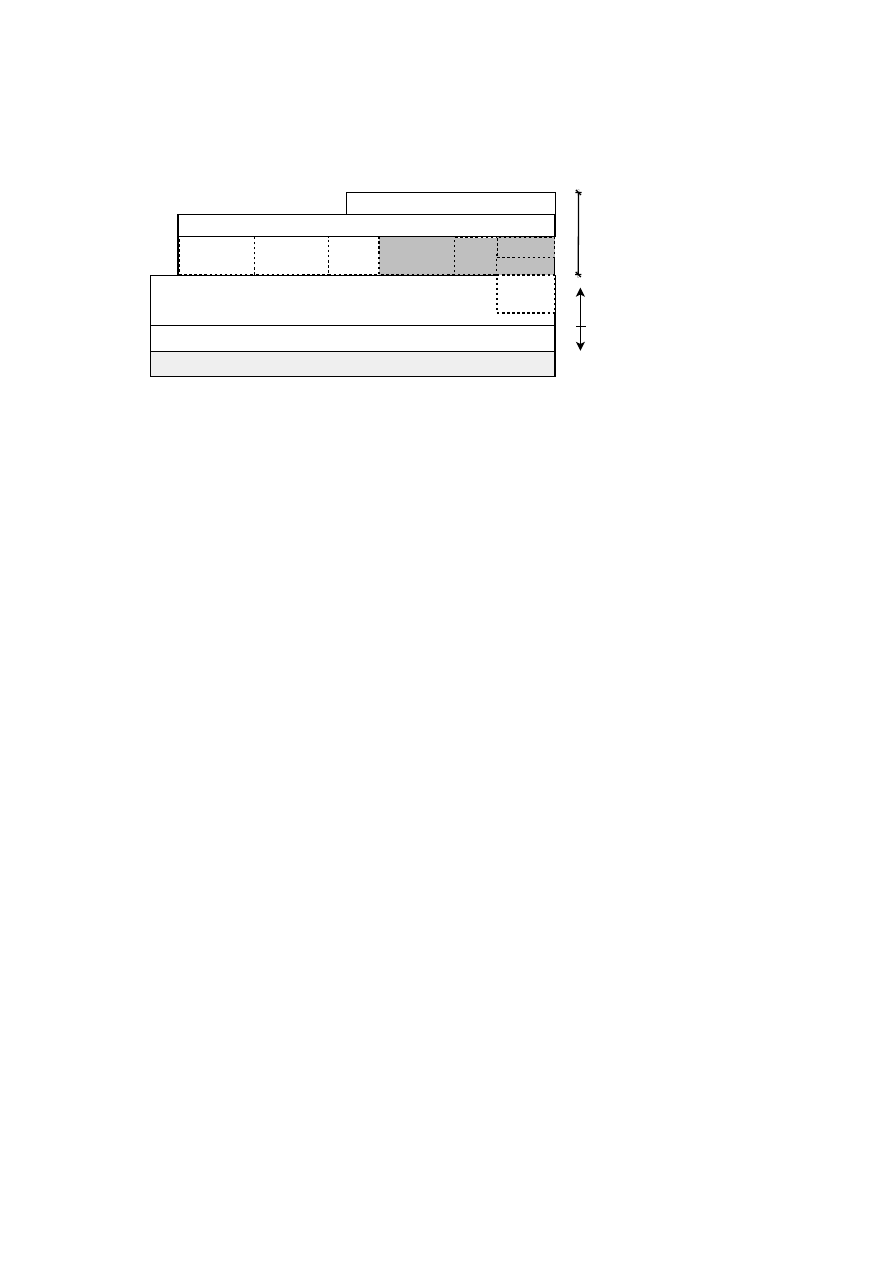

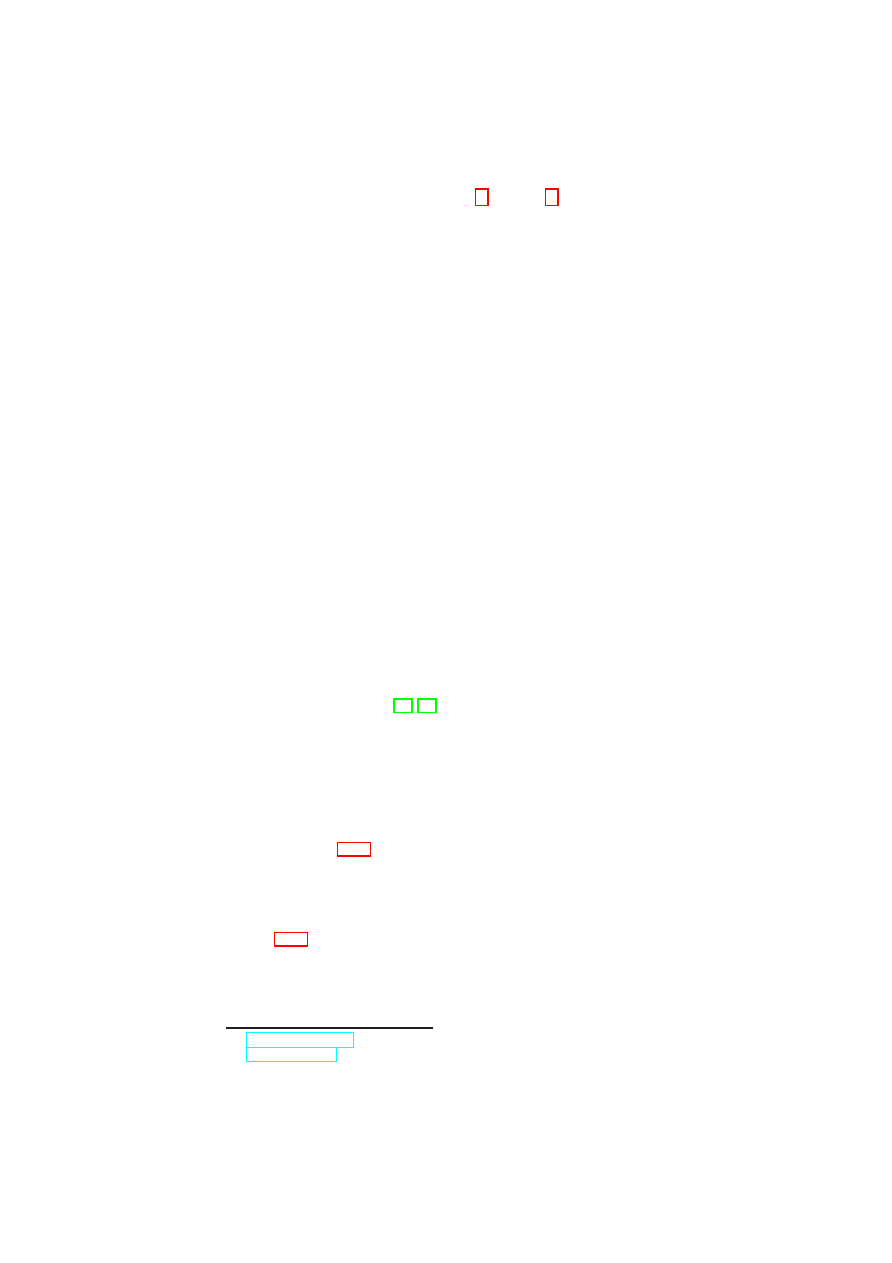

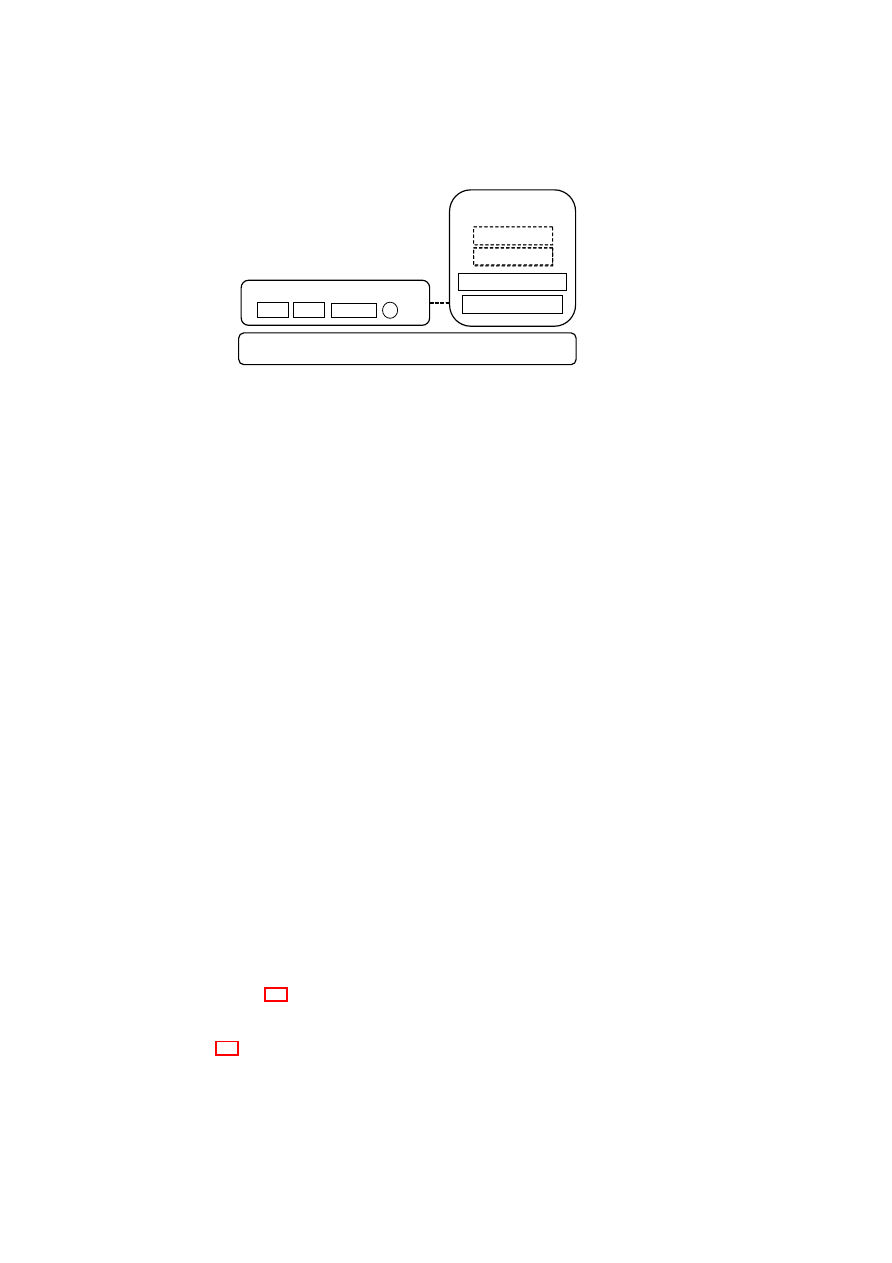

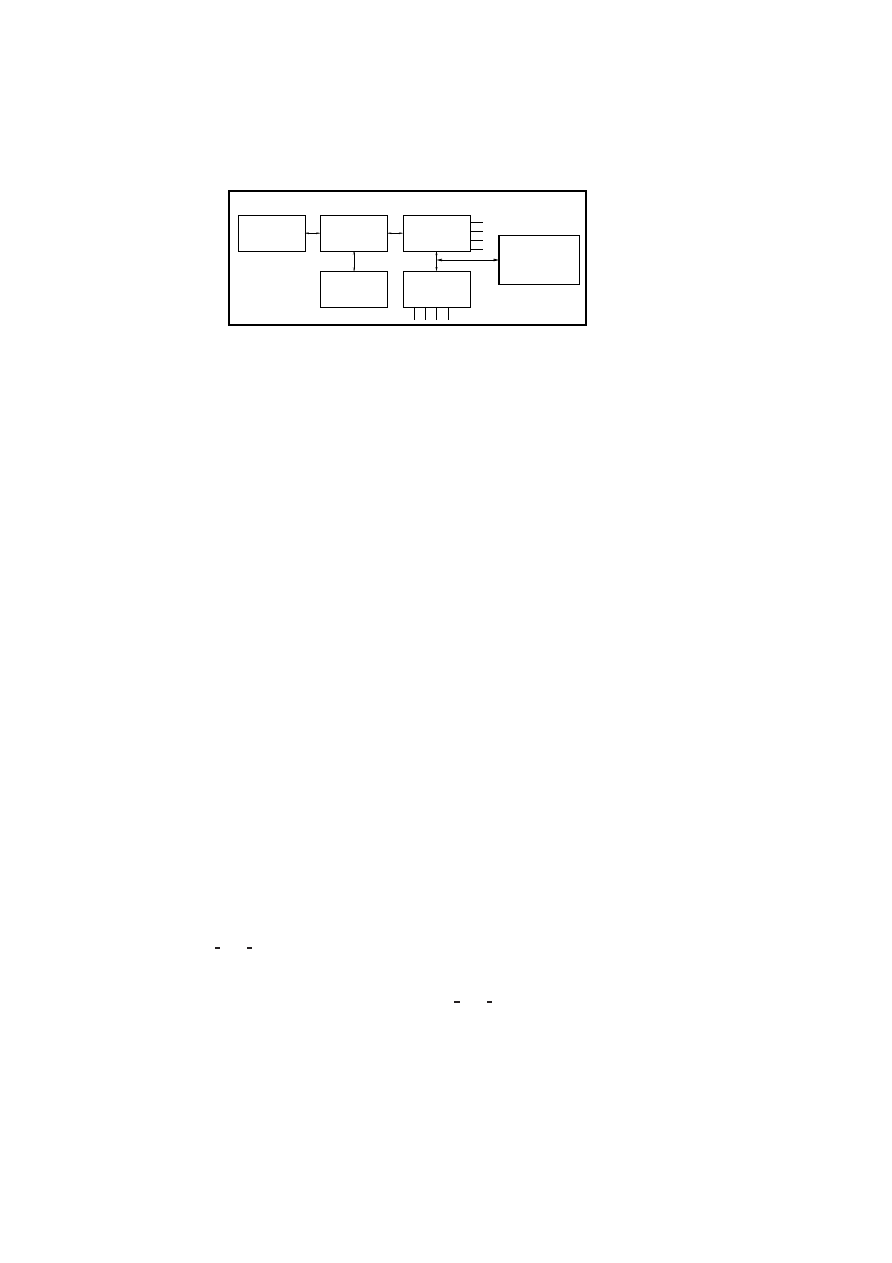

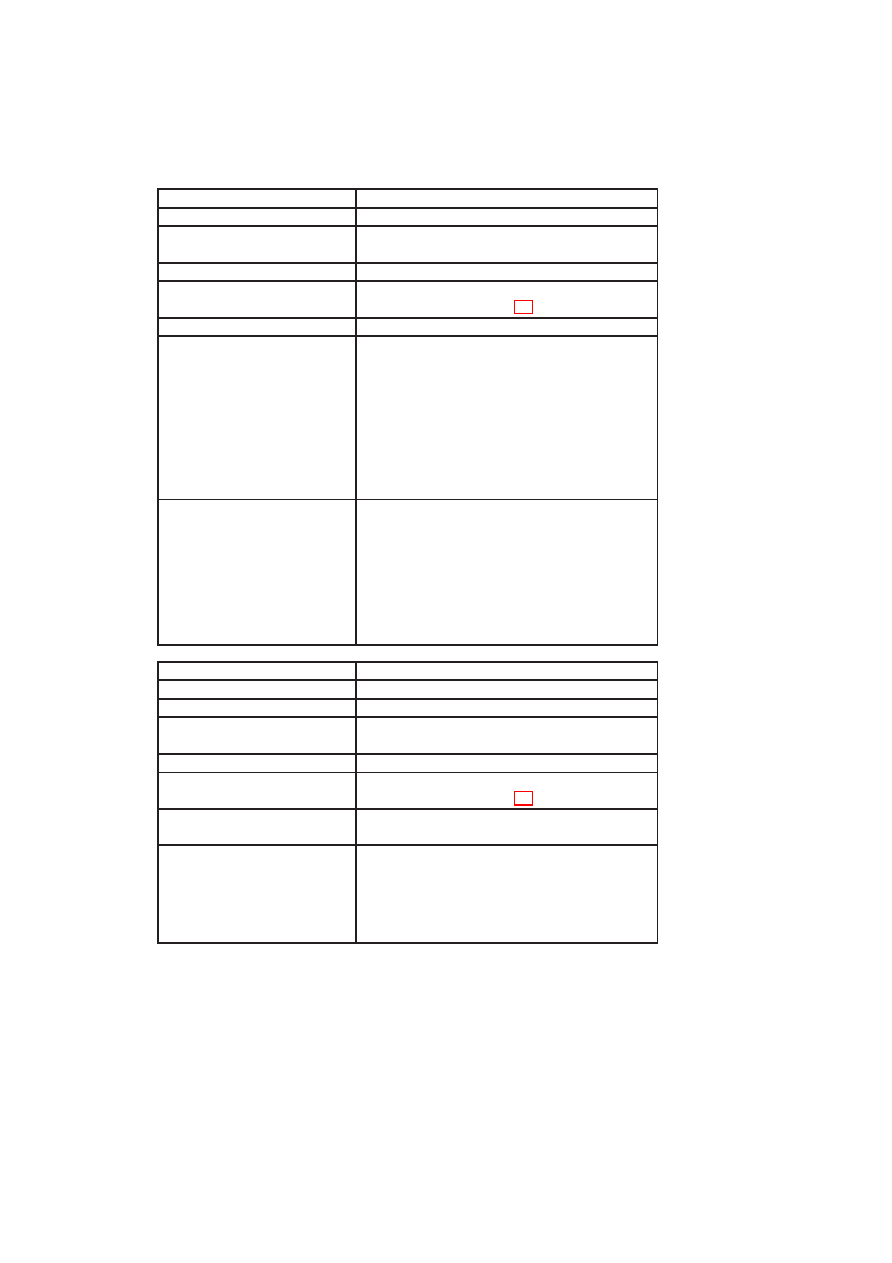

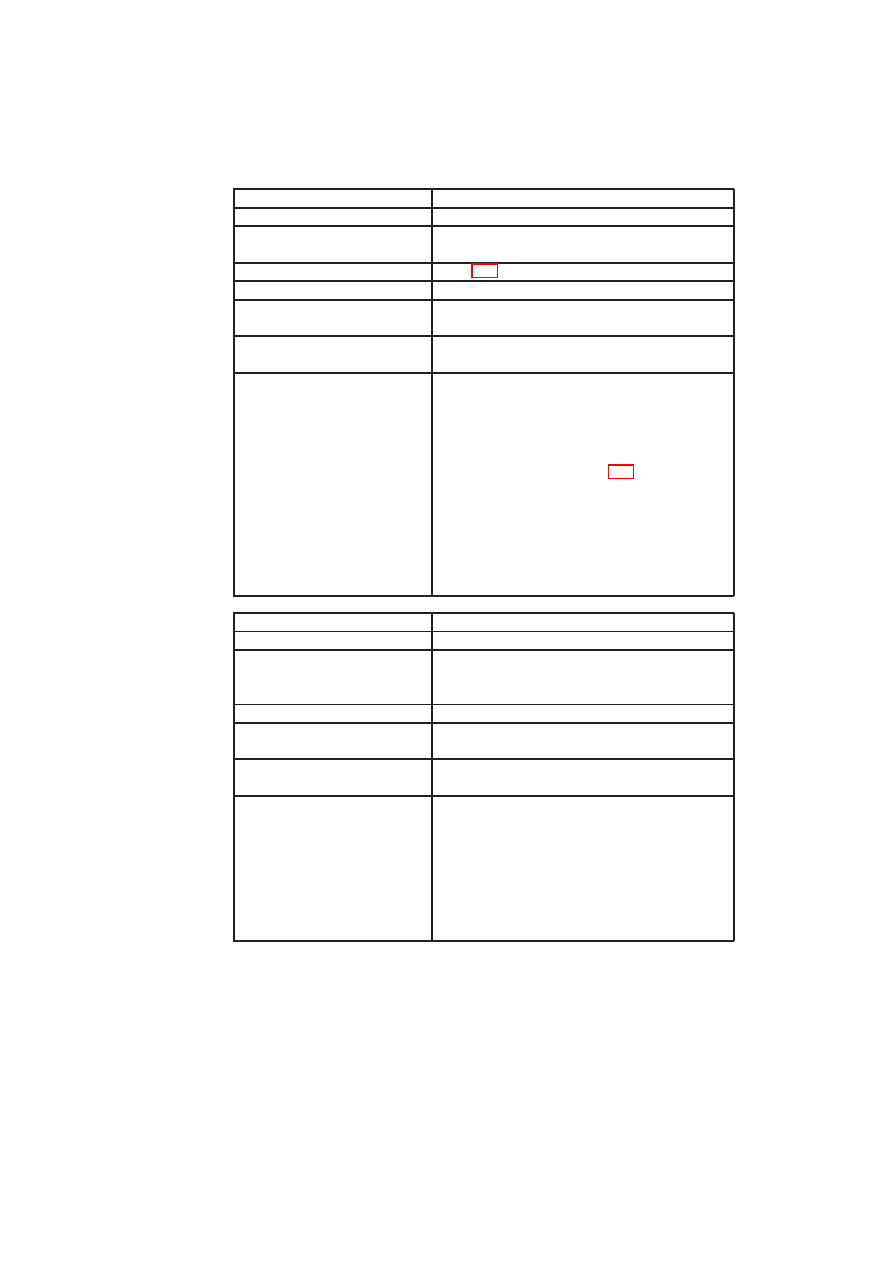

Figure 3.1: Xen Virtual Machine Architecture

In this setting, Dom0 and the underlying hypervisor are responsible for: (1) building

and managing user domains, (2) managing virtualised devices and making them avail-

able to user domains, (3) managing virtual network interfaces and topologies, and (4)

allowing interfaces for inter-domain communication.

User domains are managed by the management domain throughout their life-cycle.

The privileged management domain itself is bootstrapped by the underlying Xen hy-

pervisor which passes control to it upon successful initiation. Dom0 then assumes full

control over its life-cycle and the life-cycle of user domains. The latter involves domain

creation, suspension, hibernation, migration, and termination.

The Xen functional model requires a privileged Dom0 to be active on the platform

at all times (i.e., user domains cannot exist without a management domain (existential

policy)). Further, Dom0 is trusted at all times and the platform is trusted if and only

if the hypervisor and Dom0 (i.e., Trusted Computing Base (TCB)) is trusted. Con-

trastively, if Dom0 or the hypervisor is compromised, all user domains are rendered

compromised as well. The hypervisor and Dom0 further provides the necessary isola-

tion between user domains (vertical isolation) as well as the isolation between Dom0

and the user domains (horizontal isolation). As an example to the former, a compro-

mised or a defunct user domain should not have any side-effects on any other user

domain. Similarly, a compromised or a defunct user domain should not have any ef-

fects on Dom0. However, a compromised or a defunct Dom0 renders all user domains

compromised or defunct.

The management domain additionally acts as a driver domain that directs I/O re-

quests from user domains to the underlying hardware devices. For a given physical

device, the native device driver is part of at most one VM. If the device is to be shared

with other VMs, then the VM with the native device driver makes the device avail-

able through device channels implemented using shared memory. The virtual device

organisation of Xen splits drivers into two parts: a front-end driver and a back-end

driver. A front-end driver is a special driver that resides within the kernel of the guest

domain. The back-end portion of the driver resides within the kernel of the driver do-

main (Dom0 or the domain with the native device driver) and creates a virtual device

within the driver domain for every front-end device in a guest domain that gets created.

Conceptually, the pair of front-end and back-end devices behaves as follows: Requests

sent out by the front-end device in the guest domain appear as requests received by

the back-end device in the driver domain. Similarly, requests sent out by the back-end

device by the driver domain appear as requests received by the front-end device. In

its standard configuration, Xen is configured to forward the driver domain back-end

request to the real physical device. By this mechanism, requests generated by a guest

domain find their way to the physical device and vice versa.

O

pen_TC Deliverable 05.1

22

OpenTC D05.1 – Basic Security Services

Xen Core

Dom0 Kernel

Dom0 Userspace

DomU

DomU Kernel

xenstored

xenconsoled

blktapctrl

libxenstore

libxenguest

libxenctrl

Libotcxen/BMI

Compartment

Manager

SVDM

Integrity Mgmt

XenAPI/OTC API

Xenbus IF

netback

console

blkback

blktap

Xenbus IF

netfront

Security Services

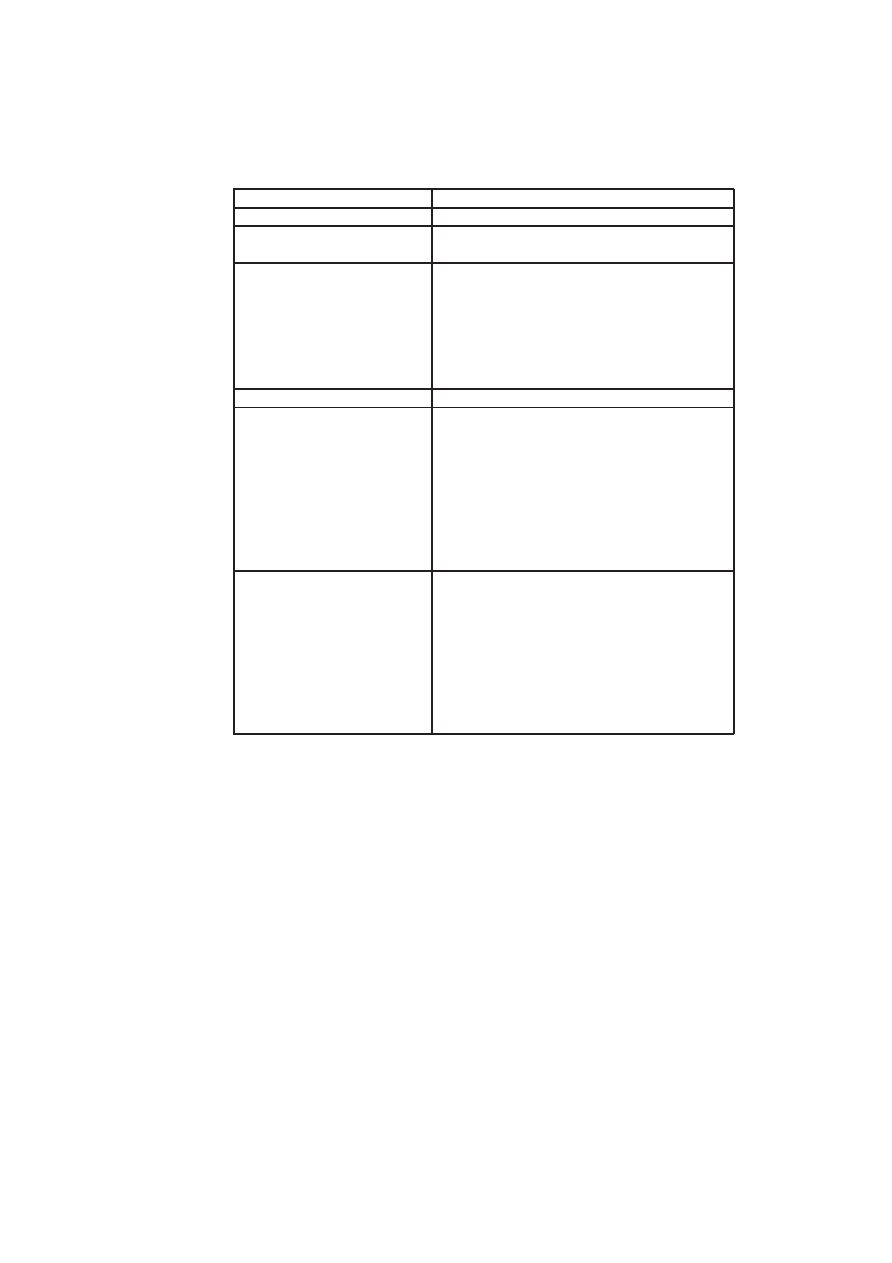

Figure 3.2: Security services in Xen context.

Lastly, the Xen architecture allows communication between user domains and be-

tween a user domain and Dom0 using various inter-domain communication (IDC) tech-

niques. Briefly, memory pages can be shared between domains using grant tables.

Similarly, event channels are used for event notification. Further, recent implemen-

tations of IDC [59] use a socket-like interface to read/write from/to domains that is

shown to perform better than employing the network stack for communication. IDC is

coordinated and managed by Dom0 and the underlying hypervisor.

3.1.3

Xen Architecture

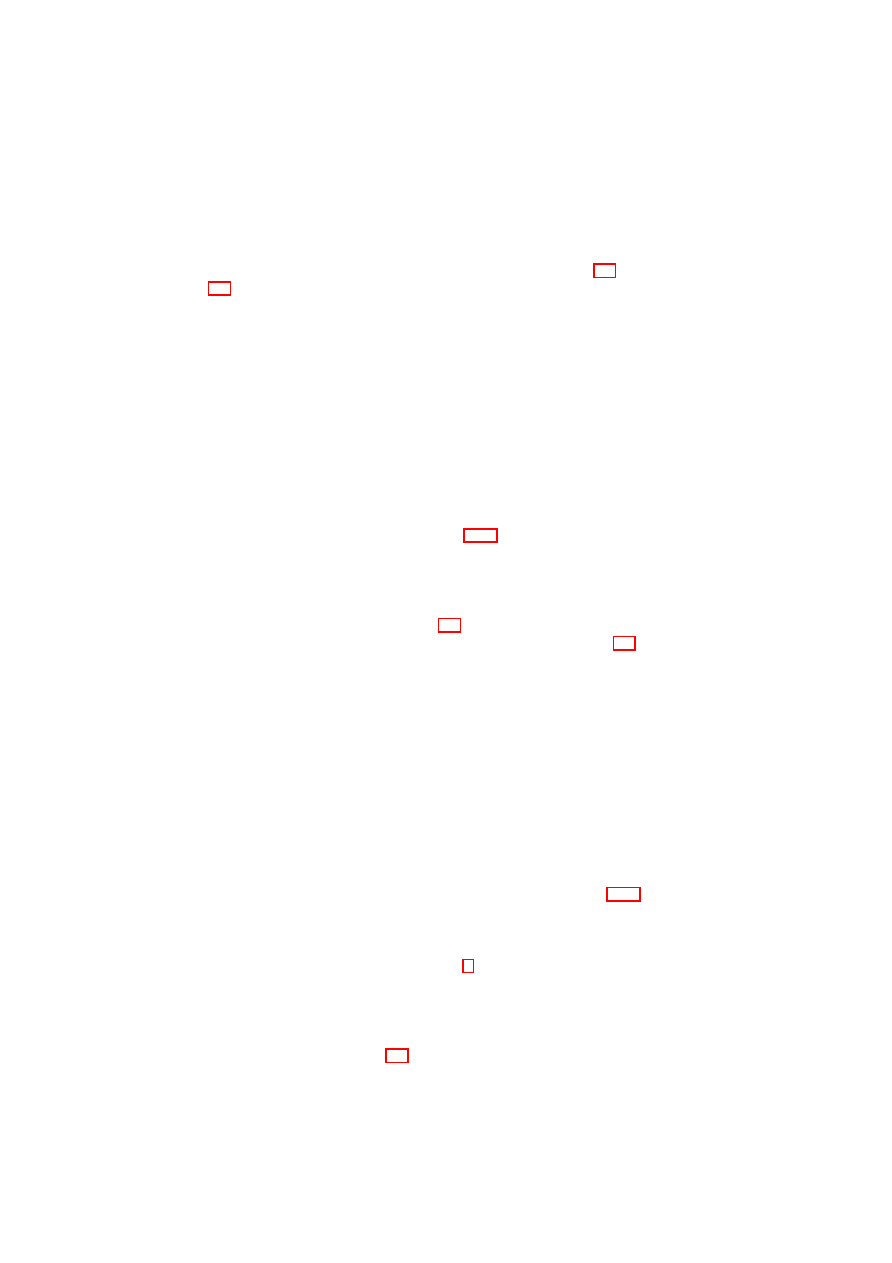

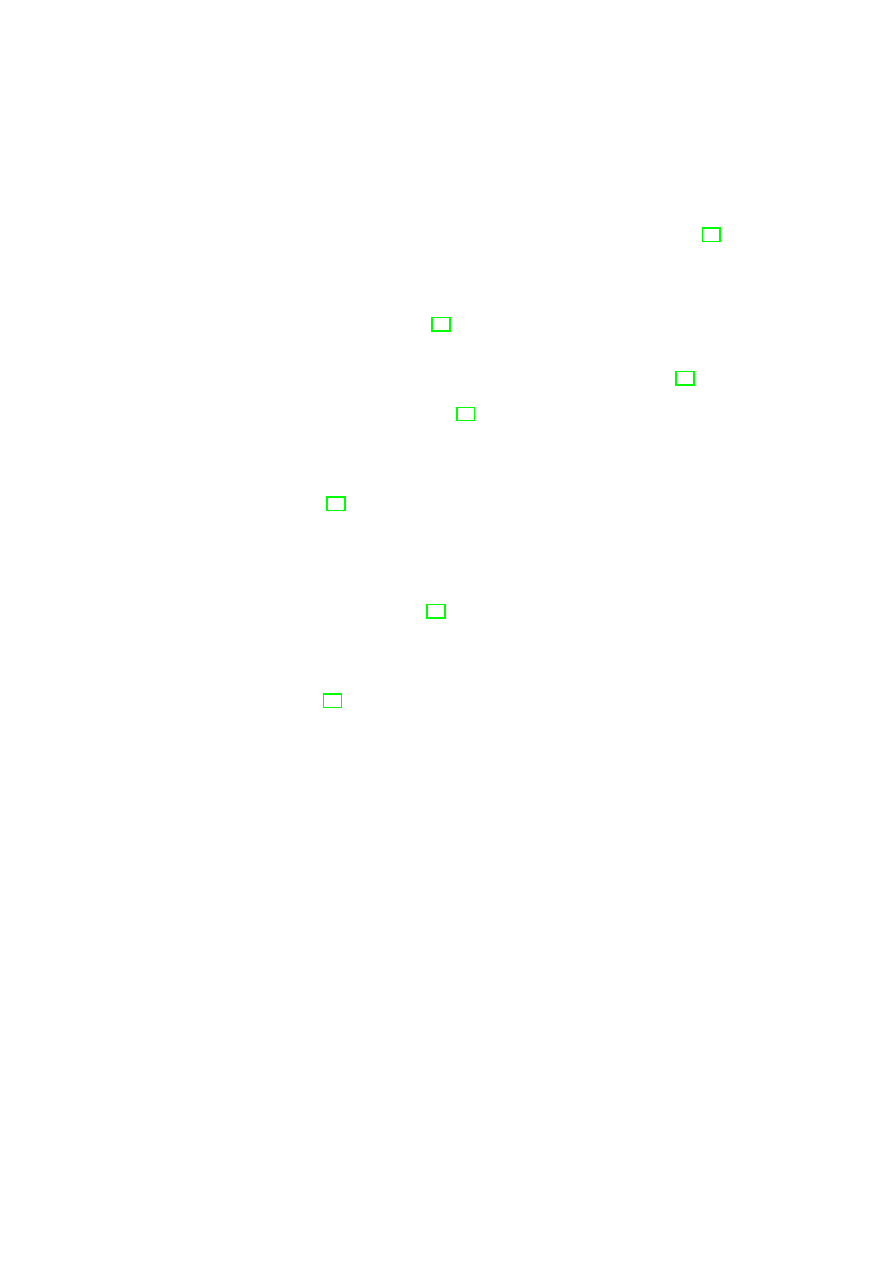

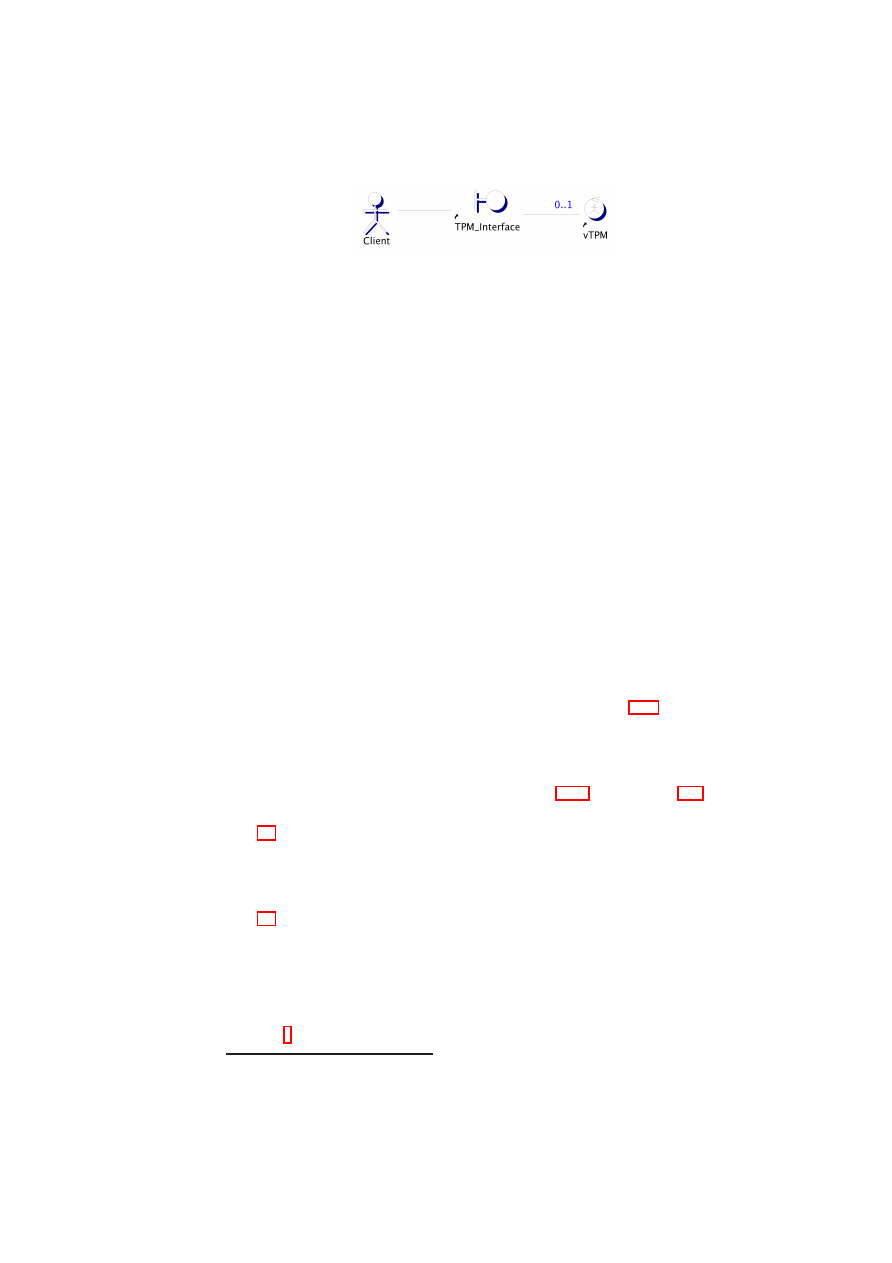

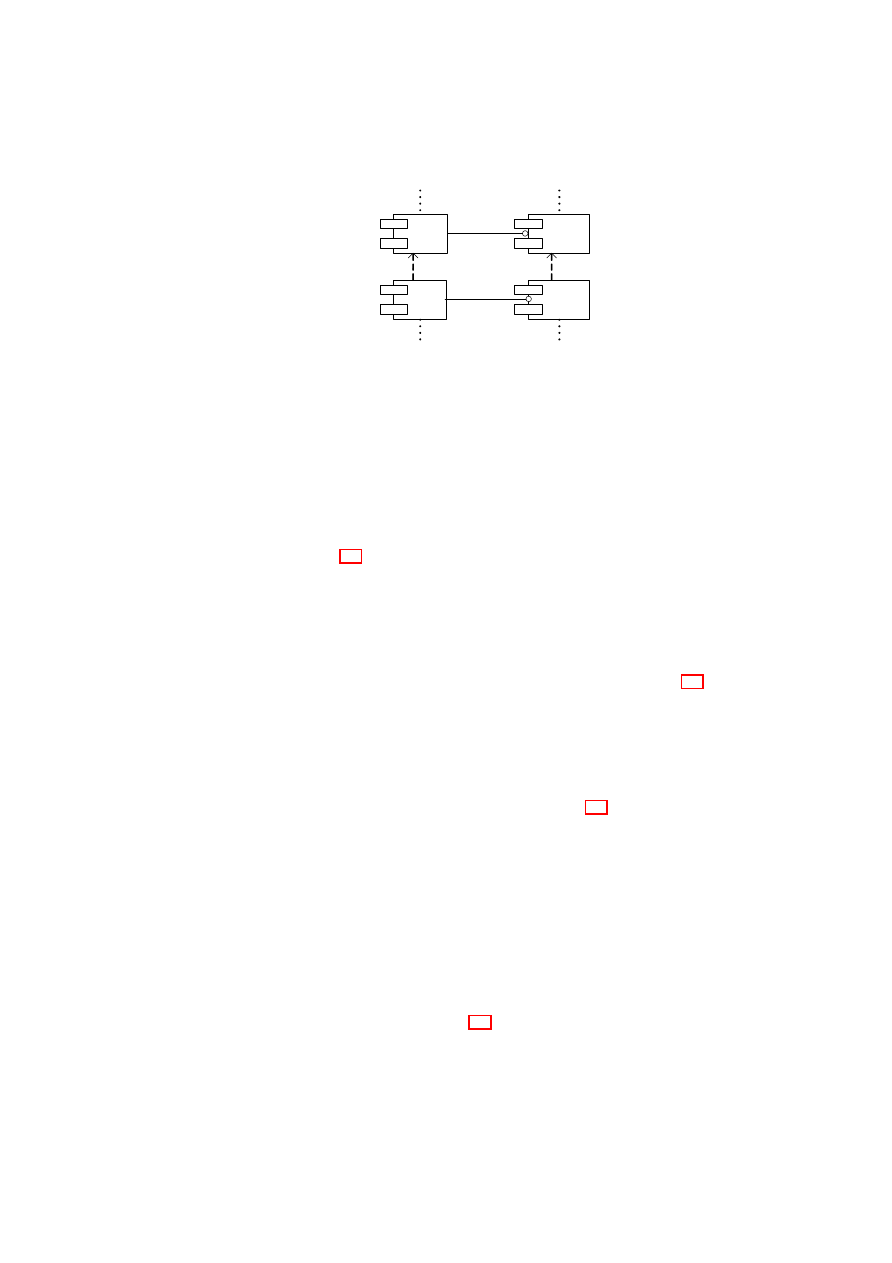

Figure 3.2 depicts a snapshot of a Xen platform with potential security services in con-

text. Xen security services realise security-enhanced management of the virtualised

platform. To do so, they mainly make use of the domain management functional-

ity provided by the Xen API, and the underlying inter-domain communication and

front/back-end device architecture (e.g., netback / netfront in the figure). Further, they

employ libraries to access the underlying hardware security device (i.e., TPM) to store

secrets securely and make use of the sealing capability (not shown in the figure).

Because security services run in a privileged domain they are considered privileged

services. That is, a platform user needs to trust (and verify) the correct operation of

these services in order to be able to trust the platform. Therefore, in this setting, the

security services are considered to be a part of the platform TCB and they are measured

during the platform bootstrap along with the other Dom0 components. This centralised

approach yields a practical solution to domain and service management as no inter-

domain communication is needed to interact with other services. The disadvantage

is that a compromised service effectively renders the complete platform compromised

(i.e., untrusted).

O

pen_TC Deliverable 05.1

CHAPTER 3. XEN SECURITY SERVICES

23

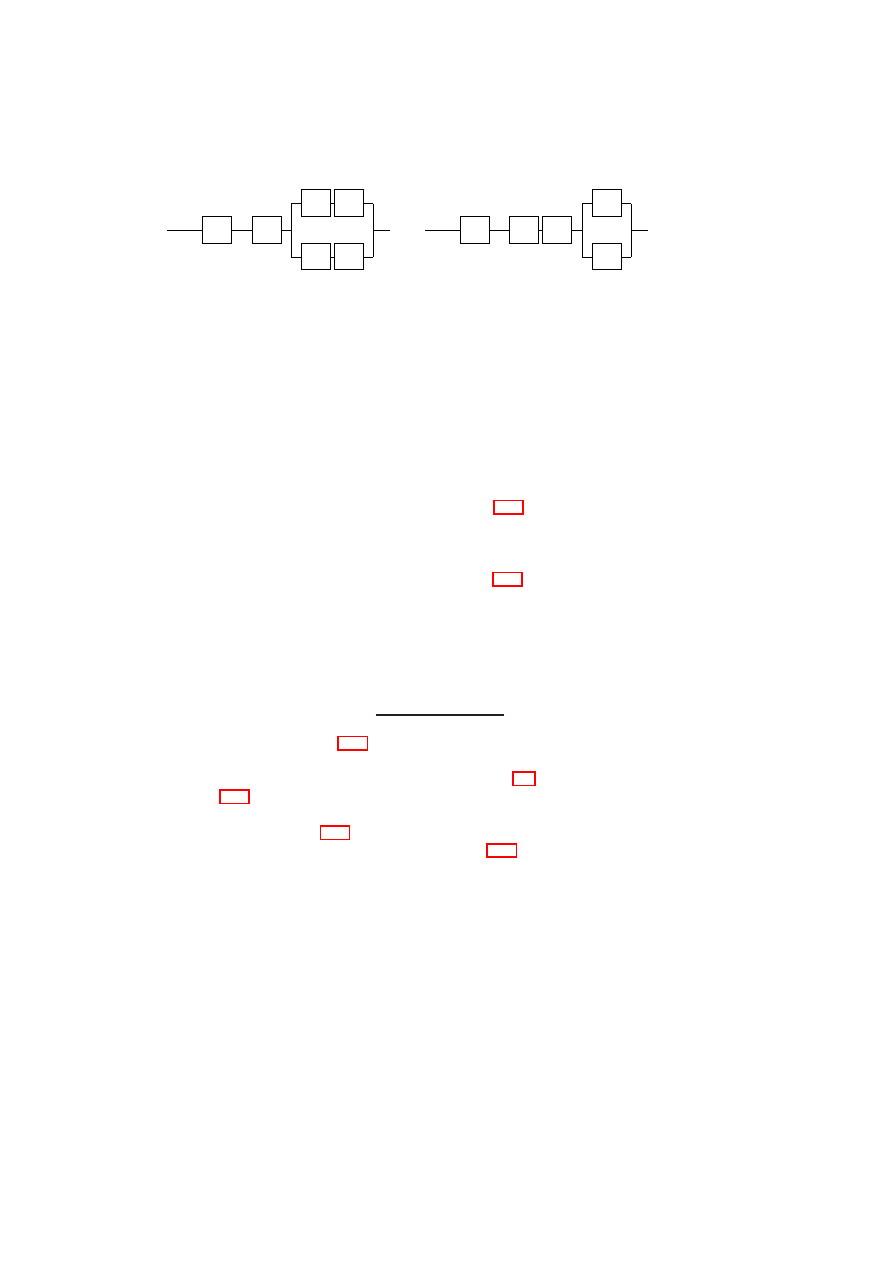

3.1.4

Xen Disaggregation

Recently, the Xen community has been working on a distributed solution to domain

management. The work involves the disaggregation of Xen Dom0 into smaller man-

agement domains that work in coordination. The main goal is to reduce the size of

Dom0, hence the size of the TCB that a platform user needs to trust in order to trust the

platform. Further, this approach results in management components virtually indepen-

dent from each other in terms of integrity. In this setting, a compromised component no

longer results in a platform that is considered compromised as a whole. This security

advantage is countered by the negative performance impact. This is because by sepa-

rating the services some of which may work together, the overall inter-domain traffic

is potentially increased.

An example implementation uses a separate domain to handle domain management

(i.e,. building) duties. The resulting domain is called DomB (i.e., domain builder) that

is designed to be considerably smaller than the Dom0. The idea is that in cases Dom0

is compromised, DomB may still function practically allowing it to spawn a fresh /

un-compromised version of Dom0. The work is in progress.

3.2

Xen Security Services

Lack of security of VMs and lack of trust in the correct execution of virtualisation

engines are a major concern limiting the broad adoption of VM technology. Perhaps,

nowhere is this concern more evident than in data centres where VMs belonging to

multiple (perhaps, competing) companies are to be hosted on the same physical infras-

tructure.

We are interested in the following ways to provide better security of VMs:

1. At the virtualisation software level, the policy enforcement capabilities of the

VMM itself can be significantly improved to allow enforcement of more strin-

gent and fine-grained security policies [81].

2. Implement sound policy management and enforcement of information flow con-

straints. One example are virtual firewalls.

3. Increasing security of virtualised devices. One example is secure virtualised

storage.

4. Integrate integrity validation and protection mechanisms into the VMM. This

means that customers can validate the integrity of the VMM and its essential

services.

We are interested in enhancing the security of the virtualisation layer by estab-

lishing finer-grained trust domains and offering methods for external stake-holders to

verify, using Trusted Computing (TC), the integrity of the virtualisation software layer

and its associated policies. Complementing those methods would be a new layer of

enforcement mechanisms appropriate for guiding the behaviour of the virtualisation

software layer and hosted operating system instances. These enforcement mechanisms

are what we call “security services.”

The enforcement capabilities of the Xen security services span multiple aspects

of a Xen-based virtual infrastructure, e.g., platform, networking, storage, VM life-

cycle, graphical user interface (GUI), TPM, and other devices. The goal is to map

O

pen_TC Deliverable 05.1

2

4

O

p

e

n

T

C

D

0

5

.1

–

B

a

s

ic

S

e

c

u

rit

y

S

e

rv

ic

e

s

Flow control

Confidentiality,

Integrity

Protection

What aspects to Seal / Attest /

Measure, and the associated

pre/post conditions

User Access

Control

Operations on, and

associated pre/post

conditions

Processor sharing on single core

Bus encryption

Start

Processor sharing on multi-core (differentiate based

on shared cache among cores)

Stop

Host sharing

Hibernate

Resume

Suspend

Share memory

Migrate

Attach Device

Replicate

Compartments/VMs

Memory sharing

Hypervisor state + Arbitrary

conditions

Seal against color,

migration/inspection policy

Read

Write

Execute

VM

image

Load control matrix (which VM can load which

image)

Whether encrypted

Hypervisor state

Which user can

read/write/execute

Load (start VM)

Storage

Disks

Mount control matrix (which VM can mount which

VM, and how it affects the states of the mounting

VM and the mounted disk)

Whether encrypted

Hypervisor state + VM state (for

data disk)

Hypervisor state (for boot disk)

Which user can

read/copy/write

Mount to VM

Attach network card

to vSwitch

Networking

Flow control matrix

Whether encryption

or MAC-

authentication

needed

Seal against access permissions

(e.g., VMs restricted to colors.

VMs that can only access a red

network)

What networking

protocols are

permitted

GUI

Copy-and-paste restriction, screenshot restriction

Keyboard, Graphics Card device

drivers

Devices

devices are colored; once attached to a color, they

can never be attached to any other color

Platform (incl. VMM,

host aspects)

What VMs can the platform host?

PCRs for TCB hash

Which set of

hypervisor calls

permitted

TPM (incl. vtpm)

Which colors can share a TPM?

General (TVD) policy

Isolation = flow control matrix, and resource

sharing in the time (e.g., vTPM attached to different

VMs at different points in time) or space domain

(e.g., two VMs sharing a NIC simultaneously). Zero

entry in matrix means no sharing in time or space.

TVD policies (e.g., proving that a

VM belongs to a particular TVD)

T

ab

le

3

.1

:

M

ap

p

in

g

T

V

D

p

o

lic

ie

s

o

n

to

v

ar

io

u

s

as

p

ec

ts

o

f

a

v

ir

tu

al

in

fr

as

tr

u

ct

u

re

O

pen_TC Deliverable 05.1

CHAPTER 3. XEN SECURITY SERVICES

25

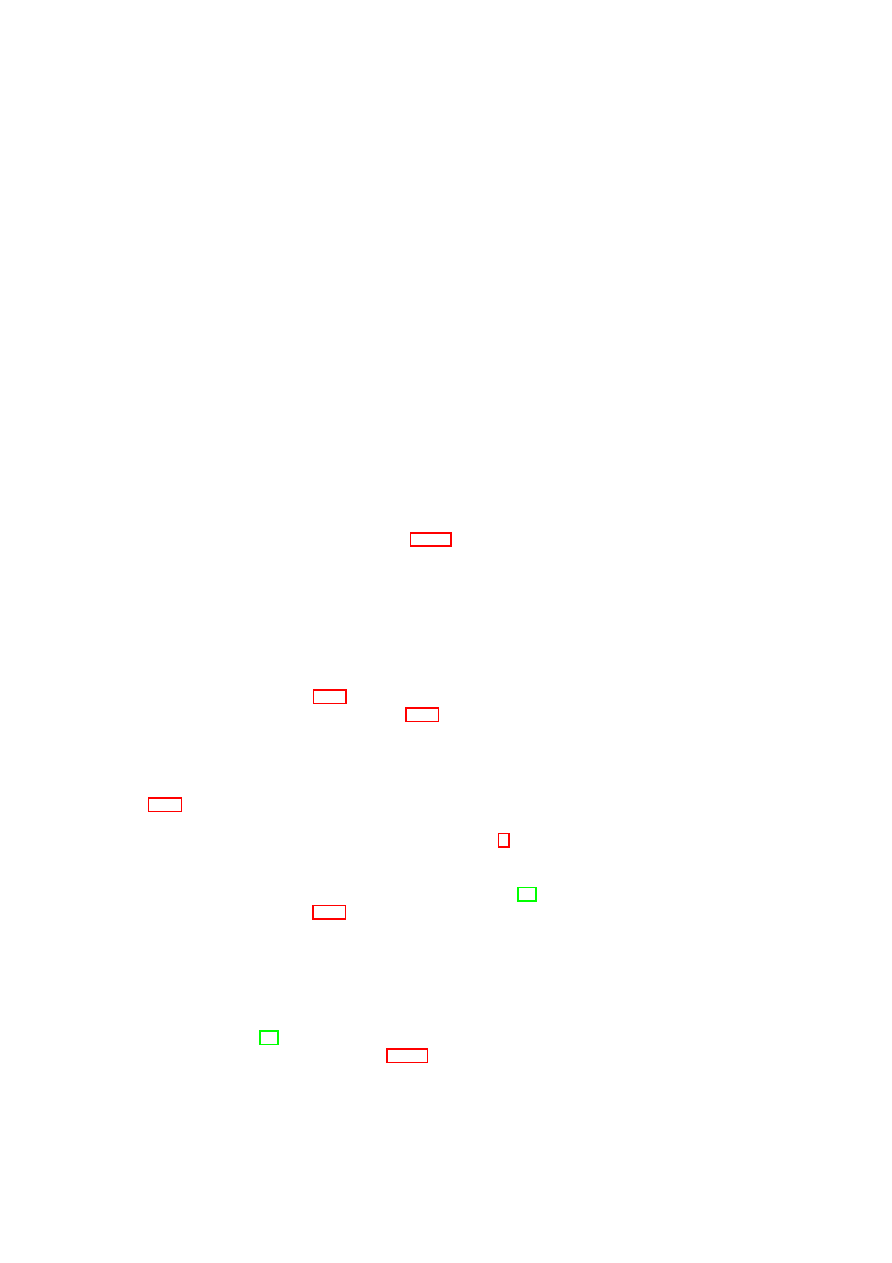

Secure Device Virtualization Services

U s e r

S e c u rity M a n a g e r

N e tw o rk S e c u rity

M a n a g e r

C o m p a rtm e n t

S e c u rity M a n a g e r

S to ra g e S e c u rity

M a n a g e r

T ru s te d

U s e r In terfa c e

C ryp to & T P M

S e rvic e s

Security Management Services

In te g rity

M a n a g e r

Hardware & VMM Core

S e c u rity P o lic y

M a n a g e r

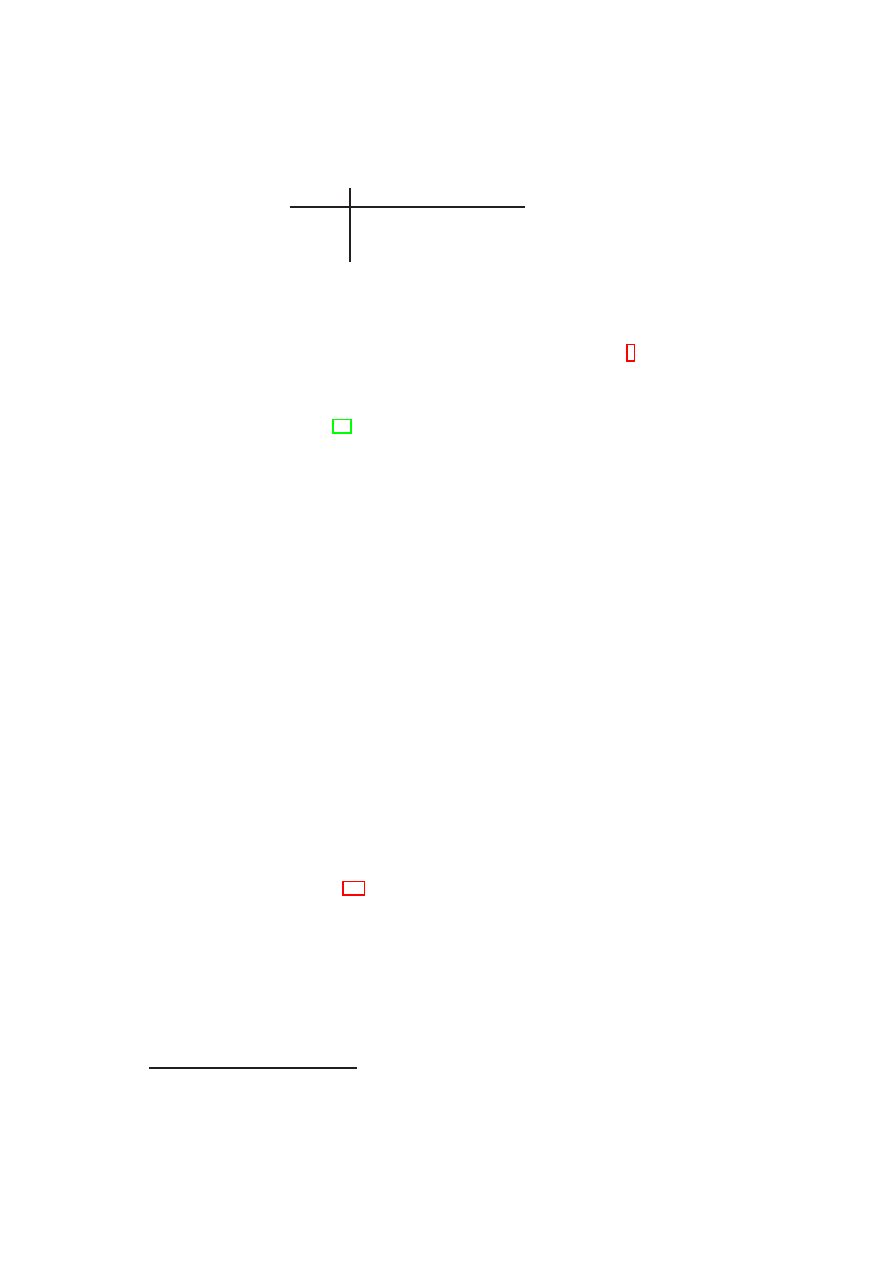

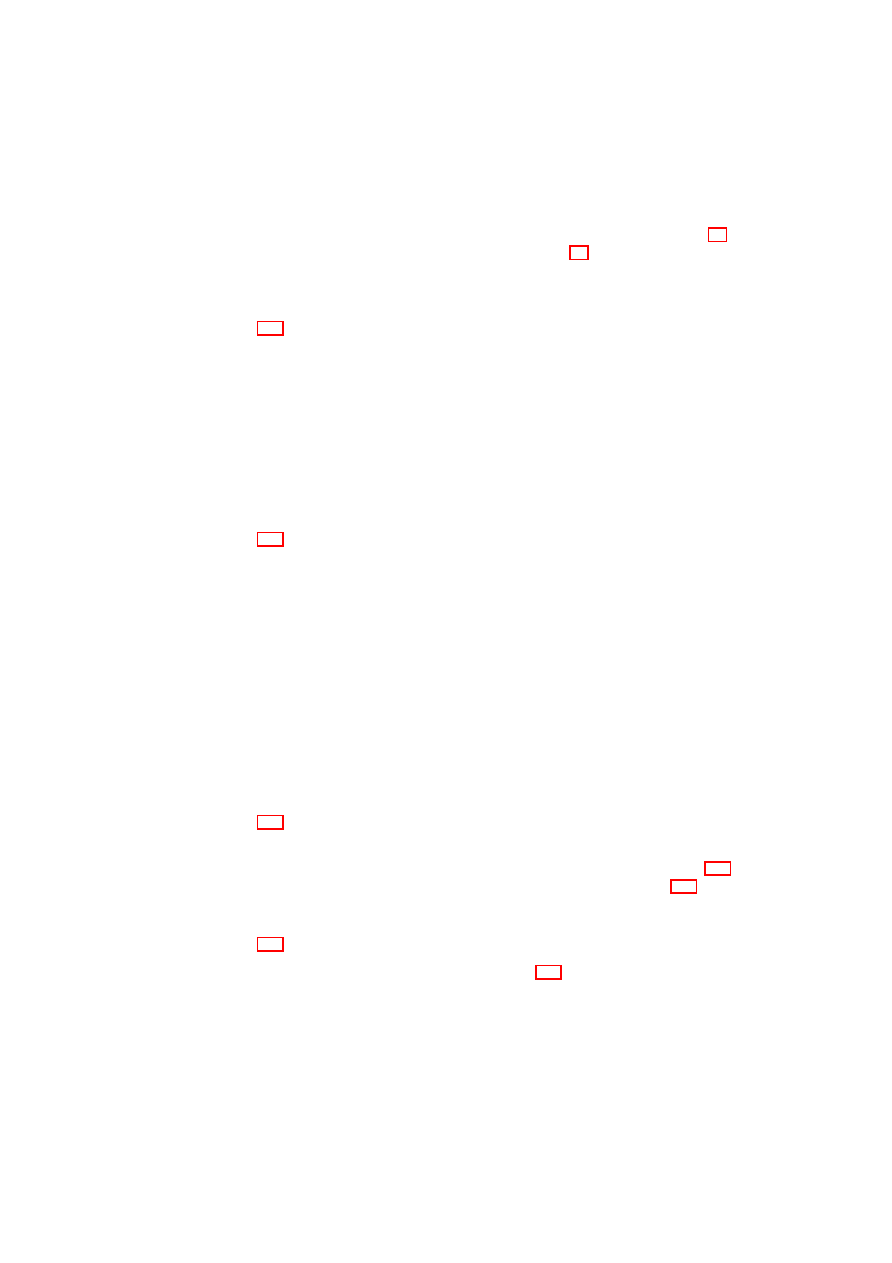

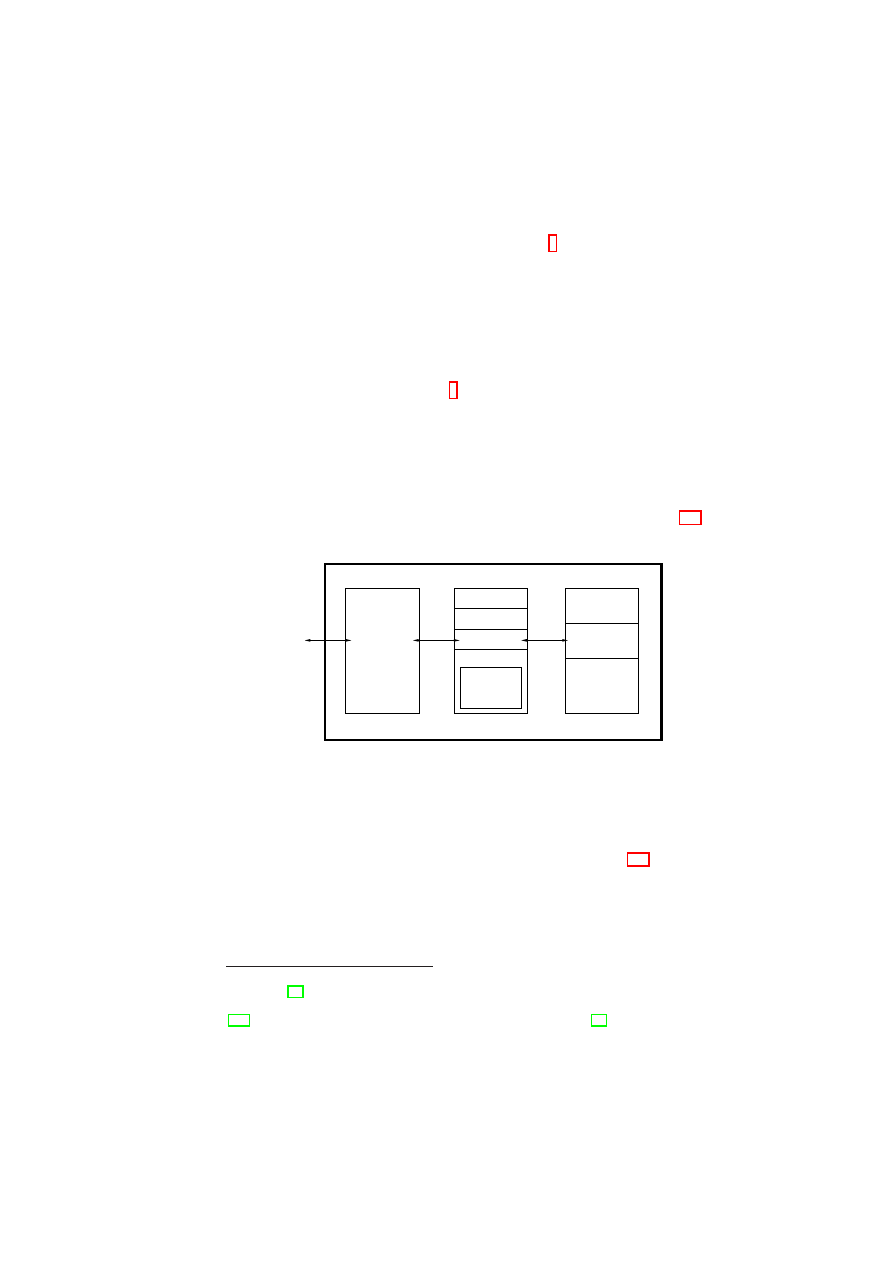

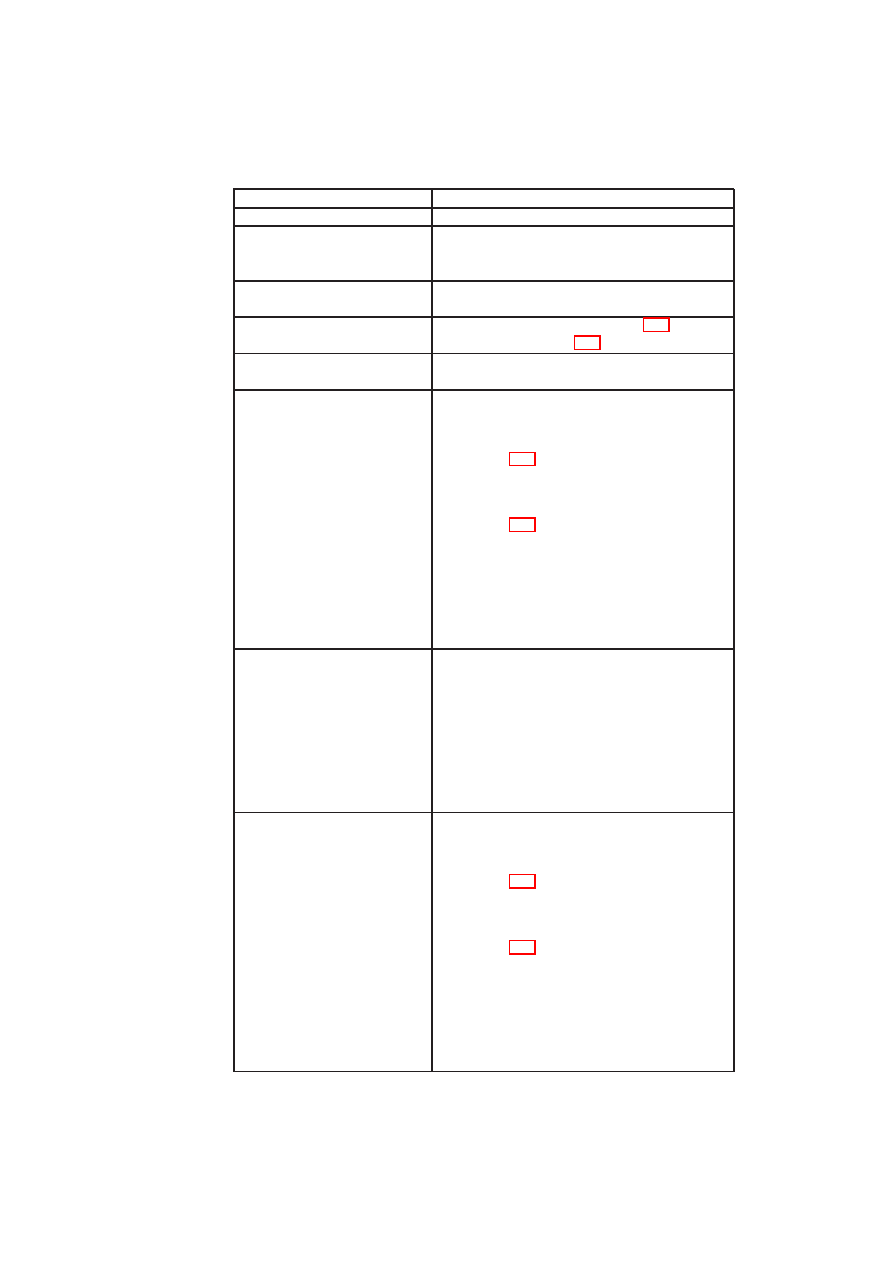

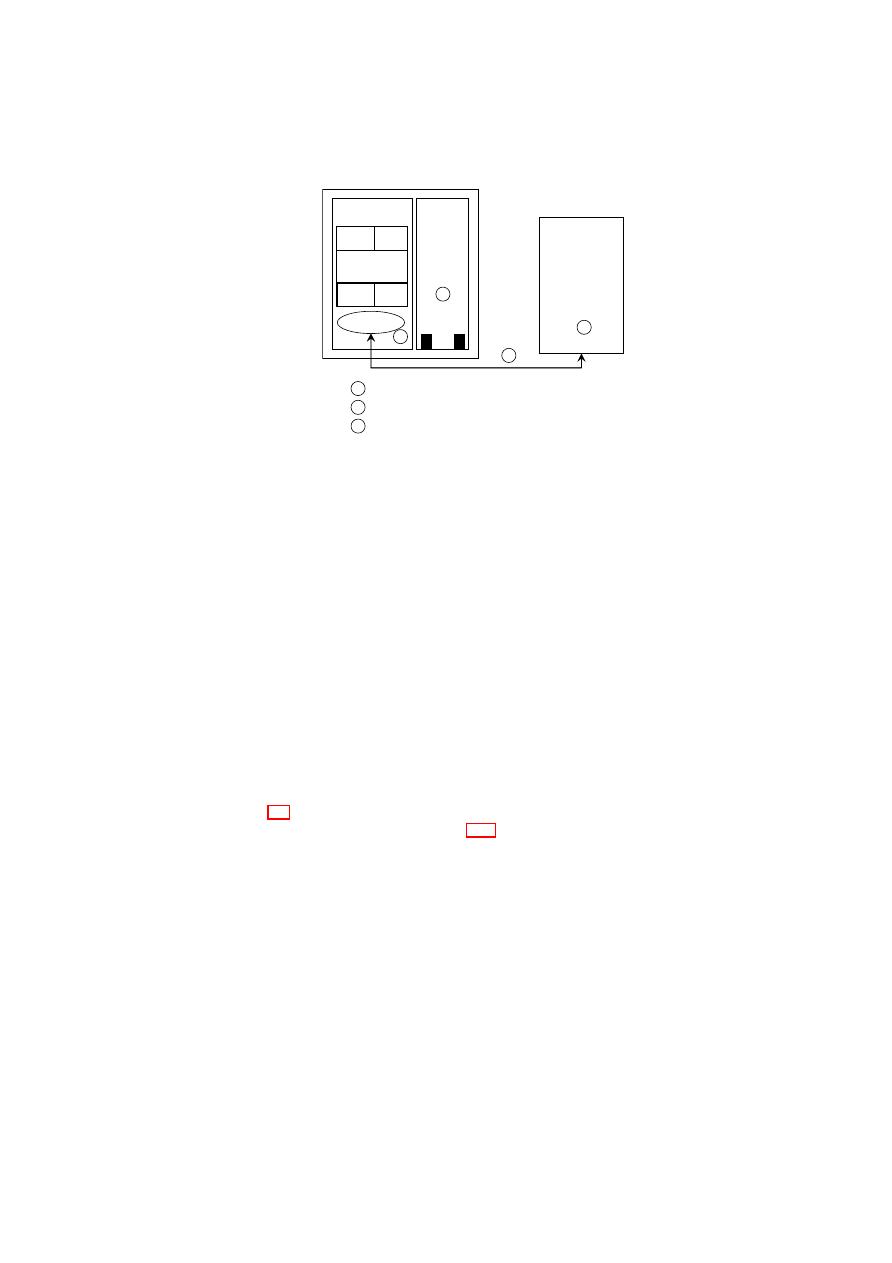

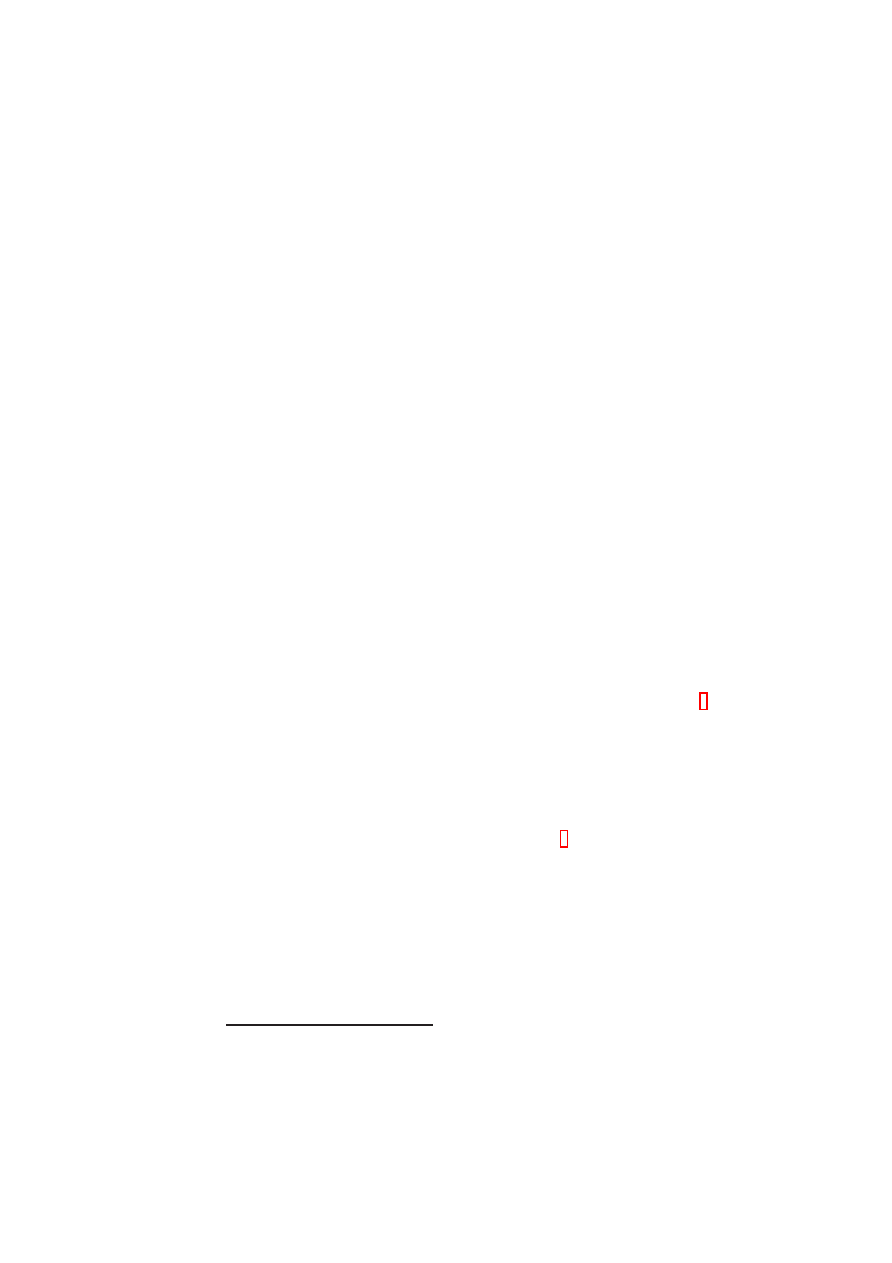

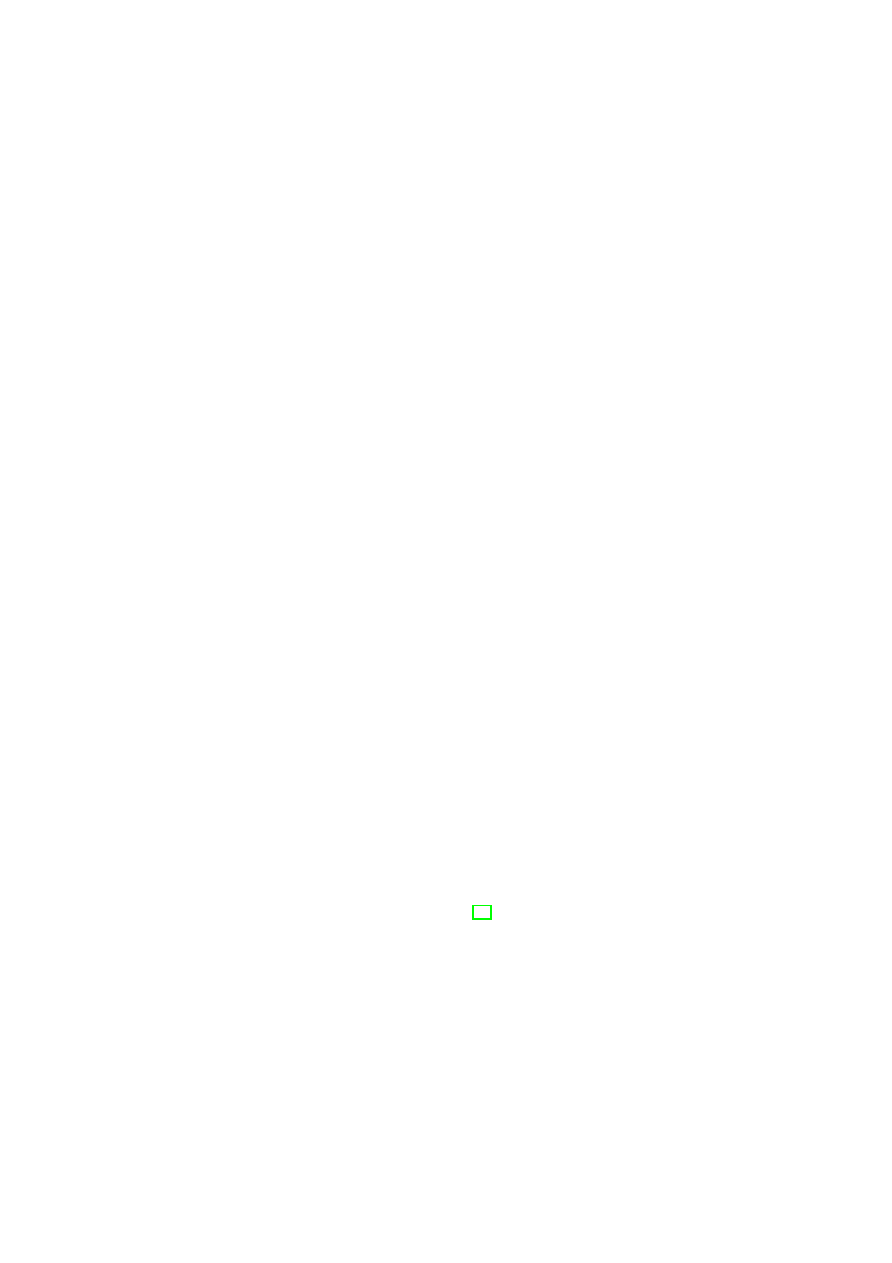

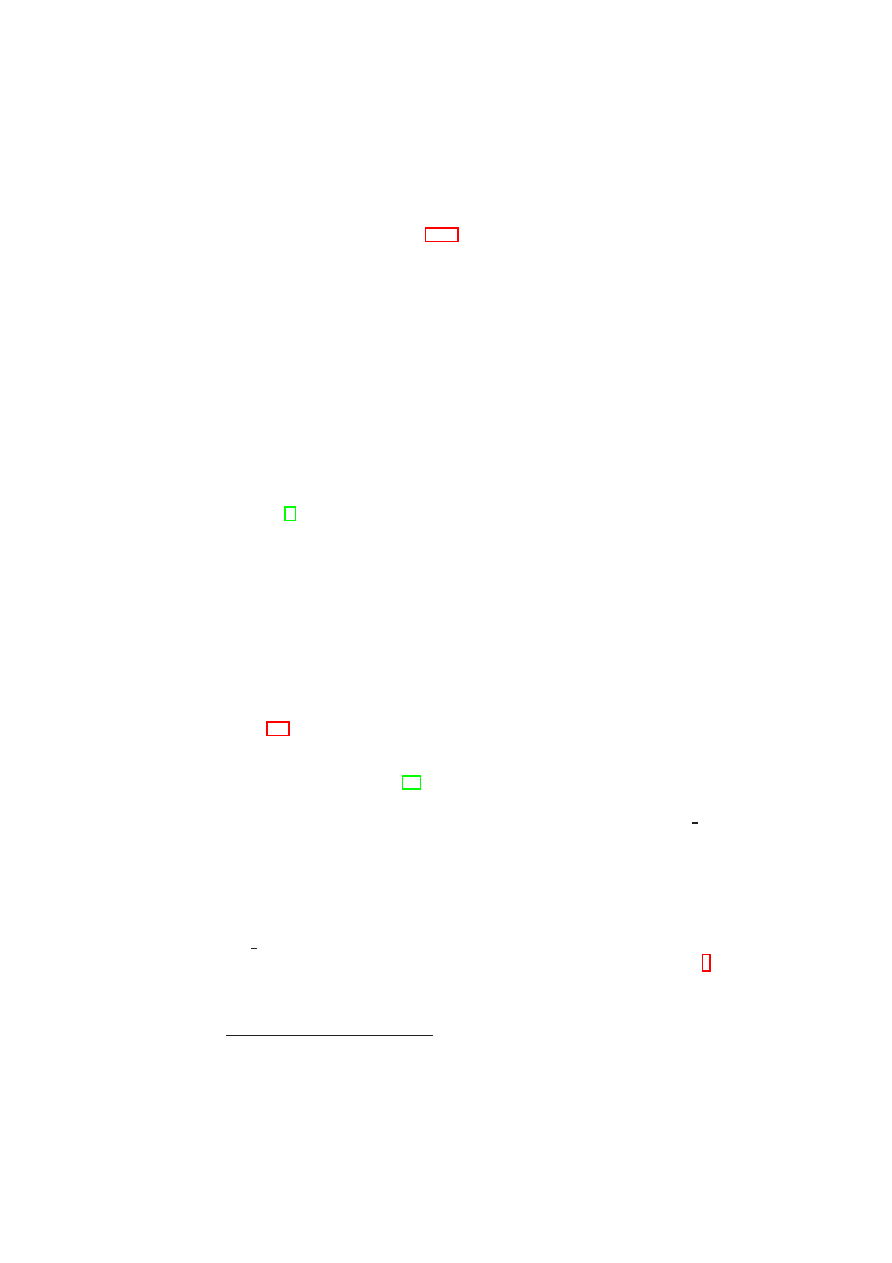

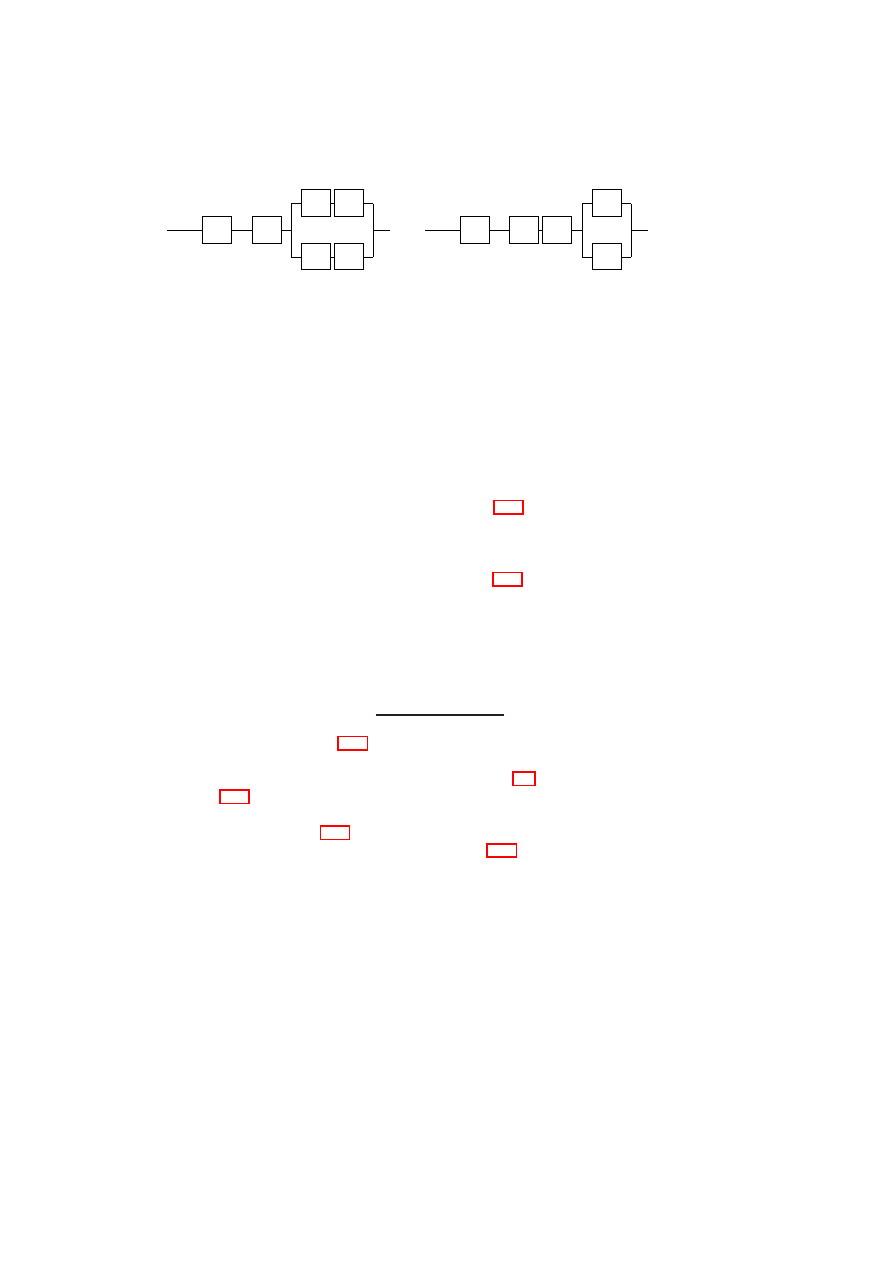

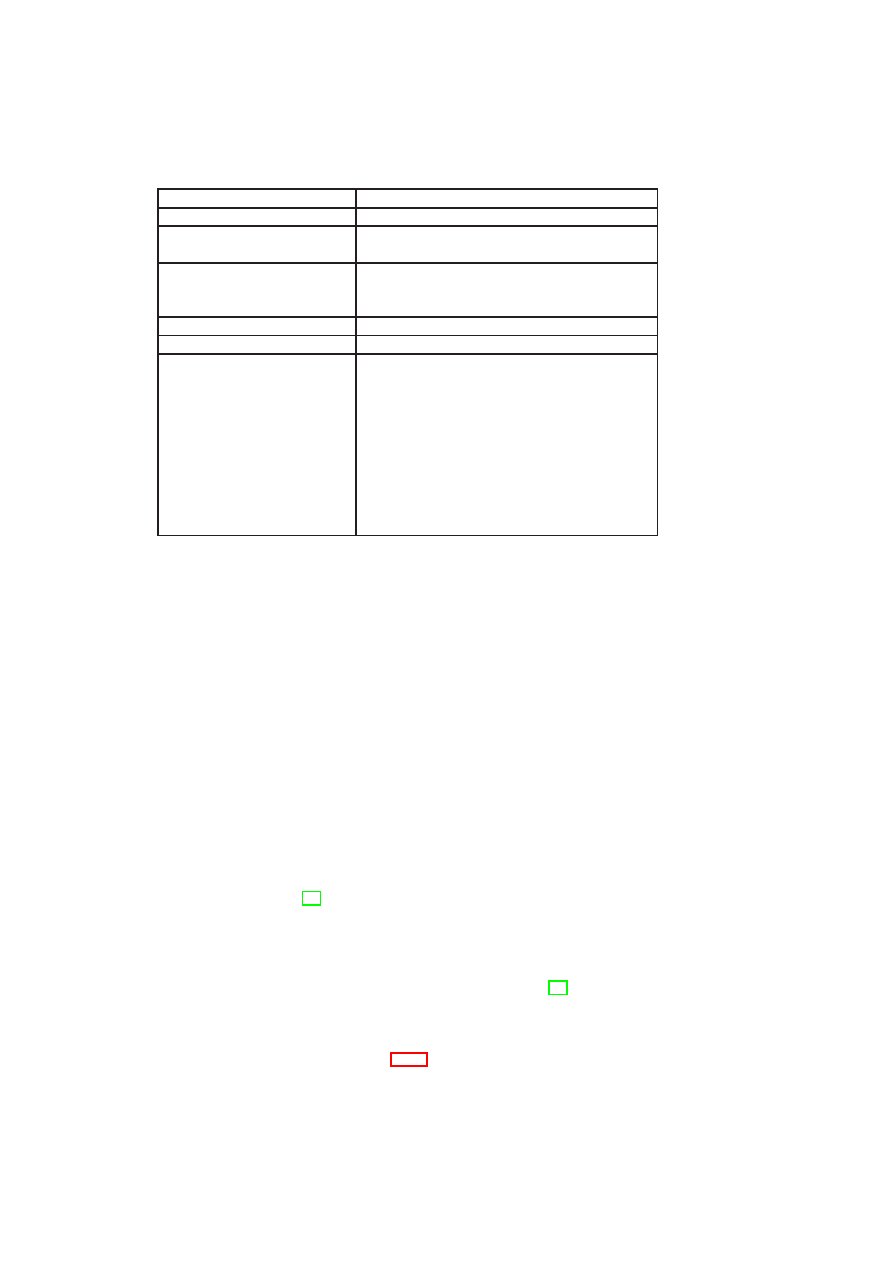

Figure 3.3: System Architecture

overall system-wide security policies onto each of those individual aspects. We use

the Trusted Virtual Domain (TVD) model [14] to specify overall system-wide policies.

Table 3.1 summarises how TVD policies can be mapped onto various aspects of a

virtual infrastructure. Here, we assume that each TVD has a distinct colour, and use

the terms colour and TVD interchangeably.

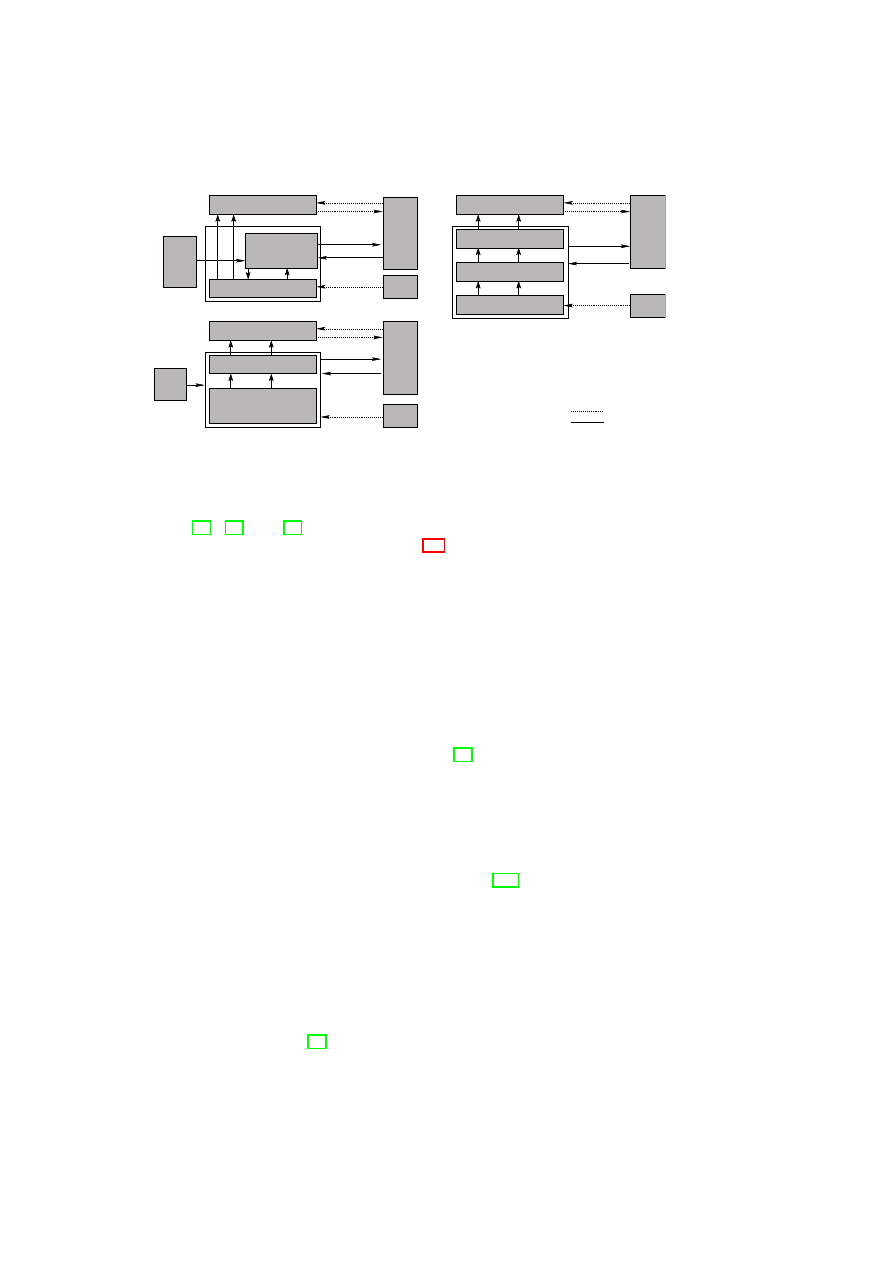

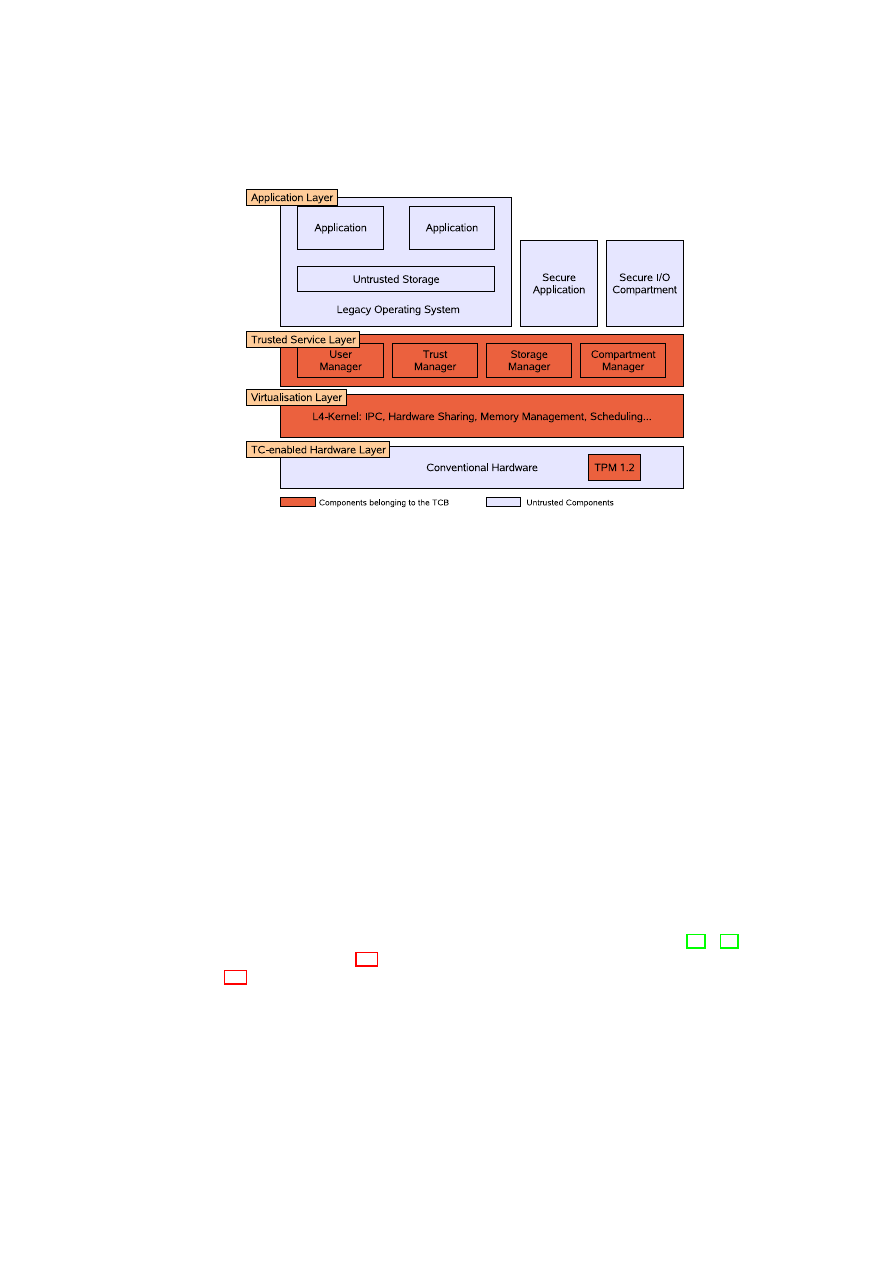

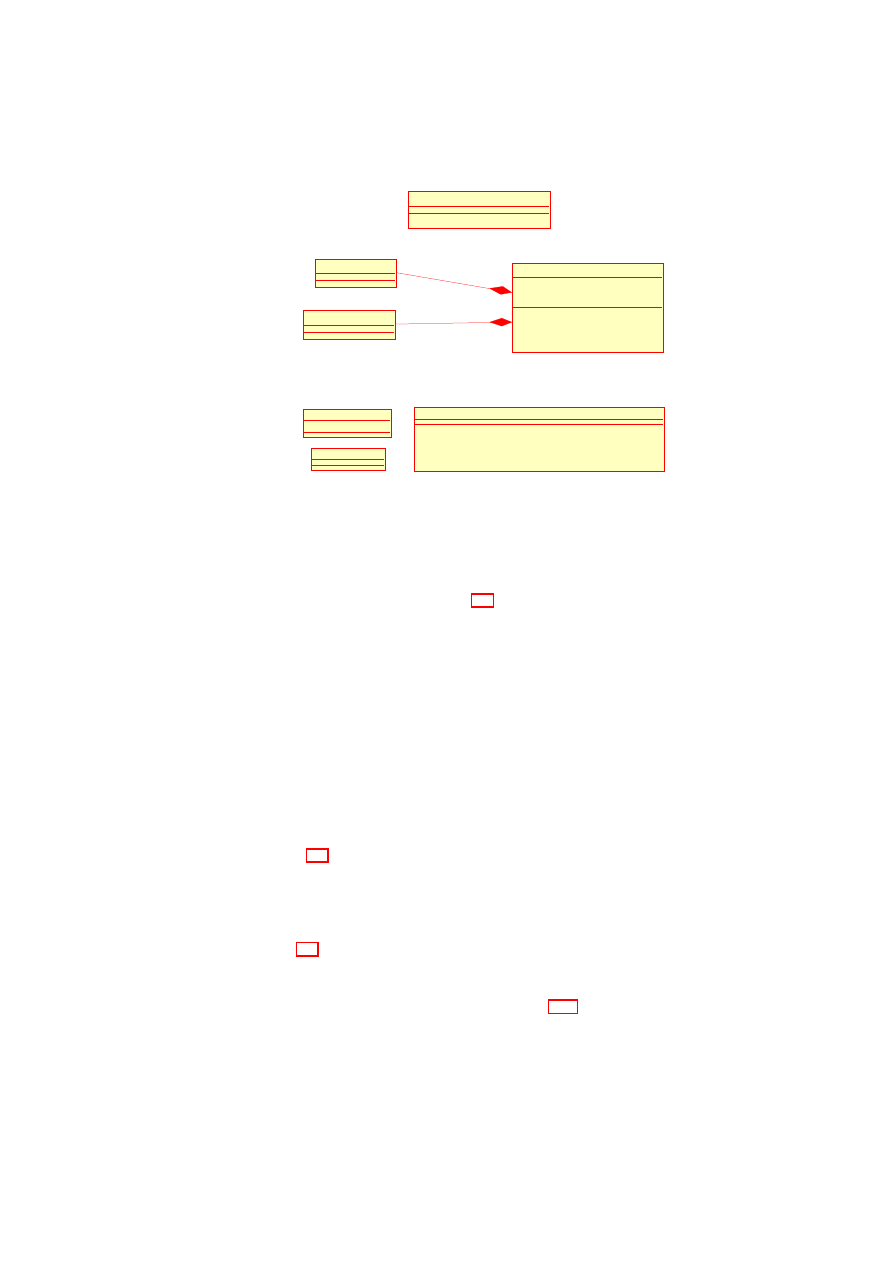

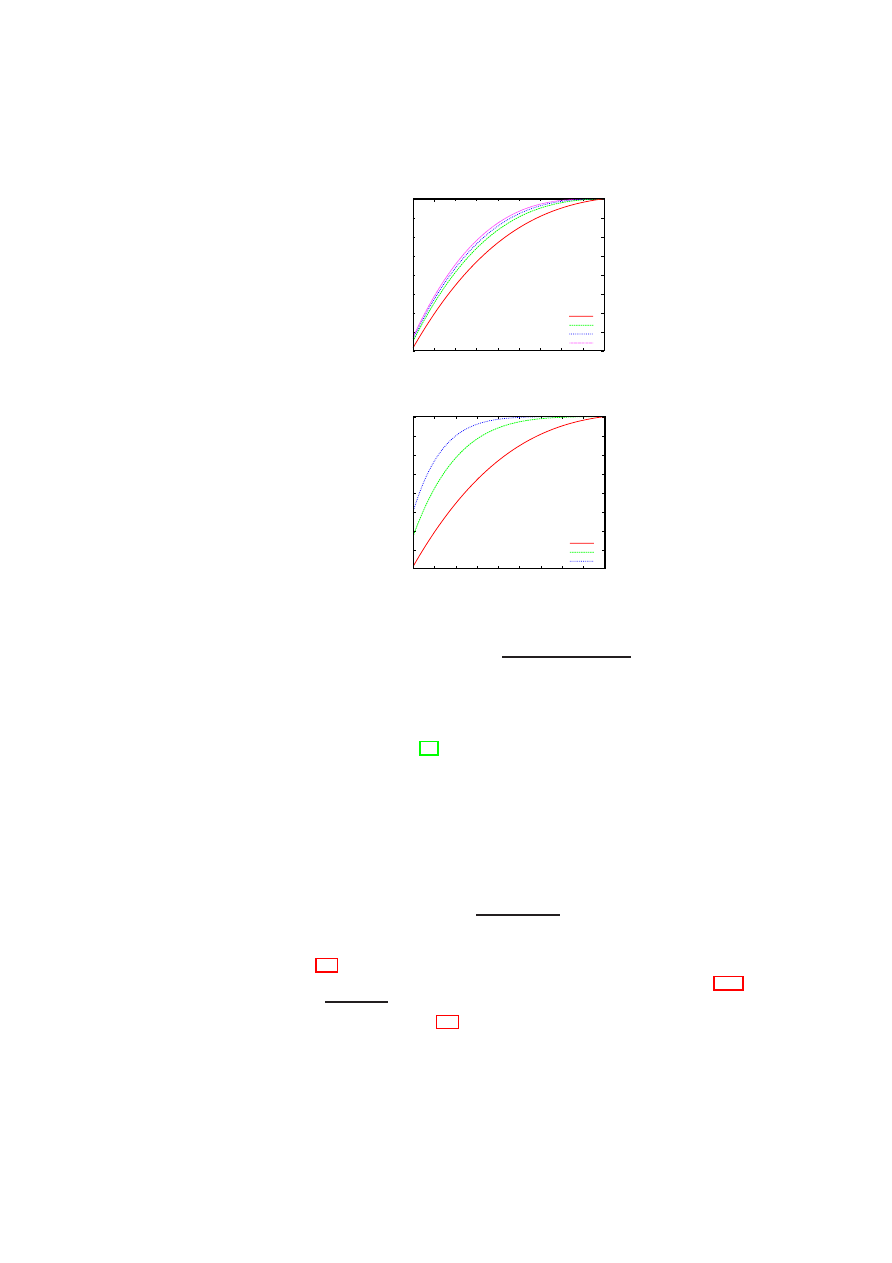

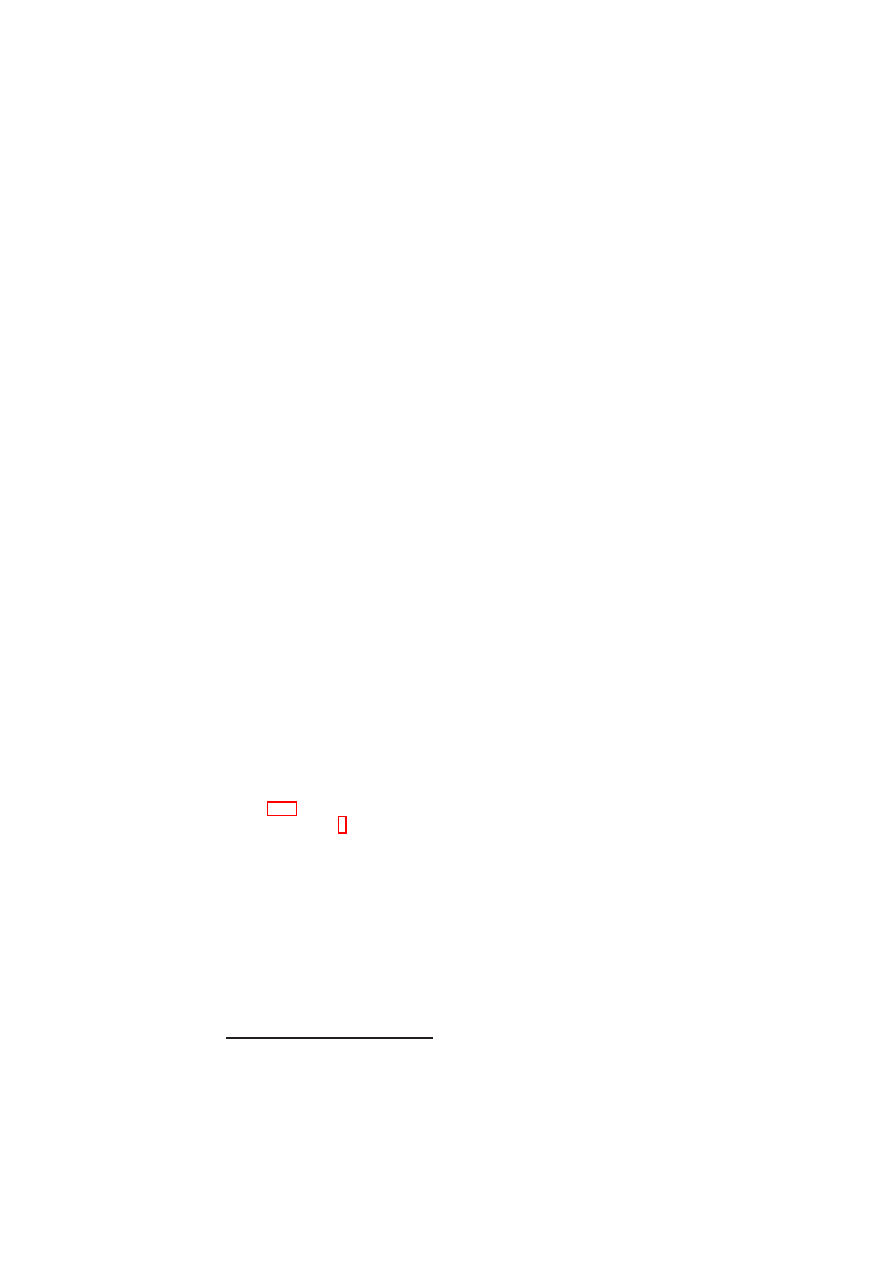

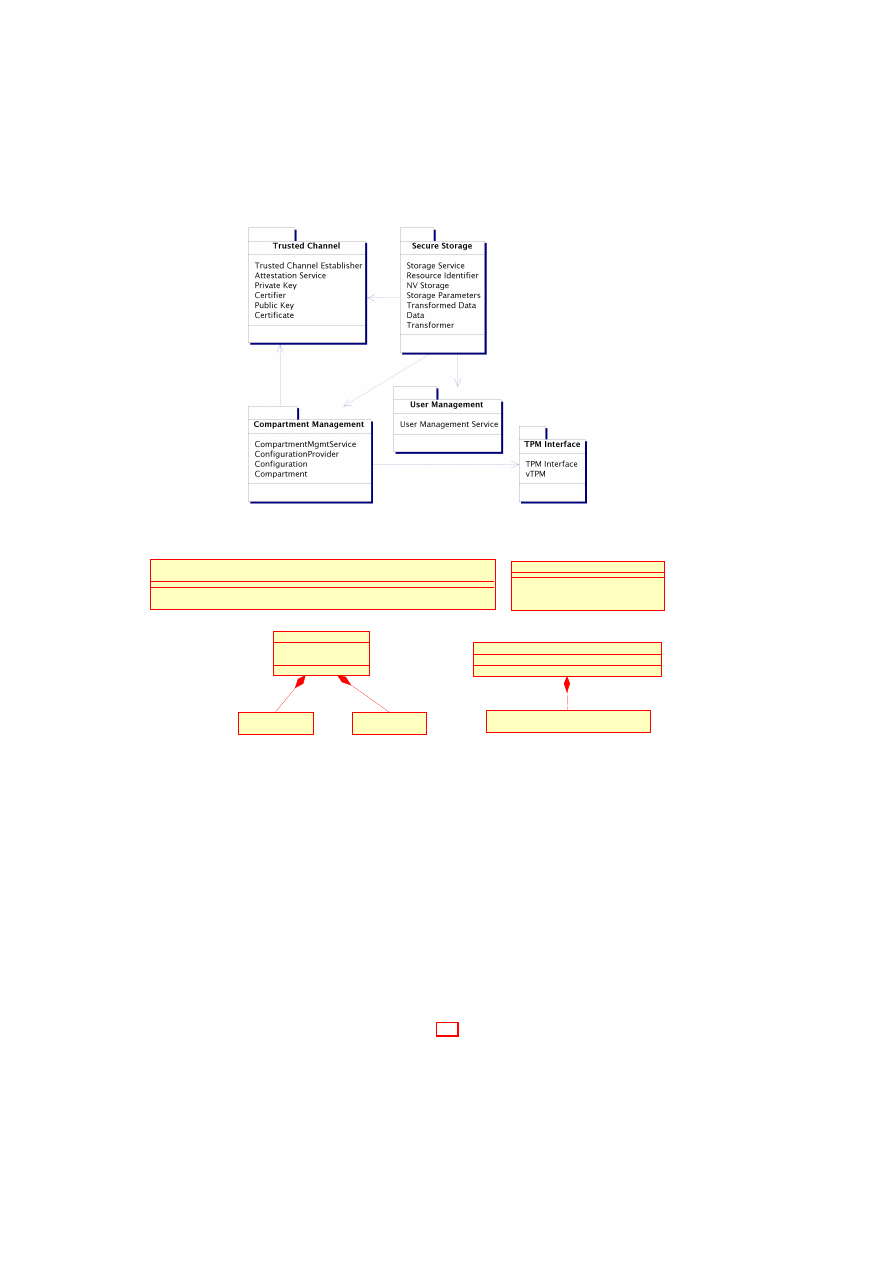

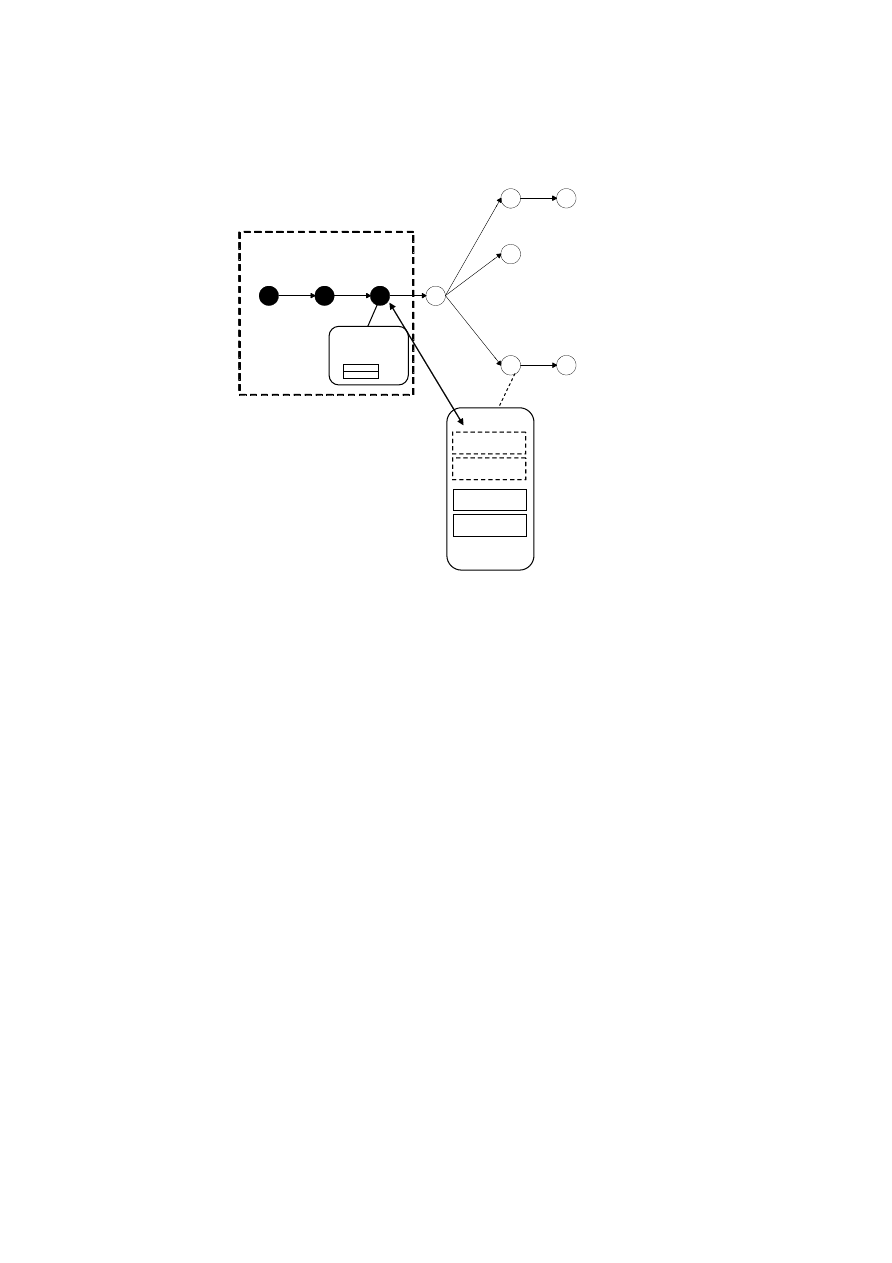

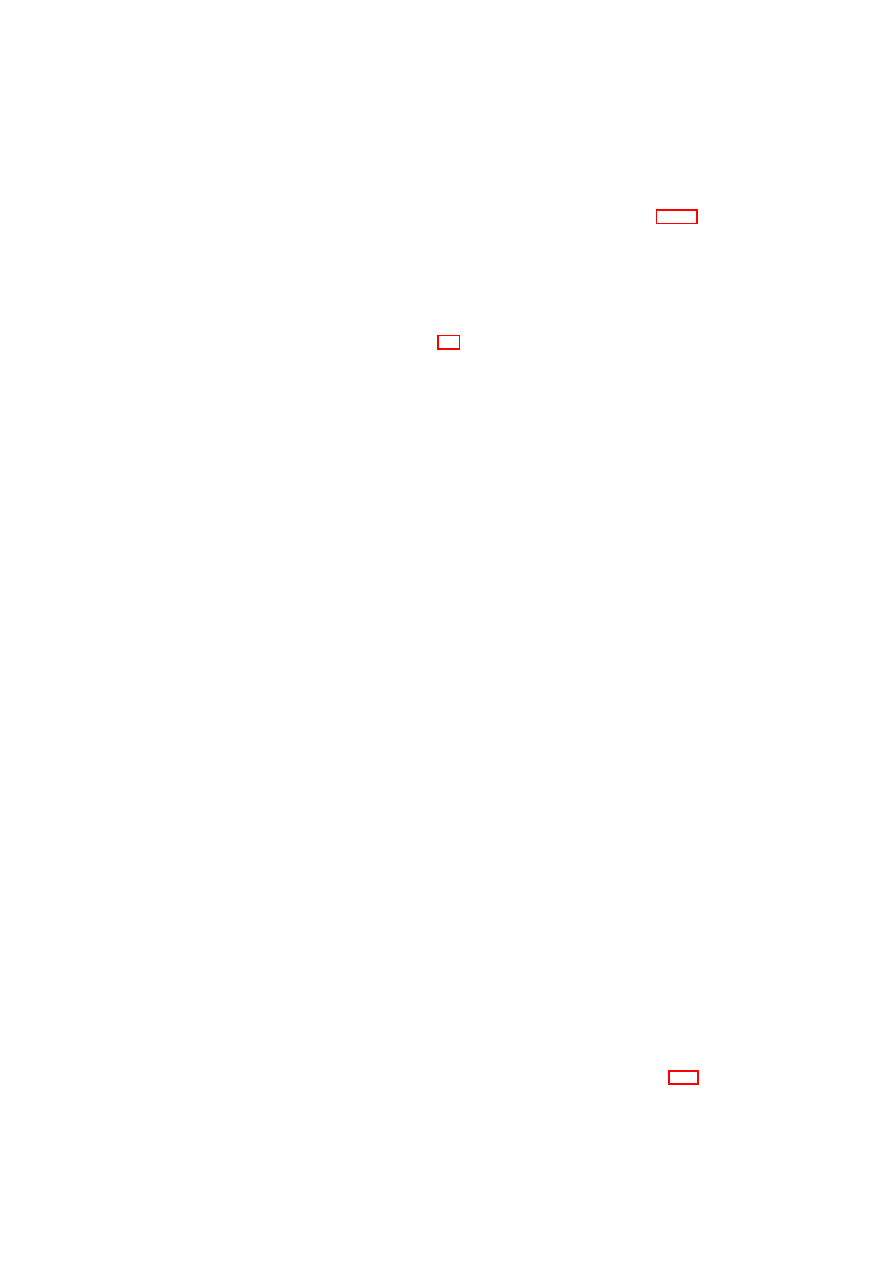

3.2.1

Security System Architecture

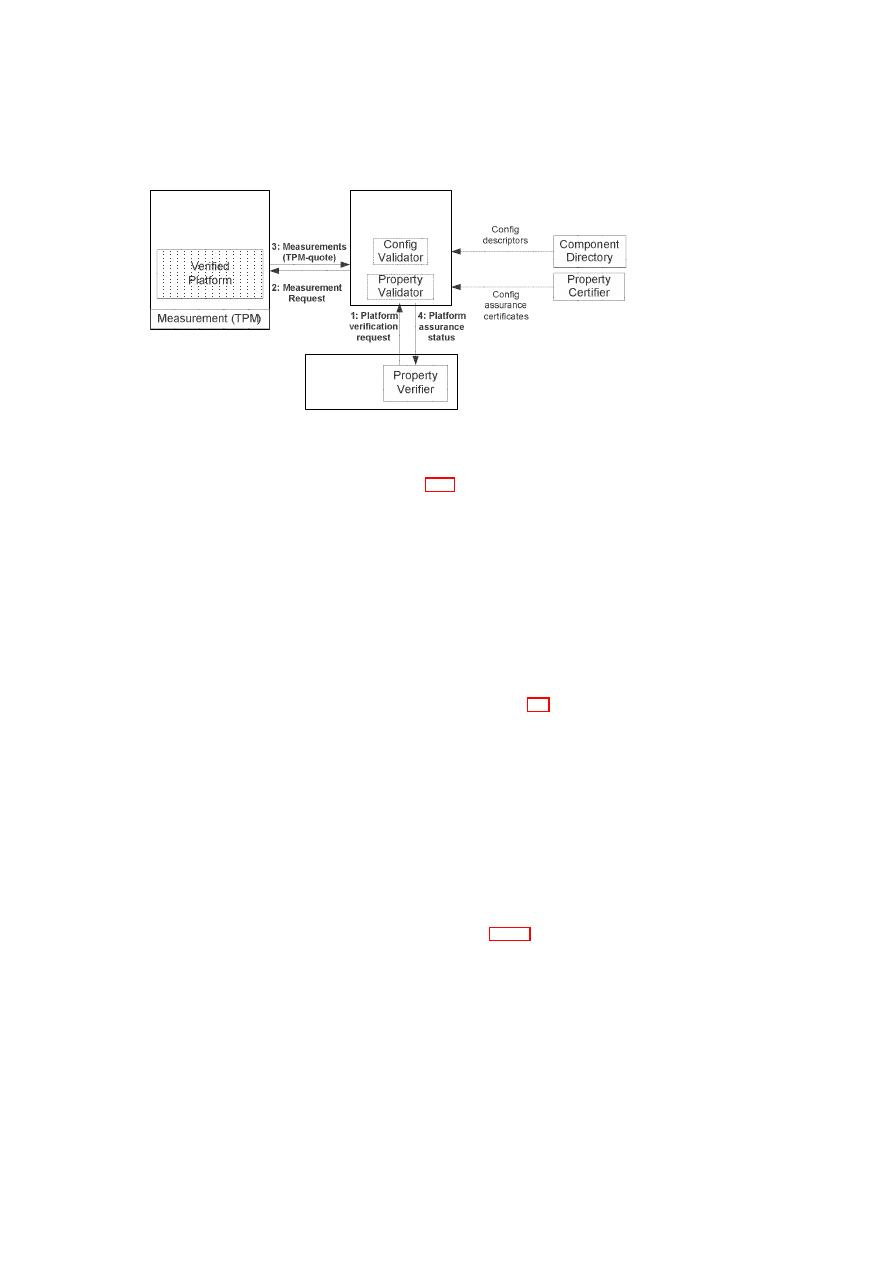

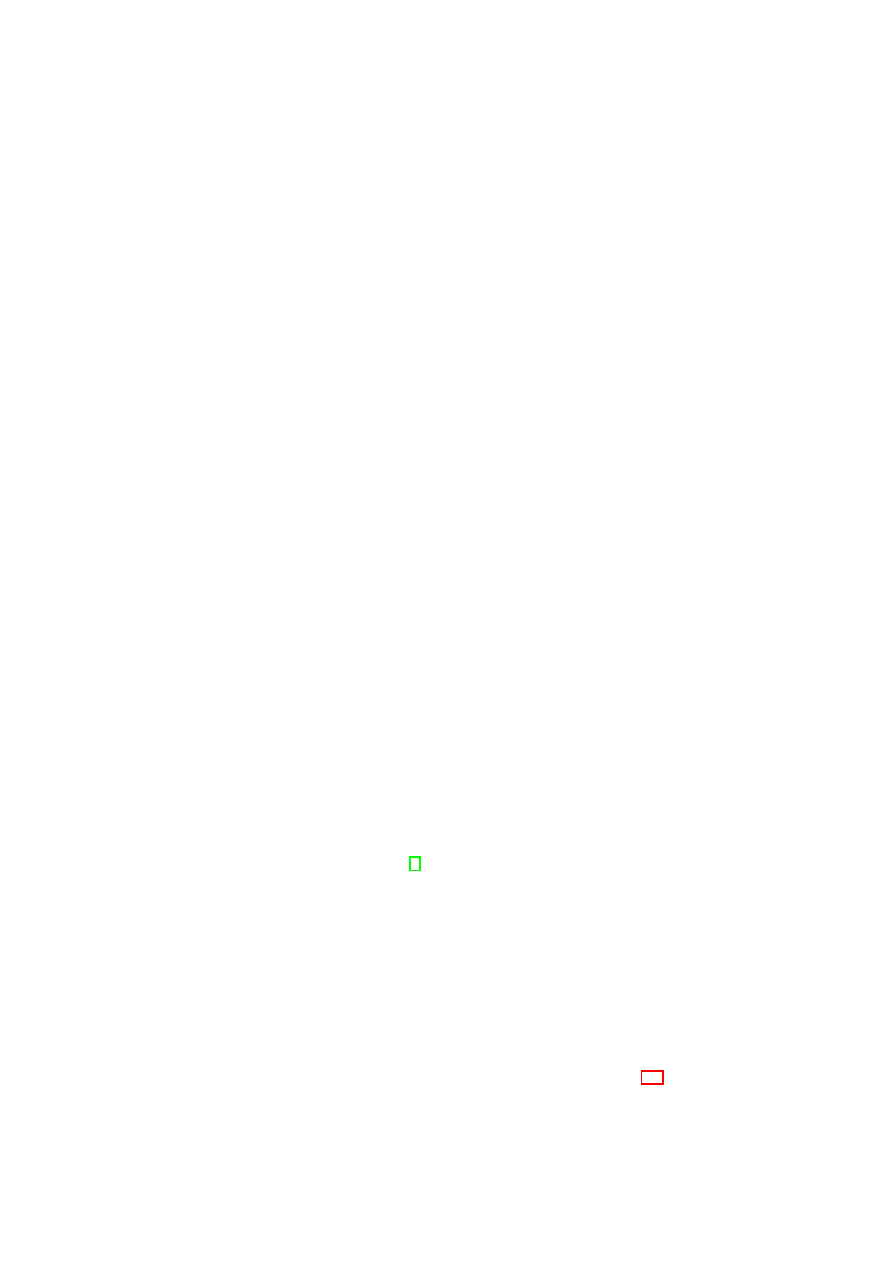

We list the essential security services that we consider in the OpenTC project (Fig-

ure 3.3). The system is built upon the foundation of the hardware root of trust offered

by the TPM. The architecture leverages the recent advances in hardware virtualisation

such as virtualisation support in the CPU offered in the latest chips from Intel and

AMD. The hardware layer includes one of these chips and the TPM. Just above the

hardware layer is a trusted virtualisation layer (denoted by VMM core in Figure 3.3)

with strong isolation properties (among VMs) and well-defined interfaces to the TPM.

Above the VMM core are the security services.

The security services can be divided into two types: secure device virtualisa-

tion services and security management services. Secure device virtualisation pro-

vides security-enhanced virtualisation of devices. Examples include secure storage,

secure virtual network topologies [34], virtualised TPMs [10], or trusted user inter-

faces [68]. Security management services maintain a unified view on security guaran-

tees that cover multiple devices (e.g., data on a disk encrypted with a TPM key) and

the VMM core. The security management services are subdivided into compartment

security services, user security services, and integrity services. Compartment services

track individual VMs and their (local) security properties. User services maintain users

and their preferences. They also comprise a trusted user interface. Integrity services

maintain overall integrity guarantees so that, for example, a verifier can validate several

devices, its own user VM, and the integrity of the VMM core.

To enforce certain security guarantees on the VMM core, the security services con-

figure the VMM core using policies. An example of such policies is the sHype device

access control policies that can be loaded at boot time [81]. Above the security services

layer are VMs, each running its own guest operating system and applications.

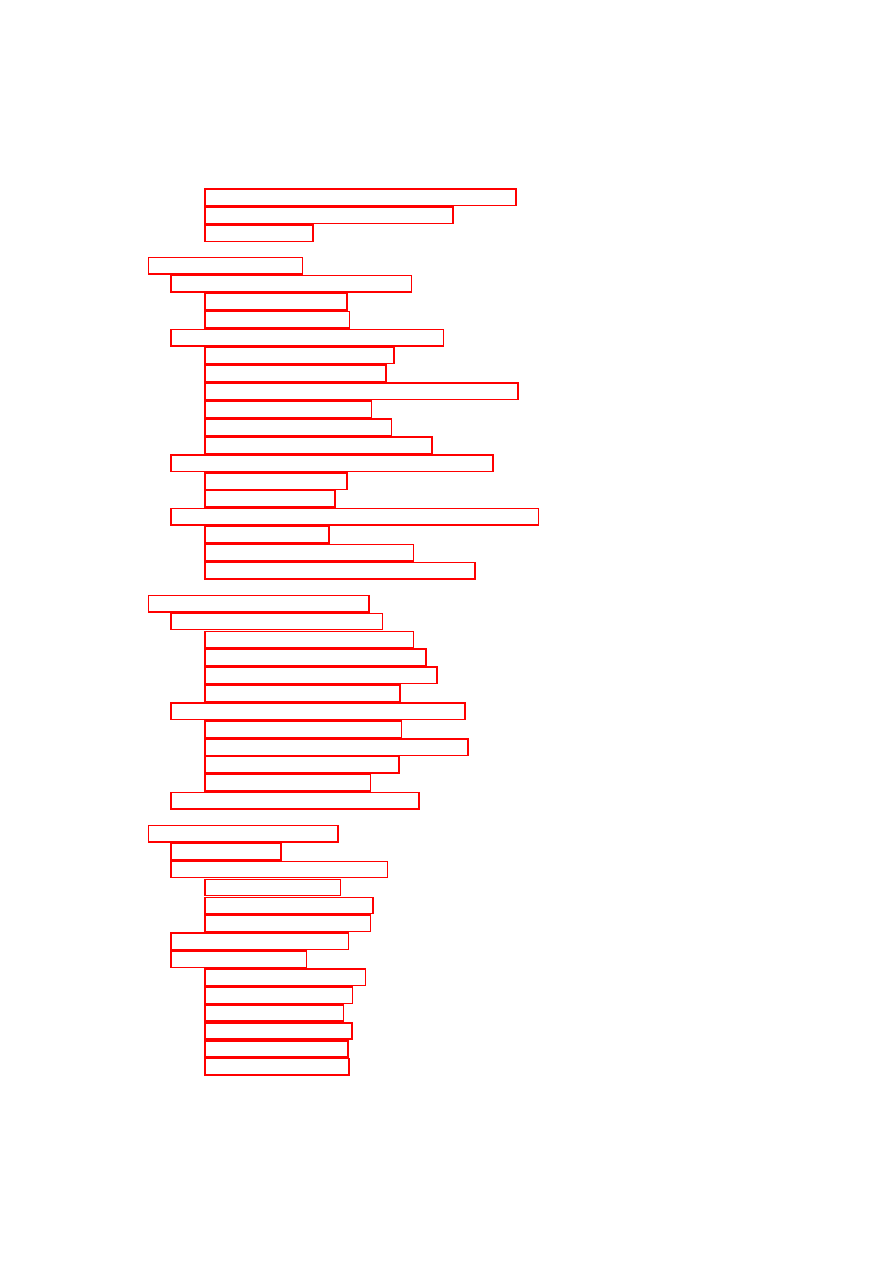

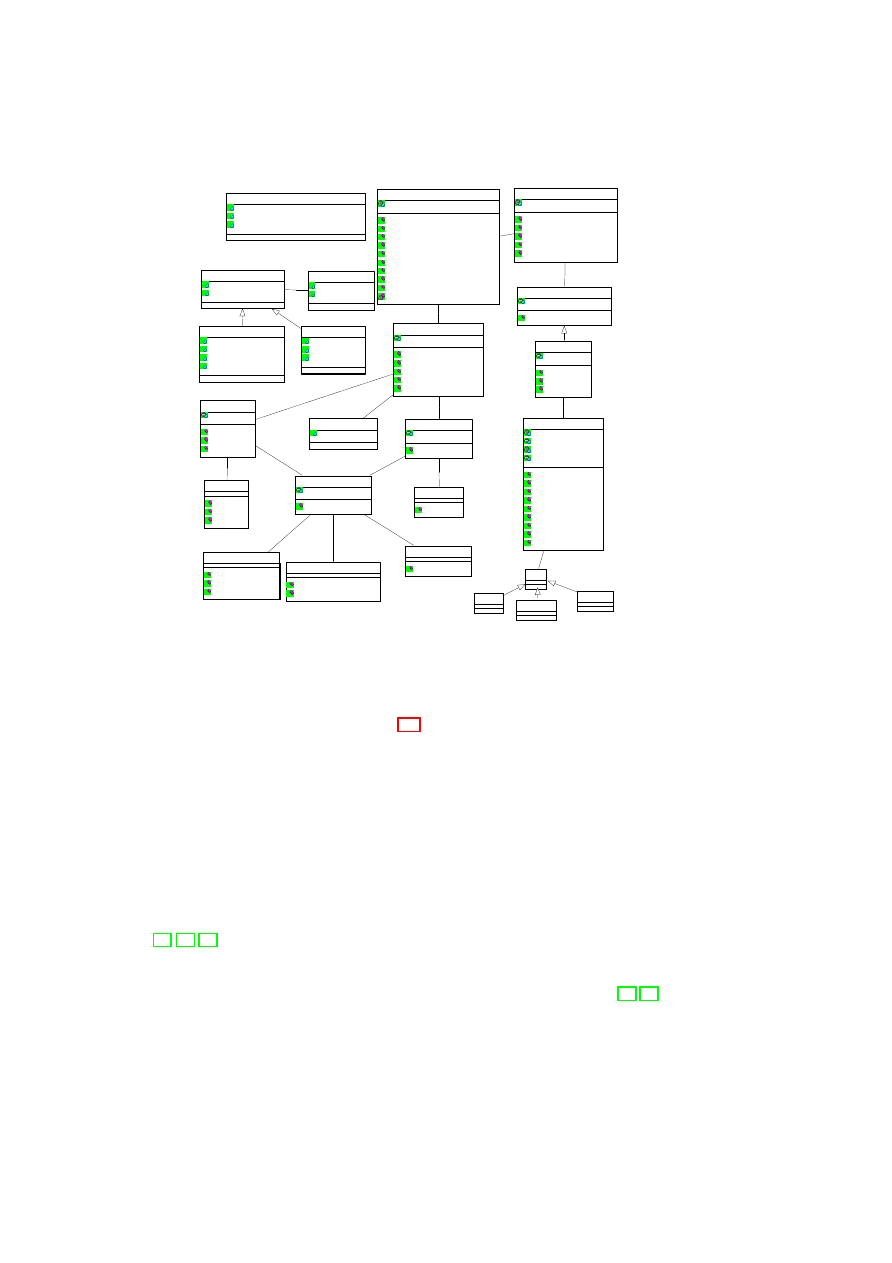

3.2.2

Component-Level Design of the VMM Security Services

Layer

O

pen_TC Deliverable 05.1

26

OpenTC D05.1 – Basic Security Services

DiskImage

Partion

physDisk

svHDPlugin

ID

chooseHD()

configureHD()

derigisterHD()

vHardDisk

ID

Size

encryption

key

getSize()

getEncryptionMode()

setKey()

decrypt()

attach()

detach()

deleteKey()

read()

write()

1

0..n

1

0..n

Disk

1

0..n

1

0..n

Measurement

measuredObject

result

MeasurementDescriptor

Owner

type

1..n

1 1..n

1

SealingDescriptor

sealingType

sealingValue

sealingOP

AttestationDescriptor

verifierKey

targetAIK

challange : Challange

attestType

AttestationResult

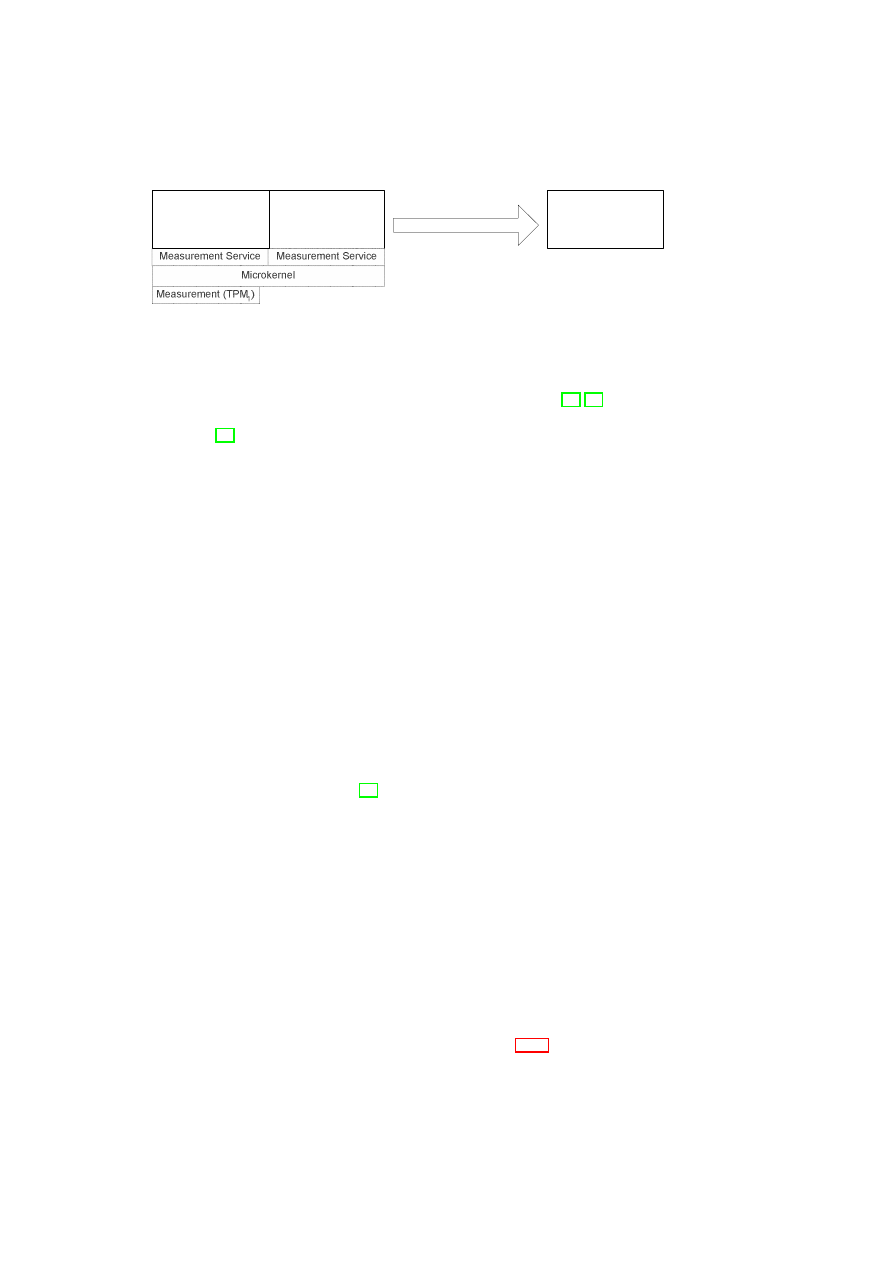

TPMAttestResult : TPMQuote

HypAttestResult : AttestationDescriptor

Signature : Signature

SecureVirtualDevicePlugin

ID

getCapabilities()

SecureVirtualDeviceManager

ID

registerPlugin()

getID()

configAndUnlockDisk()

getCapabilities()

deregisterDisk()

1

1..n

1

1..n

CompartmentManager

ID

createVM()

getID()

hibernateVM()

migrateVM()

listVMs()

stopVM()

resumeVM()

attest()

initialize()

deriveAllowedAttestationPieces()

1

1 1

1

EnforcementResult

Key : Key

TPMAttestion

attestTPM()

TPMSealing

seal()

unseal()

sealCurr()

IntegrityServicesManager

ID

registerPlugin()

getID()

enforcePolicy()

checkPolicy()

requestAttestation()

1

1

1

1

0..n

1

0..n

1

ConfigurationMeasurement

measureConfig()

measureStatus()

UserMeasurement

measureUser()

AttestationService

ID

attest()

1

1

1

1

1

1

1

1

SealingService

ID

seal()

unseal()

sealCurr()

1

1

1

1

1

1

1

1

StorageMeasurement

measureStorage()

measureFile()

opname()

MeasurementService

ID

measure()

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

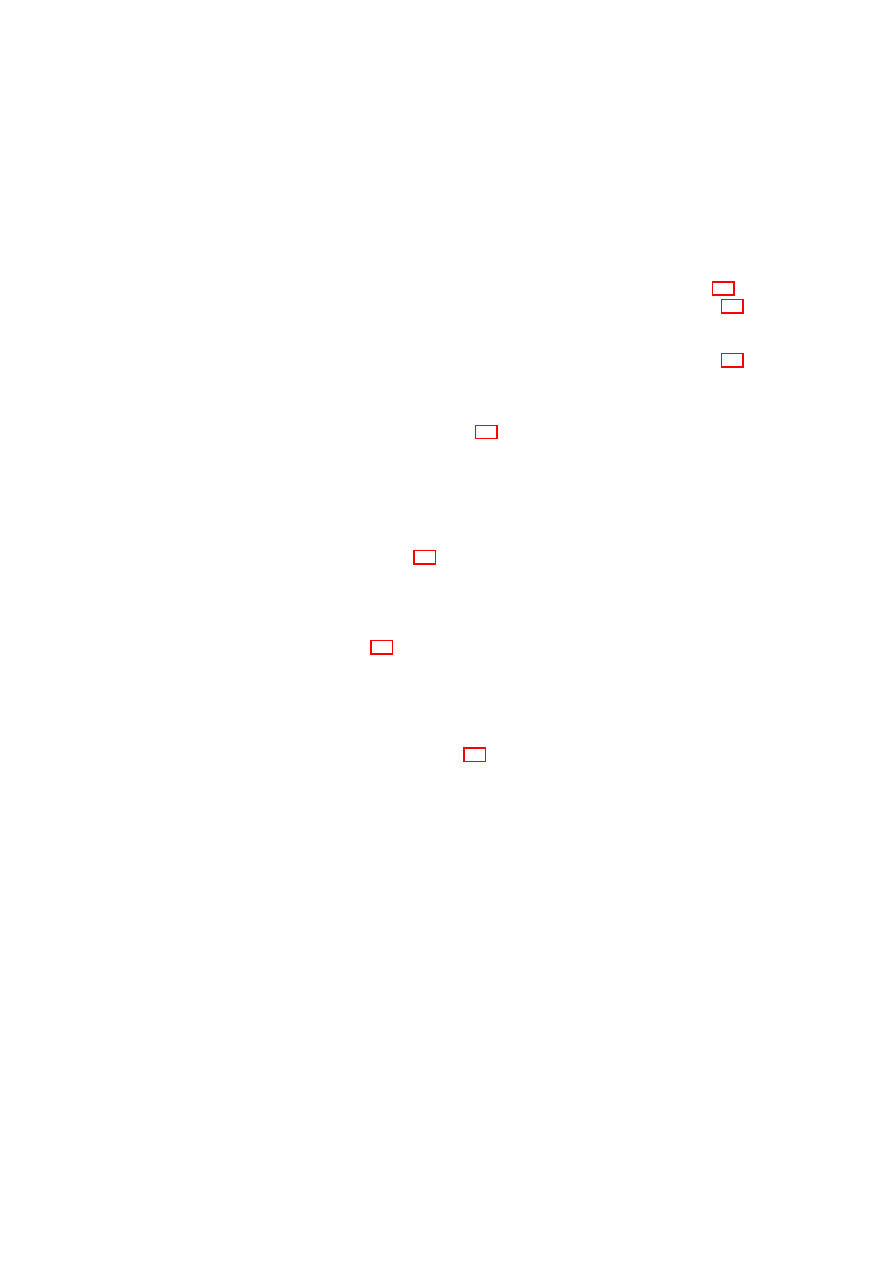

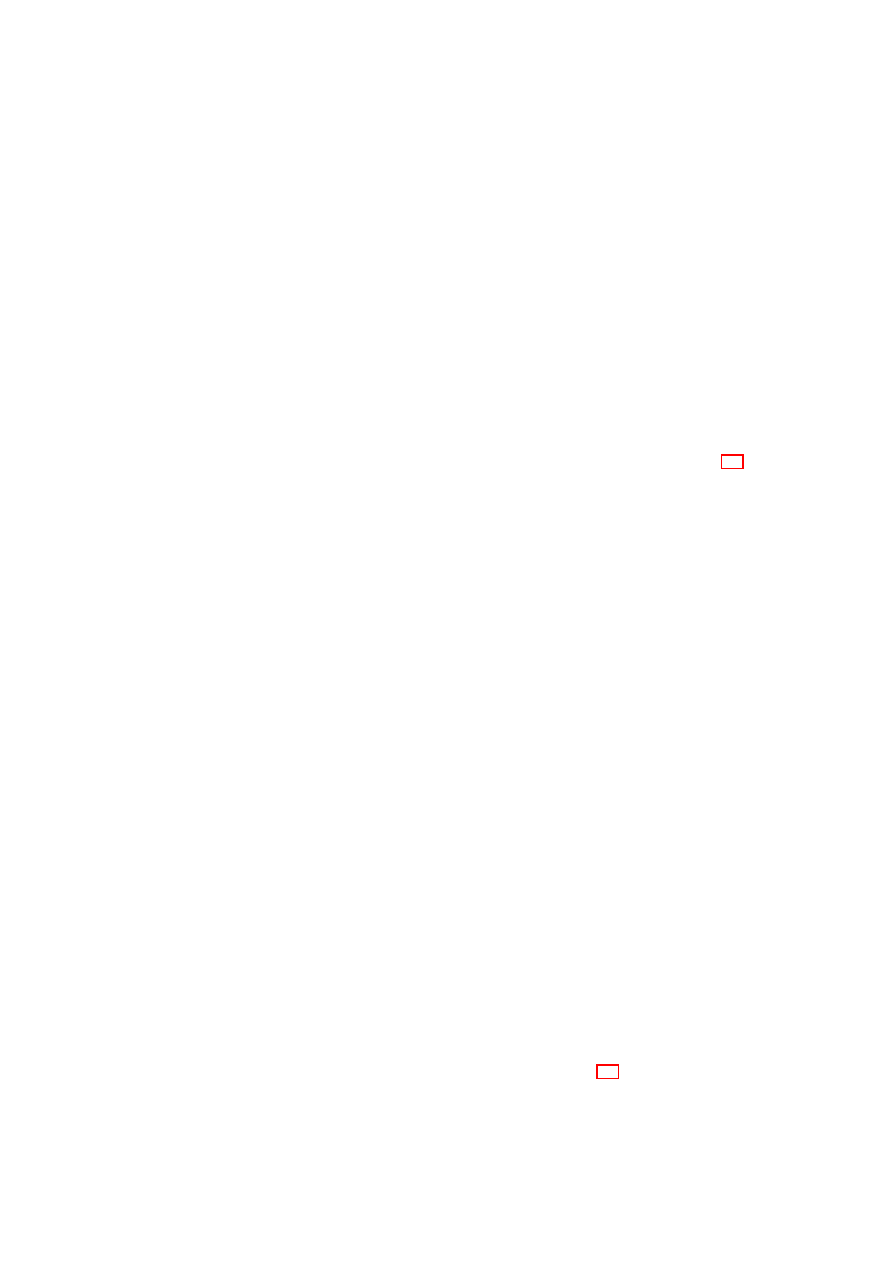

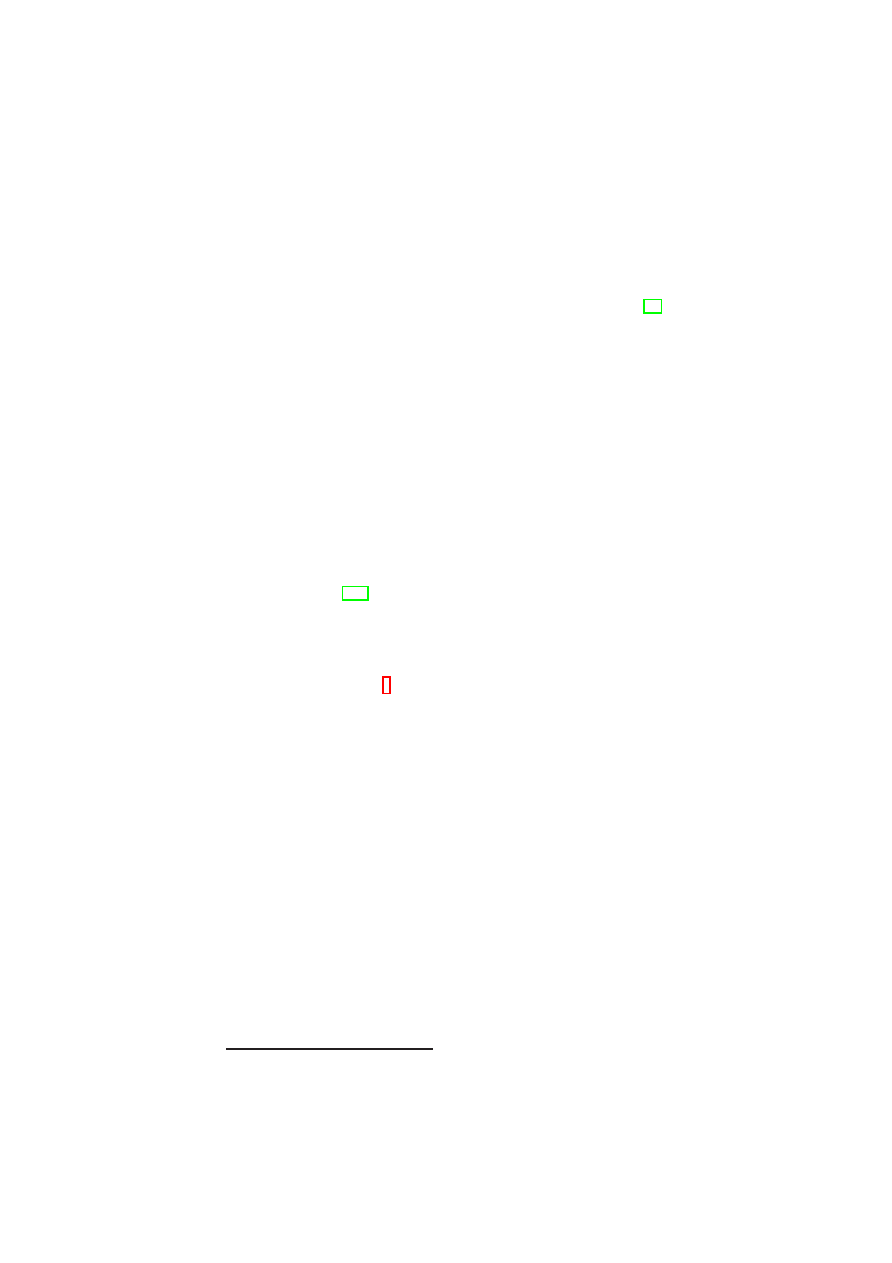

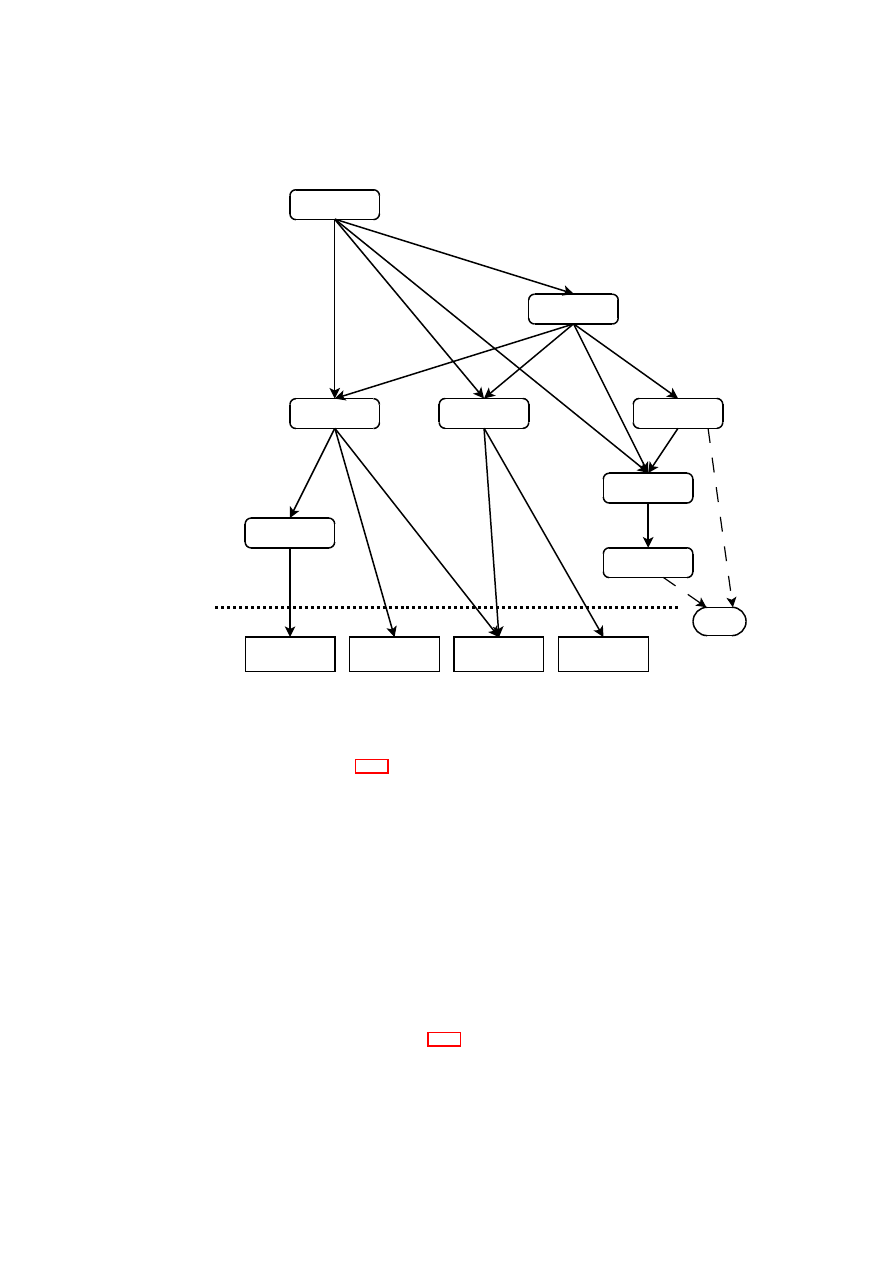

Figure 3.4: Component-Level Design of the VMM Security Services Layer

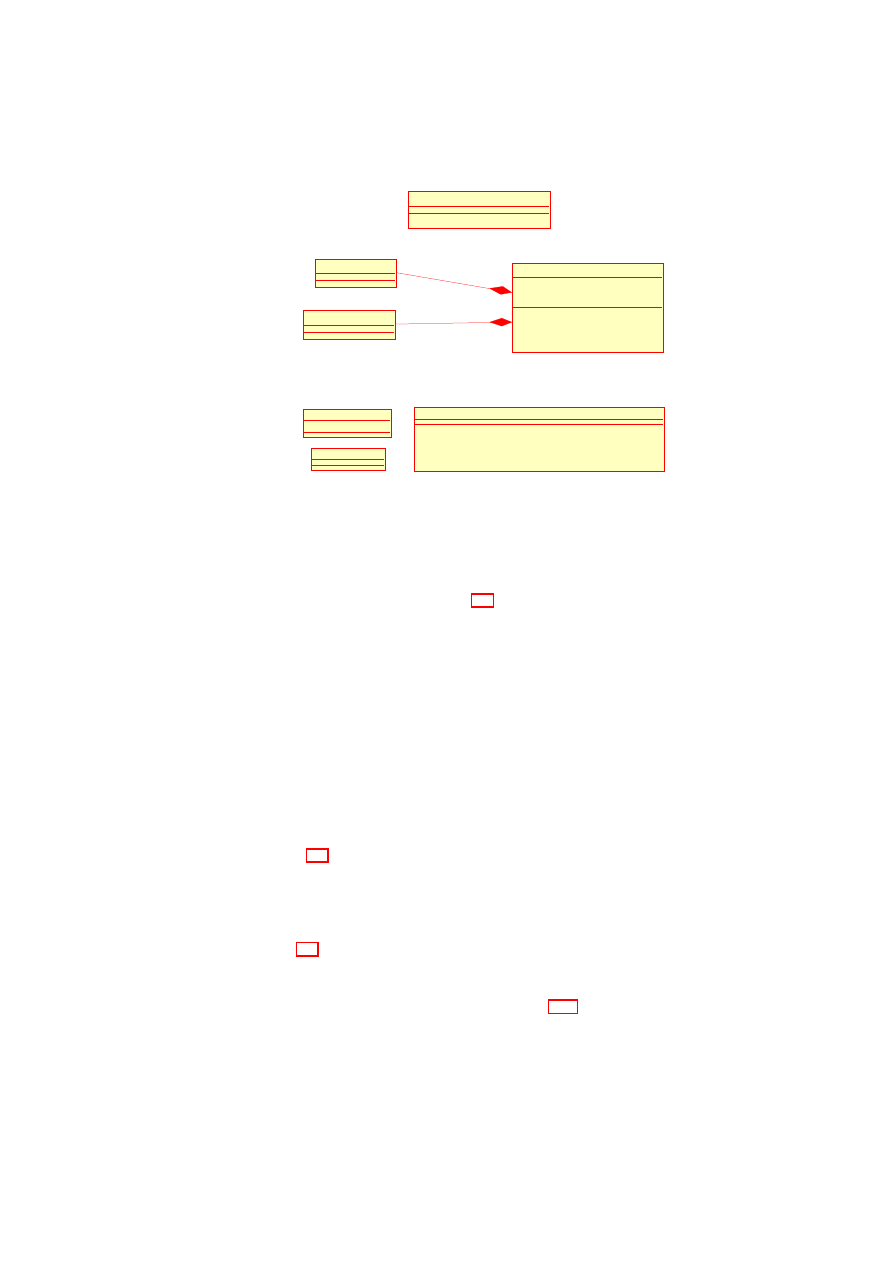

Overview

The VMM security services layer (Figure 3.3) provides functions such as compartment

security management, integrity services management, user security management, and

secure device virtualisation, that are needed to enforce the security policies. Here, we

provide an overview of these functions.

The Compartment Security Manager deals with the life-cycle management of com-

partments (i.e., VMs) and tracks the security policies and other context (such as in-

tegrity constraints, permissions, and global identifiers) associated with each compart-

ment. It can be used to prove selected security properties to peers. The User Security

Manager manages the users of the system and enables authentication of individual

users and their associated roles. The Integrity Services Manager (or Integrity Manager,

for short) maintains the integrity of the system. An important contribution to scala-

bility for trusted computing is the focus on security properties for trust management

[71, 78, 35]. Instead of verifying integrity by means of cryptographic checksums, we

use higher-level properties such as user roles, machine types, or trust domains to de-

termine trust. This is done by first using checksums to verify the core security services

and then use these security services to evaluate the desired security properties [71, 78].

Only if these properties are satisfied will certain actions such as unsealing a key or

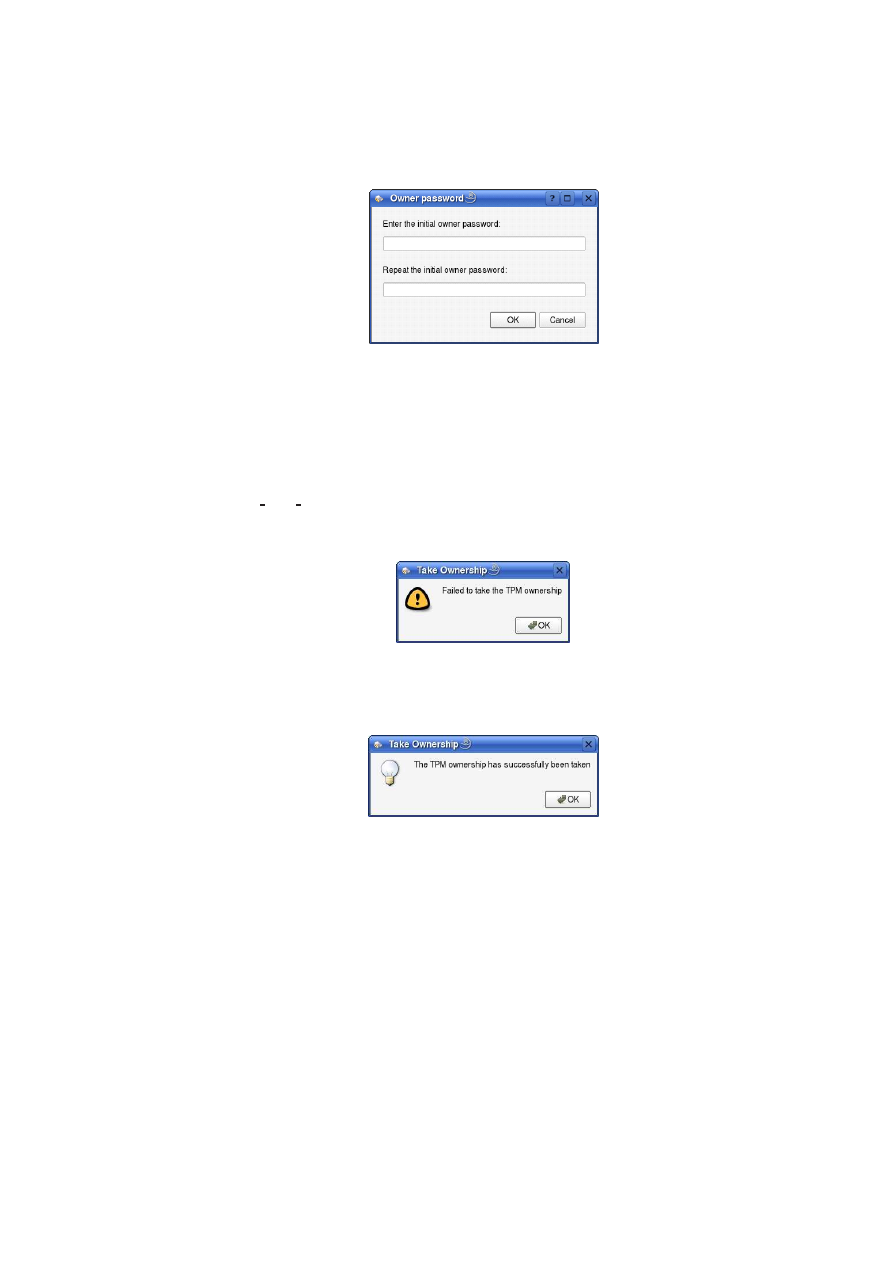

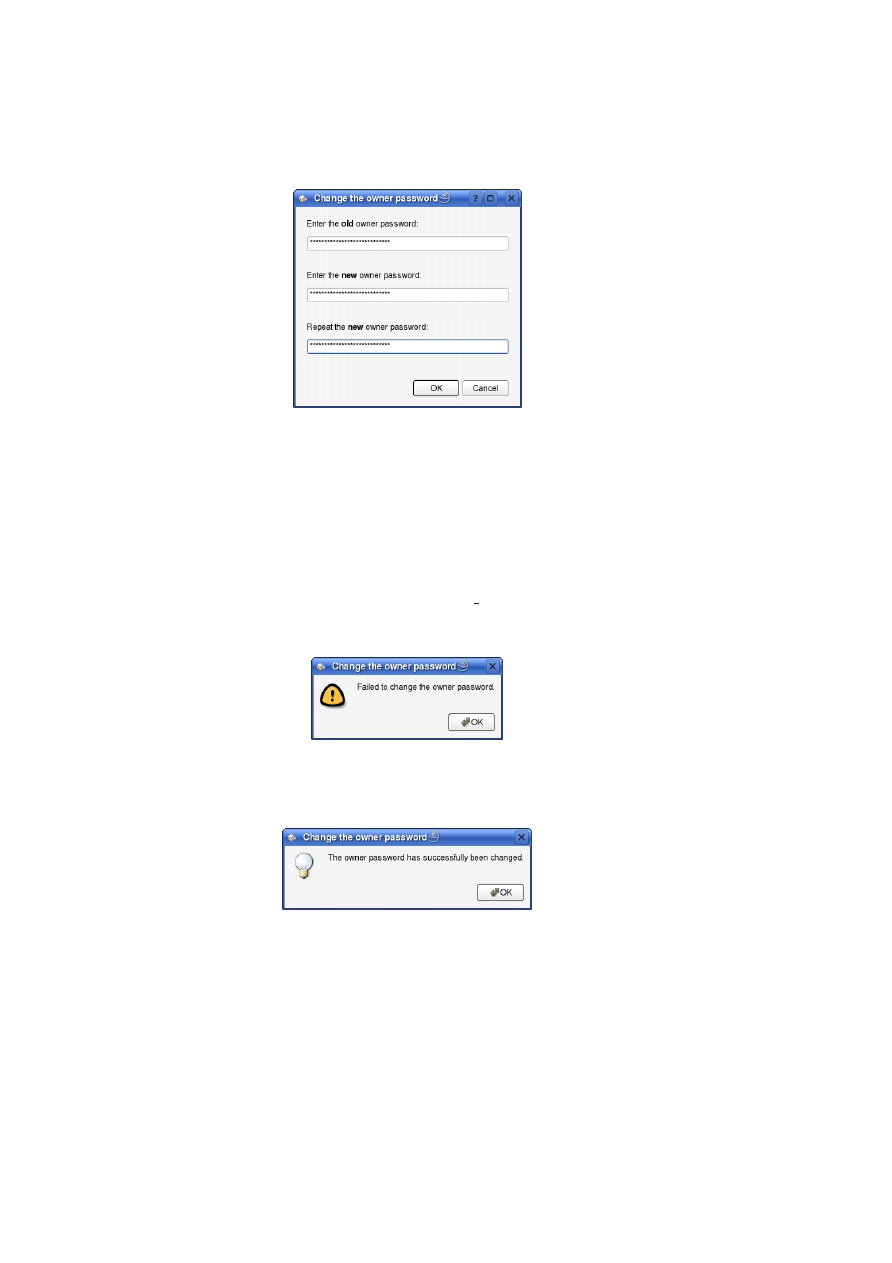

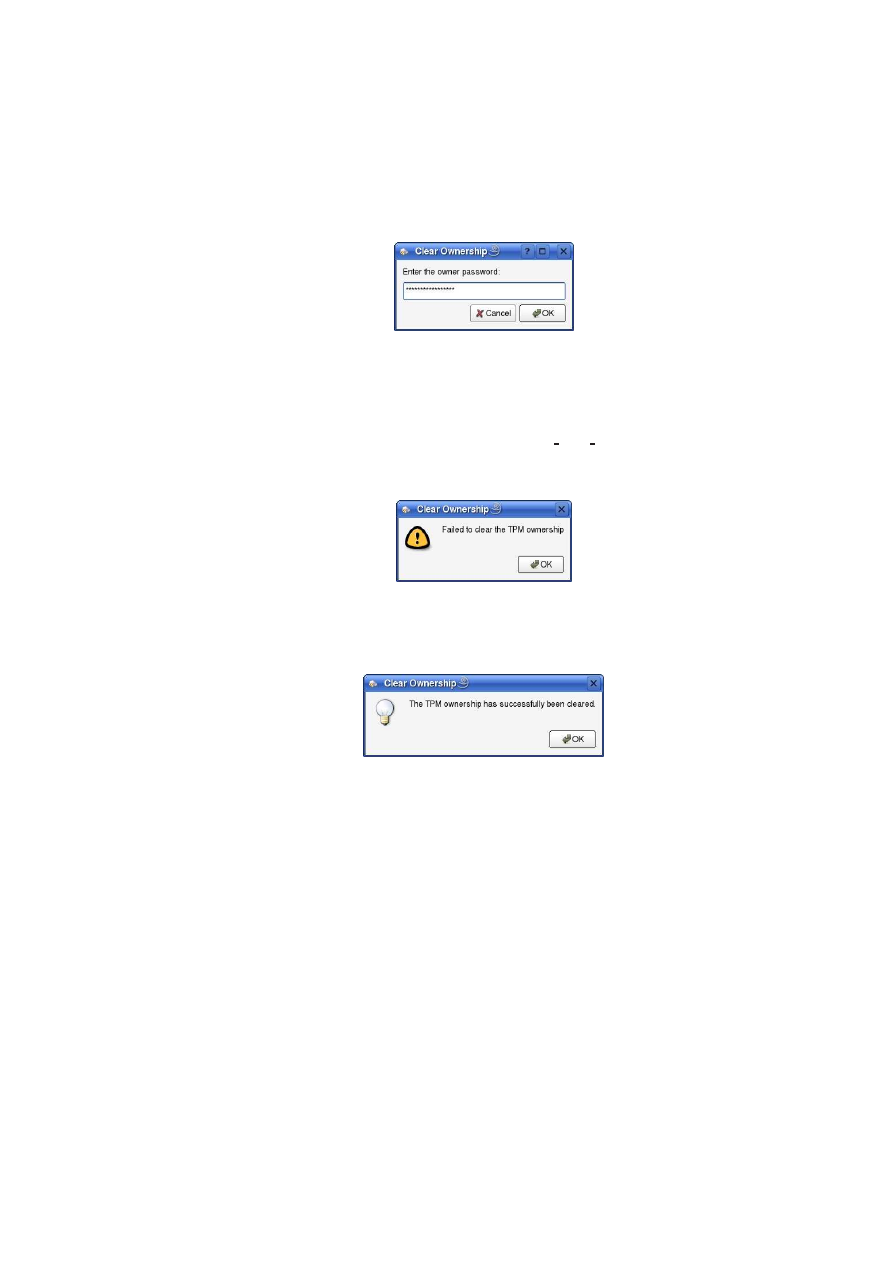

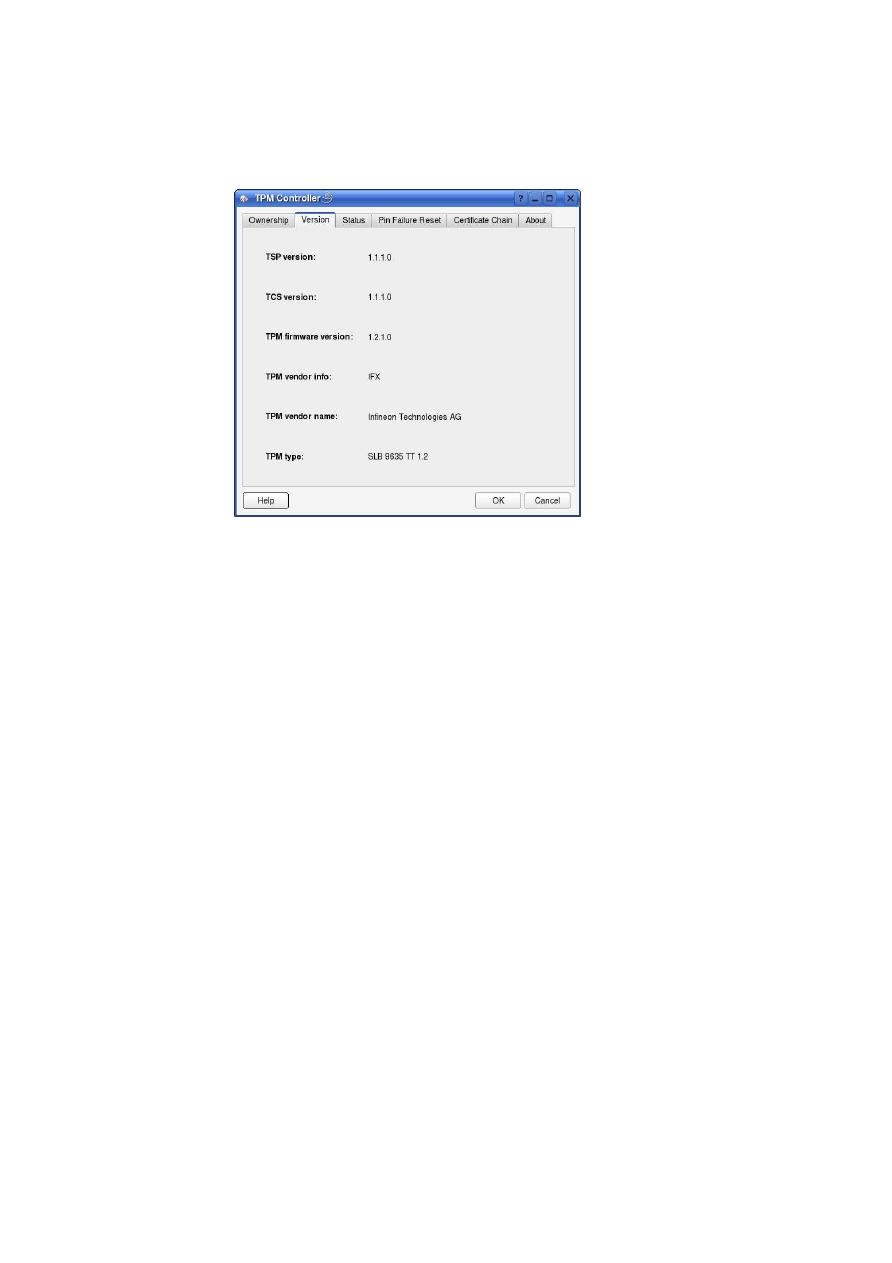

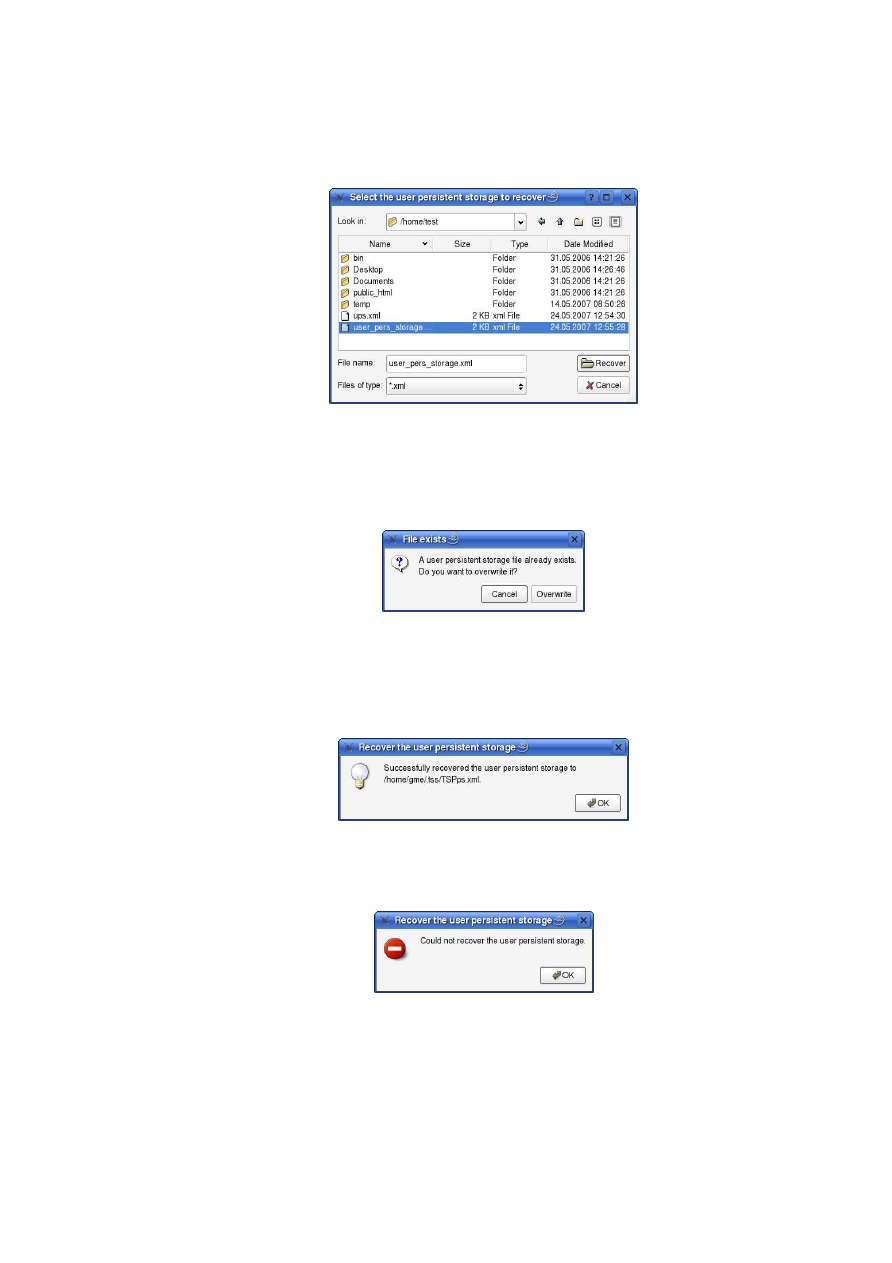

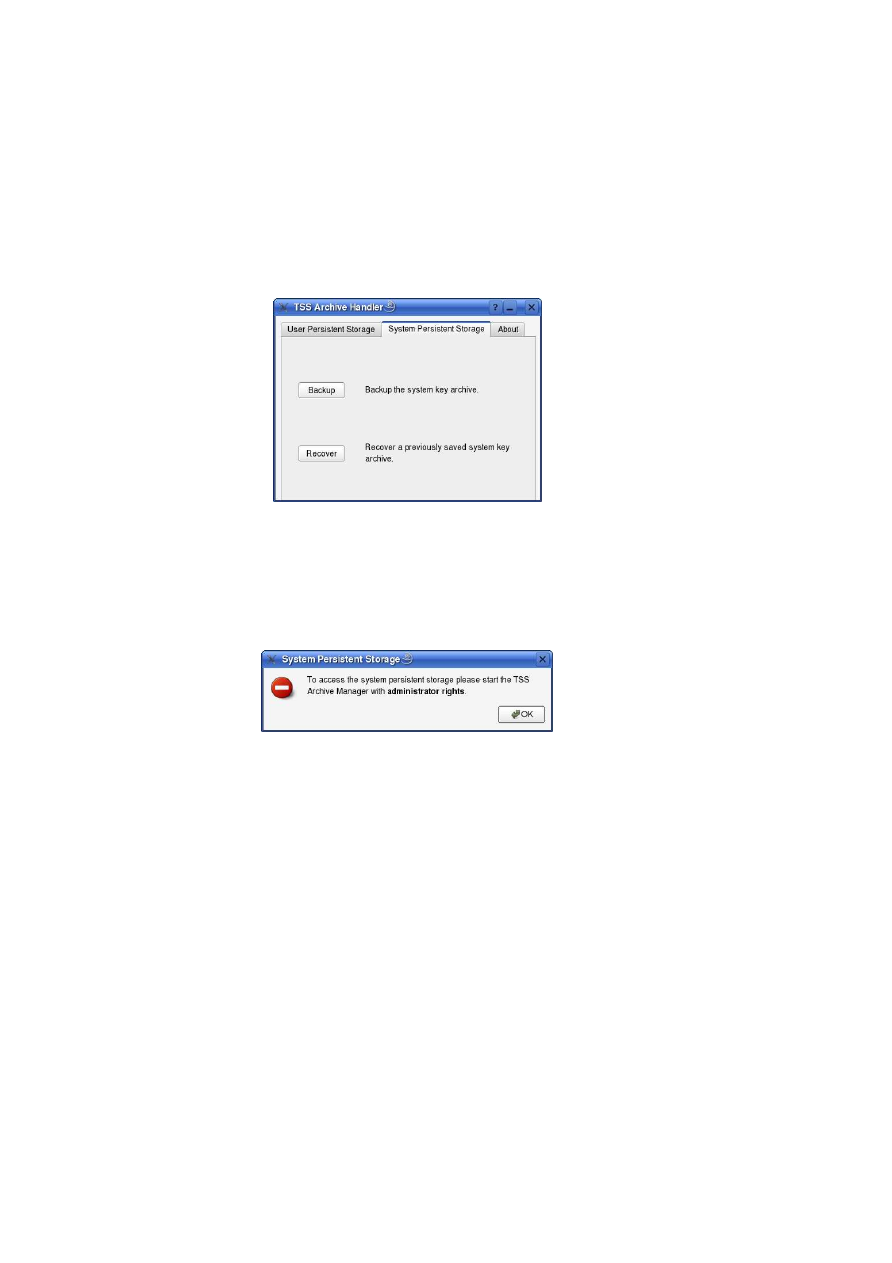

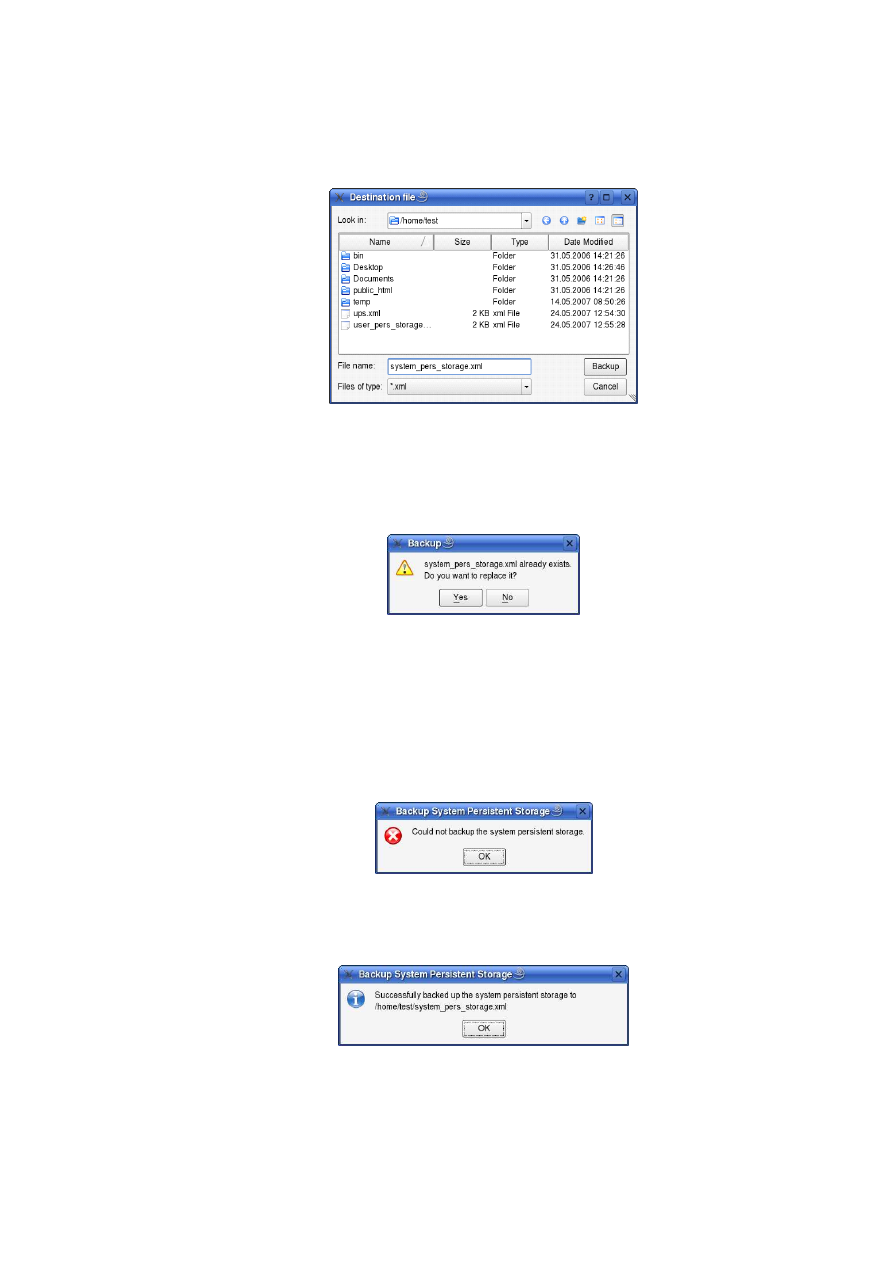

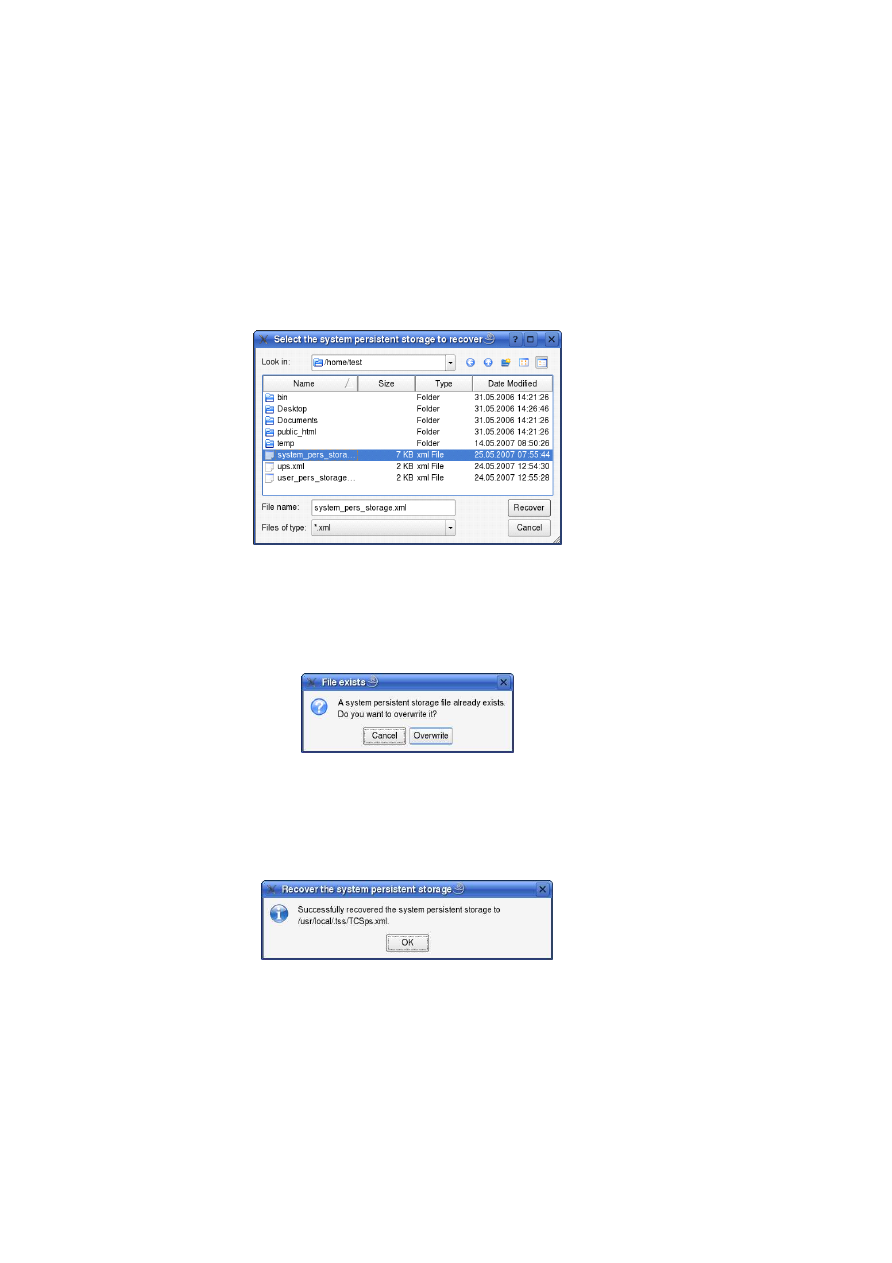

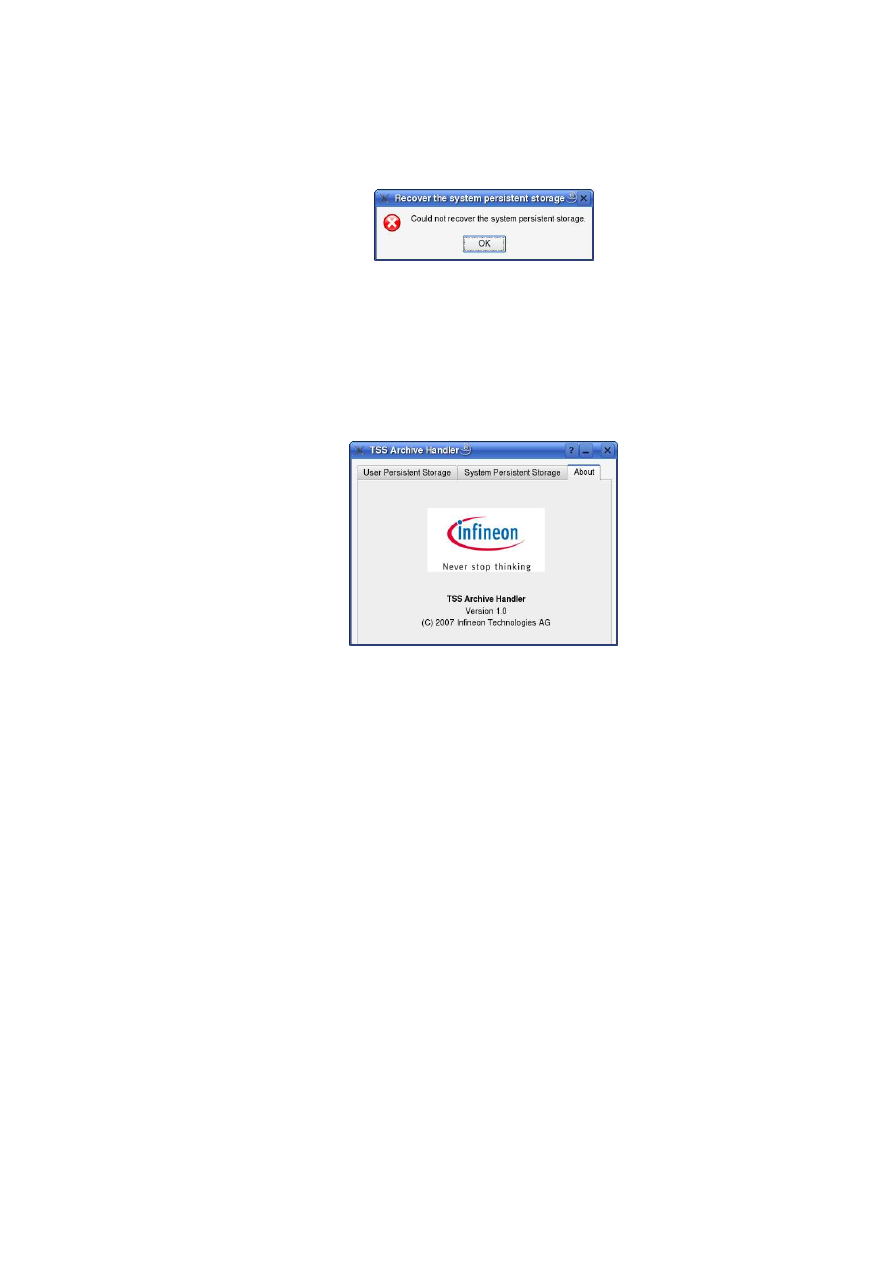

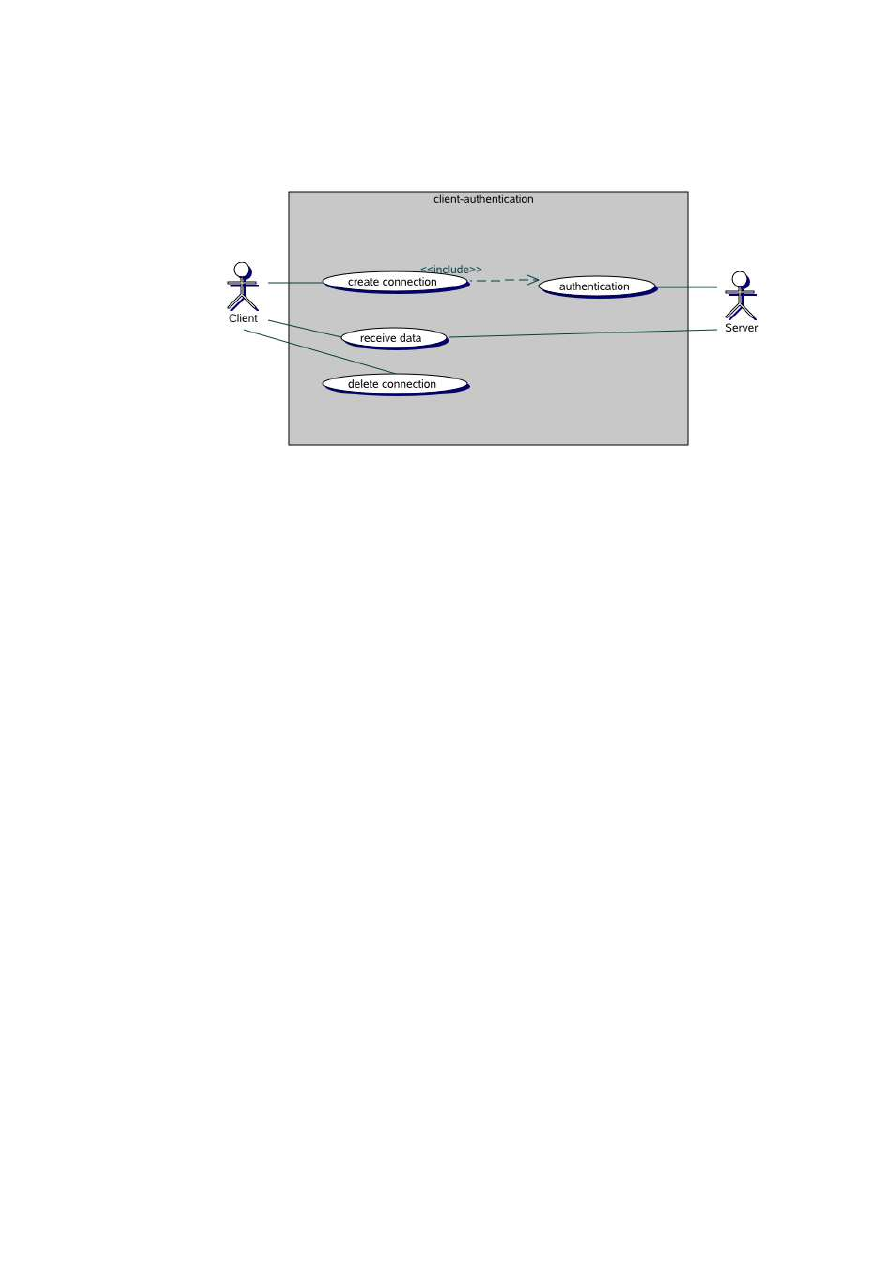

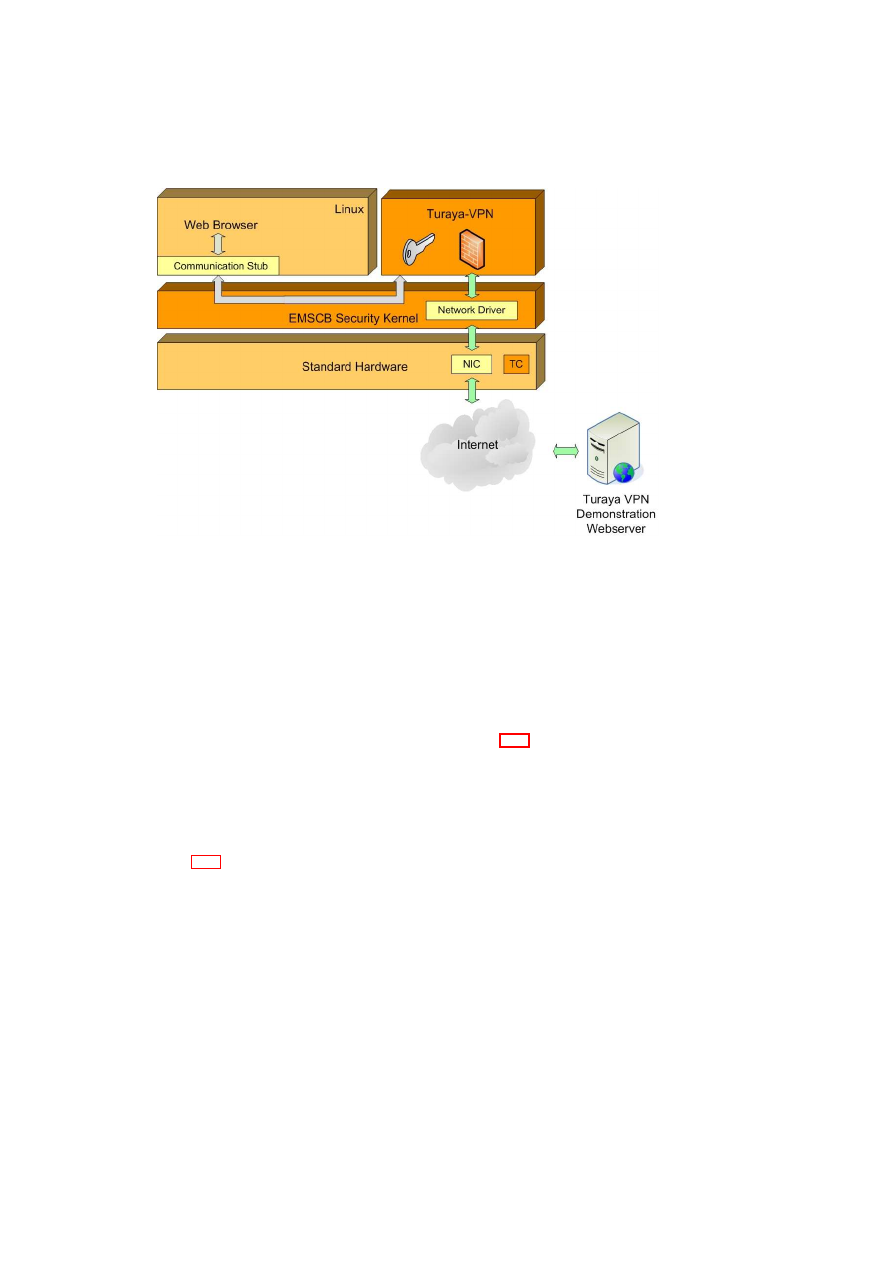

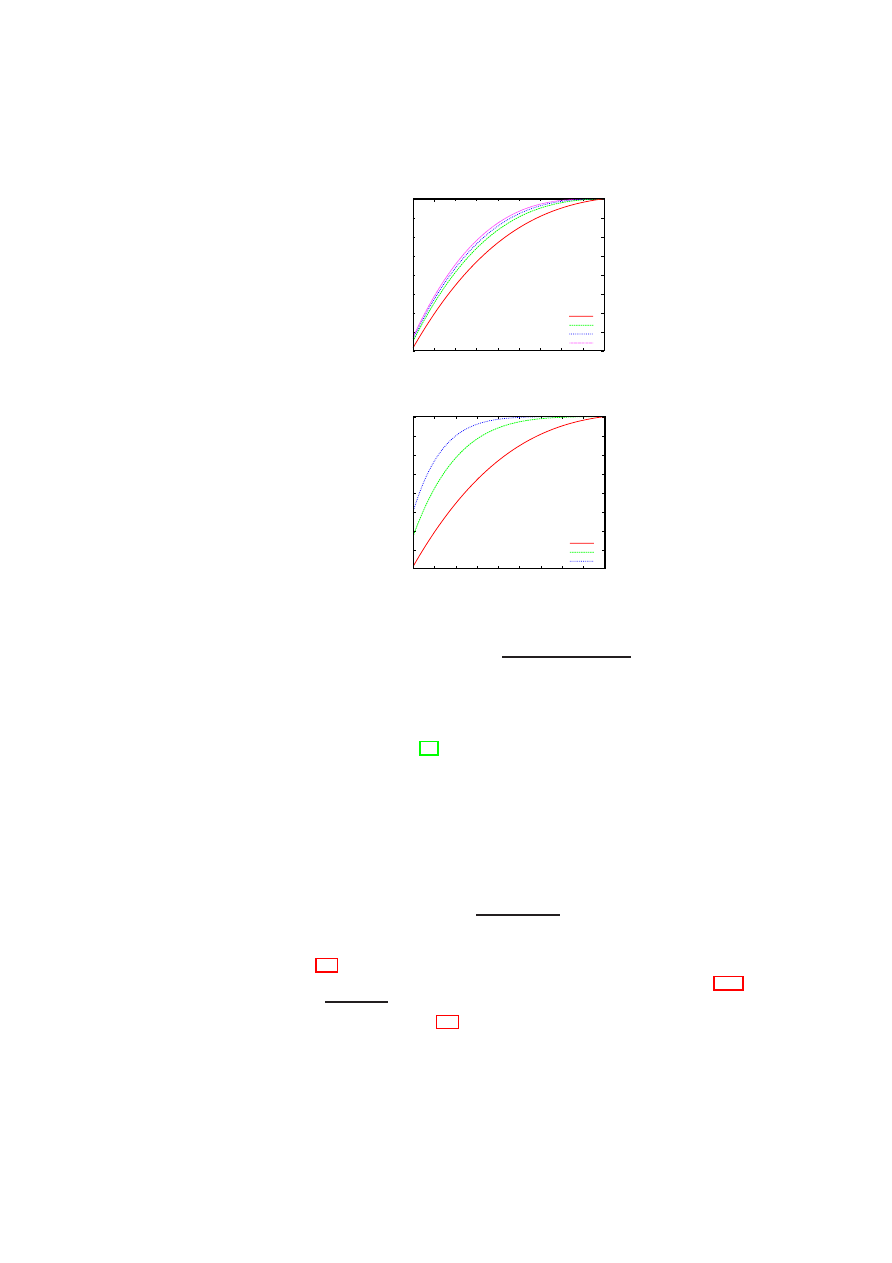

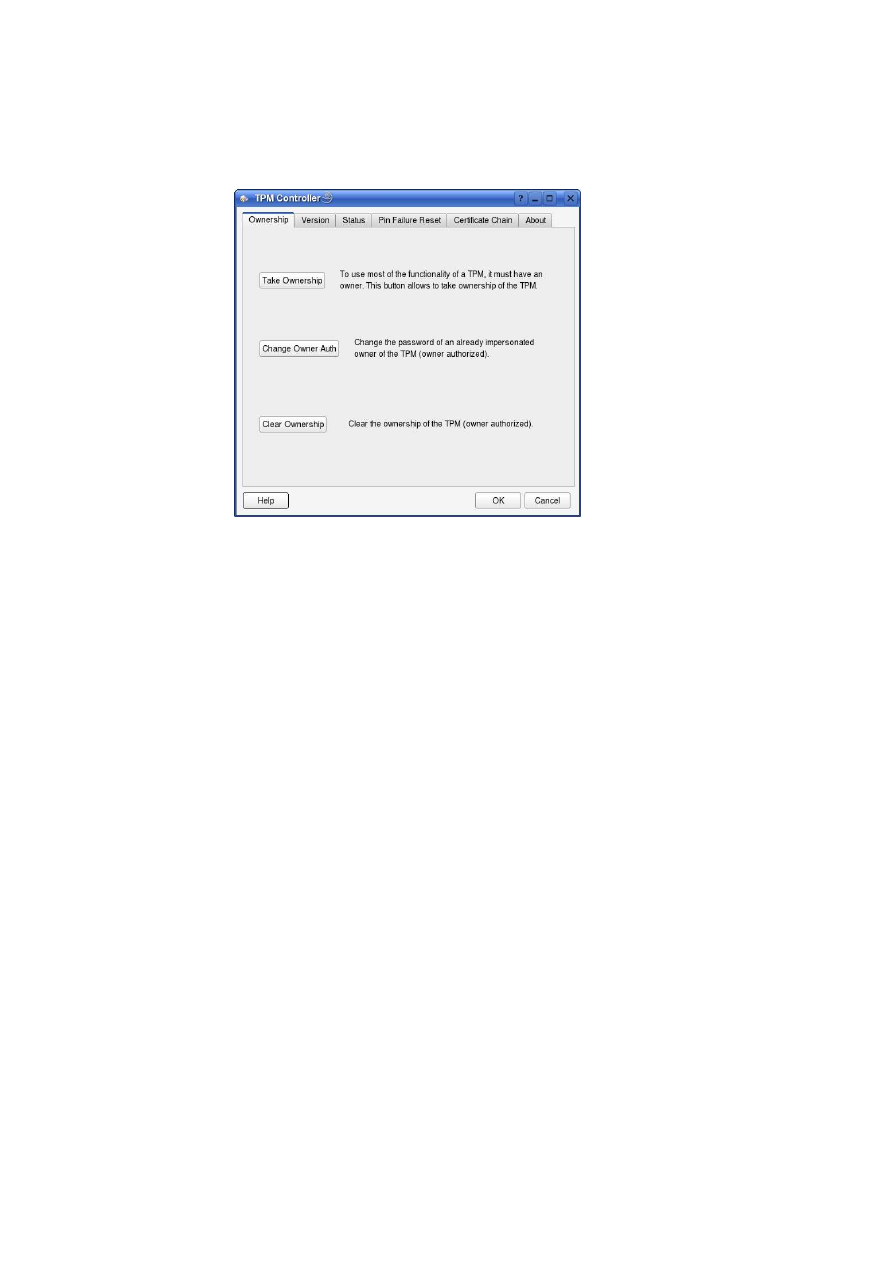

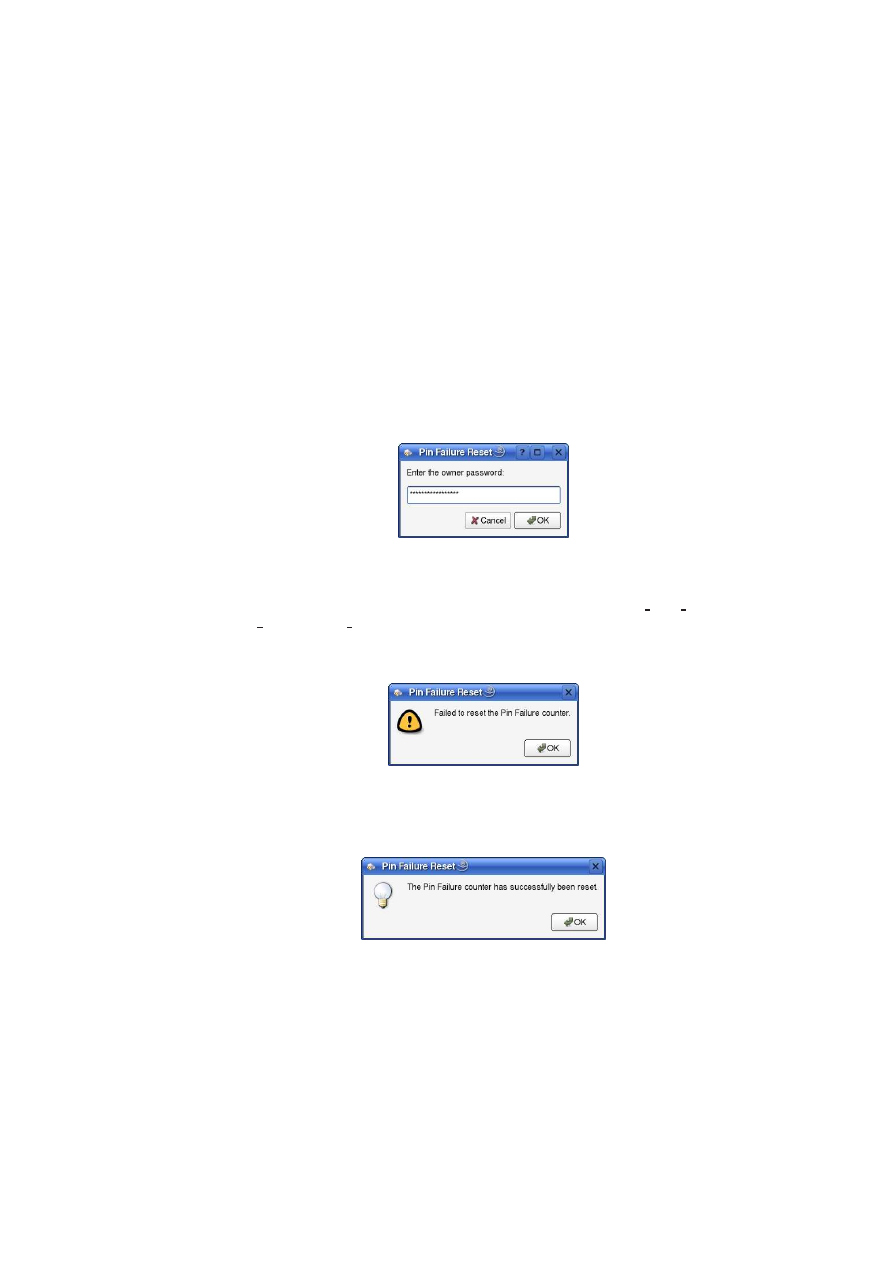

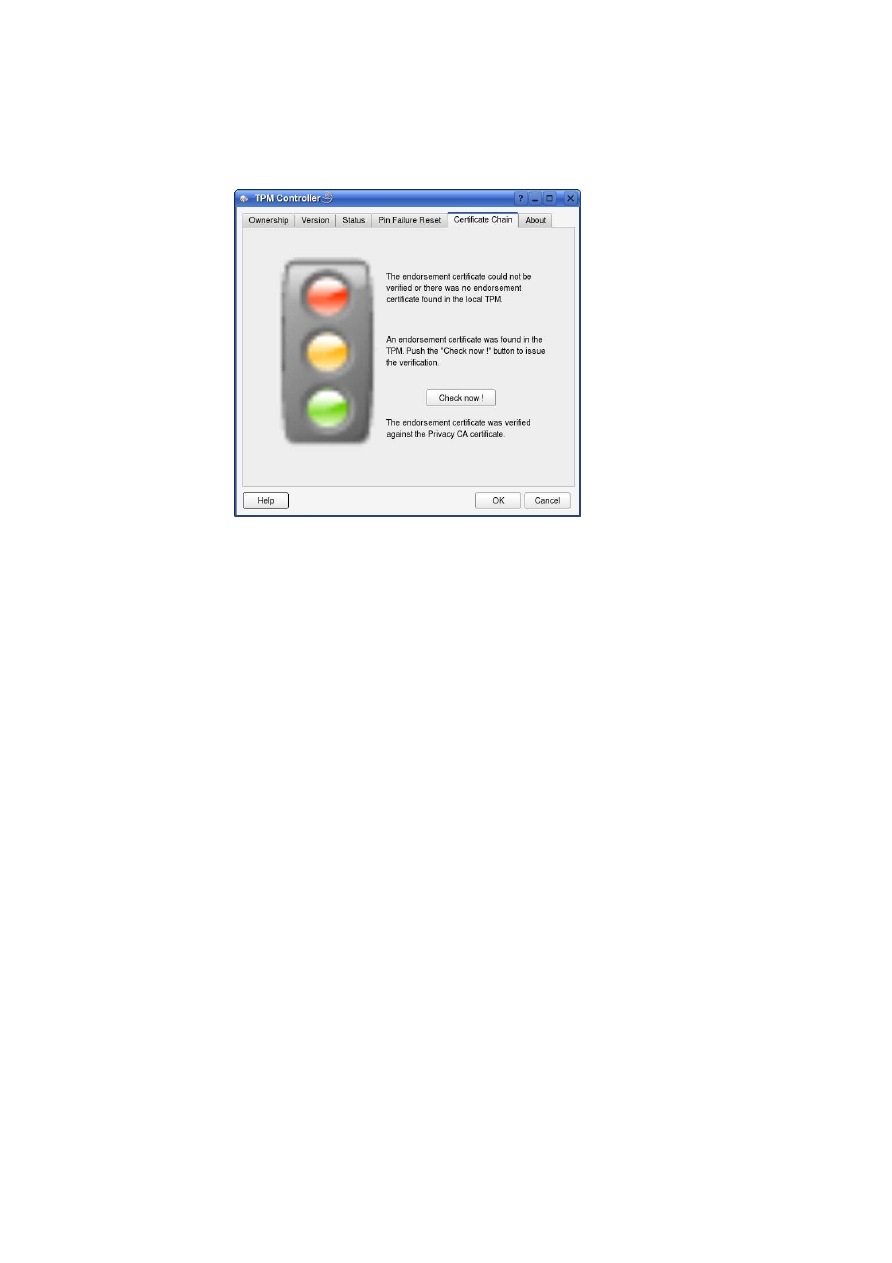

performing a transaction with a peer be performed. The consequence is that a verifier