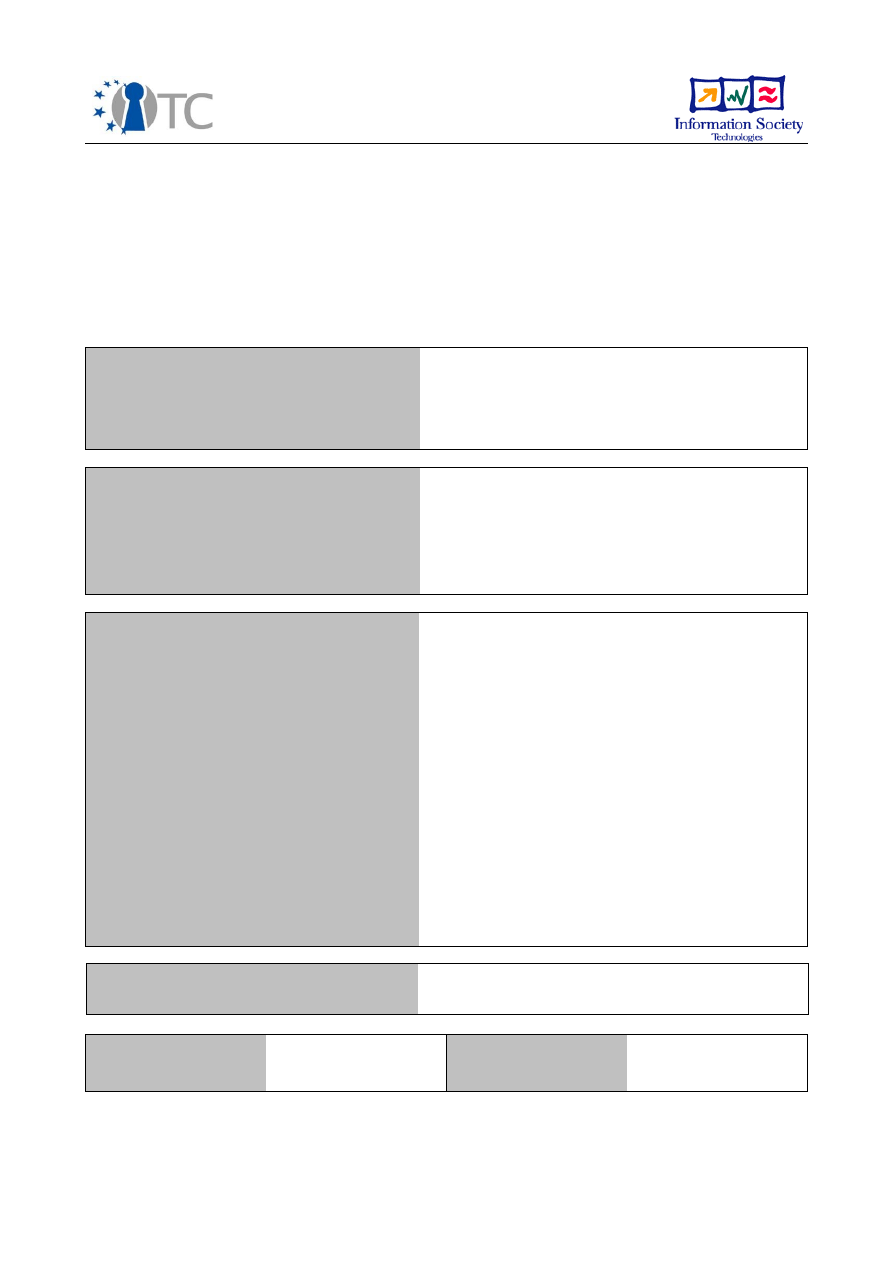

D05.2 Proof of Concept of the Security

Services

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Report (see p 84/85 Annex 1 - Nature)

Deliverable reference number

IST-027635/D05.2/Final

Deliverable title

Proof of Concept of the Security Services

WP contributing to the deliverable

WP05

Due date

Oct 2007 - M24

Actual submission date

November 23, 2007

Responsible Organisation

IBM

Authors

IBM (Matthias Schunter), KUL (Dries

Schellekens)

Abstract

This report describes the design of core

components of the OpenTC 2007

demonstrator for “Corporate Computing at

Home”. It is based on the research

documented in Deliverable D05.1 "Basic

Security Services” and is accompanied by

source code documented in Deliverable

D05.3.

Keywords

Security management, isolation policy, policy

enforcement, corporate computing at home,

2007 demonstrator

Dissemination level

Public

Revision

Final

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

A

BSTRACT

This report describes the design of core components of the OpenTC 2007 demonstra-

tor for “Corporate Computing at Home”. It is based on the research documented in

Deliverable D05.1 "Basic Security Services” and is accompanied by source code doc-

umented in Deliverable D05.3.

The goal of this deliverable is to describe and explain the actual design and im-

plementation of our demonstrator. A particular focus of this deliverable is how we

addressed the security challenges of the the given scenario “Corporate Computing at

Home”. Nevertheless, most chapters describe infrastructure that goes beyond the par-

ticular needs of this demonstrator.

A

CKNOWLEDGEMENTS

The following people were the main contributors to this report (alphabetically by or-

ganisation): Soeren Bleikertz, Serdar Cabuk, Philipp Grete (HP Labs, Bristol); Kon-

rad Eriksson, Augustin Fievet, Bernhard Jansen, HariGovind Ramasamy, Matthias

Schunter (IBM Research, Rüschlikon); Rainer Landfermann, Hans Löhr, Ahmad-

Reza Sadeghi, Michael Scheibel, Stefan Schulz, Patrick Stewin, Christian Stüble, Mar-

tin Unger, Marko Wolf (Ruhr University, Bochum).

We would like to thank our reviewer Dries Schellekens from Katholieke Univer-

siteit Leuven for substantial feedback after a thorough review. Furthermore, we would

like to thank the other members of the OpenTC project for helpful discussions and

valuable contributions to the research that is documented in this report.

2

Proof of Concept of the Security Services

OpenTC Workpackage 5

1

OpenTC Deliverable D05.2

V01 – Final Revision. 4948 (OpenTC Public (PU))

2007/11/23

2

OpenTC D05.2 – Proof of Concept of the Security Services

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

Contents

1

Corporate Computing at Home Scenario Analysis

5

1.1

Basic Setting . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5

1.2

Threats

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6

2

Xen Security Services

8

2.1

Xen Security Services Overview and Implementation Status

. . . . .

8

2.1.1

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . .

8

2.1.2

TVD network infrastructure . . . . . . . . . . . . . . . . . .

9

2.1.3

Bridge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

10

2.1.4

Virtual Private Network

. . . . . . . . . . . . . . . . . . . .

10

2.1.5

VM admission control . . . . . . . . . . . . . . . . . . . . .

10

2.1.6

Summary . . . . . . . . . . . . . . . . . . . . . . . . . . . .

13

2.2

Xen Virtual Networking Devices . . . . . . . . . . . . . . . . . . . .

14

2.2.1

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . .

14

2.2.2

Background . . . . . . . . . . . . . . . . . . . . . . . . . . .

15

2.2.3

Virtual Switch

. . . . . . . . . . . . . . . . . . . . . . . . .

16

2.2.4

Linux Dom0 Prototype . . . . . . . . . . . . . . . . . . . . .

17

2.3

Management of Trusted Virtual Networking Domains . . . . . . . . .

19

2.3.1

Auto-deployment of TVDs . . . . . . . . . . . . . . . . . . .

22

2.4

Xen Hierarchical Integrity Management . . . . . . . . . . . . . . . .

26

2.4.1

Our Solution . . . . . . . . . . . . . . . . . . . . . . . . . .

26

2.4.2

Use Cases for Dynamic Registers . . . . . . . . . . . . . . .

28

2.4.3

Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . .

29

2.5

Xen Cross-resource Policy Validation . . . . . . . . . . . . . . . . .

29

2.5.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . .

29

2.5.2

Formal Integrity Model for Virtual Machines . . . . . . . . .

30

2.5.3

The PEV Integrity Architecture . . . . . . . . . . . . . . . .

34

2.5.4

Realisation using Xen and Linux . . . . . . . . . . . . . . . .

37

2.5.5

Use Cases . . . . . . . . . . . . . . . . . . . . . . . . . . . .

39

2.5.6

Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . .

44

2.6

Xen Secure GUI Services . . . . . . . . . . . . . . . . . . . . . . . .

45

2.6.1

An Example Secure GUI Use Case

. . . . . . . . . . . . . .

45

2.6.2

Current State . . . . . . . . . . . . . . . . . . . . . . . . . .

45

2.6.3

Prototype Design . . . . . . . . . . . . . . . . . . . . . . . .

46

2.6.4

Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . .

49

3

4

OpenTC D05.2 – Proof of Concept of the Security Services

3

L4 Security Services

50

3.1

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

50

3.1.1

Basic Concepts . . . . . . . . . . . . . . . . . . . . . . . . .

50

3.1.2

Implementation . . . . . . . . . . . . . . . . . . . . . . . . .

53

3.1.3

Secure Virtual Private Network

. . . . . . . . . . . . . . . .

60

3.2

Security Considerations for the CC@H Scenario . . . . . . . . . . . .

63

3.2.1

Basic Security Concepts . . . . . . . . . . . . . . . . . . . .

63

3.2.2

Facing Threats . . . . . . . . . . . . . . . . . . . . . . . . .

64

Bibliography

67

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

Chapter 1

Corporate Computing at Home

Scenario Analysis

M. Unger (RUB)

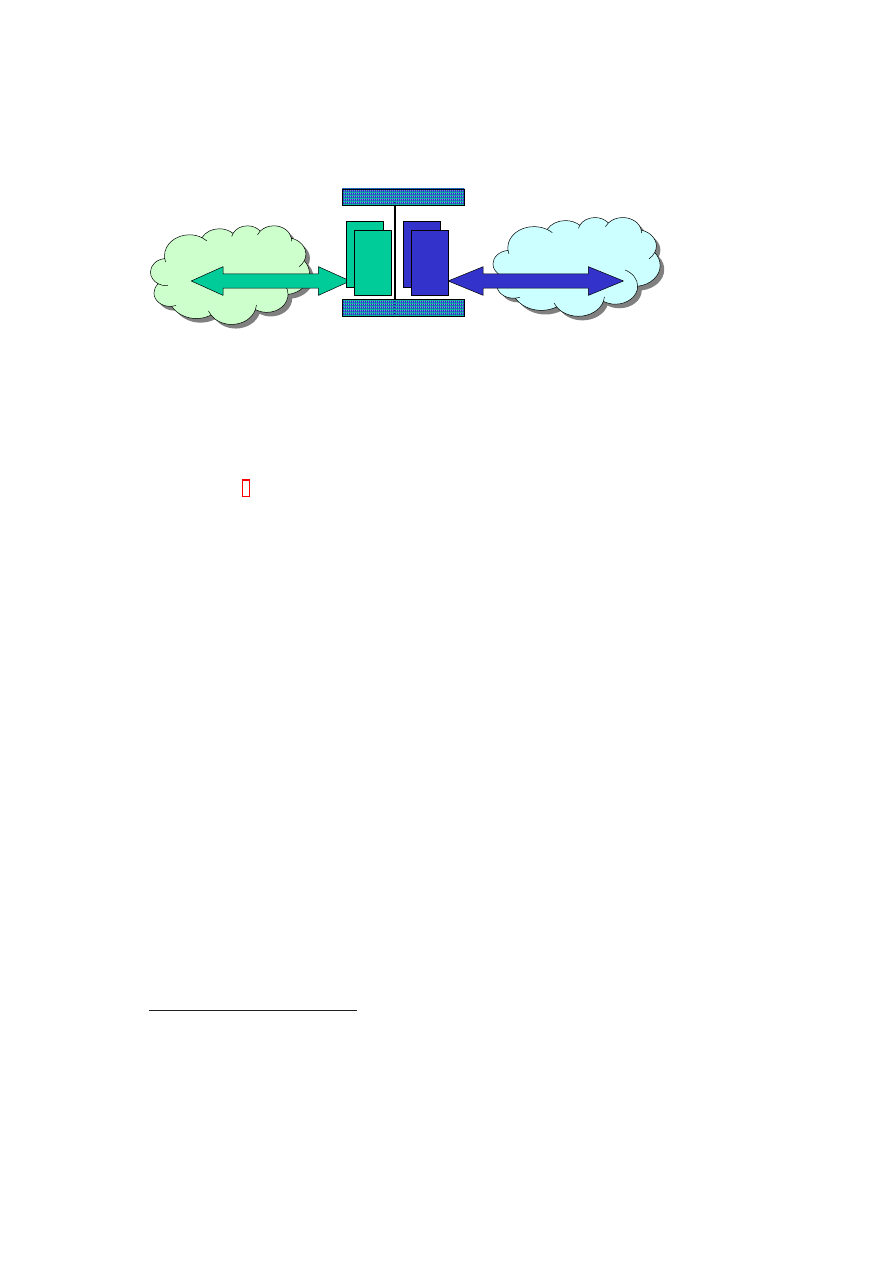

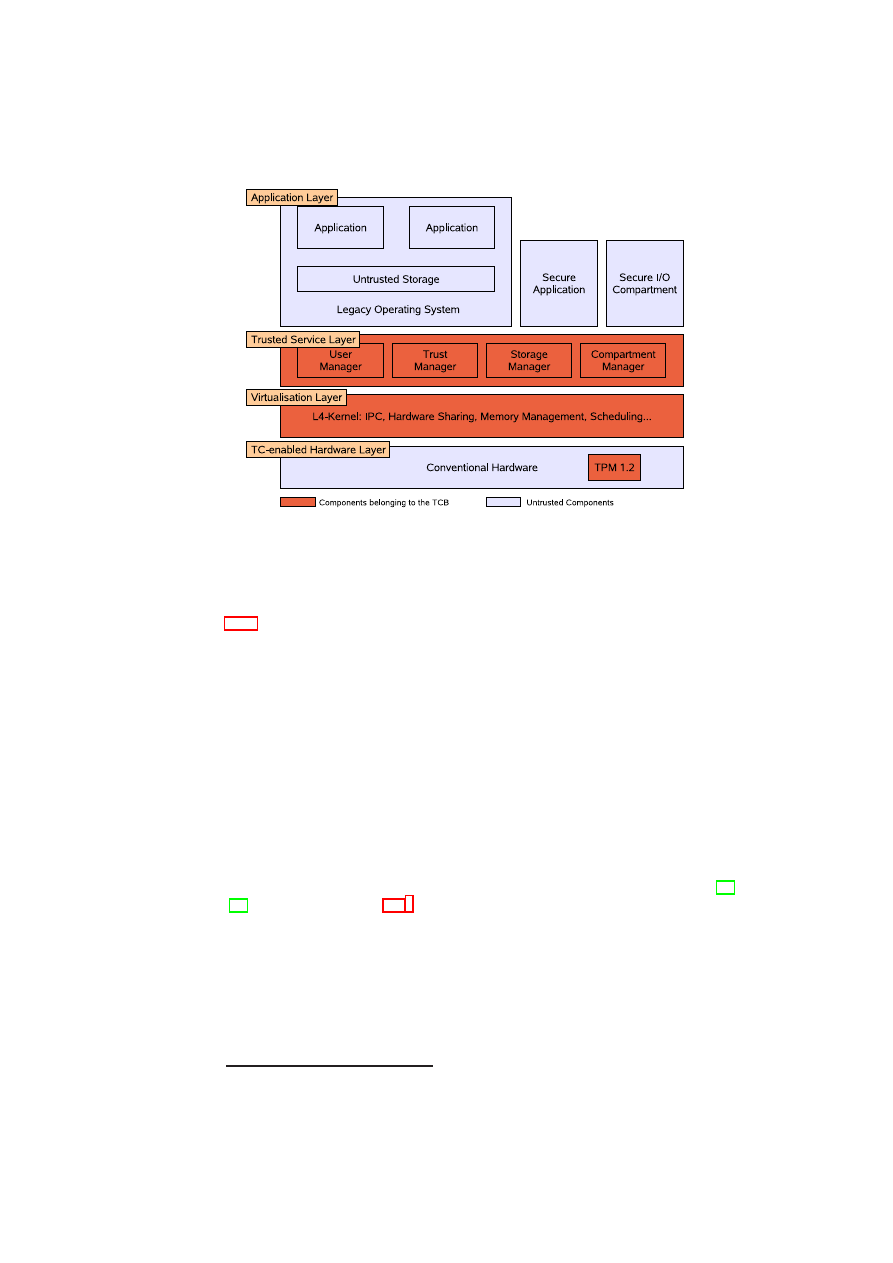

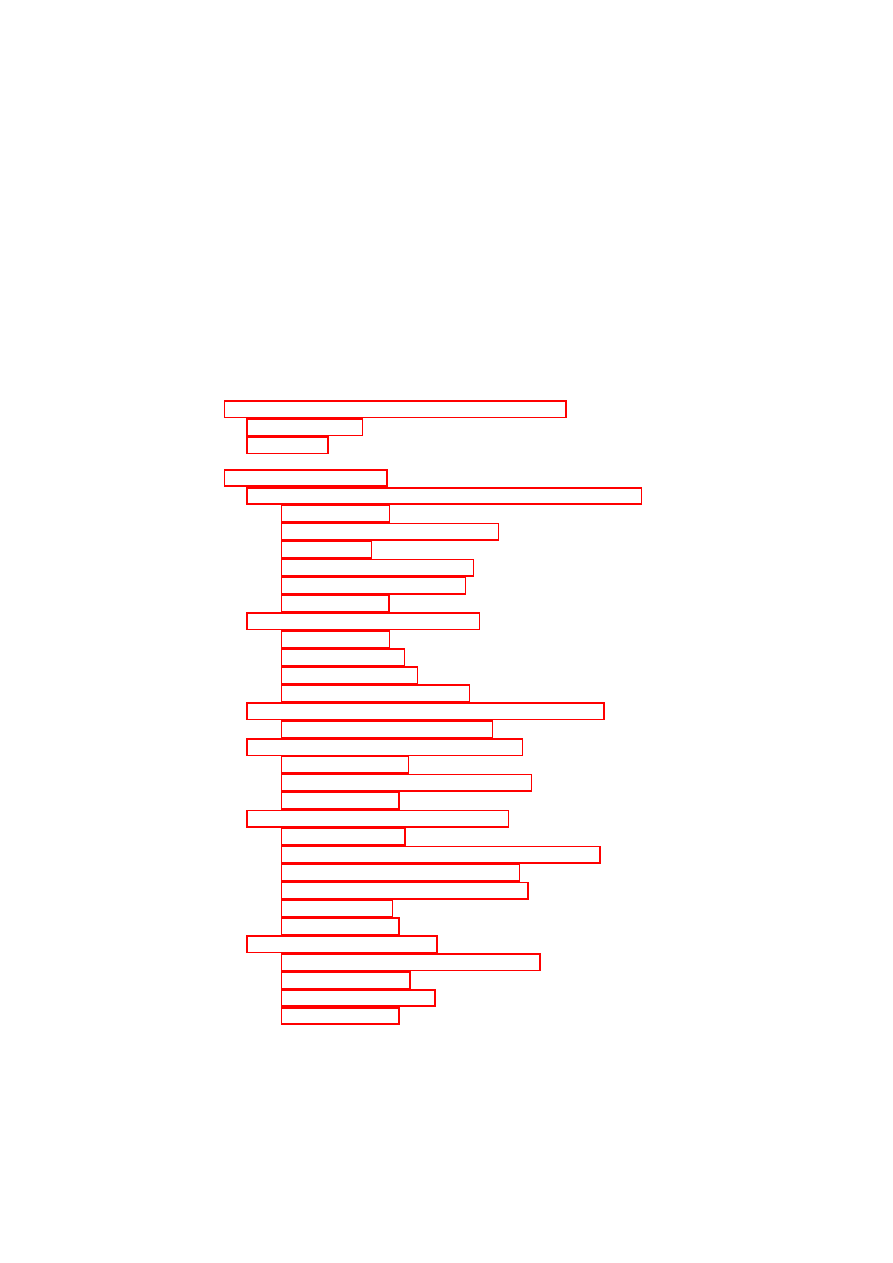

This chapter presents the security requirements of the Corporate Computing at

Home (CC@H) scenario from a security infrastructure perspective. The corresponding

prototype will be presented at the 2007 project review meeting.

1.1

Basic Setting

The background of corporate computing at home is that employees often have more

powerful computers at home as compared to the office. Furthermore, computing is

ubiquitous and employees get increasingly mobile. As a consequence, it would be

desirable to perform potentially confidential corporate tasks on arbitrary computers.

The envisioned main usage is to expand the corporate network to a home computer

such that the home computer is guaranteed to enforce corporate policies.

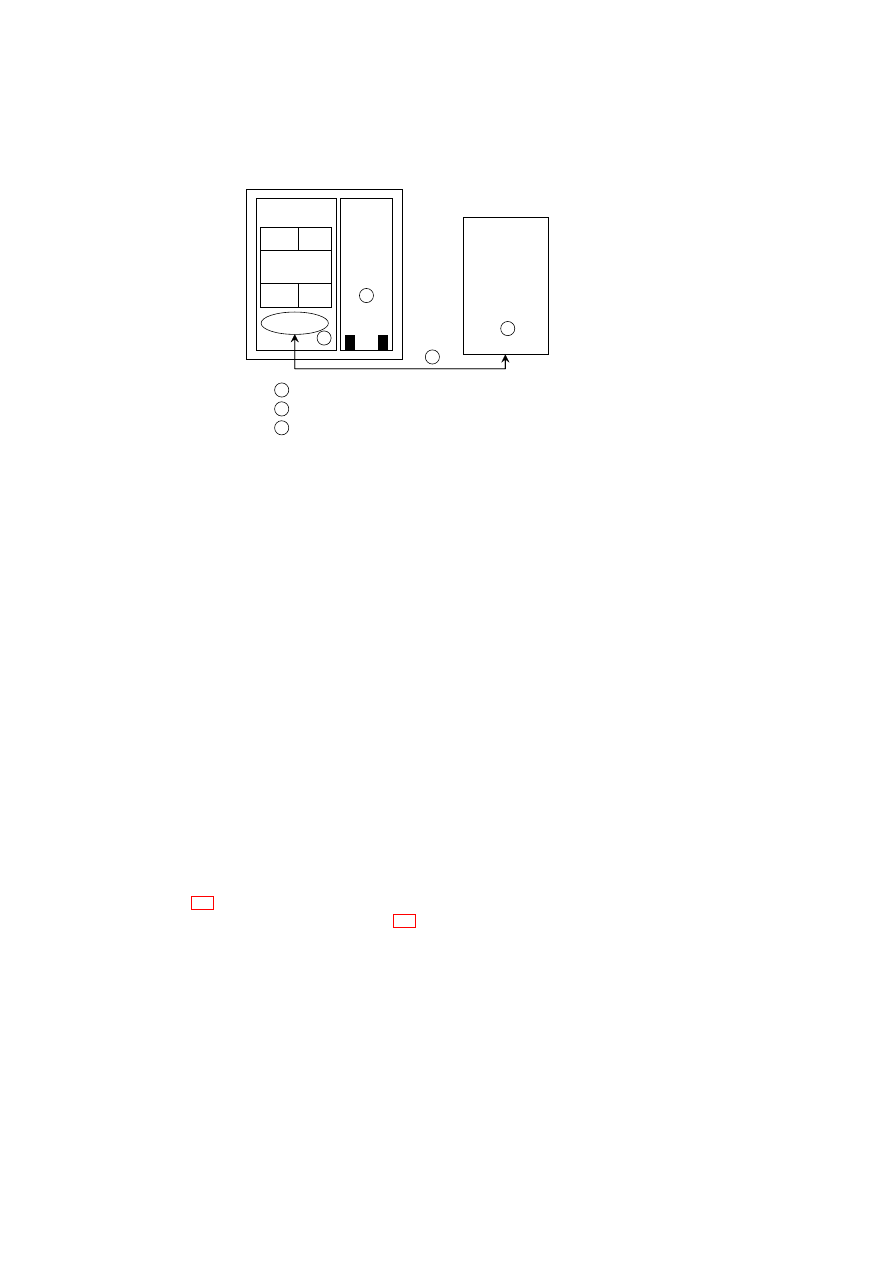

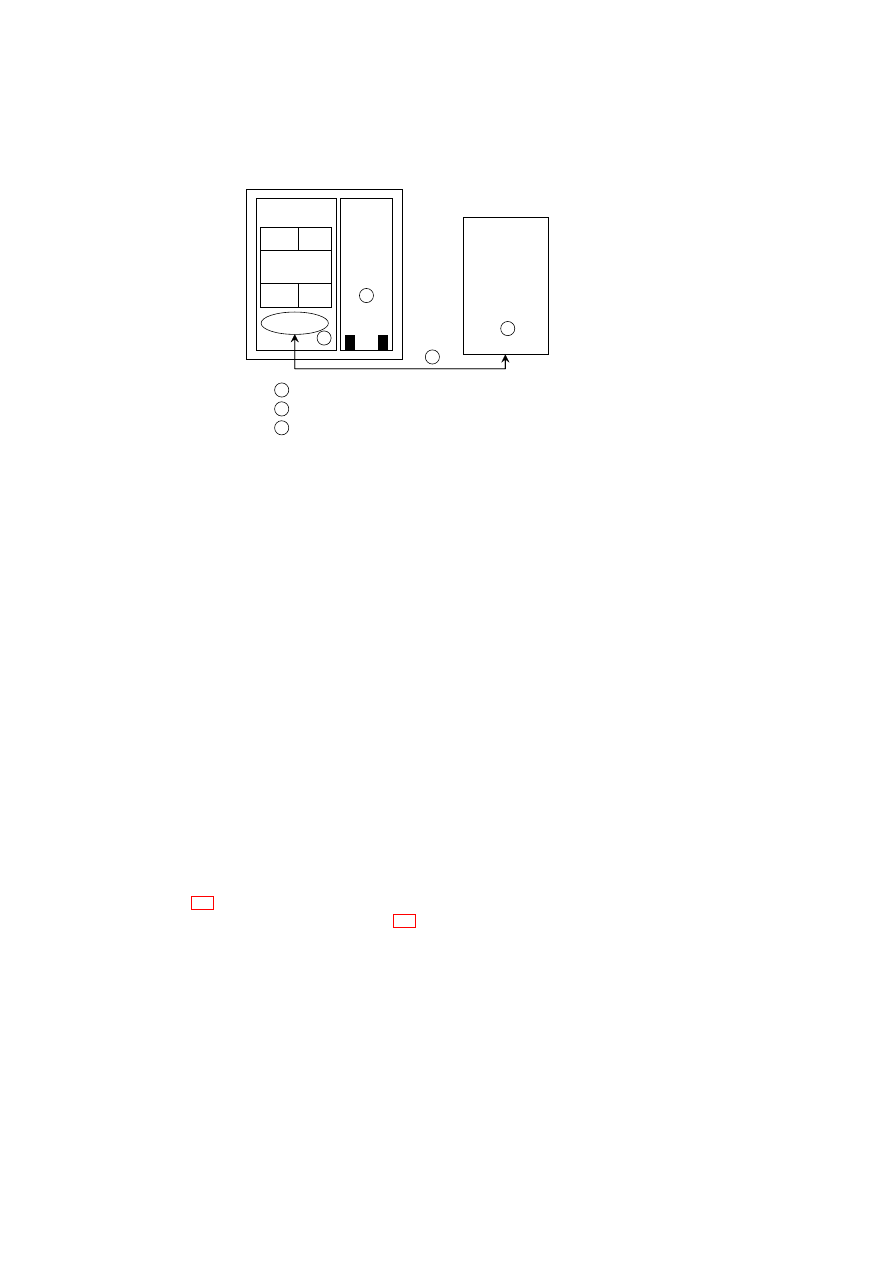

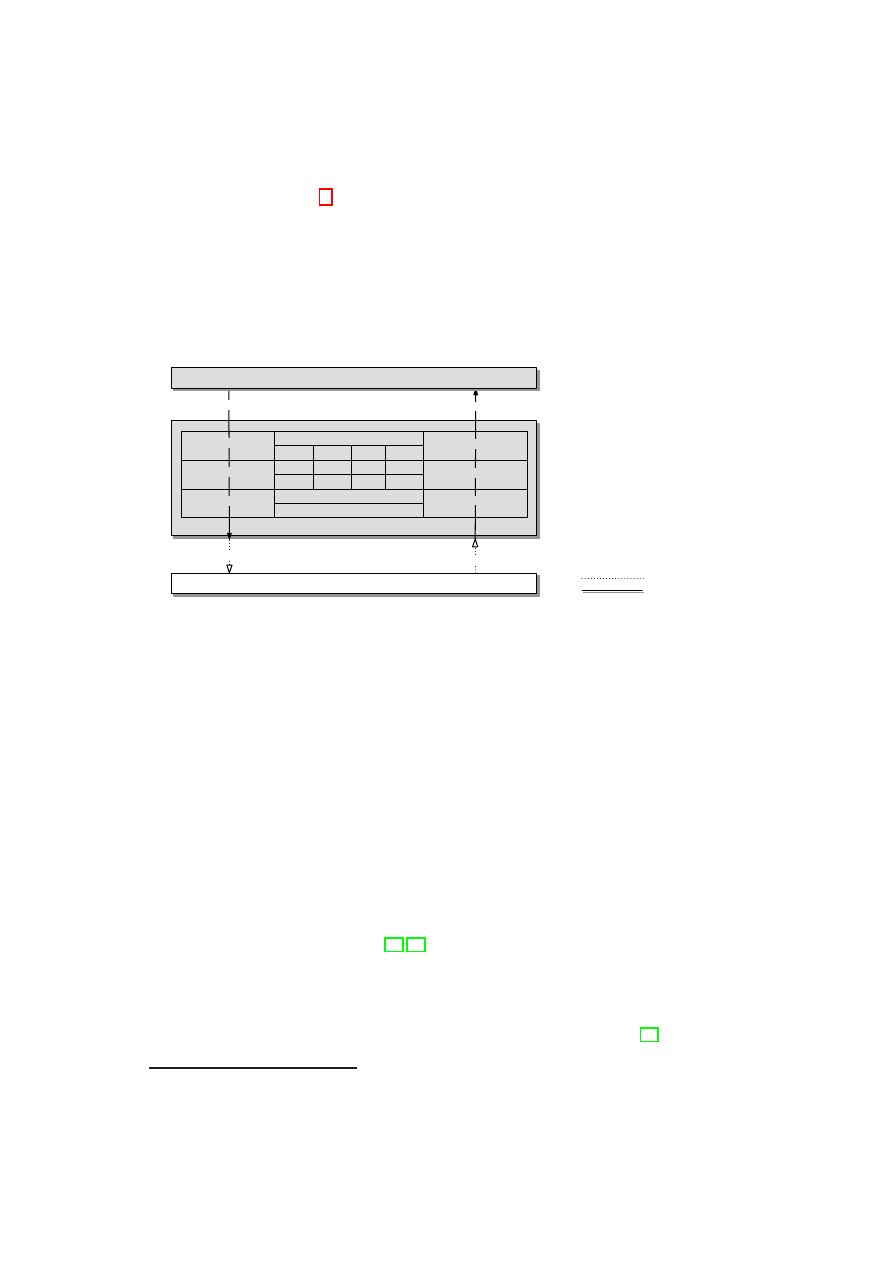

Within the CC@H demonstrator an employee has to be able to work at home using

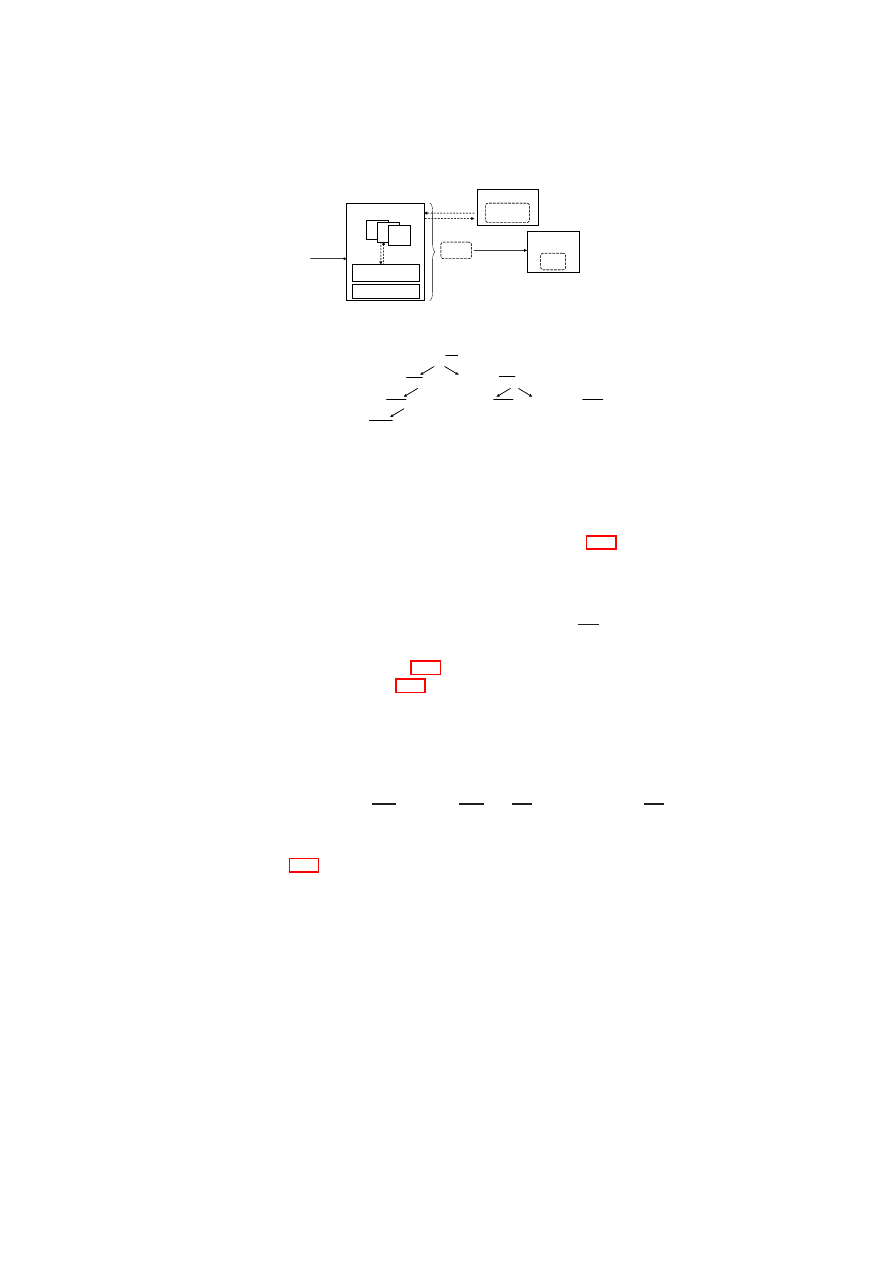

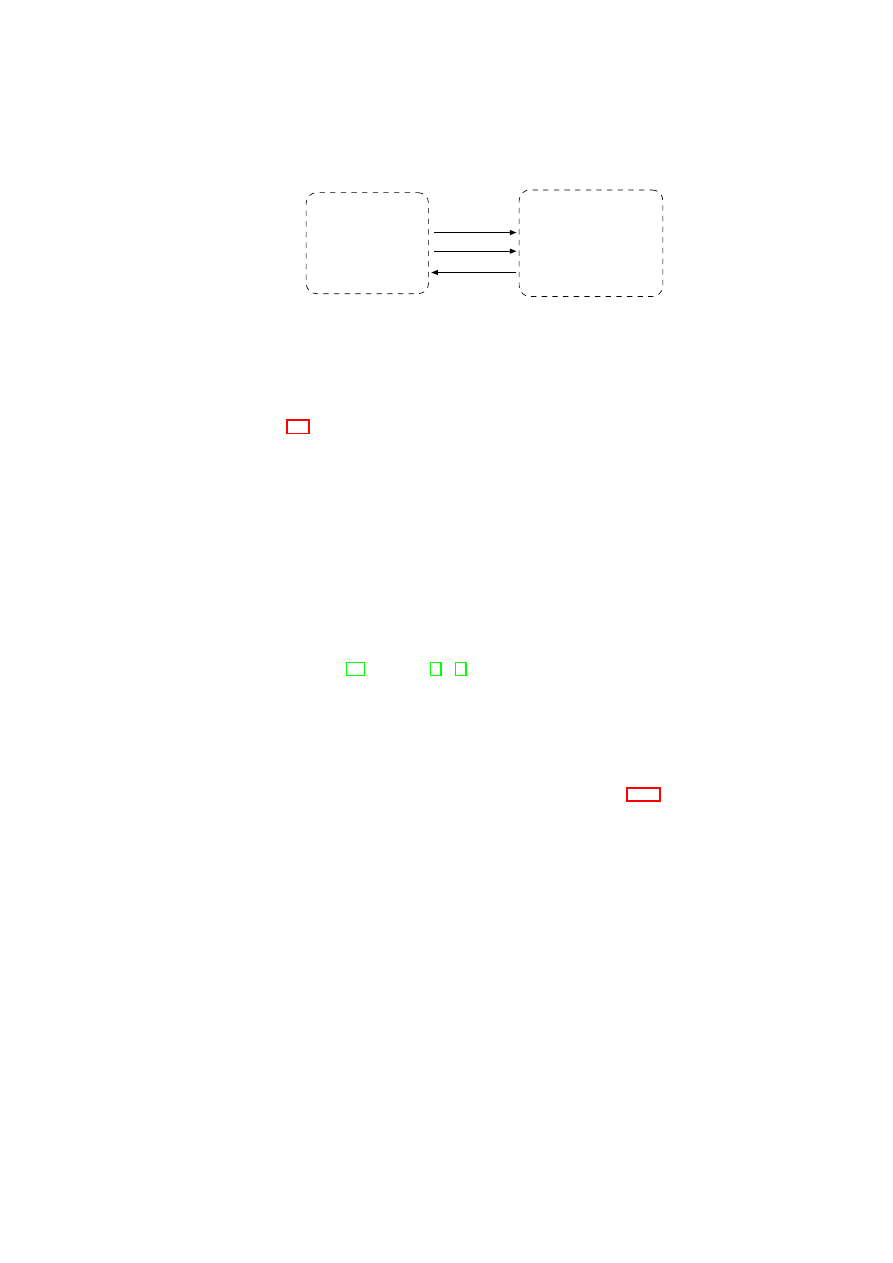

his own computer and to access, e.g., the company’s intranet (see Figure 1.1). For

that purpose a special, trusted corporate compartment runs on top of a virtualisation

layer on the employee’s computer. This compartment has to be secure against certain

attacks (see 1.2) and fully independent of OSes or applications running in parallel on

the virtualisation layer. The virtualisation layer either consists of the Xen hypervisor

and its security services or the L4 microkernel and security services.

The corporate compartment has to be able to set up a secure connection between

itself and a server of the company, e.g., a VPN gateway. While setting up this secure

connection, attestation is done to ensure that the client’s corporate compartment run-

ning on the employee’s computer is in a proper state and can be given allowance to

connect to the company’s intranet.

On the server-side no special virtualisation techniques are used in this prototype

scenario. But of course mechanisms to verify the client’s state and to mediate access

according to the results of this verification have to be in place.

In the following section we enlist the possible threats that have to be countered by

the security services. How this is done is described within the security considerations

sections of the Xen (see chapter 2) or L4 security services (cf. chapter 3), respectively.

5

6

OpenTC D05.2 – Proof of Concept of the Security Services

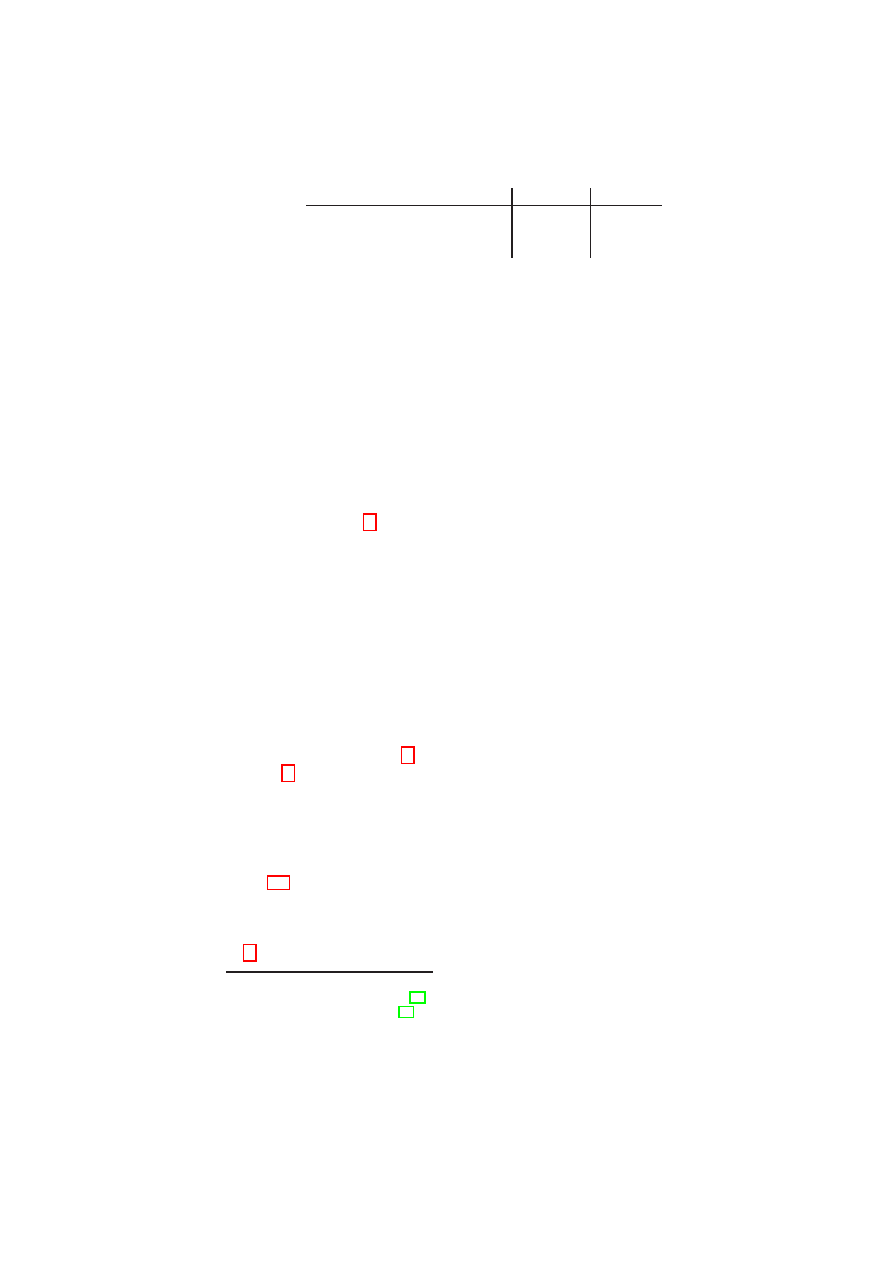

Hypervisor

Internet + Game overlay network

Corporate network

P

e

rs

o

n

a

l

M

a

c

h

in

e

s

P

e

rs

o

n

a

l

M

a

c

h

in

e

s

P

e

rs

o

n

a

l

M

a

c

h

in

e

s

C

o

rp

o

ra

te

M

a

c

h

in

e

s

Resource Isolating

Corporate

Trusted Virtual Domain

Internet

Figure 1.1: Basic Setting: Corporate and game computers hosted on a single home

computer.

1.2

Threats

The following threats have to be addressed by the security services or by the architec-

ture as a whole.

1

Threats to the Corporation

There are threats that have to be addressed with regard to corporate data:

•

The PC of the employee gets lost, and the finder/thief is able to read confidential

corporate data stored on the computer.

•

An attacker gains illegitimate access to the network of the corporation using its

own or an employee’s computer. This includes replacing the trusted computing

base (e.g., hypervisor) with a bogus version to obtain secret information.

•

An employee deletes corporate data accidentally or on purpose*.

Threats to the Employee

Threats that have to be considered from the perspective of the employee:

•

The employee’s system is altered by the installation of the corporate compart-

ment resulting in a situation that the computer is no longer usable for private

purposes because of, e.g., restrictive security guidelines.

•

Access to private data stored on the employee’s system may be possible for other

company members, e.g., the administrator.

1

Threats marked with * are not related to the security services. These have to be considered generally

and thus are not included within the security considerations of the security services.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 1. CORPORATE COMPUTING AT HOME SCENARIO ANALYSIS

7

Threats to both

Threats and attacks that have to be considered for company and employee are listed

below:

•

Direct Memory Access by devices

•

Illegitimately modified compartments

•

Malware installed/executed within compartments or in the core hypervisor

•

Software vulnerabilities in the hypervisor or security services

•

Illegitimate program execution or data usage

•

Denial of Service attack*

•

User connects to a fake corporate server (phishing)

•

Loss of user credentials*

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

Chapter 2

Xen Security Services

S. Bleikertz, S. Cabuk, P. Grete (HPL), K. Eriksson, B. Jansen, H. Ramasamy, M.

Schunter (IBM)

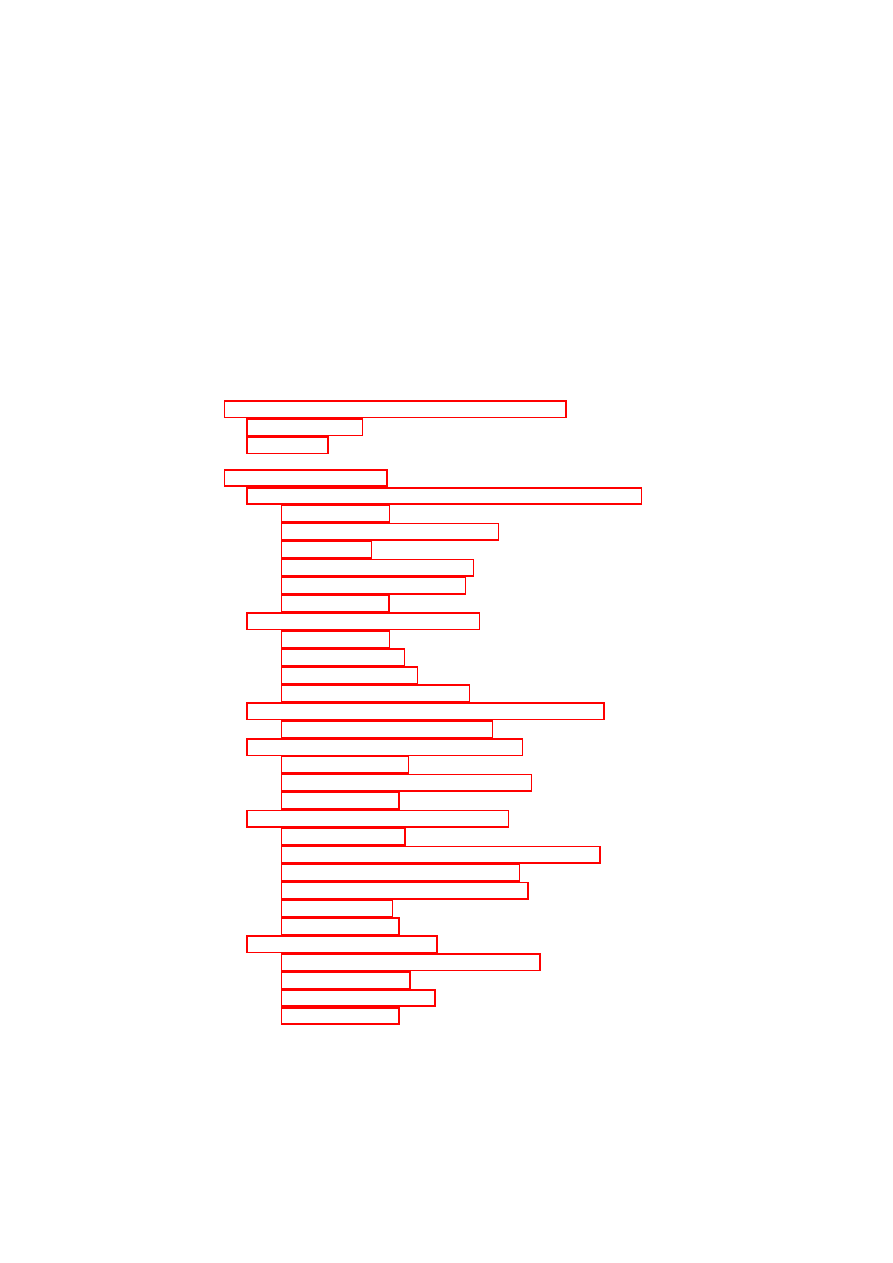

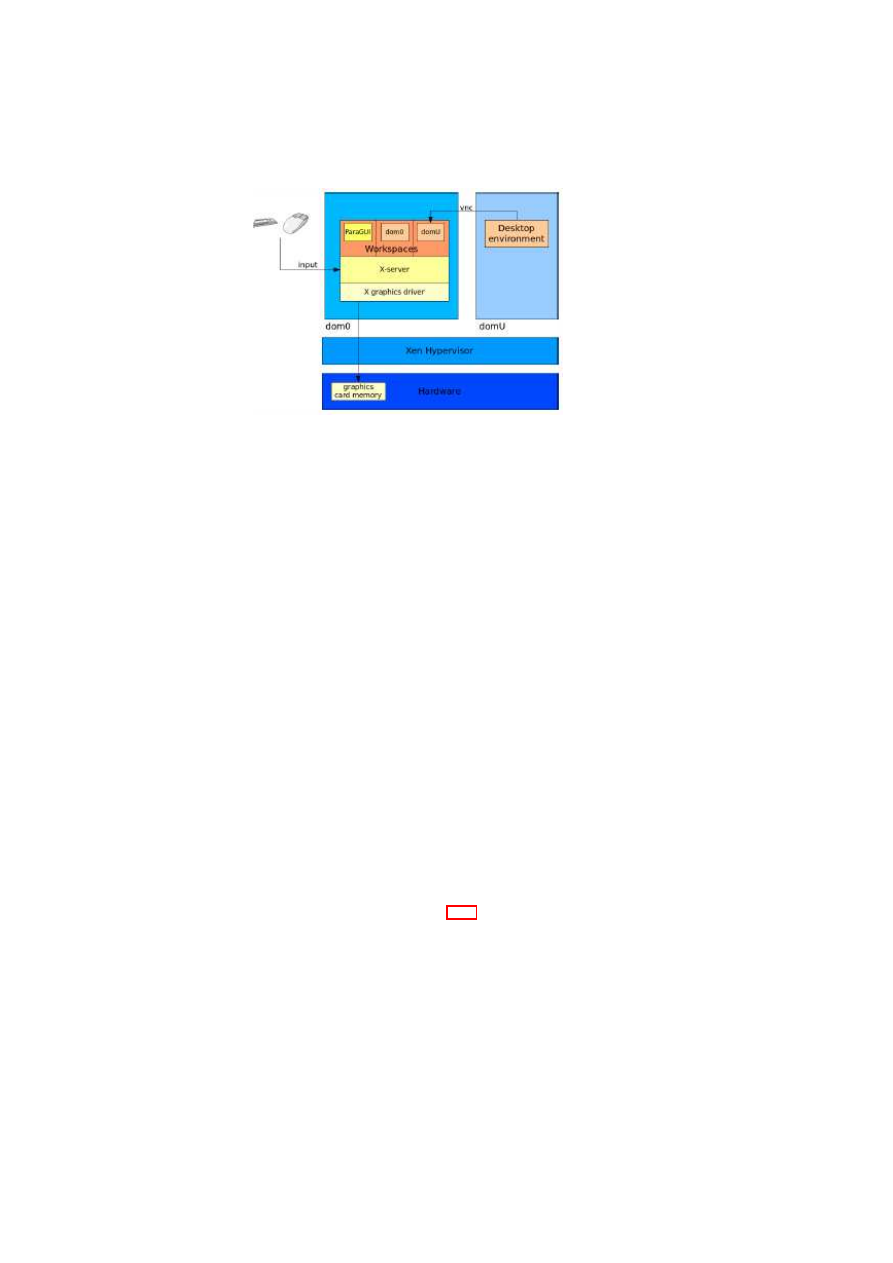

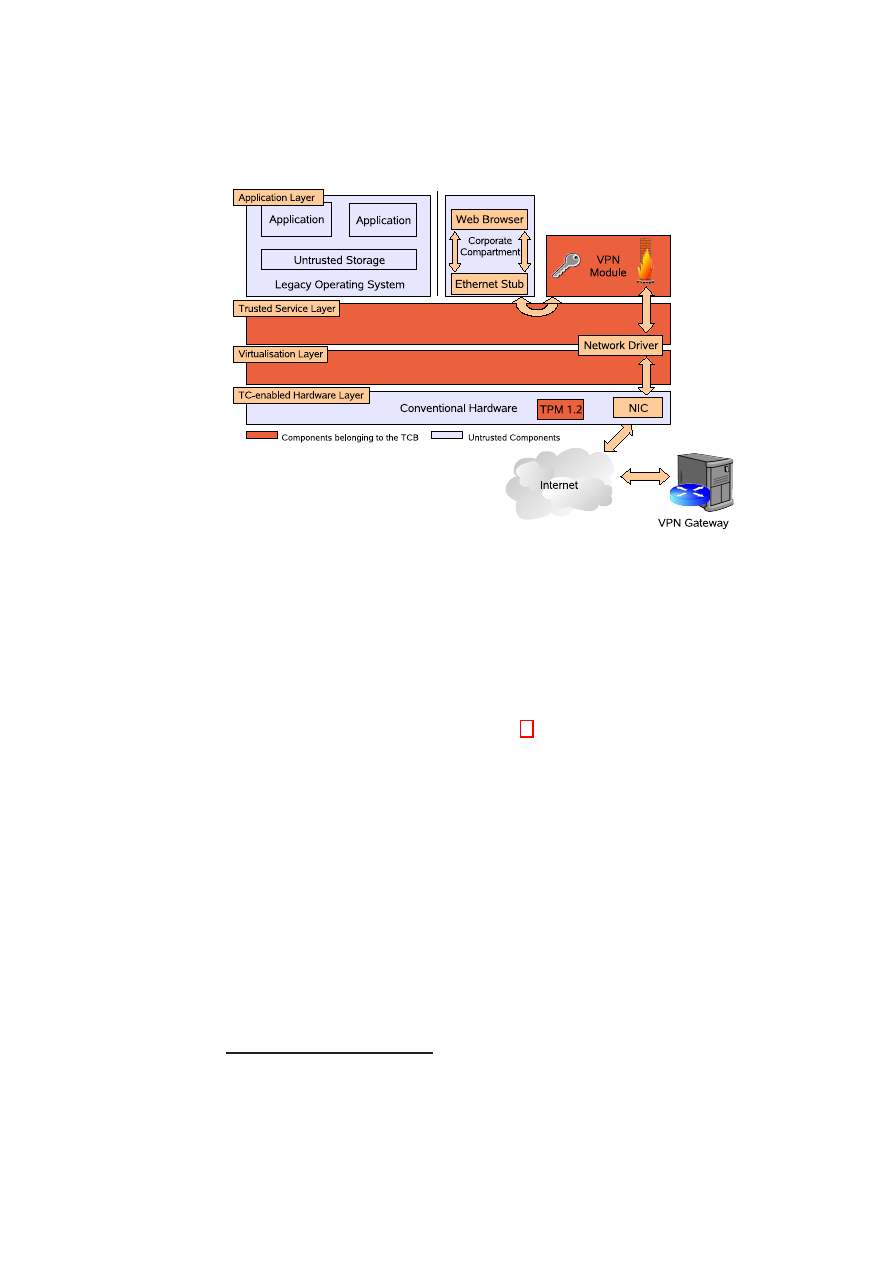

This chapter describes different aspects of the Xen Security Services. Section 2.1

gives an overview and identifies the current status of the implementation. Section 2.2

provides an in-depth description of the design of the individual virtual networking com-

ponents. Section 2.3 describes the network management concepts in detail. Section 2.4

describes how to expand the core trusted computing base provided by the hypervisor

to cover the executables of the security services as well. Section 2.5 shows how –

given correct executables – integrity of the used policies can be proven. Furthermore,

it describes how to bind secrets to correct enforcement of policies and other conditions.

Section 2.6 describes the design of the secure GUI.

2.1

Xen Security Services Overview and Implementa-

tion Status

K. Eriksson, H. Ramasamy, M. Schunter (IBM)

2.1.1

Overview

The security services manage the security configuration of the hypervisor and provide

secure virtualization of resources to the virtual machines.

The current implementation of the Security Services is an extension of the 2006

security services. The concept of TVDs (Trusted Virtual Domains) has been added to

the networking component. The core idea of TVDs is to define virtual trust zones that

can span multiple machines. Each trust zone then determines the security policies for

the physical and virtual machines joining this zone. It also determines the transport

protection used in a given zone.

The updated networking component includes a first version of admission control

for VMs. This ensures that only VMs that satisfy the TVD policies can join.

To be able to provide these services a management entity called “TVD proxy” was

implemented to manage and enforce the virtual domain policies on each physical host

8

CHAPTER 2. XEN SECURITY SERVICES

9

that a TVD is residing on. This means that on a physical host one TVD proxy is running

for each TVD that can deploy VMs on that specific host.

Each TVD proxy gets its portion of the needed TVD policies from the TVD Master

that manage all policies for a specific TVD. Policies sent to a TVD proxy include al-

lowed VMs, their reference measurements, extra configuration, TVD network settings,

and configuration for secure channels if TVD spans several physical hosts.

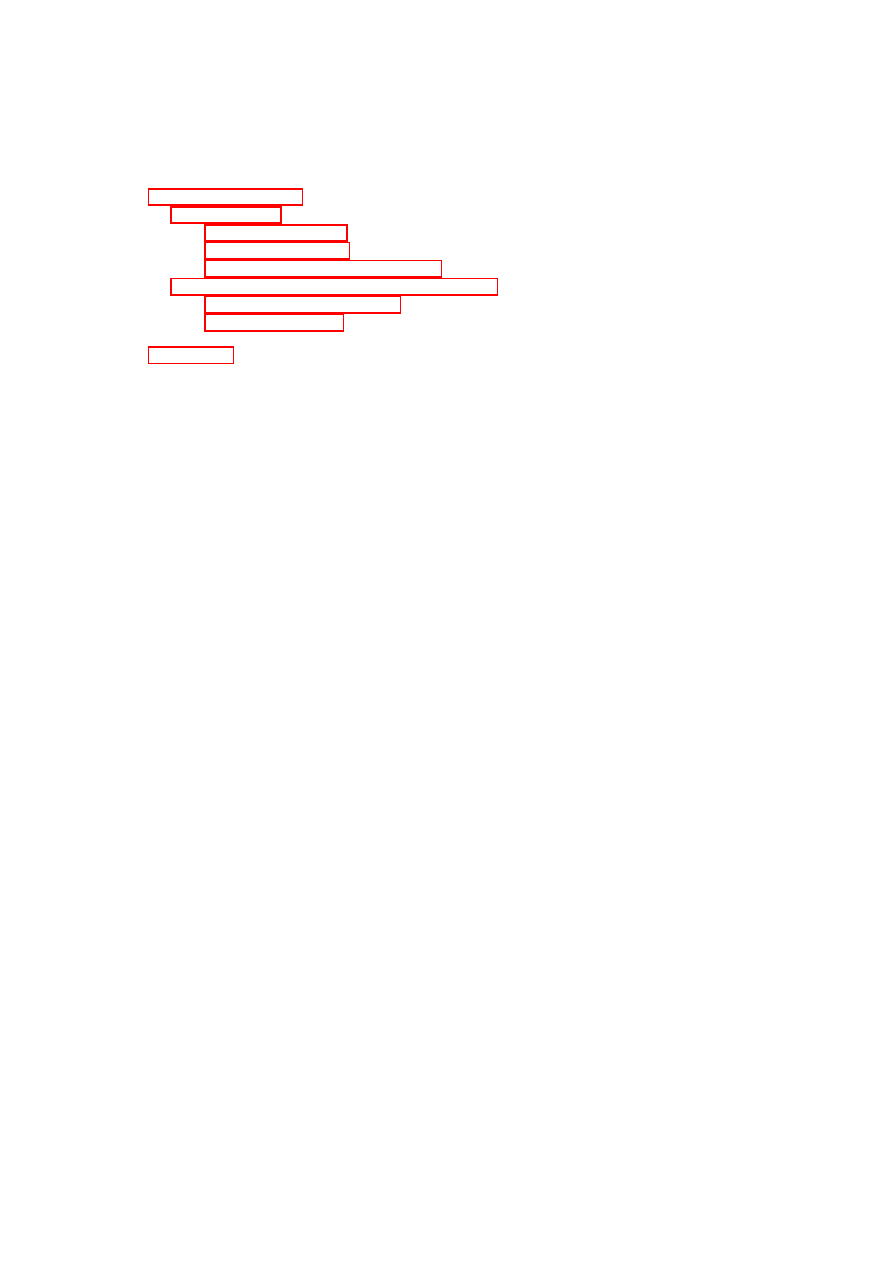

2.1.2

TVD network infrastructure

The TVD networking functionality enables a network infrastructure than can inter-

connect multiple virtual machines running on multiple physical hosts.

The implemented network infrastructure enables a private virtual network for each

TVD and ensures network separation by inter-connecting VMs at the Ethernet level.

This means that logically, we provide a separate virtual wiring for each TVD. As a

consequence, different TVDs do not share any virtual cables to prevent that packets

from different TVDs are traversing any shared routing tables and TCP/IP stacks. It also

gives the freedom to deploy a wide range of networking solutions on top of the TVD

network infrastructure. Network address allocations, transport protocols and other ser-

vices are then fully customizable by the TVD owner and work transparently as if the

VMs were in an isolated physical network.

To maintain secrecy and confidentiality of network data when a TVD network spans

several physical hosts the data is transferred over encrypted VPN tunnels. This enables

the use of untrusted networks between physical hosts that contains VMs within the

same TVD to provide a seamless view of the TVD network.

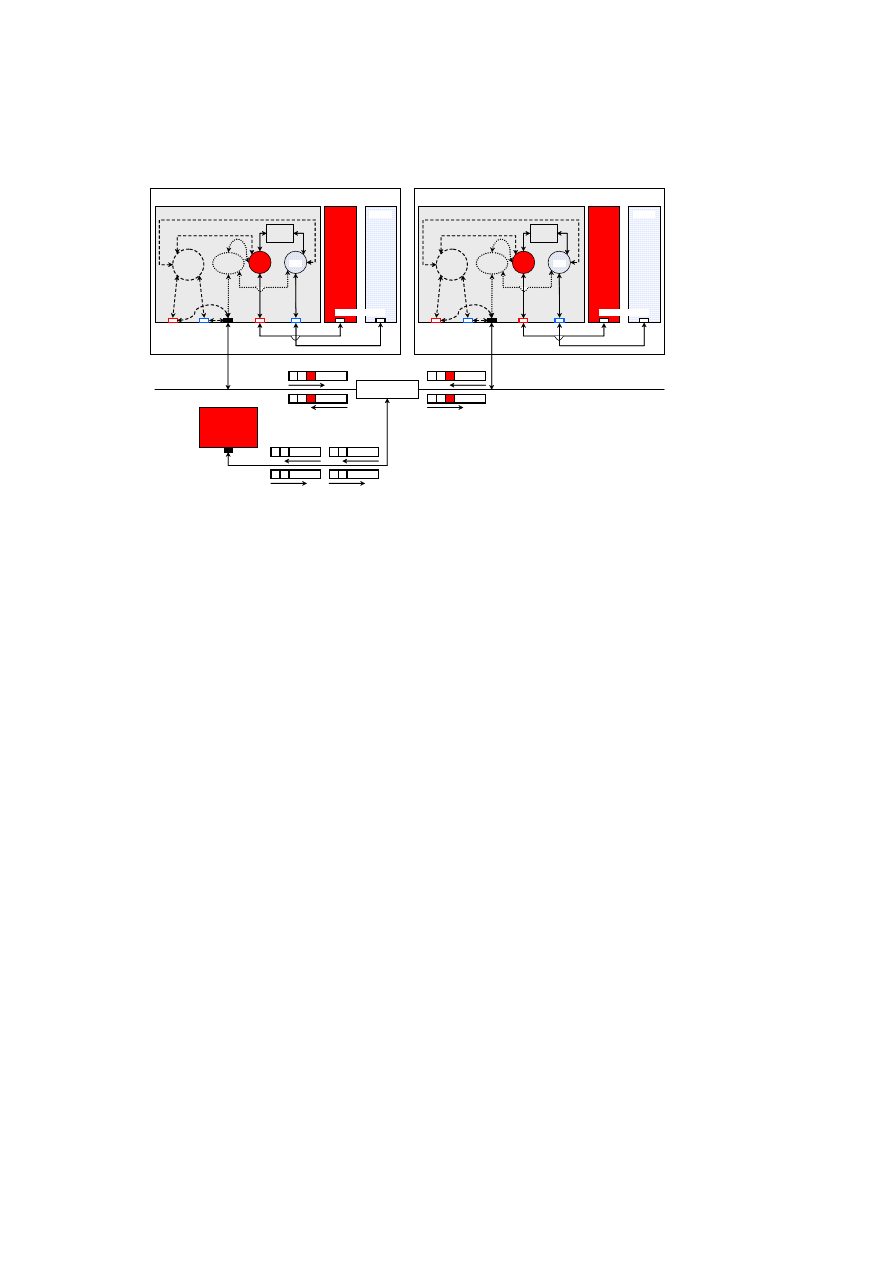

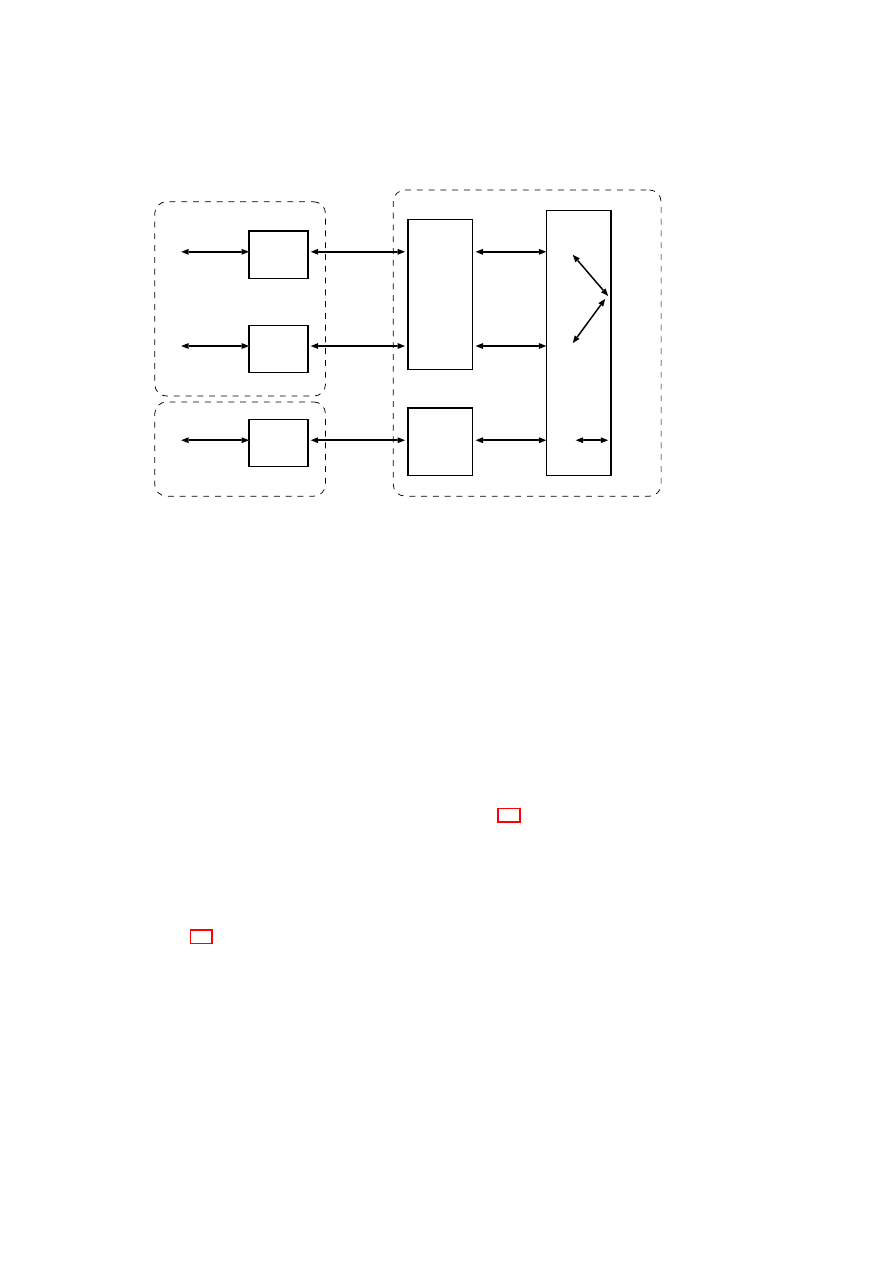

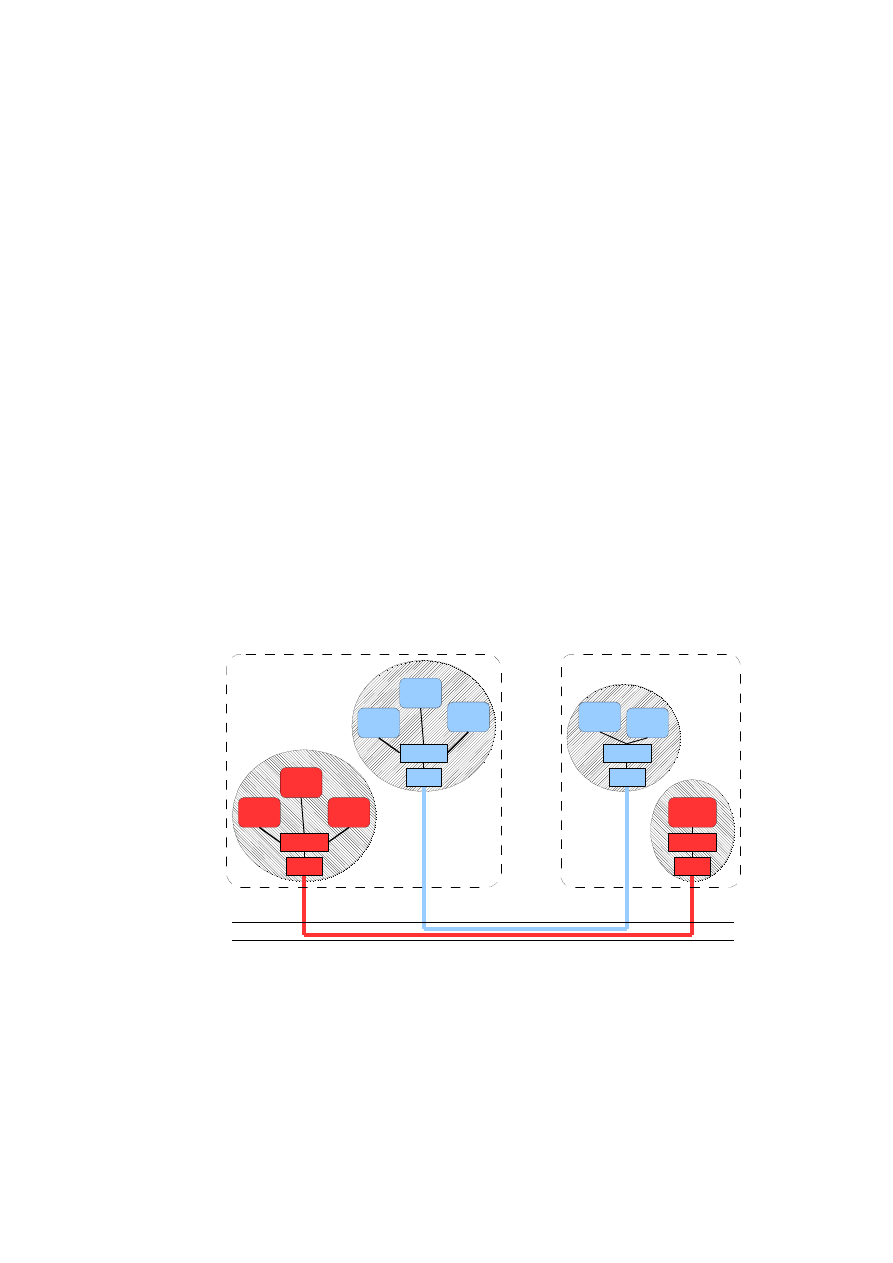

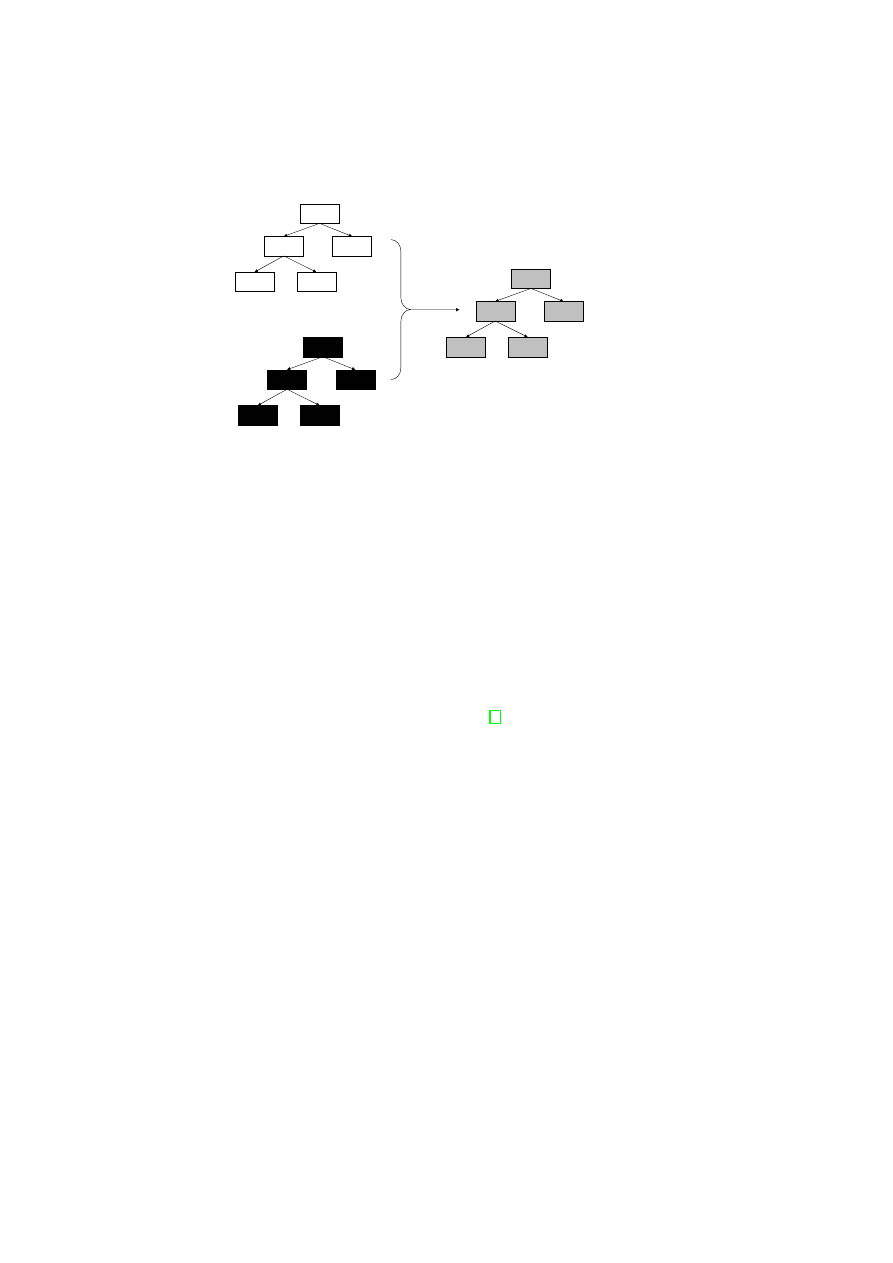

TVD1

VM1

VM2

VM3

TVD2

VM1

VM2

VM3

TVD1

VM4

VM5

TVD2

VM4

Host 1

Host 2

LAN/WAN

Bridge

VPN

Bridge

VPN

Bridge

VPN

Bridge

VPN

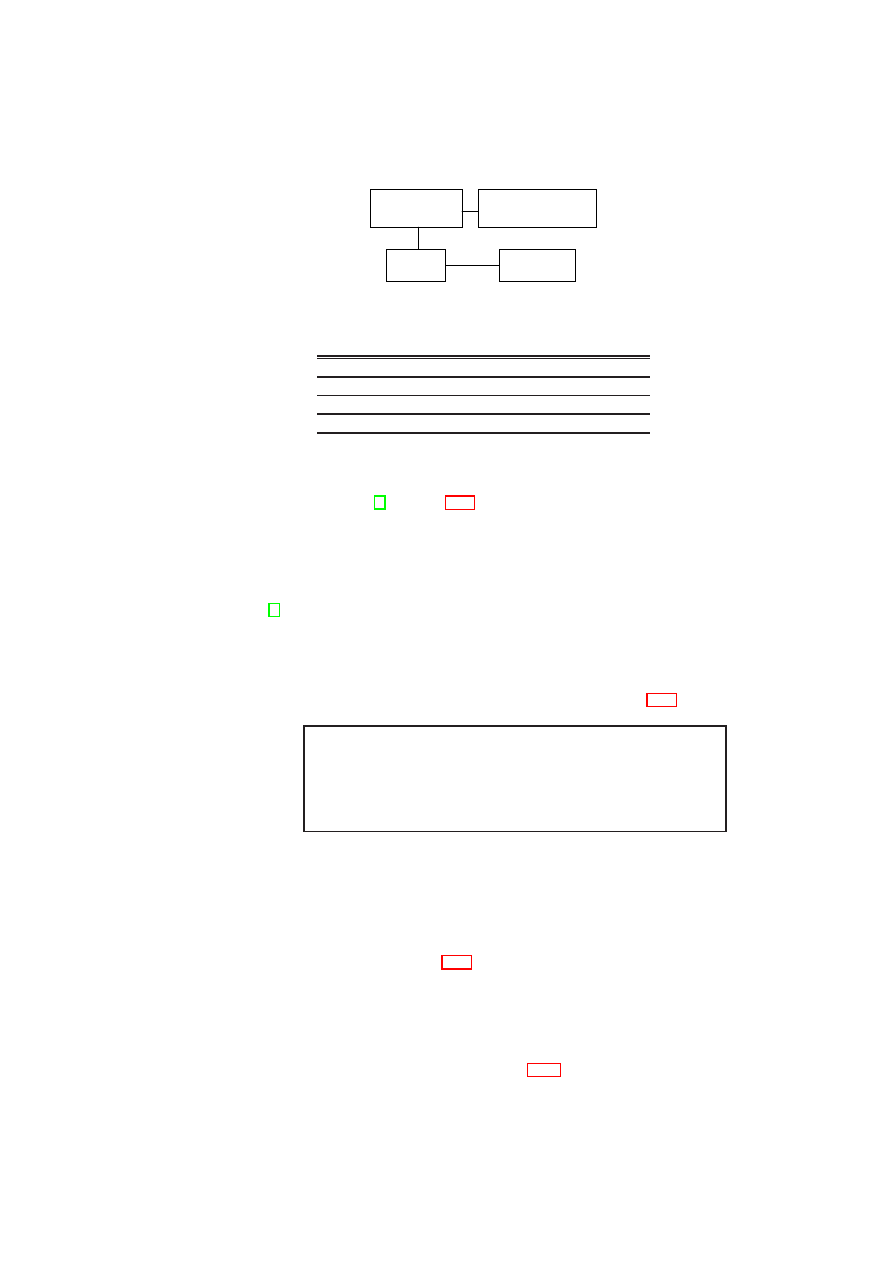

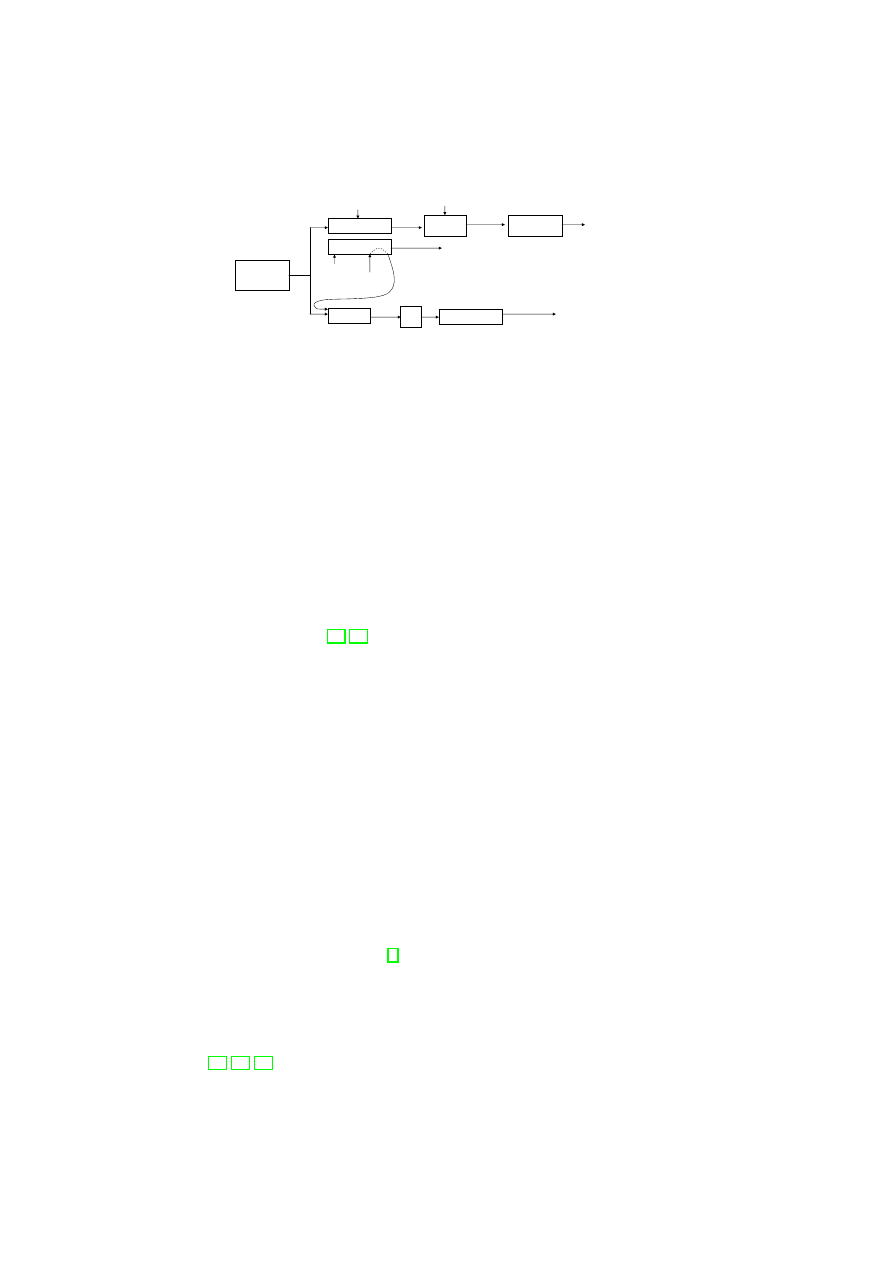

Figure 2.1: TVD Network Overview

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

10

OpenTC D05.2 – Proof of Concept of the Security Services

2.1.3

Bridge

For bridging VMs within a physical host there are two options, either using the Linux

Kernel Ethernet Bridge functionality or the OpenTC vSwitch from HP Labs.

Both work in a similar way when it comes to plugging in VMs, and it is done

by attaching a VM’s back-end virtual network interface (vif) to the bridge/vSwitch

at Ethernet level and therefore all ingoing and outgoing packets from a VM will be

directly going to/from the attached bridge only and bypassing all higher level packet

routing/mangling/filtering outside the TVD network infrastructure.

Each bridge works in the same way as a physical Ethernet switch does by main-

taining MAC tables (with age counters) for each port (in this case connected vifs) to

keep track of where to route packets.

The Linux bridge can also handle the link management protocol STP (Spanning

Tree Protocol, IEEE 802.1D) to handle multiple hops and avoid cyclic routes if a more

complex TVD network layout is deployed. This is useful when several local TVD

networks on different physical hosts are inter-connected via multiple secure channels.

The vSwitch has capability to do VLAN tagging (IEEE 802.1Q) which is useful

when inter-connecting physical hosts with several TVDs over a trusted network such a

internal Data Center network. It works by adding tag information in the Ethernet frame

header that identifies to which VLAN a frame belongs and then send out the frame on

a shared network. Receiver and intermediate VLAN-enabled switches can then apply

rules and routing depending on which VLAN a frame belongs to. This enables better

network separation but not confidentiality.

2.1.4

Virtual Private Network

To add confidentiality to data between VMs, that belong to the same TVD but are

located on different physical hosts, the data is transferred over a secure channel between

the local bridges on each physical host.

The relaying is done on Ethernet level to keep the TVD network transparent no

matter if the VMs are residing on the same or on different physical hosts. The imple-

mented solution of secure channels uses point-to-point VPN tunnels with OpenVPN

that are configured via the TVD proxy from the TVD policies. This enables reconfigu-

ration of topology and the involved VPNs within a TVD from a single administration

point, the TVD Master.

The TVD policies distributed from the TVD Master to the TVD proxy also include

the secret key for the VPN along with other VPN specific settings. On a physical

host the VPN’s endpoint is represented as a local virtual network interface (vif) that is

plugged into the appropriate bridge controlled by the TVD proxy. The bridge’s MAC

tables are then updated in the same fashion as physical switches learn what port they

need to send on for a specific host.

2.1.5

VM admission control

When a VM is about to join a TVD its state will be verified by the local TVD proxy to

see if it complies to the policies of that TVD. If it is accepted then it will be connected

to the TVD network.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

11

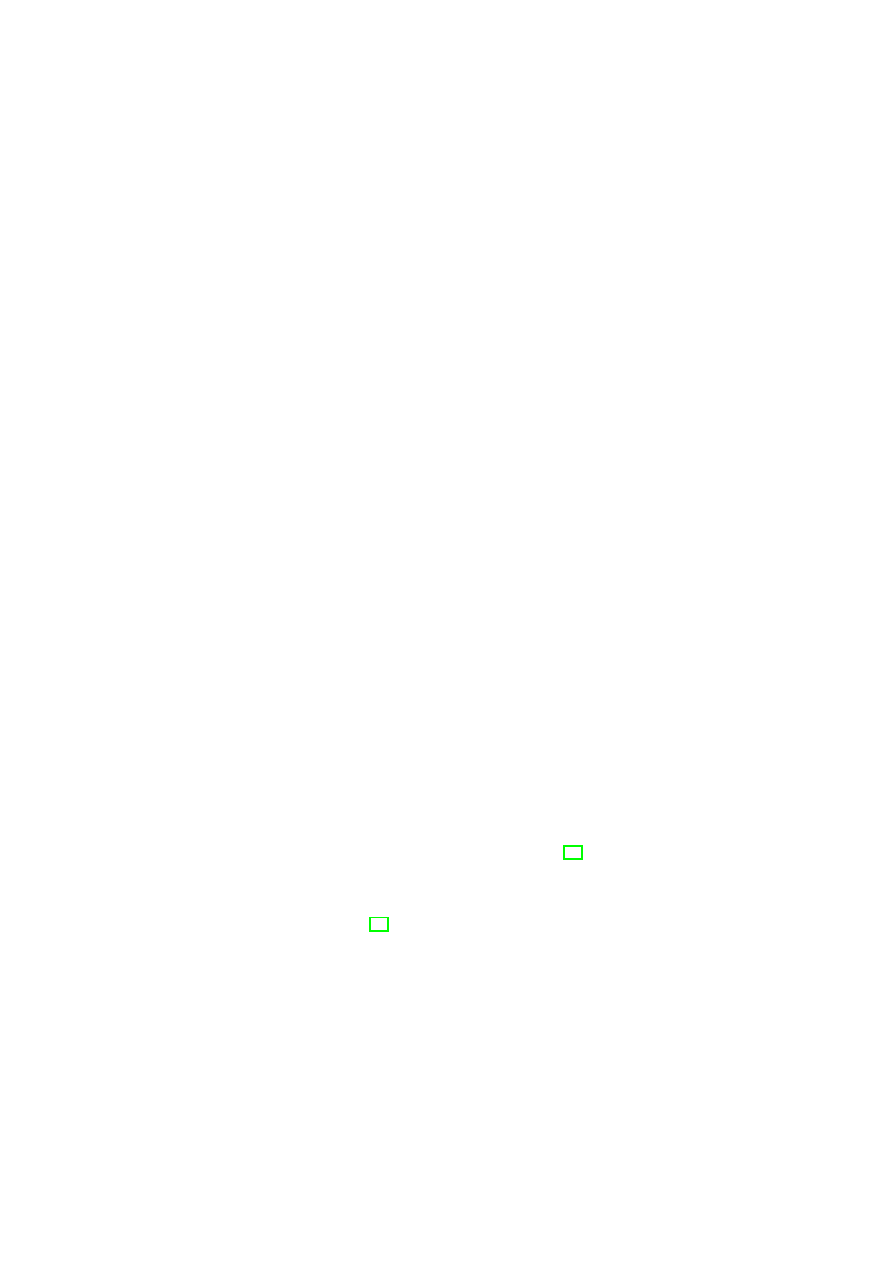

vSwitch/

Bridge

eth0

vif1.0

eth0

vif2.0

Dom0

DomT1

(paravirt)

DomU

DomT2

(fully virt.)

eth0

tap0

Def.

Bridge

peth0

VPN

eth

eth

eth

udp/ip

eth

Dom0

NW

stack

Untrusted network

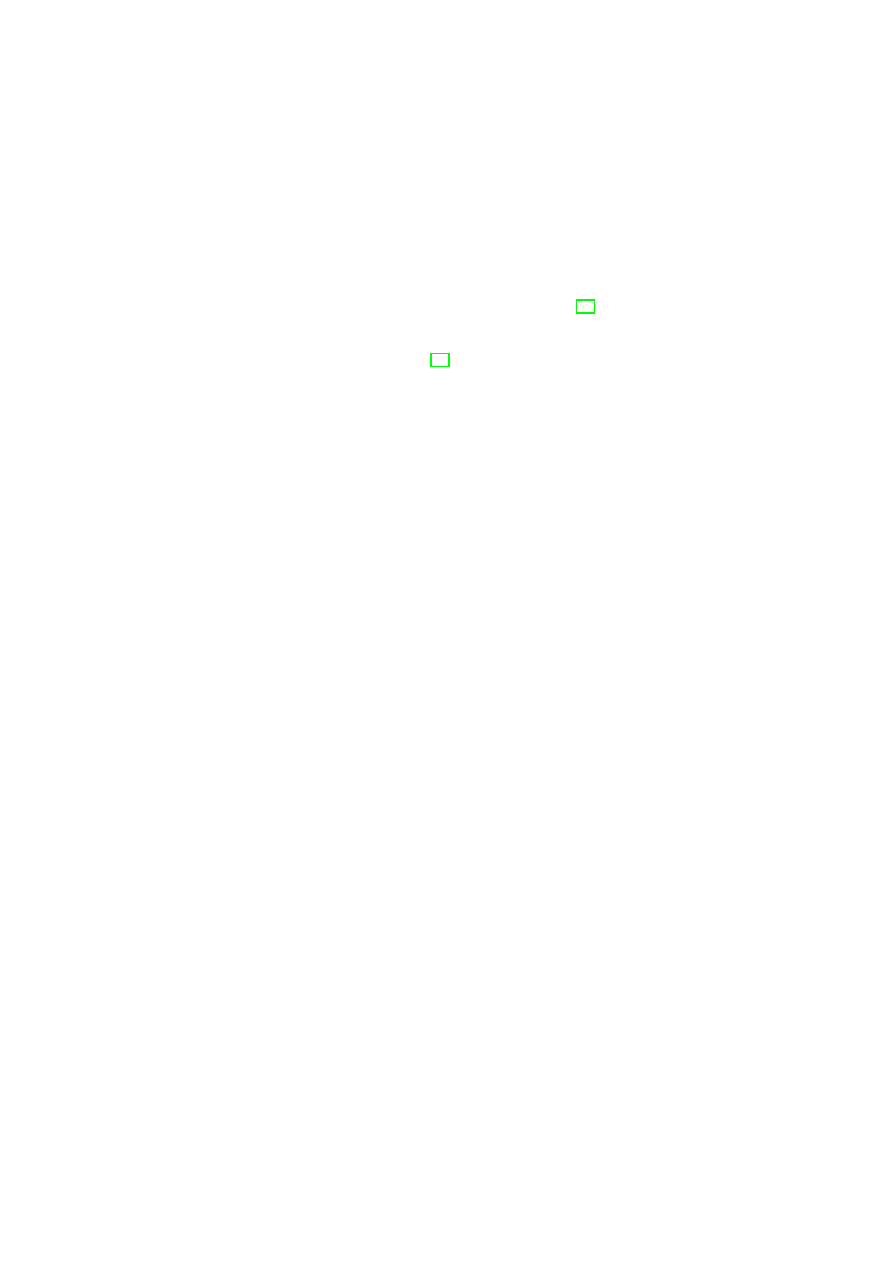

Figure 2.2: TVD Network Modules within Physical Host

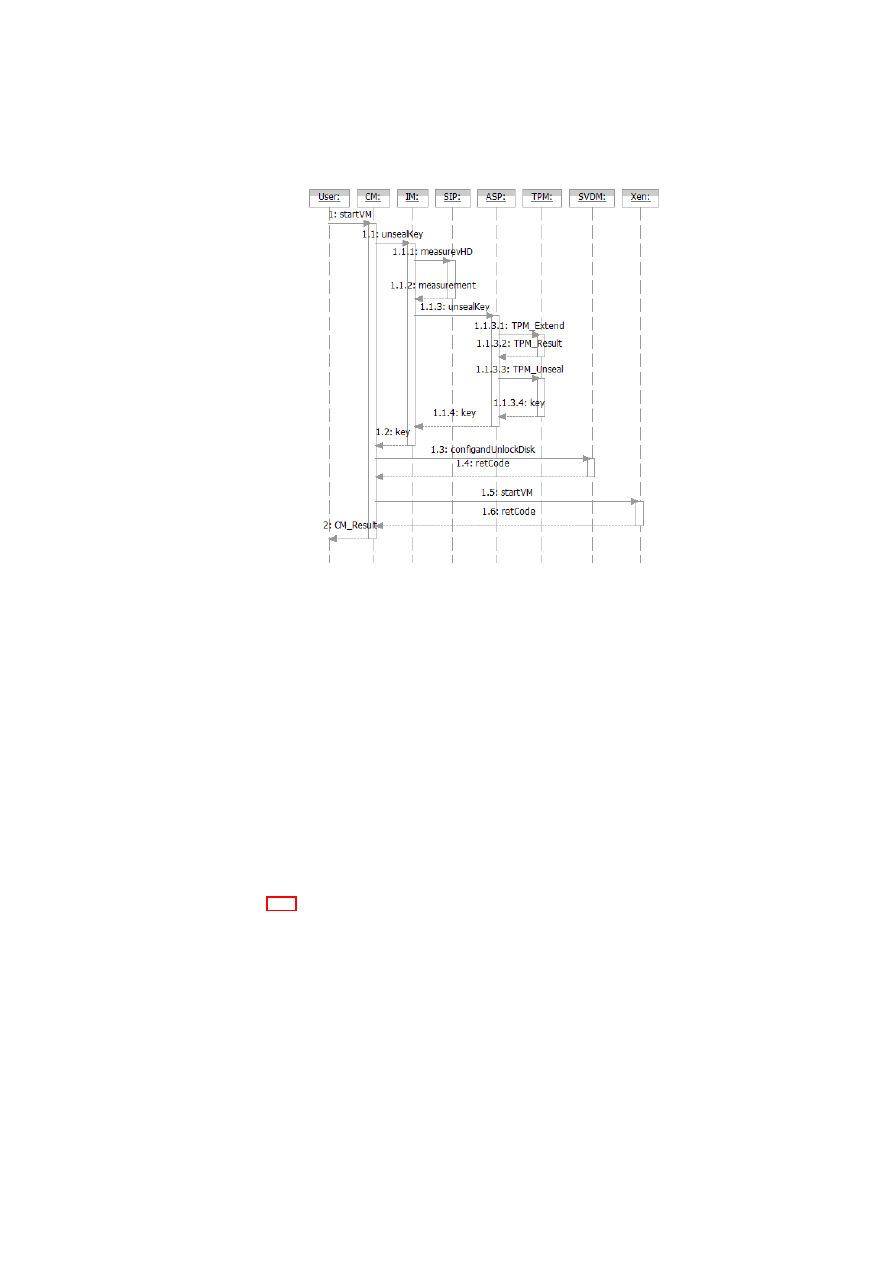

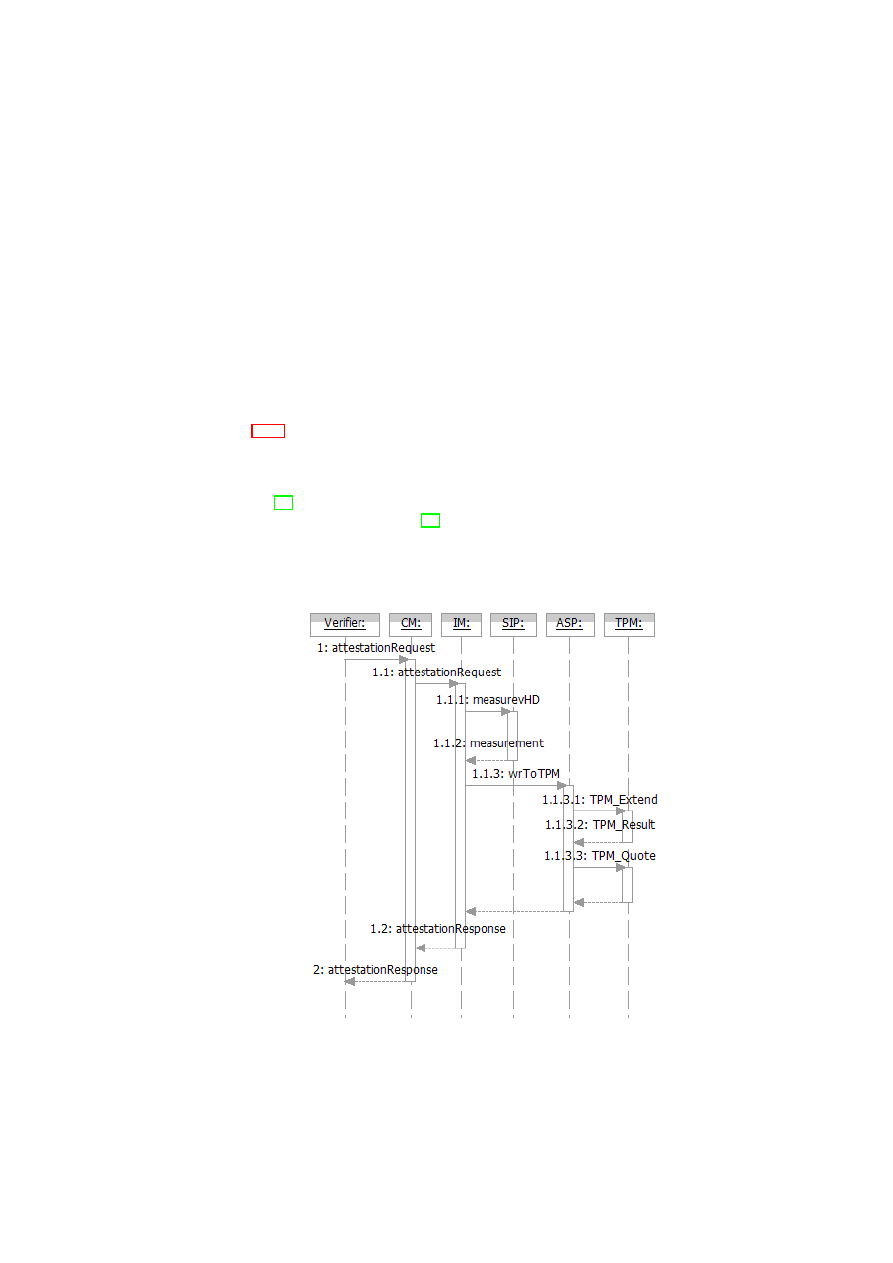

In the implementation this is done by having the Compartment Manager (Comp-

Mgr) do a two step interaction with the TVD proxy during startup of a VM, namely

compartment attest and compartment network attach . This is done over a socket con-

nection using the Compartment Admission Protocol (CAP) specifically designed for

this purpose.

The CompMgr makes use of a module called Integrity Service Manager to measure

the state of the VM to start. The measurements can include state of VM configuration,

kernel and disk(s) that are going to be attached to the VM.

Compartment attestation:

1. CompMgr loads the VM configuration and applies security directives such as

measuring compartment image (with help of Integrity Service Manager), unseal-

ing key and setting up encrypted storage (with help of SVDM ) and checks if

VM should be part of a TVD.

2. If security directives state that the VM should be part of TVD network then the

CompMgr sends prior to VM startup an attestation request to the TVD proxy

containing the measurements of the VM.

3. The TVD proxy looks up the settings for the VM in the policies and validates

the measurements and returns accept or deny depending on the validation result

along with optional extra settings (such a MAC address) that TVD proxy wants

CompMgr to apply on VM at startup.

Compartment network attach:

4. Once the CompMgr has started the VM it sends an attach request to the TVD

proxy containing the virtual network interface (vif) of the newly started VM that

should be part of the TVD network, and also the measurements of the VM.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

12

OpenTC D05.2 – Proof of Concept of the Security Services

5. The TVD proxy once again verifies the VM measurements and if everything is

according to TVD policies then connects the vif to the bridge of the local part of

the TVD network and returns that attachment was successful.

The CompMgr will not start the VM if the TVD proxy returns deny during the

attestation procedure.

If the attestation step would be skipt and the CompMgr requests the TVD proxy

to attach a started VM with “bad” measurements to the TVD network then the TVD

proxy will respond saying that it failed and leave the vif unconnected, thus leaving the

TVD network unreachable by the VM by not attaching it the bridge.

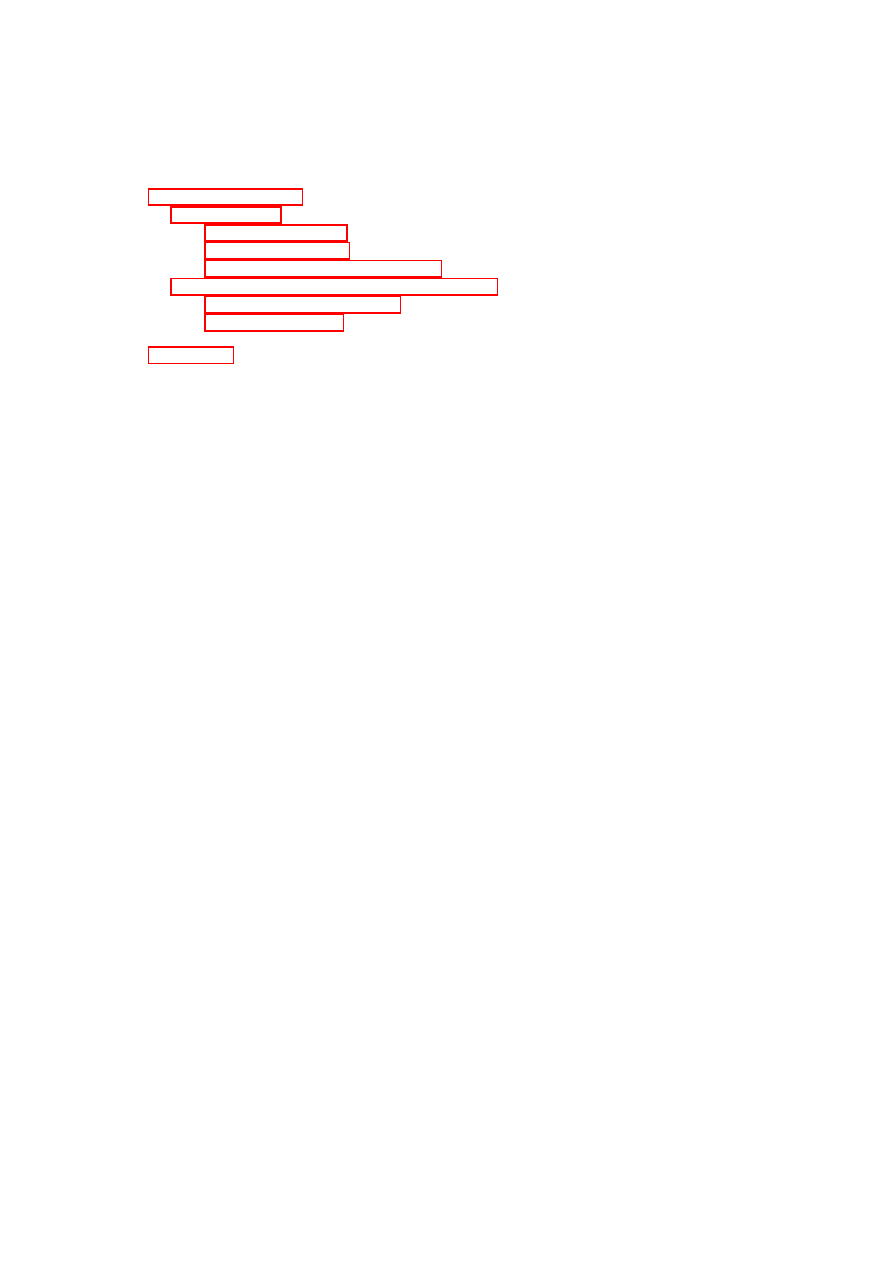

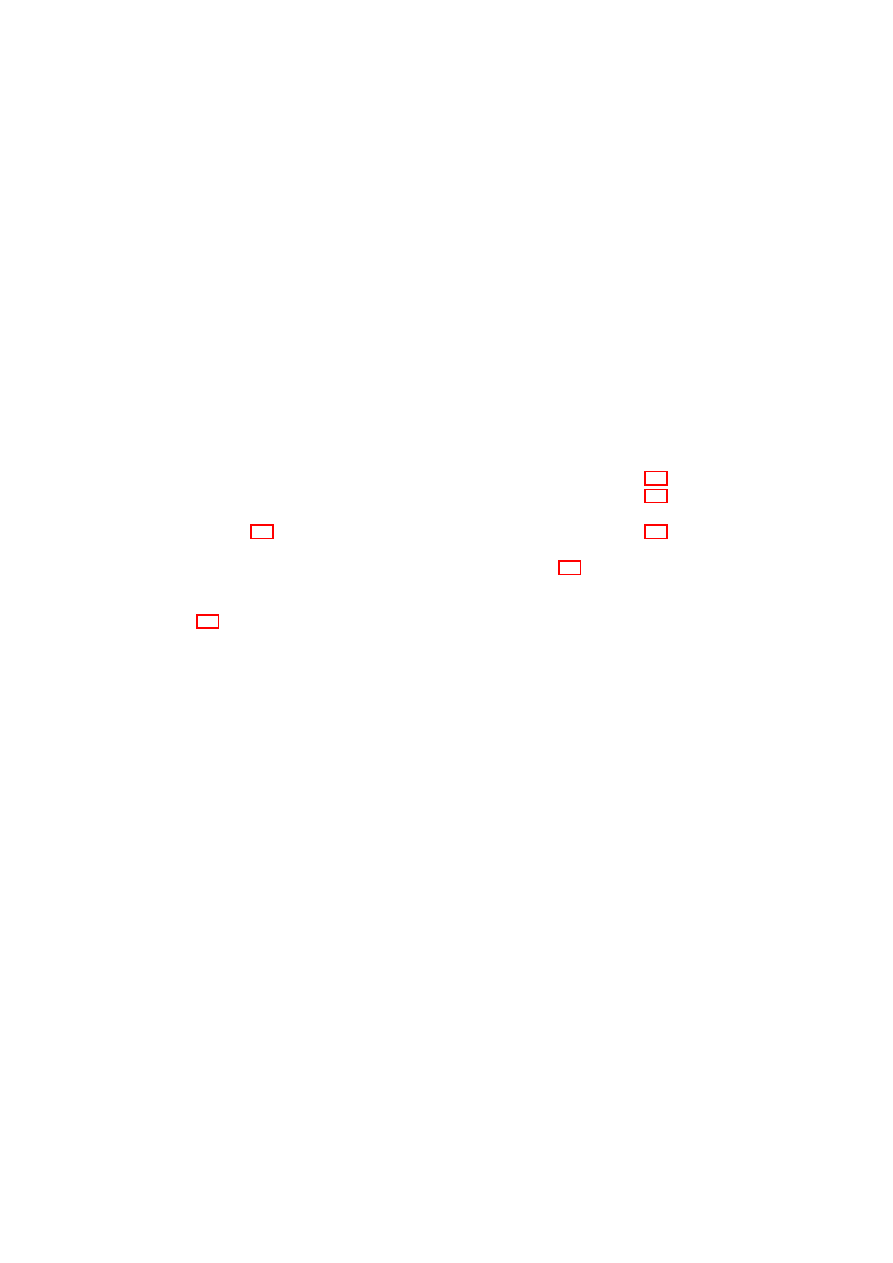

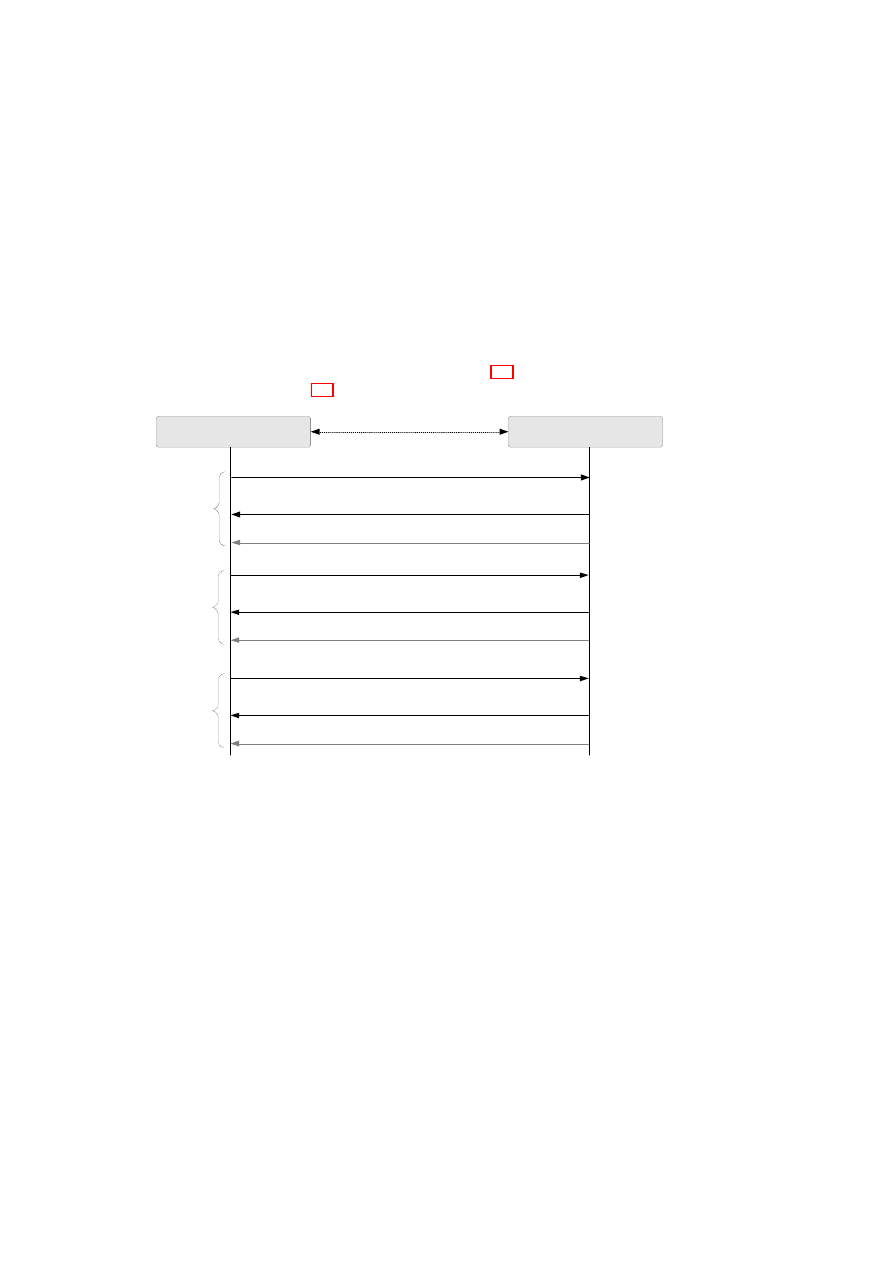

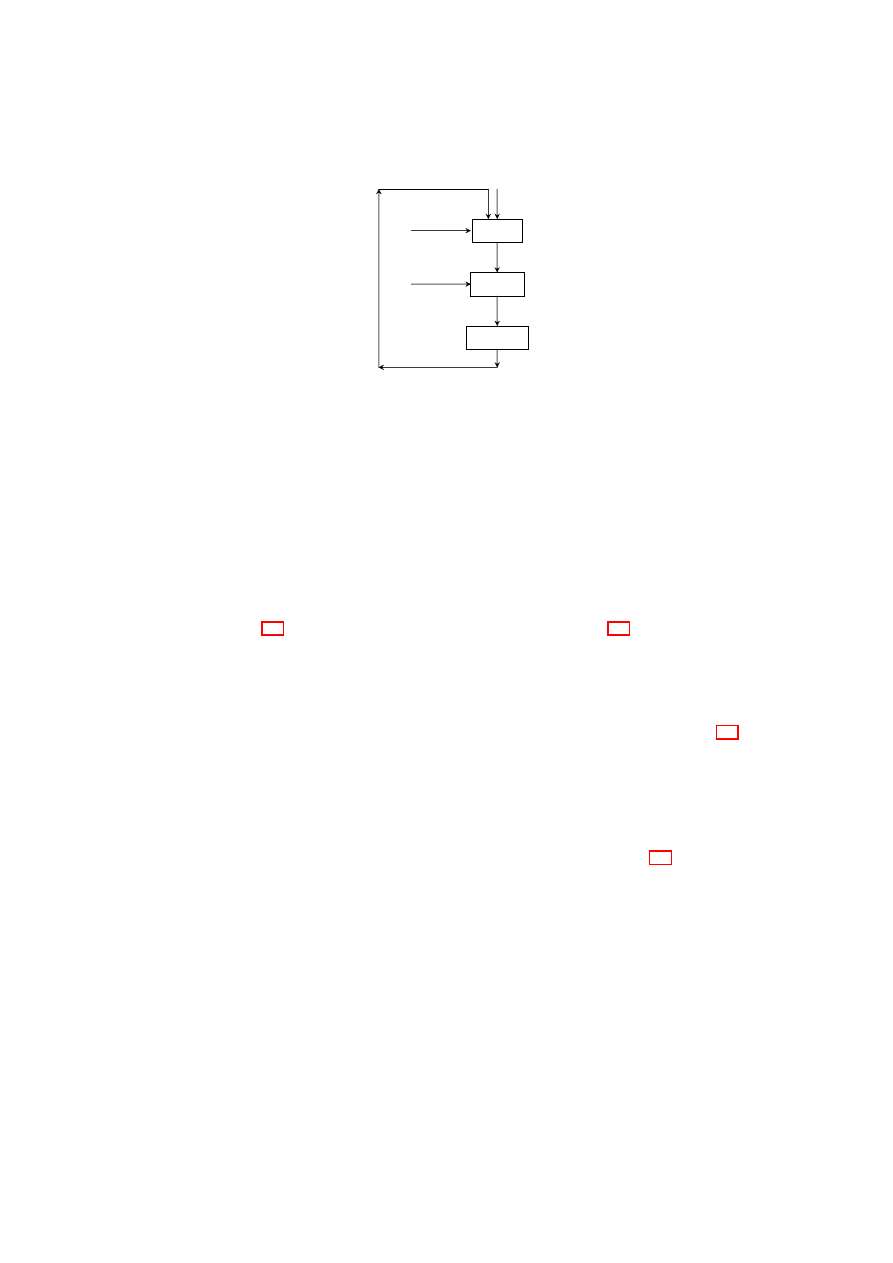

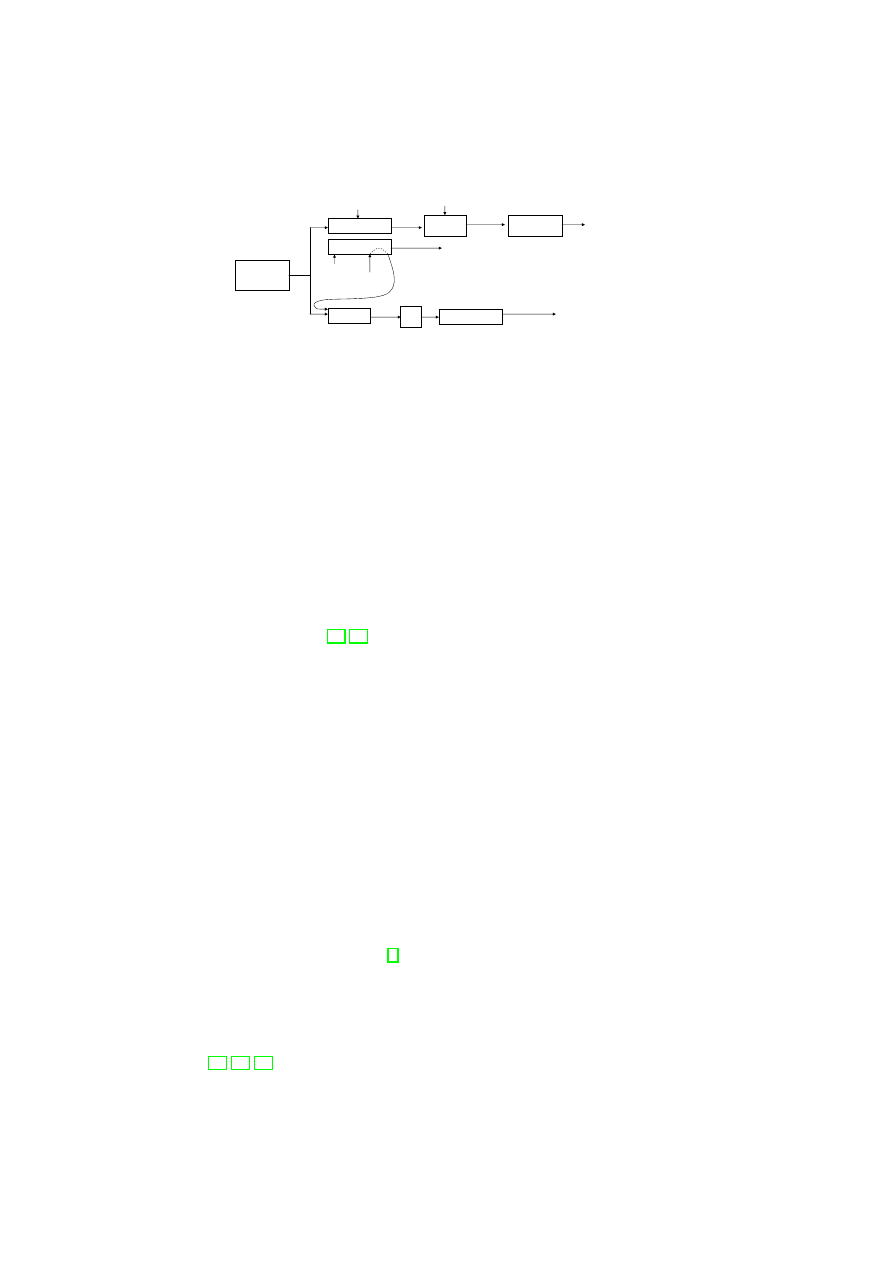

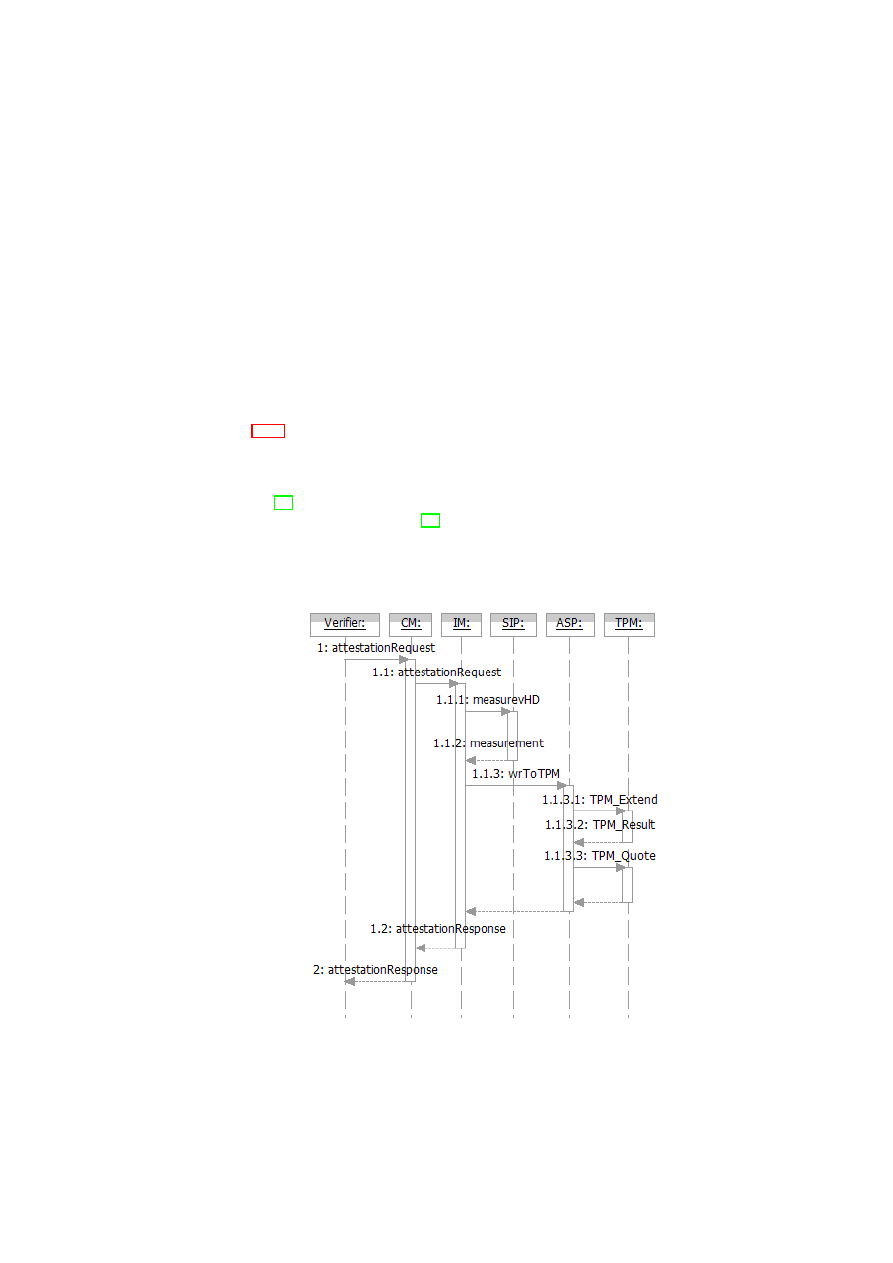

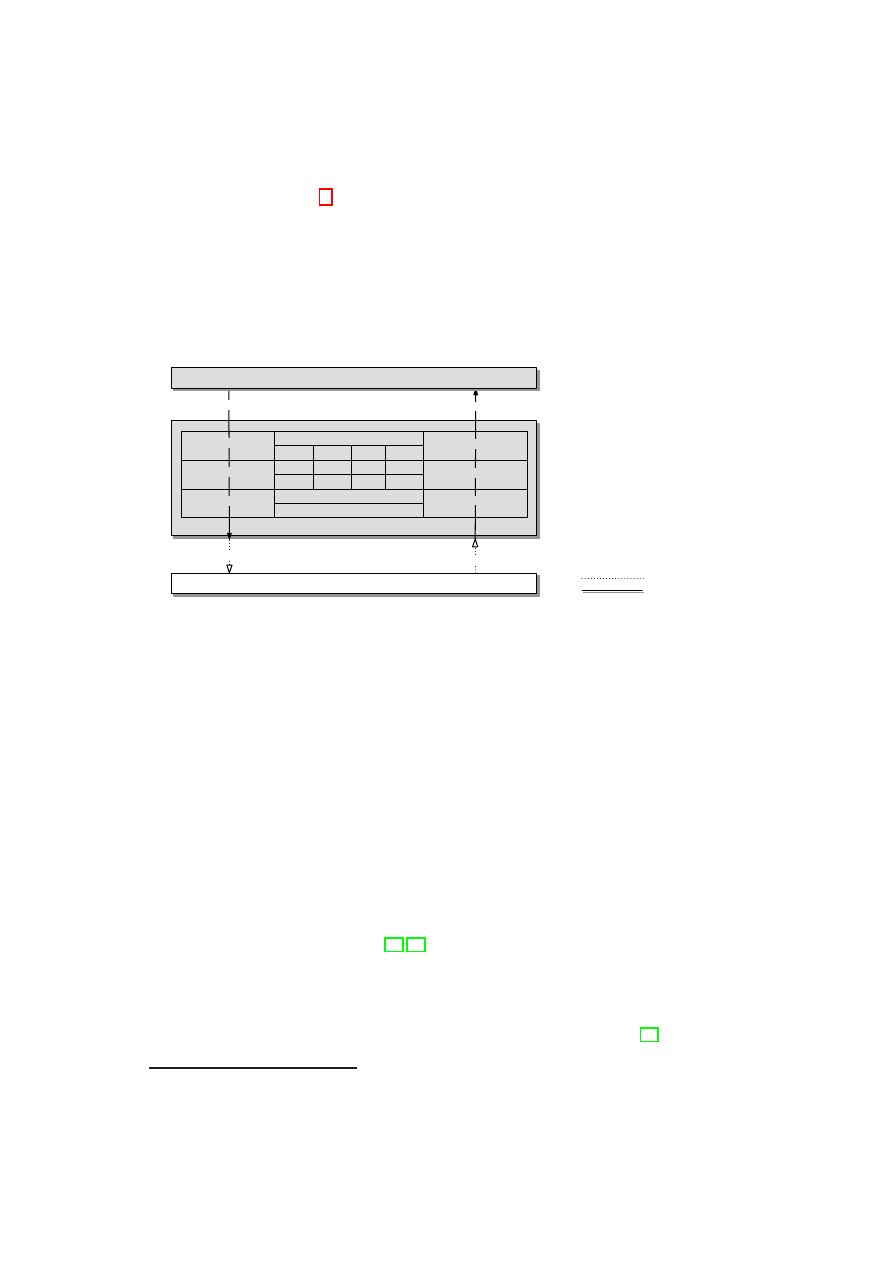

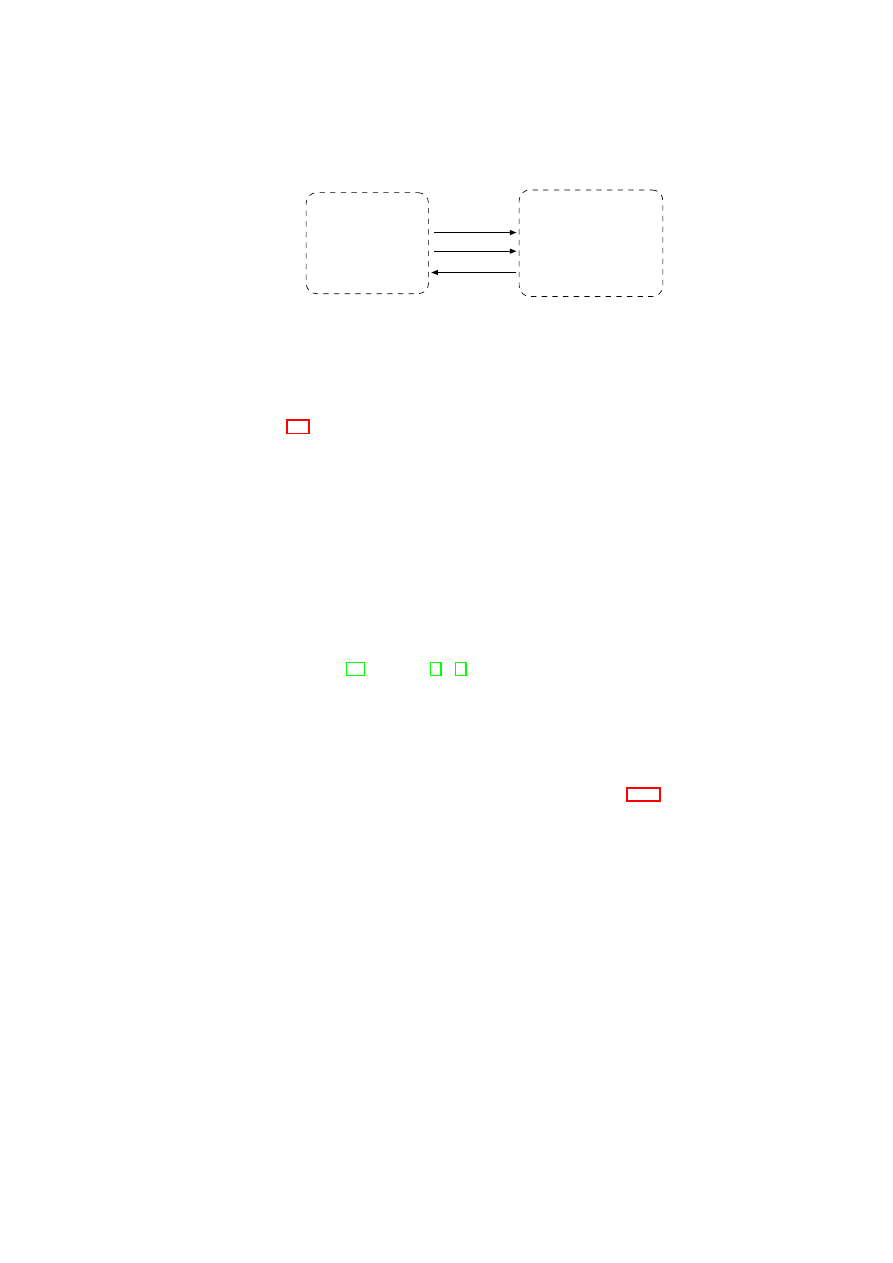

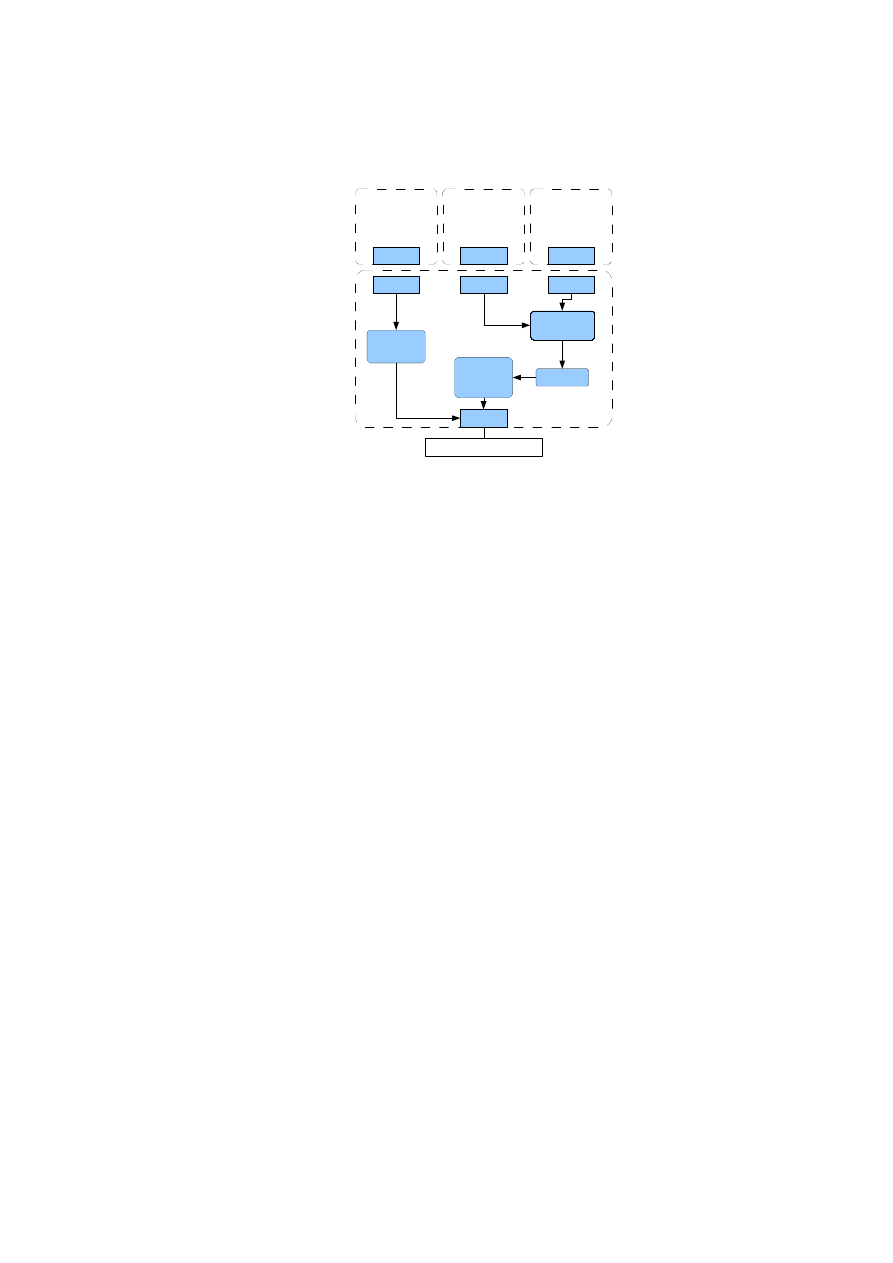

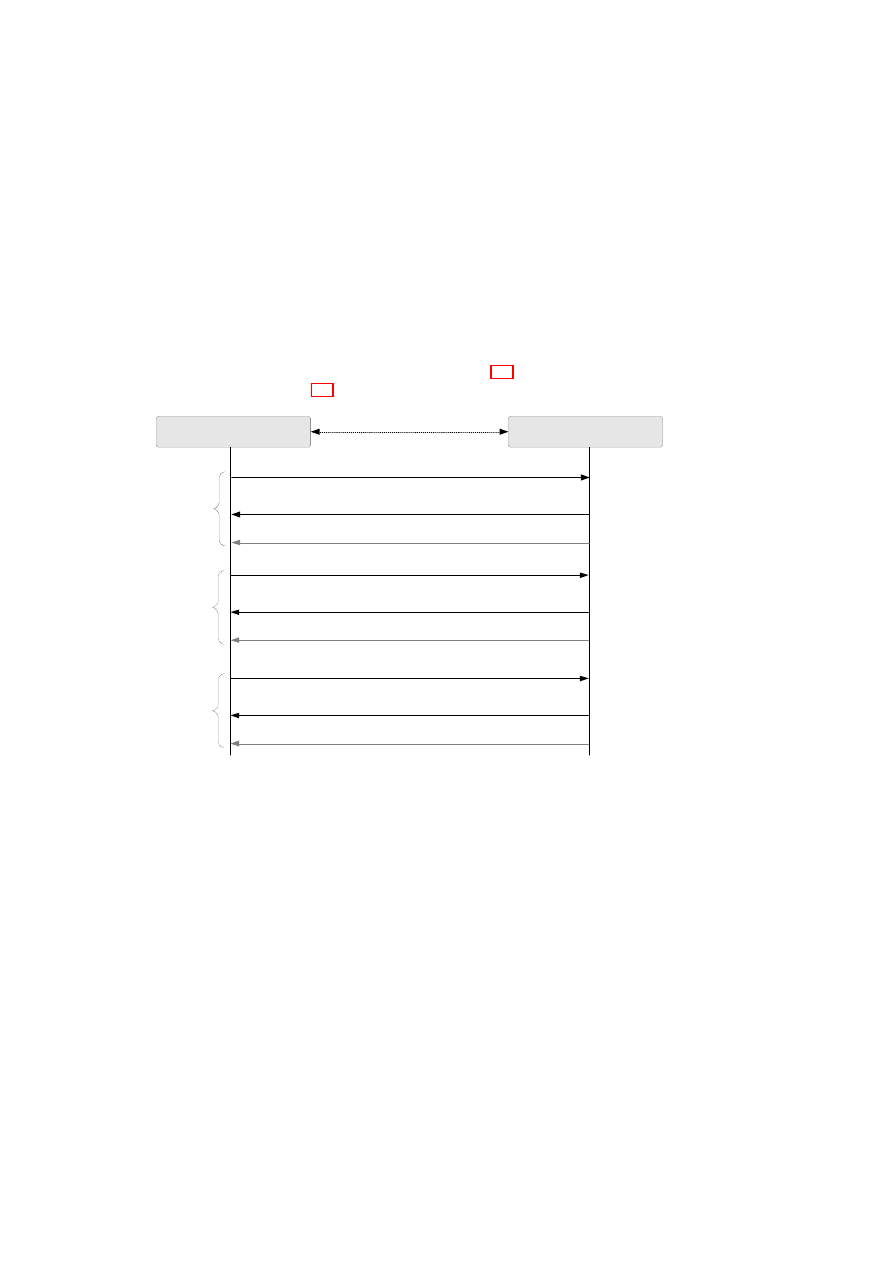

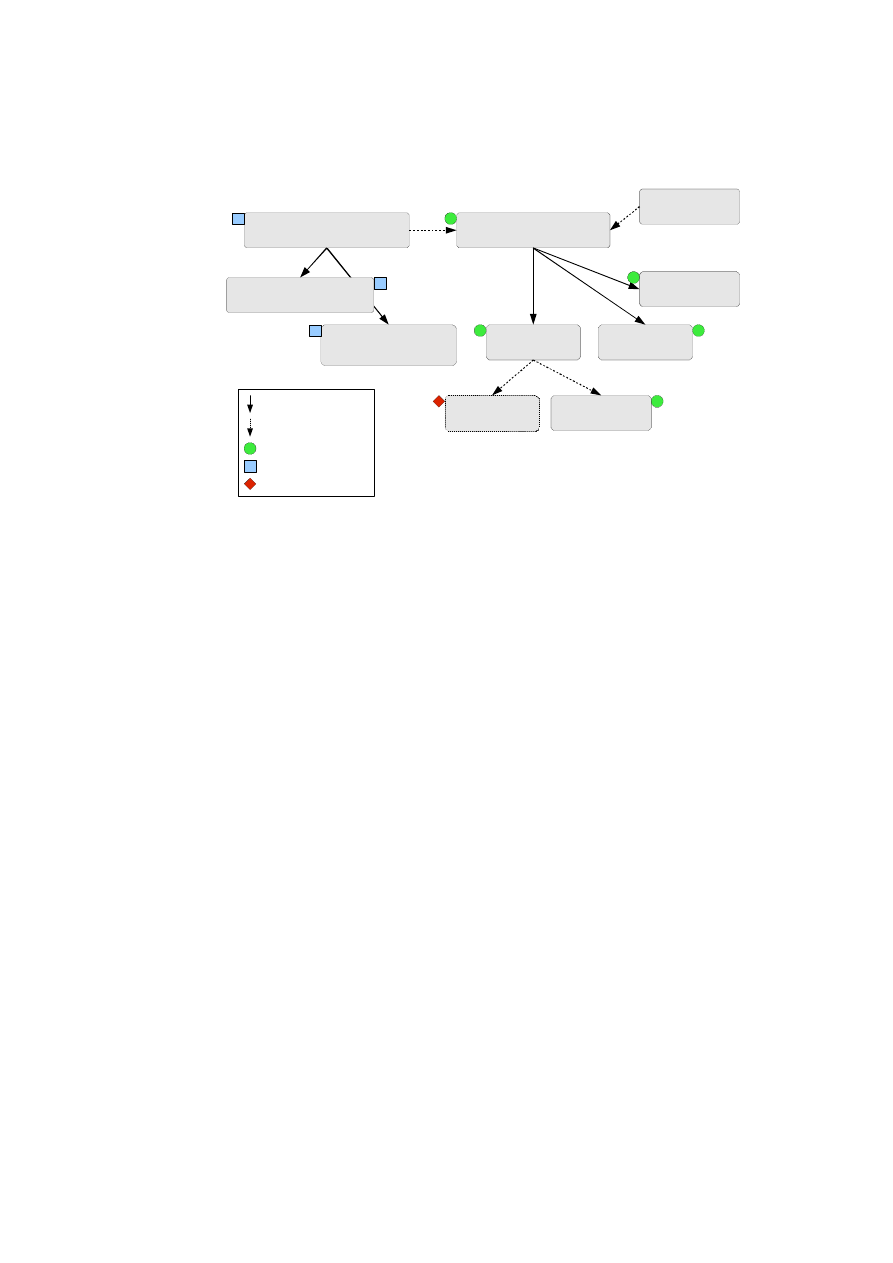

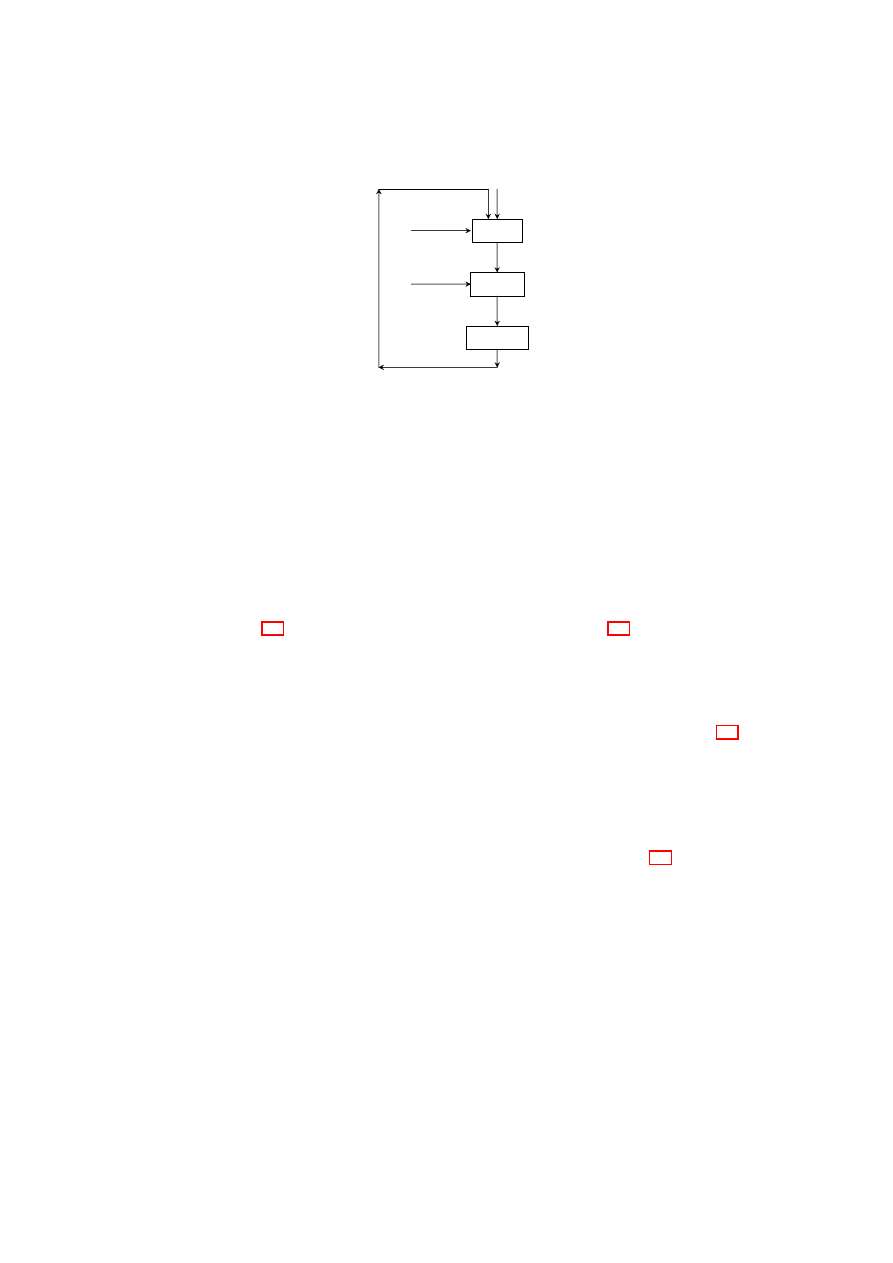

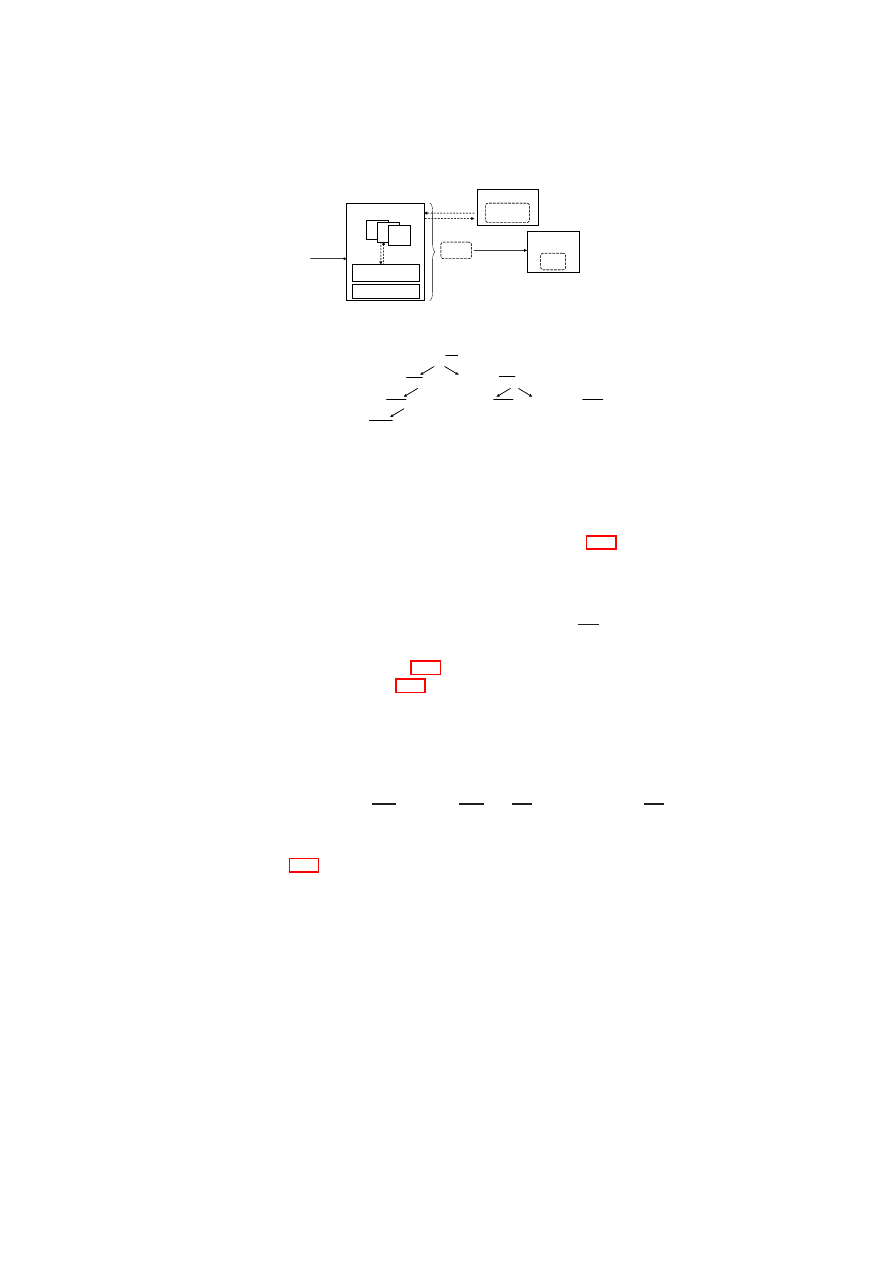

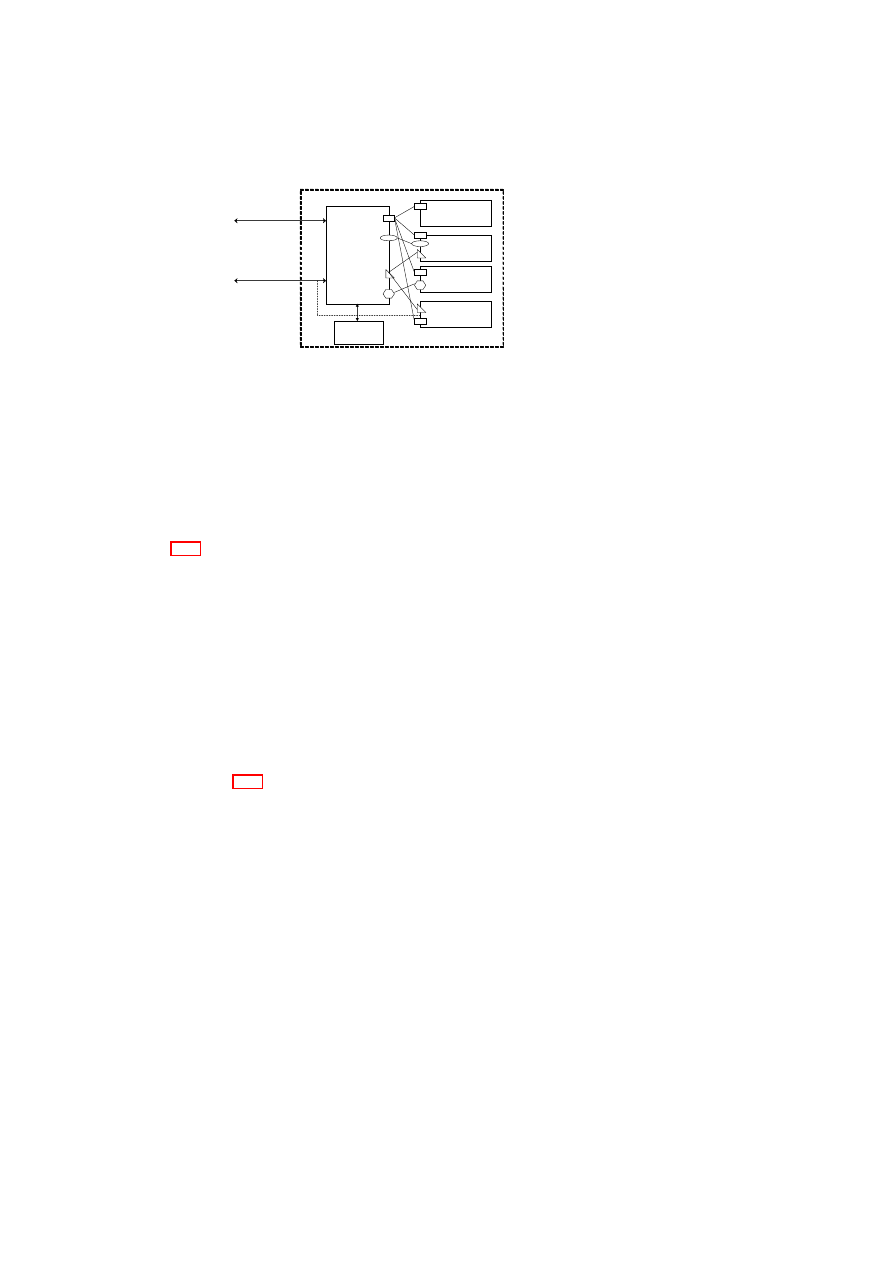

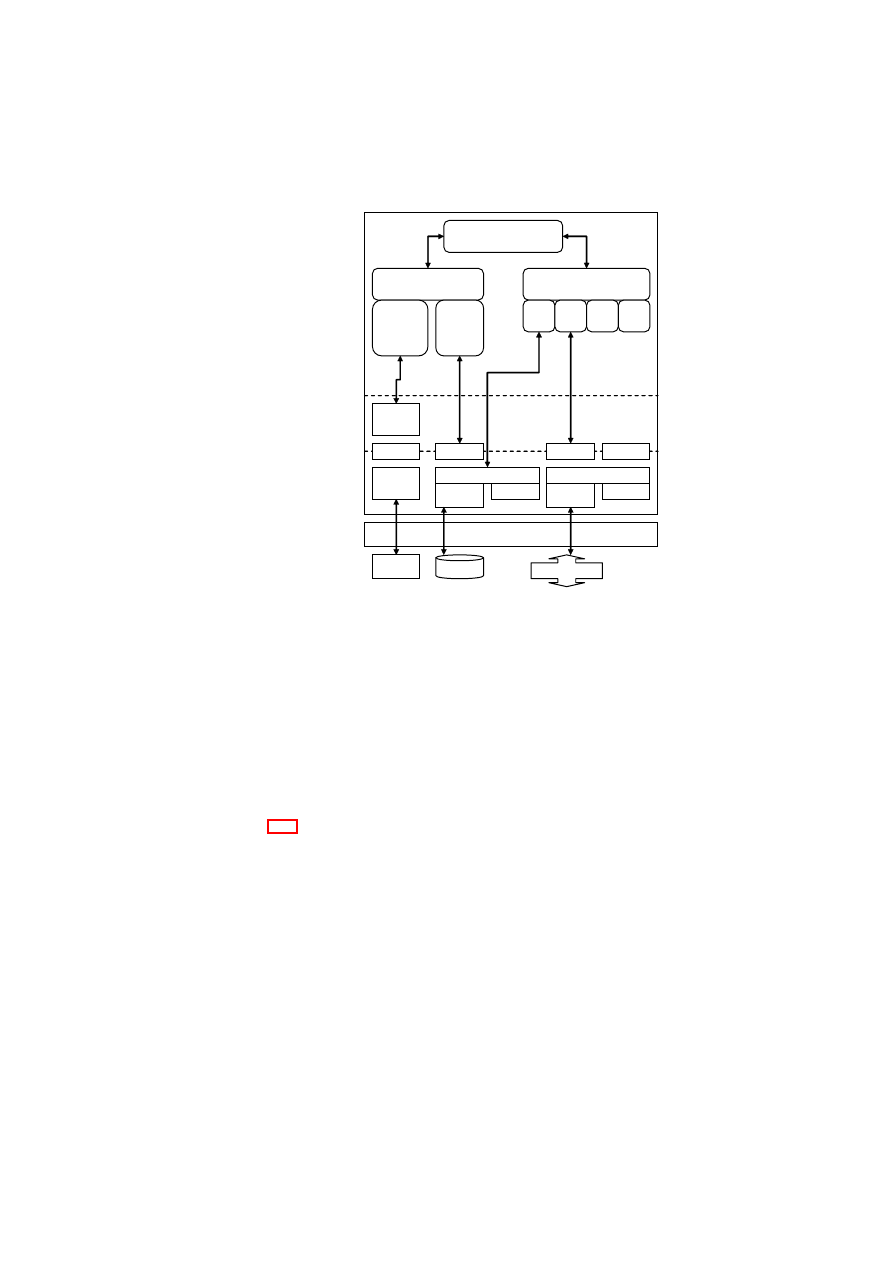

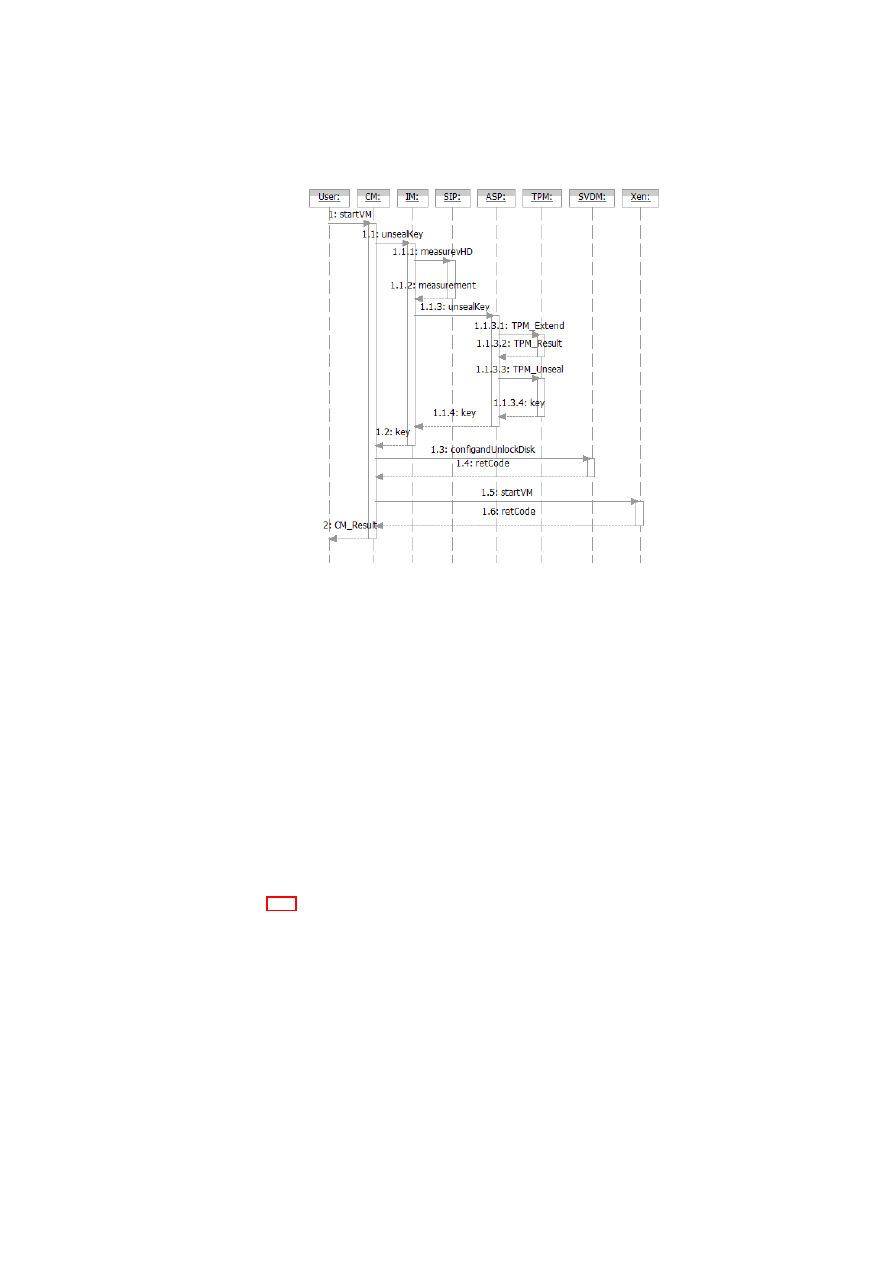

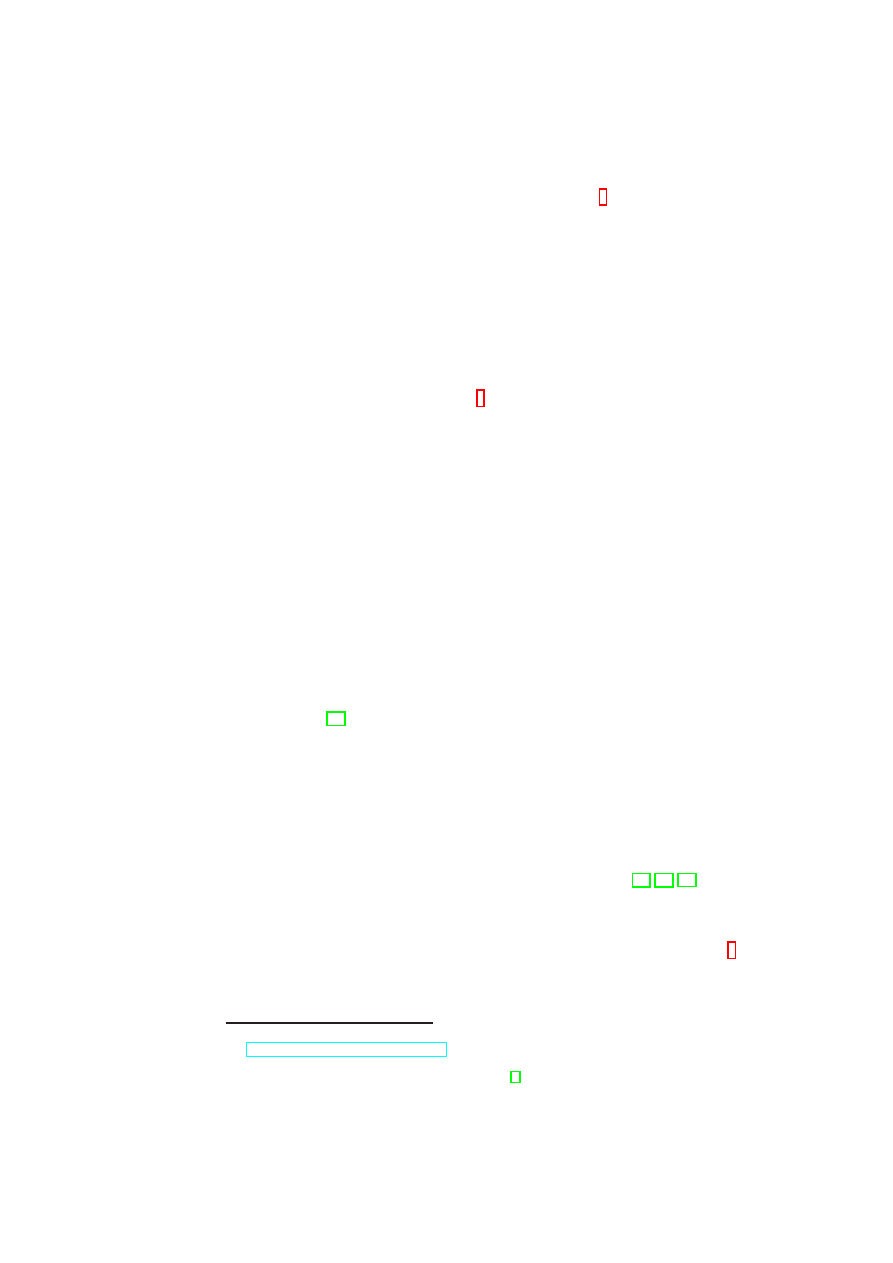

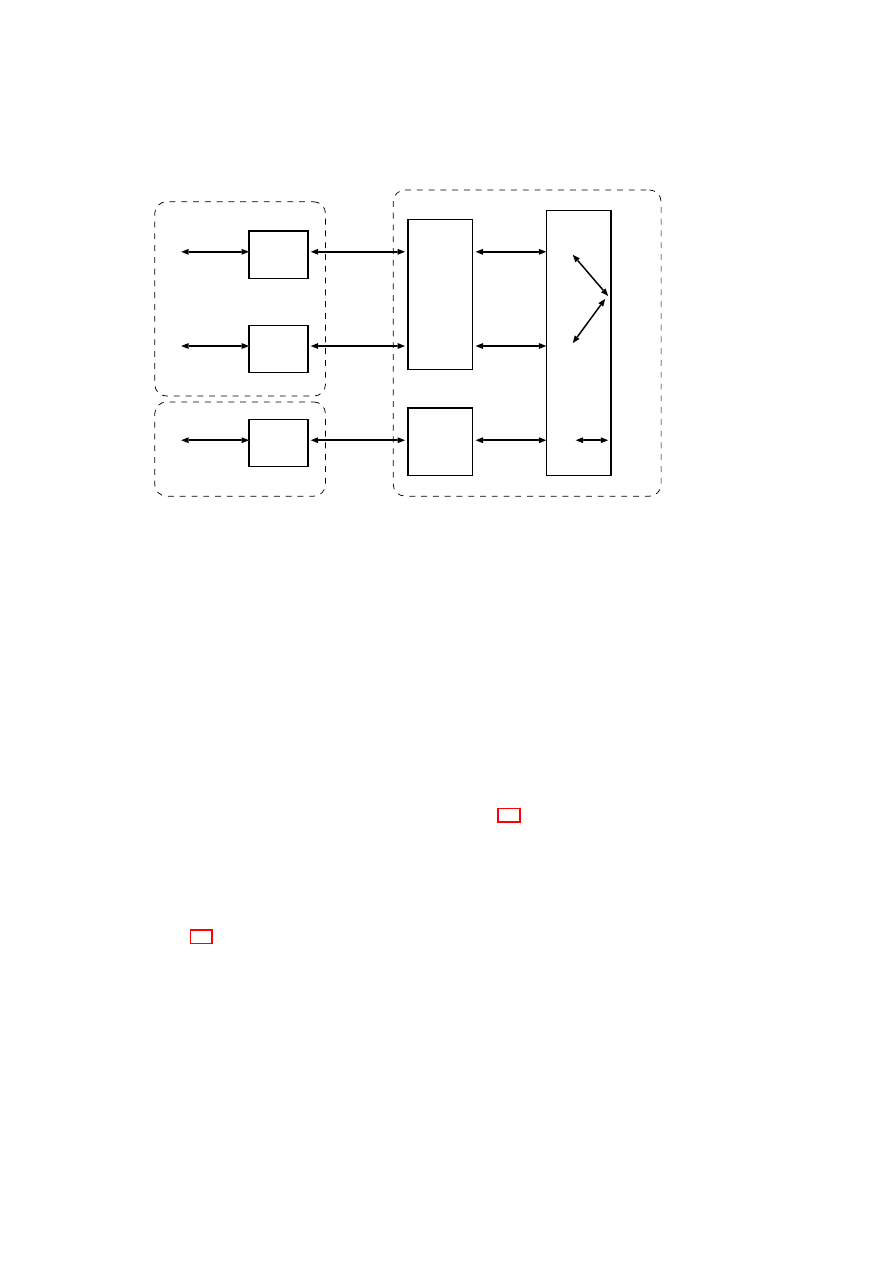

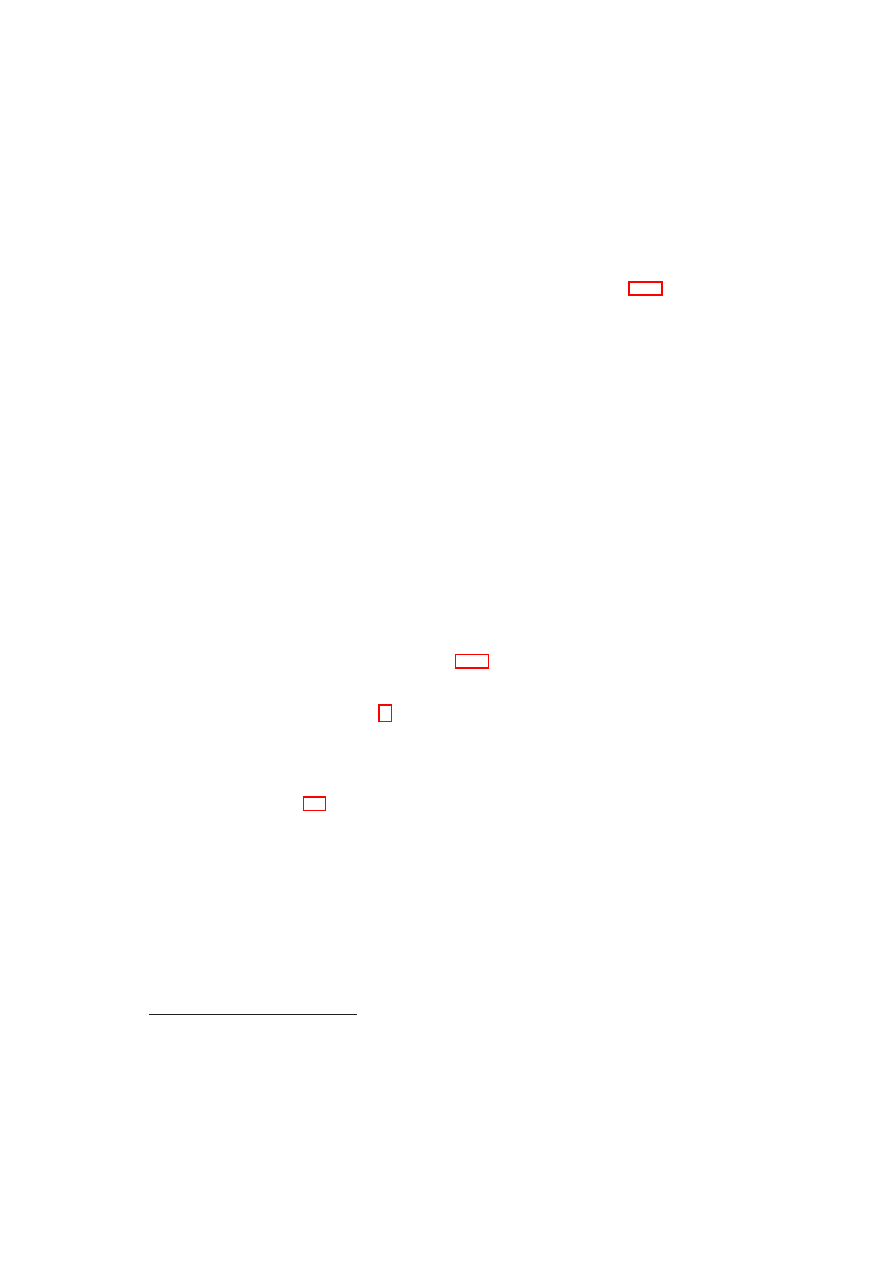

The admission control protocol is depicted in Figure 2.3. The implementation de-

tails are depicted in Figure 2.4.

Compartment Manager

TVD Proxy

(Listens on TCP port 6150)

Query: Attest Compartment (Comp. ID, Comp. Meas.)

Response: Attest Granted (Comp. ID, MAC addr.)

Response: Attest Denied (Comp. ID)

or

TCP Socket

Query: Attach Compartment (Comp. ID, Comp. Meas., vif)

Response: Attach Ok (Comp. ID)

Response: Attach Fail (Comp. ID)

or

Step 1

Attestation

Step 2

Attaching

Query: Detach Compartment (Comp. ID)

Response: Detach Ok (Comp. ID)

Response: Detach Fail (Comp. ID)

or

Step 3

Detaching

Figure 2.3: Compartment Admission Protocol towards TVD

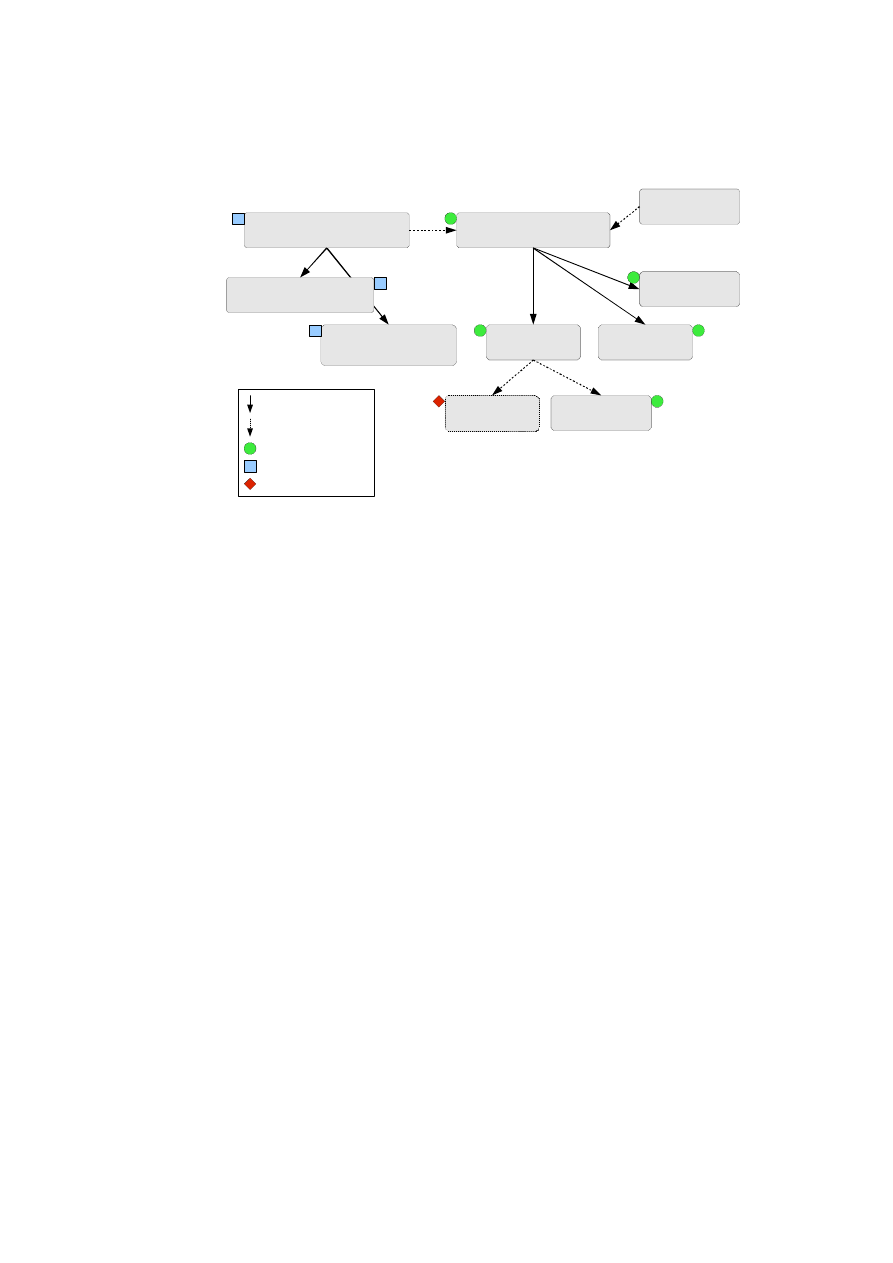

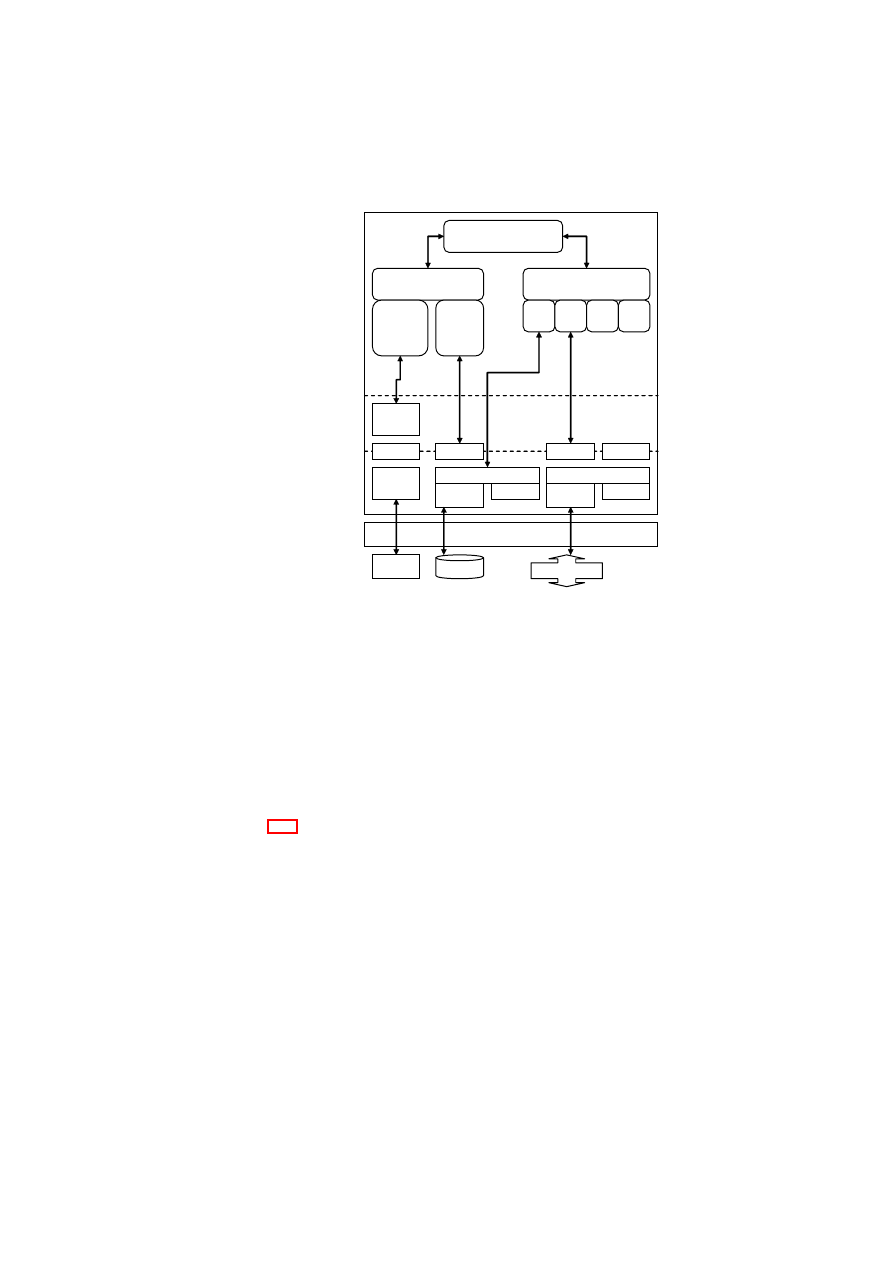

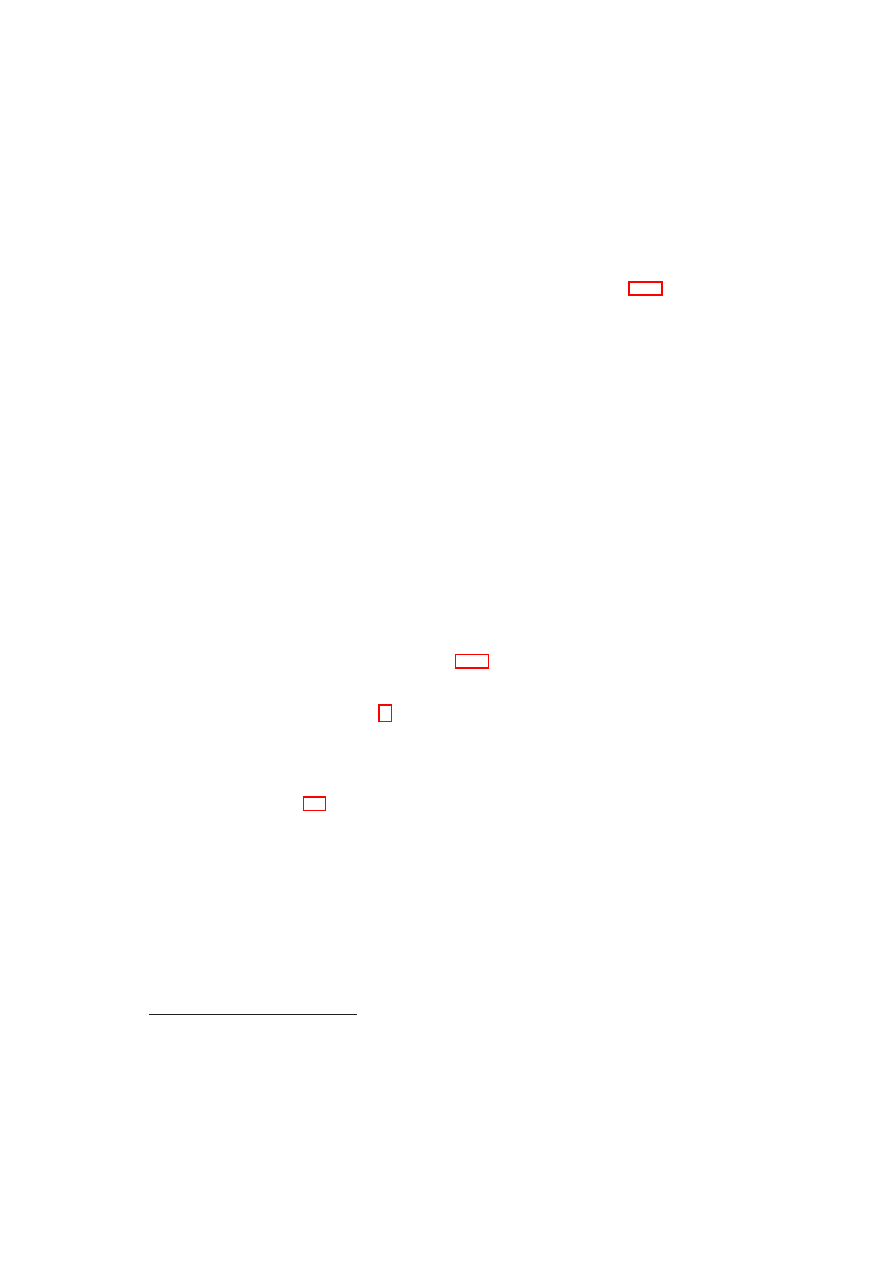

The extended implementation added a couple of modules to the original Security

Services architecture. Most notable is the TVD proxy that handles the enforcing of

TVD policies on a physical host. The enforcing covers accept/deny of starting a VM

depending on measurements and also admission to TVD network.

The TVD proxy further contains sub-modules that handles various networking

tasks needed to be able to provide the TVD networking infrastructure to attached VMs.

It includes modules for controlling Kernel bridge, vSwitch and VPN.

Compartment Manager

This module

•

Manages starting and stopping of VMs.

•

Verifies VM image and configuration towards TPM.

•

Sets up needed resources for a VM, such as memory, encrypted storage and so

on.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

13

Compartment Manager

(starting/stopping VM)

TVD Proxy

(Enforcing TVD policies, controlling

vNet)

TVD Master

(Web-server containing

policy XML-file)

vSwitch ctrl.

(userland lib interfacing

kernel module)

VPN ctrl.

OpenVPN

(TCP interface to daemon)

GUI user auth.

Bridge ctrl.

(interfacing kernel

module via user-land lib)

SVDM

Secure Virtual Device Manager

(Resource allocation & setup)

Integrity Service Manager

(Measuring cfg., kernel, disks)

New implementation

Extended implementation

Not implemented

Linked function call

Protocol over socket

Figure 2.4: Implementation module details

•

Interacts with Xen (via command-line interaction) for loading a VM, starting it

and stopping it.

•

Asks TVD-proxy for VM attestation and network access via the CAP protocol.

TVD proxy

The TVD proxy runs as a separate process controlling the network re-

sources on a physical host.

It loads and parses the polices at startup and then waits for requests from the Cmp-

Mgr. The policies are specified in XML and can be read from file or remotely over any

protocol that the Linux Curl library can handle (http, https, ftp and so on).

The TVD proxy sets up the Kernel bridge or vSwitch at startup and then later starts

the VPN when the first VM is attached.

Controlling of the VPN is done via command-line interaction and using the Open-

VPN management interface which runs over a TCP socket.

2.1.6

Summary

The current implementation of the Security Services can handle at least the following:

•

Integrity enforcement of compartment configuration, kernel and system image.

The parts to be included in measurement are configurable (config, kernel, sys.

Image ). Measurements can extend a PCR in the TPM for later use in unsealing

of keys.

•

System image and additional disks to attach can be encrypted and key(s) sealed

to TPM’s base PCRs and optional an extra PCR to include earlier selected mea-

surements.

•

Compartment Manager handles running VMs paravirtualised and fully virtu-

alised. VMs stated to be part of a TVD will be attested and attached against

the TVD proxy.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

14

OpenTC D05.2 – Proof of Concept of the Security Services

•

The TVD proxy reads policies in XML format from file or remote via HTTP,

which should be over an prior setup secure tunnel (like a TLS tunnel using a

remote attestation protocol).

•

The TVD proxy handles using both the Kernel Bridge and the vSwitch (se-

lectable) is the local bridge for the TVD network.

•

OpenVPN is used as VPN tunnel and is setup on demand and controlled by the

TVD-proxy.

2.2

Xen Virtual Networking Devices

S. Bleikertz, S. Cabuk (editor) (HPL)

This section provides details on the virtual networking prototype developed by

HPL. The prototype was fully incorporated into the demonstrator to help isolate the

corporate networking from a non-corporate one (with the difference that in the demo

OpenVPN is used instead of IPSec).

2.2.1

Overview

Virtualisation technology can be applied to several different resources in an IT envi-

ronment and is nowadays popularly used for server consolidation. Another area of

virtualisation in IT environments and datacenters is network virtualisation, which is

used to create virtual networks on top of the physical infrastructure independently of

the physical topology. Several virtual networks, each with a different topology, can be

deployed simultaneously on the same physical network, which allows consolidation of

networks and a flexible topology configuration.

A typical use case for virtual networking in datacenter environments is when sev-

eral customers share the physical resources such as servers and network infrastructure,

but each customer wants to configure and operate a network for her own servers. With-

out virtualisation technology each customer would need a dedicated physical network

infrastructure and servers to do so, which is cost-intensive and inflexible. Virtualisation

of servers and network allows the sharing of physical resources with strong isolation,

which increases the overall datacenter utilisation and reduces the costs for the cus-

tomers.

Virtualisation allows customers to specify a flexible configuration of their network

topology and server arrangement. This is because, thanks to virtualisation, no physical

reconfiguration such as changing cabling or adding new servers to a rack is needed.

This is beneficial for customers in order to rapidly react to growing demands of their

IT infrastructure.

Customers have a high demand for strong isolation to protect their confidential busi-

ness information from other parties sharing the same physical resources. Virtualisation

does not provide the same isolation as dedicated physical resources do, but allows the

introduction of further security mechanisms due to the gained flexibility of virtualisa-

tion. This section discusses how network virtualisation can be utilised to implement a

security mechanism for fine-grained isolation and policy enforcement.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

15

2.2.2

Background

Switch Functionality

A switch, compared to a hub, only sends incoming packets to the port, where the

destination host is connected, and not to all ports. In order to make this decision, the

switch has to know which host is connected to which port and manages this mapping

in a table. A physical Ethernet switch manages a MAC table, which maps a Layer 2

address (MAC) to a physical port.

Switch table management consists of two procedures for adding a new table entry

and removing an old one, which are called Learning and Ageing. In the Learning pro-

cedure every incoming packet is analysed and the source MAC address is extracted.

The switch knows on which port the packet was received and adds a new or updates

an existing table entry for the source MAC address with this port number. The Ageing

procedure removes obsolete entries from the table by using a time stamp for each en-

try, which indicates when the entry was lastly updated. If a certain time difference is

reached, the entry will be removed from the table. In order to have an efficient packet

transportation within the switch, these two procedures keep the table consistent and

accurate. A special case is when the destination MAC address of an incoming packet

is not in the table yet. In this case, the switch can not decide to which port the packet

have to be forwarded, so it will broadcast it to all ports, in order to try to reach the

destination host. If the host is connected to the switch it might send a response, which

the switch can use to add the table entry for this host.

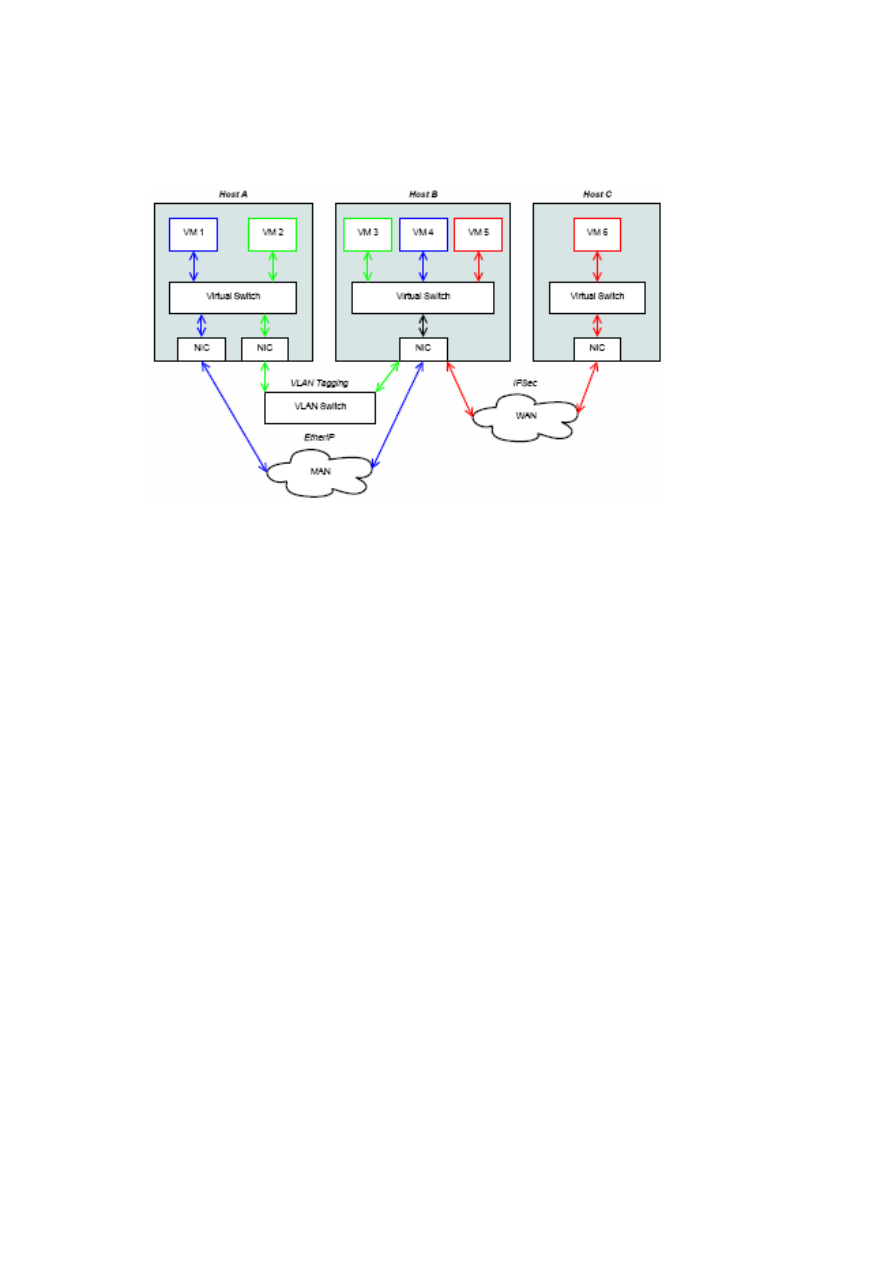

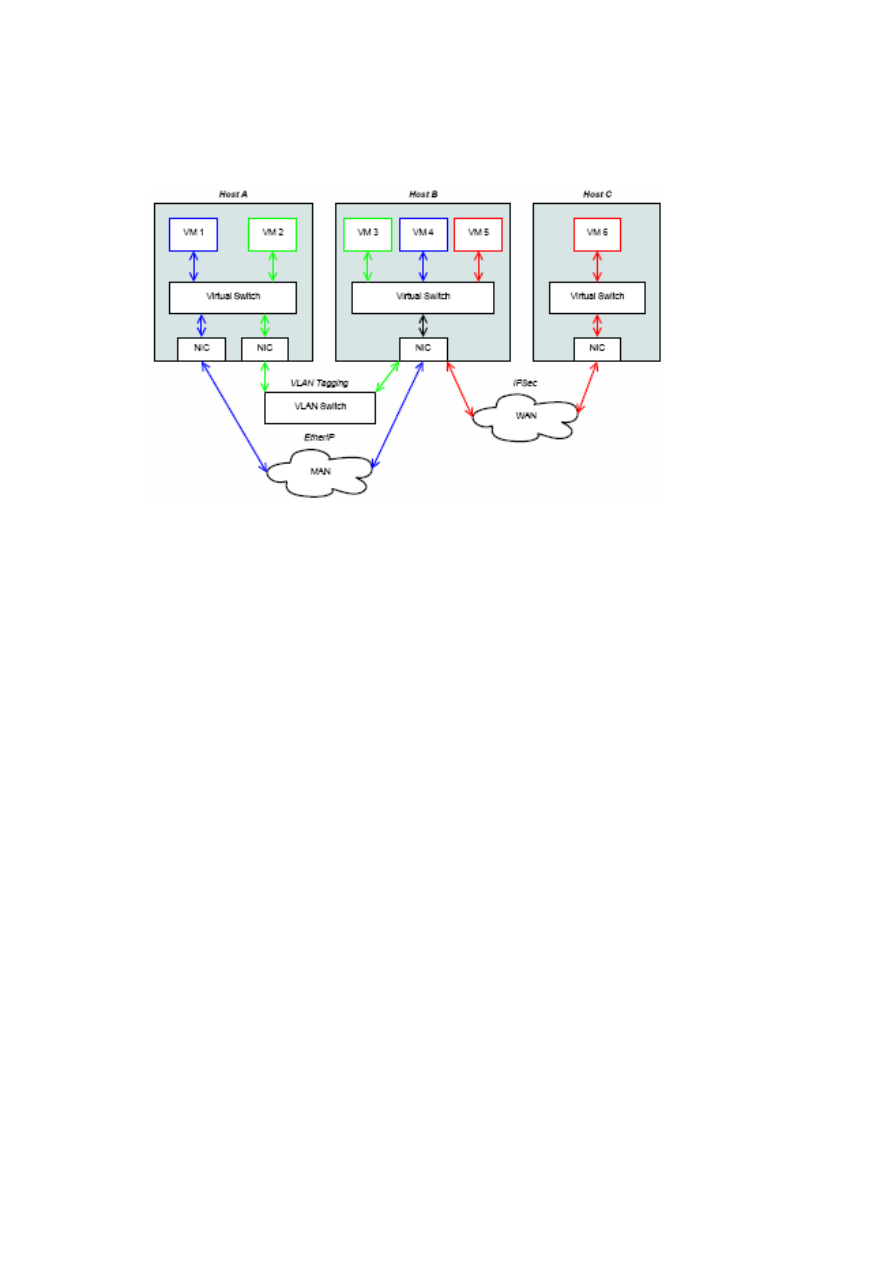

Link Modes

As depicted in Figure 2.5, vSwitches are linked to each other using several different

protocols depending on the type of link between them. This section gives an overview

of these protocols, describing their functionalities, and best usage scenarios.

EtherIP

is a protocol for tunnelling Ethernet and 802.3 packets via IP, which allows

the expansion of a LAN over a Wide or Metropolitan Area Networks. Each tunnel end-

point uses a special network device provided by the operating system, which encapsu-

lates the whole outgoing Ethernet/802.3 packet in a new IP packet and then transmits

it to the other side of the tunnel. From incoming packets the embedded Ethernet/802.3

packet is extracted and transmitted to the LAN.

EtherIP does not provide confidentiality or integrity, which makes it only suitable

for routed and trusted networks in a corporate or datacenter environment, for example

when two vSwitches are located in a datacenter, but are hosted on different servers,

which are not connected on the same VLAN switch.

VLAN tagging

is a well-established standard for network isolation on physical net-

work equipment in datacenters. The standard is described in IEEE 802.1Q and uses

tagging of Ethernet packets for isolation between networks. As an example, a host in

the VLAN 42 uses a special network device provided by the operating system to apply

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

16

OpenTC D05.2 – Proof of Concept of the Security Services

Figure 2.5: General vSwitch Architecture

a VLAN tag, which contains the VLAN ID 42, to outgoing packets and to remove the

tag from incoming packets before they are processed by the upper network stack.

In order to handle VLAN tagged packets, the physical network equipment has to

support IEEE 802.1Q and be configured appropriately. The port of the VLAN switch,

which is used by the host of VLAN 42, has to be assigned to VLAN 42 as well as

the port of the destination host. The VLAN Switch will analyse the VLAN Tag, in

particular the VLAN ID, of incoming packets and only send them to ports, which are

assigned to this particular VLAN ID.

IPSec

addresses the issues of packet confidentiality and integrity, which are miss-

ing both in EtherIP and VLAN tagging. This section gives only a brief explanation

of IPSec. For further details refer to RFC 4301 to 4309, which covers the technical

specifications.

We focus on the Encapsulating Security Payload (ESP) of IPSec, which encapsu-

lates a IP packet and applies an encryption mechanism to provide confidentiality and

integrity of this packet. The usage scenario for IPSec is when two vSwitches are linked

to each other over an untrusted network such as the Internet. Outgoing Ethernet/802.3

packets are first encapsulated using EtherIP, and then encapsulated and encrypted us-

ing IPSec. The double encapsulation is needed, because IPSec only encapsulates IP

packets and not Ethernet/802.3 ones.

2.2.3

Virtual Switch

Overview

The Virtual Switch (vSwitch) is the core component of virtual networking and oper-

ates similar to a physical switch. It is responsible for network virtualisation, isolation,

and spanning a virtual network across physical hosts. The vSwitch provides the primi-

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

17

tives for implementing higher-level security policies for networking and it needs to be

configured by a higher-level management layer (e.g., security services management) .

Architecture

Figure 2.5 illustrates the general architecture of virtual networking and how several

vSwitches are linked together in a sample environment. In this scenario we have three

physical hosts, which are connected to each other using different networks and hosting

VMs of different customers or TVDs. The green TVD consists of VM 2 and VM 3

hosted on A and B, which are connected to each other using a local VLAN switch. The

isolation of the green TVD to other parties connected to this switch is realised using

the built-in VLAN tagging with the TVD ID as VLAN ID. VM 1 and VM 4 of the blue

TVD, also located on the physical hosts A and B, are using EtherIP encapsulation over

an IP-based Metropolitan Area Network (MAN), like a routed corporate network. The

members of the red TVD VM 5 and VM 6 are on physical hosts, which are connected

only through a Wide Area Network (WAN), like the Internet, and an IPSec channel is

needed, in order to ensure confidentiality and integrity.

The goal is that every VM thinks it is on the same LAN with the other VMs of its

TVD and all traffic is transmitted in an efficient and secure manner depending on the

link type and the chosen protocol. Security issues, such as communicating securely

over a WAN link, are addressed by the network infrastructure and the VMs can rely on

this mechanism and do not have to address these issues themselves.

2.2.4

Linux Dom0 Prototype

The first version of the vSwitch prototype is realised as a Linux kernel module for the

vSwitch core component and a stack of user land configuration tools. This vSwitch

is intended to operate from a Linux-based dom0, which acts as a net-backend for the

VMs and has access to the physical network interface. The current implementation is

limited to VLAN Tagging and EtherIP encapsulation as vSwitch linking modes. An

additional VPN module is employed to provide IPSec encapsulation functionality.

Implementation in Xen

Figure 2.6 depicts the Linux-based implementation of the vSwitch on a Xen platform.

The Xen dom0 acts as a net-backend for the VMs on the same host and has virtual

network interfaces called vif, where each vif has a corresponding net-frontend device

in the VM. A VM can be associated with a vSwitch using the appropriate vif device

and all traffic for a VM is processed by the vSwitch, in particular outgoing traffic is

tagged or encapsulated.

There exists two versions of the vSwitch implementation, which differs in the im-

plementation of VLAN tagging. The first version uses the pseudo device for VLAN

tagging provided by the Linux kernel. The second one has its own functionality for

VLAN and EtherIP processing, making the architecture for packet processing more

consistent. The latter also prevents the extra overhead for transmitting packets through

another networking layer.

From an implementation point of view this vSwitch version is highly coupled to

dom0 and Linux. Communication with the connected VMs is realised through the

Linux dom0 bridging and its hooks for packet interception. Furthermore, the vSwitch

registers several handlers for VLAN and EtherIP handling within the Linux kernel’s

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

18

OpenTC D05.2 – Proof of Concept of the Security Services

Host A

Dom 1

Dom 0

α

encap.

module

VLAN

tagging

module

Policy

Engine

vSwitches

eth0

eth0

vif2.0

vif1.0

eth0

eth0.

α

front-end devices

back-end

devices

physical

NIC

VLAN-capable

physical switch

Host B

Dom 1

Dom 0

α

encap.

module

VLAN

tagging

module

Policy

Engine

vSwitches

eth0

eth0

vif2.0

vif1.0

eth0

front-end devices

back-end

devices

physical

NIC

Host C

eth0

physical NIC

(VLAN un-aware)

C

A1

C

B1

C

A1

C

B1

A1

C

B1

C

A1

C

B1

C

Dom 2

Dom 2

β

β

eth0.

α

Figure 2.6: Prototype Implementation of the vSwitch.

networking subsystem. The vSwitch consists of the general switch functionality, im-

plementing the learning and ageing procedure for a table mapping MAC addresses to

virtual ports.

Configuration

The configuration of the vSwitch is also done within dom0. The vSwitch kernel module

provides two interfaces, one for issuing configuration commands and another one for

configuration examination. For configuration commands the vSwitch provides a device

called

/dev/hplvnet0

, which can be used to issue the following ioctl commands:

VNET_IOC_ADD_NET Create a new virtual network

VNET_IOC_DEL_NET Delete a virtual network

VNET_IOC_ADD_PORT_IF Assign a VM’s NIC to a VNet

VNET_IOC_DEL_PORT_IF Remove a VM’s NIC of a VNet

These commands allow a basic vSwitch management.

The configuration can be examined through two sysfs directories located in

/sys/class/vswitch/

and

/sys/class/vport/

.

The vSwitch class

is ordered by VNet IDs, like

/sys/class/vswitch/0x00000017/

where

0x00000017 is the VNet ID 23 in hex, and each entry holds specific VNet information

and links to the associated VM’s NICs such as

/sys/class/vport/vif10.0/

.

These two interfaces are normally not used directly by the user, but through a bunch

of user land configuration tools. These tools provide an easy to use configuration in-

terface, abstract the issuing of ioctl commands and interpret the hierarchy of the sysfs

entries.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

19

vnet_add id saddr daddr Create a new VNet with the given ID, source and destina-

tion IP address

vnet_control Interactive configuration shell

vnet_list List all configured VNets

vnet_remove id Remove VNet with given ID

vnet_show id Show information of a VNet with the given ID

vport_add id devname Add the VM’s NIC given by devname to a VNet with the

given ID

vport_remove devname Remove a VM’s NIC

vport_show devname Show information of a VM’s NIC

Problems

The main problem with this solution is that it operates within the privileged domain,

which should be kept minimal and only for VM management purposes. For stronger

isolation between the VMs, a disaggregation of dom0 is desired by splitting up the

functionality of dom0 into several VMs. The future versions of the vSwitch prototype

will focus on building a vSwitch as a lightweight VM only for networking purposes.

2.3

Management of Trusted Virtual Networking Do-

mains

S. Cabuk (HPL), K. Eriksson, H. Ramasamy, M. Schunter (IBM)

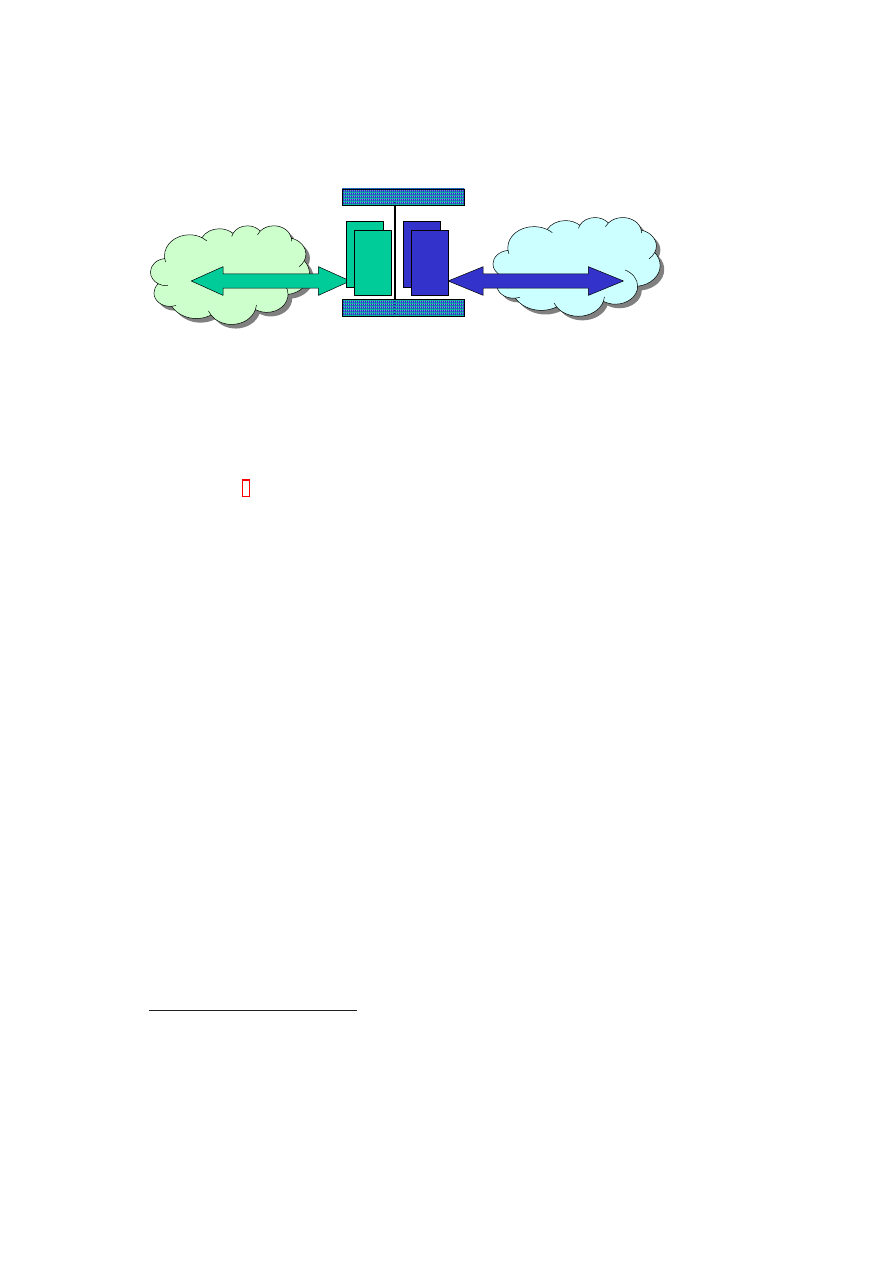

We now describe the infrastructure for managing our virtual networks. The core con-

cept is the notion of a Trusted Virtual Domain (TVD). The entities managing each TVD

are called TVD Master and TVD proxy.

The TVD master plays a central role in the management and auto-deployment of

TVDs. There is one TVD master per TVD. We refer to the TVD master as a single

logical entity, although its implementation may be a distributed one. The TVD master

is trusted by the rest of the TVD infrastructure and the VPEs that are members of the

TVD. Known techniques based on Trusted Computing [36] can be used to determine

the trustworthiness of the TVD master by verifying its software configuration. The

TVD master can be hosted on a physical machine or a virtual machine. In the case of a

VM implementation, the PEV (protection, enforcement, verification) architecture pro-

posed by Jansen et. al. [14] can be used to obtain policy enforcement and compliance

proofs for the purpose of assessing the TVD master’s trustworthiness.

The TVD policy is defined at the TVD master by the system administrator (e.g.,

the administrator of a data center hosting multiple TVDs, each belonging to a different

customer). The TVD master has the following main responsibilities:

1. distributing the TVD policy and other TVD credentials (such as VPN key) to the

TVD proxies and informing them of any updates,

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

20

OpenTC D05.2 – Proof of Concept of the Security Services

2. determining the suitability of a platform to host a TVD proxy (described below),

and thereafter, periodically assessing the platform’s continued suitability to host

VPEs belonging to the TVD,

3. maintaining an up-to-date view of the TVD membership, which includes a list

of TVD proxies and the VPEs hosted on their respective platforms.

TVD proxy

On every host that may potentially host a VM belonging to the TVD,

there is a local delegate of the TVD master, called the TVD proxy. Like the TVD

master, the TVD proxy is also trusted. The TVD proxy is the local enforcer of the

TVD policies on a given physical platform. At the time of its creation, the TVD proxy

receives the TVD policy from the TVD master. Upon an update to the TVD policy (by

a system administrator), renewal of TVD credentials, or refresh of TVD VPN keys at

the TVD master, the master conveys the update to the TVD proxies.

The TVD proxies on a given platform are independent. Although TVD proxies

are trusted, TVD proxies on the same platform should be sufficiently isolated from

each other. For example, a TVD proxy should not be able to access private TVD

information (such as policies, certificates, and VPN keys) belonging to another TVD

proxy. For improved isolation, each TVD proxy on the platform may be hosted in

a separate infrastructure VM, which is different from a VM hosting regular services,

called production VM. On a platform with the Trusted Platform Module or TPM [37],

isolation can further be improved by TPM virtualisation [3], assigning a separate virtual

TPM to each infrastructure VM, and using the virtual TPM as the basis for storing

private TVD information.

A TVD proxy must only be able to interact with VMs hosted on the platform be-

longing to the same TVD. As we describe below, that requirement is enforced by the

Local Common TVD Coordinator (LCTC).

The main responsibilities of the TVD proxy are:

Configuration of the Local TVD vSwitch The TVD proxy configures the local TVD

vSwitch based on the TVD policy. For example, if the TVD policy specifies that

information confidentiality is an objective, then the TVD proxy enables all traffic

through the vSwitch to pass through the VPN module and provides the VPN key

to the module.

Maintenance of Private TVD Information The TVD proxy maintains private TVD

information such as policies, certificates, and VPN keys.

Status Reports to the TVD Master Upon request or periodically, the TVD proxy

provides a platform status report to the TVD master. The report includes in-

formation such as the number of VMs belonging to the TVD and their unique

addressable identifiers and the current vSwitch configuration. The status report

also serves as an “I am alive” message to the TVD master, and helps the TVD

master to keep an updated list of TVD proxies that are connected to it.

Enforcement of Admission Requirements for VMs into the TVD A VM’s virtual

NIC is attached to a vSwitch only after the TVD proxy checks that the VM

satisfies TVD membership requirements.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

21

Enforcement of Co-Location Restrictions The Local Common TVD Coordinator

(LCTC) checks with each TVD proxy already existing on the platform for co-

location compatibility before instantiating a new TVD proxy.

Enforcement of Multi-TVD Membership Restrictions A VM may belong to multi-

ple TVDs simultaneously. However, approval from TVD proxies corresponding

to the TVDs in which the VM holds membership is needed before the VM can

join a new TVD.

Continuous Enforcement of TVD Policy The TVD proxy is responsible for contin-

uous enforcement of the TVD policy despite updates to the policy and changing

configuration of the platform and member VMs. Upon receiving an update to

the TVD policy from the TVD master, the TVD proxy may re-configure the

vSwitch, and re-assess member VMs’ status to reflect the updated policy. Even

without any policy update, the TVD proxy may be required by the TVD policy

to periodically do such re-configuration and re-assessment.

Local Common TVD Coordinator (LCTC)

The Local Common TVD Coordinator

or LCTC is present on every platform (hence, the word local in the name) on which a

TVD element has to be hosted. The LCTC itself does not belong to any single TVD

(hence, the word common in the name). The LCTC is part of the minimal TCB

1

on

every TVD-enabled platform.

The LCTC is the entity that a TVD master or a system administrator contacts to

create a new TVD proxy on the platform. For this purpose, the LCTC must be made

publicly addressable and knowledgeable about the identities of the entities that may

potentially request the creation.

The LCTC has three main responsibilities, namely (1) creation of new TVD proxies

on the local platform, (2) determining whether a new TVD proxy can be co-hosted

along with TVD proxies already existing on the platform, and (3) restricting access of

TVD proxies only to VMs belonging to their respective TVDs. The LCTC maintains a

list of VMs currently hosted on the platform, a list of TVD proxies currently hosted on

the platform, and a mapping between the VMs and the TVDs they belong to.

The actual creation of the TVD proxy is preceded by a prepare phase, which in-

volves

1. Mutual authentication and authorisation between the LCTC and the entity (e.g.,

the TVD master or system administrator) requesting the creation of the TVD

proxy,

2. Determining the suitability of the platform for hosting the new TVD proxy, from

the point of view of both the requesting TVD master and the TVDs already

hosted on the platform.

The second step above involves determining whether a new TVD proxy can be

co-hosted along with TVD proxies already existing on the platform. The LCTC is a

thin implementation; it simply asks each TVD proxy whether a new TVD proxy can

be co-hosted on the platform. Based on their internal security policies, the individual

TVD proxies simply return a “yes” or “no” answer. The LCTC replies positively to the

1

On a Xen-based platform, the minimal TCB consists of the LCTC, Xen Dom0, the Xen hypervisor, and

the underlying hardware.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

22

OpenTC D05.2 – Proof of Concept of the Security Services

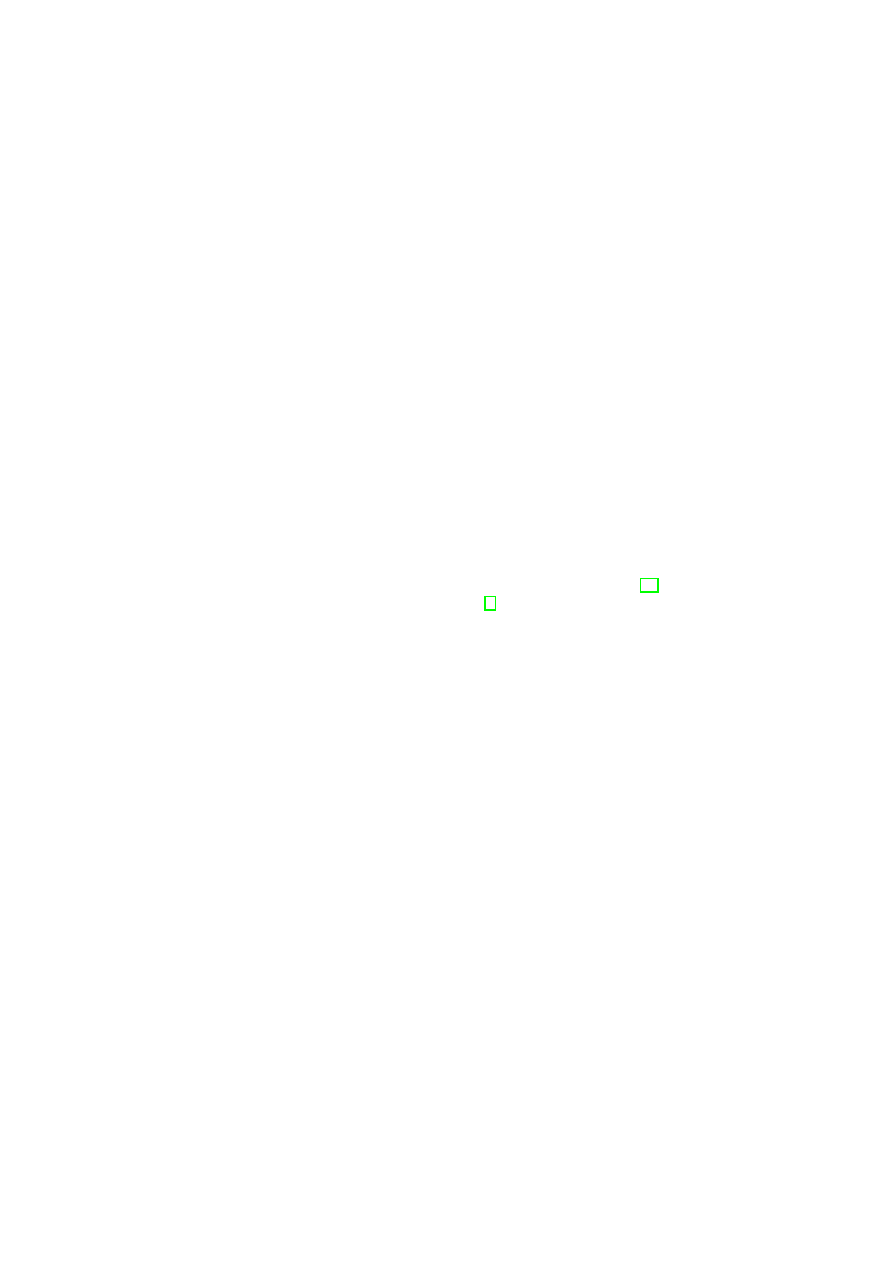

TVD Master

DomU

Dom0

TVD proxy

TVD-specific

Modules

EtherIP VLAN

…..

Policy

Engine

TVD-specific

Modules

EtherIP VLAN

…..

Policy

Engine

vNICs

…

0

TVD object

←

create TVD (TVD requirements, policy model)

create TVD Proxy (Master URL)

1

0

2

connect VM to TVD (TVD object)

1

1

2

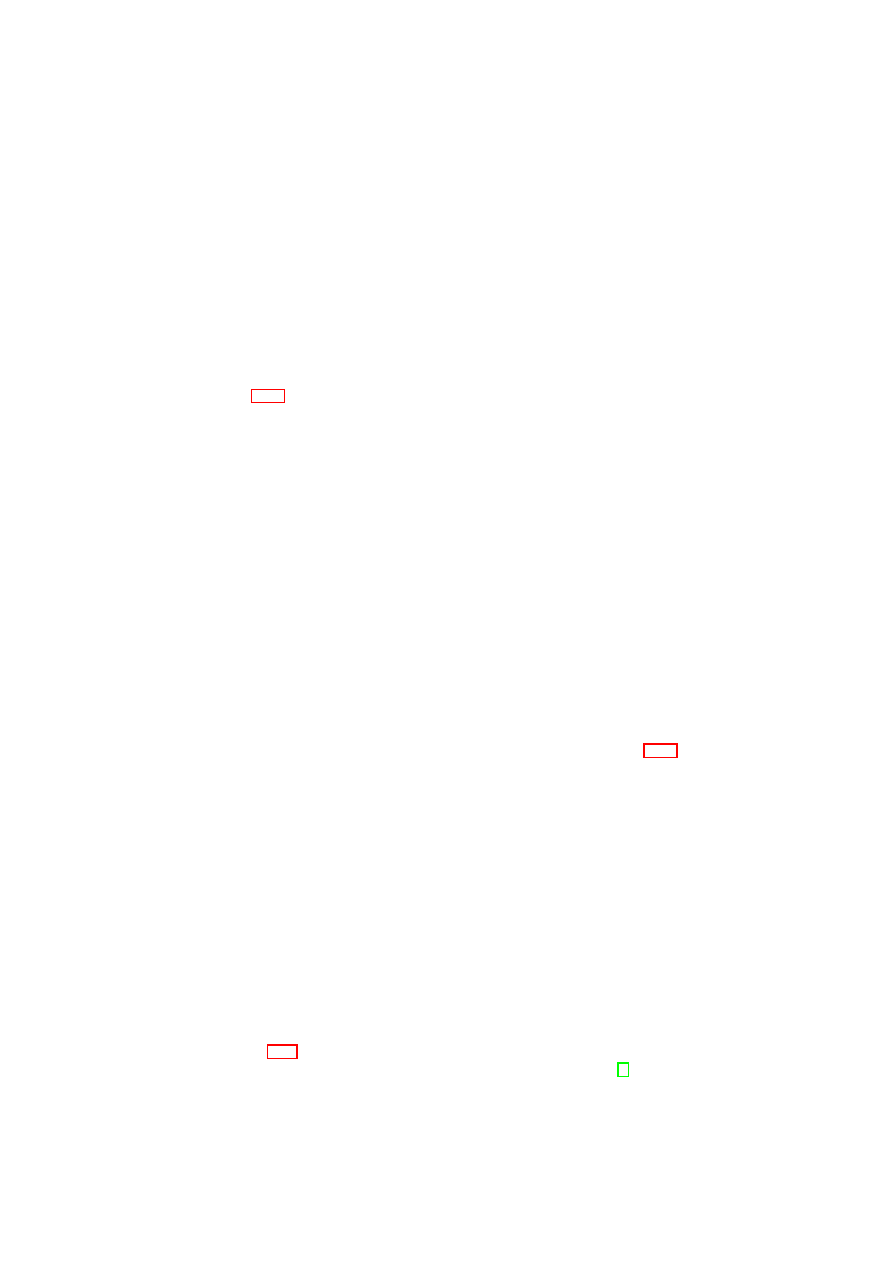

Figure 2.7: Steps in Populating a TVD

requesting TVD master only if all TVD proxies said “yes”; otherwise, it returns a neg-

ative reply to the requesting TVD master. The LCTC includes a list of existing TVD

proxies with a positive response. Additionally, if required, the LCTC may include the

attestation of the platform characteristics along with a positive response. The prepare

phase concludes with the response from the LCTC. Based on the response, the request-

ing TVD master can determine whether its own policies allow co-hosting with the list

of existing TVD proxies on the platform and whether the platform configuration is in

accordance with the TVD requirements. If that is the case, then the TVD master sends

a request to the LCTC to start the TVD proxy along with its own URL. In this way, the

conflict manager helps ensure that a new TVD proxy is hosted on the platform only if

it is compatible with the policies of TVDs already hosted on the platform as well as

with those of the new TVD.

The LCTC does the actual creation of the TVD proxy, and initialises the proxy

with the TVD master’s URL. Thereafter, the TVD proxy contacts the TVD master

and establishes a direct secure, authenticated communication channel (using standard

techniques like IPSec or TLS) with the TVD master bypassing the LCTC. The TVD

proxy obtains the TVD policy and other credentials from the TVD master through the

channel, and configures the networking components according to TVD policy.

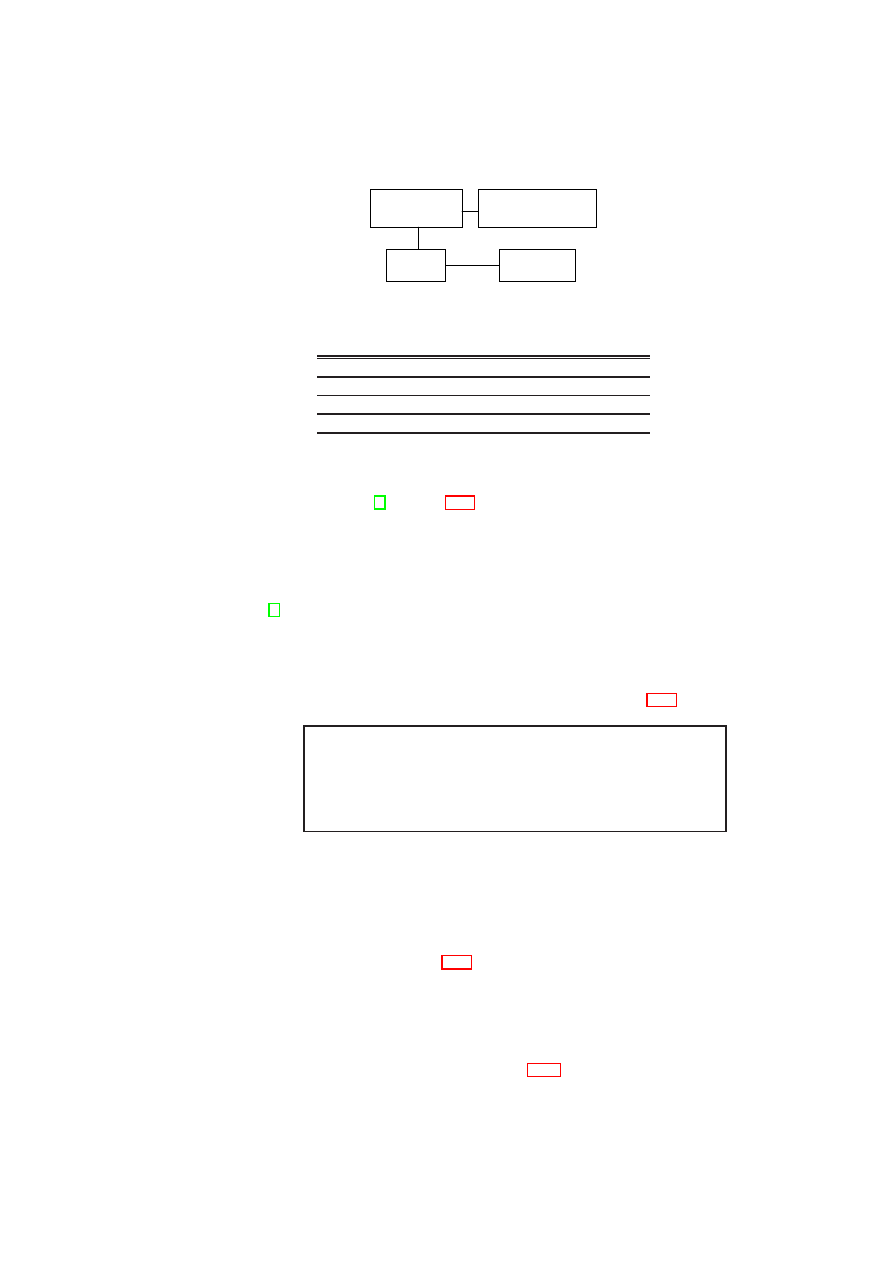

2.3.1

Auto-deployment of TVDs

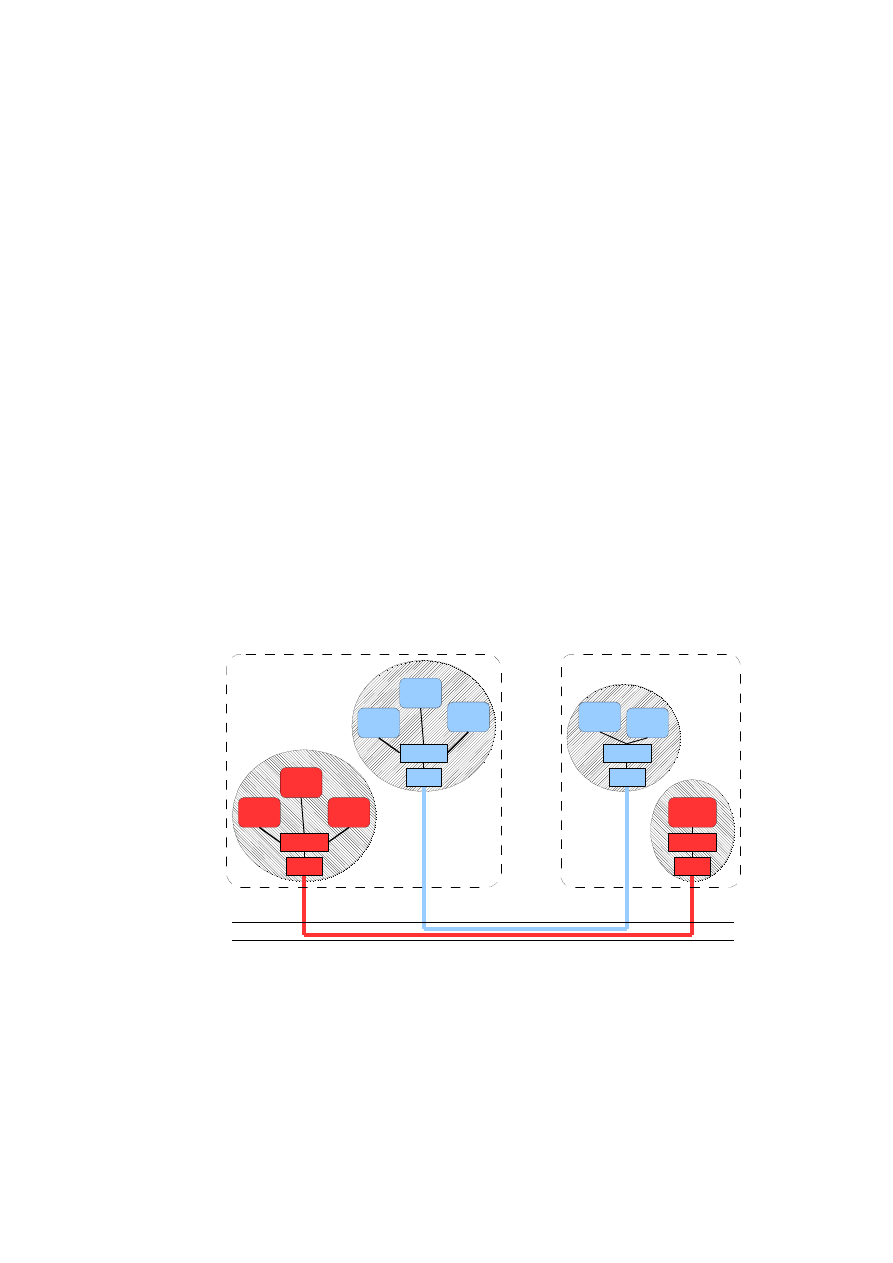

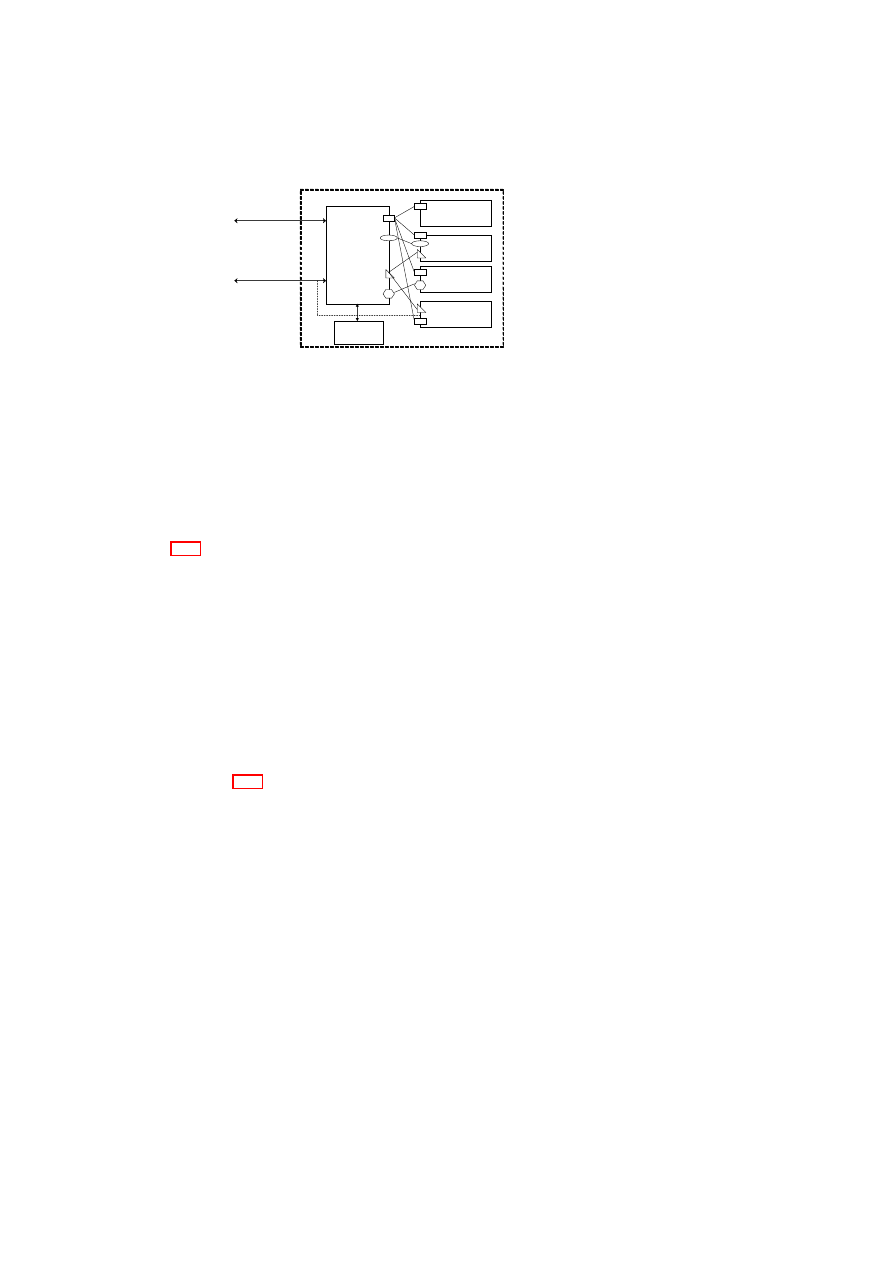

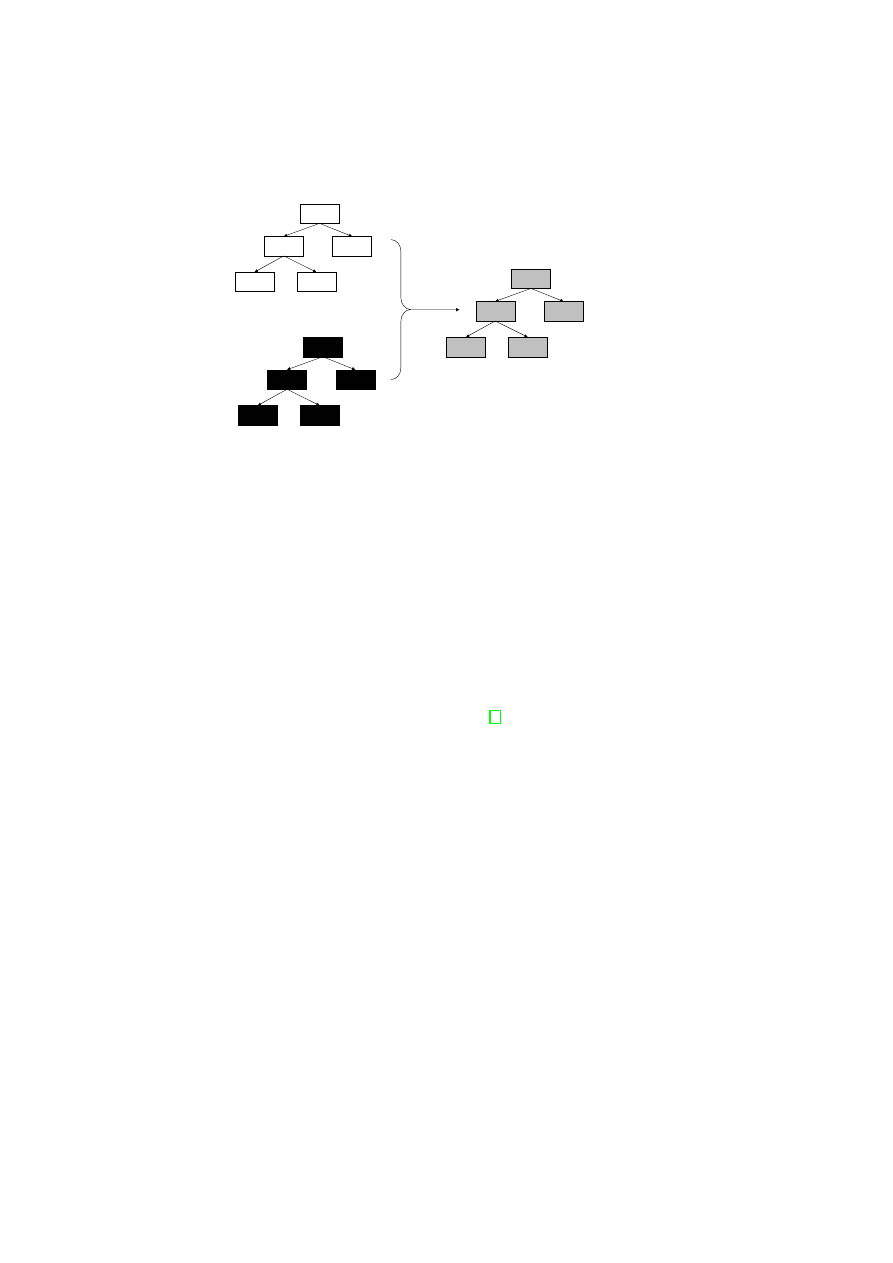

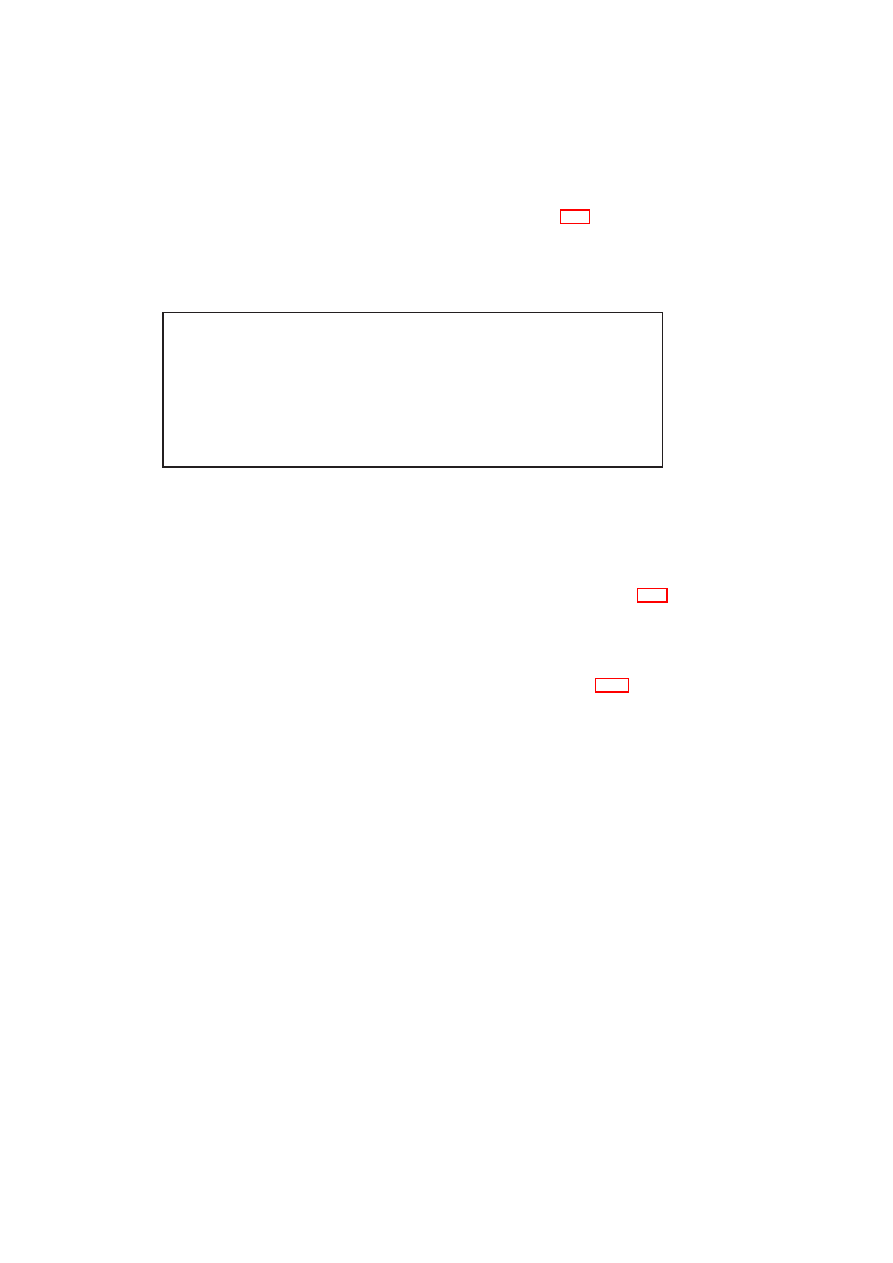

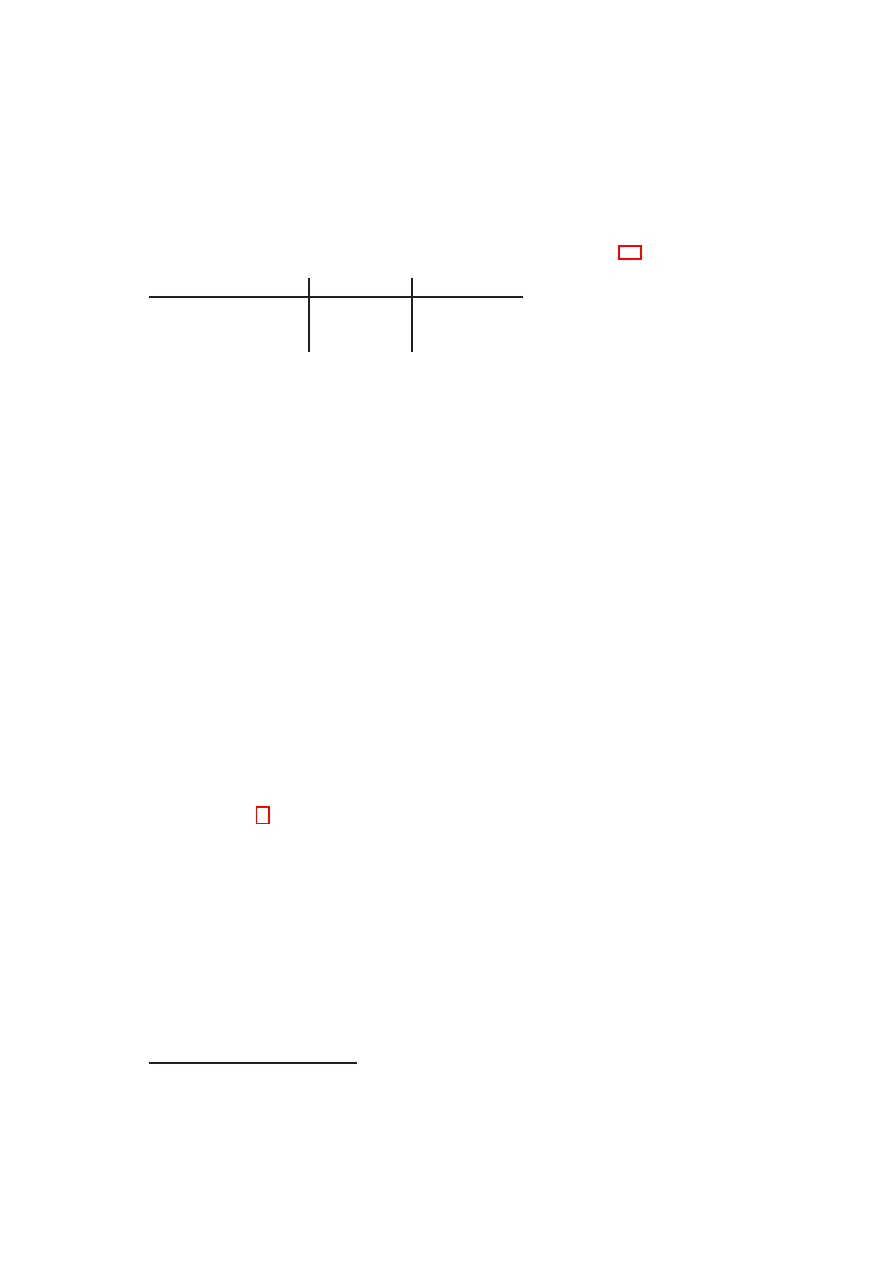

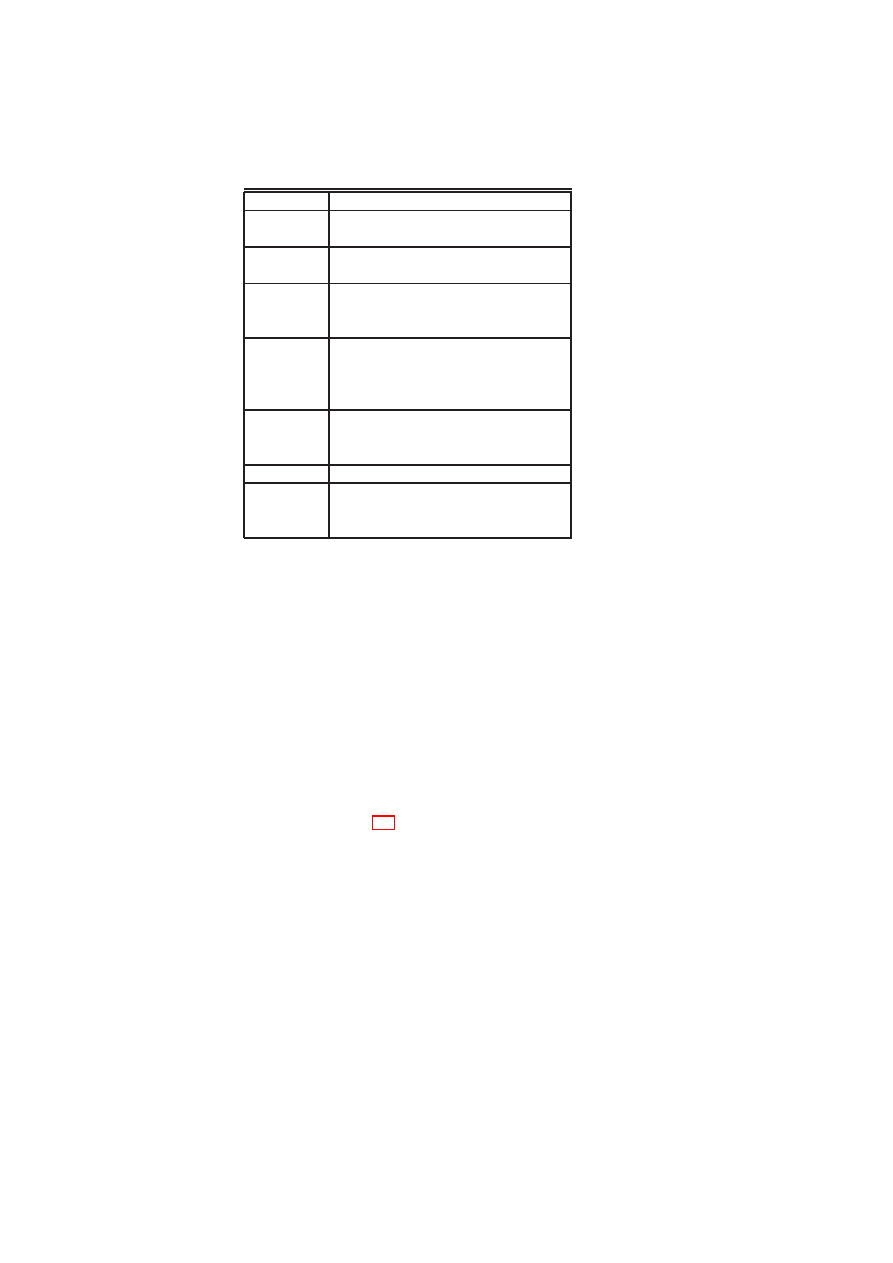

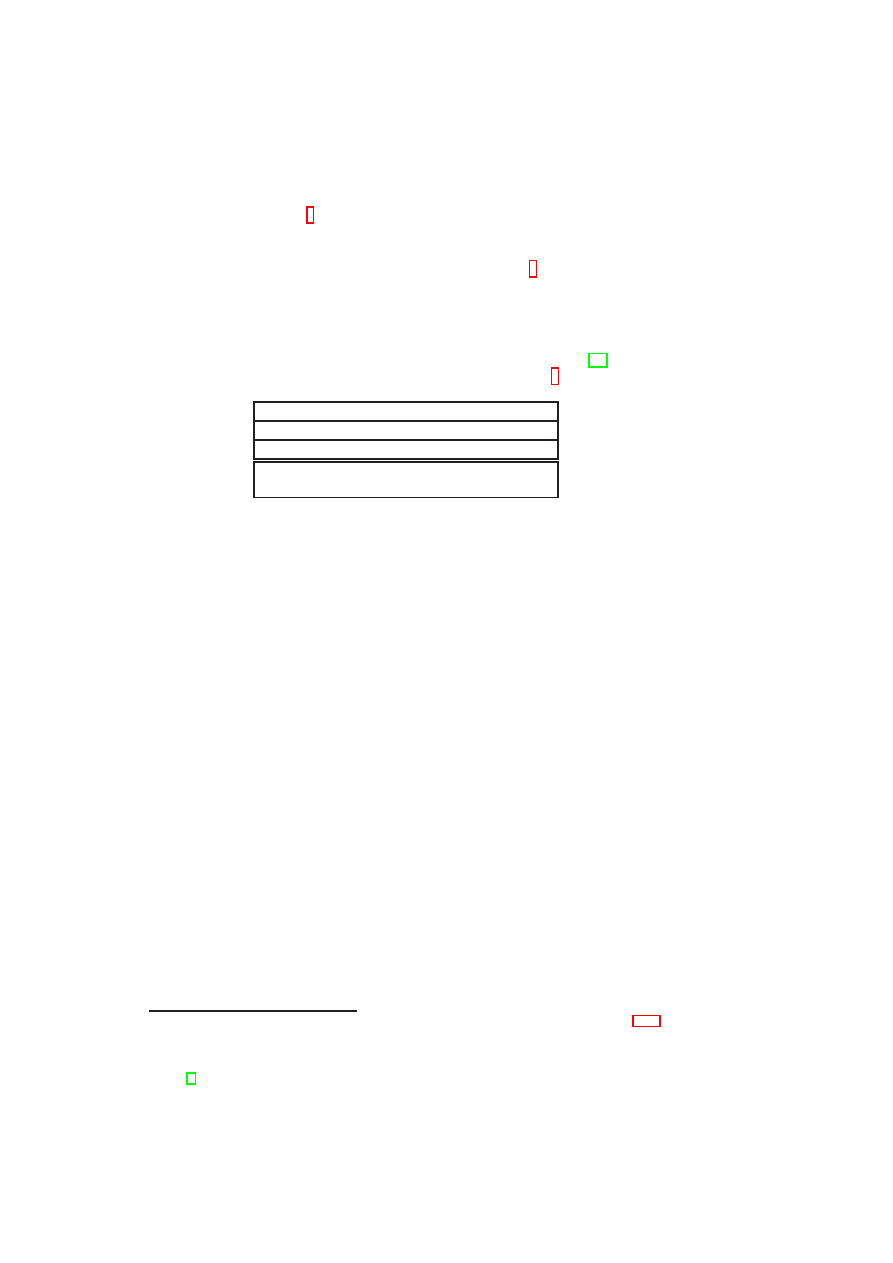

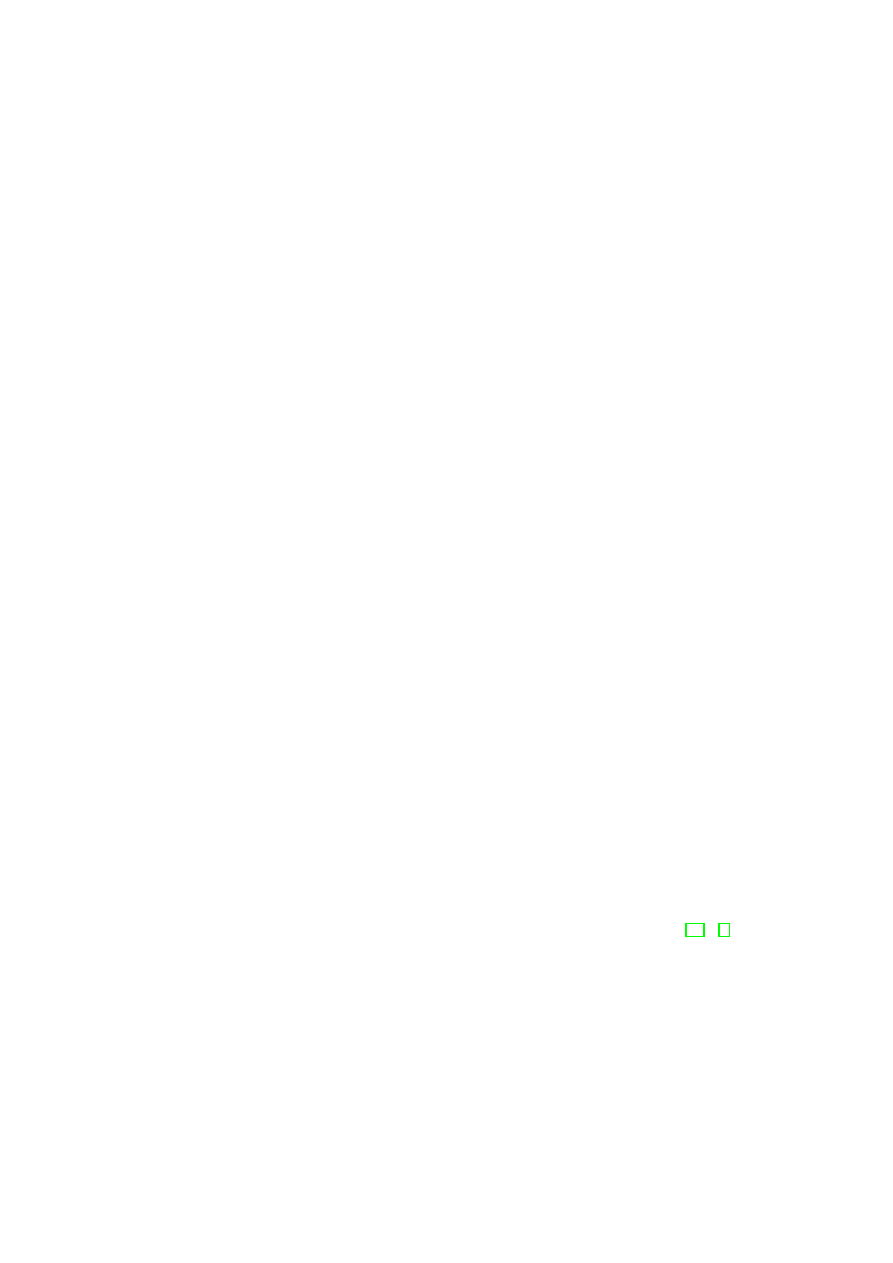

Figure 2.8 shows the steps involved in automatic deployment of secure virtual infras-

tructures as TVD configurations. Figure 2.7 shows the steps involved in the establish-

ment and management of a single TVD.

First, the virtual infrastructure topology must be decomposed into constituent

TVDs, along with associated security requirements and policy model. Second, a capa-

bility model of the physical infrastructure must be developed. Capability modelling is

essentially the step of taking stock of existing mechanisms that can be directly used to

satisfy the TVD security requirements. In this paper, we consider the case where both

steps are done manually in an offline manner; future extensions will focus on automat-

ing them and on dynamically changing the capability models based on actual changes

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

23

Security

Policy

Per-host

Extensions

Global

Configuration

TVD

Requirements

Mechanisms

Required

Deployment Planning

& Management

TVD Policy

Model

Capability

Model

Revised Requirements,

Policies, or Capabilities

Figure 2.8: Steps in Auto-Deployment of TVDs.

to the capabilities.

Capability Modelling of the Physical Infra-structure

Capability modelling of the physical infrastructure considers both functional and secu-

rity capabilities. The functional capabilities of a host may be modelled using a function

C

:

H

← {

V LAN, Ethernet, IP

}

, to describe whether a host has VLAN, Ethernet,

or IP support. Modelling of security capabilities includes two orthogonal aspects: the

set of security properties and the assurance that these properties are actually provided.

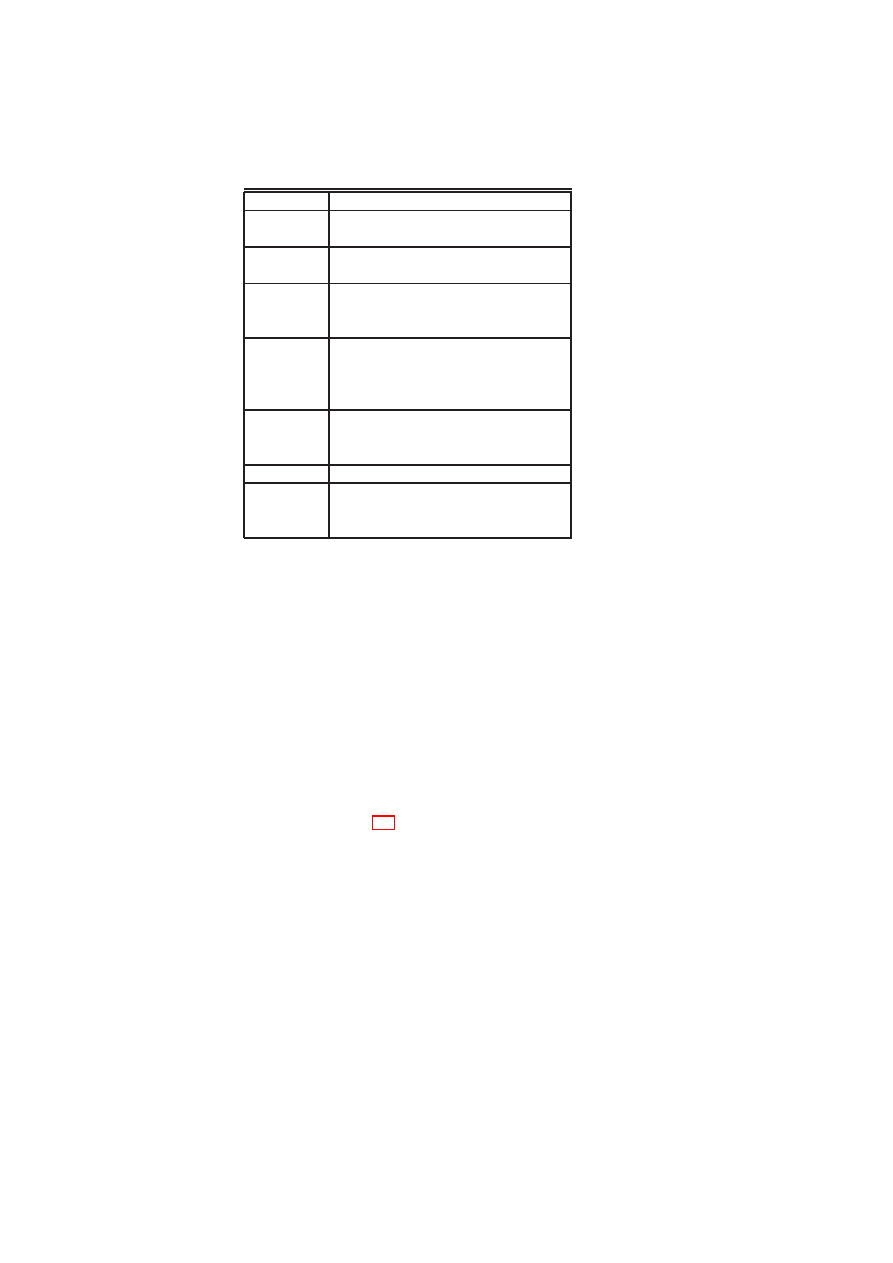

Table 2.1 lists some examples of security properties and Table 2.2 gives examples of

the types of evidence that can be used to support security property claims.

TVD Establishment and Population

When the set of TVDs have been identified, the next step is to actually establish them.

The initial step for establishing a TVD is to create the TVD master (step 0 in Figure 2.7)

and initialise the master with the TVD requirements (as formalised above) and the

policy model. The step involves the derivation of a comprehensive set of TVD policies,

which are maintained at the TVD master. The output of the step is a TVD object that

contains the TVD’s unique identifier, i.e., the TVD master’s URL.

Once the TVD master has been initialised, the TVD is ready for being populated

with member entities, such as VMs. A VM becomes admitted to a TVD after the

successful completion of a multi-step protocol (steps 1 and 2 in Figure 2.7).

1. A local representative of the TVD, called TVD proxy, is created and initialised

with the URL of the TVD master.

2. The TVD proxy sets up a secure, authenticated channel with the TVD master

using standard techniques.

3. The TVD proxy indicates the security and functional capabilities of the physical

machine. Using the capability model, the TVD master determines which addi-

tional mechanisms must be provided at the level of the virtual infrastructure. For

example, if a TVD requirements specification includes isolation and the physi-

cal infrastructure does not have that capability, then special (VLAN tagging or

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

24

OpenTC D05.2 – Proof of Concept of the Security Services

Property

Description

TVD Isola-

tion

Flow control policies in place for a TVD.

Network

The actual topology of a virtual network

in a physical machine.

Network

Policy

Security policies for the network, such as

firewall rules and isolation rules stating

which subnets can be connected.

Storage Pol-

icy

Policies for storage security, such as

whether the disks are encrypted and what

VMs have permission to mount a particu-

lar disk.

Virtual Ma-

chines

The life-cycle protection mechanisms of

the individual VMs, e.g., pre-conditions

for execution of a VM.

Hypervisor

Binary integrity of the hypervisor.

Users

The roles and associated users of a ma-

chine, e.g., who can assume the role of

administrator of the TVD master.

Table 2.1: Examples of Security Properties used in Capability Modelling

EtherIP) modules must be instantiated within the Dom0 of physical machines

hosting VMs that are part of the TVD.

4. The TVD master then replies to the TVD proxy with the TVD security policy

(such as flow control policies between VMs belonging to different TVDs hosted

on the same physical machine) and additional mechanisms that must be provided

at the virtualization level.

5. The TVD proxy then instantiates and configures the required TVD-specific mod-

ules (e.g., vSwitch, VLAN tagging module, encapsulation module, VPN module,

policy engine, etc.) according to the TVD policy. After this step, the physical

machine is ready to host a VM belonging to the TVD.

6. As shown by step 2 in Figure 2.7, a command is issued at the VM to join the

TVD (active membership model. This results in the VM contacting the TVD

proxy. Based on the TVD security policies, the TVD proxy may carry out an

assurance assessment of the VM (e.g., whether the VM has all required software

properly configured). Once the required verification of the VM is successful, the

TVD proxy may connect the vNICs of the VM to the appropriate TVD vSwitch.

At this point, the VM is part of the TVD.

Instantiation of the Right Networking Modules

The TVD proxy uses the instructions given to it by the TVD master to determine the

right protection mechanisms to instantiate on the local platform for the TVD network

traffic, and accordingly configures the local TVD vSwitch.

Suppose that isolation of TVD traffic is a requirement. Then, VLAN tagging alone

would suffice provided the TVD spans only the LAN and the physical switches on the

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

25

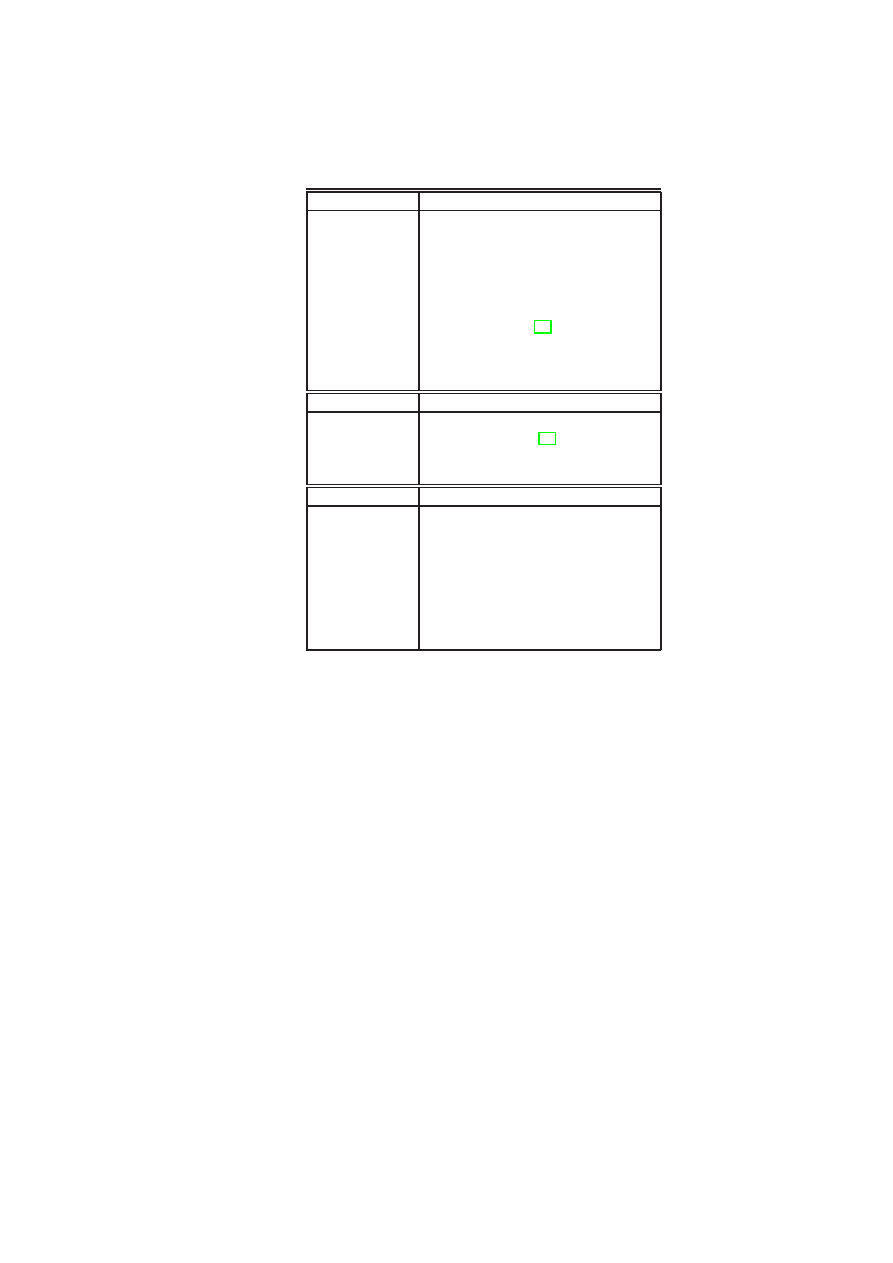

Past State

Description

Trust

A user believes that an entity has certain

security properties.

Mutable Log

The entity provides log-file evidence (e.g.,

audits) that indicates that the platform

provides certain properties.

Immutable Logs

The entity has immutable logging systems

(e.g., a TPM-quote [36]) for providing ev-

idence. Since the log cannot modified by

the entity itself, the resulting assurance is

stronger than when mutable logs are used.

Present State

Description

Evaluations

Evaluation of a given state, e.g., Common

Criteria evaluations [21].

Introspection

Introspection of a system by executing se-

curity tests, e.g., virus scanner.

Future State

Description

Policies

By providing policies and evidence of

their enforcement, a system can justify

claims about its future behaviour. e.g.,

DRM policies and VM life-cycle protec-

tion policy.

Audit

By guaranteeing regular audits, organisa-

tions can claim that certain policies will

be enforced in the future.

Table 2.2: Assurance for Past, Present, and Future States used in Capability Modelling

LAN are VLAN-enabled (i.e., it must support IEEE 802.1Q and must be appropriately

configured); in that case, a VLAN tagging module would be created and connected

to the vSwitch. If the TVD spans beyond a LAN, then VLAN tagging must be used

in conjunction with EtherIP encapsulation. In this case, the VLAN tagged packet is

encapsulated in a new IP packet and tunnelled to the other side, where the original

VLAN tagged packet is extracted and transmitted on the VLAN. If VLAN-enabled

switches are not available, then EtherIP alone would suffice for isolation.

By itself, EtherIP does not provide integrity or confidentiality of the packets.

Hence, when those properties are required, EtherIP is suitable only on routed and

trusted networks, e.g., EtherIP would be suitable for traffic between two vSwitches

hosted on different physical platforms that are not connected to the same VLAN switch

in a datacenter or corporate environment.

If integrity or confidentiality are required properties and the underlying network is

not trusted, then IPsec is used in conjunction with EtherIP and VLAN. In that case,

the TVD proxy will create the VPN module, initialise it with the VPN key obtained

from the master, and connect it to the vSwitch. Since IPsec only operates on IP packets

and not Ethernet or VLAN ones, double encapsulation is needed: EtherIP is used to

first encapsulate the Ethernet or VLAN packets, followed by IPsec encapsulation and

encryption (using the VPN key).

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

26

OpenTC D05.2 – Proof of Concept of the Security Services

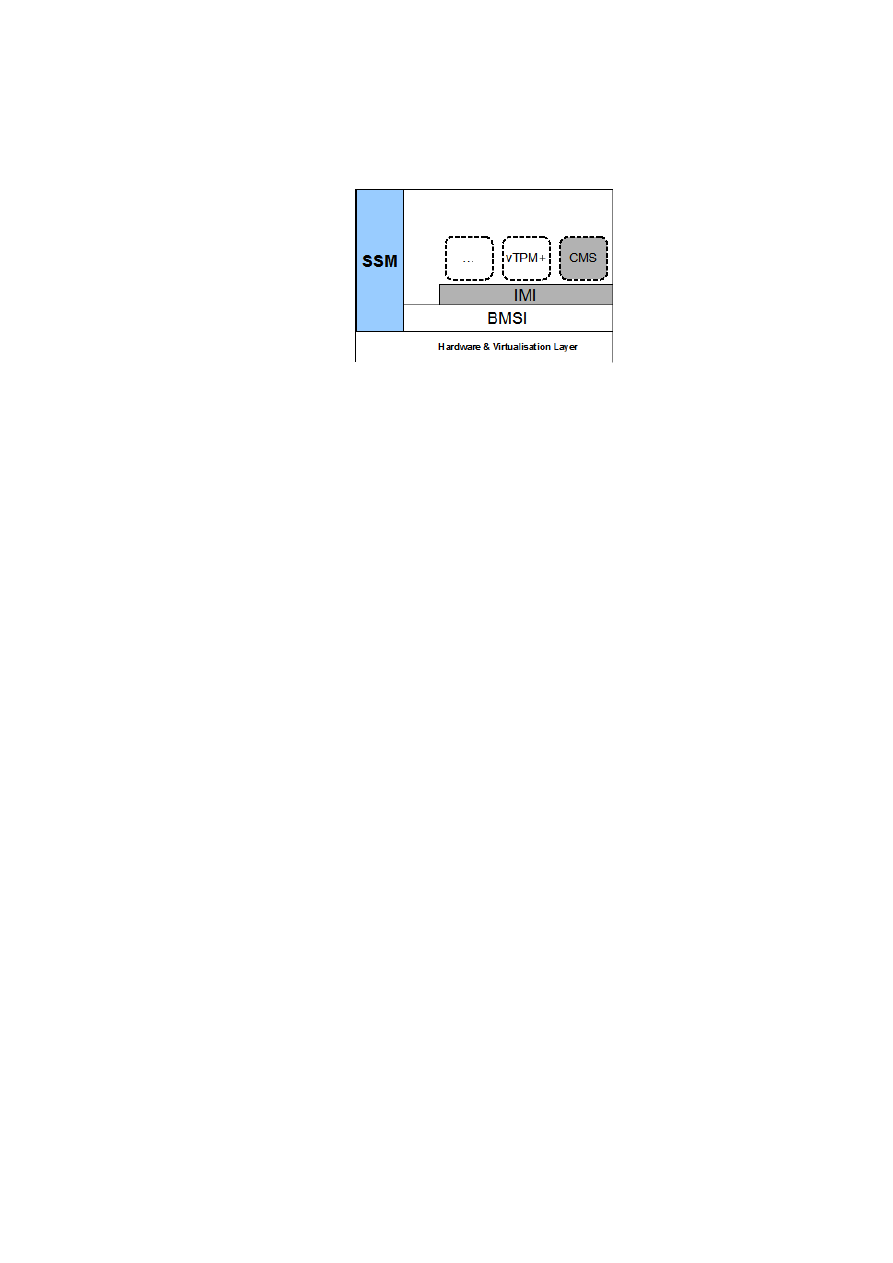

2.4

Xen Hierarchical Integrity Management

S. Cabuk (HPL)

This section provides answers to two problems around VM integrity management: How

can we extend the integrity measurement capabilities offered by the BMSI to help sup-

port hierarchical and dynamic integrity management? How can we use these extensions

to facilitate a centralised credential management service?

2.4.1

Our Solution

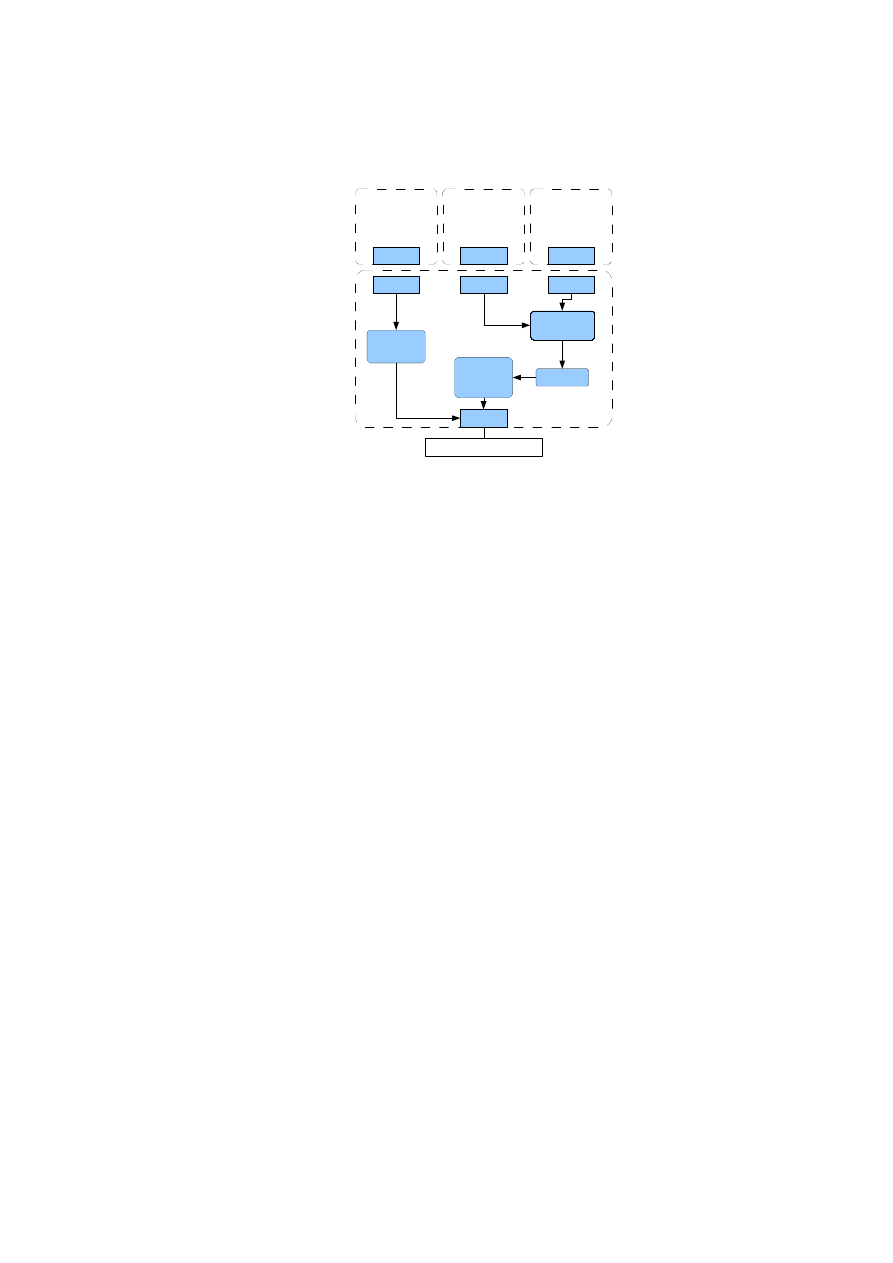

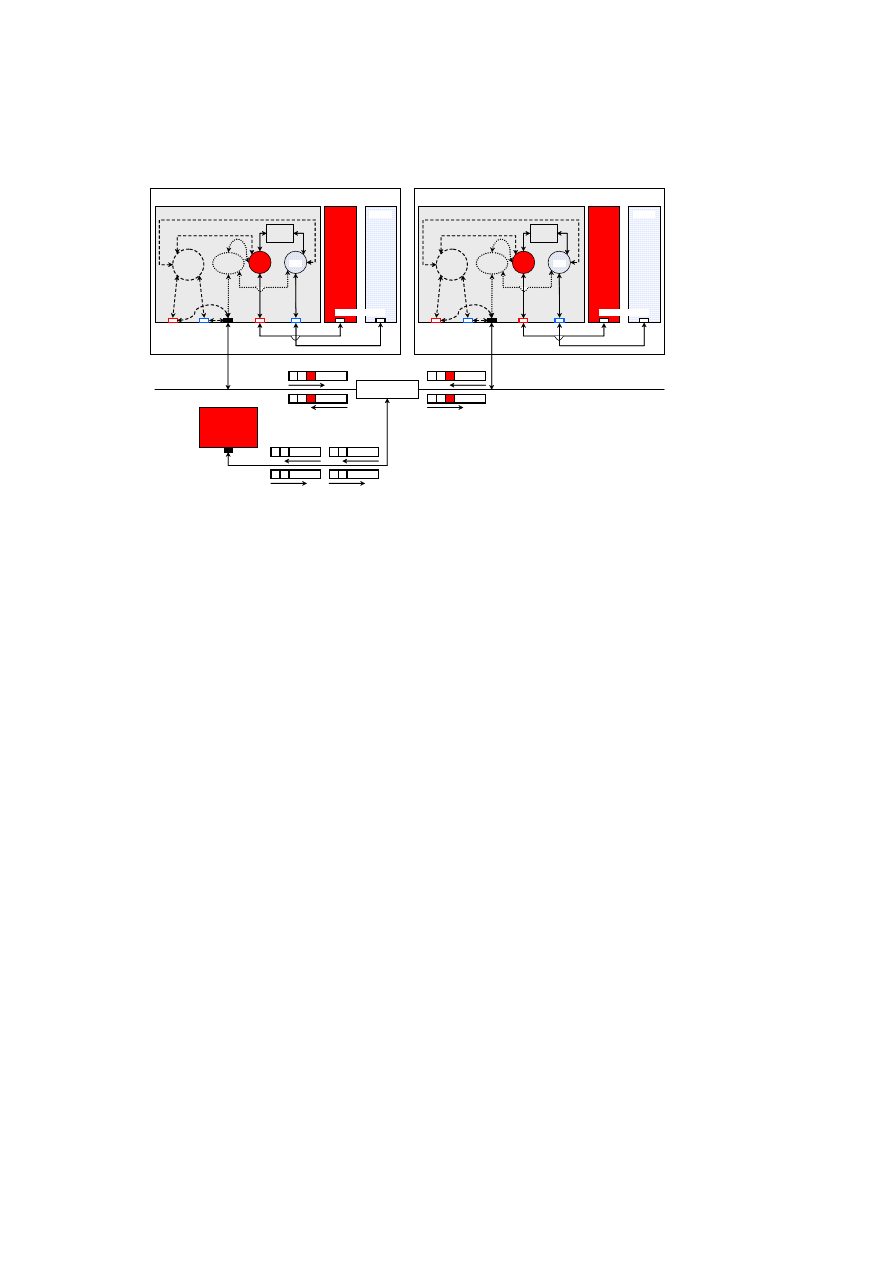

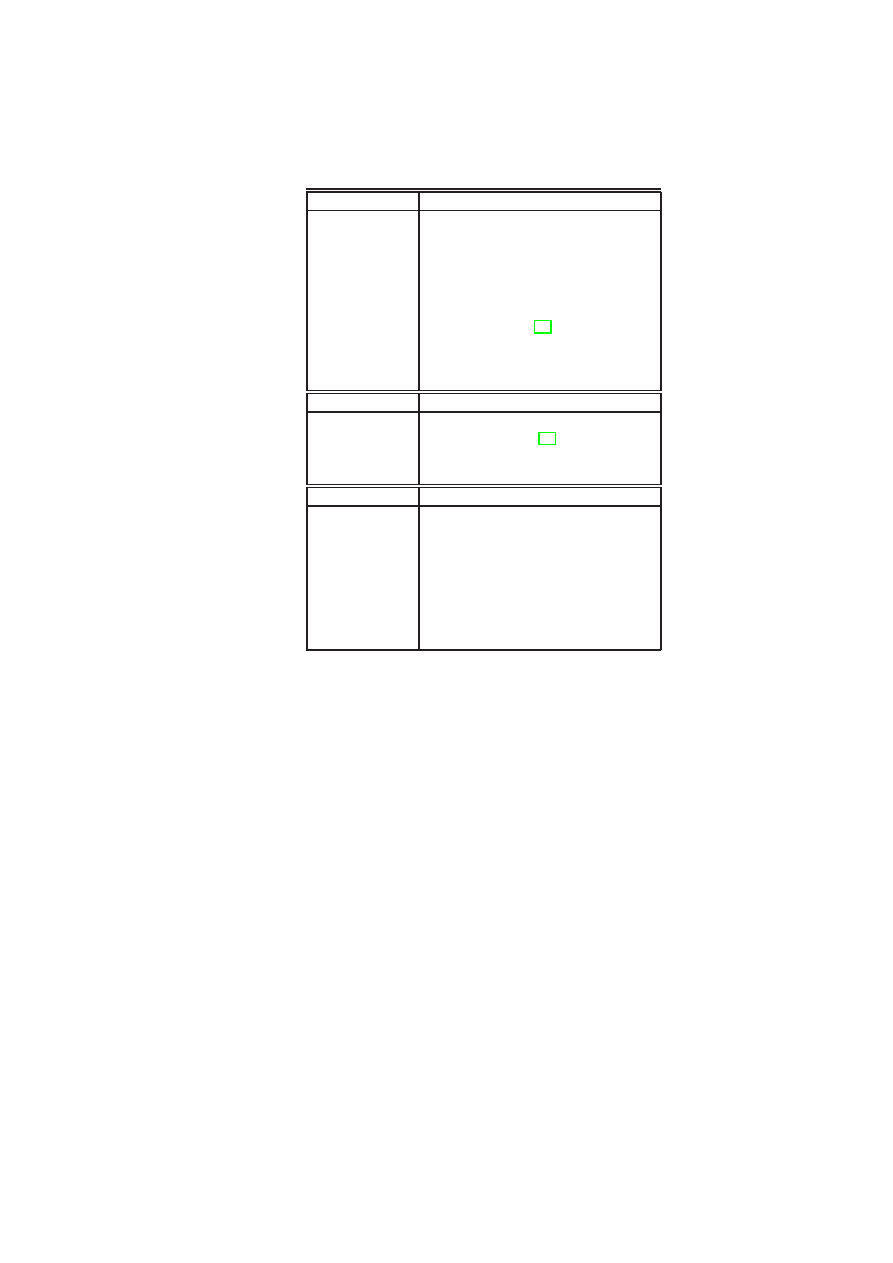

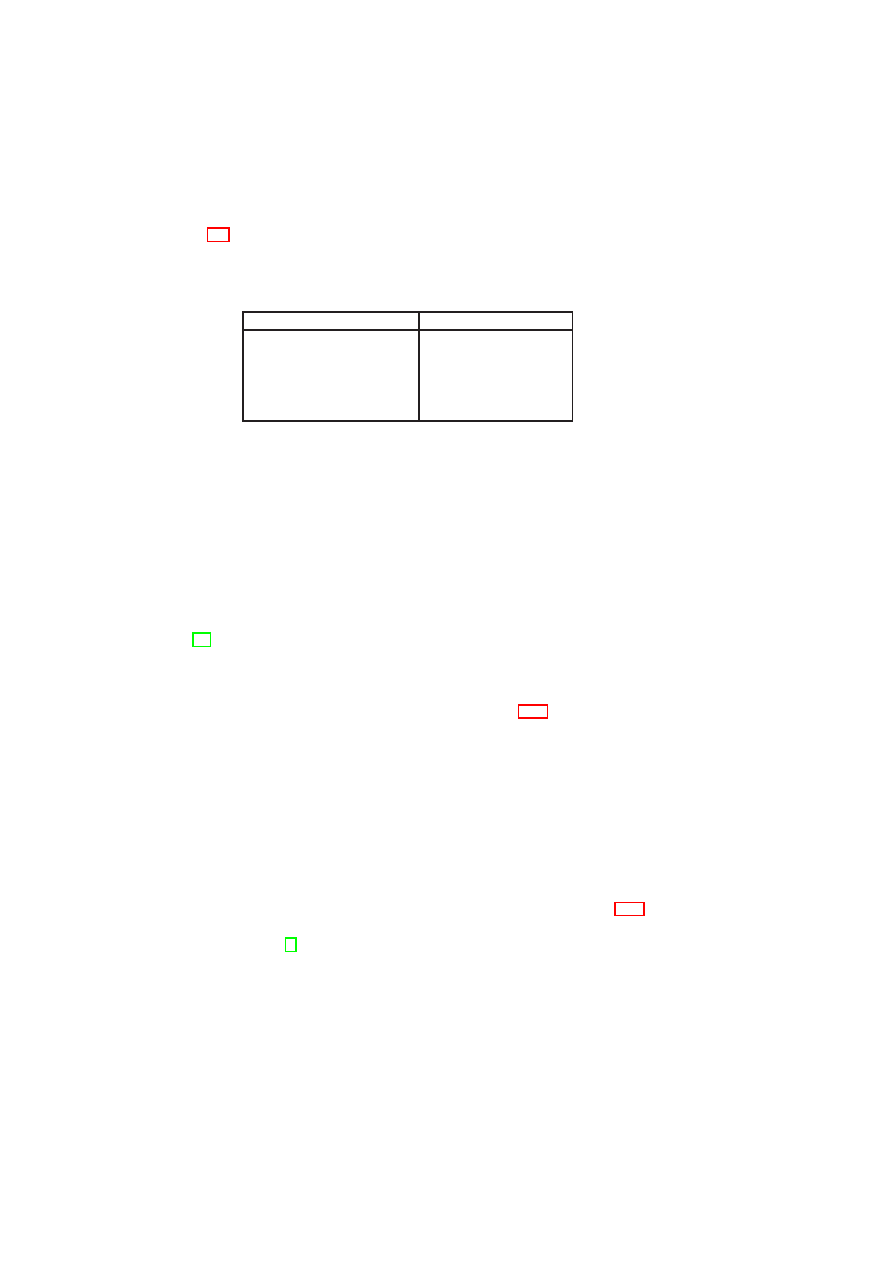

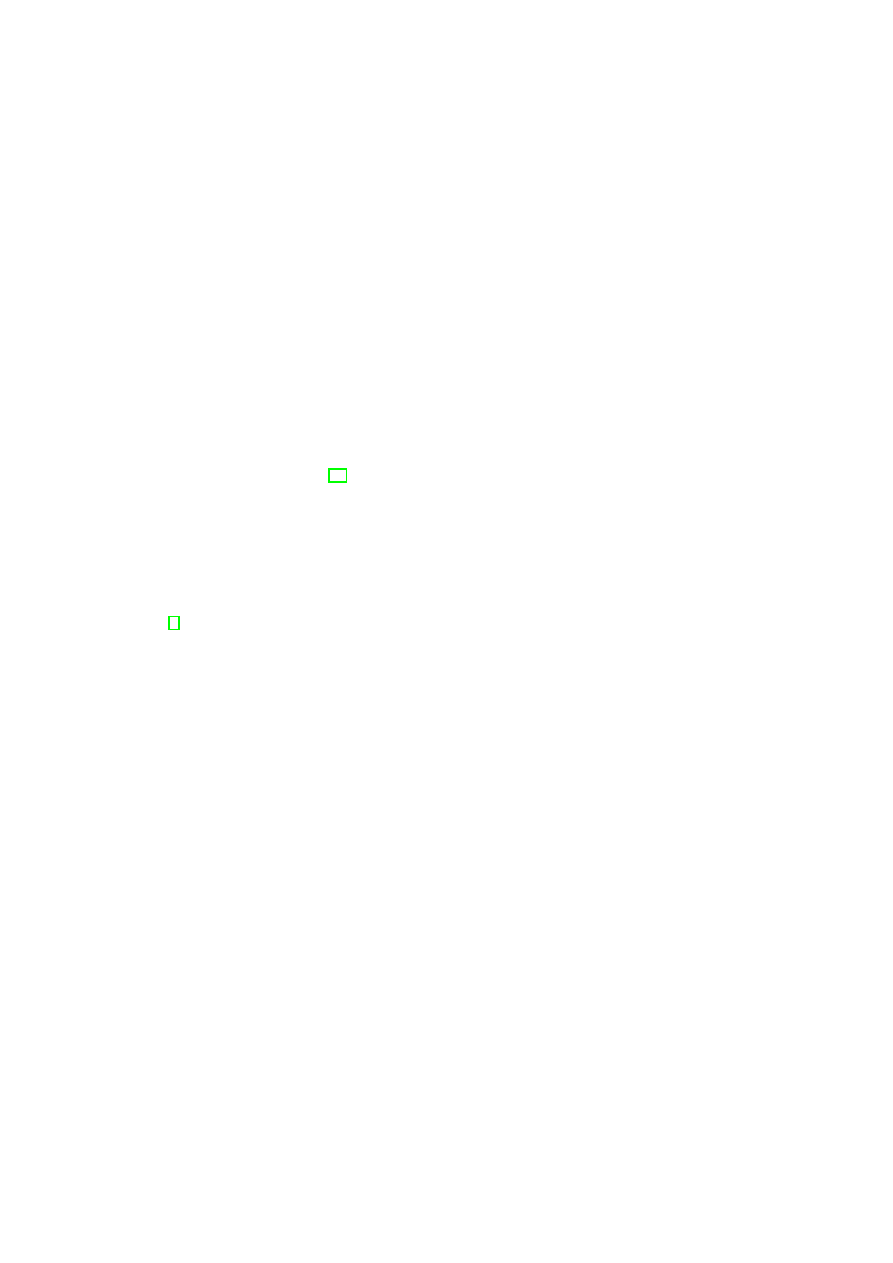

We devise a framework called the hierarchical integrity management framework

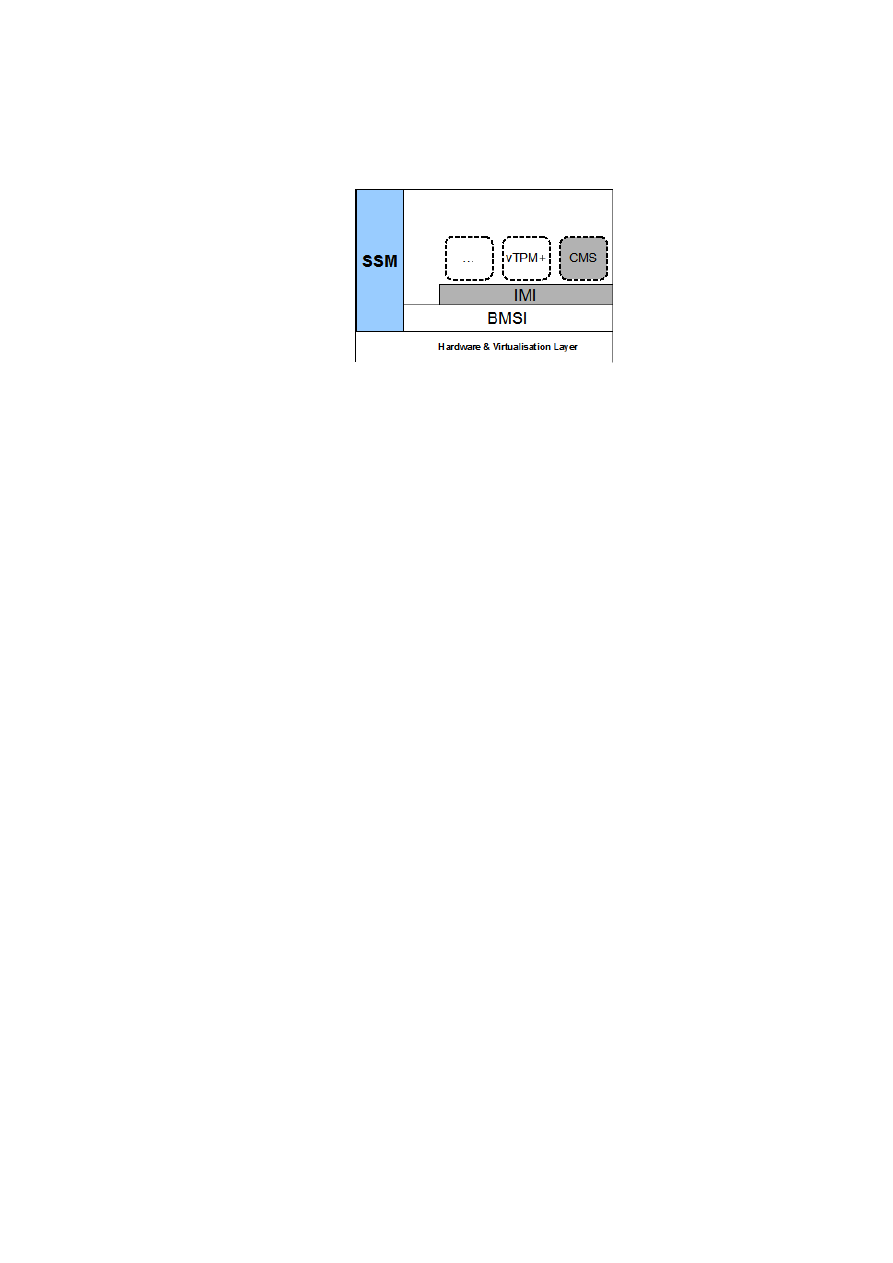

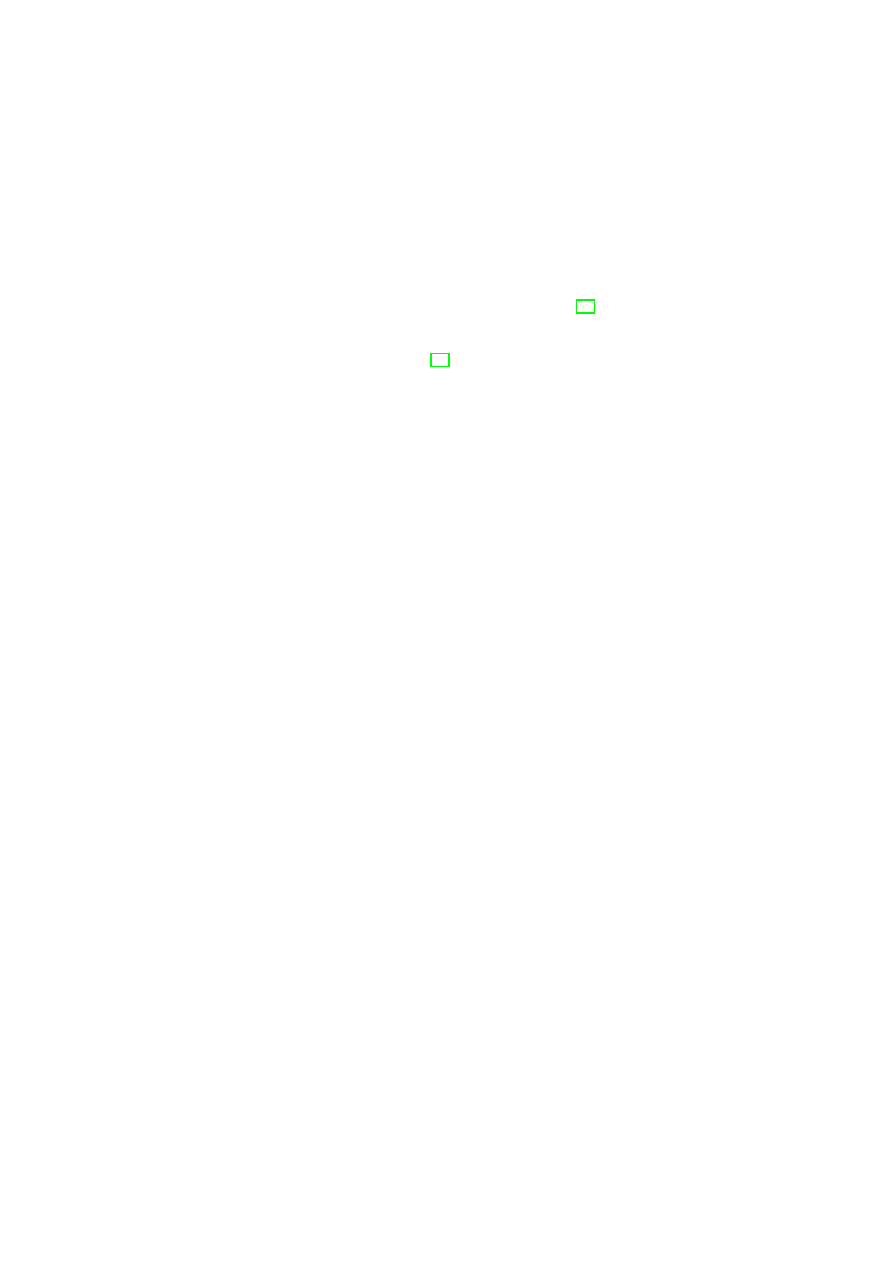

(hIMF). As illustrated in Figure 2.9, hIMF sits on top of the BMSI and is comprised of

two components: the integrity management interface (IMI) and the credential manage-

ment service (CMS).

Integrity Management Interface (IMI)

BMSI LibU

The IM interface provides functionality similar to the libU library pro-

vided by the BMSI. The current BMSI libU library stores individual measurements of

protection domains and provides four functions regarding the integrity management of

these domains: extend, quote, seal, and unseal.

1.

extend

Protection domains use the extend operation to report changes to their

integrity. These changes are static and cannot be reverted once reported.

2.

quote

Protection domains use the quote operation to provide a signed quote of

the TCB and domain integrity measurements. TCB measurements are obtained

from and signed by the underlying hardware TPM. Domain measurements are

signed by the BMSI signing key.

3.

seal

Protection domains use the seal operation to store a secret (e.g., a crypto-

graphic key) bound to a particular TCB and domain configuration.

4.

unseal

Protection domains use the unseal operation to reveal a secret (e.g., a

cryptographic key) that is sealed to a particular TCB and domain configuration.

libU returns the secret to the requesting domain if and only if the unsealing op-

eration is successful (i.e,. the TCB and domain configuration is the same as

the expected values). The actual unseal is performed using the hardware TPM

with respect to the TCB configuration only. The additional domain configuration

checks are performed by the libU in software.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

27

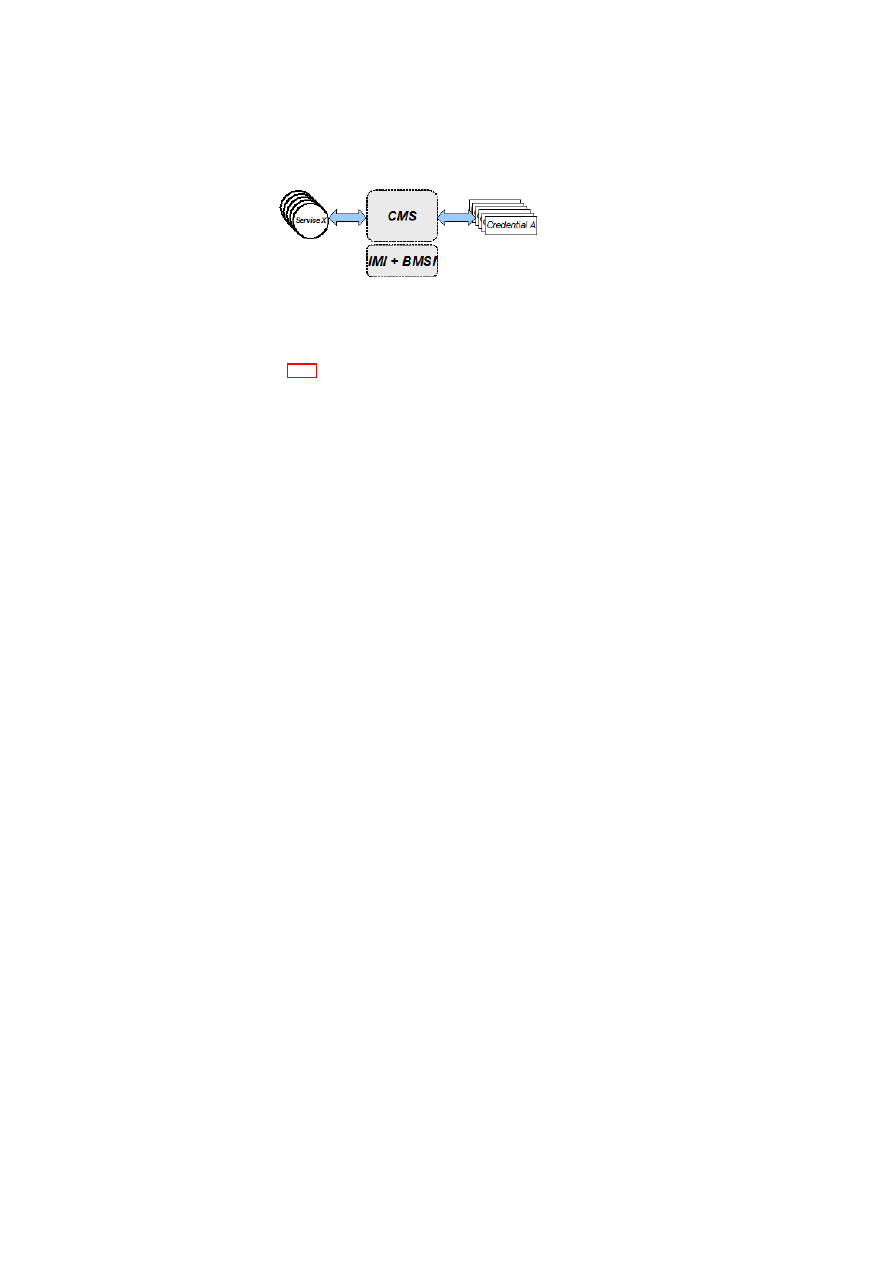

Figure 2.9: hIMF Architecture

IMI Enhancements

IMI provides the same functions as libU with extensions that en-

able tree-of-trust and dynamic measurements. In particular, IMI establishes an ancestry

relation between protection domains by recording the parent domain during the child

domain creation (TBD). In addition to the static registers maintained by the BMSI, IMI

introduces a dynamic register per protection domain to be used for dynamic measure-

ments. Integrity functions offered by the IMI is altered as follows:

1.

extend

Protection domains use the extend operation to report changes to their

integrity. These changes can be static or dynamic depending on the accompa-

nying measurement policy. Static changes are reported to the static registers in

the same manner as BMSI (i.e., the underlying libU extend function is used).

Dynamic changes are reported to the dynamic registers and the previous value is

overwritten instead of being extended.

2.

quote

This operation is the same as the libU quote except that the quote returns

a signed quote of the TCB and the measurements of the complete branch the re-

questing domain belongs to (i.e., domain plus its predecessors). TCB measure-

ments are obtained from and signed by the underlying hardware TPM. Branch

measurements are signed by the IMI signing key.

3.

seal

/

unseal

These operations are the same as the libU equivalents except

that instead of a single domain configuration, the aggregation of a complete tree

branch is used. This includes all protection domains that are the predecessors of

the requesting domain.

Security services are given the option of accessing the Trusted Computing exten-

sions either through the BMSI or IMI. The former is used for the cases it suffices to

use a static and flat integrity model. The latter is used by services (e.g., CMS) that can

benefit from a dynamic integrity hierarchy.

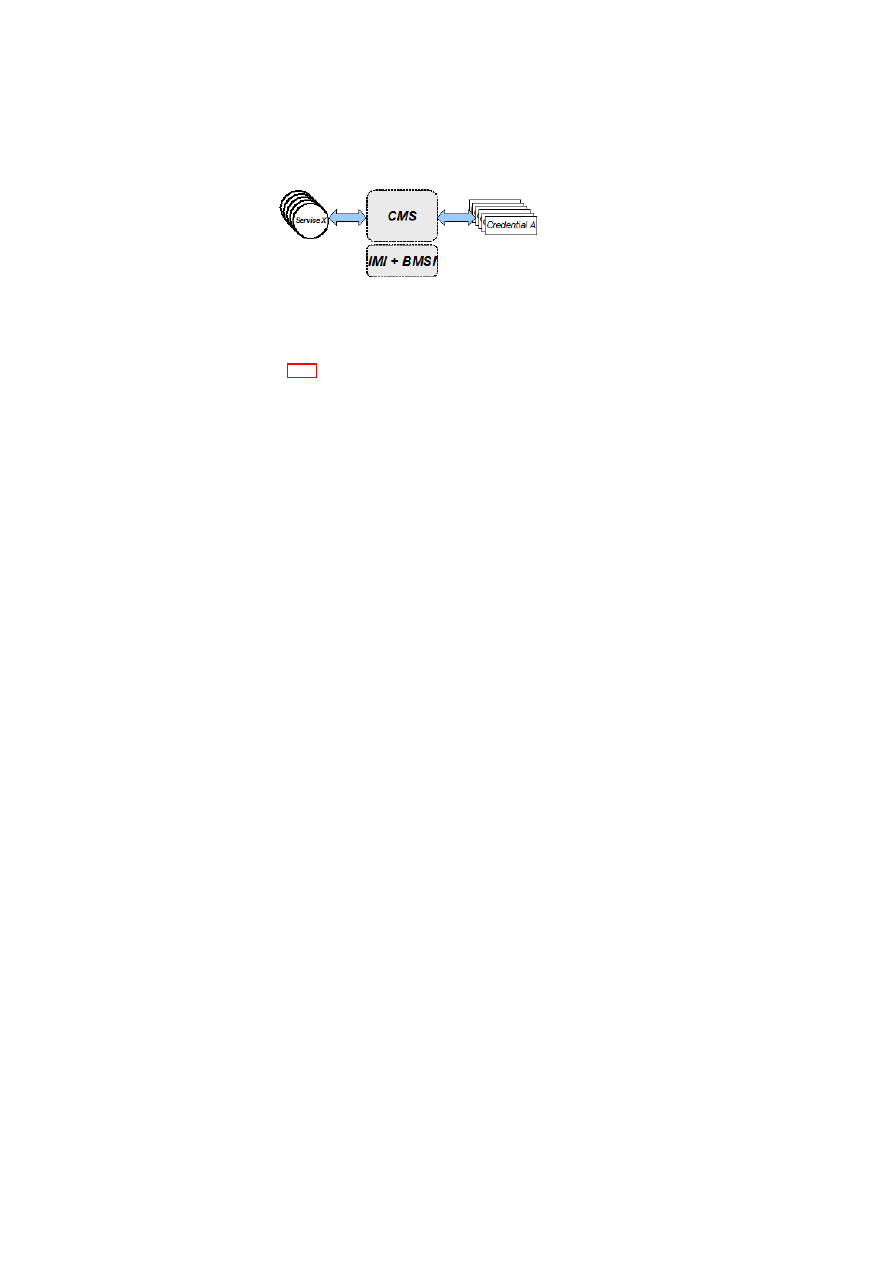

Credential Management Service (CMS)

CMS is a security service that provides protected storage for security credentials tied

to specified policies and platform plus domain/branch configurations. The main differ-

ence with the underlying BMSI/IMI sealing/unsealing functions is that CMS creden-

tials are never revealed to the requesting services but are always stored by the CMS

securely. The CMS provides the necessary interface to allow such services access their

credentials if and only if the corresponding policy and configuration is met. In this

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

28

OpenTC D05.2 – Proof of Concept of the Security Services

Figure 2.10: CMS as a Reference Monitor

context, the CMS acts as the reference monitor that controls the access to security

credentials (see Figure 2.10).

The CMS utilises the IMI or BMSI directly depending on whether the IMI integrity

enhancements are needed. In either case, the main benefit of employing the CMS is

the ability to perform policy and configuration checks in an on-going manner (instead

of only once which is the case with non-CMS solutions). Alternatively, credential

sessions can be established that allows access to the secret without re-authentication

/ re-validation. These sessions can expire either after a duration or if a change is re-

ported to the static/dynamic register. The choice of which re-validation scheme to use

is implementation dependent and will be explored further.

The CMS interface is likely to involve two phases: registration and usage. In the

registration phase, a credential for a protection domain is registered with the CMS using

the registerCredential operation. In the usage phase, the corresponding credential can

be accessed using the accessCredential operation. The specifics of these operations

will be investigated further.

vTPM+

This service enhances the integrity measurement capabilities of vTPMs using the hIMF.

We will come back to this after the successful implementation of hIMF.

2.4.2

Use Cases for Dynamic Registers

As it has created much speculation regarding usability, we use this section to describe

use cases around dynamic integrity measurements. Recall that dynamic measurements

are used whenever one can guarantee that, for example, a configuration change can be

reversible and may not have any side or unpredictable effects on the future state of the

domain. The main critique is that it would be hard to find such a use case in which a

protection domain would recover from a possibly untrusted configuration. We provide

the following use cases in which such arguments do not hold. Feel free to comment on

and / or extend the list.

Digital Rights Management

It may well be the case that a particular media provider will not want to push any

video content on your computing accessory if it is plugged to a recording device. In

this case, software that detects and installs the plug-and-play drivers for the recording

device must be part of the static measurements. However, the state in which a recording

device is detected in the system can be reported dynamically. In fact, this can be

reflected in the dynamic register for the secure DRM player service. As long as the

recording device is connected, no content is downloaded. Once the user unplugs the

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

CHAPTER 2. XEN SECURITY SERVICES

29

device, the dynamic register is reset and content can be pushed to the player without

requiring a system restart.

Data-center Trust Issues

Note that “trustworthy” is not a synonym for “secure”. A system is trusted if and

only if it behaves as expected. In a data center, trusting an individual node may also

correspond to trusting its performance, or its compliance to the requested QoS. In SoA,

a particular service may be required to meet a certain level of performance. Services

or nodes that cannot guarantee meeting the performance level may be taken out of the

service pool temporarily.

Consider an SoA setting that is comprised of

n

services distributed on m physical

nodes. At any time,

k

of these services provides the required level of performance.

That is,

k

of these services can be “trusted”. The remaining

n

−

k

services will have

their dynamic registers altered to reflect their temporary untrusted state. Once any of

these services can grab more resources on their physical node, they can report this

change dynamically and rejoin the service pool.

2.4.3

Conclusion

This section introduced our design of an enhanced VM integrity management frame-

work that is able to handle inter-VM integrity relations and dynamic integrity mea-

surements. These aspects will be valuable to virtulized platforms that require more

flexibility than current Trusted Computing solutions provide.

The current CC@Home scenario did not involve a use case that utilizes these in-

tegrity management enhancements, hence the resulting framework was not incorpo-

rated into this year’s demonstrator. We expect to finalize our implementation and

employ this framework as our VM integrity management solution in the next year’s

demonstrator.

2.5

Xen Cross-resource Policy Validation

B. Jansen, H. Ramasamy, M. Schunter (IBM)

2.5.1

Introduction

Hardware virtualization is enjoying a resurgence of interest fuelled, in part, by its cost-

saving potential in utility computing, where it can help improve server utilisation, re-

duce management and power costs, and control the problem of server sprawl.

Even in traditional non-virtualized environments, security protection, enforcement,

and verification of physical servers are non-trivial. Virtualization makes these tasks

even harder. Security management of virtual servers is complicated because (1) dif-

ferent virtual servers sharing the same hardware resources may be subject to different

and conflicting security requirements, (2) they may not be isolated from each other

in a verifiable manner, and (3) privacy requirements may dictate that data needed for

verifying the integrity of one virtual server should not contain information about other

virtual servers.

OpenTC Document D05.2/V01 – Final R4948/2007/11/23/OpenTC Public (PU)

30

OpenTC D05.2 – Proof of Concept of the Security Services

We make two main contributions. We show how to protect given security policies

against modification throughout the life cycle of a virtual machine (VM). We also show

how to prove compliance with given security requirements. For past compliance, we

prove that the system state as reflected by log files satisfies certain conditions. For

future compliance, we prove that the security policies enforced imply the given security

requirements and that they cannot be modified.

In making these contributions, we also generalise TPM-based integrity protection,

enforcement, and verification mechanisms to cover virtual machines and pluggable

devices that can be governed by arbitrary security policies, e.g., isolation policies for

secure device virtualization and migration constraints for VMs. Our mechanisms are

both extensible and flexible. By extensibility, we mean that it is possible to guarantee

compliance even if arbitrary virtual devices are attached to the VMs. Flexibility means

that the verifier is able to specify security requirements to be evaluated against the

enforced policies of the VM, virtual devices, and underlying platform that it cares

about, and obtain only the information corresponding to those aspects for validation of

system compliance.

We describe a formal model for the generalised integrity mechanisms; based on the

model, we describe an integrity architecture called PEV (which stands for protection,

enforcement, and verification) and associated protocols. The architecture incorporates

integrity verification and protection as part of the virtualization software while simul-

taneously enhancing its policy enforcement capabilities. While the PEV architecture

itself is not tied to one specific virtualization software, we describe a prototype realisa-

tion of our architecture using the Xen hypervisor.

We build on previous work by others [8, 10, 29, 32, 3] who have used the Trusted

Platform Module (TPM) [38] to protect the integrity of the core virtual machine mon-

itor (VMM) and to reliably isolate VMs. The foundation of our architecture is a small

trusted computing base (TCB) that provides (1) reliable write-only logging of executa-

bles and data, and (2) conditional release of secrets, i.e., a key and a condition can be

stored such that the key is released only if the log file satisfies the condition specified.

2.5.2

Formal Integrity Model for Virtual Machines

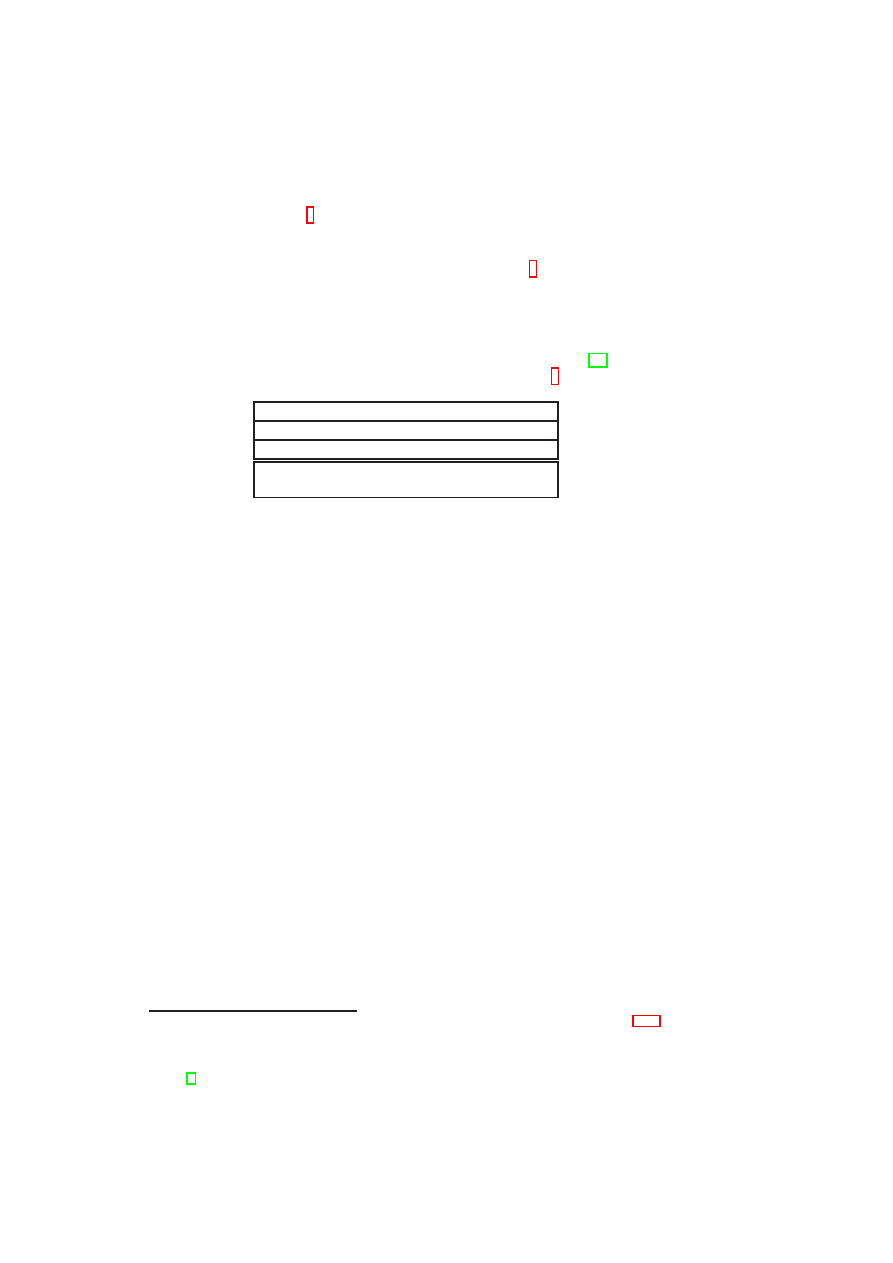

Figure 2.11 shows our system model for integrity management. At a high level, the

system consists of hardware, the VMM, and VMs, and is configured with a policy

p

.

At a given time

t

, the system has an integrity state

s

t

and produces log data

log

that is

computed by a function

log

(

s

t

)

. External to the system are an audit system and policies.

The audit system stores log files,

log

∗

. The contents of log files include policy updates

and indicate the integrity history of the system, i.e., how good the policy enforcement

has been so far. The policies are needed for configuring the system and are useful in

estimating the future integrity of the system, i.e., how good the policy enforcement

is likely to be in the future. Thus, both the audit system and policies can be used to

evaluate the integrity state of the platform.

Typically, a computing system consists of a large number of subsystems and com-

ponents that may depend on each other, e.g., hardware components, such as CPU and

devices, and software components, such as kernel, libraries, drivers, and user appli-

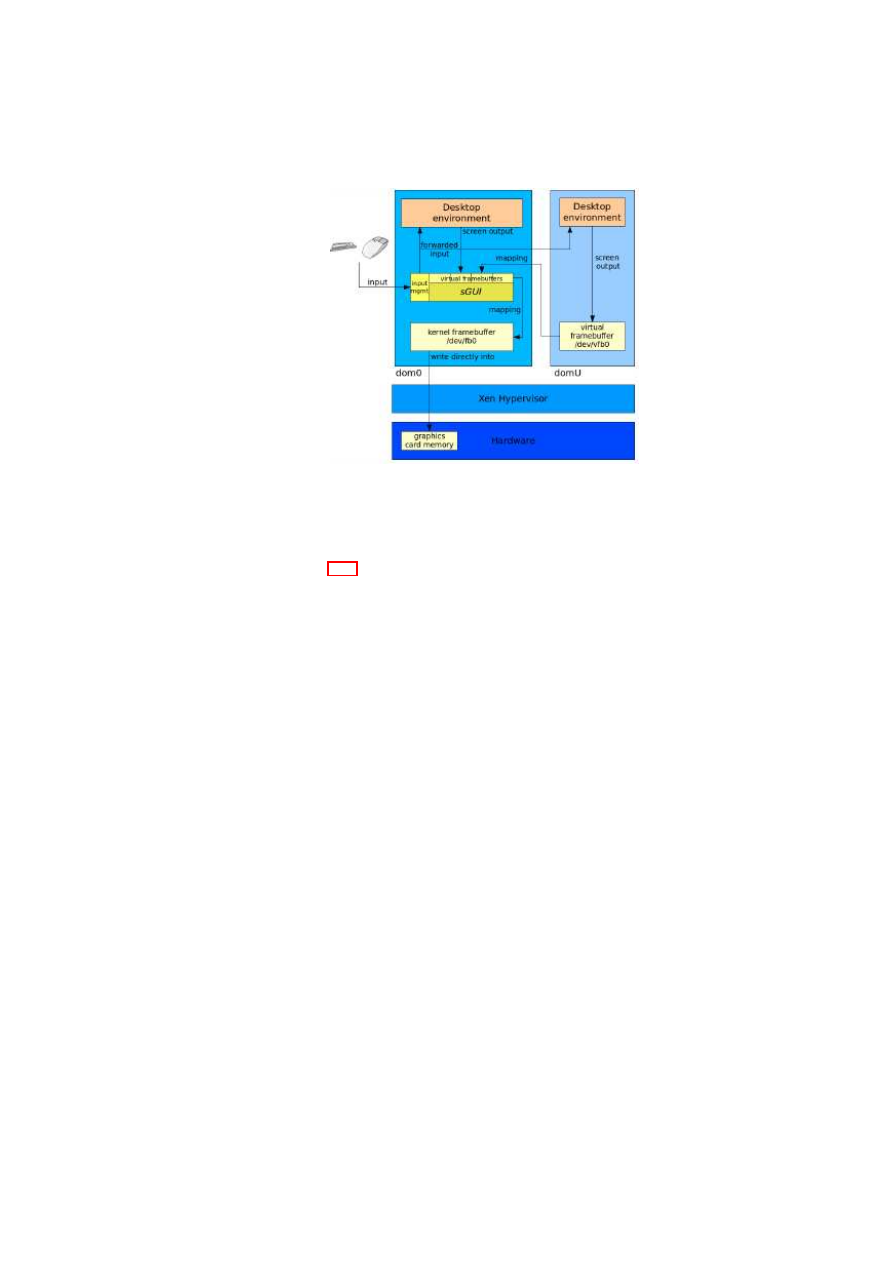

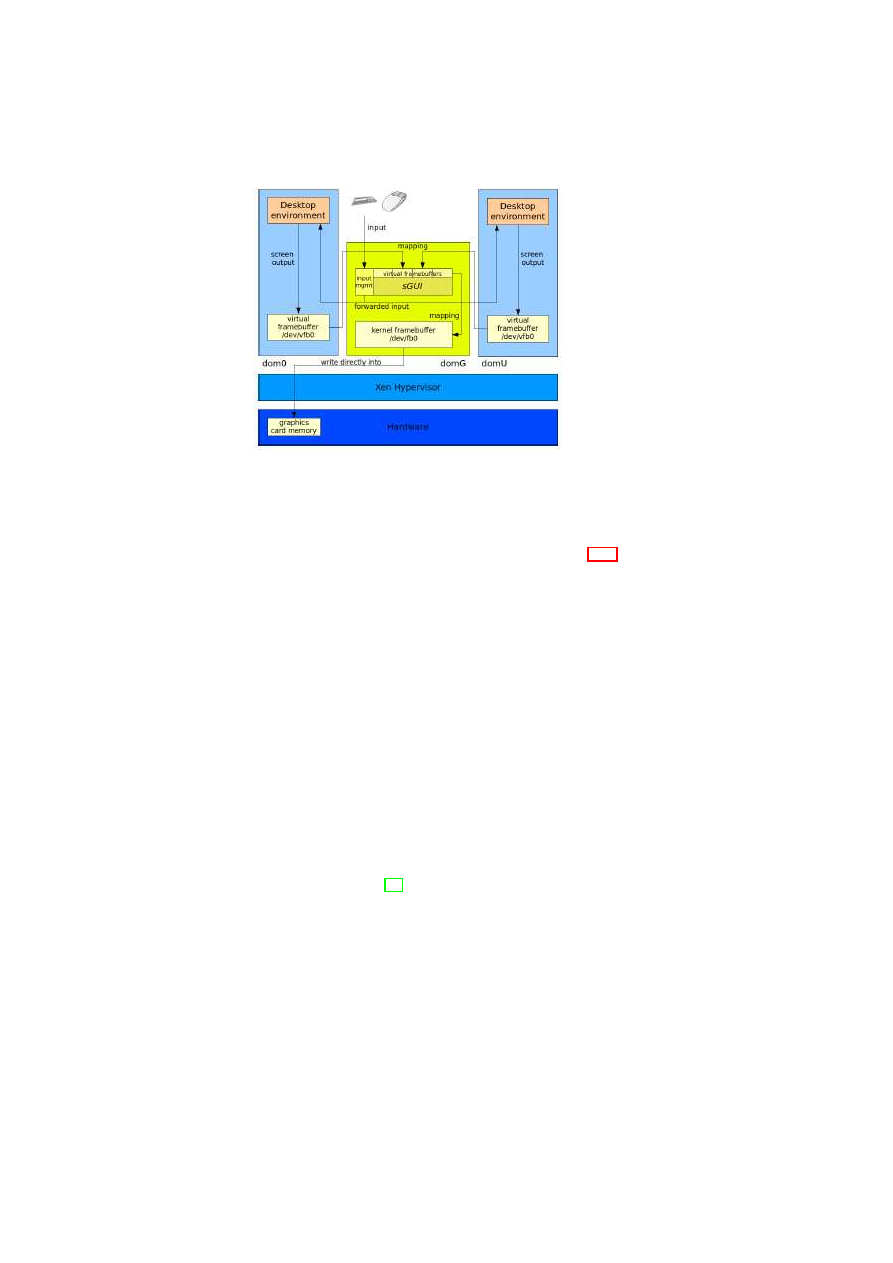

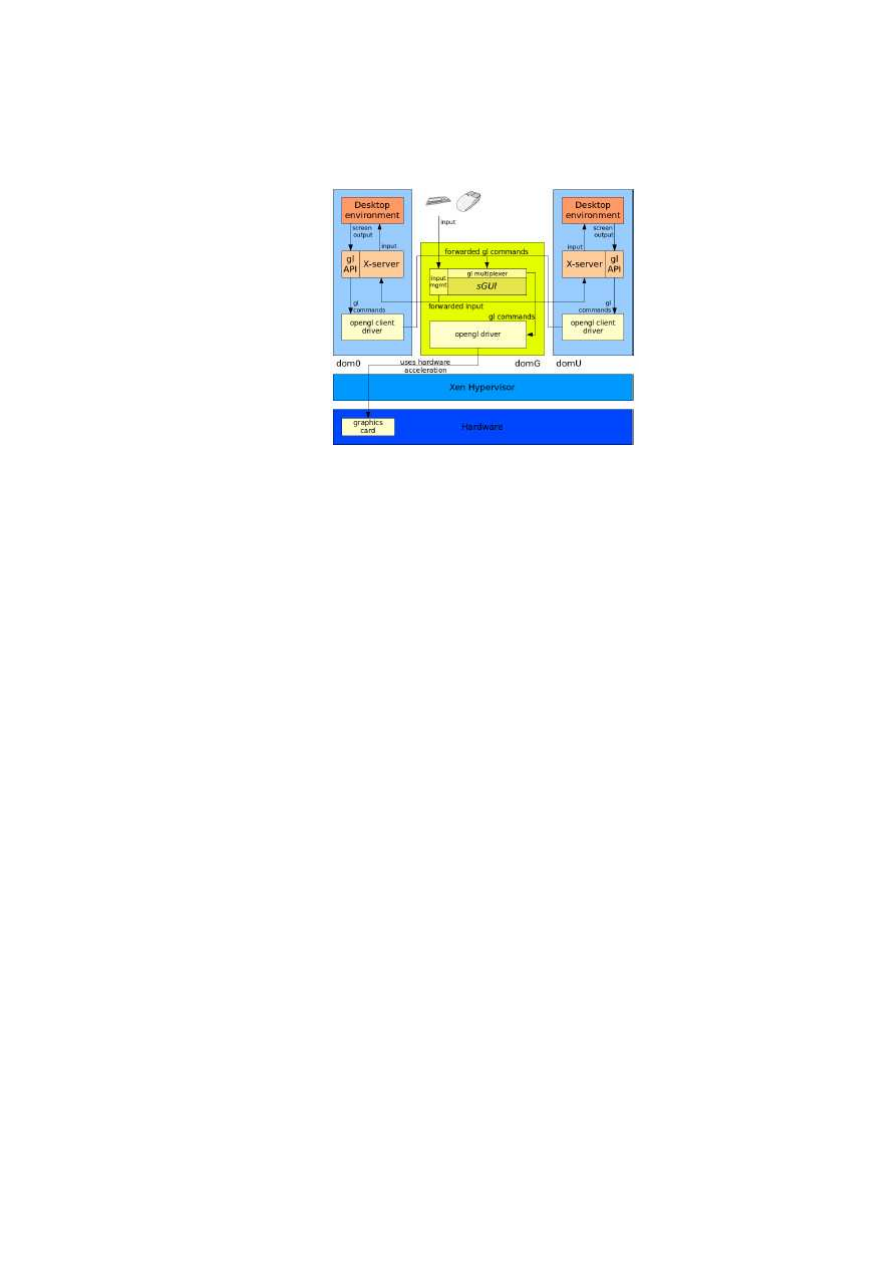

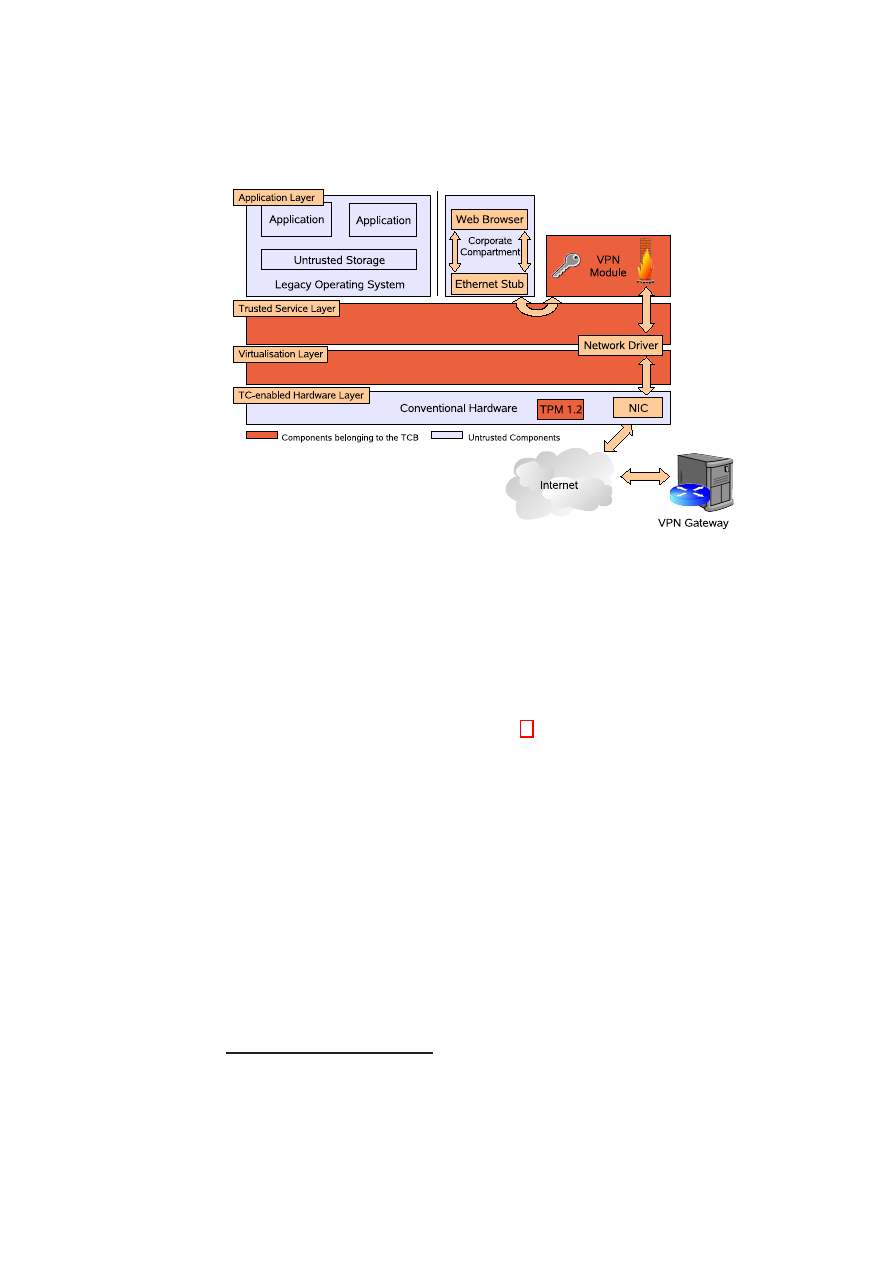

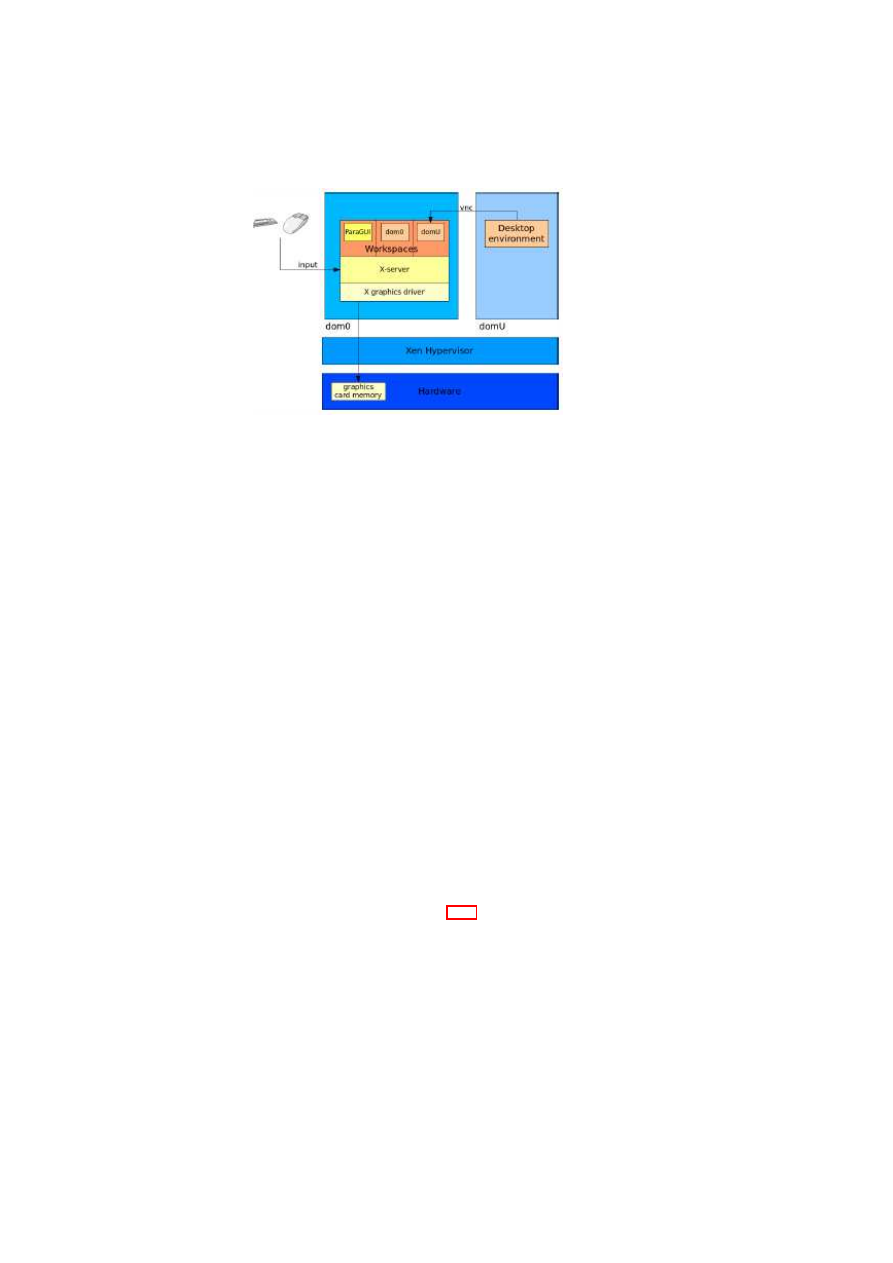

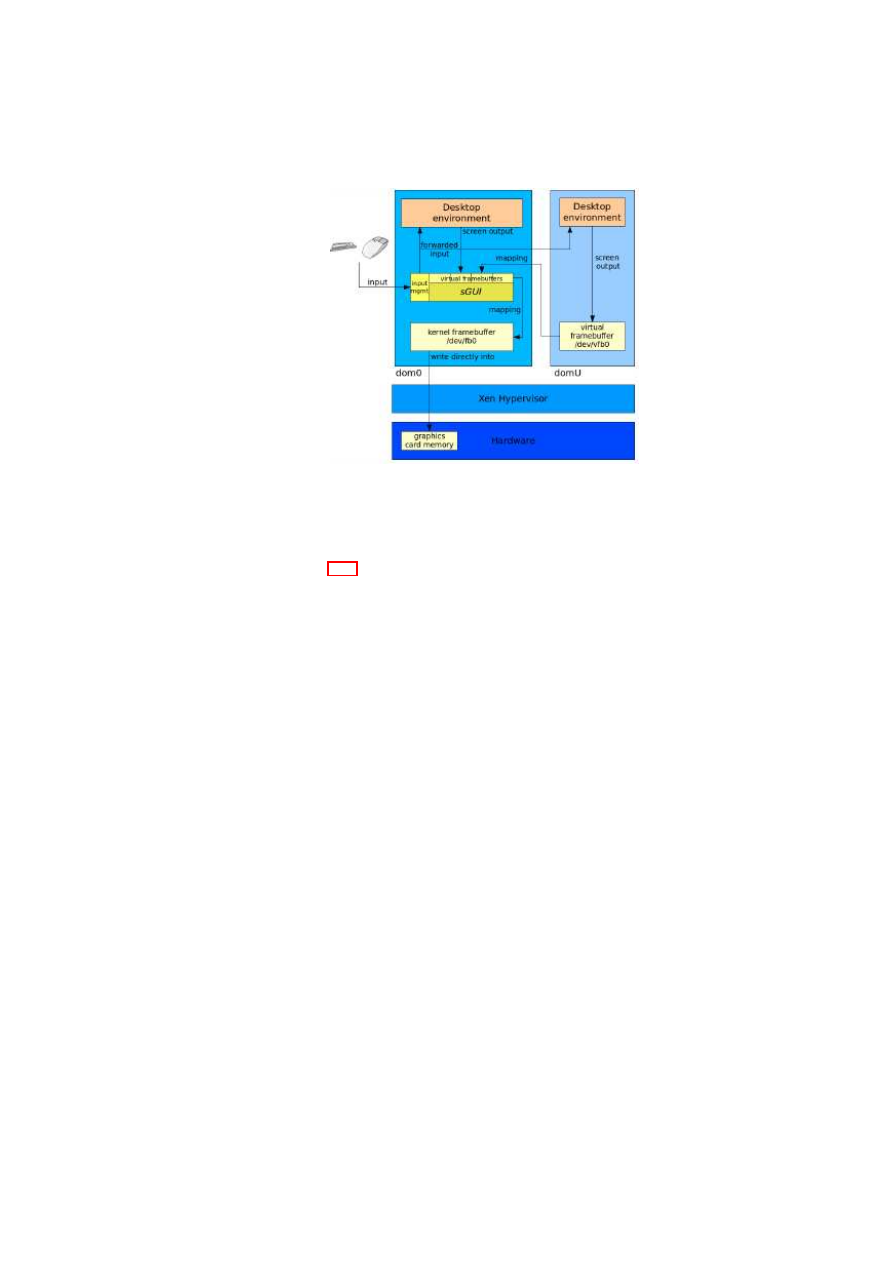

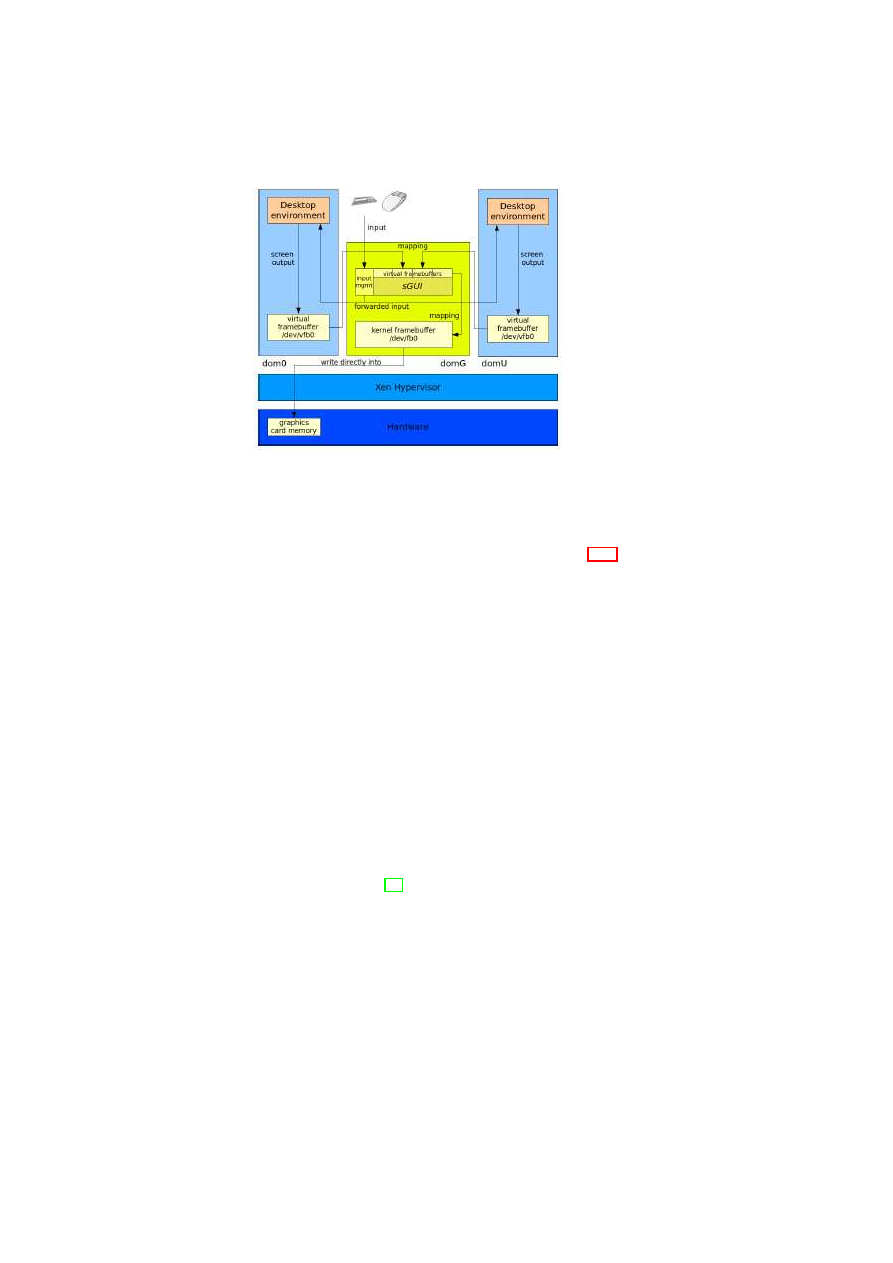

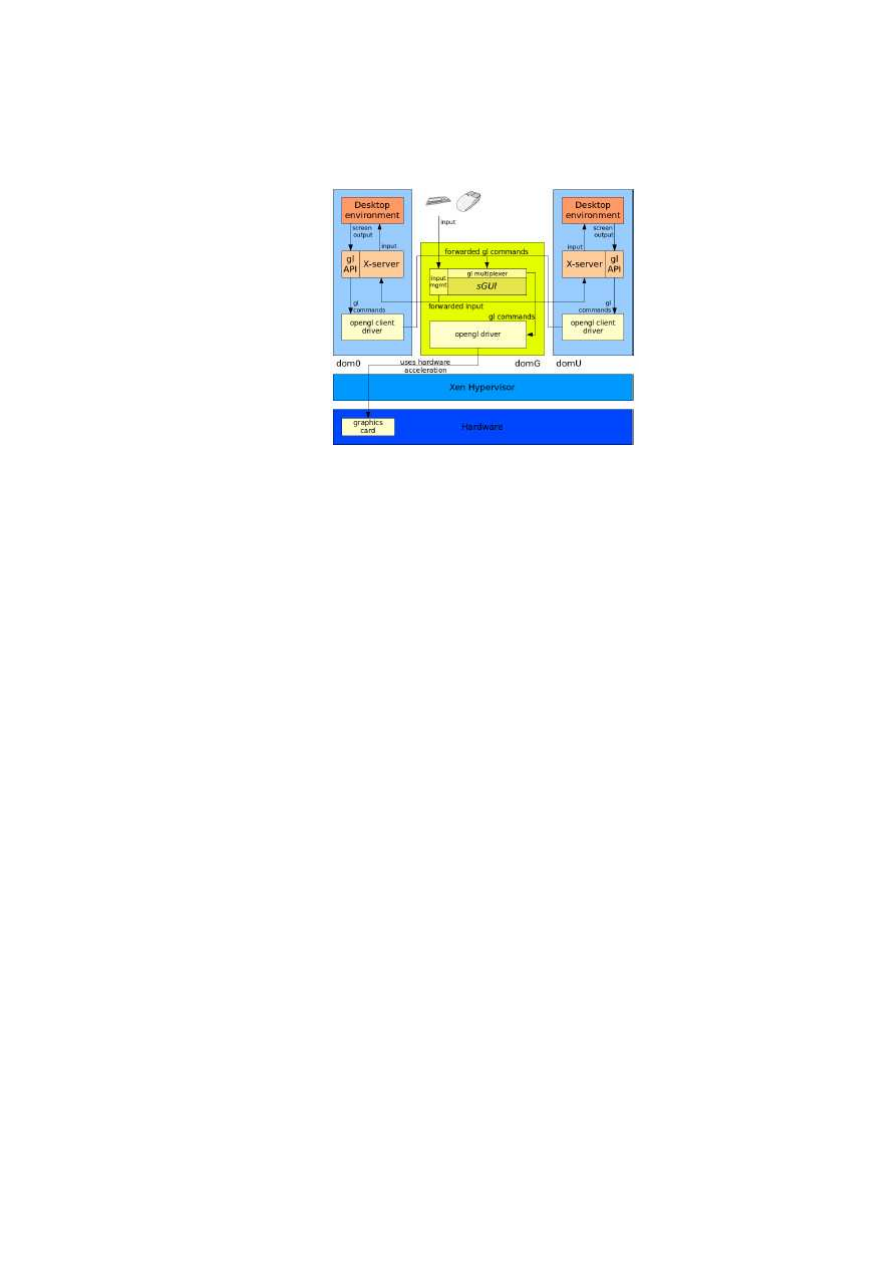

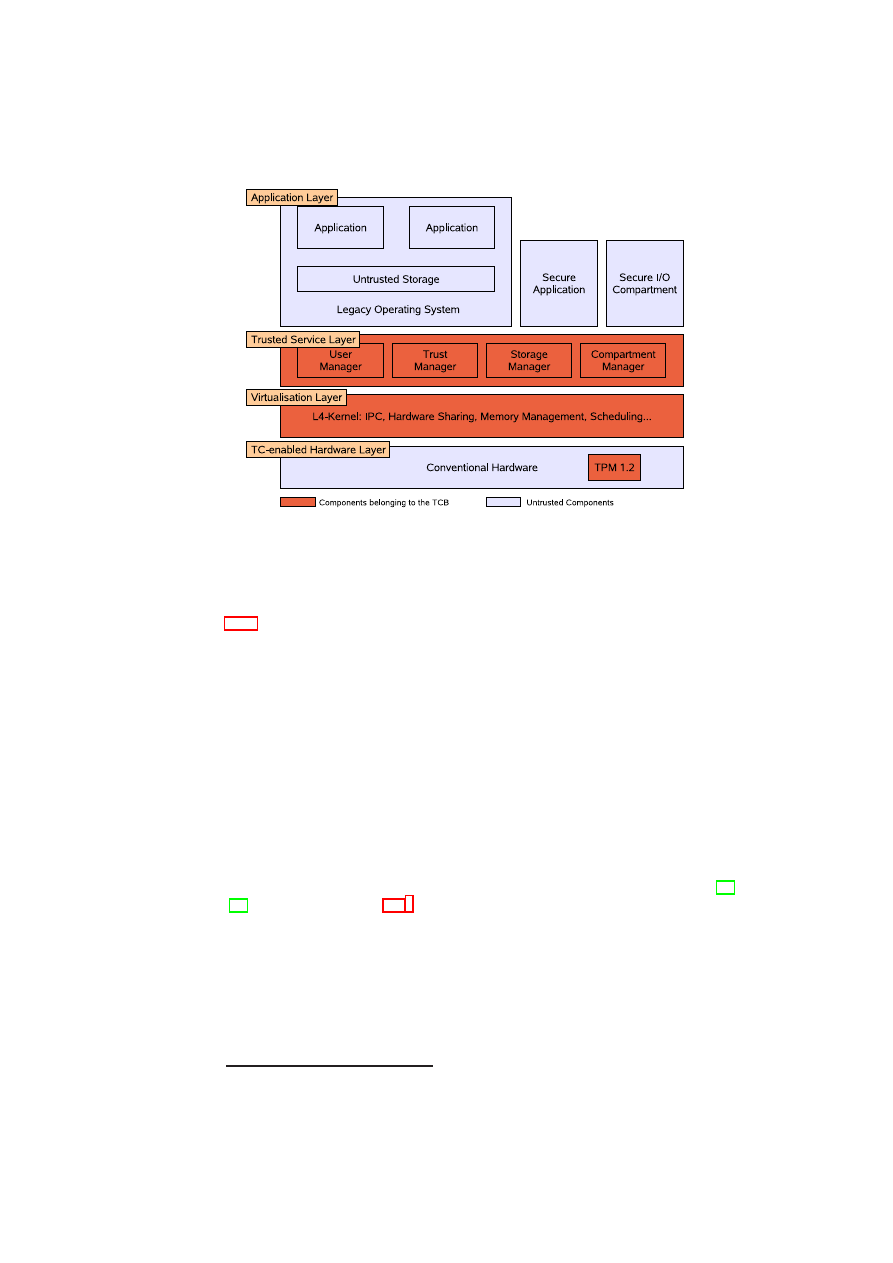

cations. To provide extensibility, new types of subsystems may need to be added at