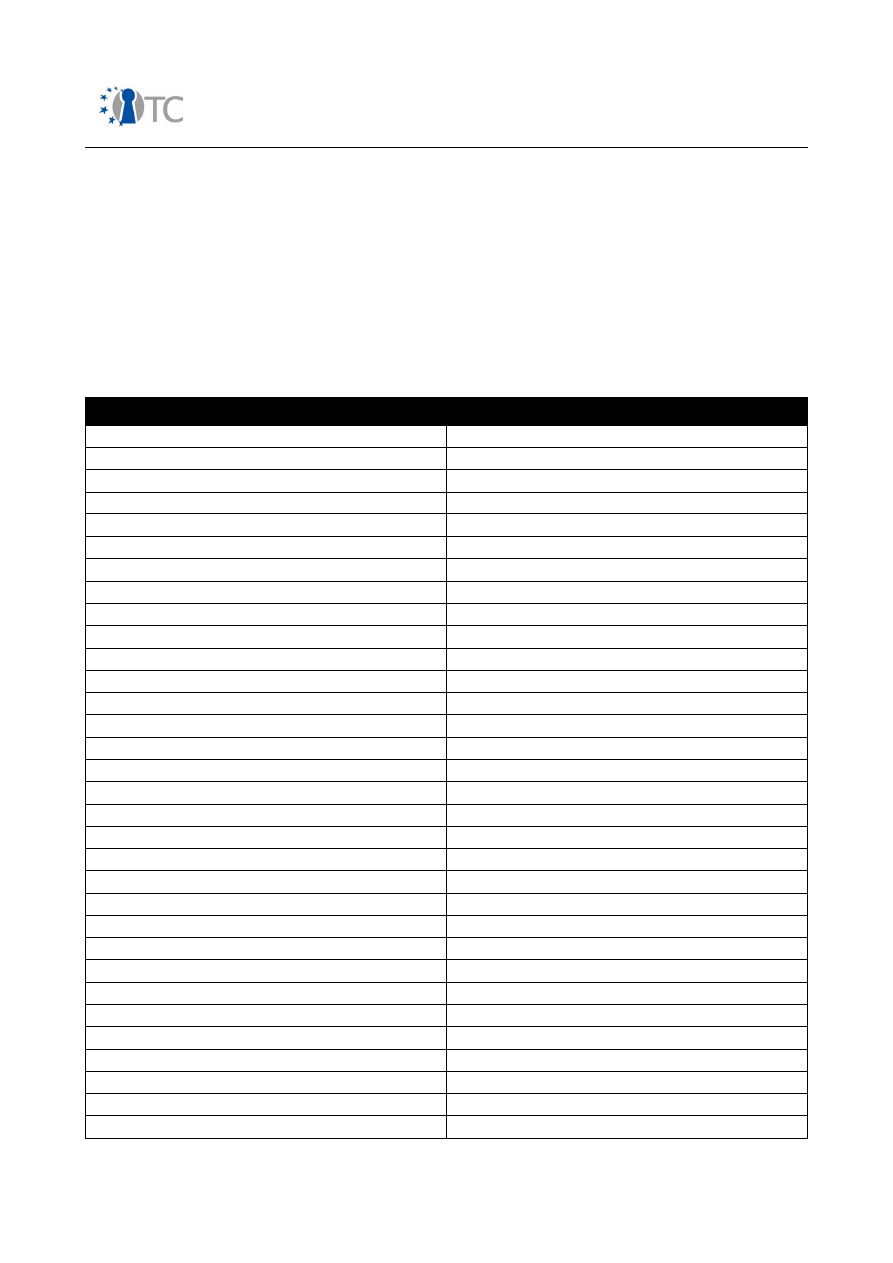

D08.1 Market requirements and functionality

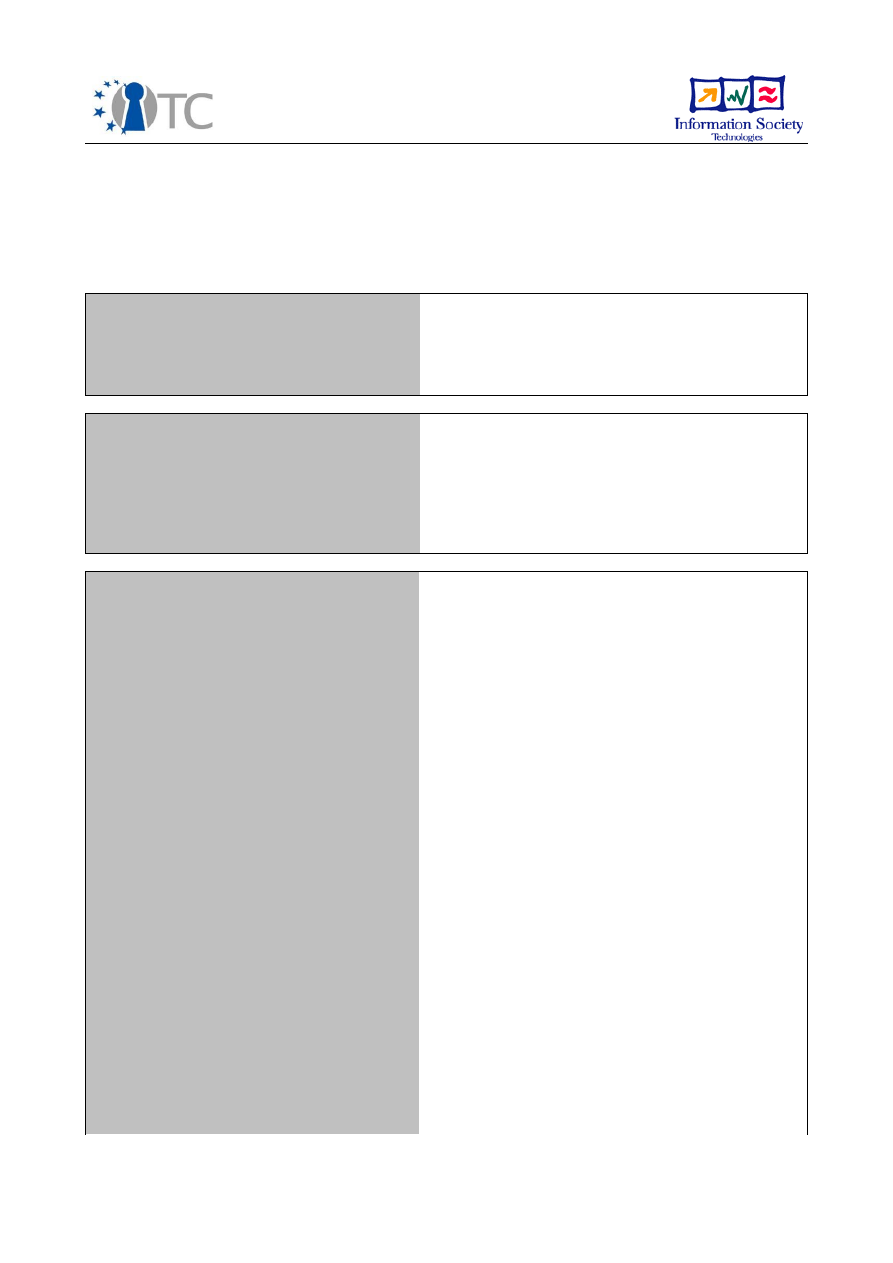

for a mobile phone trust demonstrator

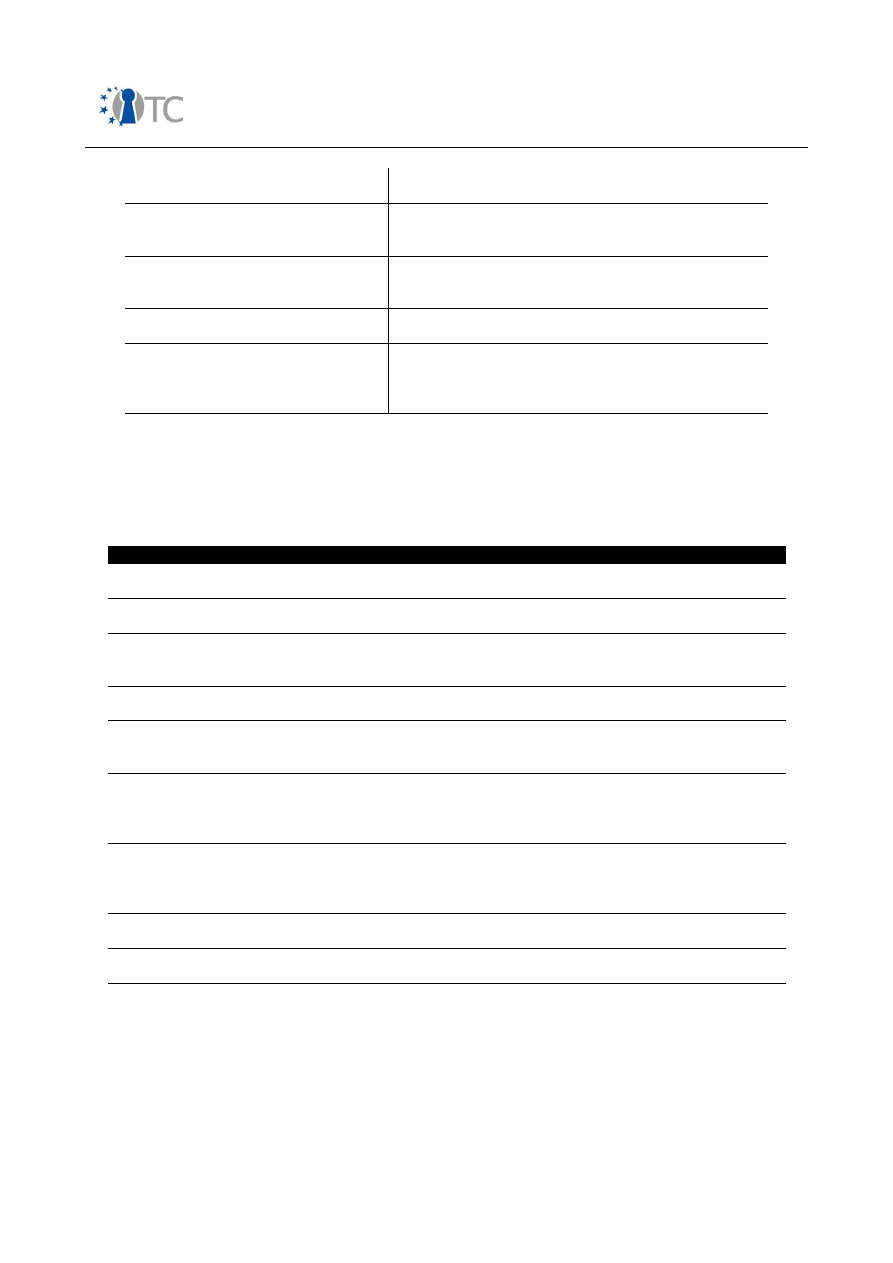

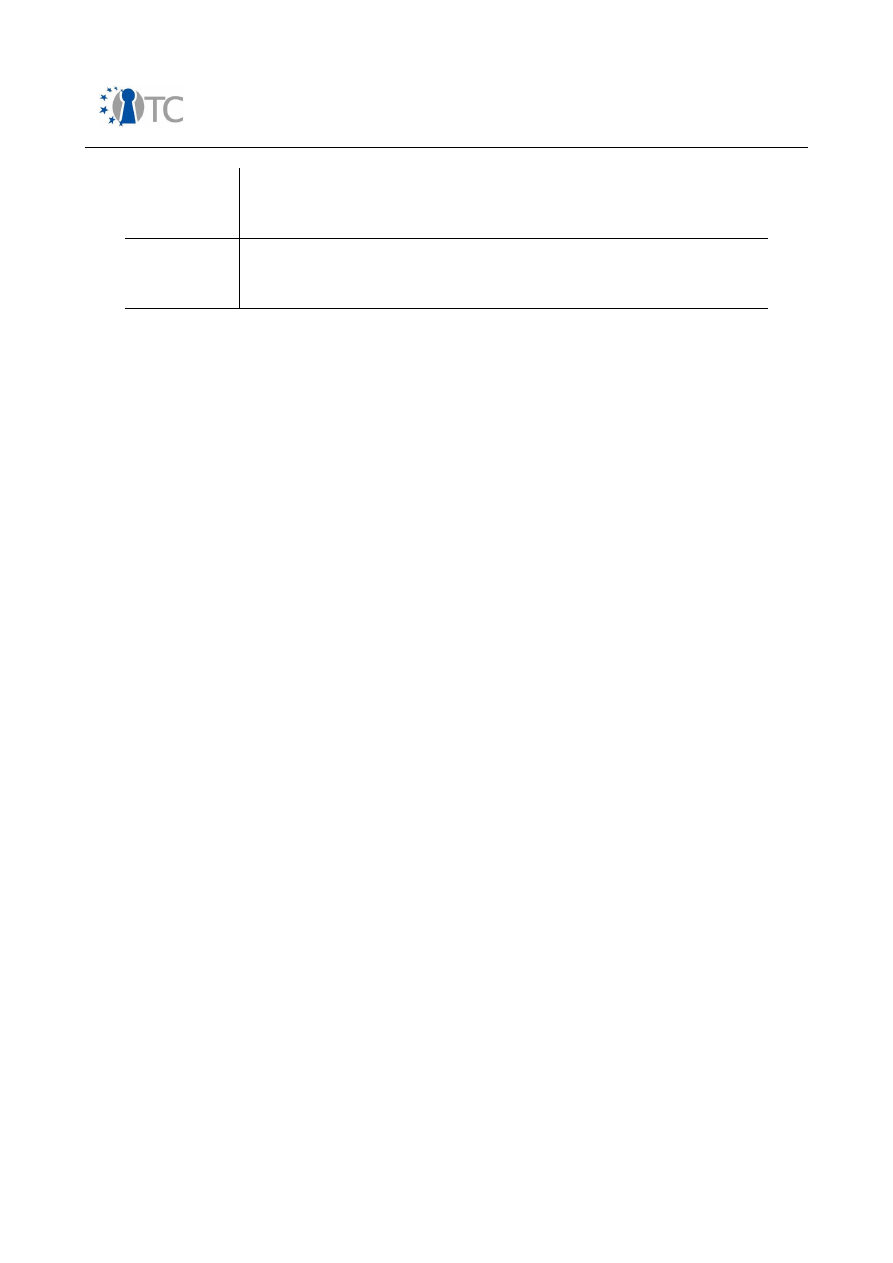

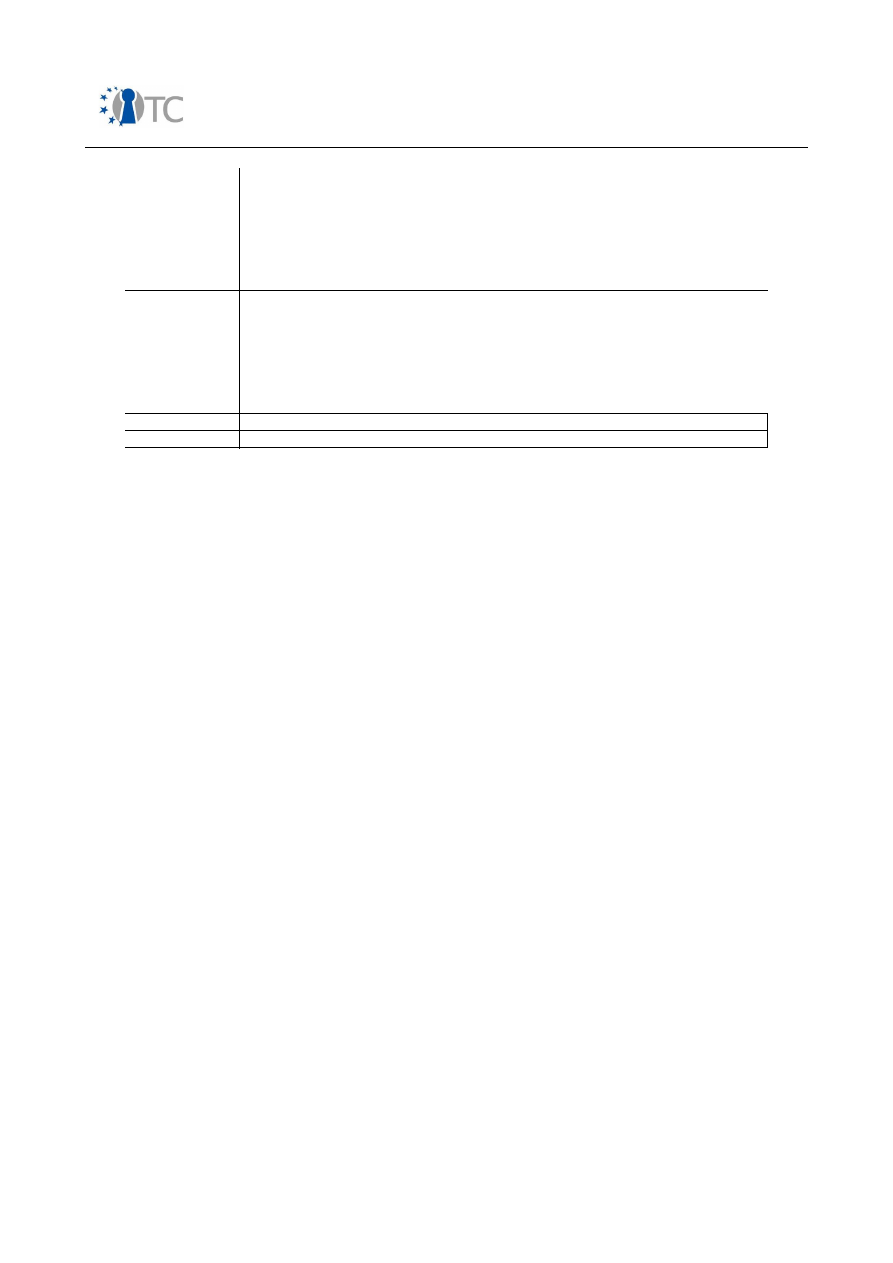

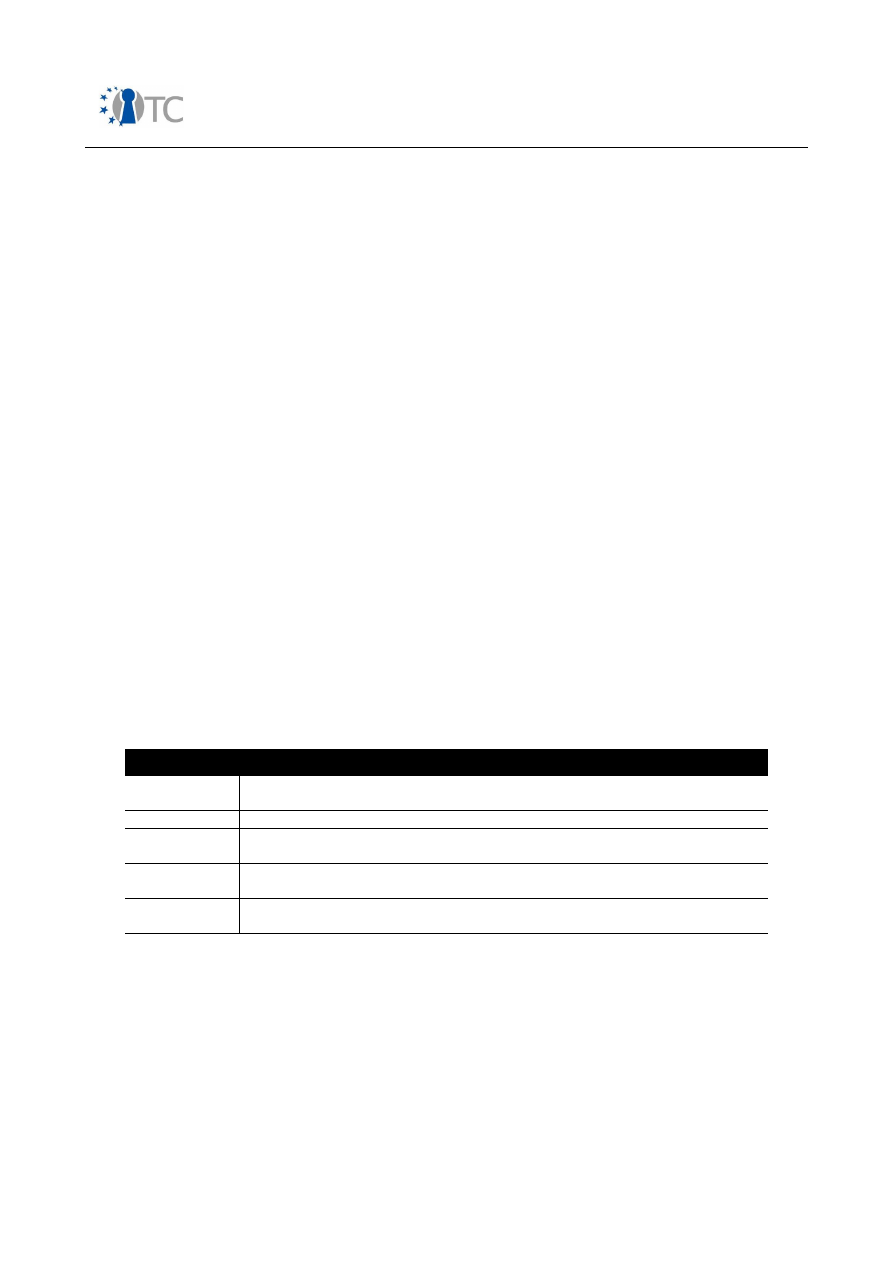

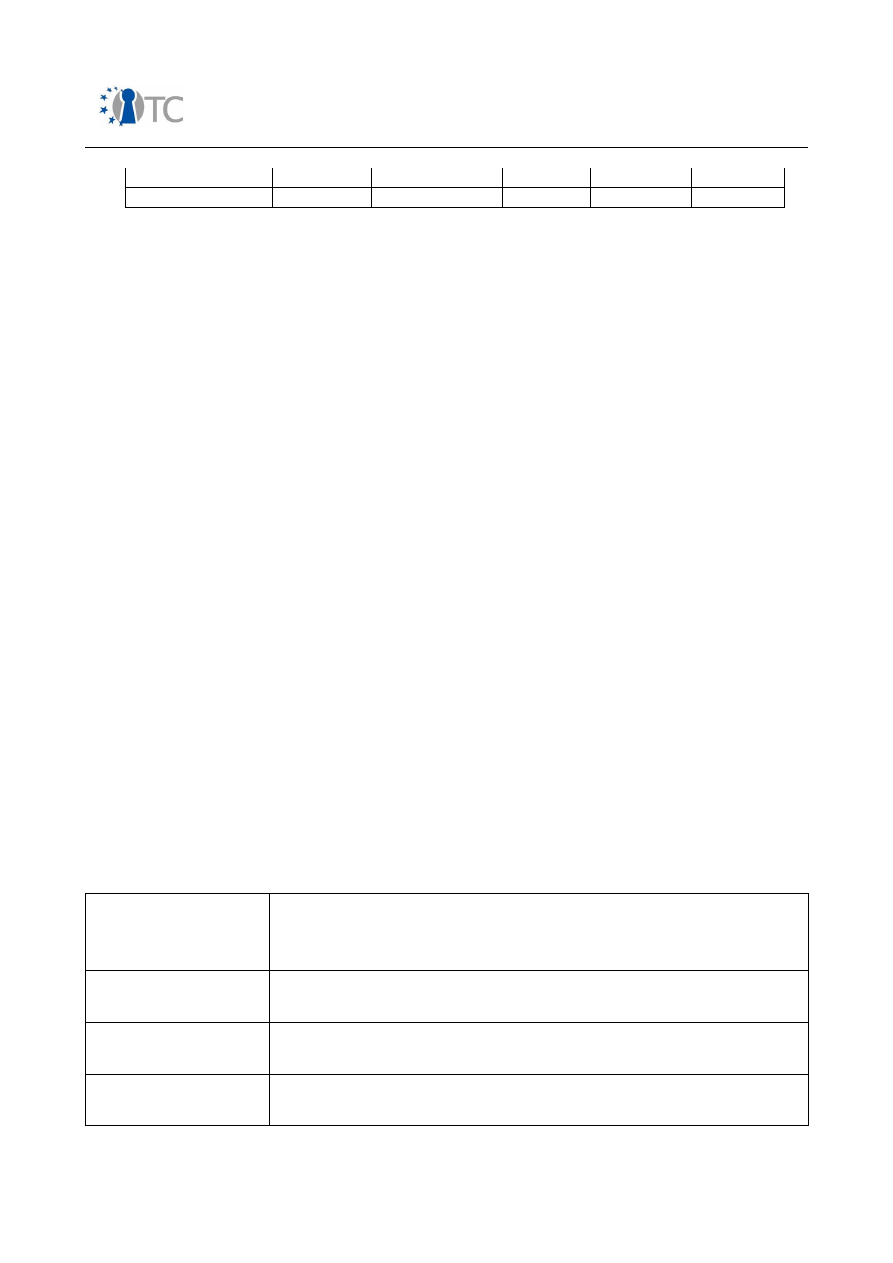

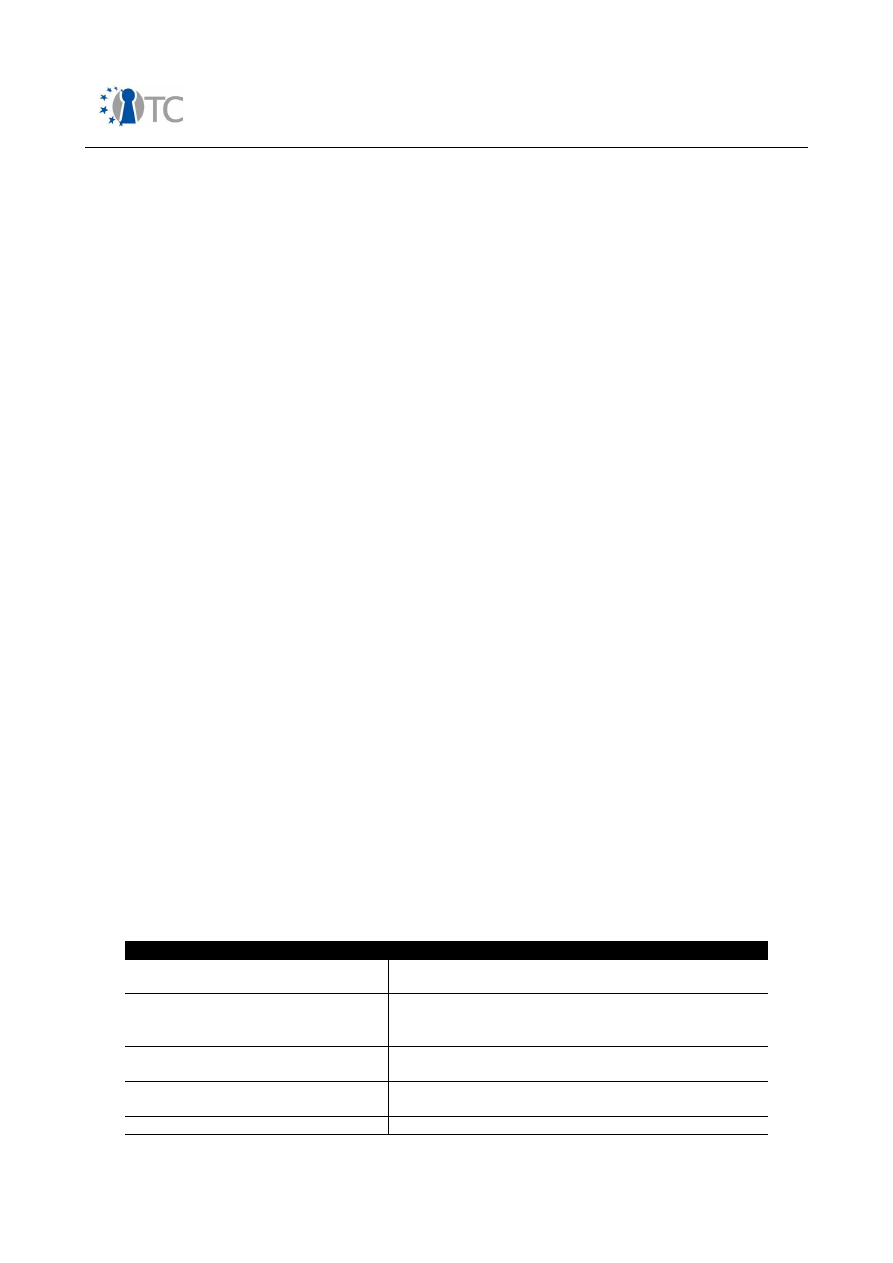

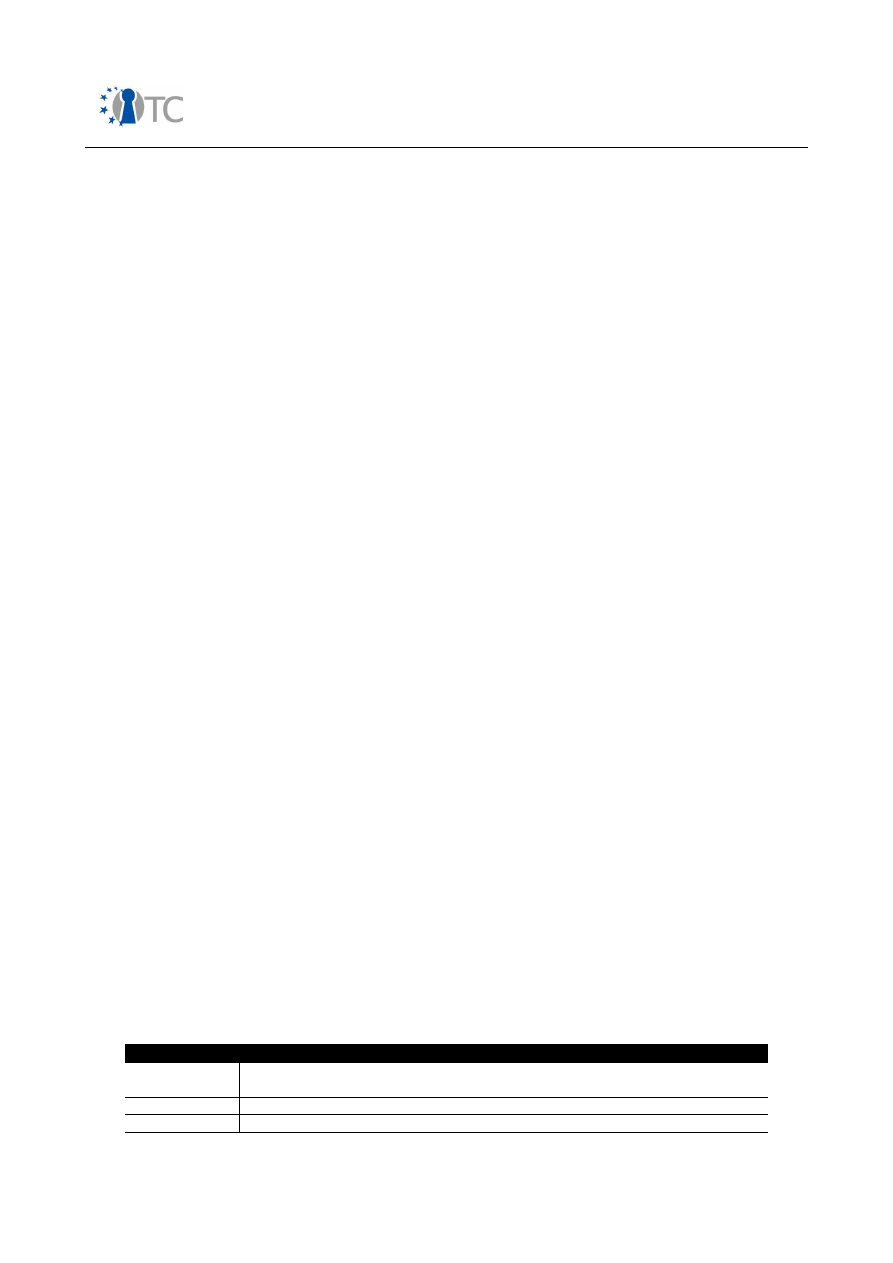

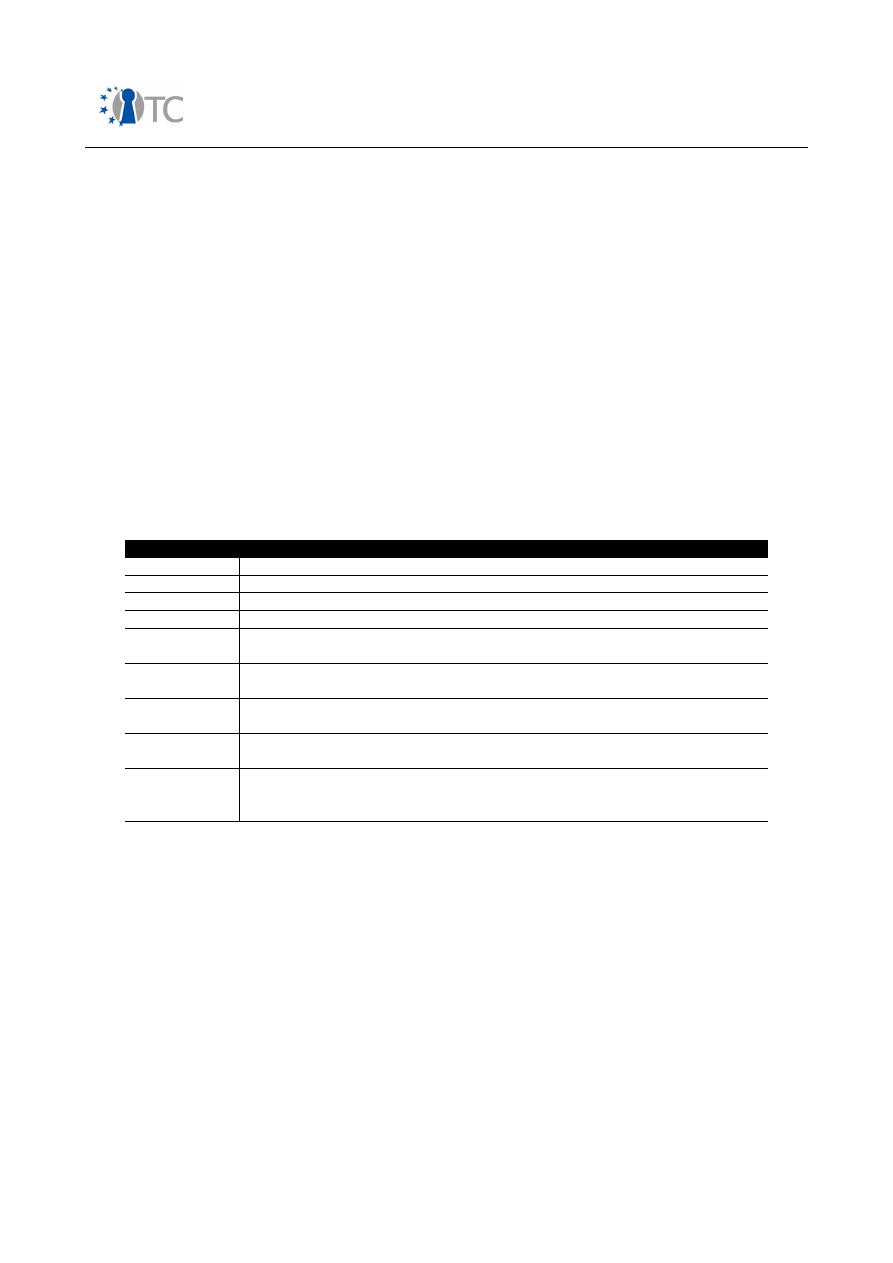

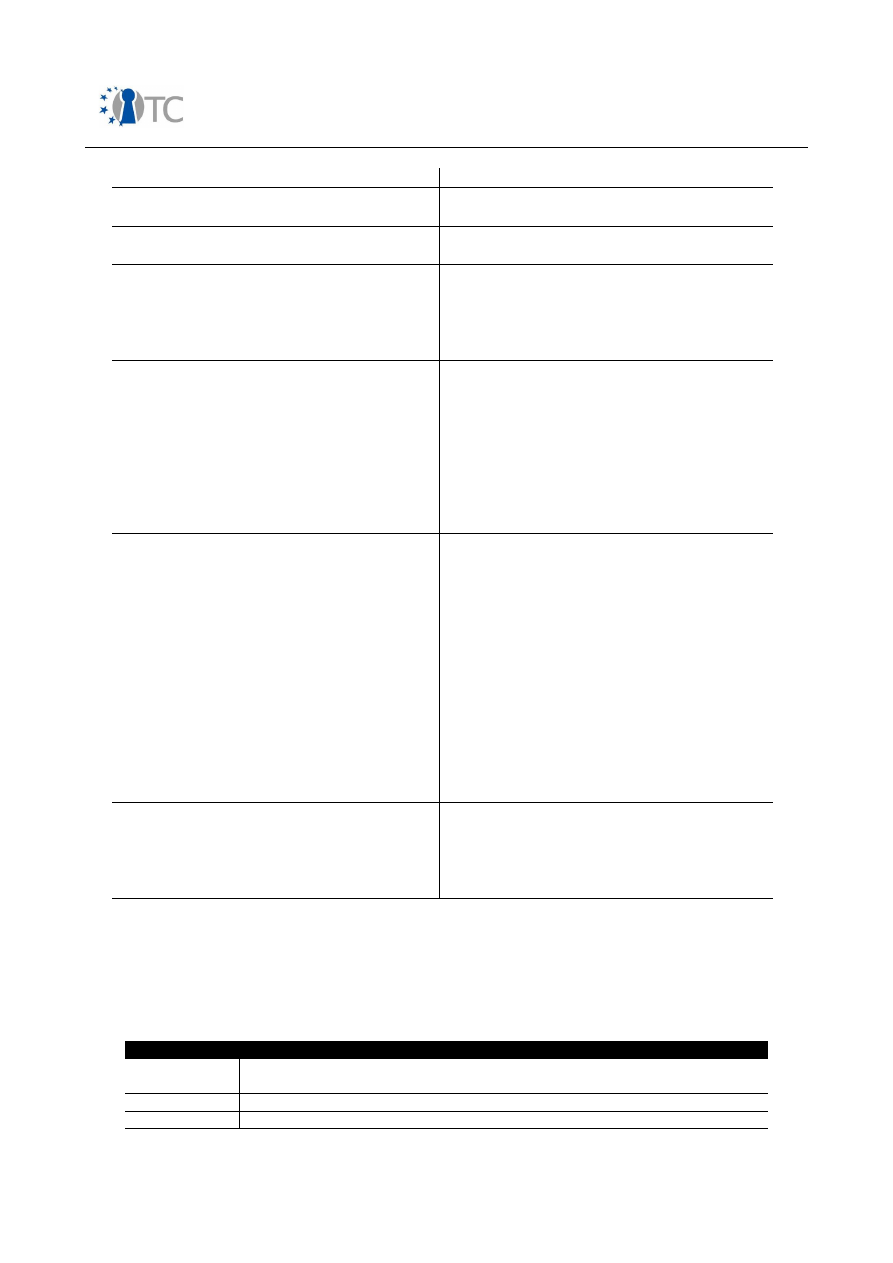

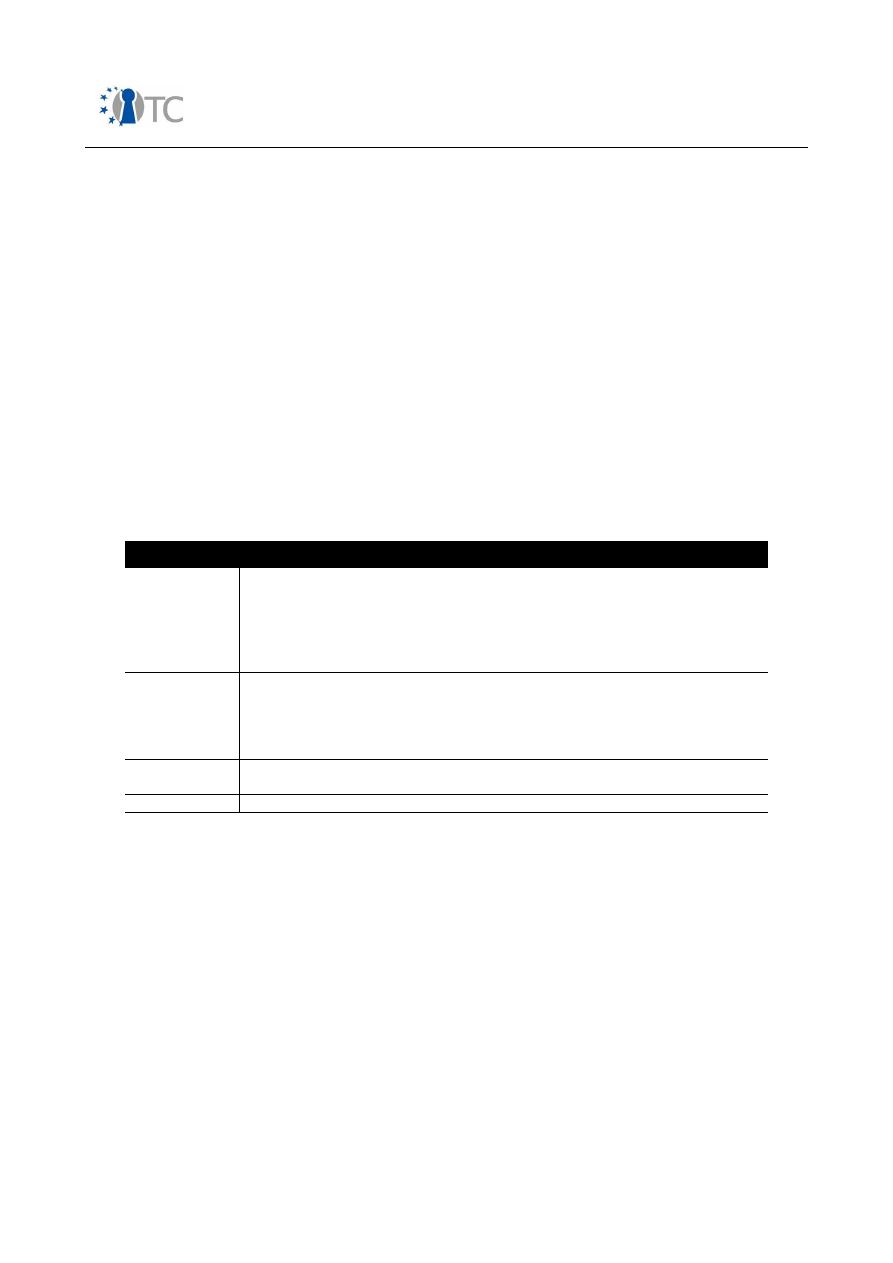

Project number

IST-027635

Project acronym

Open_TC

Project title

Open Trusted Computing

Deliverable type

Report

Deliverable reference number

IST-027635/D08.1/FINAL

Deliverable title

Market requirements and functionality for a

mobile phone trust demonstrator

WP contributing to the deliverable

WP08

Due date

January 2007 - M15

Actual submission date

February 9

th

2007

Responsible Organisation

RUB

Authors

David Jennings (IFX), Eckhard Delfs (COM),

Eimear Gallery (RHUL), Stephane Lo Presti

(RHUL).

Abstract

This document analyses market, user and

mobile network operator requirements in

terms of security.

Based on recent activities in the relevant

standardisation bodies such as OMTP and

TCG mobile phone working group, the

document defines an abstract set of

minimum security and trust functionalities to

form a basis for implementing a robust

security architecture in a mobile phone.

This document also presents four use-cases,

namely OMA DRM v2, core software

download, SIMLock and IMEI protection. The

security threats that may impact upon

devices on which these mechanisms are not

robustly implemented are extracted. This in

turn enables the derivation of requirements

for a robust implementation of each

mechanism. Following this, a description is

given of the architectural components, based

on the TCG architecture, and the functions

and interfaces, as specified in the version1.2

TPM and TSS specifications, which meet

these requirements. This has enabled those

architecture components, functions or

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

interfaces not currently defined within the

TCG specification set, but required for the

secure implementation of the selected use

cases on a trusted mobile platform, to be

identified.

Keywords

WP08, market, standards, mobile, trust,

security, demonstrator

Dissemination level

Public

Revision

FINAL

Instrument

IP

Start date of the

project

1

st

November 2005

Thematic Priority

IST

Duration

42 months

Open_TC Deliverable 08.1

2/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

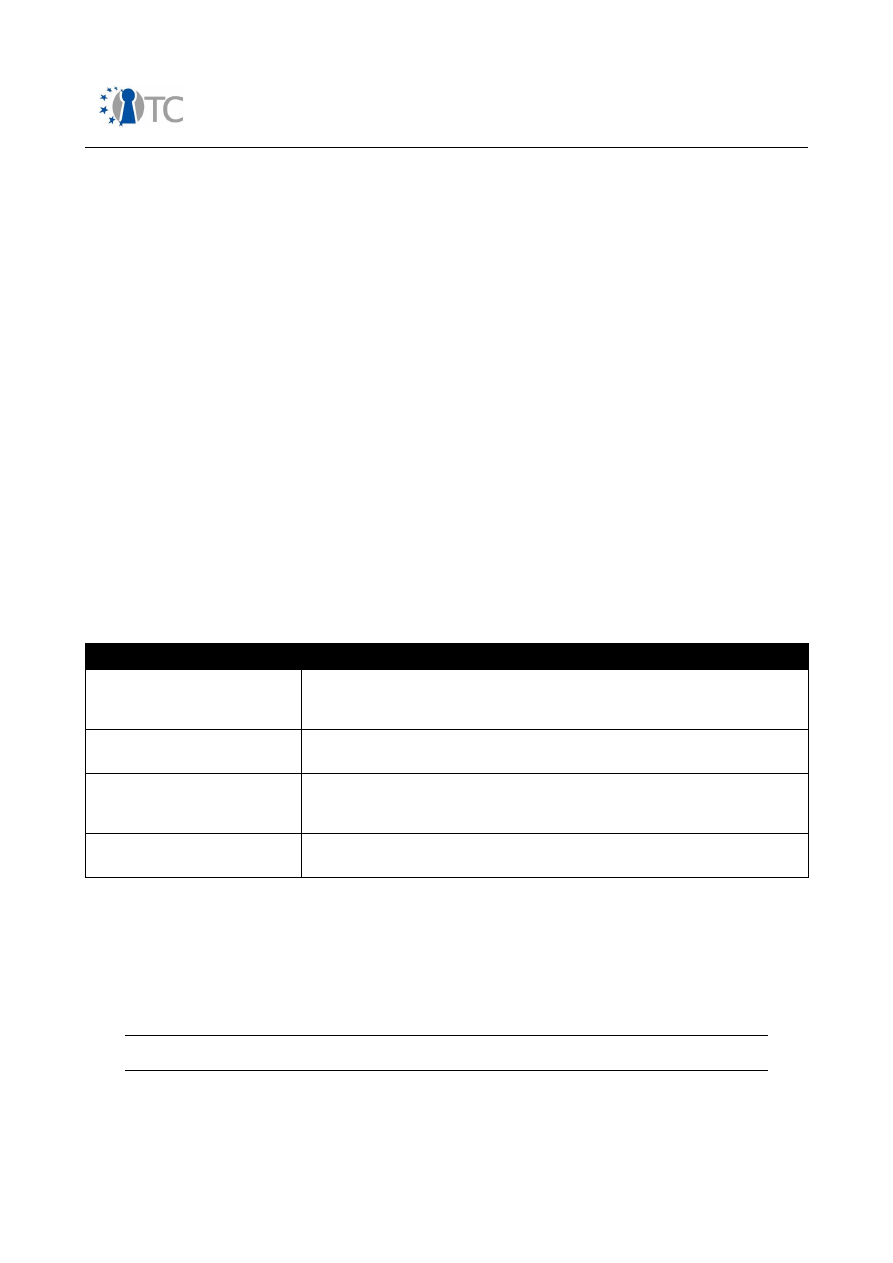

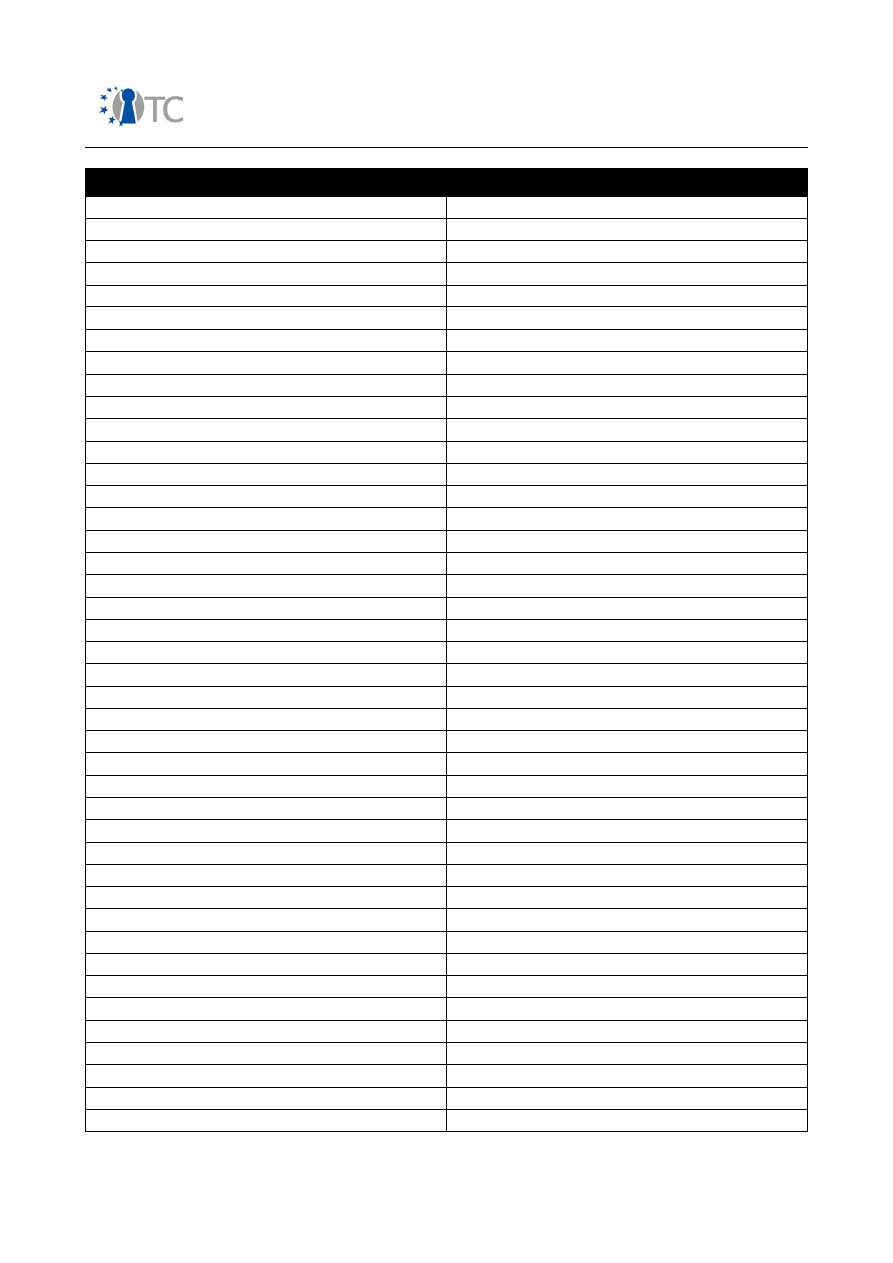

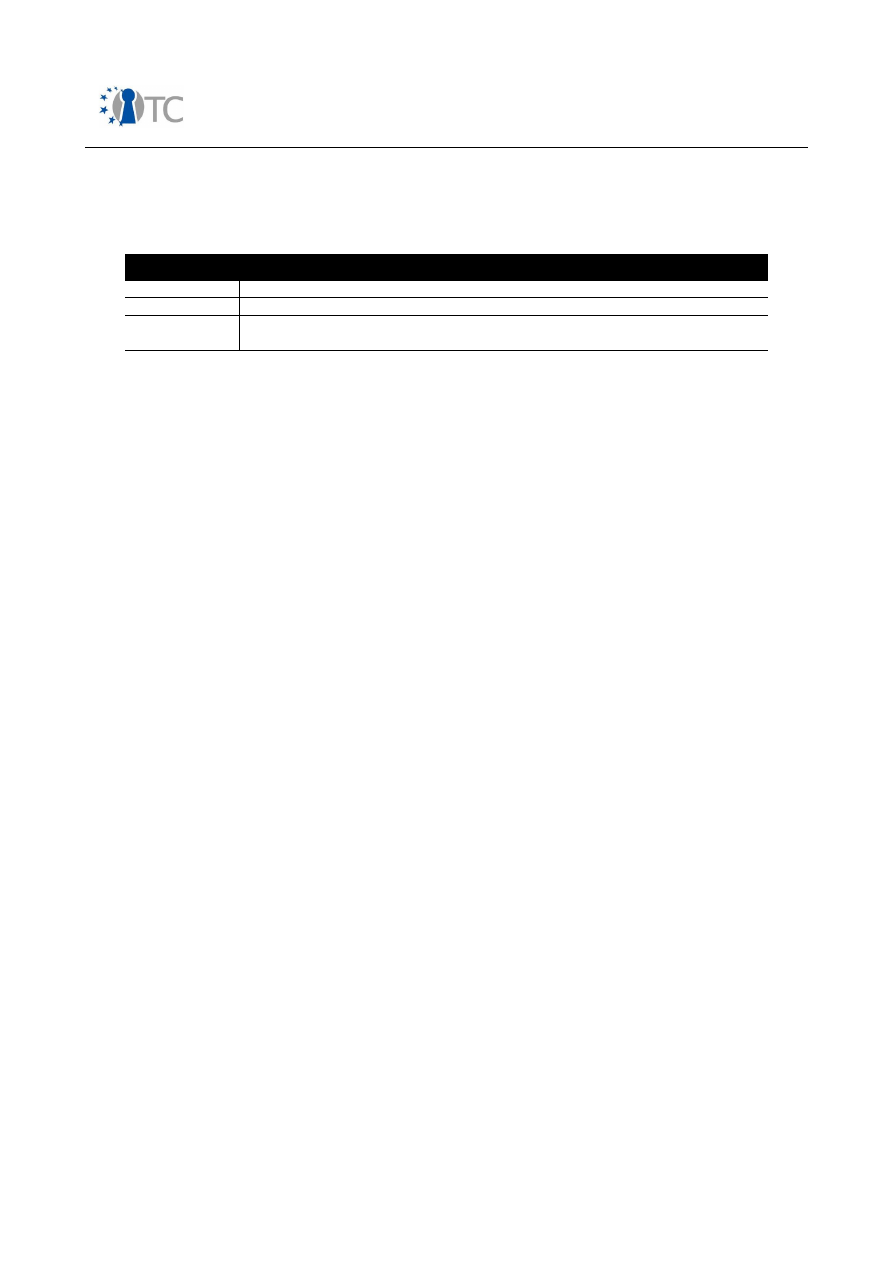

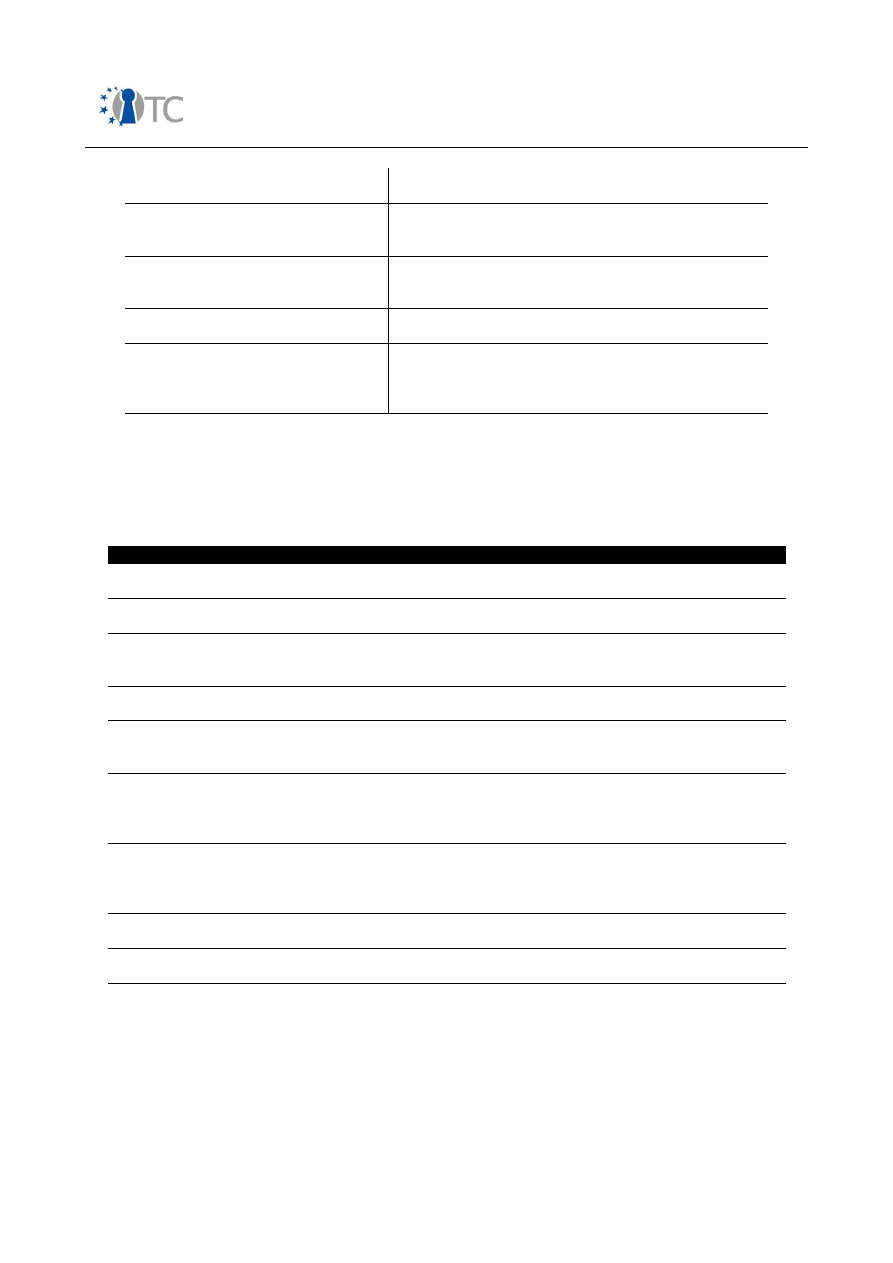

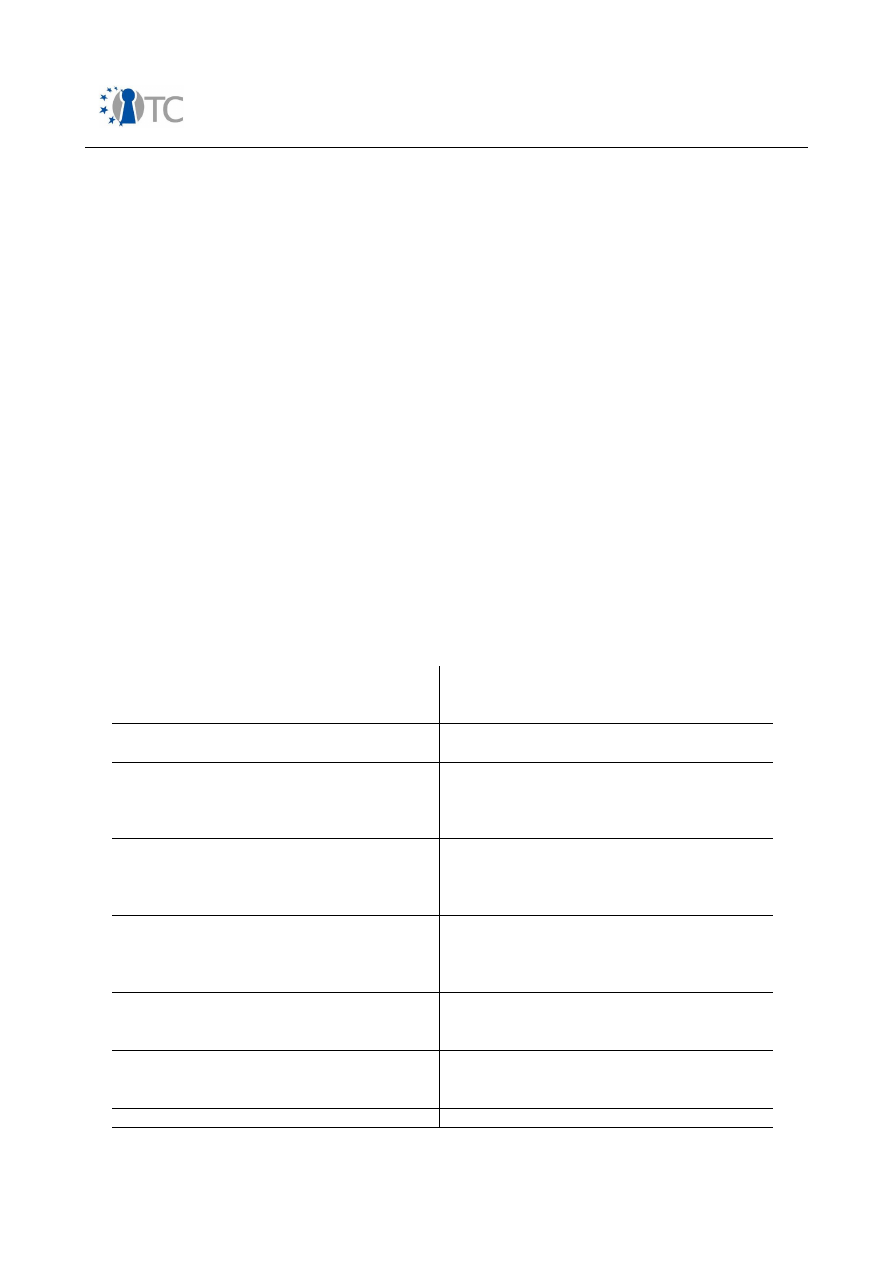

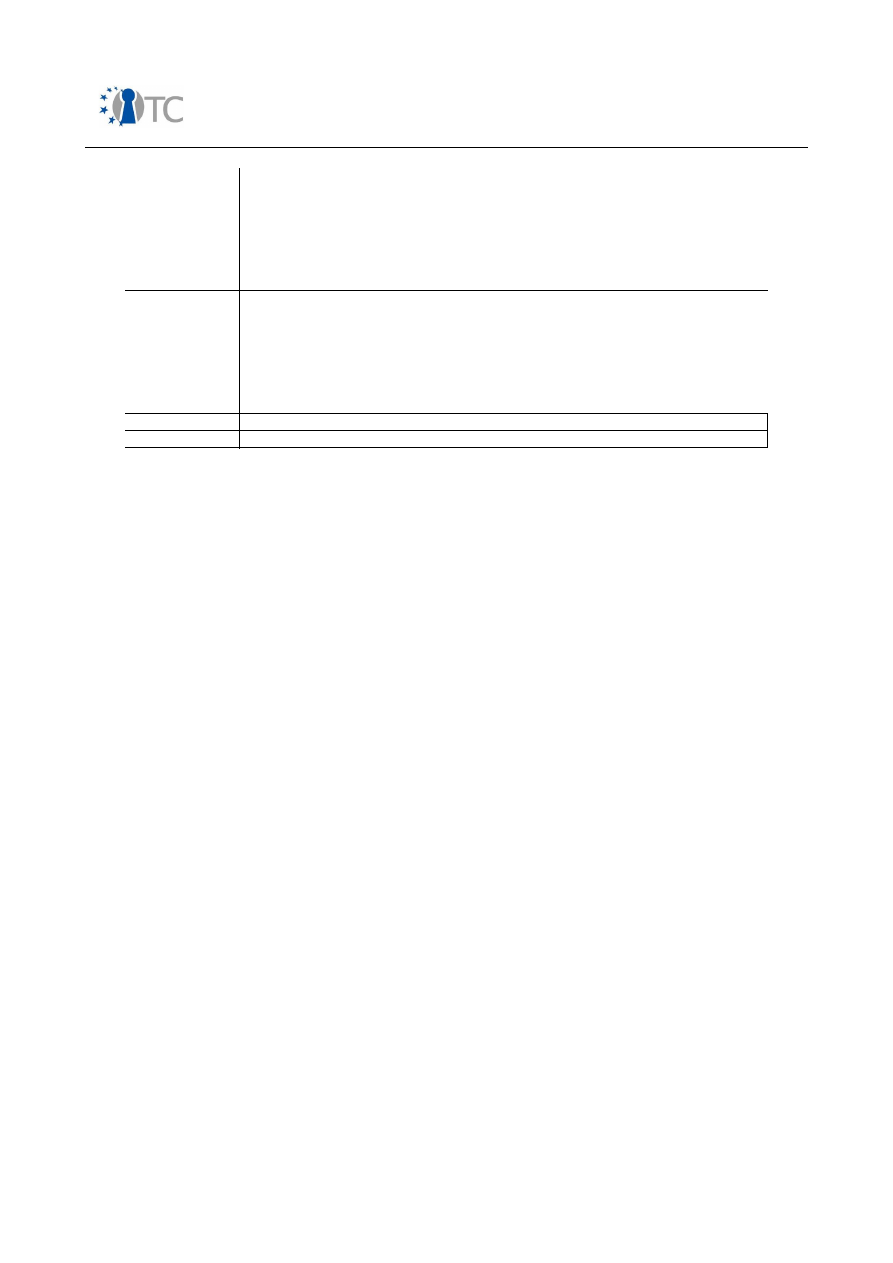

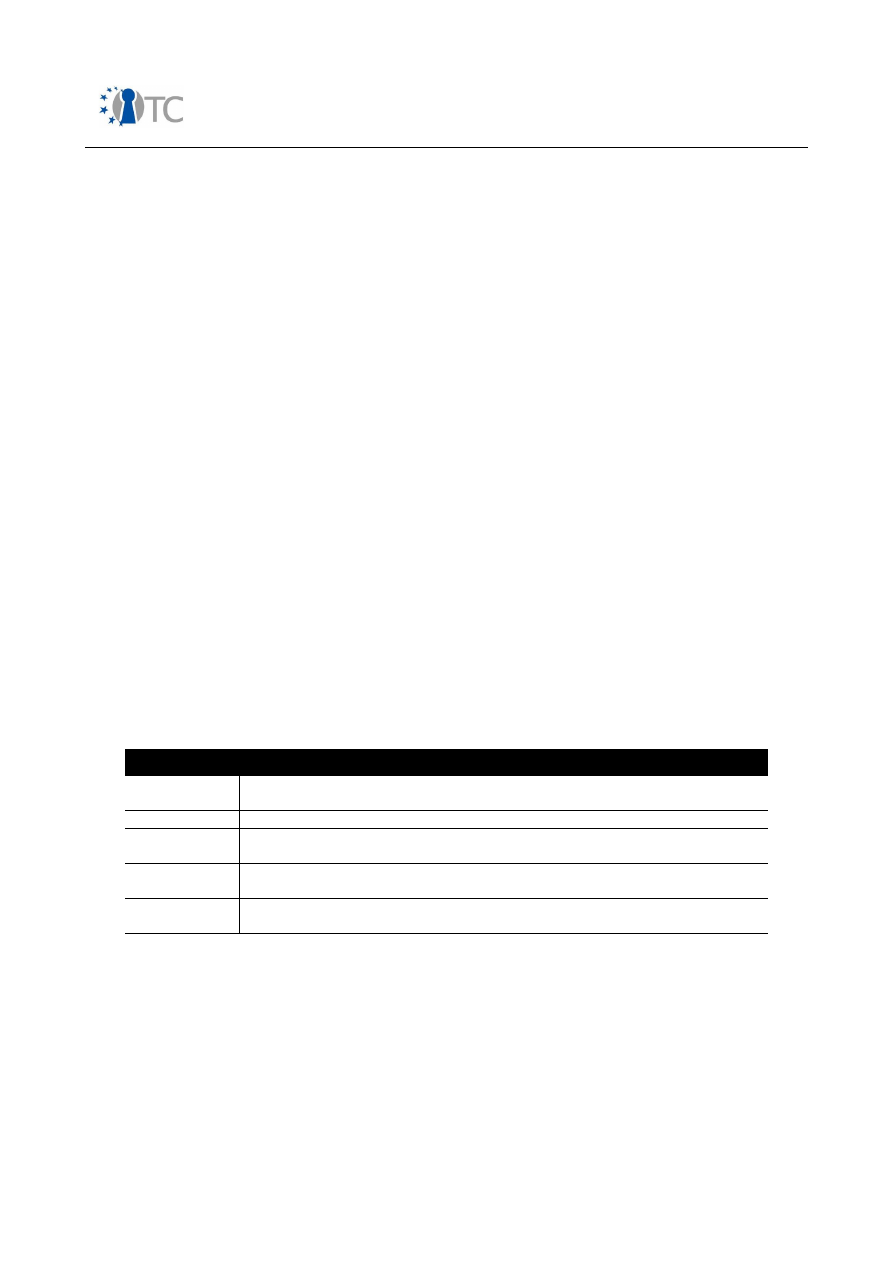

Table of Contents

1 Introduction ......................................................................................................... 11

1.1 Background ....................................................................................................... 11

1.2 Overview ........................................................................................................... 13

1.3 Appendix overview ............................................................................................ 14

2 Analysis of market, user and mobile network provider requirements ................. 15

2.1 Market structure & security related features ..................................................... 15

2.2 Possible future security related features ........................................................... 20

2.3 Mobile network provider requirements .............................................................. 21

2.3.1 Customer satisfaction ..................................................................................... 21

2.3.2 MNO business model ...................................................................................... 21

2.4 Open Mobile Terminal Platform (OMTP) ............................................................. 22

2.4.1 OMTP hardware security requirements ........................................................... 22

2.4.2 OMTP application platform security ................................................................ 24

2.4.2.1 Generic functional groups ............................................................................ 24

2.4.2.2 Trust levels .................................................................................................. 25

2.4.2.3 Abuse cases ................................................................................................. 26

2.4.2.4 User prompting ............................................................................................ 26

2.5 Mobile network user requirements .................................................................... 27

2.5.1 The business user ........................................................................................... 27

2.5.2 Personal user .................................................................................................. 28

2.5.3 Implications of ubiquitous computing for mobile phone users ....................... 29

2.5.3.1 Privacy considerations and pervasive computing ........................................ 30

2.5.4 Mobile phone theft prevention ........................................................................ 30

2.5.5 M-Commerce .................................................................................................. 31

2.5.5.1 M-Commerce standards .............................................................................. 32

2.6 TCG MPWG use case scenarios .......................................................................... 35

3 Analysis of mobile phone standard requirements and dependencies with regard to

trust and security ..................................................................................................... 36

3.1 Protected authentication to mobile networks .................................................... 36

3.1.1 GSM authentication ........................................................................................ 36

3.1.2 UMTS authentication ...................................................................................... 38

3.1.3 Confidentiality of data exchanged over wireless interfaces ........................... 39

3.1.4 GSM ciphering ................................................................................................ 40

3.1.5 UMTS ciphering ............................................................................................... 41

3.2 User identity confidentiality ............................................................................... 42

3.2.1 User identity protection in GSM ...................................................................... 42

3.2.2 User identity protection in UMTS .................................................................... 43

3.3 IMEI protection ................................................................................................... 43

3.3.1 Internal resource integrity .............................................................................. 43

3.3.2 Access control and partitioning for handset applications and software .......... 43

3.3.3 Software quality ............................................................................................. 44

3.4 Access control to broadcast services ................................................................ 45

3.4.1 3GPP MBMS .................................................................................................... 45

3.4.1.1 3GPP Generic Bootstrapping Architecture (GBA) ......................................... 45

3.4.1.2 MBMS security framework ........................................................................... 46

3.4.2 DVB-H ............................................................................................................. 48

3.4.2.2 IPDC SPP 18Crypt ........................................................................................ 51

Open_TC Deliverable 08.1

3/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

3.5 Installation of downloaded software .................................................................. 52

3.5.1 OMA Device Management .............................................................................. 52

3.5.2 Java Verified ................................................................................................... 53

3.5.3 Symbian Signed .............................................................................................. 53

3.5.4 M2M ................................................................................................................ 54

3.6 Protection of commercial DRM content ............................................................. 55

3.6.1 OMA DRM 1.0 .................................................................................................. 55

3.6.2 OMA DRM 2.0 .................................................................................................. 56

3.6.3 Microsoft Windows Media DRM for portable devices ...................................... 57

3.6.4 Apple Fairplay ................................................................................................. 57

3.6.5 CPRM / SD-Audio ............................................................................................. 57

3.7 End-2-end data confidentiality ........................................................................... 58

3.7.1 VPN - IPSec ..................................................................................................... 58

3.7.2 Secure browsing ............................................................................................. 58

3.8 RF-ID / NFC ........................................................................................................ 59

4 Minimum set of security and trust functionalities on a mobile phone ................. 61

4.1 Overview ........................................................................................................... 61

4.1.1 Integrity .......................................................................................................... 61

4.1.2 Authenticity .................................................................................................... 61

4.1.3 Confidentiality ................................................................................................ 62

4.1.4 Authorisation .................................................................................................. 62

4.1.5 Secure execution ............................................................................................ 62

4.2 The minimum set of functionalities and its relation to market segments .......... 62

4.3 User experience related system aspects ........................................................... 63

4.4 The minimum set of functionalities and its relationship to a TPM ..................... 65

5 Use case descriptions .......................................................................................... 67

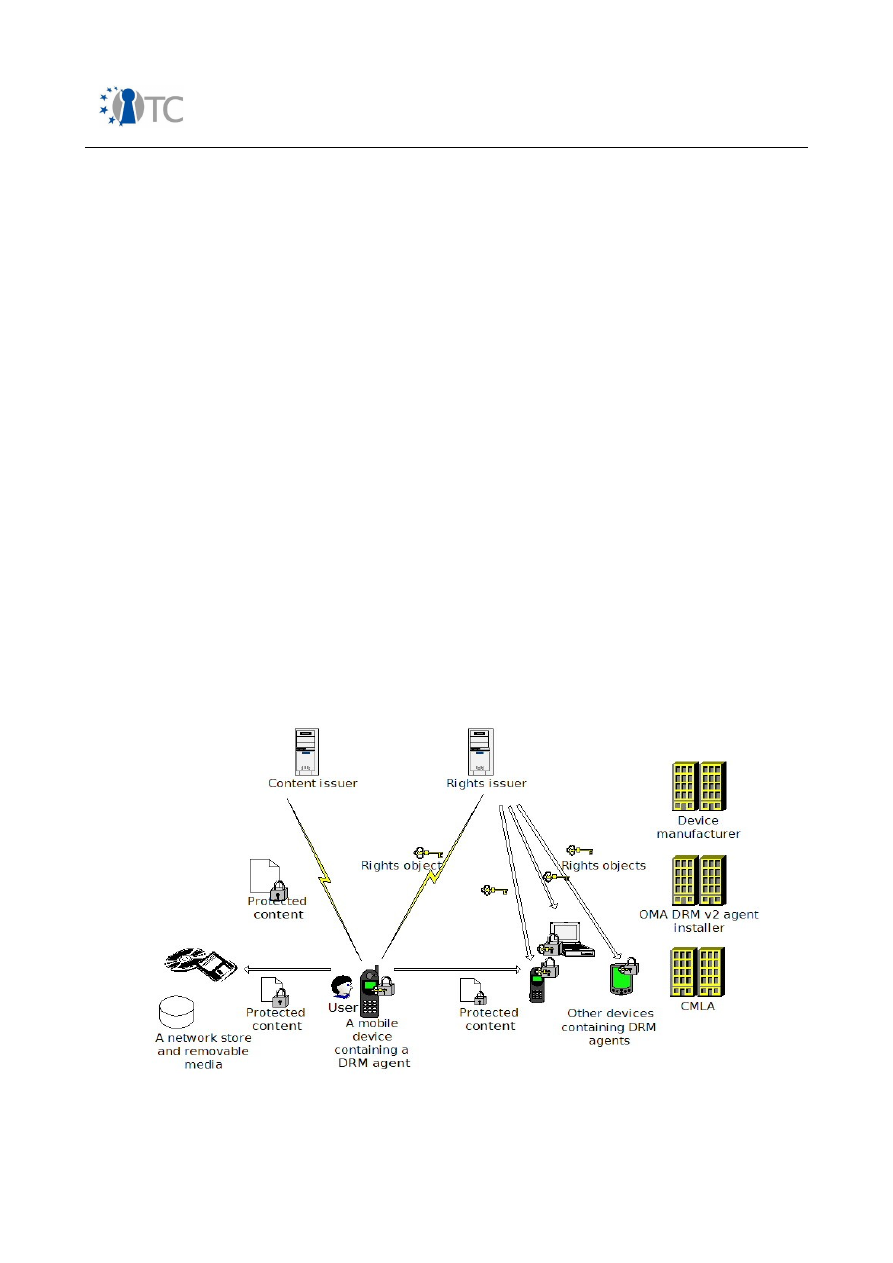

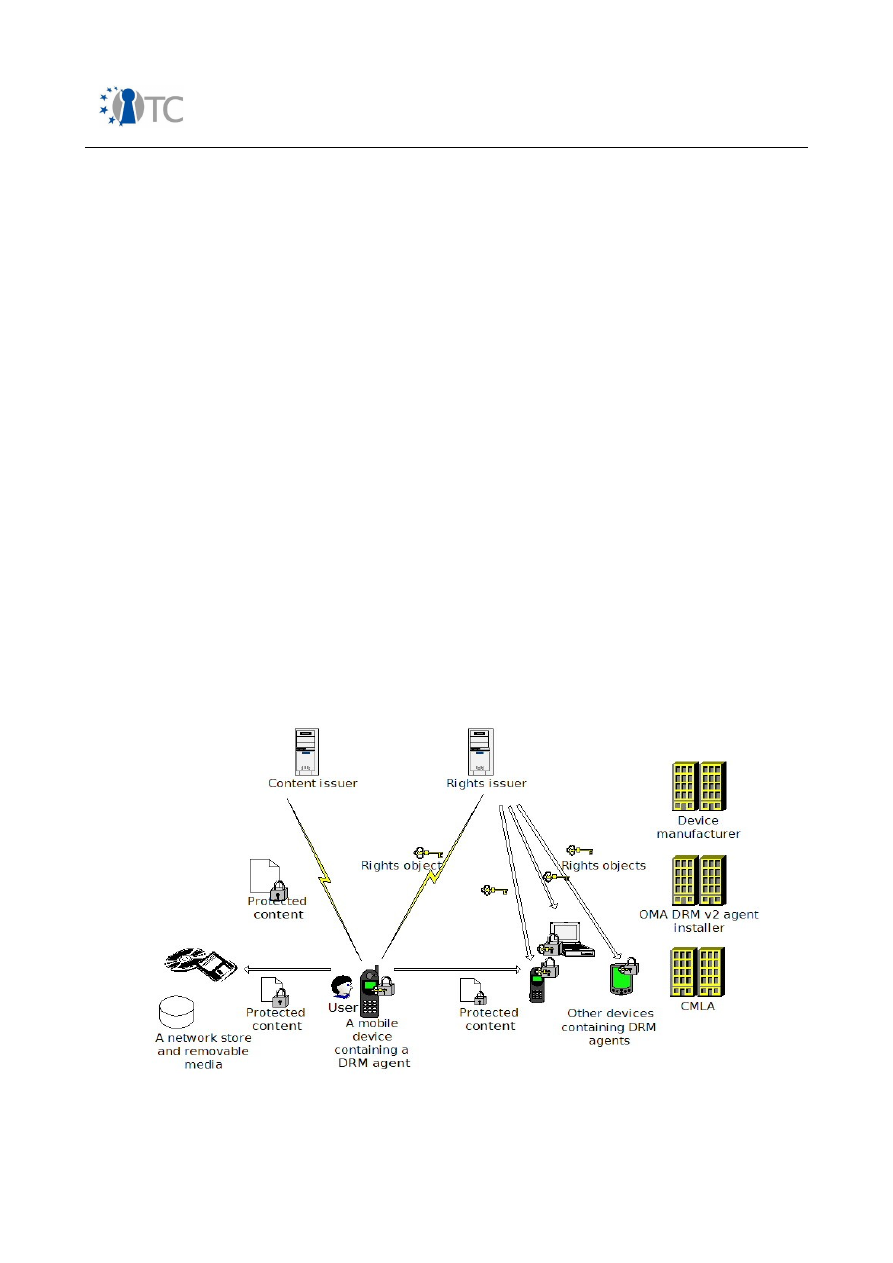

5.1 OMA DRM ........................................................................................................... 67

5.1.1 Introduction .................................................................................................... 67

5.1.2 DRM ................................................................................................................ 67

5.1.3 The OMA ........................................................................................................ 68

5.1.4 Model .............................................................................................................. 68

5.1.5 OMA DRM v1 .................................................................................................. 69

5.1.6 OMA DRM v2 ................................................................................................... 70

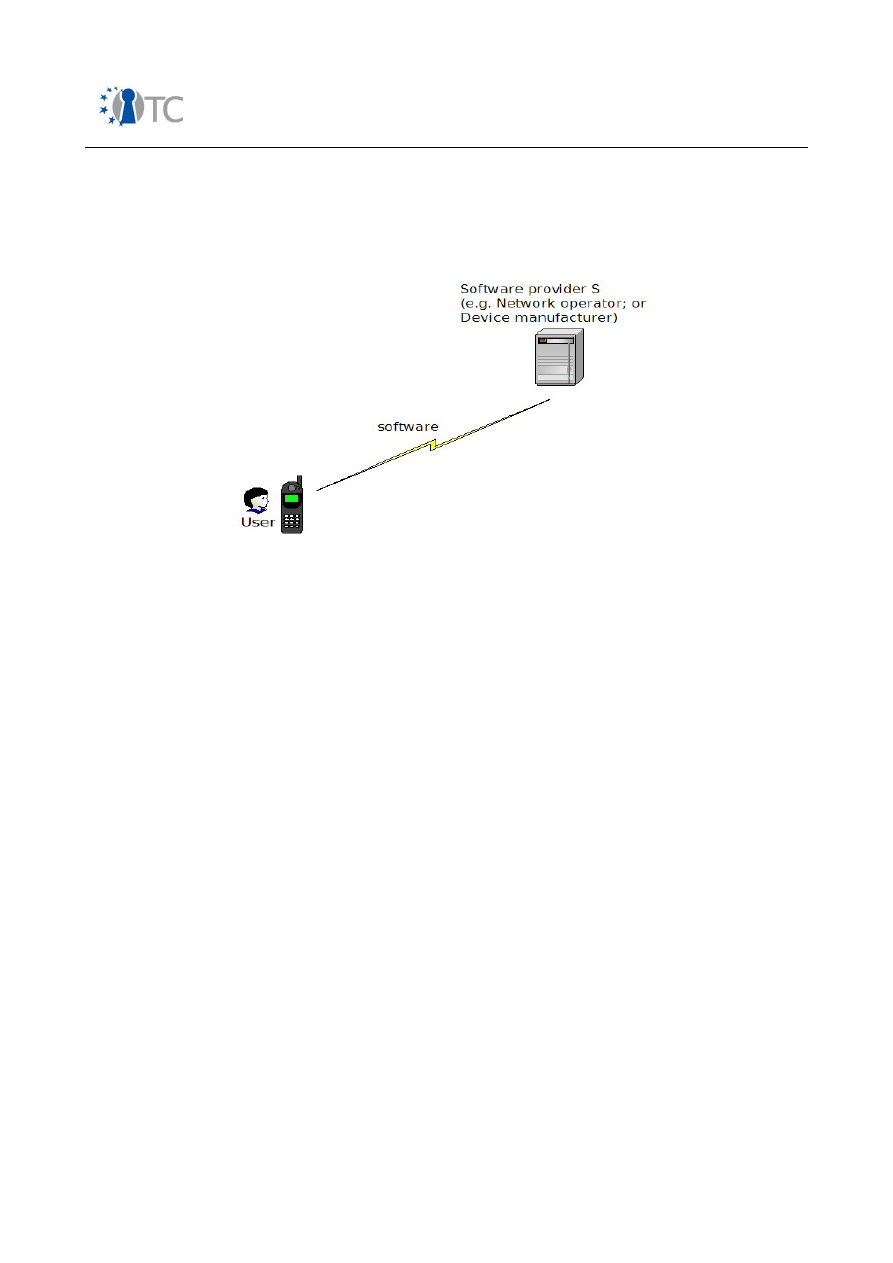

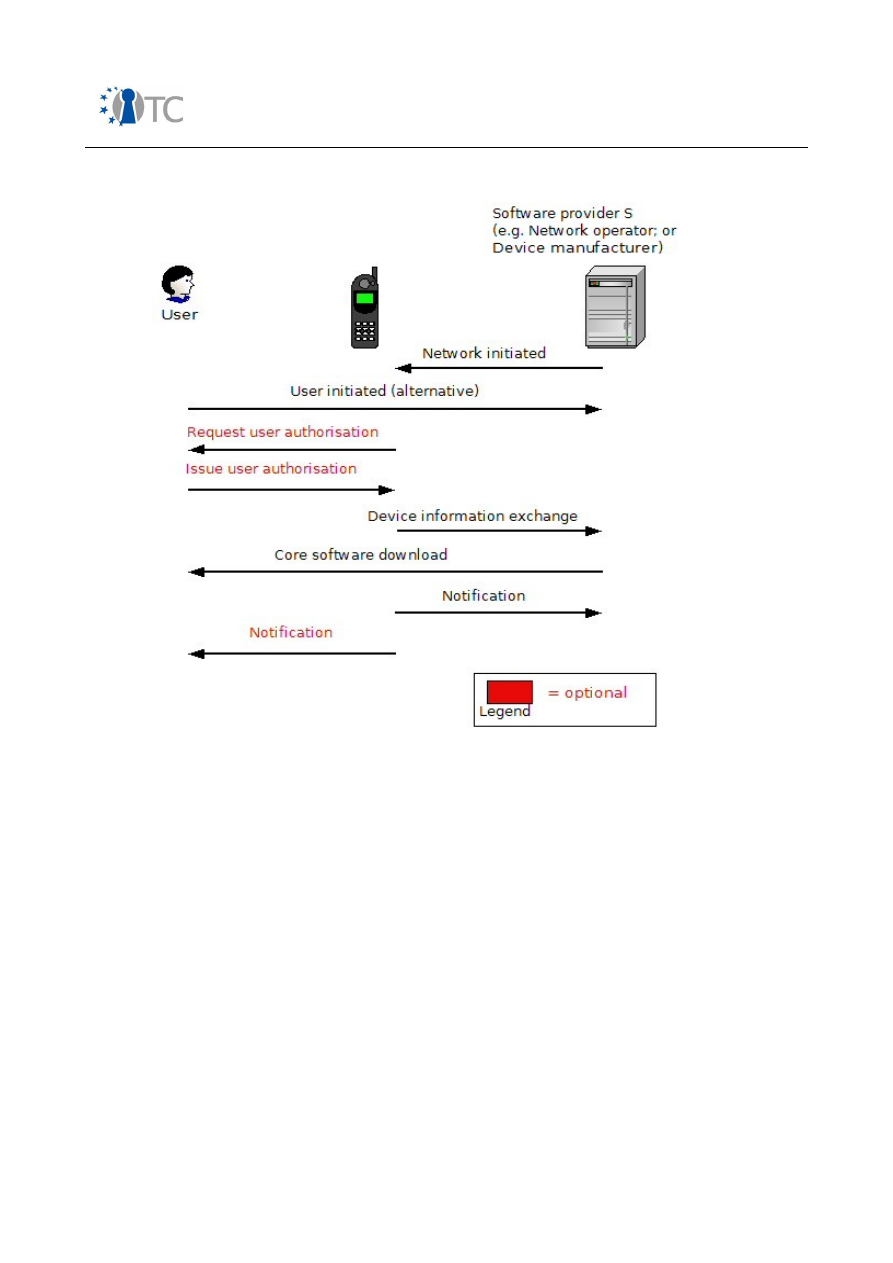

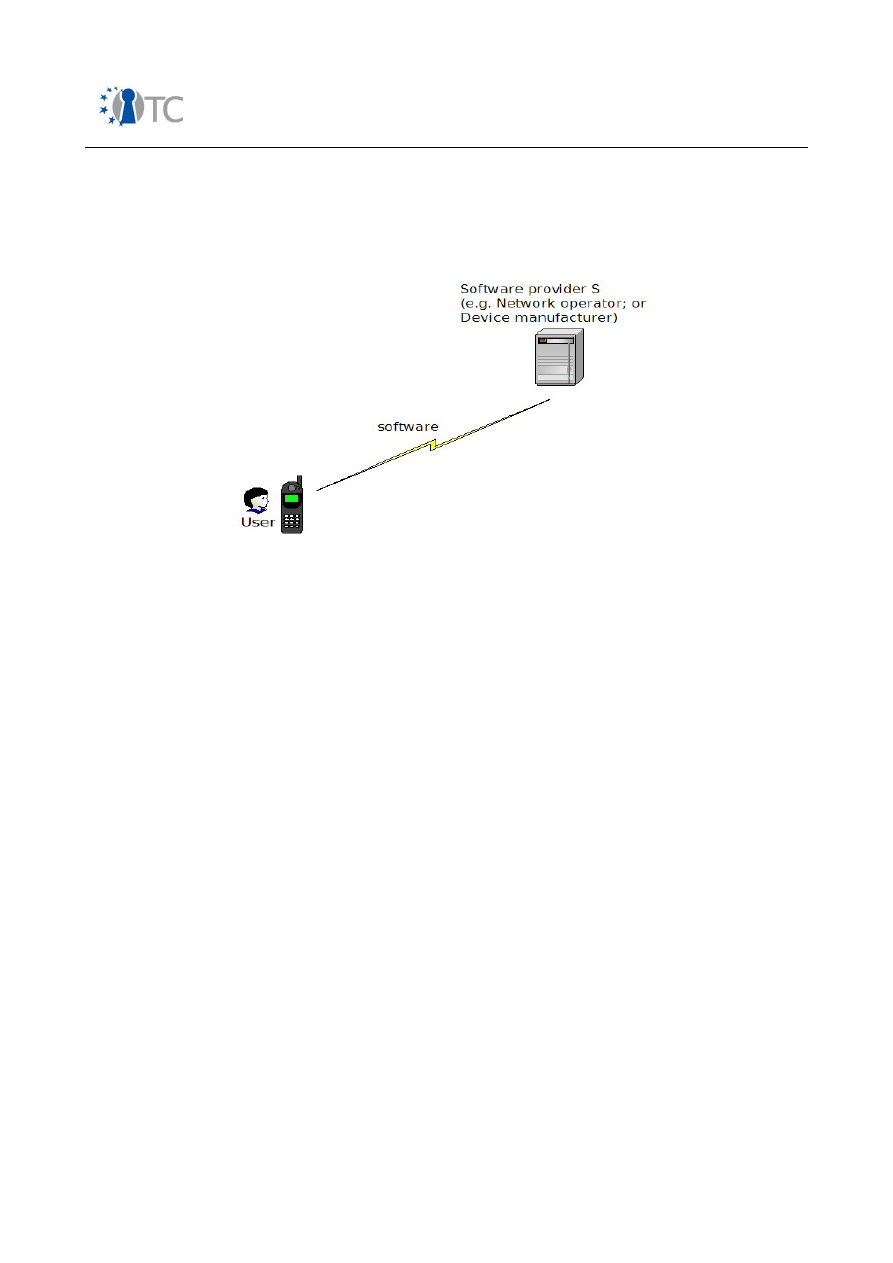

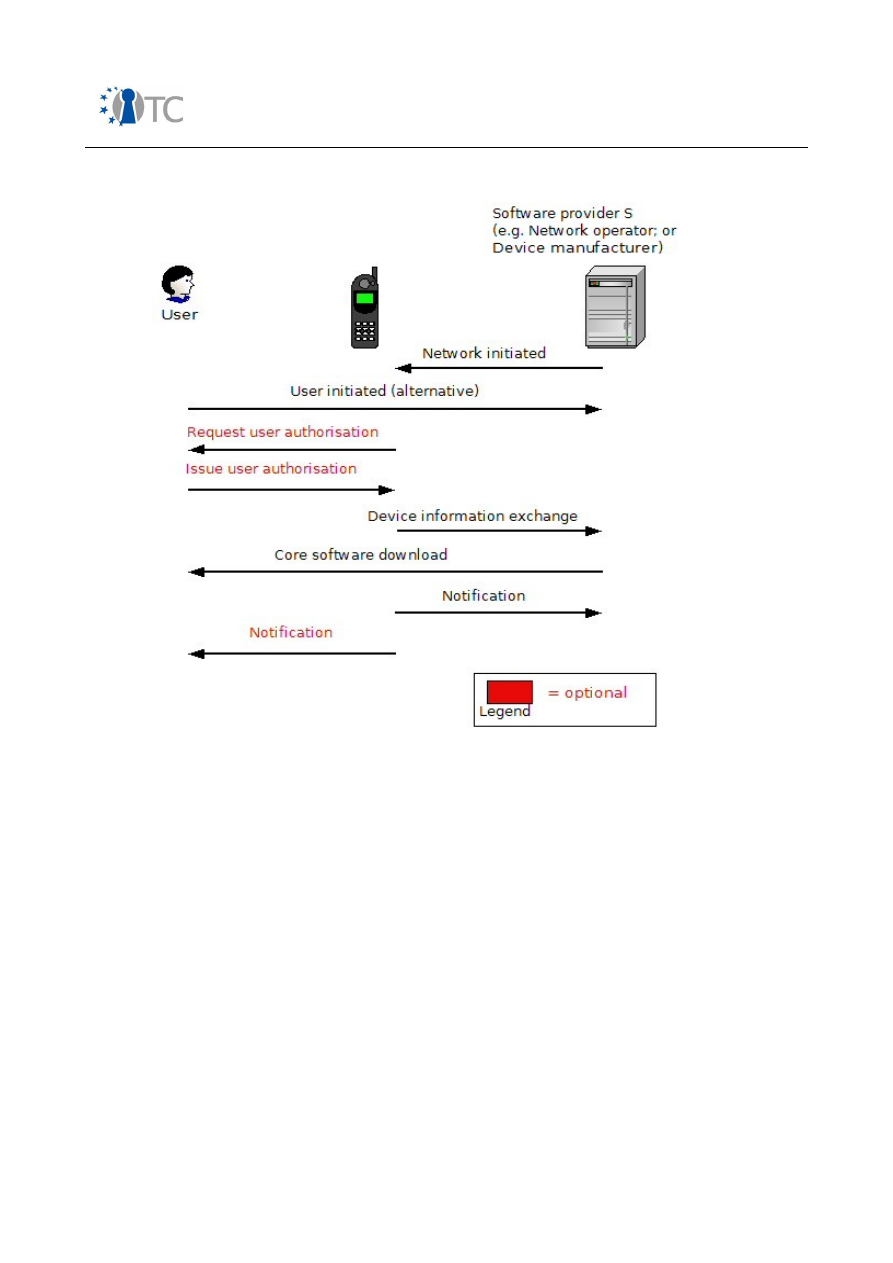

5.2 Core software download .................................................................................... 71

5.2.1 Introduction .................................................................................................... 71

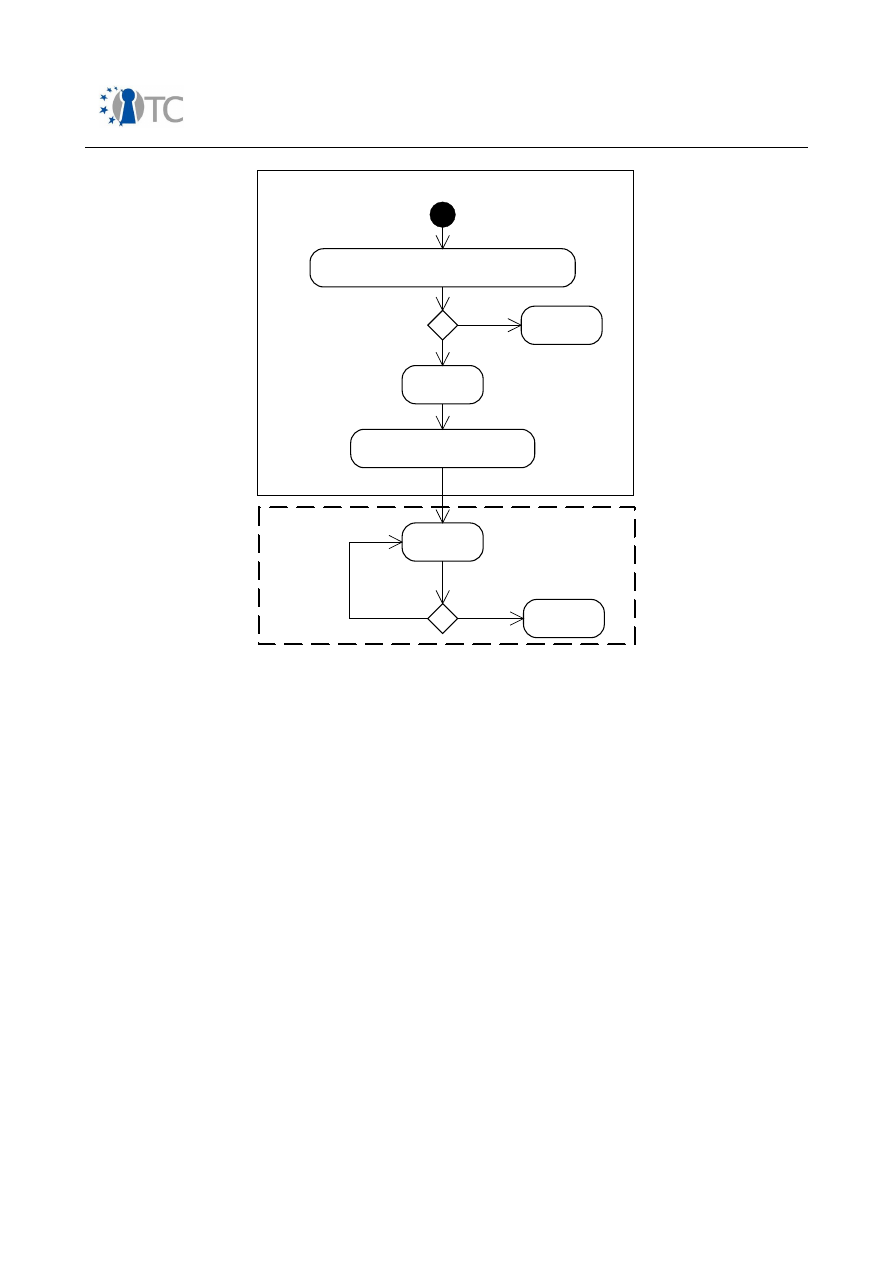

5.2.2 Model .............................................................................................................. 72

5.2.3 Signed software .............................................................................................. 74

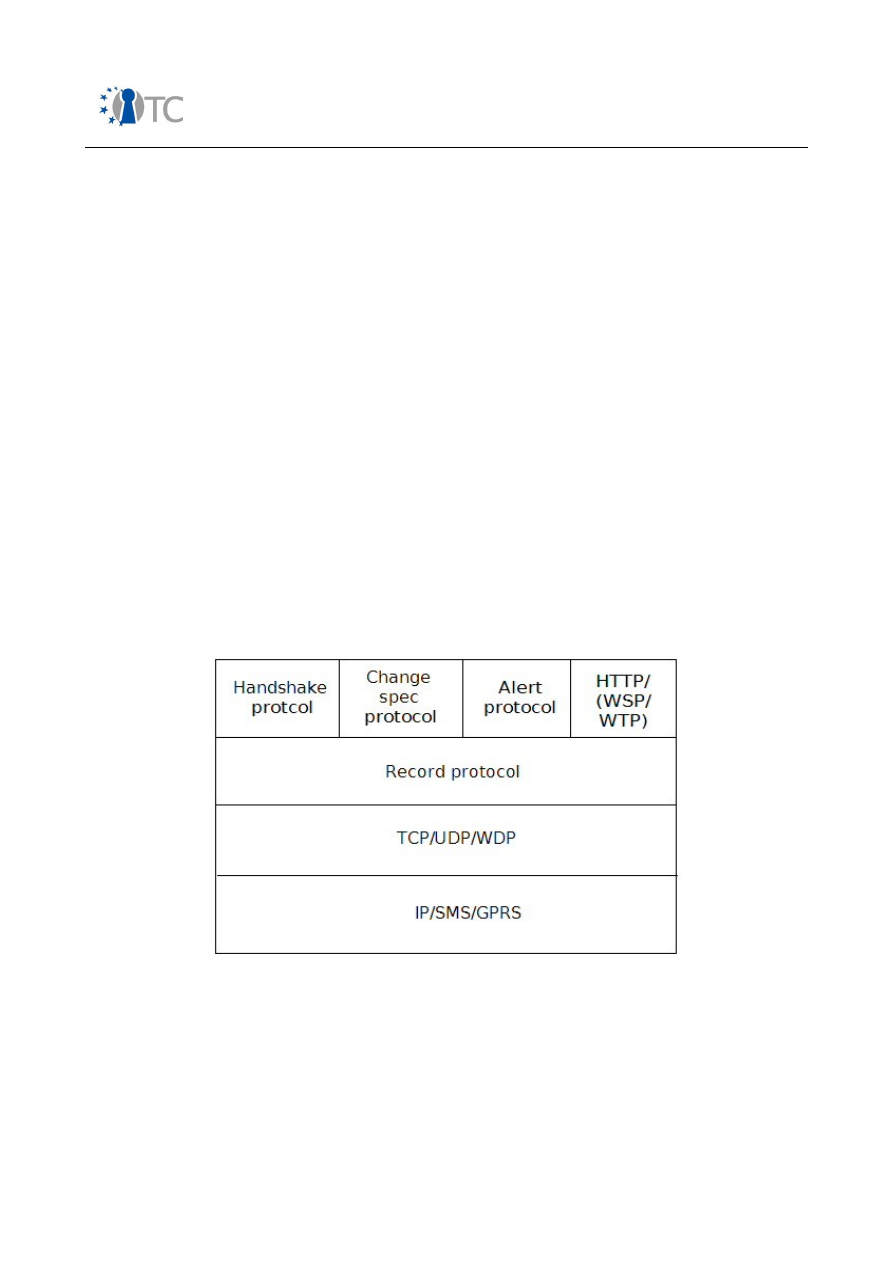

5.2.4 HTTPS ............................................................................................................. 75

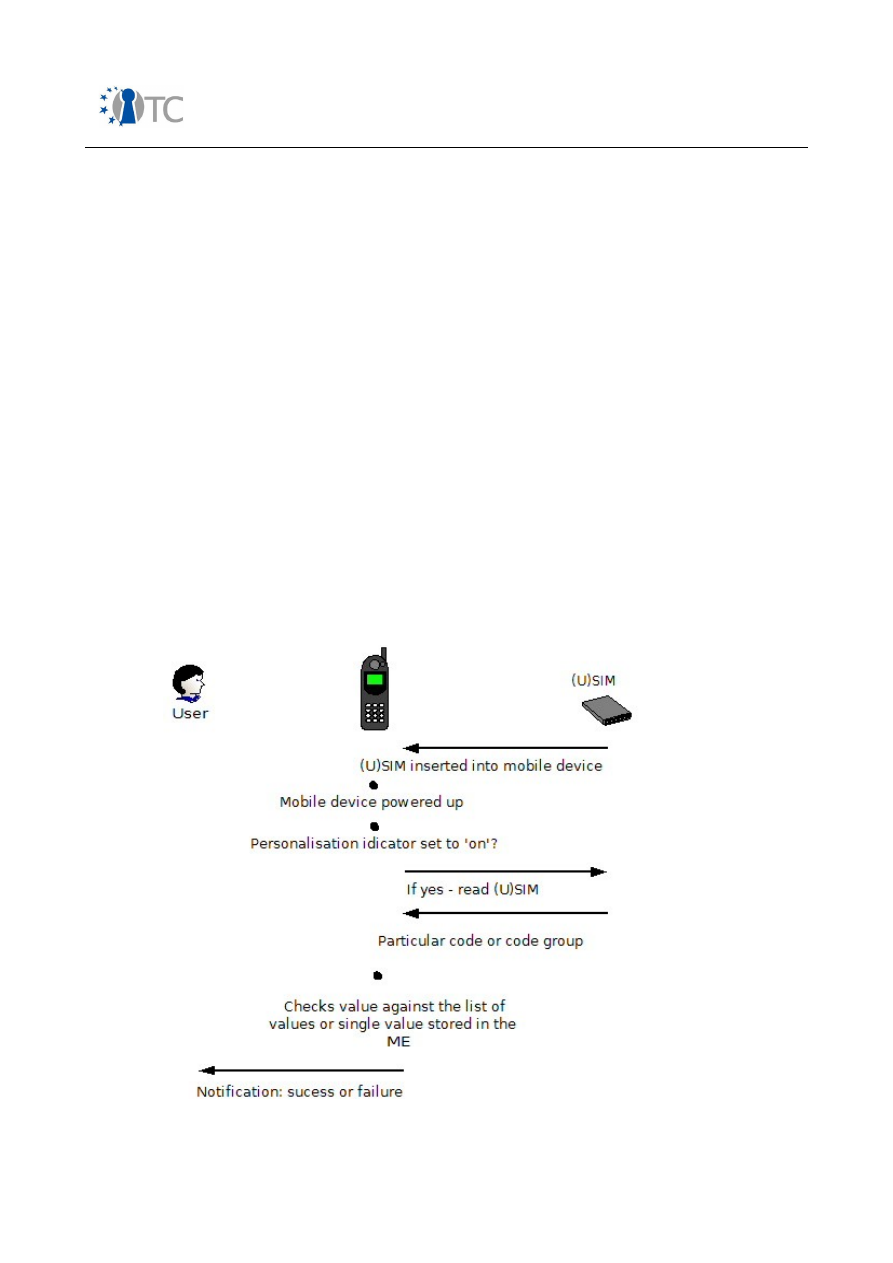

5.3 SIMLock ............................................................................................................. 76

5.3.1 Introduction .................................................................................................... 76

5.3.2 Model .............................................................................................................. 77

5.3.3 3GPP TS 22.002 .............................................................................................. 79

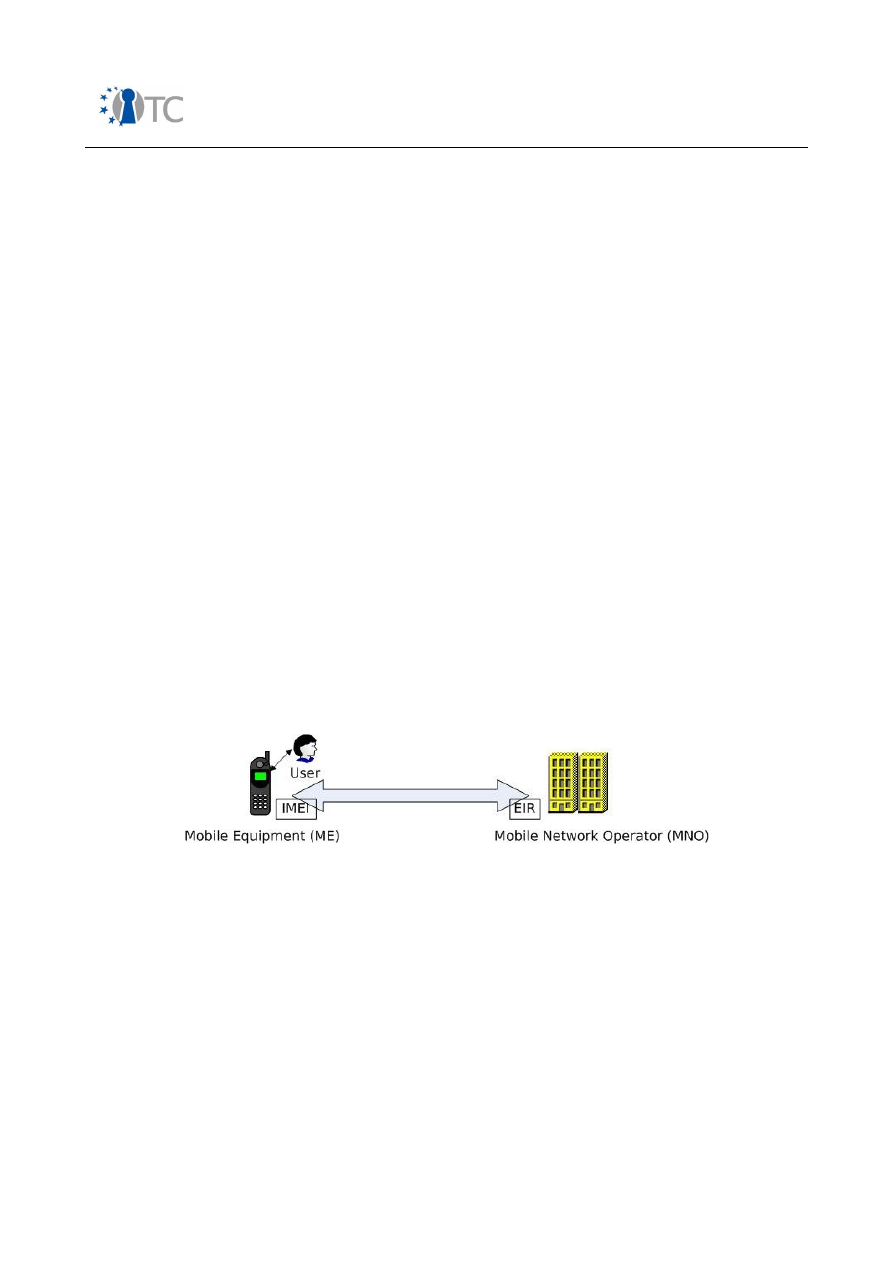

5.4 IMEI protection ................................................................................................... 84

5.4.1 Introduction .................................................................................................... 84

5.4.2 The IMEI .......................................................................................................... 85

5.4.3 Model .............................................................................................................. 85

5.4.4 Theft protection .............................................................................................. 86

5.4.5 Service provision ............................................................................................ 87

5.4.6 Software authorisation ................................................................................... 87

5.4.7 Location tracking ............................................................................................ 87

Open_TC Deliverable 08.1

4/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

6 Use case requirement analysis ............................................................................ 88

6.1 Summary of requirements ................................................................................. 88

6.1.1 Use-case 1: A robust implementation of OMA DRM v2 ................................... 88

6.1.2 Use-case 2: Secure software download .......................................................... 89

6.1.3 Use-case 3: A robust implementation of SIMLock ........................................... 90

6.1.4 Use-case 4: Secure IMEI protection ................................................................ 91

6.2 Global requirements analysis ............................................................................ 91

6.2.1 Common requirements ................................................................................... 91

6.2.2 Conflicting requirements ................................................................................ 94

7 TCG mappings ..................................................................................................... 95

7.1 Introduction ....................................................................................................... 95

7.2 Revised architectural models ............................................................................ 95

7.3 Assumptions ...................................................................................................... 96

7.4 The trusted mobile platform architecture ......................................................... 96

7.5 Authenticated boot process ............................................................................... 97

7.6 Secure boot process ......................................................................................... 98

7.6.1 Prior art .......................................................................................................... 99

7.6.2 Secure boot using a version 1.1 compliant TPM ........................................... 100

7.6.3 Secure boot using a version 1.2 compliant TPM ........................................... 101

7.7 Platform run-time integrity .............................................................................. 103

7.8 Fundamental TPM command runs .................................................................. 105

7.8.1 TPM permanent flags .................................................................................... 105

7.8.2 TPM initialisation ........................................................................................... 105

7.8.3 TPM startup .................................................................................................. 106

7.8.4 Context management .................................................................................. 106

7.8.5 Endorsement key pair generation ............................................................... 108

7.8.6 Accessing the public endorsement key ....................................................... 109

7.8.7 TPM self testing ............................................................................................ 110

7.8.8 Enabling the TPM ......................................................................................... 110

7.8.9 The ownership flag ....................................................................................... 111

7.8.10 Taking ownership of the TPM ..................................................................... 111

7.8.11 TPM activation ........................................................................................... 112

7.9 Secure storage ............................................................................................... 113

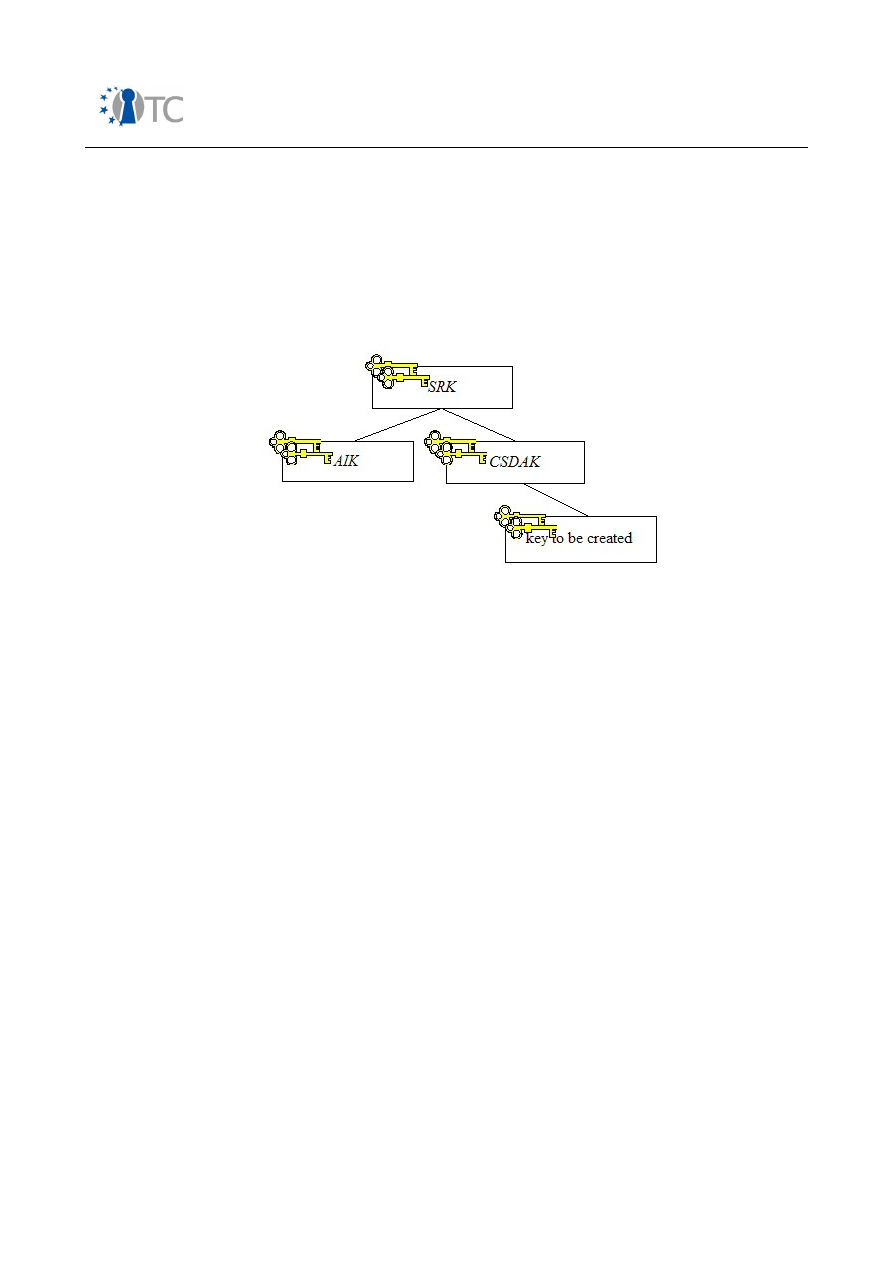

7.9.1 Key hierarchy ............................................................................................... 113

7.9.2 Installing integrity and confidentiality sensitive agent data ......................... 113

7.9.3 Secure storage of and access control to sensitive agent data ...................... 115

7.9.4 Security of sensitive XYZ agent data while in use ........................................ 121

7.10 Platform attestation ...................................................................................... 121

7.10.1 Key certification .......................................................................................... 124

7.11 Demonstrating privilege ................................................................................ 124

7.12 Random number generation ......................................................................... 128

7.13 Trusted time source ....................................................................................... 128

8 Conclusions ....................................................................................................... 129

Appendix A Analysis of OMTP and mobile TCG requirements ................................ 134

A.1 OMTP Trusted Environment (TE) profile 0 ....................................................... 134

A.1.1 Threat model ............................................................................................... 134

A.1.1.1 Attacks from non-secure software ........................................................... 134

A.1.1.2 Attacks on HW-level ................................................................................ 135

A.1.2 IMEI protection ............................................................................................ 135

A.1.3 DRM ............................................................................................................. 136

Open_TC Deliverable 08.1

5/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

A.1.4 Secure boot and encryption strength requirements .................................... 137

A.2 TCG MPWG ..................................................................................................... 137

A.2.1 Platform integrity ........................................................................................ 138

A.2.2 Device authentication ................................................................................. 138

A.2.3 Robust DRM implementation ....................................................................... 138

A.2.4 SIM-lock/Device personalisation .................................................................. 138

A.2.5 Secure software download .......................................................................... 138

A.2.6 Secure channel between device and UICC .................................................. 139

A.2.7 Mobile ticketing ........................................................................................... 139

A.2.8 Mobile payment ........................................................................................... 139

A.2.9 Software use ............................................................................................... 140

A.2.10 Prove platform and/or application integrity to end user ............................ 140

A.2.11 User data protection and privacy ............................................................. 141

A.2.12 Some conclusions to the TCG MPWG use cases ........................................ 141

Appendix B Analysis of primary and derived use cases ......................................... 142

B.1 Introduction .................................................................................................... 142

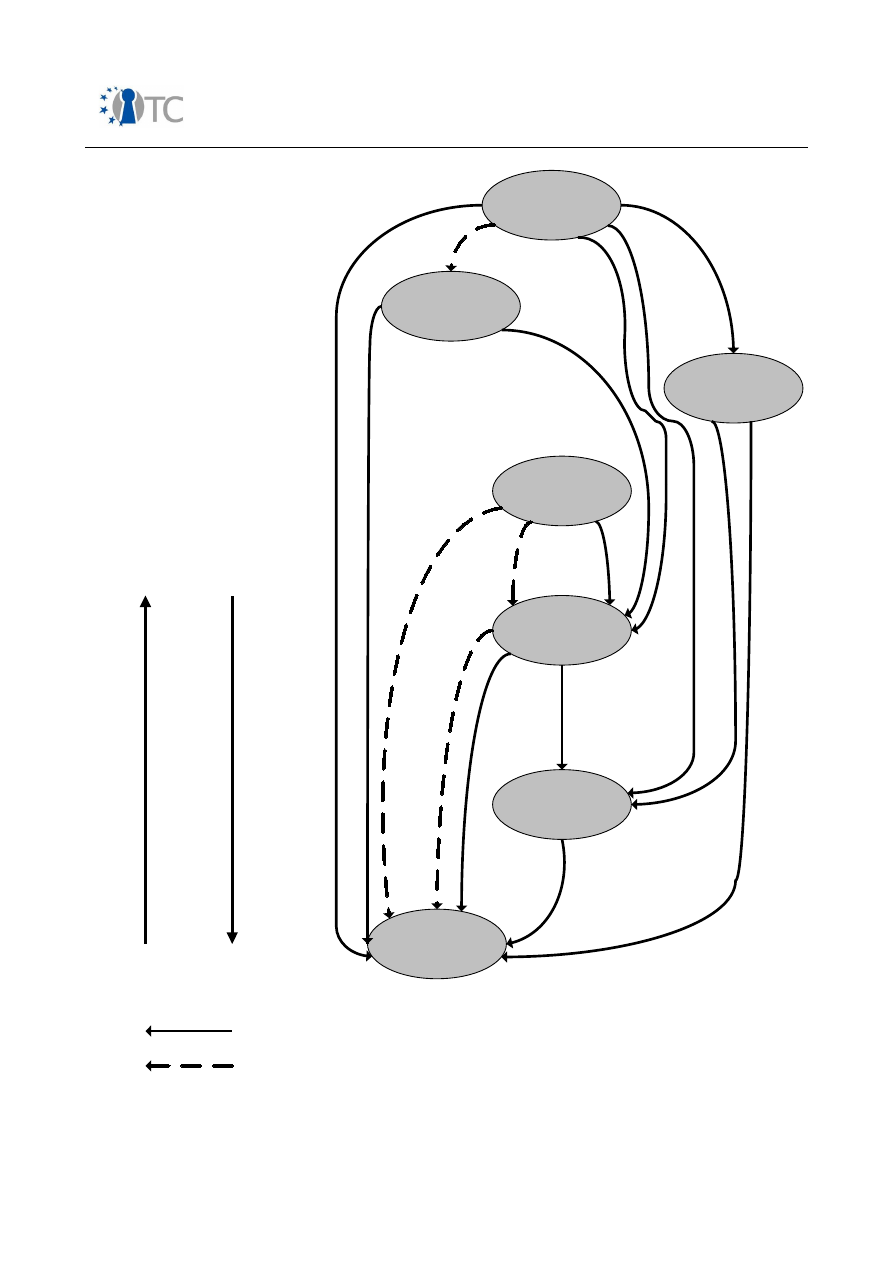

B.2 Primary and derived use case partitioning ..................................................... 142

B.3 Derived use case analysis .............................................................................. 153

B.3.1 Conclusions ................................................................................................. 157

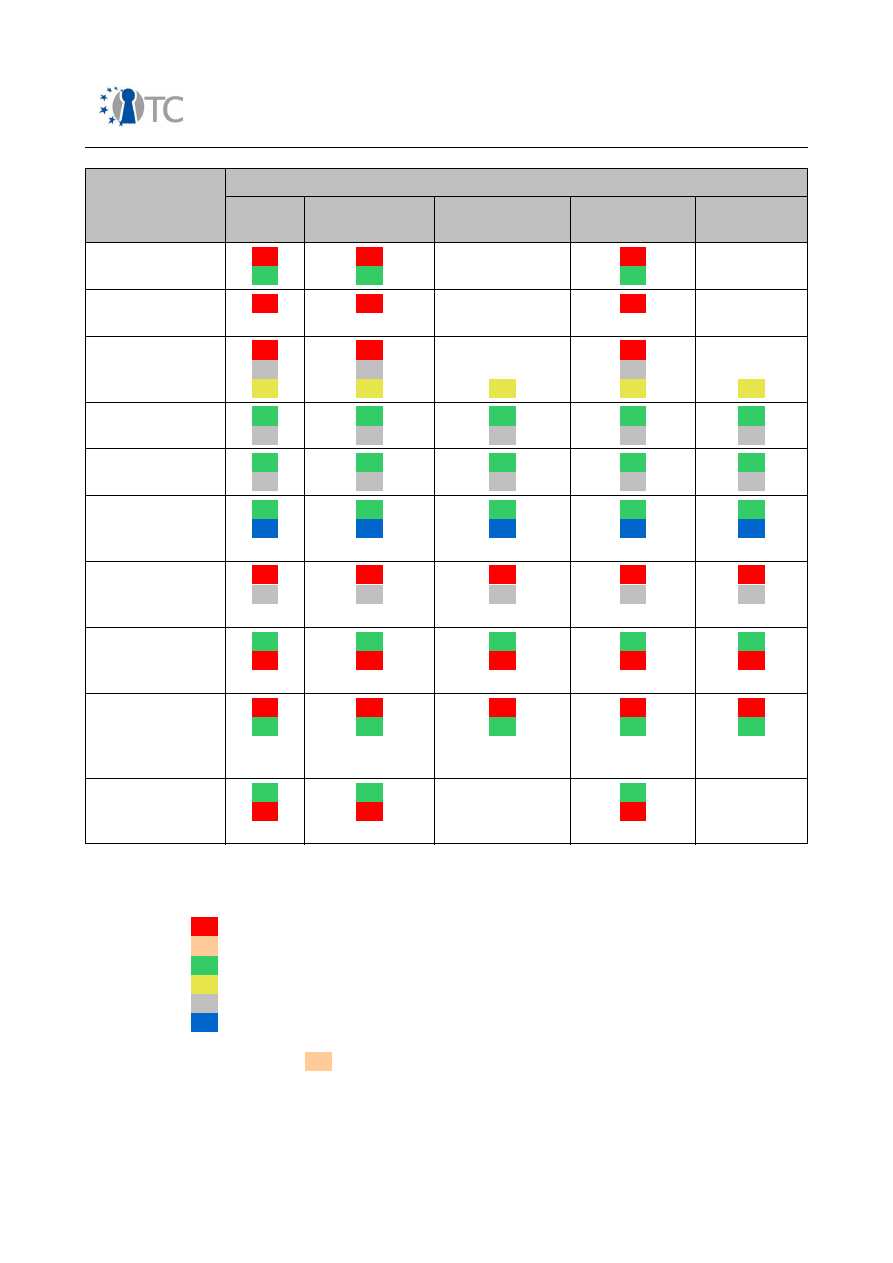

B.4 Mapping of the minimum set of trust functionalities to the primary use cases ......

157

Appendix C Access policies and domains for open platforms ................................ 167

Appendix D Use case requirement threat analysis ................................................ 171

D.1 Requirements for a robust implementation of OMA DRM v2 .......................... 171

D.1.1 Introduction ................................................................................................. 171

D.1.2 OMA DRM v2 agent installation ................................................................... 171

D.1.3 The ROAP suite ............................................................................................ 173

D.2 Requirements for secure software download ................................................. 184

D.2.1 Introduction ................................................................................................. 184

D.2.2 Signed software .......................................................................................... 184

D.2.3 HTTPS .......................................................................................................... 189

D.3 Requirements for secure SIMLock .................................................................. 199

D.3.1 Introduction ................................................................................................. 199

D.3.2 Personalisation agent installation ............................................................... 199

D.3.3 Device personalisation ................................................................................ 200

D.3.4 Operation of a personalised device ............................................................. 201

D.3.5 Device de-personalisation ........................................................................... 202

D.4 Requirements for secure IMEI ........................................................................ 202

D.4.1 Introduction ................................................................................................. 202

D.4.2 Reprogramming the IMEI ............................................................................. 202

D.4.3 Communication of the IMEI ......................................................................... 203

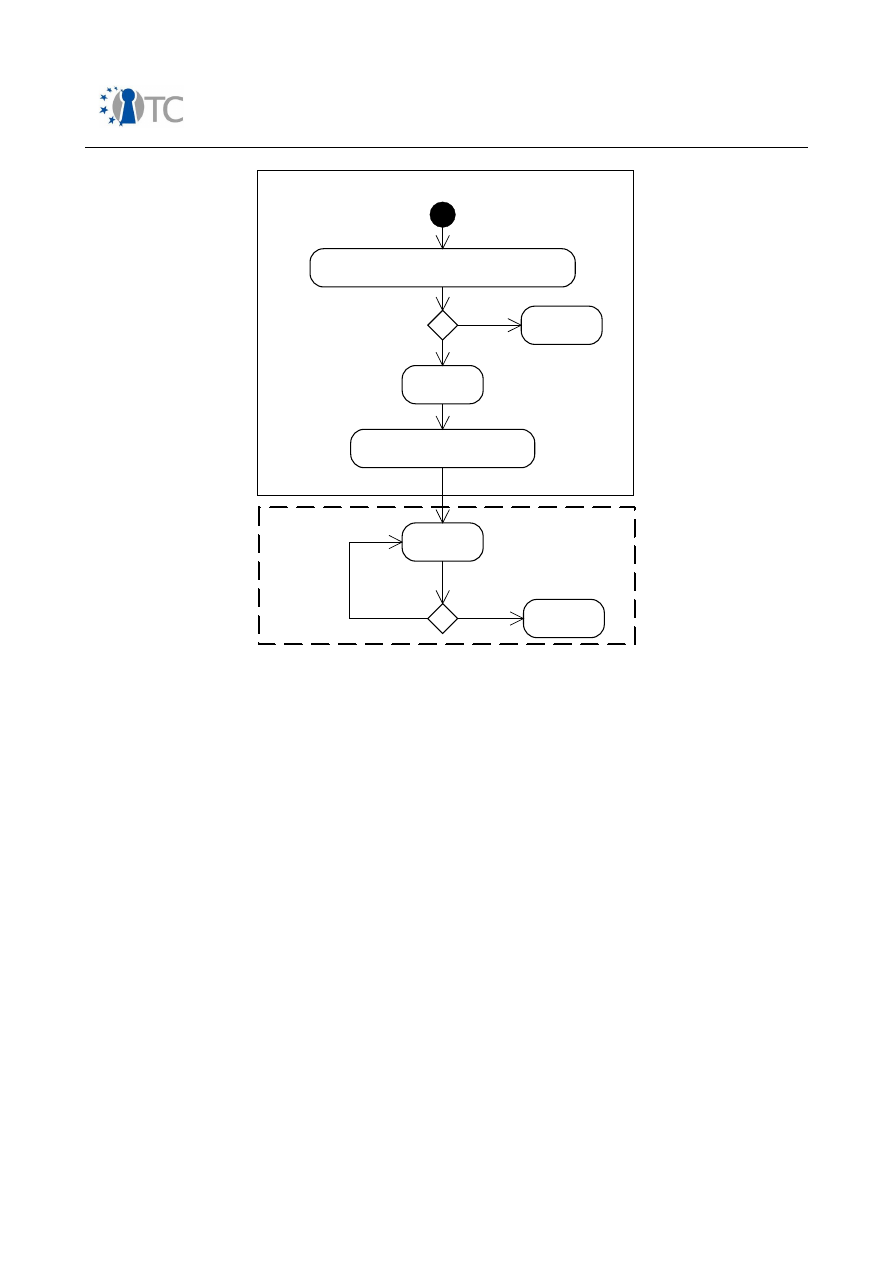

Appendix E A secure download protocol which leverages TC technologies ........... 205

E.1 Generic protocol specification ........................................................................ 205

E.1.1 Security threats ........................................................................................... 205

E.1.2 Security services ......................................................................................... 205

E.1.3 Notation ....................................................................................................... 207

E.1.4 Assumptions ................................................................................................ 207

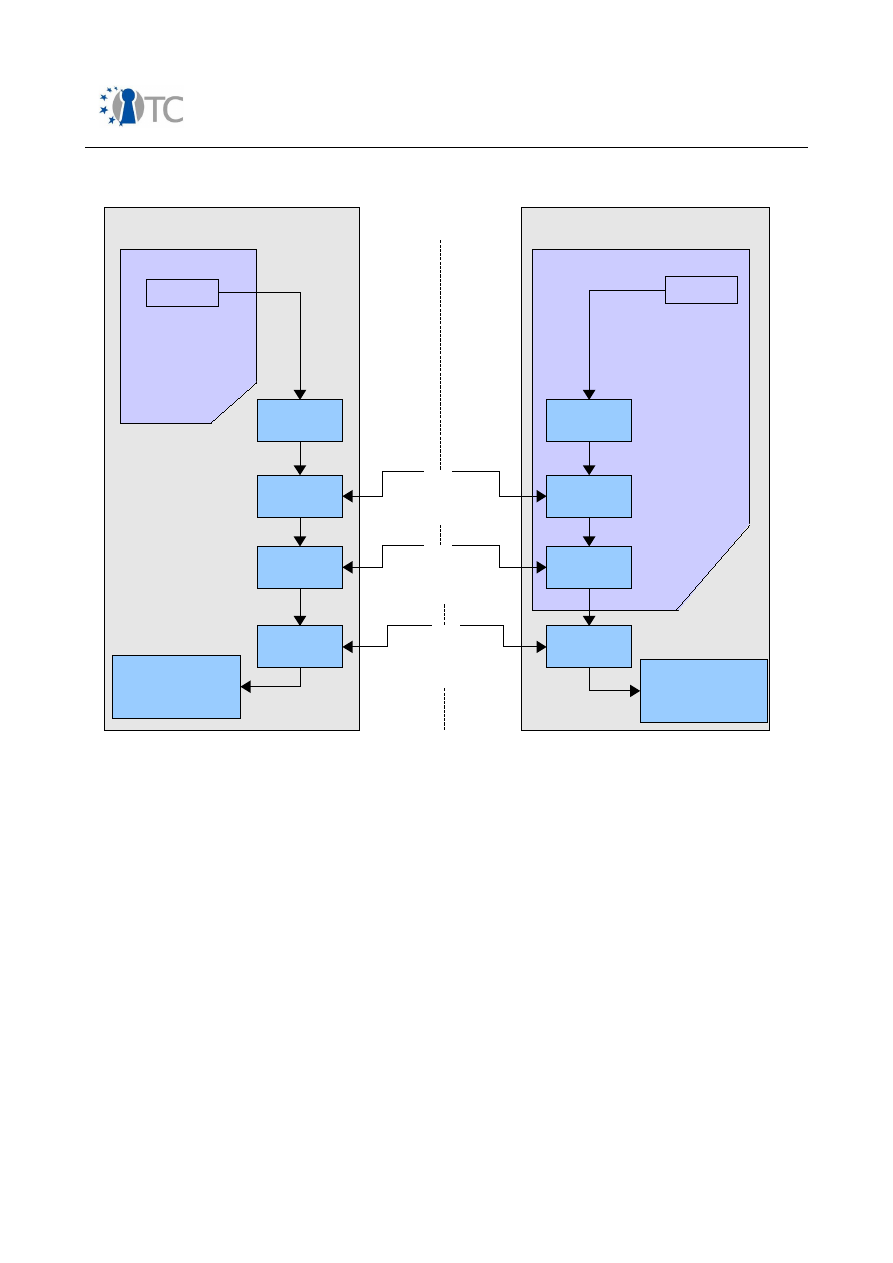

E.1.5 Protocol specification ................................................................................... 209

E.2 Protocol implementation using TCG-defined functionality .............................. 211

E.2.1 Notation ....................................................................................................... 211

Open_TC Deliverable 08.1

6/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

E.2.2 Assumptions ................................................................................................ 211

E.2.3 Protocol implementation .............................................................................. 212

E.2.4 Security analysis of the key exchange protocol ........................................... 218

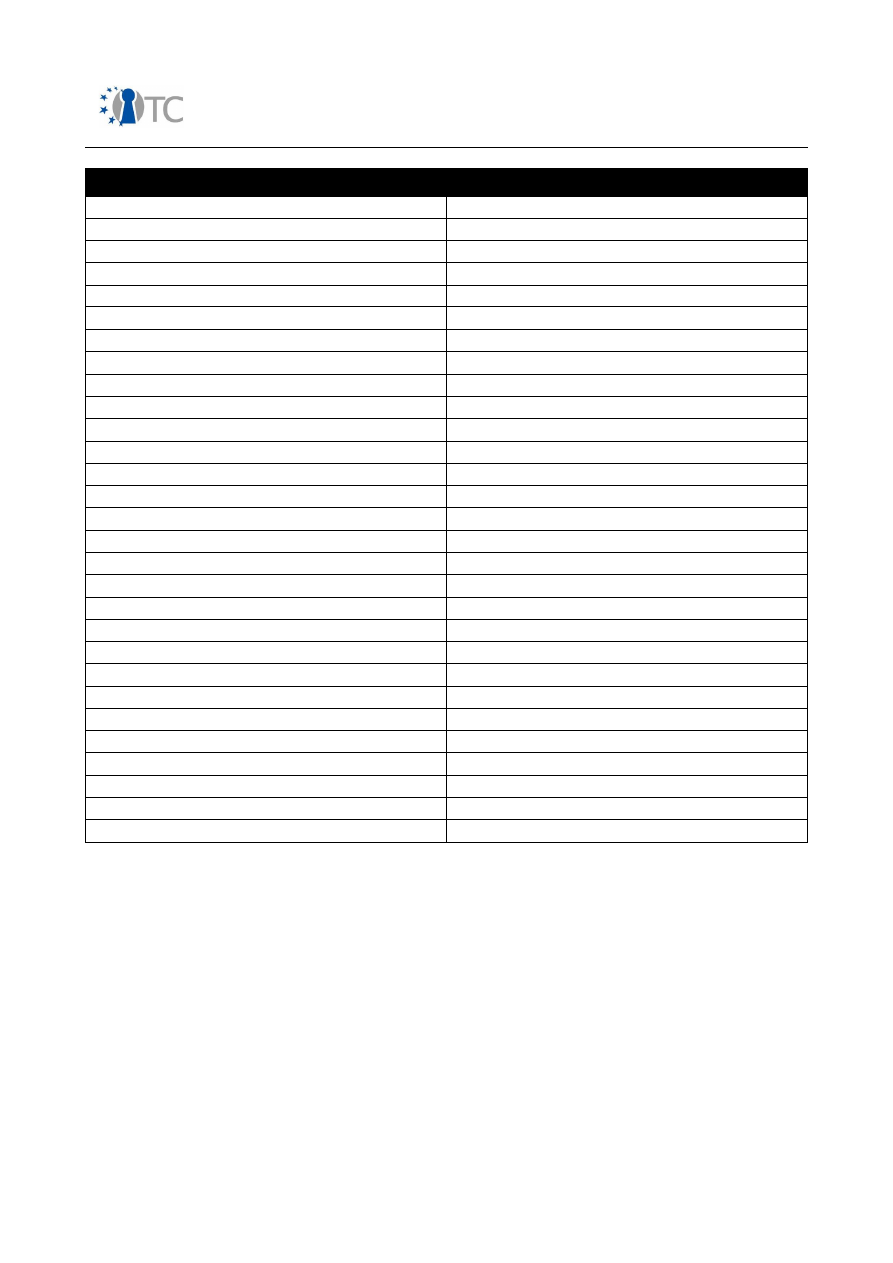

List of Abbreviations ............................................................................................ 222

Open_TC Deliverable 08.1

7/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

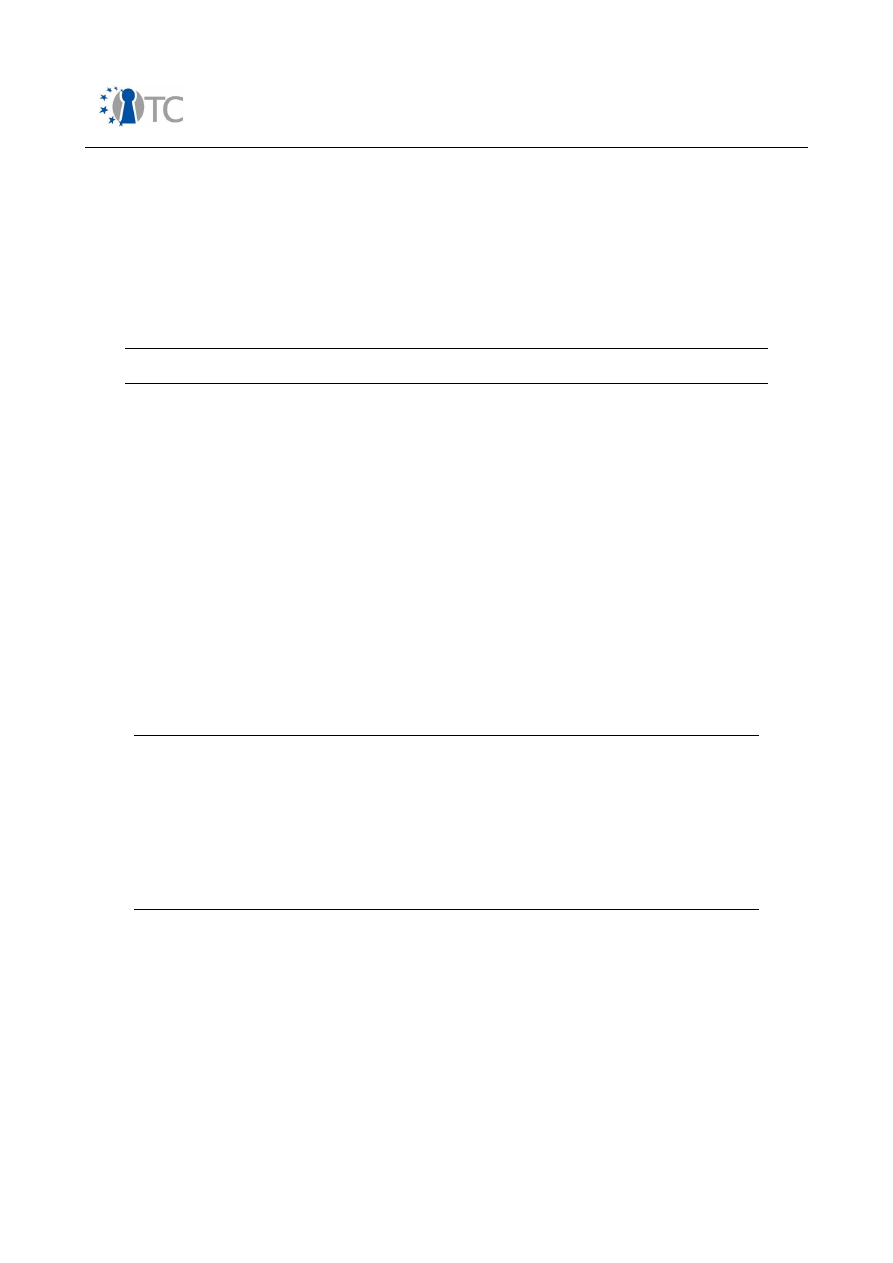

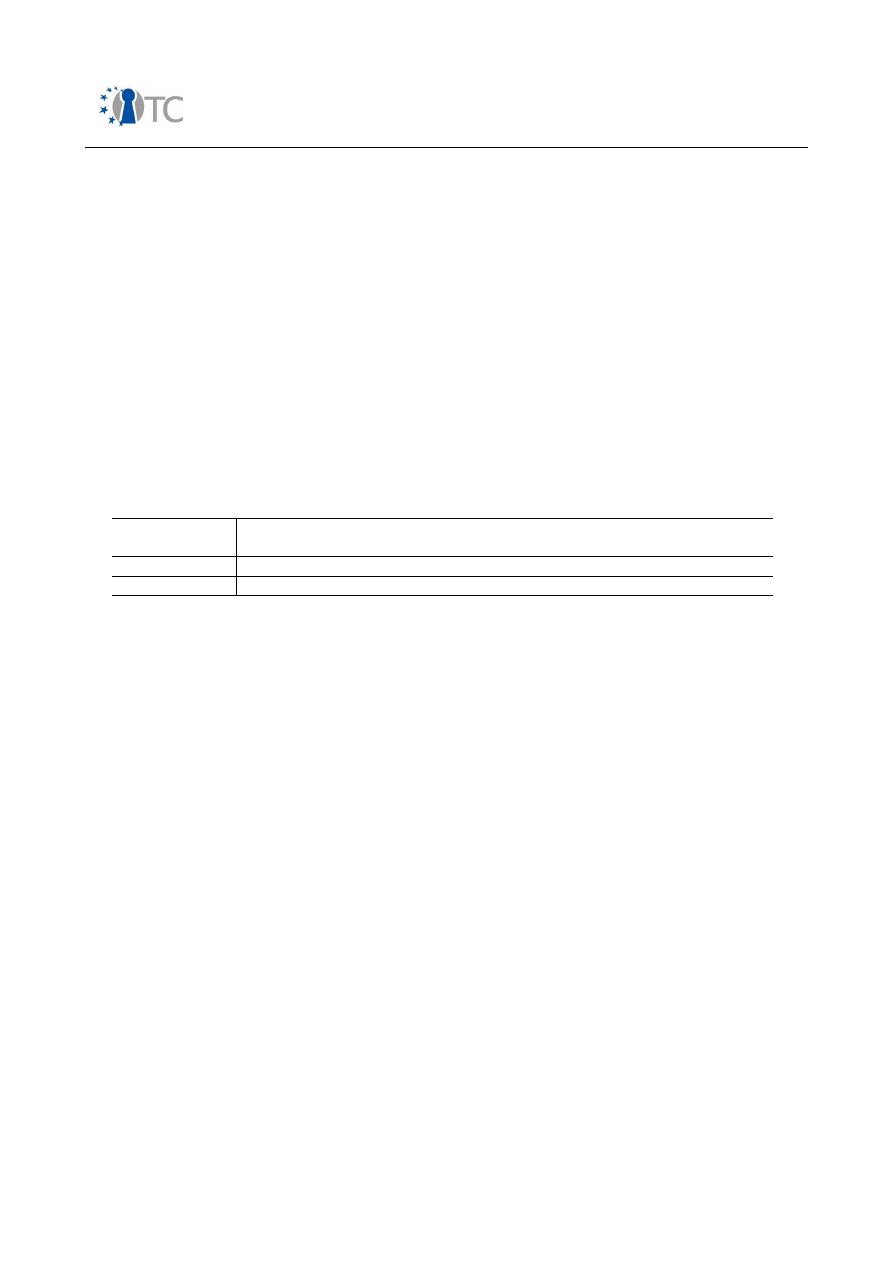

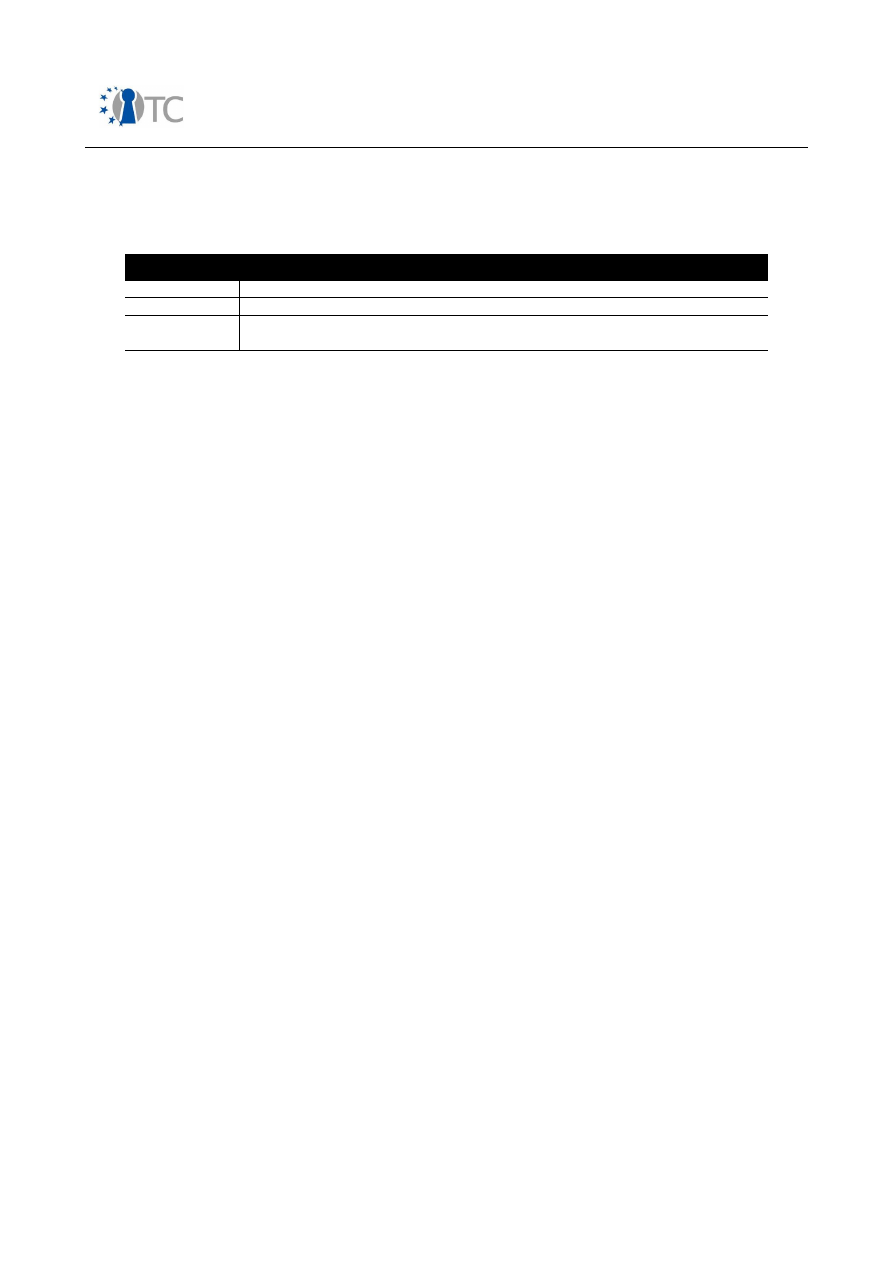

List of figures

Figure 1: GSM AKA – relevant components in mobile phone........................................ 36

Figure 2: Simplified UMTS AKA – relevant components in mobile phone...................... 39

Figure 3: 3GPP MBMS – ME and UICC based key derivation..........................................48

Figure 4: Hierarchical protection scheme in DVB-H from a device perspective............ 49

Figure 5: IPDC OSF components in a mobile device..................................................... 50

Figure 6: KMS device agent platform in IPDC SPP OSF (informative section)............... 51

Figure 7: OMA DRM 2.0 model...................................................................................... 56

Figure 8: Possible simple architecture of an NFC-capable mobile phone......................60

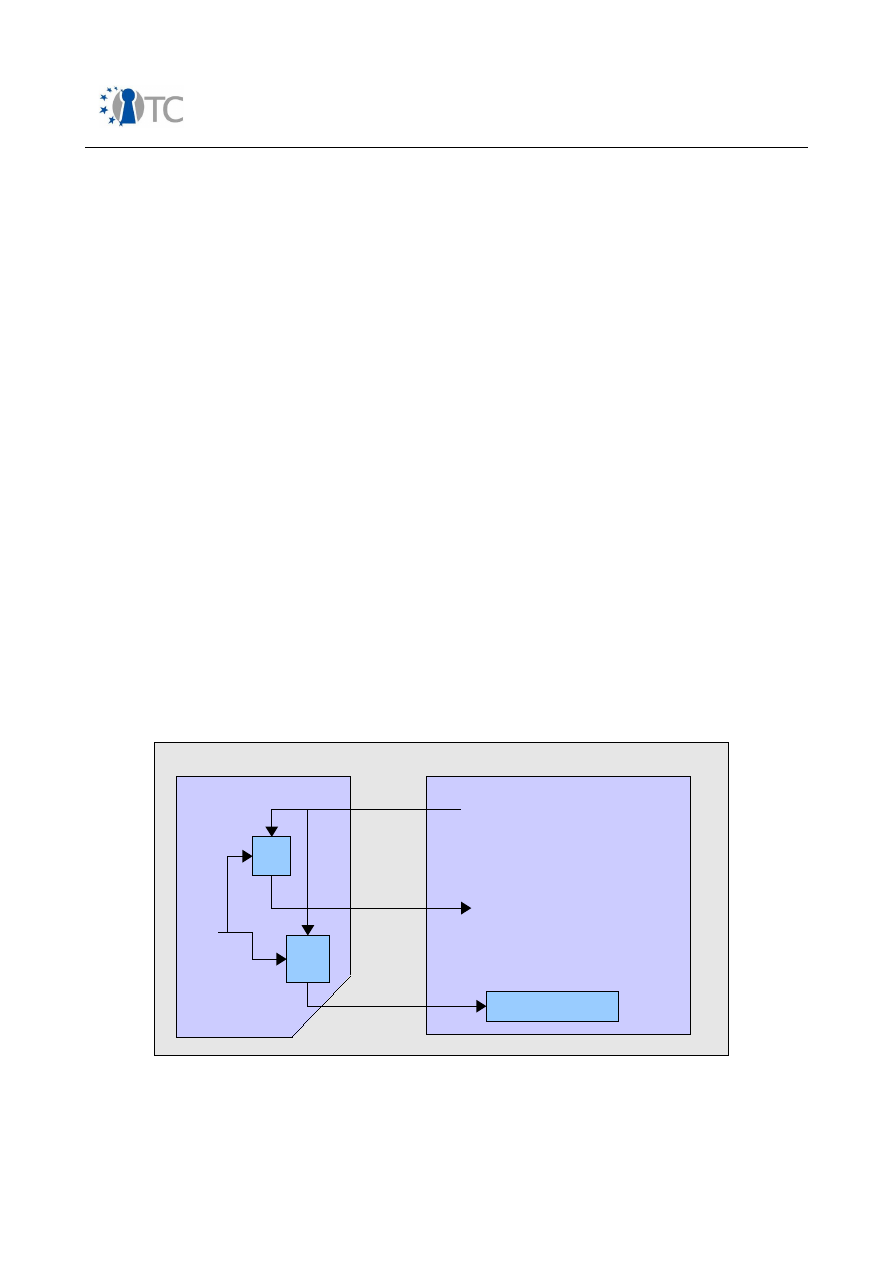

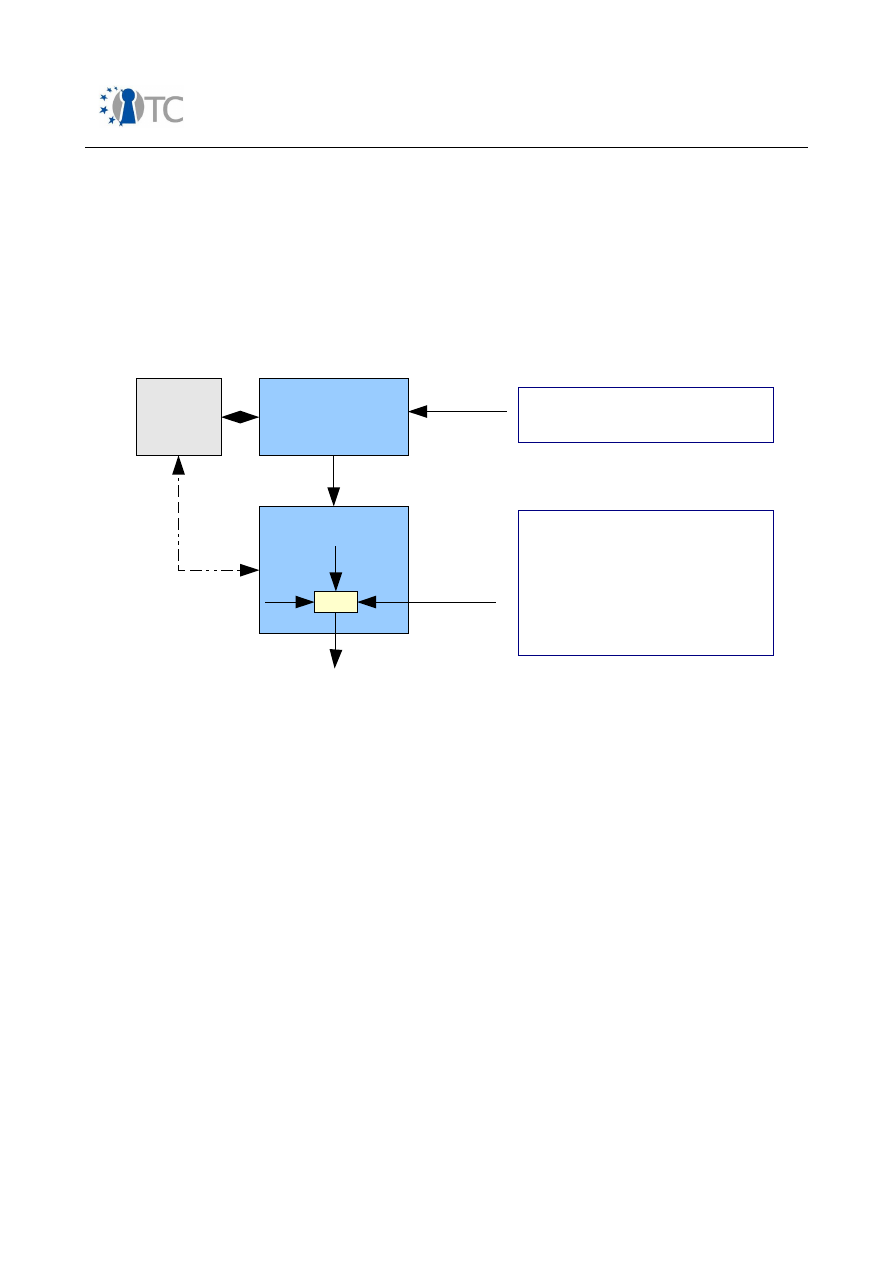

Figure 9: Architecture model........................................................................................ 68

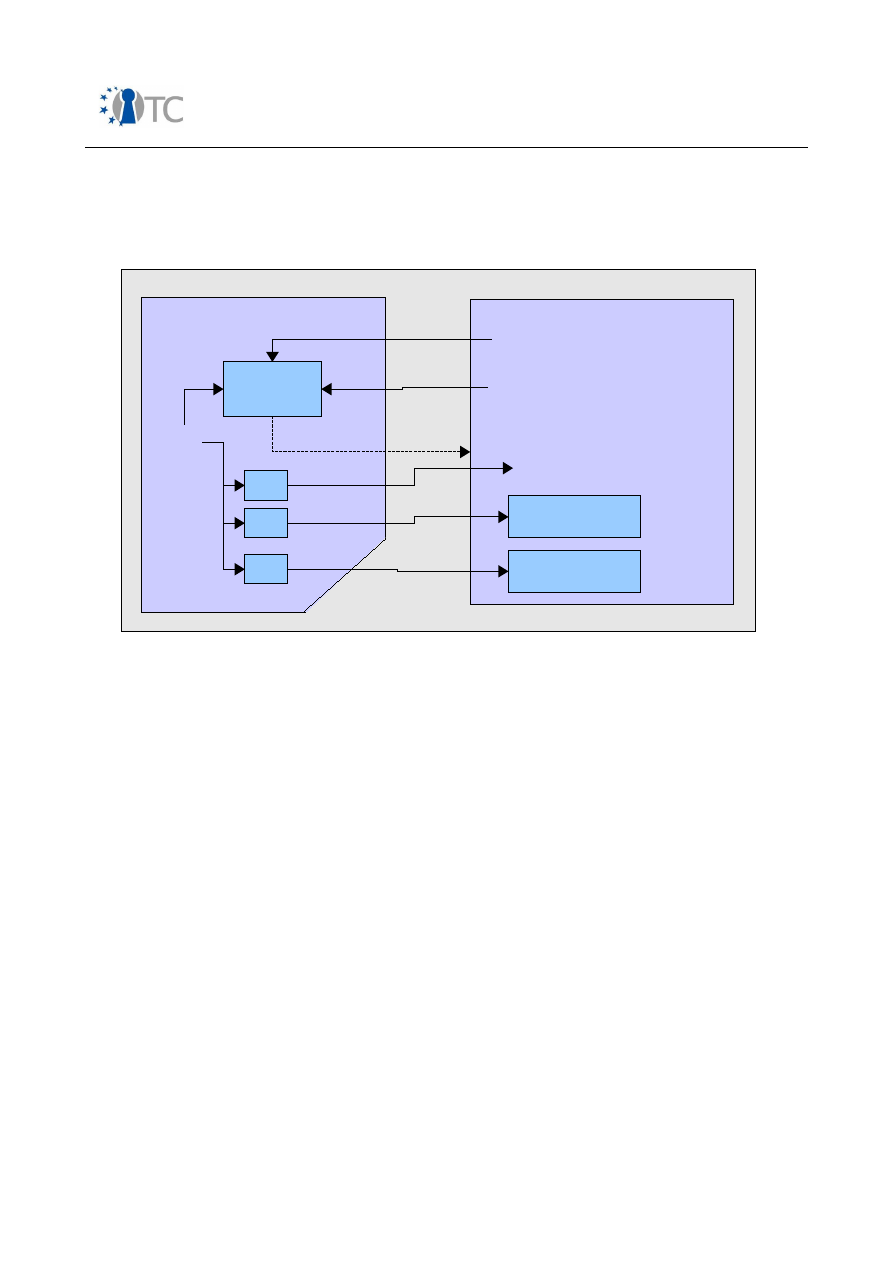

Figure 10: Software download system model............................................................... 72

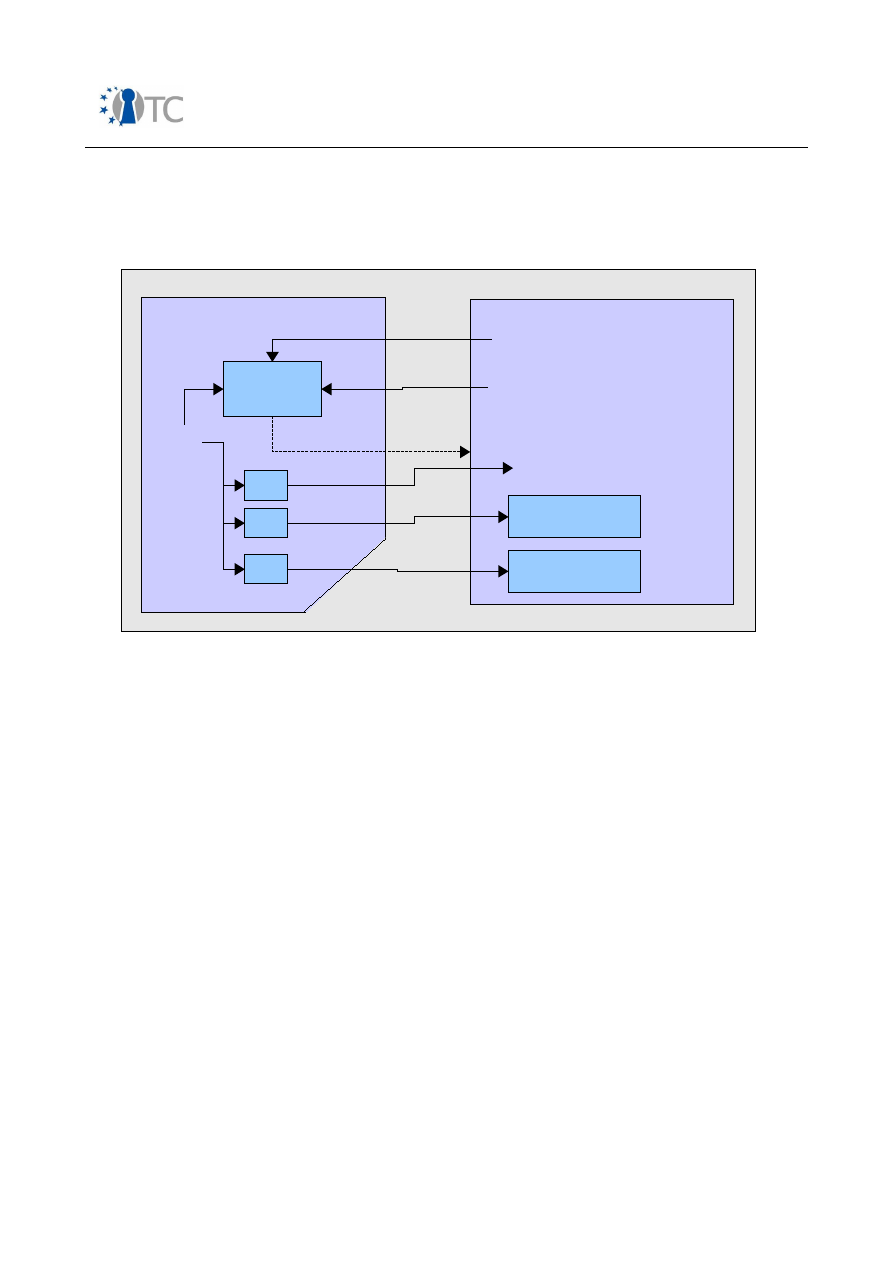

Figure 11: Core software download.............................................................................. 74

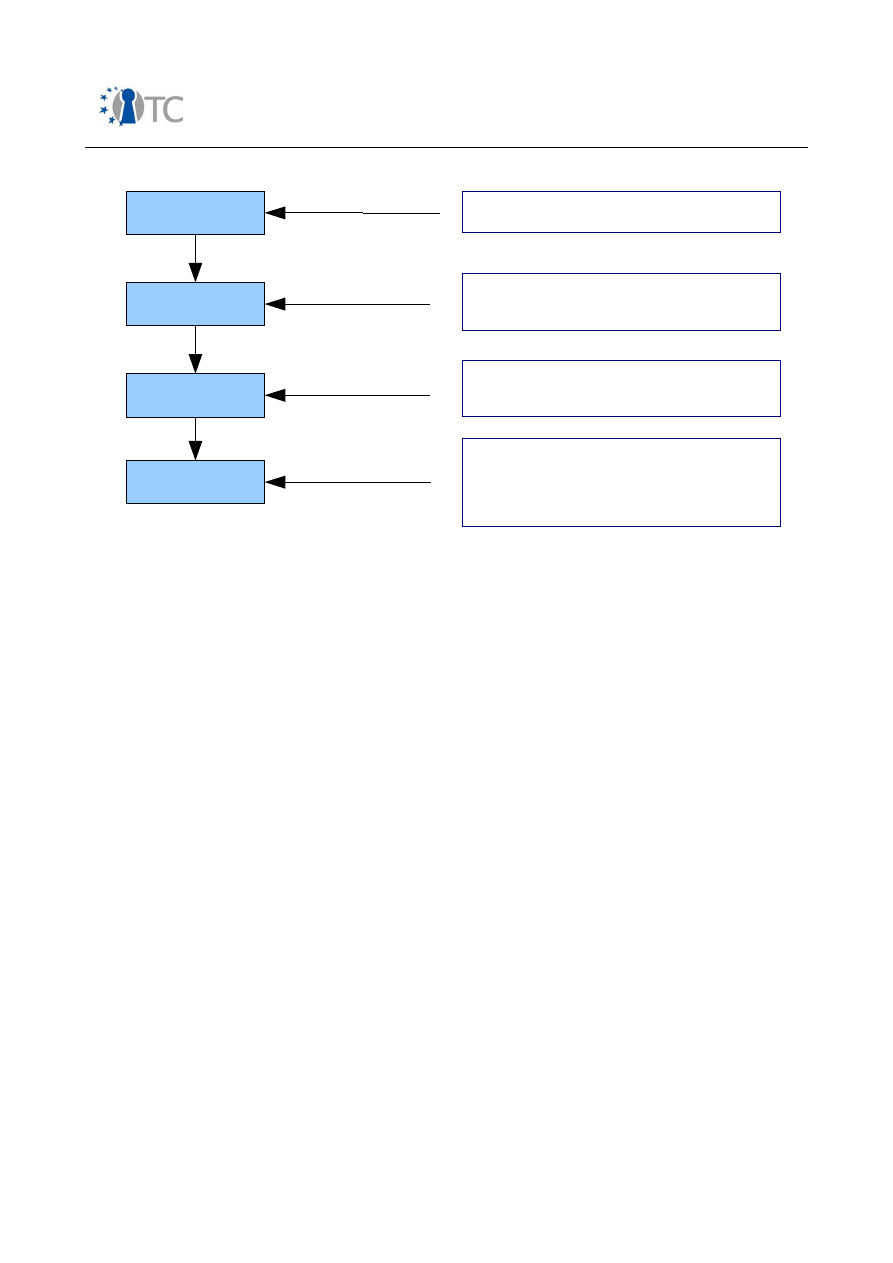

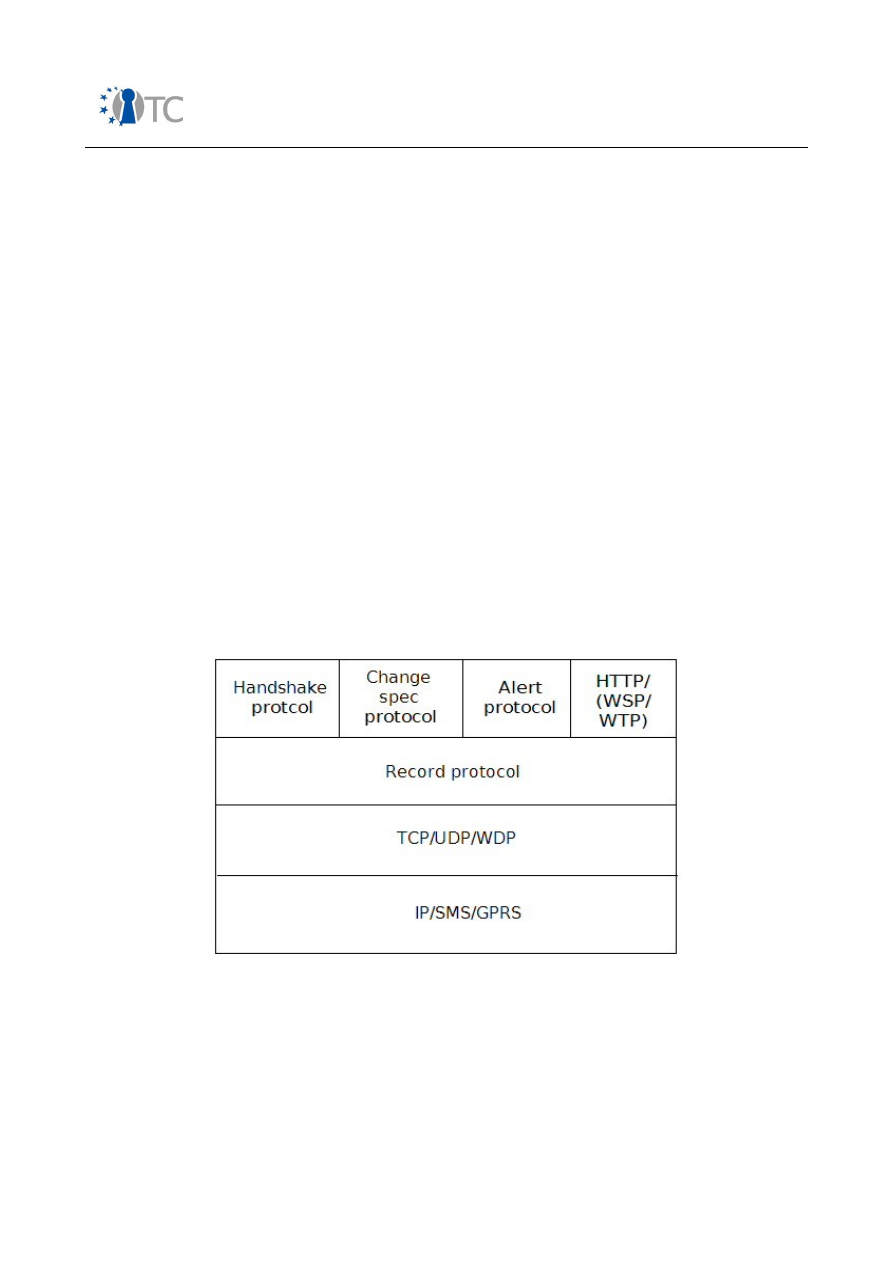

Figure 12: SSL/TLS/WTLS protocol stack....................................................................... 75

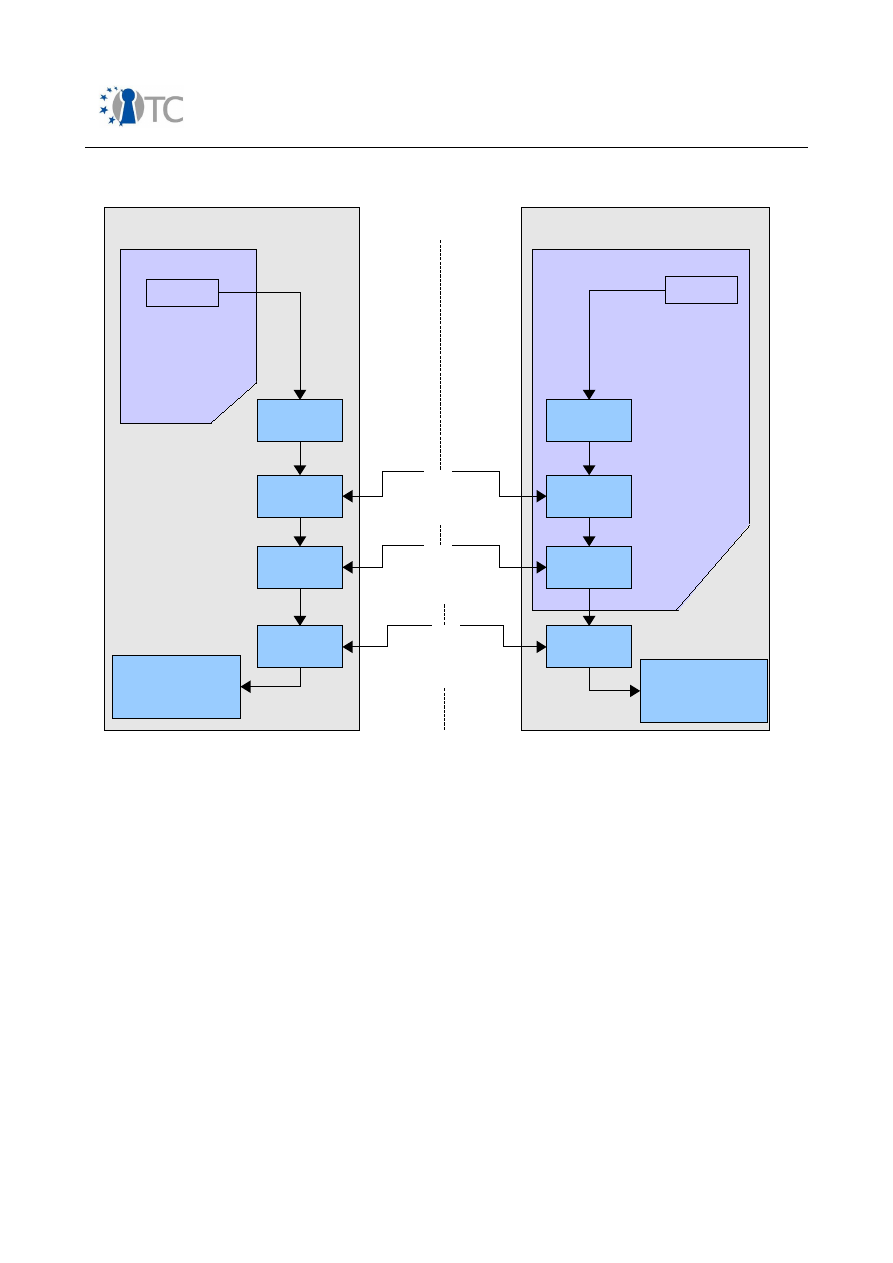

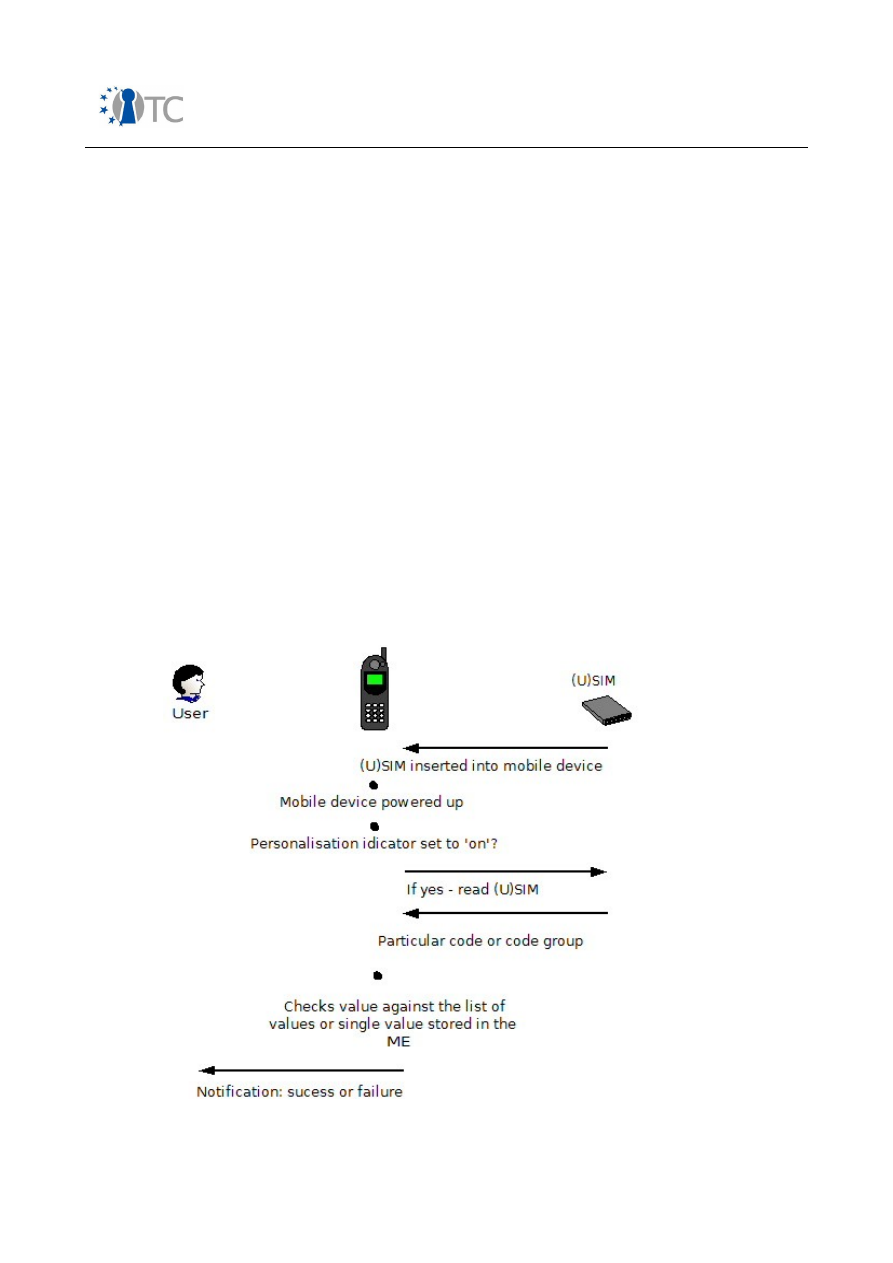

Figure 13: SIMLock....................................................................................................... 77

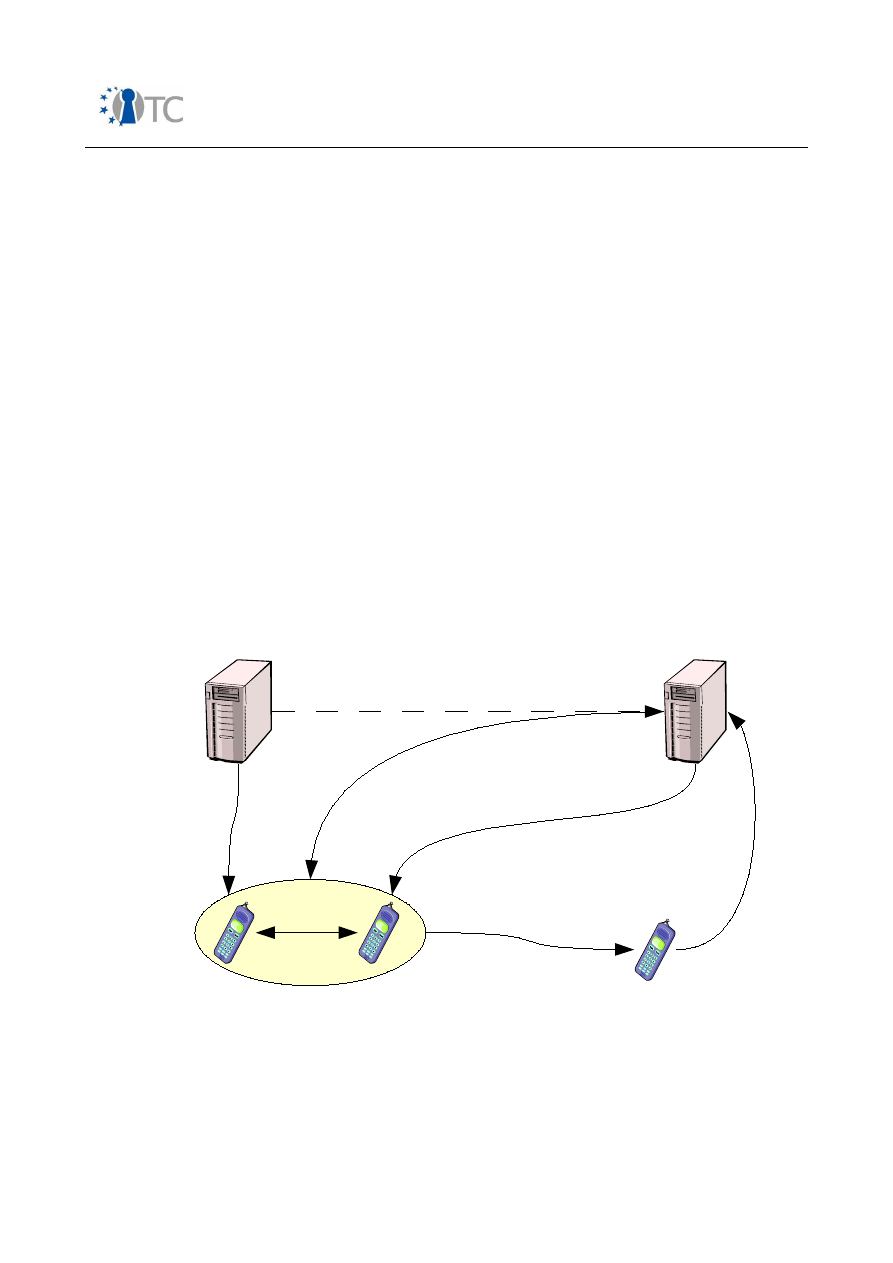

Figure 14: Architecture model...................................................................................... 85

Figure 15: ME Software model...................................................................................... 86

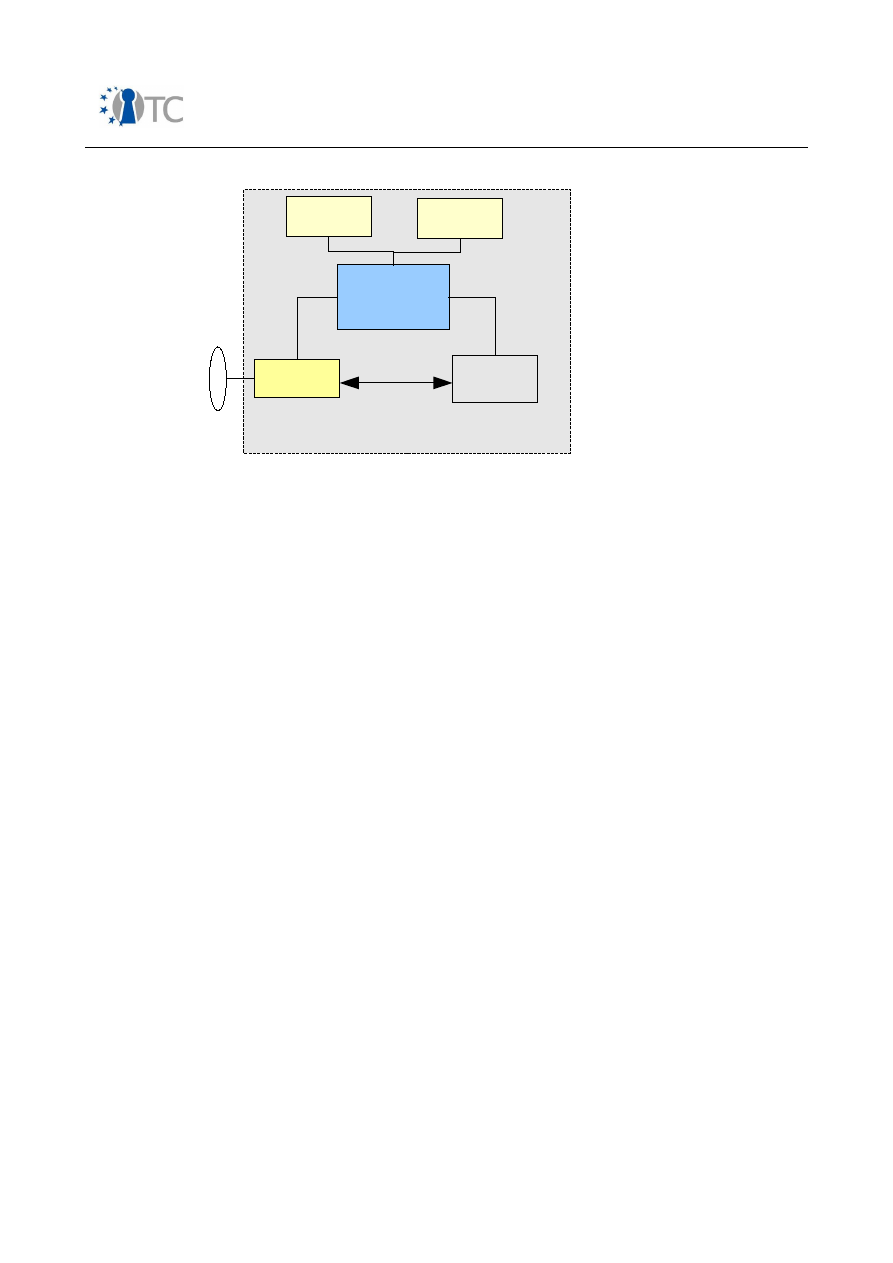

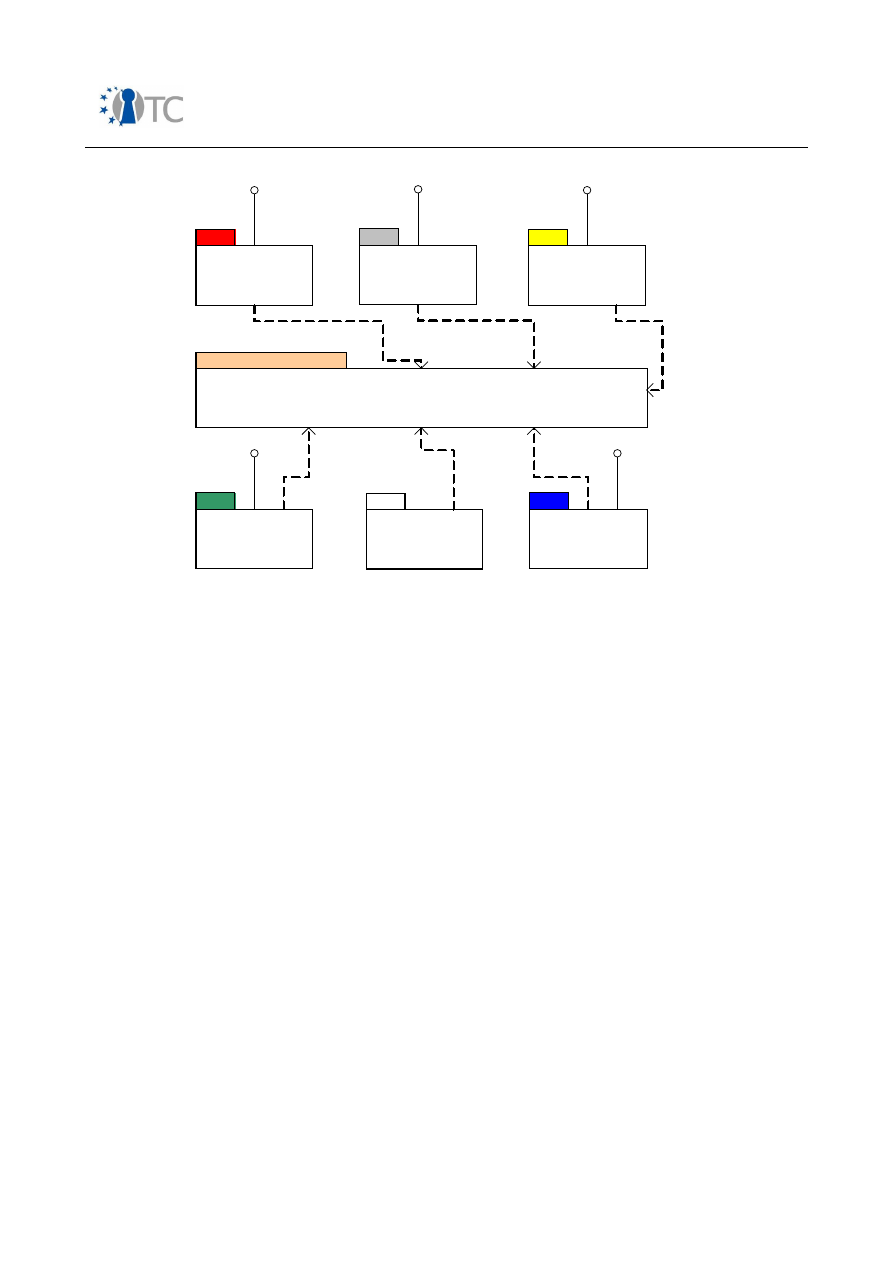

Figure 16: Agent installer key hierarchy..................................................................... 113

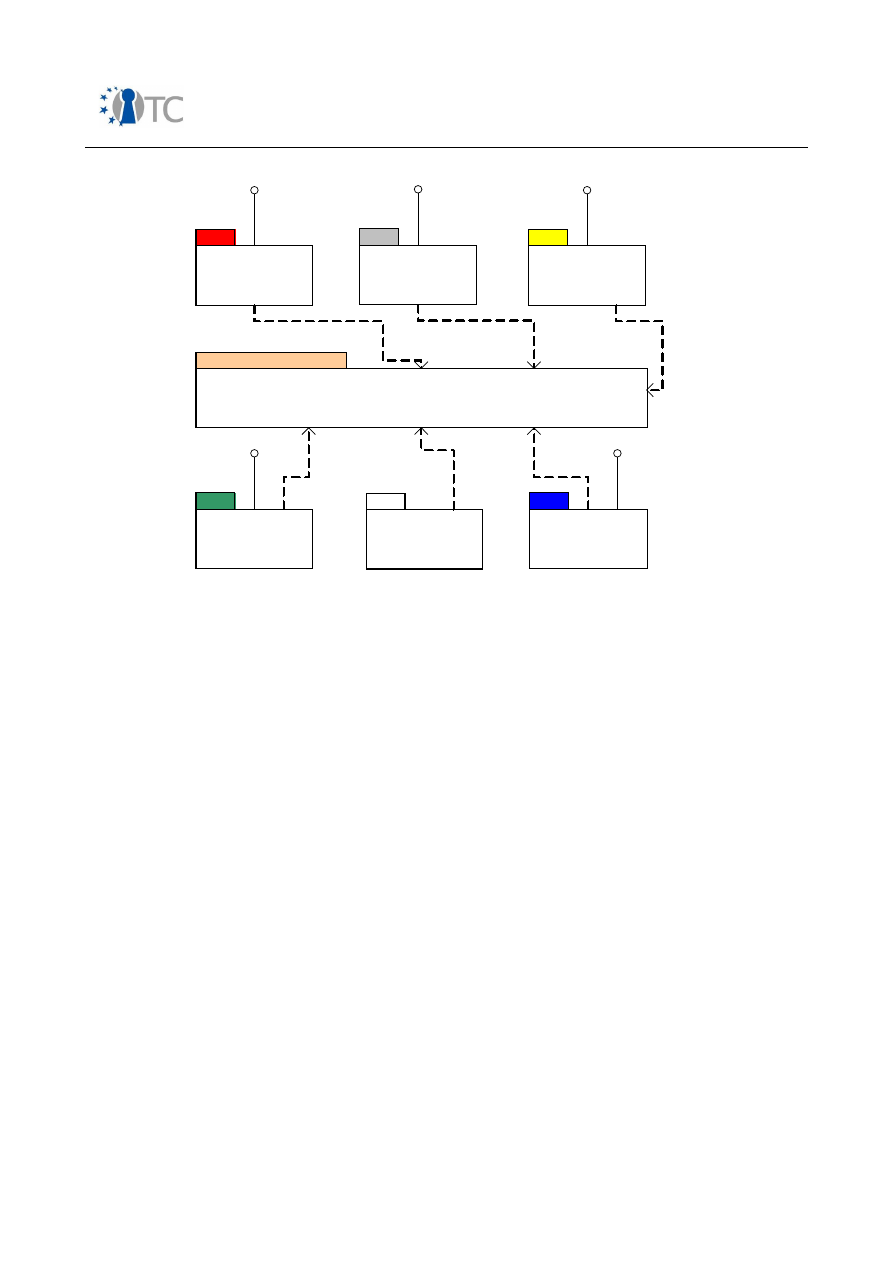

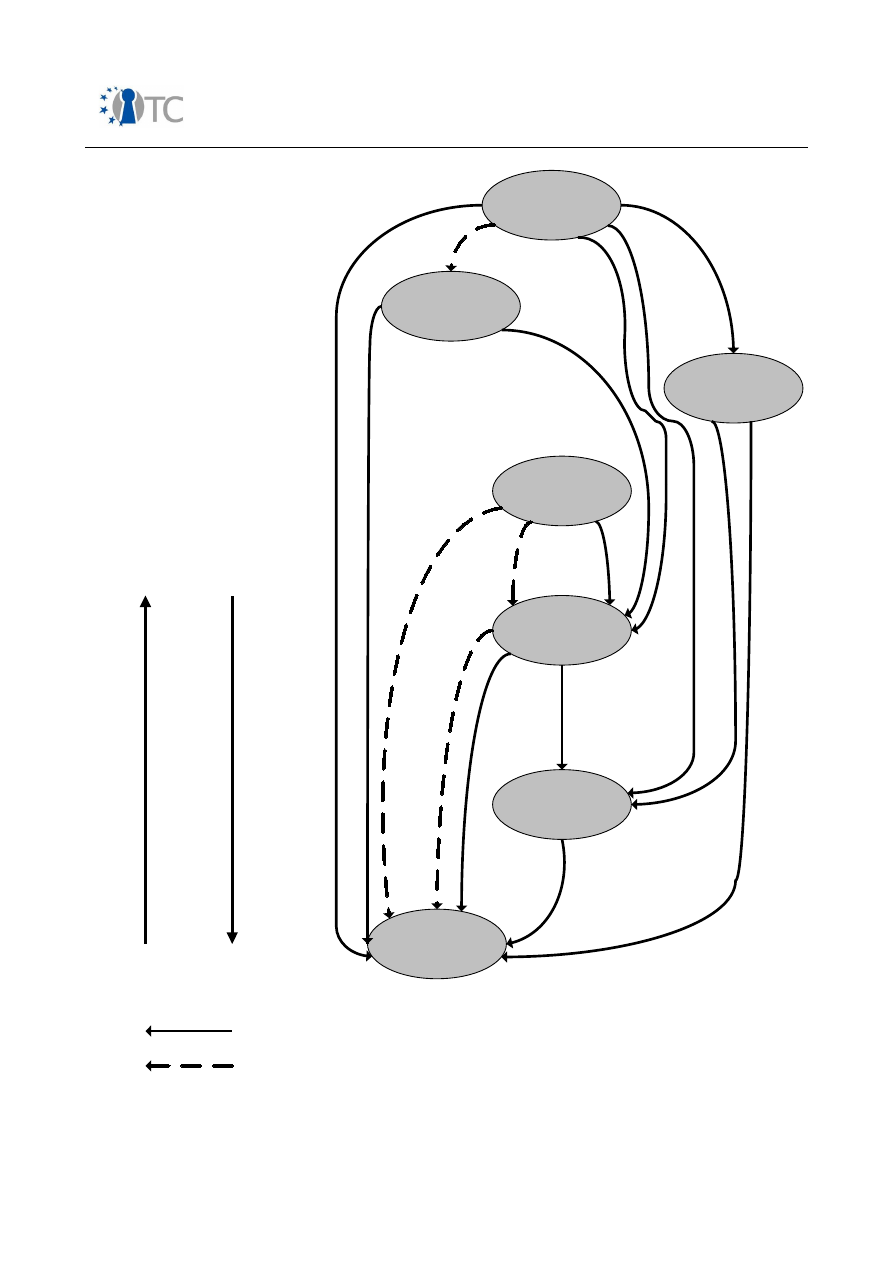

Figure 17: Relationship between derived use cases................................................... 154

Figure 18: Illustration of IMEI validation procedure.................................................... 160

Figure 19: Example for domains in a smartphone environment................................. 168

Figure 20: Sample key hierarchy................................................................................ 213

Open_TC Deliverable 08.1

8/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

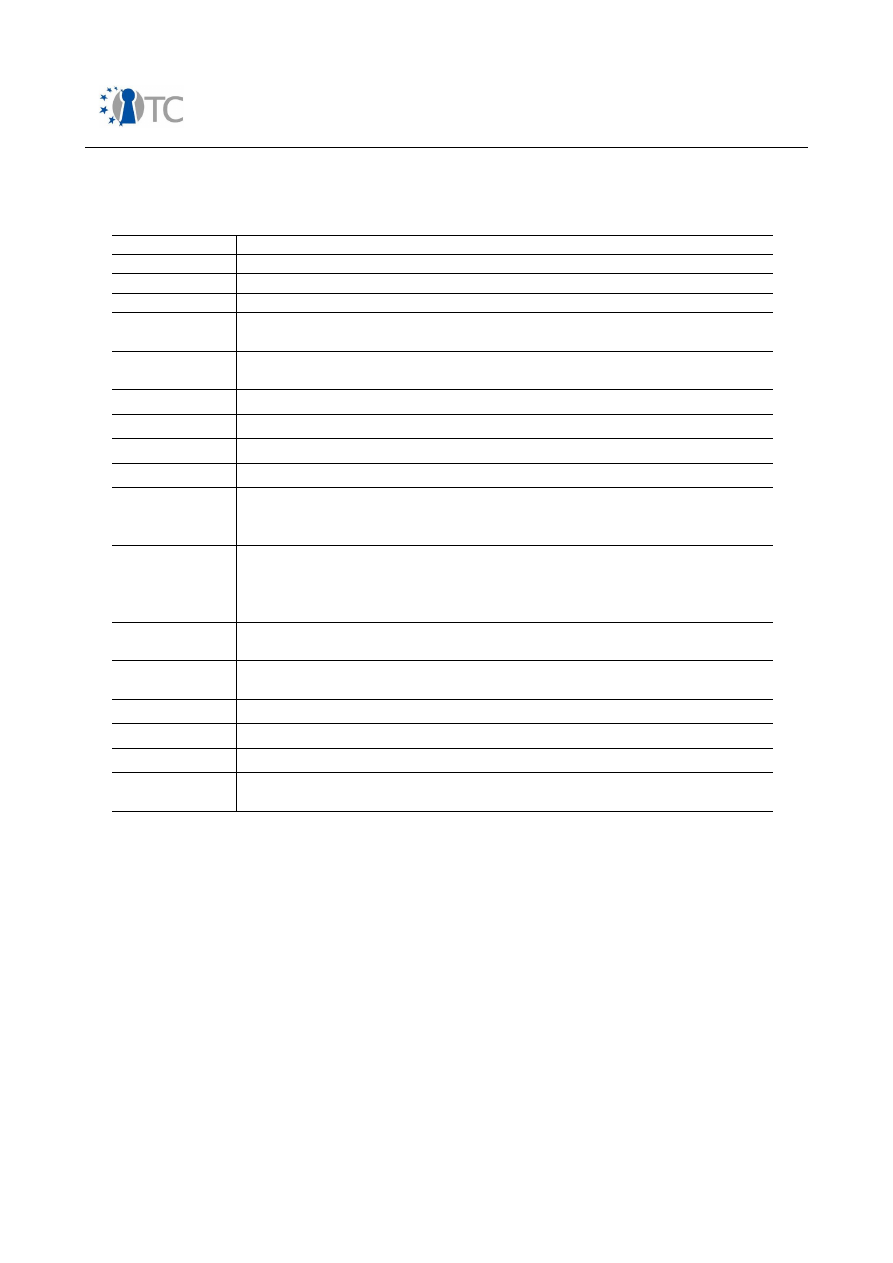

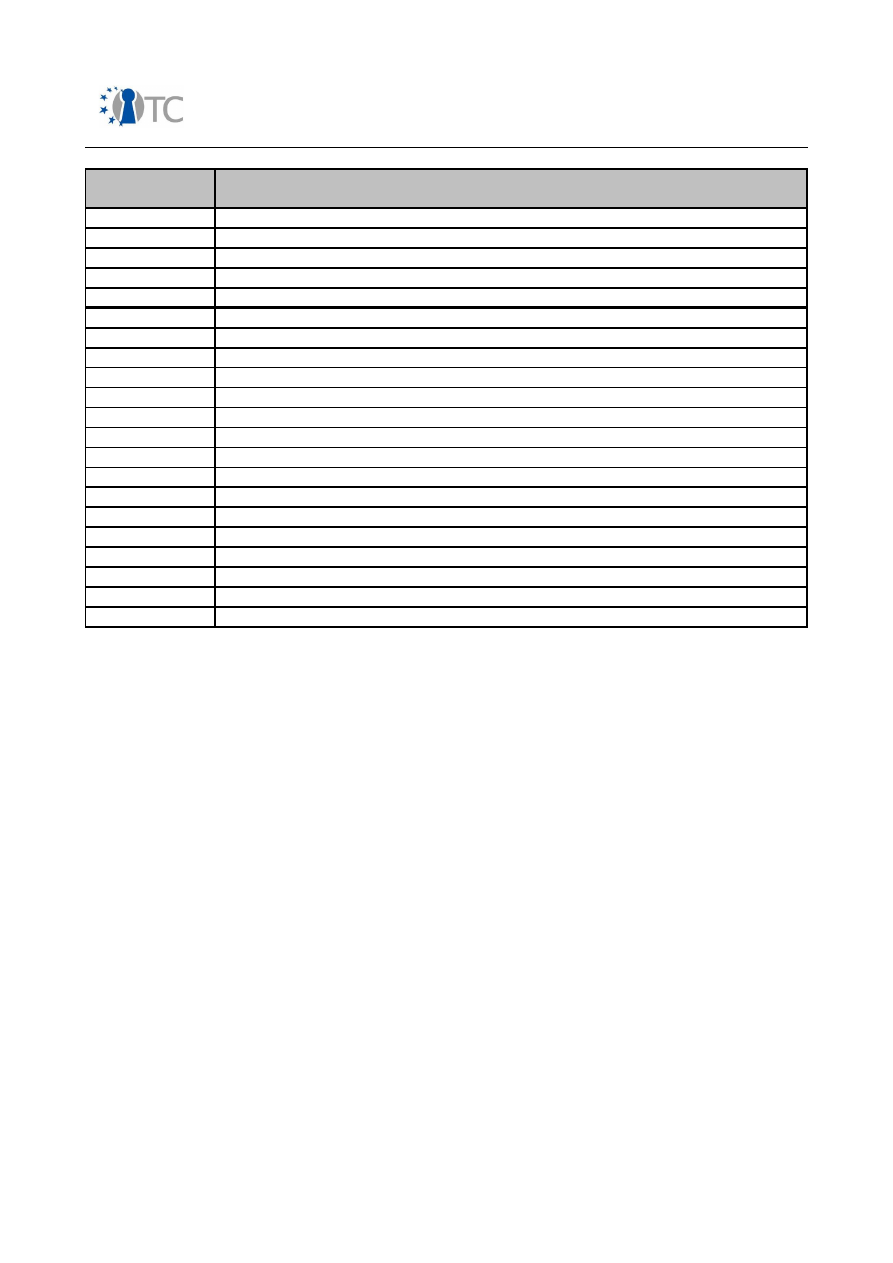

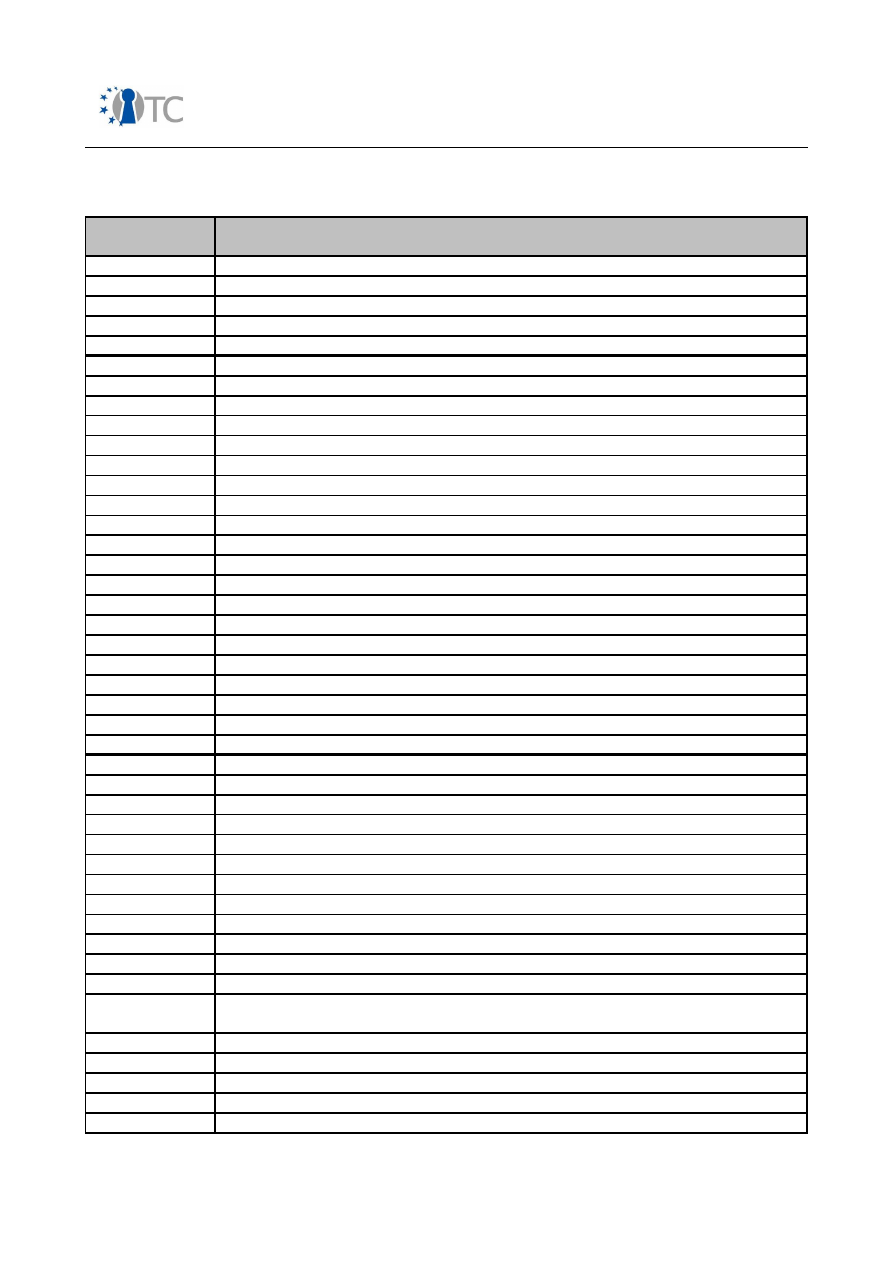

List of Tables

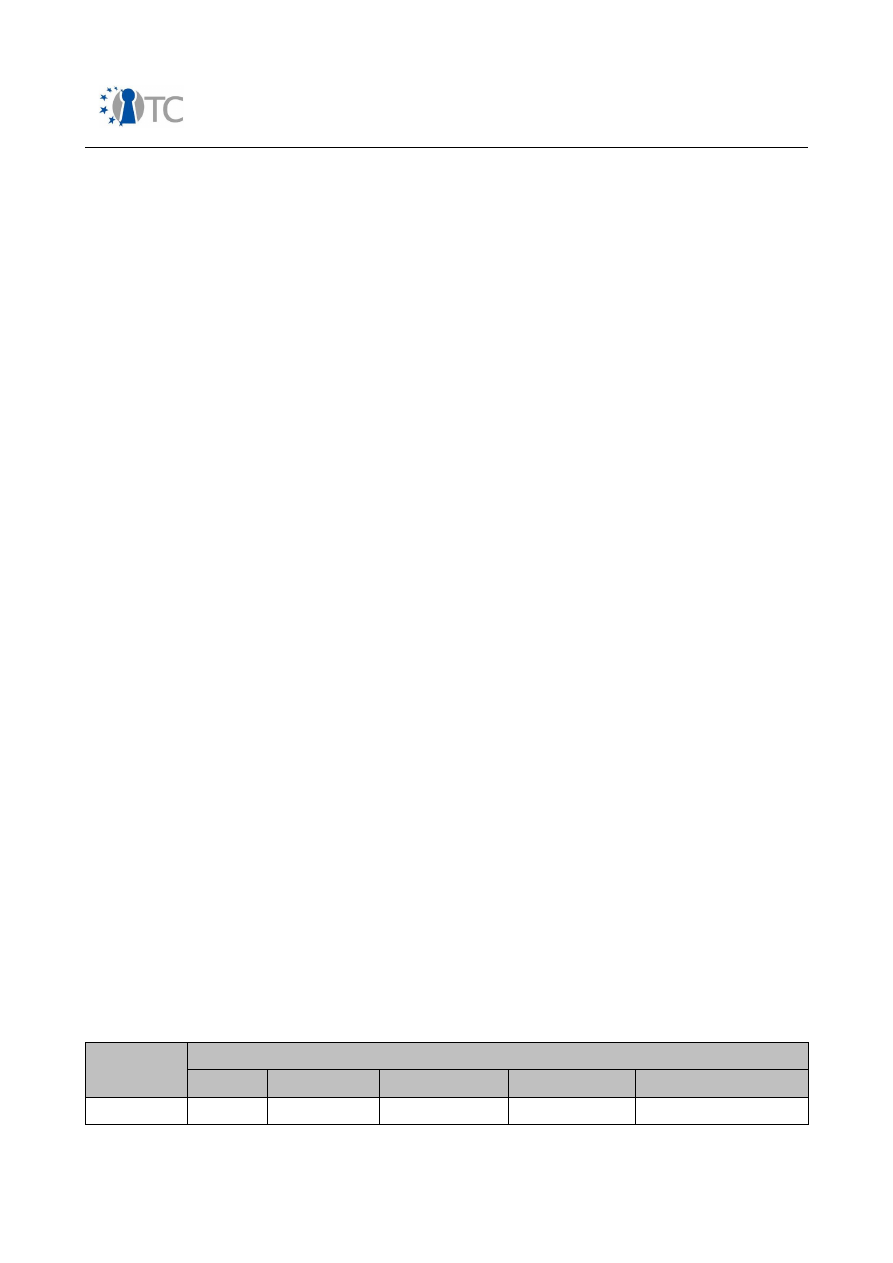

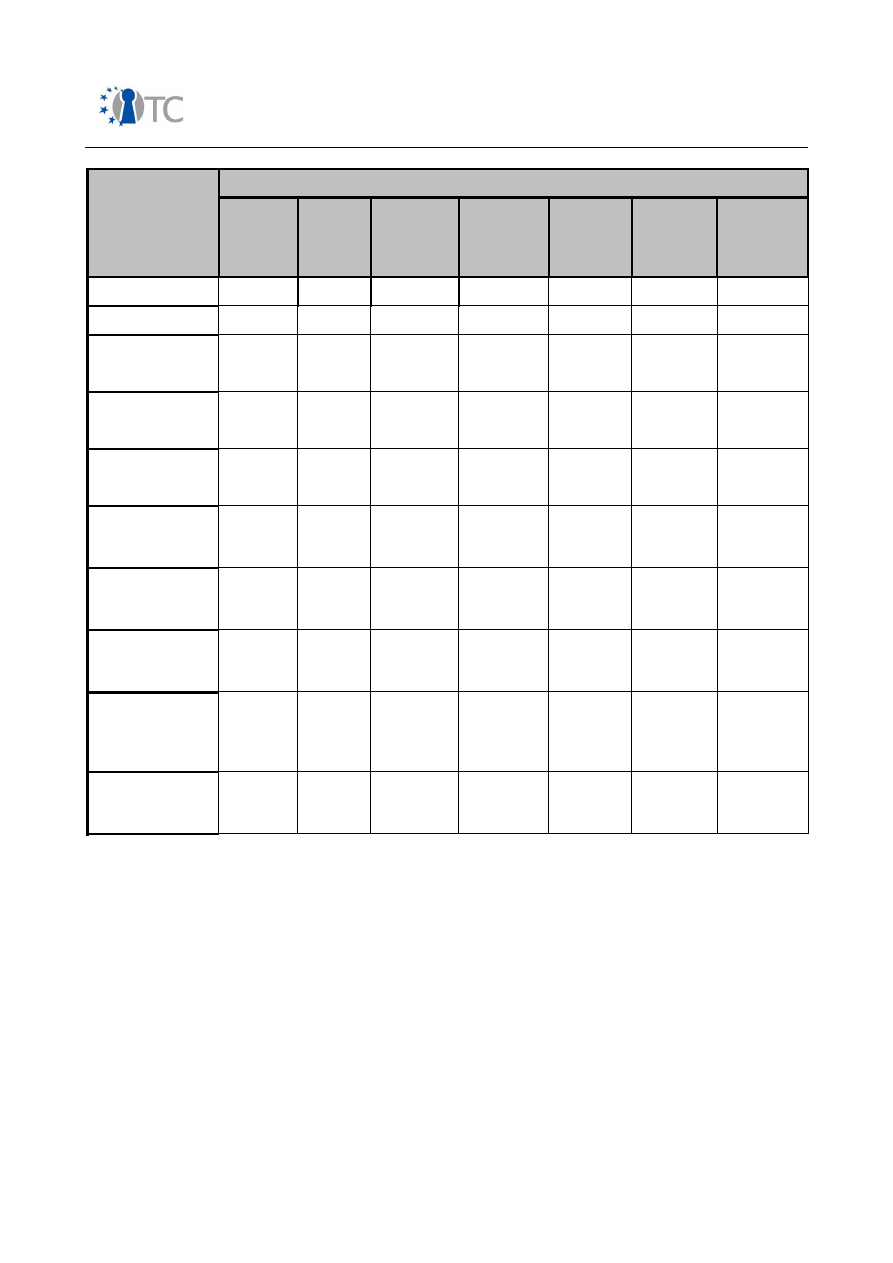

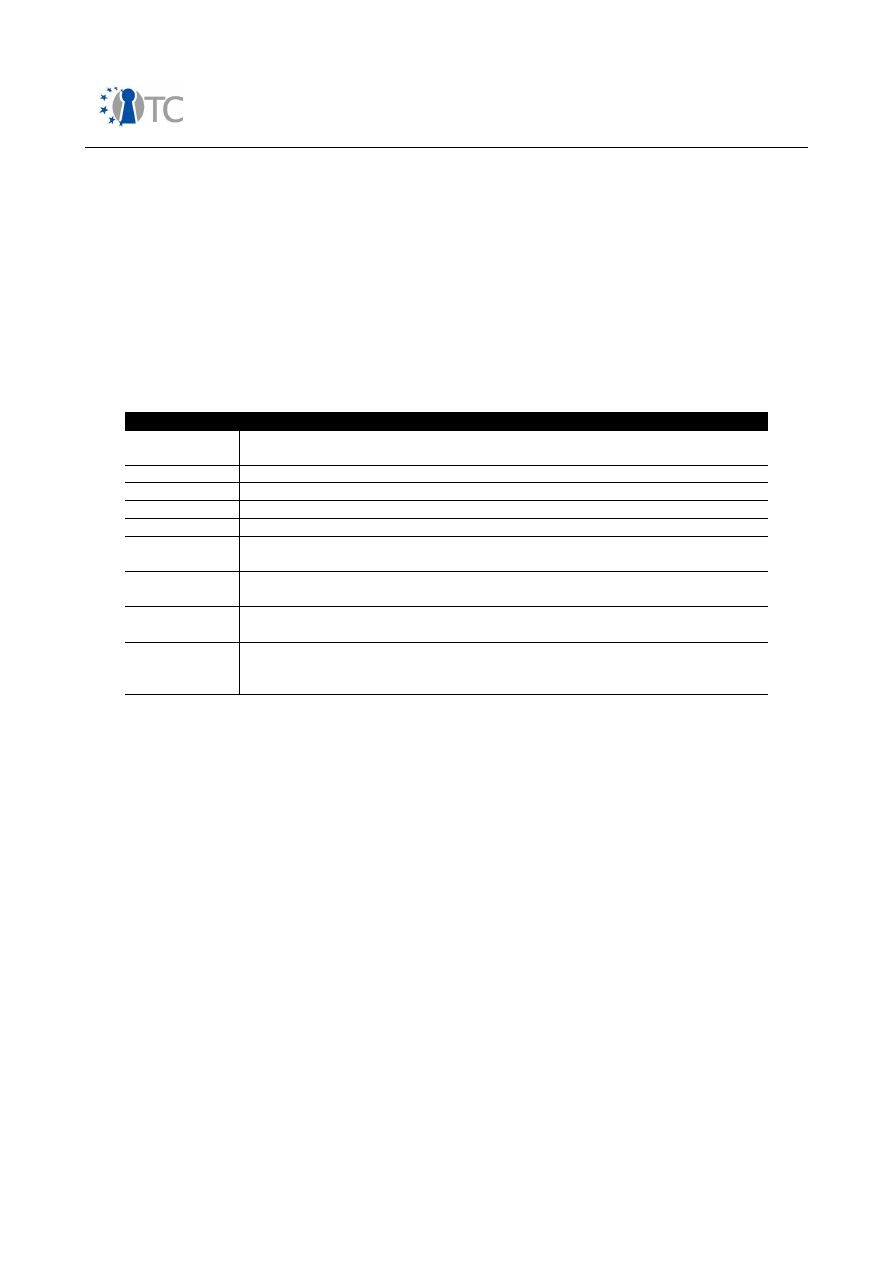

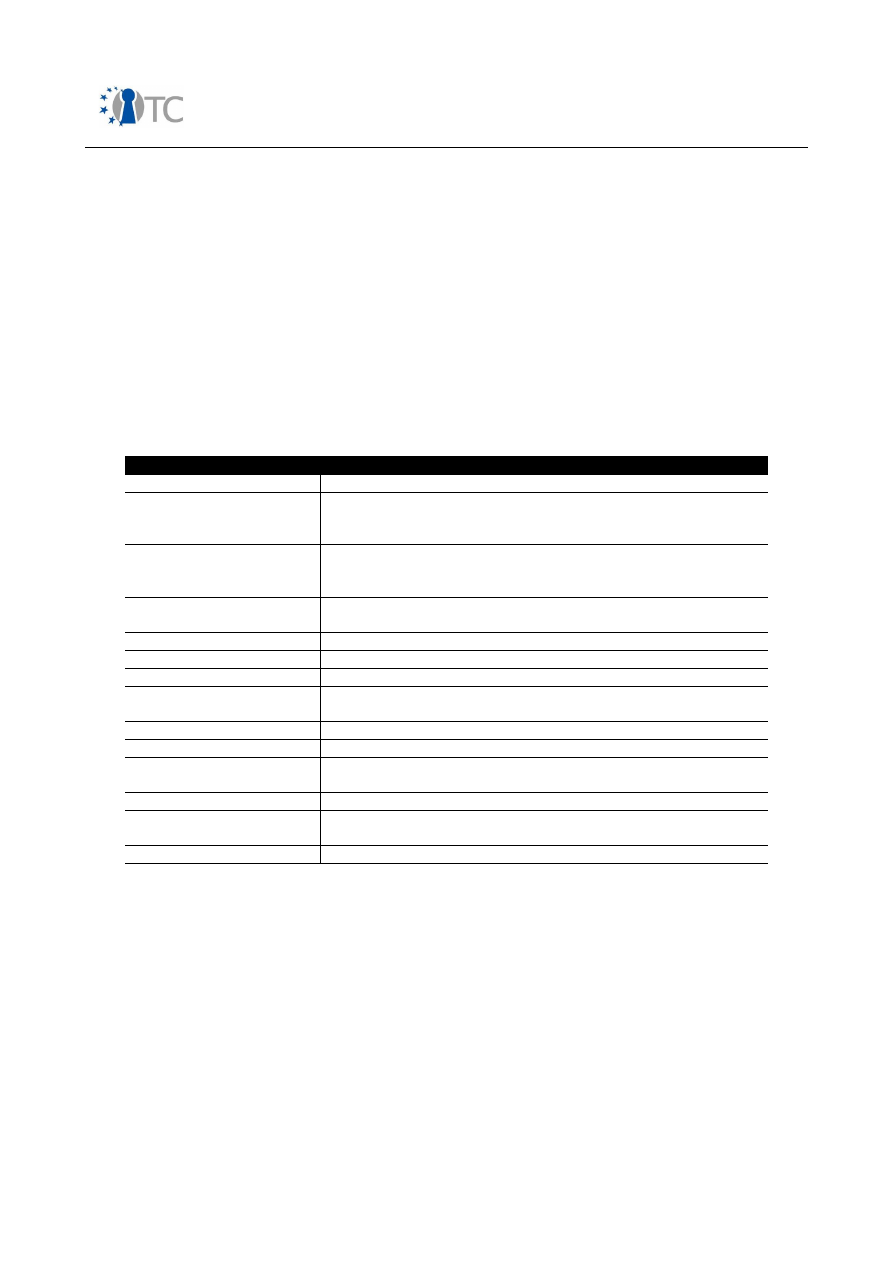

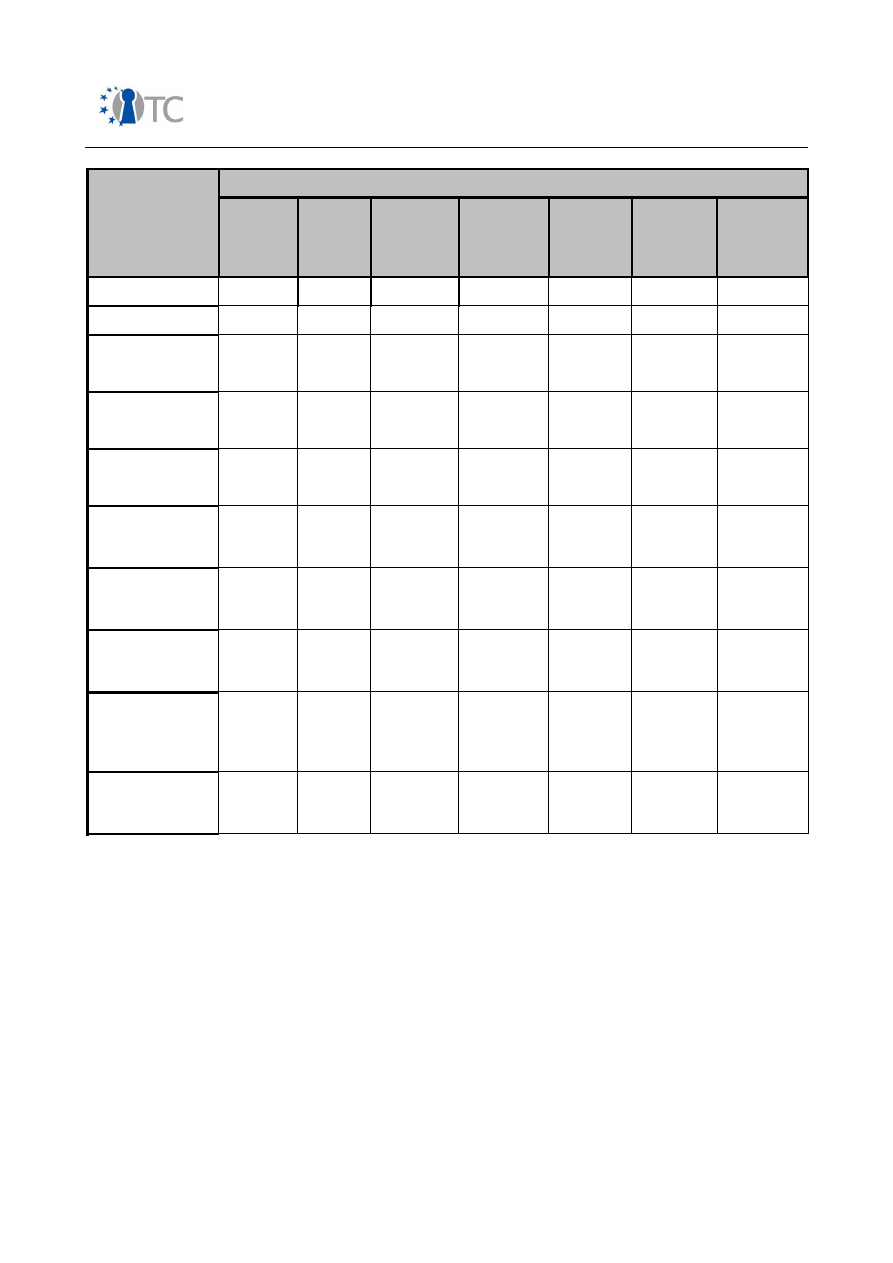

Table 1: Mobile phone market segments...................................................................... 16

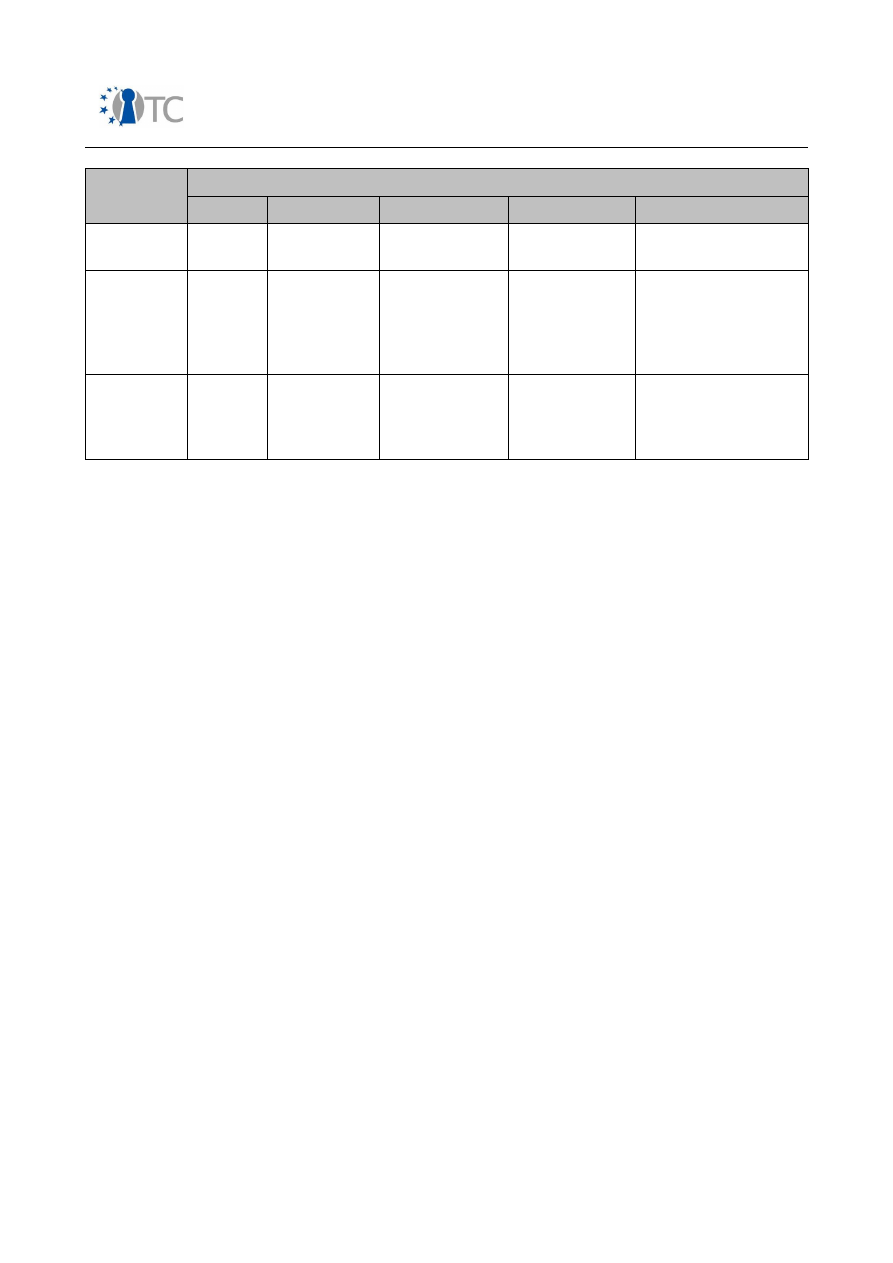

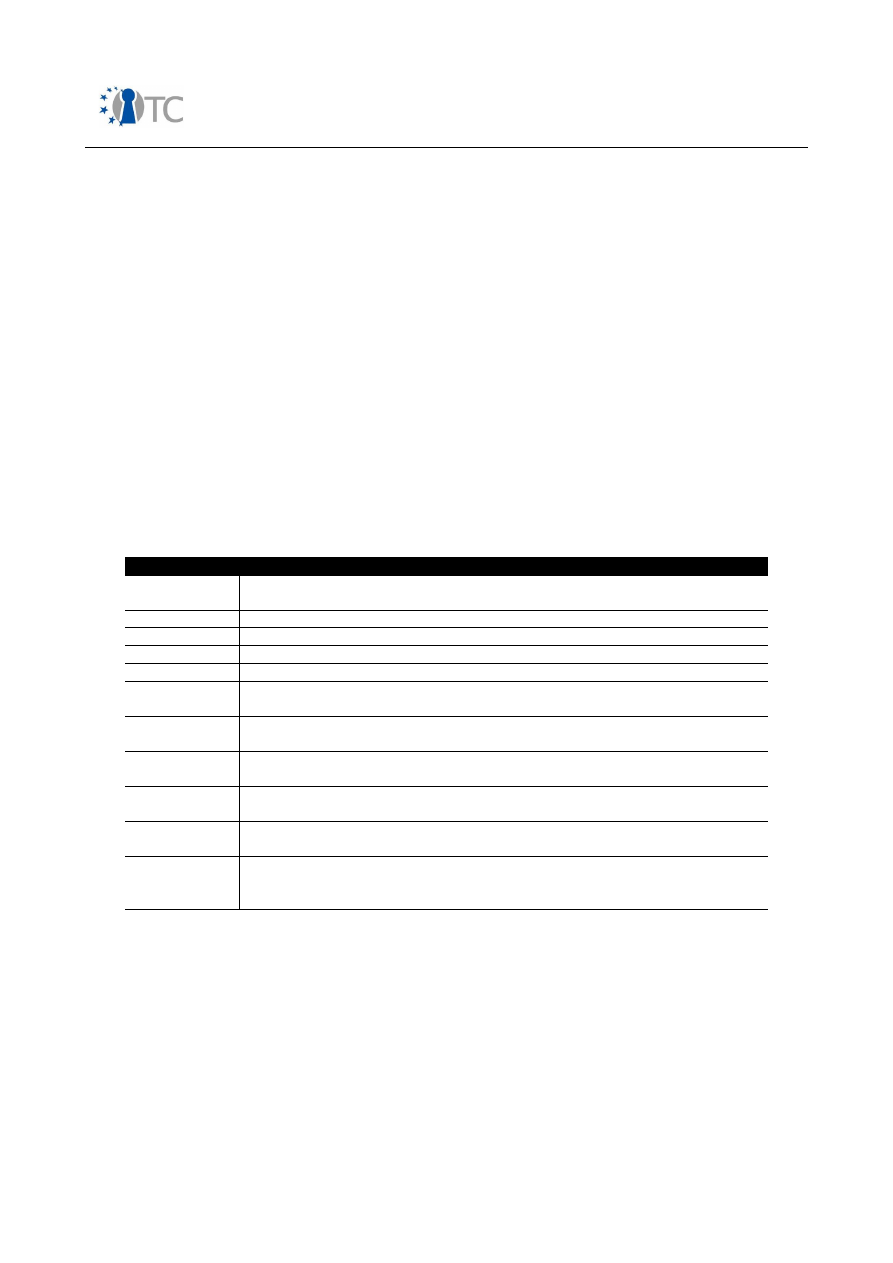

Table 2: Security features in mobile phones from end user perspective...................... 20

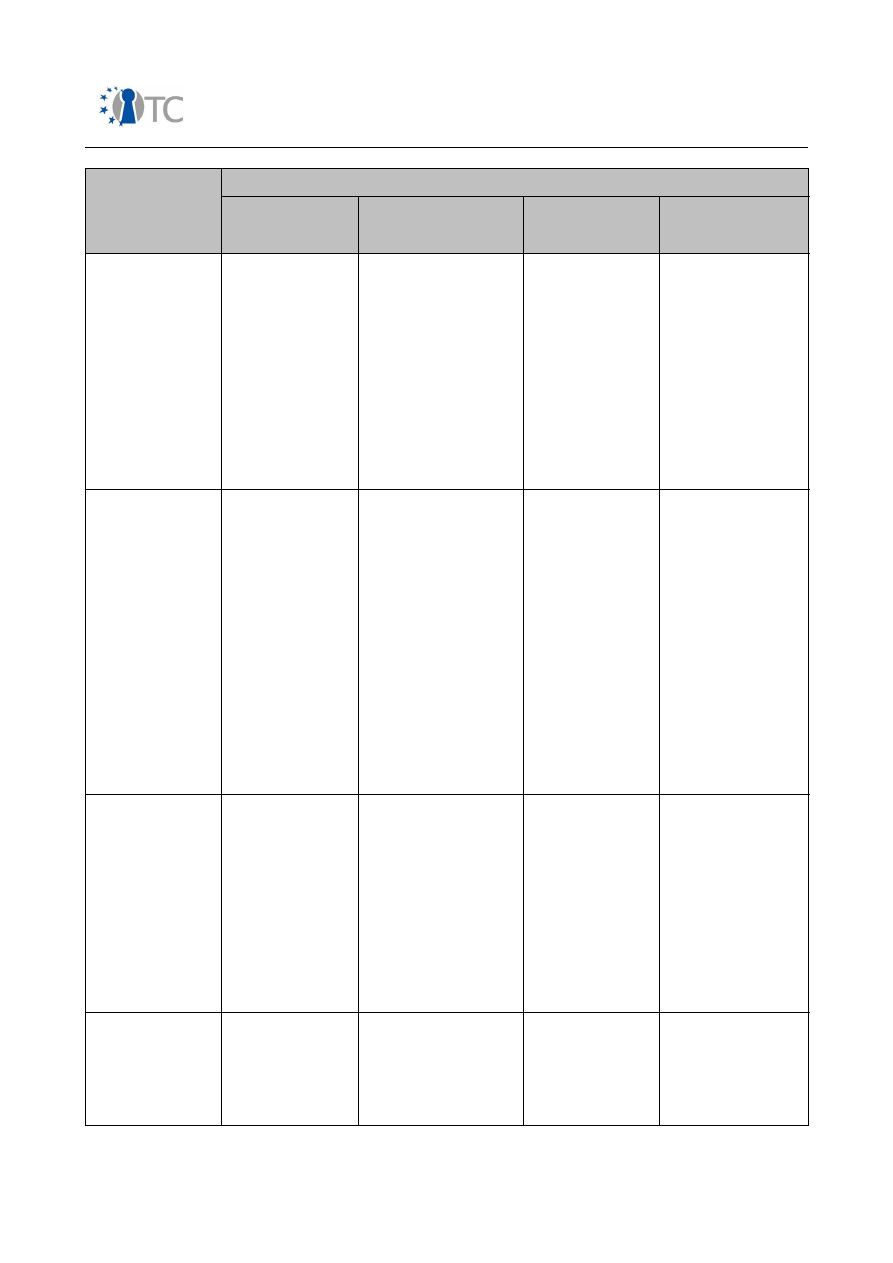

Table 3: Levels of trustworthiness according to OMTP P6, application platform security

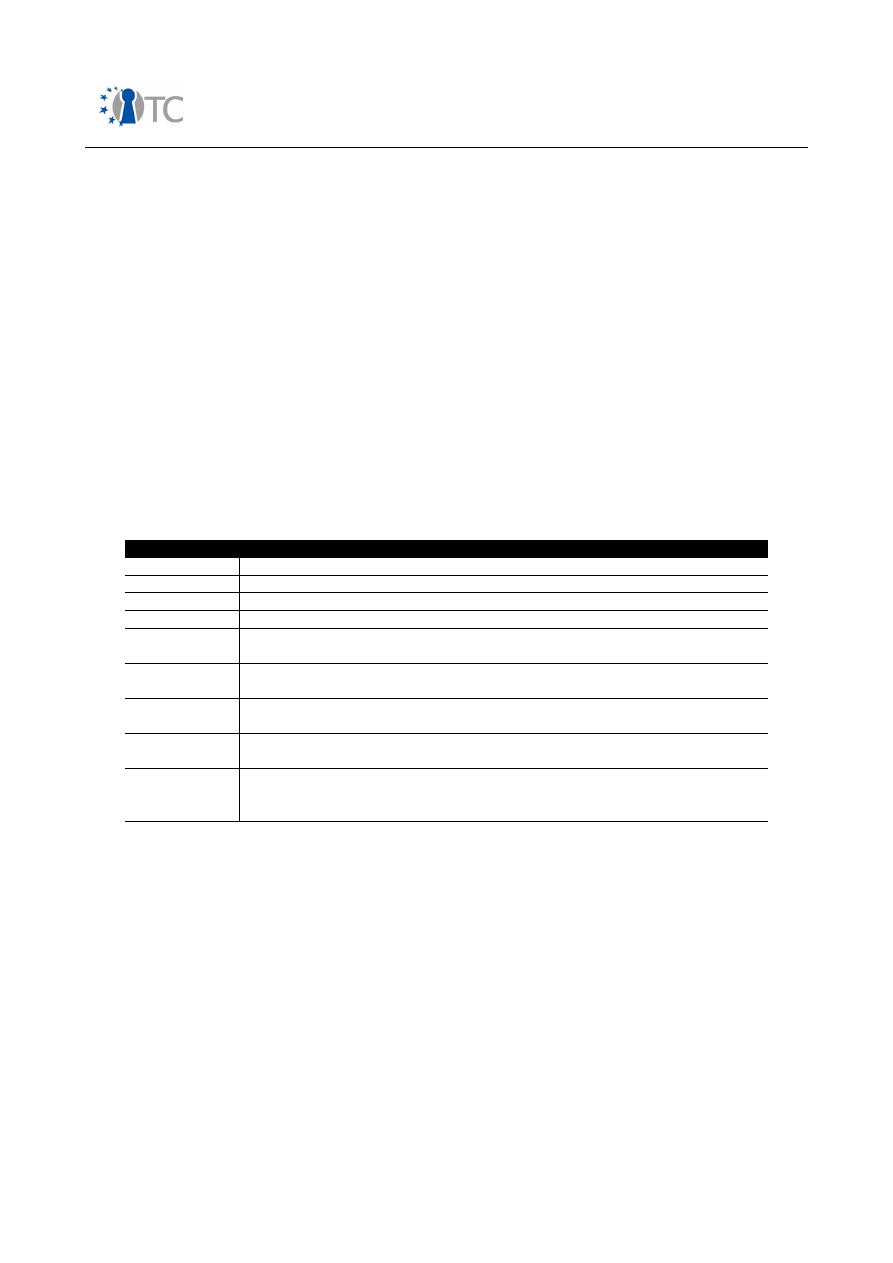

..................................................................................................................................... 25

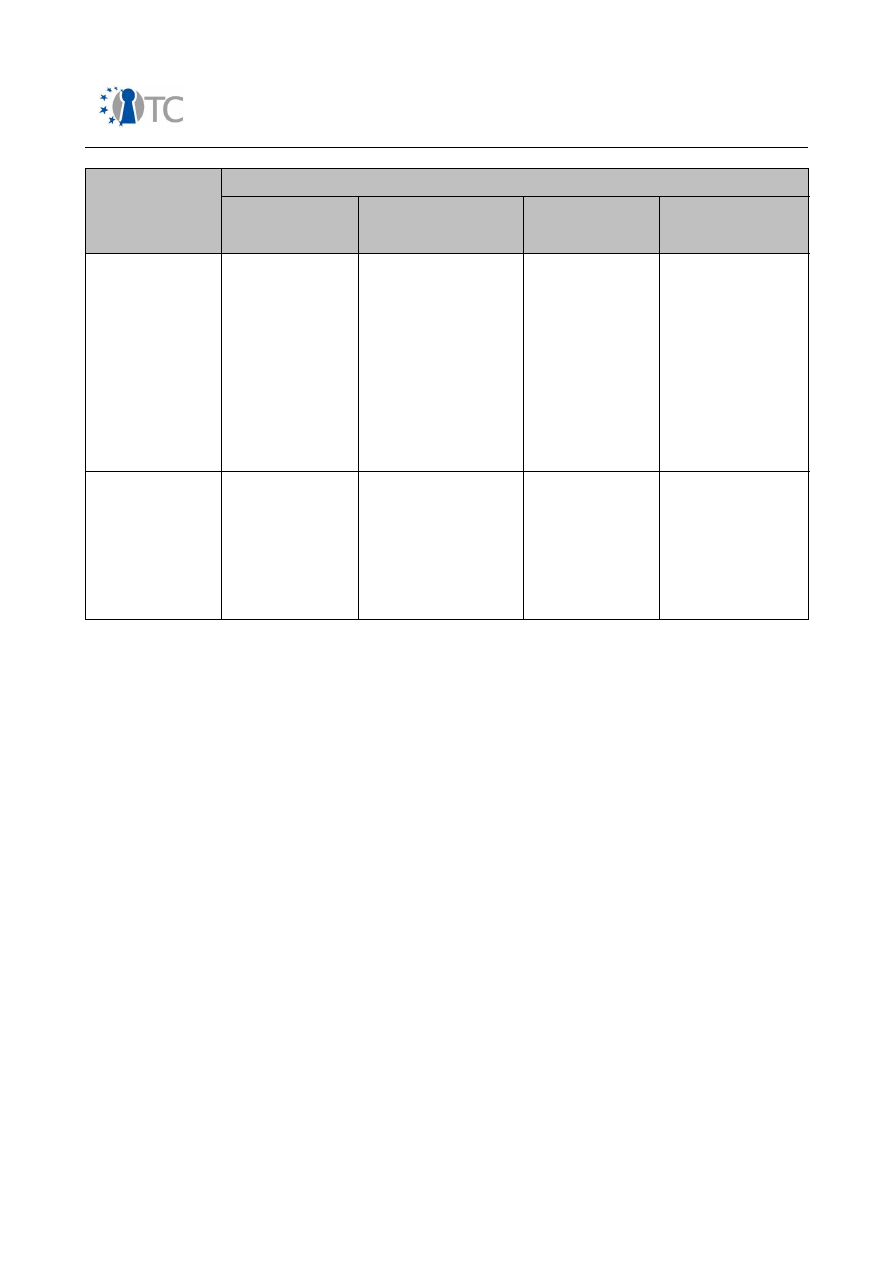

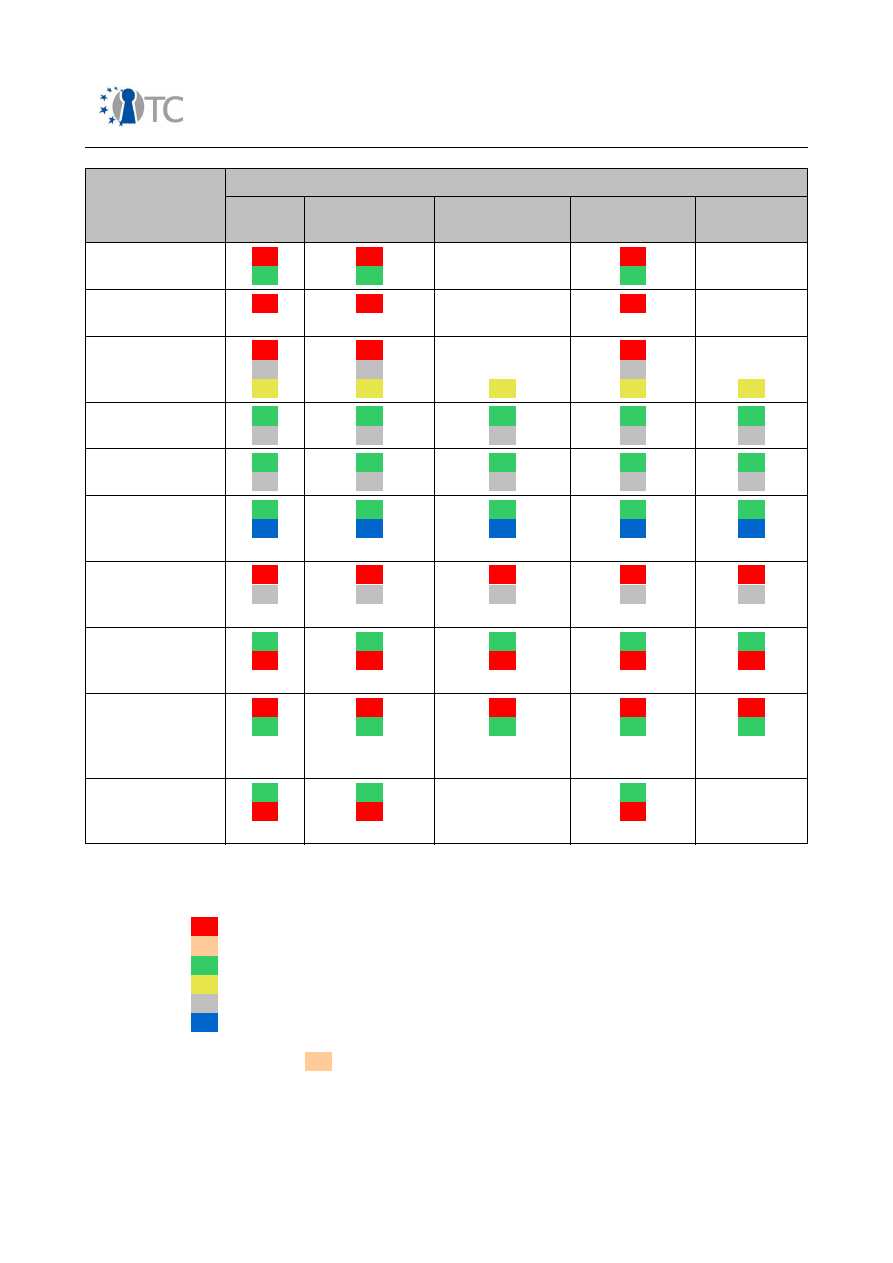

Table 4: Mapping of minimum set of trust functionality to market segments.............. 63

Table 5: User experience related system aspects........................................................ 65

Table 6: Personalisation agent installation................................................................... 79

Table 7: The VALIDATION_DATA structure.................................................................. 103

Table 8: The TSS_EVENT_CERT structure....................................................................103

Table 9: TPM permanent flags.................................................................................... 105

Table 10: TPM initialisation......................................................................................... 105

Table 11: TPM start-up................................................................................................106

Table 12: Creating a context...................................................................................... 106

Table 13: Creating a TPM object................................................................................. 107

Table 14: Connecting to a context.............................................................................. 107

Table 15: Closing context........................................................................................... 107

Table 16: Freeing memory allocated to the context................................................... 107

Table 17: The default policy object (created on TPM initialisation).............................108

Table 18: TPM device driver communications............................................................ 108

Table 19: Creating an endorsement key pair............................................................. 109

Table 20: Accessing the public endorsement key.......................................................110

Table 21: Self testing.................................................................................................. 110

Table 22: Physically enabling the TPM........................................................................ 110

Table 23: Physically disabling the TPM....................................................................... 111

Table 24: Enabling the TPM........................................................................................ 111

Table 25: Setting the state of the 'TPM_PF_OWNERSHIP' flag.....................................111

Table 26: Taking ownership of the TPM...................................................................... 112

Table 27: Activating the TPM...................................................................................... 113

Table 28: Transport session........................................................................................ 115

Table 29: Creating a wrap key.................................................................................... 116

Table 30: Loading a key............................................................................................. 119

Table 31: Sealing data using a storage key................................................................ 119

Table 32: Wrapping a key to PCR(s)........................................................................... 121

Table 33: Creating a platform attestation identity key .............................................. 122

Table 34: Platform attestation.................................................................................... 123

Table 35: Authorising a TPM owner read of the public endorsement key................... 125

Table 36: Authorising a load key and an object seal.................................................. 128

Table 37: Random number generation....................................................................... 128

Table 38: TPM commands required in a MTPM........................................................... 131

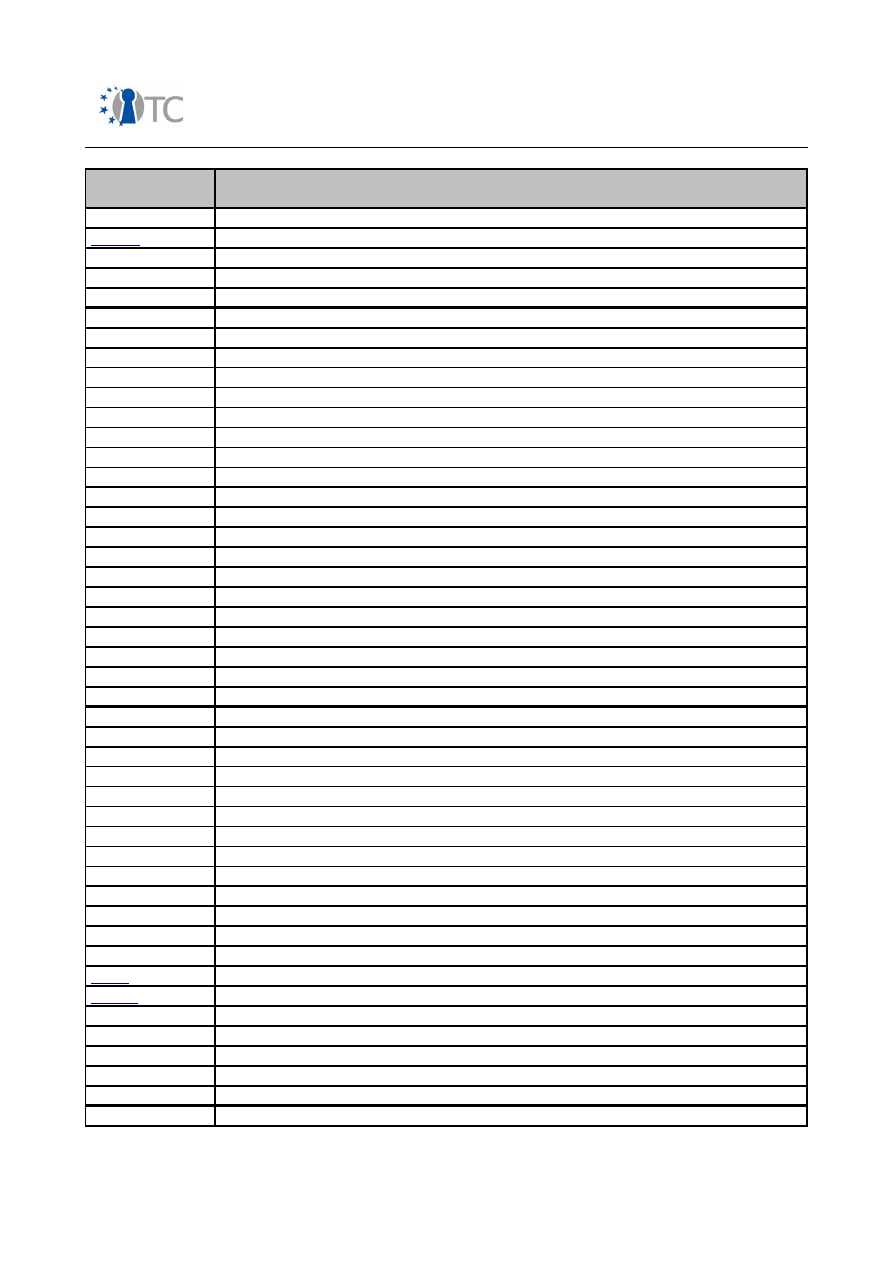

Table 39: Partitioning between primary and derived use cases................................. 143

Table 40: Mapping of minimum set of trust functionality to primary use cases......... 158

Table 41: OMA DRM v2 agent installation...................................................................172

Table 42: The 4-pass registration protocol................................................................. 176

Table 43: The 2-pass rights acquisition protocol........................................................ 179

Table 44: The 1-pass rights acquisition protocol........................................................ 179

Table 45: The 2-pass join domain protocol................................................................. 182

Table 46: The 2-pass leave domain protocol.............................................................. 183

Open_TC Deliverable 08.1

9/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

Table 47: Core software download agent installation................................................. 185

Table 48: The core software download process.......................................................... 186

Table 49: Core software download process using nonces.......................................... 187

Table 50: Core software download process using timestamps................................... 188

Table 51: Core software download agent and WTLS client installation.......................193

Table 52: The full handshake protocol........................................................................ 196

Table 53: Personalisation agent installation............................................................... 199

Table 54: Device personalisation................................................................................ 200

Table 55: Device operation......................................................................................... 201

Table 56: Device de-personalisation........................................................................... 202

Open_TC Deliverable 08.1

10/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

1

Introduction

According to GSMA [1], today about 2.2 billion subscribers use GSM™ systems.

Security features were incorporated in modern digital mobile handset devices from the

beginning.

The majority of deployed phones are realised as closed systems, where the end user

can only execute pre-implemented functions or at most download applets to run on a

virtual machine with restricted access to system resources. However, the number of

handsets featuring open operating systems which allow the execution of native code is

increasing. There are inherent security risks associated with open, multi-peripheral

and always-connected devices, as exemplified by the possibilities for software virus

infection and propagation over mobile networks. As a result, the need for a more

robust trust and security architecture for mobile platforms is increasingly accepted.

The work of mobile standardisation bodies such as 3GPP (3rd Generation Partnership

Project) or OMA (Open Mobile Alliance) has mainly focussed on functional aspects of

security. However, the Open Mobile Terminal Platform (OMTP) forum and the TCG

mobile phone work group have recently started activities dealing with robustness

issues. The OMTP TR0 Hardware Security Requirements appear to be of particular

interest, since they cover both open and closed systems.

The goal of this work package is to investigate market requirements and functionality

for a mobile phone trust demonstrator. For the purposes of this work we use the

definition of trust given by the Trusted Computing Group (TCG), where trusted

computing means that a system can be trusted by its designers and other software

writers not to run unauthorised programs. That is, a trusted system is one that

behaves in a particular manner for its intended purpose [67].

Whereas the OMTP TR0 requirements are specific in terms of the strength of the

necessary security, they do not go into detail regarding the security architecture. We

consider a Trusted Computing Architecture based on the Trusted Platform Module. In

particular we consider whether a TPM and its Trusted Software Stack would provide

one possible solution, and cover a basic set of required security properties for mobile

platforms.

1.1 Background

The main security element in a GSM mobile phone is the SIM card, which protects both

network operators and end users against various types of attack.

The importance of trust in SIM cards is reflected by the effort which smart card

vendors put into making these devices tamper-proof, throughout their long lifetime on

the market. In spite of this, many types of attacks against SIM cards such as SIM card

cloning, IMSI catching have been published [2]. They exploit specification protocol

deficiencies in the way how SIM card resources can be accessed over the GSM air-

interface, weaknesses of deployed cryptographic algorithms and insufficient

countermeasures against side-channel attacks.

Other legacy security requirements in GSM terminals are protection of the IMEI

integrity and SIM-lock, a mechanism to restrict usage of mobile phones to specific SIM

Open_TC Deliverable 08.1

11/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

cards. Since an efficient protection against handset theft requires inter-network

coordination of blacklist database entries, IMEI protection was not considered very

seriously for quite some time. But in the meantime some countries such as Great

Britain have introduced laws to force mobile network operators to take care of handset

theft. Also the GSM Association has issued guidelines on proper IMEI integrity

protection on GSM devices. SIM-lock, on the other hand, gained immediate attention

as any end user with a corresponding subscription could be considered a potential

attacker. Since many proprietary SIM-lock solutions turned out to provide inadequate

resistance against simple attacks and the fact that professional offering of SIM-unlock

services is not forbidden by law in many countries, mobile network operators are still

very interested in suitable countermeasures.

Apart from these legacy issues, the introduction of new services in current and future

mobile networks, and the ever-growing increase of new features in mobile handsets,

impose further security demands. A rising number of wireless connectivity interfaces

such as Bluetooth®, WLAN, IrDA® etc offer the end user flexible and easy methods to

exchange data with other devices, but also represent possible ways for attackers to

eavesdrop private and confidential user information. This becomes even more critical

due to the fact that mobile devices are usually switched on continuously. Also location

based mobile services are seen as a potential threat to people's privacy.

A recent trend in the mobile handset market is the introduction of broadcasting

services such as DVB-H which require both access and content protection schemes. A

generic requirement for owners of various types of content such as music, video clips

or games is the protection of usage rights on mobile devices. In 2005, the Open Mobile

Alliance (OMA) released a candidate version for a PKI-based DRM protection scheme

(OMA DRM 2.0), and there are also company-proprietary DRM solutions competing in

the market.

Another trend in the high-end handset market is the increasing deployment of open

operating systems offering services similar to those of standard computer systems.

The user is invited to install downloadable third-party software applications, either as

native or virtual-machine code. Certificate based software installation schemes are

being introduced to counteract potential execution of trojan horses, which may either

harm end user or mobile network assets. The threat scenario becomes apparent

especially when considering fast super distribution of data among mobile devices.

Other types of malware such as viruses or worms using exploits in mobile operating

systems impose similar threats as in standard PCs.

The increasing demand for protecting assets in mobile devices has resulted in the

development of various company-proprietary solutions. It has also been recognised

that many threats are related to the fact that modern mobile operating systems are

mainly light-weight versions of standard PC operating systems. Though security has

not been seriously taken into consideration during design of these monolithic

operating systems, compatibility to legacy software APIs is a major requirement for all

future improvement concepts.

In order to introduce a robust security architecture in mobile handset platforms, a

number of investigations have taken place both in universities as well as in industrial

bodies.

Open_TC Deliverable 08.1

12/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

The Open Mobile Terminal Platform (OMTP) forum have defined a set of so called

'abuse cases' describing attack scenarios in open platform based systems at the

application level. OMTP has also specified hardware requirements for a trusted

environment in order to formalise the security needs of sensitive assets and

applications. The mobile phone work group of the Trusted Computing Group (TCG)

have compiled a list of security related use case scenarios in the life cycle of a mobile

phone.

1.2 Overview

This document provides an analysis of existing and future security requirements on

mobile handsets, as far as they are publicly available.

In chapter 2 we look into market, user and mobile network provider requirements.

Mobile network operators (MNOs) and end users are considered as the key

stakeholders for this investigation. It is shown how security requirements impact both

MNO business model and customer satisfaction.

In chapter 3 we investigate the mobile phone standard requirements in more detail.

The analysis of mobile networks will focus on GSM and UMTS networks. This is done in

order to gain a complete system overview of all aspects concerning security.

Furthermore, we investigate in more detail, how current security requirements are

realised in terms of functionality. We also consider some threat scenarios with a focus

on how they allow shortcomings of existing specifications or implementation

deficiencies to be exploited.

In chapter 4 we define a set of abstract security and trust functionalities required on a

mobile phone (which is based on a comprehensive use case analysis found in

Appendix B). This set forms a foundation for implementing a robust security

architecture. We briefly look at the way how these functions are related to market

segments and which ramifications they have to the user experience such as startup

time. Chapter 4 ends with a short analysis of the relationship between the basic

security properties and a TPM.

The remainder of this document is concerned with four use-cases that have been

chosen according to certain criteria (commercial and scientific interest, duration of

study and implementation) and an analysis of the requirements which enable a robust

implementation of each. It also contains a specification of the trusted computing (TC)

functionality required of a trusted mobile platform (TMP) with respect to the four use-

cases described.

Chapter 5 presents the four chosen use-cases, namely, OMA DRM v2, secure software

download, SIMLock and IMEI protection.

Chapter 6 details the functionality required of a trusted mobile platform if it is to

facilitate a robust implementation of the chosen use cases. The requirements listed in

this chapter have resulted from a detailed threat analysis completed on each of the

four use cases. This analysis can be found in Appendix D.

In chapter 7 the requirements listed in chapter 6 are utilised in order to examine which

Open_TC Deliverable 08.1

13/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

architectural components and functionality described within the TCG version 1.2

specification set may be used to provide robust or secure implementations of the four

use cases defined. This examination also allows us to identify any architecture

components and functionality not currently defined within the TCG specification set

but which are required for the robust or secure implementation of OMA DRM v2,

secure software download, SIMLock and IMEI protection on a trusted mobile platform.

1.3 Appendix overview

Appendix A introduces the OMTP Trusted Environment (Profile 0) threat model.

Particular focus is put on the IMEI protection feature. The IMEI has special

requirements on the mobile phone, as it represents a read-only and unchangeable

piece of information stored in non-volatile memory. We also look into recent activities

of the TCG mobile working group.

Taking the list of use cases provided by the TCG Mobile Working Group as a starting

point, we show the relationship between primary and derived use cases in Appendix B.

We then look at the derived use cases in more detail and show that all security

properties are at least indirectly dependent on platform integrity. The minimum set of

security and trust functionalities defined in chapter 4 is then mapped to the list of

primary use cases.

In order to fulfil the different mobile security stakeholder requirements, Appendix C

gives an example of how abstract access control policies could be deployed in an open

OS based system. A domain concept is introduced to represent the different roles and

responsibilities of the various stakeholders.

Appendix D presents a comprehensive threat analysis completed on each of the four

use-cases described in chapter 5. The functionality required of a trusted mobile device

in order to mitigate the threats extracted, and to therefore facilitate a robust

implementation of OMA DRM v2, core software download, SIMLock and IMEI protection

is also defined.

Finally, in Appendix E we specify a secure download protocol designed to leverage

trusted computing technologies in order to enable the protected download and

execution of non-application software.

Open_TC Deliverable 08.1

14/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

2

Analysis of market, user and mobile network provider

requirements

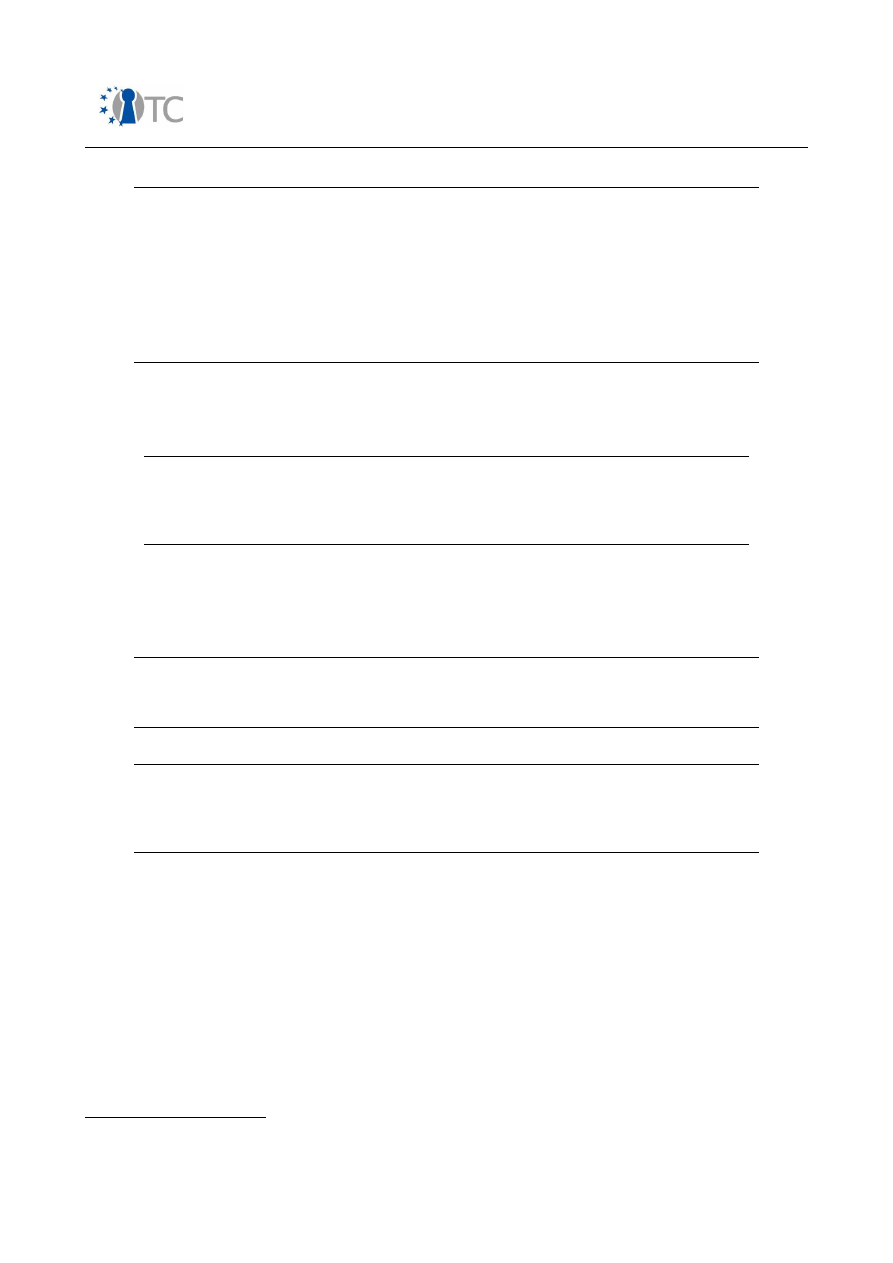

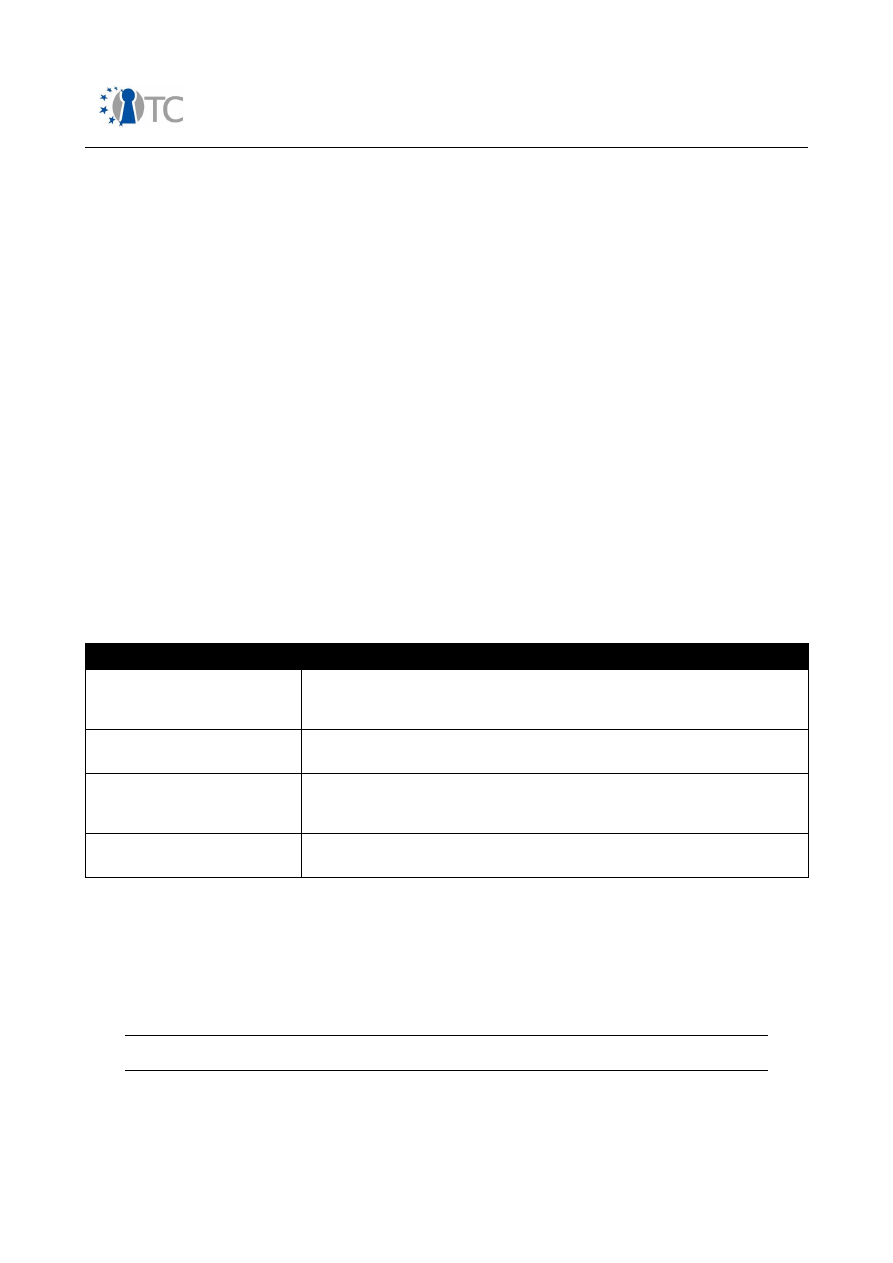

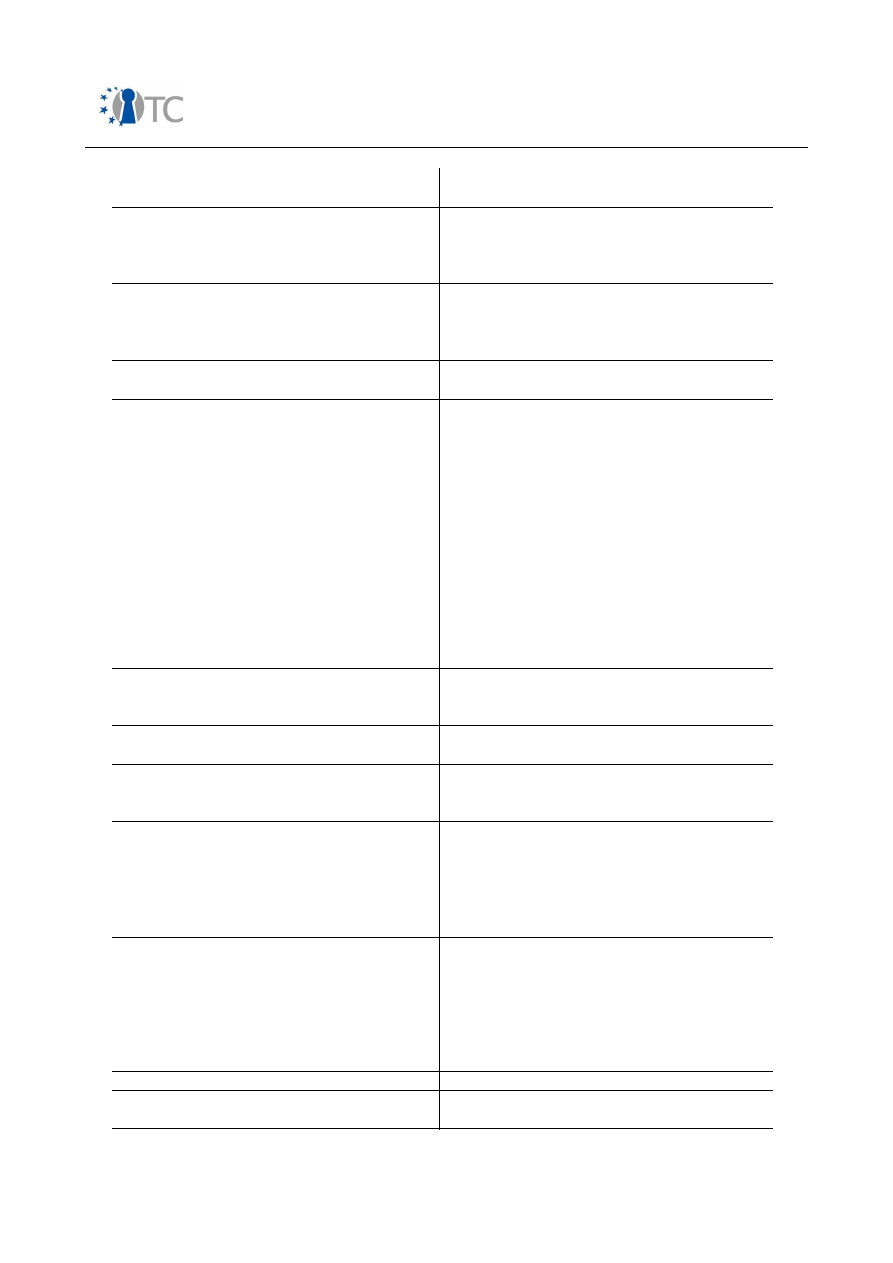

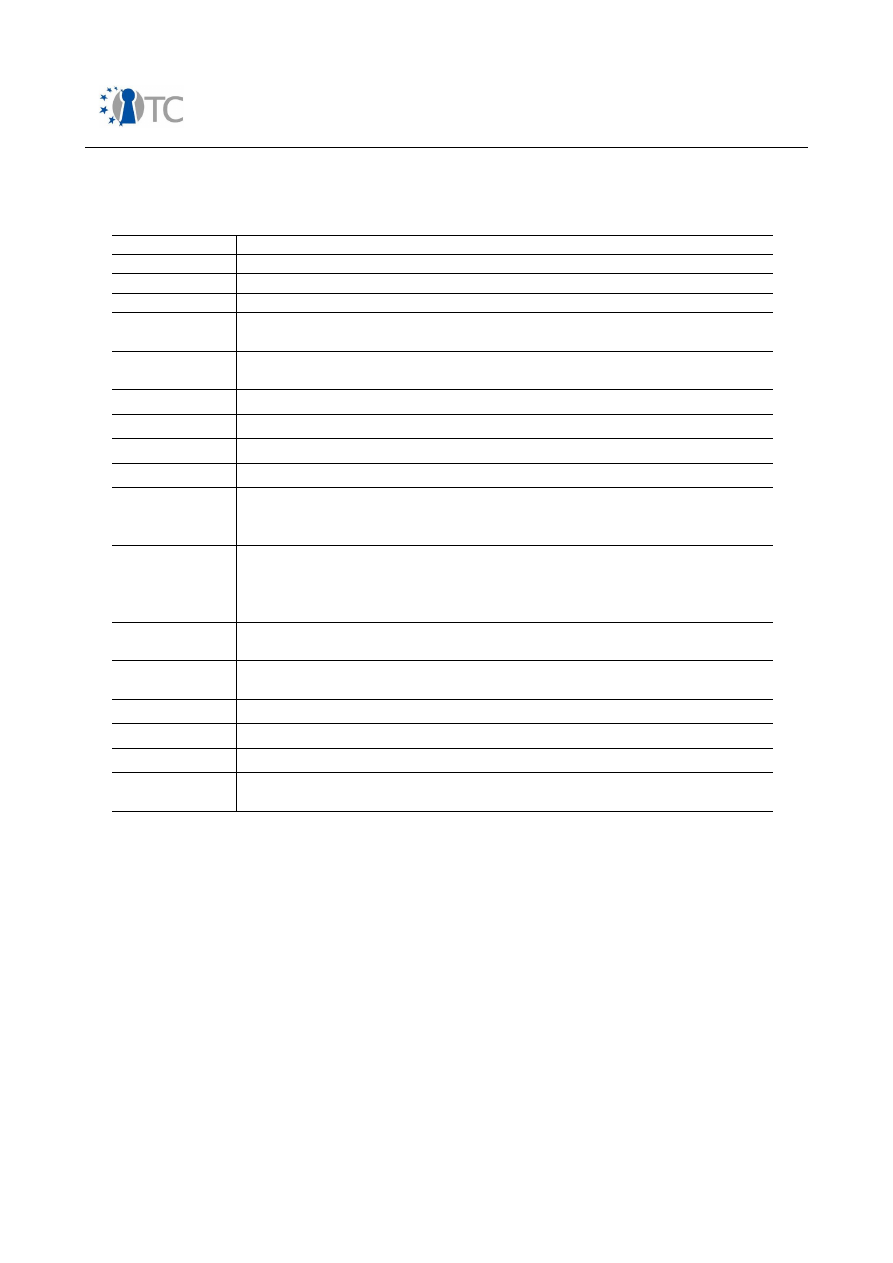

2.1 Market structure & security related features

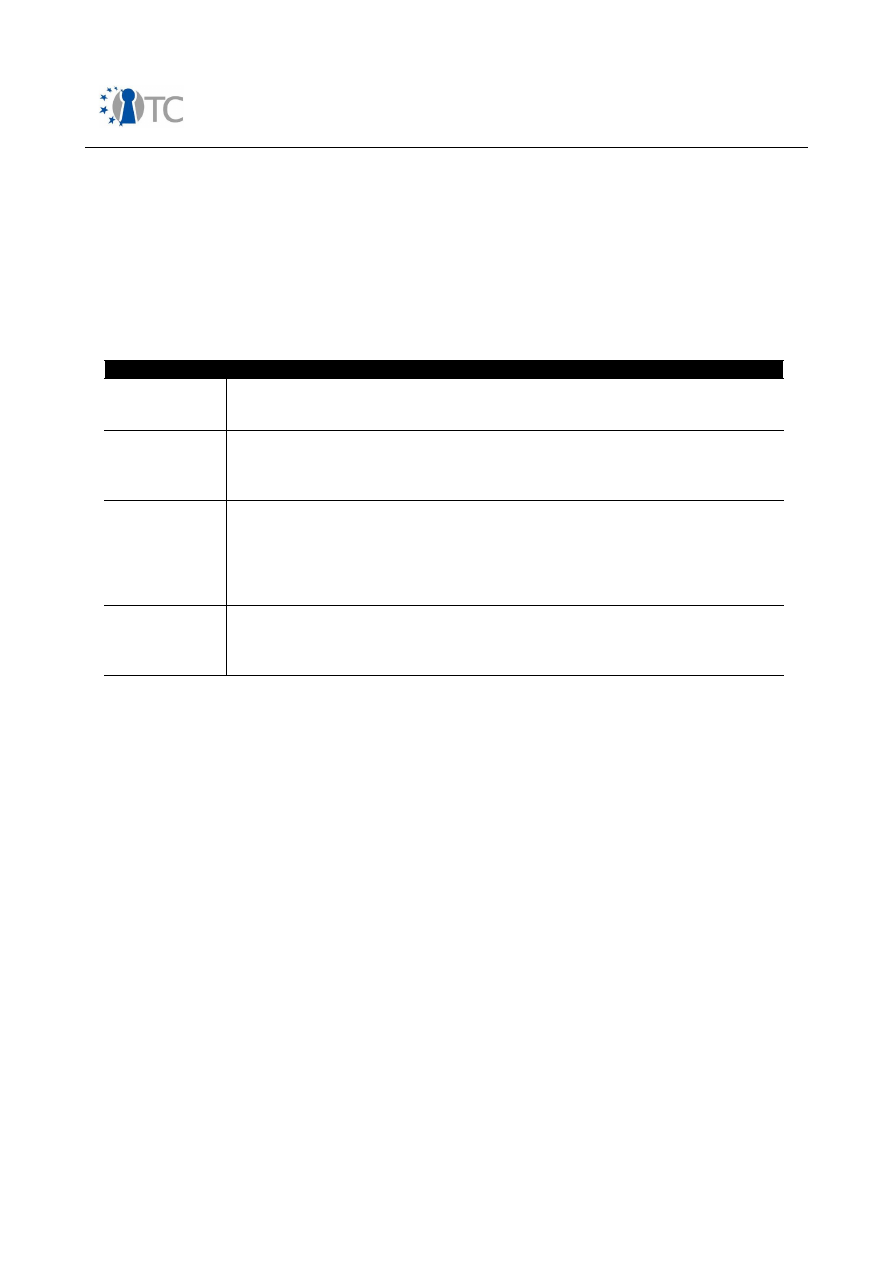

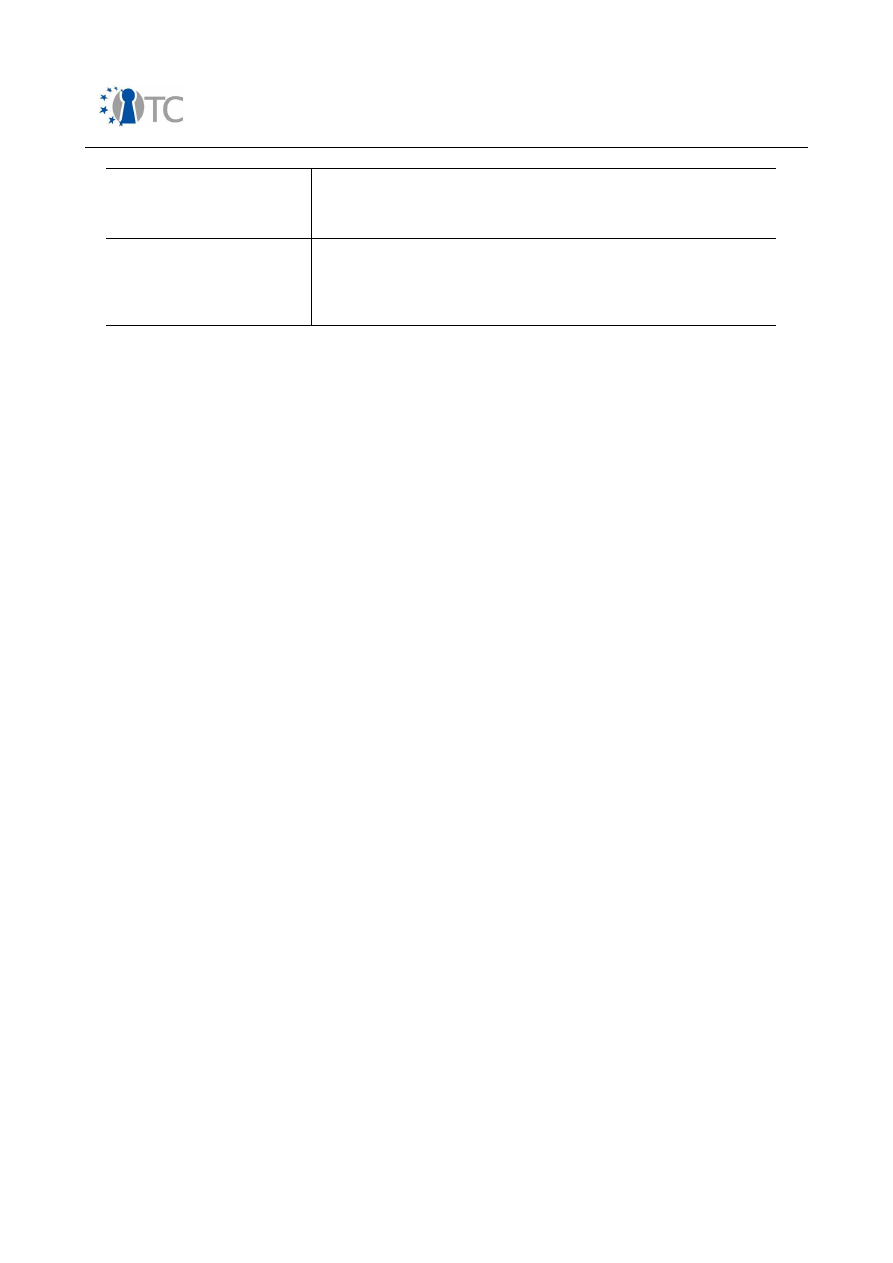

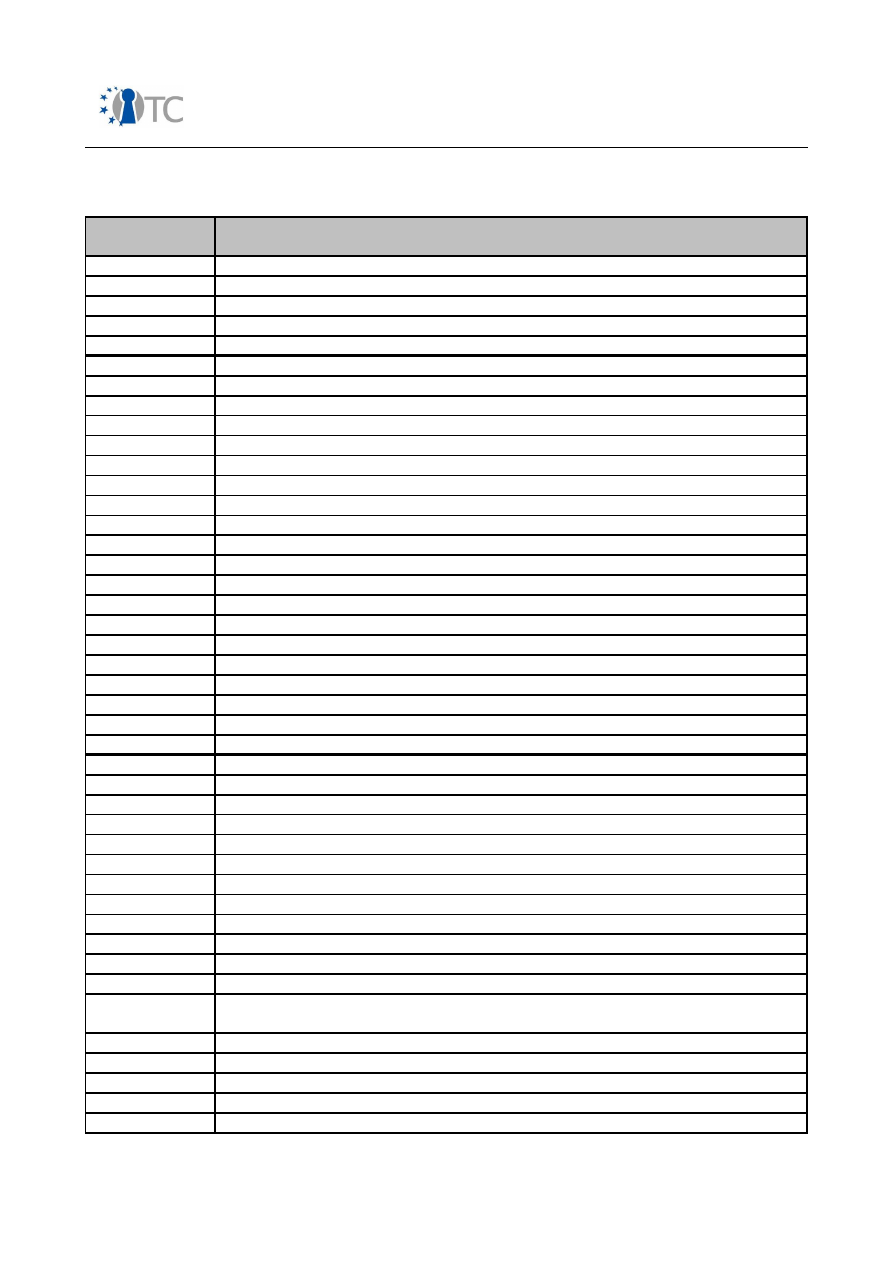

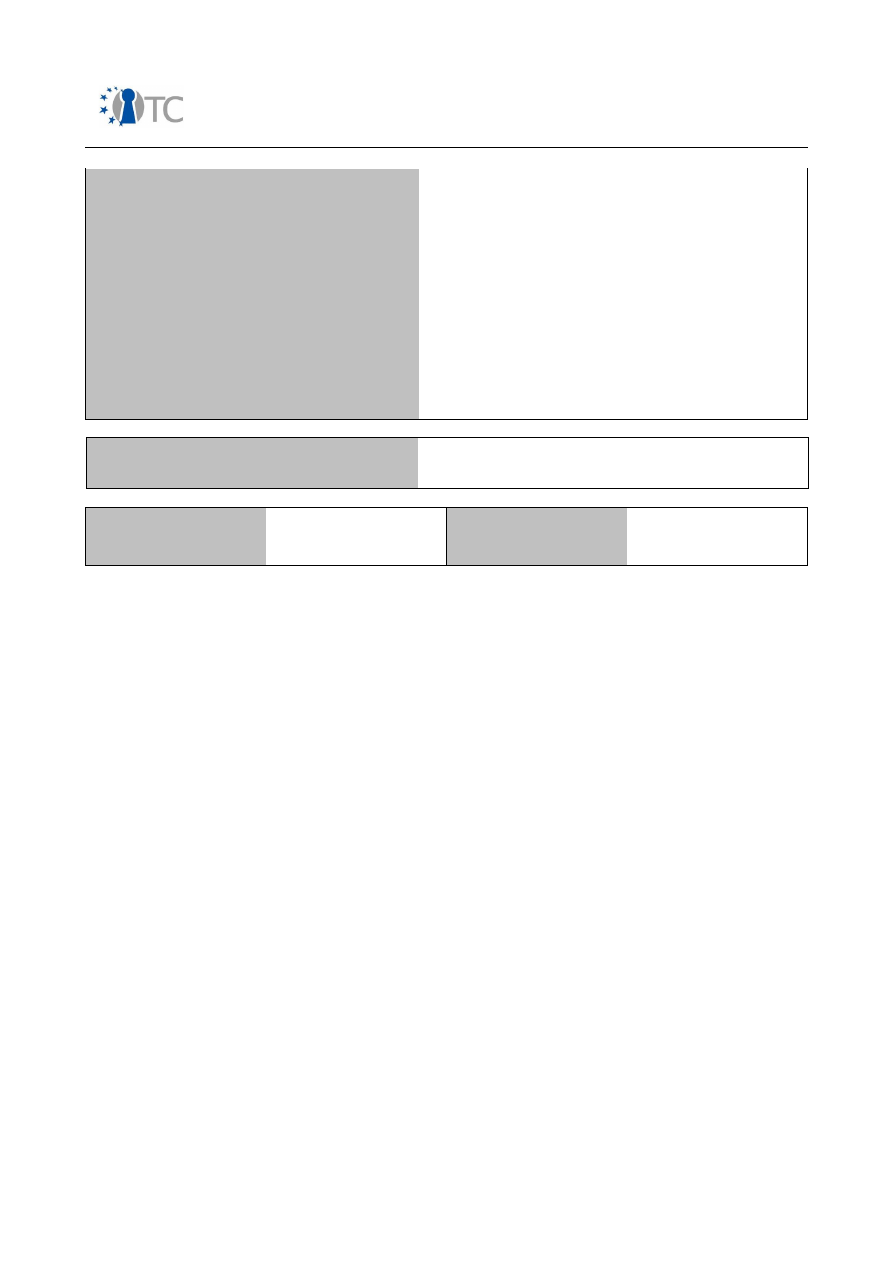

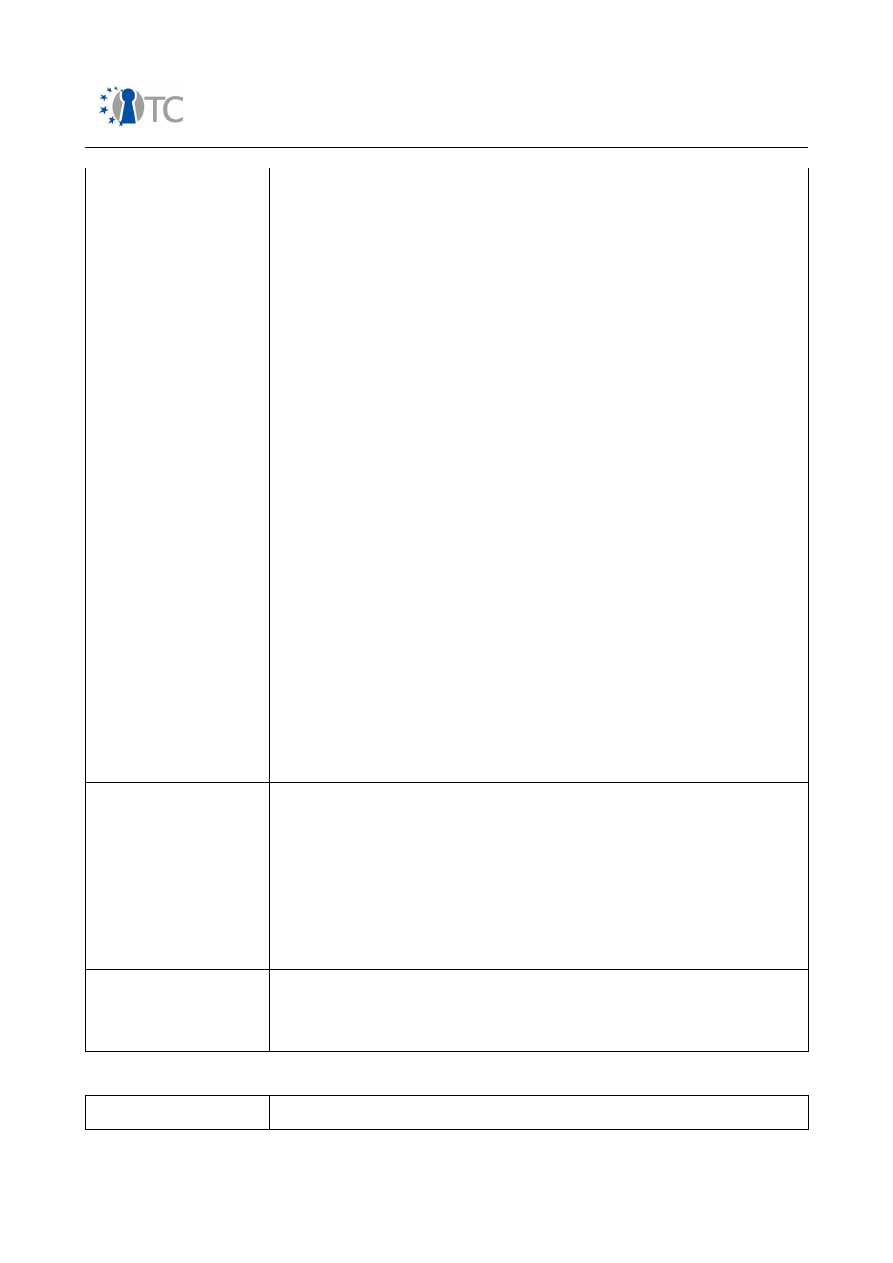

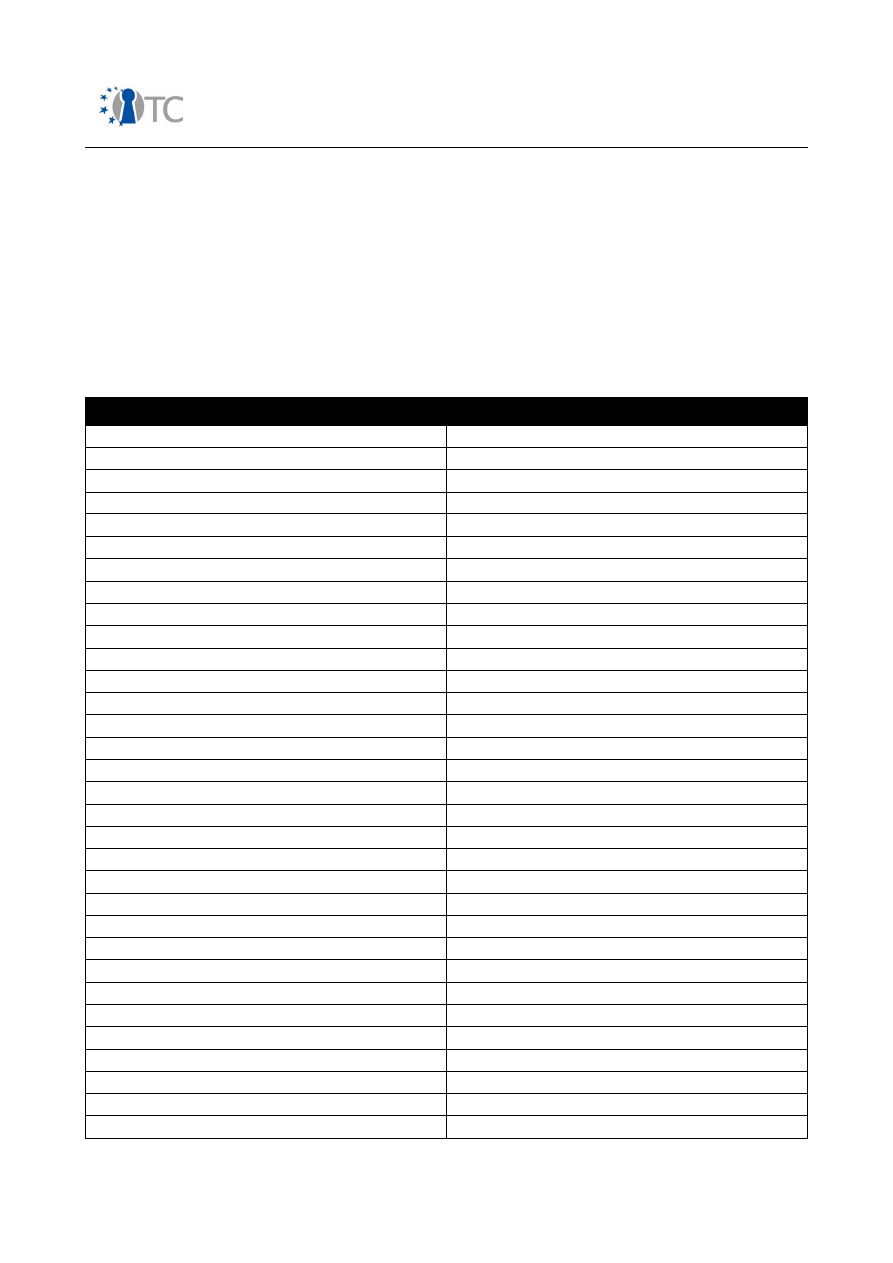

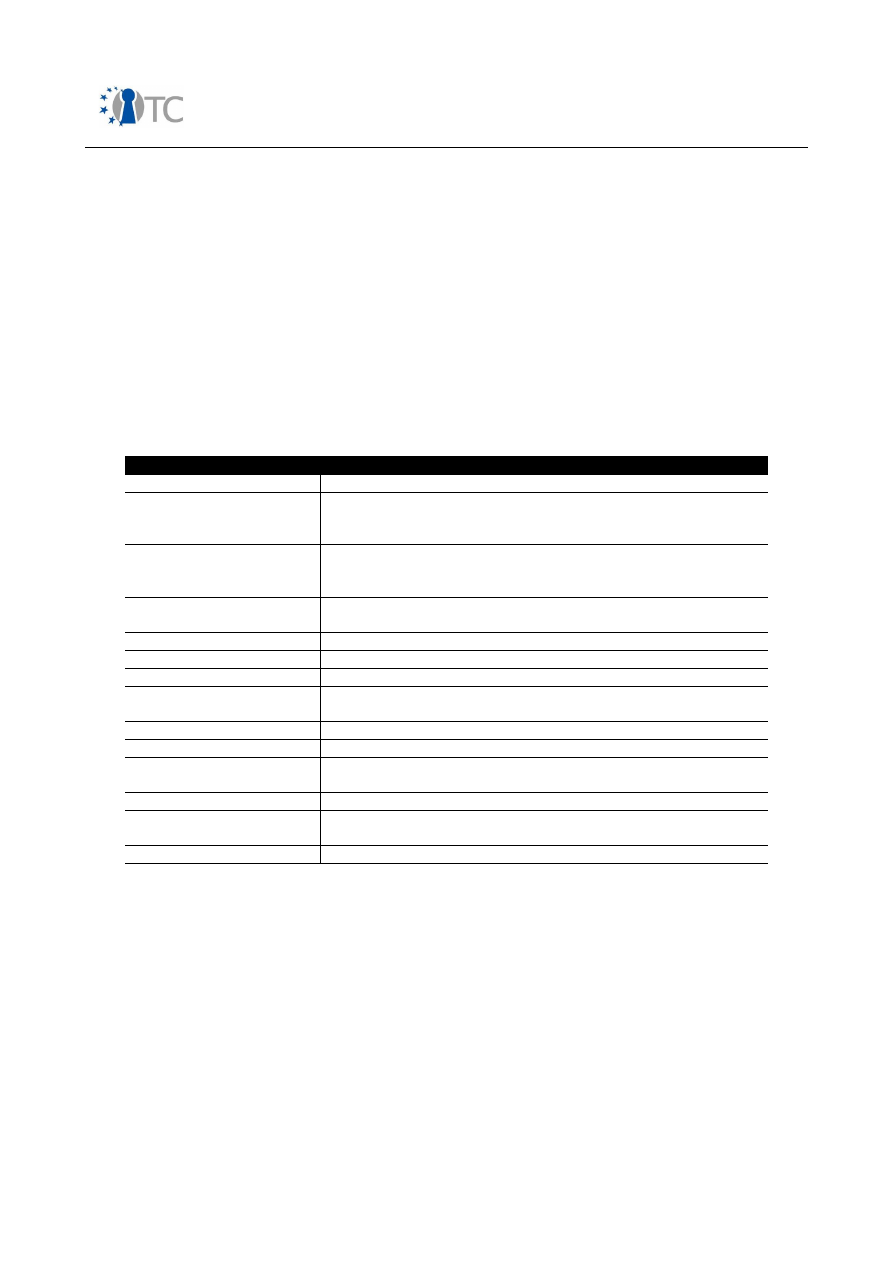

The structure of the mobile phone market as of today can be classified as follows:

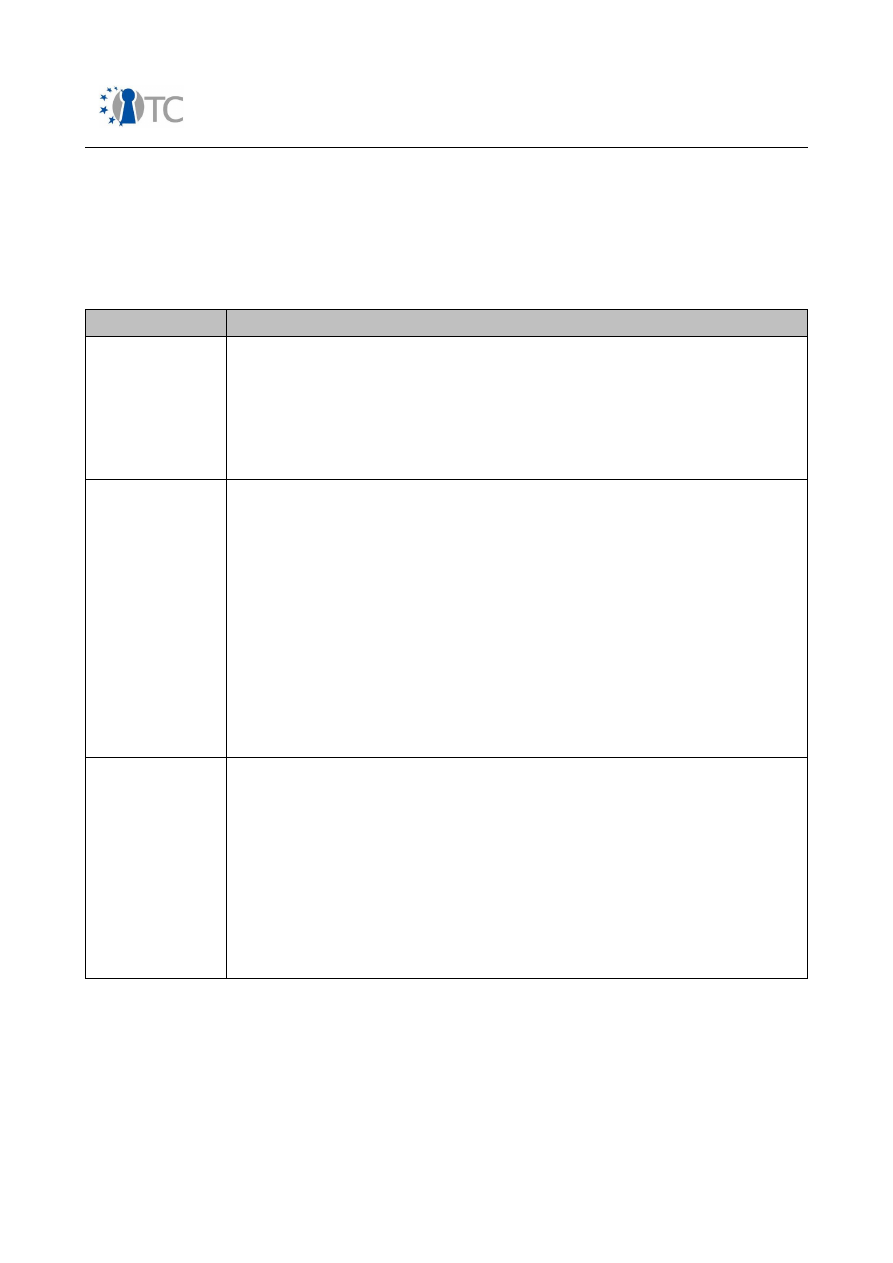

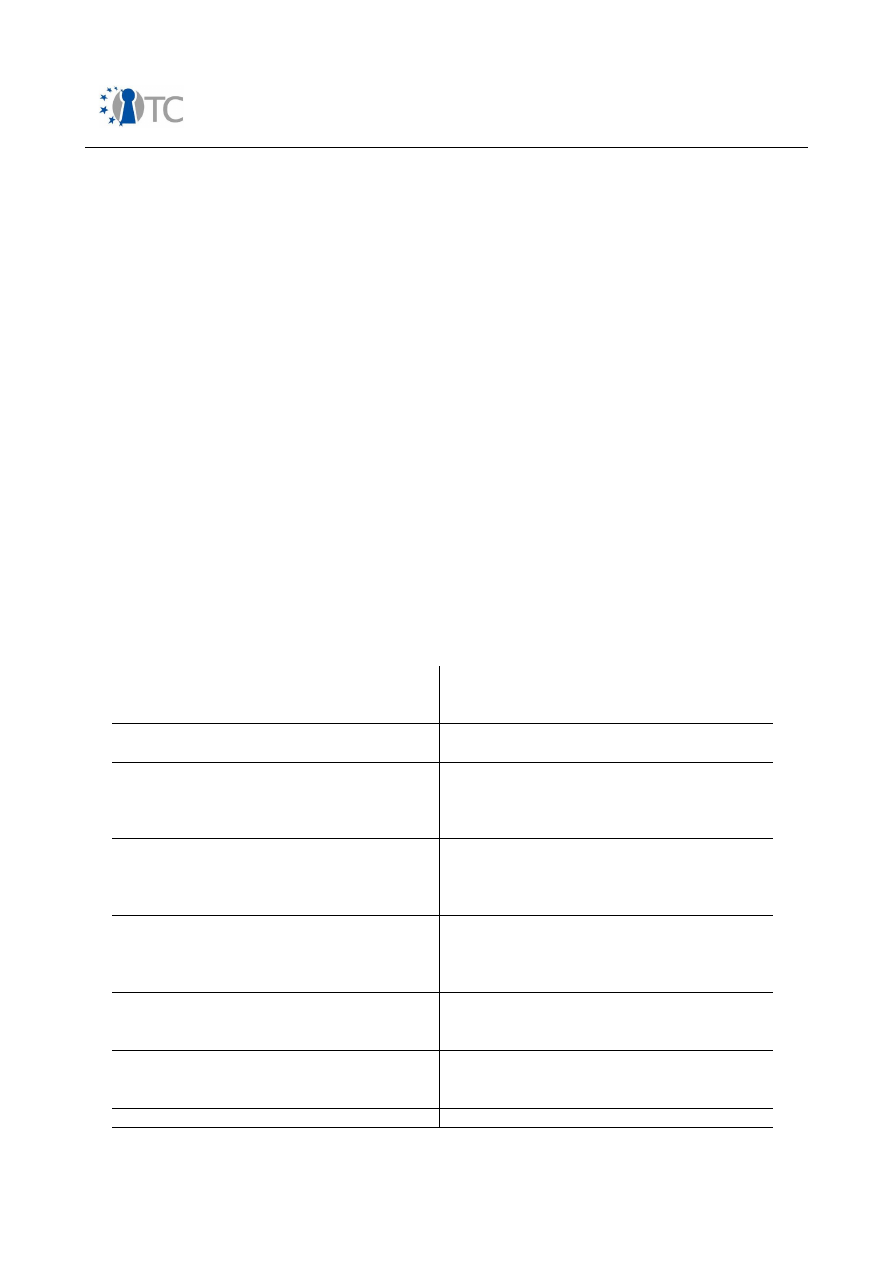

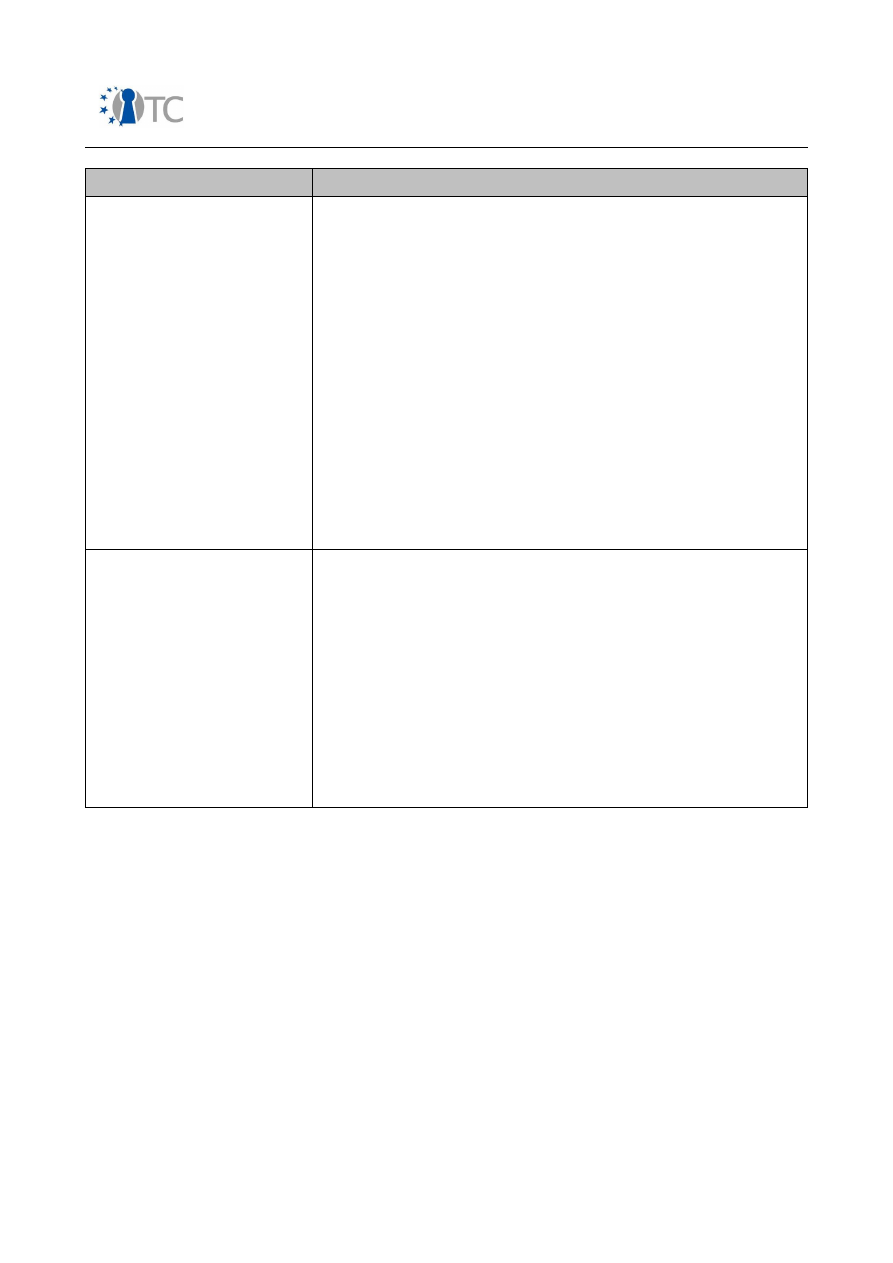

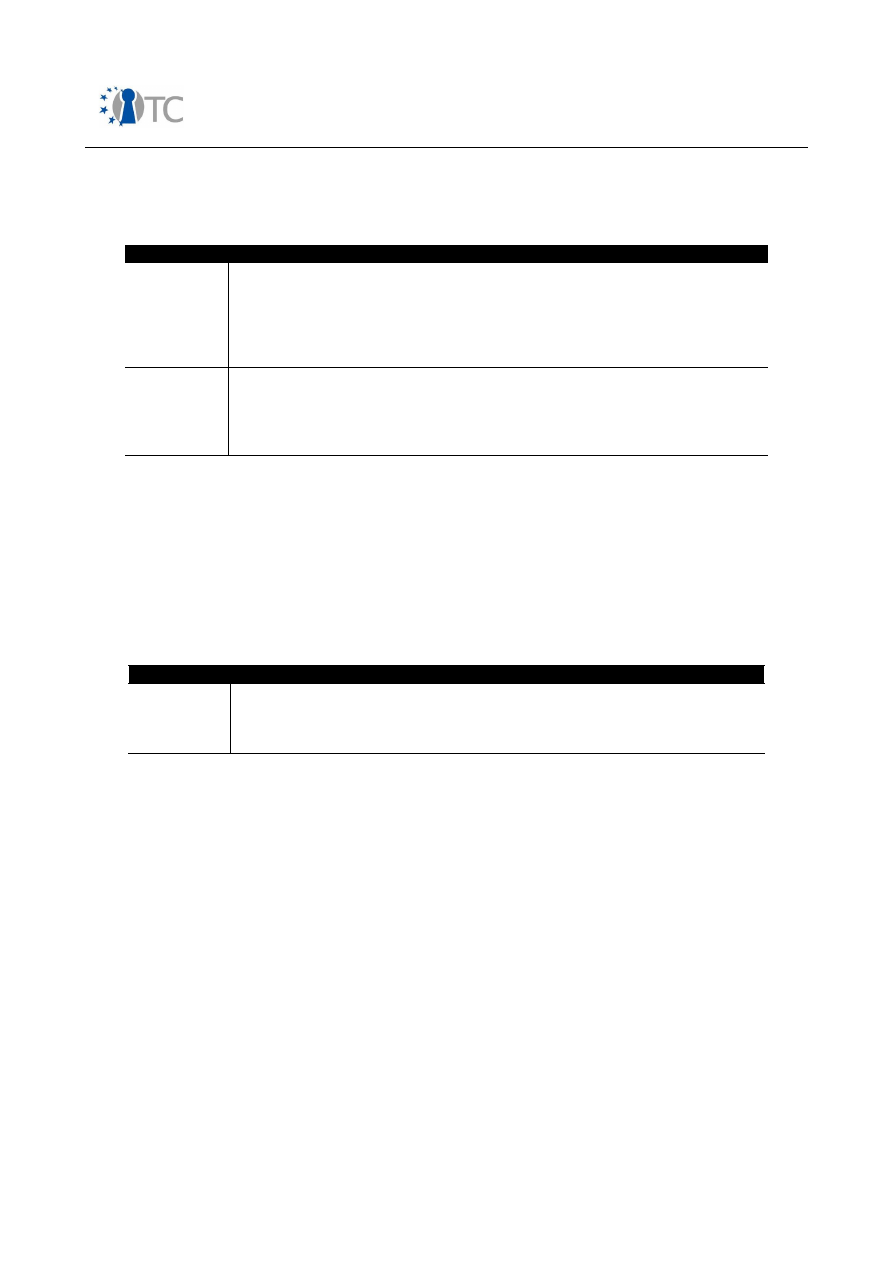

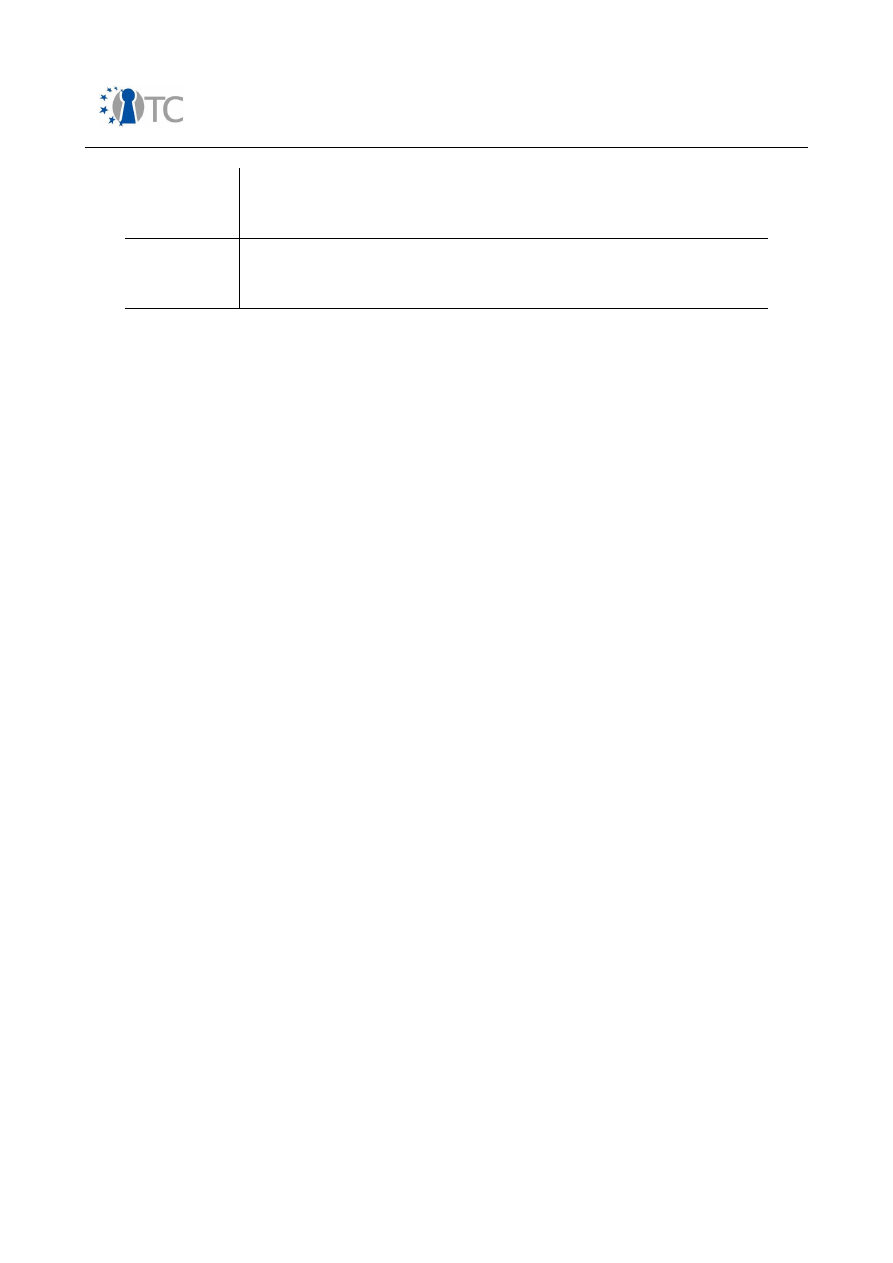

Segment

Description

Entry Segment:

Phones in this category mainly provide basic 2

nd

Generation

telephony services for voice and data calls. A virtual machine for

running downloadable software is not present. If required,

system software is patched mainly in local service centres.

Architecture

: Systems with the highest integration level are

built on top of a single processor, running both application and

protocol stack components on a real-time operating system.

Also two processor systems are deployed. Connectivity

interfaces are often constrained to a proprietary system

connector interface in order to provide synchronisation services

to a PC. Main security features are IMEI protection, all SIM-

related services and the binding of the mobile device to a MNO

SIM card (SIM-lock).

Feature Segment

This segment contains the majority of all mobile phones shipped

today. High-speed wireless data connections (GPRS, EDGE,

UMTS) are offered together with a large set of connectivity

interfaces. Messaging services such as email, MMS etc are

supported. A lot of multimedia facilities support deployment of

DRM protected content such as ring tones, music clips etc.

Various external memory interfaces allow off-line storage of

content. A virtual machine offers end users to download 3

rd

party applets in order to increase the software functionality.

System software can be patched either via local interfaces or

over-the-air.

Architecture

: Systems are mainly built on a two-processor

architecture, one processor running real-time critical

components and the other application related features. To

accelerate multimedia processing, dedicated hardware

accelerators are deployed. In order to increase protection of

DRM related content, some platform vendors deploy proprietary

HW/SW facilities. Depending on the system memory

configuration, access control schemes may also be present.

High-End Segment

Phones in this category offer the richest feature set. Compared

to the feature segment, 3-G wireless data connections are

further extended by HSDPA and HSUPA. Support for UMA allows

seamless handover between mobile networks and W-LAN access

points. Also facilities for reception of broadcast channels such as

Open_TC Deliverable 08.1

15/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

Segment

Description

DVB-H are being introduced.

As many solutions are built on top of open operating systems,

installation of native 3

rd

party software is supported. Depending

on the software installation profile, a signature validation

scheme may be mandatory. Controlled content rendering and

distribution is supported by means of one or multiple DRM

systems. In case of broadcasting channels, an access protection

scheme may be implemented to restrict content rendering to

valid subscriptions. VPN clients allow secure IP tunnels to remote

networks. Secure wallet applications offer safe storage of private

and confidential user data.

Architecture

: Systems are built on at least two processors. For

many connectivity interfaces or broadcast receivers, additional

companion ICs are used to implement these functions. Examples

of such companion chips would be bluetooth or wireless LAN

modem ICs. Dedicated HW accelerators for multimedia services

are used, either integrated or stand alone. Inbuilt biometric

sensors or speaker recognition schemes (ASR) may be used for

access control. Various proprietary HW/SW IPs are used to

increase the robustness of the mobile platform security features.

In the future, application processor virtualisation facilities may

be deployed in order to increase the level of system architecture

protection.

Table 1: Mobile phone market segments

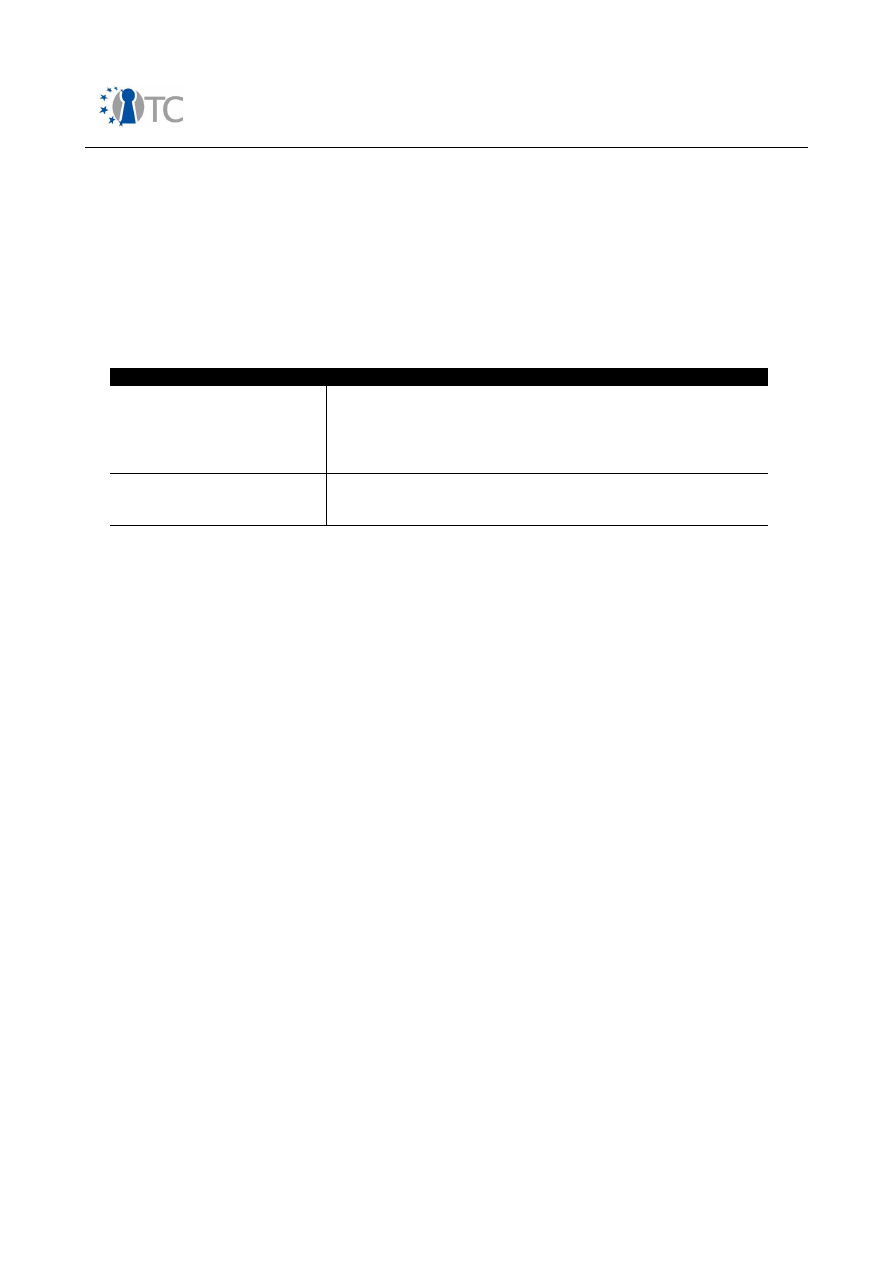

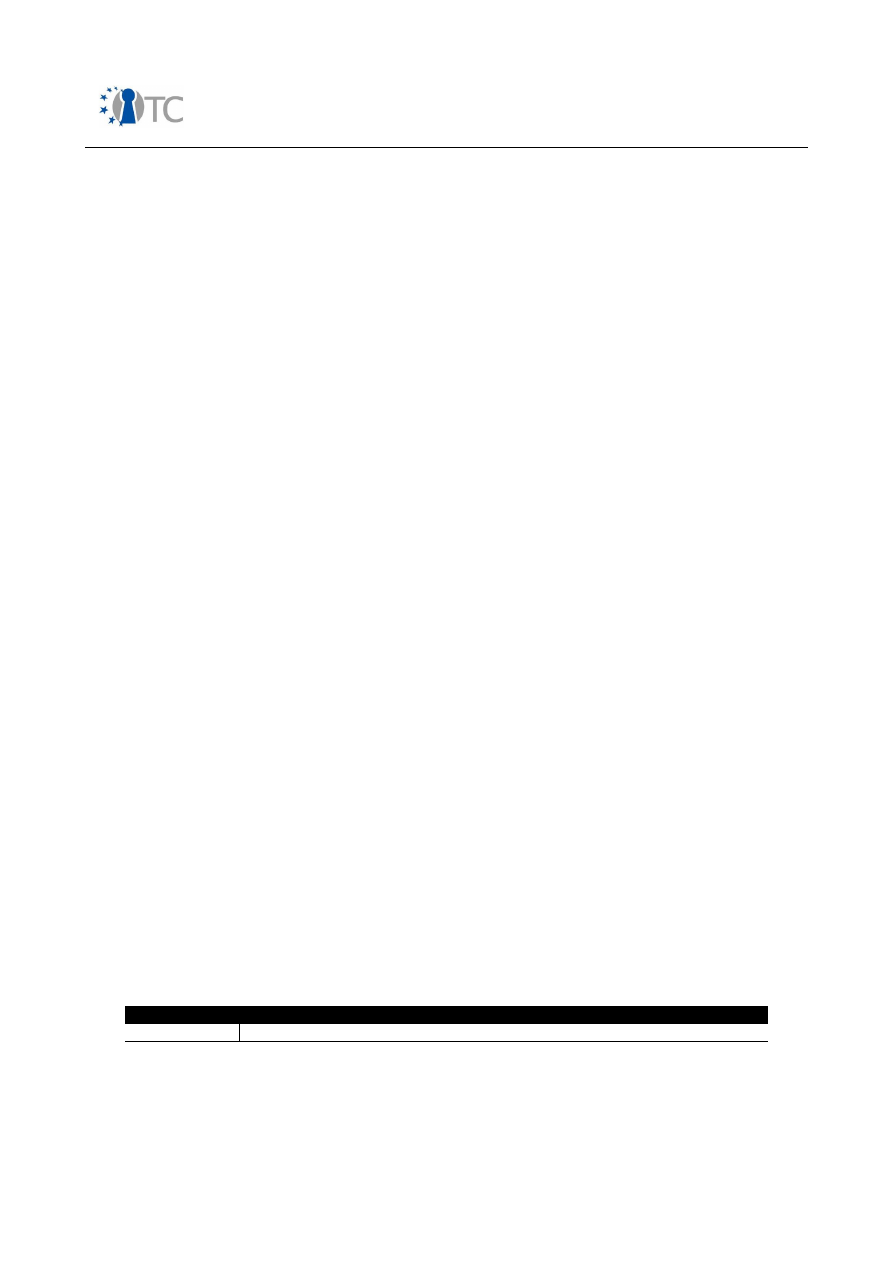

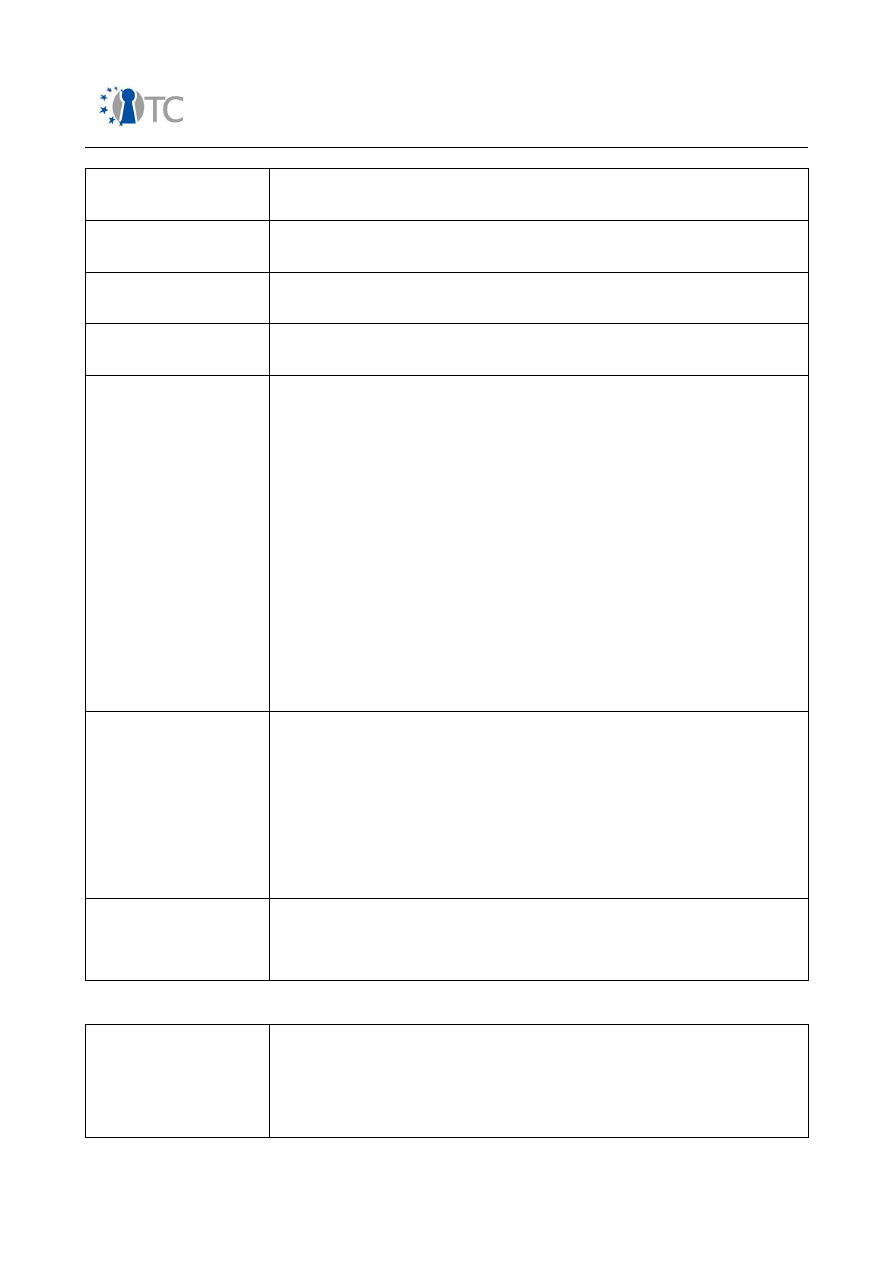

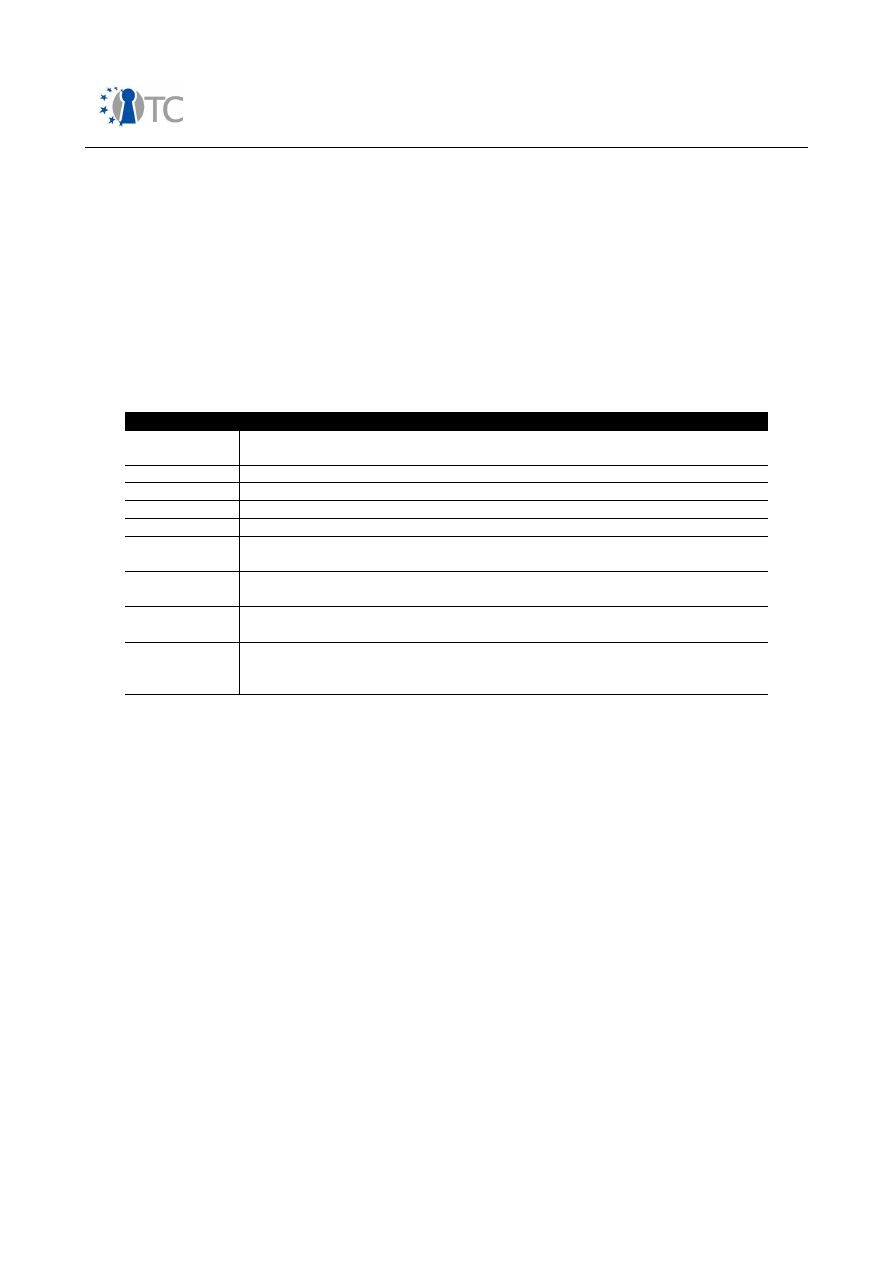

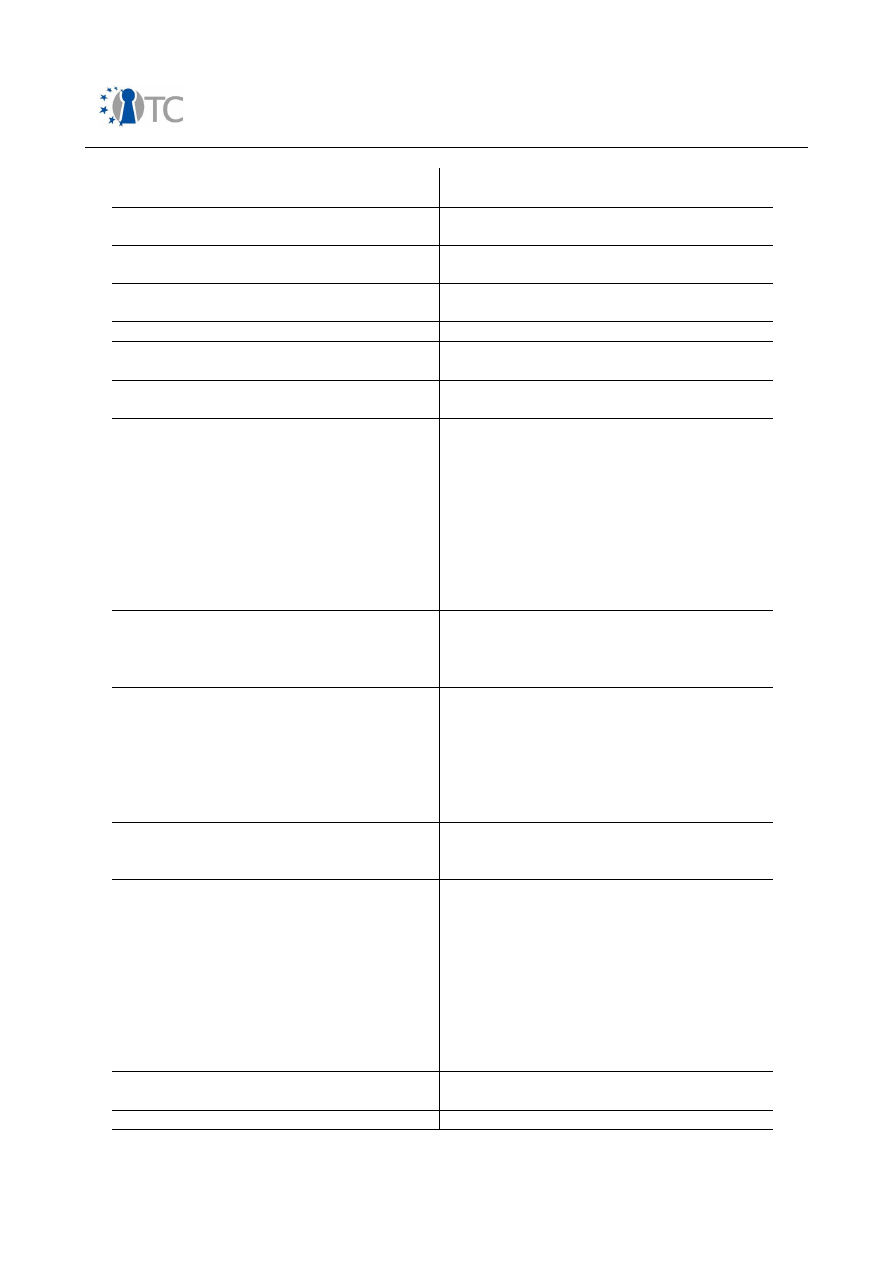

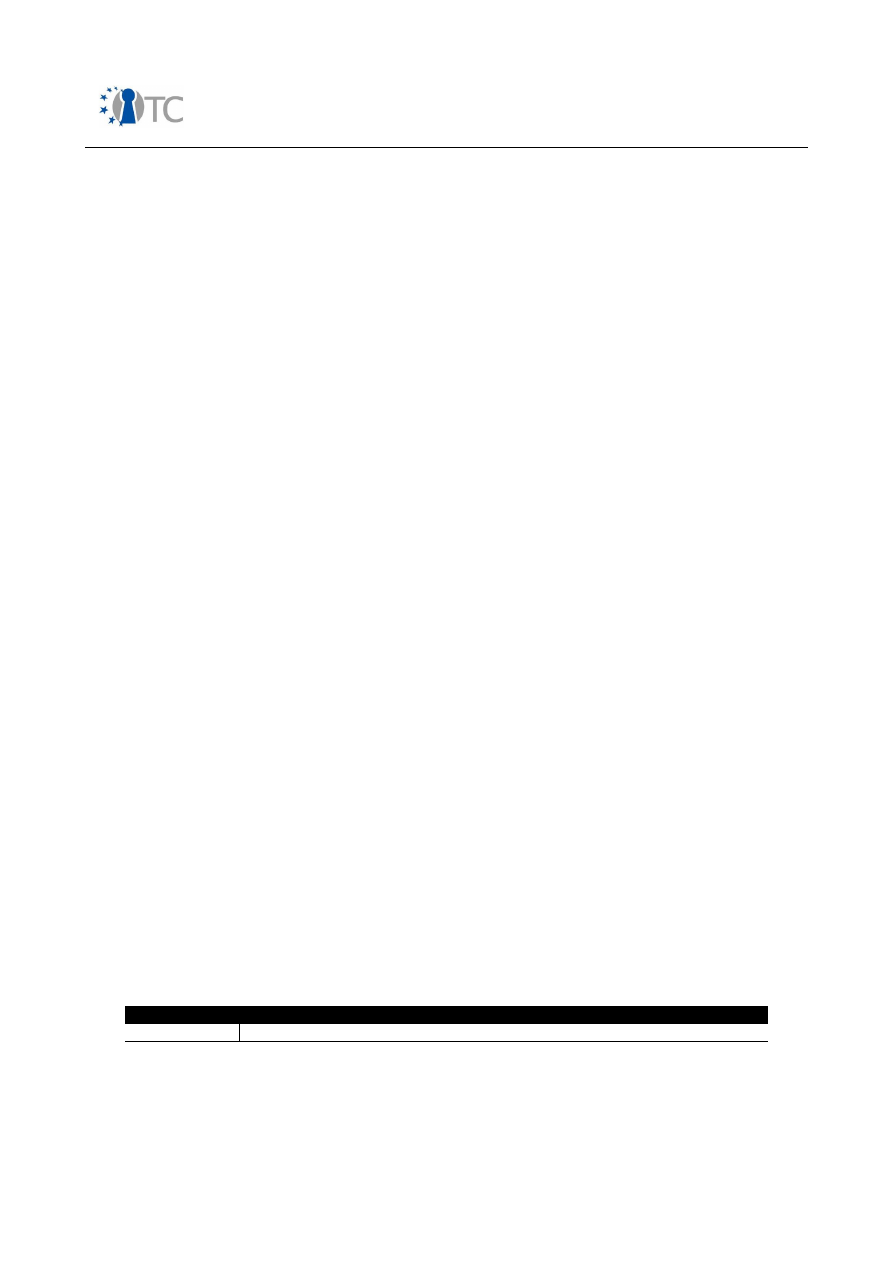

In the following, an overview over security related features in mobile phones is

presented. Table 2 gives a short introduction into features, involved stakeholders and

protection measures on the device.

Please note that in terms of mobile networks only GSM/UMTS systems have been

considered.

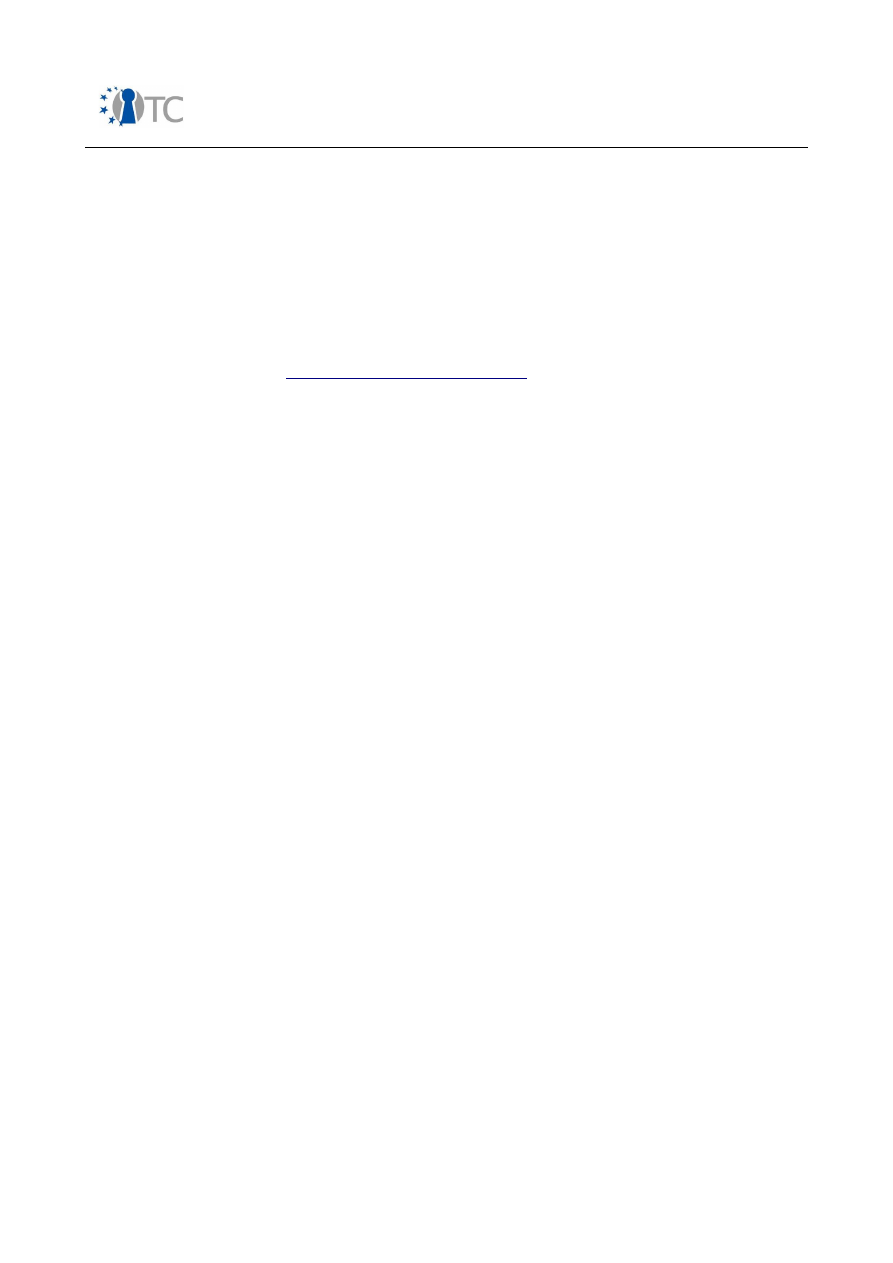

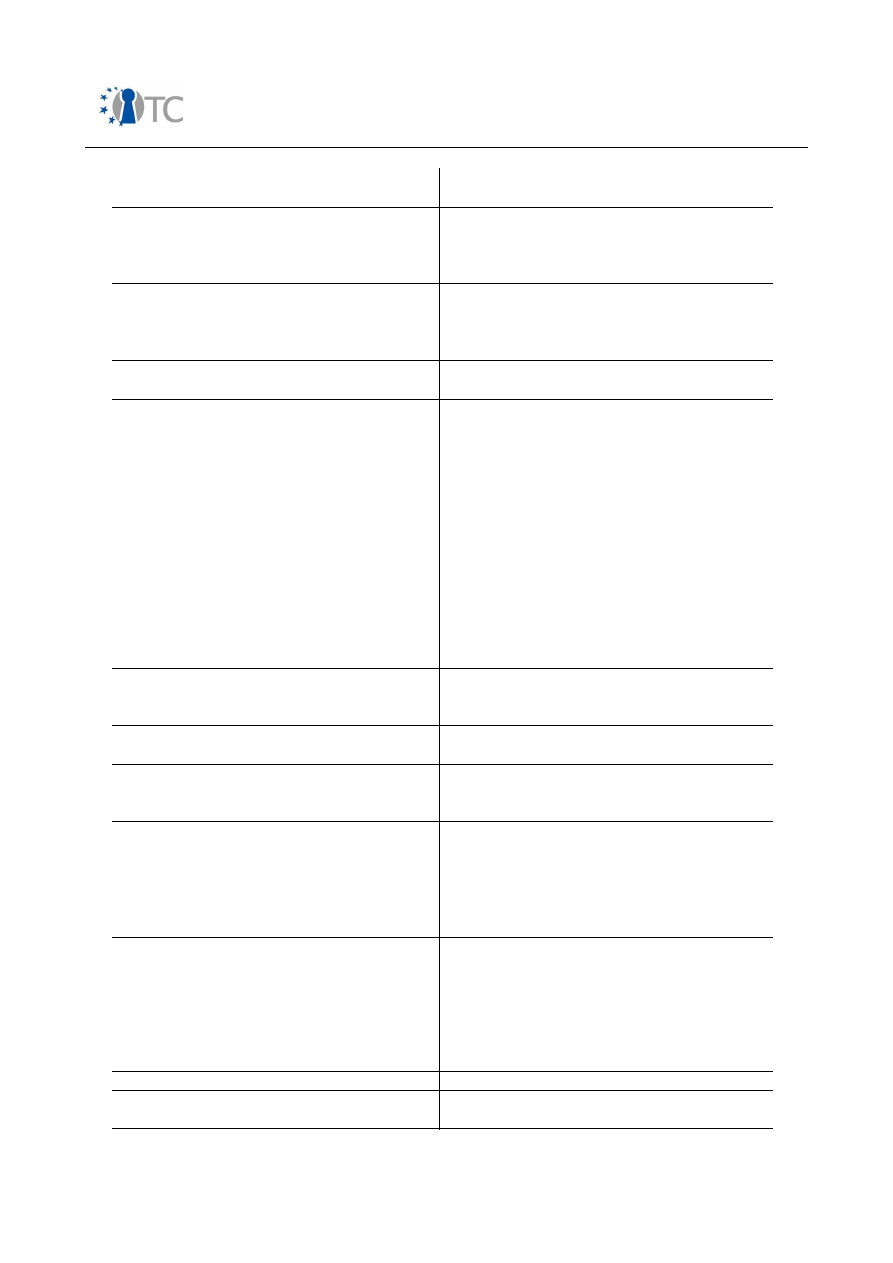

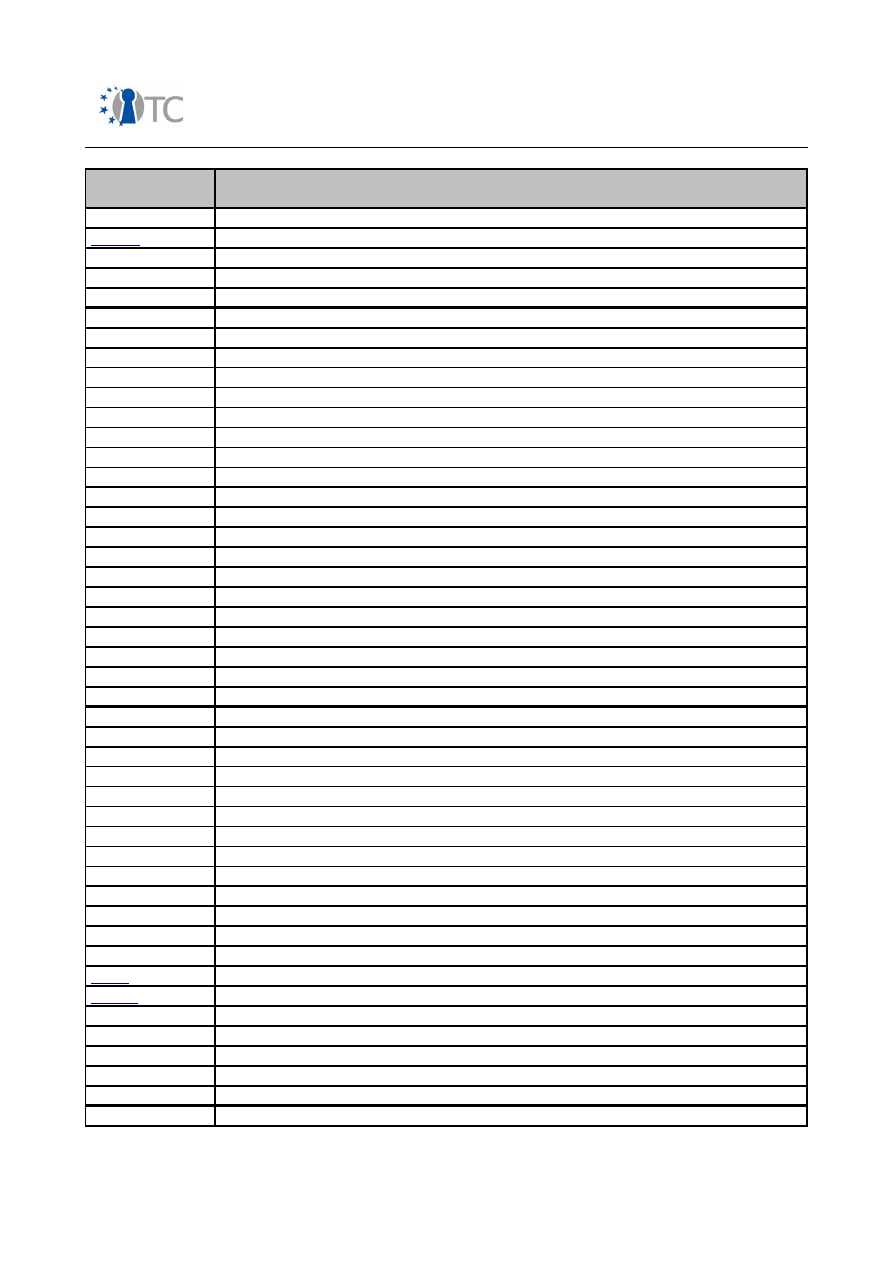

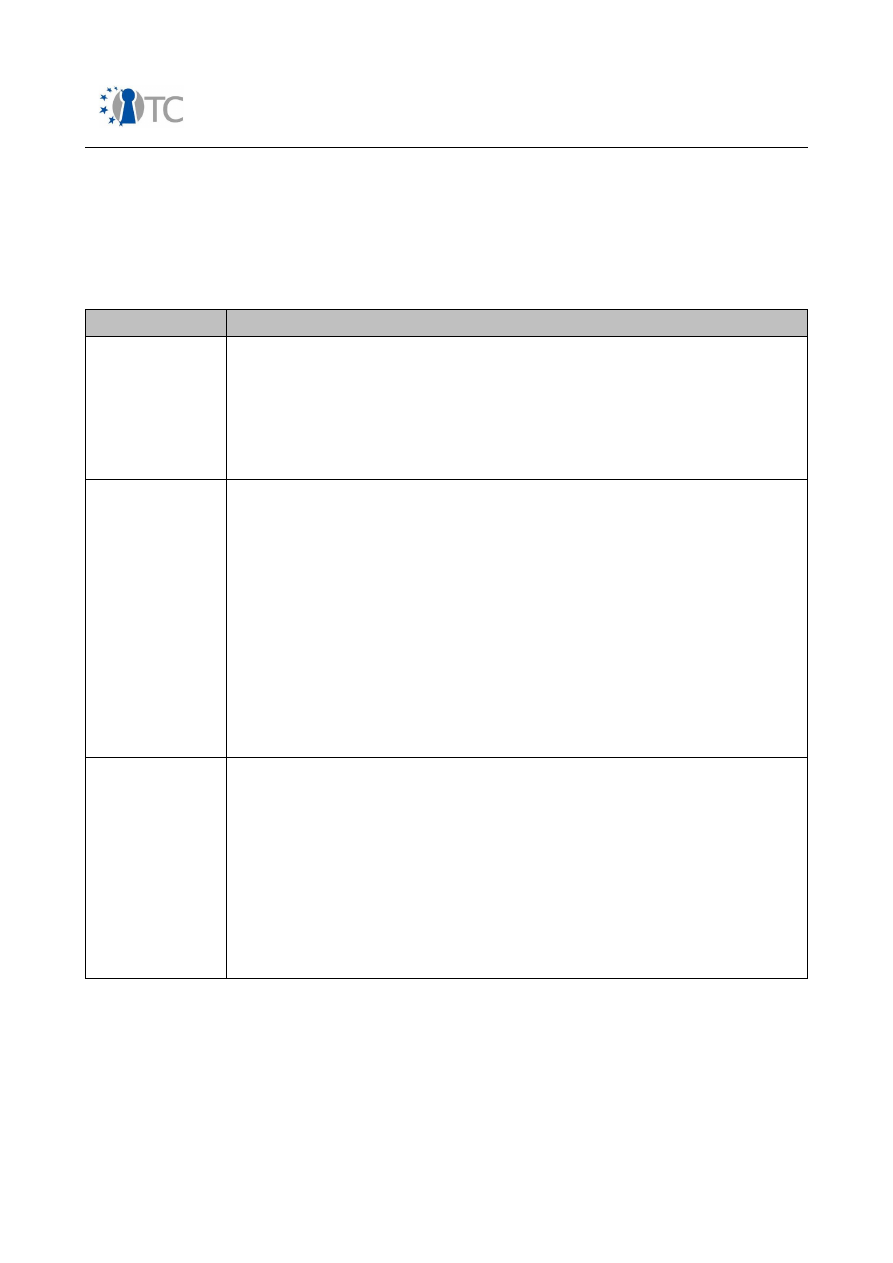

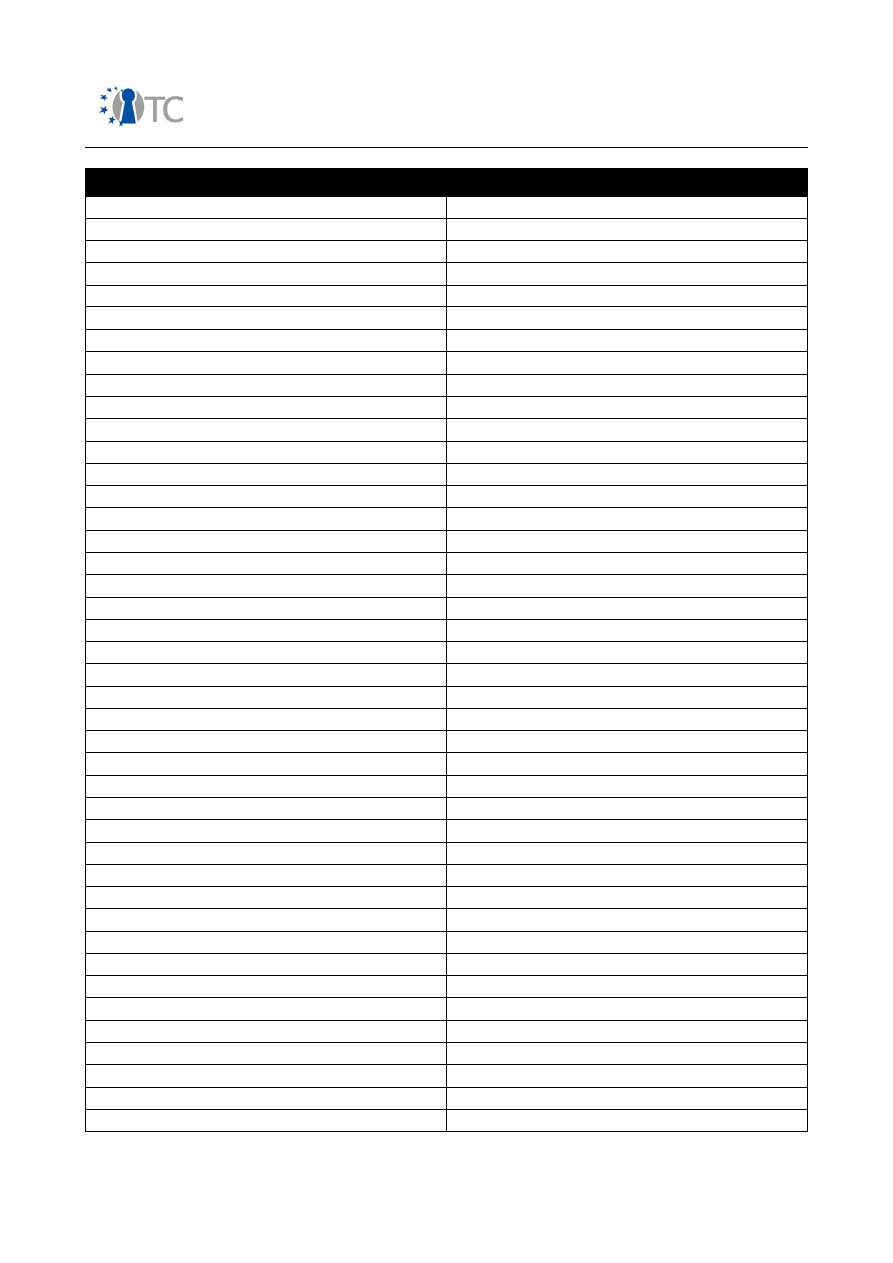

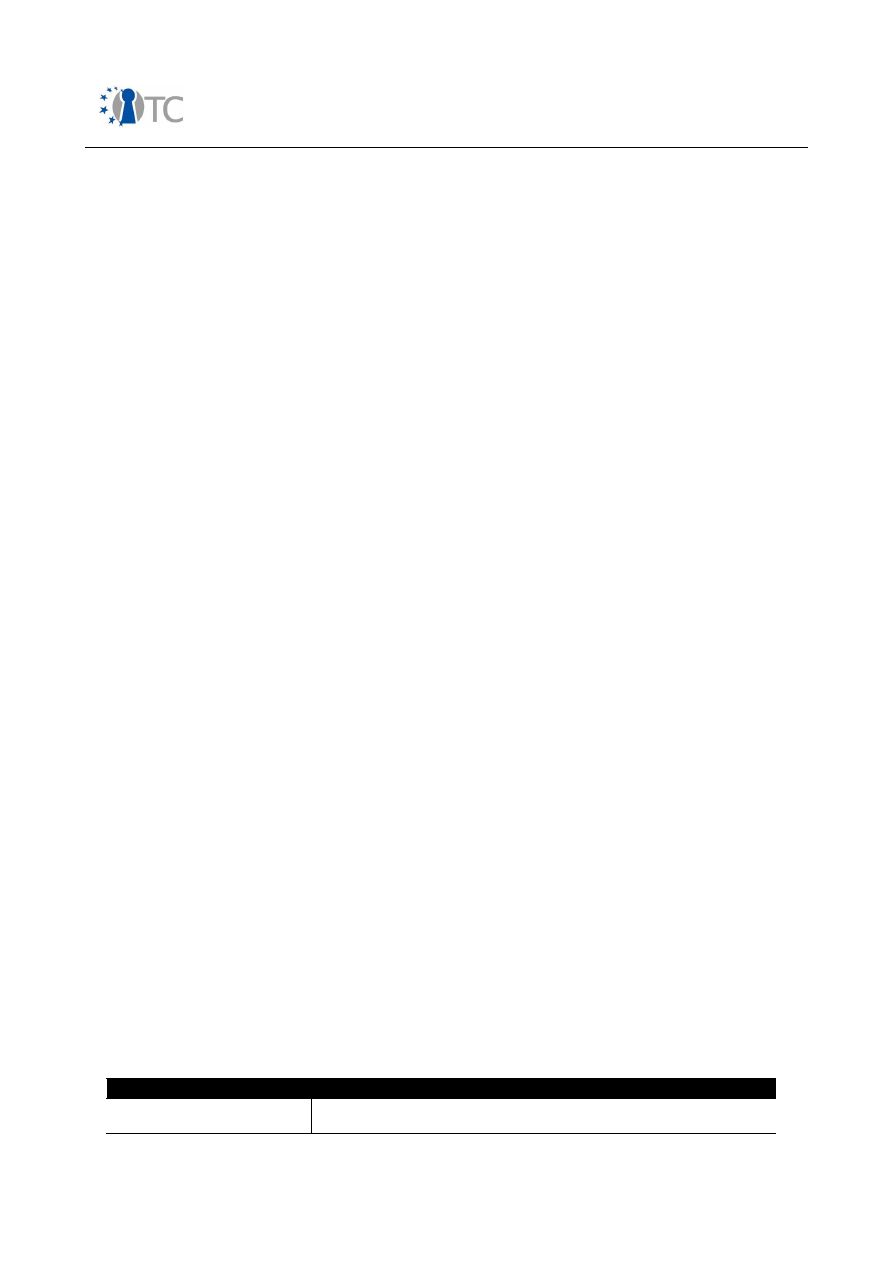

Feature

Description

Protected authentication

to 3GPP networks

Stakeholders

: MNOs, end users.

Motivation

: MNO needs to ensure that only customers

with valid subscriptions can use mobile network

resources.

End users need to be sure that they are only charged for

services they effectively consumed.

Method of enforcement:

(U)SIM card as specified in

3GPP specifications. In GSM, A3/A8 algorithms as specified

by MNO. In particular: secret 128-bit Key Ki and IMSI in

SIM card, secret Authentication Algorithm in SIM card and

access control to SIM via PIN. In UMTS, f1-f5 algorithms as

specified by MNO.

Open_TC Deliverable 08.1

16/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

Feature

Description

Protected access to

mobile phone

Stakeholders

: End users.

Motivation:

End users who want to restrict usage of their

mobile phone to themselves or a limited number of

people.

Methods of enforcement

: SIM PIN and Phone PIN stored

in non-volatile memory of mobile phone, Fingertip

sensors, speaker recognition schemes.

SIM-lock

Stakeholders

: MNOs.

Motivation:

MNO offer subsidised mobile phones linked

to long-term contracts. The phone usage is linked to

specific SIM card attributes such as mobile network,

mobile network subset or a dedicated SIM. For

unrestricted usage of mobile phone, the end user needs to

purchase one or several unlock codes.

Methods of enforcement:

According to

OMTP P4/T6 or

proprietary.

Device theft protection

Protect network from

disturbances caused by

unapproved devices

Stakeholder

: MNOs, end users.

Motivation:

End users are interested in an efficient

protection scheme that would make it unattractive for

attackers to steal their mobile phones. MNOs need to

support the effectiveness of IMEI protection measures by

maintaining black lists stored in EIR databases. It is also

required that black lists are exchanged with other MNOs.

MNOs can also use IMEI protection schemes to identify

terminals which should not be able to gain access to their

network resources, e.g. because of missing type approval.

Methods of enforcement:

According to

OMTP P4/T6 or

proprietary.

Confidentiality of data

exchanged over wireless

interfaces

Stakeholder

: MNOs, end users.

Motivation:

It shall not be possible to eavesdrop

voice/data when transmitted over the air interface.

Methods of enforcement:

GSM/UMTS:

Symmetric encryption of user data over the

air interface via A5,GEA/f8, generation of secret key in the

(U)SIM card, encryption and decryption facilities in the

mobile phone.

Bluetooth

: 3 security modes, E0 cipher for encryption.

WLAN

: WEB, WPA.

IrDA

: None.

Open_TC Deliverable 08.1

17/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

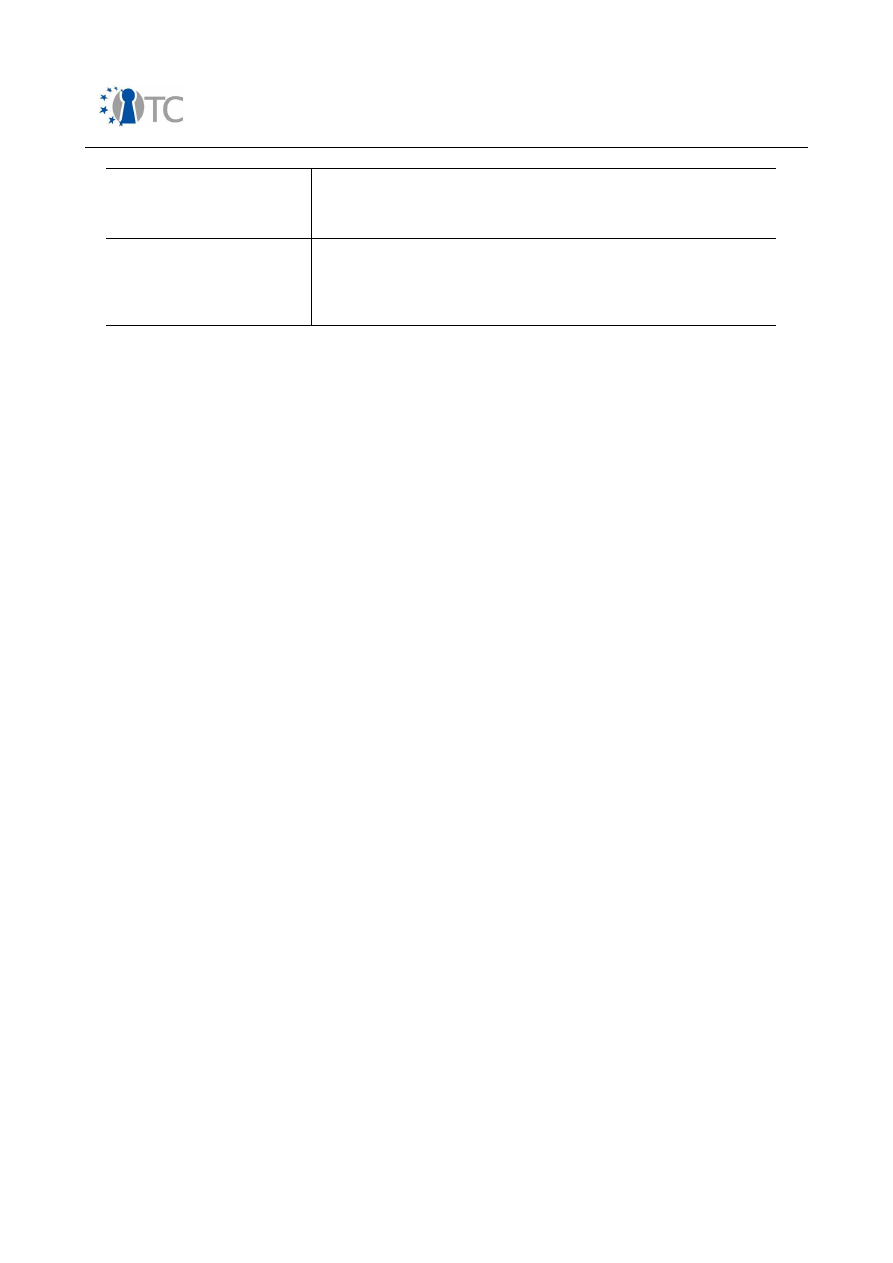

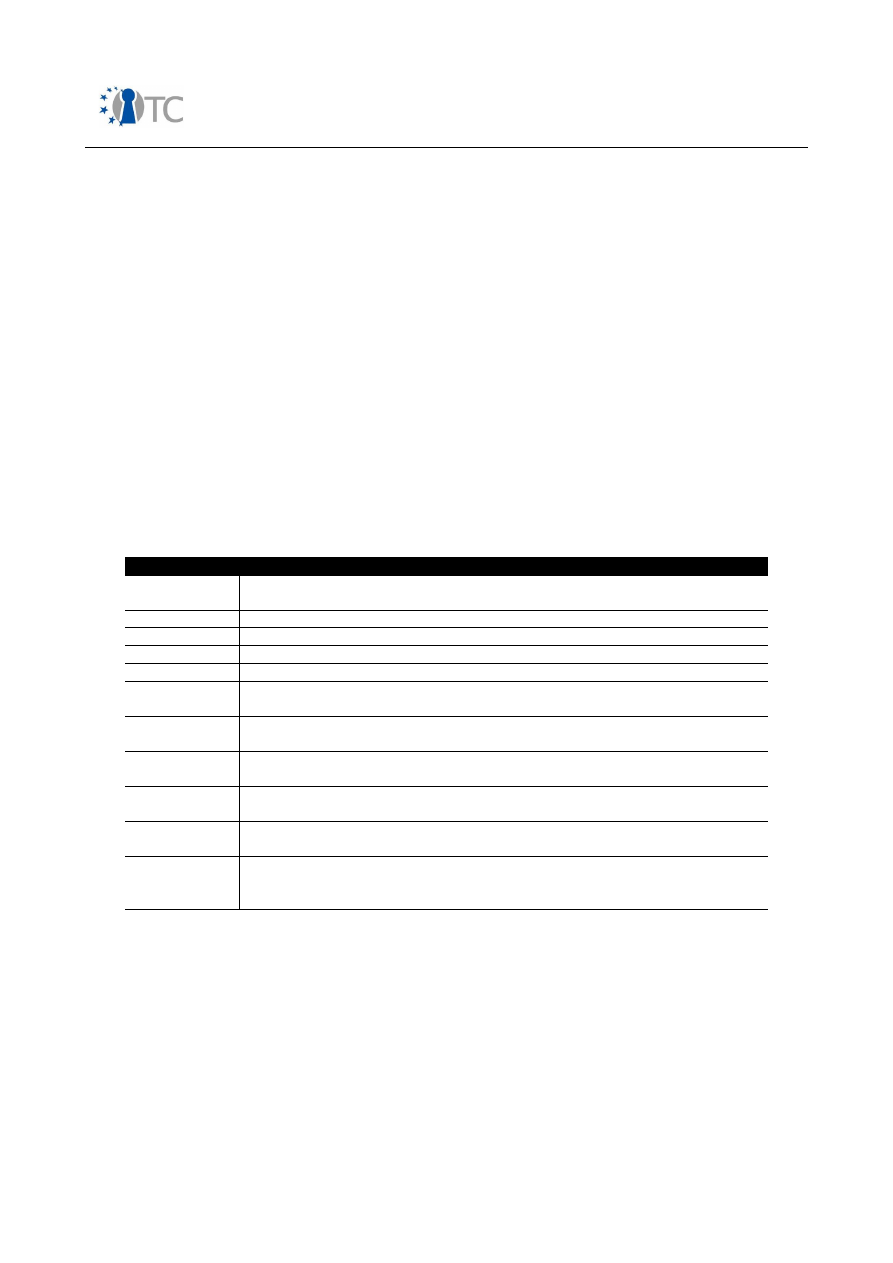

Feature

Description

Wireless USB

: None.

End-to-end confidentiality

Stakeholder

: MNOs, end users, legal authorities.

Motivation:

It shall not be possible for an unauthorised

person to eavesdrop voice/data transmitted to a remote

party.

Methods of enforcement:

GSM/UMTS

:

No end-to-end voice/data encryption provided

by 3GPP infrastructure or public networks (PSTN,

ISDN,...,). Legal interception facilities in mobile network

(out of scope).

Data services via GSM/UMTS,WLAN incl VoIP

:

VPN clients,

IPSec, Secure Socket Layer, SRTP, PKI-based email.

Access control to

broadcast services

Stakeholder

: Broadcast service providers, end users,

MNOs.

Motivation:

The broadcast service providers want to be

ensured that access to premium content is only possible

for valid subscriptions.

Methods of enforcements:

Security frameworks for

3GPP MBMS and DVB-H. OMA/BCAST currently under

specification. Proprietary schemes for DMB.

User identity

confidentiality

Stakeholders

: End users, MNOs.

Motivation

: End users do not want to be traced by

unauthorised people when roaming through networks.

Methods of enforcement

: TMSI/IMSI scheme as

specified in GSM/UMTS. TMSI/IMSI stored securely in

(U)SIM card. Mutual authentication in UMTS.

Protection of user data

Stakeholders:

End users.

Motivation

: End users want to be ensured that their

private and confidential data is not accessible to

unauthorised people. This can be any kind of data:

telephone book entries, call records, private emails and

messages, pictures, video clips etc .

In a certain perspective, it is not only important for people

owning a specific device but also for those forwarding

their private data (e.g. address information) to them.

A secure wallet is a more sophisticated application for

protecting sensitive user data such as passwords.

Methods of enforcement

: Proprietary, anti-virus

Open_TC Deliverable 08.1

18/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

Feature

Description

software. Policy settings in ad-hoc networks such as

Bluetooth.

Protected download and

installation of 3

rd

party

software

Stakeholders

: End users, MNOs, 3

rd

parties offering

software applications.

Motivation

: End users benefit from a flexible software

application ecosystem which allows them to extend the

device functionality. Apart from increased functionality

they want to be ensured that the downloaded software is

trustworthy.

Methods of enforcement:

In the feature segment,

software download is usually restricted to virtual

machines such as a Java™ VM. Java MIDP 2.0 offers a

framework supporting validation of applet signatures. A

policy manager supports restriction to system resources

according to end user or MNOs preferences. Root

certificates are pre-installed on the device flash memory

or in the (U)SIM card.

In open platform systems such as Symbian, certificate-

based software validation schemes and policy

management systems are also introduced for native code.

Secure download and

installation of system

software

Stakeholders

: End users, MNOs.

Motivation:

It is important for MNOs and end users to

provide a method that can remove system software bugs.

The update procedure is usually triggered on request of

the end user, but it is also considered to perform updates

over-the-air during idle-times. The latter could be

considered as a form of device management by the MNO.

Both complete SW image replacements as well as

differential SW updates can be executed.

Methods of enforcement

: Update after download to

external host and subsequent installation via system

connector or download over-the-air and subsequent

installation. The code is checked for authenticity and

integrity before installation. Usually a system reboot is

required.

Protection of commercial

DRM content

Stakeholders

: End users, content owners, MNOs.

Motivation

: Content owners seek for flexible ways to

offer end users content rendering based on predefined

rights, e.g. a fixed number of playbacks or a playback

within a certain time frame. This includes downloaded,

streamed and broadcast content. On the other hand, the

required protection scheme should not result in user

Open_TC Deliverable 08.1

19/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

Feature

Description

annoyance. So it is also important that protected content

can be rendered on other devices belonging to the user.

Methods of enforcement

: OMA 1.0 is used for

protection of low value content. It supports three

methods: forward lock, combined and separate delivery.

Only separate delivery applies content encryption. The

next version OMA DRM 2.0 is based on a PKI

infrastructure. In this framework all content is encrypted.

The required rights object to decrypt the content is bound

to a specific device or a device domain. An organisation

called CMLA provides the required PKI infrastructure.

Other rights management schemes are CPRM, Windows

Mobile™DRM, Apple's fairplay, etc. In all systems some

kind of DRM agent is used to enforce content protection

according to the specified rights. Implementation

robustness rules are proprietary or, in case of OMA DRM,

specified according to OMTP P4/T6.

Denial of Service

Protection

Stakeholders

: MNOs, end users.

Motivation

: MNOs need to protect their network infra-

structure from attacks launched by mobile devices

infected with malware. This may result in increased

downtimes of important network nodes or complete

service failure in certain regions.

End users expect their mobile device to behave as

specified. Any downtime or corruption of user assets must

be avoided.

Methods of enforcement

: In open-platforms based on

anti-virus software, otherwise proprietary.

Table 2: Security features in mobile phones from end user perspective

2.2 Possible future security related features

●

Advanced authentication methods:

•

Biometric sensors;

●

Medical Services:

•

Protected storage of medical data on mobile phone;

•

Tele-monitoring: Secure transmission of medical data received via

connectivity interfaces to remote medical facility;

•

Secure transmission of localisation information (GPS) in case of emergency;

●

M-commerce:

•

Payment services with mobile phone;

•

Services involving digital signature.

Open_TC Deliverable 08.1

20/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

2.3 Mobile network provider requirements

The Mobile Network Providers or Operators (MNOs) are interested in security for

various reasons. Primarily, as their name suggests, they are in the business of

providing mobile network services to their customers, and as this is a business, they

need to be able to make a profit, and at the same time, compete with other operators.

This means that the end user or customer is free to choose the operator with the

business model which is most appropriate for his particular needs. The MNO has two

main requirements:

●

The customer must be satisfied with the experience of using this particular

service. Otherwise, the customer may switch to a different MNO;

●

It should not be possible for the customer to break the business model, as the

MNO has based the cost calculation on the business model being adhered to.

Security can aid the MNO in both of these requirements.

2.3.1 Customer satisfaction

A dissatisfied customer will lead either in the short term or long term to loss of

revenue for the MNO. Short term loss of revenue could be due to a service not being

used by a customer, and long term by the loss of that customer.

Of course there are many ways for an MNO to keep customer's happy, but as this

document is concerned with security, we concentrate on this aspect here.

It is therefore a primary interest of the MNO that the end customer's handset functions

correctly. A non functional handset cannot produce any revenue, or even worse may

disrupt the network and generate additional costs. An MNO is therefore interested in

robust handsets which are protected by appropriate security mechanisms.

Further, uptake of future services provided by the MNO will depend on the customer

trusting the handset and the network with which it communicates. This includes

knowing that there is damage limitation in the case of loss or theft of a mobile phone,

and preferably conditions where there is little to gain from mobile phone theft.

2.3.2 MNO business model

One of the most common business models used by the MNO is the handset subsidy

model. The customer gets a reduced price or is given a mobile phone, but is tied to a

particular contract with the MNO, who hopes to make its money back either through

the sale of prepaid calling cards or monthly contract payments and call, data or

service generated revenue.

Payment is tied to the use of a particular (U)SIM card in GSM/UMTS systems. The MNO

therefore needs to make sure that handsets cannot be modified to function with a

different SIM card.

Furthermore, if the MNO supplies certain services which are based on a certain

business model, regarding use of this service, the MNO needs to make sure that these

rules cannot be modified.

Open_TC Deliverable 08.1

21/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

When considering MNO requirements it is worth looking at the work carried out by

Open Mobile Terminal Platform (OMTP).

2.4 Open Mobile Terminal Platform (OMTP)

OMTP is an operator sponsored forum which aims to serve all stakeholders in the

mobile phone value chain by gathering and driving requirements. The requirements

are technology platform neutral and aim to promote the adoption of new services

across a range of platforms.

OMTP aims to:

●

Make applications more usable so that user adoption is rapid;

●

Allow simpler customisation of services;

●

Allow MNOs to create a similar look and feel across platforms;

●

Standardise non-differentiating features (also called defragmentation).

MNO security issues are addressed in the OMTP Application Security Working Group,

and in the OMTP Hardware Security Requirements Group.

2.4.1 OMTP hardware security requirements

These requirements are defined as a reference for:

●

Terminal Requirements Definitions;

●

Platform and Terminal Characteristic Definitions.

The specification defines a security model where certain assets can be protected. It

begins with discussing the threat model and defining which threats are in and out of

scope. This threat model is then referred to throughout the specification.

A set of security properties are then defined for the platform. These are:

●

Authenticity;

●

Integrity;

●

Confidentiality;

●

Authorised Party.

Authenticity is used to qualify the source of an asset on the platform.

Integrity is used to qualify that an asset has not been altered or corrupted.

Confidentiality defines that an asset is only readable by those agents with the

appropriate rights.

An authorised party is a party which has the rights to carry out a particular action.

The goal of the specification is to define a set of requirements which, when adhered

to, allow the authorised parties to have trust in the resulting platforms. They will then

be comfortable leaving assets in the hands of the platform.

The specification can be split into two parts. One part concentrates on a set of use

cases.

Open_TC Deliverable 08.1

22/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

These are:

●

IMEI Protection;

●

SIM-lock Protection;

●

DRM Protection.

The respective assets to protect are:

●

The mobile phone from theft (IMEI);

●

The subsidised mobile from use on a different network or under different

business conditions to the ones in the agreed contract;

●

Data objects from use in a way which contradicts the agreement made before

delivery or creation of these objects.

The second part of the specification concentrates on a set of base requirements

defined to make the platform trustworthy. These are:

1. Definition of a hardware unique key on the platform

This also includes a definition of the minimum cryptographic algorithms and

their respective key or signature lengths which must be used to ensure

integrity, authenticity, and confidentiality.

2. Platform secure debug requirements

This is a set of requirements which defines how the platform must be protected

from having its integrity, authenticity, or confidentiality compromised by an

unauthorised party.

3. Secure boot

This defines how the platform must be initialised to a trusted state to ensure the

required authenticity, integrity and confidentiality properties are present.

4. Secure flash update

This defines how the platform can have its software updated in a way which

does not compromise the authenticity, integrity and confidentiality of the

platform.

Although the specification aims to leave the actual implementation open, where

considered to be absolutely critical to the overall security of the trusted environment,

implementation details are defined. It is generally of interest, that the base security of

the platform is based on non obscure methods using standard and well reviewed

public algorithms. Security is based on the protection of keys, or their length in order

to protect the platform from brute force attacks.

Another interesting aspect is the definition of platform and execution environments.

Open_TC Deliverable 08.1

23/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

What does this mean for the Open Trusted Computing Project? How does it match with

the TCG proposals? This will be considered in more detail in appendix A.

2.4.2 OMTP application platform security

Most security threats can be seen as a consequence of increased platform openness

and in particular installation of downloaded application software, as unrestricted

access to APIs may result into damage to user, MNO or 3

rd

party assets.

2.4.2.1 Generic functional groups

For this reason, the OMTP group “Application Platform Security” specified so-called

abuse cases [3], which refer to a set of generic functional groups specific to mobile

device platforms. Some of these groups shall only be available for applications with a

sufficient level of trust, since otherwise they could be misused. These functional

groups are:

●

Access to core telephony services, e.g. launch an outgoing call;

●

Access to packet data networks including HTTP and VoIP connections;

●

Messaging functions to send/receive SMS, MMS;

●

Ability to allow applications automatic launch after boot or a specific event;

●

Access to local connectivity services such as Bluetooth, IrDA, WLAN, Serial, IEEE

1394, USB etc;

●

Access to multimedia recording capabilities such as camera, microphone;

●

Read and/or write access to user data such as photos, messages or documents;

●

Read and/or write access to sensitive SIM fields;

●

Access to restricted SIM-ME commands;

●

Read and/or write global network configuration data;

●

Read and/or write configuration data used for UI customisation, themes;

●

Functions to determine current device location via dedicated GPS receivers or

network assisted GPS methods;

●

Functions to access DRM protected data in unencrypted form;

●

Functions to delegate playback of DRM protected content;

●

Read and/or write application data such as high scores of a game;

●

Functions to access OS management capabilities to start or shut down

processes;

●

Access to AT command interpreter;

●

Access to relay UI input events such as keyboard, touch-pad entries.

Very critical functions, such as:

●

Access to critical (U)SIM procedures, e.g. GSM authentication and key

agreement via A3/A8;

●

Access to low-level HW drivers;

●

Access to critical DRM resources such as a DRM private key or content

encryption keys;

●

Access to internal 3GPP protocol stack procedures such as IMEI or IMSI

processing;

●

Access to keys used to decrypt protected broadcast content;

●

Access to low-level multimedia engines such as audio/video mixing facilities

shall never be available to downloaded applications, at least not under the framework

Open_TC Deliverable 08.1

24/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

specified by the OMTP forum.

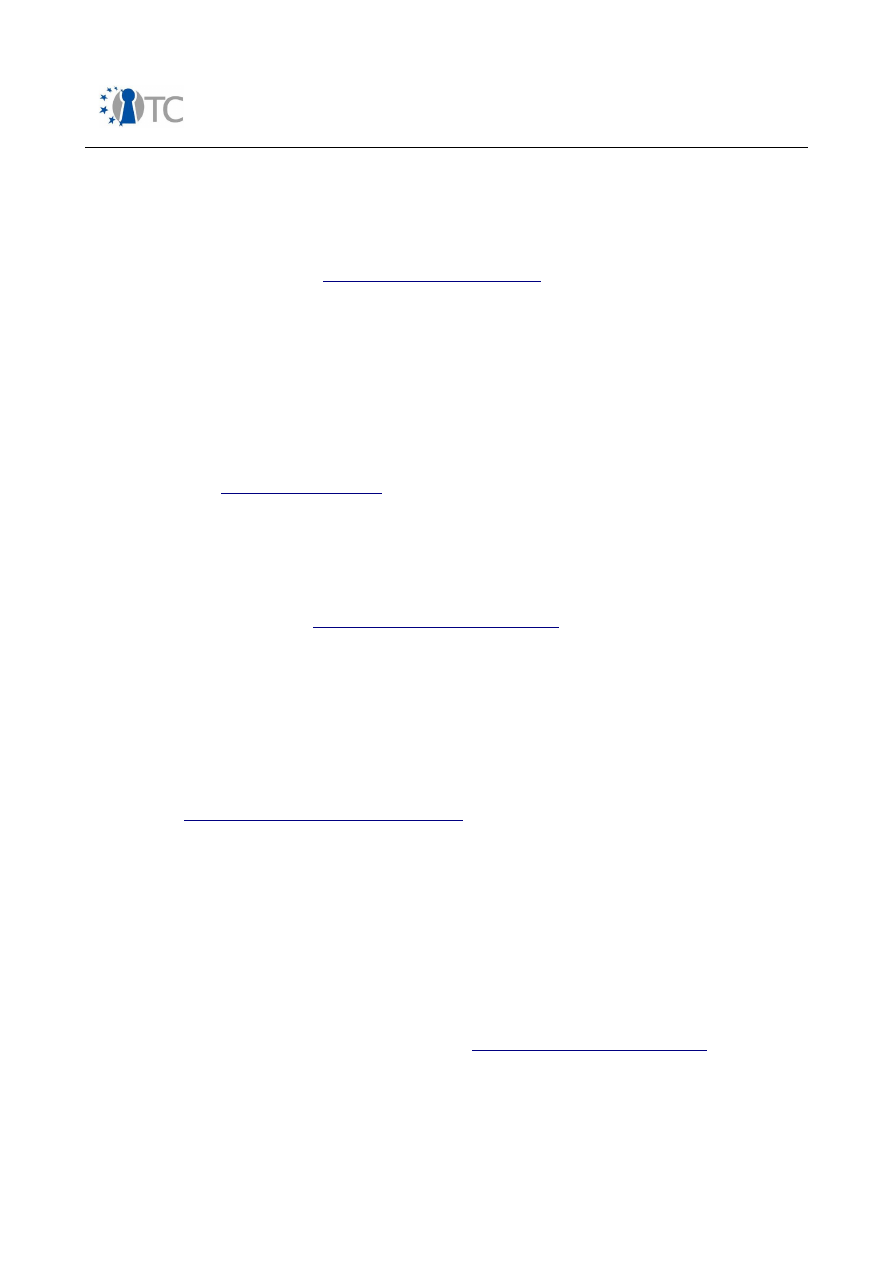

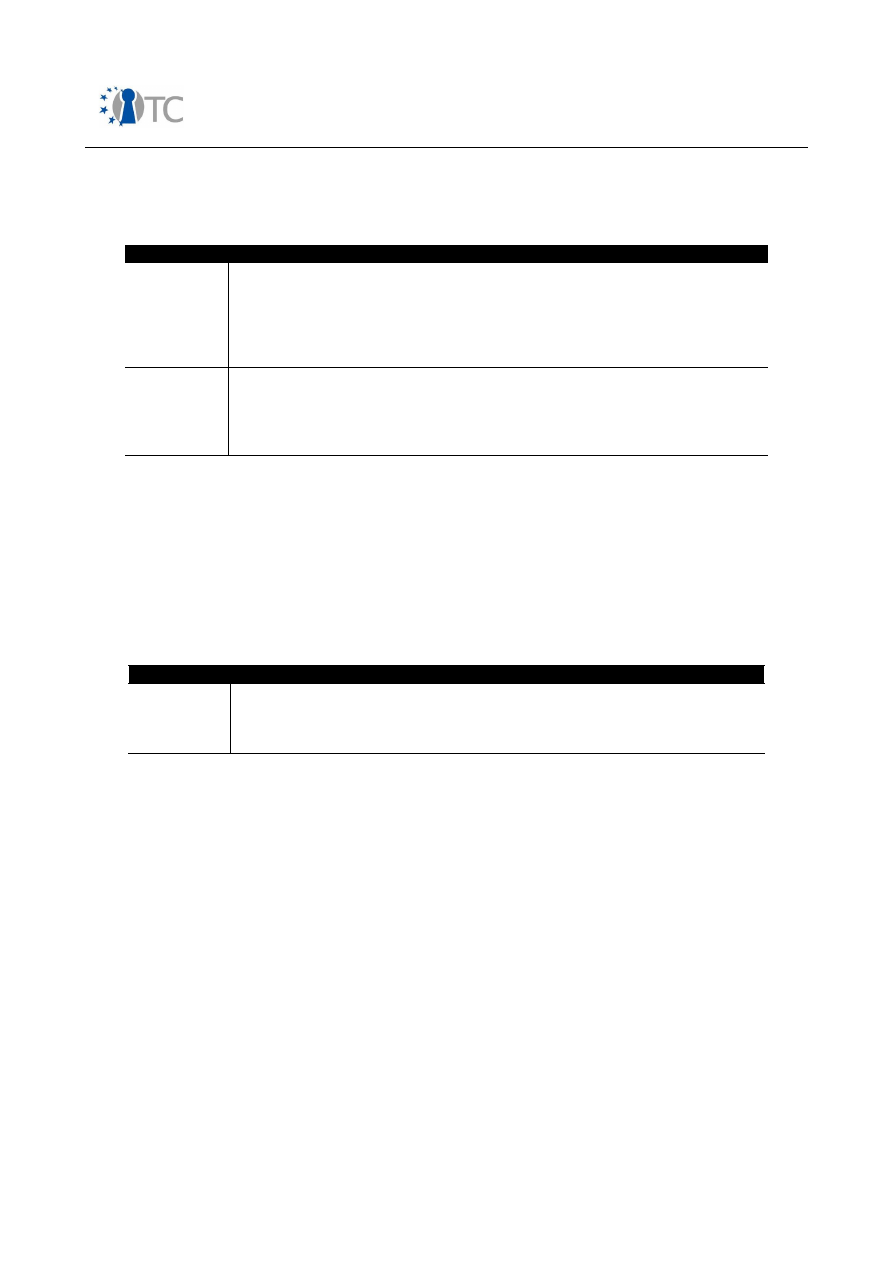

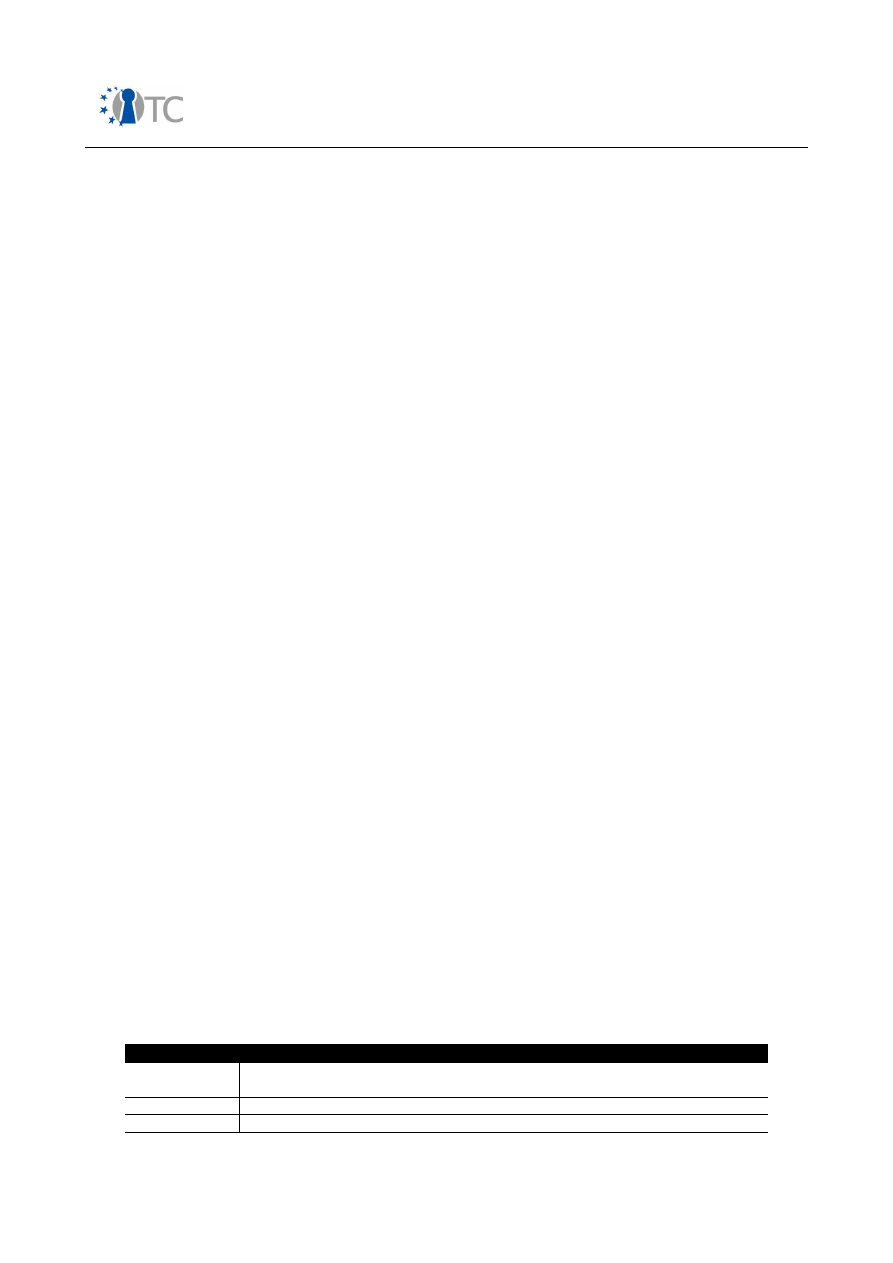

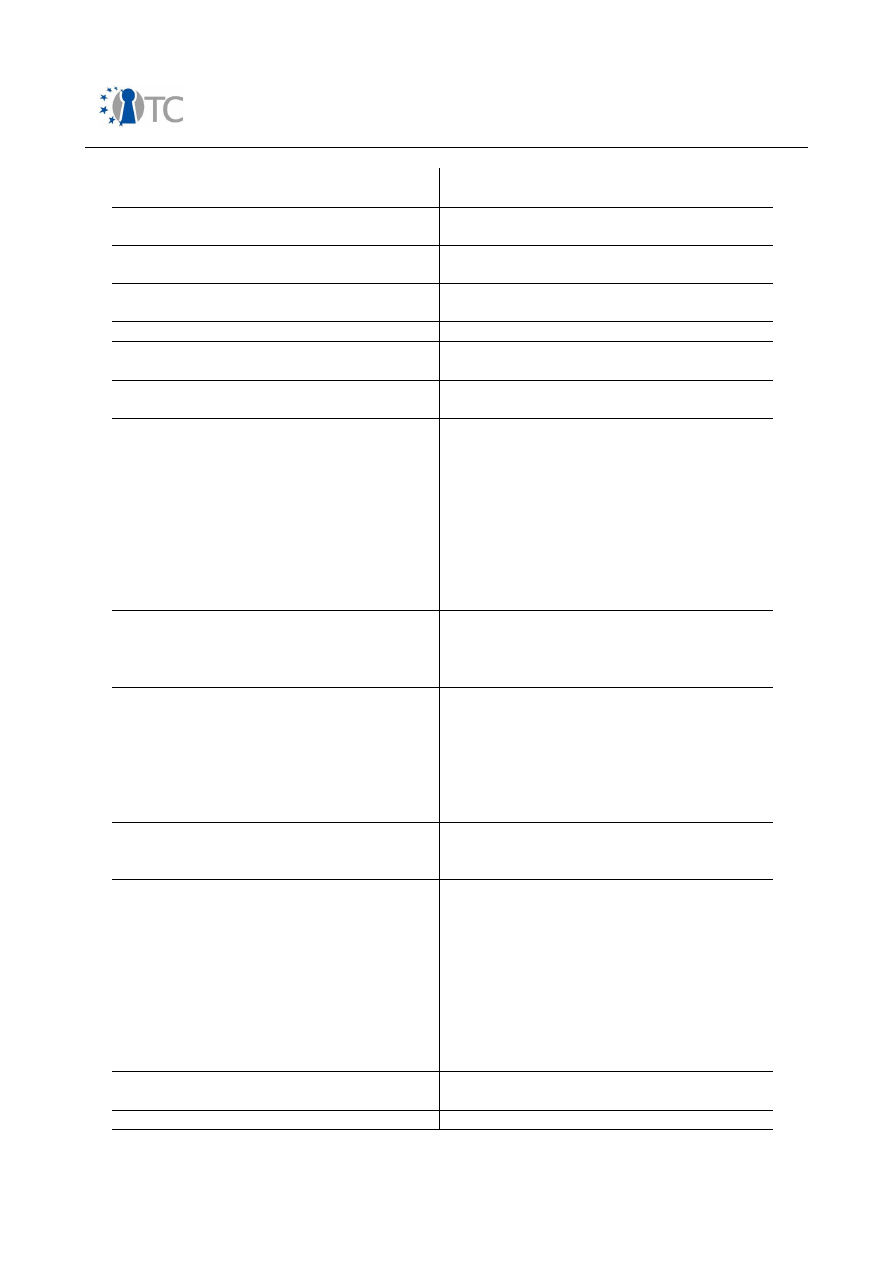

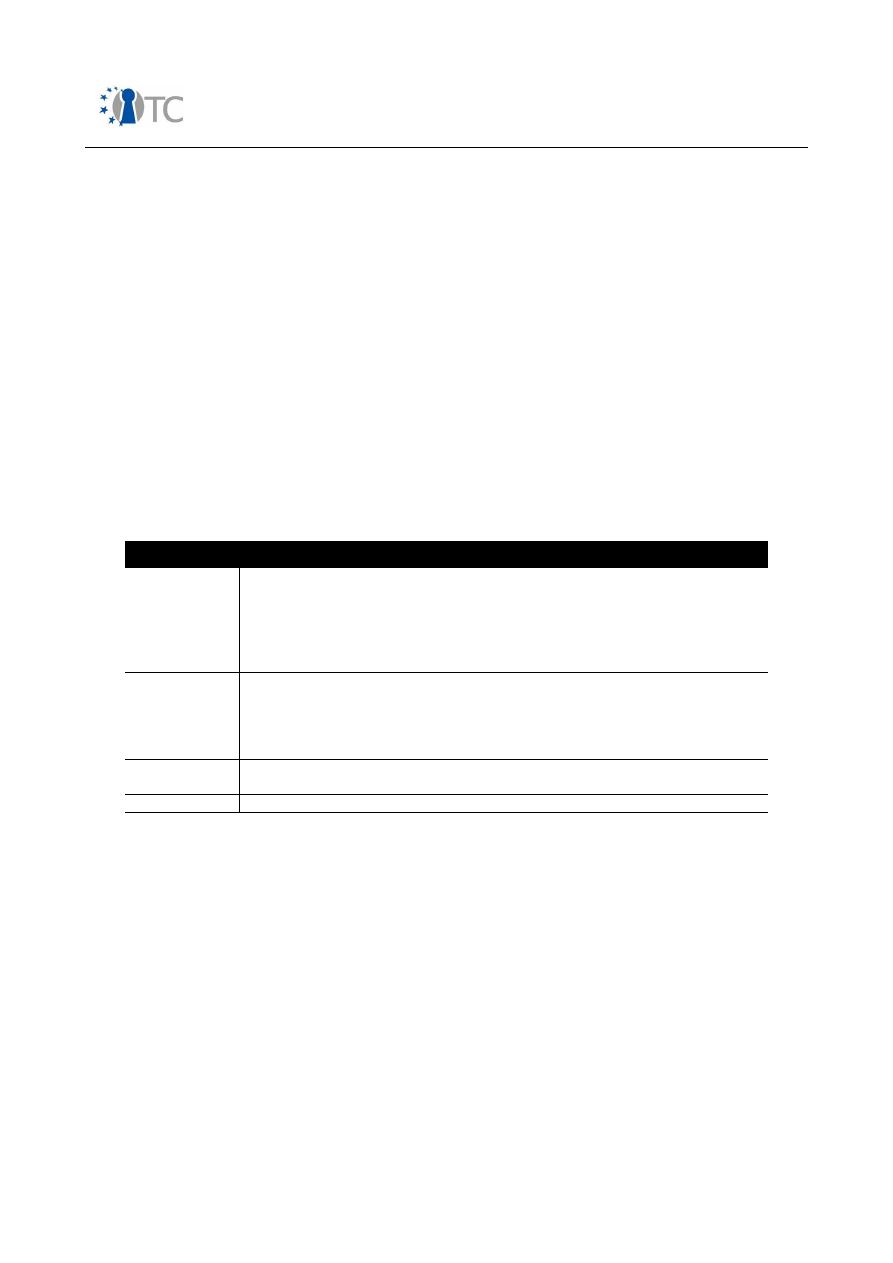

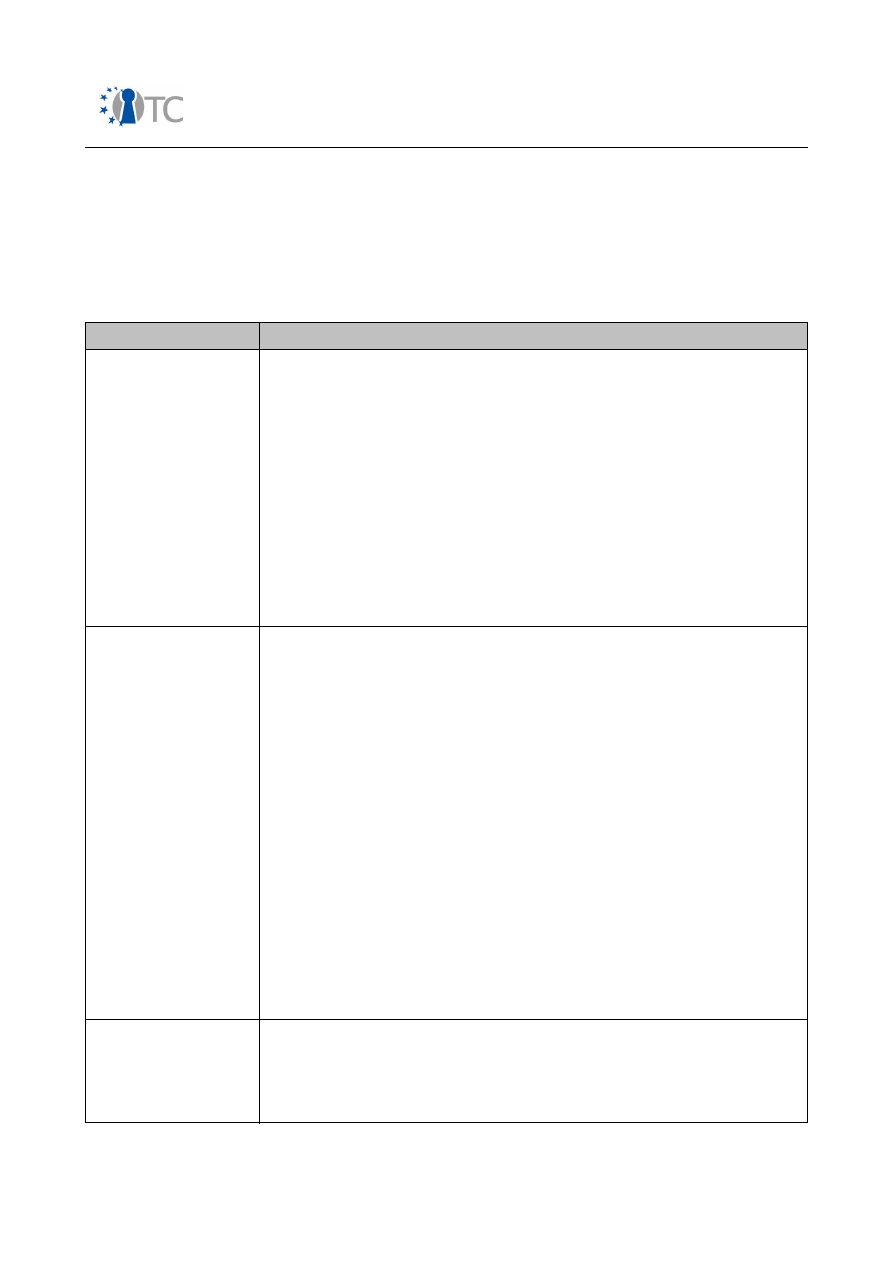

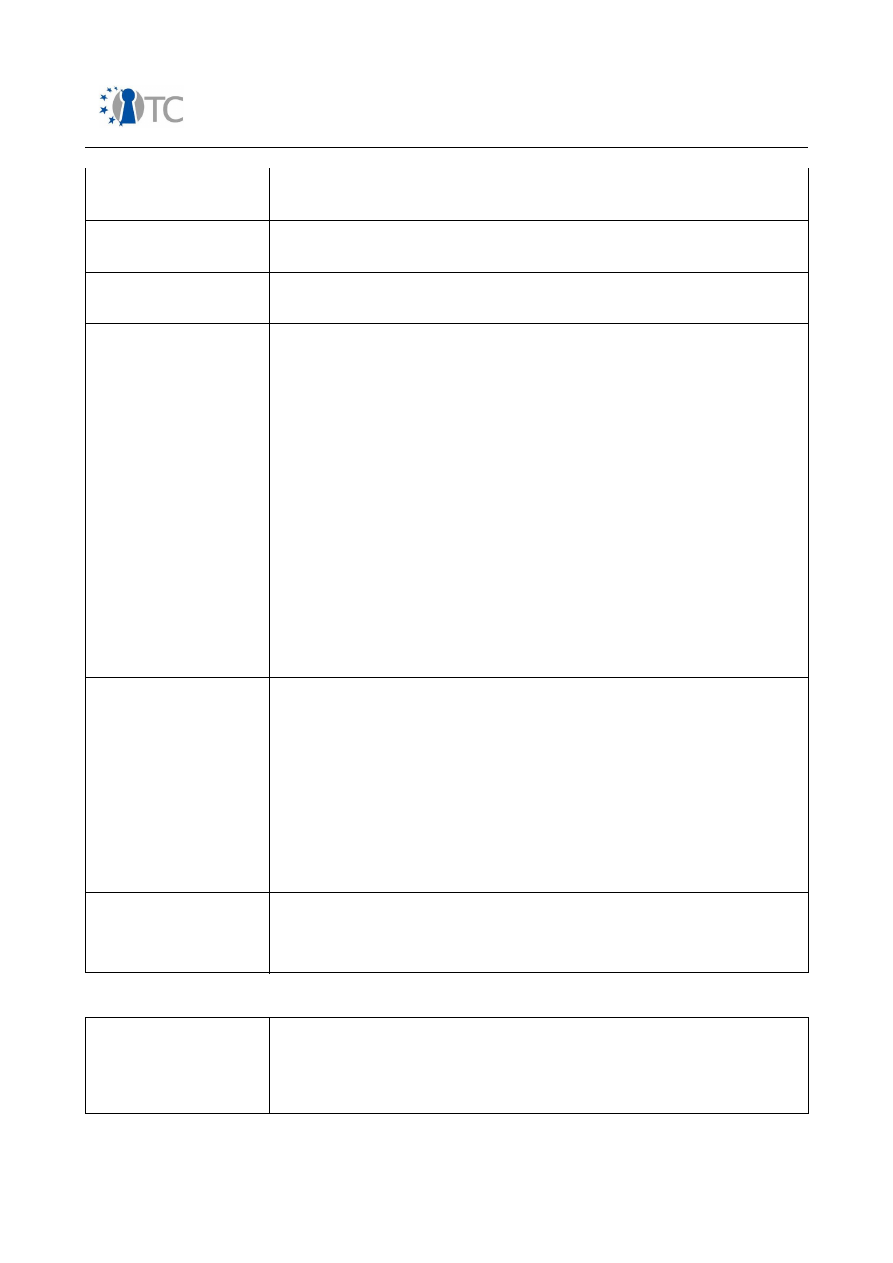

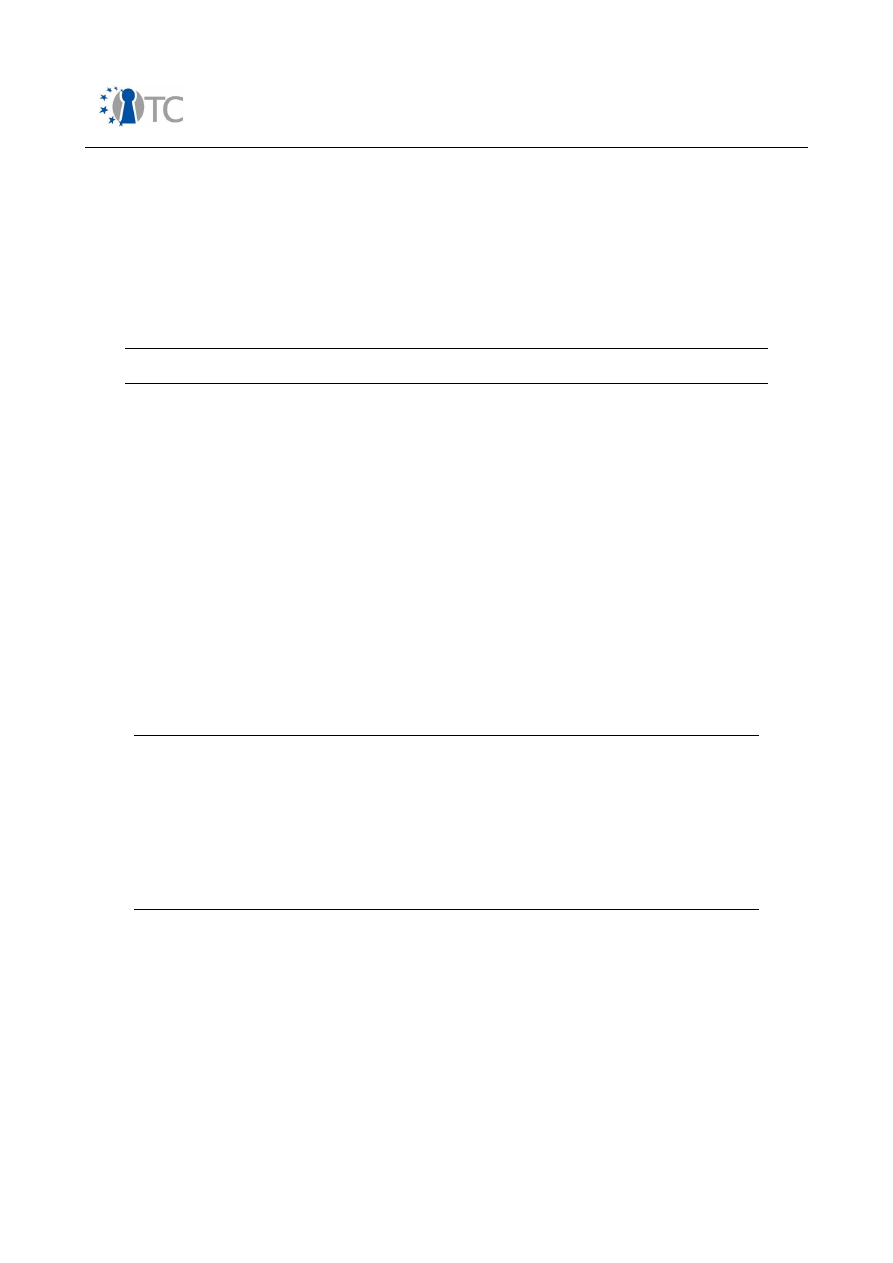

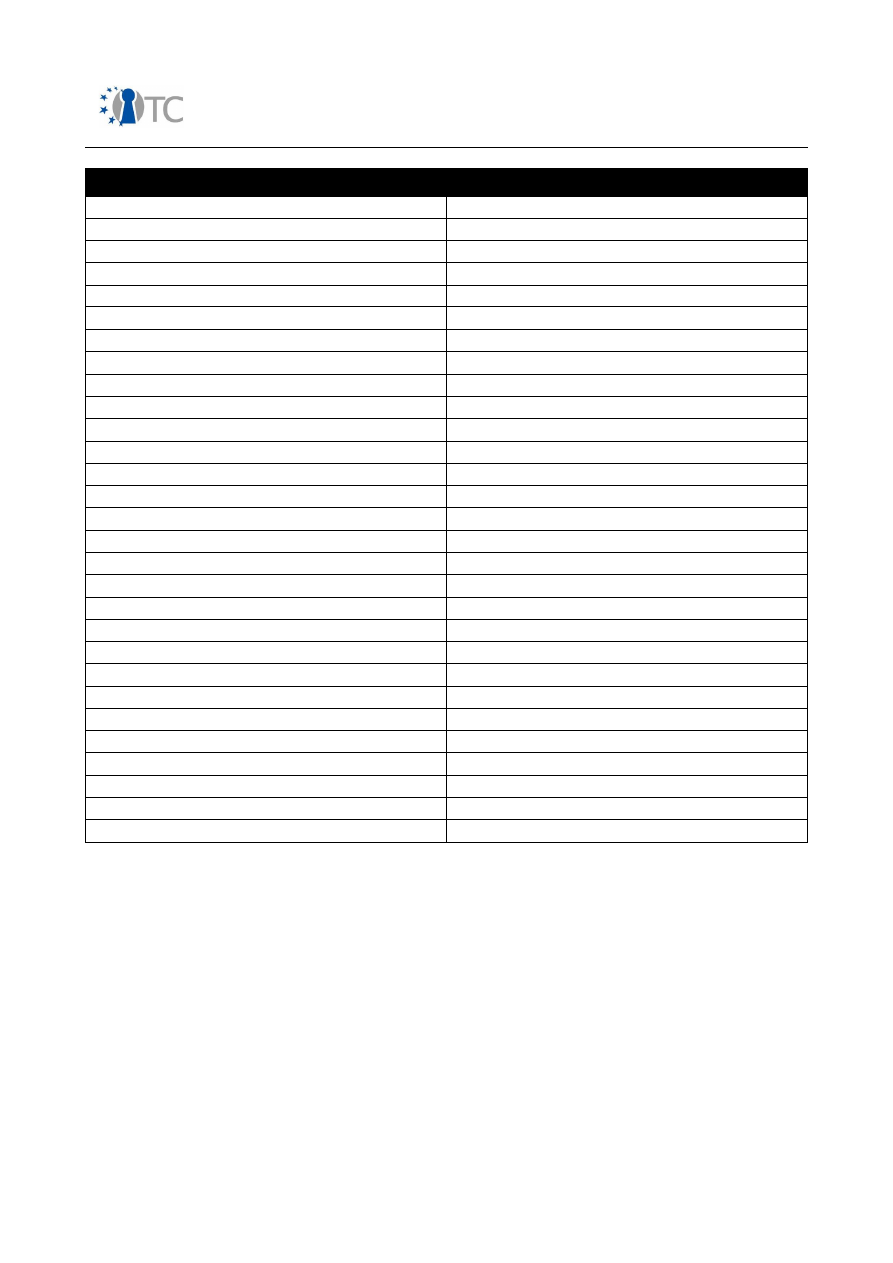

2.4.2.2 Trust levels

Under the assumption of an established certification scheme which enables the device

to validate software signatures based on a PKI/OCSP scheme, OMTP defines the

following levels of trustworthiness:

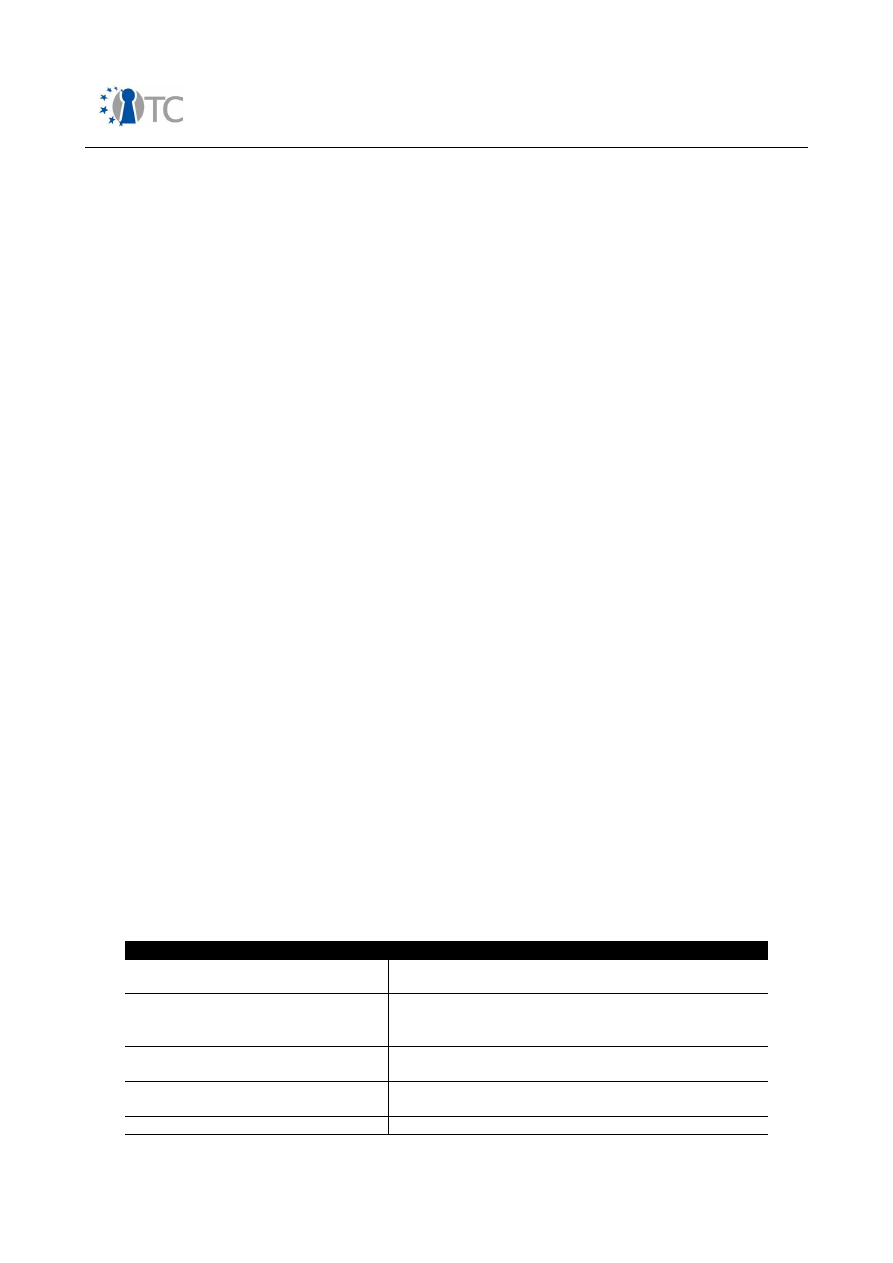

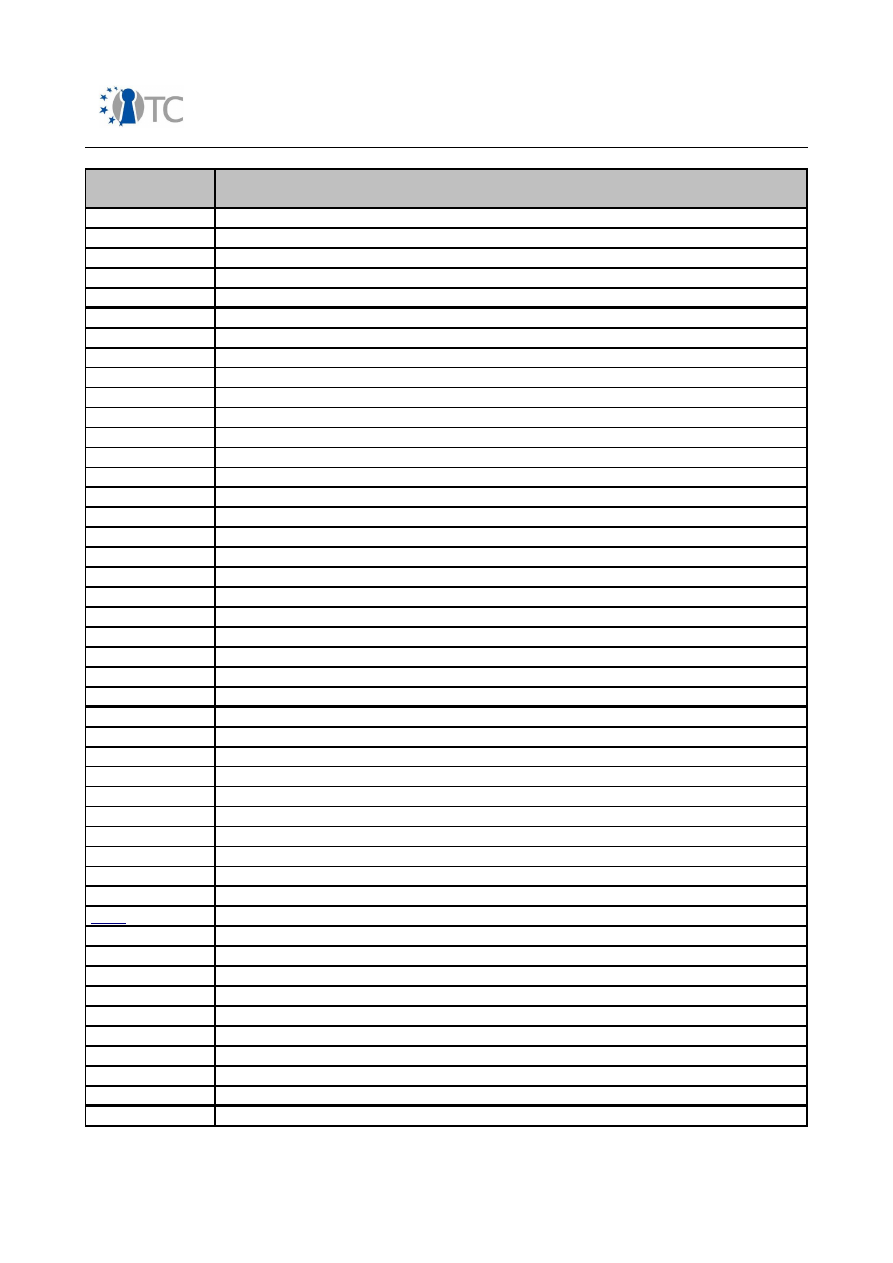

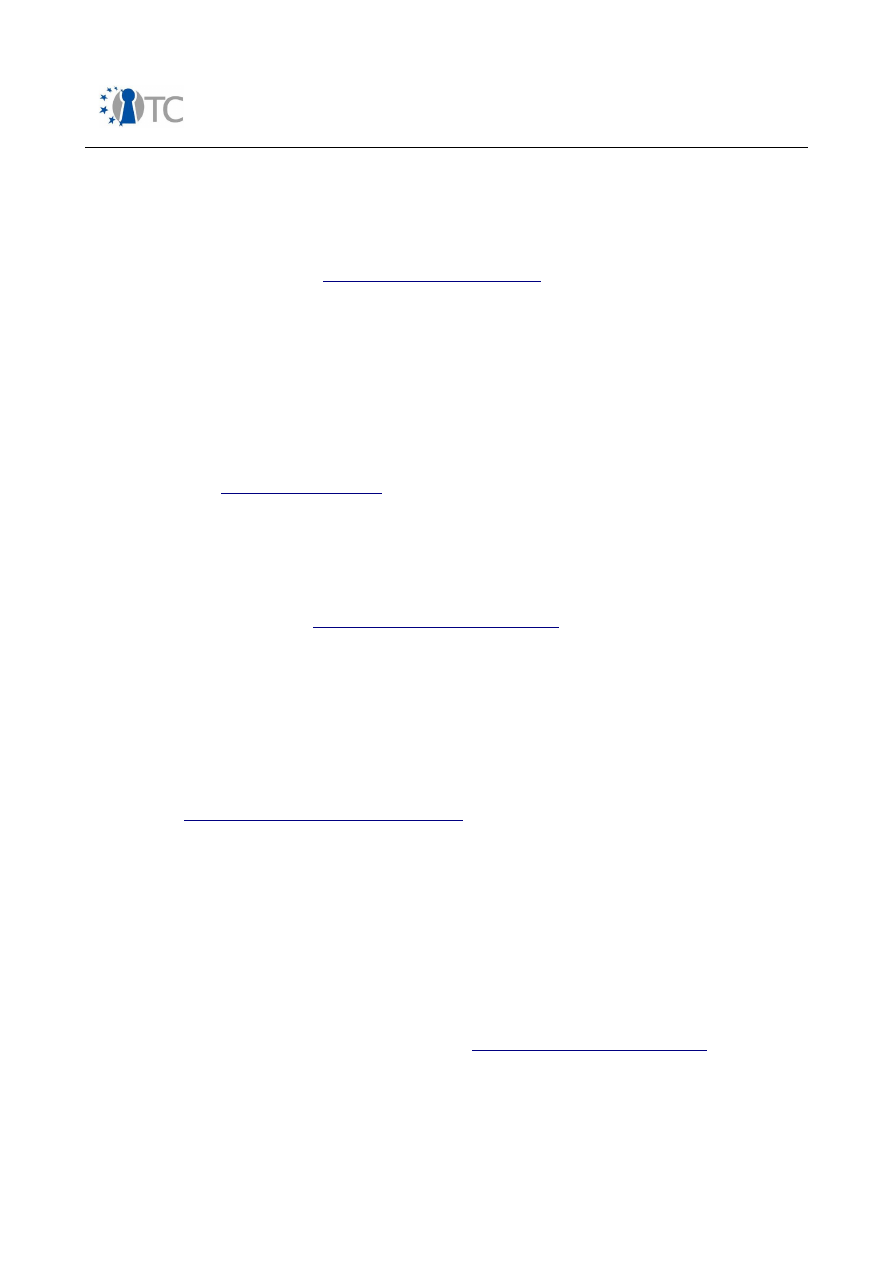

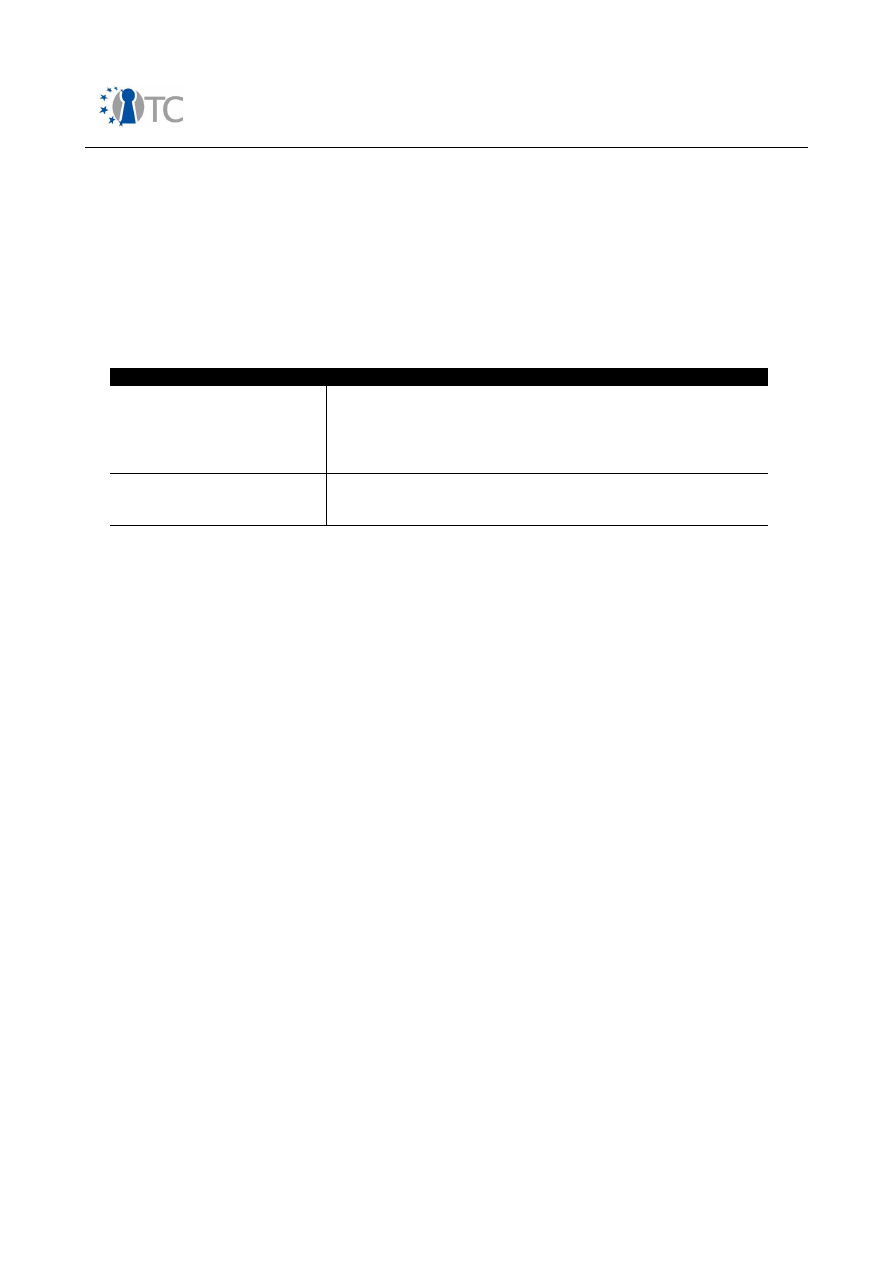

Trust Level

Description

Untrusted

Applications with expired, missing or invalid certificates;

Applications with certificates which cannot be linked to pre-

installed root certificates.

As code cannot be considered trustworthy, access to certain

device functional groups shall be made unavailable for these

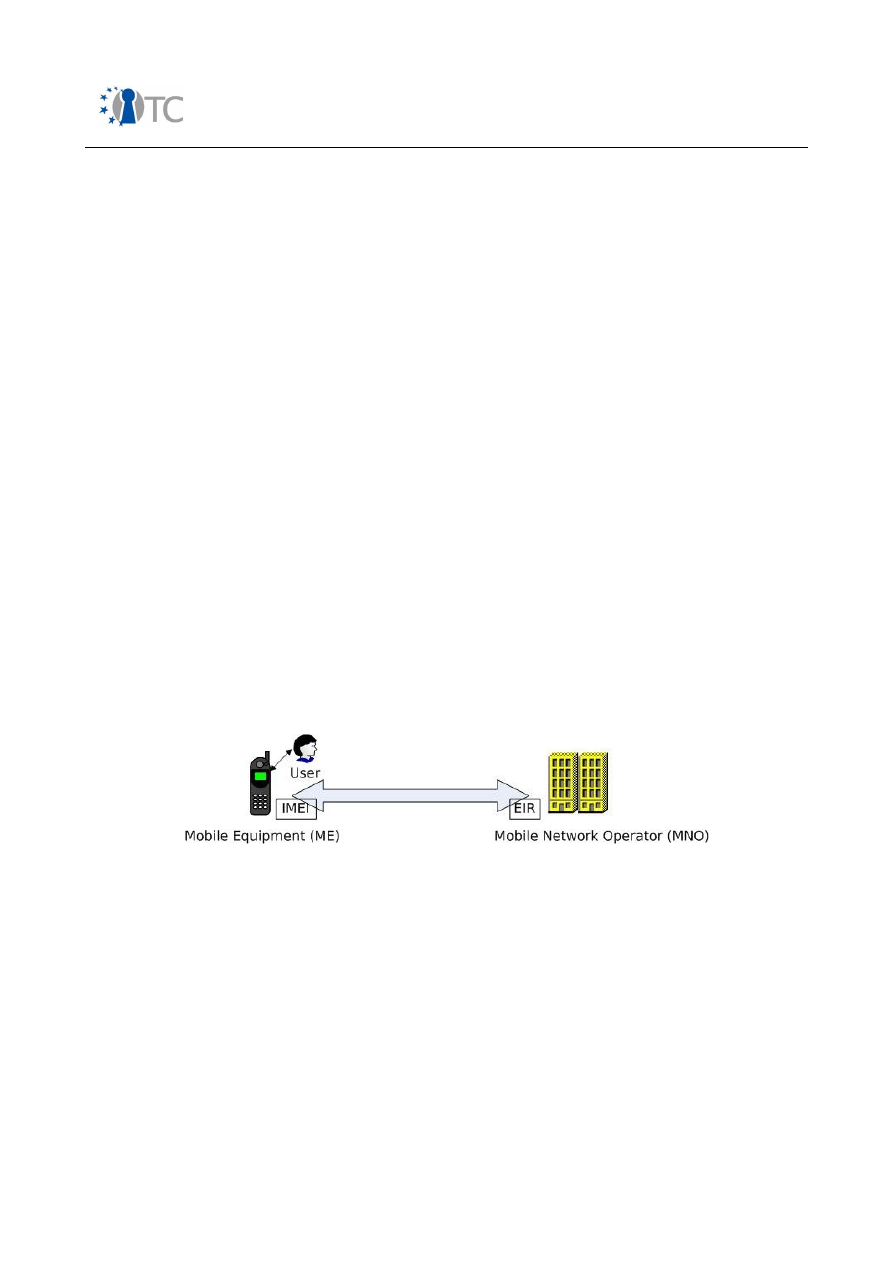

applications or be granted upon user permission only.

Trusted

Applications with valid certificate that can be linked to pre-

installed root certificate.

Further constraint:

Approving authority should be able to ensure trustworthiness

of application by following means:

○

Developer authentication, legal/contractual binding with

developer, declarative statements, testing and validation

procedures, revocation facilities, mechanism to limit API

access during runtime as requested for during

certification.

Code has limited risk of carrying malware. More functional groups

shall be made available for usage, others upon user permission only.

Highly Trusted

Applications certified by MNOs, manufacturers or enterprises

with corresponding pre-installed root certificates. In case of a

root certificate stored on the SIM, that SIM must also be

present during runtime;

It is assumed that application code has undergone thorough

source code review and a trusted relationship between

developer, MNO, manufacturer or enterprise is in place.

Code has lowest risk of carrying malware. Access to MNO,

manufacturer or enterprise related functional groups shall be made

possible.

Table 3: Levels of trustworthiness according to OMTP P6, application platform

security

Installation and execution of applications shall be carried out according to the trust

Open_TC Deliverable 08.1

25/229

Market requirements and functionality for a mobile phone trust demonstrator

FINAL

level. For example, in case of untrusted applications this means that the user shall be

informed about the risk, and that the installation will only start after explicit approval.

In this case the application shall only be granted access permission to the functional

groups corresponding to the default settings in the level 'untrusted'.

OMTP regards existing 3

rd

party certification schemes such as Java Verified™

1

,

Mobile2Market

2

or Symbian Signed

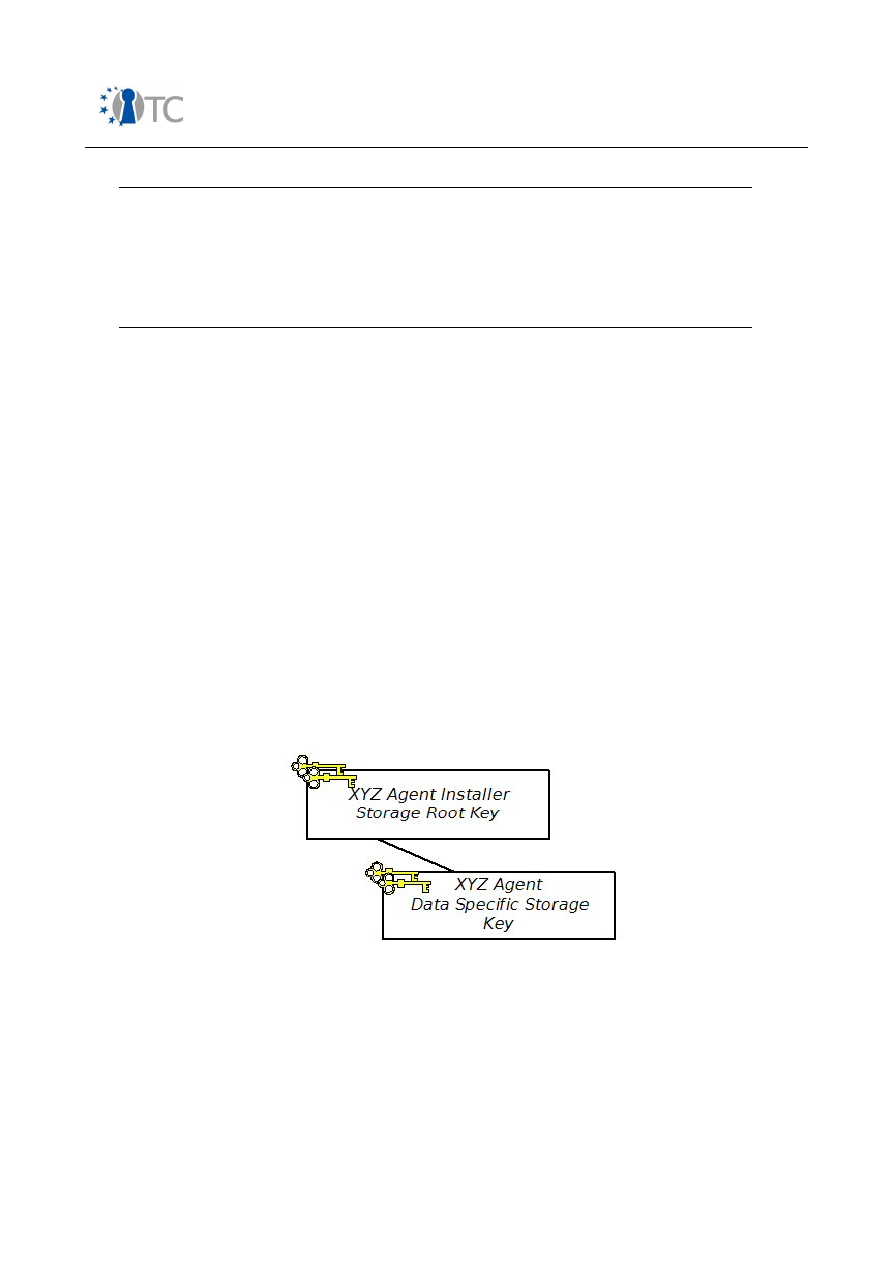

3

as important elements of a security framework,

but currently does not state explicitly that these frameworks fulfil their requirements.

2.4.2.3 Abuse cases

The abuse cases identified by OMTP are as follows:

●

Unauthorised use of voice, multimedia, messaging and data services;

●

Privacy, confidentiality and data integrity breaches;

●

Unauthorised access to smart card resources;

●

Bypassing of DRM;

●

Interception of raw in-/output;

●

Malware spreading;

●

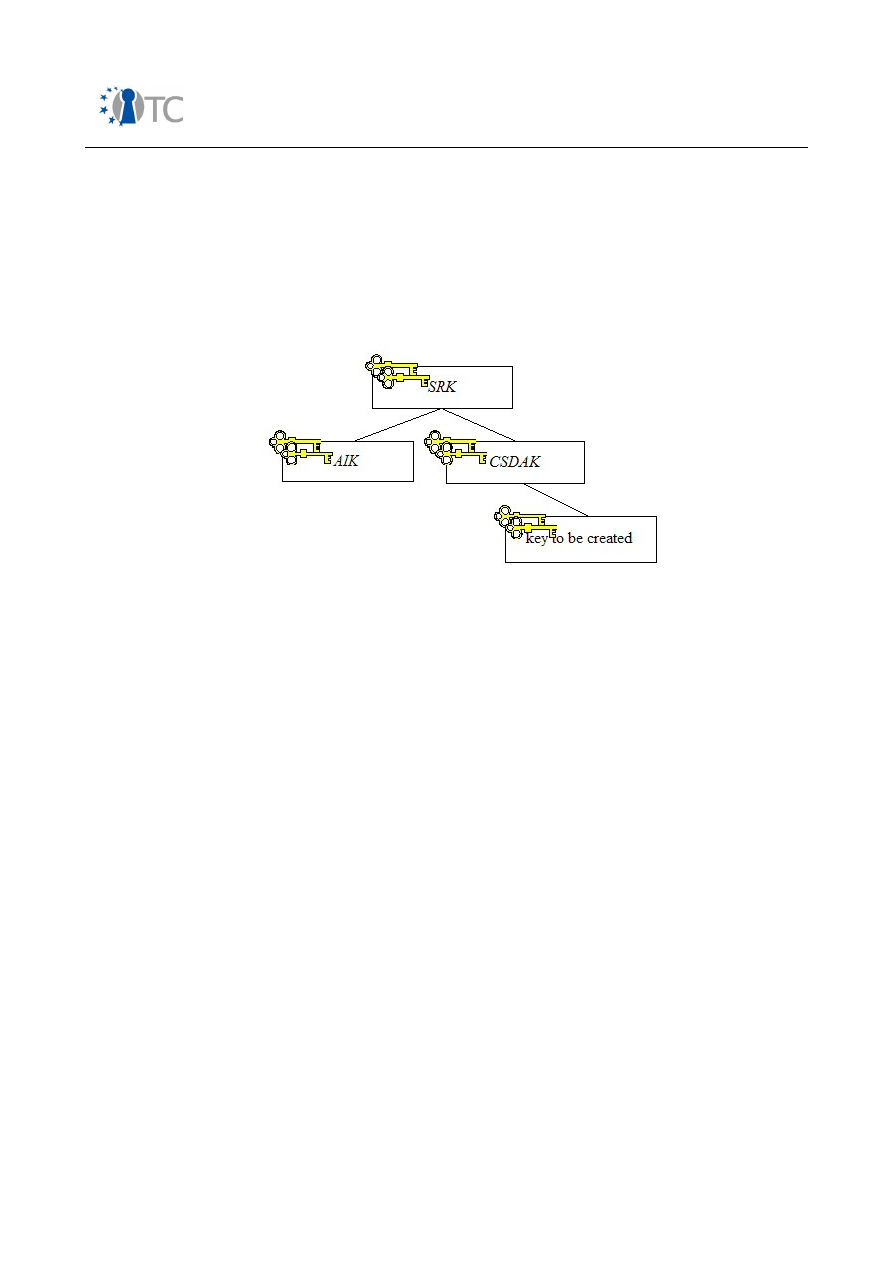

Service degradation.